Что такое двухфакторная аутентификация (2fa)?

Что такое двухфакторная аутентификация?

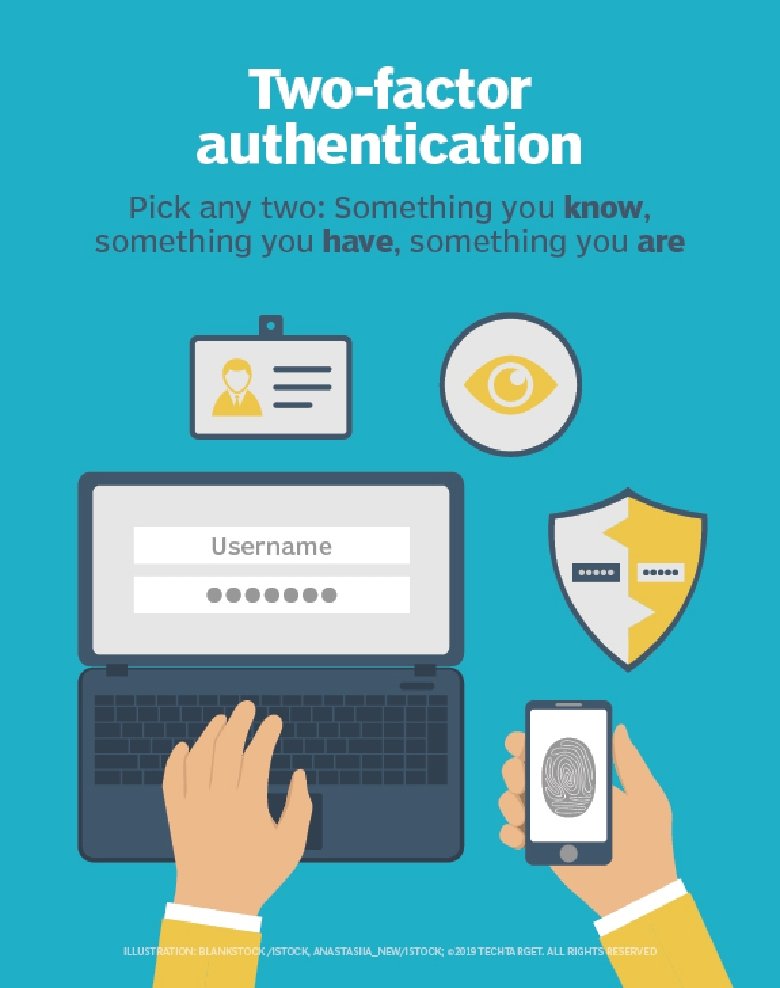

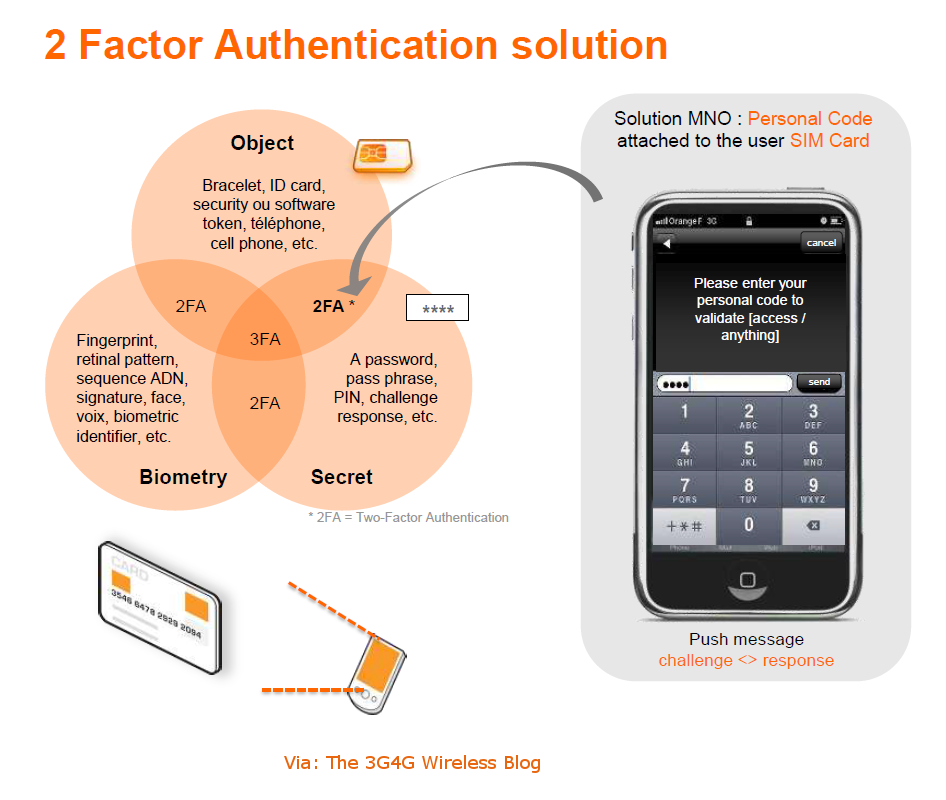

Двухфакторная аутентификация или 2FA — это метод проверки личности пользователя, при котором два из трех возможных факторов аутентификации объединяются для предоставления доступа к веб-сайту или приложению: 1) что-то, что пользователь знает, 2) что-то, что есть у пользователя, или 3) что-то есть у пользователя.

Возможные факторы аутентификации:

- Что-то, что знает пользователь:

Часто это пароль, кодовая фраза, PIN-код или секретный вопрос. Чтобы выполнить эту задачу аутентификации, пользователь должен предоставить информацию, которая соответствует ответам, ранее предоставленным организации этим пользователем, например «Назовите город, в котором вы родились». - Что-то есть у пользователя:

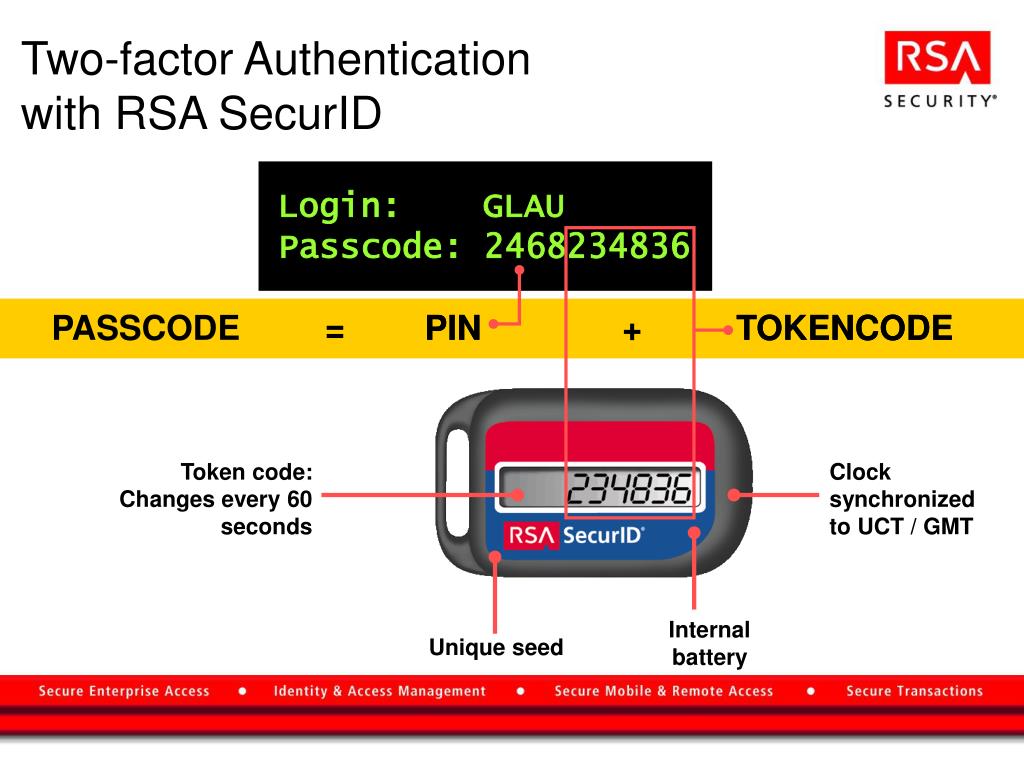

Это включает в себя ввод одноразовый пароль генерируется аппаратным аутентификатором. Пользователи носят с собой устройство аутентификации, которое по команде сгенерирует одноразовый пароль. Затем пользователи проходят аутентификацию, предоставляя этот код организации. Сегодня многие организации предлагают программные аутентификаторы, которые можно установить на мобильное устройство пользователя.

Затем пользователи проходят аутентификацию, предоставляя этот код организации. Сегодня многие организации предлагают программные аутентификаторы, которые можно установить на мобильное устройство пользователя. - Что-то, что есть у пользователя:

Этот третий фактор аутентификации требует, чтобы пользователь аутентифицировался с помощью биометрические данные . Это может включать сканирование отпечатков пальцев, сканирование лица, поведенческая биометрия , и больше. - В интернет-безопасности наиболее часто используемыми факторами аутентификации являются:

что-то, что есть у пользователя (например, банковская карта), и что-то, что пользователь знает (например, PIN-код). Это двухфакторная аутентификация. Двухфакторную аутентификацию также иногда называют строгая аутентификация , Двухэтапная аутентификация или двухфакторная аутентификация.

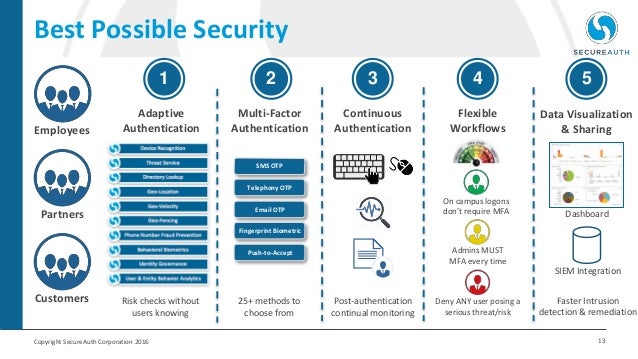

Ключевое различие между Многофакторная аутентификация (MFA) а двухфакторная аутентификация (2FA) заключается в том, что, как подразумевает термин, двухфакторная аутентификация использует комбинацию двух из трех возможных факторов аутентификации, в то время как многофакторная аутентификация может использовать два или более из этих факторов аутентификации.

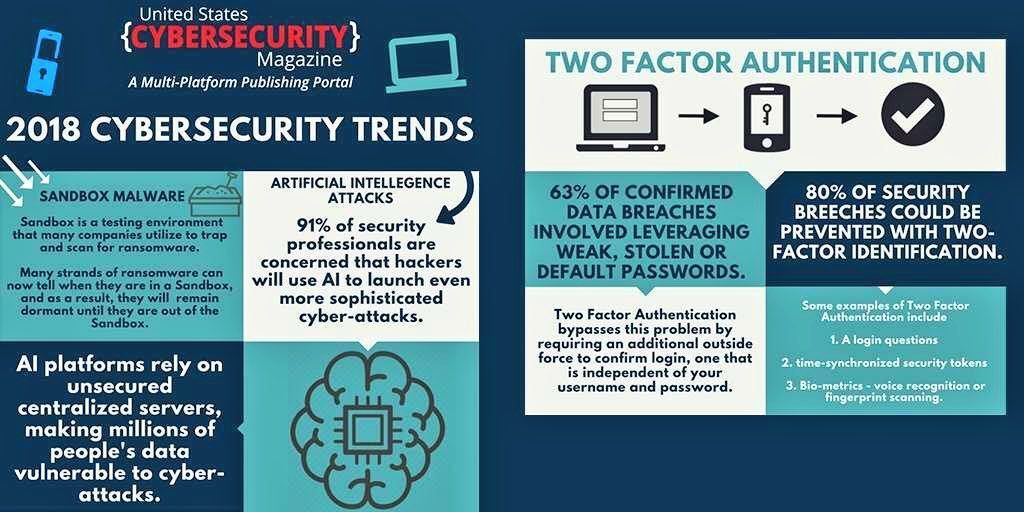

Где пароли не работают

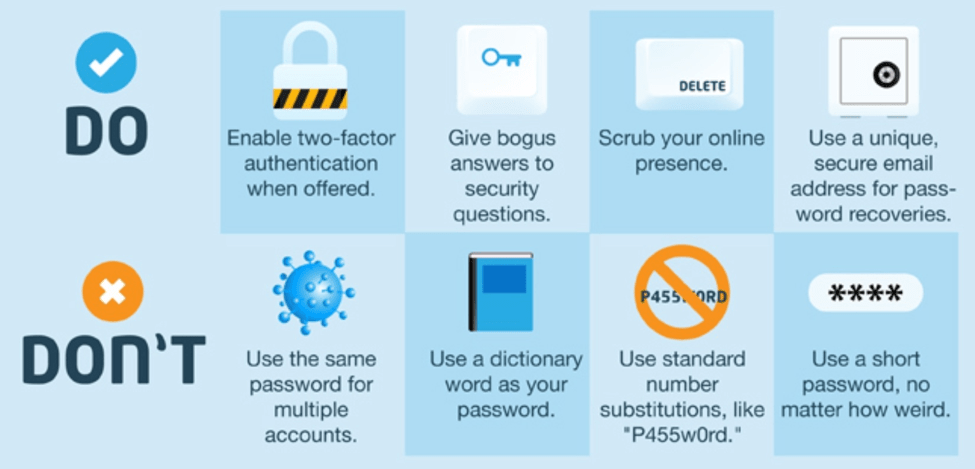

Двухфакторная аутентификация стала необходимой и важной частью безопасности учетной записи, потому что из-за роста и развития киберпреступности пароли больше не являются надежными. После серии громких утечек данных за последние десять лет многие комбинации имени пользователя и пароля уже доступны для продажи в Dark Web. Организации больше не могут доверять тому, что простое знание правильного пароля достаточно надежно, чтобы позволить пользователю получить доступ к учетной записи.

Слабые пароли:

Безопасность часто оказывается вне поля зрения обычного пользователя. Создается ложное впечатление, что как частное лицо они вряд ли станут целью киберпреступности. Это приводит к тому, что пользователи выбирают слабые пароли, такие как «love1234» или «11111».- Усталость паролей:

По мере того как количество владельцев мобильных устройств продолжает расти, а компании продолжают усилия по цифровой трансформации, количество онлайн-аккаунтов, которые каждый пользователь должен помнить, также будет расти.

Как работает двухфакторная аутентификация?

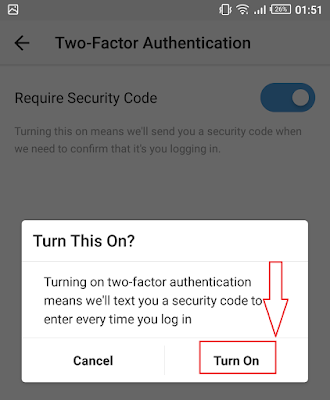

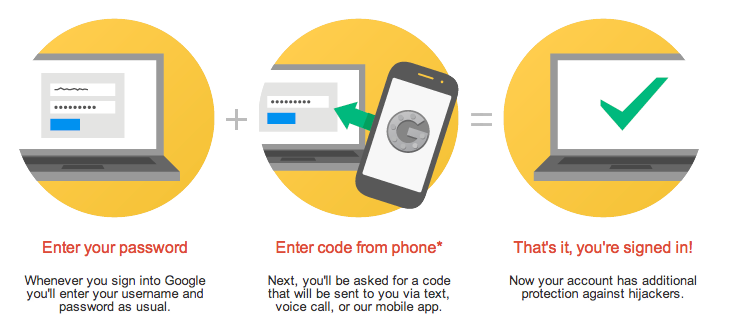

Когда вы войдете в свою учетную запись, вам будет предложено пройти аутентификацию с вашим именем пользователя и паролем. Это становится вашим первым фактором аутентификации.

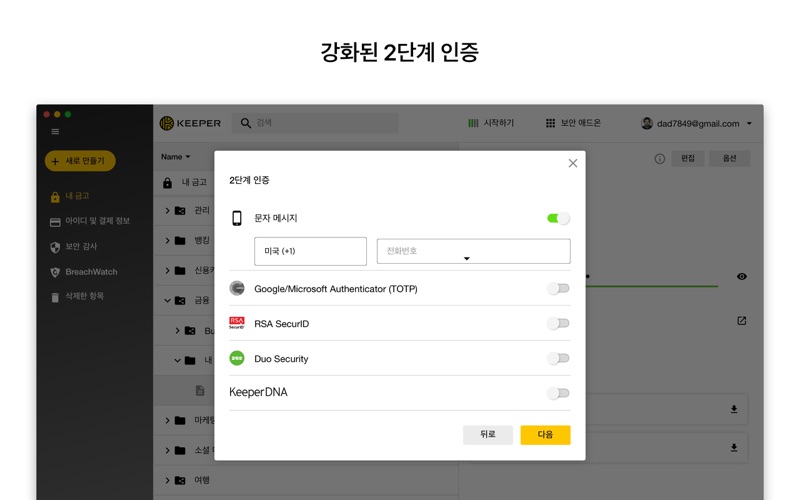

Для второго фактора аутентификации вы можете использовать:

- Одноразовый пароль или Одноразовый пароль (OTP) жетон

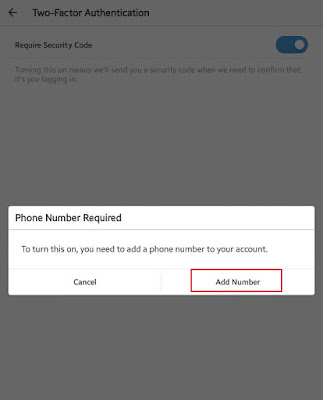

- Текстовое сообщение с кодом подтверждения, отправленное на ваш личный номер телефона на мобильном устройстве (например, iPhone, Samsung, Google Pixel)

- Специализированное мобильное приложение для аутентификации на смартфоне, такое как Google Authenticator (iOS и Android) или мобильный аутентификатор OneSpan.

- USB или брелок (например, что-то у вас есть)

В сочетании с вашим именем пользователя и паролем в результате получается более сильный и устойчивый дополнительный уровень безопасности.

Зачем мне нужна двухфакторная аутентификация?

Потому что одних только методов аутентификации, таких как пароли, просто недостаточно, чтобы остановить современные изощренные атаки.

Двухфакторная аутентификация обеспечивает дополнительный уровень безопасности, который затрудняет хакерам доступ к устройствам и онлайн-учетным записям человека для кражи личной информации. При включенной двухфакторной аутентификации, даже если хакер знает пароль жертвы, аутентификация все равно не удастся и предотвратит несанкционированный доступ.

Двухфакторная аутентификация также предоставляет организациям дополнительный уровень контроля доступа к конфиденциальным системам, онлайн-данным и учетным записям, защищая эти данные от взлома хакерами, вооруженными украденными паролями пользователей.

Очевидной и распространенной угрозой для потребителей является открытие злоумышленником новых учетных записей на имя жертвы и существенное снижение кредитного рейтинга. Это может иметь разрушительные последствия, поскольку кредитный рейтинг используется для определения наиболее значимых покупок, связанных с образом жизни, таких как автомобиль, ипотека и бизнес-кредит.

В общем, двухфакторная аутентификация может помочь снизить риск раскрытия информации в случае кражи пароля или взлома вашей учетной записи электронной почты.

Где я могу использовать двухфакторную аутентификацию?

Как правило, пользователи должны включать двухфакторную аутентификацию везде и везде, где она доступна. Ниже приведен список приложений, которые обычно поддерживают 2FA:

- Онлайн банкинг

- Интернет-магазины (Amazon, PayPal, Google Play)

- Электронная почта (Gmail, Microsoft, Yahoo, Outlook)

- Учетные записи облачного хранилища (Apple, Dropbox, Box)

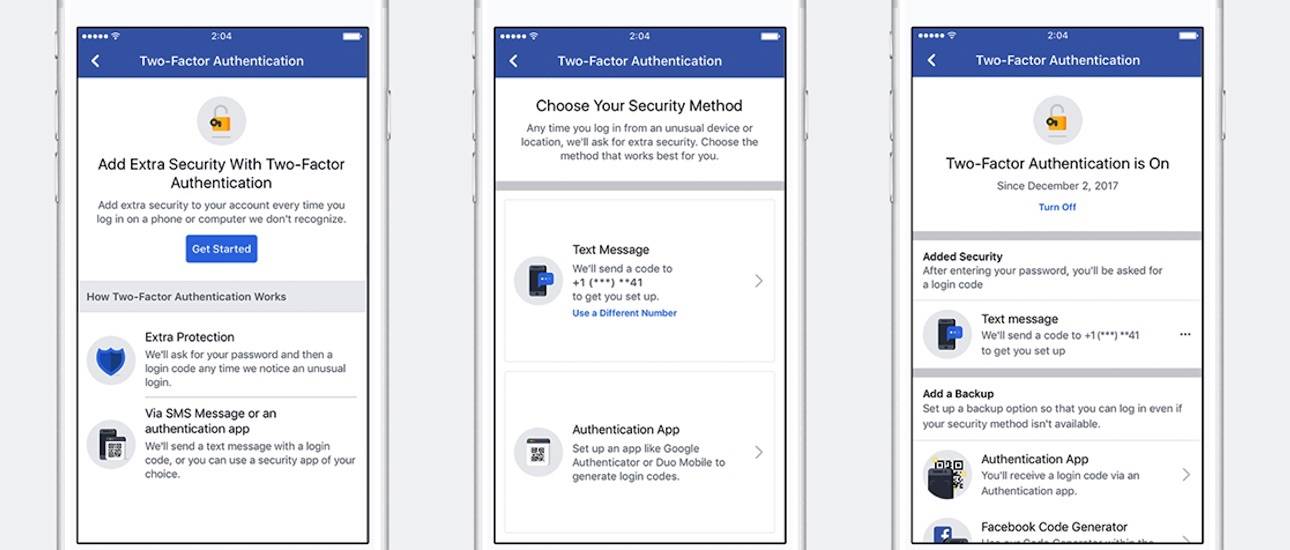

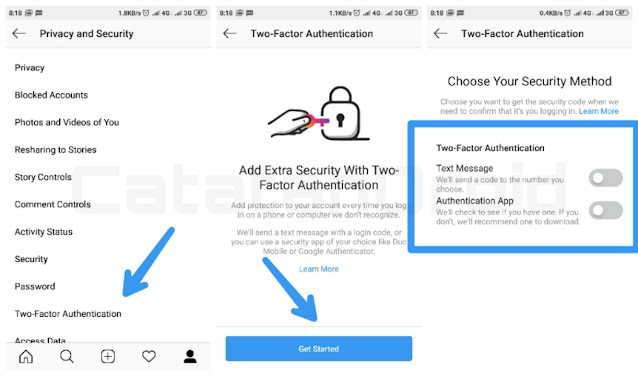

- Аккаунты в социальных сетях (Facebook, Instagram, LinkedIn, Tumblr, Twitter, Snapchat)

- Приложения для повышения производительности (Evernote, Trello)

- Менеджеры паролей (LastPass)

- Приложения для общения (MailChimp, Skype, Slack)

Уязвимости двухфакторной аутентификации

Двухфакторную аутентификацию, как и все решения безопасности, могут обойти киберпреступники, но сделать это намного сложнее, чем с помощью имен пользователей и паролей. Чтобы обойти двухфакторную аутентификацию, злоумышленнику потребуется либо получить физический аппаратный аутентификатор токена, либо, в случае программных аутентификаторов, получить доступ к токенам, сгенерированным аутентификатором на устройстве. Злоумышленники добиваются этого одним из двух способов. Для каждого из них мы также включаем решение безопасности, предназначенное для предотвращения следующих типов атак:

Чтобы обойти двухфакторную аутентификацию, злоумышленнику потребуется либо получить физический аппаратный аутентификатор токена, либо, в случае программных аутентификаторов, получить доступ к токенам, сгенерированным аутентификатором на устройстве. Злоумышленники добиваются этого одним из двух способов. Для каждого из них мы также включаем решение безопасности, предназначенное для предотвращения следующих типов атак:

- Социальная инженерия / фишинг:

Одна из самых больших уязвимостей любой системы безопасности — это люди, задействованные в ее эксплуатации. Социальная инженерия и фишинг — это схемы мошенничества, разработанные для эксплуатации человеческого фактора. Вызывая себя за надежную организацию или отдельное лицо в телефонном звонке, электронной почте или другом общении, фишеры пытаются обманом заставить пользователя раскрыть конфиденциальную информацию, которая позволит злоумышленнику обойти проблемы двухфакторной аутентификации.- Рекомендуемое решение: Cronto

- Вредоносное ПО:

Вредоносное ПО также может извлекать токен аутентификации с устройства различными способами. Например, вредоносная программа для кейлоггеров может отслеживать нажатия клавиш, вводимые пользователем, а затем удаленно передавать токен аутентификации злоумышленнику.

Например, вредоносная программа для кейлоггеров может отслеживать нажатия клавиш, вводимые пользователем, а затем удаленно передавать токен аутентификации злоумышленнику.- Рекомендуемое решение: Mobile Security Suite и / или Защита мобильных приложений

Как мне начать?

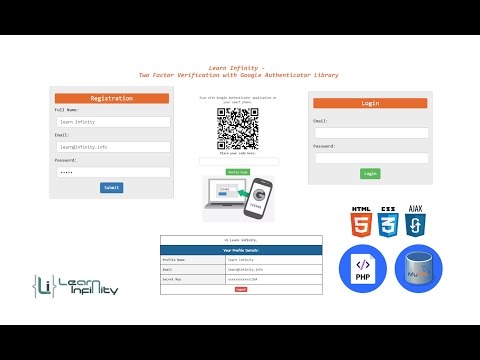

Двухфакторная аутентификация OneSpan использует технологию одноразового пароля для защиты входа в систему и обеспечения доступа только аутентифицированным пользователям. OneSpan предлагает полный спектр решений для аутентификации, в том числе:

- Программная аутентификация

- Мобильные аутентификаторы

- Рассылка СМС

- Аппаратная аутентификация

- USB-аутентификаторы

- Считыватели смарт-карт

- Биометрическая аутентификация

- Push-уведомление

Двухфакторная аутентификация: что это и зачем оно нужно?

Двухфакторная аутентификация — тема, которой мы так или иначе касаемся во многих наших постах. В прошлом году мы даже записали на эту тему целый подкаст.

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя. В общем, суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что вы — это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

Двухфакторная аутентификация — это система доступа, основанная на двух «ключах»: одним вы владеете (телефон, на который приходит SMS с кодом), другой запоминаете (обычные логин и пароль).

Впрочем, двухфакторная защита не панацея от угона аккаунта, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к чужим данным и в какой-то степени нивелирующий недостатки классической парольной защиты. Ведь у паролей, на которых основано подавляющее большинство авторизационных механизмов в Интернете, есть неизбежные недостатки, которые фактически являются продолжением достоинств: короткие и простые пароли легко запомнить, но так же легко подобрать, а длинные и сложные трудно взломать, но и запомнить непросто. По этой причине многие люди используют довольно тривиальные пароли, причем сразу во многих местах. Второй фактор в подобных случаях оказывается крайне полезен, поскольку, даже если пароль был скомпрометирован, злоумышленнику придется или раздобыть мобильник жертвы, или угнать ее почтовый ящик.

Несмотря на многочисленные попытки современного человечества заменить пароли чем-то поинтереснее, полностью избавиться от этой привычной всем парадигмы оказалось не так просто, так что двухфакторную аутентификацию можно считать одним из самых надежных механизмов защиты на сегодняшний день. Кстати, этот метод удобен еще и тем, что способен предупреждать хозяина аккаунта о попытке взлома: если на ваш телефон или почту вдруг приходит сообщение с одноразовым кодом при том, что вы никаких попыток логина не предпринимали, значит, вас пытаются взломать — самое время менять оказавшийся ненадежным пароль!

Где можно включить двухфакторную аутентификацию?

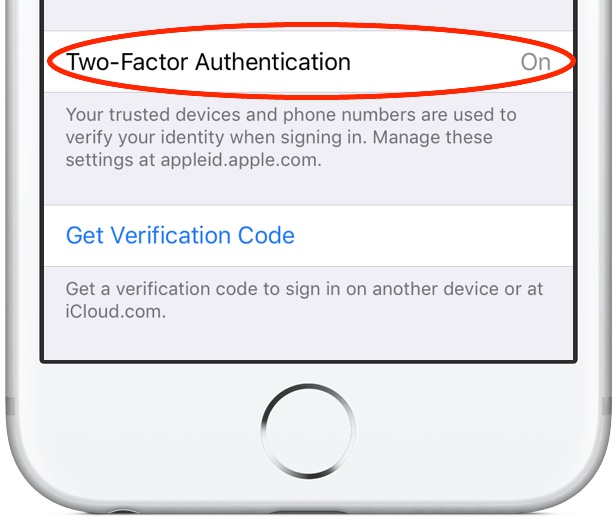

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации. А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

Двухфакторная аутентификация — один из лучших методов защиты ваших аккаунтов #security

Tweet

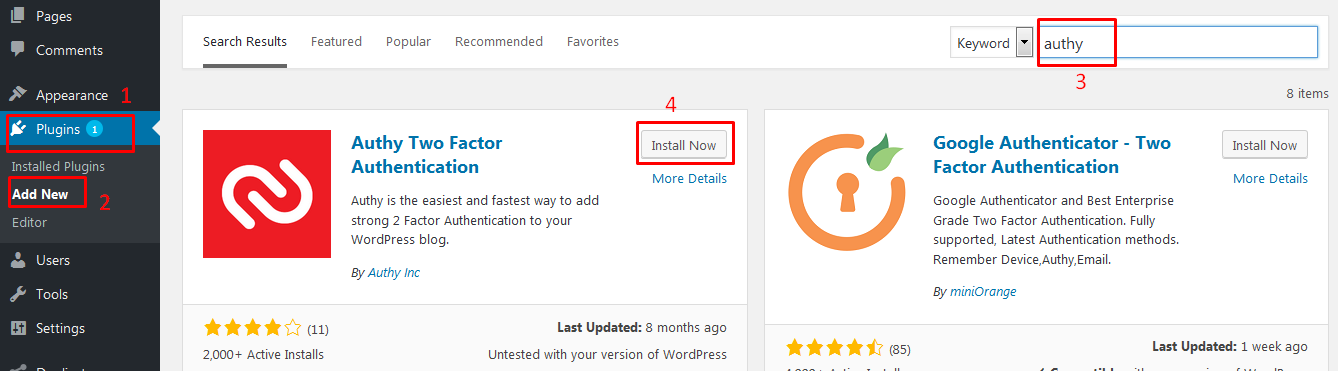

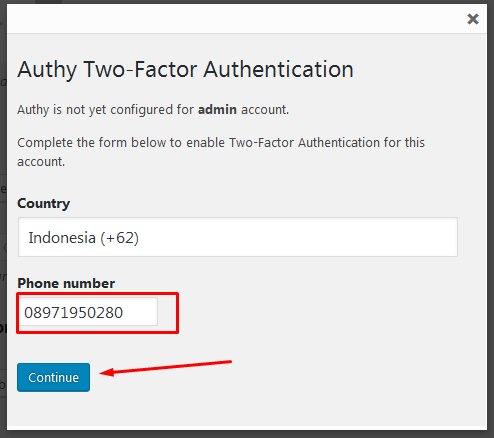

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения. Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался 🙂

Я бы от такой не отказался 🙂

Новости недели: от проблем с SSL до победы над ботнетом

За первую неделю июня чего только не случилось: и обезвреживание ботнета Gameover Zeus, и внезапно обнаруженные новые проблемы в OpenSSL, и убийство на Google Street View, и другие заметные события.

Советы

Как защитить умный дом

Чтобы умный дом принес вам больше пользы, чем вреда, его нужно правильно настроить и полноценно защитить. Разберем защиту умного дома в деталях.

Отключите синхронизацию браузера в офисе

Разделять рабочую и личную информацию принято во многих компаниях. Но синхронизация браузера часто остается незамеченной угрозой — и этим уже пользуются атакующие.

Подпишитесь на нашу еженедельную рассылку

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте.

Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте.

Что такое двухфакторная аутентификация (2FA) и как она работает?

БезопасностьДвухфакторная проверка подлинности (2FA), иногда называемая двухэтапной проверкой или двухфакторной проверкой подлинности , представляет собой процесс безопасности, в котором пользователи предоставляют два разных фактора проверки подлинности для проверки себя.

Двухфакторная аутентификация реализована для лучшей защиты как учетных данных пользователя, так и ресурсов, к которым пользователь может получить доступ. Двухфакторная проверка подлинности обеспечивает более высокий уровень безопасности, чем методы проверки подлинности, основанные на однофакторной проверке подлинности (SFA), при которой пользователь указывает только один фактор — обычно пароль или секретный код. Методы двухфакторной аутентификации основаны на вводе пользователем пароля в качестве первого фактора и второго, другого фактора — обычно либо токена безопасности, либо биометрического фактора, такого как отпечаток пальца или сканирование лица.

Методы двухфакторной аутентификации основаны на вводе пользователем пароля в качестве первого фактора и второго, другого фактора — обычно либо токена безопасности, либо биометрического фактора, такого как отпечаток пальца или сканирование лица.

Двухфакторная аутентификация добавляет дополнительный уровень безопасности к процессу аутентификации, усложняя злоумышленникам доступ к устройствам или онлайн-аккаунтам человека, потому что, даже если пароль жертвы взломан, одного пароля недостаточно для прохождения проверка подлинности.

Двухфакторная аутентификация уже давно используется для управления доступом к конфиденциальным системам и данным. Поставщики онлайн-услуг все чаще используют 2FA для защиты учетных данных своих пользователей от использования хакерами, которые украли базу данных паролей или использовали фишинговые кампании для получения паролей пользователей.

Этот артикул является частью

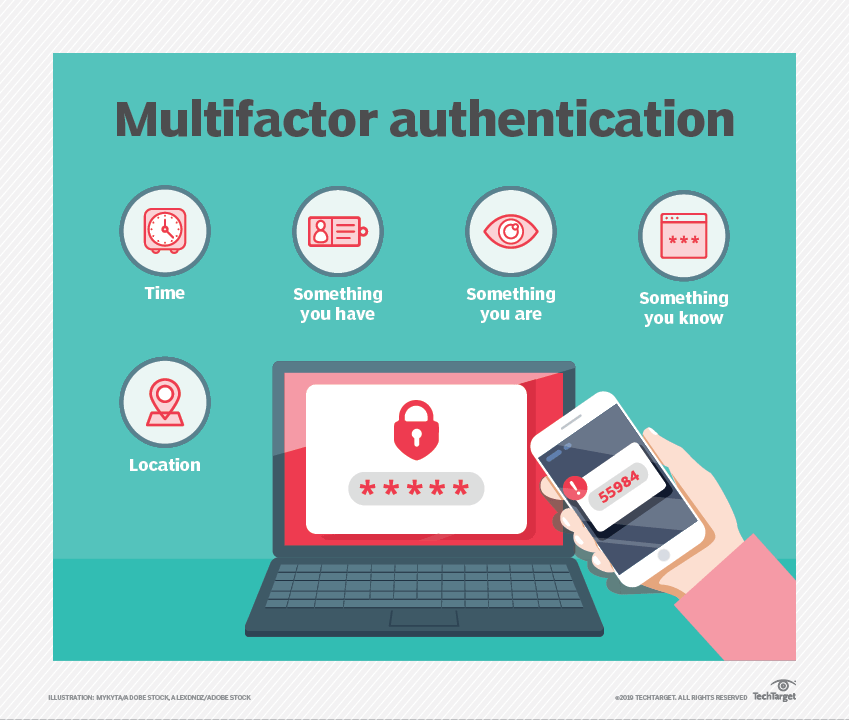

Что такое факторы аутентификации?Существует несколько способов аутентификации пользователя с использованием более одного метода аутентификации. В настоящее время большинство методов аутентификации полагаются на факторы знания, такие как традиционный пароль, в то время как методы двухфакторной аутентификации добавляют либо фактор владения, либо фактор неотъемлемости.

Факторы аутентификации, перечисленные в приблизительном порядке принятия для вычислений, включают следующее:

- Фактор знания — это то, что известно пользователю, например, пароль, персональный идентификационный номер (PIN) или другой тип общего секрета.

- Фактор владения — это то, что есть у пользователя, например удостоверение личности, токен безопасности, мобильный телефон, мобильное устройство или приложение для смартфона, для утверждения запросов аутентификации.

- Биометрический фактор , также известный как фактор врожденности , является чем-то, присущим физическому я пользователя.

Это могут быть личные атрибуты, сопоставленные с физическими характеристиками, такими как отпечатки пальцев, аутентифицированные с помощью считывателя отпечатков пальцев. Другие часто используемые факторы присущего характера включают распознавание лиц и голоса или поведенческие биометрические данные, такие как динамика нажатия клавиш, походка или речевые паттерны.

Это могут быть личные атрибуты, сопоставленные с физическими характеристиками, такими как отпечатки пальцев, аутентифицированные с помощью считывателя отпечатков пальцев. Другие часто используемые факторы присущего характера включают распознавание лиц и голоса или поведенческие биометрические данные, такие как динамика нажатия клавиш, походка или речевые паттерны. - Фактор местоположения обычно обозначается местоположением, из которого делается попытка аутентификации. Этого можно добиться путем ограничения попыток аутентификации определенными устройствами в определенном месте или путем отслеживания географического источника попытки аутентификации на основе исходного адреса Интернет-протокола или некоторой другой информации о географическом местоположении, такой как данные глобальной системы позиционирования (GPS), полученные из мобильный телефон пользователя или другое устройство.

- А фактор времени ограничивает аутентификацию пользователя определенным временным окном, в котором разрешен вход в систему, и ограничивает доступ к системе за пределами этого окна.

Подавляющее большинство методов двухфакторной проверки подлинности основаны на первых трех факторах проверки подлинности, хотя системы, требующие большей безопасности, могут использовать их для реализации многофакторной проверки подлинности (MFA), которая может полагаться на два или более независимых учетных данных для более безопасной проверки подлинности.

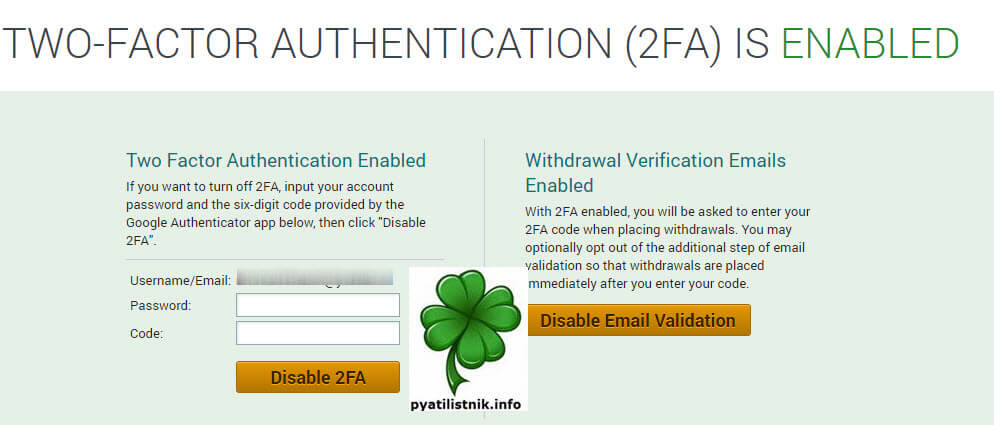

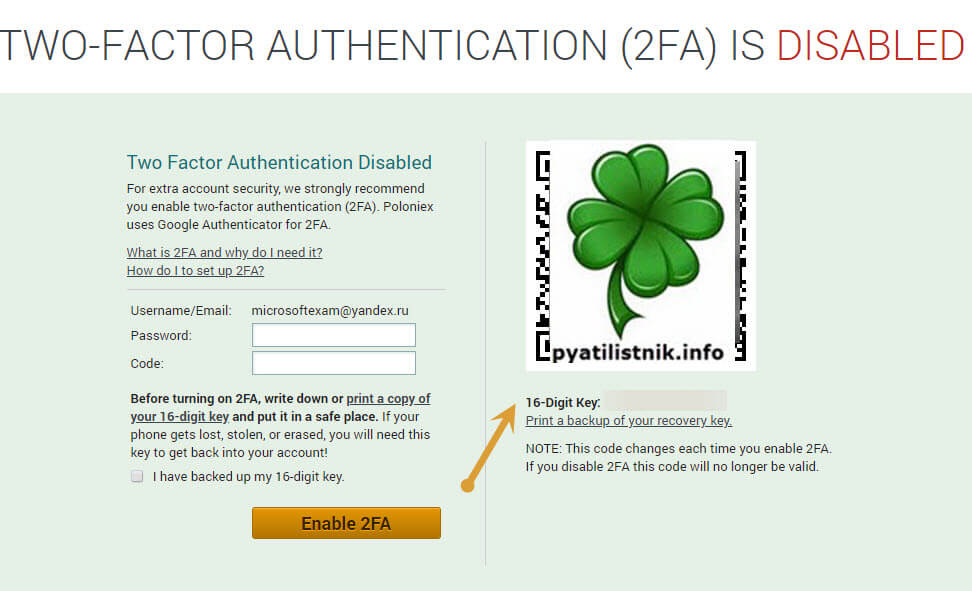

Как работает двухфакторная аутентификация?Включение двухфакторной аутентификации зависит от конкретного приложения или поставщика. Однако процессы двухфакторной аутентификации включают один и тот же общий многоэтапный процесс:

.- Пользователю предлагается войти в систему приложением или веб-сайтом.

- Пользователь вводит то, что знает — обычно имя пользователя и пароль. Затем сервер сайта находит совпадение и распознает пользователя.

- Для процессов, не требующих паролей, веб-сайт создает для пользователя уникальный ключ безопасности. Средство аутентификации обрабатывает ключ, и сервер сайта проверяет его.

- Затем сайт предлагает пользователю начать второй этап входа в систему. Хотя этот шаг может принимать различные формы, пользователь должен доказать, что у него есть что-то, что есть только у него, например, биометрические данные, токен безопасности, удостоверение личности, смартфон или другое мобильное устройство. Это фактор принадлежности или обладания.

- Затем пользователю может потребоваться ввести одноразовый код, сгенерированный на четвертом шаге.

- После предоставления обоих факторов пользователь проходит аутентификацию и получает доступ к приложению или веб-сайту.

Двухфакторная проверка подлинности — это форма MFA. Технически он используется каждый раз, когда для получения доступа к системе или службе требуются два фактора аутентификации. Однако использование двух факторов из одной категории не является 2FA. Например, требование пароля и общего секрета по-прежнему считается SFA, поскольку они оба относятся к типу фактора аутентификации знаний.

Что касается служб SFA, то имена пользователей и пароли не самые безопасные. Одна из проблем с аутентификацией на основе пароля заключается в том, что для создания и запоминания надежных паролей требуются знания и усердие. Пароли требуют защиты от многих внутренних угроз, таких как небрежно хранящиеся стикеры с учетными данными для входа, старые жесткие диски и эксплойты социальной инженерии. Пароли также являются жертвами внешних угроз, таких как хакеры, использующие атаки грубой силы, словаря или радужной таблицы.

При наличии достаточного количества времени и ресурсов злоумышленник обычно может взломать системы безопасности на основе паролей и украсть корпоративные данные. Пароли остаются наиболее распространенной формой SFA из-за их низкой стоимости, простоты реализации и привычности.

Несколько вопросов типа «запрос-ответ» могут обеспечить большую безопасность, в зависимости от того, как они реализованы, а автономные методы биометрической проверки также могут обеспечить более безопасный метод SFA.

Существует множество различных устройств и сервисов для реализации двухфакторной аутентификации — от жетонов до карт радиочастотной идентификации (RFID) и приложений для смартфонов.

Продукты двухфакторной аутентификации можно разделить на две категории:

- токены, которые выдаются пользователям для использования при входе в систему; и Инфраструктура или программное обеспечение

- , которое распознает и аутентифицирует доступ для пользователей, которые правильно используют свои токены.

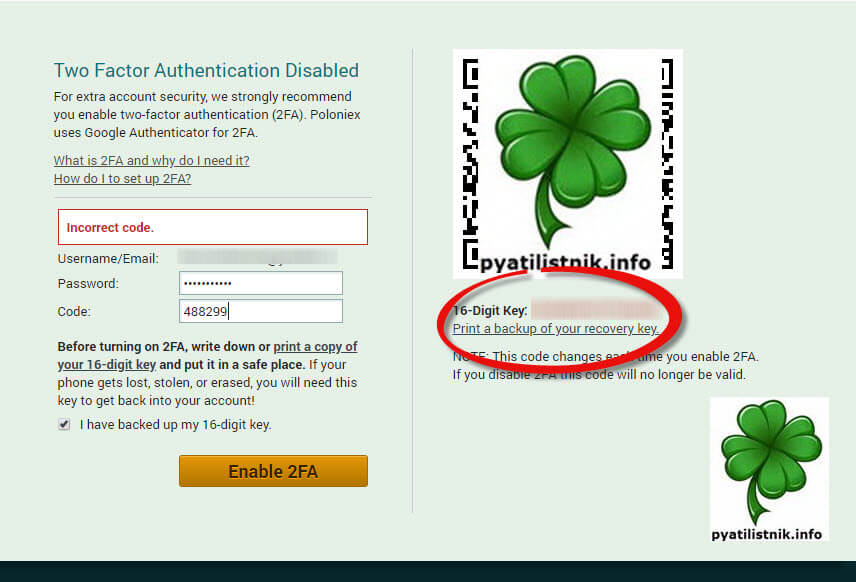

Токены аутентификации могут быть физическими устройствами, такими как брелоки или смарт-карты, или они могут существовать в программном обеспечении в виде мобильных или настольных приложений, которые генерируют PIN-коды для аутентификации. Эти коды аутентификации, также известные как 9Одноразовые пароли 0017 (OTP) обычно генерируются сервером и могут быть признаны подлинными устройством или приложением аутентификации. Код аутентификации представляет собой короткую последовательность, связанную с конкретным устройством, пользователем или учетной записью, и может использоваться только один раз в рамках процесса аутентификации.

Код аутентификации представляет собой короткую последовательность, связанную с конкретным устройством, пользователем или учетной записью, и может использоваться только один раз в рамках процесса аутентификации.

Организациям необходимо развернуть систему для приема, обработки и разрешения или отказа в доступе для пользователей, аутентифицирующихся с помощью своих токенов. Это может быть развернуто в виде серверного программного обеспечения или выделенного аппаратного сервера, а также предоставлено в качестве услуги сторонним поставщиком.

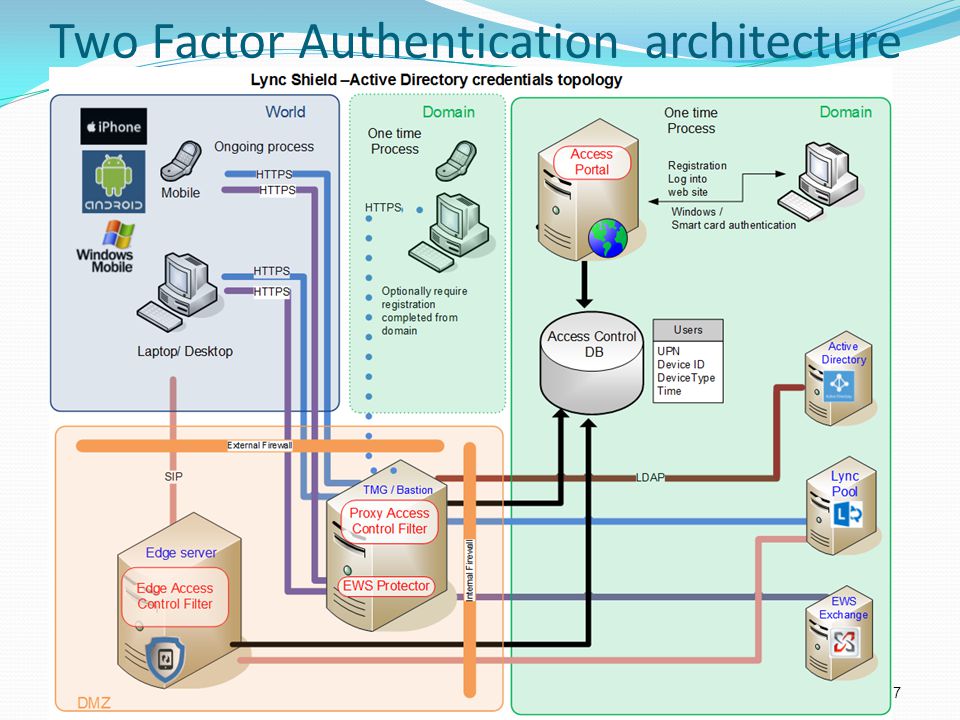

Важным аспектом 2FA является предоставление аутентифицированному пользователю доступа ко всем ресурсам, для которых он утвержден, и только к этим ресурсам. В результате одной из ключевых функций 2FA является связывание системы аутентификации с данными аутентификации организации. Microsoft предоставляет некоторую инфраструктуру, необходимую организациям для поддержки двухфакторной аутентификации в Windows 10 через Windows Hello, которая может работать с учетными записями Microsoft, а также аутентифицировать пользователей через Microsoft Active Directory, Azure AD или Fast IDentity Online (FIDO).

для 2FA, поддерживающие различные подходы к аутентификации. Одним из популярных аппаратных токенов является YubiKey, небольшое устройство с универсальной последовательной шиной (USB), которое поддерживает OTP, шифрование и аутентификацию с открытым ключом, а также протокол Universal 2nd Factor, разработанный Альянсом FIDO. Токены YubiKey продаются компанией Yubico Inc., расположенной в Пало-Альто, Калифорния,

.Когда пользователи с ключом YubiKey входят в онлайн-службу, поддерживающую одноразовые пароли, например Gmail, GitHub или WordPress, они вставляют свой ключ YubiKey в USB-порт своего устройства, вводят свой пароль, щелкают поле YubiKey и касаются Кнопка ЮбиКей. YubiKey генерирует OTP и вводит его в поле.

OTP — это одноразовый пароль из 44 символов; первые 12 символов — это уникальный идентификатор, представляющий ключ безопасности, зарегистрированный в учетной записи. Остальные 32 символа содержат информацию, зашифрованную с помощью ключа, известного только устройству и серверам Yubico, установленного при первоначальной регистрации учетной записи.

Остальные 32 символа содержат информацию, зашифрованную с помощью ключа, известного только устройству и серверам Yubico, установленного при первоначальной регистрации учетной записи.

OTP отправляется из онлайн-сервиса в Yubico для проверки подлинности. После проверки OTP сервер аутентификации Yubico отправляет обратно сообщение, подтверждающее, что это правильный токен для данного пользователя. 2ФА завершена. Пользователь предоставил два фактора аутентификации: пароль — это фактор знания, а YubiKey — фактор владения.

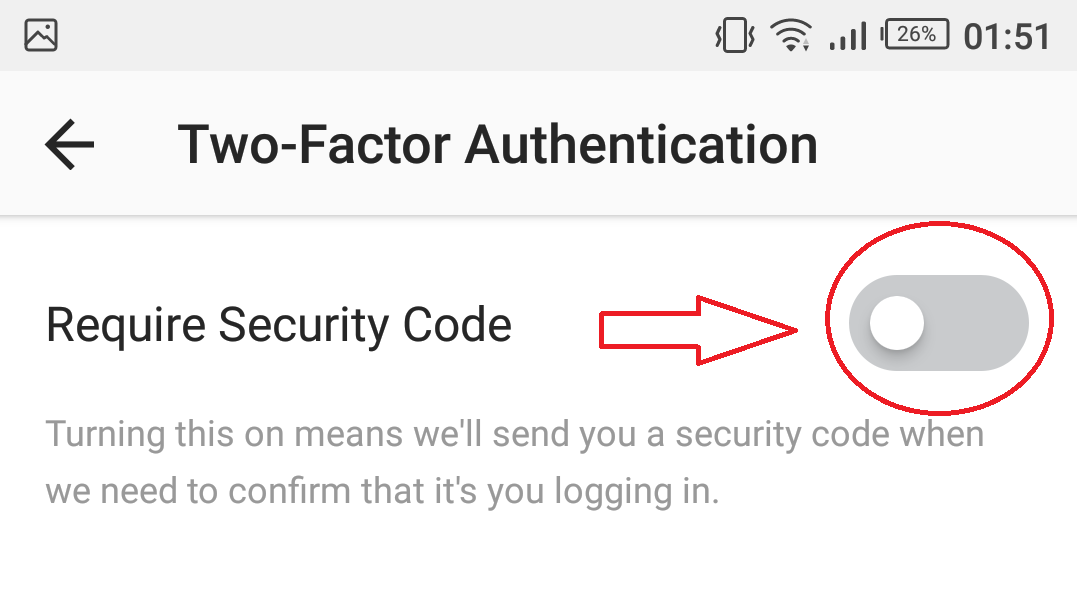

Двухфакторная аутентификация для мобильных устройств Смартфоны предлагают различные возможности двухфакторной аутентификации, что позволяет компаниям использовать то, что лучше всего подходит для них. Некоторые устройства могут распознавать отпечатки пальцев, использовать встроенную камеру для распознавания лиц или сканирования радужной оболочки, а также использовать микрофон для распознавания голоса. Смартфоны, оснащенные GPS, могут проверять местоположение в качестве дополнительного фактора. Служба голосовых сообщений или коротких сообщений (SMS) также может использоваться в качестве канала для внеполосной аутентификации.

Служба голосовых сообщений или коротких сообщений (SMS) также может использоваться в качестве канала для внеполосной аутентификации.

Доверенный номер телефона можно использовать для получения кодов подтверждения с помощью текстового сообщения или автоматического телефонного звонка. Пользователь должен подтвердить хотя бы один доверенный номер телефона, чтобы зарегистрироваться в мобильной двухфакторной аутентификации.

Apple iOS, Google Android и Windows 10 имеют приложения, поддерживающие 2FA, что позволяет самому телефону служить физическим устройством для удовлетворения фактора владения. Duo Security, базирующаяся в Анн-Арборе, штат Мичиган, и приобретенная Cisco в 2018 году за 2,35 миллиарда долларов, имеет платформу, которая позволяет клиентам использовать свои доверенные устройства для двухфакторной аутентификации. Платформа Duo сначала устанавливает, что пользователь является доверенным, прежде чем проверять, что мобильному устройству также можно доверять в качестве фактора аутентификации.

Authenticator избавляют от необходимости получать код подтверждения с помощью текстового сообщения, голосового вызова или электронной почты. Например, чтобы получить доступ к веб-сайту или веб-службе, поддерживающей Google Authenticator, пользователи вводят свое имя пользователя и пароль — фактор знаний. Затем пользователям предлагается ввести шестизначное число. Вместо того, чтобы ждать несколько секунд, чтобы получить текстовое сообщение, аутентификатор генерирует для них номер. Эти числа меняются каждые 30 секунд и различны для каждого входа в систему. Вводя правильный номер, пользователи завершают процесс проверки и подтверждают владение правильным устройством — фактор владения.

Эти и другие продукты 2FA содержат информацию о минимальных системных требованиях, необходимых для реализации 2FA.

Биометрическая аутентификация становится все более популярной на мобильных устройствах. Push-уведомления для двухфакторной аутентификации Push-уведомление — это проверка подлинности без пароля, которая проверяет пользователя, отправляя уведомление непосредственно в защищенное приложение на устройстве пользователя, предупреждая пользователя о попытке проверки подлинности. Пользователь может просмотреть сведения о попытке аутентификации и либо одобрить, либо отказать в доступе — как правило, одним касанием. Если пользователь одобряет запрос аутентификации, сервер получает этот запрос и регистрирует пользователя в веб-приложении.

Пользователь может просмотреть сведения о попытке аутентификации и либо одобрить, либо отказать в доступе — как правило, одним касанием. Если пользователь одобряет запрос аутентификации, сервер получает этот запрос и регистрирует пользователя в веб-приложении.

Push-уведомления аутентифицируют пользователя, подтверждая, что устройство, зарегистрированное в системе аутентификации (обычно это мобильное устройство), находится во владении пользователя. Если злоумышленник скомпрометирует устройство, push-уведомления также будут скомпрометированы. Push-уведомления устраняют такие угрозы, как атаки «человек посередине», несанкционированный доступ и атаки социальной инженерии.

Хотя push-уведомления более безопасны, чем другие методы проверки подлинности, все же существуют риски безопасности. Например, пользователи могут случайно одобрить мошеннический запрос на аутентификацию, потому что они привыкли нажимать 9.0041 одобряют , когда они получают push-уведомления.

Безопасна ли двухфакторная аутентификация? Несмотря на то, что двухфакторная аутентификация действительно повышает безопасность, схемы 2FA безопасны настолько, насколько безопасен их самый слабый компонент. Например, аппаратные токены зависят от безопасности эмитента или производителя. Один из самых громких случаев взлома двухфакторной системы произошел в 2011 году, когда охранная компания RSA Security сообщила, что ее токены аутентификации SecurID были взломаны.

Например, аппаратные токены зависят от безопасности эмитента или производителя. Один из самых громких случаев взлома двухфакторной системы произошел в 2011 году, когда охранная компания RSA Security сообщила, что ее токены аутентификации SecurID были взломаны.

Сам процесс восстановления учетной записи также может быть нарушен, если он используется для обхода двухфакторной аутентификации, поскольку он часто сбрасывает текущий пароль пользователя и отправляет временный пароль по электронной почте, чтобы позволить пользователю снова войти в систему, минуя процесс 2FA. Таким образом были взломаны бизнес-аккаунты Gmail исполнительного директора Cloudflare.

Хотя двухфакторная аутентификация на основе SMS недорога, проста в реализации и считается удобной для пользователя, она уязвима для многочисленных атак. Национальный институт стандартов и технологий (NIST) не рекомендует использовать SMS в службах 2FA в своей специальной публикации 800-63-3: Руководство по цифровой идентификации. NIST пришел к выводу, что одноразовые пароли, отправляемые через SMS, слишком уязвимы из-за атак переносимости номеров мобильных телефонов, атак на сеть мобильных телефонов и вредоносных программ, которые можно использовать для перехвата или перенаправления текстовых сообщений.

NIST пришел к выводу, что одноразовые пароли, отправляемые через SMS, слишком уязвимы из-за атак переносимости номеров мобильных телефонов, атак на сеть мобильных телефонов и вредоносных программ, которые можно использовать для перехвата или перенаправления текстовых сообщений.

Среды, требующие более высокой безопасности, могут быть заинтересованы в трехфакторной аутентификации, которая обычно включает владение физическим токеном и паролем, используемым в сочетании с биометрическими данными, такими как сканирование отпечатков пальцев или голосовых отпечатков. Такие факторы, как геолокация, тип устройства и время суток, также используются для определения того, должен ли пользователь пройти аутентификацию или заблокироваться. Кроме того, поведенческие биометрические идентификаторы, такие как длина нажатия пользователем клавиши, скорость набора текста и движения мыши, также можно незаметно отслеживать в режиме реального времени, чтобы обеспечить непрерывную аутентификацию вместо однократной проверки аутентификации во время входа в систему.

Использование паролей в качестве основного метода аутентификации, хотя и распространено, часто больше не обеспечивает безопасность или удобство работы, которые требуются компаниям и их пользователям. И хотя устаревшие инструменты безопасности, такие как менеджер паролей и MFA, пытаются решить проблемы с именами пользователей и паролями, они зависят от существенно устаревшей архитектуры: базы данных паролей.

Следовательно, многие организации переходят на аутентификацию без пароля. Использование таких методов, как биометрия и безопасные протоколы, позволяет пользователям безопасно аутентифицировать себя в своих приложениях без необходимости вводить пароли. В бизнесе это означает, что сотрудники могут получать доступ к своей работе без необходимости вводить пароли, а ИТ-отдел по-прежнему сохраняет полный контроль над каждым входом в систему. Использование блокчейна, например, посредством децентрализованной идентификации или самостоятельной идентификации, также привлекает внимание как альтернатива традиционным методам аутентификации.

Последнее обновление: июль 2021 г.

Продолжить чтение О двухфакторной аутентификации (2FA)- В чем разница между двухэтапной проверкой и 2FA?

- Почему все меньше компаний используют SMS 2FA для аутентификации?

- 5 общих факторов аутентификации, которые необходимо знать

- Плюсы и минусы биометрической аутентификации

- Каковы наиболее распространенные методы цифровой аутентификации?

фактор аутентификации

Автор: Айви Вигмор

трехфакторная аутентификация (3FA)

Автор: Александр Гиллис

План GitHub 2FA добавляет SMS и защиту от блокировки учетной записи

Автор: Бет Паризо

GitHub вводит двухфакторную аутентификацию к 2023 году, планы по дополнительной безопасности

Автор: Стефани Глен

Сеть

- Операторы мобильной связи должны устранить путаницу с 5G, чтобы максимизировать доход

5G может принести миллиардные доходы, но операторы мобильной связи должны сначала разобраться с приложениями и технологиями 5G, такими как .

..

.. - Варианты использования цифровых двойников для сетей

Сетевые инженеры могут использовать цифровых двойников для проектирования, тестирования, обеспечения безопасности и обслуживания. Но ограничения со спецификой поставщика…

- Логистический сервис OnAsset использует Amazon Sidewalk

Логистическая компания OnAsset Intelligence ожидает, что Amazon Sidewalk будет наиболее полезен для отслеживания грузов на грузовиках, направляющихся в …

ИТ-директор

- Доступ меньшинств к федеральным контрактам нуждается в улучшении

Расширение географического распределения федеральных контрактов является одним из способов помочь доступу меньшинств и малого бизнеса, считают эксперты …

- RESTRICT Act нацелен на ИТ-продукты, выходящие за рамки запрета TikTok в США.

Закон об ограничениях может столкнуться с трудностями при реализации, если он будет принят в качестве закона, учитывая то, как он нацелен на ИТ-продукты, принадлежащие иностранным .

..

.. - Попытки приостановить разработку искусственного интеллекта провалились в Вашингтоне

По словам Илона Маска из Tesla и Стива Возняка из Apple, быстро развивающиеся системы искусственного интеллекта опасны. Пока у политиков есть …

Корпоративный настольный компьютер

- Сравнение включенной и принудительной многофакторной идентификации в Microsoft 365

При управлении проверкой подлинности Microsoft 365 ИТ-администраторы могут столкнуться с различием между включенной и принудительной MFA. Узнать…

- Как настроить MFA для Microsoft 365 организации

Чтобы развернуть MFA во всей среде Microsoft, особенно в Microsoft 365, ИТ-администраторам необходимо настроить …

- Стоимость перехода с Windows 10 на 11

Стоимость перехода на Windows 11 для каждой организации будет немного отличаться в зависимости от существующих лицензий, поэтому ИТ-специалистам следует .

..

..

Облачные вычисления

- Как работает маршрутизация на основе задержки в Amazon Route 53

Если вы рассматриваете Amazon Route 53 как способ уменьшить задержку, вот как работает этот сервис.

- 4 рекомендации, чтобы избежать привязки к поставщику облачных услуг

Без надлежащего планирования организация может оказаться в ловушке отношений с облачным провайдером. Следуйте этим …

- Подходит ли вам облачная стратегия?

Стратегия, ориентированная на облачные технологии, имеет свои преимущества и недостатки. Узнайте, как избежать рисков и построить стратегию, которая …

ComputerWeekly.com

- Натарадж Нагаратнам из IBM о киберпроблемах, с которыми сталкиваются облачные сервисы

Правительства внедряют все более предписывающие политики защиты данных, но организации становятся все более зависимыми.

..

.. - Juniper регистрируется в CitizenM, чтобы повысить качество обслуживания в отелях благодаря персонализированному взаимодействию 9Сеть бутик-отелей 0016 внедряет беспроводной доступ на основе искусственного интеллекта и брандмауэры поставщика сетевых технологий для оптимизации ИТ-операций и …

- Правительство вложит более 100 миллионов фунтов стерлингов в цифровую социальную помощь

В рамках своего фонда Better Care Fund правительство выделило 100 млн фунтов стерлингов на ускорение оцифровки социальной помощи, 50 млн фунтов стерлингов на …

Что такое двухфакторная аутентификация (2FA)?

Что такое двухфакторная аутентификация (2FA)? | Безопасность Майкрософт Узнайте больше о двухфакторной аутентификации и о том, почему компании используют ее для защиты своей наиболее уязвимой информации и сетей.

Методы аутентификации для двухфакторной аутентификации

Существуют различные методы аутентификации при использовании двухфакторной аутентификации. Вот список некоторых из самых популярных вариантов.

Аппаратные жетоны

Предприятия могут выдавать своим сотрудникам аппаратные жетоны в виде брелоков, которые выдают коды каждые несколько секунд до минуты. Это одна из старейших форм двухфакторной аутентификации.

Push-уведомления

Методы двухфакторной аутентификации Push не требуют пароля. Этот тип 2FA отправляет сигнал на ваш телефон, чтобы либо одобрить/отказать, либо принять/отклонить доступ к веб-сайту или приложению для подтверждения вашей личности.

SMS-подтверждение

SMS или текстовые сообщения могут использоваться как форма двухфакторной аутентификации, когда сообщение отправляется на доверенный номер телефона.

Пользователю предлагается либо взаимодействовать с текстом, либо использовать одноразовый код для подтверждения своей личности на сайте или в приложении.

Пользователю предлагается либо взаимодействовать с текстом, либо использовать одноразовый код для подтверждения своей личности на сайте или в приложении.Голосовая аутентификация

Голосовая аутентификация работает аналогично push-уведомлениям, за исключением того, что ваша личность подтверждается с помощью автоматизации. Голос попросит вас нажать клавишу или назвать свое имя, чтобы идентифицировать себя.

Узнайте больше о Microsoft Security

Расширение возможностей удаленных сотрудников

Предоставление сотрудникам возможности работать удаленно, сохраняя при этом продуктивность и безопасность.

Узнать больше

Снижение рисков кибербезопасности

Узнайте, почему такие меры безопасности, как многофакторная аутентификация (MFA), важны как никогда.

Узнать больше

Работа без пароля

Забудьте о паролях — откройте для своей организации будущее с аутентификацией без пароля.

Узнать больше

Любая организация или физическое лицо, заинтересованное в защите своих личных и деловых данных, должны использовать методы 2FA. Этот тип безопасности гарантирует, что все активы не могут быть доступны без надлежащей проверки личности. Кроме того, это может исключить возможность раскрытия информации киберпреступниками и хакерами.

2FA защищает бизнес, гарантируя, что все активы (например, документы, конфиденциальная информация, личные записи сотрудников) защищены этой двойной системой безопасности.

К сожалению, с ростом числа кибератак традиционные пароли уже не так надежны, как раньше.

Zero Trust и 2FA дают потребителям контроль над своей личной и деловой информацией.

Затем пользователи проходят аутентификацию, предоставляя этот код организации. Сегодня многие организации предлагают программные аутентификаторы, которые можно установить на мобильное устройство пользователя.

Затем пользователи проходят аутентификацию, предоставляя этот код организации. Сегодня многие организации предлагают программные аутентификаторы, которые можно установить на мобильное устройство пользователя.

Например, вредоносная программа для кейлоггеров может отслеживать нажатия клавиш, вводимые пользователем, а затем удаленно передавать токен аутентификации злоумышленнику.

Например, вредоносная программа для кейлоггеров может отслеживать нажатия клавиш, вводимые пользователем, а затем удаленно передавать токен аутентификации злоумышленнику. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам. Это могут быть личные атрибуты, сопоставленные с физическими характеристиками, такими как отпечатки пальцев, аутентифицированные с помощью считывателя отпечатков пальцев. Другие часто используемые факторы присущего характера включают распознавание лиц и голоса или поведенческие биометрические данные, такие как динамика нажатия клавиш, походка или речевые паттерны.

Это могут быть личные атрибуты, сопоставленные с физическими характеристиками, такими как отпечатки пальцев, аутентифицированные с помощью считывателя отпечатков пальцев. Другие часто используемые факторы присущего характера включают распознавание лиц и голоса или поведенческие биометрические данные, такие как динамика нажатия клавиш, походка или речевые паттерны.

..

.. ..

.. ..

.. ..

.. Пользователю предлагается либо взаимодействовать с текстом, либо использовать одноразовый код для подтверждения своей личности на сайте или в приложении.

Пользователю предлагается либо взаимодействовать с текстом, либо использовать одноразовый код для подтверждения своей личности на сайте или в приложении.