Алгоритм MD5 | Как это работает? использует и преимущества алгоритма MD5

Введение в алгоритм MD5

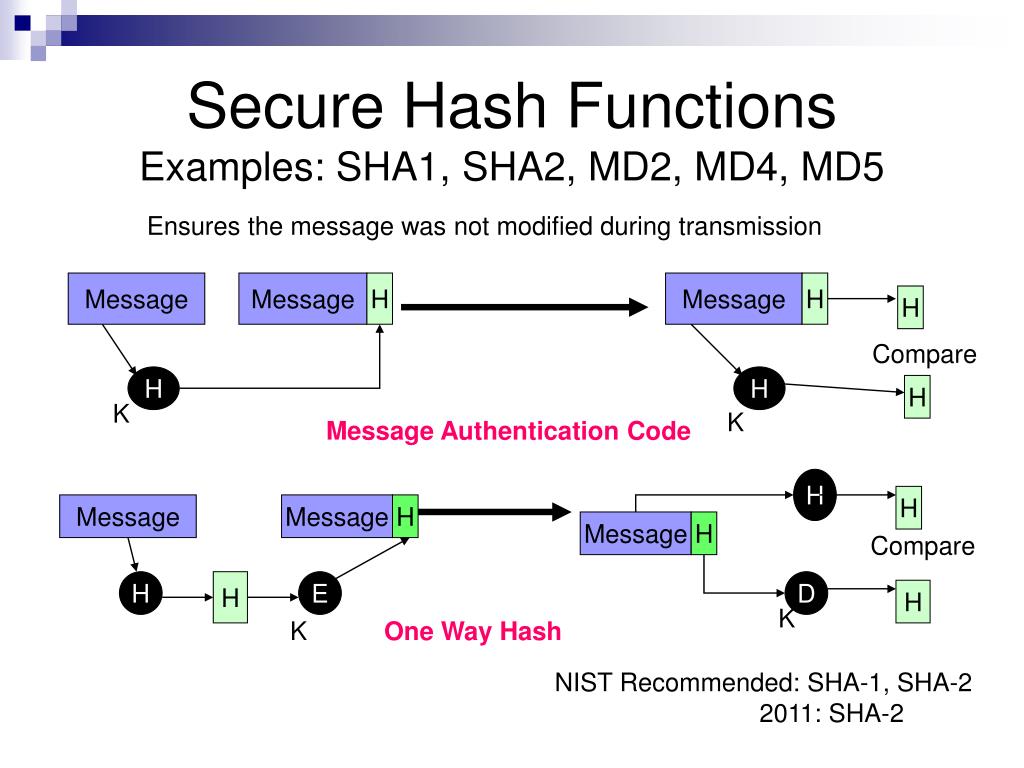

Прежде чем изучать алгоритм MD5, очень важно понять, что такое криптография и как алгоритм MD5 появился на снимке. С точки зрения непрофессионала, криптография — это практика и изучение методов, которые используются для преобразования простого текста в неразборчивый текст, понятный только получателю. По соображениям безопасности очень важно зашифровать данные, а также отправить и сохранить их в определенном формате, чтобы они не могли быть пропущены и, следовательно, неправильно использованы. MD5 является одним из алгоритмов, который используется для кодирования данных. Существует так много алгоритмов, разработанных для безопасной передачи и хранения данных, которые имеют свои плюсы и минусы. Эти алгоритмы не только защищают данные от кражи, но и обеспечивают аутентификацию пользователя.

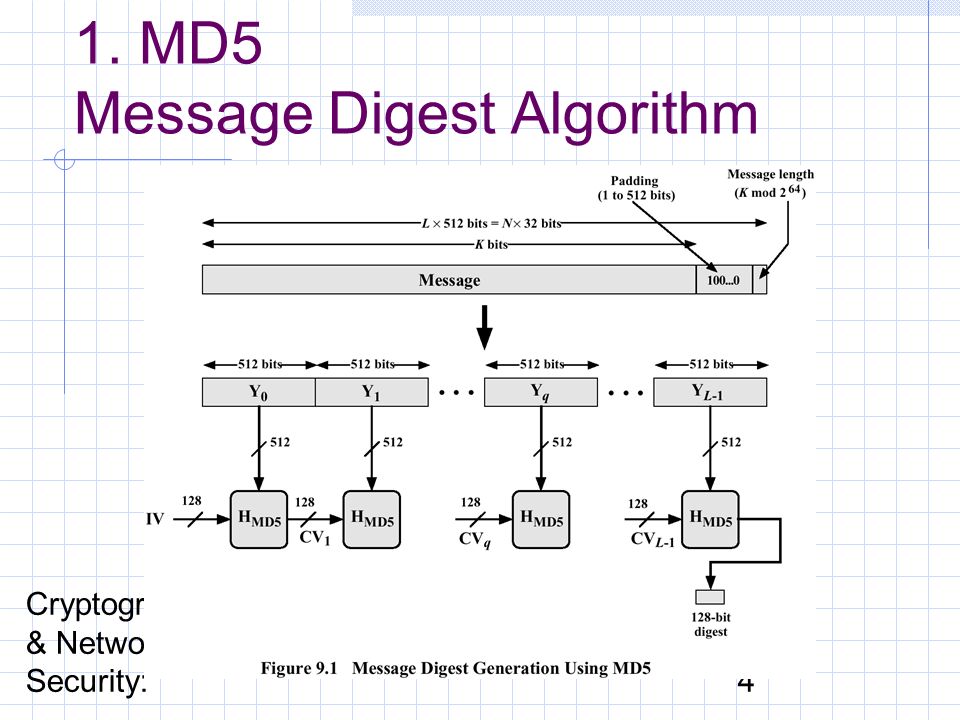

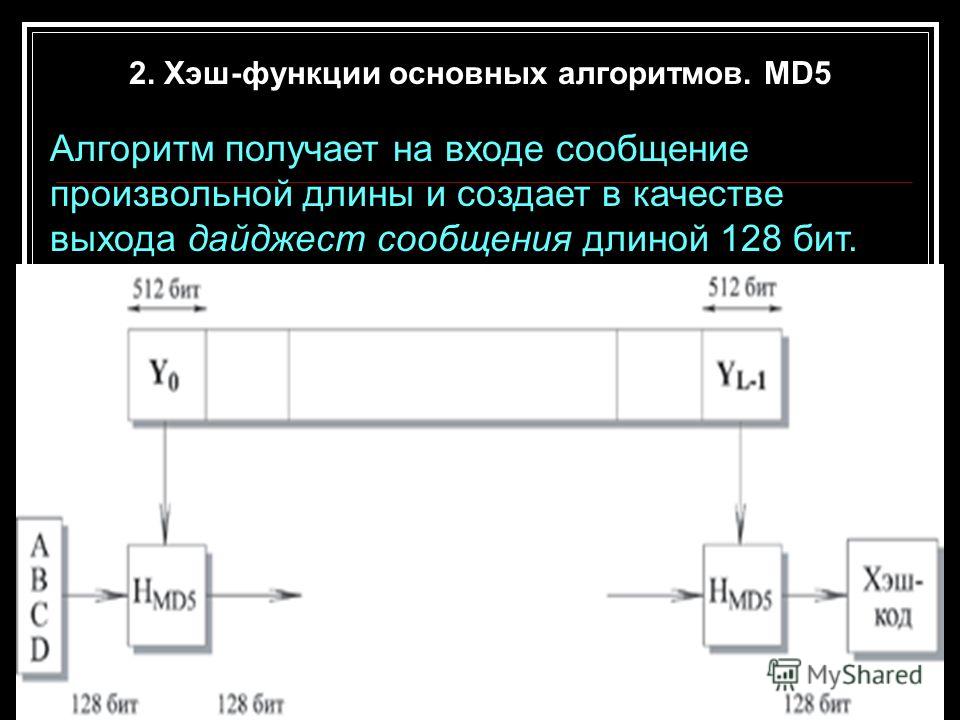

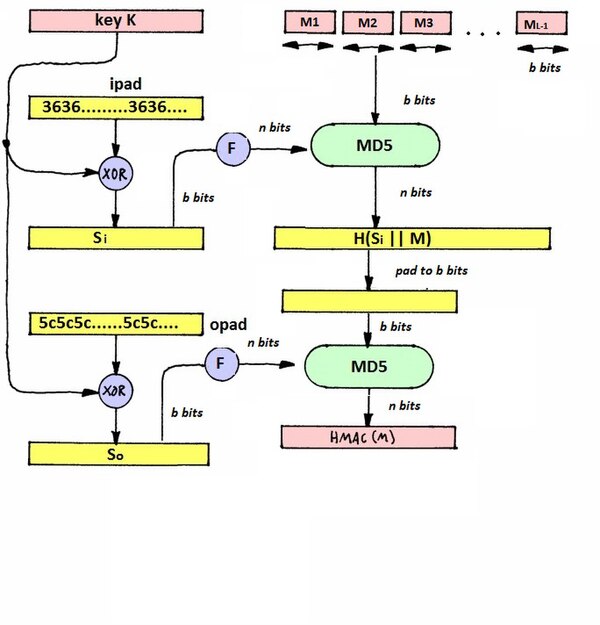

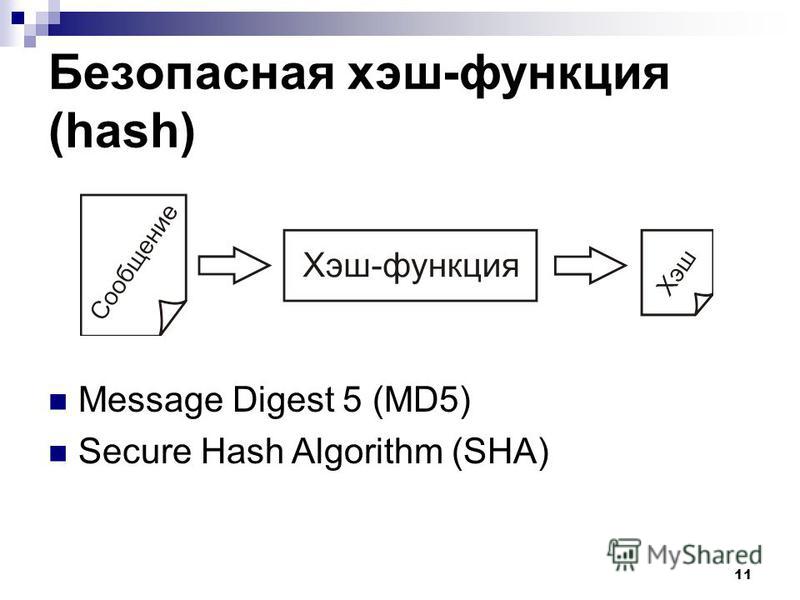

Теперь углубленно изучая Алгоритм MD5, MD5 обозначает алгоритм Message Digest 5, который является одной из широко используемых криптографических хеш-функций, которая принимает ввод произвольной длины и выдает фиксированное 128-битное хеш-значение. Он используется в самых разных приложениях безопасности. MD5 — это усовершенствованная версия MD4, разработанная профессором Рональдом Ривестом из MIT. MD5 был разработан как надежный криптографический алгоритм для аутентификации цифровых подписей (цифровой код, который прилагается к электронному документу для проверки его содержания и гендерной идентичности).

Он используется в самых разных приложениях безопасности. MD5 — это усовершенствованная версия MD4, разработанная профессором Рональдом Ривестом из MIT. MD5 был разработан как надежный криптографический алгоритм для аутентификации цифровых подписей (цифровой код, который прилагается к электронному документу для проверки его содержания и гендерной идентичности).

Использование алгоритма MD5

Алгоритм MD5 был разработан с основным мотивом безопасности, так как он принимает входные данные любого размера и выдает выходные данные, если 128-битное хеш-значение. Чтобы считаться криптографически безопасным, MD5 должен отвечать двум требованиям:

- Невозможно сгенерировать два входа, которые не могут создавать одну и ту же хеш-функцию.

- Невозможно сгенерировать сообщение с таким же хеш-значением.

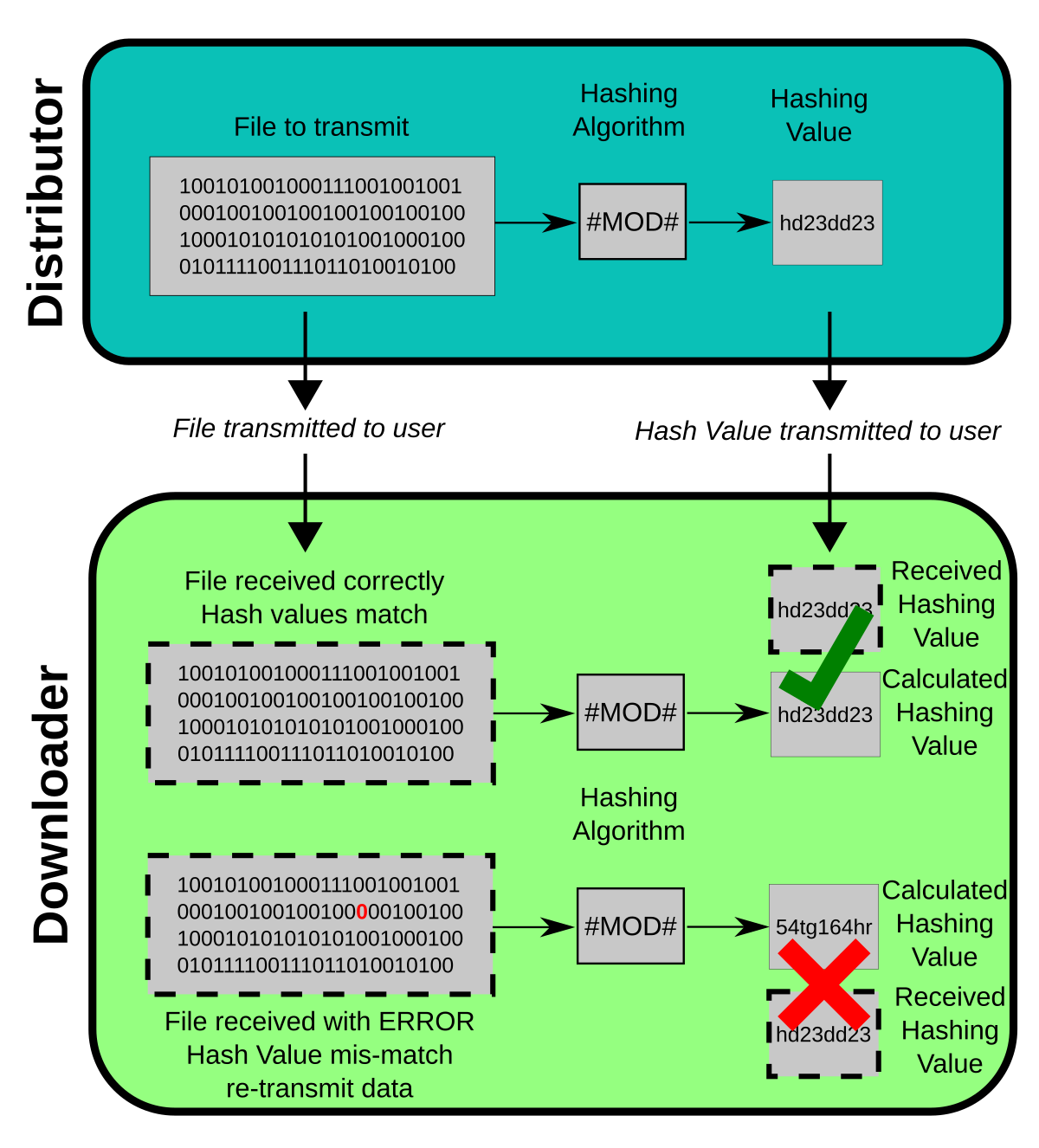

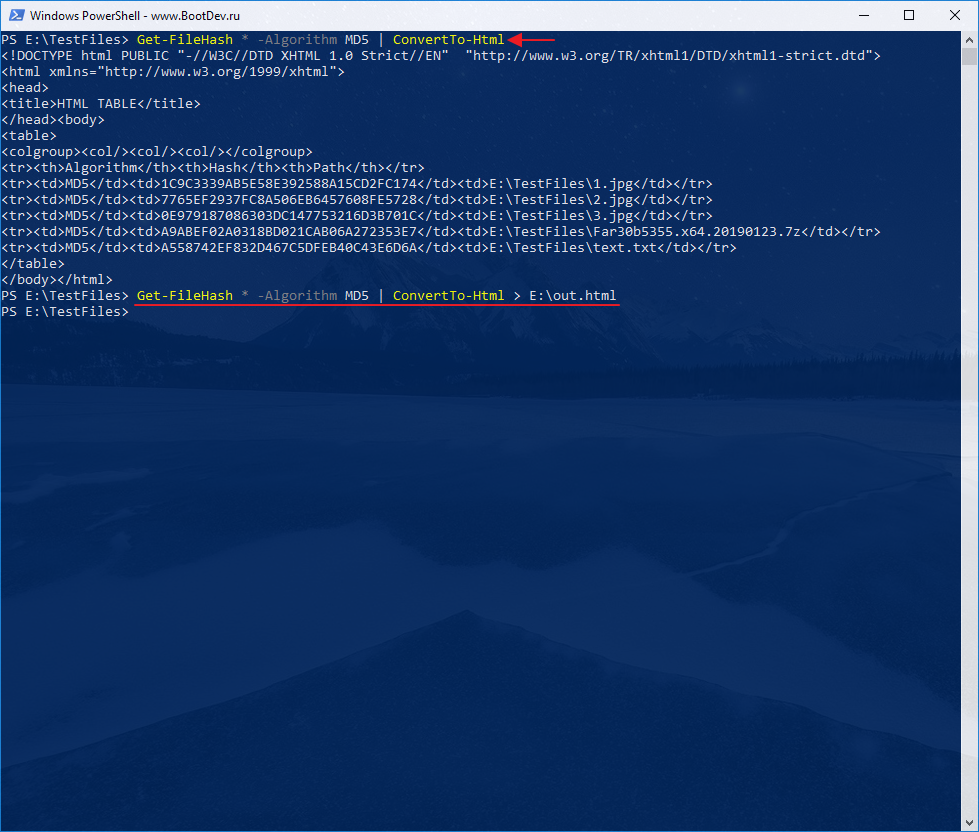

Первоначально MD5 был разработан для хранения одностороннего хэша пароля, и некоторые файловые серверы также предоставляют предварительно вычисленную контрольную сумму MD5 файла, чтобы пользователь мог сравнить с ним контрольную сумму загруженного файла. Большинство операционных систем на основе Unix включают утилиты контрольной суммы MD5 в свои пакеты распространения.

Большинство операционных систем на основе Unix включают утилиты контрольной суммы MD5 в свои пакеты распространения.

Как работает алгоритм MD5?

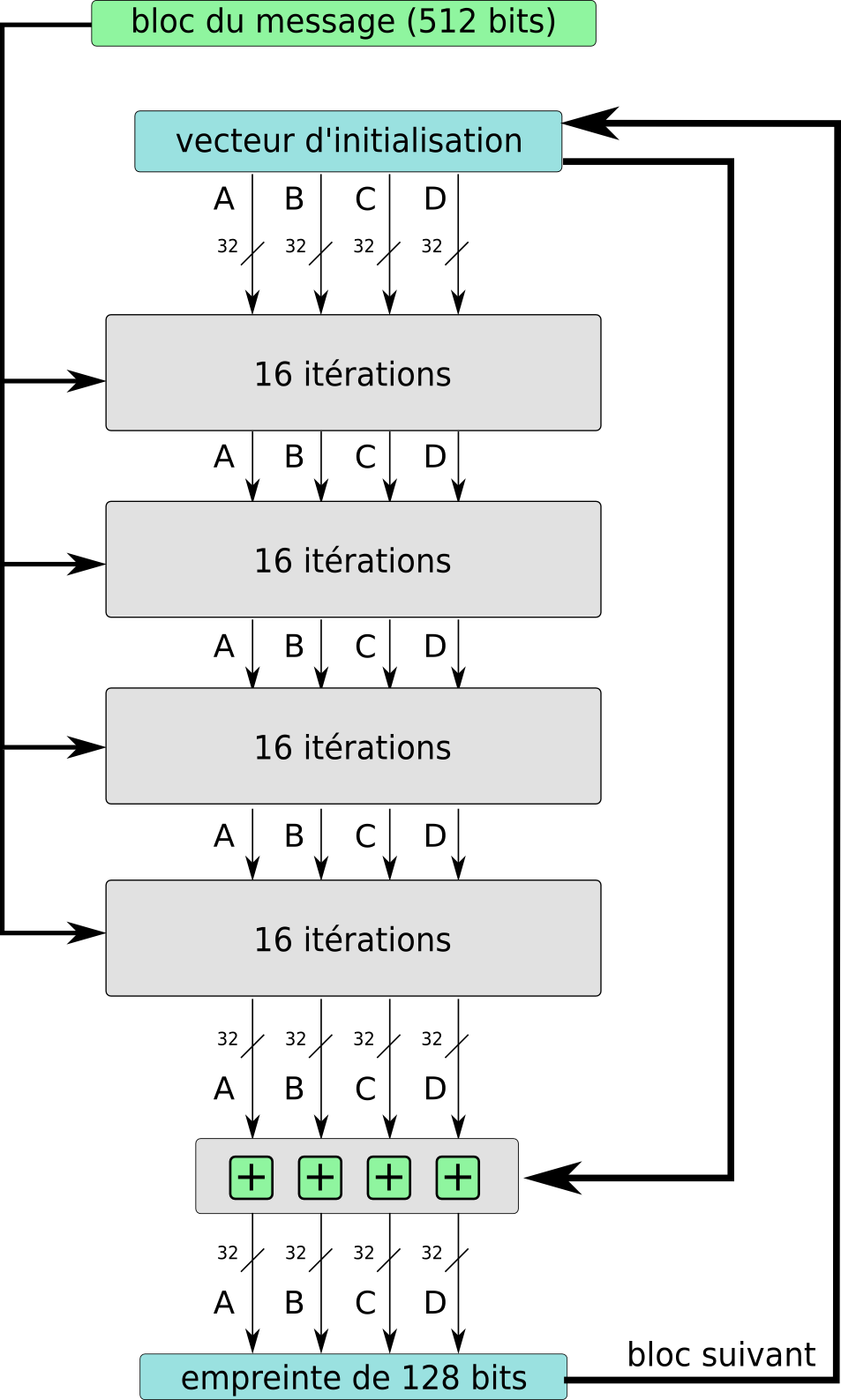

Как все мы знаем, MD5 выводит 128-битное хеш-значение. Это шифрование ввода любого размера в хеш-значения проходит 5 шагов, и каждый шаг имеет свою предопределенную задачу.

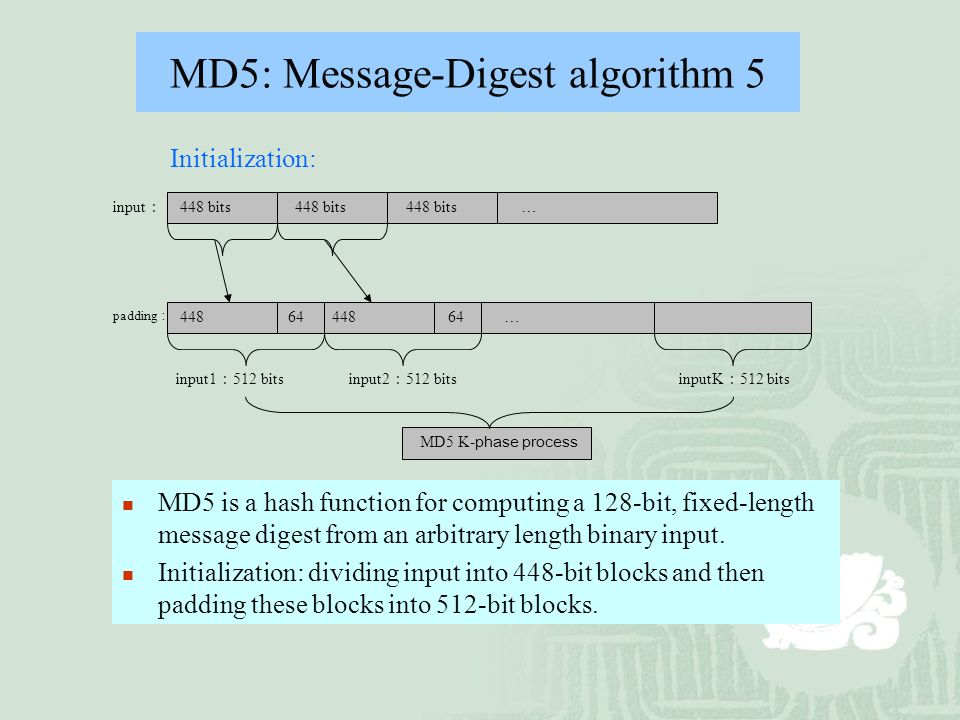

Шаг 1: Добавить биты заполнения

- Заполнение означает добавление дополнительных битов к исходному сообщению. Таким образом, в MD5 исходное сообщение дополняется так, что его длина в битах совпадает с 448 по модулю 512. Заполнение выполняется так, что общее количество битов на 64 меньше, кратное длине 512 бит.

- Заполнение выполняется, даже если длина исходного сообщения уже соответствует 448 по модулю 512. В битах заполнения единственный первый бит равен 1, а остальные биты равны 0.

Шаг 2: Добавить длину

После заполнения в конце вставляются 64 бита, которые используются для записи длины исходного ввода. По модулю 2 ^ 64. На этом этапе результирующее сообщение имеет длину, кратную 512 битам.

На этом этапе результирующее сообщение имеет длину, кратную 512 битам.

Шаг 3: Инициализация буфера MD

Буфер из четырех слов (A, B, C, D) используется для вычисления значений для дайджеста сообщения. Здесь A, B, C, D являются 32-битными регистрами и инициализируются следующим образом

| Слово А | 01 | 23 | 45 | 67 |

| Слово Б | 89 | Ab | Компакт диск | Ef |

| Слово С | Fe | Округ Колумбия | Ba | 98 |

| Слово D | 76 | 54 | 32 | 10 |

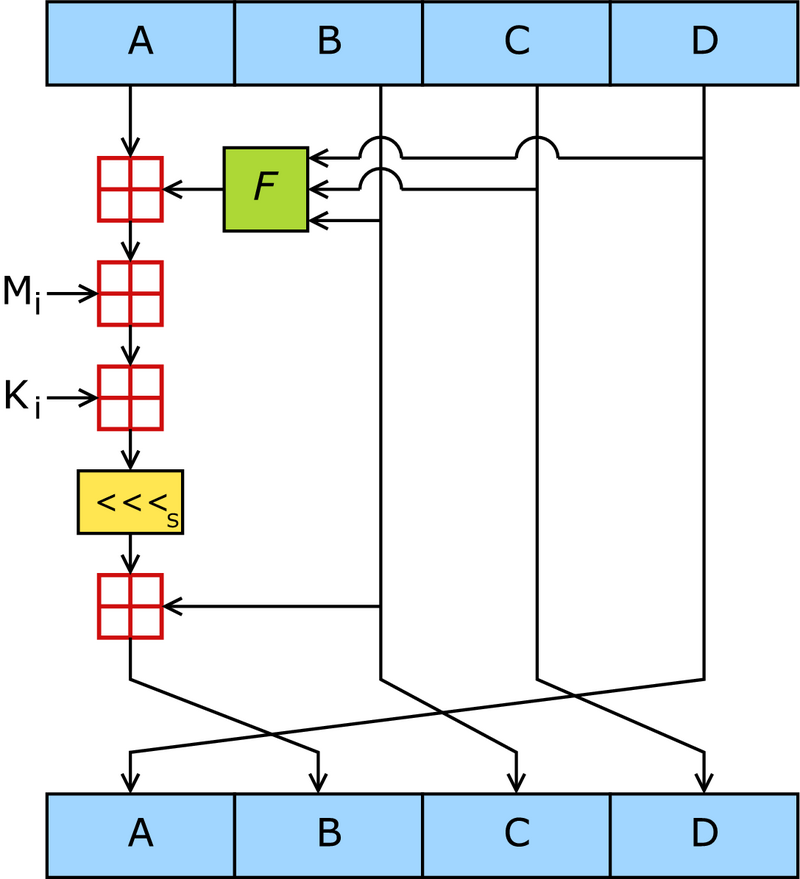

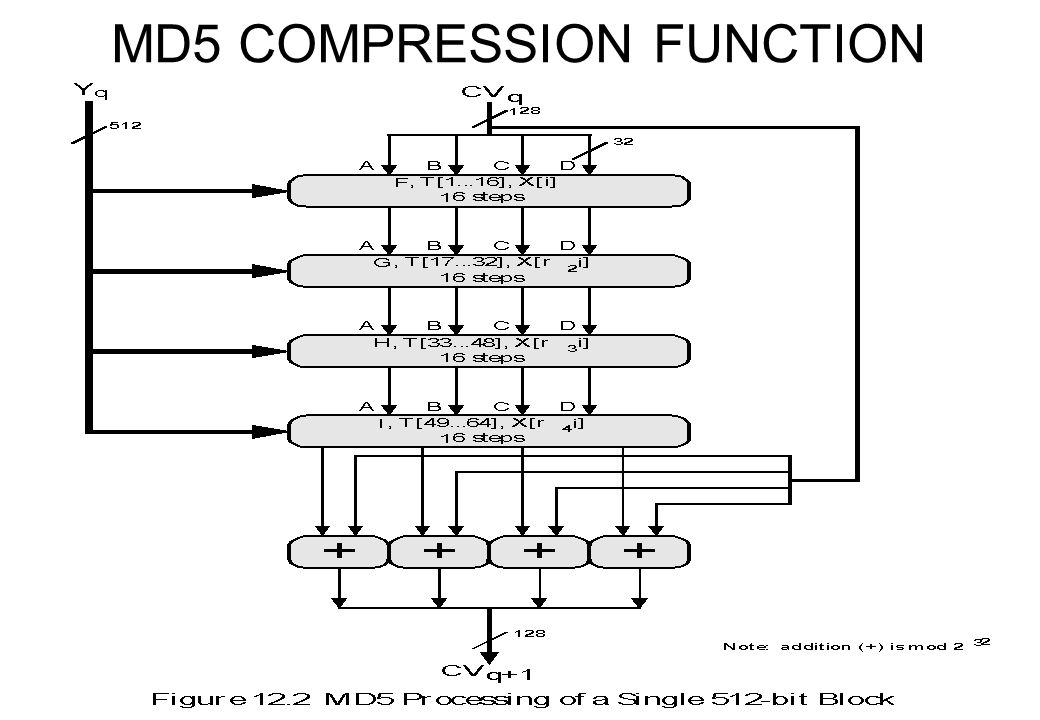

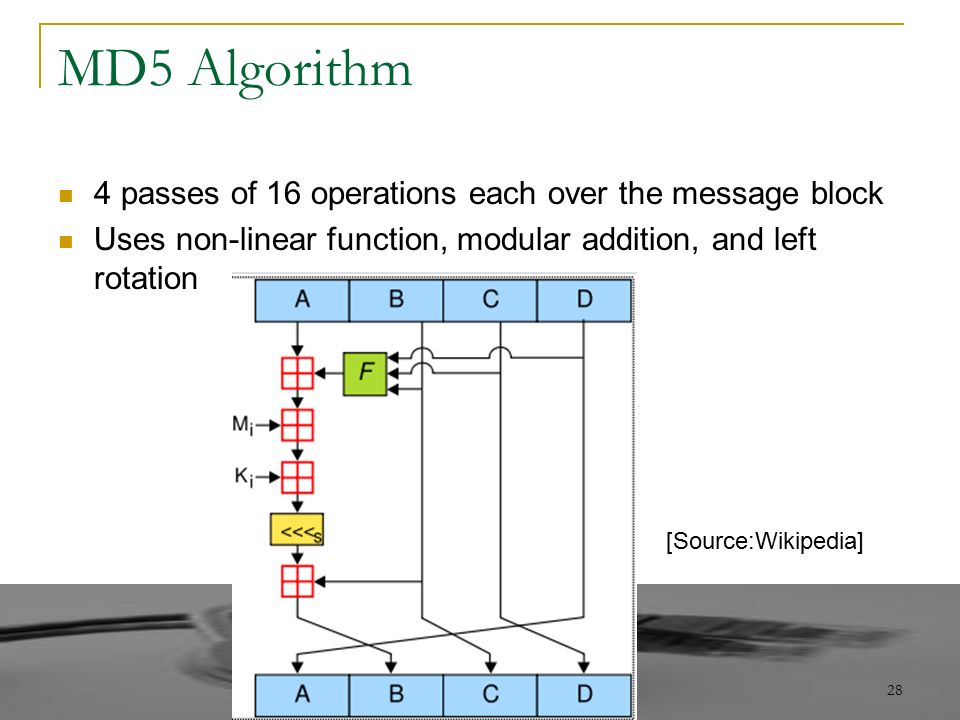

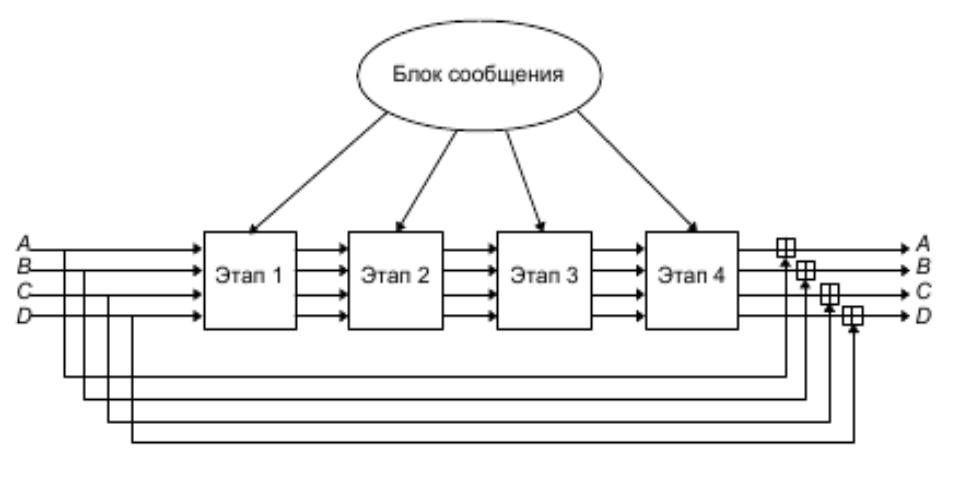

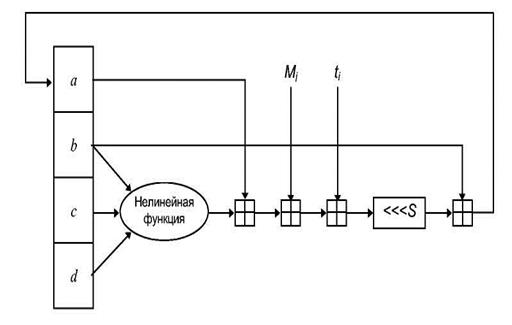

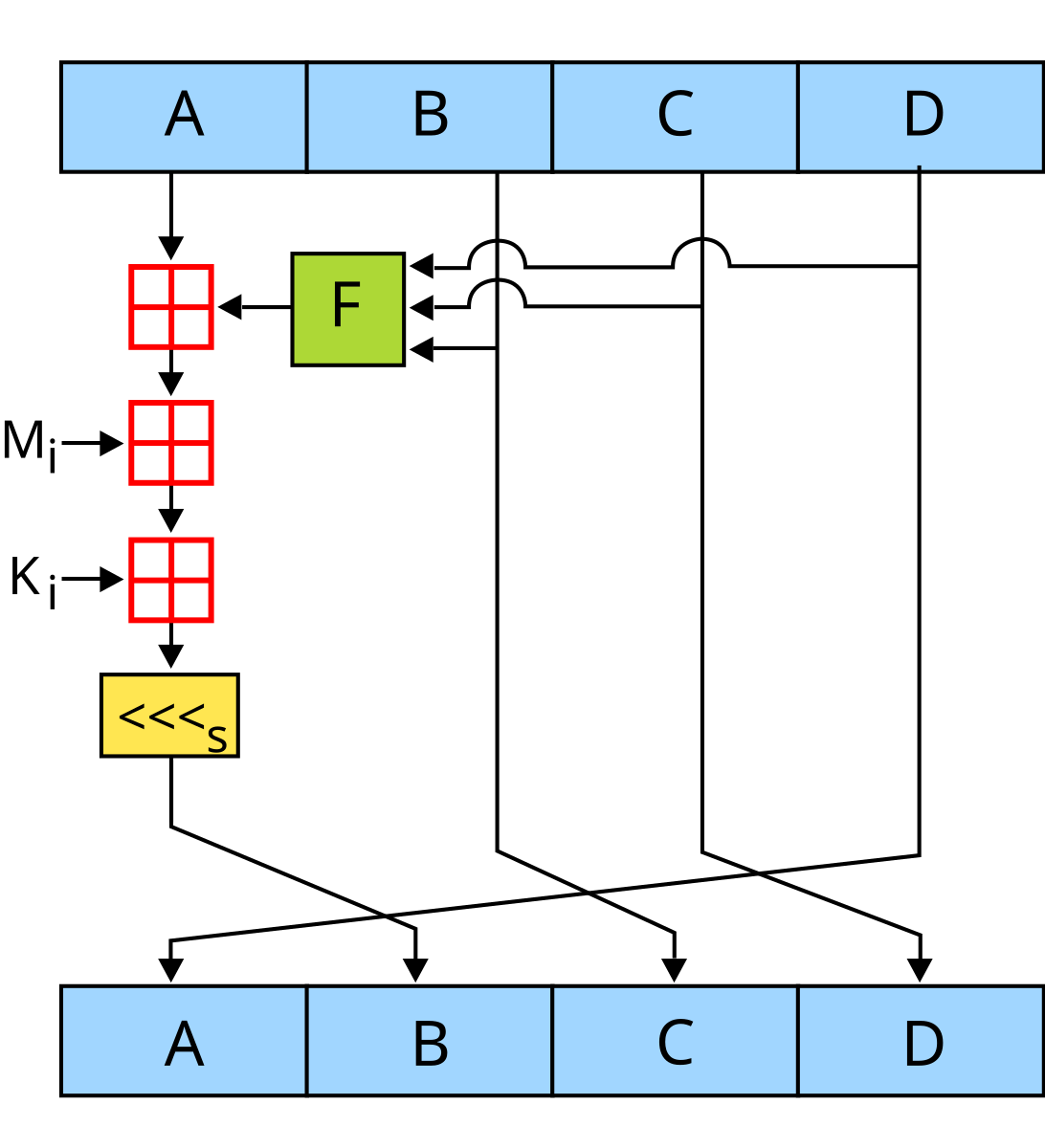

Шаг 4: Обработка сообщения в блоке из 16 слов

MD5 использует вспомогательные функции, которые принимают вход как три 32-битных числа и выдают 32-битный выход. Эти функции используют логические операторы, такие как OR, XOR, NOR.

| F (X, Y, Z) | XY v нет (X) Z |

| G (X, Y, Z) | XZ v Y нет (Z) |

| H (X, Y, Z) | X XOR Y XOR Z |

| Я (X, Y, Z) | Y xor (X v не (Z)) |

Содержимое четырех буферов смешивается со входом с использованием этого вспомогательного буфера, и 16 циклов выполняются с использованием 16 основных операций.

Выход-

В конце концов, обходы выполнили буфер A, B, C, D содержит вывод MD5, начиная с младшего бита A и заканчивая старшим битом D.

Пример:

| Вход: это статья об алгоритме криптографии |

| Вывод: e4d909c290dfb1ca068ffaddd22cbb0 |

Преимущества и недостатки алгоритма MD5:

- Алгоритмы MD5 полезны, потому что легче сравнивать и хранить эти меньшие хеши, чем хранить большой текст переменной длины. Алгоритм MD5 является широко используемым алгоритмом для односторонних хэшей, которые используются для проверки без обязательного указания исходного значения. Алгоритм MD5 используется системами Unix для хранения паролей пользователя в 128-битном зашифрованном формате. Алгоритмы MD5 широко используются для проверки целостности файлов.

- Кроме того, с помощью этого алгоритма очень просто сгенерировать дайджест сообщения исходного сообщения.

Алгоритм MD5 может выполнять дайджест сообщения с любым количеством битов, он не ограничивается сообщением, кратным 8, в отличие от суммы MD5, которая ограничено октетами.

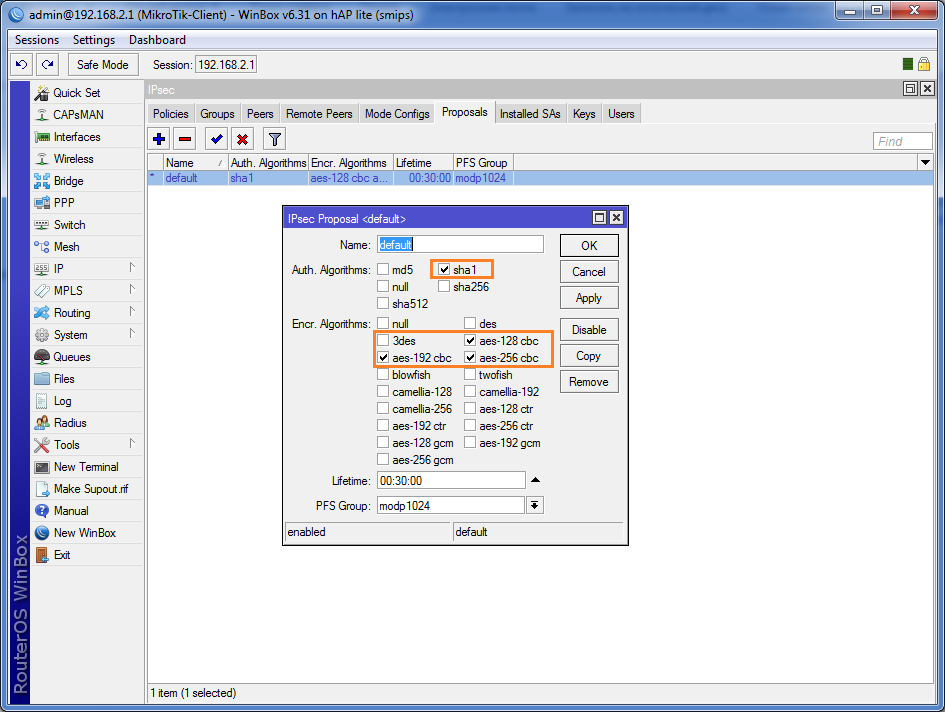

Алгоритм MD5 может выполнять дайджест сообщения с любым количеством битов, он не ограничивается сообщением, кратным 8, в отличие от суммы MD5, которая ограничено октетами. - Но в течение многих лет MD5 был склонен к слабости коллизий хешей, то есть можно создать одну и ту же хеш-функцию для двух разных входов. MD5 не обеспечивает безопасности при этих атаках столкновений. Вместо MD5 в криптографическом поле для генерации хеш-функции теперь приемлем SHA (Secure Hash Algorithm, который создает 160-битный дайджест сообщений и разработанный NSA, чтобы быть частью алгоритма цифровой подписи), так как SHA не так просто создать. -Я столкновение и до сих пор не было произведено никакого столкновения.

- Более того, алгоритм MD5 довольно медленный, чем оптимизированный алгоритм SHA. SHA намного безопаснее, чем алгоритм MD5, и, кроме того, он может быть реализован в существующей технологии с превышением скорости, в отличие от MD5. В настоящее время на рынке появляются новые алгоритмы хеширования с учетом более высокой безопасности таких данных, как SHA256 (который генерирует 256-битную подпись текста).

Вывод

В настоящее время при хранении всех данных в облаке и в Интернете очень важно обеспечить безопасность этих данных в первоочередном порядке. Наиболее безопасный алгоритм должен быть принят для шифрования личных данных. Недавние исследования показывают, что алгоритму SHA следует придавать первостепенное значение по сравнению с MD5, поскольку MD5 более уязвим для атак коллизий. Хотя исследователи предлагают новые алгоритмы, которые являются безопасными и наименее уязвимыми для атак, таких как SHA256.

Рекомендуемые статьи

Это было руководство к алгоритму MD5. Здесь мы обсудили введение, использование, работу, преимущества и недостатки алгоритма MD5. Вы также можете просмотреть наши другие предлагаемые статьи, чтобы узнать больше —

- Алгоритм шифрования

- Что такое дешифрование?

- Что такое криптография?

- Криптография против шифрования

О модификации алгоритма MD5 Текст научной статьи по специальности «Компьютерные и информационные науки»

Серия Экономика. Информатика. 2016 № 2 (223). Выпуск 37

Информатика. 2016 № 2 (223). Выпуск 37

УДК 681.3.06

О МОДИФИКАЦИИ АЛГОРИТМА MD5 ABOUT MODIFICATION OF THE MD5 ALGORITM

А.Д. Буханцов, И.В. Дружкова A.D. Bukhantsov, I.V. Druzhkova

Белгородский государственный национальный исследовательский университет, Россия, 308015, Белгород, ул. Победы, 85

Belgorod State National Research University, 85 Pobeda St, Belgorod, 308015, Russia

e-mail: [email protected], [email protected]

Аннотация. В данной статье предлагается вариант модификации известной хэш-функции с целью повышения ее стойкости. Показано, что при сохранении требований по быстродействию вычисления дайджеста сообщения на основе модифицированного алгоритма, вероятность коллизии второго рода существенно снижается.

Resume. This article proposes a modification of the well-known hash functions with the aim of increasing its durability.Shows that while maintaining the performance requirements of the message digest calculation based on modified algorithm the probability of collision of the second kind is greatly reduced.

Ключевые слова: хэш-функция, вероятность коллизии, атака, парадокс дней рождения. Keywords: the hash function, the probability of collisions, attack, birthday paradox.

В настоящее время вопросы исследования путей дальнейшего снижения уязвимости криптографических хэш-функций для различных приложений достаточно актуальны, так как при постоянном возрастании мощности и быстродействия современных вычислительных средств вероятность успешной атаки также возрастает. Алгоритмы хеширования, используемые в современных стандартах на электронную подпись в других смежных приложениях [1-3], имеют достаточно высокую стойкость к коллизиям, однако усложнение алгоритма часто приводит к увеличению вычислительной сложности и затрат на его реализацию. Поэтому относительно простые хэш-алгоритмы, используемые в приложениях, не требующих высокого уровня стойкости, могут оставаться практически полезными. Например, хэш-функции MD5 и SHA-l до сих пор продолжают использоваться в некоторых практических приложениях, несмотря на обнаруженные уязвимости, так как обладают высоким быстродействием. Таким образом, исследование возможности модификации таких криптографических протоколов с целью повышения их стойкости по-прежнему может представлять не только научный, но и практический интерес.

Поэтому относительно простые хэш-алгоритмы, используемые в приложениях, не требующих высокого уровня стойкости, могут оставаться практически полезными. Например, хэш-функции MD5 и SHA-l до сих пор продолжают использоваться в некоторых практических приложениях, несмотря на обнаруженные уязвимости, так как обладают высоким быстродействием. Таким образом, исследование возможности модификации таких криптографических протоколов с целью повышения их стойкости по-прежнему может представлять не только научный, но и практический интерес.

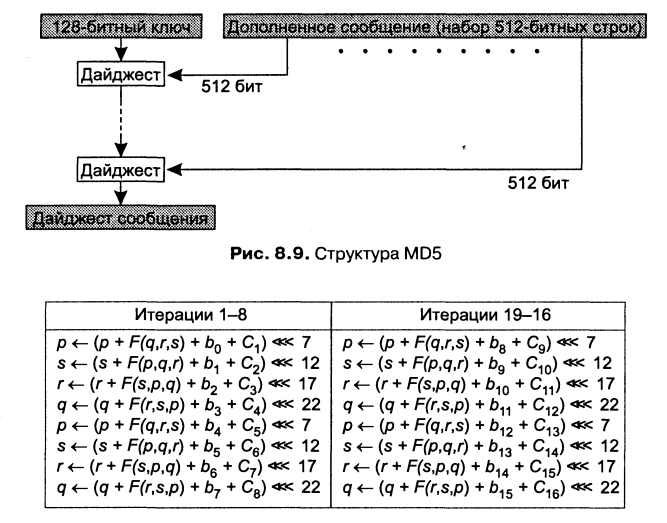

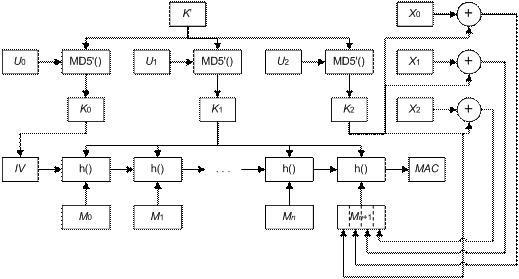

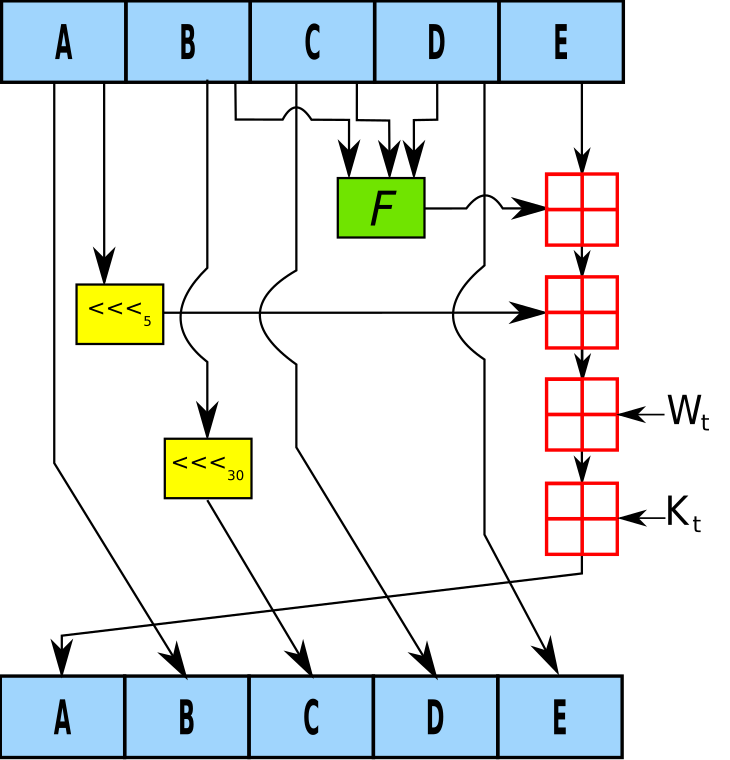

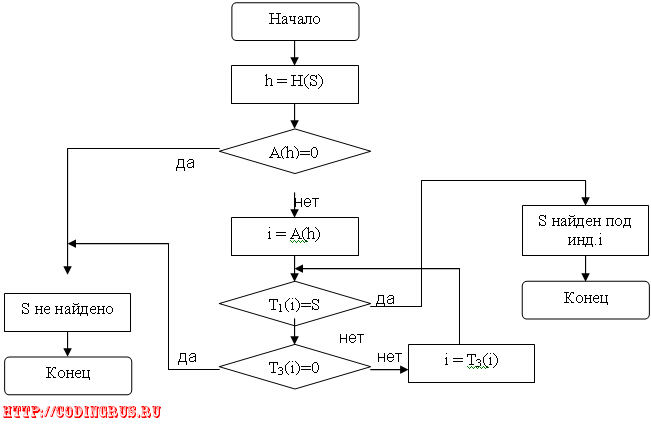

В данной работе предлагается вариант модификации алгоритма MD5. Если в существующем протоколе выходная хэш-сумма составляет 128 бит, то предлагаемый алгоритм хэширует текст произвольной длины, превращая его в 256-битную последовательность. На рисунке 1 показана блок-схема модифицированного алгоритма.

Рис. 1. Блок-схема измененного алгоритма MD5 Fig. 1. A block diagram of the modified algorithm MD5

Описание модифицированного алгоритмаМВ5

Шаг 1.

Шаг 2. В конец сообщения добавляют 64-битное представление длины данных до выравнивания. Сначала записывают младшие 4 байта, затем старшие. Если длина данных превосходит 2б4-1, то дописывают только младшие биты. В результате длина потока кратна 512.

Шаг 3. Для вычислений инициализируются 4 переменных размером по 32 бита и задаются начальные значения десятичными числами: а=1732584193; Ь=4023233417;

С=2562383102;

¿=271733878;

е=13745б8893;

£=2578663458;

Е=741235123;

И=8012563941. (X, у, г) = (X л у) V (-х л г) (1)

(X, у, г) = (X л у) V (-х л г) (1)

0(х, у, г) = (х л г) V (-г л у) (2)

I (х, у, г) = у ©(-г V х) (4)

Шаг 5. Определим таблицу констант t — 64-элементная таблица данных, построенная следующим образом:

IО) = шф32 • |яп(0|), (5)

где I = 1,…,6.

Шаг 6. Последовательность бит полученная после всех выравниваний представляется в виде п-блоков по 16 бит. Каждый блок х (16 бит) проходит 4 раунда преобразований.

Вычисление происходит в цикле от 1 до п. В каждом цикле преобразования происходят над 1-тым блоком. Сохраняются переменные а, Ь, с, ¿, е, £ g, ^ оставшиеся после операций над предыдущими блоками (или их начальные значения, если блок первый).

Серия Экономика. Информатика. 2016 № 2 (223). Выпуск 37

[efgh 4 6 6i][hefg 11 10 62][ghef 2 15 63][fgha 9 21 64] Затем переменные суммируются с результатом предыдущего цикла.

После окончания цикла необходимо проверить, есть ли еще блоки для то переходим к следующему блоку и повторяем цикл.

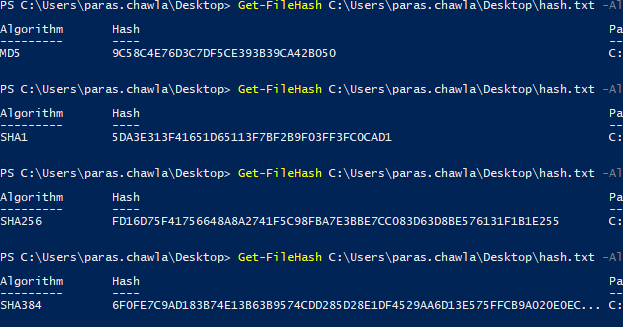

Алгоритм реализован на языке C++ с использованием прикладной Visual Studio.

Вычислительные эксперименты

При тестировании программного кода было показано, что модифицированный алгоритм имеет тот же порядок вычислительной сложности, что и стандартный, то есть время вычисления хэш-суммы одного и того же текста с помощью обоих алгоритмов практически не отличается (таблица 1). Это является важным фактором, так как основным преимуществом хэш-функций такого вида и является быстродействие.

Это является важным фактором, так как основным преимуществом хэш-функций такого вида и является быстродействие.

Таблица 1 Table 1

Время вычисления хэша A time hash calculation

Количество входных данных (количество символов) Время вычисления стандартного MD5 на компьютере с частотой 2ГГЦ (мс) Время вычисления Модифицированного MD5 на компьютере с частотой 2ГГЦ (мс)

10 0.038 0.041

50 0.045 0.044

Также хэш-функция должна удовлетворять такому условию, что при изменении одного бита достигается «лавинный эффект», то есть хэш значительно различается для хешируемых входных данных. Пример сравнения таких сообщений и соответствующих сверток приведен в таблице 2.

Таблица 2 Table 2

Выходные данные модифицированного MD5 Output data of changed MD5

Входной текст Полученная хэш

hello cbd02904ff8ad1f3dee3c92bc2418c2f7b214cc3769299558fb5a423f74b2bb2

iello e39b1e6cd4f6e7e18103e0cae8eb667ec4a3bdc4970887048e6c45209d4814cb

В повышении стойкости МБ5 после процедуры модификации можно убедиться, рассмотрев основные атаки на хэш-функции и сравнив основной и усовершенствованный алгоритмы. целью атаки является поиск коллизии второго рода. Для этого вычисляются значения f для случайно выбранных блоков входных данных до тех пор, пока не будут найдены два блока, имеющие один и тот же хэш. Таким образом, если f имеет N различных равновероятных выходных значений и N является достаточно

целью атаки является поиск коллизии второго рода. Для этого вычисляются значения f для случайно выбранных блоков входных данных до тех пор, пока не будут найдены два блока, имеющие один и тот же хэш. Таким образом, если f имеет N различных равновероятных выходных значений и N является достаточно

большим, то из парадокса дней рождения следует, что в среднем после перебора 1,25 •<\[ы различных входных значений будет найдена искомая коллизия. Если же хэш-функция генерирует п-битное значение, то число случайных входных данных, для которых хэш-коды с большой вероятно-

п

стью дадут коллизию, равно не 2п, а только около 22.

Таким образом, для МБ5 разной размерности хэша существует разное количество входных данных для сопоставимой вероятности коллизии (таблица 3).

вычислений. Если да, программы Microsoft

Если да, программы Microsoft

Таблица 3 Table 3

Вероятность коллизии The probability of collision

Размерность хэш (n) Количество равновероятных выходных значений (2n) Количество входных данных, при которых коллизия будет с заданной вероятностью

10-6 % 0,1 % 1 % 25 % 50 %

128 3.4×1038 2.6×1016 8.3×1017 2.6×1018 1.4×1019 2.2×1019

256 1.2×1077 4.8×1035 1.5×1037 4.8×1037 2.6×1038 4.0×1038

Атака «грубой силой» [5] может быть выполнена для нахождения первого прообраза по заданному хэш-значению или для нахождения второго прообраза, дающего такое же хэш-значение, как и заданное сообщение. Суть атаки заключается в последовательном или случайном переборе входных сообщений и сравнении результата выполнения хэш-функции с ее заданным значением.

Сложность такой атаки оценивается 2″ 1 операций вычисления хэш-значения, где п-длина хэш-значения. Из табл. 3 видно, что модифицированный алгоритм требует в 3,5 • 1038 раз больше операций, чем стандартный.

Выводы

Предложенный вариант модификации алгоритма MD5 позволяет фактически при том же быстродействии существенно снизить вероятность коллизии как первого, так и второго рода. Использование таких алгоритмов, например, в приложениях ускоренного поиска данных в больших массивах, где коллизия приводит не к нарушению целостности сообщения, а всего лишь к ошибке поиска, может значительно повысить эффективность работы таких систем за счет снижения вероятности такой ошибки.

Список литературы References

1. ГОСТ Р 34.11-2012. Информационная технология. Криптографическая защита информации. Функция хэширования.

Криптографическая защита информации. Функция хэширования.

GOST R 34.11-2012. Informacionnaja tehnologija. Kriptograficheskaja zashhita informacii. Funkcija hjeshiro-

vanija.

2. Халимов Г.З. Универсальное хеширование по максимальной кривой третьего рода / Научные ведомости БелГУ. Сер. История. Политология. Экономика. Информатика. — 2011. — № 1 (96), — Вып. 17/1. — С. 137-145.

Halimov G.Z. Universal’noe heshirovanie po maksimal’noj krivoj tret’ego roda / Nauchnye vedomosti BelGU. Ser. Istorija. Politologija. Jekonomika. Informatika. — 2011. — № 1 (96), — Vyp. 17/1. — S. 137-145.

3. Халимов О.Г., Буханцов А.Д., Халимов Г.З. Построение кривых Гурвица для универсального хеширования/ Научные ведомости БелГУ. Сер. История. Политология. Экономика. Информатика. — 2014. — № 1 (172), -Вып. 29/1. — С. 153-160.

Экономика. Информатика. — 2014. — № 1 (172), -Вып. 29/1. — С. 153-160.

Halimov O.G., Buhancov A.D., Halimov G.Z. Postroenie krivyh Gurvica dlja universal’nogo heshirovanija/ Nauchnye vedomosti BelGU. Ser. Istorija. Politologija. Jekonomika. Informatika. — 2014. — № 1 (172), — Vyp. 29/1. -S. 153-160.

4. K. Ohta and K. Koyama. Meet-in-the-Middle Attack on Digital Signature Schemes. In Abstract of AUSCRYPT’90, pages 110-121, 1990.

K. Ohta and K. Koyama. Meet-in-the-Middle Attack on Digital Signature Schemes. In Abstract of AUSCRYPT’90, pages 110-121, 1990.

5. ANSI X9.30 (PART 2), «American National Standard for Financial Services — Public key cryptography using irreversible algorithms for the financial services industry — Part 2: The secure hash algorithm (SHA)», ASC X9 Secretariat — American Bankers Association, 1993.

ANSI X9.30 (PART 2), «American National Standard for Financial Services — Public key cryptography using irreversible algorithms for the financial services industry — Part 2: The secure hash algorithm (SHA)», ASC X9 Secretariat — American Bankers Association, 1993.

MD5 Класс (System.Security.Cryptography) | Microsoft Docs

Определение

Представляет абстрактный класс, от которого наследуются все реализации хэш-алгоритма MD5.Represents the abstract class from which all implementations of the MD5 hash algorithm inherit.

В этой статье

7 netframework-4.7.1 netframework-4.7.2 netframework-4.8 netstandard-1.3 netstandard-1.4 netstandard-1.6 netstandard-2.0 netstandard-2.1 xamarinandroid-7.1 xamarinios-10.8 xamarinmac-3.0 ">public ref class MD5 abstract : System::Security::Cryptography::HashAlgorithm[System.Runtime.Versioning.UnsupportedOSPlatform("browser")]

public abstract class MD5 : System.Security.Cryptography.HashAlgorithmpublic abstract class MD5 : System.Security.Cryptography.HashAlgorithm[System.Runtime.InteropServices.ComVisible(true)]

public abstract class MD5 : System.Security.Cryptography.HashAlgorithm[<System.Runtime.Versioning.UnsupportedOSPlatform("browser")>]

type MD5 = class

inherit HashAlgorithmtype MD5 = class

inherit HashAlgorithm[<System.Runtime.InteropServices.ComVisible(true)>]

type MD5 = class

inherit HashAlgorithmPublic MustInherit Class MD5 Inherits HashAlgorithm

- Наследование

- Производный

Комментарии

Хэш-функции сопоставляют двоичные строки произвольной длины с маленькими двоичными строками фиксированной длины.Hash functions map binary strings of an arbitrary length to small binary strings of a fixed length. Криптографическая хэш-функция имеет свойство, которое вычисляется нецелесообразно для поиска двух различных входных значений, которые являются хэш-значениями для одного и того же значения. то есть хэши двух наборов данных должны совпадать, если соответствующие данные также совпадают.A cryptographic hash function has the property that it is computationally infeasible to find two distinct inputs that hash to the same value; that is, hashes of two sets of data should match if the corresponding data also matches. Небольшие изменения данных приводят к большим непредсказуемым изменениям в хэш-коде. Small changes to the data result in large, unpredictable changes in the hash.

Small changes to the data result in large, unpredictable changes in the hash.

Размер хеша для MD5 алгоритма составляет 128 бит.The hash size for the MD5 algorithm is 128 bits.

ComputeHashМетоды MD5 класса возвращают хэш как массив размером 16 байт.The ComputeHash methods of the MD5 class return the hash as an array of 16 bytes. Обратите внимание, что некоторые реализации MD5 создают хэш с 32-символом в шестнадцатеричном формате.Note that some MD5 implementations produce a 32-character, hexadecimal-formatted hash. Для взаимодействия с такими реализациями отформатируйте возвращаемое значение методов в ComputeHash виде шестнадцатеричного значения.To interoperate with such implementations, format the return value of the ComputeHash methods as a hexadecimal value.

Примечание

Из-за проблем с MD5/SHA1 Корпорация Майкрософт рекомендует использовать SHA256 или SHA512.Due to collision problems with MD5/SHA1, Microsoft recommends SHA256 or SHA512. SHA256Вместо класса рекомендуется использовать класс или SHA512 класс MD5 . Consider using the SHA256 class or the SHA512 class instead of the MD5 class. Используйте MD5 только для обеспечения совместимости с устаревшими приложениями и данными.Use MD5 only for compatibility with legacy applications and data.

Consider using the SHA256 class or the SHA512 class instead of the MD5 class. Используйте MD5 только для обеспечения совместимости с устаревшими приложениями и данными.Use MD5 only for compatibility with legacy applications and data.

Конструкторы

| MD5() | Инициализирует новый экземпляр MD5.Initializes a new instance of MD5. |

Поля

| HashSizeValue | Представляет размер вычисленного хэш-кода в битах.Represents the size, in bits, of the computed hash code. (Унаследовано от HashAlgorithm) |

| HashValue | Представляет значение вычисляемого хэш-кода.Represents the value of the computed hash code. (Унаследовано от HashAlgorithm) |

| State | Представляет состояние процесса вычисления хэша.Represents the state of the hash computation. |

Свойства

| CanReuseTransform | Получает значение, указывающее на возможность повторного использования текущего преобразования.Gets a value indicating whether the current transform can be reused. (Унаследовано от HashAlgorithm) |

| CanTransformMultipleBlocks | Если переопределено в производном классе, возвращает значение, указывающее, возможно ли преобразование нескольких блоков.When overridden in a derived class, gets a value indicating whether multiple blocks can be transformed. (Унаследовано от HashAlgorithm) |

| Hash | Получает значение вычисленного хэш-кода.Gets the value of the computed hash code. (Унаследовано от HashAlgorithm) |

| HashSize | Получает размер вычисленного хэш-кода в битах. |

| InputBlockSize | При переопределении в производном классе получает размер входного блока.When overridden in a derived class, gets the input block size. (Унаследовано от HashAlgorithm) |

| OutputBlockSize | При переопределении в производном классе получает размер выходного блока.When overridden in a derived class, gets the output block size. (Унаследовано от HashAlgorithm) |

Методы

| Clear() | Освобождает все ресурсы, используемые классом HashAlgorithm.Releases all resources used by the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

| ComputeHash(Byte[]) | Вычисляет хэш-значение для заданного массива байтов.Computes the hash value for the specified byte array. |

| ComputeHash(Byte[], Int32, Int32) | Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

| ComputeHash(Stream) | Вычисляет хэш-значение для заданного объекта Stream.Computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

| ComputeHashAsync(Stream, CancellationToken) | Асинхронно вычисляет хэш-значение для заданного объекта Stream.Asynchronously computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

| Create() | Создает экземпляр реализации по умолчанию хэш-алгоритма MD5.Creates an instance of the default implementation of the MD5 hash algorithm. |

| Create(String) | Создает экземпляр заданной реализации хэш-алгоритма MD5.Creates an instance of the specified implementation of the MD5 hash algorithm. |

| Dispose() | Освобождает все ресурсы, используемые текущим экземпляром класса HashAlgorithm.Releases all resources used by the current instance of the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

| Dispose(Boolean) | Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы. |

| Equals(Object) | Определяет, равен ли указанный объект текущему объекту.Determines whether the specified object is equal to the current object. (Унаследовано от Object) |

| GetHashCode() | Служит хэш-функцией по умолчанию.Serves as the default hash function. (Унаследовано от Object) |

| GetType() | Возвращает объект Type для текущего экземпляра.Gets the Type of the current instance. (Унаследовано от Object) |

| HashCore(Byte[], Int32, Int32) | При переопределении в производном классе передает данные, записанные в объект, на вход хэш-алгоритма для вычисления хэша.When overridden in a derived class, routes data written to the object into the hash algorithm for computing the hash. |

| HashCore(ReadOnlySpan<Byte>) | Передает записываемые в объект данные в хэш-алгоритм для вычисления хэша.Routes data written to the object into the hash algorithm for computing the hash. (Унаследовано от HashAlgorithm) |

| HashData(Byte[]) | Вычисляет хэш данных с помощью алгоритма MD5.Computes the hash of data using the MD5 algorithm. |

| HashData(ReadOnlySpan<Byte>) | Вычисляет хэш данных с помощью алгоритма MD5.Computes the hash of data using the MD5 algorithm. |

| HashData(ReadOnlySpan<Byte>, Span<Byte>) | Вычисляет хэш данных с помощью алгоритма MD5.Computes the hash of data using the MD5 algorithm. |

| HashFinal() | Если переопределено в производном классе, завершает вычисление хэша после обработки последних данных криптографическим хэш-алгоритмом. |

| Initialize() | Сбрасывает хэш-алгоритм в исходное состояние.Resets the hash algorithm to its initial state. (Унаследовано от HashAlgorithm) |

| MemberwiseClone() | Создает неполную копию текущего объекта Object.Creates a shallow copy of the current Object. (Унаследовано от Object) |

| ToString() | Возвращает строку, представляющую текущий объект.Returns a string that represents the current object. (Унаследовано от Object) |

| TransformBlock(Byte[], Int32, Int32, Byte[], Int32) | Вычисляет хэш-значение для заданной области входного массива байтов и копирует указанную область входного массива байтов в заданную область выходного массива байтов. |

| TransformFinalBlock(Byte[], Int32, Int32) | Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

| TryComputeHash(ReadOnlySpan<Byte>, Span<Byte>, Int32) | Пытается вычислить хэш-значение для заданного массива байтов.Attempts to compute the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

| TryHashData(ReadOnlySpan<Byte>, Span<Byte>, Int32) | Пытается вычислить хэш данных с помощью алгоритма MD5. |

| TryHashFinal(Span<Byte>, Int32) | Пытается завершить вычисление хэша после обработки последних данных хэш-алгоритмом.Attempts to finalize the hash computation after the last data is processed by the hash algorithm. (Унаследовано от HashAlgorithm) |

Явные реализации интерфейса

| IDisposable.Dispose() | Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы.Releases the unmanaged resources used by the HashAlgorithm and optionally releases the managed resources. (Унаследовано от HashAlgorithm) |

Применяется к

См. также раздел

Значение алгоритма MD5 в криминалистике

Значение MD5

MD5, хэш-значение, которое позволяет пользователям быть уверенными в целостности данных электронной почты, стало важной функцией для судебно-медицинских экспертов электронной почты. Эта статья поможет вам понять:

Эта статья поможет вам понять:

- Что такое хеш MD5?

- Что такое алгоритм MD5?

- Где применимы значения контрольной суммы MD5?

- Как работает алгоритм MD5?

MD5-хэш: Создание уникального 128-битного значения дайджеста сообщенияиз ввода, независимо от того, насколько он длинный или маленький, играет роль идентификатора для электронной почты и называется значением хэша. Это помогает проверять целостность электронных писем. При шифровании с открытым ключом это значение также помогает создать защищенный ключ для сжатия файлов.

Алгоритм MD5: Логика, лежащая в основе этого алгоритма, состоит в том, чтобы взять текст или двоичный ввод и создать хеш-значение, которое должно быть фиксированного размера. Выходное значение имеет значение всегда будет фиксированным, независимо от того, могут ли входные значения иметь любую длину.

Хеш-функция MD5

Сценарий, в котором полезен алгоритм MD5

Допустим, вы загрузили файл из Интернета и не уверены в его целостности, так как во время загрузки данные могут быть повреждены по следующим причинам:

- Прерванное интернет-соединение

- Подделка файла из-за вирусной инфекции

- Атака любым хакером

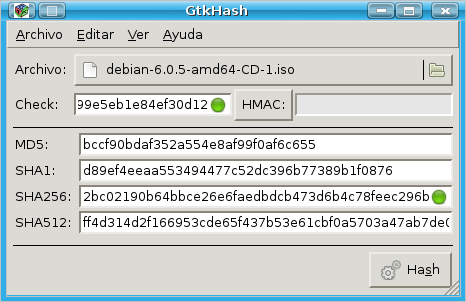

В этом сценарии требуется извлечь хеш-значение MD5 или значение контрольной суммы для файла, поэтому; вы можете проверить, что данные не изменены. Значение хэша будет таким:

Значение хэша будет таким:

Значение MD5

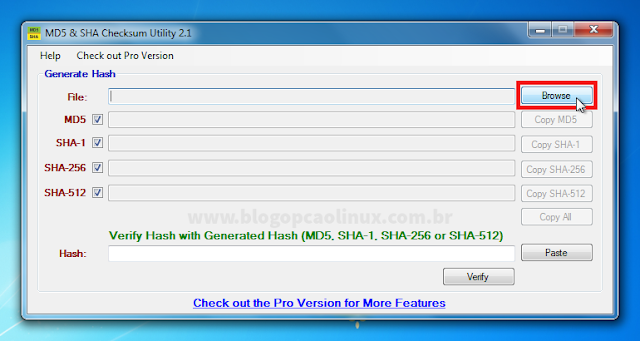

Самостоятельно создать хеш-значение непросто, поэтому вы можете воспользоваться помощью коммерческого генератора хеш-значений.

Как применить алгоритм MD5 к файлам?

Допустим, вы загрузили файл mymusic.rar из электронного письма и хотите перепроверить целостность этого файла.

- Создайте контрольную сумму хэша, используя сторонний генератор шестнадцатеричных значений, или вы можете попробовать код командной строки, доступный в Интернете, для генерации значения хэша

Генератор хешей MD5

- Получите хеш-значение файла перед его загрузкой, а также вам нужно будет получить контрольную сумму хеша для того же файла после загрузки, сравните оба этих шестнадцатеричных хеш-значения

MD5 работает как отпечаток пальца

Описание алгоритма MD5(RFC1321) — PDF Free Download

Лекция 5.

Алгоритм ГОСТ 28147

Алгоритм ГОСТ 281471 Лекция 5. Алгоритм ГОСТ 28147 Алгоритм ГОСТ 28147 является Российским стандартом для алгоритмов симметричного шифрования. ГОСТ 28147 разработан в 1989 году, является блочным алгоритмом шифрования, длина

ПодробнееМатематические методы защиты информации

Министерство образования Российской Федерации Ярославский государственный университет им. П.Г. Демидова Кафедра компьютерных сетей Математические методы защиты информации Часть 3 Методические указания

ПодробнееСим. Значение. A Q g w

Лабораторная работа 0 (Предварительная. В которой нужно вспомнить, как пользоваться языками программирования) В работах можно пользоваться любыми языками программирования, но скриптовые подойдут лучше.

ПодробнееЛЕКЦИЯ 5 КРИПТОГРАФИЧЕСКИЕ ХЕШ-ФУНКЦИИ

ЛЕКЦИЯ 5 КРИПТОГРАФИЧЕСКИЕ ХЕШ-ФУНКЦИИ Хеш-функции впервые упоминаются в середине XX-го века как решение задачи о словаре. 1. Задача о словаре Задача о словаре состоит в следующем: имеется набор объектов

1. Задача о словаре Задача о словаре состоит в следующем: имеется набор объектов

ГЛАВА 3 Структура шифра AES

ГЛАВА 3 Структура шифра AES Формат блоков данных и число раундов RIJNDAEL — это симметричный блочный шифр, оперирующий блоками данных размером 128 и длиной ключа 128, 192 или 256 бит — название стандарта

ПодробнееКРИПТОГРАФИЧЕСКИЕ АЛГОРИТМЫ

Федеральное агентство по образованию Государственное образовательное учреждение высшего профессионального образования «Тихоокеанский государственный университет» КРИПТОГРАФИЧЕСКИЕ АЛГОРИТМЫ Методические

ПодробнееСеминар 8. Квантовые алгоритмы.

Семинар 8. Квантовые алгоритмы. 8. Алгоритм Дойча Deutsch). Алгоритм Дойча сочетает квантовый параллелизм с квантовомеханической интерференцией. Рассмотрим цепь приведенную на рис. 8.. Пусть гейт Адамара

Рассмотрим цепь приведенную на рис. 8.. Пусть гейт Адамара

Задача A. Форма Крома

Лабораторная работа по булевым функциям, 7 год Задача A. Форма Крома 56 мегабайт Вам дана булева функция в форме Крома, требуется проверить, является ли она тождественным нулем. В первой строке заданы

ПодробнееЛабораторная работа 1

Лабораторная работа Кодирование речевых сигналов на основе линейного предсказания Основной принцип метода линейного предсказания состоит в том, что текущий отсчет речевого сигнала можно аппроксимировать

ПодробнееСеминар 2. Самохина Марина

Семинар 2 Самохина Марина Блочные шифры Разновидность симметричного шифра Особенностью блочного шифра является обработка блока нескольких байт за одну итерацию Блочные шифры Блочный шифр состоит из двух

Подробнее1.

ЗАДАНИЕ НА КУРСОВОЙ ПРОЕКТ

ЗАДАНИЕ НА КУРСОВОЙ ПРОЕКТВВЕДЕНИЕ Выполнение курсового проекта рассчитано на закрепление студентом прослушанного курса «Вычислительная техника», получение опыта и практического навыка для решения разнообразных инженерных задач.

ПодробнееЗадача 1. Два измерения

Задача. Два измерения Ученые планируют провести важный эксперимент с использованием исследовательского модуля на планете X-209. В процессе эксперимента будет проведено два измерения: основное и контрольное.

ПодробнееЕГЭ Н. В. Потехин

ЕГЭ 2017 Н. В. Потехин 1. Сколько существует натуральных чисел x, для которых выполнено неравенство 11011100 2 < x < DF 16? В ответе укажите только количество чисел, сами числа писать не нужно. 2. Логическая

ПодробнееЛекция 4. Режимы работы блочных шифров

Лекция 4. Режимы работы блочных шифров 1 Электронная кодовая книга… 1 2 Сцепление блоков шифра… 2 3 Обратная связь по шифртексту… 4 4 Обратная связь по выходу… 5 Любые алгоритмы блочного симметричного

Режимы работы блочных шифров 1 Электронная кодовая книга… 1 2 Сцепление блоков шифра… 2 3 Обратная связь по шифртексту… 4 4 Обратная связь по выходу… 5 Любые алгоритмы блочного симметричного

SPb. Math. Society Preprint Dec 2003

Пахомов С.Н., Просеков О.В. SPb. Math. Society Preprint 2003-06 02 Dec 2003 ВЫЧИСЛИТЕЛЬНЫЕ АСПЕКТЫ БЫСТРОГО ПРЕОБРАЗОВАНИЯ ФУРЬЕ 1 В области цифровой обработки сигналов большую роль играет дискретное преобразование

Подробнее8. Преобразование элементов массива

8. Преобразование элементов массива При работе с массивами нередко приходится выполнять различные преобразования их элементов, например, преобразовывать единицы измерения, масштабы и координаты, изменять

Подробнееsmartep.ru, Таблицы кодов ASCII

Таблицы кодов ASCII ASCII (American Standard Code for Information Interchange Стандартный американский код обмена информацией) это код для представления символов в виде чисел, в котором каждому символу

ПодробнееМОДУЛЬНАЯ АРИФМЕТИКА

МОДУЛЬНАЯ АРИФМЕТИКА В некоторых приложениях удобно выполнять арифметические операции над целыми числами, заданными в так называемом модульном представлении Это представление предполагает, что целое число

ПодробнееЛекция 1 МЕТОДЫ РЕШЕТА

Лекция 1 МЕТОДЫ РЕШЕТА Решето представляет собой метод комбинаторного программирования который рассматривает конечное множество элементов и исключает все элементы этого множества не представляющие интереса.

Лабораторная работа 3 Часть 1

1 Лабораторная работа 3 Часть 1 1. Начало работы в среде MATLAB Цель работы. В ходе лабораторной работы необходимо: 1) Научиться работать с интерфейсом среды MATLAB. 2) Изучить основные команды среды MATLAB

Подробнее( ) (4 4) 2 ((1 4) (2 3))

Задачи на генетическое программирование. Общие указания Необходимо решить предлагаемые задачи, используя алгоритмы «генетического программирования». Вам необходимо самостоятельно определить, что является

Подробнее«Олимпиада по информатике»

Министерство образования и науки Российской Федерации Российский совет олимпиад школьников Санкт-Петербургский государственный университет информационных технологий механики и оптики «Олимпиада по информатике»

Подробнееm := 0; for k := 6 to 12 do s := s+10;

Вариант 1. 1 ( 573) В одной из кодировок Unicode каждый символ кодируется 16 битами. Определите размер следующего предложения в данной кодировке в байтах. Я к вам пишу чего же боле? Что я могу ещё сказать?

1 ( 573) В одной из кодировок Unicode каждый символ кодируется 16 битами. Определите размер следующего предложения в данной кодировке в байтах. Я к вам пишу чего же боле? Что я могу ещё сказать?

Вариант 18. skorcher.doc x-korvet.doc

Вариант 18. 1 ( 48) Укажите наибольшее число, двоичная запись которого содержит ровно три значащих нуля и две единицы, причём единицы не стоят рядом. Ответ запишите в десятичной системе счисления. 2 (

ПодробнееОсновные методы защиты информации;

1. Перечень индикаторов компетенций, предусмотренных рабочей программой учебной дисциплины Б3.В.ОД.1 Информационная безопасность В результате освоения учебной дисциплины Б3.Б.1. Информационная безопасность

Подробнееa x j a j Пример: 28=1*2 4 +1*2 3 +1*2 2 +0*2 1 +0*2 0

Лекция 2 Цифровые методы представления информации. Цифровые коды. Двоичная и шестнадцатиричная системы счисления. Перевод чисел из одной системы счисления в другую. Двоичная арифметика. Формы представления

Цифровые коды. Двоичная и шестнадцатиричная системы счисления. Перевод чисел из одной системы счисления в другую. Двоичная арифметика. Формы представления

10-11 класс. Вариант 6 Задача 1 X, Y, Z, P X, Y, Z Решение: Задача 2 Решение:

10-11 класс. Вариант 6 Задача 1 Сколько различных решений имеет уравнение (X Y Z) (Z P) = 0, где X, Y, Z, P логические переменные? В ответе не нужно перечислять все различные наборы значений X, Y, Z и

ПодробнееЧто такое MD5? (Алгоритм дайджеста сообщений MD5)

Автор Глеб Захаров На чтение 5 мин. Просмотров 112 Опубликовано

Определение MD5, его история и уязвимости

MD5 (технически называемый алгоритм обработки сообщений MD5 ) – это криптографическая хеш-функция, основной целью которой является проверка того, что файл не был изменен.

Вместо подтверждения того, что два набора данных идентичны, сравнивая необработанные данные, MD5 делает это, производя контрольную сумму для обоих наборов, а затем сравнивая контрольные суммы, чтобы убедиться, что они совпадают.

У MD5 есть определенные недостатки, поэтому он бесполезен для расширенных приложений шифрования, но вполне приемлемо использовать его для стандартных проверок файлов.

Использование MD5 Checker или MD5 Generator

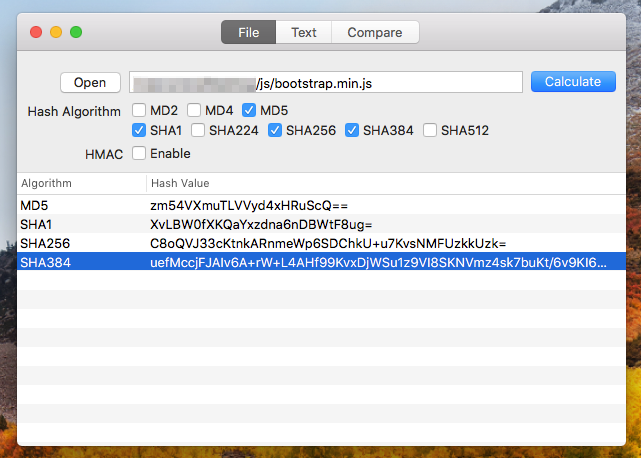

Microsoft File Checksum Integrity Verifier (FCIV) – это один бесплатный калькулятор, который может генерировать контрольную сумму MD5 из реальных файлов, а не только из текста. См. Нашу статью о том, как проверить целостность файлов в Windows с помощью FCIV, чтобы узнать, как использовать эту программу командной строки.

Один из простых способов получить хэш MD5 из последовательности букв, цифр и символов – это инструмент Miracle Salad MD5 Hash Generator. Также существует множество других, таких как MD5 Hash Generator, PasswordsGenerator и OnlineMD5.

Когда используется один и тот же алгоритм хеширования, получаются одинаковые результаты. Это означает, что вы можете использовать один калькулятор MD5, чтобы получить контрольную сумму MD5 определенного текста, а затем использовать совершенно другой калькулятор MD5, чтобы получить точно такие же результаты. Это можно повторить с каждым инструментом, который генерирует контрольную сумму на основе хеш-функции MD5.

История и Уязвимости MD5

MD5 был изобретен Рональдом Ривестом, но это только один из трех его алгоритмов.

Первая хеш-функция, которую он разработал, была MD2 в 1989 году, которая была построена для 8-битных компьютеров. Хотя MD2 все еще используется, он не предназначен для приложений, которым требуется высокий уровень безопасности, поскольку было показано, что он уязвим для различных атак.

Затем MD2 был заменен на MD4 в 1990 году. MD4 был создан для 32-разрядных машин и был намного быстрее, чем MD2, но, как было установлено, имел слабые стороны и теперь считается Internet Engineering Task Force ,

MD5 был выпущен в 1992 году и был также построен для 32-битных машин. MD5 не так быстр, как MD4, но считается более безопасным, чем предыдущие реализации MDx.

MD5 не так быстр, как MD4, но считается более безопасным, чем предыдущие реализации MDx.

Хотя MD5 более безопасен, чем MD2 и MD4, другие криптографические хеш-функции, такие как SHA-1, были предложены в качестве альтернативы, так как было показано, что MD5 также имеет недостатки безопасности.

У Института разработки программного обеспечения Университета Карнеги-Меллона есть что сказать о MD5:

Разработчики программного обеспечения, центры сертификации, владельцы веб-сайтов и пользователи должны избегать использования алгоритма MD5 в любом качестве. Как показало предыдущее исследование, его следует считать криптографически взломанным и непригодным для дальнейшего использования.

В 2008 году MD6 был предложен Национальному институту стандартов и технологий в качестве альтернативы SHA-3. Вы можете прочитать больше об этом предложении здесь.

Больше информации о MD5 Hash

Хеши MD5 имеют длину 128 бит и обычно отображаются в шестнадцатеричном эквиваленте из 32 цифр. Это верно независимо от того, насколько большой или маленький файл или текст может быть.

Это верно независимо от того, насколько большой или маленький файл или текст может быть.

Вот пример:

- Обычный текст: Это тест.

- Шестнадцатеричное значение: 120EA8A25E5D487BF68B5F7096440019

Когда добавляется больше текста, хэш преобразуется в совершенно другое значение, но с тем же количеством символов:

- Обычный текст: Это тест, показывающий, как длина текста не имеет значения.

- Шестнадцатеричное значение: 6c16fcac44da359e1c3d81f19181735b

Фактически, даже строка с нулевыми символами имеет шестнадцатеричное значение d41d8cd98f00b204e9800998ecf8427e , и использование хотя бы одного периода приводит к значению 5058f1af8388633f609cadb75a75dc9d .

Ниже приведены еще несколько примеров:

| Контрольная сумма | Простой текст |

| bb692e73803524a80da783c63c966d3c | Lifewire – это технологический веб-сайт. |

| 64adbfc806c120ecf260f4b90378776a | …! … |

| 577894a14badf569482346d3eb5d1fbc | Бангладеш – южно-азиатская страна. |

| 42b293af7e0203db5f85b2a94326aa56 | 100 + 2 = 102 |

Контрольные суммы MD5 построены так, чтобы быть необратимыми, то есть вы не можете смотреть на контрольную сумму и идентифицировать исходные введенные данные.

Например, даже несмотря на то, что a = 0cc175b9c0f1b6a831c399e269772661 и p = 83878c91171338902e0fe0fb97a8c47a , объединяя два, чтобы сделать ap создает совершенно другую и не связанную с ним контрольную сумму: 62c428533830d84fd8bc77bf402512fc , которую нельзя разделить, чтобы показать любую букву.

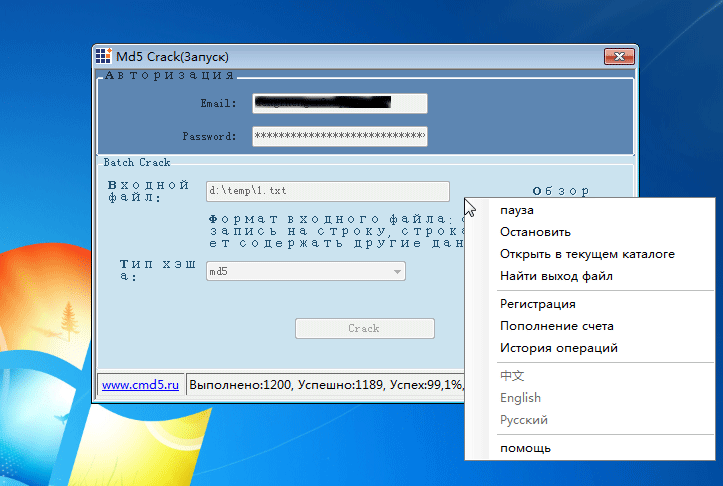

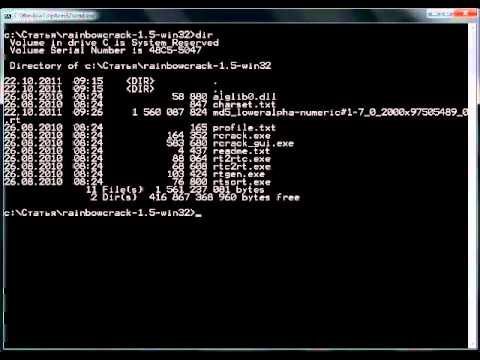

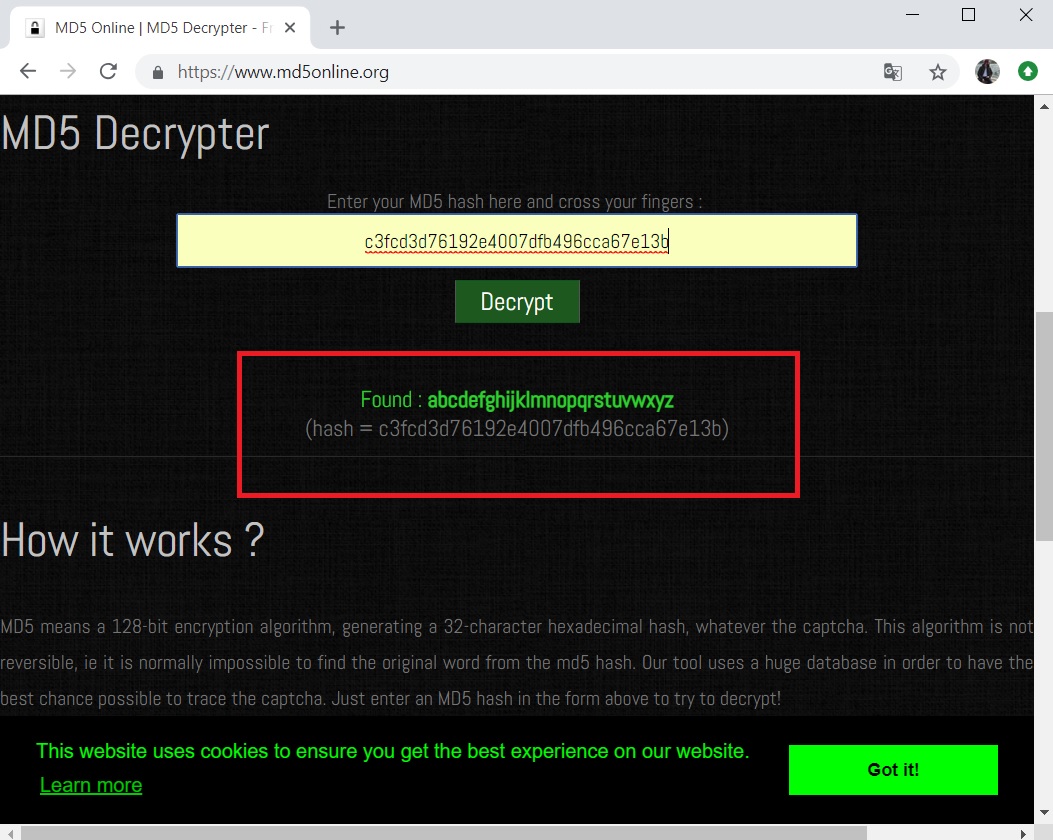

С учетом вышесказанного, существует множество «дешифровщиков» MD5, которые рекламируются как способные дешифровать значение MD5.

Тем не менее, что на самом деле происходит с расшифровщиком или «обратным преобразователем MD5», так это то, что они создают контрольную сумму для lot значений, а затем позволяют искать контрольную сумму в их базе данных, чтобы увидеть, есть ли у них совпадение, которое может показать вам исходные данные.

MD5Decrypt и MD5 Decrypter – это два бесплатных онлайн-инструмента, которые служат для обратного поиска MD5, но работают только с общими словами и фразами.

Посмотрите, что такое контрольная сумма? дополнительные примеры контрольной суммы MD5 и некоторые бесплатные способы генерирования хеш-значения MD5 из файлов.

Алгоритм md5

Алгоритм MD5 (Message Digest №5) разработан Роналдом Риверсом. MD5 использует 4 многократно повторяющиеся преобразования над тремя 32-битными величинами U, V и W:

f(U,V,W)=(U AND V) OR ((NOT U) AND W)

g(U,V,W)=(U AND W) OR (V AND (NOT W))

h(U,V,W)=U XOR V XOR W

k(U,V,W)=V

XOR (U OR (NOT W)).

Алгоритм MD5, основанный на предыдущей разработке Роналда Риверса MD4, был призван дать еще больший запас прочности к криптоатакам.

MD5 очень похож на MD4. Отличие состоит в простейших изменениях в алгоритмах наложения и в том, что в MD4 48 проходов основного преобразования, а в MD5 — 64.

Несмотря на большую популярность, MD4 был в конце концов взломан. Сначала появились публикации об атаках на упрощенный алгоритм. Затем было заявлено о возможности найти два входных блока сжимающей функции MD4, которые порождают одинаковый выход.

В 1995 году было показано, что найти «хэш-двойник» к произвольному документу, можно менее чем за минуту, а добиться «осмысленности» фальшивого документа (т.е. наличия в нем только ASCII-символов с определенными «разумными» законами расположения) — всего лишь за несколько дней.

Алгоритм безопасного хэширования sна

Алгоритм безопасного

хэширования SНА (Secure Hash

Algorithm)

разработан в 1992 г. и предназначен для

использования совместно с алгоритмом

цифровой подписи DSA.

и предназначен для

использования совместно с алгоритмом

цифровой подписи DSA.

При вводе сообщения М произвольной длины менее 264 бит алгоритм SНА вырабатывает 160-битовое выходное сообщение, называемое дайджестом сообщения MD (Message Digest).

Затем этот дайджест сообщения используется в качестве входа в алгоритм DSА, который вычисляет цифровую подпись сообщения М. Формирование цифровой подписи для дайджеста сообщения, а не для самого сообщения повышает эффективность процесса подписания, поскольку дайджест сообщения обычно намного короче самого сообщения.

Такой же дайджест сообщения должен вычисляться пользователем, проверяющим полученную подпись, при этом в качестве входа в алгоритм SНА используется полученное сообщение М.

Алгоритм хэширования

SHA

назван безопасным, потому что он

спроектирован таким образом, чтобы было

вычислительно невозможно восстановить

сообщение, соответствующее данному

дайджесту, а также найти два различных

сообщения, которые дадут одинаковый

дайджест. Любое изменение сообщения

при передаче с очень большой вероятностью

вызовет изменение дайджеста, и принятая

цифровая подпись не пройдет проверку.

Любое изменение сообщения

при передаче с очень большой вероятностью

вызовет изменение дайджеста, и принятая

цифровая подпись не пройдет проверку.

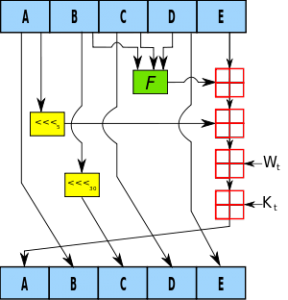

Рассмотрим подробнее работу алгоритма хэширования SHA. Прежде всего, исходное сообщение М дополняют так, чтобы оно стало кратным 512 битам. Дополнительная набивка сообщения выполняется следующим образом: сначала добавляется единица, затем следует столько нулей, сколько необходимо для получения сообщения, которое на 64 бита короче, чем кратное 512, и наконец, добавляют 64-битовое представление длины исходного сообщения.

Инициализируется пять 32-битовых переменных в виде:

А = 0х67452301

В = 0хЕFСDАВ89

С = 0х98ВАDСFЕ

D = 0x10325476

Е = 0хС3D2Е1F0

Затем начинается главный цикл алгоритма. В нем обрабатывается по 512 бит сообщения поочередно для всех 512-битовых блоков, имеющихся в сообщении. Первые пять переменных А, В, С, D, Е копируются в другие переменные a, b, с, d, е:

а = А, b = В, с = С, d = D, е = Е

Главный цикл

содержит четыре цикла по 20 операций

каждый. Каждая операция реализует

нелинейную функцию от трех из пяти

переменных а, b, с, d, е, а затем производит

сдвиг и сложение.

Каждая операция реализует

нелинейную функцию от трех из пяти

переменных а, b, с, d, е, а затем производит

сдвиг и сложение.

Блок сообщения преобразуется из шестнадцати 32-битовых слов (М0…М15) в восемьдесят 32-битовых слов (W0…W79).

С учетом введенных обозначений главный цикл из восьмидесяти операций можно описать так:

цикл по t от 0 до 79

ТЕМР = (а <<< 5) + ft (b, c, d) + е + Wt + Кt

е = d

d = с

с = (b <<< 30)

b = а

а = ТЕМР

конец_цикла

После окончания главного цикла значения а, b, с, d, е складываются с А, В, С, D, Е соответственно, и алгоритм приступает к обработке следующего 512-битового блока данных. Окончательный выход формируется в виде конкатенации значений А, В, С, D, Е.

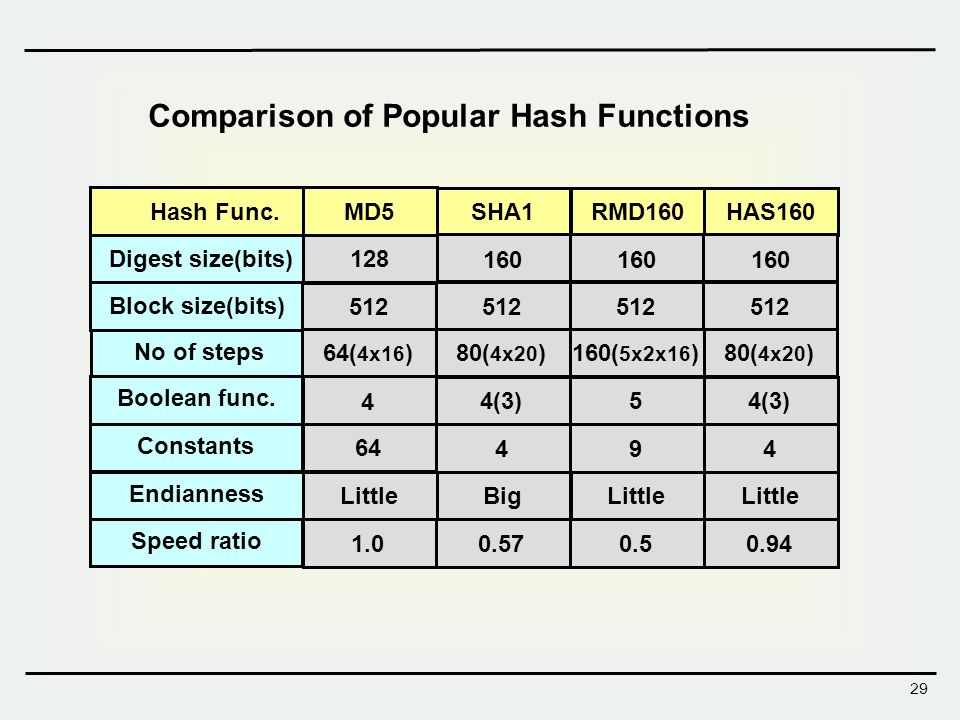

Отличия SHA от MD5 состоят в следующем:

SHA выдает 160-битовое хэш-значение, поэтому он более устойчив к атакам полного перебора, чем MD5, формирующий 128-битовые хэш-значения.

Сжимающая функция SHA состоит из 80 шагов, а не из 64 как в MD5.

Расширение входных данных производится не простым их повторением в другом порядке, а рекуррентной формулой.

Усложнен процесс перемешивания.

Что такое MD5? (Алгоритм дайджеста сообщения MD5)

MD5 (технически называемый MD5 Message-Digest Algorithm ) — это криптографическая хеш-функция, основной целью которой является проверка того, что файл не был изменен.

Вместо подтверждения идентичности двух наборов данных путем сравнения необработанных данных, MD5 делает это, производя контрольную сумму для обоих наборов, а затем сравнивая контрольные суммы, чтобы убедиться, что они одинаковы.

MD5 имеет определенные недостатки, поэтому он бесполезен для расширенных приложений шифрования, но вполне приемлемо для стандартных проверок файлов.

Использование средства проверки MD5 или генератора MD5

Microsoft File Checksum Integrity Verifier (FCIV) — это бесплатный калькулятор, который может генерировать контрольную сумму MD5 на основе реальных файлов, а не только текста. См. Нашу статью о том, как проверить целостность файлов в Windows с помощью FCIV, чтобы узнать, как использовать эту программу командной строки.

См. Нашу статью о том, как проверить целостность файлов в Windows с помощью FCIV, чтобы узнать, как использовать эту программу командной строки.

Один из простых способов получить хэш MD5 строки букв, цифр и символов — использовать инструмент Miracle Salad MD5 Hash Generator. Существует множество других, таких как MD5 Hash Generator, PasswordsGenerator и OnlineMD5.

Когда используется один и тот же алгоритм хеширования, получаются те же результаты. Это означает, что вы можете использовать один калькулятор MD5 для получения контрольной суммы MD5 определенного текста, а затем использовать совершенно другой калькулятор MD5 для получения точно таких же результатов. Это можно повторить с каждым инструментом, который генерирует контрольную сумму на основе хеш-функции MD5.

История и уязвимости MD5

MD5 был изобретен Рональдом Ривестом, но это только один из трех его алгоритмов.

Первой хэш-функцией, которую он разработал, была MD2 в 1989 году, которая была создана для 8-битных компьютеров. Хотя MD2 все еще используется, он не предназначен для приложений, которым требуется высокий уровень безопасности, поскольку было показано, что он уязвим для различных атак.

Хотя MD2 все еще используется, он не предназначен для приложений, которым требуется высокий уровень безопасности, поскольку было показано, что он уязвим для различных атак.

Затем в 1990 году MD2 был заменен на MD4. MD4 был разработан для 32-битных машин и был намного быстрее, чем MD2, но также было показано, что у него есть слабые места, и теперь он считается устаревшим Инженерной группой Интернета.

MD5 был выпущен в 1992 году и также был создан для 32-битных машин.MD5 не так быстр, как MD4, но считается более безопасным, чем предыдущие реализации MDx.

Хотя MD5 более безопасен, чем MD2 и MD4, в качестве альтернативы были предложены другие криптографические хеш-функции, такие как SHA-1, поскольку было показано, что MD5 также имеет недостатки безопасности.

Институт программной инженерии Университета Карнеги-Меллона говорит о MD5:

Разработчики программного обеспечения, центры сертификации, владельцы веб-сайтов и пользователи должны избегать использования алгоритма MD5 в любом качестве.Как показали предыдущие исследования, его следует считать криптографически взломанным и непригодным для дальнейшего использования.

В 2008 году MD6 был предложен Национальному институту стандартов и технологий в качестве альтернативы SHA-3. Вы можете прочитать больше об этом предложении здесь.

Дополнительная информация о хэше MD5

Хэши MD5 имеют длину 128 бит и обычно отображаются в эквиваленте 32-значного шестнадцатеричного значения. Это верно независимо от того, насколько большим или маленьким может быть файл или текст.

Вот пример:

- Обычный текст: Это тест.

- Шестнадцатеричное значение: 120EA8A25E5D487BF68B5F7096440019

Когда добавляется больше текста, хеш преобразуется в совершенно другое значение, но с тем же количеством символов:

- Обычный текст: Это тест, чтобы показать, насколько длина текста не имеет значения.

- Шестнадцатеричное значение: 6c16fcac44da359e1c3d81f19181735b

Фактически, даже строка с нулевыми символами имеет шестнадцатеричное значение d41d8cd98f00b204e9800998ecf8427e , а использование даже одной точки дает это значение: 5058f1af8388633f609cadb75a75dc9d .

Вот еще несколько примеров:

| Контрольная сумма | Обычный текст |

| bb692e73803524a80da783c63c966d3c | Lifewire — это технологический веб-сайт. |

64adbfc806c120ecf260f4b776a | …! … |

| 577894a14badf569482346d3eb5d1fbc | Бангладеш — страна Южной Азии. |

| 42b293af7e0203db5f85b2a94326aa56 | 100 + 2 = 102 |

| 08206e04e240edb96b7b6066ee1087af | supercalifragilisticexpialidocious |

Контрольные суммы MD5 построены так, чтобы быть необратимыми, что означает, что вы не можете посмотреть контрольную сумму и идентифицировать исходные введенные данные.

Например, даже несмотря на то, что a = 0cc175b9c0f1b6a831c399e269772661 и p = 83878c91171338902e0fe0fb97a8c47a , объединение этих двух для создания ap дает совершенно разные и несвязанные друг с другом 825c8cfcfd408cfd8cfd4d84 либо письмо.

С учетом сказанного, существует множество «дешифраторов» MD5, которые рекламируются как способные расшифровать значение MD5.

Однако что на самом деле происходит с дешифратором или «обратным преобразователем MD5», так это то, что они создают контрольную сумму для лотов значений, а затем позволяют вам искать свою контрольную сумму в своей базе данных, чтобы увидеть, есть ли у них совпадение, которое может показать вам исходные данные.

MD5Decrypt и MD5 Decrypter — два бесплатных онлайн-инструмента, которые служат для обратного поиска MD5, но работают они только с общими словами и фразами.

Посмотрите, что такое контрольная сумма? для получения дополнительных примеров контрольной суммы MD5 и некоторых бесплатных способов создания хеш-значения MD5 из файлов.

Спасибо, что сообщили нам!

Расскажите, почему!

Другой Недостаточно подробностей Сложно понятьЧто такое MD5 и почему он считается небезопасным?

MD5 Message Digest Algorithm, или MD5, представляет собой функцию криптографического хеширования. Это часть семейства алгоритмов дайджеста сообщений, которое было создано для проверки целостности любого хешируемого сообщения или файла. MD5 все еще используется в некоторых случаях; однако MD5 небезопасен и не должен использоваться ни в одном приложении.

Это часть семейства алгоритмов дайджеста сообщений, которое было создано для проверки целостности любого хешируемого сообщения или файла. MD5 все еще используется в некоторых случаях; однако MD5 небезопасен и не должен использоваться ни в одном приложении.

Что такое MD5?

MD5 — это третий взнос в строке алгоритма дайджеста сообщений. Первая часть, известная как MD2, была создана в 1989 году и была специально разработана для работы на 16-битных процессорах. Этот алгоритм берет любое сообщение с открытым текстом и создает 128-битный хэш для защиты этого сообщения. Сегодня MD2 считается слишком медленным и используется редко ( CompTIA Security + 2008 in deep, 2009 ).

Следующим появилсяMD4. В отличие от MD2, этот стандарт был разработан для 32-битных компьютеров в 1990 году.Этот стандарт все еще имеет серьезные недостатки, которые не позволили ему получить широкое распространение, как указано в CompTIA Security + 2008 in deep .

MD5 был разработан Рональдом Ривестом в 1991 году для устранения недостатков MD4. Алгоритм использовал четыре переменные 32-битной длины в циклическом режиме для создания значения, которое затем используется для генерации хэша.

Алгоритм использовал четыре переменные 32-битной длины в циклическом режиме для создания значения, которое затем используется для генерации хэша.

Для чего используется MD5?

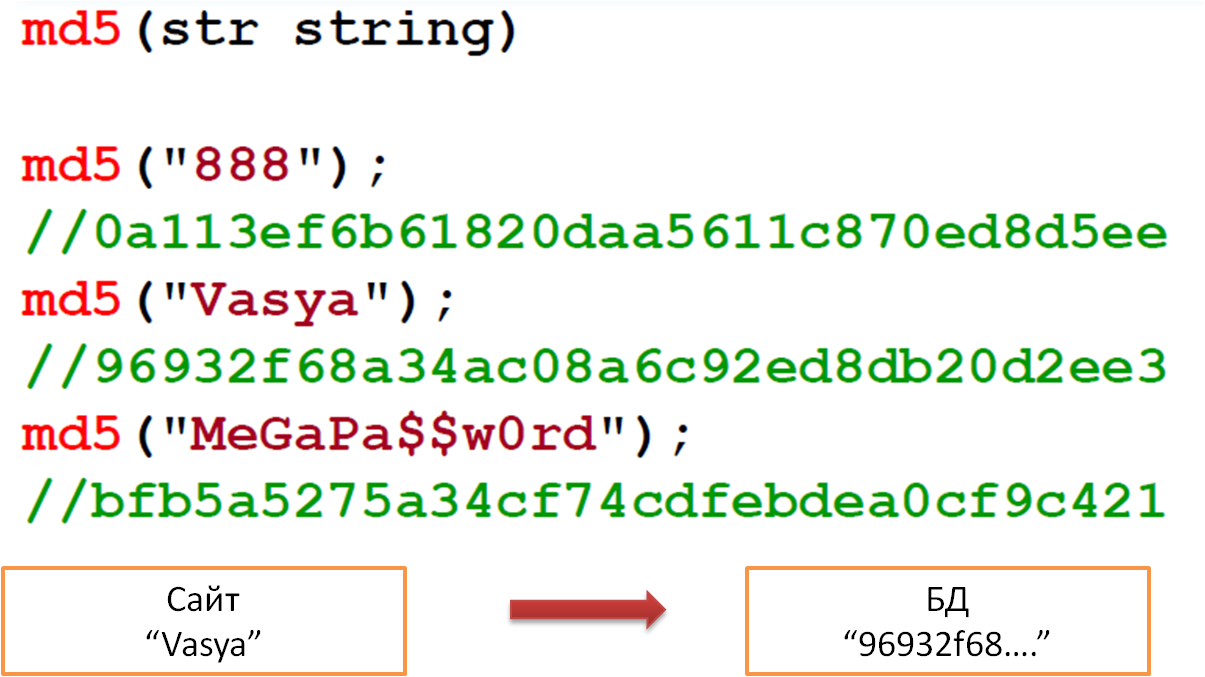

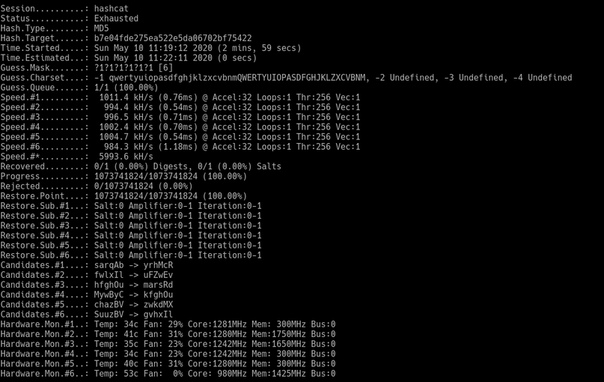

MD5 использовался во множестве случаев. Одно из самых больших применений — это хранение паролей. Из-за небезопасности баз данных и необходимости где-то хранить пароли, многие пароли хранились таким образом.Например, многие системы Linux использовали алгоритмы хеширования паролей, такие как MD5, для безопасного хранения паролей.

MD5 также используется в качестве контрольной суммы для файлов. В эпоху Интернета на веб-сайтах существует множество уязвимостей, которые могут позволить хакерам изменять ссылки для загрузки и заставлять пользователей загружать подделанный файл. Одним из способов смягчения этого является использование контрольных сумм, при которых для файла создается уникальный хэш, который предоставляется, чтобы пользователь мог сгенерировать хеш на основе файла, который он загружает и сравнивает. Если они совпадают, значит файл такой же и не был изменен.

Если они совпадают, значит файл такой же и не был изменен.

Следует ли его использовать?

CompTIA Security + 2008 в подробностях говорит, что: «К середине 1990-х годов в функциях сжатия были обнаружены слабые места, которые могли привести к конфликтам, и 10 лет спустя были проведены успешные атаки на MD5. Большинство экспертов по безопасности рекомендуют заменить семейство MD-хешей более безопасным алгоритмом хеширования ». Эти коллизии означают, что хакер или злоумышленник может создать файлы, которые будут иметь такой же точный хэш, что и другие, что делает невозможным быть уверенным, что файл на самом деле не был подделан.

Но что лучше использовать? Автор продолжает: «Большинство экспертов по безопасности рекомендуют использовать SHA-2 вместо MD5».

К сожалению, MD5 был криптографически взломан и считается небезопасным. По этой причине его ни в чем не следует использовать. Вместо этого разработчикам следует переключиться на алгоритм безопасного хеширования или алгоритм симметричной криптографии. С текущими графическими процессорами и инструментами для взлома хэшей использование MD5 едва ли лучше, чем использование вообще ничего. Всегда рекомендуется хранить пароли пользователей с использованием алгоритма хеширования, и вы обнаружите, что использовать SHA-2 вместо MD5 одинаково просто в любой современной среде программирования.

С текущими графическими процессорами и инструментами для взлома хэшей использование MD5 едва ли лучше, чем использование вообще ничего. Всегда рекомендуется хранить пароли пользователей с использованием алгоритма хеширования, и вы обнаружите, что использовать SHA-2 вместо MD5 одинаково просто в любой современной среде программирования.

Об авторе

Грегори МэнлиГрегори Мэнли — второкурсник Горной школы Колорадо, где он специализируется на компьютерных науках, а второй — на горном деле. Он является владельцем iTech News и участником Программы содержания инженерного образования Секции. Его руководство iTech News привело его к работе со многими брендами над написанием статей, посвященных технологиям.

Функция хешированияMD5 — Версия 1.0

Функция хеширования MD5 — версия 1.0Дайджест сообщения MD5 5 — версия 1.0

В этом документе представлен обзор Дайджеста сообщений 5 и

подробно описывает, как дайджест MD5 кодируется в справочнике ресурсов

Информационное расширение, предоставляющее дайджест указанного веб-ресурса.

Обзор

Алгоритм MD5 (дайджест сообщения 5) — это алгоритм криптографического дайджеста сообщения.

MD5 был разработан Роном Ривест, который также является буквой «R» в «RSA» в 1991 году. MD5 описан в rfc1321. Исходный код C включен в RFC. Это в основном MD4 с «ремнями безопасности» и хоть немного медленнее чем MD4, он более безопасен. Алгоритм состоит из четырех различных раундов, которые имеют немного отличается по дизайну от MD4. Размер дайджеста сообщения, а также отступы требования, остается прежним. Ден Бур и Босселэрс [Б. ден Бур и А.Bosselaers. Коллизии для функции сжатия MD5. В достижениях в области криптологии — Eurocrypt ’93 , страницы 293-304, Springer-Verlag, 1994.] обнаружили псевдоколлизии для MD5 (см. Вопрос 98 часто задаваемых вопросов RSA), но там других известных криптоаналитических результатов нет.

Алгоритм MD5 принимает на вход сообщение произвольной длины и выдает на выходе

128-битный «отпечаток пальца» или «дайджест сообщения» ввода. это

предположил, что с вычислительной точки зрения невозможно создать два сообщения с одинаковыми

дайджест сообщения или для создания любого сообщения, имеющего заданное заранее заданное целевое сообщение

переваривать.Алгоритм MD5 предназначен для приложений цифровой подписи, где большой

файл должен быть «сжат» безопасным способом, прежде чем он будет зашифрован с помощью

закрытый (секретный) ключ в криптосистеме с открытым ключом, такой как RSA или PGP.

это

предположил, что с вычислительной точки зрения невозможно создать два сообщения с одинаковыми

дайджест сообщения или для создания любого сообщения, имеющего заданное заранее заданное целевое сообщение

переваривать.Алгоритм MD5 предназначен для приложений цифровой подписи, где большой

файл должен быть «сжат» безопасным способом, прежде чем он будет зашифрован с помощью

закрытый (секретный) ключ в криптосистеме с открытым ключом, такой как RSA или PGP.

Для получения дополнительной информации о MD5 см .:

Кодировка DSig 1.0

BNF ниже показывает, как дайджест MD5 кодируется в справочной информации о ресурсах. Расширение.

RESINFO-data :: = '(' HashAlgoURL resource-hash hash-date * 1 ')'

HashAlgoURL :: = ' "http: // www.w3.org/PICS/DSig/MD5_1_0.html «»

resource-hash :: = '"кодировка строки base64 128-битного сообщения MD5

дайджест информационного ресурса ». hash-date :: = quoted-ISO-date

quoted-ISO-date :: = '"' ГГГГ '.' MM '.' DD'T'hh ':' mmStz '"'

на основе стандарта даты и времени ISO 8601: 1988, ограничено

к конкретной форме, описанной здесь:

ГГГГ :: = год из четырех цифр

MM :: = двузначный месяц (01 = январь и т. Д.)

DD :: = двузначный день месяца (с 01 по 31)

hh :: = две цифры часа (от 00 до 23) (am / pm НЕ допускается)

мм :: = две цифры минуты (от 00 до 59)

S :: = знак смещения часового пояса от UTC ('+' или '-')

tz :: = четырехзначное смещение от всемирного координированного времени

(например, 1512 означает 15 часов 12 минут)

Например, "1994.11.05T08: 15-0500" является действительной цитируемой датой ISO .

, обозначающий 5 ноября 1994 года, 8:15 утра по восточному стандартному времени США.

Примечание: Стандарт ISO допускает значительно большее

гибкость, чем описано здесь.

hash-date :: = quoted-ISO-date

quoted-ISO-date :: = '"' ГГГГ '.' MM '.' DD'T'hh ':' mmStz '"'

на основе стандарта даты и времени ISO 8601: 1988, ограничено

к конкретной форме, описанной здесь:

ГГГГ :: = год из четырех цифр

MM :: = двузначный месяц (01 = январь и т. Д.)

DD :: = двузначный день месяца (с 01 по 31)

hh :: = две цифры часа (от 00 до 23) (am / pm НЕ допускается)

мм :: = две цифры минуты (от 00 до 59)

S :: = знак смещения часового пояса от UTC ('+' или '-')

tz :: = четырехзначное смещение от всемирного координированного времени

(например, 1512 означает 15 часов 12 минут)

Например, "1994.11.05T08: 15-0500" является действительной цитируемой датой ISO .

, обозначающий 5 ноября 1994 года, 8:15 утра по восточному стандартному времени США.

Примечание: Стандарт ISO допускает значительно большее

гибкость, чем описано здесь. PICS требует точно

синтаксис, описанный здесь - ни время, ни часовой пояс не могут

быть опущено, ни один из альтернативных форматов не разрешен, и

пунктуация должна соответствовать указанной здесь.

base64-string :: = , как определено в RFC-1521.

PICS требует точно

синтаксис, описанный здесь - ни время, ни часовой пояс не могут

быть опущено, ни один из альтернативных форматов не разрешен, и

пунктуация должна соответствовать указанной здесь.

base64-string :: = , как определено в RFC-1521. hash-date не является обязательным. Здесь может быть ноль или одна дата на завещание подписывающего.

В следующем примере показан действующий удлинитель из MD5 из резины с два MD5-хэша указанного информационного ресурса.Первый без даты, второй с датой.

расширение

(необязательно "http://www.w3.org/PICS/DSig/resinfo-1_0.html"

("http://www.w3.org/PICS/DSig/MD5_1_0.html" "base64-hash")

("http://www.w3.org/PICS/DSig/MD5_1_0.html" "base64-hash"

"1997.02.05T08: 15-0500")) Филип А. Дезотелс, менеджер проекта DSig 8 окт. 1997

1997

хеш-калькулятор MD5 | Xorbin

Что такое MD5?

MD5 (алгоритм дайджеста сообщения) — это криптографическая хеш-функция , , которая вычисляет 128-битное хеш-значение.MD5 используется для проверки целостности данных в приложениях безопасности. Другими словами, контрольная сумма MD5 похожа на отпечаток файла. Практически невозможно, чтобы два одинаковых хеш-значения MD5 были рассчитаны для двух разных файлов. Таким образом, у хэшей MD5 есть множество вариантов использования, некоторые из которых: обнаружение изменений данных, хранение или создание надежных паролей, создание уникальных ключей в базах данных и обеспечение целостности сообщений.

MD5 — это криптографическая хеш-функция, используемая в качестве функции шифрования отпечатков пальцев для файла.Вместо подтверждения идентичности двух наборов данных путем сравнения необработанных данных мы можем использовать контрольную сумму.

Другими словами, вы можете использовать контрольную сумму MD5 для проверки целостности загруженного файла. Для этого вам необходимо подтвердить, что контрольная сумма, которую вы получаете на своем ПК или MAC, такая же, как и на веб-сайте. Как только вы подтвердите, что это то же самое, вы точно знаете, что ваш файл не был изменен.

Для этого вам необходимо подтвердить, что контрольная сумма, которую вы получаете на своем ПК или MAC, такая же, как и на веб-сайте. Как только вы подтвердите, что это то же самое, вы точно знаете, что ваш файл не был изменен.

Файл мог быть изменен по следующим причинам:

- Потеря данных во время загрузки из-за нестабильности в сети.

- Файл может быть изменен вредоносным ПО или вирусом.

- Он мог иметь фрагменты кода, вставленные хакерами.

Какова длина хеширования MD5?

Хеш MD5 всегда имеет фиксированный размер, это 128-битная строка или 32 шестнадцатеричных цифры.

Идея алгоритма заключается в том, что вы можете преобразовать данные любого размера или длины (текстовые или двоичные) в выходные данные «хеш-значения» фиксированного размера.

В чем разница между MD4 и MD5?

- Алгоритм MD5 имеет четыре раунда (64 шага), тогда как алгоритм MD4 (48 шагов) — только три.

- Каждый шаг MD5 имеет уникальную аддитивную константу, T (i), где каждый раунд MD4 использует фиксированную константу.

- Функция G во втором раунде MD5 менее симметрична, чем функция G в MD4.

Алгоритм MD5 разработан, чтобы быть довольно быстрым на 32-битных машинах. Кроме того, алгоритм MD5 не требует больших таблиц подстановки; алгоритм можно запрограммировать достаточно компактно.

Что такое криптографическая хеш-функция?

Криптографическая хеш-функция — это хеш-функция, которая принимает данные (ввод) и вычисляет строку байтов фиксированного размера.Эта строка называется хэш-значением или контрольной суммой .

Три идеальных свойства хэш-функций:

- Легко вычислить для любых предоставленных данных.

- Очень сложно найти буквенно-цифровой текст с заданным хешем.

- Крайне маловероятно, что два человека найдут один и тот же хеш для разных данных (входных).

С помощью этого калькулятора хешей MD5 вы можете легко вычислить хеши MD5 в режиме онлайн.

Разрушение: алгоритм MD5.Заглянем под капот и… | Адитья Ананд

Заглянуть под капот и понять, как это работает?

Предыдущая статья, которую я написал, была о ломке: алгоритм SHA-1. Я объяснил использование и цель хеширования, взгляните на это. После этого я задумал, почему бы не написать целую серию статей, объясняющих различные алгоритмы хеширования и, возможно, после этого даже некоторые криптографические алгоритмы и их функционирование. Одна из основных проблем в сообществе кибербезопасности заключается в том, что по мере того, как мы углубляемся в безопасность, мы постепенно теряем связь с тем, как на самом деле работают эти алгоритмы, и заканчиваем только загрузкой и использованием этих библиотек, не задумываясь о их функциональности.

Я объяснил использование и цель хеширования, взгляните на это. После этого я задумал, почему бы не написать целую серию статей, объясняющих различные алгоритмы хеширования и, возможно, после этого даже некоторые криптографические алгоритмы и их функционирование. Одна из основных проблем в сообществе кибербезопасности заключается в том, что по мере того, как мы углубляемся в безопасность, мы постепенно теряем связь с тем, как на самом деле работают эти алгоритмы, и заканчиваем только загрузкой и использованием этих библиотек, не задумываясь о их функциональности.

Эта статья является для меня попыткой объяснить функциональность этого алгоритма хеширования тем, кто только начинает, или тем, кто хочет еще раз изучить основы. Хэши — один из наиболее часто используемых терминов, используемых в области кибербезопасности, и они чрезвычайно полезны для различных задач, таких как контрольная сумма, проверка интеграции файлов, проверка пароля и т. Д.

Вот как выглядит весь алгоритм хеширования с высоты птичьего полета.

Метод хеширования MD5 — это то место, откуда пришел метод SHA 1, поэтому эти два метода очень похожи.Я упомянул еще несколько деталей, которые упростят вам понимание всего этого функционирования, так что вы также можете прочитать это — Разрушение: алгоритм SHA-1

Хорошо, теперь, когда вы его прочитали, пойдем через все это и понять функционирование хеширования MD5.

1. Добавление битов заполнения

Давайте добавим несколько битов к сообщению, чтобы оно стало эквивалентным 64 битам меньше кратного 512. Добавление битов заполнения работает в форме, в которой мы добавляем 1 в конец сообщение, а затем остальные биты, которые необходимо добавить, равны 0.

2. Добавление битов длины

Это шаг, на котором мы добавляем к сообщению оставшиеся 64 бита, чтобы длина сообщения стала точным кратным 512. Добавляемые здесь биты зависят от длины сообщения. (исходное сообщение без заполнения), если длина этого сообщения равна 8, мы добавляем 1 в первые восемь бит, а для следующих пятидесяти шести бит мы добавляем 0, если длина была 64, то все 64 бита равны 1, и если length больше 64, тогда мы вычисляем модуль и добавляем, что много единиц, а остальные 64 бита будут нулями

3.

Инициализация буфера MD

Инициализация буфера MDЭто один из самых важных шагов из всех, когда у нас есть четыре разных буфера (A, B, C и D), и каждый из них имеет длину 32 бита.

Их начальные значения по умолчанию (прямой порядок байтов):

A = 0x67452301

B = 0xefcdab89

C = 0x98badcfe

D = 0x10325476

4. Обработать каждый 512-битный блок Давайте вернемся к нашему первоначальному обсуждению, где мы увидели, что выполняем в общей сложности 64 операции, которые выполняем с каждым из 512-битных фрагментов.Эти операции, которые мы выполняем, разделены на 4 раунда и 16 операций в каждом из этих раундов. Изображение ниже дает нам наглядное представление всей функции сжатия, то есть всех 64 операций.

Особенность каждого из этих раундов заключается в том, что в каждом раунде есть уникальные функции, изображенные ниже

F (B, C, D) = (B AND D) OR ((NOT B) AND D)

G (B, C, D) = (B AND D) OR (C AND (NOT D))

H (B, C, D) = B XOR C XOR D

I (B, C, D) = C XOR (B OR ( НЕ D))

Для первого раунда, который состоит из 16 операций, мы будем использовать F (B, C, D), затем мы будем использовать G (B, C, D), затем H (B, C, D ) и для последнего раунда I (B, C, D).

512-битный идентификатор блока сообщения делится на 16 частей, каждая из которых имеет 32 бита, мы называем их M (1), M (2) и так далее. У нас есть фиксированное значение K (i), которое уникально для каждой операции, т.е. имеется 64 K (i), упомянутых ниже (little-endian).

K [0 .. 3]: = {0xd76aa478, 0xe8c7b756, 0x242070db, 0xc1bdceee}

K [4 .. 7]: = {0xf57c0faf, 0x4787c62a, 0xa8304613, 0xfd3689501 [8] 0x698098d8, 0x8b44f7af, 0xffff5bb1, 0x895cd7be}

K [12..15]: = {0x6b2, 0xfd987193, 0xa679438e, 0x49b40821}

K [16..19]: = {0xf61e2562, 0xc040b340, 0x265e5a51, 0xe9b6c7aa}

K [20..23]: = {0xd62f105d, 0x02441453, 0xd8a1e681, 0xe7d3fbc8}, 0xe7d3fbc8d, 0xe7d3fbc8, 0xe7d3fbc8, 0xe7d3fbc8, 0xe7d3fbc8. 0x455a14ed}

K [28..31]: = {0xa9e3e905, 0xfcefa3f8, 0x676f02d9, 0x8d2a4c8a}

K [32..35]: = {0xfffa3942, 0x8771f681, 0x6c9 ... {0xa4beea44, 0x4bdecfa9, 0xf6bb4b60, 0xbebfbc70}

K [40..43]: = {0x289b7ec6, 0xeaa127fa, 0xd4ef3085, 0x04881d05}

K [44. .8x5ecd05ec08c08ec06e06e06e05e05ec08ec08ec03ec08c08c08c05ec05ec05ec08c05ec06ec08c08c09ec06ec08c05ec05ec05ec08c0c05ec05ec05ec0ec0c06ec06ec05ec06ec05ec0c05ec0c5ec0ec0ec0ec5 48..51]: = {0xf4292244, 0x432aff97, 0xab9423a7, 0xfc93a039}

.8x5ecd05ec08c08ec06e06e06e05e05ec08ec08ec03ec08c08c08c05ec05ec05ec08c05ec06ec08c08c09ec06ec08c05ec05ec05ec08c0c05ec05ec05ec0ec0c06ec06ec05ec06ec05ec0c05ec0c5ec0ec0ec0ec5 48..51]: = {0xf4292244, 0x432aff97, 0xab9423a7, 0xfc93a039}

K [52..55]: = {0x655b59c3, 0x8f0ccc92, 0xffeff47d, 0x85845dd1}

K [56f..59146fa2]: = {0ce 0x4e0811a1}

K [60..63]: = {0xf7537e82, 0xbd3af235, 0x2ad7d2bb, 0xeb86d391} Мы также выполняем левую ротацию битов в каждой из операций, и их количество устанавливается для каждой операции каждой функции. Биты, которые нам нужно повернуть влево, обозначены буквой «s». Значения s для каждой операции указаны ниже.

с [0..15]: = {7,12,17,22,7,12,17,22,7,12,17,22,7,12,17,22}

с [16 .. 31]: = {5,9,14,20,5,9,14,20,5,9,14,20,5,9,14,20}

с [32..47]: = {4, 11,16,23,4,11,16,23,4,11,16,23, 4,11,16,23}

с [48..63]: = {6,10,15,21,6 , 10,15,21,6,10,15,21,6,10,15,21} Теперь, когда у нас есть значения, необходимые для выполнения каждой операции, мы можем сосредоточиться на каждом раунде и hwo они функционируют.

5. Вывести дайджест сообщения

На изображении показано, как происходит каждая операция.Внутри каждой операции снова есть набор выполняемых функций, которые предоставляют нам результат, который, в свою очередь, действует как входные данные для следующей операции.

Описание каждой операцииМы выполняем эти операции снова и снова, пока не дойдем до последнего фрагмента 512-битного сообщения, и поэтому результат, который мы получаем после обработки последнего фрагмента, является фактическим хешем MD5, идентификатор которого равен 128 битам, так как каждый A, B, C и D имеет 32 бита каждый, и вместе они образуют всего 128 бит.

Алгоритм хеширования MD5 уже сломан, и его не следует использовать где-либо, например, на сайтах банковского дела и электронной коммерции. Давайте посмотрим на всю работу хеширования MD5, давайте пройдемся еще раз.

Сообщение, которое необходимо хешировать, сначала разбивается на 448 битов, а для последней части мы выполняем заполнение.

К нему добавляются дополнительные 64 бита, при этом общее количество бит составляет 512 бит, это действует как блок сообщения, идущий вперед.Этот блок сообщения из 512 бит разбит на 16 частей по 32 бита в каждой. который затем действует как ввод для операции, которую мы выполняем на следующем шаге. Теперь давайте перейдем к основной части алгоритма хеширования, всего 64 операции, которые выполняются с 512-битным блоком сообщения. Эти операции инициируются со значением по умолчанию, о котором я упоминал выше (A, B, C и D). Существует набор функций, которые выполняются в каждой из этих операций, и функции уже определены, и значения, которые он будет использовать.64 операции, которые мы выполняем, также разделены на 4 разных раунда.Каждый раунд имеет отдельный набор функций, 32-битная часть сообщения, которую мы разбили, действует как вход (изображенный на изображении выше), и есть предопределенные значения K (i) также, как уже упоминалось выше, следующим шагом является выполнение функции поворота влево, количество битов, на которые программа поворачивает влево, также уже определено.