Поток кода авторизации OAuth 2.0 и платформа удостоверений Майкрософт — Microsoft identity platform

- Чтение занимает 19 мин

В этой статье

Код авторизации OAuth 2.0 может использоваться в приложениях, установленных на устройстве, для получения доступа к защищенным ресурсам, таким как веб-API. Используя реализацию OAuth 0.2 платформы удостоверений Майкрософт, в мобильные и классические приложения можно добавить возможности входа и доступа к API.

В этой статье описывается, как программировать непосредственно протокол в приложении с помощью любого языка. По возможности рекомендуется использовать поддерживаемые библиотеки проверки подлинности Майкрософт (MSAL) вместо получения маркеров и вызова защищенных веб-API.

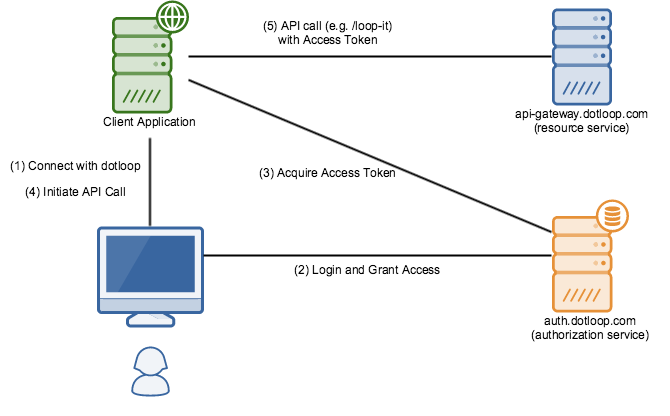

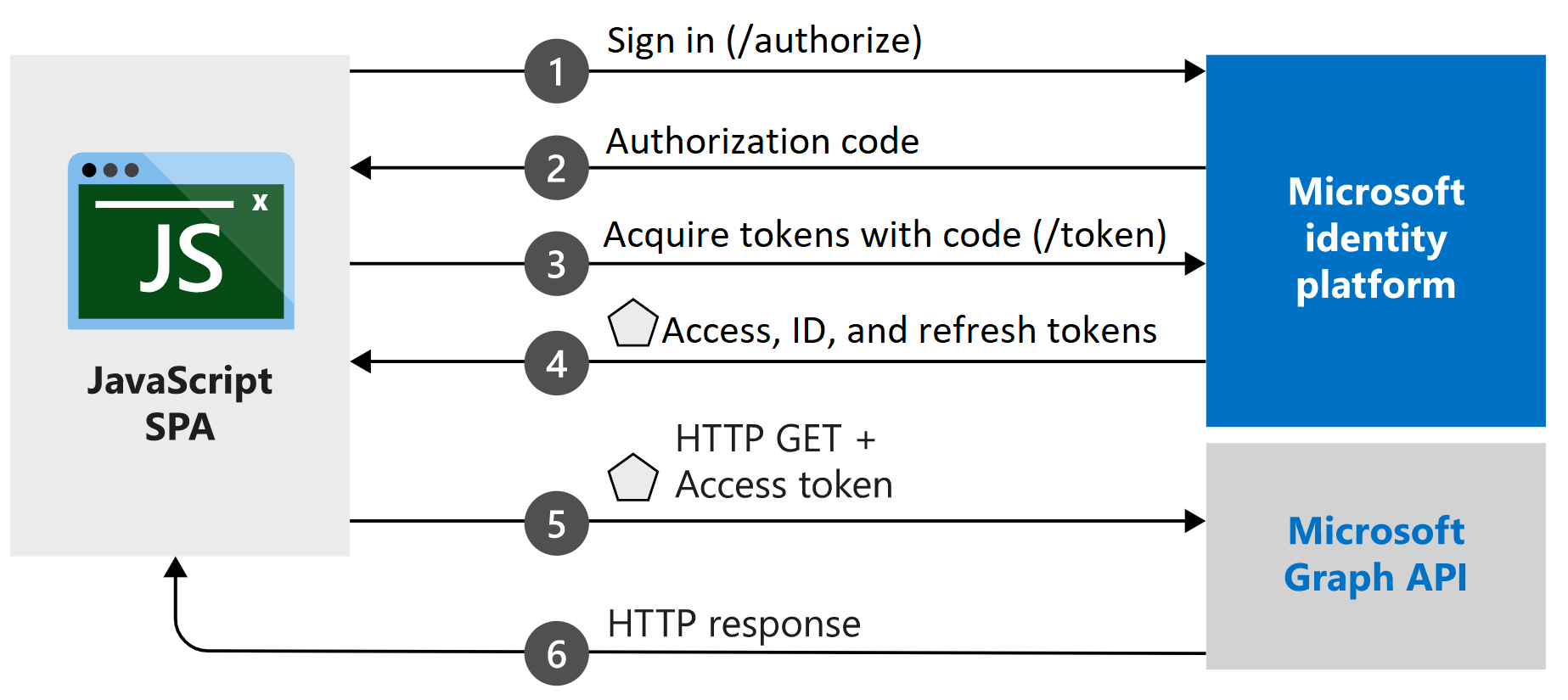

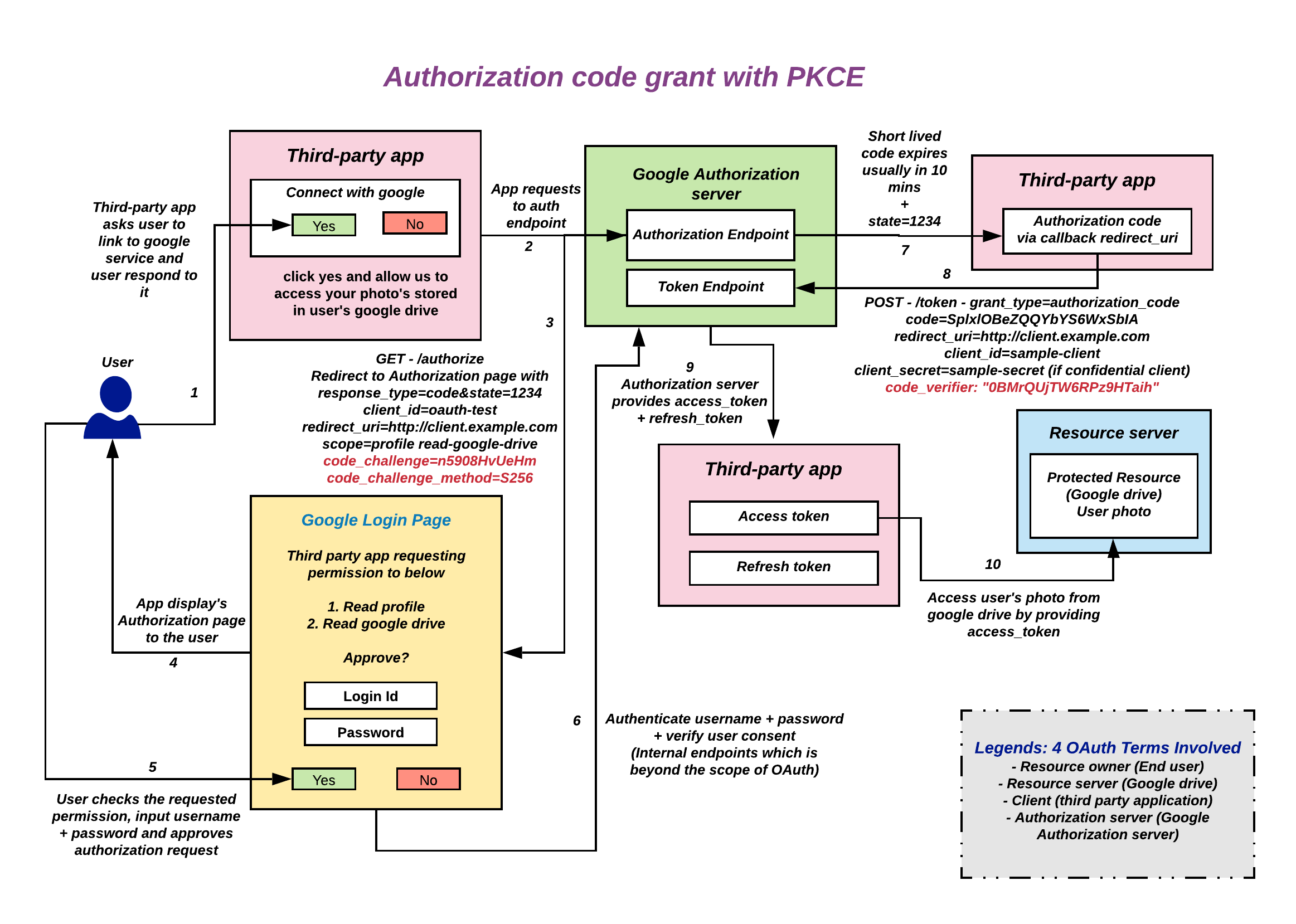

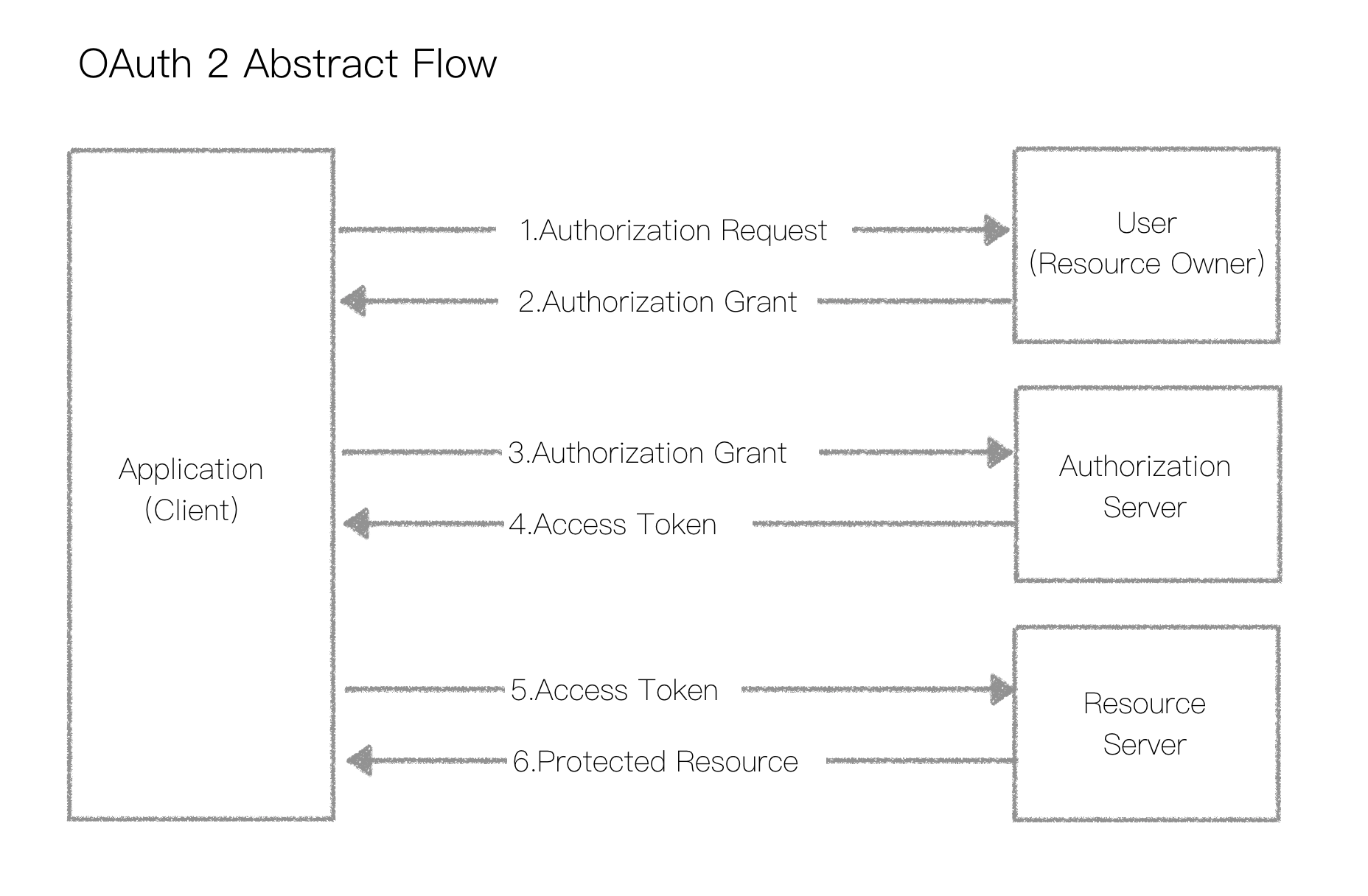

Описание потока кода авторизации OAuth 2.0 см. в разделе 4.1 спецификации OAuth 2.0. Он используется для проверки подлинности и авторизации большинства типов приложений, в том числе одностраничных приложений, веб-приложений и собственных приложений. Поток позволяет приложениям безопасно получать access_tokens, которые можно использовать для доступа к ресурсам, защищенным платформой Microsoft Identity, а также обновлять маркеры для получения дополнительных access_tokens и маркеров идентификации для пользователя, выполнившего вход.

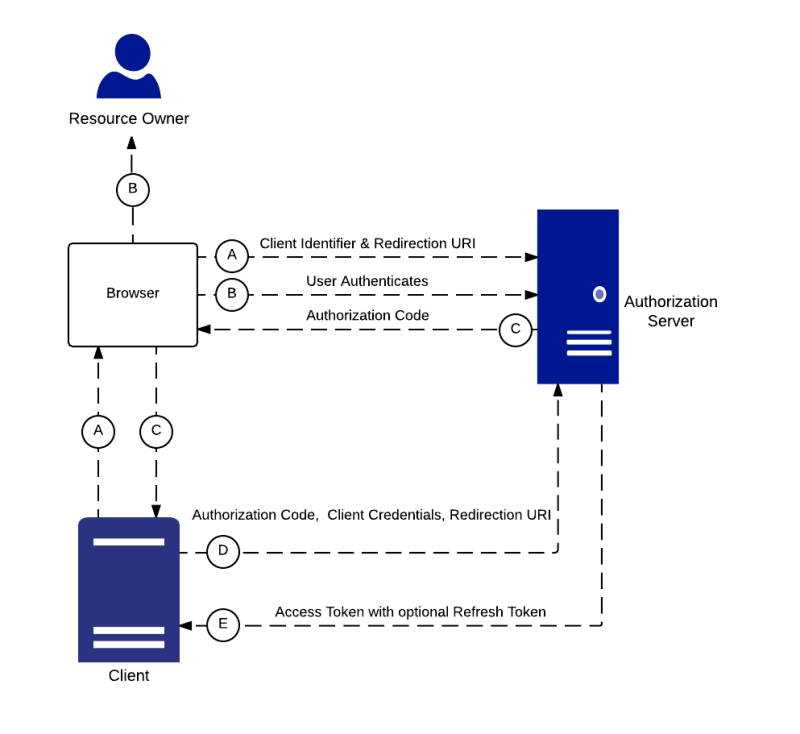

Схема протокола

В общих чертах весь поток проверки подлинности для приложений можно представить следующим образом.

Для одностраничных приложений требуется настройка URI перенаправления

Поток кода авторизации для одностраничных приложений требует некоторой дополнительной настройки. Следуйте инструкциям по созданию одностраничного приложения , чтобы правильно ПОметить URI перенаправления как включенный для CORS. Чтобы обновить существующий URI перенаправления, чтобы включить CORS, откройте редактор манифеста и задайте

Чтобы обновить существующий URI перенаправления, чтобы включить CORS, откройте редактор манифеста и задайте type поле для URI перенаправления spa в replyUrlsWithType разделе. Можно также щелкнуть URI перенаправления в разделе «веб» на вкладке «Проверка подлинности» и выбрать URI, на которые требуется выполнить миграцию, с помощью потока кода авторизации.

spaТип перенаправления обратно совместим с неявным потоком. Приложения, в настоящее время использующие неявный поток для получения токенов, могут переноситься в spa тип URI перенаправления без проблем и продолжать использовать неявный поток.

Если при попытке использовать поток кода авторизации отображается следующая ошибка:

access to XMLHttpRequest at 'https://login.microsoftonline.com/common/v2.0/oauth3/token' from origin 'yourApp.com' has been blocked by CORS policy: No 'Access-Control-Allow-Origin' header is present on the requested resource.

Затем откройте регистрацию приложения и обновите URI перенаправления для своего приложения, чтобы ввести spa .

Запрос кода авторизации

Поток кода авторизации начинается с того, что клиент направляет пользователя к конечной точке /authorize . В этом запросе клиент запрашивает у пользователя разрешения openid, offline_access и https://graph.microsoft.com/mail.read . Некоторые разрешения имеют только администраторы, например запись данных в каталог организации с помощью Directory.ReadWrite.All. Если приложение запрашивает доступ к одному из таких разрешений у корпоративного пользователя, появится сообщение об ошибке со сведениями о том, что этот пользователь не может предоставить разрешения приложению. Чтобы запросить доступ к областям, ограниченным администратором, необходимо запросить их непосредственно у глобального администратора. Дополнительные сведения см. в статье Разрешения, предназначенные только для администраторов.

// Line breaks for legibility only https://login.microsoftonline.com/{tenant}/oauth3/v2.0/authorize? client_id=6731de76-14a6-49ae-97bc-6eba6914391e &response_type=code &redirect_uri=http%3A%2F%2Flocalhost%2Fmyapp%2F &response_mode=query &scope=https%3A%2F%2Fgraph.microsoft.com%2Fmail.read%20api%3A%2F%2F &state=12345 &code_challenge=YTFjNjI1OWYzMzA3MTI4ZDY2Njg5M2RkNmVjNDE5YmEyZGRhOGYyM2IzNjdmZWFhMTQ1ODg3NDcxY2Nl &code_challenge_method=S256

Совет

Чтобы выполнить этот запрос, щелкните ссылку ниже! После входа браузер будет перенаправлен по адресу https://localhost/myapp/, при этом в адресной строке будет указано code.

https://login.microsoftonline.com/common/oauth3/v2.0/authorize…

| Параметр | Обязательный или необязательный | Описание |

|---|---|---|

tenant | обязательно | Значение {tenant} в пути запроса можно использовать для того, чтобы контролировать, кто может входить в приложение. Допустимые значения: Допустимые значения: common, organizations, consumers, а также идентификаторы клиента. Дополнительные сведения см. в описании протоколов. |

client_id | обязательно | Идентификатор приложения (клиента) , назначенный вашему приложению функцией Регистрация приложений портала Azure. |

response_type | обязательно | Должен содержать id_token или token при использовании гибридного потока. |

redirect_uri | обязательно | URI перенаправления приложения, на который можно отправлять ответы проверки подлинности для их получения приложением. Он должен в точности соответствовать одному из URI перенаправления, зарегистрированных на портале, но иметь форму закодированного URL-адреса. Для собственных & мобильных приложений следует использовать одно из рекомендуемых значений — https://login. (для приложений, использующих встроенные браузеры) или http://localhost (для приложений, использующих системные браузеры). |

scope | обязательно | Разделенный пробелами список областей , для которого необходимо согласие пользователя. Для части /authorize запроса это может охватывать несколько ресурсов, позволяя приложению получить согласие на несколько веб-интерфейсов API, которые требуется вызвать. |

response_mode | рекомендуется | Указывает метод, с помощью которого результирующий маркер будет отправлен приложению. Может применяться один из перечисленных ниже типов.query— fragment— form_post

|

| рекомендуется | Значение, включенное в запрос, которое также возвращается в ответе маркера. Это может быть строка любого контента. Как правило, для предотвращения подделки межсайтовых запросовиспользуется генерируемое случайным образом уникальное значение. Также в этом значении кодируются сведения о состоянии пользователя в приложении перед выполнением запроса на аутентификацию. Например, это могут быть сведения об открытой на тот момент странице или представлении. |

prompt | необязательный | Указывает требуемый тип взаимодействия с пользователем. На текущий момент единственные допустимые значения — login, none и consentПри значении — prompt=select_account приведет к прерыванию единого входа, предоставляя возможность выбора учетной записи из списка всех учетных записей в сеансе или любой сохраненной учетной записи, или возможность использовать совершенно другую учетную запись. |

login_hint | необязательный | Можно применять для предварительного заполнения поля имени пользователя или адреса электронной почты на странице входа пользователя (если имя пользователя известно заранее). Зачастую этот параметр используется в приложениях при повторной проверке подлинности. При этом имя пользователя извлекается во время предыдущего входа с помощью утверждения Зачастую этот параметр используется в приложениях при повторной проверке подлинности. При этом имя пользователя извлекается во время предыдущего входа с помощью утверждения preferred_username. |

domain_hint | необязательный | Если указан этот параметр, пропускается процесс обнаружения на основе электронной почты, который нужно проходить на странице входа в приложение версии 2.0. Это несколько упрощает взаимодействие с пользователем (например, отправляя их к поставщику федеративных удостоверений.) Обычно этот параметр применяется в приложениях при повторной аутентификации. Для этого значение утверждения tid извлекается из предыдущего сеанса входа. Если значение утверждения tid — 9188040d-6c67-4c5b-b112-36a304b66dad, следует использовать domain_hint=consumers. Или используйте domain_hint=organizations. |

code_challenge | рекомендованный/обязательный | Используется, чтобы защитить разрешения кода авторизации с помощью ключа проверки для обмена кодом (PKCE). Является обязательным, если указан параметр Является обязательным, если указан параметр code_challenge_method. Дополнительные сведения см. в описании PKCE RFC. Это рекомендуется для всех типов приложений — как общедоступных, так и для конфиденциальных клиентов, и требуется платформой Microsoft Identity для одностраничных приложений, использующих поток кода авторизации. |

code_challenge_method | рекомендованный/обязательный | Метод, используемый для кодирования code_verifier в параметре code_challenge. Это должно быть S256 , но спецификация позволяет использовать, plain Если по какой бы причине клиент не поддерживает SHA256.Если этот параметр не указан, для |

На текущем этапе пользователю придется ввести учетные данные и завершить проверку подлинности. Платформа Microsoft Identity также обеспечит, чтобы пользователь предоставил разрешения, указанные в scope параметре запроса. Если пользователь не предоставил какие-либо из этих разрешений, конечная точка запросит их у пользователя. Подробные сведения о разрешениях, согласии на предоставление и мультитенантных приложениях можно найти здесь.

После того как пользователь пройдет проверку подлинности и предоставит согласие, платформа Microsoft Identity возвратит ответ на ваше приложение в указанном redirect_uri виде с помощью метода, указанного в response_mode параметре.

Успешный ответ

Успешный ответ с использованием метода response_mode=query выглядит следующим образом:

GET http://localhost?

code=AwABAAAAvPM1KaPlrEqdFSBzjqfTGBCmLdgfSTLEMPGYuNHSUYBrq...

&state=12345

| Параметр | Описание |

|---|---|

code | Запрашиваемый приложением код авторизации. Приложение может использовать код авторизации для запроса маркера доступа для целевого ресурса. Срок действия кодов авторизации очень мал и обычно истекает по прошествии порядка 10 минут. Приложение может использовать код авторизации для запроса маркера доступа для целевого ресурса. Срок действия кодов авторизации очень мал и обычно истекает по прошествии порядка 10 минут. |

state | Если запрос содержит параметр «state», в ответе должно отображаться то же значение. Приложение должно проверять идентичность значений состояния в запросе и ответе. |

Вы также можете получить маркер идентификации, если вы запрашиваете его, и в регистрации приложения включено неявное предоставление. Иногда это называется гибридным потокоми используется такими платформами, как ASP.NET.

Сообщение об ошибке

Сообщения об ошибках также можно отправлять на redirect_uri , чтобы приложение обрабатывало их должным образом:

GET http://localhost?

error=access_denied

&error_description=the+user+canceled+the+authentication

| Параметр | Описание |

|---|---|

error | Строка кода ошибки, которую можно использовать для классификации типов возникающих ошибок и реагирования на них. |

error_description | Конкретное сообщение об ошибке, с помощью которого разработчик может определить причину возникновения ошибки проверки подлинности. |

Коды ошибок конечной точки авторизации

В таблице ниже описаны различные коды ошибок, которые могут возвращаться в параметре error ответа с ошибкой.

| Код ошибки | Описание | Действие клиента |

|---|---|---|

invalid_request | Ошибка протокола, например отсутствует обязательный параметр. | Исправьте запрос и отправьте его повторно. Это ошибка разработки, которая обычно определяется во время первоначального тестирования. |

unauthorized_client | Клиентскому приложению не разрешено запрашивать код авторизации. | Как правило, эта ошибка возникает, если клиентское приложение не зарегистрировано в Azure AD или не добавлено в клиент Azure AD пользователя. Приложение может отобразить пользователю запрос с инструкцией по установке приложения и его добавлению в Azure AD. Приложение может отобразить пользователю запрос с инструкцией по установке приложения и его добавлению в Azure AD. |

access_denied | Владелец ресурса отказал в использовании | Клиентское приложение может уведомить пользователя, что для продолжения работы необходимо согласие пользователя. |

unsupported_response_type | Сервер авторизации не поддерживает тип ответа в запросе. | Исправьте запрос и отправьте его повторно. Это ошибка разработки, которая обычно определяется во время первоначального тестирования. При отображении в гибридном потокесигнализирует, что необходимо включить параметр неявного предоставления маркера идентификации для регистрации клиентского приложения. |

server_error | Сервер обнаружил непредвиденную ошибку. | Повторите запрос. Эти ошибки могут возникать в связи с временными условиями. Из клиентского приложения может поступить сообщение о том, что его ответ задерживается из-за временной ошибки. |

temporarily_unavailable | Сервер временно занят и не может обработать запрос. | Повторите запрос. Из клиентского приложения может поступить сообщение о том, что его ответ задерживается из-за временного состояния. |

invalid_resource | Целевой ресурс недопустим, так как он не существует. Azure AD не удается найти ресурс, или он настроен неправильно. | Это означает, что ресурс не существует или не настроен в клиенте. Приложение может отобразить пользователю запрос с инструкцией по установке приложения и его добавлению в Azure AD. |

login_required | Слишком много пользователей или пользователи не найдены | Клиент запросил автоматическую аутентификацию (prompt=none), но одного пользователя не удалось найти. Это может означать, что в сеансе активно несколько пользователей или пользователи отсутствуют. При этом учитывается выбранный клиент (например, если активны две учетные записи Azure AD и одна учетная запись Майкрософт и выбран параметр consumers, то автоматическая проверка подлинности будет работать). |

interaction_required | Для запроса требуется взаимодействие с пользователем. | Требуется дополнительный шаг аутентификации или предоставление согласия. Повторите запрос без prompt=none. |

Также запросите маркер идентификатора (гибридный поток)

Чтобы узнать, кто из пользователей прежде, чем активировать код авторизации, часто приложение также запрашивает маркер идентификации при запросе кода авторизации. Это называется гибридным потоком , так как он смешивает неявное предоставление с потоком кода авторизации. Гибридный поток обычно используется в веб-приложениях, которые хотят отображать страницу для пользователя без блокировки при активации кода, особенно ASP.NET. Как одностраничные приложения, так и традиционные веб-приложения получают преимущества от снижения задержки в этой модели.

Гибридный поток аналогичен потоку кода авторизации, описанному ранее, но с тремя дополнениями, необходимыми для запроса маркера идентификации: новые области, новый response_type и новый nonce параметр запроса.

// Line breaks for legibility only

https://login.microsoftonline.com/{tenant}/oauth3/v2.0/authorize?

client_id=6731de76-14a6-49ae-97bc-6eba6914391e

&response_type=code%20id_token

&redirect_uri=http%3A%2F%2Flocalhost%2Fmyapp%2F

&response_mode=fragment

&scope=openid%20offline_access%20https%3A%2F%2Fgraph.microsoft.com%2Fuser.read

&state=12345

&nonce=abcde

&code_challenge=YTFjNjI1OWYzMzA3MTI4ZDY2Njg5M2RkNmVjNDE5YmEyZGRhOGYyM2IzNjdmZWFhMTQ1ODg3NDcxY2Nl

&code_challenge_method=S256

| Обновленный параметр | Обязательный или необязательный | Описание |

|---|---|---|

response_type | Обязательно | Добавление id_token указывает серверу, что приложение должно иметь маркер идентификации в ответе от /authorize конечной точки. |

scope | Обязательно | Для токенов ID необходимо обновить, чтобы включить области токенов ИДЕНТИФИКАТОРов openid , и при необходимости profile и email . |

nonce | Обязательно | Значение, включаемое в создаваемый приложением запрос, которое будет использоваться как утверждение в получаемом значении id_token. Приложение может проверять это значение, чтобы устранить атаки с воспроизведением маркеров. Значение обычно представляет собой случайным образом полученную уникальную строку, которую можно использовать для идентификации источника запроса. |

response_mode | Рекомендуемая | Определяет метод, который следует использовать для отправки созданного маркера запрашивающему приложению. По умолчанию принимает значение query только для кода авторизации, но fragment Если запрос содержит id_token response_type . Однако рекомендуется использовать приложения form_post , особенно при использовании в http:/localhost качестве URI перенаправления. |

Использование fragment в качестве режима реагирования вызывает проблемы для веб-приложений, считывающих код из перенаправления, так как браузеры не передают фрагмент на веб-сервер. В таких ситуациях приложения должны использовать

В таких ситуациях приложения должны использовать form_post режим ответа, чтобы обеспечить отправку всех данных на сервер.

Успешный ответ

Успешный ответ с использованием метода response_mode=fragment выглядит следующим образом:

GET https://login.microsoftonline.com/common/oauth3/nativeclient#

code=AwABAAAAvPM1KaPlrEqdFSBzjqfTGBCmLdgfSTLEMPGYuNHSUYBrq...

&id_token=eYj...

&state=12345

| Параметр | Описание |

|---|---|

code | Запрашиваемый приложением код авторизации. Приложение может использовать код авторизации для запроса маркера доступа для целевого ресурса. Коды авторизации имеют небольшой срок существования, обычно истекает через 10 минут. |

id_token | Маркер идентификации для пользователя, выданного через неявное предоставление. Содержит специальное c_hash утверждение, которое является хэш-кодом в том code же запросе. |

state | Если в запрос включен этот параметр состояния, идентичное значение должно содержаться и в ответе на этот запрос. Приложение должно проверять идентичность значений состояния в запросе и ответе. |

Запрос маркера доступа

После получения кода авторизации и разрешения от пользователя вы можете применить code для получения access_token к требуемому ресурсу. Для этого отправьте запрос POST к конечной точке /token:

// Line breaks for legibility only

POST /{tenant}/oauth3/v2.0/token HTTP/1.1

Host: https://login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

client_id=6731de76-14a6-49ae-97bc-6eba6914391e

&scope=https%3A%2F%2Fgraph.microsoft.com%2Fmail.read

&code=OAAABAAAAiL9Kn2Z27UubvWFPbm0gLWQJVzCTE9UkP3pSx1aXxUjq3n8b2JRLk4OxVXr...

&redirect_uri=http%3A%2F%2Flocalhost%2Fmyapp%2F

&grant_type=authorization_code

&code_verifier=ThisIsntRandomButItNeedsToBe43CharactersLong

&client_secret=JqQX2PNo9bpM0uEihUPzyrh // NOTE: Only required for web apps. This secret needs to be URL-Encoded.

This secret needs to be URL-Encoded.

Совет

Попытайтесь выполнить этот запрос в Postman. (Не забудьте заменить code.) .

| Параметр | Обязательный или необязательный | Описание |

|---|---|---|

tenant | обязательно | Значение {tenant} в пути запроса можно использовать для того, чтобы контролировать, кто может входить в приложение. Допустимые значения: common, organizations, consumers, а также идентификаторы клиента. Дополнительные сведения см. в описании протоколов. |

client_id | обязательно | Идентификатор приложения (клиента), назначенный вашему приложению на странице регистрации приложений на портале Azure. |

grant_type | обязательно | Должен быть authorization_code для потока кода авторизации. |

scope | необязательно | Список областей с разделителями-пробелами. Все области должны быть из одного ресурса, а также с областями OIDC ( Все области должны быть из одного ресурса, а также с областями OIDC (profile, openid, email). Более подробное описание областей можно найти в разделе, посвященном разрешениям, согласию на их предоставление и областям. Это расширение Майкрософт для потока кода авторизации, предназначенное для того, чтобы разрешить приложениям объявлять ресурсы, на которые они хотят получить маркер во время активации токена. |

code | обязательно | Код авторизации, полученный на первом участке потока. |

redirect_uri | обязательно | Значение redirect_uri, которое использовалось для получения кода authorization_code. |

client_secret | обязательный для конфиденциальных веб-приложений | Секрет приложения, созданный на портале регистрации для приложения. Не следует использовать секрет приложения в собственном приложении или одностраничном приложении, поскольку секреты клиента невозможно надежно сохранить на устройствах или на веб-страницах. Этот секрет требуется для веб-приложений и веб-API с возможностью безопасного хранения секрета клиента на сервере. Как и все описанные здесь параметры, секрет клиента должен быть закодирован в виде URL-адреса перед отправкой, что обычно выполняется с помощью пакета SDK. Дополнительные сведения о кодировке URI см. в разделе Спецификация универсального синтаксиса URI. Этот секрет требуется для веб-приложений и веб-API с возможностью безопасного хранения секрета клиента на сервере. Как и все описанные здесь параметры, секрет клиента должен быть закодирован в виде URL-адреса перед отправкой, что обычно выполняется с помощью пакета SDK. Дополнительные сведения о кодировке URI см. в разделе Спецификация универсального синтаксиса URI. |

code_verifier | рекомендуется | Это тот же параметр code_verifier, который использовался для получения кода авторизации (authorization_code). Является обязательным, если в запросе на код авторизации использовался PKCE. Дополнительные сведения см. в описании PKCE RFC. |

Успешный ответ

Успешный ответ на запрос маркера будет выглядеть следующим образом:

{

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1Q...",

"token_type": "Bearer",

"expires_in": 3599,

"scope": "https%3A%2F%2Fgraph.microsoft.com%2Fmail.read",

"refresh_token": "AwABAAAAvPM1KaPlrEqdFSBzjqfTGAMxZGUTdM0t4B4...",

"id_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJub25lIn0.eyJhdWQiOiIyZDRkMTFhMi1mODE0LTQ2YTctOD...",

}

| Параметр | Описание |

|---|---|

access_token | Запрашиваемый маркер доступа. Приложение может использовать этот маркер для аутентификации в защищенном ресурсе, таком как веб-API. |

token_type | Указывает значение типа маркера. Единственный тип, поддерживаемый Azure AD, — носитель |

expires_in | Срок действия маркера доступа (в секундах). |

scope | Области, для которых действителен маркер доступа. Необязательно. Этот параметр не является стандартным, и если он опущен, маркер будет использоваться для областей, запрошенных на начальном участке последовательности. |

refresh_token | Маркер обновления OAuth 2.0. Приложение может использовать этот маркер для получения дополнительных маркеров доступа после истечения срока действия текущего маркера доступа. Токены обновления действуют в течение долгого времени. Их можно использовать для длительного сохранения доступа к ресурсам. См. дополнительные сведения об обновлении маркеров доступа. Примечание. Предоставляется, только если подан запрос на область offline_access. |

id_token | A JSON Web Token (JWT). Приложение может декодировать сегменты этого токена, чтобы запрашивать сведения о пользователе, выполнившем вход. Приложение может кэшировать значения и отображать их, а конфиденциальные клиенты могут использовать его для авторизации. См. дополнительные сведения о маркерах id_token: id_token reference. Примечание. Предоставляется, только если подан запрос на область openid. |

Сообщение об ошибке

Сообщения об ошибках выглядят следующим образом:

{

"error": "invalid_scope",

"error_description": "AADSTS70011: The provided value for the input parameter 'scope' is not valid. The scope https://foo.microsoft.com/mail.read is not valid.\r\nTrace ID: 255d1aef-8c98-452f-ac51-23d051240864\r\nCorrelation ID: fb3d2015-bc17-4bb9-bb85-30c5cf1aaaa7\r\nTimestamp: 2016-01-09 02:02:12Z",

"error_codes": [

70011

],

"timestamp": "2016-01-09 02:02:12Z",

"trace_id": "255d1aef-8c98-452f-ac51-23d051240864",

"correlation_id": "fb3d2015-bc17-4bb9-bb85-30c5cf1aaaa7"

}

| Параметр | Описание |

|---|---|

error | Строка кода ошибки, которую можно использовать для классификации типов возникающих ошибок и реагирования на них. |

error_description | Конкретное сообщение об ошибке, с помощью которого разработчик может определить причину возникновения ошибки проверки подлинности. |

error_codes | Список кодов ошибок, характерных для службы маркеров безопасности, которые могут помочь при диагностике. |

timestamp | Время возникновения ошибки. |

trace_id | Уникальный идентификатор для запроса, который может помочь при диагностике. |

correlation_id | Уникальный идентификатор для запроса, который может помочь при диагностике нескольких компонентов. |

Коды ошибок конечных точек токенов

| Код ошибки | Описание | Действие клиента |

|---|---|---|

invalid_request | Ошибка протокола, например отсутствует обязательный параметр. | Исправьте регистрацию запроса или приложения и отправьте запрос повторно. |

invalid_grant | Недопустимый или устаревший код авторизации или средство проверки PKCE. | Повторите запрос к конечной точке /authorize и убедитесь, что параметр code_verifier указан правильно. |

unauthorized_client | У клиента, прошедшего проверку подлинности, нет прав на использование этого типа предоставления разрешения проверки подлинности. | Как правило, это происходит, если клиентское приложение не зарегистрировано в Azure AD или не добавлено в клиент Azure AD пользователя. Приложение может отобразить пользователю запрос с инструкцией по установке приложения и его добавлению в Azure AD. |

invalid_client | Сбой проверки подлинности клиента. | Недопустимые учетные данные клиента. Чтобы устранить проблему, администратору приложения необходимо обновить учетные данные. |

unsupported_grant_type | Сервер авторизации не поддерживает тип предоставления авторизации. | Измените тип предоставления в запросе. Ошибка этого типа должна происходить только во время разработки, и ее должны обнаружить при первоначальном тестировании. |

invalid_resource | Целевой ресурс недопустим, так как он не существует. Azure AD не удается найти ресурс, или он настроен неправильно. | Это означает, что ресурс, если он существует, не настроен в клиенте. Приложение может отобразить пользователю запрос с инструкцией по установке приложения и его добавлению в Azure AD. |

interaction_required | Не является стандартным, так как спецификация OIDC вызывает только для этой /authorize конечной точки. Для запроса требуется вмешательство пользователя. К примеру, требуется дополнительный шаг проверки подлинности. | Повторите /authorize запрос с теми же областями. |

temporarily_unavailable | Сервер временно занят и не может обработать запрос. | Повторите запрос через небольшую задержку. Из клиентского приложения может поступить сообщение о том, что его ответ задерживается из-за временного состояния. |

consent_required | Для запроса требуется согласие пользователя. Эта ошибка не является стандартной, так как обычно она возвращается только в отношении /authorize конечной точки на каждую спецификацию OIDC. Возвращается при scope использовании параметра в потоке возврата кода, который у клиентского приложения отсутствует разрешение на запрос. | Клиент должен отправить пользователю обратно в /authorize конечную точку с правильной областью, чтобы активировать согласие. |

invalid_scope | Приложение запросило недопустимую область. | Измените значение параметра области в запросе на проверку подлинности на допустимое значение. |

Примечание

В одностраничных приложениях может отображаться ошибка invalid_request, указывающая на то, что активация токена между источниками разрешена только для клиентов типа «Одностраничное приложение». Это означает, что URI перенаправления, используемый для запроса маркера, не был отмечен как URI перенаправления spa. Дополнительные сведения о том, как включить этот поток, см. в действиях по регистрации приложений.

Использование маркера доступа

Успешно получив access_token, вы можете использовать этот маркер в запросах к веб-API, включая его в заголовок Authorization.

Совет

Выполните этот запрос в Postman. (Сначала замените заголовок Authorization.) .

GET /v1.0/me/messages

Host: https://graph.microsoft.com

Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1Q...

Обновление маркера доступа

Срок действия маркеров доступа весьма ограничен, поэтому их нужно обновлять после его истечения, чтобы продолжить пользоваться запросами. Для этого можно отправить еще один запрос POST на конечную точку /token, прибегнув к refresh_token вместо code. Маркеры обновления действуют для всех разрешений, на которые ваш клиент уже получил согласия, например, маркер обновления выданный по запросу для scope=mail.read может использоваться для запроса нового маркера доступа для scope=api://contoso.com/api/UseResource.

Для маркеров обновления для веб-приложений и собственных приложений не указано время существования. Обычно у маркеров обновления относительно продолжительное время существования. Но в некоторых случаях маркер обновления оказывается устаревшим или отозванным или не имеет достаточных привилегий для требуемого действия. Ваше приложение должно ожидать и правильно обрабатывать ошибки, возвращаемые конечной точкой выдачи маркера. Однако одностраничные приложения получают маркер с временем жизни 24 часа, что требует новой проверки подлинности каждый день. Это можно сделать в окне IFRAME без вмешательства пользователя, если включены сторонние файлы cookie, но они должны выполняться в рамках фрейма верхнего уровня (полная навигация по страницам или всплывающее окно) в браузерах без сторонних файлов cookie, таких как Safari.

Несмотря на то, что маркеры обновления не отзываются, когда используются для получения новых маркеров доступа, вы должны самостоятельно удалить старый маркер обновления. В спецификации OAuth 2.0 указано следующее: «Сервер авторизации может выдать новый маркер обновления. В этом случае клиент должен удалить старый маркер обновления и заменить его новым маркером обновления. Сервер авторизации может отозвать старый маркер обновления после выпуска нового маркера обновления для клиента».

Важно!

Для маркеров обновления, отправленных в URI перенаправления, зарегистрированного как spa, срок действия маркера обновления истечет через 24 часа. Дополнительные маркеры обновления, полученные с помощью начального маркера обновления, будут наследовать этот срок действия, поэтому приложения следует подготовить к повторному выполнению потока кода проверки подлинности с помощью интерактивной проверки подлинности, чтобы получить новый маркер обновления каждые 24 часа. Пользователям не нужно вводить свои учетные данные и, как правило, не будет отображаться ни одного UX, просто приложение будет перезагружаться, однако браузер должен посетить страницу входа во фрейме верхнего уровня, чтобы увидеть сеанс входа. Это обусловлено функциями обеспечения конфиденциальности в браузерах, блокирующих сторонние файлы cookie.

// Line breaks for legibility only

POST /{tenant}/oauth3/v2.0/token HTTP/1.1

Host: https://login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

client_id=6731de76-14a6-49ae-97bc-6eba6914391e

&scope=https%3A%2F%2Fgraph.microsoft.com%2Fmail.read

&refresh_token=OAAABAAAAiL9Kn2Z27UubvWFPbm0gLWQJVzCTE9UkP3pSx1aXxUjq...

&grant_type=refresh_token

&client_secret=JqQX2PNo9bpM0uEihUPzyrh // NOTE: Only required for web apps. This secret needs to be URL-Encoded

Совет

Попытайтесь выполнить этот запрос в Postman. (Не забудьте заменить refresh_token.) .

| Параметр | Type | Описание |

|---|---|---|

tenant | обязательно | Значение {tenant} в пути запроса можно использовать для того, чтобы контролировать, кто может входить в приложение. Допустимые значения: common, organizations, consumers, а также идентификаторы клиента. Дополнительные сведения см. в описании протоколов. |

client_id | обязательно | Идентификатор приложения (клиента) , назначенный вашему приложению функцией Регистрация приложений портала Azure. |

grant_type | обязательно | Должен быть refresh_token для этого участка потока кода авторизации. |

scope | обязательно | Список областей с разделителями-пробелами. Области, запрашиваемые на этом участке, должны быть эквивалентны областям, запрашиваемым на исходном участке запроса кода авторизации, или являться их подмножеством. Если области, указанные в этом запросе, охватывают несколько серверов ресурсов, платформа Microsoft Identity возвратит маркер для ресурса, указанного в первой области. Более подробное описание областей можно найти в разделе, посвященном разрешениям, согласию на их предоставление и областям. |

refresh_token | обязательно | Токен обновления, полученный на втором участке потока. |

client_secret | необходим для веб-приложений | Секрет приложения, созданный на портале регистрации для приложения. Его не следует использовать в собственном приложении, поскольку невозможно обеспечить полную безопасность секретов клиентов при их хранении на устройствах. Этот секрет требуется для веб-приложений и веб-API с возможностью безопасного хранения секрета клиента на сервере. Этот секрет должен быть закодирован в виде URL-адреса. Дополнительные сведения см. в разделе Спецификация универсального синтаксиса URI. |

Успешный ответ

Успешный ответ на запрос маркера будет выглядеть следующим образом:

{

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Ik5HVEZ2ZEstZnl0aEV1Q...",

"token_type": "Bearer",

"expires_in": 3599,

"scope": "https%3A%2F%2Fgraph.microsoft.com%2Fmail.read",

"refresh_token": "AwABAAAAvPM1KaPlrEqdFSBzjqfTGAMxZGUTdM0t4B4...",

"id_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJub25lIn0.eyJhdWQiOiIyZDRkMTFhMi1mODE0LTQ2YTctOD...",

}

| Параметр | Описание |

|---|---|

access_token | Запрашиваемый маркер доступа. Приложение может использовать этот маркер для аутентификации в защищенном ресурсе, таком как веб-API. |

token_type | Указывает значение типа маркера. Единственный тип, поддерживаемый Azure AD, — носитель |

expires_in | Срок действия маркера доступа (в секундах). |

scope | Области, для которых действителен маркер доступа. |

refresh_token | Новый токен обновления OAuth 2.0. Вам следует заменить старый токен обновления вновь полученным, чтобы обеспечить максимальный срок действия токенов обновления. Примечание. Предоставляется, только если подан запрос на область offline_access. |

id_token | Неподписанный веб-маркер JSON (JWT). Приложение может декодировать сегменты этого токена, чтобы запрашивать сведения о пользователе, выполнившем вход. Приложение может кэшировать и отображать значения, но оно не должно полагаться на них при авторизации или в целях безопасности. См. дополнительные сведения о маркерах id_token: id_token reference. Примечание. Предоставляется, только если подан запрос на область openid. |

Сообщение об ошибке

{

"error": "invalid_scope",

"error_description": "AADSTS70011: The provided value for the input parameter 'scope' is not valid. The scope https://foo.microsoft.com/mail.read is not valid.\r\nTrace ID: 255d1aef-8c98-452f-ac51-23d051240864\r\nCorrelation ID: fb3d2015-bc17-4bb9-bb85-30c5cf1aaaa7\r\nTimestamp: 2016-01-09 02:02:12Z",

"error_codes": [

70011

],

"timestamp": "2016-01-09 02:02:12Z",

"trace_id": "255d1aef-8c98-452f-ac51-23d051240864",

"correlation_id": "fb3d2015-bc17-4bb9-bb85-30c5cf1aaaa7"

}

| Параметр | Описание |

|---|---|

error | Строка кода ошибки, которую можно использовать для классификации типов возникающих ошибок и реагирования на них. |

error_description | Конкретное сообщение об ошибке, с помощью которого разработчик может определить причину возникновения ошибки проверки подлинности. |

error_codes | Список кодов ошибок, характерных для службы маркеров безопасности, которые могут помочь при диагностике. |

timestamp | Время возникновения ошибки. |

trace_id | Уникальный идентификатор для запроса, который может помочь при диагностике. |

correlation_id | Уникальный идентификатор для запроса, который может помочь при диагностике нескольких компонентов. |

Описание кодов ошибок и рекомендуемых действий в клиенте см. в разделе Коды ошибок конечных точек токенов.

Аутентификация | Creatio Academy

Аутентификация — проверка подлинности предъявленного пользователем идентификатора. Положительным результатом аутентификации является авторизация пользователя, то есть предоставление ему прав доступа к ресурсам, определенным для выполнения его задач. Подробнее об аутентификации читайте в Википедии.

Все внешние запросы к веб-сервисам Creatio должны быть аутентифицированы.

Виды аутентификации

Виды аутентификации, которые поддерживаются в Creatio:

Рекомендуемым способом аутентификации для интеграции с приложением является Forms-аутентификация, которая реализована с помощью веб-сервиса AuthService.svc. Cookie, полученные в ответ от веб-сервиса AuthService.svc, необходимо использовать в следующих запросах к Creatio.

Пример использования аутентификационного cookie приведен в описании сервисов работы с данными OData и DataService.

Защита от CSRF-атак

CSRF (англ. Сross Site Request Forgery — «межсайтовая подделка запроса») — вид атак на посетителей веб-сайтов, использующий недостатки протокола HTTP. По умолчанию защита включена, но ее можно отключить.

Важно. Отключение защиты от CSRF-атак рекомендуется использовать только в случае применения basic-аутентификации.

Защиту от CSRF-атак можно отключить для:

- Всех сервисов приложения.

- Одного сервиса приложения.

- Нескольких методов разных сервисов.

Чтобы отключить защиту от CSRF-атак для всех сервисов приложения, отключите настройку UseCsrfToken в файлах Web.Config и …\Terrasoft.WebApp\Web.Config.

Чтобы отключить защиту от CSRF-атак для одного сервиса приложения, задайте имя сервиса в настройке DisableCsrfTokenValidationForPaths файла Web.Config.

Чтобы отключить защиту от CSRF-атак для нескольких методов разных сервисов, задайте методы в настройке DisableCsrfTokenValidationForPaths файла Web.Config.

Требования аутентификации и авторизации API

Edit meПрежде чем пользователи смогут отправлять запросы с помощью API, им обычно необходимо зарегистрироваться для получения ключа API или изучить другие способы аутентификации запросов. API-интерфейсы различаются по способу аутентификации пользователей. Некоторые API требуют включения ключа API в заголовок запроса, в то время как другие API требуют тщательной защиты из-за необходимости защиты конфиденциальных данных, подтверждения личности и обеспечения того, чтобы запросы не были подделаны. В этом разделе мы изучим аутентификацию и авторизацию, а также то, на чем следует сосредоточиться в документации.

Определяем термины

Во-первых, давайте определимся с некоторыми ключевыми терминами:

- Аутентификация: подтверждение правильности личности

- Авторизация: разрешение определенного действия

API может аутентифицировать, но не разрешит делать определенный запрос.

аутентификация и авторизацияПоследствия нехватки безопасности API

Почему даже API-интерфейсы нуждаются в аутентификации? Для API, которые предназначены только для чтения, иногда пользователям не нужны ключи. Но большинство коммерческих API требуют авторизации в виде ключей API или других методов. Если нет никакой защиты API, пользователи могут совершать неограниченное количество запросов API без какой-либо регистрации. Разрешение неограниченных запросов усложнит модель дохода для вашего API.

Вдобавок, без аутентификации не было бы простого способа связать запросы с конкретными данными пользователя. И не было бы способа защиты от запросов от злонамеренных пользователей, которые могут удалить данные другого пользователя (например, путем удаления запросов DELETE для учетной записи другого пользователя).

Наконец, не получится отследить, кто использует API или какие конечные точки используются чаще всего. Очевидно, что разработчики API должны подумать о способах аутентификации и авторизации запросов к своим API.

В целом, аутентификация и авторизация с помощью API служат следующим целям:

- аутентификация запросов в API только для зарегистрированных пользователей;

- отслеживание, кто делает запросы;

- отслеживание использования API;

- блокировка или замедление пользователя, превышающего ограничения скорости;

- применение разных уровней разрешений для разных пользователей.

Разные виды авторизации

Существует несколько методов авторизации. Ниже рассмотрим несколько вариантов авторизации, которые встречаются чаще всего:

API ключ

Большинство API требуют авторизации ключом API, чтобы использовать API. Ключ API представляет собой длинную строку, которую обычно включают либо в URL запроса, либо в заголовок запроса. Ключ API в основном служит способом идентификации лица, выполняющего запрос API (аутентифицируя для использования API). Ключ API также может быть связан с конкретным приложением, которое регистрируется.

Ключи APK используют строку в свойстве заголовка для авторизации запросовAPI могут дать как открытый, так и закрытый ключ. Открытый ключ обычно включается в запрос, в то время как закрытый ключ рассматривается скорее как пароль и используется только при обмене данными между серверами. На некоторых сайтах документации API, при заходе на сайт, ключ API автоматически заполняется в примере кода и API Explorer.

Basic Auth

Другой тип авторизации называется Basic Auth. С помощью этого метода отправитель помещает пару имя пользователя:пароль в заголовок запроса. Имя пользователя и пароль кодируются с помощью Base64, который представляет собой метод кодирования, который преобразует имя пользователя и пароль в набор из 64 символов для обеспечения безопасной передачи. Вот пример Basic Auth в заголовке запроса:

Authorization: Basic bG9sOnNlY3VyZQ==

API, использующие Basic Auth, также будут использовать HTTPS, что означает, что содержимое сообщения будет зашифровано в транспортном протоколе HTTP. (Без HTTPS людям было бы легко расшифровать зашифрованные данные)

Когда сервер API получает сообщение, он дешифрует сообщение и проверяет заголовок. После декодирования строки и анализа имени пользователя и пароля он решает, принять или отклонить запрос.

В Postman можно настроить базовую авторизацию, щелкнув вкладку Authorization, выбрав Basic Auth в раскрывающемся списке и введя имя пользователя и пароль справа от двоеточия в каждой строке. На вкладке Заголовки будет показана пара ключ-значение, выглядящая следующим образом:

Authorization: Basic RnJlZDpteXBhc3N3b3Jk

Postman обрабатывает кодировку Base64 автоматически, при вводе имени пользователя и пароля с выбранным Basic Auth.

HMAC (код авторизации сообщений на основе хэша)

HMAC расшифровывается как Hash-based message authorization code — код авторизации сообщений на основе хэша и является более строгим типом аутентификации, более распространенным в финансовых API. В HMAC только отправитель, и получатель знают секретный ключ, который больше неизвестен никому. Отправитель создает сообщение на основе некоторых системных свойств (например, отметка времени запроса плюс идентификатор учетной записи).

Затем сообщение кодируется секретным ключом и проходит через алгоритм безопасного хеширования (SHA — secure hashing algorithm). (Хеш — это зашифрованная строка на основе алгоритма.) Результирующее значение, называемое сигнатурой, помещается в заголовок запроса.

Сервер API (получатель), получая запрос, принимает те же системные свойства (отметка времени запроса плюс идентификатор учетной записи) и использует секретный ключ (который известен только запрашивающей стороне и серверу API) и SHA для генерации одной и той же строки. Если строка соответствует подписи в заголовке запроса, запрос принимается. Если строки не совпадают, запрос отклоняется.

Вот диаграмма, отображающая процесс авторизации HMAC:

Важным моментом является то, что секретный ключ (критический для восстановления хэша) известен только отправителю и получателю. Секретный ключ не включается в запрос. Безопасность HMAC используется, когда нужно убедиться, что запрос является подлинным и не может быть подделан.

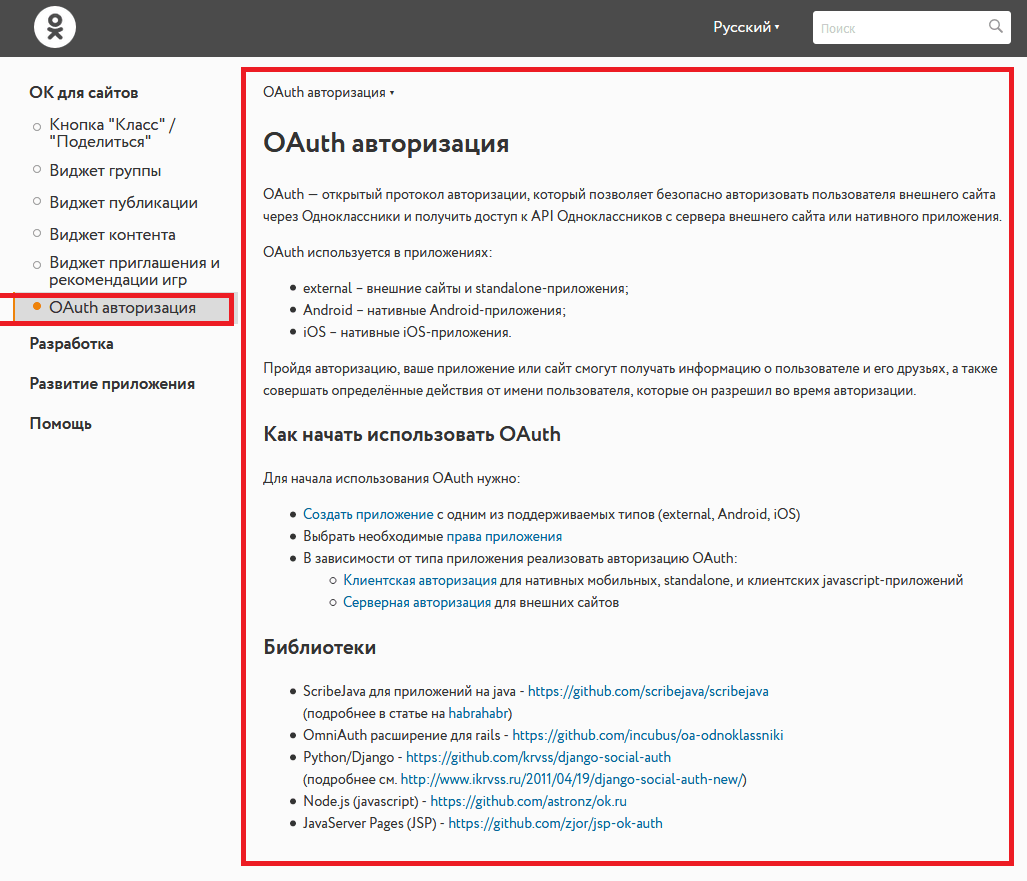

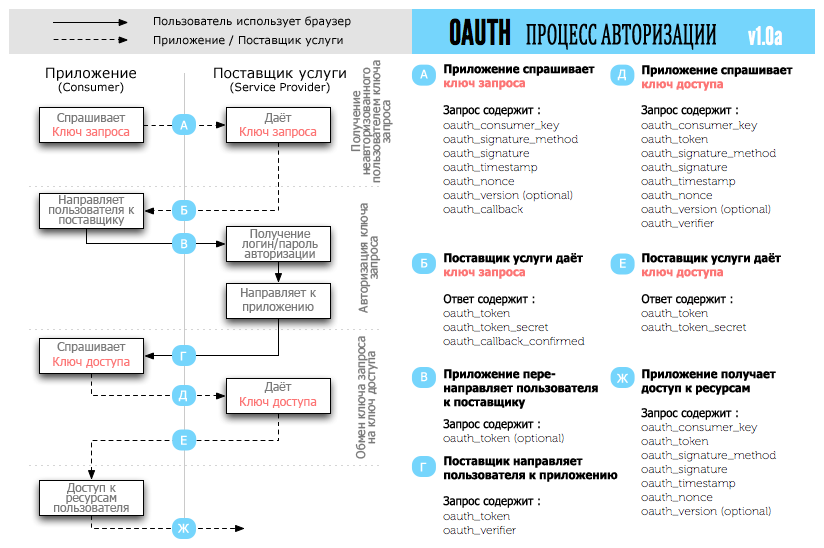

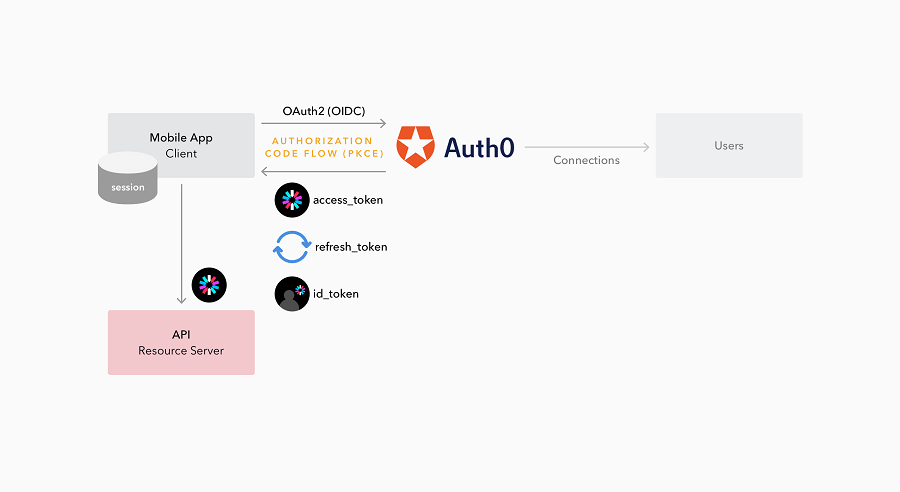

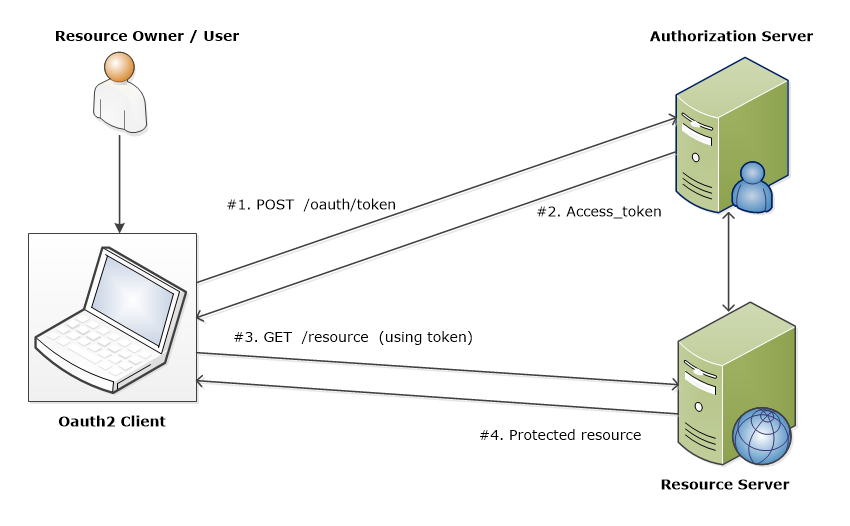

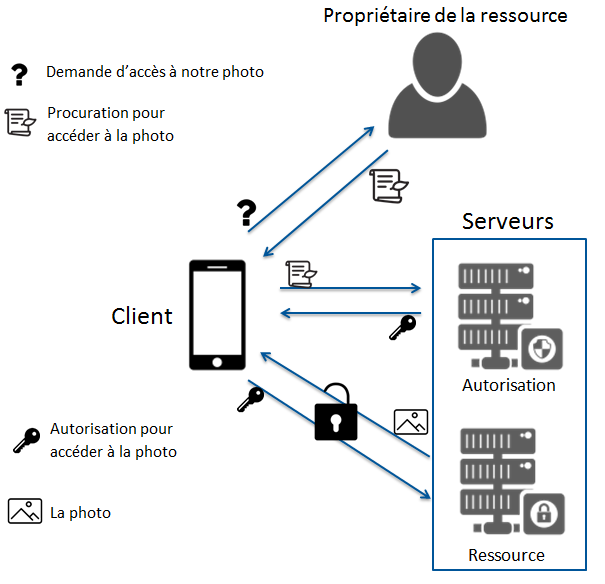

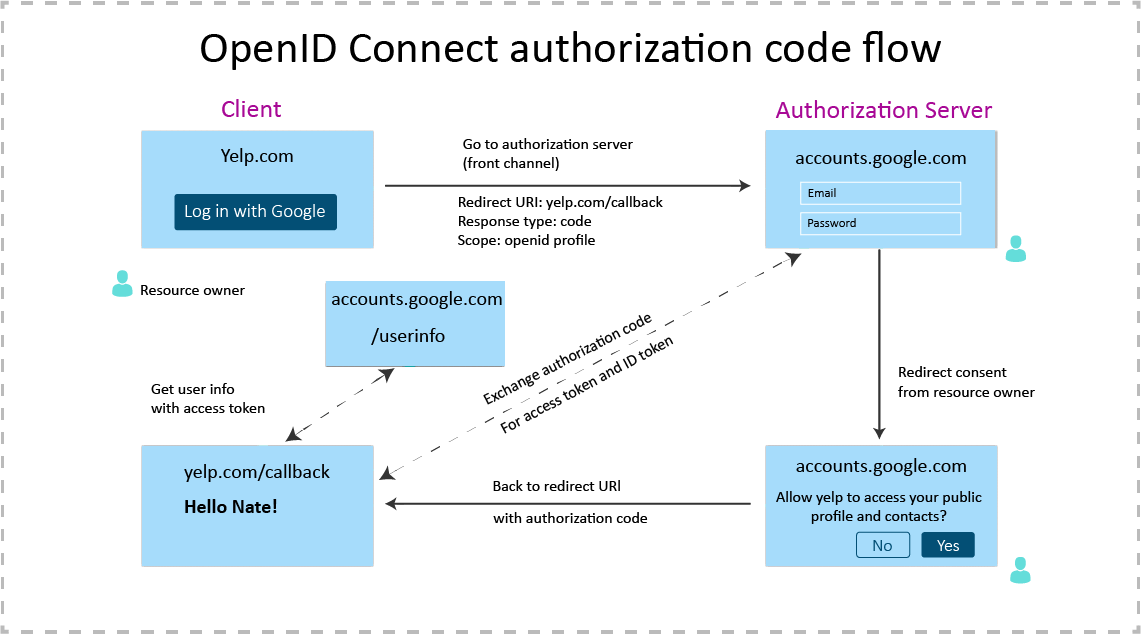

OAuth 2.0

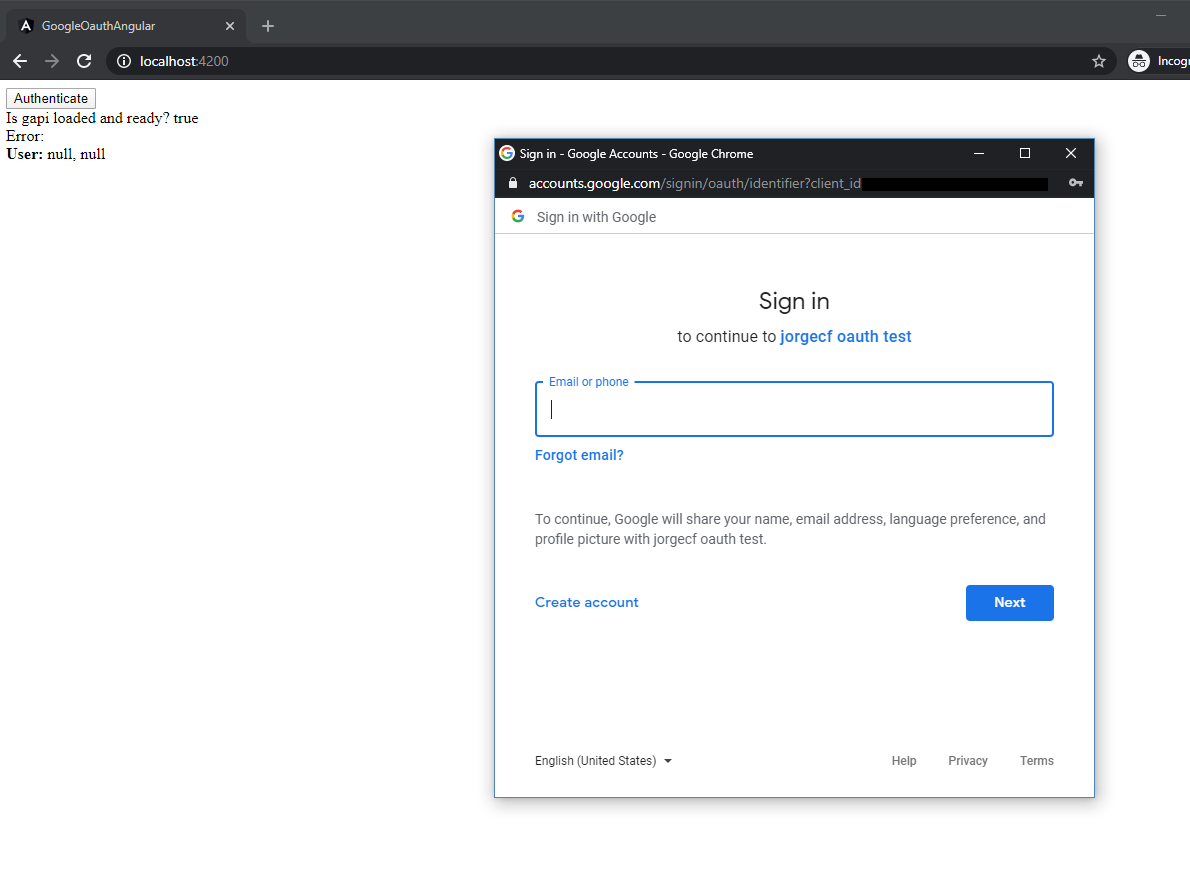

Одним из популярных методов аутентификации и авторизации пользователей является OAuth 2.0. Такой подход опирается на сервер аутентификации для связи с сервером API для предоставления доступа. Понять, что используется метод OAuth 2.0, можно когда предлагается войти в систему при помощи сторонних сервисов, как Twitter, Google или Facebook.

окно входа в систему, использующую Oauth3.0Существует несколько разновидностей OAuth, а именно «one-legged OAuth» и «three-legged OAuth». One-legged OAuth используется, когда нет конфиденциальных данных для защиты. Например, в том случае, если просто получаем общую информацию только для чтения.

Three-legged OAuth используется, когда нужно защитить конфиденциальные данные. В этом сценарии взаимодействуют три группы:

- сервер аутентификации;

- сервер API;

- пользователь или приложение.

Вот базовый процесс Oauth3.0:

Сначала пользовательское приложение отправляет ключ приложения и секретные данные на страницу входа в систему на сервере аутентификации. Если аутентификация пройдена, сервер аутентификации возвращает пользователю токен доступа (авторизации).

Токен доступа (авторизации) упакован в параметр запроса в перенаправлении ответа (302) на запрос. Перенаправление направляет запрос пользователя обратно на сервер ресурсов (сервер API).

Затем пользователь отправляет запрос на сервер ресурсов (сервер API). Токен доступа (авторизации) добавляется в заголовок запроса API со словом Bearer, за которым следует строка токена. Сервер API проверяет токен доступа (авторизации) в запросе пользователя и решает, аутентифицировать ли пользователя.

Токены доступа (авторизации) не только обеспечивают аутентификацию для запрашивающей стороны, но и определяют права пользователя на использование API. Кроме того, токены доступа (авторизации) обычно истекают через некоторое время и требуют от пользователя повторного входа в систему. Для получения дополнительной информации об OAuth 2.0 можно посмотреть ресурсы:

Что документируется в разделе аутентификации

В документации API не нужно подробно объяснять внешним пользователям, как работает аутентификация. Отсутствие объяснений внутренних процессов аутентификации, является лучшей практикой, поскольку хакерам будет сложнее злоупотреблять API.

Тем не менее нужно объяснить необходимую информацию:

- как получить API ключ;

- как пройти аутентификацию запроса;

- сообщения об ошибках, связанных с неверной аутентификацией;

- чувствительность информации аутентификации;

- период действия токена доступа (авторизации).

Если есть открытый и закрытый ключи, нужно объяснить, где следует использовать каждый ключ, и отметить, что закрытые ключи не должны использоваться совместно. Если разные уровни лицензий предоставляют разный доступ к вызовам API, эти уровни лицензирования должны быть явно указаны в разделе авторизации или в другом месте.

Поскольку раздел API ключей важен, и нужен разработчикам до того, как они начнут использовать API, этот раздел должен быть в начале руководства.

Образцы разделов авторизации

Ниже приведены несколько примеров разделов авторизации в документации API.

SendGrid

API ключ SendGridSendGrid предлагает подробное объяснение ключей API, начиная с основ, поясняя: «Что такое ключи API?». Контекстно раздел ключей API появляется вместе с другими разделами по управлению учетными записями.

В Twitter подробный пример оправдан и предоставлен, поскольку требования к авторизации OAuth 2.0 немного сложнее.

Amazon Web Services

авторизация AmazonAmazon использует HMAC. Процесс достаточно сложный, чтобы включить полноценную диаграмму, показать шаги, которые должны выполнить пользователи.

Dropbox

Авторизация в DropboxКак и Twitter, Dropbox также использует OAuth 2.0. Их документация включает в себя не одну, а две диаграммы и подробное объяснение процесса.

👨💻 Практическое занятие: Авторизация

В своем найденном опен-сорс проекте найдем информацию об авторизации для запросов к API. Ответьте на следующие вопросы:

- Какого рода авторизация требуется для отправки запросов к API?

- Существуют ли разные уровни доступа в рамках авторизации (например, платные и бесплатные), которые определяют, сколько запросов можно сделать или какие типы информации можно получить?

- Можно ли вы получить ключ API или какой-либо другой метод авторизации, необходимый для выполнения тестовых вызовов API?

- Как информация об авторизации интегрируется в раздел “Начало работы”?

🔙

Go next ➡

защищаем топики Kafka от несанкционированного доступа

Чтобы сделать наши курсы по Apache Kafka еще более полезными, сегодня мы поговорим про базовые и расширенные возможности обеспечения информационной безопасности этой Big Data платформы. А в качестве практического примера разберем кейс международной финтех-компании BlackRock, которая разработала собственное security-решение для Kafka на базе протокола OAuth и серверов единого доступа KeyCloak.

Еще раз о безопасности Apache Kafka: 3 базовых возможности

На практике Apache Kafka часто используется в качестве внутреннего промежуточного средства обмена данными между разными системами в реальном времени. При настройках по умолчанию все пользователи и приложения может записывать сообщения в любой топик, а также считывать их из любого топика. Однако, это вариант без разделения доступа к данным неприемлем в случае совместного использования одного Kafka-кластера несколькими командами или приложениями. Кроме того, при работе с критически важной и конфиденциальной информацией, также необходимо обеспечить санкционированным пользователям и приложениям доступ только к тем данным, которые им нужны в соответствии с выполняемыми ролями и решаемыми задачами.

Основными функциями, которые отвечают за безопасность Kafka, являются следующие [1]:

- SSL/TLS-шифрование данных на лету, позволяющий шифровать данные между отправителями (producer) и потребителями (consumer) Kafka. Это шифрование решает проблему атаки «человек посередине», защищая данные по умолчанию в PLAINTEXT от прочтения маршрутизаторами по пути передачи данных в сети интернет. При использовании SSL только первая и последняя машина могут расшифровать отправляемый пакет. Побочным эффектом этой безопасности является незначительное снижение производительности, т.к. теперь ЦП клиентов и брокеров Kafka теперь также используется для шифрования и дешифрования пакетов. Примечательно, что применение более поздних версий Java и самой Apache Kafka существенно снижают эти накладные расходы.

- SSL/SASL-аутентификация, которая обеспечивает проверку продюсеров и потребителей в Kafka-кластере, что необходимо для предоставления им соответствующих прав (авторизаций) для доступа к данным. Суть двухсторонней SSL-аутентификацией в том, что брокеры Kafka проверяют подлинность клиентов по наличию сертификатов, подписанных центром сертификации. SASL (Simple Authorization Service Layer) механизм аутентификации отделен от протокола Kafka и поддерживает несколько вариантов (PLAINTEXT, SCRAM, GSSAPI на базе Kerberos, SASL-расширение с конфигурацией обратных вызовов, OAUTHBEARER). О особенностях SSL/SASL-аутентификация в Apache Kafka мы писали здесь на примере кейса тревел-площадки Booking.com.

- ACL-авторизация, когда после проверки подлинности клиентов брокеры Kafka обращаются к спискам управления доступом (ACL, Access Control Lists), чтобы определить, допущен (авторизован) ли конкретный клиент на запись или чтение в какой-либо топик. Подробнее о том, как работает ACL-авторизация в Apache Kafka мы рассказывали здесь и здесь.

Итак, по умолчанию служба безопасности Kafka использует цифровые сертификаты аутентификации и проприетарные ACL-списки для авторизации. Но эти базовые возможности не покрывают всех потребностей современного бизнеса и не соответствуют последним стандартам корпоративной безопасности. Поэтому инженеры данных и администраторы Big Data кластеров международной финтех-компании BlackRock разработали собственное комплексное и масштабируемое решение для обеспечения безопасности Apache Kafka с минимальной нагрузкой на разработчиков. О том, что именно оно собой представляет, мы поговорим далее.

Комбо аутентификации и авторизации на корпоративном уровне: security-библиотека OAuth

Изначально потребность в расширенных настройках безопасности Apache Kafka у BlackRock возникла в рамках проекта Cachematrix – веб-платформы управления ликвидностью, одобренной 25 крупными глобальными банками и компаниями по управлению активами. Проект имеет многопользовательскую архитектуру, которая требует строгой изоляции обработки данных и контроля доступа к функциям и ресурсам со стороны клиента. Для этого необходимо комплексное и масштабируемое решение с минимальной нагрузкой на разработчиков, включая следующие возможности [2]:

- детальный контроль безопасности для всех ресурсов системы и приложений в Kafka;

- прозрачность элементов управления для разработчиков;

- централизованное управление элементами во время развертывания или в процессе эксплуатации реальной системы (production) с разделением обязанностей;

- поддержка срока действия и обновления учетных данных для длительных процессов без простоев.

Для реализации этих требований специалисты BlackRock разработалии собственную библиотеку на базе стандартной структуры безопасности OAuth, которое обладает следующими функциями и характеристиками:

- поддержка детальной авторизации и аутентификации для ресурсов Kafka в многопользовательской или однопользовательской среде;

- изоляция обработки данных разных клиентов в мультитенантном приложении или отделение одного приложения от другого в общем экземпляре;

- прозрачность для кода приложения с возможностью добавления к существующему коду при минимальной конфигурации;

- возможность повторного использования в различных Kafka-приложениях.

Основой OAuth-библиотеки BlackRock является SASL-платформа самой Кафка и технология единого входа в open-source сервере KeyCloak, который обеспечивает регистрацию пользователей, авторизацию через соцсети, выдачу JSON веб-токенов подлинности аккаунтам, двухфакторная аутентификацию, интеграцию со службами каталогов (LDAP-сервером), брокер Kerberos и другие функции безопасного управления доступом [3].

Apache Kafka предоставляет платформу на основе SASL OAUTHBEARER, который входит в Kafka для реализации пользовательской аутентификации и позволяет разработчикам подключать более сложные службы безопасности корпоративного уровня. OAuth – это общепринятый протоколом безопасности, позволяя сторонним приложениям получать токен для доступа к службе ресурсов. Срок действия токена истекает в течение определенного срока. Когда токен истекает, приложение должно запросить новый токен, чтобы оставаться аутентифицированным. Таким образом, OAuth соответствует требованиям BlackRock для аутентификации и авторизации на корпоративном уровне.

Серверы OAuth позволяют использовать несколько типов учетных данных для защиты приложения. В решении BlackRock используется тип предоставления учетных данных клиента, который обрабатывает взаимодействие между сервисами. Клиент OAuth – это приложение, зарегистрированное на сервере OAuth, например, приложение Kafka с запущенным продюсером, который отправляет данные в топик. В этом случае санкционированный доступ предоставляется следующим образом [2]:

- идентификатор и секрет клиента позволяют получить ему токен с сервера OAuth;

- клиент делает запрос к ресурсу и передает этот токен вместе с запросом;

- ресурс аутентифицирует запрос, проверяя токен на сервере OAuth;

- после аутентификации ресурс определяет разрешения на доступ в токене для авторизации, отправляя токен авторизатору для проверки разрешений;

- для авторизации библиотека переопределяет Authorizer для использования разрешений на доступ OAuth;

- гибкая авторизация выполняется с использованием механизма ACL-списков и возможностей KeyCloak.

Таким образом, решение BlackRock объединяет аутентификацию и ACL-авторизацию в едином рабочем процессе на централизованном сервере OAuth. Исходный код этой security-библиотеки доступен для всеобщего использования на Github [4].

Аутентификация и авторизация в Apache Kafka и их расширение с библиотекой BlackRockЗавтра мы продолжим разбирать опыт BlackRock и рассмотрим на примере их финтех-платформы, почему в микросервисной архитектуре особенно важна конечная согласованность и как ее достичь с помощью Apache Kafka Streams.

Больше подробностей по обеспечению безопасности, разработки распределенных приложений потоковой аналитики больших данных и администрирования кластеров Apache Kafka вы узнаете на специализированных курсах в нашем лицензированном учебном центре обучения и повышения квалификации для разработчиков, менеджеров, архитекторов, инженеров, администраторов, Data Scientist’ов и аналитиков Big Data в Москве:

Источники

- https://medium.com/@stephane.maarek/introduction-to-apache-kafka-security-c8951d410adf

- https://medium.com/blackrock-engineering/utilizing-oauth-for-kafka-security-5c1da9f3d3d

- https://ru.wikipedia.org/wiki/Keycloak

- https://github.com/kafka-security/oauth

Как подключить и отключить двухэтапную авторизацию / Google Authenticator / привязка к телефону

ВАЖНО!

Обращаем ваше внимание, что если у вас возникли какие-либо проблемы с двухэтапной авторизацией (потеря возможности самостоятельного отключения), то пожалуйста, ознакомьтесь с данной статьей.

Для чего это?

Для повышения защищенности вашего аккаунта от попыток взлома и кражи, введена система двухэтапной авторизации посредством сервиса Google Authenticator. Система призвана защитить аккаунт, даже если пароль попадёт в руки злоумышленника. Для работы Google Authenticator достаточно смартфона на базе операционной системы iOS, Android или BlackBerry. Существуют также неофициальные приложения для Windows phone.

Как подключить?

Для подключения данного типа авторизации вам необходимо иметь смартфон на базе операционной системы iOS, Android или BlackBerry. Для Windows phone существуют неофициальные приложения. Также существует возможность подключения двухэтапной авторизации к регистрационной почте или приложению Gaijin Pass.

Обратите внимание, что если у вас аккаунт игры созданный через Steam, то для подключения двухэтапной авторизации вам необходимо привязать почту к вашему Steam-аккаунту игры. Сделать это вы можете в любом из наших проектов, как описано в данных статьях:

WarThunder: Привязка Steam-аккаунта к электронной почте.

Crossout: Как привязать почту к аккаунту (если ранее Вы играли через Steam)

StarConflict: Как привязать почту к аккаунту (если ранее Вы играли через Steam)

CRSED: F.O.A.D.: Как привязать почту к аккаунту (если ранее вы играли через Steam)

Подключить двухэтапную авторизацию вы можете в личном кабинете на сайте игры или нашего магазина:

Для подключения двухэтапной авторизации необходима обязательная привязка номера телефона к аккаунту. Подробнее о ней указано в статье: Привязка аккаунта к номеру мобильного телефона.

После привязки телефона к аккаунту, вам необходимо нажать кнопку включить на странице настроек двухэтапной авторизации вашего аккаунта.

На открывшейся странице будут перечислены шаги для подключения двухэтапной авторизации.

Шаг 1:

Скачайте и установите подходящее для вашего устройства приложение для получения кодов двухэтапной авторизации.

Ссылки на приложение:

Android: Google Play

iPhone: App Store

Windows Phone (неофициальные приложения во внутреннем магазине)

BlackBerry (устанавливается через переход на http://m.google.com/authenticator)

Шаг 2:

Настройте приложение на вашем устройстве, как описано на странице данного шага

Шаг 3:

Отсканируйте штрих код через приложение на вашем устройстве или нажмите на кнопку «Не удается отсканировать штрихкод?» и воспользуйтесь открывшейся инструкцией и указанным в ней кодом, после чего нажмите кнопку продолжить.

Шаг 4:

После сканирования QR-кода. Приложение сгенерирует вам временный пароль, который будет необходимо ввести в форму внизу страницы и нажать на кнопку подключить.

Подключение двухэтапной авторизации к почте.

Подключить двухэтапную авторизацию к почте вы можете из личного кабинета на нашем сайте Мой профиль => Безопасность => Защита аккаунта.

После нажатия кнопки включить, вам на почту будет отправлен проверочный код, который необходимо будет ввести в соответствующее поле и нажать кнопку подтвердить.

После этого, коды двухэтапной авторизации будут поступать в виде писем на вашу почту.

Как отключить двухэтапную авторизацию.

Данный тип авторизации можно отключить в разделе Мой профиль => Безопасность => Защита аккаунта.

Далее вам будет необходимо нажать кнопку «Отключить» и ввести код авторизации из приложения на вашем устройстве.

Как можно авторизоваться в сервисах RAMBLER&Co?

Войти на сервисы RAMBLER&Co можно несколькими способами:

- Указав свою электронную почту и пароль

В качестве логина и пароля на форме входа вы можете ввести ваш адрес Рамблер/почты и пароль от нее или адрес зарегистрированной в RAMBLER&Co внешней почты и пароль.

Внимание! При вводе внешней почты надо указывать пароль не от самого почтового ящика, а пароль, придуманный при регистрации этого ящика в RAMBLER&Co.

- C помощью телефона для восстановления доступа к Рамблер/почте

Кликните на форме входа на иконке с мобильным телефоном и укажите в открывшимся окне ваш номер. После этого на указанный номер будет отправлено SMS с кодом и появится поле для ввода кода. Введите полученный код. В случае, если один телефон привязан к нескольким почтовым ящикам на Рамблер/почте, выберите тот профиль, в который вы хотите войти.

Внимание! Код можно использовать для входа только один раз, после чего он становится недействительным. Если вам нужен новый код, необходимо запросить SMS с новым кодом.

- Аккаунт в социальной сети (авторизация по протоколу OAuth). Доступны сети: Livejournal, ВКонтакте, Facebook, Одноклассники, Mail.ru, Gmail, Twitter, Instagram, mos.ru.

Нажмите на форме входа кнопку той социальной сети, через которую вы хотите войти. Далее в открывшемся окне соцсети подтвердите возможность пользоваться этой социальной сетью для авторизации на RAMBLER&Co — и мы создадим вам единый профиль в RAMBLER&Co, заполненный на основании полученных от социальной сети данных (см. раздел «Как можно зарегистрировать единый профиль в RAMBLER&Co»). Повторный вход через социальную сеть будет разрешен автоматически.

Пользователи, у которых уже есть единый профиль в RAMBLER&Co, тоже могут присоединить к нему учетные записи социальных сетей, чтобы проходить авторизацию в один клик, не вводя каждый раз логин и пароль (см. раздел «Как привязать профиль в соцсети?»).

Это безопасно, так как пользователь вводит пароль для своего аккаунта в социальной сети на странице этой сети и авторизуется на ресурсах RAMBLER&Co уже после авторизации там. Сервисы и продукты RAMBLER&Co не будут иметь доступ к паролю от вашего аккаунта в соцсети. Также вы можете в любой момент отозвать разрешение использовать соцсеть для авторизации, применив соответствующую настройку в разделе с настройками вашего аккаунта в социальной сети.

Вы можете дозаполнить свой профиль, чтобы вам были доступны разные способы входа одновременно.

Например, вы можете завести себе новый единый профиль, зарегистрировав адрес внешней электронной почты (например, на сервисе Рамблер/знакомства или Рамблер/топ-100). Потом дозавести себе почту на Рамблере, заполнив анкету. Указать себе в профиле телефон для восстановления доступа и привязать социальную сеть. Таким образом с вашим единым профилем будет связано сразу несколько способов входа.

HTTP авторизация — HTTP | MDN

HTTP предоставляет набор инструментов для разграничения доступа к ресурсам и авторизацией. Самой распространённой схемой HTTP авторизации является «Basic» (базовая) авторизация. Данное руководство описывает основные возможности HTTP авторизации и показывает способы ограничения доступа к вашему серверу с её использованием.

RFC 7235 определяет средства HTTP авторизации, которые может использовать сервер для запроса у клиента аутентификационной информации. Сценарий запрос-ответ подразумевает, что вначале сервер отвечает клиенту со статусом 401 (Unauthorized) и предоставляет информацию о порядке авторизации через заголовок WWW-Authenticate, содержащий хотя бы один метод авторизации. Клиент, который хочет авторизоваться, может сделать это, включив в следующий запрос заголовок Authorization с требуемыми данными. Обычно, клиент отображает запрос пароля пользователю, и после получения ответа отправляет запрос с пользовательскими данными в заголовке Authorization.

В случае базовой авторизации как на иллюстрации выше, обмен должен вестись через HTTPS (TLS) соединение, чтобы обеспечить защищённость.

Прокси-авторизация

Этот же механизм запроса и ответа может быть использован для прокси-авторизации. В таком случае ответ посылает промежуточный прокси-сервер, который требует авторизации. Поскольку обе формы авторизации могут использоваться одновременно, для них используются разные заголовки и коды статуса ответа. В случае с прокси, статус-код запроса 407 (Proxy Authentication Required) и заголовок Proxy-Authenticate, который содержит хотя бы один запрос, относящийся к прокси-авторизации, а для передачи авторизационных данных прокси-серверу используется заголовок Proxy-Authorization.

Доступ запрещён

Если (прокси) сервер получает корректные учётные данные, но они не подходят для доступа к данному ресурсу, сервер должен отправить ответ со статус кодом 403 Forbidden. В отличии от статус кода 401 Unauthorized или 407 Proxy Authentication Required, аутентификация для этого пользователя не возможна.

Аутентификация с помощью изображений

Аутентификация с помощью изображений, загружаемых из разных источников, была до недавнего времени потенциальной дырой в безопасности. Начиная с Firefox 59, изображения, загружаемые из разных источников в текущий документ, больше не запускают диалог HTTP-аутентификации, предотвращая тем самым кражу пользовательских данных (если нарушители смогли встроить это изображение в страницу).

Кодировка символов HTTP аутентификации

Браузеры используют кодировку utf-8 для имени пользователя и пароля. Firefox использовал ISO-8859-1, но она была заменена utf-8 с целью уравнения с другими браузерами, а также чтобы избежать потенциальных проблем (таких как баг 1419658).

WWW-Authenticate and Proxy-Authenticate headersWWW-Authenticate и Proxy-Authenticate заголовки ответа которые определяют методы, что следует использовать для получения доступа к ресурсу. Они должны указывать, какую схему аутентификации использовать, чтобы клиент, желающий авторизоваться, знал, какие данные предоставить. Синтаксис для этих заголовков следующий:

WWW-Authenticate: <type> realm=<realm> Proxy-Authenticate: <type> realm=<realm>

Here, <type> is the authentication scheme («Basic» is the most common scheme and introduced below). The realm is used to describe the protected area or to indicate the scope of protection. This could be a message like «Access to the staging site» or similar, so that the user knows to which space they are trying to get access to.

Authorization and Proxy-Authorization headersThe Authorization and Proxy-Authorization request headers contain the credentials to authenticate a user agent with a (proxy) server. Here, the type is needed again followed by the credentials, which can be encoded or encrypted depending on which authentication scheme is used.

Authorization: <type> <credentials> Proxy-Authorization: <type> <credentials>

Authentication schemes

The general HTTP authentication framework is used by several authentication schemes. Schemes can differ in security strength and in their availability in client or server software.

The most common authentication scheme is the «Basic» authentication scheme which is introduced in more details below. IANA maintains a list of authentication schemes, but there are other schemes offered by host services, such as Amazon AWS. Common authentication schemes include:

The «Basic» HTTP authentication scheme is defined in RFC 7617, which transmits credentials as user ID/password pairs, encoded using base64.

Security of basic authentication

As the user ID and password are passed over the network as clear text (it is base64 encoded, but base64 is a reversible encoding), the basic authentication scheme is not secure. HTTPS / TLS should be used in conjunction with basic authentication. Without these additional security enhancements, basic authentication should not be used to protect sensitive or valuable information.

Restricting access with Apache and basic authentication

To password-protect a directory on an Apache server, you will need a .htaccess and a .htpasswd file.

The .htaccess file typically looks like this:

AuthType Basic AuthName "Access to the staging site" AuthUserFile /path/to/.htpasswd Require valid-user

The .htaccess file references a .htpasswd file in which each line contains of a username and a password separated by a colon («:»). You can not see the actual passwords as they are encrypted (md5 in this case). Note that you can name your .htpasswd file differently if you like, but keep in mind this file shouldn’t be accessible to anyone. (Apache is usually configured to prevent access to .ht* files).

aladdin:$apr1$ZjTqBB3f$IF9gdYAGlMrs2fuINjHsz. user2:$apr1$O04r.y2H$/vEkesPhVInBByJUkXitA/

Restricting access with nginx and basic authentication

For nginx, you will need to specify a location that you are going to protect and the auth_basic directive that provides the name to the password-protected area. The auth_basic_user_file directive then points to a .htpasswd file containing the encrypted user credentials, just like in the Apache example above.

location /status {

auth_basic "Access to the staging site";

auth_basic_user_file /etc/apache2/.htpasswd;

}Access using credentials in the URL

Many clients also let you avoid the login prompt by using an encoded URL containing the username and the password like this:

https://username:[email protected]/

The use of these URLs is deprecated. In Chrome, the username:password@ part in URLs is even stripped out for security reasons. In Firefox, it is checked if the site actually requires authentication and if not, Firefox will warn the user with a prompt «You are about to log in to the site “www.example.com” with the username “username”, but the website does not require authentication. This may be an attempt to trick you.».

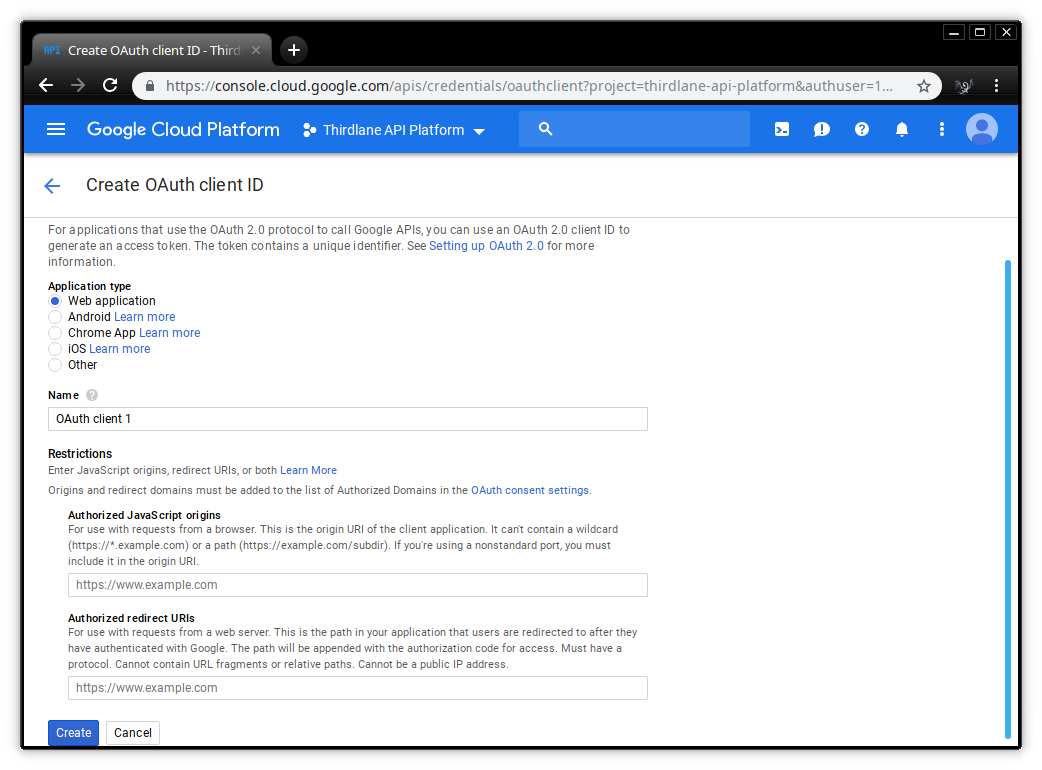

Авторизация учетных записей разработчиков с помощью OAuth 2.0 в управлении API — Azure API Management

- 5 минут на чтение

В этой статье

Многие API-интерфейсы поддерживают OAuth 2.0 для защиты API и обеспечения доступа только действительных пользователей, а также доступ к ресурсам, на которые они имеют право. Чтобы использовать интерактивную консоль разработчика Azure API Management с такими API, служба позволяет настроить экземпляр службы для работы с вашим OAuth 2.0 включен API.

Предварительные требования

В этом руководстве показано, как настроить экземпляр службы управления API для использования авторизации OAuth 2.0 для учетных записей разработчиков, но не показано, как настроить поставщика OAuth 2.0. Конфигурация для каждого поставщика OAuth 2.0 отличается, хотя шаги аналогичны, и необходимая информация, используемая при настройке OAuth 2.0 в вашем экземпляре службы управления API, одинакова. В этом разделе показаны примеры использования Azure Active Directory в качестве OAuth 2.0 провайдер.

Примечание

Дополнительные сведения о настройке OAuth 2.0 с помощью Azure Active Directory см. В примере WebApp-GraphAPI-DotNet.

Наличие

Важно

Эта функция доступна на уровнях управления API Premium , Standard , Basic и Developer .

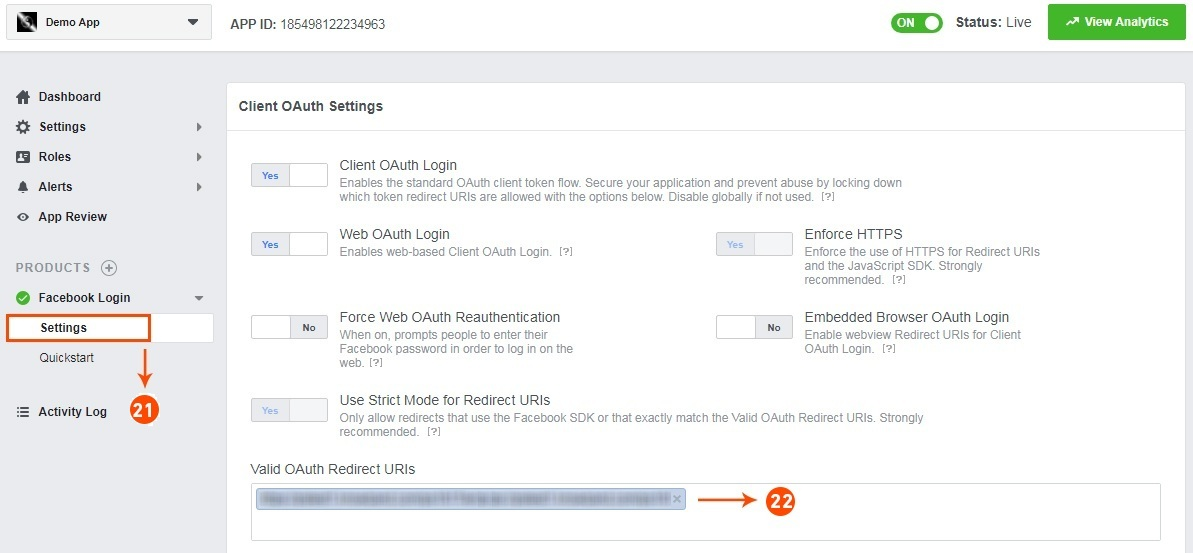

Настроить сервер авторизации OAuth 2.0 в API Management

Щелкните OAuth 2.0 в меню слева и нажмите + Добавить .

Введите имя и дополнительное описание в поля Имя и Описание .

Примечание

Эти поля используются для идентификации сервера авторизации OAuth 2.0 в текущем экземпляре службы управления API, и их значения не поступают с сервера OAuth 2.0.

Введите URL-адрес страницы регистрации клиента .На этой странице пользователи могут создавать свои учетные записи и управлять ими. Эта страница зависит от используемого провайдера OAuth 2.0. URL-адрес страницы регистрации клиента указывает на страницу, которую пользователи могут использовать для создания и настройки собственных учетных записей для поставщиков OAuth 2.0, которые поддерживают управление учетными записями пользователей, например

https://contoso.com/login. Некоторые организации не настраивают и не используют эту функцию, даже если поставщик OAuth 2.0 ее поддерживает. Если у вашего поставщика OAuth 2.0 не настроено управление учетными записями пользователей, введите здесь URL-адрес-заполнитель, например URL-адрес вашей компании, или URL-адрес, напримерhttps: // placeholder.contoso.com.Следующий раздел формы содержит Типы предоставления авторизации , URL-адрес конечной точки авторизации и Параметры метода запроса авторизации .

Укажите Типы разрешений на авторизацию , отметив нужные типы. Код авторизации указан по умолчанию.

Введите URL-адрес конечной точки авторизации . Для Azure Active Directory этот URL-адрес будет аналогичен следующему URL-адресу, где

https://login.microsoftonline.com//oauth3/authorize Метод запроса авторизации определяет, как запрос авторизации отправляется на сервер OAuth 2.0. По умолчанию выбрано GET .

Затем необходимо указать URL-адрес конечной точки маркера , Методы аутентификации клиента , Метод отправки маркера доступа и Необходимо указать область действия по умолчанию .

для Azure Active Directory OAuth 2.0, URL-адрес конечной точки токена будет иметь следующий формат, где

yourapp.onmicrosoft.com.https://login.microsoftonline.com//oauth3/token Значение по умолчанию для Методы аутентификации клиента — Basic , а Метод отправки токена доступа — Заголовок авторизации . Эти значения настраиваются в этом разделе формы вместе с областью по умолчанию .

Раздел Учетные данные клиента содержит идентификатор клиента и секрет клиента , которые получаются в процессе создания и настройки вашего сервера OAuth 2.0. После указания идентификатора Client ID и Client secret генерируется redirect_uri для кода авторизации . Этот URI используется для настройки URL-адреса ответа в конфигурации вашего сервера OAuth 2.0.

В новом портале разработчика суффикс URI имеет вид:

-

/ signin-oauth / code / callback / {authServerName}для потока предоставления кода авторизации -

/ signin-oauth / implicit / callbackдля неявного потока предоставления

Если для Типы разрешений на авторизацию задано значение Пароль владельца ресурса , раздел Учетные данные пароля владельца ресурса используется для указания этих учетных данных; в противном случае вы можете оставить это поле пустым.

После заполнения формы нажмите Создать , чтобы сохранить конфигурацию сервера авторизации API Management OAuth 2.0. После сохранения конфигурации сервера вы можете настроить API-интерфейсы для использования этой конфигурации, как показано в следующем разделе.

-

Настроить API для использования авторизации пользователя OAuth 2.0

Щелкните APIs в меню API Management слева.

Щелкните имя нужного API и щелкните Настройки .Прокрутите до раздела Security , а затем установите флажок для OAuth 2.0 .

Выберите нужный Сервер авторизации из раскрывающегося списка и нажмите Сохранить .

Устаревший портал разработчика — проверьте авторизацию пользователя OAuth 2.0

Примечание

Это содержимое документации относится к устаревшему порталу для разработчиков. Вы можете продолжать использовать его, как обычно, до его прекращения в октябре 2023 года, когда он будет удален из всех служб управления API.Устаревший портал будет получать только критические обновления безопасности. Дополнительные сведения см. В следующих статьях:

После того, как вы настроили сервер авторизации OAuth 2.0 и настроили API для использования этого сервера, вы можете протестировать его, перейдя на портал разработчика и вызвав API. Щелкните Портал разработчика (устаревшая версия) в верхнем меню на странице «Обзор » экземпляра управления API Azure. .

Щелкните API в верхнем меню и выберите Echo API .

Примечание

Если у вас есть только один API, настроенный или видимый для вашей учетной записи, то нажатие API приведет вас непосредственно к операциям для этого API.

Выберите операцию GET Resource , щелкните Открыть консоль , а затем выберите Код авторизации из раскрывающегося списка.

При выборе Код авторизации отображается всплывающее окно с формой входа поставщика OAuth 2.0.В этом примере форма входа предоставляется Azure Active Directory.

Примечание

Если у вас отключены всплывающие окна, вам будет предложено включить их в браузере. После их включения снова выберите Код авторизации , и отобразится форма входа.

После входа в систему заголовки запроса заполняются заголовком Authorization: Bearer , который авторизует запрос.

На этом этапе вы можете настроить желаемые значения для остальных параметров и отправить запрос.

Следующие шаги

Для получения дополнительных сведений об использовании OAuth 2.0 и управления API см. Следующее видео и сопутствующую статью.

Почему вам следует прекратить использование неявного предоставления OAuth! | Торстен Лоддерштедт | OAuth 2

Никто больше не должен использовать неявное предоставление! Это то, что рабочая группа IETF OAuth, отвечающая за официальные спецификации OAuth, рекомендует в готовящемся к выпуску RFC OAuth 2.0 Security Best Current Practice.Решение было принято на заседании IETF на этой неделе в Бангкоке.

Вот что говорится в документе рабочей группы: