Безопасность — Поддержка

Безопасности вашего сайта и персональных данных всегда уделяется приоритетное внимание. На этой странице описано, что мы делаем для защиты вашего сайта и персональных данных, а также предложены дополнительные действия, которые мы вам рекомендуем выполнить.

В этом руководстве

Как мы защищаем ваш сайт и ваши данные

Шифрование, по умолчанию

Надёжное шифрование имеет очень большое значение для обеспечения вашей конфиденциальности и безопасности. Мы шифруем (используя SSL) все сайты WordPress.com, включая пользовательские домены, размещённые на WordPress.com. Мы считаем, что надёжное шифрование является настолько важной функцией, что не даём вам возможности её отключить. В противном случае безопасность вашего сайта WordPress.com может быть поставлена под угрозу. Мы также перенаправляем (301 redirect) все незащищённые HTTP-запросы на защищённую версию HTTPS. Узнайте больше о HTTPS и SSL для своего сайта.

Мы автоматически устанавливаем для вашего сайта сертификат SSL.

Брандмауэры

Мы применяем брандмауэры и специальные процессы, чтобы обнаруживать несанкционированные попытки доступа к учётным записям WordPress.com.

Мониторинг подозрительных действий

Мы постоянно наблюдаем за веб-трафиком и контролируем любые подозрительные действия. Мы также применяем определённые меры безопасности для защиты от DDoS-атак (распределённых атак типа «отказ в обслуживании»).

Тестирование безопасности

Мы регулярно проверяем безопасность наших услуг и анализируем потенциальные уязвимости. Мы также выплачиваем премии за обнаруженные уязвимости в программном обеспечении в рамках программы на HackerOne и поощряем людей, которые находят ошибки и помогают нам повышать уровень безопасности наших услуг.

Резервное копирование и восстановление данных

Наши системы регулярно создают резервные копии данных вашего сайта WordPress. com. Таким образом, в случае, когда случается потеря данных (например, отказ источника питания или стихийное бедствие), мы можем восстановить все данные.

com. Таким образом, в случае, когда случается потеря данных (например, отказ источника питания или стихийное бедствие), мы можем восстановить все данные.

Наша служба безопасности

У нас есть специальная служба безопасности, которая отвечает за защиту ваших данных. Сотрудники этой службы работают непосредственно с нашими группами разработчиков продуктов над устранением потенциальных угроз безопасности и стремятся обеспечить максимальный уровень защиты ваших данных.

Ни один из способов передачи данных по Интернету и хранения данных на электронном носителе не может быть абсолютно защищённым. Мы не можем гарантировать абсолютную безопасность вашего сайта или учётной записи, да и никто не может.Однако надёжная защита вашего сайта и персональных данных является очень важной задачей для нас.

Как вы можете защищать свой сайт и свои данные

Вот еще несколько рекомендаций по защите данных (прочтите до конца!).

Храните ваши секреты в секрете

Слабейшее звено при обеспечении безопасности любых действиях в Интернете — это ваш пароль.

Что может произойти? Кто-то угадает ваш пароль и сможет удалить любую вашу запись. Злоумышленник может стереть ваш сайт. Он может читать ваши электронные письма, либо украсть ваш адрес и выдавать себя за вас. Злоумышленник может разрушить всё то, что вы с таким трудом создали.

Как выбрать надёжный пароль

Каждый пароль, который вы используете, должен быть простым для запоминания, но сложным для подбора. Произвольный набор цифр и символов усложняет процедуру угадывания пароля, но в то же время делает сложным его запоминание. Вы вряд ли забудете свою дату рождения или кличку первого домашнего питомца. Однако такой пароль очень ненадёжен, поскольку злоумышленникам несложно его угадать.

На WordPress.com позволяет использовать очень длинный пароль, состоящий из любой комбинации букв, цифр и символов. Таким образом, надёжность пароля и, следовательно, безопасность блога зависят только от вас. Изучите наши рекомендации по созданию надёжных паролей.

Таким образом, надёжность пароля и, следовательно, безопасность блога зависят только от вас. Изучите наши рекомендации по созданию надёжных паролей.

Выход из учётной записи

Для большей безопасности учётной записи выходите из системы по окончании работы. Это особенно важно в тех случаях, когда вы работаете на совместно используемом или общедоступном компьютере. Если вы не заврешите сеанс работы, кто-то сможет получить доступ к вашей учётной записи путём просмотра истории браузера и возвращения на вашу консоль WordPress.com.

Для большей безопасности учётной записи выходите из системы по окончании работы.

Для выхода из учётной записи WordPress.com нажмите на ваш граватар в верхнем правом углу. Затем слева под граватаром нажмите Выйти.

Контроль доступа к сайту

WordPress.com предоставляет многофункциональную многопользовательскую платформу. В то время как каждый сайт имеет только одного владельца, у вас может быть любое количество пользователей.

Однако разделение нагрузки также означает и разделение ответственности. Именно поэтому WordPress.com позволяет настроить разные Роли для каждого пользователя, которого вы добавляете на своём сайте. Уровень доступа пользователей устанавливается с помощью ролей.

- Участник: роль с максимальными ограничениями; может только сохранять черновики записей, но не публиковать их.

- Автор: может публиковать записи и загружать изображения, но не может редактировать записи других авторов.

- Редактор: может не только редактировать или публиковать записи любых пользователей, но ещё и модерировать комментарии, а также настраивать рубрики и теги.

- Администратор: получает полный контроль над сайтом и даже может его удалить.

Добавляя пользователей, подбирайте ту роль, которая лучше всего подходит для их предполагаемых действий на вашем сайте. Если вы создаёте учётную запись для пользователя, который будет только соавтором небольшого количества записей, назначьте ему роль «Участник». Назначайте роли «Автор» и «Редактор» только доверенным пользователям, которые будут долгое время работать с вашим сайтом.

Наконец, будьте особенно внимательны с ролью «Администратор». Если вы делаете другого пользователя Администратором на своём сайте, вы фактически создаёте отдельный набор ключей для сайта и вручаете их кому-то ещё. Такой человек может воспринимать такой доступ к вашему сайту не только как знак доверия… Отдавая дополнительный набор ключей плохо знакомому вам человеку, вы даёте ему возможность украсть ваш сайт.

По сути, мы предлагаем вам вообще не использовать роль «Администратор». В подавляющем числе случаев роль «Редактор» будет оптимальным вариантом.

См. дополнительную информацию на страницах поддержки в разделах Добавление пользователей и Роли пользователей.

Двухэтапная аутентификация

Благодаря двухэтапной аутентификации вы можете использовать любое мобильное устройство iOS, Android, Blackberry или поддерживающее SMS в качестве уникального ключа к своему блогу. После подписки на услугу вам будет нужно вводить специально генерируемый одноразовый код при каждой попытке входа в ваш блог. Это означает, что даже в том случае, если кто-то узнает ваш пароль, он не сможет войти в систему, не располагая вашим мобильным устройством.

Дополнительную информацию об этой услуге см. на странице поддержки Двухэтапная аутентификация.

Как выбрать надёжный пароль

Самым слабым звеном в любой системе безопасности ваших учётных записей в Интернете обычно является пароль. На WordPress.com мы прилагаем все усилия, чтобы обеспечить безопасность вашего содержимого и оградить его от постороннего доступа.

Но если кто-то угадает или подберёт ваш пароль, он сможет обойти практически все наши барьеры защиты, поскольку WordPress. com будет считать, что этот человек — вы. Взломщик сможет внести любые изменения в ваш блог или учётную запись WordPress.com и даже удалить ваши материалы.

com будет считать, что этот человек — вы. Взломщик сможет внести любые изменения в ваш блог или учётную запись WordPress.com и даже удалить ваши материалы.

Чтобы исключить такую возможность, следуйте данным указаниям, чтобы создавать надежные пароли, которые трудно подбирать и взламывать. Прочитайте эти рекомендации и перепроверьте ваш пароль. Если вы полагаете, что он недостаточно надёжен, мы настоятельно рекомендуем вам поменять его.

Традиционные пароли утратили надёжность

Методики взлома паролей за последние несколько десятилетий настолько усовершенствовались, что любые наши рекомендации по созданию паролей быстро устаревают. Поэтому большинство традиционных правил сегодня смело можно назвать устаревшими и бесполезными.

Пароль, соответствующий всем обычным рекомендациям, например,

В новейших высокоэффективных атаках с подбором паролей используется до 350 млрд попыток ввода в секунду, и в ближайшие несколько лет, несомненно, эта скорость значительно вырастет.

Сегодня для подбора надежного пароля требуется использовать современные методики. Две из них описаны в следующем разделе.

Выберите современный метод

Сформировать надежный пароль можно несколькими способами. Эффективнее всего использовать менеджеры паролей и кодовые фразы. Выберите тот вариант, который вам подходит, и прочитайте соответствующий раздел этой статьи.

Лучший метод: менеджер паролей

Менеджер паролей — это программа для компьютера или мобильного устройства, которая формирует очень надежные пароли и хранит их в защищенной базе данных. Для доступа к ней используется одна кодовая фраза, после ввода которой менеджер автоматически вводит ваше имя пользователя и пароль в форму входа в систему. Когда нужно помнить только один пароль, его можно сделать совершенно случайным и сложным для угадывания.

Вам не потребуется подбирать, запоминать и заново вводить другие надежные пароли. Это простейший и самый надёжный из доступных сегодня методов, и мы настоятельно рекомендуем вам его использовать.

Как использовать менеджер паролей

Существует много различных менеджеров паролей. Выберите подходящий вариант и установите его на ваш компьютер. Здесь описана общая процедура. Подробную информацию вы найдете в описании выбранного приложения.

- Выберите менеджер паролей. Популярные варианты:

- 1Password (платный продукт с закрытым исходным кодом)

- LastPass (бесплатный/платный продукт с закрытым исходным кодом)

- Dashlane (бесплатный/платный продукт с закрытым исходным кодом)

- KeePass (бесплатный продукт с открытым исходным кодом)

- RoboForm (платный продукт с закрытым исходным кодом)

- Вы можете найти в Интернете и другие варианты.

- Установите приложение на компьютер.

- Установите расширения или плагины для браузера, которым вы пользуетесь.

- Задайте надежный главный пароль для доступа к базе данных, в которой будут храниться пароли. Прочитайте рекомендации в разделе этого документа Как задать кодовую фразу .

- (необязательно) Храните копию главного пароля, записанную на бумаге, в надежном месте, например, в сейфе. Очень полезно сохранить резервную копию на случай, если вы забудете главный пароль.

- (необязательно) Предоставьте другим устройствам доступ к базе паролей, используя встроенные инструменты приложения или специальную службу, например, SpiderOak. Если вы пользуетесь внешним устройством, обязательно задайте для него надежный пароль и (если возможно) включите двухфакторную аутентификацию для учётной записи.

Настроив менеджер паролей, вы можете использовать его для формирования надёжных паролей. Настройте во встроенном инструменте формирования паролей подбор 30–50 случайных символов с сочетанием букв в верхнем и нижнем регистре, цифр и специальных символов.

Вы получите последовательность, выглядящую так: N9}>K!A8$6a23jk%sdf23)4Q[uRa~ds{234]sa+f423@.

Выглядит устрашающе. Однако вам не требуется её запоминать или вводить. Менеджер паролей выполнит эти действия автоматически.

Менеджер паролей выполнит эти действия автоматически.

Хороший метод: кодовые фразы

Кодовая фраза похожа на пароль, но в ней используется не одно слово, а случайный набор слов. Например, копировать указка ловушка яркая.

Поскольку один из важнейших факторов надежности пароля — это его длина, кодовые фразы гораздо надёжнее традиционных паролей. При этом их значительно проще запоминать и вводить.

Они не настолько надежны, как пароли, генерируемые менеджером паролей, но вполне приемлемы, если вы не хотите использовать менеджер паролей. Также с их помощью удобнее всего вручную, а не автоматически формировать главный пароль для менеджера паролей или для учётной записи операционной системы.

Как задать кодовую фразу

Правила для кодовых фраз в целом аналогичны правилам для традиционных паролей, за исключением требования к сложности. Надежность в этом случае гарантируется не сложностью, а длиной.

- Выберите 4 случайных слова.

Если хотите, вы можете использовать генератор кодовых фраз xkcd , но желательно, чтобы вы составили собственную фразу.

Если хотите, вы можете использовать генератор кодовых фраз xkcd , но желательно, чтобы вы составили собственную фразу. - По желанию разделите слова пробелами.

На этом этапе у вас есть фраза, выглядящая примерно так: копировать указка ловушка яркая

Вы можете на этом остановиться или, если хотите, выполнить следующие действия, чтобы повысить надежность:

- Выборочно перевести буквы в верхний регистр.

- Добавить цифры и символы.

Применив эти дополнительные правила, вы получите примерно следующее: Копировать указка 48 Ловушка (#) яркая

Чего не следует делать:

- Не располагайте слова в предсказуемом порядке и не составляйте из них фразу, которая имеет смысл и угадать которую значительно легче.

- Не используйте слова из песен, цитаты и другие общеизвестные выражения. Хакеры используют для подбора паролей обширные базы опубликованных источников.

- Не используйте никакую персональную информацию. Даже если она дополнена буквами и цифрами, тот, кто вас знает или может найти ваши данные в Интернете, без труда сможет угадать такой пароль.

Дополнительные рекомендации для обоих методов защиты паролем

Составляя пароли для учётных записей всех остальных приложений, учитывайте и другие важные правила защиты информации.

- Не используйте один и тот же пароль дважды. Многие популярные веб-сайты не обеспечивают в своих системах адекватную безопасность паролей. Хакеры легко могут их взломать, получив доступ к сотням миллионов учётных записей. Если вы используете одинаковый пароль на нескольких сайтах, взломщик сможет получить доступ к нескольким вашим учётным записям. Как минимум, используйте отдельный пароль на каждом сайте, где хранятся финансовые или конфиденциальные данные или информация, от которой зависит ваша репутация.

- Ваш пароль к электронной почте также должен быть надёжным.

Многие сайты Интернета, включая и WordPress.com, используют адрес электронной почты как ваше имя пользователя. Если злоумышленник получит доступ к вашей электронной почте, он сможет сбросить ваши пароли и войти в вашу учётную запись.

Многие сайты Интернета, включая и WordPress.com, используют адрес электронной почты как ваше имя пользователя. Если злоумышленник получит доступ к вашей электронной почте, он сможет сбросить ваши пароли и войти в вашу учётную запись. - Никому не сообщайте ваши пароли. Даже если вы доверяете другому человеку, возможно, злоумышленник подслушает вашу беседу, перехватит вашу корреспонденцию или взломает компьютер вашего собеседника. Если вы подозреваете, что ваш пароль стал известен кому-то еще, немедленно его поменяйте.

- Не пересылайте пароли по электронной почте. Как правило, электронная корреспонденция не шифруется, и поэтому довольно легко взламывается. Сотрудники WordPress.com никогда не запрашивают у пользователей пароли. Если требуется сообщить кому-либо пароль, используйте безопасный канал передачи, например, pwpush.com, и настройте ссылку на пароль так, чтобы она прекращала действие после первого просмотра.

- Не храните пароли в веб-браузере.

Как правило, они не обеспечивают сохранность данных. Лучше используйте менеджер паролей. Подробнее о нем рассказано в соответствующем разделе выше.

Как правило, они не обеспечивают сохранность данных. Лучше используйте менеджер паролей. Подробнее о нем рассказано в соответствующем разделе выше. - Не сохраняйте пароли и не используйте опции «Запомнить меня» на общедоступных компьютерах. Если вы это сделаете, человек, который воспользуется таким компьютером после вас, сможет получить доступ к вашей учётной записи. Закончив работу, обязательно выйдите из системы или закройте браузер.

- Не записывайте пароли. Если пароль где-то записан, то кто-то может его прочитать. Поэтому такой пароль ненадёжен. Храните пароли в зашифрованной форме в менеджере паролей. Подробнее о нем рассказано в соответствующем разделе выше. Отход от этого правила допустим для паролей, которые невозможно восстановить (например, для главного пароля к менеджеру паролей или к учётной записи операционной системы). Пароль, записанный на бумаге, целесообразно хранить в сейфе или в ящике стола под замком.

- Не меняйте пароли, если нет подозрений, что ваши данные скомпрометированы. Если вы задали надежный пароль согласно нашим рекомендациям, то его частая смена ненамного снизит риск его взлома. Частая смена паролей надоедает, и пользователи начинают испытывать соблазн нарушить строгие правила, чтобы упростить процесс. В результате этого они становятся более уязвимыми для атак. Если вы подозреваете, что кто-либо получил доступ к вашей учётной записи, измените пароль, чтобы обезопасить себя.

Ваша оценка:

Основные настройки безопасности Вордпресс

В первой части настроек безопасности Вордпресс находятся самые простые и самые эффективные настройки, которые может применить любой чайник.

Даже если вы первый раз видите Вордпресс, и у вас появилась идея усилить безопасность сайта, их применение займет 10 минут. С этими минимальными настройками вы наберете 66% по версии плагина Security Ninja. Это хороший результат.

Во второй части вы узнаете другие основные настройки, которые сложнее применить, но которые тоже нужно сделать. Для их применения понадобится добавлять код в файлы .htaccess, wp-config.php и functions.php.

Для их применения понадобится добавлять код в файлы .htaccess, wp-config.php и functions.php.

И несколько второстепенных, которые можно применить в пару кликов.

Все настройки с подробными описаниями, читайте и применяйте на сайте.

Содержание:

- Скройте версию Вордпресс, скриптов, стилей и другого софта

- Измените стандартное имя Администратора

- Измените текст ошибки при входе на сайт

- Отключите возможность узнать логин пользователя

- Проверьте, что логин пользователя и имя пользователя разные

- Проверьте права доступа к файлам и папкам

- Удалите файл readme.html и другие неиспользуемые файлы

- Измените префикс базы данных

- Отключите XML-RPC

- Отключите редактор файлов в админке

- Проверьте, что режим debug выключен

- Используйте защищенное соединение, установите SSL сертификат

- Используйте безопасный FTP (SFTP), или SSH

- Проверьте версию PHP и MySQL

- Отключите показ версии PHP в ответах сервера

- Отключите pingback и trackback

- Бонус.

Установите плагин слежения за изменениями в файлах

Установите плагин слежения за изменениями в файлах - Бонус 2. Удалите ссылки на WLW и RSD в Хедере

1. Скройте версию Вордпресс, скриптов и стилей

Вордпресс по умолчанию оставляет на страницах сайта метатеги с текущей версией. Это делается для отслеживания количества сайтов, работающих на Вордпресс. Эту же информацию используют хакеры для проникновения на сайт, используя описания уязвимостей устаревших версий ПО, которые находятся в открытом доступе.

Метатеги версии Вордпресс и плагина WooCommerceНесмотря на то, что вы используете последнюю версию софта, эту информацию лучше скрыть.

- Как скрыть версию Вордпресс

2. Измените стандартное имя Администратора

Во время установки Вордпресс администратору сайта дается стандартное имя Admin. Если вы оставите как есть, хакеры будут знать половину информации для входа на сайт, потому что имена Admin, Administrator, Root или имя домена пробуются хакерами первыми при попытке подобрать логин и пароль для входа на сайт.

Вторая половина — подобрать правильный пароль.

Если вы измените стандартное имя администратора на другое, хакерам придется подобрать и логин и пароль.

Еще одна уязвимость, которая может быть — имя пользователя и логин одинаковые. Зайдите в Пользователи — Ваш профиль.

Измените Отображаемое имяЕсли имя пользователя и логин одинаковые, то хакер уже знает половину информации, чтобы зайти на сайт. Выберите другое имя в выпадающем списке Отображать как и нажмите Обновить информацию.

Вместо Very-strong-username у вас должен быть ваш уникальный сложный логин.

Вы можете изменить имя администратора вручную в базе данных, или создать нового администратора и удалить старого.

Если вы создадите нового администратора, это может привести к тому, что у некоторых плагинов не окажется доступа к некоторым функциям, потому что новый администратор не получил соответствующих прав. Поэтому изменение имени администратора в базе данных считается более правильным способом.

- Как правильно изменить имя пользователя в Вордпресс

3. Измените текст ошибки при авторизации на сайте

Когда посетитель вводит неправильный логин или пароль на странице авторизации, Вордпресс показывает сообщение с ошибкой. В этом сообщении написано, что именно неверно, — логин или пароль.

Чтобы изменить текст сообщения, добавьте этот код в functions.php.

Измените сообщение в строке 3 на свое сообщение.

4. Отключите возможность узнать логин пользователя

Если хакер введет в адресной строке ваш-сайт.ru/?author=1, его перенаправит на страницу пользователя с ID 1.

Теперь хакер знает логин пользователя, ему остается только подобрать пароль. Даже если вы используете сложные пароли, хакерам все равно лучше не знать ID пользователя.

Чтобы отключить нумерацию пользователей, добавьте это правило в .htaccess:

Другой способ сделать то же самое — добавить код в functions.php:

Этот снипет перенаправляет пользователя на главную страницу.

5. Проверьте, что логин пользователя и имя пользователя разные

Когда вы публикуете запись или оставляете комментарий, Вордпресс обычно использует Ник. По умолчанию, Ник соответствует логину пользователя.

С точки зрения безопасности, лучше не публиковать логин пользователя. Сделайте логин и имя пользователя разными.

6. Проверьте права доступа к файлам и папкам

На Linux и Unix серверах у файлов и папок есть разрешения, которые разрешают или запрещают разным пользователям доступ к файлам и папкам на сервере. Если у некоторых файлов или папок установлены слишком низкие права, хакеры могут этим воспользоваться и получить какой-то контроль над сайтом.

- Права доступа к файлам и папкам

Дайте всем файлам и папкам разрешения 644 и 755. Добавьте этот код в wp-config.php:

Дайте файлу wp-config вручную права 400. Если сайт стал недоступен, измените на 440.

Этим файлам и папкам тоже можно дать пониженные права:

- Корневая папка сайта — /сайт.

ru/public_html/ — 750

ru/public_html/ — 750 - .htaccess — /сайт.ru/public_html/.htaccess — 640

- wp-admin/ — /сайт.ru/public_html/wp-admin — 750

- wp-admin/js/ — /сайт.ru/public_html/wp-admin/js/ — 750

- wp-admin/index.php — /сайт.ru/public_html/wp-admin/index.php — 640

- wp-content/ — /сайт.ru/public_html/wp-content — 750

- wp-content/themes/ — /сайт.ru/public_html/wp-content/themes — 750

- wp-content/plugins/ — /сайт.ru/public_html/wp-content/plugins — 750

- wp-includes/ — /сайт.ru/public_html/wp-includes — 750

7. Удалите файл readme.html и другие неиспользуемые файлы

Пока вы находитесь на сервере, удалите ненужные после установки файлы

- readme.html

- wp-config-sample.

php

php - /wp-admin/install.php

- /wp-admin/upgrade.php измените имя файла на другое, например, upgrade-1.php, но не удаляйте, этот файл может понадобиться.

8. Измените префикс базы данных

По умолчанию все таблицы в базе данных начинаются с префикса wp_. Если вы оставите как есть, хакерам будет проще попасть на ваш сайт или в базу данных, потому что у большинства Вордпресс сайтов одни и те же названия таблиц и тот же префикс.

Префикс можно изменить вручную,

- Как изменить префикс базы данных

Или при помощи плагинов. Эта функция есть в больших плагинах безопасности, есть плагины, которые выполняют только эту задачу:

- Brozzme DB Prefix

Сделайте бэкап сайта и базы данных перед тем, как будете менять префикс.

- Бэкап Вордпресс

9. Отключите XML-RPC

XML-RPC — это API интерфейс, который используется Вордпресс для удаленного доступа к сайту, для трекбеков и пингбеков и используется плагином Jetpack. Оставьте его включенным, если вы пользуетесь чем-то из этого, или выключите, если не пользуетесь, так как хакеры могут перебирать пароли тысячами через файл xmlrpc.php.

Оставьте его включенным, если вы пользуетесь чем-то из этого, или выключите, если не пользуетесь, так как хакеры могут перебирать пароли тысячами через файл xmlrpc.php.

Даже если вы используете сложные пароли, брут-форс атаки расходуют большое количество ресурсов сервера. Если ваш сайт находится на недорогом хостинге, в результате такой атаки сайт может зависнуть из-за переиспользования всех ресурсов сервера.

Чтобы отключить XML-RPC, добавьте это правило в .htaccess

- Как правильно отключить XML-RPC

10. Отключите редактор файлов в админке

В панели администратора есть редактор файлов, в котором можно редактировать файлы установленных плагинов и тем.

Редактировать файлы тем вы можете в разделе Внешний вид — Редактор, файлы плагинов в разделе Плагины — Редактор.

Многие считают доступ к редактированию файлов в панели Вордпресс опасным, потому что если хакер попадет в админскую часть сайта, у него появится доступ к этим файлам.

Другие считают, что если злоумышленник получил доступ к админской части сайта, то уже ничего не поможет.

Возможно, запрет на редактирование php файлов в админке даст вам некоторое время, чтобы попробовать вернуть контроль над сайтом. Выключить редактирование файлов в админке можно так:

11. Проверьте, что режим debug выключен

Пока вы находитесь в файле wp-config, проверьте что режим отладки выключен. В режиме отладки Вордпресс показывает ошибки сайта во фронт-энде или сохраняет их в лог-файл. В обоих случаях посторонним лучше не видеть эту информацию.

По умолчанию режим отладки выключен, проверьте в файле wp-config.php, что он выключен.

Все остальные функции режима debug тоже должны быть выключены:

- Режим отладки Вордпресс

12. Используйте безопасное соединение, установите SSL сертификат

Безопасное соединение защищает данные, передаваемые посетителями сайта через Интернет. Установите бесплатный или платный сертификат, перед адресом сайта появится зеленый замóк и протокол передачи данных изменится с http на https.

Если у вас на сайте есть регистрация / авторизация пользователей или прием оплаты, то есть передача персональных данных, то вам необходимо установить SSL сертификат.

С 1 января 2017 года установленный SSL сертификат стал одним из факторов ранжирования сайтов Гугл.

Чтобы переключить сайт сhttp на https, добавьте этот код в .htaccess:

Замените www.мой-сайт.ru на ваш домен, и порт 80, если ваш сервер использует другой порт.

Поговорите с техподдержкой хостинга, возможно, они предложат использовать этот код:

Добавьте это правило в wp-config.php, чтобы включить принудительное использование SSL в админке Вордпресс:

Если вы не хотите иметь дело с кодом, используйте плагины:

- SSL Insecure Content Fixer

- Easy HTTPS Redirection

- WP Force SSL

13. Используйте безопасный FTP (SFTP), или SSH

Передача файлов по FTP — быстрый и удобный способ, если вы редактируете или добавляете какие-то файлы на сайт, но этот способ не так безопасен, потому что хакеры могут перехватить FTP подключение.

Использование SFTP более безопасно, потому что передаваемые данные шифруются, и хакерам гораздо сложнее перехватить логин и пароль. SSH — еще один безопасный способ добавления или перемещения файлов сайта.

Если вы не планируете пользоваться FTP, можно удалить все FTP аккаунты, чтобы хакерам нечего было взламывать. На некоторых хостингах можно установить ограниченное время использования FTP аккаунтов, то есть через некоторое определенное время аккаунт будет удален.

Чтобы включить использование SFTP, создайте это подключение на хостинге и добавьте эту строку в wp-config.php перед строкой «Это все, дальше не редактируем».

14. Проверьте версию PHP и MySQL

Если вы используете старые версии софта, это замедляет работу сайта. Если вы используете еще более старые, неподдерживаемые версии софта, это может привести ко взлому сайта по спискам уязвимостей устаревшего ПО, которые находятся в открытом доступе.

Проверьте, что на вашем хостинге используется PHP и MySQL версии не ниже 5. 6. Вордпресс рекомендует использовать PHP версии 7.4.

6. Вордпресс рекомендует использовать PHP версии 7.4.

15. Отключите показ версии PHP в ответах сервера

Так же, как с версией ПО, используемую версию PHP лучше скрыть. Добавьте этот код в .htaccess. Если не сработает, обратитесь в техподдержку хостинга, попросите отключить показ версии php в настройках сервера:

- Как отключить информацию о версии ПО в ответах сервера

16. Отключите pingback и trackback

Некоторые специалисты рекомендуют отключить уведомления и обратные ссылки. Настройки — Обсуждение

Если вы этим не пользуетесь, то можно отключить.

17. Бонус. Установите плагин слежения за изменениями в файлах

Такие плагины сканируют файлы сайта по расписанию, и сообщают администратору, если находят какие-то изменения в файлах. Эта функция есть в больших плагинах, есть маленькие плагины только для этой задачи, например:

- Belavir

18. Бонус 2. Удалите ссылки на WLW и RSD в шапке сайта

Если вы не пользуетесь сервисами Windows Live Writer или Really Simple Discovery, например, пингбэками, можно отключить показ этих ссылок в заголовке сайта. Это не увеличивает безопасность сайта напрямую, но скрывает факт использования Вордпресс.

Это не увеличивает безопасность сайта напрямую, но скрывает факт использования Вордпресс.

Чтобы отключить эти ссылки, добавьте эти строки в functions.php:

Заключение

Настройки из этих двух статей защитят ваш сайт практически от всех видов атак, которые используют хакеры. Это список всех самых первых настроек, которые должны быть сделаны на любом сайте. Примените их все, и ваш сайт будет хорошо защищен.

Некоторые из этих настроек можно применить с помощью плагина Clearfy.

С этими настройками вы пройдете 40 тестов из 46, и наберете 91%.

Если вы хотите пойти дальше, и укрепить безопасность сайта еще больше, переходите в Максимальные настройки безопасности Вордпресс.

Читайте также:

- Вход в админку Вордпресс

- Лучшие плагины защиты Вордпресс

- Бэкап Вордпресс. Подробное описание

Надеюсь, статья была полезна. Оставляйте комментарии.

6 лучших плагинов брандмауэра WordPress (WAF) по сравнению с

Вы ищете лучший плагин брандмауэра WordPress для своего веб-сайта? Плагины брандмауэра WordPress защищают ваш сайт от взлома, грубой силы и распределенных атак типа «отказ в обслуживании» (DDoS). В этой статье мы сравним лучшие плагины брандмауэра WordPress и их преимущества друг против друга.

В этой статье мы сравним лучшие плагины брандмауэра WordPress и их преимущества друг против друга.

Что такое плагин брандмауэра WordPress?

Плагин брандмауэра WordPress (также известный как брандмауэр веб-приложений или WAF) действует как щит между вашим сайтом и всем входящим трафиком. Эти брандмауэры веб-приложений отслеживают трафик вашего веб-сайта и блокируют многие распространенные угрозы безопасности до того, как они достигнут вашего сайта WordPress.

Помимо значительного повышения безопасности WordPress, эти брандмауэры веб-приложений часто также ускоряют работу вашего веб-сайта и повышают его производительность.

Существует два распространенных типа подключаемых модулей брандмауэра WordPress.

Брандмауэр веб-сайта на уровне DNS . Эти брандмауэры направляют трафик вашего веб-сайта через свои облачные прокси-серверы. Это позволяет им отправлять только настоящий трафик на ваш веб-сервер.

Брандмауэр прикладного уровня . Эти плагины брандмауэра проверяют трафик, как только он достигает вашего сервера, но перед загрузкой большинства скриптов WordPress. Этот метод не так эффективен, как брандмауэр уровня DNS для снижения нагрузки на сервер.

Эти плагины брандмауэра проверяют трафик, как только он достигает вашего сервера, но перед загрузкой большинства скриптов WordPress. Этот метод не так эффективен, как брандмауэр уровня DNS для снижения нагрузки на сервер.

Мы рекомендуем использовать брандмауэр уровня DNS, потому что он исключительно хорошо идентифицирует подлинный трафик веб-сайта и плохие запросы.

Они делают это, отслеживая тысячи веб-сайтов, сравнивая тенденции, ища ботнеты, известные плохие IP-адреса и блокируя трафик на страницы, которые ваши пользователи обычно никогда не запрашивают.

Не говоря уже о том, что брандмауэры веб-сайтов на уровне DNS значительно снижают нагрузку на ваш хостинг-сервер WordPress, что гарантирует, что ваш веб-сайт не выйдет из строя.

Сказав это, давайте взглянем на лучшие плагины брандмауэра WordPress, которые вы можете использовать для защиты своего сайта.

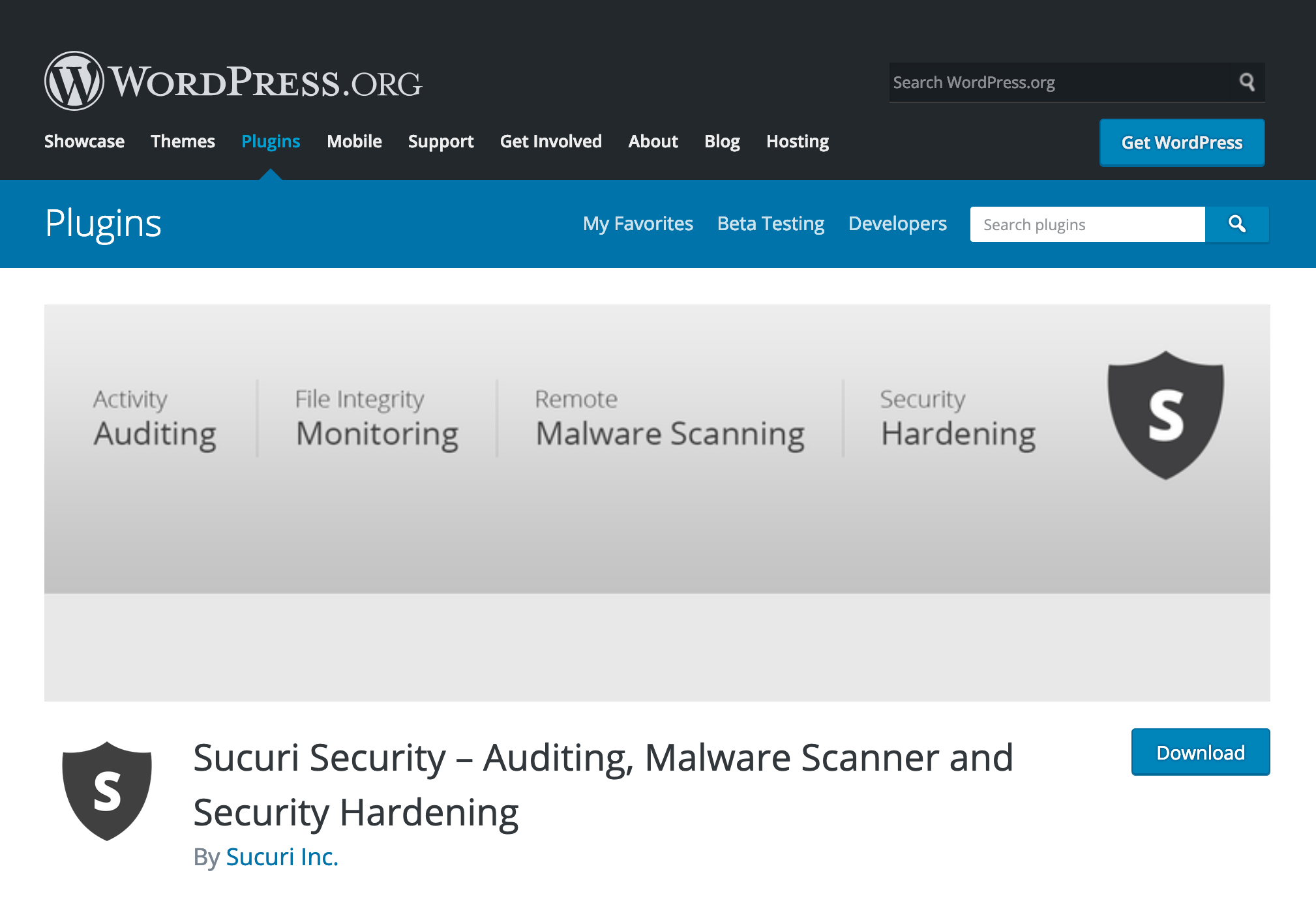

1. Sucuri

Sucuri — ведущая компания по обеспечению безопасности веб-сайтов для WordPress. Они предлагают брандмауэр уровня DNS, предотвращение вторжений и грубой силы, а также услуги по удалению вредоносных программ и черных списков.

Они предлагают брандмауэр уровня DNS, предотвращение вторжений и грубой силы, а также услуги по удалению вредоносных программ и черных списков.

Весь трафик вашего веб-сайта проходит через их облачные прокси-серверы, где сканируется каждый запрос. Легальный трафик разрешен, а все вредоносные запросы блокируются.

Sucuri также повышает производительность вашего веб-сайта за счет снижения нагрузки на сервер за счет оптимизации кэширования, ускорения веб-сайта и Anycast CDN (все включено). Он защищает ваш сайт от SQL-инъекций, XSS, RCE, RFU и всех известных атак.

Настроить их WAF довольно просто. Вам нужно будет добавить запись DNS A в свой домен и указать их на облачный прокси-сервер Sucuri вместо вашего веб-сайта.

В WPBeginner мы используем Sucuri для повышения безопасности WordPress. Посмотрите, как Sucuri помогла нам заблокировать 450 000 атак на WordPress за 3 месяца.

Цена: Начиная с 199,99 долларов США в год при оплате за год.

Оценка: A+

2. MaxCDN (StackPath)

MaxCDN (теперь входит в семейство StackPath) является одним из ведущих в отрасли поставщиков брандмауэров для обеспечения безопасности CDN и веб-приложений. Их надежная платформа по умолчанию добавляет защиту от DDoS-атак на уровнях 3 и 4 во всех планах.

StackPath WAF добавляет защиту DDoS уровня 7 к доменам, находящимся под его защитой. Подобно Sucuri, это брандмауэр уровня DNS, который не только помогает вам ускорить работу вашего веб-сайта, но и защищает вас от вредоносных атак.

StackPath не предлагает брандмауэр на уровне приложений, потому что у них нет плагина WordPress, поэтому они занимают второе место в нашем списке после Sucuri. Однако их планы более доступны и многофункциональны для малого бизнеса по сравнению с Cloudflare (наш поставщик №3).

Цена: Они предлагают бесплатную пробную версию на 1 месяц, после чего цены начинаются с 20 долларов в месяц, что достаточно для большинства веб-сайтов WordPress для малого бизнеса.

Сорт: А

3. Cloudflare

Cloudflare наиболее известен своим бесплатным сервисом CDN, который также включает базовую защиту от DDoS. Однако их бесплатный план не включает брандмауэр приложения для веб-сайта. Для WAF вам нужно будет подписаться на их план Pro.

Cloudflare также является брандмауэром уровня DNS, что означает, что ваш трафик проходит через их сеть. Это повышает производительность вашего сайта и сокращает время простоя в случае необычно высокого трафика.

Тарифный план Pro включает только защиту от DDoS-атак от атак третьего уровня. Для защиты от продвинутых DDoS-атак уровня 5 и 7 вам понадобится как минимум их бизнес-план.

У Cloudflare есть свои плюсы, в том числе CDN, кэширование и большая сеть серверов. Недостатком является то, что они не предлагают проверки безопасности на уровне приложений, защиту от вредоносных программ, удаление черного списка, уведомления и предупреждения безопасности. Они также не отслеживают ваш сайт WordPress на предмет изменений файлов и других распространенных угроз безопасности WordPress.

Подробнее см. в нашем сравнении Sucuri и Cloudflare.

Цена: Начиная с 20 долларов США в месяц для плана Pro и 200 долларов США в месяц для плана Business.

Класс: A-

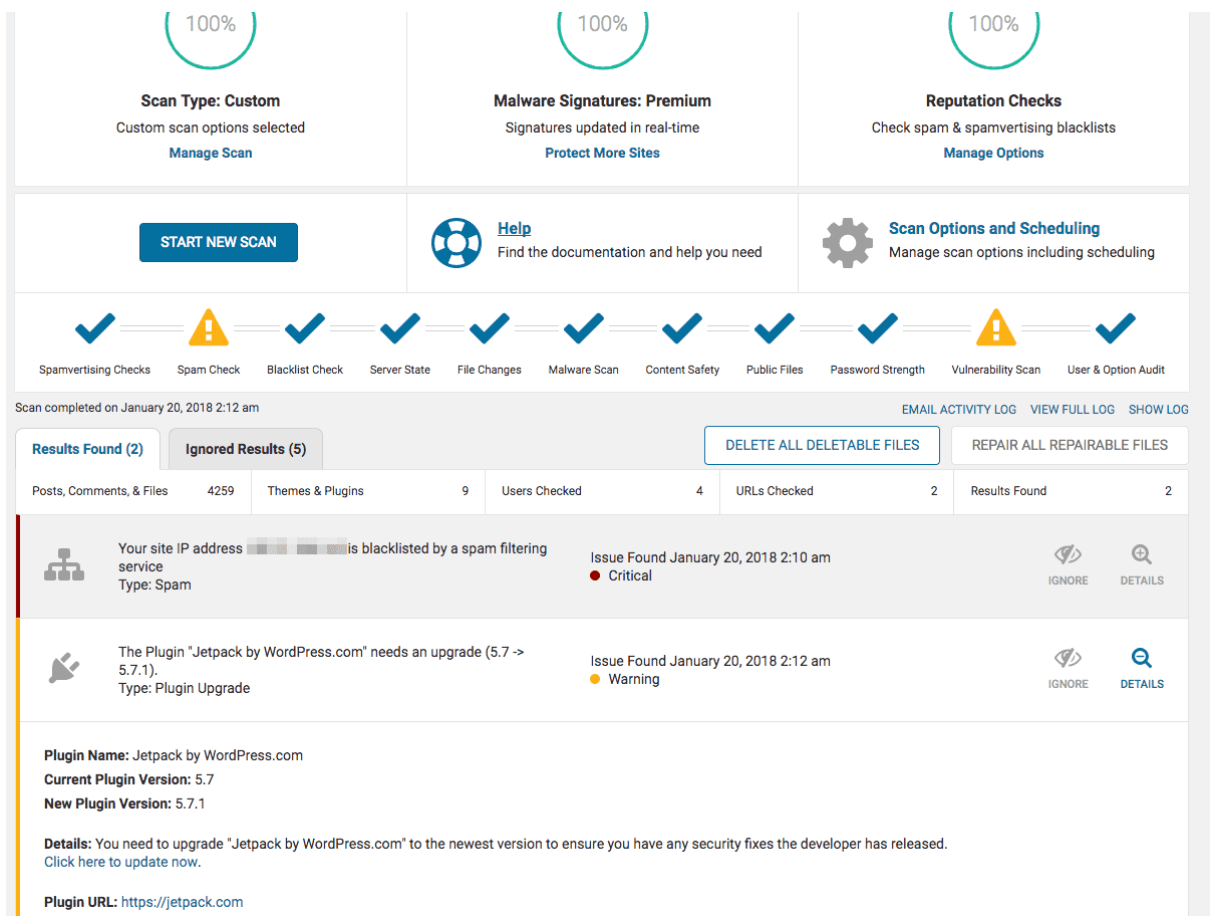

4. Безопасность Wordfence

Wordfence — популярный плагин безопасности WordPress со встроенным брандмауэром приложений для веб-сайтов. Он отслеживает ваш сайт WordPress на наличие вредоносных программ, изменений файлов, SQL-инъекций и многого другого. Он также защищает ваш сайт от DDoS-атак и перебора.

Wordfence — это брандмауэр уровня приложений, что означает, что брандмауэр срабатывает на вашем сервере, и плохой трафик блокируется после того, как он достигает вашего сервера, но до загрузки вашего веб-сайта.

Это не самый эффективный способ блокировать атаки. Большое количество плохих запросов по-прежнему будет увеличивать нагрузку на ваш сервер. Поскольку это брандмауэр уровня приложений, Wordfence не поставляется с сетью доставки контента (CDN).

Wordfence поставляется с проверками безопасности по запросу, а также плановыми проверками. Это также позволяет вам вручную отслеживать трафик и блокировать подозрительные IP-адреса прямо из вашей области администрирования WordPress.

Чтобы узнать больше о Wordfence, ознакомьтесь с нашим руководством по установке и настройке безопасности Wordfence в WordPress.

Чтобы получить их сложный брандмауэр прикладного уровня, вам действительно нужна версия Premium.

Цены Базовый плагин бесплатный. Цены на премиум-версию начинаются от 99 долларов США в год за лицензию на один сайт.

Оценка: B+

5. Jetpack

Jetpack — популярный плагин WordPress, который поставляется с набором функций, включая безопасность WordPress и резервное копирование. Подобно WordFence, Jetpack — это брандмауэр на уровне приложений, что означает, что плохой трафик блокируется после того, как он достигает вашего хостинг-сервера WordPress.

Их бесплатный план предлагает очень простую защиту от грубой силы и мониторинг простоев. Вам нужно будет перейти хотя бы на персональный план, чтобы разблокировать ежедневное автоматическое резервное копирование и автоматическую фильтрацию спама.

Однако, чтобы по-настоящему разблокировать автоматическое сканирование вредоносных программ и исправления безопасности, которые предлагают такие поставщики, как Sucuri, вы должны быть на профессиональном плане Jetpack.

Поскольку Jetpack предлагает большой набор функций, цена делает его очень доступным вариантом. Однако для настоящего брандмауэра безопасности вам лучше использовать Sucuri или MaxCDN.

Цена: Базовый плагин бесплатный. Персональный план стоит 39 долларов в год, а профессиональный план — 299 долларов в год.

Класс: B

6. BulletProof Security

BulletProof security — еще один популярный плагин безопасности WordPress. Он поставляется со встроенным брандмауэром на уровне приложений, защитой входа в систему, резервным копированием базы данных, режимом обслуживания и несколькими настройками безопасности для защиты вашего веб-сайта.

Безопасность BulletProof не предлагает очень хорошего пользовательского опыта, и у многих новичков могут возникнуть трудности с пониманием того, что делать. Он поставляется с мастером установки, который автоматически обновляет ваши файлы WordPress .htaccess и включает защиту брандмауэра.

Не имеет сканера файлов для проверки наличия вредоносного кода на вашем веб-сайте. Платная версия плагина предлагает дополнительные функции для отслеживания вторжений и вредоносных файлов в папку загрузки WordPress.

Цена: Бесплатный базовый плагин. Версия Pro стоит 59,95 долларов США за неограниченное количество сайтов и пожизненную поддержку.

Оценка: C

Заключение

После тщательного сравнения всех этих популярных плагинов брандмауэра WordPress мы пришли к выводу, что Sucuri, несомненно, является лучшей защитой брандмауэра, которую вы можете получить для своего сайта WordPress.

Это лучший брандмауэр уровня DNS с наиболее полным набором функций безопасности, который обеспечит вам полное спокойствие. Кроме того, прирост производительности, который вы получаете от их CDN, очень впечатляет.

Кроме того, прирост производительности, который вы получаете от их CDN, очень впечатляет.

MaxCDN (StackPath) занимает второе место в нашем списке по цене и ценности, которые он предлагает.

Мы надеемся, что эта статья помогла вам найти лучший плагин брандмауэра WordPress для вашего сайта. Вы также можете ознакомиться с нашим полным пошаговым руководством по безопасности WordPress для начинающих.

Если вам понравилась эта статья, подпишитесь на наш канал YouTube для видеоуроков по WordPress. Вы также можете найти нас в Twitter и Facebook.

Как отключить XML-RPC в WordPress (безопасный метод)

Вы хотите отключить XML-RPC на своем сайте WordPress?

XML-RPC — это основной API WordPress, который позволяет пользователям подключаться к своему веб-сайту WordPress с помощью сторонних приложений, инструментов и сервисов. К сожалению, в прошлом хакеры находили способы использовать XML-RPC для получения доступа к веб-сайтам WordPress.

В этой статье мы покажем вам, как легко отключить XML-RPC в WordPress.

Что такое XML-RPC в WordPress?

XML-RPC — это основной API WordPress, который был включен по умолчанию с момента выпуска WordPress 3.5 в 2012 году. Он позволяет разработчикам использовать протоколы XML и HTTPS для подключения к вашему веб-сайту WordPress и взаимодействия с ним.

Короче говоря, вам необходимо включить XML-RPC для удаленного доступа и публикации вашего блога, например, когда вы хотите использовать мобильное приложение для управления своим сайтом или подключаться к службам автоматизации, таким как IFTTT или Zapier.

Однако, если вы не используете мобильные приложения на своем веб-сайте, некоторые эксперты по безопасности WordPress могут посоветовать вам отключить XML-RPC. Это закрывает дверь, которая потенциально может быть использована для взлома вашего веб-сайта.

При этом давайте посмотрим, как легко отключить XML-RPC API в WordPress. Метод .htaccess лучше всего подходит, потому что он наименее ресурсоемкий, а другие методы проще для начинающих.

- Метод 1: отключить WordPress XML-RPC с .htaccess (дополнительно)

- Способ 2. Отключение XML-RPC в WordPress с помощью фрагмента кода (рекомендуется)

- Способ 3. Отключение XML-RPC в WordPress с помощью подключаемого модуля (Дополнительно)

Этот метод предназначен для опытных пользователей, поскольку требует редактирования файла .htaccess вашего сайта. Мы рекомендуем новичкам использовать метод 2 или 3.

Этот способ имеет ряд преимуществ, таких как возможность предоставить удаленный доступ себе и своей команде, ограничивая всех остальных. Это также не окажет негативного влияния на производительность вашего WordPress, поскольку отключает запросы XML-RPC до того, как они будут переданы WordPress.

Вам нужно будет добавить следующий код в файл

.htaccess. Это можно сделать, подключившись к своему сайту с помощью FTP-клиента или файлового менеджера. Кроме того, пользователи All in One SEO могут использовать встроенный инструмент редактора плагина, чтобы добавить фрагмент кода, как вы можете видеть на снимке экрана ниже.

# Блокировать запросы WordPress xmlrpc.php <Файлы xmlrpc.php> запретить заказ, разрешить отрицать от всех разрешить от 123.123.123.123

Если вы хотите предоставить определенному пользователю удаленный доступ к вашему сайту, просто замените «123.123.123.123» в строке 5 на его IP-адрес. Вы можете добавить несколько IP-адресов, разделив их пробелами.

Или, если вы хотите полностью отключить XML-RPC, удалите строку 5 вообще.

Способ 2. Отключить WordPress XML-RPC с помощью фрагмента кода (рекомендуется)

Этот метод требует добавления кода на ваш веб-сайт WordPress. Если вы еще этого не сделали, ознакомьтесь с нашим руководством о том, как копировать и вставлять пользовательские фрагменты кода в WordPress.

WPCode — это самый простой и безопасный способ добавить код на ваш сайт WordPress. Это помогает вам управлять фрагментами кода и предотвращает поломку вашего сайта из-за ошибок.

В этом методе мы будем использовать один из встроенных фрагментов кода WPCode для отключения XML-RPC.

Во-первых, вам нужно установить бесплатный плагин WPCode. Чтобы получить пошаговые инструкции, ознакомьтесь с нашим пошаговым руководством по установке плагина WordPress.

После активации перейдите к Фрагменты кода » Добавить фрагмент . Библиотека WPCode уже содержит фрагмент, отключающий XML-RPC. Вы можете найти его, выполнив поиск «xml».

Найдя его, вам нужно нажать кнопку «Использовать фрагмент».

Далее необходимо переключить тумблер «Активно» в положение «Вкл.».

Наконец, убедитесь, что вы нажали кнопку «Обновить», чтобы включить фрагмент на вашем сайте и отключить XML-RPC API.

Способ 3. Отключение WordPress XML-RPC с помощью плагина

Это простой метод, который можно использовать, если вы не хотите добавлять какие-либо другие настройки на свой веб-сайт с помощью плагина фрагмента кода

Просто установите и активируйте плагин Disable XML-RPC-API. Подробнее см. в нашем пошаговом руководстве по установке плагина WordPress.

Плагин работает «из коробки» и сразу деактивирует XML-RPC.

Вы можете перейти к XML-RPC Security » XML-RPC Settings для настройки подключаемого модуля. Например, вы можете разрешить определенным пользователям доступ к XML-RPC, внеся их IP-адреса в белый список.

Проверка того, что WordPress XML-RPC отключен

Теперь вы должны убедиться, что вы успешно отключили XML-RPC API на своем веб-сайте WordPress.

Все, что вам нужно сделать, это установить мобильное приложение WordPress на свой iPhone или телефон Android.

Затем вам нужно открыть приложение на своем телефоне, а затем нажать кнопку «Введите существующий адрес сайта».

На следующем экране вас попросят указать адрес вашего веб-сайта. Введите адрес своего веб-сайта и нажмите кнопку «Продолжить».

После этого вам будет предложено ввести данные для входа. Здесь вам нужно указать те же имя пользователя и пароль, которые вы используете для входа на свой сайт.

Если хотите, вы можете использовать генератор кодовых фраз xkcd , но желательно, чтобы вы составили собственную фразу.

Если хотите, вы можете использовать генератор кодовых фраз xkcd , но желательно, чтобы вы составили собственную фразу.

Многие сайты Интернета, включая и WordPress.com, используют адрес электронной почты как ваше имя пользователя. Если злоумышленник получит доступ к вашей электронной почте, он сможет сбросить ваши пароли и войти в вашу учётную запись.

Многие сайты Интернета, включая и WordPress.com, используют адрес электронной почты как ваше имя пользователя. Если злоумышленник получит доступ к вашей электронной почте, он сможет сбросить ваши пароли и войти в вашу учётную запись. Как правило, они не обеспечивают сохранность данных. Лучше используйте менеджер паролей. Подробнее о нем рассказано в соответствующем разделе выше.

Как правило, они не обеспечивают сохранность данных. Лучше используйте менеджер паролей. Подробнее о нем рассказано в соответствующем разделе выше.

Установите плагин слежения за изменениями в файлах

Установите плагин слежения за изменениями в файлах ru/public_html/ — 750

ru/public_html/ — 750 php

php