Служба поддержки Blizzard — Устранение неполадок с настройками брандмауэра

Обновлен: 11 месяцев назад

Номер статьи (ID) 7842

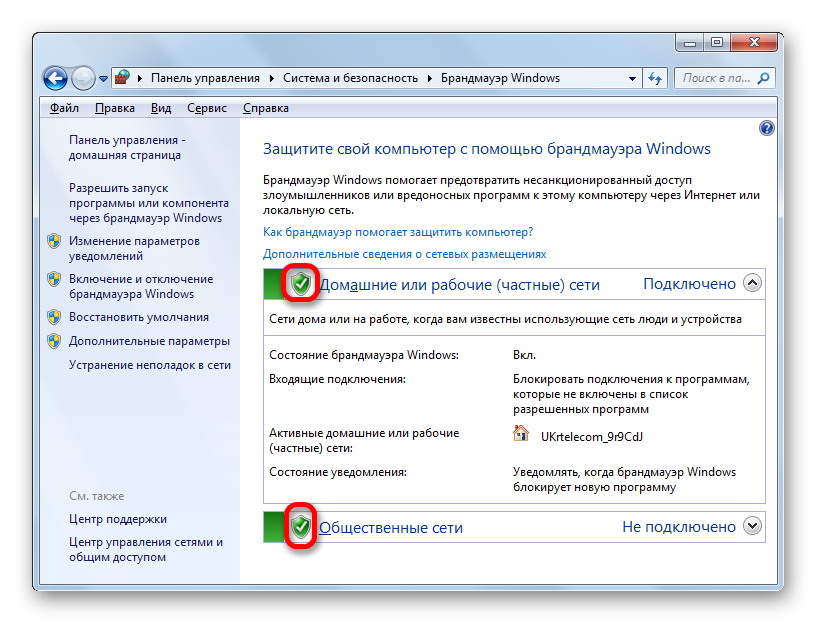

Брандмауэры могут менять приоритет или ограничивать сетевой трафик из неизвестных источников. Это может приводить к задержкам, затруднениям при обновлении или подключении к сервисам Blizzard. Для устранения неполадок, связанных с брандмауэром маршрутизатора, вам необходимо выполнить следующие действия в соответствии с инструкциями производителя маршрутизатора:

- Сброс до заводских настроек для устранения неполадок с конфигурацией.

- Обновление программного обеспечения маршрутизатора для обеспечения самых свежих программных исправлений и инструкций.

Для устранения неполадок, связанных с брандмауэром операционной системы, выберите ее ниже:

- Пожалуйста, выберите операционную систему

Windows®

- Нажмите сочетание клавиш Windows+R.

- Введите Firewall.cpl в строку запуска и нажмите Enter.

- Выберите Восстановить значения по умолчанию в меню слева.

- Нажмите кнопку Восстановить значения по умолчанию

- Нажмите кнопку Да для подтверждения.

При следующем запуске приложения, которое могло бы быть заблокировано Брандмауэром Windows, вам будет предложено разрешить или заблокировать его. Разрешите игре или приложению доступ через брандмауэр во избежание дальнейших затруднений. Если вы продолжаете испытывать затруднения с брандмауэром, убедитесь, что он полностью обновлен, запустив обновление Windows.

macOS®

Брандмауэр Mac OS X и macOS позволяет вам контролировать подключения для отдельных приложений, а не портов. Это значительно упрощает работу с брандмауэром и не позволяет нежелательным приложениям использовать сетевые порты.

- В меню Apple выберите раздел Системные настройки > Безопасность.

- Выберите вкладку Брандмауэр.

- Разблокируйте вкладку, нажав на замок в левом нижнем углу и указав имя пользователя и пароль администратора.

- Нажмите кнопку Включить брандмауэр.

- Нажмите кнопку Параметры брандмауэра… для управления настройками.

- Включите опцию Автоматически разрешать подписанному ПО входящие подключения.

- Нажмите кнопку OK.

Blizzard не оказывает непосредственную поддержку при настройке и устранении затруднений с прокси, брандмауэрами или маршрутизаторами. Для получения помощи с настройкой маршрутизатора или брандмауэра свяжитесь с вашим интернет-провайдером или производителем оборудования. Если вы используете сторонний брандмауэр или прокси, временно удалите программу или свяжитесь со службой поддержки ее производителя для получения помощи с настройкой.

Чтобы оставить отзыв, авторизуйтесь.

Вам помогла эта статья?

Хорошо! Вы можете помочь нам стать еще лучше. Оцените следующие пункты по шкале от 1 до 5:

- Эту статью легко найти.

- Эта статья изложена доступным языком.

- В этой статье содержится вся нужная мне информация.

Нам жаль, что так получилось! Расскажите, что пошло не так. Отметьте все подходящие варианты:

- Эта информация не относится к моей проблеме.

- Информация в статье мне непонятна или изложена плохим языком.

- Следование предлагаемым шагам не привело к нужному результату.

- Меня раздражает политика Blizzard или текущий процесс.

Спасибо за отзыв!

Click to watch this video in a web browser.

Брандмауэр — это… Что такое брандмауэр (значение, термин, определение) — история, требования пожарной безопасности, разъяснение правительствующего Сената — ПожВики Портала про Пожарную безопасность

Мы используем cookie (файлы с данными о прошлых посещениях сайта) для персонализации

и удобства пользователей.

Для определения категорий помещений и зданий по взрывопожарной и пожарной опасности в соответствии с СП 12.13130 со встроенным справочником веществ и материалов

Сервис RiskCalculator предназначен для определения расчетной величины индивидуального пожарного риска для i-го сценария пожара QB,i в соответствии с «Методикой определения величин пожарного риска в зданиях, сооружениях и строениях различных классов функциональной пожарной опасности», утвержденной приказом МЧС от 30.06.09 № 382 (с изм.)

Сервис RiskCalculator — расчет пожарного риска для производственного объекта предназначен для оценки величины индивидуального пожарного риска R (год-1) для работника при условии его нахождения в здании. Методика утверждена Приказом МЧС России от 10 июля 2009 года № 404 «Об утверждении методики определения расчетных величин пожарного риска на производственных объектах» с изменениями, внесенными приказом МЧС России № 649 от 14.

«Пожарная проверка ОНЛАЙН» представляет дополнительный функционал, упрощающий работу с чек-листами. Используя сервис, вы можете провести самопроверку быстро, легко и максимально корректно.

Сервис поиска исполнителя в области пожарной безопасности с лицензией МЧС по регионам

Описание сервиса

Описание сервиса

Описание сервиса

Описание сервиса

Для определения категорий помещений и зданий по взрывопожарной и пожарной опасности в соответствии с СП 12.13130 со встроенным справочником веществ и материалов

Для определения расчетной величины индивидуального пожарного риска для i-го сценария пожара QB,i в соответствии с «Методикой определения величин пожарного риска в зданиях, сооружениях и строениях различных классов функциональной пожарной опасности»

Для производственного объекта предназначен для оценки величины индивидуального пожарного риска R (год-1) для работника при условии его нахождения в здании.

«Пожарная проверка ОНЛАЙН» представляет дополнительный функционал, упрощающий работу с чек-листами. Используя сервис, вы можете провести самопроверку быстро, легко и максимально корректно.

Используя сервис, вы можете провести самопроверку быстро, легко и максимально корректно.

Сервис поиска исполнителя в области пожарной безопасности с лицензией МЧС по регионам

Выбор системы противопожарной защиты (автоматической установки пожарной сигнализации АУПС, автоматической установки пожаротушения АУПТ) для зданий

Выбор системы противопожарной защиты (системы пожарной сигнализации СПС, автоматической установки пожаротушения АУП) для сооружений

Определение требуемого типа системы оповещения и управления эвакуацией

Выбор системы противопожарной защиты (СИСТЕМЫ ПОЖАРНОЙ СИГНАЛИЗАЦИИ (СПС), АВТОМАТИЧЕСКОЙ УСТАНОВКИ ПОЖАРОТУШЕНИЯ (АУП)) для оборудования

Определение необходимого уровня звука системы оповещения и управления эвакуацией людей при пожаре

Что такое межсетевой экран с отслеживанием состояния?

Как работает брандмауэр с отслеживанием состояния?

Компьютеры используют четко определенные протоколы для связи по локальным сетям и Интернету

К ним относятся транспортные протоколы нижнего уровня, такие как TCP и UDP, а также протоколы более высокого прикладного уровня, такие как HTTP и FTP.

Брандмауэры с отслеживанием состояния проверяют сетевые пакеты, отслеживая состояние соединений, используя то, что известно о протоколах, используемых в сетевом соединении. Например, TCP — это протокол, ориентированный на соединение, с проверкой ошибок для обеспечения доставки пакетов.

TCP-соединение между клиентом и сервером сначала начинается с трехстороннего рукопожатия для установления соединения. Один пакет отправляется от клиента с установленным в пакете флагом SYN (синхронизация). Сервер, получивший пакет, понимает, что это попытка установить соединение, и отвечает пакетом с установленными флагами SYN и ACK (подтверждение). Когда клиент получает этот пакет, он отвечает ACK, чтобы начать обмен данными через соединение.

Это начало соединения, которое затем используют другие протоколы для передачи данных или связи.

Например, браузер клиента может использовать установленное TCP-соединение для передачи веб-протокола HTTP GET для получения содержимого веб-страницы.

Когда соединение установлено, говорят, что оно установлено. В конце соединения клиент и сервер разрывают соединение, используя флаги в протоколе, такие как FIN (завершение). Когда соединение меняет состояние с открытого на установленное, брандмауэры с отслеживанием состояния сохраняют информацию о состоянии и контексте в таблицах и динамически обновляют эту информацию по мере прохождения связи. Информация, хранящаяся в таблицах состояний, предоставляет совокупные данные, которые можно использовать для оценки будущих подключений.

Для протоколов без сохранения состояния, таких как UDP, брандмауэр с отслеживанием состояния создает и сохраняет контекстные данные, которых нет в самом протоколе. Это позволяет брандмауэру отслеживать виртуальное соединение поверх соединения UDP, а не рассматривать каждый пакет запроса и ответа между клиентским и серверным приложениями как отдельный обмен данными.

Пример FTP

Сеансы FTP используют более одного соединения. Одно из них — командное соединение, а другое — соединение данных, по которому передаются данные.

Одно из них — командное соединение, а другое — соединение данных, по которому передаются данные.

Брандмауэры с отслеживанием состояния проверяют подключение команды FTP на наличие запросов от клиента к серверу. Например, клиент может создать соединение для передачи данных с помощью команды FTP PORT. Этот пакет содержит номер порта соединения для передачи данных, который межсетевой экран с отслеживанием состояния извлечет и сохранит в таблице вместе с IP-адресами клиента и сервера и портом сервера.

Когда соединение для передачи данных установлено, оно должно использовать IP-адреса и порты, содержащиеся в этой таблице соединений. Брандмауэр с отслеживанием состояния будет использовать эти данные для проверки того, что любая попытка FTP-подключения для передачи данных является ответом на допустимый запрос. После закрытия соединения запись удаляется из таблицы, а порты блокируются, что предотвращает несанкционированный трафик.

Брандмауэр с отслеживанием состояния с Check Point

Брандмауэр с отслеживанием состояния Check Point интегрирован в сетевой стек ядра операционной системы.

Вставая между физическими и программными компонентами сетевого стека системы, брандмауэр Check Point с отслеживанием состояния обеспечивает полную видимость всего трафика, входящего и исходящего из системы. Никакой пакет не обрабатывается ни одним из уровней стека протоколов более высокого уровня, пока брандмауэр сначала не проверит, соответствует ли пакет политике управления доступом к сетевой безопасности.

Брандмауэр Check Point с отслеживанием состояния обеспечивает ряд ценных преимуществ, в том числе:

- Расширяемость: Реализация проверки Check Point с отслеживанием состояния поддерживает сотни предопределенных приложений, служб и протоколов — больше, чем любой другой поставщик брандмауэра.

- Производительность: Простая и эффективная конструкция брандмауэра Check Point обеспечивает оптимальную производительность за счет работы внутри ядра операционной системы.

Это снижает нагрузку на обработку и устраняет необходимость переключения контекста. Кроме того, кэширование и хеш-таблицы используются для эффективного хранения данных и доступа к ним. Наконец, проверка пакетов брандмауэра оптимизирована для обеспечения оптимального использования современных сетевых интерфейсов, процессоров и операционных систем.

Это снижает нагрузку на обработку и устраняет необходимость переключения контекста. Кроме того, кэширование и хеш-таблицы используются для эффективного хранения данных и доступа к ним. Наконец, проверка пакетов брандмауэра оптимизирована для обеспечения оптимального использования современных сетевых интерфейсов, процессоров и операционных систем. - Масштабируемость: Гипермасштабируемость — это способность технологической архитектуры масштабироваться по мере увеличения требований к системе. Check Point Maestro обеспечивает гибкость, масштабируемость и эластичность локального облака благодаря эффективной кластеризации N+1 на основе технологии Check Point HyperSync, которая максимально увеличивает возможности существующих межсетевых экранов. Различные брандмауэры Check Point можно объединять друг с другом, добавляя почти линейный прирост производительности с каждым дополнительным брандмауэром, добавляемым в кластер.

Межсетевые экраны следующего поколения Check Point (NGFW) объединяют функции межсетевого экрана с отслеживанием состояния и другие важные функции сетевой безопасности. Чтобы узнать больше о том, что искать в NGFW, ознакомьтесь с этим руководством покупателя. Вы также можете запросить бесплатную демонстрацию, чтобы увидеть NGFW от Check Point в действии.

Чтобы узнать больше о том, что искать в NGFW, ознакомьтесь с этим руководством покупателя. Вы также можете запросить бесплатную демонстрацию, чтобы увидеть NGFW от Check Point в действии.

Начало работы

Брандмауэры следующего поколения

Безопасность гипермасштабируемых сетей

Брандмауэры для малого бизнеса

Связанные темы

Различные типы межсетевых экранов

Что такое NGFW?

Сравните 4 лучших брандмауэра нового поколения

Программное обеспечение брандмауэра

Рекомендации по использованию брандмауэра

Что такое брандмауэр? Определение и типы брандмауэров

Брандмауэр — это решение сетевой безопасности, защищающее вашу сеть от нежелательного трафика. Брандмауэры блокируют входящие вредоносные программы на основе набора заранее запрограммированных правил. Эти правила также могут запретить пользователям в сети доступ к определенным сайтам и программам.

Брандмауэры основаны на простой идее о том, что сетевой трафик из менее безопасных сред должен быть аутентифицирован и проверен перед перемещением в более безопасную среду. Это предотвращает проникновение неавторизованных пользователей, устройств и приложений в защищенную сетевую среду или сегмент. Без брандмауэров компьютеры и устройства в вашей сети уязвимы для хакеров и делают вас легкой мишенью для атак.

Это предотвращает проникновение неавторизованных пользователей, устройств и приложений в защищенную сетевую среду или сегмент. Без брандмауэров компьютеры и устройства в вашей сети уязвимы для хакеров и делают вас легкой мишенью для атак.

Несмотря на то, что усовершенствованный брандмауэр больше не может в одиночку защитить сеть от современного сложного ландшафта киберугроз, эти устройства по-прежнему считаются основным строительным блоком для создания надлежащей системы кибербезопасности. Являясь частью первой линии защиты от кибератак, брандмауэры обеспечивают необходимый мониторинг и фильтрацию всего трафика, включая исходящий трафик, трафик уровня приложений, онлайн-транзакции, связь и подключение, например IPSec или SSL VPN, а также динамические рабочие процессы. Правильная настройка брандмауэра также важна, поскольку функции по умолчанию могут не обеспечивать максимальную защиту от кибератак.

По мере того, как цифровой ландшафт становится все более сложным из-за того, что все больше устройств, пользователей и приложений пересекают периметр сети, особенно из-за растущего объема IoT и конечных пользовательских устройств, а также меньше общего централизованного контроля со стороны ИТ-специалистов и специалистов по безопасности, компании становятся гораздо более уязвимыми для кибератак. Поэтому очень важно понимать, как работают брандмауэры, какие существуют различные типы и какие из них лучше всего подходят для защиты определенных областей вашей сети.

Поэтому очень важно понимать, как работают брандмауэры, какие существуют различные типы и какие из них лучше всего подходят для защиты определенных областей вашей сети.

Безопасность брандмауэра существует с 1980-х годов. Первоначально он состоял только из фильтров пакетов и существовал в сетях, предназначенных для проверки пакетов данных, отправляемых и получаемых между компьютерами. С тех пор брандмауэры эволюционировали в ответ на растущее разнообразие угроз:

- Брандмауэры поколения 1 — антивирусная защита : они состояли из антивирусных средств защиты, предназначенных для предотвращения распространения вирусов, проникающих в ПК в 1980-х годах.

- Брандмауэры поколения 2 — защита сети : В середине 1990-х годов для защиты сетей пришлось создавать физические брандмауэры.

- Брандмауэры третьего поколения — приложения : В начале 2000-х годов брандмауэры были разработаны для устранения уязвимостей в приложениях.

- Брандмауэры поколения 4 — полезная нагрузка : Эти брандмауэры, разработанные примерно в 2010 году, предназначены для защиты от обходных и полиморфных атак.

- Межсетевые экраны 5-го поколения — крупномасштабная защита : Примерно в 2017 году широкомасштабные атаки с использованием новых и более сложных методов потребовали передовых решений для обнаружения и предотвращения угроз.

Изначально брандмауэры разделялись на два лагеря: прокси и с отслеживанием состояния. Со временем проверка с отслеживанием состояния стала более сложной, а производительность прокси-брандмауэров стала слишком низкой. Сегодня почти все брандмауэры с отслеживанием состояния делятся на два основных типа: сетевые брандмауэры и брандмауэры на основе хоста.

Хостовый или компьютерный брандмауэр защищает только один компьютер или «хост» и обычно развертывается на домашних или личных устройствах, часто в комплекте с операционной системой. Однако иногда эти брандмауэры также можно использовать в корпоративных настройках для обеспечения дополнительного уровня защиты. Учитывая тот факт, что брандмауэры на базе хоста должны устанавливаться и поддерживаться отдельно на каждом устройстве, потенциал масштабируемости ограничен.

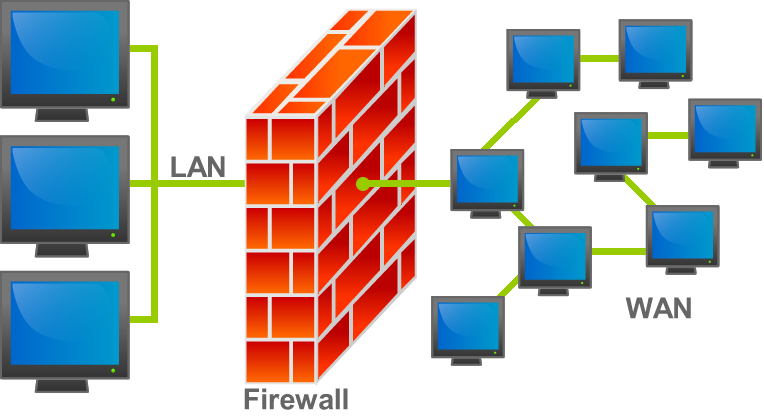

Сети брандмауэров, с другой стороны, защищают все устройства и трафик, проходящий через точку разграничения, обеспечивая широкую масштабируемость. Как следует из названия, сетевой брандмауэр функционирует на сетевом уровне, на уровнях 3 и 4 OSI, сканируя трафик между внешними источниками и вашей локальной сетью (LAN) или трафик, перемещающийся между различными сегментами внутри сети. Они размещаются по периметру сети или сегмента сети в качестве первой линии защиты и контролируют трафик, выполняя глубокую проверку пакетов и фильтрацию пакетов. Если содержимое пакетов не соответствует ранее выбранным критериям на основе правил, созданных сетевым администратором или группой безопасности, брандмауэр отклоняет и блокирует такой трафик.

Как работает брандмауэр? Брандмауэры работают, проверяя пакеты данных и проверяя их на наличие угроз для повышения безопасности сети. Они могут проверить содержимое данных, порты, которые они используют для перемещения, и их происхождение, чтобы увидеть, представляют ли они опасность. Кроме того, брандмауэры следующего поколения (NGFW) используют машинное обучение для обнаружения моделей поведения данных, которые могут означать аномальную и опасную активность. Эти возможности могут предотвратить несколько видов атак.

Кроме того, брандмауэры следующего поколения (NGFW) используют машинное обучение для обнаружения моделей поведения данных, которые могут означать аномальную и опасную активность. Эти возможности могут предотвратить несколько видов атак.

Бэкдоры

Бэкдоры — это разновидность вредоносных программ, которые позволяют хакерам удаленно получать доступ к приложению или системе. Брандмауэры могут обнаруживать и блокировать данные, содержащие бэкдоры.

Отказ в обслуживании

Атаки типа «отказ в обслуживании» (DoS) перегружают систему поддельными запросами. Вы можете использовать сетевой брандмауэр со списком управления доступом (ACL), чтобы контролировать, какие виды трафика разрешены для доступа к вашим приложениям. Вы также можете использовать брандмауэр веб-приложений (WAF) для обнаружения трафика в стиле DoS и предотвращения его влияния на ваше веб-приложение.

Макросы

Макросы могут использоваться хакерами для уничтожения данных на вашем компьютере. Брандмауэр может обнаруживать файлы с вредоносными макросами и предотвращать их проникновение в вашу систему.

Брандмауэр может обнаруживать файлы с вредоносными макросами и предотвращать их проникновение в вашу систему.

Удаленный вход

Брандмауэры могут препятствовать удаленному входу людей в ваш компьютер, что может быть использовано для управления им или кражи конфиденциальной информации.

Спам

Спам, включающий отправку нежелательных электронных писем без согласия получателя, также может быть остановлен брандмауэрами. Брандмауэр электронной почты может проверять входящие сообщения и обнаруживать спам, используя набор предварительно разработанных правил.

Вирусы

Вирусы копируют себя и распространяются на соседние компьютеры в сети. Брандмауэры могут обнаруживать пакеты данных, содержащие вирусы, и предотвращать их вход или выход из сети.

Брандмауэр состоит из аппаратного и программного обеспечения, которые объединяются для защиты части сети от нежелательных данных. Аппаратный брандмауэр запускает программное обеспечение, установленное внутри него, а программные брандмауэры используют ваш компьютер в качестве аппаратного устройства для запуска. Если у вас есть собственный брандмауэр или управляемый брандмауэр, управляемый поставщиком брандмауэра как услуги (FWaaS), компоненты будут одинаковыми.

Аппаратный брандмауэр запускает программное обеспечение, установленное внутри него, а программные брандмауэры используют ваш компьютер в качестве аппаратного устройства для запуска. Если у вас есть собственный брандмауэр или управляемый брандмауэр, управляемый поставщиком брандмауэра как услуги (FWaaS), компоненты будут одинаковыми.

Аппаратное обеспечение брандмауэра имеет собственный процессор или устройство, на котором выполняются программные возможности брандмауэра. Программное обеспечение брандмауэра состоит из различных технологий, которые применяют меры безопасности к данным, пытающимся пройти через брандмауэр. Некоторые из этих технологий включают:

- Мониторинг в реальном времени, который проверяет трафик, когда он входит в брандмауэр

- Фильтры пакетов интернет-протокола (IP), которые проверяют пакеты данных, чтобы определить, могут ли они содержать угрозы

- Прокси-серверы, которые служат барьером между вашим компьютером или сетью и Интернетом.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу. - VPN, тип прокси-сервера, который шифрует данные, отправляемые кем-то за брандмауэром, и пересылает их кому-то еще

- Преобразование сетевых адресов (NAT) изменяет адреса назначения или отправителя IP-пакетов при их прохождении через брандмауэр. Таким образом, несколько хостов могут подключаться к Интернету, используя один и тот же IP-адрес.

- Сервер Socket Secure (SOCKS), который направляет трафик на сервер от имени клиента. Это позволяет контролировать трафик клиента.

- Службы ретрансляции почты, которые принимают электронную почту с одного сервера и доставляют ее на другой сервер. Это позволяет проверять сообщения электронной почты на наличие угроз.

- Разделенная система доменных имен (DNS), которая позволяет выделить внутреннее использование вашей сети одному DNS, а внешнее — другому.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности. - Ведение журнала, который ведет текущий журнал активности. Это можно просмотреть позже, чтобы установить, когда и как угрозы пытались получить доступ к сети или вредоносные данные внутри сети пытались выйти.

Вот некоторые из различных типов брандмауэров и их функции:

- Пакетный уровень : Пакетный уровень анализирует трафик на уровне транспортного протокола. На уровне транспортного протокола приложения могут взаимодействовать друг с другом, используя определенные протоколы: протокол управления передачей (TCP) и протокол пользовательских дейтаграмм (UDP). Брандмауэр проверяет пакеты данных на этом уровне в поисках вредоносного кода, который может заразить вашу сеть или устройство. Если пакет данных определяется как потенциальная угроза, брандмауэр избавляется от него.

- Уровень канала : Брандмауэр на уровне канала позиционируется как уровень между транспортным уровнем и прикладным уровнем стека TCP/Internet Protocol (TCP/IP).

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Брандмауэр на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему.

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Брандмауэр на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему. - Прикладной уровень : Брандмауэр прикладного уровня гарантирует, что на уровне приложения существуют только действительные данные, прежде чем разрешить их прохождение. Это достигается с помощью набора политик для конкретных приложений, которые разрешают или блокируют сообщения, отправляемые приложению или отправляемые приложением.

- Прокси-сервер : Прокси-сервер собирает и проверяет всю информацию, поступающую в сеть и выходящую из нее. Прокси-сервер действует как отдельный компьютер между вашим устройством и Интернетом.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются. - Программные брандмауэры : Наиболее распространенный вид программных брандмауэров можно найти на большинстве персональных компьютеров. Он работает, проверяя пакеты данных, которые поступают на ваше устройство и с него. Информация в пакетах данных сравнивается со списком сигнатур угроз. Если пакет данных соответствует профилю известной угрозы, он отбрасывается.

Что такое конфигурация брандмауэра? Чтобы получить максимальную отдачу от брандмауэра, следуйте этим рекомендациям. Они позволят вам блокировать больше угроз и лучше защищать вашу систему.

1. Блокировать трафик по умолчанию

Когда вы блокируете трафик по умолчанию, весь трафик сначала не попадает в вашу сеть, а затем пропускается только определенный трафик, направленный к известным безопасным службам.

2. Укажите IP-адрес источника, IP-адрес назначения и порт назначения.

При указании исходного IP-адреса можно исключить возможность получения вредоносного трафика непосредственно с IP-адресов, которые, как известно, представляют угрозу. Указав IP-адрес назначения, вы можете защитить устройства, имеющие или совместно использующие определенный IP-адрес.

Указание целевого порта может защитить процессы, которые получают данные через определенные целевые порты, например базы данных, которые могут быть нацелены на инъекции языка структурированных запросов (SQL), предназначенные для подделки запросов, которые приложения делают к базам данных.

3. Регулярно обновляйте программное обеспечение брандмауэра

Благодаря регулярным обновлениям программного обеспечения профили известных угроз, которые являются относительно новыми для ландшафта, могут быть включены в фильтры ваших брандмауэров. Это гарантирует, что у вас будут самые последние средства защиты.

Это гарантирует, что у вас будут самые последние средства защиты.

4. Проводите регулярные проверки программного обеспечения брандмауэра

Регулярные проверки программного обеспечения ваших брандмауэров гарантируют, что они управляют трафиком и фильтруют его так, как им нужно. Это снижает риск, а также гарантирует соответствие вашей системы нормативным или внутренним требованиям.

5. Иметь инструмент централизованного управления для брандмауэров разных поставщиков.

С помощью инструмента централизованного управления вы можете просматривать состояние и вносить изменения в несколько различных брандмауэров от разных поставщиков на одной панели. Таким образом, вы можете проверить, как работает каждый из них, и внести необходимые коррективы без необходимости перемещаться по нескольким экранам или перемещаться по разным рабочим станциям.

Что такое брандмауэр по сравнению с антивирусным программным обеспечением? Хотя и брандмауэры, и антивирусное программное обеспечение защищают вас от угроз, они делают это по-разному. Брандмауэр фильтрует трафик, который входит и выходит из вашей сети. Антивирусное программное обеспечение отличается тем, что оно работает, сканируя устройства и системы хранения в вашей сети в поисках угроз, которые уже проникли в вашу защиту. Затем он избавляется от этого вредоносного программного обеспечения.

Брандмауэр фильтрует трафик, который входит и выходит из вашей сети. Антивирусное программное обеспечение отличается тем, что оно работает, сканируя устройства и системы хранения в вашей сети в поисках угроз, которые уже проникли в вашу защиту. Затем он избавляется от этого вредоносного программного обеспечения.

Брандмауэры могут остановить широкий спектр угроз, но они также имеют следующие ограничения:

- Они не могут запретить пользователям доступ к информации на вредоносных веб-сайтах после того, как пользователь уже подключился к веб-сайту.

- Они не защищают организации от социальной инженерии.

- Если ваша система уже заражена, брандмауэр не сможет найти угрозу, если только она не попытается распространиться через брандмауэр.

- Брандмауэр не может помешать хакерам использовать украденные пароли для доступа к конфиденциальным областям вашей сети.

Линейка брандмауэров FortiGate следующего поколения (NGFW) от Fortinet сочетает в себе функциональность традиционных брандмауэров с глубокой проверкой пакетов (DPI) и машинным обучением, чтобы обеспечить повышенную защиту вашей сети. Таким образом, FortiGate может выявлять вредоносное ПО, атаки хакеров и многие другие угрозы и блокировать их.

Таким образом, FortiGate может выявлять вредоносное ПО, атаки хакеров и многие другие угрозы и блокировать их.

FortiGate также обеспечивает проверку уровня защищенных сокетов (SSL), поэтому проверяется и фильтруется даже зашифрованный трафик. У FortiGate есть пути, позволяющие получать будущие обновления, которые содержат самую свежую информацию об угрозах.

Загрузите Магический квадрант Gartner за 2022 год для сетевых брандмауэров, в котором компания Fortinet была отмечена в 12-й раз в Магическом квадранте.

Что такое брандмауэр?

Брандмауэр — это решение для сетевой безопасности, защищающее вашу сеть от нежелательного трафика. Брандмауэры блокируют входящие вредоносные программы на основе набора заранее запрограммированных правил.

Какова цель брандмауэра?

Брандмауэры основаны на простой идее о том, что сетевой трафик из менее безопасных сред должен проходить аутентификацию и проверку перед переходом в более безопасную среду.

Это снижает нагрузку на обработку и устраняет необходимость переключения контекста. Кроме того, кэширование и хеш-таблицы используются для эффективного хранения данных и доступа к ним. Наконец, проверка пакетов брандмауэра оптимизирована для обеспечения оптимального использования современных сетевых интерфейсов, процессоров и операционных систем.

Это снижает нагрузку на обработку и устраняет необходимость переключения контекста. Кроме того, кэширование и хеш-таблицы используются для эффективного хранения данных и доступа к ним. Наконец, проверка пакетов брандмауэра оптимизирована для обеспечения оптимального использования современных сетевых интерфейсов, процессоров и операционных систем.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу. Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности. Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Брандмауэр на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему.

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Брандмауэр на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему. У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.