Включение и отключение брандмауэра Microsoft Defender

Microsoft Defender Windows 11 Windows 10 Еще…Меньше

Важно, чтобы брандмауэр Microsoft Defender был включен, даже если уже включен другой брандмауэр. Он защищает вас от несанкционированного доступа.

Чтобы включить или отключить брандмауэр Microsoft Defender, выполните следующие действия.

-

Нажмите Пуск и откройте Параметры . В разделе Конфиденциальность и защита выберите Безопасность Windows > Брандмауэр и защита сети. Открыть параметры службы «Безопасность Windows»

-

Выберите профиль сети: Сеть домена, Частная сеть или Общедоступная сеть

-

В разделе Брандмауэр Microsoft Defender установите для параметра значение Вкл. Если ваше устройство подключено к сети, настройки сетевой политики могут помешать вам выполнить эти шаги. За дополнительными сведениями обратитесь к администратору.

-

Для выключения переключите этот параметр в положение Выкл. Отключение брандмауэра Microsoft Defender может сделать ваше устройство (и сеть, если таковая имеется) более уязвимым для несанкционированного доступа. Если нужно использовать блокируемое приложение, вы можете разрешить его использование через брандмауэр вместо отключения самого брандмауэра.

Нажмите кнопку Пуск и выберите Параметры > Обновление и безопасность > Безопасность Windows > Брандмауэр и защита сети

Выберите профиль сети: Сеть домена, Частная сеть или Общедоступная сеть.

В разделе Брандмауэр Microsoft Defender установите для параметра значение Вкл. Если ваше устройство подключено к сети, настройки сетевой политики могут помешать вам выполнить эти шаги. За дополнительными сведениями обратитесь к администратору.

Для выключения переключите этот параметр в положение Выкл. Отключение брандмауэра Microsoft Defender может сделать ваше устройство (и сеть, если таковая имеется) более уязвимым для несанкционированного доступа. Если нужно использовать блокируемое приложение, вы можете разрешить его использование через брандмауэр вместо отключения самого брандмауэра.

Примечание. Если вы получаете сообщения об ошибках или параметр не включается, можно использовать средство устранения неполадок, а затем повторить попытку.

Что такое брандмауэр?

Типы брандмауэров / Хабр

часть 2 Варианты обхода брандмауэров

часть 3 IDS Системы обнаружения вторжений

часть 4 Варианты обхода IDS

часть 5 Honeypot, типы и обнаружение

Брандмауэры, вероятно, являются одной из самых распространенных вещей, о которых люди думают, когда речь идет о безопасности. Мы собираемся рассмотреть множество различных способов, которыми брандмауэры защищают системы, рассмотреть различные архитектуры брандмауэров и рассмотреть различные способы, которыми они защищают эти системы от определенных классов атак. Брандмауэры — очень фундаментальный элемент управления безопасностью, и это одна из вещей, о которых мы чаще всего думаем, когда слышим о безопасности информационных систем. Брандмауэры стали настолько распространены, что в наши дни даже дома вы часто найдете несколько брандмауэров. В Windows есть встроенный брандмауэр, в большинство домашних маршрутизаторов встроен брандмауэр, и как только мы перейдем к корпоративным сетям, у нас обычно будет несколько брандмауэров, часто это очень высококлассное оборудование, защищающее различные системы в сети. Брандмауэры являются основой контроля безопасности. Существует множество различных архитектур брандмауэров, и вскоре мы рассмотрим некоторые из них. Очень часто межсетевые экраны располагаются между разными сегментами сети.

Мы собираемся рассмотреть множество различных способов, которыми брандмауэры защищают системы, рассмотреть различные архитектуры брандмауэров и рассмотреть различные способы, которыми они защищают эти системы от определенных классов атак. Брандмауэры — очень фундаментальный элемент управления безопасностью, и это одна из вещей, о которых мы чаще всего думаем, когда слышим о безопасности информационных систем. Брандмауэры стали настолько распространены, что в наши дни даже дома вы часто найдете несколько брандмауэров. В Windows есть встроенный брандмауэр, в большинство домашних маршрутизаторов встроен брандмауэр, и как только мы перейдем к корпоративным сетям, у нас обычно будет несколько брандмауэров, часто это очень высококлассное оборудование, защищающее различные системы в сети. Брандмауэры являются основой контроля безопасности. Существует множество различных архитектур брандмауэров, и вскоре мы рассмотрим некоторые из них. Очень часто межсетевые экраны располагаются между разными сегментами сети. Вы можете найти брандмауэр, правильно настроенный для пропуска веб- трафика, но это не остановит злоумышленника, доставляющего полезную нагрузку через HTTP с использованием порта 80.

Вы можете найти брандмауэр, правильно настроенный для пропуска веб- трафика, но это не остановит злоумышленника, доставляющего полезную нагрузку через HTTP с использованием порта 80.

Брандмауэры, как правило, контролируют двунаправленный поток трафика, поэтому представьте себе брандмауэр перед организацией, отделяющий ее от общедоступного Интернета. Он должен иметь возможность блокировать входящий трафик, чтобы попытаться удержать злоумышленников, но он также должен иметь возможность разрешать исходящий трафик, потому что людям нужно просматривать веб-страницы, отправлять электронные письма и иметь связь, которая выходит за пределы сети.

Реализации брандмауэра

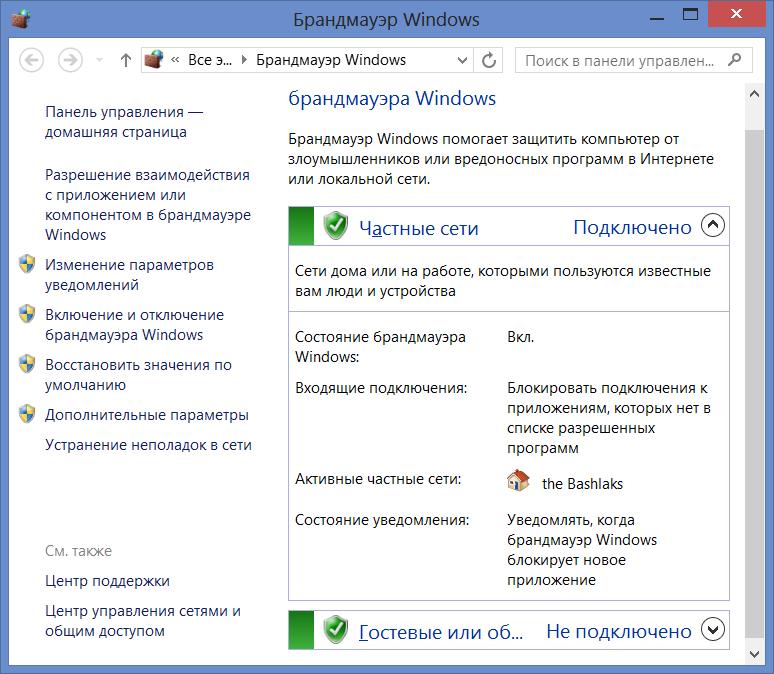

Мы часто используем термин брандмауэр, но он может означать очень разные реализации концепции, и, вероятно, одним из самых основных приложений брандмауэра является брандмауэр Windows, встроенный в современные версии операционных систем. Это довольно простой брандмауэр. Он определит разрешенные классы входящего трафика и классы исходящего трафика. Это хост-брандмауэр, работающий на компьютерах. Представьте, что ваш компьютер находится в вашей собственной доверенной сети, но у вас все еще есть брандмауэр между вашей машиной и любой другой машиной в ней. Часто у вас будет несколько разных классов брандмауэров для разных точек в сетевой среде. Я говорю только о небольшой домашней сети, но то же самое верно и для организационных сетей. Одна вещь, которая сильно отличается между личным решением и корпоративной средой, заключается в следующем. На предприятии вы увидите такое оборудование, как межсетевой экран Cisco. Это физическое устройство, устанавливаемое в стойку, и этот класс машин предназначен для сегментации сети, о которой мы говорили ранее. Он предназначен для размещения между сегментами общедоступной сети и сегментами частной сети. Мы также видим аппаратные брандмауэры, встроенные в такие устройства, как домашние маршрутизаторы, за исключением того, что они предназначены для совершенно другого класса использования, но предпосылка наличия брандмауэра, который является просто программным продуктом, по сравнению с брандмауэром, который является выделенной частью инфраструктуры, одна и та же.

Это хост-брандмауэр, работающий на компьютерах. Представьте, что ваш компьютер находится в вашей собственной доверенной сети, но у вас все еще есть брандмауэр между вашей машиной и любой другой машиной в ней. Часто у вас будет несколько разных классов брандмауэров для разных точек в сетевой среде. Я говорю только о небольшой домашней сети, но то же самое верно и для организационных сетей. Одна вещь, которая сильно отличается между личным решением и корпоративной средой, заключается в следующем. На предприятии вы увидите такое оборудование, как межсетевой экран Cisco. Это физическое устройство, устанавливаемое в стойку, и этот класс машин предназначен для сегментации сети, о которой мы говорили ранее. Он предназначен для размещения между сегментами общедоступной сети и сегментами частной сети. Мы также видим аппаратные брандмауэры, встроенные в такие устройства, как домашние маршрутизаторы, за исключением того, что они предназначены для совершенно другого класса использования, но предпосылка наличия брандмауэра, который является просто программным продуктом, по сравнению с брандмауэром, который является выделенной частью инфраструктуры, одна и та же. Действительно, многие вещи, которые делают эти два различных класса межсетевых экранов, также очень похожи. Например, большинство из них выполняют простую фильтрацию пакетов.

Действительно, многие вещи, которые делают эти два различных класса межсетевых экранов, также очень похожи. Например, большинство из них выполняют простую фильтрацию пакетов.

Архитектура брандмауэра

Мы рассмотрим три различные архитектуры брандмауэров, но я хочу начать с определения, и это важно, и оно относится не только к брандмауэрам, но и к любому хосту, который полностью подвержен атаке. Концепция бастионного брандмауэра заключается в том, что это будет брандмауэр, обращенный к общедоступной сети. Перед ним нет защиты. Он должен нести все последствия атаки, направленной на сеть. Хост-бастион является критически важной частью инфраструктуры просто потому, что это первая линия обороны. Это термин, который используется не только для брандмауэров, но и для любого актива, который полностью подвержен атаке. Он находится между Интернетом и внутренней сетью, выступая в качестве первой линии защиты, и полностью незащищен. Хост-бастион все еще может иметь пару разных реализаций, так, например, это может быть односетевой брандмауэр, чтобы у него был один сетевой интерфейс, и весь трафик входил и выходил через этот интерфейс, а затем программное обеспечение сделало бы фильтрацию. Он может быть двухсетевым, чтобы иметь два сетевых интерфейса, и действительно, это более типичная реализация, особенно в продуктах коммерческого уровня. Мы говорим о внешнем трафике, поступающем в один порт, и внутреннем трафике через другой. У нас по-прежнему есть программное обеспечение для фильтрации и определения того, какой трафик проходит, а какой отбрасывается, но у нас есть большая сегментация сетей благодаря двум сетевым адаптерам, также известным как карты сетевого интерфейса. Это брандмауэр узла-бастиона, поэтому давайте перейдем к следующему, называемому брандмауэром экранированной подсети. Экранированный брандмауэр подсети также называется тройным брандмауэром, который будет иметь три сетевых интерфейса и разделяет трафик на три логических сетевых сегмента. Есть общедоступный интернет, внутренняя сеть, так что это будет то же самое, что и типичный бастион с двойным подключением.

Он может быть двухсетевым, чтобы иметь два сетевых интерфейса, и действительно, это более типичная реализация, особенно в продуктах коммерческого уровня. Мы говорим о внешнем трафике, поступающем в один порт, и внутреннем трафике через другой. У нас по-прежнему есть программное обеспечение для фильтрации и определения того, какой трафик проходит, а какой отбрасывается, но у нас есть большая сегментация сетей благодаря двум сетевым адаптерам, также известным как карты сетевого интерфейса. Это брандмауэр узла-бастиона, поэтому давайте перейдем к следующему, называемому брандмауэром экранированной подсети. Экранированный брандмауэр подсети также называется тройным брандмауэром, который будет иметь три сетевых интерфейса и разделяет трафик на три логических сетевых сегмента. Есть общедоступный интернет, внутренняя сеть, так что это будет то же самое, что и типичный бастион с двойным подключением.

Немного о DMZ

Идея DMZ заключается в том, что мы говорим о сети демилитаризованных зон. Проще говоря, DMZ — это не что иное, как отдельная подсеть в сети. Он содержит активы, которые вы хотите выставить на всеобщее обозрение, поэтому он должен быть доступен через Интернет. Одна и та же подсеть также будет доступна для внутренней сети, хотя для каждой из них могут быть доступны разные службы. Это распространенная структура для организации, где у них есть активы, которые они хотели бы выставить на всеобщее обозрение, и у них есть другие активы, а именно их внутренняя сеть, которую они хотят отделить. Брандмауэр экранированной подсети должен быть в состоянии обеспечить наличие этих средств контроля доступа. С обоими типами брандмауэров мы по-прежнему хотим, чтобы трафик шел во всех направлениях. Например, мы хотим, чтобы внутренняя сеть могла отправлять HTTP- запросы в Интернет, поэтому брандмауэр должен пропускать этот трафик, а затем нам нужны ответы, поэтому он должен разрешить HTTP через порт 80 и неизбежно порт 443 для HTTPS, он должен позволить этому трафику вернуться во внутреннюю сеть.

Проще говоря, DMZ — это не что иное, как отдельная подсеть в сети. Он содержит активы, которые вы хотите выставить на всеобщее обозрение, поэтому он должен быть доступен через Интернет. Одна и та же подсеть также будет доступна для внутренней сети, хотя для каждой из них могут быть доступны разные службы. Это распространенная структура для организации, где у них есть активы, которые они хотели бы выставить на всеобщее обозрение, и у них есть другие активы, а именно их внутренняя сеть, которую они хотят отделить. Брандмауэр экранированной подсети должен быть в состоянии обеспечить наличие этих средств контроля доступа. С обоими типами брандмауэров мы по-прежнему хотим, чтобы трафик шел во всех направлениях. Например, мы хотим, чтобы внутренняя сеть могла отправлять HTTP- запросы в Интернет, поэтому брандмауэр должен пропускать этот трафик, а затем нам нужны ответы, поэтому он должен разрешить HTTP через порт 80 и неизбежно порт 443 для HTTPS, он должен позволить этому трафику вернуться во внутреннюю сеть. Это снова двунаправленный поток трафика. В таком случае также необходимо разрешить HTTP-запросам из Интернета проходить в демилитаризованную зону, а затем возвращать эти ответы. Однако в такой модели мы можем не захотеть, чтобы Интернет создавал FTP-соединения с демилитаризованной зоной. Ничего страшного, если внутренняя сеть FTP подключена к DMZ, потому что именно они контролируют активы на этих внешних веб-сайтах, но это должно быть отделено от самого Интернета в целом. Экранированный брандмауэр подсети должен жонглировать целой кучей различных правил с точки зрения того, откуда и куда может поступать трафик, а также портов и протоколов.

Это снова двунаправленный поток трафика. В таком случае также необходимо разрешить HTTP-запросам из Интернета проходить в демилитаризованную зону, а затем возвращать эти ответы. Однако в такой модели мы можем не захотеть, чтобы Интернет создавал FTP-соединения с демилитаризованной зоной. Ничего страшного, если внутренняя сеть FTP подключена к DMZ, потому что именно они контролируют активы на этих внешних веб-сайтах, но это должно быть отделено от самого Интернета в целом. Экранированный брандмауэр подсети должен жонглировать целой кучей различных правил с точки зрения того, откуда и куда может поступать трафик, а также портов и протоколов.

Брандмауэры с фильтрацией пакетов

Брандмауэр с фильтрацией пакетов — одна из наиболее распространенных сегодня реализаций средств контроля безопасности. Обычно вы увидите, что он реализован как модель узла-бастиона, обращенная к атакующим без какой- либо другой линии защиты перед ним. Брандмауэр с фильтрацией пакетов во многих отношениях довольно прост. У нас есть исходный входящий трафик, набор элементов управления на уровне пакетов, а затем допустимый проходящий трафик. Давайте внимательно посмотрим на эти элементы управления. Например, брандмауэр с фильтрацией пакетов может определять допустимые IP-адреса источника и получателя. В одном месте вы можете увидеть, что если есть вредоносный трафик, исходящий с определенного IP-адреса, брандмауэр с фильтрацией пакетов может занести его в черный список и заблокировать любые запросы, поступающие с этого конкретного IP-адреса. Структура самого заголовка TCP также является тем, на что может смотреть брандмауэр с фильтрацией пакетов. Например, что такое исходный и конечный порты? Должен ли брандмауэр разрешать порт 80 для HTTP и порт 443 для HTTPS? Что-то еще не разрешено? протоколы; HTTP это хорошо. Может быть, SMTP тоже хорош, но все остальное, например FTP или ICMP, будет заблокирован? Это довольно рудиментарно, хотя вы можете захотеть заблокировать такие вещи, как FTP, потому что вы беспокоитесь, что он может быть использован для эксфильтрации данных, также могут быть атаки, которые приходят через HTTP, и брандмауэр с фильтром пакетов пропустит эту атаку, потому что он не просматривает сами данные, а также не просматривает любую другую информацию в этих заголовках запросов.

У нас есть исходный входящий трафик, набор элементов управления на уровне пакетов, а затем допустимый проходящий трафик. Давайте внимательно посмотрим на эти элементы управления. Например, брандмауэр с фильтрацией пакетов может определять допустимые IP-адреса источника и получателя. В одном месте вы можете увидеть, что если есть вредоносный трафик, исходящий с определенного IP-адреса, брандмауэр с фильтрацией пакетов может занести его в черный список и заблокировать любые запросы, поступающие с этого конкретного IP-адреса. Структура самого заголовка TCP также является тем, на что может смотреть брандмауэр с фильтрацией пакетов. Например, что такое исходный и конечный порты? Должен ли брандмауэр разрешать порт 80 для HTTP и порт 443 для HTTPS? Что-то еще не разрешено? протоколы; HTTP это хорошо. Может быть, SMTP тоже хорош, но все остальное, например FTP или ICMP, будет заблокирован? Это довольно рудиментарно, хотя вы можете захотеть заблокировать такие вещи, как FTP, потому что вы беспокоитесь, что он может быть использован для эксфильтрации данных, также могут быть атаки, которые приходят через HTTP, и брандмауэр с фильтром пакетов пропустит эту атаку, потому что он не просматривает сами данные, а также не просматривает любую другую информацию в этих заголовках запросов. Это очень рудиментарный элемент управления, но это первая линия защиты. Далее рассмотрим другие брандмауэры, которые затем могут располагаться за сетью, но помните, что они должны учитывать трафик, идущий с другой стороны.

Это очень рудиментарный элемент управления, но это первая линия защиты. Далее рассмотрим другие брандмауэры, которые затем могут располагаться за сетью, но помните, что они должны учитывать трафик, идущий с другой стороны.

А как насчет трафика, поступающего с внутреннего сервера и возвращающегося обратно к клиенту? Это важно, потому что, что, если злоумышленник скомпрометировал сам сервер, и теперь он пытается эксфильтровать данные. Брандмауэр с фильтрацией пакетов может ограничить возможность злоумышленника отправлять эти данные обратно из сети. Брандмауэр с фильтрацией пакетов либо пропустит запрос, либо отбросит его, так что он вообще не пройдет. Это очень упрощенная реализация, которая не особенно интеллектуальна, но одна из причин, по которой брандмауэры с фильтрацией пакетов остаются распространенными, заключается в том, что они также недорогие.

Брандмауэр шлюза

С точки зрения модели OSI, также известной как модель взаимодействия компьютерных сетей с открытыми системами, контрольной точкой, на которой выполняются различные атаки и средства контроля, является транспортный уровень. Транспортный уровень также известен как четвертый уровень, и именно здесь, например, TCP-запросы передаются вперед и назад. Когда мы говорим о брандмауэре шлюза на уровне канала, мы собираемся немного подняться по стеку. Мы говорим о сеансовом уровне, также известном как уровень 5, и он находится там как прокладка между прикладным и транспортным уровнями, так что это более высокоуровневая, более абстрактная концепция, чем то, что мы просто рассматриваем в TCP. Много раз, когда вы просматриваете Интернет, вы общаетесь через брандмауэр шлюза на уровне канала. Очень вероятно, что помимо брандмауэра с фильтрацией пакетов, брандмауэр также может выполнять несколько ролей. Роль брандмауэра шлюза на уровне канала заключается в передаче запросов между двумя отдельными хостами, например, клиентом и сервером. Мы можем увидеть, как TCP-запрос поступает на брандмауэр, а затем передается на сервер. В этом примере представьте, что брандмауэр действует как шлюз, а затем ответ вернется через этот брандмауэр и, в конечном итоге, вернется к клиенту.

Транспортный уровень также известен как четвертый уровень, и именно здесь, например, TCP-запросы передаются вперед и назад. Когда мы говорим о брандмауэре шлюза на уровне канала, мы собираемся немного подняться по стеку. Мы говорим о сеансовом уровне, также известном как уровень 5, и он находится там как прокладка между прикладным и транспортным уровнями, так что это более высокоуровневая, более абстрактная концепция, чем то, что мы просто рассматриваем в TCP. Много раз, когда вы просматриваете Интернет, вы общаетесь через брандмауэр шлюза на уровне канала. Очень вероятно, что помимо брандмауэра с фильтрацией пакетов, брандмауэр также может выполнять несколько ролей. Роль брандмауэра шлюза на уровне канала заключается в передаче запросов между двумя отдельными хостами, например, клиентом и сервером. Мы можем увидеть, как TCP-запрос поступает на брандмауэр, а затем передается на сервер. В этом примере представьте, что брандмауэр действует как шлюз, а затем ответ вернется через этот брандмауэр и, в конечном итоге, вернется к клиенту. Здесь важно то, что эти две конечные точки, клиент и сервер, никогда не устанавливают прямое соединение. Все проходит через межсетевой экран шлюза на уровне канала. Поэтому этот брандмауэр создает два соединения: одно к клиенту и одно к серверу. Он сидит там и отслеживает такие вещи, как трехстороннее рукопожатие TCP, и, таким образом, он может установить, является ли этот запрос правомерным или нет.

Здесь важно то, что эти две конечные точки, клиент и сервер, никогда не устанавливают прямое соединение. Все проходит через межсетевой экран шлюза на уровне канала. Поэтому этот брандмауэр создает два соединения: одно к клиенту и одно к серверу. Он сидит там и отслеживает такие вещи, как трехстороннее рукопожатие TCP, и, таким образом, он может установить, является ли этот запрос правомерным или нет.

Например, кто-то пытается извлечь данные из сети и как в случае с брандмауэром с фильтрацией пакетов, брандмауэр шлюза на уровне канала по-прежнему будет пропускать большое количество данных, которые потенциально могут быть использованы для злоумышленных целей. Например, если шлюз предназначен для обеспечения HTTP-связи, а клиент активно использует риск SQL-инъекций на самом сервере, то брандмауэр разрешит запросы и ответы через законный HTTP-трафик, по крайней мере, с точки зрения соответствия. к ожидаемой структуре брандмауэра. Например, если это HTTP на порту 80, он пропустит его, но не обеспечит никакой защиты на уровне пакетов. Это просто подтверждает, что эти связи являются законными. Еще одна модель брандмауэра, которую вы обычно видите в таких вещах, как домашние кабельные модемы и маршрутизаторы, и вы часто увидите, как она реализует NAT, также известную как преобразование сетевых адресов, поэтому вы можете иметь несколько клиентов, сидящих за этим брандмауэром, и все они используют один выход в Интернет. Как и брандмауэр с фильтрацией пакетов, это важная часть инфраструктуры, но очень примитивная. Ситуация становится более сложной, когда мы переходим к межсетевому экрану шлюза уровня приложений.

Это просто подтверждает, что эти связи являются законными. Еще одна модель брандмауэра, которую вы обычно видите в таких вещах, как домашние кабельные модемы и маршрутизаторы, и вы часто увидите, как она реализует NAT, также известную как преобразование сетевых адресов, поэтому вы можете иметь несколько клиентов, сидящих за этим брандмауэром, и все они используют один выход в Интернет. Как и брандмауэр с фильтрацией пакетов, это важная часть инфраструктуры, но очень примитивная. Ситуация становится более сложной, когда мы переходим к межсетевому экрану шлюза уровня приложений.

Брандмауэры приложений

Этот брандмауэр находится намного выше в этой модели OSI. Он находится на седьмом

уровне, прямо на вершине стека OSI. Часто вы можете увидеть, что это называется прокси, особенно внутри корпоративных сетей, и они также включают аутентификацию для определения того, кто является клиентом. В некотором смысле он похож на брандмауэр шлюза на уровне канала в том смысле, что он будет ретранслировать эти запросы взад и вперед между двумя разными хостами, но отличается тем, что находится в стеке. Например, мы можем видеть, как он перехватывает HTTP-трафик, но это не просто HTTP, он может сидеть там и просматривать FTP, SMTP или другие протоколы, зависящие от приложения. Важной особенностью брандмауэра шлюза уровня приложений является возможность проверять содержимое трафика. В зависимости от направления трафика этот класс межсетевых экранов может выполнять самые разные задачи. Когда он действует как шлюз, когда клиент находится внутри корпоративной сети и отправляет внешние запросы, он может делать такие вещи, как блокировка определенных сайтов. С другой стороны, когда он сидит перед активом, таким как сервер, он может проверять содержимое трафика, может начать искать типичные схемы атак. Это то, что, например, Cloudflare делает со своим брандмауэром в качестве сервисного продукта. Он задает такие вопросы, как: потенциально ли этот запрос является атакой с внедрением SQL? Шлюзовый брандмауэр прикладного уровня, находящийся на седьмом уровне и способный интерпретировать и понимать содержимое этих запросов, может быть гораздо более эффективным, чем простые реализации, такие как брандмауэр с фильтрацией пакетов.

Например, мы можем видеть, как он перехватывает HTTP-трафик, но это не просто HTTP, он может сидеть там и просматривать FTP, SMTP или другие протоколы, зависящие от приложения. Важной особенностью брандмауэра шлюза уровня приложений является возможность проверять содержимое трафика. В зависимости от направления трафика этот класс межсетевых экранов может выполнять самые разные задачи. Когда он действует как шлюз, когда клиент находится внутри корпоративной сети и отправляет внешние запросы, он может делать такие вещи, как блокировка определенных сайтов. С другой стороны, когда он сидит перед активом, таким как сервер, он может проверять содержимое трафика, может начать искать типичные схемы атак. Это то, что, например, Cloudflare делает со своим брандмауэром в качестве сервисного продукта. Он задает такие вопросы, как: потенциально ли этот запрос является атакой с внедрением SQL? Шлюзовый брандмауэр прикладного уровня, находящийся на седьмом уровне и способный интерпретировать и понимать содержимое этих запросов, может быть гораздо более эффективным, чем простые реализации, такие как брандмауэр с фильтрацией пакетов. Он будет передавать данные вперед и назад, как и другие брандмауэры. Он должен иметь возможность принимать запросы, а затем отвечать соответствующим образом, но он может сделать это с более высоким уровнем сложности.

Он будет передавать данные вперед и назад, как и другие брандмауэры. Он должен иметь возможность принимать запросы, а затем отвечать соответствующим образом, но он может сделать это с более высоким уровнем сложности.

Другой пример: если трафик SMTP ходит вперед и назад через этот брандмауэр, он может разрешить приветственный комментарий, который клиент использует для идентификации себя на сервере, но затем он может заблокировать команду проверки, которая часто используется, чтобы установить, имеет ли сервер определенный адрес или нет. Тот же порт, тот же протокол, но гораздо более детальный контроль с точки зрения того, какой трафик идет через брандмауэр. Таким образом, это более высокое состояние осознания того, что делает трафик, а затем то, какой считается хорошим, а какой плохим. Есть еще одна модель брандмауэра, которой я хочу поделиться с вами, — брандмауэр с многоуровневой проверкой состояния.

Брандмауэры с отслеживанием состояния

Межсетевой экран многоуровневой проверки с отслеживанием состояния — это еще одна эволюция предыдущих моделей, о которых мы говорили. Как правило, он сочетает в себе аспекты трех последних рассмотренных нами моделей брандмауэров: фильтрацию пакетов, шлюз на уровне каналов и шлюз на уровне приложений. Мы будем говорить об инспекции, происходящей на нескольких уровнях коммуникации. Мы будем говорить о модели TCP/IP в отличие от модели OSI, но логически обе они охватывают одни и те же аспекты сети. Важно то, что когда мы говорим о многоуровневой проверке с отслеживанием состояния, мы говорим обо всем стеке, то есть о возможности пройти весь путь от этого низкого уровня пакетов TCP до протоколов связи приложений. Это означает, что эта модель брандмауэра может делать все то, о чем мы говорили до сих пор. Например, проверять содержимое HTTP-запросов, но, поскольку он сохраняет состояние, он также может работать с пакетами и запросами и выполнять такие действия, как разрешение пакетов только от известных активных соединений. Он должен смотреть на более широкое понятие, которое представляет собой связь. Это дает ему возможность делать такие вещи, как проверка пакетов с отслеживанием состояния, также известная как SPI, поэтому вместо того, чтобы обрабатывать каждый отдельный сетевой пакет по отдельности, например, брандмауэр без учета состояния, он может использовать подход с отслеживанием состояния и рассматривать пакеты более целостно.

Как правило, он сочетает в себе аспекты трех последних рассмотренных нами моделей брандмауэров: фильтрацию пакетов, шлюз на уровне каналов и шлюз на уровне приложений. Мы будем говорить об инспекции, происходящей на нескольких уровнях коммуникации. Мы будем говорить о модели TCP/IP в отличие от модели OSI, но логически обе они охватывают одни и те же аспекты сети. Важно то, что когда мы говорим о многоуровневой проверке с отслеживанием состояния, мы говорим обо всем стеке, то есть о возможности пройти весь путь от этого низкого уровня пакетов TCP до протоколов связи приложений. Это означает, что эта модель брандмауэра может делать все то, о чем мы говорили до сих пор. Например, проверять содержимое HTTP-запросов, но, поскольку он сохраняет состояние, он также может работать с пакетами и запросами и выполнять такие действия, как разрешение пакетов только от известных активных соединений. Он должен смотреть на более широкое понятие, которое представляет собой связь. Это дает ему возможность делать такие вещи, как проверка пакетов с отслеживанием состояния, также известная как SPI, поэтому вместо того, чтобы обрабатывать каждый отдельный сетевой пакет по отдельности, например, брандмауэр без учета состояния, он может использовать подход с отслеживанием состояния и рассматривать пакеты более целостно. Ранее мы рассмотрели такую модель, как брандмауэр с фильтрацией пакетов, который не имеет состояния и не знает, является ли пакет частью существующего соединения или нет. Следовательно, модель с отслеживанием состояния поддерживает соединение. Все это означает, что межсетевой экран многоуровневой проверки с отслеживанием состояния может начать принимать решения о фильтрации на основе совокупных данных, то есть не только информации, которая проходит через него прямо сейчас, и не только отдельных пакетов.

Ранее мы рассмотрели такую модель, как брандмауэр с фильтрацией пакетов, который не имеет состояния и не знает, является ли пакет частью существующего соединения или нет. Следовательно, модель с отслеживанием состояния поддерживает соединение. Все это означает, что межсетевой экран многоуровневой проверки с отслеживанием состояния может начать принимать решения о фильтрации на основе совокупных данных, то есть не только информации, которая проходит через него прямо сейчас, и не только отдельных пакетов.

Это привело нас к четырем уровням сложности брандмауэра. Фильтрация пакетов, шлюз на уровне каналов, шлюз на уровне приложений и многоуровневый межсетевой экран с отслеживанием состояния. Все эти классы брандмауэров производятся многими разными производителями, причем множество различных продуктов предназначено для самых разных аудиторий. Существует огромное количество продуктов для брандмауэров. Одна из вещей, которую противник хочет сделать очень рано, — это выяснить, какой брандмауэр стоит между ним и его целью.

Брандмауэры нового поколения

Межсетевые экраны нового поколения, появились на рынке относительно недавно. Такие компании, как Cisco или Palo Alto, уже используют многие концепции брандмауэров нового поколения. Межсетевые экраны нового поколения всегда будут включать межсетевой экран с отслеживанием состояния. Они будут охватывать брандмауэр, так что это будет его ядром, но это также добавит идею осведомленности о приложениях. Осведомленность о приложениях означает, что наш брандмауэр может отличить HTTP- сообщение, отправляемое на веб-сайт, от того, что кто-то помещает вредоносный код в HTTP-сообщение, чтобы попытаться провести атаку. Кроме того, он поставляется с пользовательским контролем, который не предназначен для контроля пользователей, а скорее для определения того, к чему у наших пользователей есть доступ. Когда мы используем эти брандмауэры нового поколения на границе нашего Интернета, мы получаем много возможностей контролировать, к каким конкретным ресурсам в Интернете могут получить доступ наши пользователи. Мы надеемся, что это поможет нам контролировать и предотвращать переход пользователей на заведомо вредоносные интернет-ресурсы. Для этого у нас также есть системы обнаружения вторжений, встроенные в брандмауэр нового поколения. Например, фильтры URL-адресов, чтобы предотвратить переход пользователей на вредоносные веб-сайты, или, если мы хотим, мы можем контролировать, на какие сайты пользователь может перейти.

Мы надеемся, что это поможет нам контролировать и предотвращать переход пользователей на заведомо вредоносные интернет-ресурсы. Для этого у нас также есть системы обнаружения вторжений, встроенные в брандмауэр нового поколения. Например, фильтры URL-адресов, чтобы предотвратить переход пользователей на вредоносные веб-сайты, или, если мы хотим, мы можем контролировать, на какие сайты пользователь может перейти.

Что такое брандмауэр и зачем он мне нужен?

БезопасностьК

- Бен Луткевич, Технические характеристики Писатель

Брандмауэр – это программное или микропрограммное обеспечение, предотвращающее несанкционированный доступ к сети. Он проверяет входящий и исходящий трафик, используя набор правил для выявления и блокировки угроз.

используются как в личных, так и в корпоративных настройках, и многие устройства поставляются со встроенными, включая компьютеры Mac, Windows и Linux. Они широко считаются важным компонентом сетевой безопасности.

Они широко считаются важным компонентом сетевой безопасности.

важны, потому что они оказали огромное влияние на современные методы обеспечения безопасности и до сих пор широко используются. Впервые они появились на заре Интернета, когда сетям требовались новые методы безопасности, способные справляться с возрастающей сложностью. С тех пор брандмауэры стали основой сетевой безопасности в модели клиент-сервер — центральной архитектуре современных вычислений. Большинство устройств используют брандмауэры или близкие к ним инструменты для проверки трафика и устранения угроз.

используются как в корпоративных, так и в потребительских условиях. Современные организации включают их в стратегию управления информацией и событиями безопасности (SIEM) вместе с другими устройствами кибербезопасности. Они могут быть установлены по периметру сети организации для защиты от внешних угроз или внутри сети для создания сегментации и защиты от внутренних угроз.

Современные организации включают их в стратегию управления информацией и событиями безопасности (SIEM) вместе с другими устройствами кибербезопасности. Они могут быть установлены по периметру сети организации для защиты от внешних угроз или внутри сети для создания сегментации и защиты от внутренних угроз.

В дополнение к непосредственной защите от угроз брандмауэры выполняют важные функции регистрации и аудита. Они ведут записи событий, которые администраторы могут использовать для выявления закономерностей и улучшения наборов правил. Правила должны регулярно обновляться, чтобы не отставать от постоянно развивающихся угроз кибербезопасности. Поставщики обнаруживают новые угрозы и разрабатывают исправления для их скорейшего устранения.

В одной домашней сети брандмауэр может фильтровать трафик и предупреждать пользователя о вторжении. Они особенно полезны для постоянно активных соединений, таких как цифровая абонентская линия (DSL) или кабельный модем, поскольку эти типы соединений используют статические IP-адреса. Они часто используются вместе с антивирусными приложениями. Персональные брандмауэры, в отличие от корпоративных, обычно представляют собой единый продукт, а не набор различных продуктов. Это может быть программное обеспечение или устройство со встроенной прошивкой брандмауэра. Аппаратные/прошивочные брандмауэры часто используются для установки ограничений между домашними устройствами.

Они часто используются вместе с антивирусными приложениями. Персональные брандмауэры, в отличие от корпоративных, обычно представляют собой единый продукт, а не набор различных продуктов. Это может быть программное обеспечение или устройство со встроенной прошивкой брандмауэра. Аппаратные/прошивочные брандмауэры часто используются для установки ограничений между домашними устройствами.

Брандмауэр устанавливает границу между внешней сетью и сетью, которую он охраняет. Он встроен в сетевое соединение и проверяет все пакеты, входящие и исходящие из защищенной сети. При проверке он использует набор предварительно настроенных правил, чтобы различать безопасные и вредоносные пакеты.

Термин «пакеты» относится к частям данных, отформатированным для передачи через Интернет. Пакеты содержат сами данные, а также информацию о данных, например, откуда они пришли. Брандмауэры могут использовать эту информацию о пакете, чтобы определить, соответствует ли данный пакет набору правил.

Наборы правил могут основываться на нескольких вещах, указанных пакетными данными, в том числе:

- Их источник.

- Пункт назначения.

- Их содержимое.

Эти характеристики могут быть представлены по-разному на разных уровнях сети. Когда пакет проходит через сеть, он несколько раз переформатируется, чтобы сообщить протоколу, куда его отправить. Существуют различные типы брандмауэров для чтения пакетов на разных сетевых уровнях.

Типы межсетевых экранов При классификации по тому, что они защищают, выделяют два типа: сетевые и хостовые. Сетевые брандмауэры защищают целые сети и часто являются аппаратными. Хост-брандмауэры защищают отдельные устройства, известные как хосты, и часто являются программными.

При классификации по методу фильтрации основными типами являются:

- Брандмауэр с фильтрацией пакетов

- Брандмауэр с контролем состояния проверяет сетевой трафик, чтобы определить, связан ли один пакет с другим пакетом.

- Прокси-брандмауэр (он же шлюз уровня приложений) проверяет пакеты на прикладном уровне эталонной модели взаимодействия открытых систем (OSI).

- A Брандмауэр нового поколения (NGFW) использует многоуровневый подход для интеграции возможностей корпоративного брандмауэра с системой предотвращения вторжений (IPS) и контролем приложений.

Каждый тип в списке проверяет трафик с более высоким уровнем контекста, чем предыдущий, т. е. с отслеживанием состояния имеет больше контекста, чем с фильтрацией пакетов.

Брандмауэры с фильтрацией пакетов Когда пакет проходит через брандмауэр с фильтрацией пакетов, проверяются его исходный и конечный адрес, протокол и номер порта назначения. Пакет отбрасывается, то есть не направляется к месту назначения, если он не соответствует набору правил брандмауэра. Например, если брандмауэр настроен с правилом, блокирующим доступ через Telnet, то брандмауэр будет отбрасывать пакеты, предназначенные для порта 23 протокола управления передачей (TCP), который будет прослушиваться приложением сервера Telnet.

Пакет отбрасывается, то есть не направляется к месту назначения, если он не соответствует набору правил брандмауэра. Например, если брандмауэр настроен с правилом, блокирующим доступ через Telnet, то брандмауэр будет отбрасывать пакеты, предназначенные для порта 23 протокола управления передачей (TCP), который будет прослушиваться приложением сервера Telnet.

Брандмауэр с фильтрацией пакетов работает в основном на сетевом уровне эталонной модели OSI, хотя для получения номеров портов источника и назначения используется транспортный уровень. Он проверяет каждый пакет независимо и не знает, является ли данный пакет частью существующего потока трафика.

Брандмауэр с фильтрацией пакетов эффективен, но, поскольку он обрабатывает каждый пакет изолированно, он может быть уязвим для атак с подделкой IP-адресов, и в значительной степени был заменен брандмауэрами с проверкой состояния.

Брандмауэры с контролем состояния Брандмауэры с контролем состояния, также известные как брандмауэры с динамической фильтрацией пакетов, отслеживают коммуникационные пакеты с течением времени и проверяют как входящие, так и исходящие пакеты.

Этот тип поддерживает таблицу, в которой отслеживаются все открытые соединения. Когда приходят новые пакеты, он сравнивает информацию в заголовке пакета с таблицей состояний — своим списком допустимых соединений — и определяет, является ли пакет частью установленного соединения. Если это так, пакет пропускается без дальнейшего анализа. Если пакет не соответствует существующему соединению, он оценивается в соответствии с набором правил для новых соединений.

Несмотря на то, что брандмауэры с отслеживанием состояния достаточно эффективны, они могут быть уязвимы для атак типа «отказ в обслуживании» (DoS). DoS-атаки работают, используя установленные соединения, которые этот тип обычно считает безопасными.

Брандмауэры уровня приложений и прокси-серверов Этот тип также может называться брандмауэром на основе прокси-сервера или брандмауэром с обратным прокси-сервером . Они обеспечивают фильтрацию на уровне приложений и могут проверять полезную нагрузку пакета, чтобы отличить действительные запросы от вредоносного кода, замаскированного под действительный запрос данных. По мере того как атаки на веб-серверы становились все более распространенными, стала очевидной необходимость в брандмауэрах для защиты сетей от атак на прикладном уровне. Межсетевые экраны с фильтрацией пакетов и контролем состояния не могут делать этого на прикладном уровне.

По мере того как атаки на веб-серверы становились все более распространенными, стала очевидной необходимость в брандмауэрах для защиты сетей от атак на прикладном уровне. Межсетевые экраны с фильтрацией пакетов и контролем состояния не могут делать этого на прикладном уровне.

Поскольку этот тип проверяет содержимое полезной нагрузки, он дает специалистам по безопасности более детальный контроль над сетевым трафиком. Например, он может разрешить или запретить определенную входящую команду Telnet от определенного пользователя, тогда как другие типы могут контролировать только общие входящие запросы от определенного хоста.

Когда этот тип находится на прокси-сервере, что делает его прокси-брандмауэром, злоумышленнику становится сложнее обнаружить, где на самом деле находится сеть, и создается еще один уровень безопасности. И клиент, и сервер вынуждены проводить сеанс через посредника — прокси-сервер, на котором размещен брандмауэр прикладного уровня. Каждый раз, когда внешний клиент запрашивает соединение с внутренним сервером или наоборот, вместо этого клиент будет открывать соединение с прокси-сервером. Если запрос на соединение соответствует критериям в базе правил брандмауэра, прокси-брандмауэр откроет соединение с запрошенным сервером.

Если запрос на соединение соответствует критериям в базе правил брандмауэра, прокси-брандмауэр откроет соединение с запрошенным сервером.

Ключевым преимуществом фильтрации на уровне приложений является возможность блокировать определенный контент, например известные вредоносные программы или определенные веб-сайты, и распознавать, когда определенные приложения и протоколы, такие как протокол передачи гипертекста (HTTP), протокол передачи файлов (FTP) и доменное имя системы (DNS), используются не по назначению. Правила брандмауэра прикладного уровня также можно использовать для управления выполнением файлов или обработкой данных конкретными приложениями.

Межсетевые экраны следующего поколения (NGFW) Этот тип представляет собой комбинацию других типов с дополнительным программным обеспечением безопасности и устройствами в комплекте. Каждый тип имеет свои сильные и слабые стороны, некоторые защищают сети на разных уровнях модели OSI. Преимущество NGFW заключается в том, что он сочетает в себе сильные стороны каждого типа и недостатки каждого типа. NGFW часто представляет собой набор технологий под одним именем, а не один компонент.

NGFW часто представляет собой набор технологий под одним именем, а не один компонент.

Современные сетевые периметры имеют так много точек входа и различных типов пользователей, что требуются более строгий контроль доступа и безопасность на хосте. Эта потребность в многоуровневом подходе привела к появлению NGFW.

NGFW объединяет три ключевых актива: традиционные возможности брандмауэра, осведомленность о приложениях и IPS. Подобно внедрению контроля состояния в брандмауэрах первого поколения, NGFW привносят дополнительный контекст в процесс принятия решений брандмауэром.

NGFW сочетают в себе возможности традиционных корпоративных брандмауэров, включая преобразование сетевых адресов (NAT), блокировку унифицированного указателя ресурсов (URL) и виртуальные частные сети (VPN), с функциональностью качества обслуживания (QoS) и функциями, которые традиционно не встречались в первых продукты генерации. NGFW поддерживают работу в сети на основе намерений, включая проверку Secure Sockets Layer (SSL) и Secure Shell (SSH), а также обнаружение вредоносных программ на основе репутации. NGFW также используют глубокую проверку пакетов (DPI) для проверки содержимого пакетов и предотвращения вредоносных программ.

NGFW также используют глубокую проверку пакетов (DPI) для проверки содержимого пакетов и предотвращения вредоносных программ.

Когда NGFW или любой брандмауэр используется вместе с другими устройствами, это называется унифицированным управлением угрозами (UTM).

УязвимостиМенее продвинутые брандмауэры — например, фильтрация пакетов — уязвимы для атак более высокого уровня, поскольку они не используют DPI для полной проверки пакетов. NGFW были введены для устранения этой уязвимости. Тем не менее, NGFW по-прежнему сталкиваются с проблемами и уязвимы для меняющихся угроз. По этой причине организациям следует сочетать их с другими компонентами безопасности, такими как системы обнаружения и предотвращения вторжений. Некоторые примеры современных угроз, которым может быть уязвим брандмауэр:

- Внутренние атаки: Организации могут использовать внутренние брандмауэры поверх брандмауэра периметра для сегментации сети и обеспечения внутренней защиты.

При подозрении на атаку организации могут провести аудит конфиденциальной информации с помощью функций NGFW. Все аудиты должны соответствовать базовой документации внутри организации, в которой излагаются передовые методы использования сети организации. Некоторые примеры поведения, которые могут указывать на внутреннюю угрозу, включают следующее:

При подозрении на атаку организации могут провести аудит конфиденциальной информации с помощью функций NGFW. Все аудиты должны соответствовать базовой документации внутри организации, в которой излагаются передовые методы использования сети организации. Некоторые примеры поведения, которые могут указывать на внутреннюю угрозу, включают следующее: - передача конфиденциальных данных в виде обычного текста.

- доступ к ресурсам в нерабочее время.

- Ошибка доступа пользователя к конфиденциальным ресурсам. Доступ

- сторонних пользователей к сетевым ресурсам.

- Распределенные атаки типа «отказ в обслуживании» (DDos): Атака DDoS — это злоумышленная попытка нарушить нормальный трафик целевой сети путем перегрузки цели или окружающей ее инфраструктуры потоком трафика. Он использует несколько скомпрометированных компьютерных систем в качестве источников атакующего трафика. К эксплуатируемым машинам могут относиться компьютеры и другие сетевые ресурсы, например устройства Интернета вещей (IoT).

DDoS-атака похожа на пробку, не позволяющую обычному трафику попасть в желаемое место. Ключевой проблемой при смягчении последствий DDoS-атаки является различие между атакой и обычным трафиком. Во многих случаях трафик в этом типе атаки может исходить из, казалось бы, законных источников и требует перекрестной проверки и аудита со стороны нескольких компонентов безопасности.

DDoS-атака похожа на пробку, не позволяющую обычному трафику попасть в желаемое место. Ключевой проблемой при смягчении последствий DDoS-атаки является различие между атакой и обычным трафиком. Во многих случаях трафик в этом типе атаки может исходить из, казалось бы, законных источников и требует перекрестной проверки и аудита со стороны нескольких компонентов безопасности. - Вредоносное ПО: Вредоносные программы разнообразны, сложны и постоянно развиваются вместе с технологиями безопасности и сетями, которые они защищают. По мере того как сети становятся более сложными и динамичными с появлением Интернета вещей, брандмауэрам становится все труднее защищать их.

- Исправление/конфигурация: Плохо настроенный брандмауэр или пропущенное обновление от поставщика могут нанести ущерб безопасности сети. ИТ-администраторы должны активно поддерживать свои компоненты безопасности.

Предприятия, желающие приобрести брандмауэр, должны знать свои потребности и понимать архитектуру своей сети. Существует множество различных типов, функций и поставщиков, которые специализируются на этих различных типах. Вот несколько авторитетных поставщиков NGFW:

Существует множество различных типов, функций и поставщиков, которые специализируются на этих различных типах. Вот несколько авторитетных поставщиков NGFW:

- Пало-Альто: широкий охват, но недешевый.

- SonicWall: хорошее соотношение цены и качества, подходит для предприятий разного размера. SonicWall предлагает решения для малых, средних и крупных сетей. Единственным его недостатком является то, что ему несколько не хватает облачных функций.

- Cisco: самый широкий набор функций для NGFW, но и недешевый.

- Sophos: подходит для предприятий среднего размера и прост в использовании.

- Barracuda: достойная цена, отличное управление, поддержка и облачные функции.

- Fortinet: широкий охват , отличная цена и некоторые облачные функции.

На заре Интернета, когда Стивен М. Белловин из AT&T впервые использовал метафору брандмауэра, сетевой трафик в основном направлялся с севера на юг. Это просто означает, что большая часть трафика в центре обработки данных передается от клиента к серверу и от сервера к клиенту. Однако за последние несколько лет виртуализация и такие тенденции, как конвергентная инфраструктура, создали больше трафика с востока на запад, а это означает, что иногда самый большой объем трафика в центре обработки данных перемещается с сервера на сервер. Чтобы справиться с этим изменением, некоторые корпоративные организации перешли от традиционных трехуровневых архитектур центров обработки данных к различным формам архитектуры «листья-позвоночник». Это изменение в архитектуре заставило некоторых экспертов по безопасности предупредить, что хотя брандмауэры по-прежнему играют важную роль в обеспечении безопасности сети, они рискуют стать менее эффективными. Некоторые эксперты даже предсказывают полный отход от клиент-серверной модели.

Белловин из AT&T впервые использовал метафору брандмауэра, сетевой трафик в основном направлялся с севера на юг. Это просто означает, что большая часть трафика в центре обработки данных передается от клиента к серверу и от сервера к клиенту. Однако за последние несколько лет виртуализация и такие тенденции, как конвергентная инфраструктура, создали больше трафика с востока на запад, а это означает, что иногда самый большой объем трафика в центре обработки данных перемещается с сервера на сервер. Чтобы справиться с этим изменением, некоторые корпоративные организации перешли от традиционных трехуровневых архитектур центров обработки данных к различным формам архитектуры «листья-позвоночник». Это изменение в архитектуре заставило некоторых экспертов по безопасности предупредить, что хотя брандмауэры по-прежнему играют важную роль в обеспечении безопасности сети, они рискуют стать менее эффективными. Некоторые эксперты даже предсказывают полный отход от клиент-серверной модели.

Одним из возможных решений является использование программно-определяемых периметров (SDP). SDP лучше подходит для виртуальных и облачных архитектур, поскольку у него меньше задержек, чем у брандмауэра. Он также лучше работает в рамках моделей безопасности, все более ориентированных на идентификацию. Это связано с тем, что он ориентирован на защиту доступа пользователей, а не на доступ на основе IP-адресов. SDP основан на концепции нулевого доверия.

SDP лучше подходит для виртуальных и облачных архитектур, поскольку у него меньше задержек, чем у брандмауэра. Он также лучше работает в рамках моделей безопасности, все более ориентированных на идентификацию. Это связано с тем, что он ориентирован на защиту доступа пользователей, а не на доступ на основе IP-адресов. SDP основан на концепции нулевого доверия.

Последнее обновление: май 2021 г.

Продолжить чтение О брандмауэре- Шесть ключевых факторов, которые помогут вам определить лучший продукт NGFW для нужд вашей организации

- Узнайте о сходствах и различиях между пятью основными типами брандмауэров, включая брандмауэры с фильтрацией пакетов, шлюзы уровня приложений и брандмауэры следующего поколения

- Брандмауэры: как выбрать то, что подходит именно вам

- Узнайте, как стратегия брандмауэра может защитить внутреннюю сеть, включая критически важные приложения и данные, вплоть до уровня рабочей нагрузки? Ответ кроется в микросегментации

- Сбой традиционного межсетевого экрана

Брандмауэр следующего поколения (NGFW)

Автор: Кейси Кларк

глубокая проверка пакетов (DPI)

Автор: Рахул Авати

проверка состояния

Автор: Роберт Шелдон

- Рынок DPU

накаляется благодаря технологиям Nvidia и Intel

Автор: Эд Сканнелл

Сеть

- SD-WAN и VPN: как они сравниваются?

При сравнении SD-WAN и VPN предприятия, выбирающие между двумя технологиями, должны учитывать такие факторы, как стоимость, управление.

..

.. - Подходит ли облачное управление сетью для вашего бизнеса?

Многие предприятия используют локальное управление сетью, но для некоторых может быть более целесообразным перенос управления сетью в облако. …

- Операторы мобильной связи должны устранить путаницу с 5G, чтобы максимизировать доход

5G может принести миллиардные доходы, но операторы мобильной связи должны сначала разобраться с приложениями и технологиями 5G, такими как …

ИТ-директор

- Правила ИИ занимают центральное место на фоне растущих проблем с ChatGPT

Поскольку страны борются с регулированием инструментов искусственного интеллекта, таких как ChatGPT, предприятиям следует подготовиться к вероятности …

- 6 GRC-инструментов с открытым исходным кодом, которые должны знать специалисты по соблюдению требований

Современные организации должны соответствовать множеству нормативных требований.

Вот обзор шести инструментов GRC с открытым исходным кодом…

Вот обзор шести инструментов GRC с открытым исходным кодом… - Приоритеты расходов на ИТ указывают на кибербезопасность, облачные технологии и данные

Опрос ИТ-специалистов, проведенный TechTarget, подчеркивает сохраняющуюся важность инициатив в области безопасности и облачных технологий, а также …

Рабочий стол предприятия

- Основные встроенные в Apple функции безопасности macOS для администраторов

Существует множество универсальных элементов управления безопасностью, которые можно применять к любым типам настольных компьютеров, но ИТ-специалистам необходимо обратить внимание на конкретные …

- Продажи ПК снижаются, поскольку пользователи ищут причины для покупки

Продажи ПК продолжают падать, так как бизнес-пользователи и потребители сохраняют консервативность в расходах и ждут, когда макроэкономические …

- Сравнение включенной и принудительной многофакторной идентификации в Microsoft 365

При управлении проверкой подлинности Microsoft 365 ИТ-администраторы могут столкнуться с различием между включенной и принудительной MFA.

Узнать…

Узнать…

Облачные вычисления

- Как работает маршрутизация на основе задержки в Amazon Route 53

Если вы рассматриваете Amazon Route 53 как способ уменьшить задержку, вот как работает этот сервис.

- 4 рекомендации, чтобы избежать привязки к поставщику облачных услуг

Без надлежащего планирования организация может оказаться в ловушке отношений с облачным провайдером. Следуйте этим …

- Подходит ли вам облачная стратегия?

Стратегия, ориентированная на облачные технологии, имеет свои преимущества и недостатки. Узнайте, как избежать рисков и построить стратегию, которая …

ComputerWeekly.com

- Nokia расширяет периферийные промышленные приложения, чтобы ускорить переход к Индустрии 4.0

Четыре цифровых активатора, предназначенные для расширения операционных технологических периферийных приложений для подключения, сбора и анализа данных из .

..

.. - Тысячи людей подвергаются риску из-за критической ошибки RCE в устаревшем сервисе MS

Тысячи организаций по всему миру подвергаются риску из-за трех уязвимостей — одной критической — в устаревшей службе Microsoft, которая …

- Великобритания присоединяется к ключевым союзникам, чтобы выпустить руководство по обеспечению безопасности

Великобритания присоединилась к международным партнерам, чтобы поделиться новыми советами, чтобы помочь технологическим компаниям внедрить безопасность в продукт …

Что такое брандмауэр?

Определение брандмауэра

Брандмауэр — это система безопасности компьютерной сети, которая ограничивает входящий, исходящий или внутренний интернет-трафик.

Это программное обеспечение или специальный программно-аппаратный блок функционирует путем выборочной блокировки или разрешения пакетов данных. Как правило, он предназначен для предотвращения участия кого-либо — внутри или за пределами частной сети — в несанкционированных веб-действиях, а также для предотвращения злонамеренных действий.

Как правило, он предназначен для предотвращения участия кого-либо — внутри или за пределами частной сети — в несанкционированных веб-действиях, а также для предотвращения злонамеренных действий.

Что такое брандмауэр?

Брандмауэры можно рассматривать как закрытые границы или шлюзы, которые управляют перемещением разрешенной и запрещенной веб-активности в частной сети. Этот термин происходит от представления о том, что физические стены являются преградами для замедления распространения огня до тех пор, пока службы экстренной помощи не смогут его потушить. Для сравнения, брандмауэры сетевой безопасности предназначены для управления веб-трафиком — обычно они предназначены для замедления распространения веб-угроз.

Брандмауэры создают «узкие места» для перенаправления веб-трафика, в которых они затем проверяются по набору запрограммированных параметров и предпринимаются соответствующие действия. Некоторые брандмауэры также отслеживают трафик и подключения в журналах аудита, чтобы определить, что было разрешено, а что заблокировано.

Некоторые брандмауэры также отслеживают трафик и подключения в журналах аудита, чтобы определить, что было разрешено, а что заблокировано.

Брандмауэры обычно используются для защиты границ частной сети или ее хост-устройств. Таким образом, брандмауэры являются одним из инструментов безопасности в более широкой категории контроля доступа пользователей. Эти барьеры обычно устанавливаются в двух местах — на выделенных компьютерах в сети или на компьютерах пользователей и самих конечных точках (хостах).

Кто изобрел брандмауэры?

Изобретение брандмауэра следует рассматривать как «продолжающееся». Это потому, что он постоянно развивается, и в его развитие и эволюцию вовлечено множество «создателей».

С конца 1980-х до середины 90-х каждый создатель расширял различные компоненты и версии, связанные с брандмауэрами, прежде чем он стал продуктом, используемым в качестве основы для всех современных брандмауэров.

Брайан Рид, Пол Викси и Джефф Могул

В конце 1980-х Могул, Рид и Викси занимали должности в корпорации Digital Equipment Corp (DEC) по разработке технологии фильтрации пакетов, которая станет ценной для будущих брандмауэров. Это привело к концепции проверки внешних соединений до того, как они вступят в контакт с компьютерами во внутренней сети. Хотя некоторые могут рассматривать этот пакетный фильтр как первый брандмауэр, это была скорее компонентная технология, которая поддерживала будущие «настоящие» системы брандмауэра.

Дэвид Пресотто, Джанардан Шарма, Кшитиджи Нигам, Уильям Чесвик и Стивен Белловин

В конце 80-х — начале 90-х годов различные сотрудники AT&T Bell Labs исследовали и разработали раннюю концепцию межсетевого экрана шлюза на уровне канала. Это был первый брандмауэр, который проверял и разрешал текущие соединения, а не повторял повторную авторизацию после каждого пакета данных. Пресотто, Шарма и Нигам разработали межсетевой шлюз с 1989 по 1990 год, за ними последовала работа Чесвика и Белловина с технологией брандмауэра в 1991.

Пресотто, Шарма и Нигам разработали межсетевой шлюз с 1989 по 1990 год, за ними последовала работа Чесвика и Белловина с технологией брандмауэра в 1991.

Маркус Ранум

С 1991 по 1992 год Ранум изобрел прокси-серверы безопасности в DEC, которые стали жизненно важным компонентом первого продукта брандмауэра прикладного уровня — продукта Secure External Access Link (SEAL) на основе прокси-сервера 1991 года. Это было расширение работы Рида, Викси и Могула в DEC, и это был первый коммерчески выпущенный межсетевой экран.

Гил Швед и Нир Зук

С 1993 по 1994 год в Check Point основатель компании Гил Швед и плодовитый разработчик Нир Зук сыграли важную роль в разработке первого широко распространенного и удобного в использовании межсетевого экрана — Firewall-1. Гил Швед изобрел и подал патент США на государственную инспекцию в 1993. За этим последовала работа Нира Зука над простым в использовании графическим интерфейсом для Firewall-1 1994 года, который имел жизненно важное значение для более широкого внедрения брандмауэров на предприятиях и в домах в обозримом будущем.

За этим последовала работа Нира Зука над простым в использовании графическим интерфейсом для Firewall-1 1994 года, который имел жизненно важное значение для более широкого внедрения брандмауэров на предприятиях и в домах в обозримом будущем.

Эти разработки сыграли важную роль в формировании продукта брандмауэра, который мы знаем сегодня, каждый из которых используется в той или иной степени во многих решениях кибербезопасности.

Почему брандмауэр важен

Сети без защиты уязвимы для любого трафика, пытающегося получить доступ к вашим системам. Вредоносный или нет, сетевой трафик всегда должен проверяться.

Подключение персональных компьютеров к другим ИТ-системам или Интернету открывает целый ряд положительных возможностей. Простое сотрудничество с другими, объединение ресурсов и расширенные творческие возможности могут быть достигнуты за счет полной защиты сети и устройств. Взлом, кража личных данных, вредоносное ПО и онлайн-мошенничество — это распространенные угрозы, с которыми могут столкнуться пользователи, когда они раскрывают себя, подключая свои компьютеры к сети или Интернету.

Взлом, кража личных данных, вредоносное ПО и онлайн-мошенничество — это распространенные угрозы, с которыми могут столкнуться пользователи, когда они раскрывают себя, подключая свои компьютеры к сети или Интернету.

После обнаружения злоумышленником ваша сеть и устройства могут быть легко обнаружены, быстро доступны и подвержены повторяющимся угрозам. Круглосуточное подключение к Интернету повышает риск этого (поскольку ваша сеть может быть доступна в любое время).

Проактивная защита имеет решающее значение при использовании любой сети. Пользователи могут защититься от самых страшных опасностей, возведя невидимую стену, чтобы отфильтровать эти угрозы. К счастью, невидимая стена уже существует — она известна как брандмауэр.

w3.org/1999/xhtml»> Как работает брандмауэр?Брандмауэр решает, какой сетевой трафик разрешен, а какой считается опасным. По сути, он работает, отфильтровывая хорошее от плохого или надежное от ненадежного. Однако, прежде чем мы углубимся в детали, мы должны сначала понять структуру веб-сетей, прежде чем объяснять, как работает брандмауэр для фильтрации между ними.

Брандмауэры предназначены для защиты частных сетей и конечных устройств внутри, известных как сетевые хосты.

Сетевые хосты — это устройства, которые «разговаривают» с другими хостами в сети. Они отправляют и получают между внутренними сетями, а также исходящие и входящие между внешними сетями.

Ваши компьютеры и другие конечные устройства используют сети для доступа в Интернет и друг к другу. Однако Интернет сегментирован на подсети или «подсети» для обеспечения безопасности и конфиденциальности.

Основные сегменты подсети следующие:

- Внешние общедоступные сети обычно относятся к общедоступному/глобальному Интернету или различным экстрасетям.

- Внутренняя частная сеть определяет домашнюю сеть, корпоративные интрасети и другие «закрытые» сети.

- Сети периметра подробные пограничные сети, состоящие из хостов-бастионов — компьютерные хосты, выделенные с усиленной защитой, готовые выдержать внешнюю атаку. В качестве защищенного буфера между внутренней и внешней сетями их также можно использовать для размещения любых внешних служб, предоставляемых внутренней сетью (например, серверов для Интернета, почты, FTP, VoIP и т. д.). Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние. Они не всегда присутствуют в более простых сетях, таких как домашние сети, но часто могут использоваться в корпоративных или национальных интрасетях.

Экранирующие маршрутизаторы — это специализированные шлюзовые компьютеры, размещаемые в сети для ее сегментации. Они известны как домашние брандмауэры на сетевом уровне. Двумя наиболее распространенными моделями сегментов являются экранированный брандмауэр хоста и экранированный брандмауэр подсети.

- Брандмауэры экранированных узлов используют один экранирующий маршрутизатор между внешней и внутренней сетями, известный как дроссельный маршрутизатор. Эти сети являются двумя подсетями данной модели.

- Экранированные брандмауэры подсети используют два экранирующих маршрутизатора — один, известный как маршрутизатор доступа , между внешней сетью и сетью периметра, а другой, помеченный как дроссельный маршрутизатор , между периметром и внутренней сетью. Это создает три подсети соответственно.

- Сетевые брандмауэры предполагают применение одного или нескольких брандмауэров между внешними сетями и внутренними частными сетями. Они регулируют входящий и исходящий сетевой трафик, отделяя внешние общедоступные сети, такие как глобальный Интернет, от внутренних сетей, таких как домашние сети Wi-Fi, корпоративные интрасети или национальные интрасети. Сетевые брандмауэры могут иметь форму любого из следующих типов устройств: выделенное аппаратное, программное и виртуальное.

- Хост-брандмауэры или «программные брандмауэры» предполагают использование брандмауэров на отдельных пользовательских устройствах и других конечных точках частной сети в качестве барьера между устройствами в сети.

Эти устройства или хосты получают индивидуальное регулирование трафика, входящего и исходящего от определенных компьютерных приложений. Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение для обеспечения безопасности конечных точек. Хост-брандмауэры также могут глубже проникать в веб-трафик, фильтруя его на основе HTTP и других сетевых протоколов, позволяя управлять тем, какой контент поступает на ваш компьютер, а не только тем, откуда он поступает.

Эти устройства или хосты получают индивидуальное регулирование трафика, входящего и исходящего от определенных компьютерных приложений. Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение для обеспечения безопасности конечных точек. Хост-брандмауэры также могут глубже проникать в веб-трафик, фильтруя его на основе HTTP и других сетевых протоколов, позволяя управлять тем, какой контент поступает на ваш компьютер, а не только тем, откуда он поступает.

Сетевые брандмауэры требуют настройки для широкого круга подключений, в то время как хост-брандмауэры можно настроить в соответствии с потребностями каждой машины. Тем не менее, хост-брандмауэры требуют больше усилий для настройки, а это означает, что сетевые устройства идеально подходят для комплексного контроля. Но использование обоих брандмауэров в обоих местах одновременно идеально для многоуровневой системы безопасности.

w3.org/1999/xhtml»> Фильтрация трафика через брандмауэр использует предварительно установленные или динамически изученные правила для разрешения и отклонения попыток подключения. Эти правила определяют, как брандмауэр регулирует поток веб-трафика через вашу частную сеть и частные компьютерные устройства. Независимо от типа, все брандмауэры могут фильтровать по некоторым сочетаниям из следующего:- Источник: Откуда предпринимается попытка подключения.

- Пункт назначения: Место, куда будет направлена попытка подключения.

- Содержание: Что пытается отправить попытка подключения.

- Пакетные протоколы: На каком «языке» пытается установить соединение для передачи своего сообщения. Среди сетевых протоколов, которые узлы используют для «общения» друг с другом, TCP/IP является основным протоколом, используемым для связи через Интернет и внутри интрасети/подсетей.

Другие стандартные протоколы включают IMCP и UDP.

Другие стандартные протоколы включают IMCP и UDP. - Протоколы приложений: Общие протоколы включают HTTP, Telnet, FTP, DNS и SSH.

Источник и получатель сообщаются с помощью адресов и портов интернет-протокола (IP). IP-адреса — это уникальные имена устройств для каждого хоста. Порты — это подуровни любого исходного и целевого хост-устройства, аналогичные офисным помещениям в более крупном здании. Порты обычно назначаются для определенных целей, поэтому некоторые протоколы и IP-адреса, использующие необычные порты или отключенные порты, могут вызывать беспокойство.

Используя эти идентификаторы, брандмауэр может решить, следует ли отбрасывать пакет данных, пытающийся установить соединение, — молча или с ответом об ошибке отправителю — или пересылать.

Что делает безопасность брандмауэра?

w3.org/1999/xhtml»> Концепция брандмауэра сетевой безопасности предназначена для сужения поверхности атаки в сети до одной точки контакта. Вместо того, чтобы каждый хост в сети был напрямую подключен к большому Интернету, весь трафик должен сначала пройти через брандмауэр. Поскольку это работает и в обратном порядке, брандмауэр может фильтровать и блокировать неразрешенный трафик, как входящий, так и исходящий. Кроме того, брандмауэры используются для создания контрольного журнала попыток сетевых подключений для повышения уровня безопасности.Поскольку фильтрация трафика может быть набором правил, установленных владельцами частной сети, это создает настраиваемые варианты использования брандмауэров. Популярные варианты использования включают управление следующим:

- Внедрение злоумышленников: Нежелательные подключения из источника со странным поведением могут быть заблокированы.

Это может предотвратить прослушивание и сложные постоянные угрозы (APT).

Это может предотвратить прослушивание и сложные постоянные угрозы (APT). - Родительский контроль: Родители могут запретить своим детям просматривать откровенный веб-контент.

- Ограничения просмотра веб-страниц на рабочем месте: Работодатели могут запрещать сотрудникам использовать корпоративные сети для доступа к непродуктивным услугам и контенту, например к социальным сетям.

- Интранет, контролируемый на национальном уровне: Национальные правительства могут блокировать доступ внутренних жителей к веб-контенту и услугам, которые потенциально противоречат национальному руководству или его ценностям.

Примечательно, что брандмауэры не очень эффективны в следующих случаях:

- Выявление эксплойтов законных сетевых процессов: Брандмауэры не предвидят намерения человека, поэтому они не могут определить, предназначено ли «законное» соединение для злоумышленных целей.

Например, мошенничество с IP-адресами (подмена IP-адресов) происходит из-за того, что брандмауэры не проверяют исходный и целевой IP-адреса.

Например, мошенничество с IP-адресами (подмена IP-адресов) происходит из-за того, что брандмауэры не проверяют исходный и целевой IP-адреса. - Предотвращение подключений, которые не проходят через брандмауэр: Сетевые брандмауэры сами по себе не остановят вредоносную внутреннюю активность. Внутренние брандмауэры, такие как межсетевые экраны на основе хоста, должны присутствовать в дополнение к брандмауэру периметра, чтобы разделить вашу сеть и замедлить движение внутренних «пожаров».

- Обеспечьте надлежащую защиту от вирусов: Хотя соединения, несущие вредоносный код, могут быть остановлены, если они не занесены в белый список, соединение, которое считается приемлемым, может по-прежнему доставлять эти угрозы в вашу сеть. Если брандмауэр пропускает соединение в результате неправильной настройки или эксплуатации, все равно потребуется антивирусная защита для очистки от любых проникающих вредоносных программ или вирусов.

Различные типы брандмауэров используют различные методы фильтрации. Хотя каждый тип был разработан, чтобы превзойти предыдущие поколения брандмауэров, большая часть основных технологий передавалась из поколения в поколение.

Типы брандмауэров отличаются своим подходом к:

- Отслеживанию соединения

- Правила фильтрации

- Журналы аудита

Каждый тип работает на разных уровнях стандартизированной модели связи, модели взаимодействия открытых систем (OSI). Эта модель дает лучшее представление о том, как каждый брандмауэр взаимодействует с соединениями.

Статический брандмауэр с фильтрацией пакетов

Статические брандмауэры с фильтрацией пакетов, также известные как брандмауэры без проверки состояния, работают на сетевом уровне OSI (уровень 3). Они предлагают базовую фильтрацию, проверяя все отдельные пакеты данных, отправляемые по сети, в зависимости от того, откуда они и куда они пытаются попасть. Примечательно, что ранее принятые соединения не отслеживаются. Это означает, что каждое соединение должно быть повторно одобрено с каждым отправленным пакетом данных.

Они предлагают базовую фильтрацию, проверяя все отдельные пакеты данных, отправляемые по сети, в зависимости от того, откуда они и куда они пытаются попасть. Примечательно, что ранее принятые соединения не отслеживаются. Это означает, что каждое соединение должно быть повторно одобрено с каждым отправленным пакетом данных.

Фильтрация основана на IP-адресах, портах и пакетных протоколах. Эти брандмауэры, как минимум, предотвращают прямое соединение двух сетей без разрешения.

Правила фильтрации устанавливаются на основе списка контроля доступа, созданного вручную. Они очень жесткие, и их трудно надлежащим образом покрыть нежелательным трафиком без ущерба для удобства использования сети. Статическая фильтрация требует постоянной ручной проверки для эффективного использования. Это может быть управляемо в небольших сетях, но сложно в более крупных.

Журналы аудита недоступны для брандмауэров с фильтром пакетов. Это может затруднить отслеживание прошлых и текущих атак, что далеко не идеально для крупных сетей.

Это может затруднить отслеживание прошлых и текущих атак, что далеко не идеально для крупных сетей.

Отсутствие возможности чтения протоколов приложений означает невозможность чтения содержимого сообщения, доставленного в пакете. Без чтения содержимого брандмауэры с фильтрацией пакетов имеют ограниченное качество защиты.

Брандмауэр шлюза уровня канала

Шлюзы уровня канала работают на транспортном уровне (уровень 4). Эти брандмауэры проверяют работоспособность пакетов при попытке соединения и, если они работают нормально, разрешают постоянное открытое соединение между двумя сетями. После этого брандмауэр прекращает контролировать соединение.

Помимо своего подхода к соединениям, шлюзы на уровне каналов могут быть похожи на прокси-брандмауэры.

Текущее неконтролируемое соединение опасно, так как законные средства могут открыть соединение, а затем позволить злоумышленнику беспрепятственно войти.

Брандмауэр Stateful Inspection

Межсетевые экраны Stateful Inspection, также называемые брандмауэрами с динамической фильтрацией пакетов, отличаются от статической фильтрации своей способностью отслеживать текущие соединения и запоминать прошлые. Подобно межсетевым экранам на уровне каналов, они начинались с работы на транспортном уровне (уровень 4). В настоящее время эти брандмауэры могут контролировать многие уровни, включая прикладной уровень (уровень 7).

Как и брандмауэры со статической фильтрацией, брандмауэры с проверкой состояния разрешают или блокируют трафик на основе технических свойств, таких как определенные протоколы передачи пакетов, IP-адреса или порты. Однако эти брандмауэры также уникальным образом отслеживают и фильтруют на основе состояния соединений с помощью таблицы состояний.

Этот брандмауэр обновляет правила фильтрации на основе прошлых событий подключения, зарегистрированных в таблице состояний экранирующим маршрутизатором.

Как правило, решения о фильтрации часто основываются на правилах администратора при настройке компьютера и брандмауэра. Однако таблица состояний позволяет этим динамическим брандмауэрам принимать собственные решения на основе предыдущих взаимодействий, из которых они «извлекли уроки». Например, типы трафика, которые в прошлом вызывали сбои, в будущем будут отфильтрованы. Гибкость Stateful Inspection закрепила за ним статус одного из самых распространенных доступных типов защиты.

Прокси-брандмауэр

Прокси-брандмауэры, также известные как брандмауэры уровня приложений (уровень 7), уникальны в чтении и фильтрации протоколов приложений. Они сочетают в себе проверку на уровне приложений или «глубокую проверку пакетов (DPI)» и проверку с отслеживанием состояния.

Прокси-брандмауэр настолько близок к реальному физическому барьеру, насколько это возможно. В отличие от других типов брандмауэров, он действует как два дополнительных хоста между внешними сетями и внутренними хост-компьютерами, причем один выступает в качестве представителя (или «прокси») для каждой сети.

В отличие от других типов брандмауэров, он действует как два дополнительных хоста между внешними сетями и внутренними хост-компьютерами, причем один выступает в качестве представителя (или «прокси») для каждой сети.