Брутфорс-атаки — что это и как защититься от полного перебора brute force

С каждым годом число и разнообразие атак на персональные аккаунты, сайты и внутренние системы растет. Мошенники охотятся за персональными и конфиденциальными данными, с помощью которых можно ударить по репутации компании или заняться денежным вымогательством. Пока одни злоумышленники занимаются хищением данных путем сложных схем, таких как социальная инженерия или написание специального ПО, другие используют банальный перебор паролей.

Brute force-атака — что это

Брутфорс, или атака полным перебором, — это метод атаки с угадыванием паролей, учетных данных для входа в систему, ключей шифрования и прочей информации. Основная цель брутфорса — получить несанкционированный доступ к данным, системам или сетям. Это метод проб и ошибок, цель которого — перебрать все возможные комбинации для получения правильного пароля.

Атака перебором автоматически и систематически пытается угадать правильное имя пользователя и личную комбинацию для службы. Ей нужно найти правильные логины и использовать их для получения доступа к сети с целью извлечения конфиденциальных данных, таких как хэши паролей и токены.

Ей нужно найти правильные логины и использовать их для получения доступа к сети с целью извлечения конфиденциальных данных, таких как хэши паролей и токены.

Когда вы запускаете функцию Brute force, она пробует каждую пару учетных данных на каждой цели и пытается угадать правильное имя пользователя и личную комбинацию. Если Brute force удается аутентифицироваться в службе с помощью определенного мандата, мандат сохраняется в проекте и создается логин для службы. Brute force продолжает итерации по списку учетных данных до тех пор, пока все учетные данные не будут опробованы или пока не будет достигнут заданный пользователем предел.

Брутфорс-атаки обычно осуществляются ботами, которые создают большие армии зараженных компьютеров по всему миру, известные как ботнеты. Злоумышленники используют бот-сеть для многократных попыток входа в учетные записи, используя длинный список или «словарь» слов и цифр в качестве паролей.

Классификация брутфорса: персональный взлом, «брут-чек», удаленный взлом ОС компьютера

Брутфорс-атаки существуют столько же, сколько и пароли. С тех пор их популярность только растет — фактором влияния здесь стал переход на удаленную работу.

С тех пор их популярность только растет — фактором влияния здесь стал переход на удаленную работу.

К видам брутфорс-атак относятся:

- простая атака методом перебора,

- атака по словарю,

- вброс учетных данных,

- обратная атака грубой силы,

- гибридная атака грубой силы.

- распыление паролей,

- ботнеты.

Рассмотрим эти виды.

Простая брутфорс-атака

Простая брутфорс-атака использует автоматизацию и скрипты для угадывания паролей. Типичные брутфорс-атаки делают несколько сотен угадываний каждую секунду. Простые пароли — например, те, в которых отсутствует сочетание заглавных и строчных букв, или те, что используют распространенные выражения типа «123456» или «пароль» — могут быть взломаны за несколько минут.

Однако существует возможность увеличить скорость взлома на порядки. Еще в 2012 году исследователь использовал компьютерный кластер для угадывания до 350 миллиардов паролей в секунду.

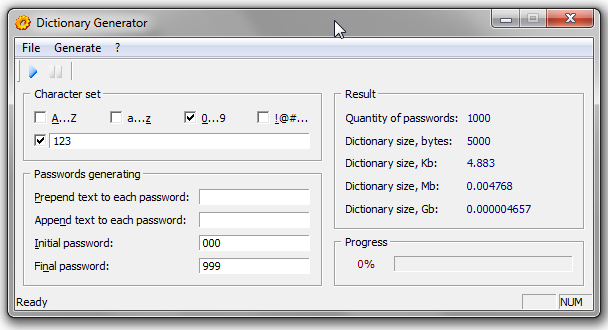

Атака по словарю

При атаке по словарю используются комбинации обычных слов и фраз. Первоначально в словарных атаках использовались слова из словаря, а также цифры, но сегодня в словарных атаках также используются пароли, которые стали известны в результате утечки данных. Эти пароли доступны для продажи в даркнете, а некоторые базы можно найти в открытом доступе в сети.

Первоначально в словарных атаках использовались слова из словаря, а также цифры, но сегодня в словарных атаках также используются пароли, которые стали известны в результате утечки данных. Эти пароли доступны для продажи в даркнете, а некоторые базы можно найти в открытом доступе в сети.

Подстановка учетных данных

Атака с использованием подстановки учетных данных использует украденные комбинации логинов на множестве сайтов. Подстановка учетных данных работает, потому что люди склонны многократно использовать свои логины и пароли. Если хакер получает доступ к какому-либо из аккаунтов человека, есть большая вероятность, что эти же учетные данные обеспечат ему доступ к другим аккаунтам.

Обратная брутфорс-атака

Обратная брутфорс-атака — это тип брутфорс-атаки, при которой злоумышленник использует общий пароль для нескольких имен пользователей в попытке получить доступ к сети. Брутфорс-атаки и обратные брутфорс-атаки используются для получения доступа к веб-сайту, закрытия сайта, кражи данных или осуществления дополнительных атак.

Гибридная брутфорс-атака

Гибридная брутфорс-атака сочетает в себе атаку по словарю и обычную брутфорс-атаку. Люди часто добавляют серию цифр — обычно четыре — в конец своего пароля. Эти числа, как правило, представляют собой значимый для них год — например, год рождения, окончания школы и т.д. Злоумышленники используют эту склонность и задают в качестве первой цифры, начинающие тысячелетие, — 1 или 2.

Перебор паролей

Традиционные атаки методом перебора пытаются угадать пароль для одной учетной записи. Перебор паролей использует противоположный подход и пытается применить один общий пароль ко многим учетным записям.

Такой подход позволяет избежать блокировки, ограничивающей количество попыток ввода пароля. Перебор паролей обычно используется против целей с единым входом в систему (SSO) и облачных приложений, использующих федеративную аутентификацию (FIM).

Персональный взлом

При данной процедуре злоумышленник вытягивает из жертвы максимальное количество личной информации, которая может ему пригодиться при взломе данных.

Брут-чек

Из первого способа вытекает второй — «брут-чек». При доступе к электронной почте злоумышленник может запустить программу проверки на наличие писем, содержащих пароли от различных сайтов и служб. Для полного доступа к компьютеру жертвы злоумышленник может использовать удаленное подключение. Путем социального инжиниринга или поиска уязвимого соединения с последующей передачей программы для осуществления удаленного доступа.

Ботнеты

Брутфорс-атака — это игра с числами, и для ее масштабного выполнения требуется много вычислительной мощности. Для этого злоумышленники заражает компьютеры других пользователей, получают доступ к ним и объединят в одну ботнет-сеть.

Развертывая сети захваченных компьютеров для выполнения алгоритма атаки, злоумышленники могут избавить себя от затрат и хлопот, связанных с запуском собственных систем. Кроме того, использование ботнетов добавляет дополнительный уровень анонимности. Ботнеты могут быть использованы в любом типе брутфорс-атак.

Методы выполнения брутфорс-атак и противодействие brute force

Существует несколько способов выполнения брутфорс-атак. Рассмотрим их подробнее.

Brute force SSH

Перед началом любой атаки грубой силы необходимо определить начало порта, на котором работает SSH. Вы можете просто выполнить сканирование порта с помощью Nmap, чтобы проверить, открыт он или нет. Укажите номер одного порта с помощью флага -p, а не сканируйте все порты по умолчанию:

$ nmap [IP address] -p [port number] $ nmap 192.168.1.112 -p 22

Ниже приведем некоторые инструменты и их команды для инициирования брутфорс-атаки на SSH-сервера.

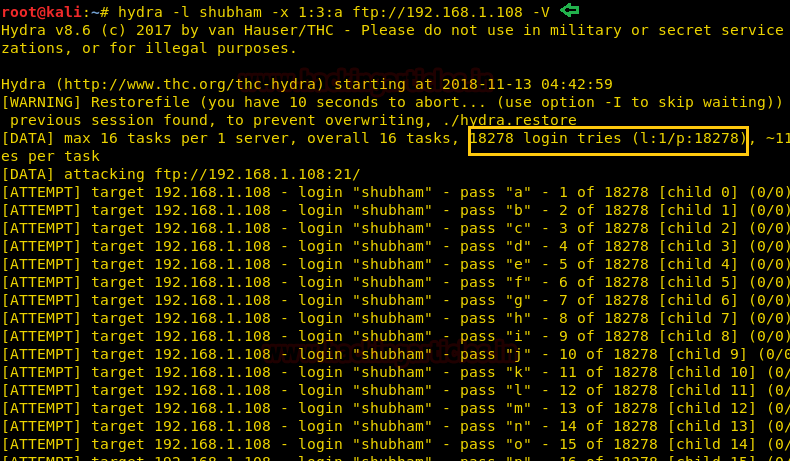

Hydra

Hydra — это инструмент с открытым исходным кодом для перебора практически всего. Это один из любимых инструментов в наборе инструментов злоумышленника. Hydra позволяет выполнять различные типы атак методом перебора, используя списки слов. По умолчанию она поставляется с дистрибутивами Linux с большим количеством функциональных возможностей, которые можно отобразить с помощью:

$ hydra -h

Однако в случае перебора ssh используются следующие основные флаги:

- -l — указать имя пользователя при атаке,

- -L — указать список слов имени пользователя, который будет использоваться во время атаки,

- -p — указать пароль при атаке,

- -P — указать список слов пароля, который будет использоваться во время атаки,

- -t — задает значение 4, которое устанавливает количество параллельных задач (потоков) для запуска.

Стандартный синтаксис команды hydra выглядит следующим образом:

$ hydra -L users.txt -P passwords.txt ssh://IP-адрес -t 4

Через некоторое время она завершается и отображает количество найденных успешных логинов. Параллельная обработка Hydra полезна и дает инструменту преимущества при большом количестве потенциальных учетных данных.

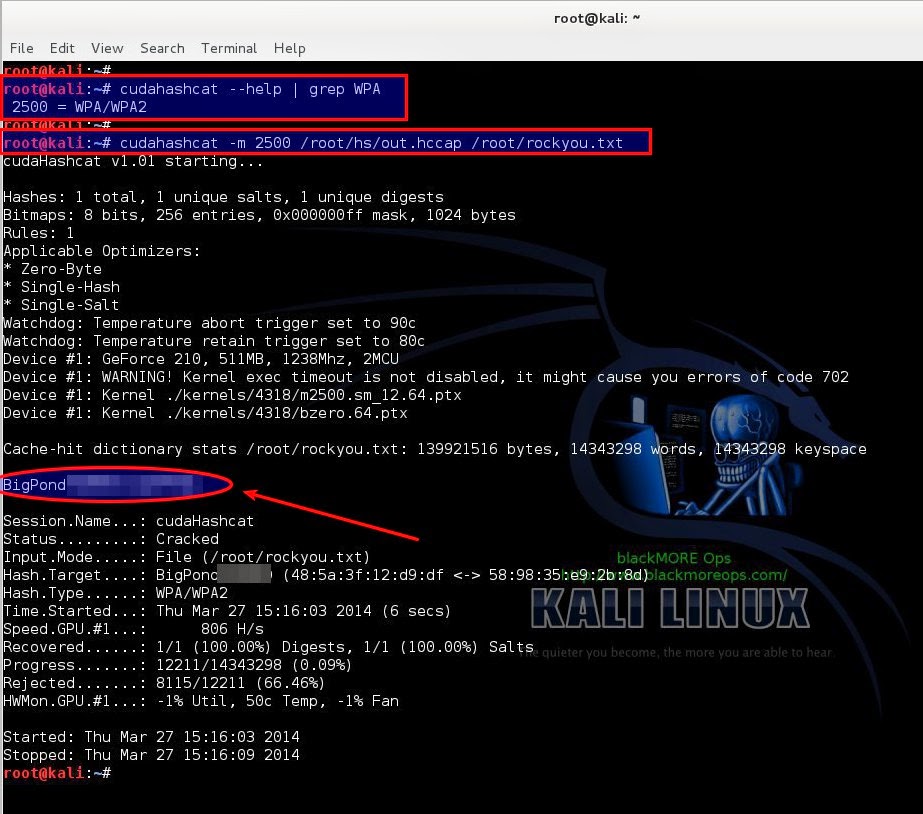

Чтобы получить хороший список паролей, вы можете либо использовать инструмент crunch для генерации пользовательских паролей, либо использовать предопределенные списки, такие как rockyou.txt, который уже есть, если вы работаете на Kali Linux.

Также во время работы выводится статус работы скрипта:

[STATUS] 67.05 tries/min, 2950 tries in 00:44h, 53 to do in 00:01h, 8 active

Metasploit

Второй метод, или инструмент, который вы можете использовать, — это вспомогательный сканер Metasploit. Его также можно найти в качестве предустановленных программ в Kali Linux.

Работа начинается с инициализации базы данных PostgreSQL с помощью следующей команды:

$ sudo service postgresql start

Запустите Metasploit, набрав в терминале msfconsole:

$ msfconsole

После приветствия вы можете найти соответствующий модуль с помощью команды поиска:

msf > search ssh

Дополните модуль ssh-login командой use для работы внутри нужного пространства:

msf > use auxiliary/scanner/ssh/ssh_login

Теперь вы можете ввести параметры, чтобы отобразить доступные настройки для сканера.

msf auxiliary(scanner/ssh/ssh_login) > options

Вот доступные параметры, которые вы можете установить:

Теперь необходимо установить несколько параметров для правильной работы. Во-первых, RHOSTS — это IP-адрес цели.

msf auxiliary(scanner/ssh/ssh_login) > set rhosts 192.168.1.112 rhosts => 192.168.1.112

Далее STOP_ON_SUCCESS остановит работу после определения действительных учетных данных:

msf auxiliary(scanner/ssh/ssh_login) > set stop_on_success true stop_on_success => true

USER_FILE — это список имен пользователей:

msf auxiliary(scanner/ssh/ssh_login) > set user_file users.txt user_file => users.txt

PASS_FILE — это список паролей:

msf auxiliary(scanner/ssh/ssh_login) > set pass_file passwords.txt pass_file => passwords.txt

Наконец, VERBOSE отобразит все попытки:

msf auxiliary(scanner/ssh/ssh_login) > set verbose true verbose => true

Поскольку вы используете опцию verbose, вы можете увидеть все попытки:

msf6 auxiliary(scanner/ssh/ssh_login) > run [*] IP-address - Starting bruteforce [-] IP-address - Failed: 'root:password0000'

Запуск может занять некоторое время в зависимости от количества имен пользователей и комбинаций паролей. При обнаружении действительных учетных данных будет выведено сообщение об успехе. Ниже приведен результат тестирования:

При обнаружении действительных учетных данных будет выведено сообщение об успехе. Ниже приведен результат тестирования:

Теперь, когда у вас есть правильные учетные данные, вы можете либо войти в систему с помощью обычной команды ssh, либо использовать Metasploit, чтобы сделать это за вас автоматически с помощью команды sessions в msf:

msf6 auxiliary(scanner/ssh/ssh_login) > sessions -i 1

Есть несколько вещей, которые вы можете сделать, чтобы сократить количество атак и уменьшить вероятность того, что ваша система будет скомпрометирована ими. Например, достаточно сложный пароль практически невозможно взломать при современном уровне технологий.

Другой пример – противодействие через SSH. Настройте SSH на прослушивание порта, отличного от 22. Например, вы можете настроить его на прослушивание порта 1138. Для этого просто измените строку Port в файле /etc/ssh/sshd_config, указав новый номер порта, который вы хотите использовать. Не забудьте использовать этот номер порта при подключении с удаленной системы.

Блокировка портов может быть использована для обеспечения дополнительного уровня безопасности и для того, чтобы обычные злоумышленники не смогли даже узнать, что у вас открыт порт SSH. OpenSSH позволяет использовать аутентификацию на основе ключей вместо парольной аутентификации, что может еще больше ограничить попытки атак, как и брандмауэр, настроенный на запрет попыток SSH-соединения от всех клиентов, кроме внесенных в белый список.

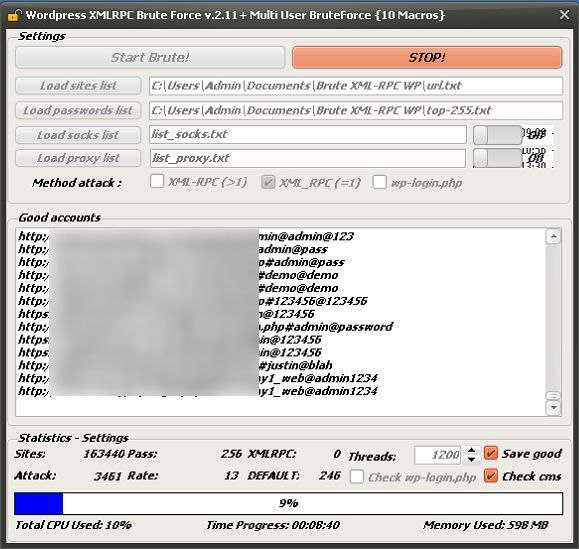

Brute force WordPress

Как и любой другой сайт, все сайты WordPress имеют страницу входа, где администратор может ввести имя пользователя и пароль для получения доступа к панели администратора. По умолчанию URL-адрес страницы входа администратора на сайте WordPress выглядит так:

Хакеры используют базу данных наиболее часто используемых паролей для проведения атаки методом перебора с помощью ботов и автоматизированных инструментов. Список распространенных паролей показывает, что большинство пользователей по-прежнему используют такие пароли, как 1234, 123456, qwerty и т. д. Это значительно облегчает хакерам задачу.

Список распространенных паролей показывает, что большинство пользователей по-прежнему используют такие пароли, как 1234, 123456, qwerty и т. д. Это значительно облегчает хакерам задачу.

Даже если хакеру не удастся проникнуть на ваш сайт, тысячи попыток входа в систему могут обрушить сервер вашего сайта. Это означает, что использование только надежных учетных данных не может защитить ваш сайт от атак методом перебора.

Для ограничения (усложнения) атак «грубой силы» на веб-приложения можно использовать iptables (аналогично SSH) и инструменты nginx.

Прочитайте, как укрепить nginx-сервер →

Для противодействия для WordPress необходимо создать зону ограничений:

...

limit_req_zone $binary_remote_addr zone=req_limits:10m rate=30r/s;

...

и использовать ее:

location / {

...

limit_req zone=req_limits burst=10;

limit_req_status 429;

...

}Эти настройки позволят вам ограничить количество запросов с одного IP-адреса до 40 в секунду.

Вы можете усложнить задачу поиска, используя следующие методы защиты:

- Брандмауэр и другое программное обеспечение для ограничения количества запросов к защищенной службе.

- Инструменты, препятствующие быстрой проверке правильности ключа (например, Captcha).

Программы для использования брутфорса: Brutus, Brute Forcer, Metasploit, Burp Suite

Самыми популярными являются следующие программы:

- Brutus;

- Brute Forcer;

- Metasploit;

- Burp Suite.

Brutus

Это многофункциональная программа для взлома паролей в интернете. Программа написана только для Windows, но позволяет использовать несколько различных типов перебора аутентификации, включая:

- HTTP (базовая аутентификация),

- HTTP (HTML Form/CGI),

- POP3 (Post Office Protocol v3),

- FTP (протокол передачи файлов),

- SMB (блок серверных сообщений),

- Telnet.

Хотя HTTP Basic является самой распространенной программой в интернете сегодня, HTTP Form не отстает от нее. Чтобы использовать Brutus для перебора стандартной страницы HTTP Basic, нам нужно только ввести цель в поле Target, выбрать HTTP (Basic Authentication) в поле Type, а затем выбрать тип Authentication Options. По умолчанию он будет использовать наиболее распространенные имена пользователей и пароли.

По умолчанию он будет использовать наиболее распространенные имена пользователей и пароли.

Brute Forcer

Это клиент-серверное многопоточное приложение для перебора паролей. Чем больше клиентов подключено к серверу, тем быстрее происходит взлом.

Клиент основан на плагинах. Это означает, что сам BruteForcer — это просто программа сегментации, и ей все равно, какой тип файла вы пытаетесь взломать. Приложение просто отправляет сгенерированные пароли в плагин, а плагин проверяет правильность пароля. У этой концепции большой потенциал в будущем — любой программист может написать плагин на языке, который может компилировать stdcall dll. И не только для файлов — это применимо к любому типу перебора паролей.

Metasploit

Проект по компьютерной безопасности, который предоставляет данные об уязвимостях безопасности и помогает проводить тестирование на проникновение. Он принадлежит американской компании Rapid7, специализирующейся на кибербезопасности. Известным подпроектом Metasploit является Metasploit Framework с открытым исходным кодом – инструмент, используемый для разработки и запуска кода эксплойта на удаленных целевых системах. В рамках данной статьи он рассматривался выше.

В рамках данной статьи он рассматривался выше.

Burp или Burp Suite

Набор инструментов, используемых для тестирования веб-приложений на проникновение. Он разработан компанией Portswigger.

BurpSuite — это универсальный набор инструментов, возможности которого могут быть расширены путем установки дополнений, BApps. Набор состоит из различных инструментов, таких как прокси-сервер, робот-индексатор, инструмент для взлома, сканер уязвимостей и ретранслятор HTTP.

Опасность брутфорс-атак и защита от них

Как и большинство всех других атак, брутфорсы могут дать доступ злоумышленнику к учетным данным пользователей, а также нарушить работу сайтов из-за постоянных запросов.

Если вы обычный пользователь, для защиты от брутфорса необходимо следовать нескольким несложным правилам:

- Использовать сложные и длинные (от 8-12 символов) пароли, содержащие в себе цифры, маленькие и заглавные буквы, а также спецсимволы. Идеально, если пароль сгенерирован при помощи генераторов паролей.

- Генерировать разные пароли для разных сайтов, серверов, систем и т.п. Запомнить все пароли не получится, поэтому стоит воспользоваться менеджером паролей.

- Менять пароль 2 раза в месяц (или хотя бы раз в год), так как вы не знаете, когда ваш пароль попадет в руки злоумышленникам.

- Включить двухфакторную аутентификацию там, где это возможно.

Менеджер секретов в Selectel

Разместите данные для доступа к приложениям и сертификатам в защищенном пространстве.

Начать пользоваться

Если же вы владелец сайта, то защититься от брутфорса можно, ограничив количество запросов на авторизацию для одного аккаунта и с одного IP-адреса. Помните, что боты меняют IP-адреса и могут использовать обратный брутфорс. Следуя этим простым правилам, можно существенно снизить вероятность стать целью атак и их жертвой.

Как защитить свой сервер от брутфорс-атак. Базовые настройки

Очень часто серверы, даже созданные для каких-то локальных задач и не предназначенные для активной работы в сети, подвергаются брутфорс-атакам с целью получения к ним доступа.

Как правило, такие атаки осуществляют боты — примитивные программы, написанные для поиска незаблокированных стандартных портов. Они находят в сети сервер и пытаются получить к нему доступ, перебирая все возможные комбинации пользователь-пароль. Никакой фантазии или сложных алгоритмов работы — исключительно перебор.

Такие атаки могут быть очень назойливыми, а иногда даже могут замедлять работу сервера. В этой инструкции мы расскажем, как защитить от подобных атак SSH-подключение и свести к минимуму риск взлома вашего сервера.

Обнаружение атаки

Как правило, обнаружить брутфорс-атаку без чтения логов подключения практически невозможно. После множества неудачных попыток подключения система может заблокировать определённого пользователя, но это будет единственный признак брутфорса. Проще и быстрее всего обнаружить атаку — проверить логи SSH-подключения:

Эта команда выведет на экран последние 20 строк из лога SSH. Если вы видите регулярные неудачные попытки подключения к вашему серверу, значит, его пытаются взломать.

SSH-подключение с аутентификацией по ключу

Это очень удобный способ сделать своё подключение безопасным и полностью исключить риск кражи пароля программами-кейлоггерами.

В основе этого способа лежит создание пары ключей — частного и публичного — для аутентификации подключающегося пользователя.

Вы создаёте пару таких ключей, помещаете публичный ключ на сервер и при подключении «предъявляете» частный ключ, соответствующий публичному. Сервер сверяет ключи и «пропускает» вас. При таком способе аутентификации полностью исключается передача пароля, а значит, невозможен перехват данных, отвечающих за безопасность.

Создание ключей

Создавать ключи будем при помощи утилиты puttygen. Это специальная программа, генерирующая пары ключей с возможностью выбора типа шифрования, типа генерации и т.д. Откройте окно программы и нажмите кнопку Generate .

Программа попросит сделать несколько случайных движений мышью в определённой области экрана, чтобы на основании этих движений сгенерировать нашу пару ключей.

После этого в поле «Public key for pasting…» появится публичный ключ, который нужно будет поместить на сервер. Сохраним копию этого ключа к себе на локальную машину кнопкой Save public key. Выберем директорию, куда сохранять, и укажем имя файла id_rsa.txt.

Здесь же сохраним частный ключ кнопкой Save private key. Сохраняем его в файл id_prkey.ppk. При желании можно указать также кодовую фразу, которая будет дополнительным уровнем защиты при аутентификации.

Добавление на сервер публичного ключа

Это можно сделать с помощью одной из стандартных утилит или вручную. Мы рассмотрим последний вариант, поскольку именно он может вызвать больше всего вопросов.

Подключимся по SSH к нашему серверу от имени пользователя, для которого хотим настроить вход с аутентификацией по ключу. Перейдём в домашнюю директорию пользователя, создадим в ней папку для хранения авторизационных ключей и поместим в неё файл для хранения публичного ключа:

В открывшийся пустой текстовый файл добавляем наш публичный ключ, который сгенерировала нам puttygen, и сохраняем его.

Теперь убедимся, что нашему пользователю выданы полные права на доступ к папке с ключом:

Осталось только настроить конфигурацию ssh-сервиса. Для этого откроем конфигурационный файл:

Здесь найдём и раскомментируем строку PubkeyAuthentication и укажем в ней yes. Эта директива отвечает за активацию подключения к серверу с помощью пары ключей.

Ниже также активируем строку AuthorizedKeysFile, отвечающую за доступные имена файлов, в которых хранятся публичные ключи. Укажем здесь адрес к нашему файлу с ключом .ssh/authorized_keys.

Перезагрузим ssh-сервис и всё будет готово.

Теперь можем отключаться от сервера и пробовать подключиться к нему с помощью своего SSH-агента, указав при этом путь к частному ключу, хранящемуся на вашей локальной машине.

Опции SSH-подключения

Помимо создания пары ключей для аутентификации SSH-подключение можно сделать ещё более безопасным благодаря точным настройкам конфигурации самого сервиса SSH на сервере.

Для настройки различных вариантов аутентификации откроем конфигурационный файл ssh:

Найдём здесь блок Authentication, отвечающий за аутентификацию. Раскомментируем строку PermitRootLogin и укажем в ней yes. Эта директива запретит подключаться к нашему серверу по SSH от имени root-пользователя. Поскольку root — одно из самых распространённых имён, а пользователи часто забывают о его изменении или блокировке, оно является популярным местом для атаки.

Далее завершим настройку аутентификации, запретив подключение к нашему серверу с использованием пароля. В строке PasswordAuthentication укажем значение no.

Осталось только перезапустить SSH-сервис:

Теперь к нашему серверу нельзя подключиться от имени root-пользователя или с использованием пароля. Это отсечёт довольно большую часть атак от самых простых ботов.

Смена стандартного порта

По умолчанию для SSH-подключения используется порт 22. Это стандартный порт, который в первую очередь проверяют боты.

Это стандартный порт, который в первую очередь проверяют боты.

Использовать его с выделенным IP крайне не рекомендуется. Изменить параметры SSH-подключения можно в том же конфигурационном файле:

Здесь найдём строку Port и сменим её значение на любое другое доступное. Проверить список используемых портов можно командой netstat -tulpn.

И чуть ниже в строке ListenAddress укажем свой выделенный IP.

После этого останется только добавить новый порт в список исключений фаервола, если он у вас стоит и запущен, и перезапустить сервис ssh, чтобы настройки вступили в силу:

Если ваш VPS расположен на Джино, то проблема со сменой стандартного порта может возникнуть только в случае подключения выделенного IP. При использовании общего IP стандартный порт 22 уже проксирован, и данные для SSH-подключения (хост и порт) указаны в разделе Управление — Доступ в консоль.

Fail2ban

Мы защитили свой сервер от возможных атак путём перебора паролей. Но это не всегда бывает удобно, часто возникают ситуации, когда подключаться к серверу по SSH нужно нескольким пользователям. В таких ситуациях приходится оставлять включённой авторизацию по паролю, а защиту от брутфорса организовывать при помощи Fail2ban.

Но это не всегда бывает удобно, часто возникают ситуации, когда подключаться к серверу по SSH нужно нескольким пользователям. В таких ситуациях приходится оставлять включённой авторизацию по паролю, а защиту от брутфорса организовывать при помощи Fail2ban.

Эта утилита проверяет логи SSH-подключения и по результатам заданных правил (количество неудачных попыток за определённое время) блокирует доступ часто используемым IP-адресам.

Работа и настройка Fail2ban, а также самостоятельное создание фильтров описаны в наших отдельных инструкциях, здесь же мы остановимся только на общих моментах работы утилиты.

Настройка и подготовка Fail2ban очень простая, и для базовой защиты сервера нам нужно будет создать один текстовый файл с несколькими строками кода, который активирует встроенный в программу фильтр.

В корневой папке программы создадим новый файл, описывающий правила подключения к нашему серверу:

Добавим в файл следующие строки:

Здесь мы указали, что используем уже имеющийся фильтр для SSH-подключений и будем на 7 дней добавлять в список заблокированных IP-адреса, с которых было совершено 3 неудачных попытки авторизации в течение 1 часа.

Также здесь мы указали список адресов, которые нужно игнорировать при проверке. В данном случае это адреса нашей внутренней локальной сети. Здесь же можно указывать IP-адреса, с которых производите подключение вы и ваши коллеги, чтобы исключить случайную блокировку.

В любом случае, если возникнет необходимость убрать из списка запрещённых IP-адрес, попавший туда по ошибке, это можно сделать командой unban:

Эти базовые приёмы по защите от брутфорс-атак не гарантируют полную безопасность вашего сервера, но уберегут вас от большинства мелких атак, происходящих в интернете.

Что такое атака грубой силы? Типы, предотвращение и инструменты

Подписывайтесь на @Cloudways

Если вы присутствуете в Интернете, будь то деловое или личное, вы уязвимы для угроз безопасности, таких как атаки методом грубой силы.

Атака полным перебором — это киберпреступление, которое включает в себя последовательные повторяющиеся попытки использования различных комбинаций паролей для взлома веб-сайта. Хакеры пытаются это сделать, используя ботов, которые они злонамеренно установили на другие компьютеры, чтобы повысить мощность, необходимую для проведения таких атак.

Хакеры пытаются это сделать, используя ботов, которые они злонамеренно установили на другие компьютеры, чтобы повысить мощность, необходимую для проведения таких атак.

Хотите узнать больше об атаках грубой силы? Читайте дальше, чтобы узнать все об атаке грубой силы, а также о стратегиях предотвращения.

Итак, начнем.

Содержание

- Что такое атака полным перебором?

- Различные типы атак грубой силы

- Почему происходят атаки грубой силы?

- Как предотвратить атаки грубой силы (простые шаги)

- 5 лучших инструментов для атак методом грубой силы для тестирования на проникновение

Что такое атака полным перебором?

Атака методом грубой силы — самый простой способ получить доступ к сайту или серверу (или к чему-либо, защищенному паролем). Он неоднократно пытается использовать различные комбинации имен пользователей и паролей, пока не получит доступ.

Защитите свой сайт WordPress от атак грубой силы

Не ждите, пока не станет слишком поздно.

Начать сейчас

Различные типы атак грубой силы

Атаки грубой силы делятся на пять основных типов, которые позволяют пользователям получать несанкционированный доступ к вашим данным. Давайте подробно рассмотрим эти типы атак:

1. Простые атаки методом полного перебора

Простые атаки методом полного перебора относятся к догадкам, которые пользователь делает при входе в систему вручную. Хакеры составляют комбинации из стандартных комбинаций паролей или PIN-кодов.

Эти атаки широко распространены и легко затрагивают пользователей, использующих слабые пароли или несоблюдение этикета паролей, что делает их данные уязвимыми для нарушений безопасности.

2. Атаки по словарю

Атаки по словарю происходят, когда злоумышленник просматривает словари и изменяет слова, используя несколько символов и цифр для проверки возможных паролей. Хотя это не считается атакой методом грубой силы, она может сыграть решающую роль при взломе слабых паролей.

Хотя это не считается атакой методом грубой силы, она может сыграть решающую роль при взломе слабых паролей.

Кроме того, атаки по словарю имеют низкую вероятность, поскольку они занимают много времени и требуют дополнительных усилий.

3. Гибридные атаки полным перебором

Гибридная атака полным перебором сочетает в себе простую атаку полным перебором и атаку по словарю. При этом хакер пробует список потенциальных слов и проверяет различные комбинации символов, букв и цифр, чтобы угадать пароль.

4. Обратные атаки полным перебором

Обратные атаки полным перебором происходят, когда у хакера уже есть ваш старый пароль, который он мог получить через взлом сети. Хакеры используют известный пароль для поиска в базе данных аналогичных учетных данных для входа, делая расчетные предположения.

5. Вброс учетных данных

Вброс учетных данных происходит, когда злоумышленник ищет шаблоны в паролях пользователей. Они анализируют парольный этикет по уже имеющимся у них комбинациям имени пользователя и пароля и пытаются угадать новый пароль цели.

Эта атака грубой силы хорошо работает с людьми с одинаковыми именами пользователей и паролями для разных учетных записей или часто повторно использует пароли.

Почему происходят атаки грубой силы?

Хакеры хотят проникнуть в чужие системы по многим причинам. Хотя иногда их намерения могут быть неизвестными или личными, исходя из общих предположений, вот несколько распространенных причин, по которым происходит атака методом грубой силы.

Использование данных о деятельности для получения финансовой выгоды

Хакеры в основном вторгаются в системы или веб-сайты для получения финансовой выгоды. Обычно хакеры получают комиссионные за рекламу, размещая спам-рекламу на веб-сайтах. Всякий раз, когда пользователь нажимает на объявление, доход переходит к хакеру. Кроме того, они иногда продают данные об активности жертв.

Получение доступа к личным данным

Хакеры могут провести атаку методом грубой силы, чтобы подделать личность человека. Они могут использовать личные учетные записи для получения информации о пользователях, включая их медицинские записи и финансовые данные, которые в дальнейшем используются для запуска более масштабных атак.

Они могут использовать личные учетные записи для получения информации о пользователях, включая их медицинские записи и финансовые данные, которые в дальнейшем используются для запуска более масштабных атак.

Распространение вредоносного ПО

Хакеры могут запустить атаку грубой силы, распространяя вредоносное ПО в системе цели. Это помогает злоумышленникам получить доступ к другим подключенным системам и сетям и начать более широкую атаку на цель.

Иногда атаки грубой силы не носят личного характера, поскольку хакеры могут захотеть продемонстрировать свои хакерские навыки и попытаться поиграть с ними.

Ущерб репутации компании

Хакеры также проводят грубые атаки, чтобы нанести ущерб репутации компании путем кражи ее конфиденциальных данных или изменения информации. Они делают это таким образом, что это идет вразрез с основными ценностями компании.

Беспокоитесь о атаках грубой силы на ваш сайт WordPress?

Защитите свой сайт от атак грубой силы с помощью Cloudways Secure WordPress Hosting. Получите душевное спокойствие благодаря нашим первоклассным функциям безопасности.

Получите душевное спокойствие благодаря нашим первоклассным функциям безопасности.

Начать бесплатную пробную версию

Как предотвратить атаки методом подбора (простые шаги)

Вы можете предотвратить атаки методом подбора, приняв некоторые меры предосторожности, как показано на рисунке ниже: должна быть более длинная длина пароля. В настоящее время многие веб-сайты и платформы заставляют своих пользователей создавать пароль определенной длины (8–16 символов), чтобы его было нелегко угадать.

Сложность пароляЕще одна важная вещь — создать сложный пароль для минимизации уязвимостей.

Не используйте пароли типа «ilovemycountry» или «password123456»; вместо этого ваш пароль должен состоять из комбинации ЗАГЛАВНЫХ и строчных букв, а также использовать цифры и специальные символы, чтобы сделать его более сложным. Сложность пароля задерживает процесс взлома.

Ограничение попыток входа в систему Ограничение попыток входа в панель администратора WordPress или любой другой панели администратора также помогает укрепить безопасность вашего сайта от атак грубой силы. Например, если ваш веб-сайт получает пять неудачных попыток входа в систему, он должен заблокировать этот IP-адрес на определенный период, чтобы предотвратить дальнейшие попытки.

Например, если ваш веб-сайт получает пять неудачных попыток входа в систему, он должен заблокировать этот IP-адрес на определенный период, чтобы предотвратить дальнейшие попытки.

Добавление нескольких правил в файл .htaccess еще больше укрепит безопасность вашего сайта. Цель состоит в том, чтобы разрешить доступ к wp-admin только определенным IP-адресам, указанным в файле .htaccess.

Для этого откройте файл .htaccess и измените его следующим образом:

запретить заказ, разрешить разрешить с IP1 разрешить с IP2 отрицать от всех

IP1 и IP2 будут IP-адресами, к которым вы разрешили доступ.

Использование CaptchaCaptcha обычно используются на веб-сайтах, чтобы предотвратить выполнение ботами автоматизированных сценариев, которые в основном используются при атаках методом грубой силы. Кроме того, вы можете легко установить капчу на своем сайте WordPress, выполнив следующие действия:

- Перейдите на панель администратора вашего сайта WordPress .

- Нажмите Плагины и найдите Невидимый reCAPTCHA 9Плагин 0030.

- Установите и активируйте плагин.

- Теперь войдите в свою учетную запись Google .

- Зарегистрируйте свой сайт в своей учетной записи Google, заполнив необходимые поля в этой форме.

- Получите Ключи сайта и Секретные ключи после регистрации и вставьте их в настройки плагина на панели управления вашего сайта.

- Вернитесь к настройкам плагина и укажите места, где вы хотите разместить капчу.

Примечание: Плагин Google Invisible reCAPTCHA также поддерживает WooCommerce, BuddyPress и пользовательские формы. Прочтите наш подробный блог для получения дополнительной информации: Безопасность WordPress с помощью плагина Google Invisible reCaptcha.

Двухфакторная аутентификация Двухфакторная аутентификация — это дополнительный уровень защиты, снижающий вероятность атак методом грубой силы. Существуют различные способы реализации 2FA на вашем сайте WordPress, и самый простой способ — использовать любой из лучших плагинов WordPress для двухфакторной аутентификации.

Существуют различные способы реализации 2FA на вашем сайте WordPress, и самый простой способ — использовать любой из лучших плагинов WordPress для двухфакторной аутентификации.

Cloudflare — известный сервис для WordPress, который обычно занимается CDN и кэшированием. Кроме того, он предлагает защитный щит от атак грубой силы. Он позволяет пользователям устанавливать правила доступа к страницам входа и устанавливать проверки целостности браузера.

Если вы уже используете Cloudflare, я предлагаю вам ознакомиться с этим руководством, чтобы защитить свой сайт WordPress от атак грубой силы.

Cloudways и Cloudflare вместе не остановить!

Сделайте первый шаг к безопасному присутствию в Интернете сегодня с Cloudflare Enterprise.

Свободный запуск

5 лучших инструментов для проведения атак методом грубой силы для тестирования на проникновение

Вам необходимо тестирование на проникновение, чтобы убедиться, что ваша система достаточно сильна, чтобы блокировать кибератаки.

Тестирование на проникновение позволяет выявить бреши в безопасности вашей системы, позволяя вам взломать вашу ИТ-систему так же, как это сделал бы хакер. Вот некоторые из лучших инструментов, которые вы можете использовать для тестирования на проникновение:

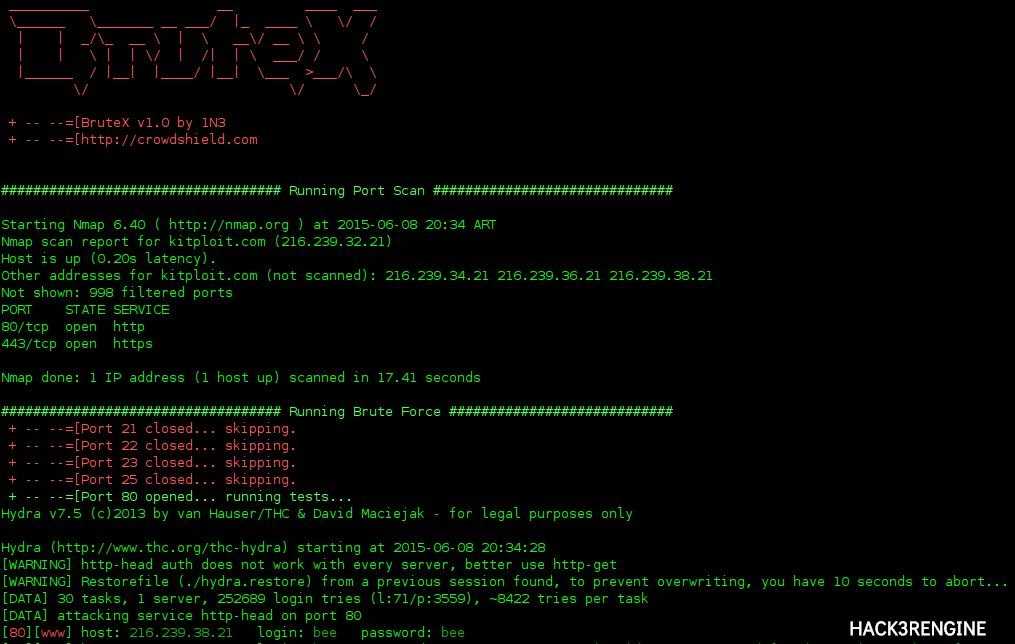

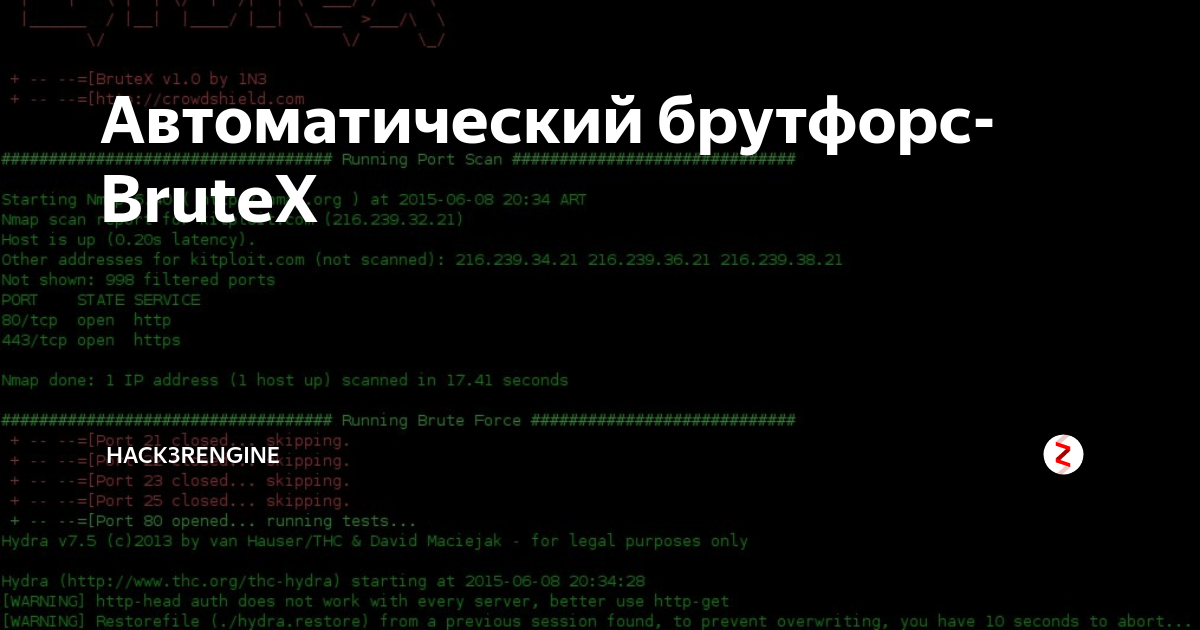

BruteX

BruteX автоматически перебирает все службы, работающие в вашей целевой системе, в том числе:

- Открытые порты

- Имена пользователей

- паролей

Более того, он систематически генерирует множество возможных паролей для проверки надежности вашей системы. Он также включает в себя такие службы, как перечисление Nmap, Hydra и DNS, которые позволяют вам проверять открытые отчеты, запускать грубую силу FTP и SSH и узнавать работающую службу целевого сервера.

Disreach

Disreach основан на командной строке и позволяет выполнять перебор файлов и каталогов на веб-серверах. Хотя он недавно стал частью официальных пакетов Kali Linux, он по-прежнему хорошо работает в Linux, Windows и macOS.

Disreach написан на Python, что делает его совместимым с существующими скриптами и проектами. Кроме того, он очень хорошо работает с рекурсивным сканированием.

Некоторые характерные черты дистрибутива включают:

- Задержка запроса

- Рандомизация пользовательского агента

- Поддержка прокси

- Многопоточность

- Сканер арены

- Поддержка нескольких расширений

Callow

Написанный на Python 3, Callow представляет собой настраиваемый и удобный инструмент грубой силы, который позволяет даже пользователям, не разбирающимся в технологиях, экспериментировать с системой. Он имеет простой механизм обработки ошибок и предназначен для удовлетворения потребностей новичков.

Некоторые заметные особенности Callow включают:

- Легко настраиваемый

- Интуитивный

- Открытый исходный код

SSB

Secure Shell Bruteforcer — один из самых быстрых и интуитивно понятных инструментов для взлома SSH-серверов. В отличие от других инструментов, которые взламывают ключи шифрования SSH-сервера, этот инструмент использует безопасную оболочку SSB, чтобы предоставить вам соответствующий интерфейс.

В отличие от других инструментов, которые взламывают ключи шифрования SSH-сервера, этот инструмент использует безопасную оболочку SSB, чтобы предоставить вам соответствующий интерфейс.

- Обнаруживает утечку баз данных примерно с 97% точность

- Поддерживает учетные записи Instagram, Gmail и Spotify

- Высокий уровень безопасности

Burp Suite Professional

Burp Suite Professional — это важный набор инструментов для проверки веб-безопасности. Он автоматизирует монотонные задачи тестирования, и эксперты используют его для проверки десяти основных уязвимостей OSWASP. Кроме того, он записывает последовательности проверки подлинности и создает отчеты для конечных пользователей, которые они могут использовать и совместно использовать напрямую.

Этот инструмент для проверки грубой силы позволяет:

- Увеличение охвата сканирования

- Настройка в темном режиме

- Тестирование/сканирование многофункциональных современных веб-приложений, JavaScript и тестовых API

- Проведение внеполосного тестирования безопасности приложений (OAST) для обнаружения невидимых уязвимостей

Заключительные мысли

Атаки грубой силы легко запустить, и вероятность их успеха составляет 100%. Поэтому настоятельно рекомендуется соблюдать надлежащие меры для их предотвращения, чтобы уберечь свой бизнес от финансового, личного или репутационного ущерба. В этом блоге описаны все основы атак грубой силы, но если у вас есть какие-либо вопросы, не стесняйтесь задавать их в разделе комментариев.

Поэтому настоятельно рекомендуется соблюдать надлежащие меры для их предотвращения, чтобы уберечь свой бизнес от финансового, личного или репутационного ущерба. В этом блоге описаны все основы атак грубой силы, но если у вас есть какие-либо вопросы, не стесняйтесь задавать их в разделе комментариев.

Какие примеры атак грубой силы?

Некоторые примеры атак методом грубой силы включают:

- Взлом личных/корпоративных/клиентских учетных записей

- Вторжение в базу данных

- Простой взлом

- Установка вредоносного ПО в другие системы

Что является лучшей защитой от атак грубой силы?

Лучшая защита от атаки методом грубой силы — убедиться, что ваши пароли достаточно надежны, чтобы хакерам было трудно их взломать.

Как укрепить пароли от перебора паролей?

Вот несколько советов, как защитить свой пароль от атак методом грубой силы:

- Не используйте вашу личную информацию для паролей

- Не используйте повторно пароли

- Используйте длинные пароли, содержащие цифры и специальные символы

- В идеале ваши пароли должны состоять из 15 символов

- Не используйте словарные слова в качестве пароля.

Какой тип атаки является полным перебором?

Атака грубой силы — это кибератака, цель которой — взломать целевую систему путем подбора паролей.

Насколько успешна атака грубой силой?

Атаки грубой силы имеют очень высокий уровень успеха, потому что их легко выполнить, а у цели обычно отсутствует стратегия смягчения последствий.

Какое устройство наиболее уязвимо для атаки методом грубой силы?

Все устройства, подключенные к Интернету, уязвимы для атак грубой силы.

Поделитесь своим мнением в разделе комментариев. КОММЕНТАРИЙ СЕЙЧАС

Поделиться этой статьей

Лиза Раджпут

Лиза Раджпут — производитель технического контента в Cloudways. Будучи инженером-программистом, она любит играть с данными и их процессами и хочет расти и преуспевать в науке о данных и инженерии больших данных. Она также была заядлым читателем и выдающимся писателем с достаточным опытом в области технического, исследовательского и творческого письма.

Подключайтесь по телефону: Твиттер Форум сообщества

×

Получите наш информационный бюллетень

Получайте первыми последние обновления и руководства.

Спасибо, что подписались на нас!

Что такое атака полным перебором? Определение и примеры

Что такое атака грубой силой?

Атака методом грубой силы использует метод проб и ошибок для систематического подбора регистрационной информации, учетных данных и ключей шифрования. Злоумышленник отправляет комбинации имен пользователей и паролей, пока они, наконец, не угадают правильно.

В случае успеха актор может войти в систему, маскируясь под законного пользователя, и оставаться внутри до тех пор, пока его не обнаружат. Они используют это время для перемещения в сторону, установки лазеек, получения информации о системе для будущих атак и, конечно же, кражи данных.

Они используют это время для перемещения в сторону, установки лазеек, получения информации о системе для будущих атак и, конечно же, кражи данных.

Атаки полным перебором существуют столько же, сколько и пароли. Они не только остаются популярными, но и растут благодаря переходу на удаленную работу.

Типы атак полным перебором

Простая атака полным перебором

Простая атака полным перебором использует автоматизацию и сценарии для подбора паролей. Типичные атаки грубой силы делают несколько сотен догадок каждую секунду. Простые пароли, например, в которых не используются буквы верхнего и нижнего регистра, а также пароли, в которых используются распространенные выражения, такие как «123456» или «пароль», могут быть взломаны за считанные минуты. Однако существует потенциал для увеличения этой скорости на порядки. Еще в 2012 году исследователь использовал компьютерный кластер, чтобы подобрать до 350 миллиардов паролей в секунду.

Атака по словарю

Атака по словарю пробует комбинации общих слов и фраз. Первоначально при атаках по словарю использовались не только числа, но и слова из словаря, но сегодня при атаках по словарю также используются пароли, которые стали известны в результате более ранних утечек данных. Эти просочившиеся пароли доступны для продажи в темной сети и даже могут быть найдены бесплатно в обычной сети.

Первоначально при атаках по словарю использовались не только числа, но и слова из словаря, но сегодня при атаках по словарю также используются пароли, которые стали известны в результате более ранних утечек данных. Эти просочившиеся пароли доступны для продажи в темной сети и даже могут быть найдены бесплатно в обычной сети.

Доступен словарь, который заменяет похожие символы для создания новых предположений. Например, программа заменит строчную «l» на заглавную «I» или строчную «a» на знак «@». Программное обеспечение пробует только те комбинации, которые, по его логике, наиболее вероятны.

Credential Stuffing

За прошедшие годы произошло утечка более 8,5 миллиардов имен пользователей и паролей. Эти украденные учетные данные продаются злоумышленниками в темной сети и используются во всем, от спама до захвата учетных записей.

Атака с заполнением учетных данных использует эти украденные комбинации для входа в систему на множестве сайтов. Вброс учетных данных работает, потому что люди, как правило, повторно используют свои имена для входа и пароли повторно, поэтому, если хакер получит доступ к учетной записи человека в электрической компании, есть большая вероятность, что те же самые учетные данные обеспечат доступ к учетной записи онлайн-банка этого человека. хорошо.

хорошо.

Игры, средства массовой информации и розничная торговля, как правило, являются излюбленными целями, но атаки с подменой учетных данных обычно проводятся против всех отраслей.

Атака методом обратного перебора

При обычной атаке методом перебора злоумышленник начинает с известного ключа, обычно имени пользователя или номера учетной записи. Затем они используют инструменты автоматизации, чтобы вычислить соответствующий пароль. При обратном переборе злоумышленник знает пароль и должен найти имя пользователя или номер учетной записи.

Гибридная атака методом грубой силы

Гибридная атака методом грубой силы сочетает в себе атаку по словарю и атаку методом грубой силы. Люди часто добавляют ряд цифр — обычно четыре — в конец своего пароля. Эти четыре числа обычно обозначают значимый для них год, например, день рождения или выпускной, поэтому первое число обычно равно 1 или 2.

а затем автоматизируйте атаку грубой силы на последнюю часть — четыре числа. Это более эффективный подход, чем использование только атаки по словарю или только атаки грубой силы.

Это более эффективный подход, чем использование только атаки по словарю или только атаки грубой силы.

Распыление пароля

Традиционные атаки методом грубой силы пытаются угадать пароль для одной учетной записи. Распыление паролей использует противоположный подход и пытается применить один общий пароль ко многим учетным записям. Этот подход позволяет избежать попадания в политики блокировки, которые ограничивают количество попыток ввода пароля. Распыление паролей обычно используется против целей с единым входом (SSO) и облачных приложений, использующих федеративную аутентификацию.

Ботнеты

Атака полным перебором — это игра с числами, и для масштабного выполнения требуется много вычислительной мощности. Разворачивая сети захваченных компьютеров для выполнения алгоритма атаки, злоумышленники могут сэкономить на затратах и проблемах, связанных с запуском собственных систем. Кроме того, использование ботнетов добавляет дополнительный уровень анонимности. Ботнеты могут использоваться в любых типах атак грубой силы.

Ботнеты могут использоваться в любых типах атак грубой силы.

Мотивы атак методом грубой силы

Злоумышленники могут использовать атаки методом грубой силы для:

- кражи конфиденциальных данных

- распространяет вредоносное ПО

- взлом систем в злонамеренных целях

- сделать веб-сайты недоступными

- прибыль от рекламы

- перенаправить трафик веб-сайта на рекламные сайты по заказу

- заражают сайты шпионским ПО с целью сбора данных для продажи рекламодателям

Уровень технических навыков, необходимых для запуска атаки с заполнением учетных данных, чрезвычайно низок, как и стоимость. Всего за 550 долларов любой, у кого есть компьютер, может запустить атаку с заполнением учетных данных.

Как работает атака полным перебором?

Злоумышленники используют автоматизированные инструменты для проведения атак методом грубой силы, а те, кому не хватает навыков для создания собственных, могут приобрести их в даркнете в виде наборов вредоносных программ. Они также могут приобретать данные, такие как утечка учетных данных, которые могут использоваться как часть вставки учетных данных или гибридной атаки методом грубой силы. Эти списки могут предлагаться как часть пакета, в который продавец включает списки вместе с автоматизированными инструментами, а также другими дополнительными функциями, такими как консоли управления.

Они также могут приобретать данные, такие как утечка учетных данных, которые могут использоваться как часть вставки учетных данных или гибридной атаки методом грубой силы. Эти списки могут предлагаться как часть пакета, в который продавец включает списки вместе с автоматизированными инструментами, а также другими дополнительными функциями, такими как консоли управления.

После того, как злоумышленник установит свои инструменты и заполнит их списками, если необходимо, начнется атака.

С помощью ботнетов можно проводить атаки методом грубой силы. Ботнеты — это системы захваченных компьютеров, которые предоставляют вычислительную мощность без согласия или ведома законного пользователя. Как и упомянутые выше наборы вредоносных программ, наборы ботов также можно приобрести в даркнете. В прошлом году ботнет использовался для взлома SSH-серверов, принадлежащих банкам, медицинским центрам, образовательным учреждениям и другим.

Атаки грубой силы ресурсоемки, но эффективны. Они также могут быть первой частью многоэтапной атаки. Пример этого подробно объяснен в блоге CrowdStrike, в котором рассматривается случай, когда атака грубой силы была частью многошагового эксплойта, позволяющего повысить привилегии без проверки подлинности до полных привилегий домена.

Они также могут быть первой частью многоэтапной атаки. Пример этого подробно объяснен в блоге CrowdStrike, в котором рассматривается случай, когда атака грубой силы была частью многошагового эксплойта, позволяющего повысить привилегии без проверки подлинности до полных привилегий домена.

Инструменты, используемые для атак грубой силы

Инструменты, многие из которых бесплатны, доступны в открытом Интернете и работают с широким спектром платформ и протоколов. Вот лишь некоторые из них:

- Aircrack-ng: Aircrack-ng — бесплатный инструмент для перебора паролей Wi-Fi. Он поставляется с взломщиком WEP/WPA/WPA2-PSK и инструментами анализа для выполнения атак на Wi-Fi 802.11 и может использоваться для любой сетевой карты, которая поддерживает режим необработанного мониторинга.

- DaveGrohl: DaveGrohl — это инструмент грубой силы для Mac OS X, поддерживающий атаки по словарю. Он имеет распределенный режим, который позволяет злоумышленнику выполнять атаки с нескольких компьютеров на один и тот же хеш-пароль.

- Hashcat: Hashcat — бесплатный инструмент для взлома паролей на базе процессора. Он работает в системах Windows, Mac OS и Linux и работает со многими типами атак, включая простой подбор, словарь и гибридные атаки.

- THC Hydra: THC Hydra взламывает пароли сетевой аутентификации. Он выполняет атаки по словарю на более чем 30 протоколов, включая HTTPS, FTP и Telnet.

- John the Ripper: Это бесплатный инструмент для взлома паролей, разработанный для систем Unix. Теперь он доступен для 15 других платформ, включая Windows, OpenVMS и DOS. John the Ripper автоматически определяет тип хеширования, используемый в пароле, поэтому его можно использовать для зашифрованного хранилища паролей.

- L0phtCrack: L0phtCrack используется в атаках простым перебором, словарем, гибридными атаками и атаками по радужным таблицам для взлома паролей Windows.

- NL Brute: Инструмент для брут-форса RDP, доступный в даркнете как минимум с 2016 года.

- Ophcrack: Ophcrack — это бесплатный инструмент для взлома паролей Windows с открытым исходным кодом. Он использует хэши LM через радужные таблицы.

- Rainbow Crack: Rainbow Crack создает радужные таблицы для использования при выполнении атаки. Радужные таблицы предварительно вычисляются и поэтому сокращают время, необходимое для выполнения атаки.

Что является лучшей защитой от атак грубой силы?

Использовать многофакторную аутентификацию

Если от пользователей требуется предложить более одной формы аутентификации, например, пароль и отпечаток пальца или пароль и одноразовый токен безопасности, вероятность успеха атаки методом грубой силы меньше.

Внедрение ИТ-гигиены

Получите представление об использовании учетных данных в среде и требуйте регулярной смены паролей.

Настройте политики, которые отклоняют слабые пароли.

Более длинные пароли не всегда лучше.