Брутфорс (Brute force)

Брутфорсом называется метод взлома учетных записей путем подбора паролей к ним. Термин образован от англоязычного словосочетания «brute force», означающего в переводе «грубая сила». Суть подхода заключается в последовательном автоматизированном переборе всех возможных комбинаций символов с целью рано или поздно найти правильную.

С этой точки зрения поиск пароля можно рассматривать как математическую задачу, решение которой находится при достаточно большом количестве попыток. Программное обеспечение для брутфорса генерирует варианты паролей и проверяет каждый из них. С точки зрения математики решить задачу таким способом можно всегда, но временные затраты на поиски не во всех случаях оправдывают цель, так как поле поиска решений огромно.

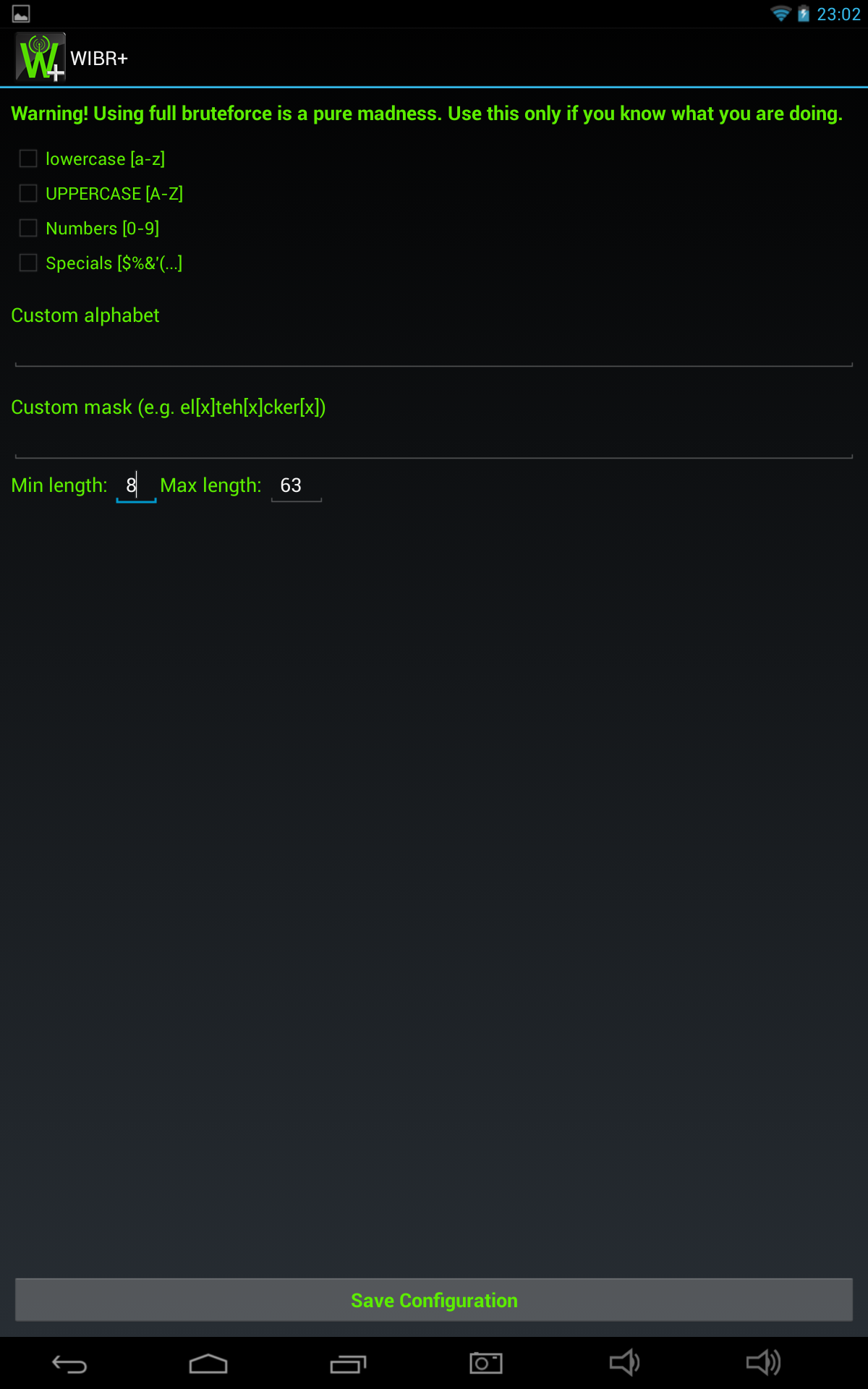

Брутфорс — один из самых популярных методов взлома паролей к учетным записям онлайн-банков, платежных систем и других веб-сайтов. Впрочем, с ростом длины пароля этот метод становится неудобным, так как растет время, которое нужно на перебор всех вероятных вариантов.

Брутфорс еще называют методом исчерпывания, так как верная комбинация выявляется путем анализа всех возможных вариантов и отбрасывания каждого неподходящего сочетания.

Классификация и способы выполнения брутфорс-атаки

Существует несколько видов атаки методом «грубой силы»:

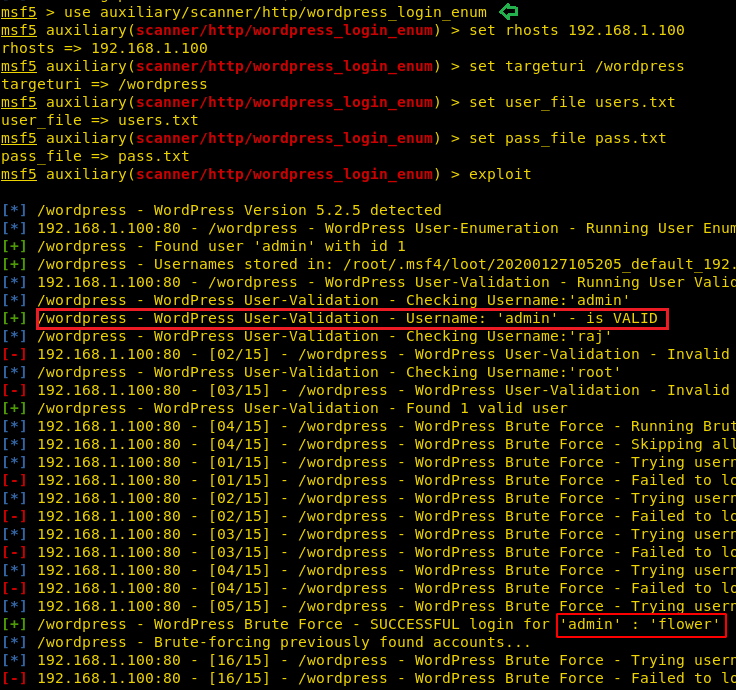

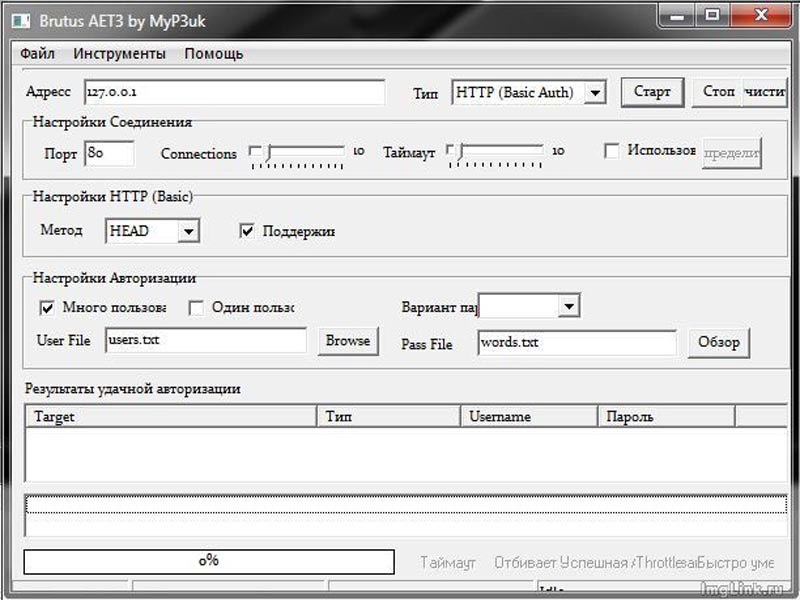

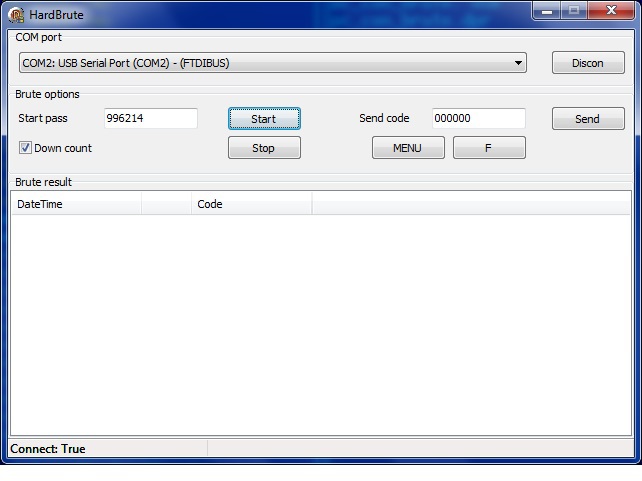

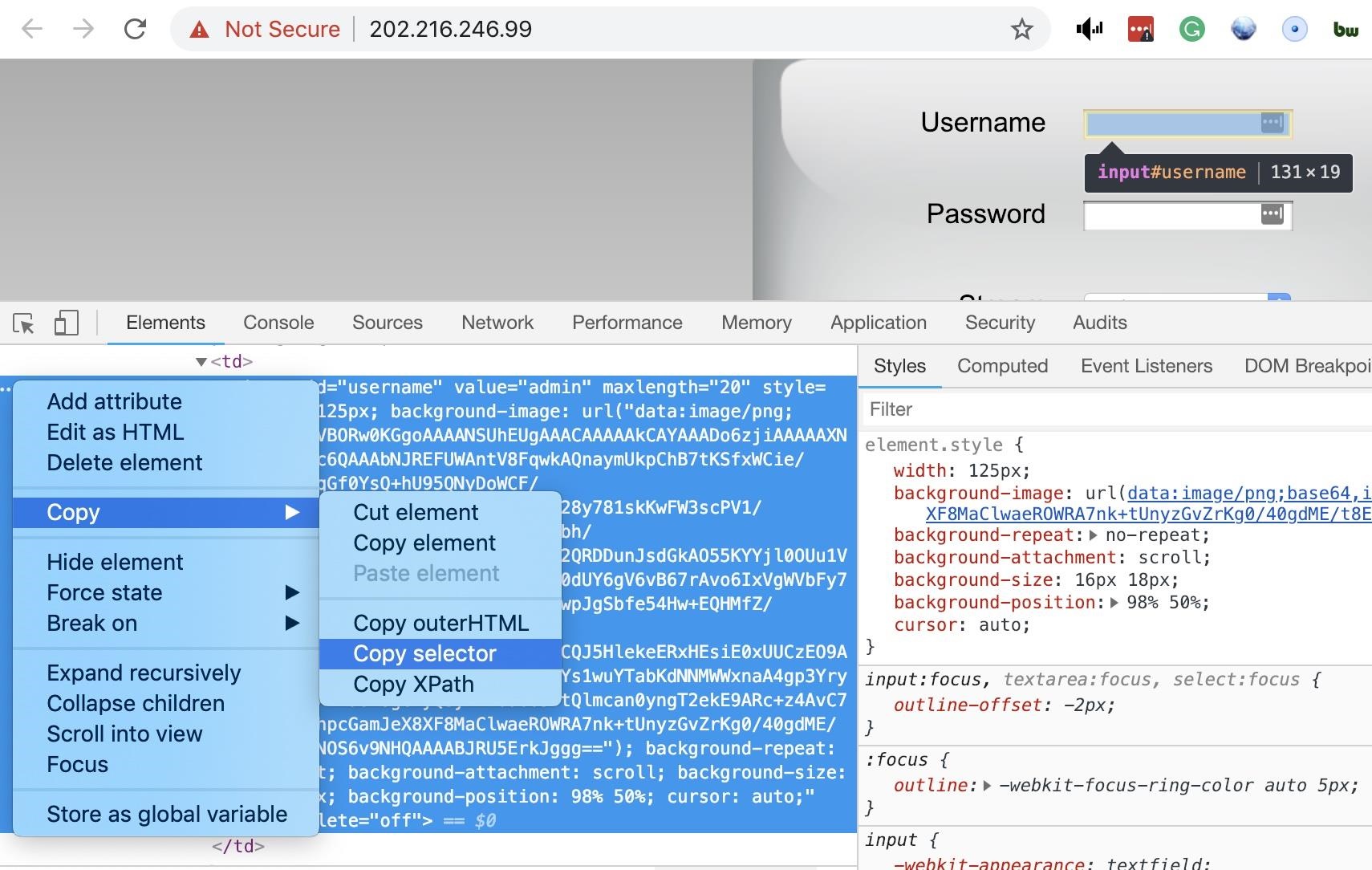

- Персональный взлом. В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время.

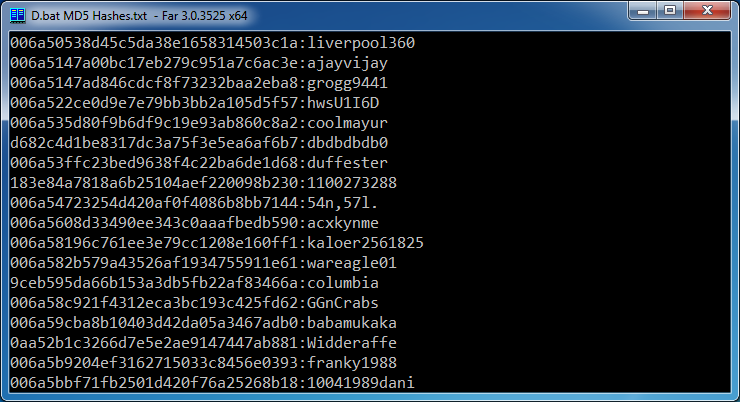

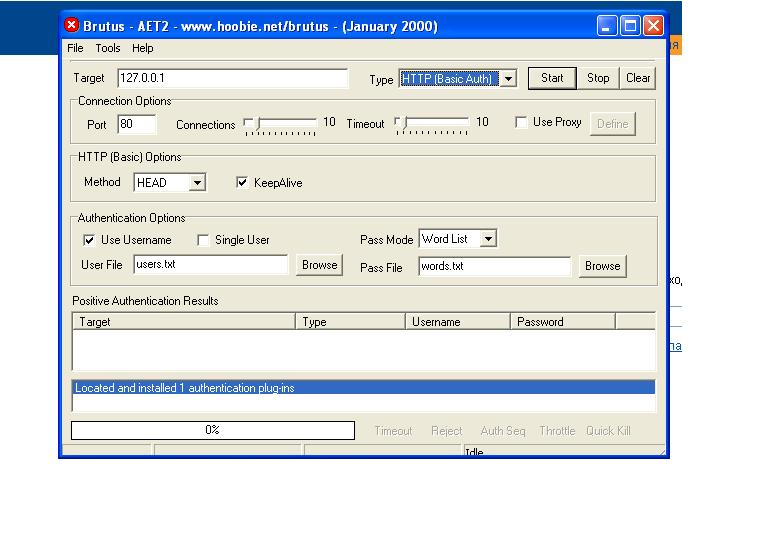

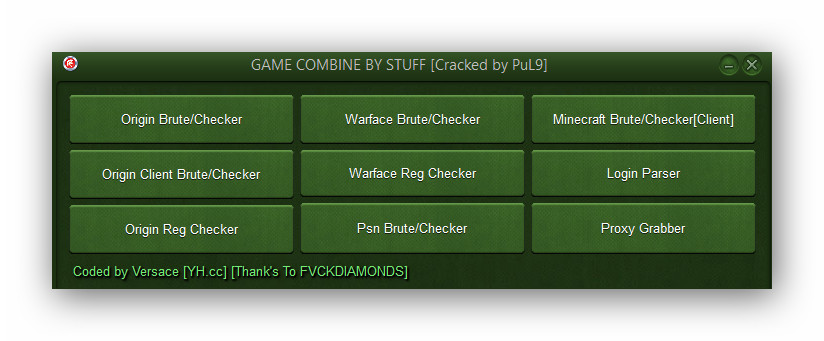

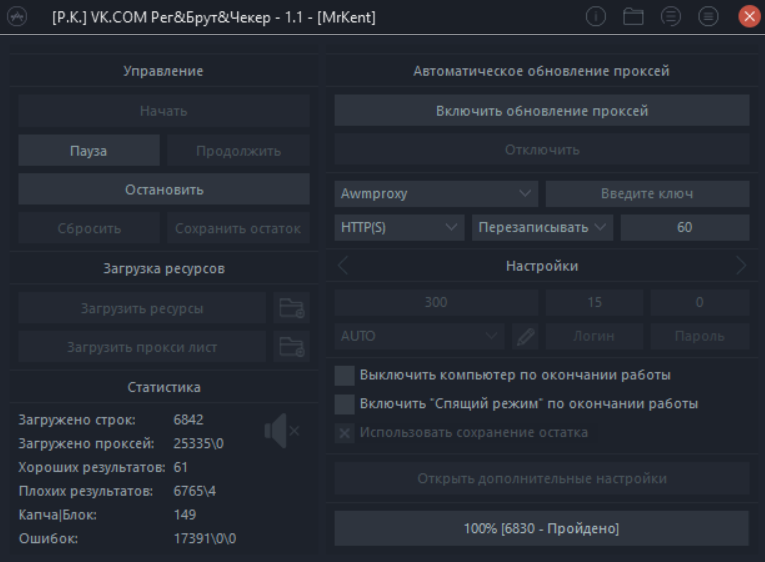

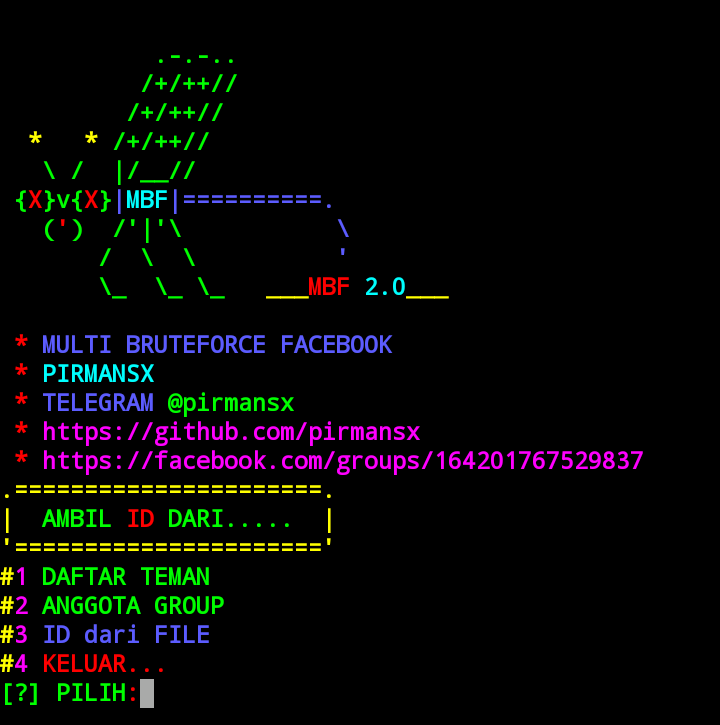

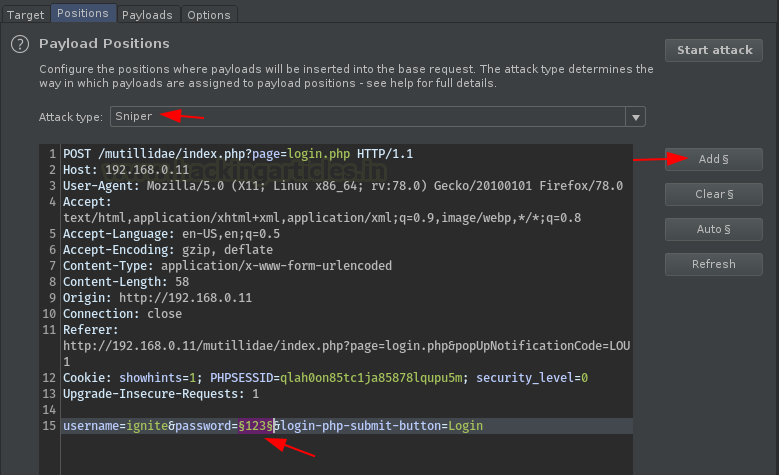

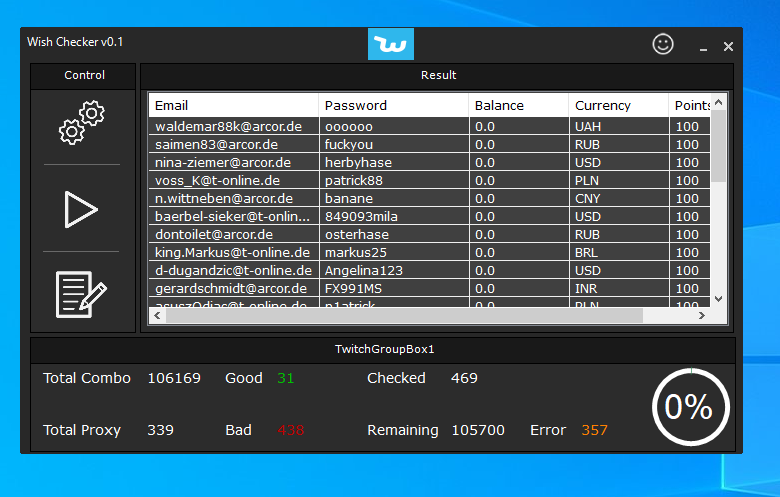

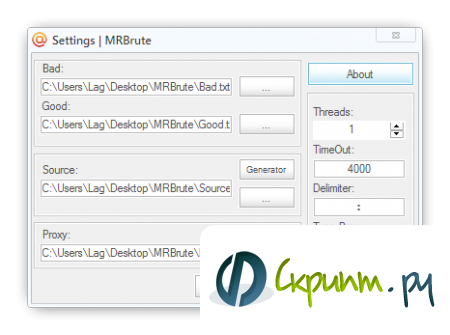

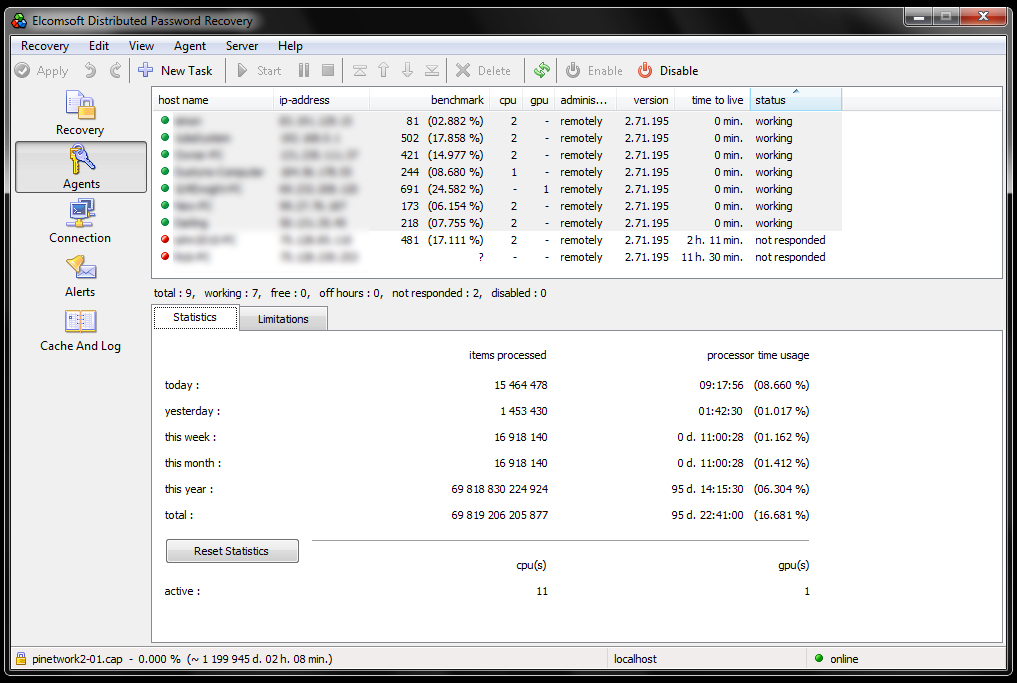

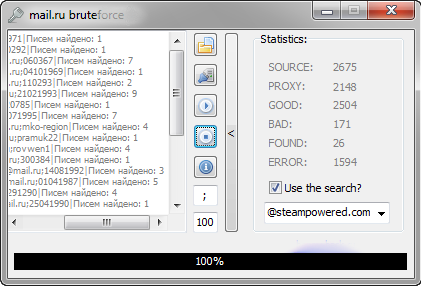

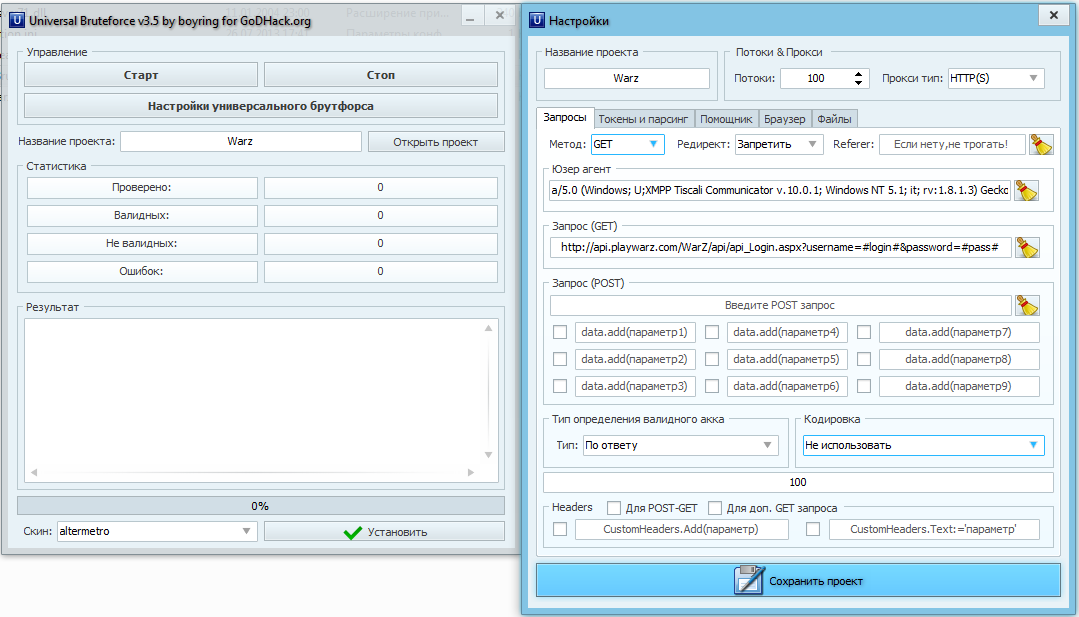

- «Брут-чек». Этот вид брутфорса означает охоту на пароли в больших количествах. Соответственно, цель — завладеть данными не одного пользователя, а множества разных аккаунтов на нескольких веб-ресурсах. К хакерской программе подключается база логинов и паролей каких-либо почтовых сервисов, а также прокси-лист, чтобы замаскировать узел, не дав веб-сервисам почты обнаружить атаку. При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях.

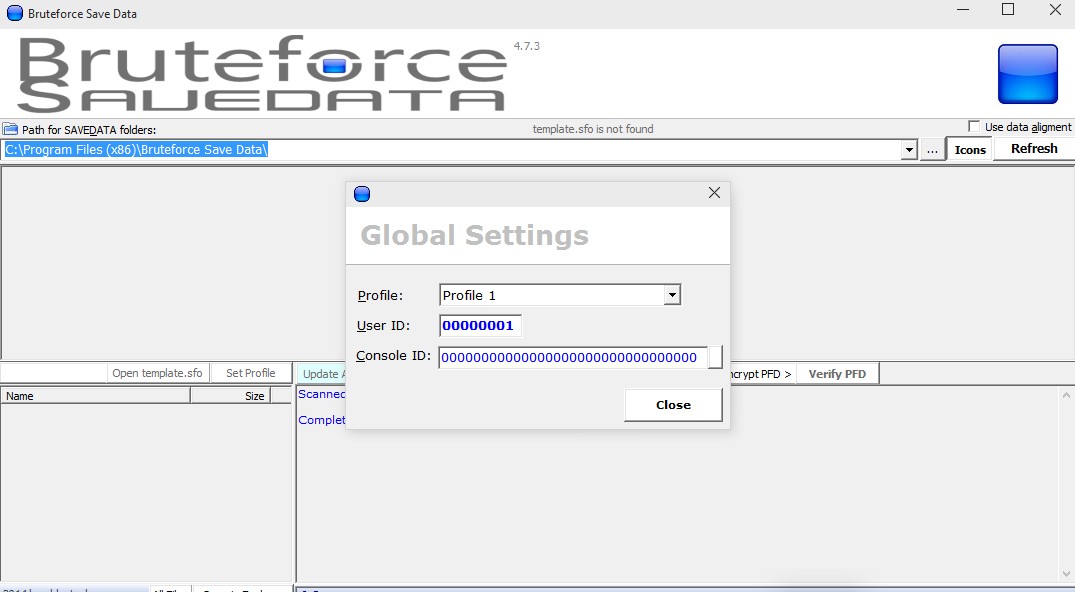

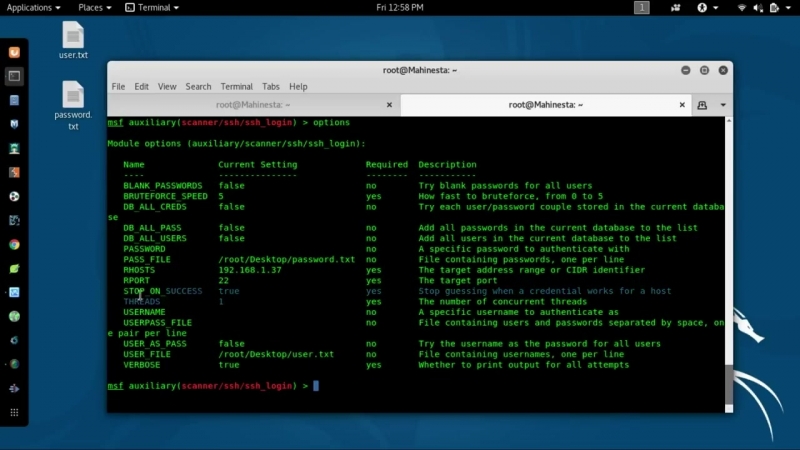

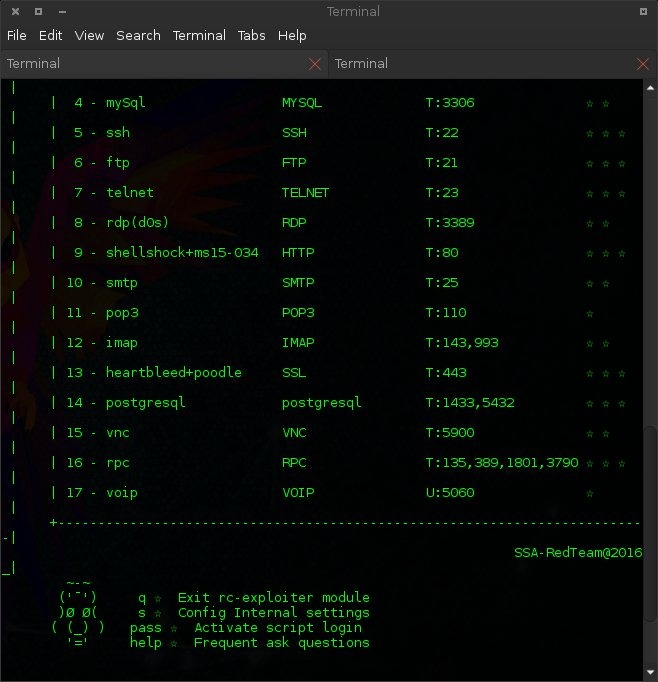

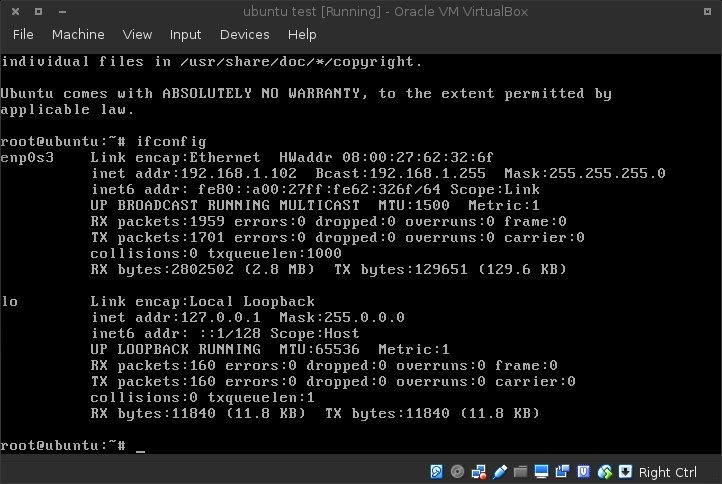

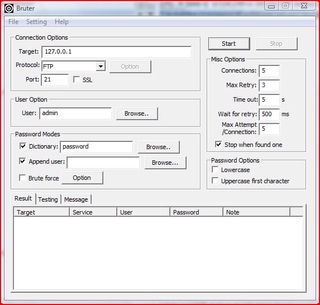

- Удаленный взлом операционной системы компьютерного устройства. Брутфорс в комбинации с другими взламывающими утилитами применяется для получения доступа к удаленному ПК.

Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Цели брутфорса

Брутфорс позволяет завладеть доступом к аккаунтам в социальных сетях или онлайн-играх, что может привести к потере конфиденциальной информации, цифровых валют, достижений, попаданию переписки в чужие руки. С аккаунтов может выполняться рассылка спама, осуществляться вымогательство и другие противоправные действия. Завладев большим количеством аккаунтов, хакер может их обменять или продать.

Получение данных для входа в платежные системы грозит пользователям потерей денежных сумм и даже обретением долгов, так как злоумышленник может свободно распоряжаться финансами, выполнить перевод денег, оформить кредит.

Подбор паролей к веб-сайтам методом brute force открывает доступ к базам данных клиентов, электронным адресам, к использованию площадки в целях распространения вредоносных программ, рассылки спама и т.п.

Получив точку входа в удаленную компьютерную систему с помощью перебора паролей, злоумышленник может выполнять разные преступные действия от имени пользователя, а также воспользоваться его личными данными с целью шантажа, вымогательства, осуществить кражу секретной информации и денежных средств.

Объектами воздействия брутфорса становятся не только компьютеры и аккаунты рядовых пользователей интернета, но и сайты, серверы, рабочие станции коммерческих и банковских структур, различных организаций.

Источник угрозы

Метод перебора паролей используют киберхулиганы с целью взломать игру, почту, аккаунт в соцсетях. Обычно их целью является причинение неприятностей другим людям, проверка своих умений, чтение личной переписки.

Киберпреступники сами пишут программы для взлома или пользуются результатами труда «коллег». Для перебора могут использоваться мощные компьютерные системы, в том числе взломанные ранее или арендованные. В руках злоумышленников брутфорс является средством извлечения личной выгоды из получения доступа к учетным данным.

Также, как уже отмечалось, брутфорс может использоваться в целях проверки криптографической стойкости паролей.

Анализ риска

Риски от применения брутфорса зависят от количества объектов, на которые нацелены атаки, и намерений злоумышленника. С каждым годом появляются новые технологии, которые могут применяться как в благих, так и в преступных целях. Так, несколько лет назад на конференции DEF CON общественности был представлен WASP — беспилотник, который может собирать статистику домашних сетей Wi-Fi. Мощный компьютер на борту аппарата среди прочих функций имел возможность автоматического взлома паролей с помощью брутфорса.

Не так давно была замечена новая ботнет-сеть, проникающая в компьютерные системы с помощью подбора паролей SSH. Методы защиты, обычно применяемые против атак методом «грубой силы», не дают желаемого результата. Как в таком случае повысить уровень безопасности, можно узнать из нашей статьи.

Проблем со взломом через брутфорс можно избежать, если:

- создавать длинный пароль из букв, цифр и спецсимволов,

- не использовать в пароле личную информацию или какие-либо элементы логина,

- для всех аккаунтов создавать свои уникальные пароли,

- регулярно, примерно один раз в месяц, менять пароли,

- на веб-сайтах защищать вход от многочисленных попыток ввода данных.

Брутфорс. Как взламывают аккаунты простым перебором паролей — Джино • Журнал

31 мая 2020 г.

Время чтения: 2 минуты

Пользователи с несложными и короткими паролями — главная мишень взломщиков, использующих метод брутфорса или, другими словами, полного перебора. Этот довольно простой способ взлома нередко приносит результат и теоретически позволяет добыть пароль от аккаунта на любом сервисе или портале, если он недостаточно защищён.

Этот довольно простой способ взлома нередко приносит результат и теоретически позволяет добыть пароль от аккаунта на любом сервисе или портале, если он недостаточно защищён.

Опасность брутфорса

«Brute force» переводится с английского как «грубая сила», что описывает суть брутфорс-атаки. Во время неё происходит подбор всех возможных вариантов пароля и длится это до тех пор, пока не получится его угадать. Однако на угадывание по-настоящему сложных паролей можно потратить несколько лет, чем вряд ли кто-то будет заниматься. Поэтому они практически на 100% процентов смогут защитить вас от успешных попыток перебора.

Брутфорс-атаке легко поддаются пароли, состоящие из простых комбинаций знаков, расположенных по соседству на клавиатуре. Это может быть ряд цифр («123456») или комбинаций букв («qwerty»). К ненадёжным паролям также относятся и те, которые представляют собой дату («18051991») или осмысленное слово, особенно «admin» и «password». Даже если вы выберете в качество пароля русское слово, набранное с английской раскладкой («gfhjkm»), его тоже можно будет угадать.

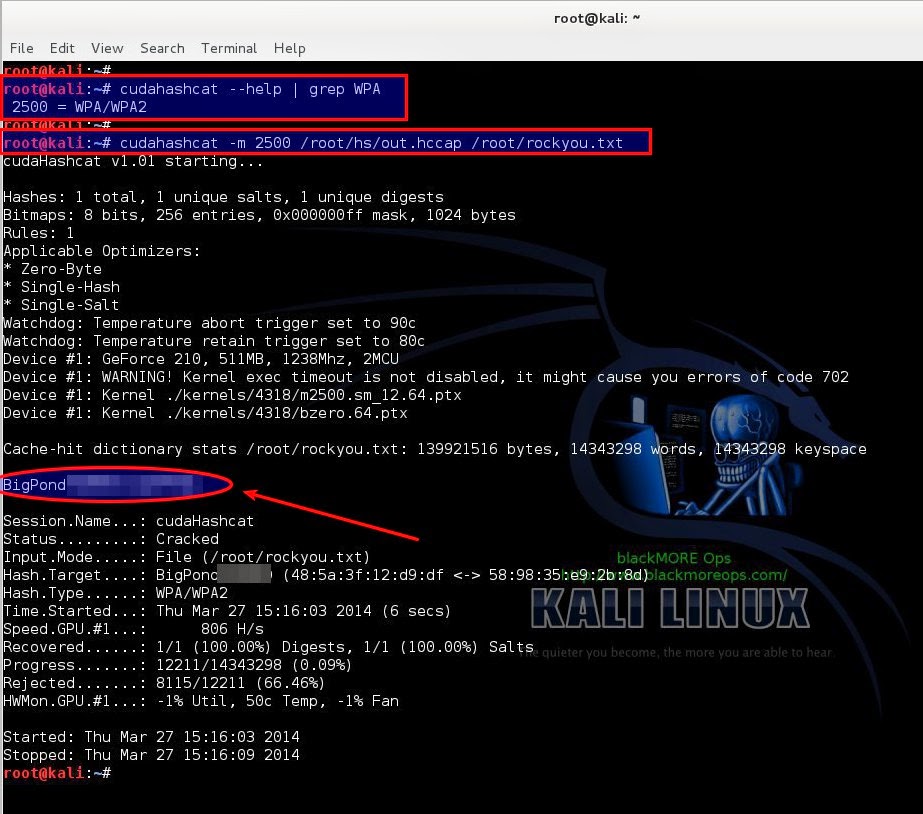

Чтобы взломать аккаунт с паролем средней сложности, может потребоваться всего 2-3 часа. Чем проще пароль, тем быстрее атака достигнет своей цели. Для перебора паролей используется специальное ПО, которое либо создаётся самими киберпреступниками, либо заимствуется ими у своих коллег. А в качестве мощностей используют уже ранее взломанные компьютеры и сервера — и, возможно, взломаны они были также с помощью брутфорса.

Аккаунт с вычисленным паролем можно использовать не только для взлома новых аккаунтов, но и для организации рассылки спама. А если речь об аккаунте администратора сайта, но после его взлома злоумышленники могут разместить на сайте вредоносный код. Кроме того, метод полного перебора используется для получения доступа к секретным файлам или к конфиденциальной информации пользователя.

Защита от брутфорса

Современные системы имеют достаточно надёжные способы защиты от брутфорс-атак на учётные записи. Эффективно бороться с ними помогает ограничение попыток входа в аккаунт: например, если пользователь три раза подряд набрал неверную пару логин-пароль, следующую попытку он сможет осуществить только через 15 минут. Также нередко при неудачной попытке входа юзеру предлагают пройти капчу, что вредоносное ПО для перебора паролей уже вряд ли сможет сделать.

Также нередко при неудачной попытке входа юзеру предлагают пройти капчу, что вредоносное ПО для перебора паролей уже вряд ли сможет сделать.

Широко применяется и двухфакторная аутентификация. При её использовании юзера просят ввести не только логин и пароль, но и, к примеру, код, который отправляется на его номер телефона. Кстати, мы реализовали свой собственный механизм двухфакторной аутентификации с помощью приложения «Джино.Ключ». Также для дополнительного подтверждения личности пользователя учитывается устройство, с которого совершается вход, и местоположение юзера.

Однако в некоторых системах и приложениях таких мер защиты может и не быть. И тогда брутфорс-атаку можно легко провести, а зафиксировать её обычно бывает непросто. Администратора сайта должен насторожиться, когда неизвестный пользователь с одного и того же IP-адреса начинает настойчиво пытаться войти в систему. Отследить это можно, прежде всего, с помощью лог-файлов. Но лучше сделать так, чтобы такое вовсе не происходило.

Ограничьте на своём сайте число попыток входа в аккаунт, используйте капчу, внедрите двухфакторную аутентификацию. А чтобы сохранить в безопасности ваши собственные аккаунты, используйте сложные пароли из букв, цифр и символов. Чтобы создавать такие пароли, существуют специальные генераторы, а для их надёжного хранения можно использовать менеджеры паролей. И не забывайте менять пароли как минимум раз в год.

Что такое брутфорс и как от него защититься

Брутфорс (brute force — грубая сила) — это метод взлома пароля через последовательный перебор всех возможных комбинаций.

Владельцы дорожных чемоданов с кодовыми замками иногда становятся хакерами и используют брутфорс, сами того не зная. Чтобы наверняка открыть чемодан с забытым или сбившимся кодом необходимо последовательно перепроверить все комбинации замка: от 000 до 999. Это и есть брутфорс.

Сложность перебора паролей

У замка чемодана три барабана, каждый из которых имеет 10 положений. 8=218 340 105 584 896

8=218 340 105 584 896

Очевидно, что использование всего одной заглавной буквы и цифры делает пароль сложнее. Для пароля из трёх символов сложность возрастает в 13.5 раз, а для пароля из восьми символов в 1045.5 раз.

Почему в пароле должно быть не менее восьми символов?

Многие сайты и сервисы требуют, чтобы пароль пользователя состоял хотя бы из восьми символов. Почему? Восемь — это не магическое число. Просто на сегодняшний день пароль из восьми символов с использованием цифр и заглавных букв достаточно сложен, чтобы тратить время на его перебор «в лоб». Главное, чтобы не получилось так:

— Введите пароль

— skrv0pt

— Пароль должен содержать хотя бы одну заглавную букву и цифру, и быть не менее 8 символов длиной

— (хер с вами) Аа123456

Кстати, пароль Аа123456 один из наиболее популярных. Именно по этой дурацкой причине.

Как защититься от взлома пароля брутфорсом?

Используйте достаточно длинные пароли с заглавными буквами и цифрами. Впрочем, основную защиту от взлома дают сами сайты и сервисы: в форме авторизации обычно предусмотрена задержка. Если пароль неправильно набран более пяти раз, то следующую попытку входа можно осуществить через пару минут. Это значит, что скорость перебора падает до тридцати комбинаций в час. С такой защитой перебор пароля займёт вечность.

Впрочем, основную защиту от взлома дают сами сайты и сервисы: в форме авторизации обычно предусмотрена задержка. Если пароль неправильно набран более пяти раз, то следующую попытку входа можно осуществить через пару минут. Это значит, что скорость перебора падает до тридцати комбинаций в час. С такой защитой перебор пароля займёт вечность.

Смотрите также

Лучше маленький лайк и репост, чем большое спасибо в комментах. По этой причине комментарии выключены, а кнопки репостов — вас ждут. Пользуйтесь, прошу 🙂

Как защитить сервер SSH от перебора паролей (брутфорс)

Даже сильно защищенный, шифрованный протокол SSH можно взломать. Есть множество методов это сделать и еще больше способов защитить сервер от взлома. В данной статье вы узнаете, что такое SSH brute, для чего вам нужен SSH checker и как можно обезопасить свой сервер от подборщиков. Взломать могут все, что угодно: от роутера до вашего домашнего компьютера, на котором запущен виртуальный сервер по SSH протоколу. А все потому, что не все знают, что такое брут.

А все потому, что не все знают, что такое брут.

Зачем хакерам нужен SSH brute и что это

Брут – это наиболее привычный способ взлома аккаунта клиента для захода на сервер. Такой взлом – это всего-навсего перебор паролей, то есть атака на сервер подборщиков, или брутфорс. Такой простой и самый очевидный метод мало кем учитывается во время создания сервера SSH. Многие думают, что на их хост никто не собирается нападать и что они в безопасности. Но приходит время, и сервер начинает глючить, а на компьютере появляются вирусы – похоже, что это взлом!

Хакеры используют брут для того, чтобы завладеть вашим устройством, будь то роутер или компьютер. На ПК они могут либо сбросить вирусы с кучей рекламы, либо проникнуть в вашу файловую систему и украсть какую-либо важную информацию. Взлом роутера по протоколу SSH – это и вовсе выгодное занятие для подброщиков. Используя стандартный перебор паролей (или брутфорс), взломщики получают доступ к роутеру и могут делать через него спамную рассылку на подключенные компьютеры. Либо они могут продавать данные для входа вашим соседям и т. д. Вот зачем им нужен взлом, вот почему брут до сих популярен – люди не умеют защищать свой SSH сервер, так что даже перебор паролей несет для них большую опасность.

Либо они могут продавать данные для входа вашим соседям и т. д. Вот зачем им нужен взлом, вот почему брут до сих популярен – люди не умеют защищать свой SSH сервер, так что даже перебор паролей несет для них большую опасность.

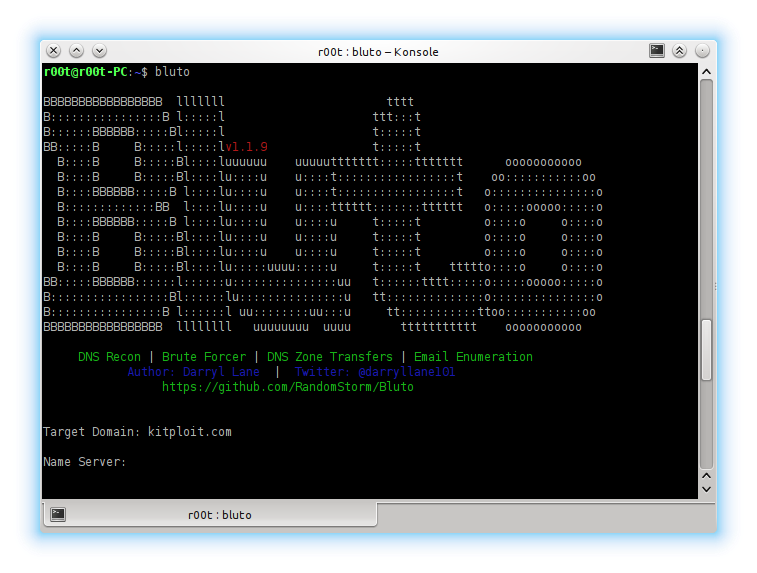

Как можно защитить свой сервер

Во-первых, вы можете использовать чекер. Программ для этого хватает: Lazy SSH, SSH checker, SSH Fresh checker и т. д. Чекер работает так: создает еще одного юзера-клиента, и входит на сервер с целью проверить существующих пользователей на валидность. Если пользователь уже не активен и аккаунт давно не проявлял каких-либо действий, вы об этом узнаете и сможете удалить его, чтобы хитрые взломщики через перебор паролей не смогли взломать старый клиент. К примеру, программа Lazy SSH проверяет IP-адреса, используемые юзерами, а также пользователей, зарегистрированных по открытому ключу и паролю. А SSH Fresh checker анализирует прокси, страну, город, почтовый индекс по IP-адресу, помогая тем самым вам вычислить перебор паролей – вы сразу заметите подозрительных пользователей из других континентов.

А SSH Fresh checker анализирует прокси, страну, город, почтовый индекс по IP-адресу, помогая тем самым вам вычислить перебор паролей – вы сразу заметите подозрительных пользователей из других континентов.

Чекер лишь поможет вам проанализировать сервер SSH на факт взлома. То есть если брут уже состоялся, то чекер поможет определить взлом, пробоину в сервере, которую оставил брутфорс и вы быстро на это среагируете, удалив подставных пользователей. Но учитывайте, что чекер не сможет предотвратить брут – взлом не остановить, если вы будете просто сканировать аккаунты. Чтобы запретить брутфорс, вам нужно покопаться в настройках SSH протокола для сервера, а не только использовать чекер.

В первую очередь вам стоит избавиться от root-пользователя, запретив для него вход. Если вы этого не сделаете, то хакеры не просто взломают вам хост, но и смогут ввести фатальные изменения на компьютер и другое оборудование.

Таким образом, вы лишь развяжите им руки, если оставите возможность входа для root-пользователя. Так что откажитесь от этой глупой идеи и поставьте индивидуальные уровни доступа для каждого каталога и файла при помощи команды chmod.

Так что откажитесь от этой глупой идеи и поставьте индивидуальные уровни доступа для каждого каталога и файла при помощи команды chmod.

С другой стороны, поскольку вы узнали, что существует брут и подбор паролей, то лучше вообще отказаться от пассвордной авторизации. Это устаревший способ, который вовсе не защитит вас, а наоборот – оставит ходы и лазейки для хитрых подборщиков. И если вы хоть на каплю переживаете за свой сервер или роутер, то откажитесь от парольной аутентификации в пользу сверки пользователей по открытому ключу. Хоть такая защита и кажется более слабой, так как при входе на SSH сервер не нужно ничего вводить, но это не так – открытые ключи надежнее паролей.

Если вы привыкли к классическому способу аутентификации, к паролям, тогда вы все же можете их оставить, но при условии, что измените требования к авторизации пользователей. В файле конфигураций на сервере вы сможете указать ограничения для авторизаций, а именно: прописать максимальное число попыток для каждого пользователя ввести верный пароль, указать максимальное число одновременных сеансов авторизации, а также длительность ввода пароля. Учтите, что такой метод может понизить комфорт пользователей во время авторизации – им будет неудобно ожидать, пока определенное число сеансов авторизации пройдет и появится свободное место для них. Кроме того, не все вводят свой пароль с первого раза, потому пользователи будут нервничать и т. д.

В файле конфигураций на сервере вы сможете указать ограничения для авторизаций, а именно: прописать максимальное число попыток для каждого пользователя ввести верный пароль, указать максимальное число одновременных сеансов авторизации, а также длительность ввода пароля. Учтите, что такой метод может понизить комфорт пользователей во время авторизации – им будет неудобно ожидать, пока определенное число сеансов авторизации пройдет и появится свободное место для них. Кроме того, не все вводят свой пароль с первого раза, потому пользователи будут нервничать и т. д.

Также очень важно указать другой номер порта. Ведь все брутфорс-атаки направлены на одно и то же – серверы со стандартным значение порта, равным 22. Если вы поменяете его, то вероятность взлома уже в несколько раз понизится. Потому зайдите в файл конфигураций и измените Port 22 на любой другой, хоть на 23-й. Этого достаточно, чтобы обезопасить свой сервер!

Этого достаточно, чтобы обезопасить свой сервер!

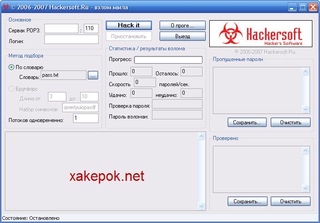

Брутфорс

Брутфорс (от английского brute force — полный перебор или метод «грубой силы») – один из популярных методов взлома паролей на серверах и в различных программах. Заключается он в том, что программа-взломщик пытается получить доступ к какой-либо программе (например, к почтовому ящику) путем перебора паролей по критериям, заданным владельцем данной программы: по словарю, по длине, по сочетаниям цифр, да в принципе таких критериев существует множество.

Способ взлома брутфорсом является достаточно долгим, но мощным, поэтому остается на вооружении у хакеров и по сей день, а с учетом все увеличивающихся мощностей компьютеров и пропускной способности интернет-каналов останется на вооружении еще на долгое время.

Данный способ подбора паролей очень хорош тем, что пароль в конце концов взламывается, но это может занять весьма и весьма долгое время, зачастую даже столетия. Так что данный способ взлома оправдывает себя не всегда, если пользователь-владелец взламываемого сервиса вел себя достаточно хитро и не использовал простых паролей типа «123», «qwerty» и тому подобных, а использовал и заглавные, и строчные символы, плюс ко всему этому задействовал и цифры, и разрешенные специальные символы. Если пароль при всем этом обладает еще и достаточной длинной (около 10 символов), то ему взлом методом брутфорса практически не грозит.

Так что данный способ взлома оправдывает себя не всегда, если пользователь-владелец взламываемого сервиса вел себя достаточно хитро и не использовал простых паролей типа «123», «qwerty» и тому подобных, а использовал и заглавные, и строчные символы, плюс ко всему этому задействовал и цифры, и разрешенные специальные символы. Если пароль при всем этом обладает еще и достаточной длинной (около 10 символов), то ему взлом методом брутфорса практически не грозит.

При брутфорсе чаще всего используется словарная атака – подбор паролей идет из текстового файла заранее составленного (выпрошенного, купленного, украденного, скачанного бесплатно) словаря. Данный способ атаки очень эффективен при массовом взломе, допустим, аккаунтов интернет-мессенджера ICQ, когда злоумышленник, допустим, пытается взломать некий диапазон ICQ-номеров. При этом существует довольно большая вероятность, что при атаке по словарю ему это удастся. Примерами могут служить неоднократные факты взлома.

С 2005 года значительно увеличилось также количество атак, осуществляемых на защищенные SSH-сервисы. Даже если у вас на сервере установлено самое новейшее программное обеспечение, это вовсе не значит, что подобрать пароль к нему невозможно, если межсетевой экран бездействует или настроен неправильно или недостаточно. Так что для увеличения невозможности взлома настройте свой файервол должным образом, это поможет оградить вас от неприятных сюрпризов в дальнейшем.

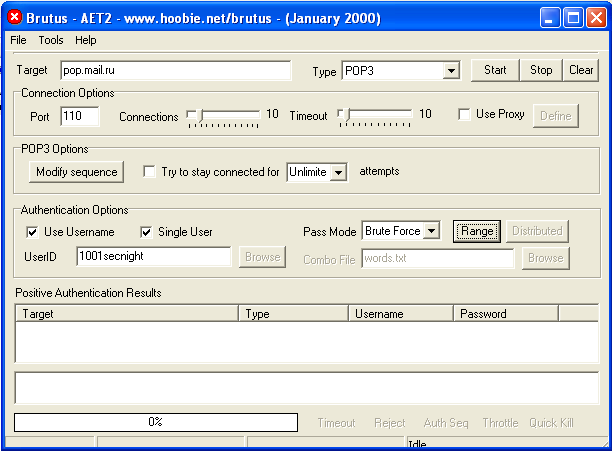

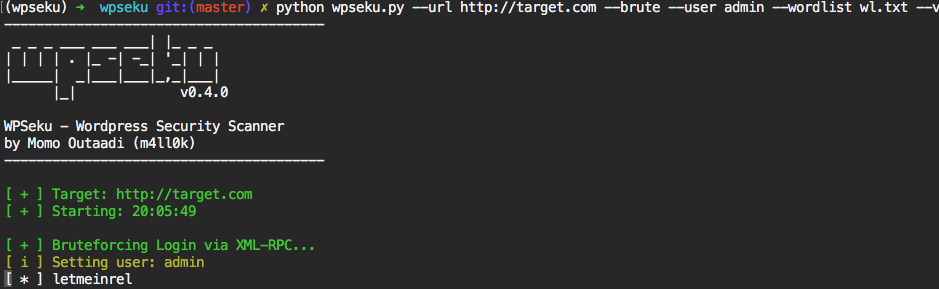

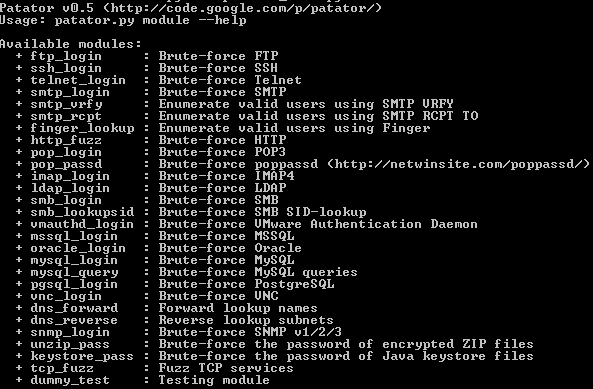

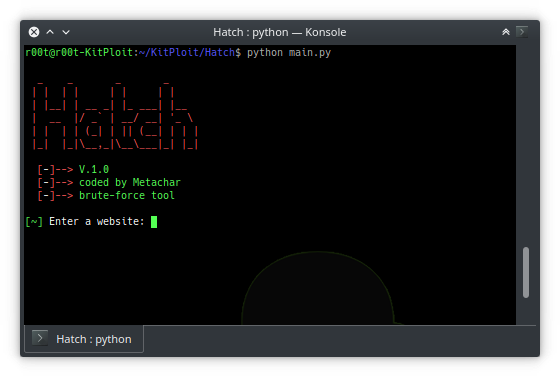

Программ для проведения брута на просторах Интернета выложено очень много, также существует большое количество бесплатных и платных словарей к ним.

Так что если вы крутой хакер и хотите все взломать, то дерзайте, а если законопослушный пользователь – усложняйте все свои пароли до недосягаемых для брутфорса высот.

Ну и напоследок поговорим немного о математической стороне брута.

Как говорит Википедия, любая задача (!!!) из класса NP может быть решена путем полного перебора. Но все это может потребовать экспоненциального времени (!!!).

При разработке различных криптографических шифров метод тотального перебора используют при оценке его (шифра) стойкости к взлому. При этом новый шифр считается достаточно стойким, если не существует более быстрого метода его взлома, чем полный перебор всех возможных ключей. Такие криптографические атаки, как и брут, являются самыми действенными, но и занимают зачастую очень много времени.

При знании некоторых условий метод брута паролей использует отсев неприемлемых значений (пустых паролей, одних и тех же повторяющихся символов и т.д.). В математике этот метод называется метод ветвей и границ.

Также при бруте используются методы распараллеливания вычислений, когда одновременно перебираются несколько паролей. Осуществляется это двумя методами: методом конвейера и методом брута из непересекающихся подмножеств всех возможных паролей.

На этом мы заканчиваем статью, посвященную брутфорсу, и очень надеемся, что приведенная в ней информация окажется вам, наш дорогой и уважаемый читатель, полезной как в хакинге, так и в развертывании компьютерных систем безопасности.

И хотя информация в статье является далеко не полной, но мы надеемся, что вы поняли из ее содержания, в каком направлении вам следует двигаться далее.

брутфорс — Викисловарь

Содержание

- 1 Русский

- 1.1 Морфологические и синтаксические свойства

- 1.2 Произношение

- 1.3 Семантические свойства

- 1.3.1 Значение

- 1.3.2 Синонимы

- 1.3.3 Антонимы

- 1.3.4 Гиперонимы

- 1.3.5 Гипонимы

- 1.4 Родственные слова

- 1.5 Этимология

- 1.6 Фразеологизмы и устойчивые сочетания

- 1.7 Перевод

- 1.8 Библиография

| В Викиданных есть лексема брутфорс (L93661). |

Морфологические и синтаксические свойства[править]

| падеж | ед. ч. | мн. ч. |

|---|---|---|

Им. | брутфо́рс | брутфо́рсы |

| Р. | брутфо́рса | брутфо́рсов |

| Д. | брутфо́рсу | брутфо́рсам |

| В. | брутфо́рс | брутфо́рсы |

| Тв. | брутфо́рсом | брутфо́рсами |

| Пр. | брутфо́рсе | брутфо́рсах |

брут-фо́рс

Существительное, неодушевлённое, мужской род, 2-е склонение (тип склонения 1a по классификации А. А. Зализняка).

Корень: -брутфорс-.

Произношение[править]

- МФА: [brʊtˈfors]

Семантические свойства[править]

Значение[править]

- информ.

метод проникновения в компьютерную систему, заключающийся в подборе пароля простым перебором символов ◆ Отсутствует пример употребления (см. рекомендации).

метод проникновения в компьютерную систему, заключающийся в подборе пароля простым перебором символов ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы[править]

Антонимы[править]

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

| Ближайшее родство | |

| |

Этимология[править]

От англ. brute force, далее от ??

Фразеологизмы и устойчивые сочетания[править]

Перевод[править]

| Список переводов | |

Библиография[править]

- Шагалова Е.

Н. Словарь новейших иностранных слов. — М. : АСТ-ПРЕСС КНИГА, 2017. — ISBN 978-5-462-01845-9.

Н. Словарь новейших иностранных слов. — М. : АСТ-ПРЕСС КНИГА, 2017. — ISBN 978-5-462-01845-9.

Для улучшения этой статьи желательно:

|

Базы для брута — skubr.ru

Брут аккаунтов – это взлом аккаунта реального пользователя, а способ взлома совсем неважен. Иное название – брутфорс, которое имеет английское происхождение (bruteforce – «грубая сила»).

Чтобы начать получать доступ к аккаунтам, необходима база для брута – это набор всех данных про пользователя, который включает в себя и логин, и пароль.

Существует три метода для получения брута:

- Брутфорс, который осуществляется с помощью перебора паролей за списком.

- Фейк (или же «атака готовыми базами») базируется на обмане пользователя. Он вводит свой пароль на идентичном сайте. Плюс такого способа в том, что человек сам отдал свои данные.

- Лом, Дамп или «словарная атака» – это выкуп данных через других людей или покупка доступа к чужим сайтам. Простыми словами, это покупка данных для будущего анализа.

Впервые программа для подбора паролей была использована в 1997 году сотрудниками ICQ. Их цель была вернуть забытые пароли к номерам. Затем она утекла в сеть и ее начали дорабатывать.

Как защититься

Чтобы злоумышленники не завладели личными данными, стоит обезопасить себя. Для начала, нужно придумать длинный пароль от 8 символов, которые вмещает в себя маленькие и заглавные буквы, а также цифры.

Брут-программам скорее всего не удастся взломать такой пароль, поскольку для этого требуется хорошее интернет-соединение и высокая мощность гаджета.

Еще несколько советов для защиты личных данных:

- Никогда нельзя делиться личными данными с пользователями, которых плохо знаете.

- Не переходить на фишинговые сайты, которые заманивают выгодными предложениями.

- Периодически менять пароли.

Чтобы защититься от «словарной атаки», следует ставить в паролях комбинацию символов. Защита от метода «атаки готовыми базами» включает в себя разные пароли на разных сайтах.

Правильная работа с брутом

Пользователям, которые все-таки нуждаются в брут-программах, советуют работать анонимно. Для анонимности своего IP адреса следует использовать VPN или Proxy.

При работе с чужими данными нужно использовать новый браузер. То есть не тот, которым вы пользуетесь постоянно. Привычный браузер содержит много личной информации о пользователе. К примеру, некоторые социальные сети сохраняют cookies. Также в режиме инкогнито не сохраняются персональные данные.

Что такое атака грубой силы? Определение

Атака грубой силой (также известная как взлом методом грубой силы) — это кибератака, эквивалентная проверке каждой клавиши на вашей связке ключей и, в конечном итоге, поиску нужной. 5% подтвержденных инцидентов утечки данных в 2017 году были связаны с атаками методом грубой силы.

5% подтвержденных инцидентов утечки данных в 2017 году были связаны с атаками методом грубой силы.

Атаки методом перебора просты и надежны. Злоумышленники позволяют компьютеру выполнять свою работу — например, пробовать различные комбинации имен пользователей и паролей — до тех пор, пока не найдут тот, который работает.Лучшим противодействием является обнаружение и нейтрализация выполняющейся атаки методом грубой силы: как только злоумышленники получают доступ к сети, их становится гораздо труднее поймать.

Получите бесплатное тестирование на проникновение в средах Active Directory EBook

«Это действительно открыло мне глаза на безопасность AD, чего никогда не делала защита».

Типы атак грубой силы

Самая простая атака методом перебора — это атака по словарю, при которой злоумышленник перебирает словарь возможных паролей и пробует их все.Атаки по словарю начинаются с некоторых предположений об общих паролях, чтобы попытаться угадать их из списка в словаре. Эти атаки, как правило, несколько устарели, учитывая более новые и более эффективные методы.

Эти атаки, как правило, несколько устарели, учитывая более новые и более эффективные методы.

Последние компьютеры, произведенные в течение последних 10 лет, могут взломать 8-значный буквенно-цифровой пароль — заглавные и строчные буквы, цифры и специальные символы — примерно за два часа. Компьютеры настолько быстры, что могут расшифровать слабый хэш-код грубой силой всего за несколько месяцев.Эти виды атак грубой силы известны как исчерпывающий поиск ключей, когда компьютер пробует каждую возможную комбинацию всех возможных символов, чтобы найти правильную комбинацию.

Утилизация учетных данных — это еще один тип атаки методом грубой силы, при котором повторно используются имена пользователей и пароли от других утечек данных для попытки взлома других систем.

При атаке методом обратного перебора используется общий пароль, например «пароль», а затем предпринимается попытка перебора имени пользователя, соответствующего этому паролю.Поскольку пароль — один из самых распространенных паролей в 2017 году, этот метод более успешен, чем вы думаете.

Мотивы атак грубой силы

Атаки методом грубой силы происходят на ранних этапах цепочки кибер-убийств, обычно на этапах разведки и проникновения. Злоумышленникам нужен доступ или точки входа в свои цели, а методы грубой силы — это метод «установил и забыл» для получения такого доступа. Получив доступ в сеть, злоумышленники могут использовать методы грубой силы для повышения своих привилегий или для проведения атак с понижением уровня шифрования.

Злоумышленники также используют атаки методом перебора для поиска скрытых веб-страниц. Скрытые веб-страницы — это веб-сайты, которые находятся в Интернете, но не связаны с другими страницами. Атака полным перебором проверяет разные адреса, чтобы убедиться, что они возвращают действительную веб-страницу, и будет искать страницу, которую они могут использовать. Такие вещи, как программная уязвимость в коде, который они могут использовать для проникновения — например, уязвимость, используемая для проникновения в Equifax, или веб-страница, содержащая список имен пользователей и паролей, доступных миру.

Атака методом грубой силы требует небольшого изящества, поэтому злоумышленники могут автоматизировать несколько атак, которые будут выполняться параллельно, чтобы расширить свои возможности нахождения положительного — для них — результата.

Как защититься от атак грубой силы

Атакам грубой силы нужно время для запуска. Некоторые атаки могут занять недели или даже месяцы, чтобы предоставить что-нибудь пригодное для использования. Большинство средств защиты от атак грубой силы включают увеличение времени, необходимого для успеха, сверх того, что технически возможно, но это не единственная защита.

- Увеличьте длину пароля : Чем больше символов, тем больше времени на взлом методом грубой силы

- Повышение сложности пароля : Дополнительные параметры для каждого символа также увеличивают время взлома методом перебора

- Ограничить попытки входа в систему : Атаки грубой силы увеличивают счетчик неудачных попыток входа в систему в большинстве служб каталогов — хорошая защита от атак грубой силы — блокировать пользователей после нескольких неудачных попыток, тем самым сводя на нет текущую атаку грубой силы

- Внедрить Captcha : Captcha — это обычная система для проверки того, что человек является человеком на веб-сайтах, и может остановить атаки методом грубой силы в процессе

- Использовать многофакторную аутентификацию : Многофакторная аутентификация добавляет второй уровень безопасности к каждой попытке входа в систему, требующей вмешательства человека, что может предотвратить успешную атаку методом грубой силы

Проактивный способ остановить атаки методом перебора начинается с мониторинга. Varonis отслеживает активность Active Directory и трафик VPN, чтобы обнаруживать атаки методом грубой силы. У нас есть модели угроз, которые отслеживают поведение при блокировке (часто это признак того, что идет атака грубой силы), модели угроз, которые обнаруживают потенциальное заполнение учетных данных, и многое другое — все предназначенные для обнаружения и предотвращения атак грубой силы до эскалации атаки.

Varonis отслеживает активность Active Directory и трафик VPN, чтобы обнаруживать атаки методом грубой силы. У нас есть модели угроз, которые отслеживают поведение при блокировке (часто это признак того, что идет атака грубой силы), модели угроз, которые обнаруживают потенциальное заполнение учетных данных, и многое другое — все предназначенные для обнаружения и предотвращения атак грубой силы до эскалации атаки.

Лучше обнаружить атаку и активно остановить ее, чем надеяться, что ваши пароли невозможно взломать.Как только вы обнаружите и остановите атаку, вы можете даже занести в черный список IP-адреса и предотвратить дальнейшие атаки с того же компьютера.

Готовы опередить атаки методом грубой силы? Получите демонстрацию 1: 1, чтобы узнать, как Varonis обнаруживает атаки, чтобы вы могли заранее остановить злоумышленников.

атак грубой силы: защита паролем

Что такое атака грубой силы?

w3.org/1999/xhtml»> Атака методом грубой силы использует метод проб и ошибок, чтобы угадать данные для входа, ключи шифрования или найти скрытую веб-страницу.Хакеры перебирают все возможные комбинации, надеясь правильно угадать.Эти атаки осуществляются с помощью «грубой силы», что означает использование чрезмерных силовых попыток, чтобы попытаться «силой» проникнуть в вашу личную учетную запись (-а).

Это старый метод атаки, но он по-прежнему эффективен и популярен среди хакеров. Потому что в зависимости от длины и сложности пароля его взлом может занять от нескольких секунд до многих лет.

Что получают хакеры от атак грубой силы?

Злоумышленникам, атакующим методом грубой силы, нужно приложить немного усилий, чтобы эти схемы окупились.Хотя технологии действительно упрощают задачу, вы все равно можете задаться вопросом: зачем кому-то это делать?

w3.org/1999/xhtml»> Вот как хакеры получают выгоду от атак грубой силы:- Получение прибыли от рекламы или сбор данных о деятельности

- Кража личных данных и ценностей

- Распространение вредоносного ПО для прерывания работы

- Взлом вашей системы для злонамеренных действий

- Подрыв репутации сайта

Получение прибыли от рекламы или сбор данных о деятельности.

Хакеры могут использовать веб-сайт вместе с другими для получения комиссионных за рекламу. Популярные способы сделать это:

- Размещение спам-рекламы на посещаемом сайте, чтобы зарабатывать деньги каждый раз, когда посетители нажимают или просматривают рекламу.

- Перенаправление трафика веб-сайта на заказанные рекламные сайты.

- Заражение сайта или его посетителей вредоносным ПО для отслеживания активности, обычно шпионским.

Данные продаются рекламодателям без вашего согласия, чтобы помочь им улучшить свой маркетинг.

Данные продаются рекламодателям без вашего согласия, чтобы помочь им улучшить свой маркетинг.

Кража личных данных и ценностей.

Взлом онлайн-счетов может быть похож на взлом банковского хранилища: в Интернете можно найти все, от банковских счетов до налоговой информации. Все, что требуется, — это совершить правильный взлом, чтобы преступник украл вашу личность, деньги или продать ваши личные данные с целью получения прибыли. Иногда конфиденциальные базы данных целых организаций могут быть обнаружены в результате утечки данных на корпоративном уровне.

Распространяет вредоносное ПО, чтобы вызвать сбои в работе.

Если хакер хочет создать проблемы или попрактиковать свои навыки, он может перенаправить трафик веб-сайта на вредоносные сайты. Или же они могут напрямую заразить сайт скрытым вредоносным ПО, которое будет установлено на компьютеры посетителей.

Взлом вашей системы для злонамеренных действий.

Когда одной машины недостаточно, хакеры вербуют армию ничего не подозревающих устройств, называемых ботнетами, чтобы ускорить свои действия. Вредоносное ПО может проникнуть на ваш компьютер, мобильное устройство или в онлайн-аккаунты для спам-фишинга, расширенных атак методом перебора и многого другого.Если у вас нет антивирусной системы, вы можете подвергнуться большему риску заражения.

Подрыв репутации веб-сайта.

Если вы запустили веб-сайт и стали объектом вандализма, киберпреступник может решить заразить ваш сайт непристойным контентом. Это может включать в себя текст, изображения и аудио насильственного, порнографического или расовым оскорбительный характер.

Типы атак грубой силы

w3.org/1999/xhtml»> Каждая атака методом перебора может использовать разные методы для раскрытия ваших конфиденциальных данных.Вы можете столкнуться с любым из следующих популярных методов грубой силы:- Простые атаки грубой силой

- Атаки по словарю

- Гибридные атаки грубой силой

- Обратные атаки грубой силой

- Удостоверение личности

Простые атаки методом перебора: хакеров пытаются логически угадать ваши учетные данные — совершенно без помощи программных инструментов или других средств. Они могут выявить очень простые пароли и PIN-коды.Например, установлен пароль «guest12345».

Атаки по словарю: при стандартной атаке хакер выбирает цель и вводит возможные пароли для этого имени пользователя. Они известны как словарные атаки. Атаки по словарю — это самый простой инструмент в атаках методом грубой силы. Хотя сами по себе они не обязательно являются атаками методом грубой силы, они часто используются как важный компонент для взлома паролей. Некоторые хакеры просматривают несокращенные словари и дополняют слова специальными символами и цифрами или используют специальные словари слов, но этот тип последовательной атаки громоздок.

Хотя сами по себе они не обязательно являются атаками методом грубой силы, они часто используются как важный компонент для взлома паролей. Некоторые хакеры просматривают несокращенные словари и дополняют слова специальными символами и цифрами или используют специальные словари слов, но этот тип последовательной атаки громоздок.

Гибридные атаки методом перебора: эти хакеры смешивают внешние средства со своими логическими догадками, чтобы попытаться взломать. Гибридная атака обычно сочетает атаки по словарю и грубую силу. Эти атаки используются для определения комбинированных паролей, в которых смешиваются общие слова со случайными символами. Пример такой атаки методом грубой силы может включать такие пароли, как NewYork1993 или Spike1234.

Атаки обратным перебором: Как следует из названия, атака обратным перебором меняет стратегию атаки, начиная с известного пароля. Затем хакеры ищут миллионы имен пользователей, пока не найдут совпадение. Многие из этих преступников начинают с утечки паролей, которые доступны в Интернете из существующих утечек данных.

Затем хакеры ищут миллионы имен пользователей, пока не найдут совпадение. Многие из этих преступников начинают с утечки паролей, которые доступны в Интернете из существующих утечек данных.

Заполнение учетных данных: Если у хакера есть комбинация имени пользователя и пароля, которая работает для одного веб-сайта, он попробует ее и на множестве других. Поскольку известно, что пользователи повторно используют данные для входа на многие веб-сайты, они являются исключительными целями подобной атаки.

Инструменты и попытки грубой силы

Подбор пароля для конкретного пользователя или сайта может занять много времени, поэтому хакеры разработали инструменты, позволяющие выполнять эту работу быстрее.

Автоматизированные инструменты помогают с атаками методом перебора. Они используют быстрое угадывание, которое построено для создания всех возможных паролей и попытки их использования. Программа для взлома методом грубой силы может найти пароль из одного словарного слова в течение одной секунды.

Программа для взлома методом грубой силы может найти пароль из одного словарного слова в течение одной секунды.

В подобных инструментах запрограммированы обходные пути:

- Работает со многими компьютерными протоколами (такими как FTP, MySQL, SMPT и Telnet)

- Разрешить хакерам взламывать беспроводные модемы.

- Определение слабых паролей

- Расшифровать пароли в зашифрованном хранилище.

- Переведите слова на leetspeak — например, «don’thackme» превращается в «d0n7h5cKm3».

- Выполните все возможные комбинации символов.

- Управляйте атаками по словарю.

Некоторые инструменты просматривают предварительно вычисленные радужные таблицы на предмет входов и выходов известных хэш-функций. Эти «хеш-функции» представляют собой основанные на алгоритмах методы шифрования, используемые для преобразования паролей в длинные последовательности букв и цифр фиксированной длины. Другими словами, радужные таблицы удаляют самую сложную часть атаки методом грубой силы, чтобы ускорить процесс.

Другими словами, радужные таблицы удаляют самую сложную часть атаки методом грубой силы, чтобы ускорить процесс.

: попытки грубой силы

Тонны компьютерного интеллекта необходимы для запуска программного обеспечения для подбора паролей. К сожалению, хакеры разработали аппаратные решения, чтобы упростить эту часть работы.

Комбинация ЦП и графического процессора (ГП) увеличивает вычислительную мощность. Добавление тысяч вычислительных ядер в графический процессор для обработки позволяет системе выполнять несколько задач одновременно.Обработка графического процессора используется для аналитики, проектирования и других приложений с интенсивными вычислениями. Хакеры, использующие этот метод, могут взламывать пароли примерно в 250 раз быстрее, чем один процессор.

Итак, сколько времени потребуется, чтобы взломать пароль? Для сравнения: шестизначный пароль, включающий цифры, имеет примерно 2 миллиарда возможных комбинаций. Чтобы взломать его с помощью мощного процессора, который перебирает 30 паролей в секунду, требуется более двух лет. Добавление одной мощной видеокарты позволяет тому же компьютеру проверять 7 100 паролей в секунду и взламывать пароль за 3 секунды.5 дней.

Чтобы взломать его с помощью мощного процессора, который перебирает 30 паролей в секунду, требуется более двух лет. Добавление одной мощной видеокарты позволяет тому же компьютеру проверять 7 100 паролей в секунду и взламывать пароль за 3 секунды.5 дней.

Шаги по защите паролей для профессионалов

Чтобы обезопасить себя и свою сеть, вы должны принять меры предосторожности и помочь другим сделать это. И поведение пользователей, и системы сетевой безопасности потребуют усиления.

И ИТ-специалистам, и пользователям прислушайтесь к нескольким общим советам:

- Используйте расширенное имя пользователя и пароль. Защитите себя с помощью учетных данных, которые сильнее, чем admin и password1234 , чтобы не допустить этих злоумышленников.Чем сильнее эта комбинация, тем труднее будет проникнуть в нее.

- Удалите все неиспользуемые учетные записи с разрешениями высокого уровня. Это кибер-эквивалент дверей со слабыми замками, облегчающими взлом. Неуправляемые аккаунты — это уязвимость, которой нельзя рисковать. Выбросьте их как можно скорее.

Изучив основы, вы захотите повысить свою безопасность и привлечь пользователей.

Мы начнем с того, что вы можете делать в серверной части, а затем дадим советы, как поддержать безопасные привычки.

Пассивная внутренняя защита паролей

Высокие скорости шифрования: , чтобы усложнить успешную атаку методом грубой силы, системные администраторы должны гарантировать, что пароли для их систем зашифрованы с максимально возможной скоростью шифрования, например 256-битным шифрованием. Чем больше битов в схеме шифрования, тем сложнее взломать пароль.

Salt the hash: Администраторы также должны рандомизировать хэши паролей, добавляя случайную строку букв и цифр (называемую солью) к самому паролю.Эта строка должна храниться в отдельной базе данных и извлекаться и добавляться к паролю перед хешированием. Посредством соления хеша пользователи с одним и тем же паролем получают разные хеши.

Двухфакторная аутентификация (2FA): дополнительно администраторы могут потребовать двухэтапную аутентификацию и установить систему обнаружения вторжений, которая обнаруживает атаки методом грубой силы. Это требует, чтобы пользователи отслеживали попытку входа в систему с помощью второго фактора, такого как физический USB-ключ или биометрическое сканирование отпечатков пальцев.

Ограничение количества повторных попыток входа в систему: ограничение количества попыток также снижает уязвимость к атакам методом перебора. Например, три попытки ввести правильный пароль перед блокировкой пользователя на несколько минут могут вызвать значительные задержки и заставить хакеров перейти к более простым целям.

Например, три попытки ввести правильный пароль перед блокировкой пользователя на несколько минут могут вызвать значительные задержки и заставить хакеров перейти к более простым целям.

Блокировка учетной записи после чрезмерных попыток входа в систему: Если хакер может бесконечно повторять ввод пароля даже после временной блокировки, он может вернуться, чтобы повторить попытку.Блокировка учетной записи и требование, чтобы пользователь обратился в ИТ-отдел для разблокировки, сдерживает эту активность. Короткие таймеры блокировки более удобны для пользователей, но удобство может быть уязвимостью. Чтобы сбалансировать это, вы можете подумать об использовании долгосрочной блокировки, если после короткого будет много неудачных попыток входа в систему.

Ограничение количества повторных входов в систему: вы можете еще больше замедлить усилия злоумышленника, создав пространство между каждой попыткой входа в систему. В случае сбоя входа в систему таймер может запретить вход в систему до тех пор, пока не пройдет короткое время.Это оставит время для вашей группы мониторинга в реальном времени, чтобы обнаружить эту угрозу и поработать над ее устранением. Некоторые хакеры могут прекратить попытки, если ожидание того не стоит.

В случае сбоя входа в систему таймер может запретить вход в систему до тех пор, пока не пройдет короткое время.Это оставит время для вашей группы мониторинга в реальном времени, чтобы обнаружить эту угрозу и поработать над ее устранением. Некоторые хакеры могут прекратить попытки, если ожидание того не стоит.

Требуется Captcha после неоднократных попыток входа в систему: ручная проверка не позволяет роботам проникнуть в ваши данные. Captcha бывает разных типов, включая повторный ввод текста на изображении, установку флажка или идентификацию объектов на изображениях. Независимо от того, что вы используете, вы можете использовать это до первого входа в систему и после каждой неудачной попытки защитить дальше.

Используйте список IP denylist для блокировки известных злоумышленников. Будьте уверены, что этот список постоянно пополняется теми, кто им управляет.

w3.org/1999/xhtml»> Активная ИТ-поддержка для защиты паролейОбучение паролю: Поведение пользователя имеет важное значение для защиты паролей. Обучите пользователей безопасным методам и инструментам, которые помогут им отслеживать свои пароли. Такие службы, как Kaspersky Password Manager, позволяют пользователям сохранять свои сложные, трудно запоминающиеся пароли в зашифрованном «хранилище» вместо того, чтобы небезопасно записывать их на стикерах.Поскольку пользователи склонны ставить под угрозу свою безопасность ради удобства, обязательно помогите им взять в руки удобные инструменты, которые будут обеспечивать их безопасность.

Наблюдайте за учетными записями в реальном времени на предмет странной активности: Нечетные места входа в систему, чрезмерные попытки входа в систему и т. Д. Работайте, чтобы выявить тенденции необычной активности и принять меры для блокировки любых потенциальных злоумышленников в режиме реального времени. Обратите внимание на блокировку IP-адресов, блокировку учетной записи и свяжитесь с пользователями, чтобы определить, является ли активность учетной записи законной (если она выглядит подозрительной).

Обратите внимание на блокировку IP-адресов, блокировку учетной записи и свяжитесь с пользователями, чтобы определить, является ли активность учетной записи законной (если она выглядит подозрительной).

Как пользователи могут укрепить пароли против атак грубой силы

Как пользователь, вы можете многое сделать для поддержки своей защиты в цифровом мире. Лучшая защита от парольных атак — обеспечение максимальной надежности ваших паролей.

Атаки методом грубой силы полагаются на время, чтобы взломать ваш пароль. Итак, ваша цель — убедиться, что ваш пароль максимально замедляет эти атаки, потому что, если взлом будет стоить слишком много времени … большинство хакеров сдадутся и двинутся дальше.

Вот несколько способов повысить надежность паролей от грубых атак:

Более длинные пароли с разными типами символов. По возможности пользователи должны выбирать пароли из 10 символов, которые включают символы или цифры. Это создает 171,3 квинтиллиона (1,71 x 10 20 ) возможностей. При использовании процессора GPU, который пытается 10,3 миллиарда хэшей в секунду, взлом пароля займет около 526 лет. Хотя суперкомпьютер мог взломать его за несколько недель.По этой логике, добавление большего количества символов усложняет разгадку пароля.

По возможности пользователи должны выбирать пароли из 10 символов, которые включают символы или цифры. Это создает 171,3 квинтиллиона (1,71 x 10 20 ) возможностей. При использовании процессора GPU, который пытается 10,3 миллиарда хэшей в секунду, взлом пароля займет около 526 лет. Хотя суперкомпьютер мог взломать его за несколько недель.По этой логике, добавление большего количества символов усложняет разгадку пароля.

Разработайте кодовые фразы. Не все сайты принимают такие длинные пароли, а это значит, что вам следует выбирать сложные парольные фразы, а не отдельные слова. Атаки по словарю созданы специально для фраз из одного слова и делают взлом практически без усилий. Парольные фразы — пароли, состоящие из нескольких слов или сегментов — следует усыпать дополнительными символами и специальными типами символов.

Создайте правила для создания ваших паролей. Лучшие пароли — это те, которые вы можете запомнить, но не будут иметь смысла для других, читающих их. Выбирая маршрут с парольной фразой, подумайте об использовании сокращенных слов, например, заменив «wood» на «wd», чтобы создать строку, которая имеет смысл только для вас. Другие примеры могут включать удаление гласных или использование только первых двух букв каждого слова.

Лучшие пароли — это те, которые вы можете запомнить, но не будут иметь смысла для других, читающих их. Выбирая маршрут с парольной фразой, подумайте об использовании сокращенных слов, например, заменив «wood» на «wd», чтобы создать строку, которая имеет смысл только для вас. Другие примеры могут включать удаление гласных или использование только первых двух букв каждого слова.

Держитесь подальше от часто используемых паролей. Важно избегать использования наиболее распространенных паролей и часто их менять.

Используйте уникальные пароли для каждого используемого сайта. Чтобы не стать жертвой переполнения учетных данных, никогда не используйте пароль повторно. Если вы хотите повысить уровень безопасности, используйте разные имена пользователей для каждого сайта. Вы можете защитить другие учетные записи от взлома в случае взлома одной из ваших.

w3.org/1999/xhtml»> Воспользуйтесь менеджером паролей. Установка менеджера паролей автоматизирует создание и отслеживание вашей онлайн-информации для входа. Это позволяет вам получить доступ ко всем своим учетным записям, сначала войдя в диспетчер паролей.Затем вы можете создать очень длинные и сложные пароли для всех сайтов, которые вы посещаете, безопасно хранить их, и вам нужно будет запомнить только один основной пароль.Если вам интересно, «сколько времени займет взлом моего пароля», вы можете проверить надежность парольной фразы на https://password.kaspersky.com.

Статьи по теме:

Что такое грубая сила | Общие инструменты и предотвращение атак

Что такое атака грубой силой

Атака грубой силы — популярный метод взлома: по некоторым данным, атаки грубой силы составляли пять процентов подтвержденных нарушений безопасности. Атака методом грубой силы включает в себя «угадывание» имени пользователя и пароля для получения несанкционированного доступа к системе. Грубая сила — это простой метод атаки, имеющий высокую вероятность успеха.

Атака методом грубой силы включает в себя «угадывание» имени пользователя и пароля для получения несанкционированного доступа к системе. Грубая сила — это простой метод атаки, имеющий высокую вероятность успеха.

Некоторые злоумышленники используют приложения и скрипты как инструменты грубой силы. Эти инструменты опробуют множество комбинаций паролей для обхода процессов аутентификации. В других случаях злоумышленники пытаются получить доступ к веб-приложениям, ища правильный идентификатор сеанса. Мотивация злоумышленника может включать кражу информации, заражение сайтов вредоносным ПО или нарушение работы службы.

В то время как некоторые злоумышленники до сих пор проводят атаки методом грубой силы вручную, сегодня почти все атаки методом грубой силы выполняются ботами. У злоумышленников есть списки часто используемых учетных данных или реальных учетных данных пользователей, полученных через бреши в безопасности или через темную сеть. Боты систематически атакуют веб-сайты и проверяют эти списки учетных данных, а также уведомляют злоумышленника о получении доступа.

Типы атак грубой силы

- Простая атака грубой силой — использует систематический подход к «угадыванию», который не полагается на внешнюю логику.

- Гибридная атака методом перебора — начинается с внешней логики, чтобы определить, какой вариант пароля с наибольшей вероятностью может быть успешным, а затем продолжает простой подход, пробуя множество возможных вариантов.

- Атаки по словарю — угадывает имена пользователей или пароли, используя словарь возможных строк или фраз.

- Атаки на радужную таблицу. — Радужная таблица — это предварительно вычисленная таблица для обращения криптографических хеш-функций. Его можно использовать для угадывания функции до определенной длины, состоящей из ограниченного набора символов.

- Обратная атака грубой силой — использует общий пароль или набор паролей для многих возможных имен пользователей. Нацелен на сеть пользователей, данные о которых злоумышленники получили ранее.

- Заполнение учетных данных — использует ранее известные пары пароль-имя пользователя, проверяя их на нескольких веб-сайтах. Использует тот факт, что многие пользователи имеют одинаковые имя пользователя и пароль в разных системах.

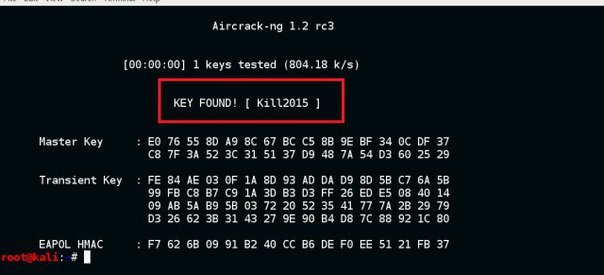

Hydra и другие популярные инструменты для атак грубой силы

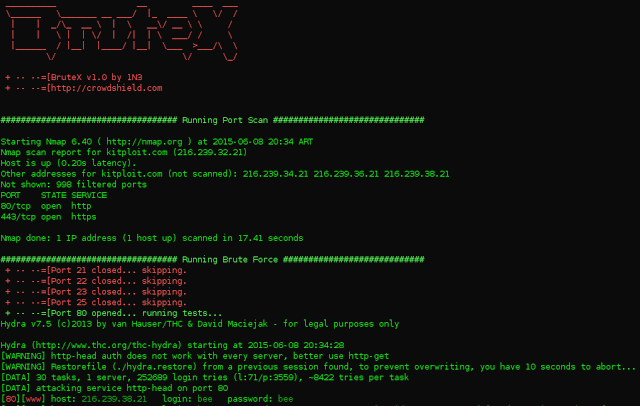

Аналитики безопасности используют инструмент THC-Hydra для выявления уязвимостей в клиентских системах.Hydra быстро перебирает большое количество комбинаций паролей, как простым перебором, так и на основе словаря. Он может атаковать более 50 протоколов и несколько операционных систем. Гидра — открытая платформа; Сообщество безопасности и злоумышленники постоянно разрабатывают новые модули.

Гидра атака грубой силой

Другие популярные инструменты для грубой силы:

- Aircrack-ng — может использоваться в Windows, Linux, iOS и Android. Он использует словарь широко используемых паролей для взлома беспроводных сетей.

- John the Ripper — работает на 15 различных платформах, включая Unix, Windows и OpenVMS. Пробует все возможные комбинации, используя словарь возможных паролей.

- L0phtCrack — инструмент для взлома паролей Windows. Он использует радужные таблицы, словари и многопроцессорные алгоритмы.

- Hashcat — работает в Windows, Linux и Mac OS. Может выполнять простые атаки методом перебора, атаки на основе правил и гибридные атаки.

- DaveGrohl — инструмент с открытым исходным кодом для взлома Mac OS.Может быть распределен по нескольким компьютерам.

- Ncrack — инструмент для взлома сетевой аутентификации. Его можно использовать в Windows, Linux и BSD.

Слабые пароли, которые позволяют использовать грубую силу

Сегодня у людей много учетных записей и много паролей. Люди часто используют несколько простых паролей, что подвергает их атакам методом грубой силы. Кроме того, повторное использование одного и того же пароля может предоставить злоумышленникам доступ ко многим учетным записям.

Кроме того, повторное использование одного и того же пароля может предоставить злоумышленникам доступ ко многим учетным записям.

Учетные записи электронной почты, защищенные ненадежными паролями, могут быть связаны с дополнительными учетными записями, а также могут использоваться для восстановления паролей. Это делает их особенно ценными для хакеров. Кроме того, если пользователи не изменят пароль маршрутизатора по умолчанию, их локальная сеть будет уязвима для атак. Злоумышленники могут попробовать несколько простых паролей по умолчанию и получить доступ ко всей сети.

Некоторые из наиболее часто встречающихся паролей в списках грубой силы включают: дату рождения, имена детей, qwerty, 123456, abcdef123, a123456, abc123, пароль, asdf, hello, welcome, zxcvbn, Qazwsx, 654321, 123321, 000000, 111111 , 987654321, 1q2w3e, 123qwe, qwertyuiop, gfhjkm.

Надежные пароли обеспечивают лучшую защиту от кражи личных данных, потери данных, несанкционированного доступа к учетным записям и т. Д.

Д.

Как предотвратить взлом пароля методом грубой силы

Чтобы защитить вашу организацию от взлома паролей методом перебора, принудительно используйте надежные пароли. Пароли должны:

- Никогда не используйте информацию, которую можно найти в Интернете (например, имена членов семьи).

- Имейте как можно больше символов.

- Комбинируйте буквы, цифры и символы.

- Отличается для каждой учетной записи пользователя.

- Избегайте общих шаблонов.

Как администратор, вы можете реализовать следующие методы защиты пользователей от взлома пароля грубой силой:

- Политика блокировки — вы можете заблокировать учетные записи после нескольких неудачных попыток входа в систему, а затем разблокировать их от имени администратора.

- Прогрессивные задержки — вы можете заблокировать учетные записи на ограниченное время после неудачных попыток входа в систему. Каждая попытка увеличивает задержку.

- Captcha — такие инструменты, как reCAPTCHA, требуют от пользователей выполнения простых задач для входа в систему. Пользователи могут легко выполнять эти задачи, в то время как инструменты грубой силы — нет.

- Требование надежных паролей —вы можете заставить пользователей определять длинные и сложные пароли. Вы также должны обеспечить периодическую смену пароля.

- Двухфакторная аутентификация — вы можете использовать несколько факторов для аутентификации личности и предоставления доступа учетным записям.

Узнайте, как Imperva Bot Management может помочь вам в атаках методом грубой силы.

Предотвращение атак грубой силы с помощью Imperva

Imperva Bot Protection отслеживает трафик на ваш сайт, отделяя трафик ботов от реальных пользователей и блокируя нежелательных ботов. Поскольку почти все атаки методом грубой силы выполняются ботами, это в значительной степени способствует смягчению этого явления.

Bot Protection проходит в три этапа для выявления плохих ботов. Он классифицирует трафик, используя базу данных сигнатур с миллионами известных вариантов ботов. При выявлении подозреваемого бота он выполняет несколько типов проверки, чтобы классифицировать бота как легитимного, вредоносного или подозрительного.Наконец, подозрительные боты проверяются, могут ли они принимать файлы cookie и анализировать Javascript.

Imperva WAF также защищает от ручных атак грубой силы. Когда пользователь делает повторные попытки доступа к системе или последовательно пытается использовать разные учетные данные в соответствии с шаблоном, Imperva обнаруживает эту аномальную активность, блокирует пользователя и предупреждает сотрудников службы безопасности.

Что такое атака полным перебором? И почему они на подъеме

Определение атаки методом перебора

Атака полным перебором заключается в том, что злоумышленник неоднократно и систематически вводит разные имена пользователей и пароли в попытке в конечном итоге правильно угадать учетные данные. Этот простой, но ресурсоемкий подход методом проб и ошибок обычно осуществляется с использованием автоматических инструментов, скриптов или ботов, циклически перебирающих все возможные комбинации, пока не будет предоставлен доступ.

Этот простой, но ресурсоемкий подход методом проб и ошибок обычно осуществляется с использованием автоматических инструментов, скриптов или ботов, циклически перебирающих все возможные комбинации, пока не будет предоставлен доступ.

«Это старый метод атаки, но он все еще эффективен и популярен среди хакеров», — говорит Дэвид Эмм, главный исследователь безопасности в Kaspersky. «Атаки методом грубой силы часто используются для нацеливания на устройства в удаленных сетях для получения личной информации, такой как пароли, парольные фразы, имена пользователей и личные идентификационные номера (ПИН-коды).”

Однако, чем длиннее пароль и чем сильнее шифрование сохраненных учетных данных, тем больше требуется времени и вычислительной мощности, поэтому организации могут снизить эффективность атаки до такой степени, что для злоумышленников практически невозможно выполнить успешно.

В 2017 году парламенты Великобритании и Шотландии стали жертвами перебора паролей, а год спустя аналогичная, но безуспешная атака была совершена на парламент Северной Ирландии. Год спустя авиакомпания Cathay Pacific подверглась нападению методом грубой силы, за которое британский регулирующий орган оштрафовал ее на 500 000 фунтов стерлингов [~ 630 000 долларов] из-за отсутствия достаточных превентивных мер.Сервис блокировки рекламы Ad Guard также принудительно сбросил пароли всех пользователей после атаки методом перебора.

Год спустя авиакомпания Cathay Pacific подверглась нападению методом грубой силы, за которое британский регулирующий орган оштрафовал ее на 500 000 фунтов стерлингов [~ 630 000 долларов] из-за отсутствия достаточных превентивных мер.Сервис блокировки рекламы Ad Guard также принудительно сбросил пароли всех пользователей после атаки методом перебора.

Как работают атаки методом перебора

Атаки методом перебора часто выполняются с помощью скриптов или ботов, нацеленных на страницу входа на веб-сайт или приложение. Они перебирают все возможные ключи или пароли. Общие приложения включают в себя взлом паролей на веб-сайтах или в приложениях, шифрование или ключи API, а также вход по SSH.

По словам Эмм, атака со взломом пароля — это только один шаг в цепочке уничтожения злоумышленника.Его можно использовать для получения доступа к учетным записям пользователей, электронной почты, банковских или SaaS-аккаунтов, а также для взлома API-интерфейсов или любой другой службы, требующей входа в систему и учетных данных.

Оттуда злоумышленник может выполнить намеченную цель. «Успешная атака методом перебора дает злоумышленникам удаленный доступ к целевому компьютеру в сети», — объясняет Эмм. «Основная цель этих злоумышленников — получить личную информацию, которая затем может быть использована для доступа к онлайн-аккаунтам и сетевым ресурсам. Оттуда их можно использовать для отправки фишинговых ссылок, распространения поддельного контента или даже сбора учетных данных для продажи третьим лицам.«

» «Процесс подбора пароля для определенного сайта может быть трудоемкой и длительной задачей, поэтому с тех пор хакеры разработали инструменты, помогающие выполнять эту работу быстрее», — говорит Эмм. «Также доступны автоматизированные инструменты для помощи в атаках методом грубой силы с такими именами, как Brutus, Medusa, THC Hydra, Ncrack, John the Ripper, Aircrack-ng и Rainbow».

«Многие могут найти пароль из одного словарного слова за одну секунду. Подобные инструменты работают против многих компьютерных протоколов (таких как FTP, MySQL, SMPT и Telnet) и позволяют хакерам взламывать беспроводные модемы, определять слабые пароли, расшифровывать пароли в зашифрованном хранилище и переводить слова в лексикон; Например, «nothackme» превращается в «d0n7h5cKm3». ”

”

Успех атаки методом перебора измеряется временем, которое требуется для успешного взлома пароля. По мере увеличения длины пароля время, необходимое для его взлома, увеличивается в геометрической прогрессии. По данным Cloudflare, для взлома семизначного пароля при скорости 15 миллионов попыток ввода ключа в секунду потребуется 9 минут. На создание 13-значного пароля потребуется более 350 000 лет.

Аналогично, чем длиннее ключ шифрования, тем больше времени и ресурсов требуется для его преодоления с помощью грубой силы.128-битный ключ шифрования имеет 2 128 возможных комбинаций, в то время как при 256-битном шифровании злоумышленник должен будет попробовать 2 256 комбинаций. С современными технологиями, чтобы угадать их все, потребуются триллионы лет.

«В зависимости от длины и сложности пароля его взлом может занять от нескольких секунд до многих лет», — говорит Эмм. «Фактически, IBM сообщает, что некоторые хакеры атакуют одни и те же системы каждый день в течение месяцев, а иногда и лет».

Даже если злоумышленники используют графические процессоры (ГП), которые могут значительно ускорить количество попыток комбинаций в секунду, увеличение сложности паролей и использование надежного шифрования может сократить время, необходимое для взлома пароля, по сравнению с чем-либо возможным.

Типы атак методом перебора

Традиционные атаки методом перебора : злоумышленник пробует все возможные комбинации.

Обратные атаки методом перебора : Небольшое количество общих паролей неоднократно проверяются для многих учетных записей.

Заполнение учетных данных : атака пытается использовать украденные имена пользователей и пароли с сайтов или служб для взлома учетных записей в других службах и приложениях.

Атаки по словарю : Атака циклически перебирает слова из словаря или общие пароли от других утечек данных.

Атаки на радужную таблицу : Используя предварительно вычисленный словарь паролей открытого текста и соответствующих им хэш-значений, злоумышленники определяют пароли, обращая функцию хэширования.

Удаленная работа увеличивает количество атак методом грубой силы

Согласно отчету Verizon о расследовании утечек данных за 2020 год, менее 20% нарушений в пределах малых и средних предприятий связаны с грубой силой и менее 10% для крупных организаций. Эта тенденция практически не изменилась по сравнению с итерациями отчета 2019 и 2018 годов, но пандемия коронавируса, возможно, изменила ситуацию.

«В результате пандемии COVID-19 предприятия во всем мире приняли политики удаленной работы, что оказало непосредственное влияние на ландшафт киберугроз», — говорит Эмм из Kaspersky. «После массового перехода на домашнюю работу киберпреступники пришли к логическому выводу, что количество плохо настроенных серверов RDP [протокол удаленного рабочего стола] возрастет, что приведет к увеличению числа атак».

«С начала марта количество атак Bruteforce.Generic.RDP резко возросло по всему миру, и атаки на инфраструктуру удаленного доступа вряд ли прекратятся в ближайшее время — учитывая, сколько корпоративных ресурсов теперь доступно для удаленного доступа. рабочие.”

рабочие.”

Как защитить себя от атак грубой силы

Хотя ни один метод не является надежным против атак грубой силы, организации могут принять множество мер, которые требуют больше времени и вычислительных ресурсов для атаки, что делает ваш бизнес менее привлекательной целью:

- Используйте длинные и сложные пароли, которые зашифрованы (в идеале с 256-битным шифрованием).

- Солить хэши паролей. Эмм советует хранить строки в отдельной базе данных и извлекать их и добавлять к паролю перед его хешированием, чтобы у сотрудников с одним паролем были разные хеши.

- Обеспечьте эффективный обмен сообщениями о политике паролей с сотрудниками относительно сложности паролей и повторного использования паролей в нескольких учетных записях.

- Ограничить попытки входа в систему в течение определенного периода времени или потребовать сброса после определенного количества неправильных попыток.

- Скорость — ограничение времени, необходимого для аутентификации пароля.

- Включить капчу.

- Включите многофакторную аутентификацию, где это возможно.

- Рассмотрите возможность использования диспетчера паролей

Авторские права © 2020 IDG Communications, Inc.

Что такое атака полным перебором?

Атака грубой силой — это метод проб и ошибок, используемый прикладными программами для декодирования зашифрованных данных, таких как пароли или ключи стандарта шифрования данных (DES), путем исчерпывающих усилий (с использованием грубой силы), а не интеллектуальных стратегий. Подобно тому, как преступник может проникнуть в сейф или «взломать» сейф, испробовав множество возможных комбинаций, приложение для атаки методом грубой силы последовательно перебирает все возможные комбинации допустимых символов.

Хакер может использовать грубую силу для получения доступа к веб-сайту и учетной записи, затем украсть данные, закрыть сайт или выполнить атаку другого типа. Грубая сила считается безошибочным, хотя и требует много времени.

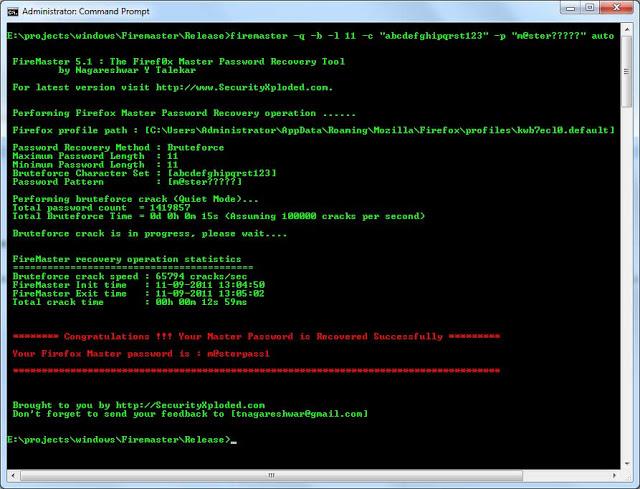

иногда используются в организации для проверки сетевой безопасности, хотя чаще всего они используются для злонамеренных атак. Некоторые варианты, такие как L0phtcrack от L0pht Heavy Industries, начинают с предположений, основанных на знаниях общих или организационно-ориентированных практик, а затем применяют грубую силу для взлома остальных данных.L0phtcrack использует грубую силу для взлома паролей Windows NT с рабочей станции. Журнал PC Magazine сообщил, что системный администратор, который использовал программу с терминала Windows 95 без административных прав, смог раскрыть 85% офисных паролей в течение двадцати минут.

Как работают атаки методом перебора При атаках методом грубой силы обычно используются автоматизированные инструменты для угадывания различных комбинаций имен пользователей и паролей до тех пор, пока они не найдут правильный ввод. Чем длиннее пароль, тем больше времени обычно требуется на поиск правильного ввода.

Существуют различные типы атак грубой силы. Например, повторное использование учетных данных — это форма атаки методом грубой силы, при которой используются имена пользователей и пароли от предыдущих атак. Атаки методом обратного перебора начинаются с того, что атакующему известен пароль, но не имя пользователя. Затем хакер будет следовать той же схеме, что и обычная атака грубой силы, чтобы найти правильное имя пользователя. Атака по словарю — это еще один тип атаки методом перебора, при котором все слова в словаре проверяются на поиск пароля.Атаки по словарю также могут дополнять слова числами, символами и т. Д. Дополнительные формы атак грубой силы могут попытаться использовать наиболее часто используемые пароли, такие как «пароль», «12345678» (или любая подобная числовая последовательность) и «qwerty».

Как предотвратить атаки методом перебораРаспространенные способы предотвращения взлома методом грубой силы включают:

- Добавление к паролю сложности: это значительно увеличит любой процесс угадывания пароля.

Некоторые веб-сайты, например, потребуют пароли из 8–16 символов, по крайней мере, с одной буквой и цифрой со специальными символами (такими как «.»), А также не позволяют пользователю указывать свое имя, имя пользователя или идентификатор в своих пароль.

Некоторые веб-сайты, например, потребуют пароли из 8–16 символов, по крайней мере, с одной буквой и цифрой со специальными символами (такими как «.»), А также не позволяют пользователю указывать свое имя, имя пользователя или идентификатор в своих пароль. - Попытки входа в систему: добавление попыток входа в систему заблокирует пользователя на указанный период времени, который превышает указанное количество попыток ввода паролей / имен пользователей.

- Captchas: в этих полях отображается поле с искаженным текстом и спрашивается у пользователя, что это за текст в поле.Это предотвращает выполнение ботами автоматических сценариев, которые появляются при атаках методом грубой силы, при этом человеку легко пройти мимо.

- Двухфакторная аутентификация (тип многофакторной аутентификации): это добавляет уровень безопасности к основной форме аутентификации. Для двухфакторной безопасности требуются две формы аутентификации (например, для входа на новое устройство Apple пользователям необходимо ввести свой Apple ID вместе с шестизначным кодом, который отображается на другом из их устройств, ранее отмеченных как доверенный).

Хороший способ защиты от атак грубой силы — использовать все или комбинацию вышеперечисленных стратегий.

Что такое атака грубой силы? Типы и примеры

Атаки методом грубой силы привлекательны для хакеров, поскольку зачастую они надежны и просты.

Хакерам не нужно делать большую часть работы. Все, что им нужно сделать, это создать алгоритм или использовать готовые программы атаки методом грубой силы для автоматического запуска различных комбинаций имен пользователей и паролей, пока они не найдут правильную комбинацию.На такие кибератаки приходится примерно 5% всех утечек данных. Согласно статистике утечки данных, достаточно одного нарушения данных, чтобы создать серьезные неблагоприятные последствия для вашего бизнеса.

Что такое атака грубой силы?

Фраза «грубая сила» описывает упрощенный способ проведения атаки. Поскольку атака предполагает угадывание учетных данных для получения несанкционированного доступа, легко понять, откуда она получила свое название. Несмотря на свою примитивность, атаки методом грубой силы могут быть очень эффективными.

Несмотря на свою примитивность, атаки методом грубой силы могут быть очень эффективными.

Большинство кибератак, специализирующихся на атаках методом грубой силы, используют ботов для выполнения своих задач. Злоумышленники обычно имеют список реальных или часто используемых учетных данных и назначают своих ботов для атак на веб-сайты с использованием этих учетных данных.

Ручной взлом методом грубой силы требует много времени, и большинство злоумышленников используют программное обеспечение и инструменты для атак методом грубой силы, чтобы помочь им. Имея в своем распоряжении инструменты, злоумышленники могут предпринимать такие действия, как ввод многочисленных комбинаций паролей и доступ к веб-приложениям, среди прочего, путем поиска правильного идентификатора сеанса.

Как работают атаки грубой силы

Проще говоря, атаки методом перебора пытаются угадать пароли для входа. Взлом пароля методом грубой силы сводится к игре с числами.

Для большинства сетевых систем рекомендуется, чтобы пароль состоял не менее чем из восьми символов. Большинство паролей состоят из восьми символов, но часто представляют собой сочетание цифровых и буквенных (с учетом регистра) символов, что составляет 62 возможности для данного символа в цепочке паролей. Если мы объединим 62 варианта для каждого символа в восьмизначном пароле, результат будет 2.18 триллионов возможных комбинаций. Это множество комбинаций, которые стоит попробовать кибератакам.

Большинство паролей состоят из восьми символов, но часто представляют собой сочетание цифровых и буквенных (с учетом регистра) символов, что составляет 62 возможности для данного символа в цепочке паролей. Если мы объединим 62 варианта для каждого символа в восьмизначном пароле, результат будет 2.18 триллионов возможных комбинаций. Это множество комбинаций, которые стоит попробовать кибератакам.

В прошлом, если хакер пытался взломать пароль из восьми символов с одной попыткой в секунду, это занимало самое большее семь миллионов лет. Даже если бы хакер смог попробовать 1000 комбинаций в секунду, это все равно заняло бы семь тысяч лет.

В наши дни совсем другая история, когда программы для взлома методом «грубой силы» могут выполнять гораздо больше комбинаций в секунду, чем упомянуто выше.Например, скажем, суперкомпьютер может вводить 1 триллион комбинаций в секунду. С такой мощностью хакер может сократить время, необходимое для попытки попыток 2,18 триллиона комбинаций пароля / имени пользователя, до всего 22 секунд!