Брутфорс. Как взламывают аккаунты простым перебором паролей — Джино • Журнал

Пользователи с несложными и короткими паролями — главная мишень взломщиков, использующих метод брутфорса или, другими словами, полного перебора. Этот довольно простой способ взлома нередко приносит результат и теоретически позволяет добыть пароль от аккаунта на любом сервисе или портале, если он недостаточно защищён.

Опасность брутфорса

«Brute force» переводится с английского как «грубая сила», что описывает суть брутфорс-атаки. Во время неё происходит подбор всех возможных вариантов пароля и длится это до тех пор, пока не получится его угадать. Однако на угадывание по-настоящему сложных паролей можно потратить несколько лет, чем вряд ли кто-то будет заниматься. Поэтому они практически на 100% процентов смогут защитить вас от успешных попыток перебора.

Брутфорс-атаке легко поддаются пароли, состоящие из простых комбинаций знаков, расположенных по соседству на клавиатуре. Это может быть ряд цифр («123456») или комбинаций букв («qwerty»). К ненадёжным паролям также относятся и те, которые представляют собой дату («18051991») или осмысленное слово, особенно «admin» и «password». Даже если вы выберете в качество пароля русское слово, набранное с английской раскладкой («gfhjkm»), его тоже можно будет угадать.

К ненадёжным паролям также относятся и те, которые представляют собой дату («18051991») или осмысленное слово, особенно «admin» и «password». Даже если вы выберете в качество пароля русское слово, набранное с английской раскладкой («gfhjkm»), его тоже можно будет угадать.

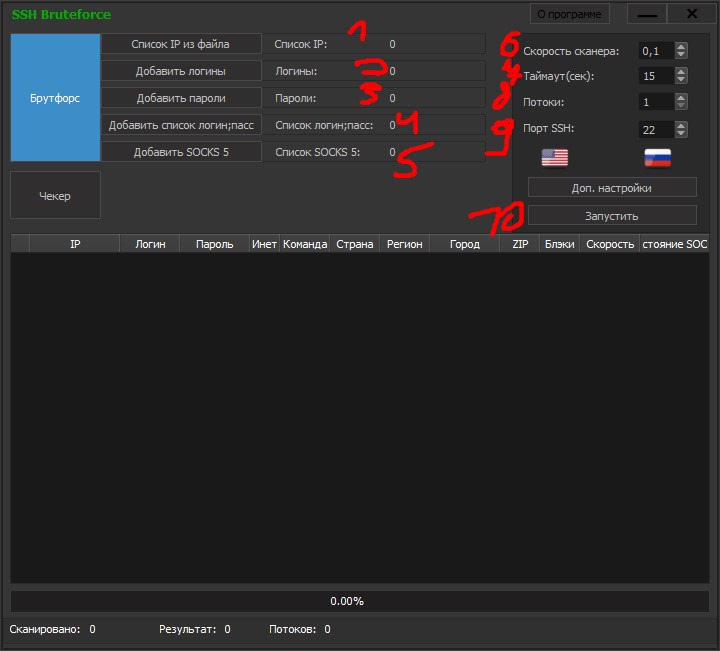

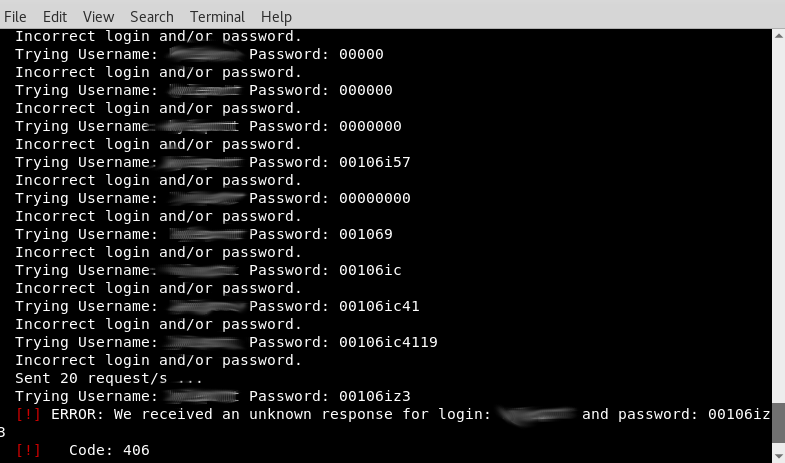

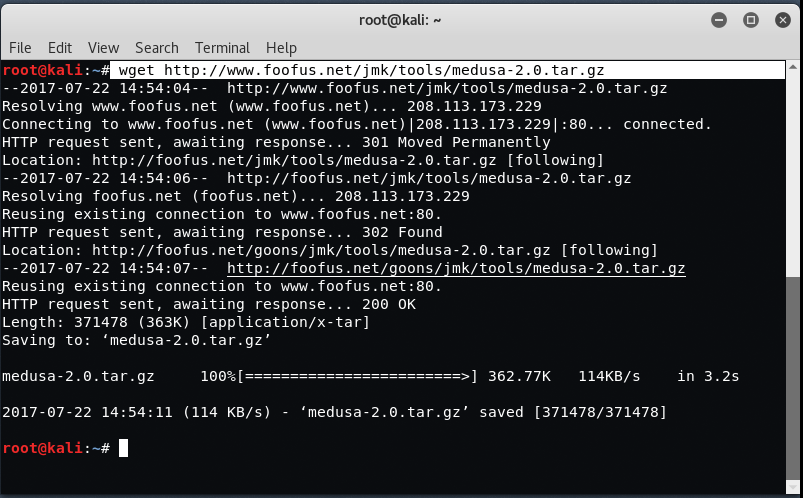

Чтобы взломать аккаунт с паролем средней сложности, может потребоваться всего 2-3 часа. Чем проще пароль, тем быстрее атака достигнет своей цели. Для перебора паролей используется специальное ПО, которое либо создаётся самими киберпреступниками, либо заимствуется ими у своих коллег. А в качестве мощностей используют уже ранее взломанные компьютеры и сервера — и, возможно, взломаны они были также с помощью брутфорса.

Аккаунт с вычисленным паролем можно использовать не только для взлома новых аккаунтов, но и для организации рассылки спама. А если речь об аккаунте администратора сайта, но после его взлома злоумышленники могут разместить на сайте вредоносный код. Кроме того, метод полного перебора используется для получения доступа к секретным файлам или к конфиденциальной информации пользователя.

Защита от брутфорса

Современные системы имеют достаточно надёжные способы защиты от брутфорс-атак на учётные записи. Эффективно бороться с ними помогает ограничение попыток входа в аккаунт: например, если пользователь три раза подряд набрал неверную пару логин-пароль, следующую попытку он сможет осуществить только через 15 минут. Также нередко при неудачной попытке входа юзеру предлагают пройти капчу, что вредоносное ПО для перебора паролей уже вряд ли сможет сделать.

Широко применяется и двухфакторная аутентификация. При её использовании юзера просят ввести не только логин и пароль, но и, к примеру, код, который отправляется на его номер телефона. Кстати, мы реализовали свой собственный механизм двухфакторной аутентификации с помощью приложения «Джино.Ключ». Также для дополнительного подтверждения личности пользователя учитывается устройство, с которого совершается вход, и местоположение юзера.

Однако в некоторых системах и приложениях таких мер защиты может и не быть. И тогда брутфорс-атаку можно легко провести, а зафиксировать её обычно бывает непросто. Администратора сайта должен насторожиться, когда неизвестный пользователь с одного и того же IP-адреса начинает настойчиво пытаться войти в систему. Отследить это можно, прежде всего, с помощью лог-файлов. Но лучше сделать так, чтобы такое вовсе не происходило.

И тогда брутфорс-атаку можно легко провести, а зафиксировать её обычно бывает непросто. Администратора сайта должен насторожиться, когда неизвестный пользователь с одного и того же IP-адреса начинает настойчиво пытаться войти в систему. Отследить это можно, прежде всего, с помощью лог-файлов. Но лучше сделать так, чтобы такое вовсе не происходило.

Ограничьте на своём сайте число попыток входа в аккаунт, используйте капчу, внедрите двухфакторную аутентификацию. А чтобы сохранить в безопасности ваши собственные аккаунты, используйте сложные пароли из букв, цифр и символов. Чтобы создавать такие пароли, существуют специальные генераторы, а для их надёжного хранения можно использовать менеджеры паролей. И не забывайте менять пароли как минимум раз в год.

Брутфорс паролей (взлом полным перебором)

Оглавление

- Механика работы бруттеров

- Защита от брутфорса на уровне пользователя

- Средства защиты от брутеров на уровне ресурса

- Итоги

Брутфорс (Brute force) – это метод взлома учетных записей и аккаунтов, построенный на подборе паролей. В основе метода лежит «Теорема о бесконечных обезьянах», которая гласит, что если обезьяна (в нашем случае – программа) будет хаотично нажимать на кнопки печатной машинки (заполнять окно ввода пароля), то рано или поздно воспроизведет поэму Шекспира (подберет верную комбинацию).

В основе метода лежит «Теорема о бесконечных обезьянах», которая гласит, что если обезьяна (в нашем случае – программа) будет хаотично нажимать на кнопки печатной машинки (заполнять окно ввода пароля), то рано или поздно воспроизведет поэму Шекспира (подберет верную комбинацию).

Несмотря на примитивность «силового» метода, он остается достаточно актуальным за счет простоты использования и эффективности при «благоприятных внешних условиях»: отсутствии систем защиты от брутфорса и слабых паролей.

В этой статье будут разобраны основные особенности современных бруттеров, а также методы защиты от них: как на уровне инфраструктуры, так и на уровне конкретного пользователя.

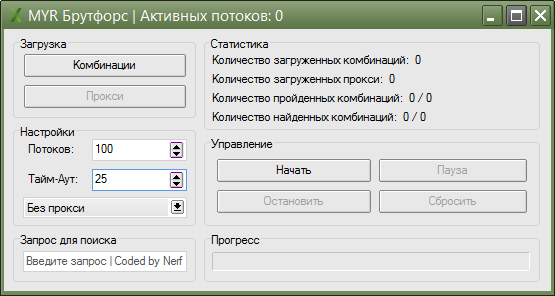

Механика работы бруттеров

В чистом виде вся механика состоит из одного действия: подстановки комбинаций. Чтобы ускорить и систематизировать этот процесс используются разнообразные библиотеки и словари паролей.

Дмитрий КовалевРуководитель департамента информационной безопасности «Сиссофт»

Брутфорс — это самый примитивный способ подбора пароля.

Защититься от него проще всего. Дело в том, что для взлома и перебора вариантов пароля в этом случае используются различные брутфорс-словари. То есть, чем сложнее и длиннее пароль, тем сложнее подобрать его через брутфорс. Если пароль состоит, условно, из 16 символов, включающих цифры, специальные символы, верхний и нижний регистр, он уже будет достаточно защищен.

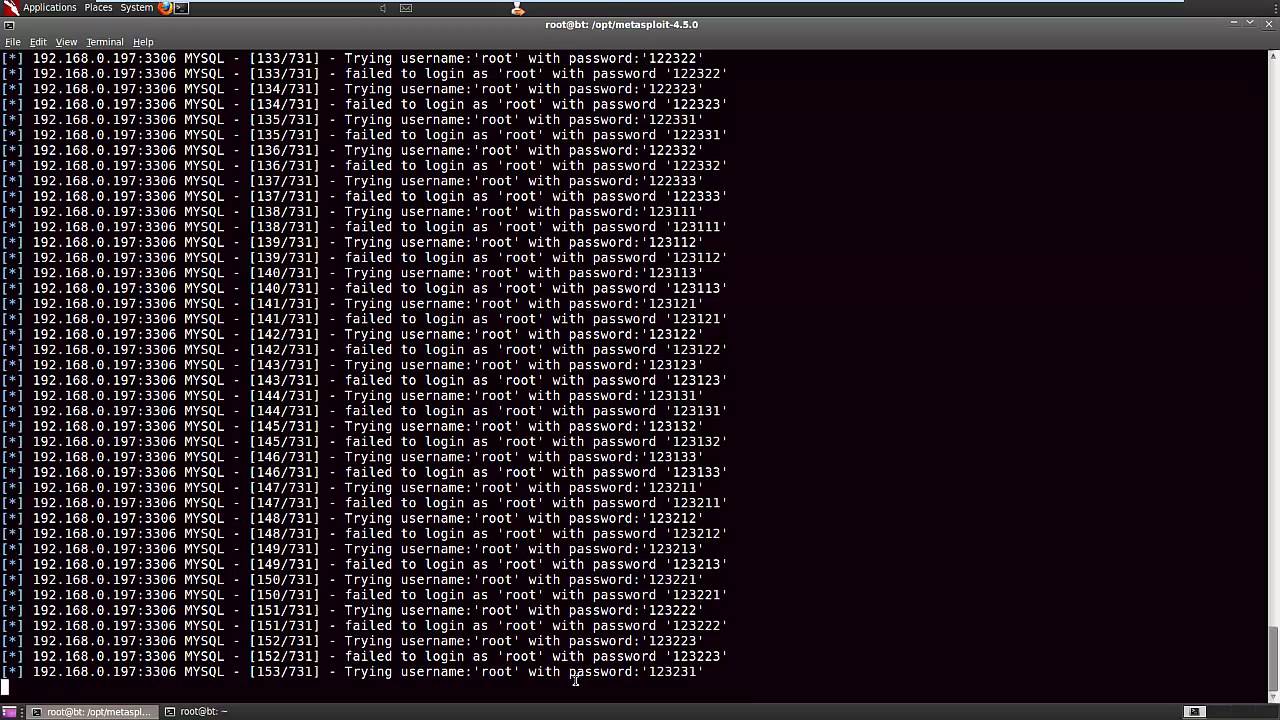

Две базовые метрики для брутфорса – это объем библиотеки и скорость подбора пароля. В условиях отсутствия защитных инструментов скорость ограничена не только возможностями вредоноса, но и той нагрузкой, которую может выдержать взламываемый сервис.

Brute как метод взлома пароля популярен, в первую очередь, потому что требует минимальный набор навыков со стороны злоумышленника. Достаточно установить бруттер и библиотеку, задать нужные параметры в программе и ждать результата. Но есть и три весомых минуса:

- Первый характерен для «новичков», которые по запросу «скачать брутфорс» с большой долей вероятности получат не искомое ПО, а n-ное количество вредоносов и майнер-бот.

- Ждать результата, в случае если пароль сложный, придется от нескольких месяцев до нескольких миллионов лет.

- Программные решения для защиты от брутфорса не требуют больших вложений, просто интегрируются и надежно решают эту конкретную задачу.

Александр СанинКоммерческий директор компании «Аванпост»

Брутфорс остается актуальным, так как далеко не все системы оборудованы средствами защиты от такого взлома. Однако, если брутфорс сейчас не срабатывает в течение нескольких минут, то злоумышленнику проще запустить другие механизмы получения несанкционированного доступа. Например, фишинг, взлом привилегированных записей или внедрение вредоносного программного обеспечения. Альтернативных способов проникновения в инфраструктуру хакерам хватает с избытком.

При наличии массы инструментов для нивелирования попыток узнать пароль с помощью брутфорса, масса людей ими пренебрегает, даже если сервис дает возможность для подключения, например, двухфакторной аутентификации.

Защита от брутфорса на уровне пользователя

Самый простой способ защитить свою учетную запись – это подключение двухфакторной аутентификации (если такой функционал есть). В таком случае знание самого пароля не дает злоумышленнику особых возможностей для входа в аккаунт.

Не менее эффективный, но более затратный с точки зрения усилий, способ – это создание сильного пароля. Сильный пароль – это тот, в котором содержатся буквы в разных регистрах, специальные символы и цифры, размером не менее чем 8 символов.

Сергей Волдохиндиректор ООО «Антифишинг»

Скорость взлома пароля путем прямого перебора может составлять от двух секунд до пяти месяцев и зависит от длины пароля, набора символов и времени отклика системы на ввод неправильного пароля.

Все знают базовые рекомендации насчет длины пароля и его состава, но что в действительности поможет увеличить время взлома? На самом деле – это навык человека придумывать и запоминать сложные пароли.

Как это сделать? Делимся одной из техник: Шаг 1. Выбираем исходное выражение (в основе может быть ваша цель или то, что для вас важно на ближайший месяц)

Пример: Спорт 2 раза в неделюШаг 2. Составляем фразу на английском (смысл фразы должен быть вам понятен)

Пример: Training twice a weekШаг 3. Сокращаем слова и добавляем верхний регистр (таким образом, чтобы вам было комфортно это запомнить, а также случайным образом несколько букв переводим в верхний регистр)

Пример: Tng 2 tImes a wEekШаг 4. Добавляем в пароль несколько цифр и спецсимволов

Пример: Tng 2 tImes @ wE3kШаг 5. Получаем сильный пароль и каждый раз при его вводе вспоминаем свою цель и продвигаемся

Пример: Tng2tImes@wE3k

Использование методов мнемонического запоминания пароля решает проблему брутфорса, поскольку подбор пароля хоть и остается теоретически-возможным, но займет несколько столетий.

Однако, это не решает проблемы получения паролей путем фишинга, эксплуатации уязвимостей или других методов. Поэтому рекомендуется менять пароль с определенной периодичностью, от одного месяца до полугода, и использовать разные пароли для разных ресурсов. Ввиду того, что постоянно помнить несколько сложных вариантов паролей довольно сложно, популярностью пользуются разнообразные менеджеры паролей.

Поэтому рекомендуется менять пароль с определенной периодичностью, от одного месяца до полугода, и использовать разные пароли для разных ресурсов. Ввиду того, что постоянно помнить несколько сложных вариантов паролей довольно сложно, популярностью пользуются разнообразные менеджеры паролей.

Средства защиты от брутеров на уровне ресурса

Создать условия для минимизации эффективности брутфорса можно практически без вложений, создав эффективные требования для пользователей по созданию пароля. Базовые требования касаются:

- минимального количества символов;

- использования верхнего и нижнего регистров;

- количество повторяющихся символов;

- содержание цифр и специальных символов.

Такие условия повышают общий уровень безопасности пароля, но не решают задачу для всех, поскольку пользователь все еще может установить пароль формата: «ФамилияИмяГодРождения!».

Александр ГерасимовCISO Awillix

В случае, если перед нами простое веб-приложение с формой аутентификации, то скорость перебора пароля будет зависеть от того, насколько быстро веб-приложение и база данных обрабатывает запросы.

В среднем без нагрузки на сервер скорость перебора — около 10 паролей в секунду. Увеличивая количество одновременных запросов за единицу времени можно увеличить скорость перебора, но есть риск отказа в обслуживании из-за большого количества соединений к базе данных.

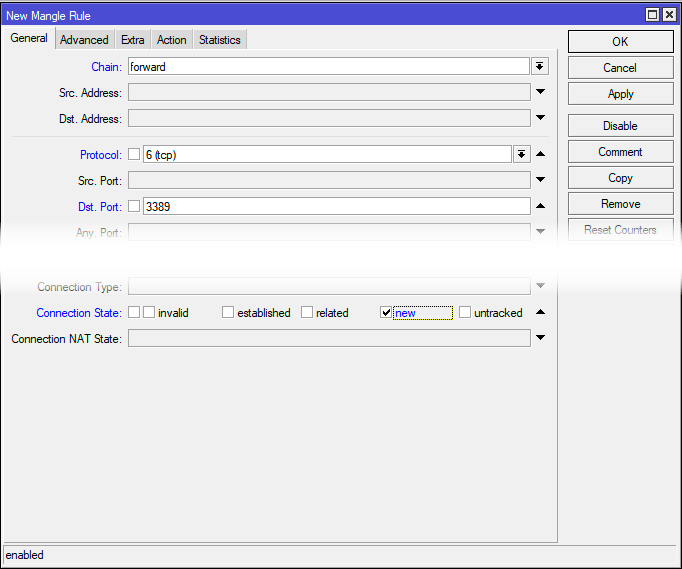

Для защиты от перебора могут быть применены разные подходы и средства, например, блокировку множественных запросов можно реализовать на программном уровне. Разработчик может сам придумать алгоритм блокировки, основываясь на различных метриках и их совокупности: IP-адрес источника, user-agent, значения cookie. Подобный механизм можно использовать у внешних сервисов, например, QRATOR, Cloudflare, данные сервисы позволяют устанавливать различные правила, по которым будет происходить блокировка или дополнительная проверка пользователей. Одним из самых эффективных способов увеличения времени перебора пароля являются также и CAPTCHA-тесты.

Более продвинутый механизм защиты – это создания правил и паттерн, при которых попытка входа идентифицируется как подозрительная или нелегитимная. Определение может базироваться на отличии IP-адресов, количестве вводов пароля, их периодичности и множестве других метрик.

Определение может базироваться на отличии IP-адресов, количестве вводов пароля, их периодичности и множестве других метрик.

Однако наибольшую эффективность показывают два наиболее затратных (с точки зрения ресурсов) метода – введение механизмов двухфакторной идентификации и CAPTCHA-тестов.

Если говорить о профессиональных атаках, для которых характерен высокий уровень исполнения и технических компетенций злоумышленника, то брутфорс выступает только как элемент атаки. Если он не дает результата с первых минут, то хакер переходит к другим инструментам.

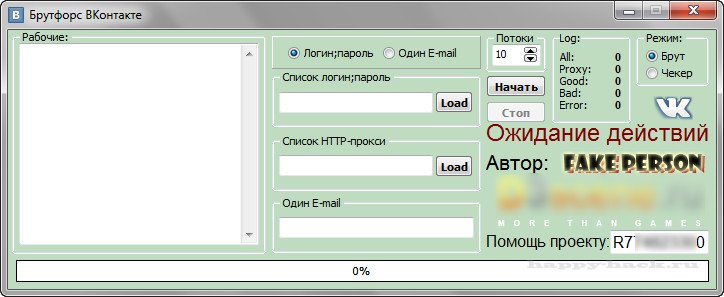

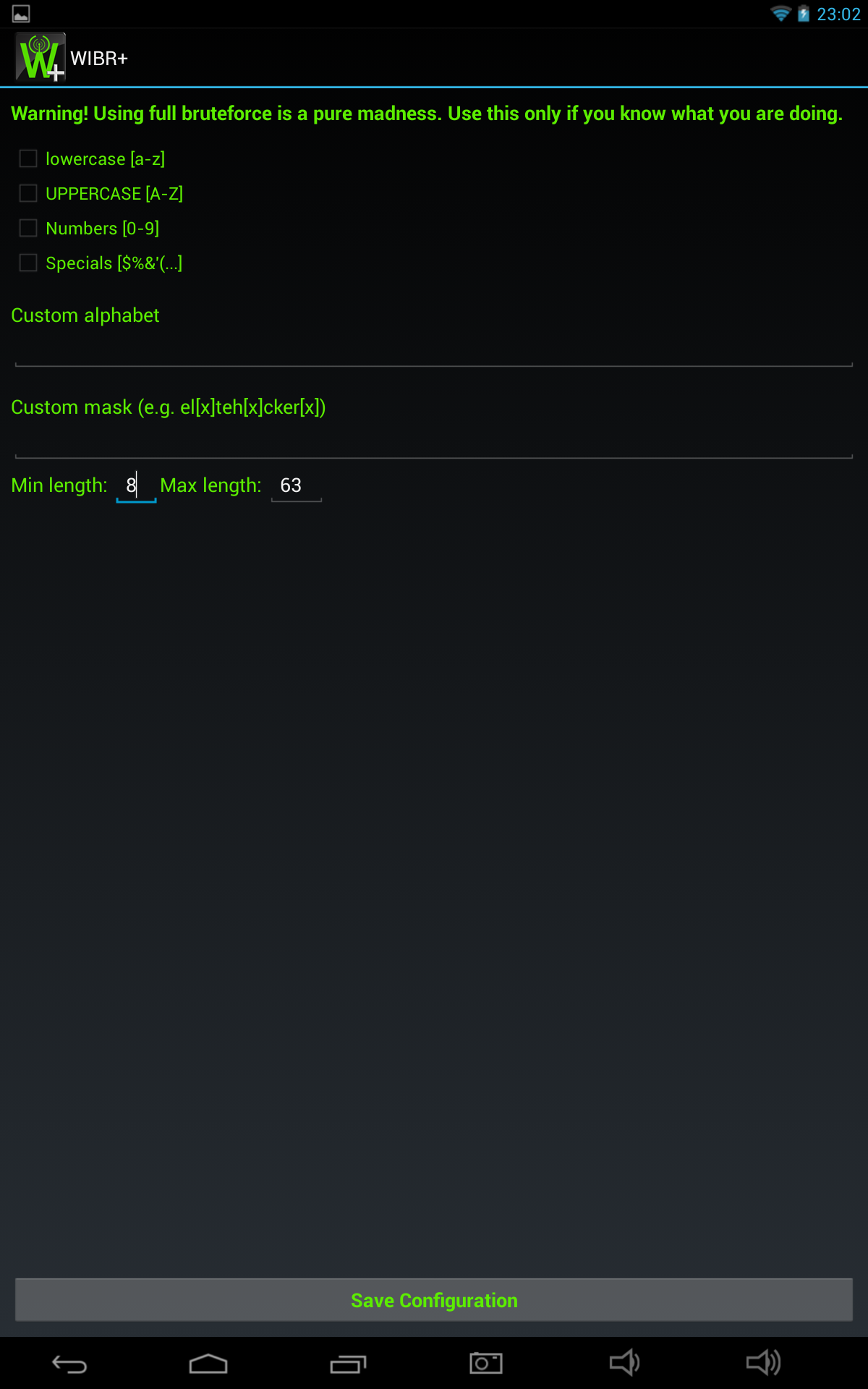

Второй распространенный вариант использования приложений для взлома паролей – это применение бруттеров для решения локальных задач. Например, подбора пароля к незащищенной сети Wi-Fi.

Итоги

Актуальность брутфорс-методов «в общем» напрямую зависит от общего уровня цифровой грамотности. В идеальном мире, где каждый пользователь использует уникальные сильные пароли, любой брутфорс будет занимать слишком много времени, даже без внедрения специальных защитных инструментов.

Ксения Рысаеваруководитель группы аналитиков Центра предотвращения киберугроз CyberART, ГК Innostage

Метод перебора паролей остается одним из популярных способов взлома паролей к учетным записям в социальных сетях, e-mail, онлайн-банков, платежных систем и других web-ресурсов. До тех пор, пока все они не настроят профильные системы блокировки автоподбора паролей, брутфорс будет актуальным. Другие механизмы аутентификации, тот же отпечаток пальца, остаются альтернативой, парольная аутентификация при этом не исчезает, а лишь уходит на второй план.

В то же время, автоподбор может быть быстрым и эффективным в тех случаях, когда атака – целевая, и перед запуском « брута» составлена персонализированная библиотека на основе данных OSINT-разведки. Впрочем, столь персонализированный подход довольно затратен, поэтому вряд ли может иметь массовый характер.

Несмотря на всю простоту и «топорность» брутфорс-метода, он остается актуальным инструментом взлома учетных записей в тех случаях, когда компания не использует защитные инструменты от автоподбора, а пользователь не видит причин ставить надежный пароль.

Угрозы информационной безопасности Информационная безопасность

Популярные инструменты для атак полным перебором [обновлено на 2020 год]

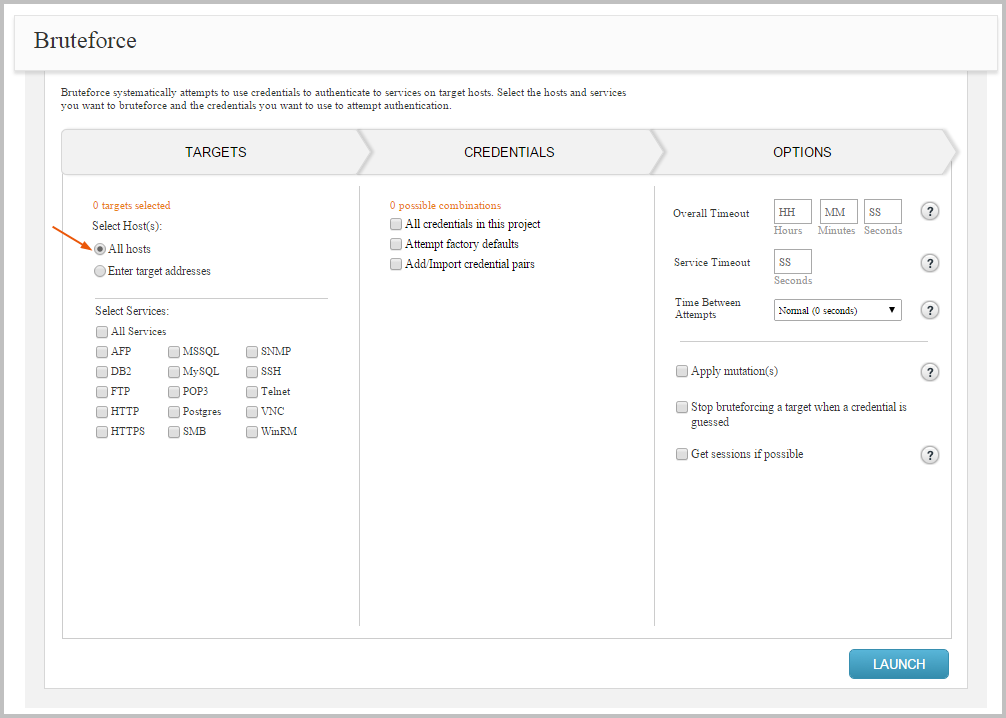

Атака полным перебором по-прежнему остается одним из самых популярных методов взлома паролей. Тем не менее, это не только для взлома паролей. Атаки грубой силы также могут использоваться для обнаружения скрытых страниц и контента в веб-приложении. Эта атака в основном представляет собой «удар и попытка», пока вы не добьетесь успеха. Эта атака иногда занимает больше времени, но вероятность ее успеха выше.

В этой статье я попытаюсь объяснить атаки методом полного перебора и популярные инструменты, используемые в различных сценариях проведения атак методом полного перебора для получения желаемых результатов.

Что такое атака грубой силой?

Атака грубой силы, когда злоумышленник использует набор предопределенных значений для атаки цели и анализа ответа до тех пор, пока он не добьется успеха. Успех зависит от набора предопределенных значений. Если он больше, это займет больше времени, но вероятность успеха выше.

Если он больше, это займет больше времени, но вероятность успеха выше.

Наиболее распространенным и простым для понимания примером атаки грубой силы является атака по словарю для взлома паролей. При этом злоумышленник использует словарь паролей, содержащий миллионы слов, которые можно использовать в качестве пароля. Злоумышленник пробует эти пароли один за другим для аутентификации. Если этот словарь содержит правильный пароль, злоумышленник добьется успеха.

При традиционной атаке методом полного перебора злоумышленник просто пытается ввести комбинацию букв и цифр для последовательной генерации пароля. Однако этот традиционный метод займет больше времени, если пароль достаточно длинный. Эти атаки могут занять от нескольких минут до нескольких часов или нескольких лет, в зависимости от используемой системы и длины пароля.

Чтобы предотвратить взлом пароля от атак методом грубой силы, всегда следует использовать длинные и сложные пароли. Это затрудняет подбор пароля злоумышленниками, а атаки методом полного перебора занимают слишком много времени. Блокировка учетной записи — это еще один способ помешать злоумышленнику выполнять атаки грубой силы на веб-приложения. Однако для автономного программного обеспечения все не так просто защитить.

Блокировка учетной записи — это еще один способ помешать злоумышленнику выполнять атаки грубой силы на веб-приложения. Однако для автономного программного обеспечения все не так просто защитить.

Аналогично, для обнаружения скрытых страниц злоумышленник пытается угадать название страницы, отправляет запросы и видит ответ. Если страница не существует, она покажет ответ 404; в случае успеха ответ будет 200. Таким образом, он может найти скрытые страницы на любом веб-сайте.

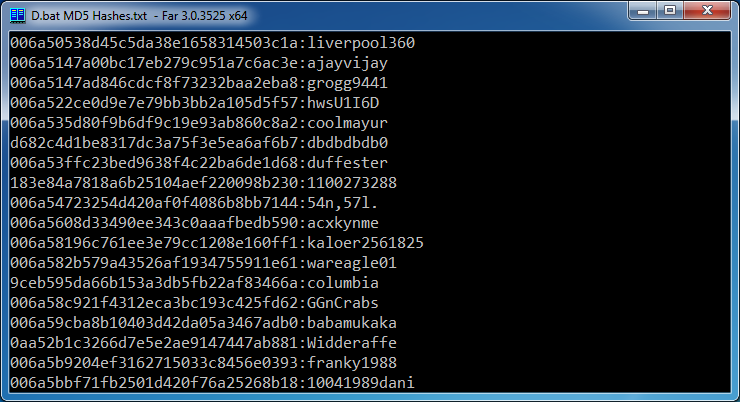

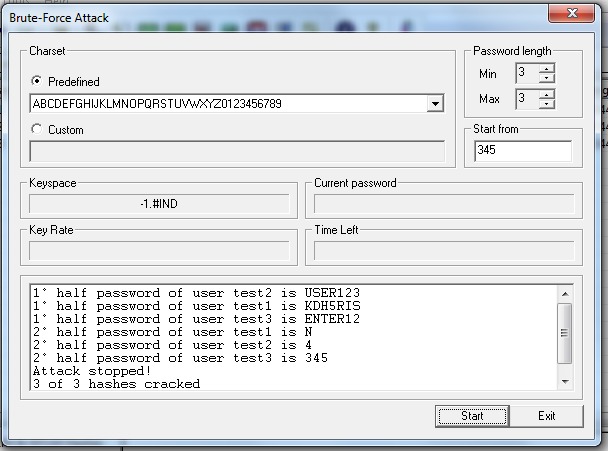

Брутфорс также используется для взлома хеша и подбора пароля из заданного хеша. При этом хэш генерируется из случайных паролей, а затем этот хэш сопоставляется с целевым хэшем, пока злоумышленник не найдет правильный. Таким образом, чем выше тип шифрования (64-битное, 128-битное или 256-битное шифрование), используемый для шифрования пароля, тем больше времени может потребоваться для взлома.

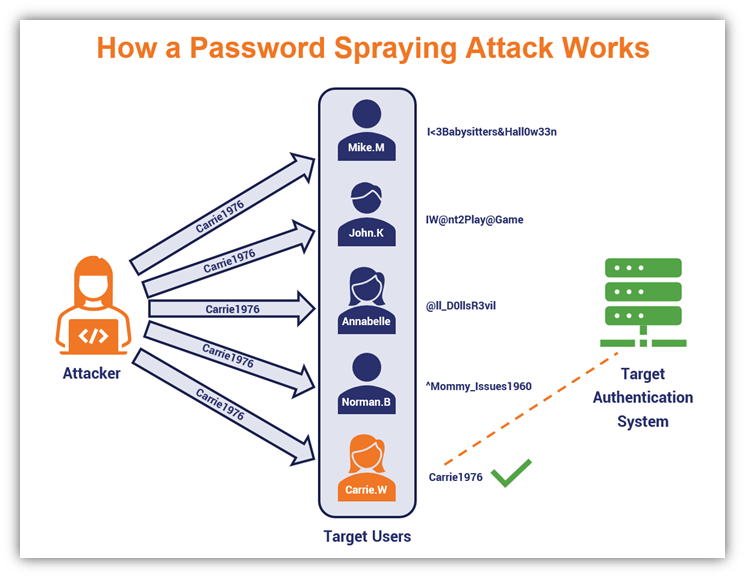

Атака методом обратного перебора

Атака методом обратного подбора — еще один термин, связанный со взломом пароля. При взломе паролей используется обратный подход. При этом злоумышленник пробует один пароль для нескольких имен пользователей. Представьте, что вы знаете пароль, но понятия не имеете об именах пользователей. В этом случае вы можете пробовать один и тот же пароль и угадывать разные имена пользователей, пока не найдете рабочую комбинацию.

При взломе паролей используется обратный подход. При этом злоумышленник пробует один пароль для нескольких имен пользователей. Представьте, что вы знаете пароль, но понятия не имеете об именах пользователей. В этом случае вы можете пробовать один и тот же пароль и угадывать разные имена пользователей, пока не найдете рабочую комбинацию.

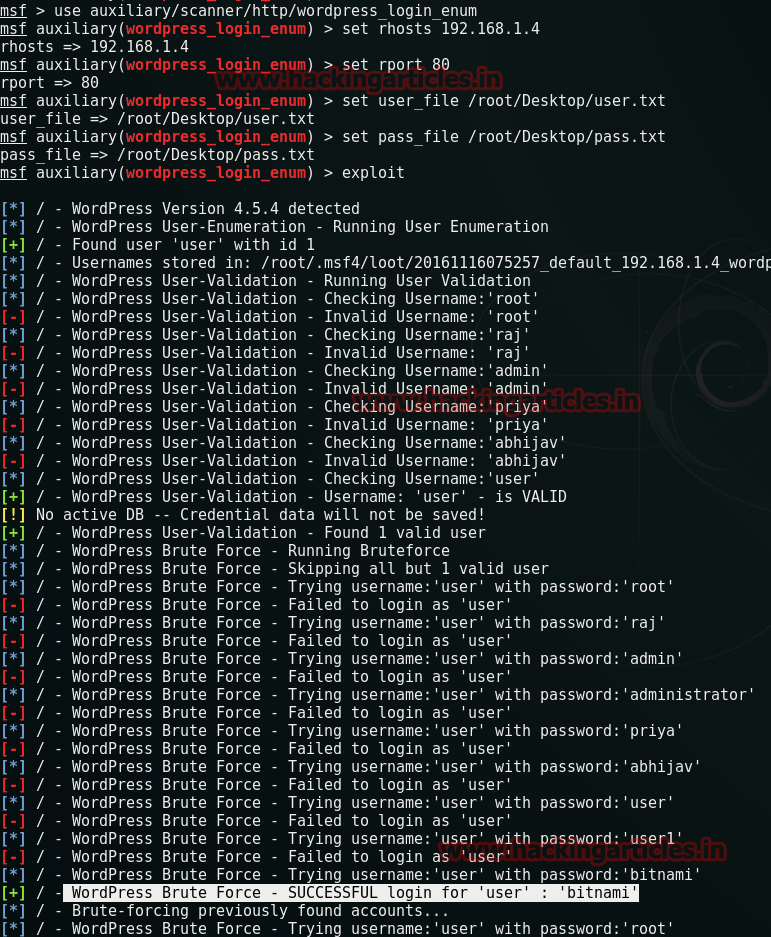

Теперь вы знаете, что атака полным перебором в основном используется для взлома паролей. Вы можете использовать его в любом программном обеспечении, на любом веб-сайте или в любом протоколе, который не блокирует запросы после нескольких недействительных попыток. В этом посте я собираюсь добавить несколько инструментов для взлома паролей для разных протоколов.

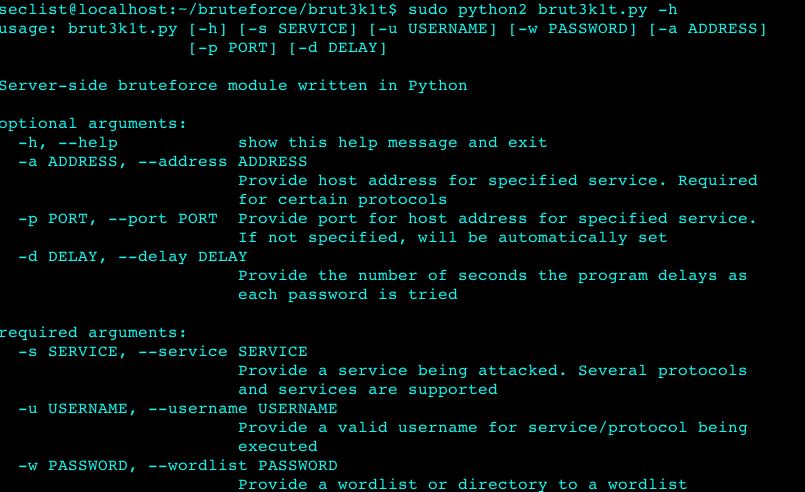

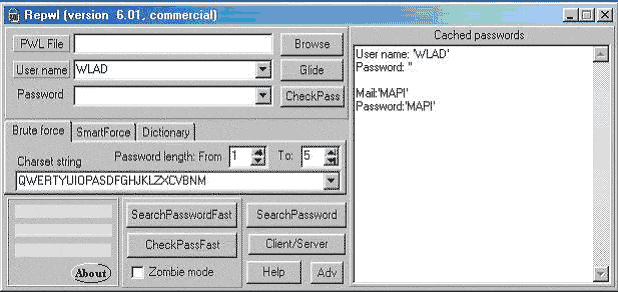

Популярные инструменты для атак методом грубой силы

Aircrack-ng

Я уверен, что вы уже знаете об инструменте Aircrack-ng. Это популярный инструмент для взлома паролей Wi-Fi, доступный бесплатно. Я также упоминал об этом инструменте в нашем предыдущем посте о самых популярных инструментах для взлома паролей. Этот инструмент поставляется с взломщиком WEP/WPA/WPA2-PSK и инструментами анализа для выполнения атак на Wi-Fi 802.11. Aircrack-ng можно использовать для любой сетевой карты, которая поддерживает режим прямого мониторинга.

Этот инструмент поставляется с взломщиком WEP/WPA/WPA2-PSK и инструментами анализа для выполнения атак на Wi-Fi 802.11. Aircrack-ng можно использовать для любой сетевой карты, которая поддерживает режим прямого мониторинга.

Он в основном выполняет словарные атаки на беспроводную сеть, чтобы угадать пароль. Как вы уже знаете, успех атаки зависит от словаря паролей. Чем лучше и эффективнее словарь паролей, тем больше вероятность, что он взломает пароль.

Доступен для платформ Windows и Linux. Он также был портирован для работы на платформах iOS и Android. Вы можете попробовать его на определенных платформах, чтобы увидеть, как этот инструмент можно использовать для взлома паролей Wi-Fi методом грубой силы.

Загрузите Aircrack-ng здесь.

John the Ripper

John the Ripper — еще один замечательный инструмент, не нуждающийся в представлении. Это был любимый выбор для выполнения атак методом перебора в течение длительного времени. Это бесплатное программное обеспечение для взлома паролей изначально было разработано для систем Unix. Позже разработчики выпустили его для различных других платформ. Теперь он поддерживает пятнадцать различных платформ, включая Unix, Windows, DOS, BeOS и OpenVMS.

Позже разработчики выпустили его для различных других платформ. Теперь он поддерживает пятнадцать различных платформ, включая Unix, Windows, DOS, BeOS и OpenVMS.

Вы можете использовать это либо для выявления слабых паролей, либо для взлома паролей для нарушения аутентификации.

Этот инструмент очень популярен и сочетает в себе различные функции взлома паролей. Он может автоматически определять тип хеширования, используемый в пароле. Поэтому вы также можете запустить его для зашифрованного хранилища паролей.

По сути, он может выполнять атаки методом грубой силы со всеми возможными паролями, комбинируя текст и числа. Однако вы также можете использовать его со словарем паролей для проведения атак по словарю.

Скачать Джона Потрошителя здесь.

Rainbow Crack

Rainbow Crack также является популярным инструментом для взлома паролей. Он генерирует радужные таблицы для использования при выполнении атаки. Таким образом, он отличается от других обычных инструментов грубой силы. Радужные таблицы предварительно вычисляются. Это помогает сократить время выполнения атаки.

Радужные таблицы предварительно вычисляются. Это помогает сократить время выполнения атаки.

Хорошо, что существуют различные организации, которые уже опубликовали докомпьютерные радужные таблицы для всех пользователей Интернета. Чтобы сэкономить время, вы можете скачать эти радужные таблицы и использовать их в своих атаках.

Этот инструмент все еще находится в активной разработке. Он доступен как для Windows, так и для Linux и поддерживает все последние версии этих платформ.

Скачайте Rainbow Crack и узнайте больше об этом инструменте здесь.

L0phtCrack

L0phtCrack известен своей способностью взламывать пароли Windows. Он использует атаки по словарю, атаки грубой силы, гибридные атаки и радужные таблицы. Наиболее заметными функциями L0phtcrack являются планирование, извлечение хэшей из 64-битных версий Windows, многопроцессорные алгоритмы, а также мониторинг и декодирование сети. Если вы хотите взломать пароль системы Windows, вы можете попробовать этот инструмент.

Загрузите L0phtCrack здесь.

Ophcrack

Ophcrack — еще один инструмент грубой силы, специально используемый для взлома паролей Windows. Он взламывает пароли Windows, используя LM-хэши через радужные таблицы. Это бесплатный инструмент с открытым исходным кодом.

В большинстве случаев он может взломать пароль Windows за несколько минут. По умолчанию Ophcrack поставляется с радужными таблицами для взлома паролей длиной менее 14 символов, содержащих только буквенно-цифровые символы. Другие радужные таблицы также доступны для загрузки.

Ophcrack также доступен в формате LiveCD.

Загрузите Ophcrack здесь.

Hashcat

Hashcat претендует на звание самого быстрого инструмента для взлома паролей на основе процессора. Это бесплатное приложение для платформ Linux, Windows и Mac OS. Hashcat поддерживает различные алгоритмы хеширования, включая LM Hashes, MD4, MD5, семейство SHA, форматы Unix Crypt, MySQL и Cisco PIX. Он поддерживает различные атаки, включая атаки грубой силы, комбинаторные атаки, атаки по словарю, атаки по отпечаткам пальцев, гибридные атаки, атаки по маске, атаки с перестановкой, атаки на основе правил, атаки с поиском в таблице и атаки с переключением регистра.

Загрузите Hashcat здесь.

DaveGrohl

DaveGrohl — популярный инструмент грубой силы для Mac OS X. Он поддерживает все доступные версии Mac OS X. Этот инструмент поддерживает как атаки по словарю, так и инкрементальные атаки. Он также имеет распределенный режим, который позволяет выполнять атаки с нескольких компьютеров для атаки на один и тот же хеш-пароль.

Этот инструмент теперь с открытым исходным кодом, и вы можете загрузить исходный код.

Загрузите Дейва Грола здесь.

Нкрэк

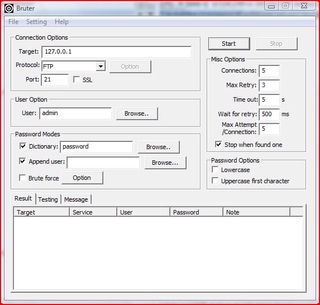

Ncrack также является популярным инструментом для взлома паролей для взлома сетевой аутентификации. Он поддерживает различные протоколы, включая RDP, SSH, HTTP(S), SMB, POP3(S), VNC, FTP и Telnet. Он может выполнять различные атаки, включая атаки грубой силы. Он поддерживает различные платформы, включая Linux, BSD, Windows и Mac OS X.

Загрузите Ncrack здесь.

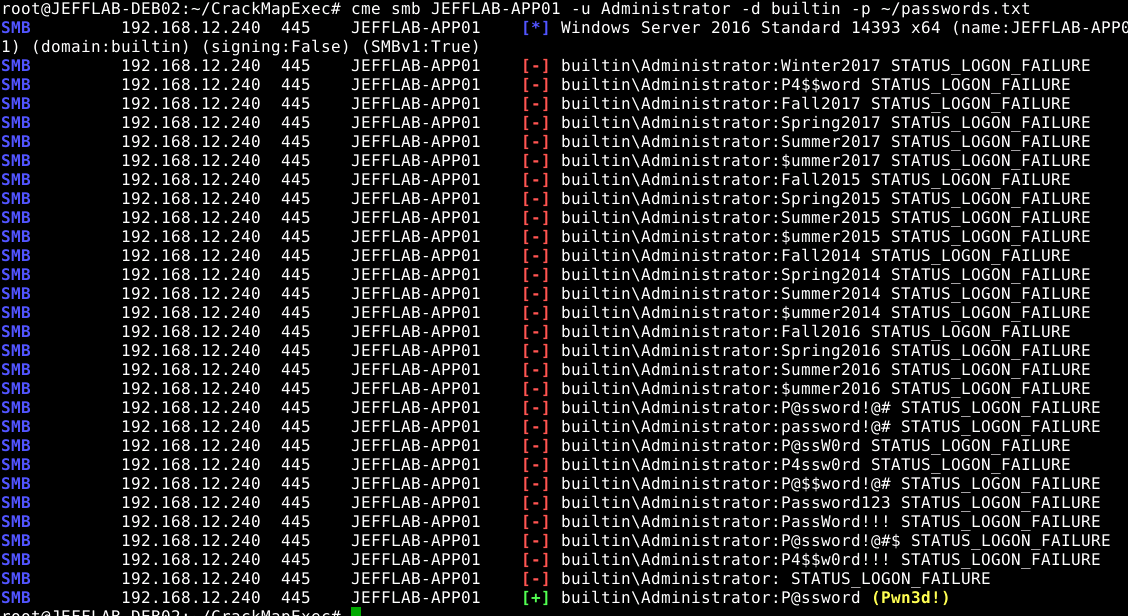

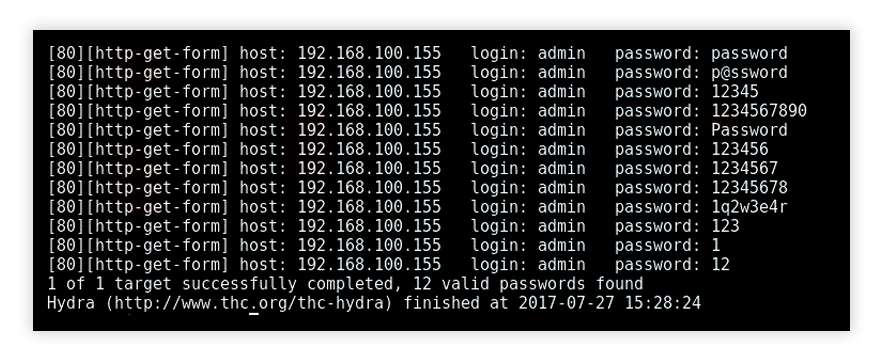

THC Hydra

THC Hydra известна своей способностью взламывать пароли сетевой аутентификации путем проведения атак грубой силы. Он выполняет атаки по словарю на более чем 30 протоколов, включая Telnet, FTP, HTTP, HTTPS, SMB и другие. Он доступен для различных платформ, включая Linux, Windows/Cygwin, Solaris 11, FreeBSD 8.1, OpenBSD, OSX и QNX/Blackberry.

Он выполняет атаки по словарю на более чем 30 протоколов, включая Telnet, FTP, HTTP, HTTPS, SMB и другие. Он доступен для различных платформ, включая Linux, Windows/Cygwin, Solaris 11, FreeBSD 8.1, OpenBSD, OSX и QNX/Blackberry.

Загрузите THC Hydra здесь.

Заключение

Это несколько популярных инструментов для взлома паролей. Также доступны различные другие инструменты, которые выполняют грубую силу для различных видов аутентификации. Если я просто приведу пример нескольких небольших инструментов, вы увидите, что большинство инструментов для взлома PDF и ZIP используют одни и те же методы грубой силы для выполнения атак и взлома паролей. Есть много таких инструментов, доступных бесплатно или платно.

Брут-форс — лучший метод взлома пароля. Успех атаки зависит от различных факторов. Однако больше всего на него влияют такие факторы, как длина пароля и сочетание символов, букв и специальных символов. Вот почему, когда мы говорим о надежных паролях, мы обычно предлагаем пользователям использовать длинные пароли с комбинацией строчных букв, заглавных букв, цифр и специальных символов. Это не делает грубую форсировку невозможной, но усложняет ее. Следовательно, потребуется больше времени, чтобы добраться до пароля методом перебора.

Это не делает грубую форсировку невозможной, но усложняет ее. Следовательно, потребуется больше времени, чтобы добраться до пароля методом перебора.

Почти все алгоритмы взлома хэшей используют грубую силу, чтобы пробовать и пробовать. Эта атака лучше всего работает, когда у вас есть автономный доступ к данным. В этом случае его легко взломать и это займет меньше времени.

Взлом пароля методом грубой силы также очень важен для компьютерной безопасности. Он используется для проверки слабых паролей, используемых в системе, сети или приложении.

Лучший способ предотвратить атаки методом грубой силы — ограничить количество недействительных входов в систему. Таким образом, атаки могут только пробовать пароли только в течение ограниченного времени. Вот почему веб-сервисы начинают показывать капчи, если вы трижды вводите неверный пароль, иначе они заблокируют ваш IP-адрес.

Атака полным перебором: защита паролем

Что такое атака полным перебором?

Атака грубой силы использует метод проб и ошибок для подбора регистрационной информации, ключей шифрования или поиска скрытой веб-страницы. Хакеры перебирают все возможные комбинации, надеясь угадать правильно.

Хакеры перебирают все возможные комбинации, надеясь угадать правильно.

Эти атаки осуществляются методом «грубой силы», что означает, что они используют чрезмерные силовые попытки, чтобы попытаться «вломиться» в вашу личную учетную запись (аккаунты).

Это старый метод атаки, но он по-прежнему эффективен и популярен среди хакеров. Потому что в зависимости от длины и сложности пароля его взлом может занять от нескольких секунд до многих лет.

Что хакеры получают от атак грубой силы?

Злоумышленники грубой силы должны приложить немного усилий, чтобы эти схемы окупились. Несмотря на то, что технологии делают это проще, у вас все равно может возникнуть вопрос: зачем кому-то это делать?

Вот как хакеры извлекают выгоду из атак грубой силы:

- Получение прибыли от рекламы или сбор данных о действиях

- Кража личных данных и ценностей

- Распространение вредоносного ПО для нарушения работы

- Взлом вашей системы для вредоносной активности

- Подрывание репутации веб-сайта

Получение прибыли от рекламы или сбор данных о деятельности.

Хакеры могут использовать веб-сайт вместе с другими для получения комиссионных за рекламу. Популярные способы сделать это включают:

- Размещение спам-объявлений на посещаемом сайте, чтобы зарабатывать деньги каждый раз, когда посетители нажимают на объявление или просматривают его.

- Перенаправление трафика веб-сайта на рекламные сайты по заказу.

- Заражение сайта или его посетителей вредоносным ПО для отслеживания активности — обычно шпионским ПО. Данные продаются рекламодателям без вашего согласия, чтобы помочь им улучшить свой маркетинг.

Кража личных данных и ценностей.

Взлом учетных записей в Интернете может быть похож на взлом банковского хранилища: все, от банковских счетов до налоговой информации, можно найти в Интернете. Все, что требуется, — это правильный взлом, чтобы преступник мог украсть вашу личность, деньги или продать ваши личные учетные данные с целью получения прибыли. Иногда конфиденциальные базы данных целых организаций могут быть подвержены утечке данных на корпоративном уровне.

Распространение вредоносного ПО для создания сбоев в работе.

Если хакер хочет создать проблемы или попрактиковаться в своих навыках, он может перенаправить трафик веб-сайта на вредоносные сайты. В качестве альтернативы они могут напрямую заразить сайт скрытым вредоносным ПО для установки на компьютеры посетителей.

Взлом вашей системы для злонамеренной деятельности.

Когда одной машины недостаточно, хакеры привлекают целую армию ничего не подозревающих устройств, называемых ботнетами, чтобы ускорить свои усилия. Вредоносное ПО может проникнуть на ваш компьютер, мобильное устройство или онлайн-аккаунты для фишинговой рассылки спама, усиленных атак методом грубой силы и многого другого. Если у вас нет антивирусной системы, вы можете подвергаться большему риску заражения.

Подрывание репутации веб-сайта.

Если вы управляете веб-сайтом и стали объектом вандализма, киберпреступник может решить заразить ваш сайт непристойным содержимым. Это может включать текст, изображения и аудиоматериалы насильственного, порнографического или оскорбительного характера.

Это может включать текст, изображения и аудиоматериалы насильственного, порнографического или оскорбительного характера.

Типы атак грубой силы

Каждая атака методом грубой силы может использовать различные методы для раскрытия ваших конфиденциальных данных. Вы можете столкнуться с любым из следующих популярных методов грубой силы:

- Простые атаки грубой силы

- Атаки по словарю

- Гибридные атаки грубой силы

- Обратные атаки грубой силы

- Вставка учетных данных

Простые атаки грубой силы: хакеров пытаются логически угадать ваши учетные данные — без помощи программных инструментов или других средств. Они могут раскрывать чрезвычайно простые пароли и PIN-коды. Например, пароль, установленный как «guest12345».

Атака по словарю: при стандартной атаке хакер выбирает цель и запускает возможные пароли для этого имени пользователя. Они известны как атаки по словарю. Атаки по словарю являются основным инструментом в атаках грубой силы. Хотя сами по себе они не обязательно являются атаками методом грубой силы, они часто используются в качестве важного компонента для взлома паролей. Некоторые хакеры просматривают полные словари и дополняют слова специальными символами и цифрами или используют специальные словари слов, но этот тип последовательной атаки громоздок.

Атаки по словарю являются основным инструментом в атаках грубой силы. Хотя сами по себе они не обязательно являются атаками методом грубой силы, они часто используются в качестве важного компонента для взлома паролей. Некоторые хакеры просматривают полные словари и дополняют слова специальными символами и цифрами или используют специальные словари слов, но этот тип последовательной атаки громоздок.

Гибридные атаки грубой силы: эти хакеры смешивают внешние средства со своими логическими догадками, чтобы попытаться взломать систему. Гибридная атака обычно смешивает атаки по словарю и методом полного перебора. Эти атаки используются для подбора комбинированных паролей, в которых обычные слова смешиваются со случайными символами. Пример атаки грубой силы такого рода может включать такие пароли, как NewYork1993 или Spike1234.

Атаки с обратным подбором: как следует из названия, атака с обратным подбором изменяет стратегию атаки, начиная с известного пароля. Затем хакеры просматривают миллионы имен пользователей, пока не найдут совпадение. Многие из этих преступников начинают с утечек паролей, которые доступны онлайн из существующих утечек данных.

Затем хакеры просматривают миллионы имен пользователей, пока не найдут совпадение. Многие из этих преступников начинают с утечек паролей, которые доступны онлайн из существующих утечек данных.

Вброс учетных данных: если у хакера есть комбинация имени пользователя и пароля, которая работает для одного веб-сайта, он попытается использовать ее и для множества других. Поскольку известно, что пользователи повторно используют данные для входа на многих веб-сайтах, они являются исключительными целями подобных атак.

Инструменты Помощь при попытках грубой силы

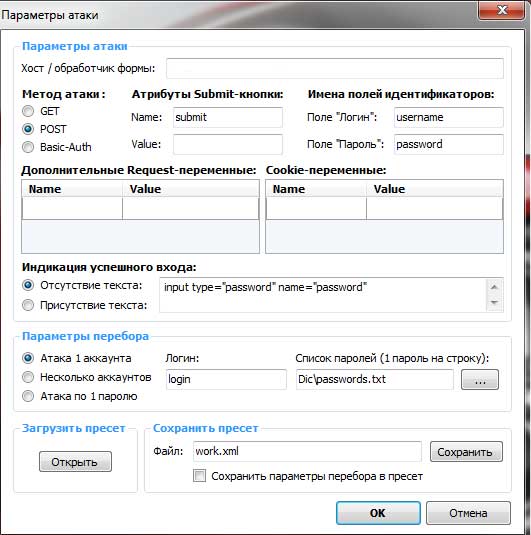

Угадывание пароля для определенного пользователя или сайта может занять много времени, поэтому хакеры разработали инструменты для более быстрого выполнения этой работы.

Автоматизированные инструменты помогите с атаками грубой силы. Они используют быстрое угадывание, созданное для создания всех возможных паролей и попыток их использования. Программное обеспечение для взлома методом грубой силы может найти пароль из одного словарного слова в течение одной секунды.

Для подобных инструментов запрограммированы обходные пути:

- Работа против многих компьютерных протоколов (таких как FTP, MySQL, SMPT и Telnet)

- Разрешить хакерам взламывать беспроводные модемы.

- Определение слабых паролей

- Расшифровать пароли в зашифрованном хранилище.

- Переведите слова на литс-язык — например, «don’thackme» станет «d0n7h5cKm3».

- Выполнить все возможные комбинации символов.

- Атаки по словарю.

Некоторые инструменты сканируют радужные таблицы перед вычислением для ввода и вывода известных хеш-функций. Эти «хэш-функции» представляют собой основанные на алгоритмах методы шифрования, используемые для преобразования паролей в длинные последовательности букв и цифр фиксированной длины. Другими словами, радужные таблицы удаляют самую сложную часть атаки грубой силы, чтобы ускорить процесс.

GPU ускоряет попытки подбора паролей

Для запуска программного обеспечения для подбора паролей требуются тонны вычислительной мощности компьютера. К сожалению, хакеры разработали аппаратные решения, которые значительно упрощают эту часть работы.

К сожалению, хакеры разработали аппаратные решения, которые значительно упрощают эту часть работы.

Сочетание ЦП и графического процессора (GPU) увеличивает вычислительную мощность. Добавляя тысячи вычислительных ядер в GPU для обработки, это позволяет системе справляться с несколькими задачами одновременно. Обработка GPU используется для аналитики, проектирования и других приложений, требующих больших вычислительных ресурсов. Хакеры, использующие этот метод, могут взламывать пароли примерно в 250 раз быстрее, чем один процессор.

Итак, сколько времени потребуется, чтобы взломать пароль? Для сравнения, шестизначный пароль, включающий цифры, имеет примерно 2 миллиарда возможных комбинаций. Взлом его с помощью мощного процессора, который перебирает 30 паролей в секунду, занимает более двух лет. Добавление одной мощной карты графического процессора позволяет одному и тому же компьютеру проверять 7100 паролей в секунду и взламывать пароль за 3,5 дня.

Шаги по защите паролей для профессионалов

Чтобы обезопасить себя и свою сеть, вам необходимо принять меры предосторожности и помочь другим сделать это. Поведение пользователей и системы сетевой безопасности потребуют усиления.

Поведение пользователей и системы сетевой безопасности потребуют усиления.

Как ИТ-специалистам, так и пользователям следует прислушаться к нескольким общим советам:

- Используйте расширенные имя пользователя и пароль. Защитите себя с помощью более надежных учетных данных, чем admin и password1234 , чтобы не допустить этих злоумышленников. Чем сильнее эта комбинация, тем труднее будет кому-либо проникнуть в нее.

- Удалите все неиспользуемые учетные записи с разрешениями высокого уровня. Это кибер-эквивалент дверей со слабыми замками, которые легко взломать. Необслуживаемые учетные записи — это уязвимость, которой вы не можете рисковать. Выбросьте их как можно скорее.

Изучив основы, вы захотите укрепить свою безопасность и привлечь пользователей.

Мы начнем с того, что вы можете делать на сервере, а затем дадим советы по формированию безопасных привычек.

Пассивная серверная защита паролей

Высокая скорость шифрования: чтобы затруднить успешные атаки методом грубой силы, системные администраторы должны убедиться, что пароли для их систем зашифрованы с максимально возможной скоростью шифрования, например 256-битным шифрованием. . Чем больше битов в схеме шифрования, тем сложнее взломать пароль.

. Чем больше битов в схеме шифрования, тем сложнее взломать пароль.

Посолите хэш: администраторы также должны рандомизировать хэши паролей, добавляя случайную строку букв и цифр (называемую солью) к самому паролю. Эта строка должна храниться в отдельной базе данных и извлекаться и добавляться к паролю перед его хэшированием. Посолив хэш, пользователи с одним и тем же паролем будут иметь разные хэши.

Двухфакторная аутентификация (2FA): дополнительно администраторы могут потребовать двухэтапную аутентификацию и установить систему обнаружения вторжений, которая выявляет атаки методом грубой силы. Это требует от пользователей последующей попытки входа в систему с помощью второго фактора, такого как физический USB-ключ или биометрическое сканирование отпечатков пальцев.

Ограничение количества повторных попыток входа в систему: ограничение количества попыток также снижает восприимчивость к атакам грубой силы. Например, разрешение трех попыток ввода правильного пароля перед блокировкой пользователя на несколько минут может привести к значительным задержкам и заставить хакеров перейти к более легким целям.

Например, разрешение трех попыток ввода правильного пароля перед блокировкой пользователя на несколько минут может привести к значительным задержкам и заставить хакеров перейти к более легким целям.

Блокировка учетной записи после чрезмерных попыток входа в систему: если хакер может бесконечно повторять попытки ввода пароля даже после временной блокировки, он может вернуться, чтобы повторить попытку. Блокировка учетной записи и требование, чтобы пользователь связался с ИТ-отделом для разблокировки, предотвратит эту активность. Короткие таймеры блокировки более удобны для пользователей, но удобство может быть уязвимостью. Чтобы сбалансировать это, вы можете рассмотреть возможность использования долгосрочной блокировки, если после короткого входа в систему было много неудачных попыток входа.

Скорость повторных входов в систему: вы можете еще больше замедлить усилия злоумышленника, создав промежуток между каждой отдельной попыткой входа в систему. После сбоя входа в систему таймер может запретить вход в систему до тех пор, пока не пройдет короткий промежуток времени. Это оставит время для вашей команды мониторинга в режиме реального времени, чтобы обнаружить и поработать над устранением этой угрозы. Некоторые хакеры могут прекратить попытки, если ожидание того не стоит.

После сбоя входа в систему таймер может запретить вход в систему до тех пор, пока не пройдет короткий промежуток времени. Это оставит время для вашей команды мониторинга в режиме реального времени, чтобы обнаружить и поработать над устранением этой угрозы. Некоторые хакеры могут прекратить попытки, если ожидание того не стоит.

Требуется капча после повторных попыток входа: ручная проверка не позволяет роботам взломать ваши данные. Captcha бывает разных типов, включая повторный ввод текста на изображении, установку флажка или идентификацию объектов на изображениях. Независимо от того, что вы используете, вы можете использовать это перед первым входом в систему и после каждой неудачной попытки дальнейшей защиты.

Используйте черный список IP-адресов, чтобы заблокировать известных злоумышленников. Убедитесь, что этот список постоянно обновляется теми, кто им управляет.

Активная защита ИТ-поддержки для паролей

Обучение паролям: поведение пользователя важно для безопасности паролей. Обучайте пользователей безопасным методам и инструментам, которые помогут им отслеживать свои пароли. Такие сервисы, как Kaspersky Password Manager, позволяют пользователям сохранять свои сложные, трудно запоминаемые пароли в зашифрованном «хранилище» вместо того, чтобы небезопасно записывать их на стикерах. Поскольку пользователи склонны жертвовать своей безопасностью ради удобства, обязательно помогите им дать в руки удобные инструменты, которые обеспечат их безопасность.

Обучайте пользователей безопасным методам и инструментам, которые помогут им отслеживать свои пароли. Такие сервисы, как Kaspersky Password Manager, позволяют пользователям сохранять свои сложные, трудно запоминаемые пароли в зашифрованном «хранилище» вместо того, чтобы небезопасно записывать их на стикерах. Поскольку пользователи склонны жертвовать своей безопасностью ради удобства, обязательно помогите им дать в руки удобные инструменты, которые обеспечат их безопасность.

Следите за учетными записями в режиме реального времени на предмет странной активности: Странные места входа в систему, чрезмерное количество попыток входа и т. д. Работайте над выявлением тенденций необычной активности и принимайте меры для блокировки любых потенциальных злоумышленников в режиме реального времени. Следите за блокировкой IP-адресов, блокировкой учетной записи и связывайтесь с пользователями, чтобы определить, является ли деятельность учетной записи законной (если она выглядит подозрительной).

Как пользователи могут укрепить пароли от атак методом грубой силы

Как пользователь, вы можете многое сделать для своей защиты в цифровом мире. Лучшая защита от атак на пароли — это убедиться, что ваши пароли настолько надежны, насколько это возможно.

Атаки грубой силы полагаются на время, чтобы взломать ваш пароль. Итак, ваша цель — убедиться, что ваш пароль максимально замедляет эти атаки, потому что, если взлом займет слишком много времени, большинство хакеров сдадутся и пойдут дальше.

Вот несколько способов защиты паролей от грубой атаки:

Более длинные пароли с различными типами символов. По возможности пользователям следует выбирать 10-символьные пароли, включающие символы или цифры. При этом получается 171,3 квинтиллиона (1,71 x 10 20 ) возможности. При использовании процессора GPU, который пытается выполнить 10,3 миллиарда хэшей в секунду, взлом пароля занял бы примерно 526 лет. Хотя суперкомпьютер может взломать его за несколько недель. По этой логике, включение большего количества символов делает ваш пароль еще более сложным для разгадывания.

По этой логике, включение большего количества символов делает ваш пароль еще более сложным для разгадывания.

Разработайте пароли. Не все сайты принимают такие длинные пароли, поэтому следует выбирать сложные парольные фразы, а не отдельные слова. Атаки по словарю созданы специально для фраз из одного слова и делают взлом почти без усилий. Парольные фразы — пароли, состоящие из нескольких слов или сегментов — должны содержать дополнительные символы и специальные типы символов.

Создайте правила для создания паролей. Лучшие пароли — это те, которые вы можете запомнить, но которые не будут понятны никому, кто их читает. Выбирая маршрут с парольной фразой, подумайте об использовании усеченных слов, например, замените «wood» на «wd», чтобы создать строку, которая имеет смысл только для вас. Другие примеры могут включать удаление гласных или использование только первых двух букв каждого слова.

Держитесь подальше от часто используемых паролей. Важно избегать наиболее распространенных паролей и часто их менять.

Важно избегать наиболее распространенных паролей и часто их менять.

Используйте уникальные пароли для каждого сайта, которым вы пользуетесь. Чтобы не стать жертвой вброса учетных данных, никогда не следует повторно использовать пароль. Если вы хотите повысить свою безопасность, используйте разные имена пользователей для каждого сайта. Вы можете предотвратить компрометацию других учетных записей, если одна из ваших взломана.

Используйте диспетчер паролей. Установка менеджера паролей автоматизирует создание и отслеживание вашей информации для входа в Интернет. Они позволяют вам получить доступ ко всем вашим учетным записям, предварительно войдя в менеджер паролей. Затем вы можете создавать очень длинные и сложные пароли для всех сайтов, которые вы посещаете, хранить их в безопасности, и вам нужно помнить только один основной пароль.

Если вам интересно, «сколько времени потребуется, чтобы взломать мой пароль», вы можете проверить надежность парольной фразы на https://password.

Защититься от него проще всего. Дело в том, что для взлома и перебора вариантов пароля в этом случае используются различные брутфорс-словари. То есть, чем сложнее и длиннее пароль, тем сложнее подобрать его через брутфорс. Если пароль состоит, условно, из 16 символов, включающих цифры, специальные символы, верхний и нижний регистр, он уже будет достаточно защищен.

Защититься от него проще всего. Дело в том, что для взлома и перебора вариантов пароля в этом случае используются различные брутфорс-словари. То есть, чем сложнее и длиннее пароль, тем сложнее подобрать его через брутфорс. Если пароль состоит, условно, из 16 символов, включающих цифры, специальные символы, верхний и нижний регистр, он уже будет достаточно защищен.

В среднем без нагрузки на сервер скорость перебора — около 10 паролей в секунду. Увеличивая количество одновременных запросов за единицу времени можно увеличить скорость перебора, но есть риск отказа в обслуживании из-за большого количества соединений к базе данных.

В среднем без нагрузки на сервер скорость перебора — около 10 паролей в секунду. Увеличивая количество одновременных запросов за единицу времени можно увеличить скорость перебора, но есть риск отказа в обслуживании из-за большого количества соединений к базе данных.