Брутфорс (Brute force)

Брутфорсом называется метод взлома учетных записей путем подбора паролей к ним. Термин образован от англоязычного словосочетания «brute force», означающего в переводе «грубая сила». Суть подхода заключается в последовательном автоматизированном переборе всех возможных комбинаций символов с целью рано или поздно найти правильную.

С этой точки зрения поиск пароля можно рассматривать как математическую задачу, решение которой находится при достаточно большом количестве попыток. Программное обеспечение для брутфорса генерирует варианты паролей и проверяет каждый из них. С точки зрения математики решить задачу таким способом можно всегда, но временные затраты на поиски не во всех случаях оправдывают цель, так как поле поиска решений огромно.

Брутфорс — один из самых популярных методов взлома паролей к учетным записям онлайн-банков, платежных систем и других веб-сайтов. Впрочем, с ростом длины пароля этот метод становится неудобным, так как растет время, которое нужно на перебор всех вероятных вариантов. Также с его помощью можно проверять криптоустойчивость пароля.

Также с его помощью можно проверять криптоустойчивость пароля.

Брутфорс еще называют методом исчерпывания, так как верная комбинация выявляется путем анализа всех возможных вариантов и отбрасывания каждого неподходящего сочетания.

Классификация и способы выполнения брутфорс-атаки

Существует несколько видов атаки методом «грубой силы»:

- Персональный взлом. В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время.

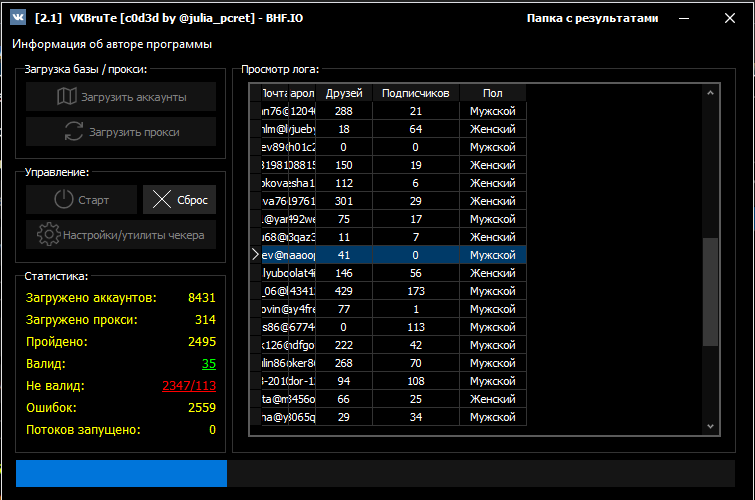

- «Брут-чек». Этот вид брутфорса означает охоту на пароли в больших количествах. Соответственно, цель — завладеть данными не одного пользователя, а множества разных аккаунтов на нескольких веб-ресурсах. К хакерской программе подключается база логинов и паролей каких-либо почтовых сервисов, а также прокси-лист, чтобы замаскировать узел, не дав веб-сервисам почты обнаружить атаку. При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях.

- Удаленный взлом операционной системы компьютерного устройства. Брутфорс в комбинации с другими взламывающими утилитами применяется для получения доступа к удаленному ПК.

Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Цели брутфорса

Брутфорс позволяет завладеть доступом к аккаунтам в социальных сетях или онлайн-играх, что может привести к потере конфиденциальной информации, цифровых валют, достижений, попаданию переписки в чужие руки. С аккаунтов может выполняться рассылка спама, осуществляться вымогательство и другие противоправные действия. Завладев большим количеством аккаунтов, хакер может их обменять или продать.

Получение данных для входа в платежные системы грозит пользователям потерей денежных сумм и даже обретением долгов, так как злоумышленник может свободно распоряжаться финансами, выполнить перевод денег, оформить кредит.

Подбор паролей к веб-сайтам методом brute force открывает доступ к базам данных клиентов, электронным адресам, к использованию площадки в целях распространения вредоносных программ, рассылки спама и т.п.

Получив точку входа в удаленную компьютерную систему с помощью перебора паролей, злоумышленник может выполнять разные преступные действия от имени пользователя, а также воспользоваться его личными данными с целью шантажа, вымогательства, осуществить кражу секретной информации и денежных средств.

Объектами воздействия брутфорса становятся не только компьютеры и аккаунты рядовых пользователей интернета, но и сайты, серверы, рабочие станции коммерческих и банковских структур, различных организаций.

Источник угрозы

Метод перебора паролей используют киберхулиганы с целью взломать игру, почту, аккаунт в соцсетях. Обычно их целью является причинение неприятностей другим людям, проверка своих умений, чтение личной переписки.

Киберпреступники сами пишут программы для взлома или пользуются результатами труда «коллег». Для перебора могут использоваться мощные компьютерные системы, в том числе взломанные ранее или арендованные. В руках злоумышленников брутфорс является средством извлечения личной выгоды из получения доступа к учетным данным.

Также, как уже отмечалось, брутфорс может использоваться в целях проверки криптографической стойкости паролей.

Анализ риска

Риски от применения брутфорса зависят от количества объектов, на которые нацелены атаки, и намерений злоумышленника. С каждым годом появляются новые технологии, которые могут применяться как в благих, так и в преступных целях. Так, несколько лет назад на конференции DEF CON общественности был представлен WASP — беспилотник, который может собирать статистику домашних сетей Wi-Fi. Мощный компьютер на борту аппарата среди прочих функций имел возможность автоматического взлома паролей с помощью брутфорса.

Не так давно была замечена новая ботнет-сеть, проникающая в компьютерные системы с помощью подбора паролей SSH. Методы защиты, обычно применяемые против атак методом «грубой силы», не дают желаемого результата. Как в таком случае повысить уровень безопасности, можно узнать из нашей статьи.

Проблем со взломом через брутфорс можно избежать, если:

- создавать длинный пароль из букв, цифр и спецсимволов,

- не использовать в пароле личную информацию или какие-либо элементы логина,

- для всех аккаунтов создавать свои уникальные пароли,

- регулярно, примерно один раз в месяц, менять пароли,

- на веб-сайтах защищать вход от многочисленных попыток ввода данных.

Brute-force (атака полным перебором) — что это и как его использовать

Bruteforce, или брутфорс — это метод взлома, при котором хакер или тестировщик подбирают данные для входа в систему. Классический пример — попытка угадать или подобрать пароль.

Название переводится как «грубая сила» (brute force): при переборе хакер как будто напролом. Во время такого взлома человек или программа за короткое время вводят в систему множество комбинаций паролей на случай, если одна из них окажется верной.

Еще один вариант названия — полный перебор. Это метод подсчета, на котором основан этот тип атаки.

Брутфорс проще, чем многие другие способы, но эффективен в основном для взлома аккаунтов с простыми паролями. Сложные комбинации, шифровки и фразы подобрать сложно.

Курс Уверенный старт в IT Поможем определить подходящую вам IT-профессию и освоить её с нуля. Вы на практике попробуете разные направления: разработку на разных языках, аналитику данных, Data Science, менеджмент в IT. Это самый подходящий курс для построения карьеры в IT в новой реальности.

- Пентестеры, которые проверяют, какими методами и с какой легкостью можно проникнуть в тестируемую систему. Они находят уязвимости, а простые пароли, которые можно подобрать с помощью брутфорса, — одно из возможных слабых мест.

- Хакеры, которые взламывают системы или аккаунты пользователей по заказу работодателя или по собственной инициативе. Этичные хакеры работают исключительно по требованию компаний, которые хотят проверить собственную уязвимость к разным методам взлома.

- Обычные пользователи, например при потере пароля. Это нельзя назвать брутфорсом, но любой подбор собственных забытых данных имеет его черты.

О том, кто такой этичный хакер, можно прочитать в нашей статье.

- Для получения доступа к аккаунту или системе.

- Для проверки надежности. Хороший пароль слабо подвержен методу брутфорса или не подвержен совсем. А слишком простой, например состоящий из одних цифр, будет легко взломать.

- Для обнаружения уязвимостей. При пентесте, тестировании на проникновение, брутфорс помогает найти слабые места системы, как и другие хакерские методы.

Методы могут быть разными: часто для атаки нужна предварительная подготовка. Подбирать и логин, и пароль одновременно трудно, поэтому хакеру может потребоваться база email, никнеймов или телефонных номеров. Не всегда ее надо взламывать: иногда достаточно методов социальной инженерии. Потом с известными логинами хакер или пентестер будет подбирать пароль.

Во время атаки специалист вводит множество комбинаций, которые могут быть паролями, и пытается авторизоваться.![]() Обычно для этого используется специальная программа. Иногда для долгого подбора требуются мощности не обычного ПК, а, например, сервера.

Обычно для этого используется специальная программа. Иногда для долгого подбора требуются мощности не обычного ПК, а, например, сервера.

Если пароль подходит, авторизация успешно завершается. Хакер или пентестер получает доступ к аккаунту пользователя или системе. Чтобы добиться результата, может потребоваться несколько тысяч или даже больше попыток ввести пароль.

Подбирать пароли вручную долго и неэффективно. Поэтому у хакеров есть специальные приложения и алгоритмы действий, которые помогают при брутфорсе.

Специальное ПО. Программное обеспечение автоматически отправляет запросы с разными паролями, а иногда еще и генерирует их. Его работа остановится, если какой-либо пароль подойдет.

- Brutus. Что такое «Брут»? Небольшое приложение для брутфорса паролей от аккаунтов пользователей компьютера. Оно простое в настройке, но имеет ограниченный спектр применения.

- Brute Forcer. Утилита для взлома личных кабинетов сайтов, которая содержит менеджер баз паролей и возможность настройки полей.

- Metasploit. Многофункциональный инструмент для пентеста и взлома, который в том числе можно использовать и при проведении брутфорс-атак. Узнать о нем больше можно в статье.

- Burp Suite. Еще одна многофункциональная программа для пентеста. В число возможностей входит и брутфорс, и другие методы взлома.

Специальное ПО для взлома может входить в дистрибутив Kali Linux. Это ОС для тестирования на проникновение и хакерства.

Тест: Настоящая хакерская атака или сюжет фильма?

Базы паролей. Пароли можно генерировать автоматически. Тогда это будут случайные последовательности символов с заранее заданными настройками. Но так взлом может быть очень долгим. Если комбинация сложная, подбор пароля может занять дни или годы.

Но так взлом может быть очень долгим. Если комбинация сложная, подбор пароля может занять дни или годы.

Поэтому хакеры пользуются базами — специальными наборами с популярными комбинациями. В них попадают пароли, которые были скомпрометированы злоумышленниками, и простые популярные комбинации вроде «111» или «qwerty».

Скомпрометированные пароли важны, потому что человек может пользоваться одним и тем же паролем в разных сервисах. Хотя при пентесте этот способ не слишком актуален.

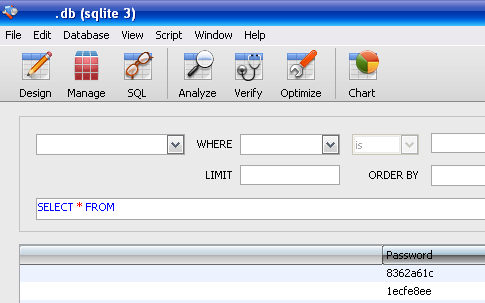

Также базу можно выгрузить из системы, которую собирается атаковать пентестер. Для этого используется Metasploit или другие подобные программы. Но в таком случае пароль указывается в связке с логином, и подбирать его нет необходимости.

Социальная инженерия. Это комплекс методов для психологического «взлома» человека, способы так или иначе получить от него нужную информацию или доступ к ней.

Социальную инженерию можно применять, чтобы иметь общее представление о пароле пользователя, или, например, найти его логин. Базовые методы — узнать Ф.И.О., дату рождения, имена ближайших родственников и прочие данные, которые могут использоваться для доступа.

Ограничивать количество попыток на ввод пароля. За 10 или 15 попыток хакер вряд ли сможет подобрать нужную комбинацию, а владельцу аккаунта этого достаточно, чтобы вспомнить пароль.

Использовать системы обнаружения взлома. Они отслеживают подозрительное поведение и сохраняют информацию об устройстве, на котором оно отмечено. Также системы обнаружения взлома автоматически защищают аккаунт.

Просить пользователей придумывать сложные пароли. Чем сложнее комбинация, тем труднее взломать ее брутфорсом. Поэтому сейчас в большинстве крупных компаний специалисты должны создавать пароли с буквами разного регистра, цифрами и спецсимволами.

Пентестеры все равно проверяют аккаунты с помощью брутфорса: эта мера защиты только кажется очевидной. Сложные атаки могут демонстрировать нетипичное поведение и обходить защитное ПО.

Пытаться взломать работающие системы без разрешения их владельцев — нарушение законодательства. Чтобы попробовать воспользоваться брутфорсом, можно использовать для этого специальные «учебные» сайты и дистрибутивы операционных систем. В них намеренно есть уязвимости, чтобы начинающие пентестеры могли практиковаться во взломе разной сложности.

Программное обеспечение для брутфорса можно скачать вместе с Kali Linux или после установки нужного дистрибутива ОС. Не забудьте отключить антивирус и брандмауэр перед запуском.

Профессия «Белый» хакер Начните с программирования на Python и JavaScript, изучите Linux и Windows и освойте тестирование на проникновение. После курса вы сможете претендовать на позицию junior-специалиста по кибербезопасности.

Посмотреть программу

После курса вы сможете претендовать на позицию junior-специалиста по кибербезопасности.

Посмотреть программу

Различные методы брутфорс атак WordPress / Хабр

В этой статье вы узнаете о том, как взламывать учетные данные сайтов на WordPress с помощью различных брутфорс атак.

Содержание:

- Предварительные требования

- WPscan

- Metasploit

- Люкс Burp

- Как обезопасить сайт от брутфорса?

Предварительные требования

- Сайт на WordPress. Здесь мы будем использовать собственную лабораторию для пентеста, о созданию которой был посвящен наш предыдущий пост.

- Kali Linux (WPscan). Более подробно о WPScan и его возможностях мы уже писали, а вместо Kali Linux можно использовать любую другую из ОС для белого хакинга.

- Burp Suite (Intruder). Более подробно о данном инструменте можно узнать здесь.

WPscan

WPscan – это фреймворк, который используется в качестве сканера уязвимостей методом «черного ящика». WPscan предустановлен в большинстве дистрибутивов Linux, ориентированных на безопасность, а также доступен в виде подключаемого модуля.

WPscan предустановлен в большинстве дистрибутивов Linux, ориентированных на безопасность, а также доступен в виде подключаемого модуля.

Здесь мы будем использовать WordPress, размещенный на локальном хосте.

Во время перебора можно использовать:

- Собственные общие списки логинов и паролей

- Базы логинов и паролей, которые уже есть в Kali Linux

В данном случая был использован файл паролей rockyou.txt, который предоставляется со стандартной Kali Linux и содержит 14 341 564 уникальных пароля.

wpscan --url http://192.168.1.100/wordpress/ -U users.txt -P /usr/share/wordlists/rockyou.txt

- –URL — это параметр URL-адреса, за которым следует URL-адрес веб-сайта WordPress для сканирования.

- -U будет перебирать только указанные имена пользователей, в нашем случае это users.txt

- -P перебор паролей из предоставленного списка rockyou.txt

Продолжительность сканирования во многом зависит от размера файла имен и паролей. В нашем случае мы сопоставляем большое количество имен с еще большим количеством паролей, что может сказаться на производительности сайта.

В нашем случае мы сопоставляем большое количество имен с еще большим количеством паролей, что может сказаться на производительности сайта.

Атака прошла успешно и на экране видим совпадение логина admin и пароля flower.

Metasploit

Metasploit также идет предустановленным в Kali Linux. Первым делом нужно попасть в консоль Metasploit, а затем запустить модуль WordPress. Этот модуль msf будет запускать проверку логинов и паролей. Сначала будут проверены имена пользователей, а затем с ними будут сопоставлены пароли.

msf > use auxiliary/scanner/http/wordpress_login_enum msf auxiliary(wordpress_login_enum) > set rhosts 192.168.1.100 msf auxiliary(wordpress_login_enum) > set targeturi /wordpress msf auxiliary(wordpress_login_enum) > set user_file user.txt msf auxiliary(wordpress_login_enum) > set pass_file pass.txt msf auxiliary(wordpress_login_enum) > exploit

Как и в предыдущем случае атака прошла успешно, в результате которой были полчены:

- Логин: admin

- Пароль: flower

Burp Suite

Можно опять использовать предустановленную в Kali версию или скачать Burp Suite Community Edition. Далее запускаем Burp Suite и открываем страницу входа в WordPress. Затем включаем вкладку перехвата в Burp Proxy. Далее вводим любое имя пользователя и пароль по вашему выбору для входа на сайт WordPress. Это перехватит ответ текущего запроса.

Далее запускаем Burp Suite и открываем страницу входа в WordPress. Затем включаем вкладку перехвата в Burp Proxy. Далее вводим любое имя пользователя и пароль по вашему выбору для входа на сайт WordPress. Это перехватит ответ текущего запроса.

Посмотрите на изображение ниже и обратите внимание на последнюю строку перехваченного сообщения, где указаны учетные данные для входа как raj: raj, которые были использованы для входа в систему. Теперь нужно отправить эти данные в Intruder, что можно сделать с помощью сочетания клавиш ctrl + I или выбрав опцию Send to Intrude в контекстном меню.

Теперь открываем вкладку Intruder и видим запрос базового шаблона, который был сюда отправлен. Выбираем Positions, где по умолчанию активно несколько позиций, которые помечены символами §. Все, что находится между двумя символами §, заменяется полезной нагрузкой. Но сейчас все они нам не нужны, поэтому нажмите кнопку очистки в правом нижнем углу окна редактора.

Выбираем позиции, как показано на скриншоте, а также нажимаем кнопку add справа. Это настроит выбранные позиции как точки вставки полезной нагрузки. Теперь выбираем тип атаки.

Поскольку у нас есть 2 позиции полезной нагрузки, то выберем cluster bomb. Этот метод брутфорса очень эффективен в нашем случае. Он помещает первую полезную нагрузку в первую позицию, а вторую полезную нагрузку во вторую позицию. Но когда он проходит через наборы полезных данных, то пробует все комбинации. Например, когда есть 1000 логинов и 1000 паролей, тогда будет выполнено 1 000 000 запросов.

Теперь нажимаем кнопку start attack.

На вкладке payloads в раскрывающемся списке можно увидеть числа 1 и 2. Выберите 1 для первой позиции полезной нагрузки и установите для него простой список. В простой список можно вручную добавлять элементы с помощью кнопки add , а также вставлять список с помощью буфера обмена или загрузки из файла.

Аналогично ставим цифру 2 для другой позиции и выбираем для нее Runtime file, что полезно при работе с большими списками. Указываем путь к любому файлу-словарю, который содержит только список паролей. Нажимаем start attack.

Обратив внимание на статус и длину полезных данных, где видно, что учетные данные admin и flower имеют статус 302 и длину 1203, что отличается от всех других комбинаций. Это значит, что логин: admin и пароль flower – именно то, что мы хотели получить.

Как избежать брутфорса?

Конечно, этих атак можно избежать, используя следующие меры предосторожности:

Длина пароля

Оптимальная длина пароля должна составлять 8-16 символов. Важно избегать использования наиболее распространенных паролей и часто их менять.

Сложность пароля

Надежный пароль должен состоять из:

- Символов верхнего регистра (A)

- Символов нижнего регистра (a)

- Цифр

- Специальных символов

Надежный пароль не гарантирует 100%, но по крайней мере позволяет значительно увеличить время взлома.

Ограничение попыток входа в систему

Ограничение попыток входа позволяет сильно усложнить процесс брутфорса.

Например, после трех неудачных попыток входа в систему данный IP-адрес должен быть заблокирован на какое-то время, чтобы пресечь дальнейшие попытки входа в систему.

Двухфакторная аутентификация

Следующий способ защиты от брутфорса – двухфакторная аутентификация или 2FA. Обычно в качестве второго подтверждения используют телефон или почту.

Captcha

Установить капчу на WordPress довольно просто, например, с помощью многочисленных плагинов. Капча поможет предотвратить ботами выполнение автоматических скриптов для входа в вашу учетную запись.

Плагин брандмауэра WordPress

Даже неудачные брутфорс атаки могут замедлить работу сайта или полностью вывести сервер из строя. Вот почему так важно их заблокировать, для чего и понадобиться брандмауэр, который отфильтровывает плохой трафик и блокирует ему доступ к вашему сайту.

Подключить СDN сервис

CDN (Content Delivery Network) — сеть доставки и дистрибуции контента, более подробно о которой можно узнать здесь. Для нас главное, что CDN обеспечивают надежную защиту от брутфорса.

Топ 6 CDN c бесплатными решениями для WordPress:

- Cloudflare

- Jetpack

- Swarmify

- Amazon CloudFront (1 год бесплатного доступа)

- Incapsula

- JS Deliver

Установить и настроить бэкап плагин

На крайний случай будет полезно установить и настроить бэкап плагин. По крайней мере в случае удачной атаки будет возможность восстановить данные. Есть несколько отличных плагинов для WordPress, которые позволяют делать резервные копии автоматически.

Отключение просмотра каталогов и автоматических обновлений

Еще один способ снизить риск брутфорс атаки для сайта на WordPress.

Что такое брутфорс (brute force attack)?

При освещении в СМИ вируса NotPetya не сообщалось, что он мог наделать еще больше зла. Например, брутфорс на парламент Великобритании. Это является еще одним напоминанием того, что brute force остается глобальной угрозой:

Например, брутфорс на парламент Великобритании. Это является еще одним напоминанием того, что brute force остается глобальной угрозой:

Это также наводит нас на важные вопросы — в первую очередь, как такое могло произойти:

Подобные проблемы заставляют задуматься о том, что нужно глубже исследовать этот тип атаки.

- Брутфорс — что это?

- Имеют ли место brute force атаки онлайн?

- Рост количества случаев credential stuffing

- Обнаружение brute force атак

- Практика обнаружения атак

- Обнаружение атак через Cyber Kill-Chain

На данный момент существуют два основных метода взлома в Сети: использование человеческих ошибок или догадки. Допущенные ошибки лежат в основе множества атак: фишинг (ошибка пользователя), использование недостатков конфигурации (ошибка администратора) или уязвимости нулевого дня (ошибка разработчика). Но на предположениях основан другой тип атак — brute force.

Чаще всего брутфорс атаки используются для подбора учетных данных. Хотя их можно применять для взлома URL-адреса.

Хотя их можно применять для взлома URL-адреса.

Классическая brute force атака — это попытка «угадать» пароль в ПК, когда злоумышленник завладел зашифрованным его значением.

Оно позволяет хакеру использовать мощные компьютеры для тестирования большого количества паролей без риска быть обнаруженным. С другой стороны, такая brute force атака не может быть первым этапом. Для этого злоумышленник должен уже иметь копию зашифрованных паролей.

Онлайн-атака — это, когда злоумышленник пытается взломать функцию входа в систему или приложение с помощью подбора учетных данных. Так как ему не нужно сначала получать зашифрованные пароли, хакер может использовать этот метод при попытке проникнуть в систему.

Одновременно подобрать имя пользователя и пароль непросто. Большинство систем при неудачном входе в систему не сообщают, что было введено неверно: имя пользователя или пароль. Первый шаг, который предпринимает злоумышленник — это попытка атаковать известных пользователей.

Хакер может находить имена пользователей, используя открытые исследования. Во многих организациях, например, логины пользователей имеют предсказуемую структуру, основанную на имени сотрудника. Простой поиск в LinkedIn позволяет выявить большое количество имен пользователей.

Во многих организациях, например, логины пользователей имеют предсказуемую структуру, основанную на имени сотрудника. Простой поиск в LinkedIn позволяет выявить большое количество имен пользователей.

Тем не менее, этот тип классической brute force атаки онлайн является скорее гипотетической. Причина проста: у большинства современных систем и приложений есть встроенная блокировка. Если пользователю не удается войти в систему за несколько попыток, учетная запись блокируется и для ее разблокировки требуется вмешательство администратора.

Сегодня такая защита от брутфорса создает больше головной боли для IT-отделов, чем для злоумышленников. Обработка таких блокировок становится более насущным вопросом, чем обнаружение brute force.

Исключение составляют пользовательские приложения. Хотя традиционный вход в Windows не может быть использован для brute force, новое веб-приложение, разработанное специально для предстоящей маркетинговой кампании, вполне для этого подходит.

В то время как классические онлайн-атаки с использованием brute force, идут на убыль, credential stuffing только набирает обороты.

Credential stuffing — это атака, в которой злоумышленники используют пары имя пользователя / пароль, украденные с общедоступных сайтов, чтобы проникнуть в атакуемую систему.

Количество успешных атак на общедоступные сайты увеличивается, и злоумышленники публикуют базы учетных данных или продают их на подпольных биржах. Предположение, которое слишком часто оправдывается, заключается в следующем: люди используют одинаковое имя пользователя и пароль на разных сайтах.

Подбор пароля брутфорсом при Credential stuffing позволяет обойти блокировку, поскольку каждое имя пользователя вводится только один раз. Использование известной пары имя пользователя / пароль увеличивает вероятность успеха с меньшим количеством попыток.

Поскольку в качестве контрмеры блокировка не эффективна, организации часто применяют двухфакторные механизмы аутентификации. Двухфакторная аутентификация требует, чтобы у пользователя было что-то еще помимо пароля. Например, номер мобильного, на который пользователь может получить текстовое сообщение.

Поскольку двухфакторная аутентификация громоздка, успешная аутентификация обычно одобряется на основе любого «аналогичного» доступа. «Аналогичный» доступ может представлять собой использование одного и того же устройства или географического местоположения.

Многие из нас сталкивались с сайтами, требующими двухфакторной аутентификации при обращении с нового устройства, публичной сети или во время поездок.

Хотя двухфакторная аутентификация является надежным решением, она имеет существенные недостатки: при ней изменяется пользовательский интерфейс и она предполагает интерактивный вход в систему.

Нет ничего более раздражающего, чем натолкнуться на двухфакторную аутентификацию при входе со смартфона. В результате эта опция часто оставляется на усмотрение пользователя в качестве дополнительного варианта. Поэтому возникает необходимость в системе обнаружения, связанной с использованием аналитики, которая бы распознавала метод брутфорса.

Часто рекомендуемый метод обнаружения brute force атак связан с определением классических атак. Это обнаружение нескольких неудачных попыток входа в систему для одного пользователя за короткий промежуток времени.

Это обнаружение нескольких неудачных попыток входа в систему для одного пользователя за короткий промежуток времени.

Многие рекомендации для начинающих при создании правил корреляции SIEM (Security Information and Event Management) делают упор на обнаружение brute force атак именно по такому сценарию. Хотя это изящный и простой путь, но он предназначен для определения практически несуществующего вектора атак.

Фактор, который дает возможность идентифицировать brute force атаку при аутентификации — это большое количество неудачных попыток входа в систему. Но поскольку пользователь не может быть ключом к обнаружению, система должна сосредоточиться на другом ключе, чтобы связать поток событий, составляющих атаку.

Один из методов — отслеживание неудачных попыток аутентификации с одного IP-адреса. Но публичные IP-адреса становятся более дорогими, поэтому все больше пользователей получают общий IP-адрес.

Чтобы справиться с этой проблемой, механизм обнаружения должен определять нормальную скорость соединений или сбоев от исходного IP-адреса, чтобы установить, какой будет ненормальная скорость. Тем самым принимая во внимание тот факт, что несколько пользователей могут подключаться к одному и тому же IP-адресу.

Тем самым принимая во внимание тот факт, что несколько пользователей могут подключаться к одному и тому же IP-адресу.

Детектор также может использовать отпечаток устройства (комбинацию свойств в событии аутентификации, характерных для устройства) для дифференциации конкретного источника из числа тех, которые используют один и тот же IP-адрес. Но это не может быть основным фактором, а лишь способствует проверке потенциального злоумышленника. Большинство таких отпечатков находятся под контролем злоумышленника и могут быть подделаны.

Распределенные брутфорс атаки, например, путем использования ботнета или перенаправления через сеть прокси-серверов TOR, еще больше усложняют задачу. Отслеживание источника становится неэффективным. Фильтрация устройств может работать до определенной степени. Особенно если атака выполняется одним источником, но через несколько маршрутов. В качестве дополнительной меры можно использовать информацию о потенциальных угрозах, которая помогает идентифицировать доступ с известных узлов бот-сетей или прокси-серверов.

До сих пор мы предполагали, что события, анализируемые для установления атаки, являются ярко выраженными. Любое событие неудавшегося входа в систему определяется как успешная или безуспешная попытка, а имя пользователя всегда находится в одном поле и имеет один формат.

Но обработка потока событий для подготовки их к анализу и обнаружению брутфорс также является проблемой, которую нужно рассматривать отдельно.

В качестве примера возьмем Windows, самый распространенный источник. Событие входа в систему Windows (идентификатор события 4624) и событие неудачного входа Windows (идентификатор события 4625) регистрируются локально на каждом компьютере. Это делает более сложным сбор информации. Это также означает, что злоумышленник, который владеет компьютером, может заблокировать ее получение. Контроллер домена регистрирует событие аутентификации, которое может использоваться как прокси для события входа в систему.

Когда поймем, какие события отслеживать, нам все равно нужно знать, как правильно идентифицировать успешную или безуспешную попытки входа в систему. Успешная или безуспешная попытки локального входа — это отдельные события, которые для аутентификации контроллера домена помечаются внутри события.

Успешная или безуспешная попытки локального входа — это отдельные события, которые для аутентификации контроллера домена помечаются внутри события.

Приведенные ниже результаты поиска в Splunk (в поисковом хранилище GoSplunk), которые я использовал для идентификации успешных и безуспешных попыток входа в Windows, демонстрируют уровень знаний, необходимых для извлечения такой информации из событий. Это даже без учета аутентификации контроллера домена.

source="WinEventLog:security" (Logon_Type=2 OR Logon_Type=7 OR Logon_Type=10) (EventCode=528 OR EventCode=540 OR EventCode=4624 OR EventCode=4625 OR EventCode=529 OR EventCode=530 OR EventCode=531 OR EventCode=532 OR EventCode=533 OR EventCode=534 OR EventCode=535 OR EventCode=536 OR EventCode=537 OR EventCode=539) | eval status=case(EventCode=528, "Successful Logon", EventCode=540, "Successful Logon", EventCode=4624, "Successful Logon", EventCode=4625, "Failed Logon", EventCode=529, "Failed Logon", EventCode=530, "Failed Logon", EventCode=531, "Failed Logon", EventCode=532, "Failed Logon", EventCode=533, "Failed Logon", EventCode=534, "Failed Logon", EventCode=535, "Failed Logon", EventCode=536, "Failed Logon", EventCode=537, "Failed Logon", EventCode=539, "Failed Logon") | stats count by status | sort - count

Обнаружение brute force атак является непростой задачей при защите от брутфорса WordPress. Ни один из методов обнаружения, описанных выше, не дает 100-процентной гарантии результата, а злоумышленники в свою очередь постоянно совершенствуют методы противодействия их обнаружению.

Ни один из методов обнаружения, описанных выше, не дает 100-процентной гарантии результата, а злоумышленники в свою очередь постоянно совершенствуют методы противодействия их обнаружению.

Поэтому крайне важно, чтобы любая система, используемая для обнаружения brute force атак, включала в себя нестандартные алгоритмы и, чтобы эти алгоритмы обнаружения постоянно обновлялись.

Пожалуйста, оставляйте ваши отзывы по текущей теме материала. Мы очень благодарим вас за ваши комментарии, дизлайки, лайки, отклики, подписки!

Дайте знать, что вы думаете по этой теме статьи в комментариях. За комментарии, лайки, отклики, дизлайки, подписки огромное вам спасибо!

Пожалуйста, опубликуйте ваши комментарии по текущей теме материала. За комментарии, дизлайки, подписки, отклики, лайки низкий вам поклон!

Вадим Дворниковавтор-переводчик

Брутфорс учетной записи администратора Windows

В этой статье я познакомлю вас с интересным инструментом для локальных атак повышения привилегий в Windows. Инструмент называется localbrute.ps1 и представляет собой простую тулзу, написанную на PowerShel для брутфорса локальной учетной записи администратора Windows.

Инструмент называется localbrute.ps1 и представляет собой простую тулзу, написанную на PowerShel для брутфорса локальной учетной записи администратора Windows.

Еще по теме: Рабочие техники повышения привилегий в Windows

Инструмент не требует каких-либо сторонних модулей и мало весит, что делает его отличным дополнением к традиционным методам повышения привилегий, применимым к различным сценариям тестирования на проникновение.

Брутфорс учетной записи администратора Windows

Атака на локальные административные учетные записи, такие как встроенная учетная запись «Администратор» или любая другая учетная запись, входящая в локальную группу «Администраторы», может быть весьма интересным вектором атаки, главным образом из-за отсутствия политики блокировки учетных записей.

Мы можем попробовать столько попыток входа в систему, сколько захотим. Если удастся подобрать пароль, получим полный контроль над системой и сможем:

- Отключить любые средства защиты и безопасности в системе.

- Извлечь учетные данные.

- Создать необработанные сетевые пакеты и запускать эксплойты для атак на другие системы локальной сети..

- Получить доступ к защищенным областям системы, чтобы найти конфиденциальную информацию

Инструмент localbrute PowerShell выполняет брутфорс локально в самой целевой системе, поэтому его использование весьма специфично.

Этот инструмент может быть полезен в тех случаях, когда есть учетные данные пользователя с низким уровнем привилегий и когда есть возможность запускать команды — например, через сеанс RDP или через терминал.

Мы также можем использовать этот инструмент при тестировании какой-то ограниченной или изолированной среды — например, VDI, где есть доступ только на уровне пользователя.

Во всех этих случаях инструмент localbrute.ps1 может помочь повысить привилегии.

Особенности localbrute.ps1

localbrute.ps1 выполняет попытки входа в систему локально в системе, используя встроенные функции Windows. Вот основные особенности инструмента:

Вот основные особенности инструмента:

- Выполняет атаки входа в систему против любой выбранной локальной учетной записи, используя предоставленный список слов.

- Написан на чистом PowerShell — дополнительных модулей не требуется.

- Не является вредоносным — не обнаруживается антивирусами и EDR.

- Маленький размер.

В настоящее время в репозитории GitHub доступны две версии localbrute.ps1 — мини и обычная версия. Единственное отличие состоит в том, что обычная версия немного длиннее и имеет следующие дополнительные функции:

- Поддерживает возобновление перебора паролей.

- Находит уже взломанные учетные записи пользователей.

Давайте разбираться, как использовать и как работает тулза.

Использование LocalBrute.ps1

Первое, что надо сделать, это определить учетные записи администраторов в системе. Обычно к ним относятся:

- Члены локальной группы администраторов

- Сама учетная запись локального администратора

Вот как мы можем найти учетные записи локальной группы администраторов:

net localgroup administrators |

Теперь, запустите localbrute:

Import-Module . |

Использование:

localbrute [debug] |

Пример:

localbrute Administrator .\rockyou.txt |

Учтите, что перебор пароля может занять много времени.

Как это работает?

Инструмент просто перебирает методом брутфорс предоставленный список слов словаря и пытается аутентифицироваться. Он использует внутренние функции Windows DirectoryServices.AccountManagement в контексте локального компьютера. Фактически, это позволяет тестировать аутентификацию для любой локальной учетной записи.

Вот фрагмент кода PowerShell для локальной проверки учетных данных:

1 2 3 4 5 6 | $u = ‘Administrator’ $p = ‘Pa$$w0rd!’ Add-Type -AssemblyName System.DirectoryServices. В файле состояния также хранятся записи об уже взломанных учетных записях. Вы можете включить режим отладки, чтобы увидеть процесс перебора: Скорость перебора паролей учетной записи администратора WindowsСкорость около 100-200 попыток входа в систему в секунду, в зависимости от производительности системы. Конечно, это не быстро, но все же намного быстрее, чем другие подобные инструменты. Скорость перебора:

Т.е. мы могли бы, например, перебрать весь список слов из популярного словаря rockyou. Параллельно запускаете localbruteПараллельное запуск нескольких экземпляров сценария localbrute не увеличит скорость перебора. Не запускайте сценарий параллельно, потому, что только один процесс может вызывать ValidateCredentials (). ЗаключениеСценарий localbrute.ps1 представляет собой простой инструмент для брутфорса локальной учетной записи администратора Windows. Из-за отсутствия политики блокировки учетных записей для локальных учетных записей мы можем использовать его для проверки надежности пароля локально привилегированных учетных записей и обнаружения учетных записей, настроенных со слабыми паролями. Еще по теме: Поиск учетных записей и служб в сетях Windows Как взломать пароль с помощью брутфорс атаки.В области информационной безопасности и тестах на проникновения, не редко возникает задача, когда нужно взломать пароль. Это может быть хеш пароля администратора системы Windows, пароль к беспроводной точке доступа или любой другой хеш, который вам удалось добыть. Что такое хешкрекинг?Восстановление паролей к хешам, или хешкрекинг (от англ. hash cracking), — весьма увлекательный процесс, для которого требуются хорошие знания в различных областях — криптографии, комбинаторике, программировании и многом другом. Нужно также отлично разбираться в железе, чтобы обеспечить бесперебойную работу своей фермы в течение многих недель и месяцев при максимaльной загрузке. При этом настоящий хешкрекер часто полностью изолирован от этапов извлечения хешей и применения сломанных паролей для доступа к чужим аккаунтам. Более того — ему это неинтересно, он же не хакер. На всех хешкрекерских форумах публикуются только хеши (или списки хешей) для расшифровки. Эти списки не содержат ни имени ресурса, ни имен пользователей, ни почтовых ящиков, ни IP-адресов, никакой другой приватной информации. Поэтому, даже сломав пароль, хешкрекер никогда его не применит, так как просто не знает — откуда он. Большинство хешкрекеров на форумах — этакие робин гуды. Они тратят свое время и ресурсы на то, чтобы помочь сломать хеши другим пользователям, и при этом непрерывно накапливают себе новые пароли и правила их формирования. Для них любые хеши — этo вызов их интеллекту, их опыту, их мастерству. И эти парни находят сложнейшие пароли, которые никто другой восстановить не может. Как у них это получается? Каким софтом и железом они пользуются? Что еще нужно знать, чтобы ломать хеши так же эффективно, как они? Об этом мы и расскажем в нашей статье. Рис. 1. Хеши и пароли пользователейСофтСейчас хешкрекинг в основном производится на видеопроцессорах (GPU). На обычных процессорах (CPU) брутятся только те алгоритмы, которые не реализованы под GPU. Для брута на GPU фактичeски уже стандартом стало использование программы oclHashcat, имеющей сборки как для Windows, так и для Linux, а также поддерживающей все современные видеопроцессоры — и NVIDIA, и AMD. Для распределения работы этой программы между несколькими компьютерами используется оболочка hashtopus. Другим популярным GPU-брутфорсером остается нестареющий John the Ripper (JtR) в сборке Jumbo, который также имеет множество алгоритмов под все видеокарты, но для получения максимальной эффективности его желательно все-таки пересобирать под каждую конкретную конфигурацию железа. Для работы на CPU программ гораздо больше, но самыми функциональными остаются все те же hashcat и JtR. Еще можно к ним добавить программу Hash Manager, которая больше заточена под обработку хешей в «промышленных масштабах», то есть очень крупных списков, которые не удается загрузить в другие программы. Все эти программы бесплатные, и каждый решает сам, что выбрать себе для ежедневной работы, только практика показывает, что желательно уметь владеть всем этим софтом — как правило, профессиональные хешкрекеры используют ту или иную программу в зависимости от конкретной ситуации. Еще нужно учесть, что все эти программы консольные, не имеют встроенного GUI и, чтобы использовать их максимально эффективно, нужно уметь работать в консоли (см. врезку). А в идеале еще нужно уметь программировать командные файлы (BAT или CMD), чтобы максимально гибко настраивать работу программ. Тогда можно однократно составить для себя комплект командных файлов для разных атак, а потом, когда все настроено, весь хешкрекинг сведется к заполнению файла нужными хешами и запуску того или иного командного файла c определенными параметрами. Консоль — райский дом хешкрекераСамый продвинутый хешкрекерский софт — консольный и управляется либо через параметры командной строки, либо через редактирование файлов конфигурации. Но тенденция такова, что пользователи все дальше и дальше уходят от консоли, требуют графического интерфейса и наиболее популярный вопрос с форумов по работе с такими программами звучит так: «Я запустил программу, выскочило черное окно и закрылось. Что делать?» Ответ очевиден — изучать консоль. Скорее всего, линуксоиды и так владеют навыками работы в консоли, а вот для пользователей Windows лучшим выбором будет программа FAR Manager. С ее помощью очень удобно работать со списками хешей и другими файлами. А если ее объединить с дополнительными инструментами (например, из состава программы Hash Manager), то получится просто убойный комплект, позволяющий обрабатывать любые файлы буквально за секунды. [ad name=»Responbl»] Для этого нужно через пользовательское меню (по нажатию F2) на нужные клавиши назначить самые часто используемые инструменты — отсортировать файл, извлечь пароли из файла результатов, подсчитать количество строк в файле и так далее. После этого вся работа с нужным файлом сведется к трем действиям — встать на него курсором, вызвать F2 и нажать горячую клавишу. После того как полностью настроишь FAR под себя — цветовой раскраской файлов, быстрыми клавишами для инструментов, быстрыми переходами в нужный каталог и так далее — вся рутинная работа хешкрекера станет очень комфортной, а значит — и очень эффективной. ЖелезоХешкрекеры в плане железа почти ничем не отличаются от майнеров криптовалют и собирают себе такие же фермы на видеокартах. Правда, в них не десятки видеокарт, но наличие нескольких мощных видеокарт — это уже почти норма для брута хешей (см. рис. 2). Рис. 2. Хорошая настольная ферма для брута хешей на пяти видеокартахТребования к ферме такие же, как и при майнинге криптовалют, то есть нужно хорошее охлаждение, стабильное электропитание и грамотное размещение видеокарт, чтобы они не нагревали друг друга. До недавнего времени основными видеокартами для брута служили (как и в майнинге) видеокарты на процессорах AMD, так как они были более эффективны по соотношению цена/скорость. Однако после релиза архитектуры sm_50 (Maxwell) от NVIDIA выяснилось, что она лучше для брута, при этом видеокарты с такой архитектурой потребляют гораздо меньше электроэнергии, а также более тихие и холодные. И сейчас эффективнее всего для брута хешей карты NVIDIA GTX 980Ti (см. рис. И недаром же на форуме InsidePro все больше и больше хешкрекеров переходят на эти видеокарты (судя по подписям в их сообщениях) — при пиковом потреблении всего 165 Вт на алгоритме MD5 они выдают скорость порядка 15 миллиардов паролей в секунду. Но у них один недостаток — высокая цена, которая практически не снижается, а в связи со скачком курса доллара она поднялась еще больше. Если же основной критерий — цена, а все остальные параметры не важны, то можно взять видеокарты на процессорах AMD и упаковать ими свою ферму. К примеру, обычная цена системы c двумя средними видеокартами составляет около 1200–1300 долларов. Рис. 3. GTX 980Ti — отличный выбор для хешкрекинга Что касается CPU, то тут все просто — чем больше ядер, выше частота и больше объем кеша, тем быстрее будет идти перебор. Мощный процессор позволит как использовать ферму для перебора паролей на GPU, так и параллельно с ними нагружать CPU второстепенной работой — например, проверкой других хешей по словарям, пока все GPU заняты гибридной или комбинированной атакой. А есть хоть что-то, в чем CPU еще может конкурировать с GPU по скорости брута? При небольших объемах — нет, конечно. Но вот на больших списках хешей в десятки миллионов хешей (особенно соленых) очень часто обработка списка на CPU дает такую же скорость или даже большую, чем на видеокарте. А уж сотни миллионов хешей в GPU часто просто не загрузить физически — остается только разбивать список на более мелкие фрагменты и брутить их по очереди, но это пропорционально увеличивает время атаки, в то время как на CPU можно загрузить и обработать весь список за один заход, если позволяет объем RAM. [ad name=»Responbl»] И есть еще одна тема, где со временем CPU может обогнать GPU, — это сопроцессор Intel Xeon Phi. Да, его цена пока очень высока, но, возможно, со временем она станет приемлемой, и его можно будет прикупить и задействовать для брута хешей на домашнем компьютере. Конечно, читатель может возразить — а как же микросхемы FPGA (ПЛИС), выдающие при майнинге того же биткойна огромные скорости? Да, они выдают даже терахеши в секунду, только они запрограммированы под единственный алгоритм SHA-256, который при хешировании обычных паролей пользователей применяется весьма редко (а другой популярный алгоритм майнера — SCRYPT — применяется еще реже). Плюс сама по себе микросхема ПЛИС выдает невысокую скорость, а терахеши получаются путем объединения десятков (а то и сотен микросхем) в матрицы, а это уже недешевое решение. СловариУспех в хешкрекинге основан на хороших словарях, желательно состоящих из реальных паролей пользователей. Где же их взять? Есть три пути, рассмотрим их подробнее.

Очевидно, что тот, кто серьезно занимается хешкрекингом, идет по последнему пути и постепенно накапливает свой собственный и очень эффективный словарь. Частотные словариДопустим, имеется огромный список соленых хешей, который надо быстро обработать. Что это такое? Это обычные словари, но в них пароли отсортированы в порядке убывания частоты их употребления. В таких словарях первыми идут наиболее популярные пароли — см. примеры таких словарей в дистрибутиве программы Hash Manager, файлы Top100xx.dic. Очевидно, что эффективней проверить хеши сначала на самые часто употребляемые пароли, затем — на более редкие и так далее. Это позволит быстро сломать все популярные пароли и существенно облегчить список хешей для последующей работы. [ad name=»Responbl»] Таким образом, накопив порядочно словарей, можно собрать по ним статистику, сформировать собственный частотный словарь и обработку всех тяжелых списков хешей начинать именно с него. Дополнительные инструментыПрограммы для брута хешей — это лишь малая часть софта из арсенала хешкрекера. Вернее, это его самая простая часть — взял файл с хешами, настроил нужные атаки и запустил. Обычно через хешкрекера проходит множество всевозможных текстовых файлов:

В общем, сотни и тысячи подобных разнородных файлов — это еще та головная боль. И все выкручиваются по-разному — кто-то в том же линуксе делает часть работы командами самой ОС (например, grep), кто-то пишет себе скрипты на Perl, кто-то использует различные программы. Но факт очевиден — помимо брутфорсеров, нужны еще инструменты, которые должны работать с текстовыми файлами: сортировать, чистить, конвертировать из одного формата в другой, извлекать или переставлять данные, проверять формат и так далее. Без этих инструментов работать крайне сложно, и поэтому с каждым брутфорсером обычно поставляется свой комплект различных утилит. И hashcat имеет такой комплект, и JtR тоже, но самый крупный комплект утилит под Windows имеет программа Hash Manager. В ней более 70 инструментов, построенных по принципу одна функция = один файл. Таким образом, из них, как из кирпичиков, можно собрать BAT-файл, выполняющий обработку файлов любой сложности. А 64-битные версии инструментов позволяют обрабатывать файлы неограниченного размера. Вот пример BAT-файла, демонстрирующий, как из списка, в котором перемешаны хеши разных типов, вытащить только хеши от Magento с двухсимвольной солью: REM Извлекаем только строки длиной 35 символов ExtractLinesByLen.exe %1 35 35 REM Переименовываем файл с извлеченными строками в файл 2.txt MOVE /Y %1.Lines 2.txt REM Проверяем формат хешей IsCharset.exe 2.txt ?h 1 REM Проверяем формат соли IsCharsetInPos.exe 2.txt 33 ':' IsCharsetInPos.

Алгоритмы хешированияС одной стороны, набор актуальных алгоритмов хеширования почти не меняется со временем. Причины просты — алгоритмы хеширования паролей пользователей ОС не меняются годами, да и в интернете сотни тысяч ресурсов все еще базируются на устаревших движках, и обновление версий не происходит, несмотря на то что все новые версии форумов и CMS уже поддерживают более надежное хеширование — например, в IPB версии 4 уже сразу стоит алгоритм bcrypt. С другой стороны, небольшие изменения все-таки происходят — все больше начинает попадаться очень тяжелых алгоритмов — различные варианты PBKDF2 и тот же bcrypt, которые брутятся с мизерной скоростью даже на фермах. [ad name=»Responbl»] Всего же известны уже сотни алгоритмов, примеры их хешей можно посмотреть здесь. Работа с любым хешем начинается с анализа его формата. Если он имеет какую-то знакомую сигнатуру (см. примеры хешей выше), то сразу понятно, каким алгоритмом его брутить. Если же хеш без сигнатуры, то анализируется движок того форума или CMS, откуда он взят. Большой список движков с описанием алгоритма в каждом из них имеется здесь. Если же движок известен, а алгоритм хеширования так и не понятен, то можно попробовать поискать в интернете дистрибутив этого движка и проанализировать его исходники, в части кода авторизации пользователей. Если же исходников движка нет, тогда нужно заполучить хеш от какого-то заранее известного пароля — например, зарегистрировать пару новых пользователей на форуме, желательно с одинаковым простым паролем вида 123456. Ну а если так и не удается определить алгоритм, то можно спросить на форуме — например, здесь. Вдруг кто-то уже сталкивался с такими хешами? По другую сторону баррикадыТеперь посмотрим на хеши глазами администратора того ресурса, который он хочет максимально защитить от взлома. Как можно усложнить жизнь хешкрекеру или вообще сделать так, что хеши пользователей станут неломаемыми? Иногда для этого достаточно перейти на самую свежую версию движка и выбрать алгоритм, самый медленный по скорости брута. Конечно, можно использовать любой стандартный тяжелый алгоритм из Linux-функции crypt() — sha512crypt или bcrypt. Но если удастся заполучить такие хеши, то хешкрекер по сигнатурам сразу определит алгоритм и сможет ломать хеши (хоть и медленно). Вывод — нужно хешировать пароли так, чтобы хешкрекер не мог однозначно определить алгоритм по виду хеша, а это делается только нестандартными методами. [ad name=»Responbl»] Например, можно подмешивать к паролю статическую соль (пусть даже одинаковую для всех, но очень длинную — 200–500 символов) и хешировать обычной PHP-функцией md5. Этой соли в БД форума нет (как, например, в движках vBulletin или osCommerce), она прошита только в PHP-коде, доступ к которому получить гораздо сложнее, чем к хешам. Другой вариант — циклически хешировать обычный MD5 от пароля этак 50–100 тысяч раз. На скорости авторизации пользователей это почти не скажется, но скорость брута таких хешей будет мизерной (при условии, что еще удастся выяснить количество итераций — опять же, только из PHP-кода). А если не удастся — то их вообще не сбрутить. Еще можно взять более длинный хеш от другого алгоритма (например, SHA-256 или SHA-512) и вместо цельного хеша хранить в БД его фрагмент размером 32 символа из середины хеша (да еще и байты можно переставить). Хешкрекер, увидев такой хеш, будет уверен, что это MD5 (или его модификация), и будет пытаться сбрутить его, но бесполезно. В общем, тут фантазия безгранична — автор за годы работы с хешами сталкивался с массой различных хитроумных видов хеширования, но факт налицо — очень много дампов от самописных CMS, или от коммерческих CMS без доступных исходников, или от пропатченных (по-видимому) форумов, и CMS остаются до сих пор несломанными. И нестареющий совет всем пользователям: самый надежный вариант защитить свой аккаунт от взлома, даже если был получен доступ к хешу от вашего пароля, — использовать длинный пароль, состоящий из случайных символов. Такие пароли не ломаются! Конкурсы по хешкрекингуА где хешкрекер может посоревноваться с другими хешкрекерами в своем умении ломать хеши? Конечно же, на конкурсах! Основные — конкурс Crack Me If You Can, проводимый фирмой KoreLogic в рамках ежегодной конференции DEF CON, и конкурс Hash Runner на ежегодной конференции Positive Hack Days. Правила этих конкурсов весьма просты — нужно за ограниченное время (как правило, за 48 часов) сломать как можно больше конкурсных хешей и выполнить дополнительных заданий, также связанных с хешами. И так как время сильно ограничено, то на время таких конкурсов хешкрекеры всегда объединяются в команды. [ad name=»Responbl»] Исторически сложилось так, что с самых первых конкурсов сформировались три основные команды — InsidePro, hashcat и john-users, которые все эти годы стабильно делили меж собой три призовых места в различных комбинациях. Все отчеты о конкурсах доступны на сайтах команд, а также на сайтах организаторов — например, тут. Рис. 4. Архивное фото — организаторы конкурса по хешкрекингу на DEFCON 2012К сожалению, других крупных конкурсов по хешкрекингу нет. Иногда бывают небольшие конкурсы на хешкрекерских форумах, но их размах гораздо меньше. А с другой стороны, многие профессиональные хешкрекеры всегда находятся в «режиме конкурса», так как на форумах периодически размещаются хеши стоимостью в сотни и даже тысячи долларов, поэтому сразу после их опубликования хешкрекеры включаются в борьбу за этот хеш, чтобы обойти других, первому сломать пароль и получить «приз», то есть плату за пароль. ЗаключениеУсложнение алгоритмов хеширования и применение пользователями все более сложных и длинных паролей компенсируется увеличением вычислительной мощности хешкрекера и созданием все более мощных ферм, которые ломают хеши на таких скоростях, которые мы даже не могли себе представить еще несколько лет назад. Но главное в том, что сама идеология — хранение паролей пользователей в виде хешей — многие годы уже не меняется, и это относится как к паролям пользователей интернет-ресурсов, так и к пользователям всевозможных операционных систем, а значит, знания в области хешкрекинга будут актуальны и на все ближайшие годы! Как сломать хеш, если под руками нет ни железа, ни софта?Для этого можно проверить свой хеш в онлайн-базах хешей типа www.cmd5.ru. Или сразу на сервисах типа www.hashchecker.de, которые проверяют хеш массово в десятках баз, и, может быть, тебе повезет. Но у таких сервисов есть недостаток — в основном они содержат хеши от искусственно сгенерированных паролей. Еще вариант — разместить свой хеш (или список хешей) на одном из хешкрекерских форумов, где всегда можно получить помощь. Самые популярные форумы:

Также можно разместить свой хеш и в платных ветках этих форумов, указав цену за найденный пароль. Тогда с ним гарантированно начнут работать десятки хешкрекеров, и высока вероятность взломать пароль. Click to rate this post! [Total: 7 Average: 3.4] Атаки полным перебором: защита паролемЧто такое атака полным перебором?w3.org/1999/xhtml»> Атака грубой силы использует метод проб и ошибок для подбора регистрационной информации, ключей шифрования или поиска скрытой веб-страницы. Хакеры перебирают все возможные комбинации, надеясь угадать правильно.Эти атаки осуществляются с помощью «грубой силы», что означает, что они используют чрезмерные силовые попытки, чтобы попытаться «проникнуть» в вашу личную учетную запись (аккаунты). Это старый метод атаки, но он по-прежнему эффективен и популярен среди хакеров. Потому что в зависимости от длины и сложности пароля его взлом может занять от нескольких секунд до многих лет. Что хакеры получают от атак грубой силы?Злоумышленники грубой силы должны приложить немного усилий, чтобы эти схемы окупились. Несмотря на то, что технологии делают это проще, у вас все равно может возникнуть вопрос: зачем кому-то это делать? w3.org/1999/xhtml»> Вот как хакеры извлекают выгоду из атак грубой силы:

Получение прибыли от рекламы или сбор данных о деятельности.Хакеры могут использовать веб-сайт вместе с другими для получения комиссионных за рекламу. Популярные способы сделать это включают:

Кража личных данных и ценностей.Взлом учетных записей в Интернете может быть похож на взлом банковского хранилища: все, от банковских счетов до налоговой информации, можно найти в Интернете. Все, что требуется, — это правильный взлом, чтобы преступник мог украсть вашу личность, деньги или продать ваши личные учетные данные с целью получения прибыли. Иногда конфиденциальные базы данных целых организаций могут быть подвержены утечке данных на корпоративном уровне. Распространение вредоносных программ с целью создания сбоев ради самих себя. Если хакер хочет создать проблемы или попрактиковаться в своих навыках, он может перенаправить трафик веб-сайта на вредоносные сайты. В качестве альтернативы они могут напрямую заразить сайт скрытым вредоносным ПО для установки на компьютеры посетителей. Взлом вашей системы для злонамеренной деятельности.Когда одной машины недостаточно, хакеры привлекают целую армию ничего не подозревающих устройств, называемых ботнетами, чтобы ускорить свои усилия. Вредоносное ПО может проникнуть на ваш компьютер, мобильное устройство или онлайн-аккаунты для фишинговой рассылки спама, усиленных атак методом грубой силы и многого другого. Если у вас нет антивирусной системы, вы можете подвергаться большему риску заражения. Подрывание репутации веб-сайта.Если вы управляете веб-сайтом и стали объектом вандализма, киберпреступник может решить заразить ваш сайт непристойным содержимым. Это может включать текст, изображения и аудиоматериалы насильственного, порнографического или оскорбительного характера. Типы атак грубой силыw3.org/1999/xhtml»> Каждая атака методом грубой силы может использовать различные методы для раскрытия ваших конфиденциальных данных. Вы можете столкнуться с любым из следующих популярных методов грубой силы:

Простые атаки грубой силы: хакера пытаются логически угадать ваши учетные данные — без помощи программных инструментов или других средств. Они могут раскрывать чрезвычайно простые пароли и PIN-коды. Например, пароль, установленный как «guest12345». Атака по словарю: при стандартной атаке хакер выбирает цель и запускает возможные пароли для этого имени пользователя. Они известны как атаки по словарю. Атаки по словарю являются основным инструментом в атаках грубой силы. Гибридные атаки грубой силы: эти хакеры смешивают внешние средства со своими логическими догадками, чтобы попытаться взломать систему. Гибридная атака обычно смешивает атаки по словарю и методом полного перебора. Эти атаки используются для подбора комбинированных паролей, в которых обычные слова смешиваются со случайными символами. Пример атаки грубой силы такого рода может включать такие пароли, как NewYork1993 или Spike1234. Атаки с обратным перебором: как следует из названия, атака с обратным перебором изменяет стратегию атаки, начиная с известного пароля. Вброс учетных данных: если у хакера есть комбинация имени пользователя и пароля, которая работает для одного веб-сайта, он попытается использовать ее и для множества других. Поскольку известно, что пользователи повторно используют данные для входа на многих веб-сайтах, они являются исключительными целями подобных атак. Инструменты Помощь при попытках грубой силыУгадывание пароля для определенного пользователя или сайта может занять много времени, поэтому хакеры разработали инструменты для более быстрого выполнения этой работы. Автоматизированные инструменты помогите с атаками грубой силы. Для подобных инструментов запрограммированы обходные пути:

Некоторые инструменты сканируют радужные таблицы перед вычислением на наличие входных и выходных данных известных хеш-функций. GPU ускоряет попытки подбора паролейДля запуска программного обеспечения для подбора паролей требуются тонны вычислительной мощности компьютера. К сожалению, хакеры разработали аппаратные решения, которые значительно упрощают эту часть работы. Сочетание ЦП и графического процессора (GPU) увеличивает вычислительную мощность. Добавляя тысячи вычислительных ядер в GPU для обработки, это позволяет системе справляться с несколькими задачами одновременно. Обработка GPU используется для аналитики, проектирования и других приложений, требующих больших вычислительных ресурсов. Итак, сколько времени потребуется, чтобы взломать пароль? Для сравнения, шестизначный пароль, включающий цифры, имеет примерно 2 миллиарда возможных комбинаций. Взлом его с помощью мощного процессора, который перебирает 30 паролей в секунду, занимает более двух лет. Добавление одной мощной карты графического процессора позволяет одному и тому же компьютеру проверять 7100 паролей в секунду и взламывать пароль за 3,5 дня. Шаги по защите паролей для профессионаловЧтобы обезопасить себя и свою сеть, вам необходимо принять меры предосторожности и помочь другим сделать это. Поведение пользователей и системы сетевой безопасности потребуют усиления. Как ИТ-специалистам, так и пользователям следует прислушаться к нескольким общим советам: После того, как вы освоите основы, вы захотите укрепить свою безопасность и привлечь пользователей. Мы начнем с того, что вы можете делать на сервере, а затем дадим советы по формированию безопасных привычек. Пассивная серверная защита для паролейw3.org/1999/xhtml»> Высокая скорость шифрования: чтобы затруднить успешные атаки методом грубой силы, системные администраторы должны убедиться, что пароли для их систем зашифрованы с максимально возможной скоростью шифрования, например 256-битным шифрованием. . Чем больше битов в схеме шифрования, тем сложнее взломать пароль.Посолите хэш: администраторы также должны рандомизировать хэши паролей, добавляя случайную строку букв и цифр (называемую солью) к самому паролю. Эта строка должна храниться в отдельной базе данных и извлекаться и добавляться к паролю перед его хешированием. Посолив хэш, пользователи с одним и тем же паролем будут иметь разные хэши. Двухфакторная аутентификация (2FA): дополнительно администраторы могут потребовать двухэтапную аутентификацию и установить систему обнаружения вторжений, которая выявляет атаки методом грубой силы. Ограничить количество повторных попыток входа в систему: ограничение количества попыток также снижает восприимчивость к атакам грубой силы. Например, разрешение трех попыток ввода правильного пароля перед блокировкой пользователя на несколько минут может привести к значительным задержкам и заставить хакеров перейти к более легким целям. Блокировка учетной записи после чрезмерных попыток входа в систему: если хакер может бесконечно повторять попытки ввода пароля даже после временной блокировки, он может вернуться, чтобы повторить попытку. Блокировка учетной записи и требование, чтобы пользователь связался с ИТ-отделом для разблокировки, предотвратит эту активность. Короткие таймеры блокировки более удобны для пользователей, но удобство может быть уязвимостью. Скорость повторных входов в систему: вы можете еще больше замедлить усилия злоумышленника, создав промежуток между каждой отдельной попыткой входа в систему. После сбоя входа в систему таймер может запретить вход в систему до тех пор, пока не пройдет короткий промежуток времени. Это оставит время для вашей команды мониторинга в режиме реального времени, чтобы обнаружить и поработать над устранением этой угрозы. Некоторые хакеры могут прекратить попытки, если ожидание того не стоит. Требуется капча после повторных попыток входа: ручная проверка не позволяет роботам взломать ваши данные. Captcha бывает разных типов, включая повторный ввод текста на изображении, установку флажка или идентификацию объектов на изображениях. Используйте черный список IP-адресов, чтобы заблокировать известных злоумышленников. Убедитесь, что этот список постоянно обновляется теми, кто им управляет. Активная защита паролей ИТ-поддержки Обучение паролям: поведение пользователя имеет важное значение для безопасности паролей. Обучайте пользователей безопасным методам и инструментам, которые помогут им отслеживать свои пароли. Такие сервисы, как Kaspersky Password Manager, позволяют пользователям сохранять свои сложные, трудно запоминаемые пароли в зашифрованном «хранилище» вместо того, чтобы небезопасно записывать их на стикерах. Поскольку пользователи склонны жертвовать своей безопасностью ради удобства, обязательно помогите им дать в руки удобные инструменты, которые обеспечат их безопасность. Следите за учетными записями в режиме реального времени на предмет странной активности: Странные места входа в систему, чрезмерное количество попыток входа и т. д. Работайте над выявлением тенденций необычной активности и принимайте меры для блокировки любых потенциальных злоумышленников в режиме реального времени. Следите за блокировкой IP-адресов, блокировкой учетной записи и связывайтесь с пользователями, чтобы определить, является ли деятельность учетной записи законной (если она выглядит подозрительной). Как пользователи могут укрепить пароли от атак методом грубой силыКак пользователь, вы можете многое сделать для обеспечения своей защиты в цифровом мире. Лучшая защита от атак на пароли — это убедиться, что ваши пароли настолько надежны, насколько это возможно. Атаки грубой силы полагаются на время, чтобы взломать ваш пароль. Вот несколько способов защиты паролей от грубой атаки: Более длинные пароли с различными типами символов. По возможности пользователям следует выбирать 10-символьные пароли, включающие символы или цифры. При этом получается 171,3 квинтиллиона (1,71 x 10 20 ) возможности. При использовании процессора GPU, который пытается выполнить 10,3 миллиарда хэшей в секунду, взлом пароля занял бы примерно 526 лет. Хотя суперкомпьютер может взломать его за несколько недель. По этой логике, включение большего количества символов делает ваш пароль еще более сложным для разгадывания. Разработайте пароли. Не все сайты принимают такие длинные пароли, поэтому следует выбирать сложные парольные фразы, а не отдельные слова. Создайте правила для создания паролей. Лучшие пароли — это те, которые вы можете запомнить, но которые не будут понятны никому, кто их читает. Выбирая маршрут с парольной фразой, подумайте об использовании усеченных слов, например, замените «wood» на «wd», чтобы создать строку, которая имеет смысл только для вас. Другие примеры могут включать удаление гласных или использование только первых двух букв каждого слова. Держитесь подальше от часто используемых паролей. Важно избегать наиболее распространенных паролей и часто их менять. Используйте уникальные пароли для каждого сайта, которым вы пользуетесь. Используйте менеджер паролей. Установка менеджера паролей автоматизирует создание и отслеживание вашей информации для входа в сеть. Они позволяют вам получить доступ ко всем вашим учетным записям, предварительно войдя в менеджер паролей. Затем вы можете создавать очень длинные и сложные пароли для всех сайтов, которые вы посещаете, хранить их в безопасности, и вам нужно помнить только один основной пароль. Если вам интересно, «сколько времени потребуется, чтобы взломать мой пароль», вы можете проверить надежность парольной фразы на странице https://password.kaspersky.com. w3.org/1999/xhtml»> Kaspersky Internet Security получил две награды AV-TEST за лучшую производительность и защиту продукта для интернет-безопасности в 2021 году. Во всех тестах Kaspersky Internet Security продемонстрировал выдающуюся производительность и защиту от киберугроз.Статьи по теме:

Что такое грубая сила | Общие инструменты и предотвращение атакЧто такое атака методом грубой силы Атака методом грубой силы является популярным методом взлома: по некоторым данным, атаки методом грубой силы составляют пять процентов подтвержденных нарушений безопасности. Атака грубой силы включает в себя «угадывание» имени пользователя и пароля для получения несанкционированного доступа к системе. Некоторые злоумышленники используют приложения и скрипты в качестве инструментов для перебора. Эти инструменты пробуют многочисленные комбинации паролей, чтобы обойти процессы аутентификации. В других случаях злоумышленники пытаются получить доступ к веб-приложениям, ища правильный идентификатор сеанса. Мотивация злоумышленника может включать в себя кражу информации, заражение сайтов вредоносным ПО или нарушение работы службы. В то время как некоторые злоумышленники по-прежнему выполняют атаки методом полного перебора вручную, сегодня почти все атаки методом полного перебора осуществляются ботами. У злоумышленников есть списки часто используемых учетных данных или учетных данных реальных пользователей, полученных с помощью нарушений безопасности или даркнета. Боты систематически атакуют веб-сайты и проверяют эти списки учетных данных и уведомляют злоумышленника, когда он получает доступ. Типы атак полным перебором

Hydra и другие популярные инструменты для атак методом грубой силыАналитики безопасности используют инструмент THC-Hydra для выявления уязвимостей в клиентских системах. Hydra быстро перебирает большое количество комбинаций паролей, либо простым перебором, либо на основе словаря. Он может атаковать более 50 протоколов и несколько операционных систем. Гидра — это открытая платформа; сообщество безопасности и злоумышленники постоянно разрабатывают новые модули. Атака грубой силы Hydra Другие лучшие инструменты грубой силы:

Ненадежные пароли, позволяющие проводить атаки методом грубой силыСегодня люди имеют множество учетных записей и паролей. Люди, как правило, постоянно используют несколько простых паролей, что подвергает их атакам грубой силы. Кроме того, повторное использование одного и того же пароля может предоставить злоумышленникам доступ ко многим учетным записям. Учетные записи электронной почты, защищенные слабыми паролями, могут быть связаны с дополнительными учетными записями, а также могут использоваться для восстановления паролей. Некоторые из наиболее часто встречающихся паролей в списках перебора включают: дату рождения, имена детей, qwerty, 123456, abcdef123, a123456, abc123, пароль, asdf, привет, добро пожаловать, zxcvbn, Qazwsx, 654321, 123321, 000000, 111111, д. 987654321, 1q2w3e, 123qwe, qwertyuiop, gfhjkm. Надежные пароли обеспечивают лучшую защиту от кражи личных данных, потери данных, несанкционированного доступа к учетным записям и т. д. Как предотвратить взлом паролей методом грубой силыЧтобы защитить свою организацию от взлома паролей методом грубой силы, обязательно используйте надежные пароли. Пароли должны:

Как администратор вы можете реализовать следующие методы защиты пользователей от взлома паролей методом грубой силы:

Предотвращение атак грубой силы с помощью ImpervaЗащита от ботов Imperva отслеживает трафик на ваш сайт, отделяя трафик ботов от реальных пользователей и блокируя нежелательных ботов. Поскольку почти все атаки грубой силы выполняются ботами, это имеет большое значение для смягчения этого явления. Защита от ботов проходит три этапа для выявления вредоносных ботов. Он классифицирует трафик, используя базу данных сигнатур с миллионами известных вариантов ботов. При выявлении подозреваемого бота он выполняет несколько типов проверки, чтобы классифицировать бота как законного, вредоносного или подозрительного. Наконец, подозрительным ботам бросают вызов, чтобы узнать, могут ли они принимать файлы cookie и анализировать Javascript. Imperva WAF также защищает от атак методом грубой силы вручную. Когда пользователь предпринимает повторные попытки доступа к системе или последовательно пытается ввести разные учетные данные в соответствии с шаблоном, Imperva обнаружит эту аномальную активность, заблокирует пользователя и предупредит сотрудников службы безопасности. Что такое атака полным перебором?Атака полным перебором — это метод взлома, который использует метод проб и ошибок для взлома паролей, учетных данных для входа и ключей шифрования. Это простая, но надежная тактика для получения несанкционированного доступа к отдельным учетным записям, системам и сетям организаций. Хакер пробует несколько имен пользователей и паролей, часто используя компьютер для проверки широкого спектра комбинаций, пока не найдет правильную информацию для входа. Название «грубая сила» происходит от злоумышленников, которые используют чрезмерно силовые попытки получить доступ к учетным записям пользователей. Существуют различные типы методов атаки методом грубой силы, которые позволяют злоумышленникам получить несанкционированный доступ и украсть пользовательские данные. Простые атаки грубой силыПростая атака методом грубой силы происходит, когда хакер пытается угадать учетные данные пользователя вручную без использования какого-либо программного обеспечения. Обычно это осуществляется с помощью стандартных комбинаций паролей или PIN-кодов. Эти атаки просты, потому что многие люди до сих пор используют слабые пароли, такие как «password123» или «1234», или практикуют плохой парольный этикет, например, используют один и тот же пароль для нескольких веб-сайтов. Пароли также могут быть угаданы хакерами, которые проводят минимальную разведывательную работу, чтобы взломать потенциальный пароль человека, например, название его любимой спортивной команды. Атаки по словарюАтака по словарю — это базовая форма взлома методом грубой силы, при которой злоумышленник выбирает цель, а затем проверяет возможные пароли по имени пользователя этого человека. Сам метод атаки технически не считается атакой методом грубой силы, но он может сыграть важную роль в процессе взлома пароля злоумышленником. Название «атака по словарю» происходит от хакеров, которые просматривают словари и заменяют слова специальными символами и цифрами. Этот тип атаки обычно занимает много времени и имеет низкий шанс на успех по сравнению с более новыми и эффективными методами атаки. Гибридные атаки грубой силы Гибридная атака методом грубой силы — это когда хакер сочетает метод атаки по словарю с простой атакой методом грубой силы. Все начинается с того, что хакер знает имя пользователя, затем проводит атаку по словарю и использует простые методы грубой силы, чтобы обнаружить комбинацию входа в учетную запись. Злоумышленник начинает со списка возможных слов, затем экспериментирует с комбинациями символов, букв и цифр, чтобы найти правильный пароль. Этот подход позволяет хакерам обнаруживать пароли, в которых распространенные или популярные слова сочетаются с числами, годами или случайными символами, такими как «SanDiego123» или «Rover2020». Обратные атаки грубой силыПри атаке методом обратного перебора злоумышленник начинает процесс с известным паролем, который обычно обнаруживается при взломе сети. Они используют этот пароль для поиска подходящих учетных данных для входа, используя списки из миллионов имен пользователей. Злоумышленники также могут использовать часто используемый слабый пароль, такой как «Password123», для поиска соответствия в базе данных имен пользователей. Заполнение учетных данных Вброс учетных данных основан на слабом этикете паролей пользователей. Злоумышленники собирают украденные ими комбинации имени пользователя и пароля, которые затем проверяют на других веб-сайтах, чтобы узнать, могут ли они получить доступ к дополнительным учетным записям пользователей. Взлом методом грубой силы требует большого терпения, поскольку злоумышленнику могут потребоваться месяцы или даже годы, чтобы успешно взломать пароль или ключ шифрования. Тем не менее, потенциальные выгоды огромны. Используйте рекламу или данные об активностиХакер может запустить атаку грубой силы на веб-сайт или несколько веб-сайтов, чтобы получить финансовую прибыль от комиссии за рекламу. К распространенным методам относятся: