Взлом паролей. Как пользоваться Brutus AET2 и что такое полный перебор? :: SYL.ru

Время от времени у некоторых пользователей возникает необходимость подобрать пароль к почтовому ящику или какому-либо ресурсу. Причины у всех свои, но далеко не каждый владеет нужным навыками. Для них и существует представленный ниже материал, в котором неопытные хакеры найдут информацию о том, как пользоваться Brutus AET2 − известной утилитой для взлома паролей.

Brutus AET2 – что это такое?

Brutus представляет собой специализированную утилиту для взлома паролей. Данная программа обладает обширным арсеналом ресурсов, которые она поможет «вскрыть». Приложение можно использовать для взлома любого веб-сайта, почтового ящика или даже FTP-сервера, то есть практически никаких ограничений для начинающих хакеров нет. Зачем нужен подобный инструмент? Возможно, вы забыли личный пароль и не можете его восстановить, а может быть, вы решили заглянуть в чью-либо переписку. Вариантов использования существует масса. Если появилась необходимость подобрать пароль, то в первую очередь следует узнать, как пользоваться Brutus AET2.

Как работает утилита?

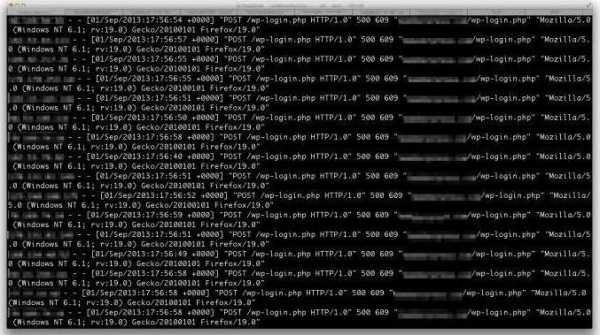

Brutus AET2 работает по принципу подбора: вы даете программе базу паролей, которые она поочередно будет подставлять в нужное поле и пробовать пройти авторизацию до тех пор, пока не отыщет подходящий, единственно верный вариант. Это словно большая связка ключей, каждый из которых поочередно примеряется к замку до тех пор, пока один не подойдет.

Стоит отметить, что для взлома существуют и другие утилиты. А более опытные пользователи скажут, что Brutus слишком устарел и его использовать не стоит. Но у рассматриваемого приложения есть несомненное преимущество – это его простота. Начать работу с Brutus может любой человек, то есть даже тот, кто совершенно не разбирается в веб-разработке, а уж тем более не имеет опыта хакера. Что касается эффективности программы, то Brutus работает довольно медленно и требует вычислительной мощности (чем больше, тем лучше). И это еще одна причина, почему продвинутые хакеры скептически относятся к данному продукту.

Стоит отметить, что для взлома существуют и другие утилиты. А более опытные пользователи скажут, что Brutus слишком устарел и его использовать не стоит. Но у рассматриваемого приложения есть несомненное преимущество – это его простота. Начать работу с Brutus может любой человек, то есть даже тот, кто совершенно не разбирается в веб-разработке, а уж тем более не имеет опыта хакера. Что касается эффективности программы, то Brutus работает довольно медленно и требует вычислительной мощности (чем больше, тем лучше). И это еще одна причина, почему продвинутые хакеры скептически относятся к данному продукту.Как пользоваться Brutus AET2?

Работа с программой требует ряда подготовительных процедур. В первую очередь вам необходимо настроить приложение и обзавестись словарем паролей (таковой можно создать самостоятельно или же найти в Сети подходящий вариант) для «брута» (процесс подбора паролей), который будет использован самой утилитой Brutus AET2. Инструкция по работе с программой состоит из нескольких основных этапов, каждый из которых представляет собой заполнение полей в приложении. Также необходимо определиться с типом подбора.

Brutus AET2 настройка, выбор типа подбора, словари

Основное окно программы включает в себя ряд полей и опций. Первая графа называется Target. Здесь следует указать точный адрес, где расположены поля для ввода данных (например, ваша любимая социальная сеть). Сайты могут немного отличаться, как могут отличаться и формы логина. Для того чтобы правильно указать информацию, следует сразу же обратиться к полю Type. В нем есть несколько вариантов:

- HTTP (Basic Auth) – если на сайте, который нужно взломать, при логине появляется дополнительное окно, то смело выбираем данный пункт и вписываем в поле Target адрес этого окна.

- HTTP (Forms) – если на сайте просто нужно заполнить форму с логином и паролем, то выбираем данный пункт.

- FTP – просто указываете адрес сервера (обычно это ftp) и его название.

- POP3 – это почта, поэтому указываем здесь адрес почтового сервиса (обычно он начинается с pop3 или mail) и его название.

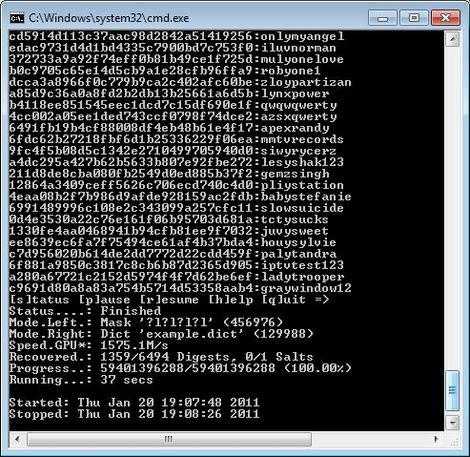

Дальше следует раздел Connection Options. Тут все просто – порт будет выставлен автоматически, а время соединения можно настроить на свой вкус. Также существует возможность использовать прокси-сервер. Следующий раздел, называемый Authentication Options, является заключительным этапом. Он, в свою очередь, состоит из нескольких граф. Первая носит название Username. Тут есть два варианта: либо использовать готовый список пользовательских имен, каждое из которых будет подбираться отдельно, либо применить одно конкретное имя. Вторая графа – это пресловутый словарь. Как пользоваться Brutus AET2 со словарем? Все очень просто. Надо создать обычный текстовый файл и занести в него нужные символы или их комбинации, после чего прикрепить в приложение и запустить его. Как пользоваться Brutus AET2 без словаря? Тут сложнее. Вернее, настроить легко, а вот результатов добиться труднее. Существует два варианта. Первый – это комбо-листы (программа будет добавлять цифры и различные символы к логину), второй – это то, что называется BruteForce.

BruteForce (полный перебор) – это метод грубой силы, при котором программа будет бездумно перебирать все существующие символы и вставлять каждый из них в поле логина/пароля. Почему данный метод малоэффективен? Да потому, что для взлома более или менее внятного пароля, скажем, на двенадцать символов потребуется два миллиона лет. Единственное, на ком сработает, так это на людях, привыкших к паролям «12345», «199402». Такие пароли будут выявлены мгновенно. Все, программа готова к работе. Теперь можно ее запускать и следить за полем Positive Authentication Results, где появятся подошедшие комбинации логина и пароля.

www.syl.ru

что это такое и как он работает

Метод грубой силы, зачастую, используется не только в реальной жизни, но и в виртуальной реальности. Разобравшись в том, что такое брутфорс и как он работает, Вы поймете, что мы имеем ввиду. Это способ используется киберпреступниками для взлома каких-либо серверов или сайтов с целью получения нужной информации.

Что такое брутфорс

Поговорим поподробнее о том, что такое брутфорс и зачем он нужен. Брутфорс, что с английского дословно переводится, как «полный перебор» – это один из самых эффективных методов хакерской атаки, который используется для взлома компьютерных систем, сайтов, учётных записей путём подбора комбинаций из различных символов.

Кстати, если Вы хотите уберечь от взлома и распространения данные, размещённые на Вашем ресурсе, рекомендуем узнать о том, что такое зеркало сайта и для чего оно ещё нужно. Конечно, брутфорс используется и для благих намерений, например, для восстановления забытого пароля или для его проверки на криптографическую стойкость.

Как работает брутфорс

Рассмотрим, как работает брутфорс и в чём его суть. Цель использования такого метода являет собой получение доступа к аккаунтам, личным и конфиденциальным данным пользователей. Многие хотят «насолить» своим приятелям ради шутки, не стоит заниматься этим с помощью брутфорса, лучше почитайте об этапах СЕО-продвижения сайта и расширьте свой кругозор.

В последствие взлома методом брутфорса может осуществляться рассылка спама, иногда даже происходить вымогательство и шантаж. Так же существует риск получения злоумышленниками данных для входа в платёжные системы, что влечёт за собой финансовые проблемы.

Что же сделать, чтобы не стать жертвой злоумышленников? Самое первое и простое – не разглашать свои личные данные всем подряд и не создавать на их основании свои пароли. Так же делайте их длинными, используя при этом различные символы, и буквы и цифры. Логин и пароль учётных записей всегда делать отличными друг от друга и разными для каждого аккаунта.

Брутфорс: как пользоваться

Далее рассмотрим, как пользоваться брутфорсом и для чего. Если говорить о легальных и благих намерениях, то он используется для проверки надёжности или восстановления паролей. Этим занимаются системные администраторы, используя при этом специализированные программы.

В ситуациях с иными намерениями существует три вида использования такого метода. Первый – это персональный взлом. Киберпреступник может как узнать номер электронного кошелька так и завладеть другими личными данными пользователей. Используя их в последствие, злоумышленник подбирает пароль получения доступа к его аккаунтам, электронной почте или сайту.

Второй вид брутфорса – брут-чек. В данном случае уже выступает цель завладения паролями именно в больших количествах, для последующей продажи аккаунтов и иных целей. И третьим видом является удалённый взлом компьютерной системы, с целью полного управления персональным компьютером жертвы. Зачастую, злоумышленники пишут программы для такого перебора самостоятельно, с использованием мощных компьютерных систем.

Если Вам была интересна данная статья, рекомендуем так же прочитать о разработке сайта-визитки под ключ и о том, как это происходит. Будьте внимательны и осторожны, распространяя свои личные данные, не подвергайте себя риску и не занимайтесь преступной деятельностью.

Что такое брут аккаунтов?

Вы наверняка не раз слышали выражение «брут аккаунтов». Но, скорее всего, понятия не имеете, что это значит. Для начала стоит сказать, что это учётные записи пользователей в играх, соцсетях и т.п., которые были добыты незаконным путём, то есть взломаны или украдены. Безусловно, что такое брут, как он работает, понять довольно сложно, но мы с вами попытаемся это сделать. Но для начала давайте разберёмся с тем, как не стать очередной жертвой злоумышленников.

Что такое брут, и как от него защититься

Итак, существует специальный софт, позволяющий методом подбора комбинаций из цифр и букв находить правильные пароли к существующим логинам, майлам и т. д. Конечно, в работе таких программ есть ряд особенностей. Например, чем длиннее и сложнее пароль, тем дольше он будет подбираться, всё может дойти до того, что брут будет провален. Что касается времени, то многое зависит от вычислительной мощности техники, интернет-соединения. Так, процесс может продолжаться от нескольких минут и затягиваться до суток и более.

Вы уже наверняка успели понять, что такое брут аккаунтов. Что касается защиты, то, как было замечено выше, желательно ставить такой пароль, который сложно запомнить самому. Например, RKGJh5hKn2. Можно с уверенностью сказать, что взломать его будет довольно проблематично. Помимо этого нужно помнить, что, к примеру, много одинаковых букв не дают никакого эффекта, точно так же, как и цифр. Всё должно быть запутано и перемешано, желательно чередовать заглавные и прописные буквы.

Что такое база для брута

Безусловно, программа не будет работать, если нет данных. Так, если ей не из чего подбирать пароли, то делать этого она не будет. База – это набор паролей и логинов. Чем обширней этот список, тем больше шансов того, что аккаунт будет взломан. Многое зависит и от того, какие комбинации в ней присутствуют, то есть чем грамотней она составлена, тем лучше. Стоит также отметить, что база включает в себя не только пароли, но и логины, так как брутфорс, что в переводе с английского означает «грубая сила», может одновременно подбирать и то и другое.

Стоит заметить, что сам файл, в котором хранятся все записи, достаточно большой. Минимальная длина комбинации — 3 буквы и цифры, максимальная — 8-16 в зависимости от программы и её версии. Подбор начинается с буквы «А» и заканчивается последней литерой английского или русского алфавитов. Вот по сути вся информация по базам, которая может быть вам полезна.

Кому и зачем это нужно?

На данный вопрос однозначно ответить сложно. Люди по многим причинам пытаются взламывать аккаунты. Это может быть просто забава, желание прочитать чужие письма, отправлять недействительные сообщения и т. п. Всё дело в том, что это незаконно. Помимо этого, брут можно считать самым настоящим воровством, а за это нужно отвечать. Настоятельно не рекомендуется заниматься такими делами, тем более что иногда это пустая трата времени.

Даже если аккаунт взломан, то его просто и быстро можно восстановить. Особенно просто это сделать, если вы при регистрации указывали реальные данные. Что же касается учёток, созданных на скорую руку, то вернуть их обратно будет гораздо сложнее. Но, как показывает практика, хакерами такие аккаунты не ценятся. Нет смысла забирать у кого-либо учётную запись или почту, которая не имеет ничего полезного, и об этом не нужно лишний раз говорить.

Кто занимается брутфорсом?

Не будет лишним сказать, что это делают так называемые хакеры. Это что касается масштабных взломов. По большому счёту, такие люди на этом зарабатывают себе на пропитание и делают это весьма умело. А работает схема следующим образом. При помощи брута подбираются логины и пароли (определённое количество), а затем оптом всё это дело продаётся заказчикам. То есть сами хакеры практически не используют то, что получили незаконно, а просто-напросто продают это. Но кто же покупатель, спросите вы?

Это может быть кто угодно. Единственное, что можно сказать, так это то, что они занимаются покупками большого количества учётных записей. Далее эти аккаунты продаются обычным пользователям, которые потом удивляются, что он вернулся своему прежнему владельцу. Это же касается и личных данных платёжных систем (Webmoney, Qiwi). Помимо того что есть вероятность заполучить определённое количество средств, такой аккаунт можно продать, особенно это актуально в тех случаях, когда имеются дорогостоящие сертификаты, подтверждающие компетентность владельца.

Немного о прокси серверах для брутфорса

Любой уважающий себя хакер прежде всего думает о том, как защитить себя. А так как то, что он делает, совершенно незаконно, то этому нужно уделить особое внимание. Мы уже знаем, что такое брут, а теперь хотелось бы сказать, как работает прокси-сервер. Он позволят оставаться незамеченным во время взлома учётных записей. Простыми словами, IP-адрес остаётся неизвестным. Это и есть основная защита людей, взламывающих чужие аккаунты.

Но это еще далеко не всё. После того как учётная запись была взломана, на неё нужно зайти. Но даже имея правильный логин и пароль, иногда сделать это непросто. Например, изменение IP-адреса влечёт отправку защитного кода на почту или телефон, такая система успешно используется компанией Valve, в частности для защиты их продукта под названием Steam. Конечно, уже стало понятно, что такое прокси для брута. Следовательно, мы можем войти в любой аккаунт и не вызвать совершенно никаких подозрений, что и делает преступление идеальным.

Несколько полезных рекомендаций

Не стоит лишний раз повторять, что пароль должен быть длинным и сложным. Также не рекомендуется пользоваться своей учётной записью в людных местах или на работе, где компьютером или ноутбуком может воспользоваться кто угодно. Во-первых, может быть использована специальная программа-шпион, которая запоминает, какие клавиши нажимались, как вы понимаете, вычислить пароль будет несложно.

Но это далеко не всё, о чём нужно знать. Желательно не запоминать пароль в браузере, так как он может быть перехвачен. Существуют аккаунты, где при входе сразу же приходит sms с подтверждающим кодом на мобильный телефон. Следовательно, если она пришла, а вы тут ни при чём, то изменяйте пароль, и желательно действовать как можно быстрее.

Чем отличается брут от чекера?

Итак, давайте теперь разберёмся, в чём же разница между этими двумя понятиями. Так, мы уже определились, что брутфорс позволяет подобрать логин и пароль путём простого перебора из словаря (базы). Рассмотрим пример на взломе почтовой службы. Например, мы получили доступ, а что делать дальше? Как правило, интересует информация об аккаунтах в соцсетях, онлайн играх, платёжных системах и т. п. Так вот, чекер сверяет пароль от почты, который у нас уже есть, на совпадения.

Простыми словами, если он совпадает, например, с тем, который установлен «Вконтакте», то мы это тут же узнаем. Можно сделать вывод, что это лишит нас лишней головной боли. Следовательно, процесс более автоматизирован и практически не требует нашего участия. Теперь вы знаете, что такое брут и чекер, и как работают эти программы.

Заключение

Исходя из всего вышесказанного, можно сделать определённые выводы. Учётную запись нужно использовать только на персональном компьютере, когда доступ посторонних людей исключён. Это же касается и подключений к бесплатным Wi-Fi, так как существует вероятность перехвата потока данных и последующей кражи вашего аккаунта. Так как вы уже знаете, что такое программа брут, то и защититься вам будет гораздо проще. Как говорится, кто осведомлён, тот вооружен. Запомните, что то, насколько хорошо защищена ваша учётка, зависит только от вас. Если вы всё сделали правильно, то не нужно лишний раз беспокоиться, и вряд ли вам нужно будет знать, что такое брут аккаунта, и нюансы работы программы.

fb.ru

Как организовать брутфорс-сервис? — «Хакер»

Мне всегда нравилось, как люди совершенно легально зарабатывают деньги на околохакерских сервисах. Полностью автоматизированные механизмы избавляют от рутинных действий — надо лишь поддерживать работу софта и серверов. Деятельность ведется в рамках закона, что исключает возможное давление со стороны органов. Аспект работы в области ИБ греет душу :). Примеров таких разработок можно привести множество.

Веб-фронтенд для криптора, который упаковывает исполняемые файлы, тем самым усложняя анализ и обнаружение малвари антивирусами. Или сервис для взлома CAPTCHA, предлагающий разработчикам ботов специальный API, через который можно загрузить на сервер картинки, которые практически мгновенно будут распознавать кропотливые китайцы за ошеломляюще низкую таксу вроде «1000 CAPTCHA = $1». Последний тренд — это облачные сервисы для выполнения ресурсоемких задач. Хорошим примером тут является WPA Cracker (wpacracker.com), который за небольшую плату ($17) позволяет выполнить брутфорс-атаку на защищенную WPA-PSK беспроводную сеть.

Напомню, перебор — это единственный способ подобрать ключ для закрытой сети Wi-Fi (да и то исключительно при наличии дампа трафика с перехваченной последовательностью авторизации, так называемого WPA Handshake). А занять он может дни, месяцы, годы. Для увеличения эффективности перебора сначала использовались специализированные словари, потом были сгенерированы радужные таблицы, позже появились утилиты, задействовавшие технологии NVIDIA CUDA и ATI Stream для аппаратного ускорения процесса за счет GPU, и вот теперь в нашем распоряжении — облачные сервисы. Тот же WPA Cracker предлагает доступ к кластеру из 400 CPU, осуществляющему перебор по словарю со 135 миллионами слов. На обычном двухъядерном компе такой перебор занял бы 5 дней, а на мощностях кластера — 20 минут.

Может показаться, что реализовать чтото подобное — чрезвычайно сложная задача. На самом же деле все в точности наоборот. С развитием облачных платформ создать такой сервер и даже начать на этом зарабатывать стало реально как никогда. В статьях прошлого номера мы рассказывали о PR-акции от Amazon Web Services (aws.amazon.com), в рамках которой каждый может бесплатно попробовать облачные технологии компании, а также на примере разобрались, как легко и быстро использовать технологию, запустив сервер и подняв на нем VPN-демон (см. PDF-версию статьи на диске). Чем это лучше обычного хостинга или дедика? Очень просто: AWS за считанные секунды позволяет запустить сколько угодно таких серверов (или, если говорить в терминах технологии, инстансов) и платить только за фактическое время их использования.

При таком раскладе идея создать кластер для решения ресурсоемких задач, который включался бы по требованию, напрашивается сама собой. Тем более, что Amazon предоставляет мощный и понятный API, позволяя автоматизировать управление серверами с помощью элементарных скриптов. Начинает вырисовываться понятная схема: один инстанс, самой простой конфигурации, должен работать постоянно и принимать от пользователя запросы на выполнение перебора. А непосредственно кластер автоматически включается по требованию, причем строго на то время, которое потребуется для решения задачи. Но это еще не все.

С недавнего времени компания пополнила ряд возможных конфигураций инстансов, добавив в него так называемые Cluster GPU Instances. Эта конфигурация оснащена сразу двумя GPU-картами NVIDIA Tesla Fermi M2050, каждая из которых содержит 448 ядер и 3 Гб памяти. Надо ли говорить, что это настоящее сокровище для тех пока немногочисленных утилит, которые умело используют технологии акселерации за счет GPU? Впрочем, даже если не брать в расчет этот приятный факт, конфиг инстанса как нельзя более подходит для решения ресурсоемких задач: 22 Гб оперативной памяти, 2 четырехъядерных процессора, 1690 Гб памяти локального диска, 64-битная система. В том, как начать работу с сервером и запустить свои инстансы, можно разобраться за десять минут. По сути, нужно только выбрать готовый образ с операционной системой.

Проверенный вариант — Cluster Instances HVM CentOS 5.5, для которого поддержка CUDA является встроенной по умолчанию, поэтому потребуется минимум дополнительных настроек. В момент создания сервера выбираем AMI-образ с идентификатором ami-aa30c7c3 и тип инстанса Cluster GPU (cg1.4xlarge, 22GB). Вот так: всего несколько кликов мыши — и мы имеем в распоряжении мощный сервер, к которому легко подключиться по SSH и установить приложения, которые используют технологию CUDA.

Для примера можно попробовать хэш-крякер CUDA-Multiforcer (на официальном сайте cryptohaze.com помимо дистрибутива ты найдешь еще и радужные таблицы) или, если возвращаться к нашему примеру, прогу для брута WPA/WPA2-PSK — Pyrit (code.google.com/p/pyrit). Для запуска, правда, придется чуть поработать напильником. Но все необходимые правки конфига подробно описаны в мануале bit.ly/ec2-gpu.

Запустить такой сервер для нас — дело пары секунд. Но самое главное, что еще через пару секунд мы можем получить второй такой же инстанс. Вот уже и кластер. Добавляем третий, четвертый и так далее.

По умолчанию каждый аккаунт в Amazon может использовать до восьми инстансов Cluster GPU, но этого вполне должно хватить. Тем более, что за использование каждого сервера придется платить. И немало — $2.10 за час.

xakep.ru

Ответы@Mail.Ru: Что такое брутфорс?

Брутфорс (от английского brute force — полный перебор или метод «грубой силы» ) – один из популярных методов взлома паролей на серверах и в различных программах. Заключается он в том, что программа-взломщик пытается получить доступ к какой-либо программе (например, к почтовому ящику) путем перебора паролей по критериям, заданным владельцем данной программы: по словарю, по длине, по сочетаниям цифр, да в принципе таких критериев существует множество.

Атака подбором

Полный перебор (или метод «грубой силы» , англ. brute force) — метод решения задачи путем перебора всех возможных вариантов

Вирусная прога, якобы подбирающая пароли. На самом деле — тупая хрень, которая не работает. Короче — разводилово для лохов, пытающихся показаться крутыми хакерами.

***Предостовляем услуги взлома*** **И ddos атак сайтов** 1.Социальные сети: 1.1 Вконтакте 1.2 Mamba 1.3 Одноклассники 1.4 Facebook 1.5 love 1.6 По остальным соц. сетям узнавайте лично у нас & 2.Почту: 2.1 яндекс 2.2 Маил 2.3 Рамблер 2.4 gmail 2.5 Yahoo 2.6 Hotmail 2.7 ukr . net 2.8 На счёт остальных узнавать лично у нас & 3.Наши гарантии: 3.1 Оплата только после доказательсв 3.2 При взломе пароль не меняем, то есть жертва о взломе не узнает 3.3 Полная анонимность & 4. Оплата производится: 4.1 Яндекс деньги 4.2 Qiwi 4.3 Webmoney 4.4 Или просто на мобильный телефон & По всем вопросам писать: >>>icq: 621-286-052 Если не отвечаю в аське звоните >>> Тел. 8-960-802-43-81 >>>E-mail: [email protected]

КАЖДЫЙ 30 ЗАКАЗ БЕСПЛАТНО!!!! ***Предостовляем услуги взлома*** **И ddos атак сайтов** -удаление кредитной истоии _ 1.Социальные сети: 1.1 Вконтакте. 1.2 Mamba. 1.3 Одноклассники 1.4 Faceboo 1.5 love ru 1.6 По остальным соц. сетям узнавайте лично у нас & 2.Почту 2.1 яндекс 2.2 Маил 2.3 Рамблер 2.4 gmailч 2.5 Yahoo,, 2.6 mail, 2.7 ukr 2.8 На счёт остальных узнавать лично у нас & 3.Наши гарантии 3.1 Оплата только после доказательсв 3.2 При взломе пароль не меняем, то есть жертва о взломе не узнает 3.3 Полная анонимность & 4. Оплата производится: 4.1 Яндекс деньги 4.2 Qiwi 4.3 Webmoney, 4.4 Или просто на мобильный телефон & По всем вопросам писать: >> Тел. 8-960-233-75-37 (звонки. смс) >>E-mail: [email protected] с уважением Алексей возможно сотрудничество

КАЖДЫЙ 15 ЗАКАЗ БЕСПЛАТНО!!! ***Предостовляем услуги взлома*** **И ddos атак сайтов** -удаление кредитной истоии _ 1.Социальные сети: 1.1 Вконтакте. 1.2 Mamba. 1.3 Одноклассники 1.4 Faceboo 1.5 love ru 1.6 По остальным соц. сетям узнавайте лично у нас & 2.Почту 2.1 яндекс 2.2 Маил 2.3 Рамблер 2.4 gmailч 2.5 Yahoo,, 2.6 mail, 2.7 ukr 2.8 На счёт остальных узнавать лично у нас & 3.Наши гарантии 3.1 Оплата только после доказательсв 3.2 При взломе пароль не меняем, то есть жертва о взломе не узнает 3.3 Полная анонимность & 4. Оплата производится: 4.1 Яндекс деньги 4.2 Qiwi 4.3 Webmoney, 4.4 Или просто на мобильный телефон По всем вопросам писать: >> Тел. 8-960-233-75-37 (звонки. смс) >>E-mail: [email protected] с уважением Алексей возможно сотрудничество

touch.otvet.mail.ru