Онлайн генератор MD5 паролей PostgreSQL

Инструменты для украшения и уменьшения

Украшатель CSS

Украшает, форматирует и сделает CSS код более читаемым.Уменьшитель CSS

Сделает CSS код уменьшенным, сжатым путем удаления новых строк, пробелов, комментариев и отступов.Украшатель HTML

Украшает, форматирует и сделает HTML код более читаемым.Уменьшитель HTML

Сделает HTML код уменьшенным, сжатым путем удаления новых строк, пробелов, комментариев и отступов.Украшатель Javascript

Украшает, форматирует и сделает Javascript код более читаемым.Уменьшитель Javascript

Сделает Javascript код уменьшенным, сжатым путем удаления новых строк, пробелов, комментариев и отступов.Обфускатор Javascript

Сделает Javascript код более сложным для понимания или чтения для защиты.Украшатель JSON

Украшает, форматирует и сделает JSON код более читаемым.Уменьшитель JSON

Сделает JSON код уменьшенным, сжатым путем удаления новых строк, пробелов, комментариев и отступов.

Украшатель XML

Украшает, форматирует и сделает XML код более читаемым.Уменьшитель XML

Сделает XML код уменьшенным, сжатым путем удаления новых строк, пробелов, комментариев и отступов.Украшатель OPML

Украшает, форматирует и сделает OPML код более читаемым.Уменьшитель OPML

Сделает OPML код уменьшенным, сжатым путем удаления новых строк, пробелов, комментариев и отступов.Украшатель SQL

Украшает, форматирует и сделает SQL код более читаемым.Уменьшитель SQL

Сделает SQL код уменьшенным, сжатым путем удаления новых строк, пробелов, комментариев и отступов.Конвертеры

Конвертер CSV в JSON

Конвертирует CSV данные в JSON и украшает.Конвертер CSV в TSV

Конвертирует CSV данные в TSV и украшает.Конвертер CSV в Excel

Конвертирует CSV данные в Excel и украшает.Конвертер CSV в HTML

Конвертирует CSV данные в HTML, просматривая его ниже.

Конвертер CSV в SQL

Конвертирует CSV в SQL формат и украшает.Конвертер CSV в Многострочные данные

Конвертирует CSV в многострочные данные и делает его более читаемым.Конвертер CSV в Текст

Конвертирует CSV в обычный текст и делает его более читаемым.Конвертер CSV в XML/JSON

Конвертирует CSV в XML и JSON онлайн.Конвертер CSV в XML

Конвертирует CSV в XML и украшает.Конвертер CSV в YAML

Конвертирует CSV в YAML и украшает.Извлечь столбец CSV

Извлекает один столбец из CSV.Конвертер Excel в CSV

Конвертирует Excel в CSV и украшает.Конвертер Excel в TSV

Конвертирует Excel в TSV и украшает.Конвертер Excel в HTML

Конвертирует Excel в HTML и украшает.Excel в формульный вид

Конвертирует Excel в формульный вид и украшает.Конвертер Excel в SQL

Конвертирует Excel в SQL и украшает.Конвертер Excel в JSON

Конвертирует Excel в JSON и украшает.

Конвертер Excel в XML

Конвертирует Excel в XML и украшает.Конвертер Excel в YAML

Конвертирует Excel в YAML и украшает.Конвертер Excel в Текст

Конвертирует Excel в Текст и украшает.Извлечь столбец Excel

Извлекает один столбец из Excel.Конвертер TSV в JSON

Конвертирует данные TSV в JSON и украшает.Конвертер TSV в CSV

Конвертирует данные TSV в CSV и украшает.Конвертер TSV в Excel

Конвертирует данные TSV в Excel и украшает.Конвертер TSV в HTML

Конвертирует данные TSV в HTML, с просмотром ниже.Конвертер TSV в SQL

Конвертирует TSV в SQL формат и украшает.Конвертер TSV в Многострочные данные

Конвертирует TSV в многострочные данные и делает более читаемым.Конвертер TSV в Текст

Конвертирует TSV в обычный текст и делает более читаемым.Конвертер TSV в XML/JSON

Конвертирует TSV в XML/JSON и украшает.

Конвертер TSV в XML

Конвертирует TSV в XML и украшает.Конвертер TSV в YAML

Конвертирует TSV в YAML и украшает.Извлечь столбец TSV

Извлекает один столбец из TSV.Конвертер HTML в CSV

Конвертирует HTML в CSV и украшает.Конвертер HTML в EXCEL

Конвертирует HTML в EXCEL и украшает.Конвертер HTML в TSV

Конвертирует HTML в TSV и украшает.Конвертер HTML в Многострочные данные

Конвертирует HTML в Многострочные данные и украшает.Конвертер HTML в JSON

Конвертирует HTML в JSON и украшает.Конвертер HTML в XML

Конвертирует HTML в XML и украшает.Конвертер HTML в YAML

Конвертирует HTML в TAML и украшает.Конвертер HTML в SQL

Конвертирует HTML в SQL и украшает.Конвертер HTML в PHP

Конвертирует HTML в PHP и украшает.Конвертер HTML в Javascript

Конвертирует HTML в Javascript и украшает.Конвертер HTML в Asp

Конвертирует HTML в Asp и украшает.

Конвертер HTML в JSP

Конвертирует HTML в JSP и украшает.Конвертер HTML в Perl

Конвертирует HTML в Perl и украшает.Конвертер HTML в Jade

Конвертирует HTML в Jade и украшает.Конвертер HTML в Текст

Конвертирует HTML в обычный текст.Конвертер Jade в HTML

Конвертирует Jade в HTML и украшает.Конвертер Markdown в HTML

Конвертирует Markdown в HTML код.Конвертер JSON в XML

Конвертирует JSON в XML и украшает.Конвертер JSON в CSV

Конвертирует JSON в CSV и украшает.Конвертер JSON в Excel

Конвертирует JSON в Excel и украшает.Конвертер JSON в TSV

Конвертирует JSON to TSV и украшает.Конвертер JSON в YAML

Конвертирует JSON в YAML и украшает.Конвертер JSON в HTML

Конвертирует JSON в HTML и украшает.Конвертер JSON в SQL

Конвертирует JSON в SQL и украшает.Конвертер JSON в C# класс

Конвертирует JSON в C# класс и украшает.

Конвертер JSON в Текст

Конвертирует JSON в Текст и украшает.Конвертер SQL в HTML

Конвертирует SQL в HTML и украшает.Конвертер SQL в CSV

Конвертирует SQL в CSV и украшает.Конвертер SQL в Excel

Конвертирует SQL в Excel и украшает.Конвертер SQL в TSV

Конвертирует SQL в TSV и украшает.Конвертер SQL в XML

Конвертирует SQL в XML и украшает.Конвертер SQL в JSON

Конвертирует SQL в JSON и украшает.Конвертер SQL в YAML

Конвертирует SQL в YAML и украшает.Конвертер SQL в Text

Конвертирует SQL в Text и украшает.Конвертер XML в JSON

Конвертирует XML в JSON и украшает.Конвертер XML в CSV

Конвертирует XML в CSV и украшает.Конвертер XML в Excel

Конвертирует XML в Excel и украшает.Конвертер XML в TSV

Конвертирует XML в TSV и украшает.Конвертер XML в YAML

Конвертирует XML в YAML и украшает.

Конвертер XML в HTML

Конвертирует XML в HTML и украшает.Конвертер XML в SQL

Конвертирует XML в SQL и украшает.Конвертер XML в Текст

Конвертирует XML в Текст и украшает.Конвертер YAML в XML/JSON/CSV

Конвертирует YAML в JSON/CSV/XML и украшает.Конвертер YAML в Excel

Конвертирует YAML в Excel и украшает.Конвертер YAML в HTML

Конвертирует YAML в HTML и украшает.Конвертер XML в PDF

Конвертировать XML в PDF и Скачать.Конвертер CSV в PDF

Конвертировать CSV в PDF и Скачать.Конвертер TSV в PDF

Конвертировать TSV в PDF и Скачать.Конвертер EXCEL в PDF

Конвертировать EXCEL в PDF и Скачать.Конвертер JSON в PDF

Конвертировать JSON в PDF и Скачать.Конвертер YAML в PDF

Конвертировать YAML в PDF и Скачать.Конвертер SQL в PDF

Конвертировать SQL в PDF и Скачать.Конвертер Текст в PDF

Конвертировать Текст в PDF и Скачать.

Конвертер PDF в JPG

Конвертировать PDF в JPG и Скачать.Конвертер PDF в PNG

Конвертирует PDF в PNG и украшает.Конвертер Текст в HTML

Конвертирует Текст в HTML и украшает.Конвертер RSS в JSON

Конвертирует RSS в JSON и украшает.Конвертер OPML в JSON

Конвертирует OPML в JSON и украшает.Инструменты проверки валидности кода

Валидатор CSS

Проверьте ваш исходник CSS.Валидатор Javascript

Проверьте ваш исходник Javascript.Тестер Javascript

Проверьте ваш Javascript код.Тестер HTML

Проверьте ваш HTML код.Валидатор JSON

Проверьте ваш JSON код и украсьте.Валидатор XML

Проверьте ваш XML код и украсьте.Валидатор YAML

Проверьте ваш YAML код и украсьте.Валидатор UUID

Проверьте ваш UUID код.Тестер XPath

Онлайн Xpath тестер.Тестер и генератор регулярных выражений

Проверка регулярного выражения и создание кода.

Препроцессоры CSS

Компилятор LESS

Создает отформатированные стили CSS из меньшего источника.Компилятор Stylus

Создает украшенные стили CSS из StylusКонвертер CSS в LESS

Конвертирует CSS в Less и украшает.Конвертер CSS в SCSS

Конвертирует CSS в SCSS и украшает.Конвертер CSS в SASS

Конвертирует CSS в SASS и украшает.Другие утилиты

Генераторы

- Генератор случайных паролей

- Генератор Favicon

- Безопасный каталог htaccess

- Генератор htpasswd

- Генератор Lorem Ipsum

- Генератор адресов IPv4

- Генератор адресов IPv6

- Генератор MAC адресов

- Генератор календарных дат

Конвертеры величин

- Конвертер веса

- Конвертер площади

- Конвертер плотности и массы

- Конвертер байтов/битов

- Конвертер электроэнергии

- Конвертер энергии

- Конвертер силы

- Конвертер Топлива

- Конвертер длины

- Конвертер объема и емкости

- Конвертер температуры

- Конвертер скорости и ускорения

- Конвертер угла

- Конвертер массы

- Конвертер мощности

- Конвертер давления и напряжения

- Конвертер времени

- Астрономический конвертер

- Конвертер частоты

Утилиты

- Информация о браузере

- Конвертер Base64 в Изображение

- Конвертер Изображение в Base64

- Конвертер Файла в Base64

- Генератор символов

- Конвертер текста в HTML объекты

- Парсер URL

- Автообновление страницы

Экранирование и разэкранирование

- Экранирование и разэкранирование JSON

- Экранирование и разэкранирование C#

- Экранирование и разэкранирование Javascript

- Экранирование и разэкранирование Java

- Экранирование и разэкранирование CSV

- Экранирование и разэкранирование SQL

- Экранирование и разэкранирование HTML

- Экранирование и разэкранирование XML

Шифрование

- Генератор HMAC

- Хэш калькулятор

- Стеганография изображений

- Стеганографический декодер

- Генератор паролей MySQL/MariaDB

- Генератор паролей Postgres

Строчные утилиты

- Конвертер базового номера

- Кодер/Декодер Base64

- Средство просмотра различий

- Кодировщик Url

- Декодер Url

- Кодировщик Html

- Декодер Html

- Добавить слэш

- Убрать слеш

- Конвертер числа в слово

- Утилиты строк

- Трансформер текста

- Конвертер регистра

- Калькулятор даты

- Конвертер Даты/Времени в временную метку Unix

- Конвертер временную метку Unix в время Дата/Время

- Конвертер Секунд в человеческое время

- Конвертер Секунд в Часы:Минуты:Секунды

Конверторы изображений

- Конвертер JPG в PNG

- Конвертер PNG в JPG

- Конвертер GIF в PNG

- Конвертер PNG в GIF

- Конвертер BMP в PNG

- Конвертер BMP в JPG

- Генератор изображений с закругленными углами

Инструменты домена и IP

- Получить IP и имя хоста

- Просмотр имени хоста

- Whois сервис

- Просмотр DNS

- Просмотр MX

- Просмотр сервера имён

- Проверка IP сайта

- IP утилиты

- Мой IP адрес

Редакторы кода

- Просмотр исходного кода

- Онлайн Редактор Кода

- Пример кода

Конвертеры цвета

- Конвертер RGB в HEX

- Конвертер RGB в CMYK

- Конвертер RGB в HSV

- Конвертер HEX в HSV

- Конвертер HEX в CMYK

- Конвертер HSV в CMYK

Закат эпохи алгоритма MD5? / Хабр

Вспомним про хеш

Хеш-функция — функция, осуществляющая преобразование массива входных данных произвольной длины в выходную битовую строку установленной длины, выполняемое определенным алгоритмом. Преобразование, производимое хеш-функцией, называется хешированием. Результат преобразования называется хешем.

Преобразование, производимое хеш-функцией, называется хешированием. Результат преобразования называется хешем.

Хеш-функции применяются в следующих случаях:

При построении ассоциативных массивов.

При поиске дубликатов в последовательностях наборов данных.

При построении уникальных идентификаторов для наборов данных.

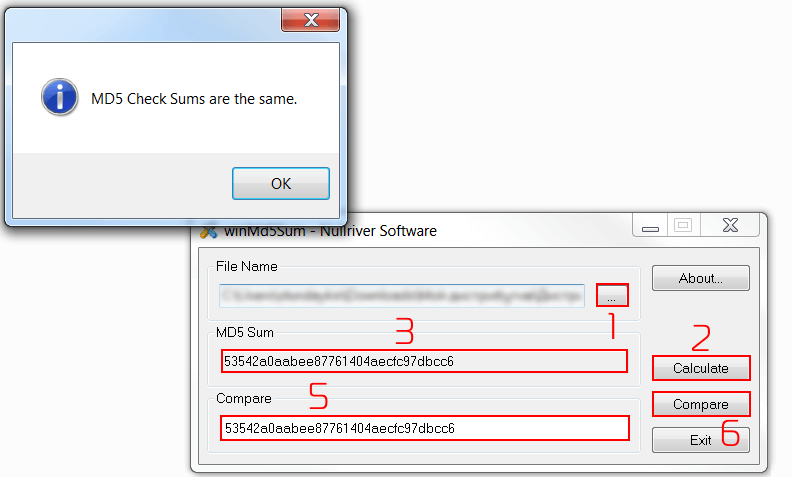

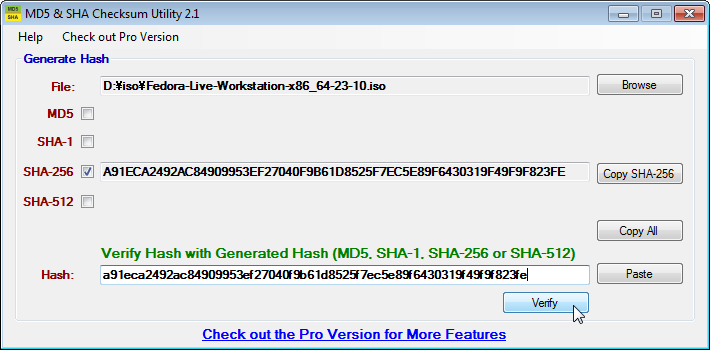

При вычислении контрольных сумм от данных для последующего обнаружения в них ошибок, возникающих при хранении и передаче данных.

При сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции).

При выработке электронной подписи (на практике часто подписывается не само сообщение, а его хеш-образ).

С точки зрения математики, контрольная сумма является результатом хеш-функции, используемой для вычисления контрольного кода — небольшого количества бит внутри большого блока данных, например, сетевого пакета или блока компьютерного файла, применяемого для обнаружения ошибок при передаче или хранении информации. Значение контрольной суммы добавляется в конец блока данных непосредственно перед началом передачи или записи данных на какой-либо носитель информации. Впоследствии оно проверяется для подтверждения целостности данных. Популярность использования контрольных сумм для проверки целостности данных обусловлена тем, что подобная проверка просто реализуема в двоичном цифровом оборудовании, легко анализируется и хорошо подходит для обнаружения общих ошибок, вызванных наличием шума в каналах передачи данных.

Значение контрольной суммы добавляется в конец блока данных непосредственно перед началом передачи или записи данных на какой-либо носитель информации. Впоследствии оно проверяется для подтверждения целостности данных. Популярность использования контрольных сумм для проверки целостности данных обусловлена тем, что подобная проверка просто реализуема в двоичном цифровом оборудовании, легко анализируется и хорошо подходит для обнаружения общих ошибок, вызванных наличием шума в каналах передачи данных.

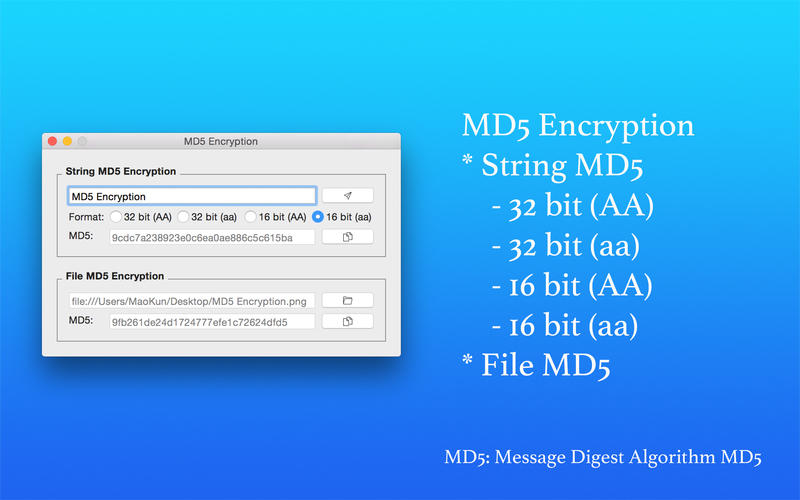

MD5 — алгоритм хеширования, разработанный профессором Рональдом Л. Ривестом из Массачусетского технологического института в 1991 году. Предназначен для создания контрольных сумм или «отпечатков» сообщения произвольной длины и последующей проверки их подлинности. Алгоритм MD5 основан на алгоритме MD4.

Как работает протокол?

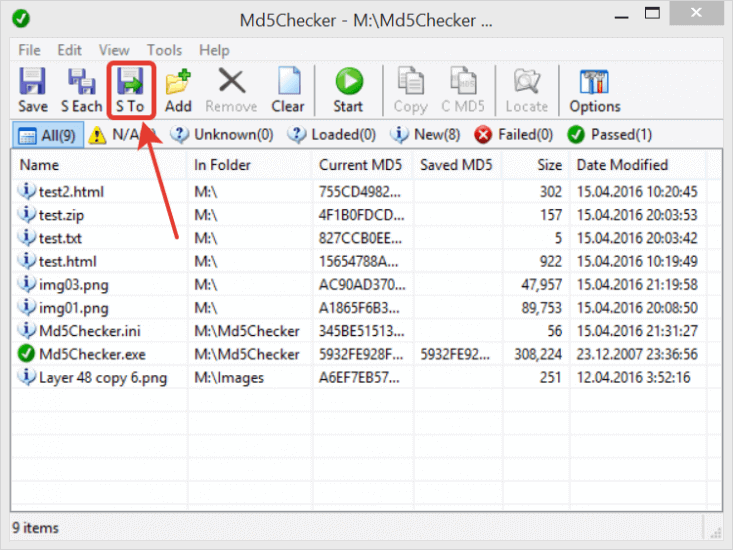

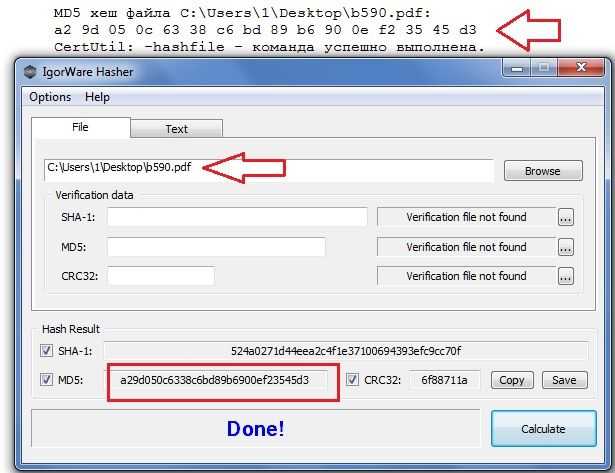

Утилита md5sum, предназначенная для хеширования данных заданного файла по алгоритму MD5, возвращает строку. Она состоит из 32 цифр в шестнадцатеричной системе счисления (016f8e458c8f89ef75fa7a78265a0025).

То есть хеш, полученный от функции, работа которой основана на этом алгоритме, выдает строку в 16 байт (128) бит. И эта строка включает в себя 16 шестнадцатеричных чисел. При этом изменение хотя бы одного ее символа приведет к последующему бесповоротному изменению значений всех остальных битов строки.

В данном алгоритме предполагается наличие 5 шагов, а именно:

Выравнивание потока

Добавление длины сообщения

Инициализация буфера

Вычисление в цикле

Результат вычислений

На первом шаге “Выравнивание потока” сначала дописывают единичный бит в конец потока, затем необходимое число нулевых бит. Входные данные выравниваются так, чтобы их новый размер был сравним с 448 по модулю 512. Выравнивание происходит, даже если длина уже сравнима с 448.

На втором шаге в оставшиеся 64 бита дописывают 64-битное представление длины данных до выравнивания. Сначала записывают младшие 4 байта. Если длина превосходит то дописывают только младшие биты. После этого длина потока станет кратной 512. Вычисления будут основываться на представлении этого потока данных в виде массива слов по 512 бит.

Если длина превосходит то дописывают только младшие биты. После этого длина потока станет кратной 512. Вычисления будут основываться на представлении этого потока данных в виде массива слов по 512 бит.

На третьем для вычислений используются четыре переменные размером 32 бита и задаются начальные значения в 16-ричном виде. В этих переменных будут храниться результаты промежуточных вычислений.

Во время 4-го шага “Вычисление в цикле” происходит 4 раунда, в которых сохраняются значения, оставшиеся после операций над предыдущими блоками. После всех операций суммируются результаты двух последних циклов. Раундов в MD5 стало 4 вместо 3 в MD4. Добавилась новая константа для того, чтобы свести к минимуму влияние входного сообщения. В каждом раунде на каждом шаге и каждый раз константа разная. Она суммируется с результатом и блоком данных. Результат каждого шага складывается с результатом предыдущего шага. Из-за этого происходит более быстрое изменение результата. Изменился порядок работы с входными словами в раундах 2 и 3.

В итоге на 5-ом шаге мы получим результат вычислений, который находится в буфере это и есть хеш. Если выводить побайтово, начиная с младшего байта первой переменной и закончив старшим байтом последней, то мы получим MD5-хеш.

Уязвимости MD5

Алгоритм MD5 уязвим к некоторым атакам. Например, возможно создание двух сообщений с одинаковой хеш-суммой.

На данный момент существуют несколько видов взлома хешей MD5 — подбора сообщения с заданным хешем:

При этом методы перебора по словарю и brute-force могут использоваться для взлома хеша других хеш-функций (с небольшими изменениями алгоритма). RainbowCrack требует предварительной подготовки радужных таблиц, которые создаются для заранее определённой хеш-функции. Поиск коллизий специфичен для каждого алгоритма. Рассмотрим каждый вид «взлома» по отдельности.

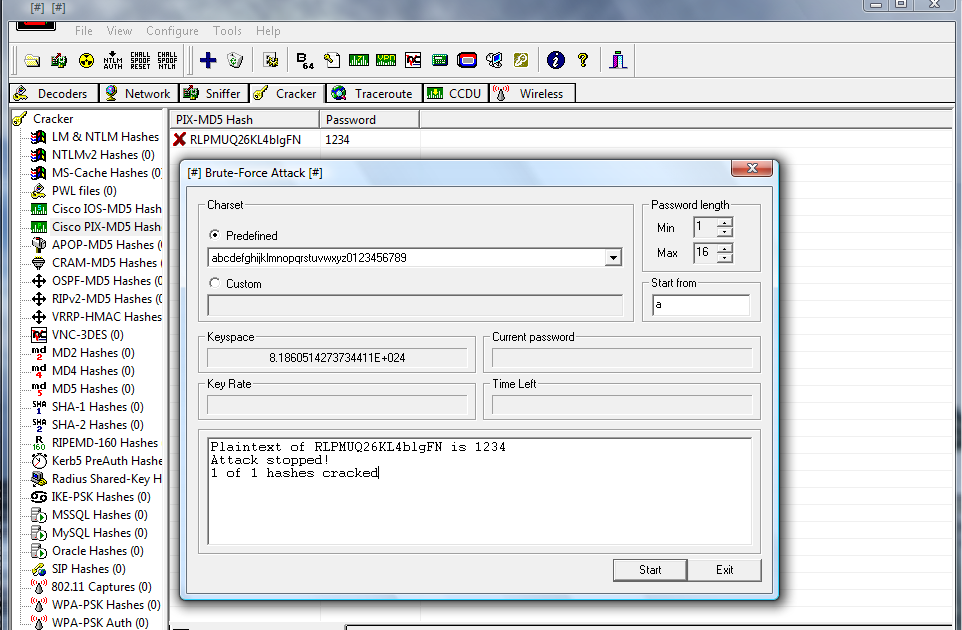

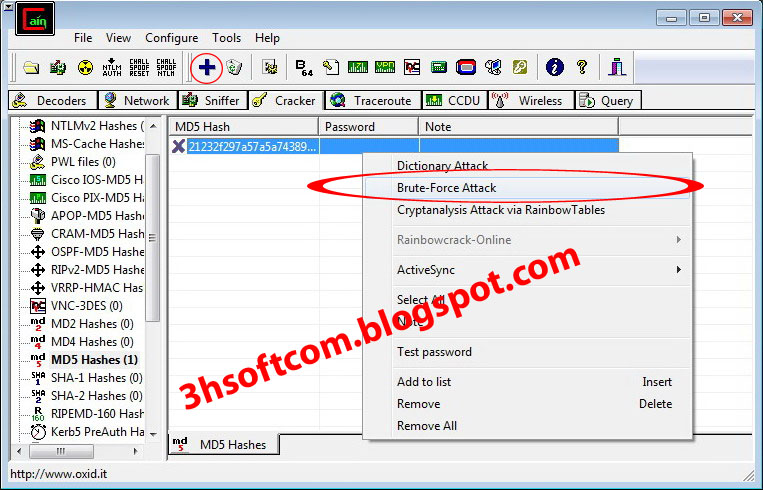

Атаки переборного типа

В криптографии атака полного перебора или исчерпывающий поиск ключей это стратегия, которая теоретически может быть использована против любых зашифрованных данных. Злоумышленник, который не может воспользоваться слабостью в системе шифрования, реализовывает атаку подобного типа. Она включает в себя систематическую проверку всех возможных ключей, пока не будет найден правильный. В худшем случае для взлома сообщения потребуется задействовать всю вычислительную мощность.

Злоумышленник, который не может воспользоваться слабостью в системе шифрования, реализовывает атаку подобного типа. Она включает в себя систематическую проверку всех возможных ключей, пока не будет найден правильный. В худшем случае для взлома сообщения потребуется задействовать всю вычислительную мощность.

Перебор по словарю — атака на систему защиты, применяющая метод полного перебора предполагаемых паролей, используемых для аутентификации, осуществляемого путём последовательного пересмотра всех слов (паролей в чистом виде) определённого вида и длины из словаря с целью последующего взлома системы и получения доступа к секретной информации.

Как видно из определения, атаки по словарю являются атаками полного перебора. Единственное отличие состоит в том, что данные атаки обычно более эффективны так как становится не нужным перебирать все комбинации символов, чтобы добиться успеха. Злоумышленники используют обширные списки наиболее часто используемых паролей таких как, имена домашних животных, вымышленных персонажей или конкретно характерных слов из словаря – отсюда и название атаки. Однако если пароль действительно уникален (не является комбинацией слов), атака по словарю не сработает. В этом случае использование атаки полного перебора единственный вариант.

Однако если пароль действительно уникален (не является комбинацией слов), атака по словарю не сработает. В этом случае использование атаки полного перебора единственный вариант.

Для полного перебора или перебора по словарю можно использовать программы PasswordsPro, MD5BFCPF, John the Ripper. Для перебора по словарю существуют готовые словари.

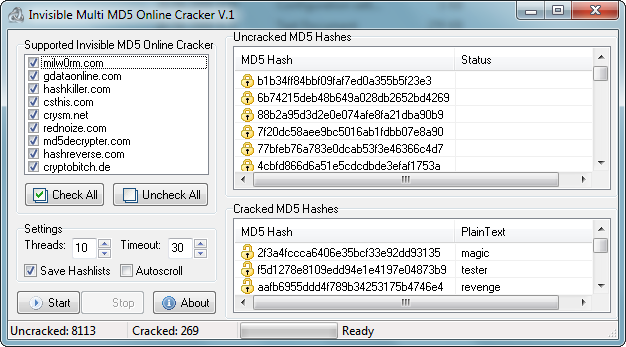

RainbowCrack

Это ещё один метод взлома хеша. Он основан на генерировании большого количества хешей из набора символов, чтобы по получившейся базе вести поиск заданного хеша.

Радужные таблицы состоят из хеш-цепочек и более эффективны, чем предыдущий упомянутый тип атак, поскольку они оптимизируют требования к хранению, хотя поиск выполняется немного медленнее. Радужные таблицы отличаются от хеш-таблиц тем, что они создаются с использованием как хеш-функций, так и функций редукции.

Цепочки хешей — метод для уменьшения требования к объёму памяти. Главная идея — определение функции редукции R, которая сопоставляет значениям хеша значения из таблицы. Стоит отметить, что R не является обращением хеш-функции.

Стоит отметить, что R не является обращением хеш-функции.

Радужные таблицы являются развитием идеи таблицы хеш-цепочек. Функции редукции применяются по очереди, перемежаясь с функцией хеширования.

Использование последовательностей функций редукции изменяет способ поиска по таблице. Поскольку хеш может быть найден в любом месте цепочки, необходимо сгенерировать несколько различных цепочек.

Существует множество систем взлома паролей и веб-сайтов, которые используют подобные таблицы. Основная идея данного метода — достижение компромисса между временем поиска по таблице и занимаемой памятью. Конечно, использование радужных таблиц не гарантирует 100% успеха взлома систем паролей. Но чем больше набор символов, используемый для создания радужной таблицы, и чем продолжительнее хеш-цепочки, тем больше будет шансов получить доступ к базе данных исходных паролей.

Коллизии MD5

Коллизия хеш-функции — это получение одинакового значения функции для разных сообщений и идентичного начального буфера. В отличие от коллизий, псевдоколлизии определяются как равные значения хеша для разных значений начального буфера, причём сами сообщения могут совпадать или отличаться. В 1996 году Ганс Доббертин нашёл псевдоколлизии в MD5, используя определённые инициализирующие векторы, отличные от стандартных. Оказалось, что можно для известного сообщения построить второе такое, что оно будет иметь такой же хеш, как и исходное. С точки зрения математики, это означает следующее:

В отличие от коллизий, псевдоколлизии определяются как равные значения хеша для разных значений начального буфера, причём сами сообщения могут совпадать или отличаться. В 1996 году Ганс Доббертин нашёл псевдоколлизии в MD5, используя определённые инициализирующие векторы, отличные от стандартных. Оказалось, что можно для известного сообщения построить второе такое, что оно будет иметь такой же хеш, как и исходное. С точки зрения математики, это означает следующее:

где — начальное значение буфера, а и — различные сообщения.

MD5 был тщательно изучен криптографическим сообществом с момента его первоначального выпуска и до 2004 года демонстрировал лишь незначительные недостатки. Однако летом 2004 года криптографы Ван Сяоюнь и Фэн Дэнго продемонстрировали алгоритм способный генерировать MD5-коллизии с использованием стандартного вектора инициализации.

Позже данный алгоритм был усовершенствован, как следствие время поиска пары сообщений значительно уменьшилось, что позволило находить коллизии с приемлемой вычислительной сложностью. Как оказалось, в MD5 вопрос коллизий не решается.

Как оказалось, в MD5 вопрос коллизий не решается.

Безопасное использование MD5

MD5 – до сих пор является одним из самых распространенных способов защитить информацию в сфере прикладных исследований, а также в области разработки веб-приложений. Хеш необходимо обезопасить от всевозможных хакерских атак.

Информационная энтропия

ЭнтропияНадежность и сложность пароля в сфере информационных технологий обычно измеряется в терминах теории информации. Чем выше информационная энтропия, тем надежнее пароль и, следовательно, тем труднее его взломать.

Чем длиннее пароль и чем больше набор символов, из которого он получен, тем он надежнее. Правда вместо количества попыток, которые необходимо предпринять для угадывания пароля, принято вычислять логарифм по основанию 2 от этого числа, и полученное значение называется количеством «битов энтропии» в пароле. При увеличении длины пароля на один бит количество возможных паролей удвоится, что сделает задачу атакующего в два раза сложнее. В среднем, атакующий должен будет проверить половину из всех возможных паролей до того, как найдет правильный. В качестве наилучшей практики должно выполняться предварительное требование: приложение настаивает на том, чтобы пользователь использовал надежный пароль в процессе регистрации.

В среднем, атакующий должен будет проверить половину из всех возможных паролей до того, как найдет правильный. В качестве наилучшей практики должно выполняться предварительное требование: приложение настаивает на том, чтобы пользователь использовал надежный пароль в процессе регистрации.

Добавление “соли” к паролю

Одна из наиболее распространенных причин успешных атак заключается в том, что компании не используют добавление соли к исходному паролю. Это значительно облегчает хакерам взлом системы с помощью атак типа радужных таблиц, особенно учитывая тот факт, что многие пользователи используют очень распространенные, простые пароли, имеющие одинаковые хеши.

Сольэто вторичный фрагмент информации, состоящий из строки символов, которые добавляются к открытому тексту (исходному паролю пользователя), а затем хешируется. Соление делает пароли более устойчивыми к атакам типа радужных таблиц, так как подобный пароль будет иметь более высокую информационную энтропию и, следовательно, менее вероятное существование в предварительно вычисленных радужных таблицах. Как правило, соль должна быть не менее 48 бит.

Как правило, соль должна быть не менее 48 бит.

Декодирование кода MD5

Иногда при работе с компьютером или поврежденными базами данных требуется декодировать зашифрованное с помощью MD5 значение хеша.

Удобнее всего использовать специализированные ресурсы, предоставляющие возможность сделать это online:

md5.web-max.ca данный сервис обладает простым и понятным интерфейсом. Для получения декодированного значения нужно ввести хеш и заполнить поле проверочной капчи;

md5decrypter.com аналогичный сервис;

msurf.ru данный ресурс имеет простой русскоязычный интерфейс. Его функционал позволяет не только расшифровывать значения хеш-кодов, но и создавать их.

Если присмотреться к значениям декодинга, то становится понятно, что процесс расшифровки почти не дает результатов. Эти ресурсы представляют собой одну или несколько объединенных между собой баз данных, в которые занесены расшифровки самых простых слов.

При этом данные декодирования хеша MD5 даже такой распространенной части пароля, как «админ», нашлись лишь в одной базе. Поэтому хеши паролей, состоящих из более сложных и длинных комбинаций символов, практически невозможно расшифровать.

Поэтому хеши паролей, состоящих из более сложных и длинных комбинаций символов, практически невозможно расшифровать.

Создание хеша MD5 является односторонним процессом. Поэтому не подразумевает обратного декодирования первоначального значения.

Заключение

Как уже отмечалось ранее, основная задача любой функции хеширования сообщений производить образы, которые можно считать относительно случайными. Чтобы считаться криптографически безопасной, хэш-функция должна отвечать двум основным требованиям. Во-первых, злоумышленник не может сгенерировать сообщение, соответствующее определенному хеш-значению. Во-вторых, невозможно создать два сообщения, которые производят одно и то же значение (коллизии в MD5).

К сожалению, выяснилось, что алгоритм MD5 не способен отвечать данным требованиям. IETF (Internet Engineering Task Force) рекомендовала новым проектам протоколов не использовать MD5, так как исследовательские атаки предоставили достаточные основания для исключения использования алгоритма в приложениях, которым требуется устойчивость к различного рода коллизиям.

Хеши MD5 больше не считаются безопасными, и их не рекомендовано использовать для криптографической аутентификации.

Спасибо за внимание!

Расшифровщик MD5 — шифр хэша пароля (+ соль)

Поиск инструмента

Найдите инструмент в dCode по ключевым словам:Просмотрите полный список инструментов dCode

MD5

Инструмент для автоматической расшифровки/шифрования MD5, расшифровка с помощью огромного словаря потенциальных паролей.

Результаты

MD5 — dCode

Метки: Функция хеширования, Современная криптография

Поделиться

dCode и многое другое

dCode бесплатен, и его инструменты являются ценным подспорьем в играх, математике и задачах, геокэшинге решать каждый день!

Предложение ? обратная связь? Жук ? идея ? Запись в dCode !

Декодер MD5

Хэш MD5Опции

Соль с префиксом MD5 (соль + слово)Соль с суффиксом MD5 (слово + соль)

См. также: Хеш-функция — SHA-1 — Функция хеширования Crypt()

также: Хеш-функция — SHA-1 — Функция хеширования Crypt()

Энкодер MD5

Из строки символовПростой текст MD5 или пароль

dCode

Из файла

Файл [ИКС]

Ответы на вопросы (FAQ)

Что такое MD5? (Определение)

MD5 — это хеш-функция, это также имя, данное результату этой функции. Хэш MD5 фрагмента данных сопоставляет его с 32-символьным отпечатком, что позволяет идентифицировать исходный фрагмент данных. Хеш-функции широко используются в информатике и криптографии.

Как зашифровать в MD5?

MD5 hash вычисляет из двоичных данных числовой след из 32 шестнадцатеричных символов. Алгоритм использует нелинейную функцию, вот 4 основных:

$$ F(B,C,D) = (B\wedge{C}) \vee (\neg{B} \wedge{D}) $$

$$ G(B,C,D) = (B\клин{D}) \vee (C \клин \neg{D}) $$

$$ H(B,C,D) = B \oplus C \oplus D $$

$$ I( B,C,D) = C \oplus (B \vee \neg{D}) $$

Пример: dCode зашифрован e9837d47b610ee29399831f917791a44 это не тот же хэш для

9 что дает a9d3d129549e80065aa8e109ec40a7c8Как расшифровать шифр MD5?

MD5 основан на нелинейных (а иногда и необратимых) функциях, поэтому метод расшифровки отсутствует.

Тем не менее, глупый и грубый метод, самый простой, но также самый долгий и самый дорогостоящий, состоит в том, чтобы проверить одно за другим все возможные слова в данном словаре, чтобы проверить, является ли их отпечаток совпадающим.

dCode использует свои базы данных слов (2 миллиона потенциальных паролей), чьи хэши MD5 уже были предварительно рассчитаны. Эти таблицы называются радужными таблицами.

Если слова нет в словаре, то расшифровка завершится ошибкой.

Как распознать зашифрованный текст MD5?

Хэш состоит из 32 шестнадцатеричных символов 0123456789abcdef , то есть 128 бит.

Что такое коллизия MD5?

Статистически говоря, для любой строки (а их бесконечное число) MD5 связывает для заданного значения 128-битный отпечаток пальца (конечное число возможностей). Поэтому обязательно наличие коллизий (2 строки с одинаковым хешем). Несколько исследований по этому вопросу показали, что 9Алгоритм 0046 MD5 хоть и создавал большую энтропию данных, но мог быть атакован, и что можно было генерировать цепочки с одинаковыми отпечатками (после нескольких часов аккуратных вычислений).

Пример: Обнаружено Wang & Yu в How to break MD5 и другие хэш-функции, два шестнадцатеричных значения (значения, а не строка ASCII) 8afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2 4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa202a8284bf36d57e4b55b35f42 5d8360fb5f07fea2 имеют одинаковый хеш: ‘008ee33a9d58b51cfeb425b0959121c9 (отличаются только 8 шестнадцатеричными цифрами)

С момента этой публикации в 2005 году шифрование MD5 больше не считается криптографически преемником SHA.61, уступив место его SHA.61.

Какие есть варианты шифра MD5?

MD5 находится под угрозой из-за растущих вычислительных возможностей суперкомпьютеров и процессоров, способных распараллеливать хеш-функции. Таким образом, для усложнения поиска по радужным таблицам (базам) рекомендуется добавлять к паролю соль (префикс или суффикс). На этом этапе добавления соли предварительно рассчитанные таблицы должны быть рассчитаны снова, чтобы учесть соль, которая систематически изменяет все отпечатки пальцев.

Пример: MD5 (dCodeSUFFIX) = e9837d47b610ee29399831f917791a44 , но MD5 (dCodeSUFFIX) = 523e9a807fc1d27066c3e3d89f13 3 Другим вариантом является применение DOUBLE MD5 , заключающееся в двукратном применении алгоритма хеширования. Пример: MD5 (dCode) = e9837d47b610ee29399831f917791a44 но MD5 9007dCode =

MD)) 68 c1127c7b6fdcafd97a96b37eaf035eaf

MD5 — не единственная хеш-функция, существуют также SHA1, SHA256, SHA512 и т. д.

Что означает MD5?

MD5 означает Message Digest 5

Каков список магических хэшей MD5 для PHP?

Язык PHP имеет функциональность по умолчанию: жонглирование типа , которое позволяет не определять тип используемой переменной, механизм PHP пытается автоматически определить, является ли переменная строкой, целым числом и т. д.

д.

Однако эта функциональность может стать недостатком при обработке строки MD5 , значение которой имеет вид 0e , за которым следуют цифры от 0 до 9. Действительно, в этом случае механизм PHP преобразует строку в число с плавающей запятой, имеющее значение 0.

Вот список магических хэшей MD5 :

| String | MD5 (String) | |||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| AB 0e755264355178451322893275696586 | ||||||||||||||||||||||||

| DQWRASX | 0е742373665639232 5599582643 | |||||||||||||||||||||||

| 199 | ||||||||||||||||||||||||

| GGHMVOE | 0e362766013028313274586933780773 | |||||||||||||||||||||||

| GZECLQZ | ||||||||||||||||||||||||

| IHKFRNS | 0e256160682445802696926137988570 | |||||||||||||||||||||||

| 7 | MMHUWUV | 0e701732711630150438129209816536 | ||||||||||||||||||||||

| NOOPCJF | 0e818888800365720196127861915 7 | |||||||||||||||||||||||

| NWWKITQ | 0e763082070976038347657360817689 | |||||||||||||||||||||||

| PJNPDWY | 0e29152994702714505 202| QLTHNDT | Бон us строки, которые также могут быть оценены как 0 : 0e215962017 , 0e730083352 , 0e807097110 , 0e840922711 9 Когда было изобретено 53MD 9 9 ? MD5 был предложен Рональдом Ривестом в 1991 г. Исходный код dCode сохраняет право собственности на исходный код «MD5». За исключением явной лицензии с открытым исходным кодом (указано Creative Commons/бесплатно), алгоритма «MD5», апплета или фрагмента (конвертер, решатель, шифрование/дешифрование, кодирование/декодирование, шифрование/дешифрование, транслятор) или функций «MD5» ( вычислять, преобразовывать, решать, расшифровывать/шифровать, расшифровывать/шифровать, декодировать/кодировать, переводить), написанные на любом информационном языке (Python, Java, PHP, C#, Javascript, Matlab и т. д.), а также загрузка всех данных, скрипт или API доступ для «MD5» не является общедоступным, то же самое для автономного использования на ПК, мобильном телефоне, планшете, iPhone или в приложении для Android! Cite dCode Копирование и вставка страницы «MD5» или любых ее результатов разрешено, если вы цитируете dCode! Сводка

Похожие страницы

Форум/Помощь Ключевые слова md5 ,хэш,сообщение,дайджест,пароль,двойной,соль,соление,соление Ссылки ▲ Расшифровщик MD5 — шифр хэша пароля (+ соль)Поиск инструмента Поиск инструмента на dCode по ключевым словам:Просмотрите полный список инструментов dCode MD5 Инструмент для автоматической расшифровки/шифрования MD5, расшифровка с помощью огромного словаря потенциальных паролей. Результаты MD5 — dCode Метки: Функция хеширования, Современная криптография Поделиться dCode и многое другое dCode бесплатен, и его инструменты являются ценным подспорьем в играх, математике и задачах, геокэшинге решать каждый день! Декодер MD5Хэш MD5ОпцииСоль с префиксом MD5 (соль + слово)Соль с суффиксом MD5 (слово + соль) См. также: Хеш-функция — SHA-1 — Функция хеширования Crypt() Энкодер MD5Из строки символовПростой текст MD5 или пароль dCode Из файла Файл [ИКС] Ответы на вопросы (FAQ)Что такое MD5? (Определение) MD5 — это хэш-функция, это также имя, данное результату этой функции. Хэш MD5 фрагмента данных сопоставляет его с 32-символьным отпечатком, что позволяет идентифицировать исходный фрагмент данных. Как зашифровать в MD5?MD5 hash вычисляет из двоичных данных числовой след из 32 шестнадцатеричных символов. Алгоритм использует нелинейную функцию, вот 4 основных: $$ F(B,C,D) = (B\wedge{C}) \vee (\neg{B} \wedge{D}) $$ $$ G(B,C,D) = (B\клин{D}) \vee (C \клин \neg{D}) $$ $$ H(B,C,D) = B \oplus C \oplus D $$ $$ I( B,C,D) = C \oplus (B \vee \neg{D}) $$ Пример: dCode зашифрован e9837d47b610ee29399831f917791a44 это не тот же хэш для 9 что дает a9d3d129549e80065aa8e109ec40a7c8Как расшифровать шифр MD5?MD5 основан на нелинейных (а иногда и необратимых) функциях, поэтому метод расшифровки отсутствует. Тем не менее, глупый и грубый метод, самый простой, но также самый долгий и самый дорогостоящий, состоит в том, чтобы проверить одно за другим все возможные слова в данном словаре, чтобы проверить, является ли их отпечаток совпадающим. dCode использует свои базы данных слов (2 миллиона потенциальных паролей), чьи хэши MD5 уже были предварительно рассчитаны. Эти таблицы называются радужными таблицами. Если слова нет в словаре, то расшифровка завершится ошибкой. Как распознать зашифрованный текст MD5?Хэш состоит из 32 шестнадцатеричных символов 0123456789abcdef , то есть 128 бит. Что такое коллизия MD5?Статистически говоря, для любой строки (а их бесконечное число) MD5 связывает для заданного значения 128-битный отпечаток пальца (конечное число возможностей). Поэтому обязательно наличие коллизий (2 строки с одинаковым хешем). Несколько исследований по этому вопросу показали, что 9Алгоритм 0046 MD5 хоть и создавал большую энтропию данных, но мог быть атакован, и что можно было генерировать цепочки с одинаковыми отпечатками (после нескольких часов аккуратных вычислений). Пример: Обнаружено Wang & Yu в How to break MD5 и другие хэш-функции, два шестнадцатеричных значения (значения, а не строка ASCII) 8afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2 С момента этой публикации в 2005 году шифрование MD5 больше не считается криптографически преемником SHA. Какие есть варианты шифра MD5?MD5 находится под угрозой из-за растущих вычислительных возможностей суперкомпьютеров и процессоров, способных распараллеливать хеш-функции. Таким образом, для усложнения поиска по радужным таблицам (базам) рекомендуется добавлять к паролю соль (префикс или суффикс). На этом этапе добавления соли предварительно рассчитанные таблицы должны быть рассчитаны снова, чтобы учесть соль, которая систематически изменяет все отпечатки пальцев. Пример: MD5 (dCodeSUFFIX) = e9837d47b610ee29399831f917791a44 , но MD5 (dCodeSUFFIX) = 523e9a807fc1d27066c3e3d89f13 3 Другим вариантом является применение DOUBLE MD5 , заключающееся в двукратном применении алгоритма хеширования. Пример: MD5 (dCode) = e9837d47b610ee29399831f917791a44 но MD5 9007dCode = MD5 — не единственная хеш-функция, существуют также SHA1, SHA256, SHA512 и т. Что означает MD5?MD5 означает Message Digest 5 Каков список магических хэшей MD5 для PHP?Язык PHP имеет функциональность по умолчанию: жонглирование типа , которое позволяет не определять тип используемой переменной, механизм PHP пытается автоматически определить, является ли переменная строкой, целым числом и т. д. Однако эта функциональность может стать недостатком при обработке строки MD5 , значение которой имеет вид 0e , за которым следуют цифры от 0 до 9. Действительно, в этом случае механизм PHP преобразует строку в число с плавающей запятой, имеющее значение 0. Вот список магических хэшей MD5 :

|

csv или .txt осуществляется бесплатно, если щелкнуть значок export . https://www.dcode.fr/md5-хэш

csv или .txt осуществляется бесплатно, если щелкнуть значок export . https://www.dcode.fr/md5-хэш

Хеш-функции широко используются в информатике и криптографии.

Хеш-функции широко используются в информатике и криптографии.

61, уступив место его SHA.61.

61, уступив место его SHA.61. д.

д.