Настройка Windows Server 2019. Самое необходимое.

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

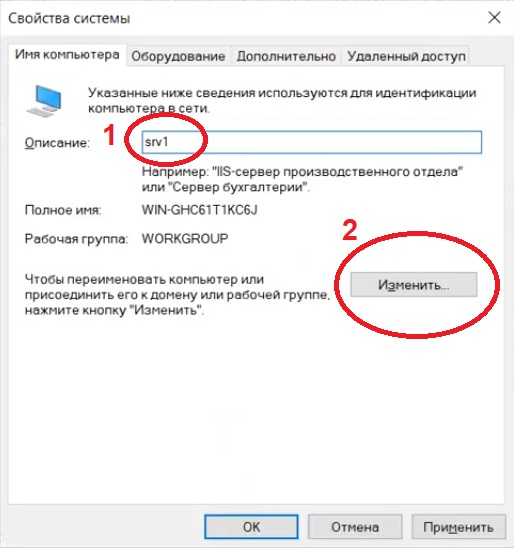

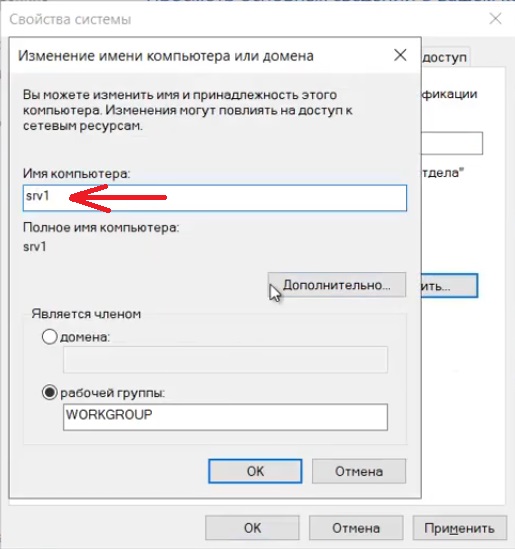

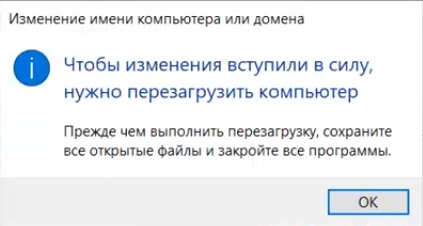

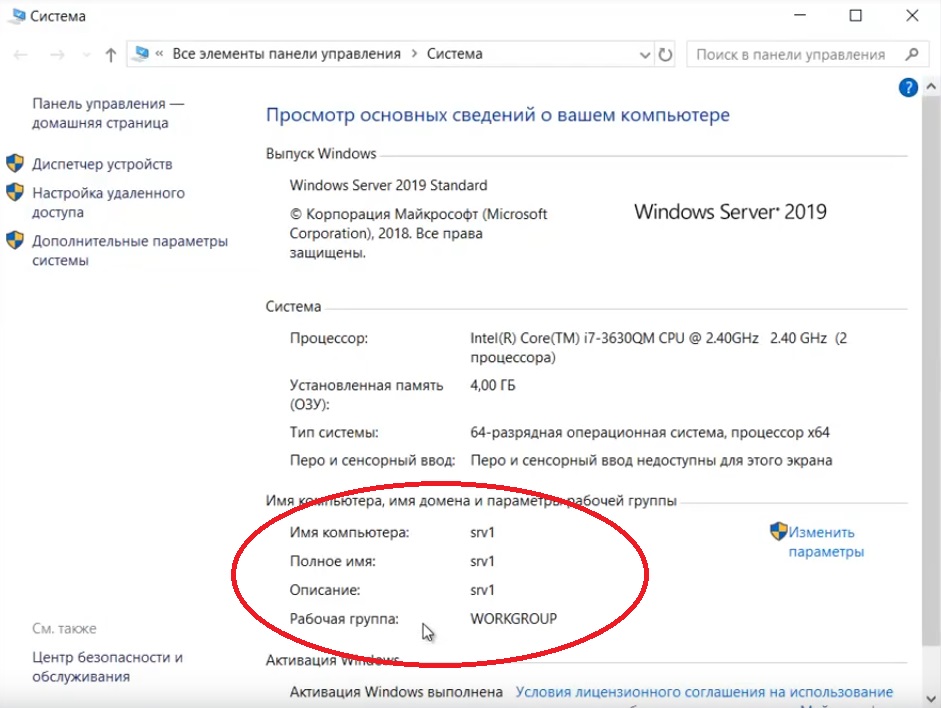

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

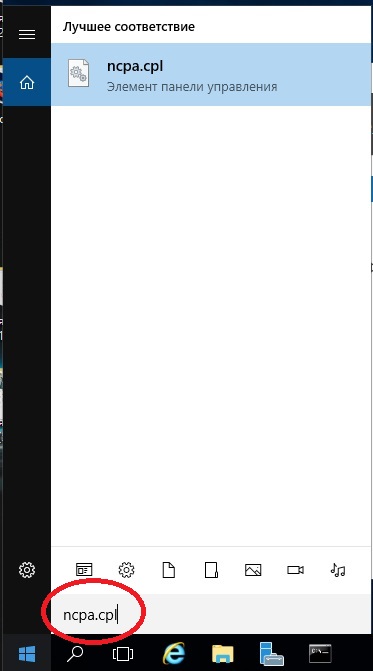

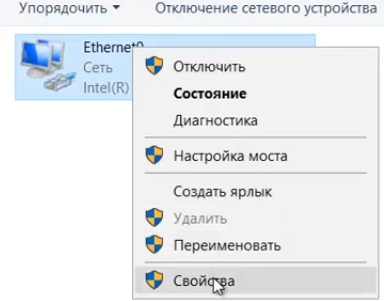

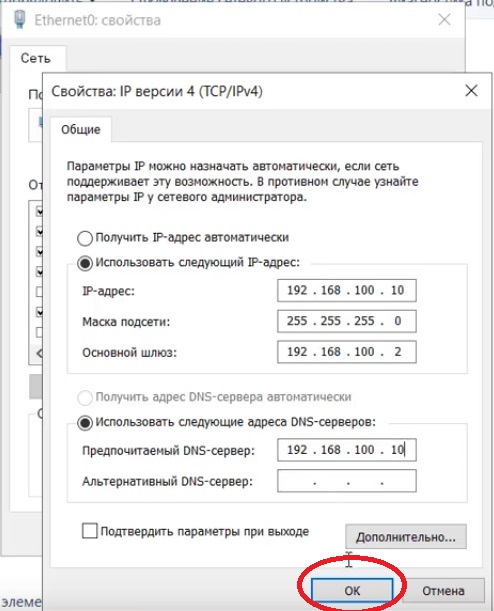

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

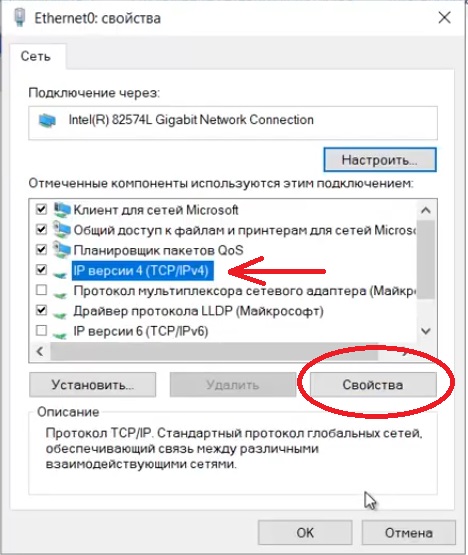

И далее в свойства IPv4

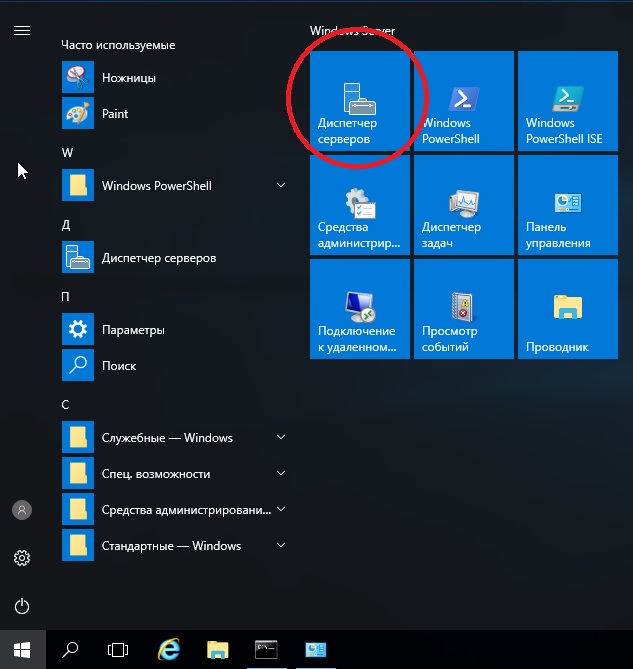

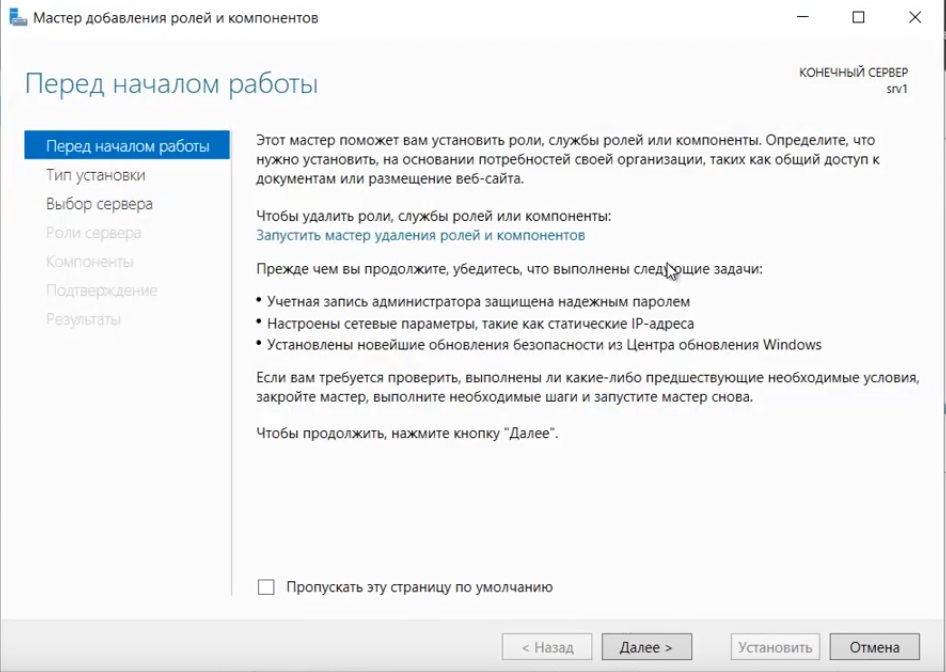

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

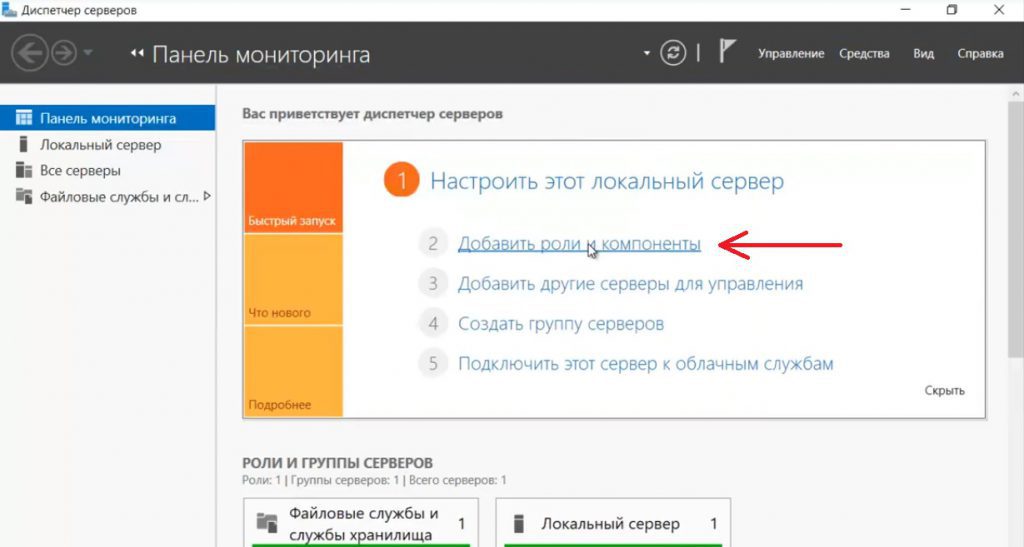

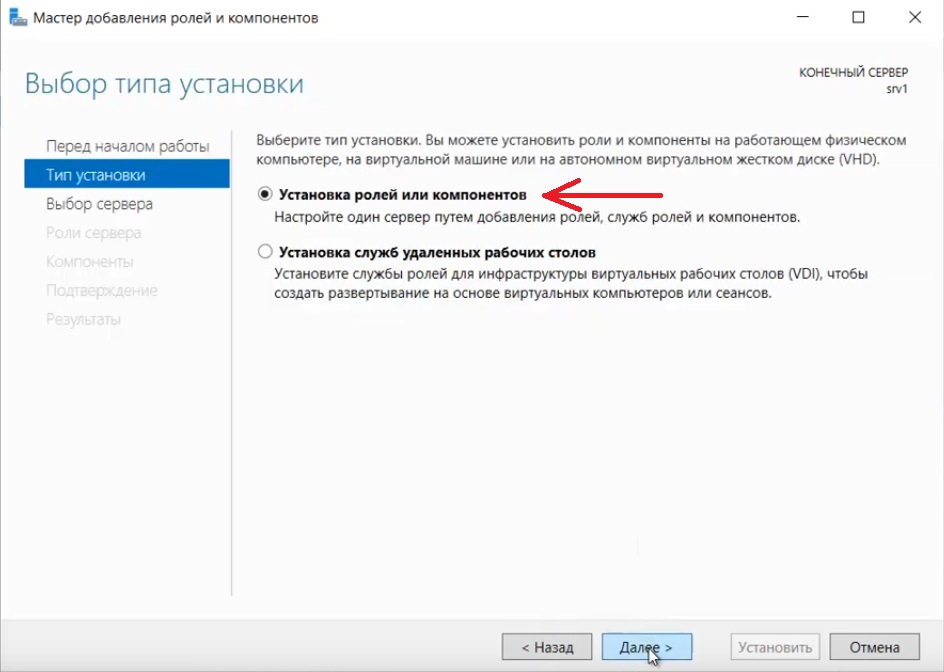

Установка «Ролей и компонентов».

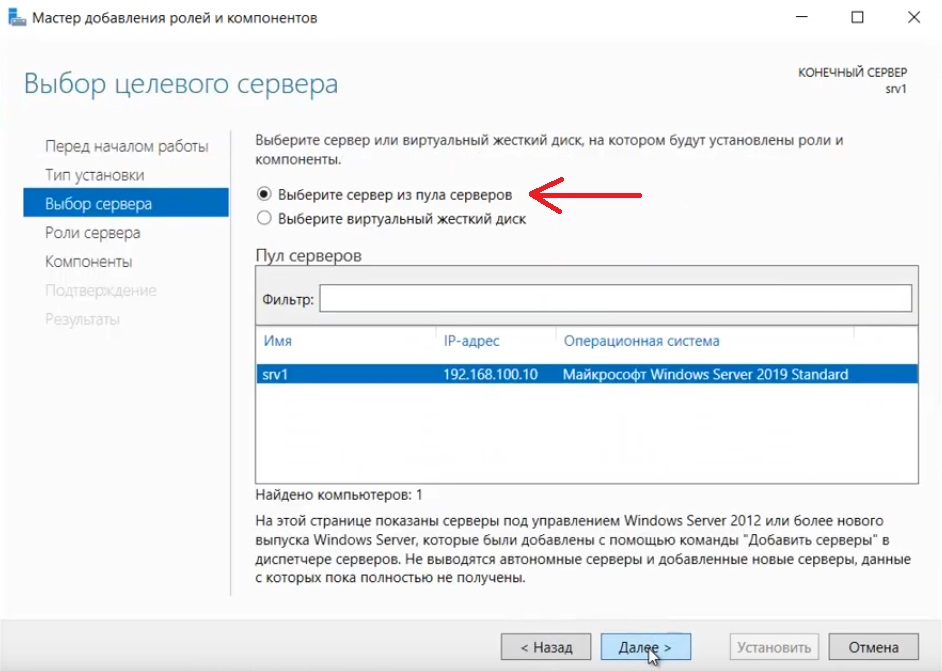

Соответственно выбираем нужный нам пул сервера.

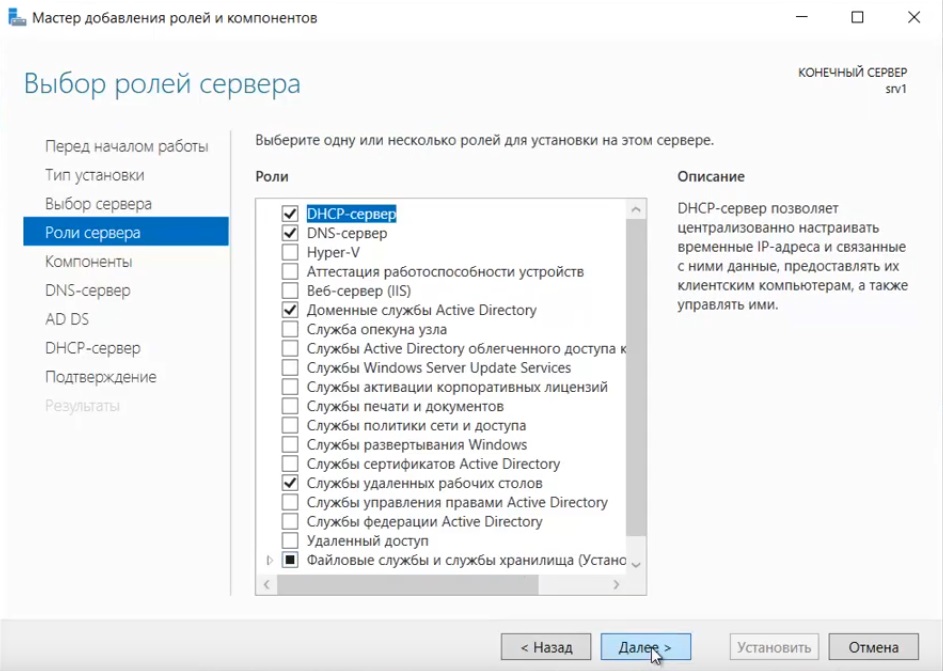

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

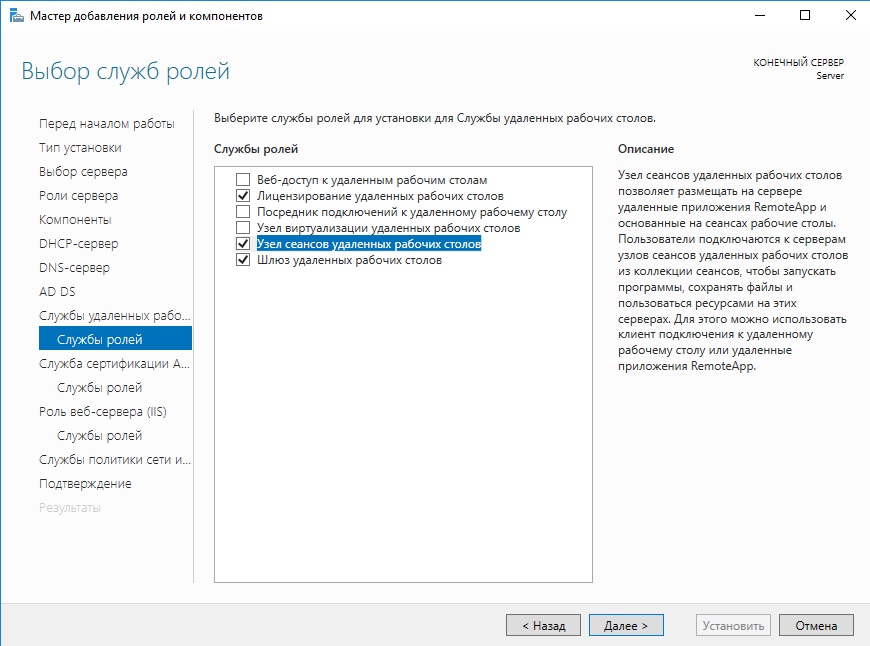

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

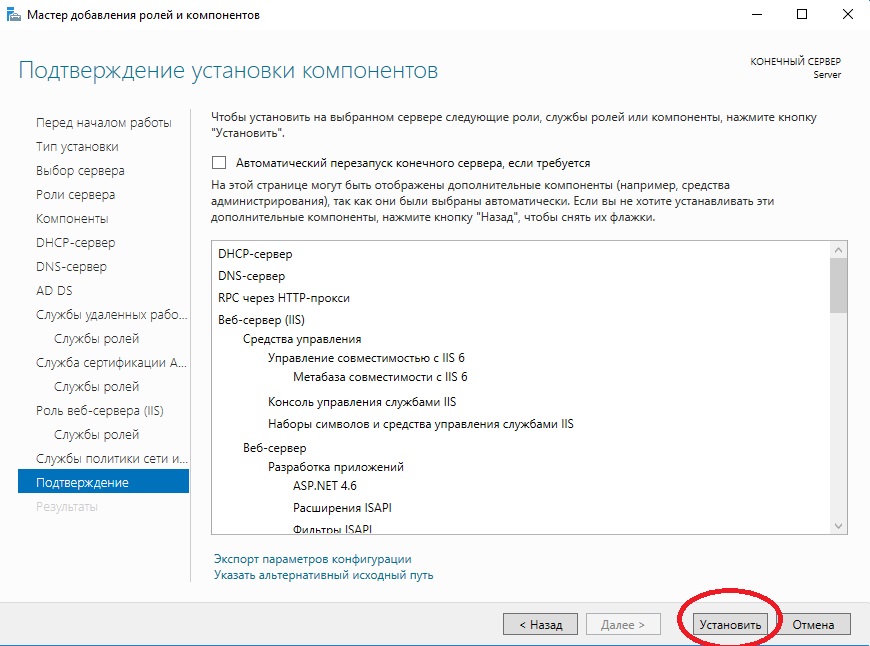

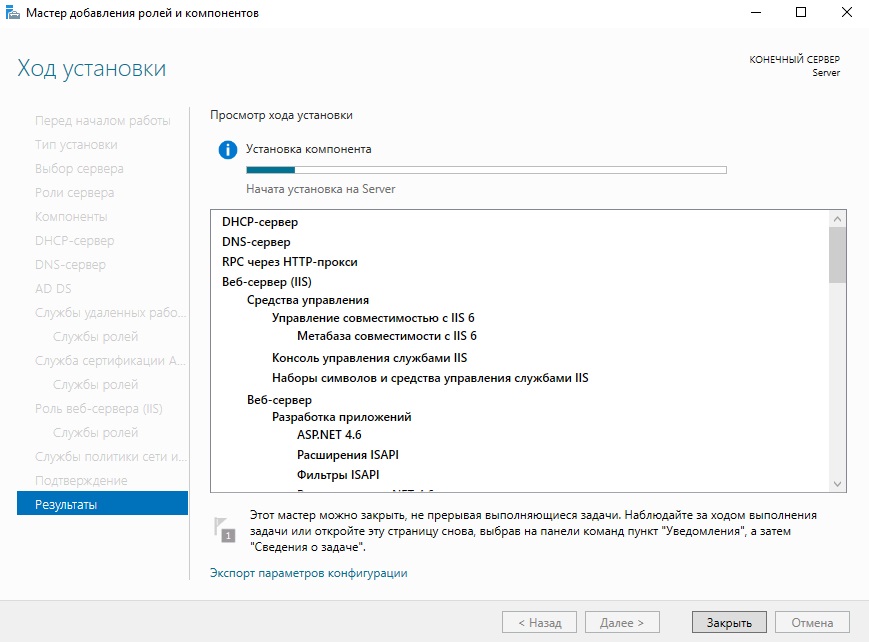

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

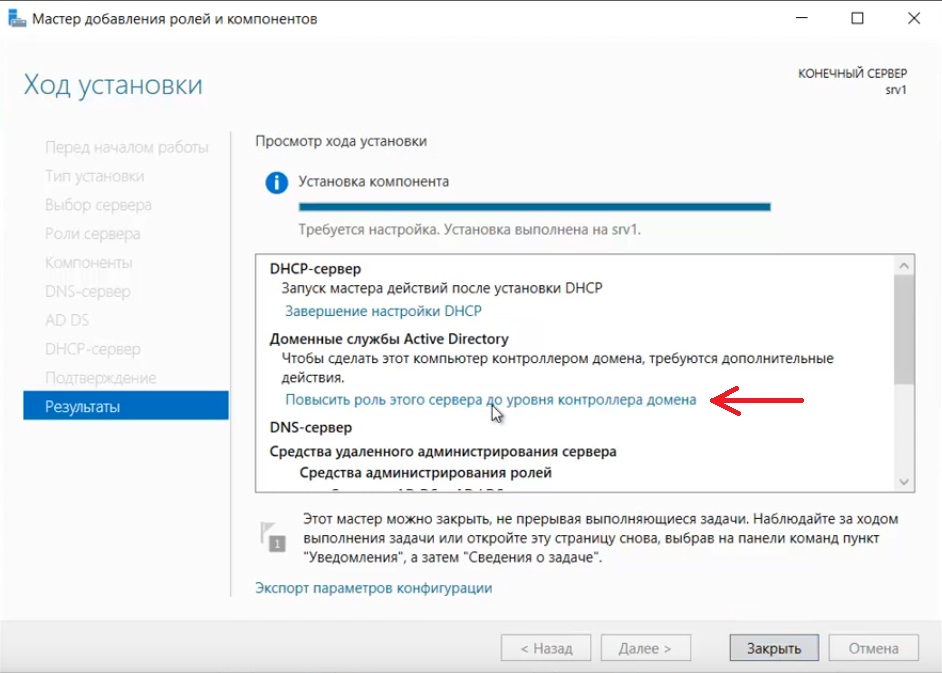

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

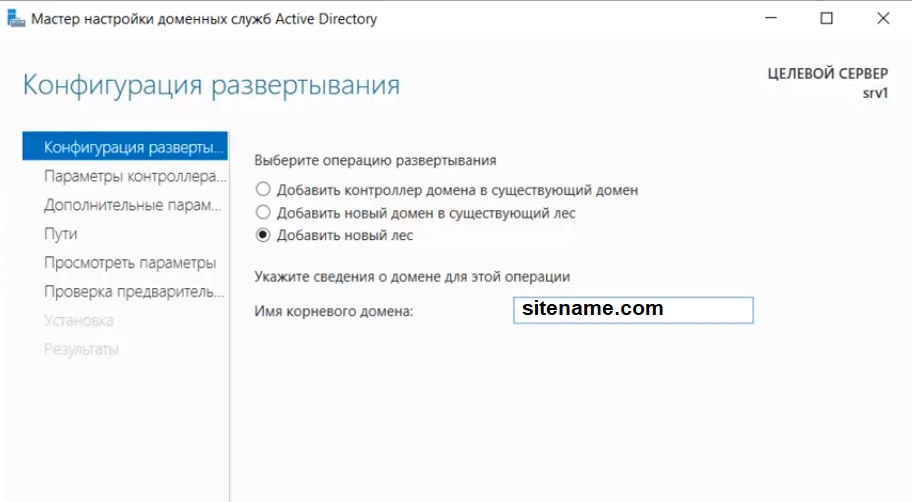

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

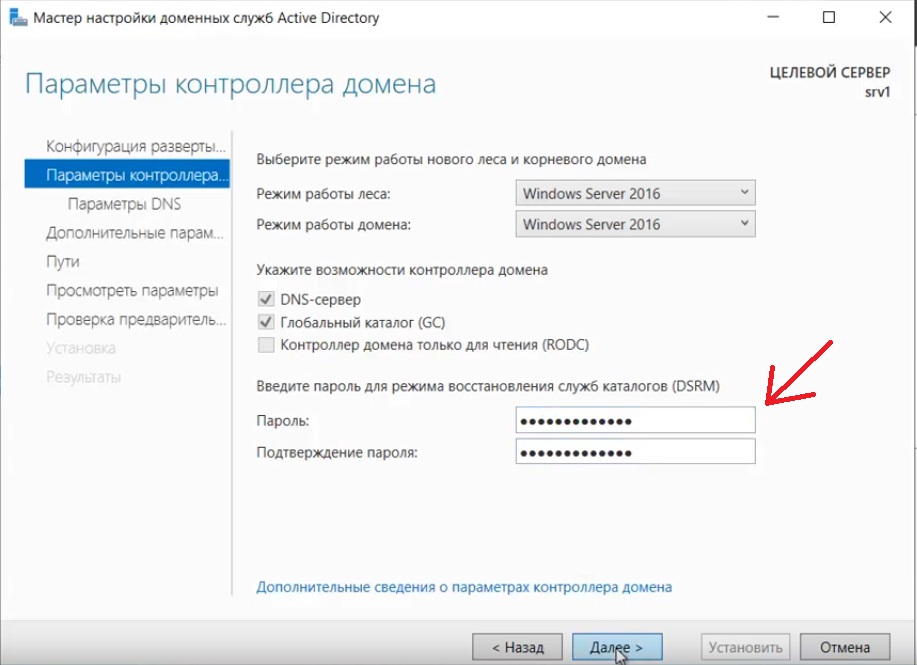

В параметрах контроллера нужно придумать пароль.

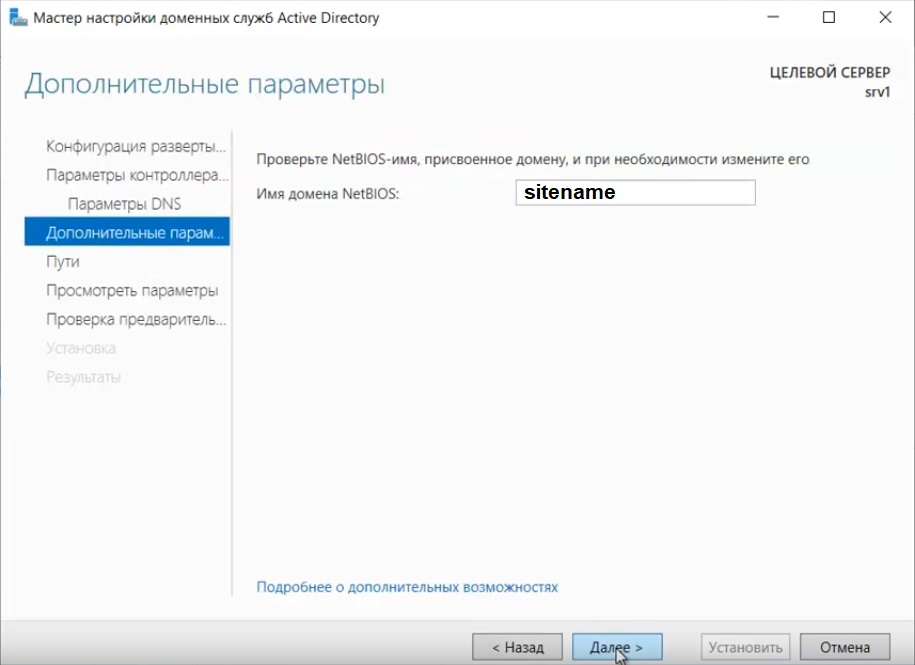

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

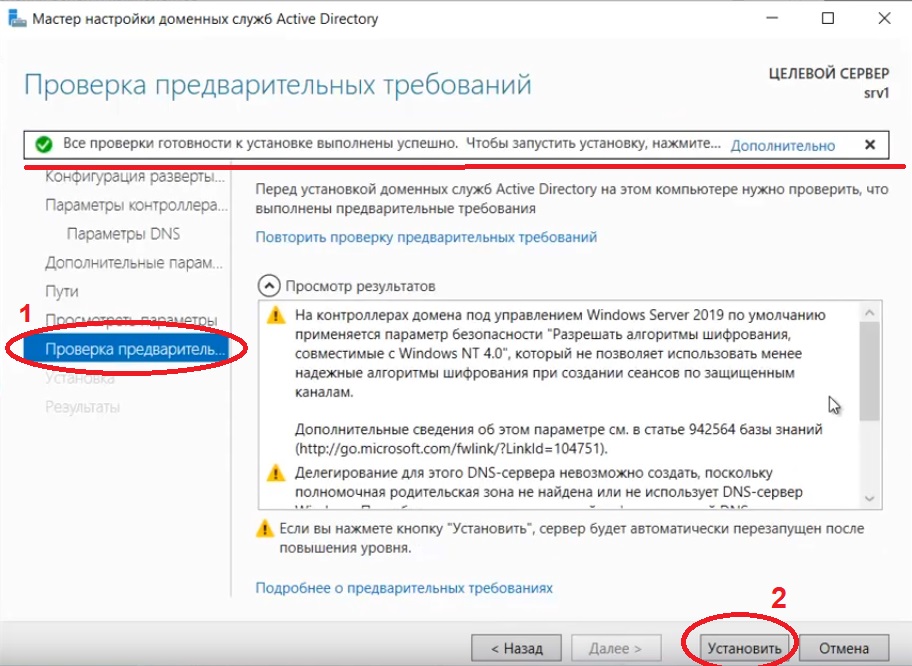

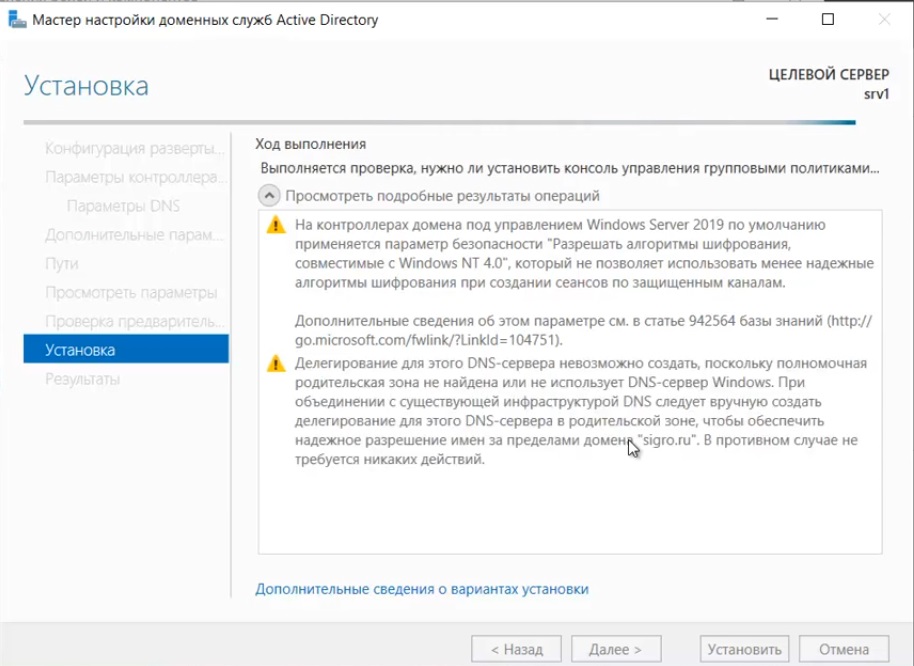

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

Выбираем «Основную зону».

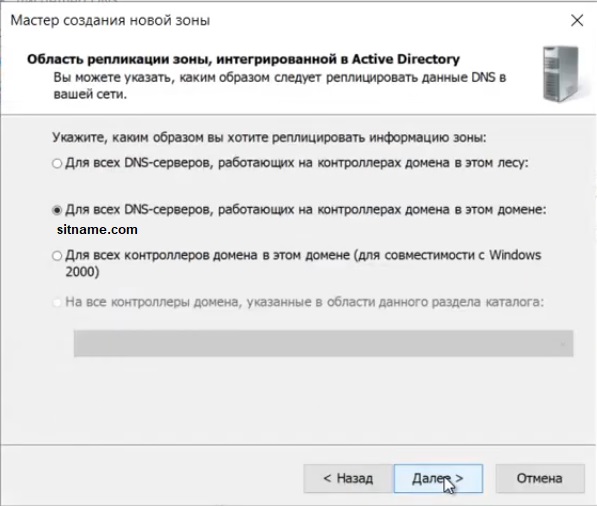

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

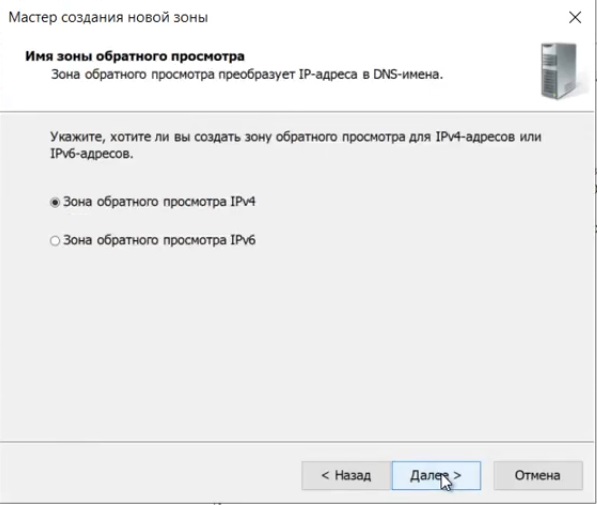

Зона обратного просмотра IPv4

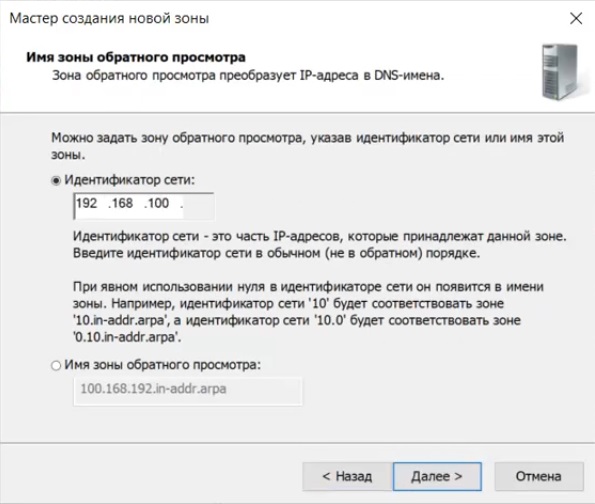

Ну и соответственно выводим индефикатор сети.

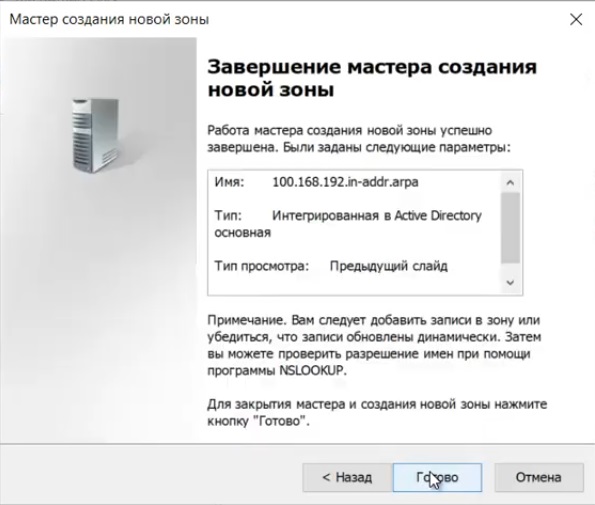

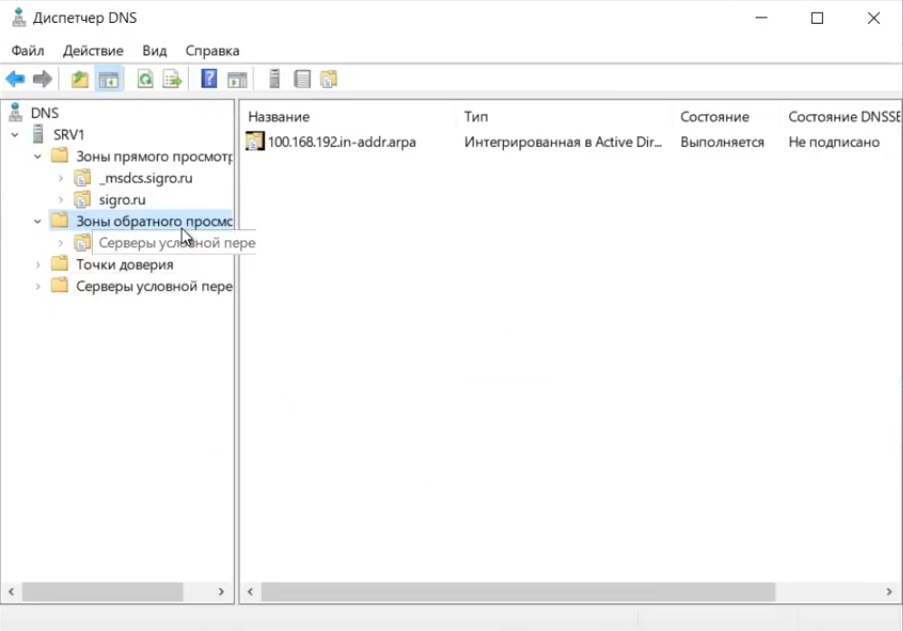

Проверяем, что все установилось.

5) Переходим к настройке DHCP. Переходим в мастер установки.

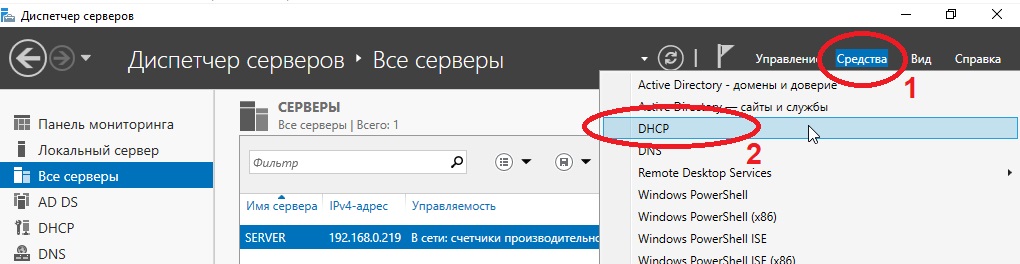

После завершения установки => Диспетчер => Средства => DHCP

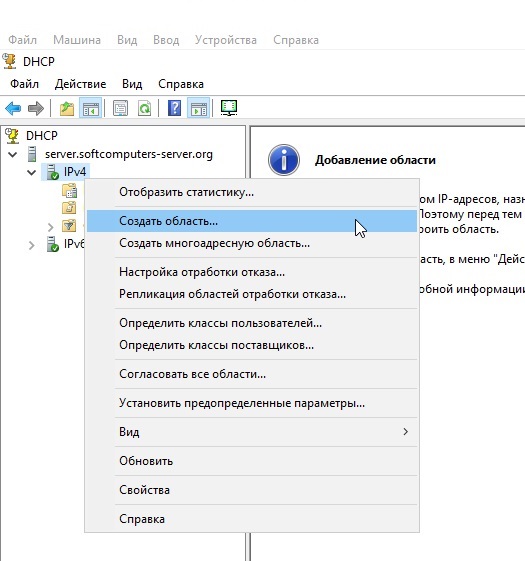

На DHCP => Имя вашего сервера => IPv4 — правой кнопкой мыши => Создать область.

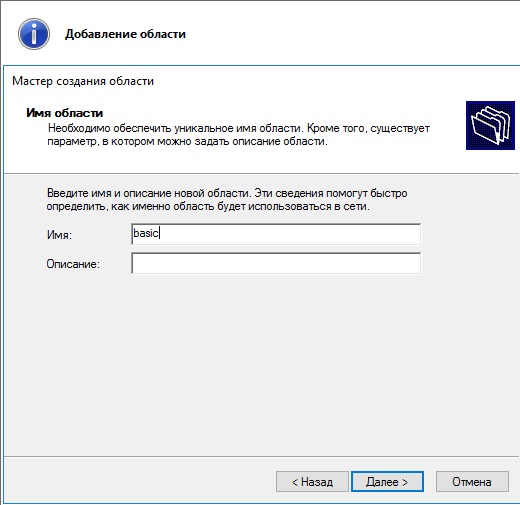

Задаем любое имя области DHCP.

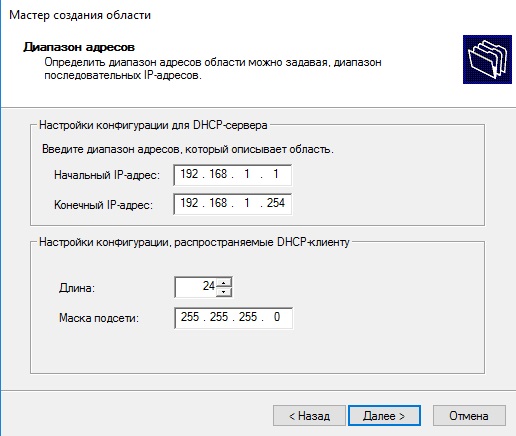

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

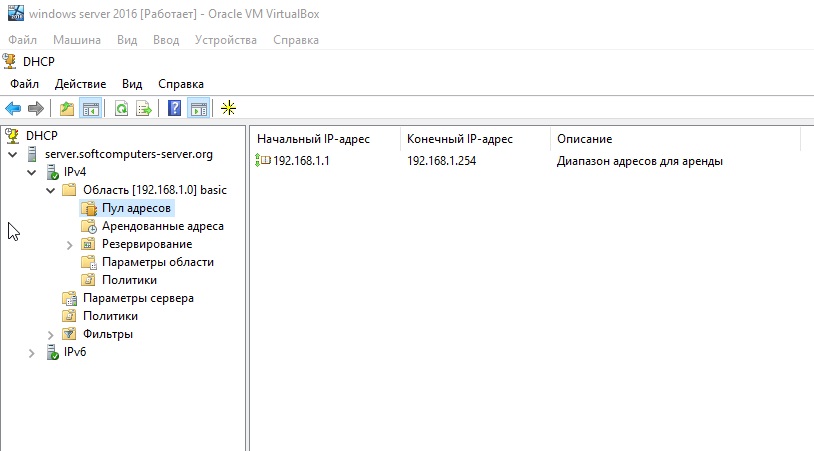

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

Установка и настройка DNS-сервера и Active Directory, DHCP-сервера в Windows Server 2019 не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2016, 2012. Пройдя несколько шагов несложно устанавить следующие роли: DNS-сервер и Доменные службы Active Directory, DHCP-сервер.

Установка и настройка Active Directory, DNS, DHCP

Переименование сервера

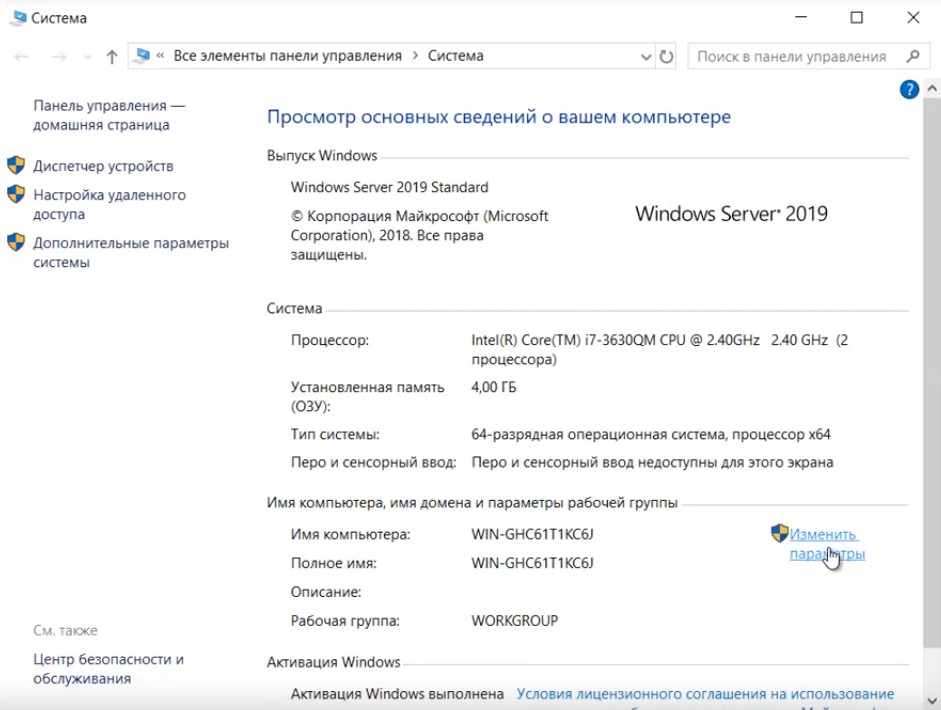

1. Для изменения имени сервера нажимаем правой клавишей мыши на «Этот компьютер«, в появившемся меню выбираем «Свойства«.

2. Далее нажимаем «Изменить параметры«. В открывшемся окне добавляем описание сервера, далее выбираем «

3. Задаём «Имя компьютера«, нажимаем «ОК«. Появится предупреждение о том, что изменения вступят в силу после перезагрузки компьютера. Подтверждаем — «ОК«

4. Нажимаем «Перезагрузить сейчас» и ожидаем перезагрузки сервера.

5. После перезагрузки компьютера проверяем имя сервера («Мой компьютер» — правой клавишей мыши — «Свойства«).

Настройка сетевого интерфейса

6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее «Enter«. Снимаем чекбокс «IP версии 6

7. Выбираем «Использовать следующий IP-адрес» и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем «ОК«. На этом настройка сетевого интерфейса закончена.

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

8. Нажимаем «Пуск«, далее «Диспетчер серверов«.

9. В новом окне выбираем «Добавить роли и компоненты«.

10. Читаем предупреждение сервера «Перед началом работы«, не забываем защитить учетную запись администратора надежным паролем, затем «

11. Проверяем, что чекбокс стоит на «Установка ролей или компонентов«, затем «Далее«.

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова «Далее«.

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем «Далее«.

14. При каждом выборе роли будет появляться «Мастер добавление ролей и компонентов«, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем «Добавить компоненты«.

15. Нажимаем «Далее«, необходимые компоненты были выбраны в предыдущем шаге.

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем «Далее«.

17. Читаем предупреждение AD DS, нажимаем «Далее«.

18. Читаем предупреждение DHCP-сервера, снова «Далее«.

19. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется«, нажимаем «Установить«.

В результате произойдет установка выбранных ролей сервера.

Повышение роли сервера до уровня контроллера домена

20. Нажимаем «Повысить роль этого сервера до уровня контроллера домена«.

21. Далее выбираем «Добавить новый лес» и задаем «Имя корневого домена«.

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем «Далее«.

23. В следующем окне снова «Далее«.

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем «Далее«.

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова «Далее«.

26. После просмотра выбранных параметров и их одобрения нажимаем «Далее«.

27. Если проверка готовности к установке выполнена успешна, то запускаем установку — «Установить«.

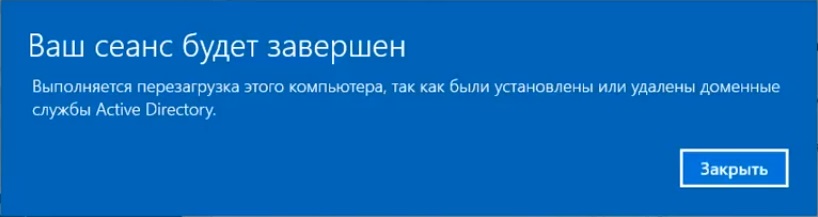

28. По завершению установки произойдет перезагрузка сервера.

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

Настройка обратной зоны DNS

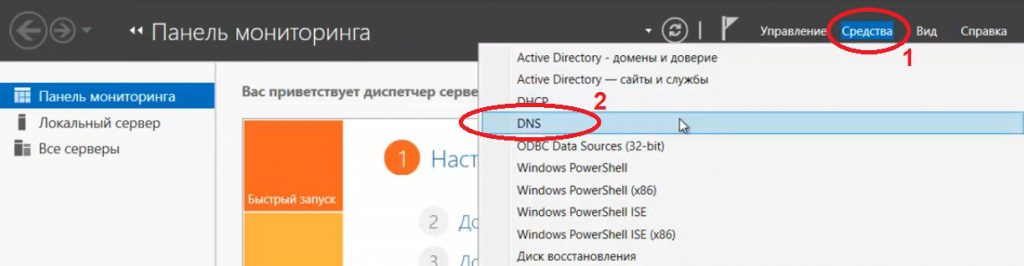

30. Для настройки обратной зоны DNS в Диспетчере серверов выбираем «Средства» — «DNS«

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону…«.

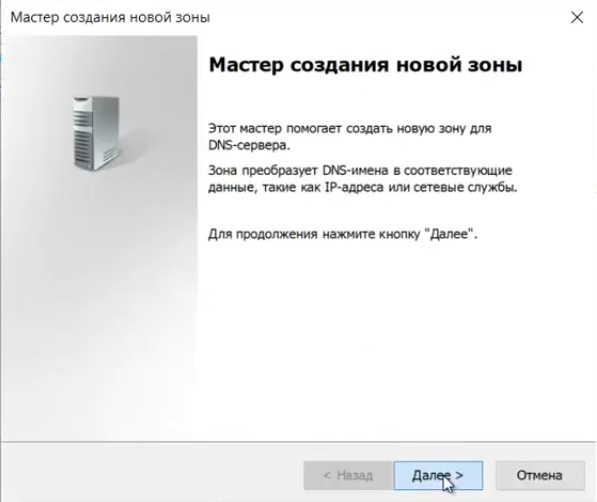

32. В появившемся мастере создания новой зоны нажимаем «Далее«.

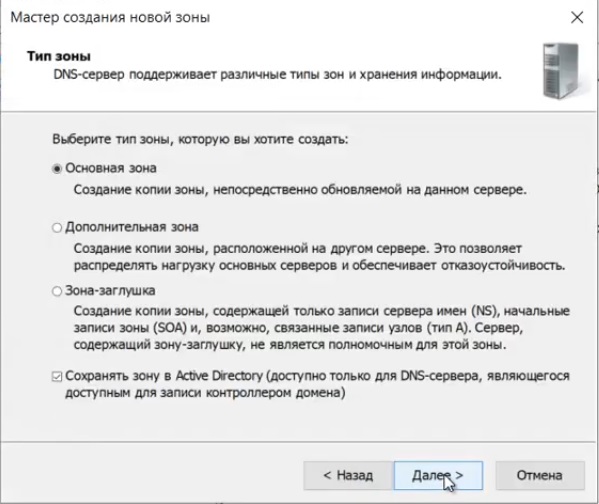

33. Выбираем «Основная зона«, затем «Далее«.

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем «Далее«.

35. Оставляем «Зона обратного просмотра IPv4», просто «Далее«.

36. В следующем окне задаем Зону обратного просмотра, которая преобразует IP-адреса в DNS-имена. В идентификатор сети забиваем три актета своей сети, затем «Далее«.

37. Разрешаем только безопасные динамические обновления, снова «Далее«.

38. Зона обратного просмотра создана.

Настройка DHCP-сервера

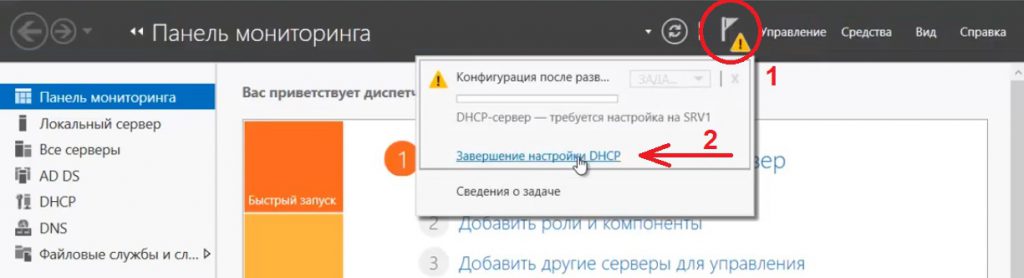

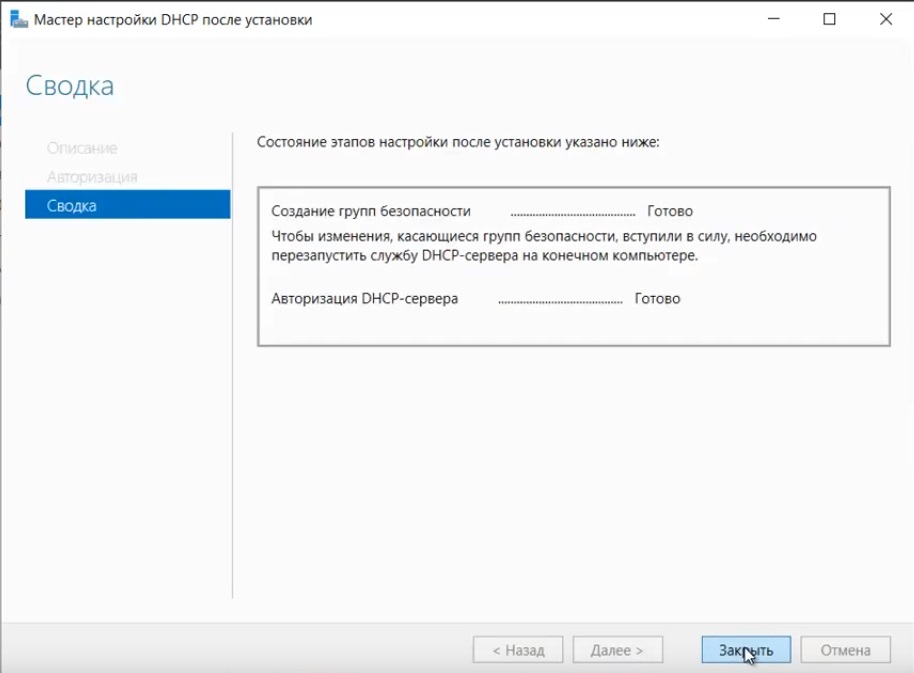

39. После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем «Завершение настройки DHCP«.

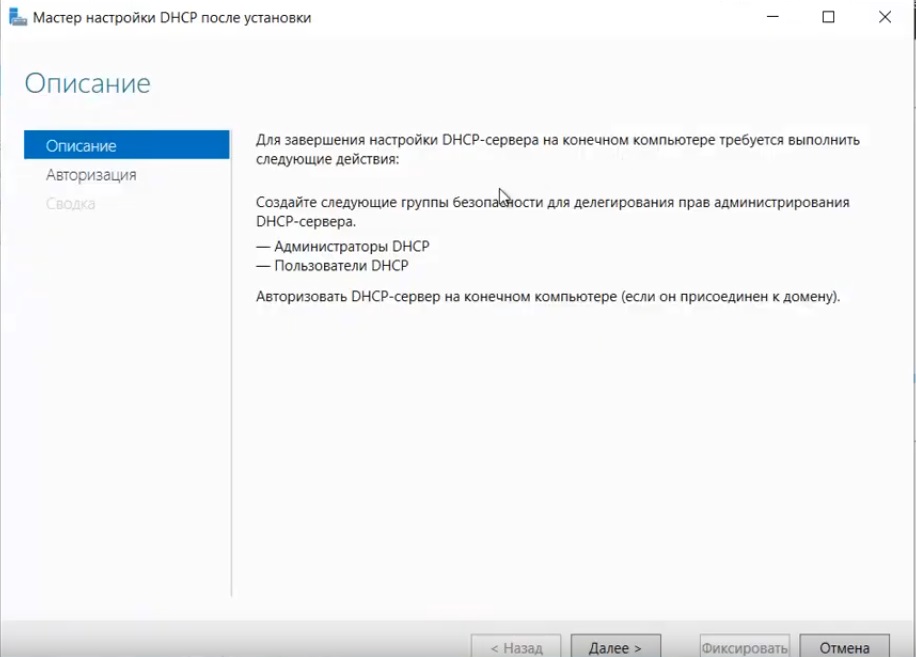

40. В следующем окне читаем описание завершения настройки DHCP-сервера на конечном компьютере, затем «Далее«.

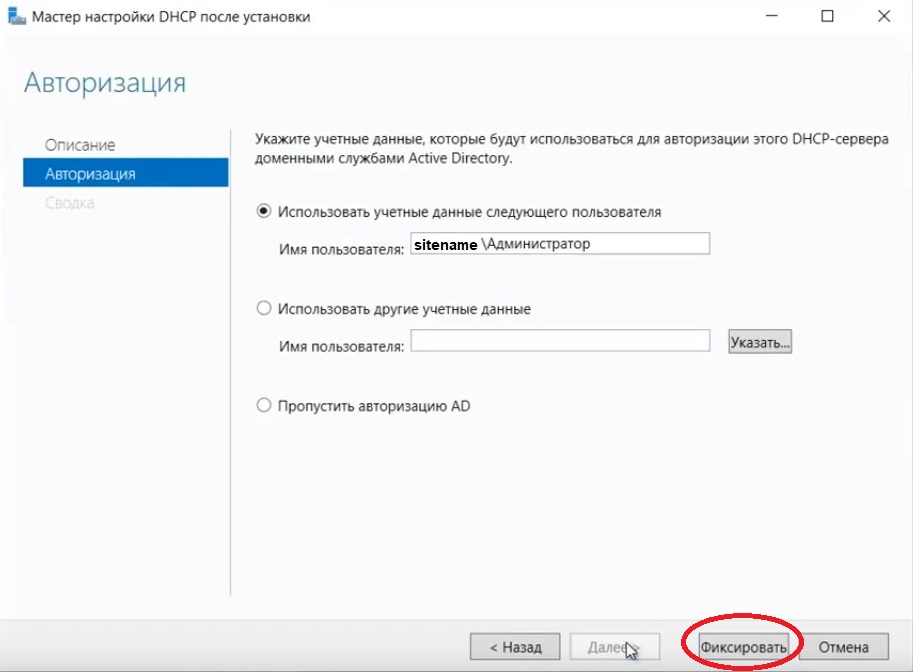

41. Оставляем по умолчанию учетные данные, которые будут использоваться для авторизации DHCP-сервера доменными службами Active Directory. Нажимаем «Фиксировать«.

42. В следующем окне нажимаем «Закрыть«.

43. В диспетчере серверов нажимаем «Средства» — «DHCP«.

44. В открывшемся окне открываем дерево DHCP. Правой клавишей мыши нажимаем на домен, в появившемся окне выбираем «Добавить или удалить привязки…«.

45. Проверяем сетевой интерфейс, который будет использовать DHCP-сервер для обслуживания клиентов. Далее «ОК«.

46. Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем «Создать область…«.

47. Откроется мастер создания область, который помогает создать область IP-адресов, распределяемых среди компьютеров вашей сети. Нажимаем «Далее«.

48. Задаем имя новой области, если необходимо, задаем также описание новой области. Снова «Далее«.

49. Вводим диапазон адресов, который описывает создаваемую область, маску подсети. Нажимаем «Далее«.

50. В следующем окне вводим с помощью кнопки «Добавить» один адрес или диапазон IP-адресов, который необходимо исключить. После ввода всех адресов или диапазонов нажимаем «Далее«.

51. Оставляем по умолчанию срок действия аренды адресов области, выдаваемых сервером. Снова «Далее«.

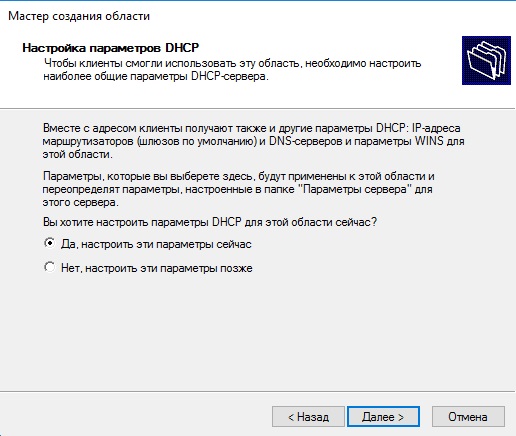

52. Для настройки других параметров DHCP выбираем «Да, настроить эти параметры сейчас«, затем «Далее«.

53. Добавляем с помощью кнопки «Добавить» IP-адрес маршрутизатора, снова «Далее«.

54. Оставляем по умолчанию родительский домен, который клиентские компьютеры в сести будут использовать для разрешения DNS-имен. Затем «Далее«.

55. Вводим IP-адреса WINS-сервера, или нажимаем просто «Далее«.

56. Выбираем «Да, я хочу активировать эту область сейчас«, затем «Далее«.

57. В следующем окне появится «Вы успешно завершили работу с мастером создания области», нажимаем «Готово».

58. Вновь созданный диапазон появится в «Пул адресов«.

Посмотреть видео можно здесь:

Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

Windows server 2019 — добавление и удаление компьютера в домене

Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

bigro.ru

Настройка windows server 2019 standard

Добрый день! Многоуважаемые читатели и гости блога Pyatilistnik.org, казалось бы не так давно я вам рассказывал, о настройке Windows Server 2016, и прошло немного времени, как то же самое я вам хочу рассказать, про следующее поколение серверной операционной системы, а именно мы поговорим про базовую настройку Windows Server 2019 Standard. Мы поговорим, что нужно сделать на сервере, перед тем как его можно передавать заказчикам, разработчикам для внедрения новых корпоративных сервисов, думаю многим будет интересна данная информация.

Настройка windows server 2019 с нуля

В прошлый раз я вам подробнейшим образом показал процесс инсталляции серверной операционной системы Windows Server 2019 Standard. Как вы могли заметить, оно мало чем отличалось от предыдущих версий. После установки вы как ответственный системный инженер, просто не можете в таком виде отдать сервер в текущем состоянии вашим заказчикам, так как это покажет вас с не очень профессиональной стороны, незаконченность очень плохое состояние.

Что вы должны сделать перед сдачей сервера заказчикам:

- Во первых вы должны выделить статический IP-адрес для него, я знаю, что в интернете ходит много споров, нужен ли он серверу или нет, так как все можно реализовать на DCHP-сервере, с помощью все той же резервации, и что легко потом управлять ими, например через IPAM, может быть это и так, но я привык по старинке, надежным топорным методом, со статикой на сервере

- Во вторых вы должны корректно присвоить ему имя, которое соответствует вашей политике именования серверов, это как в случае с называнием домена Active Directory. Данное имя будет фигурировать в зонах DNS-сервера.

- Произвести установку последних обновлений Windows Server 2019. Не для кого не секрет, что ОС от редмондского гиганта, в плане защищенности и всевозможных глюков, которые называют фичами очень богата, так, что я вам настоятельно рекомендую периодически устанавливать свежие апдейты.

- Отключить не нужные службы

- Присоединить к домену Active Directorry

- Установить необходимые роли или компоненты.

Настройка сети в Windows Server 2019

Перед тем как настроить сеть в 2019 сервере, вам необходимо у вашего сетевого инженера спросить, какой ip-адрес вы можете взять, его шлюз, DNS-сервера, при необходимости настроить правильный VLAN ID. В нормальных организациях трафик из разных сегментов принято разграничивать, серверный сегмент, пользовательский сегмент, сегмент управления. Когда у вас есть все реквизиты, то начинаем саму настройку.

Нажимаем сочетание клавиш WIN и R, чтобы у вас открылось окно выполнить, в котором вам нужно написать ncpa.cpl (Вызов сетевых настроек)

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному правым кликом и выберите из контекстного меню пункт «Состояние»

На вкладке «Общие» вы увидите несколько кнопок:

- Сведения — покажет текущие сетевые настройки, аналог команды ipconfig

- Свойства — тут производятся сами настройки

- Отключить

- Диагностика

Для начала нажмите кнопку «Сведения», у вас откроется окно с текущим адресом, шлюзом и DNS-серверами, в моем случая я вижу сетевой сегмент, который был назначен DHCP-сервером. закрываем ее.

Теперь переходим к самой настройке сети, нажмите кнопку «Свойства», выберите протокол IPv4 и выберите свойства. В открывшемся окне переведите переключатель в пункт «Использовать следующий IP-адрес» и задаете:

Как только все готово, то сохраняем настройки пытаемся пропинговать DNS сервера или еще какой-нибудь сервер в сети, чтобы проверить соединение и правильность настроенной сети в Windows Server 2019.

Настройка имени и домена в Windows Server 2019

Следующим этапом базовой настройки Windows Server 2019 у нас будет правильное его именование и ввод в домен, напоминаю, что у вас должна быть какая-то система в вашей организации. Когда вы подобрали имя, то открывайте диспетчер серверов. Найти его можно в пунктах меню «Пуск».

В открывшейся оснастке «Диспетчер серверов», выберите пункт «Локальный сервер» и кликните по ссылке с полем «Имя компьютера»

У вас откроется окно «Имя компьютера» в котором вам необходимо нажать кнопку «Изменить»

Указываем новое имя сервера и при необходимости вводим его в домен.

Обращаю внимание, что для применения настроек, вам потребуется перезагрузить сервер.

Установка обновлений В WIndows Server 2019

Третьим этапом базовой настройки сервера 2019, является установка самых последних обновлений безопасности. Нажмите горячую комбинацию Win+I, в результате чего у вас откроется окно «Параметры Windows». Выберите там пункт «Обновление и безопасность»

У вас будет открыто окно центра обновления Windows, в котором вам нужно нажать кнопку «Проверки наличия обновлений»

Начнется проверка наличия обновлений, если они обнаружатся, то система их установит и потребует перезагрузки сервера.

Так же вам советую нажать кнопку «Дополнительные параметры» и в открывшемся окне активировать два пункта:

- При обновлении Windows предоставлять обновления для других продуктов Майкрософт

- Показать уведомление, когда компьютеру требуется перезагрузка для завершения обновления

Отключение лишних служб

Завершающим этапом базовой настройки Windows Server 2019, я могу выделить две вещи, во первых это отключение не используемых служб, для примера, откройте окно «Выполнить» и введите в нем services.msc.

У вас откроется оснастке «Службы» в которой вам нужно пробежаться глазами и выявить те, которые в состоянии «Выполняется», прочитать их описание и отключить. В моем примере, я точно знаю, что на этом сервере печати не будет, поэтому я выключаю службу «Диспетчер печати», через свойства.

В типе запуска я выставляю «Отключена» и затем нажимаю кнопку «Остановить», так же я поступаю и с DHCP, так как у меня статический IP-адрес.

И еще я вам советую слегка оптимизировать ваши локальные диски, отключив в свойствах разделов

Службу индексации, для этого снимите галку «разрешить индексировать содержимое файлов на этом диске в дополнение к свойствам файла», нажмите применить, вас спросят к чему, оставьте «К диску C:\ и ко всем вложенным папкам и файлам»

Подтвердите разрешение продолжить.

Далее нажимаем «Пропустить все»

И ждем применение атрибутов, после этого на уровне дисков, операционная система будет чуть меньше обращаться к дискам и создавать лишние IOPS.

На этом моя базовая оптимизация операционной системы Windows Server 2019 завершена, остались вопросы, то жду их в комментариях. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

pyatilistnik.org

Установка и настройка Active Directory в Windows Server 2019

Добрый день! Уважаемый читатель, рад что ты вновь на страницах компьютерного блога Pyatilistnik.org. Несколько лет назад я выкладывал у себя на сайте пост, о том как развернуть у себя домен на Windows Server 2008 R2. Идет время и на дворе уже 2019 год со своим флагманским серверным продуктом. В сегодняшней статье я бы хотел рассмотреть вопрос установки Active Directory на Windows Server 2019. Мы рассмотрим все методы и нюанса, а так же проведем настройку.

Перед тем как я покажу процесс установки AD в Windows Server 2019, я бы хотел вам напомнить, что ASctive Directory — это по сути создание централизованной базы данных в которой будут хранится и управляться компьютеры, пользователи, принтеры. Более подробно, что такое Active Directory читайте по ссылке слева.

Подготовительный этап

Что я сделал на начальном этапе, произвел установку Windows Server 2019 Standard на виртуальной машине VMware ESXI 6.5. Сделал начальную настройку сервера, так сказать оптимизировал, это включаем настройку IP-адреса, имени и еще некоторых моментов. Когда вы все это произвели, то можете приступать.

Установка и настройка Active Directory на 2019 сервере

Существует два метода выполнения нашей задачи:

- Классический метод с использованием оснастки «Диспетчер серверов»

- Использование утилиты Windows Admin Center

- Второй метод, это использование Power Shell

Установка AD через сервер менеджеров

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

Тип установки оставьте «Установка ролей и компонентов».

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

Нажимаем «Установить». Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory.

Выгруженная конфигурация, это XML файл с таким вот содержанием.

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

На следующем окне вы должны выбрать параметры:

- Режим работы леса Active Directory, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

- DNS-сервер, лучше всегда совмещать эти роли

- Глобальный каталог, на начальной установке доменных служб Active Directory обязателен, когда вы ставите второй контроллер домена, то вы можете не выставлять, но я вам не советую.

- Контроллер домена только для чтения (RODC), активна не будет при первой установке. Подробнее про использование RODC читайте по ссылке.

- Далее вы задаете пароль восстановления DSRM (Режим восстановления служб каталогов), он может потребоваться, когда у вас будут проблемы с активным каталогом или вам нужно будет сбросить пароль доменного администратора

Далее будет момент с делегированием DNS, но так как, это у нас новый лес и домен, то мы этот пункт просто пропускаем, если интересно то читайте про делегирование DNS зон по ссылке слева.

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных — C:\Windows\NTDS

- Папка файлов журналов — C:\Windows\NTDS

- Папка SYSVOL — C:\Windows\SYSVOL

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

Выглядит сценарий вот так:

Import-Module ADDSDeployment

Install-ADDSForest `

-CreateDnsDelegation:$false `

-DatabasePath «C:\Windows\NTDS» `

-DomainMode «WinThreshold» `

-DomainName «partner.pyatilistnik.info» `

-DomainNetbiosName «PARTNER» `

-ForestMode «WinThreshold» `

-InstallDns:$true `

-LogPath «C:\Windows\NTDS» `

-NoRebootOnCompletion:$false `

-SysvolPath «C:\Windows\SYSVOL» `

-Force:$true

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

После установки вам сообщат:

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager

Import-Module ServerManager

# Установка роли AD DS со всеми зависимыми компонентами

Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools

# Импорт модуля ADDSDeployment

Import-Module ADDSDeployment

# Установка нового леса

Install-ADDSForest `

# Не включать делегирование

-CreateDnsDelegation:$false `

# Путь к базе данных AD

-DatabasePath «C:\Windows\NTDS» `

# Режим работы домена

-DomainMode «WinThreshold» `

# Задаем имя домена

-DomainName «partner.pyatilistnik.info» `

# Задаем короткое NetBIOS имя

-DomainNetbiosName «PARTNER» `

# Задаем режим работы леса

-ForestMode «WinThreshold» `

# Указываем, что будем устанавливать DNS-сервер

-InstallDns:$true `

# Задаем путь к NTDS

-LogPath «C:\Windows\NTDS» `

# Если требуется перезагрузка, то перезагружаемся

-NoRebootOnCompletion:$false `

# Задаем путь до папки SYSVOL

-SysvolPath «C:\Windows\SYSVOL» `

-Force:$true

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) — Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD — New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site «Имя сайта»

- Просмотр подсетей — Get-ADReplicationSubnet -Filter *

- Включение корзины Active Directory — Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать — Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC — Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве — Install-ADDSDomain

- Установка дополнительного контроллера домена — Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена — Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения — Test-ADDSReadOnlyDomainControllerAccountCreation

Установка и настройка Active Directory Windows Admin Center

Windows Admin Center так же может помочь в установке роли AD DS, для этого в веб интерфейсе зайдите в пункт «Роли и компоненты», выбираем роль и нажимаем установить.

Появится мастер установки, если все верно, то нажмите да.

В правом верхнем углу у вас будет область уведомления, где вы увидите, что запустилось ваше задание.

Процесс установки доменных служб.

Все роль установлена, к сожалению далее вы не сможете из интерфейса Windows Admin Center в виде графического мастера настроить домен, но тут есть слева от колокольчика окно PowerShell, где можно закончить начатое.

На этом у меня все, если остались вопросы, то пишите их в комментариях, а с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

pyatilistnik.org

Сервер лицензирования RDS на Windows Server 2019

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами подробно рассмотрели вопрос про настройку роутера микротик, благодаря которому мы смогли организовать интернет и локальную сеть небольшого офиса, с чем я вас и поздравляю. Сегодня же я вам хочу показать, как вы можете установить и настроить роль сервера лицензирования терминальной фермы в операционной системе Windows Server 2019. Думаю, что начинающим системным администраторам, кто вступил на путь IT инженера она окажется весьма и весьма полезной.

Что такое сервер лицензирования в RDS ферме

Сервер лицензирования удаленных рабочих столов — это роль операционной системы Windows Server в задачи которой входит учет и распределение клиентских лицензий на устройства или пользователя, для подключение к терминальной ферме RDS.

Что такое RDS CAL?

Чтобы использовать ОС Windows Server и компоненты RDS, вам необходимо приобрести лицензии или. Обычно ресурсы размещаются централизованно на сервере RDS, и клиенты подключаются к серверу RDSH для доступа к ресурсам. Фактический сервер RDS, на котором размещены ресурсы, должен иметь клиентскую лицензию CAL и соответствовать версии ОС. Удаленные клиентские устройства, которые обращаются к серверу, также должны иметь клиентскую лицензию. С новыми клиентскими лицензиями RDS вы можете получить доступ к старым устаревшим серверам TS. Однако старые клиентские лицензии не могут работать с новыми серверами, и вам необходимо приобрести новые лицензии.

Обычно лицензии RDS CAL устанавливаются на сервере лицензирования RD. Этот сервер отслеживает эти лицензии. Когда пользователь или устройство пытается подключиться к серверу узла сеансов удаленных рабочих столов, сервер проверяет, есть ли у пользователя/устройства клиентская лицензия. Он связывается с сервером лицензирования RD для получения лицензии от имени запрашивающего клиента. Если RDS CAL доступна, она получается и сеанс устанавливается.

Как насчет соединения RDP с VDI (без использования RDS)?

В этом случае вам не понадобится RDS CAL. Однако вам потребуется лицензия на VDA (Virtual Desktop Access) для Windows. Это распространяется на лицензии Windows E3 и E5, а также может быть приобретено поверх Windows, если у вас нет версии E3 или E5. Windows E3 или E5 — это эволюция прежней Windows SA (Software Assurance). Первый тип обычно основывается на пользователях, а второй — на основе лицензирования устройств.

Windows Virtual Desktop Access (VDA) — это стратегия авторизации, которая требует, чтобы каждое устройство, запрашивающее доступ к виртуальному рабочему столу Windows в инфраструктуре виртуального рабочего стола (VDI), было лицензировано. VDA включен в качестве функции подписок Windows E3 и E5, что означает, что основные пользователи устройств с такой лицензией могут получить доступ к своим виртуальным рабочим столам без дополнительной оплаты. В качестве «особого случая»: в случае, если вы захотите получить доступ к клиенту Windows (и, следовательно, к сценарию VDI) с помощью платформы RDS, вам потребуется как лицензия Windows VDA (как часть Windows E3 или E5, либо автономная версия), а также как RDS CAL.

Варианты лицензирования RDS CAL

Сервер лицензий RD — Это обязательная роль для Microsoft в вашей среде RDS. Для небольших развертываний его можно развернуть на узле сеансов удаленных рабочих столов. Для более крупных развертываний рекомендуется использовать отдельную виртуальную машину, лично мне удобно его ставить совместно с контроллером домена, но кому как угодно. При покупке клиентских лицензий они должны быть загружены на сервер лицензий. Таким образом, если соответствующая RDS CAL доступна с сервера лицензий, RDS CAL выдается клиенту, и клиент может подключиться к серверу RD Session Host и оттуда к рабочему столу или приложениям, которые они пытаются использовать. Обычно существуют льготные периоды, в течение которых сервер лицензий будет принимать соединение 180 дней.

Какие типы RDS CAL существуют?

По сути, вы должны выбрать между «пользовательской лицензией» и «клиентской лицензией».

Теперь самое сложное: клиентские лицензии, которые вы купили для развертывания Windows Server 2012, не будут приняты на платформе Windows Server 2016, если вы не купили ее для Software Assurance. Однако лицензия RDS CAL 2016 года обратно совместима с RDS 2012. Microsoft пишет: «Любой сервер лицензий RDS может размещать лицензии всех предыдущих версий служб удаленных рабочих столов и текущей версии служб удаленных рабочих столов. Например, сервер лицензий RDS Windows Server 2016, может размещать лицензии всех предыдущих версий RDS, а сервер лицензий RDS Windows Server 2012 R2, может размещать лицензии только до Windows Server 2012 R2».

Тем не менее, совместимость может быть более высокой, если Software Assurance приобретена для лицензий RDS CAL. В этом случае вы можете просто обновить его до последней доступной версии. Если Software Assurance не приобретена, необходимо приобрести новые клиентские лицензии RDS. В следующей таблице приведена теория на практике (в случае отсутствия Software Assurance):

Модель лицензирования RDS фермы

Очевидно, что у Microsoft есть разные модели для использования клиентских лицензий RDS. Есть 3 основных категории:

- Корпоративное лицензирование: этот термин используется корпорацией Microsoft для описания программы для организаций, которым требуется несколько лицензий на продукты Microsoft, но не требуется нескольких копий программного носителя и документации, прилагаемой к программному обеспечению. Корпоративное лицензирование Microsoft обычно предлагает организациям более низкие цены, двух- или трехлетние лицензионные соглашения и часто права на использование продукта, не включенные в лицензии FPP (Full Packaged Product), такие как права на копирование программного обеспечения на несколько устройств.

- Корпоративное соглашение (EA)

- Открытая стоимость

- MPSA — Соглашение Microsoft о продуктах и услугах

- SPLA (Лицензионное соглашение с провайдером сервера): С SPLA поставщики услуг и независимые поставщики ПО могут ежемесячно лицензировать соответствующие продукты Microsoft в течение трехлетнего срока действия соглашения для размещения программных служб и приложений для своих клиентов. SPLA поддерживает множество сценариев хостинга, которые помогут вам предоставить индивидуальные и надежные решения для широкого круга клиентов

- СНТ (Cloud Service Provider): 20 ноября 2018 года, Microsoft объявила о том, что можно было бы также приобрести RDS клиентские лицензии с помощью модели CSP. Раньше вашим клиентам приходилось иметь собственную RDS CAL с SA для поддержки развертывания RDS в среде клиентов. Теперь CSP может напрямую продавать подписки RDS через программу CSP, исключая дополнительный шаг клиентов и партнеров, приобретающих различные лицензии через различные программы. Благодаря этой модели можно ускорить цикл лицензирования благодаря интеграции CSP с другими лицензиями Microsoft, включая Windows Server, SQL Server и Office, чтобы партнерам было проще упростить процесс покупки.

- Наряду с вышеупомянутыми моделями лицензий существуют специальные цены для некоммерческих, образовательных организаций, но эти скидки распространяются не на все модели.

ВАРИАНТЫ ЛИЦЕНЗИРОВАНИЯ VDI

Когда вам нужен VDA? — В сценарии VDI вы дистанционно подключаетесь к клиенту Windows (то есть к операционной системе, которая может работать на вашем ноутбуке/ рабочем столе). При использовании VDI и, следовательно, при отсутствии подключения к узлу сеансов удаленных рабочих столов или Windows Server вам не требуются клиентские лицензии RDS и Windows Server. Однако вам необходимо убедиться, что ваше лицензирование Windows (клиента) настроено правильно: в него входит «Windows Virtual Desktop Access, или VDA«.

Такая лицензия VDA вам потребуется при каждом подключении к клиенту Windows, который размещен централизованно (т. е. работает в центре обработки данных или на виртуальной машине на гипервизоре). Вам также потребуется лицензирование VDA, если вы удаленно подключаетесь к рабочему столу Windows, который не является вашим основным устройством (скажем, не вашим основным рабочим столом, подключенным на работе).

Вам не потребуется дополнительное лицензирование VDA, если вы дистанционно подключаетесь с устройства Windows к основному настольному компьютеру/ноутбуку, подключенному к доменной сети компании. Типичный сценарий состоит в том, что рабочий стол остается включенным в офисе ночью. Домашние работники могут затем получить доступ к этому рабочему пространству с личного домашнего устройства через RDP. Ясно, что это не самый масштабируемый, безопасный или экономически эффективный сценарий (с точки зрения мощности), но, тем не менее, это вариант.

Теперь давайте предположим, что другой пользователь обращается к вашему VDI. В этом случае это не основной пользователь, который обращается к своему основному устройству, и поэтому для добавления этого дополнительного пользователя будет применяться дополнительное лицензирование VDA. Типичным «дополнительным пользователем» является подрядчик или коллега.

Давайте сделаем еще один дополнительный шаг: если вы подключаетесь к основному настольному компьютеру/ноутбуку, который подключен к сети компании, и вы пытаетесь подключиться с устройства, отличного от Windows (например, Apple MacBook), вам также потребуется Лицензия VDA (или Windows 10 Enterprise E3 / E5, как вы прочтете ниже).

Лицензирование Windows 10 Enterprise E3, E5 и SA

Доступ к виртуальному рабочему столу (VDA) включен в лицензии Windows 10 Enterprise E3 и E5. При лицензировании пользователей Windows 10 Enterprise E3 и E5 у вас есть права на удаленный доступ для 5 различных устройств (связанных с одним и тем же пользователем). К ним относятся устройства с операционными системами, отличными от Windows (например, iPad). Клиентская система Windows ‘host’ также может быть размещена в центре обработки данных.

Windows 10 Enterprise E3 или E5 доступна по лицензии «на устройство» и «на пользователя». Раньше Windows SA была доступна исключительно для лицензирования для каждого устройства. Начиная с 1 декабря 2014, Windows SA и Windows VDA также лицензируется на основе «для каждого пользователя». Windows SA также поставляется со встроенным VDA. Однако в наши дни Microsoft в основном продает пользовательские лицензии Windows 10 E3 и E5.

Windows Virtual Desktop

Microsoft представила Windows Virtual Desktop на Azure, которая находится в публичной бета-версии с марта 2019 года. Лицензионные требования для WVD на Azure отличаются от правил по умолчанию.

Могу ли я подключиться к VDI через RDS?

Да, это возможно. В таком случае вы получаете доступ к клиенту Windows с помощью настройки служб удаленного рабочего стола. Вам нужно будет приобрести как лицензию VDA (которая может быть включена в Windows 10 Enterprise E3 или E5), так и лицензию RDS CAL. Однако вам не понадобится Windows Server CAL.

Лицензионные модели

Подобно RDS, Windows E3, E5 и VDA доступны в нескольких моделях лицензирования. Однако это немного сложнее. Эта таблица вам покажет схемы:

RDP TO LINUX

И последнее, но не менее важное, еще один вариант, который мы еще не затронули, это использование протокола удаленного рабочего стола (RDP) для доступа к машине без Windows. Да да к Linux. С точки зрения лицензии Microsoft, никаких затрат не требуется. Это имеет смысл только в том случае, если вы не используете клиент Windows (без VDA), Windows Server (без лицензии Windows Server CAL) и RDS (без RDS CAL). Однако стоимость лицензий может применяться для других (не Microsoft) RDP-пакетов.

Установка службы лицензирования удаленных рабочих столов

Существует три метода позволяющих вам произвести установки роли лицензирования терминальной фермы в Windows Server 2019:

- Первый метод, это через классическую оснастку «Диспетчер серверов»

- Второй метод, это PowerShell

- Третий метод, это использование Windows Admin Center

Установка роли лицензирования RDS через диспетчер серверов

Открываем оснастку «Диспетчер серверов» и нажимаем «Управление — Добавить роли и компоненты»

Выбираем сервер на который будет производиться установка роли лицензирования.

Выбираем пункт «Установка ролей или компонентов»

В списке доступных ролей поставьте галку на против «Службы удаленных рабочих столов»

Пропускаем страницу с компонентами Windows Server 2019

Далее у вас будет общая страница с описанием роли «Службы удаленных рабочих столов», нажимаем далее.

Выставляем галку «Лицензирование удаленных рабочих столов»

Нажимаем далее.

Остается нажать кнопку «Установить»

Начнется процесс установки сервера лицензий терминальной фермы, он занимает менее минуты, перезагрузка не потребуется.

Установка роли лицензирования RDS через Windows Admin Center

Ранее я вам рассказывал про установку Windows Admin Center, нового средства централизованного управления в Windows Server 2019. Благодаря ему мы установим роль лицензирования службы удаленных рабочих столов. Открываем раздел «Роли и компоненты», находим пункт «Лицензирование удаленных рабочих столов» и нажимаем «Установить».

В правой части экрана у вас появится панель, где нужно нажать кнопку «Установить»

Сверху появится оповещение, что Windows Admin Center отправил задание на установку роли лицензирования RDS фермы.

Вот так выглядит сам процесс установки в Windows Admin Center

Через секунд 30 мы видим, что роль «Лицензирование удаленных рабочих столов» установлена. Как видите данный метод куда быстрее, нежели чем через оснастку «Диспетчер серверов».

Установка сервера лицензирования из PowerShell

Ну и нельзя не привести команду в оболочке PowerShell которая установит в вашем Windows Server 2019 нужную роль. Открываем оболочку PowerShell и пишем:

Install-WindowsFeature -Name RDS-Licensing -IncludeAllSubFeature -IncludeManagementTools

Видим, что наш сервер по раздаче лицензий клиентам терминальной фермы, успешно установился. Данный метод самый быстрый.

Активация сервера лицензирования RDS в Windows Server 2019

Ранее я вам рассказывал, как активировать сервер лицензий на Windows Server 2012 R2, сегодня повторим это для W2019. В диспетчере серверов нажмите «Средства — Remote Desktop Services» и выберите пункт «Диспетчер лицензирования удаленных рабочих столов».

Щелкаем правым кликом по названию сервера и выбираем пункт «Установить лицензии»

И вы сразу получаете ошибку «Сведения о пользователе утеряны или повреждены», вот прямо с ходу. Вам намекают, что нужно зайти в свойства сервера.

Открываем свойства.

На вкладке «Метод подключения» оставьте метод установки (Авто)

Переходим на вкладку «Требуемые сведения», где заполняем четыре поля:

- Имя

- Фамилия

- Организация

- Страна

Дополнительные сведения можете не заполнять если не хотите. Сохраняем настройки.

Теперь при попытке установить лицензии, у вас откроется мастер установки лицензий, нажимаем далее.

Начнется обращение к серверу Microsoft

Если нет интернета, то получите ошибку: Не удалось подключиться к расчетной палате корпорации Microsoft

Далее вам в вашей Windows Server 2019 необходимо задать:

- тип лицензии, я ставлю «Другое соглашение»

Далее вам необходимо ввести ваш ключ на лицензии, если у вас нет, то могу поделиться тестовым ключом активации, который уже лет 10 бороздит просторы интернета, кстати он можете дать много лицензий (4965437), таких кодов несколько можете загуглить.

Далее указываем на какую операционную систему мы будем добавлять лицензии и указываем тип CAL, я выберу на пользователя в количестве 15 штук.

Добавление ключей завершено.

В итоге видим, что в списке доступных лицензий у нас появились только, что добавленные для Windows Server 2016

Далее проведем проверку настройки нашего сервера лицензирования для служб удаленных рабочих столов, для этого в контекстном меню выберите пункт «Проверить настройку»

Говорим продолжить ,если сервер не добавлен в специальную группу в Active Directory

Учетная запись компьютера для сервера лицензирования добавлена в группу серверов лицензирования сервера терминалов в доменных службах Active Directory

Видим, что все стало зеленым. Теперь осталось теперь назначить лицензии.

Раздача лицензий через групповую политику

Тут вы можете воспользоваться, как групповой политикой, так и редактором локальной политики (gpedit.msc). Данную политику нужно создать для организационного подразделения в котором содержатся ваши сервера на которых установлена роль Remote Desktop Services. Пути настроек лицензий:

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов (добавляем имя нашего сервера) (Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Licensing — Use the specified Remote Desktop license servers )

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Лицензирование — Задать режим лицензирования удаленных рабочих столов (выбираем тип лицензий)(Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Licensing — Set the Remote licensing mode)

Настройка лицензий на RDSH хостах через PoerShell

После того, как сервер лицензий RDS активирован и запущен, вы можете перенастроить узел сеансов RD для получения лицензий с этого сервера. Вы можете выбрать тип лицензии и указать имя сервера лицензий, используя PowerShell или GPO.

Чтобы выбрать используемый тип лицензии, выполните следующую команду:

$obj = gwmi -namespace "Root/CIMV2/TerminalServices" Win32_TerminalServiceSetting

Затем укажите необходимый тип лицензии:

Примечание . Введите 4, если сервер должен использовать тип лицензирования «на пользователя», и 2 , если это «на устройство».

Затем укажите имя сервера лицензий RDS:

$obj.SetSpecifiedLicenseServerList("rdslic2016.woshub.com")

И проверьте текущие настройки:

$obj.GetSpecifiedLicenseServerList()

На этом я заканчиваю эту длинную статью. Мы с вами научились устанавливать сервер лицензирования для служб удаленных рабочих столов, разобрались как его активировать и как раздать лицензии на серверах RDSH. На этом у меня все ,с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org,

pyatilistnik.org

Установка ролей в Windows Server 2019

Добрый день! Уважаемые читатели и гости компьютерного блога Pyatilistnik.org. В прошлый раз мы с вами разобрали примеры использования Robocopy, что означает, что тему мы изучили и можем двигаться дальше. В сегодняшней заметке я бы хотел вам рассказать, как производится установка ролей и компонентов в операционной системе Windows Server 2019. Мы рассмотрим, как классические методы, так и новомодные, давайте приступать.

Что такое роли и компоненты

Вот согласитесь, что просто голая операционная система, какой бы она не была хорошей никому не нужна, ее основной функцией является создание каркаса для установки расширений и программ. Когда мы с вами установили Windows Server 2019, и произвели начальную ее настройку, мы можем делать из пустой ОС, сервер с сервисами. Встроенными сервисами, которые могут работать на 2019 сервере, являются роли и компоненты.

Роль — Серверной ролью называют, программную реализацию, крупного сервиса в Windows Server 2019, всего их в системе 20 штук. Еще ее можно назвать совокупностью компонентов, объединенных по одному признаку, например, роль IIS, которая состоит из огромного количества маленьких компонентов.

Компонент — по сути это мини роль, простой сервис, например, установка NET.Framework 3.5 или Telnet клиент.

Методы установки ролей в серверной ОС

Существует как минимум три метода позволяющие вам инсталлировать роли и компоненты в Windows Server 2019:

- Классический метод, через «Диспетчер серверов», так сказать графический

- Куда же без PowerShell, в данной оболочке сейчас можно почти все, установку ролей можно было осуществлять еще с Windows Server 2008 R.

- Ну и новомодный метод с использованием инструментария Windows Admin Center

Каждый из этих методов мы с вами подробнейшим образом рассмотрим.

Установка ролей классическим методом

Откройте диспетчер серверов. в правом верхнем углу есть кнопка «Управление», с ее помощью вы легко сможете установить любую серверную роль или компонент в Windows Server 2019.

У вас откроется окно «Выбор типа установки», тут вы можете установить локально или VDI, оставляем первый пункт и жмем «далее».

Следующим шагом будет выбор сервера для установки, это может быть локальный или удаленный, очень часты сценарии, когда например создают RDS-ферму, скажем так из 15 участников, и из одной установки в диспетчере серверов, производят инсталляцию роли сразу на все сервера, экономя время.

На следующем окне вы увидите доступные роли, которые можно устанавливать в Windows Server 2019, как я и говорил их тут 20:

- DHCP-сервер

- DNS-сервер — сервер разрешения имен

- Hyper-V — для виртуализации

- Аттестация работоспособности устройств

- Веб-сервер IIS — организация инфраструктуры веб-приложений

- Доменные службы Active Directory — создание домена на предприятии

- Служба опекуна узла — служба Guardian аттестация и защита ключей, для экранированных виртуальных машин

- Службы Active Directory облегченного доступа к каталогам

- Службы Windows Server Update Services (WSUS)

- Службы активации корпоративных лицензий

- Службы печати и документов

- Службы политики сети и доступа — NPS-сервер

- Службы развертывания Windows — WDS-сервер

- Службы сертификатов Active Directory

- Службы удаленных рабочих столов

- Службы управления правами Active Directory — RMS-сервер

- Службы федерации Active Directory

- Удаленный доступ

- Файловые службы и службы хранилища

- Факс-сервер

В своем примере я установлю роль «Веб-сервер IIS», выделяю его галкой. У вас появится дополнительное окно «добавить компоненты, необходимые для Веб-сервер (IIS)» и будет их список, нажимаем добавить и далее.

Далее будет окно с выбором компонентов, которые в большинстве случаев можно устанавливать совместно с ролями, но бывают моменты, когда они могут конфликтовать и их нужно разделять. Для примера я выделил Telnet Client и нажимаю далее.

Далее вам приведут общую информацию, что будет поставлена IIS 10 с ASP.NET, идем дальше.

После этого вы можете, как в комбайне, добавить нужное количество дополнительных служб ролей, просто выставив соответствующие галки, я оставлю стандартно.

Последний этап попросит от вас просто нажать соответствующую кнопку «Установить».

Начнется процесс установки роли

Установка роли успешно выполнена, можно закрывать окно.

Открыв диспетчер серверов, вы можете увидеть добавленную роль.

Установка роли через Windows Admin Center

О том, как устанавливать Windows Admin Center, я вам рассказывал. И там в экскурсии по возможностям я показал, что есть вкладка роли и компоненты. Вот так вот она выглядит, как видите тут сразу видно весь список. Я для примера выбрал первую установленную роль IIS, как видите у нее соответствующий статус и видно, сколько и каких компонентов установлено

В этом примере я установлю роль DNS. Выбираем соответствующую роль, ниже будет ее описание, и в самом верху нажимаем «Установить»

В правой стороне экрана у вас появится боковое окно, в котором вас попросят подтвердить установку роли или компонента через Windows Admin Center в Windows Server 2019.

В правом углу у вас будут появляться уведомления, о текущем статусе задания.

Если нажать на колокольчик, то вы увидите подробный прогресс бар установки роли.

зайдя в диспетчер серверов, я вижу только, что установленную роль DNS, как видите из Windows Admin Center, все отлично выполняется.

Установка ролей и компонентов через PowerShell

Я уверен, что вы даже не сомневались, что с помощью PowerShell вы легко установите любой компонент или роль в Windows Server 2019, по сути, вы это уже видели, но в виде интерфейса Windows Admin Center. Тут нам на помощью придет командлет Install-Windows

Подробнее про Install-Windows

Открываем PowerShell оболочку. И вводим команду:

На выходе вы получите все роли и компоненты, доступные в системе, увидите их имена, а так же текущий статус установки.

При необходимости можно фильтровать вывод, например по имени, где есть слово net:

Get-WindowsFeature -Name *NET*

Или можно отфильтровать по статусам установки, например, вот вывод всех ролей и компонентов, что уже установлены в Windows Server 2019.

Get-WindowsFeature -ComputerName Server01 | Where Installed

Предположим, что я хочу установить роль WDS-сервера, для этого я пишу команду, обратите внимание, что ключ -WhatIF, по сути покажет, что будет при установке, но саму роль не поставит, это делается для эмуляции, если все хорошо, то можно его убирать.

Install-WindowsFeature -Name WDS -IncludeAllSubFeature -WhatIF

Если добавить ключ IncludeManagementTools, то еще будут установлены компоненты управления RSAT WDS.

—

Install-WindowsFeature -Name WDS -IncludeAllSubFeature -IncludeManagementTools

Подробнее про командлет Install-WindowsFeature можно почитать вот тут https://docs.microsoft.com/en-us/powershell/module/servermanager/install-windowsfeature?view=winserver2012r2-ps

Еще можно добавить роли и компоненты ролей командлетом add-windowsfeature, например так:

add-windowsfeature -Name DHCP

Вот процесс установки роли DHCP.

Открыв диспетчер серверов мы видим, что роль DHCP установлена.

На этом у меня все, мы разобрали три метода установки ролей и компонентов в Windows Server 2019, с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

pyatilistnik.org

Установка windows server 2019 standard

И добрый день! Очень рад вас вновь видеть, уважаемые читатели и гости IT блога Pyatilistnik.org. На дворе уже 2019 год, а это значит, что Microsoft готова нас с вами перевести на новый продукт в серверном сегменте. В прошлый раз я вам рассказывал, как производится установка Windows Server 2016. Данная операционная система заимела очень хорошую оценку, это вам не десятка и Microsoft тут особо не экспериментирует, это же корпоративный сегмент, приносящий основные дивиденды. Сегодня я вам покажу, процесс установки Windows Server 2019 Standard, и мы разберем что нового в данной ОС. Уверен, что вам будет интересно.

Чистая установка windows server 2019

Когда речь идет, о сервере, то ни один уважающий себя администратор, не будет производить обновление одной версии на другую, это вам не клиентские операционные системы, где например, Windows 7 обновляли до Windows 10. Так как это сервер, то и у него ответственность иная, он предоставляет пользователям и клиентам сервисы компании, нужные для бизнес процесса или получения прибыли, поэтому тут все серьезнее.

Правильнее производить чистую установку на виртуальную машину или физический сервер, и уже потом на него переводить (мигрировать) нужные вам сервисы со старого сервера, причем за счет нововведений Windows Server 2019. Так же кому интересно сравнить этот процесс с предыдущими версиями, то можете ознакомиться вот с этими заметками:Из подготовительных действий вам нужно выполнить три действия:

- Ознакомиться с редакциями Windows Server 2019 и лицензирование, так как это очень важный этап позволяющий провести расчеты по деньгам и по возможности не переплатить

- Скачать установочный ISO с Windows Server 2019, в моем примере, это будет редакция Standard

- Подготовить загрузочную флешку или Zalman виртуальный CD-ROM, либо использовать загрузку по сети с WDS-сервера, через PXE протокол.

Я буду производить инсталляцию на тестовом стенде, поэтому у меня это будет простое монтирование ISO в виртуальную машину, вы же должны выбрать удобный для себя метод. Первым делом, когда вы вставили загрузочное устройство, вам в BIOS нужно выставить загрузку с него, так называемый приоритет загрузки.

Когда все сделано как нужно, то после перезагрузки сервера у вас появится сообщение, о выборе загрузки с диска с дистрибутивом, в виде сообщение «Press any key to boot from CD or DVD» вам нужно успеть нажать «Enter», для того чтобы попасть в мастер установки.

После того, как у вас пробежит белый ползунок загрузки мастера установки, у вас появится приветственное окно «Установка Windows», где вам покажут, что это Windows Server 2019 и предложат выбрать три пункта, которые напоминаю, будут распространятся только на интерфейс мастера инсталляции:

- Устанавливаемый язык — я выставлю Русский, родной

- Формат времени и денежных единиц — Русский (Россия)

- Метод ввода (раскладка клавиатуры) — Русская

После чего можете смело нажимать «Далее». На следующем окне мастера установки Windows Server 2019 Standard у вас будет две кнопки. Собственно кнопка «Установка» и ссылка на инструменты восстановления системы. Начнется подготовка «Начало установки».

Далее от вас потребуют указать, какую операционную систему систему вы выбираете, на выбор будет четыре варианта, два с графическим интерфейсом, а два в режиме ядра (Core), но разница только в редакции Standard или Datacenter. Выбираем нужную и нажимаем «Далее».

Хочу отметить, что если вы даже установили Server Core, то вы не можете на него установить графический интерфейс

Теперь если вы совсем упоротый, то полностью изучаем и читаем условия лицензии, после чего их принимаем, ставя соответствующую галку «Я принимаю условия лицензии».

Теперь у вас будет самый важный шаг, вы по сути на развилке:

- Обновление: установка Windows с сохранением файлов, параметров и приложений. По сути это установка по верх текущей версии, мало применяемый вариант, только в безвыходной ситуации, когда нужно проверить будет ли работать старое ПО, в основном только в тестовой среде.

- Выборочная: только установка Windows (Для опытных пользователей), это и есть чистая инсталляция Windows Server 2019, то что нам и нужно.

Теперь остался последний подготовительный этап, и заключается он в том, что вам необходимо разметить диск для установки системы. В момем примере, это SSD диск, размеров в 40 гб, в виде незанятого пространства и я просто нажимаю далее. Если у вас уже имеются разделы, то нужно выбрать куда вы будите ставить, обчно делают резервную копию данных, после чего удаляют не нужные разделы.

Ну и собственно начинается сам процесс установки виндоус. У вас на первом этапе, мастер инсталляции Windows Server 2019 скопирует с дистрибутива необходимые файлы на локальный диск, после чего начнет их извлечение, а уже потом начнет установку компонентов и обновлений. Как только он это сделает сервер первый раз перезагрузиться, по сути ему больше не нужно будет иметь подключенного загрузочного устройства с дистрибутивом системы.

Вот так вот будет выглядеть завершающий этап

Потребуется еще одна перезагрузка.

Теперь начинается подготовительный этап, где будет определено ваше оборудование и произведены для него настройки

Когда все будет закончено, у вас появится окно «Настройка параметром», где вас попросят указать два раза пароль для учетной записи Администратор, напоминаю, что тут действует правило стойкости пароля.

Через мгновение перед вами будет экран аутентификации, нажимаем волшебное сочетание клавиш CTRL+ALT+DELETE

Вводим пароль администратора и логинимся в систему.

Перед вами будет рабочий стол, для примера я зайду в окно «о системе», где мы видим, что установлена Windows Server 2019 Standard 1809 Сборка 17763.107

Когда вы попадете на рабочий стол 2019 сервера, то у вас автоматически будет запущено окно диспетчера серверов, как это было и ранее, но тут появился новый нюанс, в виде окна с подсказкой, где компания Microsoft вас уведомит, что появился новый инструмент управления серверами, под названием Windows Admin Center, это кросплатформенный комбайн управления серверами из браузера, думаю он станет через лет пять, основным инструментом для системного администратора, о нем я напишу отдельную статью (Настройка Windows Admin Center)

В диспетчере серверов, у вас все так же будут три вкладки:

- Панель мониторинга

- Локальный сервер

- Все серверы

Вот так вот выглядит окно управления локальным сервером, тут все по старому, здесь вы можете выполнить действия:

Перед вами список ролей Windows Server 2019, в данной версии операционной системы их 20.

- DHCP-сервер

- DNS-сервер — сервер разрешения имен

- Hyper-V — для виртуализации

- Аттестация работоспособности устройств

- Веб-сервер IIS — организация инфраструктуры веб-приложений

- Доменные службы Active Directory — создание домена на предприятии

- Служба опекуна узла — служба Guardian аттестация и защита ключей, для экранированных виртуальных машин

- Службы Active Directory облегченного доступа к каталогам

- Службы Windows Server Update Services (WSUS)

- Службы активации корпоративных лицензий

- Службы печати и документов

- Службы политики сети и доступа — NPS-сервер

- Службы развертывания Windows — WDS-сервер

- Службы сертификатов Active Directory

- Службы удаленных рабочих столов

- Службы управления правами Active Directory — RMS-сервер

- Службы федерации Active Directory

- Удаленный доступ

- Файловые службы и службы хранилища

- Факс-сервер

Вот подробный список компонентов в Windows Server 2019

Что улучшили в Windows server 2019

- Как я и писал выше Microsoft начала первую итерации по выводу оснастки «диспетчер серверов (server Manager)» и заменой его на Windows Admin Center, работающий на HTML 5 + WinRM и PowerShell.

- Storage Migrate Service — это решение позволяющее перенести файловые нагрузки на другой сервер, например шары с Windows Server 2008 R2.

- Глобальные изменения в гипервизоре Hyper-V, а именно добавились функции: Host Resource Protection, вложенная виртуализация, Обновление кластера (Rolling Hyper-V Cluster Upgrades), Shielded Virtual Machines, Storage QoS.

- Azure File Sync — данная технология трансформирует традиционные файловые серверы и расширяет объём хранения до практически недостижимых в реальной жизни объёмов.

- Storage Replica — данная технология призвана защитить ваши сервисы от катастроф, по сути это репликация в облако Azure, если у организации, нет своего второго Цода.

- Storage Spaces Direct — в русской локализации, данная технология называется «Локальные дисковые пространства», по сути компонент позволяющий сделать у себя в компании гиперконвергентную инфраструктуру с масштабируемым файловым сервером, упор уже делается на файловую систему ReFS, есть поддержка энергонезависимой памяти, как заверяет Microsoft улучшены алгоритмы дедупликации.

- Cluster sets — теперь в кластерах уже можно собирать более 64 хостов, по заверениям разработчиков, эту цифру они увеличили вдвое

- Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одинаковой управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и предоставить разработчикам гибкость в создании приложений.

- Уменьшение сам дистрибутив платформы, особенно для Server Core и Nano Server, ну и куда же без увеличения производительности

На этом у меня все, если хотите почитать более подробно, что нового в Windows Server 2019, то переходите по ссылке, а с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

pyatilistnik.org