что такое хеш, кто работает с хешированием

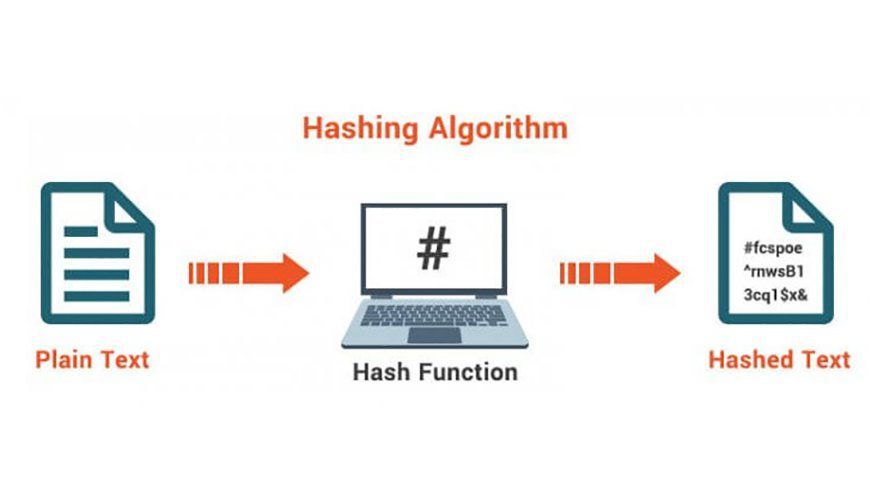

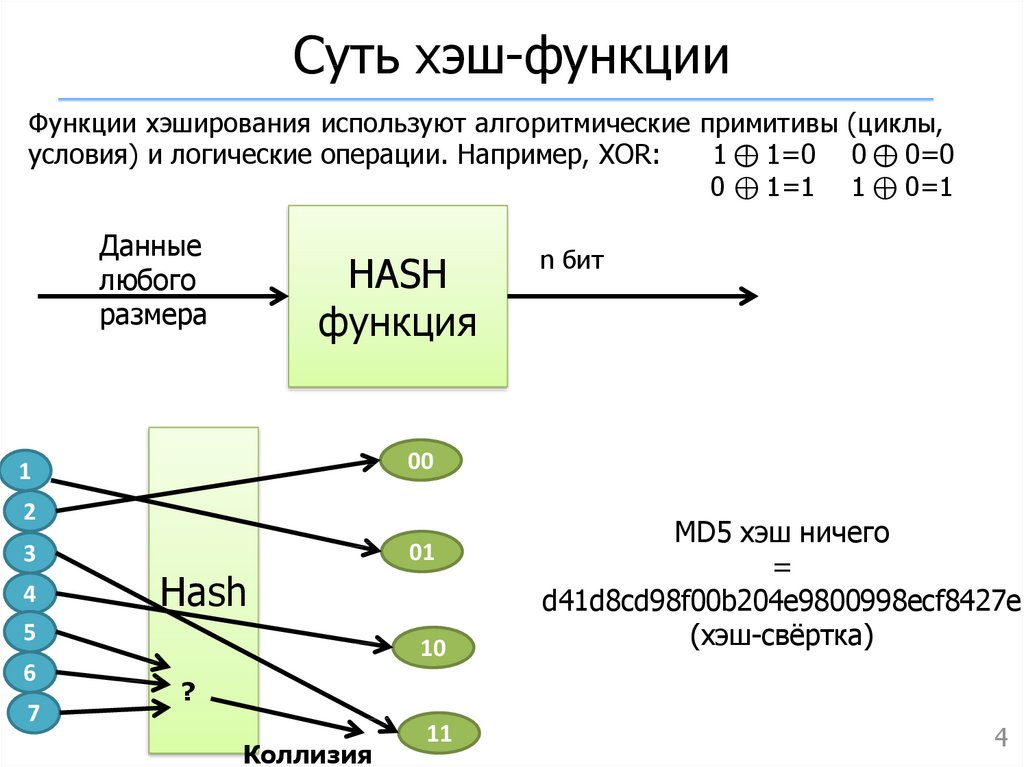

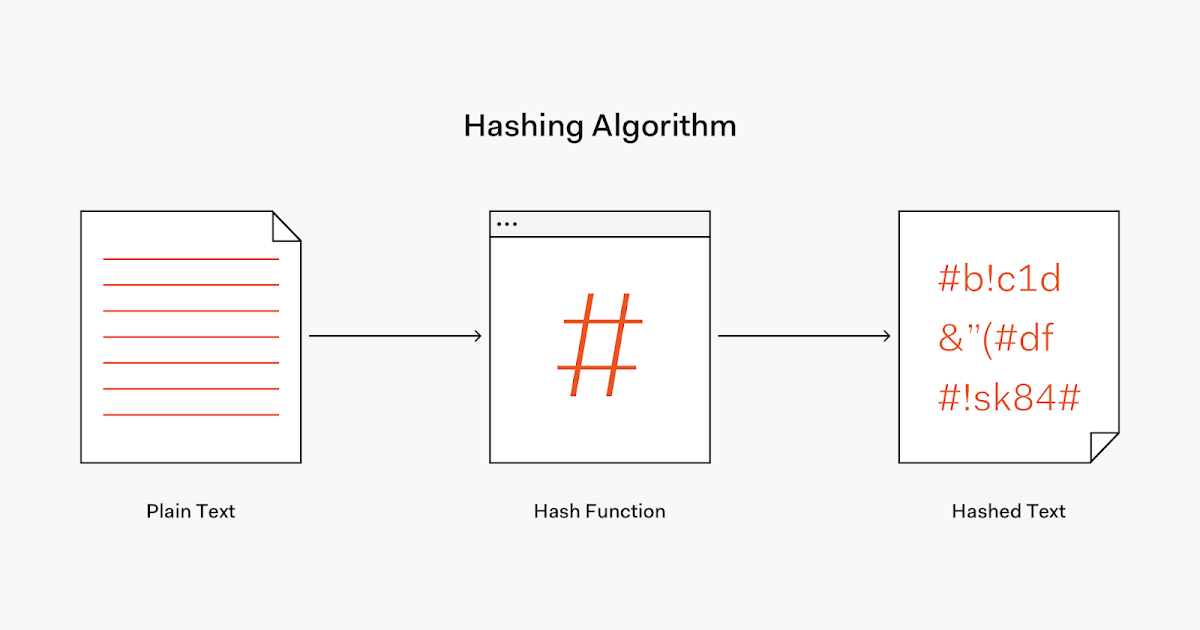

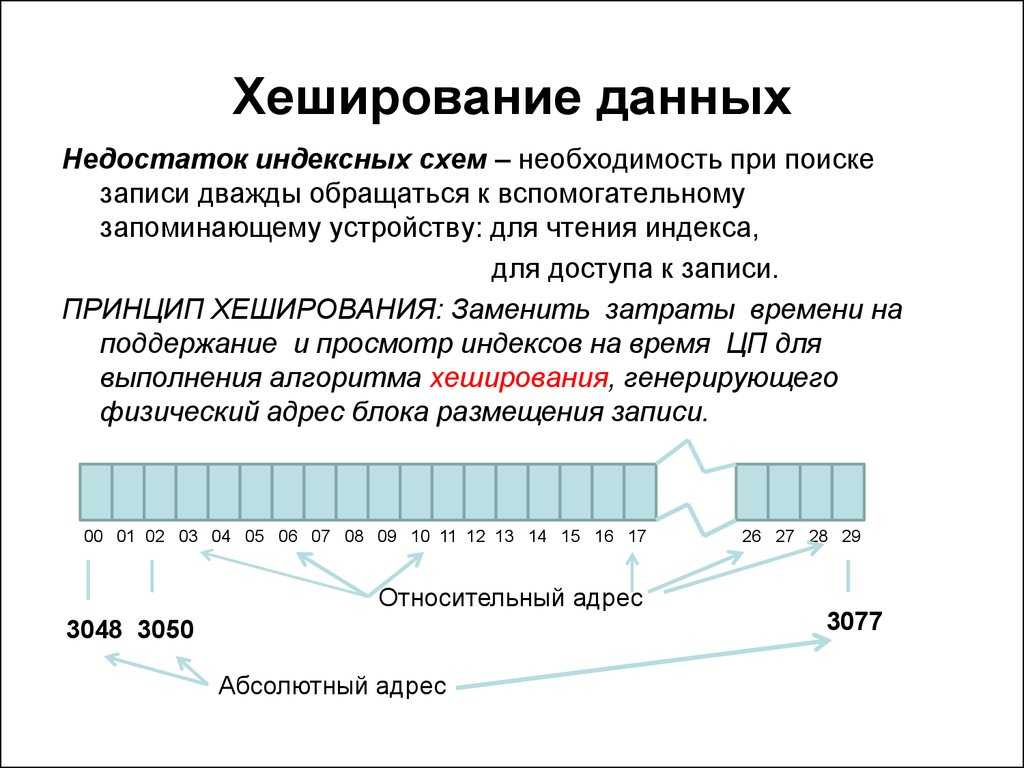

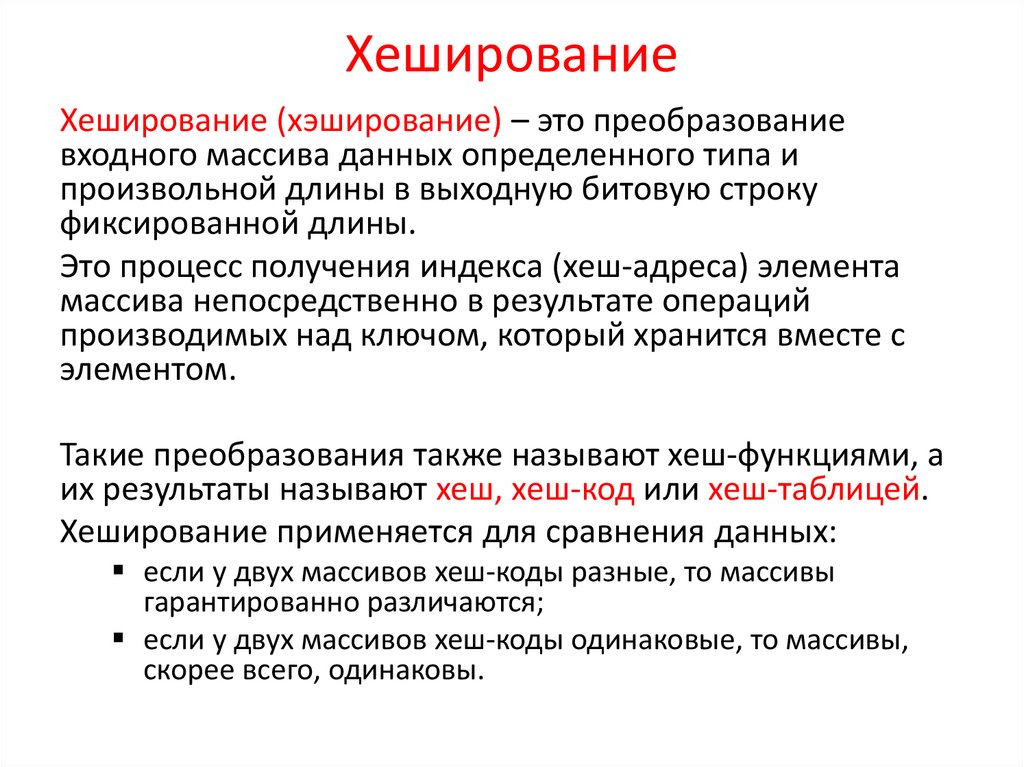

Хеширование — это преобразование информации с помощью особых математических формул. В результате возникает хеш — отображение данных в виде короткой строки, в идеале — уникальной для каждого набора информации. Размер строки может быть одинаковым для информации разного объема.

Что такое хеш

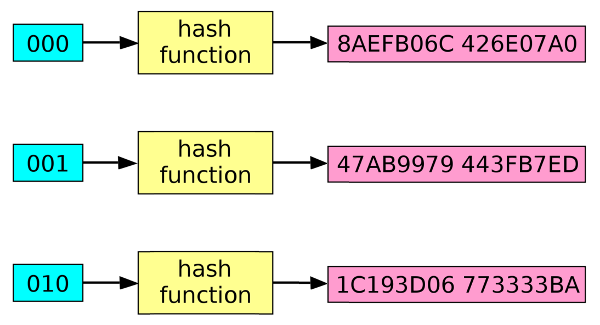

Как устроено хешированиеХеш — это не закодированная исходная информация. Это скорее уникальная метка, которая генерируется для каждого набора данных индивидуально. Если захешировать большую книгу и одно слово, получатся хеши одинаковой длины. А если изменить в слове одну букву и снова захешировать полученную строку, новый хеш будет совершенно другим, там не окажется участков, которые повторяли бы предыдущий.

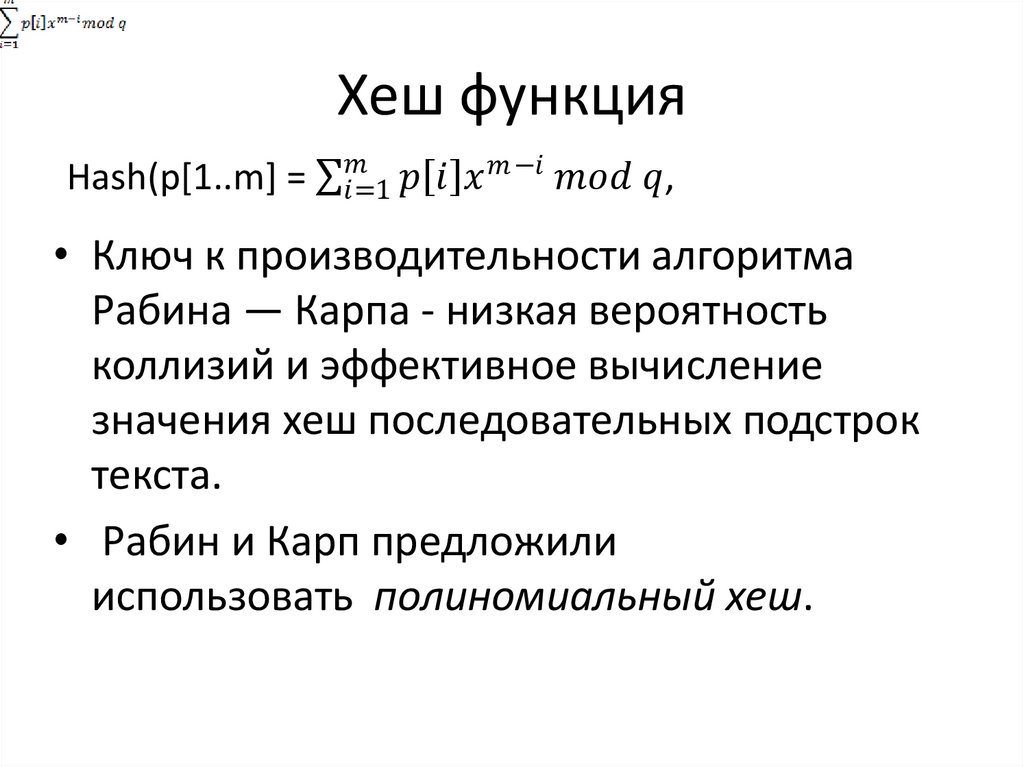

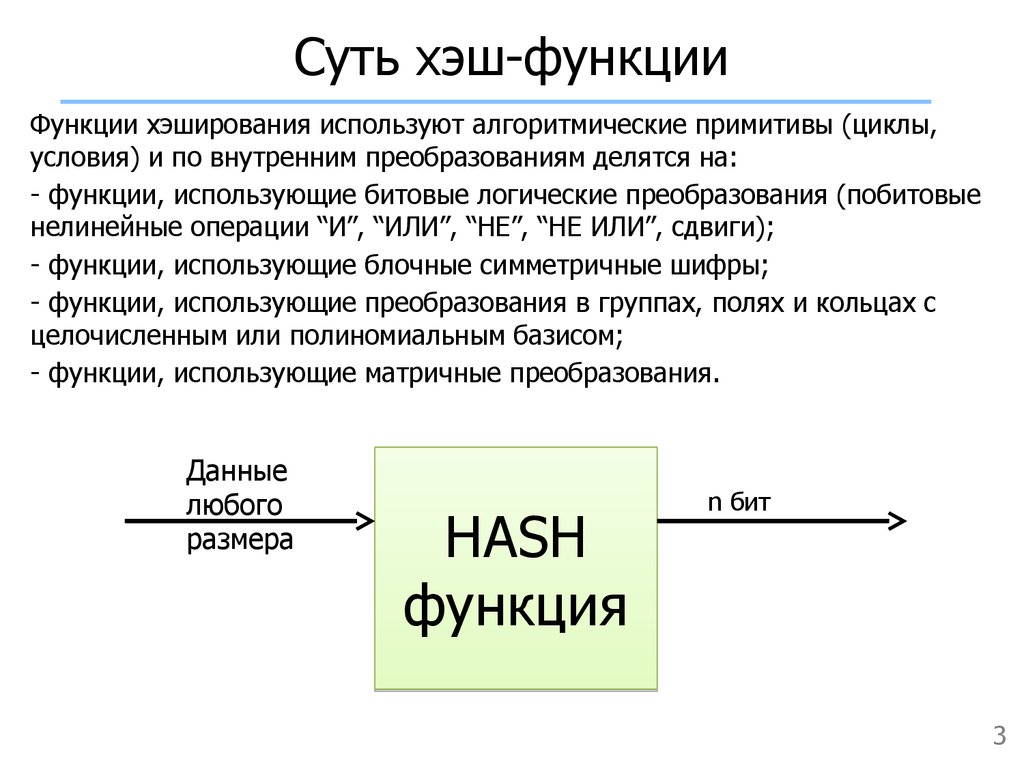

Математические алгоритмы, по которым хешируется информация, называются хеш-функциями. Их название тоже иногда сокращают как «хеш». Хеш-функций существует очень много, они различаются методами вычислений, назначением, надежностью и другими параметрами.

Кто работает с хешированием

- IT-специалисты, разработки которых хранят чувствительную конфиденциальную информацию. Например, в веб-разработке хеши обычно нужны для проверки паролей. Вместо них на сервере хранятся хеши, а когда пользователь вводит пароль, тот автоматически хешируется, и хеш сравнивается с сохраненным на сервере.

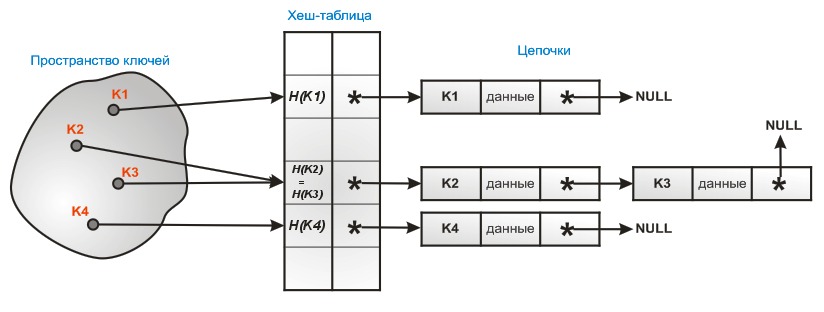

- Разработчики, имеющие дело со сложными структурами данных, такими как ассоциативные массивы и хеш-таблицы.

- Люди, которые имеют дело с криптовалютой. В этой сфере активно используется хеширование как удобный способ проверки подлинности данных. На алгоритмах хеширования во многом построен блокчейн.

- Этичные хакеры и специалисты по информационной безопасности для обеспечения конфиденциальности данных или, наоборот, для проверки той или иной информации. Например, конкретный вирус можно распознать по характерному хешу.

Для чего нужно хеширование

Основное назначение хеширования — проверка информации. Эта задача важна в огромном количестве случаев: от проверки паролей на сайте до сложных вычислений в блокчейне.

Вот несколько примеров:

- вместо паролей на сервере хранятся хеши паролей;

- антивирус хранит в базе хеши вирусов, а не образцы самих программ;

- электронная подпись использует хеш для верификации;

- информация о транзакциях криптовалюты хранится в виде кешей;

- коммиты в Git идентифицируются по хешу (подробнее про Git и коммиты можно прочесть в нашей статье).

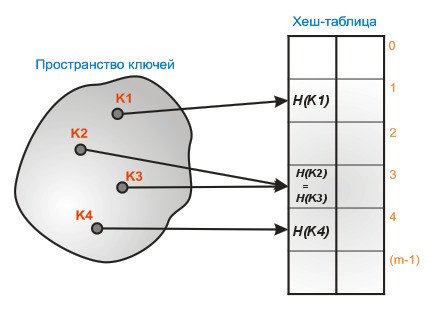

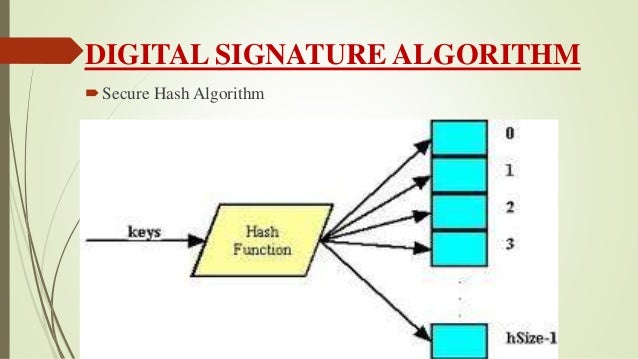

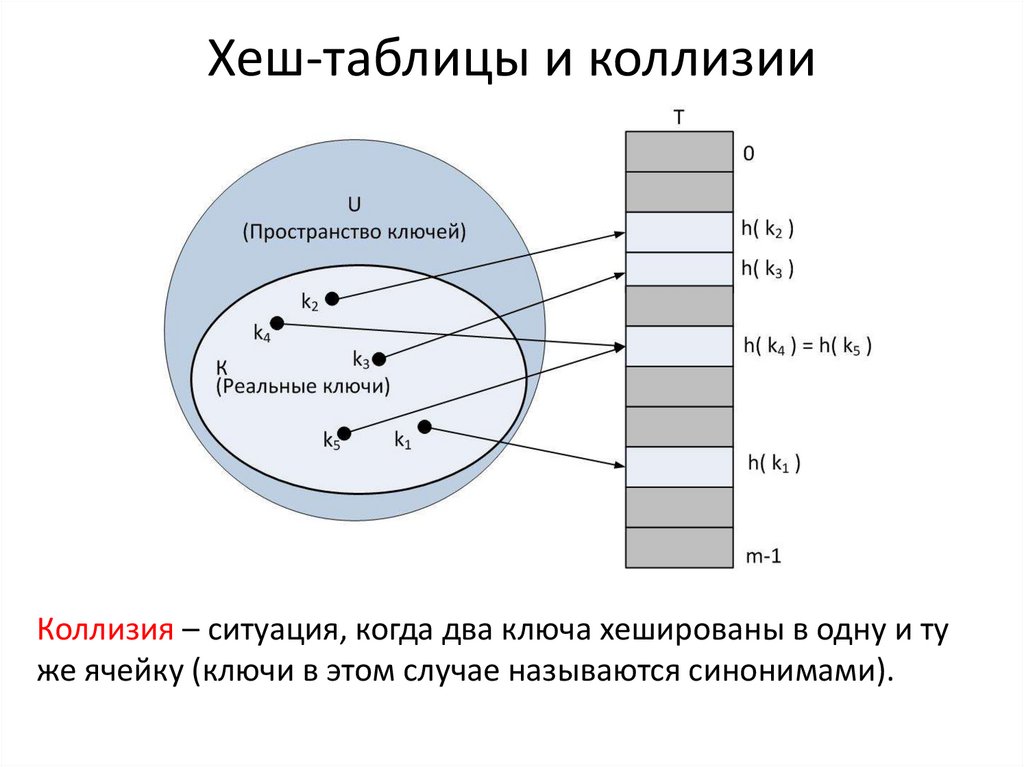

Среди других, менее распространенных примеров использования — поиск дубликатов в больших массивах информации, генерация ID и построение особых структур данных. Это, например, хеш-таблицы — в них идентификатором элемента является его хеш, и он же определяет расположение элемента в таблице.

Как работает хеш-функция

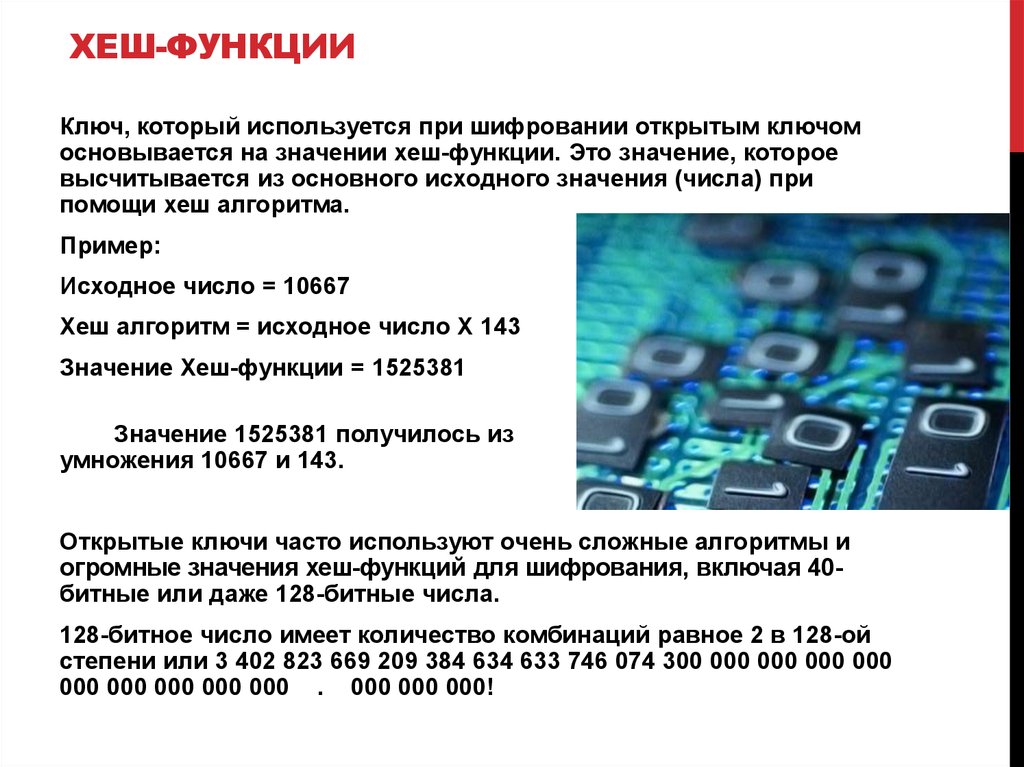

Возможных преобразований для получения хеша бесконечное количество. Это могут быть формулы на основе умножения, деления и других операций, алгоритмы разного уровня сложности. Но если хеш применяется для защиты данных, его функция должна быть криптографической — у таких хеш-функций есть определенные свойства. Именно криптографические хеш-функции используются, например, при хранении паролей.

Это могут быть формулы на основе умножения, деления и других операций, алгоритмы разного уровня сложности. Но если хеш применяется для защиты данных, его функция должна быть криптографической — у таких хеш-функций есть определенные свойства. Именно криптографические хеш-функции используются, например, при хранении паролей.

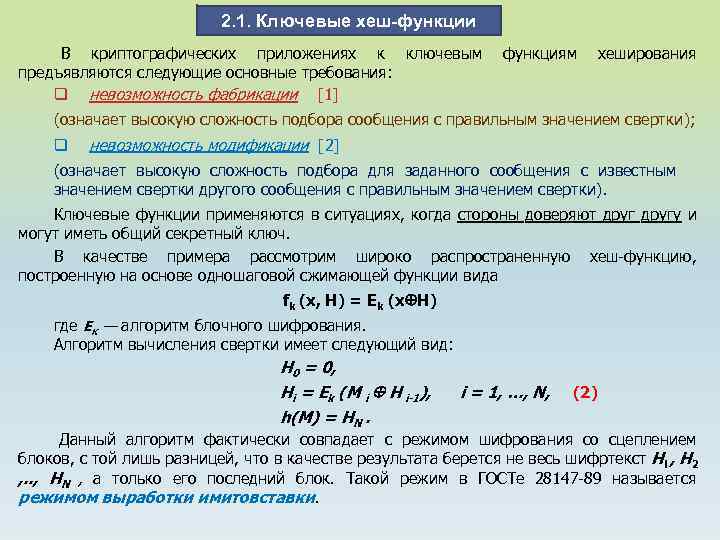

Если говорить о криптографической хеш-функции, то она чаще всего работает в несколько шагов. Данные разбиваются на части и проходят через сжимающую функцию, которая преобразовывает информацию в меньшее количество бит. Функция должна быть криптостойкой — такой, результат которой практически невозможно вскрыть.

А вот хеш-функции для более простых случаев, например построения таблиц, не обязаны быть криптографическими. Там преобразования могут быть проще.

Свойства криптографических хеш-функций

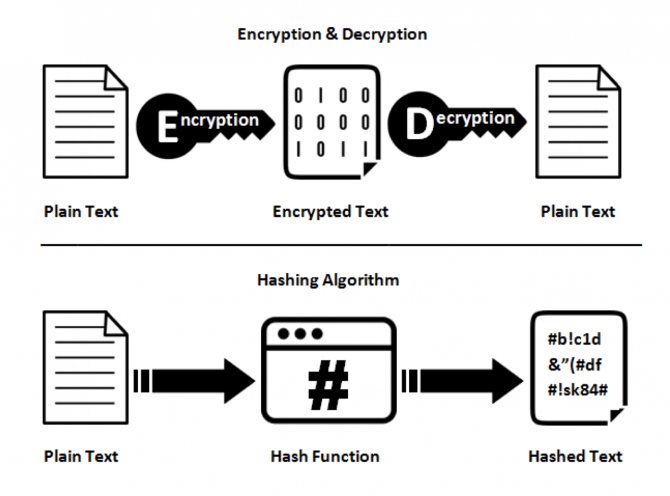

Необратимость. Из хеша нельзя получить исходные данные даже теоретически. Слишком много информации отбрасывается в процессе; это не зашифровка информации.

Детерминированность. Если подать хеш-функции одинаковые данные, то и хеш у них будет одинаковым. Именно это свойство позволяет использовать хеши для проверки подлинности информации.

Уникальность. Идеальная хеш-функция выдает стопроцентно уникальный результат для каждого возможного набора данных. В реальности такое невозможно, и иногда случаются коллизии — одинаковые хеши для разных сведений. Но существующие хеш-функции достаточно сложны, поэтому вероятность коллизии сводится к минимуму.

Разнообразие. Даже если два набора информации различаются одним-двумя символами, их хеши будут кардинально разными. У них не будет общих блоков, по ним невозможно будет понять, что исходные данные схожи.

Высокая скорость генерации. Это в целом свойство любых хешей: в отличие от зашифрованных версий файлов, они генерируются быстро, даже если входной массив данных большой.

Безопасность криптографической хеш-функции

Цель использования хешей — обеспечить безопасность пользователей. Идентификация или проверка подлинности данных нужны, чтобы никто не мог воспользоваться чувствительной информацией в своих целях. Поэтому специалисты пользуются именно криптографическими хеш-функциями. Они должны быть безопасными — так, чтобы никто не мог взломать их.

Идентификация или проверка подлинности данных нужны, чтобы никто не мог воспользоваться чувствительной информацией в своих целях. Поэтому специалисты пользуются именно криптографическими хеш-функциями. Они должны быть безопасными — так, чтобы никто не мог взломать их.

Идеальная криптографическая хеш-функция полностью отвечает перечисленным ниже требованиям. Реальные не могут ответить им на 100%, поэтому задача их создателей — максимально приблизиться к нужным свойствам.

Стойкость к коллизиям. Выше мы писали, что коллизия — явление, когда у двух разных наборов данных получается одинаковый хеш. Это небезопасно, потому что так злоумышленник сможет подменить верную информацию неверной. Поэтому коллизий стремятся максимально избегать.

Современные криптографические хеш-функции не полностью устойчивы к коллизиям. Но так как они очень сложные, для поиска коллизии нужно огромное количество вычислений и много времени — годы или даже столетия. Задача такого поиска становится практически невыполнимой.

Стойкость к восстановлению данных. Частично это означает все ту же необратимость, о которой мы писали выше. Но восстановить данные в теории можно не только с помощью обратной функции — еще есть метод подбора. Стойкость к восстановлению данных подразумевает, что, даже если злоумышленник будет очень долго подбирать возможные комбинации, он никогда не сможет получить исходный массив информации.

Это требование выполняется для современных функций. Информации в мире настолько много, что полный перебор всех возможных комбинаций занял бы бесконечно большое количество времени.

Устойчивость к поиску первого и второго прообраза. Первый прообраз — как раз возможность найти обратную функцию. Такой возможности нет, ведь криптографическая хеш-функция необратима. Этот пункт пересекается с требованием стойкости к восстановлению данных.

Второй прообраз — почти то же самое, что нахождение коллизии. Разница только в том, что в случае со вторым прообразом ищущий знает и хеш, и исходные данные, а при поиске коллизии — только хеш. Хеш-функция, неустойчивая к поиску второго прообраза, уязвима: если злоумышленник будет знать исходные данные, он сможет подменить информацию.

Хеш-функция, неустойчивая к поиску второго прообраза, уязвима: если злоумышленник будет знать исходные данные, он сможет подменить информацию.

Криптографические хеш-функции устойчивы к поиску второго прообраза потому же, почему они считаются стойкими к коллизиям. Вычисления для нахождения таких данных слишком сложные и длительные, чтобы задача была реальной.

Хэш-функция в повседневной жизни — NTA на vc.ru

Известно, что хэш-функция создает уникальный цифровой отпечаток из исходной информации. Итоговое хэширования информации называют хэш-суммой или просто хэшем.

4419 просмотров

Как же это работает? Хэш-функция берет определенную информацию, например, часть текста или пароль от вашего аккаунта, это может быть даже отдельный файл и преобразует эту информацию в строку определенной длины. Эта строка всегда будет иметь одинаковую длину вне зависимости от того, какого размера была входная информация. Существует достаточно много различных хеш- алгоритмов.

Хэш-функции очень сильно отличаются от обычного шифрования.

Зашифровав какую-либо информацию через алгоритм AES вы всегда с помощью парольной фразы сможете ее расшифровать. Хэш-функции работают только в одну сторону. Пропустив какую-либо информацию через хэш-функцию, например, свой пароль, вы не сможете получить исходное значение информации, зная значение хэша. Это одно из требований к хэш-функциям. Хэш-функция должна быть однонаправленная. Позже мы разберем пример, для чего это нужно.

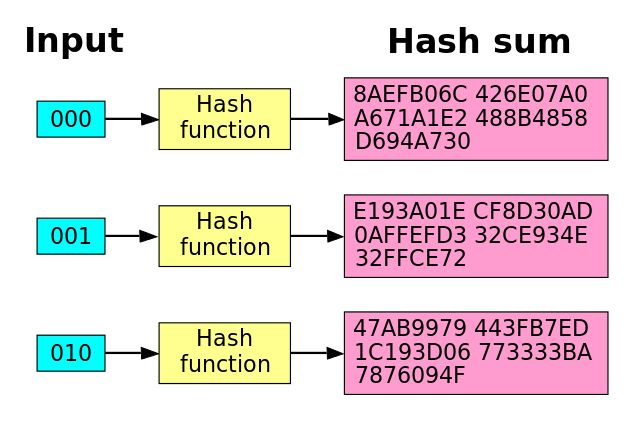

Второе основное требование для хэш-функций — фиксированный размер получаемого хэша, вне зависимости от введенной информации. Сейчас перед вами таблица с несколькими исходными данными и хэшами.

Как видите исходная информация разной длины, однако хэш имеет одинаковую длину. В любом из случаев следующее требование к хэш-функции — уникальность получаемого кэша и практически полное отсутствие коллизии.

Коллизии существуют для большинства хеш-функций, но в надежных хеш- функциях частота возникновения коллизии близка к теоретическому минимуму. Например, хэш-функция md5 сейчас стала абсолютно не устойчива к коллизии.

Компьютеры стали настолько мощные, что найти коллизию за приемлемое время не составит труда. Прямо сейчас в интернете можно найти генератор к коллизии для хэш-функции md5. Чуть позже мы объясним, как коллизии могут быть использованы злоумышленникам. Хэш-функция также должна быть быстрой и быстро хэшировать исходную информацию. Но, это так же является и уязвимостью для «брутфорса», так чем быстрее работает хэш-функция, тем больше она уязвима для полного перебора. Для хорошей криптографической хэш-функции также важно наличие лавинного эффекта. Что это значит? Это значит, что при изменении даже одного байта в исходной информации, полученный хеш поменяется кардинально.

Как же будет выглядеть идеальная криптографическая хэш-функция? Идеалом криптографической хэш-функции можно считать ту функцию, которой присущи следующие пять свойств:

- Детерминированность — одинаковые входные данные всегда дают одинаковое значение хэша.

- Высокая скорость вычисления хэш-функций из любого сообщения.

- Однонаправленность — невозможно получить исходное сообщение, зная его хэш, за исключением попыток полного перебора.

- Наличие лавинного эффекта – минимальное изменение в исходном сообщении приводит к кардинальному изменению хэша.

- Невозможность найти одинаковое значение хэша для двух разных сообщений.

Давайте рассмотрим простой пример, как используются хэш-функции, когда вы

регистрируетесь, например, в Вконтакте или другой социальной сети. Ваш логин и пароль пропускается через определенную хэш-функцию и значения хэша записываются в базу данных.

Изначально, после вашей регистрации, если значения совпадают, система вас авторизует. Если значение хэша не совпадают, то выскакивает уведомление о том, что логин или пароль неверный. Здесь мы возвращаемся к основному требованию хэш-функции — однонаправленности. Потенциальные злоумышленники, взломав базу данных какой-то социальной сети получат значений хэшей, но не чистые логины и пароли. Именно из-за того, что хэш-функция однонаправленная, из нее нельзя получить исходные данные, такие как пароль и логин пользователя.

Тем не менее злоумышленник, получив хэши все-таки сможет узнать пароль некоторых пользователей. Для этого используется атака по «радужным» таблицам.

Злоумышленники используют заранее вычисленные хэши для простых и часто используемых паролей и сравнивают хэши в таблице с полученными хэшами из базы данных социальной сети.

Чтобы не было проблем с одинаковым хешем, когда несколько пользователей используют одинаковый пароль, используется «соль».

Что такое «соль»? «Соль»- это строка данных которая пропускается через хэш-функции вместе с паролем.

Использование «соли» при хэшировании гарантирует то, что даже при одинаковых паролях значение хэша будет разное. Допустим, если Алиса и Боб используют одинаковый пароль qwerty. Хэш этих паролей будут кардинально отличаться из-за того, что была использована «соль».

В интернете есть огромное количество уже прочитанных заранее хэшей. Для самых популярных паролей, например, на сайте «crackstation» можно проверить, как это работает. Для начала давайте пропустим самый часто используемый пароль qwerty через хэш-функцию sha-256.

Для начала давайте пропустим самый часто используемый пароль qwerty через хэш-функцию sha-256.

Получаем значение хэша. Это значение хэша вставляем на сайт «crackstation» и получаем результат qwerty. Это не значит, что хэш-функцию обратили и вычислили исходное значение. Это значит, что у этого сайта есть база данных с уже прочитанными хэшами для каждого простого и часто используемого пароля.

Но использование «соли» не гарантирует полную защиту от атак злоумышленников. Злоумышленники все еще могут перебирать значение хэша через «брутфорс» или же полный перебор. Злоумышленникам понадобится больше времени, так как надо будет перебирать еще и все возможные значения «соли». Но теоретически это возможно, так как основное требование хэш-функции — скорость хэширования. А как мы упоминали ранее, скорость хеширования не всегда является преимуществом, особенно когда это касается хранения паролей, чтобы защититься от «брутфорса».

Так используются специально замедленные хэш-функции, на вычисление которых уходит больше времени, чем на вычисление стандартных функций.

Параметр cost определяет количество циклов, через который будет пропущена исходная информация и это замедляет процесс хэширования. Таким образом, атака полного перебора становится невозможной, так как процесс хэширования сильно замедлен и за приемлемое время не получится перебрать достаточное количество паролей и всевозможных комбинаций «соли».

Со временем компьютеры станут мощнее и атаки полного перебора на этот алгоритм смогут быстрее достигать своей цели. Для защиты от этого необходимо просто увеличить параметр cost, который определяет количество циклов.

Чем больше циклов, тем больше времени потребуется для хеширования исходной информации.

Давайте рассмотрим метод защиты данных, который используют сервис dropbox. Изначально dropbox берёт пароль пользователя и пропускают его через определенную простую хэш-функцию без использования «соли». И затем полученный хэш пропускается через функцию BCrypt с использованием «соли» и параметр cost величиной в 10 циклов. Это защищает от брутфорса (Brute-force Attack). Так в конечном итоге вся эта информация шифруется алгоритмом шифрования aes. Злоумышленнику придется вскрывать все эти слои защиты, чтобы добраться до нужной ему информации.

Однако, стоит отметить что слабые пароли все равно уязвимы. Длинный и надежный

Пароль, пропущенный через простую хэш-функция md5 будет сложнее подобрать

чем пароль из 6 символов, но пропущенный через функцию BCrypt с параметром cost в 25 циклов.

Хранение и защита паролей не единственная сфера где применяются хэш-функции. Они также применяются для проверки целостности файлов, как было сказано ранее. При малейшем изменении исходного файла его хэш-сумма кардинально изменяется. Как это может быть использовано? Самый простой пример: проверка программного обеспечения, скаченного с сайта разработчика. Большинство разработчиков программного обеспечения рядом со ссылкой на скачивание программы размещают хэш-сумму каждого из файлов. После загрузки ПО на свой компьютер, пользователь может сравнить хэши и убедиться в том, что файлы подлинные и не подвергались изменению. Это может быть также использовано для передачи файлов между двумя людьми, когда необходимо убедиться в том, что в процессе передачи файлов он не был изменен. Но здесь при использовании надежных или устаревших хэш-функций имеет место быть коллизионная атака, когда два разных документа имеют одинаковый хеш.

Как это может быть использовано? Самый простой пример: проверка программного обеспечения, скаченного с сайта разработчика. Большинство разработчиков программного обеспечения рядом со ссылкой на скачивание программы размещают хэш-сумму каждого из файлов. После загрузки ПО на свой компьютер, пользователь может сравнить хэши и убедиться в том, что файлы подлинные и не подвергались изменению. Это может быть также использовано для передачи файлов между двумя людьми, когда необходимо убедиться в том, что в процессе передачи файлов он не был изменен. Но здесь при использовании надежных или устаревших хэш-функций имеет место быть коллизионная атака, когда два разных документа имеют одинаковый хеш.

Как происходит коллизионная атака. Приведём пример. Ева создает два разных документа «а» и «б» имеющих одинаковое значение хэш суммы. Предположим, что Ева хочет обмануть Боба, выдав свой документ за документ Алисы. Ева отсылает документ Алисе, которая доверяет содержанию данного документа, подписывает его хэш и отсылает подпись Еве. Ева прикрепляет подпись документа «а» к документу «б» затем отправляет подпись и документ Бобу утверждая, что Алиса подписала этот документ. Поскольку электронная подпись сверяет лишь значение хэша документа «б», Боб не узнает о подмене.

Ева прикрепляет подпись документа «а» к документу «б» затем отправляет подпись и документ Бобу утверждая, что Алиса подписала этот документ. Поскольку электронная подпись сверяет лишь значение хэша документа «б», Боб не узнает о подмене.

С надежным криптографическими хэш-функциями такое провернуть невозможно, но с устаревший md5 это реально осуществить.

Хэш-функции также используются и в блокчейне, каждая транзакция в блокчейне биткоина содержит информацию о получателе и отправителе. О сумме транзакций, времени её отправки и так далее. Вся эта информация хэшируется и образуется «транзакшин ID». «Транзакшин ID» это хэш-сумма, которая используется для ее идентификации и проверки того, что эта транзакция произошла. Хэши также используются и в блоках в блокчейне. Каждый блок блокчейна, биткоина, содержит свой хэш и хэш предыдущего блока, что образует связанную цепочку.

Пример применения хэширования паролей в Python с помощью модуля BCrypt.

Модуль bcrypt в PyPi предлагает удобную реализацию BCrypt, которую мы можем установить через pip:

pip install bcrypt

После того, как установили BCrypt с помощью pip, вы можете импортировать его в свой проект:

import bcrypt

Возьмем «Passwordnew» в качестве примера пароля, чтобы показать его в использование BCrypt:

pwd = ‘Passwordnew’

bytePwd = password. encode(‘utf-8’)

encode(‘utf-8’)

Хешируем зашифрованный пароль с помощью BCrypt:

# Generate salt mySalt = bcrypt.gensalt() # Hash password hash = bcrypt.hashpw(bytePwd, mySalt)

Проверим, будет ли текстовый пароль допустимым паролем для нового хэша, который создали в примере:

print(bcrypt.checkpw(password, hash)) # Output: True

Таким образом, для наглядности был проиллюстрирован процесс хеширования пароля на примере BCrypt.

Надеюсь, что у вас сложилось представление о том, что такое хэш-функция, как работает алгоритм хэширования и как это можно использовать.

Hash It — инструмент для расчета контрольной суммы файла

Hash It — небольшой, но быстрый инструмент, помогающий узнать хэши файлов MD5 и SHA-1. Он работает на Windows 98, Me, 2000, XP и Vista. Вы можете добавить его в контекстное меню правой кнопки мыши в проводнике Windows, чтобы вы могли быстро щелкнуть правой кнопкой мыши любой файл и вычислить хэши. В настоящее время он поддерживает только алгоритмы хеширования MD5 и SHA-1, но вскоре будет добавлен и SHA-256.

Зачем использовать Hash It?

Многие серверы загрузки, особенно связанные с сообществом открытого исходного кода, предоставляют хэши MD5 и SHA-1 загружаемых файлов. Контрольная сумма хеша файла остается неизменной, если она не изменена. Если хотя бы один байт этого файла изменен, контрольная сумма хэша изменится, что указывает на то, что файл был изменен и не совпадает с тем, который автор или издатель программного обеспечения намеревался загрузить. Изменение файла может произойти из-за проблемы с сетью или из-за вируса или вредоносного ПО, изменяющего файл.

Вы можете найти контрольную сумму MD5 или SHA-1 файла, используя Hash It и сопоставьте контрольную сумму с той, что предоставлена издателем программного обеспечения. Если они совпадают, у вас есть неизмененное программное обеспечение, которое издатель разместил на своем веб-сайте.

Установка Hash It

Hash It не поставляется ни с какой программой установки или установщиком. Причина в том, что он действительно не нужен. Все, что вам нужно, это разархивировать его в папку и начать использовать. Следующие шаги описывают, как установить (?) Hash It на ваш компьютер.

Причина в том, что он действительно не нужен. Все, что вам нужно, это разархивировать его в папку и начать использовать. Следующие шаги описывают, как установить (?) Hash It на ваш компьютер.

- Загрузите Hash It на свой компьютер. (Перейдите в раздел «Загрузки», чтобы найти ссылки для скачивания)

- Разархивируйте его в любую папку на жестком диске. Это не должна быть временная папка. Не запускайте его из zip-файла. Запуск из zip-файла заставляет архиватор (например, WinRAR, WinZip и т. д.) копировать файлы во временную папку, которая удаляется при закрытии окна архиватора.

- Запустите Hash It , дважды щелкнув HashIt.exe .

Примечание: Если вы хотите добавить его в контекстное меню Windows, вызываемое правой кнопкой мыши, вам нужно в первый раз запустить HashIt.exe с правами администратора. В Windows XP вам необходимо использовать учетную запись администратора при первом запуске Hash It . В Windows Vista щелкните правой кнопкой мыши HashIt.exe и выберите Запуск от имени администратора , как показано на рисунке:

В Windows Vista щелкните правой кнопкой мыши HashIt.exe и выберите Запуск от имени администратора , как показано на рисунке: - Чтобы добавить контекстное меню правой кнопки мыши, просто установите флажок с меткой Добавить в контекстное меню . Чтобы удалить контекстное меню позже, просто снимите этот же флажок. (прочитайте шаг 3, прежде чем сделать это)

Удаление Hash It

Hash It не требует удаления. Просто выполните следующие действия, чтобы удалить Hash It из вашей системы:

- Запустите Hash It с правами администратора (см. шаг 3 в предыдущем разделе) .

- Снимите флажок с меткой Добавить в контекстное меню и закрыть Хэшировать .

- Удалить файл HashIt.exe .

Использование Hash It

Использование Hash It очень просто. Если вы не добавили его в контекстное меню правой кнопки мыши, просто запустите Hash It и нажмите крошечную кнопку с многоточием (три точки), как показано на рисунке ниже:

Если вы не добавили его в контекстное меню правой кнопки мыши, просто запустите Hash It и нажмите крошечную кнопку с многоточием (три точки), как показано на рисунке ниже:

Это приведет к появлению диалогового окна открытия файла. вверх. Выберите нужный файл и нажмите Открыть , как показано:

Hash It начнет вычисление хэша выбранного файла и отобразит результат, когда закончит.

Если вы добавили его в контекстное меню, то просто щелкните правой кнопкой мыши любой файл в проводнике Windows и выберите Calculate Hash , как показано на рисунке:

Что значит хэшировать данные и действительно ли это меня волнует?

хеширование

Что такое

хэширование ? Хэширование — это просто передача некоторых данных по формуле, которая дает результат, называемый хэшем. Этот хэш обычно представляет собой строку символов, а хэши, сгенерированные формулой, всегда имеют одинаковую длину, независимо от того, сколько данных вы вводите в него. Например, формула MD5 всегда выдает 32-символьные хэши. Независимо от того, вводите ли вы весь текст «МОБИ ДИКА» или только букву C, вы всегда получите 32 символа.

Например, формула MD5 всегда выдает 32-символьные хэши. Независимо от того, вводите ли вы весь текст «МОБИ ДИКА» или только букву C, вы всегда получите 32 символа.

Наконец (и это важно) каждый раз, когда вы прогоняете эти данные через формулу, вы получаете один и тот же хэш. Так, например, формула MD5 для строки Dataspace возвращает значение e2d48e7bc4413d04a4dcb1fe32c877f6 . Каждый раз будет возвращаться одно и то же значение. Вот и попробуй сам.

Изменение даже одного символа приведет к совершенно другому результату. Например, MD5 для пространства данных с маленьким d дает 8e8ff9.250223973ebcd4d74cd7df26a7

Хеширование является односторонним

Хеширование работает только в одном направлении — для данного фрагмента данных вы всегда будете получать один и тот же хеш, НО вы не сможете превратить хэш обратно в исходные данные. Если вам нужно идти в двух направлениях, вам нужно шифрование , а не хеширование.

При шифровании вы пропускаете некоторые данные через формулу шифрования и получаете результат, похожий на хэш, но с самым большим отличием в том, что вы можете взять зашифрованный результат, пропустить его через расшифровка формулы и вернуть исходные данные.

Помните, что хеширование отличается — вы не можете вернуть свои исходные данные, просто запустив формулу на вашем хэше (однако, чуть позже о том, как их взломать).

Какие хеш-формулы доступны?

Существует огромное количество широко распространенных алгоритмов хеширования, доступных для общего использования. Например, MD5, SHA1, SHA224, SHA256, Snefru… Со временем эти формулы стали более сложными и производят более длинные хэши, которые труднее взломать.

Возможность хеширования доступна в стандартных библиотеках распространенных языков программирования. Вот краткий пример, написанный на Python (позвоните мне, если вы хотите пройтись по этому коду — я буду рад поболтать!):

import hashlib

hash = hashlib.md5(«Dataspace».encode(‘utf-8’))

print(hash.hexdigest())

Результат возвращается как: e2d48e7bc4413d04a4dcb1fe32c877f6

Обратите внимание, что это то же значение хеш-функции, которое мы создали ранее! По словам Бернадетт Питерс из THE JERK: «Это дерьмо действительно работает!»

Хэширование и пароли

Когда онлайн-система хранит ваши учетные данные, она обычно сохраняет и ваше имя пользователя, и пароль в базе данных. Однако здесь есть проблема: любой сотрудник, получивший доступ к базе данных, или любой хакер, взломавший систему, может увидеть имя пользователя и пароль каждого. Затем они могут выйти на экран входа в систему для этой системы, ввести это имя пользователя и пароль и получить доступ ко всему, что вам разрешено делать в этой системе.

Однако здесь есть проблема: любой сотрудник, получивший доступ к базе данных, или любой хакер, взломавший систему, может увидеть имя пользователя и пароль каждого. Затем они могут выйти на экран входа в систему для этой системы, ввести это имя пользователя и пароль и получить доступ ко всему, что вам разрешено делать в этой системе.

Однако, если система хранит ваш пароль в виде хеша, то его просмотр не принесет хакеру никакой пользы. Он может видеть, что хэш равен, например, 5f4dcc3b5aa765d61d8327deb882cf99 , но он не может использовать это, чтобы войти в систему и выглядеть как вы. У него нет возможности узнать, что ваш пароль (то есть значение, которое вы вводите на экране входа в систему) на самом деле является словом password . Со стороны системы, всякий раз, когда вы входите в систему, она берет пароль, который вы ей даете, прогоняет его через свою хэш-формулу и сравнивает результат с тем, что есть в ее базе данных. Если они совпадают, вы участвуете!

Могу ли я сломать хэш? Могу ли я удержать кого-то другого от взлома?

Можно ли взломать хэши? Абсолютно. Один из самых простых способов — получить доступ к списку слов и хеш-сумме, полученному каждым из них. Например, есть веб-сайты, которые публикуют миллионы слов и связанные с ними хеш-значения. Любой (на самом деле, как правило, хакер) может зайти на эти сайты, найти хеш-значение и мгновенно узнать, каким было значение до того, как оно было хешировано:

Один из самых простых способов — получить доступ к списку слов и хеш-сумме, полученному каждым из них. Например, есть веб-сайты, которые публикуют миллионы слов и связанные с ними хеш-значения. Любой (на самом деле, как правило, хакер) может зайти на эти сайты, найти хеш-значение и мгновенно узнать, каким было значение до того, как оно было хешировано:

. Чтобы посолить хэш, просто добавьте к строке известное значение, прежде чем хешировать его. Например, если до того, как он будет сохранен в базе данных, каждый пароль равен с солью со строкой «собака», скорее всего, ее не найти в онлайн-базах данных. Итак, пароль соленый с dog (т.е. passworddog ) и затем прогоняемый через md5 калькулятор становится 854007583be4c246efc2ee58bf3060e6 .

Чтобы использовать эти пароли при входе в систему, система берет введенный вами пароль, добавляет к нему слово «собака», пропускает эту строку через алгоритм хеширования и, наконец, ищет результат в своей базе данных, чтобы узнать, Вы действительно авторизованы, и если вы ввели правильный пароль.

Эй, Бен, ты знаешь другие интересные способы использования хеширования?

Ну да, помимо хранения паролей, у хеширования есть и другие полезные применения. Вот два из них:

- Борьба с компьютерными вирусами: когда компьютерный вирус «заражает» программу, он делает это, изменяя часть кода этой программы, заставляя ее делать что-то вредоносное. Таким образом, одним из способов защиты от вирусов является создание хеш-значения для программы при ее распространении среди пользователей (т. е. запуск компьютерного кода через алгоритм хеширования и получение хеш-функции). Затем всякий раз, когда эта программа запускается, создавайте новое хэш-значение для файла, который вы собираетесь запустить. Сравните новый хэш с исходным хешем. Если два значения совпадают, то все в порядке. Если они не совпадают, значит, кто-то возился с вашей копией программы.

- Сбор данных об изменениях. При считывании данных в хранилище данных мы часто хотим знать, изменились ли какие-либо записи в нашей исходной системе.

Для этого мы иногда читаем каждое поле в каждой исходной записи и сравниваем его с каждым полем в связанной записи в нашем хранилище данных — сложный процесс, требующий большого количества компьютерных циклов. Однако мы можем ускорить его следующим образом:

Для этого мы иногда читаем каждое поле в каждой исходной записи и сравниваем его с каждым полем в связанной записи в нашем хранилище данных — сложный процесс, требующий большого количества компьютерных циклов. Однако мы можем ускорить его следующим образом:- Прочитать все поля в исходной записи, соединить их вместе и создать хэш результата

- Сравните этот хэш со значением хэша, которое было сохранено в связанной записи в хранилище данных при последнем обновлении

- Если они не совпадают, вы знаете, что исходная запись изменилась, и изменения должны быть перенесены в хранилище

- Создание смарт-ключей: Dataspace недавно выпустила продукт «программное обеспечение как услуга» (SaaS) под названием Golden Record. Golden Record помогает специалистам по данным идентифицировать и связывать записи между базами данных. Например, он может сообщить вам, когда один и тот же человек появляется в базе данных и в отдельной электронной таблице.

Внутри продукт широко использует хэши. Например, каждому совпадению назначается «ключ». Этот ключ на самом деле является хешем! Это отличается от традиционных механизмов, в которых записям, в данном случае совпадениям, назначается следующий доступный порядковый номер в качестве ключа. Вот почему это полезно: поскольку Golden Record знает формулу, которая использовалась для создания этого хэша, он может легко найти любую запись/совпадение, поскольку ему также известны данные, которые использовались для создания этого ключа. Если бы вместо этого использовался традиционный порядковый номер, программа должна была бы прочитать каждую запись в своем списке совпадений, пока не наткнется на ту, которая ему нужна.

Внутри продукт широко использует хэши. Например, каждому совпадению назначается «ключ». Этот ключ на самом деле является хешем! Это отличается от традиционных механизмов, в которых записям, в данном случае совпадениям, назначается следующий доступный порядковый номер в качестве ключа. Вот почему это полезно: поскольку Golden Record знает формулу, которая использовалась для создания этого хэша, он может легко найти любую запись/совпадение, поскольку ему также известны данные, которые использовались для создания этого ключа. Если бы вместо этого использовался традиционный порядковый номер, программа должна была бы прочитать каждую запись в своем списке совпадений, пока не наткнется на ту, которая ему нужна.

Итак…

Хорошо, это немного вышло из-под контроля. Меня попросили написать короткий абзац для нашей ежемесячной электронной почты, и в итоге получилось четыре страницы текста. Спасибо, что выслушали меня. Я просто думаю, что концепция и использование хэшей намного круче, чем думает большинство людей.

В Windows Vista щелкните правой кнопкой мыши HashIt.exe и выберите Запуск от имени администратора , как показано на рисунке:

В Windows Vista щелкните правой кнопкой мыши HashIt.exe и выберите Запуск от имени администратора , как показано на рисунке: Для этого мы иногда читаем каждое поле в каждой исходной записи и сравниваем его с каждым полем в связанной записи в нашем хранилище данных — сложный процесс, требующий большого количества компьютерных циклов. Однако мы можем ускорить его следующим образом:

Для этого мы иногда читаем каждое поле в каждой исходной записи и сравниваем его с каждым полем в связанной записи в нашем хранилище данных — сложный процесс, требующий большого количества компьютерных циклов. Однако мы можем ускорить его следующим образом: Внутри продукт широко использует хэши. Например, каждому совпадению назначается «ключ». Этот ключ на самом деле является хешем! Это отличается от традиционных механизмов, в которых записям, в данном случае совпадениям, назначается следующий доступный порядковый номер в качестве ключа. Вот почему это полезно: поскольку Golden Record знает формулу, которая использовалась для создания этого хэша, он может легко найти любую запись/совпадение, поскольку ему также известны данные, которые использовались для создания этого ключа. Если бы вместо этого использовался традиционный порядковый номер, программа должна была бы прочитать каждую запись в своем списке совпадений, пока не наткнется на ту, которая ему нужна.

Внутри продукт широко использует хэши. Например, каждому совпадению назначается «ключ». Этот ключ на самом деле является хешем! Это отличается от традиционных механизмов, в которых записям, в данном случае совпадениям, назначается следующий доступный порядковый номер в качестве ключа. Вот почему это полезно: поскольку Golden Record знает формулу, которая использовалась для создания этого хэша, он может легко найти любую запись/совпадение, поскольку ему также известны данные, которые использовались для создания этого ключа. Если бы вместо этого использовался традиционный порядковый номер, программа должна была бы прочитать каждую запись в своем списке совпадений, пока не наткнется на ту, которая ему нужна.