Как ограничить доступ к сайту через .htaccess

Помощь 0 Регистрация Вход

- Домены

- Хостинг

- Выбор и заказ хостинга

Продвинутым пользователям

Продвинутым пользователям- Настройка переадресации (редиректа)

- Почта

- Проблемы в работе сайта

- Часто задаваемые вопросы

- Сайты

- Личный кабинет

- VPS и серверы

- SSL-сертификаты

- Общие вопросы

- Зачем ограничивать доступ

- Как ограничить доступ по IP-адресу

В статье мы расскажем, как ограничить доступ к сайту через файл . htaccess.

htaccess.

Зачем ограничивать доступ

В каких случаях ограничивают доступ к сайту или разделу:

- если нужно защитить админку сайта от третьих лиц,

- когда необходимо обезопасить сайт при вредоносной атаке,

- если нужно временно закрыть сайт от посещений (например, пока идут технические работы),

- когда необходимо закрыть доступ для определённого пользователя.

Чтобы ограничить доступ, необходимо указать правило. Ниже мы показали, как и какие правила добавлять в самых распространенных случаях. Также вы можете составить правило для своего случая самостоятельно.

Как формируется правило

Чтобы создать правило, разберёмся, из каких частей оно состоит. Правило формируется из трёх частей:

1. Определяющая конструкция — её указывают в начале правила. Она бывает двух видов:

- order deny,allow — “запретить визиты со всех IP-адресов, кроме перечисленных”,

- order allow,deny — “разрешить визиты со всех IP-адресов, кроме перечисленных.

2. Действие. Его нужно указать после конструкции на следующей строке. Действие определяет, разрешить или запретить визиты. Используется:

- deny from — “запретить с”,

- allow from — “разрешить с”.

3. IP-адрес, к которому нужно применить действие. Указывается на той же строке. Если действие должно затрагивать все IP-адреса, используется параметр all.

Например, так можно закрыть доступ для подсети:

order allow,deny

deny from 123.123.123.

Как ограничить доступ по IP-адресу

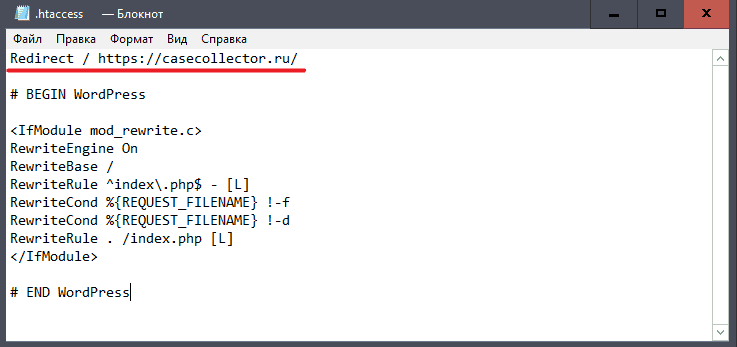

1. Перейдите в панель управления хостингом. Затем откройте директорию сайта или раздела, который нужно скрыть.

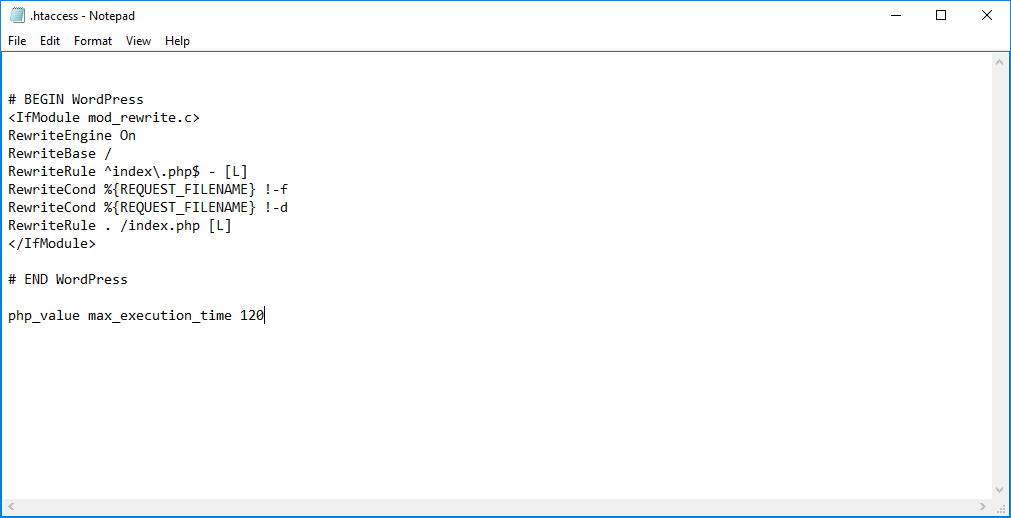

2. Откройте файл .htaccess и добавьте нужное правило:

Запретить все визиты

Добавьте строки в файл:

order deny,allow deny from all

Закрыть посещения для определённого IP-адреса

Добавьте строки в файл:

order allow,deny

deny from 123. 123.123.123

123.123.123Вместо 123.123.123.123 укажите IP-адрес, которому нужно запретить доступ.

Чтобы закрыть доступ нескольким IP, перечислите адреса через пробел:

order allow,deny

deny from 123.123.123.123 321.321.321.321Вместо 123.123.123.123 и

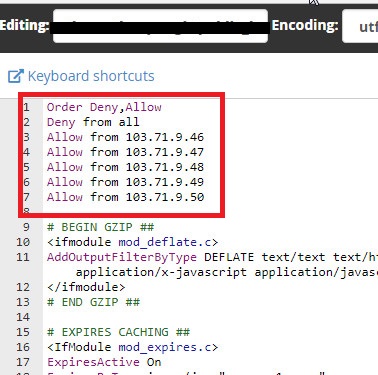

Разрешить посещения с определённого IP-адреса

Добавьте строки в файл:

order deny,allow

deny from all

allow from 123.123.123.123Вместо 123.123.123.123 укажите IP-адрес, которому нужно разрешить доступ.

Чтобы закрыть доступ нескольким IP, перечислите адреса через пробел:

order deny,allow

deny from all

allow from 123.123.123.123 321.321.321.321Вместо 123.123.123.123 и 321.321.321.321 укажите IP-адреса, которым нужно разрешить доступ.

Готово, вы ограничили доступ.

Популярные статьи

- Как указать (изменить) DNS-серверы для домена

- Я зарегистрировал домен, что дальше

- Как добавить запись типа A, AAAA, CNAME, MX, TXT, SRV для своего домена

- Что такое редирект: виды и возможности настройки

- Как создать почту со своим доменом

Домены

- Регистрация доменов

- Освободившиеся домены

- Промоакции

- Переадресация

- Магазин доменов

Сайты

- Конструктор сайтов

- Сайты на WordPress

Хостинг сайтов

- Хостинг

- Windows хостинг

VPS и серверы

- VPS хостинг

- Windows VPS

- Аренда серверов

Дополнения

- SSL-сертификаты //=url(‘/free-mail’)?>

Сервисы

- Бесплатный хостинг

- Whois

- Связь с администратором домена

- Определить свой IP-адрес

- Проверка порта на доступность

- Узнать местоположение по IP

- Проверить доступность сайта

Поддержка

- Справка

- Стоимость услуг

- Способы оплаты

- Связаться с нами

Компания

- О компании

- Документы

- Офис

- Дата-центр

- Новости

- Блог

- Акции и скидки

© 2DOMAINS — регистрация доменов

- Домены оптом

- Географические домены

- Кириллические домены

- Административные домены

- Национальные домены

- Новые домены первого уровня

- Где купить домен дешево

- Дешевый хостинг

- CloudVPS

- Хостинг для сайта-визитки

- Хостинг с PHP и MySQL

- Надежный хостинг

- Самые дешевые домены

- Хостинг WordPress

- Хостинг для 1С-Битрикс

- Хостинг для Drupal

- Хостинг для Joomla

- Хостинг для MODX

- Хостинг для OpenCart

- Антивирус для хостинга

- Бэкап сайта

- Защита от DDoS-атак

- Хостинг с ISPmanager

- SSL бесплатно

- AlphaSSL

- AlphaSSL WildCard

- ExtendedSSL

- GlobalSign-сертификаты

- Comodo / Sectigo — сертификаты

- GeoTrust-сертификаты

- Symantec-сертификаты

- Thawte-сертификаты

- TrustWave-сертификаты

- Wildcard-сертификаты

Политика обработки

персональных данных

Тех. поддержка: [email protected]

поддержка: [email protected]

Указанные на сайте цены могут не включать стоимость применимых комиссий.

При заказе услуги стоимость может быть уточнена исполнителем.

Вопрос htaccess блокировка по ip всех кроме России

- #1

Можете подсказать, какой код прописать в файл htaccess чтобы заблокировать доступ к сайту по ip всем, кроме России, Украины, Беларуси и Казахстана, а также Гугл и Яндекс ботов? Ежедневно блокирую по несколько ip, в моем htaccess файле их уже больше полутысячи, хостинг грозится блокировкой аккаунта из-за перегрузки CPU, а у меня в логах в моменты пиков нагрузки только десятки ошибок 404 с этих вот зловредных ip и многочисленные посещения ботов типа Бинг, Маждестик и т. п.(несмотря на то, что они заблокированы по Юзер Агенту плагином All In One WP Security & Firewall.)

п.(несмотря на то, что они заблокированы по Юзер Агенту плагином All In One WP Security & Firewall.)

Fishka

Fishka

- #2

Elena написал(а):

десятки ошибок 404

Нажмите для раскрытия…

посмотрите в сторону wordfence (бесплатный из репозитория)…

там можно настроить автоматическую блокировку или ограничение на заданный промежуток времени при определнной частоте 404 ошибки с одного ip

Хочешь сказать спасибо или согласен с сообщением — просто нажми «Мне нравится».

Мы не экстрасенсы. Вопросы формулируйте прямо и сразу предоставляйте максимум информации.

dennis_d

dennis_d

- #3

Друзья, поделитесь общими рекомендациями по первоначальной настройке файла .htaccess .

Fishka

Fishka

- #4

dennis_d написал(а):

Друзья, поделитесь общими рекомендациями по первоначальной настройке файла .

htaccess .

Нажмите для раскрытия…

первоначальный создается по умолчанию сам…

а далее — смотря, что вам надо.. какие цели…

редиректы, блокировки ip, вход по ip, защиты от «бяк» и т.п.

Многие необходимые настройки плагины по безопасности прописывают сами

Хочешь сказать спасибо или согласен с сообщением — просто нажми «Мне нравится».

Мы не экстрасенсы. Вопросы формулируйте прямо и сразу предоставляйте максимум информации.

mailrucp

mailrucp

- #5

Elena написал(а):

Можете подсказать, какой код прописать в файл htaccess чтобы заблокировать доступ к сайту по ip всем, кроме России, Украины, Беларуси и Казахстана, а также Гугл и Яндекс ботов? Ежедневно блокирую по несколько ip, в моем htaccess файле их уже больше полутысячи, хостинг грозится блокировкой аккаунта из-за перегрузки CPU, а у меня в логах в моменты пиков нагрузки только десятки ошибок 404 с этих вот зловредных ip и многочисленные посещения ботов типа Бинг, Маждестик и т.

.*$ — [F,L] </IfModule>

В данное правило включены диапазоны IP адресов по первому октету, в которые входят IP адреса всех бывших республик СССР (включая Латвию, Литву и Эстонию). Данное правило не блокирует IP адреса других европейских стран, которые также входят в данный диапазон. Правило удобно применять для сайтов, ориентированных исключительно на аудиторию СНГ. Правда, если в будущем список IP-адресов, закрепленных за странами СНГ, расширится, новые адреса окажутся в числе запрещенных.

Последнее редактирование модератором:

- #6

mailrucp, для вставки кода есть спец.

кнопки в редакторе.

Лучший и надежный хостинг за нормальные деньги. Пользуюсь сам и другим советую.

Поддержка клуба. Заработок монет. Права групп.mailrucp

mailrucp

- #7

Попай написал(а):

mailrucp, для вставки кода есть спец. кнопки в редакторе.

Нажмите для раскрытия…

Сорри учту

enkalash

enkalash

- #8

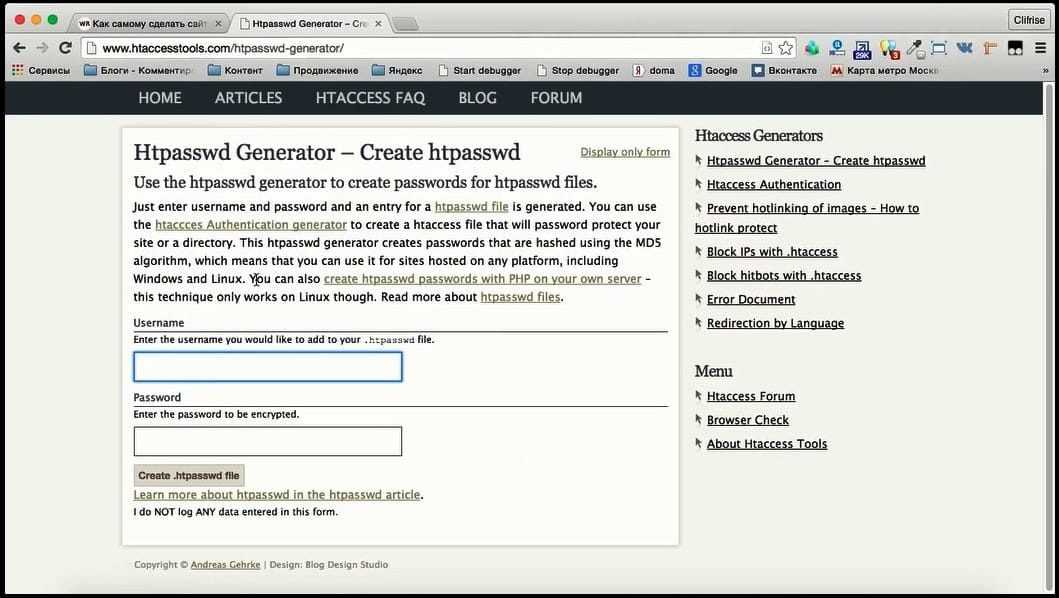

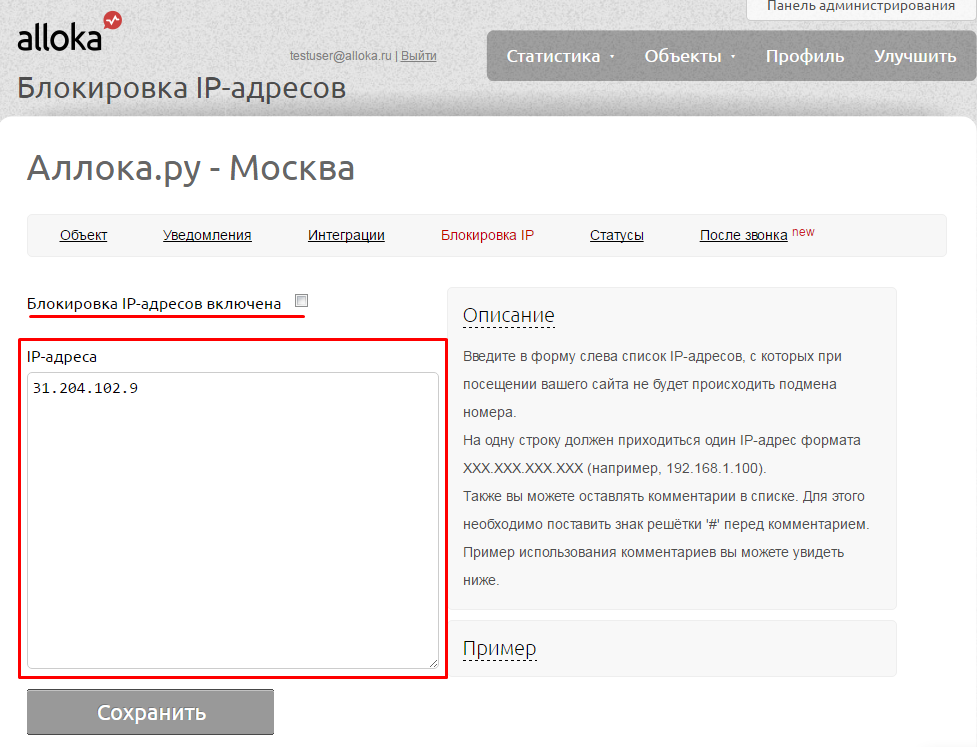

Для реализации вайт или блэк листов для стран лучше использовать mod_geoip модуль и свежую базу MaxMind.

Но для этого нужно что бы хостер поддерживал данную функцию (если нет доступа к конфигам веб сервера), или включить поддержку самостоятельно установив недостающие пакеты и добавив в конфиге httpd.conf

<IfModule mod_geoip.c> GeoIPEnable On GeoIPDBFile /usr/share/GeoIP/GeoIP.dat GeoIPDBFile /usr/share/GeoIP/GeoIPCity.dat </IfModule>Затем просто прописываем в htaccess:

SetEnvIf GEOIP_COUNTRY_CODE RU AllowCountry SetEnvIf GEOIP_COUNTRY_CODE UA AllowCountry SetEnvIf GEOIP_COUNTRY_CODE BY AllowCountry Deny from all Allow from env=AllowCountryЭто правило ограничит доступ для всех стран кроме перечисленных, однако я рекомендую сделать наоборот и заблокировать нежелательные страны, обычно у себя выключаю Китай, Индию и 90% всех атак будут отсечены по IP.

- #9

enkalash написал(а):

обычно у себя выключаю Китай, Индию и 90% всех атак будут отсечены по IP.

Нажмите для раскрытия…

Судя по этой карте Для просмотра ссылки Войди

илиЗарегистрируйся и логам на собственном сервере — 90% это вы явно преувеличили… Когда были сайты только ру. то блокировал исходя из данных адсенса) Смотрел просто клики за год по странам, если копейки или вообще нет — в блок.

enkalash

enkalash

- #10

Ну может и не 90%)) Но очень много оттуда идет обычно.

К тому же Китай и Индию я могу отключить полностью и не переживать, а вот другие страны зачастую заблокировать нельзя из за того что пользователи оттуда могут приходить

Но в целом суть одна — мониторим трафик, делаем выводы. У каждого своя аудитория, может и Китай для кого-то основной поставщик полезного трафика.

Antivirus

Antivirus

- #11

Я для этого на всех своих сайтах использую аддон блокировки по странам для All In One WP Security and Firewall.

Здесь на форуме его можно купить за монеты, а монеты легко заработать, например, размещая ресурсы на форуме как я.

Все способы получения монет.

Последнее редактирование:

Срочное лечение взломанных/зараженных сайтов на WordPress. Обр. в личку. Недорого!

Войдите или зарегистрируйтесь для ответа.

Поделиться:

Vkontakte Odnoklassniki Mail.ru Blogger Liveinternet Livejournal Facebook Twitter Pinterest WhatsApp Telegram Viber Электронная почта Ссылка

Блокировка доступа по ip в .

htaccess

Блокировка IP адресов директивой Deny

Разрешаем только методы GET, HEAD, POST:

<LimitExcept GET HEAD POST> Order Allow,Deny Deny from all </LimitExcept>Запрещаем доступ к сайту для всех методов с IP адресов AfriNIC, APNIC, LACNIC:

Order Deny,Allow # AfriNIC: Deny from 41 102 105 197 # APNIC: Deny from 1 14 27 36 39 Deny from 42.0.0.0/7 Deny from 49 Deny from 58.0.0.0/7 Deny from 60.0.0.0/7 Deny from 101 103 106 Deny from 110.0.0.0/7 Deny from 112.0.0.0/5 Deny from 120.0.0.0/6 Deny from 124.0.0.0/7 Deny from 126 133 175 180 Deny from 182.0.0.0/7 Deny from 202.0.0.0/7 Deny from 210.0.0.0/7 Deny from 218.0.0.0/7 Deny from 220.0.0.0/6 # LACNIC: Deny from 177 179 181 Deny from 186.0.0.0/7 Deny from 189 Deny from 190.0.0.0/7 Deny from 200.0.0.0/7 # Networks: Deny from 3 6 9 11 13 15 Deny from 16.0.0.0/6 Deny from 20.0.0.0/7 Deny from 22 25 26 Deny from 28.0.0.0/7 Deny from 30 33 Deny from 34.0.0.0/7 Deny from 38 40 44 47 48 Deny from 51 Deny from 52.0.0.0/6 Deny from 56.0.0.0/7 Deny from 214.0.0.0/7

Данным правилом я запретил доступ к сайту для IP адресов стран Африки, Юго-Восточной Азии, Южной Америки и Карибского бассейна, а также некоторых корпораций и учрежний типа министерства обороны страны, скорый кирдык которой предрекал герой Сергея Бодрова в фильме «Брат»

Обратите внимание, что в этом списке отсутствуют IP адреса из смешанных зон, которые можно найти на сайтах AfriNIC, APNIC, LACNIC и RIPE. Однако данные диапазоны отсекают основной объем паразитного трафика

IP адреса ARIN блокировать не рекомендуется, иначе роботы поисковых систем Bing, Google, Yahoo не смогут заходить на ваш сайт.

Я умышленно задал правило Order Deny,Allow, а не наоборот, чтобы иметь возможность добавить ниже разрешающие правила исключений некоторых IP адресов из заблокированных диапазонов.

Примечание: для отображения сообщения об ошибке 403 (доступ запрещен) лучше использовать не собственную страницу, а короткое сообщение, уменьшая тем самым нагрузку на сервер (какая вам разница, что увидят китаец или румын, пытавшиеся попасть на ваш сайт).

Например, послать всех по известному адресу:

ErrorDocument 403 «Fuck you!

Обратите внимание на то, что в строке прописана только одна кавычка (для Apache 1.3). Для Apache 2.0 необходимо обязательно ставить закрывающую кавычку

Как заблокировать сайты на роутере

Роутерная блокировка — самый надежный вариант, поскольку пользователь, который не знает пароля к маршрутизатору, не сможет обойти защиту. Разве что найдет другой источник интернета.

Производители роутеров по-разному относятся к реализации функционала блокировки. Не все уделяют этому аспекту достаточно внимания. Хороший пример грамотного подхода к вопросу — продукция TP-Link. Пример, как заблокировать доступ ТП-Линком к сайтам:

В «Контроле доступа» создаем новую цель. Вводим адреса проштрафившихся веб-ресурсов.

- Добавляем новый узел. Прописываем IP компов, в которых запретим доступ к ранее введенным площадкам.

- В разделе «Правила» включаем контроль за интернетом. Жмем «Сохранить».

Создаем правило, выбирая в меню ранее созданные цель и узел.

- Сохраняем настройки.

После перезагрузки роутер закроет доступ к выбранным пользователем сайтам на отмеченных ПК. Компьютеры можно выбирать не только по IP, но и по МАС-адресам. Можно смело утверждать, что второй вариант — единственно правильное решение, если в локальной сети динамические айпишники.

Актуальная инфа для владельцев айфонов: Как разблокировать iPhone: 5 способов разлочить айфон, если был забыт пароль

Предыстория

Коротко о сайте:

- Тип сата: портал с объявлениями\предложениями.

- Контент: товары, бизнес услуги, добавляются пользователями

- Аудитория: основной трафик с России, Яндекс чуть больше чем Google

- Причина по которой прилетела блокировка: пара объявлений с предложениями о продаже табачных изделий (стики, кальяны, сигареты)

На сайт часто приходили жалобы, верней не на сайт в целом, а на отдельные объявления (те же сигареты, копии брендов).

Иногда это были предупреждения на почту указанную на сайте, но чаще жалобы летели хостеру, а они уже писали мне, я в свою очередь всегда их тут же удалял.

Беда в том, что в этот раз никаких предупреждений не было (как мне казалось), поэтому причину резкого падения я понял не сразу. Что делает сеошник когда видит такую картину?

Сначала я просрался, потом собрался и начал гонять сайт по сервисам анализа в поисках проблемы, проверять ответы кодов, доступность, позиции, апдейты и.т.д. Но все показывало норм. Позиции просесть не успели, апдейтов не было, сайт технически исправен. В процессе анализа понял что трафик порезало именно с России. Было как-то у меня что Cloud Flare по IP резал страну, поэтому думал на него, и убили сутки на настройку сервера.

Не забыл и на сайт Роскомнадзора заглянуть и проверить нет ли сайта в базе (https://blocklist.rkn.gov.ru/). Сайт был, но ограничение было наложено на страницу, а не на домен. Причем об этом ограничении я знал и ранее, оно было наложено еще с лета (более 5 месяцев), а сайт не доступен стал только сейчас.

Страницу не удалял, так как это была категория, причем она сидела в топе по жирным запросам что давало хороший траф на нее (даже с учетом блокировки) и конверсию по монетизации сайта. Ну в блоке и в блоке, сайт же не заблочен был, поэтому этот вариант тоже отложил в сторону.

Многие наверное уже думают:

Главная загвоздка моей слепоты была в том, что я живу в Украине (ага, не «на», а «в»), в рунет хожу через VPN от Hideme, а зайдя на сайт под VPN никакой заглушки как оказалось позже не видно, даже если у тебя российские IP установлены. Блокировка происходит на уровне DNS сети в регионах. Когда попросил знакомых с России посмотреть на сайт, сразу все стало на свои места. Прислали такой скрин:

Вот пример одного из таких писем:

от 25.11.19

Последнее такое письмо было 09.12.19, а уже 11.12.19 сайт приуныл.

Резюмируем

Блокировки – это:

- Калитка в чистом поле. Надежно заблокировать сайт в Интернете сложно. Любую блокировку можно обойти.

Для обхода способов, которые использует РКН, усилий не требуется.

- Стрельба из пушки по воробьям. Потенциально такие блокировки вредят всем подряд без разбора, хотя изначально предполагалось создать проблемы только нарушителям закона. Топорность блокировок и необдуманность их применения приводят к печальным последствиям, что мы наблюдали на примере блокировки Телеграма.

- Квадратные колеса. Блокировки не помогают решать существующие проблемы, а создают новые.

Это приводит к мысли, что в части законодательства, которая касается контроля за информацией, пора что-то менять.

Нельзя забывать, что с пиратским контентом нужно бороться. Можно ли оградить правообладателей от воровства контента и при этом не ущемить потребителя?

Как прописать DNS в ОС Windows

Для того, чтобы прописать публичные DNS, нужно зайти в настройки «Центра управления сетями и общим доступом». Для этого достаточно кликнуть левой кнопкой мыши (ЛКМ) на значке вашего подключения (цифра 1 на рисунке), а затем выбрать пункт «Центр управления сетями и общим доступом» (цифра 2):

Также в этот «Центр управления…» можно попасть через «Панель управления».

Далее, нужно выбрать то соединение, через которое мы выходим в Интернет, и нажать ЛКМ на нем:

После чего появится диалоговое окно состояния подключения, где нужно нажать на кнопку «Свойства».

Далее мы увидим окно свойств нашего подключения, где нужно выбрать пункт «Протокол Интернета 4 (TCP/IPv4)». Клацаем по нему два раза ЛКМ и видим новое окно, со свойствами этого протокола. Это наша конечная цель. Отмечаем галочкой «Использовать следующие адреса DNS-серверов» и вручную прописываем предпочитаемый и альтернативный DNS-сервера (на рисунке пример использования DNS-серверов Google,вы можете использовать любые публичные DNS)

Ну и, в общем-то, все. Не забываем нажимать «ОК» при закрытии окон свойств.

Таким образом, если какой-то ресурс внесен в черный список сайтов по доменному имени, то сменив DNS-сервера Вашего провайдера на публичные, вы наверняка сможете на этот ресурс попасть, несмотря на его блокировку. Вообще, я рекомендую использовать публичные DNS-сервера не только для того, чтобы обойти черные списки сайтов, но и в повседневной работе.

Как прописать DNS вы с этого момента уже знаете.

Теперь рассмотрим второй вариант блокировки ресурсов – по IP адресу.

3 Прокси-сервер HTTP / S

Прокси HTTP и HTTPS часто упаковываются как плагины или расширения для веб-браузеров, таких как Firefox и Chrome. Эти прокси-серверы блокируют ваш IP-адрес при использовании веб-браузера, но другие приложения по-прежнему будут использовать прямое соединение.

Прокси-серверы HTTP скрывают ваш IP-адрес от посещаемых вами веб-сайтов, но соединение не зашифровано.

Прокси HTTPS включают шифрование SSL, поэтому они немного безопаснее. Иногда их называют VPN.

Недостатком прокси HTTPS является то, что они влияют только на веб-трафик. Даже если вы используете только веб-браузер, вы все равно можете отправлять DNS, WebRTC или другие типы трафика за пределами прокси-сервера, который можно использовать для определения вашего реального IP-адреса или местоположения. Если вы хотите избежать этого, мы рекомендуем использовать защищенный от утечек VPN, например NordVPN.

4 ответов

сначала вычислите запись c >

есть три способа заблокировать диапазон IP-адресов.

- С панелью управления брандмауэра:: Откройте Панель управления брандмауэром Windows с Win + R и типа WF.msc. Нажмите на правила для входящих подключений > новые правила > настройка > все программы > тип протокола: любой > добавить удаленный IP-адрес (см. ниже) > проверьте блок соединения > профиль: выбрать все > имя.

добавить удаленные IP-адреса:: нажмите на кнопку ‘IP-адрес’ переключатель в разделе удаленный IP. Type 13.54.0.0/16 ниже ‘этот IP адрес или подсеть’ и затем OK. Теперь ваше входящее правило готово.

- С Командной Строкой Администратора:: введите команду netsh advfirewall firewall add rule name=»New_Rule» Dir=In Action=Block RemoteIP=13.54.0.0/16

- С Администратором Powershell:: введите команду New-NetFirewallRule -Direction Inbound -DisplayName «New_Rule» -Name «New_Rule» -RemoteAddress 13.

54.0.0/16 -Action Block

создайте одно правило брандмауэра, используя маску подсети

вы можете создать одно правило брандмауэра, чтобы заблокировать диапазон IP 13.54.0.0 to 13.54.255.255 С помощью /16 маски такой:

часть после / — это маска подсети, который определяет, сколько битов указанного адреса должно быть проверено, чтобы определить, соответствует ли IP-адрес соединения правилу.

в вашем случае это легко выяснить. Вы хотите сопоставить адреса основываясь только на первых двух октетах (13.54.x.x) IP-адреса. Октет содержит 8 бит, поэтому два октета равны 16 битам или маске /16 .

узнать больше Википедии об использовании маски битов, чтобы указать, какие части IP совпадают.

PowerShell также поддерживает диапазоны и списки, если они не попадают в определенную маску подсети.

Плагины WordPress для блокировки стран могут сделать ваш сайт более безопасным

Все мы знаем, что всемирная паутина может быть опасным местом. Мы всегда слышим о взломах, краже информации и вирусах, поэтому, если у вас есть веб-сайт, вы должны защитить его в меру своих возможностей.

Включая один из этих плагинов WordPress для блокировки стран, вы предоставляете своему сайту дополнительный уровень защиты. Многие из этих плагинов дают вам возможность очень точно указать, кому вы решите запретить доступ к своему сайту. Выбирая вы защитите не только его содержимое, но и сам сайт.

IP2Location Country Blocker — блокировать посетителей сайта

Мы начинаем наш список плагинов WordPress для блокировки стран с помощью плагина IP2Location Country Blocker. Это бесплатный плагин WordPress, который даст вам возможность блокировать определенных посетителей сайта из внешнего интерфейса (например, страниц блога) или из внутреннего интерфейса (например, из области администрирования) по стране или прокси-серверам.

Вы сможете заблокировать не только одну страну, но также можете заблокировать доступ из нескольких разных стран и анонимных прокси. Плагин IP2Location Country Blocker также может поддерживать как данные IP2Location BIN, так и веб-службу для запросов геолокации.

Если вы хотите использовать данные BIN, все, что вам нужно сделать, это загрузить и обновить данные BIN на странице настроек плагина. Вы также можете сделать это вручную, используя ссылки, предоставленные этим плагином.

Другие особенности IP2Location Country Blocker:

- Настройте свою собственную страницу 403

- Предоставлять статистические отчеты о заблокированных трафиках

- Вы можете добавить сканер в белый список

- Отправляет вам уведомление по электронной почте, если кто-то пытается получить доступ к вашей области администратора

Настройка блокировки доступа к сайту по странам

Дальше можно пойти двумя путями:

- Блокировать доступ определенным странам.

- Разрешить доступ списку стран, а от остальных закрыться.

Сначала я пошел по первому пути и стал вычислять страны, с которых приходит больше всего ботов и блокировать их. Потом я понял, что это не очень эффективно с точки зрения затраты времени. Список подходящих мне стран гораздо меньше, чем список нежелательных.

Так что я пошел по другому пути и запретил доступ всем, кроме некоторых стран. Я расскажу дальше для примера оба способа. Технически они ничем не отличаются, просто разный подход.

Итак, у нас есть список ip адресов и подсетей, разделенных по странам. Списки очень большие, руками их обрабатывать не получится. Мы это дело автоматизируем, а пока пройдемся по теории. Разберемся с управлением списками в ipset. Для начала создадим список и назовем его — blacklist.

# ipset -N blacklist nethashЭтой командой я создал список blacklist типа nethash. Строго говоря, я создаю не список, а набор данных типа nethash. В данном случае это набор данных адресов подсетей. Именно в виде набора подсетей выглядят списки доступа стран по ip. Если у вас есть список ip адресов, то тип данных будет iphash. Более подробно о типах данных можно посмотреть в документации.

Добавим в наш список несколько подсетей.

# ipset -A blacklist 5.43.240.0/21 # ipset -A blacklist 5.100.64.0/18 # ipset -A blacklist 5.159.112.0/21

Посмотрим содержимое списка blacklist.

# ipset -L blacklist Name: blacklist Type: hash:net Revision: 3 Header: family inet hashsize 1024 maxelem 65536 Size in memory: 16880 References: 0 Members: 5.100.64.0/18 5.43.240.0/21 5.159.112.0/21Обращаю внимание на выделенные строки. Когда я создавал список стран для блокировки, он получился очень большой и не помещался весь в объект с дефолтными настройками

Их можно изменить таким образом:

# ipset create blacklist nethash hashsize 16348 maxelem 131072Проверяем:

# ipset -L blacklist Header: family inet hashsize 16384 maxelem 131072 Size in memory: 262544Обратите внимание на занимаемую память. На маленьком VPS это может стать проблемой

В том числе из этих соображений я решил перейти к белому списку. Он существенно меньше, соответственно, меньше ресурсов тратится на его обработку.

Список мы создали, теперь его надо подключить в iptables. Для этого добавляем правило блокировки.

# iptables -A INPUT -m set --match-set blacklist src -j DROPСмотрим, что получилось в правилах:

# iptables -L INPUT -v -nВсе в порядке, правило добавили. Следите, чтобы запрещающее правило было первым и лишние подключения отваливались сразу. Давайте теперь на примере посмотрим, как организовать белый список. Создаем сам список.

# ipset -N whitelist nethashДобавляем в него подсети.

# ipset -A whitelist 6.43.240.0/21 # ipset -A whitelist 7.100.64.0/18 # ipset -A whitelist 8.159.112.0/21Создаем правило в iptables, по которому к нашему серверу будут иметь доступ только адреса из списка. Сначала у меня стояли вот эти два правила, которые разрешают доступ к веб серверу всем.

iptables -A INPUT -i $WAN -p tcp --dport 80 -j ACCEPT iptables -A INPUT -i $WAN -p tcp --dport 443 -j ACCEPTЯ их изменил на следующие.

iptables -A INPUT -i $WAN -m set --match-set whitenet src -p tcp --dport 80 -j ACCEPT iptables -A INPUT -i $WAN -m set --match-set whitenet src -p tcp --dport 443 -j ACCEPTНе забывайте важный момент — чтобы у вас белый список работал, у вас должен весь трафик, который не разрешен явно, блокироваться.

Подробнее о настройке iptables читайте мою статью, о которой я говорил ранее.

Принцип работы ipset рассмотрели. Теперь автоматизируем все и создадим полный список ip адресов по странам, которым будет разрешен доступ к сайту. Я для этого написал простенький скрипт. Привожу его с комментариями.

#!/bin/bash # Удаляем список, если он уже есть ipset -X whitelist # Создаем новый список ipset -N whitelist nethash # Скачиваем файлы тех стран, что нас интересуют и сразу объединяем в единый список wget -O netwhite http://www.ipdeny.com/ipblocks/data/countries/{ru,ua,kz,by,uz,md,kg,de,am,az,ge,ee,tj,lv}.zone echo -n "Загружаем белый список в IPSET..." # Читаем список сетей и построчно добавляем в ipset list=$(cat netwhite) for ipnet in $list do ipset -A whitelist $ipnet done echo "Завершено" # Выгружаем созданный список в файл для проверки состава ipset -L whitelist > w-exportЗапускаете скрипт, он скачивает и объединяет списки нужных вам стран, затем добавляет их в ipnet и в конце делает экспорт в файл.

/следующий_разрешенный_для_метода_POST_URL$ allow_method </IfModule> # Разрешаем метод POST только для избранных URL: <Limit POST> Order Deny,Allow Deny from all Allow from env=allow_method </Limit> Order Deny,Allow # Запрет всех IP-адресов одной хитрож… мудрой компнии, которая позиционирует себя на рынке поискового продвижения сайтов (чем на самом деле занимается, непонятно, но их бот систематически простукивает сайты, ежесекундно меняя IP-адреса из всего диапазона): Deny from 94.77.64.0/18 Deny from env=banned Deny from env=bot Deny from env=ip Deny from env=shit

Если необходимо заблокировать какую-либо сеть, разрешив доступ к сайту с некоторых IP-адресов этой сети, пишем:

Order Deny,Allow Deny from 94.77.64.0/18 Allow from 94.77.64.50 94.77.64.51 94.77.64.52Правила блокировки для IP адресов стран Европы я не составлял. Слишком много диапазонов, распределенных по разным странам, включая СНГ. Если не лень, можно отлавливать засланцев по логам.

Если IP принадлежит хостинг-провайдеру, можно смело блокировать всю сеть, поскольку зайти из нее может только бот. Дополнительно можно использовать блокировку доступа к сайту по User Agent известных ботов. Смотрите список User Agent ботов.

P.S. Используя вышеописанный метод, я запретил также возможность доступа к своему компьютеру (англоязычные сайты меня не интересуют), прописав в правилах сетевого экрана указанные диапазоны IP адресов (исключая зоны ARIN и RIPE). Правда, у меня по умолчанию всего-то открыты 2 порта, и жестко настроена групповая политика (Windows XP SP2), но это тема уже другой статьи.

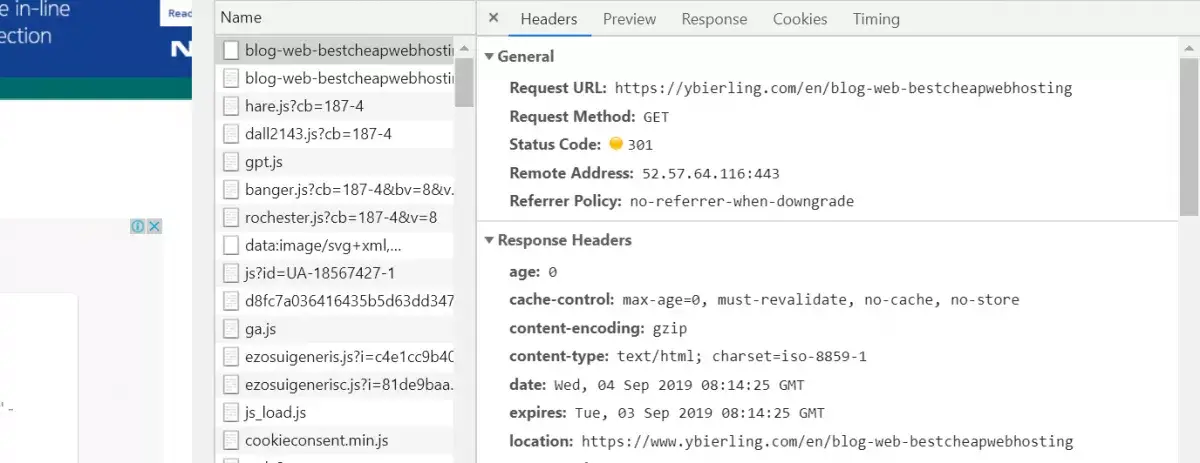

Что стоит знать о блокировке Роскомнадзором?

- Блокировка сайта происходит: а) через так называемый Deep Packet Inspection (DPI) б) на уровне DNS. в) По IP ресурса (по-моему уже не блокируют из-за неэффективности метода).

- По вариантам а) и б) менять IP адрес сайта бесполезно

- Если вы смотрите на заблокированный сайт с российского IP но через VPN, то сайт будет доступен и вы не увидите того, что он заблокирован

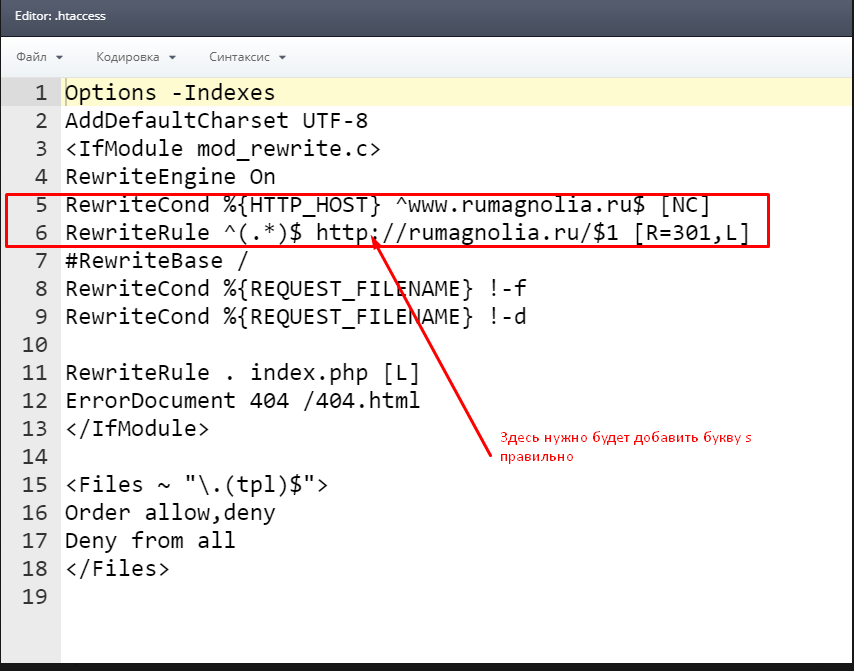

- Делать редиректы на варианты домена с www, без www, на https и другие варианты не работают.

Блокируется домен целиком со всеми алиасами

- Если вы хотите восстановить трафик с помощью редиректов (302 например) с заблокированного домена на новый на время выяснений и процесса разблокировки, то это не поможет ввиду метода блокировки описанного в пунтке 1. Люди все равно будут видеть заглушку от РКН и никакого редиректа не будет.

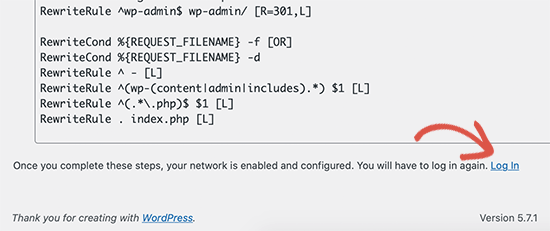

- Боты в отличии от людей заходящих на сайт через браузеры видят редиректы и коды страниц как есть. То есть, если поставить 301 редирект со старого сайта на новый, то пользователи редиректится не будут, но код у страницы для ботов будет 301.

- Переезд на новый домен со склейкой через 301 редирект без устранения причины блокировки малоэффективна, так как подобные клоны сайтов быстро снова попадают под блокировку.

Блокировка в реестровом файле hosts

В отличие от запрета через браузер, который действует только локально и может быть обойдён в другом браузере, блокировка через hosts распространяется на весь компьютер. Зайти на нежелательный ресурс в таком случае реально только после смены настроек в самом файле.

Но тут действия для установки запрета немного сложнее:

1. Открыть «Мой компьютер», вбить «C:\Windows\System32\Drivers\etc» в строку адреса, убрав кавычки;

2. Выделить файл реестра hosts и запустить его, используя программу «Блокнот»;

3. С новой строки вписать «127.0.0.1» и IP запрещённого ресурса, вставив пробел;

4. Сохранить файл.

Важно не забыть, что каждый новый сайт прописывается с новой строки. «127.0.0.1» — это IP-адрес, позволяющий заблокировать указанный сайт

Также можно перенаправить попытку захода на запрещённый сайт. К примеру, перенаправление на ресурс mail.ru. Это потребует знаний IP-адреса сайта или же умения его искать. Утилит для подобной проверки очень много, поэтому найти программу для определения IP-адреса несложно. Адрес mail.ru – «217.69.139.201». И теперь вместо стандартного «127.0.0.1» нужно перед адресом нежелательного сайта написать «217.69.139.201», после чего закрыть документ, сохранив. После таких манипуляций любая попытка зайти на запрещённый ресурс будет заканчиваться переходом на сервис mail.

ru.

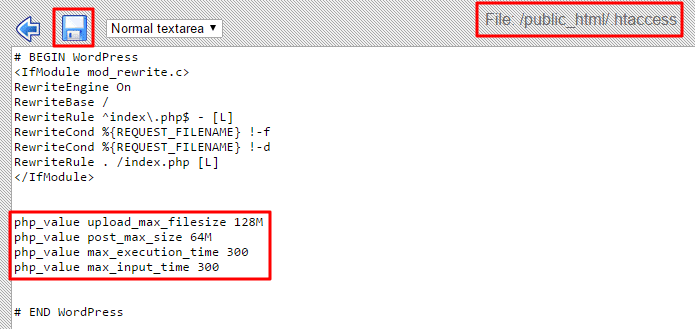

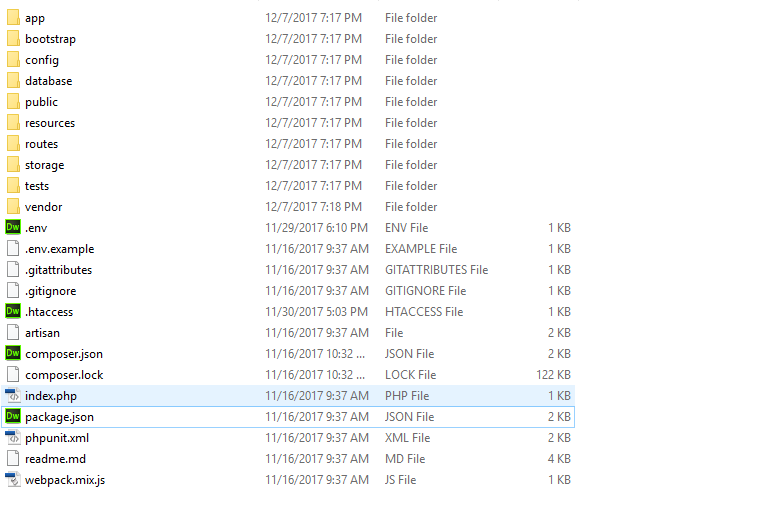

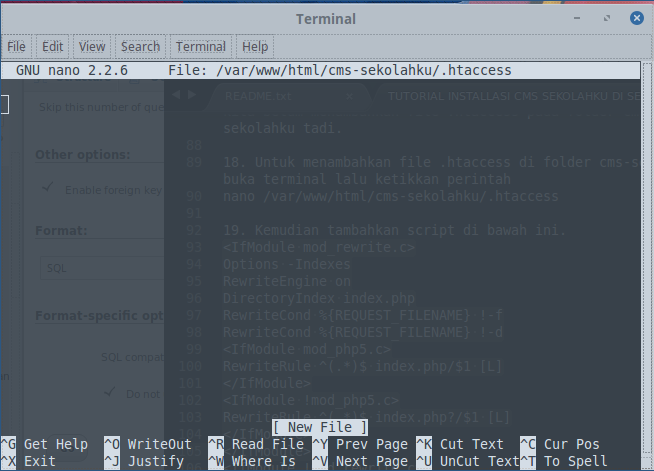

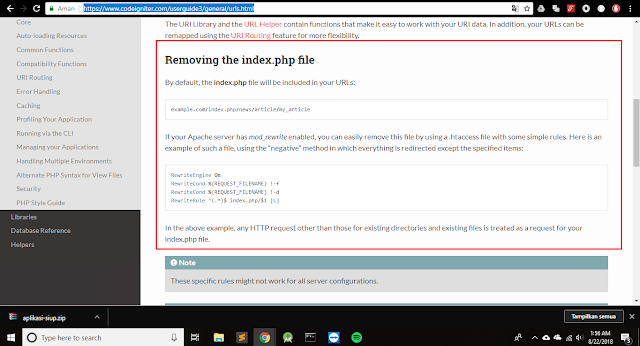

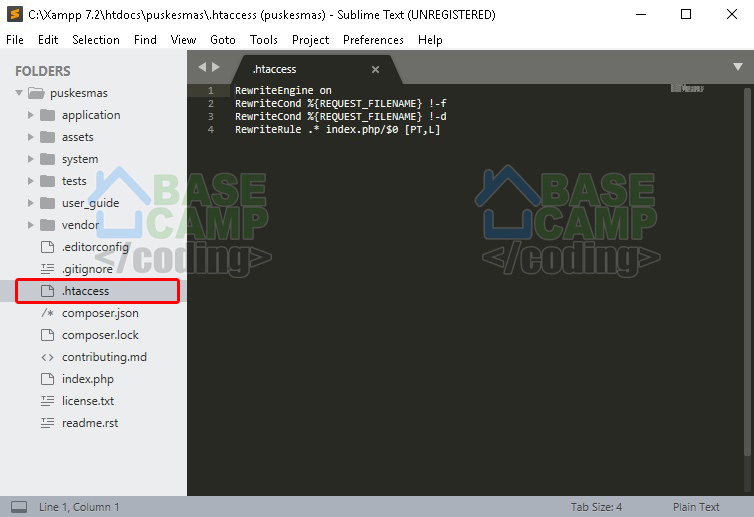

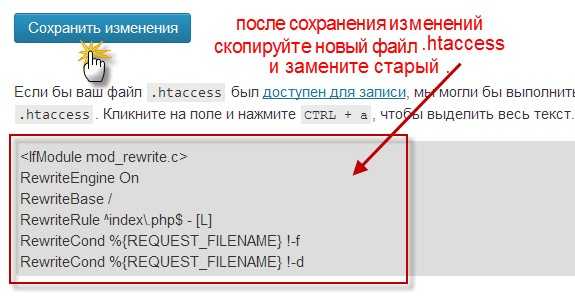

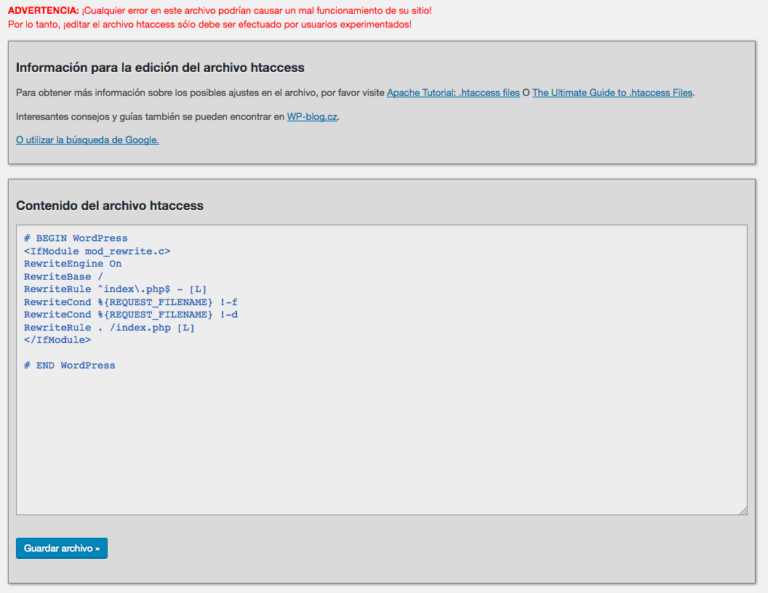

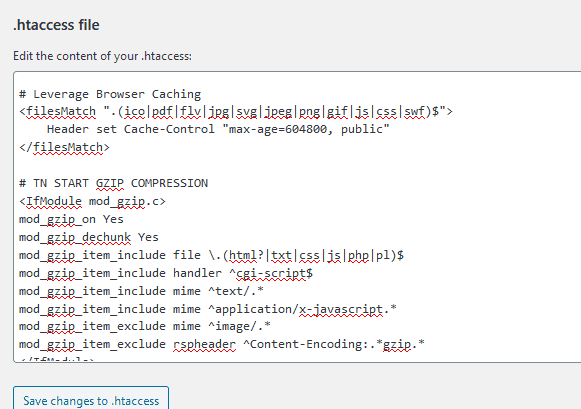

Создание файла .htaccess

Сначала, создается файл .htaccess как простой документ текстового формата без расширения .txt. Его можно открыть в обычном блокноте Windows, но лучше воспользоваться более расширенным редактором, например – Notepad++.

Права на этот файл должны быть обозначены как – 644, а загрузка производиться посредством ASCII-режима. Если обнаружится, что созданный файл неработоспособен необходимо обратиться в техподдержку хостинга.

Многие бесплатные хостинги запрещают использование файла .htaccess без специального разрешения. Этот файл применим только к серверам Apache и не будет исполняться на серверах под управлением Windows.

Почему блокировки не работают

В первую очередь из-за несовершенства российского законодательства в части, которая касается интернета и всего, что с ним связано. Вспомним, например, 139-ФЗ от 28.07.2012 г., на основании которого был создан «Единый реестр» запрещенных сайтов, или 398-ФЗ от 28.12.2013 г., разрешающий ограничивать доступ к сайтам, содержащим экстремистскую информацию и призывы к массовым беспорядкам.

Еще один закон, 276-ФЗ от 29.07.2017 г., ограничивает использование анонимайзеров и VPN-сетей, предоставляющих доступ к запрещенным сайтам.

Как видно, у авторов этих законов весьма смутные представления о сети Интернет и ее устройстве. Они рассматривают сеть как некое здание со множеством комнат-сайтов, которые можно запереть на ключ, чтобы не допустить туда посетителей. На деле всё куда сложнее.

Чтобы разобраться, почему законы работают плохо, нужно внимательно изучить, как работает интернет.

Значит, контролировать Интернет невозможно?

Теоретически можно создать такую систему, при которой обычный пользователь (но не продвинутый айтишник) не сможет попасть на те или иные ресурсы.

Например, можно оснастить каждого провайдера программно-аппаратным комплексом, который будет анализировать передаваемую информацию (т.н. DPI — «глубокий анализ пакетов»). Так каждый байт, который вы получаете из интернета, будет изучен и классифицирован. С помощью подобных систем некоторые операторы отделяют трафик социальных сетей (бесплатный) от трафика с других сайтов (ограниченный по объему и/или платный).

Так же можно блокировать «неугодный» трафик.

Затея дорогостоящая, так как требуется специальное оборудование для каждого провайдера и оператора связи, а их в России немало. Кроме того, ни одна система DPI не гарантирует 100% точности определения трафика, так что всегда остается шанс ложного срабатывания (или, наоборот, пропуска запрещенных данных). Кроме того, проанализировать можно только незашифрованную информацию. Данные, передаваемые по VPN, отфильтровать будет сложно. А заблокировать VPN — не лучшая идея, ведь этот тип сетей используют многие организации и предприятия (например, он необходим для работы банков, так как операции в системе SWIFT проходят через защищенный канал VPN).

Есть более радикальный метод. Можно создать «белый список» и включить в него только «разрешенные» сайты, а ко всем остальным закрыть доступ по умолчанию. Легко представить, насколько пагубно это отразится на пользователях интернета. Вспомним еще раз историю с Телеграмом: в «черный список» реестра тогда попали далеко не все сайты (и даже не большинство), однако многие ИП, предприятия и бизнесмены ощутили на себе негативные последствия, не говоря уже о трудностях, постигших обычных пользователей.

Что будет, если заблокируют интернет? К счастью, такие драконовские меры всерьез не обсуждались.

Даже существующие в РФ способы интернет-цензуры могут создать пользователям немало проблем на ровном месте.

Если РКН вдруг передумает и примет решение заблокировать Яндекс — чем это будет нам грозить?

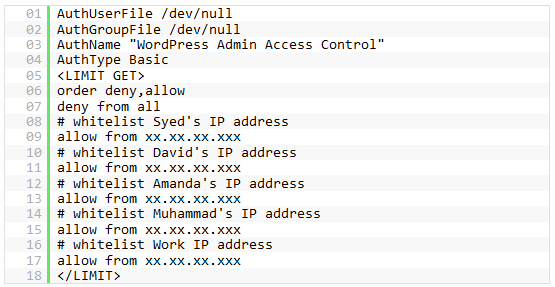

Как заблокировать IP-адрес с помощью файла WordPress .htaccess, чтобы остановить плохих посетителей

В этом руководстве мы покажем вам, как заблокировать плохих посетителей по их IP-адресам, используя только файл Apache .htaccess. Плагин WordPress не требуется.

Ваш общедоступный веб-сайт доступен в Интернете для всех, включая плохих посетителей, таких как вредоносные боты, спамеры, хакеры, злоумышленники. Они раздражают, занимают ресурсы вашего веб-сервера и представляют потенциальную угрозу безопасности.

Хорошей новостью является то, что вы можете добавить их в черный список, заблокировав их IP-адреса. IP-адрес представляет собой строку из 4 цифр, разделенных одной точкой (IPv4), или 8 групп из 4 шестнадцатеричных цифр (IPv6).Каждое устройство в Интернете идентифицируется уникальным IP-адресом.

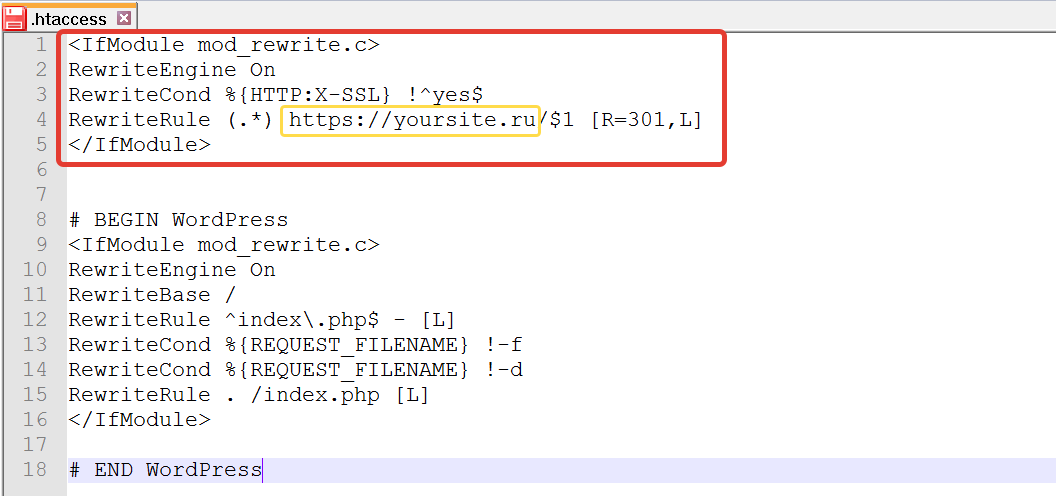

В RunCloud мы поддерживаем 2 разных стека веб-серверов: NGINX+Apache2 Hybrid и Native NGINX. Если вы используете гибридный стек веб-сервера NGINX+Apache2, вы можете легко заблокировать IP-адрес с помощью файла .htaccess в корневой папке WordPress.

Содержание

- Что такое файл .htaccess

- Определение плохих IP-адресов

- Блокировка IP-адреса с помощью файла WordPress .htaccess

- Бонус: Брандмауэр 6G

Что такое файл .htaccess0026

.htaccess — это файл конфигурации веб-сервера Apache. Вы можете создавать и редактировать файл .htaccess с помощью любого текстового редактора.

Когда сервер Apache загружает веб-папку, он обнаруживает и выполняет файл .htaccess. Файл .htaccess можно использовать для изменения конфигурации сервера Apache, включения или отключения функций и функций, включая блокировку посетителей по IP-адресу.

Одним из преимуществ использования .htaccess является то, что он выполняется до загрузки веб-сайта. Он также не требует системных ресурсов, таких как PHP и MySQL.

Определить неверный IP-адрес

Нам необходимо определить неверный IP-адрес, прежде чем мы сможем его заблокировать. Здесь мы покажем два способа найти плохие IP-адреса, которые посещают ваш сайт WordPress.

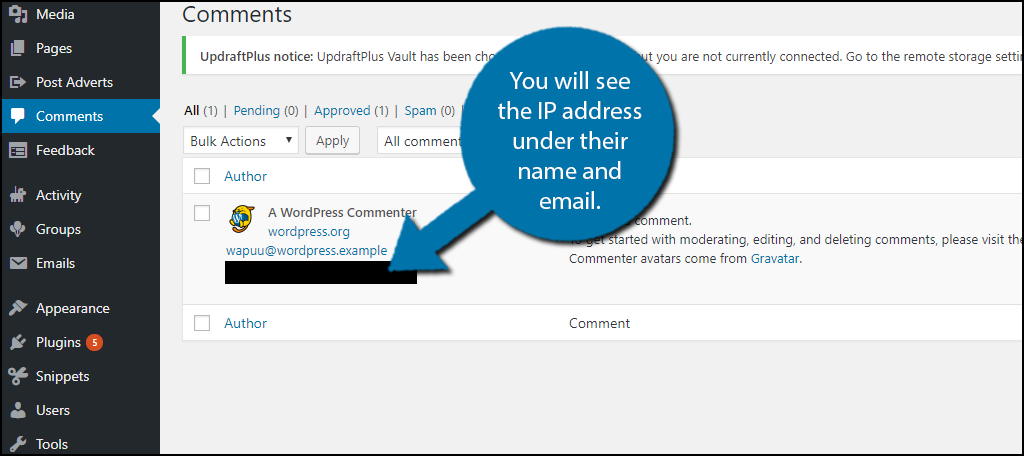

1. Найдите IP-адрес спамеров

Войдите в свою панель управления WordPress, затем перейдите в Комментарии. Нажмите «Спам», чтобы просмотреть все спам-комментарии. IP-адрес спамера отображается в столбце «Автор». Определите повторяющихся спамеров, а затем скопируйте их IP-адреса. Мы заблокируем их позже.

2. Найти IP-адрес атак грубой силы или попыток входа в систему

Мы можем найти IP-адреса всех посетителей в файле журнала доступа к веб-серверу. Это немного сложно и требует некоторого опыта, чтобы идентифицировать плохого посетителя.

Путь к файлу журнала доступа Apache в RunCloud:

/home/``**runcloud**``/logs/apache/``**имя-приложения**``_access.log

- runcloud — системное имя пользователя RunCloud по умолчанию. Замените его своим системным именем пользователя.

- Замените имя приложения на имя вашего веб-приложения.

Проверьте файл журнала сервера Apache и определите IP-адреса, которые неоднократно посещают страницы вашего веб-сайта (заливают) в течение короткого периода времени (каждые несколько секунд).

Кто такой IP-адрес?

Запишите подозрительные IP-адреса. Рекомендуется проверить, кому принадлежат IP-адреса, прежде чем их блокировать. Вы же не хотите по ошибке заблокировать подлинного посетителя, как боты Google, верно? Просто посетите https://who.is/, чтобы проверить владельца IP-адреса.Блокировка IP-адреса с помощью файла WordPress .htaccess

Предупреждение: Ваш веб-сайт может быть недоступен, если вы испортите файл .htaccess. Убедитесь, что вы сделали резервную копию файла .

htaccess, прежде чем редактировать его.

Теперь у вас есть список плохих IP-адресов, которым вы хотите запретить посещение вашего сайта. Вы можете легко заблокировать IP-адреса, используя файл .htaccess.

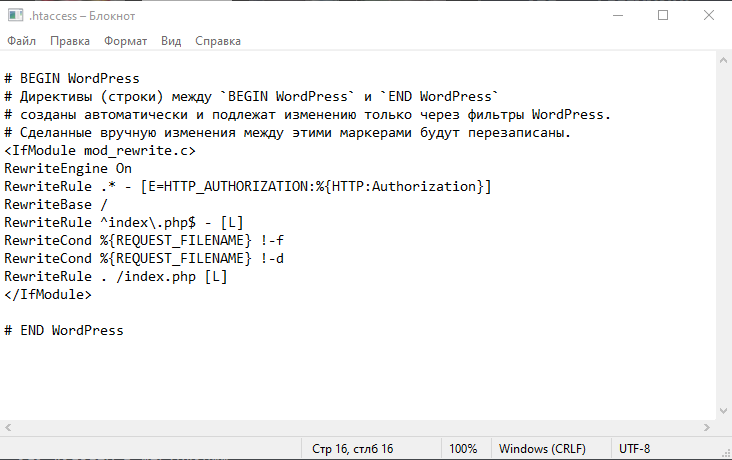

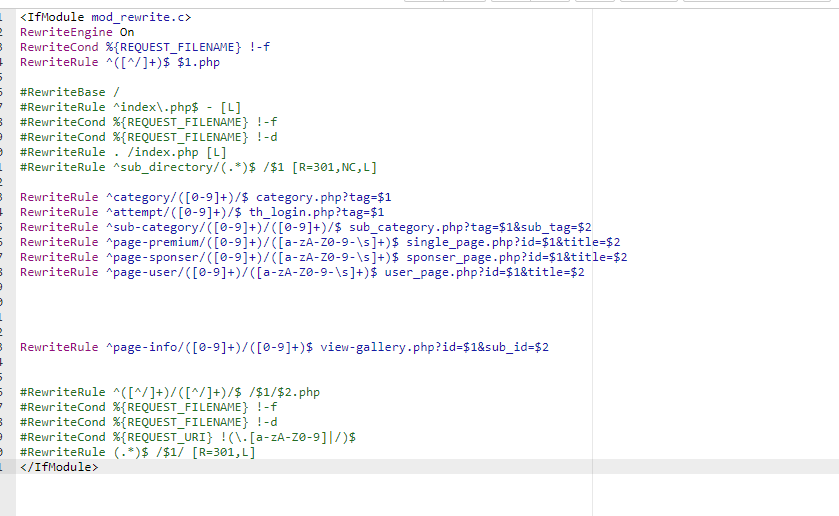

Обратите внимание, что файл .htaccess работает, только если вы используете стек веб-сервера Apache или NGINX+Apache2 Hybrid. 9индекс\.php$ — [L] RewriteCond %{REQUEST_FILENAME} !-f RewriteCond %{REQUEST_FILENAME} !-d Правило перезаписи. /index.php [Л] # END WordPress

В зависимости от конфигурации вашего сайта ваш файл .htaccess может выглядеть иначе. Это нормально. Обязательно сделайте резервную копию файла .htaccess.

Отредактируйте файл WordPress .htaccess с помощью любого текстового редактора (или веб-редактора файлов RunCloud) и добавьте следующие строки в начало файла:

Приказ Разрешить, Запретить Разрешить от всех # добавить новую строку для блокировки каждого IP-адреса # 192.168.8.1Добавьте каждый IP-адрес, который вы хотите заблокировать, в виде новой строки под строками выше.

Сохраните файл .htaccess, и любые посетители с IP-адресами не смогут получить доступ к вашему сайту.

Совет: Вы можете временно разблокировать IP-адрес, прокомментировав его — добавив «#» в начале строки.

Бонус: брандмауэр 6G

Теперь вы знаете, как заблокировать IP-адрес с помощью файла WordPress .htaccess. Это небольшой шаг к борьбе с вредоносными посетителями.

Блокировка посетителя по IP-адресу является временным решением, поскольку IP-адреса постоянно меняются. Это лучше всего подходит для быстрой блокировки определенных посетителей.

Ознакомьтесь с брандмауэром 6G от Джеффа Старра, если вы ищете более полную защиту безопасности WordPress, используя только файл .htaccess. Это бесплатно и с открытым исходным кодом.

Точно настроенный для минимизации ложных срабатываний, брандмауэр 6G защищает ваш сайт от широкого спектра вредоносных запросов URI, плохих ботов, рефереров спама и других атак.

Надеюсь, эта статья поможет вам в борьбе с надоедливыми вредоносными посетителями вашего сайта WordPress. Пожалуйста, поделитесь с нами в комментариях, как вы баните плохих посетителей сайта.

Категории: Советы и подсказки, Учебники, WordPress

Упрощение управления сервером

RunCloud — это инструмент управления облачным сервером, который позволяет вам полностью контролировать свой сервер и размещать несколько приложений WordPress, WooCommerce, Laravel и PHP с быстрой и простой настройкой.

Начните бесплатный пробный период Начать

5 дней бесплатного пробного периода кредитная карта не требуется отменить в любое время

Как заблокировать IP в .htaccess на Apache 2.4

Спросили

Изменено 2 года, 1 месяц назад

Просмотрено 31 тыс.

раз

Я обновил Apache 2.4 и хотел бы заблокировать IP-адрес. Это можно сделать, используя следующее в .htaccess на Apache 2.2

Приказ Запретить, Разрешить Запретить с 50.62.136.183Однако, как я могу добиться того же в .htaccess на Apache 2.4

- .htaccess

- apache-2.4

Это другой приемлемый синтаксис для .htaccess файл

6 Требовать все предоставленные Требовать не ip 50.62.136.183

Этот синтаксис рекомендуется для версии 2.4, поскольку синтаксис отказа от заказа не всегда будет работать, как показано здесь http://httpd.apache.org/docs/2.4/upgrading.html

2

Apache 2.4 вносит большие изменения в способ авторизации пользователей.

Компоненты авторизации в Apache 2.4 теперь могут использовать синтаксис Require, который ранее был доступен только для аутентификации. Это изменение упрощает способ определения порядка авторизации.

Наборы правил до версии 2.4 могут быть довольно сложными. Правила в версии 2.4 более логичны, в них указывается значение по умолчанию, а затем исключения.

Вы запрашиваете по умолчанию прием трафика, но хотите заблокировать определенный IP, правило будет выглядеть примерно так:

Требовать все разрешено Требовать не ip 50.62.136.183Это правило устанавливает политику по умолчанию для приема всех IP-адресов, кроме любых запросов, поступающих с IP-адреса 111.111.111.111.

Примеры до и после Apache 2.4

Apache 2.2

порядок разрешить, запретить отклонить от 50.62.136.183 Apache 2.4

<Файлы somefile.php> Требовать все предоставленные Требовать не ip 50.62.136.183 9\.хт"> Порядок разрешить, запретить Запретить от всех удовлетворить всехApache 2.4

# Предотвратить просмотр файлов .htaccess через веб-браузер. <Файлы ".ht*"> Требовать все отказано

2

Конфигурация управления доступом изменилась, как вы можете прочитать в http://httpd.apache.org/docs/2.4/upgrading.html#access, поэтому вы должны использовать директиву Require:

Требовать все предоставленные Требовать не ip 50.62.136.183 9http(s)?://(www\.)?169.166.0.5.*$ [NC] Правило перезаписи .* 198.51.100.6 [L]Примечание: данный IP-адрес является примером IP-адреса.

У меня была ошибка 500 на взаимном сервере ionos. PB пришел из командного приказа, разрешить, запретить, который больше не работает. я меняю на

Я попробовал с моим собственным полным IPV6, и он работает … но я могу установить только начало IPV4, но не IPV6 !? (возможно, IPV6 не работает как IPV4 в отношении первого номера, определяющего страну, так что это невозможно сделать .Требовать все предоставленные Требовать не IP 50.62.136.183 ..) Итак, это работает

Но это не работает:Требовать все предоставленные Требовать не IP 50.62 Требовать все предоставленные Требовать не ip 20a6:5bd2 Твой ответ

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Обязательно, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

Как заблокировать IP-адрес в WordPress (+ Видеоруководство)

Вы получаете нежелательные комментарии и нежелательные электронные письма от некоторых посетителей вашего сайта? Или вы заметили задержку во времени загрузки страницы вашего сайта? Если да, это может означать, что некоторые пользователи пытаются получить несанкционированный доступ для каких-то незаконных целей.

Тем не менее, такие действия могут вызывать беспокойство, поскольку безопасность вашего сайта является вашим главным приоритетом. Таким образом, блокировка входящих IP-адресов, известных тем, что они выполняют такие действия, от доступа к вашему сайту WordPress может быть отличным способом его защиты.

В этой статье мы обязательно покажем вам, как это сделать. Узнайте, как избавиться от злоумышленников, получающих доступ к вашему веб-сайту, и повысить общую безопасность вашего сайта.

Содержание:

- Какие IP-адреса

- Причины блокировки IP-адреса

- способов заблокировать IP-адреса

- Через панель администратора WordPress (блокировка комментариев)

- Использование блокировщика IP-адресов на Cpanel

- Файловая директива Htaccess

- Автоматическая блокировка через плагин

Что такое IP-адреса

IP-адрес (интернет-протокол) — это уникальная последовательность цифр, которая идентифицирует конкретное подключение к Интернету.

Он состоит из четырех наборов цифр, каждый из которых разделен точкой. Номер IP остается прежним, потому что он конкретно привязан к конкретному компьютеру. Поэтому WordPress записывает все IP-адреса, которые обращаются к вашему сайту, в файлы журнала доступа вашего сайта. Кроме того, IP-адреса помогают идентифицировать посетителей и их действия на вашем сайте.

Причины блокировки IP-адреса на сайте WordPress

Первая причина блокировки IP-адреса — предотвратить попытку взлома со стороны непослушных посетителей сайта. Цель их посещения вашего сайта сильно отличается от цели, которую вы имели в виду.

Вам также необходимо заблокировать IP-адрес, который запускает DDoS-атаки (распределенный отказ в обслуживании) на ваш сайт. Атака происходит, если ваш сайт становится недоступным или увеличивается время загрузки вашей страницы. В этом случае крайне важно определить виновные IP-адреса и заблокировать трафик с них.

ПРИМЕЧАНИЕ.

Распределенная атака типа «отказ в обслуживании» (DDoS) — это попытка прервать нормальный поток трафика на сервер или в сеть. Другими словами, он переполняет цель потоком автоматизированного трафика. Точно так же злоумышленники DDoS достигают этого, используя множество скомпрометированных компьютерных систем для атаки на трафик.

Вы также можете заблокировать IP-адреса, которые рассылают спам на ваш сайт комментариями и электронными письмами.

Способы блокировки IP-адресов на сайте WordPress

Вы можете запретить подозрительным IP-адресам доступ к вашим сайтам. В зависимости от типа атаки, вот несколько вещей, которые вам обязательно нужно сделать, чтобы заблокировать IP-адреса преступников.

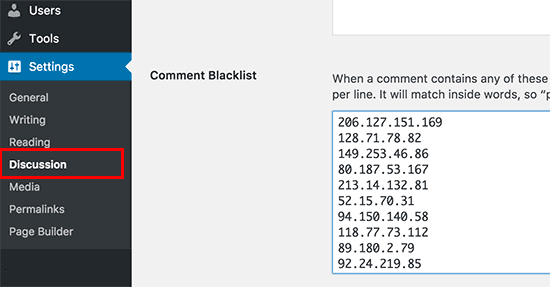

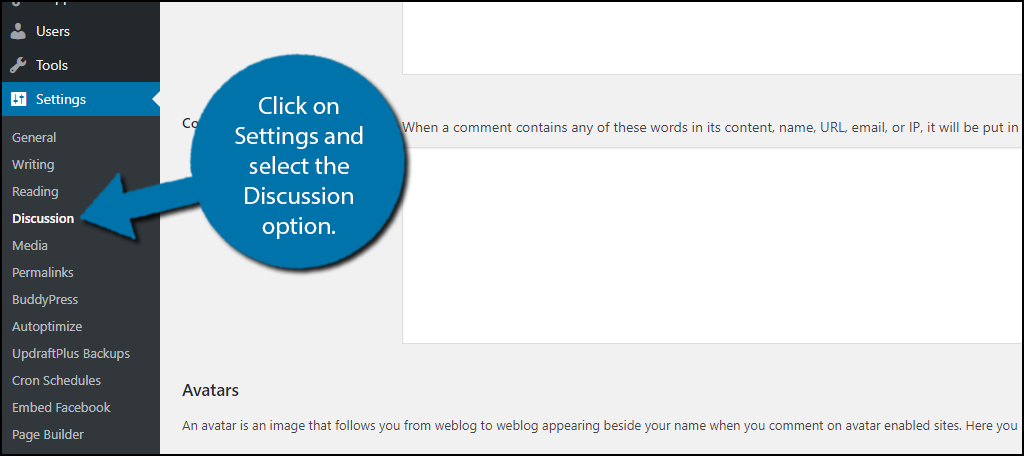

Через панель администратора WordPress (блокировка комментариев)

Во-первых, перейдите в раздел комментариев вашего сайта через панель администратора. Все пользователи, оставившие комментарии на вашем сайте, будут видны. IP-адрес будет прямо под профилем пользователя.

Во-вторых, скопируйте конкретный IP-адрес пользователя, разместившего спам-комментарий.

В-третьих:

- Перейдите в раздел «Настройки > Обсуждение».

- Прокрутите вниз до раздела «Черный список комментариев».

- Введите или вставьте IP-адрес, который вы хотите заблокировать, в текстовое поле.

- Сохраните настройки.

Это, безусловно, предотвратит доступ пользователя с определенным IP-адресом к «комментариям» на вашем сайте.

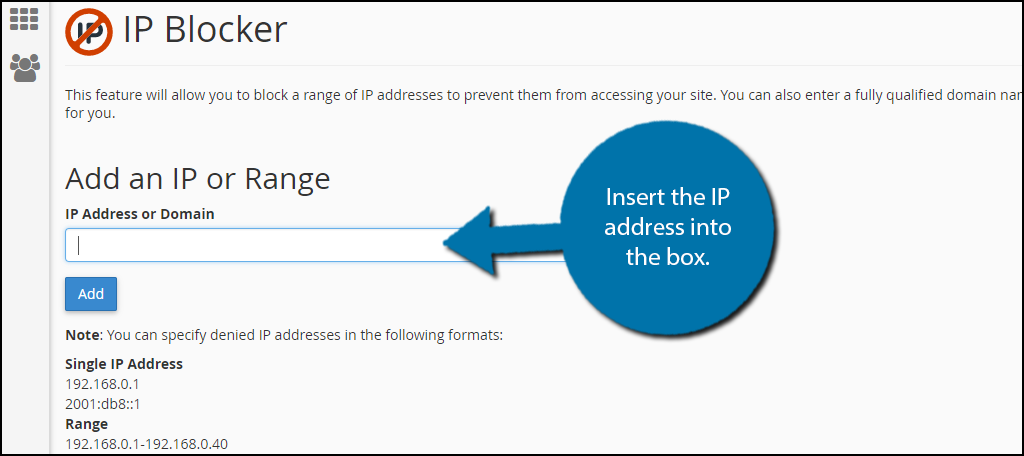

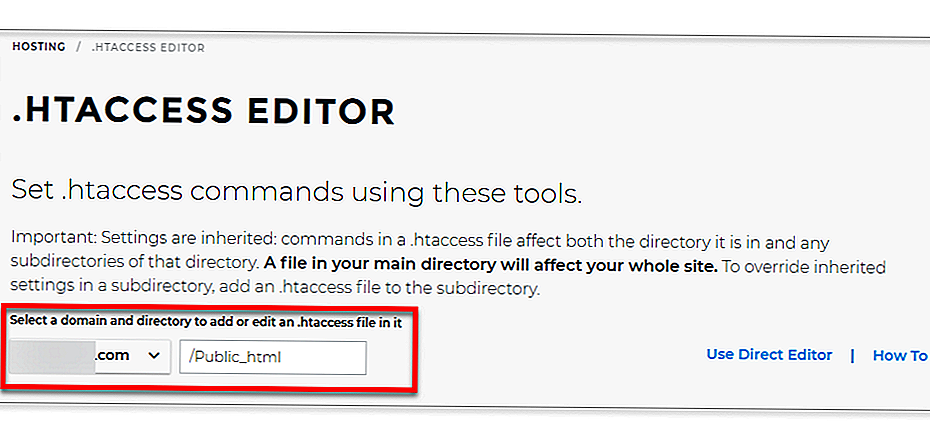

Использование блокировщика IP-адресов на Cpanel

Этот метод является лучшим способом блокировки IP-адресов злоумышленников и DDoS-атак.

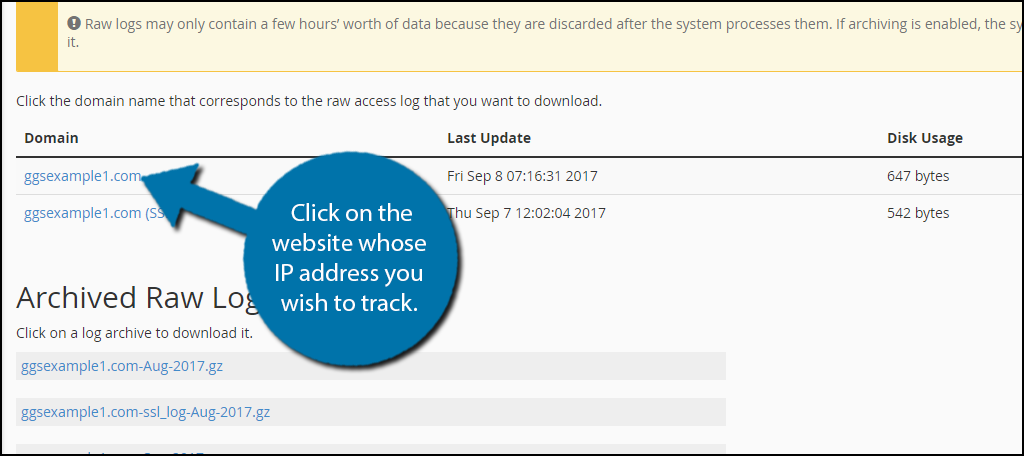

Во-первых, войдите в Cpanel вашего сайта, прокрутите до « Метрики » и выберите « Raw Access ».

Будут отображены два разных журнала доступа:

- Текущие необработанные журналы доступа

- Заархивированные необработанные журналы

В разделе « Текущие необработанные журналы » система хранит данные всего за несколько часов.

Между тем, « Архивные необработанные журналы » хранит данные « Необработанные журналы ».

Каждое зарегистрированное посещение включает IP-адреса посетителей вашего сайта, а также время и дату каждого посещения. Все, что вам нужно сделать, это нажать на ссылку, чтобы скачать всю информацию. Вы также можете извлечь IP-адрес с помощью любого приложения для создания почтовых папок, например Express Zip или WinZip. Затем вы можете просматривать информацию с помощью любых современных текстовых редакторов, таких как Notepad, Notepad++.

Обязательно найдите извлеченные IP-адреса с помощью инструмента поиска IP-адресов, например, от mxtoolsbox. Это поможет вам определить IP-адреса, трафик с которых вы хотите заблокировать.

Затем прокрутите до раздела «Безопасность» вашей cpanel и нажмите Блокировщик IP-адресов .

- Введите в текстовое поле IP-адрес, который вы хотите заблокировать.

Вы можете ввести диапазон IP-адресов, которым вы хотите запретить доступ к вашему сайту.

- Щелкните Добавить .

Эти IP-адреса наверняка больше не смогут получить доступ к вашему сайту.

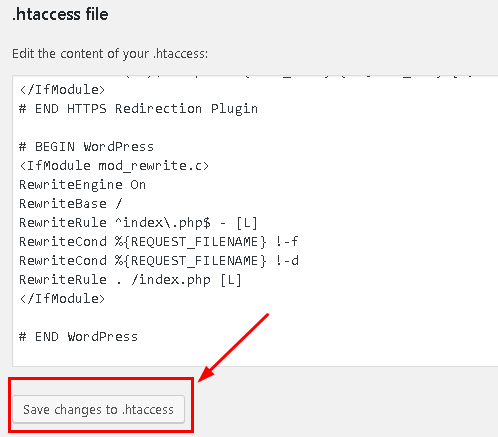

Директива файла Htaccess

Теперь мы рассмотрим два способа блокировки IP-адресов, в частности, через файл htaccess.

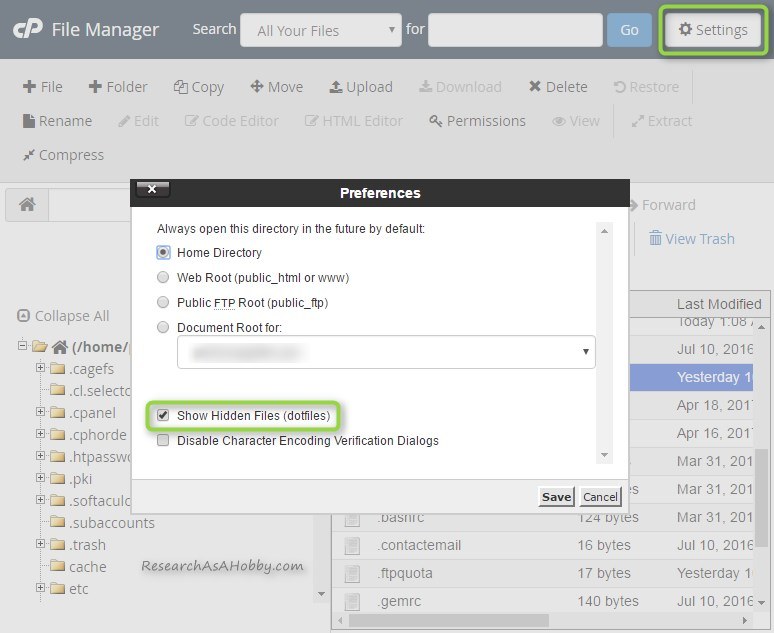

Во-первых, войдите в панель управления вашего сайта, прокрутите до «Файлы» и нажмите Файловый менеджер .

.htaccess и другие точечные файлы по умолчанию скрыты в корневой папке. Чтобы просмотреть этот файл, нажмите «Настройки» в правом верхнем углу экрана.

Во-вторых, установите флажок «Показать скрытые файлы (точечные файлы)», нажмите Сохранить , чтобы сохранить изменения.

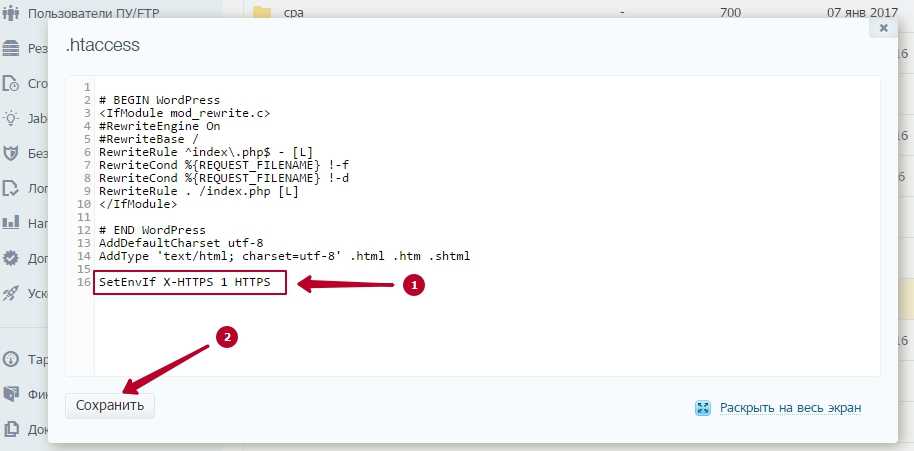

Чтобы заблокировать IP-адреса:

- Найдите и выберите файл .htaccess

- Далее нажмите Редактировать.

Добавить это правилоНажмите Сохранить изменения .

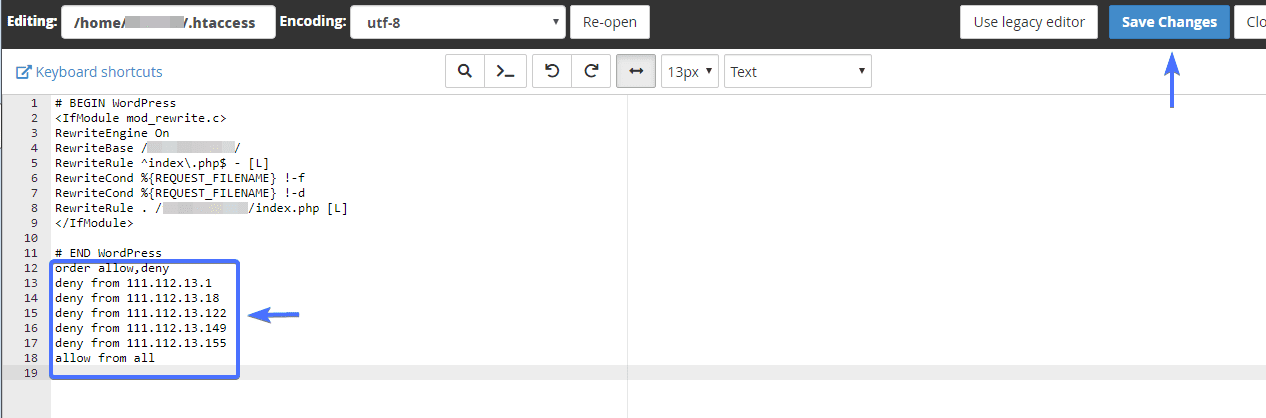

Блокировка выбранных IP-адресов на вашем сайте WordPress

Однако описанные выше действия заблокируют только один IP-адрес. Если вы хотите исключить больше IP-адресов, добавьте их в новые строки.

Добавьте эти правила в свой .htaccess.

order allow,deny

deny from 111.112.13.1

deny from 111.112.13.18

deny from 111.112.13.122

deny from 111.112.13.149

deny from 111.112.13.155

allow from all

Click on “ Сохранить изменения» .

Заблокировать диапазон IP-адресов на вашем сайте WordPress

Вы также можете запретить доступ для диапазона IP-адресов, например, 111.112.13.1 до 111.112.13.155

Добавьте это правило в свой .htaccess.

порядок разрешить, запретить

запретить с 111.112.13.1.

разрешить от всехНажмите «Сохранить изменения» .

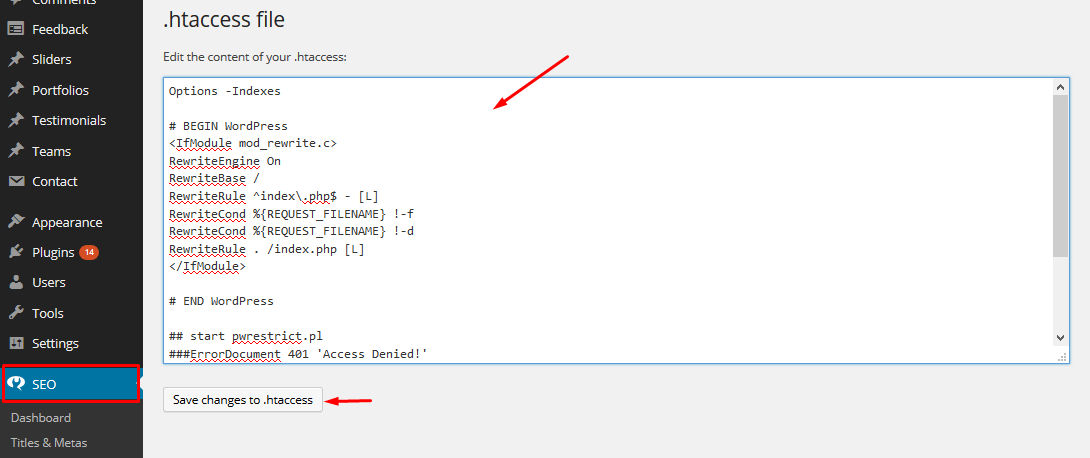

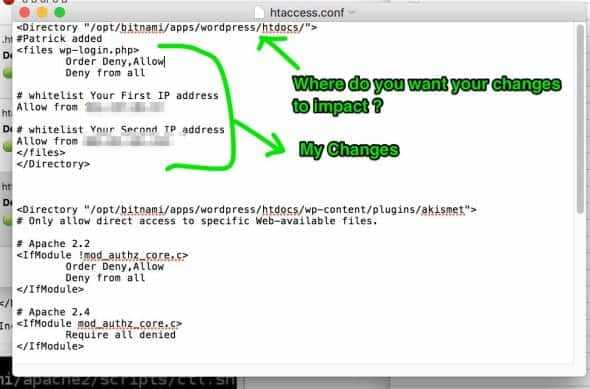

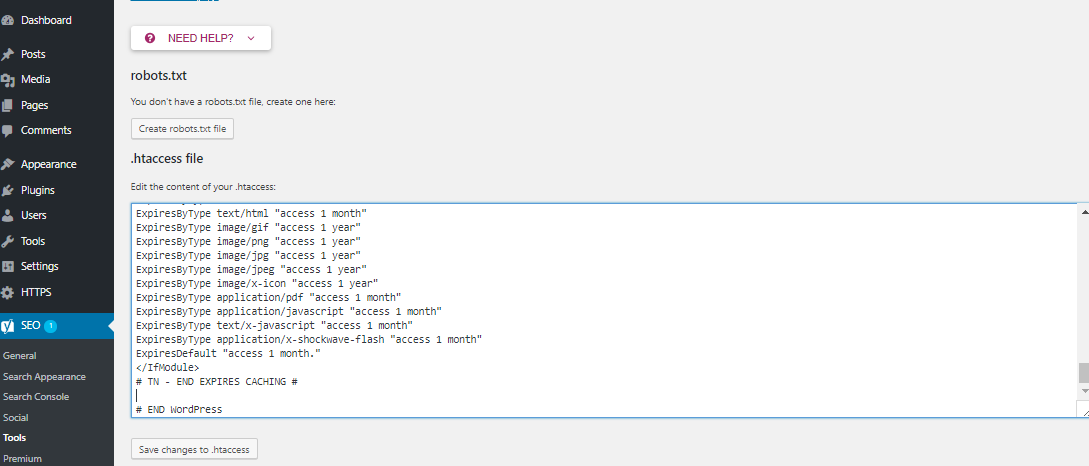

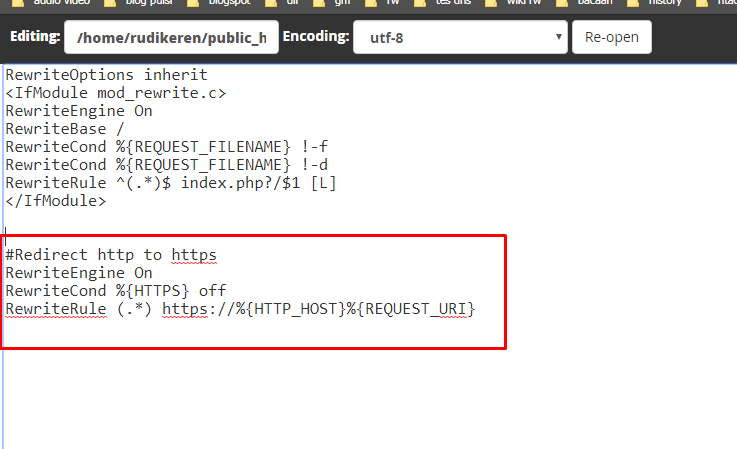

Аналогичным образом, если у вас установлен Yoast SEO, вы можете редактировать файл .

htaccess из панели администратора WordPress.

Сначала нажмите «SEO» на левой панели панели управления, затем выберите «Инструменты» > «Редактор файлов».

Затем отредактируйте содержимое файла .htaccess и нажмите «Сохранить изменения»0006

Автоматическая блокировка с помощью плагина

Задача блокировки отдельного IP-адреса или диапазона IP-адресов может быть утомительной. Плагины безопасности , такие как WordFence и All In One WP Security & Firewall, могут помочь вам отследить нарушающие IP-адреса и заблокировать их без вашего ведома или действия.

Эти плагины действительно предлагают ряд услуг по обеспечению безопасности сайта, включая:

- Учетные записи пользователей, безопасность входа и регистрации

- Безопасность файловой системы

- Безопасность базы данных

- Функция черного списка и брандмауэра

- Защита от грубой силы

- Сканер безопасности

- Защита от копирования текста переднего плана

- Фильтрация спама в комментариях

- Регулярные обновления

Чтобы узнать, как установить и использовать эти плагины, ознакомьтесь с нашим руководством по безопасности WordPress.

Продвинутым пользователям

Продвинутым пользователям

123.123.123

123.123.123 htaccess .

htaccess . .*$ — [F,L]

</IfModule>

.*$ — [F,L]

</IfModule> кнопки в редакторе.

кнопки в редакторе. Но для этого нужно что бы хостер поддерживал данную функцию (если нет доступа к конфигам веб сервера), или включить поддержку самостоятельно установив недостающие пакеты и добавив в конфиге httpd.conf

Но для этого нужно что бы хостер поддерживал данную функцию (если нет доступа к конфигам веб сервера), или включить поддержку самостоятельно установив недостающие пакеты и добавив в конфиге httpd.conf

К тому же Китай и Индию я могу отключить полностью и не переживать, а вот другие страны зачастую заблокировать нельзя из за того что пользователи оттуда могут приходить

К тому же Китай и Индию я могу отключить полностью и не переживать, а вот другие страны зачастую заблокировать нельзя из за того что пользователи оттуда могут приходить  Здесь на форуме его можно купить за монеты, а монеты легко заработать, например, размещая ресурсы на форуме как я.

Здесь на форуме его можно купить за монеты, а монеты легко заработать, например, размещая ресурсы на форуме как я. htaccess

htaccess 0.0.0/6

Deny from 56.0.0.0/7

Deny from 214.0.0.0/7

0.0.0/6

Deny from 56.0.0.0/7

Deny from 214.0.0.0/7 Например, послать всех по известному адресу:

Например, послать всех по известному адресу: Создаем правило, выбирая в меню ранее созданные цель и узел.

Создаем правило, выбирая в меню ранее созданные цель и узел. Иногда это были предупреждения на почту указанную на сайте, но чаще жалобы летели хостеру, а они уже писали мне, я в свою очередь всегда их тут же удалял.

Иногда это были предупреждения на почту указанную на сайте, но чаще жалобы летели хостеру, а они уже писали мне, я в свою очередь всегда их тут же удалял. Страницу не удалял, так как это была категория, причем она сидела в топе по жирным запросам что давало хороший траф на нее (даже с учетом блокировки) и конверсию по монетизации сайта. Ну в блоке и в блоке, сайт же не заблочен был, поэтому этот вариант тоже отложил в сторону.

Страницу не удалял, так как это была категория, причем она сидела в топе по жирным запросам что давало хороший траф на нее (даже с учетом блокировки) и конверсию по монетизации сайта. Ну в блоке и в блоке, сайт же не заблочен был, поэтому этот вариант тоже отложил в сторону. Для обхода способов, которые использует РКН, усилий не требуется.

Для обхода способов, которые использует РКН, усилий не требуется. Далее, нужно выбрать то соединение, через которое мы выходим в Интернет, и нажать ЛКМ на нем:

Далее, нужно выбрать то соединение, через которое мы выходим в Интернет, и нажать ЛКМ на нем: Как прописать DNS вы с этого момента уже знаете.

Как прописать DNS вы с этого момента уже знаете.

54.0.0/16 -Action Block

54.0.0/16 -Action Block Если вы хотите использовать данные BIN, все, что вам нужно сделать, это загрузить и обновить данные BIN на странице настроек плагина. Вы также можете сделать это вручную, используя ссылки, предоставленные этим плагином.

Если вы хотите использовать данные BIN, все, что вам нужно сделать, это загрузить и обновить данные BIN на странице настроек плагина. Вы также можете сделать это вручную, используя ссылки, предоставленные этим плагином. Так что я пошел по другому пути и запретил доступ всем, кроме некоторых стран. Я расскажу дальше для примера оба способа. Технически они ничем не отличаются, просто разный подход.

Так что я пошел по другому пути и запретил доступ всем, кроме некоторых стран. Я расскажу дальше для примера оба способа. Технически они ничем не отличаются, просто разный подход. 159.112.0/21

159.112.0/21

Подробнее о настройке iptables читайте мою статью, о которой я говорил ранее.

Подробнее о настройке iptables читайте мою статью, о которой я говорил ранее. /следующий_разрешенный_для_метода_POST_URL$ allow_method

</IfModule>

# Разрешаем метод POST только для избранных URL:

<Limit POST>

Order Deny,Allow

Deny from all

Allow from env=allow_method

</Limit>

Order Deny,Allow

# Запрет всех IP-адресов одной хитрож… мудрой компнии, которая позиционирует себя на рынке поискового продвижения сайтов (чем на самом деле занимается, непонятно, но их бот систематически простукивает сайты, ежесекундно меняя IP-адреса из всего диапазона):

Deny from 94.77.64.0/18

Deny from env=banned

Deny from env=bot

Deny from env=ip

Deny from env=shit

/следующий_разрешенный_для_метода_POST_URL$ allow_method

</IfModule>

# Разрешаем метод POST только для избранных URL:

<Limit POST>

Order Deny,Allow

Deny from all

Allow from env=allow_method

</Limit>

Order Deny,Allow

# Запрет всех IP-адресов одной хитрож… мудрой компнии, которая позиционирует себя на рынке поискового продвижения сайтов (чем на самом деле занимается, непонятно, но их бот систематически простукивает сайты, ежесекундно меняя IP-адреса из всего диапазона):

Deny from 94.77.64.0/18

Deny from env=banned

Deny from env=bot

Deny from env=ip

Deny from env=shit Если IP принадлежит хостинг-провайдеру, можно смело блокировать всю сеть, поскольку зайти из нее может только бот. Дополнительно можно использовать блокировку доступа к сайту по User Agent известных ботов. Смотрите список User Agent ботов.

Если IP принадлежит хостинг-провайдеру, можно смело блокировать всю сеть, поскольку зайти из нее может только бот. Дополнительно можно использовать блокировку доступа к сайту по User Agent известных ботов. Смотрите список User Agent ботов. Блокируется домен целиком со всеми алиасами

Блокируется домен целиком со всеми алиасами Но тут действия для установки запрета немного сложнее:

Но тут действия для установки запрета немного сложнее: ru.

ru. Еще один закон, 276-ФЗ от 29.07.2017 г., ограничивает использование анонимайзеров и VPN-сетей, предоставляющих доступ к запрещенным сайтам.

Еще один закон, 276-ФЗ от 29.07.2017 г., ограничивает использование анонимайзеров и VPN-сетей, предоставляющих доступ к запрещенным сайтам. Так же можно блокировать «неугодный» трафик.

Так же можно блокировать «неугодный» трафик. Что будет, если заблокируют интернет? К счастью, такие драконовские меры всерьез не обсуждались.

Что будет, если заблокируют интернет? К счастью, такие драконовские меры всерьез не обсуждались. Каждое устройство в Интернете идентифицируется уникальным IP-адресом.

Каждое устройство в Интернете идентифицируется уникальным IP-адресом. htaccess является то, что он выполняется до загрузки веб-сайта. Он также не требует системных ресурсов, таких как PHP и MySQL.

htaccess является то, что он выполняется до загрузки веб-сайта. Он также не требует системных ресурсов, таких как PHP и MySQL. log

log  htaccess, прежде чем редактировать его.

htaccess, прежде чем редактировать его. Сохраните файл .htaccess, и любые посетители с IP-адресами не смогут получить доступ к вашему сайту.

Сохраните файл .htaccess, и любые посетители с IP-адресами не смогут получить доступ к вашему сайту.

раз

раз Наборы правил до версии 2.4 могут быть довольно сложными. Правила в версии 2.4 более логичны, в них указывается значение по умолчанию, а затем исключения.

Наборы правил до версии 2.4 могут быть довольно сложными. Правила в версии 2.4 более логичны, в них указывается значение по умолчанию, а затем исключения. htaccess через веб-браузер.

<Файлы ".ht*">

Требовать все отказано

htaccess через веб-браузер.

<Файлы ".ht*">

Требовать все отказано

..)

Итак, это работает

..)

Итак, это работает  Тем не менее, такие действия могут вызывать беспокойство, поскольку безопасность вашего сайта является вашим главным приоритетом. Таким образом, блокировка входящих IP-адресов, известных тем, что они выполняют такие действия, от доступа к вашему сайту WordPress может быть отличным способом его защиты.

Тем не менее, такие действия могут вызывать беспокойство, поскольку безопасность вашего сайта является вашим главным приоритетом. Таким образом, блокировка входящих IP-адресов, известных тем, что они выполняют такие действия, от доступа к вашему сайту WordPress может быть отличным способом его защиты.  Он состоит из четырех наборов цифр, каждый из которых разделен точкой. Номер IP остается прежним, потому что он конкретно привязан к конкретному компьютеру. Поэтому WordPress записывает все IP-адреса, которые обращаются к вашему сайту, в файлы журнала доступа вашего сайта. Кроме того, IP-адреса помогают идентифицировать посетителей и их действия на вашем сайте.

Он состоит из четырех наборов цифр, каждый из которых разделен точкой. Номер IP остается прежним, потому что он конкретно привязан к конкретному компьютеру. Поэтому WordPress записывает все IP-адреса, которые обращаются к вашему сайту, в файлы журнала доступа вашего сайта. Кроме того, IP-адреса помогают идентифицировать посетителей и их действия на вашем сайте. Распределенная атака типа «отказ в обслуживании» (DDoS) — это попытка прервать нормальный поток трафика на сервер или в сеть. Другими словами, он переполняет цель потоком автоматизированного трафика. Точно так же злоумышленники DDoS достигают этого, используя множество скомпрометированных компьютерных систем для атаки на трафик.

Распределенная атака типа «отказ в обслуживании» (DDoS) — это попытка прервать нормальный поток трафика на сервер или в сеть. Другими словами, он переполняет цель потоком автоматизированного трафика. Точно так же злоумышленники DDoS достигают этого, используя множество скомпрометированных компьютерных систем для атаки на трафик.

Между тем, « Архивные необработанные журналы » хранит данные « Необработанные журналы ».

Между тем, « Архивные необработанные журналы » хранит данные « Необработанные журналы ». Вы можете ввести диапазон IP-адресов, которым вы хотите запретить доступ к вашему сайту.

Вы можете ввести диапазон IP-адресов, которым вы хотите запретить доступ к вашему сайту.

htaccess из панели администратора WordPress.

htaccess из панели администратора WordPress.