Нежелательный контент

Нежелательный контент — это не только информационные материалы (изображения, видео, аудио, тексты), содержащие насилие, порнографию, пропаганду наркотических средств, азартных игр и т.п., но и различные вредоносные программы, задача которых — получить доступ к информации на компьютере владельца. Также к нежелательному контенту относятся сайты, запрещенные законодательством.

В современном мире интернетом пользуются люди разных возрастов. Едва ли не каждый, будь то ребенок или пожилой человек, имеет страницу в социальной сети, пользуется поисковыми системами для получения ответов на вопросы, смотрит видео, читает книги или слушает музыку. В связи с этим вероятность того, что пользователь встретит в сети нежелательный контент, очень велика, и от вида такого контента будут зависеть размер и тяжесть полученного ущерба.

Классификация нежелательного контента

Нежелательный контент можно разделить на несколько основных типов.

- Вредоносные программы.

- Спам.

- Потенциально опасные программы.

- Запрещенные законодательством сайты.

- Нежелательные сайты.

Вредоносные программы различаются методами проникновения, принципами работы и решаемыми задачами. Традиционная классификация включает три их разновидности: классические вирусы, черви и «троянские кони». Классический вирус встраивается в существующие программы или документы («заражает» их) и в дальнейшем выполняется при каждом запуске инфицированного файла. Черви распространяются по компьютерным сетям — как правило, посредством уязвимостей в прошивках оборудования, операционных системах и прикладных программах. Под «трояном» обычно понимают вредоносный код, который маскируется под легитимное полезное приложение. Стоит дополнительно отметить инструменты, скрывающие свое присутствие не только от пользователя, но и от защитного программного обеспечения (руткиты), а также средства удаленного администрирования (RAT, бэкдоры), которые позволяют злоумышленнику не только управлять любым приложением на ПК, но и производить запись видео / аудио с имеющейся камеры / микрофона, загружать и сохранять файлы, сохранять последовательности нажатия клавиш.

Спам — это письма, которые приходят на электронную почту от неизвестных людей и компаний. Такие сообщения обычно имеют завлекающую тему и содержат какую-либо рекламную информацию, призывающую что-то купить или выиграть. Выполняя действия, описанные в письме, можно не только потерять деньги: просмотр прикрепленных к письму документов и изображений является одним из способов загрузить на свой компьютер вредоносную программу, что может привести к потере личной информации.

К потенциально опасным объектам можно отнести программы, которые содержат рекламу (adware), а также шпионские приложения (spyware), скрытно устанавливаемые на устройство без согласия пользователя с целью сбора информации, изменения каких-либо настроек и т.д. Кроме того, разработчики средств безопасности иногда включают в эту группу легитимные программные комплексы, которые можно использовать во вред (например, утилиты для удаленного управления компьютером партнера, применяемые в рамках оказания технической поддержки, могут превратиться в инструмент злоумышленника, аналогичный бэкдору).

В целом каждый сам решает, какая информация для него является нежелательной, что загружать на свой ПК и какие сайты посещать, при этом в некоторых случаях осознанно идя на риск. Однако существуют сетевые ресурсы, содержащие информацию, распространение которой запрещено в Российской Федерации на законодательном уровне. Такие сайты образуют особую категорию нежелательного контента. Кроме того, в особую группу можно выделить веб-страницы с информацией, не соответствующей возрасту пользователя (т.е. неподходящие для определенных возрастных категорий), и ресурсы, блокируемые на рабочих местах с целью уменьшения времени, которое тратится сотрудниками организации на развлечения.

Объект воздействия

Угрозе заражения подвержены все устройства, имеющие подключение к интернету. С нежелательным контентом сталкиваются все: домашние и корпоративные пользователи, владельцы смартфонов и персональных компьютеров. Никто не защищен от вредоносных программ на 100%, но неопытные пользователи более уязвимы.

В частности, тот, кто имеет опыт работы с различными приложениями, не будет скачивать на свой ПК сомнительные файлы или посещать сайты такого же характера. Это и отличает опытного пользователя от неопытного, последний будет не раздумывая переходить по ссылкам и загружать оттуда любое содержимое.

То же касается и спам-рассылок: опытный пользователь знает, к чему приводят подобные сообщения, и не будет открывать прикрепленные документы, заполнять какие-то анкеты, переводить куда-то деньги и т.д. Однако наивные или падкие на легкую наживу люди, увидев громкий заголовок или яркую картинку, без сомнений перейдут по ссылке.

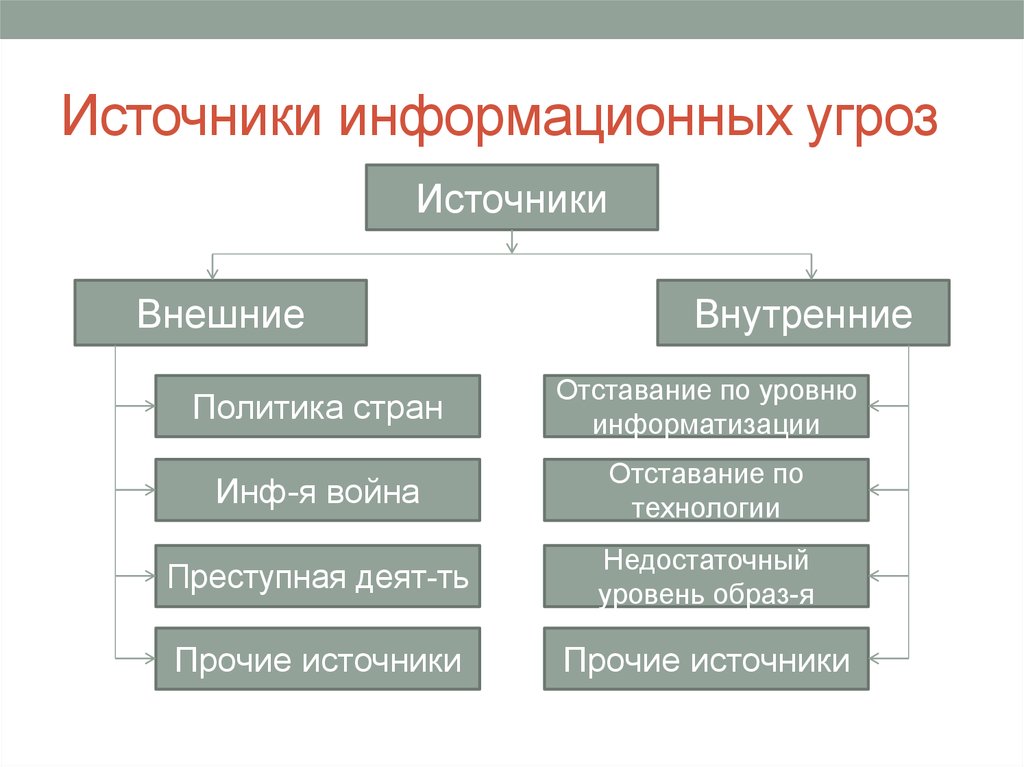

Источник угрозы

Основным генератором нежелательного контента является киберкриминальный бизнес. Киберпреступники зарабатывают деньги на вредоносных программах и результатах их работы, а также на злонамеренных или рекламных рассылках.

Киберпреступники зарабатывают деньги на вредоносных программах и результатах их работы, а также на злонамеренных или рекламных рассылках.

Анализ риска

От вредоносных и потенциально нежелательных программ помогают защититься комплексные антивирусные средства (для дома — класс Internet Security, для компаний — Endpoint Protection). Существуют и узкоспециализированные решения. Такое программное обеспечение обычно работает на основе сигнатурных баз, которые постоянно обновляются, что позволяет обнаруживать новые виды угроз. Необходимо помнить, что само по себе наличие антивирусной защиты не сможет предотвратить заражение компьютерной системы, если пользователь не будет соблюдать правила безопасности. Для этого нужны знания об основных механизмах работы вредоносных программ.

В некоторых продуктах для личной и корпоративной безопасности доступна т.н. «песочница» — средство запуска приложений в изолированной среде, откуда невозможно нанести вред операционной системе и данным.

Для защиты от спам-рассылок используют антиспам-фильтрацию и черные списки. Эти способы доступны и позволяют если не полностью обезопасить себя от спама, то по крайней мере значительно уменьшить его объемы. Фильтрация применяется также и для того, чтобы предотвратить посещение нежелательных веб-ресурсов. Как правило, подобные компоненты тоже входят в состав комплексных антивирусных решений.

Мошенничество (фрод, fraud)

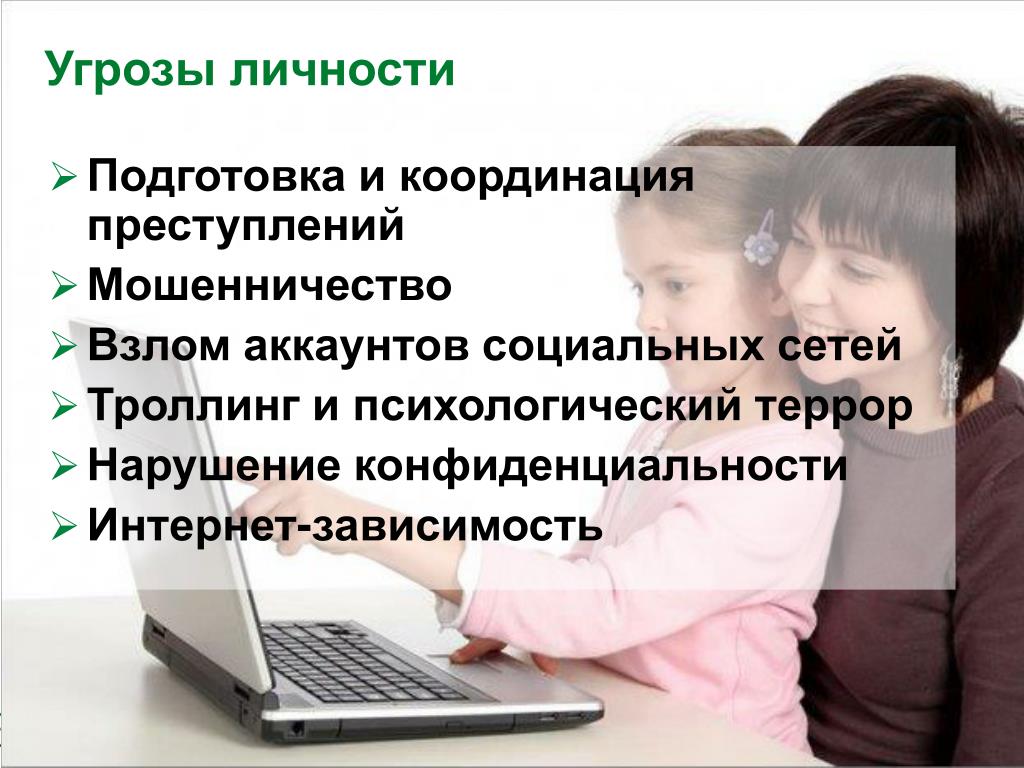

Мошенничество, или фрод (англ. fraud — «мошенничество») — вид незаконного использования информационных технологий в различных областях бизнеса, от телекоммуникаций до банковского сектора, цель которого обычно состоит в том, чтобы присвоить денежные средства жертвы. Для фрода кибермошенники могут использовать множество методов: фишинг, скимминг, социальную инженерию, кардинг, «нигерийские письма» и т.п. Фрод известен очень давно: мошенники научились использовать телефон для своих операций еще в 60-70-х годах XX века. С появлением интернета кибермошенники перебрались и в него: начали появляться фишинговые сайты, на электронную почту пользователей стали приходить письма мошеннического содержания.

Для фрода кибермошенники могут использовать множество методов: фишинг, скимминг, социальную инженерию, кардинг, «нигерийские письма» и т.п. Фрод известен очень давно: мошенники научились использовать телефон для своих операций еще в 60-70-х годах XX века. С появлением интернета кибермошенники перебрались и в него: начали появляться фишинговые сайты, на электронную почту пользователей стали приходить письма мошеннического содержания.

Классификация и разновидности фрода

Онлайн-мошенничество

К данному виду относятся фишинг и кража личности.

При фишинге хакеры пытаются всеми способами получить от пользователя его личные данные, логины и пароли. Мошенники могут создавать поддельные сайты, внешне неотличимые от настоящих, с похожими доменными именами, чтобы пользователь поверил в их подлинность и попытался пройти авторизацию со своим логином и паролем, после чего учетные данные окажутся у злоумышленников. Также фишинг может быть реализован в виде электронных писем и других подобных сообщений, в которых мошенники от имени компании (банка, социальной сети и т. п) запрашивают у пользователя сведения для входа в аккаунт или его личные данные (номера кредитных карт, копии документов).

п) запрашивают у пользователя сведения для входа в аккаунт или его личные данные (номера кредитных карт, копии документов).

Кража личности — преступление, при котором один человек выдает себя за другого. Мошенники могут делать это, например, для того, чтобы удаленно получить кредит на чужое имя. По информации исследователей, работающих в области безопасности, на черном рынке полный комплект данных для кражи личности (включая документы) стоит 16-30 долларов США.

Кардинг

Кардинг — это кража данных о пластиковых картах и их владельцах (адрес, ответы на секретные вопросы, дата рождения, имя) для последующей оплаты товара в интернет-магазинах или продажи на черном рынке. Для получения данных мошенники применяют фишинг, социальную инженерию, специальные устройства, особые виды вредоносных программ. Также они могут получать сведения после взлома интернет-магазинов или банков.

Для получения данных о реквизитах платежной карты мошенники могут устанавливать специальные устройства на банкоматы. Эти устройства считывают данные с карточки и пин-код, который вводит пользователь. Также злоумышленники могут устанавливать специальные программы на взломанные банкоматы, киоски оплаты, POS-терминалы.

Эти устройства считывают данные с карточки и пин-код, который вводит пользователь. Также злоумышленники могут устанавливать специальные программы на взломанные банкоматы, киоски оплаты, POS-терминалы.

Часто мошенники используют специальные устройства для кражи информации с магнитной ленты платежной карты. Такой вид мошенничества называется скиммингом. Скиммеры с помощью специального оборудования могут перенести данные одной платежной карты на другую. С появлением бесконтактных карт оплаты скиммеры стали использовать новое оборудование для считывания данных с них.

Внутренний фрод

В третью группу можно включить внутренние хищения, совершаемые сотрудниками компании с использованием служебного положения и доступа к информационным системам. Жертвами такого фрода может стать как сама компания, в которой работают нечистоплотные сотрудники, так и ее клиенты.

Жертвы фрода

От мошенничества в сфере высоких технологий страдает широкий круг людей: владельцы интернет-магазинов, банки, телеком-операторы, теряющие огромное количество денег из-за мошенников, которые покупают у них товары с помощью чужих карт, после чего владелец карты обязательно запросит возврат средств. Например, потери телеком-операторов составляют от 3% до 7% от общего дохода за счет продажи услуг (ip-news.ru). Таким образом, магазин останется и без товара, и без денег. Кроме того, банки часто вводят санкции против магазина в виде штрафа в размере от 5 до 200 тысяч долларов США. Обычные пользователи страдают не меньше — мошенники воруют деньги с их счетов, берут от их имени кредиты.

Например, потери телеком-операторов составляют от 3% до 7% от общего дохода за счет продажи услуг (ip-news.ru). Таким образом, магазин останется и без товара, и без денег. Кроме того, банки часто вводят санкции против магазина в виде штрафа в размере от 5 до 200 тысяч долларов США. Обычные пользователи страдают не меньше — мошенники воруют деньги с их счетов, берут от их имени кредиты.

Источники мошенничества

В интернете и даркнете существует огромное количество форумов, посвященных мошенничеству через интернет. На них мошенники объединяются в группы, делятся опытом и учат новичков. Из-за такой доступности информации число кибермошенников растет. На данный момент значительное количество пользователей разного возраста и национальной / этнической принадлежности промышляют мошенничеством: покупают на черном рынке данные о реквизитах платежных карт, занимаются фишингом, обворовывают интернет-магазины. Для этого не нужно много знаний и опыта, достаточно найти в интернете схему и действовать. Особую опасность представляют организованные группировки, которые занимаются фродом на профессиональной основе. Они нацеливаются на опустошение счетов сотовых операторов, использование бонусов в интернет-магазинах для получения товаров и т.д.

Особую опасность представляют организованные группировки, которые занимаются фродом на профессиональной основе. Они нацеливаются на опустошение счетов сотовых операторов, использование бонусов в интернет-магазинах для получения товаров и т.д.

Анализ риска фрода

Фрод — огромный риск и огромные потери для интернет-предпринимателей и обычных пользователей. К счастью, для интернет-магазинов, банков, телеком-операторов разработано много различных антифрод-систем, которые следят за тем, чтобы на сайте не было мошенничества. Одним из видов борьбы с фродом являются проверки вручную — в этом случае трудозатраты составлют не менее 80% от общего объема работ. Еще один вид — ИТ-зависимые методы, когда борьба с мошенничеством основывается на специальных выборках, предоставляемых ИТ-подразделениями компании, благодаря чему значительно сокращаются трудозатраты и возрастает число контролируемых потоков данных. Третий вид противодействия фроду — автоматизированные методы, использование программно-аппаратных средств.

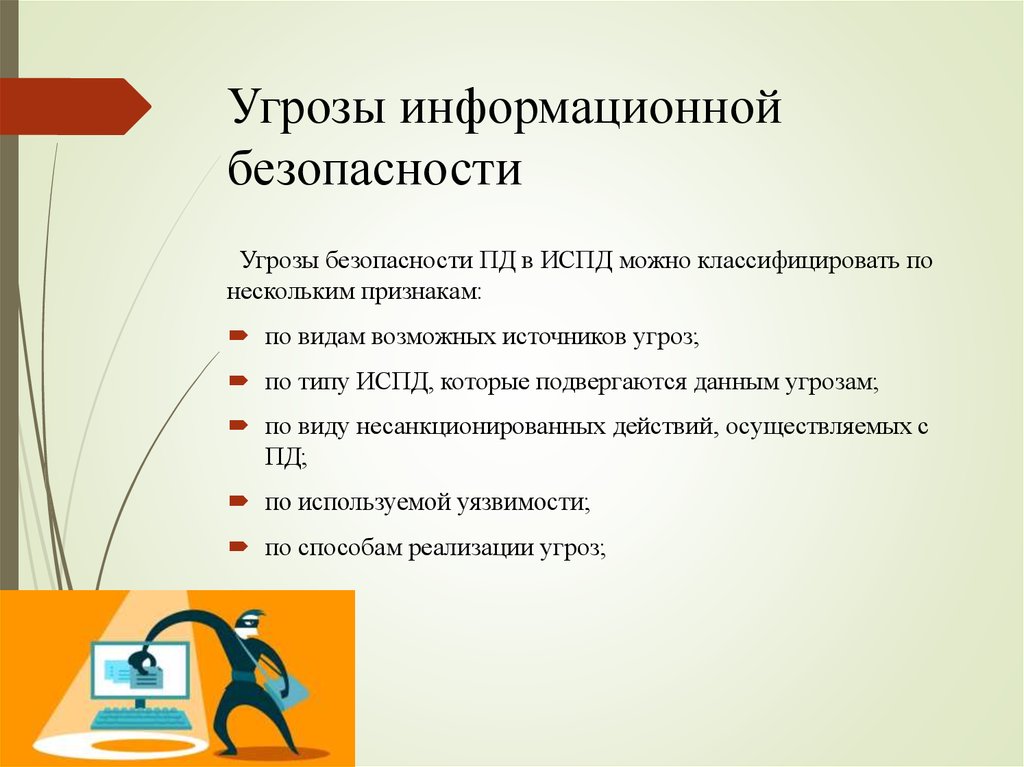

Основные угрозы информационной безопасности современной компании

- Главная

- Статьи и публикации

- Основные угрозы информационной безопасности современной компании

Информационная безопасность компании — крайне важная и сложная тема, которой в современном мире необходимо заниматься вплотную. Защита коммерческой тайны, секретов производства, персональных данных сотрудников, партнеров и клиентов должна находиться в приоритете для каждого руководителя компании

В этой статье мы постарались рассмотреть наиболее часто встречающиеся угрозы безопасности в сфере IT, с которыми сталкиваются собственники, директора и руководители IT-подразделений компаний на начальном этапе внедрения и настройки системы защиты информации. На какие риски и угрозы следует обратить внимание в первую очередь?

На какие риски и угрозы следует обратить внимание в первую очередь?

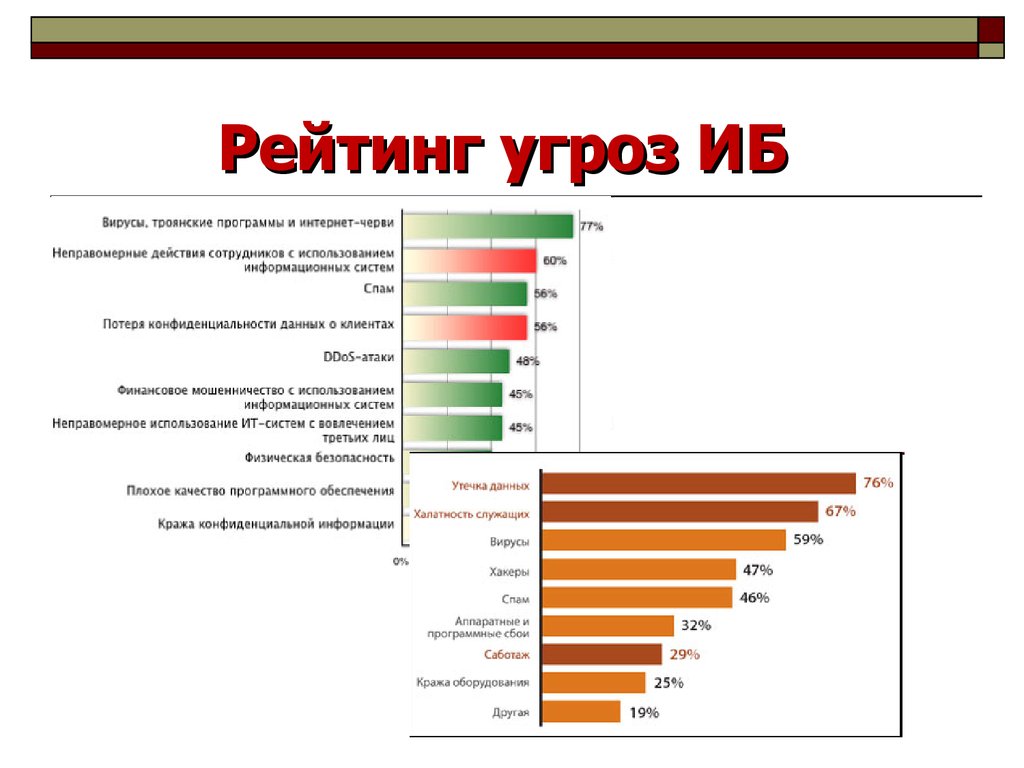

Итак, вот наш топ угроз информационной безопасности компании любого размера:

- Отсутствие блокировки компьютера на время отсутствия пользователя. Нужно объяснить сотрудникам о важности блокировки компьютера в случае необходимости покинуть рабочее место. К сожалению, многие об этом забывают, что тоже несет определенные риски утечки данных. Ведь если сотрудник отсутствует на рабочем месте, то и отсутствует контроль за компьютером. В этом случае доступ к информации может получить кто угодно, даже случайный прохожий.

- Несанкционированное отключение элементов защиты пользователями.

Система безопасности данных подвергается угрозам из-за того, что сотрудники самостоятельно отключают средства защиты. Делается это для упрощения работы, чтобы можно было проще войти в систему и выполнять должностные обязанности без введения паролей и не ждать проверок. Для минимизации данной угрозы обычные пользователи должны быть лишены привилегированных прав управления средствами защиты информации. Они должны управляться только системными администраторами или администратором безопасности (CISO).

Система безопасности данных подвергается угрозам из-за того, что сотрудники самостоятельно отключают средства защиты. Делается это для упрощения работы, чтобы можно было проще войти в систему и выполнять должностные обязанности без введения паролей и не ждать проверок. Для минимизации данной угрозы обычные пользователи должны быть лишены привилегированных прав управления средствами защиты информации. Они должны управляться только системными администраторами или администратором безопасности (CISO). - Использование сомнительного программного обеспечения. Многие компании, пытаясь сэкономить, не хотят покупать лицензии на использование профессионального ПО, поэтому стараются найти бесплатные аналоги этих программ. К сожалению, такая экономия может привести к плачевному результату, ведь в пиратские копии нередко встраивают зловредный код (вирусы) и недекларированные возможности, позволяющие злоумышленникам незаметно красть информацию. Программное обеспечение в первую очередь должно быть лицензионным, кроме того оно должно постоянно обновляться, т.

к. серьезные разработчики следят за безопасностью своих программных продуктов и достаточно быстро закрывают ошибки, которые могут повлиять на безопасность данных.

к. серьезные разработчики следят за безопасностью своих программных продуктов и достаточно быстро закрывают ошибки, которые могут повлиять на безопасность данных. - Отсутствие разграничения доступа. Необходимо обеспечить доступ к определенным разделам системы только тем сотрудникам, которые работают непосредственно с этим разделами и соответствующим функционалом. Нельзя допускать, чтобы каждый рядовой работник имел абсолютный и неограниченный доступ ко всей конфиденциальной информации. Ведь один из них может оказаться недобросовестным, украсть её и передать конкурентам.

- Разглашение конфиденциальной информации. Многие ответственные лица компании зачастую забывают, что нельзя делиться конфиденциальной информацией с друзьями и родственниками, не говоря уже о посторонних лицах и конкурентах. Для решения данной проблемы с сотрудников, имеющих доступ к обработке конфиденциальной информации, должны быть взяты обязательства о неразглашении, описывающие возможный ущерб компании и личную ответственность за его неисполнение.

- Использование сотрудниками личной почты, социальных сетей и мессенджеров. Если есть возможность обеспечить своих сотрудников всеми необходимыми инструментами для обеспечения бизнес-процессов внутри компании, следует запретить сотрудникам использовать рабочие компьютеры для входа в личную электронную почту или социальные сети. Таким образом общение и обмен информацией в локальной сети и Интернете не будет бесконтрольным. Лучше всего воспрепятствовать этому технически — в этом вам помогут грамотные IT-специалисты и специальное программное обеспечение (DLP-системы).

- Потеря носителей конфиденциальной информации. Потеря флэш-карт, дисков и даже целых ноутбуков — еще одна причина утечки конфиденциальных данных. Кроме того кража таких носителей чаще всего становятся целью злоумышленников и конкурентов. Пользователи должны быть проинструктированы о правилах обращения с носителями конфиденциальной информации. Запрет на использование внешних носителей, неучтенных ответственными лицами, в организации должен быть под запретом.

Ограничение подключения внешних носителей и скачивание на них конфиденциальной информации может быть организован при помощи всё тех же DLP-систем.

Ограничение подключения внешних носителей и скачивание на них конфиденциальной информации может быть организован при помощи всё тех же DLP-систем.

Наши услуги

Категории

- Взломы и утечки2

- Видеонаблюдение7

- Защита информации13

- Персональные данные3

- Физическая охрана2

- Другое6

Облако тегов

антивирус видеонаблюдение защита информации информационная безопасность обучение охрана персональные данные угрозы утечка

Всегда рядом Оказываем услуги дистанционно на всей территории России

Цены сбалансированы Индивидуальный подход при формировании стоимости работ

Привлекательные сроки Приведение обработки ПДн в соответствие 152-ФЗ – от 10 рабочих дней

Огромный опыт На рынке защиты персональных данных с 2011 года

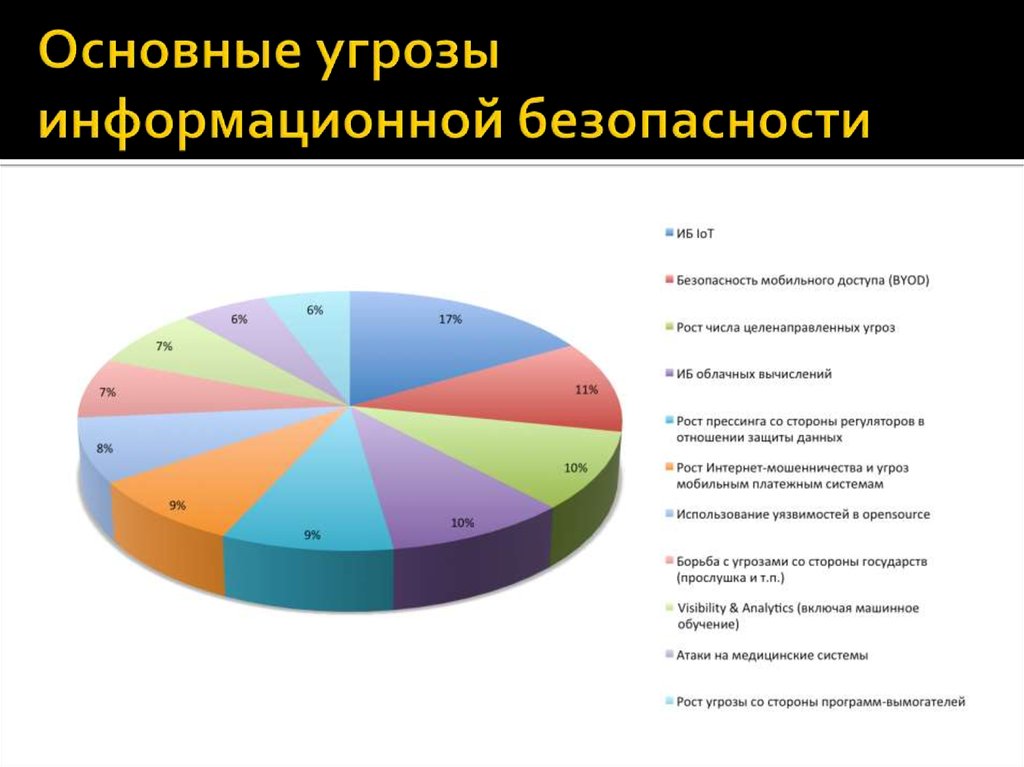

Топ-10 угроз информационной безопасности, о которых должны знать профессионалы

Обновлено 05. 05.2020

05.2020

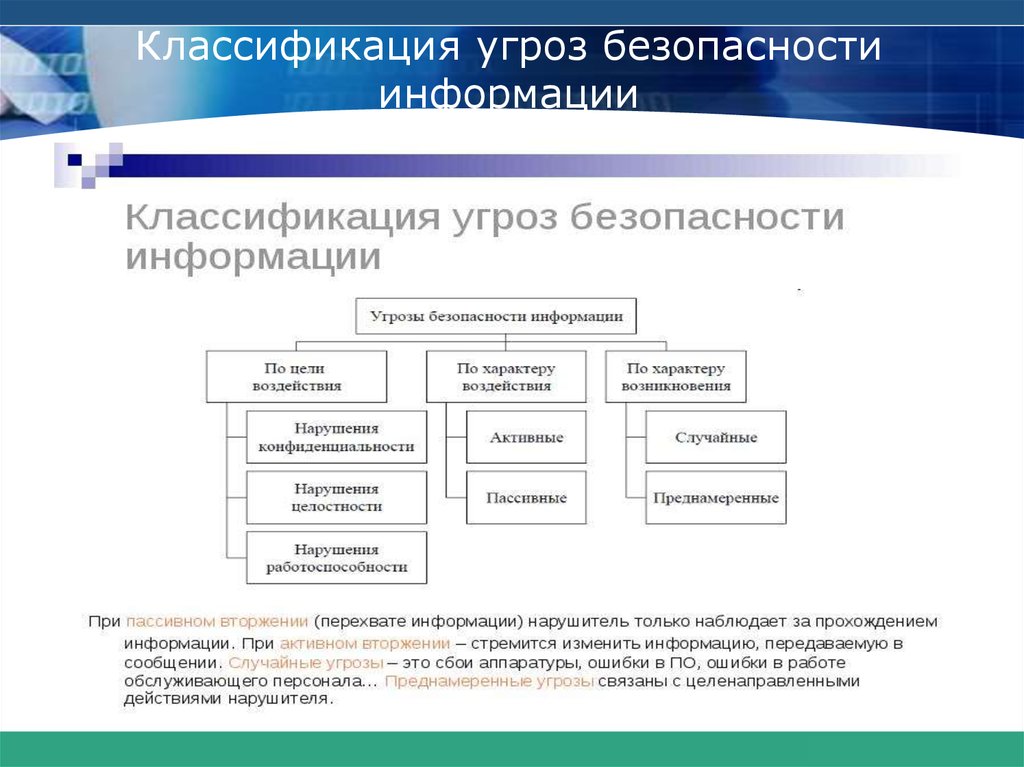

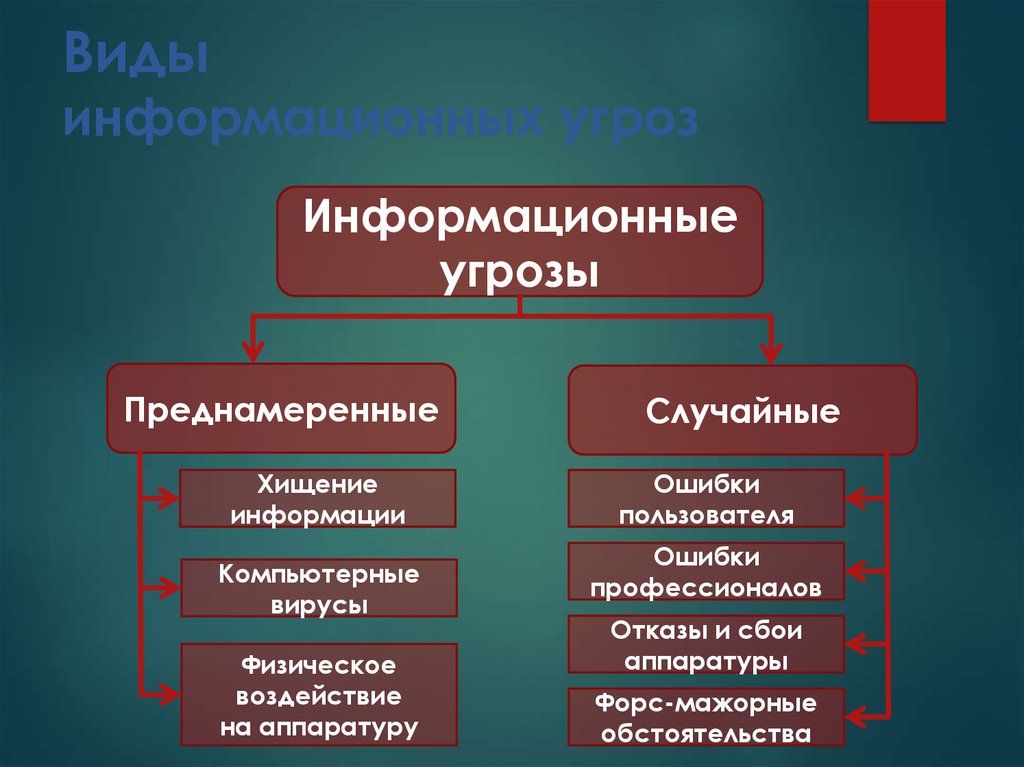

Угрозы информационной безопасности являются проблемой для многих корпораций и частных лиц. Вирусы, черви, трояны и спам распространены повсеместно, но это лишь верхушка айсберга. Другие распространенные угрозы информационной безопасности включают повышение привилегий, шпионское и рекламное ПО, руткиты, ботнеты и логические бомбы. Узнайте о 10 распространенных угрозах безопасности, о которых вам следует знать, и получите советы по защите ваших конфиденциальных данных. Доступны курсы и сертификаты, которые помогут ИТ-специалистам быть в курсе последних тенденций в области кибербезопасности.

За последнее десятилетие резко возросло количество угроз информационной безопасности. Поскольку ИТ-специалисты изо всех сил пытаются быть в курсе последних проблем в области защиты своих сред, им приходится ориентироваться во все более сложном игровом поле.

Появилась новая терминология, еще больше усугубившая путаницу. В наши дни некоторые люди нередко используют такие слова, как «червь» и «троян», как синонимы.

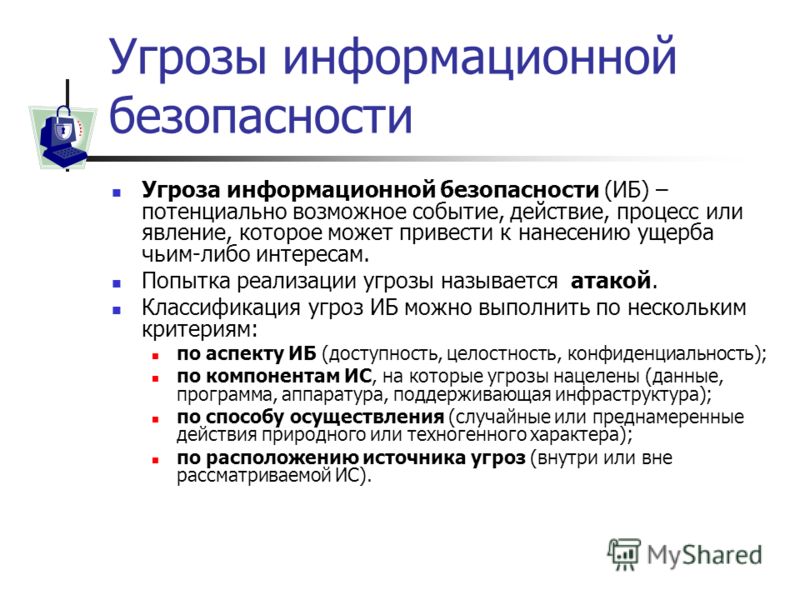

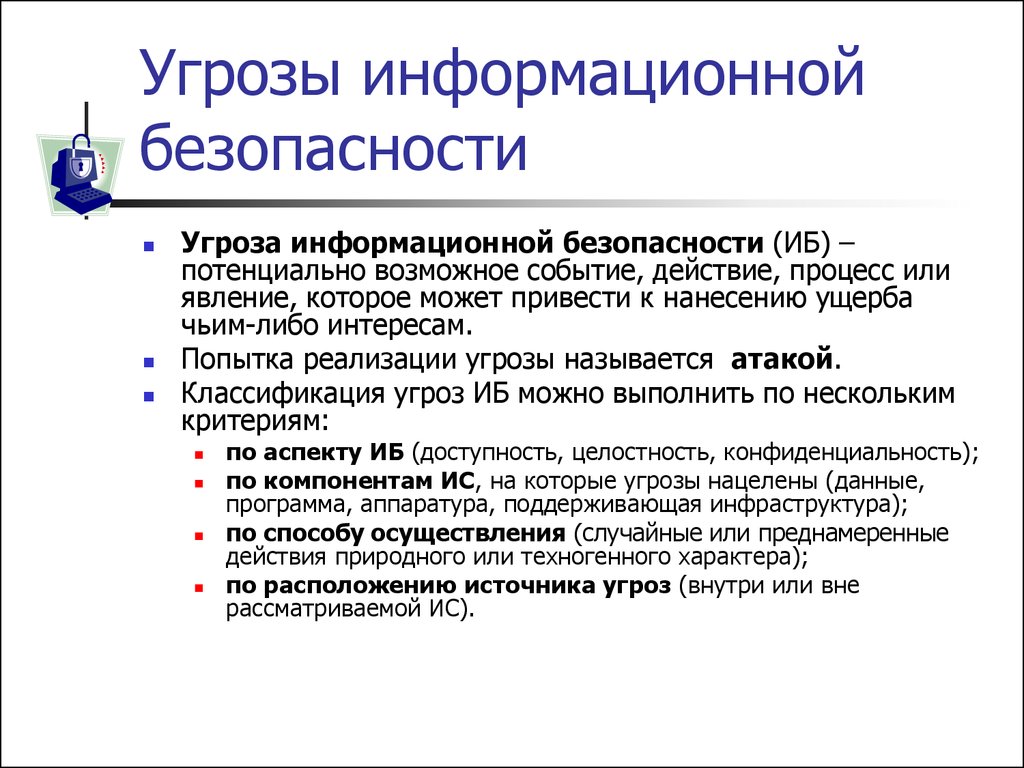

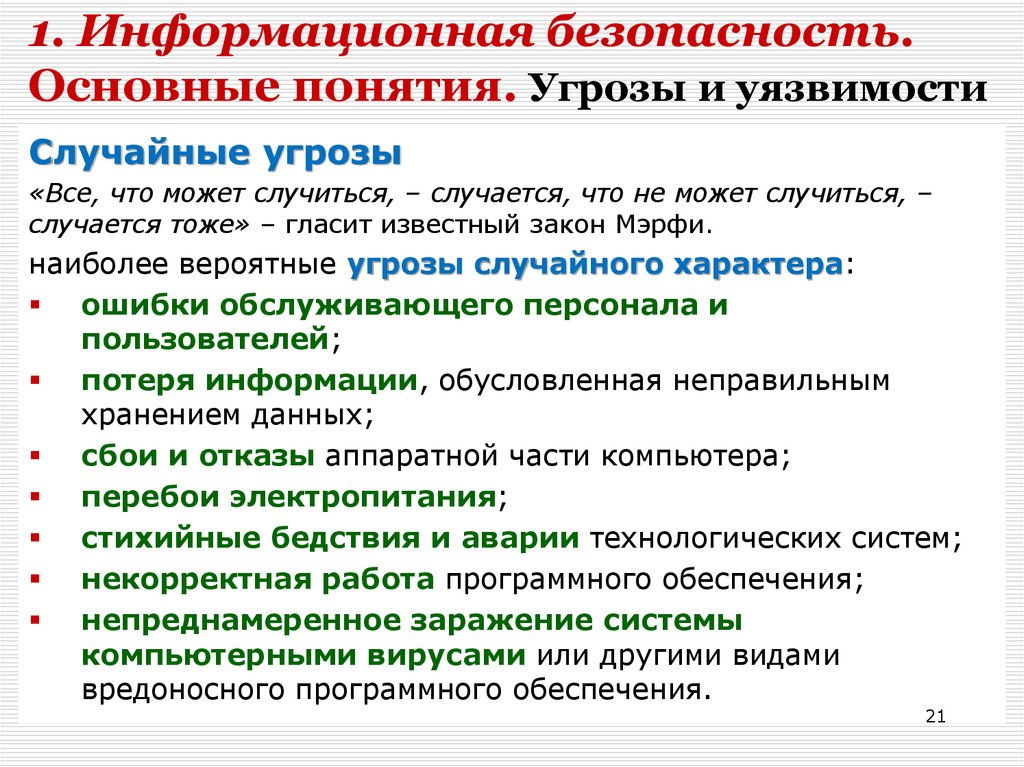

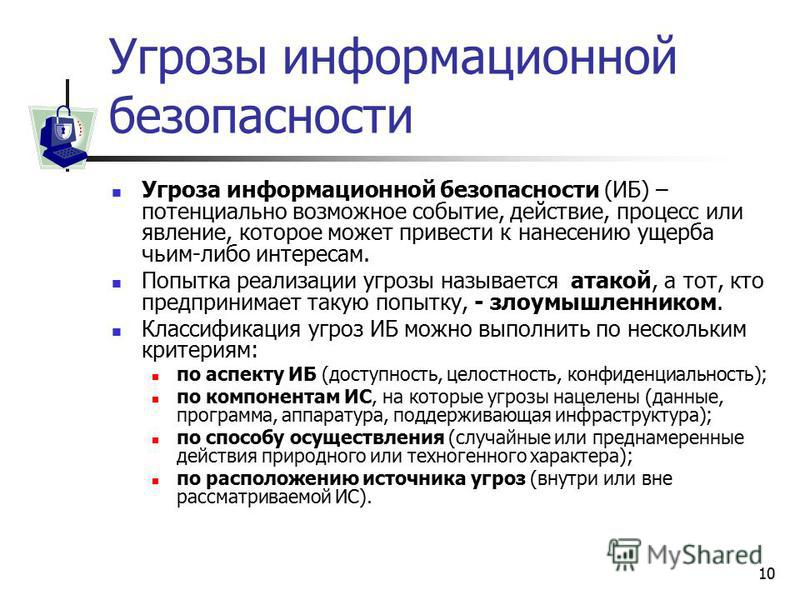

Что представляет собой угрозу безопасности системы?

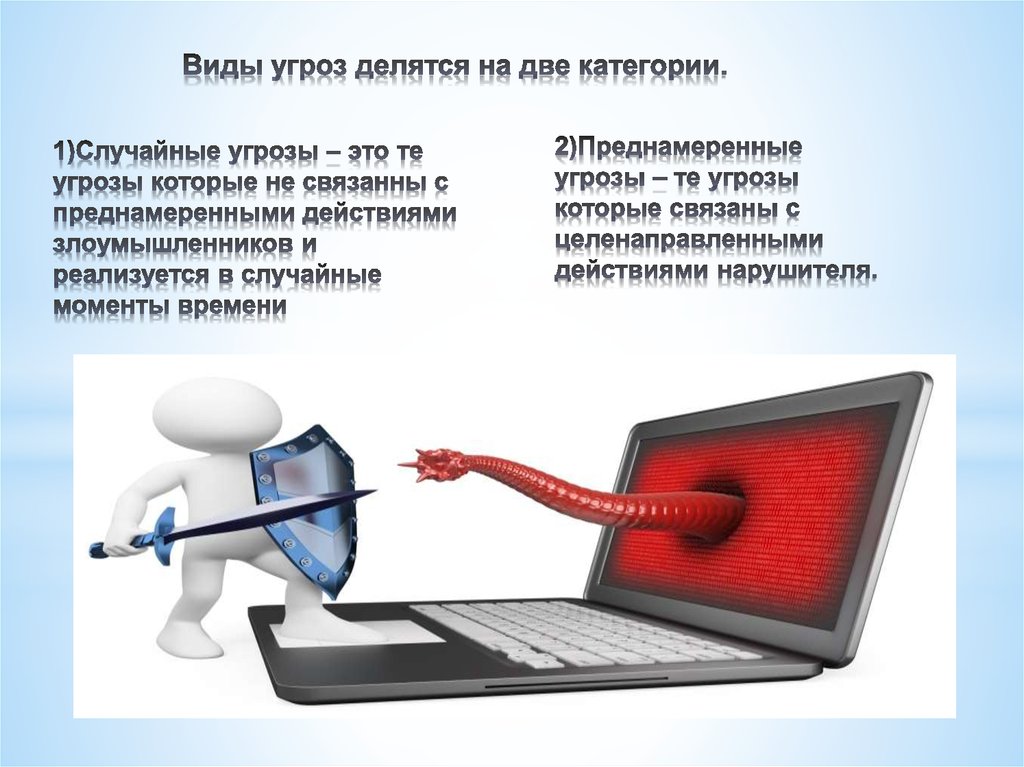

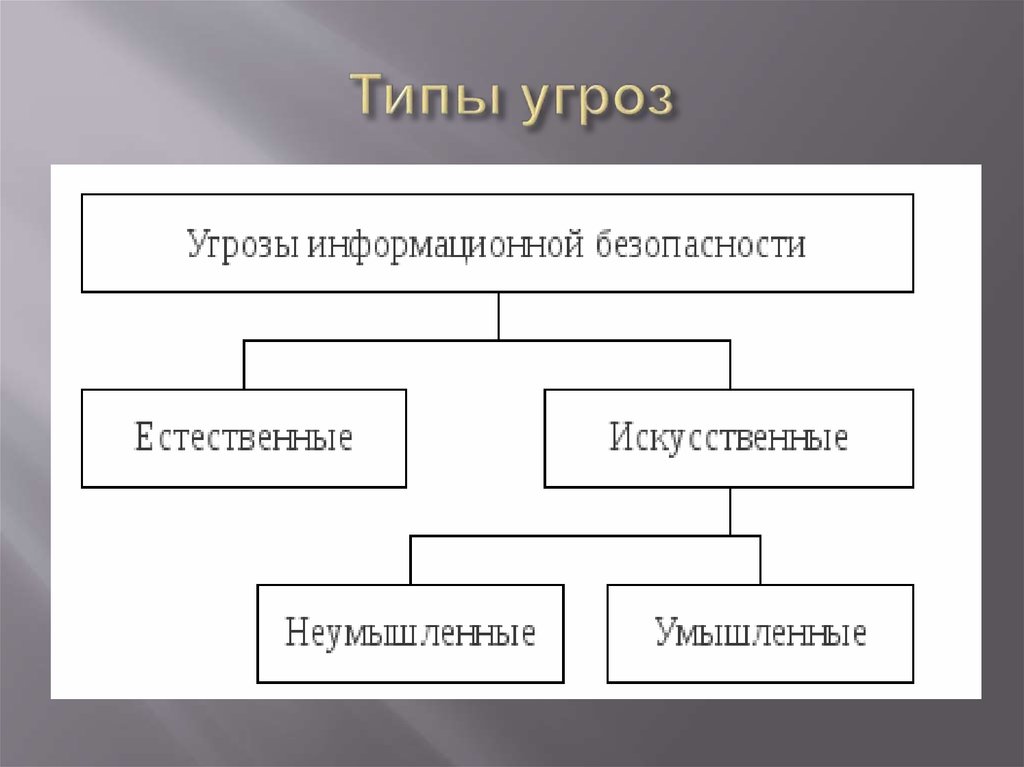

Определения различаются, но в самом общем смысле угроза информационной безопасности системы — это злоумышленное событие или действие, направленное на нарушение целостности корпоративных или персональных компьютерных систем. Мотивация состоит в том, чтобы скомпрометировать данные в целях эксплуатации.

Существует два основных типа данных, находящихся под угрозой. Во-первых, это конфиденциальная информация, такая как информация о кредитной карте, пароли или списки контактов. Другая — это информация, которая может заинтересовать рекламодателей, например, ваши привычки просмотра Интернета.

10 главных угроз безопасности

О каких конкретных угрозах безопасности вы должны знать как ИТ-специалист? Вот список из 10 главных угроз безопасности, о которых вам нужно знать, чтобы обезопасить себя и своих клиентов от хакеров и вирусов.

1. Повышение привилегий

Повышение привилегий происходит, когда злоумышленник использует слабые места в системе, чтобы получить доступ к несанкционированным действиям и информации.

В некоторых случаях злоумышленник начинает с ограниченного доступа и ищет способы расширить свои возможности в системе. Они ищут недостатки и уязвимости в программном обеспечении или используют сомнительные навыки, чтобы обойти систему безопасности.

В других случаях система может уже предоставить общий доступ многим или всем пользователям, что небезопасно и не нужно. Тем, кто ищет конфиденциальную информацию, не нужно прилагать особых усилий для нарушения минимальных мер защиты. Хорошее эмпирическое правило заключается в том, что если кому-то не нужен доступ к информации или процессам в системе, он не должен его иметь.

Горизонтальное повышение привилегий происходит, когда кто-то использует учетную запись, принадлежащую другому лицу, и злоупотребляет ею.

Вертикальное повышение привилегий использует существующую скомпрометированную учетную запись, например учетную запись обычного пользователя, а затем получает повышенные полномочия, такие как права администратора.

2. Вирус

Термин «вирус» используется для обозначения многих угроз безопасности, основанных на технологиях. По сути, вирус — это компьютерная программа, которая, подобно медицинскому вирусу, способна воспроизводиться и заражать другие компьютеры. Вирусы передаются по сетям или через USB-накопители и другие портативные носители.

3. Червь

Червь — это особый тип вируса. В отличие от обычного вируса, его целью является не изменение системных файлов, а их репликация столько раз, что он потребляет место на жестком диске или память. Жертвы червей заметят, что их компьютеры работают медленнее или дают сбой.

4. Троянская программа

Троянские кони, обычно называемые троянскими программами, представляют собой программы, которые маскируются под обычные безопасные приложения, но их задача — предоставить хакеру удаленный доступ к вашему компьютеру. В свою очередь, зараженный компьютер может быть использован как часть атаки типа «отказ в обслуживании», что может привести к краже данных.

Особенно неприятный троянец — регистратор нажатий клавиш, который можно использовать для захвата паролей, номеров кредитных карт и другой конфиденциальной информации.

5. Шпионское ПО

Шпионское ПО обычно проникает в компьютеры посредством загрузки программного обеспечения. Типичными точками заражения являются условно-бесплатные и бесплатные загрузки, а также одноранговый обмен файлами. Как и трояны, шпионские программы могут похищать конфиденциальную информацию, но они также часто используются в качестве рекламных инструментов. Цель состоит в том, чтобы собрать информацию о пользователе, отслеживая активность в Интернете и передавая ее злоумышленнику.

6. Спам

Некоторые виды спама больше раздражают, чем представляют угрозу. Тем не менее, для борьбы с этой проблемой было принято законодательство, подобное Закону о CAN-SPAM, поэтому эта точка зрения может не иметь веса со многими другими. Спам — нежелательная почта. Это происходит в виде рекламы, и помимо того, что это пустая трата времени, он может потреблять драгоценную пропускную способность сети.

7. Рекламное ПО

Рекламное ПО, сокращение от «рекламируемое поддерживаемое программное обеспечение», похоже на шпионское ПО в том смысле, что оно используется для наблюдения за привычками пользователя в Интернете. Тем не менее, цель рекламного ПО состоит в том, чтобы определить тип рекламы, которую пользователь, скорее всего, просматривает или с которой взаимодействует. Он автоматически генерирует целевые объявления, чтобы приносить доход человеку или компании, которые его создали. Как правило, он направлен на отдельных лиц, а не на компании, и часто является нежелательным, поскольку отслеживает, записывает и использует вашу онлайн-активность в рекламных целях.

8. Руткиты

Руткиты являются одними из самых сложных для обнаружения, поскольку они предназначены для сокрытия своего существования от владельца компьютера или системы. Они активируются при загрузке вашей системы — перед запуском антивирусного программного обеспечения и предоставляют административный доступ удаленному неавторизованному пользователю. Руткиты позволяют устанавливать файлы и учетные записи с целью перехвата конфиденциальной информации

Руткиты позволяют устанавливать файлы и учетные записи с целью перехвата конфиденциальной информации

9. Ботнеты

Ботнет — это группа компьютеров, синхронизированных друг с другом для выполнения определенной функции. Ботнет — это не всегда плохо, но этот тип технологии может иметь негативные последствия, что делает его еще одной важной угрозой информационной безопасности, о которой следует знать.

Существует несколько причин, по которым вы можете стать частью вредоносного ботнета. Первый — это когда программа ищет в Интернете слабые места в безопасности и входит автоматически. Второй способ — загрузка программ, содержащих троянскую программу, которая подключает ваш компьютер, телефон или другое устройство к сети, созданной ботнетом.

Как только бот получает управление, он может запустить клиент IRC (Internet Relay Chat) и присоединиться к чату, чтобы рассылать спам и запускать атаки типа «отказ в обслуживании». Его также можно использовать для создания поддельного трафика на других веб-сайтах с целью получения прибыли, внесения изменений в рекламу, отображаемую в вашем браузере, и создания всплывающих окон, информирующих вас о проблеме и предлагающих заплатить за ее удаление.

10. Логическая бомба

Возможно, вы также слышали термин «шлаковый код» для обозначения логических бомб. Это фрагменты кода, добавляемые к программному обеспечению, которые запускают определенную функцию. Логические бомбы похожи на вирусы тем, что они могут выполнять вредоносные действия, такие как удаление файлов и повреждение данных.

Как вооружиться против этих угроз

Список угроз информационной безопасности системы обширен и продолжает расти. Стратегия защиты, включающая антивирусное программное обеспечение, исправление системы и своевременные обновления программного обеспечения, является ключом к борьбе с этой проблемой. Как для системных администраторов, так и для конечных пользователей понимание различий между этими угрозами является первым шагом на пути к их искоренению.

Институт SANS публикует список основных угроз безопасности, которые помогут вам быть в курсе последних событий.

Для ИТ-специалистов также полезно следить за образованием и сертификацией. Пройдите курс, чтобы освежить знания об угрозах безопасности, продвинуться по карьерной лестнице или просто узнать больше о том, как оставаться в безопасности в Интернете как отдельное лицо или корпорация.

Пройдите курс, чтобы освежить знания об угрозах безопасности, продвинуться по карьерной лестнице или просто узнать больше о том, как оставаться в безопасности в Интернете как отдельное лицо или корпорация.

Получите практический опыт, учитесь в своем собственном темпе и будьте в курсе текущих тенденций и угроз, пройдя курс или получив сертификат. Узнайте больше о том, как вы можете защитить свою организацию от угроз информационной безопасности с помощью этих лучших курсов по кибербезопасности.

Информационная безопасность — 5 главных угроз и способы их предотвращения

14 июля 2021 г.

Дэн Мартин Лучший способ реализовать стратегию информационной безопасности — лучше понять ее. Одна вещь, которую вы должны знать, это то, почему вам нужно инвестировать в информационную безопасность. В этой статье рассматриваются некоторые важные причины, по которым инвестиции в информационную безопасность должны быть первыми в вашем списке.

Конфиденциальные данные — один из самых важных активов, которыми владеют организации. Это объясняет, почему организации отдают приоритет своей безопасности и вкладывают в нее много времени и денег. Существует несколько рисков, с которыми ежедневно сталкиваются предприятия, особенно в связи с растущей взаимосвязанной онлайн-средой.

Давайте приступим.

Топ-5 угроз информационной безопасности

Очень важно понимать потенциальные угрозы и уязвимости, с которыми вы можете столкнуться как компания. Это поможет вам выбрать наиболее подходящие средства безопасности для повышения вашей безопасности в Интернете. Вот пять главных угроз информационной безопасности, о которых вам нужно помнить.

1. Вредоносное ПО

Вредоносное программное обеспечение, сокращенно вредоносные программы, является одной из наиболее распространенных угроз информационной безопасности. За ним стоит следить, так как он может нанести вред всей системе, если его вовремя не обнаружить и не идентифицировать. Вредоносное ПО, в отличие от вирусов, может оставаться в системе слишком долго, не будучи обнаруженным, нанося серьезный ущерб.

Вредоносное ПО, в отличие от вирусов, может оставаться в системе слишком долго, не будучи обнаруженным, нанося серьезный ущерб.

Лучший способ определить атаки вредоносного ПО — заметить любое нестандартное поведение системы. Чем раньше вы сможете отреагировать на такую ситуацию, тем безопаснее будет ваша система. В противном случае вредоносные программы могут создать благоприятную среду для атаки вирусов или троянов на вашу систему, если их не остановить достаточно рано.

2. Внутренние угрозы

Внутренние атаки представляют опасность для организаций, обрабатывающих конфиденциальные данные. Эти угрозы возникают, когда кто-то, получивший гарантированный доступ к сетям компании, использует эту привилегию для раскрытия конфиденциальных данных. Внутренние угрозы могут возникать по небрежности или из корыстных побуждений.

Как и вредоносное ПО, внутренние атаки трудно обнаружить. Это связано с тем, что службы безопасности иногда закрывают внешние бреши, забывая о том, что сотрудник может быть серьезной причиной для беспокойства. Реальность такова, что внутренние угрозы могут привести к утечке информации и повлиять на репутацию вашей организации.

Реальность такова, что внутренние угрозы могут привести к утечке информации и повлиять на репутацию вашей организации.

3. Фишинг

Источник: Pixabay

Фишинг — один из наиболее часто используемых хакерами методов. Они рассылают вредоносные электронные письма с адресов, замаскированных под адреса известных брендов, отдельным лицам или организациям. Сотрудник, практически не знакомый с фишингом, может щелкнуть электронное письмо, открыть ссылку или вложение и раскрыть информацию.

Во многих отраслях существуют стандарты информационной безопасности, которым должны соответствовать фирмы. Некоторые органы следят за тем, чтобы каждая фирма соответствовала требуемым стандартам безопасности. Одним из таких органов является NERC, который установил стандарты безопасности NERC CIP, которым должны соответствовать поставщики электроэнергии в Северной Америке.

Эти стандарты включают в себя такие вещи, как обучение сотрудников безопасности. Надлежащее обучение безопасности может помочь сотрудникам идентифицировать фишинговые электронные письма и не попасть в ловушки киберпреступников. Это, в свою очередь, защищает компании от атак, которые в основном являются результатом халатности.

Это, в свою очередь, защищает компании от атак, которые в основном являются результатом халатности.

4. Уязвимость облака

Облако имеет ряд преимуществ, поэтому многие компании переносят в него свои операции. Но тогда он также может быть источником различных угроз безопасности, которые могут подвергнуть организацию. Знание того, как выявлять угрозы информационной безопасности в облаке, может повысить безопасность бизнеса, перемещающего свои операции в облако.

Во-первых, существуют различные уязвимости, о которых необходимо знать предприятиям при работе в облаке. К ним относятся клиентские атаки, угрозы виртуализации, атаки на гипервизоры и т. д. Эти угрозы не так широко распространены, как угрозы за пределами облака, но знание их может помочь вам подготовиться к худшему сценарию.

5. Программы-вымогатели

Люди создают и отправляют программы-вымогатели в бизнес-сети по разным причинам. Некоторые могут быть киберпреступниками, стремящимися ослабить ваши системы и получить доступ к данным, в то время как другие могут быть завистливыми конкурентами. Атаки программ-вымогателей могут иметь серьезные последствия для бизнес-сетей.

Атаки программ-вымогателей могут иметь серьезные последствия для бизнес-сетей.

Преимущество программ-вымогателей заключается в том, что их легко идентифицировать опытным глазом. Это связано с тем, что он отключает ваше устройство или сеть, что затрудняет работу. К счастью, существуют разные способы предотвращения и удаления программ-вымогателей либо с помощью инструментов безопасности, либо с помощью передовых методов обеспечения безопасности.

Против чего охранник?

Источник: Pixabay

Главный вопрос для многих людей: почему важна информационная безопасность. Есть три основных вещи, которые информационная безопасность защищает владельцев крупного и малого бизнеса. К ним относятся доступ к информации, целостность и конфиденциальность.

Говоря о доступности информации, вы не можете получить свободный доступ к информации из взломанной системы. Они захватывают всю сеть, блокируя посетителей и пользователей. Это может, например, затруднить доступ к основным функциям, таким как электронная почта и учетные записи в социальных сетях.

Честность бизнеса также важна, особенно при работе в Интернете. Но затем киберпреступники наносят ущерб репутации и целостности брендов, взламывая их системы. Они могут украсть важные данные клиентов и использовать их в злонамеренных целях. Это подрывает доверие клиентов к бренду.

Конфиденциальность также нарушается, если отсутствует надлежащая защита информации. Бренды должны сохранять конфиденциальность своих данных, особенно от конкурентов. Хакеры могут раскрыть самые сокровенные секреты вашего бренда и дать конкурентам основу для их стратегии.

Это упрощает построение стратегии, способной превзойти бизнес. Это одна вещь, которую предприятия должны избегать, инвестируя в информационную безопасность.

Информационная безопасность является важной темой обсуждения для групп безопасности. Сообщений о кибератаках становится все больше с каждым днем, поэтому всем необходимо проявлять осторожность. Инвестирование времени и денег в защиту данных — один из лучших способов для компаний завоевать доверие и расширить бизнес.

Во-первых, необходимо знать, к каким угрозам информационной безопасности следует подготовиться. Мы уже рассмотрели 5 основных угроз безопасности, к которым следует подготовиться. К счастью, большинство этих угроз можно предотвратить. Это достигается за счет использования средств безопасности, таких как антивирусное программное обеспечение, или надлежащего обучения безопасности.

В конце концов, важно, остаются ли конфиденциальные данные в безопасности от злоумышленников. Соблюдение требований органов безопасности в вашей отрасли также имеет значение. Вы должны убедиться, что у вас есть надежная политика безопасности, и инвестировать в хорошее оборудование и программное обеспечение, чтобы быть в безопасности.

Еще от этого автора: Контрольный список кибербезопасности: как сделать сеть умного дома более безопасной

- Теги

- информационная безопасность

- интернет-безопасность

- Новый

- программа-вымогатель

Дэн Мартин

Дэн Мартин накопил практический опыт в цифровом маркетинге с 2007 года. Он формирует команды и обучает других, чтобы способствовать инновациям и решать проблемы в режиме реального времени. Мартин также увлекается фотографией и путешествиями.

Он формирует команды и обучает других, чтобы способствовать инновациям и решать проблемы в режиме реального времени. Мартин также увлекается фотографией и путешествиями.

Информационная среда: возможности и угрозы для Миссии национальной безопасности Министерства обороны США

Что обнаружило Управление по охране окружающей среды

Учитывая вездесущий характер информационной среды, как Министерство обороны, так и противники могут проводить операции и действия в информационной среде из любой точки мира. Кроме того, поскольку возможности Министерства обороны США зависят от ИТ и электромагнитного спектра (EMS), его способность проводить операции и деятельность в любой из физических областей (на суше, на море, в воздухе и космосе) зависит от защиты информационной среды. На основе обзора стратегий Министерства обороны США, анкет, интервью и руководящих документов GAO обнаружило:

Вездесущая и вредоносная информация. Слияние вездесущей информации и технологий предоставило отдельным лицам, организациям и государствам возможность нацеливаться на когнитивные основы людей — убеждения, эмоции и опыт — в целях, как благотворных, так и злонамеренных. Распространение вездесущей информации, дезинформации, дезинформации и ложной информации побудило экспертов в области обороны начать изучение концепции когнитивной безопасности.

Слияние вездесущей информации и технологий предоставило отдельным лицам, организациям и государствам возможность нацеливаться на когнитивные основы людей — убеждения, эмоции и опыт — в целях, как благотворных, так и злонамеренных. Распространение вездесущей информации, дезинформации, дезинформации и ложной информации побудило экспертов в области обороны начать изучение концепции когнитивной безопасности.

Связь между дезинформацией, дезинформацией и недостоверной информацией

Миссии и функции Министерства обороны США. Технологии, EMS и обмен данными являются неотъемлемой частью выполнения задач Министерства обороны США в информационной среде. Компоненты МО последовательно идентифицировали ведение боевых действий, связь, управление войсками, принятие решений и др., как задачи и функции, на которые влияет информационная среда.

Актеры угрозы. Национальные стратегии и стратегии Министерства обороны признают, что национальные государства, такие как Китай, Россия, Иран и Северная Корея, продемонстрировали, что они являются субъектами угроз в информационной среде, используя злонамеренные кибернетические средства, СМП и деятельность по влиянию, направленную против интересов Министерства обороны США. Кроме того, негосударственные субъекты, такие как внутренние угрозы, иностранные террористы, транснациональные преступные организации и другие, представляют угрозу для персонала Министерства обороны США и за рубежом.

Кроме того, негосударственные субъекты, такие как внутренние угрозы, иностранные террористы, транснациональные преступные организации и другие, представляют угрозу для персонала Министерства обороны США и за рубежом.

Действия при угрозах. 9Компоненты 0194 Министерства обороны США выделили различные угрозы киберпространства, угрозы сбора информации или разведывательных данных, угрозы воздействия и угрозы EMS, которые отрицательно влияют на персонал и возможности Министерства обороны США (см. Рисунок ниже).

Институциональные проблемы. Национальные стратегии и документы Министерства обороны США определяют ряд институциональных проблем, которые должно решить Министерство обороны. Проблемы включают отсутствие акцента на лидерстве, нехватку ресурсов, последствия новых технологий и устаревшие процессы. Компоненты DOD определили персонал, финансирование, ИТ, организацию и обучение как наиболее важные институциональные проблемы, с которыми они сталкиваются в связи с информационной средой.

Новые технологии. Компоненты DOD определили множество технологий, которые могут представлять либо возможности, либо угрозы для DOD в информационной среде: искусственный интеллект и машинное обучение, квантовые вычисления, платформы социальных сетей и боты. Кроме того, соответствующие отчеты и профильные эксперты определили расширенную реальность, беспроводную связь пятого поколения и Интернет вещей как технологии, которые могут иметь либо положительные преимущества, либо отрицательные последствия для Министерства обороны США.

Прошлые и запланированные действия Министерства обороны США. Для достижения и сохранения преимущества Министерство обороны США должно предпринять и спланировать действия в нескольких областях, включая доктрину, организацию и обучение. Например, министерство обороны повысило понятие «информация» и пересматривает свои доктринальные публикации, чтобы отразить фундаментальный характер информации в совместных операциях.

Действия с угрозами в информационной среде

Почему GAO провело это исследование

Сегодняшняя информационная среда ставит новые и сложные задачи для национальной безопасности, поскольку мир перешел от индустриальной эпохи к информационной. Достижения в области информационных технологий, беспроводной связи и социальных сетей увеличили скорость и диапазон информации, распространили власть над информацией и изменили социально-культурные нормы. Конкуренты и противники Соединенных Штатов пользуются этими достижениями и последующими эффектами в информационной среде, чтобы свести на нет преимущества США в обычных боевых действиях.

Министерство обороны (DOD) определяет информационную среду как совокупность людей, организаций и систем, которые собирают, обрабатывают, распространяют или воздействуют на информацию, состоящую из физических, информационных и когнитивных аспектов, как показано на рисунке. ниже.

Три аспекта информационной среды

Чтобы проиллюстрировать и лучше информировать представителей Конгресса и Министерства обороны, в этом отчете описывается использование и защита Министерством обороны информационной среды с помощью следующих шести ключевых элементов: вездесущая и вредоносная информация, последствия о миссии Министерства обороны, субъектах угроз, действиях по угрозам, институциональных проблемах и новых технологиях, которые могут способствовать или отрицательно влиять на миссии Министерства обороны США.

Система безопасности данных подвергается угрозам из-за того, что сотрудники самостоятельно отключают средства защиты. Делается это для упрощения работы, чтобы можно было проще войти в систему и выполнять должностные обязанности без введения паролей и не ждать проверок. Для минимизации данной угрозы обычные пользователи должны быть лишены привилегированных прав управления средствами защиты информации. Они должны управляться только системными администраторами или администратором безопасности (CISO).

Система безопасности данных подвергается угрозам из-за того, что сотрудники самостоятельно отключают средства защиты. Делается это для упрощения работы, чтобы можно было проще войти в систему и выполнять должностные обязанности без введения паролей и не ждать проверок. Для минимизации данной угрозы обычные пользователи должны быть лишены привилегированных прав управления средствами защиты информации. Они должны управляться только системными администраторами или администратором безопасности (CISO). к. серьезные разработчики следят за безопасностью своих программных продуктов и достаточно быстро закрывают ошибки, которые могут повлиять на безопасность данных.

к. серьезные разработчики следят за безопасностью своих программных продуктов и достаточно быстро закрывают ошибки, которые могут повлиять на безопасность данных.

Ограничение подключения внешних носителей и скачивание на них конфиденциальной информации может быть организован при помощи всё тех же DLP-систем.

Ограничение подключения внешних носителей и скачивание на них конфиденциальной информации может быть организован при помощи всё тех же DLP-систем.