Анонимный веб-сёрфинг – польза и вред анонимайзеров (часть2)

В настоящей статье автор описывает, как анонимайзер или анонимизирующий прокси позволяет обойти политики межсетевого экрана и поставить под угрозу три главных свойства информационной безопасности сети предприятия: конфиденциальность, доступность и целостность. Но с другой стороны, анонимайзер может приносить и пользу: он помогает скрывать ваш IP-адрес при веб-сёрфинге.

GIAC (GSEC) Gold Certification

Автор: Питер Чоу (Peter Chow), [email protected]

Консультант: Хамед Киабани (Hamed Khiabani)

Первую часть статьи можно посмотреть здесь.

3. Анонимайзеры – Хороший, плохой, злой

3.1. Хороший

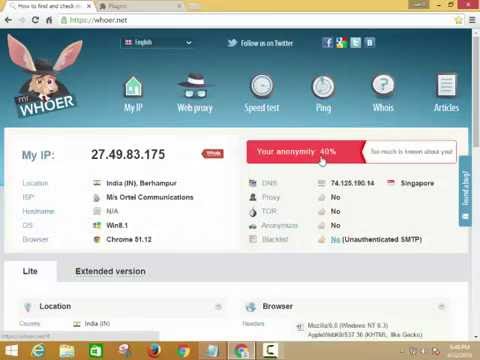

Существует множество преимуществ, из-за которых обычные и продвинутые пользователи прибегают к помощи анонимайзера. Обычные пользователи посредством анонимайзера скрывают свой настоящий IP-адрес и местоположение, чтобы иметь возможность незамеченными путешествовать по сети.

Еще одно преимущество, полезное, как для обычных, так и для продвинутых пользователей, это возможность использования анонимайзеров для обхода ограничений, запретов и цензуры, наложенных правительством или местными органами власти. Как отмечает Каролина Пирсон в своем докладе, посвященном Великому китайскому файерволу: “Прокси–“обманщики” наподобие Anonymiser.com позволяют пользователям получить доступ к сайтам, заблокированным их правительством” (Pearson, 2004).

3.2. Плохой

Хитрые пользователи прибегают к помощи анонимайзеров и прокси-серверов, чтобы обойти политики допустимого использования (Acceptable Usage Policies-AUP) и политики межсетевого экранирования, установленные администраторами. Такое поведение пользователей ставит в непростую ситуацию людей, контролирующих выполнение корпоративных политик безопасности и следящих за сохранением конфиденциальности, доступности и целостности информации в сетевой инфраструктуре организации. Контролерам необходимо ограничить права пользователей на корпоративные активы, запретить установку, модификацию и настройку корпоративных систем и предотвратить использование анонимайзеров. Поскольку компания не имеет права контролировать компьютеры, владельцами которых являются сами пользователи, AUP должны ограничивать использование частных компьютеров, подключающихся к сети предприятия.

Такое поведение пользователей ставит в непростую ситуацию людей, контролирующих выполнение корпоративных политик безопасности и следящих за сохранением конфиденциальности, доступности и целостности информации в сетевой инфраструктуре организации. Контролерам необходимо ограничить права пользователей на корпоративные активы, запретить установку, модификацию и настройку корпоративных систем и предотвратить использование анонимайзеров. Поскольку компания не имеет права контролировать компьютеры, владельцами которых являются сами пользователи, AUP должны ограничивать использование частных компьютеров, подключающихся к сети предприятия.

3.3. Злой

Хакеры всех мастей пожинают плоды своей славы, вооружившись анонимайзерами и прокси-серверами. Вся польза от анонимайзеров может с легкостью обратится во вред. Обход механизмов защиты, подмена IP-адреса, сокрытие своего местоположения – все это превращается в мощный инструмент в руках тех, кто замыслил недоброе. Список возможных злодеяний слишком длинный, и поэтому он останется за рамками настоящей статьи.

4. Меры противодействия

Первый рубеж обороны в сражении с анонимайзерами – это осведомленность. Знание и понимание принципов работы приложений и/или сервисов-анонимайзеров – вот что помогает воздвигнуть защиту. В статье мы уже показали, как можно легко и просто пробить брешь в системе безопасности сети, обойти политики межсетевого экрана и получить доступ к нежелательным или запрещенным сайтам. Хотя решений, блокирующих использование анонимайзера внешними нарушителями, пока не существует, решения, ограничивающие внутренних пользователей, все-таки есть. Решений довольно много, но действительно хорошее решение начинается с четко сформулированных и строго соблюдаемых политик безопасности и политик допустимого использования. Можно также запретить пользователям устанавливать сторонние приложения и предотвратить изменение настроек веб-браузера. Нужно создать внутренний прокси-сервер, к которому необходимо будет подключаться пользователям для доступа в Интернет. В независимости от того, какое именно решение вы будете использовать, дополнительно с пользователями должны проводиться тренинги.

5. Обнаружение

5.1. Общепринятая практика

Из-за огромного числа доступных прокси-анонимайзеров достаточно трудно предложить какой-либо универсальный способ детектирования всех без исключения анонимайзеров. Тем не менее, существуют стратегии (включающие занесение в черные списки или запрет подключения к PHP- или CGI-прокси-серверам), которые предотвращают использование анонимайзеров.

В следующем разделе обыгрываются два сценария. В первом хост попытается получить доступ к заблокированному веб-сайту без анонимайзера. Во втором сценарии на хосте для доступа к сайту будет включен анонимайзер. Наша задача будет заключаться в том, чтобы определить, можно ли посредством сравнения и анализа трафика из двух вышеописанных сценариев обнаружить активность анонимайзера.

Наша задача будет заключаться в том, чтобы определить, можно ли посредством сравнения и анализа трафика из двух вышеописанных сценариев обнаружить активность анонимайзера.

5.2. Сниффер Wireshark

Wireshark – это open-source анализатор трафика. (Wireshark, 2012). В первом сценарии хост пытается получить доступ к веб-сайту (www.anonymizer.com), но его попытка блокируется межсетевым экраном. Благодаря Wireshark мы видим, что, начиная с кадра №13, хост (адрес источника 10.210.205.92, порт 40389) пытается установить TCP-соединение (SYN-запрос) с анонимайзером (адрес получателя 209.143.153.58, порт 80), см. Рисунок 16.

Рисунок 16. Wireshark перехватывает трафик между хостом и anonymizer.com

Если мы кликнем правой клавишей мыши по кадру №13 (штамп времени 29.603.54) и выберем опцию “Follow TCP Stream”, то увидим, что после SYN-запроса никакие данные обратно хосту не возвратились, как показано в поле “Stream Content”, см.

Рисунок 17. Окно “Follow TCP Session”, никаких данных не получено в ответ на SYN-запрос

Взглянем теперь на следующий кадр №14: хост отправляет еще один SYN-запрос, но уже с порта 40390. И далее хост продолжает слать SYN-запросы, пытаясь соединиться с заблокированным сайтом, см. Рисунок 18.

Рисунок 18. Последовательность SYN-запросов

Если мы снова кликнем правой клавишей мыши по кадру №14 и откроем “Follw TCP Stream”, то теперь увидим, что поток содержит запрос GET / HTTP 1.1, исходящий из источника к получателю (www.anonymizer.com). Запрос был перехвачен и перенаправлен на адрес http://192.168.116.101:15871/cgi-bin/blockpage.cgi?ws-session=2483493383, см. Рисунок 19.

Рисунок 19. Содержимое кадра №14 (штамп времени 10.210.205.92)

Дело в том, что межсетевой экран работает на устройстве V-series компании Websense (IP-адрес 192. 168.116.101). Устройства компании Websense призваны обеспечить безопасность сети и безопасность электронной почты (Websense, 2012). Межсетевой экран блокирует доступ к запрещенному веб-сайту и отображает в браузере хоста-источника сообщение “Security risk blocked for your protection”. Именно это сообщение и захватил Wireshark в кадре №14, см. Рисунок 20.

168.116.101). Устройства компании Websense призваны обеспечить безопасность сети и безопасность электронной почты (Websense, 2012). Межсетевой экран блокирует доступ к запрещенному веб-сайту и отображает в браузере хоста-источника сообщение “Security risk blocked for your protection”. Именно это сообщение и захватил Wireshark в кадре №14, см. Рисунок 20.

Рисунок 20. Содержимое кадра №14 (штамп времени 10.210.205.92)

5.3. Сниффер Packetyzer

Иногда к анализу трафика полезно бывает подойти с другой точки зрения и использовать другой сниффер. Сохраните сессию, захваченную Wireshark’ом, и откройте ее в сниффере Network Chemistry’s Paketyzer – сетевой утилите, которая захватывает, анализирует трафик и предоставляет полезную информацию о различных протоколах (GoToAssist, 2012 and Informer Technologies, 2012).

На Рисунке 21 показано, как сессия, захваченная Wireshark’ом, выглядит в Packetyzer. Обратите внимание, что в кадре №13 адрес хоста-источника (10. 210.205.92) и адрес получателя (209.143.153.58) точно такие же, как и в Wireshark’е.

210.205.92) и адрес получателя (209.143.153.58) точно такие же, как и в Wireshark’е.

Рисунок 21. Сессия, захваченная Wireshark’ом и открытая в Paketyzer

Но в отличие от Wireshark, если мы правой клавишей мыши кликнет по кадру №13, выберем “Follow TCP Stream”, то Packetyzer отобразит информацию о содержимом потока (вкладки “Decode” и “Trace”). Paketyzer позволяет визуализировать поток данных и провести более подробный его анализ, см. Рисунок 22.

Рисунок 22. Захват трафика Packetyzer’ом, кадр №13.

На рисунке выше изображено трехшаговое установление TCP-сессии, называемое также “рукопожатием”. Каждый шаг имеет соответствующие флаги. Ниже следует описание всех возможных флагов протокола TCP, см. Рисунок 23 (Microsoft Support, 2012).

|

Рисунок 23. TCP флаги

Рассмотрим, какие флаги передаются во время трехшагового рукопожатия. Начиная с кадра №13 в штамп времени 12:00:56.733.77 хост отправляет SYN-сегмент для инициализации соединения с получателем. В дальнейшем, хотя получатель и отвечает с флагами SYN, ACK в кадре №17 и получает подтверждение ACK в кадре №18, никакие данные от получателя к хосту не отправляются. Получатель с отправителем продолжают обмениваться рукопожатиями, но никаких данных так и не передают. Заметьте, что взаимодействие началось в 12:00:56:733.777 (конвертированный штамп времени 2012-07-30 12:00:56:733777) в кадре №13, а закончилось в 12:01:00:034. 710 (конвертированный штамп времени 2012-07-30 12:01:00:034710) в кадре №179. В итоге прошло примерно три с половиной секунды, и в течение этого периода хост установил еще одну сессию (а, следовательно, и еще одно трехшаговое рукопожатие), с тем же веб-сайтом. Кадр №14 начался в 12:00:56.733.966, в нем указан тот же IP-адрес источника, но номер порта уже другой: 40390.

710 (конвертированный штамп времени 2012-07-30 12:01:00:034710) в кадре №179. В итоге прошло примерно три с половиной секунды, и в течение этого периода хост установил еще одну сессию (а, следовательно, и еще одно трехшаговое рукопожатие), с тем же веб-сайтом. Кадр №14 начался в 12:00:56.733.966, в нем указан тот же IP-адрес источника, но номер порта уже другой: 40390.

Обратите внимание, что, в конце рукопожатия (начавшегося с кадра №14) получатель отправляет SYN, ACK-сегмент, а хост-источник делает ACK, PSH-запрос получателю в кадре №19, см. Рисунок 24.

Рисунок 24. Packetyzer, кадр №14

ACK, PSH-запрос позволяет хосту получить данные. Тем не менее, трафик перехватывается межсетевым экраном Websense, запрашиваемый сайт (www.anonymizer.com) блокируется и браузер хоста получает соответствующее уведомление. Кликнув по вкладке “Decode”, мы увидим, что запрос был перенаправлен на http://192.168.116.101:15871/cgi-bin/blockpage.cgi?ws-session=2483493383.

Первый запрос к сайту www.anonymizer.com состоялся в кадре №13, но поскольку в кадре №14 хост отправил еще один запрос, запрос из кадра №13 был заблокирован и перенаправлен в кадре №19 (кадр №19 входит в TCP-рукопожатие, начавшееся с кадра №14). Поэтому все последующие кадры (т.е. кадр №178), принадлежащие к TCP-рукопожатию, начавшемуся с кадра №13, также будут заблокированы. Более того, все запросы к www.anonymizer.com будут блокироваться межсетевым экраном, см. Рисунок 25.

Рисунок 25. Packetyzer, кадр №14 — TCP Flow

5.4. Перехват трафика анонимайзера

Теперь мы знаем, как выглядит трафик, когда хост запрашивает соединение с заблокированным веб-сайтом. А теперь посмотрим, что будет, когда на хосте запущено приложение JAP и браузер хоста (10.210.205.91) теперь обращается к анонимизирующим прокси-серверам. Давайте еще раз перехватим Network Chemistry Packetyzer’ом трафик, возникающий при установлении соединения хоста с веб-сайтом www. anonymizer.com. На Рисунке 26 видно, что хост все-таки получил доступ к запрещенному сайту.

anonymizer.com. На Рисунке 26 видно, что хост все-таки получил доступ к запрещенному сайту.

Рисунок 26. Обход правил межсетевого экрана и получение доступа к заблокированному веб-сайту

Рисунок 27 показывает, что Packetzer удачно перехватил данные, передаваемые при доступе хоста к заблокированному сайту. Просматривая и анализируя перехваченный трафик, можно обнаружить множество пакетов типа “Continuation and non-HTTP traffic”. Пакеты такого типа очень часто встречаются в HTTP-трафике, и они лишь содержат в себе дополнительный контент, который просто не поместился в одном пакете. Следовательно, пакеты типа “Continuation and non-HTTP traffic” нельзя считать свидетелями активности анонимайзера.

Рисунок 27. Трафик, перехваченный Packetyzer’ом, «Continuation or non-HTTP traffic»

Тем не менее, мы должны насторожиться и еще раз проверить, почему сгенерировалось так много “Continuation and non-HTTP traffic” пакетов. После еще одного просмотра можно заметить, что адрес заблокированного веб-сайта нам ни разу не встретился, но очень часто встретились адреса 128.30.52.37, 72.55.137.241 и 88.198.24.24.

После еще одного просмотра можно заметить, что адрес заблокированного веб-сайта нам ни разу не встретился, но очень часто встретились адреса 128.30.52.37, 72.55.137.241 и 88.198.24.24.

Разрешив IP-адреса в веб-браузере, мы узнаем, что IP-адрес 128.30.52.37 указывает на www.w3.org (см. Рисунок 28), IP-адрес 72.55.137.241 указывает на InfoService Name: Octavius (см. Рисунок 29), а IP-адрес 88.198.24.24 указывает на InfoService Name: is.beneficium.de (см. Рисунок 30).

Рисунок 28. 128.30.52.37 указывает на www.w3.org

Рисунок 29. 72.55.137.241 указывает на InfoService Name: Octavius

Рисунок 30. 88.198.24.24 указывает на InfoService Name: is.beneficium.de

Оба IP-адреса, 72.55.137.241 и 88.198.24.24, указывают на анонимизирующие сервисы InfoService для AN.ON/JonDonym. Хотя в трафике, перехваченном сниффером, и не содержится прямого указания на анонимайзер, трафик все равно является подозрительным и требует дальнейшего изучения.

Наличие пакетов типа “Continuation or non-HTTP traffic” само по себе не свидетельствует об использовании анонимайзера, но указывает на аномальный трафик. Можно настроить правила межсетевого экрана так, чтобы аномальный трафик детектировался, а после его обнаружения проводить дополнительные проверки. Понимание того, какой именно трафик в сети будет считаться “нормальным” окажет большую помощь в борьбе с анонимайзерами. Дополнительные меры, включающие в себя создание черных списков, запрет PHP- и CGI-прокси серверов и скриптов, также уменьшат риск использования анонимайзеров и добавят еще один уровень безопасности.

5.5. Блокирование обнаруженного трафика анонимайзера

Хотя целью настоящее статьи было рассказать о плюсах и минусах анонимайзеров (Хороший, плохой, злой), но разумно было бы еще и упомянуть, как заблокировать трафик анонимайзера после его обнаружения. Существует множество способов противодействия анонимайзерам, но в статье мы не будем рассматривать конкретные техники и способы их использования. Далее в статье последует лишь краткий обзор способов обнаружения и блокирования трафика анонимайзера.

Далее в статье последует лишь краткий обзор способов обнаружения и блокирования трафика анонимайзера.

5.5.1. Обнаружение

Wireshark и Packetyzer идеально подходят для установки и перехвата трафика на отдельных рабочих станциях. Но для корпоративных сетей – снифферы не самое лучшее решение. Лучший способ обнаружения и анализа трафика – это внедрение специализированных устройств и приложений, комплексно контролирующих сетевую инфраструктуру. В качестве аппаратных платформ можно предложить Cisco’s IPS 4200 Series Sensors (Cisco, 2012) или компьютер серверного класса с усиленной защитой (операционная система которого имеет малую поверхность атаки). После выбора аппаратной платформы необходимо установить ряд приложений, таких как Snort, Bro и Suricata. После выбора программной и аппаратной платформ остается только решить один вопрос: как именно внедрить решение. Обычно решение внедряется в сетевую инфраструктуру, как сетевая система обнаружения вторжений (Network-Based Intrusion Detection System, NIDS) и встраивается в сеть внутриполосно (in-band, см. Рисунок 31), либо внеполосно (out-of-band, см. Рисунок 32), в зависимости от архитектуры сети.

Рисунок 31), либо внеполосно (out-of-band, см. Рисунок 32), в зависимости от архитектуры сети.

Рисунок 31. Внутриполосная NIDS

Рисунок 32. Внеполосная NIDS

Компания Nevis Network произвела сравнение внутриполосного и внеполосного размещения NIDS (Nevis Network, 2007). Результаты сравнения представлены на Рисунке 33.

|

Признак сравнения |

Внутриполосное расположение |

Внеполосное расположение |

Преимущество |

|

Контроль конечных узлов и аутентификация пользователей |

Не требует дополнительных промежуточных VLAN |

Контроль и аутентификация должны проводиться в выделенной VLAN, после чего трафик перенаправляется либо в карантинную VLAN, либо в назначенную VLAN. |

От клиента никогда не требуется заново получать IP-адрес. Повторное получение адреса вызывает задержки при входе пользователя в систему |

|

Управление доступом на основе идентификационной информации |

Политики внутреннего межсетевого экрана с контролем состояния соединений основываются на адресе источника/получателя и на содержимом трафика |

Пользователи с различными ролями должны помещаться в различные VLAN. Требуются дополнительные межсетевые экраны. |

Внутриполосное расположение обеспечивает детальное управление доступом на основе идентификационной информации в качестве базовой функции безопасности |

|

Обнаружение вредоносного ПО |

Непрерывная проверка на вредоносное ПО с использованием нескольких способов, в том числе сигнатурного и поведенческого анализа |

Так как NIDS располагается в стороне от потока трафика, сетевой трафик не просматривается. |

Внутриполосное расположение обеспечивает непрерывное детектирование и защиту от вредоносного ПО в качестве базовой функции |

|

Видимость и мониторинг |

Непрерывный мониторинг и видимость всех действий пользователя. Отчеты об активности каждого пользователя |

Пользовательский трафик не виден. Требуются дополнительные сенсоры, мониторы и средства генерации отчетов для надлежащего уровня безопасности |

Внутриполосное расположение обеспечивает непрерывный мониторинг на основе ролей и видимость действий пользователей в качестве базовой функции |

|

Карантин |

Помещение на карантин осуществляется на основе политик межсетевого экрана с контролем состояния соединений; каждый отдельный пользователь огражден от других пользователей |

Инфицированные пользователи помещаются в отдельный карантинный VLAN |

Внутриполосное расположение защищает уязвимых и инфицированных клиентов друг от друга |

|

Стоимость |

Нет скрытых расходов на внедрение и переконфигурацию. |

Более низкие начальные капитальные затраты на устройства и контроллеры, но более высокие операционные расходы, плюс возможные затраты на обновление оборудования |

Внутриполосное расположение имеет меньшую общую стоимость внедрения и управления |

Рисунок 33. Сравнение внеполосных и внутриполосных NIDS-решений

Один из основных факторов, влияющих на выбор NIDS – это стоимость. Snort – это open-source система обнаружения и предотвращения вторжений (IDS/IPS), разработанная компанией Sourcefire. Snort объединяет в себе все преимущества сигнатурного анализа, анализа по аномалиям и протоколам; распространяется бесплатно и работает под управлением как Windows, так и Linux. Все вышеперечисленные особенности делают Snort наилучшим выбором для специалистов по сетевой безопасности. Для получения более подробной информации об установке, настройке Snort’a и создании правил обратитесь к официальному пользовательскому руководству по адресу http://www. snort.org/docs. На Рисунке 34 показано, как Snort выводит предупреждения в Kiwi Syslog-сервер (рисунок из документа Каси Эфо (Kasey Efaw), http://www.snort.org/assets/135/Installing_Snort_2.8.5.2_on_Windows_7.pdf).

snort.org/docs. На Рисунке 34 показано, как Snort выводит предупреждения в Kiwi Syslog-сервер (рисунок из документа Каси Эфо (Kasey Efaw), http://www.snort.org/assets/135/Installing_Snort_2.8.5.2_on_Windows_7.pdf).

Рисунок 34. Snort выводит предупреждения в Kiwi Syslog-сервер

5.5.2 Блокирование (предотвращение)

После настройки правил (сигнатур) Snort будет направлять предупреждение в журнал событий (например, в Kiwi Syslog-сервер) каждый раз, когда происходит событие, соответствующее имеющимся правилам. Но Snort будет только предупреждать. Дальнейшие действия по запрету доступа к анонимайзеру администраторы должны предпринять сами. Правило Snort’а, позволяющее обнаружить активность прокси-анонимайзера, показано ниже, на Рисунке 35 (Brozycki, 2008).

Рисунок 35. Правило Snort’а

Другая альтернатива NIDS – это сетевая система предотвращения вторжений (Network-Based Intrusion Prevention System, NIPS). Когда NIDS только предупреждает (пассивная система: мониторинг и оповещение), NIPS (или IPS) сможет предпринять немедленные действия (активная система: мониторинг и автоматическая защита), заранее установленные администратором. В зависимости от существующей сетевой инфраструктуры (внеполосное или внутриполосное расположение) и типа сетевых устройств (отдельные или встроенные межсетевые экраны/IPS), требуется различная настройка NIPS. О том, как внедрять IPS и IDS можно прочесть в статье Николаса Паппаса (Nicholas Pappas) “Network IDS & IPS Deployment Strategies” (Pappas, 2008).

Когда NIDS только предупреждает (пассивная система: мониторинг и оповещение), NIPS (или IPS) сможет предпринять немедленные действия (активная система: мониторинг и автоматическая защита), заранее установленные администратором. В зависимости от существующей сетевой инфраструктуры (внеполосное или внутриполосное расположение) и типа сетевых устройств (отдельные или встроенные межсетевые экраны/IPS), требуется различная настройка NIPS. О том, как внедрять IPS и IDS можно прочесть в статье Николаса Паппаса (Nicholas Pappas) “Network IDS & IPS Deployment Strategies” (Pappas, 2008).

5.5.3 Внеполосные (Out-of-band, OOB) NIDS

Сетевые системы обнаружения вторжений обычно устанавливаются внеполосно и пассивно ищут сигнатуры эксплойтов (в нашем случае сигнатуры трафика анонимайзера). В такой конфигурации устройства NIDS задействуют всего одну сетевую карту (NIC) и подключаются непосредственно к сети, как показано на Рисунке 36. Сетевая карта работает в режиме приема всех сетевых пакетов и только получает трафик. NIDS анализирует трафик и при срабатывании правила отправляет предупреждение администратору, который, в свою очередь, должен предпринять необходимые действия (например, вручную настроить межсетевой экран) для блокирования трафика. Внеполосное расположение NIDS выигрывает тем, что на сетевую карту оказывается меньшая нагрузка, меньше используется память и меньше загружен CPU. Кроме вышеперечисленных преимуществ, внеполосной NIDS не является критическим узлом сети, и сеть не упадет, если NIDS перестанет работать.

NIDS анализирует трафик и при срабатывании правила отправляет предупреждение администратору, который, в свою очередь, должен предпринять необходимые действия (например, вручную настроить межсетевой экран) для блокирования трафика. Внеполосное расположение NIDS выигрывает тем, что на сетевую карту оказывается меньшая нагрузка, меньше используется память и меньше загружен CPU. Кроме вышеперечисленных преимуществ, внеполосной NIDS не является критическим узлом сети, и сеть не упадет, если NIDS перестанет работать.

Рисунок 36. Внеполосной NIDS

5.5.4 Внутриполосные (in-band, in-line) NIPS

Сетевые системы предотвращения вторжений (Network-Based Intrusion Prevention Systems) устанавливаются внутриполосно и задействуют две сетевые карты для пропускания трафика через себя. Следовательно, внутриполосные NIPS более требовательны к загрузке NIC, используют больше памяти и сильнее загружают CPU. При внутриполосном расположении NIPS является критическим узлом сети, и при выходе его из строя, один из сегментов сети может упасть (см. Рисунок 37). При срабатывании правила NIPS может не только отправить предупреждение администратору, но и автоматически отбрасывать нежелательные пакеты или блокировать трафик. Хотя внутриполосный NIPS быстрее реагирует на события, возможны также и ложные срабатывания, в результате которых NIPS ошибочно отбросит нормальные пакеты.

Рисунок 37). При срабатывании правила NIPS может не только отправить предупреждение администратору, но и автоматически отбрасывать нежелательные пакеты или блокировать трафик. Хотя внутриполосный NIPS быстрее реагирует на события, возможны также и ложные срабатывания, в результате которых NIPS ошибочно отбросит нормальные пакеты.

Рисунок 37. Внутриполосные NIPS

6. Заключение

Цель настоящей статьи заключалась в том, чтобы объяснить, что такое анонимайзеры и прокси-серверы и как используются. Дано краткое описание и пример работы приложения-анонимайзера. Пример наглядно показывает, что пользователю не требуется больших технических знаний, чтобы обойти правила корпоративного межсетевого экрана и получить доступ к веб-сайту, который обычно блокируется. Но для специалиста по безопасности анонимайзеры могут представлять большую проблему. Проведение технической экспертизы и профессиональное внедрение наиболее оптимального и защищенного решения требует больших затрат как денежных, так и временных. И наоборот, людям, которые используют анонимайзер, практически не нужно никаких профессиональных знаний и затрат.

И наоборот, людям, которые используют анонимайзер, практически не нужно никаких профессиональных знаний и затрат.

Существуют бесплатные прокси-сервисы, и они прекрасно подходят для большинства обычных пользователей, желающих только добавить еще один уровень конфиденциальности. А профессиональному коммивояжеру, находящемуся вне корпоративной сети, не лишним будет подумать о платной ежемесячной подписке на сервисы анонимизации.

“Хорошие, плохие и злые” анонимайзеры различаются лишь результатами, к которым их использование приводит. Результаты могут различаться кардинально. Знание опасностей анонимайзера будет держать настороже сетевых инженеров, специалистов по безопасности и системных администраторов, напоминая им, что простого списка правил межсетевого экрана недостаточно для предотвращения нежелательного трафика. Поэтому в корпоративной среде должны проводиться тренинги, которые воспитывали бы в пользователях исполнительность; необходимо также надлежащим образом разработать и внедрить на предприятии политики безопасности и политики безопасного использования и обозначить санкции за нарушение политик. Чтобы подчеркнуть серьезность нарушения политик, они должны регулироваться и поддерживаться на высшем исполнительном уровне предприятия. Когда анонимайзеры используются “для добра” и лишь повышают уровень защищенности и конфиденциальности пользователя во время путешествия по сети – то они полезнейшая вещь. В независимости от того, кто именно, как именно и какие именно анонимайзеры использует сейчас, в будущем они не исчезнут, их будут разрабатывать дальше, и точно так же люди будут использовать анонимайзеры для хороших, плохих и злых целей.

Чтобы подчеркнуть серьезность нарушения политик, они должны регулироваться и поддерживаться на высшем исполнительном уровне предприятия. Когда анонимайзеры используются “для добра” и лишь повышают уровень защищенности и конфиденциальности пользователя во время путешествия по сети – то они полезнейшая вещь. В независимости от того, кто именно, как именно и какие именно анонимайзеры использует сейчас, в будущем они не исчезнут, их будут разрабатывать дальше, и точно так же люди будут использовать анонимайзеры для хороших, плохих и злых целей.

Ссылки

- Lance Cottrell, From Wikipedia, the free encyclopedia, (October 2, 2011). Retrieved from http://en.wikipedia.org/wiki/Lance_Cottrell

- EC-Council Press, Ethical Hacking and Countermeasures, Cengage Learning (2010) Livinginternet.com, How Anonymizers Work Retrieved from http://www.livinginternet.com/i/is_anon_work.htm (2012)

- Anonymizer.com, knowledgecenter, Retrieved from http://www.

anonymizer.com/knowledgecenter (2012)

anonymizer.com/knowledgecenter (2012) - Fred Hapgood, Web Monitoring: Anonymizers vs. Anti-Anonymizers, Retrieved from http://www.csoonline.com/article/221589/web-monitoring-anonymizers-vs.-antianonymizers (2008)

- JAP, Protection of Privacy on the Internet, Retrieved from http://anon.inf.tudresden. de/index_en.html (2012)

- JonDonym, Private and Secure Web Surfing, Retrieved from http://anonymous-proxyservers. net/ (2012)

- What is My IP, Shows Your IP Address, Retrieved from http://whatismyip.com (2012) Proxify, Proxify® anonymous proxy protects your online privacy, Retrieved from http://proxify.com (2012)

- Carolyn Pearson, The “Great Firewall” of China, A Real National Strategy to Secure Cyberspace?, GIAC practical repository (2004)

- Wireshark, The world’s foremost network protocol analyzer, Retrieved from http://www.wireshark.org/ (2012)

- Websense, V-Series appliance, Retrieved from http://www.

websense.com/content/appliances.aspx (2012)

websense.com/content/appliances.aspx (2012) - Network Chemistry, Inc., Packetyzer Software, Retrieved from http://www.gotoassist.com (2012)

- Informer Technologies, Inc., Software.informer, Network Chemistry Packetyzer, Retrieved from http://network-chemistry-packetyzer.software.informer.com (2012)

- Microsoft Support, The Basics of Reading TCP/IP Trace, Retrieved from http://support.microsoft.com/kb/169292 (2012)

- Cisco, Cisco IPS 4200 Series Sensors, Retrieved from http://www.cisco.com/en/US/prod/collateral/vpndevc/ps5729/ps5713/ps4077/ps9157/pro duct_data_sheet09186a008014873c_ps4077_Products_Data_Sheet.html (2012)

- Nevis Network, An Architectural View of LAN Security: In-Band versus Out-of-Band Solutions, Retrieved from http://www.nevisnetworks.com/content/white_papers/Inband% 20vs%20Out-of-band.pdf (2007)

- Sourcefire, Snort, Retrieved from http://www.snort.

org/ (2012)

org/ (2012) - John Brozycki, Detecting and Preventing Anonymous Proxy Usage, http://Sans.org, Reading Room (2008)

- Nicholas Pappas, Network IDS & IPS Deployment Strategies, Retrieved from http://www.sans.org/reading_room/whitepapers/detection/network-ids-ips-deploymentstrategies_2143 (2008)

Приложение A. Скачивание JAP

Приложение B. Установка JAP

Анонимайзер hideme.ru, отзывы

Соцсети заблокировали! Простой способ обхода блокировки Twitter и Facebook здесь

——

В связи с преследованиями за инакомыслие, теперь можно анонимно отвечать в темах.

——

Обновлен скрипт для определения IP госорганов

——

Наш реестр запрещенных сайтов с широким функционалом.

JavaScript отключён. Чтобы полноценно использовать наш сайт, включите JavaScript в своём браузере.

Чтобы полноценно использовать наш сайт, включите JavaScript в своём браузере.

- Автор темы moder

- Дата начала

- Теги

- hideme

moder

Администратор

- #1

Update 12. 01.2017

01.2017

Сайт переехал на домен hidemy.name после блокировки Роскомнадзором.

Update 17.07.2016: если hideme.ru не работает у вас (не открывает запрещенный сайт), ознакомьтесь с этой информацией.

Ссылка: www.hideme.ru.

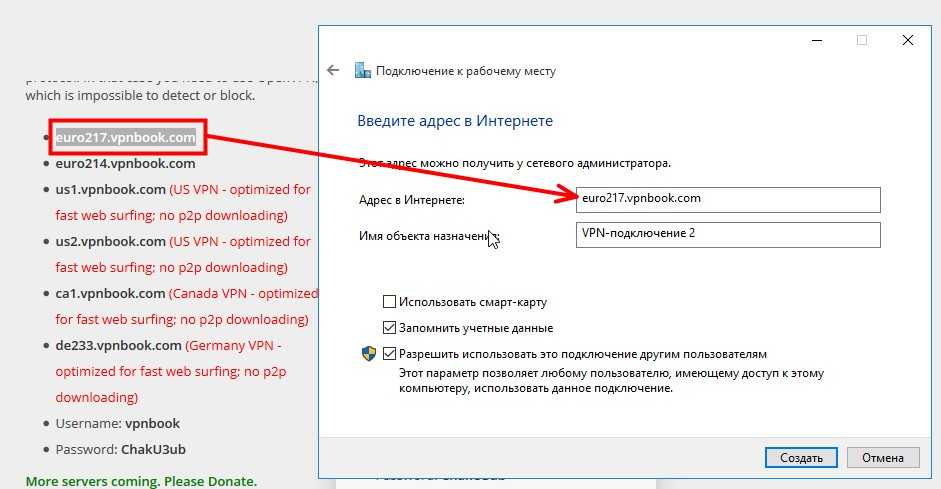

Хороший бесплатный анонимайзер, недорогие VPN для анонимного серфинга. Инструкции по настройке VPN можно посмотреть здесь.

Оставьте, пожалуйста, отзыв в теме, если пользовались услугами данного сервиса.

update 07.06.2016

Hideme призывает не использовать анонимайзер для посещения запрещенных сайтов.

Разумеется, на большинство запрещенных сайтов заходит. Как бы не вышел закон, который бы обязал анонимайзеры тоже делать выгрузки реестра запрещенных сайтов.

Последнее редактирование:

Jack Daniels

New Member

- #2

Поддержу, отличный сервис, пользуюсь их VPN.

M

MaxPain

New Member

- #3

У хайдме цензура на некоторые сайты, не знаю как на VPN (по словам знакомых тоже), но в анонимайзере точно, вот что пишет: «Host ‘xxx’ or resolved IP xxx.xxx.xxx.xxx is banned.»

moder

Администратор

- #4

MaxPain написал(а):

У хайдме цензура на некоторые сайты, не знаю как на VPN (по словам знакомых тоже), но в анонимайзере точно, вот что пишет: «Host ‘xxx’ or resolved IP xxx.

xxx.xxx.xxx is banned.»

Нажмите для раскрытия…

Хайдме блокирует сайты определенной тематики или выборочно?

Попробуем уточнить у администрации ресурса какие тематики они цензурируют.

Последнее редактирование:

Master

Модератор

- #5

MaxPain написал(а):

У хайдме цензура на некоторые сайты, не знаю как на VPN (по словам знакомых тоже), но в анонимайзере точно, вот что пишет: «Host ‘xxx’ or resolved IP xxx.

xxx.xxx.xxx is banned.»

Нажмите для раскрытия…

Интересно ) Анонимайзер с цензурой )) Там пионеры работают или на них оказывают давление власти? Но если бы власти оказывали давление, наверное, в первую очередь не работали бы экстремистские сайты, а они вроде открываются нормально.

Цензура распространяется только на анонимайзер их или на VPN тоже? Если и на VPN, то предупреждать надо )

moder

Администратор

- #6

Вот моя переписка со службой поддержки.

Последнее мое сообщение, перед тем как меня выкинуло из чата: «Мне инструкция не нужна. Вы мне скажите, есть ли у вас цензура на VPN».

Попробую спросить еще чуть позже. Но, видимо, тех. поддержка не хочет отвечать на неудобные вопросы. Хотя их ни в чем не обвиняют. Если они блокируют сайты определенных тематик, значит это их гражданская позиция такая, но пользователей бы не мешало предупредить.

Master

Модератор

- #7

Может их поддержка не владеет вопросом ?)

Что ж, будем троллить, пока не ответят честно.

Гражданская позиция это хорошо ) Если бы у меня был VPN сервис, я бы блокировал доступ к детскому порно (не ко всему, хентай бы не блокировал), сайтам с пропагандой наркотиков, к проститутским сайтам … может еще к каким. Но из меня никудышный бизнесмен, поэтому у меня нет своего VPN-сервиса. Что касается Хайдме, так можно только восхищаться их позицией, учитывая что из-за своей внутренней цензуры они могут лишиться части клиентов

N

Netwolf

New Member

- #8

Заинтриговал ваш вопрос и вот что удалось узнать напрямую у администрации hideme. ru

ru

Цитирую:

«В анонимайзере действительно есть некоторые домены (как пример ebay.com, paypal.com и несколько других менее известных), которые запрещены к открытию по причине поступления жалоб от этих сайтов (видимо их служб безопасности) на то, что на серверах hideme.ru якобы размещаются копии их сайтов (так называемый «фишинг»). К такому выводу они приходят из-за того что их сайт (тот же ebay.com) открывается НЕ по URL http://ebay.com а по http://ebay.com.s54.ru.wbprx.com/ или http://wf2oq.qjtv.e.s54.ru.wbprx.com/ (что естественно для анонимайзера).

Факт наличия их сайтов по каким-либо другим URL вводит их в дикий гнев и они заваливают жалобами серверы где расположен анонимайзер. Объяснения, что это веб-прокси, сайт на сервере не хранится, а лишь отображается «как есть» в реальном времени, их не убеждает… Единственный вариант решить проблему и спасти сервер от проблем за абузы — запретить отображение домена на который приходят жалобы к отображению через анонимайзер.

Как правило, такой ерундой страдают только зарубежные сайты и компании.

В VPN такой проблему нет, поэтому к просмотру доступны любые сайты.»

P.S. Подтверждаю, в VPN http://hideme.ru/vpn/ сайты ebay, paypal и пр. работают.

Master

Модератор

- #9

Нет, там есть цензура на конкретные сайты.

Пишут следующее «Host ‘xxx’ or resolved IP xxx.xxx.xxx.xxx is banned.»

Т.е. по словам поддержки блокируются только сайты, администрация которых сама жалуется?

N

Netwolf

New Member

- #10

Master написал(а):

Нет,

Нажмите для раскрытия.

..

Это к чему относится?

Master написал(а):

Пишут следующее «Host ‘xxx’ or resolved IP xxx.xxx.xxx.xxx is banned.»

Нажмите для раскрытия…

Именно так и отбивается попытка открыть сайт, забаненный по причинам указанным в моем предыдущем посте.

Пример: Host ‘paypal.com’ or resolved IP 66.211.169.66 is banned.

Master

Модератор

- #11

Думаете сайты вроде

Для просмотра содержимого вам необходимо авторизоваться.

жалуются на то, что их проксируют?

Речь ведь идет о цензурируемых сайтах. Нелепо, если бы администрация запрещенного сайта, которая и так теряет значительную часть аудитории из-за блокировок, еще бы и ограничивала доступ к сайту через анонимайзеры.

Факты наличия цензуры есть, хоть администрация ее отрицает. Хорошо, что это не политическая цензура (пока таких фактов нет).

N

Netwolf

New Member

- #12

Факты наличия цензуры

Нажмите для раскрытия.

..

Я не очень понимаю, почему вы все время используете слово «цензура»?

Вероятно, название данного форума вас вынуждает это делать, чтобы оставаться в тематике проекта

Давайте разберемся с этим понятием:

Цензу́ра (лат. censura) — контроль власти за содержанием и распространением информации, печатной продукции, музыкальных и сценических произведений, произведений изобразительного искусства, кино и фото произведений, передач радио и телевидения, веб-сайтов и порталов, в некоторых случаях также частной переписки, с целью ограничения либо недопущения распространения идей и сведений, признаваемых этой властью нежелательными.

Цензурой называются также органы светской или духовной властей, осуществляющие такой контроль.

Подробнее: https://ru.wikipedia.org/wiki/Цензура

Отвечая на ваш довод:

Нелепо, если бы администрация запрещенного сайта, которая и так теряет значительную часть аудитории из-за блокировок, еще бы и ограничивала доступ к сайту через анонимайзеры.

Нажмите для раскрытия…

Прошу вас быть внимательнее, ведь речь шла не про заблокированные в России сайты, а про вполне доступные ebay и paypal. Пользователь их может открыть напрямую совершенно свободно, но почему-то иногда это делает через анонимайзер (не будем вдаваться в детали почему именно).

Вы правда считаете, что ebay и paypal очень беспокоится о том, что потеряет пару тысяч посетителей через анонимайзер?

Их беспокоит лишь отсутствие «копий» их сайтов. Причем без разницы, реальных фишинг-копий созданных злоумышленниками, или оригинальных сайтов показываемых в реальном времени анонимайзером. Им не до разбирательств где кто, значительно проще валить жалобами всех подряд. И чтобы хостер серверов перестал получать жалобы и не отключил сервер, приходится применять к таким сайтам меры в виде запрета к их отображения через публичный анонимайзер.

Я же не открою для вас секрет, если расскажу о наличии анонимайзеров, которые работают по принципу white list, т. е. позволяют через них открыть только заранее определенный перечень сайтов. Обычно это вконтакте, одноклассники, мамба и некоторые другие. Делается это в том числе для предотвращения поступления жалоб на противоправные действия пользователей на сайтах, где можно натворить плохих дел (удалось пообщаться с администрация и одного такого проекта тоже).

е. позволяют через них открыть только заранее определенный перечень сайтов. Обычно это вконтакте, одноклассники, мамба и некоторые другие. Делается это в том числе для предотвращения поступления жалоб на противоправные действия пользователей на сайтах, где можно натворить плохих дел (удалось пообщаться с администрация и одного такого проекта тоже).

Надеюсь, в этот раз мне удалось достаточно развернуто раскрыть эту тему.

Master

Модератор

- #13

Почему вы так впрягаетесь за этот проект? Может представитесь уже? )

Все знают что такое цензура, не надо мне тыкать в определение из словаря ) Тут на форуме наверное тоже цензура есть. .. вроде матом никто не ругается… или может быть это самоцензура — мы люди культурные.

.. вроде матом никто не ругается… или может быть это самоцензура — мы люди культурные.

Если вы являетесь сотрудником данного сервиса, то понятно, почему вас это слово так задевает — сегодня анонимайзеры востребованы как средство для обхода блокировок, а наличие цензуры может сказаться на репутации сервиса.

Прошу вас быть внимательнее, ведь речь шла не про заблокированные в России сайты, а про вполне доступные ebay и paypal.

Нажмите для раскрытия…

Я прекрасно понимаю о чем шла речь. И привел вам пример запрещенного сайта, заблокированного в данном сервисе. Вы же не думаете, что администрация данного сайта пожаловалась хостеру на то, что их проксируют, обеспечивая тем самым дополнительный приток посетителей на их сайт, которые из за блокировки попасть не могут и не знают про TOR и VPN. Поэтому, было бы уместно написать где-нибудь на виду крупными буквами что-то вроде: «Извините, но доступ к порнографии, наркотикам, проституции и т. д. мы блокируем по моральным соображениям». Это было бы честно по отношению к клиентам, ведь тут писали, что и на VPN доступ блокируют тоже.

д. мы блокируем по моральным соображениям». Это было бы честно по отношению к клиентам, ведь тут писали, что и на VPN доступ блокируют тоже.

Меня вообще не волнует ebay и paypal, не надо было так распаляться по этому поводу ) Администрация признает цензуру некоторых запрещенных сайтов? Нет? Это любой проверить может )

N

Netwolf

New Member

- #14

Пользуюсь этим сервисом уже не первый год, есть скайп-контакт с администрацией и последний пост был в том числе по их просьбе. Почему сами не регистрируются не знаю, возможно других дел много помимо холиваров на форумах

Почему сами не регистрируются не знаю, возможно других дел много помимо холиваров на форумах

Вы же не думаете, что администрация данного сайта пожаловалась хостеру на то, что их проксируют

Нажмите для раскрытия…

Как я понимаю, в случае с обозначенными paypal и ebay было именно так. Я спрошу насчет текста жалобы и если это будет возможным с разрешения администрации размещу ее здесь, чтобы вы имели полное представление о картине.

привел вам пример запрещенного сайта

Нажмите для раскрытия…

В данном посте не смог найти никаких адресов сайтов (или это то что «Host ‘xxx’ «?). Прошу отправить в личку о каком сайте идет речь, попробую также уточнить обстоятельства, если вам интересно.

Master

Модератор

- #15

Netwolf написал(а):

Пользуюсь этим сервисом уже не первый год, есть скайп-контакт с администрацией и последний пост был в том числе по их просьбе.

Почему сами не регистрируются не знаю, возможно других дел много помимо холиваров на форумах

Нажмите для раскрытия…

А я не понимаю почему они скрывают факт цензуры в своем анонимайзере. Лично я их за это осуждать не собираюсь.

Я прятал под хайд , вы же видите скрытый текст?

[posts]Пишут про выборочную блокировку наркосайтов.[/posts]

Если есть другие примеры пишите пожалуйста здесь или в ЛС. Пока не понятно это 2-3 ссылки или есть целый список таких сайтов.

По ВПН надо смотреть, говорят там что то блокируют тоже, но человек на связь не выходит, который это писал. У них же есть бесплатный тестовый ВПН , руки дойдут проверю.

Последнее редактирование модератором:

moder

Администратор

- #16

Обновил первый пост. Hideme.ru теперь не рекомендует заходить на запрещенные сайты, но все равно пускает.

Hideme.ru теперь не рекомендует заходить на запрещенные сайты, но все равно пускает.

moder

Администратор

- #17

hideme.ru сменил алгоритм генерации ссылки, теперь он создает ссылки вида www.kasparov.ru.http.s11.wbprx.com. Мы уже предупреждали здесь и здесь, что некоторые провайдеры блокируют по маске домена, т.е. такие ссылки тоже попадают под блокировку. Так, например, ссылка kasparov.ru.http.s11.wbprx.com не открылась у провайдера WestCall. Раньше Hideme использовали другой алгоритм генерации и не понятно что заставило их изменить его. Наш анонимайзер Angryfox.info обходит маски провайдеров.

Наш анонимайзер Angryfox.info обходит маски провайдеров.

Последнее редактирование:

R

Ragnar

New Member

- #18

Roscenzura.com написал(а):

hideme.ru сменил алгоритм генерации ссылки

Нажмите для раскрытия…

В настройках есть «Шифровать URL», делает как раз то что требуется — кодирует адрес сайта в строке браузера.

moder

Администратор

- #19

Ragnar написал(а):

В настройках есть «Шифровать URL», делает как раз то что требуется — кодирует адрес сайта в строке браузера.

Нажмите для раскрытия…

Спасибо за пояснение. Но больше 90% не догадаются включить шифрование ссылки, чтобы обойти блокировку провайдера.

moder

Администратор

- #20

Сейчас hideme. ru заблокировал Роскомнадзор, анонимайзер доступен по ссылке https://hideme.wtf/, по такому же принципу, как наш конструктор анонимайзеров.

ru заблокировал Роскомнадзор, анонимайзер доступен по ссылке https://hideme.wtf/, по такому же принципу, как наш конструктор анонимайзеров.

anonim.pro, кстати, тоже заблокирован.

Сейчас из живых остались ruhide.com и hideme.wtf.

Последнее редактирование:

Rszr

New Member

- #21

Пользовался hideme, хороший впн-сервис. Раньше брал его на сайте 2ip, сейчас он удален с сервиса по требованию РосКомНадзора.

Раньше брал его на сайте 2ip, сейчас он удален с сервиса по требованию РосКомНадзора.

Erno

HideMy.name (ex hideme.ru)

- #22

Rszr написал(а):

Пользовался hideme, хороший впн-сервис. Раньше брал его на сайте 2ip, сейчас он удален с сервиса по требованию РосКомНадзора.

Нажмите для раскрытия…

Никакой VPN не удален ни по чьему требованию. Путаете «анонимайзер» (веб-форму для ввода адреса сайта сразу на странице) и VPN http://hideme. ru/vpn/ как самостоятельно децентрализованный сервис.

ru/vpn/ как самостоятельно децентрализованный сервис.

В данный момент с российской версии сайта убрана форма анонимайзера по решению суда в Башкортостане. Но это не означает, что вы не можете переключиться (справа вверху), например, на английскую версию сайта и продолжить пользоваться анонимайзером, который там как был, так и есть.

Rszr

New Member

- #23

Erno написал(а):

Никакой VPN не удален ни по чьему требованию. Путаете «анонимайзер» (веб-форму для ввода адреса сайта сразу на странице) и VPN http://hideme.

ru/vpn/ как самостоятельно децентрализованный сервис.

Нажмите для раскрытия…

Да, анонимайзер. Это я и имел ввиду.

moder

Администратор

- #24

Роскомнадзор заблокировал сайт VPN-сервиса Hideme.ru, сообщил представитель ведомства Вадим Ампелонский.

Блокировка, по словам Ампелонского, была введена по решению Бузулукского районного суда Оренбургской области. Он установил, что ресурс предоставляет пользователям возможность доступа к сайтам, содержащим экстремистские материалы.

В Едином реестре запрещенной информации на сайте Роскомнадзора указывается, что доступ к Hideme.ru ограничен по решению Учалинского районного суда Башкирии, принятому в мае 2016 года.

Master

Модератор

- #25

Вот и рассылка пришла от них.

Здравствуйте!

Вы получили это письмо как партнер сайта HideMe.ru

Домен HideMe.ru в данный момент находится в реестре запрещенных сайтов. В связи с этим, на него не смогут попасть пользователи из России. Если вы используете этот домен в своих рекламных кампаниях, то рекомендуем как можно оперативнее заменить его на новый: hidemy.name/ru/

В результате ссылка должна выглядеть как http://hidemy.name/ru/vpn/#ваш_реф_код

Извиняемся за неудобства.Нажмите для раскрытия…

Поделиться:

Facebook Twitter Reddit Tumblr WhatsApp Ссылка

Сверху

Как закрыть доступ к сайту через hosts

Здравствуйте Друзья! На просторах интернета уже существуют миллионы сайтов и с каждым днем их становится еще больше. Говорят, что большая часть, процентов 80 — для взрослых, а действительно полезных — процентов 10-15. Из этих полезных отдельно стоит выделить социальные сети. Это действительно полезные сайты и они так затягивают, что это может негативно отразится на рабочем или учебном процессе. Дабы этого избежать рекомендуется блокировать доступ к этим сайтам. То же можно сделать если ребенок отходит от компьютера только что бы покушать. И то через раз. В этой статье рассмотрим как запретить доступ к сайту через файл hosts как самый простой способ блокировки.

Из этих полезных отдельно стоит выделить социальные сети. Это действительно полезные сайты и они так затягивают, что это может негативно отразится на рабочем или учебном процессе. Дабы этого избежать рекомендуется блокировать доступ к этим сайтам. То же можно сделать если ребенок отходит от компьютера только что бы покушать. И то через раз. В этой статье рассмотрим как запретить доступ к сайту через файл hosts как самый простой способ блокировки.

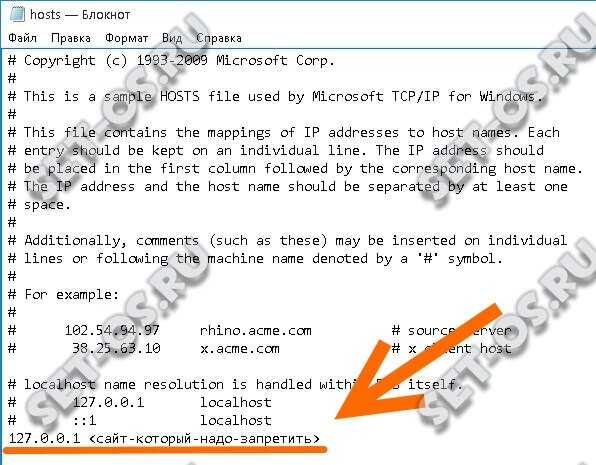

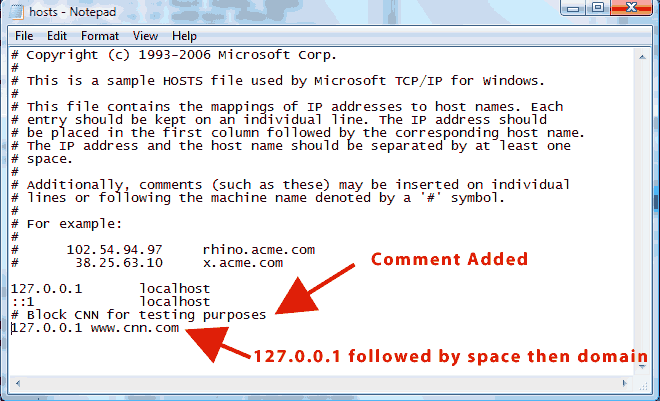

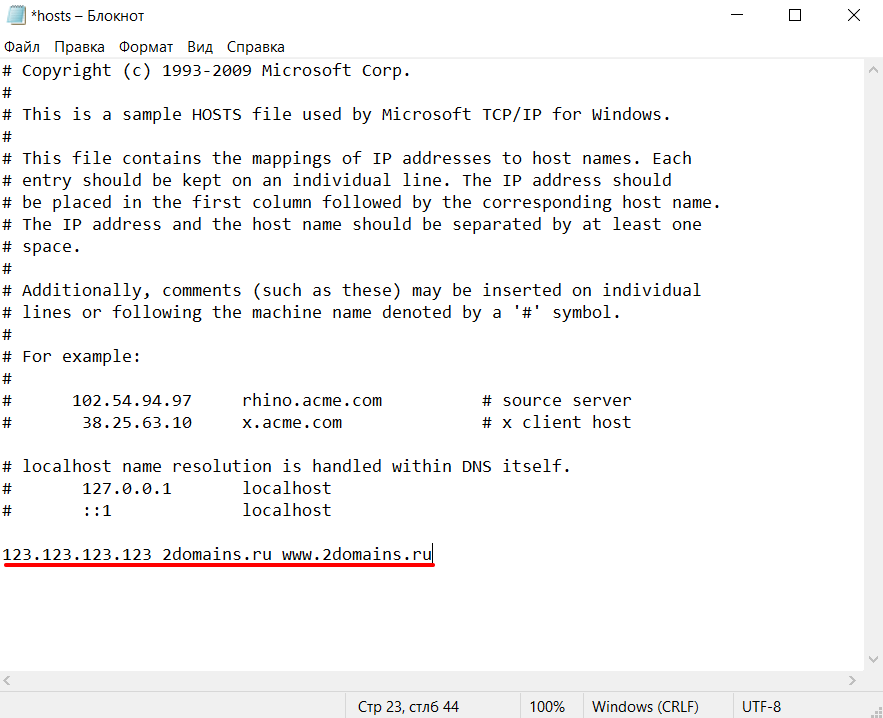

Как запретить доступ к сайту через hosts

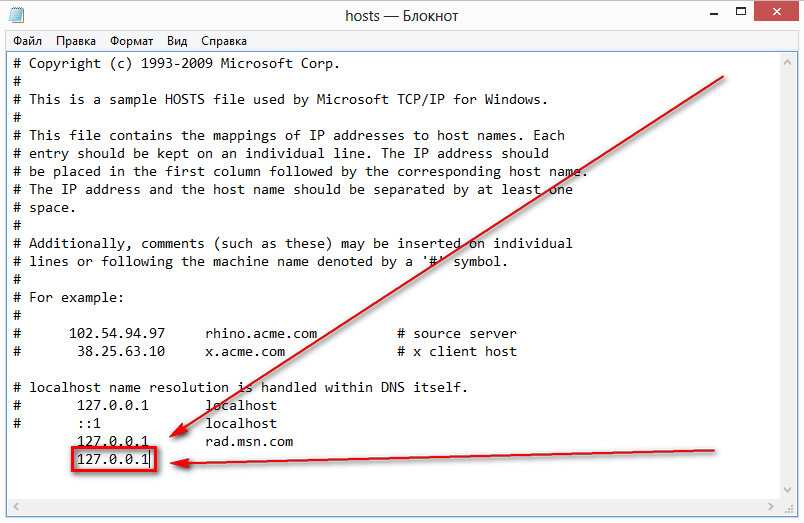

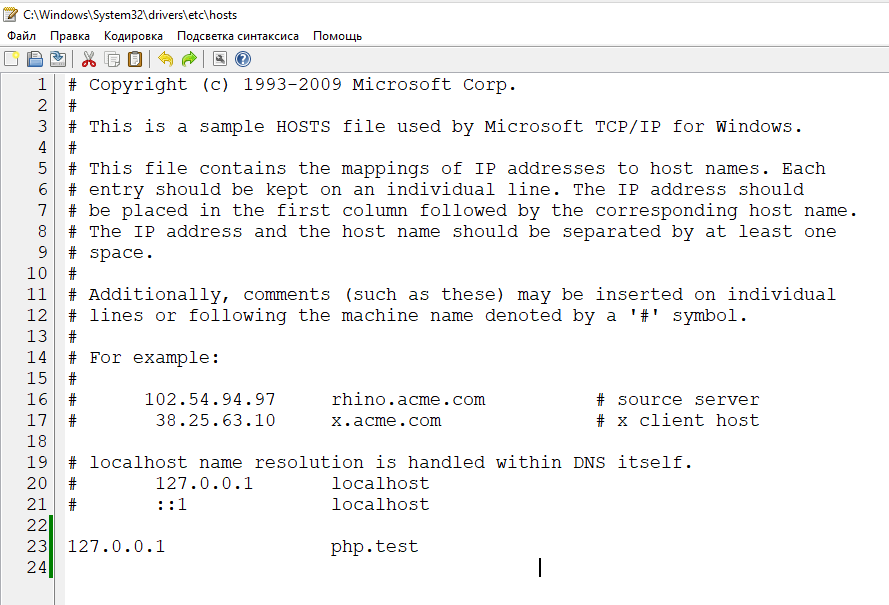

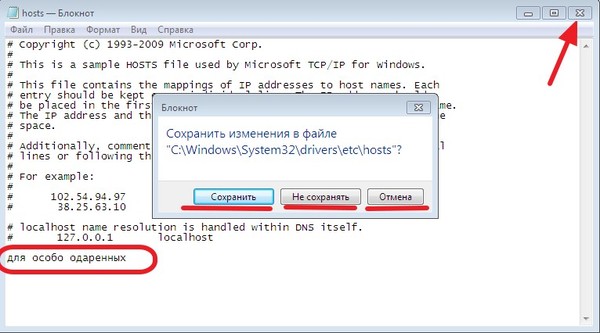

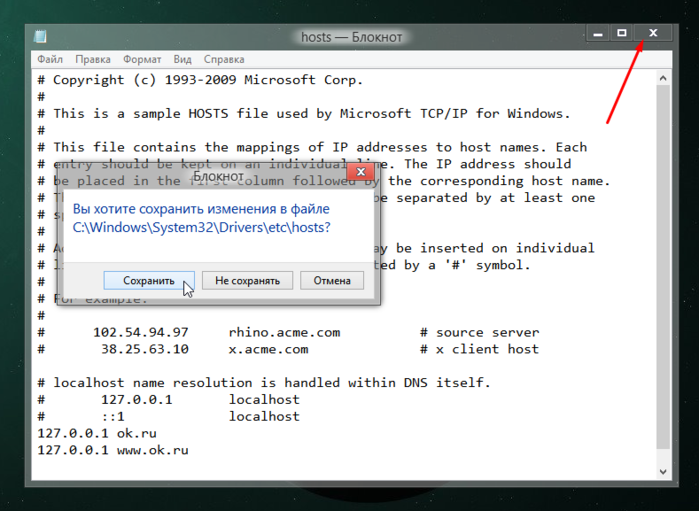

Имя сайта, к которому вы хотите закрыть доступ, нужно внести в системный файл hosts. Начинаем работу с клавиши «Пуск» и в строку поиска вводим: командная. Достаточно набрать несколько букв и в списке появится запись «Командная строка». Правой кнопкой мыши вызываем контекстное меню и выбираем «Запуск от имени администратора». В открывшемся окне командной строки вводим слово notepad. Жмем «Enter» откроется программа «Блокнот»,

Нажимаем Файл/Открыть. Последовательно проходим путь

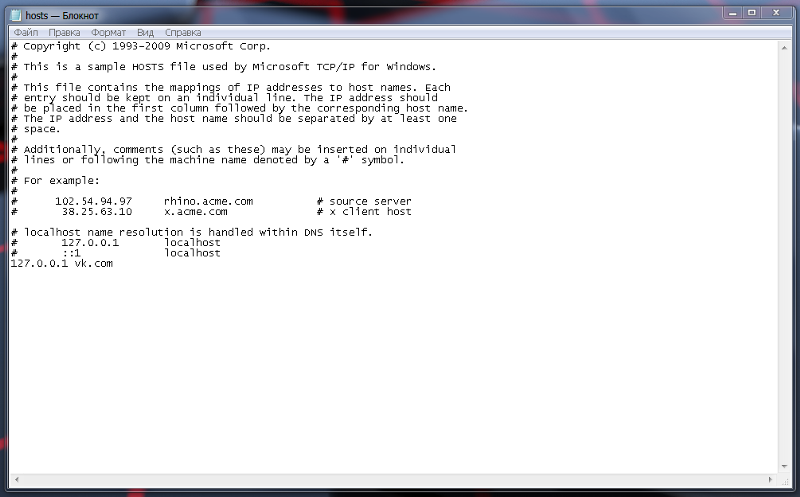

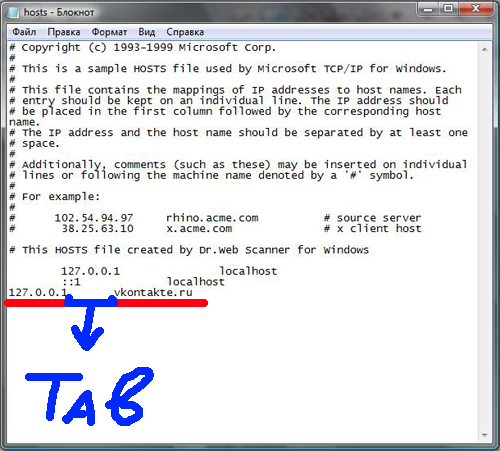

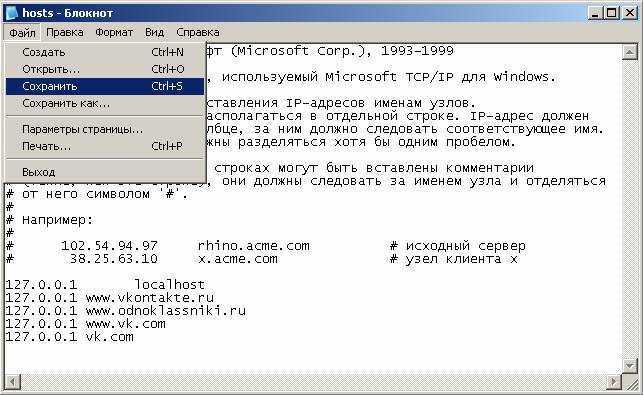

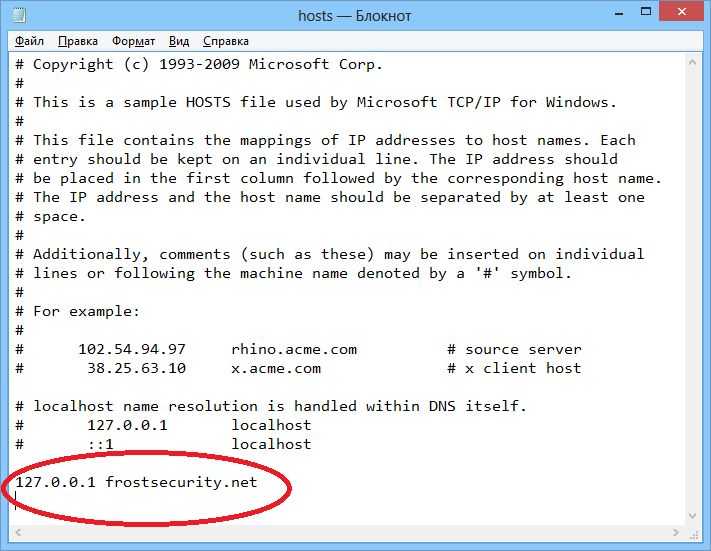

По умолчанию программа Блокнот показывает текстовые документы с расширением txt, нужно выбрать «Все файлы» внизу. Двойным щелчком мыши открываем hosts. Вводим 127.0.0.1 и (после пробела) имя сайта, который хотим заблокировать, например, vk.com. Сохраняем файл.

Двойным щелчком мыши открываем hosts. Вводим 127.0.0.1 и (после пробела) имя сайта, который хотим заблокировать, например, vk.com. Сохраняем файл.

Чтобы изменения вступили в силу, понадобится перезагрузить браузер, без перезагрузки компьютера. Заблокированный сайт больше не будет открываться. Вы увидите пустую вкладку, или браузер сообщит об ошибке подключения. Аналогичным путем можно закрыть доступ на любой другой сайт или удалить внесенные вами в hosts изменения, чтобы отменить блокировку.

Как обойти этот запрет

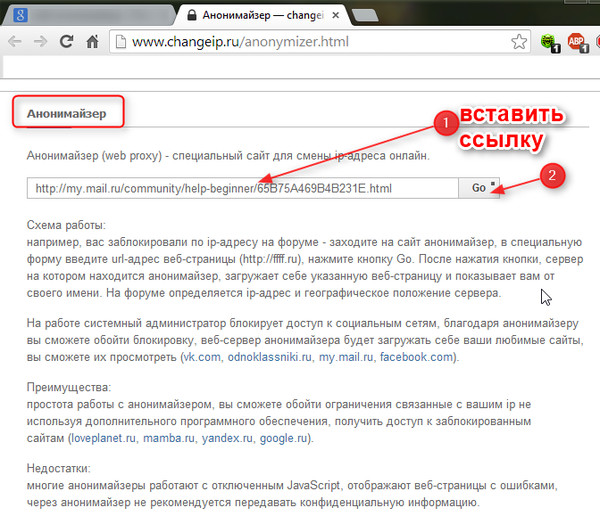

Обойти запрет доступа к сайту, как ни странно, тоже легко и вы должны об этом знать. На просторах интернета появилось огромное количество анонимайзеров. Это сервисы предоставляющие доступ к заблокированным сайтам.

Возьмем к примеру http://daidostup.ru/

В поле вводите заблокированный сайт и нажимаете Открыть

И можно снова сидеть в Контакте

При получении доступа к сайту, к любому, нужно понимать, что доступ осуществляется через посредника, а вы вводите свои логин и пароль. На сайте анонимайзера об этом предупреждают. Повышается шанс стать жертвой злоумышленника и/или схватить вирус на свой компьютер. Что делать в этом случае можно прочитать тут и тут.

На сайте анонимайзера об этом предупреждают. Повышается шанс стать жертвой злоумышленника и/или схватить вирус на свой компьютер. Что делать в этом случае можно прочитать тут и тут.

Сайтов анонимайзеров множество, поэтому запрещать к ним доступ через hosts устанем. С этим, пока ничего сделать нельзя. Так что, если человек захочет зайти на запрещенный сайт, он туда зайдет если проявит определенное упорство и немного погуглит.

Как закрыть доступ к нехорошим сайтам?

Есть еще один вариант блокировки опасных сайтов и сайтов для взрослых, но и он так же обходится анонимайзерами. Это использование dns от яндекса. То есть яндекс будет фильтровать запрашиваемые сайты и не пропускать вредные. Подобную функцию предоставляет антивирус (кстати бесплатный тоже) Comodo.

Делается это просто. Заходите на сайт https://dns.yandex.ru/ и читаете что по чем. Нас будет интересовать адреса DNS

Выбираете от чего вы хотите защищаться и задаете нужный DNS либо в компьютере либо на роутере, что бы запретить доступ к сайтам во всей вашей сети.

На компьютере под управлением Windows 8 это делается следующим образом. Кликаете правой кнопкой мышки на значке сеть в области уведомлений (некоторые ошибочно называют ее треем) и выбираете Центр управления сетями и общим доступом

В левой части кликаем по ссылке Изменение параметров адаптера

Открывается окошко Сетевые подключения. Выбираете свое активное сетевое подключение и нажимаете правую кнопку мышки открываю контекстное меню. Выбираем Свойства

Открываются свойства подключения. Среди отмеченных компонентов которые используются этим подключением в самом низу выбираем Протокол Интернета версии 4 (TCP/IP) и нажимаем кнопку Свойства

Внизу выбираем Использовать следующие адреса DNS-серверов и вписываем выбранный DNS сервер Яндекса

Нажимаем ОК и закрываем все окошки. Теперь при попытке зайти на нехорошие сайты браузер отобразит приблизительно следующее

Можно задать DNS на роутере если у вас настроен DHCP сервер — тот который раздает адреса компьютерам для доступа к сети и в интернет. (Проверить скорость вашего соединения с сетью интернет можно тут)

(Проверить скорость вашего соединения с сетью интернет можно тут)

Для этого необходимо зайти в веб-интерфейс роутера. Обычно адрес по умолчанию можно найти на обратной стороне корпуса роутера. Как правило пользователи его не часто меняют. Задаете этот ip адрес в строке браузера и заходите. У меня это выглядит так. Вводите логин и пароль для изменения настроек

Затем необходимо зайти в настройки DHCP сервера

В поле Primary DNS Server задаете выбранный в яндексе DNS и нажимаете Применить Apply

После этого ваш роутер или маршрутизатор будет автоматически раздавать нужный DNS и вредные сайты будут блокироваться во всей сети.

Напомню, что это дело так же легко обходится с помощью анонимайзеров.

Заключение

В статье мы немножко нырнули в вопрос как запретить доступ к сайту на компьютере. Вывод один. Если человеку сильно нужно зайти на какой-либо сайт — он туда попадет. От анонимайзеров пока защиты не придумали. Но это должен быть человек который хоть чуть чуть волокет в компьютерах, иначе можно закрыть доступ к сайту через файл hosts. Так же отличный способ блокировки нехороших сайтов является использование DNS серверов от Яндекса. Все таки зеркало интернета внушает доверие. Хотя и это можно обойти даже без анонимайзеров. Путем изменения настроек сети. Но это опять же нужно немного разбираться в компьютерах. (Как обжать сетевой кабель можно прочитать тут)

Так же отличный способ блокировки нехороших сайтов является использование DNS серверов от Яндекса. Все таки зеркало интернета внушает доверие. Хотя и это можно обойти даже без анонимайзеров. Путем изменения настроек сети. Но это опять же нужно немного разбираться в компьютерах. (Как обжать сетевой кабель можно прочитать тут)

Вывод один (на мой взгляд) объяснить ребенку чем может закончиться безвылазное сидение в социальных сетях. Если же вы начальник, то в принципе, вам должно быть фиолетово, где лазит ваш сотрудник. Главное что бы делал то что нужно.

Вот такая вот статья получилась. Начали за запрет доступа, а закончили воспитанием.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Мини-курс для новичков — Как собрать компьютер и сэкономить на этом

Дата обновления: 11.12.2016, дата следующего обновления: 11.12.2019

В этой статье я расскажу о опасности файла hosts на вашем компьютере. И если вы до сих пор ничего не знаете о нем, настоятельно рекомендую ознакомиться с данной статьей.

И если вы до сих пор ничего не знаете о нем, настоятельно рекомендую ознакомиться с данной статьей.

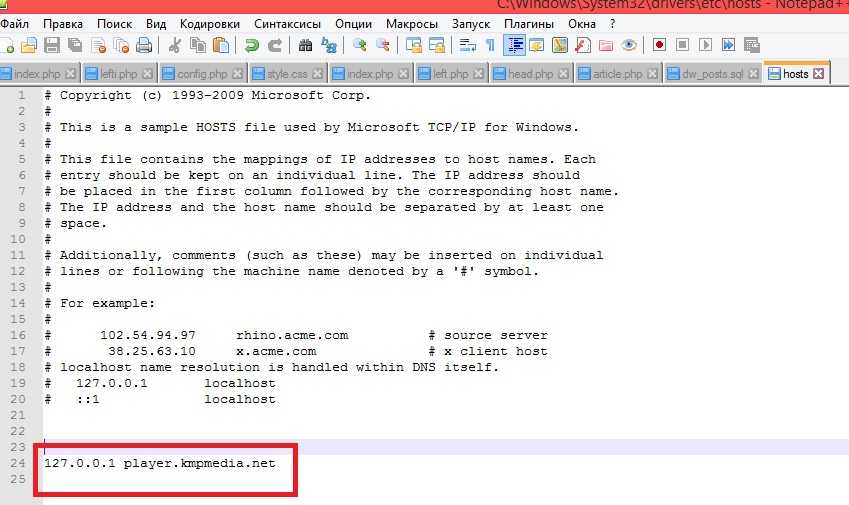

Сегодня я научу вас вручную удалять вирусы из файла hosts и покажу какие уловки используют взломщики, чтобы закрыть Вам доступ к некоторым сайтам перенаправив на подделку.

Кроме этого научимся блокировать доступ к конкретным сайтам. Вы сами частенько спрашиваете, что делать если ребенок сутками играет в онлайн игры — ответ, использую знания из данной темы просто заблокируйте доступ к сайту и пока вы не разрешите ребенок не сможет играть.

Вступление

Приветствую тебя дорогой читатель, видимо ты заинтересован в получении новых знаний и это не может не радовать. Хотя если быть честным, то скорее всего ты нашел данную статью потому что на твоем компьютере появились проблемы с доступом к некоторым сайтам. Ты уже проверил работу интернета, просканировал компьютер на вирусы, а доступа к сайту все равно нет. Ну вот везде можешь зайти а на интересующий сайт не получается. Нет доступа и все…

Нет доступа и все…

Что делать не понятно, «мозг уже начинает кипеть» и все раздражает, потратив несколько часов на поиски начинаете замечать, что на многих форумах пишут — проверяйте файл hosts, возможно проблема именно в нем. Скорее всего там у вас блокируется доступ к сайту или установлена переадресация.

А где находится этой файл или как его проверить, а если и нашли что там должно быть, как вообще определить есть ли там вирусные записи, да и файл не дают отредактировать требуют какие-то права администратора. В общем полный треш, что такое файл хостс, тоже не понятно и для чего вообще он нужен на компьютере если от него одни проблемы?

Друзья, чтобы все эти вопросы не «выносили» вам мозг, я помогу сложить по полочкам все необходимые знания, просто уделите прочтению данной статьи 10 минут своего времени, а в конце я порадую вас приятным бонусом в виде подробного видео обзора на файл hosts с его практическим применением. не буду больше расписывать, переходите к содержанию и читайте все по порядку, ну или если вы опытный пользователь, то передвигайтесь сразу на интересующий вас раздел.

Что такое файл hosts и для чего он нужен?

Hosts — это файл операционной системы предназначенный для сопоставления имен хостов(узлов, серверов, доменов) с их IP — адресами. Согласитесь звучит немного страшно, для неопытного пользователя? Но на самом деле все достаточно просто и сейчас я вам это докажу. Если простыми словами

Файл hosts — управляет ручными настройками администратора компьютера по доступа к интернет сайтам.

В этом файле, изначально(по умолчанию) разрешено посещение любых интернет сайтов, но в результате использования может понадобиться закрыть доступ к некоторым сайтам, для этого можно внести нужные ограничения в файл и компьютер будет знать на какие сайты заходить нельзя.

Давайте наглядно разберемся, как работает файл hosts :

Для этого , как и всегда моделируем ситуацию, вы решили посидеть в интернете, запускаете браузер, вводите название интересующего сайта и заходите на него. Но я уверен, что большинство пользователей никогда не задумывались, как происходит соединение с выбранным сайтом. А если бы знали как происходит соединение, то знали бы и какое влияние на это соединение имеет файл hosts.

А если бы знали как происходит соединение, то знали бы и какое влияние на это соединение имеет файл hosts.

Теперь ближе к делу, введя в браузер к примеру название сайта одноклассники — ok.ru и нажав войти, браузер обязан отправить запрос на DNS сервер( своеобразный справочник сайтов с преобразованием в ip адреса), где сопоставляется нужная информация и если все в порядке вас соединяют с сайтом. Но для ускорения процесса соединения были придуманы несколько инструментов, первым из которых можно назвать кеш( память браузера) и как вы уже догадались интересующий нас файл hosts.

То есть браузер для соединения с сайтом сначала подает запрос в свой кеш, если находит там известный ему адрес то сразу его загружает. Если там нужной информации не обнаружено идет следующий запрос к файлу hosts и если нужной информации браузер там не обнаружил он уже со «спокойной душой» делает запрос к DNS серверу.

Главное, что Вы должны запомнить — это то, что если компьютер заражен, а запрос не доходит до этапа обращения к ДНС доступ к сайту будет закрыт, пока не внести корректные настройки. Давайте разберемся, как происходит заражение файла хостс.

Давайте разберемся, как происходит заражение файла хостс.

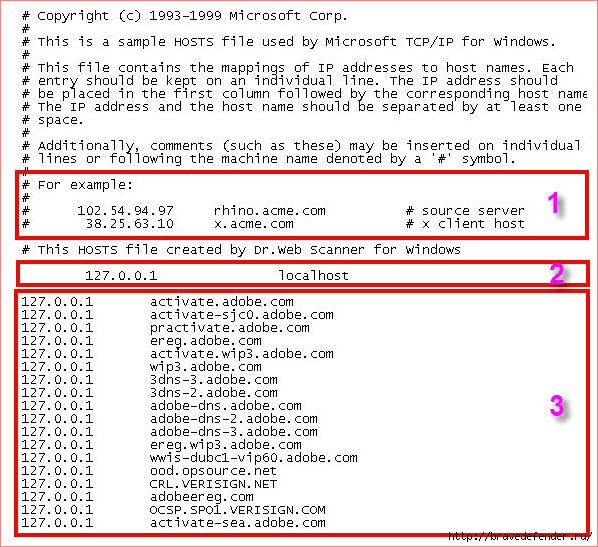

Как распространяют вирусы через файл hosts?

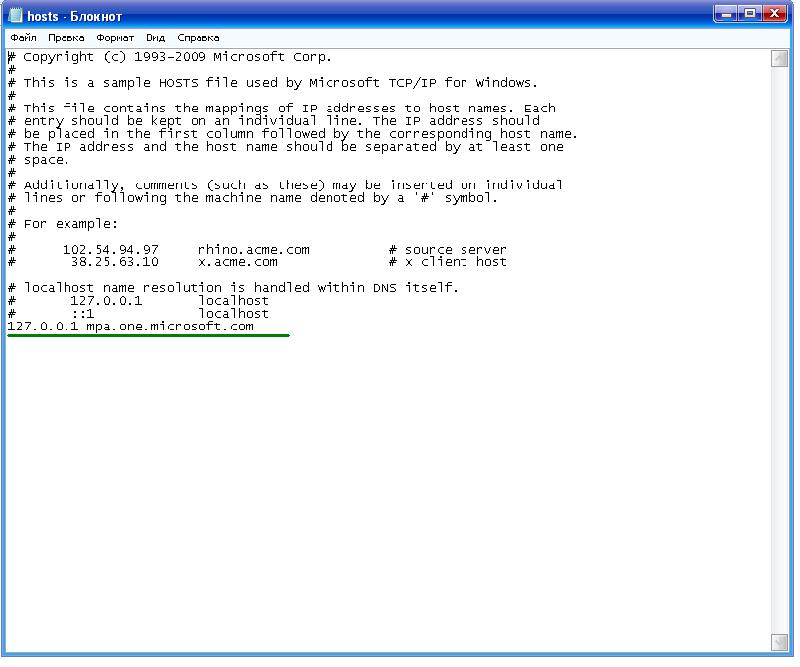

Теперь мы знаем, что браузеры не сразу подключаются к сайтам, а сначала делают несколько запросов по порядку и как вы думаете, что будет если при одном из запросов подменить данные? Наверное уже догадались, все правильно, если подменить данные запроса то можно заставить пользователя видеть то что нам необходимо. Именно этим и пользуются злоумышленники, они просто подделывают результаты запроса и вы отправляетесь на какой-то вредоносный сайт или просто теряете доступ к кому-либо сайту. Просто больше не можете на него зайти не с одного браузера.

Мы будем рассматривать ситуацию, когда взломщик выбрал принцип атаки через файл hosts. Его задача заключается в том, чтобы любым способом загрузить на ваш компьютер вирус, который автоматически отредактирует системный файл hosts. Если повезло и у вас на компьютере был хороший антивирус, то он сразу оповестит вас об произведенных изменениях в системе и вы сами примите решение о изменении файлов, но происходит это далеко не всегда и результат — это успешно измененный файл host.

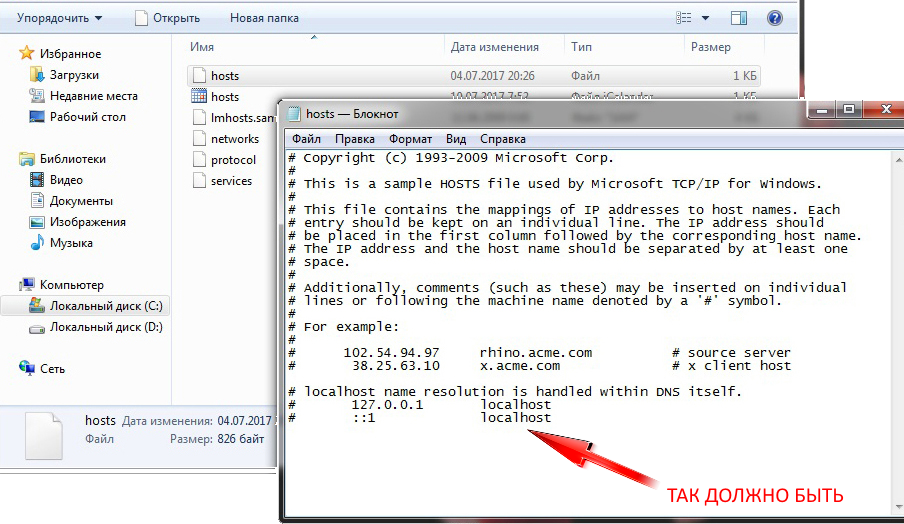

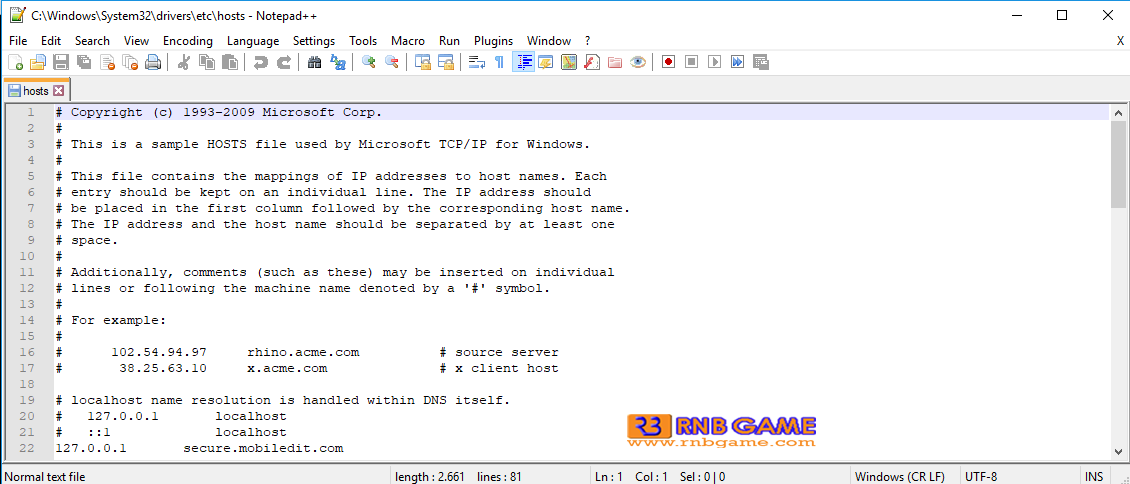

И действительно, если у вас пропал доступ к определенному сайту в первую очередь необходимо проверить файл hosts, найти его всегда можно перейдя в директорию:

«C:WindowsSystem32Driversetc»

В результате грамотного заражения, вы можете совсем не найти нужный файл, потому что вирус автоматически сделал его скрытым. Чтобы увидеть файл понадобиться зайти в панель управления и в параметрах папок задать значение — показывать скрытые файлы. Подробно можно посмотреть в видео.

Так же файл хост часто пытаются замаскировать с помощью похожих файлов, создавая что-то очень похожее по смыслу, используют такие же названия и пользователя это вводит в заблуждение в итоге он не знает с каким файлом нужно работать и боится вообще что-либо трогать.

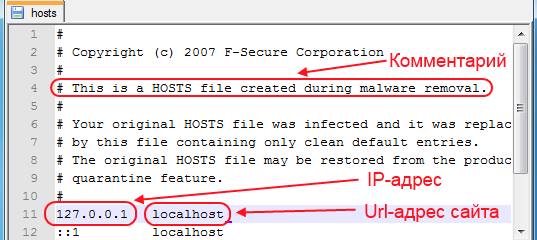

Надеюсь вы все таки нашли верный файл и готовы начать с ним работу, для этого просто откройте его двойным щелчком мыши, когда вас спросят с помощью чего открыть файл — выберите блокнот.

Дальше вам откроется содержимое данного файла, где вам нужно сравнить стандартное содержание с тем, что написано у вас, если нашли отличия и сами до этого не разу ничего там не делали, то явно поработал вирус.

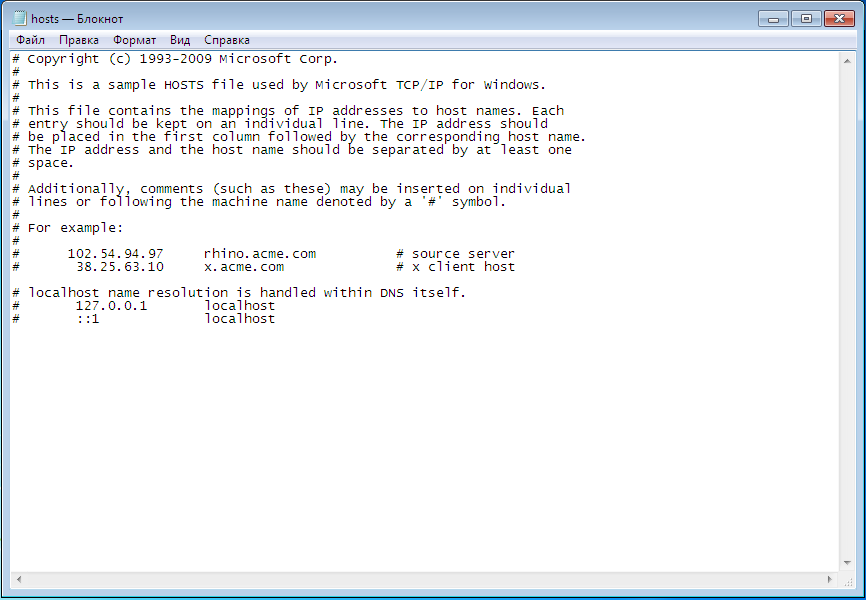

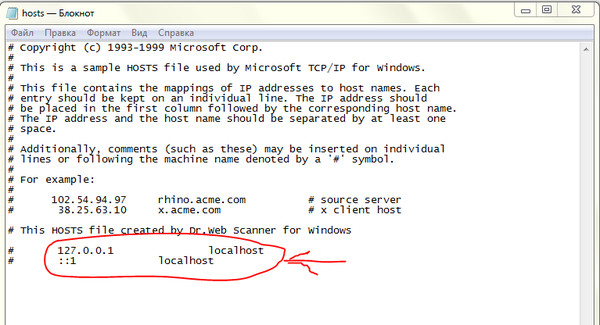

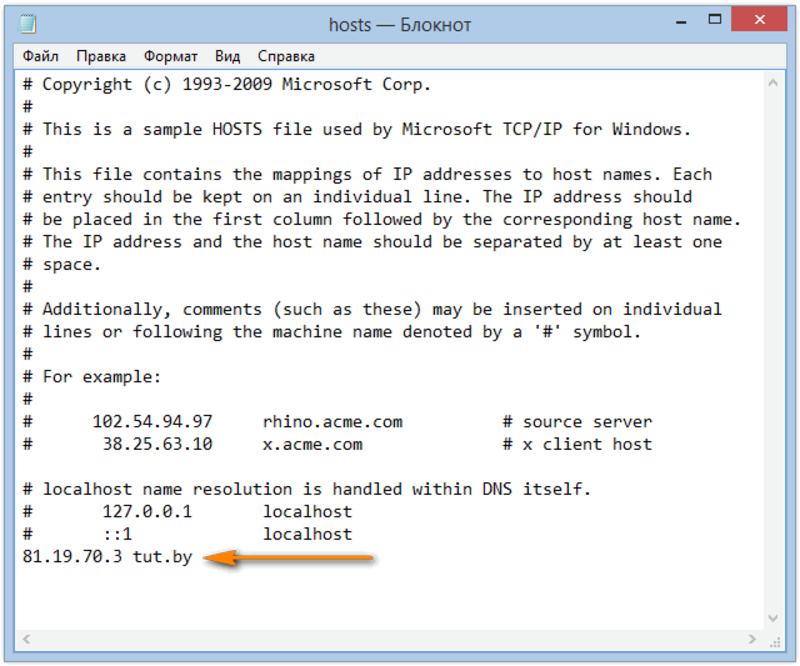

Стандартное содержание файла hosts для Windows 7

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a ‘#’ symbol.

#

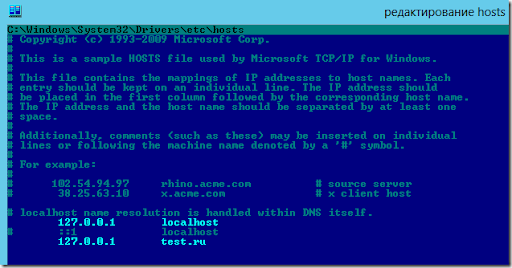

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

Теперь смотрим на уловки взломщиков, а они часто прячут дополнительный текст вредоносной записи с помощью проставления огромного количества пробелов, они просто пропускают строчки и дописывают код в самом низу, а совсем изощренные могут и в правую сторону код сместить. Поэтому внимательно прокручивайте ползунок документа, чтобы не пропустить скрытые на первый взгляд записи.

Таким образом от вас могут спрятать любой текст, будьте внимательны. Если вы нашли Вирусный строки в своем hosts документе, то следует сразу его отредактировать. Но когда вы внесете все изменения у вас скорее всего не получится сохранить документ. Вылетит ошибка, мол недостаточно прав, документ может редактировать только администратор. Не пугайтесь, просто скопируйте свой файл на рабочий стол, выполните необходимое редактирование и скопируйте на место. (подробнее смотрите в видео, в конце статьи)

(подробнее смотрите в видео, в конце статьи)

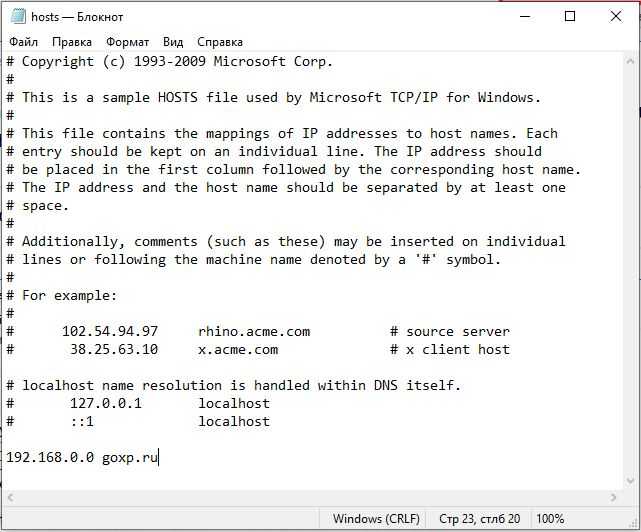

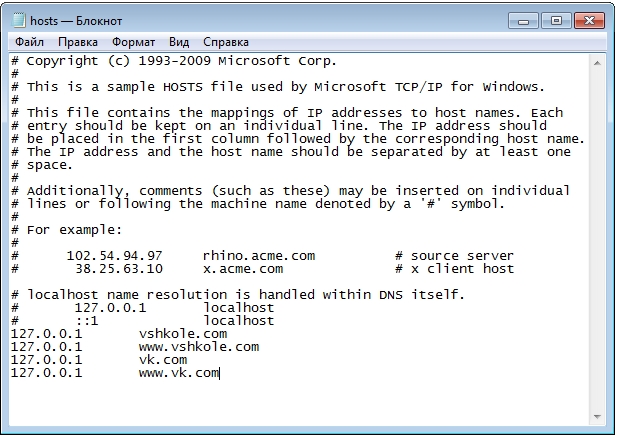

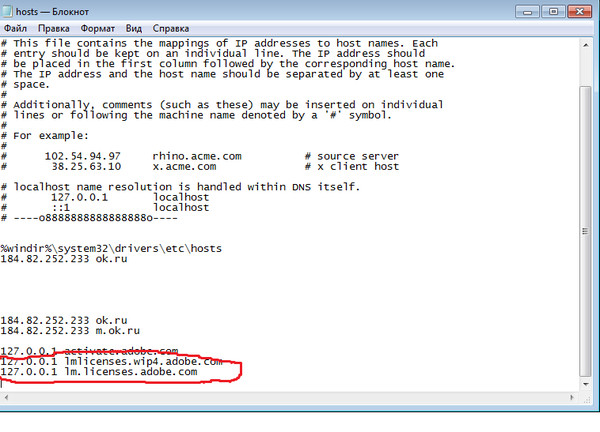

Работа с блокировкой сайтов через файл hosts

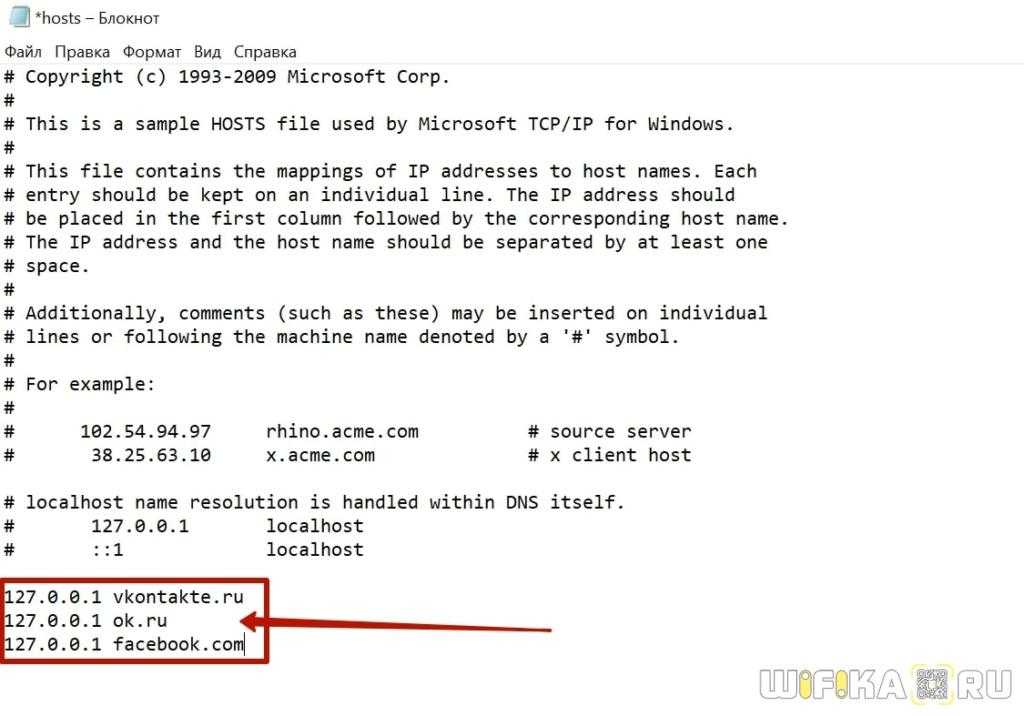

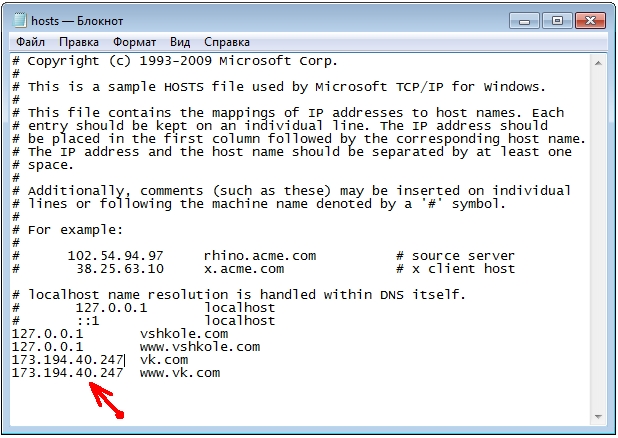

Так как файл хостс является посредником между сайтами и браузерами, то в нем можно прописать правила для доступа к конкретному сайту. К примеру через него можно без проблем заблокировать доступ к одноклассникам или контакту добавив всего две строчки в файл hosts.

127.0.0.1 ok.ru

127.0.0.1 vk.com

Конечно желательно прописать все возможные варианты ввода сайта, то есть с www и без www.

Таким образом если ваш ребенок сутками сидит за компьютером в любой из социальных сетей, вы можете без проблем заблокировать ему доступ к сайту, пока он не сделает все уроки к примеру. Чтобы заблокировать доступ к любому сайту достаточно добавить в новую строчку ip адрес локальной машины, он по умолчанию 127.0.0.1 и следом дописать домен сайта, то есть его название. Пример:

127.0.0.1 сайт-блокировки.ru

127. 0.0.1 www.сайт-блокировки.ru

0.0.1 www.сайт-блокировки.ru

В первой строке вы блокируете обычное название сайта, а потом дублируете с префиксом www .

Наиболее продвинутые ребята создают ридиректы с помощью файла hosts, где ридеректы это автоматическое перенаправления пользователя с одного адреса на другой. К примеру можно сделать так, чтобы при попытке войти на сайт в контакте пользователь всегда попадал на сайт одноклассников.

То есть возможен такой исход ситуации, пользователь пытается войти на свою страничку в социальной сети, а попадает на какой-то вредоносный сайт, который вымогает из него деньги или показывает принудительную рекламу. Такие перенаправления делаются очень просто, снова начинаем запись с новой строки, сначала пишем ip адрес сайта куда нужно отправить пользователя, а потом пишем с какого сайта перенаправлять.

Теперь вы знаете, что можно без проблем блокировать сайты через файл hosts

Для общего закрепления знаний рекомендую посмотреть видео ниже и все станет еще понятнее, а мои практические примеры научат вас делать необходимые настройки без проблем.

Практический пример: закрываем доступ к сайтам через файл hosts

На» данный обзор я потратил значительное количество времени и для меня очень важно услышать ваше мнение, оказалась ли информация вам полезной и все ли понятно рассказано? Жду ваши мысли и предложения.

Задумывались ли Вы когда-нибудь, о том как можно заблокировать или закрыть доступ к любой интернет страничке на своем компьютере? Думаю вопроса, зачем это нужно, не должно возникнуть, так как причин бывает очень много, и при этом у каждого они разные.

Ну например, некоторые родители, таким образом пытаются обезопасить своих детей от различных страниц с сомнительным контентом. Другие же, блокируют социальные сети, да бы их дети, как правило, уже подросткового возраста, больше занимались учёбой, а не просиживали все свое время за компьютером в социальных сетях, рассматривая фотографии своих друзей.

Думаю, что у многих подобная ситуация встречалась и на работе, когда подчинённые не справляются со своими обязанностями в срок, утверждая, что им банально не хватило времени, хотя при этом на мониторе постоянно висела страничка «ВК» или просто просматривали различные ролики в «YouTube».

Как ведете, причин хватает, поэтому давайте, уже поговорим непосредственно о том, как заблокировать сайт через файл Hosts, при этом не имея навыков системного администратора.

Что понадобится для блокировки интернет страниц?

- В первую очередь, это полный доступ к тому компьютеру, на котором и будем блокировать сайты;

- Далее, стандартный блокнот, который можно найти в меню «Пуск», независимо от того стоит у вас Windows XP или Windows 8;

- Непосредственно, сам системный файлик под название Hosts, где и будут указываться все заблокированные ресурсы;

- Ну и на последок, вам понадобится подробное описание, того как все сделать правильно не повредив ничего лишнего, которое вы найдете жуть ниже;

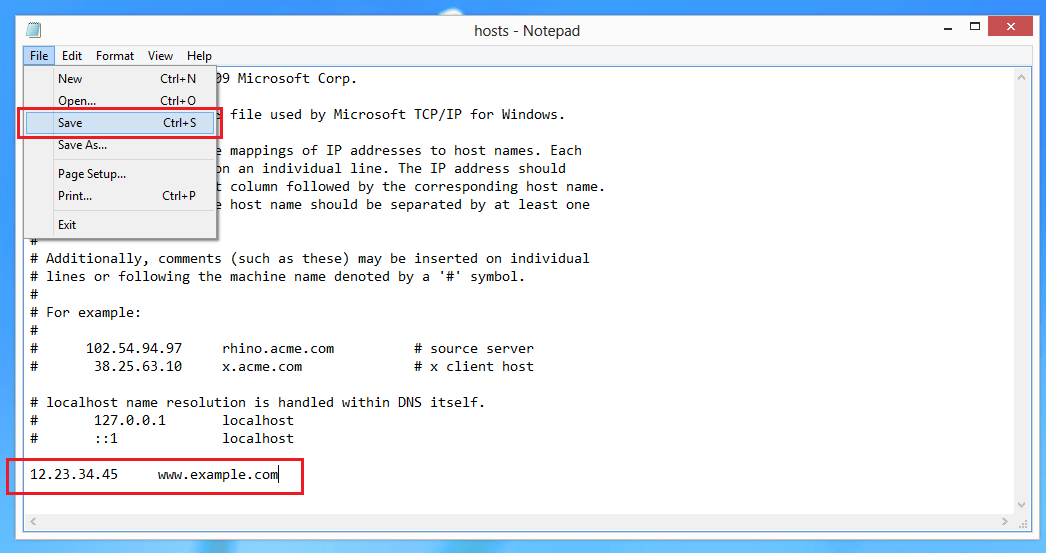

Блокировка доступа к любому сайту через Hosts

Итак, для блокировки любой интернет страницы, нам понадобится немного отредактировать один системный файлик, под названием Hosts. В Windows XP, с редактированием файла такого типа, все просто. Заходим в папку: С:WindowsSystem32Driversetc, и там с помощью блокнота открываем Hosts.

Заходим в папку: С:WindowsSystem32Driversetc, и там с помощью блокнота открываем Hosts.

Для тех же у кого Windows 7, 8 или 10, я рекомендую, ознакомится с инструкцией о том, как можно отредактировать и сохранить файл Hosts на новых операционных системах.

Ну что ж, с открытием разобрались, теперь давайте перейдём непосредственно к самой блокировке сайтов. Открыв файлик, перед собой вы увидите немного набранного текста, нам нужно спустится к самой последней записи и уже с новой строки начать формировать будущий список заблокированных ресурсов.

Для блокировки указываем IP: 127.0.0.1 и через пробел прорисуем адрес страницы которая будет заблокирована.

Пример: 127.0.0.1 vk.com или 127.0.0.1 Youtube.com ;

Кстати, обратите внимание на то что при указание нескольких адресов, каждый нужно указывать с новой строки, в ином случае, ничего не изменится и страницы будут открывается как и ранее.

Сформировав и набрав список адресов, сохраняем его, нажав на Ctr+S или «Файл» — «Сохранить». Таким образом, мы заблокируем сайты через файл Hosts.

Теперь, при следующей попытке открыть страницу, которая была указана в блок-листе, должно появится примерно такое сообщение как у меня ниже на картинке.

Перенаправление заблокированных сайтов через файл Hosts

Как вы наверное поняли с заголовка этого раздела, в файле «Хост» есть возможность не только блокировать сайты, а и перенаправлять их на какой-нибудь другой. Например, пытаемся зайти на vk.com, вводя адрес в адресной строке, а перед нами появляется mail.ru ( пример ).

Реализуется это следующим образом. Открыв hosts, с новой строки прорисуем IP адрес сайта на который мы будем перенаправлять, далее, через пробел прорисуем название сайта с которого будет идти перенаправление.

Пример: 217:69:139:200 vk.

com

То бишь, при в воде в адресной строке vk.com, нас будет перекидывать на адрес с IP 217:69:139:200, в данном примере это адрес mail.ru.

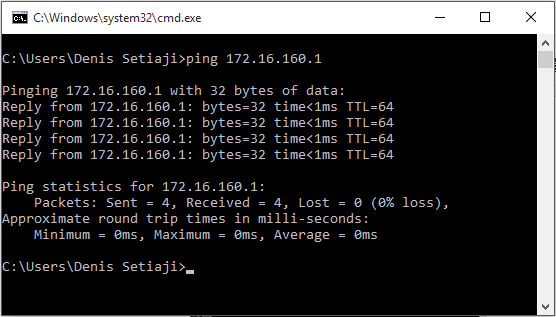

Как узнать адрес сайта

Для тех, кто не знает как узнать IP адрес нужного сайта выполняем следующие команды:

- Нажав Win+R, открываем окно выполнить;

- Вводим CMD и нажимаем «Enter»;

- В командной строке пишем команду: Ping (и название сайта) — Ping mail.ru

- После этого, смотрим результат. Перед вами должен появится IP адрес указанного сайта.

После выполнения всех изменений, не забывайте сохранять файл. Если у вас во время редактирования был включен браузер, обязательно перезапустите его, что бы все изменения вступили в силу и начали работать. А заблокированные сайты через hosts не откроются до тех пока вы не удалите записи, которые вносили ранее.

>

Как школьники обходят интернет-фильтры SkyDNS

Для доступа к запрещённым сайтам учащиеся используют специальные программы и несовершенства контент-фильтров. Мы рассмотрим девять способов обхода блокировок в школьной сети и дадим советы, как их предотвратить.

Мы рассмотрим девять способов обхода блокировок в школьной сети и дадим советы, как их предотвратить.

Учебные учреждения законодательно обязаны фильтровать интернет-трафик. Так, для соответствия 436-ФЗ и 114-ФЗ школы устанавливают контент-фильтры. С одной стороны они позволяют оградить учащихся от опасного контента, с другой — помогают проходить прокурорские проверки и избегать штрафов.

Однако наличие в школе сервиса интернет-фильтрации — не панацея. Школьники используют различные лазейки для обхода контент-фильтров. Это позволяет учащимся заходить на сайты с порнографией, наркотиками и прочим запрещённым контентом.

Рассмотрим способы обхода блокировок и методы противодействия им.

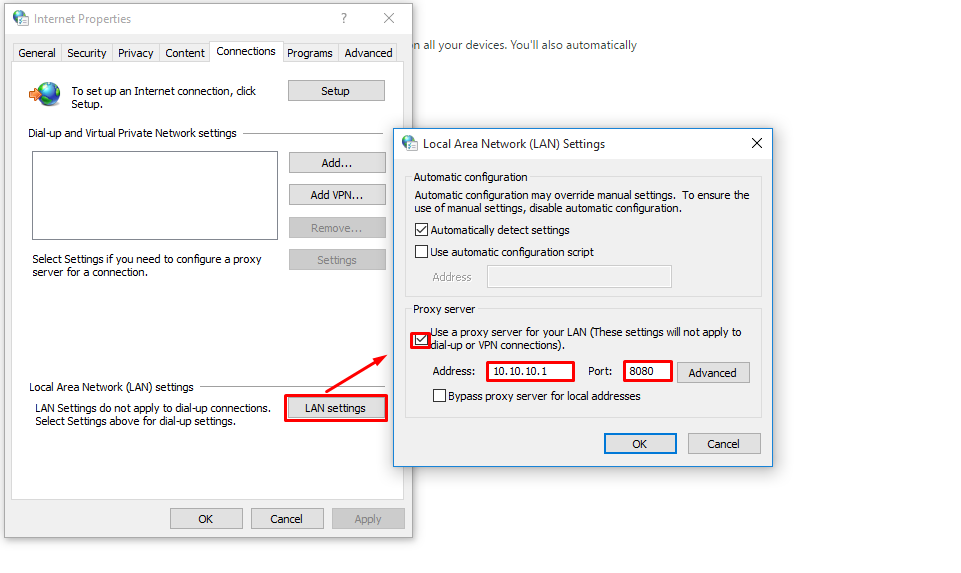

1. Обход блокировки сайтов через прокси-сервер

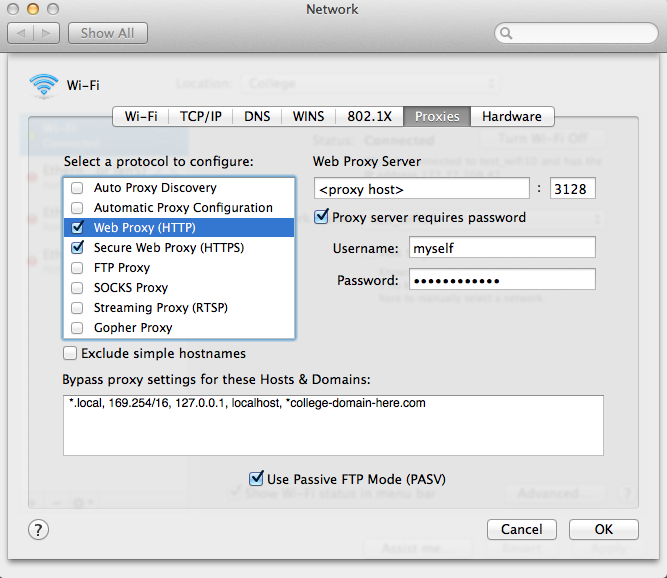

Прокси-сервер — это посредник между компьютером пользователя, откуда поступает запрос и системой интернет-серверов. Основное назначение прокси — это смена IP-адреса. Смена IP позволяет обойти ограничения и получить доступ к запрещённым сайтам.

Настроить работу через прокси можно с помощью одного браузера. К примеру, CGI прокси сделаны в виде простых сайтов, где можно ввести URL-адрес заблокированных ресурсов. Другие прокси-сервера обладают расширенным функционалом. Они позволяют выбрать страну из которой будет осуществляться доступ, указать тип прокси и уровень анонимности.

Также задать работу через прокси-сервер можно в настройках компьютера. Для этого в операционной системе Windows надо изменить настройки сети. Для автоматической настройки указывается адрес сценария, а для ручной — адрес и порт.

Большинство контент-фильтров блокируют работу анонимайзеров и прокси. Но под запрет часто попадают только самые популярные. К примеру, прокси из азиатского региона помогают обходить не только «Великий китайский фаерволл», но и ограничения по всему миру.

Решение

- Работа контент-фильтра только по «белому» списку предотвратит обход блокировки через CGI прокси и аналоги. Учащиеся попросту не смогут зайти на сайты, которые находятся вне «белого» списка.

- Чтобы исключить изменения настроек сети надо ограничить права для учётных записей пользователей. Без прав администратора учащиеся не смогут изменить настройки сети.

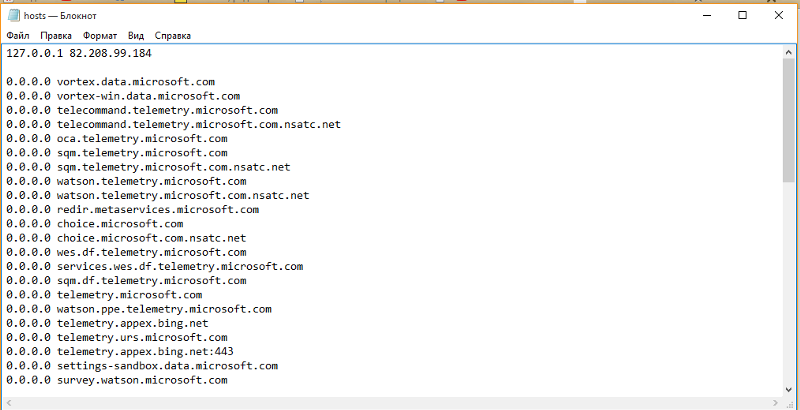

2. Смена DNS-сервера

DNS расшифровывается как Domain Name System. В переводе — система доменных имён. В этой системе каждому доменному имени соответствует IP адрес сайта. В основном провайдеры блокируют сайты на уровне запроса к доменному имени.

Смена DNS-сервера помогает обойти блокировку. Для этого вместо DNS-сервера провайдера в сетевых настройках выставляют публичный DNS-сервер. После этого можно свободно заходить на заблокированные ранее сайты.

Решение

- Чтобы предотвратить смену DNS-сервера нужно ограничить права для учётных записей пользователей. Отсутствие прав администратора не позволит учащимся изменить настройки сети.

3. Редактирование файла hosts

hosts — это файл, который отвечает за преобразование символьных имен доменов в соответствующие им IP-адреса и наоборот. Так, к примеру, перед открытием сайта комьютер преобразует буквенное название google.com в соответствующие ему числа 173.194.112.98.

Так, к примеру, перед открытием сайта комьютер преобразует буквенное название google.com в соответствующие ему числа 173.194.112.98.

Текстовый документ hosts располагается в стандартных системных папках. Конкретное местоположение зависит от используемой операционной системы. К примеру, в Windows hosts находится в подпапках system32.

Содержимое файла hosts может быть отредактировано блокнотом или любым другим текстовым редактором. Это позволяет прописать там строку IP адреса и адреса запрещённого сайта. Компьютер будет брать информацию из отредактированного файла, в обход DNS-сервера.

Решение

- Учётные записи учеников не должны обладать правами администратора. Это позволит предотвратить редактуру файла hosts.

4. Обход блокировки через браузеры

Для обхода блокировок учащиеся используют браузеры со специальным функционалом.

- Tor Browser — приложение для одноименной анонимной сети. Сеть Tor скрывает данные пользователя, а также шифрует и передаёт трафик на разные серверы Tor.

- Яндекс.Браузер позволяет включать турбо-режим. При его активации содержимое страницы, включая видео, отправляется на сервера Яндекса, где сжимается и затем передается в браузер на компьютере пользователя. Такая схема работы помогает турбо-режиму обходить некоторые контент-фильтры. Подобной функцией обладали браузеры Chrome и Opera, но с недавнего времени они от нее отказались.

- Opera оснащена функцией встроенного VPN. При активации VPN Opera заменяет реальный IP-адрес пользователя виртуальным.

Решение

- Используйте для работы браузеры без перечисленного выше функционала: Internet Explorer, Mozilla Firefox или Microsoft Edge. Дополнительно ограничьте права для учётных записей пользователей. Без прав администратора учащиеся не смогут установить новые браузеры.

5. Расширения для обхода блокировки сайтов

Плагины — это расширения для браузеров. Они бесплатны и устанавливаются практически на любой веб-обозреватель: Google Chrome, Яндекс. Браузер, Opera, Mozilla Firefox, Internet Explorer, Microsoft Edge.

Браузер, Opera, Mozilla Firefox, Internet Explorer, Microsoft Edge.

Существуют различные плагины для обхода блокировок: RusVPN, iNinja Proxy, ZenMate VPN, Hotspot Shield, TunnelBear VPN и так далее. По аналогии с прокси-серверами они маскируют настоящие IP-адреса пользователей. После установки подобного расширения браузер открывает ранее недоступные сайты.

Решение

- Если в школе используется браузер Chrome, можно установить сервис Chrome Enterprise. Это облачное решение для управления доступом пользователей к данным, приложениям и расширениям.

- Работать только по «белому» списку. В этом случае ученики не смогут поставить плагины на браузер через специализированные магазины.

6. Эвфемизмы, жаргонизмы, сленг, подмена букв в словах и обобщённые наименования

Эвфемизмы позволяют обходить фильтрацию. Нейтральные по смыслу слова и словосочетания порой описывают неприличные действия и вещи. Например, выражение «потёк чердак» означает не только плохое состояние комнаты под крышей здания, но и нестабильное психическое/эмоциональное состояние у человека. Попросту — сумасшедший или психованный. Эвфемизмы могут ввести в заблуждение не только людей, но и контент-фильтры.

Попросту — сумасшедший или психованный. Эвфемизмы могут ввести в заблуждение не только людей, но и контент-фильтры.

Также могут помочь жаргонизмы. Они позволяют находить сайты по лексике, не напрямую называющие объект поиска. К примеру, слово «собака» можно найти по слову «шавка». По аналогии поступают и при поиске запрещённых сайтов.

Некоторые фильтры пропускают сленг. В каждой из запрещённых категорий сайтов есть понятия, расхожие внутри группы. Так в среде наркоманов свои выражения, в порноиндустрии — свои, и так далее.