советы начальника управления информационной безопасности

Приветствуем! Мы – «Репутация Москва», агентство, удаляющее негативные отзывы, видео и клевету из интернета. В этой статье поговорим про анонимность в интернете и рассмотрим 6 советов, которые помогут ее соблюдать.

Об анонимности в сети и способах скрыть все данные о себе

Когда появился интернет, вопросов об анонимности не возникало. Тогда каждый, кто был онлайн, превращался в виртуального персонажа, которого практически ничего не связывало с реальной личностью, сидящей за компьютером. Чтобы обеспечить полную анонимность в сети, достаточно было просто использовать псевдонимы вместо реальных данных. Так все и делали.

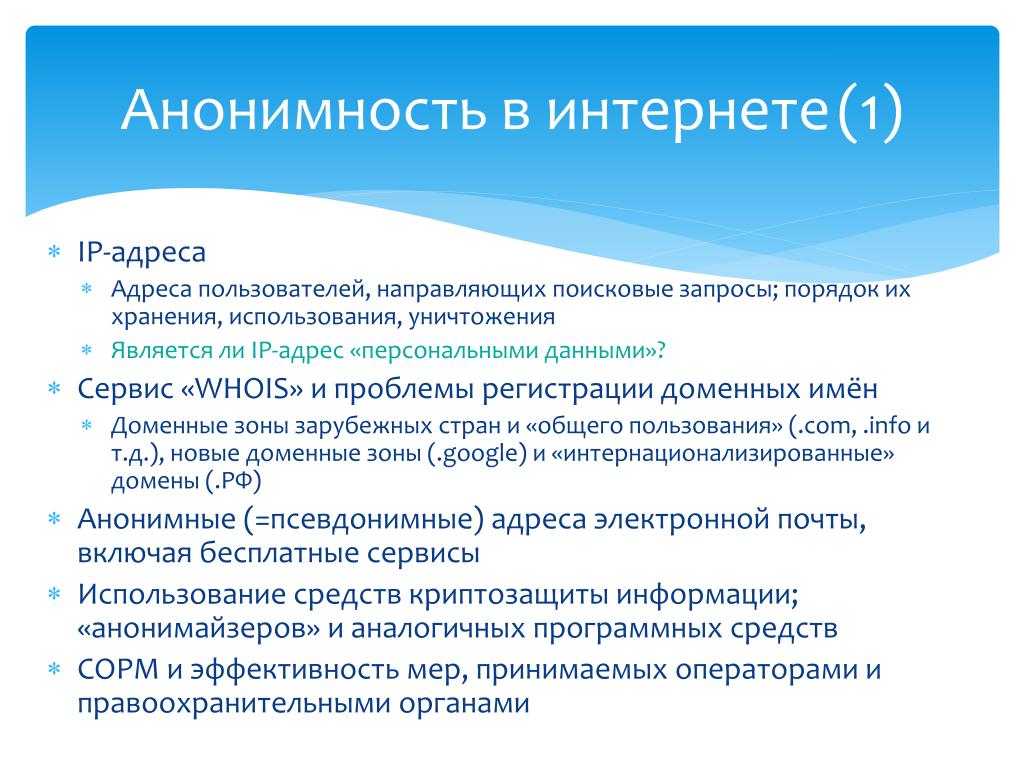

Единственным способом идентифицировать пользователя тогда был IP-адрес узла, с которого он выходил в сеть. Но этой информации зачастую просто недостаточно, чтобы связать интернет-личность с личностью реальной. Со временем появились услуги, которые требовали реальных адресов – вспомните те же интернет-магазины. Постепенно люди стали указывать и номера платежных карт, поэтому идентифицировать отдельно взятого пользователя стало совсем просто – он сам давал о себе все сведения.

Постепенно люди стали указывать и номера платежных карт, поэтому идентифицировать отдельно взятого пользователя стало совсем просто – он сам давал о себе все сведения.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Как обеспечить анонимность в сети: 6 способов, которые реально работают

Но многим хочется добиться анонимности в интернете. Это абсолютно нормально: есть тайна личной жизни и тайна переписки – их хочется защищать. Плохая новость в том, что нередко провайдеры и интернет-сервисы в поисках коммерческой прибыли готовы пренебречь правами своих пользователей. Кроме того, информация может попасть в руки злоумышленников.

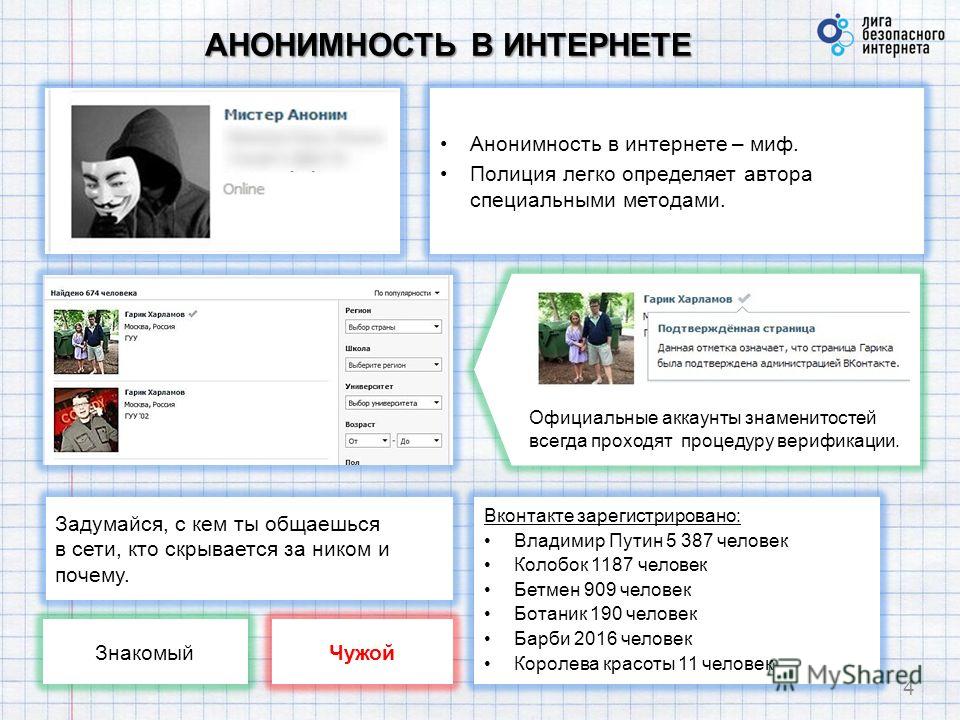

Возникает логичный вопрос: как сохранить полную анонимность в интернете? Для начала разберемся, что за этим понятием подразумевается. Анонимностью можно назвать состояние, когда невозможно сопоставить действие в сети и физическое лицо, которое данное действие совершило. В обратную сторону это тоже верно: по определенному лицу невозможно составить список его действий в сети.

В обратную сторону это тоже верно: по определенному лицу невозможно составить список его действий в сети.

Скажу сразу: обеспечить полную анонимность в сети невозможно – мы все оставляем цифровой след. При наличии достаточных ресурсов он приведет к реальному человеку. Но простому человеку, не киберпреступнику, достаточно соблюдать несколько правил, которые сделают его почти инкогнито, –

Дмитрий Стуров, начальник управления информационной безопасности банка «Ренессанс Кредит».

№ 1. Шифруйте трафик

Все данные, которые мы отправляем или получаем из интернета, передаются в открытом виде по умолчанию. То есть злоумышленник, получив ваш сетевой трафик, сможет увидеть все передаваемые в нем данные.

Чтобы избежать такой угрозы, многие сайты используют криптопротоколы для передачи данных. Основным протоколом в сети Интернет является HTTP. Его версия, поддерживающая шифрование, называется HTTPS. Сейчас именно HTTPS является стандартом, который позволяет защитить передаваемые данные между сайтом и пользователем. Его используют практически все значимые сервисы и сайты.

Его используют практически все значимые сервисы и сайты.

№ 2. Скрывайте IP-адрес

IP-адрес по-прежнему является основным идентификатором пользователя в сети. Сейчас доступ предоставляется только после идентификации человека по паспорту, поэтому провайдер всегда сможет сказать, кто именно в определенный момент времени работал по указанному IP-адресу.

Чтобы скрыть IP-адрес, в основном используют VPN-тоннель, который помимо прочего позволяет зашифровать трафик и скрыть его от интернет-провайдера. Однако надо понимать, что в случае использования VPN-сервиса весь ваш трафик будет доступен его владельцам. Стоит выбирать сервисы с проверенной репутацией. Также надо быть готовым к тому, что VPN-сервис, скорее всего, будет платным.

Кроме сокрытия реального IP-адреса некоторые VPN-сервисы позволяют «выпустить» ваш трафик со своих серверов в стране на выбор пользователя. Иногда это может быть полезно: сможете заходить на заблокированные в вашем регионе порталы.

Мой знакомый хотел забронировать определенный отель через сайт, но у него никак не получалось: вылезала ошибка.

Интереса ради мы попробовали сменить IP-адрес на немецкий. Свободные номера сразу нашлись. Видимо, система держала несколько номеров в резерве для туристов из Германии, –

Дмитрий Стуров, начальник управления информационной безопасности банка «Ренессанс Кредит».

№ 3. Используйте TOR

TOR применяет так называемую луковую маршрутизацию, когда на каждом из участков сети пакет с данными шифруется поверх предыдущего пакета подобно луковой шелухе, а потом «расшифровывается» в обратном порядке. По аналогии с VPN ваш трафик выпускается в интернет в каком-то другом месте, однако уже не в единственном, а на многих точках выхода, что существенно затрудняет доступ к нему и его анализ.

Помимо анонимного доступа к обычным сайтам проект TOR используется для организации даркнета, но рядовому пользователю без особых навыков и знаний использовать его я бы не рекомендовал.

Также необходимо учитывать, что скорость интернет-соединения через TOR будет существенно медленнее обычной. Зато вы сможете сохранить анонимность в интернете.

Зато вы сможете сохранить анонимность в интернете.

№ 4. Удаляйте cookie-файлы

При работе с какими-либо площадками на вашем компьютере создаются файлы, в которых сайт хранит информацию во время и между сеансами работы с ними – cookie-файлы. Они сохраняют настройки пользователя, чтобы упросить работу с ресурсом и улучшить многие сервисы. Например, чтобы каждый раз не вводить пароль, сайт устанавливает авторизованную сессию и хранит ее идентификатор в cookie-файле. Срок жизни cookie можно ограничить.

Если вы не хотите, чтобы сайт вас «узнавал», нужно или удалить его cookie-файлы через специальные плагины для браузеров, или использовать для входа режим «Инкогнито».

№ 5. Будьте в курсе сторонних cookie-файлов

В отличие от обычных cookie-файлов, сторонние создаются сайтами, на которых вы сейчас не находитесь. Часто эти cookie устанавливаются кнопками «Like» на Facebook (принадлежит компании Meta, которая признана экстремистской и запрещена на территории РФ) и тому подобными сервисами от интернет-гигантов. Позже эти cookie могут быть прочитаны самим Facebook. Алгоритм использует эту информацию, чтобы показать вам в ленте новостей таргетированную рекламу.

Позже эти cookie могут быть прочитаны самим Facebook. Алгоритм использует эту информацию, чтобы показать вам в ленте новостей таргетированную рекламу.

Чтобы оставаться анонимным в части сторонних cookie-файлов, можно использовать режим «Инкогнито» в браузере или специальные плагины, которые блокируют кнопки «Like» и подобные «жучки» на сайтах. Но в случае блокировки нередко возникают проблемы с отображением контента, так как часть полезного функционала блокируется вместе с отслеживающим блоком.

№ 6. Защититесь от слепка браузера и системы

По умолчанию сайтам доступно очень ограниченное количество информации о конечной системе пользователя, его компьютере. Например, недоступен MAC-адрес – уникальный (действительно уникальный) номер сетевой карты пользователя. Также недоступными остаются серийный номер процессора и многое другое.

Однако кое-что все-таки доступно: версия браузера и операционной системы, разрешение экрана, часовой пояс, установленный язык и расширения браузера и тому подобные мелочи. Не стоит недооценивать указанный набор информации – вектор, составленный из этих параметров, будет уникальным. Таким образом сайт может запомнить ваш слепок, а потом сравнивать его каждый раз при входе на сайт.

Не стоит недооценивать указанный набор информации – вектор, составленный из этих параметров, будет уникальным. Таким образом сайт может запомнить ваш слепок, а потом сравнивать его каждый раз при входе на сайт.

Чтобы защититься от этого и обеспечить полную анонимность в сети, установите специальные плагины для браузера, которые будут отдавать случайно сформированный слепок при запросе сайтов.

Есть еще один метод деанонимизации – поведенческий анализ. Его нечасто используют, а суть метода сводится к анализу движений мыши и клавиатурному почерку пользователя. Клавиатурный почерк – то, как человек набирает текст. Микропаузы между различными символами – это уникальная величина. Сложность метода заключается в том, что для проведения анализа каждый раз нужно будет дожидаться набора текста или достаточного объема движений мышкой.

Заключение

Проблема сохранения анонимности в интернете достаточно болезненна для общества. Техники, которыми пользуются интернет-гиганты, кажутся вмешательством в частную жизнь. Думаю, давление на интернет-компании в этой части будет только увеличиваться. Однако им есть, что терять: рекламный рынок является одним из основных источников дохода. Нам, обычным пользователям, уже сейчас ничего не мешает соблюдать несложные правила в случаях, когда мы хотим сохранить наши действия втайне от остальных.

Думаю, давление на интернет-компании в этой части будет только увеличиваться. Однако им есть, что терять: рекламный рынок является одним из основных источников дохода. Нам, обычным пользователям, уже сейчас ничего не мешает соблюдать несложные правила в случаях, когда мы хотим сохранить наши действия втайне от остальных.

Как обеспечить полную анонимность в интернете? — Хабр Q&A

Определение:

Анонимность это Безименность, неизвестность; умолчание, скрытие имени.

Решение:

На пути между Вами и интернетом не должно быть ничего что может связать Вас с вашим соединением. И вы не можете вести себя как обычно. При этом Ваше обычное поведение в это же время должно быть записано ложно.

Кто Вы такой можно узнать

1) Финансовый след

приобретение устройств и услуг которые обеспечивали Ваш доступ в интернет

получение выгоды из интернета в виде финансов, товаров и услуг

2) Электронный след

IP, MAC, время, встроенные камеры, wifi, gsm, gps, микрофон.

операционные системы, программы, плагины и прочее.

эти людишки снующие вокруг с мобилами в которых стоит софт по сбору информации не только о владельце мобилы но и о окружающем радиоэфире. Координаты GPS, базовые станции GSM, WiFi хотспоты, bluethooth девайсы и т д. А вон блондинка говорит по телефону, а её камера втихаря снимает что Вы посмотрели в её сторону. Это не потому что на шпионка, а потому что ставит на телефон всё без разбору.

3) След метаданных

почерк: скорость, характерные особенности Вашей работы в интернет. Стиль набора текста на клавиатуре имеет свой отпечаток. Орфографические ошибки, исправляемые опечатки, пунктуация и т д. Строка поиска гугла в в любом браузере при помощи JS (если он разрешён) передаётся на сервер гугла непрерывно пока Вы печатаете. Считайте что информация о характере набора передаётся в интернет. Гугл делает всё чтобы знать вас в лицо даже если на нём находится маска. Не забываем про мышку или тачпад.

информация которую Вы ищете без маски анонимоуса может Вас выдать при попытке сделать тоже самое в маске. Нужно иметь чётко прописанные инструкции чего делать нельзя и чётко ограниченные действия. Ваша анонимная жизнь должна быть похожа на будни шпиона. Это самодисциплина, это труд, это постоянное пополнение знаний и применение их на практике. Очень сложно не спалиться на практике когда за тобой 24 часа следят и делают это ненапрягаясь.

Нужно иметь чётко прописанные инструкции чего делать нельзя и чётко ограниченные действия. Ваша анонимная жизнь должна быть похожа на будни шпиона. Это самодисциплина, это труд, это постоянное пополнение знаний и применение их на практике. Очень сложно не спалиться на практике когда за тобой 24 часа следят и делают это ненапрягаясь.

с прискорбием помолчим о том что ваши друзья напротив вашего Ника или номера телефона заботливо напишут ваше имя дату рождения, отношение, фотографию и аплоаднут на эпл или гугл, а все приложения имеющие доступ к адресной книжке (а туда не лезет только ленивый) знают это сразу.

Подключение к интернету можно украсть, купить симку с GPRS у цыган, но как Вы спрячетесь от видеокамер заботливо расставляемых по всему миру. RFID чипы от банков, библиотек, метрополитена заботливо рассованны по вашим карманам. Удостоверение личности становится биометрическим и его наличие в кармане в общественном месте навязывается законом.

Чем современее компьютер телефон тем с больше вероятность наличия в нём заводского бэкдора на уровне чипов, или бэкдора от перекупщика или службы доставки. Вы думаете что установив Tails или Кали Линукс Вы решили проблему — ошибаетесь вам нужно ещё и собрать компьютер на лампах :). Или вот вы таскаете с собой свой телефон он дарит провадеру информацию о том где Вы находились 24 часа в сутки. Дарит ему Ваши ежедневные привычки. Вот Вася едет на работу, вот с работы. А вот внезапно Вася пропал с радаров, хотя обычно в это время он ездит по маршруту А или Б. Странненько. Аномалия. А теперь если вся эта информация попадает в одни руки и анализируется, что получается? Получается что круг подозреваемых резко сужается. Васю находят на камерах на Митино, он покупает симку у циган, или стоит около библиотеки в автомобиле с ноутбуком на коленях.

Вы думаете что установив Tails или Кали Линукс Вы решили проблему — ошибаетесь вам нужно ещё и собрать компьютер на лампах :). Или вот вы таскаете с собой свой телефон он дарит провадеру информацию о том где Вы находились 24 часа в сутки. Дарит ему Ваши ежедневные привычки. Вот Вася едет на работу, вот с работы. А вот внезапно Вася пропал с радаров, хотя обычно в это время он ездит по маршруту А или Б. Странненько. Аномалия. А теперь если вся эта информация попадает в одни руки и анализируется, что получается? Получается что круг подозреваемых резко сужается. Васю находят на камерах на Митино, он покупает симку у циган, или стоит около библиотеки в автомобиле с ноутбуком на коленях.

А то что Вася пользуется TOR, VPN и необычной операционкой это для провайдера не секрет. Просто ему до времени нет дела до Васи. Записанный трафик можно вскрывать и потом.

Так что подпишусь под словами АртемЪ

Хотите аномнимности в интернет, не пользуйтесь интернетом.

8 шагов к (почти) полной анонимности в сети

Анализ

Как быть полностью, абсолютно, но не совсем, лишь немного анонимным.

Дж. М. Поруп

старший писатель, ОГО |

Анонимность и конфиденциальность не в том, чтобы закрыть дверь, когда вы идете в ванную. Для человека они могут касаться личной автономии, политической свободы или просто защиты себя в цифровом мире.

Для предприятия конфиденциальность сотрудников снижает риск атак социальной инженерии и даже шантажа. Чем больше злоумышленник может узнать о ключевых людях в организации, тем более целенаправленными и эффективными они могут быть в своих атаках. Поэтому обучение сотрудников тому, как защитить свою конфиденциальность, должно быть основной частью любой программы повышения осведомленности о безопасности.

Вы можете предпринять конкретные, конкретные шаги для защиты своей частной жизни или конфиденциальности сотрудников вашей организации, но они требуют энергии, времени и некоторых технических ноу-хау.

Конфиденциальность против анонимности

Вселенная верит в шифрование, однажды высказал мнение один мудрец, потому что зашифровать астрономически проще, чем расшифровать методом грубой силы. Однако Вселенная, похоже, не верит в анонимность, поскольку для сохранения анонимности требуется значительная работа.

Мы используем конфиденциальность и анонимность взаимозаменяемо, и это неверно. Зашифрованное сообщение может защитить вашу конфиденциальность — потому что (будем надеяться) никто другой не сможет его прочитать, кроме вас и вашего получателя, — но шифрование не защищает метаданные и, следовательно, вашу анонимность. С кем вы разговариваете, когда, как долго, сколько сообщений, размер вложений, тип связи (текстовое сообщение? электронная почта? голосовой вызов? голосовая заметка? видеозвонок?), вся эта информация не шифруется и легко могут быть обнаружены опытными хакерами с помощью средств массовой слежки, которых в наши дни почти нет.

Последняя мысль перед тем, как мы углубимся в конкретные технические инструменты: «Онлайн» теперь бессмысленное слово. Мясное пространство и киберпространство объединились. Мы привыкли жить в «реальном мире» и «выходить в интернет». Теперь мы живем в сети, и такие вещи, как геотрекинг мобильных телефонов, распознавание лиц в общественных местах и т. д., означают, что никакая «анонимность в сети» не поможет вам, если ваше «я» в физическом пространстве не является анонимным, что в наши дни почти невозможно.

Мясное пространство и киберпространство объединились. Мы привыкли жить в «реальном мире» и «выходить в интернет». Теперь мы живем в сети, и такие вещи, как геотрекинг мобильных телефонов, распознавание лиц в общественных местах и т. д., означают, что никакая «анонимность в сети» не поможет вам, если ваше «я» в физическом пространстве не является анонимным, что в наши дни почти невозможно.

Вот несколько шагов к тому, чтобы быть полностью, абсолютно, но не совсем, а лишь немного анонимным.

1. Используйте сигнал

Возможно, вы слышали мантру «Используйте сигнал, используйте Tor», и хотя эта комбинация из одного-двух ударов является отличным началом, она не уничтожит вашего противника. Signal — это лучшее в своем классе приложение для обмена зашифрованными сообщениями, которое позволяет отправлять текстовые сообщения и голосовые заметки, а также голосовые вызовы и аудиовызовы. Оно выглядит и работает так же, как любое другое приложение для обмена сообщениями, но под капотом используется шифрование, которое, насколько нам известно, даже Агентство национальной безопасности не может взломать.

Что насчет метаданных? Любой противник на сетевом уровне может сказать, что вы используете Signal, для начала, и если ваш противник — США или Five Eyes, то они имеют доступ к массовому наблюдению за всем трафиком Signal и знают, кто с кем разговаривает, когда и как. длинный.

Создатели Signal хорошо осведомлены об этих технических ограничениях и ищут способы раздвинуть границы возможного. Коммуникация, устойчивая к метаданным, является нерешенной передовой проблемой технических исследований.

Итог: Signal — это самое безопасное и простое в использовании приложение для обмена сообщениями, доступное на сегодняшний день, и оно обеспечивает чуть большую анонимность, чем любое другое приложение. Однако не полагайтесь на него для сильной анонимности. На самом деле, сомнительно, что в наши дни что-то обеспечивает надежную анонимность, что приводит нас к Tor…

2. Используйте Tor

Tor — крупнейший, самый надежный и самый эффективный программный проект, устойчивый к метаданным, и проект Tor. отлично работает в космосе, но технические ограничения того, насколько анонимным может быть Tor, были очевидны исследователям в течение некоторого времени. На горизонте не предвидится четкого исправления или замены.

отлично работает в космосе, но технические ограничения того, насколько анонимным может быть Tor, были очевидны исследователям в течение некоторого времени. На горизонте не предвидится четкого исправления или замены.

Луковый маршрутизатор, более известный как Tor (кстати, это не аббревиатура; написание заглавными буквами — это шибболет для идентификации посторонних) оптимизирован для просмотра веб-страниц с малой задержкой, поддерживает только TCP (не UDP, извините, торрентеры ) и не будут работать при доступе ко многим крупным веб-сайтам, поскольку они блокируют доступ через Tor.

Tor не гарантирует полной анонимности даже при просмотре веб-страниц, но это лучшее, что у нас есть на данный момент. Как и многие другие вещи в жизни (и в Интернете), Tor имеет двойное назначение. Те же самые технологии, которые журналисты используют для анонимного исследования материалов, также используются преступниками для совершения плохих поступков. Когда вы слышите, как люди ругают страшную «Темную паутину» и предлагают «кто-то должен что-то сделать», напомните им, что только потому, что грабители банков ездят на машинах по шоссе, не означает, что мы предлагаем запретить автомобили или шоссе.

Браузер Tor должен быть вашим лучшим выбором для мобильного использования. Браузер Brave также предлагает опцию Tor. Существует официальное приложение Tor Browser для устройств Android, а OnionBrowser предлагает одобренное Tor Project, но неофициальное приложение для iOS.

3. Не ожидайте анонимности от VPN

VPN не анонимны. В использовании VPN нет буквально ничего анонимного. Здесь нет анонимности. Мы упоминали, что VPN не обеспечивают анонимность? Просто хотел убедиться, что у нас есть ясность в этом вопросе.

Поскольку все ожидают, что виртуальные частные сети будут включены в список инструментов анонимности, вместо этого мы собираемся развенчать эту идею. Все, что делает VPN, — это передает доверие от вашего интернет-провайдера или, если вы путешествуете, от вашей местной сети Wi-Fi в кафе, отеле или аэропорту на чей-то другой сервер. Есть много законных причин безопасности, по которым использование VPN — отличная идея, но анонимность не входит в этот список. В любом месте. Даже не на дне.

В любом месте. Даже не на дне.

В отличие от Tor, который перенаправляет ваш трафик через три узла Tor, разбросанных по всему Интернету, что делает злоумышленнику очень трудным, но не невозможным возможность увидеть, что вы делаете, VPN просто перенаправляет ваш трафик от вашего интернет-провайдера (домашний ) или Wi-Fi кафе (в дороге) к серверам VPN. Это означает, что провайдер VPN может видеть весь ваш трафик. Это означает, что злоумышленник, который получает контроль над серверами VPN, взламывая их или обслуживая провайдера VPN по решению суда, также может видеть весь ваш трафик.

VPN — это здорово. Используй их. Хорошие заслуживают большего доверия, чем ваша изворотливая локальная сеть Wi-Fi в кофейне, но они обеспечивают нулевую анонимность.

4. Используйте сервисы с нулевым разглашением

Google может читать каждое электронное письмо, которое вы отправляете и получаете. Office 365 сканирует все, что вы пишете. DropBox открывает и проверяет все, что вы загружаете. Все три компании — среди многих других — являются поставщиками PRISM, согласно документам Сноудена, что означает, что они сотрудничают с программами массового наблюдения. Если Google это видит, то и люди в Вашингтоне тоже. У вас нет конфиденциальности ни в одной из этих служб.

Все три компании — среди многих других — являются поставщиками PRISM, согласно документам Сноудена, что означает, что они сотрудничают с программами массового наблюдения. Если Google это видит, то и люди в Вашингтоне тоже. У вас нет конфиденциальности ни в одной из этих служб.

Конечно, вы можете зашифровать все перед использованием Gmail или перед загрузкой фотографий из отпуска в DropBox. Если вы заботитесь о конфиденциальности и можете понять, как использовать PGP, вам, вероятно, следует это сделать. С другой стороны, вы также можете использовать поставщиков услуг, которые рекламируют хранилище файлов с нулевым разглашением.

Хотя вы никогда не можете быть полностью уверены, что поставщик услуг не был взломан бэкдором, альтернатива DropBox SpiderOak, базирующаяся в США, рекламирует хранилище файлов с нулевым разглашением. Protonmail, базирующаяся в Швейцарии, рекламирует электронную почту с нулевым разглашением и утверждает, что для них математически невозможно передать вашу электронную почту третьей стороне.

Мы не поддерживаем ни одного из этих провайдеров, и вам следует хорошенько подумать, прежде чем доверить им что-либо важное. Тем не менее, область хранения файлов с нулевым разглашением является обнадеживающим признаком, и за ним стоит следить.

5. Будьте осторожны с тем, что публикуете в Интернете

Конфиденциальность — это автономия, когда вы решаете поделиться тем, чем хотите поделиться, и оставить в тайне то, что хотите сохранить в тайне. Если в вашей жизни происходит что-то, о чем вы не хотите, чтобы весь мир узнал, то пишите об этом в социальных сетях — на всеобщее обозрение — 9 мая0069 ergo , не лучшая идея.

В этой теме существует поразительный разрыв между поколениями. Старшие поколения съеживаются при мысли о том, чтобы выносить свое грязное белье на всеобщее обозрение, в то время как поколение, выросшее с мобильным телефоном, приваренным к ладони, считает, что чрезмерное совместное использование — это нормально. Для всего есть время и место. Преднамеренный обмен вещами, которые вы хотите, чтобы мир ясно увидел, имеет ценность.

Преднамеренный обмен вещами, которые вы хотите, чтобы мир ясно увидел, имеет ценность.

Учтите также, что раскрытие конкретной информации о вашей жизни само по себе может не показаться деликатным, но в совокупности со многими другими общими личными данными может создаться картина, которую вы, возможно, не решитесь выложить во враждебный Интернет.

Публикация в социальных сетях сегодня более постоянна, чем высечение иероглифов на камне. Сделайте шаг назад и рассмотрите всю картину того, чем вы делитесь.

6. Проверьте эти разрешения для приложений

Мобильные приложения для iOS и Android, как правило, запрашивают гораздо больше разрешений, чем им на самом деле нужно, и их часто ловят на извлечении личных данных с телефонов пользователей и передаче этих данных обратно разработчику приложения в крайне неадекватные способы.

Действительно ли этому случайному приложению нужен доступ к вашему микрофону? (Зачем? Он будет записывать все, что вы говорите?) А как насчет вашего местоположения? (Почему? Он будет отслеживать ваше местоположение?) Ваша адресная книга? (Нужно ли этому приложению знать, кто все ваши друзья? Зачем?)

Ни Android, ни iOS не позволяют сделать это особенно легко, но покопайтесь в настройках и отключите ненужные разрешения с крайним предубеждением.

7. Используйте блокировщик рекламы

В былые славные времена реклама транслировалась по принципу «один ко многим». Реклама сегодня не имеет никакого отношения к рекламе вашего дедушки. Теперь рекламные сети один на один наблюдают за вами, чтобы лучше ориентировать рекламу на вас.

Отслеживание каждого вашего шага в Интернете и все чаще в мясном пространстве — это бизнес-модель огромных кусков Силиконовой долины. Google и Facebook являются двумя крупнейшими игроками в этой области, и они отслеживают вас по всей сети и в мясном пространстве, даже если у вас нет учетной записи ни в одной из них (хотя у большинства из нас она есть), и даже если вы не зарегистрированы. т вошел в систему.

Установка блокировщика рекламы не волшебное лекарство, но меч из папье-маше лучше, чем ничего, когда вторгаются полчища врагов. Браузер Brave по умолчанию блокирует рекламу и трекеры. У AdBlock хорошая репутация, и стоит изучить другие расширения, такие как отличное расширение Privacy Badger от Electronic Frontier Foundation. Вы также можете улавливать DNS-запросы рекламной сети на уровне локального маршрутизатора.

Вы также можете улавливать DNS-запросы рекламной сети на уровне локального маршрутизатора.

8. Выбросьте своего домашнего помощника

Если вы цените свою конфиденциальность и анонимность, из любви к собакам выбросьте своего домашнего помощника (Amazon Echo, Google Home и т. д.) и своего снитча в коробке (Amazon Ring ) в мусорку. Эти постоянно включенные цифровые шпионы отравляют конфиденциальность и анонимность, и нет разумного способа сделать их менее нарушающими конфиденциальность.

Повсеместное использование таких «помощников» проясняет проблему коллективных действий: не имеет значения, решите ли вы не покупать и не устанавливать одно из этих устройств. Если все ваши соседи владеют ими и используют их, то ваша конфиденциальность под угрозой. Если у всех в вашем районе есть Кольцо, записывающее все, что происходит, то ваши перемещения в мясном пространстве также будут записываться и отслеживаться.

Приведенные здесь технические советы предлагают не более чем пластырь на зияющую рану. Используйте их, но не питайте иллюзий, что они помогут защитить вашу конфиденциальность.

Используйте их, но не питайте иллюзий, что они помогут защитить вашу конфиденциальность.

Связанный:

- Безопасность данных и информации

- Безопасность

- Конфиденциальность

- Окна

- Малый и средний бизнес

Есть новости? Свяжитесь со мной безопасным образом: https://github.com/toholdaquill/contact Или для разговора с низким уровнем безопасности: [email protected]

Copyright © 2020 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Как оставаться полностью анонимным и скрытым в сети

Сохранение анонимности в сети — непростая задача. Сегодняшняя интернет-экосистема, ориентированная на рекламу и тщательно отслеживаемая, стремится достичь прямо противоположного результата. Будь то для национальной безопасности или для того, чтобы продать вам смартфон, правительства и компании хотят знать о вас все, что могут. Стряхнуть их со своего следа не так-то просто.

Стряхнуть их со своего следа не так-то просто.

Быть анонимным, безусловно, имеет свои преимущества, и некоторые свободы связаны с неузнаваемостью и отсутствием следов, но это также требует жертв. Многие удобства современной сети были построены на профилировании, отслеживании и анализе поведения пользователей.

Имея это в виду, вы можете предпринять некоторые шаги, чтобы защитить свою конфиденциальность при использовании Интернета. В этой статье мы изложим для вас эти шаги, а также инструменты, которые вам понадобятся, чтобы оставаться анонимным и скрытным в Интернете.

В чем разница между конфиденциальностью в Интернете и анонимностью?

Термины «конфиденциальность» и «анонимность» часто используются как синонимы, но между ними есть тонкое различие.

Когда вы анонимны, ваша личность скрыта. Это означает, что никто не может знать, кто вы, откуда вы или чем вы занимаетесь. Анонимность часто используется в целях безопасности, например, при проведении финансовых операций или доступе к конфиденциальной информации.

Конфиденциальность, тем временем, заключается в сохранении конфиденциальности вашей информации. Это означает, что только вы можете получить к нему доступ, и никто другой его не увидит. Поэтому конфиденциальность жизненно важна для защиты вашей личной информации от посторонних глаз.

Tor

Ни один контрольный список анонимности не будет полным без Tor. Эта сеть волонтерских узлов по всему миру является синонимом анонимности. Tor, сокращение от «луковый маршрутизатор», позволяет вам шифровать ваш интернет-трафик и каждый раз, когда вы подключаетесь к веб-серверу, направлять этот трафик через случайный массив узлов, прежде чем отправиться к конечному пункту назначения.

Существуют десятки способов использования Tor с разных устройств, но браузер Tor является самым популярным. Просто установив это приложение на основе Firefox на свой Mac, ПК или Android-устройство, вы сможете анонимно просматривать веб-страницы. Пользователи iOS не имеют официальной поддержки со стороны проекта Tor, но Onion Browser кажется достойным вариантом.

У Tor есть несколько недостатков. С одной стороны, это медленно. Tor не подходит для потоковой передачи видео или торрент-файлов. Вы можете просматривать веб-страницы, и это в значительной степени из-за отсутствия добровольных ресурсов и конкурирующего трафика от других пользователей.

Во-вторых, даже если ваш интернет-трафик зашифрован и его невозможно отследить, интернет-провайдер все равно может определить, используете ли вы Tor. Одного этого может быть достаточно, чтобы вызвать подозрения, поскольку Tor часто используется для преступной деятельности в Интернете. Ваш интернет-провайдер может ограничить вашу пропускную способность, отправить вам письмо о прекращении и воздержании или сообщить о вас властям, даже если вы не сделали ничего плохого.

По этой причине мы советуем пользователям Tor использовать инструмент запутывания, такой как Obfsproxy, включать VPN при использовании Tor или и то, и другое. Obfsproxy — это проект Tor, который делает зашифрованный трафик Tor похожим на обычный незашифрованный трафик, чтобы не привлекать излишнего внимания. Подробнее о VPN далее.

Подробнее о VPN далее.

Наконец, есть много предположений о том, что правительство США успешно использовало анализ трафика в Tor по крайней мере в нескольких случаях, что привело к арестам, в том числе печально известного Ужасного пирата Робертса с рынка незаконных товаров Шелкового пути. Ходят слухи, что правительства также управляют и отслеживают активность на нескольких выходных узлах Tor. Ни одно из этих утверждений не сопровождается конкретными доказательствами, так что относитесь к ним с большой долей скептицизма.

Live OS

Браузер подходит для защиты от целевой рекламы и периодических посещений Даркнета, но тем, кому требуется полная анонимность, понадобится более ядерный вариант. Хотя никто не может отследить вашу активность в Интернете, например, в Tor Browser, скорее всего, у вас все еще есть другие приложения, работающие в фоновом режиме. Эти приложения — текстовые процессоры, видеоплееры, диспетчеры обновлений — отправляют данные в Интернет. Ходят слухи, что власти использовали незашифрованные отчеты об ошибках операционной системы Windows для поиска людей. Windows 10 включает в себя множество программ для отслеживания, которые включены по умолчанию.

Ходят слухи, что власти использовали незашифрованные отчеты об ошибках операционной системы Windows для поиска людей. Windows 10 включает в себя множество программ для отслеживания, которые включены по умолчанию.

Вы можете отключить все эти настройки и удалить все свои приложения, но это не очень практично. Вместо этого мы рекомендуем живую операционную систему. Живые операционные системы можно установить на USB-накопители или DVD-диски. Настроив несколько параметров в загрузчике вашего компьютера, вы можете запускать полностью независимую операционную систему с флэш-накопителя на своем обычном ноутбуке.

Tails — официальная действующая операционная система Tor Project. Весь интернет-трафик, а не только просмотр веб-страниц, проходит через сеть Tor. ОС не оставляет следов на вашем компьютере, а все мгновенные сообщения, электронные письма и файлы зашифрованы. Он прост в использовании и предназначен для защиты от идиотов.

Если Tails по какой-то причине не подходит, можно использовать Whonix. Whonix не является независимой операционной системой. Вместо этого он работает на виртуальной машине в вашей существующей операционной системе. Он обладает всеми преимуществами Tails (он также использует сеть Tor), а также разработан таким образом, что утечки IP-адресов, которые можно использовать для отслеживания пользователей, невозможны. Недостатком является то, что для запуска виртуальной машины требуется достаточно мощный компьютер, и ее довольно сложно настроить.

Whonix не является независимой операционной системой. Вместо этого он работает на виртуальной машине в вашей существующей операционной системе. Он обладает всеми преимуществами Tails (он также использует сеть Tor), а также разработан таким образом, что утечки IP-адресов, которые можно использовать для отслеживания пользователей, невозможны. Недостатком является то, что для запуска виртуальной машины требуется достаточно мощный компьютер, и ее довольно сложно настроить.

Возможны и другие варианты. Kali, Qubes и ZeusGuard — альтернативы Tails и Whonix, заслуживающие внимания. Проведите исследование и выясните, что лучше для вас.

Как насчет приватного просмотра/просмотра в режиме инкогнито?

Большинство популярных веб-браузеров, таких как Chrome, Firefox, Edge и Safari, имеют возможность просмотра в режиме «приватный» или «инкогнито». Это открывает специальное окно браузера, которое не хранит файлы cookie, не записывает историю просмотров или другие идентификаторы.

Но этого недостаточно, чтобы сохранить вашу анонимность в сети. Эти режимы конфиденциальности просто защищают вашу конфиденциальность от других пользователей на том же устройстве или от тех, кто входит в ваш браузер с помощью функции синхронизации. Таким образом, вы можете запретить своему супругу и детям видеть, какие сайты вы посещали, но это не скроет вашу онлайн-активность от вашего интернет-провайдера, приложений или веб-сайтов.

Вы можете связать приватный просмотр с VPN для повышения анонимности и конфиденциальности. VPN предотвратит отслеживание и запись ваших действий вашим интернет-провайдером и другими третьими лицами. Тем не менее, браузер Tor по-прежнему рекомендуется для максимальной анонимности.

Logless VPN

VPN, или виртуальная частная сеть, шифрует весь интернет-трафик устройства, а затем направляет его через промежуточный сервер в место по выбору пользователя. Конечным результатом является то, что IP-адрес устройства маскируется, и третьи стороны, включая интернет-провайдеров, не могут отслеживать трафик.

Большинство провайдеров VPN используют общие IP-адреса на своих серверах. Многим пользователям — десяткам, сотням и даже тысячам — назначается один IP-адрес. Это делает практически невозможным отследить активность одного человека в пуле.

VPN созданы для обеспечения конфиденциальности, а не анонимности, поэтому мы предостерегаем от использования только их, если вы действительно хотите оставаться скрытыми.

Использование VPN требует определенной степени доверия к вашему провайдеру VPN и организациям, на которых размещены их серверы. Очень немногие провайдеры VPN владеют собственной физической серверной инфраструктурой. Ваш трафик зашифрован на вашем локальном устройстве и остается зашифрованным до тех пор, пока он не достигнет VPN-сервера. Затем он расшифровывается перед отправкой по назначению. На короткое время ваши действия видны провайдеру VPN.

Вот почему мы настоятельно рекомендуем VPN без регистрации. Политика «без журналов», «без журналов» или «без журналов» означает, что провайдер VPN не хранит никакой информации о содержании пользовательского трафика. Если предположить, что провайдер VPN говорит правду, это хорошо.

Если предположить, что провайдер VPN говорит правду, это хорошо.

Но не все так просто. Некоторые провайдеры VPN заявляют, что не ведут логи, но на самом деле они все еще хранят метаданные. В зависимости от того, насколько анонимным вы хотите быть, следует опасаться этого нюанса. Метаданные не содержат никакой информации о содержимом вашего трафика, но могут включать такие сведения, как время использования VPN, как долго, сколько данных было передано и даже ваш первоначальный IP-адрес. Всегда просматривайте политику конфиденциальности провайдера VPN, чтобы найти такие дьявольские подробности.

Даже немногие настоящие VPN с нулевым журналом требуют, чтобы клиенты им доверяли. Нет никакого способа узнать, честны ли они и как они отреагируют, когда столкнутся с правительственной повесткой. Поэтому для обеспечения наивысшего уровня анонимности избегайте VPN, базирующихся в США и Европе, где законы о хранении данных и правительственные спецслужбы могут поставить ваши данные под угрозу.

Также попробуйте объединить VPN с Tor. Простой запуск Tor Browser при подключении к VPN вдвое усложняет отслеживание пользователя. VPN также можно настроить вручную в действующих операционных системах, таких как Tails.

Связано: 20+ VPN с рейтингом конфиденциальности.

DNS без регистрации

Когда URL-адрес вводится в браузере, серверу имен DNS отправляется запрос на поиск IP-адреса, соответствующего URL-адресу. Это позволяет двум компьютерам в Интернете, таким как ваш телефон и веб-сайт, находить друг друга и устанавливать соединение. Обычно этот процесс занимает доли секунды.

Даже при использовании прокси-сервера, такого как VPN, эти DNS-запросы могут быть отправлены за пределы зашифрованного туннеля на сервер имен по умолчанию. По умолчанию DNS-запросы обычно направляются и записываются на ближайший сервер, которым управляет интернет-провайдер пользователя.

Если это происходит при использовании VPN, это называется утечкой DNS. Многие провайдеры VPN предлагают защиту от утечек DNS, которая гарантирует, что весь интернет-трафик , включая DNS-запросы, направляется через VPN. Эти VPN обычно используют свои собственные DNS-серверы, которые не будут записывать, какие веб-сайты вы посещаете, если они соответствуют изложенным выше критериям без регистрации.

Многие провайдеры VPN предлагают защиту от утечек DNS, которая гарантирует, что весь интернет-трафик , включая DNS-запросы, направляется через VPN. Эти VPN обычно используют свои собственные DNS-серверы, которые не будут записывать, какие веб-сайты вы посещаете, если они соответствуют изложенным выше критериям без регистрации.

Даже если VPN объявляет о защите от утечек DNS, это утверждение часто применимо только к утечкам DNS IPv4. DNS-запросы IPV6 по-прежнему могут передаваться по сети по умолчанию и приниматься как веб-серверами, так и интернет-провайдерами. Было бы здорово, если бы больше VPN настраивали DNS-серверы IPv6 для обработки этой ситуации, но на данный момент лучшее решение — просто отключить IPv6 в интернет-настройках устройства. Этот инструмент проверяет наличие утечек IPv6 и IPv4 DNS.

Если в используемой вами VPN отсутствует защита от утечки DNS или вы вообще не используете VPN, попробуйте выбрать общедоступный DNS-сервер без журналов. Вы можете изменить настройки DNS вашего устройства, чтобы запросы не отправлялись через вашего интернет-провайдера. Мы рекомендуем DNS.WATCH или OpenNIC.

Мы рекомендуем DNS.WATCH или OpenNIC.

Пишущие электронные письма

Само собой разумеется, что оставаться анонимным в сети означает не входить ни в одну из ваших существующих учетных записей. Но поскольку многие приложения и веб-сайты требуют от пользователей регистрации, вам понадобится адрес электронной почты или два.

Несколько служб предлагают бесплатные поддельные и резервные учетные записи электронной почты. Для одноразовых регистраций и сообщений мы рекомендуем Guerilla Mail. Регистрация не требуется, и он включает менеджер паролей, который помогает запомнить пароли, связанные с этими учетными записями.

Для долговременной неотслеживаемой учетной записи электронной почты лучшим вариантом, вероятно, является ProtonMail. Этот сервис сквозного шифрования имеет открытый исходный код и использует приложения с нулевым разглашением для Интернета и мобильных устройств.

Zmail — еще одна альтернатива. Это позволяет отправлять электронные письма с поддельных адресов.

Никогда не используйте свою учетную запись электронной почты, пытаясь сохранить анонимность. Даже не читайте почту и не входите в аккаунт. Если вы хотите отправлять зашифрованные электронные письма из учетной записи записывающего устройства, вам придется настроить новые ключи PGP или S/MIME.

Криптовалюты

Если вы хотите сделать анонимную покупку или пожертвование, криптовалюты лучше, чем PayPal и, очевидно, кредитные карты. Это не означает, что вы можете просто открыть биткойн-кошелек на крупной бирже, такой как Coinbase, и начать тратить.

Существует большое заблуждение, что биткойн всегда анонимен, хотя на самом деле сама природа технологии блокчейна означает, что каждая транзакция отслеживается и проверяется. Эта общедоступная книга может быть проанализирована, чтобы используемые вами кошельки и ваши транзакции могли быть связаны с вашей личностью.

Анализируя активность, которая видна всем в общедоступной цепочке блоков, наблюдатель вполне может связать вашу личность со всеми используемыми вами кошельками и, следовательно, со всей историей ваших транзакций. В некотором смысле это делает Биткойн даже менее приватным, чем банковский счет.

В некотором смысле это делает Биткойн даже менее приватным, чем банковский счет.

Чтобы обойти это, используйте кошельки, которые меняют ваш биткойн-адрес после каждой транзакции. Из-за этого вас сложнее отследить. Используйте службу микширования биткойнов, которая объединяет ваши биткойны с биткойнами других людей и смешивает их перед тем, как произвести платеж получателю.

Пожалуй, самая сложная часть — это анонимная покупка биткойнов, поскольку для этого требуется фиатная валюта. Частные сделки и одноранговые обмены, такие как LocalBitcoins, не для небрежных, но они являются лучшим способом анонимного получения монет.

Помните, что Биткойн не единственный игрок в городе, хотя и самый крупный. Monero популярен тем, что его невозможно отследить. Также популярны Litecoin, DarkCoin, Ethereum и Dogecoin.

Поисковые системы

Google отслеживает каждый поисковый запрос и ссылку, по которой вы переходите. Если вы используете Tor, это не имеет большого значения, но все же неплохо выбрать альтернативу.

DuckDuckGo, пожалуй, самая популярная поисковая система, которая не отслеживает и не профилирует пользователей. Его можно установить в качестве поисковой системы по умолчанию в вашем браузере.

DuckDuckGo — полностью независимый браузер, поэтому, будем честными, результаты будут не такими хорошими, как у Google. К счастью, есть способ получить результаты Google без Google.

StartPage удалит всю вашу идентифицирующую информацию и отправит поисковый запрос в Google от вашего имени. Он не регистрирует и не отслеживает действия пользователей. Все результаты поиска отображаются с прокси-ссылкой под ними, что позволяет вам переходить на любой сайт, сохраняя при этом вашу конфиденциальность через прокси.

Передача файлов

Может возникнуть момент, когда вам нужно анонимно отправить файл, который слишком велик для вложения электронной почты. Если вы разоблачитель, который хочет опубликовать большое количество разоблачающих документов, загрузка файлов в Dropbox просто не подойдет.

FileDropper — это простое и удобное решение, позволяющее загружать до 5 ГБ без регистрации. WeTransfer — еще один вариант, позволяющий передавать файлы размером до 2 ГБ без регистрации. Для этих типов услуг просто загрузите файл, а затем отправьте ссылку тому, кому вы хотите его получить.

Не забудьте получить доступ к сайту через Tor и поделиться ссылками с помощью электронной почты или любого другого анонимного метода, поскольку веб-сайт вполне может собирать информацию о посетителях сайта, несмотря на то, что регистрация не требуется.

Тщательно выбирайте расширения браузера

Tor Browser очень мало поддерживает расширения, и для этого есть веская причина. Рекламные компании становятся все умнее в том, как они отслеживают пользователей. Один из самых передовых методов называется дактилоскопией. Собирая информацию о вашем веб-браузере — какие расширения установлены, какое устройство вы используете, на каком языке читаете и т. д. — рекламные компании могут создать «отпечаток пальца», который идентифицирует пользователя. Отпечатки пальцев превосходят IP-адреса, потому что они не меняются, если пользователь переключает сети Wi-Fi или подключается к VPN.

Отпечатки пальцев превосходят IP-адреса, потому что они не меняются, если пользователь переключает сети Wi-Fi или подключается к VPN.

Многие расширения могут помочь сохранить вашу конфиденциальность — ABP, Disconnect, Privacy Badger, HTTPS Everywhere и т. д. — но они также способствуют более правильно сформированному отпечатку пальца. Это одна из нескольких причин, по которым так сложно оставаться анонимным в таких популярных браузерах, как Firefox или Chrome.

Если вы хотите проверить, насколько хорошо ваш браузер защищает вас от слежения, зайдите на сайт Panopticlick. Этот инструмент, созданный Electronic Frontier Foundation (EFF), может показать вам в мельчайших подробностях, как рекламное агентство может идентифицировать ваш браузер с помощью уникального отпечатка пальца.

Помимо снятия отпечатков пальцев, расширения браузера могут обмениваться данными с серверами в фоновом режиме без вашего ведома, потенциально регистрируя метаданные, которые могут помочь идентифицировать вас и вашу онлайн-активность.

Подробнее: 75+ бесплатных инструментов для защиты вашей конфиденциальности в Интернете

Зашифрованные сообщения

Помимо электронной почты, вы также захотите замести следы при отправке сообщений и совершении звонков. Шифрование больше ориентировано на конфиденциальность, чем на анонимность; даже если сообщение зашифровано, шпион все равно знает, кто является отправителем и получателем. Но если вы сталкиваетесь с проблемой анонимности, вы также можете принять все меры предосторожности.

Signal — лучшее приложение для зашифрованных голосовых вызовов на смартфонах. Он также включает в себя обмен мгновенными сообщениями. Пользователи могут проверять личность своих контактов, сравнивая ключевые отпечатки пальцев.

Для зашифрованных текстовых и мультимедийных сообщений существует множество бесплатных и частных вариантов. TorChat использует одноранговый зашифрованный обмен сообщениями в сети Tor. Он не требует установки и может быть запущен с USB-накопителя. Другой альтернативой является пиджин.

Другой альтернативой является пиджин.

Зашифрованная резервная копия

Даже анонимам необходимо создавать резервные копии и хранить большие файлы, а иногда и разрешать другим людям доступ к ним. Держитесь подальше от Google Диска и Dropbox, так как они не содержат реальных средств защиты конфиденциальности, таких как шифрование, и ни в коем случае не являются анонимными.

Резервные копии лучше всего делать локально на зашифрованный внешний жесткий диск. Crashplan предлагает бесплатную версию своего программного обеспечения, которое упрощает эту задачу.

Если вам нужно облачное решение, вам потребуется доверять поставщику. Найдите сервис с нулевым разглашением, который позволит вам установить собственный ключ шифрования. SpiderOak, iDrive, BackBlaze и Crashplan предлагают эту опцию, которая не позволяет провайдеру расшифровывать ваши файлы.

Если вы настаиваете на использовании Google Диска, Dropbox или другого поставщика незашифрованного хранилища, вы всегда можете зашифровать свои файлы перед их загрузкой в облако.

Защитите свою веб-камеру

Доказано, что веб-камеры можно активировать удаленно и использовать для слежки за пользователями. Глава ФБР и Марк Цукерберг заходят так далеко, что заклеивают свои веб-камеры скотчем именно по этой причине.

Веб-камеры обычно активируются удаленно с помощью вредоносных программ, поэтому антивирусный сканер в режиме реального времени и регулярное сканирование системы могут предотвратить это. Если на вашем ноутбуке есть светодиодный индикатор, который загорается всякий раз, когда веб-камера активна, убедитесь, что он включен. Если вы не хотите заклеивать веб-камеру лентой, убедитесь, что вы закрываете ноутбук, когда он не используется.

Узнайте больше о защите вашей веб-камеры здесь.

Защитите свой Wi-Fi-маршрутизатор

Многие из нас никогда не утруждают себя изменением настроек, которые наши Wi-Fi-маршрутизаторы поставляются с завода. Незащищенные маршрутизаторы могут сделать пользователей чрезвычайно уязвимыми для ближайших шпионов. Маршрутизаторы можно использовать для перехвата, чтения и изменения интернет-трафика. Если вы находитесь в чужой сети Wi-Fi, обязательно используйте VPN.

Маршрутизаторы можно использовать для перехвата, чтения и изменения интернет-трафика. Если вы находитесь в чужой сети Wi-Fi, обязательно используйте VPN.

Если вы хотите сохранить анонимность, важно изменить учетные данные маршрутизатора, обновить прошивку, установить самый сильный уровень шифрования (обычно WPA2), ограничить входящий и исходящий трафик, отключить WPS, отключить неиспользуемые службы, проверить порт 32764 , включите и прочитайте журналы и выйдите из маршрутизатора, когда закончите.

Вы можете узнать больше о том, как выполнить все эти и другие действия, в нашем руководстве по обеспечению безопасности беспроводных маршрутизаторов.

iOS и Android не оптимальны для обеспечения анонимности

Если вы выбираете между iOS и Android, исходя из того, что более анонимно, выбирайте Android. Но не расслабляйтесь и не думайте, что вы можете быть полностью анонимным ни в том, ни в другом случае.

На смартфоне быть анонимным гораздо сложнее, чем на компьютере. Инструменты анонимности для Tor просто еще не доросли до того уровня, когда они еще хорошо работают на мобильных устройствах. Apple и Google слишком глубоко укоренились в этих устройствах.

Инструменты анонимности для Tor просто еще не доросли до того уровня, когда они еще хорошо работают на мобильных устройствах. Apple и Google слишком глубоко укоренились в этих устройствах.

Официальных браузеров Tor для iOS нет. Не существует реальных операционных систем, которые можно было бы использовать на смартфонах, таких как TAILS для настольных компьютеров.

Смартфоны имеют номера IMEI, MAC-адреса и, возможно, уязвимую прошивку, которую нельзя изменить и которую можно использовать для идентификации конкретного устройства при подключении к Интернету. Поскольку Android обычно модифицируется производителями, сложно проводить аудит и следить за потенциальными уязвимостями каждого устройства. Apple и Google могут отслеживать почти каждый телефон iOS и Android соответственно.

Приложения постоянно взаимодействуют с серверами через Интернет, передавая туда и обратно данные, которые можно использовать для отслеживания пользователей. Даже что-то такое простое, как клавиатура, можно использовать для отслеживания активности. Камеры и микрофоны можно взломать, чтобы шпионить за пользователями. Каждый раз, когда устройство получает сигнал от сотовой вышки, местоположение устройства можно отследить. Проще говоря, на Android и iOS слишком многое может пойти не так, чего пользователь не видит.

Камеры и микрофоны можно взломать, чтобы шпионить за пользователями. Каждый раз, когда устройство получает сигнал от сотовой вышки, местоположение устройства можно отследить. Проще говоря, на Android и iOS слишком многое может пойти не так, чего пользователь не видит.

Хотя полная анонимность смартфонов может оказаться бесполезной, их можно сделать значительно более приватными. Устройства Android могут быть зашифрованы, и все iPhone зашифрованы по умолчанию. Используйте VPN для шифрования интернет-трафика и настройте последовательность самоуничтожения, если пароль вводится неправильно слишком много раз.

Наконец, такие компании, как Silent Circle, создают смартфоны на базе Android, уделяя особое внимание безопасности. Blackphone, например, полностью зашифрован и работает с несколькими «виртуальными телефонами» для разделения данных. У Silent Circle также есть услуга подписки, позволяющая сделать iPhone приватным. Опять же, ключевое отличие в том, что этот телефон ориентирован на конфиденциальность, а не на анонимность. Хотя содержимое телефона защищено, это не обязательно относится к личности пользователя.

Хотя содержимое телефона защищено, это не обязательно относится к личности пользователя.

Связанные: Какой VPN лучше всего подходит для пользователей iPhone и iPad?

Остерегайтесь Интернета вещей

Интернет вещей — это сеть устройств и объектов, встроенных с возможностью подключения или управления через Интернет, таких как интеллектуальные устройства, музыка или системы освещения . Это открывает совершенно новую волну возможностей для хакеров и шпионов. К сожалению, многие производители IoT не задумывались о безопасности. Например, простой журнал активации вашего умного кондиционера может многое рассказать о распорядке дня человека. Критики предостерегают от таких устройств, как Amazon Echo, которые всегда прослушивают ввод, даже если они деактивированы.

В зависимости от вашей активности в Интернете это может представлять угрозу анонимности пользователя. Используйте устройства IoT с осторожностью.

Составьте контрольный список

Ни один инструмент анонимности, даже Tor, не идеален.

Так как же избежать ошибок? Так же, как это делают хирурги и представители других профессий с высоким риском: со списками. Каждый раз, когда вы хотите быть анонимным в сети, начните с начала вашего контрольного списка. Запишите его на листе бумаги, но не указывайте учетные данные для входа или другую идентифицирующую информацию. Вот как это может выглядеть на основе всего обсуждаемого:

- Подключено к VPN без ведения журнала

- Подключен к Интернету через Tor Browser/Tails

- Настройки DNS настроены на использование DNS без регистрации

- Выход из всех сетевых учетных записей

- Закрыты все приложения и фоновые службы, подключенные к Интернету

- Все отслеживание в моем браузере и ОС отключено и заблокировано

- Электронные письма отправляются с использованием учетных записей записи

- Новые учетные записи зарегистрированы и вошли в систему с электронной почтой горелки

- Поиск с помощью DuckDuckGo или StartPage

- Биткойны правильно перемешаны и используют сторонний кошелек

При наличии стандартного протокола вы можете значительно снизить вероятность совершения ошибок. Не будьте самонадеянны. Анонимность — это то, что вы можете сделать правильно 100 раз, но достаточно одного неверного шага, чтобы все рухнуло.

Не будьте самонадеянны. Анонимность — это то, что вы можете сделать правильно 100 раз, но достаточно одного неверного шага, чтобы все рухнуло.

Есть еще советы? Дайте нам знать об этом в комментариях.

Часто задаваемые вопросы о сохранении анонимности в сети

Безопасно ли пользоваться общедоступными сетями Wi-Fi?

Как правило, не рекомендуется использовать общедоступные сети Wi-Fi, так как они могут быть небезопасными и уязвимыми для хакеров. Если вам необходимо подключиться к общедоступной сети, используйте VPN и избегайте обмена конфиденциальной информацией.

Какой уровень шифрования самый безопасный?

Наиболее безопасным уровнем шифрования является 256-битное шифрование. В этом типе шифрования используется ключ, содержащий 256 нулей и единиц, что делает неавторизованным пользователям чрезвычайно трудным расшифровывать данные или получать к ним доступ. Это широко считается самым высоким уровнем безопасности, доступным сегодня, поскольку компьютеру потребуются миллиарды лет, чтобы взломать код.

Интереса ради мы попробовали сменить IP-адрес на немецкий. Свободные номера сразу нашлись. Видимо, система держала несколько номеров в резерве для туристов из Германии, –

Интереса ради мы попробовали сменить IP-адрес на немецкий. Свободные номера сразу нашлись. Видимо, система держала несколько номеров в резерве для туристов из Германии, –