Определения типов хэшей при помощи скрипта hash-Identifier для расшифровки паролей

Определения типов хэшей при помощи скрипта hash-Identifier для расшифровки паролей

Когда вы имеете дело с неизвестным хэшем, первый шаг – корректная идентификация типа.

Определения типов хэшей при помощи скрипта hash-Identifier для расшифровки паролей

Автор: Kody

Хэши обычно используются для хранения конфиденциальной информации, как, например, учетных записей, которые не должны находиться в открытом виде. При помощи утилит наподобие Hashcat мы можем взломать эти хэши однако только в случае, если знаем алгоритм генерации. Используя инструменты навроде скрипта hash-identifier, можно легко определить тип любых хэшей, чтобы затем указать правильный режим при работе с Hashcat.

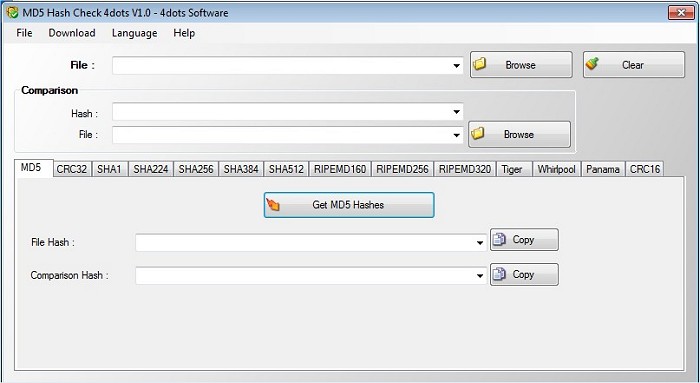

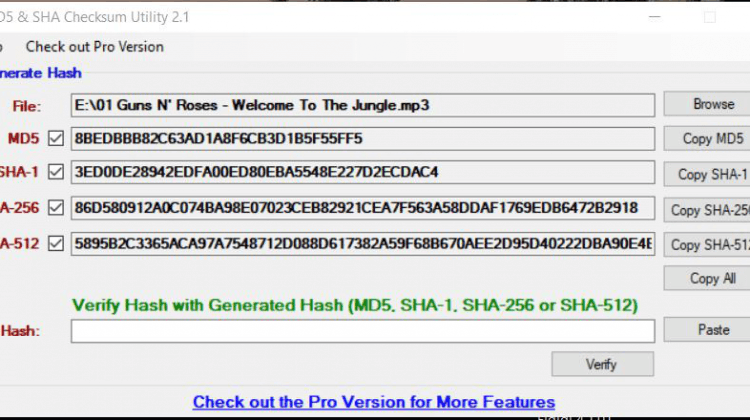

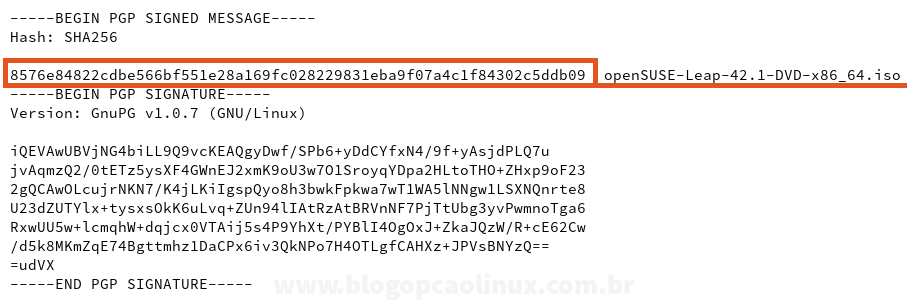

Помимо взлома хэшей hash-identifier также полезен для идентификации алгоритма, используемого при выдаче контрольной суммы для загрузки файлов.

Что такое хэш и как расшифровать пароль?

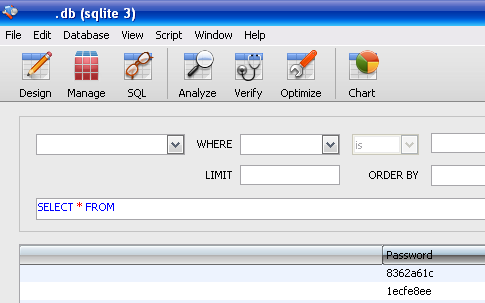

Как было сказано ранее, пароли, извлекаемые из базы данных или компьютера, обычно хранятся в виде хэшей, а не в открытом виде. Функция хэширования преобразует пароли в хаотичный набор символов и чисел, которые не должны быть обратимы обратно в пароль.

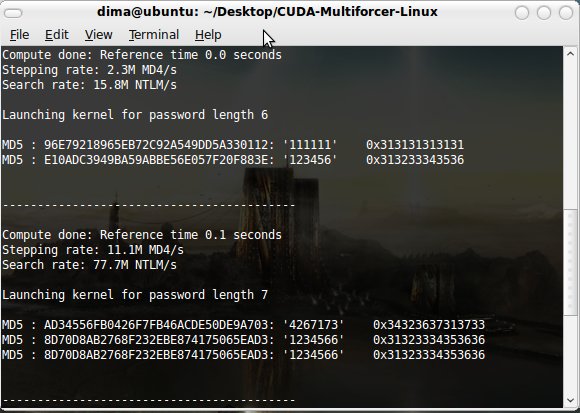

Однако два или более одинаковых пароля, при использовании одной и той же функции, будут иметь один и тот же хэш. Соответственно, при помощи этой функции можно получить набор хэшей для списка паролей, а затем использовать этот перечень для обнаружения подходящего пароля. Подобным образом работает множество утилит для взлома.

Хотя хранение пароля в виде хэша лучше, чем в открытом виде, вероятность взлома все равно остается, если у злоумышленника хороший набор правил или словарь, которые можно использовать в Hashcat или другой подобной программе.

Если вы много работаете с хэшами, то легко увидите разницу между разными и часто используемыми типами.

Например, сможете ли вы на глаз определить, к какому типу относятся хэши, указанные ниже?

8743b52063cd84097a65d1633f5c74f5 b89eaac7e61417341b710b727768294d0e6a277b

Хотя вы могли видеть и тот и другой хэш ранее, ответ на вопрос, какой хэш — MD5, а какой — SHA1, не столь очевиден. Еще большая путаница может возникнуть со схожими типами хэшей, относящиеся к разным режимам в Hashcat. В случае с хэшами, приведенными выше, этот факт имеет чрезвычайно важное значение.

При использовании Hashcat для взлома этого хэша мы должны установить опцию –m с целью работы в нужном режиме. Для взлома хэша MD5 мы бы указали режим 0.

~$ sudo hashcat -m 0 -a 0 8743b52063cd84097a65d1633f5c74f5 example.В итоге, установив нужный алгоритм и используя хороший словарь, после расшифровки хэша мы получили слово «hashcat».dict --force hashcat (v4.0.1) starting... OpenCL Platform #1: The pocl project ==================================== * Device #1: pthread-Intel(R) Core(TM)2 Duo CPU E7500 @ 2.93GHz, 1024/3639 MB allocatable, 2MCU 8743b52063cd84097a65d1633f5c74f5:hashcat

На данный момент Hashcat в состоянии расшифровать большое количество хэшей. В репозитории на GitHub для утилиты hash-identifier список поддерживаемых хэшей очень внушителен:

ADLER-32 CRC-16 CRC-16-CCITT CRC-32 CRC-32B DES (Unix) Domain Cached Credentials FCS-16 GHash-32-3 GHash-32-5 GOST R 34.11-94 Haval-128 Haval-160 Haval-192 110080 Haval-224 114080 Haval-256 Lineage II C4 MD2 MD4 MD5 MD5 ($pass.$salt) - Joomla MD5 (APR) MD5 (Half) MD5 (HMAC(WordPress)) MD5 (Middle) MD5 (phpBB3) MD5 (Unix) MD5 (WordPress) MySQL MySQL 160bit - SHA-1(SHA-1($pass)) MySQL5 - SHA-1(SHA-1($pass)) NTLM RAdmin v2.x RipeMD-128 RipeMD-160 RipeMD-256 RipeMD-320 SAM - (LM_hash:NT_hash) SHA-1 SHA-1 (Django) SHA-1 (MaNGOS) SHA-224 SHA-256 SHA-256 (Django) SHA-384 SHA-384 (Django) SHA-512 SNEFRU-128 SNEFRU-256 Tiger-128 Tiger-160 Tiger-192 XOR-32 Whirlpool

и другие…

Что понадобится

Для начала нужно установить Python3

на вашем компьютере (есть версии для разных платформ). Кроме того, вам понадобится утилита Hashcat, которую можно загрузить, используя команду

Если вы хотите сгенерировать ваши собственные хэши для тестового взлома, то можете воспользоваться командой в формате echo —

~$ echo -n nullbyte | sha1sum 32c0ced56f1fe08583bdb079d85a35a81995018c -

Шаг 1. Загрузка и установка Hash-Identifier

Установить скрипт, написанный на Python, – очень просто. Откройте терминал и запустите следующую команду:

~$ git clone https://github.com/blackploit/hash-identifier.git Cloning into 'hash-identifier'... remote: Enumerating objects: 21, done. remote: Total 21 (delta 0), reused 0 (delta 0), pack-reused 21 Unpacking objects: 100% (21/21), done.

Затем посмотрите содержимое директории hash-identifier:

~$ cd hash-identifier ~/hash-identifier$ ls hash-id.py README.md screenshots

Вы должны обнаружить файл hash—id.py, который можно запустить при помощи команды ниже:

~/hash-identifier$ python3 hash-id.py ######################################################################### # __ __ __ ______ _____ # # /\ \/\ \ /\ \ /\__ _\ /\ _ `\ # # \ \ \_\ \ __ ____ \ \ \___ \/_/\ \/ \ \ \/\ \ # # \ \ _ \ /'__`\ / ,__\ \ \ _ `\ \ \ \ \ \ \ \ \ # # \ \ \ \ \/\ \_\ \_/\__, `\ \ \ \ \ \ \_\ \__ \ \ \_\ \ # # \ \_\ \_\ \___ \_\/\____/ \ \_\ \_\ /\_____\ \ \____/ # # \/_/\/_/\/__/\/_/\/___/ \/_/\/_/ \/_____/ \/___/ v1.2 # # By Zion3R # # www.Blackploit.com # # [email protected] # ######################################################################### -------------------------------------------------- HASH:

Шаг 2. Идентификация неизвестных хэшей

В качестве пробного подхода при помощи hash-identifier попробуем опознать следующие пять неизвестных хэшей:

Hash 1: 7196759210defdc0 Hash 2: 1bbb234c81ef04a1c2f441253952a556276669d7fc9d1ee765bd4b18f796699d (256) Hash 3: 32c0ced56f1fe08583bdb079d85a35a81995018c (1) Hash 4: 753b27807b690ef889a259f3b219e024bf5c6c33c8d56116943d9285a0b55b2050981f29e6fafa660428c48d7db3c4bd2e8dd48f87c8e90bde5e0c82ed23be10 (512) Hash 5: 5f804b61f8dcf70044ad8c1385e946a8 (md5)

Для начала в командной строке вводим первую строку и быстро получаем результат, что скорее всего имеем дело с хэшем, используемым в MySQL, который попробуем взломать чуть позже.

HASH: 7196759210defdc0 Possible Hashs: [+] MySQL [+] MD5(Middle) Least Possible Hashs: [+] MD5(Half)

Второй хэш, показанный ниже, опознается как SHA256. Другой вероятный вариант — Haval256.

HASH: 1bbb234c81ef04a1c2f441253952a556276669d7fc9d1ee765bd4b18f796699d Possible Hashs: [+] SHA-256 [+] Haval-256 Least Possible Hashs: [+] GOST R 34.11-94 [+] RipeMD-256 [+] SNEFRU-256 [+] SHA-256(HMAC) [+] Haval-256(HMAC) [+] RipeMD-256(HMAC) [+] SNEFRU-256(HMAC) [+] SHA-256(md5($pass)) [+] SHA-256(sha1($pass))

Третий хэш опознается как SHA1:

HASH: 32c0ced56f1fe08583bdb079d85a35a81995018c Possible Hashs: [+] SHA-1 [+] MySQL5 - SHA-1(SHA-1($pass)) Least Possible Hashs: [+] Tiger-160 [+] Haval-160 [+] RipeMD-160 [+] SHA-1(HMAC) [+] Tiger-160(HMAC) [+] RipeMD-160(HMAC) [+] Haval-160(HMAC) [+] SHA-1(MaNGOS) [+] SHA-1(MaNGOS2) [+] sha1($pass.$salt) [+] sha1($salt.$pass) [+] sha1($salt.md5($pass)) [+] sha1($salt.md5($pass).$salt) [+] sha1($salt.sha1($pass)) [+] sha1($salt.sha1($salt.sha1($pass))) [+] sha1($username.$pass) [+] sha1($username.$pass.$salt) [+] sha1(md5($pass)) [+] sha1(md5($pass).$salt) [+] sha1(md5(sha1($pass))) [+] sha1(sha1($pass)) [+] sha1(sha1($pass).$salt) [+] sha1(sha1($pass).substr($pass,0,3)) [+] sha1(sha1($salt.$pass)) [+] sha1(sha1(sha1($pass))) [+] sha1(strtolower($username).$pass)

Четвертый хэш опознается как SHA512:

HASH: 753b27807b690ef889a259f3b219e024bf5c6c33c8d56116943d9285a0b55b2050981f29e6fafa660428c48d7db3c4bd2e8dd48f87c8e90bde5e0c82ed23be10 Possible Hashs: [+] SHA-512 [+] Whirlpool Least Possible Hashs: [+] SHA-512(HMAC) [+] Whirlpool(HMAC)

Наконец, пятый и последний хэш опознается как MD5:

HASH: 5f804b61f8dcf70044ad8c1385e946a8 Possible Hashs: [+] MD5 [+] Domain Cached Credentials - MD4(MD4(($pass)).(strtolower($username))) Least Possible Hashs: [+] RAdmin v2.x [+] NTLM [+] MD4 [+] MD2 [+] MD5(HMAC) [+] MD4(HMAC) [+] MD2(HMAC) [+] MD5(HMAC(WordPress)) [+] Haval-128 [+] Haval-128(HMAC) [+] RipeMD-128 [+] RipeMD-128(HMAC) [+] SNEFRU-128 [+] SNEFRU-128(HMAC) [+] Tiger-128 [+] Tiger-128(HMAC) [+] md5($pass.$salt) [+] md5($salt.$pass) [+] md5($salt.$pass.$salt) [+] md5($salt.$pass.$username) [+] md5($salt.md5($pass)) [+] md5($salt.md5($pass)) [+] md5($salt.md5($pass.$salt)) [+] md5($salt.md5($pass.$salt)) [+] md5($salt.md5($salt.$pass)) [+] md5($salt.md5(md5($pass).$salt)) [+] md5($username.0.$pass) [+] md5($username.LF.$pass) [+] md5($username.md5($pass).$salt) [+] md5(md5($pass)) [+] md5(md5($pass).$salt) [+] md5(md5($pass).md5($salt)) [+] md5(md5($salt).$pass) [+] md5(md5($salt).md5($pass)) [+] md5(md5($username.

$pass).$salt) [+] md5(md5(md5($pass))) [+] md5(md5(md5(md5($pass)))) [+] md5(md5(md5(md5(md5($pass))))) [+] md5(sha1($pass)) [+] md5(sha1(md5($pass))) [+] md5(sha1(md5(sha1($pass)))) [+] md5(strtoupper(md5($pass)))

Все прошло без особых проблем. Следующий шаг – поиск нужного режима, соответствующего обнаруженному типу, который будет указываться в Hashcat во время взлома.

Шаг 3. Подбор режима в Hashcat

При поиске нужного режима мы можем взглянуть на огромный список хэшей, поддерживаемых в Hashcat. Сокращенный вариант с наиболее популярными типами приведен ниже:

Hash-Mode Hash-Name Example 0 MD5 8743b52063cd84097a65d1633f5c74f5 10 md5($pass.$salt) 01dfae6e5d4d90d9892622325959afbe:7050461 20 md5($salt.$pass) f0fda58630310a6dd91a7d8f0a4ceda2:4225637426 30 md5(utf16le($pass).В списке выше есть два примера, которые могут соответствовать первому хэшу (7196759210defdc0), рассмотренному нами в предыдущем шаге. На первый взгляд, режим 200 «MySQL323» наиболее соответствует. Подтвердить гипотезу можно при помощи проверки тестового хэша в hash-identifier.$salt) b31d032cfdcf47a399990a71e43c5d2a:144816 40 md5($salt.utf16le($pass)) d63d0e21fdc05f618d55ef306c54af82:13288442151473 50 HMAC-MD5 (key = $pass) fc741db0a2968c39d9c2a5cc75b05370:1234 60 HMAC-MD5 (key = $salt) bfd280436f45fa38eaacac3b00518f29:1234 100 SHA1 b89eaac7e61417341b710b727768294d0e6a277b 110 sha1($pass.$salt) 2fc5a684737ce1bf7b3b239df432416e0dd07357:2014 120 sha1($salt.$pass) cac35ec206d868b7d7cb0b55f31d9425b075082b:5363620024 130 sha1(utf16le($pass).$salt) c57f6ac1b71f45a07dbd91a59fa47c23abcd87c2:631225 140 sha1($salt.utf16le($pass)) 5db61e4cd8776c7969cfd62456da639a4c87683a:8763434884872 150 HMAC-SHA1 (key = $pass) c898896f3f70f61bc3fb19bef222aa860e5ea717:1234 160 HMAC-SHA1 (key = $salt) d89c92b4400b15c39e462a8caa939ab40c3aeeea:1234 200 MySQL323 1EAFFED54F552AA5 300 MySQL4.

1/MySQL5 fcf7c1b8749cf99d88e5f34271d636178fb5d130

HASH: 1EAFFED54F552AA5 Possible Hashs: [+] MySQL [+] MD5(Middle) Least Possible Hashs: [+] MD5(Half)

Точное совпадение с нужным хэшем:

HASH: 7196759210defdc0 Possible Hashs: [+] MySQL [+] MD5(Middle) Least Possible Hashs: [+] MD5(Half)

Если мы попробуем другой тип (300), то увидим, что результаты не совпадают.

HASH: fcf7c1b8749cf99d88e5f34271d636178fb5d130 Possible Hashs: [+] SHA-1 [+] MySQL5 - SHA-1(SHA-1($pass)) Least Possible Hashs: [+] Tiger-160 [+] Haval-160 [+] RipeMD-160 [+] SHA-1(HMAC) [+] Tiger-160(HMAC) [+] RipeMD-160(HMAC) [+] Haval-160(HMAC) [+] SHA-1(MaNGOS) [+] SHA-1(MaNGOS2) [+] sha1($pass.$salt) [+] sha1($salt.$pass) [+] sha1($salt.md5($pass)) [+] sha1($salt.md5($pass).$salt) [+] sha1($salt.sha1($pass)) [+] sha1($salt.sha1($salt.sha1($pass))) [+] sha1($username.$pass) [+] sha1($username.$pass.$salt) [+] sha1(md5($pass)) [+] sha1(md5($pass).$salt) [+] sha1(md5(sha1($pass))) [+] sha1(sha1($pass)) [+] sha1(sha1($pass).$salt) [+] sha1(sha1($pass).substr($pass,0,3)) [+] sha1(sha1($salt.$pass)) [+] sha1(sha1(sha1($pass))) [+] sha1(strtolower($username).$pass)

Соответственно, еще раз убеждаемся, что режим 200 выбран правильно.

Шаг 4. Расшифровка хэша при помощи Hashcat

После идентификации типа хэша и подбора нужно режима можно приступать к расшифровке пароля в Hashcat. Вначале нужно создать словарь с паролями, который будет использоваться в Hashcat для атаки на хэш. В сети есть много доступных списков, например, RockYou, но в нашем случае мы будем создавать тестовый словарь example. dict с несколькими паролями.

dict с несколькими паролями.

Если вы все еще находитесь внутри скрипта hash-identifier, нажмите Ctrl—C, а затем откройте файл в текстовом редакторе nano, запустив следующую команду:

~/hash-identifier$ nano example.dict

После добавления нескольких предполагаемых паролей, один из которых – «hashcat», нажимаем Ctrl—X для выхода из редактора и вводим Y, чтобы сохранить изменения в файле. Теперь мы можем использовать этот файл в качестве словаря вместе с ранее выбранным режимом для взлома хэша. Базовая команда выглядит примерно так:

sudo hashcat -m MODE_NUMBER -a 0 HASH_VALUE example.dict

Вместо значения HASH_VALUE указываем хэш 7196759210defdc0, вместо MODE_NUMBER – подобранный ранее режим 200. Результат работы показан ниже. Если у вас старая система, как в моем случае – нужно указать параметр –force.

~/hash-identifier$ sudo hashcat -m 200 -a 0 7196759210defdc0 example.dict --force hashcat (v5.1.0) starting... OpenCL Platform #1: The pocl project ==================================== * Device #1: pthread-Intel(R) Core(TM)2 Duo CPU E7500 @ 2.93GHz, 1024/3639 MB allocatable, 2MCU /usr/share/hashcat/OpenCL/m00200_a0-optimized.cl: Pure OpenCL kernel not found, falling back to optimized OpenCL kernel Hashes: 1 digests; 1 unique digests, 1 unique salts Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates Rules: 1 Applicable optimizers: * Optimized-Kernel * Zero-Byte * Not-Iterated * Single-Hash * Single-Salt Password length minimum: 0 Password length maximum: 31 Watchdog: Hardware monitoring interface not found on your system. Watchdog: Temperature abort trigger disabled. Watchdog: Temperature retain trigger disabled.* Device #1: build_opts '-I /usr/share/hashcat/OpenCL -D VENDOR_ID=64 -D CUDA_ARCH=0 -D AMD_ROCM=0 -D VECT_SIZE=4 -D DEVICE_TYPE=2 -D DGST_R0=0 -D DGST_R1=1 -D DGST_R2=2 -D DGST_R3=3 -D DGST_ELEM=4 -D KERN_TYPE=200 -D _unroll' * Device #1: Kernel m00200_a0-optimized.44d10a8c.kernel not found in cache! Building may take a while... Dictionary cache hit: * Filename..: example.dict * Passwords.: 17 * Bytes.....: 76 * Keyspace..: 17 - Device #1: autotuned kernel-accel to 1024 - Device #1: autotuned kernel-loops to 1 [s]tatus [p]ause [r]esume [b]ypass [c]heckpoint [q]uit => The wordlist or mask that you are using is too small. This means that hashcat cannot use the full parallel power of your device(s). Unless you supply more work, your cracking speed will drop. For tips on supplying more work, see: https://hashcat.net/faq/morework Approaching final keyspace - workload adjusted. 7196759210defdc0:hashcat Session.

.........: hashcat Status...........: Cracked Hash.Type........: MySQL323 Hash.Target......: 7196759210defdc0 Time.Started.....: Mon Dec 9 17:00:25 2019 (0 secs) Time.Estimated...: Mon Dec 9 17:00:25 2019 (0 secs) Guess.Base.......: File (example.dict) Guess.Queue......: 1/1 (100.00%) Speed.Dev.#1.....: 0 H/s (0.03ms) Recovered........: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts Progress.........: 17/17 (100.00%) Rejected.........: 0/17 (0.00%) Restore.Point....: 0/17 (0.00%) Candidates.#1....: wow -> again HWMon.Dev.#1.....: N/A Started: Mon Dec 9 17:00:17 2019 Stopped: Mon Dec 9 17:00:27 2019

В результате мы получили 7196759210defdc0:hashcat и смогли расшифровать хэш посредством сравнения с элементами словаря из файла example.dict.

Заключение

Когда вы имеете дело с неизвестным хэшем, первый шаг – корректная идентификация типа. Хотя скрипт hash-identifier – не идеален, но позволяет без особых проблем опознать наиболее распространённые хэши и отличить разные типа хэшей, которые выглядят одинаково, но требуют разных режим работы в Hashcat. Даже если hash-identifier не уверен, с каким типом вы имеете дело, сравнение с результатами примеров с сайта Hashcat, может помочь в идентификации.

Хотя скрипт hash-identifier – не идеален, но позволяет без особых проблем опознать наиболее распространённые хэши и отличить разные типа хэшей, которые выглядят одинаково, но требуют разных режим работы в Hashcat. Даже если hash-identifier не уверен, с каким типом вы имеете дело, сравнение с результатами примеров с сайта Hashcat, может помочь в идентификации.

Надеюсь это руководство, посвященное опознанию неизвестных хэшей, вам понравилось.

| Хэш-кода , шифрование паролей | Тип шифрования | Трещина пароль |

| ffb5aae0ad53b5484bf7e54883caf957 | MD5 | hhh55688 |

| 84311803c723cad9fcda143909218a89 | MD5 | isaac |

| e9c91189812cf7b70edb1b0234eb8a83 | MD5 | 1234567C |

| 93413c93e0062ed1cdedb83eab13a0e7 | MD5 | 111222444 |

| 58b1c7e8770641e889ab2906e1466d69 | MD5 | 196319732004 |

| b46fc015e4c6ab893fa40491fce31ae7 | MD5 | 724172 |

| 58bb9a2d041163fc440e3b9b1270981e | MD5 | 14632623 |

| f11ff2edc86899fac53537a311156665 | MD5 | kxy |

| 2eb22d202717e2256a25496b4f27b55d | MD5 | 808057 |

| e6942c451d36c79bf768709819086eeb | MD5 | 224525 |

| abdb392f09c7376fe5ce059f045de38b | MD5 | subadmin |

| 105a9a2d46f64e147097c986076d2164 | MD5 | 56123423 |

| f7879414fd63d7da804e603b3b3693715994c32f | SHA1 | 100568 |

| 4e3da2ae832730d1abbf10611df36ea6 | MD5 | 2be9bd7a3434f7038ca27d1918de58bd |

| 8fce001d67abfd55a72fb32ea5f7b216 | MD5 | 60323996 |

| 0d6cb96add91d0f57324ef3f8b5ddd77 | MD5 | q123321 |

| 82046753a8f652f53cf20297d4d222ea | MD5 | 690608 |

| 5e2c85cc8d35f0110ff53b473ece9b54 | MD5 | 850522 |

| dffe8e47f9cf20b9928a308d1c3d1352e6a1e601 | SHA1 | australi |

| 662bb30a7d6909abd3e44a5bcbd17441 | MD5 | 615266 |

| adb6e62b748c642ecd819a2091478d7ee94e383d | SHA1 | 76f51f1990ed36ff99529700657f2292 |

| 7598fc10ac1d7ded4132e10e763a5d01 | MD5 | albarafi321 |

| 8839e0014546fbe5d372fd595f2e8fdd | MD5 | 2bef81f7ced98ab5314af32c2db3c726 |

| 7474f53641fc5329feb076435bd83267 | MD5 | 7ecc19e1a0be36ba2c6f05d06b5d3058 |

| 75136f6278f2e1a25c702b93b9c2a743 | MD5 | hegel1 |

| 9ea87639738315d03eddf766727aaf18 | MD5 | 567661 |

| 34f673de50d97dd69f401b07edd23739 | MD5 | 111111123123 |

| 83ba7ffbd847477ce39a9584548f4cf0 | MD5 | reggaeman |

| b297d1aaf097940fbf2057e36450b544 | MD5 | ball123 |

| 03e7d2ebec1e820ac34d054df7e68f48 | MD5 | 1950 |

Дешифровка md5.

Хеширование и расшифровка MD5 хеш-кода

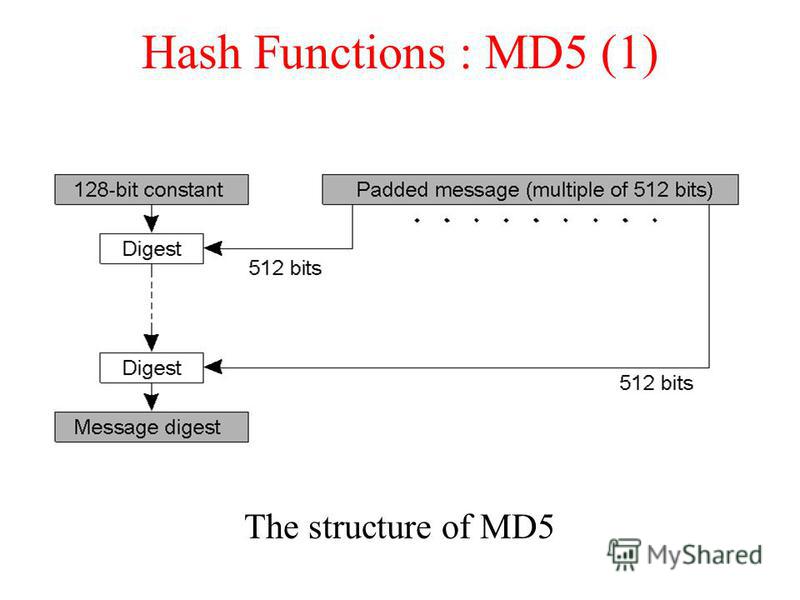

Хеширование и расшифровка MD5 хеш-кодаХеширование (или хэширование англ. hashing) — это способ преобразование по определённому алгоритму некой строки произвольной длины в некую выходную битовую строку строго фиксированной длины. Такое преобразование чаще называют «хэш-функциями» или «функциями свёртки», а их результаты преобразования называют хэшем, хэш-суммой, хэш-кодом.

Краткое описание правил шифрования паролей пользователей

Теперь у нас есть полный список правил, которые необходимо применять. Шифровать пароли, используя односторонние методы, это дайджесты. Сопоставьте ввод и сохраненные пароли, сравнивая дайджесты, а не незашифрованные строки.

Защита от типичных атак

Выполнено: пароль одного пользователя.Описание: злоумышленник пытается получить пароль пользователя, исчерпывающе генерируя все возможные пароли, переваривая их и тестируя, если они совпадают с паролем пароля пользователя. Помните, что одним из лучших способов защитить ваши зашифрованные данные является то, что стоимость взлома вашей безопасности слишком высока, чтобы стоить усилий. {64}-1 бит, что примерно равно 2 эксабайта) алгоритм генерирует 160-битное хеш-значение. Используется во многих криптографических приложениях и протоколах. Также рекомендован в качестве основного для государственных учреждений в США. Принципы, положенные в основу SHA-1, аналогичны тем MD4.

{64}-1 бит, что примерно равно 2 эксабайта) алгоритм генерирует 160-битное хеш-значение. Используется во многих криптографических приложениях и протоколах. Также рекомендован в качестве основного для государственных учреждений в США. Принципы, положенные в основу SHA-1, аналогичны тем MD4.

SHA-3

Алгоритм хеширования переменной разрядности (Keccak — произносится как «кечак») — это алгоритм хеширования. Алгоритм SHA-3 построен по принципу криптографической губки.Бывает, что забудешь код от входной двери, и стоишь, ждешь того, у кого память лучше твоей. Хотя самая лучшая память у ученых. Они еще помнят те времена, когда им за новые знания пятки каленым железом прижигали. Иначе бы они не придумали такую страшную штуку, как расшифровка MD5 . А до этого они умудрились ее еще и зашифровать!

Выполняется: либо пароль пользователя, либо база данных паролей пользователей в целом. Описание: злоумышленник пытается получить пароль пользователя, сопоставляя его дайджест с набором «наиболее возможных» паролей, обычно генерируемых из списка слов в словаре. Эта атака использует сильную слабость в современных приложениях, важно, чтобы в качестве пароля было задано слово словаря.

Наша защита: добавив случайную соль, слабость словарных паролей, которую использует многие люди, уменьшается, а возможность дайджестора, появляющаяся в наборе дайджестов, ранее созданных злоумышленником, минимальна. Выполняется по: базе данных паролей пользователей в целом.

Что такое MD5?

MD5 является одним из алгоритмов хеширования на 128-битной основе. Под хешированием понимают преобразование входных данных по определенному алгоритму в битовую строку определенной длины. При этом полученный в ходе вычислений результат представлен в шестнадцатеричной системе исчисления. Она называется хешем, хеш-суммой или хеш-кодом.

Наша защита: добавив случайную соль, возможности атаки на день рождения добиться успеха минимальны, потому что злоумышленнику придется атаковать каждый пароль отдельно, а не набор паролей в целом, чтобы найти столкновение. Аутентифицированное шифрование включает хэш зашифрованного контента и помогает идентифицировать управляемый зашифрованный контент.

Если у вас есть какие-либо вопросы, свяжитесь со мной через. Каждый день в Интернете появляются новые сервисы. Не секрет, что внедрение системы электронной подписи было бы более удобным для онлайн-транзакций, которые сегодня требуют электронного банковского соглашения и имеют гораздо больше одного логина и пароля для разных систем.

Процесс хеширования широко применяется в программировании и веб-индустрии. В основном для создания уникальных значений в ассоциативных массивах, идентификаторов.

Область применения хеш-кодов:

- Создание электронных подписей;

- Хранение паролей в базах данных систем безопасности;

- В рамках современной криптографии для создания уникальных ключей онлайн;

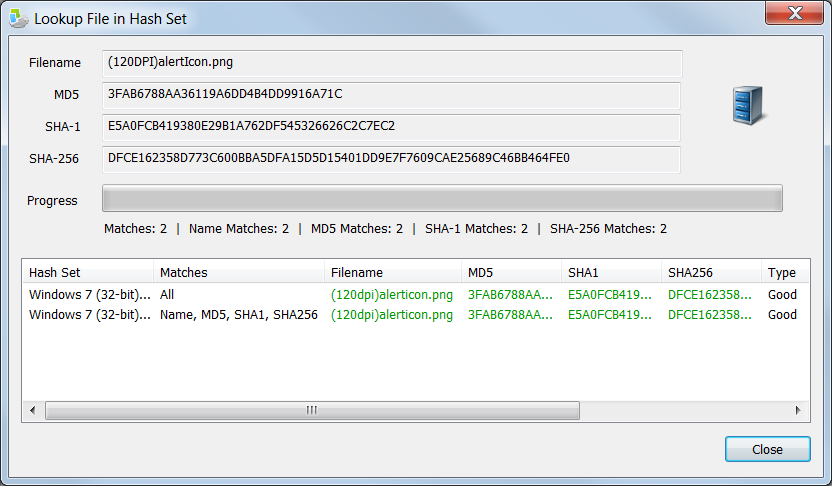

- Проверка подлинности и целостности элементов файловой системы ПК.

MD5 как стандарт хеширования был разработан в 1991 году для создания уникального хеш-кода от заданного значения с последующей проверкой его подлинности.

Как сегодня, так и время, когда мы получим электронную подпись в повседневной практике, соответствующее шифрование данных. Принимая и отправляя данные через Интернет, мы не можем быть уверены, что злоумышленник не был зарегистрирован между нами и сервером посреди посредника, который может контролировать весь поток отправляемых данных. Чтобы предотвратить это, используется безопасный протокол. Во время шифрования данных информация преобразуется в конкретную форму, из которой данные могут быть возвращены в исходную форму только в том случае, если известен алгоритм преобразования данных.

Утилита md5sum, предназначенная для хеширования данных заданного файла по алгоритму MD5, возвращает строку. Она состоит из 32 чисел в шестнадцатеричной системе исчисления (016f8e458c8f89ef75fa7a78265a0025).

То есть хеш, полученный от функции, работа которой основана на этом алгоритме, выдает строку в 16 байт (128) бит. И эта строка включает в себя 16 шестнадцатеричных чисел. При этом изменение хотя бы одного ее символа приведет к последующему бесповоротному изменению значений всех остальных битов строки:

Ключ является параметром такого алгоритма. Симметричный — тот же ключ используется для шифрования и дешифрования данных; Асимметричный — один ключ используется для шифрования данных, а другой — для его расшифровки. Если отправитель шифрует открытый ключ, получатель может только расшифровать его с помощью закрытого ключа. Ключи сконструированы таким образом, что зная, что один из них не сможет найти другого.

- Этот алгоритм шифрования использует как открытый, так и закрытый ключи.

- В двух словах асимметричное кодирование является «односторонним».

Проблемы надежности MD5

Казалось бы, такая характеристика MD5 должна обеспечивать 100% гарантии неуязвимости и сохранения данных. Но даже этого оказалось мало. В ходе проводимых исследований учеными был выявлен целый ряд прорех и уязвимостей в этом уже распространенном на тот момент алгоритме. Основной причиной слабой защищенности MD5 является относительно легкое нахождение коллизий при шифровании.

Между тем, используя асимметричное шифрование, получатель может публиковать свой открытый ключ, который будет использоваться отправителем для шифрования данных, поскольку зашифрованная информация может быть расшифрована только получателем с помощью его закрытого ключа. Поэтому в этом случае требуется не одна, а пара ключей, но проблема передачи ключей больше не возникает, поскольку зашифрованные данные не могут быть дешифрованы с помощью открытого открытого ключа.

Давайте рассмотрим практическую реализацию шифрования данных. Как мы уже упоминали, симметричное шифрование быстрее асимметричного, поэтому передаваемые данные зашифровываются симметрично. В начале сеанса между клиентом и сервером создается симметричный ключ сеанса, созданный клиентским браузером и зашифрованный открытым ключом сервера. Поскольку на этом шаге реализовано асимметричное шифрование, только сервер может дешифровать ключ сеанса своим личным ключом. Таким образом, клиент и серверная станция уже имеют одинаковый симметричный ключ сеанса и могут безопасно обмениваться данными между собой.

Под коллизией понимают возможность получения одинакового результата вычислений хеш-функции при разных входных значениях.

Проще говоря, чем больше вероятность нахождения коллизий, тем надежность используемого алгоритма ниже. Вероятность нахождения коллизий при шифровании более надежными хеш-функциями практически сводится к 0.

Если злоумышленник входит между клиентом и сервером во время передачи данных, невозможно будет считывать зашифрованные данные, поскольку ключ дешифрования доступен только отправителю и получателю. Существует также схема более высокого уровня, в которой идентифицируются обе сообщающиеся стороны. Такое межсоединение называется меж-аутентификацией и требует разработки инфраструктуры открытого ключа.

Прямое соединение для согласования алгоритмов; перераспределение открытого ключа и проверка сертификата; шифрование с симметричным ключом. Он определяет параметры, необходимые для поддержания безопасного соединения. Из списка поддерживаемых алгоритмов, предоставляемых клиентом, сервер выбирает наиболее сложный, поддерживаемый как клиентом, так и сервером, и информирует клиента о выборе. Затем сервер отправляет клиенту сертификат с указанием имени станции, открытого ключа и доверенного органа выдачи сертификатов.

То есть большая вероятность расшифровки паролей MD5 является основной причиной отказа от использования этого алгоритма. Многие криптологи (специалисты по шифрованию данных ) связывают низкую надежность MD5 с малой длиной получаемого хеш-кода.

Область применения алгоритма хеширования:

- Проверка целостности файлов, полученных через интернет – многие инсталляционные пакеты программ снабжены хеш-кодом. Во время активации приложения его значение сравнивается со значением, расположенным в базе данных разработчика;

- Поиск в файловой системе продублированных файлов – каждый из файлов снабжен своим хеш-кодом. Специальное приложение сканирует файловую систему компьютера, сравнивая между собой хеши всех элементов. При обнаружении совпадения утилита оповещает об этом пользователя или удаляет дубликат. Одной из подобных программ является :

Прежде чем продолжить дальнейшую связь, клиент может проверить правильность сертификата сервера, отправив запрос в службу сертификатов. Чтобы создать симметричный ключ сеанса, клиент шифрует случайное число с открытым ключом сервера и отправляет его на сервер в этой форме. Поскольку зашифрованный ключ сеанса может быть дешифрован только закрытым ключом сервера, ключ сеанса защищен от третьих сторон во время передачи, даже если он передает переданные данные.

После обмена ключом сеанса процедура «приветствия» завершается, и безопасная передача требуемых данных запускается путем шифрования и дешифрования на соответствующих сторонах до конца сеанса. Стоит отметить, что если один из шагов процедуры «приветствия» не увенчался успехом, передача данных не началась.

- Для хеширования паролей – в семействе операционных систем UNIX каждый пользователь системы имеет свой уникальный пароль, для защиты которого используется хеширование на основе MD5 . Некоторые системы на основе Linux также пользуются этим методом шифрования паролей.

Обзор средств для декодирования хеш-кода MD5

Иногда при работе с компьютером или поврежденными базами данных требуется декодировать зашифрованное с помощью MD5 значение хеша.

Удобнее всего использовать специализированные ресурсы, предоставляющие возможность сделать это online

:

- md5.web-max.ca – данный сервис обладает простым и понятным интерфейсом. Для получения декодированного значения нужно ввести хеш и заполнить поле проверочной капчи:

- md5decrypter.com – аналогичный сервис;

- msurf.ru – данный ресурс имеет простой русскоязычный интерфейс. Его функционал позволяет не только расшифровывать значения хеш-кодов, но и создавать их:

Если происмотреться к значениям декодинга, отображенных на показонном выше рисунке, то становится понятно, что процесс расшифровки почти не дает результатов. Эти ресурсы представляют собой одну или несколько объединенных между собой баз данных, в которые занесены расшифровки самых простых слов.

При этом данные декодирования хеша MD5 даже такой распространенной части пароля как «админ » нашлись лишь в одной базе. Поэтому хеши паролей, состоящих из более сложных и длинных комбинаций символов, практически невозможно расшифровать.

Создание хеша MD5 является односторонним процессом. Поэтому не подразумевает обратного декодирования первоначального значения.

Основы безопасности при использовании MD5

Этот стандарт кодирования является одним из самых распространенных методов защиты данных не только в прикладном, но и в веб-программировании. Поэтому не будет лишним обезопасить свой md5 hash от намеренного взлома.

Основным способом, гарантирующим безопасность хеша вашего пароля, является использование «соли ». Он основан на добавлении к паролю нескольких случайных символов и последующем хешировании результата.

Во многих языках программирования для этого используются специальные классы и функции. Не являются исключением из правил и серверные языки программирования.

Создать хеш-код MD5 в php можно с помощью нескольких функций:

- md5() – в качестве одного из параметров принимает значение «соли »;

- crypt() – в отличие от предыдущей эта функция полностью автоматизирует весь процесс, в том числе и генерирование значения соли.

Ее синтаксис:

String crypt (string $str [, string $salt ])

Пример использования:

$hash = crypt(«password»)

При использовании функции md5() в PHP для задания значения соли используют методы генерации случайных чисел. Например, rand() :

Материалы по теме

Узнаем как расшифровать MD5-хэш: простейшие способы

В последние десятилетия проблемы конфиденциальности и безопасности информации становятся все более актуальными. Именно поэтому постоянно предпринимаются попытки шифрования данных с применением самых современных алгоритмов. Одним из таких методов является использование алгоритма хэширования под названием MD5. Как расшифровать MD5-хэш, сейчас и будет рассмотрено. Правда, особо надеяться на получение знаний по взлому паролей или любой другой конфиденциальной информации рассчитывать не стоит ввиду трудности такого процесса и противозаконности.

Что такое MD5-хэш?

Вообще, под хэшированием понимают преобразование каких-либо входящих данных в строку определенной длины, представляемой в шестнадцатиричной системе счисления на 128-битной основе, с помощью специального алгоритма.

Иными словами, назвать такой процесс шифрованием нельзя. И точно так же нельзя говорить о том, чтобы расшифровать MD5-хэш, поскольку здесь применяются другие методы представления информации. Кроме того, в данном случае используется специальная система вычислений, которая все попытки расшифровки сводит на нет.

Как расшифровать MD5-хэш: общие принципы

В лучшем случае речь может идти только о подборе искомого содержимого тремя основными методами:

- использование словаря;

- применение «радужных таблиц»;

- метод брута.

Начальная технология MDA5-хэширования была разработана в Массачусетском технологическом институте под руководством профессора Рональда Л. Ривеста. С тех пор она широко применяется как один из методов криптографии для хранения паролей и онлайн-ключей, создания электронных подписей, проверки целостности файловых систем, создания веб-идентификаторов, поиска дубликатов файлов и т.д. И, как считается, расшифровать MD5-хэш прямыми алгоритмическими методами крайне трудно (хотя и возможно), ведь даже изменение одного из символов в шестнадцатричном представлении влечет за собой автоматическое изменение всех остальных. Таким образом, остается только метод, обычно называемый брутом (вмешательство с применением грубой силы). Тем не менее простейшие комбинации привести в исходный вид можно.

Использование онлайн-ресурсов

Если уж назрела необходимость расшифровки, для начала можно воспользоваться услугами множества интернет-ресурсов, предлагающих свои услуги. В общих чертах принцип работы заключается в том, что пользователь вводит в специальной строке на сайте комбинацию, подлежащую расшифровке, после чего активирует процесс подбора.

Если кодирование начальной информации производилось при помощи средств языка PHP, в некоторых случаях онлайн-сервисы могут использовать комбинацию команд base_64 encode/base_64 decode. В любом случае методика подразумевает только подбор символов, цифр или литер в искомом сочетании путем сравнения с базами данных, в которых хранятся примеры кодированных результатов.

Как расшифровать MD5-хэш самому?

Некоторые пользователи пытаются расшифровать хэш-код самостоятельно. Но, как оказывается, сделать это достаточно проблематично. Для упрощения такой процедуры лучше использовать узконаправленные утилиты, среди которых явно выделяются следующие программы:

- PasswordPro.

- John the Ripper.

- Cain & Abel.

- «Штирлиц» и др.

Первые две программы предназначены для вычисления простейших комбинаций путем подстановки элементарных сочетаний вроде 1212121.

Третья вроде бы и может расшифровать MD5-хэш, но делает это слишком медленно. Однако ее преимущество состоит в том, что она имеет в комплекте генератор таблиц, хотя непосвященный пользователь с этим вряд ли разберется.

«Штирлиц» — приложение весьма интересное, но оно использует слишком ограниченное число алгоритмов вычислений, среди которых наиболее значимыми являются такие как BtoA, uuencode, base64, xxencode и binhex.

Если уж та то пошло, нужно использовать утилиту брута BarsWF, которая является наиболее быстрой из всех известных и в большинстве случаев может расшифровать MD5-хэш (пароль, если он есть, тоже может быть приведен в искомый вид), оперируя миллиардами вычислений хэша в секунду. Однако даже с применением всех этих программных средств следует учитывать еще и тот момент, что, кроме основного алгоритма, MDA5-кодирование может производиться одновременно и с применением MD4 или IM.

Но даже несмотря на все это, в хэшировании можно найти и множество прорех. Многие специалисты считают, что длина кода даже при условии 128-битной основы слишком мала, а потому с развитием программных средств и повышением вычислительных возможностей современных процессорных систем процесс дешифрования становится все менее трудоемким, из-за чего дальнейшее развитие и применение таких средств уже выглядит совершенно нецелесообразным.

Заключение

Остается добавить, что расшифровать MD5-хэш можно не только при помощи вышеописанных средств. Если хорошенько порыться в интернете, найти таких программ можно очень много. Вопрос в другом: а нужно ли заниматься подобными вещами? Думается, обычному пользователю любой компьютерной системы такие знания вряд ли пригодятся.

Можно ли расшифровать хэши MD5?

нет, невозможно отменить хэш-функцию, такую как MD5: учитывая выходное хэш-значение, невозможно найти входное сообщение, если не известно достаточно информации о входном сообщении.

Decryption не является функцией, определенной для хэш-функции; шифрование и дешифрование являются функциями шифр такие как AES в режиме CBC; хэш-функции не шифровать, ни расшифровать. используются хэш-функции к дайджест входящее сообщение. как следует из названия, обратный алгоритм невозможен конструкция.

MD5 был разработан как криптографически безопасный,односторонняя хэш-функция. Теперь легко создавать коллизии для MD5-даже если большая часть входного сообщения заранее определена. Таким образом, MD5 официально нарушен, и MD5 больше не следует считать криптографически безопасным хэшем. Это, однако, все еще невозможно найти входное сообщение, которое приводит к хэш-значению: Найти X, когда известно только H(X) (и X не имеет предварительно вычисленной структуры с хотя бы одним 128-байтовым блоком предварительно вычисленных данных). Есть нет известных атак до изображения против его MD5.

обычно также можно угадать пароли с помощью грубой силы или (дополненных) атак словаря, сравнить базы данных или попытаться найти хэши паролей в так называемых радужных таблицах. Если совпадение найдено, то оно вычислительно уверен, что вход был найден. Хэш-функции также защищены от атак столкновения: поиск X', Так что H(X') = H(X) дано H(X). Так что если X обнаружено, что вычислительно точно, что это действительно входное сообщение. В противном случае вы бы все-таки совершили атаку на столкновение. Радужные таблицы могут использоваться для ускорения атак, и есть специализированные интернет-ресурсы, которые помогут вам найти пароль, заданный конкретным хэш.

это, конечно, можно повторно использовать значение хэша H(X) для проверки паролей, сгенерированных в других системах. Единственное, что должна сделать принимающая система, — это сохранить результат детерминированной функции F что происходит H(X) в качестве входных данных. Когда X дана система H(X) и поэтому F можно пересчитать и результаты можно сравнить. Другими словами, это не требуется для расшифровки хэш-значение просто проверка что пароль правильный, и вы все равно можете сохранить хэш как другое значение.

вместо MD5 важно использовать хэш пароля или PBKDF (пароль ключа функция деривации) вместо. Такая функция определяет, как использовать соль вместе с хэш. Таким образом, идентичные хэши не будут генерироваться для идентичных паролей (от других пользователей или в других базах данных). Пароль: хэши по этой причине также не позволяют использовать радужные таблицы, пока соль достаточно велика и правильно рандомизирована.

хэши паролей также содержать работа-фактор (иногда настраивается с помощью итераций), что может значительно замедлить атаки, которые пытаются найти пароль, учитывая значение соли и хэша. Это важно, так как база данных с солями и хэш-значениями может быть украдена. Наконец, хэш пароля также может быть памяти-жесткий таким образом, для вычисления хэша требуется значительный объем памяти. Это делает невозможным использование специального оборудования (GPU, ASIC, FPGA и т. д.) чтобы позволить злоумышленнику ускорить поиск. Другие входные данные или параметры конфигурации, такие как перец или количество распараллеливания, также могут быть доступны для хэша пароля.

это, однако, все равно позволит кому-либо проверить пароль, данный H(X) даже если H(X) — это хэш пароля. Пароль: хэши по-прежнему детерминированы, поэтому, если кто-то знает все входные данные и сам алгоритм хэша, то X может использоваться для расчета H(X) и-снова-результаты можно сравнить.

обычно используемые хэши паролей bcrypt, скрипт и PBKDF2 с. Существует также Argon2 в различных формах, который является победителем разумно недавнего конкурса хэширования паролей. здесь, на CrackStation is хороший пост в блоге о защите паролем.

можно сделать невозможным для противников выполнить вычисление хэша, чтобы убедиться, что пароль правильный. Для этого перец можно использовать в качестве ввода хэша пароля. В качестве альтернативы хэш-значение, конечно, может быть зашифровано с помощью шифра, такого как AES и режим работы, такой как CBC или GCM. Это, однако, требует хранение секретного ключа независимо и с более высоким доступом требования, чем хэш пароля.

md5 crack — расшифровка md5 онлайн, сервис онлайн расшифровки md5

Мы предоставляем два вида услуг:

1) Online Service:

Данный вид сервиса позволяет в режиме реального времени искать хэш в базе данных.

Поддерживаются следующие виды расшифровки хэш кодов: md5, md5(md5($pass)), sha1, md4, mysql, mysql5, qq hash, serv-u.

Ниже приведены характеристики расшифровки md5:

MD5

| Тип содержимого | Описание | Объем |

| Комбинации символов верхнего/нижнего регистра и цифр + специальные символы (длина: 1-6 символов) | 100% включено | > 1400 миллиардов |

| Комбинации символов нижнего регистра и цифр (длина: 7 символов) | 100% включено | > 783 миллиардов |

| Комбинации символов нижнего регистра (длина: 8 символов) | 100% включено | > 2082 миллиардов |

| Комбинации символов нижнего регистра и цифр (длина: 8 символов) | 100% включено | > 28000 миллиардов |

| Комбинации цифр (длина: 8-11 символов) | 100% включено | > 1000 миллиардов |

| Комбинации прочего типа (длина: 1-15 символов) | Частично включено | > 28000 миллиардов |

| Комбинации прочего типа (длина: 15-20 символов) | Уникальный словарь 900G | > 910 миллиардов |

2) Background Service:

Данный вид сервиса осуществляет расшифровку md5 и других видов хэшей используя мощь нашего вычислительного кластера, высокоскоростные алгоритмы перебора и уникальные словари. В отличие от Online Service, Background Service не гарантирует 100% успеха, но на сегодняшний день мы можем говорить о 60-80%.

В том случае если в онлайн базе результат не найден, хэш автоматически отправляется на перебор в Background Service. Успешные результаты поиска Вы можете отслеживать в разделе Результаты перебора (успешные). По окончанию задания Вы также получите e-mail с результатом. После этого Вы можете как обычно открыть хэш на главной странице сервиса.

Поддерживаются следующие виды хэш кодов: md5, md5(md5($pass)), sha1, md4, mysql, mysql5, qq hash, serv-u,

md5($pass.$salt), md5($salt.$pass), md5(md5($pass).$salt), md5(md5($salt).$pass), md5($salt.$pass.$salt),

md5($salt.md5($pass)), md5(md5($pass).md5($salt)), md5(md5($salt).md5($pass)), sha1($username.$pass)

Ниже приведены характеристики перебора:

| Тип хэша | Тип перебора | Объем перебора |

| 32 бит MD5 |

Комбинации случайных символов (длина: 1-7 символов), комбинации верхнего/нижнего регистра и цифр (длина: 1-8 символов), комбинации нижнего регистра и цифр (длина: 9 символов), цифры (длина: 12 символов) |

> 1.3*1015 |

| 16 бит MD5 |

Комбинации символов нижнего регистра и цифр (длина: 1-9 символов), цифры (длина: 12 символов) |

> 1.1*1014 |

| Другие типы данных |

Уникальный словарь 200GB, символы нижнего регистра (длина: 1-9 символов) + цифры + случайные виды паролей |

> 1000 миллиардов |

Тарифные планы

БАЗОВЫЕ Тарифы

| 100 hash |

10000 hash |

50000 hash |

|---|---|---|

| 20$ | 100$ | 200$ |

РАСШИРЕННЫЕ Тарифы (с временным ограничением)

| 100000 hash |

1000000 hash |

10000000 hash |

|---|---|---|

| 39 $ | 199 $ | 999 $ |

| 5 дней | 10 дней | 15 дней |

Способ и порядок оплаты

Оплатить наши услуги Вы можете в автоматическом режиме с помощью системы Wеbmoney. Сделать это можно после Регистрации в разделе Пополнение счета. Моментально после оплаты, в соответствии с выбранным Вами тарифом в разделе «Пополнение счета», Вам на баланс начисляются средства и Ваш аккаунт активируется.

В процессе работы денежные средства автоматически снимаются с Вашего баланса за каждый найденный хэш (для Online Service).

При использовании Online Service результат работы сервиса выдается моментально.

Online Service для некоторых видов хэшей бесплатен. Оплата не взимается для md5 следующих комбинаций:

1. Длина до 5 символов. Комбинации: [0-9a-zA-Z]

2. Длина до 6 символов. Комбинации: [a-z]

3. Длина до 8 символов. Комбинации: [0-9]

В остальных случаях действуют установленные тарифы.

Просим Вас не совершать директ-платежей на наши кошельки.

MD5 Online | MD5 Hash Decoder

MD5 расшифровка

MD5 – это название специального алгоритма, помогающего зашифровать сообщение. При проектировании такого программного решения, разработчики сделали так, чтобы вы получали только «отпечаток» строки. По полученному коду строку восстановить не получится.

Такое решение применяется, когда проводится авторизация. Таким образом на сайте сохраняется отпечаток паролей или другой важной информации. Это действенный метод для защиты данных в случае кражи.

Долгое время расшифровать строку, закодированную по такому алгоритму, было невозможно. Но со временем инструмент постепенно устаревал и сегодня вы сможете использовать стандартный механизм для декодирования.

На нашем сайте вы сможете провести расшифровку MD5 онлайн. Для этого потребуется просто вставить строку в расположенное на сайте окно и нажать на кнопку для декодирования. Через несколько секунд инструмент автоматически выведет необходимый вам результат.

Преимущества использования нашего расшифровщика

Для вашего удобства вся расшифровка хеша MD5 построена онлайн. Не потребуется устанавливать никаких дополнительных программ на свой компьютер – система выполнит все сама напрямую в вашем браузере.

Есть сразу несколько причин использовать именно наш инструмент:

· Не нужно регистрации. Чтобы расшифровать MD5 онлайн вам не придется оставлять на нашем сайте никаких персональных данных. Это значительно увеличивает защиту информации.

· Отсутствует абонентская плата. Вы можете полностью бесплатно использовать все предусмотренные возможности. При этом количество бесплатных попыток декодирования не ограничено.

· Точность расшифровки. Система использует собственный алгоритм и дает наиболее точные результаты. Это будет особенно удобно, если вы хотите точно декодировать строку.

· Высокая скорость работы. На выведение результата в понятном пользователю виде уйдет всего несколько секунд.

Уже сейчас вы сможете воспользоваться нашим инструментом для дешифровки. Попробуйте сервис на практике, и вы лично убедитесь в его удобстве.

хешей — Можно ли расшифровать хеши MD5?

Нет, невозможно отменить хэш-функцию, такую как MD5: с учетом выходного хэш-значения невозможно найти входное сообщение, если не известно достаточно информации о входном сообщении.

Расшифровка не является функцией, которая определена для хэш-функции; шифрование и дешифрование являются функциями шифра , такого как AES в режиме CBC; хэш-функции не шифруют и не расшифровывают . Хеш-функции используются для переваривания входного сообщения. Как следует из названия, обратный алгоритм невозможен по дизайну .

MD5 был разработан как криптографически безопасная односторонняя хэш-функция . Теперь легко генерировать коллизии для MD5 — даже если большая часть входного сообщения заранее определена. Итак, MD5 официально взломан, и MD5 больше не следует рассматривать как криптографически безопасный хеш. Однако по-прежнему невозможно найти входное сообщение, которое приводит к хэш-значению: найдите X, когда известен только H (X) (и X не имеет предварительно вычисленной структуры, по крайней мере, с одним 128-байтовым блоком предварительно вычисленных данных) .Нет известных атак с использованием предварительного образа против MD5.

Как правило, также возможно угадывать пароли с помощью грубой силы или (расширенных) словарных атак, сравнивать базы данных или пытаться найти хэши паролей в так называемых радужных таблицах. Если совпадение найдено, значит, с точки зрения вычислений, вход был найден. Хеш-функции также защищены от коллизионных атак: поиск X ', так что H (X') = H (X) при H (X) . Таким образом, если обнаружено X , вычислительно достоверно, что это действительно входное сообщение.В противном случае вы все-таки совершили бы столкновение. Таблицы Rainbow могут использоваться для ускорения атак, и существуют специализированные интернет-ресурсы, которые помогут вам найти пароль с учетом определенного хеша.

Конечно, можно повторно использовать хэш-значение H (X) для проверки паролей, которые были сгенерированы в других системах. Единственное, что должна сделать принимающая система, — это сохранить результат детерминированной функции F , которая принимает H (X) в качестве входных данных.Когда системе задано X , тогда можно пересчитать H (X) и, следовательно, F и сравнить результаты. Другими словами, не требуется для расшифровки хеш-значения, чтобы просто проверить правильность пароля , и вы все равно можете сохранить хеш-код как другое значение.

Вместо MD5 важно использовать хэш пароля или PBKDF (функция получения ключа на основе пароля). Такая функция указывает, как использовать соль вместе с хешем.Таким образом, идентичные хэши не будут сгенерированы для идентичных паролей (от других пользователей или в других базах данных). По этой причине хэши паролей также не позволяют использовать радужные таблицы, если соль достаточно велика и правильно рандомизирована.

Хэши паролей также содержат рабочий фактор (иногда настраиваемый с использованием счетчика итераций ), который может значительно замедлить атаки, пытающиеся найти пароль с учетом соли и хеш-значения. Это важно, так как база данных с солями и хеш-значениями может быть украдена.Наконец, хеш-код пароля также может быть , жестко памяти, так что для вычисления хеш-значения требуется значительный объем памяти. Это делает невозможным использование специального оборудования (GPU, ASIC, FPGA и т. Д.), Позволяющего злоумышленнику ускорить поиск. Другие входные данные или параметры конфигурации, такие как перец или степень распараллеливания, также могут быть доступны для хэша пароля.

Тем не менее, он все равно позволит любому проверить пароль с учетом H (X) , даже если H (X) является хешем пароля.Хэши паролей по-прежнему детерминированы, поэтому, если кто-то знает весь ввод и сам алгоритм хеширования, тогда X можно использовать для вычисления H (X) и — опять же — результаты можно сравнить.

Обычно используемые хэши паролей: bcrypt , scrypt и PBKDF2 . Также существует Argon2 в различных формах, который является победителем относительно недавнего соревнования по хешированию паролей. Здесь, на CrackStation, есть хорошая запись в блоге о правильной защите паролей.

Можно сделать невозможным выполнение злоумышленниками вычисления хэша для проверки правильности пароля. Для этого перец можно использовать в качестве входа в хеш пароля. В качестве альтернативы хеш-значение, конечно, может быть зашифровано с использованием шифра, такого как AES, и режима работы, такого как CBC или GCM. Однако для этого требуется хранение секрета / ключа независимо и с более высокими требованиями к доступу, чем хэш пароля.

vb.net — Как расшифровать хеш MD5

, вы можете сделать такую функцию шифрования и дешифрования, чтобы зашифровать и расшифровать ваш текст, и в дальнейшем вы можете использовать в соответствии с вашими потребностями для отображения расшифрованного текста вот функция

Шифрование общедоступной функции (ByVal plainText как строка) как строка

Тусклый passPhrase As String = "yourPassPhrase"

Dim saltValue As String = "mySaltValue"

Тусклый hashAlgorithm As String = "MD5"

Dim passwordIterations как целое число = 2

Уменьшить размер initVector как String = "@ 1B2c3D4e5F6g7H8"

Dim keySize As Integer = 256

Dim initVectorBytes As Byte () = Кодировка.ASCII.GetBytes (initVector)

Dim saltValueBytes As Byte () = Encoding.ASCII.GetBytes (saltValue)

Dim plainTextBytes As Byte () = Encoding.UTF8.GetBytes (plainText)

Заменить пароль как новый PasswordDeriveBytes (passPhrase, saltValueBytes, hashAlgorithm, passwordIterations)

Dim keyBytes As Byte () = password.GetBytes (размер ключа \ 8)

Тусклый симметричный ключ как новый RijndaelManaged ()

symricKey.Mode = CipherMode.CBC

Тусклый шифровальщик As ICryptoTransform = symricKey.CreateEncryptor (keyBytes, initVectorBytes)

Dim memoryStream как новый MemoryStream ()

Dim cryptoStream как новый CryptoStream (memoryStream, encryptor, CryptoStreamMode.Написать)

cryptoStream.Write (plainTextBytes, 0, plainTextBytes.Length)

cryptoStream.FlushFinalBlock ()

Затемнить cipherTextBytes As Byte () = memoryStream.ToArray ()

memoryStream.Close ()

cryptoStream.Close ()

Тусклый cipherText As String = Convert.ToBase64String (cipherTextBytes)

Возврат cipherText

Конечная функция

и для расшифровки используйте этот

Расшифровка общедоступной функции (ByVal cipherText как строка) как строка

Тусклый passPhrase As String = "yourPassPhrase"

Dim saltValue As String = "mySaltValue"

Тусклый hashAlgorithm As String = "MD5"

Dim passwordIterations как целое число = 2

Уменьшить размер initVector как String = "@ 1B2c3D4e5F6g7H8"

Dim keySize As Integer = 256

'Преобразование строк, определяющих характеристики ключа шифрования, в байтовые

массивы.Предположим, что строки содержат только коды ASCII.

'Если строки содержат символы Unicode, используйте Unicode, UTF7 или UTF8

'кодировка.

Уменьшить размер initVectorBytes как Byte () = Encoding.ASCII.GetBytes (initVector)

Dim saltValueBytes As Byte () = Encoding.ASCII.GetBytes (saltValue)

'Преобразуйте наш зашифрованный текст в байтовый массив.

Затемнить cipherTextBytes As Byte () = Convert.FromBase64String (cipherText)

'Сначала мы должны создать пароль, от которого будет ключ

' полученный. Этот пароль будет сгенерирован из указанного

'кодовая фраза и значение соли.Пароль будет создан с использованием

'указанный алгоритм хеширования. Создать пароль можно в

'несколько итераций.

Заменить пароль как новый PasswordDeriveBytes (passPhrase, saltValueBytes, hashAlgorithm, passwordIterations)

'Используйте пароль для генерации псевдослучайных байтов для шифрования

' ключ. Укажите размер ключа в байтах (а не в битах).

Dim keyBytes As Byte () = password.GetBytes (размер ключа \ 8)

'Создать неинициализированный объект шифрования Rijndael.

Тусклый симметричный ключ как новый RijndaelManaged ()

'Разумно установить режим шифрования на Cipher Block Chaining

(CBC).Используйте параметры по умолчанию для других параметров симметричного ключа.

symricKey.Mode = CipherMode.CBC

'Сгенерировать дешифратор из существующих байтов ключа и инициализации

вектор. Размер ключа будет определяться в зависимости от номера ключа.

'байты.

Тусклый дешифратор Как ICryptoTransform = symricKey.CreateDecryptor (keyBytes, initVectorBytes)

'Определите поток памяти, который будет использоваться для хранения зашифрованных данных.

Dim memoryStream как новый MemoryStream (cipherTextBytes)

'Определите криптографический поток (всегда используйте режим чтения для шифрования).Dim cryptoStream как новый CryptoStream (memoryStream, decryptor, CryptoStreamMode.Read)

'Поскольку на данный момент мы не знаем, какой размер расшифрованных данных

'будет, выделить буфер достаточно долго для хранения зашифрованного текста;

Открытый текст никогда не бывает длиннее зашифрованного текста.

Dim plainTextBytes As Byte () = New Byte (cipherTextBytes.Length - 1) {}

«Начни расшифровывать.

Dim decryptedByteCount As Integer = cryptoStream.Read (plainTextBytes, 0, plainTextBytes.Length)

'Закройте оба потока.memoryStream.Close ()

cryptoStream.Close ()

'Преобразуйте расшифрованные данные в строку.

'Предположим, что исходная строка открытого текста была закодирована в UTF8.

Dim plainText As String = Encoding.UTF8.GetString (plainTextBytes, 0, decryptedByteCount)

'Вернуть расшифрованную строку.

Вернуть plainText

Конечная функция

и вызовите функцию, вы получите результат.

РасшифровщикMD5 (+ Salt) — Хеш-шифр пароля

Поиск инструмента

MD5

Инструмент для автоматического дешифрования / шифрования MD5.MD5-хэш данных — это отпечаток из 32 символов, который может идентифицировать исходные данные. Хеш-функции используются в компьютерах и криптографии.

Результаты

MD5 — dCode

Тег (и): функция хеширования, современная криптография

Поделиться

dCode и другие

dCode является бесплатным, а его инструменты являются ценным подспорьем в играх, математике, геокешинге, головоломках и задачах, которые нужно решать каждый день!

Предложение? обратная связь? Жук ? идея ? Запись в dCode !

Инструмент для автоматического дешифрования / шифрования MD5.MD5-хэш данных — это отпечаток из 32 символов, который может идентифицировать исходные данные. Хеш-функции используются в компьютерах и криптографии.

Ответы на вопросы (FAQ)

Как зашифровать в MD5?

Хэш MD5 вычисляет из двоичных данных числовой отпечаток из 32 шестнадцатеричных символов. Алгоритм использует нелинейную функцию, вот 4 основных:

$$ F (B, C, D) = (B \ wedge {C}) \ vee (\ neg {B} \ wedge {D}) $$

$$ G (B, C, D) = (B \ wedge {D}) \ vee (C \ wedge \ neg {D}) $$

$$ H (B, C, D) = B \ oplus C \ oplus D $$

$$ I (B, C, D) = C \ oplus (B \ vee \ neg {D}) $$

Пример: dCode зашифрован e9837d47b610ee29399831f917791a44 это не тот же хеш для dcode (без верхнего регистра), который дает a9d3d129549e80065aa8e109ec40a7c8

Как расшифровать шифр MD5?

MD5 основан на нелинейных (а иногда и необратимых) функциях, поэтому метод дешифрования отсутствует.

Однако глупый и грубый метод, самый простой, но в то же время самый длинный и самый затратный метод, состоит в том, чтобы проверить одно за другим все возможные слова в данном словаре, чтобы проверить, соответствует ли их отпечаток пальца.

dCode использует свои базы данных слов (2 миллиона потенциальных паролей), чей хэш MD5 уже был предварительно рассчитан. Эти таблицы называются радужными.

Если слово отсутствует в словаре, расшифровка завершится неудачно.

Как распознать зашифрованный текст MD5?

Хэш состоит из 32 шестнадцатеричных символов 0123456789abcdef, то есть 128 бит.

Что такое коллизия MD5?

Статистически говоря, для любой строки (а их бесконечное число) MD5 связывает для данного значения 128-битный отпечаток пальца (конечное число возможностей). Поэтому обязательно наличие коллизий (2 строки с одинаковым хешем). Несколько исследований по этой теме продемонстрировали, что алгоритм MD5 , хотя и создает большую энтропию данных, может быть атакован, и что можно генерировать цепочки с теми же отпечатками пальцев (после нескольких часов аккуратных вычислений).

Пример: Обнаруженный Wang & Ю в Как разорвать MD5 и другие хэш-функции, две шестнадцатеричные значения (значения, а не строка ASCII) 4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2 4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa202a8284bf36e8e4b55b35f427593d849676da0d1d55d8360fb5f07fea2 имеют один и тот же хэш: «008ee33a9d58b51cfeb425b0959121c9 ( они отличаются только 8 шестнадцатеричными цифрами)

С момента публикации этой публикации в 2005 году шифрование MD5 и больше не рассматривается криптографически, уступая место его преемникам: SHA1, затем SHA256.

Какие варианты шифра MD5?

MD5 находится под угрозой из-за растущих вычислительных возможностей суперкомпьютеров и процессоров, способных распараллеливать хэш-функции. Таким образом, чтобы усложнить поиск по радужным таблицам (базам данных), рекомендуется добавить к паролю соль (префикс или суффикс). Таким образом, предварительно рассчитанные таблицы должны быть рассчитаны снова, чтобы учесть соль, которая систематически изменяет все отпечатки пальцев.

Пример: MD5 (dCode) = e9837d47b610ee29399831f917791a44, но MD5 (dCodeSUFFIX) = 523e9a807fc1d2766c3e3d8f132d4991

Другой вариант — применение DOUBLE MD5 , заключающееся в двукратном применении алгоритма хеширования.

Пример: MD5 (dCode) = e9837d47b610ee29399831f917791a44 но MD5 ( MD5 (dCode)) = c1127c7b6fdcafd97a96b37eaf035

MD5 не единственная хеш-функция, она также существует SHA1, SHA256, SHA512 и т. Д.

Что означает MD5?

MD5 — это сокращение от Message Digest 5

.Когда были изобретены MD5?

Задайте новый вопросИсходный код

dCode сохраняет право собственности на исходный код онлайн-инструмента MD5.За исключением явной лицензии с открытым исходным кодом (обозначенной CC / Creative Commons / free), любой алгоритм, апплет или фрагмент (конвертер, решатель, шифрование / дешифрование, кодирование / декодирование, шифрование / дешифрование, переводчик) или любая функция (преобразование, решение, дешифрование / encrypt, decipher / cipher, decode / encode, translate), написанные на любом информатическом языке (PHP, Java, C #, Python, Javascript, Matlab и т. д.), доступ к данным, скриптам, копированию и API не будет бесплатным. , то же самое для загрузки MD5 для автономного использования на ПК, планшете, iPhone или Android!

Нужна помощь?

Пожалуйста, заходите в наше сообщество в Discord для получения помощи!

Вопросы / Комментарии

Сводка

Инструменты аналогичные

Поддержка

Форум / Справка

Ключевые слова

md5, хеш, сообщение, дайджест, пароль, дубль, соль, соление, солёное

Ссылки

Источник: https: // www.dcode.fr/md5-hash

© 2021 dCode — Идеальный «инструментарий» для решения любых игр / загадок / геокэшинга / CTF. РасшифровщикMD5 (+ Salt) — Хеш-шифр пароля

Поиск инструмента

MD5

Инструмент для автоматического дешифрования / шифрования MD5. MD5-хэш данных — это отпечаток из 32 символов, который может идентифицировать исходные данные. Хеш-функции используются в компьютерах и криптографии.

Результаты

MD5 — dCode

Тег (и): функция хеширования, современная криптография

Поделиться

dCode и другие

dCode является бесплатным, а его инструменты являются ценным подспорьем в играх, математике, геокешинге, головоломках и задачах, которые нужно решать каждый день!

Предложение? обратная связь? Жук ? идея ? Запись в dCode !

Инструмент для автоматического дешифрования / шифрования MD5.MD5-хэш данных — это отпечаток из 32 символов, который может идентифицировать исходные данные. Хеш-функции используются в компьютерах и криптографии.

Ответы на вопросы (FAQ)

Как зашифровать в MD5?

Хэш MD5 вычисляет из двоичных данных числовой отпечаток из 32 шестнадцатеричных символов. Алгоритм использует нелинейную функцию, вот 4 основных:

$$ F (B, C, D) = (B \ wedge {C}) \ vee (\ neg {B} \ wedge {D}) $$

$$ G (B, C, D) = (B \ wedge {D}) \ vee (C \ wedge \ neg {D}) $$

$$ H (B, C, D) = B \ oplus C \ oplus D $$

$$ I (B, C, D) = C \ oplus (B \ vee \ neg {D}) $$

Пример: dCode зашифрован e9837d47b610ee29399831f917791a44 это не тот же хеш для dcode (без верхнего регистра), который дает a9d3d129549e80065aa8e109ec40a7c8

Как расшифровать шифр MD5?

MD5 основан на нелинейных (а иногда и необратимых) функциях, поэтому метод дешифрования отсутствует.

Однако глупый и грубый метод, самый простой, но в то же время самый длинный и самый затратный метод, состоит в том, чтобы проверить одно за другим все возможные слова в данном словаре, чтобы проверить, соответствует ли их отпечаток пальца.

dCode использует свои базы данных слов (2 миллиона потенциальных паролей), чей хэш MD5 уже был предварительно рассчитан. Эти таблицы называются радужными.

Если слово отсутствует в словаре, расшифровка завершится неудачно.

Как распознать зашифрованный текст MD5?

Хэш состоит из 32 шестнадцатеричных символов 0123456789abcdef, то есть 128 бит.

Что такое коллизия MD5?

Статистически говоря, для любой строки (а их бесконечное число) MD5 связывает для данного значения 128-битный отпечаток пальца (конечное число возможностей). Поэтому обязательно наличие коллизий (2 строки с одинаковым хешем). Несколько исследований по этой теме продемонстрировали, что алгоритм MD5 , хотя и создает большую энтропию данных, может быть атакован, и что можно генерировать цепочки с теми же отпечатками пальцев (после нескольких часов аккуратных вычислений).

Пример: Обнаруженный Wang & Ю в Как разорвать MD5 и другие хэш-функции, две шестнадцатеричные значения (значения, а не строка ASCII) 4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2 4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa202a8284bf36e8e4b55b35f427593d849676da0d1d55d8360fb5f07fea2 имеют один и тот же хэш: «008ee33a9d58b51cfeb425b0959121c9 ( они отличаются только 8 шестнадцатеричными цифрами)

С момента публикации этой публикации в 2005 году шифрование MD5 и больше не рассматривается криптографически, уступая место его преемникам: SHA1, затем SHA256.

Какие варианты шифра MD5?

MD5 находится под угрозой из-за растущих вычислительных возможностей суперкомпьютеров и процессоров, способных распараллеливать хэш-функции. Таким образом, чтобы усложнить поиск по радужным таблицам (базам данных), рекомендуется добавить к паролю соль (префикс или суффикс). Таким образом, предварительно рассчитанные таблицы должны быть рассчитаны снова, чтобы учесть соль, которая систематически изменяет все отпечатки пальцев.

Пример: MD5 (dCode) = e9837d47b610ee29399831f917791a44, но MD5 (dCodeSUFFIX) = 523e9a807fc1d2766c3e3d8f132d4991

Другой вариант — применение DOUBLE MD5 , заключающееся в двукратном применении алгоритма хеширования.

Пример: MD5 (dCode) = e9837d47b610ee29399831f917791a44 но MD5 ( MD5 (dCode)) = c1127c7b6fdcafd97a96b37eaf035

MD5 не единственная хеш-функция, она также существует SHA1, SHA256, SHA512 и т. Д.

Что означает MD5?

MD5 — это сокращение от Message Digest 5

.Когда были изобретены MD5?

Задайте новый вопросИсходный код

dCode сохраняет право собственности на исходный код онлайн-инструмента MD5.За исключением явной лицензии с открытым исходным кодом (обозначенной CC / Creative Commons / free), любой алгоритм, апплет или фрагмент (конвертер, решатель, шифрование / дешифрование, кодирование / декодирование, шифрование / дешифрование, переводчик) или любая функция (преобразование, решение, дешифрование / encrypt, decipher / cipher, decode / encode, translate), написанные на любом информатическом языке (PHP, Java, C #, Python, Javascript, Matlab и т. д.), доступ к данным, скриптам, копированию и API не будет бесплатным. , то же самое для загрузки MD5 для автономного использования на ПК, планшете, iPhone или Android!

Нужна помощь?

Пожалуйста, заходите в наше сообщество в Discord для получения помощи!

Вопросы / Комментарии

Сводка

Инструменты аналогичные

Поддержка

Форум / Справка

Ключевые слова

md5, хеш, сообщение, дайджест, пароль, дубль, соль, соление, солёное

Ссылки

Источник: https: // www.dcode.fr/md5-hash

© 2021 dCode — Идеальный «инструментарий» для решения любых игр / загадок / геокэшинга / CTF. РасшифровщикMD5 (+ Salt) — Хеш-шифр пароля

Поиск инструмента

MD5

Инструмент для автоматического дешифрования / шифрования MD5. MD5-хэш данных — это отпечаток из 32 символов, который может идентифицировать исходные данные. Хеш-функции используются в компьютерах и криптографии.

Результаты

MD5 — dCode

Тег (и): функция хеширования, современная криптография

Поделиться

dCode и другие

dCode является бесплатным, а его инструменты являются ценным подспорьем в играх, математике, геокешинге, головоломках и задачах, которые нужно решать каждый день!

Предложение? обратная связь? Жук ? идея ? Запись в dCode !

Инструмент для автоматического дешифрования / шифрования MD5.MD5-хэш данных — это отпечаток из 32 символов, который может идентифицировать исходные данные. Хеш-функции используются в компьютерах и криптографии.

Ответы на вопросы (FAQ)

Как зашифровать в MD5?

Хэш MD5 вычисляет из двоичных данных числовой отпечаток из 32 шестнадцатеричных символов. Алгоритм использует нелинейную функцию, вот 4 основных:

$$ F (B, C, D) = (B \ wedge {C}) \ vee (\ neg {B} \ wedge {D}) $$

$$ G (B, C, D) = (B \ wedge {D}) \ vee (C \ wedge \ neg {D}) $$

$$ H (B, C, D) = B \ oplus C \ oplus D $$

$$ I (B, C, D) = C \ oplus (B \ vee \ neg {D}) $$

Пример: dCode зашифрован e9837d47b610ee29399831f917791a44 это не тот же хеш для dcode (без верхнего регистра), который дает a9d3d129549e80065aa8e109ec40a7c8

Как расшифровать шифр MD5?

MD5 основан на нелинейных (а иногда и необратимых) функциях, поэтому метод дешифрования отсутствует.

Однако глупый и грубый метод, самый простой, но в то же время самый длинный и самый затратный метод, состоит в том, чтобы проверить одно за другим все возможные слова в данном словаре, чтобы проверить, соответствует ли их отпечаток пальца.

dCode использует свои базы данных слов (2 миллиона потенциальных паролей), чей хэш MD5 уже был предварительно рассчитан. Эти таблицы называются радужными.

Если слово отсутствует в словаре, расшифровка завершится неудачно.

Как распознать зашифрованный текст MD5?

Хэш состоит из 32 шестнадцатеричных символов 0123456789abcdef, то есть 128 бит.

Что такое коллизия MD5?

Статистически говоря, для любой строки (а их бесконечное число) MD5 связывает для данного значения 128-битный отпечаток пальца (конечное число возможностей). Поэтому обязательно наличие коллизий (2 строки с одинаковым хешем). Несколько исследований по этой теме продемонстрировали, что алгоритм MD5 , хотя и создает большую энтропию данных, может быть атакован, и что можно генерировать цепочки с теми же отпечатками пальцев (после нескольких часов аккуратных вычислений).

Пример: Обнаруженный Wang & Ю в Как разорвать MD5 и другие хэш-функции, две шестнадцатеричные значения (значения, а не строка ASCII) 4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa200a8284bf36e8e4b55b35f427593d849676da0d1555d8360fb5f07fea2 4dc968ff0ee35c209572d4777b721587d36fa7b21bdc56b74a3dc0783e7b9518afbfa202a8284bf36e8e4b55b35f427593d849676da0d1d55d8360fb5f07fea2 имеют один и тот же хэш: «008ee33a9d58b51cfeb425b0959121c9 ( они отличаются только 8 шестнадцатеричными цифрами)

С момента публикации этой публикации в 2005 году шифрование MD5 и больше не рассматривается криптографически, уступая место его преемникам: SHA1, затем SHA256.

Какие варианты шифра MD5?

MD5 находится под угрозой из-за растущих вычислительных возможностей суперкомпьютеров и процессоров, способных распараллеливать хэш-функции. Таким образом, чтобы усложнить поиск по радужным таблицам (базам данных), рекомендуется добавить к паролю соль (префикс или суффикс). Таким образом, предварительно рассчитанные таблицы должны быть рассчитаны снова, чтобы учесть соль, которая систематически изменяет все отпечатки пальцев.

Пример: MD5 (dCode) = e9837d47b610ee29399831f917791a44, но MD5 (dCodeSUFFIX) = 523e9a807fc1d2766c3e3d8f132d4991

Другой вариант — применение DOUBLE MD5 , заключающееся в двукратном применении алгоритма хеширования.

Пример: MD5 (dCode) = e9837d47b610ee29399831f917791a44 но MD5 ( MD5 (dCode)) = c1127c7b6fdcafd97a96b37eaf035

MD5 не единственная хеш-функция, она также существует SHA1, SHA256, SHA512 и т. Д.

Что означает MD5?

MD5 — это сокращение от Message Digest 5

.Когда были изобретены MD5?

Задайте новый вопросИсходный код

dCode сохраняет право собственности на исходный код онлайн-инструмента MD5.За исключением явной лицензии с открытым исходным кодом (обозначенной CC / Creative Commons / free), любой алгоритм, апплет или фрагмент (конвертер, решатель, шифрование / дешифрование, кодирование / декодирование, шифрование / дешифрование, переводчик) или любая функция (преобразование, решение, дешифрование / encrypt, decipher / cipher, decode / encode, translate), написанные на любом информатическом языке (PHP, Java, C #, Python, Javascript, Matlab и т. д.), доступ к данным, скриптам, копированию и API не будет бесплатным. , то же самое для загрузки MD5 для автономного использования на ПК, планшете, iPhone или Android!

Нужна помощь?

Пожалуйста, заходите в наше сообщество в Discord для получения помощи!

Вопросы / Комментарии

Сводка

Инструменты аналогичные

Поддержка

Форум / Справка

Ключевые слова

md5, хеш, сообщение, дайджест, пароль, дубль, соль, соление, солёное

Ссылки

Источник: https: // www.dcode.fr/md5-hash

© 2021 dCode — Идеальный «инструментарий» для решения любых игр / загадок / геокэшинга / CTF.Как использовать команды MD5 и Base64 в Linux?

Давайте сегодня займемся шифрованием и разберемся с командами md5 и base64 в Linux. Шифрование — это тема каждого человека, которому поручено хранить свои данные в безопасности. Нарушение данных может привести к потерям тысяч, если не миллионов. Потеря больше денег — это потеря доверия. Шифрование кодирует ваши данные в попытке защитить их от несанкционированного доступа.В этом руководстве мы рассмотрим некоторые из самых основных аспектов, позволяющих убедиться, что данные, передаваемые через Интернет, не повреждены и никто не вмешивался в них.

Начиная с шифрования

При хранении паролей в базе данных наиболее безопасным способом является шифрование паролей с помощью одностороннего алгоритма шифрования, такого как MD5, чтобы его нельзя было отменить. Когда пользователь вводит пароль, пароль снова шифруется с помощью MD5, а затем хэши сравниваются на сервере, чтобы убедиться, что пароли совпадают.

С другой стороны, Base64 — это обычный алгоритм двустороннего шифрования, который позволяет как шифрование, так и дешифрование передаваемых ему данных. Это не самый оптимальный выбор, если вы хотите обеспечить безопасность, но было бы неплохо использовать его, если ваша первоначальная идея — отправлять данные в виде открытого текста.

Введение в команды MD5 и Base64 в Linux

Давайте сразу перейдем к делу и разберемся, как используются команды MD5 и Base64. Мы рассмотрим основной синтаксис и некоторые варианты использования, с которыми вы можете работать при использовании этих команд.

Фундаментальные различия между MD5 и Base64

| MD5 | Base64 |

| Является односторонним алгоритмом хеширования | Является двусторонним алгоритмом шифрования |

| Один раз зашифрованные данные не могут быть расшифрованы до исходной формы один раз | Данные зашифрованные могут быть расшифрованы до их исходной формы |

| Используется в основном для хранения паролей / конфиденциальных данных в базах данных и для проверки целостности пакетов | Используется для передачи данных по сетям, которые принимают информацию только в формате ASCII. |

Если вам нужно передать файл, содержащий различные символы, например Unicode, или формат, который не поддерживается некоторыми сетями, кодирование файла с помощью Bas64 позволяет передать файл. Но причины, по которым Base64 больше не так популярен, как раньше, заключаются в следующем:

- Варианты использования очень ограничены, поскольку шифрование очень слабое

- Почти все сети и маршрутизаторы, через которые проходят наши данные, принимают данные во всех основных форматах (включая Unicode)

- Сейчас есть гораздо лучшие алгоритмы

Там очевидно, может быть больше причин проголосовать «за», чтобы base64 был живым, но по сравнению с использованием MD5 в настоящее время base64 нигде не видно.Но теперь, когда вы хорошо разбираетесь в алгоритмах, давайте перейдем к их использованию в Linux

.Команда md5sum в Linux

MD5, сокращение от Message-Digest algorithm 5, представляет собой криптографический алгоритм хеширования. Он широко используется в качестве команды контрольной суммы для проверки целостности файлов или строк. Для этого он использует 128-битную символьную строку, которая остается неизменной независимо от того, сколько раз она генерируется для конкретного файла.

Хэш, сгенерированный с использованием MD5, необратим, поэтому невозможно определить содержимое, для которого был сгенерирован конкретный хэш.

Базовый синтаксис команды md5sum в Linux

Это создает буквенно-цифровой хэш для нашего файла и отображает его на основе наших параметров. Вот список некоторых параметров, доступных нам при использовании команды MD5 в Linux.

| Опция | Эффект |

| -b | Считывает файл в двоичном формате для создания или печати контрольной суммы MD5 |

| -t | Считывает файл в текстовом формате для создания или печати Контрольная сумма MD5.Это параметр по умолчанию |

| -c | Считывает MD5 из файла и проверяет его |

| –strict | Вызывает ненулевой код выхода, если файл контрольной суммы имеет неправильный формат |

| -w | Предупреждает пользователя, если файл контрольной суммы имеет неправильный формат |

Хотя это наиболее часто используемые параметры, есть и другие параметры, которые вы можете изучить с помощью man md5sum. Теперь давайте обсудим команду Base64.

Команда base64 в Linux

Теперь base64 — это не алгоритм шифрования, а просто алгоритм кодирования, который позволяет передавать файлы при сохранении целостности. (интересный вопрос о StackOverflow)

Базовый синтаксис команды base64 в Linux

base64 [опция] [входной_файл] [выходной_файл]

Это берет наш input_file, кодирует или декодирует его и сохраняет результат в output_file на основе наших опций.Вот пять основных параметров, которые мы используем в команде Base64 в Linux.

| Опция | Эффект |

| -e | Считывает входной файл, кодирует его содержимое в формате Base64 и сохраняет его в выходной файл |