Протоколы Интернета и электронной почты

149

C# и .NET — Сетевое программирование — Протоколы Интернета и электронной почты

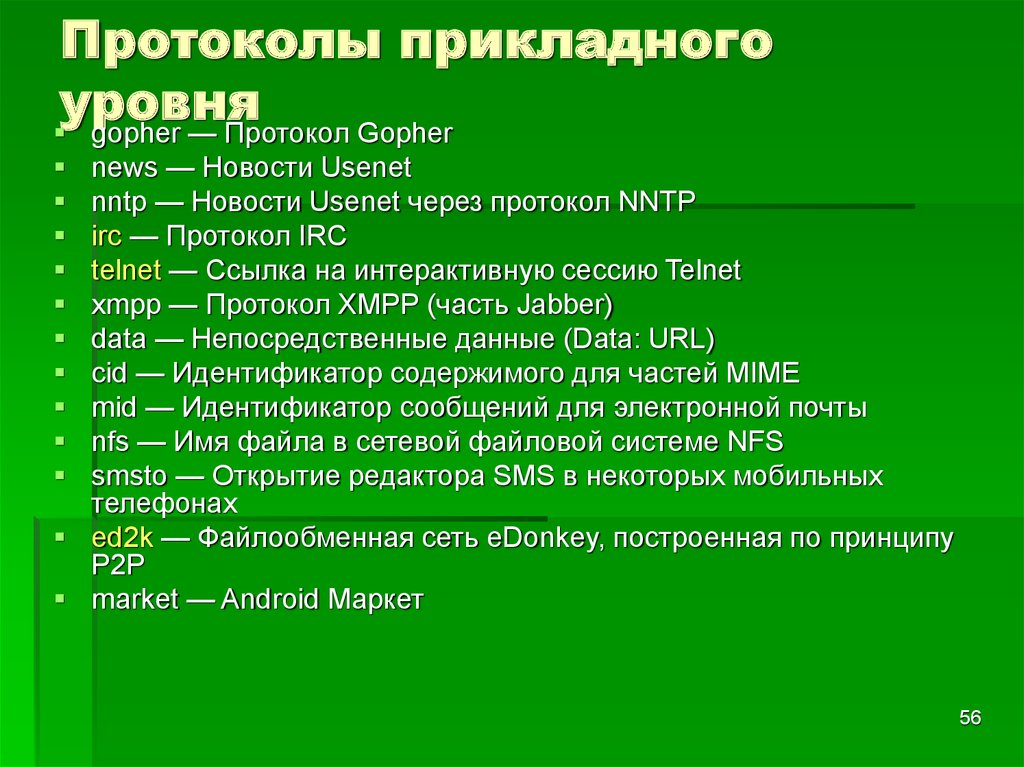

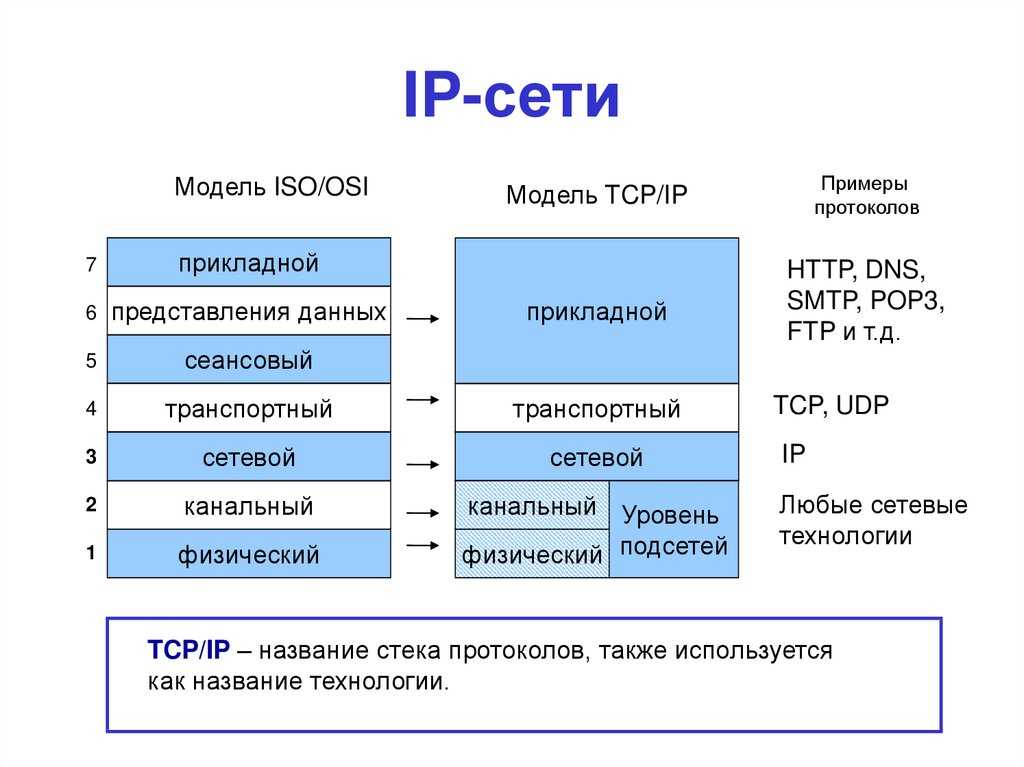

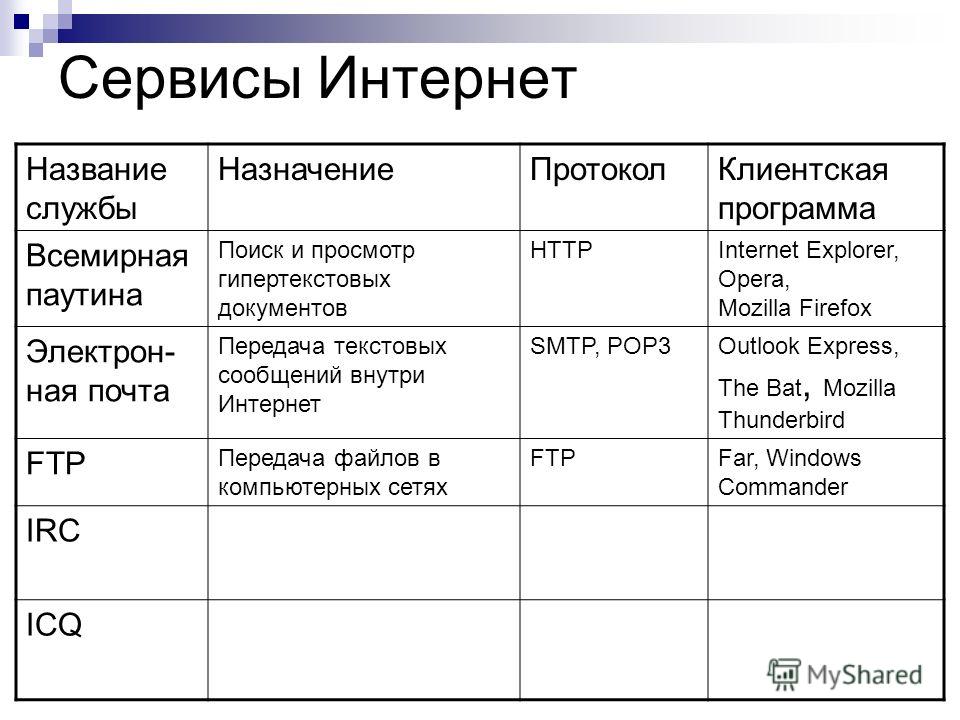

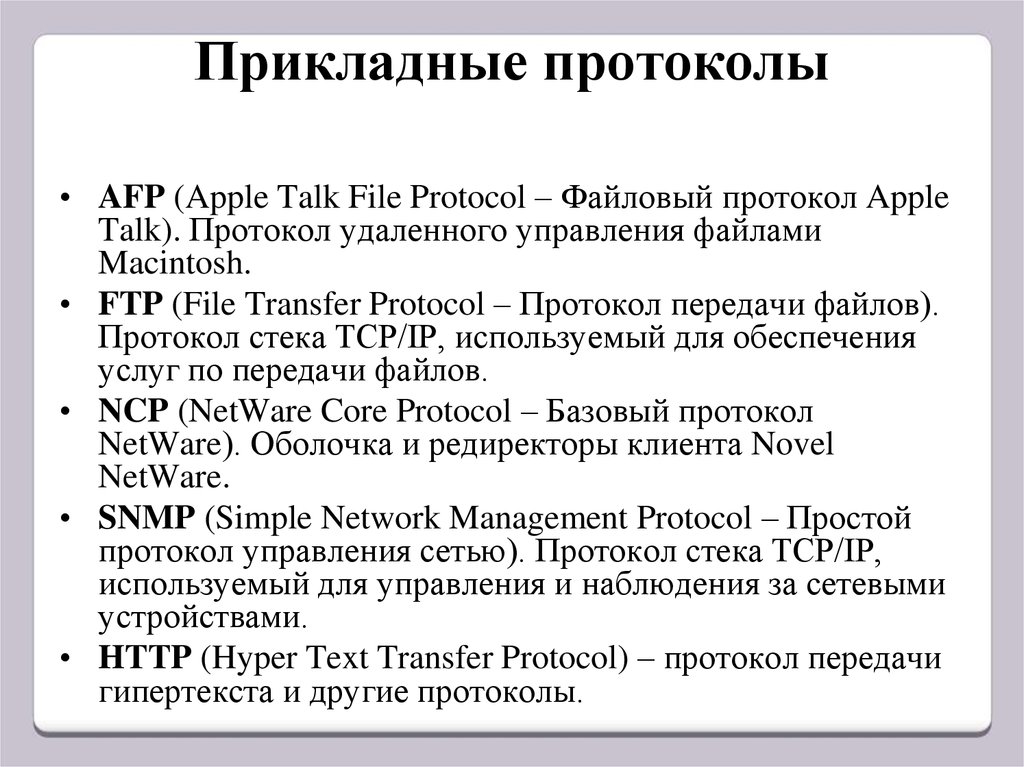

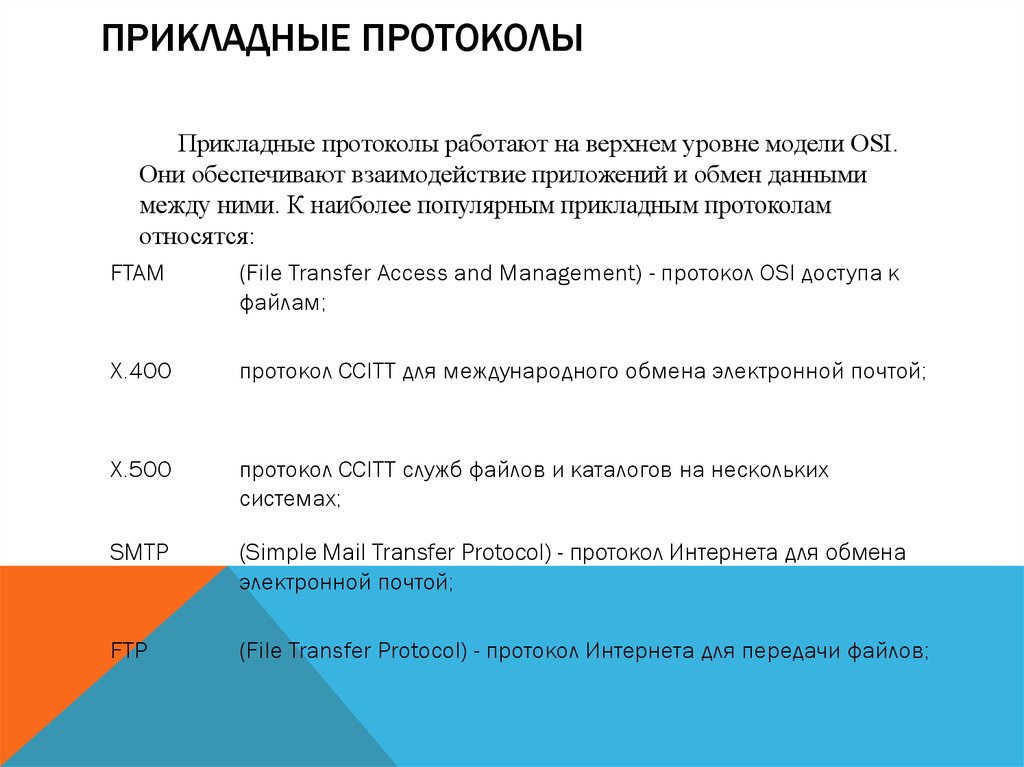

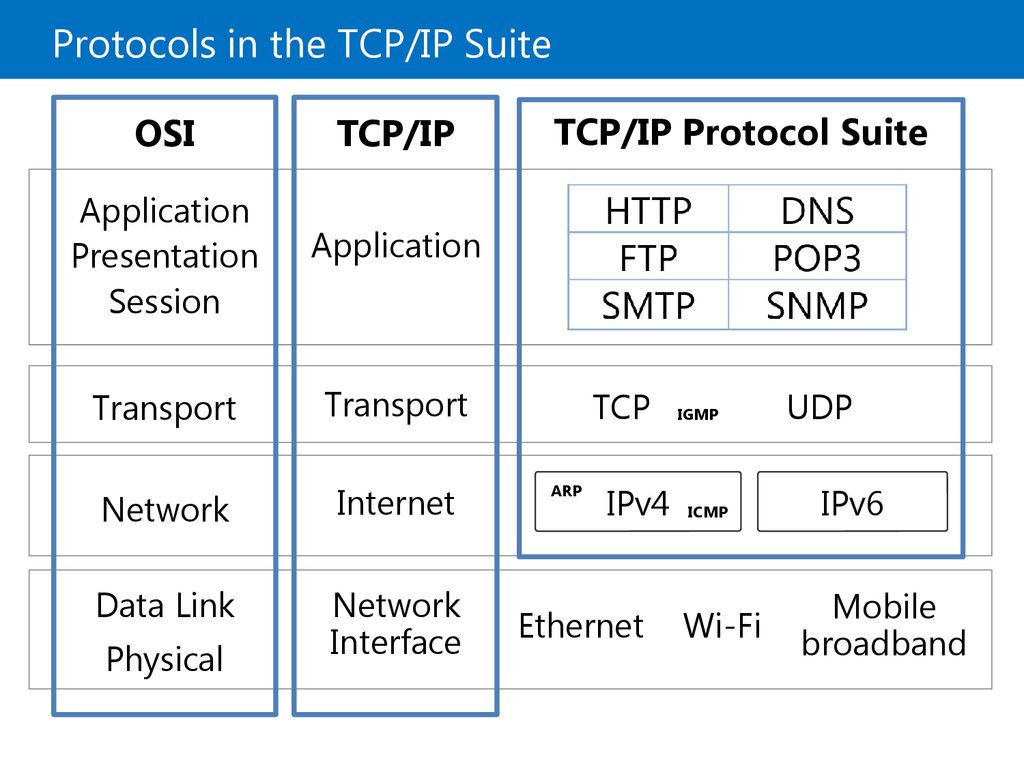

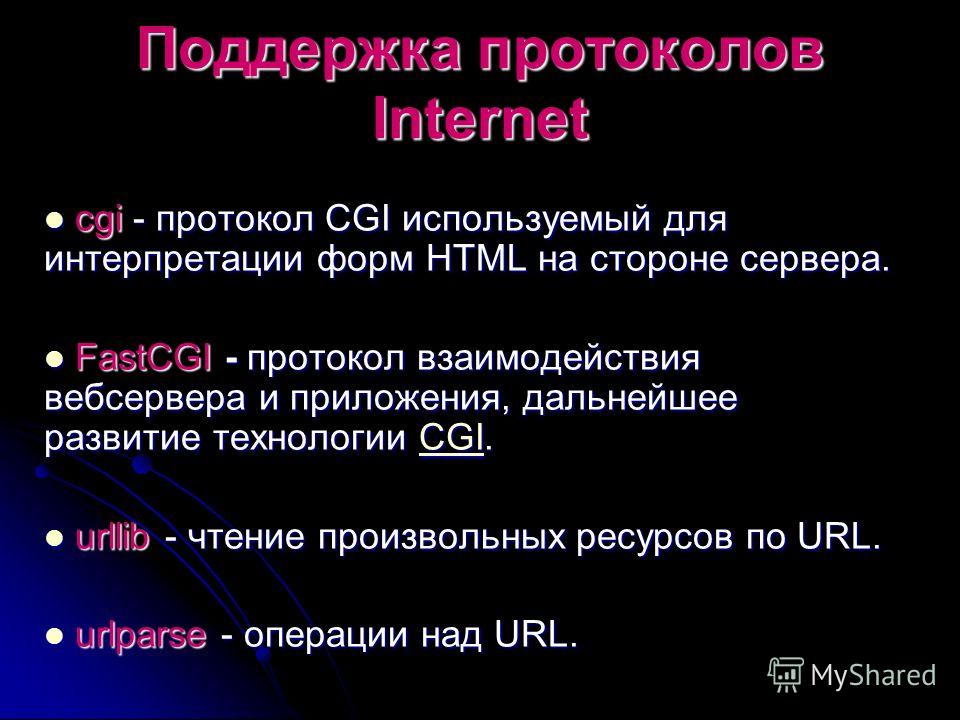

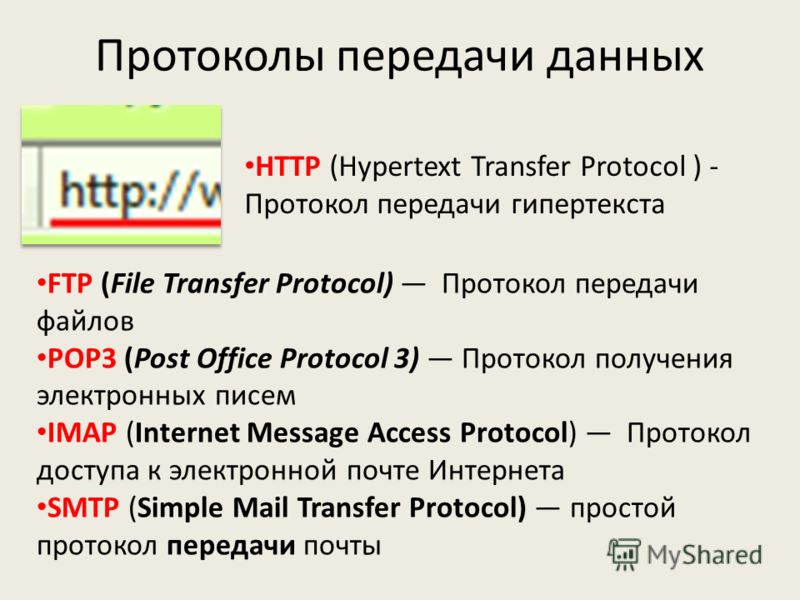

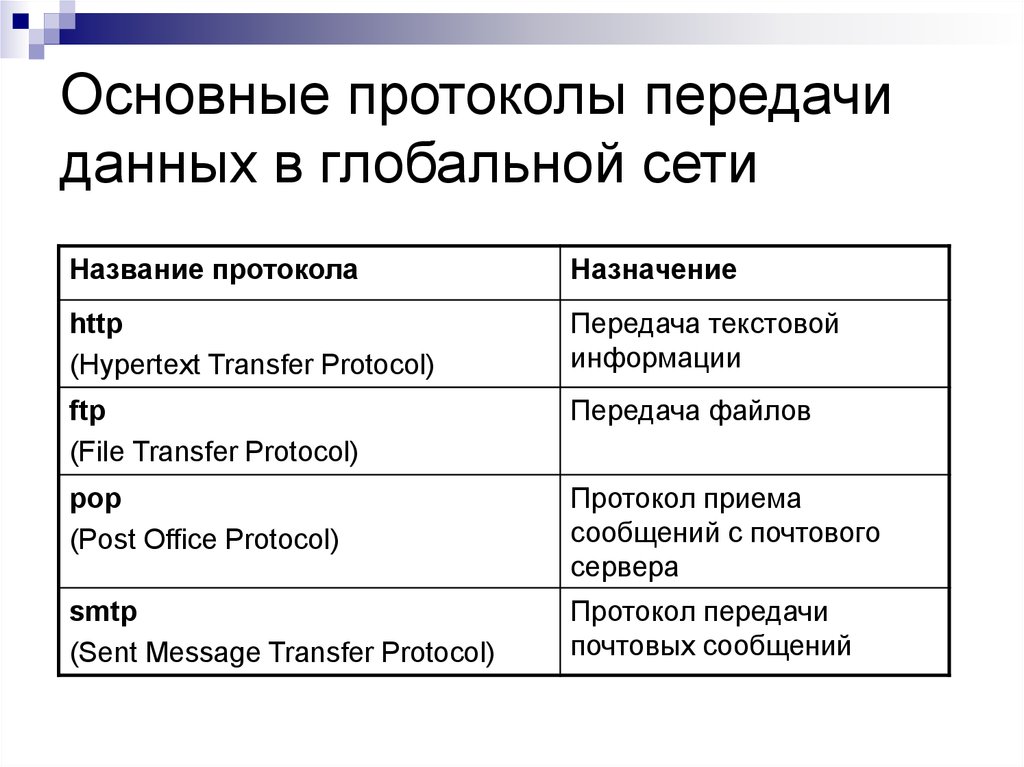

После обсуждения базовых протоколов мы можем подняться на более высокий уровень. Протоколы HTTP и FTP охватывают уровни 5—7 модели OSI.

FTP — File Transfer Protocol

FTP используется для копирования файлов с сервера и на сервер, а также для получения списка файлов и каталогов на сервере. FTP — это протокол прикладного уровня, базирующийся на TCP. Команды FTP включаются в блок данных TCP-сообщения.

Модель приложения с FTP-сервером и клиентом проиллюстрирована на следующем рисунке. Приложение-клиент представляет пользовательский интерфейс и создает FTP-запрос в соответствии с запросом пользователя и спецификацией FTP. FTP-команда посылается приложению-серверу через TCP/IP, и интерпретатор на сервере соответственно интерпретирует FTP-команду. В зависимости от FTP-команды в FTP-ответе клиенту возвращается с сервера список файлов или конкретный файл:

Протокол FTP имеет следующие характеристики:

Надежная передача данных через TCP

Анонимный доступ или аутентификация пользователя по имени и паролю

Файлы отправляются в ASCII-коде в форме, поддерживаемой целевой платформой, или как неизмененные двоичные данные.

FTP-команды можно сгруппировать в следующие категории:

- Команды контроля доступа

В FTP-командах контроля доступа указывается имя пользователя (USER) и пароль (PASS), установки могут изменяться (REIN), и соединение может быть закончено (QUIT).

- Команды параметров передачи

FTP-передачу можно конфигурировать с помощью команд параметров передачи. Эти команды поддерживают изменение ASCII-кода на двоичный код, сжатие данных, изменение портов для отправки.

- Команды FTP-сервиса

Копирование файлов с сервера (RETR), копирование файлов на сервер (STOR), удаление файлов (DELE), переименование файлов (RNTO), создание каталогов (MKD) и запрос списка файлов (LIST) — вот некоторые команды FTP-сервиса.

Протокол FTP определен в RFC 959.

FTP-клиенты

Чтобы понять суть протокола FTP, лучше всего поработать из командной строки с утилитой ftp, как показано на следующем рисунке. Программа ftp работает через приглашение ftp, позволяющее вводить команды. Эти команды отличаются от команд протокола FTP — вы можете увидеть их все, если введете команду ?. При введении команды open ftp.microsoft.com создается соединение с хостом ftp.microsoft.com.

Программа ftp работает через приглашение ftp, позволяющее вводить команды. Эти команды отличаются от команд протокола FTP — вы можете увидеть их все, если введете команду ?. При введении команды open ftp.microsoft.com создается соединение с хостом ftp.microsoft.com.

Установка имени пользователя anonymous означает пользователя-гостя. Ответ 230 от сервера указывает, что соединение установлено и можно командой dir получить список файлов на сервере. Получив команду dir, программа ftp отправляет на сервер команду FTP LIST. Команда cd может применяться для смены директории на сервере, а команда get копирует файл клиенту, отправляя команду FTP RETR. Для закрытия соединения утилита ftp использует команду bye:

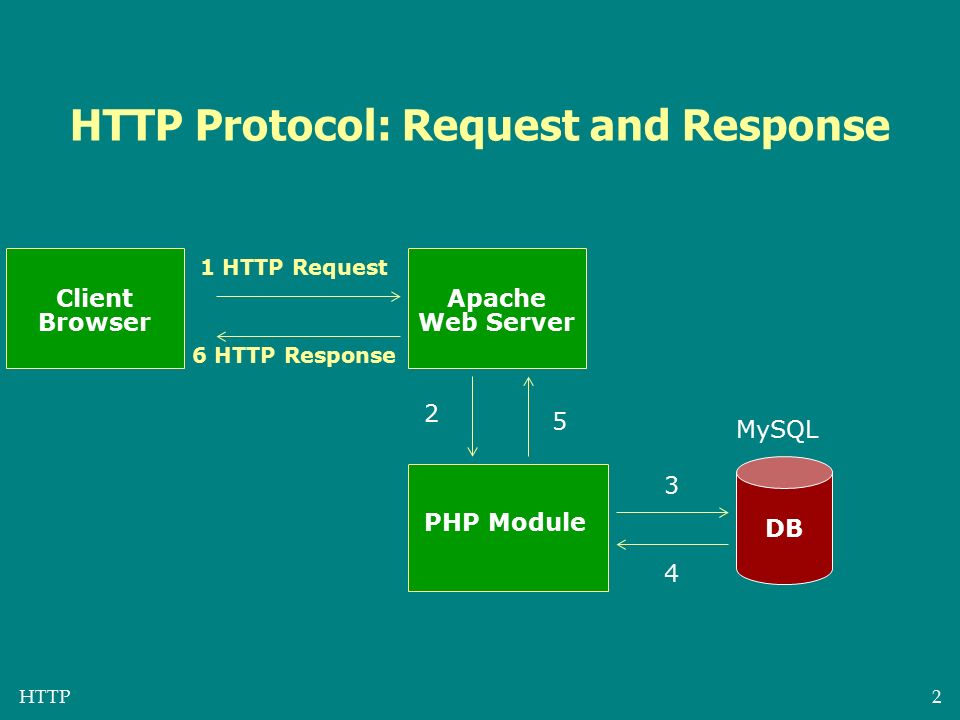

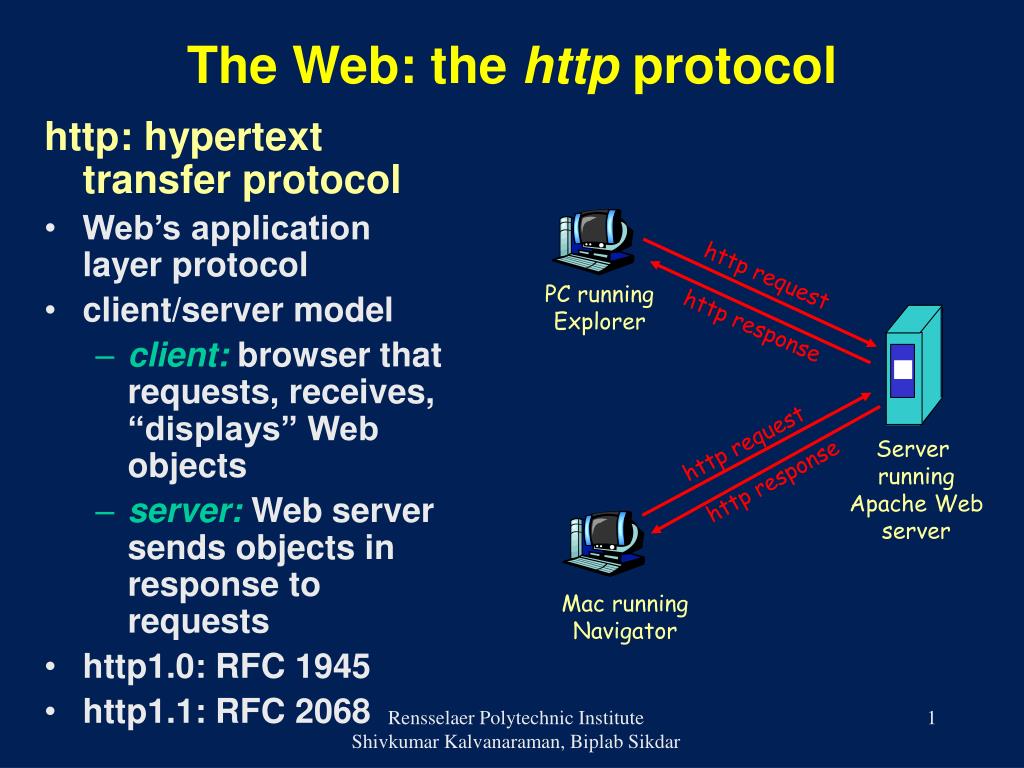

HTTP — Hypertext Transfer Protocol

HTTP — основной протокол, используемый Web-приложениями. Как и FTP, HTTP является надежным протоколом, и надежность его достигается благодаря использованию TCP. Как и FTP, HTTP также используется для передачи файлов через сеть. Но он в отличие от FTP обладает такими средствами, как кэширование, идентификация приложения-клиента, поддержка разных дополнений в формате MIME и т.

Для демонстрации работы, выполняемой браузером Интернета, когда он запрашивает файлы из Web-сервера, мы можем имитировать браузер приложением telnet. Для запуска этого приложения введите telnet в диалоговом окне Run меню Start, и вы увидите приглашение Microsoft Telnet. Введите set local_echo (set localecho для Windows XP), чтобы введенные программы отображались локально. Если не устанавливать эту опцию, команды, которые мы отправляем на сервер, не будут отображаться приложением telnet.

Теперь можно соединиться с Web-cepвeром командой open. Команда open msdn.microsoft.com 80 создает TCP-соединение с портом 80 сервера на msdn.microsoft.com. Приложение telnet использует по умолчанию порт 23, следовательно, надо указать порт для HTTP-запроса. По умолчанию HTTP-сервисы предоставляются портом 80 Web-сервера.

Как только соединение инициировано, можно послать на Web-cepвep HTTP-запрос. Простой запрос состоит из строки запроса, которую нужно завершить двумя нажатиями на клавишу Enter (две последовательности CR-LF).

Как видно, элементарный HTTP-запрос состоит лишь из одной строки. Однако полный HTTP-запрос будет состоять из строки запроса с дополнительными заголовками и данными.

В строке запроса можно указывать такие HTTP-команды, как GET, HEAD и POST. И GET, и POST запрашивают данные от сервера. Команда GET включает параметры запроса в URL, а в команде POST параметры находятся в блоке данных. Команда HEAD означает, что мы просто хотим узнать, когда был изменен запрашиваемый файл, чтобы проверить, находится ли в кэше новейшая его версия.

За строкой запроса могут следовать общие заголовки, заголовки запроса и заголовок сущности. Информация, помещаемая в заголовки, позволяет клиенту сообщать серверу об используемом браузере и предпочтительных языках, отправлять файл cookie или запрашивать только изменившиеся файлы. В примере с telnet мы уже видели некоторую информацию из заголовков, возвращенную сервером: дату, версию сервера, длину содержания, тип содержания и признаки управления кэшем.

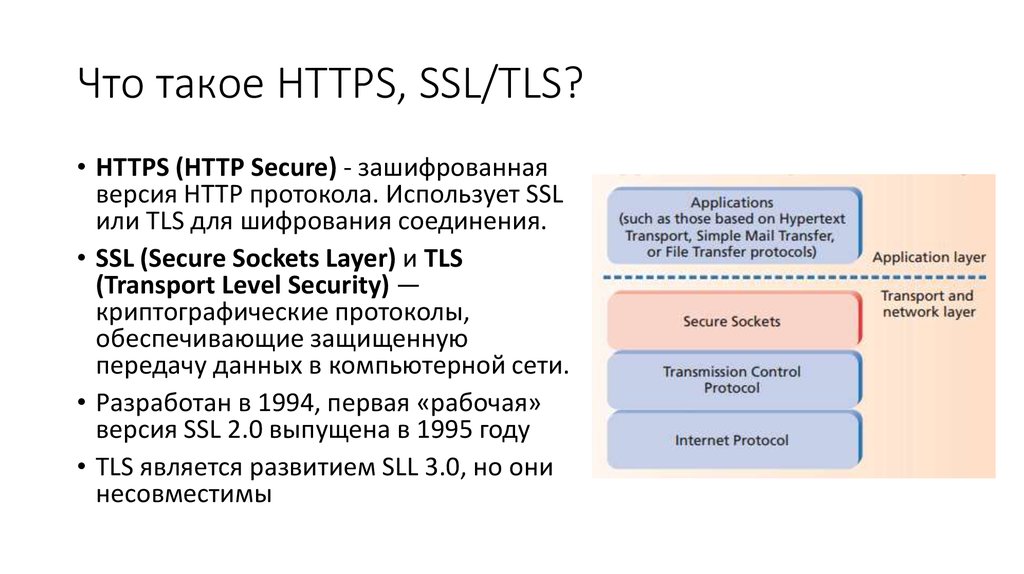

HTTPS — HTTP поверх SSL (Secure Socket Layer)

Когда требуется обменяться с Web-сервером конфиденциальной информацией, можно воспользоваться протоколом HTTPS. HTTPS — это расширение протокола HTTP, и поэтому к нему применимы все принципы, которые обсуждались в предыдущем разделе. Однако в его основе лежит другой механизм, поскольку HTTPS использует SSL, первоначально разработанный компанией Netscape. SSL располагается поверх TCP и защищает сетевой обмен, используя принцип открытого/секретного ключа для обмена секретными симметричными ключами и симметричный ключ для шифрования сообщений.

Для поддержки HTTPS Web-сервер должен установить сертификат, чтобы его можно было идентифицировать. По умолчанию для HTTPS-запросов используется порт 443.

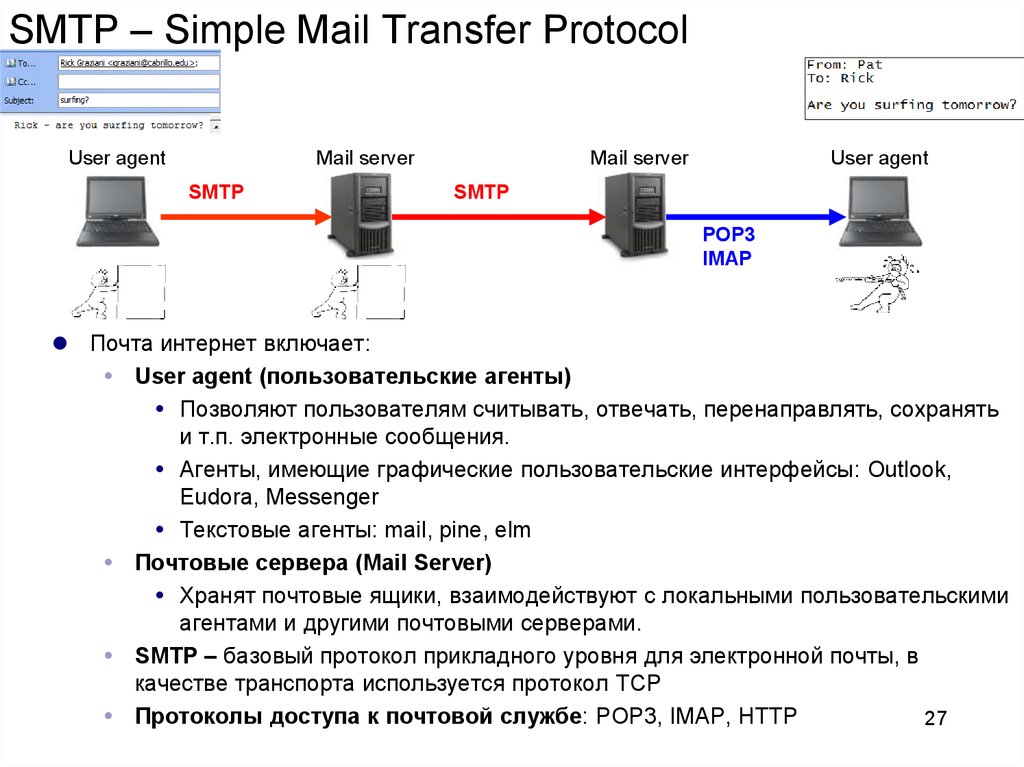

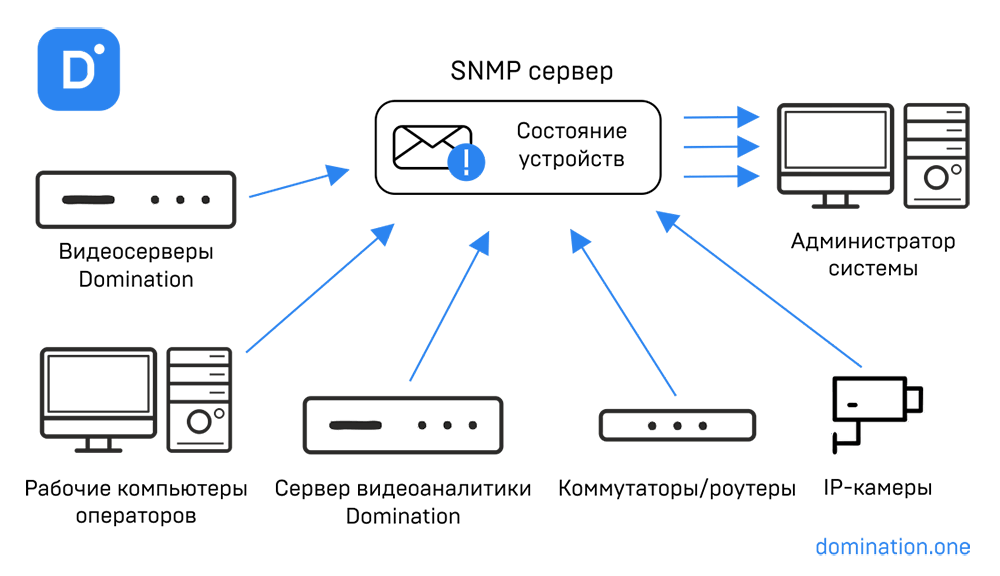

SMTP — Simple Mail Transfer Protocol

SMTP — это протокол, предназначенный для отправки и получения сообщений электронной почты. Он может использоваться для пересылки электронной почты между клиентом и сервером, использующими один и тот же транспортный протокол, или для пересылки сообщений между серверами, использующими разные транспортные протоколы. SMTP имеет возможность пересылать сообщения через среду транспортной службы. Однако SMTP не позволяет читать сообщения с почтового сервера, для этого используются протоколы POP3 и IMAP.

SMTP имеет возможность пересылать сообщения через среду транспортной службы. Однако SMTP не позволяет читать сообщения с почтового сервера, для этого используются протоколы POP3 и IMAP.

Служба SMTP составляет часть установки Internet Information Server в Windows 2000 и Windows XP.

Стандарт протокола SMTP определен в RFC 821; формат сообщений SMTP определен в RFC 822.

POP3 — Post Office Protocol

Протокол POP3 предназначался для отсоединенной среды. В небольших конфигурациях непрактично поддерживать постоянное соединение с почтовым сервером, например в такой среде, где время соединения нужно оплачивать. При использовании POP3 клиент может обращаться к серверу и извлекать сообщения, которые хранит для него сервер. Когда сообщения считываются клиентом, они обычно (но необязательно) удаляются с сервера.

Windows .NET Server включает сервер POP3. Протокол POP3 определен в RFC 1081.

IMAP — Internet Message Access Protocol

Как и РОРЗ, протокол IMAP предназначен для доступа к почте на почтовом сервере.

Протокол IMAP определен в RFC 1730.

NNTP — Network News Transfer Protocol

NNTP — это протокол прикладного уровня для передачи, ретрансляции и извлечения сообщений, являющихся частью обсуждений в группах новостей. Этот протокол обеспечивает приложения-клиенты доступом к серверу новостей для извлечения выбранных сообщений и поддерживает передачу сообщений между серверами.

Протокол NNTP определен в RFC 850, 977 и 1036.

какие бывают и чаще всего используются

Впервые понятие «протокол» было использовано в 1967 году Роджером Скэнтлбери и Китом Бартлеттом, которые опубликовали меморандум A Protocol for Use in the NPL Data Communications Network («Протокол об использовании в сети передачи данных NPL»). С того времени понятие протокола расширилось, а различных вариаций наборов соглашений для передачи данных уже сложно счесть. Часть из них осталась существовать лишь на «бумаге», но другие плотно вошли в современную жизнь человека.

С того времени понятие протокола расширилось, а различных вариаций наборов соглашений для передачи данных уже сложно счесть. Часть из них осталась существовать лишь на «бумаге», но другие плотно вошли в современную жизнь человека.

Что такое протокол передачи данных

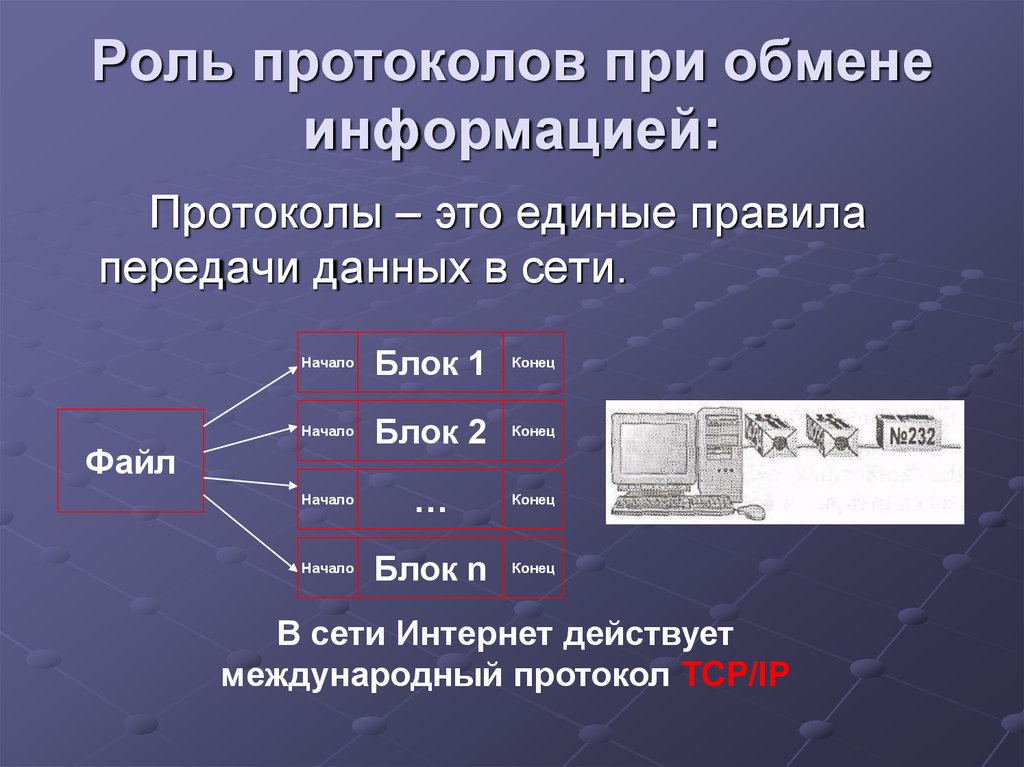

Протокол передачи данных — набор соглашений, позволяющий совершать обмен данными между различными компьютерами, сетями и программами.

Займы

Подбор кредита

Дебетовые карты

Кредитные карты

Счет РКО

Рефинансир

ование

Осаго

Ипотека

Вклады

Инвестиции

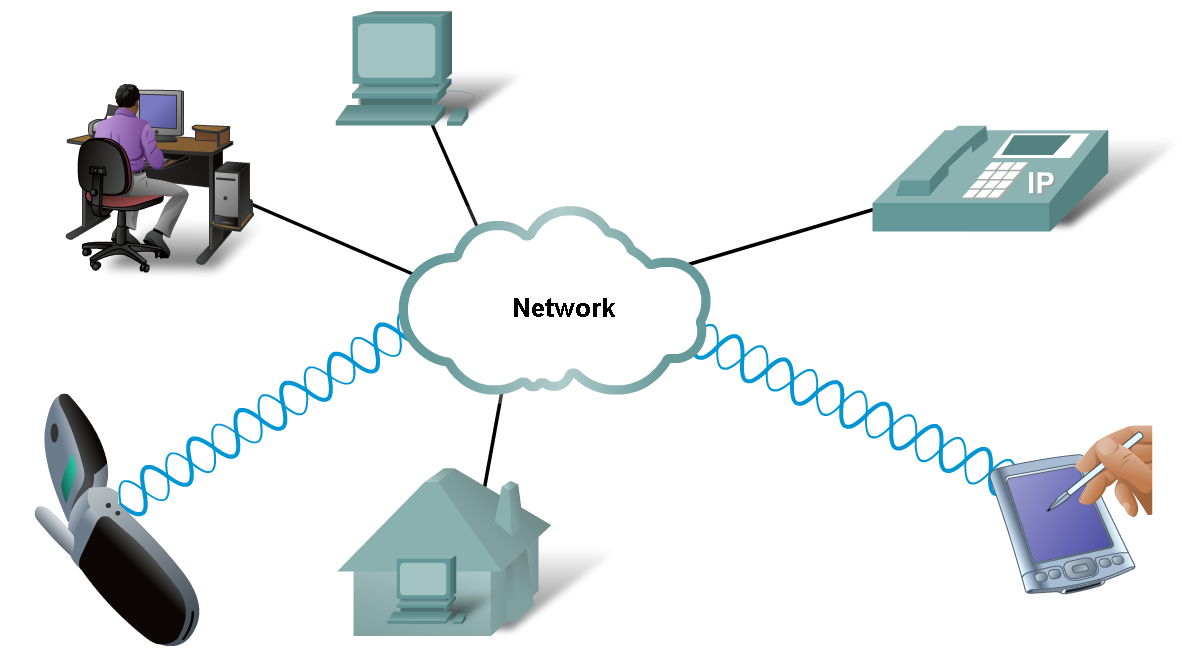

Именно протоколы определяют способ передачи сообщений, обработки ошибок в сети и позволяют разрабатывать стандарты, которые не были бы привязаны к одной определенной аппаратной платформе. Сети, которые подключаются к интернету, используют для соединения протоколы.

Передача данных может осуществляться между двумя и более объектами системы. При каждом обмене различными сообщениями используется определенный формат обработки данных.

Каждое сообщение имеет точное значение, необходимое для получения определенного ответа из заранее сформированного ряда возможных ответов для конкретной ситуации. Поэтому протоколы для общения то же самое, что и алгоритмы для вычислений, ведь языки программирования описывают то же самое при совершении вычислений.

Каждый из протоколов должен быть согласован с теми, кто ими пользуется. Поэтому для достижения соглашения протокол внедряют в технические стандарты. Обработкой протоколов и форматов для сети занимаются различные целевые группы и организации: IETF, IEEE, ISO, МСЭ, ТСОП.

Интернет работает по сложным правиламРазновидности сетевых протоколов

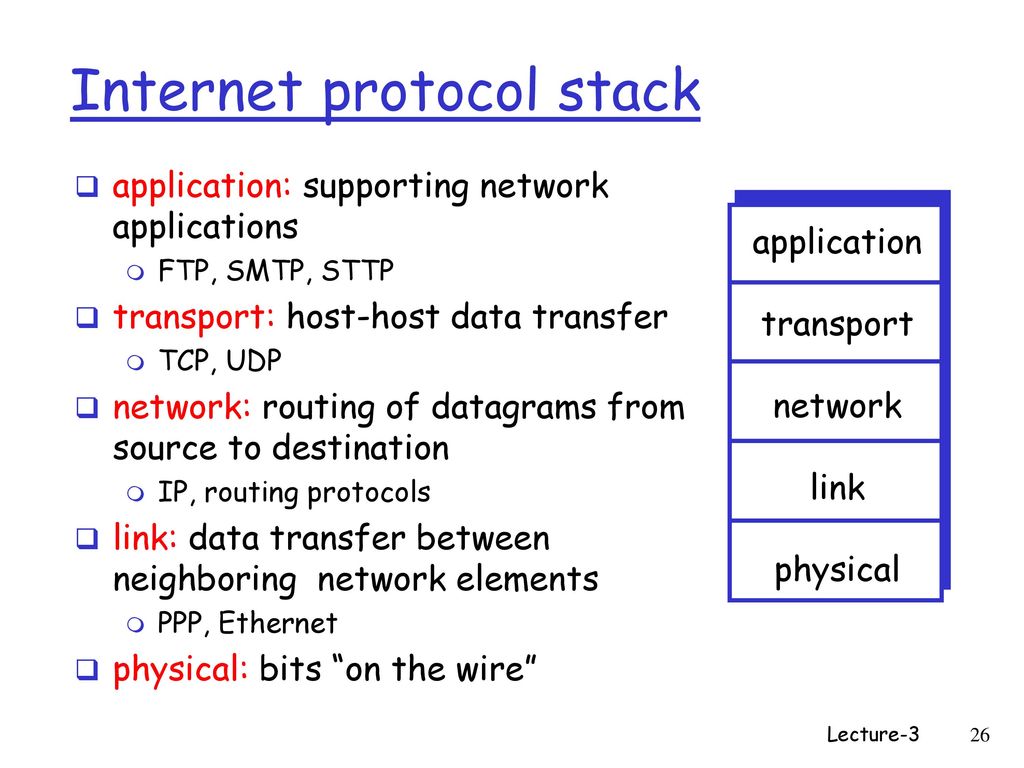

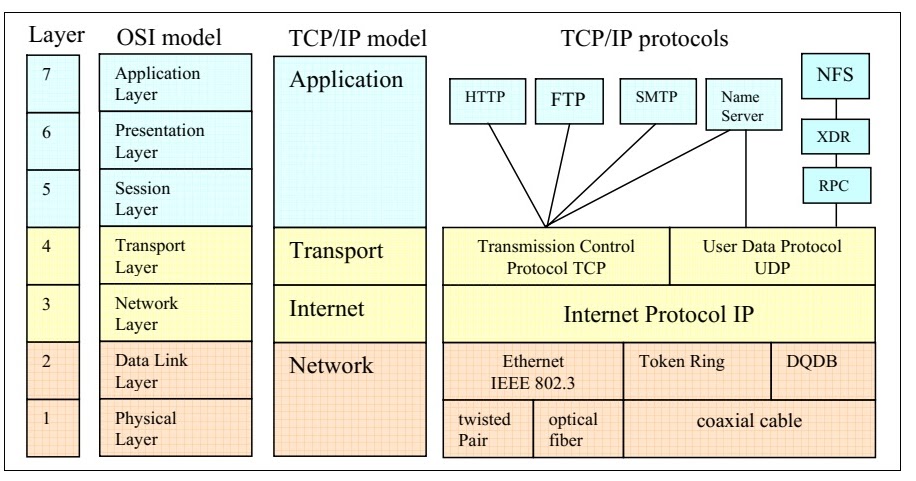

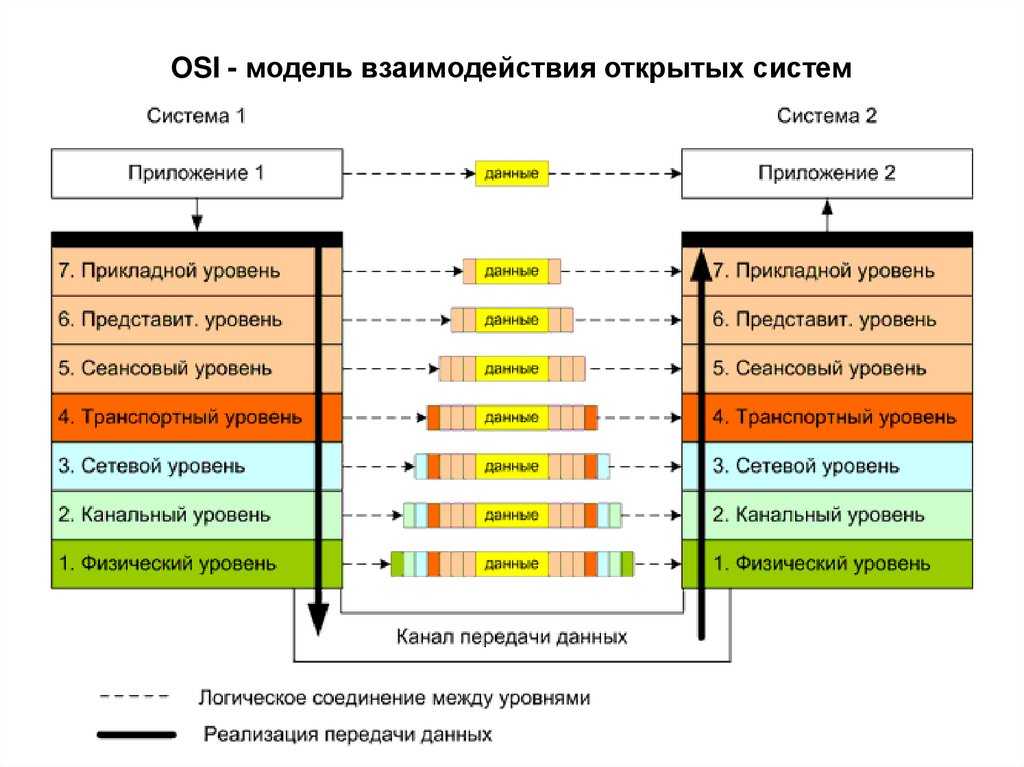

При рассмотрении работы интернета сеть рассматривается только в горизонтальной плоскости, обращая внимание только на верхние уровни и приложения. Но на самом деле установка соединения между двумя компьютерами требует взаимодействия множества вертикальных слоев и уровней.

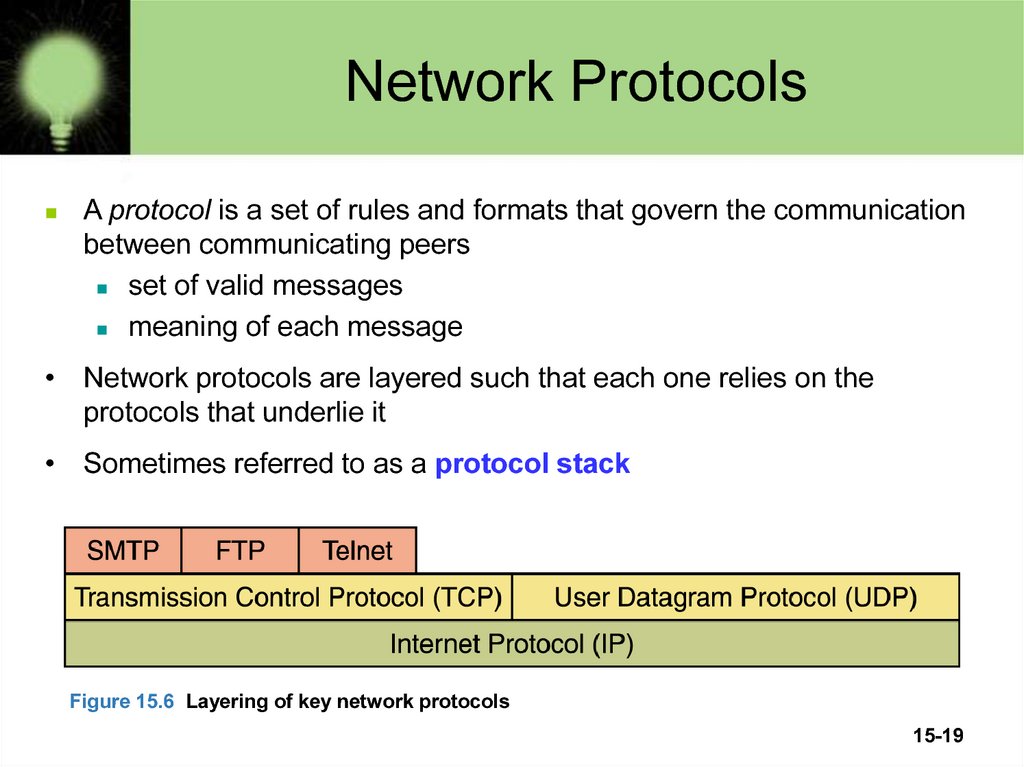

Только из нескольких протоколов, которые работают друг поверх друга (в строгой иерархии), можно реализовать сетевое соединение. Каждый из слоев позволяет абстрагировать передаваемые данные, упрощая их для передачи на следующий уровень, чтобы в итоге приложение смогло выдать информацию в таком виде, котором ее может воспринимать человек.

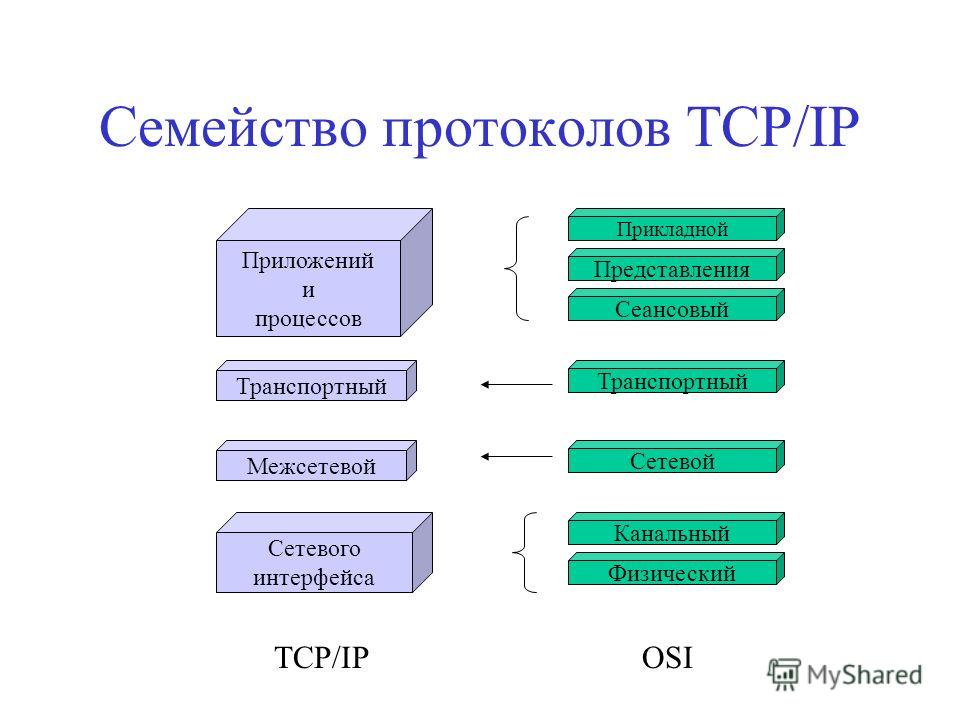

Определено 7 уровней протоколов интернета модели ISO. Все они отличаются по используемому оборудованию, хотя передаются одни и те же данные, вид которых не изменяется.

Если с устройства отправителя файл проходит путь от 1 к 7 уровню, то со стороны получателя все слои будут представлены в обратном порядке.

Их совокупность является стеком сетевых протоколов. Как и в любой другой системе, они имеют свою иерархию, в которой уровни и представлены аналогично нижеприведенному списку. Каждый из них добавляет свою информацию к изначальному набору данных, чтобы новый уровень понимал, что именно необходимо делать с передаваемым пакетом.

Уровни в соответствии с моделью Open System Interconnect7 уровней в соответствии с моделью OSI (Open System Interconnect), которые составляют весь путь информации из одного устройства на другое:

- Физический уровень — это физическая среда, где происходит обмен информацией.

На этом уровне находятся хабы, ретрансляторы сигналов и медиаконвертеры. По проводам подается электрический импульс, который трансформируется в бинарный код, состоящий из единиц и нулей.

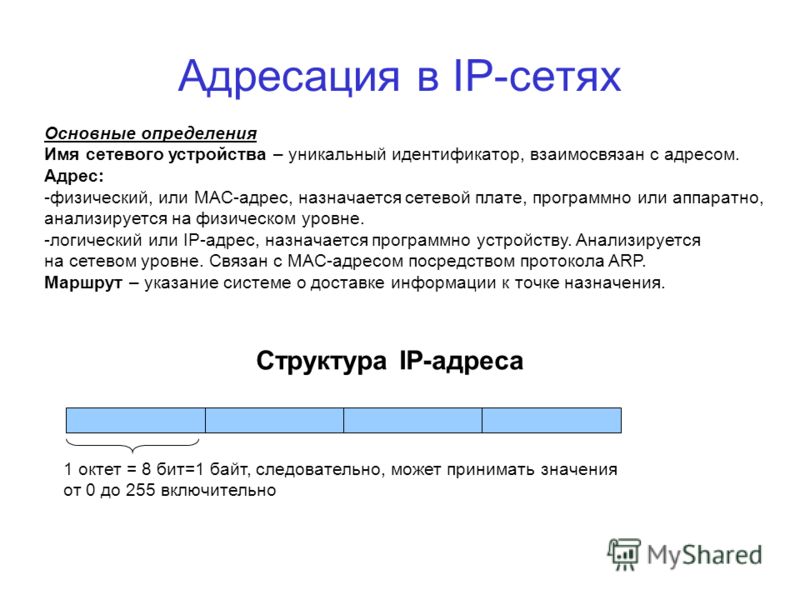

На этом уровне находятся хабы, ретрансляторы сигналов и медиаконвертеры. По проводам подается электрический импульс, который трансформируется в бинарный код, состоящий из единиц и нулей. - Канальный уровень — передаваемая информация поступает на хост для ее обработки. Каждое устройство имеет свой MAC-адрес, который используется для однозначной идентификации. MAC-адрес состоит из 6 октетов, в которых собраны 12 шестнадцатеричных знаков. Здесь есть подуровень LLC, который необходим для обслуживания сетевого уровня.

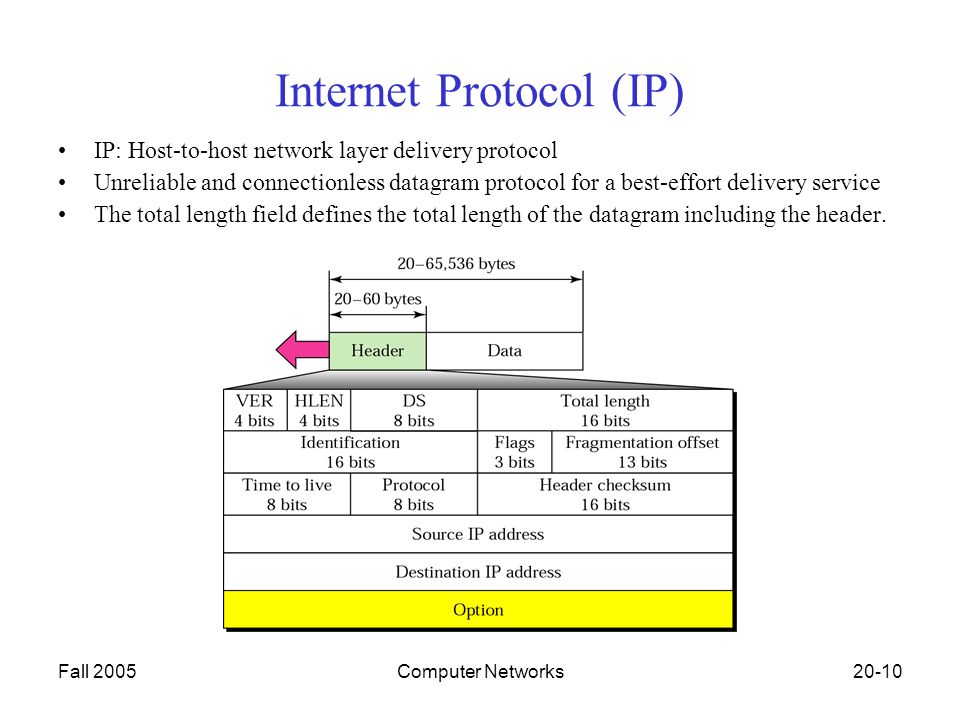

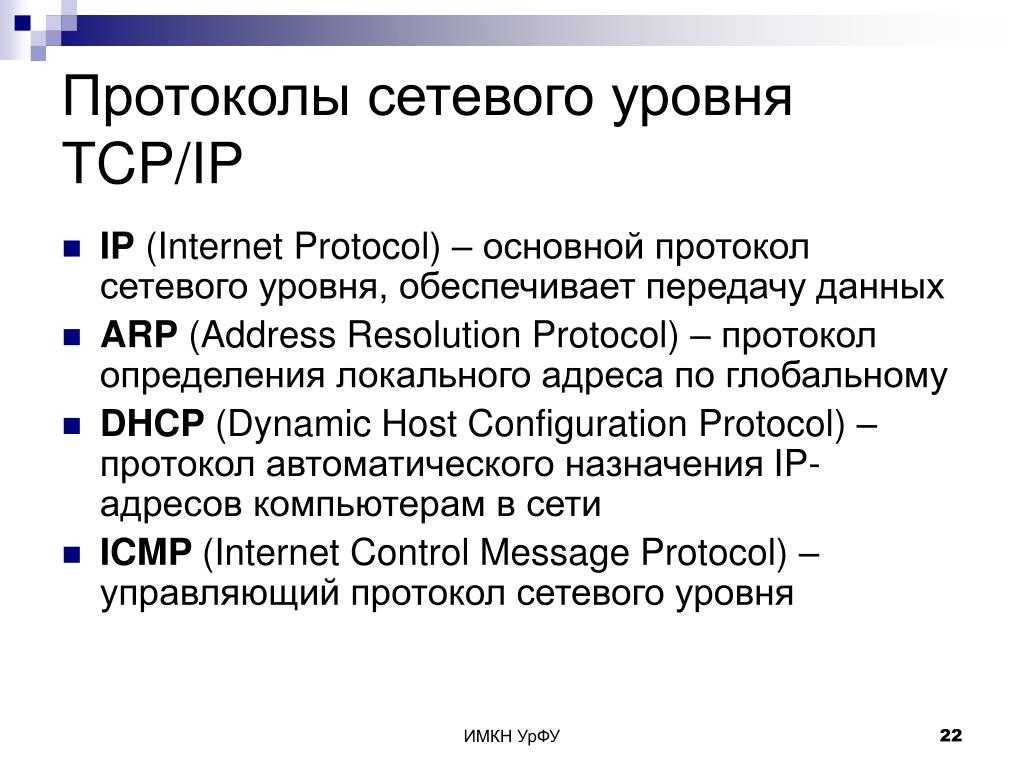

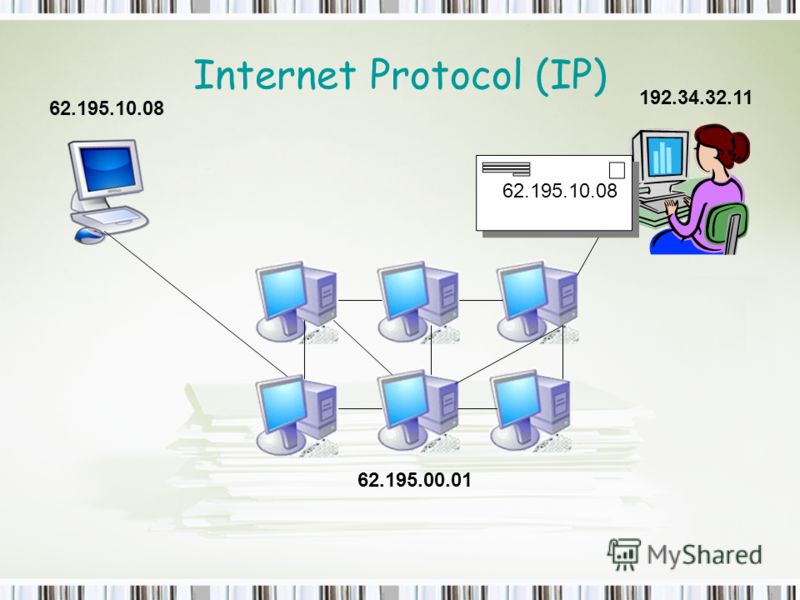

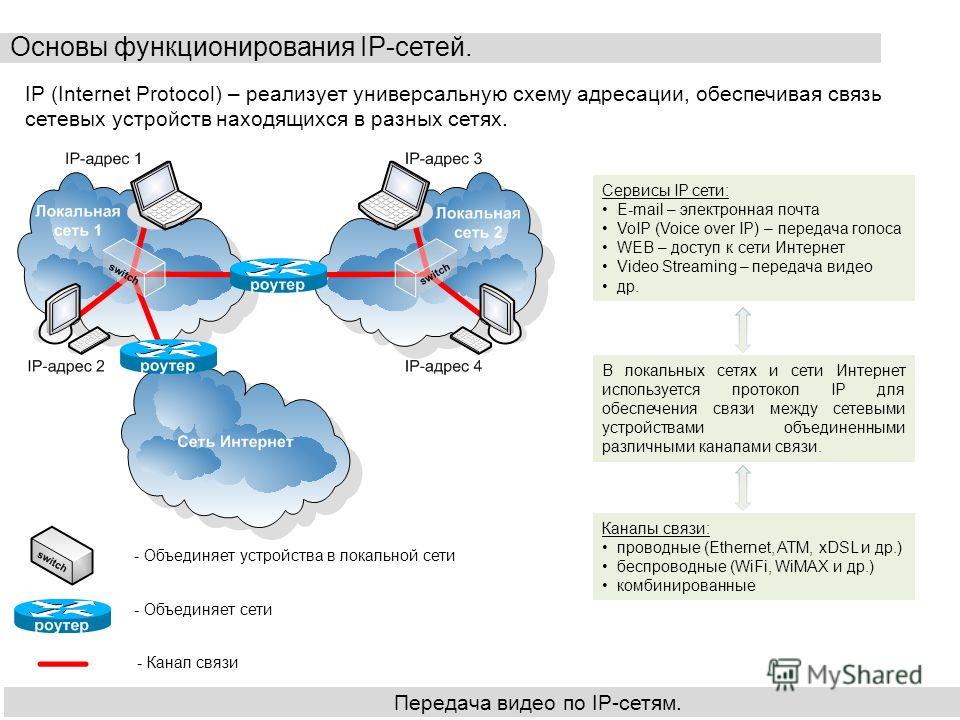

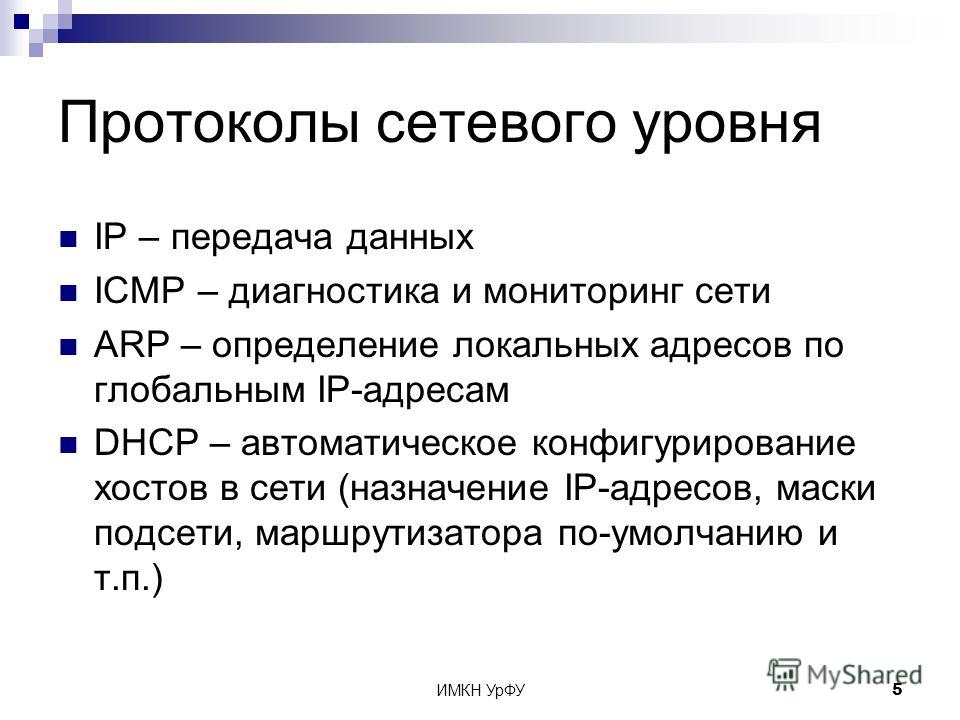

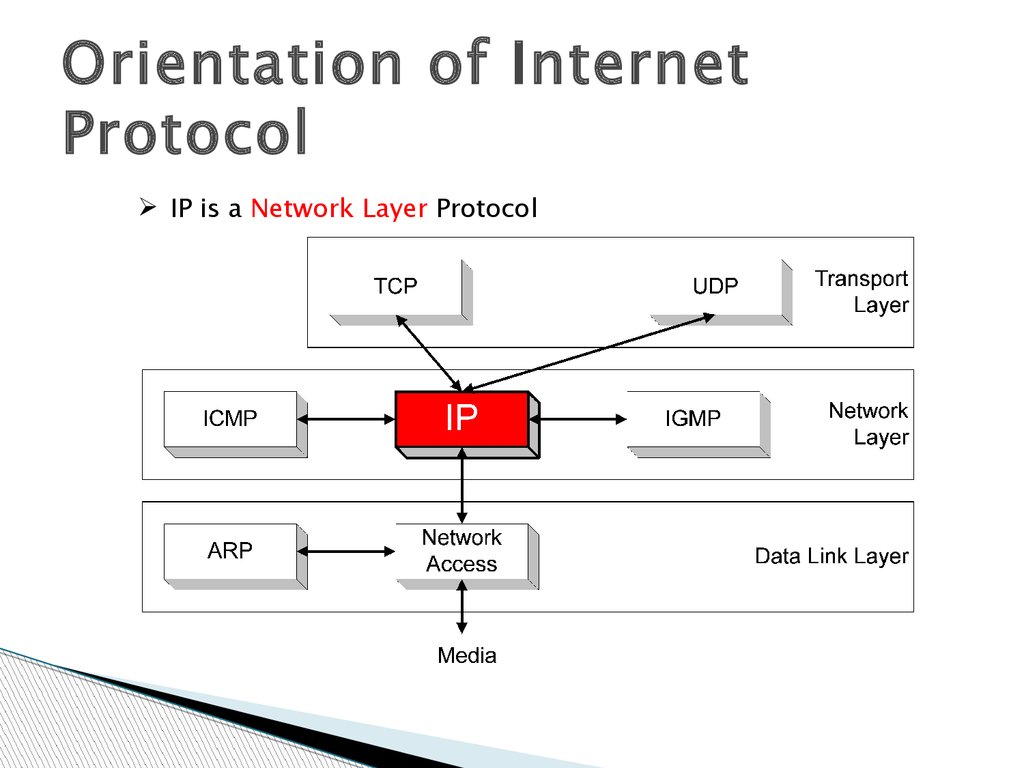

- Сетевой уровень — для идентификации устройств используется IP-адрес, при помощи которого можно подключиться и получить статус уникальной единицы в глобальной сети. Главная задача уровня — доставить информацию до адресата. Вся получаемая информация передается в пакетах, которые далее отправляются на следующий уровень. Именно поэтому в различных онлайн-играх есть понятие Packet Loss — потеря пакетов, при которых игра начинает работать некорректно.

- Транспортный уровень — здесь уже происходит формирование полученной информации из пакетов в удобоваримый вид.

Уровень следит, чтобы поступающие данные были в целостности. Для этого большие блоки данных фрагментируются или объединяются, в зависимости от настроек протокола. Сети, которые подключаются к интернету, используют для соединения протоколы транспортного уровня «точка-точка».

Уровень следит, чтобы поступающие данные были в целостности. Для этого большие блоки данных фрагментируются или объединяются, в зависимости от настроек протокола. Сети, которые подключаются к интернету, используют для соединения протоколы транспортного уровня «точка-точка». - Сессионный уровень — проводят проверку сеанса связи и наличие прав доступа на подключение к сессии, поддерживают его поток, синхронизируют начало и конец.

- Уровень представления — на этом этапе полученная информация декодируется и распаковывается, чтобы браузер или приложение могло обработать полученную информацию в понятный для себя вид. Здесь же информация кодируется и сжимается, когда данные отправляются в другую сторону. Тогда отправляемые данные превращаются в формат, удобный для помещения в пакеты.

- Прикладной уровень — регулируют взаимодействие сети и пользователя, позволяя приложениям обрабатывать, получать информацию и доступ к данным через файлы, БД и сетевые службы. Протоколы, которые задействуются здесь, называются высшими (HTML, FTP, POP3 и др.

).

).

На каждом из уровней можно подключить свои протоколы, которые в связке друг с другом и позволяют информации перемещаться из одного устройства в другое, чтобы в итоге попасть к аппаратному обеспечению для ее отображения человеку.

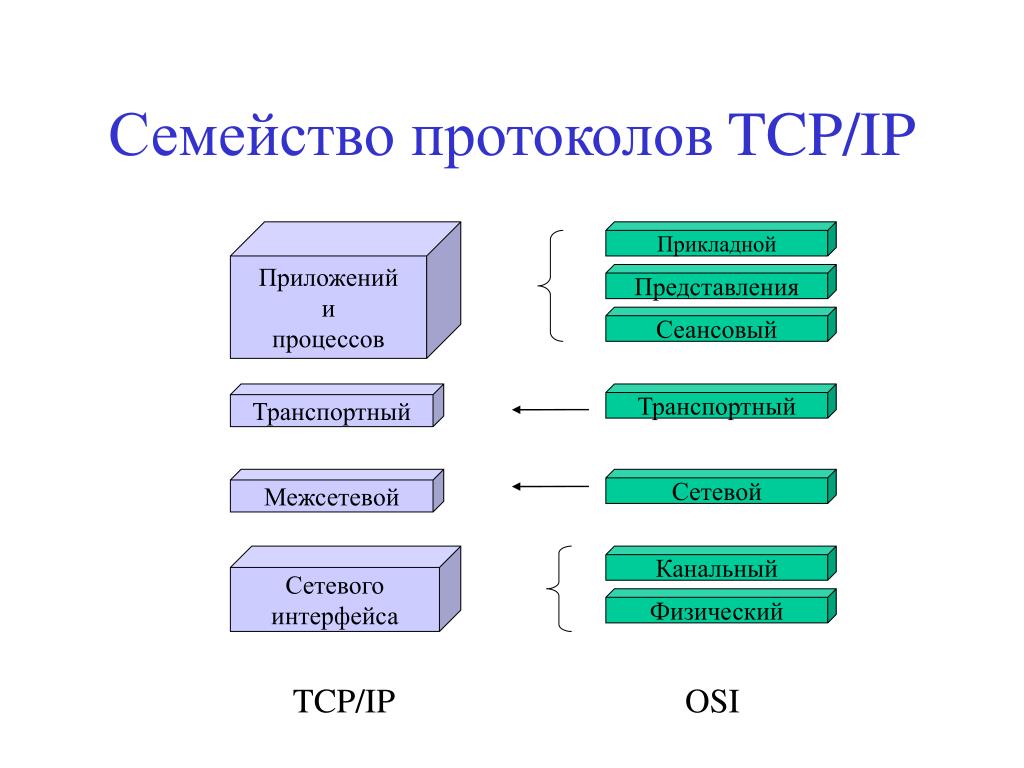

Знакомство с миром стеков протоколов было начато с ICO неспроста. Ведь рассмотрев более подробную схему легче понять построение другой схемы, в которой одно различие — количество слоев.

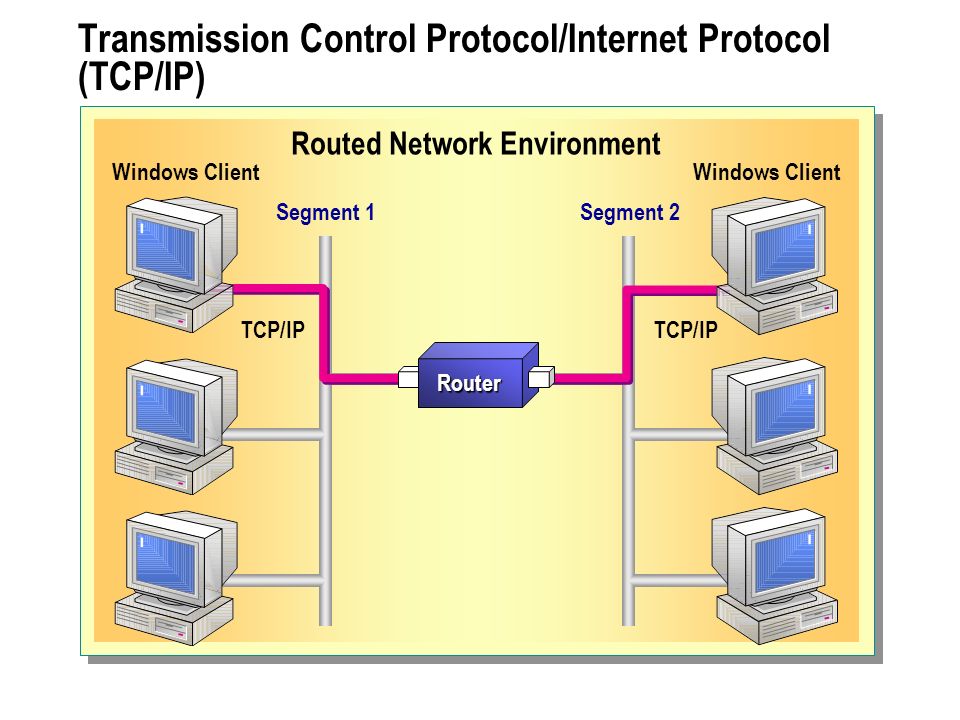

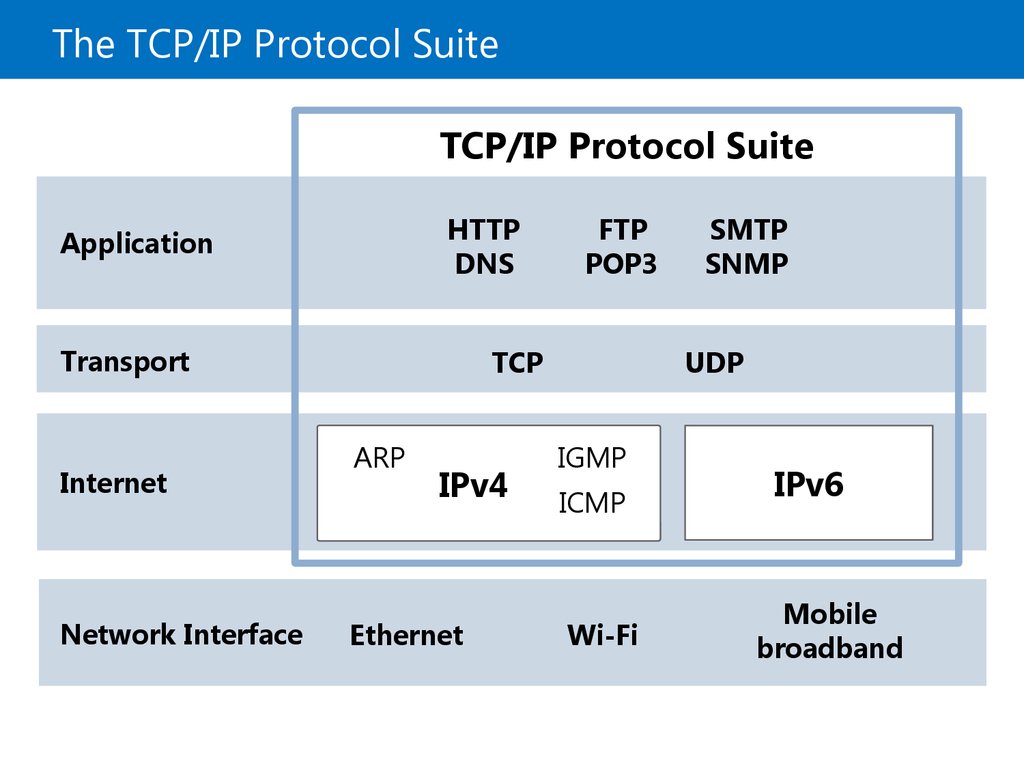

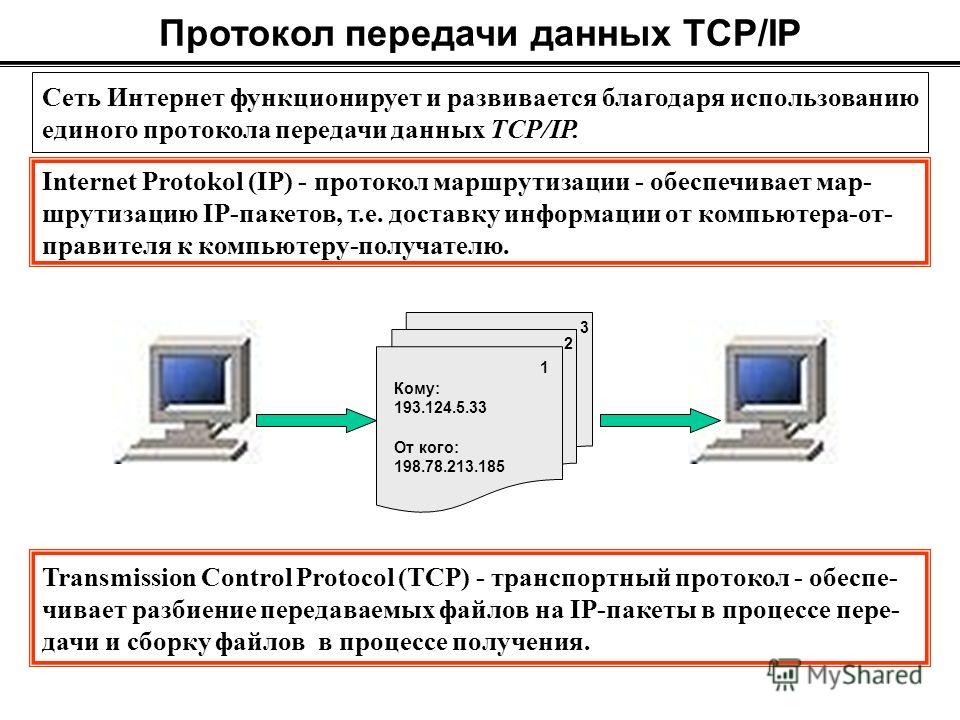

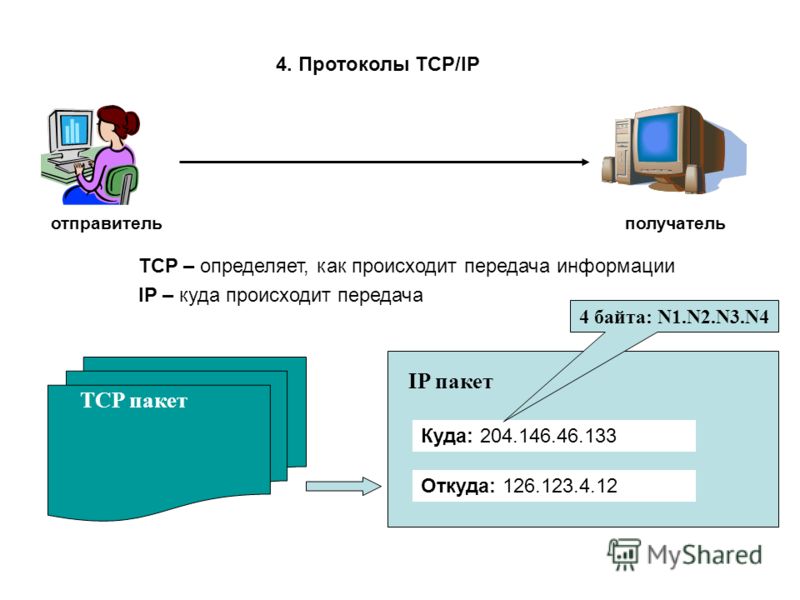

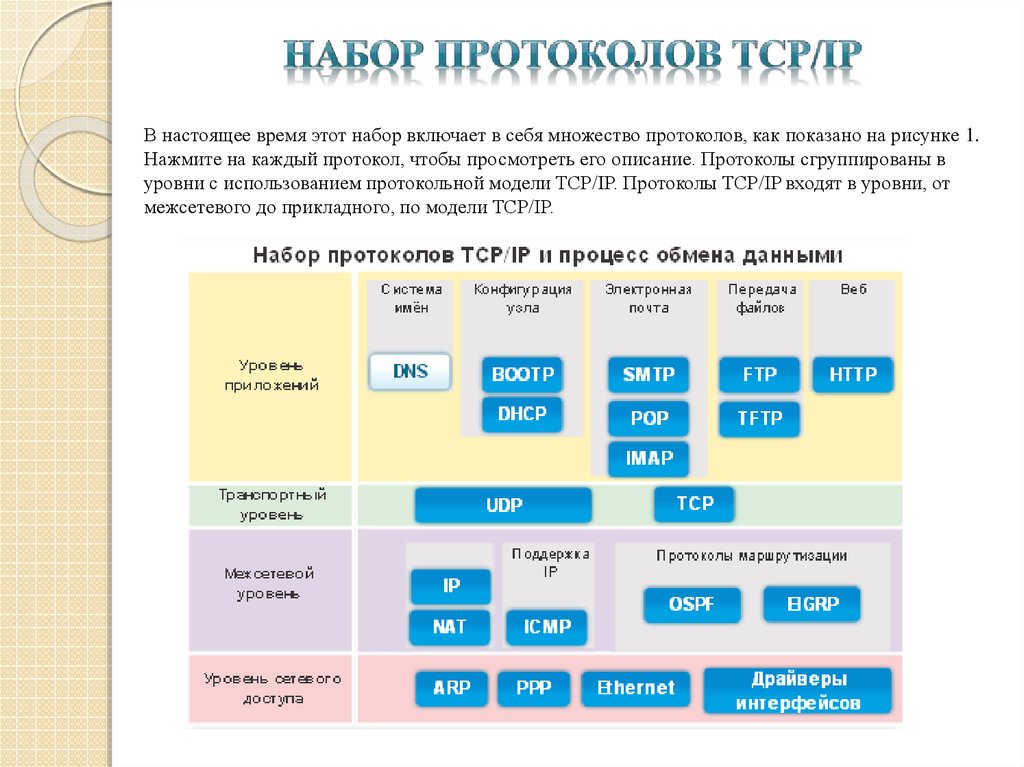

При рассмотрении сетевой модели TCP/IP уровни работы сети представляются в более простом виде. Стек получил название по двум основным протоколам, ведь они являются основной для передачи информации в глобальной сети. Ее разработкой занималось Министерство обороны США, поэтому также можно услышать альтернативное название DoD (Department of Defence).

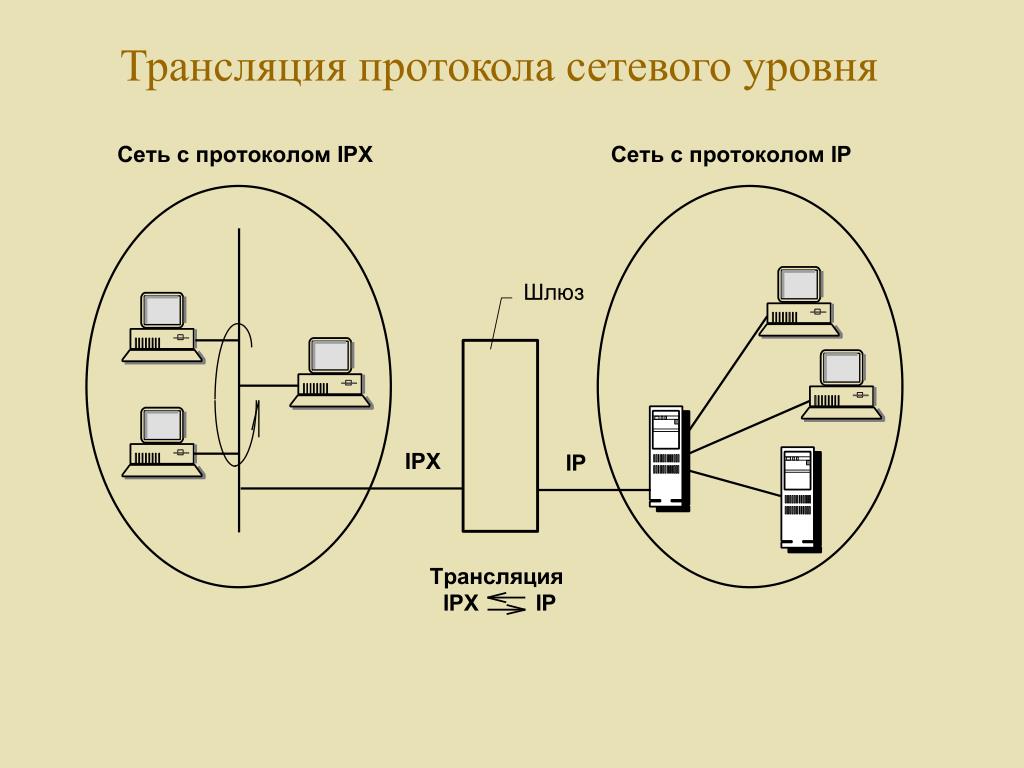

До появления интернет-протоколов пользователи не могли передать информацию из одной сети в другую. Поэтому все сети были изолированы друг от друга, не могли быть объединены во Всемирную.

Но в 1970-ых появился TCP/IP, где выделяют только 4 уровня:

- Приложения (прикладной уровень) — предоставляют большинству приложений услуги для обмена данными с протоколами, подключенными в нижних уровнях.

Каждое из приложений может использовать свой уникальный протокол интернета (HTTP для гипертекста, SMTP для почты, FTP для файлов и т. д.).

Каждое из приложений может использовать свой уникальный протокол интернета (HTTP для гипертекста, SMTP для почты, FTP для файлов и т. д.). - Транспорт (транспортный уровень) — выполняют саму доставку пакетов, выделяются протоколы TCP (протокол управления передачей) и UDP (протокол пользовательских датаграмм). TCP отличается надежностью, гарантирует, что информация будет передана в полном объеме. UDP ненадежен, во время транспортировки может быть потеряна часть данных, используется в играх, потоковой передаче видео.

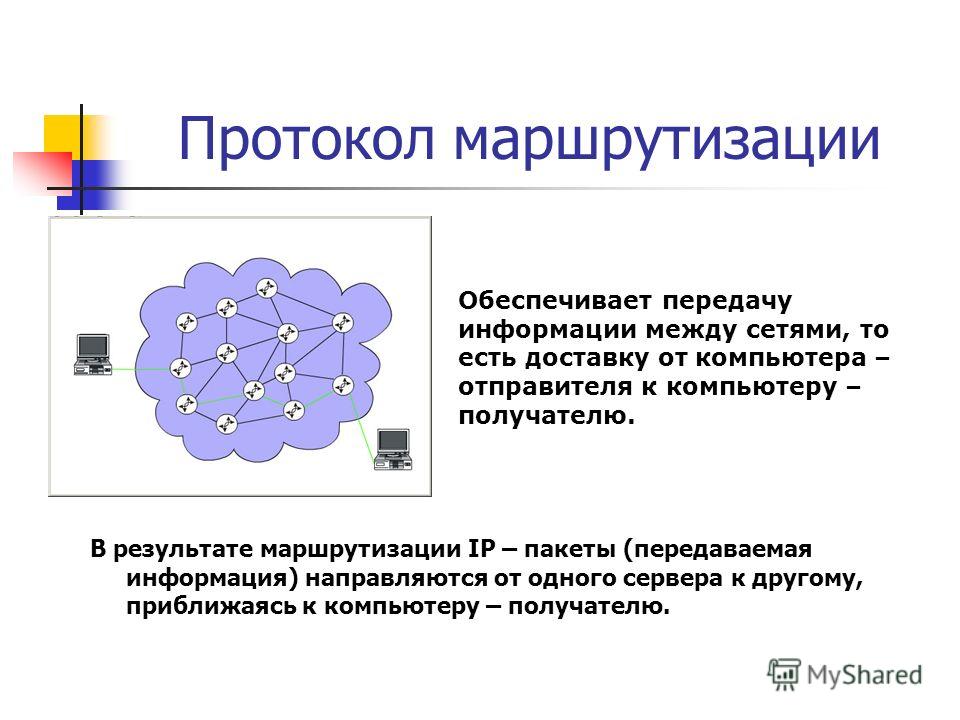

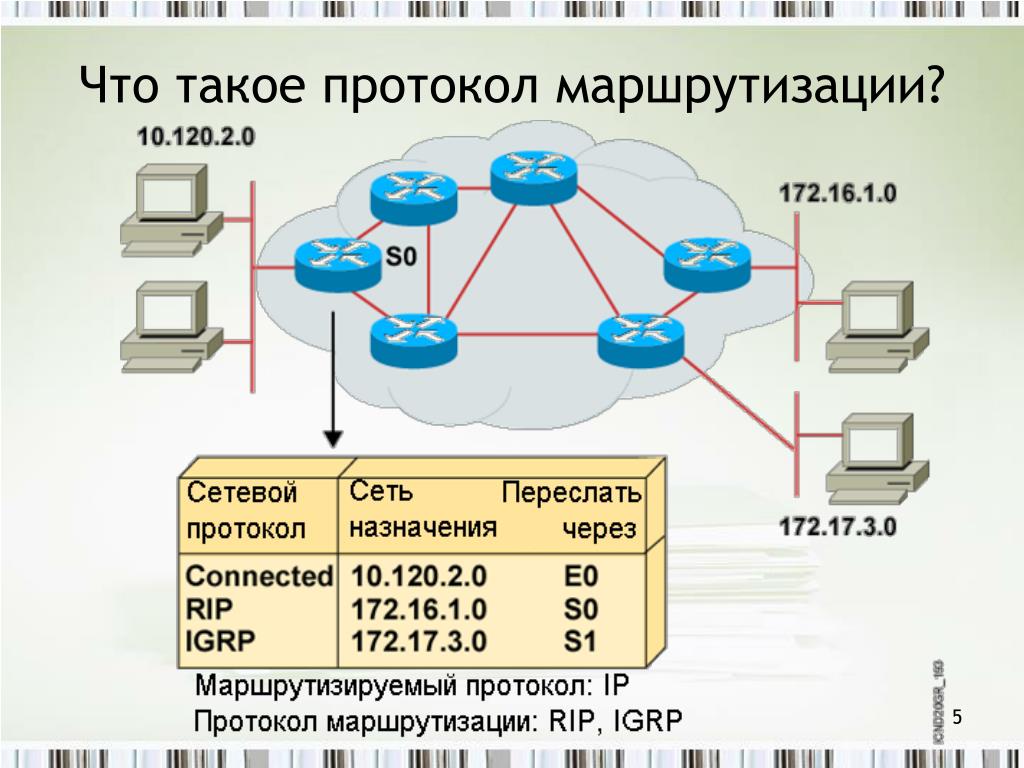

- Интернет (межсетевой уровень) — позволяет объединить все локальные сети между собой в глобальный интернет через систему маршрутизации. Он регламентирует передачи данных внутри множества сетей, предоставляя возможность межсетевого взаимодействия при помощи магистральных и пограничных маршрутизаторов.

- Соединение (канальный уровень) — предназначен, чтобы давать описания происходящему обмену информацией на уровне сетевых устройств. Позволяет определить способ передачи данных от одного устройства к другому.

Данные сортируются, кодируются и разбиваются на пакеты.

Данные сортируются, кодируются и разбиваются на пакеты.

Интересным нюансом является то, что официальный стандарт RFC 1122 (именно на нем построен стек протоколов TCP/IP) включает в себя 4 уровня, хотя согласно учебникам (в особенности за авторством Э. Таненбаума) принято раскрывать 5 уровней, ведь также следует учитывать физический уровень, который и становится дополнительным. Но из-за того, что этот слой не считается официальным, рассматривать его стоит только при глубоком изучении тематики.

Какой является основным в сети интернет

Существует множество протоколов интернета и их назначение для передачи данных, которые получили широкое распространение. Каждый из них устанавливает собственные правила, синтаксис, семантику, синхронизацию связи и методы устранения ошибок. Протоколы могут реализовываться посредством аппаратного или программного обеспечения, или их комбинации.

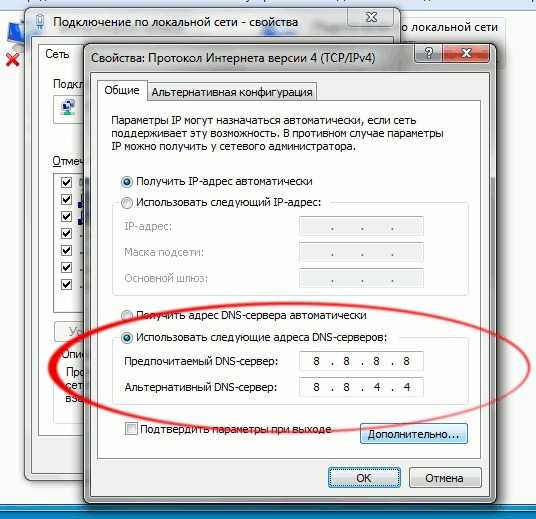

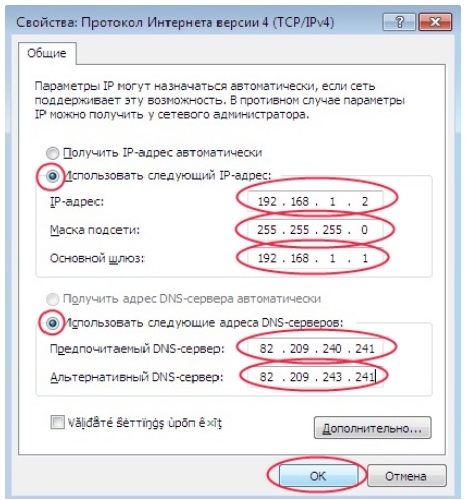

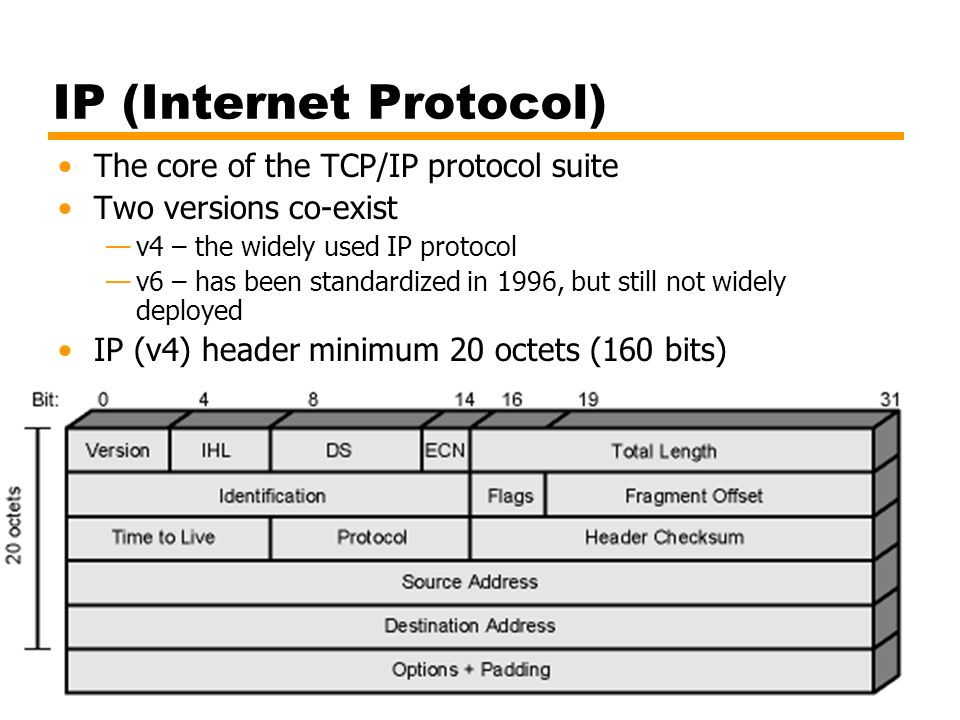

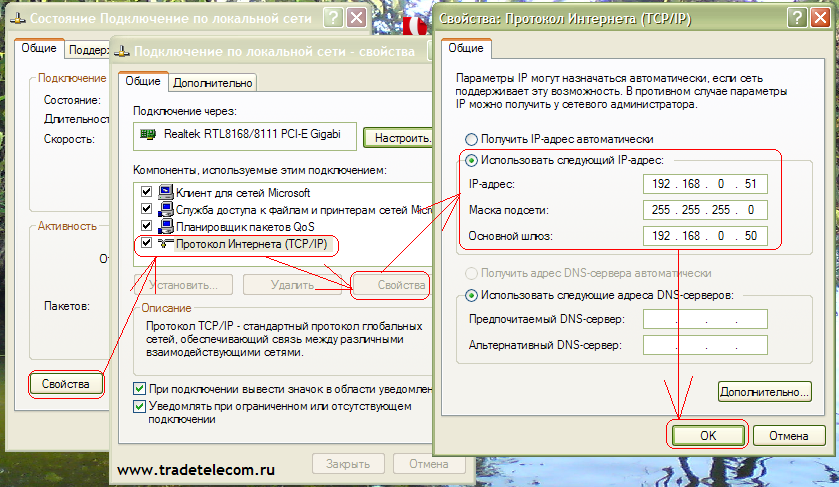

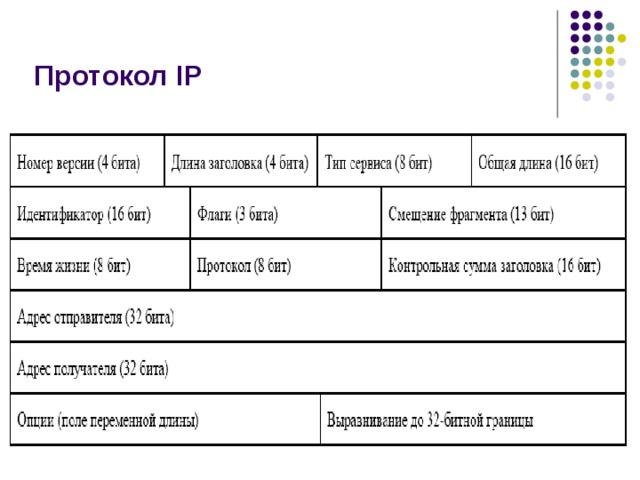

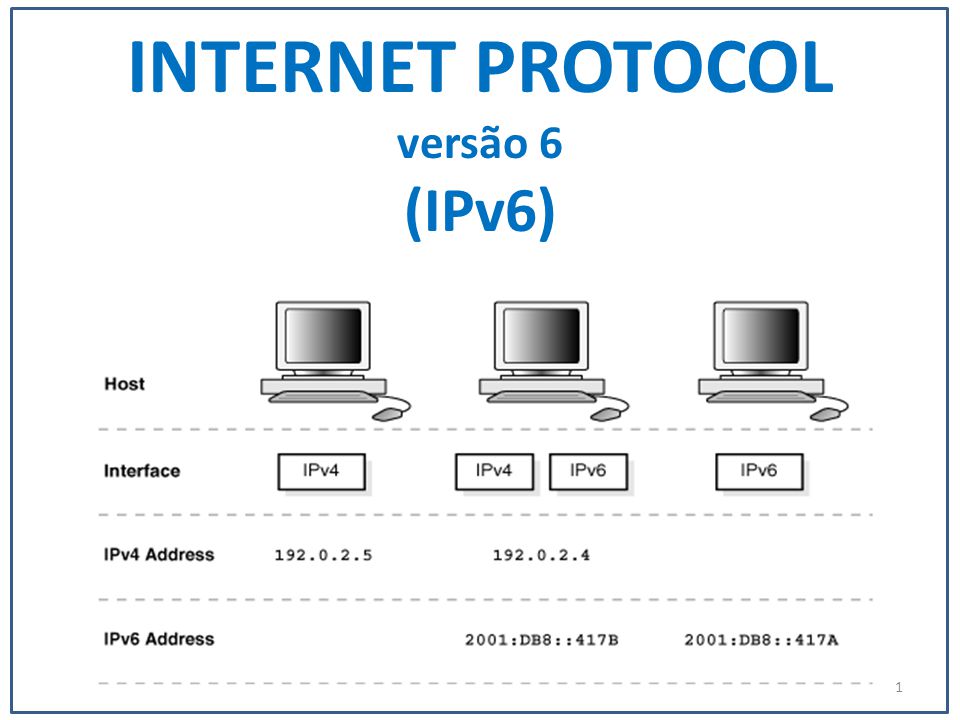

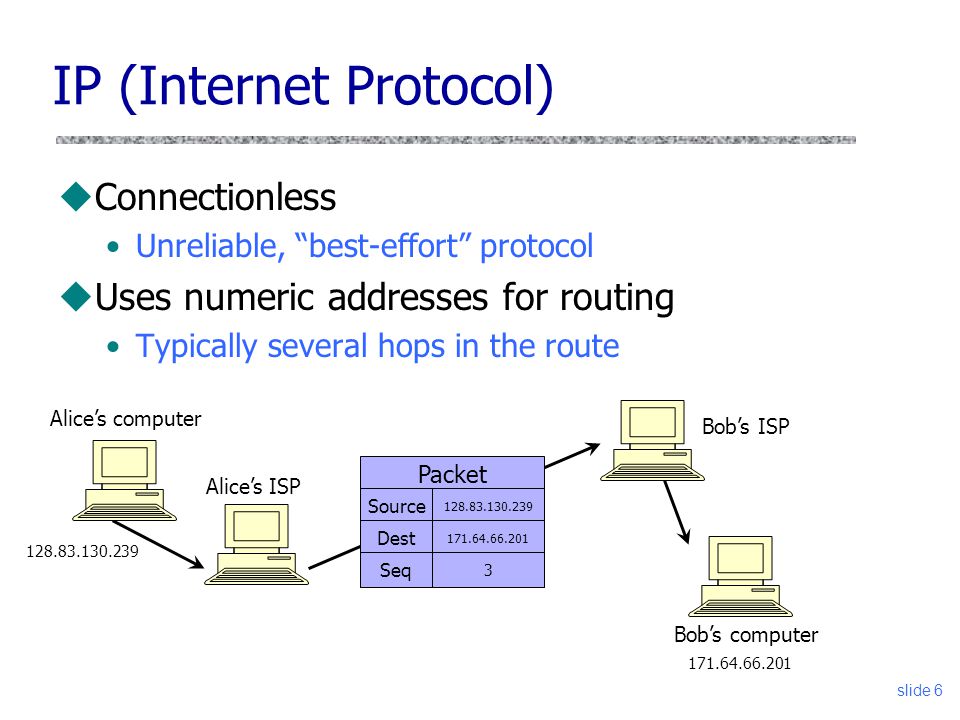

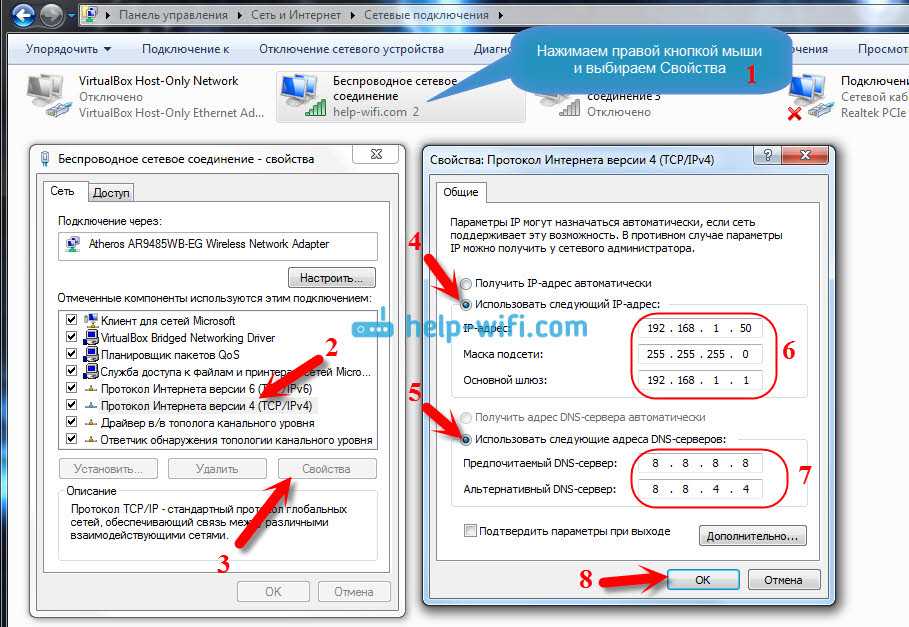

IP (Internet Protocol) —определяет для каждого устройства уникальный IP-адрес, чтобы компьютеры могли найти друг друга в глобальной сети, протокол реализуется двумя способами: IPv4 и IPv6. Именно его часто нарекают «основным в сети», хотя такое утверждение правдиво лишь отчасти.

Именно его часто нарекают «основным в сети», хотя такое утверждение правдиво лишь отчасти.

На самом деле одного основного протокола в сети интернет не существует. Работа по передачи данных является возможной только благодаря совмещению технологий, чтобы на каждом этапе выполнялась строго поставленная задача. Понять это можно, если рассматривать сеть в вертикальной плоскости, обращая внимание на каждый из уровней.

Интернет протокол IPНазначения других протоколов

Работа интернета — это совместное использование множества протоколов. Чтобы понять, по какому протоколу осуществляется передача файлов в сети интернет, необходимо ознакомиться с кратким списком инструментов для глобальной сети:

- MAC (Media Access Control) — необходим для идентификации устройств в локальной сети, получая от каждого из них уникальный MAC-адрес, который есть у каждого компьютера, телефона;

- ICMP (Internet Control Message Protocol) — благодаря нему устройства могут обмениваться друг с другом информационными сообщениями и ошибками, используется для диагностики, данные не передает;

- TCP (Transmission Control Protocol) — работает аналогично ICMP, но передает именно данные, отличается высокой надежностью, несмотря на большое количество доступных путей, ведь после передачи информации она приводится к правильному порядку, только после этого отправляется в приложение;

- UDP (User Datagram Protocol) — похож на TCP, также является частью транспортного уровня, но предусматривает ненадежную передачу данных, при которой может быть потеряна часть данных, но отличается высокой скорость работы;

- HTTP (Hypertext Transfer Protocol) — запрашивает определенные ресурсы у удаленной системы, после чего формирует код в текст, понятный человеку, стандартный протокол сети интернет, обязательный на всех сайтах в интернете;

- FTP (File Transfer Protocol) — используется для передачи данных, работает с приложениями, отличается низкой безопасностью, поэтому не применяется для передачи важной личной информации;

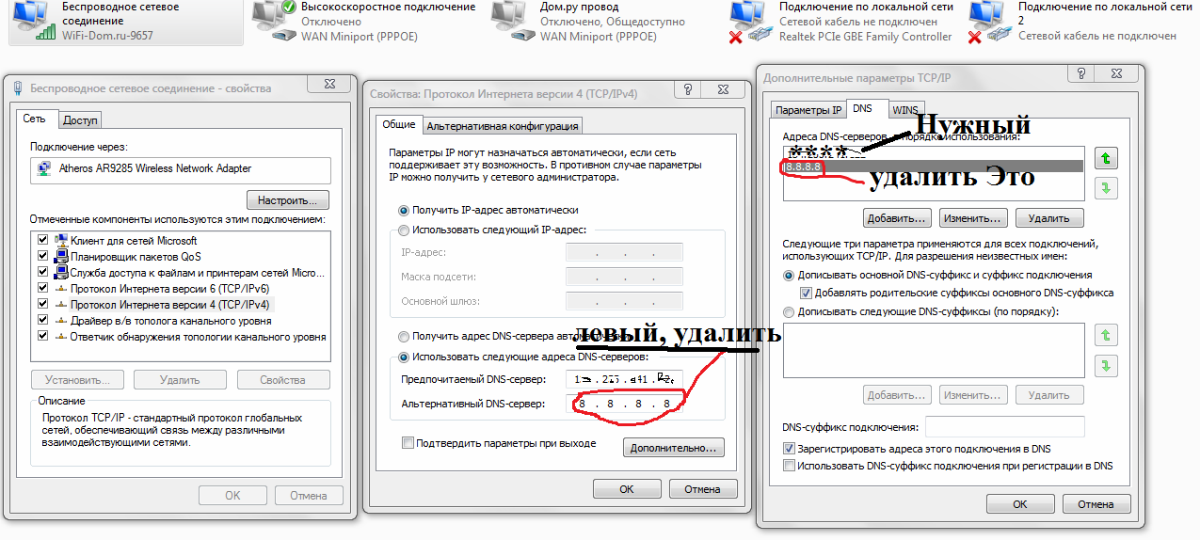

- DNS (Domain Name System) — преобразует IP-адреса в простые для человеческого понимания доменные имена и наоборот, за счет чего можно ввести в поисковую строку адрес сайта и перейти на желаемую страницу;

- SSH (Secure Shell) — обеспечивает удаленное управление системой с использование защищенного канала.

На этом используемые нами протоколы не ограничиваются. Все они имеют свои преимущества и недостатки, что позволяет им выполнять определенные задачи, например, быстро передавать данные, но с их частичной потерей или создавать полностью защищенное соединение при помощи шифрования.

Последнее обновление — 11 июля 2022 в 06:26

|

Навигация: Главная Случайная страница Обратная связь ТОП Интересно знать Избранные Топ: Марксистская теория происхождения государства: По мнению Маркса и Энгельса, в основе развития общества, происходящих в нем изменений лежит… Особенности труда и отдыха в условиях низких температур: К работам при низких температурах на открытом воздухе и в не отапливаемых помещениях допускаются лица не моложе 18 лет, прошедшие. Эволюция кровеносной системы позвоночных животных: Биологическая эволюция – необратимый процесс исторического развития живой природы… Интересное: Влияние предпринимательской среды на эффективное функционирование предприятия: Предпринимательская среда – это совокупность внешних и внутренних факторов, оказывающих влияние на функционирование фирмы… Отражение на счетах бухгалтерского учета процесса приобретения: Процесс заготовления представляет систему экономических событий, включающих приобретение организацией у поставщиков сырья… Инженерная защита территорий, зданий и сооружений от опасных геологических процессов: Изучение оползневых явлений, оценка устойчивости склонов и проектирование противооползневых сооружений — актуальнейшие задачи, стоящие перед отечественными… Дисциплины: Автоматизация Антропология Археология Архитектура Аудит Биология Бухгалтерия Военная наука Генетика География Геология Демография Журналистика Зоология Иностранные языки Информатика Искусство История Кинематография Компьютеризация Кораблестроение Кулинария Культура Лексикология Лингвистика Литература Логика Маркетинг Математика Машиностроение Медицина Менеджмент Металлургия Метрология Механика Музыкология Науковедение Образование Охрана Труда Педагогика Политология Правоотношение Предпринимательство Приборостроение Программирование Производство Промышленность Психология Радиосвязь Религия Риторика Социология Спорт Стандартизация Статистика Строительство Теология Технологии Торговля Транспорт Фармакология Физика Физиология Философия Финансы Химия Хозяйство Черчение Экология Экономика Электроника Энергетика Юриспруденция |

⇐ ПредыдущаяСтр 15 из 15 -SCP/1P +TCP/IP -SCP -QCP/IP

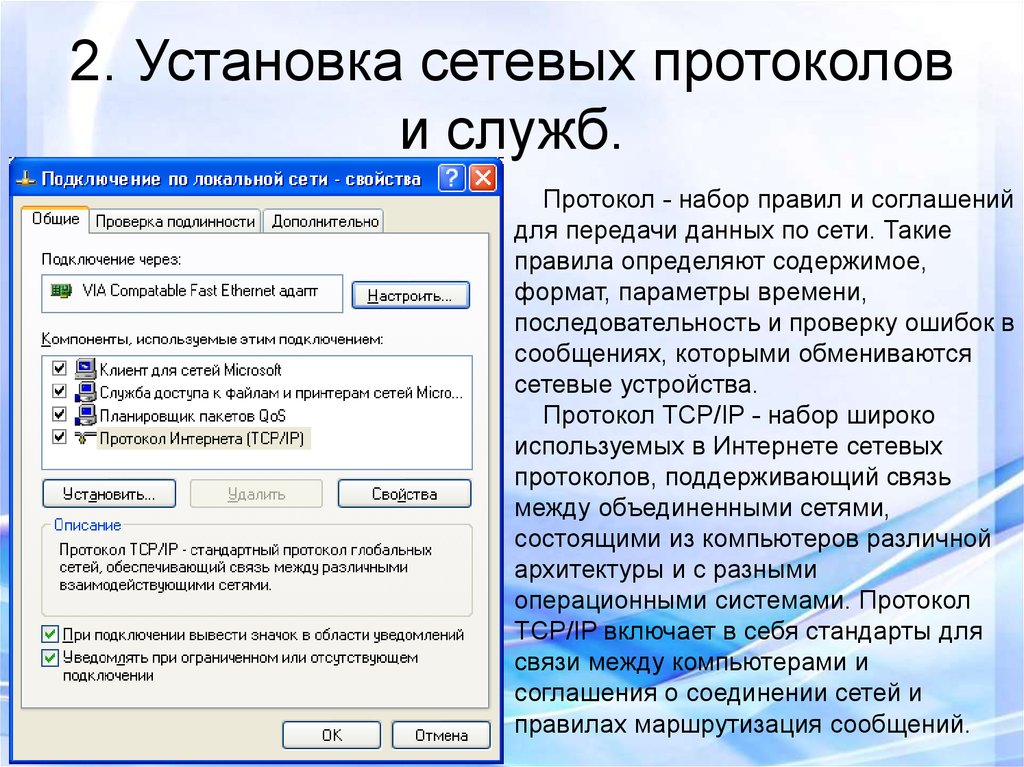

Набор правил и действий (очерёдности действий), позволяющий осуществлять соединение и обмен данными между двумя и более включёнными в сеть устройствами — . Сетевой протокол

HTTP – это -адрес информационных ресурсов в Internet +название протокола передачи гипертекста (Web-страниц в WWW), т.е. передачи данных в сети -название топологии локальных сетей -название броузера

Укажите три типа протоколов, которые используются в сети Интернет для передачи данных +TCP/IP (Transmission Control Protocol / Internet Protocol) -E-mail (Electronic mail) +FTP (File Transfer Protocol) -DNS (Domain Name System) +HTTP (Hipertext Transfer Protocol)

Приведите в соответствие

Сетевой кабель, состоящий из одного или нескольких кварцевых волокон (иногда полимерных), покрытых защитной оболочкой -Витая пара +Оптический кабель -Коаксиальный кабель

Сетевой кабель, содержащий две или более пары проводов, скрученных один с другим по всей длине +Витая пара -Коаксиальный кабель -Оптический кабель

Максимально возможная скорость на коммутируемых линиях +56 Кбит/сек -128 Мб/сек -1024 Бит/сек -128 Кбит/сек

Сетевой кабель, состоящий из центрального проводника (сплошного или многожильного), покрытого слоем полимерного изолятора, поверх которого расположен другой проводник (экран) -Оптический кабель -Витая пара +Коаксиальный кабель

Что изображено на картинке? -Опто-волоконный коннектор +WI-FI коннектор -WI-FI сервер

Что изображено на картинке? -Коаксиальный кабель -WiFi коннектор +WiFi сервер -Опто волоконный коннектор

Концентратор (HUB) в сетях с звездообразной топологией применяется для -повышения скорости передачи данных в сети -гашения отраженного сигнала в сетевых кабелях +для обеспечения связи между компьютерами, входящими в сеть -нет правильного ответа

Какой элемент управления указан на картинке? -Флажок +Полоса прокрутки -Переключатель -Список

Сопоставьте понятия с определениями. Элементы управления формы – добавляются на рабочий лист при создании пользовательской формы. Для этого нет необходимости уметь программировать, т.е. с ними может справиться обычный пользователь.

Элементами управления ActiveX – используются для создания форм и окон диалога. Работа с ними требует более опытного пользователя, владеющего языком программирования Visual Basic.

⇐ Предыдущая6789101112131415 Общие условия выбора системы дренажа: Система дренажа выбирается в зависимости от характера защищаемого… Кормораздатчик мобильный электрифицированный: схема и процесс работы устройства… Опора деревянной одностоечной и способы укрепление угловых опор: Опоры ВЛ — конструкции, предназначенные для поддерживания проводов на необходимой высоте над землей, водой… Организация стока поверхностных вод: Наибольшее количество влаги на земном шаре испаряется с поверхности морей и океанов (88‰)… |

Будущее интернет-протоколов / Хабр

Автор — Марк Ноттингем, член Internet Architecture Board и сопредседатель рабочих групп IETF по HTTP и QUIC

Когда Интернет стал популярным в 90-е годы, то основному трафику хватало всего нескольких протоколов: IPv4 маршрутизировал пакеты, TCP превращал их в соединения, SSL (позже TLS) шифровал эти соединения, DNS именовал хосты для подключения, а HTTP как прикладной протокол часто использовал их все.

За многие годы эти ключевые интернет-протоколы изменились совсем незначительно: в HTTP добавилось несколько новых заголовков и методов, TLS медленно сменил пару минорных версий, TCP приспособился к управлению заторами, а в DNS появились функции вроде DNSSEC. Сами протоколы в работе оставались практически неизменными очень долгое время (кроме IPv6, который уже получает достаточное внимание в сообществе операторов связи).

В результате операторы связи, вендоры и государственные органы, которые стремятся понять (а иногда и контролировать) Интернет установили некоторые практики на основании функциональности этих протоколов — для отладки, улучшения качества сервиса или соблюдения законодательства.

Теперь ключевые интернет-протоколы претерпят серьёзные изменения. Хотя они в целом должны быть совместимы с нынешним Интернетом (иначе не получат распространения), но это может иметь разрушительные последствия для тех, кто осмелился использовать недокументированные свойства протоколов или сделал предположение о неизменности протоколов в будущем.

Есть ряд факторов, определяющих эти изменения.

Во-первых, стали очевидными ограничения ключевых протоколов, особенно по производительности. Из-за структурных проблем прикладных и транспортных протоколов сеть не используется с максимальной эффективностью, что влияет на производительность у конечных пользователей (в частности, речь идёт о времени задержки).

Это важная причина, чтобы переделать или заменить протоколы, потому что есть много свидетельств, насколько значительно влияние даже небольшого улучшения производительности.

Во-вторых, со временем стало сложнее эволюционно улучшать протоколы Интернета на любом уровне, в основном из-за непредусмотренного использования, о чём говорилось выше. Например, если HTTP-прокси пытается сжимать ответы, то это усложняет развёртывание новых техник сжатия; TCP-оптимизации на промежуточных этапах мешают внедрять улучшения в TCP.

Наконец, сейчас в Интернете всё более широко используется шифрование. Этот процесс подстегнули разоблачения Эдварда Сноудена в 2015 году. На самом деле это отдельная тема, но здесь важно, что шифрование — один из лучших имеющихся инструментов для обеспечения развития протоколов.

Этот процесс подстегнули разоблачения Эдварда Сноудена в 2015 году. На самом деле это отдельная тема, но здесь важно, что шифрование — один из лучших имеющихся инструментов для обеспечения развития протоколов.

Посмотрим, что произошло в прошлом и что произойдёт в будущем, как это может повлиять на сети и как сети влияют на архитектуру протокола.

HTTP/2 (на основе Google SPDY) стал первым заметным изменением. Его оформили в качестве стандарта в 2015 году. Этот протокол уплотняет много запросов по одному TCP-соединению без блокировки друг друга, тем самым устраняя необходимость в очереди запросов на стороне клиента. Сейчас он широко распространился, поддерживается всеми основными браузерами и веб-серверами.

С сетевой точки зрения HTTP/2 представляет собой несколько заметных изменений. Во-первых, это бинарный протокол, так что он не может работать ни с каким устройством, которое примет его за HTTP/1.1.

Такая несовместимость стала одной из главных причин другого важного новшества в HTTP/2: он фактически требует использования шифрования. Это помогает избежать вмешательства посторонней стороны, которая принимает его за HTTP/1.1 или предпринимает более тонкое вмешательство вроде очистки заголовков или блокировки новых расширений протокола — обе такие ситуации реально встречаются и доставляют значительные проблемы поддержки для некоторых инженеров, работающих над протоколом.

Это помогает избежать вмешательства посторонней стороны, которая принимает его за HTTP/1.1 или предпринимает более тонкое вмешательство вроде очистки заголовков или блокировки новых расширений протокола — обе такие ситуации реально встречаются и доставляют значительные проблемы поддержки для некоторых инженеров, работающих над протоколом.

HTTP/2 при шифровании требует использования TLS/1.2 и запрещает наборы шифров, которые доказали свою небезопасность — при этом допуская только эфемерные ключи. По поводу потенциальных последствий см. раздел о TLS 1.3.

Наконец, HTTP/2 позволяет объединить в соединении запросы от более чем одного хоста, улучшая производительность за счёт уменьшения количества соединений (и следовательно, количества контекстов для контроля заторов), необходимых для загрузки страницы.

Например, вы можете подключиться к сайту www.example.com, но также использовать его для запросов к images.example.com. Будущие расширения протокола могут позволить добавлять в соединение дополнительные хосты, даже если они не указаны в изначальном сертификате TLS, который используется для соединения. В результате никогда нельзя полагать, что трафик в соединении будет ограничен тем предназначением, для которого он изначально предполагался.

В результате никогда нельзя полагать, что трафик в соединении будет ограничен тем предназначением, для которого он изначально предполагался.

Несмотря на эти изменения, важно заметить, что HTTP/2 вроде бы не испытывает значительных проблем совместимости или помех от сетей.

TLS 1.3 сейчас проходит через последние этапы стандартизации и уже поддерживается в некоторых реализациях.

Пусть вас не вводит в заблуждение минорная смена номера; это абсолютно новая версия TLS с сильно модернизированным рукопожатием, которое позволяет обмен данными с самого начала (часто такой режим называют 0RTT). Новая архитектура полагается на обмен эфемерными ключами, исключая статические ключи.

Это вызвало озабоченность у некоторых сетевых операторов и вендоров — в частности у тех, кому нужна видимость, что происходит внутри этих соединений.

Например, дата-центр для банка, у которого видимость является требованием регулятора. Прослушивая трафик в сети и дешифруя его статическими ключами, они могут записывать легитимный трафик и выявлять вредоносный, будь то посторонние злоумышленники или утечка информации изнутри.

TLS 1.3 не поддерживает конкретно данную технику перехвата трафика, поскольку это один из видов атаки, от которой защищают эфемерные ключи. Однако поскольку для сетевых операторов действуют требования регуляторов одновременно и использовать современные протоколы шифрования, и отслеживать свои сети, они попадают в неловкое положение.

Было немало споров о том, требуют ли правила использования именно статических ключей, могут ли альтернативные подходы быть настолько же эффективны и оправдано ли ухудшение безопасности всего Интернета ради относительно небольшого количества сетей. В конце концов, трафик TLS 1.3 тоже можно расшифровать, просто нужен доступ к эфемерным ключам, а они действуют ограниченное время.

На данный момент непохоже, что TLS 1.3 изменится в угоду этим сетям, но идёт обсуждение создания другого протокола, который позволит третьей стороне сканировать трафик — а то и больше — в таких ситуациях. Посмотрим, насколько сообщество поддержит эту идею.

В процессе работы над HTTP/2 стало очевидно, что TCP страдает от похожих проблем неэффективности. Поскольку TCP — протокол доставки пакетов по порядку, то потеря одного пакета может помешать доставке приложению последующих пакетов из буфера. В мультиплексированном протоколе это может привести к большой потере производительности.

Поскольку TCP — протокол доставки пакетов по порядку, то потеря одного пакета может помешать доставке приложению последующих пакетов из буфера. В мультиплексированном протоколе это может привести к большой потере производительности.

QUIC — попытка решить эту проблему с помощью эффективной перестройки семантики TCP (вместе с некоторыми аспектами потоковой модели HTTP/2) поверх UDP. Как и HTTP/2, разработка этого протокола началась усилиями Google, а сейчас перешла под крыло IETF. Изначально ставилась цель создать протокол HTTP-поверх-UDP и принять стандарт в конце 2018-го. Но поскольку Google уже внедрила QUIC в Chrome и на своих сайтах, на этот протокол уже приходится более 7% трафика в Интернете.

Почитать: Ответы на вопросы по QUIC

Кроме перехода такого значительного объёма трафика с TCP на UDP (и всех соответствующих сетевых настроек), и Google QUIC (gQUIC), и IETF QUIC (iQUIC) требуют обязательного шифрования для работы; нешифрованного QUIC не существует вообще.

iQUIC использует TLS 1.3 для установки ключей сессии, а затем шифрования каждого пакета. Но поскольку он основан на UDP, значительная часть информации о сессии и метаданных, открытых в TCP, шифруется в QUIC.

На самом деле текущий «короткий заголовок» iQUIC — который используется для всех пакетов, кроме рукопожатия — выдаёт только номер пакета, необязательный идентификатор соединения и байт состояния, необходимый для процессов вроде смены ключей шифрования и типа пакета (который тоже может быть зашифрован).

Всё остальное зашифровано — включая пакеты ACK, что значительно повышает планку для проведения атак с анализом трафика.

Но это означает, что более невозможна пассивная оценка RTT и потерь пакетов путём простого наблюдения за соединением; там недостаточно информации для этого. Отсутствие наблюдаемости вызвало серьёзную озабоченность у некоторых представителей сообщества операторов связи. Они говорят, что такие пассивные измерения критически важны для отладки и анализа их сетей.

Одно из предложений для решения этой проблемы — введение спин-бита. Это бит в заголовке, который меняет своё значение один раз по пути туда-обратно, так что наблюдатель может оценить RTT. Поскольку он не привязан к состоянию приложения, то не должен выдавать никакой информации о конечных точках, кроме примерной оценки местоположения сети.

Самое последнее изменение на горизонте — это DOH, то есть DNS поверх HTTP. Многие исследования показали, что сети часто используют DNS как средство навязывания правил (будь то в интересах сетевого оператора или властей более высокого уровня).

Некоторое время мы обсуждали обход такого рода контроля с помощью шифрования, но здесь имеется один недостаток (по крайней мере, с определённой точки зрения) — такой трафик можно отличить от нормального трафика и обработать его отдельно; например, используя номер порта для блокировки доступа.

DOH решает проблему, совмещая DNS-трафик с существующим соединением HTTP, тем самым устраняя любые дискриминаторы. Если сеть хочет блокировать доступ к определённому распознавателю DNS, то ей придётся при этом блокировать доступ к самому веб-сайту.

Если сеть хочет блокировать доступ к определённому распознавателю DNS, то ей придётся при этом блокировать доступ к самому веб-сайту.

Например, если Google развернёт свой публичный DNS-сервис по протоколу DOH на www.google.com, а пользователи соответствующим образом настроят свои браузеры, то если сеть захочет (или от неё требуют) блокировать этот сервис, то ей придётся эффективно блокировать весь Google (поскольку так они размещают свои сервисы).

Работа над DOH только началась, но к этому протоколу уже проявляется довольно большой интерес, есть и первые попытки реализации. Посмотрим, как на это отреагируют сети (и правительства), которые используют DNS для навязывания правил.

Почитать: IETF 100, Сингапур: DNS поверх HTTP (DOH!)

Возвращаясь к мотивации разработки новых протоколов, нужно обратить внимание на вопрос, как разработчики протоколов всё чаще сталкиваются с проблемами из-за того, что сетевые операторы делают свои предположения о сетевом трафике.

Например, на последнем этапе разработки TLS 1.3 возникло немало проблем с промежуточными узлами, которые принимают его за старую версию протокола. gQUIC не работает в некоторых сетях, которые приглушают трафик UDP, потому что считают его вредным или низкоприоритетным.

Если протокол не может развиваться из-за того, что его точки расширения «замораживаются» при внедрении, мы говорим, что он окостенел. Сам TCP — это пример жесточайшего окостенения; так много промежуточных узлов делают такие разные вещи с TCP — от блокировки TCP-пакетов с нераспознанными опциями до «оптимизации» контроля заторов.

Необходимо предотвратить окостенение, чтобы гарантировать развитие протоколов для соответствия будущим нуждам Интернета. Иначе мы столкнёмся с «трагедией общин», где действия отдельных сетей — пусть и благонамеренные — повлияют на здоровье всего Интернета в целом.

Есть много способов предотвратить окостенение. Если данные в пакетах зашифрованы, то к ним не получит доступ никто, кроме владельца ключей, что предотвращает вмешательство. Если точка расширения зашифрована, но повсеместно используется таким способом, что нарушается видимость приложения (например, заголовки HTTP), то вероятность помех уменьшается.

Если точка расширения зашифрована, но повсеместно используется таким способом, что нарушается видимость приложения (например, заголовки HTTP), то вероятность помех уменьшается.

Если разработчики протокола не могут использовать шифрование и точка расширения используется нечасто, то может помочь искусственная прокачка точки расширения. Мы называем это смазкой (greasing).

Например, QUIC подталкивает конечные точки к использованию диапазона значений при согласовании версии, чтобы избежать реализаций, которые полагают номер версии всегда неизменным (такое часто встречается в реализациях TLS, что ведёт к серьёзным проблемам).

Кроме желания избежать окостенения, новые протоколы также отражают эволюцию отношений между сетями и их пользователями. Долгое время предполагалось, что сеть всегда остаётся благожелательной — или хотя бы нейтральной — стороной. Но это больше не так, не только из-за вездесущего тотального мониторинга, но и из-за атак вроде Firesheep.

В итоге увеличиваются противоречия между нуждами интернет-пользователей в целом и интересами сетей, которые хотят получить доступ к определённому количеству данных, проходящих через них. Особенно пострадают сети, которые стремятся навязать пользователям определённые правила, например, корпоративные сети.

В некоторых случаях они могут достичь поставленных целей, установив специальный софт (или сертификат центра сертификации, или расширение браузера) на компьютерах пользователей. Но это непросто в тех случаях, когда оператор не имеет доступа к компьютеру. Например, сейчас часто сотрудники работают на собственных компьютерах, а у устройств IoT редко имеются соответствующие управляющие интерфейсы.

В результате многие дискуссии при разработке протоколов в IETF ведутся на тему противоречия нужд корпоративных и других «вложенных» сетей — и пользы для Интернета в целом.

Чтобы Интернет хорошо работал в долговременной перспективе, он должен иметь ценность для конечных пользователей, избегать окостенения и обеспечивать нормальную работу сетей. Происходящие сейчас изменения удовлетворяют всем трём целям, но нам нужно больше отзывов от сетевых операторов.

Происходящие сейчас изменения удовлетворяют всем трём целям, но нам нужно больше отзывов от сетевых операторов.

Если эти изменения повлияют на вашу сеть — или не повлияют — пожалуйста, сообщите об этом в комментариях к статье, а ещё лучше подключайтесь к работе в IETF, посетив рабочее заседание, подписавшись на список рассылки или оставив отзыв к черновику стандарта.

Выражаю благодарность Мартину Томпсону и Брайану Трэммелу за помощь в редактировании статьи.

Технологии и протоколы Интернета вещей | Microsoft Azure

Начните знакомство с миром и технологиями Интернета вещей. Из этого руководства вы узнаете основные сведения о протоколах и технологиях Интернета вещей. Это позволит сделать оптимальный выбора для вашего проекта.

Начать использовать бесплатную пробную версию

Руководство по технологиям и протоколам Интернета вещей

Интернет вещей — это совокупность встроенных систем, сетей беспроводных датчиков, систем управления и средств автоматизации. Они обеспечивают поддержку подключенных производственных предприятий, интеллектуальных магазинов, медицинских учреждений нового поколения, умных домов и городов, а также носимых устройств. С помощью технологий Интернета вещей вы сможете преобразовать свой бизнес за счет полученных на основе данных аналитических сведений, усовершенствованных рабочих процессов, новых сфер деятельности и более эффективного использования материалов.

Они обеспечивают поддержку подключенных производственных предприятий, интеллектуальных магазинов, медицинских учреждений нового поколения, умных домов и городов, а также носимых устройств. С помощью технологий Интернета вещей вы сможете преобразовать свой бизнес за счет полученных на основе данных аналитических сведений, усовершенствованных рабочих процессов, новых сфер деятельности и более эффективного использования материалов.

Технологии Интернета вещей продолжают развиваться. Ежегодно появляется бесчисленное количество поставщиков услуг, разнообразные платформы и миллионы новых устройств. Сейчас для начала работы в экосистеме Интернета вещей разработчикам нужно принять множество решений.

Это руководство поможет вам составить представление о распространенных протоколах Интернета вещей, а также о требованиях к энергопотреблению и подключению. Если вам нужна вводная информация о технологии Интернета вещей, см. веб-страницы с руководствами Что такое Интернет вещей? и Общие сведения о безопасности в Интернете вещей.

Экосистема технологий Интернета вещей

Экосистема технологий Интернета вещей состоит из следующих уровней: уровень устройств, уровень данных, уровень подключений и уровень пользователей технологий.

Уровень устройств

Совокупность датчиков, исполнительных устройств, оборудования, программного обеспечения, средств подключения и шлюзов, составляющих устройство, которое соединяется и взаимодействует с сетью.

Уровень данных

Данные, которые собираются, обрабатываются, отправляются, сохраняются, анализируются, представляются и используются в бизнес-контексте.

Уровень бизнеса

Бизнес-функции технологий Интернета вещей, включая управление выставлением счетов и магазинами данных.

Уровень пользователей

Люди, которые взаимодействуют с устройствами и технологиями Интернета вещей.

Узнайте больше о том, как правильно подключать устройства при создании решений с помощью Центра Интернета вещей Azure.

Стек технологий Интернета вещей. Часть 1.

Устройства Интернета вещей

Устройства Интернета вещей весьма разнообразны, но, как правило, для них используются приведенные ниже общие понятия и термины. Узнать больше о разновидностях устройств, в которых используется технология Интернета вещей, можно из этого каталога устройств Интернета вещей.

Исполнительные устройства

Исполнительные устройства выполняют физические действия при получении указаний от центра управления, обычно в ответ на изменения, зафиксированные датчиками. Они представляют собой тип преобразователя.

Встроенные системы

Встроенные системы — это системы на основе микропроцессоров или микроконтроллеров, которые управляют той или иной функцией в более крупной системе. К ним относятся как аппаратные, так и программные компоненты, например ОСРВ Azure.

Интеллектуальные устройства

Устройства, которые могут выполнять вычисления. Они часто оснащены микроконтроллером и могут использовать такие службы, как Azure IoT Edge, для оптимального развертывания определенных рабочих нагрузок на разных устройствах.

Они часто оснащены микроконтроллером и могут использовать такие службы, как Azure IoT Edge, для оптимального развертывания определенных рабочих нагрузок на разных устройствах.

Микроконтроллер (MCU)

Эти небольшие компьютеры внедряются в микросхемы и оснащены ЦП, ОЗУ и ПЗУ. Они содержат элементы, необходимые для выполнения простых задач. Но микроконтроллеры имеют более ограниченную мощность, чем микропроцессоры.

Микропроцессор (MPU)

Микропроцессоры выполняют функции ЦП на одной или нескольких интегральных микросхемах. Хотя для выполнения задач микропроцессорам требуются периферийные устройства, затраты на обработку значительно сокращаются, так как в них входит только стоимость ЦП.

Устройства, не предназначенные для вычислений

Устройства, которые только устанавливают подключение и передают данные. Они не могут выполнять вычисления.

Преобразователи

В общих чертах преобразователи — это устройства, которые преобразуют одну форму энергии в другую. В контексте устройств Интернета вещей к ним относятся внутренние датчики и исполнительные устройства, передающие данные по мере того, как устройства взаимодействуют со своей средой.

В контексте устройств Интернета вещей к ним относятся внутренние датчики и исполнительные устройства, передающие данные по мере того, как устройства взаимодействуют со своей средой.

Датчики

Датчики выявляют изменения в своей среде и создают электрические сигналы для обмена данными. Датчики обычно обнаруживают изменения окружающей среды, например температуры, физического положения и содержания химических веществ. Они представляют собой тип преобразователя.

Стек технологий Интернета вещей. Часть 2.

Протоколы Интернета вещей и подключение

Подключение устройств Интернета вещей

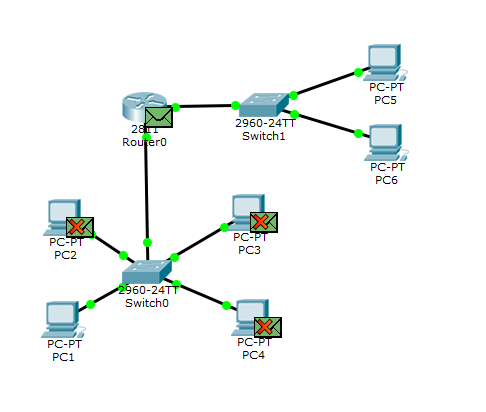

Главным аспектом при планировании технологического проекта Интернета вещей является определение протоколов Интернета вещей для устройств, то есть способов их подключения и взаимодействия. В стеке технологий Интернета вещей устройства подключаются с помощью шлюзов или встроенных функций.

Что такое шлюзы Интернета вещей?

Шлюзы — это часть технологии Интернета вещей, с помощью которой можно подключать устройства Интернета вещей к облаку. Хотя шлюз требуется не всем устройствам Интернета вещей, его можно использовать для установления связи между устройствами или для подключения устройств, которые работают не на основе IP-протоколов и не могут напрямую подключаться к облаку. Данные, собираемые с устройств Интернета вещей, проходят через шлюз, предварительно обрабатываются в пограничной среде, а затем отправляются в облако.

Хотя шлюз требуется не всем устройствам Интернета вещей, его можно использовать для установления связи между устройствами или для подключения устройств, которые работают не на основе IP-протоколов и не могут напрямую подключаться к облаку. Данные, собираемые с устройств Интернета вещей, проходят через шлюз, предварительно обрабатываются в пограничной среде, а затем отправляются в облако.

Использование шлюзов Интернета вещей может снизить задержку и уменьшить размер передаваемых данных. Применение шлюзов в рамках протоколов Интернета вещей также позволяет подключать устройства без прямого доступа к Интернету и обеспечивает дополнительный уровень безопасности, защищая данные при перемещении в обоих направлениях.

Как подключать устройства Интернета вещей к сети?

Тип подключения, который используется в рамках протокола Интернета вещей, зависит от устройства, его функции и пользователей. Как правило, расстояние, на которое должны передаваться данные (малый диапазон или большой диапазон), определяет необходимый тип подключения Интернета вещей.

Типы сетей Интернета вещей

Сети с низким энергопотреблением и малым диапазоном

Сети с низким энергопотреблением и малой дальностью хорошо подходят для дома, офиса и других небольших сред. Для их работы достаточно небольших аккумуляторов. Как правило, такие сети довольно экономичны в эксплуатации.

Распространенные примеры:

Bluetooth

Bluetooth обеспечивает высокоскоростную передачу данных и отправляет сигналы голоса и данных на расстояние до 10 метров.

NFC

Набор протоколов связи для обмена данными между двумя электронными устройствами на расстоянии до 4 см. NFC обеспечивает низкоскоростное подключение с простой настройкой, которое можно использовать для поддержки более мощных беспроводных подключений.

Wi-Fi/802.11

Благодаря низкой стоимости эксплуатации Wi-Fi — стандартный вариант для дома и работы. Но этот вариант подходит не для всех сценариев из-за ограниченного диапазона действия и постоянного потребления энергии.

Z-Wave

Многосвязная сеть, использующая низкоэнергетические радиоволны для связи между устройствами.

Zigbee

Спецификация на основе IEEE 802.15.4 для набора протоколов связи высокого уровня, используемых для создания персональных сетей с небольшими цифровыми радиостанциями с низким энергопотреблением.

Сети с низким энергопотреблением и широкой зоной охвата (LPWAN)

Сети LPWAN обеспечивают связь на расстоянии от 500 метров, отличаются минимальным энергопотреблением и используются для большинства устройств Интернета вещей. Распространенные примеры LPWAN:

Интернет вещей 4G LTE

Такие сети обеспечивают высокую мощность и малую задержку. Это отличный вариант для сценариев Интернета вещей, в которых нужно получать сведения или обновления в реальном времени.

Интернет вещей 5G

Сети Интернета вещей 5G еще не реализованы. Планируется, что в будущем они будут поддерживать дальнейшие инновации в Интернете вещей, а также обеспечивать намного более высокую скорость загрузки и подключения к гораздо большему числу устройств в определенной зоне.

Cat-0

Эти сети на основе LTE — самые экономичные. Они обеспечивают основу для технологии Cat-M, которая заменит 2G.

Cat-1

Этот стандарт для мобильного Интернета вещей в конечном итоге заменит 3G. Сети Cat-1 легко настраивать. Это отличный вариант для приложений, которым требуется голосовой или браузерный интерфейс.

LoRaWAN

Глобальные сети большого радиуса действия (LoRaWAN) обеспечивают связь между мобильными защищенными двунаправленными устройствами, работающими от аккумуляторов.

LTE Cat-M1

Эти сети полностью совместимы с сетями LTE. Они позволяют оптимизировать стоимость и мощность второго поколения микросхем LTE, разработанных специально для приложений Интернета вещей.

NB-IoT (Narrowband Internet of Things) или Cat-M2

В NB-IoT/Cat-M2 используется модуляция расширения спектра методом прямой последовательности (DSSS) для отправки данных непосредственно на сервер. Это устраняет необходимость в использовании шлюза. Настройка сетей NB-IoT стоит дороже, но благодаря отсутствию шлюза их работа сопровождается меньшими затратами.

Настройка сетей NB-IoT стоит дороже, но благодаря отсутствию шлюза их работа сопровождается меньшими затратами.

Sigfox

Этот глобальный поставщик сетевых услуг Интернета вещей предлагает беспроводные сети для подключения объектов с низким энергопотреблением, которые непрерывно создают данные.

Протоколы Интернета вещей: как устройства Интернета вещей обмениваются данными с сетью

Устройства Интернета вещей обмениваются данными с помощью протоколов Интернета вещей. Протокол IP — это набор правил, определяющих способ отправки данных в Интернет. Протоколы Интернета вещей гарантируют, что информация с одного устройства или датчика будет считываться и правильно интерпретироваться другим устройством, шлюзом или службой. Различные протоколы Интернета вещей разработаны и оптимизированы для различных сценариев и вариантов использования. Так как существует множество устройств Интернета вещей, важно использовать нужный протокол в нужном контексте.

Какой протокол Интернета вещей мне подойдет?

Тип протокола Интернета вещей зависит от слоя архитектуры системы, в который будут перемещены данные. Модель OSI позволяет сопоставить различные слои, которые отправляют и получают данные. Каждый протокол Интернета вещей в архитектуре системы Интернета вещей обеспечивает взаимодействие между устройствами, устройством и шлюзом, шлюзом и центром обработки данных или шлюзом и облаком, а также взаимодействие между центрами обработки данных.

Модель OSI позволяет сопоставить различные слои, которые отправляют и получают данные. Каждый протокол Интернета вещей в архитектуре системы Интернета вещей обеспечивает взаимодействие между устройствами, устройством и шлюзом, шлюзом и центром обработки данных или шлюзом и облаком, а также взаимодействие между центрами обработки данных.

Уровень приложений

Прикладной уровень выступает в качестве интерфейса между пользователем и устройством в рамках того или иного протокола Интернета вещей.

Расширенный протокол управления очередью сообщений (AMQP)

Уровень оборудования, на котором устанавливается взаимодействие между ПО промежуточного слоя для обмена сообщениями. Это обеспечивает совместную работу разнообразных систем и приложений. Так формируется стандартизированная система обмена сообщениями в промышленном масштабе.

Ограниченный протокол приложений (CoAP)

Сетевой протокол с ограничением пропускной способности и доступа к сети, предназначенный для устройств с ограниченной мощностью. Протокол обеспечивает обмен данными между компьютерами. Кроме того, CoAP — это протокол передачи документов, который работает с помощью протокола UDP.

Протокол обеспечивает обмен данными между компьютерами. Кроме того, CoAP — это протокол передачи документов, который работает с помощью протокола UDP.

Служба распределения данных (DDS)

Универсальный одноранговый протокол связи, который позволяет выполнять любые действия — от запуска небольших устройств до подключения высокопроизводительных сетей. DDS упрощает развертывание, повышает надежность и уменьшает сложность.

MQTT

Протокол обмена сообщениями, предназначенный для неинтенсивного обмена данными между компьютерами. В основном используется для подключений с низкой пропускной способностью к удаленным расположениям. MQTT использует подписанный издателем шаблон. Это идеальный вариант для небольших устройств, требующих эффективной пропускной способности и использования аккумулятора.

Уровень транспортировки

В любом протоколе Интернета вещей транспортный уровень обеспечивает и защищает обмен данными между уровнями.

Протокол TCP

Главный протокол для большинства типов подключения к Интернету. Обеспечивает обмен данными между узлами. Для этого крупные наборы данных разбиваются на отдельные пакеты. При необходимости пакеты повторно отправляются и перекомпонуются.

Обеспечивает обмен данными между узлами. Для этого крупные наборы данных разбиваются на отдельные пакеты. При необходимости пакеты повторно отправляются и перекомпонуются.

Протокол UDP

Протокол связи для взаимодействия между процессами. Работает на основе протокола IP. Протокол UDP повышает скорость передачи данных по протоколу TCP. Это лучший вариант для приложений, требующих передачи данных без потерь.

Уровень сети

Сетевой уровень протокола Интернета вещей позволяет отдельным устройствам обмениваться данными с маршрутизатором.

IP

Во многих протоколах Интернета вещей используется IPv4, но в последних реализациях применяется IPv6. Это последнее обновление протокола IP для маршрутизации трафика через Интернет, а также определения и обнаружения устройств в сети.

6LoWPAN

Этот протокол Интернета вещей лучше всего подходит для устройств с низким энергопотреблением и ограниченными возможностями обработки.

Канальный уровень данных

Уровень данных является компонентом протокола Интернета вещей, который передает данные в пределах архитектуры системы и определяет и исправляет ошибки, обнаруженные на физическом уровне.

IEEE 802.15.4

Стандарт радиочастотных устройств для беспроводного подключения с низким энергопотреблением. Он используется с Zigbee, 6LoWPAN и другими стандартами для создания беспроводных сетей.

LPWAN

Энергоэффективные сети дальнего радиуса действия (LPWAN) обеспечивают обмен данными на расстоянии от 500 м до более чем 10 км. LoRaWAN — это пример сети LPWAN, оптимизированной для энергосбережения.

Физический уровень

Физический уровень — это коммуникационный канал между устройствами в определенной среде.

Bluetooth с низким энергопотреблением (BLE)

BLE позволяет значительно сократить энергопотребление и затраты и при этом поддерживает такой же диапазон подключений, как и классическая технология Bluetooth. BLE работает напрямую в мобильных операционных системах. Эта технология быстро приобретает популярность в сфере бытовой электроники, так как она экономична и обеспечивает длительную работу от аккумулятора.

Ethernet

Это экономичное проводное соединение, которое обеспечивает быстрое подключение к данным, а также малую задержку.

«Долгосрочное развитие» (LTE)

Стандарт беспроводной широкополосной связи для мобильных устройств и терминалов данных. LTE увеличивает мощность и скорость беспроводных сетей, а также поддерживает многоадресные и широковещательные потоки.

Связь ближнего действия (NFC)

Набор протоколов связи, касающихся использования электромагнитных полей. Позволяет двум устройствам обмениваться данными на расстоянии четырех сантиметров друг от друга. Устройства с поддержкой NFC работают как карты ключей удостоверений и обычно используются для смарт-карт, бесконтактных мобильных платежей и бронирования билетов.

PLC (связь по линиям электросети)

Технология связи, позволяющая отправлять и получать данные через существующие кабели питания. Это позволяет обеспечить питание устройства Интернета вещей и управление им через один и тот же кабель.

Радиочастотная идентификация (RFID)

В RFID используются электромагнитные поля для отслеживания электронных меток, у которых нет других источников питания. Совместимое оборудование обеспечивает электропитание и взаимодействует с этими тегами, считывая информацию для идентификации и проверки подлинности.

Совместимое оборудование обеспечивает электропитание и взаимодействует с этими тегами, считывая информацию для идентификации и проверки подлинности.

Wi-Fi/802.11

Wi-Fi/802.11 — это стандарт для жилых домов и офисов. Этот вариант экономичен. Но он подходит не для всех сценариев из-за ограниченного диапазона действия и постоянного потребления энергии.

Z-Wave

Многосвязная сеть, использующая низкоэнергетические радиоволны для связи между устройствами.

Zigbee

Спецификация на основе IEEE 802.15.4 для набора протоколов связи высокого уровня, используемых для создания персональных сетей с небольшими цифровыми радиостанциями с низким энергопотреблением.

Стек технологий Интернета вещей. Часть 3.

Платформы Интернета вещей

Платформы Интернета вещей позволяют легко создавать и запускать проекты Интернета вещей. Такие платформы предоставляют единую службу, которая управляет развертыванием, устройствами и данными. Платформы Интернета вещей управляют аппаратными и программными протоколами, обеспечивают безопасность и проверку подлинности, а также предоставляют пользовательские интерфейсы.

Точное определение платформы Интернета вещей сформулировать трудно. Причина в том, что есть более 400 поставщиков услуг с различными предложениями — от программного обеспечения и оборудования до пакетов SDK и API-интерфейсов. Но в состав большинства платформ Интернета входят:

- облачный шлюз Интернета вещей;

- средства проверки подлинности и управление устройствами, а также API-интерфейсы;

- облачная инфраструктура;

- интеграция сторонних приложений.

Управляемые службы

Разнообразные управляемые службы Интернета вещей помогают предприятиям работать на упреждение и обслуживать экосистему Интернета вещей. Такие службы, например Центр Интернета вещей Azure, позволяют реализовать и упростить создание, развертывание, администрирование и мониторинг проекта Интернета вещей.

Области применения современных технологий Интернета вещей

Искусственный интеллект и Интернет вещей

Системы Интернета вещей собирают такие огромные объемы данных, что часто для их сортировки и анализа требуются средства ИИ и машинного обучения. Это позволяет обнаруживать закономерности и принимать меры на основе полученных аналитических сведений. Например, средства ИИ могут анализировать данные, собранные с производственного оборудования, и прогнозировать потребность в обслуживании. Это позволяет сократить затраты и время простоя из-за непредвиденных сбоев.

Это позволяет обнаруживать закономерности и принимать меры на основе полученных аналитических сведений. Например, средства ИИ могут анализировать данные, собранные с производственного оборудования, и прогнозировать потребность в обслуживании. Это позволяет сократить затраты и время простоя из-за непредвиденных сбоев.

Блокчейн и Интернет вещей

Сейчас нет способа, с помощью которого можно было бы убедиться, что данные из Интернета вещей не обрабатывались до их продажи или совместного использования. Блокчейн в сочетании с Интернетом вещей позволяет разделить приемники данных и повысить уровень доверия, чтобы можно было проверять данные, а также выполнять их трассировку и обеспечивать надежность.

Kubernetes и Интернет вещей

Благодаря модели развертывания без простоев Kubernetes помогает обновлять проекты Интернета вещей в реальном времени без влияния на работу пользователей. Kubernetes позволяет легко и эффективно выполнять масштабирование с помощью облачных ресурсов, предоставляя общую платформу для развертывания в пограничной среде.

Решения с открытым кодом и Интернет вещей

Технологии с открытым кодом ускоряют работу решений Интернета вещей, позволяя разработчикам использовать в приложениях с технологиями Интернета вещей средства по своему выбору.

Квантовые вычисления и Интернет вещей

Квантовые вычисления — естественный способ обработки значительного объема данных, создаваемых Интернетом вещей. Такой подход позволяет ускорить работу благодаря мощным вычислительным возможностям. Кроме того, квантовое шифрование помогает добавить уровень безопасности, который необходим, но пока недостижим из-за низкой вычислительной мощности, которой обладает большинство устройств Интернета вещей.

Бессерверные вычисления и Интернет вещей

Бессерверные вычисления позволяют разработчикам быстрее создавать приложения, устраняя необходимость в управлении инфраструктурой. Благодаря бессерверным приложениям поставщики облачных служб могут автоматически подготовить, масштабировать и администрировать инфраструктуру, необходимую для выполнения кода. Так как проекты Интернета вещей отличаются непостоянностью трафика, бессерверные вычисления обеспечивают экономичный способ динамического масштабирования.

Так как проекты Интернета вещей отличаются непостоянностью трафика, бессерверные вычисления обеспечивают экономичный способ динамического масштабирования.

Виртуальная реальность и Интернет вещей

Совместное использование виртуальной реальности и Интернета вещей помогает визуализировать сложные системы и принимать решения в режиме реального времени. Например, с помощью формы виртуальной реальности, именуемой дополненной реальностью (или смешанной реальностью), вы можете отображать важные данные Интернета вещей в виде графики поверх объектов реального мира (таких как устройства IoT) или рабочих областей. Совместное использование виртуальной реальности и Интернета вещей привело к технологическому прогрессу в таких отраслях, как медицина, обслуживание на месте, транспорт и производство.

Digital Twins и Интернет вещей

Тестирование систем перед запуском может существенно сэкономить средства и время. Служба Digital Twins принимает данные от множества устройств Интернета вещей и интегрирует их с данными из других источников, чтобы обеспечить визуализацию того, как система будет взаимодействовать с устройствами, людьми и пространствами.

Данные Интернета вещей и аналитика

Технологии Интернета вещей создают настолько большие объемы данных, что для их преобразования в практические полезные сведения необходимы специализированные процессы и средства. Распространенные области применения и задачи, в которых используется технология Интернета вещей:

Область применения. Упреждающее обслуживание

Модели машинного обучения Интернета вещей, разработанные и обученные для выявления сигналов в исторических данных, можно использовать для выявления таких же тенденций в текущих данных. Это позволяет пользователям автоматизировать запросы на профилактическое обслуживание и запрашивать новые компоненты заранее, чтобы они всегда были доступны при необходимости.

Область применения. Принятие решений в реальном времени

Доступны различные службы аналитики Интернета вещей, предназначенные для сквозной отчетности в реальном времени, в том числе:

- Хранилище с большим объемом данных и форматами, доступными для запроса средствами аналитики.

- Обработка потоков данных большого объема для их фильтрации и агрегирования перед анализом.

- Цикл анализа с низкой задержкой с использованием средств аналитики в режиме реального времени, которые включают данные в отчет и визуализируют их.

- Прием данных в режиме реального времени с помощью брокеров сообщений.

Задача. Хранилище данных

Сбор большого объема данных приводит к большой потребности в хранилище данных. Доступно несколько служб хранения данных, возможности которых, такие как организационная структура, протоколы проверки подлинности и ограничения на размер, отличаются.

Задача. Обработка данных

Объем данных, собираемых в Интернете вещей, вызывает проблемы с очисткой, обработкой и интерпретацией данных на высокой скорости. Пограничные вычисления помогают решить эти проблемы путем переноса основной обработки данных из централизованной системы на границу сети, ближе к устройствам, которым требуются данные. Однако децентрализация обработки данных вызывает новые трудности, связанные с обеспечением надежности и масштабируемости пограничных устройств, а также безопасности данных при передаче.

Однако децентрализация обработки данных вызывает новые трудности, связанные с обеспечением надежности и масштабируемости пограничных устройств, а также безопасности данных при передаче.

Безопасность и конфиденциальность Интернета вещей

Безопасность и конфиденциальность Интернета вещей — критически важные аспекты в любом проекте Интернета вещей. Технологии Интернета вещей помогают преобразовать ваши бизнес-операции. Но устройства Интернета вещей могут представлять угрозу, если они не защищены надлежащим образом. Кибератаки могут нарушить безопасность данных, повредить оборудование и даже причинить вред здоровью человека.

Надежная система кибербезопасности Интернета вещей (например, Azure Sphere) — это больше, чем стандартные меры обеспечения конфиденциальности. Такая система позволяет моделировать угрозы. Знание различных способов, с помощью которых злоумышленники могут нарушить безопасность системы, — первый шаг к предотвращению атак.

При планировании и разработке системы безопасности Интернета вещей важно выбрать правильное решение для каждого этапа работы вашей платформы и системы — от OT до ИТ. Программные решения, такие как Azure Defender, обеспечивают необходимую защиту для всей системы.

Программные решения, такие как Azure Defender, обеспечивают необходимую защиту для всей системы.

Дополнительные сведения о безопасности Интернета вещей

Ресурсы для начала работы

Интернет вещей в реальном мире: истории с производства

Узнайте, как в ведущих компаниях с помощью Интернета вещей поддерживают контроль над данными, устройствами и приложениями. Получите более полное представление о том, как извлечь выгоду из технологий Интернета вещей и подготовить свое решение к работе.

Прочтите электронную книгу

Программа, посвященная Интернету вещей

Поддерживайте актуальность своих систем. В этом вам помогут последние объявления Майкрософт, касающиеся Интернета вещей, демонстрации продуктов и функций, полезные сведения о клиентах и партнерах, беседы со специалистами ведущих отраслей и подробные аналитические статьи.

Смотреть последний выпуск

Работайте с надежным лидером Интернета вещей

Свяжитесь с намиОбзор протоколов доставки видео через интернет

Доставка конечным пользователям

В сегменте доставки видео конечным потребителям протокол UDP/RTP используется достаточно редко. Из распространенных систем, работающих на его основе, можно вспомнить только бесплатную медиаплатформу VLC, включающую медиаредактор и медиаплеер. Она получила популярность в основном потому, что позволяла простыми средствами решать множество насущных задач, таких как ретрансляция видео в локальную сеть, конвертация видеофайлов, просмотр YouTube без Flash-плеера (это было актуально 5—7 лет назад). Некоторые из этих функций востребованы и сейчас, но именно как платформа для получения видео из интернета VLС не слишком удобна и не очень надежна.

Из распространенных систем, работающих на его основе, можно вспомнить только бесплатную медиаплатформу VLC, включающую медиаредактор и медиаплеер. Она получила популярность в основном потому, что позволяла простыми средствами решать множество насущных задач, таких как ретрансляция видео в локальную сеть, конвертация видеофайлов, просмотр YouTube без Flash-плеера (это было актуально 5—7 лет назад). Некоторые из этих функций востребованы и сейчас, но именно как платформа для получения видео из интернета VLС не слишком удобна и не очень надежна.

Основная масса коммерческих технологий доставки видео пользователю опирается на протокол ТСР/IP. Его надежность определяют две встроенные функции: повторный запрос пропущенных пакетов и выстраивание пакетов в нужном порядке. Тем не менее TCP/IP не обеспечивает постоянство скорости доставки — она напрямую зависит от загруженности маршрутизаторов, через которые проходит поток. Более того, у данного протокола есть ограничения по расстоянию.

Эти проблемы в определенной степени можно компенсировать протоколами, работающими поверх TCP/IP. Первым таким решением, получившим реальное распространение, стал протокол RTMP от Adobe, работающий на базе медиаплатформы Flash. Долгое время решение RTMP/Flash оставалось лидером рынка в области интернет-стриминга. Однако на роль по настоящему массовой технологии оно не годилось из-за высокой стоимости, сложности реализации, а также из-за того, что компания Adobe так полностью и не открыла его спецификацию. В результате лидирующие позиции заняли более дешевые технологии на базе стека TCP/IP/HTTP. Этот стек имел еще больше встроенных механизмов для доставки видео, но одновременно создавал еще больше препятствий для обеспечения ее качества.

Первым таким решением, получившим реальное распространение, стал протокол RTMP от Adobe, работающий на базе медиаплатформы Flash. Долгое время решение RTMP/Flash оставалось лидером рынка в области интернет-стриминга. Однако на роль по настоящему массовой технологии оно не годилось из-за высокой стоимости, сложности реализации, а также из-за того, что компания Adobe так полностью и не открыла его спецификацию. В результате лидирующие позиции заняли более дешевые технологии на базе стека TCP/IP/HTTP. Этот стек имел еще больше встроенных механизмов для доставки видео, но одновременно создавал еще больше препятствий для обеспечения ее качества.

TCP

TCP — это протокол с гарантией доставки и сохранения порядка следования пакетов. В исходном варианте протокола передающая сторона отправляет порцию данных и ждет подтверждения их получения от приемной стороны. Такая система сильно замедляет передачу данных, поэтому в более поздних версиях протокола они стали передаваться сериями, а приемное устройство — отправлять кумулятивные подтверждения о получении всей серии или ее части, если какие-то пакеты были потеряны.

Во времена расцвета RTMP/Flash, 12—15 лет назад, технологии на базе HTTP вообще не могли обеспечить полноценный стриминг, а только загрузку видео последовательными фрагментами с началом проигрывания после получения определенного количества фрагментов. Сегодняшние протоколы на базе HTTP, по сути, работают по тому же принципу, с той лишь разницей, что после множества оптимизаций это практически перестало быть заметно конечным пользователям. В хорошо отлаженных коммерческих сетях, использующих CDN в комбинации с небольшими кластерами доступа, видео доставляется с минимальными колебаниями качества. Поэтому современные технологии доставки видео на базе HTTP — HLS и MPEG-DASH — имеют полное право считаться стриминговыми.

Оптимизация проводилась по нескольким направлениям. Первое — сокращение цикла отправка/подтверждение за счет появления и оптимизации режима скользящего окна в протоколе TCP. Второе — введение адаптивной передачи. На уровне HTTP адаптивность реализована добавлением в клиентские устройства постоянного мониторинга качества видеопотока и возможности на лету запрашивать другой профиль видео. Этому способствует и совершенствование систем компрессии, в том числе появление новых ABR-кодеров, в которых профили видео формируются не по формальным параметрам потока, а по уровню качества картинки.

Этому способствует и совершенствование систем компрессии, в том числе появление новых ABR-кодеров, в которых профили видео формируются не по формальным параметрам потока, а по уровню качества картинки.

Последнее направление оптимизации, на котором сейчас сфокусированы усилия разработчиков, — сокращение времени от запроса услуги до начала воспроизведения видео. Этот вопрос сейчас решается в рамках стандарта CMAF, процесс подробно описан в статье «Ключевые причины реализации низкой задержки потокового видео». Цель разработчиков — довести стартовую задержку до 3 секунд, что сопоставимо с задержкой в вещательных сетях. Сегодня она может составлять 40 секунд и более. Отметим, что проблема связана именно со спецификой стандарта HTTP. В RTMP/Flash стартовая задержка на уровне вещательных сетей обеспечивалась без дополнительных усилий.

Профессиональная доставка видео по интернет-каналам

Повторимся, технологии HTTP-стриминга в сочетании с CDN могут предоставить почти такое же качество видеоуслуг, как в вещательных сетях, и проблема задержки старта тоже близка к разрешению. Тем не менее проблемы, связанные со спецификой работы протокола TCP/IP и непредсказуемостью качества каналов открытого интернета, не устраняются, а просто сводятся к минимуму за счет вышеописанных механизмов. Причем уровни качества обслуживания, сравнимые с теми, которые обеспечиваются при использовании VPN или выделенного оптоволокна, остаются недостижимыми. Поэтому, несмотря на надежность TCP/IP, для профессиональной доставки видео чаще используются технологии на базе RTP-протокола, специально разработанного для передачи аудио/видеотрафика в реальном времени. Чаще всего в IP/RTP-пакеты инкапсулируются транспортные пакеты MPEG-2 (до 7 в одном IP-пакете), но могут использоваться и другие транспортные форматы, например SDI.

Тем не менее проблемы, связанные со спецификой работы протокола TCP/IP и непредсказуемостью качества каналов открытого интернета, не устраняются, а просто сводятся к минимуму за счет вышеописанных механизмов. Причем уровни качества обслуживания, сравнимые с теми, которые обеспечиваются при использовании VPN или выделенного оптоволокна, остаются недостижимыми. Поэтому, несмотря на надежность TCP/IP, для профессиональной доставки видео чаще используются технологии на базе RTP-протокола, специально разработанного для передачи аудио/видеотрафика в реальном времени. Чаще всего в IP/RTP-пакеты инкапсулируются транспортные пакеты MPEG-2 (до 7 в одном IP-пакете), но могут использоваться и другие транспортные форматы, например SDI.

PRO MPEG FEC

Система помехозащиты PRO MPEG FEC работает следующим образом. Пакеты выстраиваются в матрицу N*M, последовательно заполняя ряд за рядом, а затем для каждого ряда и для каждой колонки вычисляются помехозащитные коды. Коды в колонках защищают от разовых потерь, а коды в столбцах — от групповых. Степень защиты регулируется размерностью матрицы. В последней версии помехозащитного кода Pro-MPEG CoP #3 FEC добавлена возможность формирование матриц не из последовательных пакетов, а из периодически выбираемых из потока. Это повышает устойчивость к групповым ошибкам без увеличения объема контрольной информации, которая в среднем составляет около 30%.

Степень защиты регулируется размерностью матрицы. В последней версии помехозащитного кода Pro-MPEG CoP #3 FEC добавлена возможность формирование матриц не из последовательных пакетов, а из периодически выбираемых из потока. Это повышает устойчивость к групповым ошибкам без увеличения объема контрольной информации, которая в среднем составляет около 30%.