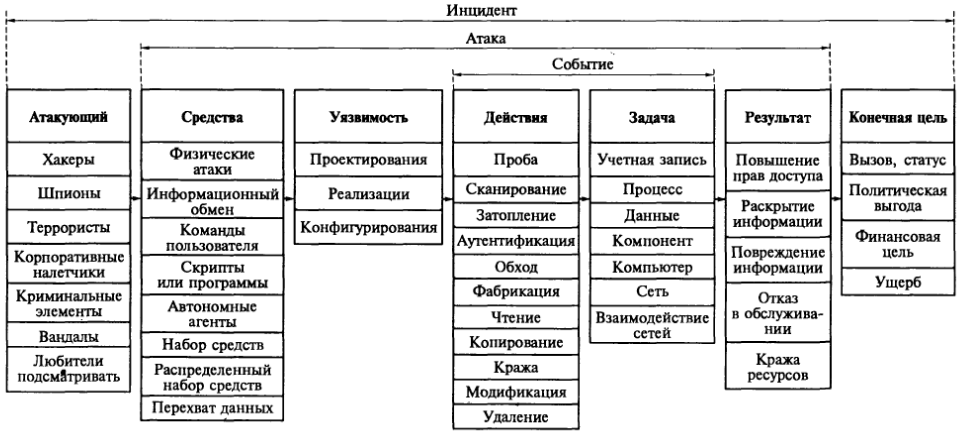

34. Классификация компьютерных атак Классификация атак

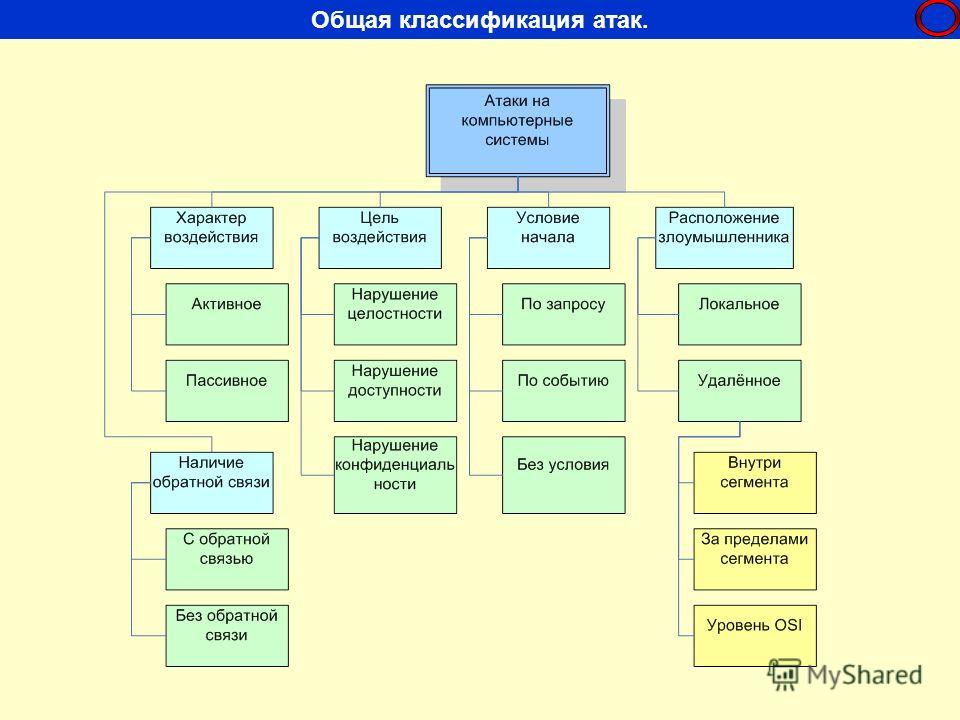

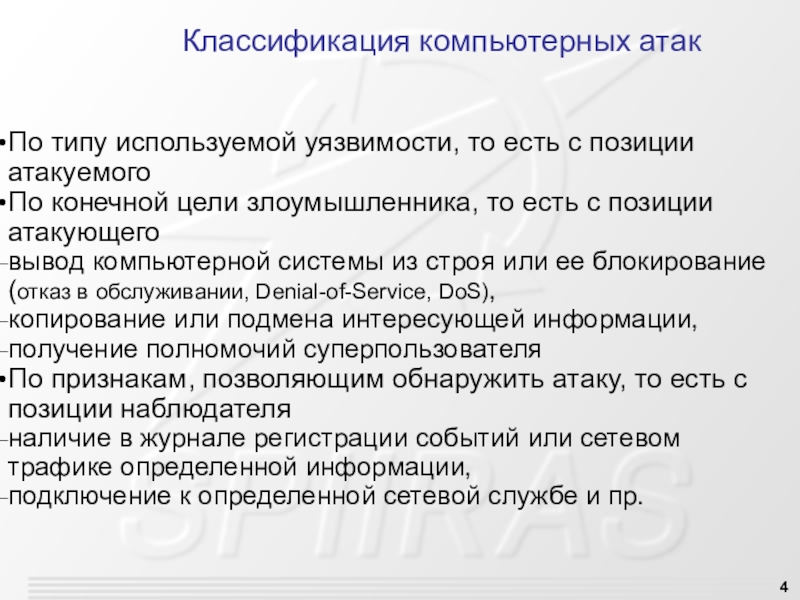

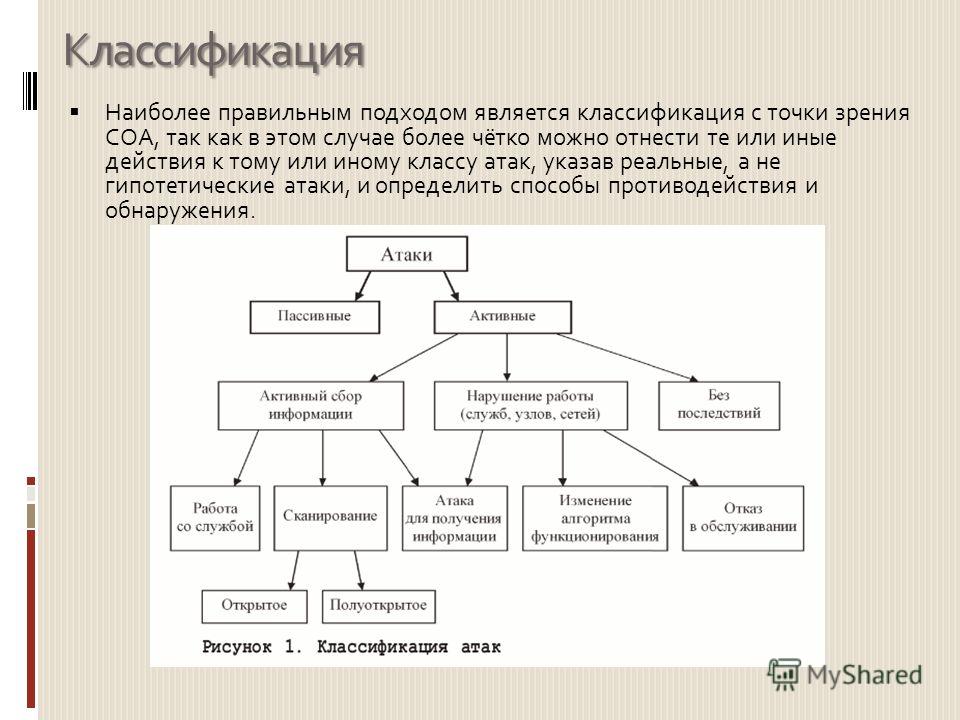

Существуют различные типа классификации атак. Например, деление на пассивные и активные, внешние и внутренние, умышленные и неумышленные. Однако дабы не запутать вас большим разнообразием классификаций, мало применимыми на практике, предлагаю более «жизненную» классификацию:

Удаленное проникновение (remote penetration). Атаки, которые позволяют реализовать удаленное управление компьютером через сеть. Например, NetBus или BackOrifice.

Локальное проникновение (local penetration). Атака, которая приводит к получению несанкционированного доступа к узлу, на котором она запущена. Например, GetAdmin.

Удаленный отказ в обслуживании (remote denial of service). Атаки, которые позволяют нарушить функционирование или перегрузить компьютер через Internet. Например, Teardrop или trin00.

Локальный отказ в обслуживании (local denial of service).

Сетевые сканеры (network scanners). Программы, которые анализируют топологию сети и обнаруживают сервисы, доступные для атаки. Например, система nmap.

Сканеры уязвимостей (vulnerability scanners). Программы, которые ищут уязвимости на узлах сети и которые могут быть использованы для реализации атак. Например, система SATAN или ShadowSecurityScanner.

Взломщики паролей (password crackers). Программы, которые «подбирают» пароли пользователей. Например, L0phtCrack для Windows или Crack для Unix.

Анализаторы протоколов (sniffers). Программы, которые «прослушивают» сетевой трафик.

При помощи этих программ можно

автоматически искать такую информацию,

как идентификаторы и пароли пользователей,

информацию о кредитных картах и т.д.

Например, Microsoft Network Monitor, NetXRay компании

Network Associates или LanExplorer.

При помощи этих программ можно

автоматически искать такую информацию,

как идентификаторы и пароли пользователей,

информацию о кредитных картах и т.д.

Например, Microsoft Network Monitor, NetXRay компании

Network Associates или LanExplorer.

Сбор информации (Information gathering).

Попытки несанкционированного доступа (Unauthorized access attempts).

Отказ в обслуживании (Denial of service).

Подозрительная активность (Suspicious activity).

Системные атаки (System attack).

Первые

4 категории относятся к удаленным атакам,

а последняя — к локальным, реализуемом

на атакуемом узле. Можно заметить, что

в данную классификацию не попал целый

класс так называемых «пассивных»

атак («прослушивание» трафика,

«ложный DNS-сервер», «подмена

ARP-сервера» и т.

Классификация атак, реализованная во многих системах обнаружения атак, не может быть категоричной. Например, атака, реализация которой для ОС Unix (например, переполнение буфера statd) может иметь самые плачевные последствия (самый высокий приоритет), для ОС Windows NT может быть вообще не применима или иметь очень низкую степень риска. Кроме того, существует неразбериха и в самих названиях атак и уязвимостей. Одна и та же атака, может иметь разные наименования у разных производителей систем обнаружения атак.

Одной из лучших баз уязвимостей и атак является база данных X-Force, находящаяся по адресу: http://xforce.iss.net/. Доступ к ней может осуществляться как путем подписки на свободно распространяемый список рассылки X-Force Alert, так и путем интерактивного поиска в базе данных на Web-сервере компании ISS.

Безопасность сети

План

1. Соображения безопасности.

2. Основные понятия компьютерной безопасности

3. Особенности безопасности компьютерных сетей

4. Классификация компьютерных атак

Подключение компьютера к Internet само по себе не создает проблем обеспечения безопасности, отличных от тех, которая существует при работе двух компьютеров через модем. Проблема одна и та же, меняется только степень ее важности. Если у Вас модем подключен на прием к коммутируемой линии передачи, то любой может набрать номер и попробовать вломиться к Вам в компьютер. Есть три ограничивающих такую возможность фактора: во-первых, номер телефона компьютера, вероятно, известен немногим; во-вторых, если взломщик находится за пределами Вашей местной телефонной зоны, ему придется платить за эксперимент; в-третьих, есть только один интерфейс, который можно атаковать.

Если работать в Internet, этих факторов попросту нет. Общий адрес Вашей сети можно найти очень легко, а для определения адреса действующего компьютера нужно попробовать лишь несколько номеров. В принципе это все рано не хуже, чем в случае компьютерных служб, доступных по телефонной сети по коду 800. Однако эти службы имеют специальный отдел обеспечения безопасности, и существует только одна точка возможного прорыва: порт ASCII — терминала. В Internet же злоумышленник может попытаться прорваться через порт интерактивного терминала, порт пересылки файлов, порт электронной почты и т.д. Можно, конечно, не думать о безопасности вообще: просто вытащить компьютер из коробки, поставить его на стол, подключиться к Internet и работать. Но работать Вы будете до тех пор, пока кто-нибудь не вломится в компьютер и не сделает какую-нибудь пакость. В конечном счете гораздо выгоднее побеспокоиться о безопасности заранее, чем потом, когда неприятность уже произойдет.

В принципе это все рано не хуже, чем в случае компьютерных служб, доступных по телефонной сети по коду 800. Однако эти службы имеют специальный отдел обеспечения безопасности, и существует только одна точка возможного прорыва: порт ASCII — терминала. В Internet же злоумышленник может попытаться прорваться через порт интерактивного терминала, порт пересылки файлов, порт электронной почты и т.д. Можно, конечно, не думать о безопасности вообще: просто вытащить компьютер из коробки, поставить его на стол, подключиться к Internet и работать. Но работать Вы будете до тех пор, пока кто-нибудь не вломится в компьютер и не сделает какую-нибудь пакость. В конечном счете гораздо выгоднее побеспокоиться о безопасности заранее, чем потом, когда неприятность уже произойдет.

Начать можно с выработки правильного отношения к проблеме безопасности. Нужно поверить в то, что защита – обязанность Вашей рабочей станции, но никак не функция сети. Сетевой поставщик может ограничить перечень лиц, которые могут пользоваться Вашим подключением. Это , однако, не совсем то, что Вам нужно, потому что таким образом отсекаются главные достоинства Internet. Большая часть нашей книги посвящена тому, чтобы научить Вас забираться в разные далекие места и находить там всякие хорошие вещи. Сетевые разговоры – это двусторонний канал. Если удаленный компьютер не может говорить с Вами, то и Вы не сможете с ним разговаривать. И если на этом компьютере есть ресурс, который Вам понадобиться в следующем месяце, Вы окажетесь в проигрыше. Для того чтобы воспользоваться преимуществами Internet, нужно стать ее частью. Это подвергает Ваш компьютер некоторому риску, поэтому следует позаботиться о его защите.

Это , однако, не совсем то, что Вам нужно, потому что таким образом отсекаются главные достоинства Internet. Большая часть нашей книги посвящена тому, чтобы научить Вас забираться в разные далекие места и находить там всякие хорошие вещи. Сетевые разговоры – это двусторонний канал. Если удаленный компьютер не может говорить с Вами, то и Вы не сможете с ним разговаривать. И если на этом компьютере есть ресурс, который Вам понадобиться в следующем месяце, Вы окажетесь в проигрыше. Для того чтобы воспользоваться преимуществами Internet, нужно стать ее частью. Это подвергает Ваш компьютер некоторому риску, поэтому следует позаботиться о его защите.

Безопасность в Internet поддерживается общими усилиями. Один из методов, который взломщики-любители взяли на вооружение, заключается в прорыве в цепочку компьютеров (например, вломиться в A, оттуда – в B, затем с помощью B прорваться в C и т.д.). Это позволяет им заметать следы с большей тщательностью. Если Вы думаете, что Ваш маленький старенький компьютер не может стать объектом насилия, потому что он ну очень маленький, то глубоко заблуждаетесь. Даже если на нем нет ничего стоящего, его вполне можно использовать для взлома другой, более важной системы Есть такие охотники, которые делают зарубки на клавиатуре, подсчитывая, сколько компьютеров они взломали. Размеры при этом значения не имеют.

Даже если на нем нет ничего стоящего, его вполне можно использовать для взлома другой, более важной системы Есть такие охотники, которые делают зарубки на клавиатуре, подсчитывая, сколько компьютеров они взломали. Размеры при этом значения не имеют.

Для решения задачи устранения возможных проблем, поискам решения и информирования правительство финансирует организацию под названием CERT(Computer Emergence Response Team, «Аварийная бригада по компьютерам»). СERT выполняет целый ряд функций: занимается изучением проблем, связанных с безопасностью, работает с фирмами-изготовителями над их устранением и распространяет соответствующую информацию. Кроме того, эта организация производит средства, которые позволяют пользователям оценивать степень защищенности своих компьютеров. Сотрудники CERT предпочитают контактировать с теми, кто отвечает за безопасность, но в аварийных ситуациях отвечают на вопросы любых пользователей. Если Вам необходимо обсудить с кем-нибудь проблемы безопасности, можете связаться с CERT по электронной почте:

cert@cert. sei.cmu.edu

sei.cmu.edu

Существуют четыре источника возникновения угрозы для сетевых компьютеров. Мы перечислим их в порядке убывания вероятности:

Изучив этот список, можно сделать один очень важный вывод. Защитить свою систему Вам вполне по силам. Теперь рассмотрим, как это можно сделать.

Большинство пользователей выбирают пароли, удобные для себя. К сожалению, то, что удобно для Вас удобно и для взломщика. CERT полагает, что 80%взломов компьютеров обусловлено неудачным выбором паролей. Помните, что когда дело доходит до паролей, то в роли взломщиков выступают уже не люди, а компьютеры. Программа целый день перебирает разные варианты паролей и не бросает это скучное занятие, если первые три не подходят. Вы можете, однако, придумать такой пароль, который очень трудно будет угадать. Большинство злоумышленников используют не первые попавшиеся буквы, а выбирают целые слова из словаря или простые имена. Поэтому нужно выбирать пароль, который:

Многим трудно подобрать себе пароль, который удовлетворял бы всем этим критериям, но в то же время был бы лёгким для запоминания. Можно, например, взять первые буквы излюбленной фразы, скажем FmdIdgad (Franky, my dear, I don’t give a damn, т.е. «Фрэнки, мой дорогой, мне наплевать»).

Можно, например, взять первые буквы излюбленной фразы, скажем FmdIdgad (Franky, my dear, I don’t give a damn, т.е. «Фрэнки, мой дорогой, мне наплевать»).

Когда Вы устанавливаете рабочую станцию, не забудьте присвоить пароли именам root, system, maint и другим именам пользователей с особыми полномочиями. Регулярно изменяйте эти пароли. Некоторые компьютеры поставляются со стандартными паролями. Если их не заменить, то Ваши пароли будут известны всем, кто купил станцию этого же типа.

Наконец, будьте осторожны с методами обхода парольной защиты. Есть два общепринятых метода: утилита rhosts ОС UNIX и анонимный FTP. rhosts позволяет Вам объявлять «эквивалентные» имена пользователей на нескольких компьютерах. Вы перечисляете явные имена компьютеров и имена пользователей в файле .rhosts. Например, строка:

uxh.cso.uiuc.edu andrey

даёт указание компьютеру, на котором находится этот файл, снимать требования по парольной защите, если кто-то пытается зарегистрироваться под именем пользователя andrey на компьютере uxh. cso.uiuc.edu. Если компьютер получает имя пользователя в сочетании с указанным именем компьютера, имя пользователя будет считаться верным. Отсюда следует, что каждый, кто сумеет воспользоваться правами пользователя andrey на компьютере uxh.cso.uiuc.edu, может прорваться и в данный компьютер.

cso.uiuc.edu. Если компьютер получает имя пользователя в сочетании с указанным именем компьютера, имя пользователя будет считаться верным. Отсюда следует, что каждый, кто сумеет воспользоваться правами пользователя andrey на компьютере uxh.cso.uiuc.edu, может прорваться и в данный компьютер.

Анонимный вариант протокола FTP – средство быстрого получения определённых файлов без пароля. Настройка сервера анонимного FTP не входит в наши функции. Заметим, однако, что с помощью упомянутой сервисной программы Вы можете получить гораздо больше, чем намереваетесь. Поэтому перед тем, как использовать эту программу, постарайтесь чётко сформулировать цель обращения с ней. (Впрочем, использование анонимного FTP просто для передачи файлов не сопряжено с риском.)

Переписывая программное обеспечение на свой компьютер, Вы подвергаете его опасности. Коллективное использование программ, несомненно, выгодно, но решить, оправдан ли при этом риск, можете только Вы. Для того, чтобы свести риск к минимуму, следует стараться приобретать серийное программное обеспечение у надежных фирм. В сети нет никакой страховки. Вы просто находите компьютер, на котором находится нужная Вам услуга или ресурс, и переписываете то, что Вас интересует. Что можно сделать для максимально безопасного использования этих программ? Вот некоторые эмпирические правила:

Для того, чтобы свести риск к минимуму, следует стараться приобретать серийное программное обеспечение у надежных фирм. В сети нет никакой страховки. Вы просто находите компьютер, на котором находится нужная Вам услуга или ресурс, и переписываете то, что Вас интересует. Что можно сделать для максимально безопасного использования этих программ? Вот некоторые эмпирические правила:

Помните: вред могут нанести только файлы, которые выполняются. Двоичные файлы – самые опасные; наименьшую опасность представляет исходный текст программ. Файлы данных не представляют для компьютера никакой опасности, но они могут быть неточными.

В некоторых системных программных средствах есть отладочные переключатели, которые при установке или настройке можно активизировать и дезактивизировать. В серийных системах эти переключатели иногда оставляют включенными – либо по неосторожности, либо с тем, чтобы разработчики могли в последствии заглянуть внутрь (например, если у Вас начинают возникать проблемы) и посмотреть, что происходит. Но любая щель, достаточно широкая для разработчика, будет широкой и для взломщика. Некоторые средства взлома (например, Internet Worm) возникли именно на этой основе. Поэтому без особой необходимости не оставляйте отладочные переключатели системного программного обеспечения включенными.

Но любая щель, достаточно широкая для разработчика, будет широкой и для взломщика. Некоторые средства взлома (например, Internet Worm) возникли именно на этой основе. Поэтому без особой необходимости не оставляйте отладочные переключатели системного программного обеспечения включенными.

Кстати, если какое-то средство не нужно в Вашей системе, зачем его вообще включать? Большинство фирм настраивают свои операционные системы так, чтобы они работали, едва их включают. Это облегчает установку; если все опции включаются автоматически, Вам не придется бегать вокруг, выясняя, какие из них нужны. К сожалению, такая практика облегчает жизнь и злоумышленникам.

Если обнаруживаются дефекты в операционных системах, они либо оперативно устраняются, либо быстро разрабатываются обходные процедуры. Производитель компьютеров, разумеется, не заинтересован в том, чтобы его изделие получило репутацию легко поддающегося взлому. Но фирме-изготовителю в данном случае проще, чем Вам. Для того чтобы защитить свой компьютер, Вам необходимо получить и установить дополнение. А для того, чтобы установить обновление редакции программных средств, Вы должны знать о том, что они существуют. Поэтому Вы вынуждены постоянно быть в курсе последних событий, касающихся Вашей операционной системы. Самый простой способ – поддерживать диалог с программистами своего университета, организации или фирмы-поставщика. По вполне очевидным причинам поставщики не дают публичных объявлений типа «Внимание, в версии 7.4.3.2 есть большие проблемы с безопасностью!». Вам придется также читать материалы конференций и списки рассылки, в которых упоминается Ваша система. Подходящие конференции Вы найдете в иерархии comp.sys. Например, если Вы пользователь рабочей станции Sun, посмотрите в comp.sys.sun.

Для того чтобы защитить свой компьютер, Вам необходимо получить и установить дополнение. А для того, чтобы установить обновление редакции программных средств, Вы должны знать о том, что они существуют. Поэтому Вы вынуждены постоянно быть в курсе последних событий, касающихся Вашей операционной системы. Самый простой способ – поддерживать диалог с программистами своего университета, организации или фирмы-поставщика. По вполне очевидным причинам поставщики не дают публичных объявлений типа «Внимание, в версии 7.4.3.2 есть большие проблемы с безопасностью!». Вам придется также читать материалы конференций и списки рассылки, в которых упоминается Ваша система. Подходящие конференции Вы найдете в иерархии comp.sys. Например, если Вы пользователь рабочей станции Sun, посмотрите в comp.sys.sun.

Как узнать, что защита компьютера нарушена? Злоумышленник всегда старается действовать как можно незаметнее и побыстрее замести следы. Обнаружив их, Вы должны принять меры по исправлению положения. Так как же выявить взлом? Большинство пользователей не используют возможности информации о безопасности, которую регулярно предоставляют их компьютеры. Пусть, например, Ваш компьютер выдает сообщение: «Last login 06:31 26 Jan 1997». Помните ли Вы, когда входили в систему в последний раз? Вероятно, смутно. Но ведь можно обратить внимание на то, что работа в 6 часов утра – явление довольно необычное для Вас. Именно так выявляются многие нарушения. Часто обнаружить взлом помогает интуиция: Вы просто «чувствуете», что что-то не так. Например:

Так как же выявить взлом? Большинство пользователей не используют возможности информации о безопасности, которую регулярно предоставляют их компьютеры. Пусть, например, Ваш компьютер выдает сообщение: «Last login 06:31 26 Jan 1997». Помните ли Вы, когда входили в систему в последний раз? Вероятно, смутно. Но ведь можно обратить внимание на то, что работа в 6 часов утра – явление довольно необычное для Вас. Именно так выявляются многие нарушения. Часто обнаружить взлом помогает интуиция: Вы просто «чувствуете», что что-то не так. Например:

В таких случаях следует продолжать работу, отмахнувшись от своих подозрений. Сначала убедитесь, что они беспочвенны. Если Вы подозреваете, что стали жертвой взломщика, необходимо сделать следующее:

Но для того, чтобы заняться расследованием, Вы должны знать, как обычно выглядит файл паролей, список активных процессов и др. Если Вы этого не знаете, то не сможете решить, что правильно, а что нет. Поэтому мало проверять файлы паролей, рабочий каталог и т. д. сразу же при возникновении подозрений, это следует делать регулярно. Если Вы будете производить такую проверку периодически, то подозрительные симптомы (если таковые возникнут) сразу бросятся Вам в глаза и, кроме того, Вы ближе познакомитесь со своей системой.

д. сразу же при возникновении подозрений, это следует делать регулярно. Если Вы будете производить такую проверку периодически, то подозрительные симптомы (если таковые возникнут) сразу бросятся Вам в глаза и, кроме того, Вы ближе познакомитесь со своей системой.

Если вы заметили что-то подозрительное, обратитесь за помощью в отдел компьютерной безопасности своего университета или фирмы. Если такого отдела нет, обратитесь к фирме-поставщику. Не тяните с этим и не пытайтесь ничего делать самостоятельно. До получения помощи ничего не удаляйте. Не сбрасывайте содержимое диска на стандартную резервную ленту или дискеты. Эта лента может оказаться последней незапорченной копией. Не думайте, что заткнув одну дыру, Вы избавитесь от проблемы. Первое, что делает взломщик, получив доступ – заметает следы. Затем он делает другие дыры, чтобы сохранить доступ к Вашей системе.

Всё сказанное выше, без сомнения, достаточно серьёзно, но отчаиваться не следует. Опасность – не причина для того. Чтобы вообще отказаться от работы в сети. Несетевой мир тоже полон опасностей; но если на них обращать слишком много внимания, Вы рискуете провести всю оставшуюся жизнь в бетонном подземном бункере. Большинство людей строят свою жизнь так, чтобы свести опасность до контролируемого уровня. Безопасная, здоровая стратегия может быть сформулирована, например, так: здоровые взрослые не подвергают себя сознательно опасностям, которых они могут избежать, и пытаются жить с опасностями, которых они избежать не могут. Они предпочитают пристегнуть ремни и продолжать путешествие. В мире сетей Вам нужно делать то же самое. Выберете хороший пароль, будьте осторожны с установкой общедоступных программ, следите за своей системой, чтобы вовремя узнать о взломе, и обращайтесь за помощью, если в ней нуждаетесь.

Чтобы вообще отказаться от работы в сети. Несетевой мир тоже полон опасностей; но если на них обращать слишком много внимания, Вы рискуете провести всю оставшуюся жизнь в бетонном подземном бункере. Большинство людей строят свою жизнь так, чтобы свести опасность до контролируемого уровня. Безопасная, здоровая стратегия может быть сформулирована, например, так: здоровые взрослые не подвергают себя сознательно опасностям, которых они могут избежать, и пытаются жить с опасностями, которых они избежать не могут. Они предпочитают пристегнуть ремни и продолжать путешествие. В мире сетей Вам нужно делать то же самое. Выберете хороший пароль, будьте осторожны с установкой общедоступных программ, следите за своей системой, чтобы вовремя узнать о взломе, и обращайтесь за помощью, если в ней нуждаетесь.

Пользователи решившие подключить свой компьютер к сети должны обратить особое внимание на защиту информации. Строгие требования к защите информации связаны с тем, что подключенный к сети компьютер становится доступным из любой точки сети, и поэтому несравнимо более подвержен поражению вирусами и несанкционированному доступу.

Так несоблюдение режима защиты от несанкционированного доступа может привести к утечке информации, а несоблюдение режима защиты от вирусов может привести к выходу из строя важных систем и уничтожению результатов многодневной работы.

Компьютеры работающие в многозадачных операционных системах (типа Unix, VMS) мало подвержены заражению вирусами, но их следует особо тщательно защищать от несанкционированного доступа. В связи с этим пользователи многозадачных операционных систем должны выполнять следующие требования.

Каждый пользователь должен иметь свое индивидуальное имя входа в Unix-сервер и пароль.

Установленный для него пароль пользователь не должен сообщать другим лицам.

Смену пароля пользователь должен производить не реже одного раза в квартал, а также во всех случаях утечки информации о пароле.

Администраторам и пользователям файл-серверов ЛВС NetWare необходимо также следовать приведенным выше требованиям в рамках своей ЛВС. Это связано с тем, что если в файл-сервере, подключенном к сети, загружена утилита Iptunnel, то файл-сервер также становится доступным из любой точки сети.

ПЭВМ работающие в однозадачных операционных системах (типа MS-DOS), достаточно защищены от несанкционированного доступа (в силу их однозадачности), но их следует особенно тщательно защищать от поражения вирусами.

Для защиты от вирусов рекомендуется применять программные средства защиты (типа aidstest), а также аппаратно-программные (типа Sheriff).

Основные понятия компьютерной безопасности

Угроза безопасности компьютерной системы — это потенциально возможное происшествие, которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся в ней.

Уязвимость компьютерной системы — это некая ее неудачная характеристика, которая делает возможным возникновение угрозы.

Наконец, атака на компьютерную систему — это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости.

Исследователи обычно выделяют три основных вида угроз безопасности — это угрозы раскрытия, целостности и отказа в обслуживании.

Угроза раскрытия заключается том, что информация становится известной тому, кому не следовало бы ее знать. Иногда вместо слова «раскрытие» используются термины «кража» или «утечка».

Угроза целостности включает в себя любое умышленное изменение данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую. Обычно считается, что угрозе раскрытия подвержены в большей степени государственные структуры, а угрозе целостности — деловые или коммерческие.

Угроза отказа в обслуживании возникает всякий раз, когда в результате некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным, так чтобы запрашиваемый ресурс никогда не был получен, или оно может вызвать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В таких случаях говорят, что ресурс исчерпан.

В локальных вычислительных системах (ВС) наиболее частыми являются угрозы раскрытия и целостности, а в глобальных на первое место выходит угроза отказа в обслуживании.

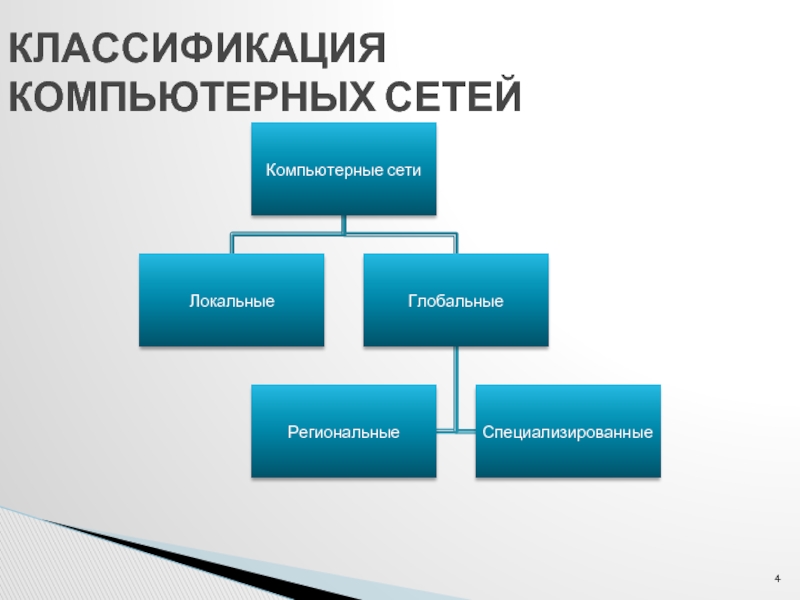

Особенности безопасности компьютерных сетей

Основной особенностью любой сетевой системы является то, что её компоненты распределены в пространстве и связь между ними физически осуществляется при помощи сетевых соединений (коаксиальный кабель, витая пара, оптоволокно и т. п.) и программно при помощи механизма сообщений. При этом все управляющие сообщения и данные, пересылаемые между объектами распределенной вычислительной системы, передаются по сетевым соединениям в виде пакетов обмена.

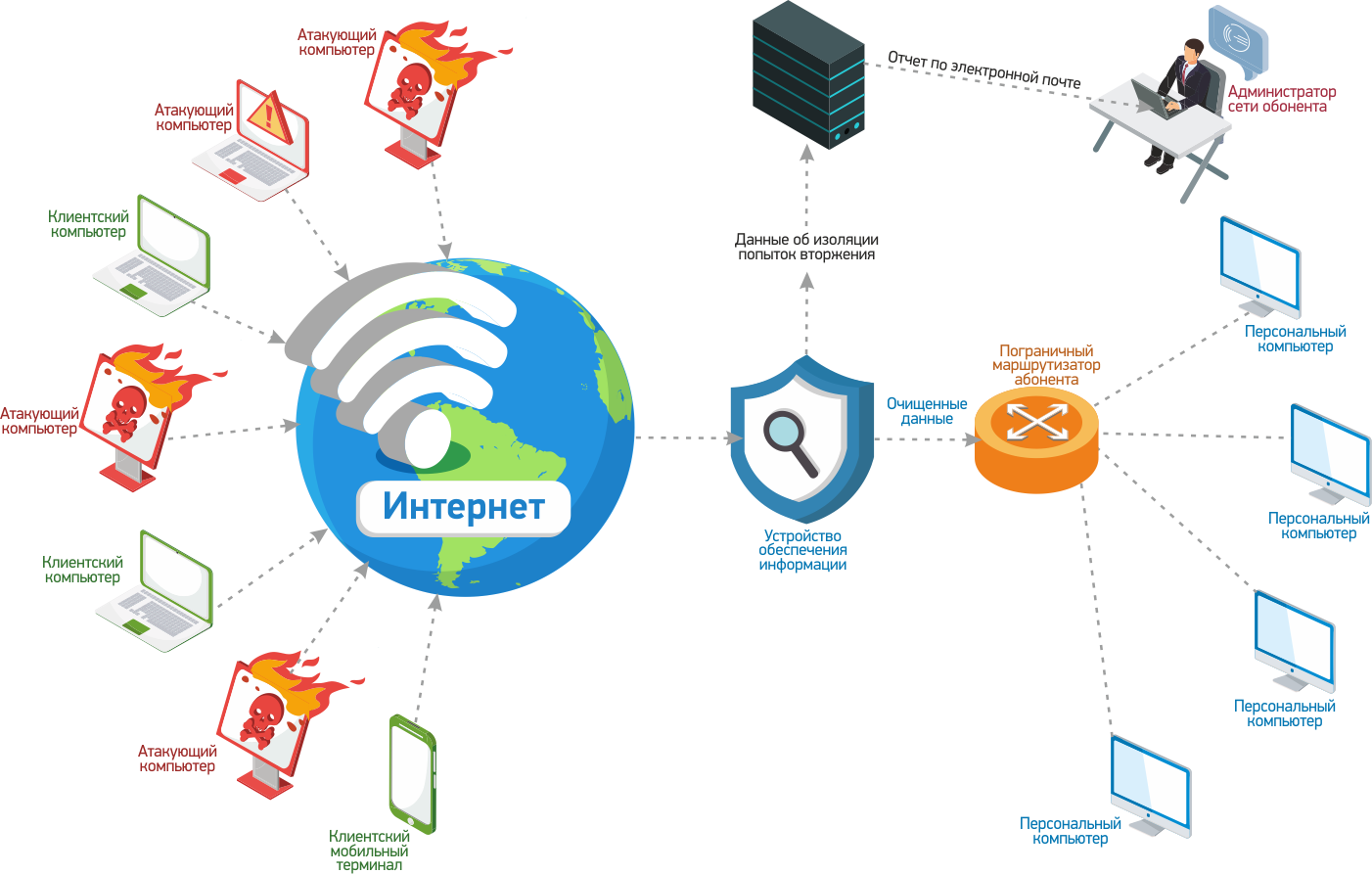

Сетевые системы характерны тем, что, наряду с обычными (локальными) атаками, осуществляемыми в пределах одной компьютерной системы, к ним применим специфический вид атак, обусловленный распределенностью ресурсов и информации в пространстве. Это так называемые сетевые (или удалённые) атаки (remote или network attacks). Они характеризуются, во-первых, тем, что злоумышленник может находиться за тысячи километров от атакуемого объекта, и, во-вторых, тем, что нападению может подвергаться не конкретный компьютер, а информация, передающаяся по сетевым соединениям. С развитием локальных и глобальных сетей именно удалённые атаки становятся лидирующими как по количеству попыток, так и по успешности их применения и, соответственно, обеспечение безопасности ВС с точки зрения противостояния удалённым атакам приобретает первостепенное значение.

С развитием локальных и глобальных сетей именно удалённые атаки становятся лидирующими как по количеству попыток, так и по успешности их применения и, соответственно, обеспечение безопасности ВС с точки зрения противостояния удалённым атакам приобретает первостепенное значение.

Классификация компьютерных атак

Формы организации атак весьма разнообразны, но в целом все они принадлежат к одной из следующих категорий:

типов кибератак — javatpoint

следующий → ← предыдущая Кибератака — это эксплуатация компьютерных систем и сетей. Он использует вредоносный код для изменения компьютерного кода, логики или данных и приводит к киберпреступлениям, таким как кража информации и личных данных. Мы живем в эпоху цифровых технологий. В настоящее время большинство людей используют компьютер и Интернет. Из-за зависимости от цифровых вещей незаконная компьютерная деятельность растет и меняется, как и любой вид преступности. Кибератаки можно разделить на следующие категории: Веб-атаки Это атаки, которые происходят на веб-сайте или в веб-приложениях. 1. Инъекционные атаки Это атака, при которой некоторые данные будут внедрены в веб-приложение для управления приложением и получения необходимой информации. Пример- Внедрение SQL, внедрение кода, внедрение журнала, внедрение XML и т. д. 2. Спуфинг DNS DNS Spoofing — это тип взлома компьютерной безопасности. При этом данные вводятся в кэш преобразователя DNS, заставляя сервер имен возвращать неверный IP-адрес, перенаправляя трафик на компьютер злоумышленника или любой другой компьютер. Атаки с подделкой DNS могут продолжаться в течение длительного периода времени, не будучи обнаруженными, и могут вызвать серьезные проблемы с безопасностью. 3. Перехват сеанса Это атака безопасности на сеанс пользователя через защищенную сеть. Веб-приложения создают файлы cookie для хранения состояния и пользовательских сеансов. 4. Фишинг Фишинг — это тип атаки, направленный на кражу конфиденциальной информации, такой как учетные данные пользователя и номер кредитной карты. Это происходит, когда злоумышленник маскируется под доверенное лицо в электронной связи. 5. Грубая сила Это тип атаки, использующий метод проб и ошибок. Эта атака генерирует большое количество предположений и проверяет их для получения фактических данных, таких как пароль пользователя и личный идентификационный номер. Эта атака может использоваться преступниками для взлома зашифрованных данных или аналитиками безопасности для проверки сетевой безопасности организации. 6. Отказ в обслуживании Это атака, направленная на то, чтобы сделать сервер или сетевой ресурс недоступным для пользователей. Это достигается за счет переполнения цели трафиком или отправки информации, которая вызывает сбой. Атаки на основе объема — Его цель — насытить пропускную способность атакуемого сайта и измеряется в битах в секунду. Протокольные атаки — Потребляет фактические ресурсы сервера и измеряется в пакете. Атаки на прикладном уровне — Их цель — вывести из строя веб-сервер и измеряется количеством запросов в секунду. 7. Атаки по словарю Этот тип атаки сохраняет список часто используемых паролей и проверяет их, чтобы получить исходный пароль. 8. Интерпретация URL Это тип атаки, при котором мы можем изменить определенные части URL-адреса, и можно заставить веб-сервер доставлять веб-страницы, для просмотра которых у него нет прав. 9. Атаки с включением файлов Это тип атаки, который позволяет злоумышленнику получить доступ к несанкционированным или важным файлам, доступным на веб-сервере, или выполнить вредоносные файлы на веб-сервере, используя функцию включения. 10. Человек в середине атакует Это тип атаки, который позволяет злоумышленнику перехватить соединение между клиентом и сервером и действовать как мост между ними. Благодаря этому злоумышленник сможет читать, вставлять и изменять данные в перехваченном соединении. Системные атакиЭто атаки, направленные на компрометацию компьютера или компьютерной сети. Вот некоторые из важных системных атак: 1. Вирус Это тип вредоносной программы, которая распространяется по файлам компьютера без ведома пользователя. Это самовоспроизводящаяся вредоносная компьютерная программа, которая реплицируется путем вставки своих копий в другие компьютерные программы при выполнении. Он также может выполнять инструкции, которые наносят вред системе. 2. Червяк Это тип вредоносного ПО, основной функцией которого является самовоспроизведение для распространения на незараженные компьютеры. 3. Троянский конь Это вредоносная программа, которая неожиданно изменяет настройки компьютера и совершает необычные действия, даже когда компьютер должен быть бездействующим. Это вводит пользователя в заблуждение относительно его истинного намерения. Это обычное приложение, но при открытии/запуске в фоновом режиме запускается некоторый вредоносный код. 4. Бэкдоры Это метод обхода обычного процесса аутентификации. Разработчик может создать бэкдор, чтобы можно было получить доступ к приложению или операционной системе для устранения неполадок или других целей. 5. Боты Бот (сокращение от «робот») — это автоматизированный процесс, взаимодействующий с другими сетевыми службами. Некоторые программы ботов запускаются автоматически, в то время как другие выполняют команды только при получении определенного ввода. Следующая темаТипы кибератак ← предыдущая следующий → |

17 наиболее распространенных типов кибератак и примеры (2023)

Что такое кибератака? Как они происходят?

Кибератака — это незаконная попытка получить доступ к компьютеру или компьютерной системе с целью причинения умышленного ущерба. Киберпреступность, кибервойна или кибертерроризм могут привести к серьезной утечке данных или финансовым потерям.

Эти атаки могут быть нацелены на кого угодно или что угодно, подключенное к Интернету. Отдельные пользователи, крупные организации, основные государственные службы, правительства или даже целые страны. Итак, о каких типах атак следует знать? И как вы можете защитить себя?

17 наиболее распространенных типов кибератак

- Атаки с использованием вредоносных программ

- Фишинговые атаки

- Атаки «человек посередине» 90 150

- Атаки типа «отказ в обслуживании»

- SQL-инъекция атаки

- Туннелирование DNS

- Эксплойты нулевого дня

- Атаки на пароли

- Атаки на загрузку с диска 901 50

- Атаки с использованием межсайтовых сценариев (XSS)

- Руткиты

- Спуфинг DNS

- Атаки на Интернет вещей (IoT)

- Перехват сеанса

- Манипулирование URL

- Криптоджекинг

- Внутренние угрозы

1.

Атаки с использованием вредоносного ПО (программы-вымогатели, трояны и т. д.)

Атаки с использованием вредоносного ПО (программы-вымогатели, трояны и т. д.) Вредоносное ПО относится к «вредоносному программному обеспечению», предназначенному для нарушения или кражи данных из компьютерной сети или сервера.

Хакеры обманом заставляют вас устанавливать вредоносные программы на ваши устройства. После установки вредоносный скрипт запускается в фоновом режиме и обходит вашу систему безопасности, предоставляя хакерам доступ к вашим конфиденциальным данным и возможность даже захватить контроль.

Вредоносное ПО является одной из наиболее часто используемых кибератак. Вы должны знать об этих вариациях.

- Программа-вымогатель: Этот тип вредоносного ПО шифрует файлы в вашей системе и блокирует доступ до тех пор, пока вы не заплатите «выкуп» (обычно через криптовалюта ). Атаки с целью вымогательства аналогичны программам-вымогателям тем, что они требуют оплаты за украденную конфиденциальную информацию.

Однако такие кражи данных не связаны с вредоносными программами для шифрования данных или ключами дешифрования.

Однако такие кражи данных не связаны с вредоносными программами для шифрования данных или ключами дешифрования. - Шпионское ПО: Как следует из названия, этот тип вредоносного ПО отслеживает ваши действия и отправляет данные обратно хакеру. Это могут быть банковские реквизиты, логины и пароли.

- Кейлоггеры: Кейлоггеры похожи на шпионское ПО, за исключением того, что они отслеживают ваши действия. Все, что вы вводите (и сайт, на котором вы это вводите), отправляется хакеру и может быть использовано для шантажа или кражи личных данных.

- Трояны: Названные в честь известного троянского коня, эти типы вредоносных программ «прячутся» внутри легитимного программного обеспечения. Например, вы можете загрузить то, что, по вашему мнению, является антивирусным программным обеспечением, только для того, чтобы заразить ваше устройство.

- Вирусы: Вирусы прикрепляются к программам и файлам и запускаются при их открытии.

Будучи активным, вирус может самовоспроизводиться без вашего ведома и замедлять работу вашего устройства или уничтожать данные. Существуют также «черви», представляющие собой вирусы, которые перемещаются по вашей сети от одного зараженного компьютера к другому, предоставляя хакерам удаленный доступ ко всей вашей системе.

Будучи активным, вирус может самовоспроизводиться без вашего ведома и замедлять работу вашего устройства или уничтожать данные. Существуют также «черви», представляющие собой вирусы, которые перемещаются по вашей сети от одного зараженного компьютера к другому, предоставляя хакерам удаленный доступ ко всей вашей системе.

Вредоносные программы могут атаковать отдельных лиц — например, когда вы открываете ссылку в фишинговом письме . Но они также используются для атак на предприятия и организации.

В мае 2021 года компания JBS USA, крупнейший в мире поставщик мяса, подверглась атаке программы-вымогателя, которая остановила производство на многих ее заводах. В итоге компания заплатила выкуп в размере 11 миллионов долларов в биткойнах, чтобы предотвратить дальнейший ущерб [ * ].

✅ Примите меры: Если ваш компьютер или телефон подвергнется кибератаке, ваш банковский счет, электронная почта и другие учетные записи в Интернете также могут оказаться под угрозой. Попробуйте защиту от кражи личных данных Aura бесплатно на 14 дней для защиты ваших устройств и личных данных от хакеров.

Попробуйте защиту от кражи личных данных Aura бесплатно на 14 дней для защиты ваших устройств и личных данных от хакеров.

2. Фишинговые атаки (целевой фишинг, китобойный промысел и т. д.)

Фишинговая атака происходит, когда киберпреступник отправляет вам мошенническое электронное письмо, текст (называемый « smishing ») или телефонный звонок (называемый « vishing » ). Эти сообщения выглядят так, как будто они от кого-то официального или от лица или компании, которым вы доверяете, например, от вашего банка, ФБР или такой компании, как Microsoft, Apple или Netflix 9.0019 .

На самом деле эти сообщения отправляются самозванцами. Если вы ответите с конфиденциальной информацией, такой как ваш пароль, они могут использовать ее для захвата ваших учетных записей.

В фишинговых и смишинг-сообщениях также может быть указание щелкнуть ссылку или открыть вложение электронной почты, которое либо загрузит вредоносное ПО на ваше устройство, либо отправит вас на фишинговый сайт, предназначенный для кражи вашей информации.

Во многих случаях фишинговые атаки охватывают широкую сеть и не нацелены на конкретных лиц (это облегчает их идентификацию). Однако есть несколько новых фишинговых кибератак, которые более целенаправленны и их труднее обнаружить. К ним относятся:

- Целевые фишинговые атаки: Эти атаки обычно отправляются по электронной почте и нацелены на конкретного человека. Хакер будет использовать вашу личную информацию, которую он купил в даркнете (или нашел в вашем онлайн-отпечатке и в социальных сетях), чтобы сделать ее более правдоподобной и заставить вас перейти по ссылке.

- Китобойный промысел: Фишинговая атака китов происходит, когда хакер нацелен на высокопоставленных лиц, таких как генеральные директора и руководители. Цель состоит в том, чтобы украсть их учетные данные и получить бэкдор-доступ к сети их компании. Мошенничество с генеральным директором теперь является мошенничеством на 26 миллиардов долларов в год [ *].

- Фишинговые атаки Angler: Атака Angler — это новый тип фишинговой аферы, в которой хакер «заманивает» пользователей в социальных сетях, выдавая себя за учетную запись службы поддержки клиентов известной компании. Мошенники создают учетные записи, такие как «@AmazonHelp$», а затем автоматически отвечают на соответствующие сообщения, предоставляя вам ссылку для общения с «представителем». Но на самом деле это мошенничество, предназначенное для кражи вашей информации.

Мошенники становятся все более изощренными в фишинговых атаках, что затрудняет определение вашей цели.

Пример фишингового электронного письма, якобы от Налогового управления США. Источник: Verified.org Хорошее эмпирическое правило — всегда подвергать сомнению незапрошенные сообщения, особенно от тех, кто утверждает, что они из государственного учреждения или крупной корпорации. Если они позвонят или отправят вам сообщение, свяжитесь с компанией напрямую, получив контактную информацию с их веб-сайта, вместо того, чтобы взаимодействовать с сообщением.

📚 Связанные: 11 последних мошеннических действий в Telegram, на которые следует обратить внимание →

3. Атаки «человек посередине»

Атака «человек посередине» (MitM) происходит, когда злоумышленники перехватывают данные или компрометируют вашу сеть, чтобы «подслушивать» вас. Эти атаки особенно распространены при использовании общедоступных сетей Wi-Fi , которые легко взломать.

Допустим, вы используете Wi-Fi в Starbucks и вам нужно проверить баланс своего банковского счета. Когда вы входите в систему, хакер может перехватить ваши данные и захватить ваше имя пользователя и пароль (а позже слить вашу учетную запись).

Атаки MitM также могут использоваться для «подделки» разговоров. Хакеры вмешиваются в ваш разговор и притворяются человеком, с которым, как вам кажется, вы разговариваете.

В одном крайнем случае хакер перехватил сообщения между китайским инвестором и основателем стартапа и заставил их изменить назначение банковского перевода в размере 1 миллиона долларов [ * ].

📚 Связанные: 15 типов хакеров, о которых вам нужно знать →

4. Отказ в обслуживании (DOS) и распределенный отказ в обслуживании (DDoS)

Многие кибератаки предназначены для перегрузки серверов, что приводит к отключению служб.

Атака типа «отказ в обслуживании» (DOS) происходит, когда хакеры используют ложные запросы и трафик, чтобы перегрузить систему и отключить ее. Атака распределенного отказа в обслуживании (DDoS) — это тот же тип атаки, за исключением того, что хакер использует несколько взломанных устройств одновременно.

Целью этих кибератак обычно является не кража данных, а остановка или даже прекращение бизнес-операций. DDoS-атаки привели к закрытию таких сайтов, как Twitter, SoundCloud и Spotify, и даже серьезно повредили AWS Amazon [9].0018*].

5. Атаки с внедрением SQL

Большинство веб-сайтов используют базы данных SQL для хранения конфиденциальной информации, такой как логины, пароли и информация об учетной записи. Хакеры используют атаку SQL-инъекций, чтобы «обмануть» базу данных, заставив ее передать эту информацию.

Хакеры используют атаку SQL-инъекций, чтобы «обмануть» базу данных, заставив ее передать эту информацию.

Эти атаки немного технические, но они сводятся к тому, что хакер вводит предопределенные команды SQL в поле ввода данных (например, поле для входа или пароля). Эти команды могут считывать конфиденциальные данные, изменять данные базы данных или даже запускать исполнительные функции (например, выключение системы).

Только в прошлом году 70 гигабайт данных было украдено с крайне правого веб-сайта Gab посредством атаки с помощью SQL-инъекций [ * ].

6. Туннелирование DNS

Туннелирование DNS — это тип кибератаки, которую хакеры используют для обхода традиционных систем безопасности, таких как брандмауэры , для получения доступа к системам и сетям. Хакеры кодируют вредоносные программы в DNS-запросах и ответах (которые игнорируются большинством программ безопасности).

Как только программа оказывается внутри, она привязывается к целевому серверу, предоставляя хакерам удаленный доступ.

Атаки с туннелированием DNS особенно опасны, поскольку часто остаются незамеченными в течение нескольких дней, недель или месяцев. За это время киберпреступники могут украсть конфиденциальные данные, изменить код, установить новые точки доступа и даже установить вредоносное ПО.

В одном примере киберпреступники использовали DNS-туннелирование для атаки на Air India и другие авиакомпании и кражи паспортных данных и номеров кредитных карт. «Бэкдор» был открыт более двух месяцев [*].

✅ Примите меры: Если хакеры получат доступ к вашим устройствам, они могут взломать ваш банковский счет в Интернете или взять кредит на ваше имя. Попробуйте службу защиты от кражи личных данных , чтобы контролировать свои финансы и предупреждать вас о мошенничестве.

7. Эксплойты и атаки нулевого дня

Эксплойты нулевого дня — это уязвимости кибербезопасности, которые существуют в программном обеспечении или сети без ведома производителя. Например, Apple может выпустить новую версию iOS, которая случайно содержит способ, с помощью которого хакеры могут украсть вашу информацию iCloud. Как только они обнаруживают уязвимость, у атакуемой компании есть «ноль дней», чтобы исправить ее, поскольку они уже уязвимы.

Например, Apple может выпустить новую версию iOS, которая случайно содержит способ, с помощью которого хакеры могут украсть вашу информацию iCloud. Как только они обнаруживают уязвимость, у атакуемой компании есть «ноль дней», чтобы исправить ее, поскольку они уже уязвимы.

Атака нулевого дня происходит, когда хакеры используют эти уязвимости для проникновения в систему с целью кражи данных или причинения ущерба. В первые несколько месяцев 2022 года Microsoft, Google и Apple должны были исправлять ошибки нулевого дня [ * ].

Одна из самых опасных уязвимостей нулевого дня была обнаружена в конце прошлого года, когда исследователи обнаружили уязвимость в « Log4J » — утилите на основе Java, которая используется во всем, от Apple iCloud до Mars Rover.

8. Атаки на пароли

Атаки на пароли включают в себя любые кибератаки, в ходе которых хакеры пытаются угадать, взломать или обманным путем заставить вас выдать свои пароли.

Существует несколько различных кибератак с использованием паролей, о которых вам следует знать:

- Распыление пароля: Это когда хакеры пытаются использовать один и тот же пароль для нескольких учетных записей. Например, более 3,5 миллионов американцев используют пароль «123456».

- Брутфорс: Атака методом грубой силы происходит, когда хакеры создают программное обеспечение, которое пытается использовать различные комбинации имен пользователей и паролей, пока не найдет подходящее. Они часто используют логины, просочившиеся в Даркнет, потому что многие люди повторно используют пароли в разных учетных записях (это также называется методом «словарь»).

- Социальная инженерия: Атаки с использованием социальной инженерии происходят, когда хакеры используют психологию, чтобы заставить вас выдать свой пароль. Например, они могут использовать фишинговое электронное письмо, выдаваемое за письмо от вашего банка, и заставить вас «подтвердить» данные вашей учетной записи.

→

→ Большинство кибератак требуют от вас определенных действий — например, нажатия на ссылка или загрузка вложения. Но атака с диска (или загрузка с диска) происходит, когда вы просто просматриваете зараженный веб-сайт.

Хакеры используют уязвимости в подключаемых модулях, веб-браузерах и приложениях для установки вредоносных программ на ваше устройство без вашего ведома.

Еще в 2016 году атака с загрузкой с диска использовала уязвимости в Adobe Flash Player для установки крипто-вымогателя [ * ]. После установки жертвы были перенаправлены на сайт, требующий 0,05 биткойна, чтобы вернуть доступ к их устройству.

10. Атаки с использованием межсайтовых сценариев

Атаки с использованием межсайтовых сценариев (XSS) позволяют хакерам получить несанкционированный доступ к приложению или веб-сайту.

Киберпреступники пользуются уязвимыми веб-сайтами и заставляют их устанавливать вредоносный код JavaScript для пользователей.

Когда код выполняется в вашем браузере, хакер может маскироваться под вашу учетную запись и делать все, что вы можете сделать.

Когда код выполняется в вашем браузере, хакер может маскироваться под вашу учетную запись и делать все, что вы можете сделать.Сайты, уязвимые для XSS, включают доски объявлений, форумы и веб-страницы. Эти страницы зависят от пользовательского ввода, который не проверяется на наличие вредоносных кодов. Но даже более крупные сайты находятся в опасности.

Например, в 2014 году уязвимость сайта на eBay приводила к тому, что клиенты перенаправлялись на вредоносные сайты при переходе по ссылкам на товары [ *]. Сайты отображали поддельные страницы входа в eBay, предлагая пользователям ввести свои данные, которые затем были украдены.

11. Руткиты

Руткиты — это тип вредоносных программ, которые предоставляют хакерам контроль и доступ на уровне администратора к целевой системе. Руткиты прячутся глубоко внутри операционной системы вашего устройства, поэтому их трудно обнаружить, но они невероятно опасны.

Руткит может позволить хакерам украсть конфиденциальную информацию, установить кейлоггеры или даже удалить антивирусное программное обеспечение.

Например, в июле 2022 года «Лаборатория Касперского» обнаружила руткит, который может сохраняться на машине жертвы даже после перезагрузки или переустановки [9].0018*].

Например, в июле 2022 года «Лаборатория Касперского» обнаружила руткит, который может сохраняться на машине жертвы даже после перезагрузки или переустановки [9].0018*].📚 Связанные: Что делать, если ваш SSN находится в даркнете →

спуфинг позволяет хакерам направлять онлайн-трафик на «поддельный» сайт. Эти сайты выглядят почти так же, как ваш пункт назначения (например, страница входа в ваш банк или учетная запись в социальной сети). Но любая информация, которую вы отправляете, попадает прямо к хакерам, предоставляя им доступ к вашим учетным записям.

Хакеры также могут использовать спуфинг DNS для саботажа компаний, перенаправляя посетителей сайта на некачественный сайт с непристойным содержанием.

В одном известном примере домашняя страница Google была подделана в Румынии и Пакистане [ * ], отправляя пользователей на незнакомый сайт. К счастью, в данном случае у хакера не было никаких злонамеренных намерений, кроме перенаправления посетителей.

13. Атаки Интернета вещей (IoT)

Устройства Интернета вещей (IoT), такие как умные колонки, телевизоры и игрушки, также могут быть целями кибератак. Атака IoT происходит, когда хакеры крадут данные с устройства или объединяют несколько устройств IoT в ботнет, который можно использовать для DDoS-атак.

На устройствах IoT обычно не установлено антивирусное программное обеспечение, что делает их легкой мишенью для хакеров. Во многих крупнейших в мире DDoS-атаках использовались «армии ботов», состоящие из устройств IoT. Это может показаться маловероятным, но даже ваш «умный холодильник» может оказаться невольным солдатом в кибератаке.

📚 Связанные: Худшие мошенничества в Instagram, происходящие прямо сейчас которым злоумышленник «захватывает» сеанс между клиентом и сервером. Компьютер злоумышленника меняет свой IP-адрес на адрес клиента и продолжает получать доступ к серверу без какой-либо аутентификации.

После захвата сеанса хакеры могут делать все, что может сделать учетная запись клиента.

Например, предположим, что вы получаете доступ к внутренней базе данных вашей компании во время рабочей поездки. Если хакер захватит ваш сеанс, он получит доступ ко всем файлам вашей компании.

Например, предположим, что вы получаете доступ к внутренней базе данных вашей компании во время рабочей поездки. Если хакер захватит ваш сеанс, он получит доступ ко всем файлам вашей компании.15. Манипулирование URL-адресами

Манипулирование URL-адресами происходит, когда хакеры изменяют параметры URL-адреса, чтобы перенаправить вас на фишинговый сайт или загрузить вредоносное ПО.

Например, многие люди используют сокращатели URL-адресов, чтобы лучше запоминать длинные веб-адреса или определенные страницы. Если хакеры «отравят» этот сокращенный URL-адрес, они могут отправить вас на фишинговый сайт, предназначенный для кражи вашей личной информации.

В других ситуациях хакеры манипулируют URL-адресом, чтобы заставить сервер показывать страницы, к которым у них не должно быть доступа. Например, они могут ввести «www.yoursitename.com/admin», чтобы найти вашу страницу входа, или ввести «www.yoursitename.com/.bak», чтобы получить доступ к файлам резервных копий.

16. Криптоджекинг

Криптоджекинг — это кибератака, которая тайно использует вычислительную мощность вашего компьютера для добычи криптовалют, таких как биткойн и эфириум. Это серьезно замедлит работу ваших компьютерных систем и вызовет другие потенциальные уязвимости.

Хотя это и не обязательно «атака», Norton столкнулся с резкой критикой после разоблачений, что их последнее обновление незаметно установило криптомайнер внутри своего антивирусного программного обеспечения.

✅ Примите меры: Защитите себя от рисков кражи личных данных и мошенничества с помощью страховки Aura от кражи личных данных на 1 000 000 долларов. Попробуйте Aura бесплатно в течение 14 дней , чтобы узнать, подходит ли она вам.

17. Внутренние угрозы

Кибератаки часто исходят от внешней угрозы, такой как хакерская группа. Но есть также вероятность внутренних угроз.

Внутренние угрозы возникают, когда кто-то, кто работает в компании, целенаправленно крадет данные, предоставляет кому-либо несанкционированный доступ или раскрывает пароли.

При помощи этих программ можно

автоматически искать такую информацию,

как идентификаторы и пароли пользователей,

информацию о кредитных картах и т.д.

Например, Microsoft Network Monitor, NetXRay компании

Network Associates или LanExplorer.

При помощи этих программ можно

автоматически искать такую информацию,

как идентификаторы и пароли пользователей,

информацию о кредитных картах и т.д.

Например, Microsoft Network Monitor, NetXRay компании

Network Associates или LanExplorer. Вот некоторые из важных веб-атак:

Вот некоторые из важных веб-атак:

Он использует единую систему и одно интернет-соединение для атаки на сервер. Его можно разделить на следующие:

Он использует единую систему и одно интернет-соединение для атаки на сервер. Его можно разделить на следующие:

Типичными примерами программы ботов являются сканеры, боты чата и вредоносные боты.

Типичными примерами программы ботов являются сканеры, боты чата и вредоносные боты. Однако такие кражи данных не связаны с вредоносными программами для шифрования данных или ключами дешифрования.

Однако такие кражи данных не связаны с вредоносными программами для шифрования данных или ключами дешифрования. Будучи активным, вирус может самовоспроизводиться без вашего ведома и замедлять работу вашего устройства или уничтожать данные. Существуют также «черви», представляющие собой вирусы, которые перемещаются по вашей сети от одного зараженного компьютера к другому, предоставляя хакерам удаленный доступ ко всей вашей системе.

Будучи активным, вирус может самовоспроизводиться без вашего ведома и замедлять работу вашего устройства или уничтожать данные. Существуют также «черви», представляющие собой вирусы, которые перемещаются по вашей сети от одного зараженного компьютера к другому, предоставляя хакерам удаленный доступ ко всей вашей системе.

→

→  Когда код выполняется в вашем браузере, хакер может маскироваться под вашу учетную запись и делать все, что вы можете сделать.

Когда код выполняется в вашем браузере, хакер может маскироваться под вашу учетную запись и делать все, что вы можете сделать. Например, в июле 2022 года «Лаборатория Касперского» обнаружила руткит, который может сохраняться на машине жертвы даже после перезагрузки или переустановки [9].0018*].

Например, в июле 2022 года «Лаборатория Касперского» обнаружила руткит, который может сохраняться на машине жертвы даже после перезагрузки или переустановки [9].0018*].

Например, предположим, что вы получаете доступ к внутренней базе данных вашей компании во время рабочей поездки. Если хакер захватит ваш сеанс, он получит доступ ко всем файлам вашей компании.

Например, предположим, что вы получаете доступ к внутренней базе данных вашей компании во время рабочей поездки. Если хакер захватит ваш сеанс, он получит доступ ко всем файлам вашей компании.