Локальный прокси-сервер для фильтрации браузерного трафика / Хабр

Хочу рассказать о процессе разработки и поделиться прокси-сервером, которым сам пользуюсь для фильтрации всяческого мусора и других задач, требующих просмотра или вмешательства в браузерный траффик. Возможно, аналогичный функционал уже где-то есть, но мне хотелось сделать конкретно под свои нужды с возможностью real-time дописывания кода под любую сиюминутно понадобившуюся мелочь. Ну и под не-мелочи тоже, но это уже дольше.

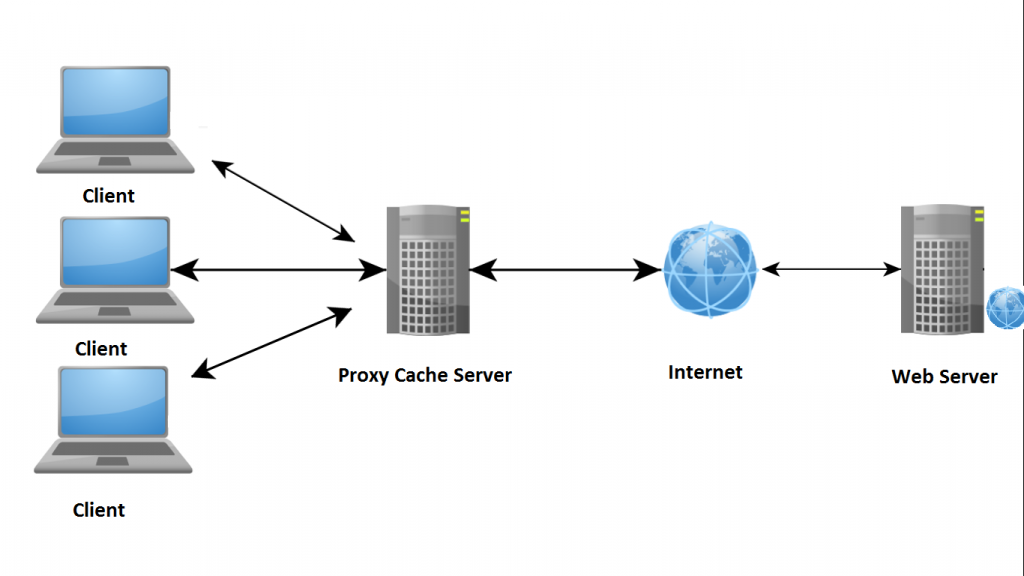

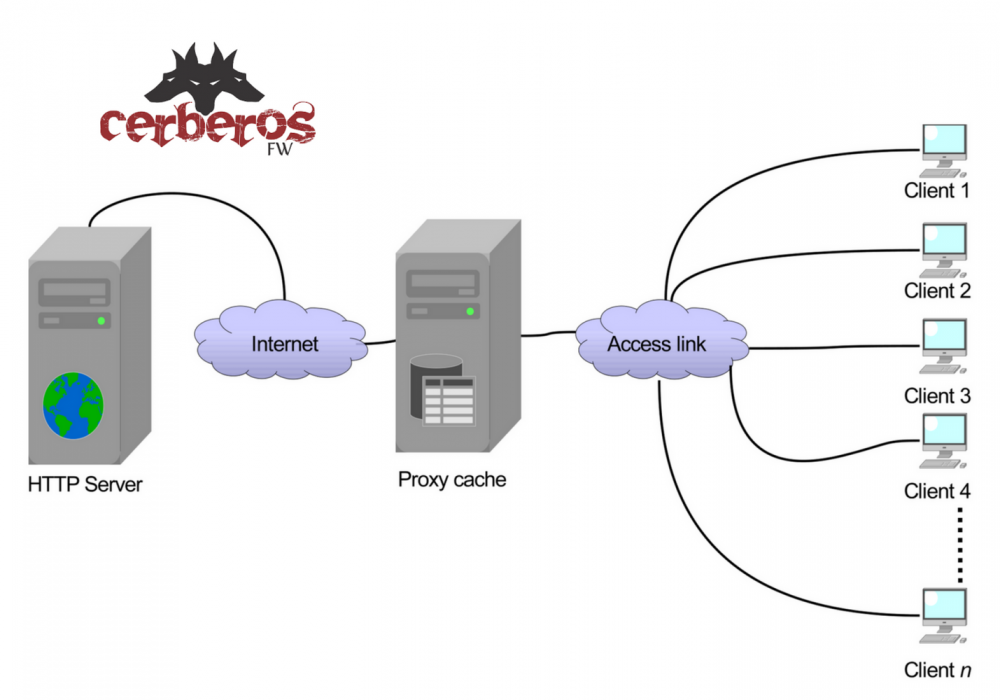

Первоначально была задача упростить посещение сайтов через медленное (около 5-10кбайт/с с лагами) подключение. Тут два основных направления: 1) вырезать всё что не нужно (в первую очередь рекламу), и 2) закешировать всё что можно закешировать без особого вреда для функционала посещаемых сайтов, даже когда сами сайты не разрешают кеширование в http-заголовках, а то и явно препятствуют ему, дописывая после урлов статических файлов знак вопроса с рандомным числом.

Предупреждение: реализация, описанная ниже, делалась для Linux-а, вроде бы работает на других *nix, но даже компиляция её на винде не рассматривалась (хотя возможность адаптировать, конечно, есть).

Черновой вариант: nginx + php-fpm

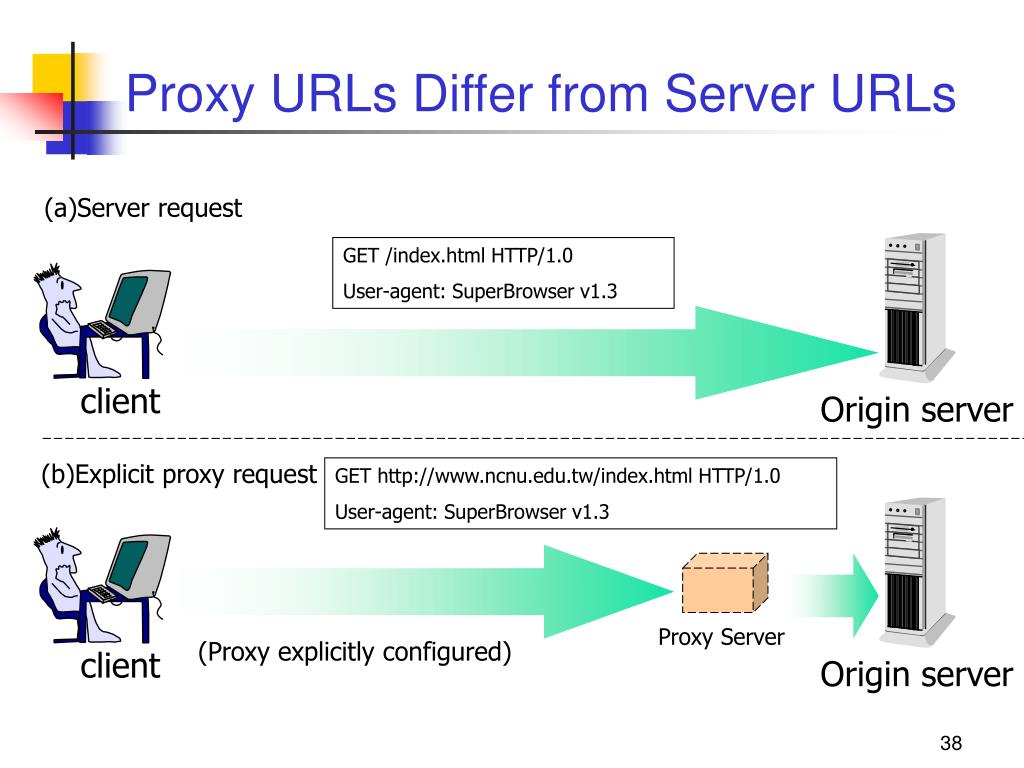

Тратить на всё это время не хотелось, поэтому было решено по-быстрому настроить связку nginx + php-fpm, из которых первый разбирал входящие подключения, включая https и перенаправлял их все, без разбора хостов и урлов, в один и тот же php-скрипт. Так же была маленькая программа на C, которая конвертировала http-proxy-протокол в обычный http(s)-трафик. То есть превращала запросы GET http://host/path HTTP/1.x в GET /path HTTP/1.x (имя хоста всё равно есть в Host-заголовке) и проксировала все https CONNECT’ы на локальный nginx. Как потом выяснилось, убирать http://host из http-запросов было не обязательно, nginx их принимает так же как и обычные.

PHP-скрипт, в свою очередь, собирал назад разложенный по разным переменным запрос, через fsockopen() подключался к целевому серверу (благо там поддержка SSL встроенная), слал собранный http-запрос, забирал ответ и отправлял его браузеру с помощью header() и echo. Скрипт делался не совсем с нуля, спасибо некоей Évelyne Lachance за https://github.com/eslachance/php-transparent-proxy (но всё же то, что по ссылке, имеет несколько другую цель и поэтому просто скопировать его было нельзя).

Скрипт делался не совсем с нуля, спасибо некоей Évelyne Lachance за https://github.com/eslachance/php-transparent-proxy (но всё же то, что по ссылке, имеет несколько другую цель и поэтому просто скопировать его было нельзя).

Тут возникли две проблемы

Во-первых, если собрать сам исходный URL труда не представляло, то содержимое POST-запросов собирать было уже сложнее, а если там ещё и необычный Content-Type и отправка файлов — то php-шный парсер почти необратимо терял исходные данные, собрать всё это назад из массива $_POST[] и уже залитых в серверную файловую систему загруженных файлов, ничего не потеряв, было почти нереально (по крайней мере по моей оценке). Но спасла положение весьма кстати появившаяся в php 5.4 опция enable_post_data_reading — если её поставить в off, то тело запроса парситься не будет и его можно будет просто прочитать блобом из файла ‘php://input’. При этом массивы $_POST и $_FILES, естественно, не будут инициализироваться, но они нам и не нужны.

Во-вторых, nginx не умеет генерить сертификаты на лету из коробки, а настройку «игнорировать все проблемы с сертификатами» я в firefox не нашёл. Проблема была на тот момент решена патчем браузера, заставлявшим его любой сертификат считать доверенным и подходящим. Наверно были и другие способы это сделать, но все они казались сложнее. Патч естественно был кривой и сделанный почти методом тыка (желания изучать весь браузерный код проверки сертификатов не было), но он делал своё дело, а больше было и не надо.

Между сборкой исходного запроса и отправкой проксированного тривиальным образом были добавлены два куска кода. Один проверял, что host или host/path не из чёрного списка (организованного в виде отдельного php-файла с массивом внутри). Второй проверял, нет ли страницы в кеше (если есть — отдаётся из кеша). Если страницы в кеше нет, то делается проксированный запрос. Если запрос был GET и статус ответа 200, то полученная страница — кандидат на запоминание в кеше. Запоминать или нет — решалось функцией, которая по хосту, урлу (там просто были прописаны конкретные адреса, которые меня интересовали и которые я знал что надо кешировать) и content-type выносила вердикт. Кешировалось немного: http-статус, content-type и тело ответа. И при отдаче из кеша, соответственно, отдавались только эти данные, а все остальные заголовки, которые были в исходном ответе, безвозвратно терялись.

Кешировалось немного: http-статус, content-type и тело ответа. И при отдаче из кеша, соответственно, отдавались только эти данные, а все остальные заголовки, которые были в исходном ответе, безвозвратно терялись.

Вот такая грубая и костыльная реализация, на удивление, вполне себе работала, хотя конечно артефакты её присутствия время от времени проявлялись и раздражали.

В следующие полгода использования система дорабатывалась под решение возникающих проблем (как проблем из-за общей её кривости, так и проблем — возникающих задач).

Ещё через 3-4 месяца мне надоело патчить браузер после каждого апдейта и было решено сделать всё по-нормальному — nginx и php выкидываем и пишем всё на C.

Итоговый вариант

Маленькая программа (из старой версии), которая разбирала и перенаправляла прокси-протокол, была взята за основу. Первоочерёдной задачей было реализовать в ней разворачивание https, потому что всё остальное в общем-то уже известно как делать (делалось не раз в другим проектах), а с SSL где-то кроме php я на тот момент ни разу не работал.

Для этого взял библиотеку OpenSSL. Весь код, её использующий, было решено выделить в отдельные процессы. Потому что, во-первых, в ней тогда постоянно находились дыры (а межпроцессная изоляция может эту проблему иногда сгладить), во-вторых так проще делать (модульность и инкапсуляция на уровне сокетов), и в-третьих API OpenSSL местами весьма странное (мягко говоря), и для нейтрализации последствий то ли кривого API, то ли неправильного его применения (вследствие отсутствующей или двусмысленной документации) удобно просто убивать ssl-процесс после того как соединение завершилось (к сожалению, это плохо сказывается на производительности, но я с этим смирился).

Жалобы на OpenSSL и на SSL

Вообще, из-за регулярных уязвимостей и невнятного API я даже собирался написать свою реализацию TLS, и даже начал, но, дойдя до парсинга сертификатов (увы, без этого почти ничего не сделать, ибо сертификаты оказывается используются не только для защиты от подмены сервера, но и для согласования ключей, даже если защита от подмены не нужна), испытал ещё один дискомфорт от спецификации ASN1. Стало понятно, что API библиотеки это только вершина айсберга, а внутри оно всё такое уже начиная с RFC самого протокола. Хотя в последнее время я более менее с этим всем смирился.

Стало понятно, что API библиотеки это только вершина айсберга, а внутри оно всё такое уже начиная с RFC самого протокола. Хотя в последнее время я более менее с этим всем смирился.

SSL/TLS-обёртки

Итак, были сделаны две вспомогательные программы, одна для заворачивания клиентского нешифрованного сокета в SSL/TLS, и вторая для разворачивания зашифрованного сокета, принятого сервером, в незашифрованный. Принцип простой: у подпрограммы есть наследуемые от родительской программы файловые декрипторы, которые родительская программа может заранее открыть нужным образом так, что дочерний процесс будет выглядеть для неё просто сокетом, в который можно записывать и из которого можно читать. При этом практически никакого отличия этого межпроцессного сокета от сокета интернетного не будет.

Таким образом, сервер принимает (accept) входящее подключение, выясняет что на той стороне хотят SSL/TLS, после чего отдаёт соединение дочернему процессу (который поднимает SSL/TLS-сессию, генерирует сертификат если нужно или берёт уже ранее сгенерированный), а от дочернего процесса берёт межпроцессный сокет, через который передаются уже нешифрованные данные.

Аналогично и на клиентской стороне, только в обратную сторону: клиент запускает дочерний шифрующий процесс, шлёт данные в межпроцессный сокет, а дочерний процесс уже обеспечивает их шифрование прозрачно для клиента.

Программы названы ssl-server-wrapper и ssl-client-wrapper. Кстати, второй можно запустить и отдельно вручную — тогда нешифрованный канал будет направлен в терминал, откуда его запустили, а установить SSL-соединение можно, набрав несколько простых команд.

Пример

Пишем

$ host ya.ru - узнаём ip-адрес ya.ru has address 87.250.250.242 $ ./ssl-client-wrapper T/etc/ssl/certs/ca-certificates.crt - указать место где хранятся доверенные RootCA C87.250.250.242:443/ya.ru - подключиться по указанному адресу с указанным SNI

Ответ (много отладочных логов, можно скомпилировать чтобы было без них): дамп сертификата и предоставленной цепочки

DEBUG: cert[-1] subject = /C=RU/O=Yandex LLC/OU=ITO/L=Moscow/ST=Russian Federation/CN=*.yandex.az DEBUG: cert[-1] issuer = /C=RU/O=Yandex LLC/OU=Yandex Certification Authority/CN=Yandex CA DEBUG: cert[0] subject = /C=RU/O=Yandex LLC/OU=ITO/L=Moscow/ST=Russian Federation/CN=*.yandex.az DEBUG: cert[0] issuer = /C=RU/O=Yandex LLC/OU=Yandex Certification Authority/CN=Yandex CA DEBUG: cert[1] subject = /C=RU/O=Yandex LLC/OU=Yandex Certification Authority/CN=Yandex CA DEBUG: cert[1] issuer = /C=PL/O=Unizeto Technologies S.A./OU=Certum Certification Authority/CN=Certum Trusted Network CA DEBUG: cert[2] subject = /C=PL/O=Unizeto Technologies S.A./OU=Certum Certification Authority/CN=Certum Trusted Network CA DEBUG: cert[2] issuer = /C=PL/O=Unizeto Sp. z o.o./CN=Certum CA

Попытка собрать trusted цепочку

DEBUG: cert[-1] issued by cert[1] DEBUG: cert[1] issued by cert[2] DEBUG: cert[2]=cert[*0] was not issued by something from trusted-cert-store - chain incomplete, trying to recover DEBUG: cache miss at ./cert-pin/cache/9nqv0qm41tlxyel95bbods0famxjagbx.0 DEBUG: downloading AIA issuer cert: http://repository.certum.pl/ca.cer DEBUG: cert[*0] issued by cert[*1] DEBUG: cert[*1] is self-signed, chain ended

Как видно, «Certum CA» нет в списке доверенных Root CA, поэтому на первый взгляд это обрыв цепочки, но во втором сертификате цепочки (cert[2]) нашлась ссылка http://repository.certum.pl/ca.cer откуда можно скачать этот неизвестный сертификат; сертификат скачан (cert[*1]), но оказался самоподписанным и таким образом ничему не помогающим. На самом деле, в Root CA есть «Certum Trusted Network CA», так что всё в порядке и можно было ничего не скачивать.

Проверка соответствия доменного имени:

DEBUG: check wildcard '*.yandex.az' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.tm' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.com.ua' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.de' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.jobs' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.net' against needed name 'ya.ru' DEBUG: check wildcard '*.xn--d1acpjx3f.xn--p1ai' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.com.ge' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.fr' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.fr' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.kz' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.aero' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.jobs' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.ee' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.com' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.tm' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.ru' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.ru' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.lv' against needed name 'ya.ru' DEBUG: check wildcard '*.yandex.lt' against needed name 'ya.ru' DEBUG: check wildcard 'yandex. az' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.net' against needed name 'ya.ru' DEBUG: check wildcard 'yandex.lt' against needed name 'ya.ru' DEBUG: check wildcard 'ya.ru' against needed name 'ya.ru'

Итог:

DEBUG: protocol = TLSv1.2 DEBUG: cipher = ECDHE-RSA-AES128-GCM-SHA256 DEBUG: verify_result = 0 DEBUG: server_cert subject: /C=RU/O=Yandex LLC/OU=ITO/L=Moscow/ST=Russian Federation/CN=*.yandex.az DEBUG: server_cert issuer: /C=RU/O=Yandex LLC/OU=Yandex Certification Authority/CN=Yandex CA OK: connection to 87.250.250.242:443/ya.ru established

Теперь есть прозрачное подключение, шлём http-запрос и получаем ответ

GET / HTTP/1.0 Host: ya.ru Connection: close HTTP/1.1 200 Ok Accept-CH: Viewport-Width, DPR, Device-Memory, RTT, Downlink, ECT Accept-CH-Lifetime: 31536000 (...)

Основной функционал

С шифрованием разобрались, теперь можно приступить к обработке полезной нагрузки.

Так как nginx у нас больше нет, то парсинг запроса придётся реализовывать заново. В целом ничего сложного тут нет, сначала парсятся заголовки через \r\n или \n разделитель, до тех пор пока не встретится пустая строка, а затем, если был заголовок Content-Length, читается тело запроса указанного количества байт. Chunked encoding в запросах можно и не поддерживать — никакие нормальные браузеры, да и вообще http-клиенты, его не генерируют.

В целом ничего сложного тут нет, сначала парсятся заголовки через \r\n или \n разделитель, до тех пор пока не встретится пустая строка, а затем, если был заголовок Content-Length, читается тело запроса указанного количества байт. Chunked encoding в запросах можно и не поддерживать — никакие нормальные браузеры, да и вообще http-клиенты, его не генерируют.

После того, как запрос распарсен, он попадает в обработчик запроса — это та часть, которая раньше была написана на php, весьма увеличившаяся в размерах и количестве файлов. И хотя списки правил (кого блокировать, кого кешировать, кому резать куки и т.д.), ранее бывшие оформлены в виде php-массивов и коротких скриптовых функций, были переделаны в отдельные текстовые файлы специального удобного формата, но часть «пользовательской» логики всё ещё защита в коде (только теперь на C а не PHP), а код в целом унаследовал много признаков «сделать побыстрее как-нибуть» от своего предшественника. Сейчас обработчик (кроме капитально переделанных списков правил) всё так же сделан в виде одного «потока» кода из «главного» файла и вставленных в него include (не заголовочных файлов а сам код).

Изначально функционал обработчика был даже чуть меньше чем функционал последней из старых версий, но за 2 года плавно набрал ещё много нового. Из последнего — последние полгода-год всё чаще стали попадаться сайты с неполными цепочками сертификатов (потому что браузеры теперь их поддерживают без ругани), сначала я их просто вносил в белый список исключений, но это стало происходить слишком часто и пришлось реализовать кеширование и докачивание недостающих сертификатов в цепочке.

Что получилось

Отдельные модули для разворачивания шифрованного SSL/TLS-туннеля, один из которых при желании можно использовать как самостоятельную программу типа ssl-telnet. Ещё можно заменить их на какие-то альтернативные реализации (например с другой крипто-библиотекой), при этом остальная часть прокси ничего не заметит. Аналогично с инкрементальными обновлениями, ничего даже не нужно перезапускать. А ещё можно их использовать как демки по работе с OpenSSL (я прочёл много документации и всяких обсуждений в процессе их написания, возможно кто-то сможет теперь всё это быстрее усвоить).

- У клиента есть хранилище сертификатов для: белый список по сайтам (принимать и не проверять), чёрный список по сайтам (не проверять и не принимать), список вопросов (те, которые не входят ни в белый, ни в чёрный и не прошли валидацию — аналог браузерной страницы с предложением внести подозрительный сертификат в список исключений). Для сайтов можно включать режим белого списка (то есть принимать только сертификаты из него, остальные считать недоверенными). К сожалению, всё это делается путём манипуляций над файлами, интерактивного приложения пока нет.

- Серверная часть сама генерирует сертификаты ко всем сайтам на лету, ей нужен только корневой сертификат, добавленный как trusted root CA в браузер.

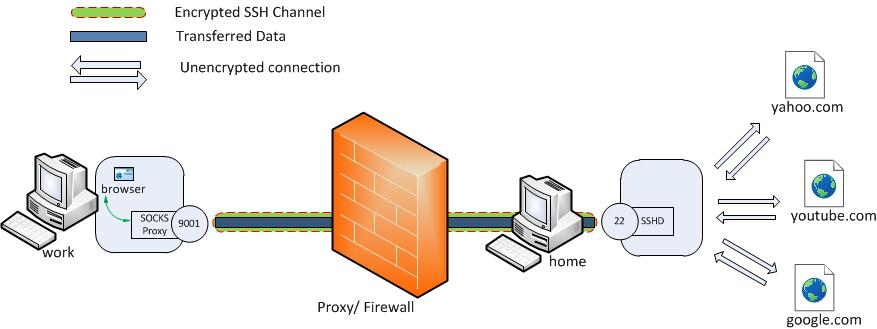

Возможность пробросить точку выхода в интернет через, например, ssh port forwarding (связанный с этим функционалом код расположен в helpers/remote.c и в proxy.c в месте где обрабатывается аргумент «—proxy».

Это не тоже самое что запустить само прокси на удалённом сервере. Тут важно что кеш и расшифровка SSL/TLS находятся на локальном компе, а пробрасывается только «внешний» конец. Хотя я давно не проверял работу этого режима, могла и сломаться.

Это не тоже самое что запустить само прокси на удалённом сервере. Тут важно что кеш и расшифровка SSL/TLS находятся на локальном компе, а пробрасывается только «внешний» конец. Хотя я давно не проверял работу этого режима, могла и сломаться.Единообразный формат файлов правил для: блокировки загрузки страниц, блокировки куков, управления кешированием, включения сниффера, включения raw-режима (для real-time стримингов).

Аналог /etc/hosts но усовершенствованный: возможность сопоставления айпи-адреса не только по хосту, но и по порту и по протоколу, а так же сменить порт и протокол подключения.

Кеш, управляемый прописанными ему настройками, а не заголовками, присланными сервером. Заголовки управления кешированием часто не отражают действительность (или отражают мнение владельца сайта, которое может расходиться с критериями удобства пользования этим сайтом), поэтому сейчас они игнорируются. Думаю что стоит сделать их учёт по принципу «если сайт разрешил кешировать то значит можно, а если нет — разбираемся сами можно или нельзя», но пока руки не дошли.

- Кроме кеша есть ещё сохранения — это те страницы, которые не берутся с диска при запросе к ним, но на всякий случай всё равно сохраняются. При включении оффлайн-режима они тоже смотрятся (в файл offline.flag надо прописать предпочтительное время, за которое будут искаться сохранённые страницы при обращении к ним). При настройке сохранений учтите, что, несмотря на то, что сохраняются только ответы (содержимое POST-запросов не сохраняется), в них всё же могут быть некоторые данные, которые стоит беречь от кражи, а сохранённые на диске страницы — дополнительный вектор атаки.

Возможность кастомных действий перед, после или вместо загрузки страницы проксированным запросом. Реализваны хардкодом, файл handle/inc.rewrite.c

Есть dashboard (двоичный файл со статусами всех потоков прокси) и программа для его вывода на экран в удобном виде.

./dashboard --basedir=/path/to/proxy/base --highlight --loopЛюбой аспект работы прокси можно легко переделать при необходимости. Код, несмотря на то, что он весьма разросся по сравнению с первыми версиями, всё ещё занимает очень мало места, и не потребует много времени как на первоначальное изучение, так и на освежение в памяти забытых деталей. С другой стороны, кому-то это и минус — для пользования всеми возможностями программы предполагается её регулярная пересборка и правка кода, а не «скомпилировал и удалил исходники».

Плюсы и минусы

(+) Модульность

(-) Из-за изоляции OpenSSL работает медленнее чем могло бы

(+) Гибкая настраиваемость под конкретные нужды

(+-) Много настроек прямо в исходном коде в виде #define и не только

(+-) IPv6 не поддерживается

(-) Нет интерактивного приложения для настройки и управления

(-) Код местами весьма плох и костылен

(-) До сих пор нет поддержки Access-Control-Allow-Origin с не ‘*’ в закешированных ответах — но единственное что у меня от этого ломалось это интерфейс мэйлру почты.

(-) До сих пор нет поддержки учёта настроек кеширования, присылаемых сервером

(-) Скачивать через него большие файлы (не в raw режиме) неэффективно — сначала прокси скачает файл себе на диск, затем будет через localhost-сеть отдавать его браузеру, который опять будет сохранять его на диск, а ещё там где-то (а может и в нескольких местах) прописано ограничение в 10мбайт на запрос

Как собрать/установить и технические детали кода

Из обычных библиотек используются стандартная C-библиотека, zlib (для распаковки gzip http-ответов), openssl (линкуется только к ssl-подпрограммам). В случае с Debian это были пакеты zlib1g-dev и libssl-dev. Так же используются свои библиотеки (маленькие) с кодом который мне часто оказывается нужен в разных местах и поэтому вместо регулярного копипаста выделен в отдельные компилируемые единицы.

В целях данной публикации, для упрощения всё это собрано в один пакет (скачать можно тут) и обёрнуто в один сборочный скрипт (да, не Makefile, так уж вышло что пока я обхожусь без make) build-all. sh.

sh.

Ряд настроек расположен в исходниках: в скрипте fproxy/build2.sh, в файле fproxy/config.h (если у вас файл с бандлом доверенных центров сертификации расположен не в /etc/ssl/certs/ca-certificates.crt то надо этот путь заменить тут). Настройки подпрограмм (helpers/) расположены прямо в их коде вверху в виде #define (config.h они не используют), но их менять вряд ли кому потребуется.

То, что некоторая часть настроек прописана в компилируемом коде, а не в файлах настроек сделано для (моего) удобства. В файлах настроек настраивается то, что можно назвать наиболее часто меняющимися пользовательскими настройками (списки правил), а всё остальное — в общем то первоначальная настройка программы при её установке, и крайне редкие изменения всяких технических параметров (даже чаще меняется логика работы кода чем #define-настройки). По факту сейчас вполне рабочая версия получается если просто запустить build-all.sh и не трогать никакие исходники перед этим.

Но переделать код на приём настроек через командную строку или из ещё одного файла конфигурации несложно.

Для работы прокси нужна заранее подготовленная структура директорий. Для её создания есть скрипт prepare-dir.sh — он создаёт рядом подготовленную директорию fproxy-target/ со всем что требуется и кладёт туда примеры правил (в том числе много блокировок спамных доменов).

| Путь | Описание: |

|---|---|

| cache/ | Симлинки на второй уровень cache_real/. |

| cache_real/ | Кеш, двухуровневая структура — домен 2 уровня, потом полный домен. |

| saved/ | Симлинки на второй уровень saved_real/. |

| saved_real/ | Сохранённый не-кеш, 2-ур. структура. |

| cert-pin/certs/ | Настройки сертификатов для каждого домена (общий режим, белый/чёрный списки, вопросы). |

| cert-pin/queue/ | Тут создаются файлы при появлении вопросов в качестве флажков для интерактивной программы управлением этими настройками, если она будет. |

| cert-pin/cache/ | Кеш известных проксе сертификатов для дополнения неполных цепочек, принятых от сайтов (это НЕ список доверия, все эти сертификаты действительны только после прохождения проверок на общих основаниях). |

| dyn-certs/ | Кеш для сгенерированных сертификатов которые шлются браузеру. |

| hist/ | Сохранённая история посещений (инструментов для её просмотра пока нет, кроме ручного). |

| internal/ | Сейчас тут хранится сокет для запросов от скачивателя AIA сертификтов к проксе. |

| log/ | Логи. |

| pem/ | Корневой сертификат и приватные ключи для генерации сертификатов сайтов. |

| proxy_temp/ | Хранение запросов которые слишком большие для хранения их в памяти. |

| tmp/ | Временные файлы. |

| dyn-cert-serial | Файл с текущим серийным номером генерируемого сертификата (начальное содежание — символ ‘0’ и перевод строки после него). |

| mincache.date | Если файл есть и в нём тут записано число больше 0, то весь кеш раньше этого времени будет игнорироваться. |

| offline.flag | Если файл есть и в нём тут записано число больше 0, то прокси будет работать в режиме «интернет-архива» — на каждый запрос сначала искать в saved_real/ данные, близкие по времени к указанному числу, и только если не нашлось — проксировать запрос. |

| rules_*.txt | Различные правила, на данный момент их изменения учитываются только после перезапуска прокси. |

Насчёт прав доступа и вообще безопасности

Простейший вариант установки — запустить всё из под своего обычного юзера с обычными правами на всё (можно даже прямо из директории fproxy-target/, созданной скриптом prepare-dir.sh).

Но по ряду причин имеет смысл сделать по-другому. Для прокси создаётся отдельный юзер и группа, ему выдаются эксклюзивные права на чтение данных прокси, и права на запись в несколько мест, где они нужны. Права «только чтение» можно реализовать, поставив владельца root и группу прокси, и поставив доступ 0640 или 0750. Делать что бы то ни было из данных world-readable в любом случае плохая идея, всё же там лежит вся история браузера, а где-то и сохранённое содержание страниц, а так же ключи, с помощью которых браузеру можно делать MITM.

Права «только чтение» можно реализовать, поставив владельца root и группу прокси, и поставив доступ 0640 или 0750. Делать что бы то ни было из данных world-readable в любом случае плохая идея, всё же там лежит вся история браузера, а где-то и сохранённое содержание страниц, а так же ключи, с помощью которых браузеру можно делать MITM.

Для работы программы dashboard ей нужен только доступ на чтение к файлу BASE/log/dashboard и ничего другого.

По умолчанию прокси слушает 127.0.0.10:3128. Для работы с 127.0.0.10 у меня ничего специально настраивать (в ОС) не пришлось, но возможно в каких-то системах нужно.

Рабочая директория по умолчанию — та, что была текущей при запуске, но это можно поменять в настройках.

Заключение

Ещё раз ссылка на скачивание: тут.

Для публикации код был дооформлен в такой вид, который на мой взгляд допустимо публиковать, но всё же делалось это исключительно для себя под локальное применение и «по-быстрее», так что сейчас код во многих местах не образец для подражания. Но основную задачу он выполняет, а со временем будет улучшаться.

Но основную задачу он выполняет, а со временем будет улучшаться.

Из наиболее приоритетных на данный момент планов на будущее в плане функционала — сделать интерактивную настройку и управление (сертификаты, кеш, история, менеджер загрузок больших файлов) либо отдельным приложением, либо в спецдомене через браузер, но ничего не обещаю.

Надеюсь, что кому-то это всё окажется интересным и так или иначе поможет.

Работа с имеющимися локальными прокси-серверами и Azure Active Directory — Microsoft Entra

- Статья

- Чтение занимает 7 мин

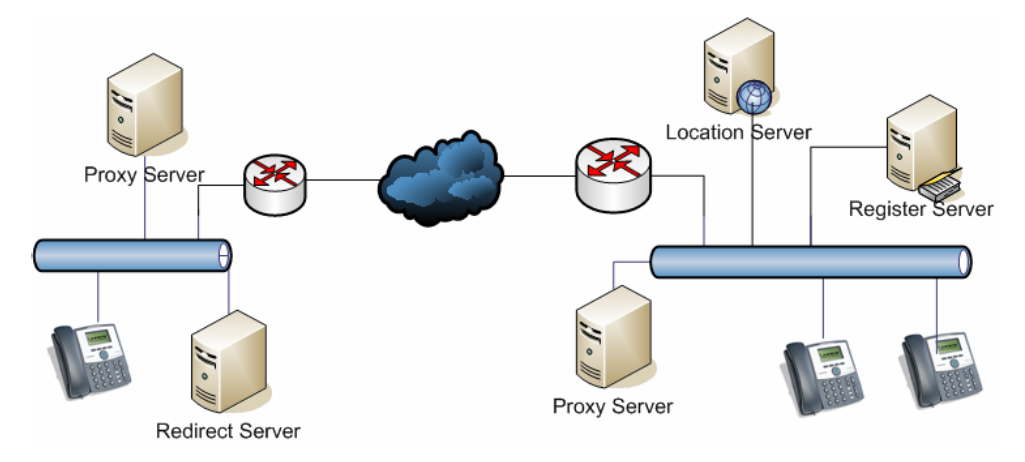

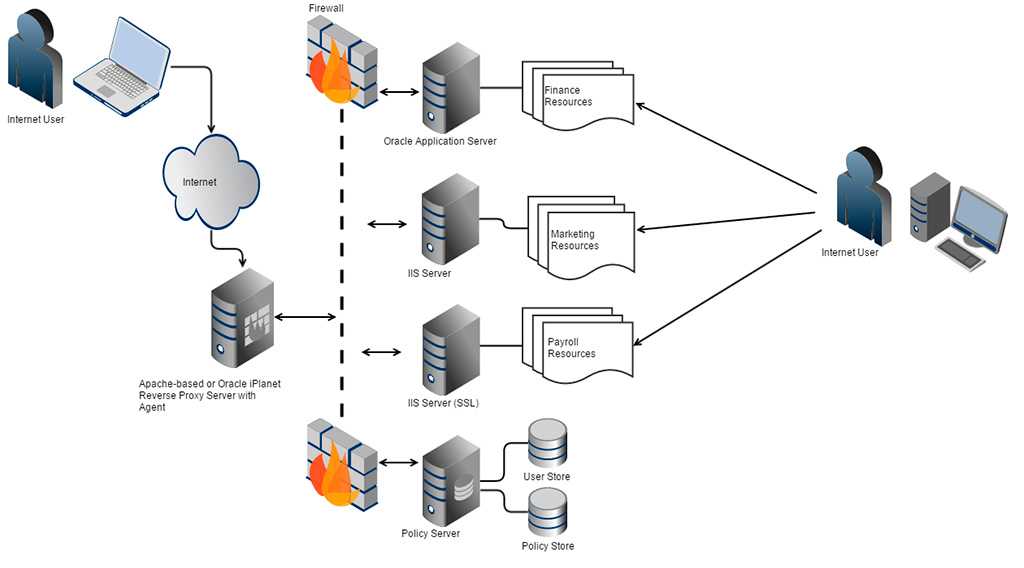

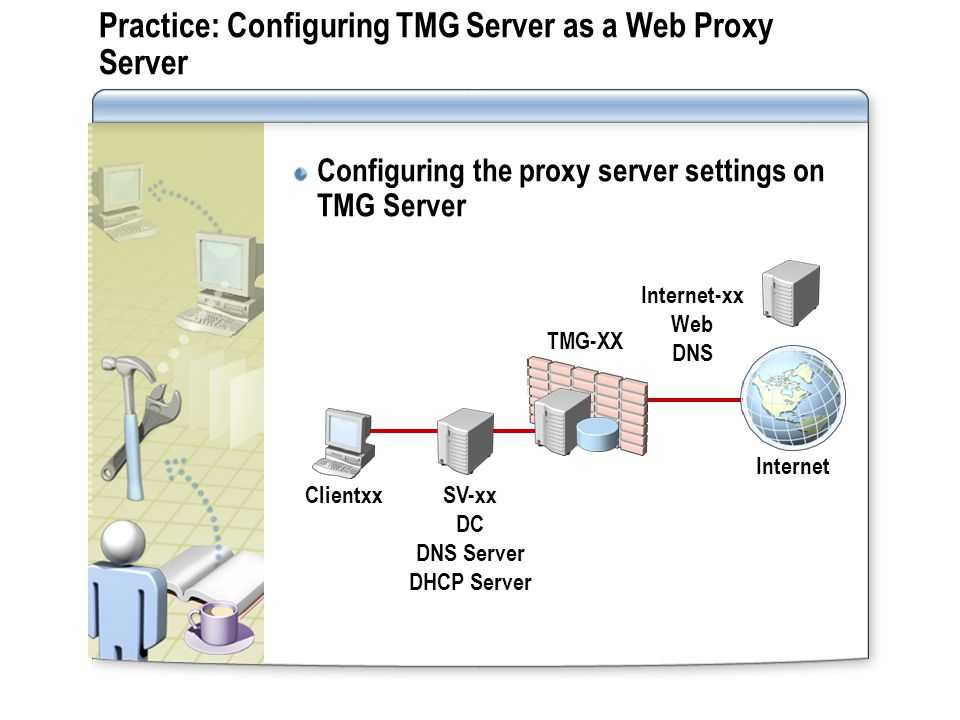

В этой статье описывается, как настроить соединители прокси приложения Azure Active Directory для работы с исходящими прокси-серверами. Она предназначена для клиентов, использующих сетевые среды с имеющимися прокси.

Она предназначена для клиентов, использующих сетевые среды с имеющимися прокси.

Рассмотрим основные сценарии развертывания:

- Настройка соединителей для обхода локальных исходящих прокси-серверов.

- Настройка соединителей для доступа к прокси приложения Azure AD через исходящий прокси-сервер.

- Настройте использование прокси-сервера между соединителем и серверным приложением.

Дополнительные сведения о соединителях см. в статье Сведения о соединителях прокси приложения Azure AD.

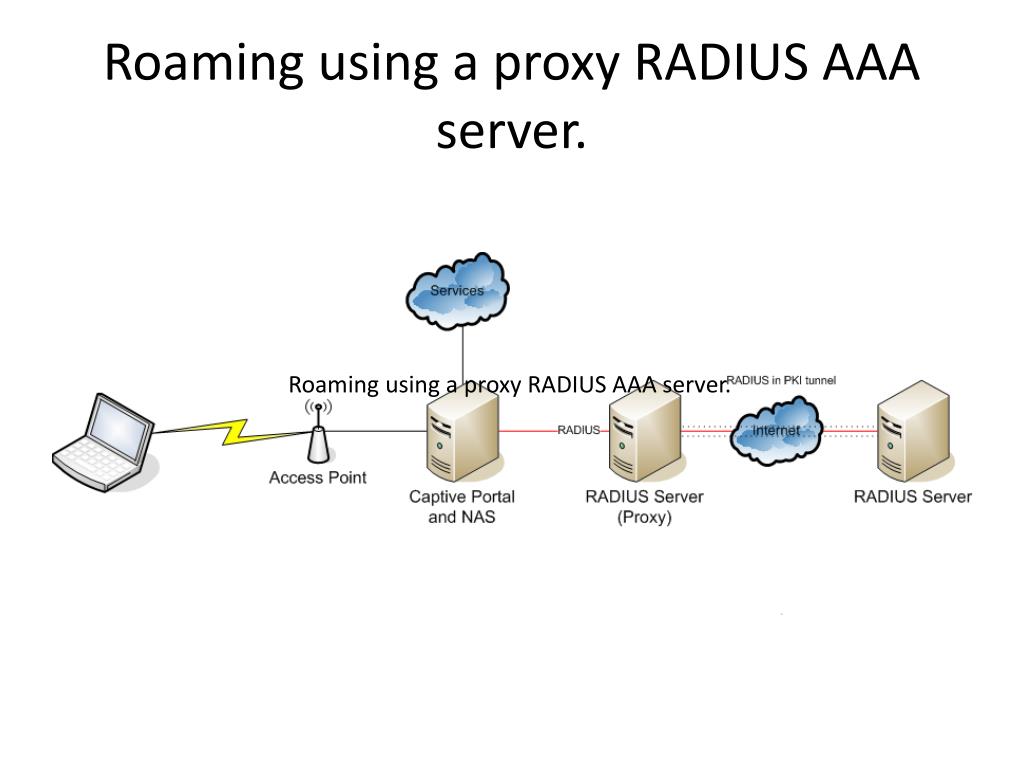

Обход исходящих прокси-серверов

Соединители имеют базовые компоненты ОС, выполняющие исходящие запросы. Эти компоненты автоматически пытаются найти прокси-сервер в сети с помощью автоматического обнаружения веб-прокси (WPAD).

Компоненты ОС для поиска прокси-сервера выполняют поиск в DNS для доменного имени wpad.[доменный_суффикс]. Если поиск в DNS возвращает IP-адрес для этого имени, выполняется HTTP-запрос на этот адрес для получения файла wpad.dat. Этот запрос возвращает скрипт конфигурации прокси-сервера для вашей среды. Соединитель использует этот скрипт, чтобы выбрать исходящий прокси-сервер. Однако прокси-сервер может не принимать трафик соединителя, поскольку для этого требуется настройка дополнительных параметров конфигурации.

Соединитель использует этот скрипт, чтобы выбрать исходящий прокси-сервер. Однако прокси-сервер может не принимать трафик соединителя, поскольку для этого требуется настройка дополнительных параметров конфигурации.

Можно настроить соединитель, чтобы он игнорировал локальный прокси-сервер и подключался к службам Azure напрямую. Мы рекомендуем использовать именно этот подход (если допускает политика сети), так как он позволяет сократить количество конфигураций.

Чтобы отключить в соединителе использование исходящего прокси-сервера, измените файл C:\Program Files\Microsoft AAD App Proxy Connector\ApplicationProxyConnectorService.exe.config. Добавьте в него раздел system.net с приведенным далее текстом:

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="AadAppProxyConnector. log" />

</appSettings>

</configuration>

log" />

</appSettings>

</configuration>

Чтобы служба обновления соединителя также обходила прокси-сервер, измените аналогичным образом и файл ApplicationProxyConnectorUpdaterService.exe.config. Этот файл расположен в каталоге C:\Program Files\Microsoft AAD App Proxy Connector Updater.

Обязательно сделайте копии исходных файлов на случай, если потребуется восстановить конфигурации по умолчанию.

Использование исходящего прокси-сервера

В некоторых средах весь исходящий трафик без исключений должен проходить через исходящий прокси-сервер. В результате этого невозможно будет выполнить обход прокси-сервера.

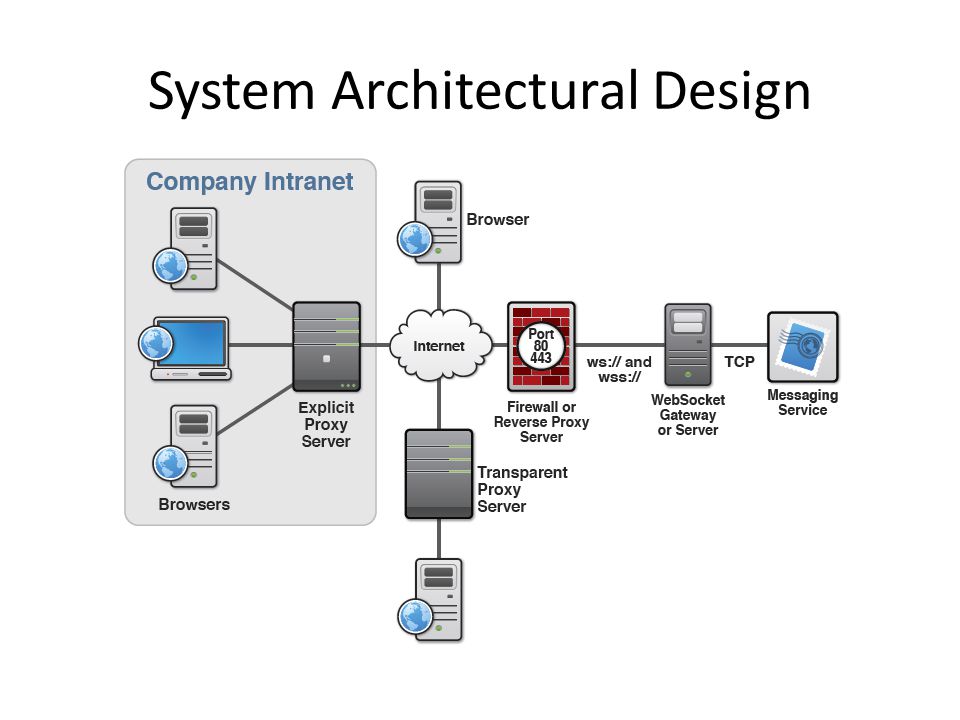

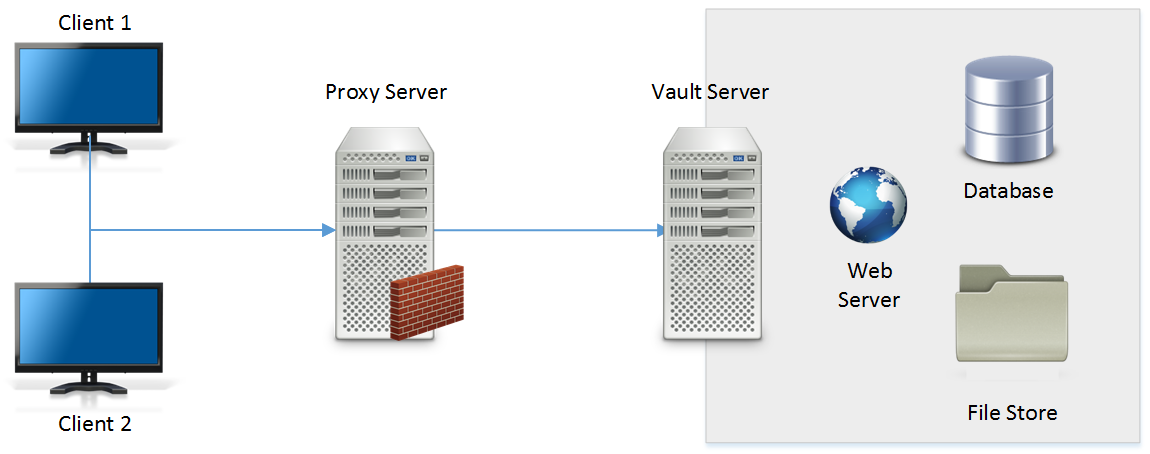

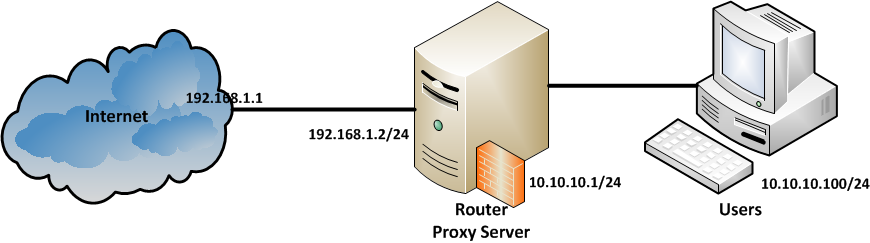

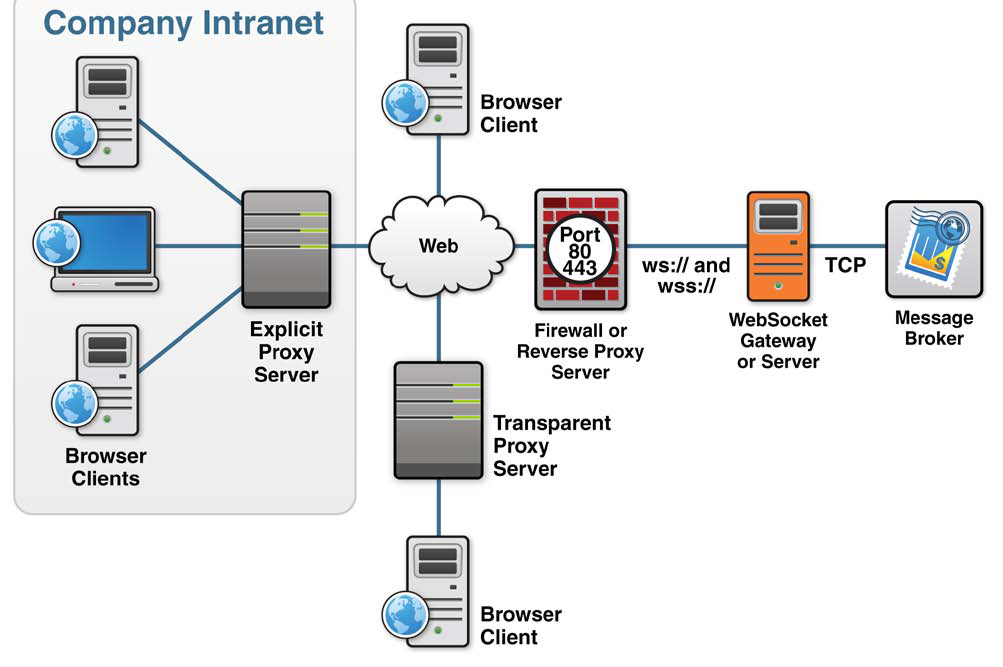

Вы можете настроить передачу трафика соединителя через исходящий прокси-сервер, как показано на следующей схеме:

Поскольку соединитель использует только исходящий трафик, нет необходимости пропускать входящий трафик через брандмауэры.

Примечание

Прокси приложения не поддерживает проверку подлинности других прокси. Учетные записи служб соединителя и (или) обновления должны иметь возможность подключаться к прокси-серверу без необходимости проверки подлинности.

Учетные записи служб соединителя и (или) обновления должны иметь возможность подключаться к прокси-серверу без необходимости проверки подлинности.

Если автоматическое обнаружение веб-прокси включено в среде и настроено должным образом, соединитель обнаружит исходящий прокси-сервер автоматически и попытается его использовать. Тем не менее можно явным образом настроить использование исходящего прокси-сервера для соединителя.

Для этого измените файл C:\Program Files\Microsoft AAD App Proxy Connector\ApplicationProxyConnectorService.exe.config и добавьте раздел system.net, поместив в него следующий образец кода. Вместо proxyserver:8080 укажите имя или IP-адрес локального прокси-сервера и номер порта для доступа к нему. Значение должно иметь префикс http://, даже если вы используете IP-адрес.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system. net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="AadAppProxyConnector.log" />

</appSettings>

</configuration>

net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="AadAppProxyConnector.log" />

</appSettings>

</configuration>

Затем настройте службу обновления соединителя, чтобы она использовала тот же прокси-сервер, изменив аналогичным образом файл конфигурации, расположенный по пути C:\Program Files\Microsoft AAD App Proxy Connector Updater\ApplicationProxyConnectorUpdaterService.exe.config.

Примечание

Служба соединителя оценивает конфигурацию defaultProxy для использования в %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config, если defaultProxy не настроен (по умолчанию) в файле ApplicationProxyConnectorService.exe.config. То же относится и к Средству обновления соединителей (ApplicationProxyConnectorUpdaterService.exe.config).

В настройках прокси-сервера нужно учесть 4 аспекта:

- правила для исходящих подключений прокси-сервера;

- проверка подлинности прокси-сервера;

- порты прокси-сервера;

- проверка TLS;

правила для исходящих подключений прокси-сервера;

Разрешите доступ к следующим URL-адресам.

| URL-адрес | Порт | Как он используется |

|---|---|---|

| *.msappproxy.net; *.servicebus.windows.net | HTTPS 443 | Связь между соединителем и облачной службой прокси приложения |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com | HTTP 80 | Соединитель использует эти URL-адреса для проверки сертификатов. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com | HTTPS 443 | Соединитель использует эти URL-адреса во время регистрации. |

| ctldl.windowsupdate.com www.  microsoft.com/pkiops microsoft.com/pkiops | HTTP 80 | Соединитель использует эти URL-адреса во время регистрации. |

Если брандмауэр или прокси-сервер позволяет настроить списки разрешенных DNS, можно разрешить подключения к *.msappproxy.net и *.servicebus.windows.net.

Невозможно разрешить подключения по полному доменному имени. Вместо этого укажите диапазоны IP-адресов. Используйте следующие параметры:

- разрешите соединителю исходящий доступ к любым адресам назначения;

- разрешите соединителю исходящий доступ ко всем диапазонам IP-адресов центров обработки данных Azure. Если вы предпочитаете использовать диапазоны IP-адресов центров обработки данных Azure, вас ждет одна сложность — эти списки обновляются еженедельно. Необходимо организовать процесс соответствующего обновления правил доступа. Использование только подмножества IP-адресов может привести к прерыванию работы конфигурации. Чтобы загрузить последние диапазоны IP-адресов центра обработки данных Azure, перейдите на страницу https://download.

microsoft.com и выполните поиск по запросу Azure IP Ranges and Service Tags (диапазоны IP-адресов и теги службы Azure). Не забудьте выбрать нужное облако. Например, диапазоны IP-адресов общедоступного облака можно найти по запросу Azure IP Ranges and Service Tags – Public Cloud (диапазоны IP-адресов и теги службы — общедоступное облако). Облако государственных организаций США можно найти, выполнив поиск по запросу Azure IP Ranges and Service Tags – US Government Cloud (диапазоны IP-адресов и теги службы — облако государственных организаций США).

microsoft.com и выполните поиск по запросу Azure IP Ranges and Service Tags (диапазоны IP-адресов и теги службы Azure). Не забудьте выбрать нужное облако. Например, диапазоны IP-адресов общедоступного облака можно найти по запросу Azure IP Ranges and Service Tags – Public Cloud (диапазоны IP-адресов и теги службы — общедоступное облако). Облако государственных организаций США можно найти, выполнив поиск по запросу Azure IP Ranges and Service Tags – US Government Cloud (диапазоны IP-адресов и теги службы — облако государственных организаций США).

проверка подлинности прокси-сервера;

Проверка подлинности прокси в настоящее время не поддерживается. Сейчас мы рекомендуем разрешить соединителю получать анонимный доступ к определенному сайту Интернета.

порты прокси-сервера;

Соединитель устанавливает исходящие TLS-подключения, используя метод CONNECT. По сути он создает туннель через исходящий прокси-сервер. В настройках прокси-сервера разрешите туннелирование к портам 443 и 80.

Примечание

При запуске служебной шины по протоколу HTTPS используется порт 443. По умолчанию служебная шина пытается использовать прямые TCP-подключения, а протокол HTTPS применяет только при невозможности прямого подключения.

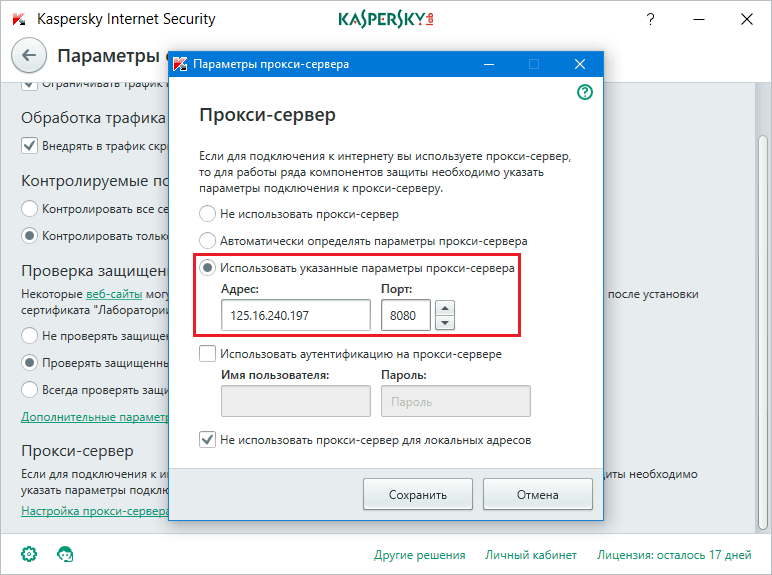

проверка TLS;

Для трафика соединителя не стоит использовать проверку TLS, так как это вызывает проблемы. Этот соединитель использует сертификат для проверки подлинности службы прокси приложения, а он может быть потерян при проверке TLS.

Настройка использования прокси-сервера между соединителем и серверным приложением

Использование прямого прокси-сервера для обмена данными с серверным приложением может быть специальным требованием в некоторых средах. Чтобы включить эту функцию, выполните следующие действия.

Шаг 1. Добавьте требуемое значение реестра на сервер

- Чтобы включить использование прокси-сервера по умолчанию, добавьте следующий параметр реестра (DWORD)

UseDefaultProxyForBackendRequests = 1в раздел реестра конфигурации соединителя, расположенный в разделе HKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft AAD App Proxy Connector.

Шаг 2. Настройте прокси-сервер вручную с помощью команды netsh

- Включите групповую политику «Задать параметры прокси для компьютера». Она находится в следующем разделе: Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Internet Explorer. Необходимо задать именно этот параметр вместо задания политики для пользователя.

- Запустите

gpupdate /forceна сервере или перезагрузите сервер, чтобы убедиться в том, что он использует обновленные параметры групповой политики. - Запустите командную строку с повышенными привилегиями с правами администратора и введите

control inetcpl.cpl. - Настройте необходимые параметры прокси-сервера.

Эти параметры позволяют соединителю использовать один и тот же прокси-сервер для обмена данными с Azure и серверным приложением. Если соединителю для обмена данными с Azure не требуется использовать прямой прокси-сервер или другой прямой прокси-сервер, можно настроить его путем изменения файла ApplicationProxyConnectorService. exe.config, как описано в разделах «Обход исходящих прокси-серверов» или «Использование исходящего прокси-сервера».

exe.config, как описано в разделах «Обход исходящих прокси-серверов» или «Использование исходящего прокси-сервера».

Примечание

Существует множество способов настройки прокси-сервера для доступа к Интернету в операционной системе. Параметры прокси-сервера, установленные с помощью команды NETSH WINHTTP (выполните NETSH WINHTTP SHOW PROXY для проверки), переопределяют параметры прокси-сервера, настроенные на шаге 2.

Служба обновления соединителя также будет использовать прокси-сервер компьютера. Это поведение можно изменить, отредактировав файл ApplicationProxyConnectorUpdaterService.exe.config.

Устранение неполадок в работе соединителя через прокси-сервера и с подключением к службе

Теперь весь трафик должен проходить через прокси-сервер. Если вы столкнетесь с проблемами, попробуйте применить следующие сведения об устранении неполадок.

Чтобы определять и устранять проблемы с подключением соединителя, мы рекомендуем записывать сетевые данные во время запуска службы соединителя. Ниже приведены некоторые рекомендации, как записывать и фильтровать данные трассировки сети.

Ниже приведены некоторые рекомендации, как записывать и фильтровать данные трассировки сети.

Вы можете использовать выбранное средство мониторинга. Для целей этой статьи используется анализатор сообщений (Майкрософт).

Примечание

Microsoft Message Analyzer (MMA) упразднен, а пакеты для его загрузки удалены с сайтов microsoft.com 25 ноября 2019 года. В настоящее время корпорация Майкрософт не разрабатывает аналог Microsoft Message Analyzer. Рекомендуем воспользоваться другим сторонним инструментом для анализа сетевого протокола, например Wireshark.

Следующие примеры относятся к анализатору сообщений, но принципы могут быть применены к любому средству анализа.

Сбор трафика соединителя

Для первоначального устранения неполадок сделайте следующее:

Из оснастки services.msc остановите службу соединителя прокси приложения Azure AD.

Запустите анализатор сообщений от имени администратора.

Выберите Start local trace (Запустить локальную трассировку).

Запустите службу соединителя прокси приложения Azure AD.

Остановите запись сетевых данных.

Проверка, обходит ли трафик соединителя исходящие прокси

Если соединитель прокси приложения настроен для обхода прокси-серверов и напрямую подключается к службе прокси приложения, можно просмотреть сетевые данные на наличие неудачных попыток подключения TCP.

Эти попытки можно определить с помощью фильтра анализатора сообщений. Введите property.TCPSynRetransmit в поле фильтра и выберите Применить.

Пакет SYN — это первый пакет, отправленный для установления подключения TCP. Если ответ на этот пакет не возвращается, пакет SYN отправляется еще раз. Для поиска повторных пакетов SYN можно использовать предыдущий фильтр. После этого можно проверить, соответствуют ли эти пакеты SYN трафику соединителя.

Если соединитель действительно должен создавать прямое соединение со службами Azure, отклики SynRetransmit на порте 443 указывают на то, что имеется проблема сети или брандмауэра.

Проверка, использует ли трафик соединителя исходящие прокси

Если трафик соединителя прокси приложения настроен для прохода через прокси-серверы, можно найти неудачные HTTP-подключения к прокси.

Чтобы отфильтровать сетевые данные для таких попыток подключения, введите (https.Request or https.Response) and tcp.port==8080 в фильтре анализатора сообщений, заменив 8080 своим портом службы прокси. Чтобы просмотреть результаты фильтрации, выберите Применить.

Указанный выше фильтр отбирает только HTTP-запросы на порт прокси-сервера и его ответы. Нужно найти запросы CONNECT, которые демонстрируют взаимодействие с прокси-сервером. В случае успеха вы получите ответ OK с HTTP-кодом 200.

Если отобразятся другие коды ответов, например 407 или 502, это означает, что прокси-сервер требует проверки подлинности или не разрешает передачу трафика по другой причине. На этом этапе следует обратиться в службу поддержки прокси-сервера.

Дальнейшие действия

- Сведения о соединителях прокси приложения Azure AD

- При возникновении проблем с подключением соединителя задайте вопрос на странице Microsoft Q&A с вопросами и ответами по Azure Active Directory или отправьте запрос в службу технической поддержки.

Как настроить локальный прокси. Настройка прокси локальной сети

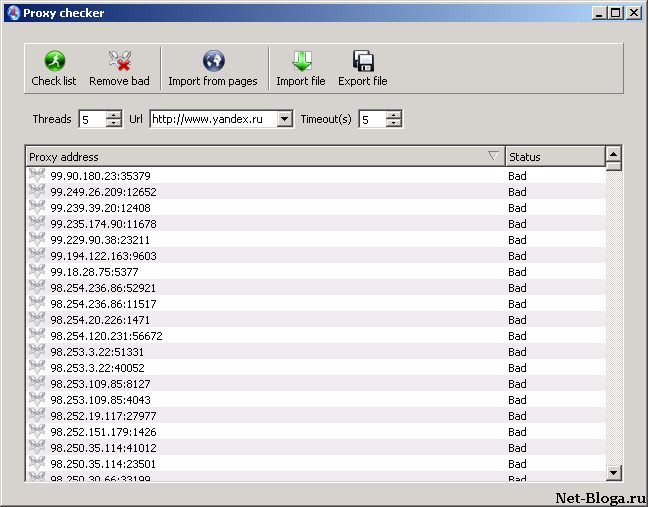

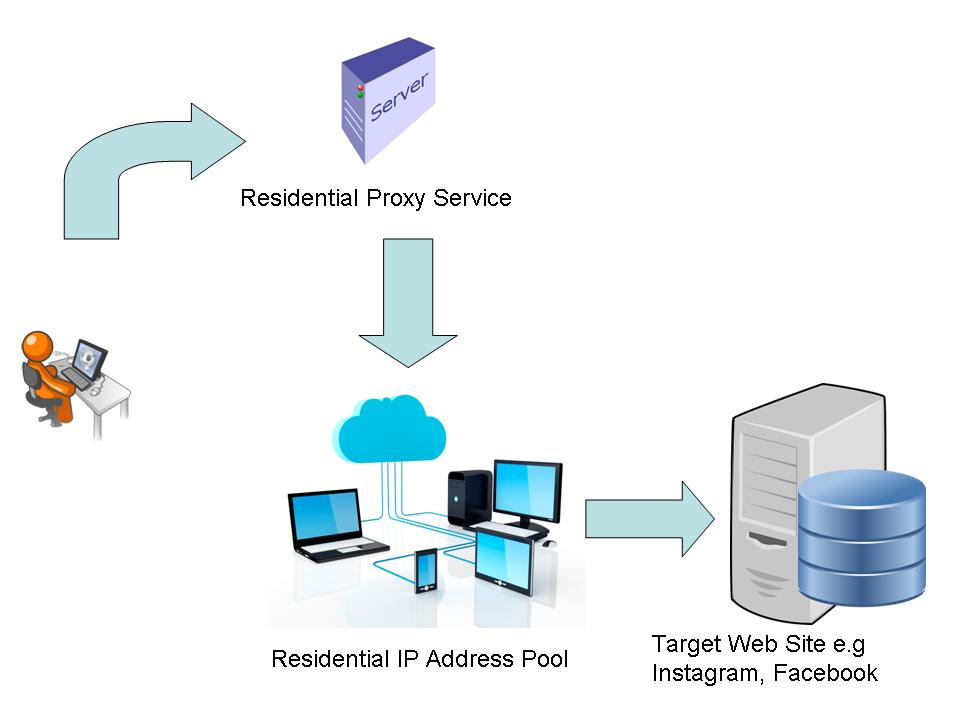

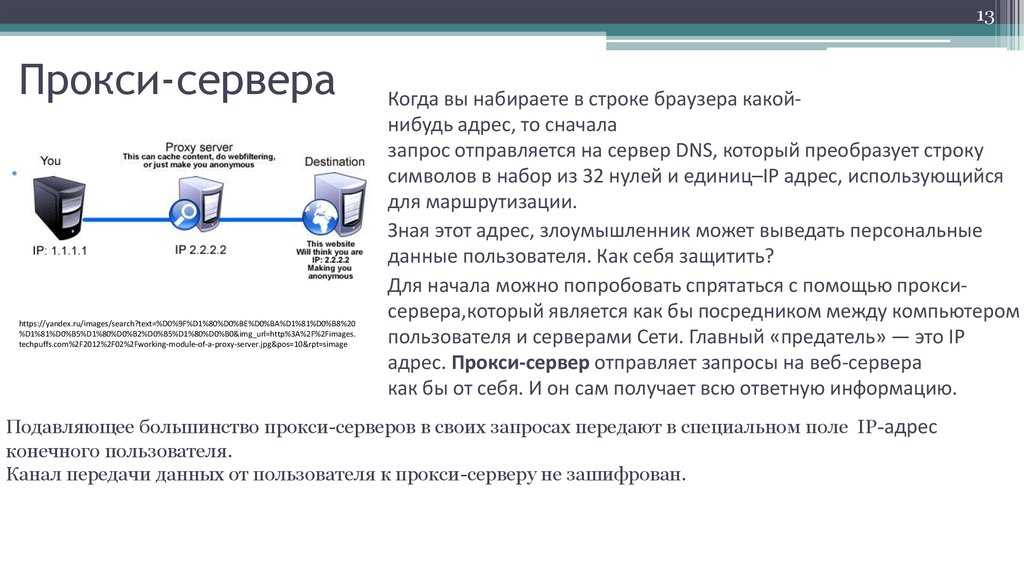

Многие пользователи, которые хотят безопасно путешествовать по Интернету, озадачены вопросом «Как узнать свой прокси-сервер?». Важность и нетривиальность поднятого вопроса объясняется назначением прокси. Его основная задача — скрыть личный IP пользователя, путем его замены на другой адрес.

Чаще всего, данная услуга востребована в сфере SMM, где нужно заходить под разными аккаунтами в социальных сетях с одного компьютера. Это сводит к нулю риск блокировки аккаунтов и не вызывает подозрений со стороны модераторов. Иногда, используют . Для иллюстрации поднятой проблемы, вспомните случаи, когда заходили на зарубежный сайт с желанием посмотреть видеоролик или воспользоваться сервисами, но появлялось предупреждение о том, что просмотр ограничен для вашего региона. Такие ситуации возникают сплошь и рядом, но из-за отсутствия подкованности в вопросе, как узнать свой прокси сервер и порт, эти проблемы могут казаться нерешаемыми. Более того, это существенно обедняет возможности пользователя в получении полезной информации, которую можно было бы получить при наличии соответствующего знания.

Более того, это существенно обедняет возможности пользователя в получении полезной информации, которую можно было бы получить при наличии соответствующего знания.

Выделенными proxy пользуются многие люди. Цели могут быть самые разные: начиная от индивидуального использования и просмотра заблокированных веб-ресурсов, заканчивая корпоративным сегментом, где нормой считается использование огромного количества прокси. Но, в то же время, не каждый может найти ответ: как узнать прокси сервер, который используется в настоящий момент. Попробуем рассмотреть самые действенные варианты, с помощью которых можно легко узнать всю необходимую информацию.

Как узнать адрес прокси сервера — первый способ

Второй способ

Выражаясь фигурально, не всегда следует «лезть в гору», чтобы добиться желаемого пункта назначения. Иногда нужно проявить смекалку и «гору» тактично обойти. Ответ, как узнать адрес прокси, можно получить самым простым способом. Все что нужно — обратиться к системному администратору, который обслуживает локальную сеть. У него хватит компетенции посмотреть прокси и передать его вам. Сложность в том, что не все могут узнать, как связаться с системным администратором. Для решения данной проблемы, рекомендуем обратиться к более знающим людям. Они подскажут, куда звонить, чтоб связаться с администратором.

У него хватит компетенции посмотреть прокси и передать его вам. Сложность в том, что не все могут узнать, как связаться с системным администратором. Для решения данной проблемы, рекомендуем обратиться к более знающим людям. Они подскажут, куда звонить, чтоб связаться с администратором.

Третий способ

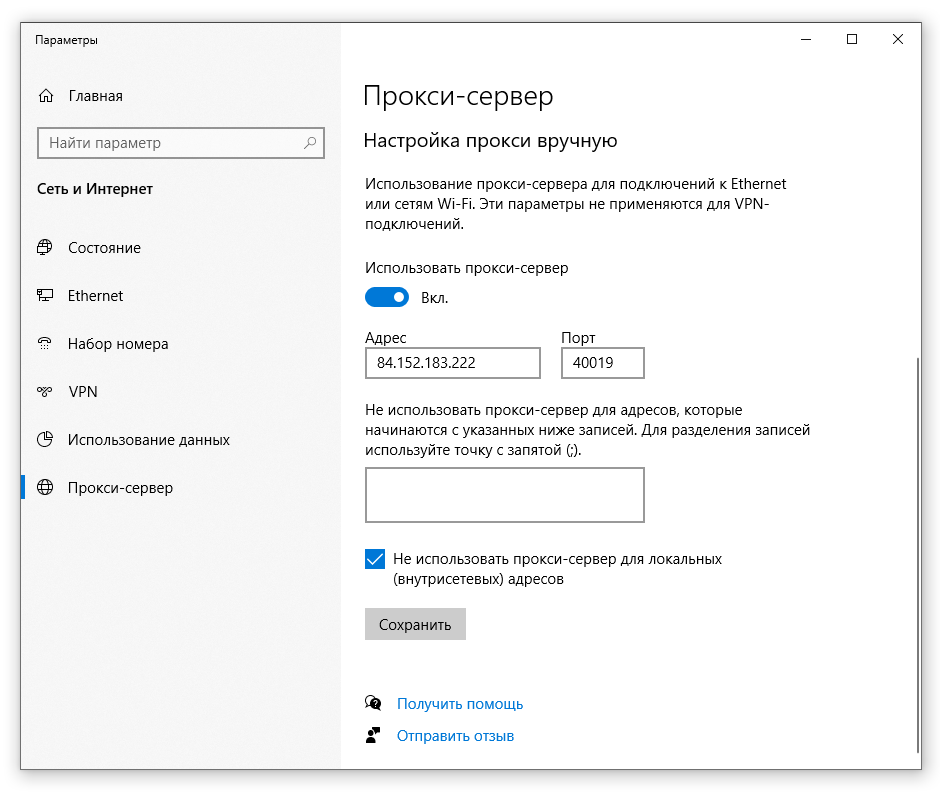

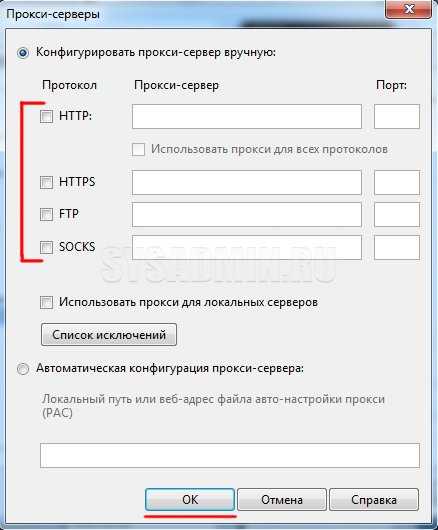

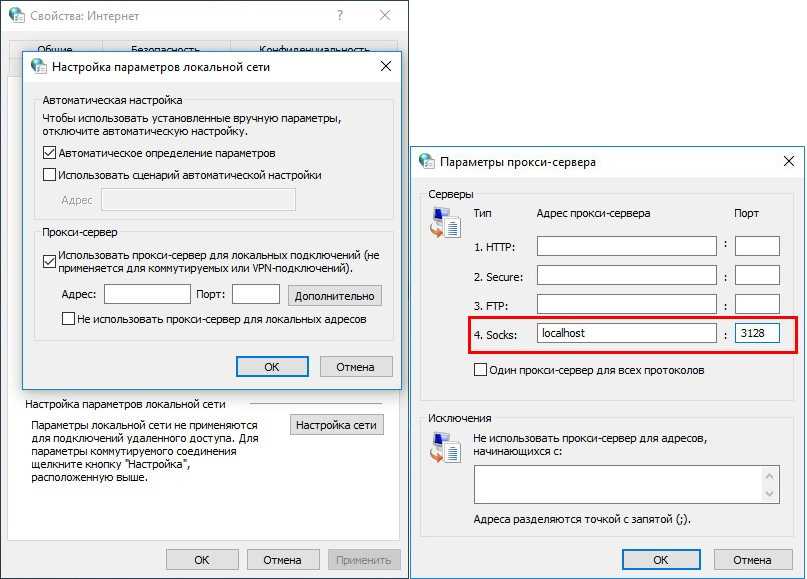

В панели управления своего компьютера, найдите и откройте пункт «сетевое окружение». В нем нажмите «отобразить сетевые подключения», а затем «подключения по локальной сети». Кликните по нему правой кнопкой и выберите свойства. В открывшемся окне необходимо найти протокол интернета TPC\IP. Опять выбираем «свойства». Если там стоит галочка возле «автоматически получать ip адрес», то никакого выделенного прокси не задействовано, если там будут цифры (например, 10.0.0.20), то это и будет адрес искомого proxy.

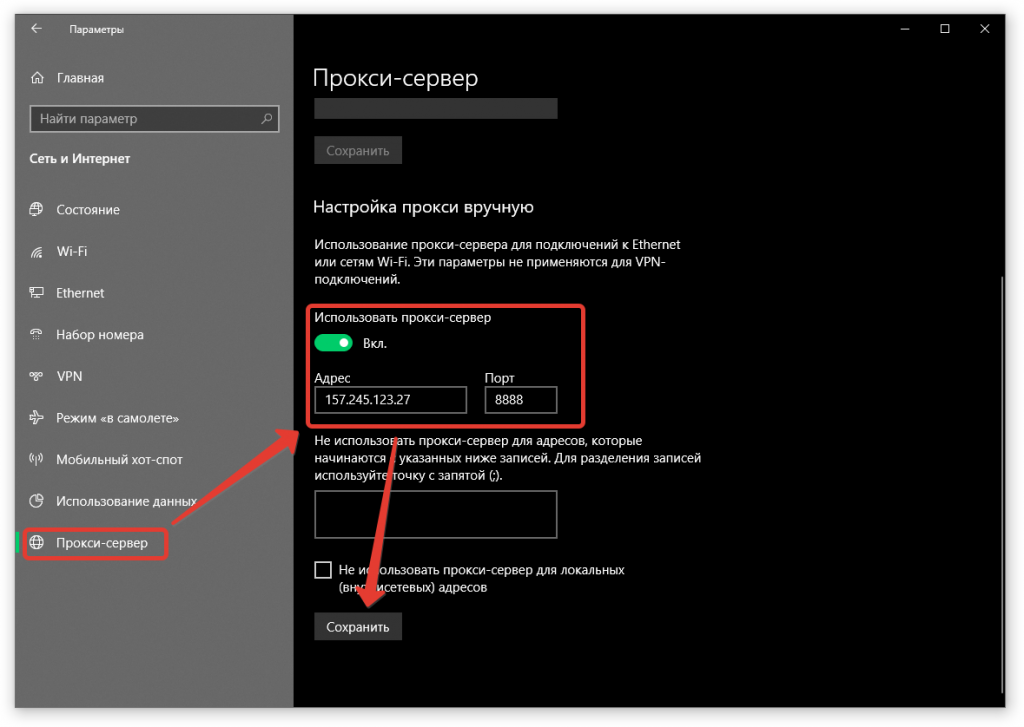

Как узнать порт прокси

Помимо адреса и пароля, многих пользователей может заинтересовать и вопрос как узнать порт прокси. Это еще один параметр, который используется при работе со своим . Как правило, используются стандартные значения для порта: 8080, 80 и пр. Лишь в редких случаях значение отличается. Адрес порта можно посмотреть в браузере, выполнив действия, описанные выше. Его значение вписывается рядом с ip адресом. Рабочий порт, по которому в действительности подключается свой proxy, должен соответствовать заявленному значению в настройках системы или браузера, иначе у вас не будет работать соединение с интернетом.

Как правило, используются стандартные значения для порта: 8080, 80 и пр. Лишь в редких случаях значение отличается. Адрес порта можно посмотреть в браузере, выполнив действия, описанные выше. Его значение вписывается рядом с ip адресом. Рабочий порт, по которому в действительности подключается свой proxy, должен соответствовать заявленному значению в настройках системы или браузера, иначе у вас не будет работать соединение с интернетом.

Все слышали про прокси-сервер, а что это такое — знают лишь продвинутые пользователи. Между тем это полезная вещь, с которой стоит ознакомиться, ведь прокси предоставляет множество преимуществ, нужно только правильно сделать его настройку в Windows 7.

Что это и зачем нужен

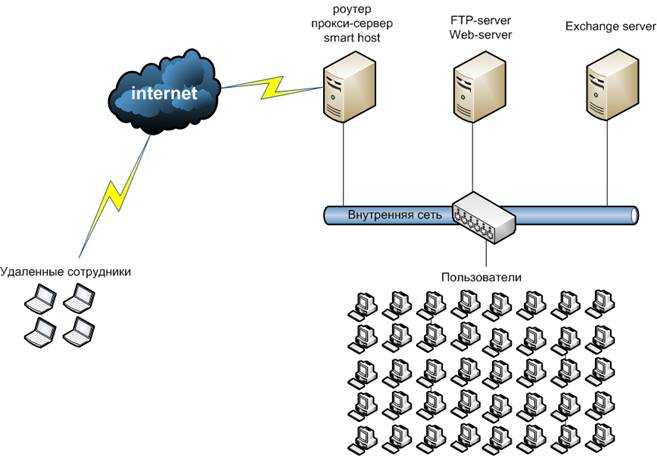

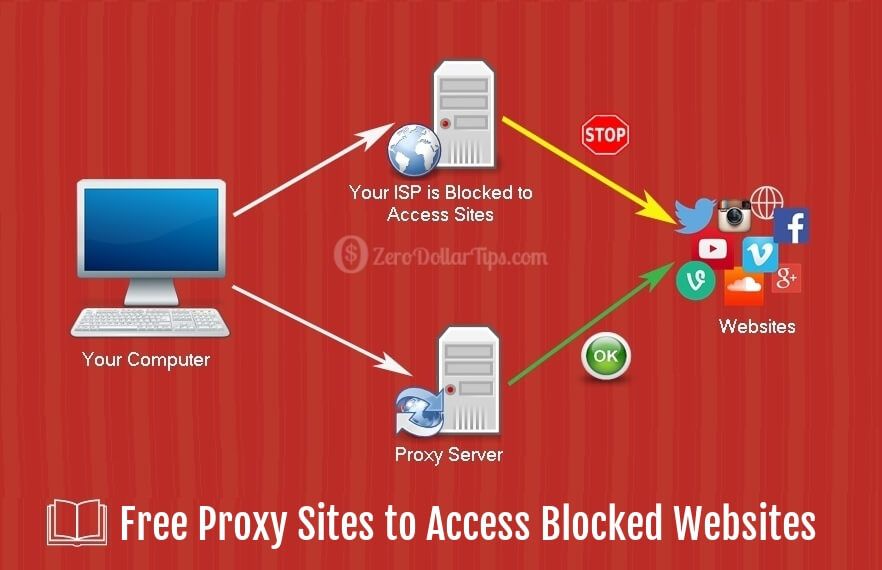

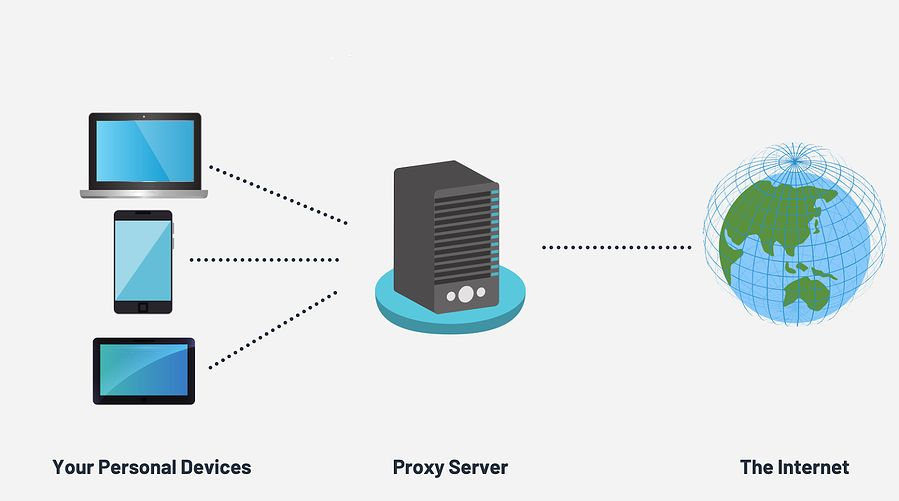

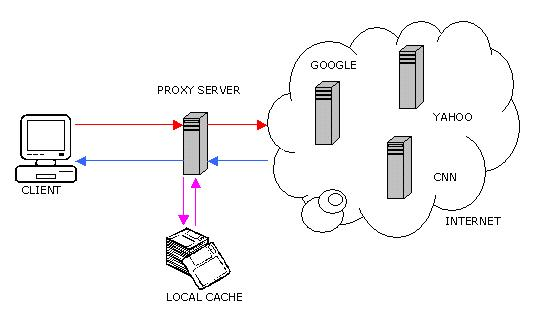

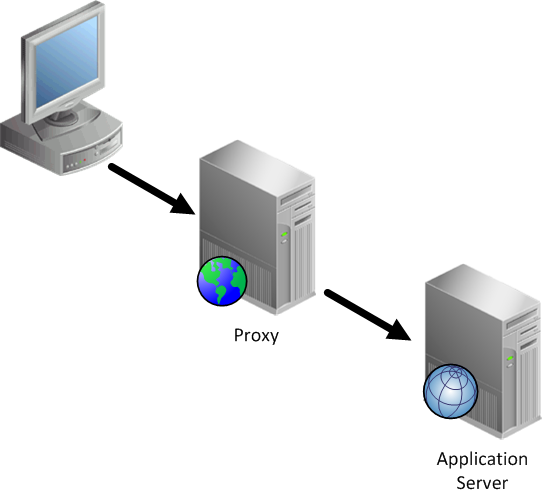

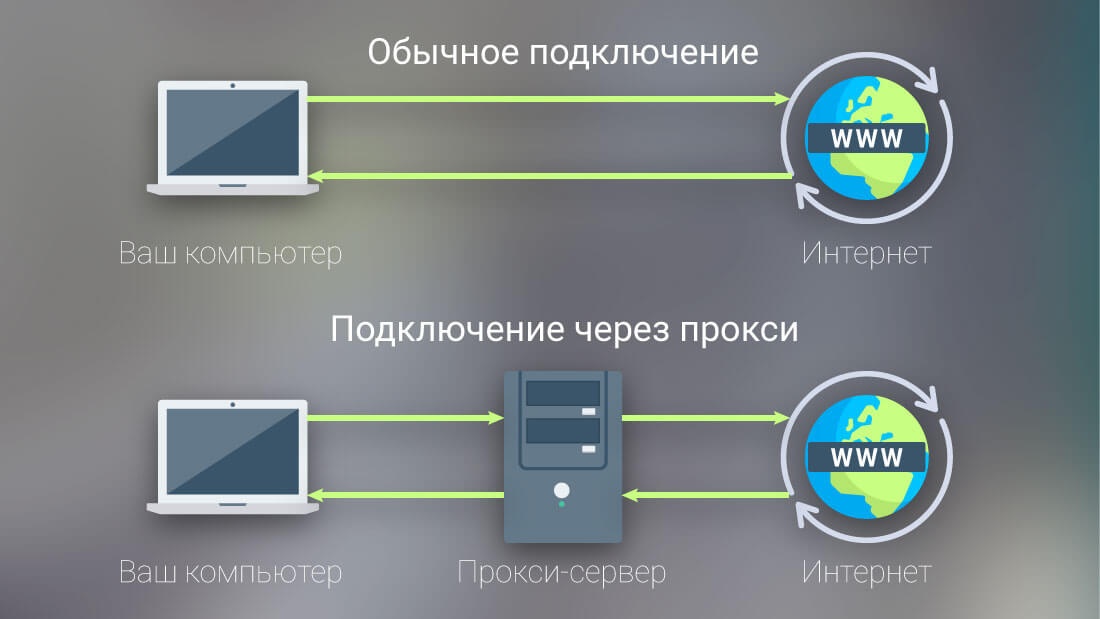

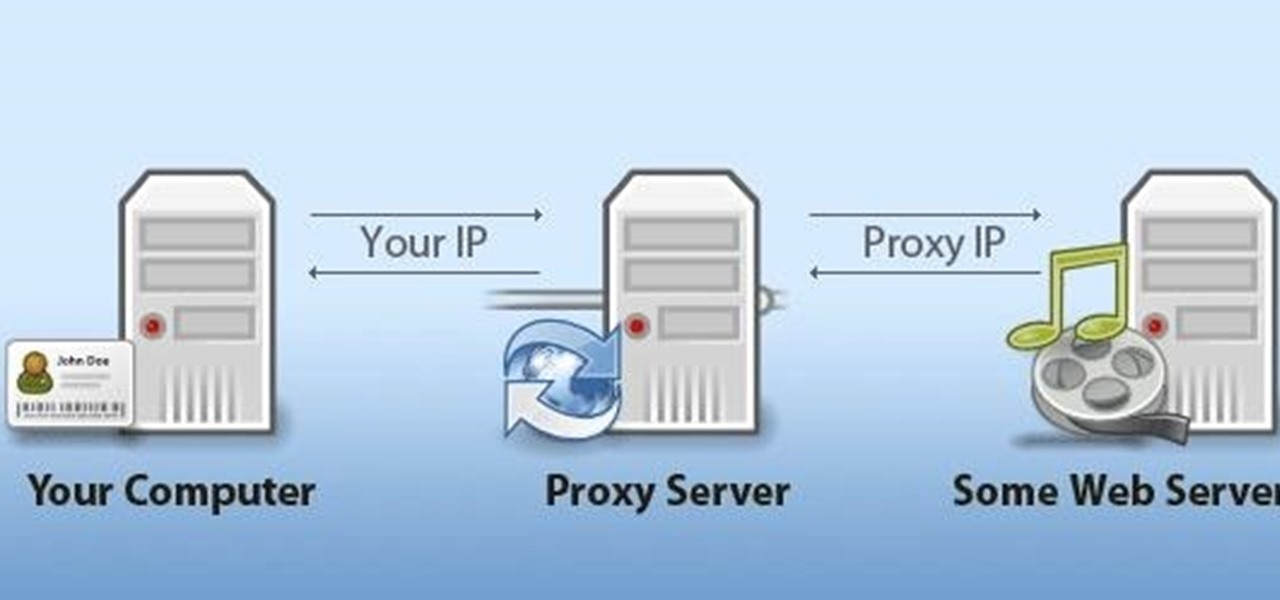

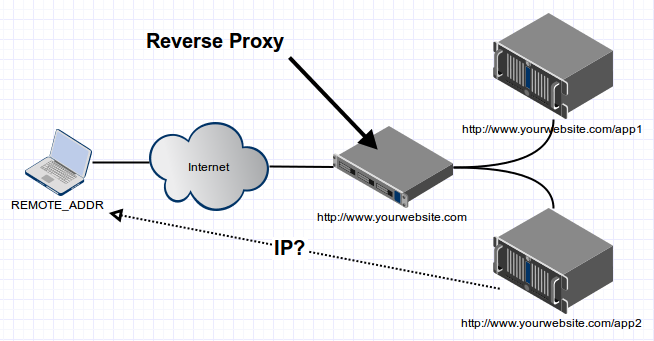

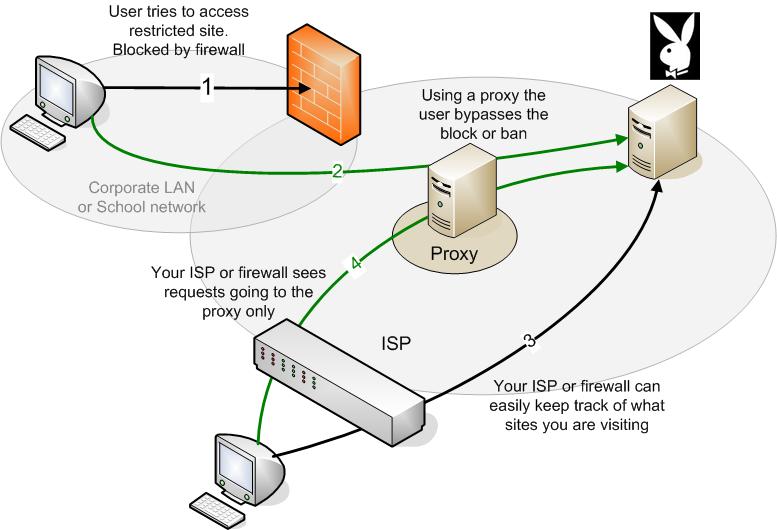

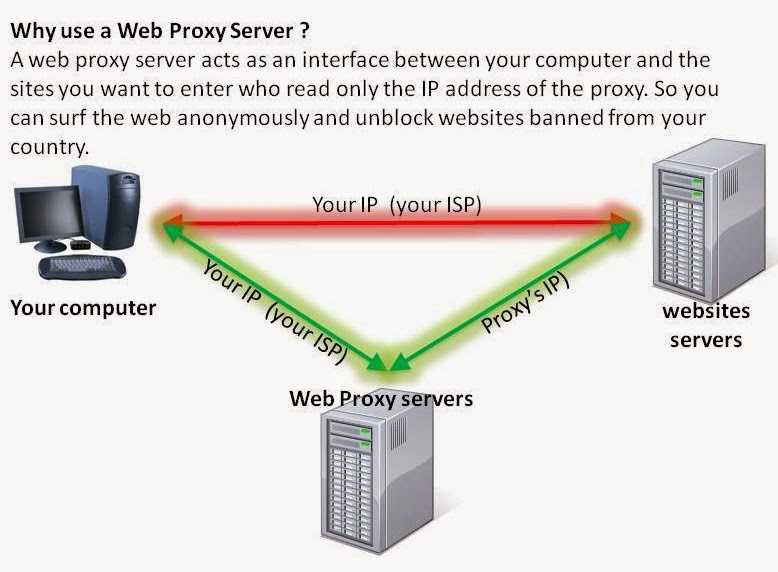

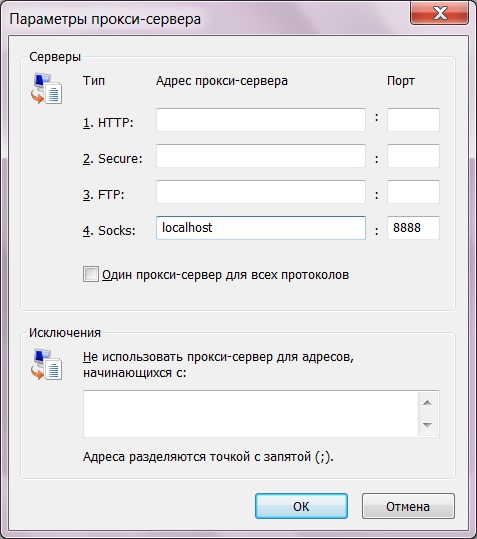

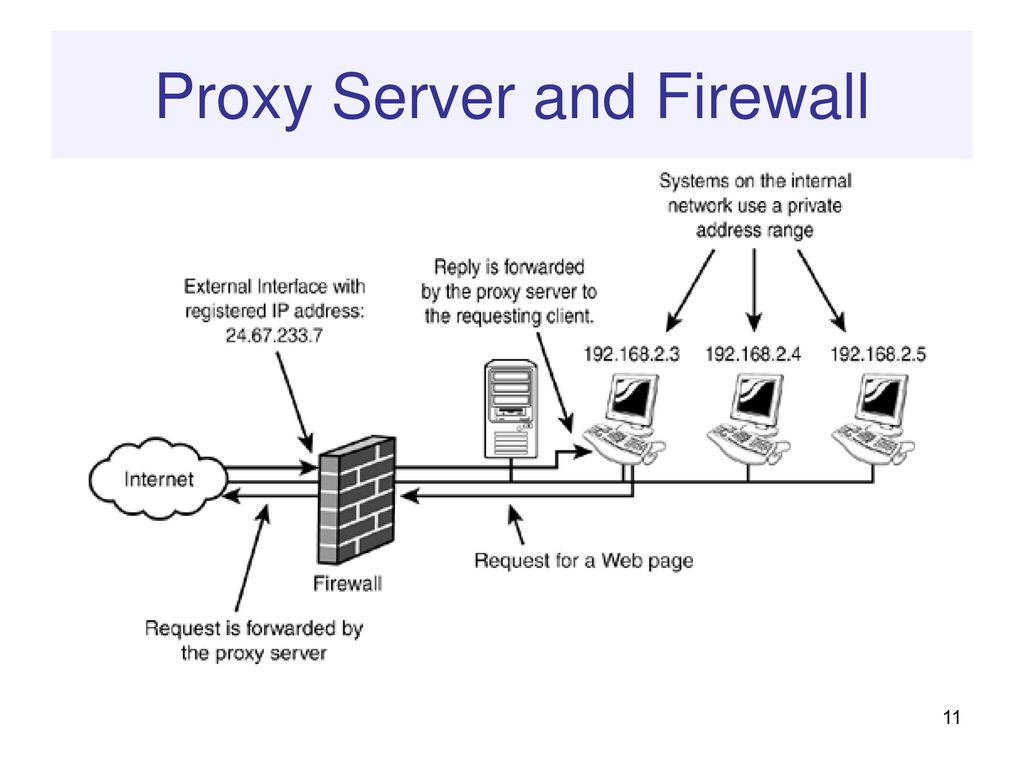

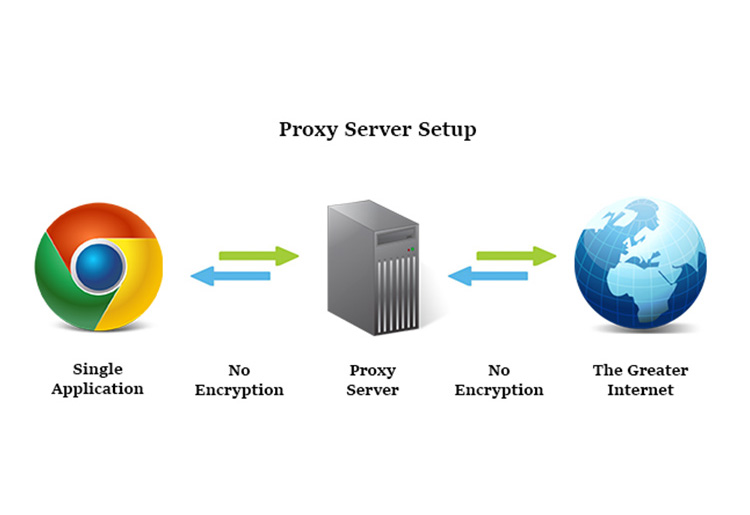

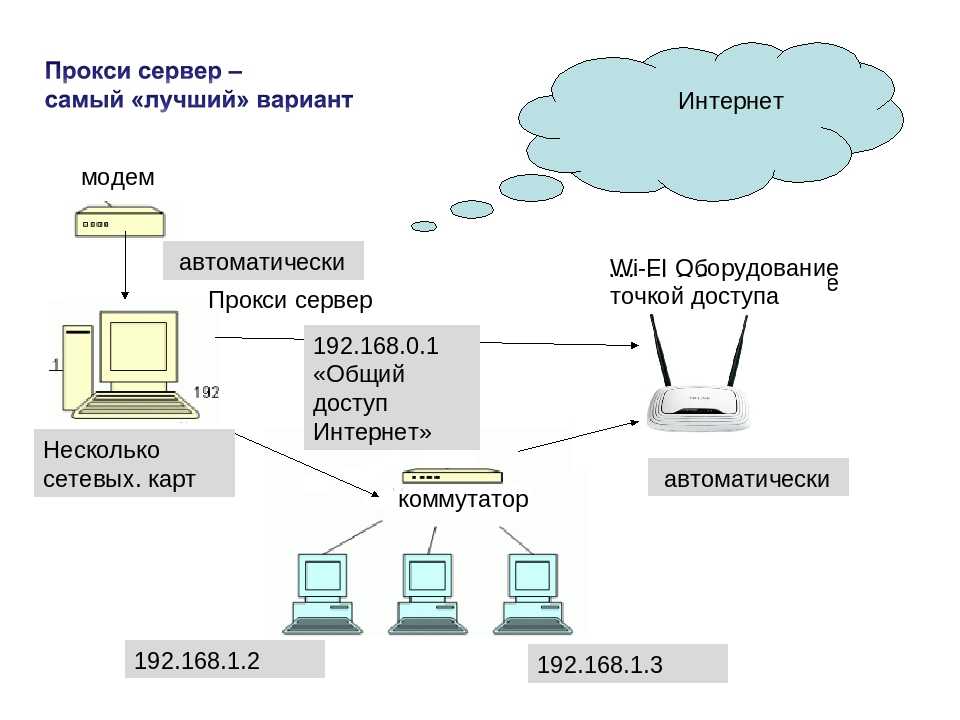

Прокси север — это связующее звено между вашим компьютером и веб-ресурсом, с которым устанавливается соединение.

Запрос от вашего компьютера поступает сначала на прокси-сервер (удалённый компьютер), а потом уже в сеть. Обратная связь происходит также с помощью «посредника».

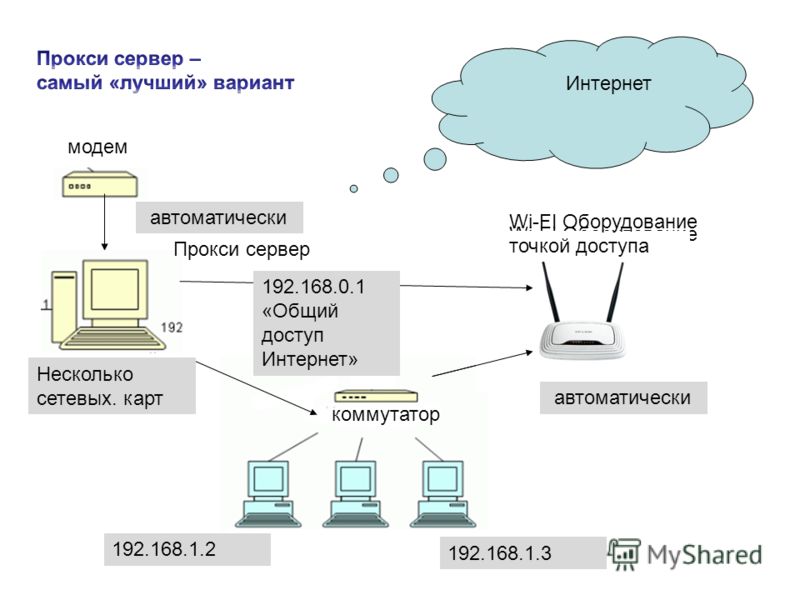

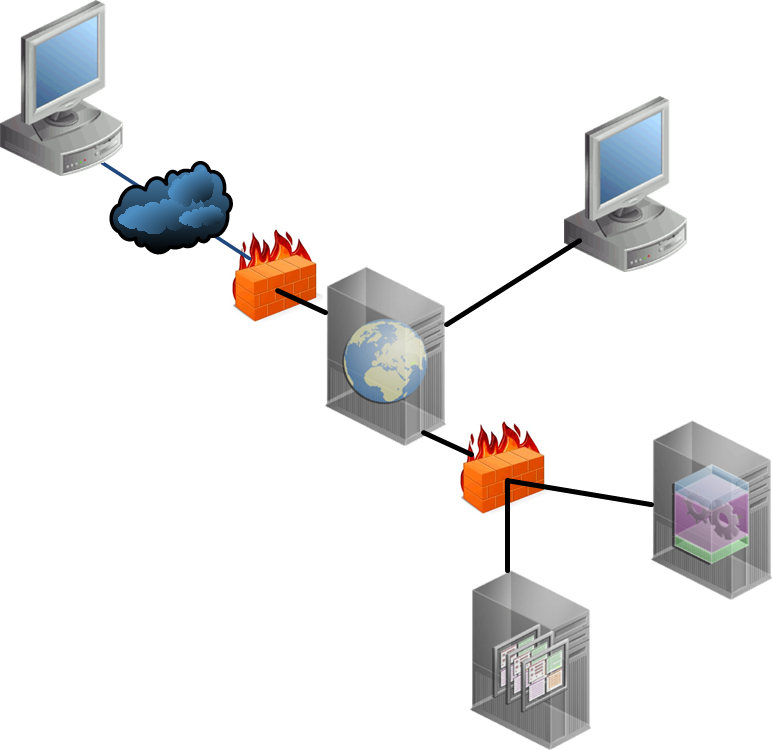

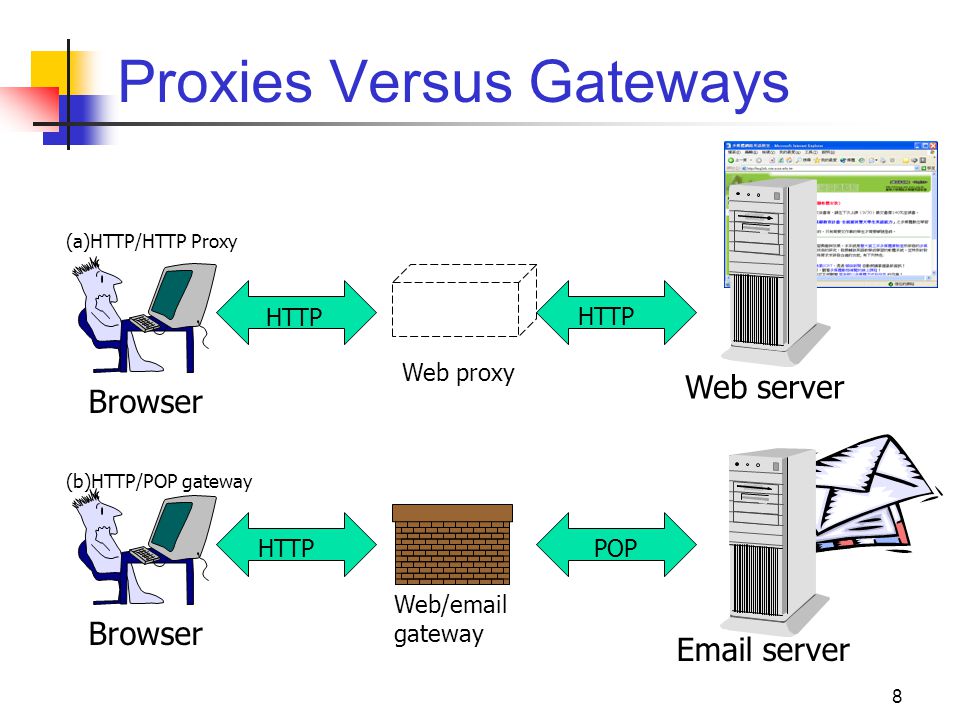

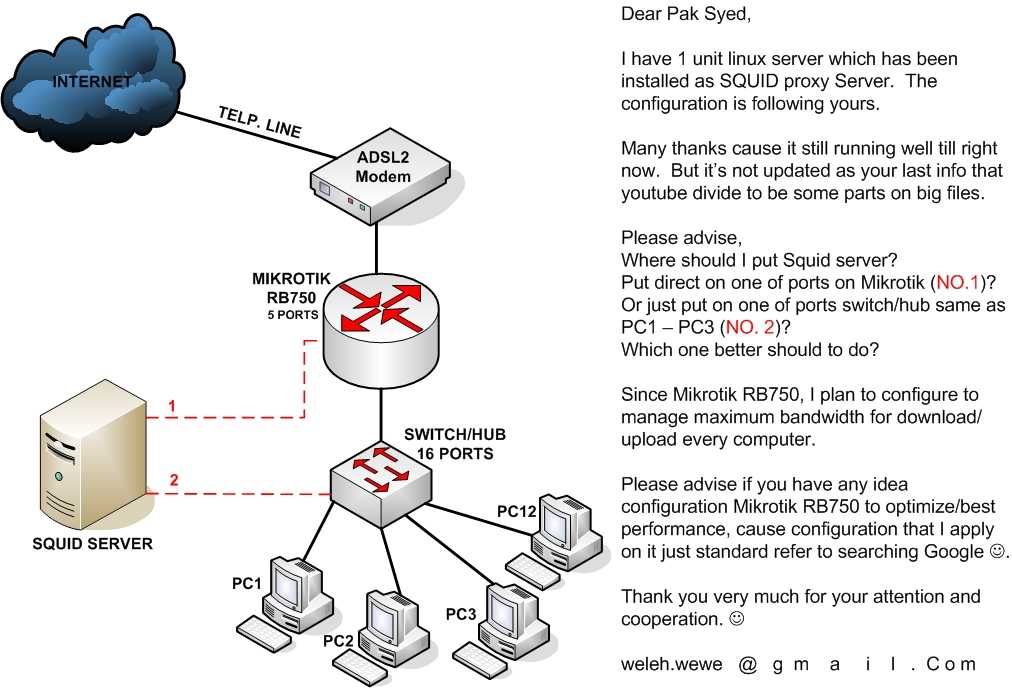

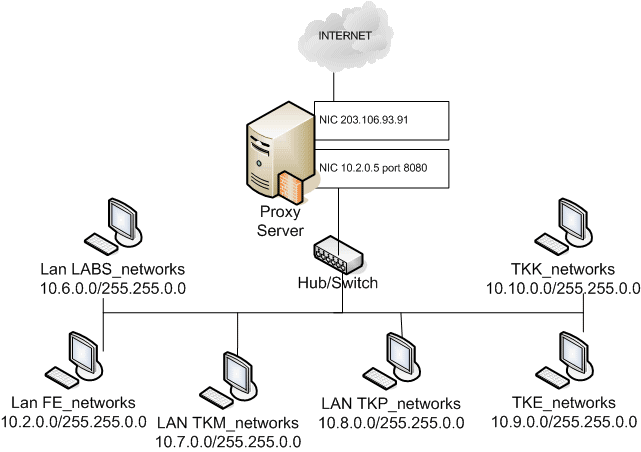

Схема подключения с помощью прокси-сервера

Прокси сервер позволяет быть анонимными на просторах интернета. Он имеет свой IP-адрес, а так как связь с сетью выполняется через него, ваш IP-адрес остаётся незамеченным. Это основное преимущество, из которого вытекают несколько причин, зачем стоит установить прокси на свой компьютер.

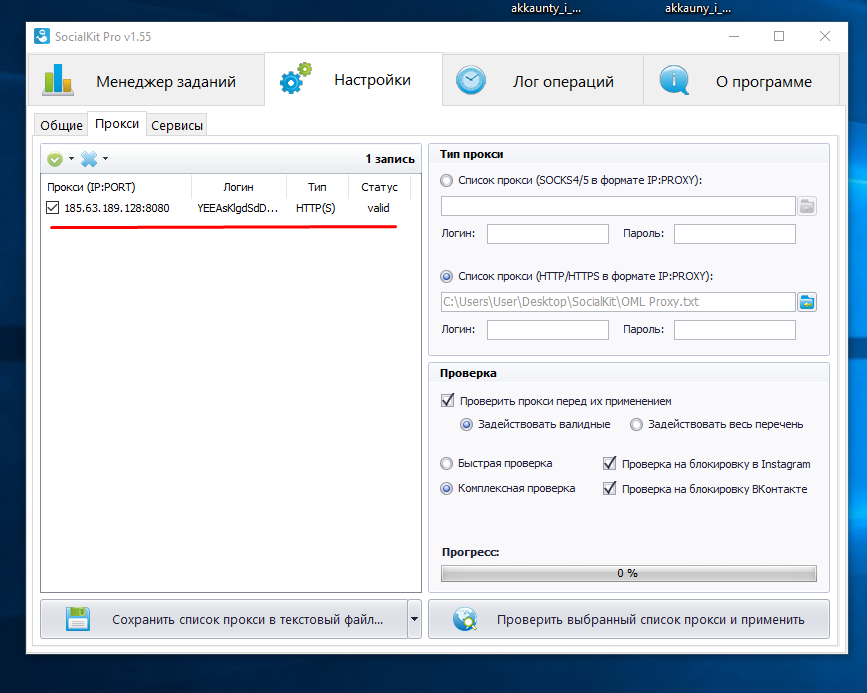

Для своих экспериментов мы купили несколько приватных прокси на , выбрав российские IPv4-прокси.

Подключение к прокси-серверу — как установить на своём компьютере

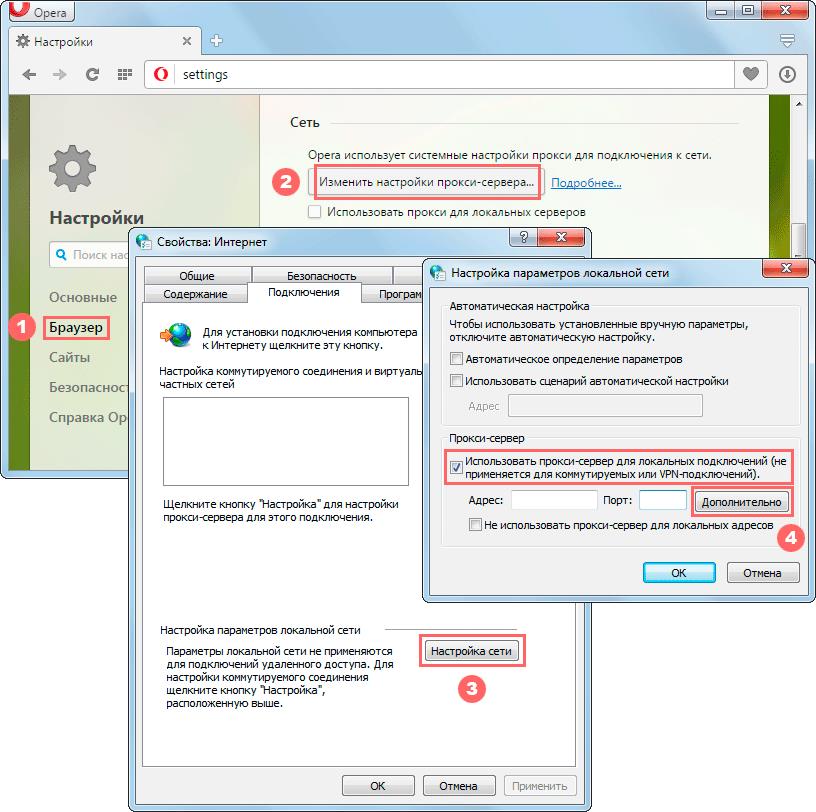

Как настроить работу в разных браузерах

Возможно, у вас на компьютере несколько браузеров, а пользоваться прокси-сервером хотите только на одном из них. Тогда настройка в Панели инструментов не требуется, осуществлять её будем в браузере. Первый шаг аналогичен для всех браузеров: очищаем историю, кэш и куки. После действия незначительно отличаются друг от друга.

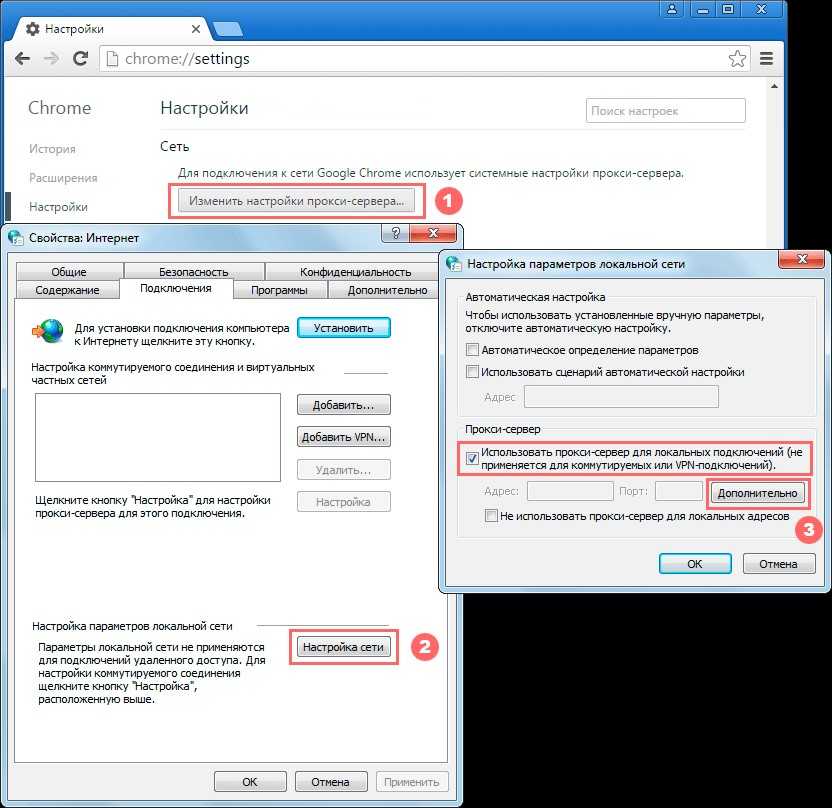

Настройка в Chrome, Yandex, Opera и Амиго

В этих браузерах инструкция выглядит идентично.

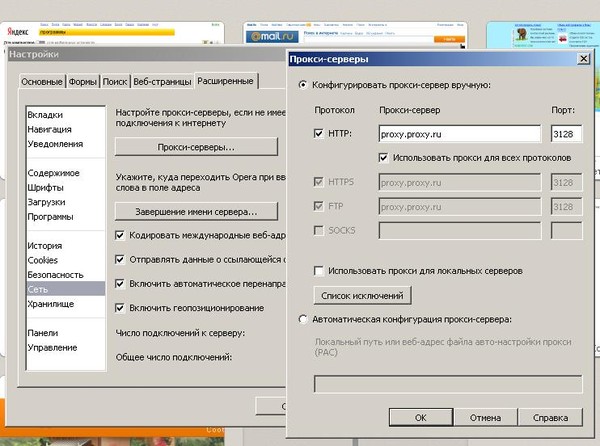

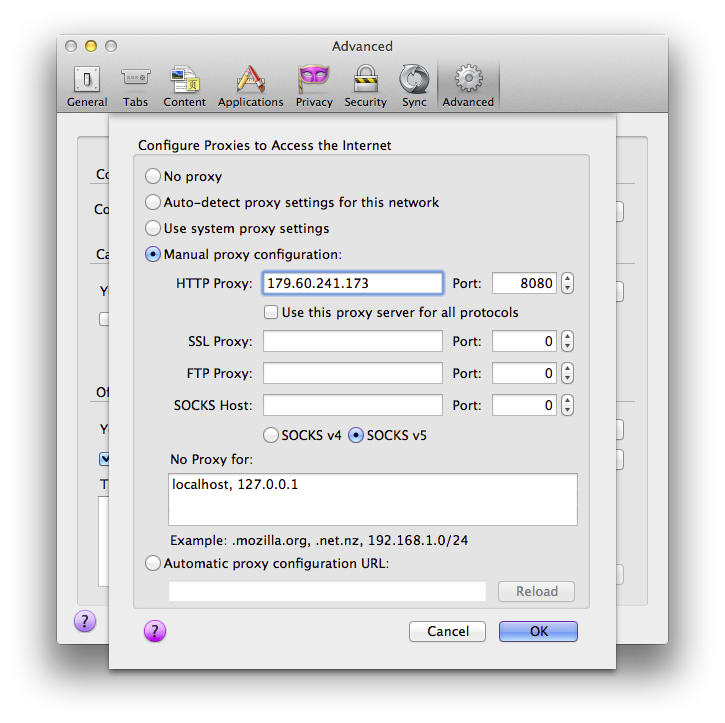

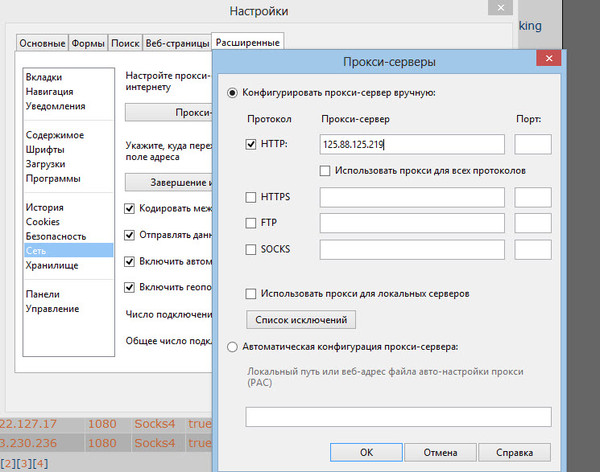

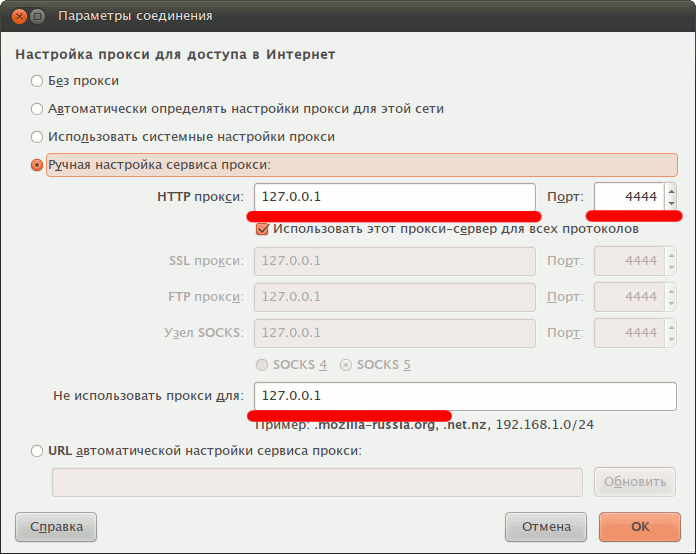

Как прописать настройки подключения в Firefox

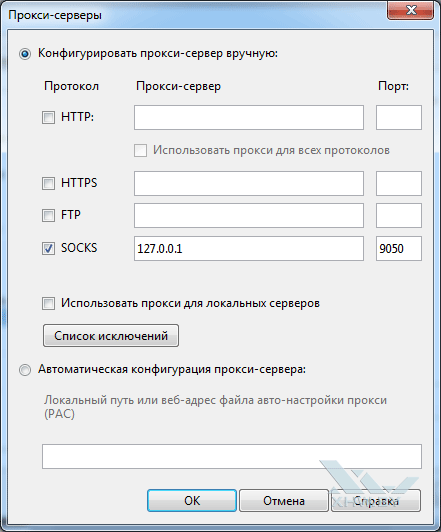

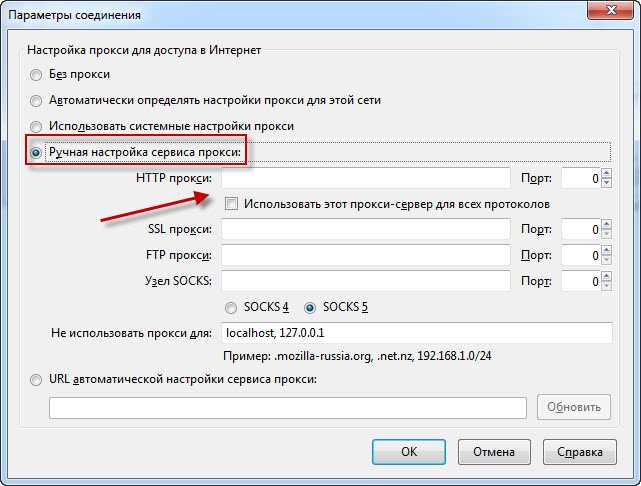

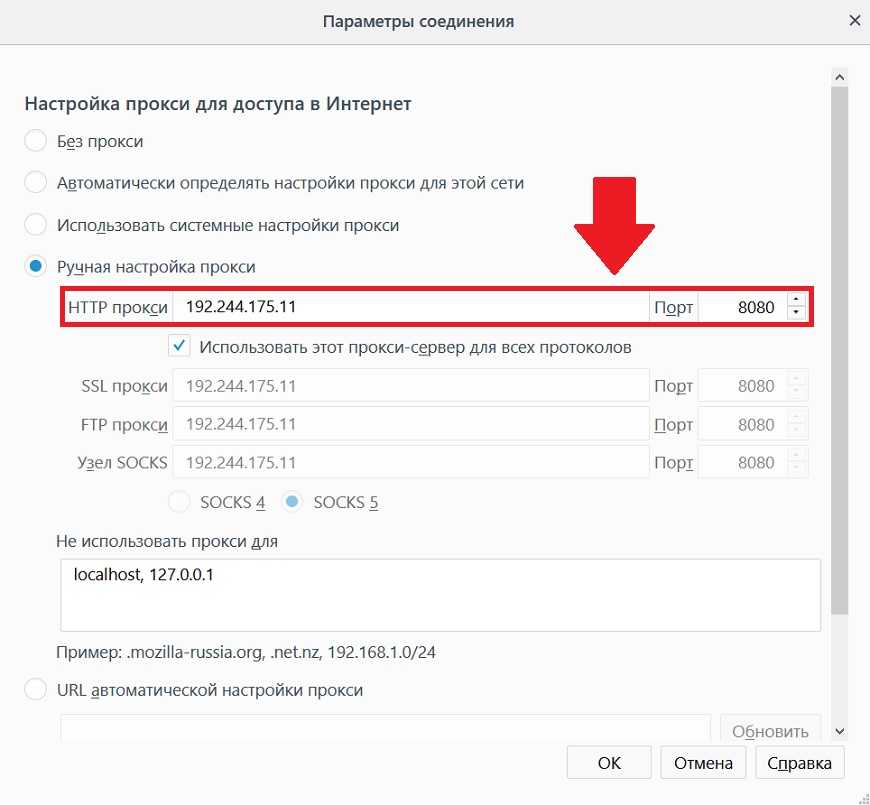

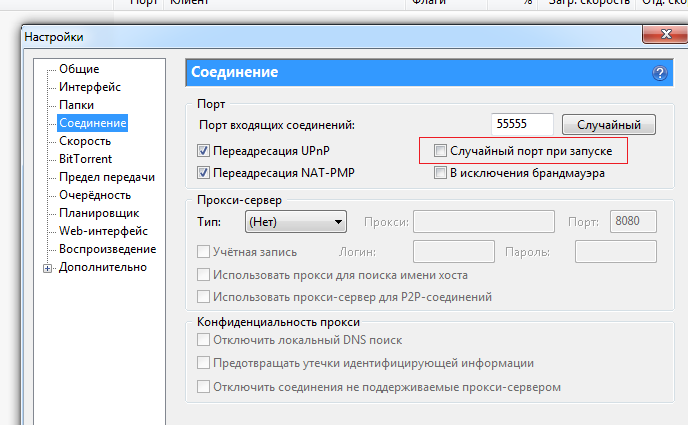

- «Инструменты» — «Настройки» — «Дополнительно» — «Сеть» — «Настроить» — «Ручная настройка».

- Вводим адрес и порт выбранного сервера в строке, соответствующей типу прокси.

Настраиваем прокси-сервер вMozilla Firefox

Как включить в другие популярные браузеры

Для разных браузеров настройки похожи и требуют аналогичных действий. Разница лишь в том, где в вашем браузере находятся настройки сети. Поэтому прочтите вышеизложенные методы и просмотрите ваши настройки.

Как узнать IP-адрес и порт

Существует два самых простых способа.

- Если вы подключали прокси на компьютере, то проверить адрес можно, пройдя по цепочке. «Панель управления» — «Центр управления сетями и общим доступом». Нажимаем правой клавишей мышки на активном подключении и выбираем «Свойства». В пункте TCP/IP будет написан адрес.

- Ещё один простой способ — проверить адрес онлайн. Самые популярные сервисы:

- https://2ip.

ru

ru - https://whoer.net/ru

- http://myip.ru

- http://pr-cy.ru/browser-details

- http://xseo.in/ipinfo

- https://2ip.

Как отключить proxy?

Если вы сами устанавливали прокси-сервер, отключить его не составит никакого труда, да и инструкции ни к чему. Там, где при настройке нужно было разрешить использование прокси-сервера, убираем галочку.

Большой архив журналов за последние годы, аппетитные рецепты в картинках , информативные . Раздел обновляется ежедневно.

Всегда свежие версии самых лучших бесплатных программ для повседневного использования в разделе Необходимые программы . Там практически все, что требуется для повседневной работы. Начните постепенно отказываться от пиратских версий в пользу более удобных и функциональных бесплатных аналогов.

Если Вы все еще не пользуетесь нашим чатом , весьма советуем с ним познакомиться. Там Вы найдете много новых друзей. Кроме того, это наиболее быстрый и действенный способ связаться с администраторами проекта. Продолжает работать раздел Обновления антивирусов — всегда актуальные бесплатные обновления для Dr Web и NOD.

Не успели что-то прочитать? Полное содержание бегущей строки можно найти по этой ссылке .

Продолжает работать раздел Обновления антивирусов — всегда актуальные бесплатные обновления для Dr Web и NOD.

Не успели что-то прочитать? Полное содержание бегущей строки можно найти по этой ссылке .

Настройка конфигурации прокси-сервера

Настройка прав пользователей прокси-сервера

Запуск CCProxy как службы Windows

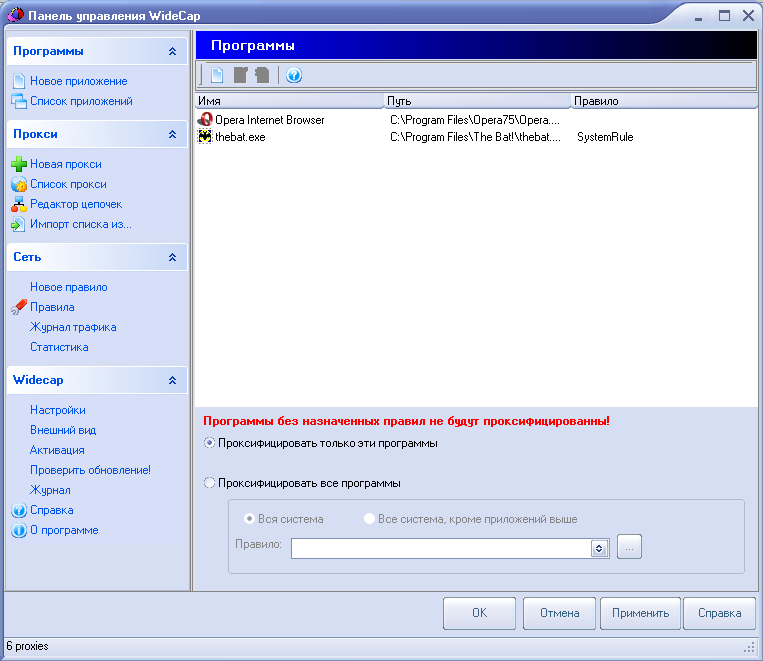

Установите программу CCProxy, процедура установки вызвать вопросов не должна. После завершения установки запустите программу.

Для лучшего восприятия настроек программы и смысла, проделанных нами манипуляций сменим язык программы на Русский. Для этого, нажав по кнопке Options , перейдем в окно Configuration .

В окне «Configuration », нажав на кнопку «Advanced », перейдем к следующему окну.

В открывшемся окне «Advanced » перейдем на вкладку «Others » и, выбрав нужный язык, нажмем кнопку «OK ». Что бы сохранить настройки, в окне «Configuration » так же нажмем кнопку «OK ». Что бы настройки вступили в силу, закройте и запустите программу заново.

Настройка конфигурации прокси-сервера

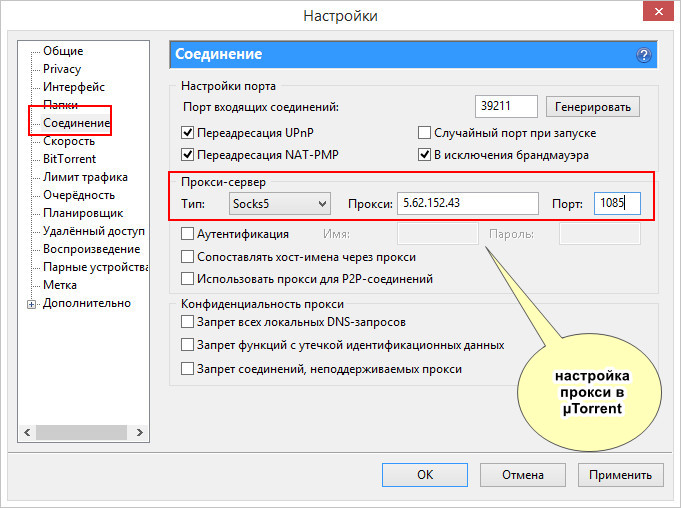

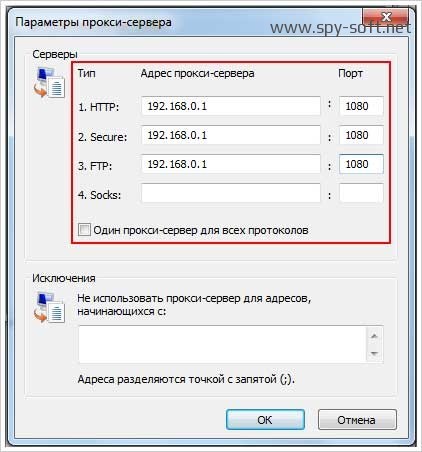

Откроем окно «Конфигурация ». Установим значение протоколов HTTP / RTSP, HTTPS, FTP, Gopher равное 80 . SOCKS / MMS присвоим порт 1080 , FTP: 2121 и Новостям: 119 . Отметим пункт «Почта ». Уберем флажок «Авто » и в поле «Локальный IP адрес » выберем из списка IP адрес прокси-сервера и поставим флажок справа от выпадающего списка.

Нажмём кнопку «Другие », в открывшемся окне перейдем на вкладку «Модем ».

Выберем из выпадающего списка название вашего подключения к Интернету. Заполним поля «Пользователь » и «Пароль ». И в зависимости от Вашего предпочтения выставим значения «Автосоединение ».

Заполним поля «Пользователь » и «Пароль ». И в зависимости от Вашего предпочтения выставим значения «Автосоединение ».

Затем перейдем на вкладку «Кеш ».

На данной вкладке можно изменить время обновления КЕШа, а также его настройки размер, место хранения. Рекомендаций по данному пункту не будет, все зависит от нужд и Ваших предпочтений.

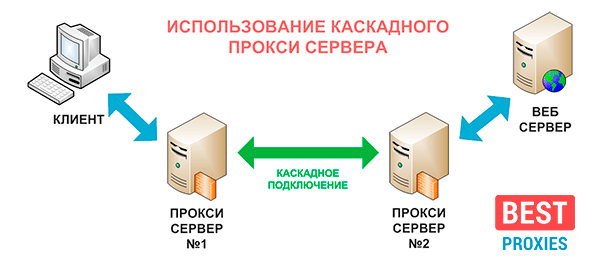

На вкладке «Cascading » настраивается подключение через другой прокси – сервер.

Примером этого может служить настройка работа CCProxy через Toonel.net (компрессия Интернет трафика). Поставим флажок у пункта «Включить каскадирование ». Настройки введем в зависимости от настроек прокси-сервера, через который мы хотим пустить CCProxy. В нашем случае такие.

На вкладке «Лог » CCProxy ведёт журнал активности пользователей в интернете. В данных настройках указывается место хранения журнала, какого рода информация будет внесена в журнал. Настраивается в зависимости от Ваших требований и нужд.

Во вкладке «Почта » прописываются порты для приёма и передачи почты. Можно оставить их по умолчанию или заменить своими.

Нажмём «Да » в окне «Другие », а затем в окне «Конфигурация », также нажмем «Да », тем самым сохраним настройки программы.

Настройка прав пользователей прокси-сервера

Откроем окно «Настройки пользователей » нажав в главном окне кнопку «Account ». В нем в поле «Кто допущен » выберем из списка значение «Указанные ». В поле «Проверять » «IP + MAC ».

Добавлять пользователей в список «Указанные » можно несколькими способами. Импортировать ранее сохраненный список в программу, добавить из Active Directory , автопоиском или вручную.

Что бы воспользоваться автопоиском нажмите в окне «Настройки пользователей » кнопку «Автопоиск »

В открывшемся окне введите диапазон IP адресов и нажмите кнопку «Старт ». Найденные компьютеры добавятся в список, в котором появится возможность изменить права доступа к сервисам прокси-сервера.

Найденные компьютеры добавятся в список, в котором появится возможность изменить права доступа к сервисам прокси-сервера.

Что бы добавить пользователей в ручную, нажмите в окне «Настройки пользователей » кнопку «Новый ». Откроется окно «Пользователи » (рис. 48). В данном окне напротив поля «IP адрес / диапазон » нажмите кнопку «? » в появившемся окне введите «IP адрес » или «Имя компьютера » и нажмите кнопку «Найти ».

После нахождения компьютера в поле «MAC адрес » выведется значение MAC адреса найденного ПК. Нажмем «Применить ».

Во вновь появившемся окне «Пользователи » станут активными настройки доступа к сервисам прокси-сервера для данного аккаунта.

В нем возможна настройка с максимального числа одновременных подключений, максимальную скорость скачивания для этого пользователя, какие веб сервисы будут доступны данному аккаунту. Все настройки зависят от того каким образом Вы будите использовать CCProxy.

Для настройки Web фильтра поставьте флажок напротив данного пункта и нажмите кнопку «E » откроется окно настройки Web фильтра. Нажмите кнопку «Новый». Введите название веб фильтра. Данный сервис включает в себя фильтр сайтов, фильтр URL и контекст фильтр.

Введите название сайтов, которые хотите отфильтровать. Например: *.yahoo.com;???.hotmail.com;www.*.org. Также можете задать и фильтрацию по портам. Например: *:433, *.yahoo.com:80;*.hotmail.com:*;

Также возможно ввести путь до файла фильтра. Формат заполнения файла такой:

Так же Вы можете задать фильтрацию по URL. Вводится полная или частичная ссылка. Например: http://www.google.com/;*.zip;*.exe;*/mail/;

Запрет контекста с заданными символами позволяет фильтровать веб-страницы содержащие такие символы. Несколько символы должны быть разделены точкой с запятой. Например: chat;travel.

Запуск CCProxy как службы Windows

В программе реализована возможность запуска CCProxy как службы Windows. Данный пункт включается в окне «Конфигурация ». Выберите пункт «Сервис » в данном окне и нажмите кнопку «Да ».

Данный пункт включается в окне «Конфигурация ». Выберите пункт «Сервис » в данном окне и нажмите кнопку «Да ».

Для настройки служб откройте «Панель управления » > «Администрирование » > «Службы ». Найдите в списке CCProxy и убедимся, что она работает.

- CCProxy настройка и возможности — руководство от создания сетевого подключение до настройки клиентского ПО (The Bat, Opera и т.д.)

- ССProxy 6.6 — сам прокси-сервер

- Toonel.net — сжатие интернет трафика

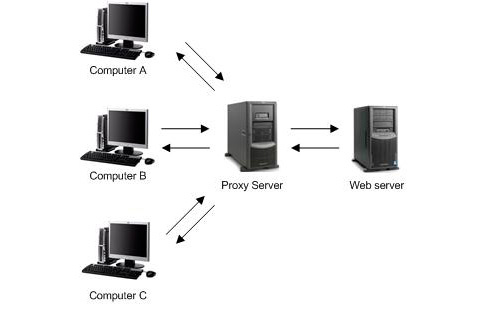

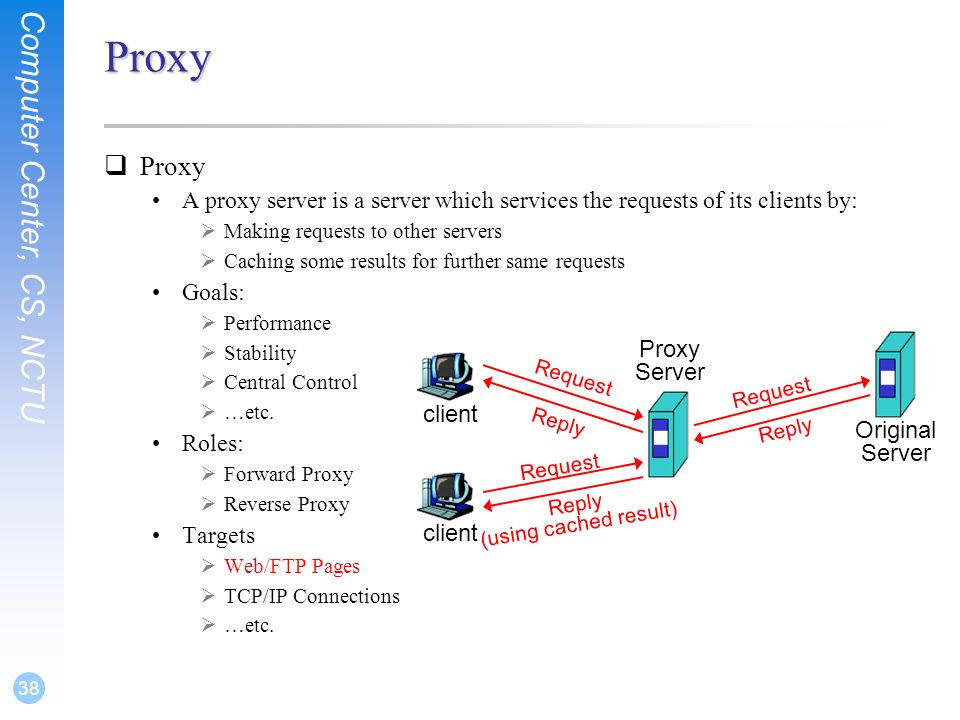

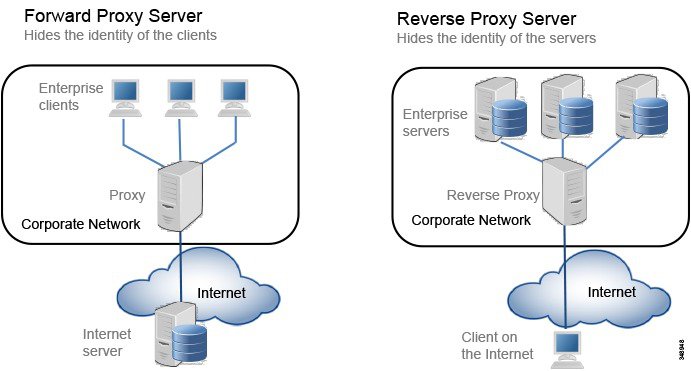

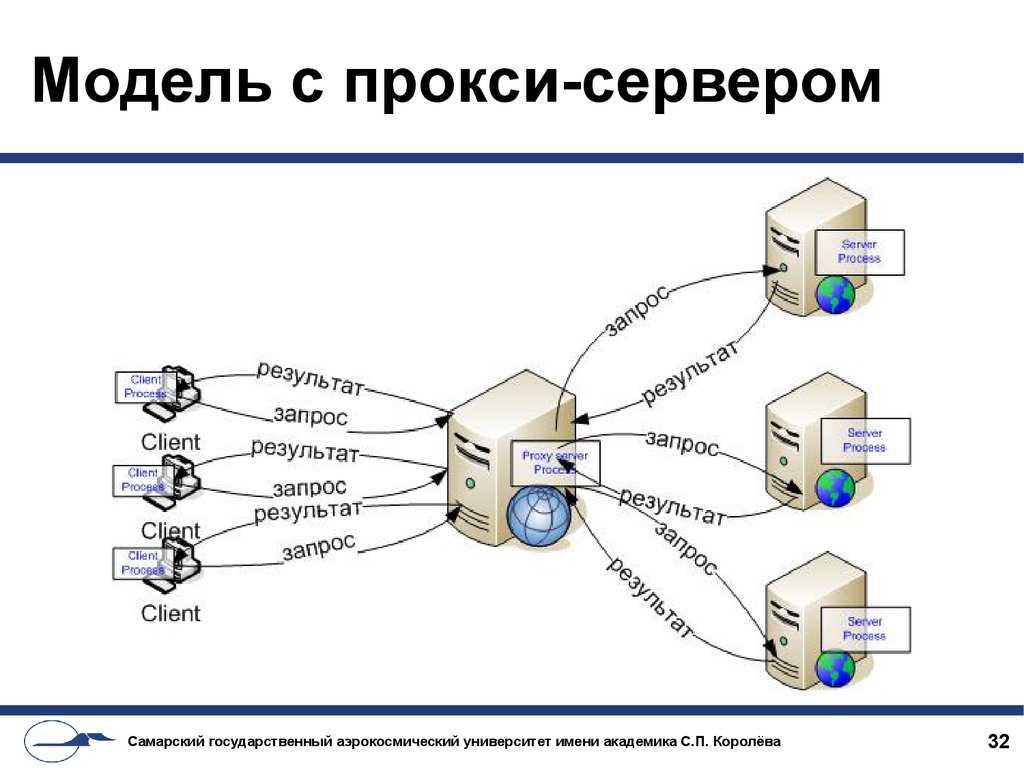

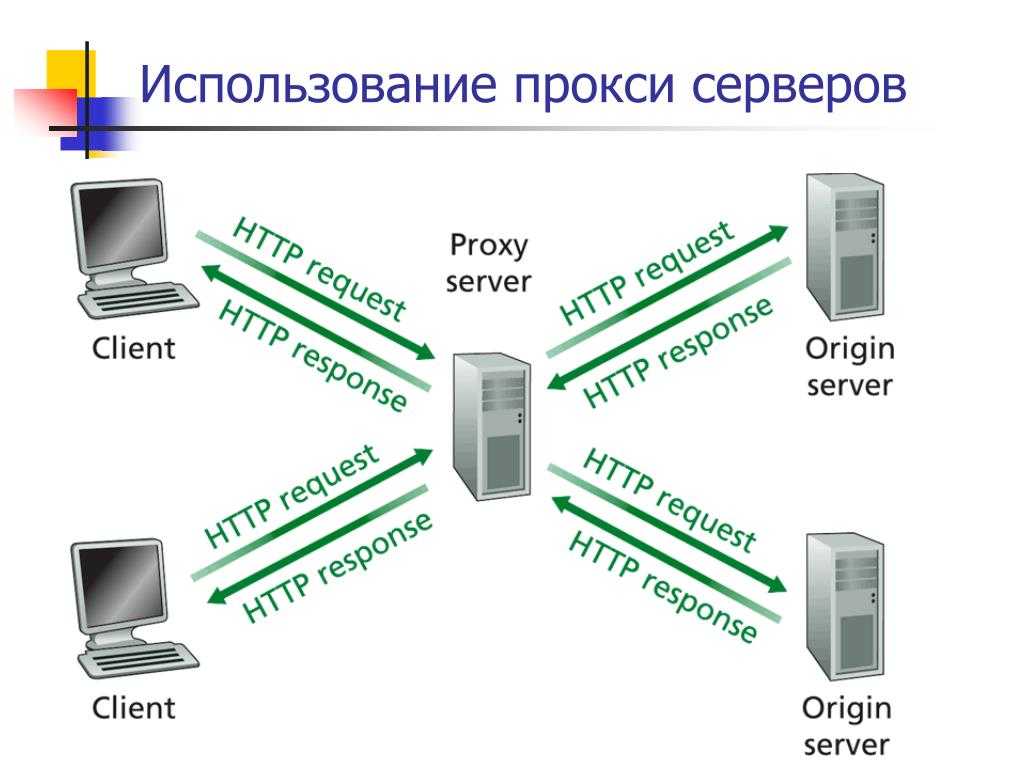

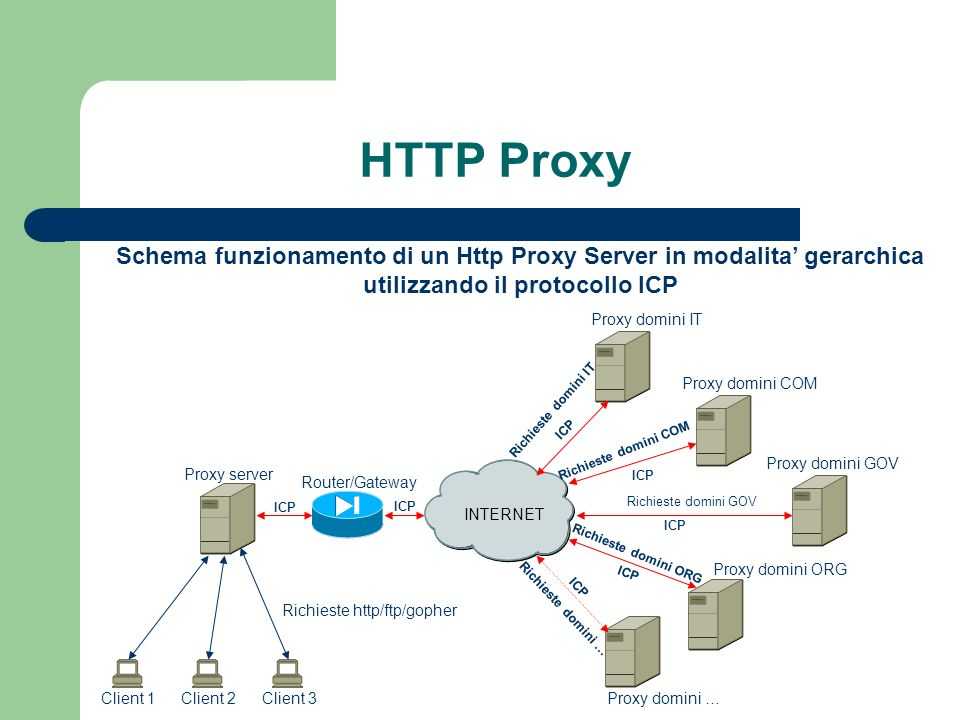

Прокси-сервер (от англ. proxy — «представитель, уполномоченный») —

служба в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к

другим сетевым службам. Сначала клиент подключается к прокси-серверу и

запрашивает какой-либо ресурс (например, файл), расположенный на другом сервере.

Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у

него, либо возвращает ресурс из собственного кеша (в случаях, если прокси имеет

свой кеш). В некоторых случаях запрос клиента или ответ сервера может быть

изменён прокси-сервером в определённых целях. Также прокси-сервер позволяет

защищать клиентский компьютер от мощных сетевых атак.

В некоторых случаях запрос клиента или ответ сервера может быть

изменён прокси-сервером в определённых целях. Также прокси-сервер позволяет

защищать клиентский компьютер от мощных сетевых атак.

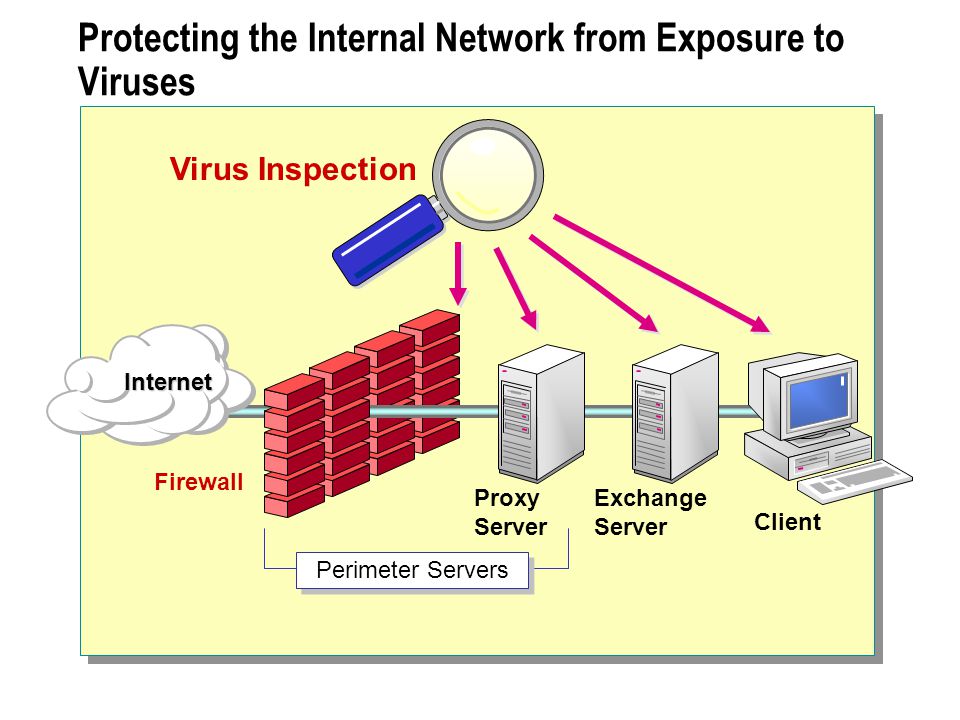

Чаще всего прокси-серверы применяются для следующих целей:

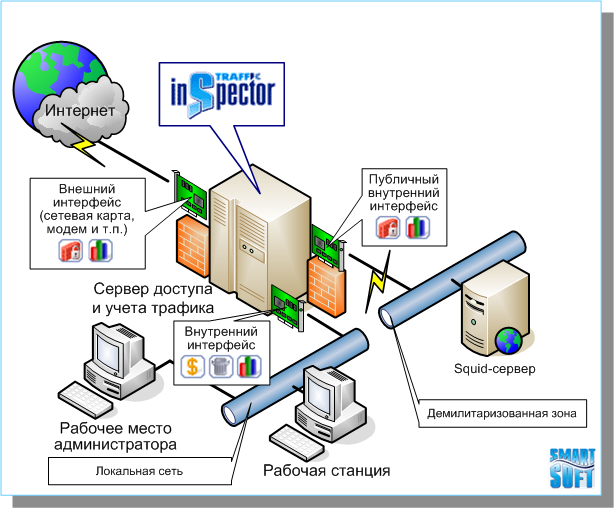

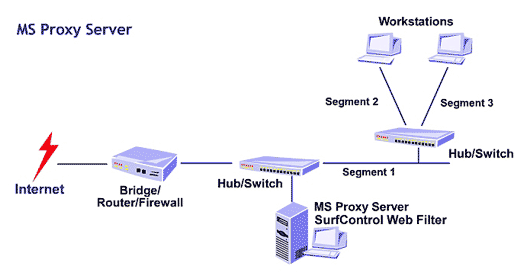

- Обеспечение доступа с компьютеров локальной сети в Интернет .

- Кеширование данных : если часто происходят обращения к одним и тем же внешним ресурсам, то можно держать их копию на прокси-сервере и выдавать по запросу, снижая тем самым нагрузку на канал во внешнюю сеть и ускоряя получение клиентом запрошенной информации.

- Сжатие данных : прокси-сервер загружает информацию из Интернета и передаёт информацию конечному пользователю в сжатом виде. Такие прокси-серверы используются в основном с целью экономии внешнего трафика.

- Защита локальной сети от внешнего доступа : например, можно

настроить прокси-сервер так, что локальные компьютеры будут обращаться к

внешним ресурсам только через него, а внешние компьютеры не смогут

обращаться к локальным вообще (они «видят» только прокси-сервер).

- Ограничение доступа из локальной сети к внешней : например, можно запретить доступ к определённым веб-сайтам, ограничить использование интернета каким-то локальным пользователям, устанавливать квоты на трафик или полосу пропускания, фильтровать рекламу и вирусы.

- Анонимизация доступа к различным ресурсам.

Прокси-сервер поможет вам подключить к Интернет все компьютеры класса или школы при наличии доступа в Сеть только одного компьютера.

Если же имеете возможность настроить подключения ваших школьных компьютеров в Интернет на прямую (указав все нужные настройки… см. статью ), то задумайтесь… Может стоит использовать прокси-сервер для большего контроля за доступом в Сеть?! Вы будете включать Интернет ученикам когда он им будет требоваться, а не постоянно (а то многие ученики злоупотребляют школьным интернетом)…

Существует множество различных прокси-серверов. На данным момент я использую очень простой, удобный и бесплатный The Proxomitron . С ним я вас и

познакомлю.

С ним я вас и

познакомлю.

Установка и настройка прокси-сервера The Proxomitron

The Proxomitron — это универсальный веб-фильтр, реализованный в качестве прокси-сервера, который в конце прошлого века разработал Scott R.Lemmon. Основное его назначение — уничтожение всевозможных видов web-рекламы (баннеров) и блокировка всплывающих окон.

Настройки приведены для версии 2.0.0.14.

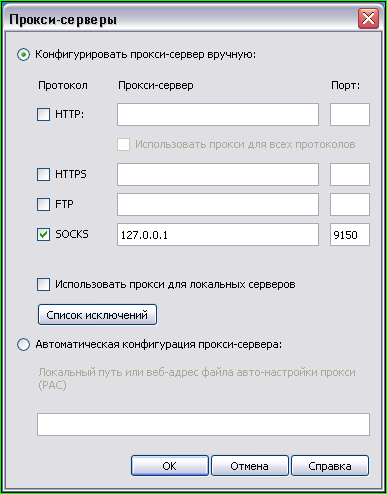

Запустите браузер Mozilla Firefox. Щелкните Инструменты — Настройки . В появившемся окне Дополнительно — Сеть — Настроить .

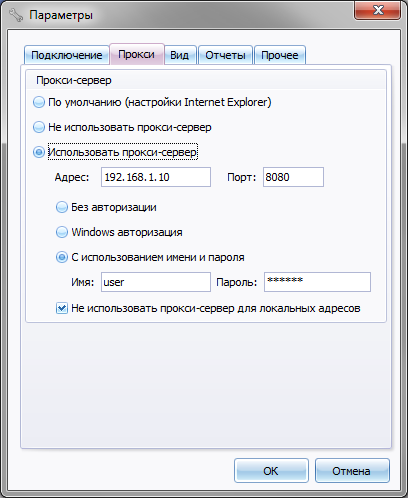

Выберите пункт «Настроить параметры подключения прокси в ручную:» и укажите IP адрес компьютера, где вы установили прокси-сервер и порт прокси-сервера. ОК .

Opera — веб-браузер и программный пакет для работы в Интернете,

выпускаемый компанией Opera Software ASA. Разработан в 1994 году группой

исследователей из норвежской компании Televerket. С 1995 года продукт компании

Opera Software, образованной авторами первой версии браузера.

Браузер написан на языке программирования C++, обладает высокой скоростью работы и совместим с основными веб-технологиями.

Отличительной особенностью Opera долгое время являлся многостраничный интерфейс (система вкладок в окне программы), появившийся впоследствии и в других браузерах, а также возможность масштабирования отображаемых документов («зуминг»).

В Opera расширены функциональные возможности использования мыши: кроме стандартных способов навигации предусмотрены так называемые «жесты мышью». В систему безопасности браузера входят: встроенная защита от фишинга; дополнительное кодирование информационного потока при работе со страницами, содержащими запросы конфиденциальных сведений; возможность удаления HTTP-Cookies и очистки истории посещений одним кликом мыши.

С 2005 года версии Opera для ПК и устройств мобильной связи (кроме Opera Mobile) распространяются бесплатно.

Официальный сайт: http://ru.opera.com/ . Текущая версия браузера на момент написания статьи

9. 5.

5.

Запустите браузер Opera.

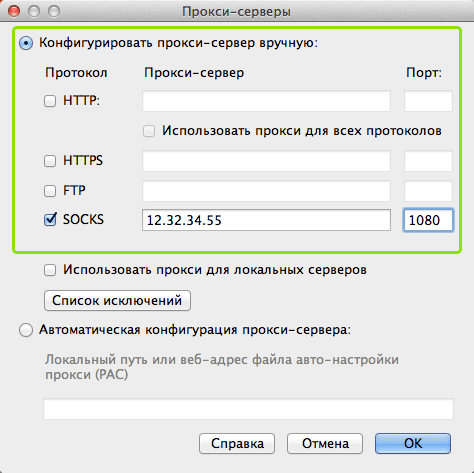

Щелкните Инструменты — Настройки . Вкладка Дополнительно — Сеть — Прокси-серверы .

Выберите HTTP и укажите IP адрес компьютера, где вы установили прокси-сервер и порт прокси-сервера. ОК .

Вот и все! В этой статье мы с вами научились устанавливать и настраивать прокси-сервер Proxomitron, а так же самые популярные браузеры Internet Explorer, Mozilla Firefox, Opera для работы через этот прокси.

Теперь в вашей школе есть Интернет на всех компьютерах в локальной сети и он более контролируемый вами.

Зачастую случается так, что у вас дома или на работе имеется 2 и более компьютеров, один из которых имеет доступ в глобальную паутину. Зная, как настроить прокси-сервер на Windows 7 мы сможем соединить и настроить сеть так, чтобы компьютер, напрямую подключенный к Интернету, раздавал бы доступ в сеть и другим пользователям. Проще всего эта затея реализуется именно на основе прокси-сервера.

В компьютерных технологиях под прокси-сервером обычно подразумевают некую службу или программу, которая позволяет компьютерам-клиентам выполнять запросы в сеть Интернет не напрямую, а косвенно.

Алгоритм такого взаимодействия прост и гениален: первым делом компьютер-клиент посылает запрос не напрямую в Интернет, а к прокси-серверу, который первым делом стремится проверить, имеется ли подобная информация в кэше, а уже потом загружает данные из Интернета.

Поэтому посредством прокси-сервера можно не только раздать Интернет на некоторое количество клиентских рабочих станций, но и обеспечить анонимность, сберечь трафик, а также защитить компьютеры-клиенты от внешнего доступа. Итак, давайте рассмотрим настройку доступа к Интернету клиентской машине, где была предустановлена операционная система Windows7.

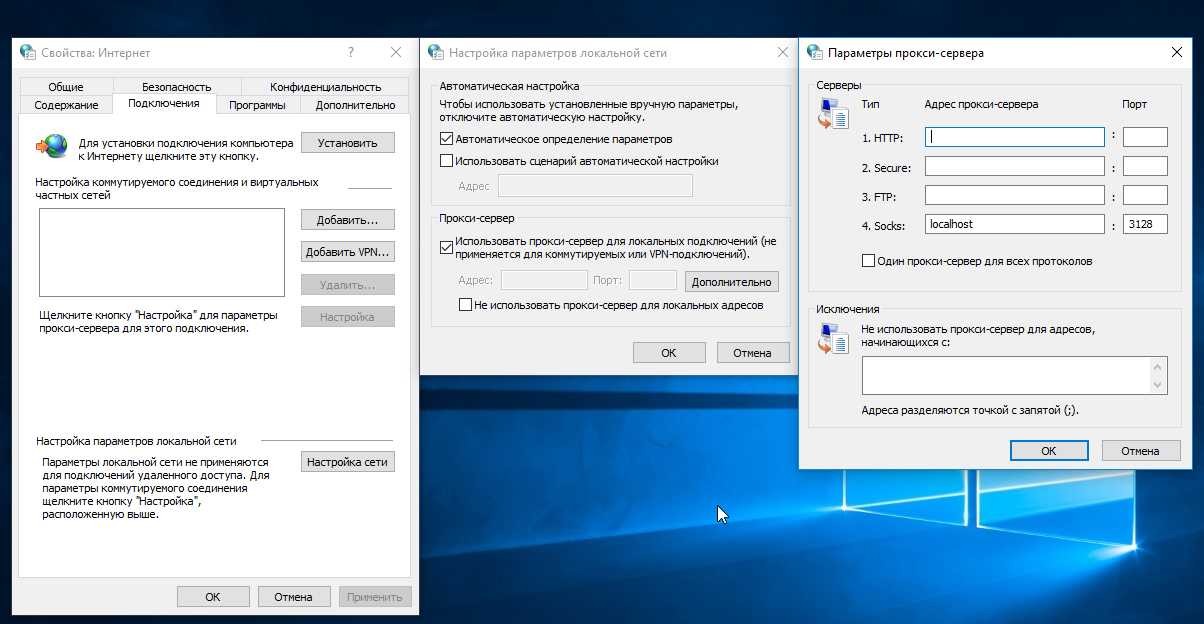

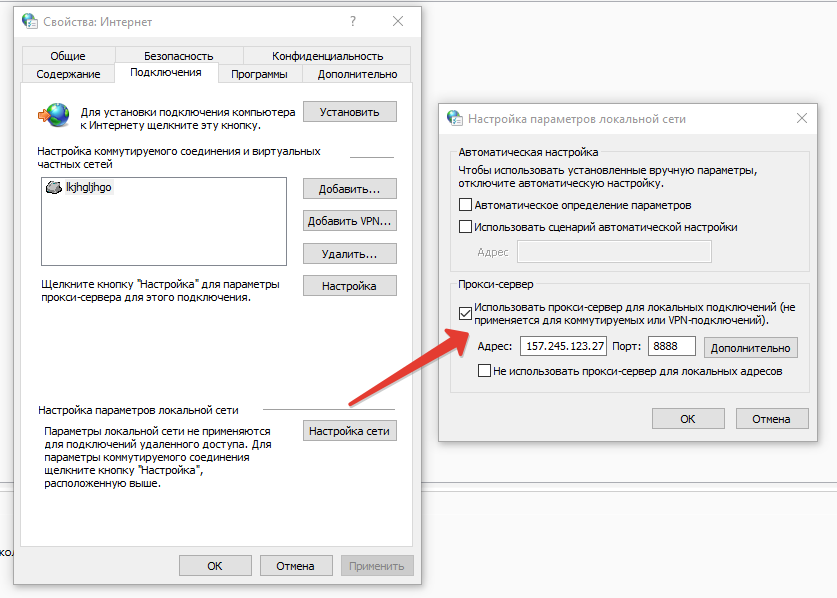

Первым делом нужно зайти в «Панель управления». Для этого кликаем по кнопке «Пуск» и выбираем из вплывающего перечня «Панель управления». Затем выбираем в режиме просмотра подпункт «Крупные значки», чтобы перевести отображение параметров иконок панели управления в привычный классический вид. Далее находим подпункт «Свойства браузера» и кликаем по этой иконке.

Далее находим подпункт «Свойства браузера» и кликаем по этой иконке.

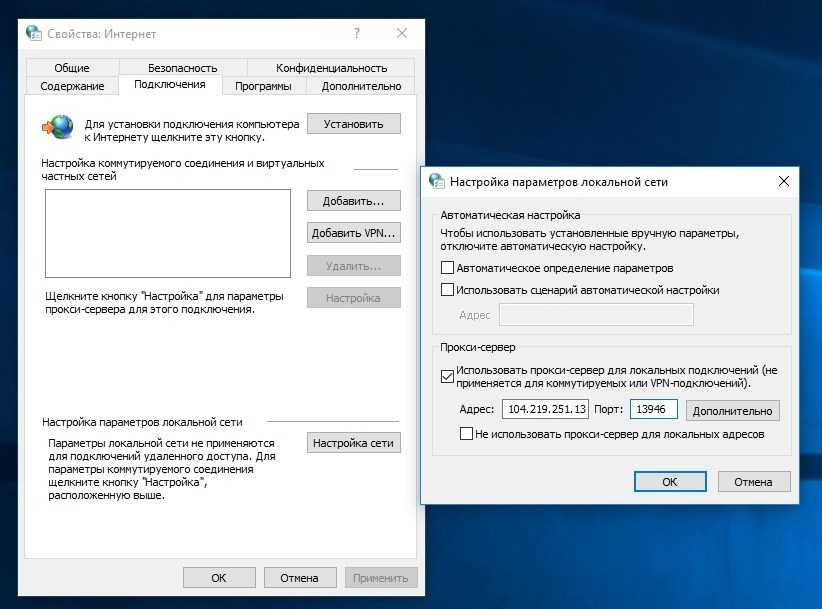

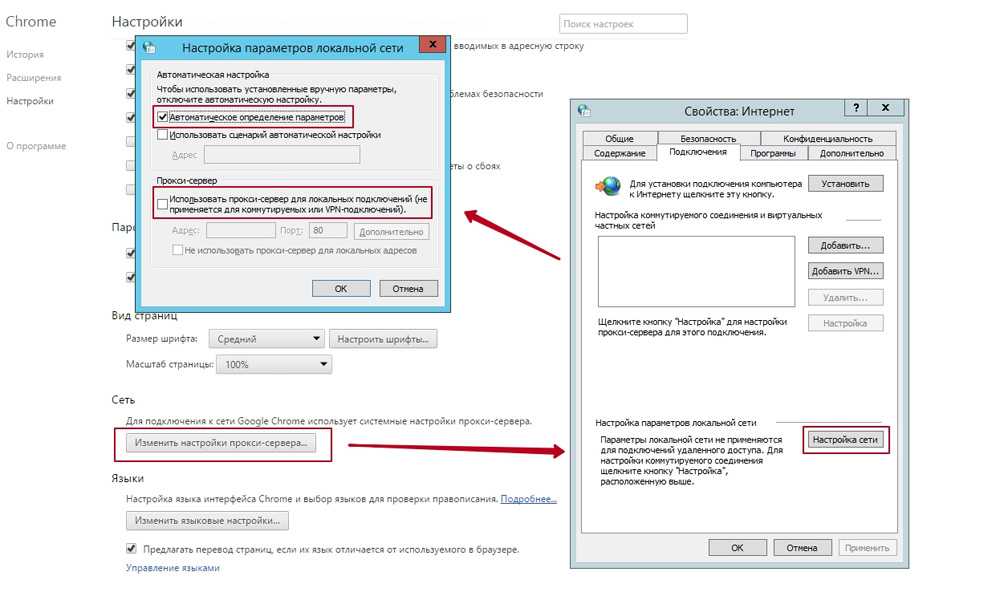

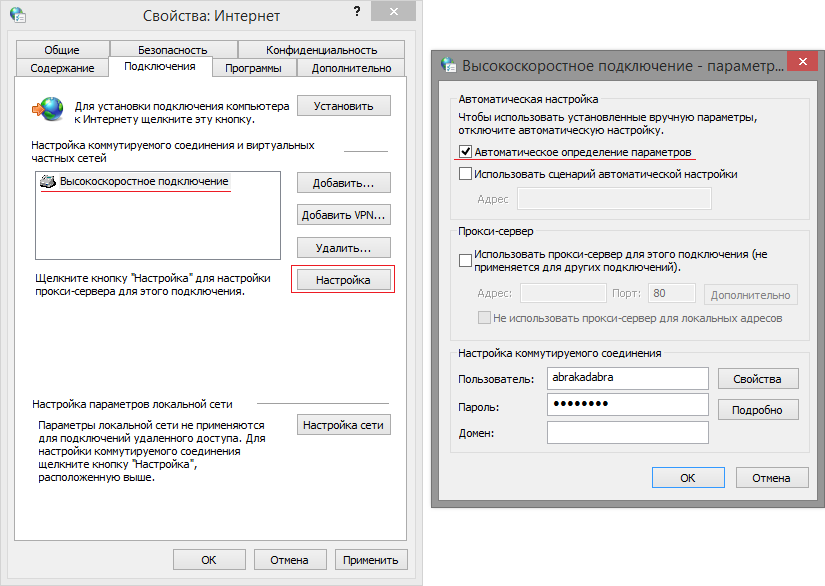

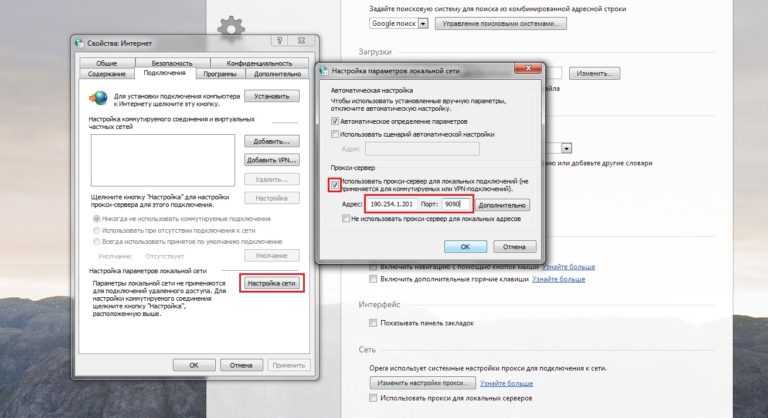

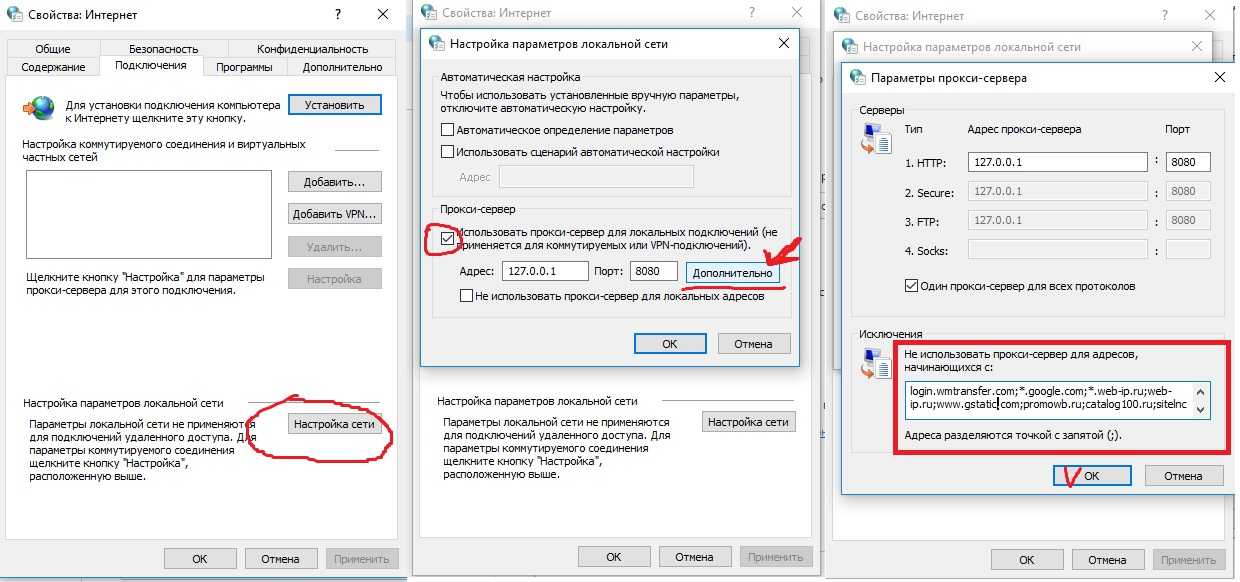

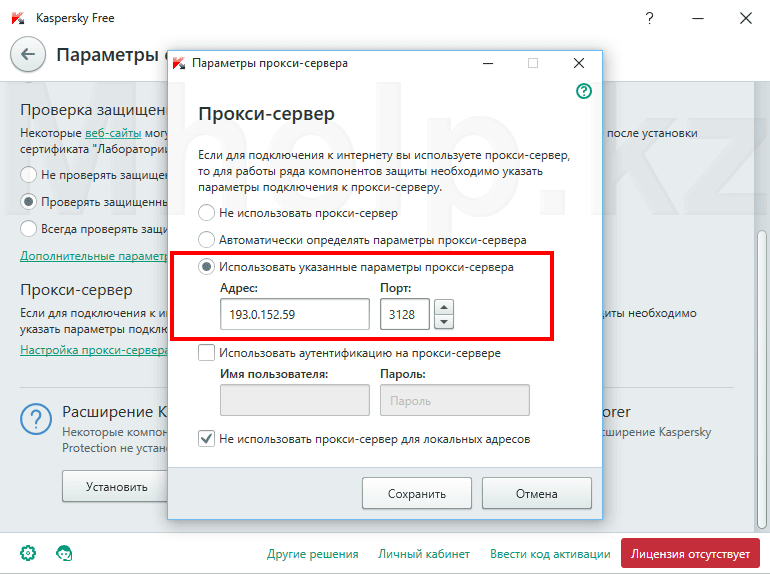

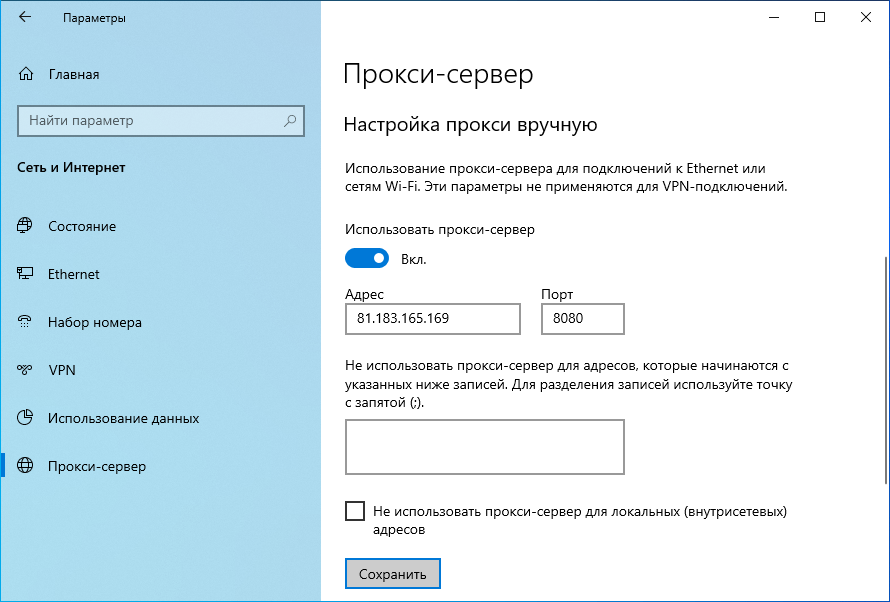

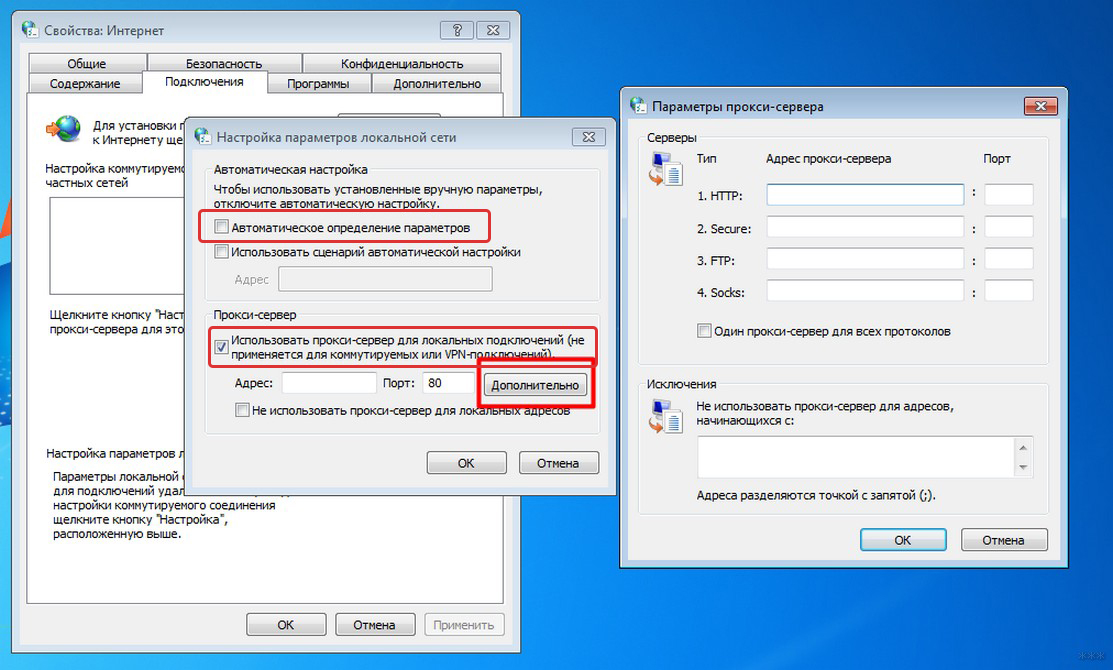

Далее перед нами откроется окно настройки, где необходимо кликнуть по вкладке «Подключения». На этом окне нам необходимо выбрать «Настройка сети». Остается лишь поставить галочку «Прокси-сервер» и вписать адрес и порт вашего прокси-сервера.

Безусловно, помимо варианта настройки прокси-сервера для локальной сети, который мы рассмотрели выше, существует также настройка прокси-сервера, которая предусмотрена для модемного соединения.

Для такой настройки нам потребуется узнать название соединения, благодаря которому мы выходим в Интернет. Это может быть названием оператора USB-модема.

Для такой настройки нам не нужно кликать «Настройка сети», а нужно просто-напросто выделить модемное соединение 1 кликом мышки, а потом нажать на кнопку «Настройка». В следующем окне от нас также потребуют ввести адрес прокси-сервера, а также порт.

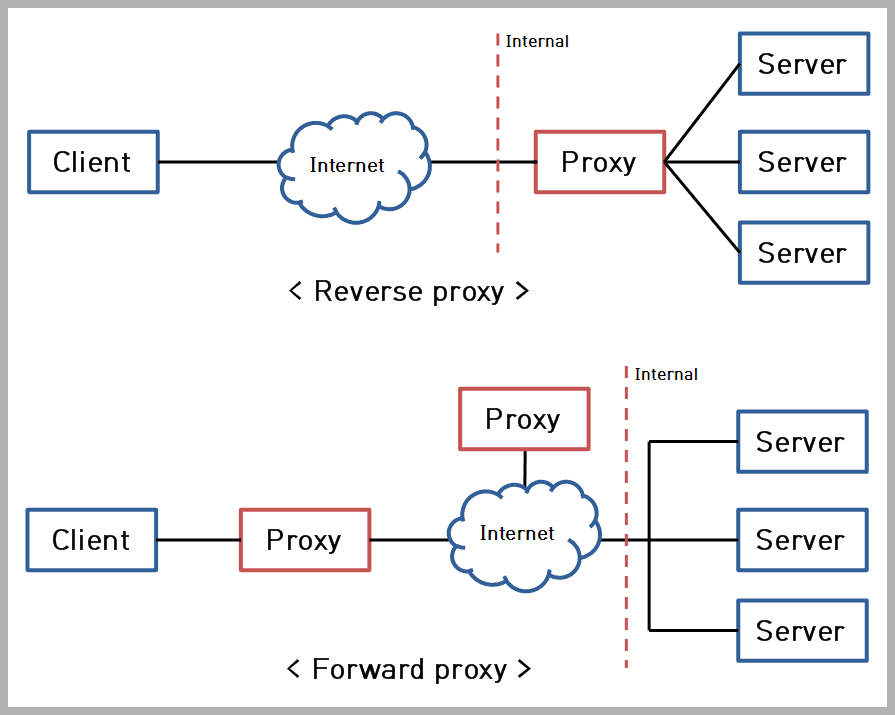

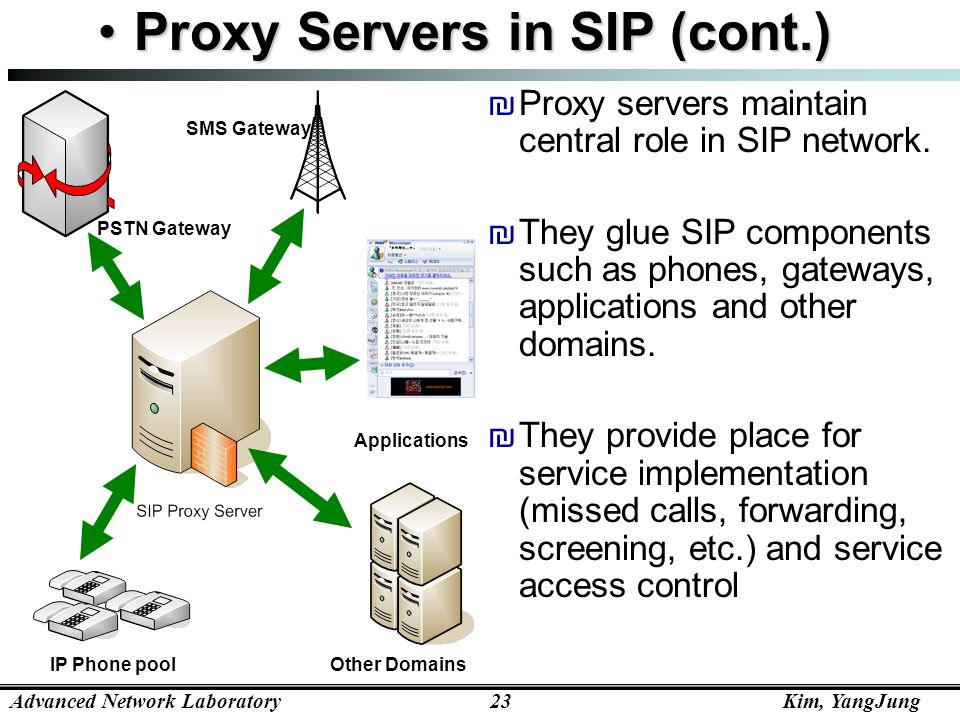

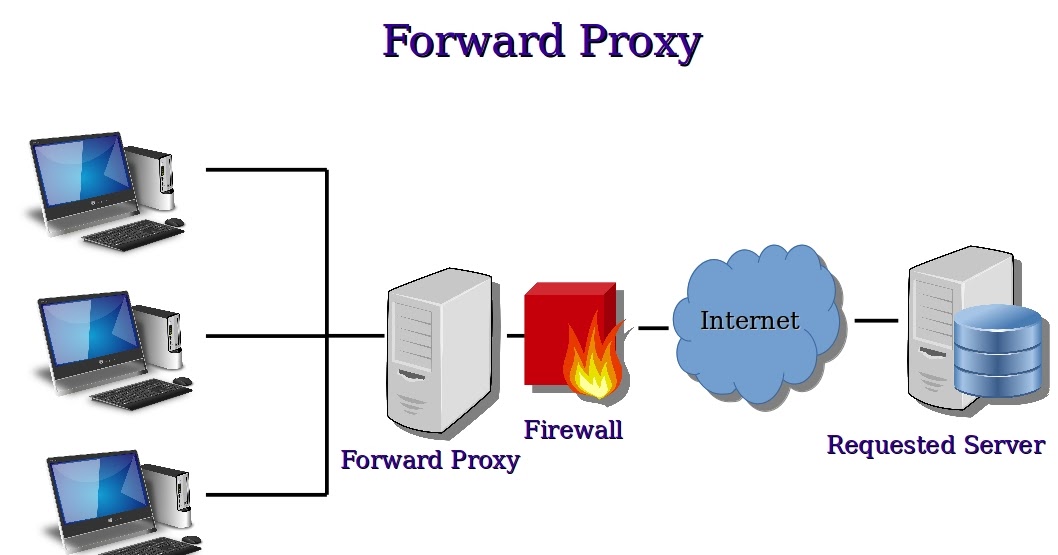

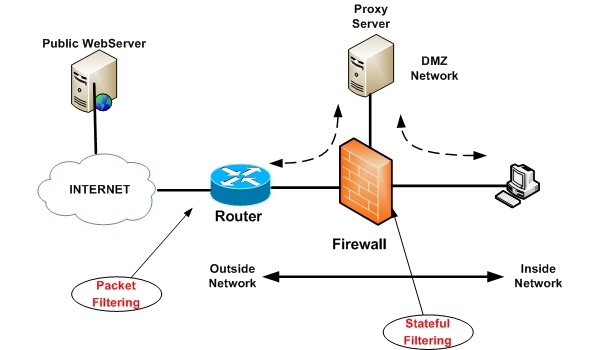

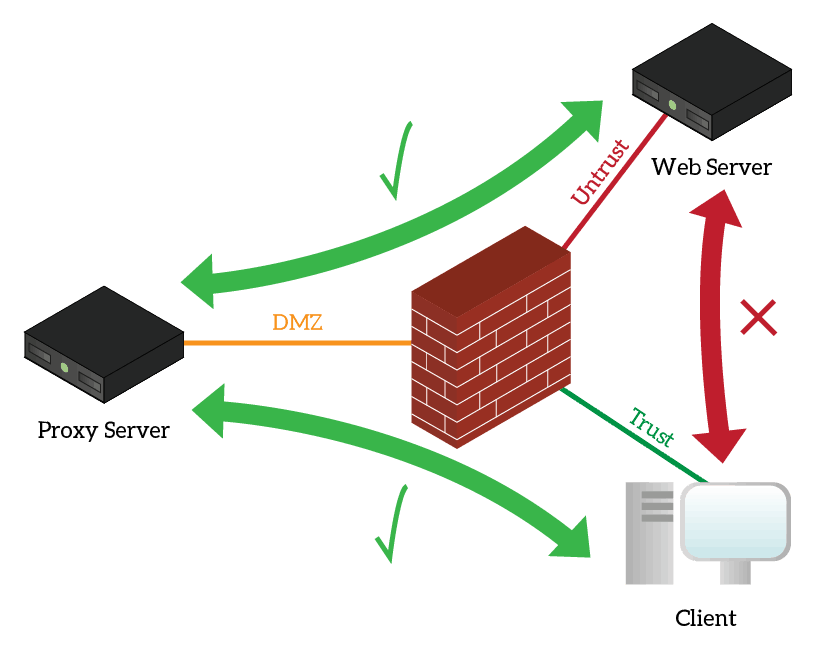

Использование перенаправляющего прокси-сервера с ArcGIS Server—ArcGIS Server

Перенаправляющий прокси-сервер представляет собой компьютер, подключенный к сети LAN, позволяющий устанавливать соединение с внешней сетью, не ставя под угрозу безопасность внутренней сети. Использование перенаправляющего прокси-сервера обычно в пределах пограничной сети (т.н. демилитаризованной зоны [DMZ] или промежуточной подсети) для защиты идентификации внутренних компьютеров. Хотя большинству сервисов ArcGIS Server не требуются подключения к внешним сетям, сервису PrintingTools или пользовательским сервисам геообработки может потребоваться доступ к внешним веб-сайтам. Если организация уже использует перенаправляющий прокси для внешних подключений, нужно настроить ArcGIS Server на работу с ним.

Использование перенаправляющего прокси-сервера обычно в пределах пограничной сети (т.н. демилитаризованной зоны [DMZ] или промежуточной подсети) для защиты идентификации внутренних компьютеров. Хотя большинству сервисов ArcGIS Server не требуются подключения к внешним сетям, сервису PrintingTools или пользовательским сервисам геообработки может потребоваться доступ к внешним веб-сайтам. Если организация уже использует перенаправляющий прокси для внешних подключений, нужно настроить ArcGIS Server на работу с ним.

- Откройте веб-браузер и войдите в ArcGIS Server Administrator Directory. URL-адрес имеет формат https://machine.domain.com:6443/arcgis/admin.

- Щелкните Система > Свойства > Обновить.

- В диалоговом окне Обновить свойства сервера введите следующий JSON код, заменив информацию о перенаправляющем прокси-сервере:

Если прокси-серверу требуется аутентификация, в строку JSON необходимо включить имя пользователя и пароль:

- Щелкните Обновить свойства.

ArcGIS Server использует параметры конфигурации перенаправляющего прокси-сервера из двух источников: операционной системы, в которой установлен ArcGIS Server, и системных свойств в ArcGIS Server Administrator Directory. Рекомендуется настраивать перенаправляющий прокси-сервер в обоих местоположениях.

Чтобы настроить или просмотреть в Windows настройки перенаправляющего прокси, используемого ArcGIS Server, выполните следующие шаги:

- На компьютере с ArcGIS Server выполните вход с использованием учетной записи ArcGIS Server. Это важный шаг, так как настройки перенаправляющего прокси-сервера должны применяться с использованием данной учетной записи, чтобы ArcGIS Server мог эффективно обмениваться с ним данными.

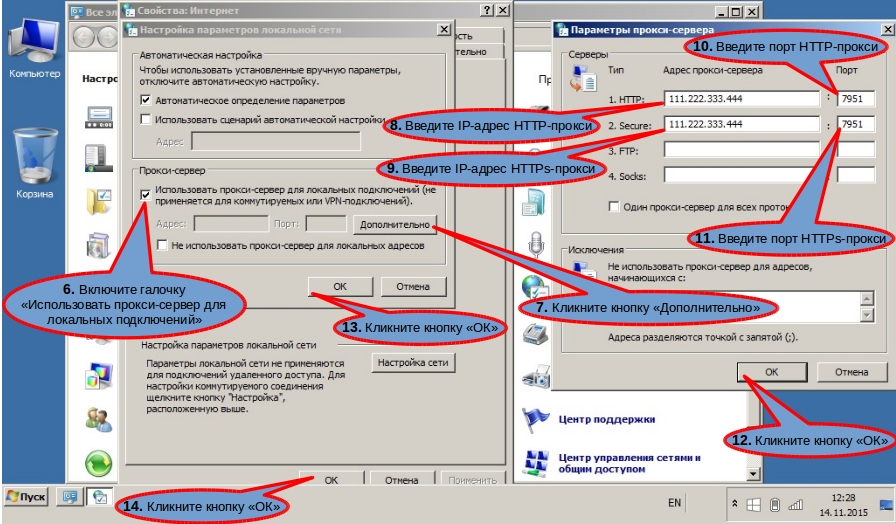

- В меню Пуск выберите Панель управления > Опции Интернет > Подключения > Настройки локальной сети.

- Поставьте отметку Использовать прокси-сервер для подключений к локальной сети.

- Укажите адрес и номер порта вашего перенаправляющего прокси-сервера. Нажмите OK после завершения.

- В меню Пуск выберите Панель управления > Учетные записи пользователей.

- Щелкните Добавить общие учетные данные и затем укажите учетные данные для вашего перенаправляющего прокси-сервера. Данные настройки будут зависеть от конфигурации перенаправляющего прокси-сервера. Дополнительную информацию вы можете получить у вашего системного администратора.

- Проверьте подключение к перенаправляющему прокси-серверу, открыв браузер (например, Internet Explorer) и перейдя на веб-сайт. Если подключение настроено правильно, вы сможете получить доступ к веб-сайту, если нет – вам будет предложено указать учетную запись перенаправляющего прокси-сервера перед открытием веб-сайта.

- Повторите данные шаги для остальных компьютеров на вашем сайте ArcGIS Server.

Перенаправляющий прокси-сервер может либо передавать зашифрованный трафик, либо расшифровывать, а затем заново шифровать трафик. Если вы считаете, что ArcGIS Server работает некорректно с данным перенаправляющим прокси, возможно, что данный прокси-сервер расшифровывает трафик и снова его шифрует. Прокси-сервер, который расшифровывает трафик, использует корневой центр сертификации для предоставления сертификатов. По умолчанию ArcGIS Server не доверяет корневому центру сертификации, поэтому такой сертификат необходимо импортировать в операционную систему хранилища сертификатов. Для этого выполните перечисленные ниже действия.

- Разместите корневой сертификат в папку, к которой у ArcGIS Server есть права на чтение.

- Откройте Менеджер сертификатов. Для этого нажмите кнопку Старт и введите в окне поиска certmgr.msc, после чего нажмите клавишу Enter.

- В окне Менеджер сертификатов щелкните Доверенные корневые центры сертификации и выберите Сертификаты.

- В верхнем меню щелкните Действие и выберите Все задачи > Импортировать.

- В диалоговом окне Мастер импорта сертификатов щелкните Далее и следуйте инструкциям мастера для импорта сертификата.

- Повторите эти действия для всех компьютеров сайта ArcGIS Server.

Отзыв по этому разделу?

linux устанавливает локальный прокси — Русские Блоги

linux устанавливает локальный прокси

Теги: заметки по использованию manjaro

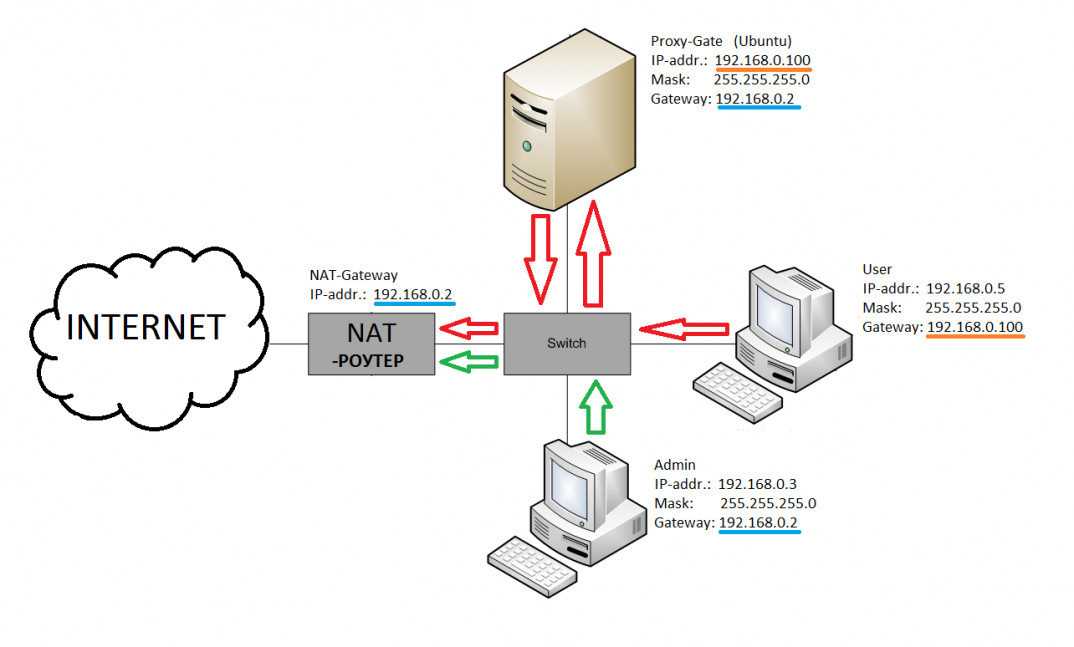

Настройка локального прокси под Linux-графикой аналогична настройке Windows. Принцип состоит в том, чтобы прослушивать локальный (127.0.0.1) назначенный порт. Вы также можете напрямую изменить файл конфигурации, что полезно в неграфическом интерфейсе.

Настройки графики

Существует много рабочих столов Linux, и можно напрямую настроить общие параметры системы — конфигурацию сети, что более интуитивно понятно. Вот интерфейс gnome:

В xfce можно настроить только PAC, а затем используйте файл конфигурации для мониторинга локального порта.

Настройки профиля

В любом файле конфигурации переменных среды (например, / etc / profile, ~ / .bashrc и т. Д.) Введитеexport http_proxy=http://127.0.0.1:port, Порт — это порт прослушивания локального агента. После записи перезагрузите файл конфигурации в источник / etc / profile.

Для разных протоколов его можно настроить отдельно. Некоторые ссылки перечислены ниже:

no_proxy = localhost, 127.0.0.0 / 8, *. local # При доступе к указанному адресу прокси не используется, несколько адресов можно разделить запятыми NO_PROXY=localhost,127.0.0.0/8,*.local all_proxy=socks://proxy.example.com:8080/ ALL_PROXY=socks://proxy.example.com:8080/ http_proxy=http://proxy.example.com:8080 HTTP_PROXY=http://proxy.example.com:8080 ftp_proxy=http://proxy.example.com:8080 FTP_PROXY=http://proxy.example.com:8080 https_proxy=http://proxy.example.com:8080 HTTPS_PROXY=http://proxy.example.com:8080

Фактически, не записывая файл конфигурации, вы можете выполнить команду экспорта прямо в терминале. Просто выйти из системы или перезапустить локальный агент будет недействительным.

Просто выйти из системы или перезапустить локальный агент будет недействительным.

Если прокси-сервер установил аутентификацию пользователя по паролю, запишите его какhttp_proxy=http://username:[email protected]:portФормат в порядке.

Настройки Linux в VirtualBox

Виртуальная машина VirtualBox должна использовать локальный агент хоста, и виртуальная машина может установить сеть в качестве моста. Таким образом, виртуальная машина напрямую подключена к той же локальной сети, что и хост, что эквивалентно двум компьютерам.

После настройки сетевой карты виртуальной машины обратитесь к приведенной выше конфигурации виртуальной машины. Прослушивающий ip записывает ip хоста в LAN, а порт записывает порт прослушивания хоста.

Фактически, сетевая карта виртуальной машины также может быть переведена в режим NAT. Виртуальная машина в режиме NAT может связываться с хостом, но хост не может связываться с виртуальной машиной.

Интеллектуальная рекомендация

Навыки использования Python (7): журнал инструментов журнала.

Модуль ведения журнала — это стандартный модуль, встроенный в Python. Он в основном используется для выходных журналов. Вы можете установить уровень выходных журналов, путей хранения журнала, проката …

Сбежать из лабиринта

Учитывая лабиринт m × n (строка m, столбец n), в лабиринте есть две позиции: Глория хочет перейти из одной позиции лабиринта в другую. Конечно, некоторые места в лабиринте пусты, и Глория может …

Узнание Python: Selenium не поддерживает текст непосредственно в XPath, ошибка: Selenium Message: неверный селектор: результат XPath E

Каталог статьи Демонстрация Решение Метод 1: анализ, использующий XPath в `из LXML Import Etree` Способ 2: Используйте метод селена до XPath’s Text` Демонстрация Отчет: Решение Метод 1: использованиеf…

Режим конструктора мод (режим генератора)

[b] Если ArrayList или HashMap определены как переменная-член класса, в методе должно быть вызвано действие clear (), чтобы предотвратить Данные сбивают с толку. Separate the construction of a complex…

Separate the construction of a complex…

Вторая глава заметок по изучению java: основные типы данных

[Поскольку каждая глава относительно длинная (более 10 страниц, в некоторых местах неизбежно будут допущены опечатки, пожалуйста, поправьте меня, если найдете, я очень благодарен)] Как представить три…

Вам также может понравиться

ESP32 обучения [1] — разработка экологического строительства (Aithinkeride_v1.0)

Сначала готова Среда разработки:AiThinkerIDE_V1.0 ESP_IDF:ESP_IDF Во-вторых, проект импорта 1. Щелкните правой кнопкой мыши → Импорт 2. Нажмите на C / C ++ ветви и выберитеExisting Code as…

Intellij Idea Console выводит китайские корпоративные решения

Во-первых, найдите установочный каталог Intellij Idese, введитеbinКаталог, позиционированиеidea.vmoptionsДокумент, как показано ниже: Дважды щелкните, чтобы открытьidea.vmoptionsДокумент, как показано…

Многопоточные тесты

…

Подробное графическое объяснение конфигурации кластерного режима распределенной системы обмена сообщениями Kafka_2.

13 под Centos_7.2

13 под Centos_7.2«Конфигурация кластерного режима распределенной системы сообщений Kafka_2.13 под Centos_7.2» Введение завершено в предыдущем блоге «Конфигурация одноэлементного режима распределенной с…

100 обязательных песен для вождения в 2019 году

Рекомендуем скачать, получить путь: Нажмите здесь, чтобы скачать напрямую Когда новогодний колокол звучал снова и снова, я поехал играть и увидел, что на дороге все меньше и меньше машин, шаги пешеход…

Поддержка прокси-серверов в приложениях Adobe Creative Cloud

Эта статья относится к Creative Cloud 2018 и более ранним версиям.

Creative Cloud расширяет функциональность приложения, предоставляя доступ к различным службам, таким как Assets, Adobe Fonts и Behance. На многих предприятиях доступ в Интернет ограничивается и контролируется прокси-сервером.

В данной статье описаны различные уровни поддержки прокси-окружений в продуктах Creative Cloud.

Adobe Asset Link не поддерживает среды прокси-серверов. Подробности приведены в документе Необходимые требования.

Подробности приведены в документе Необходимые требования.

Для правильной синхронизации в корпоративном окружении Creative Cloud Libraries на панели Libraries в приложениях должны подключаться к локальному узлу localhost. Поэтому для обхода прокси-сервера в корпоративном окружении при использовании Libraries следует задать локальный узел localhost и адрес 127.0.0.1.

Если вы используете автоматическую настройку прокси-сервера (PAC) или протокол автоматического обнаружения прокси-сервера (WPAD) на компьютере Mac, необходимо активировать параметр Исключить простые имена хостов.

Примечание. Включение этой функции необходимо при вводе URL- или IP-адреса прокси-сервера вручную.

Подробнее о настройках прокси-сервера для Creative Cloud Libraries см. в разделах Настройка прокси-сервера для работы с библиотеками и Настройка прокси-сервера сетевым администратором.

Поддерживаемые типы настройки прокси

На компьютерах с Mac OS и Windows поддерживаются следующие конфигурации прокси-сервера:

- Настройка прокси-сервера с помощью URL-адреса PAC с проверкой подлинности или без нее

- Автоматическая настройка прокси (WPAD)

- Обычная проверка подлинности.

В случае, если пользователь указывает учетные данные в приложении Creative Cloud, Creative Cloud Libraries использует эти данные. Если пользователь не указывает учетные данные в приложении Creative Cloud, Creative Cloud Libraries запрашивает эти данные у пользователя.

В случае, если пользователь указывает учетные данные в приложении Creative Cloud, Creative Cloud Libraries использует эти данные. Если пользователь не указывает учетные данные в приложении Creative Cloud, Creative Cloud Libraries запрашивает эти данные у пользователя. - Аутентификация Kerberos поддерживается для Creative Cloud Libraries и приложения Creative Cloud для настольных ПК. Однако в настоящее время аутентификация Kerberos не поддерживается для продуктов Creative Cloud.

Неподдерживаемые типы настройки прокси

Следующие конфигурации прокси-сервера не поддерживаются:

- Проверки подлинности NTLM

- Поддержка локальных PAC-файлов

Приложение Creative Cloud для настольных ПК и Creative Cloud Packager поддерживают удаленные PAC-файлы с базовой аутентификацией (PAC-файлы хранятся на удаленном сервере, доступ по URL-адресу).

Приложение Creative Cloud для настольных ПК и Creative Cloud Packager не поддерживают локально сохраненные pac-файлы.

Проверки подлинности NTLM не поддерживаются.

Среда прокси-сервера с проверкой подлинности и установленным приложением Creative Cloud для настольных ПК и другими продуктами Creative Cloud

Рекомендуется использовать только прокси-серверы HTTP и HTTPS. Прокси-сервер SOCKS не поддерживается в приложении Creative Cloud для настольных ПК.

Если корпоративное окружение настроено на использование прокси-сервера с обычной проверкой подлинности, будет происходить следующее.

Если используется вся функциональность Creative Cloud, то для лицензирования программного обеспечения и использования служб пользователи входят через приложение Creative Cloud для настольных ПК. Если приложение Creative Cloud для настольных ПК запускается впервые и обнаруживает прокси-сервер, запрашиваются учетные данные.