Закат эпохи алгоритма MD5? / Хабр

Вспомним про хеш

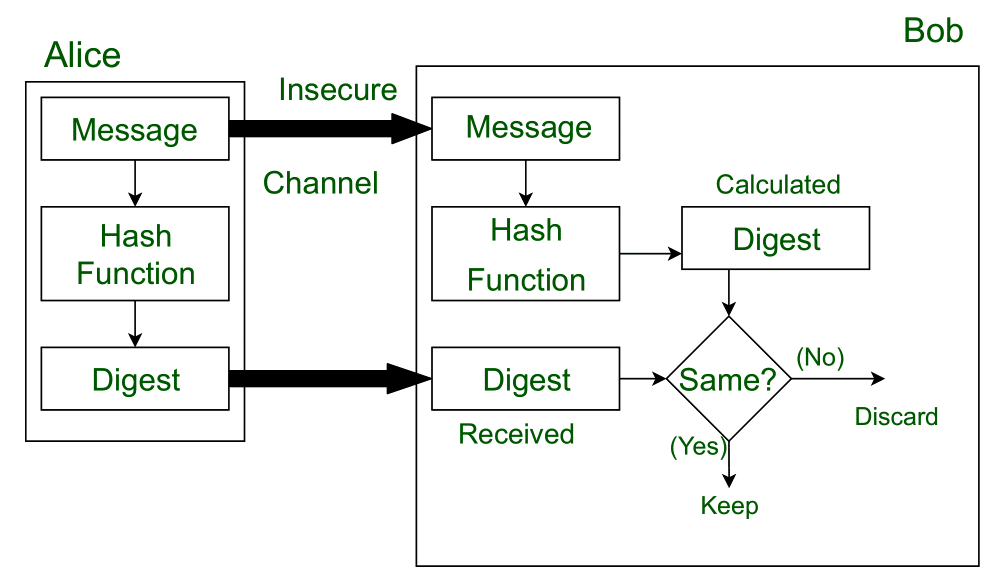

Хеш-функция — функция, осуществляющая преобразование массива входных данных произвольной длины в выходную битовую строку установленной длины, выполняемое определенным алгоритмом. Преобразование, производимое хеш-функцией, называется хешированием. Результат преобразования называется хешем.

Хеш-функции применяются в следующих случаях:

При построении ассоциативных массивов.

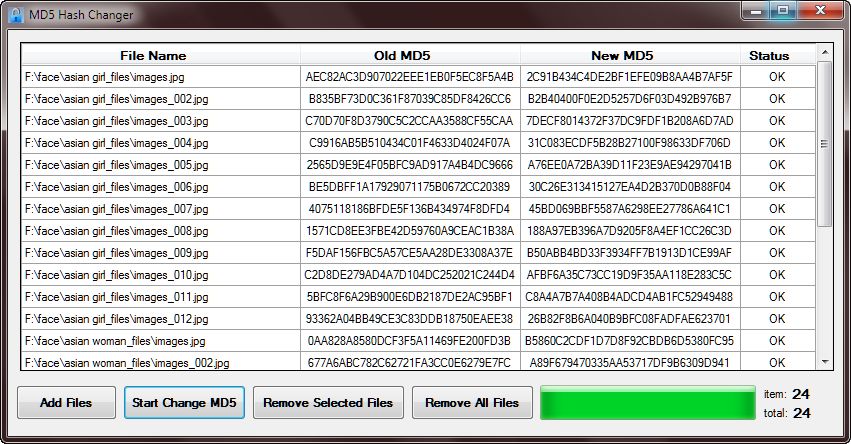

При поиске дубликатов в последовательностях наборов данных.

При построении уникальных идентификаторов для наборов данных.

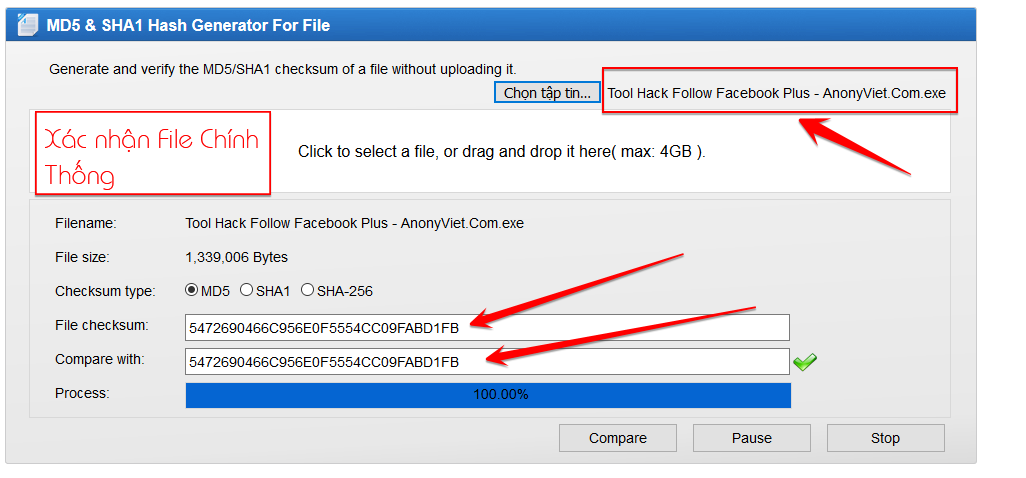

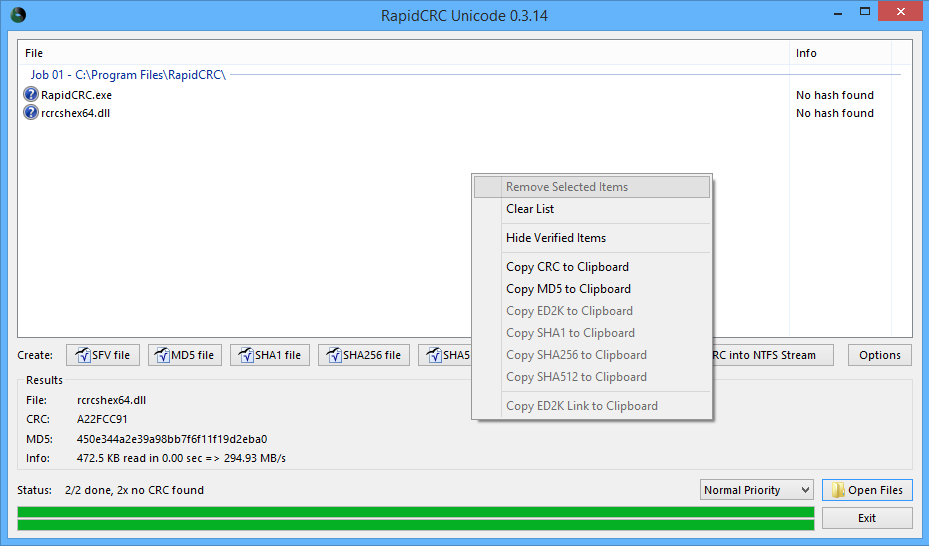

При вычислении контрольных сумм от данных для последующего обнаружения в них ошибок, возникающих при хранении и передаче данных.

При сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции).

При выработке электронной подписи (на практике часто подписывается не само сообщение, а его хеш-образ).

С точки зрения математики, контрольная сумма является результатом хеш-функции, используемой для вычисления контрольного кода — небольшого количества бит внутри большого блока данных, например, сетевого пакета или блока компьютерного файла, применяемого для обнаружения ошибок при передаче или хранении информации. Значение контрольной суммы добавляется в конец блока данных непосредственно перед началом передачи или записи данных на какой-либо носитель информации. Впоследствии оно проверяется для подтверждения целостности данных. Популярность использования контрольных сумм для проверки целостности данных обусловлена тем, что подобная проверка просто реализуема в двоичном цифровом оборудовании, легко анализируется и хорошо подходит для обнаружения общих ошибок, вызванных наличием шума в каналах передачи данных.

MD5 — алгоритм хеширования, разработанный профессором Рональдом Л. Ривестом из Массачусетского технологического института в 1991 году. Предназначен для создания контрольных сумм или «отпечатков» сообщения произвольной длины и последующей проверки их подлинности. Алгоритм MD5 основан на алгоритме MD4.

Предназначен для создания контрольных сумм или «отпечатков» сообщения произвольной длины и последующей проверки их подлинности. Алгоритм MD5 основан на алгоритме MD4.

Как работает протокол?

Утилита md5sum, предназначенная для хеширования данных заданного файла по алгоритму MD5, возвращает строку. Она состоит из 32 цифр в шестнадцатеричной системе счисления (016f8e458c8f89ef75fa7a78265a0025).

То есть хеш, полученный от функции, работа которой основана на этом алгоритме, выдает строку в 16 байт (128) бит. И эта строка включает в себя 16 шестнадцатеричных чисел. При этом изменение хотя бы одного ее символа приведет к последующему бесповоротному изменению значений всех остальных битов строки.

В данном алгоритме предполагается наличие 5 шагов, а именно:

Выравнивание потока

Добавление длины сообщения

Инициализация буфера

Вычисление в цикле

Результат вычислений

На первом шаге “Выравнивание потока” сначала дописывают единичный бит в конец потока, затем необходимое число нулевых бит. Входные данные выравниваются так, чтобы их новый размер был сравним с 448 по модулю 512. Выравнивание происходит, даже если длина уже сравнима с 448.

Входные данные выравниваются так, чтобы их новый размер был сравним с 448 по модулю 512. Выравнивание происходит, даже если длина уже сравнима с 448.

На втором шаге в оставшиеся 64 бита дописывают 64-битное представление длины данных до выравнивания. Сначала записывают младшие 4 байта. Если длина превосходит то дописывают только младшие биты. После этого длина потока станет кратной 512. Вычисления будут основываться на представлении этого потока данных в виде массива слов по 512 бит.

На третьем для вычислений используются четыре переменные размером 32 бита и задаются начальные значения в 16-ричном виде. В этих переменных будут храниться результаты промежуточных вычислений.

Во время 4-го шага “Вычисление в цикле” происходит 4 раунда, в которых сохраняются значения, оставшиеся после операций над предыдущими блоками. После всех операций суммируются результаты двух последних циклов. Раундов в MD5 стало 4 вместо 3 в MD4. Добавилась новая константа для того, чтобы свести к минимуму влияние входного сообщения. В каждом раунде на каждом шаге и каждый раз константа разная. Она суммируется с результатом и блоком данных. Результат каждого шага складывается с результатом предыдущего шага. Из-за этого происходит более быстрое изменение результата. Изменился порядок работы с входными словами в раундах 2 и 3.

В каждом раунде на каждом шаге и каждый раз константа разная. Она суммируется с результатом и блоком данных. Результат каждого шага складывается с результатом предыдущего шага. Из-за этого происходит более быстрое изменение результата. Изменился порядок работы с входными словами в раундах 2 и 3.

В итоге на 5-ом шаге мы получим результат вычислений, который находится в буфере это и есть хеш. Если выводить побайтово, начиная с младшего байта первой переменной и закончив старшим байтом последней, то мы получим MD5-хеш.

Уязвимости MD5

Алгоритм MD5 уязвим к некоторым атакам. Например, возможно создание двух сообщений с одинаковой хеш-суммой.

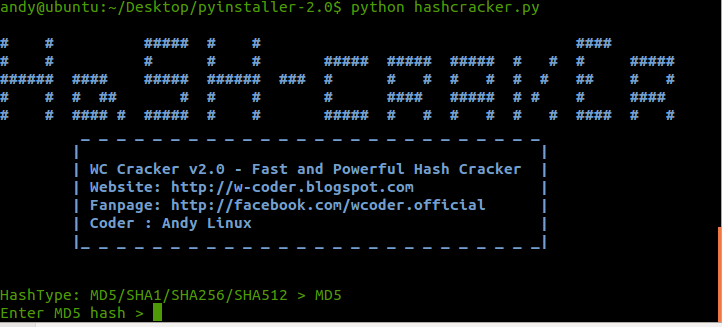

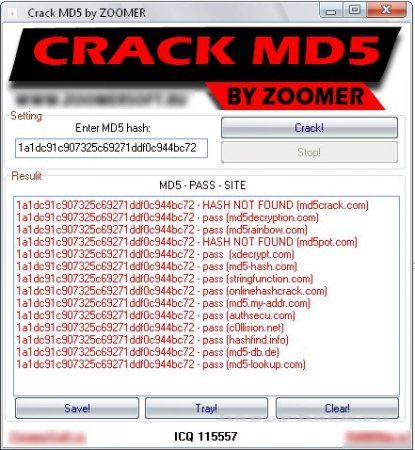

На данный момент существуют несколько видов взлома хешей MD5 — подбора сообщения с заданным хешем:

При этом методы перебора по словарю и brute-force могут использоваться для взлома хеша других хеш-функций (с небольшими изменениями алгоритма). RainbowCrack требует предварительной подготовки радужных таблиц, которые создаются для заранее определённой хеш-функции. Поиск коллизий специфичен для каждого алгоритма. Рассмотрим каждый вид «взлома» по отдельности.

Поиск коллизий специфичен для каждого алгоритма. Рассмотрим каждый вид «взлома» по отдельности.

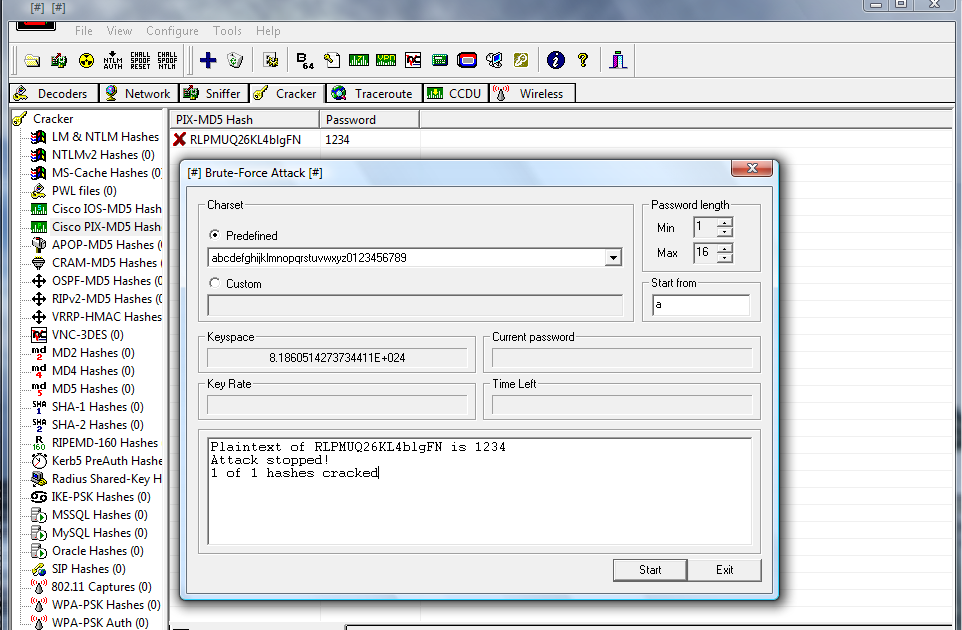

Атаки переборного типа

В криптографии атака полного перебора или исчерпывающий поиск ключей это стратегия, которая теоретически может быть использована против любых зашифрованных данных. Злоумышленник, который не может воспользоваться слабостью в системе шифрования, реализовывает атаку подобного типа. Она включает в себя систематическую проверку всех возможных ключей, пока не будет найден правильный. В худшем случае для взлома сообщения потребуется задействовать всю вычислительную мощность.

Перебор по словарю — атака на систему защиты, применяющая метод полного перебора предполагаемых паролей, используемых для аутентификации, осуществляемого путём последовательного пересмотра всех слов (паролей в чистом виде) определённого вида и длины из словаря с целью последующего взлома системы и получения доступа к секретной информации.

Как видно из определения, атаки по словарю являются атаками полного перебора. Единственное отличие состоит в том, что данные атаки обычно более эффективны так как становится не нужным перебирать все комбинации символов, чтобы добиться успеха. Злоумышленники используют обширные списки наиболее часто используемых паролей таких как, имена домашних животных, вымышленных персонажей или конкретно характерных слов из словаря – отсюда и название атаки. Однако если пароль действительно уникален (не является комбинацией слов), атака по словарю не сработает. В этом случае использование атаки полного перебора единственный вариант.

Единственное отличие состоит в том, что данные атаки обычно более эффективны так как становится не нужным перебирать все комбинации символов, чтобы добиться успеха. Злоумышленники используют обширные списки наиболее часто используемых паролей таких как, имена домашних животных, вымышленных персонажей или конкретно характерных слов из словаря – отсюда и название атаки. Однако если пароль действительно уникален (не является комбинацией слов), атака по словарю не сработает. В этом случае использование атаки полного перебора единственный вариант.

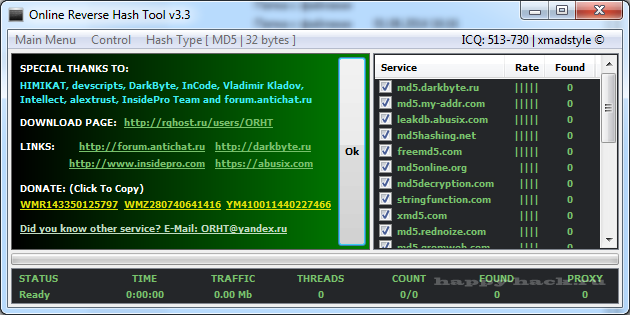

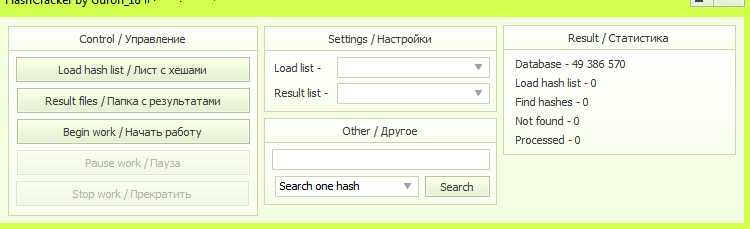

Для полного перебора или перебора по словарю можно использовать программы PasswordsPro, MD5BFCPF, John the Ripper. Для перебора по словарю существуют готовые словари.

RainbowCrack

Это ещё один метод взлома хеша. Он основан на генерировании большого количества хешей из набора символов, чтобы по получившейся базе вести поиск заданного хеша.

Радужные таблицы состоят из хеш-цепочек и более эффективны, чем предыдущий упомянутый тип атак, поскольку они оптимизируют требования к хранению, хотя поиск выполняется немного медленнее. Радужные таблицы отличаются от хеш-таблиц тем, что они создаются с использованием как хеш-функций, так и функций редукции.

Радужные таблицы отличаются от хеш-таблиц тем, что они создаются с использованием как хеш-функций, так и функций редукции.

Цепочки хешей — метод для уменьшения требования к объёму памяти. Главная идея — определение функции редукции R, которая сопоставляет значениям хеша значения из таблицы. Стоит отметить, что R не является обращением хеш-функции.

Радужные таблицы являются развитием идеи таблицы хеш-цепочек. Функции редукции применяются по очереди, перемежаясь с функцией хеширования.

Использование последовательностей функций редукции изменяет способ поиска по таблице. Поскольку хеш может быть найден в любом месте цепочки, необходимо сгенерировать несколько различных цепочек.

Существует множество систем взлома паролей и веб-сайтов, которые используют подобные таблицы. Основная идея данного метода — достижение компромисса между временем поиска по таблице и занимаемой памятью. Конечно, использование радужных таблиц не гарантирует 100% успеха взлома систем паролей. Но чем больше набор символов, используемый для создания радужной таблицы, и чем продолжительнее хеш-цепочки, тем больше будет шансов получить доступ к базе данных исходных паролей.

Но чем больше набор символов, используемый для создания радужной таблицы, и чем продолжительнее хеш-цепочки, тем больше будет шансов получить доступ к базе данных исходных паролей.

Коллизии MD5

Коллизия хеш-функции — это получение одинакового значения функции для разных сообщений и идентичного начального буфера. В отличие от коллизий, псевдоколлизии определяются как равные значения хеша для разных значений начального буфера, причём сами сообщения могут совпадать или отличаться. В 1996 году Ганс Доббертин нашёл псевдоколлизии в MD5, используя определённые инициализирующие векторы, отличные от стандартных. Оказалось, что можно для известного сообщения построить второе такое, что оно будет иметь такой же хеш, как и исходное. С точки зрения математики, это означает следующее:

где — начальное значение буфера, а и — различные сообщения.

MD5 был тщательно изучен криптографическим сообществом с момента его первоначального выпуска и до 2004 года демонстрировал лишь незначительные недостатки. Однако летом 2004 года криптографы Ван Сяоюнь и Фэн Дэнго продемонстрировали алгоритм способный генерировать MD5-коллизии с использованием стандартного вектора инициализации.

Однако летом 2004 года криптографы Ван Сяоюнь и Фэн Дэнго продемонстрировали алгоритм способный генерировать MD5-коллизии с использованием стандартного вектора инициализации.

Позже данный алгоритм был усовершенствован, как следствие время поиска пары сообщений значительно уменьшилось, что позволило находить коллизии с приемлемой вычислительной сложностью. Как оказалось, в MD5 вопрос коллизий не решается.

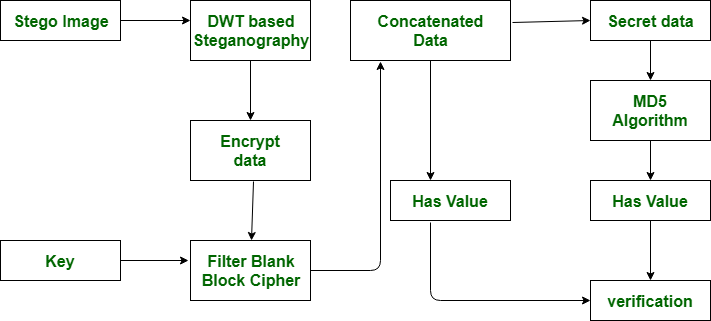

Безопасное использование MD5

MD5 – до сих пор является одним из самых распространенных способов защитить информацию в сфере прикладных исследований, а также в области разработки веб-приложений. Хеш необходимо обезопасить от всевозможных хакерских атак.

Информационная энтропия

ЭнтропияНадежность и сложность пароля в сфере информационных технологий обычно измеряется в терминах теории информации. Чем выше информационная энтропия, тем надежнее пароль и, следовательно, тем труднее его взломать.

Чем длиннее пароль и чем больше набор символов, из которого он получен, тем он надежнее. Правда вместо количества попыток, которые необходимо предпринять для угадывания пароля, принято вычислять логарифм по основанию 2 от этого числа, и полученное значение называется количеством «битов энтропии» в пароле. При увеличении длины пароля на один бит количество возможных паролей удвоится, что сделает задачу атакующего в два раза сложнее. В среднем, атакующий должен будет проверить половину из всех возможных паролей до того, как найдет правильный. В качестве наилучшей практики должно выполняться предварительное требование: приложение настаивает на том, чтобы пользователь использовал надежный пароль в процессе регистрации.

Правда вместо количества попыток, которые необходимо предпринять для угадывания пароля, принято вычислять логарифм по основанию 2 от этого числа, и полученное значение называется количеством «битов энтропии» в пароле. При увеличении длины пароля на один бит количество возможных паролей удвоится, что сделает задачу атакующего в два раза сложнее. В среднем, атакующий должен будет проверить половину из всех возможных паролей до того, как найдет правильный. В качестве наилучшей практики должно выполняться предварительное требование: приложение настаивает на том, чтобы пользователь использовал надежный пароль в процессе регистрации.

Добавление “соли” к паролю

Одна из наиболее распространенных причин успешных атак заключается в том, что компании не используют добавление соли к исходному паролю. Это значительно облегчает хакерам взлом системы с помощью атак типа радужных таблиц, особенно учитывая тот факт, что многие пользователи используют очень распространенные, простые пароли, имеющие одинаковые хеши.

Сольэто вторичный фрагмент информации, состоящий из строки символов, которые добавляются к открытому тексту (исходному паролю пользователя), а затем хешируется. Соление делает пароли более устойчивыми к атакам типа радужных таблиц, так как подобный пароль будет иметь более высокую информационную энтропию и, следовательно, менее вероятное существование в предварительно вычисленных радужных таблицах. Как правило, соль должна быть не менее 48 бит.

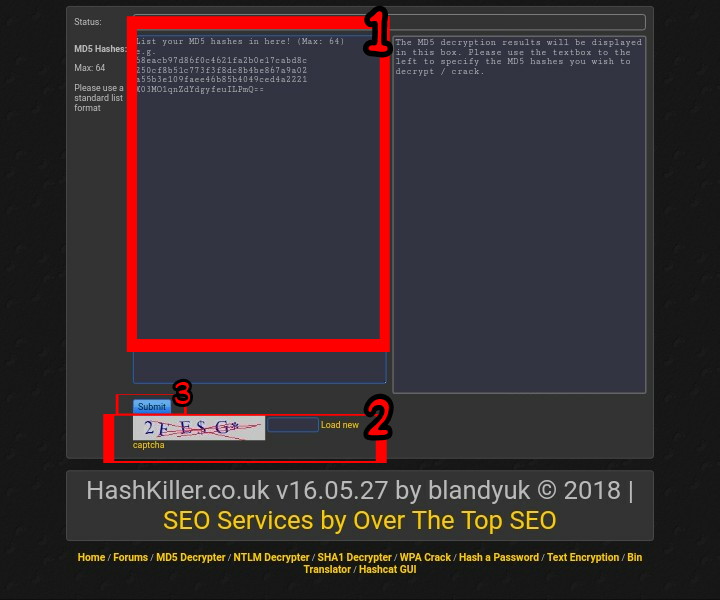

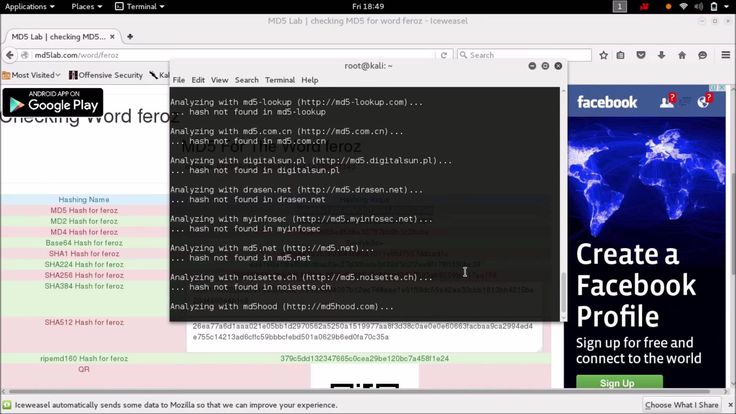

Декодирование кода MD5

Иногда при работе с компьютером или поврежденными базами данных требуется декодировать зашифрованное с помощью MD5 значение хеша.

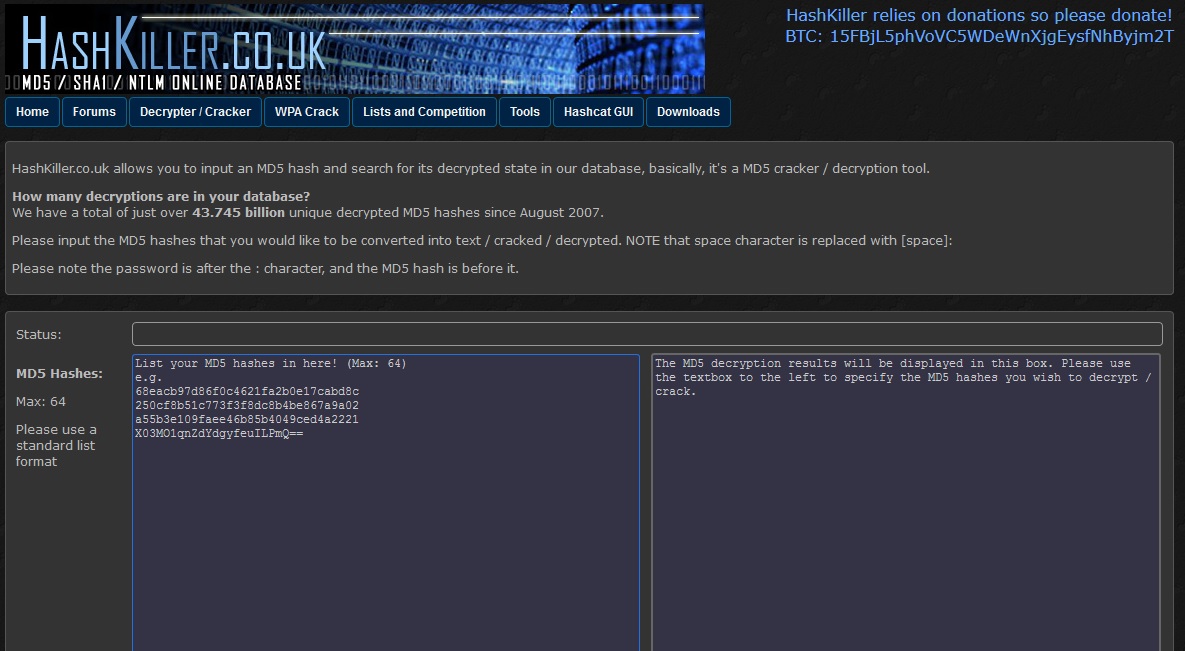

Удобнее всего использовать специализированные ресурсы, предоставляющие возможность сделать это online:

md5.web-max.ca данный сервис обладает простым и понятным интерфейсом. Для получения декодированного значения нужно ввести хеш и заполнить поле проверочной капчи;

md5decrypter.com аналогичный сервис;

msurf.

ru данный ресурс имеет простой русскоязычный интерфейс. Его функционал позволяет не только расшифровывать значения хеш-кодов, но и создавать их.

ru данный ресурс имеет простой русскоязычный интерфейс. Его функционал позволяет не только расшифровывать значения хеш-кодов, но и создавать их.

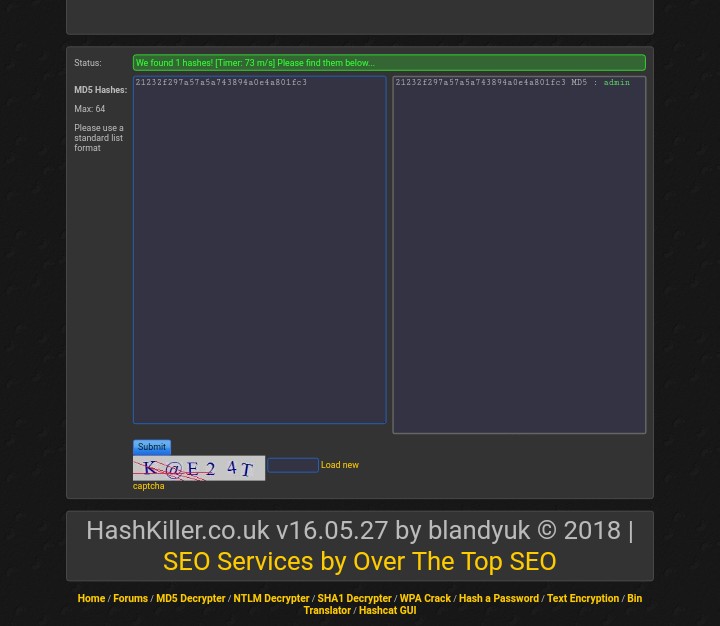

Если присмотреться к значениям декодинга, то становится понятно, что процесс расшифровки почти не дает результатов. Эти ресурсы представляют собой одну или несколько объединенных между собой баз данных, в которые занесены расшифровки самых простых слов.

При этом данные декодирования хеша MD5 даже такой распространенной части пароля, как «админ», нашлись лишь в одной базе. Поэтому хеши паролей, состоящих из более сложных и длинных комбинаций символов, практически невозможно расшифровать.

Создание хеша MD5 является односторонним процессом. Поэтому не подразумевает обратного декодирования первоначального значения.

Заключение

Как уже отмечалось ранее, основная задача любой функции хеширования сообщений производить образы, которые можно считать относительно случайными. Чтобы считаться криптографически безопасной, хэш-функция должна отвечать двум основным требованиям. Во-первых, злоумышленник не может сгенерировать сообщение, соответствующее определенному хеш-значению. Во-вторых, невозможно создать два сообщения, которые производят одно и то же значение (коллизии в MD5).

Во-первых, злоумышленник не может сгенерировать сообщение, соответствующее определенному хеш-значению. Во-вторых, невозможно создать два сообщения, которые производят одно и то же значение (коллизии в MD5).

К сожалению, выяснилось, что алгоритм MD5 не способен отвечать данным требованиям. IETF (Internet Engineering Task Force) рекомендовала новым проектам протоколов не использовать MD5, так как исследовательские атаки предоставили достаточные основания для исключения использования алгоритма в приложениях, которым требуется устойчивость к различного рода коллизиям.

Хеши MD5 больше не считаются безопасными, и их не рекомендовано использовать для криптографической аутентификации.

Спасибо за внимание!

Хэш-функция MD5 / Хабр

Много на просторах интернета, в том числе на хабре, написано о различный хэш-функциях, однако, в данном топике я дам свой взгляд на алгоритм и реализацию MD5.

Что такое хэш-функция и чем её едят?

Хэш-функция предназначена для свертки входного массива любого размера в битовую строку, для MD5 длина выходной строки равна 128 битам. Для чего это нужно? К примеру у вас есть два массива, а вам необходимо быстро сравнить их на равенство, то хэш-функция может сделать это за вас, если у двух массивов хэши разные, то массивы гарантировано разные, а в случае равенства хэшей — массивы скорее всего равны.

Для чего это нужно? К примеру у вас есть два массива, а вам необходимо быстро сравнить их на равенство, то хэш-функция может сделать это за вас, если у двух массивов хэши разные, то массивы гарантировано разные, а в случае равенства хэшей — массивы скорее всего равны.

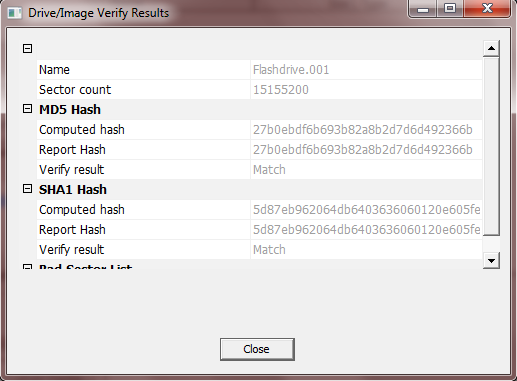

Однако чаще всего хэш-функции используются для проверки уникальности пароля, файла, строки и тд. К примеру, скачивая файл из интернета, вы часто видите рядом с ним строку вида b10a8db164e0754105b7a99be72e3fe5 — это и есть хэш, прогнав этот файл через алгоритм MD5 вы получите такую строку, и, если хэши равны, можно с большой вероятностью утверждать что этот файл действительно подлинный (конечно с некоторыми оговорками, о которых расскажу далее).

Конкретнее о MD5

Не буду углубляться в историю создания, об этом можно почитать в википедии, однако отмечу что алгоритм был создан профессором Р. Риверстом в 1991 году на основе алгоритма md4. Описан этот алгоритм в RFC 1321

Алгоритм состоит из пяти шагов:

1)Append Padding Bits

В исходную строку дописывают единичный байт 0х80, а затем дописывают нулевые биты, до тех пор, пока длина сообщения не будет сравнима с 448 по модулю 512. То есть дописываем нули до тех пор, пока длина нового сообщения не будет равна [длина] = (512*N+448),

То есть дописываем нули до тех пор, пока длина нового сообщения не будет равна [длина] = (512*N+448),

где N — любое натуральное число, такое, что это выражение будет наиболее близко к длине блока.

Далее в сообщение дописывается 64-битное представление длины исходного сообщения.

3)Initialize MD Buffer

На этом шаге инициализируется буффер

word A: 01 23 45 67

word B: 89 ab cd ef

word C: fe dc ba 98

word D: 76 54 32 10

Как можно заметить буффер состоит из четырех констант, предназначенный для сбора хэша.

4)Process Message in 16-Word Blocks

На четвертом шаге в первую очередь определяется 4 вспомогательные логические функции, которые преобразуют входные 32-битные слова, в, как ни странно, в 32-битные выходные.

G(X,Y,Z) = XZ v Y not(Z)

H(X,Y,Z) = X xor Y xor Z

I(X,Y,Z) = Y xor (X v not(Z))

Также на этом шаге реализуется так называемый «белый шум» — усиление алгоритма, состоящее 64 элементного массива, содержащего псевдослучайные числа, зависимые от синуса числа i:

T[i]=4,294,967,296*abs(sin(i))

Далее начинается «магия».

Копируем каждый 16-битный блок в массив X[16] и производим манипуляции:

Копируем каждый 16-битный блок в массив X[16] и производим манипуляции:AA = A

BB = B

CC = C

DD = D

A, B, C, D — регистры

F(B,C,D) — одна из логических функций

X[k] — k-тый элемент 16-битного блока.

T[i] — i-тый элемент таблицы «белого шума»

<<< s — операция циклического сдвига на s позиций влево.

Приводить все раунды не имеет смысла, все их можно посмотреть тут

Ну и в конце суммируем результаты вычислений:

A = A + AA

C = C + CC

D = D + DD

5) Output

Выводя побайтово буффер ABCD начиная с A и заканчивая D получим наш хэш.

Надежность

Существует мнение что взломать хэш MD5 невозможно, однако это неправда, существует множество программ подбирающих исходное слово на основе хэша. Абсолютное большинство из них осуществляет перебор по словарю, однако существуют такие методы как RainbowCrack, он основан на генерировании множества хэшей из набора символов, чтобы по получившейся базе производить поиск хэша.

Также у MD5, как у любой хэш-функции, существует такое понятие как коллизии — это получение одинаковых хэшей для разных исходных строк. В 1996 году Ганс Доббертин нашёл псевдоколлизии в MD5, используя определённый инициализирующий буффер (ABCD). Также в 2004 году китайские исследователи Ван Сяоюнь, Фен Дэнгуо, Лай Сюэцзя и Юй Хунбо объявили об обнаруженной ими уязвимости в алгоритме, позволяющей за небольшое время (1 час на кластере IBM p690) находить коллизии. Однако в 2006 году чешский исследователь Властимил Клима опубликовал алгоритм, позволяющий находить коллизии на обычном компьютере с любым начальным вектором (A,B,C,D) при помощи метода, названного им «туннелирование».

Прилагаю собственный пример реализации функции на C#:

md5.rar

MD5 Generator — Создание MD5 Интернет Хэш Любая строка

что md5 все?

MD5 является криптографической хэш-функции алгоритма также известный как «сообщение-дайджеста». Это содержит ряд цифр, генерируемых процедурой хеширования в одну сторону. Дайджесты сообщений специально разработаны для обеспечения целостности куска информации или средств массовой информации и определить, есть ли изменения и дополнение в любую часть сообщения.

Дайджесты сообщений защищены однонаправленные хэш-функции, которые принимают случайные величины данных и получения значения хэш фиксированной длины.

что использование md5?

Основная функция MD5, чтобы вычислить значение хэш-функции в криптографии. В то время как хэш-функция, чтобы получить блоки данных и возвращать их с битовой строки фиксированного размера или хэш-значение. Данные, которые были использованы с помощью хэш-функции упоминается как «сообщение»; в то время, вычисленное значение хэша «дайджест сообщения».

MD5, вместе с другими хэш-функций, обычно используется при создании цифровых подписей и кодов подтверждения сообщений, индексирование данных в хэш-таблицы, индикаторы скопированные данные, для отпечатков пальцев, чтобы сортировать и идентифицировать файлы, а также выступать в качестве контрольных сумм в обнаружении непреднамеренного повреждение данных.

MD5 хэш используется для обеспечения целостности данных файлов, так как хэш-алгоритм MD5 имеет уникальный способ получения тех же результатов, для того же набора данных. Пользователи MD5 разрешается сравнить хэш источника данных с вновь сгенерированным хэшем по назначению файла; это помогает пользователю проверить, если хэш цел и неизменный вид.

Знайте, что MD5 хэш НЕ является шифрование, но только отпечатки пальцев данного входа. Кроме того, вы должны понимать, что это односторонний процесс, который означает, что пользователь не может отменить сгенерированный MD5 хэш, чтобы восстановить исходную строку.

как использовать наш md5 хэш-генератор?

Наш MD5 Hash Generator работает, добавив строку в отведенном, и наш MD5 преобразователь будет вычислять ваши данные, используя уникальный дизайн алгоритм криптографического хеширования для хэша MD5, который использует расположение символов на 32-шестнадцатеричное.

После того, как наш MD5 хэш-генератор завершил обработку вашего запроса, вы уже можете отправить MD5 хэш для получателя. Вы можете проверить целостность вашего MD5 хэша, имея это трещиной; строка проверяется, если она дает те же результаты.

Это онлайн MD5 имеет генератор инструмент позволяет генерировать MD5 хэш любой строки. Это очень полезно при кодировании пароли, данные кредитных карт и других конфиденциальных данных в MySQL, Postgress или других баз данных. Этот инструмент полезен для PHP программистов, ASP программистов и всех, кто использует MySQL, SQL, или Postgress.

каков нормальный размер значения хэша md5?

MD5 может производить 128 бит (16 байт) значение хеш-функции, и оно характеризуется шестнадцатеричное число из 32 цифр.

Могу ли я расшифровать md5?

NO. Вы не можете расшифровать MD5, потому что это не алгоритм шифрования. Многие люди путают об этом, потому что они часто думают, что MD5 может шифровать данные. Где на самом деле MD5 не имеет возможности шифрования. Это может вычислить только хэш-значение для выбранного набора данных.

Это может вычислить только хэш-значение для выбранного набора данных.

есть способ обратить md5?

Опять же, ответ НЕТ. Вы не можете отменить MD5, поскольку хэш-функции работают только на одну сторону процедур. Генератор MD5 будет только получить данные или сообщения, дайджесты, а затем генерировать хеш-значение. Там нет обратной функции для MD5.

почему md5 не обратимы?

Для того, чтобы лучше объяснить, почему MD5 не является обратимым, вот пример: когда мы используем MD5 онлайн генератор на текстовые данные, скажем, 750000 символов, мы получим около 32 цифр переваривать. Таким образом, если мы хотим, чтобы вернуть это, как бы систему определения точности, при которой 750000 символов использовались только из 32 цифр? Это причина, почему MD5 генератор просто не имеют такой функции.

есть возможность столкновения?

Для того, чтобы иметь возможность получить столкновения MD5, вы должны хэшировании около 6000000000 файлов в секунду на протяжении 100 лет. Если вы хотите узнать больше об этом, читайте на День рождения Paradox.

Если вы хотите узнать больше об этом, читайте на День рождения Paradox.

какие радужные таблицы все о?

Радужные таблицы также известны как справочные таблицы обратной хэш. В этом методе, MD5 вычисляет же хэш-значение для данных данных или сообщений; это довольно легко использовать грубую силу для поиска значения. Например, можно начать вычисления дайджеста из восьми знаков (буквенно-цифровых комбинаций) и человек может посмотреть на таблицу паролей, чтобы узнать, какой пароль совпадает с которым переваривать.

это md5 функция действительно безопасно?

Правда MD5 был признан быть устойчивым без столкновений. НО это может также зависеть от того, как и где вы используете этот MD5.

MD5 хеш генерируется путем получать строку любой желаемой длины и кодирования его в 128-битный отпечаток пальца. Набрав ту же строку, используя генератор MD5 всегда будет производить тот же 128-битный хеш-результат. MD5 хэшей обычно используются вместе с меньшими строк при принятии и сохранение паролей, номеров кредитных карт или любой другой конфиденциальной информации в базах данных, таких как популярный MySQL. Этот инструмент онлайн генератор MD5 предоставляет пользователям быстрый и простой способ для кодирования хэш MD5 из основной строки до 256 символов в длину.

Этот инструмент онлайн генератор MD5 предоставляет пользователям быстрый и простой способ для кодирования хэш MD5 из основной строки до 256 символов в длину.

Итак, если вы хотите использовать только MD5 в качестве базового алгоритма контрольной суммы или отличительного элемента управления в таблице базы данных, он будет работать очень хорошо. MD5 настолько компактен, что ему удалось только лишь 32 цифр! Вот почему он не ест слишком много места для хранения и имеет возможность вычислять и генерировать хэш в оснастке. Просто имейте в виду, чтобы избежать использования MD5 для паролей дайджесты или других очень важных систем безопасности. Вы можете найти много руководящих принципов MD5 в Интернете для вашей защиты; Вы можете использовать эти принципы, чтобы правильно использовать MD5.

Другие языки: English, русский, 日本語, italiano, français, Português, Español, Deutsche, 中文.

MD5 Класс (System.Security.Cryptography) | Microsoft Learn

Twitter LinkedIn Facebook Адрес электронной почты

- Ссылка

Определение

- Пространство имен:

- System.

Security.Cryptography

Security.Cryptography

- Сборка:

- System.Security.Cryptography.Algorithms.dll

- Сборка:

- System.Security.Cryptography.dll

- Сборка:

- mscorlib.dll

- Сборка:

- netstandard.dll

Важно!

Некоторые сведения относятся к предварительной версии продукта, в которую до выпуска могут быть внесены существенные изменения.

Представляет абстрактный класс, от которого наследуются все реализации хэш-алгоритма MD5.

public ref class MD5 abstract : System::Security::Cryptography::HashAlgorithm

[System.Runtime.Versioning.UnsupportedOSPlatform("browser")]

public abstract class MD5 : System.Security.Cryptography.HashAlgorithmpublic abstract class MD5 : System.Security.Cryptography.HashAlgorithm

[System.Runtime.InteropServices.ComVisible(true)] public abstract class MD5 : System.Security.Cryptography.HashAlgorithm

[<System.Runtime.Versioning.UnsupportedOSPlatform("browser")>] type MD5 = class inherit HashAlgorithm

type MD5 = class

inherit HashAlgorithm[<System.Runtime.InteropServices.ComVisible(true)>]

type MD5 = class

inherit HashAlgorithmPublic MustInherit Class MD5 Inherits HashAlgorithm

- Наследование

Object

HashAlgorithm

MD5

- Производный

System.

Security.Cryptography.MD5Cng

Security.Cryptography.MD5CngSystem.Security.Cryptography.MD5CryptoServiceProvider

- Атрибуты

UnsupportedOSPlatformAttribute ComVisibleAttribute

Хэш-функции сопоставляют двоичные строки произвольной длины с небольшими двоичными строками фиксированной длины. Криптографическая хэш-функция имеет свойство, которое вычисляется невозможно для поиска двух различных входных данных, которые хэширует в одно и то же значение; то есть хэши двух наборов данных должны совпадать, если соответствующие данные также совпадают. Небольшие изменения данных приводят к большим непредсказуемым изменениям в хэше.

Размер хэша для алгоритма MD5 составляет 128 бит.

Методы ComputeHash MD5 класса возвращают хэш в виде массива 16 байт. Обратите внимание, что некоторые реализации MD5 создают 32-символьный хэш с шестнадцатеричным форматом. Чтобы взаимодействовать с такими реализациями, отформатируйте возвращаемое значение ComputeHash методов в виде шестнадцатеричного значения.

Примечание

Из-за проблем с конфликтом с MD5/SHA1 корпорация Майкрософт рекомендует SHA256 или SHA512. Рассмотрите SHA256 возможность использования класса или SHA512 класса вместо MD5 класса. Используется MD5 только для совместимости с устаревшими приложениями и данными.

Конструкторы

| MD5() | Инициализирует новый экземпляр MD5. |

| HashSizeInBits | Хэш-размер, создаваемый алгоритмом MD5 в битах. |

| HashSizeInBytes | Хэш-размер, созданный алгоритмом MD5 в байтах. |

| HashSizeValue | Представляет размер вычисленного хэш-кода в битах. (Унаследовано от HashAlgorithm) |

| HashValue | Представляет значение вычисляемого хэш-кода. (Унаследовано от HashAlgorithm) |

| State | Представляет состояние процесса вычисления хэша. |

Свойства

| CanReuseTransform | Получает значение, указывающее на возможность повторного использования текущего преобразования. (Унаследовано от HashAlgorithm) |

| CanTransformMultipleBlocks | Если переопределено в производном классе, возвращает значение, указывающее, возможно ли преобразование нескольких блоков. (Унаследовано от HashAlgorithm) |

| Hash | Получает значение вычисленного хэш-кода. (Унаследовано от HashAlgorithm) |

| HashSize | Получает размер вычисленного хэш-кода в битах. (Унаследовано от HashAlgorithm) |

| InputBlockSize | При переопределении в производном классе получает размер входного блока. (Унаследовано от HashAlgorithm) |

| OutputBlockSize | При переопределении в производном классе получает размер выходного блока. |

Методы

| Clear() | Освобождает все ресурсы, используемые классом HashAlgorithm. (Унаследовано от HashAlgorithm) |

| ComputeHash(Byte[]) | Вычисляет хэш-значение для заданного массива байтов. (Унаследовано от HashAlgorithm) |

| ComputeHash(Byte[], Int32, Int32) | Вычисляет хэш-значение для заданной области заданного массива байтов. (Унаследовано от HashAlgorithm) |

| ComputeHash(Stream) | Вычисляет хэш-значение для заданного объекта Stream. (Унаследовано от HashAlgorithm) |

| ComputeHashAsync(Stream, CancellationToken) | Асинхронно вычисляет хэш-значение для заданного объекта Stream. (Унаследовано от HashAlgorithm) |

| Create() | Создает экземпляр реализации по умолчанию хэш-алгоритма MD5. |

| Create(String) | Создает экземпляр заданной реализации хэш-алгоритма MD5. |

| Dispose() | Освобождает все ресурсы, используемые текущим экземпляром класса HashAlgorithm. (Унаследовано от HashAlgorithm) |

| Dispose(Boolean) | Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы. (Унаследовано от HashAlgorithm) |

| Equals(Object) | Определяет, равен ли указанный объект текущему объекту. |

| GetHashCode() | Служит хэш-функцией по умолчанию. (Унаследовано от Object) |

| GetType() | Возвращает объект Type для текущего экземпляра. (Унаследовано от Object) |

| HashCore(Byte[], Int32, Int32) | При переопределении в производном классе передает данные, записанные в объект, на вход хэш-алгоритма для вычисления хэша. (Унаследовано от HashAlgorithm) |

| HashCore(ReadOnlySpan<Byte>) | Передает записываемые в объект данные в хэш-алгоритм для вычисления хэша. (Унаследовано от HashAlgorithm) |

| HashData(Byte[]) | Вычисляет хэш данных с помощью алгоритма MD5. |

| HashData(ReadOnlySpan<Byte>) | Вычисляет хэш данных с помощью алгоритма MD5. |

| HashData(ReadOnlySpan<Byte>, Span<Byte>) | Вычисляет хэш данных с помощью алгоритма MD5. |

| HashData(Stream) | Вычисляет хэш потока с помощью алгоритма MD5. |

| HashData(Stream, Span<Byte>) | Вычисляет хэш потока с помощью алгоритма MD5. |

| HashDataAsync(Stream, CancellationToken) | Асинхронно вычисляет хэш потока с помощью алгоритма MD5. |

| HashDataAsync(Stream, Memory<Byte>, CancellationToken) | Асинхронно вычисляет хэш потока с помощью алгоритма MD5. |

| HashFinal() | Если переопределено в производном классе, завершает вычисление хэша после обработки последних данных криптографическим хэш-алгоритмом. (Унаследовано от HashAlgorithm) |

| Initialize() | Сбрасывает хэш-алгоритм в исходное состояние. (Унаследовано от HashAlgorithm) |

| MemberwiseClone() | Создает неполную копию текущего объекта Object. (Унаследовано от Object) |

| ToString() | Возвращает строку, представляющую текущий объект. (Унаследовано от Object) |

| TransformBlock(Byte[], Int32, Int32, Byte[], Int32) | Вычисляет хэш-значение для заданной области входного массива байтов и копирует указанную область входного массива байтов в заданную область выходного массива байтов. |

| TransformFinalBlock(Byte[], Int32, Int32) | Вычисляет хэш-значение для заданной области заданного массива байтов. (Унаследовано от HashAlgorithm) |

| TryComputeHash(ReadOnlySpan<Byte>, Span<Byte>, Int32) | Пытается вычислить хэш-значение для заданного массива байтов. (Унаследовано от HashAlgorithm) |

| TryHashData(ReadOnlySpan<Byte>, Span<Byte>, Int32) | Пытается вычислить хэш данных с помощью алгоритма MD5. |

| TryHashFinal(Span<Byte>, Int32) | Пытается завершить вычисление хэша после обработки последних данных хэш-алгоритмом. (Унаследовано от HashAlgorithm) |

| IDisposable.Dispose() | Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы. (Унаследовано от HashAlgorithm) |

Применяется к

См. также раздел

- службы шифрования

Можно ли расшифровать хэши MD5?

кто-то сказал мне, что он видел программными системами:

- извлечение MD5 зашифрованных паролей из других систем;

- расшифровать зашифрованные пароли и

- храните пароли в базе данных системы, используя собственный алгоритм системы.

Это возможно? Я думал, что невозможно / возможно расшифровать хэши MD5.

Я знаю, что есть словари MD5, но есть ли фактическая расшифровка алгоритм?

нет. MD5 не является шифрованием (хотя он может использоваться как часть некоторых алгоритмов шифрования), это один из способов хэш-функция. Большая часть исходных данных фактически «потеряна» как часть преобразования.

MD5 не является шифрованием (хотя он может использоваться как часть некоторых алгоритмов шифрования), это один из способов хэш-функция. Большая часть исходных данных фактически «потеряна» как часть преобразования.

подумайте об этом: MD5 всегда имеет длину 128 бит. Это означает, что есть 2128 возможные хеши MD5. Это достаточно большое число, и все же оно определенно конечное. И все же существует бесконечное число возможных входных данных для данного хэш-функция (и большинство из них содержат более 128 бит или жалкие 16 байт). Таким образом, на самом деле существует бесконечное количество возможностей для данных, которые будут хэшироваться до одного и того же значения. Что делает хэши интересными, так это то, что невероятно сложно найти две части данных, которые хэшируются с одинаковым значением, и вероятность того, что это произойдет случайно, почти равна 0.

простой пример для (очень небезопасной) хэш-функции (и это иллюстрирует общую идею ее существования односторонним) было бы взять все биты части данных и рассматривать их как большое число. Затем выполните целочисленное деление, используя некоторое большое (возможно, простое) число n и возьмите остальное (см.:модуль). Вам останется некоторое число между 0 и n. Если вы должны были выполнить тот же расчет снова (в любое время, на любом компьютере, в любом месте), используя ту же строку, он придет с тем же значением. И все же, нет никакого способа найти из чего исходное значение было, так как существует бесконечное число чисел, которые имеют этот точный остаток, если разделить на n.

Затем выполните целочисленное деление, используя некоторое большое (возможно, простое) число n и возьмите остальное (см.:модуль). Вам останется некоторое число между 0 и n. Если вы должны были выполнить тот же расчет снова (в любое время, на любом компьютере, в любом месте), используя ту же строку, он придет с тем же значением. И все же, нет никакого способа найти из чего исходное значение было, так как существует бесконечное число чисел, которые имеют этот точный остаток, если разделить на n.

тем не менее, было обнаружено, что MD5 имеет некоторые слабые стороны, такие, что с некоторой сложной математикой можно найти столкновение, не пробуя 2128 возможных входных строк. И тот факт, что большинство паролей короткие, и люди часто используют общие значения (например, «пароль» или «секрет») означает, что в некоторых случаях, вы можете сделать достаточно хорошее предположение о чьем-то пароле, погуглив для хэша или используя Радужный таблице. Это одна из причин, почему вы всегда должны «соль » хэшированные пароли, так что два одинаковых значения при хэшировании не будут хэшироваться до одного и того же значения.

Как только часть данных была запущена через хэш-функцию, возврата нет.

369

поделиться

автор: Adam Batkin

вы не можете — в теории. Весь смысл гашиша в том, что это только один способ. Это означает, что если кому-то удается получить список хэшей, они все равно не могут получить ваш пароль. Кроме того, это означает, что даже если кто-то использует один и тот же пароль на нескольких сайтах (да, мы все знаем, что мы не должны, но…) у кого есть доступ к базе данных сайта, не сможет использовать пароль пользователя на сайте Б.

тот факт, что MD5 является хэшем, также означает, что он теряет информацию. Для любого данного MD5-хэш, если вы позволите пароли произвольной длины может быть несколько паролей, которые производят один и тот же хэш. Для хорошего хэша было бы вычислительно невозможно найти их за пределами довольно тривиальной максимальной длины, но это означает, что нет гарантия что если вы найдете пароль, который имеет целевой хэш, это определенно оригинальный пароль. Это астрономически маловероятно что вы увидите два ASCII-только, пароли разумной длины, которые имеют тот же MD5 гашиш, но это не невозможно.

Это астрономически маловероятно что вы увидите два ASCII-только, пароли разумной длины, которые имеют тот же MD5 гашиш, но это не невозможно.

MD5-плохой хэш для использования паролей:

- это быстро, что означает, что если у вас есть «целевой» хэш, дешево попробовать много паролей и посмотреть, сможете ли вы найти тот, который хэширует эту цель. Соление не помогает с это сценарий, но это помогает сделать его более дорогим, чтобы попытаться найти пароль, соответствующий любой одной из несколько хэшей с использованием различных солей.

- Я считаю, что она известные недостатки, которые облегчают поиск коллизий, хотя поиск коллизий в печатаемом тексте (а не произвольных двоичных данных), по крайней мере, будет сложнее.

Я не эксперт по безопасности, поэтому не буду делать конкретную рекомендацию за пределами «не сворачивайте свою собственную систему аутентификации.- Найди его у уважаемого поставщика и используй. Как разработка и внедрение систем безопасности-это сложный бизнес.

151

поделиться

автор: Jon Skeet

технически, это ‘возможно’, а при очень жесткие условия (радужные таблицы, грубое принуждение на основе очень малой возможности того, что пароль пользователя находится в этой хэш-базе данных).

но это не значит, что это

- жизнеспособных

или - безопасное

вы не хотите ‘reverse’ an MD5 в хэш. используя методы, описанные ниже, вы будете и не нужно. «Реверсирование» MD5 фактически считается вредоносного — несколько веб-сайтов предлагают возможность «взломать» и bruteforce MD5 хэши-но все они являются массивными базами данных, содержащих словарные слова, ранее представленные пароли и другие слова. Есть очень маленький шанс что у него будет хэш MD5, который вам нужен. и если ты соленое хэш MD5-это тоже не сработает! 🙂

путь входа с MD5 хэширования должны работа:

При Регистрации:

Пользователь создает пароль — > пароль хэшируется с помощью MD5 — > хэш, хранящийся в базе данных

При Входе В Систему:

Пользователь вводит имя пользователя и пароль — > (имя пользователя проверено) пароль хэшируется с помощью MD5 — > хэш сравнивается с сохраненным хэшем в база данных

когда «потерянный пароль» необходим:

2 варианта:

- пользователь отправил случайный пароль для входа в систему, а затем прослушивается, чтобы изменить его при первом входе в систему.

или

- пользователю отправляется ссылка на изменение пароля (с дополнительной проверкой, если у вас есть секретный вопрос / etc) , а затем новый пароль хэшируется и заменяется старый пароль в базе данных

50

поделиться

автор: Daniel May

не напрямую. Из-за принципу Дирихле, существует (вероятно) более одного значения, которое хэширует любой заданный вывод MD5. Как таковой, вы не можете изменить его с уверенностью. Кроме того, MD5 сделан, чтобы сделать его трудно найти любой такой обратный хэш (однако были атаки, которые производят конфликты — то есть, производят два значения, которые хэшируют к тому же результату, но вы не можете контролировать, что результирующее значение MD5 будет быть.)

однако, если вы ограничите пространство поиска, например, общими паролями с длиной под N, у вас может больше не быть свойства необратимости (потому что количество выходов MD5 намного больше, чем количество строк в интересующей области). Тогда вы можете использовать Радужный таблице или аналогично обратным хэшам.

Тогда вы можете использовать Радужный таблице или аналогично обратным хэшам.

30

поделиться

автор: bdonlan

невозможно, по крайней мере, не в разумное количество времени.

кстати, это часто используется пароль «сброс». То есть вы даете им новый (случайный) пароль и отправляете их по электронной почте.

13

поделиться

автор: Matthew Groves

вы не можете вернуть пароль md5.(на любом языке)

но можно:

дайте пользователю новый.

регистрация в некоторых радужных таблиц может извлечь старый.

12

поделиться

автор: Nettogrof

нет, он, должно быть, запутался в словарях MD5.

криптографические хэши (MD5 и т. д…) are один из способов и вы не можете вернуться к исходному сообщению и только дайджест если у вас есть другая информация об исходном сообщении и т. д. что ты не должен.

д. что ты не должен.

9

поделиться

автор: Robert Greiner

расшифровка (непосредственно получение простого текста из хэшированного значения алгоритмическим способом), нет.

существуют, однако, методы, которые используют то, что известно как Радужный таблице. Это вполне возможно, если ваши пароли хэшируются без соли.

8

поделиться

автор: Sinan Taifour

MD5-это алгоритм хэширования, вы не можете вернуть хэш-значение.

вы должны добавить «change password feature», где пользователь дает другой пароль, вычисляет хэш и сохраняет его как новый пароль.

7

поделиться

автор: Svetlozar Angelov

нет простого способа сделать это. Это своего рода точка хэширования пароля в первую очередь. 🙂

одна вещь, вы должны быть в состоянии сделать, это установить временный пароль для них вручную и отправить их.

Я не решаюсь упомянуть об этом, потому что это плохая идея (и это не гарантирует работу в любом случае), но вы можете попробовать найти хэш в радужной таблице, как milw0rm чтобы узнать, можете ли вы восстановить старый пароль, который путь.

7

поделиться

автор: Bill the Lizard

см. все другие ответы здесь о том, как и почему это не обратимо и почему вы все равно не захотите.

для полноты, хотя, есть радужные таблицы который вы можете найти возможные совпадения. Нет никакой гарантии, что ответ в таблице rainbow будет оригинальным паролем, выбранным вашим пользователем, чтобы сильно запутать их.

кроме того, это не будет работать для соленых хэшей. соление рекомендуется много эксперты безопасности.

6

поделиться

автор: Dinah

нет способа «вернуть» хэш-функцию с точки зрения нахождения для нее обратной функции. Как упоминалось ранее, в этом весь смысл наличия хэш-функции. Он не должен быть обратимым, и он должен допускать быстрый расчет хэш-значения. Поэтому единственный способ найти входную строку, которая дает заданное хэш-значение, — это попробовать все возможные комбинации. По этой причине это называется атакой грубой силы.

Как упоминалось ранее, в этом весь смысл наличия хэш-функции. Он не должен быть обратимым, и он должен допускать быстрый расчет хэш-значения. Поэтому единственный способ найти входную строку, которая дает заданное хэш-значение, — это попробовать все возможные комбинации. По этой причине это называется атакой грубой силы.

попытка всех возможных комбинаций занимает много времени и это также причина, по которой хэш-значения используются для хранения паролей относительно безопасным способом. Если злоумышленник может получить доступ к базе данных со всеми паролями пользователей внутри, вы теряете в любом случае. Если у вас есть хэш-значения и (идеалистически говоря) надежные пароли, будет намного сложнее получить пароли из хэш-значений для злоумышленника.

хранение хэш-значений также не является проблемой производительности, потому что вычисление хэш-значения относительно быстро. Так что же самое системы вычисляют хэш-значение пароля, введенного пользователем (что быстро), а затем сравнивают его с сохраненным хэш-значением в своей базе данных пользователей.

4

поделиться

автор: Kage

MD5 считается сломанным, не потому, что вы можете вернуть исходный контент из хэша, но потому, что с работой вы можете создавать два сообщения, которые хэшируются в один хэш.

вы не можете отменить хэш MD5.

3

поделиться

автор: Ned Batchelder

единственное, что может работать (если мы упомянем, что пароли просто хэшируются, без добавления какой-либо соли, чтобы предотвратить атаки воспроизведения, если это так, вы должны знать соль), кстати, получить инструмент атаки словаря, файлы многих слов, чисел и т. д. затем создайте две строки, одна строка-слово, номер (в словаре), другая-хэш слова, и сравните хэши, если они совпадают…

Это единственный способ, не вдаваясь в криптоанализ.

2

поделиться

автор: berkay

да, именно то, что вы просите можно. Невозможно «расшифровать» пароль MD5 без помощи, но можно повторно зашифровать пароль MD5 в другой алгоритм, просто не все за один раз.

Невозможно «расшифровать» пароль MD5 без помощи, но можно повторно зашифровать пароль MD5 в другой алгоритм, просто не все за один раз.

то, что вы делаете, это организовать для ваших пользователей, чтобы иметь возможность войти в новую систему, используя старый пароль MD5. В тот момент, когда они входят в систему, они дали вашей программе входа unhashed версия пароля, который вы доказываете, соответствует хэшу MD5, который У вас есть. Затем вы можете преобразовать этот не хэшированный пароль в новый алгоритм хэширования.

очевидно, что это расширенный процесс, потому что вы должны ждать ваших пользователей, чтобы сказать вам, что пароли, но это работает.

(NB: семь лет спустя, ну, надеюсь, кто-то найдет это полезным)

2

поделиться

автор: user3710044

вы можете найти онлайн-инструменты, которые используют словарь для получения исходного сообщения.

в некоторых случаях метод словаря может быть просто бесполезным:

- если сообщение хэшируется с помощью сообщения соли

- если сообщение хэш более одного раза

например, вот один MD5 в декриптер онлайн-инструмент.

2

поделиться

автор: davitz38

нет,это невозможно. Либо вы можете использовать словарь, либо вы можете попробовать хэшировать разные значения, пока не получите хэш, который вы ищете. Но его нельзя «расшифровать».

1

поделиться

автор: Vilx-

MD5 имеет свои недостатки (см. Википедия), поэтому есть некоторые проекты, которые пытаются предварительно вычислить хэши. Википедия также намекает на некоторые из этих проектов. Одно я знаю (и уважаю) это ophrack. Вы не можете сказать пользователю свой собственный пароль, но вы можете сказать им пароль, который работает. Но я думаю: просто напишите thrm новый пароль на случай, если они забыли.

1

поделиться

автор: dz.

алгоритм хэша MD5 не является обратимым, поэтому декодирование MD5 невозможно, но на некоторых веб-сайтах есть массовый набор паролей, поэтому вы можете попробовать онлайн для декодирования хэша MD5.

попробуйте онлайн :

MD5 расшифровать

md5online

md5decrypter

1

поделиться

автор: Girish Patidar

в теории невозможно расшифровать хэш-значение но у вас есть некоторые грязные методы для получения исходного обычного текста.

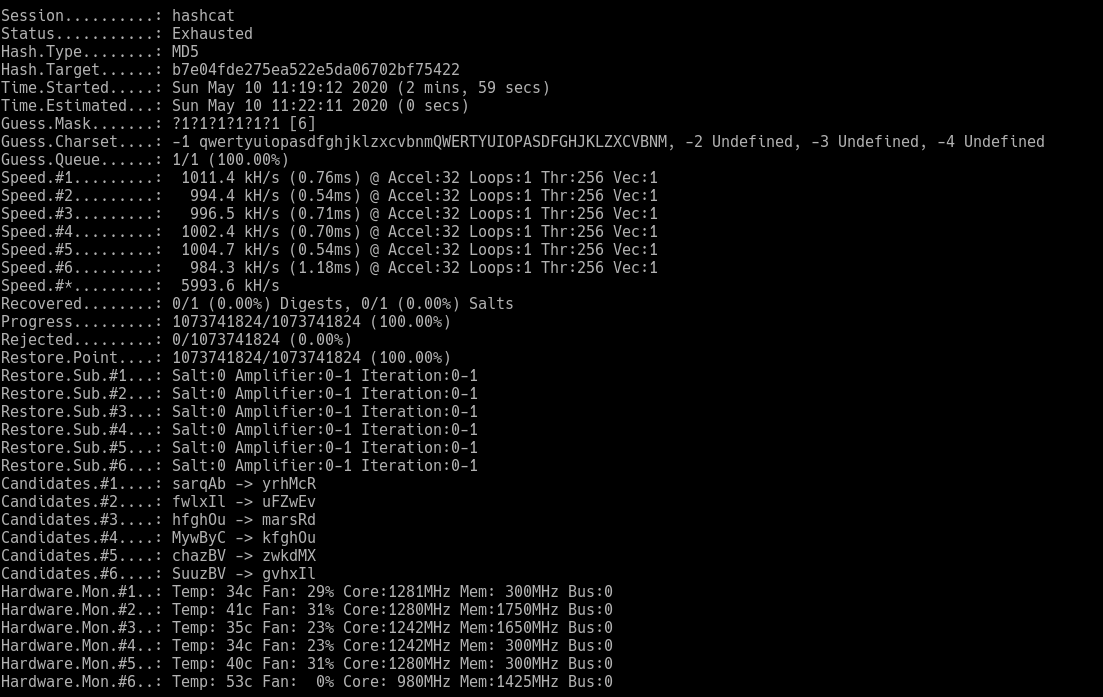

- Bruteforcing: все алгоритмы компьютерной безопасности страдают bruteforcing. Основываясь на этой идее, сегодняшний GPU использует идею параллельного программирования, с помощью которого он может вернуть обычный текст, массово bruteforcing его с помощью любого графического процессора. Этот инструмент hashcat тут эта работа. Последний раз, когда я проверял технологии CUDA версия этого, я смог bruteforce 7 письмо длинный символ в течение шести минут.

- поиск в интернет: просто скопируйте и вставьте хэш в Google и посмотрите, сможете ли вы найти там соответствующий открытый текст. Это не решение, когда вы pentesting что-то, но это определенно стоит попробовать.

Некоторые веб-сайты поддерживают хэш почти для всех слов в словаре.

Некоторые веб-сайты поддерживают хэш почти для всех слов в словаре.

1

поделиться

автор: vikkyhacks

нет, невозможно отменить хэш-функцию, такую как MD5: учитывая выходное хэш-значение, невозможно найти входное сообщение, если не известно достаточно информации о входном сообщении.

Decryption не является функцией, определенной для хэш-функции; шифрование и дешифрование являются функциями шифр такие как AES в режиме CBC; хэш-функции не шифровать, ни расшифровать. используются хэш-функции к дайджест входящее сообщение. как следует из названия, обратный алгоритм невозможен конструкция.

MD5 был разработан как криптографически безопасный,односторонняя хэш-функция. Теперь легко создавать коллизии для MD5-даже если большая часть входного сообщения заранее определена. Таким образом, MD5 официально нарушен, и MD5 больше не следует считать криптографически безопасным хэшем. Это, однако, все еще невозможно найти входное сообщение, которое приводит к хэш-значению: Найти X, когда известно только H(X) (и X не имеет предварительно вычисленной структуры с хотя бы одним 128-байтовым блоком предварительно вычисленных данных). Есть нет известных атак до изображения против его MD5.

Это, однако, все еще невозможно найти входное сообщение, которое приводит к хэш-значению: Найти X, когда известно только H(X) (и X не имеет предварительно вычисленной структуры с хотя бы одним 128-байтовым блоком предварительно вычисленных данных). Есть нет известных атак до изображения против его MD5.

обычно также можно угадать пароли с помощью грубой силы или (дополненных) атак словаря, сравнить базы данных или попытаться найти хэши паролей в так называемых радужных таблицах. Если совпадение найдено, то оно вычислительно уверен, что вход был найден. Хэш-функции также защищены от атак столкновения: поиск X', Так что H(X') = H(X) дано H(X). Так что если X обнаружено, что вычислительно точно, что это действительно входное сообщение. В противном случае вы бы все-таки совершили атаку на столкновение. Радужные таблицы могут использоваться для ускорения атак, и есть специализированные интернет-ресурсы, которые помогут вам найти пароль, заданный конкретным хэш.

это, конечно, можно повторно использовать значение хэша H(X) для проверки паролей, сгенерированных в других системах. Единственное, что должна сделать принимающая система, — это сохранить результат детерминированной функции F что происходит H(X) в качестве входных данных. Когда X дана система H(X) и поэтому F можно пересчитать и результаты можно сравнить. Другими словами, это не требуется для расшифровки хэш-значение просто проверка что пароль правильный, и вы все равно можете сохранить хэш как другое значение.

вместо MD5 важно использовать хэш пароля или PBKDF (пароль ключа функция деривации) вместо. Такая функция определяет, как использовать соль вместе с хэш. Таким образом, идентичные хэши не будут генерироваться для идентичных паролей (от других пользователей или в других базах данных). Пароль: хэши по этой причине также не позволяют использовать радужные таблицы, пока соль достаточно велика и правильно рандомизирована.

хэши паролей также содержать работа-фактор (иногда настраивается с помощью итераций), что может значительно замедлить атаки, которые пытаются найти пароль, учитывая значение соли и хэша. Это важно, так как база данных с солями и хэш-значениями может быть украдена. Наконец, хэш пароля также может быть памяти-жесткий таким образом, для вычисления хэша требуется значительный объем памяти. Это делает невозможным использование специального оборудования (GPU, ASIC, FPGA и т. д.) чтобы позволить злоумышленнику ускорить поиск. Другие входные данные или параметры конфигурации, такие как перец или количество распараллеливания, также могут быть доступны для хэша пароля.

это, однако, все равно позволит кому-либо проверить пароль, данный H(X) даже если H(X) — это хэш пароля. Пароль: хэши по-прежнему детерминированы, поэтому, если кто-то знает все входные данные и сам алгоритм хэша, то X может использоваться для расчета H(X) и-снова-результаты можно сравнить.

обычно используемые хэши паролей bcrypt, скрипт и PBKDF2 с. Существует также Argon2 в различных формах, который является победителем разумно недавнего конкурса хэширования паролей. здесь, на CrackStation is хороший пост в блоге о защите паролем.

можно сделать невозможным для противников выполнить вычисление хэша, чтобы убедиться, что пароль правильный. Для этого перец можно использовать в качестве ввода хэша пароля. В качестве альтернативы хэш-значение, конечно, может быть зашифровано с помощью шифра, такого как AES и режим работы, такой как CBC или GCM. Это, однако, требует хранение секретного ключа независимо и с более высоким доступом требования, чем хэш пароля.

1

поделиться

автор: Maarten Bodewes

пока невозможно ввести хэш пароля в алгоритм и вернуть пароль в виде обычного текста, потому что хэширование-это один из способов. Но то, что люди сделали, — это создать хэши и сохранить их в большой таблице, чтобы при вводе определенного хэша он проверял таблицу на пароль, который соответствует хэшу, и возвращал этот пароль вам. Пример сайта, который делает это, являетсяhttp://www.md5online.org/ . Современные пароля счетчиков системы хранения используя алгоритм соления, при вводе одного и того же пароля в поле пароля при регистрации генерируются разные хэши.

Но то, что люди сделали, — это создать хэши и сохранить их в большой таблице, чтобы при вводе определенного хэша он проверял таблицу на пароль, который соответствует хэшу, и возвращал этот пароль вам. Пример сайта, который делает это, являетсяhttp://www.md5online.org/ . Современные пароля счетчиков системы хранения используя алгоритм соления, при вводе одного и того же пароля в поле пароля при регистрации генерируются разные хэши.

-1

поделиться

автор: Ogbe

нет, вы не можете расшифровать/отменить md5, поскольку это одностороннее шифрование. но на некоторых веб-сайтах есть большой набор паролей базы данных, поэтому вы можете попробовать онлайн декодировать свою хэш-строку MD5 или SHA1.

Я попробовал сайт как http://www.mycodemyway.com/encrypt-and-decrypt/md5 и его работа отлично для меня, но это полностью зависит от вашего хэша, если этот хэш хранится в этой базе данных, то вы можете получить фактическую строку.

-1

поделиться

автор: Rafi Ahmad

MD5 | это… Что такое MD5?

| Проверить информацию. Необходимо проверить точность фактов и достоверность сведений, изложенных в этой статье. |

| Информация в этой статье или некоторых её разделах устарела. Вы можете помочь проекту, обновив её и убрав после этого данный шаблон. |

MD5 (англ. Message Digest 5) — устаревший, криптографически взломанный,[1] 128-битный алгоритм хеширования, разработанный профессором Рональдом Л. Ривестом из Массачусетского технологического института (Massachusetts Institute of Technology, MIT) в 1991 году. Предназначен для создания «отпечатков» или дайджестов сообщения произвольной длины и последующей проверки их подлинности. Программистам, владельцам веб-сайтов, пользователям следует избегать использования MD5 в любых целях. [1] Одной из альтернатив являются алгоритмы семейства SHA-2.

[1] Одной из альтернатив являются алгоритмы семейства SHA-2.

Содержание

|

История

MD5 — один из серии алгоритмов по построению дайджеста сообщения, разработанный профессором Рональдом Л. Ривестом из Массачусетского технологического института. Был разработан в 1991 году, как более надёжный вариант предыдущего алгоритма MD4.[2] Описан в RFC 1321.[3] Позже Гансом Доббертином были найдены недостатки алгоритма MD4.

В 1993 году Берт ден Бур (Bert den Boer) и Антон Босселарс (Antoon Bosselaers) показали, что в алгоритме возможны псевдоколлизии, когда разным инициализирующим векторам соответствуют одинаковые дайджесты для входного сообщения.

В 1996 году Ганс Доббертин (Hans Dobbertin) объявил о коллизии в алгоритме и уже в то время было предложено использовать другие алгоритмы хеширования, такие как Whirlpool, SHA-1 или RIPEMD-160.

Из-за небольшого размера хеша в 128 бит, можно рассматривать birthday атаки. В марте 2004 года был запущен проект MD5CRK с целью обнаружения уязвимостей алгоритма, используя birthday атаки. Проект MD5CRK закончился 17 августа 2004 года, когда Ван Сяоюнь (Wang Xiaoyun), Фэн Дэнго (Feng Dengguo), Лай Сюэцзя (Lai Xuejia) и Юй Хунбо (Yu Hongbo) обнаружили уязвимости в алгоритме.

1 марта 2005 года Arjen Lenstra, Xiaoyun Wang и Benne de Weger продемонстрировали построение двух X.509 документов с различными открытыми ключами и одинаковым хешем MD5.

18 марта 2006 года исследователь Властимил Клима (Vlastimil Klima) опубликовал алгоритм, который может найти коллизии за одну минуту на обычном компьютере, метод получил название «туннелирование».

В конце 2008 года US-CERT призвал разработчиков программного обеспечения, владельцев веб-сайтов и пользователей прекратить использовать MD5 в любых целях, так как исследования продемонстрировали ненадёжность этого алгоритма.[1]

Алгоритм MD5

Схема работы алгоритма MD5

На вход алгоритма поступает входной поток данных, хеш которого необходимо найти. Длина сообщения может быть любой (в том числе нулевой). Запишем длину сообщения в L. Это число целое и неотрицательное. Кратность каким-либо числам необязательна. После поступления данных идёт процесс подготовки потока к вычислениям.

Ниже приведены 5 шагов алгоритма:

Шаг 1. Выравнивание потока

Сначала дописывают единичный бит в конец потока (байт 0x80), затем необходимое число нулевых бит. Входные данные выравниваются так, чтобы их новый размер был сравним с 448 по модулю 512 (). Выравнивание происходит, даже если длина уже сравнима с 448.

Шаг 2.

Добавление длины сообщения

Добавление длины сообщенияВ оставшиеся 64 бита дописывают 64-битное представление длины данных (количество бит в сообщении) до выравнивания. Сначала записывают младшие 4 байта. Если длина превосходит , то дописывают только младшие биты. После этого длина потока станет кратной 512. Вычисления будут основываться на представлении этого потока данных в виде массива слов по 512 бит.

Шаг 3. Инициализация буфера

Для вычислений инициализируются 4 переменных размером по 32 бита и задаются начальные значения шестнадцатеричными числами (шестнадцатеричное представление, сначала младший байт):

А = 01 23 45 67; В = 89 AB CD EF; С = FE DC BA 98; D = 76 54 32 10.

В этих переменных будут храниться результаты промежуточных вычислений. Начальное состояние ABCD называется инициализирующим вектором.

Определим ещё функции и константы, которые нам понадобятся для вычислений.

- Потребуются 4 функции для четырёх раундов. Введём функции от трёх параметров — слов, результатом также будет слово.

- 1 раунд .

- 2 раунд .

- 3 раунд .

- 4 раунд .

- Определим таблицу констант — 64-элементная таблица данных, построенная следующим образом: , где .[4]

- Выровненные данные разбиваются на блоки (слова) по 32 бита, и каждый блок проходит 4 раунда из 16 операторов. Все операторы однотипны и имеют вид: [abcd k s i], определяемый как , где X — блок данных. X[k] = M [n * 16 + k], где k — номер 32-битного слова из n-го 512-битного блока сообщения, и — циклический сдвиг влево на бит полученного 32-битного аргумента.

Шаг 4. Вычисление в цикле

Заносим в блок данных элемент n из массива. Сохраняются значения A, B, C и D, оставшиеся после операций над предыдущими блоками (или их начальные значения, если блок первый).

- AA = A

- BB = B

- CC = C

- DD = D

Раунд 1

/*[abcd k s i] a = b + ((a + F(b,c,d) + X[k] + T[i]) <<< s). */ [ABCD 0 7 1][DABC 1 12 2][CDAB 2 17 3][BCDA 3 22 4] [ABCD 4 7 5][DABC 5 12 6][CDAB 6 17 7][BCDA 7 22 8] [ABCD 8 7 9][DABC 9 12 10][CDAB 10 17 11][BCDA 11 22 12] [ABCD 12 7 13][DABC 13 12 14][CDAB 14 17 15][BCDA 15 22 16]

Раунд 2

/*[abcd k s i] a = b + ((a + G(b,c,d) + X[k] + T[i]) <<< s).*/ [ABCD 1 5 17][DABC 6 9 18][CDAB 11 14 19][BCDA 0 20 20] [ABCD 5 5 21][DABC 10 9 22][CDAB 15 14 23][BCDA 4 20 24] [ABCD 9 5 25][DABC 14 9 26][CDAB 3 14 27][BCDA 8 20 28] [ABCD 13 5 29][DABC 2 9 30][CDAB 7 14 31][BCDA 12 20 32]

Раунд 3

/*[abcd k s i] a = b + ((a + H(b,c,d) + X[k] + T[i]) <<< s). */ [ABCD 5 4 33][DABC 8 11 34][CDAB 11 16 35][BCDA 14 23 36] [ABCD 1 4 37][DABC 4 11 38][CDAB 7 16 39][BCDA 10 23 40] [ABCD 13 4 41][DABC 0 11 42][CDAB 3 16 43][BCDA 6 23 44] [ABCD 9 4 45][DABC 12 11 46][CDAB 15 16 47][BCDA 2 23 48]

Раунд 4

/*[abcd k s i] a = b + ((a + I(b,c,d) + X[k] + T[i]) <<< s). */ [ABCD 0 6 49][DABC 7 10 50][CDAB 14 15 51][BCDA 5 21 52] [ABCD 12 6 53][DABC 3 10 54][CDAB 10 15 55][BCDA 1 21 56] [ABCD 8 6 57][DABC 15 10 58][CDAB 6 15 59][BCDA 13 21 60] [ABCD 4 6 61][DABC 11 10 62][CDAB 2 15 63][BCDA 9 21 64]

Суммируем с результатом предыдущего цикла:

A = AA + A B = BB + B C = CC + C D = DD + D

После окончания цикла необходимо проверить, есть ли ещё блоки для вычислений. Если да, то изменяем номер элемента массива (n++) и переходим в начало цикла.

Если да, то изменяем номер элемента массива (n++) и переходим в начало цикла.

Шаг 5. Результат вычислений

Результат вычислений находится в буфере ABCD, это и есть хеш. Если выводить побайтово, начиная с младшего байта A и закончив старшим байтом D, то мы получим MD5-хеш.

Сравнение MD5 и MD4

Алгоритм MD5 происходит от MD4. В новый алгоритм добавили ещё один раунд, теперь их стало 4 вместо 3 в MD4. Добавили новую константу для того, чтобы свести к минимуму влияние входного сообщения, в каждом раунде на каждом шаге и каждый раз константа разная, она суммируется с результатом F и блоком данных. Изменилась функция G = XZ v (Y not(Z)) вместо (XY v XZ v YZ). Результат каждого шага складывается с результатом предыдущего шага, из-за этого происходит более быстрое изменение результата. Изменился порядок работы с входными словами в раундах 2 и 3.

Различия в скорости работы представлены в таблице:

| MD5 | MD4 | |||

|---|---|---|---|---|

| RFC | 2,614 сек | 37 359 Кб/с | 2,574 сек | 37 940 Кб/с |

| OpenSSL | 1,152 сек | 84 771 Кб/с | 0,891 сек | 109 603 Кб/с |

Необходимо было вычислить 10 000 хешей для сообщения длиной 10 000 байт. В качестве реализаций использовались OpenSSL и RFC 1321.

В качестве реализаций использовались OpenSSL и RFC 1321.

MD5-хеши

Хеш содержит 128 бит (16 байт) и обычно представляется как последовательность из 32 шестнадцатеричных цифр.

Несколько примеров хеша:

MD5("md5") = 1bc29b36f623ba82aaf6724fd3b16718

Даже небольшое изменение входного сообщения (в нашем случае на один бит: ASCII символ «5» с кодом 0x3516 = 0001101012 заменяется на символ «4» с кодом 0x3416 = 0001101002) приводит к полному изменению хеша. Такое свойство алгоритма называется лавинным эффектом.

MD5("md4") = c93d3bf7a7c4afe94b64e30c2ce39f4f

Пример MD5-хеша для «нулевой» строки:

MD5("") = d41d8cd98f00b204e9800998ecf8427e

Криптоанализ

На данный момент существуют несколько видов «взлома» хешей MD5 — подбора сообщения с заданным хешем:

- Перебор по словарю

- Brute-force

- RainbowCrack

Атаки переборного типа

Для полного перебора или перебора по словарю можно использовать программы PasswordsPro[5], MD5BFCPF[6], John the Ripper. Для перебора по словарю существуют готовые словари.[7]

Для перебора по словарю существуют готовые словари.[7]

RainbowCrack — ещё один метод взлома хеша. Он основан на генерировании большого количества хешей из набора символов, чтобы по получившейся базе вести поиск заданного хеша. Хотя генерация хешей занимает много времени, зато последующий взлом производится очень быстро.

Коллизии MD5

Коллизия хеш-функции — это получение одинакового значения функции для разных сообщений и идентичного начального буфера. В отличие от коллизий, псевдоколлизии определяются как равные значения хеша для разных значений начального буфера, причём сами сообщения могут совпадать или отличаться. В 1996 году Ганс Доббертин нашёл псевдоколлизии в MD5, используя определённые инициализирующие векторы, отличные от стандартных. Оказалось, что можно для известного сообщения построить второе, такое, что оно будет иметь такой же хеш, как и исходное. C точки зрения математики это означает: MD5(IV,L1) = MD5(IV,L2), где IV — начальное значение буфера, а L1 и L2 — различные сообщения. Например, если взять начальное значение буфера:

Например, если взять начальное значение буфера:

A = 0x12AC2375 В = 0x3B341042 C = 0x5F62B97C D = 0x4BA763ED

и задать входное сообщение

| AA1DDABE | D97ABFF5 | BBF0E1C1 | 32774244 |

| 1006363E | 7218209D | E01C136D | 9DA64D0E |

| 98A1FB19 | 1FAE44B0 | 236BB992 | 6B7A779B |

| 1326ED65 | D93E0972 | D458C868 | 6B72746A |

то, добавляя число к определённому 32-разрядному слову в блочном буфере, можно получить второе сообщение с таким же хешем. Ханс Доббертин представил такую формулу:

Тогда MD5(IV, L1) = MD5(IV, L2) = BF90E670752AF92B9CE4E3E1B12CF8DE.

В 2004 году китайские исследователи Ван Сяоюнь (Wang Xiaoyun), Фэн Дэнго (Feng Dengguo), Лай Сюэцзя (Lai Xuejia) и Юй Хунбо (Yu Hongbo) объявили об обнаруженной ими уязвимости в алгоритме, позволяющей за небольшое время (1 час на кластере IBM p690 (англ. )) находить коллизии.[8][9]

)) находить коллизии.[8][9]

В 2005 году Ван Сяоюнь и Юй Хунбо из университета Шаньдуна в Китае опубликовали алгоритм, который может найти две различные последовательности в 128 байт, которые дают одинаковый MD5-хеш. Одна из таких пар (отличающиеся разряды выделены):

| d131dd02c5e6eec4693d9a0698aff95c | 2fcab58712467eab4004583eb8fb7f89 |

| 55ad340609f4b30283e488832571415a | 085125e8f7cdc99fd91dbdf280373c5b |

| d8823e3156348f5bae6dacd436c919c6 | dd53e2b487da03fd02396306d248cda0 |

| e99f33420f577ee8ce54b67080a80d1e | c69821bcb6a8839396f9652b6ff72a70 |

и

| d131dd02c5e6eec4693d9a0698aff95c | 2fcab50712467eab4004583eb8fb7f89 |

| 55ad340609f4b30283e4888325f1415a | 085125e8f7cdc99fd91dbd7280373c5b |

| d8823e3156348f5bae6dacd436c919c6 | dd53e23487da03fd02396306d248cda0 |

| e99f33420f577ee8ce54b67080280d1e | c69821bcb6a8839396f965ab6ff72a70 |

Каждый из этих блоков даёт MD5-хеш, равный 79054025255fb1a26e4bc422aef54eb4.

Метод Ван Сяоюня и Юй Хунбо

Метод Ван Сяоюня и Юй Хунбо использует тот факт, что MD5 построен на итерационном методе Меркла-Дамгарда. Поданный на вход файл сначала дополняется, так чтобы его длина была кратна 64 байтам, после этого он делится на блоки по 64 байта каждый M0,M1,…,Mn-1. Далее вычисляется последовательность 16-байтных состояний s0,…,sn по правилу si+1=f(si,Mi), где f некоторая фиксированная функция. Начальное состояние s0 называется инициализирующим вектором.

Метод позволяет для заданного инициализирующего вектора найти две пары и , такие что . Важно отметить, что этот метод работает для любого инициализирующего вектора, а не только для вектора используемого по стандарту.

Эта атака является разновидностью дифференциальной атаки, которая, в отличие от других атак этого типа, использует целочисленное вычитание а не XOR в качестве меры разности. При поиске коллизий используется метод модификации сообщений: сначала выбирается произвольное сообщение M0, далее оно модифицируется по некоторым правилам, сформулированным в статье, после чего вычисляется дифференциал хеш-функции, причём с вероятностью 2−37. К и применяется функция сжатия для проверки условий коллизии; далее выбирается произвольное , модифицируется, вычисляется новый дифференциал, равный нулю с вероятностью 2−30, а равенство нулю дифференциала хеш-функции как раз означает наличие коллизии. Оказалось, что найдя одну пару и , можно менять лишь два последних слова в , тогда для нахождения новой пары и требуется всего около 239 операций хеширования.

При поиске коллизий используется метод модификации сообщений: сначала выбирается произвольное сообщение M0, далее оно модифицируется по некоторым правилам, сформулированным в статье, после чего вычисляется дифференциал хеш-функции, причём с вероятностью 2−37. К и применяется функция сжатия для проверки условий коллизии; далее выбирается произвольное , модифицируется, вычисляется новый дифференциал, равный нулю с вероятностью 2−30, а равенство нулю дифференциала хеш-функции как раз означает наличие коллизии. Оказалось, что найдя одну пару и , можно менять лишь два последних слова в , тогда для нахождения новой пары и требуется всего около 239 операций хеширования.

Применение этой атаки к MD4 позволяет найти коллизию меньше чем за секунду. Она также применима к другим хеш-функциям, таким как RIPEMD и HAVAL.

В 2006 году чешский исследователь Властимил Клима опубликовал алгоритм, позволяющий находить коллизии на обычном компьютере с любым начальным вектором (A,B,C,D) при помощи метода, названного им «туннелирование». [10][11]

[10][11]

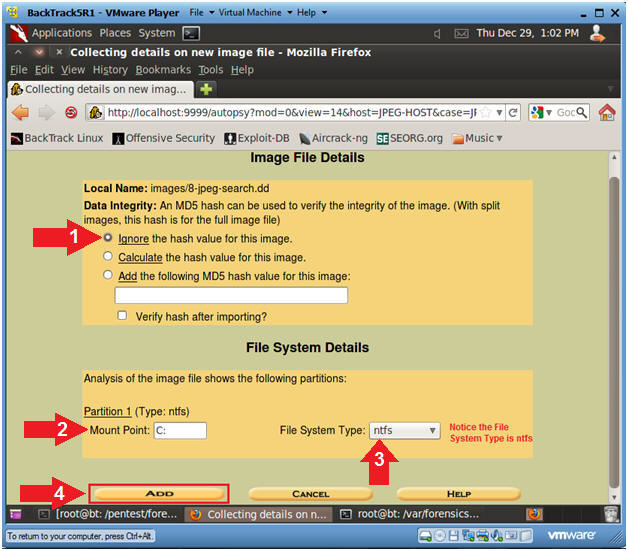

Примеры использования

Ранее считалось, что MD5 позволяет получать относительно надёжный идентификатор для блока данных. Такое свойство алгоритма широко применялось в разных областях. Оно позволяет искать дублирующиеся файлы на компьютере, сравнивая MD5 файлов, а не их содержимое. Как пример, dupliFinder — графическая программа под Windows и Linux.

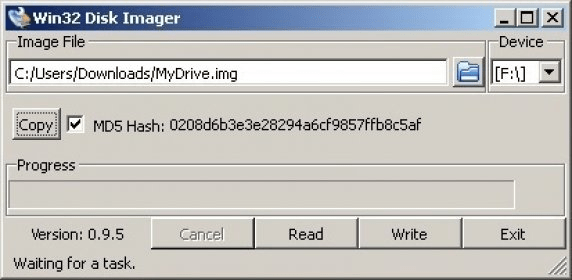

С помощью MD5 проверяли целостность скачанных файлов — так, некоторые программы идут вместе со значением хеша. Например, диски для инсталляции.

MD5 использовался для хеширования паролей. В системе UNIX каждый пользователь имеет свой пароль и его знает только пользователь. Для защиты паролей используется хеширование. Предполагалось, что получить настоящий пароль можно только полным перебором. При появлении UNIX единственным способом хеширования был DES (Data Encryption Standard), но им могли пользоваться только жители США, потому что исходные коды DES нельзя было вывозить из страны. Во FreeBSD решили эту проблему. Пользователи США могли использовать библиотеку DES, а остальные пользователи имеют метод, разрешённый для экспорта. Поэтому в FreeBSD стали использовать MD5 по умолчанию.[12]. Некоторые Linux-системы также используют MD5 для хранения паролей.

Пользователи США могли использовать библиотеку DES, а остальные пользователи имеют метод, разрешённый для экспорта. Поэтому в FreeBSD стали использовать MD5 по умолчанию.[12]. Некоторые Linux-системы также используют MD5 для хранения паролей.

Многие системы используют базу данных для хранения паролей и существует несколько способов для хранения паролей.

- Пароли хранятся как есть. При взломе такой базы все пароли станут известны.

- Хранятся только хеши паролей (с помощью MD5, SHA). Найти пароли можно только полным перебором. Но при условии использования несложного, популярного или просто несчастливого пароля (который встречался ранее и занесён в таблицу) такая задача решается за доли секунды. Пароль из таблицы был найден всего за 0,036059 сек.[13]

- Хранятся хеши паролей и несколько случайных символов. К каждому паролю добавляется несколько случайных символов (их ещё называют «salt» или «соль») и результат ещё раз хешируется. Например, md5(md5(pass)+word).

Найти пароль с помощью таблиц таким методом не получится.

Найти пароль с помощью таблиц таким методом не получится.

| способ | id | login | password |

|---|---|---|---|

| 1 | 5 | anton | mydata |

| 2 | 5 | anton | md5(mydata) |

| 3 | 5 | anton | md5(md5(mydata)+word) и word |

Существует несколько надстроек над MD5.

- MD5 (HMAC) — HMAC — Keyed-Hashing for Message Authentication (хеширование с ключом для аутентификации сообщения) — алгоритм позволяет хешировать входное сообщение L с некоторым ключом K, такое хеширование позволяет аутентифицировать подпись.

- MD5 (Base64) — здесь полученный MD5-хеш кодируется алгоритмом Base64.

- MD5 (Unix) — алгоритм вызывает тысячу раз стандартный MD5.

См. также

- Md5sum (программа)

Примечания

- ↑ 1 2 3 MD5 vulnerable to collision attacks

- ↑ What are MD2, MD4, and MD5? (англ.

). RSA Laboratories (2000). Архивировано из первоисточника 24 августа 2011. Проверено 11 июля 2009.

). RSA Laboratories (2000). Архивировано из первоисточника 24 августа 2011. Проверено 11 июля 2009. - ↑ R. Rivest. The MD5 Message-Digest Algorithm (рус.) (апрель 1992). Архивировано из первоисточника 24 августа 2011. Проверено 19 ноября 2008.

- ↑ Иными словами, в таблице представлены по 32 бита после десятичной запятой от значений функции sin.

- ↑ PasswordsPro. InsidePro Software. — Программа для восстановления паролей к хешам различных типов. Архивировано из первоисточника 24 августа 2011. Проверено 19 ноября 2008.

- ↑ Проект MD5 на сайте SourceForge.net

- ↑ CERIAS — Security Archive. Center for Education and Research in Information Assurance and Security (июнь 2000). Проверено 19 ноября 2008.

- ↑ Xiaoyun Wang, Dengguo Feng, Xuejia Lai, Hongbo Yu. Collisions for Hash Functions MD4, MD5, HAVAL-128 and RIPEMD (англ.

) (17 августа 2004). Архивировано из первоисточника 24 августа 2011. Проверено 19 ноября 2008.

) (17 августа 2004). Архивировано из первоисточника 24 августа 2011. Проверено 19 ноября 2008. - ↑ Philip Hawkes, Michael Paddon, Gregory G. Rose. Musings on the Wang et al. MD5 Collision (англ.) (13 октября 2004). Архивировано из первоисточника 24 августа 2011. Проверено 19 ноября 2008.

- ↑ Vlastimil Kli’ma. Tunnels in Hash Functions: MD5 Collisions Within a Minute (англ.) (17 апреля 2006). Архивировано из первоисточника 24 августа 2011. Проверено 19 ноября 2008.

- ↑ Vlastimil Klima. MD5 collisions (англ.). Архивировано из первоисточника 24 августа 2011. Проверено 19 ноября 2008.

- ↑ Bill Swingle. Руководство FreeBSD (DES, MD5 и шифрование) (2006). Архивировано из первоисточника 24 августа 2011. Проверено 20 ноября 2008.

- ↑ An Online MD5 Hash Database.

Архивировано из первоисточника 24 августа 2011. Проверено 20 ноября 2008.

Архивировано из первоисточника 24 августа 2011. Проверено 20 ноября 2008.

Ссылки

- RFC 1321

- API и известные библиотеки для генерации MD5

- Си: Reference Implementation в стандарте RFC 1321 от RSA Security (англ.)

- Java: http://java.sun.com/j2se/1.4.2/docs/api/java/security/MessageDigest.html — Java Cryptography Architecture

- JavaScript: Реализация MD5 от Пола Джонсона

- .NET: Cryptographic Services

- Perl : Digest::MD5

- PHP: md5() function

- C: реализация функции для получения md5 хэша

- MD5 Homepage (unofficial) — Неофициальный ресурс по MD5 содержащий реализации под большое количество различных языков и платформ

- quick md5 hash & hmac online generator

404: Страница не найдена

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?