MD5 Класс (System.Security.Cryptography) | Microsoft Learn

Twitter LinkedIn Facebook Адрес электронной почты

- Ссылка

Определение

- Пространство имен:

- System.Security.Cryptography

- 6 «>

- Сборка:

- System.Security.Cryptography.Algorithms.dll

- Сборка:

- System.Security.Cryptography.dll

- Сборка:

- mscorlib.dll

- Сборка:

- netstandard.dll

Важно!

Некоторые сведения относятся к предварительной версии продукта, в которую до выпуска могут быть внесены существенные изменения. Майкрософт не предоставляет никаких гарантий, явных или подразумеваемых, относительно приведенных здесь сведений.

Представляет абстрактный класс, от которого наследуются все реализации хэш-алгоритма MD5.

public ref class MD5 abstract : System::Security::Cryptography::HashAlgorithm

[System.Runtime.Versioning.UnsupportedOSPlatform("browser")]

public abstract class MD5 : System.Security.Cryptography.HashAlgorithmpublic abstract class MD5 : System.Security.Cryptography.HashAlgorithm

[System.Runtime.InteropServices.ComVisible(true)] public abstract class MD5 : System.Security.Cryptography.HashAlgorithm

[<System.Runtime.Versioning.UnsupportedOSPlatform("browser")>]

type MD5 = class

inherit HashAlgorithmtype MD5 = class

inherit HashAlgorithm[<System.Runtime.InteropServices.ComVisible(true)>]

type MD5 = class

inherit HashAlgorithmPublic MustInherit Class MD5 Inherits HashAlgorithm

- Наследование

Object

HashAlgorithm

MD5

- Производный

System.

Security.Cryptography.MD5Cng

Security.Cryptography.MD5CngSystem.Security.Cryptography.MD5CryptoServiceProvider

- Атрибуты

UnsupportedOSPlatformAttribute ComVisibleAttribute

Хэш-функции сопоставляют двоичные строки произвольной длины с небольшими двоичными строками фиксированной длины. Криптографическая хэш-функция имеет свойство, которое вычисляется невозможно для поиска двух различных входных данных, которые хэширует в одно и то же значение; то есть хэши двух наборов данных должны совпадать, если соответствующие данные также совпадают. Небольшие изменения данных приводят к большим непредсказуемым изменениям в хэше.

Размер хэша для алгоритма MD5 составляет 128 бит.

Методы ComputeHash MD5 класса возвращают хэш в виде массива 16 байт. Обратите внимание, что некоторые реализации MD5 создают 32-символьный хэш с шестнадцатеричным форматом. Чтобы взаимодействовать с такими реализациями, отформатируйте возвращаемое значение ComputeHash методов в виде шестнадцатеричного значения.

Примечание

Из-за проблем с конфликтом с MD5/SHA1 корпорация Майкрософт рекомендует SHA256 или SHA512. Рассмотрите SHA256 возможность использования класса или SHA512 класса вместо MD5 класса. Используется MD5 только для совместимости с устаревшими приложениями и данными.

Конструкторы

| MD5() | Инициализирует новый экземпляр MD5. |

0 netframework-4.5 netframework-4.5.1 netframework-4.5.2 netframework-4.6 netframework-4.6.1 netframework-4.6.2 netframework-4.7 netframework-4.7.1 netframework-4.7.2 netframework-4.8 netstandard-1.3 netstandard-1.4 netstandard-1.6 netstandard-2.0 netstandard-2.1 xamarinandroid-7.1 xamarinios-10.8 xamarinmac-3.0 «>

Поля

0 netframework-4.5 netframework-4.5.1 netframework-4.5.2 netframework-4.6 netframework-4.6.1 netframework-4.6.2 netframework-4.7 netframework-4.7.1 netframework-4.7.2 netframework-4.8 netstandard-1.3 netstandard-1.4 netstandard-1.6 netstandard-2.0 netstandard-2.1 xamarinandroid-7.1 xamarinios-10.8 xamarinmac-3.0 «>

Поля| HashSizeInBits | Хэш-размер, создаваемый алгоритмом MD5 в битах. |

| HashSizeInBytes | Хэш-размер, созданный алгоритмом MD5 в байтах. |

| HashSizeValue | Представляет размер вычисленного хэш-кода в битах. (Унаследовано от HashAlgorithm) |

| HashValue | Представляет значение вычисляемого хэш-кода. (Унаследовано от HashAlgorithm) |

| State | Представляет состояние процесса вычисления хэша. |

Свойства

| CanReuseTransform | Получает значение, указывающее на возможность повторного использования текущего преобразования. (Унаследовано от HashAlgorithm) |

| CanTransformMultipleBlocks | Если переопределено в производном классе, возвращает значение, указывающее, возможно ли преобразование нескольких блоков. (Унаследовано от HashAlgorithm) |

| Hash | Получает значение вычисленного хэш-кода. |

| HashSize | Получает размер вычисленного хэш-кода в битах. (Унаследовано от HashAlgorithm) |

| InputBlockSize | При переопределении в производном классе получает размер входного блока. (Унаследовано от HashAlgorithm) |

| OutputBlockSize | При переопределении в производном классе получает размер выходного блока. |

Методы

Освобождает все ресурсы, используемые классом HashAlgorithm. (Унаследовано от HashAlgorithm) | |

| ComputeHash(Byte[]) | Вычисляет хэш-значение для заданного массива байтов. (Унаследовано от HashAlgorithm) |

| ComputeHash(Byte[], Int32, Int32) | Вычисляет хэш-значение для заданной области заданного массива байтов. (Унаследовано от HashAlgorithm) |

| ComputeHash(Stream) | Вычисляет хэш-значение для заданного объекта Stream. (Унаследовано от HashAlgorithm) |

| ComputeHashAsync(Stream, CancellationToken) | Асинхронно вычисляет хэш-значение для заданного объекта Stream. (Унаследовано от HashAlgorithm) |

| Create() | Создает экземпляр реализации по умолчанию хэш-алгоритма MD5. |

| Create(String) | Создает экземпляр заданной реализации хэш-алгоритма MD5. |

| Dispose() | Освобождает все ресурсы, используемые текущим экземпляром класса HashAlgorithm. (Унаследовано от HashAlgorithm) |

| Dispose(Boolean) | Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы. (Унаследовано от HashAlgorithm) |

| Equals(Object) | Определяет, равен ли указанный объект текущему объекту. |

| GetHashCode() | Служит хэш-функцией по умолчанию. (Унаследовано от Object) |

| GetType() | Возвращает объект Type для текущего экземпляра. (Унаследовано от Object) |

| HashCore(Byte[], Int32, Int32) | При переопределении в производном классе передает данные, записанные в объект, на вход хэш-алгоритма для вычисления хэша. (Унаследовано от HashAlgorithm) |

| HashCore(ReadOnlySpan<Byte>) | Передает записываемые в объект данные в хэш-алгоритм для вычисления хэша. (Унаследовано от HashAlgorithm) |

| HashData(Byte[]) | Вычисляет хэш данных с помощью алгоритма MD5. |

| HashData(ReadOnlySpan<Byte>) | Вычисляет хэш данных с помощью алгоритма MD5. |

| HashData(ReadOnlySpan<Byte>, Span<Byte>) | Вычисляет хэш данных с помощью алгоритма MD5. |

| HashData(Stream) | Вычисляет хэш потока с помощью алгоритма MD5. |

| HashData(Stream, Span<Byte>) | Вычисляет хэш потока с помощью алгоритма MD5. |

| HashDataAsync(Stream, CancellationToken) | Асинхронно вычисляет хэш потока с помощью алгоритма MD5. |

| HashDataAsync(Stream, Memory<Byte>, CancellationToken) | Асинхронно вычисляет хэш потока с помощью алгоритма MD5. |

| HashFinal() | Если переопределено в производном классе, завершает вычисление хэша после обработки последних данных криптографическим хэш-алгоритмом. (Унаследовано от HashAlgorithm) |

| Initialize() | Сбрасывает хэш-алгоритм в исходное состояние. (Унаследовано от HashAlgorithm) |

| MemberwiseClone() | Создает неполную копию текущего объекта Object. (Унаследовано от Object) |

| ToString() | Возвращает строку, представляющую текущий объект. (Унаследовано от Object) |

| TransformBlock(Byte[], Int32, Int32, Byte[], Int32) | Вычисляет хэш-значение для заданной области входного массива байтов и копирует указанную область входного массива байтов в заданную область выходного массива байтов. |

| TransformFinalBlock(Byte[], Int32, Int32) | Вычисляет хэш-значение для заданной области заданного массива байтов. (Унаследовано от HashAlgorithm) |

| TryComputeHash(ReadOnlySpan<Byte>, Span<Byte>, Int32) | Пытается вычислить хэш-значение для заданного массива байтов. (Унаследовано от HashAlgorithm) |

| TryHashData(ReadOnlySpan<Byte>, Span<Byte>, Int32) | Пытается вычислить хэш данных с помощью алгоритма MD5. |

| TryHashFinal(Span<Byte>, Int32) | Пытается завершить вычисление хэша после обработки последних данных хэш-алгоритмом. (Унаследовано от HashAlgorithm) |

0 netframework-3.0 netframework-3.5 «> Явные реализации интерфейса

| IDisposable.Dispose() | Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы. (Унаследовано от HashAlgorithm) |

Применяется к

См. также раздел

- службы шифрования

MD5, SHA1 — Примеры хеширования данных в Python

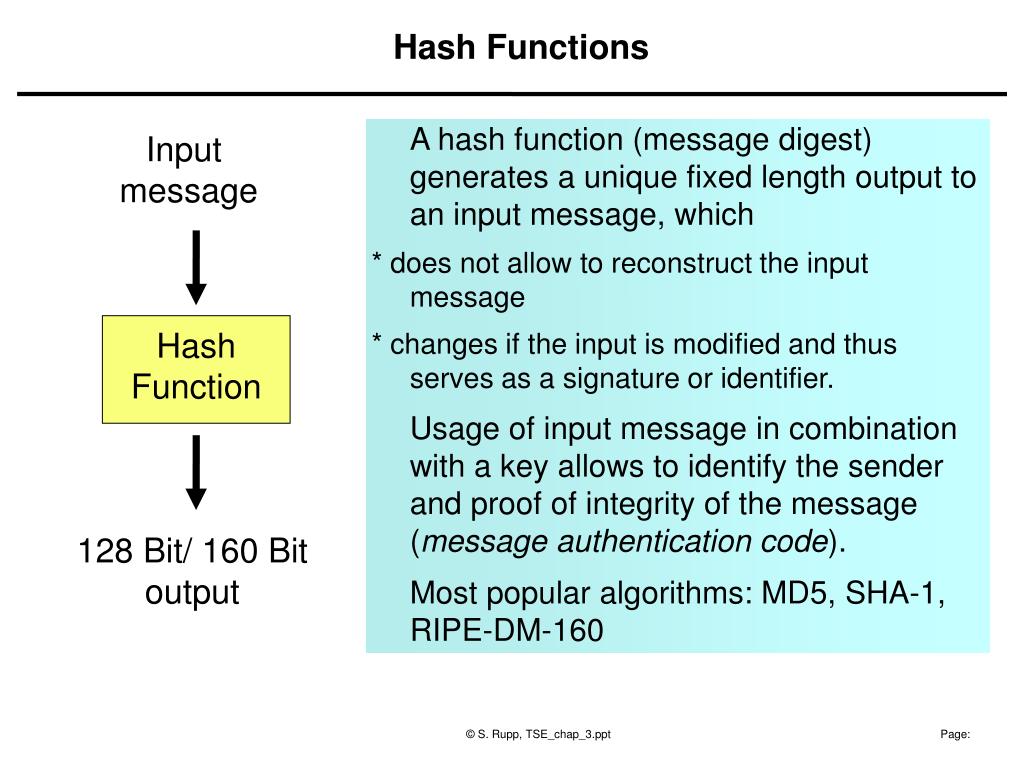

В Python хеш-функция принимает вводную последовательность с переменной длиной в байтах и конвертирует ее в последовательность с фиксированной длиной. Данная функция односторонняя.

Содержание статьи

- Что такое хеш-функция Python

- Популярные хеш-функции Python

- Примеры кода с хеш-функциями в Python

- MD5 — пример хеширования

- SHA1 — пример хеширования

- Хеширование на SHA224

- Хеширование на SHA256

- Пример хеширования на SHA384

- Пример хеширования на SHA512

- Использование алгоритмов OpenSSL

- Реальный пример хеширования паролей Python

Это значит, что если f является функцией хеширования, f(x) вычисляется довольно быстро и без лишних сложностей, однако на повторное получение х потребуется очень много времени. Значение, что возвращается хеш-функцией, обычно называют хешем, дайджестом сообщения, значением хеша или контрольной суммой. В подобающем большинстве случаев для предоставленного ввода хеш-функция создает уникальный вывод. Однако, в зависимости от алгоритма, есть вероятность возникновения конфликта, вызванного особенностями математических теорий, что лежат в основе этих функций.

Значение, что возвращается хеш-функцией, обычно называют хешем, дайджестом сообщения, значением хеша или контрольной суммой. В подобающем большинстве случаев для предоставленного ввода хеш-функция создает уникальный вывод. Однако, в зависимости от алгоритма, есть вероятность возникновения конфликта, вызванного особенностями математических теорий, что лежат в основе этих функций.

Что такое хеш-функция Python

Хеш-функции используются в криптографических алгоритмах, электронных подписях, кодах аутентификации сообщений, обнаружении манипуляций, сканировании отпечатков пальцев, контрольных суммах (проверка целостности сообщений), хеш-таблицах, хранении паролей и многом другом.

Как Python-разработчику, вам могут понадобиться эти функции для проверки дубликатов данных и файлов, проверки целостности данных при передаче информации по сети, безопасного хранения паролей в базах данных или, возможно, для какой-либо работы, связанной с криптографией.

Есть вопросы по Python?

На нашем форуме вы можете задать любой вопрос и получить ответ от всего нашего сообщества!

Python Форум Помощи

Telegram Чат & Канал

Вступите в наш дружный чат по Python и начните общение с единомышленниками! Станьте частью большого сообщества!

Паблик VK

Одно из самых больших сообществ по Python в социальной сети ВК. Видео уроки и книги для вас!

Подписаться

Обратите внимание, что хеш-функции не являются криптографическим протоколом, они не шифруют и не дешифруют информацию, но являются фундаментальной частью многих криптографических протоколов и инструментов.

Популярные хеш-функции Python

Некоторые часто используемые хеш-функции:

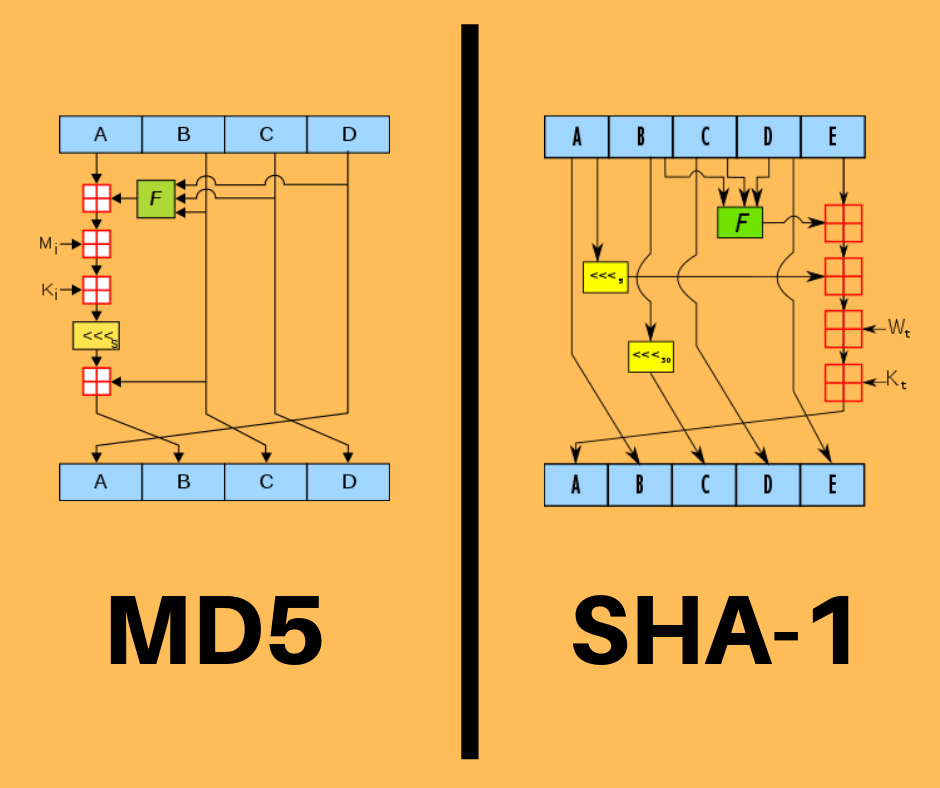

- MD5: Алгоритм производит хеш со значением в 128 битов. Широко используется для проверки целостности данных. Не подходит для использования в иных областях по причине уязвимости в безопасности MD5.

- SHA: Группа алгоритмов, что были разработаны NSA Соединенных Штатов. Они являются частью Федерального стандарта обработки информации США. Эти алгоритмы широко используются в нескольких криптографических приложениях. Длина сообщения варьируется от 160 до 512 бит.

Модуль hashlib, включенный в стандартную библиотеку Python, представляет собой модуль, содержащий интерфейс для самых популярных алгоритмов хеширования. hashlib реализует некоторые алгоритмы, однако, если у вас установлен OpenSSL, hashlib также может использовать эти алгоритмы.

Данный код предназначен для работы в Python 3.5 и выше. При желании запустить эти примеры в Python 2.x, просто удалите вызовы attributems_available и algorithms_guaranteed.

Сначала импортируется модуль hashlib:

Python

import hashlib

import hashlib |

Теперь для списка доступных алгоритмов используются algorithms_available и algorithms_guaranteed.

Python

print(hashlib.algorithms_available) print(hashlib.algorithms_guaranteed)

print(hashlib.algorithms_available) print(hashlib.algorithms_guaranteed) |

Метод algorithms_available создает список всех алгоритмов, доступных в системе, включая те, что доступны через OpenSSl. В данном случае в списке можно заметить дубликаты названий. algorithms_guaranteed перечисляет только алгоритмы модуля. Всегда присутствуют md5, sha1, sha224, sha256, sha384, sha512.

Примеры кода с хеш-функциями в Python

Код ниже принимает строку "Hello World" и выводит дайджест HEX данной строки. hexdigest возвращает строку HEX, что представляет хеш, и в случае, если вам нужна последовательность байтов, нужно использовать дайджест.

MD5 — пример хеширования

Python

import hashlib

hash_object = hashlib. md5(b’Hello World’)

print(hash_object.hexdigest())

md5(b’Hello World’)

print(hash_object.hexdigest())

import hashlib

hash_object = hashlib.md5(b’Hello World’) print(hash_object.hexdigest()) |

Обратите внимание, что "b" предшествует литералу строки, происходит конвертация строки в байты, оттого, что функция хеширования принимает только последовательность байтов в качестве параметра. В предыдущей версии библиотеки принимался литерал строки.

Итак, если вам нужно принять какой-то ввод с консоли и хешировать его, не забудьте закодировать строку в последовательности байтов:

Python

import hashlib mystring = input(‘Enter String to hash: ‘) # Предположительно по умолчанию UTF-8 hash_object = hashlib.md5(mystring.encode()) print(hash_object.hexdigest())

1 2 3 4 5 6 7 | import hashlib

mystring = input(‘Enter String to hash: ‘)

# Предположительно по умолчанию UTF-8 hash_object = hashlib. print(hash_object.hexdigest()) |

Предположим, нам нужно хешировать строку "Hello Word" с помощью функции MD5. Тогда результатом будет 0a4d55a8d778e5022fab701977c5d840bbc486d0.

SHA1 — пример хеширования

Python

import hashlib hash_object = hashlib.sha1(b’Hello World’) hex_dig = hash_object.hexdigest() print(hex_dig)

1 2 3 4 5 6 | import hashlib

hash_object = hashlib.sha1(b’Hello World’) hex_dig = hash_object.hexdigest()

print(hex_dig) |

Хеширование на SHA224

Python

import hashlib hash_object = hashlib.sha224(b’Hello World’) hex_dig = hash_object.hexdigest() print(hex_dig)

1 2 3 4 5 6 | import hashlib

hash_object = hashlib. hex_dig = hash_object.hexdigest()

print(hex_dig) |

Хеширование на SHA256

Python

import hashlib hash_object = hashlib.sha256(b’Hello World’) hex_dig = hash_object.hexdigest() print(hex_dig)

1 2 3 4 5 6 | import hashlib

hash_object = hashlib.sha256(b’Hello World’) hex_dig = hash_object.hexdigest()

print(hex_dig) |

Пример хеширования на SHA384

Python

import hashlib hash_object = hashlib.sha384(b’Hello World’) hex_dig = hash_object.hexdigest() print(hex_dig)

1 2 3 4 5 6 | import hashlib

hash_object = hashlib.sha384(b’Hello World’) hex_dig = hash_object.hexdigest()

print(hex_dig) |

Пример хеширования на SHA512

Python

import hashlib

hash_object = hashlib. sha512(b’Hello World’)

hex_dig = hash_object.hexdigest()

print(hex_dig)

sha512(b’Hello World’)

hex_dig = hash_object.hexdigest()

print(hex_dig)

1 2 3 4 5 6 | import hashlib

hash_object = hashlib.sha512(b’Hello World’) hex_dig = hash_object.hexdigest()

print(hex_dig) |

Использование алгоритмов OpenSSL

Предположим, вам нужен алгоритм, предоставленный OpenSSL. Используя algorithms_available, можно найти название необходимого алгоритма.

В данном случае, на моем компьютере доступен «DSA». Вы можете использовать методы new и update:

Python

import hashlib hash_object = hashlib.new(‘DSA’) hash_object.update(b’Hello World’) print(hash_object.hexdigest())

1 2 3 4 5 6 | import hashlib

hash_object = hashlib.new(‘DSA’) hash_object.update(b’Hello World’)

print(hash_object. |

Реальный пример хеширования паролей Python

В следующем примере пароли будут хешироваться для последующего сохранения в базе данных. Здесь мы будем использовать salt. salt является случайной последовательностью, добавленной к строке пароля перед использованием хеш-функции. salt используется для предотвращения перебора по словарю (dictionary attack) и атак радужной таблицы (rainbow tables attacks).

Тем не менее, если вы занимаетесь реально функционирующим приложением и работаете над паролями пользователей, следите за последними зафиксированными уязвимостями в данной области. Для более подробного ознакомления с темой защиты паролей можете просмотреть следующую статью.

Код для Python 3.x

Python

import uuid

import hashlib

def hash_password(password):

# uuid используется для генерации случайного числа

salt = uuid. uuid4().hex

return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для хранения в базе данных: ‘ + hashed_password)

old_pass = input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

uuid4().hex

return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для хранения в базе данных: ‘ + hashed_password)

old_pass = input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | import uuid import hashlib def hash_password(password): # uuid используется для генерации случайного числа salt = uuid. return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password): password, salt = hashed_password.split(‘:’) return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest() new_pass = input(‘Введите пароль: ‘) hashed_password = hash_password(new_pass) print(‘Строка для хранения в базе данных: ‘ + hashed_password) old_pass = input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass): print(‘Вы ввели правильный пароль’) else: print(‘Извините, но пароли не совпадают’) |

Код для Python 2.x

Python

import uuid

import hashlib

def hash_password(password):

# uuid используется для генерации случайного числа

salt = uuid.uuid4().hex

return hashlib.sha256(salt.encode() + password. encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = raw_input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для сохранения в базе данных: ‘ + hashed_password)

old_pass = raw_input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = raw_input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для сохранения в базе данных: ‘ + hashed_password)

old_pass = raw_input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 | import uuid import hashlib def hash_password(password): # uuid используется для генерации случайного числа salt = uuid.uuid4().hex return hashlib.sha256(salt.

def check_password(hashed_password, user_password): password, salt = hashed_password.split(‘:’) return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest() new_pass = raw_input(‘Введите пароль: ‘) hashed_password = hash_password(new_pass) print(‘Строка для сохранения в базе данных: ‘ + hashed_password) old_pass = raw_input(‘Введите пароль еще раз для проверки: ‘) if check_password(hashed_password, old_pass): print(‘Вы ввели правильный пароль’) else: print(‘Извините, но пароли не совпадают’) |

Vasile Buldumac

Являюсь администратором нескольких порталов по обучению языков программирования Python, Golang и Kotlin. В составе небольшой команды единомышленников, мы занимаемся популяризацией языков программирования на русскоязычную аудиторию. Большая часть статей была адаптирована нами на русский язык и распространяется бесплатно.

E-mail: vasile.buldumac@ati.utm.md

Образование

Universitatea Tehnică a Moldovei (utm.md)

- 2014 — 2018 Технический Университет Молдовы, ИТ-Инженер. Тема дипломной работы «Автоматизация покупки и продажи криптовалюты используя технический анализ»

- 2018 — 2020 Технический Университет Молдовы, Магистр, Магистерская диссертация «Идентификация человека в киберпространстве по фотографии лица»

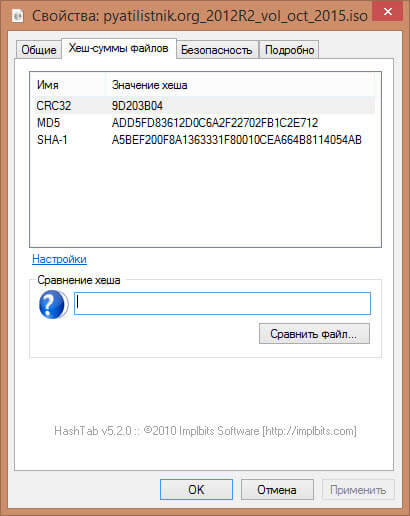

Что такое хеши MD5, SHA-1 и SHA-256 – как их проверить

Иногда Вы можете встретить упоминание MD5, SHA-1 или SHA-256 хешей, отображаемых вместе с вашими, но, на самом деле, не знаете, что они означают. Эти, казалось бы, случайные строки текста позволяют Вам проверить, что файлы, которые вы загрузили, не были повреждены или подделаны.

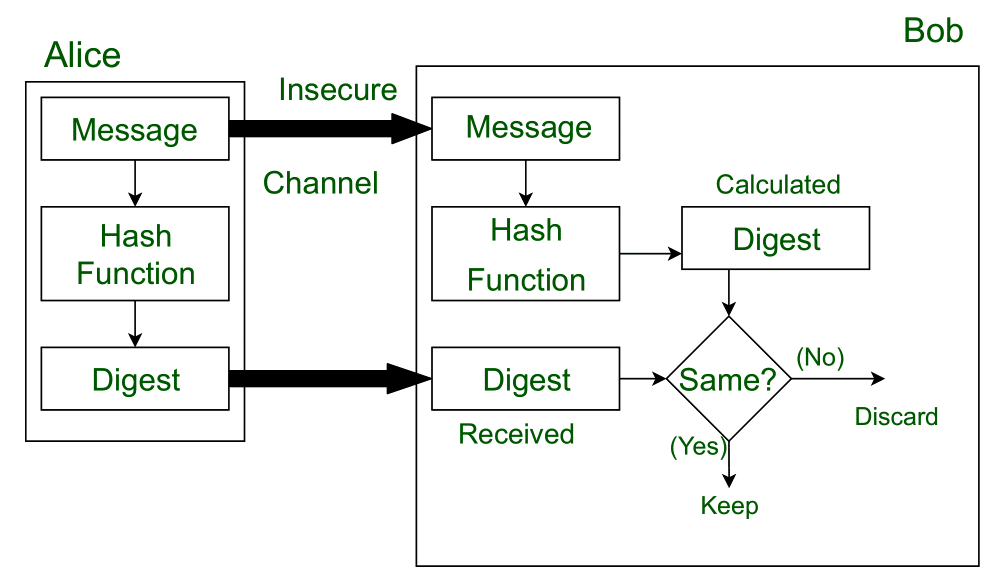

Как используют хеши для проверки данных

Хэши являются результатом работы криптографических алгоритмов, и представляют собой строку символов. Часто эти строки имеют фиксированную длину, независимо от размера входных данных.

Часто эти строки имеют фиксированную длину, независимо от размера входных данных.

Взгляните на диаграмму, и вы увидите, что хеш «Fox» и «The red fox jumps over the blue dog» имеет одинаковую длину. Теперь сравните второй пример на графике с третьим, четвертым и пятым. Вы увидите, что, несмотря на незначительные изменения во входных данных, хеши сильно отличаются друг от друга. Даже если кто-то изменит очень маленький фрагмент входных данных, хэш будет резко меняться.

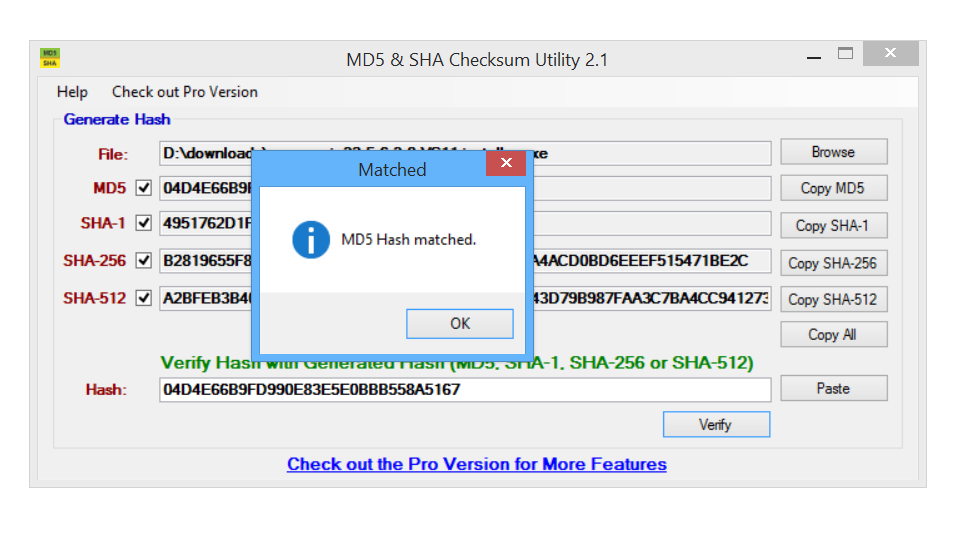

MD5, SHA-1 и SHA-256 – это разные алгоритмы хеш-функции. Создатели программного обеспечения часто указывают хеш для загружаемых файлов.

Таким образом, Вы можете загрузить файл, а затем сравнить опубликованный с рассчитанным для загруженного файла, чтобы подтвердить, что Вы получили оригинальный файл, и что он не был поврежден во время процесса загрузки или подделан злонамеренно.

Как мы видели выше, даже небольшое изменение в файле резко изменит хэш.

Они также могут быть полезны, если файл получен из неофициального источника, и вы хотите проверить, что это «законно». Допустим, у Вас есть Linux.iso-файл, который вы откуда-то получили, и вы хотите убедиться, что он оригинальный. Вы можете посмотреть хеш этого ISO-файла в интернете на веб-сайте дистрибутивов Linux. Затем рассчитать хеш-функцию на вашем компьютере и убедиться, что результат соответствует хеш-значению, которое вы ожидаете от него. Это подтверждает, что у вас тот же файл, который предлагается для загрузки на официальном веб-сайте дистрибутива Linux.

Допустим, у Вас есть Linux.iso-файл, который вы откуда-то получили, и вы хотите убедиться, что он оригинальный. Вы можете посмотреть хеш этого ISO-файла в интернете на веб-сайте дистрибутивов Linux. Затем рассчитать хеш-функцию на вашем компьютере и убедиться, что результат соответствует хеш-значению, которое вы ожидаете от него. Это подтверждает, что у вас тот же файл, который предлагается для загрузки на официальном веб-сайте дистрибутива Linux.

Сравнение хеша в любой операционной системе

Имея это в виду, давайте посмотрим, как проверить хеш файла, который вы загрузили, и сравнить его с тем, который должен быть. Вот методы для Windows, macOS и Linux. Хеши всегда будут идентичны, если вы используете одну и ту же функцию хеширования в одном файле. Не имеет значения, какую операционную систему Вы используете.

Хэш файла в Windows

Этот процесс возможен без какого-либо стороннего программного обеспечения на Windows, благодаря PowerShell.

Чтобы начать работу, откройте окно PowerShell, запустив ярлык Windows PowerShell из меню Пуск.

Выполните следующую команду, заменив «C:\path\to\file.iso» путём к любому файлу, для которого вы хотите просмотреть хеш:

Get-FileHash C:\path\to\file.iso

Для создания хеша файла потребуется некоторое время, в зависимости от размера файла, используемого алгоритма и скорости диска, на котором находится файл.

По умолчанию команда покажет хеш SHA-256 для файла. Однако, можно указать алгоритм хеширования, который необходимо использовать, если вам нужен хэш MD5, SHA-1 или другой тип.

Выполните одну из следующих команд, чтобы задать другой алгоритм хэширования:

Get-FileHash C:\path\to\file.iso -Algorithm MD5

Get-FileHash C:\path\to\file.iso -Algorithm SHA1

Get-FileHash C:\path\to\file.iso -Algorithm SHA256

Get-FileHash C:\path\to\file.iso -Algorithm SHA384

Get-FileHash C:\path\to\file.iso -Algorithm SHA512

Get-FileHash C:\path\to\file.iso -Algorithm MACTripleDES

Get-FileHash C:\path\to\file. iso -Algorithm RIPEMD160

iso -Algorithm RIPEMD160

Сравните результат хеш-функций с ожидаемым результатом. Если это то же значение, файл не был поврежден, подделан или иным образом изменен от исходного.

Хэш файла на macOS

macOS содержит команды для просмотра различных типов хэшей. Для доступа к ним запустите окно терминала. Вы найдете его в Finder → Приложения → Утилиты → Терминал.

Команда md5 показывает MD5-хеш файла:

md5 /path/to/file

Команда shasum показывает хеша SHA-1 по умолчанию. Это означает, что следующие команды идентичны:

shasum /path/to/file

shasum -a 1 /path/to/file

Чтобы отобразить хеш файла SHA-256, выполните следующую команду:

shasum -a 256 /path/to/file

Хэш файла в Linux

В Linux обратитесь к терминалу и выполните одну из следующих команд для просмотра хеша файла, в зависимости от типа хеша, который вы хотите посмотреть:

md5sum /path/to/file

sha1sum /path/to/file

sha256sum /path/to/file

Хэши с криптографической подписью

Хотя хэши могут помочь вам подтвердить, что файл не был подделан, здесь остаётся возможность для атаки. Злоумышленник может получить контроль веб-сайтом с дистрибутивом Linux и изменить хеш-коды, которые отображаются на нём, или злоумышленник может изменять веб-страницу во время передачи информации, если доступ происходит по протоколу http, вместо зашифрованного протокола https.

Злоумышленник может получить контроль веб-сайтом с дистрибутивом Linux и изменить хеш-коды, которые отображаются на нём, или злоумышленник может изменять веб-страницу во время передачи информации, если доступ происходит по протоколу http, вместо зашифрованного протокола https.

Вот почему современные дистрибутивы Linux часто предоставляют больше, чем хеши, перечисленные на веб-страницах. Они криптографически подписывают эти хеши, чтобы помочь защититься от злоумышленников, которые могут попытаться изменить хеши. Вы можете проверить криптографическую подпись, чтобы убедиться, что хеш действительно относится к дистрибутиву Linux. Проверка криптографической подписи хеша – более сложный процесс, выходящий за рамки представленной статьи.

Хэш-функция MD5: Реализация в Python

Автор оригинала: Team Python Pool.

Привет, кодеры!! В этой статье мы познакомимся с MD5 в Python. Мы подробно обсудим его значение, реализацию и применение. А теперь, не теряя времени, давайте перейдем к теме.

Что такое MD5?

MD5 расшифровывается как алгоритм дайджеста сообщений. Это хэш-функция, которая производит 128-битное хэш-значение. Это используется в качестве контрольной суммы для проверки целостности данных. Он подходит для некриптографических целей, таких как определение раздела для конкретного ключа в секционированной базе данных.

MD5 хэш в Python:

Эта хэш-функция доступна в модуле hashlib Python. Он принимает последовательность байтов в качестве входных данных и возвращает 128-битное хэш-значение в качестве выходных. Основное использование хэш-функции заключается в проверке целостности данных, но у нее есть проблемы с безопасностью.

Связанные функции с md5:

- encode(): для преобразования строки в байты

- digest(): возвращает закодированные данные в байтовом формате

- hexdigest(): возвращает закодированные данные в шестнадцатеричном формате

Пример 1: Печать байтового эквивалента хэша MD5 в Python

import hashlib .md5(b'Python Pool') print("Hash Value : ",) print(result) print("Equivalent Byte : ",) print(result.digest())

Вывод и объяснение:

Выход

В этом коде мы берем байтовый ввод, который приемлем хэш-функцией. Затем мы закодировали это значение с помощью хэш-функции md5. Наконец, мы сгенерировали байтовый эквивалент кодированной строки с помощью функции digest ().

Пример 2: Печать шестнадцатеричного эквивалента хэша MD5 в Python

import hashlib

.md5('Python Pool'.encode())

print("Hash Value : ",)

print(result)

print("Hexadecimal Equivalent : ",)

print(result.hexdigest())Вывод и объяснение:

Выход

Здесь мы преобразовали строку в ее байтовый эквивалент с помощью функции encode (), сделав ее приемлемой для хэш-функции. Затем мы использовали функцию md5 для его кодирования, и, наконец, используя функцию hexdigest (), отображается ее шестнадцатеричный эквивалент.

Затем мы использовали функцию md5 для его кодирования, и, наконец, используя функцию hexdigest (), отображается ее шестнадцатеричный эквивалент.

Пример 3: Контрольная сумма файла Python MD5

Вывод и объяснение

Выход

В этом коде функция hashlib.md5() вызывается для создания объекта MD5. Мы открыли файл в режиме «rb», где rb означает «чтение байтов». Используя метод read (), мы считываем содержимое файла в переменную. Метод update() обновляет содержимое файла. Наконец, используя метод hexdigest (), мы преобразовали хэш в его шестнадцатеричный эквивалент.

Пример 4: Кодирование строки в MD5 с помощью Python

import hashlib .encode().md5(encoded) print("String : ",) print(string) print("Hash Value : ",) print(result) print("Hexadecimal equivalent: ",result.hexdigest())

Вывод и объяснение:

Выход

В этом примере мы использовали функцию hashlib.md5() для кодирования строкового значения в хэш-значение. Затем мы использовали метод hexdigest (), чтобы получить шестнадцатеричный эквивалент сгенерированного хэш-значения. Аналогично, мы также можем использовать метод digest() для получения байтового эквивалента сгенерированного хэш-значения.

Пример 5: Вычисление MD5-хэша файла в Python

import hashlib

with open("sample.txt","rb") as f:

.read()

print("Bytes read from the file:",bytes)

. md5(bytes)

print("Hah Value: ",result)

print("The hexadecimal equivalent: ")

print(result.hexdigest())

md5(bytes)

print("Hah Value: ",result)

print("The hexadecimal equivalent: ")

print(result.hexdigest())Вывод и объяснение:

Выход

В этом коде мы сначала создали образец текстового файла. Затем мы читаем содержимое этого файла в байтах. Мы преобразовали байты в хэш-значение, а затем, наконец, увидели шестнадцатеричный эквивалент для того же самого.

Приложения:

- Используется в мире программного обеспечения для обеспечения сохранности передаваемого файла

- Он также используется href=»https://en.wikipedia.org/wiki/Electronic_discovery»>электронное обнаружение путем предоставления уникального идентификатора для каждого документа, которым обмениваются в процессе юридического обнаружения href=»https://en.wikipedia.org/wiki/Electronic_discovery»>электронное обнаружение путем предоставления уникального идентификатора для каждого документа, которым обмениваются в процессе юридического обнаружения

Преимущества:

- обеспечивает безопасность ввода любого размера, который может быть взят для получения выходного сигнала, если 128-битный

- генерация дайджеста исходного сообщения проста

- дайджест сообщения, содержащего любое количество битов, может быть выполнен

Недостатки:

- Он склонен к слабости хэш-коллизии

- безопасность этих коллизионных атак не обеспечивается

- довольно медленно по сравнению с оптимизированным href=»https://www.

educba.com/sha-algorithm/»> Алгоритм SHA href=»https://www.educba.com/sha-algorithm/»> Алгоритм SHA

educba.com/sha-algorithm/»> Алгоритм SHA href=»https://www.educba.com/sha-algorithm/»> Алгоритм SHA

Вывод:

В этой статье мы обсуждали хэш-функцию md5 в python. Мы видели различные примеры того же самого. Мы также узнали о его различных применениях.

MD5 хеш — алгоритм обработки сообщений MD5, описание работы

MD5 (технически называемый алгоритм обработки сообщений MD5 ) – это криптографическая хеш-функция, основной целью которой является проверка того, что файл не был изменен. Вместо подтверждения того, что два набора данных идентичны, сравнивая необработанные данные, MD5 делает это, производя контрольную сумму для обоих наборов, а затем сравнивая контрольные суммы, чтобы убедиться, что они совпадают.

У MD5 есть определенные недостатки, поэтому он бесполезен для расширенных приложений шифрования, но вполне приемлемо использовать его для стандартных проверок файлов.

Содержание

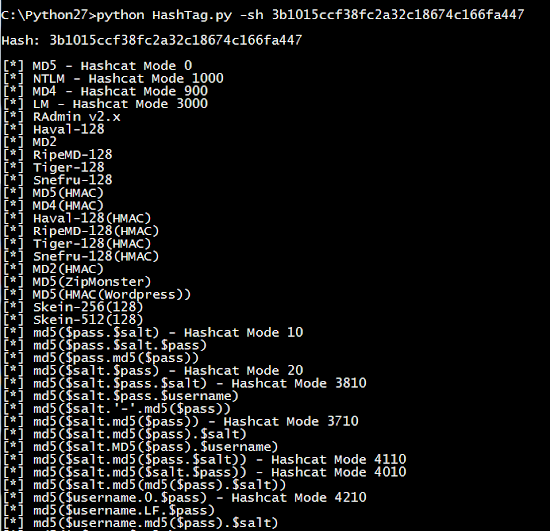

- Использование MD5 Checker или MD5 Generator

- История и уязвимости MD5

- Больше информации о MD5 Hash

Использование MD5 Checker или MD5 Generator

Microsoft File Checksum Integrity Verifier (FCIV) – это один бесплатный калькулятор, который может генерировать контрольную сумму MD5 из реальных файлов, а не только из текста.

Один из простых способов получить хэш MD5 из последовательности букв, цифр и символов – это инструмент Miracle Salad MD5 Hash Generator. Также существует множество других, таких как MD5 Hash Generator, PasswordsGenerator и OnlineMD5.

Когда используется один и тот же алгоритм хеширования, получаются одинаковые результаты. Это означает, что вы можете использовать один калькулятор MD5, чтобы получить контрольную сумму MD5 определенного текста, а затем использовать совершенно другой калькулятор MD5, чтобы получить точно такие же результаты. Это можно повторить с каждым инструментом, который генерирует контрольную сумму на основе хеш-функции MD5.

История и уязвимости MD5

MD5 был изобретен Рональдом Ривестом, но это только один из трех его алгоритмов. Первой хэш-функцией, которую он разработал, была MD2 в 1989 году, которая была построена для 8-битных компьютеров. Хотя MD2 все еще используется, он не предназначен для приложений, которым требуется высокий уровень безопасности, поскольку было показано, что он уязвим для различных атак.

Затем MD2 был заменен на MD4 в 1990 году. MD4 был создан для 32-разрядных машин и был намного быстрее, чем MD2, но, как было установлено, имел слабые стороны, и в настоящее время он считается устаревшим в Internet Engineering Task Force. MD5 был выпущен в 1992 году и был также построен для 32-битных машин. MD5 не так быстр, как MD4, но считается более безопасным, чем предыдущие реализации MDx.

Хотя MD5 более безопасен, чем MD2 и MD4, другие криптографические хеш-функции, такие как SHA-1, были предложены в качестве альтернативы, так как было показано, что MD5 также имеет недостатки безопасности .

У Института разработки программного обеспечения Университета Карнеги-Меллона есть что сказать о MD5:

Разработчики программного обеспечения, центры сертификации, владельцы веб-сайтов и пользователи должны избегать использования алгоритма MD5. Как показало предыдущее исследование, его следует считать криптографически взломанным и непригодным для дальнейшего использования.

В 2008 году MD6 был предложен Национальному институту стандартов и технологий в качестве альтернативы SHA-3. Вы можете прочитать больше об этом предложении здесь.

Больше информации о MD5 Hash

Хеши MD5 имеют длину 128 бит и обычно отображаются в шестнадцатеричном эквиваленте из 32 цифр. Это верно независимо от того, насколько большой или маленький файл или текст может быть.

Вот пример:

- Простой текст: это тест.

- Шестнадцатеричное значение: 120EA8A25E5D487BF68B5F7096440019

Когда добавляется больше текста, хэш преобразуется в совершенно другое значение, но с тем же количеством символов:

- Простой текст: это тест, чтобы показать, как длина текста не имеет значения.

- Шестнадцатеричное значение: 6c16fcac44da359e1c3d81f19181735b

Фактически, даже строка с нулевыми символами имеет шестнадцатеричное значение d41d8cd98f00b204e9800998ecf8427e , а использование хотя бы одного периода дает значение 5058f1af8388633f609cadb75a75dc9d.

Ниже приведены еще несколько примеров:

| Контрольная сумма | Простой текст |

| bb692e73803524a80da783c63c966d3c | Lifewire – это технологический веб-сайт. |

| 64adbfc806c120ecf260f4b90378776a | …! … |

| 577894a14badf569482346d3eb5d1fbc | Бангладеш – южноазиатская страна. |

| 42b293af7e0203db5f85b2a94326aa56 | 100 + 2 = 102 |

Контрольные суммы MD5 построены так, чтобы быть необратимыми, то есть вы не можете смотреть на контрольную сумму и идентифицировать исходные введенные данные.

Например, несмотря на то, 0cc175b9c0f1b6a831c399e269772661 и р = 83878c91171338902e0fe0fb97a8c47a, совмещая два, чтобы сделать ар производит совершенно другое и несвязанный контрольную сумму: 62c428533830d84fd8bc77bf402512fc, которые не могут быть разъединены , чтобы показать либо письмо.

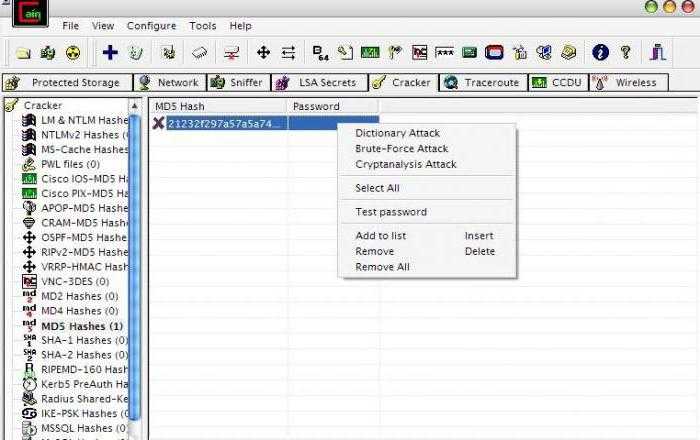

С учетом вышесказанного, существует множество «дешифровщиков» MD5, которые рекламируются как способные дешифровать значение MD5.

Тем не менее, что на самом деле происходит с расшифровщиком или «обратным преобразователем MD5», так это то, что они создают контрольную сумму для большого количества значений, а затем позволяют искать контрольную сумму в их базе данных, чтобы увидеть, есть ли у них совпадение, которое может показать вам оригинал данные.

MD5Decrypt и MD5 Decrypter – это два бесплатных онлайн-инструмента, которые служат для обратного поиска MD5, но работают только с общими словами и фразами.

Посмотрите, что такое контрольная сумма? дополнительные примеры контрольной суммы MD5 и некоторые бесплатные способы генерирования хеш-значения MD5 из файлов в нашей смежной статье.

Автор Николай Милев Просмотров 1.4к. Обновлено

Что на самом деле означает весь этот хэш-материал MD5 [Объясненная технология]

В недавней статье о том, как проверить, был ли на вас повлиял инцидент взлома Gawker , один из шагов включал преобразование вашего адреса электронной почты в хеш MD5.

У нас было несколько вопросов от читателей, спрашивающих, что именно происходит и почему этот процесс был необходим. Это не наш стиль — оставлять вас, ребята, задавать вопросы, так что здесь приведен полный обзор MD5, хеширование и небольшой обзор компьютеров и криптографии.

Криптографическое хеширование

MD5 расшифровывается как алгоритм 5 essage D igest и был изобретен знаменитым американским криптографом профессором Рональдом Ривестом в 1991 году для замены старого стандарта MD4. MD5 — это просто название для криптографической функции хеширования, придуманной Роном еще в 91 году.

Идея криптографического хеширования состоит в том, чтобы взять произвольный блок данных и вернуть значение «хеш» фиксированного размера. Это могут быть любые данные любого размера, но значение хеша всегда будет фиксированным. Попробуйте сами здесь .

Криптографическое хеширование имеет множество применений, и существует огромное количество алгоритмов (кроме MD5), предназначенных для выполнения аналогичной работы. Одним из основных применений криптографического хеширования является проверка содержимого сообщения или файла после передачи.

Одним из основных применений криптографического хеширования является проверка содержимого сообщения или файла после передачи.

Если вы когда-либо загружали особенно большой файл ( дистрибутивы Linux и тому подобное), вы, вероятно, заметили значение хеша, которое его сопровождает. Как только этот файл был загружен, вы можете использовать хеш, чтобы убедиться, что загруженный файл ничем не отличается от объявленного файла.

Тот же метод работает с сообщениями, хэш проверяет, что полученное сообщение соответствует отправленному. На базовом уровне, если вы и ваш друг имеете большой файл каждый и хотите убедиться, что они точно такие же без большой передачи, хэш-код сделает это за вас.

Алгоритмы хеширования также играют роль в идентификации данных или файлов. Хорошим примером для этого является одноранговая сеть с общим доступом к файлам, такая как eDonkey2000. Система использовала вариант алгоритма MD4 ( ниже ), который также объединял размер файла в хеш, чтобы быстро указывать на файлы в сети.

Ярким примером этого является возможность быстрого поиска данных в хеш-таблицах, метод, который обычно используется поисковыми системами.

Другое использование хэшей — хранение паролей. Хранить пароли в виде открытого текста — это плохая идея по понятным причинам, поэтому вместо этого они преобразуются в хэш-значения. Когда пользователь вводит пароль, он преобразуется в значение хеша и проверяется по известному сохраненному хешу. Поскольку хеширование является односторонним процессом, при условии, что алгоритм является надежным, то теоретически маловероятно, что исходный пароль будет расшифрован из хеша.

Криптографическое хеширование также часто используется при генерации паролей и производных паролей из одной фразы.

Алгоритм дайджеста сообщений 5

Функция MD5 предоставляет 32-значное шестнадцатеричное число. Если бы мы превратили .com в хеш-значение MD5, это выглядело бы следующим образом: 64399513b7d734ca90181b27a62134dc . Он был построен на методе, называемом «Меркле», «структурой Дамгардена» ( ниже ), который используется для построения так называемых «защищенных от коллизий» хеш-функций.

Он был построен на методе, называемом «Меркле», «структурой Дамгардена» ( ниже ), который используется для построения так называемых «защищенных от коллизий» хеш-функций.

Однако безопасность не является всеобщей проверкой, и в 1996 году в алгоритме хеширования MD5 были обнаружены потенциальные недостатки. В то время они не считались смертельными, и MD5 продолжал использоваться. В 2004 году гораздо более серьезная проблема была обнаружена после того, как группа исследователей описала, как сделать так, чтобы два отдельных файла имели одинаковое хеш-значение MD5. Это был первый случай столкновительной атаки на алгоритм хеширования MD5. Атака на столкновение пытается найти два произвольных выхода, которые выдают одно и то же значение хеша — следовательно, конфликт (два файла, существующие с одинаковым значением).

В течение следующих нескольких лет предпринимались попытки найти дальнейшие проблемы с безопасностью в MD5, и в 2008 году другой исследовательской группе удалось использовать метод коллизионной атаки для фальсификации действительности сертификата SSL . Это может заставить пользователей думать, что они смотрят безопасно, а когда нет. Министерство внутренней безопасности США объявило, что: « пользователям следует избегать использования алгоритма MD5 в любом качестве. Как показало предыдущее исследование, его следует считать криптографически взломанным и непригодным для дальнейшего использования ».

Это может заставить пользователей думать, что они смотрят безопасно, а когда нет. Министерство внутренней безопасности США объявило, что: « пользователям следует избегать использования алгоритма MD5 в любом качестве. Как показало предыдущее исследование, его следует считать криптографически взломанным и непригодным для дальнейшего использования ».

Несмотря на предупреждение правительства, многие службы по-прежнему используют MD5 и, как таковые, подвергаются техническому риску. Тем не менее, можно «засолить» пароли, чтобы предотвратить возможность потенциальных атакующих использовать атаки по словарю (тестирование известных слов) против системы. Если у хакера есть список случайных часто используемых паролей и база данных ваших учетных записей, они могут сравнить хэши в базе данных с теми, которые есть в списке. Соль — это случайная строка, которая связывается с существующими хешами паролей, а затем снова хешируется. Солт-значение и полученный хеш затем сохраняются в базе данных.

Если хакер захочет узнать пароли ваших пользователей, ему сначала нужно будет расшифровать соленые хэши, и это сделает атаку по словарю довольно бесполезной. Соль не влияет на сам пароль, поэтому вы всегда должны выбирать трудно угадываемый пароль.

Вывод

MD5 является одним из многих различных методов идентификации, защиты и проверки данных. Криптографическое хеширование — это важная глава в истории безопасности и скрытия вещей. Как и многие вещи, разработанные с учетом безопасности, кто-то ушел и сломал его.

Вам, вероятно, не придется сильно беспокоиться о хешировании и контрольных суммах MD5 в своих ежедневных привычках серфинга, но, по крайней мере, теперь вы знаете, что они делают и как они это делают.

Всегда нужно было что-то хешировать? Вы проверяете загруженные файлы? Знаете ли вы какие-либо хорошие веб-приложения MD5? Дайте нам знать об этом в комментариях!

Вводное изображение: Shutterstock

Что такое MD5? — Ipswitch

MD5 до сих пор используется в качестве хеш-функции, несмотря на то, что она использовалась в течение многих лет. В этой статье мы обсудим, что такое MD5; это история, и как это используется сегодня.

В этой статье мы обсудим, что такое MD5; это история, и как это используется сегодня.

Использует ли ваша система управления контентом схему хеширования MD5 для защиты и хранения паролей? Пришло время проверить!

По данным ZDNet, более 25% основных систем управления контентом используют старую и устаревшую схему хэширования MD5 по умолчанию для защиты и хранения паролей пользователей. Если пользователи не изменят настройки по умолчанию, изменив исходный код CMS, любые веб-сайты, работающие на CMS, подвергают риску пароли пользователей, если хакер взломает базу данных сайта.

Первоначально созданный в 1991 году криптографом и профессором Массачусетского технологического института Рональдом Ривестом, MD5 технически известен как алгоритм Message-Digest . В качестве хеш-функции MD5 отображает набор данных в битовую строку фиксированного размера, называемую хэш-значением. Хеш-функции имеют разные уровни сложности и сложности и используются для криптовалюты, защиты паролей и сообщений.

Следуя по стопам MD2 и MD4, MD5 создает 128-битное хеш-значение. Его основная цель — проверить, не изменился ли файл. Вместо подтверждения идентичности двух наборов данных путем сравнения необработанных данных, MD5 делает это, создавая контрольную сумму для обоих наборов, а затем сравнивая контрольные суммы, чтобы убедиться, что они одинаковы.

Исторические нарушения, которые использовали MD5

Слабые места MD5 использовались в полевых условиях. Один из самых печально известных инцидентов произошел несколько лет назад с вредоносным ПО Flame, которое затронуло многие крупнейшие компании мира. Согласно eWeek, известная уязвимость в хэш-функции MD5 дала группе злоумышленников, стоящих за вредоносным ПО Flame, возможность подделать действительный сертификат для службы Microsoft Windows Update.

Чтобы проверить потенциальный ущерб, Venafi, фирма по управлению сертификатами, на тот момент просканировала 450 компаний из списка Global 2000. Они обнаружили, что у каждого из них были сертификаты MD5, связанные с их сетями. В общей сложности более 17% сертификатов, используемых для подписи серверов, кода и доступа к VPN, по-прежнему используют алгоритм MD5.

В общей сложности более 17% сертификатов, используемых для подписи серверов, кода и доступа к VPN, по-прежнему используют алгоритм MD5.

Две крупнейшие утечки данных за все время также были связаны с MD5. В 2013 году было обнаружено распространение утечки данных, предположительно происходящей из социальной сети Badoo. Утечка содержала 112 миллионов уникальных адресов электронной почты и личную информацию, такую как имена, даты рождения и пароли, хранящиеся в виде хэшей MD5. А в 2016 году китайский видеосервис Youku раскрыл 92 миллиона уникальных учетных записей пользователей и хэшей паролей MD5.

Совсем недавно журнал InfoSecurity Magazine сообщил в прошлом году, что данные, принадлежащие 817 000 подписчиков RuneScape на провайдера ботов EpicBot, были загружены на те же хакерские форумы, что и в предыдущем взломе компании. Скомпрометированные данные включали имена пользователей, адреса электронной почты и IP-адреса, а также пароли, хранящиеся в виде хэшей MD5 с солью или bcrypt.

Несмотря на то, что MD5 разработан как криптографическая функция, он страдает от многочисленных уязвимостей, поэтому вы должны держаться подальше от него, когда речь идет о защите вашей CMS, веб-фреймворка и других систем, которые использовать пароли для предоставления доступа. Одна из причин, по которой это верно, заключается в том, что вычислительно невозможно найти два разных сообщения, которые хешируют одно и то же значение. Но MD5 не соответствует этому требованию — потенциально такие коллизии можно найти за секунды.

Несмотря на нарушения, подобные описанным выше, MD5 по-прежнему можно использовать для стандартных проверок файлов и в качестве контрольной суммы для проверки целостности данных, но только от непреднамеренного повреждения. Он также по-прежнему подходит для других целей, не связанных с криптографией, таких как определение раздела для определенного ключа в многораздельной базе данных.

С годами, когда MD5 получил широкое распространение, но оказался уязвимым, появился алгоритм хеширования MD6. Но MD6 практически не использовался и ушел в безвестность, возможно, из-за сомнений людей в отношении MD5. Альтернативы, доступные для бесплатной загрузки, появившиеся в последние годы, включают очень сложные системы, такие как SHA-2 и SHA-3, а также BCRYPT, SCRYPT, Argon2, CABHA, WHIRLPOOL и RIPEMD-160.

Размышляя о вероятности хэш-атаки на одну из ваших систем, важно отметить, что даже при использовании MD5 шансы в значительной степени в вашу пользу. Хэш-атака может произойти только тогда, когда два отдельных входа генерируют один и тот же хеш-выход. Но поскольку хеш-функции имеют бесконечную длину ввода и предопределенную длину вывода, коллизии случаются редко. Чем длиннее хеш-значение, тем меньше вероятность хэш-атаки.

Но, как предупреждают инженеры Института разработки программного обеспечения Университета Карнеги-Меллона, разработчики программного обеспечения, центры сертификации и владельцы веб-сайтов должны избегать использования алгоритма MD5 в любом качестве. Как показали предыдущие исследования, «его следует считать криптографически взломанным и непригодным для дальнейшего использования».

Как показали предыдущие исследования, «его следует считать криптографически взломанным и непригодным для дальнейшего использования».

Также ясно, что киберпреступники будут продолжать быстро проводить атаки против любых систем, использующих MD5, с которыми они сталкиваются. Продолжение использования взломанного криптографического хеш-алгоритма может подвергнуть вашу компанию риску, на который не стоит идти.

Бесплатная строка для онлайн-генератора хэшей MD5

Этот бесплатный онлайн-инструмент для генерации хэшей MD5 позволяет генерировать хэш MD5 любой строки. Это очень полезно при кодировании паролей, информации о кредитных картах и других конфиденциальных данных в MySQL или других базах данных. Он обеспечивает очень быстрый и простой способ кодирования хэша MD5 из простой строки.

MD5 означает алгоритм дайджеста сообщения 5 и является одним из серии алгоритмов дайджеста сообщений, разработанных американским криптографом профессором Рональдом Ривестом в 1991 году для замены более ранней хеш-функции MD4.

Профессор Рональд Ривест разработал первую хеш-функцию MD2 в 1989 году, которая была создана для 8-битных компьютеров. Хотя MD2 все еще используется, его не рекомендуется использовать для приложений, которым требуется высокий уровень безопасности, поскольку он уязвим для различных атак.

ЗатемMD2 был заменен на MD4. MD4 был создан для 32-битных машин и был быстрее, чем MD2. MD5 был выпущен в 1991 году и также был создан для 32-битных машин. MD5 не так быстр, как MD4, но считается более безопасным, чем предыдущие.

Контрольные суммы MD5необратимы, что означает, что вы не можете посмотреть на контрольную сумму и идентифицировать исходные введенные данные. Хеш-функции также называют односторонними функциями, потому что они не должны быть обратимыми. Например, если злоумышленник может легко отменить хэш-функцию, концепция функции будет совершенно бесполезна.

Когда генератор хэшей MD5 завершит обработку вашего запроса, вы уже можете отправить хэш MD5 своему получателю. Вы можете проверить целостность вашего хэша MD5. Если это дает вам те же результаты, это означает, что строка проверена.

Вы можете проверить целостность вашего хэша MD5. Если это дает вам те же результаты, это означает, что строка проверена.

Основная идея криптографического хеширования состоит в том, чтобы взять произвольный блок данных и вернуть фиксированное значение «хеш». Это могут быть любые данные любого размера, но значение хеша всегда будет фиксированным.

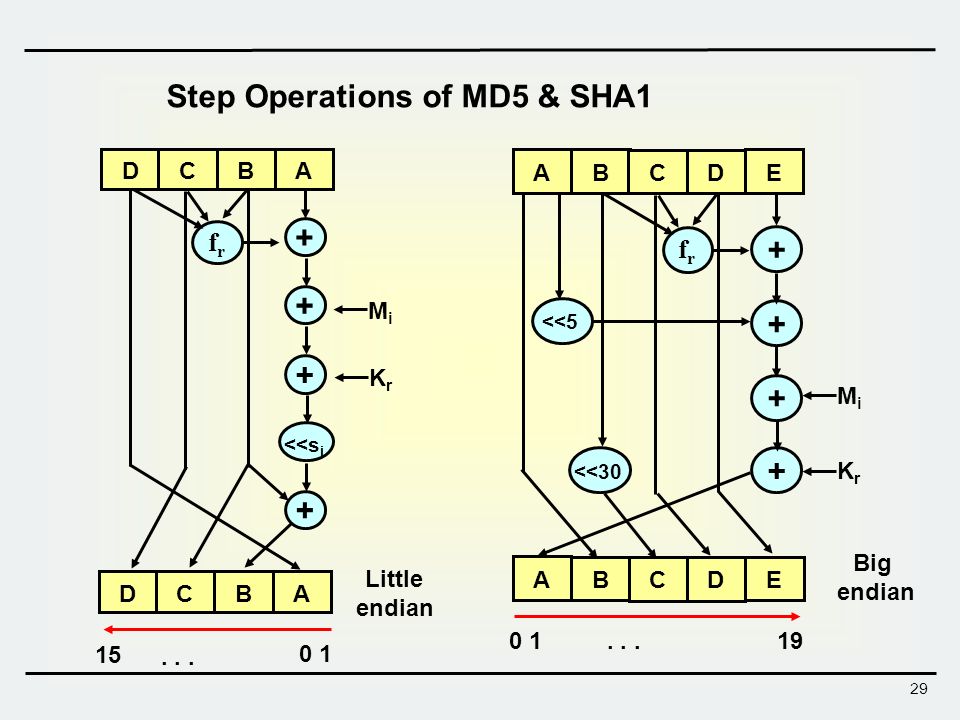

Хэш MD5 создается путем взятия строки любой длины и кодирования ее в 128-битный отпечаток пальца. Кодирование той же строки с использованием алгоритма MD5 приведет к тому же 128-битному хэш-выходу. Алгоритм хеширования дайджеста сообщения MD5 обрабатывает данные в 512-битных блоках, а затем делит их на 16 слов, состоящих из 32 бит каждое. Выходные данные представляют собой 128-битное значение дайджеста сообщения. Если мы введем www.w3docs.com в хеш-значение MD5, то результат будет следующим: 550850e0a6ddfa733aea39dff93c13ad.

Есть несколько этапов, на которых выполняется вычисление MD5. Первый этап начинается со значений дайджеста сообщения, инициализированных с использованием шестнадцатеричных числовых значений. Каждый этап включает в себя четыре прохода дайджеста сообщения, которые манипулируют значениями в текущем блоке данных и значениями, обработанными из предыдущего блока. На заключительном этапе вычисленное значение из последнего блока становится дайджестом MD5 для этого блока.

Каждый этап включает в себя четыре прохода дайджеста сообщения, которые манипулируют значениями в текущем блоке данных и значениями, обработанными из предыдущего блока. На заключительном этапе вычисленное значение из последнего блока становится дайджестом MD5 для этого блока.

MD5 также используются для обеспечения целостности данных файлов. Пользователи могут сравнить хэш исходного файла с вновь созданным хэшем целевого файла, чтобы убедиться, что он не поврежден и не изменен, поскольку алгоритм всегда выдает один и тот же результат для одних и тех же входных данных. Хеши предназначены для создания строки символов. Независимо от размера вводимых данных строки имеют фиксированную длину. Количество входов не ограничено, но количество выходов ограничено определенным числом.

Хотя существует несколько различных классов криптографических хеш-функций, все они имеют одни и те же четыре свойства. Вот 4 качества, которыми должна обладать криптографическая хэш-функция.

Вот несколько качеств, которыми должны обладать функции hush, чтобы быть полезными и безопасными.

- Хеш-функции должны быть вычислительно эффективными. Это очень важно, потому что, если компьютер обрабатывает криптографическую хэш-функцию и получает результат в течение очень длительного периода времени, это будет не очень практично. Чтобы быть полезными, хеш-функции должны быть вычислительно эффективными.

- Самая важная идея хэш-функции заключается в том, что выходные данные не должны раскрывать никакой информации о входных данных. Это называется сопротивлением до изображения. Алгоритмы криптографического хеширования могут принимать любые входные данные. Ввод может включать числа, буквы, слова или знаки препинания, один символ, предложение из книги, страницу из книги или целую книгу.

Фиксированный вывод гарантирует безопасность, потому что если бы более длинный ввод производил более длинный вывод, то злоумышленники уже имели бы серьезную полезную подсказку при попытке обнаружить чей-то частный ввод.

Кроме того, изменение одного символа в длинной текстовой строке должно привести к совершенно другому дайджесту.

Если бы криптографическая хэш-функция выдавала разные результаты каждый раз при вводе одного и того же ввода, это противоречило бы всей сути хеш-функций.

Кроме того, изменение одного символа в длинной текстовой строке должно привести к совершенно другому дайджесту.

Если бы криптографическая хэш-функция выдавала разные результаты каждый раз при вводе одного и того же ввода, это противоречило бы всей сути хеш-функций. - Хеш-функция должна иметь устойчивость к коллизиям, что означает невозможность найти два разных входа, дающих один и тот же результат.

- Криптографические хеш-функции должны быть детерминированными. Другими словами, для любого заданного ввода хэш-функция всегда должна давать один и тот же результат. Если вы вводите одни и те же входные данные, хэш-функция должна давать точно такие же выходные данные.

Как упоминалось выше, входные данные хеш-функции могут быть любой длины. Это означает, что существует бесконечное количество возможных входных данных, которые можно ввести в хеш-функцию.

Хеш-функции являются частью методов защиты информации. Хеш-функция — это просто функция, которая принимает входное значение и создает выходное значение, определяемое входным значением.

Для любого входного значения x вы всегда будете получать одно и то же выходное значение y при каждом запуске хеш-функции.

Лучший способ продемонстрировать хеш-функцию — использовать модульную функцию, которую также называют модульной арифметикой или арифметикой часов. Модульные функции — это математические функции, которые, проще говоря, дают оставшуюся часть задачи деления.

Для любого входного значения x вы всегда будете получать одно и то же выходное значение y при каждом запуске хеш-функции.

Лучший способ продемонстрировать хеш-функцию — использовать модульную функцию, которую также называют модульной арифметикой или арифметикой часов. Модульные функции — это математические функции, которые, проще говоря, дают оставшуюся часть задачи деления.

MD5 не является алгоритмом шифрования. У многих людей сложилось впечатление, что MD5 шифрует данные. Все, что он делает, это вычисляет хеш-значение для заданного набора данных.

Основной целью любой функции дайджеста сообщения является создание случайного вывода. Чтобы считаться криптографически безопасной, хеш-функция должна соответствовать двум требованиям:

.- Злоумышленник не может сгенерировать сообщение, соответствующее определенному хеш-значению.

- злоумышленник не может создать два сообщения с одинаковым значением хеш-функции.

Хотя ранее хеширование MD5 разрабатывалось как криптографический алгоритм кода аутентификации сообщений, оно больше не считается надежным для использования в качестве криптографической контрольной суммы, поскольку исследователи продемонстрировали методы, позволяющие легко генерировать коллизии MD5.

Но если вы собираетесь использовать MD5 в качестве простого алгоритма контрольной суммы или для ограничения уникальности таблицы базы данных, он будет работать идеально. Вы можете использовать генератор SHA-256 вместо MD5.

VLC: хеширование MD5

API для хеширования данных с использованием алгоритма Message-Digest 5 (MD5) Подробнее…

| struct | vlc_hash_md5_ctx |

| Хэш-контекст MD5. Подробнее … | |

| #DEFINE | VLC_HASH_MD5_DIGEST_SIZE 16 |

| #define | VLC_HASH_MD5_DIGEST_HEX_SIZE 33 |

| x MD размер представления | 5. More… More… |

| typedef struct vlc_hash_md5_ctx | vlc_hash_md5_t |

| MD5 hash context. Подробнее… | |

| void | vlc_hash_md5_Init (vlc_hash_md5_t *ctx) |

| Инициализировать контекст MD5. More… | |

| void | vlc_hash_md5_Update (vlc_hash_md5_t *ctx, const void *data, size_t size) |

| Update MD5 hash computation with new data. Подробнее… | |

| void | vlc_hash_md5_Finish (vlc_hash_md5_t *ctx, void *output, size_t size) |

Завершение вычисления хеша MD5. More… More… | |

APIs to hash data using the Message-Digest Algorithm 5 (MD5)

◆ VLC_HASH_MD5_DIGEST_HEX_SIZE

| #define VLC_HASH_MD5_DIGEST_HEX_SIZE 33 |

Размер шестнадцатеричного представления дайджеста MD5.

◆ VLC_HASH_MD5_DIGEST_SIZE

| #define VLC_HASH_MD5_DIGEST_SIZE 16 |

Размер вывода дайджеста MD5.

◆ vlc_hash_md5_t

| typedef struct vlc_hash_md5_ctx vlc_hash_md5_t |

Хэш-контекст MD5.

◆ vlc_hash_md5_Finish()

| недействительным vlc_hash_md5_Finish | ( | vlc_hash_md5_t * | ктх , |

| пустота * | вывод , | ||

| размер_т | размер | ||

| ) |

Завершить вычисление хэша MD5.

Завершает вычисление хэша MD5 и предоставляет хэш для объединения всех данных, предоставленных предыдущими вызовами vlc_hash_md5_Update. Результат записывается в буфер, на который указывает вывод, который должен быть не меньше VLC_HASH_MD5_DIGEST_SIZE.

- Параметры

[in,out] ctx MD5 hash context to finish [out] output Output buffer to write to size Output buffer size

Ссылки vlc_hash_md5_ctx::md5_s::buf, md5_final(), vlc_hash_md5_ctx::priv и VLC_HASH_MD5_DIGEST_SIZE.

Ссылается на vlc_rand_bytes().

◆ vlc_hash_md5_Init()

| недействительно vlc_hash_md5_Init | ( | vlc_hash_md5_t * | ктх | ) |

Инициализировать контекст MD5.

Инициализирует данный контекст хеш-функции MD5, если контекст уже инициализирован, он сбрасывается.

- Параметры

[выход] ctx Хеш-контекст MD5 для инициализации

Ссылки md5_init() и vlc_hash_md5_ctx::priv.

На это ссылаются ArtCacheGetDirPath(), AuthDigest(), GenerateCnonce(), InputSourceNew() и vlc_rand_bytes().

◆ vlc_hash_md5_Update()

| недействительным vlc_hash_md5_Update | ( | vlc_hash_md5_t * | ктх , |

| константа недействительна * | данные , | ||

| размер_т | размер | ||

| ) |

Обновление вычисления хэша MD5 новыми данными.

Обновляет контекст предоставленными данными, которые используются для вычисления хэша. Может вызываться повторно с новыми данными. Окончательный хэш представляет собой хэш для объединения всех данных.

- Параметры

. Ссылки md5_write() и vlc_hash_md5_ctx::priv.

На это ссылаются ArtCacheGetDirPath(), AuthDigest(), GenerateCnonce(), InputSourceNew() и vlc_rand_bytes().

Линейная диаграмма с использованием элементов управления диаграммой

Твитнуть

11 человек нравится.

Нравится фрагмент!Фрагмент кода показывает, как использовать Microsoft Chart Controls (доступно в .NET 4.0 и .NET 3.5) для построения линейной диаграммы. Образец генерирует двухмерный сплайн, рассчитанный с помощью функций sin и cos.

1: 2: 3: 4: 5: 6: 7: 8: 9: 10: 11: 12: 13: 14: 15: 16: 17: 18: 19: 20: 21: 22: 23:

#r "System.

Windows.Forms.DataVisualization.dll"

открытая система

открыть System.Windows.Forms

открыть System.Windows.Forms.DataVisualization.Charting

// Вычисление координат X и Y с помощью двух функций

пусть данные =

[ для i в 0,0 .. 0,02 .. 2,0 * Math.PI ->

грех я, потому что я * грех я]

// Создаем диаграмму, содержащую область по умолчанию, и отображаем ее в форме

пусть диаграмма = новая диаграмма (Dock = DockStyle.Fill)

пусть форма = новая форма (видимая = истина, ширина = 700, высота = 500)

chart.ChartAreas.Add(новая ChartArea("MainArea"))

form.Controls.Add(диаграмма)

// Создаем серию и добавляем ее на график

пусть серия = новая серия (ChartType = SeriesChartType.Line)

chart.Series.Add(серия)

// Добавляем данные в серию в цикле

для x, y в данных делать

series.Points.AddXY(x, y) |> игнорировать

Windows.Forms.DataVisualization.dll"

открытая система

открыть System.Windows.Forms

открыть System.Windows.Forms.DataVisualization.Charting

// Вычисление координат X и Y с помощью двух функций

пусть данные =

[ для i в 0,0 .. 0,02 .. 2,0 * Math.PI ->

грех я, потому что я * грех я]

// Создаем диаграмму, содержащую область по умолчанию, и отображаем ее в форме

пусть диаграмма = новая диаграмма (Dock = DockStyle.Fill)

пусть форма = новая форма (видимая = истина, ширина = 700, высота = 500)

chart.ChartAreas.Add(новая ChartArea("MainArea"))

form.Controls.Add(диаграмма)

// Создаем серию и добавляем ее на график

пусть серия = новая серия (ChartType = SeriesChartType.Line)

chart.Series.Add(серия)

// Добавляем данные в серию в цикле

для x, y в данных делать

series.Points.AddXY(x, y) |> игнорировать

пространство имен System

пространство имен System.Windows

пространство имен System.Windows.Forms

пространство имен System.

Windows.Forms.DataVisualization

Windows.Forms.DataVisualizationпространство имен System.Windows.Forms.DataVisualization.Charting data (500403 90 ) list

Полное имя: Script.data

val i : float

type Math =

static val PI : float

static val E : float

static member Abs : value:sbyte -> sbyte + 6 перегрузок

статический член Acos : d:float -> float

статический член Asin : d:float -> float

статический член Atan : d:float -> float

статический член Atan2 : y:float * x:float -> float

static член BigMul : a:int * b:int -> int64

статический член Ceiling : d:decimal -> decimal + 1 перегрузка

статический член Cos : d:float -> float

…Полное имя: System.Math

поле Math.PI = 3.14159265359

val sin : значение: ‘T -> ‘T (требуется член Sin)

Полное имя: Microsoft.FSharp.Core.Operators.sin

val cos : значение: ‘T -> ‘T (требуется член Cos)

Полное имя: Microsoft.

FSharp.Core.Operators.cos

FSharp.Core.Operators.cosval chart : Диаграмма

Полное имя: Script.Chart

Несколько элементов

Диаграмма типа =

Унаследовать контроль

Новый: единица -> Диаграмма

Член AlignDatapointsbyaxislabel: единица -> Блок + 3 Перегрузки

. получить, установить

member ApplyPaletteColors : unit -> unit

member BackColor : цвет с получением, установка

member BackGradientStyle : GradientStyle с получением, установка

member BackHatchStyle : ChartHatchStyle с получением, установка

member BackImage : строка с получением, установка

member BackImage : строка с получением, установка

ChartImageAlignment получить, установить

…Полное имя: System.Windows.Forms.DataVisualization.Charting.Chart

———————

Chart() : блоктип DockStyle =

| Нет = 0

| Верх = 1

| Внизу = 2

| Слева = 3

| Справа = 4

| Fill = 5Полное имя: System.

Windows.Forms.DockStyle

Windows.Forms.DockStylefield DockStyle.Fill = 5

val form : Form

Полное имя: Script.form

Несколько элементов

type Form =

5 Control 9it 1 наследовать : unit -> Form

member AcceptButton : IButtonControl с get, set

member Activate : unit -> unit

member ActiveMdiChild : Form

member AddOwnedForm : ownedForm:Form -> unit

member AllowTransparency : bool с get, set

member AutoScale : bool с get, set

member AutoScaleBaseSize : Size с get, set

member AutoScroll : bool с get, set

member AutoSize bool с get, set

…

вложенный тип ControlCollectionПолное имя: System.Windows.Forms.Form

———————

Form( ) : unitсвойство Chart.ChartAreas: ChartAreaCollection

Collections.ObjectModel.Collection.Add(item: ChartArea) : unit

ChartAreaCollection.Add(name: string) : ChartAreaНесколько элементов

type ChartArea =

наследовать ChartNamedElement

new : unit -> 1 ChartArea0 member + AlignWithChartArea : строка с получением, установка

member AlignmentOrientation : AreaAlignmentOrientations с получением, установка

member AlignmentStyle : AreaAlignmentStyles с получением, установка

member Area3DStyle : ChartArea3DStyle с получением, установка

member Axes : Axis[] с get, set

member AxisX : Axis с get, set

member AxisX2 : Axis с get, set

member AxisY : Axis с get, set

member AxisY2 : Axis с get, set 90. 518 .

518 .Полное имя: System.Windows.Forms.DataVisualization.Charting.ChartArea

———————

ChartArea() : unit

ChartArea(name: string) : unitсвойство Control.Controls: Control.ControlCollection

Control.ControlCollection.Add(value: Control) : unit

val series : Series

Полное имя: Script.series

Несколько элементов

type Series =

наследовать DataPointCustomProperties

new : unit -> Series + 2 перегрузки get, set

member ChartType : SeriesChartType с get, set

member ChartTypeName : строка с get, set

member EmptyPointStyle : DataPointCustomProperties с get, set

member Enabled : bool с get, set

member IsXValueIndexed : bool с get, set

member Legend : строка с get, set

member MarkerStep : int с get, set

…Полное имя: System.Windows.Forms.DataVisualization.Charting.Series

— ——————-

Series() : unit

Series(name: string) : unit

Series(name: string, yValues: int) : unittype SeriesChartType =

| Точка = 0

| FastPoint = 1

| Пузырь = 2

| Строка = 3

| Сплайн = 4

| StepLine = 5

| FastLine = 6

| Бар = 7

| StackedBar = 8

| StackedBar100 = 9

. ..

..Полное имя: System.Windows.Forms.DataVisualization.Charting.SeriesChartType

поле SeriesChartType.Line = 3

свойство Chart.Series: SeriesCollection

Collections.ObjectModel(Additemlection.Collection : Series) : unit

SeriesCollection.Add(name: string) : Seriesval x : float

val y : float

свойство Series.Points: DataPointCollection

DataPointCollection.AddXY(xValue: obj, [

] yValue: obj []) : int

DataPointCollection.AddXY(xValue: float, yValue: float) : intval ignore : value:’T -> unit

Полное имя: Microsoft.FSharp.Core.Operators.ignore

Необработанный вид Тестовый код Новая версия

Дополнительная информация

Ссылка: http://fssnip.net/3d Опубликовано: 11 лет назад Автор: Томас Петричек составление графиков , элементы управления диаграммой Сгенерировать все хэши — MD5, SHA1, SHA3, CRC32 — Онлайн

Самый простой в мире онлайн-калькулятор хэшей для веб-разработчиков и программистов.

Просто вставьте свой текст в форму ниже, нажмите кнопку «Рассчитать хэши», и вы получите десятки криптографических хэшей. Нажми кнопку — получи хэши. Никакой рекламы, ерунды и мусора.

Просто вставьте свой текст в форму ниже, нажмите кнопку «Рассчитать хэши», и вы получите десятки криптографических хэшей. Нажми кнопку — получи хэши. Никакой рекламы, ерунды и мусора.Объявление : Мы только что запустили SCIURLS — удобный агрегатор научных новостей. Проверьте это!

(undo)

MD6-128

MD6-256

MD6-512

RipeMD-128

RipeMD-160

RipeMD-256

RipeMD-320

SHA3-224

SHA3-256

SHA3-384

SHA3-512

SHA-224

SHA-256

SHA-384

SHA-512

9lAdler0320003

Этот генератор всех возможных контрольных сумм может быть полезен, если вы проводите кроссбраузерное тестирование. Например, если вы пишете тесты для проверки целостности данных в своем веб-приложении, то, поскольку существует множество различных алгоритмов генерации контрольных сумм (MD5, SHA, CRC, Adler, Whirlpool, RipeMD и многие другие), это может стать довольно трудно быстро найти их все.

Эта утилита вычисляет все контрольные суммы в одном месте, чтобы вы могли быстро выполнить свою работу. Вы также можете использовать эту программу для одновременного сравнения сложности, длины и байтов различных алгоритмов хеширования данных. Мы постоянно добавляем новые хэши, и скоро это будет лучший генератор хэшей.

Эта утилита вычисляет все контрольные суммы в одном месте, чтобы вы могли быстро выполнить свою работу. Вы также можете использовать эту программу для одновременного сравнения сложности, длины и байтов различных алгоритмов хеширования данных. Мы постоянно добавляем новые хэши, и скоро это будет лучший генератор хэшей.Ищете дополнительные инструменты веб-разработчика? Попробуйте это!

URL Encoder

URL Decoder

URL Parser

HTML Encoder

HTML Decoder

Base64 Encoder

Base64 Decoder

HTML Prettifier

HTML Minifier

JSON Prettifier

JSON Minifier

JSON Escaper

JSON Unescaper

JSON Validator

JS Prettifier

JS Minifier

JS Validator

CSS Prettify

Minifier CSS

XML Prettifier

XML Minifier

XML в JSON Converter

JSON TO CONTRETE Преобразователь XML

Преобразователь YAML в TSV

Преобразователь TSV в YAML

Преобразователь XML в TSV

Преобразователь TSV в XML

Преобразователь XML в текст

Преобразователь JSON в CSV

CSV to JSON Converter

JSON to YAML Converter

YAML to JSON Converter

JSON to TSV Converter

TSV to JSON Converter

JSON to Text Converter

CSV to YAML Converter

YAML to CSV Converter

Конвертер TSV в CSV

Конвертер CSV в TSV

Конвертер CSV в текстовые столбцы

Конвертер текстовых столбцов в CSV

Конвертер TSV в текстовые столбцы

Конвертер текстовых столбцов в TSV

CSV Transposer

Столбки CSV в строки преобразователя

CSV строки в столбцы преобразователь

CSV Clecper Swapper

CSV Column Defore

CSV Column Column

CSV Prepende

CSV COLUND COLUND

CSV

CSV CSV CSV.

Средство удаления столбцов CSV

Средство удаления столбцов CSVСредство смены разделителя CSV

Транспозитор TSV

Преобразователь столбцов в строки TSV

Преобразователь строк в столбцы TSV

Преобразователь столбцов TSV

TSV Column Exporter

TSV Column Replacer

TSV Column Prepender

TSV Column Appender

TSV Column Inserter

TSV Column Deleter

TSV Delimiter Changer

Delimited Column Exporter

Delimited Column Deleter

Delimited Column Replacer

Преобразователь текста

Преобразователь текстовых столбцов в строки

Преобразователь текстовых строк в столбцы

Преобразователь текстовых столбцов

Text Column Delimiter Changer

HTML to Markdown Converter

Markdown to HTML Converter

HTML to Jade Converter

Jade to HTML Converter

BBCode to HTML Converter

BBCode to Jade Converter

BBCode to Text Converter

HTML Преобразователь времени в текст

HTML Stripper

Преобразователь сущностей текста в HTML

Преобразователь времени UNIX в время UTC

Преобразователь времени UTC в время UNIX

IP в двоичный преобразователь

Двоирный в IP -преобразователь

IP в десятичный преобразователь

Октальный в IP -преобразователь

IP в восьмовый преобразователь

Десятичный в IP -преобразователь

IP в Hex Converter

HEX в IP -конвертер

IP — Сортировщик адресов

Генератор паролей MySQL

Генератор паролей MariaDB

Генератор паролей Postgres

Генератор паролей Bcrypt

Средство проверки паролей Bcrypt

Scrypt Password Generator

Scrypt Password Checker

ROT13 Encoder/Decoder

ROT47 Encoder/Decoder

Punycode Encoder

Punycode Decoder

Base32 Encoder

Base32 Decoder

Base58 Encoder

Base58 Decoder

Ascii85 Encoder

Декодер Ascii85

Кодировщик UTF8

Декодер UTF8

Кодировщик UTF16

Декодер UTF16

Кодировщик Uuencoder

Uudecoder

Morse Code Encoder

Morse Code Decoder

XOR Encryptor

XOR Decryptor

AES Encryptor

AES Decryptor

RC4 Encryptor

RC4 Decryptor

DES Encryptor

DES Decryptor

Triple DES Encryptor

Triple DES Decryptor

Rabbit Encryptor

Rabbit Decryptor

NTLM Hash Calculator

MD2 Hash Calculator

MD4 Hash Calculator

MD5 Hash Calculator

MD6 Hash Calculator

RipeMD128 Hash Calculator

RipeMD160 Hash Calculator

RipeMD256 Hash Calculator

RipeMD320 Hash Calculator

SHA1 Hash Calculator

SHA2 Hash Calculator

SHA224 Hash Calculator

Калькулятор хэша SHA256

Калькулятор хэша SHA384

Калькулятор хэша SHA512

Калькулятор хэша SHA3

CRC16 Хэш -калькулятор

CRC32 Хэш -калькулятор

Adler32 Hash Calculator

Whirlpool Hash Calculator

Все хеш -калькулятор

секунды H: M: S Converter

H: M: S Converter

Seconds Secondable к человеку.

Время

ВремяПреобразователь двоичного кода в восьмеричный

Преобразователь двоичного кода в десятичный

Преобразователь двоичного кода в шестнадцатеричный

Преобразователь восьмеричного в двоичный

Преобразователь восьмеричного в десятичный

октября в шестнадцатеричном преобразователе