PostgreSQL : Документация: 9.4: Возможности шифрования : Компания Postgres Professional

RU

EN

RU EN

PostgreSQL обеспечивает шифрование на разных уровнях и даёт гибкость в выборе средств защиты данных в случае кражи сервера, от недобросовестных администраторов или в небезопасных сетях. Шифрование может также требоваться для защиты конфиденциальных данных, например, медицинских сведений или финансовых транзакций.

- Шифрование хранимых паролей

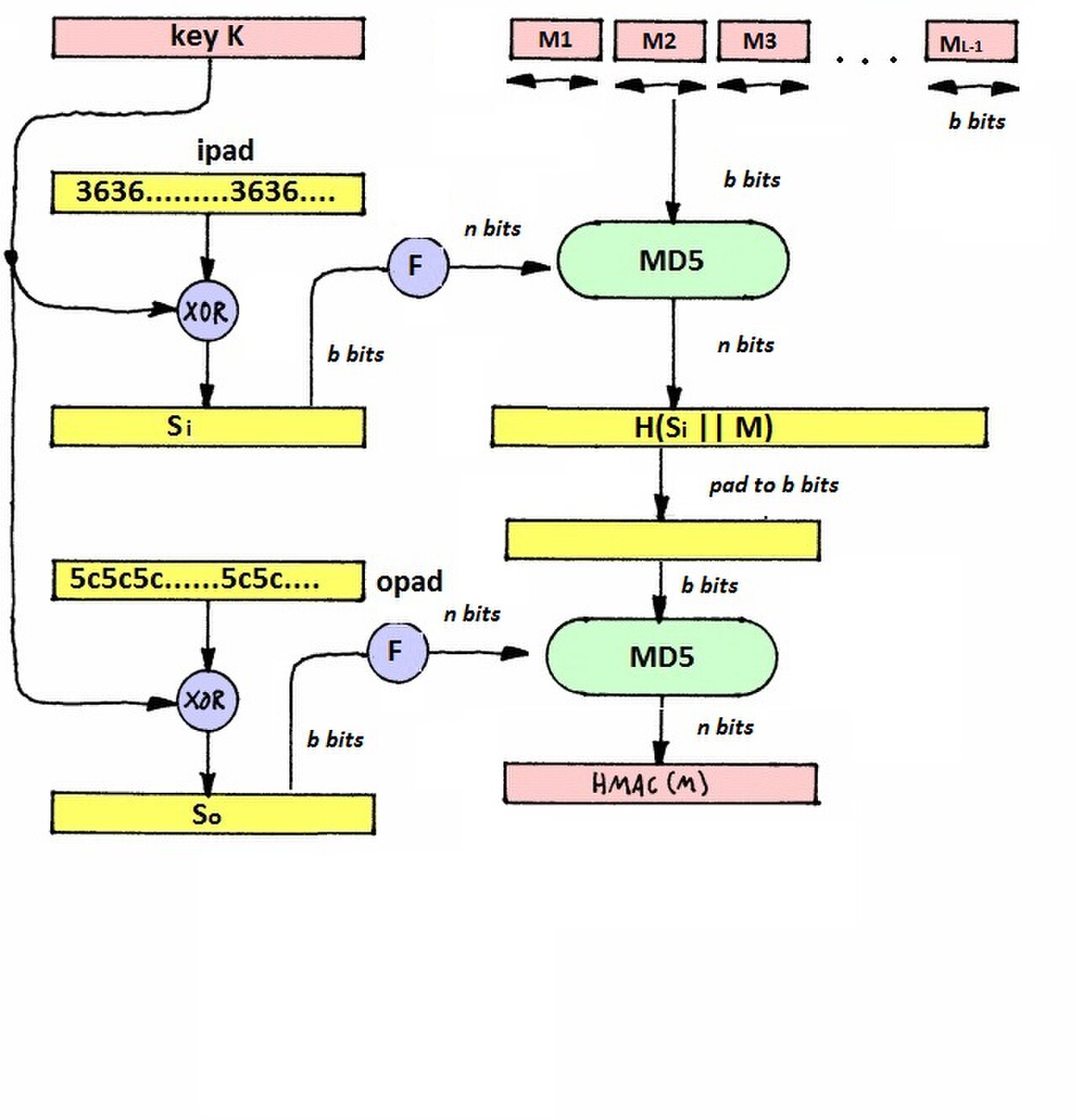

По умолчанию, пароли пользователей базы данных хранятся в виде хешей MD5, так что даже администратор не может определить, какой именно пароль имеет пользователь. Если шифрование MD5 также применяется при проверке подлинности, пароли не присутствуют на сервере в открытом виде даже кратковременно, так как клиент вычисляет и передаёт по сети только хеши паролей.

- Шифрование избранных колонок

Модуль pgcrypto позволяет хранить в зашифрованном виде избранные поля.

Это полезно, если ценность представляют только некоторые данные. Чтобы прочитать эти поля, клиент передаёт дешифрующий ключ, сервер расшифровывает данные и выдаёт их клиенту.

Это полезно, если ценность представляют только некоторые данные. Чтобы прочитать эти поля, клиент передаёт дешифрующий ключ, сервер расшифровывает данные и выдаёт их клиенту.Расшифрованные данные и ключ дешифрования находятся на сервере в процессе расшифровывания и передачи данных. Именно в этот момент данные и ключи могут быть перехвачены тем, кто имеет полный доступ к серверу баз данных, например, системным администратором.

- Шифрование раздела данных

Шифрование хранилища данных можно реализовать на уровне файловой системы или на уровне блоков. В Linux можно воспользоваться шифрованными файловыми системами eCryptfs и EncFS, а во FreeBSD есть PEFS. Шифрование всего диска на блочном уровне в Linux можно организовать, используя dm-crypt + LUKS, а во FreeBSD — модули GEOM, geli и gbde. Подобные возможности есть и во многих других операционных системах, включая Windows.

Этот механизм не позволяет читать незашифрованные данные с дисков в случае кражи дисков или всего компьютера.

При этом он не защищает данные от чтения, когда эта файловая система смонтирована, так как на смонтированном устройстве операционная система видит все данные в незашифрованном виде. Однако, чтобы смонтировать файловую систему, нужно передать операционной системе ключ (иногда он хранится где-то на компьютере, который выполняет монтирование).

При этом он не защищает данные от чтения, когда эта файловая система смонтирована, так как на смонтированном устройстве операционная система видит все данные в незашифрованном виде. Однако, чтобы смонтировать файловую систему, нужно передать операционной системе ключ (иногда он хранится где-то на компьютере, который выполняет монтирование).Метод проверки подлинности с MD5 дважды шифрует пароль на стороне клиента, прежде чем передать его серверу. Сначала вычисляется хеш MD5 пароля вместе с именем пользователя, а затем этот хеш обрабатывается ещё раз с добавлением случайного числа, переданного сервером при попытке подключиться к нему. Затем это дважды хешированное значение передаётся серверу по сети. Двойное хеширование не только позволяет защититься от вычисления исходного пароля, но и не даёт использовать тот же зашифрованный пароль при следующем подключении.

- Шифрование данных при передаче по сети

SSL-соединения шифруют все данные, передаваемые по сети: пароль, запросы и возвращаемые данные.

- Проверка подлинности сервера SSL

И клиент, и сервер могут проверять подлинность друг друга по сертификатам SSL. Это требует дополнительной настройки на каждой стороне, но даёт более надёжную гарантию подлинности, чем обычные пароли. С такой защитой подставной компьютер не сможет представлять из себя сервер с целью получить пароли клиентов. Она также предотвращает атаки с посредником («man in the middle»), когда компьютер между клиентом и сервером представляется сервером и незаметно передаёт все запросы и данные между клиентом и подлинным сервером.

- Шифрование на стороне клиента

Если системный администратор сервера, где работает база данных, не является доверенным, клиент должен сам шифровать данные; тогда незашифрованные данные никогда не появятся на этом сервере.

В этом случае клиент шифрует данные, прежде чем передавать их серверу, а получив из базы данных результаты, он расшифровывает их для использования.

В этом случае клиент шифрует данные, прежде чем передавать их серверу, а получив из базы данных результаты, он расшифровывает их для использования.

Онлайн инструмент для шифрования текста | MD5, SHA, AES Encrypt, AES Decrypt

Онлайн инструмент для шифрования текста, предоставляющий функции дешифрования MD5, SHA, AES и шифрования AES.

Вход

MD5 SHA1 SHA224 SHA256 SHA384 SHA512 AES Шифровать AES Дешифровать

Формат ввода

Base64 Hex

Формат выходных данных

Base64 Hex

Размер ключа в битах

128192256Секретный ключ

вектор инициализации (Необязательный)

Режим шифрования

CBCCFBCTROFBECBСхемы дополнения

Шифровать Дешифровать

Выход

Копировать

ПоделитьсяВажность шифрования данных

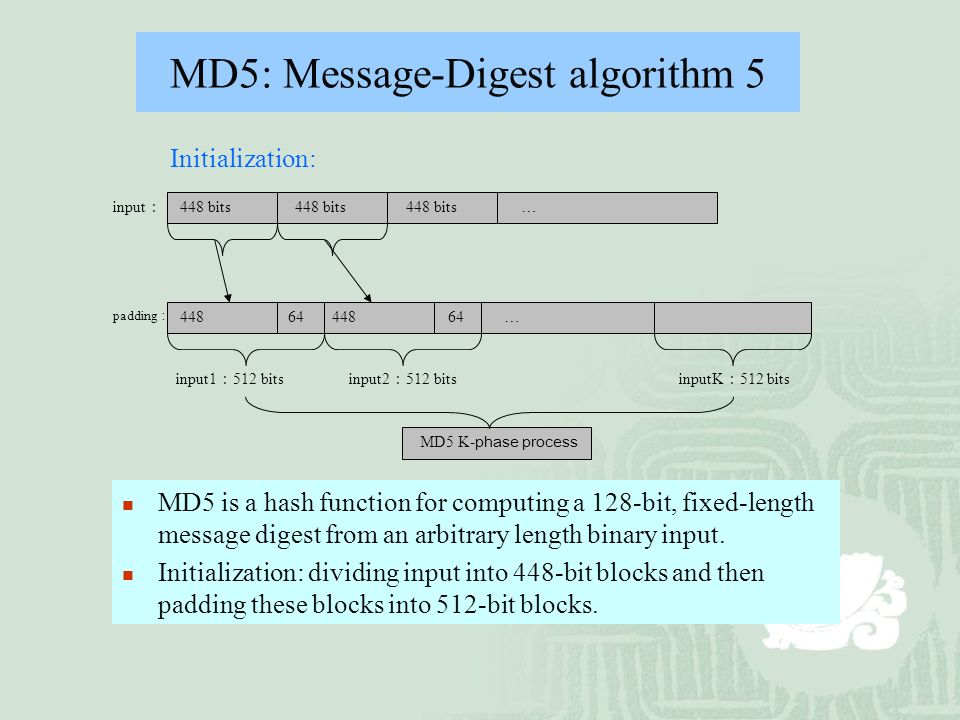

Шифрование данных может улучшить безопасность данных, так что даже если данные будут украдены, хакеры не смогут напрямую получить доступ к данным, тем самым снижая риск утечки и потери данных. 64, значение длины должно быть записано в 64 бита.

64, значение длины должно быть записано в 64 бита.

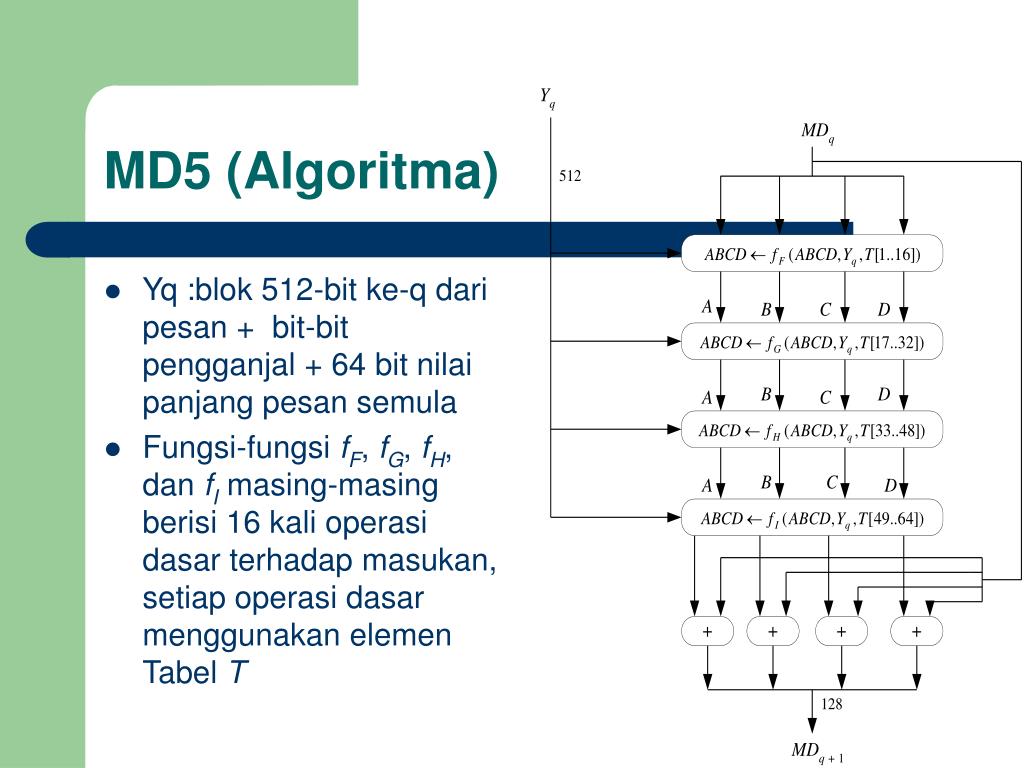

Инициализация переменных: определите четыре 32-битных регистра A, B, C, D и массив констант T с 64-битными значениями.

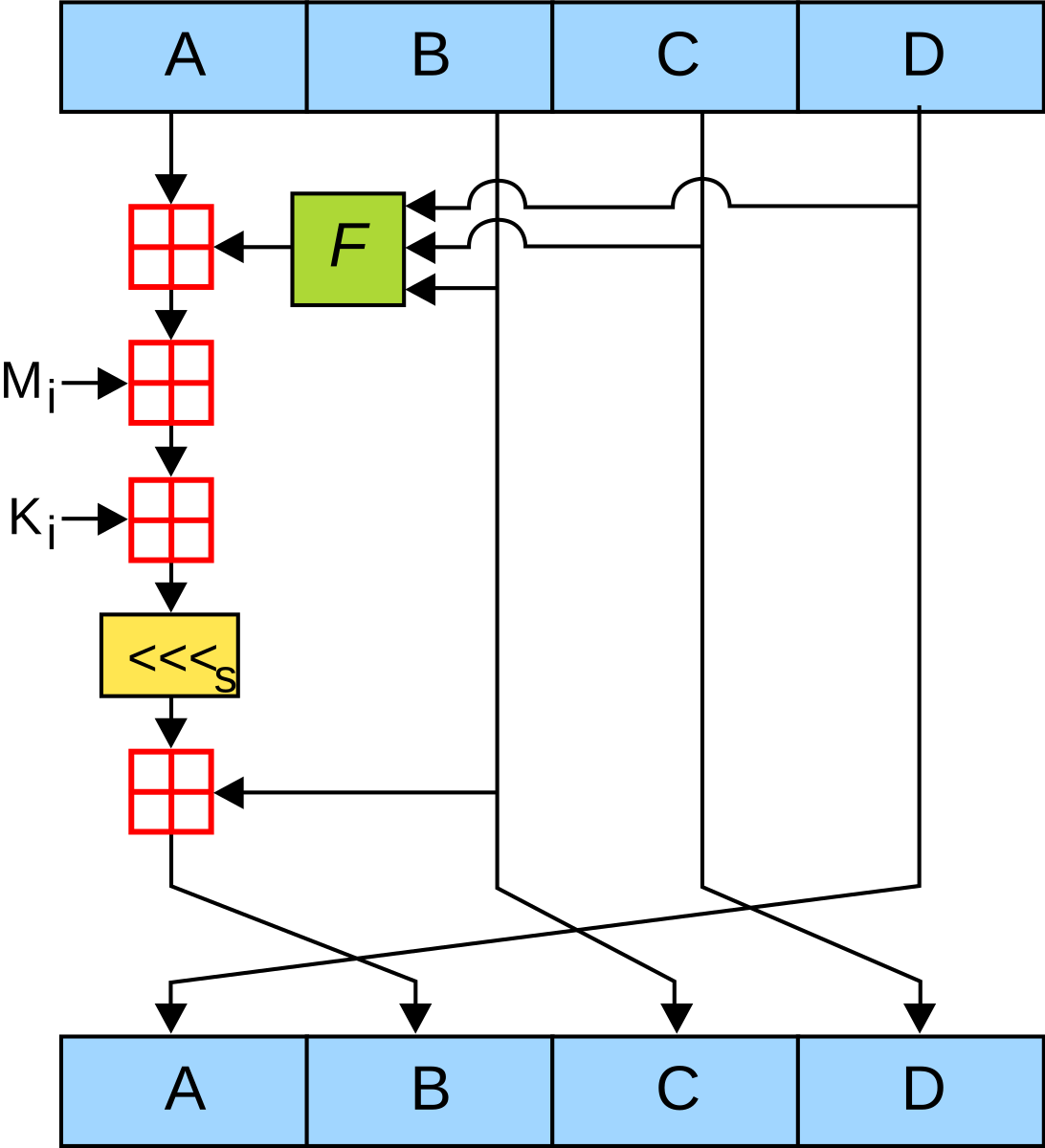

Обработка пакетных данных: Разделите заполненные данные на пакеты по 512 бит, и обработайте каждый пакет по очереди. Для каждой группы выполняются 4 раунда цикла, и каждый цикл включает в себя 4 шага: F, G, H, I.

a. Функция F: используются три регистра B, C и D в качестве входных данных, и после ряда битовых операций и нелинейных функций генерируется 32-битный результат.

b. Функция G: используются три регистра C, D и A в качестве входных данных, и после ряда битовых операций и нелинейных функций генерируется 32-битный результат.

c. Функция H: используются три регистра D, A и B в качестве входных данных, и после ряда битовых операций и нелинейных функций генерируется 32-битный результат.

d. Функция I: используются три регистра C, B и A в качестве входных данных, и после ряда битовых операций и нелинейных функций генерируется 32-битный результат.

Объединение результатов: Результаты четырех регистров объединяются последовательно, чтобы получить хеш-значение 128 бит.

С помощью вышеуказанных шагов алгоритм MD5 может сжимать данные любой длины в хеш-значение 128 бит, которое является необратимым и уникальным. Поэтому MD5 шифрование широко используется для проверки целостности данных, цифровой подписи, защиты паролей и т.д. Однако, поскольку алгоритм MD5 имеет уязвимости безопасности и подвержен атакам коллизий и предварительной карты, в сценариях с высокими требованиями к безопасности необходимо использовать более безопасный алгоритм шифрования.

Алгоритм шифрования SHA

SHA (Secure Hash Algorithm) — это алгоритм шифрования, который может преобразовывать данные (сообщения) произвольной длины в хеш-значения фиксированной длины и обычно используется для обеспечения целостности и безопасности данных. Алгоритм SHA был разработан Национальным управлением безопасности США (NSA), и в настоящее время существует несколько версий, более популярными из которых являются SHA-1, SHA-2 и SHA-3.

SHA-1 (Secure Hash Algorithm 1) является одной из ранних широко используемых версий алгоритма SHA, который преобразует сообщение любой длины в хеш-значение длиной 160 бит. SHA-2 включает четыре варианта SHA-224, SHA-256, SHA-384 и SHA-512, которые преобразуют сообщения в хеши длиной 224 бит, 256 бит, 384 бит и 512 бит соответственно. SHA-3 является последней версией алгоритма SHA, который преобразует сообщения в хеш-значения фиксированной длины. В отличие от SHA-2, дизайн алгоритма SHA-3 основан на алгоритме Кекка.Принцип шифрования алгоритма SHA можно кратко описать следующими шагами:1. Предварительная обработка данных (добавление дополнения): алгоритм SHA сначала добавляет к входным данным дополнения, чтобы их длина соответствовала требованиям алгоритма. Конкретный метод заполнения зависит от версии алгоритма.2. Начальные хеш-значения: алгоритм SHA устанавливает фиксированное начальное хеш-значение в качестве константы.3. Группировка сообщений: алгоритм SHA разделяет входные данные на несколько блоков фиксированной длины (512 бит). После того, как каждый блок сообщения пройдет ряд вычислений, будет получено хеш-значение длиной 256 бит.4. Итеративный расчет хеш-значения: алгоритм SHA будет использовать хеш-значение предыдущего блока сообщения в качестве входных данных следующего блока сообщения и выполнять итеративный расчет, пока не будут рассчитаны хеш-значения всех блоков сообщения.5. Вывод: алгоритм SHA, наконец, объединяет хеш-значения всех блоков сообщений, чтобы сгенерировать окончательное хеш-значение в качестве выходных данных.Поскольку длина хеш-значения алгоритма SHA фиксирована и очень большая, алгоритм SHA обладает высокой безопасностью и неразрывностью, и может использоваться для проверки целостности данных, цифровой подписи и других приложений безопасности.

После того, как каждый блок сообщения пройдет ряд вычислений, будет получено хеш-значение длиной 256 бит.4. Итеративный расчет хеш-значения: алгоритм SHA будет использовать хеш-значение предыдущего блока сообщения в качестве входных данных следующего блока сообщения и выполнять итеративный расчет, пока не будут рассчитаны хеш-значения всех блоков сообщения.5. Вывод: алгоритм SHA, наконец, объединяет хеш-значения всех блоков сообщений, чтобы сгенерировать окончательное хеш-значение в качестве выходных данных.Поскольку длина хеш-значения алгоритма SHA фиксирована и очень большая, алгоритм SHA обладает высокой безопасностью и неразрывностью, и может использоваться для проверки целостности данных, цифровой подписи и других приложений безопасности.

Алгоритм шифрования AES

AES (Advanced Encryption Standard) — это современный стандарт шифрования, также известный как алгоритм Рейндэля, и является одним из самых широко используемых симметричных алгоритмов шифрования на сегодняшний день. Алгоритм шифрования AES использует один и тот же ключ для шифрования и дешифрования данных и поэтому относится к симметричным алгоритмам шифрования.

Алгоритм шифрования AES использует один и тот же ключ для шифрования и дешифрования данных и поэтому относится к симметричным алгоритмам шифрования.

Принцип шифрования AES можно кратко описать следующими шагами:

1. Расширение ключа: алгоритм AES сначала должен расширить входной ключ в большой массив ключей, который используется для последующих операций шифрования и дешифрования.

2. Начальный раунд (Initial Round): алгоритм AES выполняет ряд предварительной обработки входных данных, включая разбиение входных данных на блоки, добавление раундовых ключей, замену байтов и сдвиг строк.

3. Раунды: алгоритм AES использует несколько раундов итераций для операций шифрования, и каждый раунд итераций включает четыре шага: замена байтов, сдвиг строк, перемешивание столбцов и добавление раундовых ключей.

4. Финальный раунд: алгоритм AES выполняет особую обработку последнего блока данных, включая замену байтов, сдвиг строк и добавление раундовых ключей.

5. Вывод: алгоритм AES выводит зашифрованный блок данных в качестве шифротекста, и операция дешифрования вводит шифротекст в алгоритм AES для дешифрования.

В алгоритме AES операции шифрования и дешифрования обратимы, и зашифрованные данные могут быть расшифрованы с использованием того же ключа. Алгоритм AES предоставляет три длины ключа: 128 бит, 192 бит и 256 бит. Чем длиннее длина ключа, тем выше безопасность алгоритма.

Алгоритм AES обладает высокой безопасностью и эффективностью и широко используется в различных сценариях безопасности, таких как зашифрованная передача данных, зашифрованное хранение файлов, цифровая подпись и т. д.

Алгоритм дешифрования AES

Алгоритм для дешифрования данных, зашифрованных AES, такой же, как и алгоритм шифрования, за исключением того, что ключ используется по-другому.

Вот шаги для дешифрования данных, зашифрованных AES, используя ключ:

1. Получите зашифрованные данные и ключ AES.

2. Сгруппируйте ключи по длине ключа, например, 128-битный ключ будет разделен на четыре 32-битных слова.

3. Определите количество раундов, необходимых на основе длины ключа. Например, использование ключа длиной 128 бит требует 10 раундов, ключ длиной 192 бита требует 12 раундов, а ключ длиной 256 бит требует 14 раундов.

4. Используйте ключ для расшифровки зашифрованных данных. Процесс расшифровки включает несколько шагов, наиболее важными из которых являются добавление раундового ключа, замена байтов, сдвиг строк и затруднение столбцов.

5. Повторите процесс расшифровки несколько раундов.

6. Выполните окончательный раунд расшифровки, но опустите шаг затруднения столбцов.

7. Наконец, получите расшифрованные данные.

Следует отметить, что длина ключа, используемого алгоритмом шифрования AES, должна быть равна 128 битам, 192 битам или 256 битам. Поэтому при использовании алгоритма дешифрования AES для правильного дешифрования данных необходимо использовать ключ той же длины, что и алгоритм шифрования.

Связанный

Генератор случайных паролей

Кодировщик и декодировщик Base64

Переводчик двоичного кода

Рекомендовать Обрезать изображение «>Инструмент для обрезки изображений с возможностью масштабирования и настройки размера рамки обрезки. Онлайн редактор фотографий

Предоставляет различные основные и расширенные функции редактирования, такие как обрезка, масштабирование, поворот, корректировка цвета и яркости, добавление специальных эффектов и фильтров, восстановление дефектов изображений и т.д.

PDF в PNGХеширование MD5: основа надежного процесса обнаружения электронных данных

Хэш-значение, обычно называемое «цифровым отпечатком пальца», представляет собой специальный код шифрования, связанный с каждым компьютерным файлом. Хэш-значения предоставляют цифровым файлам уникальный идентификатор, соответствующий их содержимому. Если содержимое изменится, хэштег файла также изменится, указывая на то, что файл уже не тот, что был раньше. При электронном обнаружении можно сравнить хеш-значения до и после сбора, чтобы убедиться, что файл один и тот же до и после сбора.

Чтобы понять, как хеширование MD5 связано с электронным открытием, нужно сначала узнать, что такое компьютерный хэш. Компьютерный хеш — это алгоритм шифрования, который берет различные биты файла и выводит уникальную текстовую строку.

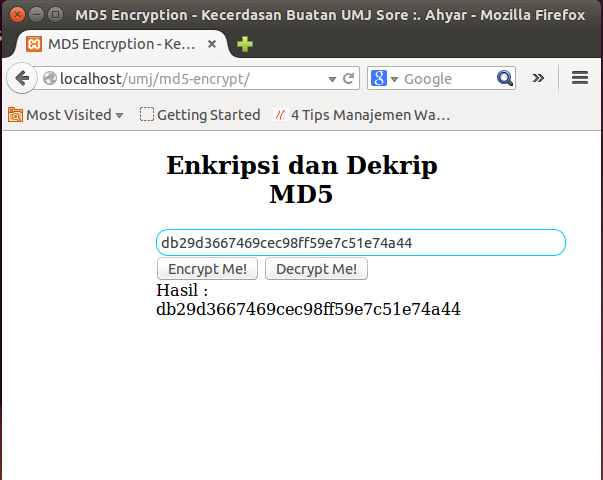

За прошедшие годы было создано множество хеш-алгоритмов, но наиболее часто применяемым алгоритмом, используемым сегодня для электронного обнаружения, является MD5 («MD» — сокращение от дайджеста сообщения). Хэш-тег MD5 может выглядеть примерно так:

Хэш-тег MD5 может выглядеть примерно так:

A558c8b8295854fa69a2ad9a7cc75ab7

Хотя приведенная выше последовательность может выглядеть как случайный набор букв и цифр, на самом деле это раскрывающий цифровой код, уникальное буквенно-цифровое значение, представляющее содержимое одного компьютерного файла. Если один символ будет изменен или удален из данных, содержащихся в файле, его хэш-код MD5 будет полностью отличаться от исходного хэш-кода MD5. Если файл собран и обработан безопасным образом, его хеш-код не изменится, даже если имя файла было изменено.

Почему хеш-коды важны для электронного обнаружения?

- Целостность данных : Назначение алгоритмов MD5 может помочь гарантировать, что любые изменения в документе приведут к созданию уникальных хэш-кодов, тем самым раскрывая любые попытки манипулировать потенциально важными доказательствами.

- Дедупликация : Точное хеширование MD5 на этапах сбора и обработки электронного обнаружения позволяет точно идентифицировать и удалять дубликаты и системные файлы, что, в свою очередь, снижает затраты на электронное обнаружение за счет уменьшения объемов данных до проверки юристом.

Как FRE 902 учитывает хэш-коды?

Федеральные правила доказывания были изменены, чтобы признать этот практичный (и экономически эффективный) способ проверки защищенной коллекции электронных документов. FRE 902 регулирует типы доказательств, которые являются самоаутентифицируемыми. Он охватывает правительственные документы, сертифицированные публичные или деловые записи и газеты, избавляя адвокатов от необходимости подтверждать подлинность этих типов документов в суде с помощью показаний экспертов.

Две категории информации, хранящейся в электронном виде, также считаются самоаутентифицируемыми. Раньше адвокатам приходилось вызывать квалифицированных свидетелей для аутентификации ESI, но положения (13) и (14) упрощают аутентификацию ESI с использованием хэш-кодов, таких как MD5.

(13) Сертифицированные записи, созданные электронным процессом или системой. Запись, созданная с помощью электронного процесса или системы, дающая точный результат, о чем свидетельствует сертификация квалифицированного лица, соответствующего сертификационным требованиям Правила 902(11) или (12). Заявитель также должен соответствовать требованиям к уведомлению Правила 902(11).

Заявитель также должен соответствовать требованиям к уведомлению Правила 902(11).

(14) Сертифицированные данные, скопированные с электронного устройства, носителя или файла. Данные, скопированные с электронного устройства, носителя или файла, если они аутентифицированы в процессе цифровой идентификации, что подтверждается сертификатом квалифицированного лица, соответствующего сертификационным требованиям Правила 902(11). ) или (12). Заявитель также должен соответствовать требованиям к уведомлению Правила 902(11).

Принятие судами практических стандартов проверки отражает их растущую приверженность, изложенную в поправках к FRCP 2015 г., достижению «справедливых, быстрых и недорогих решений» по гражданским делам, а также служит хорошим предзнаменованием для электронного обнаружения и ИТ-специалисты, ищущие здравый смысл, чтобы продемонстрировать, что их процессы сбора электронных документов можно защитить, не полагаясь на дорогостоящих свидетелей-экспертов.

Если вы хотите понять, как цифровая криминалистика может играть еще более важную роль для вашей организации, ознакомьтесь с нашим недавним отчетом, подготовленным совместно с EDRM, Сравнительный отчет внутренних расследований.

Онлайн-калькулятор хеша MD5 | LambdaTest

Введите значение

Вывод

Хэш MD5 создается путем кодирования строки любой длины в 128-битный отпечаток пальца. Алгоритм MD5 всегда будет производить один и тот же 128-битный хеш-выход при кодировании одной и той же строки. При хранении паролей, номеров кредитных карт или других конфиденциальных данных в таких базах данных, как популярная MySQL, хэши MD5 обычно используются с более короткими строками. Этот инструмент упрощает создание хэша MD5 из простой строки длиной до 256 символов.

Хеши MD5 также используются для проверки целостности данных файла. Поскольку хэш-алгоритм MD5 всегда генерирует одни и те же выходные данные для одних и тех же входных данных, пользователи могут сравнивать хэш исходного файла с вновь созданным хэшем целевого файла, чтобы убедиться, что он не поврежден и не изменен.

Хэш MD5 НЕ является формой шифрования. Это не что иное, как отпечаток данного ввода. Однако, поскольку это односторонняя транзакция, практически невозможно реконструировать хэш MD5 для восстановления исходной строки.

Что такое калькулятор хешей MD5?

Этот онлайн-генератор хэшей MD5 представляет собой инструмент для кодирования паролей, номеров кредитных карт и других конфиденциальных данных в MySQL, Postgress и аналогичные базы данных. Это удобно для программистов PHP, программистов ASP и всех, кто разрабатывает MySQL или аналогичные базы данных.

Как работает калькулятор хэшей MD5?

Алгоритм хеширования MD5 обрабатывает данные в 512-битных блоках, разделенных на 16 «слов» — каждое слово состоит из битовой строки длиной 32 бита. Результатом алгоритма MD5 является 128-битный дайджест сообщения (длинное число).

Что такое MD5?

MD5 (алгоритм дайджеста сообщения) — это криптографическая хеш-функция, которая генерирует хеш-значение из 128 бит. MD5 — это средство проверки целостности данных, используемое в приложениях безопасности. Другими словами, контрольная сумма MD5 действует как отпечаток файла. Вероятность того, что будут рассчитаны два файла с одинаковыми значениями хеш-функции MD5, практически исключена. В результате хэши MD5 имеют широкий спектр применений, включая обнаружение изменений данных, хранение или создание надежных паролей, создание уникальных ключей в базах данных и обеспечение целостности сообщений.

MD5 — это средство проверки целостности данных, используемое в приложениях безопасности. Другими словами, контрольная сумма MD5 действует как отпечаток файла. Вероятность того, что будут рассчитаны два файла с одинаковыми значениями хеш-функции MD5, практически исключена. В результате хэши MD5 имеют широкий спектр применений, включая обнаружение изменений данных, хранение или создание надежных паролей, создание уникальных ключей в базах данных и обеспечение целостности сообщений.

MD5 — это криптографическая хеш-функция, которая используется для шифрования отпечатка файла. Мы можем использовать контрольную сумму вместо сравнения необработанных данных, чтобы подтвердить, что два набора данных идентичны.

Другими словами, контрольная сумма MD5 может использоваться для проверки целостности загруженного файла. Вы должны убедиться, что контрольная сумма, отображаемая на вашем ПК или MAC, совпадает с той, которая отображается на веб-сайте. Когда вы подтвердите, что это то же самое, вы можете быть уверены, что ваш файл не был изменен.

Какова длина хэша MD5?

Хэш MD5 имеет фиксированный размер. Это 128-битная строка с 32 шестнадцатеричными цифрами. Концепция алгоритма заключается в том, что он может преобразовывать данные любого размера или длины (текстовые или двоичные) в выходное «хеш-значение» фиксированного размера.

Что такое криптографическая хеш-функция?

Криптографическая хэш-функция — это хэш-функция, которая принимает данные в качестве входных данных и генерирует строку байтов фиксированной длины. Эта строка называется хеш-значением или контрольной суммой. Вы можете легко рассчитать хеши MD5 онлайн, используя этот хеш-калькулятор MD5. Ниже приведены три свойства идеальных хэш-функций:

- EЭто просто вычислить для любых предоставленных данных.

- Чрезвычайно сложно найти буквенно-цифровой текст с заданным хешем.

- Крайне маловероятно, что два разных набора данных будут иметь одинаковый хэш (вход).

В чем разница между MD4 и MD5?

На 32-разрядных машинах алгоритм MD5 спроектирован так, чтобы быть достаточно быстрым.

Это полезно, если ценность представляют только некоторые данные. Чтобы прочитать эти поля, клиент передаёт дешифрующий ключ, сервер расшифровывает данные и выдаёт их клиенту.

Это полезно, если ценность представляют только некоторые данные. Чтобы прочитать эти поля, клиент передаёт дешифрующий ключ, сервер расшифровывает данные и выдаёт их клиенту. При этом он не защищает данные от чтения, когда эта файловая система смонтирована, так как на смонтированном устройстве операционная система видит все данные в незашифрованном виде. Однако, чтобы смонтировать файловую систему, нужно передать операционной системе ключ (иногда он хранится где-то на компьютере, который выполняет монтирование).

При этом он не защищает данные от чтения, когда эта файловая система смонтирована, так как на смонтированном устройстве операционная система видит все данные в незашифрованном виде. Однако, чтобы смонтировать файловую систему, нужно передать операционной системе ключ (иногда он хранится где-то на компьютере, который выполняет монтирование).

В этом случае клиент шифрует данные, прежде чем передавать их серверу, а получив из базы данных результаты, он расшифровывает их для использования.

В этом случае клиент шифрует данные, прежде чем передавать их серверу, а получив из базы данных результаты, он расшифровывает их для использования.