Как yabs.yandex.ru ворует ваши конверсии из Директа — Jet Stat на vc.ru

Иногда в отчётах по источникам трафика появляется непонятный источник yabs.yandex.ru / referral. Мы как сервис по автоматизации отчётов знаем, насколько важно получать корректные данные в системах аналитики. Поэтому решили разобраться, что это за источник и что делать, если он появился.

7559 просмотров

Что это такое?

Если погуглить что за источник yabs.yandex.ru и откуда он берется в Google Analytics, то первые 10 статей в поисковиках скажут вам, что проблема в ваших utm-метках, и нужно их починить.

“Основные причины появления yabs.yandex.ru — это отсутствие UTM-разметки.

Необходимо проверить, во всех ли URL для контекстной рекламы корректно настроена UTM-разметка…

Второй вариант — это когда разметка сделана правильно, но cms сайта настроена так, что метка в URL при переходе обрезается.”

“yabs.yandex. ru — это технический поддомен Яндекса, в котором реализована переадресация … Чтобы избавится от этих источников можно добавить UTM разметку к вашим ссылкам…

ru — это технический поддомен Яндекса, в котором реализована переадресация … Чтобы избавится от этих источников можно добавить UTM разметку к вашим ссылкам…

“yabs.yandex.ru / referral — контекстная реклама в яндекс (возможно и медийная), если не настроены или неправильно настроены utm-метки”.

Некоторые даже рекомендуют переименовать с помощью фильтров на стороне Google Analytics этот источник в yandex / cpc, но это лечит только симптом, но не заболевание.

Реальное решение проблемы можно найти в блоге Димы Осиюка, но его очень сложно нагуглить, потому что там он не рассказывает конкретно про yabs.yandex.ru, а говорит в целом про аналитику на SPA-сайтах.

yabs.yandex.ru — отличный индикатор, чтобы найти проблему в настройках аналитики.

Он указывает, что мы имеем следующие проблемы:

- часть конверсий не попадают в правильный источник;

- во всех ваших отчетах некорректные цифры;

- вы неправильно оцениваете эффективность ваших рекламных кампаний;

- и как результат, совершаете ошибки при оптимизации и оценке эффективности ваших каналов.

Эта проблема затрагивает все рекламные каналы, т.к., например рекламу из Google Ads вам так легко не отловить, потому что у неё нет отдельного технического поддомена, и в данном случае она будет попадать в google / organic, и вы этого даже не заметите

Откуда берется yabs.yandex.ru?

yabs.yandex.ru — это действительно технический поддомен Яндекса. Когда пользователь кликает по рекламе в Директе, то сперва он отправляется именно туда, и уже потом его перенаправляют на нужный сайт. Т.е. это трафик пользователей, которые перешли по рекламе из Директа на сайт.

Но почему у части трафика нормальный источник вроде yandex / cpc, а часть попадает в этот странный yabs.yandex.ru?

Вы можете посмотреть в Google Analytics отчет Основные пути конверсий и увидеть, что yabs.yandex.ru появляется как правило после yandex / cpc. Сеанс изначально начинается в правильном канале, но потом в какой-то момент рвётся, и начинается новый сеанс в yabs.

Всё дело в том как Google Analytics определяет источники трафика у сеансов.

Есть два основных параметра, по которым Google Analytics определяет источник трафика — document.referrer (откуда пришел пользователь) и document.location (где он сейчас — это то, что вы обычно видите в строке браузера).

Когда пользователь переходит по рекламе из Директа на сайт https://site.ru/, то в Google Analytics отправляется просмотр страницы с примерно следующими параметрами:

document.location = https://site.ru? utm_source=yandex&utm_medium=cpc&utm_campaign=my_campaign

document.referrer = https://yabs.yandex.ru/

И на этом этапе в Google Analytics всё хорошо. У пользователя начался сеанс с источником yandex / cpc, число сеансов совпадает с числом кликов.

Но многие современные сайты используют технологии, на которых контент подгружается без полной перезагрузки страницы. И когда пользователь листает каталог, переходит по вкладкам карточки товара и т. д., то в Google Analytics начинают отправляться следующие параметры:

д., то в Google Analytics начинают отправляться следующие параметры:

document.location = https://site.ru/page=2/

document.referrer = https://yabs.yandex.ru/

И в этот момент в Google Analytics начинается новый сеанс в источнике yabs.yandex.ru, потому что UTM-меток уже нет, а document.referrer не изменился, потому что страница не перезагрузилась.

Как определить причину проблемы

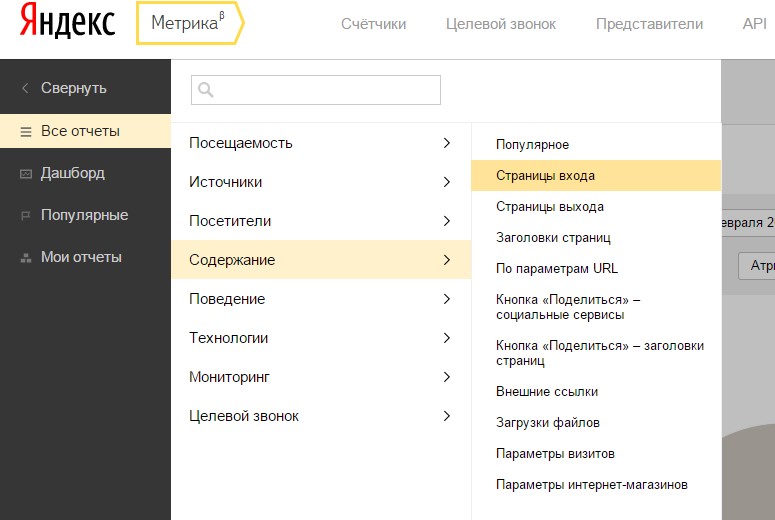

В Google Analytics можно попробовать найти — в какой момент у вас рвётся сеанс и начинается новый. Для это достаточно в отчете по Источнику отфильтровать yabs.yandex.ru и добавить дополнительный параметр — страница входа.

На этих страницах или при переходе на эти страницы как раз и происходит описанная выше ситуация. Чаще всего это бывает при бесконечном скролле каталога в интернет-магазине, когда товары динамически подгружаются, и тогда в отчете вы увидите “вторые» страницы каталогов.

На скрине видно, что больше 1000 сеансов началось в корзине, где скорее всего и происходит перетирание источника.

Дальше вы можете пойти на сайт и найти точный момент когда это происходит покопавшись в консоли или рассказать об этом вашему аналитику.

Как исправить проблему

- Проверить utm-метки (не, ну серьезно, проверить разметку не бывает лишним)

- Именовать счетчик GA в GTM;

- Переопределять страницу в коде счетчика (и не трогать location и referrer, т.к. есть риски вообще всё сломать).

Полезные ссылки по теме:

https://iosiuk.blogspot.com/2018/06/google-analytics-referral-bugs-spa.html

https://developers.google.com/analytics/devguides/collection/analyticsjs/single-page-applications#tracking_virtual_pageviews

https://www.simoahava.com/gtm-tips/fix-rogue-referral-problem-single-page-sites/

Временные файлы, устанавливаемые Яндекс Метрикой — Метрика.

Справка

СправкаЯндекс Метрика предоставляет обезличенную информацию о посещаемости вашего сайта. Например, количество посетителей, источники их визитов, а также поведение посетителей на страницах сайта. Для учета посетителей Метрика использует анонимные идентификаторы браузеров, которые сохраняются в cookie, а также в localStorage-свойства. Cookie и свойства устанавливаются на домен верхнего уровня, например .example.com.

Cookie

| Название | Срок действия | Описание | Домен, на который устанавливается |

|---|---|---|---|

| _ym_metrika_enabled | 60 минут | Проверяет, правильно ли установлены другие cookies Метрики | Домен, на котором установлен счетчик |

| _ym_isad | 2 дня | Используется для определения наличия у посетителя блокировщиков рекламы | |

| _ym_uid | 1 год | Позволяет различать посетителей | |

| _ym_d | Хранит дату первого визита посетителя на сайт | ||

| gdpr | До 2 лет | Позволяет различать посетителей из зоны действия Генерального регламента о защите данных (General Data Protection Regulation, GDPR). | |

| is_gdpr | |||

| is_gdpr_b | |||

| yabs-sid | В течение визита | Идентификатор визита | Все домены Яндекс Метрики |

| _ym_debug | Индикатор включенного отладочного режима | ||

| _ym_visorc_* | 30 минут | Используется для корректной работы Вебвизора | |

| _ym_hostIndex | 1 сутки | Позволяет ограничить количество запросов | |

| i | 1 год | Позволяет различать посетителей | |

| yandexuid | 1 год (в некоторых странах срок может быть больше) | ||

| yuidss | |||

| ymex | 1 год | Хранит вспомогательную информацию для работы Метрики: время создания идентификаторов и их альтернативные значения. | |

| usst | Хранит вспомогательную информацию для синхронизации идентификаторов посетителей между разными доменами Яндекса |

localStorage

Свойства устанавливаются на домен, на котором размещен счетчик Метрики.

| Название | Описание |

|---|---|

| _ym<номер счетчика>_lastHit | Используется для уточнения времени при определении точного показателя отказов |

| _ym<номер счетчика>_lsid | Позволяет различать посетителей |

| _ym<номер счетчика>_reqNum | Используется для определения порядкового номер запроса счетчика Метрики в браузере |

| _ym_retryReqs | Содержит запросы, которые счетчик не смог отослать на сервер |

| zz | Позволяет различать посетителей |

Обратите внимание: служба поддержки не обзванивает пользователей. Не следуйте указаниям людей, которые вам звонят и представляются службой поддержки Яндекс Метрики.

Не следуйте указаниям людей, которые вам звонят и представляются службой поддержки Яндекс Метрики.

Malware analysis http://yabs.yandex.ru/count/WdCejI_zO4W2JHC0v1zK-mO5U8jLoWK0I0CGW0WnBR38Nm00000u109mzEg6yCeLW06na8feY07Vnu3JH901u9wpq36O0SBHok0ok07awUk46y01NDW1fCRt4k01le3B1EW1h06W0fIaXXFO0WBm0jUvxOC6c0E6lpTyw0Ixi0du1BplDOW5lEyra0NmbCW1e0NQjn2e1OlP3R05YzaDk0NayJBkZyYT0hW6mWF91hvbIL9xiMOKqGQ—Nx9Ux5c5Da6000043HUf0ec9HHai0U0W9Wyk0Uq1l47NoJHnTDsIFU020QAaiF92kumrOqohkhu2e2r6AeB436DIL-BNW00Kzm_0eor1G3P2-WBlEyry0i6Y0oaZzw-0QaCG8yYM0T6jR_e3AC2u0s3W810YGvnh8lRQBxBfPArhwop5A0Em8Gzs0u1eG_P3-0F0O0GougQ-WAG4GAX24cLwbBWM3-n4jxLqAoHzEMYwRMHeyJtdXRW4-JnCe0KW22W5EJnCgWKy9J8f9d4xmNe50p85VMFdTa5q1MacSJl1TWLmOhsxAEFlFnZyA0MqFwh_GN95l0_q1QaZzw-0O4N0F0_c1Ur-Em2g1S9m1Sqs1V0X3sP6A0O1R0OZh6Y_WNG627u6BhBz9RBafwxHe0Pa1a1e1cg0x0Pk1dI6H9vOM9pNtDbSdPbSYzoD3WsBJ8W05BRU6_BqGrbU8e4kBECFAHSDf8QLC_QcxcK2X9hy8M808fC3900osgXkwZE22ImE-LtkS4ylAWNP4P2BOqVtYrhSbOrP3VULCiVy-pM7x617I0g7g19aChHQ0hpsNYDUP78ezK8CGO0~1?from=yandex.

ru%3Bsearch%26%23x2F%3B%3Bweb%3B%3B0%3B&q=cooper+hunter&etext=2202.c3R2EeD0odtsj4vwgHgicQmPqe0GWxShx7TMRrUn4OpudXdncXR1ZG9ocWVobGx1.255ae4cd99bfc7fbeeba89d8974d44ade1ba2663&baobab_event_id=ki8n25p8l4 No threats detected | ЛЮБОЙ ЗАПУСК

ru%3Bsearch%26%23x2F%3B%3Bweb%3B%3B0%3B&q=cooper+hunter&etext=2202.c3R2EeD0odtsj4vwgHgicQmPqe0GWxShx7TMRrUn4OpudXdncXR1ZG9ocWVobGx1.255ae4cd99bfc7fbeeba89d8974d44ade1ba2663&baobab_event_id=ki8n25p8l4 No threats detected | ЛЮБОЙ ЗАПУСКAdd for printing

| URL: | |

| Full analysis: | https://app.any.run/tasks/9c7ab1d0-317c-4420-b953-de80dc05bad7 |

| Verdict: | Не обнаружили угрозы |

| Дата анализа: | , 03 декабря, 2020, 09:30:36 |

| OS: | Windows 7 Professional Service Pack 1 (сборка: 7601, 32 бит) | Индикаторы. : |

| MD5: | C3E6E495D9CB0C75D9BE16B64F2D8B0D |

| SHA1: | 736AE59BF7E4D99A56C5865436FC1A313CEFAE7C |

| SHA256: | 65D0B9CB7EABC44314B88B1C7593BEFF56F590BBA8D80A86772AA9343E6C586B |

| SSDEEP: | 24:O2SJ5tGaXKcn6riIrd6Ev79SuFi2NDPc70lW3pR:hSHMyKIMiMYEvpNFGcW5R |

ANY. RUN — интерактивный сервис, обеспечивающий полный доступ к гостевой системе. Информация в этом отчете может быть искажена действиями пользователя и предоставляется пользователю для ознакомления как есть. ANY.RUN не гарантирует вредоносность или безопасность контента.

RUN — интерактивный сервис, обеспечивающий полный доступ к гостевой системе. Информация в этом отчете может быть искажена действиями пользователя и предоставляется пользователю для ознакомления как есть. ANY.RUN не гарантирует вредоносность или безопасность контента.

Добавить для печати

ВРЕДОНОСНЫЙ

Индикаторы вредоносных программ отсутствуют.

ПОДОЗРИТЕЛЬНО

Нет подозрительных индикаторов.

Информация

Настройки системных сертификатов

- Chrome.exe (PID: 1328)

. (PID: 1328)

Приложение запустилось само по себе

- chrome.exe (PID: 964)

Дополнительную информацию об артефактах подписи и сопоставлении с MITER ATT&CK™ MATRIX можно найти в полном отчете

Добавить для печати

Нет конфигурации вредоносного ПО.

Добавить для печати

Добавить для печати

Все скриншоты доступны в полном отчете

Все скриншоты доступны в полном отчете

Добавить для печати

График поведения

Нажмите на процесс, чтобы просмотреть подробности

startchrome. exechrome.exeno specschrome.exeno specschrome.exeno specschrome.exechrome.exeno specschrome.exeno specschrome.exeno specschrome.exeno specschrome.exeno specschrome.exeno specschrome.exeno specs

exechrome.exeno specschrome.exeno specschrome.exeno specschrome.exechrome.exeno specschrome.exeno specschrome.exeno specschrome.exeno specschrome.exeno specschrome.exeno specschrome.exeno specsИнформация о процессе

Добавить для печати

События модификации

Нет данных

Добавить для печати

Удаленные файлы

Скачать PCAP, анализировать сетевые потоки, HTTP-контент и многое другое в полном отчете

Добавить для печати

HTTP-запросы

Скачать PCAP, анализировать сетевые потоки, HTTP-контент и многое другое в полном отчете Malware analysis http://yabs.yandex.ru/count/WgKejI_zO6W2tHG0j29K-mO5ngoQTGK0Q0CGW0WnBR38Nm00000u109mjB_QeAG8W07LXT-jjllfas280QBrhhDHa06QqFw4nu20W0AO0PhG_eH7k07mqyJp7y01NDW1pfEK8U01pD7o8EW1Gg02y9Q35TW20l02rxdjWmQO0—iAQ031fVn1VW4zVyRY0Nr_nkG1OEzJg05iyK8g0MLZmUm1PMF1xW5wVaJm0MrXgW1o0NWt2hy-Ey6k0R20ya6lcL9KdknPXJh2hxvVibxiMOKsGO0000GD5wa2YOb56Im1u20c3ou1xG6yGTV9D75qtP8zu081hZBmSaAl_APLE1oulWAWBKOgWiGCOr9NujU001Jt3y2ZBK50DaBw0lr_nlm2mQ83BJUuxu1gGoGZEZP9UxSl-WCemBW3OE0W4293glFrLRiB-M-owMIjQ-iinIW3i24FTWE0Q4FFGhNet0zzZ_P3-0F0O0GXDJu6HlhKRWUXUlfFndw0f0H0g5Fc2x6GuD7Fx4ITEFv24I7wJ_m4XC2ekcraQF4zvuMu1Ff-HEW5Edv4wWKWxrE_DVA-WNe50pG5PITXFu5s1N1YlRieu-y_6Fme1RG_glz1SaMy3_G5hJUuxu1WHUO5_UviIge5md05pJO5y24FU0NyDJv-GNu5yJqdFu5cHYW612m6Eodelu5q1WX-1Ywo_IMovAUkqQ06P0P0Q0PgWEm6RWP_m7I6H9vOM9pNtDbSdPbSYzoD3WsBJ8X05CZE7BBaGzbX2b2QCYKlY5tsV1sKEVgNd0vV8SqMQkQGpia2uXrPhNGR5HdV1BuXl7a44mnSkMdiLsbyfmCZpXk0aYHnWGNbmiP8p7PtJVLyXSzktLAR61NwoeXqHwW2NXzxhZgLna_LYC47W00~1?from=yandex. ru%3Bsearch%26%23x2F%3B%3Bweb%3B%3B0%3B&q=cooper+hunter&etext=2202.c3R2EeD0odtsj4vwgHgicQmPqe0GWxShx7TMRrUn4OpudXdncXR1ZG9ocWVobGx1.255ae4cd99bfc7fbeeba89d8974d44ade1ba2663&baobab_event_id=ki8n6144ro Malicious activity | ANY.RUN

ru%3Bsearch%26%23x2F%3B%3Bweb%3B%3B0%3B&q=cooper+hunter&etext=2202.c3R2EeD0odtsj4vwgHgicQmPqe0GWxShx7TMRrUn4OpudXdncXR1ZG9ocWVobGx1.255ae4cd99bfc7fbeeba89d8974d44ade1ba2663&baobab_event_id=ki8n6144ro Malicious activity | ANY.RUN

Добавить для печати

| URL: | |

| Полный анализ: | https://app.any.run/tasks/82576eaf-c396-405b-a83c-9b1dfd61cc96 |

| Вердикт: | Декабрь. , 2020, 09:33:36 |

| OS: | Windows 7 Professional Service Pack 1 (Build: 7601, 32 бит) |

| Индикаторы: | |

| MD5: | A845F48686868686868686868686868686868686868686868686.78686868686868686868686868686868686.78686868686868686868686868686.78686868686868686868686.7868686868686868.0045 |

| SHA1: | 3C8B745B1916A9CEEFE9518C0527430E2D7669D6 |

| SHA256: | 4FD7E203E6F2FE17A8707AA0B74105D9B1DA938AE62E8FAFD7F1496C42E44C7B |

| SSDEEP: | 24:au15FxH7QQc7VCgT8ugAI/raCLyS1+Hwv/cGjDPc70lW3q:11DxQVCgBJI/SbOcGKcW6 |

ANY. RUN — интерактивный сервис, обеспечивающий полный доступ к гостевой системе. Информация в этом отчете может быть искажена действиями пользователя и предоставляется пользователю для ознакомления как есть. ANY.RUN не гарантирует вредоносность или безопасность контента.

RUN — интерактивный сервис, обеспечивающий полный доступ к гостевой системе. Информация в этом отчете может быть искажена действиями пользователя и предоставляется пользователю для ознакомления как есть. ANY.RUN не гарантирует вредоносность или безопасность контента.

Добавить для печати

ВРЕДОНОСНЫЙ

Индикаторы вредоносных программ отсутствуют.

ПОДОЗРИТЕЛЬНО

Нет подозрительных индикаторов.

Информация

Настройки системных сертификатов

- Chrome.exe (PID: 964)

. (PID: 1012)

Приложение само запустилось

- Chrome.exe (PID: 1012)

Объединенный объект может содержать биткойнские адреса

- Chrome.exe (PID: 964)

Добавить для печати

Нет конфигурации вредоносных программ.