Бесплатные прокси сервера — 10 инструментов для безопасного и анонимного интернет-серфинга

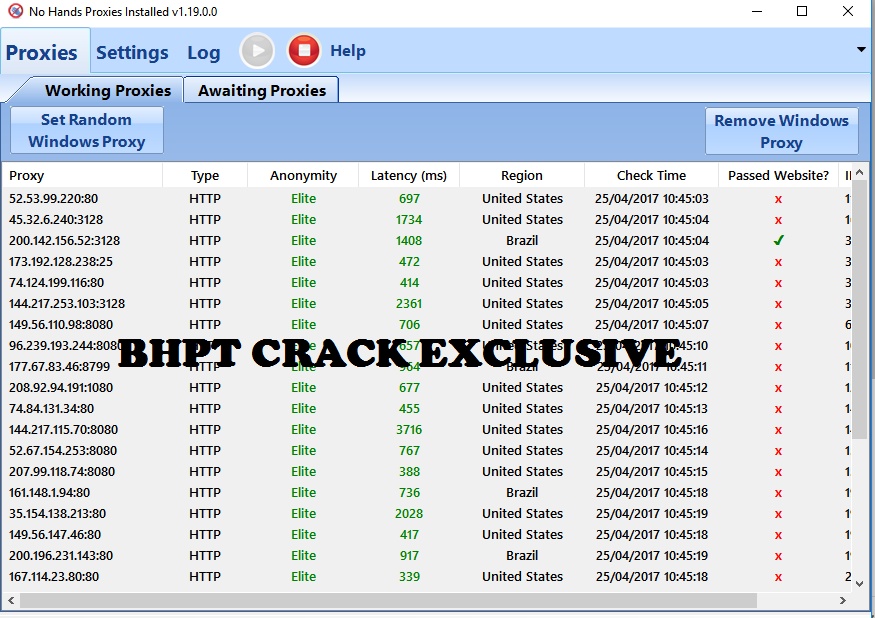

Один из методов оставаться в безопасности в интернете – использовать его анонимно. Этого можно добиться путем использования прокси-сервера (прокси браузера) или смены IP-адреса. Но вы можете пойти еще дальше, и воспользоваться VPN-подключением для того, чтобы зашифровать весь интернет-трафик, сохраняя анонимность.

Если вы испытываете необходимость сохранять анонимность в Сети, то мы подготовили подборку лучших прокси-серверов и VPN.

- Бесплатные прокси сервера — зачем их использовать?

- Бесплатные прокси сервера — 10 лучших инструментов

- HideMyAss

- Securefor.com

- NewIPNow

- Hide.me Proxy

- ProxySite

- AnonyMouse

- Dontfilter

- Whoer.

net

net - BlewPass

- Kproxy

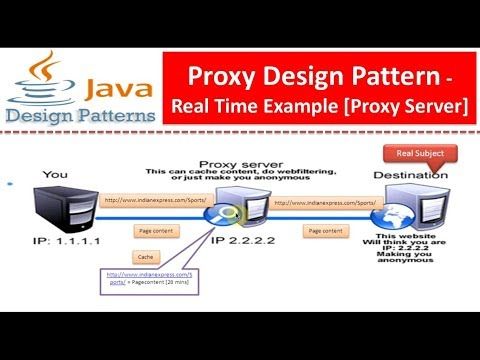

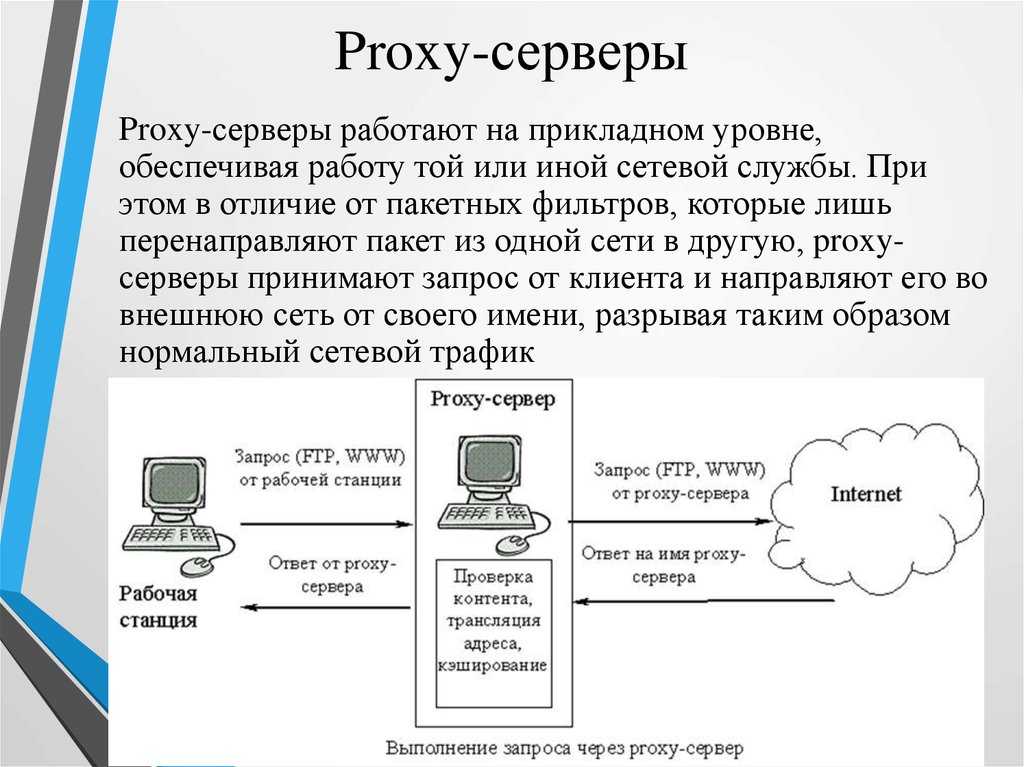

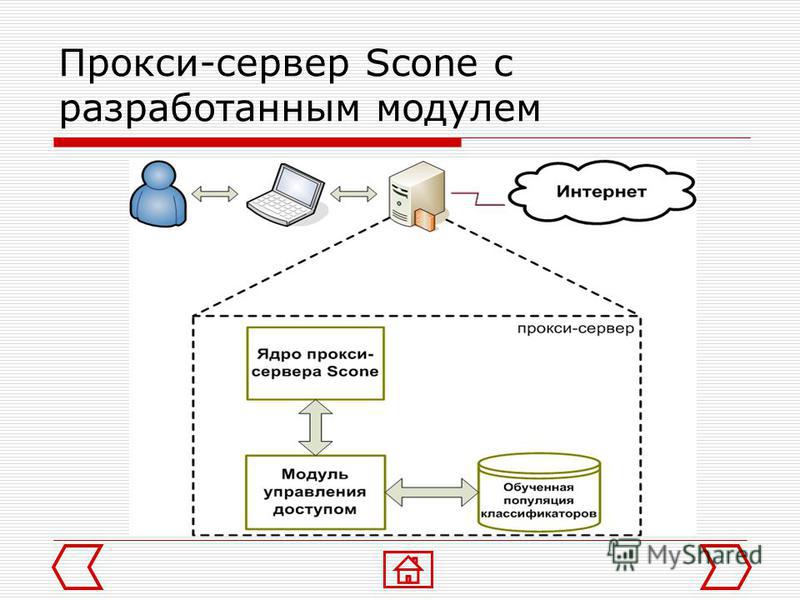

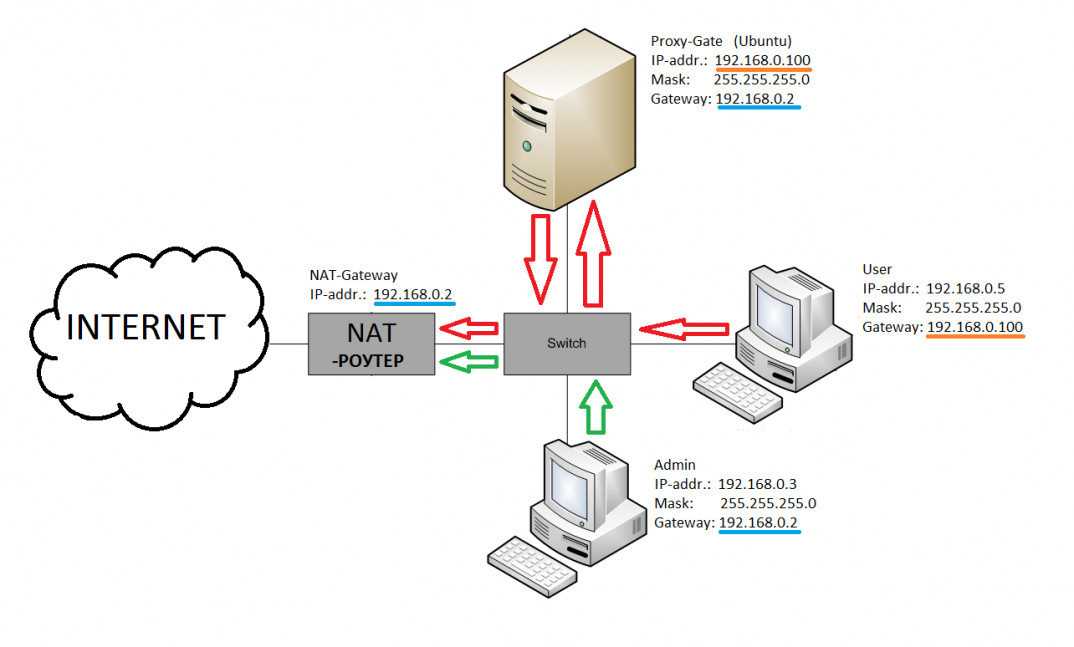

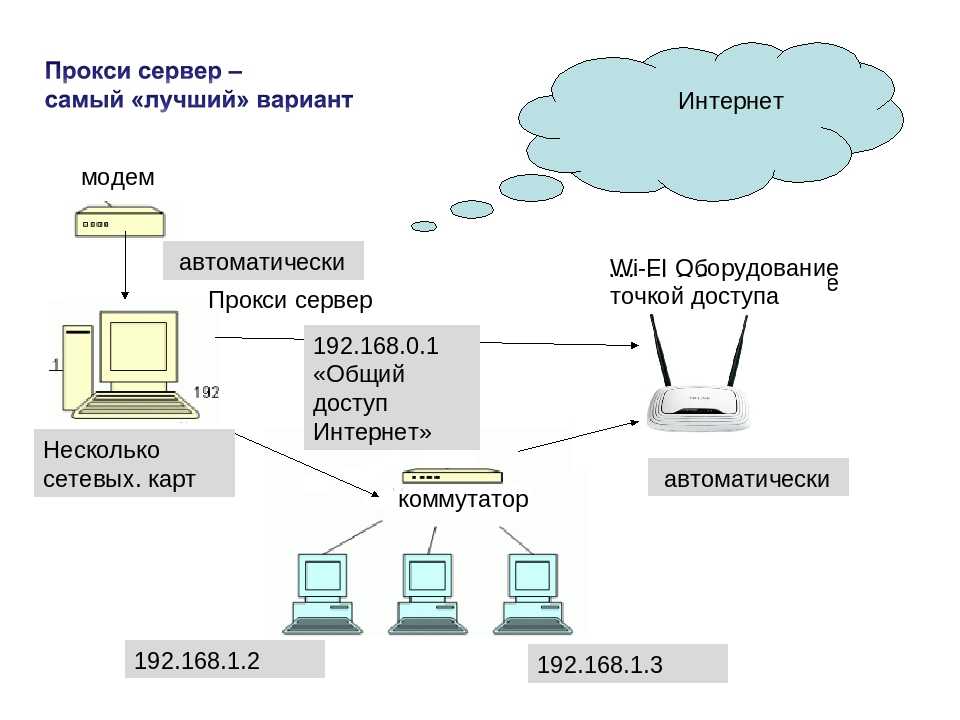

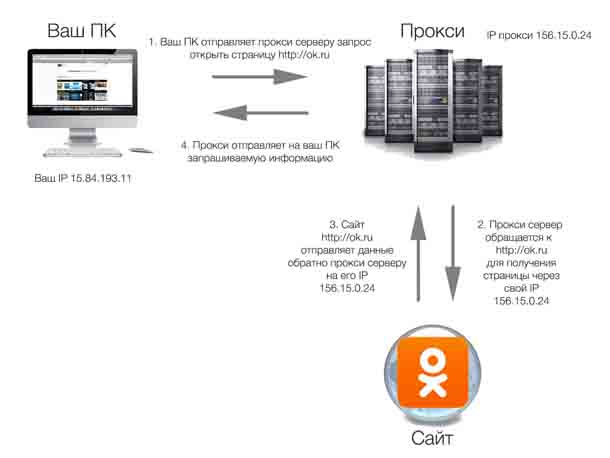

Анонимный прокси сервер позволяет просматривать веб-страницы анонимно, так как данные проходят сквозь несколько серверов, расположенных в разных уголках планеты. Это в значительной степени усложняет задачу злоумышленника отследить ваш IP.

Защищенный прокси-сервер выступает в роли туннеля между вашим компьютером и сайтами, которые вы посещаете. До тех пор, пока используется подключение через прокси, вы получаете следующие преимущества: анонимность, приватность и практически полная свобода.

Примечание: подключение через прокси-сервер позволяет лишь изменять IP-адрес, но не шифровать передаваемый интернет-трафик, так что интернет-провайдер по-прежнему сможет видеть, чем вы занимаетесь в Сети. Прокси-серверы подходят лишь в тех случаях, когда необходимо замаскировать собственное местоположение. Например, подстроиться под страну, для которой действуют серьезные скидки в каких-нибудь интернет-магазинах. Но если нужно больше анонимности и защиты данных, то я рекомендую воспользоваться услугами VPN-сервисов.

При использовании прокси браузера онлайн следует быть осторожным. Некоторые прокси-сервисы были уличены в слежке за пользователями и перепродаже данных.

HideMyAss ProxyHMA – очень популярный прокси сервер онлайн. Сама компания располагается в Великобритании и предлагает достаточно простое решение для серфинга в интернете. Кроме этого HMA запустила собственную адресную строку, которая позволяет попадать на сайты, скрывая свое реальное местоположение. Среди прочих преимуществ данного сервиса можно отметить наличие SSL-сертификата.

Раньше этот бесплатный прокси сервер онлайн был известен под именем Proxy.org. Инструкции по использованию прямо на сайте. Нужно просто ввести URL сайта в адресную строку, представленную в самом низу страницы, и нажать «GO».

Ищите бесплатные прокси сервера с хорошей скоростью? Этот инструмент представляет собой бесплатный прокси браузер, который позволяет своим пользователям безопасно пользоваться интернетом. Данный сервис позволяет указать сайт, который нужно открыть, а также выбрать IP, который хотелось бы использовать. Вдобавок, ваш текущий IP-адрес отображается до тех пор, пока вы его не смените. Это демонстрирует работу самого сервиса в реальном времени.

Вдобавок, ваш текущий IP-адрес отображается до тех пор, пока вы его не смените. Это демонстрирует работу самого сервиса в реальном времени.

Если вам нужен очень быстрый бесплатный прокси-сервер без назойливой рекламы и всплывающих окон, то Hide.me идеально подойдет. Он позволяет использовать шифрование URL или страниц. Кроме этого на выбор пользователям предоставляется три различных местоположения, включая Нидерланды, Германию и США.

Прокси браузер онлайн размещается в гигабитной сети, что гарантирует высокую и стабильную скорость работы. Возле адресной строки предложено несколько дополнительных опций, которые помогут оптимизировать работу с сервисом. Есть возможность зашифровать URL и страницу, включить поддержку cookies, а также запретить загрузку скриптов и объектов.

В отличие от других прокси-сервисов, AnonyMouse вовсе «не украшен» пестрым интерфейсом. Но это не мешает ему справляться с поставленными задачами. Здесь пользователям предлагается адресная строка, в которую нужно ввести URL-адрес сайта, который необходимо посетить.

Позиционируется как анонимный браузер и инструмент для повышения безопасности в Сети. Введите домен в адресную строку, и перед вами откроется нужный сайт.

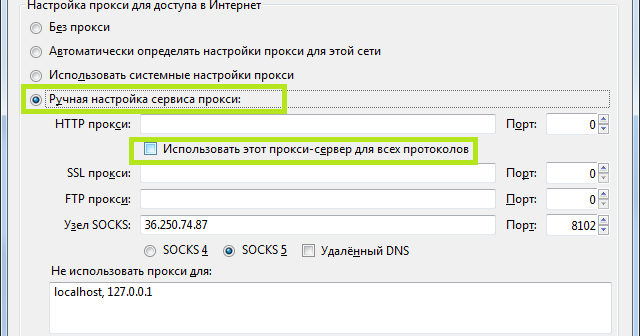

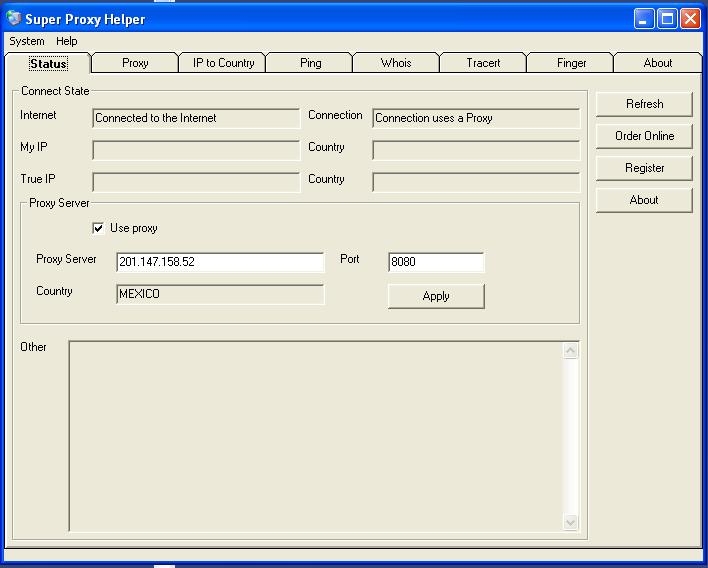

Бесплатный и быстрый способ изменить IP-адрес. Также в рамках сервиса реализована возможность проводить пинг-тесты, которые помогают администраторам определять скорость отклика сайта. Кроме этого он позволяет настроить прокси сервер в своем браузере и измерить скорость текущего подключения к интернету.

Представляет собой сервис, который помогает обходить фильтры и фаерволлы в интернете. Он гарантирует полную анонимность при использовании его серверов.

Последний, но не менее важный инструмент в нашем списке называется kProxy. Он был представлен в 2005 году, работает по протоколу HTTP, и им можно пользоваться абсолютно бесплатно!

Если для вас на первом месте стоят приватность и безопасность, то я рекомендую присмотреться к хорошим VPN-сервисам. С VPN вам будет гарантирована приватность, так как сервера такого типа не хранят лог-файлов, а интернет используется полностью анонимно. Весь интернет-трафик при этом шифруется, и никто не сможет узнать, что вы делали в Сети. Кроме этого у вас будет возможность получить доступ к контенту, распространение которого ограничено географически.

Весь интернет-трафик при этом шифруется, и никто не сможет узнать, что вы делали в Сети. Кроме этого у вас будет возможность получить доступ к контенту, распространение которого ограничено географически.

Проведя небольшое исследование, нам удалось выделить для себя лишь IPVanish. Он также доступен в виде мобильного приложения, так что вы сможете использовать его на всех устройствах.

Надеемся, что представленные в данной подборке прокси браузеры пригодятся вам. Если вам известны еще какие-нибудь удобные приложения или сервисы, пожалуйста, расскажите об этом в комментариях!

Пожалуйста, оставляйте свои комментарии по текущей теме статьи. Мы очень благодарим вас за ваши комментарии, отклики, подписки, лайки, дизлайки!

Валентин Сейидовавтор-переводчик

Прокси и VPN для Безопасного Интернета

Свобода в твоих руках,

Выбор за тобой!

Безопасность в интернете с любимым VPN-сервисом

Более 100 серверов по всему миру сделают ваше пребывание в сети интернет безопасным. Свободное

перемещение по миру, максимальная защита передаваемых данных благодаря VPN-соединению. Возьмите

интернет с собой, куда бы вы не отправились.

Свободное

перемещение по миру, максимальная защита передаваемых данных благодаря VPN-соединению. Возьмите

интернет с собой, куда бы вы не отправились.

Приобрести подписку Попробовать бесплатно

Качественные прокси по доступным ценам!

- Широкий ассортимент стран и городов, большое количество подсетей класса А

- Наши прокси подходят для любых целей и задач. Обращайтесь, мы обязательно поможем с выбором и консультацией!

- Вы переживаете сколько людей пользуется вашими прокси? Вы единственный владелец на весь период услуг.

- Приобретайте больше, платите меньше! Выгодные пакетные условия по самым доступным ценам.

- Круглосуточная поддержка по любым вопросам. Мы всегда готовы помочь нашему клиенту и даже тому, кто только планирует им стать.

Приватные прокси Пакетные прокси Мобильные прокси

Свобода в твоих руках, Выбор за тобой!

Безопасность в интернете, с любимым VPN-сервисом.

Купить VPN

Качественные прокси по доступным ценам!

- Наш сервис предоставляет не только VPN услуги, но и предлагает качественные

персональные и пакетные прокси.

- Широкий ассортимент стран и городов, большое количество подсетей класса А, будут доступны вам перед оплатой.

- Наши прокси подходят для любых целей и задач. Обращайтесь, мы обязательно поможем с выбором и консультацией!

Приватные прокси

- Вы единственный владелец на весь период услуг.

- Приобретайте больше, платите меньше! Выгодные пакетные условия по самым доступным ценам.

- Круглосуточная поддержка по любым вопросам. Мы всегда готовы помочь нашему клиенту и даже тому, кто только планирует им стать.

Пакетные прокси

- Персональные мобильные прокси, которые подойдут под любые ваши цели и задачи.

- API для разработчиков, смена IP-адреса по клику или заданному времени, а так же перезагрузка модема.

- Скорость наших мобильных прокси от 5 до 15 мбит/с с безлимитным трафиком

Мобильные прокси

Высокая скорость

Все наши сервера имеют скорость соединения от 100 Мбит/c до 1 Гбит/c

Дешевле только бесплатно

Мы ценим каждого клиента и стараемся предоставлять наши услуги по максимально низким ценам

Конфиденциальность

Мы не передаем ваши данные третьим лицам ни при каких обстоятельствах

Мы всегда онлайн

Мы пытаемся максимально оперативно реагировать на ваши вопросы в любое время суток

Наш сервис так же поддерживает подключения на таких устройствах как Smart-телевизоры, смартфоны,

игровые приставки, которые поддерживают подключение к сети интернет.

Наш сервис так же поддерживает подключения на таких устройствах как Smart-телевизоры, смартфоны,

игровые приставки, которые поддерживают подключение к сети интернет.Свобода в твоих руках, выбор за тобой!

Попробовать бесплатноКупить

Зарабатывайте с нами!

Не откладывайте на потом, начните зарабатывать уже сейчас и получайте комиссионные в размере 35% с каждого приведенного вами реферала!

Существующим и начинающим партнерам мы предлагаем:

- За каждого приведенного реферала вы будете получать 35% комиссий от продажи в течении 30 дней

- 5% комиссий вы дополнительно будете получать за продажу вашего суб-партнера

Подробнее

VPN (ВПН) – виртуальная приватная сеть –

специальная технология, которая помогает создавать безопасное подключение к интернету,

а также в частных сетях. Эту технологию сегодня используют все, в том числе госорганы для гарантии,

что подключение к системам удаленных пользователей будет безопасно.

Что дает применение ВПН

Общедоступные сети стали с развитием технологий опасными для пользователей – хакеры, атаки, много желающих украсть личные данные. Хотя изначально разработка технологии защиты была придумана для использования внутри больших корпораций. За счет специальных программ было возможно подключаться к локальным сетям компаний прямо из дому.

Сегодня же чаще всего выбирают скачать VPN, чтобы скрыть свою интернет-активность от посторонних глаз. За счет этого обеспечивается конфиденциальность просмотра сайтов. Также это актуально, если нужно обходить блокировки и локальные и национальные. К примеру в Украине запретили некоторые социальные сети и популярный поисковик сменив прокси и «переместившись» в другую стран, допустим Туркменистан можно свободно использовать запрещенные сайты.

Еще один момент, почему услуги ВПН стали

так популярны – это возможность защититься от хакеров при использовании общедоступных Wi Fi-сети и

для обхода гео-блокировки сайтов.

VPN — скачать ВПН-сервис/программу ALTVPN/АЛЬТВПН Россия, Украина, США, Беларусь

Безопасное ВПН-соединение надежно защищает данные пользователей от действий киберпреступников и других злоумышленников.

Сервер скрывает активность клиента даже от поставщика услуг интернета. ВПН обеспечивает всестороннюю безопасность и конфиденциальность пользователей методом шифрования данных.

VPN & PROXY — Комплекс программного обеспечения для предприятий и частных лиц.>

Надежная защита данных наших пользователей из России, Украины, Белоруссии, США и других стран со всего мира!

Узнать цену VPN программы

Наши ресурсы

AltVPN предлагает более 100 серверов по всему миру. За счет этого возможно свободное перемещение и при этом использование бесплатного подключения. Теперь взять интернет с собой в любое место – очень легко и главное – безопасно. Наши услуги платные, но цена вполне доступна с учетом обширности возможностей.

Мы предлагаем:

- Много стран и даже городов, большое количество подсетей класса А.

- Прокси от нашей компании подходят для любых целей и задача. Если нужна консультация – обращайтесь, мы все расскажем и покажем.

- Можно не переживать, что кто-то еще пользуется вашим прокси. На время действия услуг – вы единственный владелец.

- Возможна солидная экономия за счет покупки более продолжительного срока подписки.

- Предоставляем круглосуточную поддержку по всем вопросам. Мы на связи, как с действующими пользователями, так и с теми, кто только планирует подключаться.

- Есть возможность оформить подписку сразу на все устройства, в том числе Смарт ТВ, смартфоны,

игровые приставки и т.

д.

д.

Altvpn.com — Vpn сервис, приватные Proxy, сеть класса А из любой страны мира

АльтVPN — это ВПН сервис, приватные прокси, большой выбор сетей А-класса.

На выбор пользователей мы предлагаем более чем тридцати стран со всего мира:

Россия, Украина, США, Казахстан, Нидерланды, Молдова, Франция, Германия, Великобритания, Италия, Венгрия, Польша, Латвия, Литва, Швеция, Швейцария, Румыния, Испания, Болгария, Люксембург, Австрия, Чехия, Кипр, Сингапур, Беларусь, Канада, Китай; и не только!

Узнать сколько стоят приватные PROXY

Наши преимущества

Сотрудничество с AltVPN – это правильное решение для частных лиц и компаний. А все, потому что у нас много преимуществ. Важнейшее из них – высокая скорость. Этот показатель наших серверов на данный момент варьируется от 100 мбит/с до 1 гбит/с.

Предлагаем много комплексных решений, которые обеспечат солидную

экономию, можете быть уверены –

дешевле, только бесплатно. А наши услуги доступны и абсолютно качественны.

Конечно, вы точно оцените нашу поддержку и оперативность – консультанты всегда онлайн. Поэтому и любые проблемы решаются моментально.

Купить ВПН и ПРОКСИ по оптимальной цене без регистрации

✅Высокая скорость ✅Поддержка 24/7 ✅35 стран на выбор

У каждого нового клиента есть возможность протестировать программу ALTVPN бесплатно чтобы оценить удобство использования.

Скачивайте VPN/ВПН сервис/программу и тестируйте бесплатно, перед тем как купить — мы рады каждому новому пользователю!

Как использовать онлайн платный прокси-сервер?

Вы здесь

Главная

В настоящее время использование прокси-сервиса очень популярно в Интернете. Использование прокси-IP может не только скрыть реальный IP-адрес пользователя и снизить вероятность вторжения в сеть и атаки, но также повысить скорость вашей сети, уменьшить задержку в сети и снять ограничения на регистрацию и вход в систему под одним и тем же IP-адресом некоторых веб-сайтов.

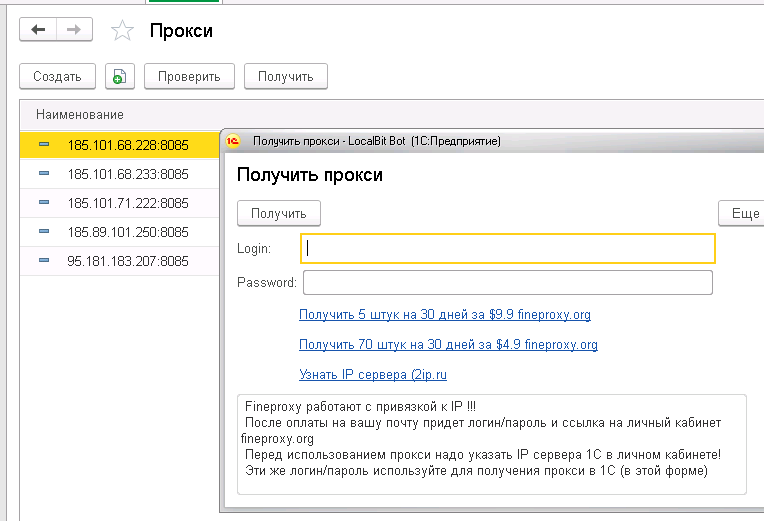

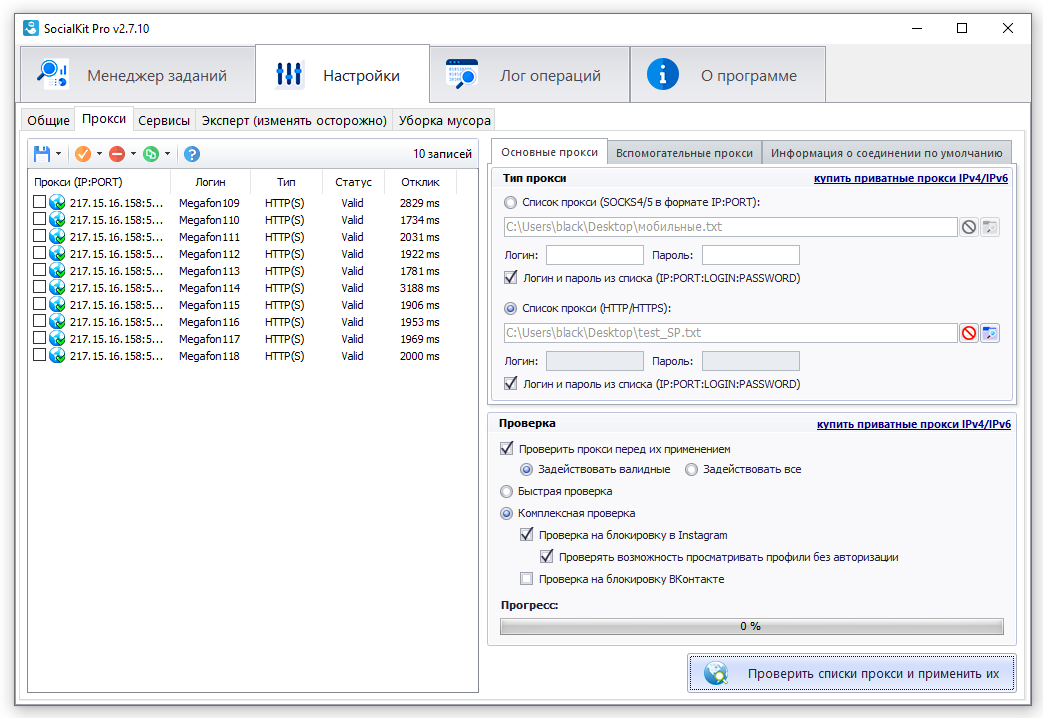

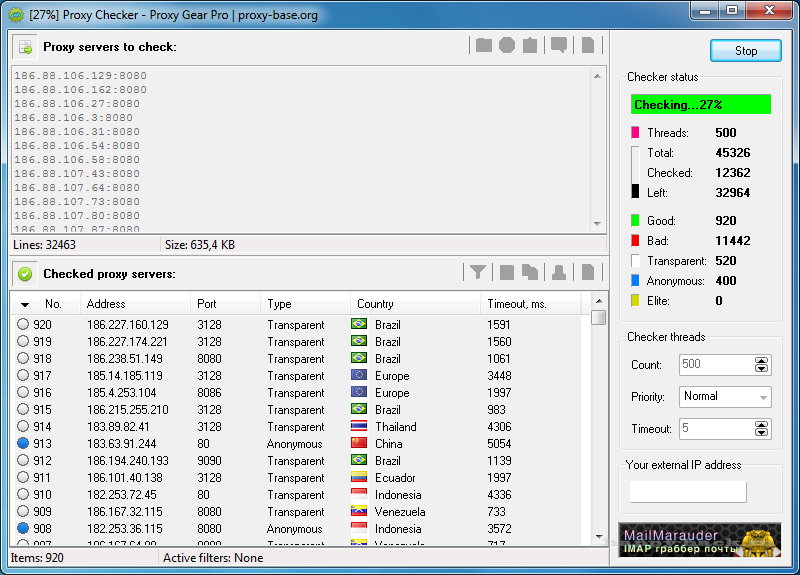

Если вы не хотите тратить время и силы на поиск бесплатного прокси-сервера, то вам подойдет платный прокси-сервер. Более того, стабильность платного прокси IP выше, чем у бесплатного прокси IP. В настоящее время способы тарификации различных прокси-провайдеров IP-услуг на рынке различаются. Например, некоторые тарифы взимаются на основе трафика, некоторые — на основе времени использования, а некоторые — на основе количества используемых IP-адресов. Вы можете выбрать подходящий прокси самостоятельно. Далее в качестве примера используется Shadowsocks, чтобы объяснить, как его использовать.

Общее необходимое время: 1 час

Потребляемый запас:

- Способ оплаты

Используемый инструмент:

- Компьютер для работы org/HowToTool»> Мобильный телефон для тестирования

Загрузите и установите Shadowsocks

① Нажмите здесь, чтобы скачать Shadowsocks .

② Разархивируйте загруженный zip-файл в любую папку на любом диске.

Купить прокси-IP

① Обратитесь к поставщику услуг Shadowsocks, чтобы купить учетную запись. Как правило, будет множество вариантов пакетов. Например, Just My Socks предлагает 3 пакета:

- 5,88 долларов США в месяц/500 ГБ/на 2,5 Гбит/с/5 устройств

- 9,88 долларов США в месяц/1 ТБ/при скорости 5 Гбит/с/8 устройств

- 48,99 долларов США в месяц/5 ТБ/5 Гбит/с/8 устройств

Для индивидуальных пользователей рекомендуется выбрать JMS 500GB.

org/HowToStep»>② Выберите платежный цикл и добавьте его в корзину. Вы можете выбрать ежемесячно, ежеквартально, раз в полгода или ежегодно. Вот взять ежемесячный платеж в качестве примера.③ Нажмите «Продолжить», чтобы оплатить.

④ Введите свои личные данные и платежную информацию, выберите способ оплаты и завершите заказ.

⑤ После оформления заказа вы будете перенаправлены на главную страницу веб-сайта JMS, что означает, что учетная запись Shadowsocks успешно приобретена. Затем нажмите «Мои услуги», чтобы проверить только что купленную учетную запись.

⑥ Нажмите на купленную учетную запись, чтобы войти в соответствующий хост, и вы увидите информацию о купленном прокси-сервере.

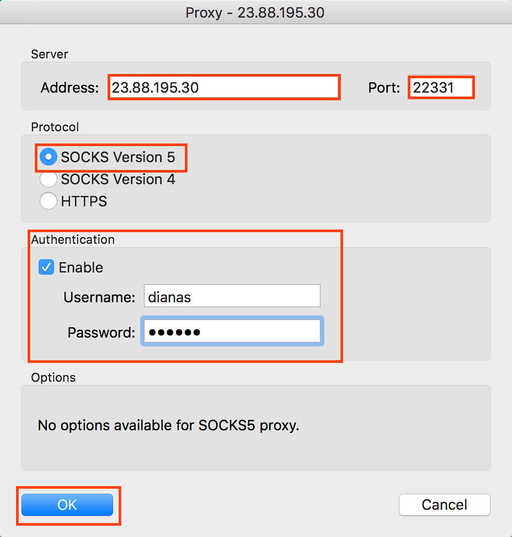

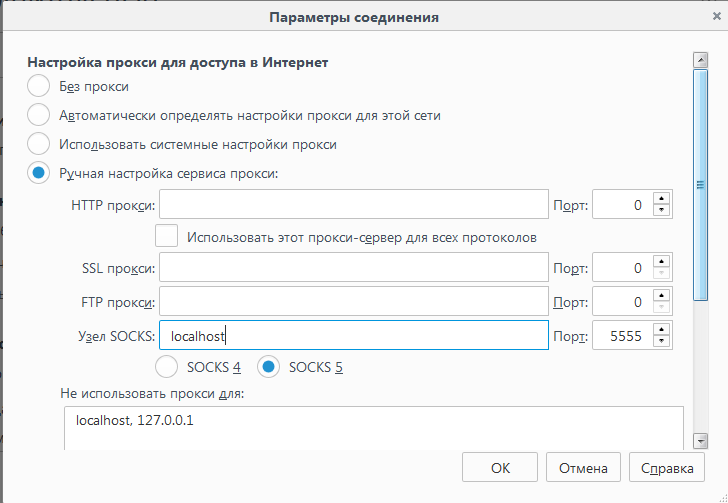

Настроить Shadowsocks

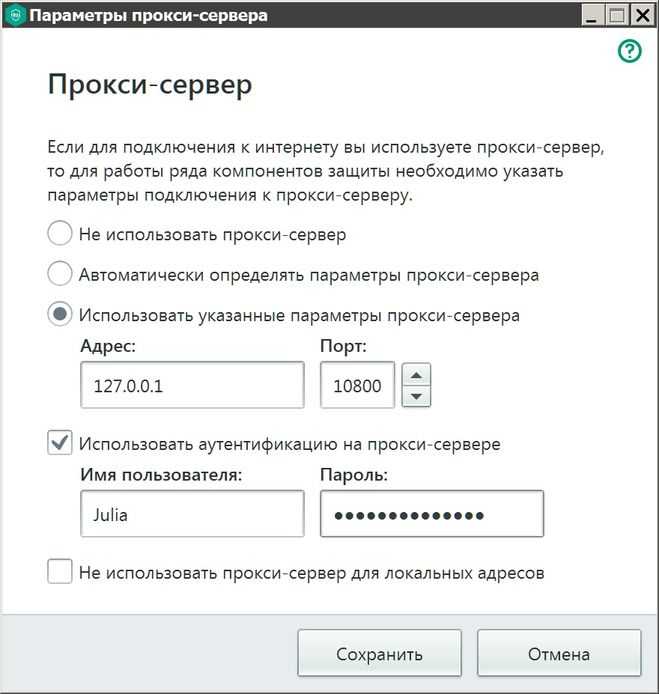

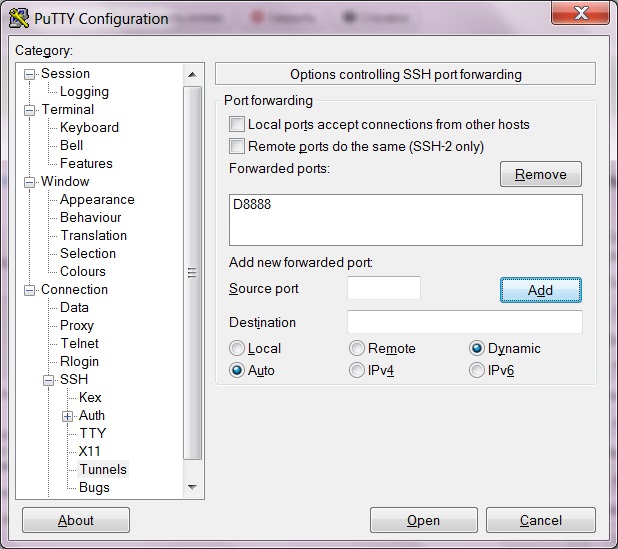

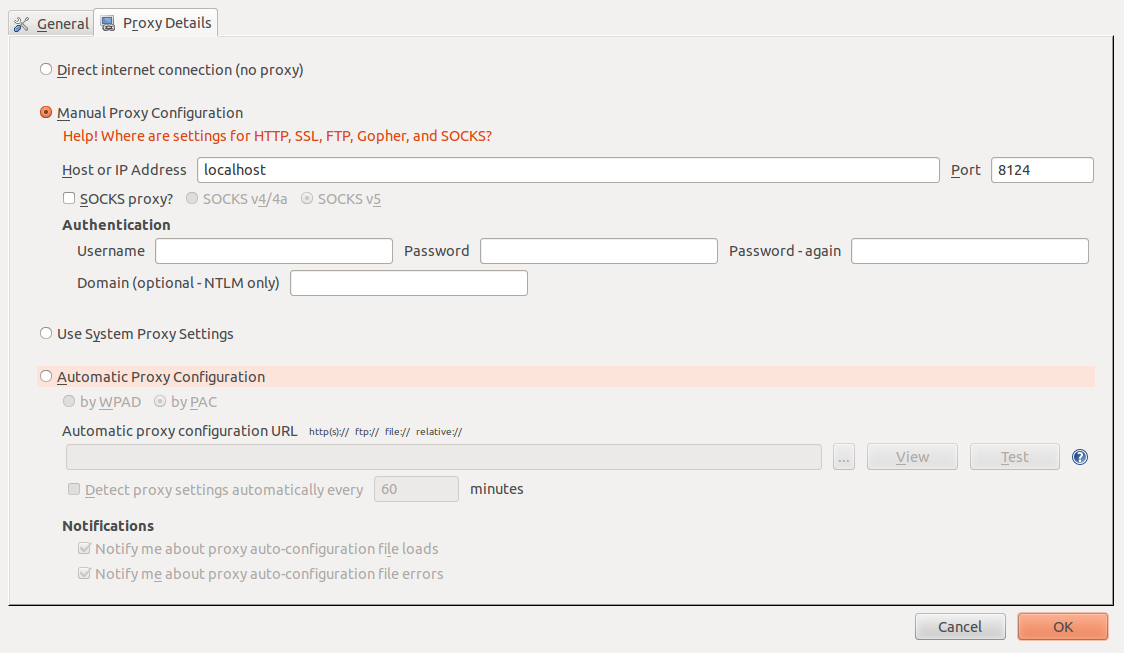

① Откройте Shadowsocks, основной интерфейс показан на рисунке:

② Настройте сервер. Введите информацию о купленном прокси-сервере, включая адрес сервера, порт, пароль, метод шифрования. после добавления строки нажмите OK, чтобы сохранить ее.

③ Наконец, щелкните правой кнопкой мыши значок «Shadowsocks», выберите «Системный прокси» → «Режим PAC». Если вы постоянный посетитель зарубежных сайтов, рекомендуется открыть «автоматический запуск при включении». На данный момент ваши Shadowsocks успешно настроены, и вы можете открыть браузер, чтобы посетить зарубежные веб-сайты для проверки.

Примечание. На рынке существует множество прокси-IP-сервисов, но их качество различается. Вы должны выбирать его в соответствии со своими потребностями, а не слепо следовать тренду. Рекомендуется выбирать относительно быстрый, безопасный, экономичный, известный прокси-сервис, а также обращать внимание на частоту смены IP-линии.

Вы должны выбирать его в соответствии со своими потребностями, а не слепо следовать тренду. Рекомендуется выбирать относительно быстрый, безопасный, экономичный, известный прокси-сервис, а также обращать внимание на частоту смены IP-линии.

Кроме того, эта статья используется только в качестве руководства по поиску учебных ресурсов и деловой информации. Пожалуйста, не используйте прокси-IP для доступа к нелегальным веб-сайтам.

📚 Комментарий

Как создать свой собственный онлайн-прокси-сервер за считанные минуты

Ограничения просмотра компании могут вызвать много проблем. Они часто используют обширный каталог «запрещенных веб-сайтов», в который не входят все популярные сайты, кроме нескольких.

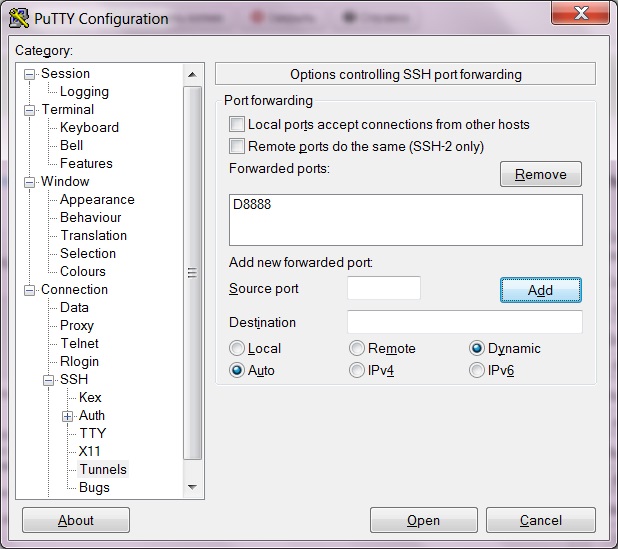

В некоторых случаях ни один из обычных прокси-серверов не работает, и даже Google Translate не работает. Если вы столкнетесь с этими проблемами, вы можете настроить свой собственный работающий прокси-сервер за считанные минуты. Мы также рассмотрели, как настроить VPN дома.

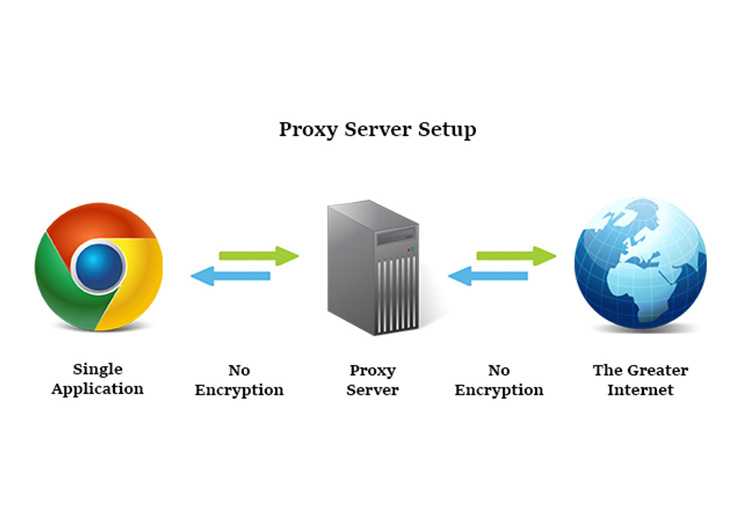

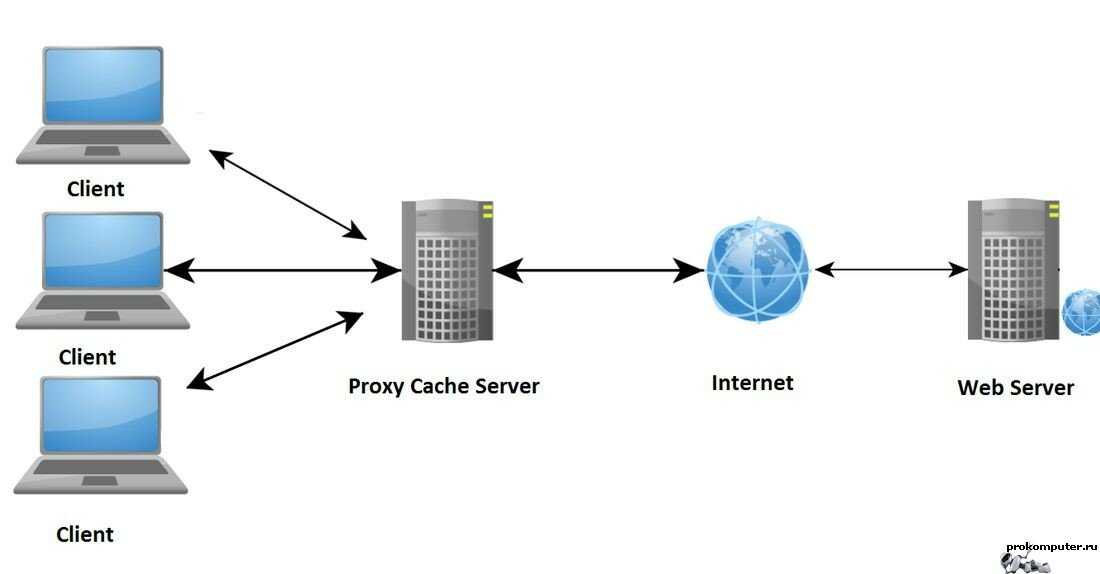

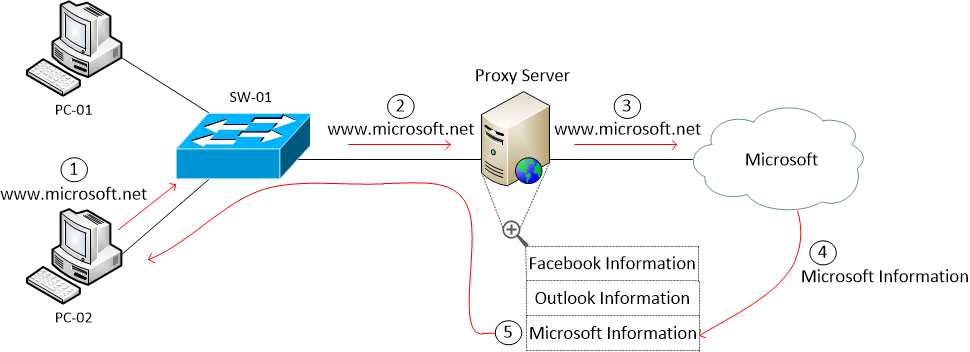

Что такое прокси-сервер?

Прокси — это сервер, который работает как посредник между вами и Интернетом. Многие компании используют прокси-серверы из соображений безопасности, поскольку они могут действовать как брандмауэр или обеспечивать конфиденциальность пользовательских данных.

Вы также можете использовать прокси-сервер для обхода брандмауэров, что позволит вам свободно просматривать сайты, несмотря на сетевые ограничения. Вот как вы можете настроить его.

Создание собственного прокси-сервера: предварительные условия

Есть несколько вещей, которые вам понадобятся, если вы хотите знать, как создать прокси-сервер.

- Веб-хост: Теоретически подойдет любой веб-хост, если он соответствует другим требованиям; старый компьютер в вашем подвале или даже бесплатный онлайн-хостинг.

- PHP7 или выше и cURL: Найдите это на сайте вашего веб-хостинга. Если это платный хостинг, вы почти можете на него рассчитывать.

cURL — это функция, которая будет отключена на большинстве бесплатных серверов.

cURL — это функция, которая будет отключена на большинстве бесплатных серверов. - Разрешение: Некоторые веб-хостинги прямо запрещают вам создавать онлайн-прокси-сервер — или, если уж на то пошло, чат — в своих условиях содержания. Вы можете ожидать, что они узнают, если вы это сделаете.

1. Загрузите и установите PHP-прокси

PHP-Proxy — это бесплатный автономный PHP-скрипт. Это означает, что он легкий и невероятно простой в настройке. Вы можете скачать его с веб-сайта.

Затем загрузите файлы в подкаталог на вашем веб-сервере. Если вы видите папку с именем «www» или после имени вашего домена (например, domain.com), создайте в ней подпапку. Вам нужно избегать использования слова «прокси», потому что некоторые компании его улавливают. Вместо этого используйте «Интернет» или «серфинг».

Существует несколько способов загрузки файлов. Вот они, расположены от наименьшего к наибольшему усилию.

- Загрузить и распаковать ZIP: Найдите в файловом менеджере опцию «распаковать» или «извлечь».

В зависимости от вашего веб-хостинга, то, как это выглядит и как вы получаете к нему доступ, может отличаться. Обратитесь за помощью к своему хостинг-провайдеру, если вы не можете его найти. Затем вы можете извлечь прокси-файлы в общедоступный каталог.

В зависимости от вашего веб-хостинга, то, как это выглядит и как вы получаете к нему доступ, может отличаться. Обратитесь за помощью к своему хостинг-провайдеру, если вы не можете его найти. Затем вы можете извлечь прокси-файлы в общедоступный каталог. - FTP-доступ: Вы также можете использовать FTP-приложение для доступа к вашему веб-хосту и позволить ему передавать файлы, пока вы приносите еще кофе. Большинство хостов поддерживают эту опцию.

- Загрузка вручную: Вы действительно не хотите этого делать. Вы уверены, что предыдущие две альтернативы пусты? Последним вашим решением будет вручную загрузить все файлы и структуры папок или начать поиск другого хоста — это может быть не такой уж плохой идеей.

2. Готов к использованию

После установки этих файлов требуется только один реальный шаг. Отредактируйте файл «config.php», добавив случайное значение в $config[‘app_key’]= ‘ ‘; между кавычками. Заполнив это поле, сохраните файл, и ваш прокси-сервер готов к использованию.

Просто укажите в браузере каталог, в который вы поместили все эти файлы (например, domain.com/surf), и откроется PHP-Proxy. Затем вы можете ввести любой URL-адрес в строку поиска и свободно просматривать.

После настройки PHP-Proxy вы можете использовать его по своему усмотрению. Подобные прокси скрывают ваш IP-адрес, чтобы вы могли выполнять поиск анонимно, что также помогает вам получить доступ к ограниченному контенту.

3. Установите шифрование SSL

Хотя вы можете продолжать использовать PHP-Proxy без дополнительных шагов, это не идеально. Если вы хотите безопасно использовать прокси-сервер, вам также следует установить шифрование SSL, которое PHP-Proxy не включает по умолчанию. К счастью, этот шаг тоже быстрый и простой.

Существует бесплатный автоматизированный инструмент сертификации под названием Certbot, который вам нужно установить. Посетите его веб-сайт, и он даст вам индивидуальные инструкции о том, как установить его в зависимости от вашей операционной системы и сервера.

Каждый раз, когда вы видите «YourDomainName.com» в командном сценарии во время установки, замените его своим фактическим доменным именем. В конце процесса Certbot спросит, хотите ли вы перенаправить весь трафик на HTTPS или нет. Выберите перенаправление всего, так как это самый безопасный вариант, и тогда вы сможете безопасно использовать PHP-Proxy.

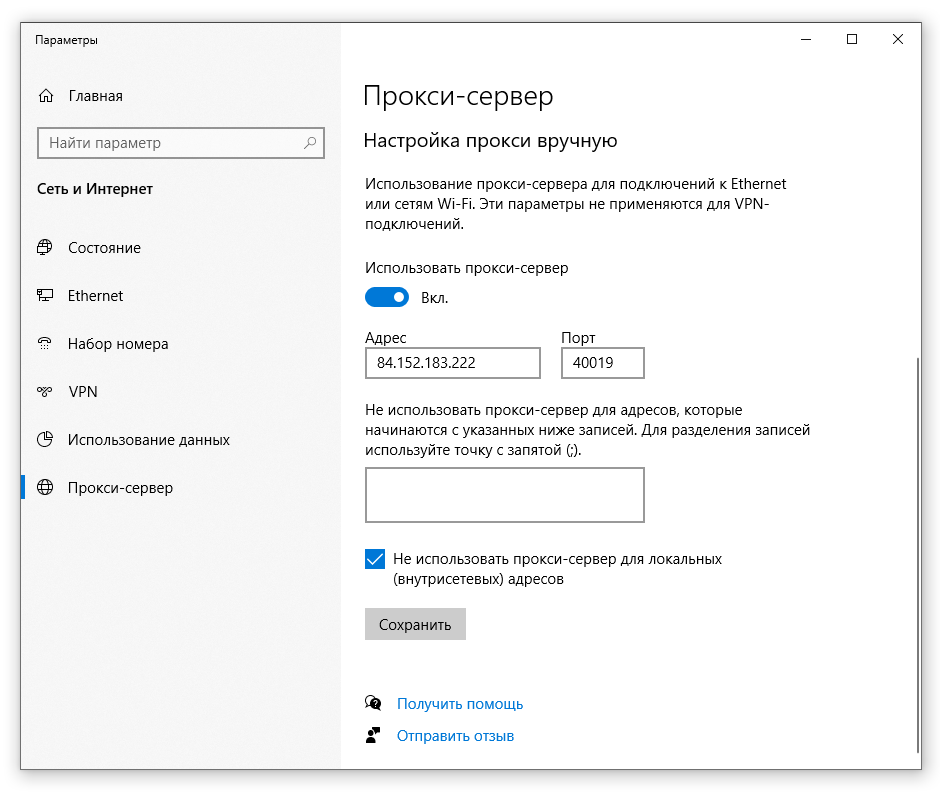

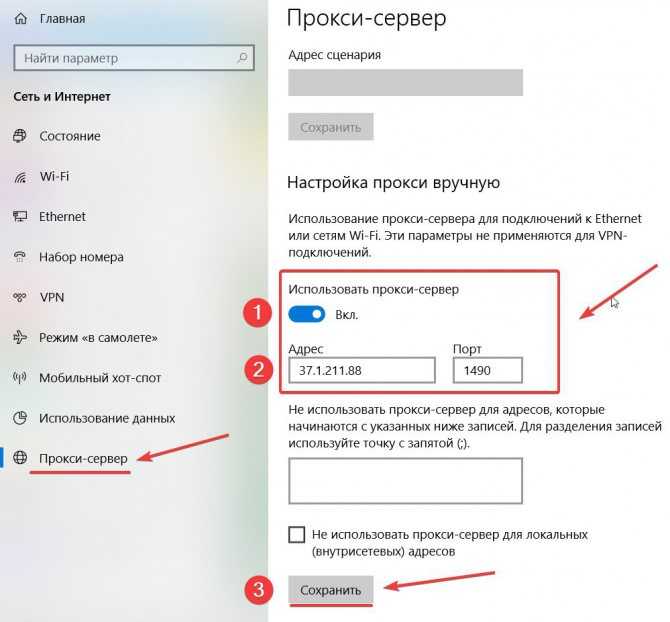

Как настроить прокси в Windows 10

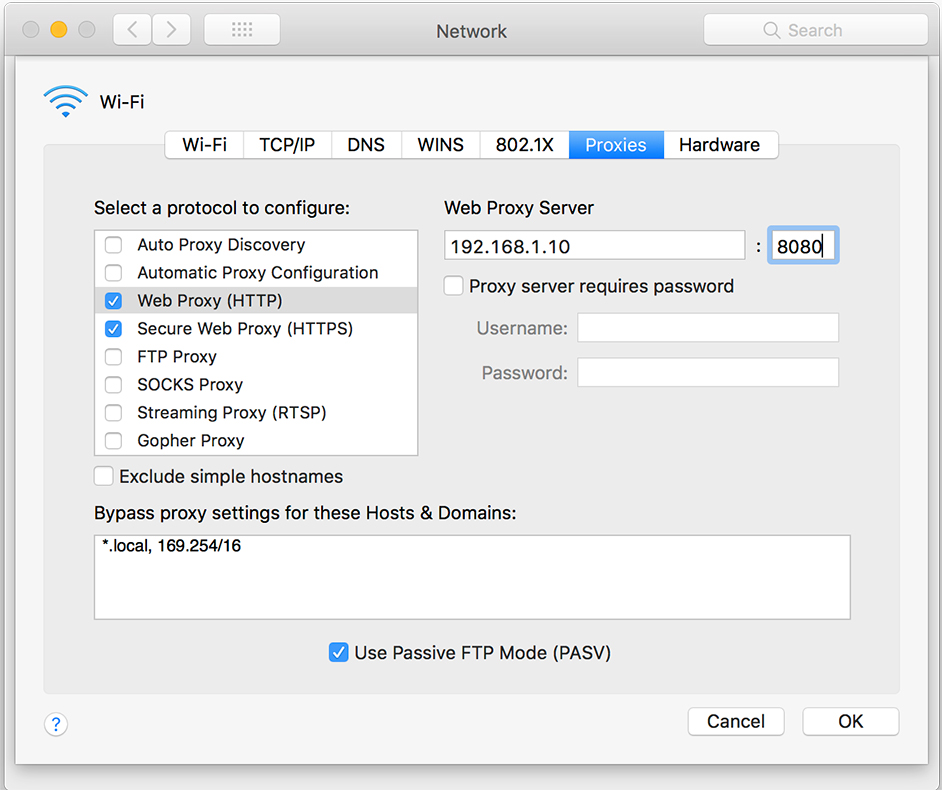

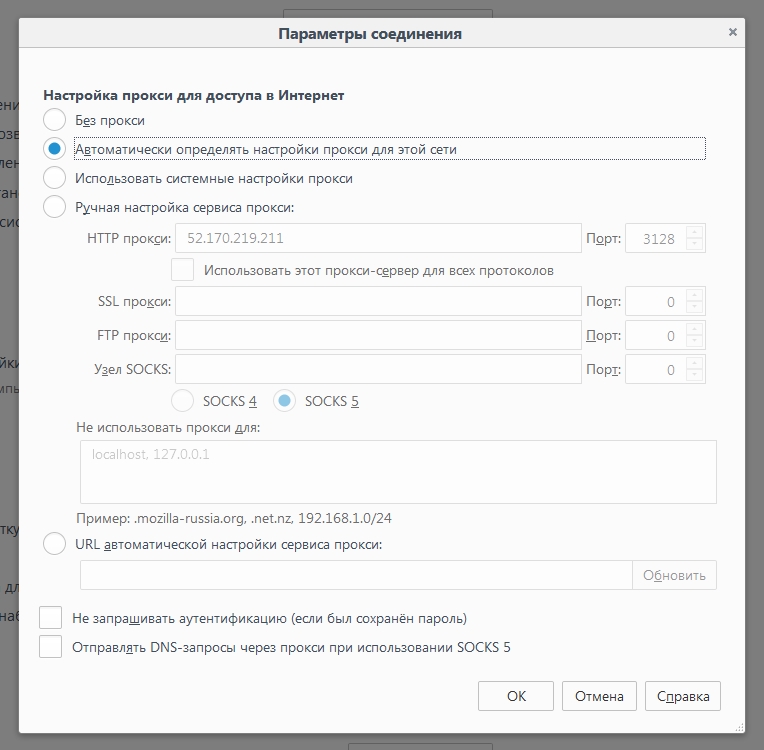

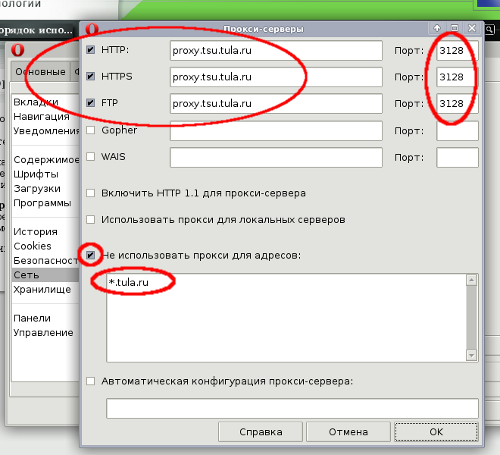

Если вы используете Windows 10, есть еще более простой способ использования прокси. Вот как настроить прокси-сервер с помощью встроенных настроек Windows 10.

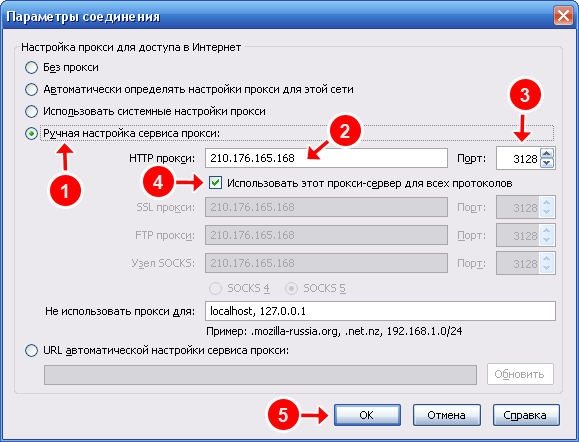

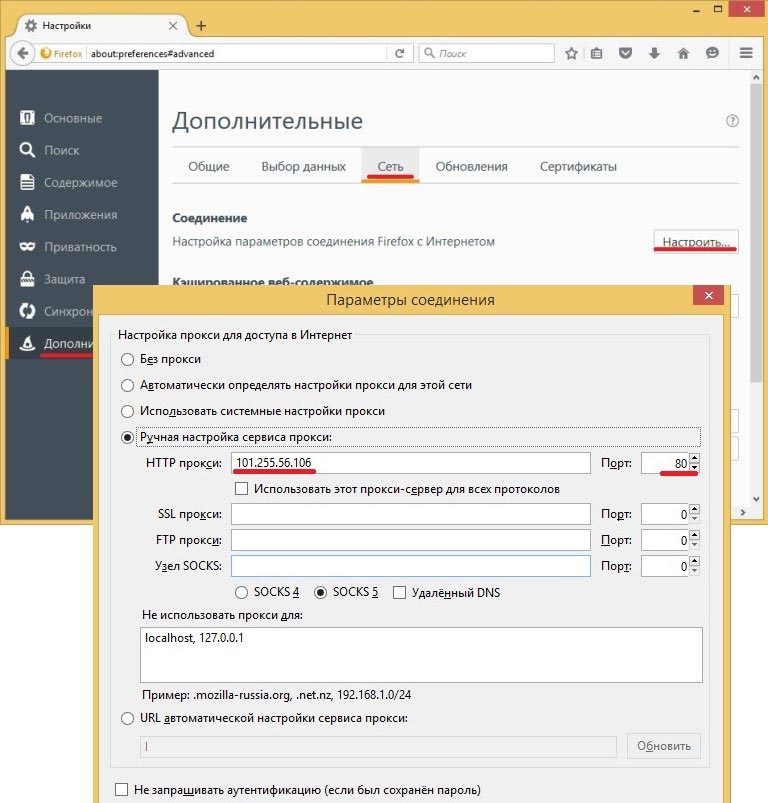

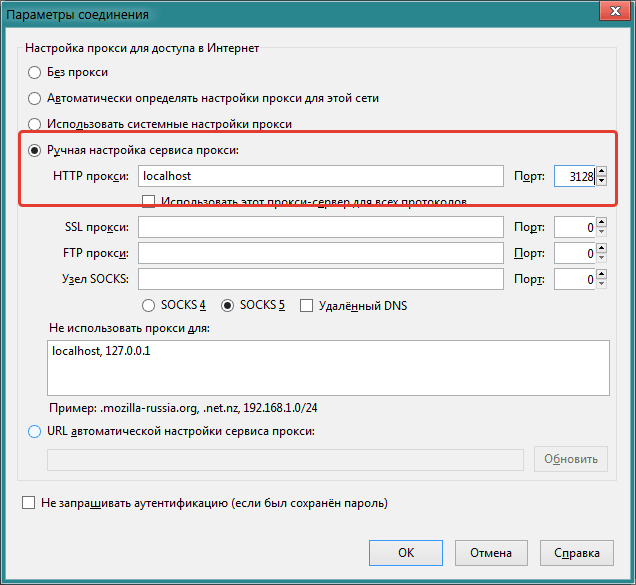

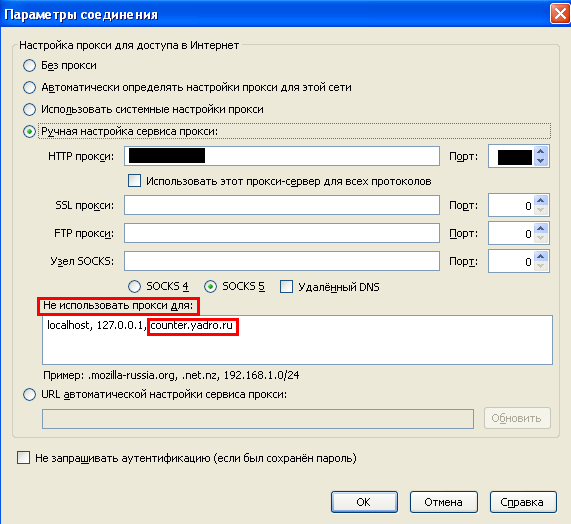

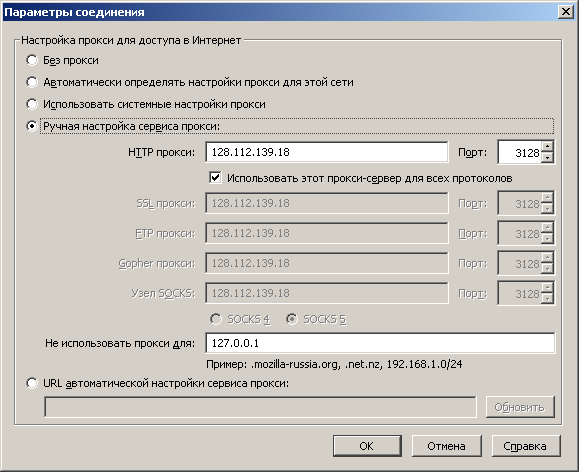

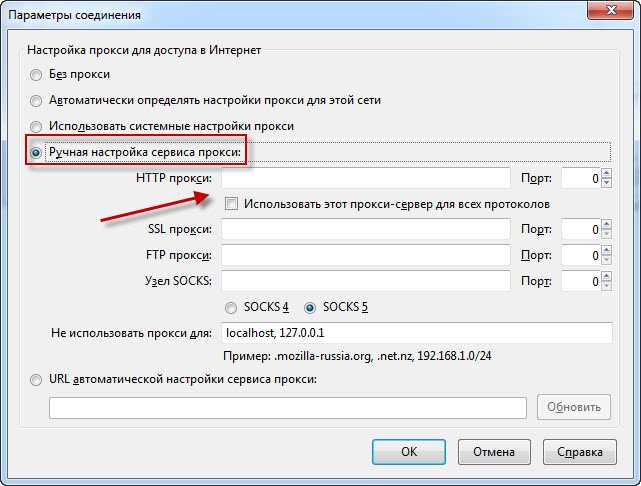

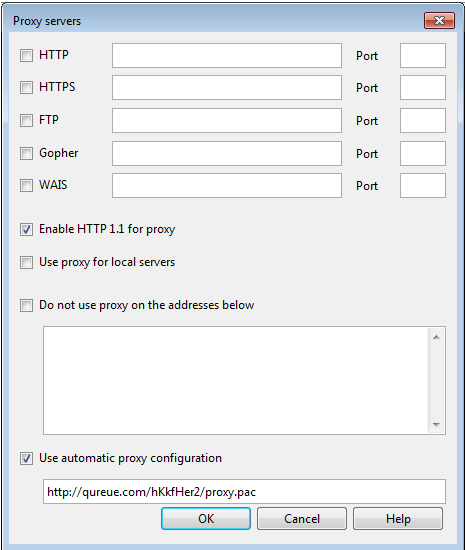

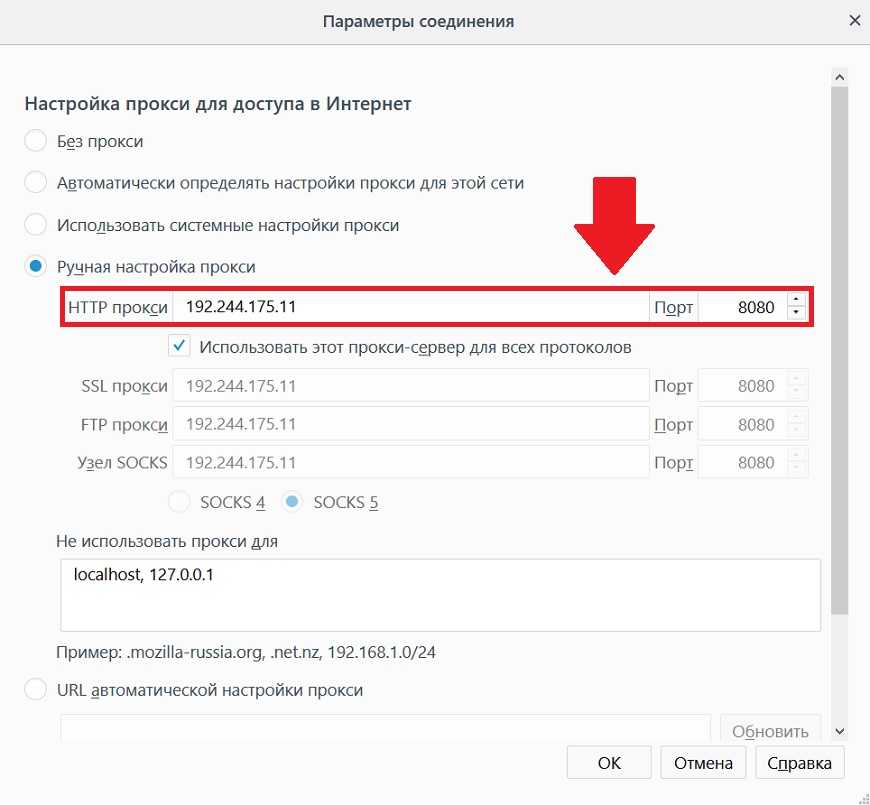

Сначала откройте Настройки, затем щелкните раздел Сеть и Интернет . Щелкните Прокси , затем убедитесь, что параметр Автоматически определять настройки включен. Включите Использовать сценарий установки , затем введите адрес сценария для любого прокси, который вы хотите использовать. Как только вы нажмете Сохраните , Windows автоматически направит ваш интернет-трафик через прокси-сервер.

Если у Windows возникают проблемы с обнаружением прокси-сервера, вы можете настроить его вручную. В настройках Прокси включите Использовать прокси-сервер под Ручная настройка прокси . Вместо ввода адреса скрипта вам нужно будет ввести IP-адрес вашего прокси и номер порта.

Вы можете получить эту информацию у своего провайдера. Заполнив эти поля, нажмите Сохраните и можете использовать свой прокси.

Когда вы знаете, как настроить прокси-сервер в Windows 10 или самостоятельно, вы можете использовать Интернет по своему усмотрению. Вы можете получить доступ к Facebook, когда он заблокирован, защитить себя от вредоносных веб-сайтов и даже сэкономить на пропускной способности.

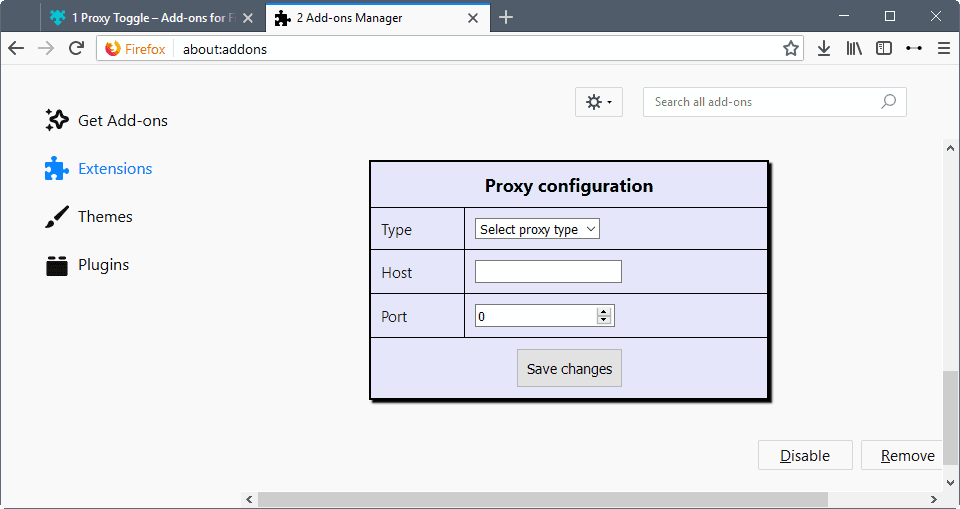

Если вы предпочитаете возложить тяжелую работу на кого-то другого, вы можете вместо этого использовать один из этих популярных веб-прокси. Вы также можете обойти заблокированные сайты без прокси, если не хотите мучиться. Если ваш прокси-сервер Firefox не подключается или вы получаете сообщение об ошибке прокси-сервера в Windows 10, мы поможем вам решить эту проблему.

Если ваш прокси-сервер Firefox не подключается или вы получаете сообщение об ошибке прокси-сервера в Windows 10, мы поможем вам решить эту проблему.

Как настроить прокси-сервер в Windows 11

Как и Windows 10, Windows 11 имеет встроенные настройки прокси-сервера. Самый быстрый способ открыть их — нажать клавишу Windows и ввести Изменить настройки прокси . Первая появившаяся опция должна привести вас к правильным настройкам.

Включите Автоматическое определение настроек , затем нажмите Установить рядом с Использовать сценарий установки . Включите . Включите сценарий установки и введите адрес сценария вашего прокси-сервера в появившемся диалоговом окне, затем нажмите 9.0018 Сохранить .

Если вы хотите настроить параметры прокси-сервера вручную, нажмите Настройка в разделе Ручная настройка прокси-сервера на панели настроек прокси-сервера. Switch Используйте прокси-сервер на , затем введите IP-адрес и номер порта вашего прокси. Вы также можете ввести любые адреса, которые вы не хотите использовать через прокси-сервер. После того, как вы все заполнили, нажмите Сохранить .

Switch Используйте прокси-сервер на , затем введите IP-адрес и номер порта вашего прокси. Вы также можете ввести любые адреса, которые вы не хотите использовать через прокси-сервер. После того, как вы все заполнили, нажмите Сохранить .

Просмотр с большей свободой и безопасностью

Создание прокси-сервера кажется сложным делом, но запустить его можно за считанные минуты. Выполните следующие действия, чтобы восстановить контроль над своей интернет-активностью.

Независимо от того, какую операционную систему вы используете, вы можете использовать прокси-сервер с минимальными усилиями. После этого вы можете свободно просматривать страницы, не беспокоясь о безопасности или конфиденциальности.

User Guide — Adobe FRL Online Proxy

Table of Contents

- Overview

- Use Cases

- Always-connected networks

- Intermittently-connected networks

- Fully-isolated networks

- Isolated machines

- Setup Overview

- Use Cases

- Настройка сервера

- Установка Proxy

- Windows

- Linux

- Прокси

- и резюме использования

- SSL

- COMPARE и STORANGACHE .

- Экспорт

- Импорт

700117.12011111111616161616161616161616161616161616161618

700117.12011111111616161616161616161616161616161616161618120111111117. Очистить

- Параметры прокси

- Опции SSL

- Опции журнала

- Параметры кэша

- Сетевые опции

- Windows

- Linux

Каждый пользователь ОС каждого приложения Adobe, которое активируется через FRL Online, должен иметь возможность при первом запуске приложения подключаться к серверам лицензирования Adobe. Если другому пользователю ОС требуется использовать то же самое приложение (или если первоначальный пользователь ОС хочет использовать второе приложение), то этот другой пользователь ОС (или это другое приложение) также должен при первом запуске иметь возможность подключения к Adobe. серверы лицензирования.

Если другому пользователю ОС требуется использовать то же самое приложение (или если первоначальный пользователь ОС хочет использовать второе приложение), то этот другой пользователь ОС (или это другое приложение) также должен при первом запуске иметь возможность подключения к Adobe. серверы лицензирования.

Требование «первый запуск при подключении» представляет собой проблему для клиентов, чьи сети имеют ограниченный доступ к Интернету или вообще не имеют его. В таких сетях для пользователей может оказаться невозможным или даже невозможным иметь сетевой доступ к серверам Adobe при первом запуске своих приложений.

Онлайн-прокси FRL решает эту проблему клиента, направляя запросы в службу лицензирования от имени любого клиентского компьютера в сети. Клиент, который хочет, чтобы его пользователи или их компьютеры не подключались к Интернету, может разрешить им подключаться в своей локальной сети к онлайн-прокси FRL, а затем разрешить онлайн-прокси FRL связываться с серверами Adobe. Это полностью безопасно для клиента, потому что прокси не будет принимать ничего, кроме запросов на лицензию от клиентов, и эти запросы будут отправляться только на серверы Adobe.

Это полностью безопасно для клиента, потому что прокси не будет принимать ничего, кроме запросов на лицензию от клиентов, и эти запросы будут отправляться только на серверы Adobe.

Для клиентов, которые хотят разместить свой прокси-сервер во внутренней сети с периодическим подключением или никогда не подключаются к серверам лицензирования Adobe, прокси-сервер также поддерживает кэширование лицензий и возможности ретрансляции хранения/пересылки. Кэширование лицензии означает, что если на компьютере есть несколько пользователей, использующих одно и то же приложение, прокси-сервер должен подключиться к Adobe только для одного из них, поскольку результирующая активация будет автоматически повторно использоваться для других пользователей на этом компьютере. Возможность хранения/пересылки означает, что если клиент развертывает прокси-сервер в полностью изолированной сети, он может использовать административный процесс для сбора сохраненных запросов на активацию, отправки их в Adobe и получения ответов обратно на внутренний прокси-сервер. Затем этот внутренний прокси-сервер будет использовать кэшированные ответы для активации всех внутренних компьютеров.

Затем этот внутренний прокси-сервер будет использовать кэшированные ответы для активации всех внутренних компьютеров.

Варианты использования

Сети с постоянным подключением

Если экземпляр прокси-сервера всегда может связаться с серверами Adobe, то его можно запустить в режиме сквозного доступа , когда он проходит через каждый полученный запрос к Adobe и возвращает ответ непосредственно в клиент. Эта настройка обычно используется в целях безопасности, поскольку она не позволяет пользователям в локальной сети прокси-сервера иметь прямой доступ в Интернет, но при этом позволяет лицензировать их приложения через FRL Online. Преимущество отказа от включения кэширования в этом случае заключается в том, что прокси-сервер не использует ресурсы базы данных и, таким образом, может работать вечно без дополнительных административных издержек.

Сети с периодическим подключением

Если экземпляр прокси-сервера находится в сети с периодическим подключением, его можно запустить в режиме кэширования , где он кэширует ответы от Adobe при подключении, а затем повторно использует их в автономном режиме. Прокси-сервер, работающий в режиме cache , работает аналогично прокси-серверу, работающему в режиме

Прокси-сервер, работающий в режиме cache , работает аналогично прокси-серверу, работающему в режиме passthrough , но он всегда сохраняет в базе данных последний запрос, полученный от каждого приложения на каждой машине, и всякий раз, когда он получает соответствующий ответ на запрос, он хранит и это. Таким образом, после работы в течение определенного периода времени прокси-сервер может успешно отвечать на все запросы от машин в своей локальной сети, даже если они исходят от пользователей ОС, которые ранее не активировали свои приложения.

Если новые машины или приложения развернуты в сети, когда сеть находится в автономном режиме, прокси-сервер не сможет активировать эти машины или приложения, но запомнит запросы на активацию в своей базе данных. Затем, когда прокси-сервер восстановит подключение к Adobe, администратор может выполнить один запуск прокси-сервера в режиме forward , что приведет к получению ответов на все кэшированные запросы. Таким образом, когда прокси-сервер снова отключается, новая машина или приложения, чьи запросы были перенаправлены и чьи ответы были сохранены, смогут активироваться, как и ожидалось.

Таким образом, когда прокси-сервер снова отключается, новая машина или приложения, чьи запросы были перенаправлены и чьи ответы были сохранены, смогут активироваться, как и ожидалось.

Поскольку прокси-сервер использует файловую базу данных в режиме cache , на его компьютере должно быть достаточно свободного места на диске для хранения одной пары запрос/ответ для каждого приложения на каждом компьютере, где размер каждой пары обычно не превышает 10 КБ. размер. Кроме того, как описано выше, прокси-серверы, работающие в режиме cache , должны один раз запускаться в режиме forward всякий раз, когда они находились в автономном режиме, пока новые машины или приложения были развернуты в их локальной сети.

Полностью изолированные сети

Если прокси-сервер будет эффективно использоваться в полностью изолированной сети, то потребуется второй прокси-сервер в подключенной сети, чтобы они могли работать как «пара с промежуточным хранением» следующим образом:

- Назовем два экземпляра прокси SI и FI (для экземпляра хранения и экземпляра пересылки ).

Настройте SI и FI, чтобы они оба использовали базы данных с именем

Настройте SI и FI, чтобы они оба использовали базы данных с именем proxy-db.sqlite. Убедитесь, что экземпляр FI имеет доступ к серверам Adobe по сети. - Регулярно запускайте SI в режиме

store(используяfrl-proxy -m store). Это заставит его собирать все запросы, на которые он не может ответить, из своего кеша ответов, но, поскольку он находится в изолированной сети, он не будет пытаться связаться с Adobe. - Время от времени останавливайте SI на мгновение. Соберите все накопившиеся без ответа запросы, вызвав

frl-proxy export Stored-requests.sqlite. (Это экспортирует любые неотвеченные запросы в proxy-db.sqlite в новую базу данных, где хранятся запросы. sqlite.) Затем перезапустите экземпляр SI, как обычно, сfrl-proxy -m store. - Переместите файл базы данных

Stored-Requests.sqliteв расположение экземпляра FI и переименуйте его вfrl-proxy.sqlite, чтобы эта база данных использовалась FI.

- Перенаправьте все сохраненные запросы в Adobe, вызвав FI с

frl-proxy -m forward. Это будет выполнено быстро: все сохраненные запросы в базе данныхfrl-proxy.sqliteбудут отправлены на серверы Adobe, а ответы сохранены в той же базе данных. - По завершении переадресации переместите базу данных

frl-proxy.sqliteс компьютера FI на компьютер SI и переименуйте ее вforwarded-requests.sqlite. - На мгновение остановите экземпляр SI. Импортируйте базу данных перенаправленных ответов в экземпляр SI, вызвав

frl-proxy import forwarded-requests.sqlite. Это переместит все полученные ответы в файл proxy-db.sqlite . Перезапустите экземпляр SI, как обычно, с помощьюfrl-proxy -m store 9.0234 .

В этот момент все прямые ответы будут доступны экземпляру хранения, поэтому любые приложения, чьи запросы были сохранены, будут успешно активированы при следующем запуске.

Дополнительные сведения о командах прокси-сервера export и import см. в разделе Управление кэшем.

Изолированные машины

Существует вариант описанной выше архитектуры с промежуточным хранением, который можно использовать для предварительной активации всех приложений на изолированной машине. В этом случае у нас есть одна или несколько машин, которые настраиваются для использования в изолированной сети, но во время процесса установки они имеют доступ к сети. В этом случае порядок действий следующий:

- В дополнение к установке приложений и лицензий (прокси) на изолированные машины, каждая изолированная машина также настраивается с собственным экземпляром прокси-сервера FRL (с использованием доверенного сертификата для локального хоста), который настроен для работы в хранилище

- Пока машины подключены к сети, администратор запускает прокси в режиме

cacheи запускает каждое из приложений, которые необходимо активировать.

- Затем машины помещаются в свои изолированные места.

Поскольку активация приложений в режиме cache будет кэшировать первоначальные ответы на активацию в базе данных, прокси-сервер каждой машины (теперь работающий в режиме store ) сможет активировать приложение даже при первом запуске. другими пользователями ОС на изолированных машинах.

Обзор установки

- Настройка сервера для запуска онлайн-прокси FRL

- Установка прокси-сервера

- Приобретение или создание SSL-сертификатов при необходимости

- Запустить прокси-сервер

- При необходимости настроить ведение журнала

- Запустить прокси-сервер как услугу

- Создать и развернуть пакеты с поддержкой прокси-сервера

FRL Online Proxy будет работать на любом современном сервере Windows или Linux. Для работы в режиме passthrough сервер должен быть частью изолированной сети и иметь возможность обмениваться данными со службой лицензирования Adobe ( https://lcs-cops.). Он не требует доступа в Интернет к какому-либо другому хосту или сервису. adobe.io

adobe.io

Если сервер не имеет постоянного (или какого-либо) доступа к службе лицензирования, прокси должен работать в режиме cache или store . Кэш В режиме все запросы на активацию и деактивацию лицензий от клиентов FRL будут кэшироваться и выполняться с помощью службы лицензирования. store будет просто кэшировать запросы, не пытаясь связаться со службой лицензирования.

Мы рекомендуем создать специальную учетную запись пользователя для запуска службы прокси. Обратите внимание, что может потребоваться повысить привилегии этой учетной записи, если прокси-серверу необходимо прослушивать привилегированные порты, такие как 80 или 443.

Независимо от того, какой порт будет использоваться, система должна быть настроена на разрешение трафика с любого хоста через нужный порт (например, 0.0.0.0:8443 ).

Windows

- Загрузите последнюю версию.

- Откройте ZIP-архив приложения

- Скопируйте каталог

frl-proxyв нужное корневое расположение - Откройте терминал PowerShell

- Перейдите в каталог frl-proxy

> cd c:\path\to\frl-proxy

- Запустить прокси

> .\frl-proxy.exe start

Linux

- Загрузите последнюю версию. Мы рекомендуем загружать его в корень каталога прокси (например,

/home/[user])$ wget https://github.com/adobe/frl-online-proxy/releases/download/v0.5.1/frl -proxy-linux-0.5.1.tar.gz

- Распаковать архив

$ tar xf frl-proxy-linux-0.5.1.tar.gz

- Архив будет распакован в каталог

frl-proxy, который содержит двоичный файл приложения$ cd frl-proxy $ ./frl-запуск прокси

Прокси-служба и связанные инструменты предназначены для использования из командной строки.

Откройте терминал командной строки на сервере и перейдите в каталог frl-proxy .

$ компакт-диск /путь/к/frl-прокси

Запустите прокси командой start .

# Окна > .\frl-proxy.exe запустить # Линукс $ ./frl-запуск прокси

При первом запуске прокси вам будет предложено указать несколько параметров конфигурации. Это включает режим запуска, IP-адрес хоста, порты хоста, информацию SSL, информацию о кэшировании и т. д. Эти настройки сохраняются в файле конфигурации. При наличии файла конфигурации прокси-сервер запустится без дополнительного запроса этих параметров.

Пример расшифровки конфигурации:

Создание исходного файла конфигурации... Прокси имеет четыре режима: кеширование, сохранение, пересылка и транзит. Прочтите руководство пользователя, чтобы понять, что подходит для каждой ситуации. Режим прокси: кеш Прокси использует базу данных SQLite для отслеживания запросов и ответов. Прокси создаст эту базу данных, если она еще не существует. Имя (или путь) файла вашей базы данных: proxy-cache.sqlite Хост и порт прокси должны совпадать с указанными в вашем лицензионном пакете.IP-адрес хоста для прослушивания: 0.0.0.0 Хост-порт для режима http (без SSL): 8080 Ваш прокси-сервер должен связаться с одним из двух серверов лицензирования Adobe. Используйте переменный IP-сервер, если только ваш брандмауэр не разрешает это. Сервер лицензирования Adobe: сервер с переменным IP-адресом (lcs-cops.adobe.io) Приложения MacOS могут подключаться к прокси-серверу только через SSL. Приложения Windows могут использовать SSL, но не требуют его. Использовать SSL? да Хост-порт для режима https: 8443 Для использования SSL прокси-серверу требуется хранилище сертификатов в формате PKCS. Прочтите руководство пользователя, чтобы узнать, как получить и подготовить этот файл. Имя (или путь) вашего файла сертификата: proxy-cert.pfx Обычно в целях безопасности файлы PKCS шифруются паролем. Ваш прокси потребует этот пароль для правильной работы. У вас есть выбор: сохранить пароль в файле конфигурации или в значении переменной окружения (FRL_PROXY_SSL.CERT_PASSWORD). Вы хотите сохранить пароль в файле конфигурации? нет Вы хотите настроить конфигурацию ведения журнала вашего прокси-сервера? да Прокси может войти в консоль (стандартный вывод) или в файл на диске.

Назначение журнала: консоль Прокси будет регистрировать ошибки, предупреждения и сводную информацию. Вы хотите настроить уровень регистрируемой информации? да Прочтите руководство пользователя, чтобы узнать больше об уровнях ведения журнала. Уровень журнала: отладка Написал конфиг файл proxy-conf.toml

После завершения работы мастера настройки параметры конфигурации записываются в proxy-conf.toml .

После создания файла конфигурации выполните ту же команду, чтобы запустить прокси.

# Окна > .\frl-proxy.exe запустить # Линукс $ ./frl-запуск прокси

Файл конфигурации можно редактировать в любом текстовом редакторе. Вы также можете использовать команду configure , чтобы инициировать пошаговое руководство по параметрам конфигурации, аналогичное представленному при начальной настройке.

Сводка по командам и использованию

Функциональность прокси-сервера управляется командой. Основная команда start используется для запуска прокси в соответствии с файлом конфигурации.

Существуют и другие команды, помогающие настроить прокси-сервер или управлять кэшем. Чтобы получить полный список поддерживаемых параметров и команд, передайте параметр -h или --help .

> .\frl-proxy.exe -h

frl-прокси 1.0.0

FRL-прокси

ПРИМЕНЕНИЕ:

frl-proxy.exe [ФЛАГИ] [ОПЦИИ] <ПОДКОМАНДА>

ФЛАГИ:

-d Укажите один раз, чтобы принудительно отладить уровень журнала. Укажите дважды, чтобы принудительно отслеживать уровень журнала

-h, --help Выводит справочную информацию

-V, --version Выводит информацию о версии

ОПЦИИ:

-c, --config-file Путь к файлу конфигурации [по умолчанию: proxy-conf.toml]

-l, --log-to Переопределить настроенное место назначения журнала: «консоль» или «файл». Вы можете использовать только

первая буква, поэтому '-l c' и '-l f' работают

ПОДКОМАНДЫ:

clear Очистить кеш (требуется подтверждение)

настроить Интерактивно создать файл конфигурации

экспорт Экспорт сохраненных запросов для экспедитора

help Выводит это сообщение или справку по данной подкоманде(ам)

import Импортировать сохраненные ответы от сервера пересылки

start Запустить прокси-сервер

Это не только документирует поддерживаемые команды, но и показывает, какие флаги и параметры можно использовать с любой командой.

-

-c/--config-file- указать путь к конфигурационному файлу (по умолчаниюproxy-conf.toml) -

-d- изменить подробности лога -

-l/--log-to- цель журнала изменений

Любая из этих опций должна быть указана перед командой. Например:

$ ./frl-proxy -l console -c /path/to/proxy-conf.toml start

Команда start предоставляет ограниченное количество параметров командной строки для переопределения определенных параметров файла конфигурации.

-m, --mode <режим> Режим запуска прокси-сервера: транзит, кэш, сохранение или пересылка. Вы можете использовать любой префикс

из этих имен (минимум p, c, s или f)

--ssl Включить SSL? (правда или ложь)

Указываются после команды start .

$ ./frl-proxy start -m cache

Прокси-сервер поддерживает как клиентов SSL (https), так и клиентов без SSL (http). Это дает клиентам возможность проверить фактические данные, переданные в процессе активации, и, таким образом, убедиться, что обмен конфиденциальными данными не происходит. (Обратите внимание: приложения Adobe, работающие в MacOS, нельзя настроить для отправки запросов на активацию через HTTP, но клиенты могут использовать прокси-сервер HTTPS-HTTP между этими приложениями и прокси-сервером FRL, чтобы его можно было использовать в режиме без SSL-клиента.)

Это дает клиентам возможность проверить фактические данные, переданные в процессе активации, и, таким образом, убедиться, что обмен конфиденциальными данными не происходит. (Обратите внимание: приложения Adobe, работающие в MacOS, нельзя настроить для отправки запросов на активацию через HTTP, но клиенты могут использовать прокси-сервер HTTPS-HTTP между этими приложениями и прокси-сервером FRL, чтобы его можно было использовать в режиме без SSL-клиента.)

Для режима SSL требуется X.509SSL-сертификат и пароль. Файл сертификата должен быть защищен с ограниченными правами доступа к файлу, чтобы только учетная запись, использующая прокси-сервер, могла его прочитать.

Пароль может храниться в виде простого текста в файле конфигурации или в переменной среды FRL_PROXY_SSL.CERT_PASSWORD . Если вы храните свой пароль в конфигурации, обязательно ограничьте доступ к этому файлу.

SSL-сертификат должен быть доверенным для клиентских машин, которые связываются с прокси-сервером, но он не обязательно должен быть публично подписанным сертификатом (то есть это может быть самозаверяющий сертификат, установленный на клиентских машинах и отмеченный как доверенный). ). Для тестирования вы можете использовать бесплатный, недолговечный, возобновляемый, публично подписанный сертификат, полученный от Let’s Encrypt. Проконсультируйтесь с командой сетевой безопасности вашей организации, если вам нужно использовать долгоживущий сертификат с публичной подписью.

). Для тестирования вы можете использовать бесплатный, недолговечный, возобновляемый, публично подписанный сертификат, полученный от Let’s Encrypt. Проконсультируйтесь с командой сетевой безопасности вашей организации, если вам нужно использовать долгоживущий сертификат с публичной подписью.

Параметры SSL настроены в proxy-conf.toml :

[прокси] SSL = правда [ssl] cert_path = "прокси-cert.pfx" cert_password = "пароль"

Режим SSL можно переключать с помощью параметра командной строки --ssl :

Пример:

$ ./frl-proxy start --ssl false

Самый простой режим, passthrough , перенаправляет живые звонки в службы лицензирования Adobe без кэширования каких-либо данных. Он не кэширует никаких запросов или ответов на активацию или деактивацию лицензии и требует постоянного подключения к Интернету.

Прокси-сервер можно настроить на использование локального кэша для хранения данных для различных вариантов использования.

- Запросы - Запросы на активацию и деактивацию кэшируются в режимах кэш и

хранилище. Если ответ на активацию/деактивацию для данного запроса недоступен, прокси-сервер сохраняет запрос для последующей пересылки (когда у него есть доступ в Интернет). - Ответы — Ответы на активацию и деактивацию кэшируются в кэше

вперед в режимах. При работе в режимеcache, если приходит запрос, соответствующий ответ которого уже находится в кеше, прокси-сервер вернет этот ответ, даже если он не может связаться с серверами Adobe.

Режим можно установить в proxy-conf.toml :

[прокси] режим = "кэш"

Его также можно переопределить с помощью параметра командной строки -m/--mode :

$ ./frl-proxy start --mode cache

Прокси предоставляет команды для очистки, импорта или экспорта кэша.

очистить Очистить кеш (требуется подтверждение)

экспорт Экспорт сохраненных запросов для экспедитора

import Импортировать сохраненные ответы от сервера пересылки

Очистить

Команда clear очистит кэш. Резервное копирование не производится, поэтому используйте эту команду с осторожностью.

Резервное копирование не производится, поэтому используйте эту команду с осторожностью.

Запуск clear сам по себе запросит подтверждение:

$ ./frl-proxy clear Реально очистить кеш? Эта операция не может быть отменена. да Кэш очищен.

Опция -y может быть использована для обхода этого подтверждения, если вам необходимо очистить кеш автоматически без участия человека:

$ ./frl-proxy clear -y Кэш очищен.

Экспорт

Прокси-сервер, работающий в режиме cache или store , может использовать команду export для экспорта всех невыполненных запросов лицензий в файл базы данных.

frl-proxy.exe-экспорт 1.0.0

Экспорт сохраненных запросов для пересылки

ПРИМЕНЕНИЕ:

frl-proxy.exe экспорт <путь-экспорта>

ФЛАГИ:

-h, --help Выводит справочную информацию

-V, --version Выводит информацию о версии

АРГ:

<путь-экспорта>

экспорт принимает один позиционный аргумент — имя файла базы данных, который будет содержать экспортируемые данные.

Пример:

$ ./frl-proxy export proxy-store.sqlite Экспортировано 24 сохраненных запроса в proxy-store.sqlite.

Импорт

Прокси-сервер, работающий в режиме кэша или store , может использовать команду import для импорта всех сохраненных ответов, которые были получены во время подключенного кэша или переслать сеанс .

frl-proxy.exe-импорт 1.0.0

Импорт сохраненных ответов от пересылки

ПРИМЕНЕНИЕ:

frl-proxy.exe import <импорт-путь>

ФЛАГИ:

-h, --help Выводит справочную информацию

-V, --version Выводит информацию о версии

АРГ:

<импорт-путь>

Аргумент position указывает путь к файлу данных для импорта.

$ ./frl-proxy import proxy-store.sqlite Импортировано 24 пары перенаправленных запросов/ответов из proxy-store.sqlite.

Онлайн-прокси FRL можно настроить на использование вышестоящего прокси-сервера для связи со службой лицензирования Adobe. Его можно использовать без аутентификации или с базовой аутентификацией. Его можно настроить с помощью интерактивного мастера настройки (с помощью

Его можно использовать без аутентификации или с базовой аутентификацией. Его можно настроить с помощью интерактивного мастера настройки (с помощью ./frl-proxy configure ) или вручную в файле конфигурации.

Файл конфигурации по умолчанию называется proxy-conf.toml . Он использует синтаксис TOML.

Запуск start в первый раз запустит мастер настройки, который предложит вам настроить файл конфигурации. Файл конфигурации можно обновить в любое время с помощью настроить команду .

Пример:

[прокси] режим = "кэш" хост = "0.0.0.0" порт = "8080" ssl_порт = "8443" remote_host = "https://lcs-cops.adobe.io" SSL = правда [ssl] cert_path = "прокси-cert.pfx" сертификат_пароль = "" [протоколирование] уровень = "отладка" пункт назначения = "консоль" file_path = "прокси-log.log" [кэш] db_path = "прокси-кэш.sqlite" [сеть] использование_прокси = ложь прокси_хост = "127.0.0.1" прокси_порт = "8888" use_basic_auth = ложь прокси_имя_пользователя = "" прокси_пароль = ""

Параметры прокси-сервера

Параметры конфигурации в разделе [прокси] файла конфигурации определяют поведение прокси-сервера.

| Option | Purpose | |

|---|---|---|

mode | Mode of operation — passthrough , cache , store , or forward Overridden with -m/--mode | |

хост | IP хоста, который прокси прослушивает | |

Порт | В хосте. remote_host | Конечная точка лицензионного лицензирования Adobe |

SSL | Включение ( True ) или отключен ( False )).0664 |

SSL Options

The configuration options in the [ssl] section of the config file specify SSL certificate options

| Option | Purpose |

|---|---|

cert_path | Path to Файл сертификата SSL. Требуется, если Требуется, если ssl является истинным и игнорируется в противном случае |

cert_password | Пароль сертификата SSL. ЕСЛИ не указано, то переменная окружения FRL_PROXY_SSL.CERT_PASSWORD проверено |

Параметры в разделе [logging] управляют ведением журнала. По умолчанию прокси будет регистрироваться в консоли ( stdout ) с уровнем детализации info . Конфигурацию можно использовать для изменения уровня детализации журнала консоли или записи данных журнала в файл с потенциально другим уровнем детализации.

| Опция | Назначение |

|---|---|

level | Set the verbosity level for log output -d overrides this and sets level to debug -dd will set level to trace |

destination | Log to console or file Переопределено с помощью -l/--log-to |

file_path | Имя файла для вывода журнала. Игнорируется, если Игнорируется, если пункт назначения — это консоль |

Параметры детализации

Уровень детализации журнала определяет характер и объем информации, записываемой в журнал. Прокси поддерживает пять уровней, которые можно задать в конфигурационном файле. Сообщения журнала имеют приоритет в зависимости от типа сообщения — установка определенного уровня детализации будет записывать сообщения с приоритетом этого уровня и всем, что выше его. Например, установив уровень предупреждение будет выводить предупреждения и ошибки.

| Level | Priority | Purpose |

|---|---|---|

error | 1 | Errors that impact the performance or reliability of the application |

warn | 2 | Warnings that может указывать на проблему, но не влияет на общую производительность или надежность |

информация | 3 | Useful messages |

debug | 4 | Lower-priority messages that may be useful for debugging purposes |

trace | 5 | Low-level application debugging information |

Параметры кэша

[кэш] задает параметры кэша

| Опция | Назначение |

|---|---|

db_path | Путь к базе данных кэша |

Параметры сети

[сеть] настраивает параметры восходящего прокси.

| Option | Purpose |

|---|---|

use_proxy | Enable upstream proxy connection |

proxy_host | Hostname or IP address of upstream proxy |

proxy_port | Порт, используемый для восходящего прокси-соединения |

use_basic_auth | Включить обычную аутентификацию? |

proxy_username | Username for basic authentication |

proxy_password | Password for basic authentication |

To ensure the highest level of availability and reliability, the proxy should be run as a service. Это гарантирует, что прокси всегда работает. Если служба по какой-либо причине прерывается (например, из-за перезагрузки системы), она автоматически перезапускается.

Существуют различные способы установки и включения прокси-сервера как службы в зависимости от среды.

Windows

Реализации FRL Online Proxy для Windows включают инструменты для настройки службы. Сценарий bin\service.ps1 предоставляет простой интерфейс для управления прокси-сервером как службой.

Пример:

> .\service.ps1 start Сервис "FRL Online Proxy" успешно установлен! FRL Online Proxy: СТАРТ: Операция успешно завершена.

Примечания:

- Для запуска

service.ps1 требуется Windows Powershell. - Для установки службы требуются права администратора, поэтому запустите

service.ps1из консоли администратора Powershell. -

service.ps1должен запускаться из рабочего каталогаfrl-proxy - Требуется файл конфигурации с именем файла

proxy-conf.toml. Этот файл должен находиться в том же рабочем каталоге, что иfrl-proxy.и exe

exe service.ps1. См. Конфигурация прокси для получения дополнительной информации.

Команды:

| Команда | Цель |

|---|---|

запуск | Установка службы прокси и запуск прокси. |

остановить | остановить службу прокси |

перезапустить | перезапустить службу прокси | 2 удалить 9 066520234 | При необходимости остановите службу и удалите ее из реестра |

Когда служба установлена и запущена, вы можете просмотреть ее состояние в диспетчере служб Windows.

- Открытие диалогового окна запуска —

Клавиша Windows + R - Введите команду

services.msc - Нажмите Enter

- Диспетчер служб откроется со списком служб, установленных в системе

- Убедитесь, что FRL Online Прокси установлен, работает и имеет Тип запуска «Автоматический»

Если что-то не работает должным образом, см. Получение помощи.

Получение помощи.

Linux

В системах Linux самый простой способ настроить службу для прокси-сервера — это systemd.

Примечание. Для многих из этих шагов требуются привилегии sudo . Мы рекомендуем создать или назначить непривилегированную учетную запись пользователя, которая будет запускать прокси-сервер и владеть файлами конфигурации и журнала.

- Загрузите последнюю версию в нужную систему.

- Извлеките двоичный файл

frl-proxyв системный каталог двоичных файлов, например/usr/bin - Создайте файл конфигурации (см. Конфигурация прокси-сервера)

- Откройте файл конфигурации в текстовом редакторе и настройте параметры прокси-сервера и ведения журнала ( host, ssl settings)

- Если прокси будет запускаться непривилегированной учетной записью, необходимо настроить прокси на прослушивание порта с номером выше 1024 (например, 4343)

- Файл конфигурации следует скопировать в каталог системных данных (мы рекомендуем

/etc/frl-proxy) - Файл журнала должен быть записан в каталог системного журнала, например

/var/log(мы рекомендуем собираетесь запустить прокси-сервер как непривилегированный пользователь, изменить владельца файла конфигурации и каталога журнала. Замените

Замените [пользователь]и[группа]на пользователя и группу непривилегированной учетной записи.-

sudo chown [пользователь]:[группа] /etc/frl-proxy/proxy-conf.toml -

sudo chown -R [пользователь]:[группа] /var/log/frl-proxy

-

- Создайте файл конфигурации службы

/etc/systemd/system/frl-proxy.serviceи откройте его в текстовом редакторе Скопируйте этот пример конфигурации в редактор. Обязательно измените пути к бинарному файлу прокси и конфигурационному файлу, если это необходимо. И замените

[пользователь]на имя учетной записи, которая будет запускать прокси.[Единица измерения] Description=FRL Онлайн-прокси После=network.target Стартлимитинтервалсек=0 [Обслуживание] Тип=простой Перезапустить = всегда Рестартсек=1 Пользователь=[пользователь] ExecStart=/usr/bin/frl-proxy -c /etc/frl-proxy/proxy-conf.toml start [Установить] WantedBy=многопользовательская.

цель

цель

При наличии конфигурации службы службой можно управлять с помощью systemctl . Вот несколько примеров того, как управлять сервисом.

# Enable/disable определяет, будет ли служба запускаться при загрузке sudo systemctl включить frl-proxy sudo systemctl отключить frl-прокси # Старт/стоп вручную запускает и останавливает службу, перезапуск останавливает, а затем запускает ее sudo systemctl запустить frl-прокси sudo systemctl остановить frl-proxy sudo systemctl перезапустить frl-proxy # Если в конфигурацию frl-proxy.service вносятся какие-либо изменения, необходимо перезагрузить демон systemd sudo systemctl демон-перезагрузка

Если что-то не работает должным образом, см. Получение помощи.

Пакеты FRL-Online должны быть настроены для использования прокси. Настройки прокси-сервера управляются в Adobe Admin Console.

- Войдите в консоль администратора

- Нажмите вкладку «Пакеты» на верхней панели навигации.

- Нажмите синюю кнопку «Создать пакет».

- Выберите «Ограниченное лицензирование функций», а затем «Далее».0020

На следующей странице в разделе «Параметры управления» выберите «Связаться с Adobe через обратный прокси-сервер». Это может быть обычный IP-адрес или имя хоста. Не забудьте указать номер порта, если используете нестандартный порт.

Все запросы об ошибках, запросы функций, вопросы и отзывы обрабатываются с помощью Github. Пожалуйста, создайте новую проблему, если вам нужна помощь или поддержка.

draft-luotonen-web-proxy-tunneling-01

INTERNET-DRAFT Ари Луотонен Истекает: февраль 1999 г. Netscape Communications Corporationавгуст 1998 г. Туннелирование протоколов на основе TCP через веб-прокси-серверы Статус этого меморандума Этот документ является Интернет-проектом. Интернет-шашки работают документы Инженерной группы Интернета (IETF), ее направлений, и его рабочие группы. Обратите внимание, что другие группы также могут распространять рабочие документы в виде Internet-Drafts. Интернет-проекты – это проекты документов, действительные не более шести месяцев. и могут быть обновлены, заменены или устаревшими другими документами в любое время. время. Неуместно использовать Internet-Drafts в качестве справочного материала. материал или цитировать их иначе, чем как "работа в процессе". Чтобы узнать текущий статус любого интернет-драфта, пожалуйста, проверьте Список ``1id-abstracts.txt'', содержащийся в Internet-Drafts Shadow Каталоги на ftp.is.co.za (Африка), nic.nordu.net (Европа), munnari.oz.au (Тихоокеанский регион), ds.internic.net (восточное побережье США) или ftp.isi.edu (западное побережье США). В настоящее время этот проект является стабильным и только ожидает ссылки на него. документы, чтобы стать RFC, так что этот черновик также может стать RFC. Абстрактный Этот документ определяет общий механизм туннелирования для TCP на основе протоколы через веб-прокси-серверы.

Этот туннельный механизм был первоначально введенный для протокола SSL [SSL], чтобы обеспечить безопасный доступ в Интернет. трафик проходит через брандмауэры, но его полезность не ограничивается SSL. Более ранние проекты этой спецификации назывались «Туннелирование SSL». через веб-прокси-серверы"

. Реализации этой функции туннелирования обычно называют «туннелирование SSL», хотя, опять же, его можно использовать для туннелирования любого Протокол на основе TCP. Большое разнообразие существующих реализаций клиентов и прокси-серверов соответствовать этой спецификации. Целью данной спецификации является описать текущую практику, предложить некоторые передовые практики для реализовать эту спецификацию и задокументировать безопасность соображения, связанные с этим протоколом. Луотонен [Страница 1]

ТУННЕЛИРОВАНИЕ ПРОТОКОЛА TCP В ВЕБ-ПРОКСИ-СЕРВЕРАХ ИНТЕРНЕТ-ПРОЕКТ, август 1998 г.

Оглавление

1. Обзор . ..................................................................... .. 2

2. Общие соображения ...................................... 3

3. Функциональная спецификация ................................ 3

3.1. Запрос ................................................ 3

3.2. Прокси-ответ ............................................. 4

3.2.1. Поле типа содержимого ответа ...................... 5

3.3. Конвейерная обработка данных ...................................... 6

4. Расширяемость ............................................. 7

5. Несколько прокси-серверов ...................................... 7

6. Вопросы безопасности ...................................... 8

7. Ссылки ....................................................... 8

8. Адрес автора ...................................................... 91. Обзор

Широкий успех протокола SSL (Secure Sockets Layer) сделал его

крайне важно, чтобы веб-прокси-серверы могли туннелировать выполняемые запросы

через SSL.

..................................................................... .. 2

2. Общие соображения ...................................... 3

3. Функциональная спецификация ................................ 3

3.1. Запрос ................................................ 3

3.2. Прокси-ответ ............................................. 4

3.2.1. Поле типа содержимого ответа ...................... 5

3.3. Конвейерная обработка данных ...................................... 6

4. Расширяемость ............................................. 7

5. Несколько прокси-серверов ...................................... 7

6. Вопросы безопасности ...................................... 8

7. Ссылки ....................................................... 8

8. Адрес автора ...................................................... 91. Обзор

Широкий успех протокола SSL (Secure Sockets Layer) сделал его

крайне важно, чтобы веб-прокси-серверы могли туннелировать выполняемые запросы

через SSL. Самый простой и, пожалуй, самый элегантный способ

выполнить это — расширить протокол HTTP/1.x [HTTP/1.0,

HTTP/1.1] таким образом, чтобы он мог инициировать туннель

через прокси-сервер.

В этом документе указано расширение HTTP/1.x для реализации

универсальное туннелирование протокола TCP на серверах веб-прокси. Это расширение

может использоваться между клиентами и прокси-серверами, а также между двумя

прокси-серверы (в случае последовательного подключения прокси-серверов — прокси-серверы,

другие прокси для выполнения запросов). Этот документ посвящен

отличия и дополнения к HTTP/1.x; обратитесь к HTTP/1.x

спецификации для полной спецификации HTTP/1.x.

Обратите внимание, что протокол HTTPS, представляющий собой просто HTTP поверх SSL, может

альтернативно проксироваться так же, как другие протоколы

обрабатывается прокси: иметь прокси (вместо клиента)

инициировать безопасный сеанс с удаленным HTTPS-сервером, а затем

выполнить транзакцию HTTPS на стороне клиента.

Самый простой и, пожалуй, самый элегантный способ

выполнить это — расширить протокол HTTP/1.x [HTTP/1.0,

HTTP/1.1] таким образом, чтобы он мог инициировать туннель

через прокси-сервер.

В этом документе указано расширение HTTP/1.x для реализации

универсальное туннелирование протокола TCP на серверах веб-прокси. Это расширение

может использоваться между клиентами и прокси-серверами, а также между двумя

прокси-серверы (в случае последовательного подключения прокси-серверов — прокси-серверы,

другие прокси для выполнения запросов). Этот документ посвящен

отличия и дополнения к HTTP/1.x; обратитесь к HTTP/1.x

спецификации для полной спецификации HTTP/1.x.

Обратите внимание, что протокол HTTPS, представляющий собой просто HTTP поверх SSL, может

альтернативно проксироваться так же, как другие протоколы

обрабатывается прокси: иметь прокси (вместо клиента)

инициировать безопасный сеанс с удаленным HTTPS-сервером, а затем

выполнить транзакцию HTTPS на стороне клиента. Ответ

будет получено и расшифровано прокси, и отправлено клиенту

через (небезопасный) HTTP. Вот как FTP и Gopher обрабатываются

прокси. Однако этот подход имеет ряд недостатков и

осложнения:

* Соединение между клиентом и прокси-сервером обычное HTTP,

и, следовательно, не безопасным. Это, однако, часто может быть приемлемым, если

клиенты находятся в доверенной подсети (за брандмауэром).

* Прокси должен иметь полную реализацию SSL.

Луотонен [Страница 2]

Ответ

будет получено и расшифровано прокси, и отправлено клиенту

через (небезопасный) HTTP. Вот как FTP и Gopher обрабатываются

прокси. Однако этот подход имеет ряд недостатков и

осложнения:

* Соединение между клиентом и прокси-сервером обычное HTTP,

и, следовательно, не безопасным. Это, однако, часто может быть приемлемым, если

клиенты находятся в доверенной подсети (за брандмауэром).

* Прокси должен иметь полную реализацию SSL.

Луотонен [Страница 2]

ТУННЕЛИРОВАНИЕ ПРОТОКОЛА TCP В ВЕБ-ПРОКСИ-СЕРВЕРАХ ИНТЕРНЕТ-ПРОЕКТ, август 1998 г.

в него - то, что этот механизм туннелирования не требует.

* Клиент не сможет выполнять аутентификацию клиента SSL

(аутентификация на основе сертификатов X509) на удаленный сервер,

поскольку прокси будет аутентифицированной стороной. Будущие версии

Однако SSL может обеспечивать такую делегированную аутентификацию.

Эта спецификация определяет механизм туннелирования для веб-прокси. серверы. Этот механизм совместим с протоколом HTTP/1.x, который

в настоящее время используется веб-прокси.

Обратите внимание, что этот механизм, если он используется для туннелирования SSL, не требует

реализация SSL в прокси. Сеанс SSL

устанавливается между клиентом, формирующим запрос, и

целевой (защищенный) веб-сервер; прокси-сервер между ними

просто туннелирует зашифрованные данные и не принимает никакой другой части

в безопасной сделке.

2. Общие соображения относительно туннелирования SSL

При туннелировании SSL прокси-сервер не должен иметь доступа к передаваемым данным.

в любом направлении в целях безопасности. Прокси

просто знает адреса источника и получателя и, возможно, если

прокси поддерживает аутентификацию пользователя, имя запрашивающего

пользователь.

Другими словами, между клиентом и прокси происходит рукопожатие.

установить соединение между клиентом и удаленным сервером

через прокси. Чтобы сделать это расширение обратным

совместимо, рукопожатие должно быть в том же формате, что и HTTP/1.

серверы. Этот механизм совместим с протоколом HTTP/1.x, который

в настоящее время используется веб-прокси.

Обратите внимание, что этот механизм, если он используется для туннелирования SSL, не требует

реализация SSL в прокси. Сеанс SSL

устанавливается между клиентом, формирующим запрос, и

целевой (защищенный) веб-сервер; прокси-сервер между ними

просто туннелирует зашифрованные данные и не принимает никакой другой части

в безопасной сделке.

2. Общие соображения относительно туннелирования SSL

При туннелировании SSL прокси-сервер не должен иметь доступа к передаваемым данным.

в любом направлении в целях безопасности. Прокси

просто знает адреса источника и получателя и, возможно, если

прокси поддерживает аутентификацию пользователя, имя запрашивающего

пользователь.

Другими словами, между клиентом и прокси происходит рукопожатие.

установить соединение между клиентом и удаленным сервером

через прокси. Чтобы сделать это расширение обратным

совместимо, рукопожатие должно быть в том же формате, что и HTTP/1. x

запросы, так что прокси без поддержки этой функции все еще могут

четко определить запрос как невозможный для их обслуживания, и

давать правильные ответы на ошибки (а не, например, зависать на

связь).

3. Функциональная спецификация

3.1. Запрос

Клиент подключается к прокси-серверу и использует метод CONNECT.

чтобы указать имя хоста и номер порта для подключения.

имя хоста и номер порта разделены двоеточием, и оба они

должен быть указан.

Луотонен [Страница 3]

x

запросы, так что прокси без поддержки этой функции все еще могут

четко определить запрос как невозможный для их обслуживания, и

давать правильные ответы на ошибки (а не, например, зависать на

связь).

3. Функциональная спецификация

3.1. Запрос

Клиент подключается к прокси-серверу и использует метод CONNECT.

чтобы указать имя хоста и номер порта для подключения.

имя хоста и номер порта разделены двоеточием, и оба они

должен быть указан.

Луотонен [Страница 3] ТУННЕЛИРОВАНИЕ ПРОТОКОЛА TCP В ВЕБ-ПРОКСИ-СЕРВЕРАХ ИНТЕРНЕТ-ПРОЕКТ, август 1998 г. За частью host:port следует пробел и строка, определяющая Номер версии HTTP, например. HTTP/1.0 и признак конца строки (CR LF пара. Обратите внимание, что некоторые приложения могут использовать только LF отдельно, и рекомендуется, чтобы приложения были терпимы к такому поведению. Когда этот документ относится к паре CR LF, во всех случаях должен быть LF на с ним следует обращаться так же, как с парой CR LF).После этого идет серия из нуля или более заголовков HTTP-запроса. строки, за которыми следует пустая строка. Каждая из этих строк заголовка также завершается парой CR LF. Пустая строка — это просто еще один CR LF пара. После пустой строки, если рукопожатие установить соединение прошла успешно, можно начинать туннелированную (SSL или другую) передачу данных. Перед началом туннелирования прокси ответит, как описано в следующий раздел (раздел 3.2). Пример запроса туннелирования SSL для хоста home.netscape.com, Порт HTTPS (443): ПОДКЛЮЧИТЕ home.netscape.com:443 HTTP/1.0 Агент пользователя: Mozilla/4.0 ...данные для туннелирования на сервер... Обратите внимание, что "...данные для туннелирования на сервер..." не являются часть запроса. Он показан здесь только для того, чтобы подчеркнуть, что как только туннель установлен, то же соединение используется для передача данных, которые должны быть туннелированы. Преимущество расширения протокола HTTP/1.

x таким образом (а новый метод) заключается в том, что этот протокол можно свободно расширять, как и HTTP/1.x есть. Например, прокси-аутентификация может использоваться только как и с любым другим запросом к прокси: ПОДКЛЮЧИТЕ home.netscape.com:443 HTTP/1.0 Агент пользователя: Mozilla/4.0 Прокси-авторизация: базовая dGVzdDp0ZXN0 ...данные для туннелирования на сервер... 3.2. Прокси-ответ После пустой строки в запросе клиент будет ждать ответ от прокси. Прокси оценит запрос, сделает убедитесь, что он действителен и что пользователь имеет право запрашивать такая связь. Если все в порядке, прокси сделает Луотонен [Страница 4]

ТУННЕЛИРОВАНИЕ ПРОТОКОЛА TCP В ВЕБ-ПРОКСИ-СЕРВЕРАХ ИНТЕРНЕТ-ПРОЕКТ, август 1998 г. подключение к целевому серверу и, в случае успеха, отправить "200 «Соединение установлено» ответ клиенту. Опять же, ответ следует протоколу HTTP/1.x, поэтому строка ответа начинается с спецификатор версии протокола, а за строкой ответа следует ноль или несколько заголовков ответов, за которыми следует пустая строка.Линия разделитель пара CR LF. Пример ответа: HTTP/1.0 200 Соединение установлено Прокси-агент: Netscape-Proxy/1.1 ...данные туннелируются с сервера... После пустой строки прокси начнет передавать данные из подключение клиента к удаленному серверу и наоборот. В любое время могут быть данные, поступающие из любого соединения, и эти данные должны быть немедленно перенаправлены на другое соединение. Обратите внимание, что поскольку туннелируемый протокол непрозрачен для прокси-сервера, прокси не может делать никаких предположений о том, какое соединение придут первые или любые последующие пакеты. Другими словами, прокси-сервер должен быть готов принимать пакеты от любого из подключения в любое время. В противном случае может возникнуть взаимоблокировка. Если в какой-то момент один из пиров отключится, любой ожидающие обработки данные, полученные от этого однорангового узла, будут переданы другому одно, а после этого и другое соединение будет разорвано прокси.

Если есть невыполненные данные для этого однорангового узла, которые не были доставлены, эти данные будут удалены. Пример туннельного запроса/ответа в чередующемся многоколоночный формат: КЛИЕНТ -> СЕРВЕР СЕРВЕР -> КЛИЕНТ -------------------------------------- ------------ ----------------------- ПОДКЛЮЧИТЕ home.netscape.com:443 HTTP/1.0 Агент пользователя: Mozilla/4.0 <<< пустая строка >>> HTTP/1.0 200 Соединение установлено Прокси-агент: Netscape-Proxy/1.1 <<< пустая строка >>> <<< начинается туннелирование данных в обоих направлениях >>> 3.2.1. Поле типа содержимого ответа Луотонен [Страница 5]

ТУННЕЛИРОВАНИЕ ПРОТОКОЛА TCP В ВЕБ-ПРОКСИ-СЕРВЕРАХ ИНТЕРНЕТ-ПРОЕКТ, август 1998 г. Ответ прокси-сервера не обязательно имеет поле Content-Type, что в противном случае является обязательным в ответах HTTP/1.x. В настоящее время есть Тип носителя содержимого не назначен туннелю. Будущие версии эта спецификация может ввести стандартный тип носителя, например "приложение/туннель". Для прямой совместимости Content-type поле должно быть разрешено, но для обратной совместимости следует не требоваться клиентами. 3.3. Конвейерная обработка данных Клиенту разрешено отправлять некоторые данные, предназначенные для сервера до «200 Соединение установлено» (или любого другого успеха или код ошибки). Это позволяет уменьшить задержку и повышенная эффективность, когда любые данные рукопожатия, предназначенные для удаленного server может быть отправлен в том же пакете TCP, что и запрос прокси. Этот позволяет прокси немедленно пересылать данные после установления соединения на удаленный сервер устанавливается, не дожидаясь двух циклов время поездки к клиенту (отправка 200 клиенту; ожидание следующего пакет от клиента). Это означает, что прокси-сервер не может предположить, что чтение из дескриптор клиентского сокета будет возвращать только прокси-запрос.

Скорее, за прокси-сервером может быть любое количество непрозрачных данных. запрос, который должен быть перенаправлен на сервер после установления соединения. учредил. Однако, если соединение с удаленным сервером не удается, или если это запрещено прокси-сервером, данные, предназначенные для удаленный сервер будет отброшен прокси. В то же время это означает, что клиент, предназначенный для конвейерной обработки данных, для удаленного сервера сразу после отправки прокси-запроса (или в том же пакете), должны быть готовы повторно отправить запрос и повторно составить любые данные, которые он уже отправил, в случае сбоя прокси-сервера запрос или запрашивает у клиента учетные данные аутентификации. Это связано с тем, что HTTP по своей природе может требовать запрос на повторную отправку, сопровождаемый учетными данными аутентификации или другие данные, которые либо отсутствовали, либо неверны в оригинале запрос. Обратите внимание, что не рекомендуется передавать больше данных, чем количество который может соответствовать остальной части TCP-пакета, который прокси-сервер запрос.

Конвейеризация большего количества данных может привести к сбросу TCP, если прокси-сервер терпит неудачу или оспаривает запрос, а затем закрывает подключение до того, как все конвейерные TCP-пакеты будут получены прокси-сервером хост сервера. Сброс TCP вызовет ответ прокси-сервера на отбрасываться и быть недоступным для клиента, поэтому он не может чтобы определить, был ли сбой вызван сетевой ошибкой, доступ контроль или вызов аутентификации. Луотонен [Страница 6]

ТУННЕЛИРОВАНИЕ ПРОТОКОЛА TCP В ВЕБ-ПРОКСИ-СЕРВЕРАХ ИНТЕРНЕТ-ПРОЕКТ, август 1998 г.

4. Расширяемость

Туннельное рукопожатие свободно расширяется с помощью HTTP/1.x.

заголовки; Например, для принудительной проверки подлинности прокси-сервера