ищем источники и устраняем уязвимости

В статье рассказывается:

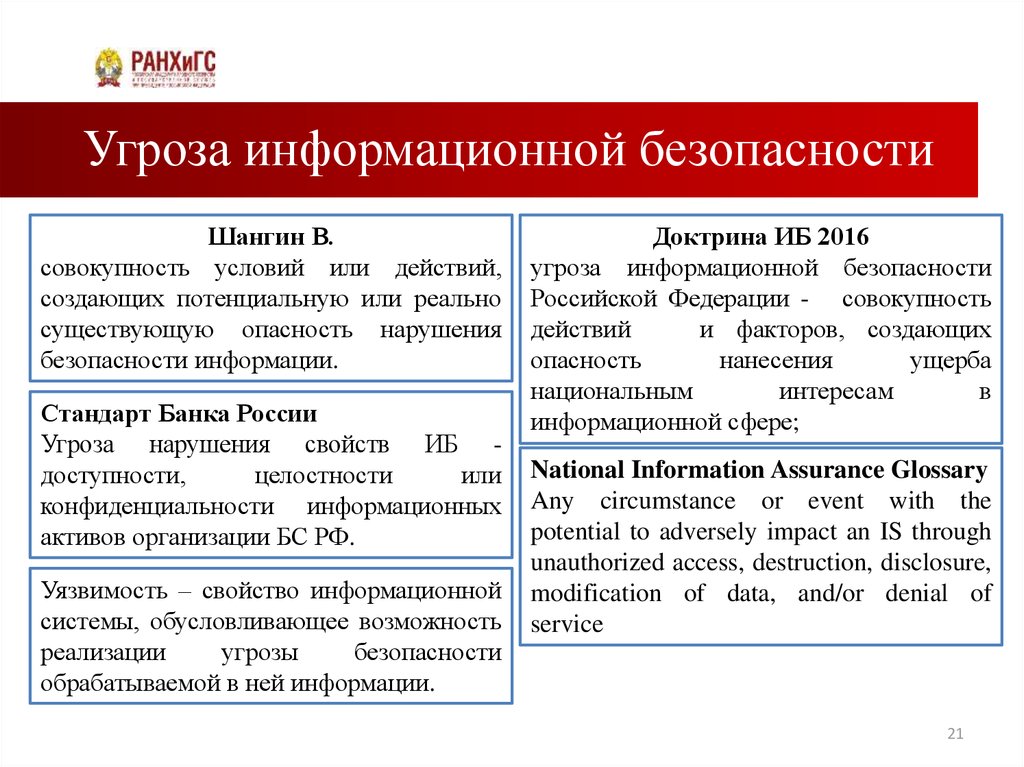

- Понятие угрозы информационной безопасности

- Основные источники угрозы информационной безопасности

- Виды угроз информационной безопасности

- Подходы и способы защиты информационной безопасности

С ростом цифровизации общества появляются различные виды угроз информационной безопасности. Злоумышленники атакуют не только коммерческие предприятия с целью похитить средства со счетов, но и секреты фирмы, информацию, представляющую куда большую ценность, чем деньги. Украденными могут быть данные банковских карт, адреса, телефоны, почтовые ящики.

Чтобы подобного не допустить, необходимо знать хотя бы кратко про виды угроз информационной безопасности, а также источники их поступления. Это поможет вам наметить направления по созданию безопасной среды, а также защитить свои данные в случае чего.

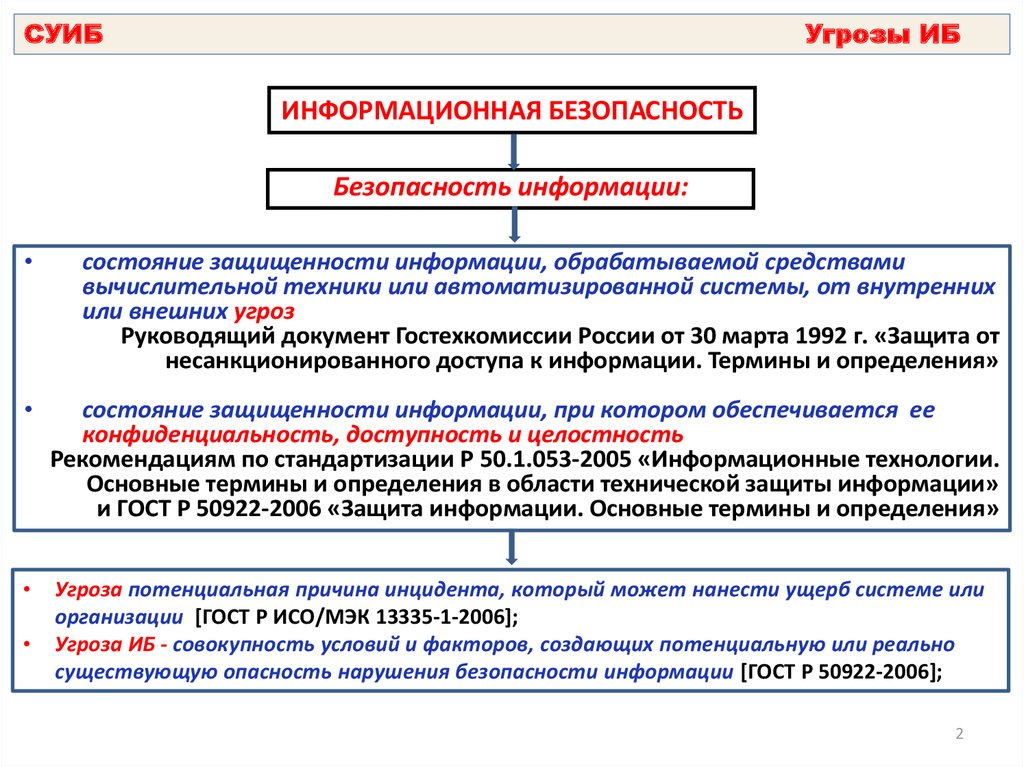

Понятие угрозы информационной безопасности

Невозможно представить современную жизнь без информационных технологий. Финансовая система, железнодорожный транспорт, электроэнергетика – все это и многое другое контролируется компьютерными системами.

Финансовая система, железнодорожный транспорт, электроэнергетика – все это и многое другое контролируется компьютерными системами.

Безопасность стран и оборонная сфера также подвластны компьютерным технологиям и телекоммуникациям. Обработка, хранение, предоставление потребителям и обмен важнейшей информацией осуществляется посредством формирования различных информационных баз в компьютерных устройствах.

Такая высокая степень компьютеризации способствует снижению как личной безопасности пользователей, так и безопасности на государственном уровне, и ведет к возникновению риска утечки информации. Стремительное развитие компьютерных технологий и их недостаточная защита, увеличивают риски постороннего проникновения и воздействия. Этому есть множество примеров и подтверждений.

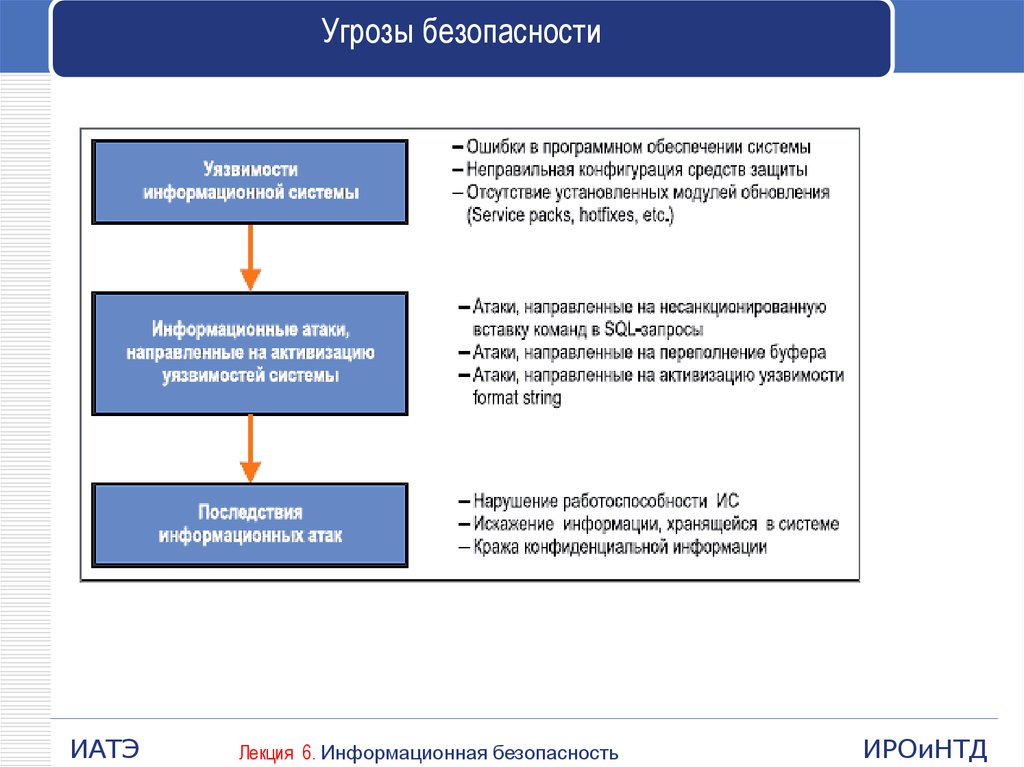

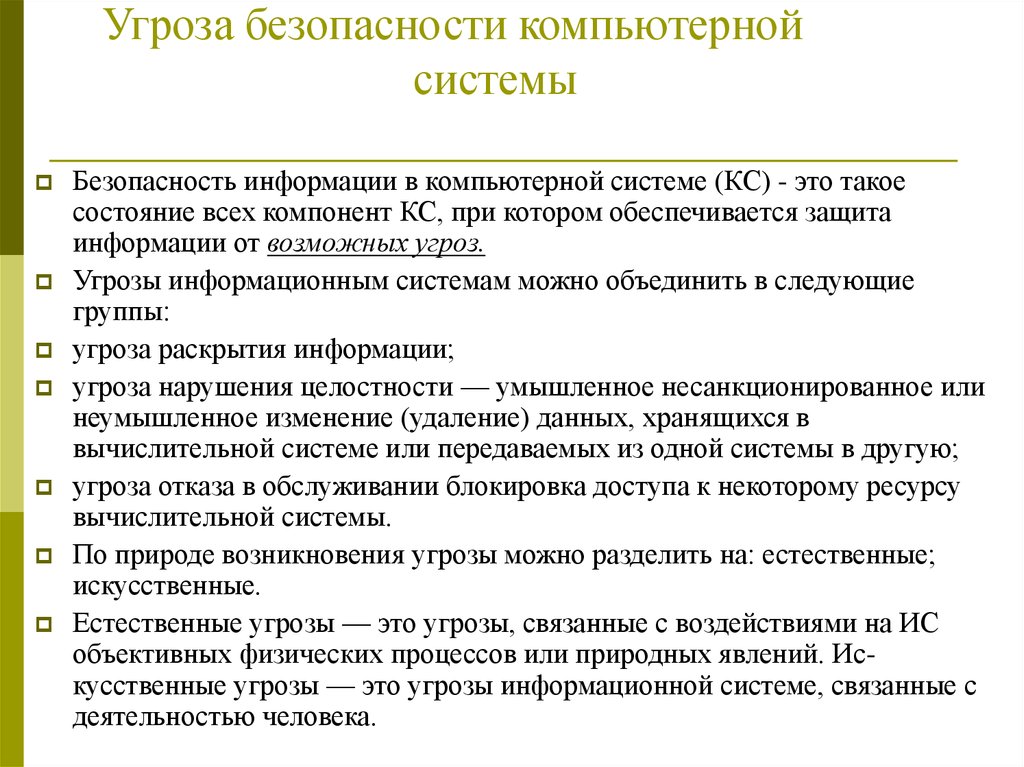

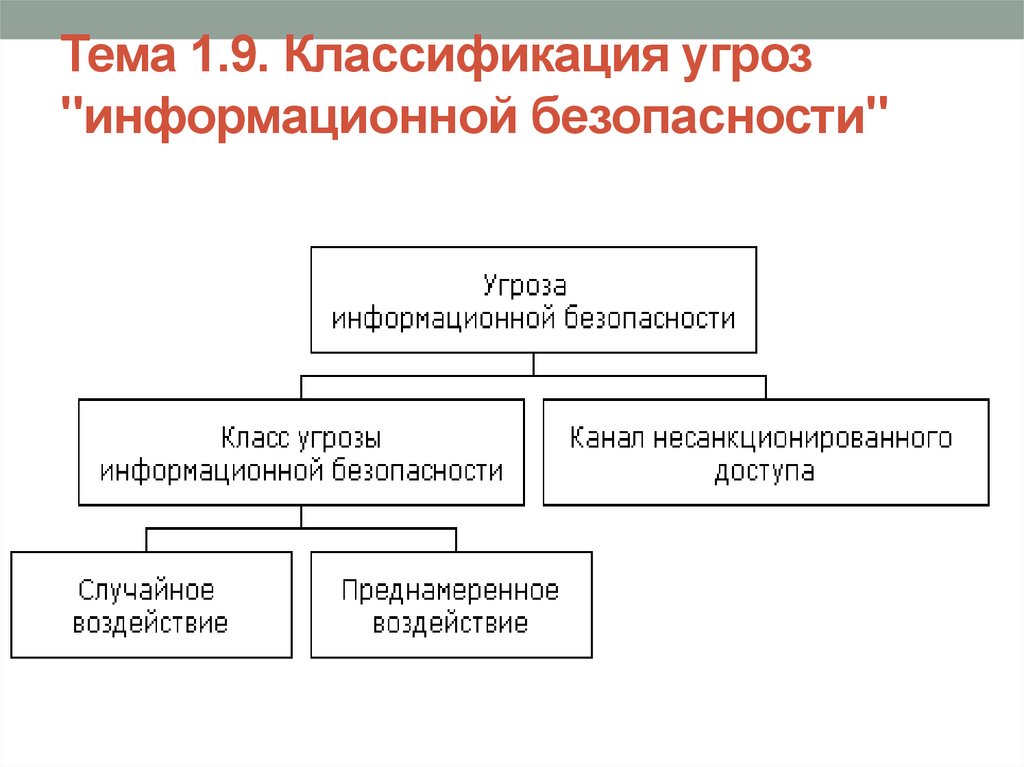

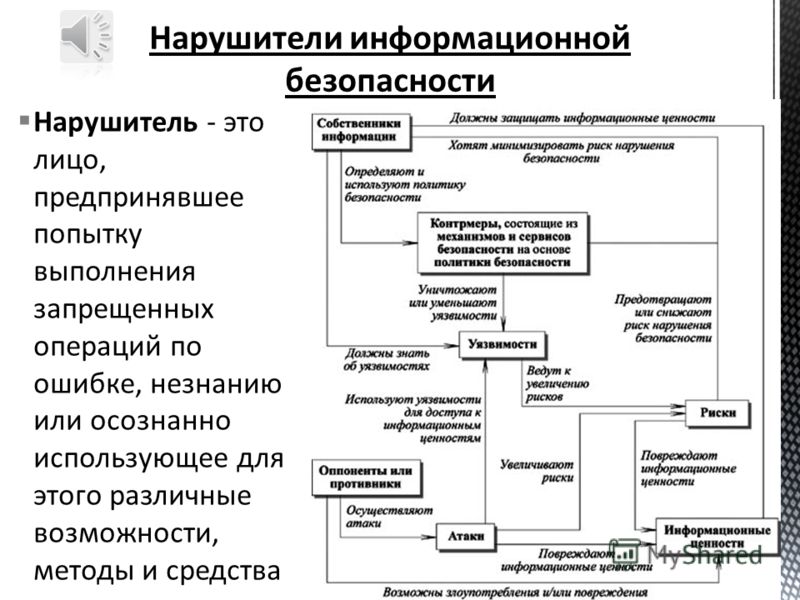

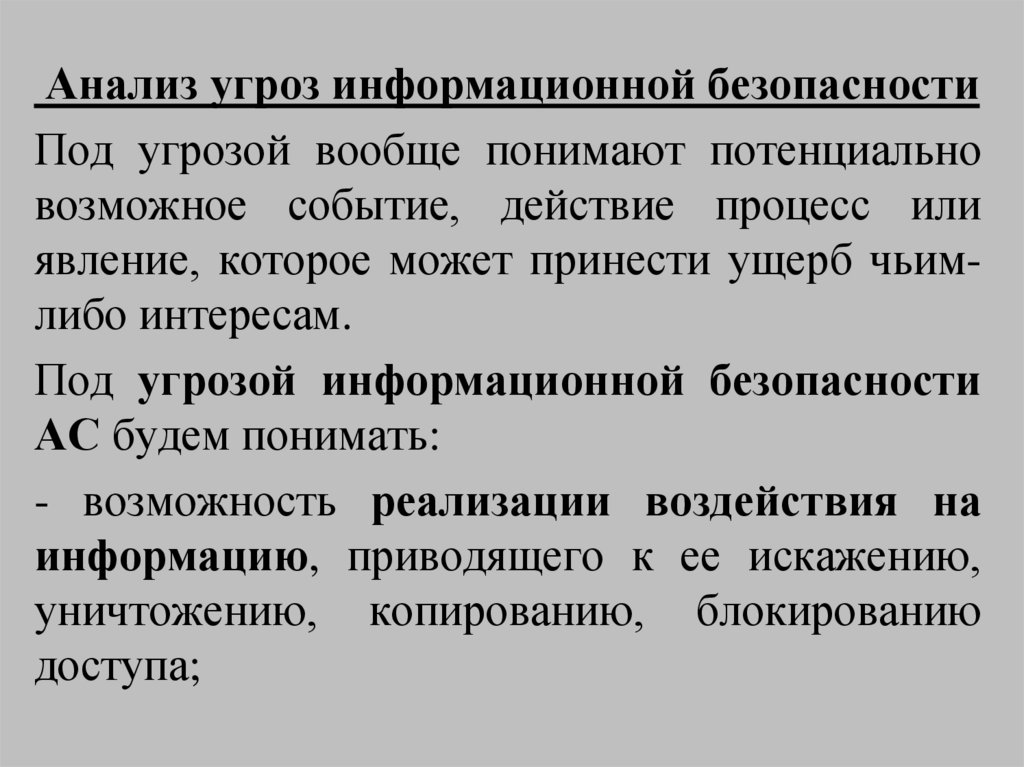

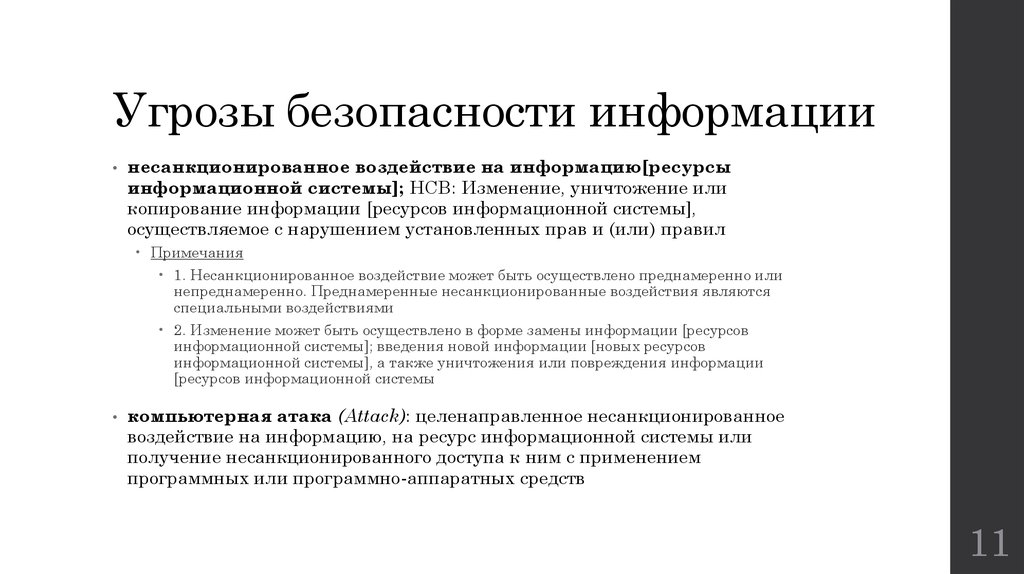

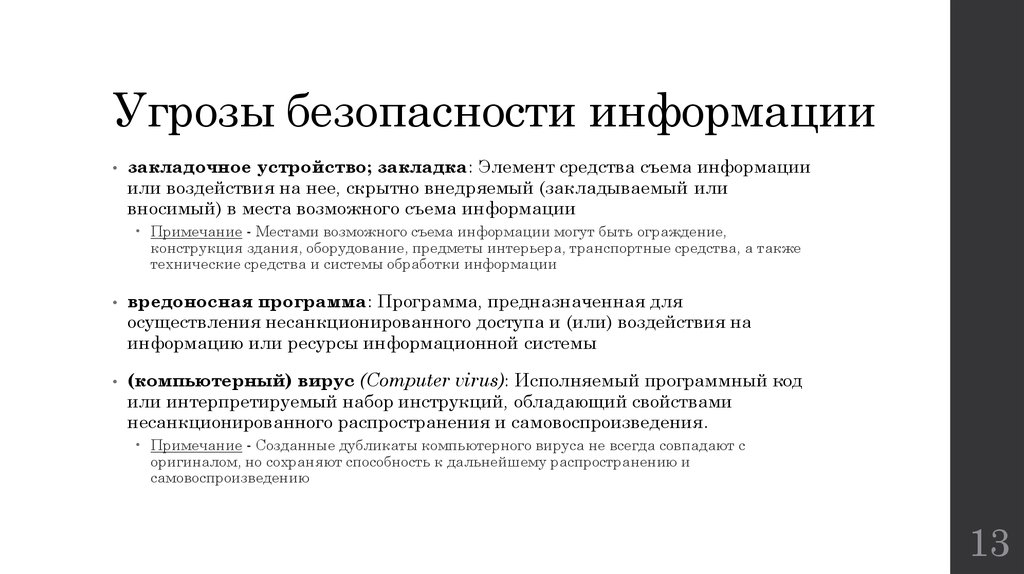

Угроза безопасности информации — это действие или событие, приводящее к проникновению в информационные системы и несанкционированному использованию информационных ресурсов, их разрушению и искажению.

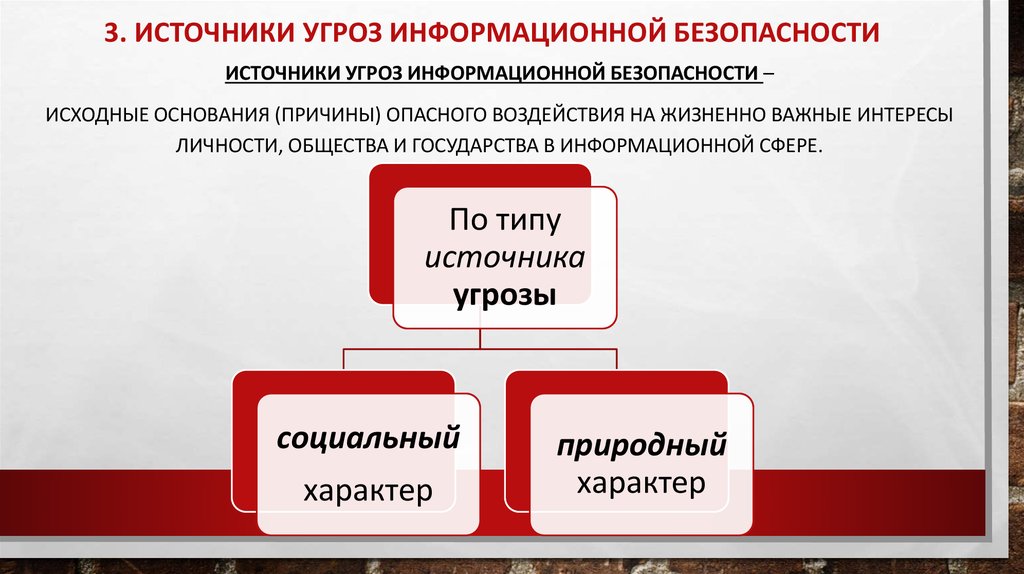

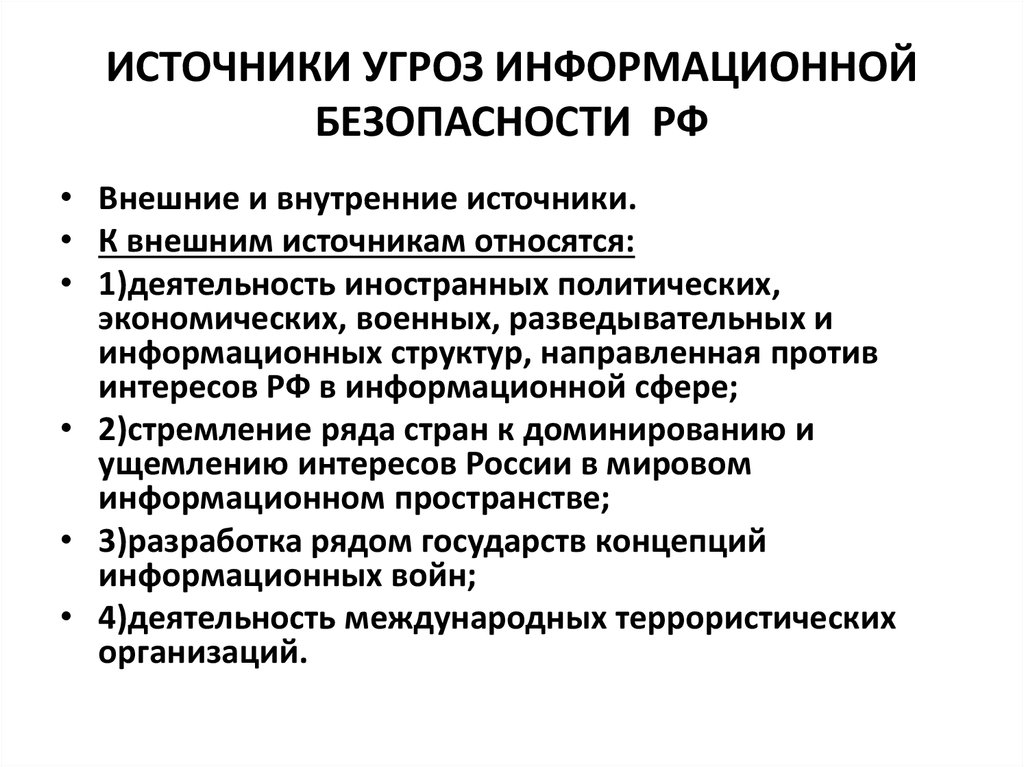

Основные источники угрозы информационной безопасности

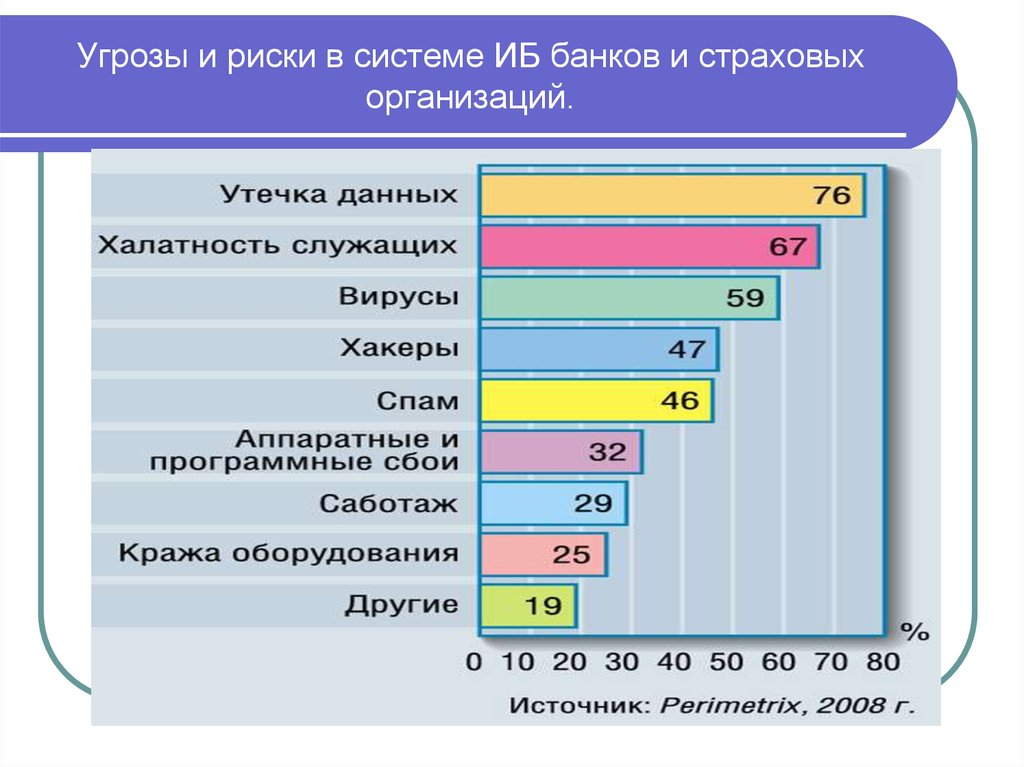

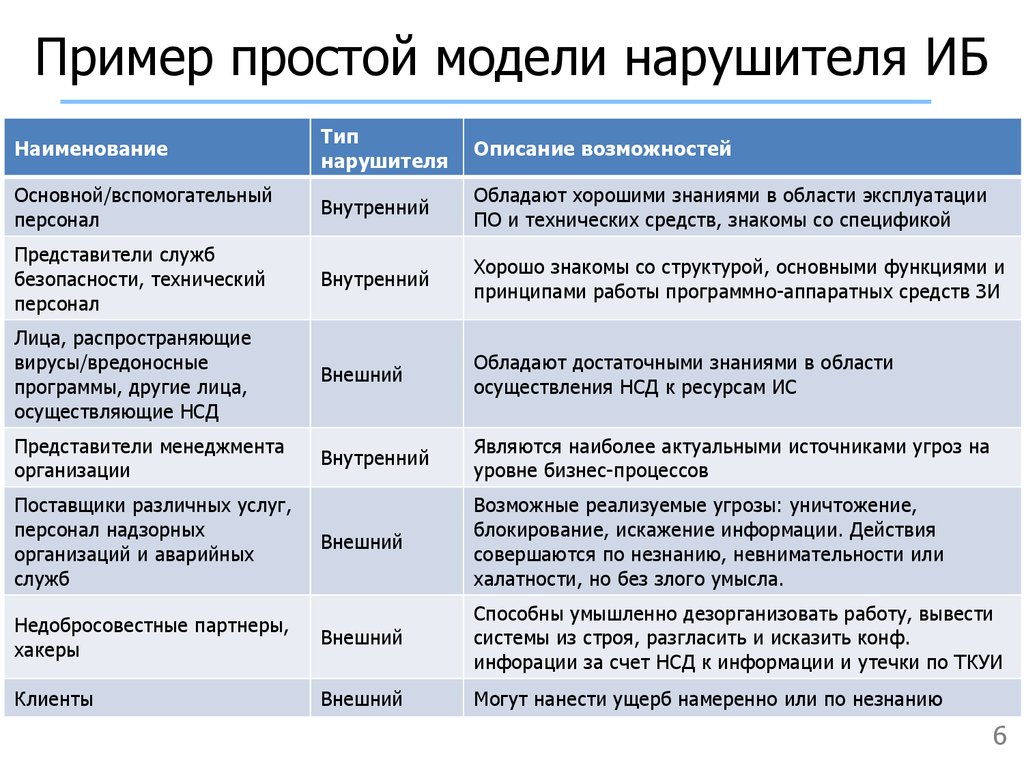

Зачастую, нарушение режима информационной безопасности происходит не только в результате спланированных действий злоумышленников, но и по вине самих сотрудников, не имеющих ни малейшего представления даже о базовых правилах информационной безопасности. Поэтому очень важно при приеме на работу новых сотрудников проводить инструктаж по информационной безопасности.

Поэтому очень важно при приеме на работу новых сотрудников проводить инструктаж по информационной безопасности.

Каждый пользователь должен иметь представление о том, какое программное обеспечение может нанести вред и привести к сбоям в работе всей системы, чтобы не нанести ущерб как самому себе, так и компании в целом. Иногда утечка информации может быть обусловлена целенаправленными действиями конкретного сотрудника компании, имеющего доступ к базе данных и желающего получить личную выгоду или материальное вознаграждение за предоставленную информацию.

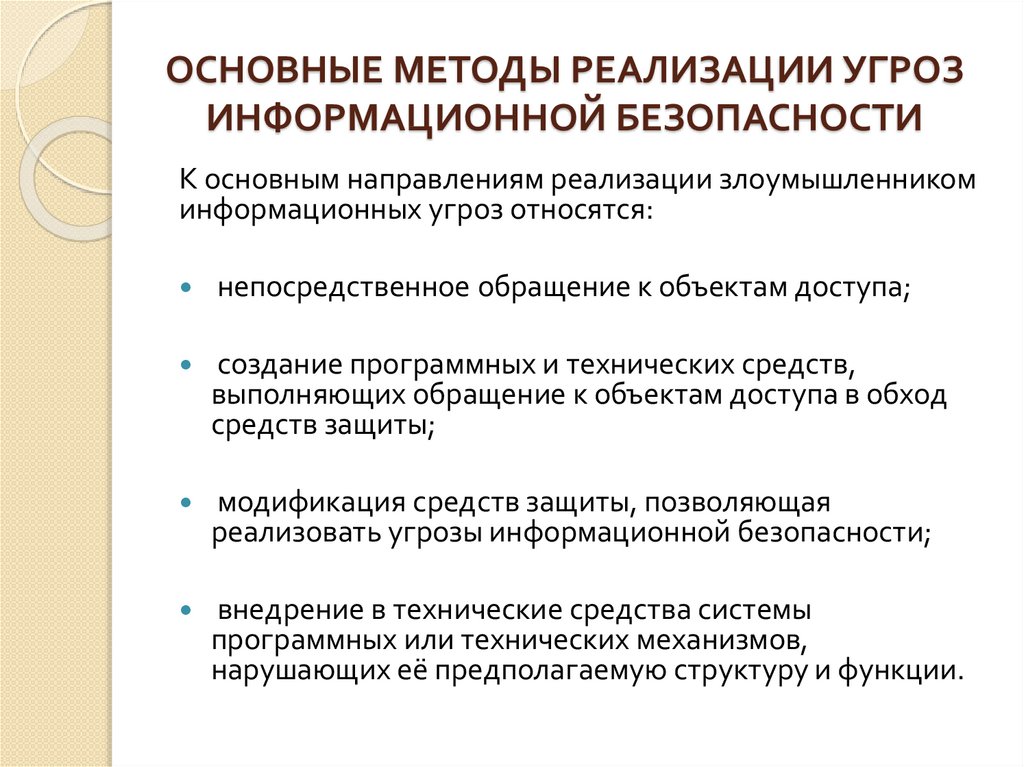

Основной источник угроз – злоумышленники, хакеры, специализированные киберподразделения, использующие любые киберсредства, чтобы пробить защиту и проникнуть в базы данных, содержащие необходимую информацию. Находя узкие места и ошибки в работе программного обеспечения, они получают несанкционированную возможность получения данных из информационных баз.

Очень часто, учитывая неопытность пользователей, для получения нужной информации злоумышленники используют самый простой способ – использование спам-рассылок. Но иногда могут осуществляться и более серьезные виды кибератак.

Но иногда могут осуществляться и более серьезные виды кибератак.

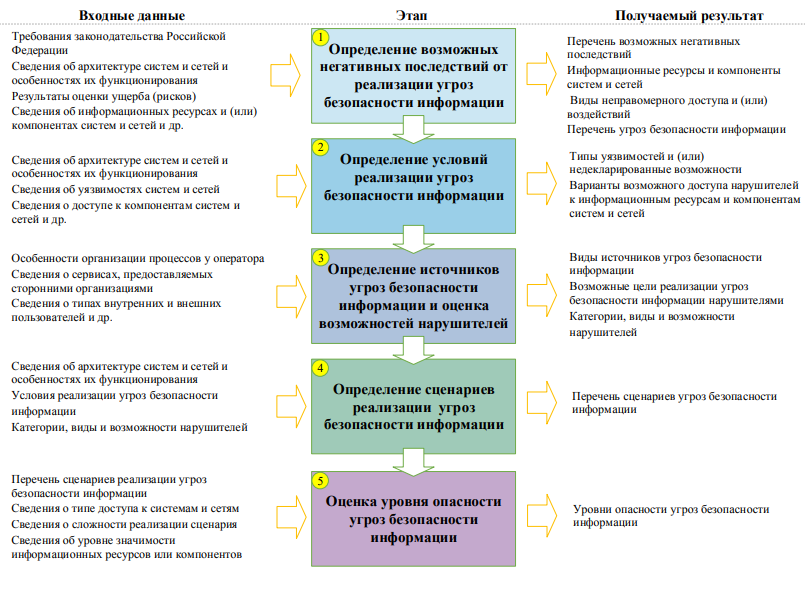

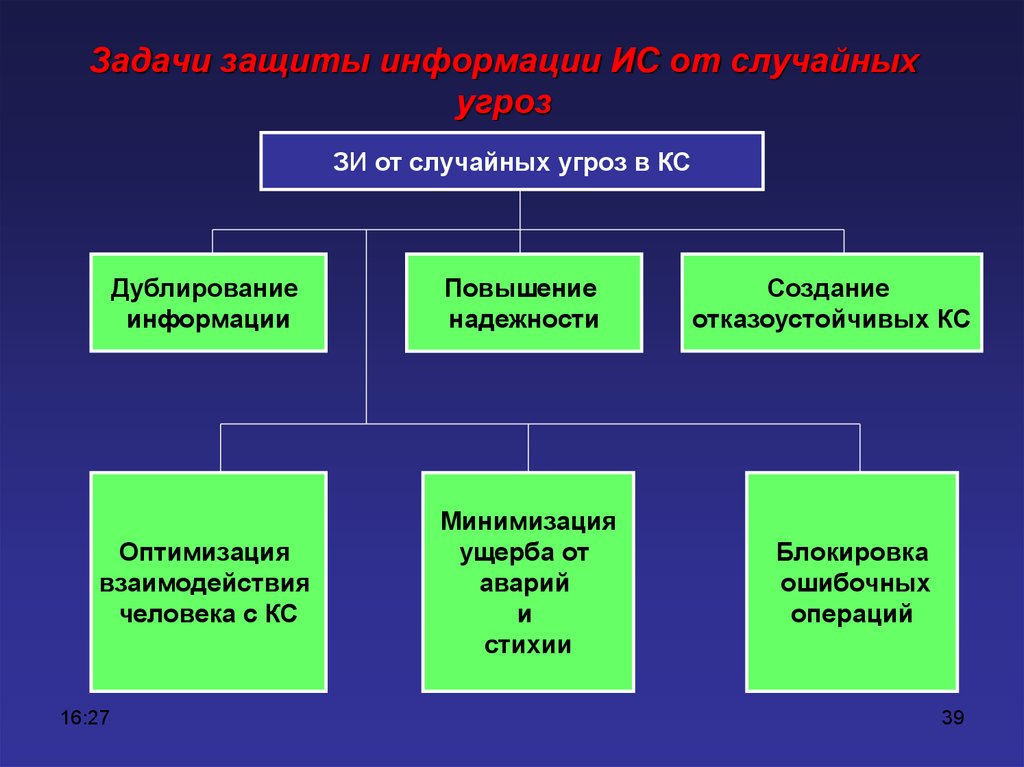

Рекомендуем проводить оценку угроз информационной безопасности, используя комплексный подход и выбирая метод оценки, исходя из каждого конкретного случая. Например, используйте качественные запчасти и регулярно проводите техническое обслуживание компьютеров, с целью исключить потерю данных из-за неисправности оборудования. Регулярно обновляйте программное обеспечение и используйте только лицензионные версии антивирусов.

Основные источники угрозы информационной безопасностиУделите достаточное время для обучения коллектива базовым понятиям информационной безопасности и основным принципам действия вредоносных программ. Это воспрепятствует случайной утечке информации и предотвратит установку опасных программных комплексов.

Обязательно периодически делайте резервные копии и используйте DLP-системы для отслеживания действий сотрудников на рабочих местах. Так вы сможете быстро вычислить злоумышленника и уберечь компанию от потери важной информации.

Виды угроз информационной безопасности

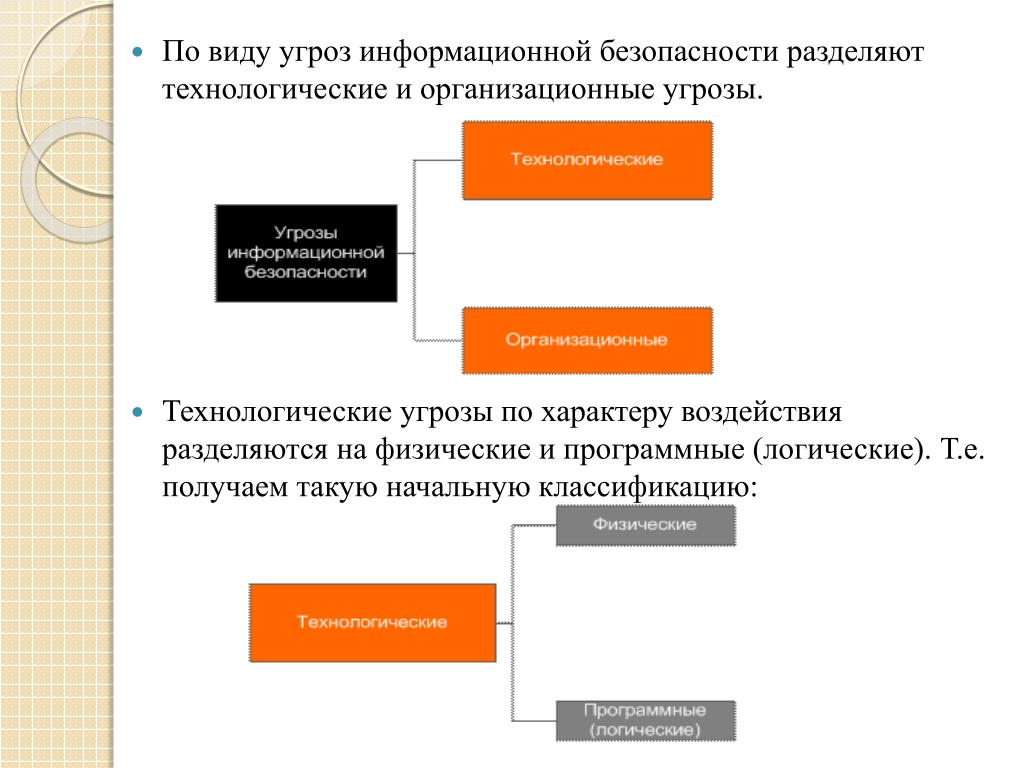

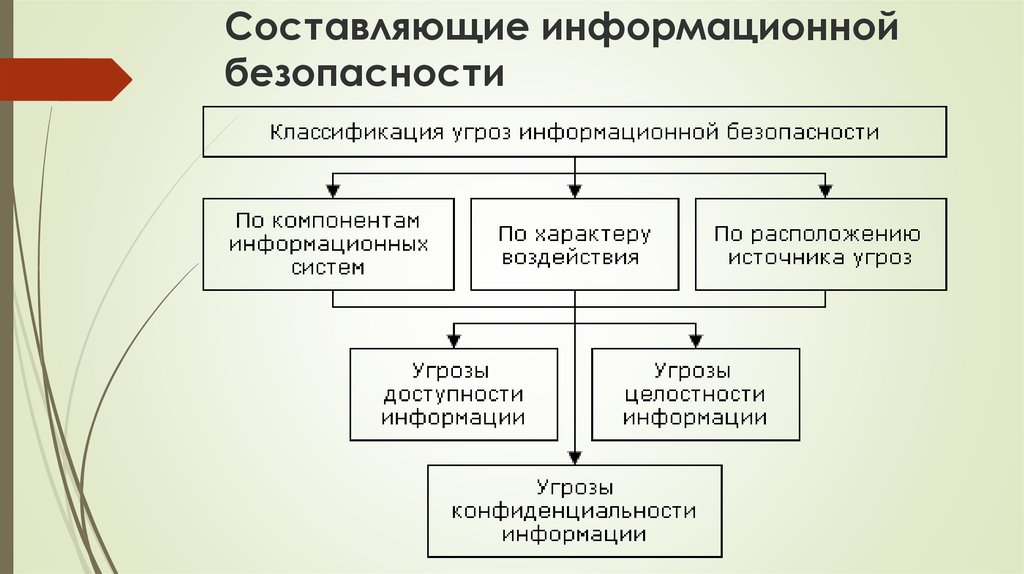

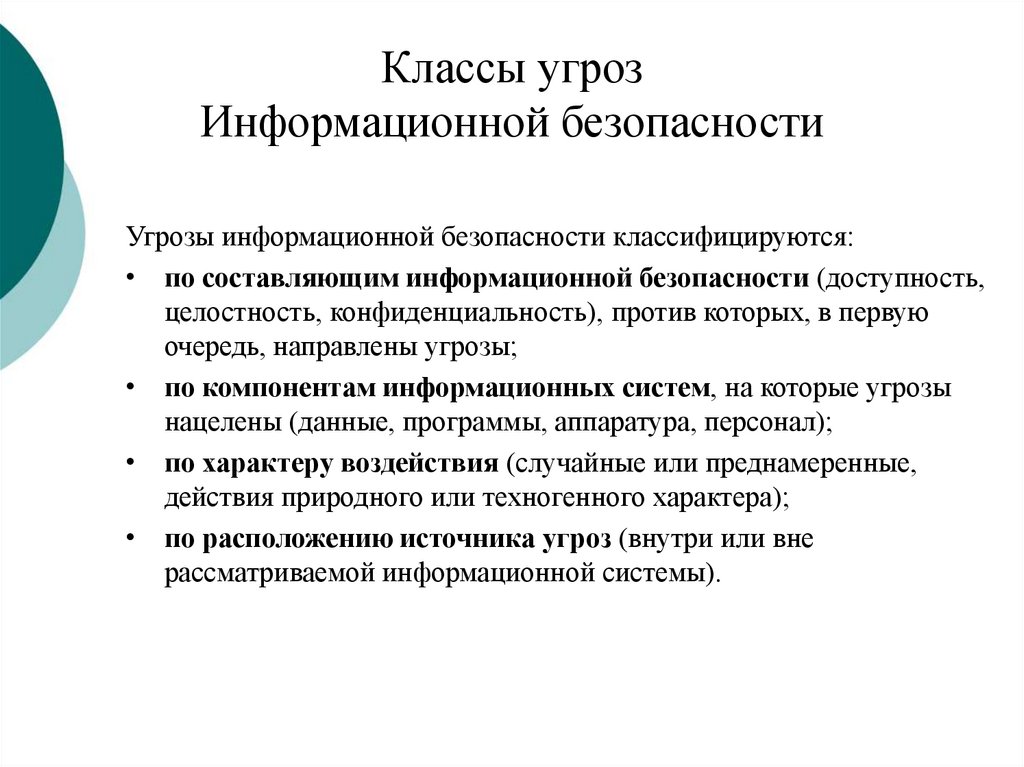

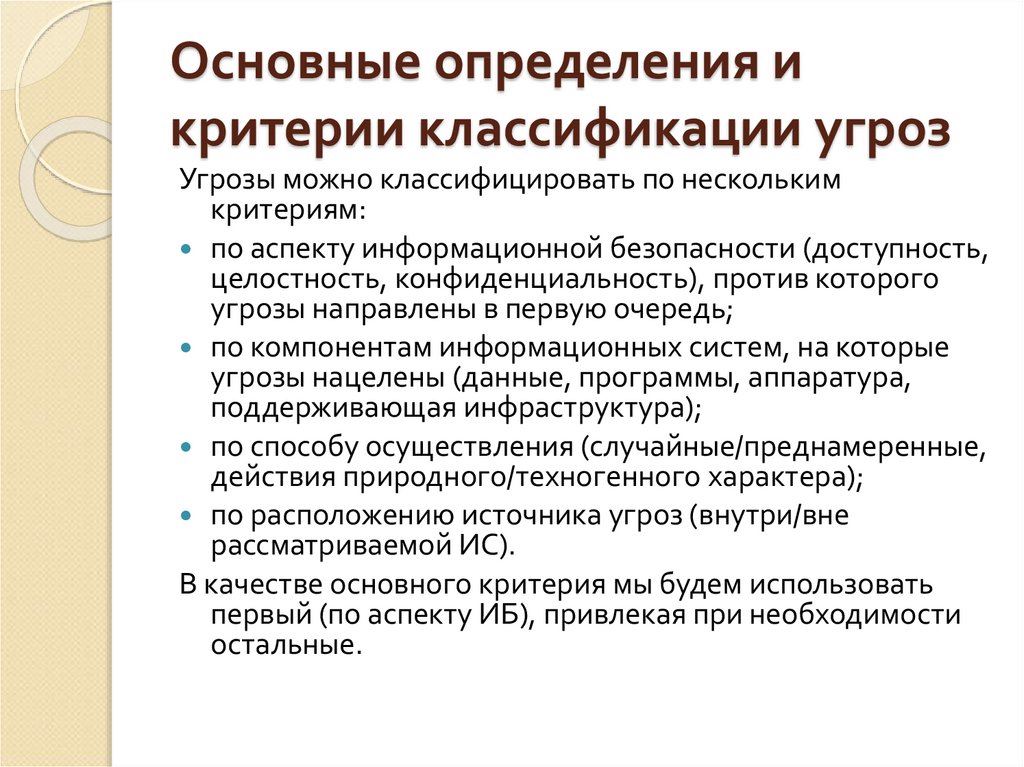

Угрозы классифицируются по различным признакам:

По аспекту информационной безопасности, на который они направлены:

- Угрозы доступности.

- Угрозы целостности.

- Угрозы конфиденциальности.

Топ-30 самых востребованных и высокооплачиваемых профессий 2022

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

pdf 3,7mb

doc 1,7mb

Уже скачали 14726

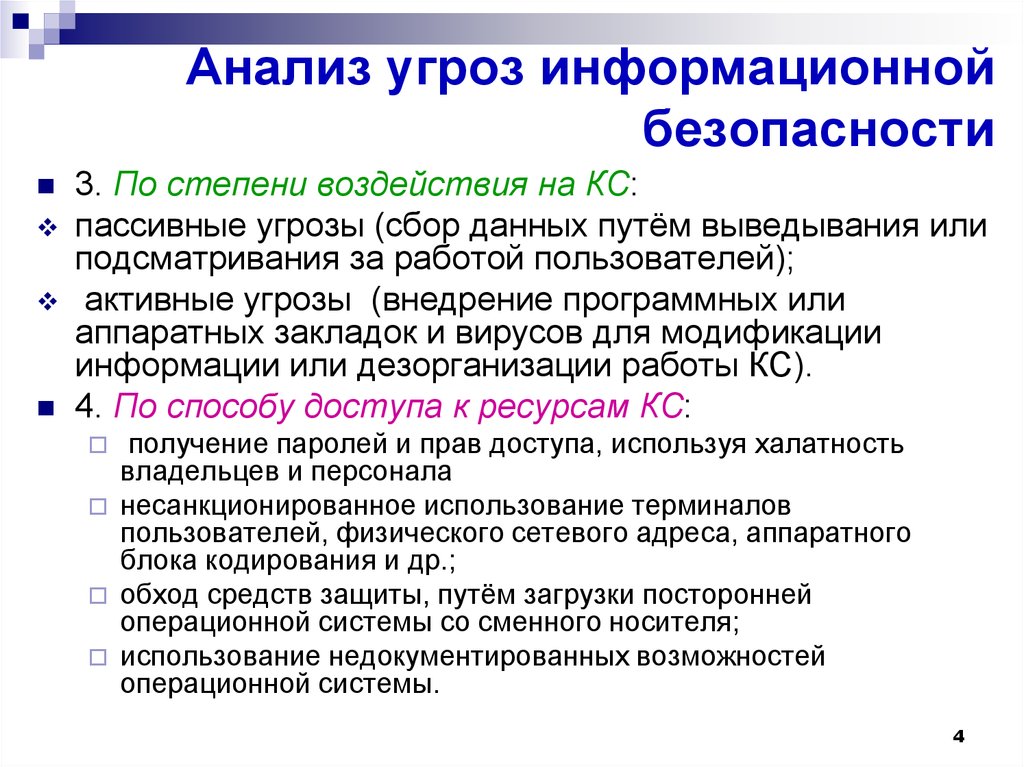

По степени воздействия на информационную систему:

- Пассивные.

- Активные.

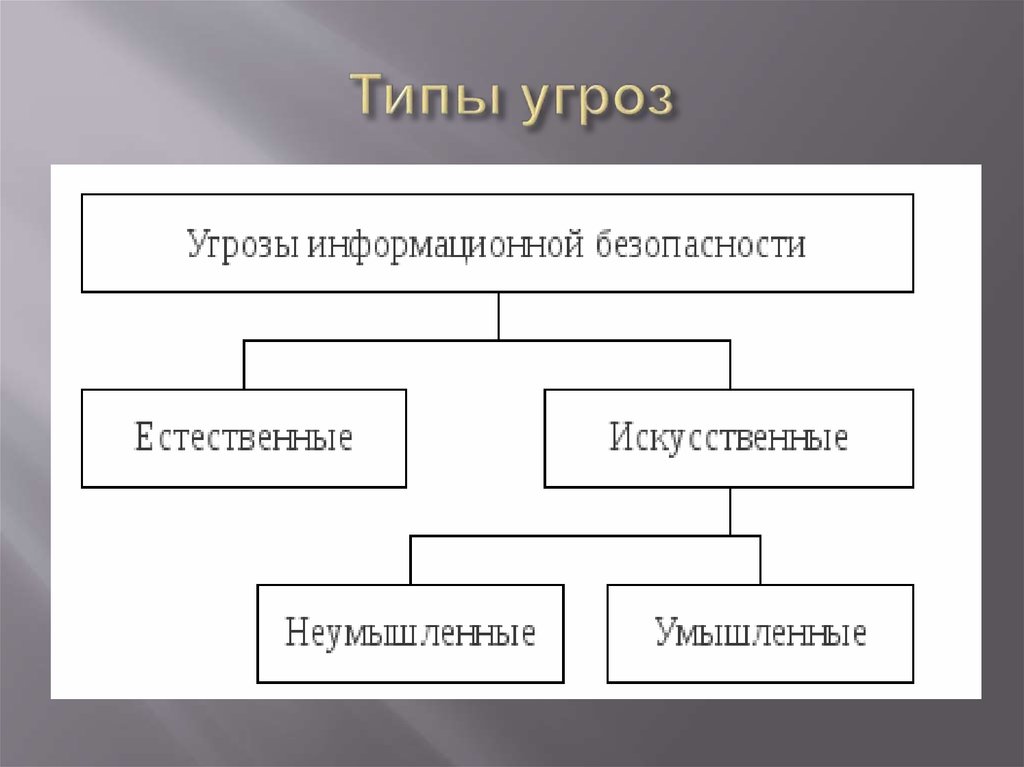

По природе возникновения:

- Непреднамеренные или преднамеренные.

- Естественные или искусственные.

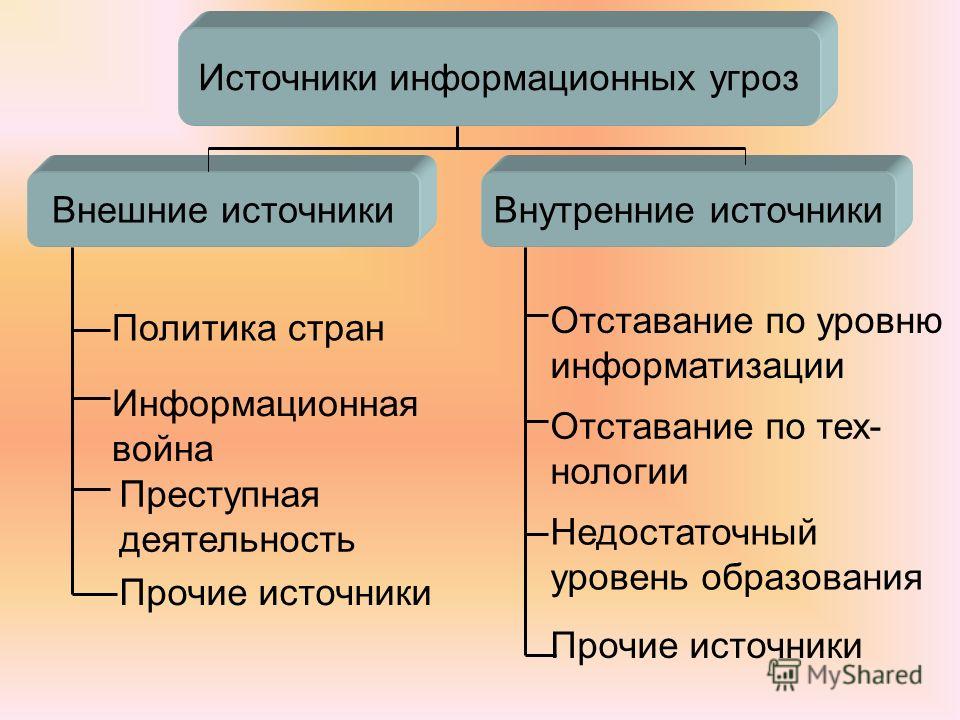

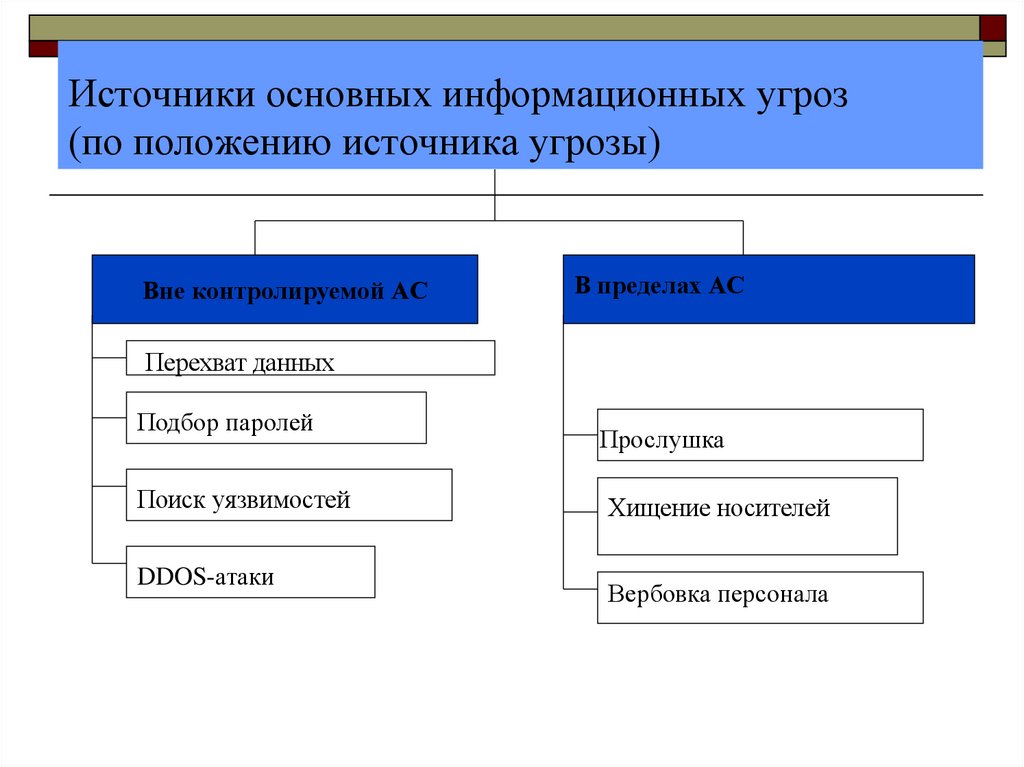

По расположению источника:

- Внутренние угрозы.

- Внешние угрозы.

Угрозы могут быть направлены на базу данных, программные комплексы, аппаратуру или поддерживающую инфраструктуру.

Существуют разные трактовки понятия «угроза», напрямую зависящие от ситуации. Соответственно и применяемые меры безопасности будут разными. Например, существуют открытые публичные организации, для которых не существует угроз конфиденциальности, потому что вся информация находится в общем доступе. Но для большинства компаний несанкционированный доступ представляет серьезную опасность.

Если вы являетесь администратором виртуального сервера, то особое внимание вам нужно обращать на угрозы доступности, конфиденциальности и целостности данных. Вы несете личную ответственность за возможность осуществления этих видов угроз. Защита конфиденциальности и целостности информации является вашей персональной зоной ответственности.

Если угрозы направлены на взлом используемых вами программных комплексов, чаще всего на уровне пользователя вы не сможете на это повлиять. Единственный способ – не использовать некоторые программы. Использовать их можно, если проникновение злоумышленника не будет чревато утечкой важной информации и не повлечет существенных потерь для вас.

Безопасность от угроз, направленных на аппаратуру, инфраструктуру или от угроз природного характера, обеспечивает хостинг-компания, которая была выбрана вами в качестве арендодателя серверов. Подходите к выбору хостинг-компании внимательно и ответственно, она должна на высоком уровне обеспечить надёжность аппаратной и инфраструктурной составляющей.

Администратору виртуального сервера нужно обращать внимание на эти виды угроз информационной безопасности только в случае кратковременной потери доступа или сбоям в работе сервера по вине хостинг-компании, приводящим к значительным проблемам или убыткам для компании. Такие случаи бывают крайне редко, но все же иногда случаются, потому что объективно ни одна, даже самая лучшая, хостинг-компания не может обеспечить Uptime 100 %.

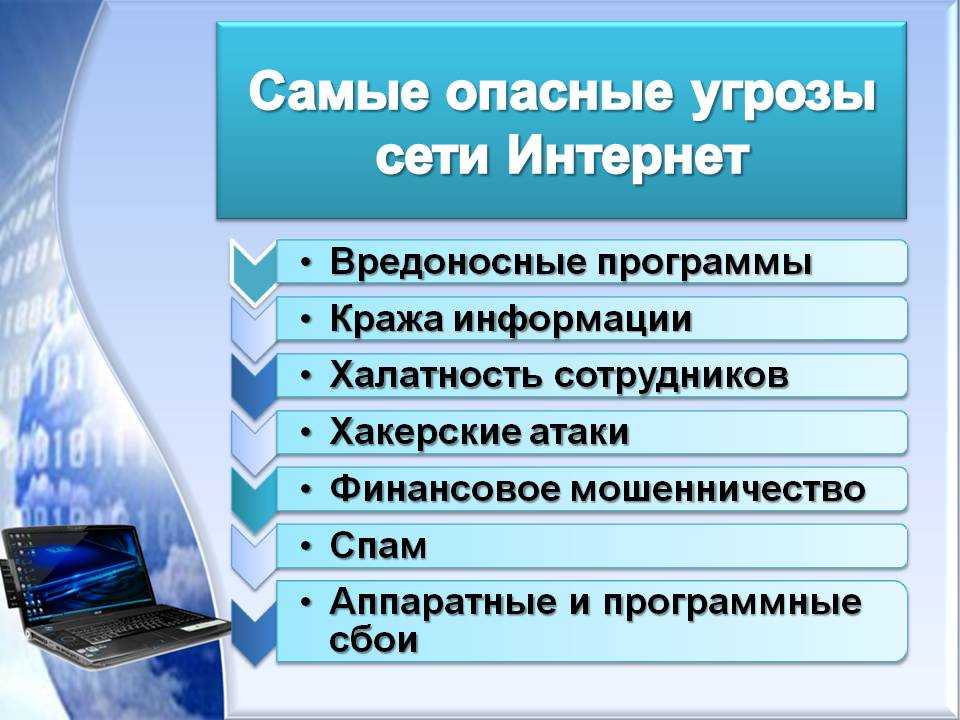

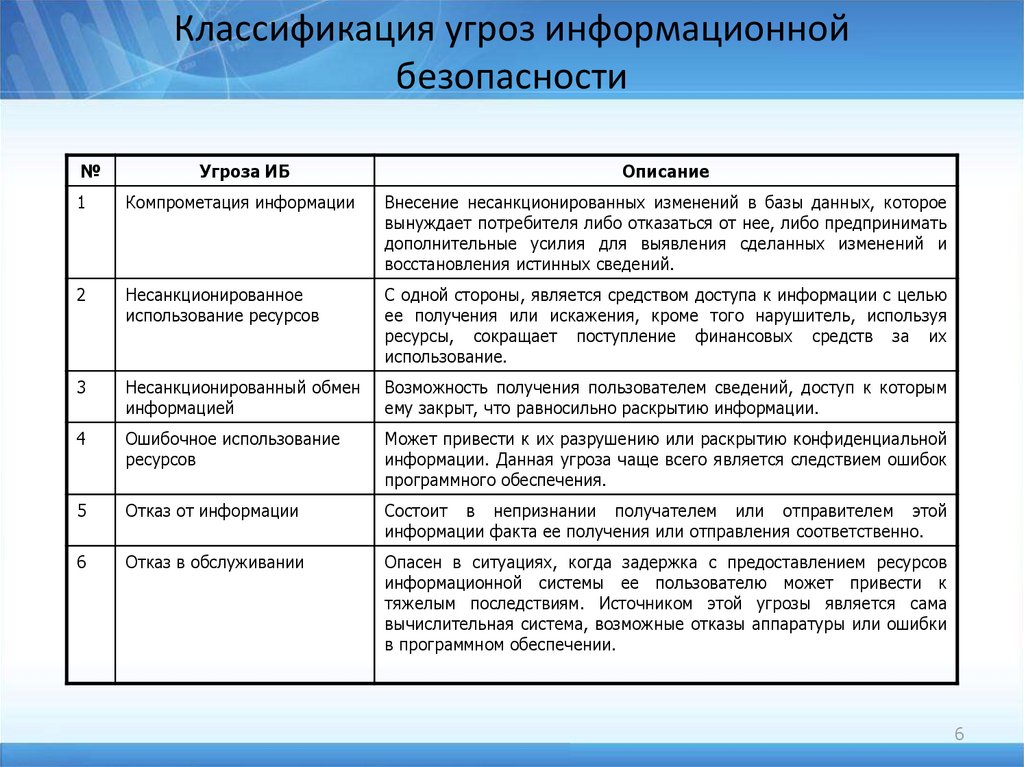

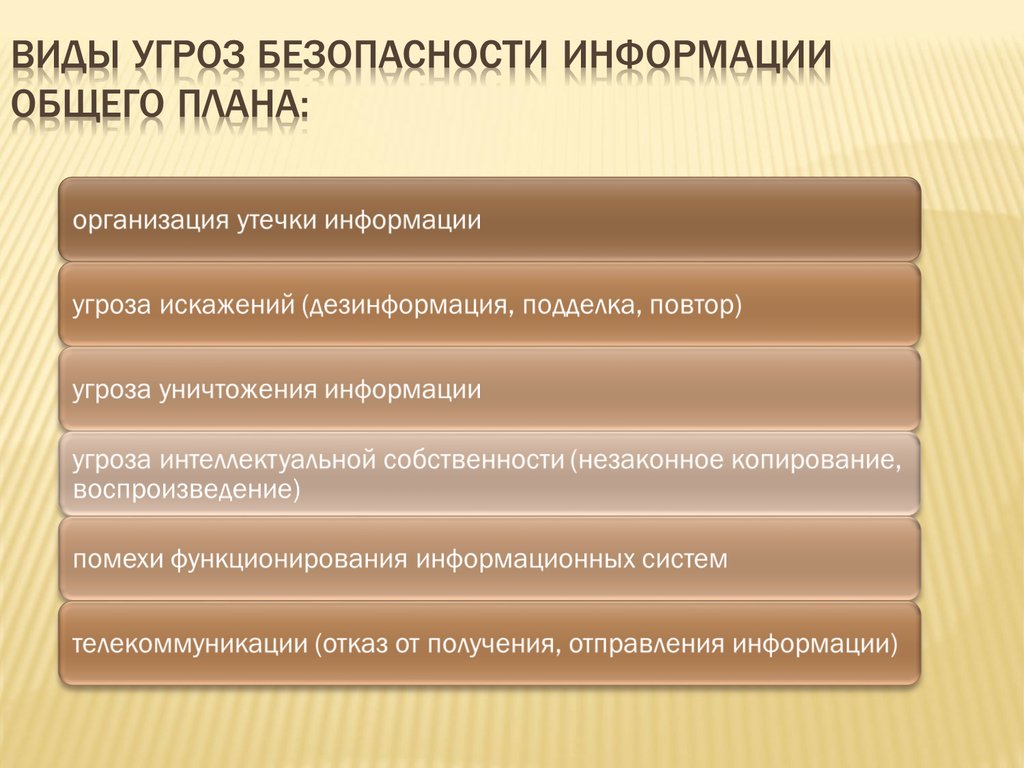

К основным видам угроз информационной безопасности относятся:

- Внутренние сбои или отказ информационной системы.

- Отказ поддерживающей инфраструктуры.

Интенсив «Путь в IT» поможет:

- За 3 часа разбираться в IT лучше, чем 90% новичков.

- Понять, что действительно ждет IT-индустрию в ближайшие 10 лет.

- Узнать как по шагам c нуля выйти на доход в 200 000 ₽ в IT.

При регистрации вы получите в подарок:

«Колесо компетенций»

Тест, в котором вы оцениваете свои качества и узнаете, какая профессия в IT подходит именно вам

«Критические ошибки, которые могут разрушить карьеру»

Собрали 7 типичных ошибок, четвертую должен знать каждый!

Тест «Есть ли у вас синдром самозванца?»

Мини-тест из 11 вопросов поможет вам увидеть своего внутреннего критика

Гайд по профессиям в IT

5 профессий с данными о навыках и средней заработной плате

Хотите сделать первый шаг и погрузиться в мир информационных технологий? Регистрируйтесь и смотрите интенсив:

Только до 26 сентября

Осталось 17 мест

К основным угрозам в поддерживающей инфраструктуре относятся:

- Сбой в работе, связанный с намеренным или случайным выходом из строя электрических систем, систем связи, водоснабжения, теплоснабжения и кондиционирования.

- Обвал, разрушение или повреждение зданий и сооружений.

- Невыполнение обслуживающим персоналом своих должностных обязанностей, обусловленное забастовками, сбоями в работе транспортных служб, авариями, природными катаклизмами, террористическими актами и т.п.

Угрозы целостности разделяют на угрозы статической и динамической целостности, а также угрозы целостности служебной информации и содержательных данных.

Служебной информацией являются пароли для доступа, маршруты передачи данных в локальной сети и другая информация подобного рода. Очень часто противоправные действия и хакерские атаки осуществляет лицо, являющееся сотрудником компании, владеющее необходимым объемом информации о режиме работы и мерах защиты.

Для того чтобы нарушить статическую целостность злоумышленник:

- Вводит неверные данные.

- Изменяет исходные данные.

К угрозам динамической целостности относятся кражи, копирование данных, внесение дополнительной информации.

Что касается конфиденциальной информации, то ее разделяют на предметную и служебную.

Служебная информация, ярким примером которой являются пароли пользователей, несет техническую функцию и не относится к конкретной предметной области. Однако, ее раскрытие представляет особую опасность, потому что может способствовать получению доступа ко всей базе данных.

Даже в случае, если источником хранения информации является портативное устройство или она предназначена только для компьютерного использования, угрозы ее конфиденциальности могут быть вовсе некомпьютерного и в принципе нетехнического характера.

Одна из угроз, от которых очень трудно найти эффективный способ защиты – злоупотребление служебными полномочиями. Во многих системах предусмотрено предоставление доступа привилегированному пользователю, которым может являться системный администратор, ко всем файлам и почте любого пользователя.

Также ущерб может быть нанесен при сервисном обслуживании, потому что сервисный инженер получает неограниченный доступ и имеет возможность в обход защитных барьеров подобраться к любому файлу.

Подходы и способы защиты информационной безопасности

Различают следующие способы, обеспечивающие безопасность данных в информационных системах:

- Препятствие — физическая преграда, препятствующая доступу злоумышленников к секретной информации. К примеру, вход в здание, где находится сервер, хранящий важную информацию, разрешен только сотрудникам компании.

- Управление доступом — доступ к информации и ее использованию контролируется системой идентификации пользователей, с проверкой их полномочий. К примеру, секретная информация хранится в компьютерах, находящихся в помещении или на этаже, доступ на который имеется только у сотрудников, имеющих специальные пропуска или владеющих логином и паролем для доступа к базе данных. Причем уровень предоставляемых каждому сотруднику привилегий может быть разным, в зависимости от уровня занимаемой должности и выполняемого сотрудником функционала.

- Криптография — один из способов сохранения конфиденциальности информации и целостности данных с помощью шифрования путем преобразования текста в специальный алгоритм.

Ярким примером являются электронно-цифровые подписи или хранение информации в блокчейне.

Ярким примером являются электронно-цифровые подписи или хранение информации в блокчейне. - Защита от атак вирусных и вредоносных программ (вирусы, трояны, сетевые черви, логические бомбы) — использование антивирусных программ, внешних накопителей информации, резервное копирование данных.

- Регламентация — это способ информационной защиты, помогающий практически исключить для злоумышленника получение доступа к хранимой конфиденциальной информации. Например, многие компании вводят запрет на использование сотрудниками личных флэшек, утверждают специальные правила и стандарты работы, регламентирующие сроки создания резервных копий данных и т.п.

- Принуждение — установление определенных правил при работе с программами, содержащими секретную информацию, нарушение которых влечет за собой материальную, административную, а в некоторых случаях и уголовную ответственность.

- Побуждение — призыв к сотрудникам о соблюдении порядка по работе с конфиденциальной информацией, во избежание нарушений сложившихся морально-этических норм.

Различают следующие виды средств защиты информации:

- Технические средства. Например, установка сигнализации, защитных оконных решеток, использование устройств, создающих помехи при попытке передачи данных по радиоканалам, специальные электронные пропуска в виде ключ-карт для входа в здания.

- Программные средства. Программы для кодирования и шифрования данных, антивирусные программы, бэкап-системы, системы идентификации пользователей.

- Смешанные средства. Комбинированный комплекс технических и программных средств, обеспечивающих защиту информации.

- Организационные средства. Законодательные акты, нормативные документы, специализированные правила, регламентирующие деятельность в сфере защиты информации, оснащение и соответствующая подготовка помещений с компьютерной техникой, проведение сетевых кабелей с учетом требований по информационной безопасности и организация других действий, способствующих ограничению доступа к базам данных.

Предоставленная информация поможет вам грамотно и полно оценить возможность возникновения угроз, их актуальность и критичность. Взвесив все аргументы и проанализировав преимущества и недостатки, вы сможете подобрать наиболее эффективные способы и средства защиты своего информационного пространства.

Продвижение блога — Генератор продаж

Рейтинг: 5

( голосов 5 )

Поделиться статьей

что это, что к этому приводит, какие виды есть / Справочник :: Бингоскул

Угрозы информационной безопасности — это потенциальные действия или воздействия, которые направлены на причинение ущерба системе информационной безопасности. На сегодняшний день известно более 100 видов потенциальных угроз, против которых нужно выстраивать собственную защиту, чтобы обеспечить безопасность защищаемым системам и информации.

На сегодняшний день известно более 100 видов потенциальных угроз, против которых нужно выстраивать собственную защиту, чтобы обеспечить безопасность защищаемым системам и информации.

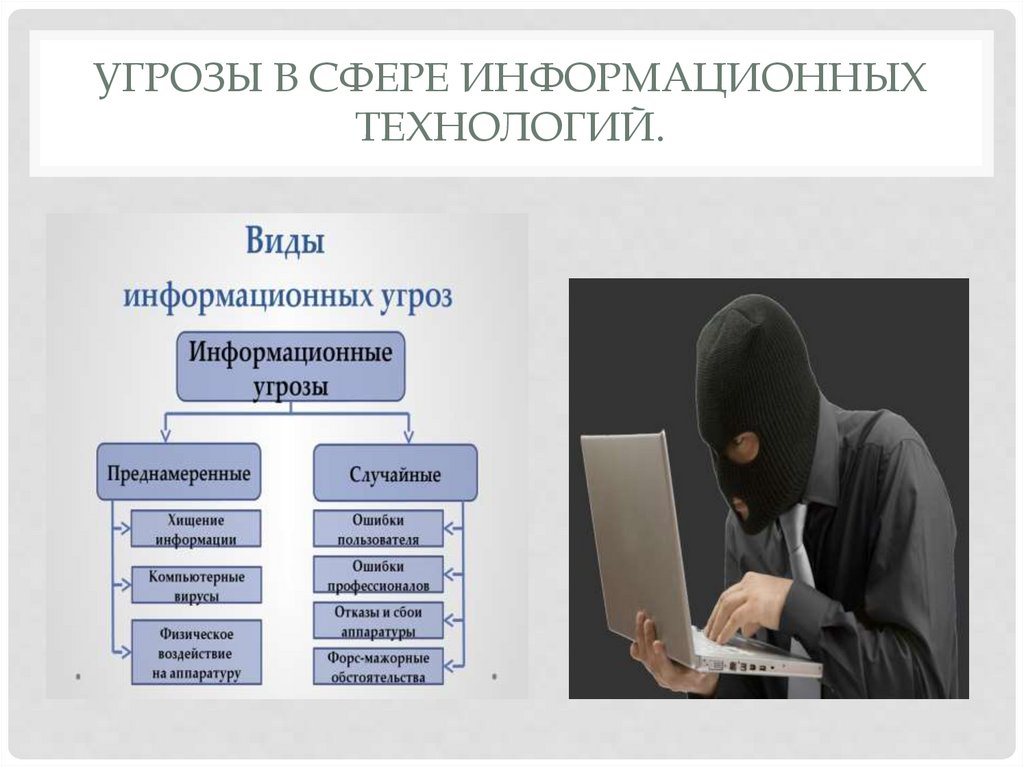

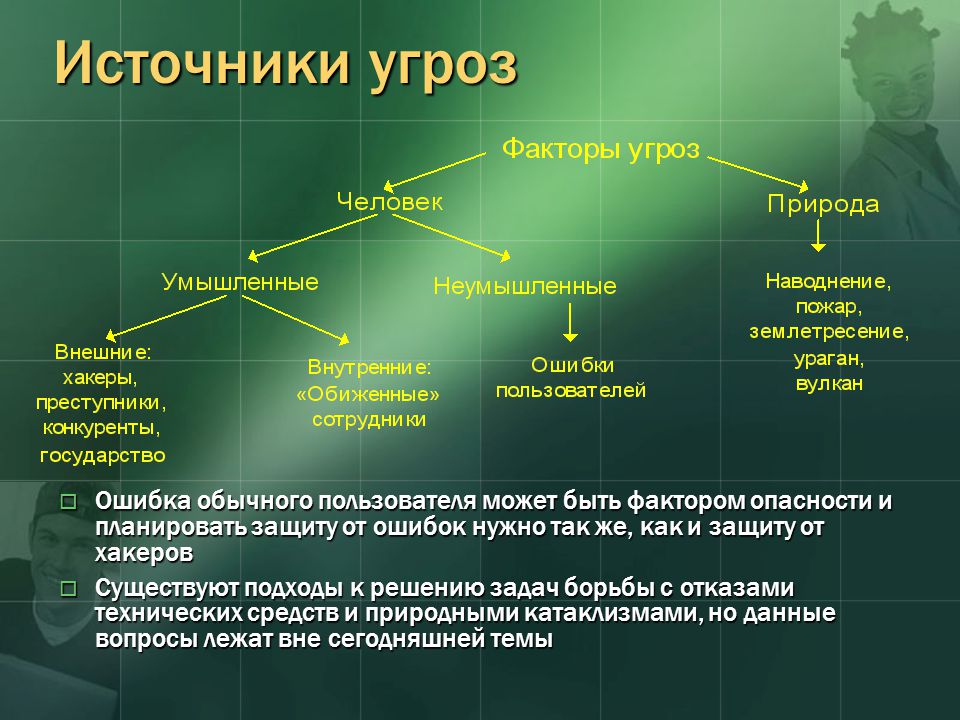

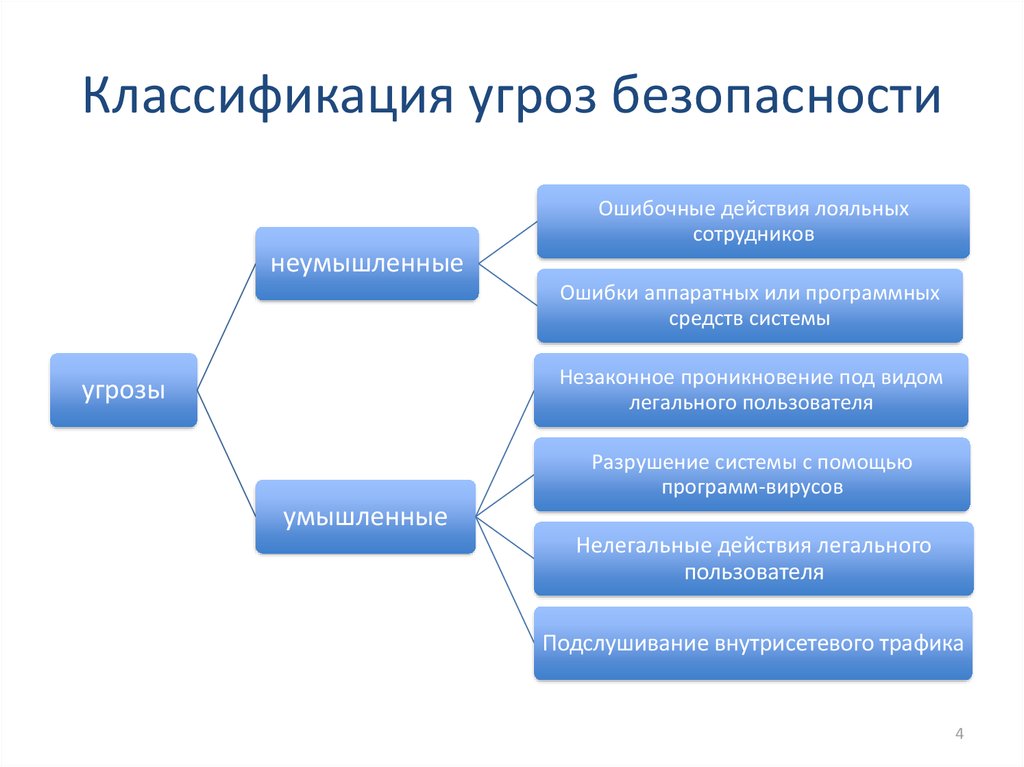

Угрозы информационной безопасности делятся на две основные группы:

- естественные — это такие угрозы, которые возникают без помощи человека: пожар, наводнение, землетрясение, ураган и др.;

- искусственные — это такие угрозы, которые возникают только при взаимодействии с человеком.

Искусственные угрозы, в свою очередь, также подразделяются на две большие группы:

- непреднамеренные — это такие угрозы информационной безопасности, которые возникают в результате непрофессионализма или невнимательности человека;

- преднамеренные — это такие угрозы, которые люди провоцируют специально с целью нанести ущерб или выкрасть какую-то информацию, именно к таким угрозам относят все хакерские атаки на информационную безопасность.

Классификация и виды угроз информационной безопасности

Основные виды угроз информационной безопасности мы описали чуть выше. Помимо разделения на группы и виды, потенциальные угрозы информационной безопасности поддаются следующей классификации:

- контент нежелательного содержания;

- несанкционированный доступ;

- утечка информации;

- потеря информации;

- мошеннические действия;

- кибернетическая война;

- кибернетический терроризм.

Контент нежелательного содержания

К этой группе угроз относятся:

- информационные материалы, на которых изображено насилие, порнография, пропаганда наркотиков и азартных игр и др.;

- вредоносные программы, которые нацелены внедрить вирус в компьютерное устройство, чтобы владелец программы получил доступ к зараженному компьютеру;

- сайты, запрещенные законодательством государства.

Главная цель контента нежелательного содержания — при помощи различных методов проникновения в устройство нанести задуманный вред. К таким методам проникновения относятся:

- классические вирусы;

- «черви»;

- «троянские вирусы»;

- и др.

Самый популярный метод распространения такого контента — это спам в электронную почту и мессенджеры. Спам может нести только рекламный характер, когда пользователю «впаривают» какой-то товар или услугу, а может содержать зараженный контент, скачав который, есть вероятность заразить свое устройство.

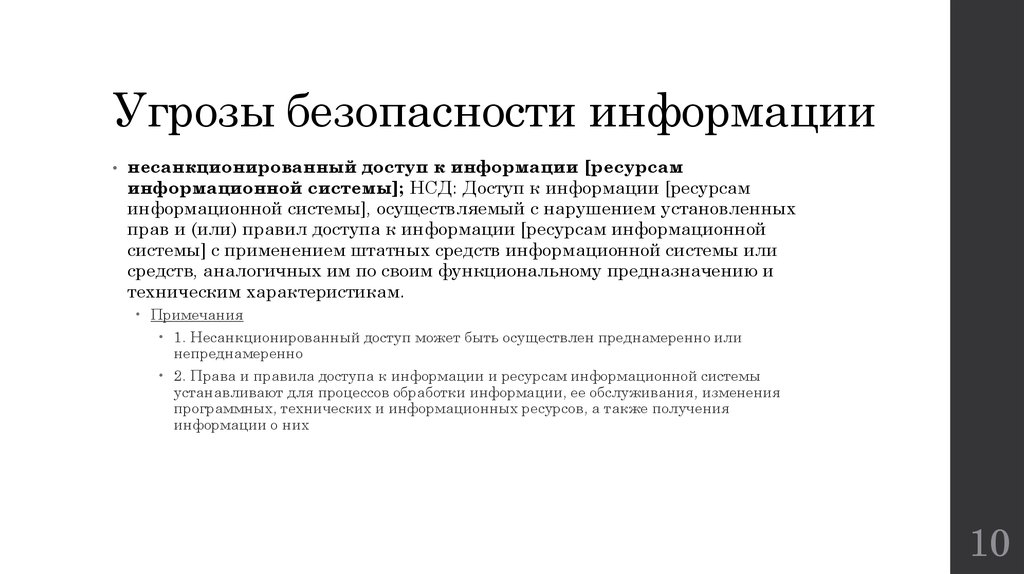

Несанкционированный доступ

Под таким видом угрозы информационной безопасности понимается вероятность получения доступа к обработке данных, хранящихся на защищенных устройствах и накопителях. Как правило, такой доступ получают посредством подбора или воровства доступа, или фальсификации прав и полномочий по управлению данными.

Например, управление данными доверено небольшому кругу доверенных лиц. Но злоумышленники могут подобрать, перехватить или украсть права доступа одного из доверенных лиц и воспользоваться данными по своему усмотрению. Иногда несанкционированный доступ можно осуществить из-за бреши в системе безопасности или проблем с операционной системой или другим используемым софтом.

Утечка информации

Утечка информации — это процесс, который несет в себе неправомерную передачу конфиденциальной информации третьим лицам. Утечка информации может произойти случайно или умышленно.

Любая информация на компьютере имеет свою ценность. В некоторых сферах ценность такой информации возрастает настолько, что ее хотят похитить, чтобы использовать по своему назначению. Иногда похищение такой информации происходит из-за халатности или умысла определенных сотрудников, которые специально или случайно передали доступы к такой информации преступным лицам или специально/случайно установили вредоносное программное обеспечение, которое помогло получить доступ к информации.

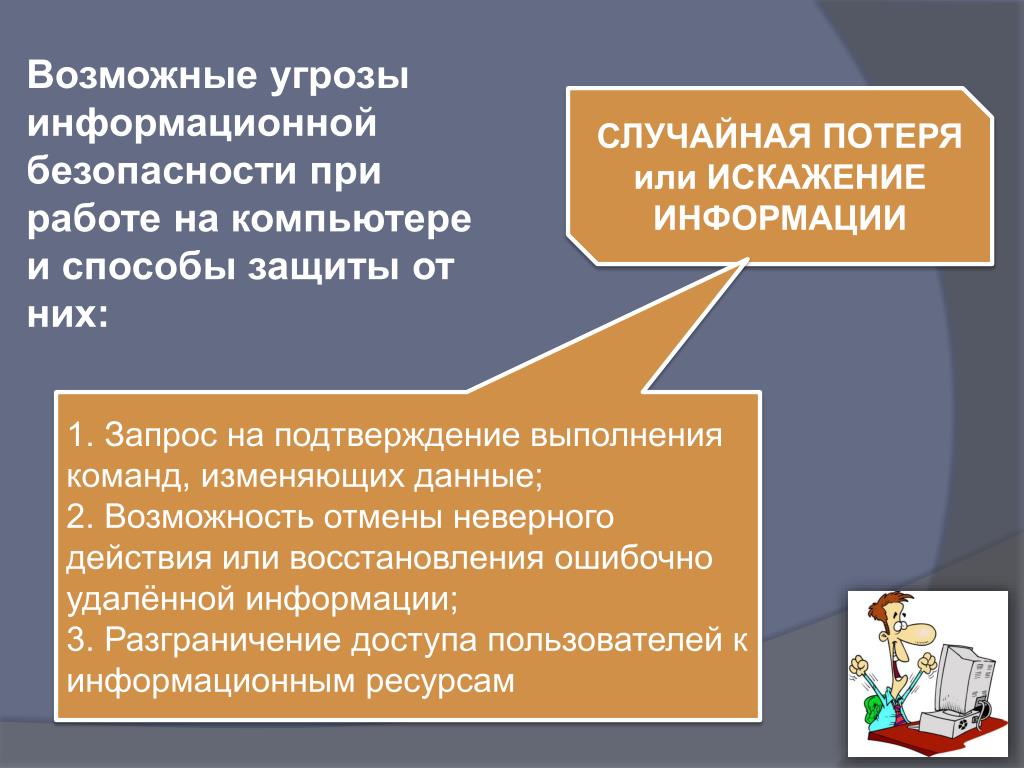

Угрозы информационной безопасности: потеря информации

Потеря информации — это окончательная утрата информации, которая произошла из-за случайных или преднамеренных действий человека. Например, потеря информации может произойти в результате сбоя или отказа оборудования, где хранилась информация. Но очень часто, потеря информации происходит в результате действия злоумышленников, которые злонамеренно саботируют сервера и компьютеры, где хранится информация, с целью вывода их из строя.

Иногда, потеря информации происходит в результате физического воздействия на оборудование, например в случаях стихийных бедствий.

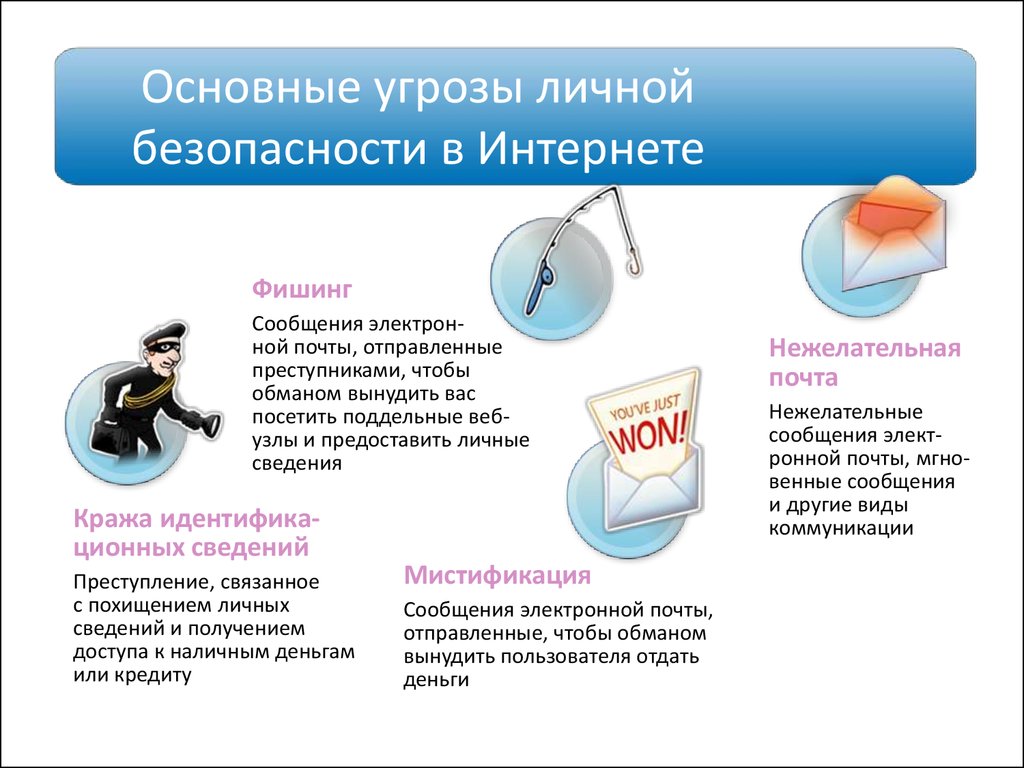

Мошеннические действия

Мошеннические действия, как угроза информационной безопасности, подразумевает использование IT-технологий в различных сферах человеческой деятельности с целью присвоения финансовых средств или какой-либо ценной информации.

Из самых распространенных мошеннических действий можно выделить:

- фишинг;

- скимминг;

- социальную инженерию;

- «письма нигерийских олигархов»;

- и др.

В результате таких действий мошенники получают доступ к личным данным пользователей или конфиденциальным данным компании. Самым распространенным действием является фишинг — это когда мошенники создают поддельные веб-ресурсы (сайты и приложения) очень похожие на оригинальные. Пользователь не замечает подмены и вводит на фишинговом сайте логин и пароль или совершает финансовую операцию, думая, что находится на оригинальном сайте. Злоумышленники в ответ получают данные для входа на оригинальный сайт от имени пользователя, банковские реквизиты или финансовые средства, которые сразу ушли на их счета.

Кибернетическая война

Кибернетическая война — это целый комплекс мероприятий, которые используются в тактических целях, с целью получить информационное преимущество. Кибервойна — это одна из категорий информационной войны, где в качестве оружия используется информация.

Мы все прекрасно знаем, что интернет сейчас распространен повсюду и постоянно используется в обычной жизни граждан. Поэтому, когда совершаются атаки глобального масштаба, например на энергетическую или военную промышленность, на госучреждения или больницу, то это становится частью кибервойны. Потому что воздействия на такие объекты представляет угрозу государственного, а иногда и международного масштаба.

Поэтому, когда совершаются атаки глобального масштаба, например на энергетическую или военную промышленность, на госучреждения или больницу, то это становится частью кибервойны. Потому что воздействия на такие объекты представляет угрозу государственного, а иногда и международного масштаба.

То есть в кибервойне применяются те же инструменты: утечка информации, мошеннические действия, Ddos-атаки с целью вывести из строя оборудование и т. д., но только в более крупных масштабах.

Кибернетический терроризм

Кибертерроризм — это комплекс информационных мер, направленных на подрыв государственности или общества. Кибертерроризм, как и обычный терроризм, выполняется группой людей или запрещенной организацией, которые выступают против чего-либо.

Если кибервойна — это набор тактических и стратегических информационных мер, то кибертерроризм — это «разовые акции» с целью привлечения внимания к чему-либо.

Угрозы информационной безопасности: меры для их предотвращения

Угрозы информационной безопасности возможно предотвратить, применяя комплекс мер по их недопущению. В зависимости от важности защищаемой информации будет применяться различное количество мер.

В зависимости от важности защищаемой информации будет применяться различное количество мер.

Основам кибербезопасности обучают на специализированных курсах и факультетах в ВУЗах. На сегодняшний день кибербезопасность выросла в целую науку, со своими принципами и подходами.

Обычно угрозы информационной безопасности устраняются комплексом защитных мер и специальным программным обеспечением. Среди таких мер можно выделить несколько основных:

- установка защитного ПО от нежелательного контента: антивирусы, антиспамы, антишпионы и т. д.;

- установка систем для обнаружения вторжений и сетевых экранов;

- правильная структура контроля привилегированности пользователей;

- правильная структура управления и контроля целостности данных;

- настройка системы противодействия Ddos-атакам;

- система безопасности веб-приложений;

- настройка защиты от мошеннических действий;

- настройка защиты от утечки и потери информации;

- настройка шифрования хранимых данных;

- периодическое резервное копирование информации;

- и др.

Заключение

Угрозы информационной безопасности — это реалии современного интернета. От них никуда не деться, но можно защититься, если не брезговать применением рекомендуемых защитных мер. Защищаться от угроз нужно всем: и крупным финансовым организациям, и любому рядовому пользователю интернета, потому что на каждого из них найдется свой киберпреступник.

Основы информационной безопасности. Часть 1: Виды угроз / Хабр

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

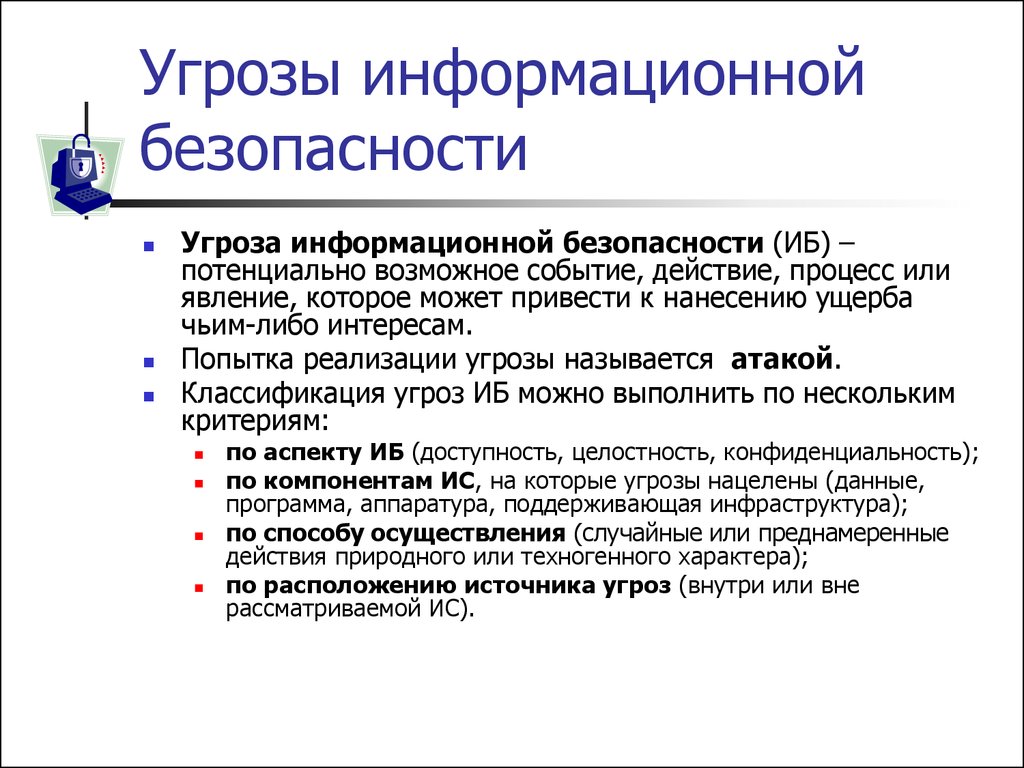

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

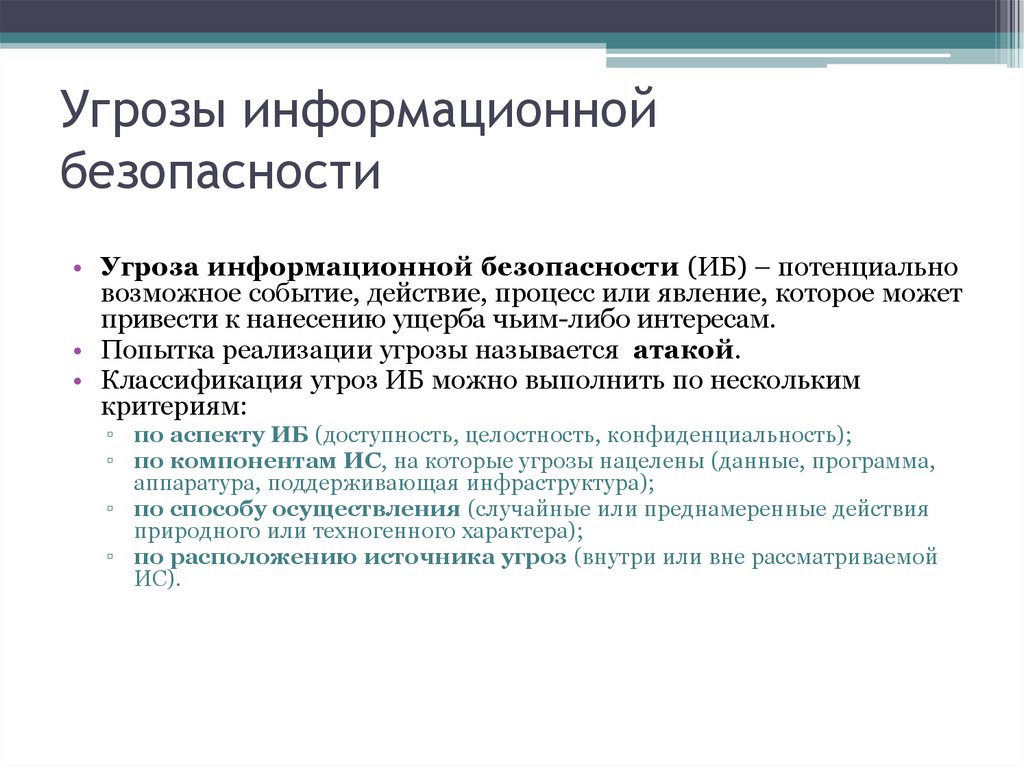

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

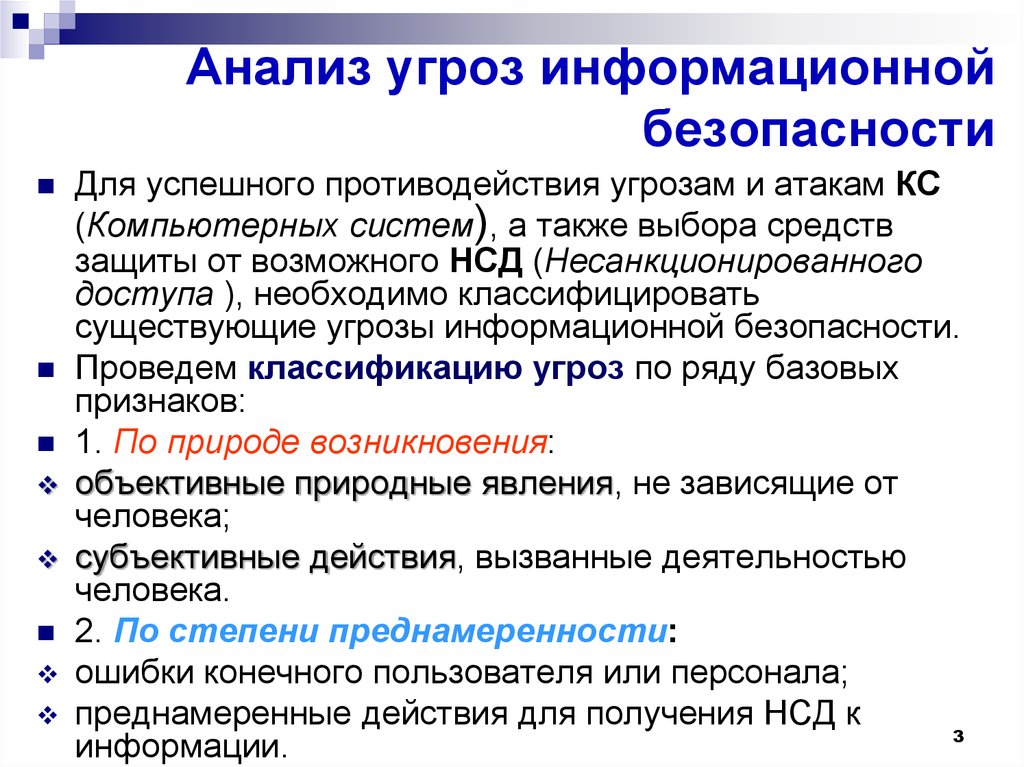

Рассмотрим ниже классификацию видов угроз по различным критериям:

- Угроза непосредственно информационной безопасности:

- Доступность

- Целостность

- Конфиденциальность

- Компоненты на которые угрозы нацелены:

- Данные

- Программы

- Аппаратура

- Поддерживающая инфраструктура

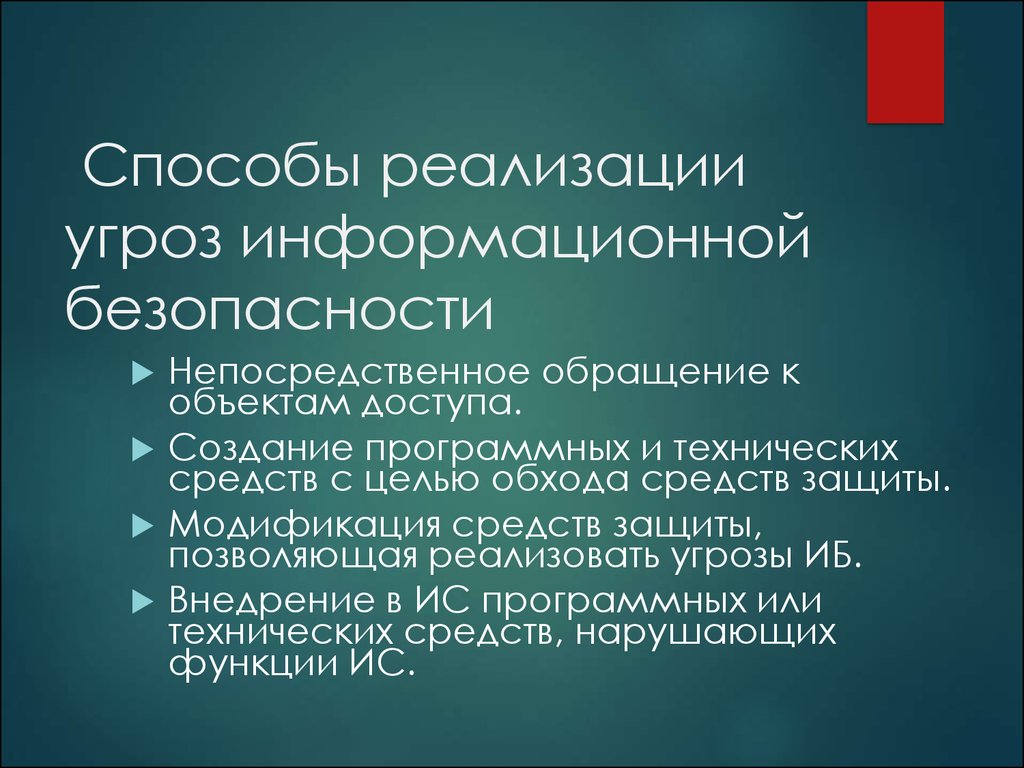

- По способу осуществления:

- Случайные или преднамеренные

- Природного или техногенного характера

- По расположению источника угрозы бывают:

- Внутренние

- Внешние

Как упоминалось в начале понятие «угроза» в разных ситуациях зачастую трактуется по-разному. И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

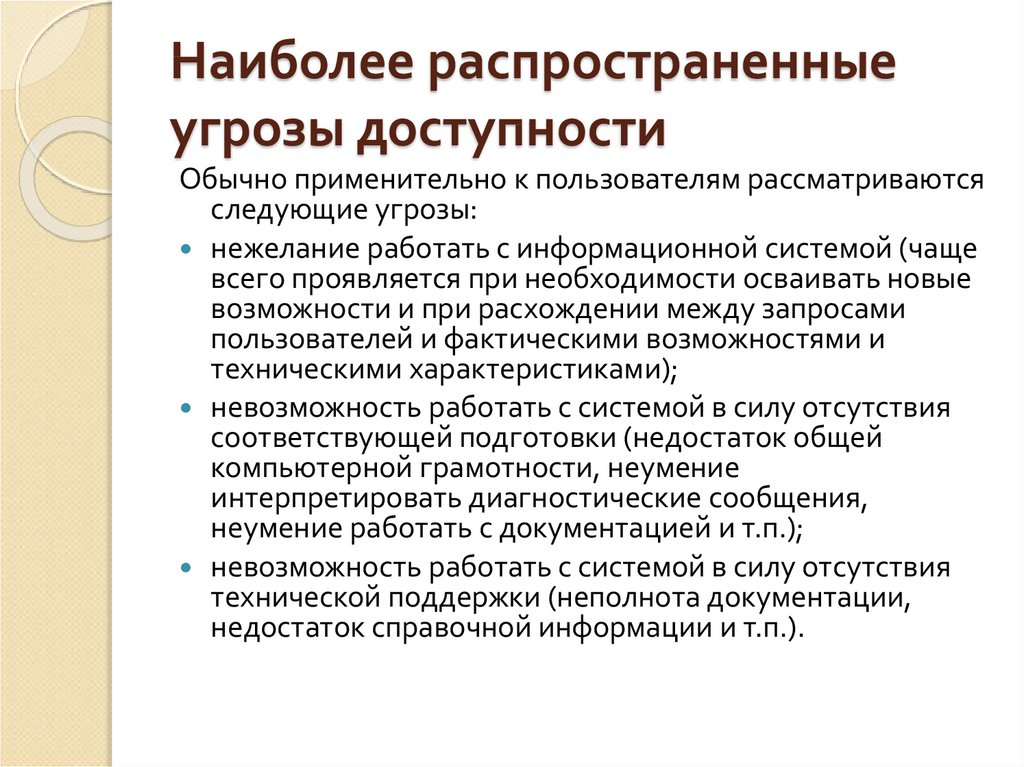

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.

п.).

п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

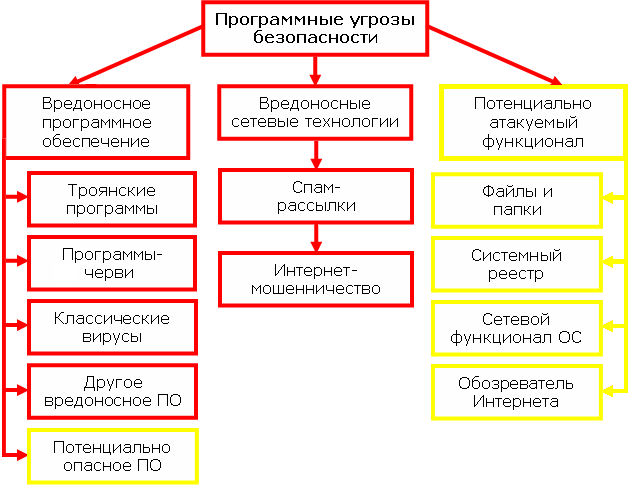

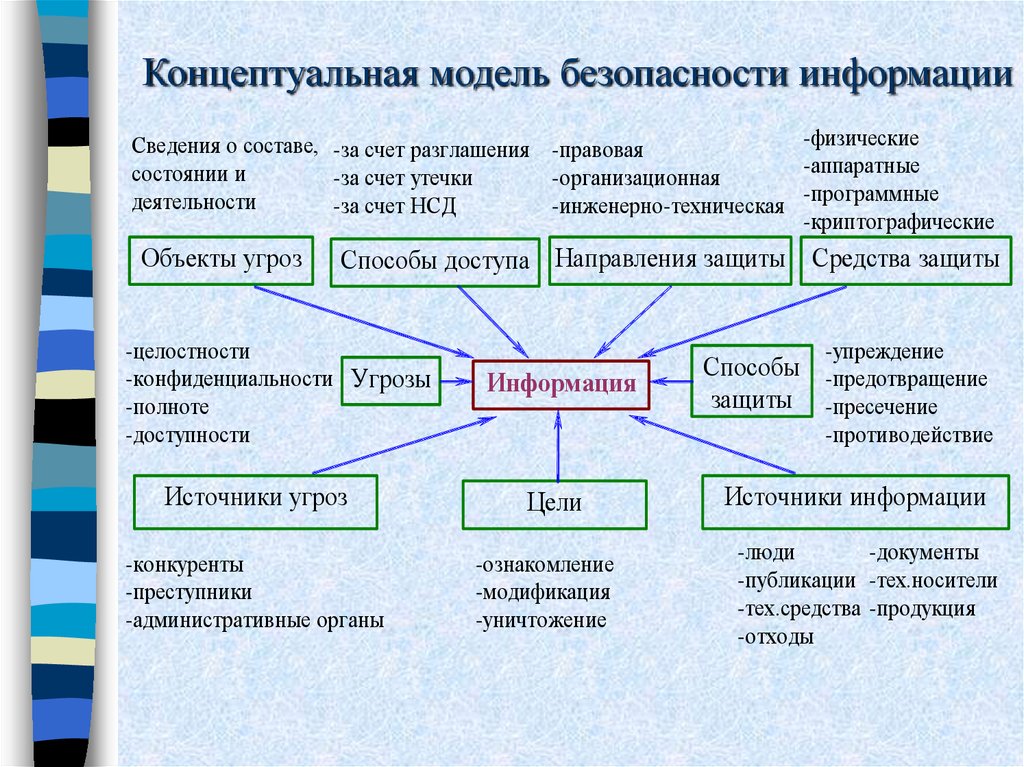

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

Принимая все выше сказанное во внимание, Вы можете наиболее полно оценить актуальность, возможность и критичность угроз. Оценив всю необходимую информацию и взвесив все «за» и «против». Вы сможете подобрать наиболее эффективные и оптимальные методы и средства защиты.

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

2. виды угроз информационной безопасности Российской Федерации доктрина информационной безопасности РФ (утв- президентом РФ 09-09-2000 пр-1895) (2022). Актуально в 2019 году

размер шрифта

ДОКТРИНА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ РОССИЙСКОЙ ФЕДЕРАЦИИ (утв- Президентом РФ 09-09-2000 Пр-1895) (2022) Актуально в 2018 году

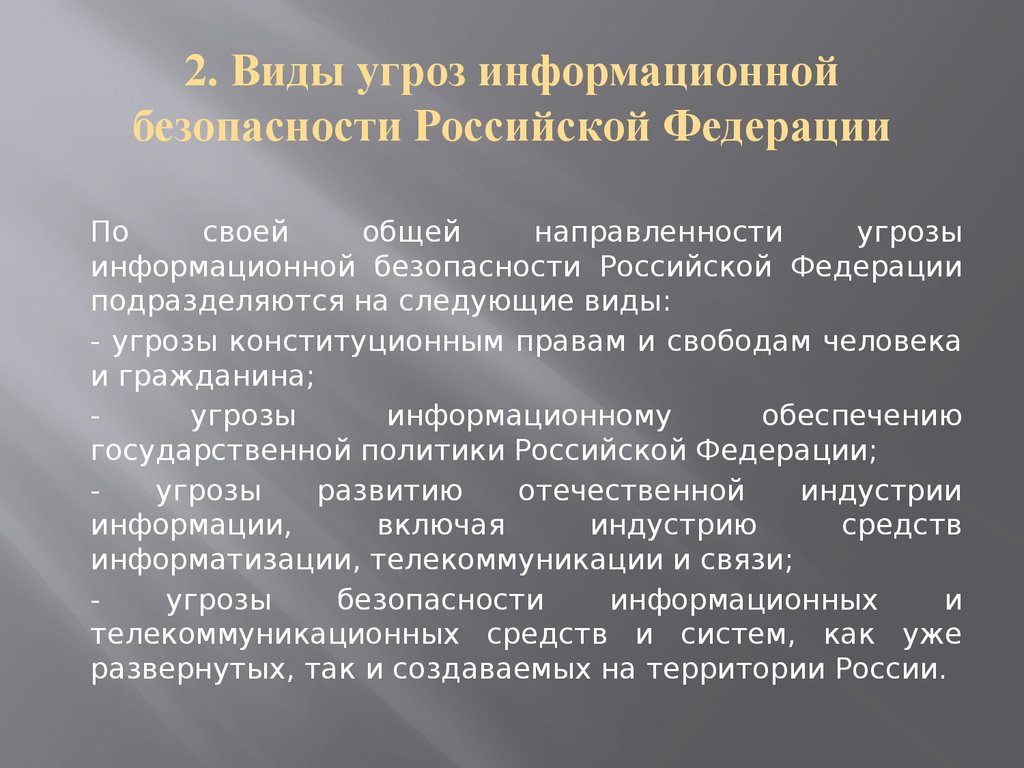

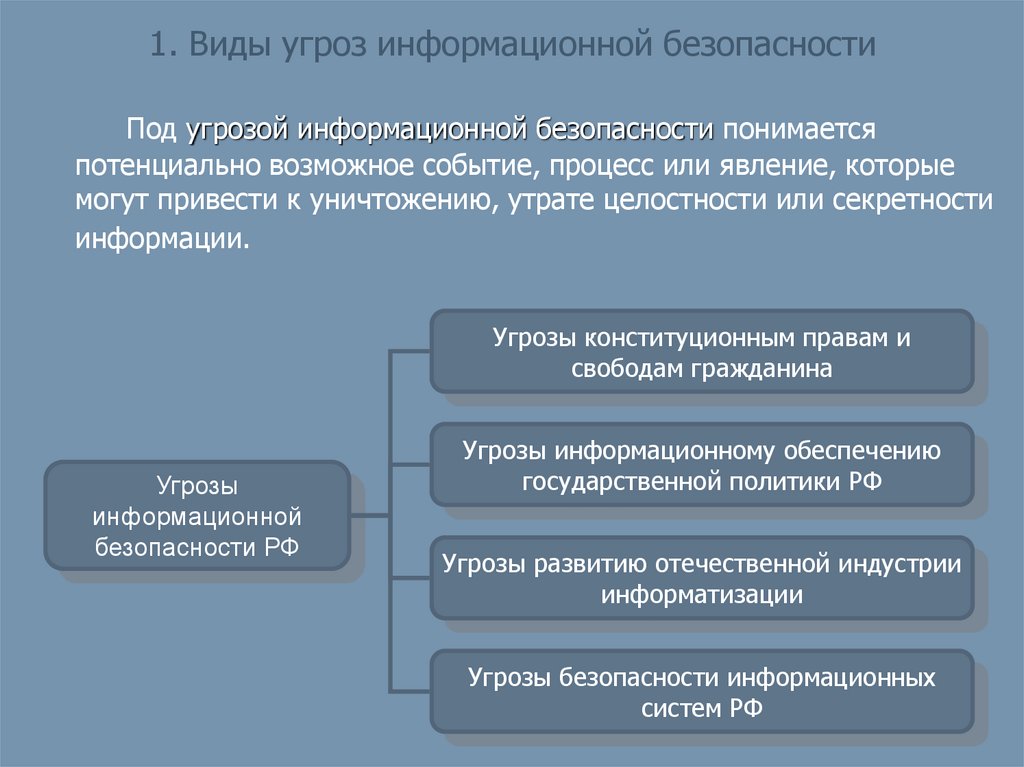

По своей общей направленности угрозы информационной безопасности Российской Федерации подразделяются на следующие виды:

угрозы конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России;

угрозы информационному обеспечению государственной политики Российской Федерации;

угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов;

угрозы безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России.

Угрозами конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России могут являться:

принятие федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации нормативных правовых актов, ущемляющих конституционные права и свободы граждан в области духовной жизни и информационной деятельности;

создание монополий на формирование, получение и распространение информации в Российской Федерации, в том числе с использованием телекоммуникационных систем;

противодействие, в том числе со стороны криминальных структур, реализации гражданами своих конституционных прав на личную и семейную тайну, тайну переписки, телефонных переговоров и иных сообщений;

нерациональное, чрезмерное ограничение доступа к общественно необходимой информации;

противоправное применение специальных средств воздействия на индивидуальное, групповое и общественное сознание;

неисполнение федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, органами местного самоуправления, организациями и гражданами требований федерального законодательства, регулирующего отношения в информационной сфере;

неправомерное ограничение доступа граждан к открытым информационным ресурсам федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, органов местного самоуправления, к открытым архивным материалам, к другой открытой социально значимой информации;

дезорганизация и разрушение системы накопления и сохранения культурных ценностей, включая архивы;

нарушение конституционных прав и свобод человека и гражданина в области массовой информации;

вытеснение российских информационных агентств, средств массовой информации с внутреннего информационного рынка и усиление зависимости духовной, экономической и политической сфер общественной жизни России от зарубежных информационных структур;

девальвация духовных ценностей, пропаганда образцов массовой культуры, основанных на культе насилия, на духовных и нравственных ценностях, противоречащих ценностям, принятым в российском обществе;

снижение духовного, нравственного и творческого потенциала населения России, что существенно осложнит подготовку трудовых ресурсов для внедрения и использования новейших технологий, в том числе информационных;

манипулирование информацией (дезинформация, сокрытие или искажение информации).

Угрозами информационному обеспечению государственной политики Российской Федерации могут являться:

монополизация информационного рынка России, его отдельных секторов отечественными и зарубежными информационными структурами;

блокирование деятельности государственных средств массовой информации по информированию российской и зарубежной аудитории;

низкая эффективность информационного обеспечения государственной политики Российской Федерации вследствие дефицита квалифицированных кадров, отсутствия системы формирования и реализации государственной информационной политики.

Угрозами развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов могут являться:

противодействие доступу Российской Федерации к новейшим информационным технологиям, взаимовыгодному и равноправному участию российских производителей в мировом разделении труда в индустрии информационных услуг, средств информатизации, телекоммуникации и связи, информационных продуктов, а также создание условий для усиления технологической зависимости России в области современных информационных технологий;

закупка органами государственной власти импортных средств информатизации, телекоммуникации и связи при наличии отечественных аналогов, не уступающих по своим характеристикам зарубежным образцам;

вытеснение с отечественного рынка российских производителей средств информатизации, телекоммуникации и связи;

увеличение оттока за рубеж специалистов и правообладателей интеллектуальной собственности.

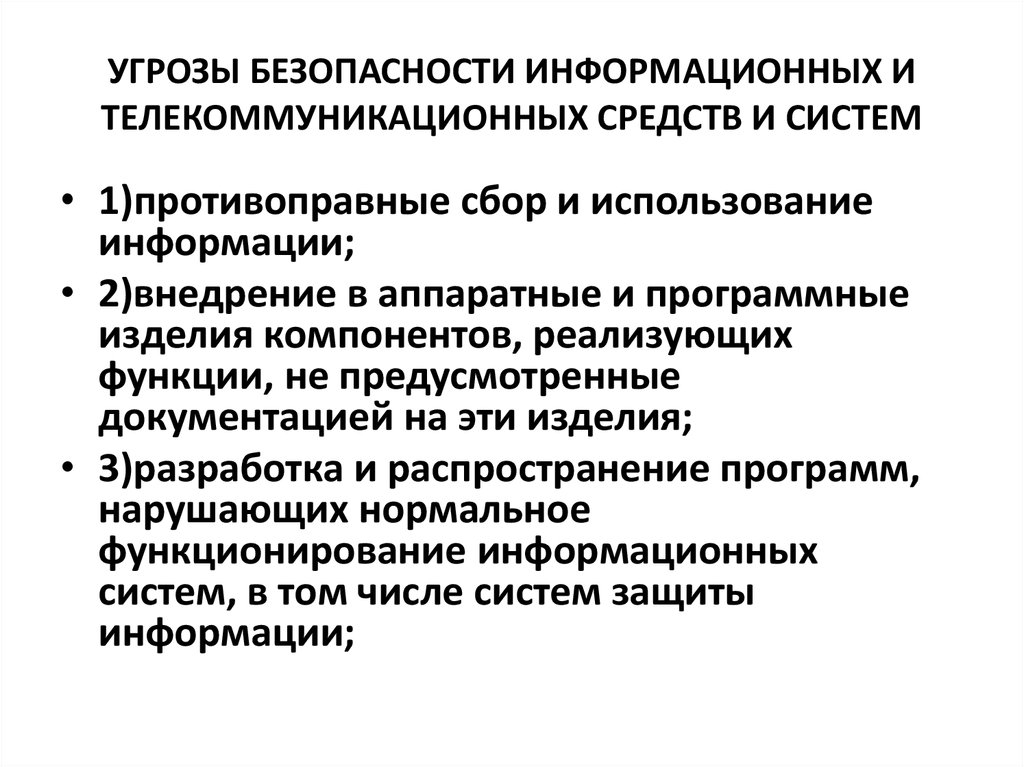

Угрозами безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России, могут являться:

противоправные сбор и использование информации;

нарушения технологии обработки информации;

внедрение в аппаратные и программные изделия компонентов, реализующих функции, не предусмотренные документацией на эти изделия;

разработка и распространение программ, нарушающих нормальное функционирование информационных и информационно-телекоммуникационных систем, в том числе систем защиты информации;

уничтожение, повреждение, радиоэлектронное подавление или разрушение средств и систем обработки информации, телекоммуникации и связи;

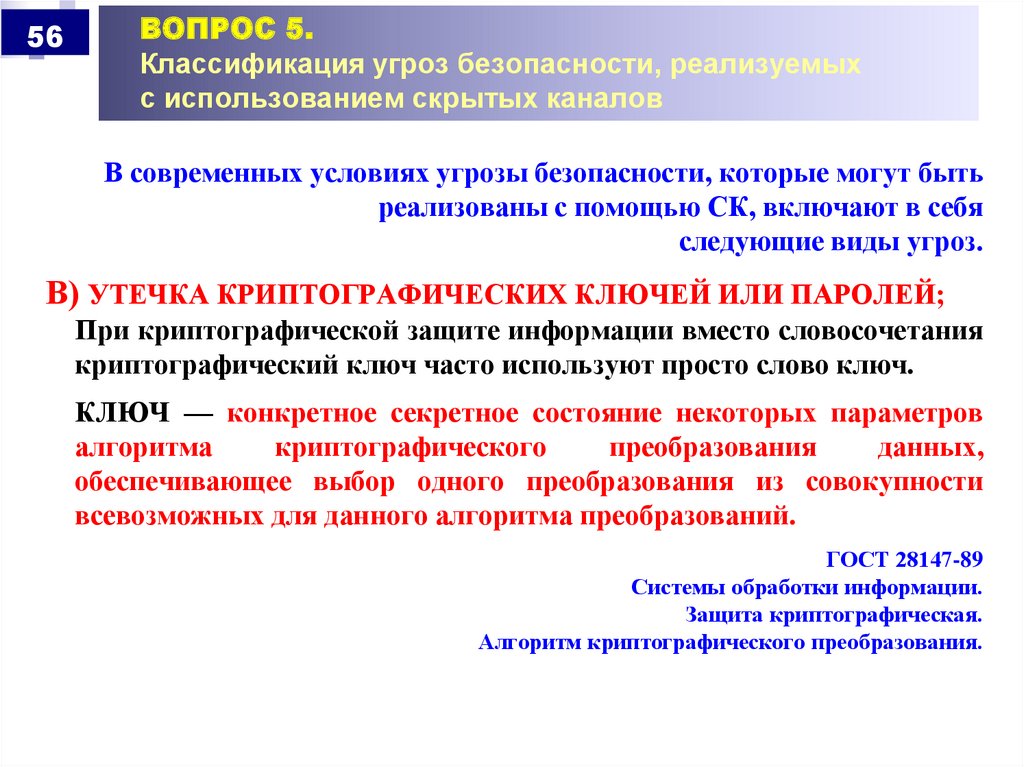

воздействие на парольно-ключевые системы защиты автоматизированных систем обработки и передачи информации;

компрометация ключей и средств криптографической защиты информации;

утечка информации по техническим каналам;

внедрение электронных устройств для перехвата информации в технические средства обработки, хранения и передачи информации по каналам связи, а также в служебные помещения органов государственной власти, предприятий, учреждений и организаций независимо от формы собственности;

уничтожение, повреждение, разрушение или хищение машинных и других носителей информации;

перехват информации в сетях передачи данных и на линиях связи, дешифрование этой информации и навязывание ложной информации;

использование несертифицированных отечественных и зарубежных информационных технологий, средств защиты информации, средств информатизации, телекоммуникации и связи при создании и развитии российской информационной инфраструктуры;

несанкционированный доступ к информации, находящейся в банках и базах данных;

нарушение законных ограничений на распространение информации.

—

угрозы, средства и способы обеспечения информационной безопасности

Блог

Smart-Soft Team

Поделиться

91845

Компьютерные и информационные технологии сегодня охватили все отрасли экономики. Для любой современной компании информация становится одним из главных ресурсов, сохранение и правильное распоряжение которым имеет ключевое значение для развития бизнеса и снижения уровня разнообразных рисков. Актуальной проблемой для предприятия становится обеспечение информационной безопасности.

Что означает понятие «информационная безопасность предприятия»

Под информационной безопасностью предприятия или компании понимают комплекс мер организационного и технического характера, направленных на сохранение и защиту информации и ее ключевых элементов, а также оборудование и системы, которые используются для работы с информацией, ее хранения и передачи. Этот комплекс включает технологии, стандарты и методы управления информацией, которые обеспечивают ее эффективную защиту.

Этот комплекс включает технологии, стандарты и методы управления информацией, которые обеспечивают ее эффективную защиту.

Обеспечение информационной безопасности помогает защитить информацию и информационную инфраструктуру предприятия от негативных воздействий. Такие воздействия могут носить случайный или преднамеренный, внутренний или внешний характер. Результатом таких вмешательств может стать потеря важной информации, ее несанкционированное изменение или использование третьими лицами. Поэтому информационная безопасность — это важный аспект защиты бизнеса и обеспечения его непрерывности.

Принципы эффективного внедрения в компании систем информационной безопасности:

- Конфиденциальность.

Под конфиденциальностью понимают организацию и поддержку эффективного контроля для обеспечения достаточной степени безопасности данных, активов и информации на различных этапах бизнес-процессов для исключения несанкционированного или нежелательного раскрытия. Поддержка конфиденциальности обязательно применяется при сохранении и транзите информации в любом формате.

- Целостность.

Целостность охватывает элементы управления, которые обеспечивают внутреннюю и внешнюю последовательность информации. Обеспечение целостности позволяет исключить возможность искажения данных на любом из этапов деловых операций.

- Доступность.

Доступность поддерживает полноценный и надежный доступ к информации для должностных лиц, которые имеют соответствующие полномочия. Ключевым моментом здесь является предсказуемость процессов, протекающих в сетевой среде, чтобы пользователи имели возможность доступа к необходимым данным в нужный момент времени. Одним из важных факторов доступности информации является возможность быстрого и полного восстановления системы после сбоев, чтобы не допустить его негативного влияния на функционирование компании.

Осуществление контроля информационной безопасности предприятия

Обеспечить полноценную и надежную информационную безопасность предприятия можно только при условии применения комплексного и системного подхода. Система инфобезопасности должна быть построена с учетом всех актуальных угроз и уязвимостей, также с учетом тех угроз, которые могут возникнуть в будущем. Поэтому важно обеспечить поддержку непрерывного контроля, который должен действовать ежедневно и круглосуточно. Необходимым условием является обеспечение контроля на каждом из этапов жизненного цикла информации, начиная с момента ее поступления в инфраструктуру компании и заканчивая потерей ее актуальности или уничтожением данных.

Система инфобезопасности должна быть построена с учетом всех актуальных угроз и уязвимостей, также с учетом тех угроз, которые могут возникнуть в будущем. Поэтому важно обеспечить поддержку непрерывного контроля, который должен действовать ежедневно и круглосуточно. Необходимым условием является обеспечение контроля на каждом из этапов жизненного цикла информации, начиная с момента ее поступления в инфраструктуру компании и заканчивая потерей ее актуальности или уничтожением данных.

Существует несколько видов контроля информационной безопасности, внедрение которых позволяет компании снижать риски в этой сфере и поддерживать их на приемлемом уровне. В том числе различают:

- Административный контроль.

Административный контроль информационной безопасности — это система, состоящая из комплекса установленных стандартов, принципов и процедур. Этот вид контроля определяет границы для осуществления бизнес-процессов и управления персоналом. Он включает законодательные и нормативные акты, принятую на предприятии политику корпоративной безопасности, систему найма сотрудников, дисциплинарные и другие меры.

- Логический контроль.

Логический контроль предусматривает использование средств управления (средств технического контроля), которые защищают информационные системы от нежелательного доступа. Эти средства объединяют специальное ПО, брандмауэры, пароли и т. д.

- Физический контроль.

Физический контроль сосредоточен на среде рабочих мест и средствах вычисления. В том числе он предусматривает обеспечение эффективного функционирования инженерных систем зданий предприятия, работа которых может повлиять на хранение и передачу информации. К таким системам относятся отопление и кондиционирование, противопожарные системы. Другой важной составляющей физического контроля являются системы контроля и управления доступом на объекты.

Виды угроз информационной безопасности

Информационная инфраструктура предприятия постоянно подвергается многочисленным угрозам, которые по своему происхождению делятся на несколько видов:

- Естественные.

Угрозы, вызванные причинами, не зависящими от человека. К их числу относятся ураганы, пожары, удары молнии, наводнения, другие природные катаклизмы.

Угрозы, вызванные причинами, не зависящими от человека. К их числу относятся ураганы, пожары, удары молнии, наводнения, другие природные катаклизмы. - Искусственные. Комплекс угроз информационной безопасности созданных человеком. Искусственные угрозы, в свою очередь, делят на преднамеренные и непреднамеренные. К преднамеренным угрозам относят действия конкурентов, хакерские атаки, вредительство обиженных работников и т. д. Непреднамеренные угрозы возникают в результате действий, совершенных из-за недостатка компетентности или по неосторожности.

- Внутренние. Угрозы, которые возникают внутри информационной инфраструктуры предприятия.

- Внешние. Угрозы, которые имеют происхождение за пределами информационной инфраструктуры предприятия.

В зависимости от характера воздействия угрозы информационной безопасности делятся на пассивные и активные. Пассивные угрозы — это факторы воздействия, которые не могут изменять содержание и структуру информации. Активные угрозы способны вносить такие изменения. К их числу относят, например, воздействие вредоносного ПО.

Активные угрозы способны вносить такие изменения. К их числу относят, например, воздействие вредоносного ПО.

Главную опасность представляют искусственные преднамеренные угрозы. Учитывая все более возрастающую компьютеризацию всех сфер бизнеса и рост количества электронных транзакций, эти угрозы также бурно развиваются. В поисках способов получения секретных сведений и нанесения вреда компаниям злоумышленники активно используют современные технологии и программные решения. Их действия могут наносить значительный ущерб, в том числе в виде прямых финансовых потерь или утраты интеллектуальной собственности. Поэтому информационная безопасность предприятия также должна строиться на базе передовых технологий с использованием актуальных средств защиты данных.

Средства защиты информации

Средствами защиты информации называют устройства, приборы, приспособления, программное обеспечение, организационные меры, которые предотвращают утечку информации и обеспечивают ее сохранение в условиях воздействия всего спектра актуальных угроз.

В зависимости от используемых способов реализации, средства защиты информационной безопасности бывают следующих типов:

- Организационные. Комплекс мер и средств организационно-правового и организационно-технического характера. К первым относят законодательные и нормативные акты, локальные нормативные документы организации. Второй тип — это меры по обслуживанию информационной инфраструктуры объекта.

- Аппаратные (технические). Специальное оборудование и устройство, предотвращающее утечки, защищающее от проникновения в ИТ-инфраструктуру.

- Программные. Специальное ПО, предназначенное для защиты, контроля, хранения информации.

- Программно-аппаратные. Специальное оборудование с установленным программным обеспечением для защиты данных.

Наиболее широкое распространение сегодня получили программные средства защиты информации. Они в полной мере отвечают требованиям эффективности и актуальности, регулярно обновляются, эффективно реагируя на актуальные угрозы искусственного характера.

Для защиты данных в современных сетях применяется широкий спектр специализированного программного обеспечения. Можно выделить следующие типы программных средств защиты:

- Антивирусное ПО. Специализированный софт для обнаружения, нейтрализации и удаления компьютерных вирусов. Обнаружение может выполняться во время проверок по расписанию или запущенных администратором. Программы выявляют и блокируют подозрительную активность программ в «горячем» режиме. Кроме того, современные антивирусы могут возобновлять файлы, зараженные вредоносными программами.

- Облачные антивирусы (CloudAV). Сочетание возможностей современных антивирусных программ с облачными технологиями. К таким решениям относятся сервисы Crowdstrike, Panda Cloud Antivirus, Immunet и многие другие. Весь основной функционал ПО размещен в облаке, а на защищаемом компьютере устанавливается клиент — программа с минимальными техническими требованиями. Клиент выгружает в облачный сервер основную часть анализа данных.

Благодаря этому обеспечивается эффективная антивирусная защита при минимальных ресурсных требованиях к оборудованию. Решения CloudAV оптимально подходят для защиты ПК, которые не имеют достаточной свободной вычислительной мощности для работы стандартного антивируса.

Благодаря этому обеспечивается эффективная антивирусная защита при минимальных ресурсных требованиях к оборудованию. Решения CloudAV оптимально подходят для защиты ПК, которые не имеют достаточной свободной вычислительной мощности для работы стандартного антивируса. - Решения DLP (Data Leak Prevention). Специальные программные решения, предотвращающие утечку данных. Это комплекс технологий, которые эффективно защищают предприятия от потери конфиденциальной информации в силу самых разных причин. Внедрение и поддержка DLP — требует достаточно больших вложений и усилий со стороны предприятия. Однако эта мера способна значительно уменьшить уровень информационных рисков для IT-инфраструктуры компании.

- Системы криптографии. (DES — Data Encryption Standard, AES — Advanced Encryption Standard). Преобразуют данные, после чего их расшифровка может быть выполнена только с использованием соответствующих шифров. Помимо этого, криптография может использовать другие полезные приложения для защиты информации, в том числе дайджесты сообщений, методы проверки подлинности, зашифрованные сетевые коммуникации, цифровые подписи.

Сегодня новые приложения, использующие зашифрованные коммуникации, например, Secure Shell (SSH), постепенно вытесняют устаревающие решения, не обеспечивающие в современных условиях требуемый уровень безопасности, такие как Telnet и протокол передачи файлов FTP. Для шифрования беспроводной связи широко применяются современные протоколы WPA/WPA2. Также используется и достаточно старый протокол WEP, который уступает по безопасности. ITU-T G.hn и другие проводные коммуникации шифруются при помощи AES, а аутентификацию и обмен ключами в них обеспечивает X.1035. Для шифрования электронной почты используют такие приложения как PGP и GnuPG.

Сегодня новые приложения, использующие зашифрованные коммуникации, например, Secure Shell (SSH), постепенно вытесняют устаревающие решения, не обеспечивающие в современных условиях требуемый уровень безопасности, такие как Telnet и протокол передачи файлов FTP. Для шифрования беспроводной связи широко применяются современные протоколы WPA/WPA2. Также используется и достаточно старый протокол WEP, который уступает по безопасности. ITU-T G.hn и другие проводные коммуникации шифруются при помощи AES, а аутентификацию и обмен ключами в них обеспечивает X.1035. Для шифрования электронной почты используют такие приложения как PGP и GnuPG. - Межсетевые экраны (МСЭ). Решения, которые обеспечивают фильтрацию и блокировку нежелательного трафика, контролируют доступ в сеть. Различают такие виды файерволов, как сетевые и хост-серверы. Сетевые файерволы размещаются на шлюзовых ПК LAN, WAN и в интрасетях. Межсетевой экран может быть выполнен в формате программы установленной на обычный компьютер или иметь программно-аппаратное исполнение.

Программно-аппаратный файервол — это специальное устройство на базе операционной системы с установленным МСЭ. Помимо основных функций, межсетевые экраны предлагают ряд дополнительных решений для внутренней сети. Например, выступают в качестве сервера VPN или DHCP.

Программно-аппаратный файервол — это специальное устройство на базе операционной системы с установленным МСЭ. Помимо основных функций, межсетевые экраны предлагают ряд дополнительных решений для внутренней сети. Например, выступают в качестве сервера VPN или DHCP. - Виртуальные частные сети VPN (Virtual Private Network). Решение, использующее в рамках общедоступной сети частную сеть для передачи и приема данных, что дает эффективную защиту подключенных к сети приложений. При помощи VPN обеспечивается возможность удаленного подключения к локальной сети, создания общей сети для головного офиса с филиалами. Непосредственно для пользователей VPN дает возможность скрытия местоположения и защиты выполняемых в сети действий.

- Прокси-сервер. Выполняет функцию шлюза между компьютером и внешним сервером. Запрос, отправляемый пользователем на сервер, вначале поступает на proxy и уже от его имени поступает на сервер. Возврат ответа производится также с прохождением промежуточного звена — proxy.

Преимуществом является то, что кэш прокси-сервера доступен всем пользователем. Это повышает удобство в работе, поскольку наиболее часто запрашиваемые ресурсы находятся в кэше.

Преимуществом является то, что кэш прокси-сервера доступен всем пользователем. Это повышает удобство в работе, поскольку наиболее часто запрашиваемые ресурсы находятся в кэше. - Решения SIEM — системы мониторинга и управления информационной безопасностью. Специализированное ПО, которое берет на себя функцию управления безопасностью данных. SIEM обеспечивает сбор сведений о событиях из всех источников, поддерживающих безопасность, в том числе от антивирусного ПО, IPS, файерволов, а также от операционных систем и т. д. Также SIEM выполняет анализ собранных данных и обеспечивает их централизованное хранение в журнале событий. На основании анализа данных система выявляет возможные сбои, хакерские атаки, другие отклонения и возможные информационные угрозы.

Учитывая широкое распространение мобильных устройств, которые сотрудники часто используют за пределами предприятия в корпоративных целях, в системе информационной безопасности обязательно должен учитываться и этот фактор. Для контроля мобильных устройств персонала и защиты информации предприятия могут применяться такие программные продукты, как Blackberry Enterprise Mobility Suite, IBM MaaS360, VMware AirWatch и другие.

Для контроля мобильных устройств персонала и защиты информации предприятия могут применяться такие программные продукты, как Blackberry Enterprise Mobility Suite, IBM MaaS360, VMware AirWatch и другие.

Как выбрать инструменты обеспечения безопасности корпоративной информации

Обеспечение информационной безопасности сегодня является насущной потребностью, пренебрежение которой может иметь разрушительные последствия для бизнеса. Широкий набор средств и решений, доступных сегодня защиты информации, может затруднять выбор для предприятия. Обеспечить безопасность IT-инфраструктуры позволяет определенный набор инструментов, который необходимо подбирать индивидуально. Это позволит реализовать многоуровневую систему защиты информации, которая обеспечит надежную нейтрализацию актуальных угроз.

Выбор инструментов защиты корпоративной информации при создании такой системы должен производиться с учетом целого комплекса факторов, таких как:

- сфера деятельности компании;

- размер бизнеса, наличие территориально отдаленных подразделений, а также подразделений, нуждающихся в особой IT-защите;

- техническая оснащенность компании — состав и характеристики используемого оборудования, уровень морального износа и т.

д.;

д.; - уровень подготовки и опыта персонала, занятого обслуживанием информационной инфраструктуры.

Собственное ИТ-подразделение компании обычно оказывается не в силах реализовать такой комплексный подход. Результатом этого становится использование стандартных решений, которые не могут отвечать современным вызовам в плане безопасности данных. Это приводит к возникновению больших пробелов в этой сфере, что грозит потерей или повреждением ценной информации в результате несанкционированного вмешательства со стороны.

Поэтому разработку и внедрение системы обеспечения безопасности информации на предприятии должны проводить профессионалы. Компания Смарт-Софт поможет обеспечить создание такой системы с использованием собственных продуктов, доказавших высокий уровень эффективности.

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Предоставлено SendPulse

Подпишитесь на рассылку Смарт-Софт

Бонусы подписки: · скидка на первую покупку · white paper об информационной безопасности в бизнесе Условия акции

Теги

информационная безопасность предприятия кибербезопасность средства защиты информации

Поделиться

Назад ДалееРекомендуем почитать Смотреть все

Traffic Inspector Next Generation 1.10: обзор АМ Медиа

Читать654

Теги: Traffic Inspector Next Generation, Обзор, Сертификат AM Test Lab

Пограничный контроль: как шлюзовый антивирус защищает вход в корпоративную сеть

Читать7175

Как выбрать межсетевой экран для защиты локальной компьютерной сети

Читать18792

Теги: межсетевой экран, Traffic Inspector Next Generation, советы, Смарт-Софт

Смотреть все

О Доктрине информационной безопасности Российской Федерации

О Доктрине информационной безопасности Российской Федерации

_____________________________________________

В. Д. Аносов, А.А. Стрельцов

Д. Аносов, А.А. Стрельцов

Современный этап развития общества характеризуется возрастающей ролью его информационной сферы, представляющей собой совокупность информационных ресурсов, информационной инфраструктуры, системы формирования, распространения, использования информации и регулирования возникающих при этом общественных отношений.

Информационная сфера России является важной составляющей общественной жизни, во многом определяющей перспективы успешного осуществления социально-политических и экономических преобразований российского общества. Это определяется следующими основными обстоятельствами:

в условиях реализации конституционных прав граждан на свободу экономической, информационной и интеллектуальной деятельности существенно расширяются потребности социально-активной части общества в расширении информационного взаимодействия как внутри страны, так и с внешним миром;

интенсивное развитие информационной инфраструктуры и, прежде всего, информационно-телекоммуникационных систем, средств и систем связи, интеграция в мировое информационное пространство, а также информатизация практически всех сторон общественной жизни, деятельности органов государственной власти и управления существенно усилили зависимость эффективности функционирования общества и государства от состояния информационной сферы;

индустрия информатизации и информационных услуг на современном этапе развития человечества является одной из наиболее динамично развивающихся сфер мировой экономики, способной на равных конкурировать по доходности с топливно-энергетическим комплексом, автомобилестроением, производством сельскохозяйственной продукции и определяющей наукоемкость промышленной продукции и ее конкурентоспособность на мировом рынке;

информационная инфраструктура, информационные ресурсы во все большей степени становятся ареной межгосударственной борьбы за мировое лидерство, достижение противоборствующими странами определенных стратегических и тактических политических целей. С учетом возрастающей зависимости российского общества от устойчивого функционирования информационной инфраструктуры обеспечение безопасности интересов Российской Федерации в этой сфере становится важным фактором национальной безопасности;

С учетом возрастающей зависимости российского общества от устойчивого функционирования информационной инфраструктуры обеспечение безопасности интересов Российской Федерации в этой сфере становится важным фактором национальной безопасности;

индивидуальное, групповое и массовое сознание людей все в большей степени зависят от информационных воздействий, осуществляемых через информационную среду, целенаправленное манипулирование информацией в которой, в ряде случаев может приводить к дестабилизации социально-политической обстановки в обществе.

Под информационной безопасностью Российской Федерации понимается состояние защищенности жизненно важных интересов граждан, общества и государства в информационной сфере.

Информационная безопасность играет ключевую роль в обеспечении жизненно важных интересов Российской Федерации. Являясь самостоятельной составляющей национальной безопасности, информационная безопасность в то же время оказывает непосредственное влияние на защищенность интересов Российской Федерации в различных сферах жизни общества.

О необходимости разработки Доктрины информационной безопасности Российской Федерации

Практика государственного строительства последних лет показала, что стране необходим программный документ, определяющий политику государства в области обеспечения информационной безопасности.

Это определяется прежде всего тем, что, с одной. стороны, в условиях реализации конституционных прав граждан на свободу экономической, информационной и интеллектуальной деятельности, демократических преобразований и формирования рыночной экономики существенно расширяются потребности граждан, общества и государства в информационном взаимодействии как внутри страны, так и с внешним миром. Это приводит к интенсивному развитию информационной инфраструктуры общества, включая информационно-телекоммуникационные системы, средства и системы связи, ее интеграции в мировую информационную инфраструктуру. В условиях продолжающейся научно-технической революции информатизация охватила практически все стороны общественной жизни, включая деятельность органов государственной власти и управления, что существенно усилило зависимость эффективности функционирования общества и государства от состояния информационной сферы.

С другой стороны, информационная инфраструктура, информационные ресурсы, рынок информационных услуг во все большей степени становятся ареной межгосударственной борьбы за мировое лидерство. Расширяется использование информационно-телекоммуникационных систем, средств информатизации, современных информационных технологий криминальными структурами для осуществления противоправных действий в финансовой и банковской сферах. Усиливается зависимость российского общества, его экономических и государственных институтов от устойчивого функционирования информационной инфраструктуры.

Целью разработки Доктрины информационной безопасности Российской Федерации является определение ключевых проблем обеспечения информационной безопасности России, разработка на основе комплексного подхода к решению данных проблем основных приоритетов государственной политики Российской Федерации в сфере обеспечения информационной безопасности, консолидация усилий организаций различных форм собственности на реализации единой политики обеспечения информационной безопасности России

Проект Доктрины информационной безопасности Российской Федерации базируется на современных взглядах на проблемы информационной безопасности, основных программных документах, определяющих приоритеты текущей политики Российской Федерации, накопленном отечественном и зарубежном опыте решения проблем обеспечения безопасности в информационной сфере.

Основные положения и требования Доктрины информационной безопасности Российской Федерации должны явиться основой для разработки программных и организационных документов, определяющих содержание деятельности Российской Федерации в этой области.

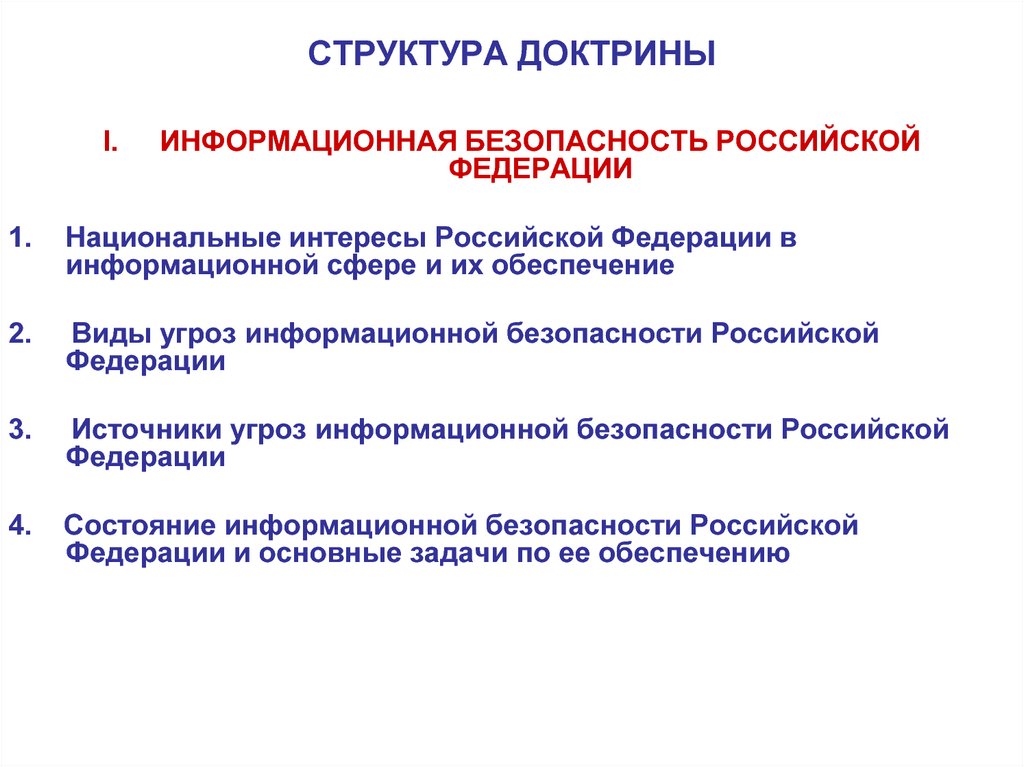

Доктрина информационной безопасности Российской Федерации состоит из пяти разделов:

- Общие положения.

- Угрозы информационной безопасности Российской Федерации.

- Методы обеспечения информационной безопасности Российской Федерации.

- Основы государственной политики в области обеспечения информационной безопасности Российской Федерации.

- Организационная структура и принципы построения системы обеспечения информационной безопасности Российской Федерации.

Об общих положениях

В разделе изложено назначение и правовая основа Доктрины информационной безопасности, сформулированы положения о роли и месте информационной безопасности в общей системе обеспечения национальной безопасности Российской Федерации, определены основные цели обеспечения информационной безопасности Российской Федерации.

Отмечено, что информационная сфера, являясь системообразующим фактором жизни общества, активно влияет на состояние политической, экономической, оборонной и других составляющих безопасности Российской Федерации.

В основе обеспечения информационной безопасности лежат национальные интересы России. В Концепции национальной безопасности Российской Федерации система национальных интересов определяется как совокупность основных интересов личности, общества и государства.

На современном этапе интересы личности состоят в реальном обеспечении конституционных прав и свобод, личной безопасности, повышения качества и уровня жизни, физического, духовного и интеллектуального развития.

Интересы общества включают в себя становление гражданского общества, достижение и поддержание общественного согласия, повышение созидательной активности населения и духовное возрождение России.

Интересы государства состоят в защите конституционного строя, суверенитета и территориальной целостности России, установлении политической, экономической и социальной стабильности, безусловном исполнении законов и поддержании правопорядка, развитии международного сотрудничества на основе партнерства.

Интегрированное содержание основных интересов личности, общества и государства определяет национальные интересы России в области экономики, внутриполитической, международной и оборонной сферах, духовной жизни, культуры и науки, а также в информационной сфере.

Национальные интересы России в информационной сфере обуславливают необходимость сосредоточения усилий государства и общества на решении таких задач, как соблюдение конституционных прав и свобод граждан в области получения и обмена информацией, защита национальных духовных ценностей, пропаганда национального культурного наследия, норм морали и общественной нравственности, развитие современных коммуникационных средств. Необходима защита от противоправного использования государственного информационного ресурса, содержащего важную политическую, экономическую, научно-техническую, военную и другую информацию.

Исходя из указанных национальных интересов, роли и места информационной сферы в их достижении выделяются следующие жизненно важные интересы Российской Федерации в информационной сфере:

- обеспечение конституционных гарантий свободы совести, вероисповедания, мысли и слова, массовой информации, литературного, художественного, научного, технического и других видов творчества, преподавания;

- обеспечение конституционных прав граждан свободно искать, получать, передавать, производить и распространять информацию любым законным способом, получать достоверную информацию о состоянии окружающей среды, а также прав на личную и семейную тайну, тайну переписки, телефонных переговоров, почтовых и иных сообщений, защиту своей чести и доброго имени;

- укрепление механизмов правового регулирования отношений собственности на информационные ресурсы, другие продукты интеллектуальной деятельности человека, создание условий для соблюдения установленных федеральным законодательством ограничений на доступ к конфиденциальной информации, а также к сведениям, составляющим государственную тайну;

- развитие и совершенствование инфраструктуры единого информационного пространства Российской Федерации, повышение эффективности его использования в интересах прогрессивного общественного развития, консолидации российского общества, духовного возрождения многонационального народа Российской Федерации;

- совершенствование системы формирования, сохранения, рационального использования информационных ресурсов, составляющих основу научно-технического и духовного потенциала Российской Федерации;

- развитие отечественного производства конкурентоспособных средств и систем информатизации и связи, расширение участия Российской Федерации в международной кооперации производителей этих средств и систем;

- обеспечение государственной поддержки отечественных фундаментальных и прикладных исследований и разработок в сфере информатизации;

- повышение безопасности информационных систем, включая сети связи, и прежде всего информационных систем федеральных органов государственной власти, финансово-кредитной и банковской сфер, сферы хозяйственной деятельности, а также систем и средств информатизации вооружения и военной техники, экологически опасных и экономически важных производств;

- расширение международного сотрудничества Российской Федерации в области развития и безопасного использования информационных ресурсов.

Обеспечение безопасности этих жизненно важных интересов предполагает достижение трех основных групп целей.

Первая группа целей связана с соблюдением конституционных прав и свобод граждан в области духовной жизни и информационной деятельности, обеспечением духовного возрождения России. Это прежде всего создание государством правовых гарантий свободы совести, вероисповедания, мысли и слова, творчества, условий реализации прав граждан на участие в культурной жизни, свободный поиск, получение, передачу, производство и распространение информации любым законным способом, получение достоверной информации о состоянии окружающей среды. В рамках этих процессов должны реализовы-ваться гарантии свободы средств массовой информации и запрещение цензуры, права граждан на личную и семейную тайну, защиту чести и доброго имени, тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, охрану интеллектуальной собственности, недопущение пропаганды и агитации, возбуждающей социальную, расовую, национальную или религиозную ненависть и вражду, а также ограничение на сбор, хранение, использование и распространение информации о частной жизни, другой информации, доступ к которой ограничен федеральным законодательством.

Вторая группа целей связана с необходимостью развития отечественной индустрии средств информатизации, телекоммуникации и связи, обеспечения выхода ее продукции на мировые рынки. В современных условиях только на этой основе можно решить проблему создания наукоемких технологий, технологического перевооружения промышленности, приумножения достижений отечественной науки и техники. Россия должна занять достойное место среди мировых лидеров микроэлектронной и компьютерной промышленности.

Третья труппа целей связана с обеспечением безопасности информационных и телекоммуникационных систем, как развернутых, так и создаваемых на территории России, а также с обеспечением накопления, сохранности и эффективного использования отечественных информационных ресурсов.

Защита законных интересов граждан, жизненно важных интересов общества и государства в информационной сфере, противодействие угрозам этим интересам составляют основное содержание деятельности по обеспечению информационной безопасности Российской Федерации.

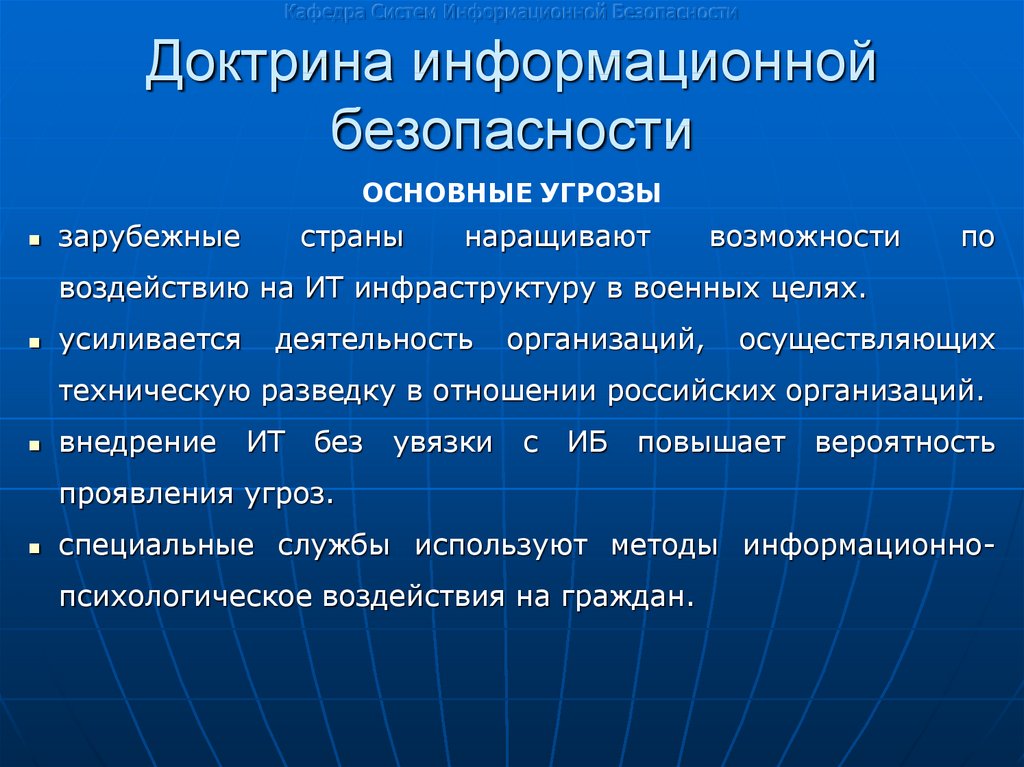

Об угрозах информационной безопасности Российской Федерации

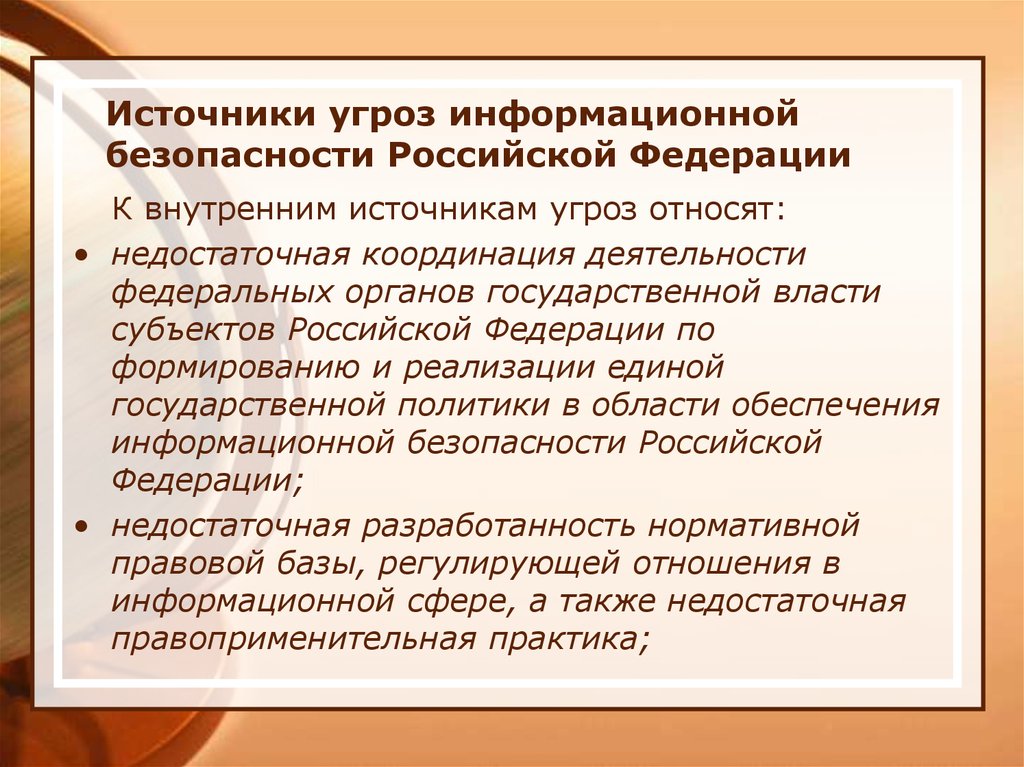

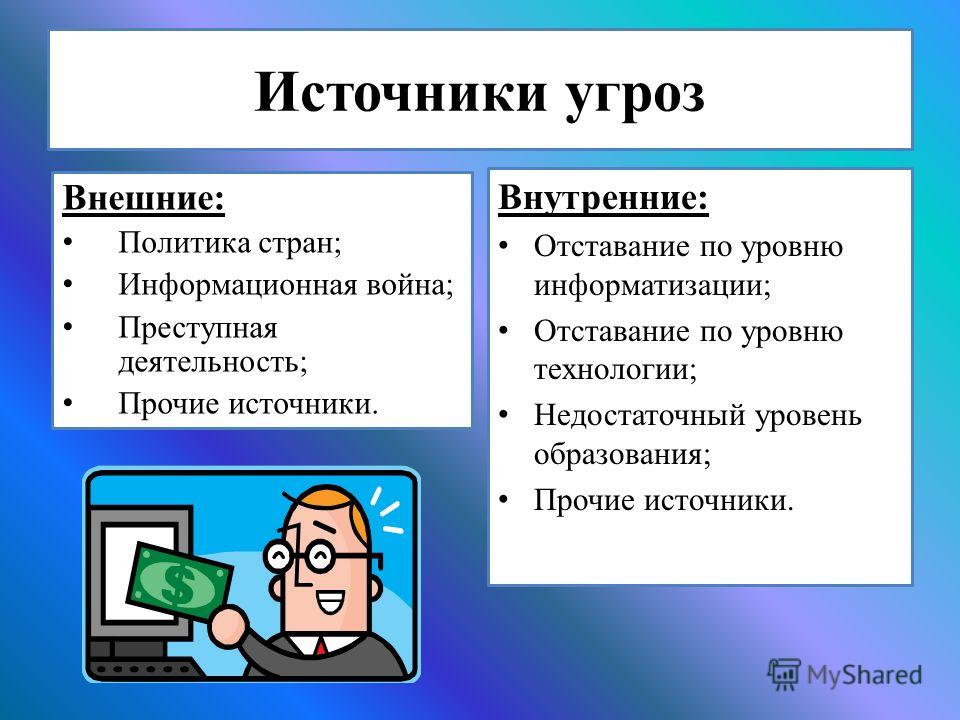

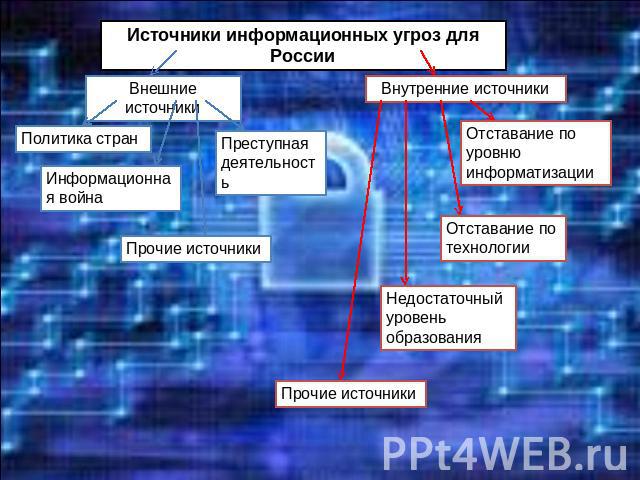

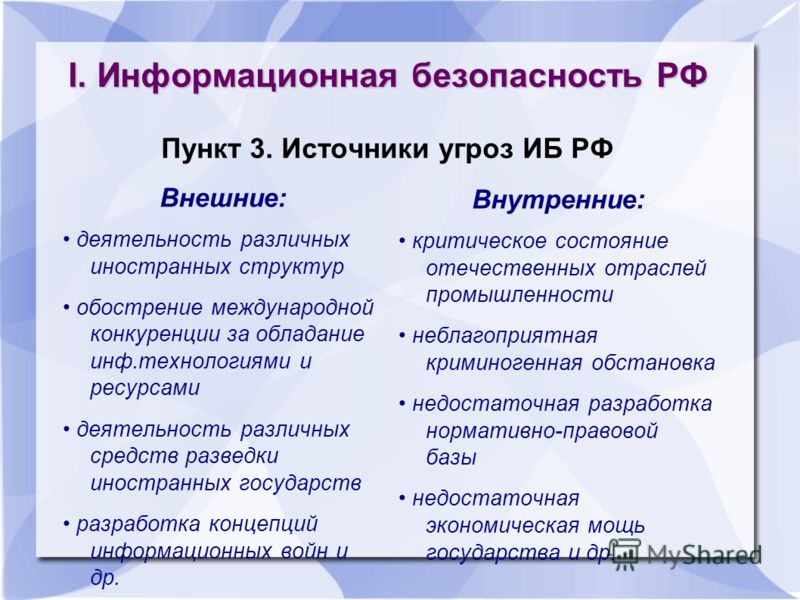

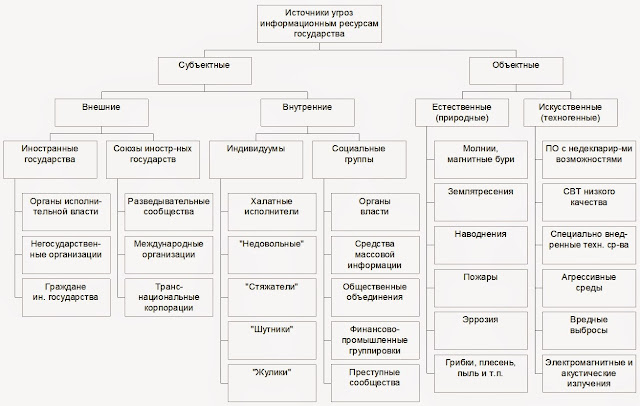

Источники угроз информационной безопасности Российской Федерации условно разделены на внешние и внутренние.

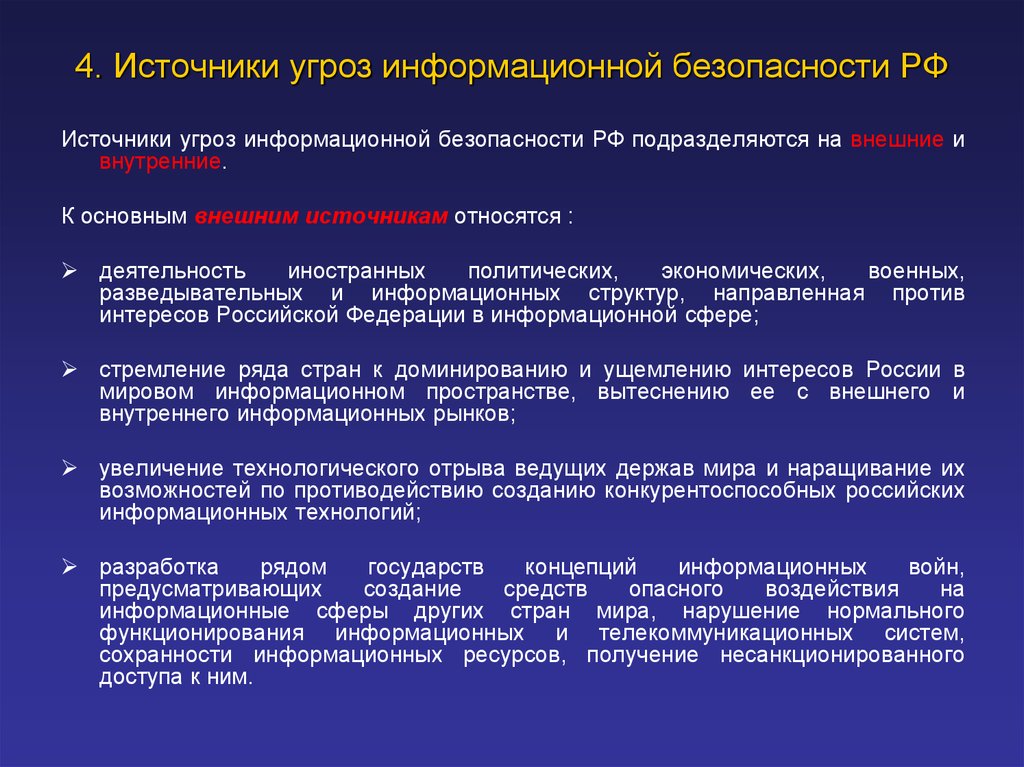

К числу источников внешних угроз относятся:

деятельность иностранных политических, экономических, военных и разведывательных структур, направленная против интересов Российской Федерации в информационной сфере;

- проводимая рядом стран политика доминирования в мировой информационной сфере, направленная на противодействие доступу Российской Федерации к новейшим информационным технологиям, взаимовыгодному и равноправному участию российских производителей в мировом разделении труда в индустрии средств информатизации и информационных продуктов, а также на создание условий для усиления технологической зависимости в области информатизации;

- деятельность международных террористических и преступных сообществ, организаций и групп;

- разработка рядом государств концепций «информационных войн», предусматривающих создание средств опасного воздействия на информационные сферы других стран мира, нарушения нормального функционирования информационных и телекоммуникационных систем, сохранности информационных ресурсов или получения несанкционированного доступа к ним, что может спровоцировать «гонку вооружений» в информационной сфере;

- развертывание рядом стран мира «культурной экспансии» в отношении России, а также стремление сократить использование русского языка как средства общения и таким образом постепенно сузить российское информационное поле.

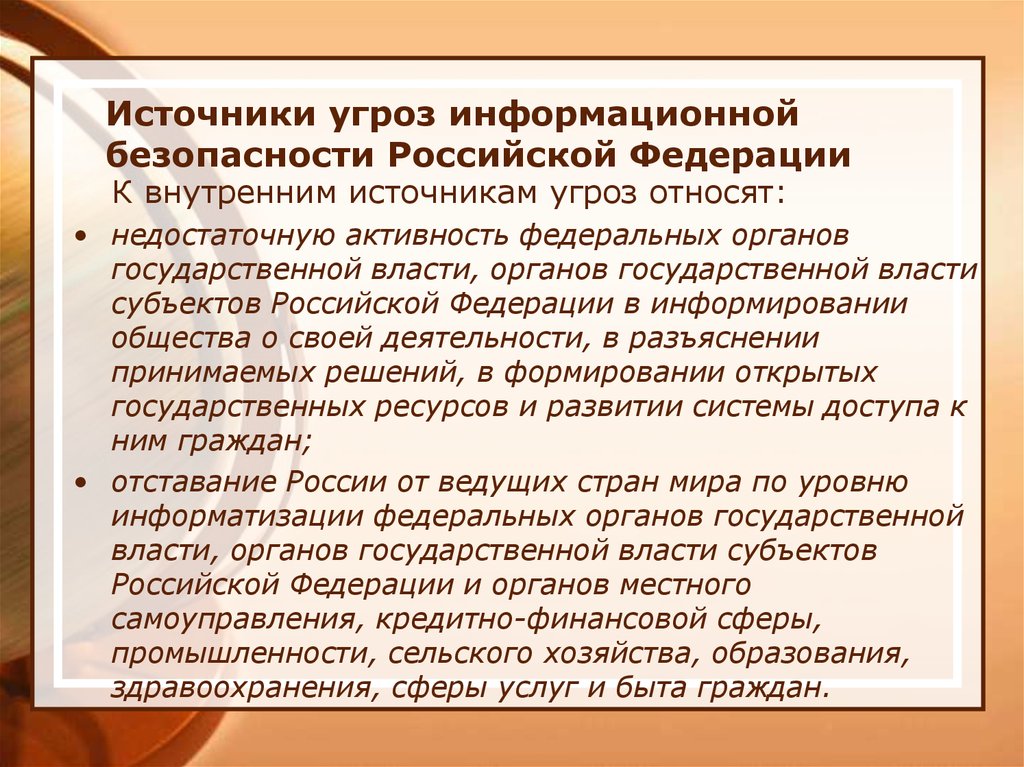

Источниками внутренних угроз информационной безопасности являются:

- отсутствие исторического, политического и социального опыта жизни в гражданском обществе и правовом государстве, существенно затрудняющее процесс практической реализации конституционных прав и свобод граждан, в том числе и в информационной сфере;

- неспособность отечественных отраслей электронной промышленности производить наукоемкую конкурентоспособную продукцию на базе новейших достижений микроэлектроники, передовых информационных технологий, не позволяющая обеспечить достаточный уровень технологической независимости России от зарубежных стран и, как следствие, вынужденное широкое использование импортных программно-аппаратных средств при создании и развитии российской информационной инфраструктуры;

- усиление организованной преступности и увеличение числа компьютерных преступлений, снижающие защищенность законных интересов граждан, общества и государства в информационной сфере;

- снижение уровня образованности граждан, существенно осложняющее подготовку трудовых ресурсов для использования новейших технологий, в том числе информационных;

- недостаточная координация деятельности федеральных органов исполнительной власти по формированию и реализации единой государственной политики обеспечения информационной безопасности России;

- отставание России от ведущих стран мира по уровню информатизации органов государственной власти Российской Федерации, кредитно-финансовой сферы, промышленности и быта граждан, ограничивающее возможность вхождения России в мировое информационное сообщество, а также получения от этого достаточной экономической и социально-политической выгоды.

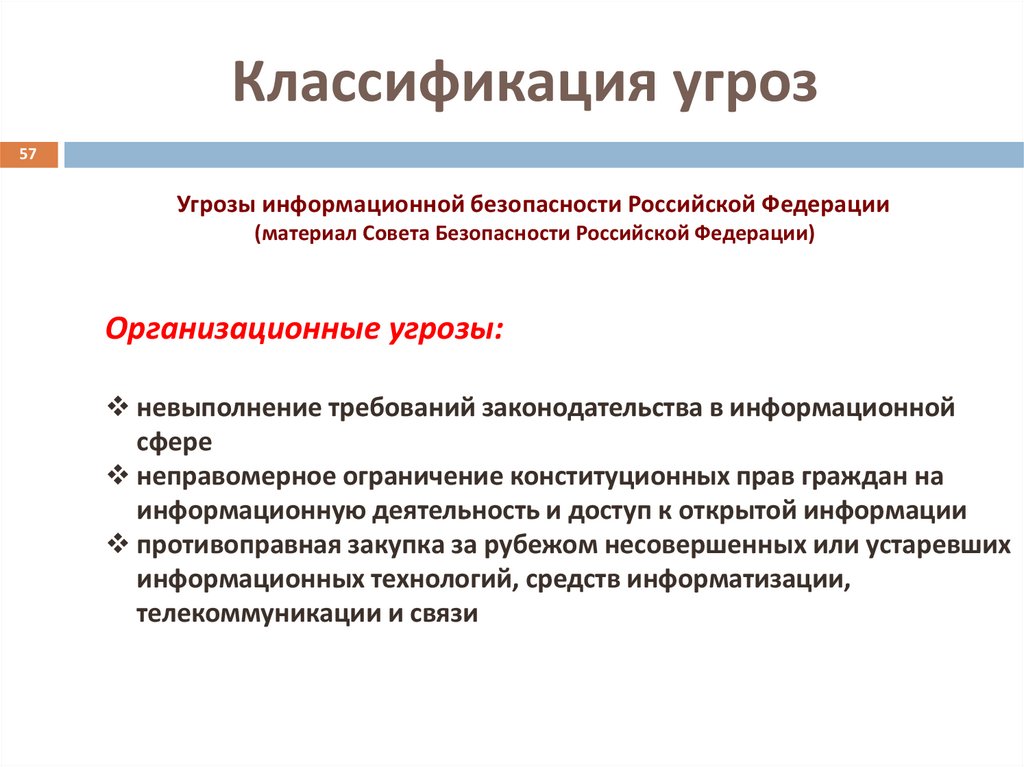

Угрозы информационной безопасности Российской Федерации по их общей направленности подразделяются на:

- угрозы конституционным правам и свободам граждан, реализуемым в информационной сфере;

- угрозы духовной жизни общества;

- угрозы информационной инфраструктуре;

- угрозы информационным ресурсам.

Угрозы конституционным правам и свободам граждан, реализуемым в информационной сфере, проявляются в виде:

- издания органами государственной власти нормативно-правовых актов, других нормативных документов, ущемляющих конституционные права и свободы граждан в области духовной жизни и информационной деятельности;

- отсутствия нормативных актов, конкретизирующих порядок реализации существующих правовых норм, регулирующих отношения в информационной сфере;

- противодействия со стороны организаций и криминальных структур реализации гражданами своих конституционных прав, и свобод, а также неэффективного правоприменения существующей в этой области нормативно- правовой базы;

- противоправного применения средств воздействия на подсознание граждан;

- невыполнения органами государственной власти, организациями и гражданами требований законодательства Российской Федерации, регулирующего отношения в информационной сфере.

Угрозы духовной жизни общества реализуются в виде:

- разрушения системы накопления и сохранения культурных ценностей;

- пропаганды нравственных ценностей, не соответствующих историческим традициям российских народов;

- недостаточного доступа граждан к открытым государственным информационным ресурсам органов государственной власти, другой социально значимой информации;

- манипулирования информацией (дезинформация, сокрытие или искажение информации).

Угрозы информационной инфраструктуре проявляются в виде:

- нарушения адресности и своевременности информационного обмена, противозаконного сбора и использования информации;

- нарушения технологии обработки информации;

- внедрения в аппаратные и программные изделия компонентов, реализующих функции, не предусмотренные в документации на эти изделия;