Что такое SSL сертификат и зачем он нужен?

SSL-сертификат — это своеобразное «удостоверение» сайта, подтверждающее его безопасность для пользователей. На сайте с SSL-сертификатом пользователи могут совершать покупки и вводить пароли, не опасаясь за свои данные. Сам сертификат представляет собой набор файлов, установленных на сервер.

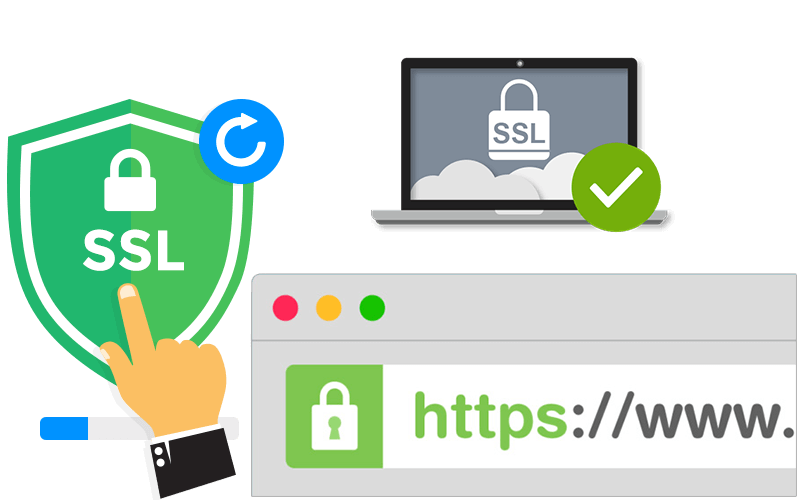

Это работает так: браузер проверяет SSL-сертификат сайта, на который заходит пользователь.

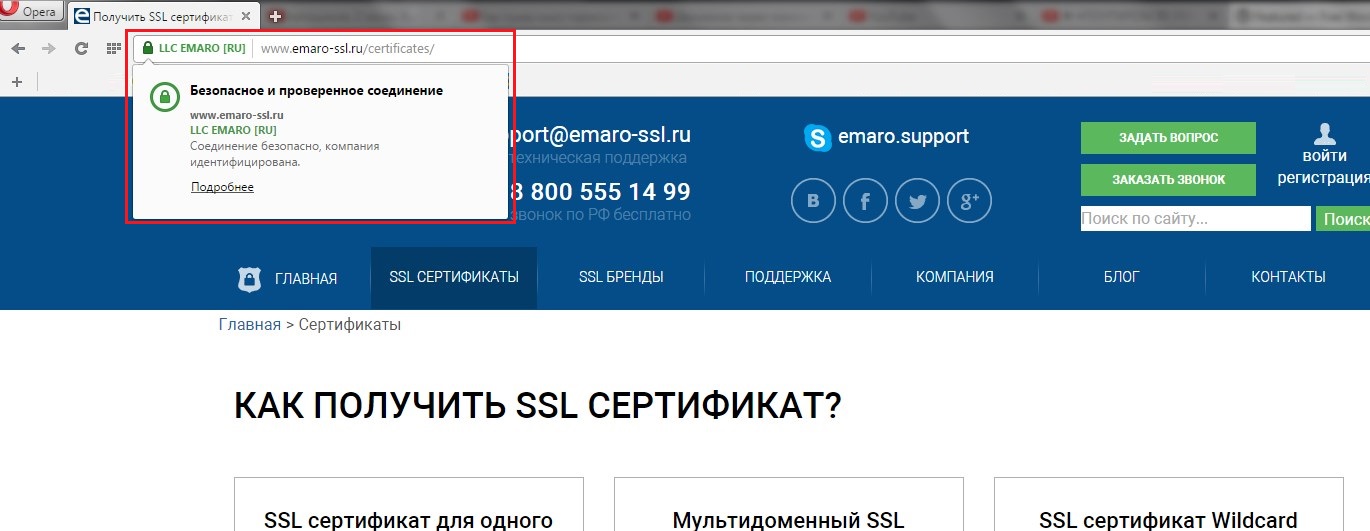

Если всё в порядке, сайт помечается браузером как безопасный. В адресной строке виден замочек.

Закрытым замочком браузер отмечает сайты, защищенные SSL-сертификатом

Если кликнуть на замочек, появится информация, что подключение к этому сайту безопасно.

Этот сайт защищен — установлен SSL-сертификат. Браузер сообщает посетителю, что здесь можно без опасений вводить пароли, номера банковских карт и личную информацию.

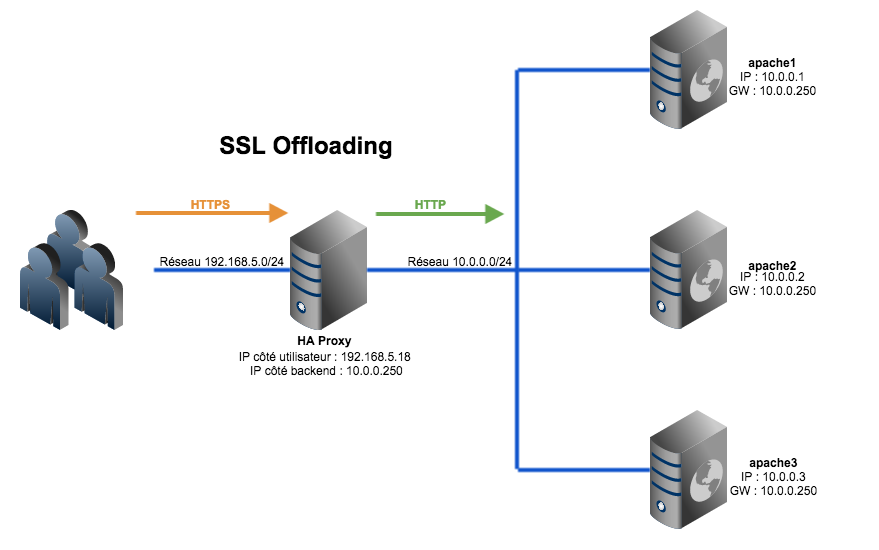

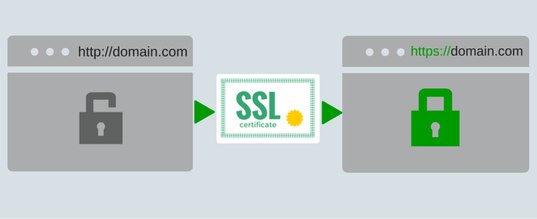

Если SSL-сертификат в порядке, браузер пользователя устанавливает безопасное соединение по протоколу HTTPS. Протокол HTTPS — это технология, которая позволяет сайту и пользователям обмениваться данными в зашифрованном виде — так, что ими не может воспользоваться злоумышленник.

Протокол HTTPS — это технология, которая позволяет сайту и пользователям обмениваться данными в зашифрованном виде — так, что ими не может воспользоваться злоумышленник.

Как SSL-сертификат влияет на работу сайта

SSL-сертификат повышает доверие к сайту. Если вы храните персональные данные, продаёте товары или предоставляете платный сервис, наличие сертификата обязательно. Сервисы банковского эквайринга отказывают в своих услугах сайтам без SSL-сертификата. Их владельцы не смогут принимать от посетителей оплату по карточкам online — магазин потеряет часть возможной прибыли. Google и Яндекс рекомендуют устанавливать SSL-сертификат на сайт, даже если вы не собираете конфиденциальную информацию пользователей. При незащищенном соединении злоумышленники могут собирать совокупную информацию о посетителях сайта и делать выводы об их намерениях.

Официальная позиция Яндекса о влиянии SSL-сертификата на ранжирование сайта в поиске.

Рекомендация специалиста Google всегда использовать защищенный протокол HTTPS: «Вы всегда должны защищать ваш сайт с помощью HTTPS, даже не обрабатываете конфиденциальную информацию. Это не только обеспечивает сохранность данных на сайтах и личную информацию пользователей, но и необходимо для работы многих новых функций браузера, особенно для прогрессивных веб-приложений»

Это не только обеспечивает сохранность данных на сайтах и личную информацию пользователей, но и необходимо для работы многих новых функций браузера, особенно для прогрессивных веб-приложений»

Если сертификата нет, пользователь увидит пометку «не защищено» и может уйти с сайта.

Браузер Chrome предупреждает посетителя, что сайт небезопасен. Владелец домена не установил SSL-сертификат. Адрес, телефон, номер банковской карты, введенные на этом сайте, сможет перехватить и использовать злоумышленник.

Сертификаты, гарантирующие безопасность выпускают в доверенных сертификационных центрах. Эти организации проверяют владельцев сайтов, прежде чем выдать им сертификат. В зависимости от доскональности проверки отличается длительность его выпуска, степень надёжности и цена.

Чтобы вашему сайту доверяли посетители и поисковые алгоритмы, установите SSL-сертификат от доверенного сертификационного центра. Наши специалисты помогут с выбором.

Какой сертификат подойдёт для моего сайта?Что такое SSL?

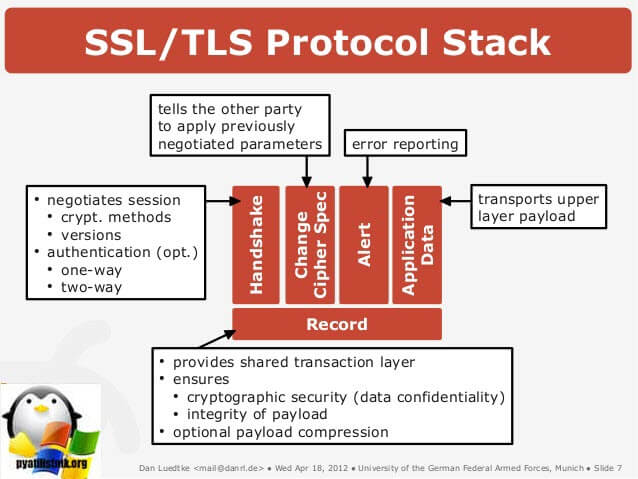

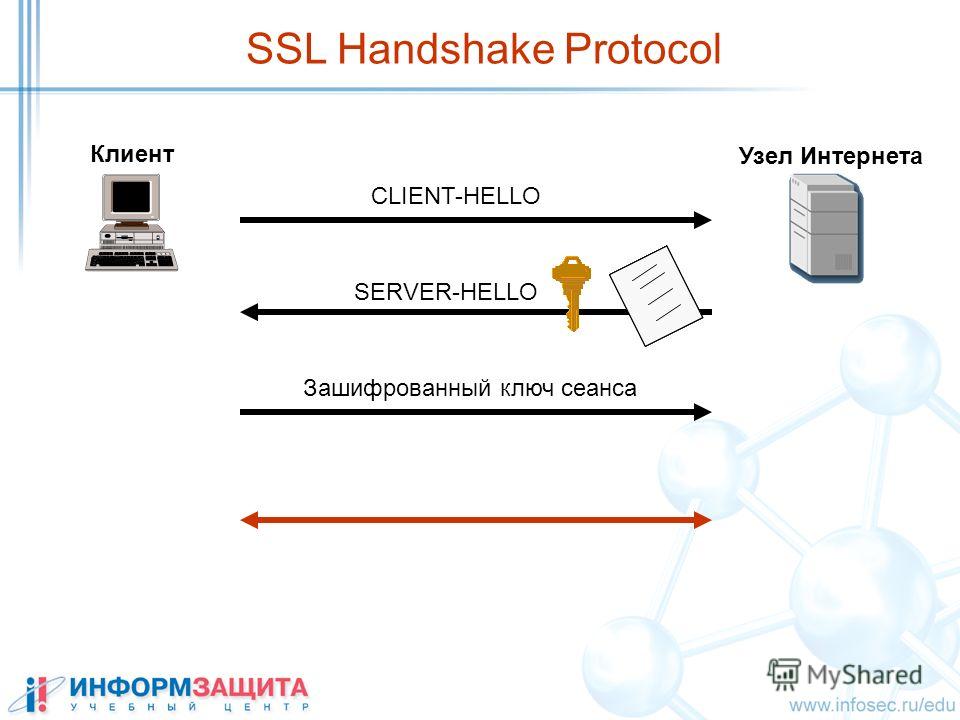

Secure Sockets Layer (SSL) был самым популярным криптографическим протоколом для интернет-коммуникаций, пока в 1999 году на смену ему не пришел TLS (Transport Layer Security). Несмотря на устаревание протокола SSL и переход на TLS, большинство по-прежнему называют эту технологию «SSL».

Несмотря на устаревание протокола SSL и переход на TLS, большинство по-прежнему называют эту технологию «SSL».

SSL обеспечивает безопасный канал связи между двумя машинами или устройствами, работающими через интернет или внутреннюю сеть. Одним из распространенных примеров является использование SSL для безопасной связи между веб-браузером и веб-сервером. Это превращает адрес веб-сайта из HTTP в HTTPS, а буква «S»означает «безопасный» (secure).

HTTP небезопасен и подвержен подслушиванию, поскольку данные, передаваемые из браузера на сервер или между другими конечными точками, передаются в открытом виде. Это означает, что злоумышленники могут перехватывать и просматривать конфиденциальные данные, такие как номер и CVC банковской карты или пароли от аккаунтов. Когда данные отправляются через браузер с использованием HTTPS, то SSL гарантирует, что такая информация зашифрована и защищена от перехвата.

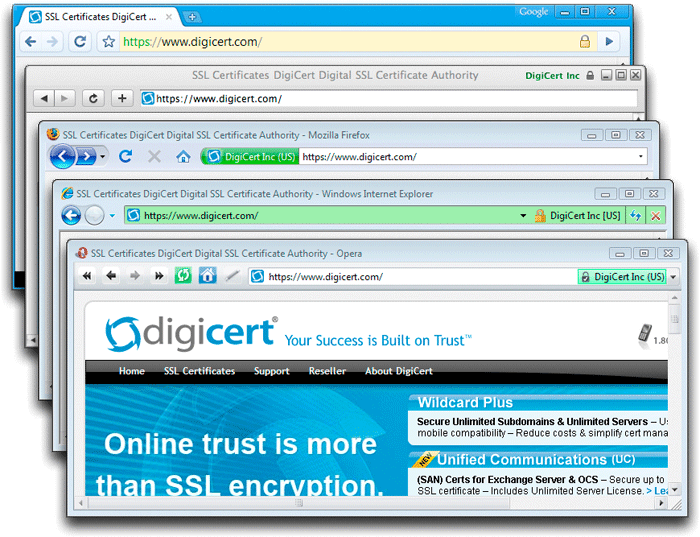

Как понять, что сайт защищен с помощью SSL?

Технически, SSL — это прозрачный протокол, который практически не требует взаимодействия с конечным пользователем при установлении защищенного сеанса. В случае браузера вы можете определить, что сайт использует SSL, когда отображается значок замка, и вы нажимаете на него, чтобы открыть информацию о цифровом сертификате.

В случае браузера вы можете определить, что сайт использует SSL, когда отображается значок замка, и вы нажимаете на него, чтобы открыть информацию о цифровом сертификате.

Вот пример сайта, защищенного с помощью SSL в Chrome 81, по сравнению с небезопасным сайтом.

Зачем мне нужен SSL?

Поскольку так много наших повседневных транзакций и коммуникаций происходит в интернете, трудно обосновать отказ от использования SSL. Протокол поддерживает следующие принципы информационной безопасности:

- Шифрование: защита передачи данных (например, с браузера на сервер, между серверами, с приложения на сервер и т. д.)

- Аутентификация: гарантия, что сервер, к которому вы подключены, на самом деле правильный сервер

- Целостность данных: арантия, что запрашиваемые или отправляемые данные были переданы в неприкосновенности.

SSL используется для обеспечения безопасности:

- Онлайн-транзакции по кредитным картам или другие онлайн-платежи.

- Трафик в интранете: локальные сети, обмен файлами, экстранеты и подключения к базам данных.

- Почтовые серверы, такие как Outlook Web Access, Exchange и Office Communications Server.

- Соединение между почтовым клиентом, например, Microsoft Outlook, и почтовым сервером, например, Microsoft Exchange.

- Передача файлов через службы HTTPS и FTP(s), например, когда владельцы веб-сайтов обновляют новые страницы на своих веб-сайтах или передают большие файлы.

- Вход в приложения и панели управления, такие как Parallels, cPanel и другие.

- Рабочие процессы и приложения виртуализации, такие как Citrix Delivery Platform или платформы облачных вычислений.

- Вход в систему управления хостингом, такую как Parallels Plesk, cPanel и другие.

Как я могу получить SSL?

Чтобы использовать SSL в своем бизнесе, вам необходимо приобрести SSL-сертификат.

Нажмите здесь, чтобы узнать больше о сертификатах SSL

Техподдержка сайта: как подключать SSL

Страница услуги «Техническая поддержка сайта» Все статьи по услуге

Зачем нужен SSL-сертификат?Есть ли он у моего сайта и можно ли обойтись без него? Об этом задумывается любая компания, владеющая сайтом, когда ей предлагают включить услугу подключения сертификата в перечень мероприятий по технической поддержке.

С недавних пор многие браузеры помечают сайты без SSL-сертификата как небезопасные. Конечно, если пользователь опытный и точно знает, зачем нужен протокол HTTPS, то он скорее всего проигнорирует оповещение браузера. Но подавляющее большинство посетителей уйдут и не вернутся, потому что посчитают сайт взломанным или мошенническим.

Для бизнес-сегмента безопасность конечных пользователей – всегда в приоритете.

Что даёт сертификат безопасности

- Сертификат защищенного соединения гарантирует, что данные по пути от вашего компьютера к сайту и обратно никто не прочитает и не взломает. А значит, можно без опасения оставлять номер телефона на сайте или платить банковской картой.

Выпускают SSL-сертификаты доверенные центры сертификации. Если владелец сайта сгенерирует сертификат самостоятельно, такой сайт будет помечен как опасный.

- Правильные сертификаты помечаются специальным образом в браузере, давая понять пользователю, что с сайтом всё в порядке, соединение защищено.

Если у вас не будет заветного зелёного значка, то вместо него будет красоваться красное предупреждение в строке адреса. Конечно, у большинства пользователей при его виде возникает сомнение стоит ли доверять такому сайту.

- Сайты, работающие с протоколом шифрования HTTPS, повышаются в выдаче.

И это не догадка, это официальное заявление поисковых гигантов. Об этом заявили Google и Яндекс. Сначала никакие санкции не применялись, но с каждым годом требования становятся всё жёстче. А ещё HTTPS-сайты помечаются специальным образом в результатах поисковой выдачи.

- Растёт конверсия и степень доверия пользователей.

Эти показатели вытекают из предыдущих пунктов: посетители не чувствуют угрозы для своего компьютера и хранящихся на нем данных, и потому могут спокойно продолжать пользоваться сайтом.

Как выбрать SSL сертификат

Сертификат безопасности точно не должен быть самоподписным. В этом случае пользователи увидят не зелёный значок в строке адреса, а большой красный баннер на всю страницу с предупреждением вместо сайта.

Правильный сертификат может быть выпущен:

- только для одного домена;

- для цепочки доменов (например, Wildcard-сертификаты могут работать с поддоменами, защищая ваш сайт mysite.ru а также все сайты вида site2.mysite.ru).

Платный или бесплатный сертификат?

Можно ли не платить за сертификат и поставить бесплатный? Да, можно.

Мы рекомендуем использовать бесплатные сертификаты на большинстве сайтов. Особенно, если на них нет онлайн-оплаты или она реализована следующим образом: пользователь нажимает на кнопку «Оплатить», после чего попадает на сайт банка, где уже указывает данные карты. В таком случае владельцу сайта достаточно бесплатного сертификата.

Бесплатные сертификаты обладают такой же защитой, как и платные. Большинство современных хостингов ставят бесплатный сертификат в течение нескольких минут.

Но у платных сертификатов есть ряд преимуществ:

- возможность подключать онлайн-оплату непосредственно на сайте без перехода на страницу оплаты банка;

- корпоративная этика: сложно представить сайт крупной корпорации или известного интернет-магазина с бесплатным сертификатом;

- возможность указания названия компании;

- расширенный и длительный период поддержки;

- финансовые гарантии в случае взлома сайта через сертификат;

- расширенный уровень защиты.

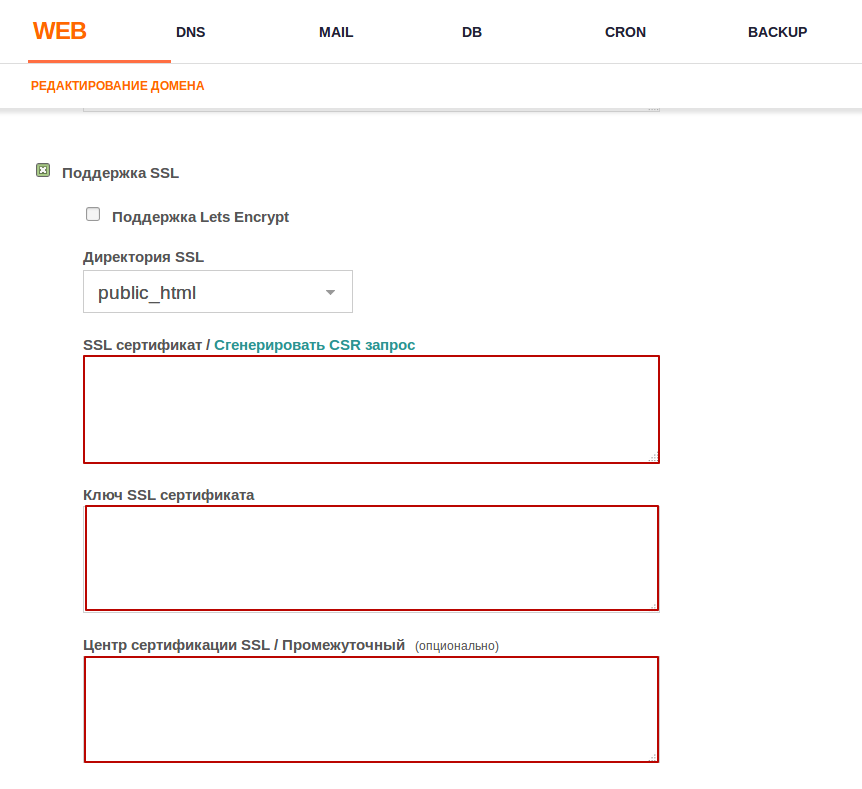

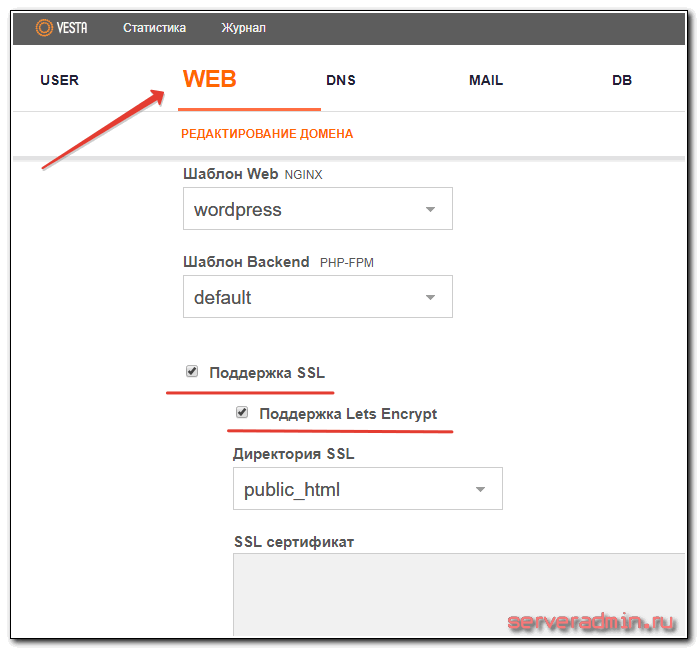

Как подключаются сертификаты

Выпустить сертификат можно своими силами. Подключением должны заниматься специалисты по техподдержке сайтов. Закажите услугу технической поддержки и сопровождения сайта у профессионалов, и они всё сделают быстро и без лишних вопросов.

Если у вас есть желание глубже погрузиться в детали процесса, то они обозначены ниже.

Условно процесс можно разделить на следующие этапы:

- Выбор типа SSL-сертификата и его приобретение. В некоторых случаях процесс может занимать до 5-14 дней, например, если нужно подтвердить данные компании.

- Подготовка к использованию HTTPS-протокола, которая включает:

*Правку ссылок. Все ссылки на страницах, включая внешние скрипты и изображения, должны ссылаться на HTTPS-протокол. Иногда правильным решение будет формирование относительных ссылок, тогда адрес HTTP/HTTPS будет подставляться автоматически.

*Редирект. Технически для поисковых систем HTTP и HTTPS-сайты – это разные домены.

Они могут индексироваться и двигаться в выдачу параллельно. Чтобы «склеить» их в один, требуется настроить правильный редирект с одного типа соединения на другой.

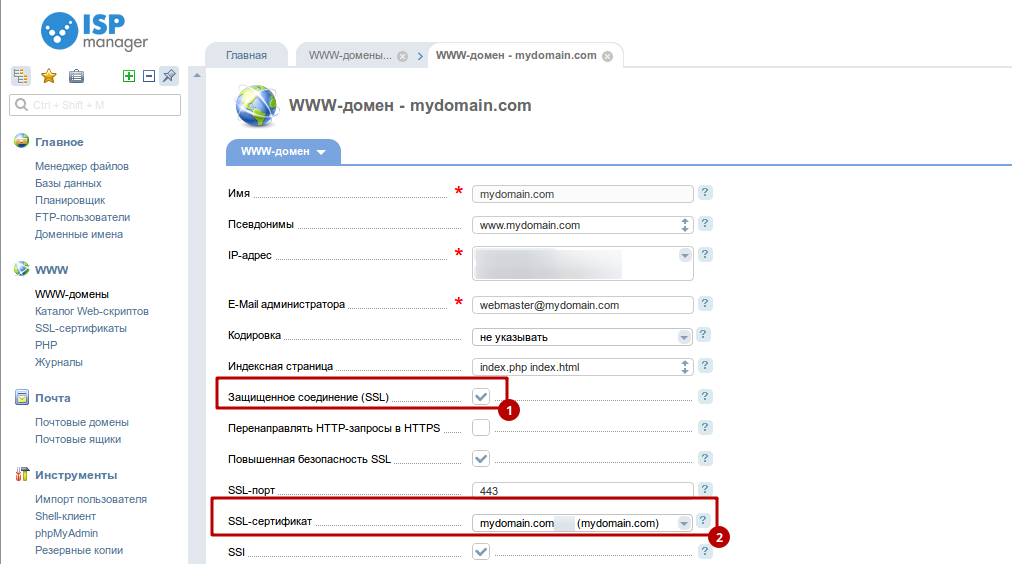

Они могут индексироваться и двигаться в выдачу параллельно. Чтобы «склеить» их в один, требуется настроить правильный редирект с одного типа соединения на другой. - Непосредственно установка сертификата / его подключение специалистами по технической поддержке на сервере. Необходимо скопировать файлы сертификата в нужную директорию и настроить веб-сервер.

- Проверка результата. Нужно удостовериться в корректной работе редиректов на разных страницах сайта, проверить отображение данных сертификата и т.д.

- Другие действия после подключения. Могут включать перегенерацию xml-карт сайта, обновление данных в консолях вебмастеров ПС Яндекс и Google, и т.д.

Наша компания в рамках услуги техподдержки сайта предлагает подключение сертификатов всем клиентам без исключения. Для новых сайтов бесплатные сертификаты мы устанавливаем бесплатно. Для новых клиентов действует особые условия.

Не стоит игнорировать данный вопрос, потому что без сертификата:

- ваши посетители будут получать предупреждение о небезопасности сайта,

- поисковые системы будут понижать его в выдаче.

Всё это крайне негативно отразится на показателях сайта и бизнеса (продажах) в целом.

Включить SSL для всех клиентов — Internet Information Services

- Чтение занимает 5 мин

В этой статье

В этой статье описывается, как включить SSL для всех клиентов, которые взаимодействуют с веб-сайтом в Microsoft IIS (IIS).

Исходная версия продукта: Internet Information Services

Исходный номер КБ: 298805

Аннотация

Эта статья содержит следующие разделы:

- Сведения о том, как настроить и включить сертификаты сервера, чтобы клиенты могли быть уверены в том, что ваш веб-сайт действителен и что любые отправляемые им сведения остаются конфиденциальными и конфиденциальными.

- Сведения о том, как использовать сторонние сертификаты для использования SSL, а также общий обзор процесса, используемого для создания запроса подписи сертификата (CSR), который используется для получения стороннее сертификата.

- Как включить SSL-подключение для веб-сайта.

- Как применить протокол SSL для всех подключений и установить требуемую длину шифрования между клиентами и веб-сайтом.

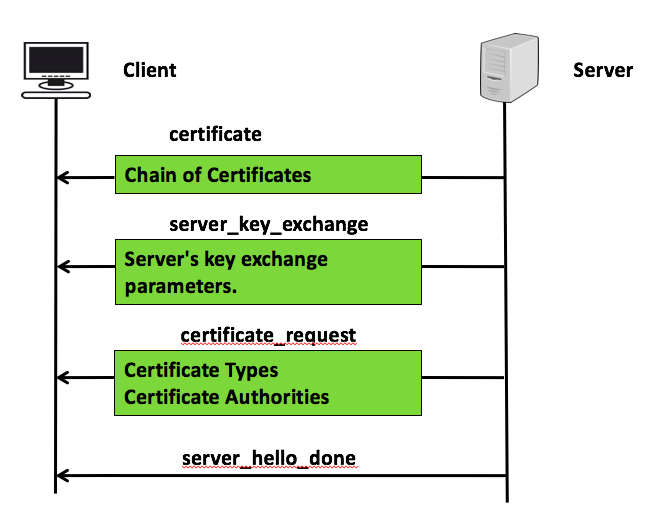

Для двух типов проверки подлинности можно использовать функции безопасности SSL веб-сервера. Вы можете использовать сертификат сервера, чтобы разрешить пользователям аутентификацию веб-сайта перед передачей личных сведений, таких как номер кредитной карты. Кроме того, вы можете использовать клиентские сертификаты для проверки подлинности пользователей, запрашивая информацию на веб-сайте.

В этой статье предполагается, что для проверки подлинности веб-сервера используется сторонний ЦС.

Чтобы включить проверку сертификата SSL Server и обеспечить уровень безопасности, необходимый вашим клиентам, необходимо получить сертификат от стороного ЦС. Сертификаты, выда которыми выданы вашей организации сторонним ЦС, обычно привязаны к веб-серверу и, в частности, к веб-сайту, к которому необходимо привязать SSL. Вы можете создать собственный сертификат с сервером IIS, но в этом случае ваши клиенты должны неявно доверять вам как к сертификату.

Сертификаты, выда которыми выданы вашей организации сторонним ЦС, обычно привязаны к веб-серверу и, в частности, к веб-сайту, к которому необходимо привязать SSL. Вы можете создать собственный сертификат с сервером IIS, но в этом случае ваши клиенты должны неявно доверять вам как к сертификату.

Статья предполагает следующее:

- Вы установили IIS.

- Создан и опубликован веб-сайт, который необходимо защитить с помощью SSL.

Получение сертификата

Чтобы начать процесс получения сертификата, необходимо создать CSR. Это можно сделать с помощью консоли управления IIS; Поэтому перед созданием CSR необходимо установить IIS. CSR — это, по сути, сертификат, который создается на сервере, который проверяет сведения о сервере, относящаяся к компьютеру, при запросе сертификата у стороне ЦС. CSR — это просто зашифрованное текстовое сообщение, зашифрованное парой открытого и закрытого ключей.

Как правило, в CSR, который вы создаете, включаются следующие сведения о компьютере:

- Организация

- Подразделение

- Страна

- Состояние

- Locality

- Общее имя

Примечание

Общее имя обычно состоит из имени хост-компьютера и домена, к которому оно принадлежит, например xyz. com. В этом случае компьютер является частью домена .com и называется XYZ. Это может быть корневой сервер для корпоративного домена или просто веб-сайт.

com. В этом случае компьютер является частью домена .com и называется XYZ. Это может быть корневой сервер для корпоративного домена или просто веб-сайт.

Создание CSR

Доступ к консоли управления (MMC) IIS. Для этого щелкните правой кнопкой мыши «Мой компьютер» и выберите «Управление». Откроется консоль управления компьютером. Разорите раздел «Службы и приложения». Найдите IIS и разйдите консоль IIS.

Выберите конкретный веб-сайт, на который необходимо установить сертификат сервера. Щелкните сайт правой кнопкой мыши и выберите «Свойства».

Выберите вкладку «Безопасность каталога». В разделе «Безопасная связь» выберите сертификат сервера. Запускается мастер сертификатов веб-сервера. Нажмите кнопку Далее.

Выберите «Создать новый сертификат» и «Далее».

Выберите «Подготовить запрос» сейчас, но отправьте его позже и выберите «Далее».

В поле «Имя» введите имя, которое можно запомнить. По умолчанию он будет называться веб-сайтом, для которого создается CSR.

Примечание

При генерации CSR необходимо указать длину бита. Длина бита ключа шифрования определяет силу зашифрованного сертификата, отправляемого в сторонний ЦС. Чем выше длина бита, тем надкрепнее шифрование. Большинство сторонних ЦС предпочитают не менее 1024 бит.

В разделе «Сведения об организации» введите сведения об организации и подразделении. Это должно быть точным, так как вы представляете эти учетные данные стороне ЦС и должны соответствовать их лицензированию сертификата. Выберите «Далее», чтобы получить доступ к разделу «Общее имя сайта».

Раздел «Общее имя сайта» отвечает за привязку сертификата к веб-сайту.

Для SSL-сертификатов введите имя хост-компьютера с именем домена. Для серверов интрасети можно использовать netBIOS-имя компьютера, на который размещен сайт. Выберите «Далее», чтобы получить доступ к географическим данным.

Для SSL-сертификатов введите имя хост-компьютера с именем домена. Для серверов интрасети можно использовать netBIOS-имя компьютера, на который размещен сайт. Выберите «Далее», чтобы получить доступ к географическим данным.Введите сведения о стране, регионе или регионе, а также о стране или регионе. Полностью орфографию вашего штата, области и страны или региона; не используйте аббревиатуры. Нажмите кнопку Далее.

Сохраните файл в TXT-файле.

Подтвердите сведения о запросе. Выберите «Далее», чтобы завершить работу, и выйдите из мастера сертификатов веб-сервера.

Запрос сертификата

Существует несколько способов отправки запроса. Обратитесь к поставщику сертификатов по вашему выбору, чтобы использовать метод и определить оптимальный уровень сертификата для ваших потребностей. В зависимости от метода, выбранного для отправки запроса в ЦС, вы можете отправить CSR-файл с шага 10 в разделе «Создание CSR» или в файл может потребоваться вслать содержимое этого файла в запрос.![]() Этот файл будет зашифрован и будет содержать заглавный и footer для содержимого. При запросе сертификата необходимо включить и заглавный, и footer. Ваш CSR должен иметь следующий сходство:

Этот файл будет зашифрован и будет содержать заглавный и footer для содержимого. При запросе сертификата необходимо включить и заглавный, и footer. Ваш CSR должен иметь следующий сходство:

-----BEGIN NEW CERTIFICATE REQUEST-----

MIIDATCCAmoCAQAwbDEOMAwGA1UEAxMFcGxhbjgxDDAKBgNVBAsTA1BTUzESMBAG

A1UEChMJTWljcm9zb2Z0MRIwEAYDVQQHEwlDaGFybG90dGUxFzAVBgNVBAgTDk5v

cnRoIENhcm9saW5hMQswCQYDVQQGEwJVUzCBnzANBgkqhkiG9w0BAQEFAAOBjQAw

gYkCgYEAtW1koGfdt+EoJbKdxUZ+5vE7TF1ZuT+xaK9jEWHESfw11zoRKrHzHN0f

IASnwg3vZ0ACteQy5SiWmFaJeJ4k7YaKUb6chZXG3GqL4YiSKFaLpJX+YRiKMtmI

JzFzict5GVVGHsa1lY0BDYDO2XOAlstGlHCtENHOKpzdYdANRg0CAwEAAaCCAVMw

GgYKKwYBBAGCNw0CAzEMFgo1LjAuMjE5NS4yMDUGCisGAQQBgjcCAQ4xJzAlMA4G

A1UdDwEB/wQEAwIE8DATBgNVHSUEDDAKBggrBgEFBQcDATCB/QYKKwYBBAGCNw0C

AjGB7jCB6wIBAR5aAE0AaQBjAHIAbwBzAG8AZgB0ACAAUgBTAEEAIABTAEMAaABh

AG4AbgBlAGwAIABDAHIAeQBwAHQAbwBnAHIAYQBwAGgAaQBjACAAUAByAG8AdgBp

AGQAZQByA4GJAGKa0jzBn8fkxScrWsdnU2eUJOMUK5Ms87Q+fjP1/pWN3PJnH7x8

MBc5isFCjww6YnIjD8c3OfYfjkmWc048ZuGoH7ZoD6YNfv/SfAvQmr90eGmKOFFi

TD+hl1hM08gu2oxFU7mCvfTQ/2IbXP7KYFGEqaJ6wn0Z5yLOByPqblQZAAAAAAAA

AAAwDQYJKoZIhvcNAQEFBQADgYEAhpzNy+aMNHAmGUXQT6PKxWpaxDSjf4nBmo7o

MhfC7CIvR0McCQ+CBwuLzD+UJxl+kjgb+qwcOUkGX2PCZ7tOWzcXWNmn/4YHQl0M

GEXu0w67sVc2R9DlsHDNzeXLIOmjUl935qy1uoIR4V5C48YNsF4ejlgjeCFsbCoj

Jb9/2RM=

-----END NEW CERTIFICATE REQUEST-----

Установка сертификата

После того как сторонний ЦС завершит запрос сертификата сервера, вы получите его по электронной почте или на сайте загрузки. Сертификат должен быть установлен на веб-сайте, на котором необходимо обеспечить безопасную связь.

Сертификат должен быть установлен на веб-сайте, на котором необходимо обеспечить безопасную связь.

Чтобы установить сертификат, выполните следующие действия.

- Скачайте или скопируйте сертификат, полученный из ЦС, на веб-сервер.

- Откройте MMC IIS, как описано в разделе «Создание CSR».

- Доступ к диалоговом окну «Свойства» для веб-сайта, на котором устанавливается сертификат.

- Выберите вкладку «Безопасность каталога» и выберите сертификат сервера. Запускается мастер сертификатов веб-сервера. Нажмите кнопку Далее.

- Выберите «Обработка ожидающих запросов» и установите сертификат, а затем выберите «Далее».

- Перейдите к расположению сертификата, сохраненного на шаге 1. Дважды выберите «Далее» и «Готово».

Принудительное подключение SSL

После установки сертификата сервера можно обеспечить связь безопасного канала SSL с клиентами веб-сервера. Сначала необходимо включить порт 443 для безопасного взаимодействия с веб-сайтом. Для этого выполните следующие действия:

Сначала необходимо включить порт 443 для безопасного взаимодействия с веб-сайтом. Для этого выполните следующие действия:

- В консоли управления компьютером щелкните правой кнопкой мыши веб-сайт, на котором необходимо принудительно применить SSL, и выберите «Свойства».

- Выберите вкладку «Веб-сайт». В разделе «Идентификация веб-сайта» убедитесь, что поле порта SSL заполнено числом 443.

- Выберите Дополнительно. Вы должны увидеть два поля. IP-адрес и порт веб-сайта уже должны быть указаны в поле «Несколько удостоверений» для этого веб-сайта. В поле «Несколько удостоверений SSL» для этого веб-сайта выберите «Добавить», если порт 443 еще не указан. Выберите IP-адрес сервера и введите числовые значения 443 в поле порта SSL. Нажмите OK.

Теперь, когда порт 443 включен, можно применять SSL-подключения. Для этого выполните следующие действия:

Выберите вкладку «Безопасность каталога».

В разделе «Безопасная связь» теперь доступна правка. Нажмите кнопку Изменить.

В разделе «Безопасная связь» теперь доступна правка. Нажмите кнопку Изменить.Выберите «Требовать безопасный канал (SSL)«.

Примечание

Если указать 128-битное шифрование, клиенты, которые используют 40- или 56-битный браузер, не смогут взаимодействовать с сайтом, если не обновят уровень шифрования.

Откройте браузер и попробуйте подключиться к веб-серверу по стандартному http:// протоколу. Если выполняется принудительное применение SSL, вы получите следующее сообщение об ошибке:

Страницу необходимо просмотреть по безопасному каналу

Страница, которая вы пытаетесь просмотреть, требует использования https в адресе.

Попробуйте следующее: попробуйте еще раз, https:// в начале адреса, к который вы пытаетесь связаться. HTTP 403.4 — запрещено: для SSL требуются службы Internet Information Services

Техническая информация (для сотрудников службы поддержки): эта ошибка указывает, что страница, к которую вы пытаетесь получить доступ, защищена с помощью SSL.

Теперь вы можете подключаться к веб-сайту только с помощью https:// протокола.

SSL сертификаты от лучших сертификационных центров в Русоникс

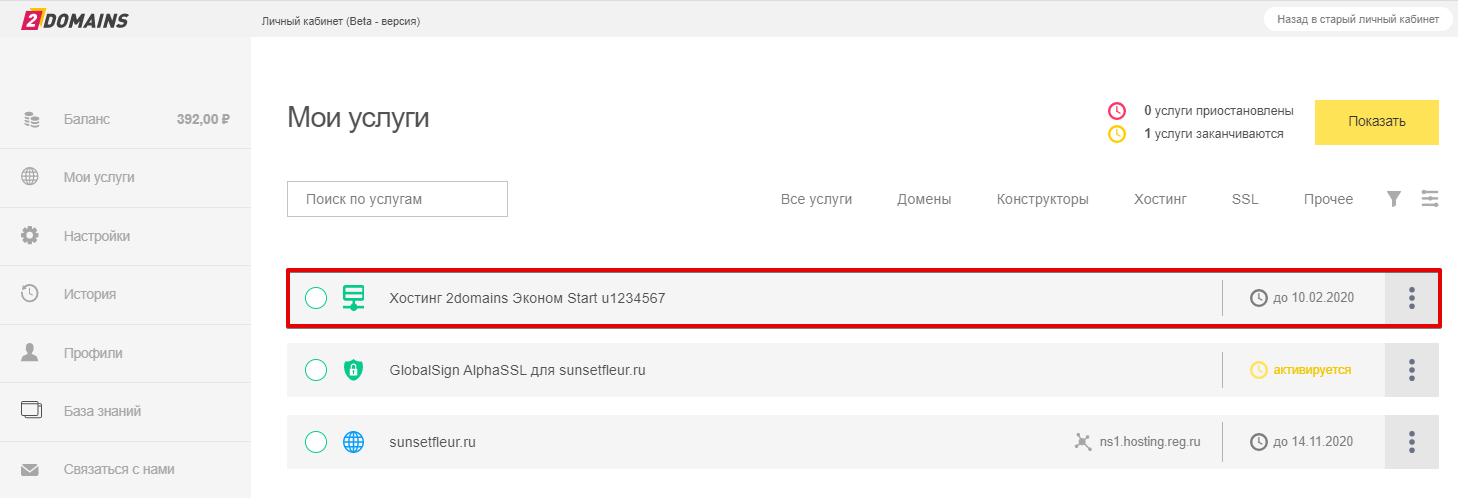

1. Выберите подходящий для вас SSL сертификат и закажите его на нашем сайте.

Если вы еще не являетесь нашим клиентом, то при заказе вам будет предложено пройти регистрацию для создания аккаунта и выставления счета. После окончания регистрации у вас на руках будут все необходимые учетные данные (логины, пароли, адреса для входа) и счет для оплаты, который будет вам выслан на указанный при регистрации e-mail.

2. Оплатите счет.

3. Зарегистрируйте вашу компанию в онлайн-справочнике.

http://www.yp.ru; http://www.yell.ru/.

Обязательно указывайте достоверные данные (название компании и телефон), так как сотрудник Сертификационного центра будет производить звонок по указанному в справочнике телефонному номеру.

Рекомендуем зарегистрировать вашу компанию в справочнике заранее. Это может существенно ускорить выписку сертификата.

Это может существенно ускорить выписку сертификата.

4.Создайте запрос на получение сертификата (CSR).

*Если вы являетесь нашим клиентом, а сертификат устанавливается на наш тариф хостинга и вы не делали переконфргурацию сервера, переходите на следующий шаг, наши инженеры позаботятся о генерации запроса сертификата (CSR).

Генерация CSR полностью зависит от программного обеспечения, используемого на вашем сервере. Во время генерации вы получаете как сам запрос так и закрытый ключ.

Не забудьте сделать резервную копию обоих ключей!

CSR—запрос должен быть сформирован с размером ключа 2048 бит и содержать информацию, полностью соответствующую уставным документам на английском языке и не содержать кавычек. Указанная в CSR информация будет указана в сертификате, то есть доступна через сайт.

Необходимо помнить, что в поле адреса сервера, для которого вы выписываете сертификат, должно быть ваше имя домена (FQDN) или адрес для которого вы планируете использовать ваш SSL-сертификат.

5. Предоставьте данные компании

После оплаты счета вы получите письмо с запросом информации, которую необходимо отправить нашим менеджерам по адресу [email protected].

Обратите внимание! Сотрудники Сертификационного центра могут запросить дополнительно учредительные документы и информацию о компании.

6. Ожидайте выполнения заказа.

После получения всей необходимой информации идет проверка и идентификация компании и имени домена. После проверки все данные отправляются нами для подписания вашего открытого ключа уполномоченной стороной (Certificate authority). Подписанный сертификат высылается вам по электронной почте. Вам нужно скопировать полученные файлы и приступить к установке SSL-сертификата.

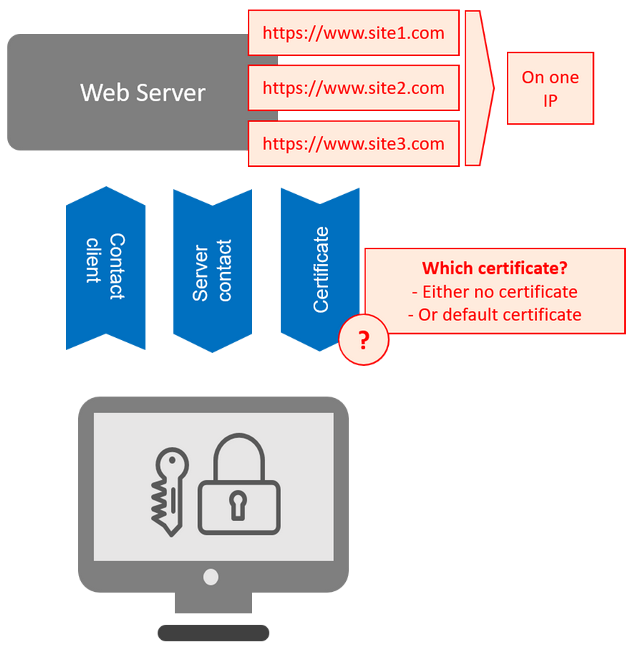

7.Установите SSL сертификат.

Установка SSL-сертификата полностью зависит от программного обеспечения, используемого на вашем веб-сервере. Если вы являетесь нашим клиентом и сертификат устанавливается на наш хостинг, мы производим установку бесплатно. Клиентам, пользующимся виртуальным хостингом, необходимо приобрести выделенный IP-адрес до установки SSL-сертификата.

Клиентам, пользующимся виртуальным хостингом, необходимо приобрести выделенный IP-адрес до установки SSL-сертификата.

8. Проверьте работу сертификата.

Если вы приобрели и корректно установили сертификат для вашего веб-сервера, в адресной строке (https://www.domain.ru) появится символ — закрытый замочек. Не забудьте поместить на ваш сайт штамп с подтверждением идентификации сайта Сертификационным центром, выдавшим SSL сертификат.

SSL /TLS Лучшие практики на 2021 год

В 2021 году защита вашего сайта с помощью SSL /TLS сертификат больше не является обязательным, даже для предприятий, которые не имеют дела непосредственно с конфиденциальной информацией о клиентах в Интернете. Поисковые системы, такие как Google, используют безопасность сайта в качестве сигнала ранжирования SEO, а популярные веб-браузеры, такие как Chrome, предупреждают пользователей о веб-сайтах, которые не используют HTTPS:

Однако перспектива настройки ваших веб-серверов и приложений для использования SSL /TLS Правильный протокол может показаться сложной задачей, так как необходимо сделать множество сложных вариантов конфигурации и дизайна. В этом руководстве содержится краткий обзор основных моментов, которые следует учитывать при настройке SSL /TLS для вашего веб-сайта, уделяя особое внимание безопасности и производительности. Есть еще много чего, что нужно охватить только основами, поэтому мы разбили это на ряд шагов.

В этом руководстве содержится краткий обзор основных моментов, которые следует учитывать при настройке SSL /TLS для вашего веб-сайта, уделяя особое внимание безопасности и производительности. Есть еще много чего, что нужно охватить только основами, поэтому мы разбили это на ряд шагов.

Выберите надежный центр сертификации (CA)

Ваши сертификаты заслуживают доверия ровно настолько, насколько их выдает ЦС. Все общедоступные центры сертификации проходят строгий сторонний аудит для поддержания своего положения в основных программах корневых сертификатов операционной системы и браузеров, но некоторые из них лучше поддерживают этот статус, чем другие. Найдите центр сертификации, который (например, SSL.com):

- Делает большую часть своей деятельности в сфере общественного доверия PKI. Эти предприятия могут больше всего потерять, если обнаружатся плохие методы обеспечения безопасности, и все, что нужно, чтобы идти в ногу с развивающимися отраслевыми стандартами.

- Эффективно и действенно реагирует на обнаружение уязвимостей, влияющих на безопасность и конфиденциальность пользователейтакие как общеотраслевой серийный номер энтропии выпуск в начале 2019 года. Поиск отраслевых форумов, таких как mozilla.dev.security.policy может дать вам хорошее представление о том, как конкретный ЦС реагирует на неприятности.

- Предлагает полезные товары и услуги, например сертификаты с расширенной проверкой (EV), массовая / автоматическая выдача сертификатов через интуитивно понятный API или Протокол ACME, простые службы управления жизненным циклом сертификатов и мониторинга, а также поддержка для интеграции с обширным списком сторонних решений.

- Имеет репутацию отличного обслуживания клиентов и технической поддержки. Обеспечение безопасности веб-сайта вашей компании на 100% очень важно, и вам нужно иметь возможность связаться с настоящим экспертом по телефону, когда что-то пойдет не так.

Авторизация центра сертификации (CAA)

Авторизация центра сертификации (CAA) является стандартом для защиты веб-сайтов путем назначения определенных центров сертификации, которым разрешено выдавать сертификаты для доменного имени. После того, как вы выбрали центр сертификации, вы должны рассмотреть настройка записей CAA разрешить это.

После того, как вы выбрали центр сертификации, вы должны рассмотреть настройка записей CAA разрешить это.

Генерация и защита ваших личных ключей

Ошибка SSL /TLS протокол использует пара ключей аутентифицировать личности и шифровать информацию, отправляемую через Интернет. Один из них ( Открытый ключ) предназначен для широкого распространения, а другой закрытый ключ) следует хранить как можно надежнее. Эти ключи создаются вместе, когда вы генерируете запрос на подпись сертификата (CSR), Вот несколько указаний, которые следует учитывать в отношении ваших личных ключей:

- Используйте сильные личные ключи: Большие ключи труднее взломать, но они требуют больше вычислительных ресурсов. В настоящее время рекомендуется использовать как минимум 2048-битный ключ RSA или 256-битный ключ ECDSA, и большинство веб-сайтов могут обеспечить хорошую безопасность, оптимизируя производительность и удобство работы с этими значениями.

- Защитите свои личные ключи:

- Создайте свои собственные личные ключи в безопасной и надежной среде (предпочтительно на сервере, на котором они будут развернуты, или на устройстве, совместимом с FIPS или Common Criteria). Никогда разрешить CA (или кому-либо еще) создавать закрытые ключи от вашего имени. Авторитетный общедоступный центр сертификации, такой как SSL.com, никогда не предложит сгенерировать или обработать ваши закрытые ключи, если они не созданы в защищенном аппаратном токене или HSM и не подлежат экспорту.

- Предоставляйте доступ к закрытым ключам только по мере необходимости. Генерация новых ключей и отзывать все сертификаты для старых ключей, когда сотрудники с доступом к закрытому ключу покидают компанию.

- Обновляйте сертификаты как можно чаще (рекомендуется не реже одного раза в год), желательно каждый раз используя только что сгенерированный закрытый ключ. Инструменты автоматизации, такие как Протокол ACME полезны для планирования частого обновления сертификатов.

- Если закрытый ключ был (или мог быть) скомпрометирован, отзывать все сертификаты для этого ключа, сгенерируйте новую пару ключей и выпустите новый сертификат для новой пары ключей.

Настройте свой сервер

На поверхности, установка SSL /TLS сертификат может показаться несложной операцией; тем не менее, по-прежнему необходимо принять множество решений по настройке, чтобы ваш веб-сервер был быстрым и безопасным, а конечные пользователи могли работать без ошибок и предупреждений браузера. Вот несколько указателей конфигурации, которые помогут вам при настройке SSL /TLS на ваших серверах:

- Убедитесь, что все имена хостов включены: Ваш сертификат покрывает доменное имя вашего сайта как с, так и без

wwwпрефикс? Есть ли Альтернативное имя субъекта (SAN) для каждого доменного имени сертификат предназначен для защиты? - Установите полные цепочки сертификатов: Конечный объект SSL /TLS сертификаты обычно подписываются промежуточными сертификатами, а не корневым ключом ЦС.

Убедитесь, что на вашем веб-сервере установлены все промежуточные сертификаты, чтобы обеспечить браузерам полную путь сертификации и избегайте предупреждений и ошибок доверия для конечных пользователей. Ваш CA сможет предоставить вам любых необходимых посредников; Клиенты SSL.com могут использовать наши Промежуточный сертификат Скачать страница для получения промежуточных пакетов для многих серверных платформ.

Убедитесь, что на вашем веб-сервере установлены все промежуточные сертификаты, чтобы обеспечить браузерам полную путь сертификации и избегайте предупреждений и ошибок доверия для конечных пользователей. Ваш CA сможет предоставить вам любых необходимых посредников; Клиенты SSL.com могут использовать наши Промежуточный сертификат Скачать страница для получения промежуточных пакетов для многих серверных платформ. - Использовать текущий SSL /TLS Протоколы (TLS 1.2 или 1.3): В конце 2018 года все основные производители браузеров объявили о планах отказаться от TLS 1.0 и 1.1 к первой половине 2020 года. Google устарела TLS v1.0 и v1.1 в Chrome 72 (выпущен 30 января 2919 г.). Chrome версии 84 (выпущен 14 июля 2020 г.) и выше представляет межстраничное предупреждение для этих протоколов, и поддержка будет полностью удален в мае 2021 года. Широкая поддержка браузерами более ранних версий SSL /TLS версий, таких как SSL v3, давно нет. В то время как TLS 1.2 в настоящее время является наиболее широко используемой версией SSL /TLS протокол, TLS 1.

3 (последняя версия) уже поддерживается в текущих версиях большинства основных веб-браузеров.

3 (последняя версия) уже поддерживается в текущих версиях большинства основных веб-браузеров. - Используйте краткий список безопасных наборов шифров: Выбирайте только наборы шифров, которые предлагают как минимум 128-битное шифрование или более сильный, когда это возможно. Национальный институт стандартов и технологий (NIST) также рекомендует, чтобы все TLS реализации отходят от наборов шифров, содержащих шифр DES (или его варианты), к тем, которые используют AES. Наконец, использование лишь небольшого подмножества потенциально приемлемых комплектов шифров минимизирует поверхность атаки для еще не обнаруженных уязвимостей. Приложение SSL.com’s Руководство по TLS Соответствие стандартам предоставляет примеры конфигураций для наиболее популярных платформ веб-серверов, используя TLS 1.2).

Примечание: Использование небезопасных устаревших шифров (таких как RC4) может привести к ошибкам безопасности браузера, таким как

ERR_SSL_VERSION_OR_CIPHER_MISMATCHв Google Chrome.

- Используйте Forward Secrecy (FS): Также известная как совершенная прямая секретность (PFS)FS гарантирует, что скомпрометированный закрытый ключ также не скомпрометирует прошлые сеансовые ключи. Чтобы включить FS:

- Установка TLS 1.2 использовать алгоритм обмена ключами Диффи-Хеллмана по эллиптической кривой (EDCHE) (с DHE в качестве запасного варианта) и по возможности полностью избегайте обмена ключами RSA.

- использование TLS 1.3. TLS 1.3 обеспечивает прямую секретность для всех TLS сеансы через Эфемерный Диффи-Хеллман (EDH или DHE) протокол обмена ключами.

- Включить TLS Возобновление сеанса: Аналогично использованию keepalive для поддержки постоянных TCP-соединений, TLS возобновление сеанса позволяет вашему веб-серверу отслеживать недавно согласованные SSL /TLS сеансов и возобновить их, минуя вычислительные издержки согласования ключа сеанса.

- Рассмотрим сшивание OCSP: Сшивание OCSP позволяет веб-серверам доставлять кэшированную информацию об отзыве напрямую клиенту, что означает, что браузеру не нужно будет связываться с сервером OCSP, чтобы проверить, не был ли отозван сертификат веб-сайта. Устраняя этот запрос, сшивание OCSP предлагает реальный прирост производительности. Для получения дополнительной информации прочтите нашу статью, Оптимизация загрузки страницы: сшивание OCSP.

Используйте лучшие практики для дизайна веб-приложений

При разработке веб-приложений с учетом требований безопасности так же важно, как и правильно настроить сервер. Это наиболее важные моменты, позволяющие убедиться, что ваши пользователи не подвергаются Человек в середине атаки, и что ваше приложение получает преимущества SEO, связанные с хорошими методами обеспечения безопасности:

- Устранить смешанный контент: Файлы JavaScript, изображения и файлы CSS должны все доступ через SSL /TLS.

Как указано в статье SSL.com, HTTPS Everywhere, служа смешанный контент больше не является приемлемым способом повышения производительности сайта и может привести к предупреждению безопасности браузера и проблемам с SEO.

Как указано в статье SSL.com, HTTPS Everywhere, служа смешанный контент больше не является приемлемым способом повышения производительности сайта и может привести к предупреждению безопасности браузера и проблемам с SEO. - Используйте безопасные файлы cookie: Настройка

SecureФлаг в cookie-файлах обеспечит передачу по защищенным каналам (например, HTTPS). Вы также можете запретить клиентскому JavaScript доступ к файлам cookie черезHttpOnlyпомечать и ограничивать межсайтовое использование файлов cookie с помощьюSameSiteфлаг. - Оцените сторонний код: Убедитесь, что вы понимаете потенциальные риски использования сторонних библиотек на вашем веб-сайте, такие как возможность непреднамеренного внедрения уязвимостей или вредоносного кода. Всегда проверяйте надежность сторонних поставщиков в меру своих возможностей и связывайтесь со всем сторонним кодом с помощью HTTPS. Наконец, убедитесь, что ваша выгода от любых сторонних элементов на вашем веб-сайте стоит риска.

Проверьте свою работу с помощью диагностических инструментов

После настройки SSL /TLS на вашем сервере и веб-сайте или при внесении каких-либо изменений в конфигурацию, важно убедиться, что все настроено правильно и ваша система находится в безопасности. Доступны многочисленные диагностические инструменты для проверки SSL /TLS. Например, SSL Shopper’s Проверка SSL сообщит вам, правильно ли установлен ваш сертификат, когда он истечет, и отобразит сертификат сертификата цепь доверия.

Доступны другие онлайн-инструменты и приложения, которые будут сканировать ваш сайт на наличие проблем безопасности, таких как смешанный контент. Вы также можете проверить смешанный контент с помощью веб-браузера с помощью встроенных инструментов разработчика:

Предупреждение о смешанном содержимом в консоли ChromeКакие бы инструменты вы ни выбрали, также важно установить график проверки вашего SSL /TLS установка и настройка. Ваш CA также может помочь вам в этом; например, для удобства наших клиентов SSL. com предоставляет автоматические уведомления о приближающемся истечении срока действия сертификата.

com предоставляет автоматические уведомления о приближающемся истечении срока действия сертификата.

Будьте в курсе новых уязвимостей

Веб-безопасность — это постоянно меняющаяся цель, и вы всегда должны быть готовы к следующей атаке и незамедлительно применять исправления безопасности на своем сервере. Это означает, что нужно читать и оставаться в курсе того, что грядет в области информационной безопасности, а также следить за обновлениями программного обеспечения, особенно критически важными. Сайт SSL.com (где вы читаете это прямо сейчас) — отличный источник, чтобы быть в курсе последних событий по SSL /TLS и информационная безопасность.

Но что насчет…?

Если вы хотите узнать больше о любой из тем, затронутых в этом руководстве, и узнать о новых проблемах и технологиях по мере их возникновения, вы можете начать с просмотра и поиска SSL.com База знаний, который мы обновляем еженедельно с новыми разработками в области SSL /TLS и PKI, Вы также можете в любое время связаться с нашей службой поддержки по электронной почте на Support@SSL. com, по телефону 1-877-SSL-Secure, или нажав ссылку чата в правом нижнем углу этой страницы.

com, по телефону 1-877-SSL-Secure, или нажав ссылку чата в правом нижнем углу этой страницы.

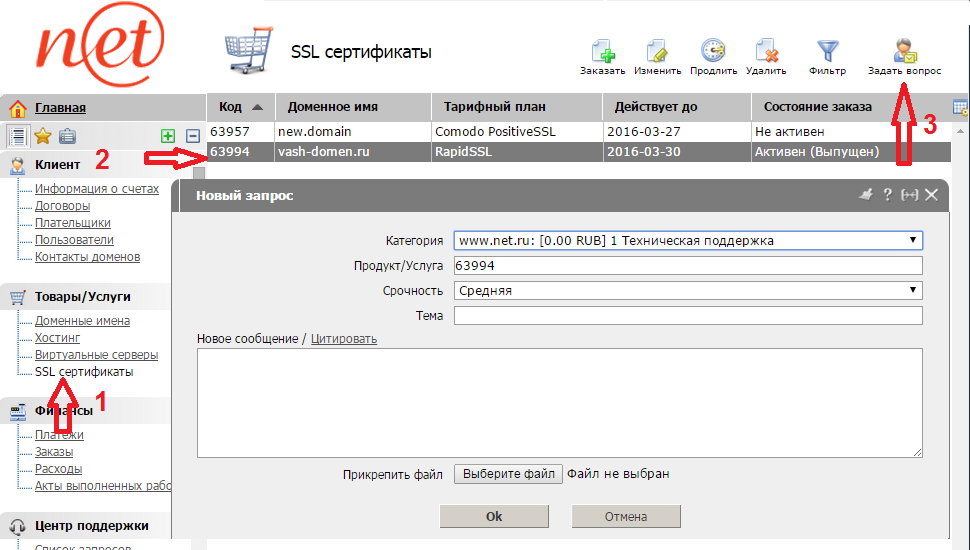

SSL-сертификаты: техническая поддержка

Как установить сертификат

Чтобы установить SSL-сертификат Thawte на веб-сервер Apache Вам нужно сделать следующее:

Шаг 1: Загрузите Thawte SSL Web Server Root CA Certificate Bundle

- Загрузите SSL Web Server CA Bundle отсюда

- Скопируйте SSL Web Server CA Bundle (весь текст в форме, включая ——BEGIN CERTIFICATE—— и ——END CERTIFICATE——) и сохраните его в текстовом редакторе (vi и т.п.) как файл intermediate.crt. Файл сохраните в директории с сертификатами, к примеру /usr/local/ssl/crt/.

Шаг 2: Установите SSL Web Server Certificate

- Поменяйте расширение полученного от Thawte сертификата на .crt. К примеру cert.crt

- Скопируйте сертификат в директорию, в которой он будет находиться — /usr/local/ssl/crt/

Шаг 3: Сконфигурируйте сервер

- Чтобы использовать пару ключей, файл httpd.

conf должен быть обновлен.

conf должен быть обновлен. - В настройках Virtual Host для Вашего сайта отметьте файл httpd.conf. Проверьте, чтобы у Вас в директиве Virtual Host были указаны три параметра. Добавьте, если их нет:

SSLCertificateFile /usr/local/ssl/crt/public.crt

SSLCertificateKeyFile /usr/local/ssl/private/private.key

SSLCACertificateFile /usr/local/ssl/crt/intermediate.crtПервый параметр указывает расположение файла сертификата, второй размещение закрытого ключа, третий — путь к промежуточному сертификату. Если у Вас имена файлов и их расположения отличаются от приведенных выше, измените пути и имена в соответствии с Вашим сервером. Примечание: некоторые редакции Apache содержат одновременно файлы httpd.conf и ssl.conf. Пожалуйста, исправьте httpd.conf или ssl.conf в соответствии приведенным выше параметрам. Не используйте оба файла, это приведет к конфликту и проблемам с запуском Apache.

- Сохраните файл httpd.conf и перезапустите Apache.

Желательно сделать это с использованием скрипта:

Желательно сделать это с использованием скрипта:

apachectl stop

apachectl startssl - Теперь Вы может использовать Ваш сертификат с сервером Apache

Инструкции по установке сертификата для основных типов серверов Вы найдете по ссылке (англ.).

Примечание: Если ПО Вашего сервера не указано в списке, следуйте инструкциям в документации ПО Вашего сервера.

Как оформить подписку

Процесс оформления подписки на SSL-сертификат занимает от 2 до 12 рабочих дней (исключение составляют бюджетные сертификаты начального уровня SSL123, QuickSSL, RapidSSL и им подобные, выпускаемые, как правило, в течение дня, и SSL Web Server EV со сроком выпуска до 4-х недель).

Вам потребуется сделать следующее:

- Зарегистрировать договор с компанией Демос-Интернет на сервере статистики.

- Веб-сайт, на который оформляется подписка, должен быть размещен на сервере, поддерживающем протокол SSL.

- Доменное имя веб-сайта, зарегистрированное на Вашу организацию (информацию в поле admin-o по Вашему домену Вы можете уточнить у регистратора Вашего домена).

В ином случае Вам необходимо предоставить письменное разрешение на использование доменного имени от его владельца на бланке Domain Autorization Letter.

В ином случае Вам необходимо предоставить письменное разрешение на использование доменного имени от его владельца на бланке Domain Autorization Letter. - Вы должны ознакомиться с Соглашением об правилах использования сертификата. Оплачивая подписку, Вы автоматически соглашаетесь с положениями, изложенными в данном документе и в случае их нарушения компания thawte оставляет за собой право приостановить или прекратить Вашу подписку без возврата стоимости оформления подписки. При оформлении SSL Web Server Certificates with EV Вам потребуется предоставить компании thawte подписанный экземпляр Соглашения.

Важно!

Для корректной работы Вашего thawte SSL Certificate Вы должны установить the thawte Intermediate CA Certificate (промежуточный Удостоверяющий Центр Thawte) на Ваш сервер.

Подробную инструкцию по установке thawte SSL Certificate и промежуточного УЦ Вы найдете по ссылке https://search. thawte.com/support/ssl-digital-certificates/index?page=content&id=SO5641.

thawte.com/support/ssl-digital-certificates/index?page=content&id=SO5641. - Сформировать открытый ключ (Certificate Signing Request — CSR) и закрытый ключ. Если Вы являетесь администратором сервера, сформируйте ключи самостоятельно на сервере, где предполагается использовать SSL. Воспользовавшись подробными пошаговыми инструкциями по генерации:

http://www.thawte.com/ssl-digital-certificates/technical-support/keygen/index.html.

Выберите на указанной странице Ваш веб-сервер из приведенного алфавитного списка и пройдите процедуру генерации ключа. При этом, в соответствии с Международным стандартом Х.509, Вы должны будете указать информацию о Вашей компании.

Обратите внимание! Не используйте кавычки и символы подчеркивания при указании названия организации!

Если Вы собираетесь использовать сертификат у любого другого провайдера, обратитесь в техническую службу данного провайдера. Учитывайте при этом, что все регистрационные данные должны относится к Вашей компании, а не к провайдеру, размещающему сайт.Название поля сертификата Сокращенно Комментарии Organizational Name ON Название организации, например, OAO Organisation — оно должно максимально совпадать с названием организации, указанном в «Свидетельстве о постановке на учет юридического лица в налоговом органе» Organizational Unit OU Название отдела, например — IT Security Department Country Code C Страна.  Для России — RU

Для России — RUState or Province S Штат или Провинция. Т.к. в России иное территориальное деление, то, по сложившейся практике, указывают город — напр. Novosibirsk) Locality or City L Область или город. Обычно указывается город, например, Novosibirsk Common Name CN Точное имя домена, на который будет установлен SSL сертификат например — www.server.ru

Если Ваш сайт размещен на хостинге Демос-Интернет, укажите информацию из вышеуказанной таблицы при заполнении заявки.

- Отправить в Демос-Интернет по электронной почте [email protected] или по факсу +7 (495) 737-0402 копии Свидетельства о государственной регистрации юридического лица (форма P51001) и Свидетельства о постановке на учет юр. лица в налоговом органе (форма 09-1-2).

- Отправить по адресу [email protected] открытый ключ, сгенерированный Вами или Вашим провайдером.

- Заполнить заявку на оформление подписки.

Юридическая служба thawte в течение 5 дней будет проверять присланную Вами информацию. Финальная проверка включает контрольный звонок на телефон Вашей организации, полученный из независимых источников.

После завершения проверки на Ваш e-mail будет отправлено сообщение о готовности сертификата.

Внимание!

НИ ПРИ КАКИХ УСЛОВИЯХ НИКОМУ НЕ ОТПРАВЛЯЙТЕ ЗАКРЫТЫЙ КЛЮЧ!

Обязательно запишите или запомните пароль, который Вы использовали при генерации и сделайте резервные копии ключей. Восстановить их будет невозможно.

Восстановить их будет невозможно.

Заказать сертификат

Внимание!

Уважаемые клиенты! Обращаем Ваше внимание на затруднения с предоставлением документов для оформления подписки на сертификат GeoTrust BusinessID with EV для индивидуальных предпринимателей. Особенности российского законодательства не позволяют предоставить документы, которые требует служба проверки GeoTrust, что приводит к отказу в оформлении подписки.

В то же время, при оформлении подписки для организаций с организационно-правовыми формами ЗАО, ООО и подобными затруднений с предоставлением документов не возникает.

Бесплатная техническая поддержка SSL, поставщики услуг поддержки установки SSL

Проверка домена (DV)

DV или сертификат с подтверждением домена — это сертификат, который требует только подтверждения того, что вы являетесь владельцем своего домена. Это происходит путем получения электронного письма, которое отправляется на информацию WHOIS или на адреса электронной почты, принадлежащие этому домену, для подтверждения того, что вы владеете правами на использование домена.Это происходит немедленно для быстрой выдачи, но иногда не хватает доверия, потому что почти любой может получить сертификат DV. Вот наши сертификаты DV: www.thesslstore.com/products/cheap-ssl-certificates.aspx

Это происходит путем получения электронного письма, которое отправляется на информацию WHOIS или на адреса электронной почты, принадлежащие этому домену, для подтверждения того, что вы владеете правами на использование домена.Это происходит немедленно для быстрой выдачи, но иногда не хватает доверия, потому что почти любой может получить сертификат DV. Вот наши сертификаты DV: www.thesslstore.com/products/cheap-ssl-certificates.aspx

Организационная проверка (OV)

Для сертификатов, подтвержденных организацией (OV), центр сертификации (CA), выдающий сертификаты, проверяет информацию о вашей организации, чтобы убедиться, что вы действительно являетесь организацией.Они проверяют название организации, физический адрес и номер телефона. Эти данные должны совпадать с информацией WHOIS, а также с общедоступным веб-сайтом правительственной информации или утвержденным сторонним веб-сайтом, прежде чем они будут опубликованы. Сертификаты OV повышают доверие к потребителю, поскольку он уверен, что ведет бизнес с реальным юридическим лицом. Вот наши сертификаты OV:

Сертификаты OV повышают доверие к потребителю, поскольку он уверен, что ведет бизнес с реальным юридическим лицом. Вот наши сертификаты OV:

www.thesslstore.com/products/high-assurance-certificates.aspx

Расширенная проверка (EV)

Сертификаты EV или расширенной проверки (также известные как сертификаты «зеленой полосы») признаны и известны как наиболее надежный тип сертификатов SSL.Во время процесса проверки EV поставщик или CA полностью проверяет, что вы являетесь законным предприятием и имеете хорошую репутацию помимо процесса проверки OV. После того, как этот процесс будет успешно завершен и ваш EV SSL будет выпущен, все индикаторы браузера будут активированы на вашем сайте, чтобы ваши клиенты знали, что вам можно доверять. Самый важный показатель

которая становится активной — это «зеленая полоса» в веб-браузере пользователя. Исследования показывают, что люди знают о зеленой полосе и считают ее заслуживающей доверия.Сертификаты EV — единственные сертификаты, в которых существует потенциальная рентабельность инвестиций… потому что большее доверие означает большее доверие; что может означать, что они с большей вероятностью купят у вас Вы можете узнать больше о сертификатах EV здесь: www.thesslstore.com/support/ev/extended-validation-ev.aspx

Исследования показывают, что люди знают о зеленой полосе и считают ее заслуживающей доверия.Сертификаты EV — единственные сертификаты, в которых существует потенциальная рентабельность инвестиций… потому что большее доверие означает большее доверие; что может означать, что они с большей вероятностью купят у вас Вы можете узнать больше о сертификатах EV здесь: www.thesslstore.com/support/ev/extended-validation-ev.aspx

Скрыть

Как работает SSL и почему это важно (с точки зрения непрофессионала)

SSL означает Secure Sockets Layer .Это важный протокол для защиты и аутентификации данных в Интернете. Из-за таких движений, как Encrypt All The Things и стремления Google к более широкому внедрению SSL, SSL стал популярной темой в веб-кругах. Но, несмотря на это, многие веб-мастера до сих пор не знают, как работает SSL и почему это важно … или даже, что вообще означает SSL!

Хотя мы уже рассмотрели, что означает аббревиатура, мы углубимся в эту статью и расскажем, что такое SSL, а также как он работает, чтобы сделать Интернет лучше как для вас, так и для посетителей вашего веб-сайта.

Что означает SSL? Как работает SSL

Повторюсь — SSL означает Secure Sockets Layer. Это протокол, используемый для шифрования и аутентификации данных, передаваемых между приложением (например, вашим браузером) и веб-сервером. Это ведет к более безопасной сети как для вас, так и для посетителей вашего сайта. SSL тесно связан с другим акронимом — TLS . TLS, сокращение от Transport Layer Security , является преемником и более современной версией исходного протокола SSL.

В настоящее время SSL и TLS часто называют группой, например SSL / TLS — или взаимозаменяемые. Например, Let’s Encrypt (о котором мы поговорим позже) рекламирует «бесплатные сертификаты SSL / TLS». Но вы также найдете множество веб-сайтов, на которых просто обсуждаются сертификаты SSL , даже если они на самом деле имеют в виду TLS .

Пример объединения SSL и TLS

Итак, откуда впервые появился SSL и как мы достигли сегодняшнего положения с помощью TLS? SSL версии 1. 0 был разработан Netscape в начале 1990-х годов. Но из-за недостатков безопасности он так и не был опубликован. Первым общедоступным выпуском SSL был SSL 2.0 в феврале 1995 года. Хотя он был улучшением по сравнению с невыпущенным SSL 1.0, SSL 2.0 также содержал свой собственный набор недостатков безопасности, что привело к полному изменению дизайна и последующему выпуску SSL версии 3.0. Год спустя.

0 был разработан Netscape в начале 1990-х годов. Но из-за недостатков безопасности он так и не был опубликован. Первым общедоступным выпуском SSL был SSL 2.0 в феврале 1995 года. Хотя он был улучшением по сравнению с невыпущенным SSL 1.0, SSL 2.0 также содержал свой собственный набор недостатков безопасности, что привело к полному изменению дизайна и последующему выпуску SSL версии 3.0. Год спустя.

SSL версии 3.0 был последним общедоступным выпуском и был вытеснен в 1999 году, когда TLS был представлен в качестве замены.На данный момент SSL 3.0 устарел и больше не считается безопасным из-за его уязвимости для атаки POODLE. Что касается TLS, то теперь он работает на TLS 1.3, который предлагает ряд улучшений производительности и безопасности. Kinsta поддерживает TLS 1.3 на всех наших серверах и нашем CDN Kinsta.

Почему тогда все мы не используем сертификаты TLS?

Скорее всего, да. Хотя веб-сообщество обычно называет их сертификатами SSL для удобства, сертификаты фактически не зависят от конкретного протокола в их имени. Вместо этого фактический используемый протокол определяется вашим сервером. Это означает, что даже если вы, , думаете, что вы установили нечто, называемое сертификатом SSL, вы, скорее всего, на самом деле используете более современный и безопасный протокол TLS.

Вместо этого фактический используемый протокол определяется вашим сервером. Это означает, что даже если вы, , думаете, что вы установили нечто, называемое сертификатом SSL, вы, скорее всего, на самом деле используете более современный и безопасный протокол TLS.

Однако до тех пор, пока веб-сообщество не примет терминологию TLS, вы, вероятно, по-прежнему будете видеть такие сертификаты, которые для простоты чаще всего называют сертификатами SSL.

Как соединяются HTTPS и SSL?

Люди, создавшие Интернет, любят свои аббревиатуры — еще один термин, который часто обсуждают, говоря о SSL / TLS, — это HTTPS . HTTP (без S ) означает Протокол передачи гипертекста.

HTTP и его преемник HTTP / 2 являются протоколами приложений, которые лежат в основе того, как информация передается в Интернете. По сути, они являются основой для передачи данных в Интернете. Когда вы добавляете S обратно, он просто становится Hypertext Transfer Protocol Secure (или HTTP через TLS или HTTP через SSL).

По сути, SSL / TLS защищает информацию, отправляемую и получаемую по HTTP.Это дает ряд преимуществ…

Каковы преимущества использования SSL / TLS?

Многие веб-мастера ошибочно полагают, что SSL / TLS дает преимущества только сайтам, обрабатывающим конфиденциальную информацию, например кредитные карты или банковские реквизиты. И хотя SSL / TLS, безусловно, важен для этих сайтов, его преимущества никоим образом не ограничиваются этими областями.

Одним из основных преимуществ SSL / TLS является шифрование. Когда вы или ваши пользователи вводите информацию на своем сайте, эти данные проходят через несколько точек взаимодействия, прежде чем достигнут конечного пункта назначения.Без SSL / TLS эти данные отправляются в виде простого текста, и злоумышленники могут перехватить или изменить эти данные. SSL / TLS предлагает защиту от точки к точке, чтобы гарантировать безопасность данных во время транспортировки. Даже страница входа в WordPress должна быть зашифрована! Если сертификат SSL присутствует, но недействителен, ваши посетители могут столкнуться с ошибкой «ваше соединение не защищено».

Еще одно ключевое преимущество — проверка подлинности . Работающее соединение SSL / TLS гарантирует, что данные отправляются и принимаются с правильного сервера, а не злонамеренного «человека посередине».То есть, это помогает предотвратить ложное выдачу себя за сайт злоумышленниками.

Третьим основным преимуществом SSL / TLS является целостность данных . Соединения SSL / TLS гарантируют отсутствие потери или изменения данных во время транспортировки за счет включения кода аутентификации сообщения или MAC. Это гарантирует, что отправляемые данные будут получены без каких-либо изменений или злонамеренных изменений.

Помимо шифрования, аутентичности и целостности, существуют и другие менее технические преимущества, например:

Как узнать, использует ли веб-сайт SSL / HTTPS?

Самый простой способ узнать, использует ли веб-сайт SSL / TLS, — это посмотреть в свой браузер.Большинство браузеров помечают безопасные соединения зеленым замком и / или сообщением. Например, в Google Chrome вы можете найти зеленый замок и сообщение Secure :

Например, в Google Chrome вы можете найти зеленый замок и сообщение Secure :

Как Google Chrome обрабатывает HTTPS

В Firefox вы увидите только зеленый замок:

Подпишитесь на информационный бюллетень

Мы увеличили наш трафик на 1187% с помощью WordPress.

Мы покажем вам, как это сделать.

Присоединяйтесь к более чем 20 000 других людей, которые получают нашу еженедельную рассылку с инсайдерскими советами по WordPress!

Как Firefox обрабатывает HTTPS

В Microsoft Edge на самом деле вы видите не цвет, а простой серо-белый замок.

Как Edge обрабатывает HTTPS

Собирается ли Google наказывать сайты, не использующие SSL?

В последнее время Google вводит все более строгий набор штрафов / предупреждений в Google Chrome для сайтов, которые не могут установить сертификаты SSL. Эти штрафы начались в январе 2017 года с введения предупреждения Not secure на страницах, которые запрашивали данные кредитной карты или пароли без сертификата SSL:

Предупреждение о небезопасности Chrome, январь 2017 г.

Это изменение было первым толчком в стремлении Google увеличить использование SSL и HTTPS.Но в последнее время они пошли еще дальше.

Повышенное количество предупреждений о небезопасности в октябре 2017 г.

В октябре 2017 года Google выпустил еще более агрессивные уведомления. Начиная с Chrome 62 (выпущенного 17 октября 2017 г.), Google добавил предупреждение Not secure в:

- Все страницы HTTP, на которых пользователи вводят данные любого типа, в том числе такие простые, как поле поиска. Предупреждение не появится при начальной загрузке страницы, но появится каждый раз, когда пользователь начнет вводить данные в поле .

- Все HTTP-страницы в режиме инкогнито Chrome

Предупреждение о небезопасности Chrome Октябрь 2017 г.

Google собирается стать более агрессивным

Долгосрочный план Google состоит в том, чтобы со временем обозначить всех страниц HTTP как Небезопасные .![]() Это означает, что даже если вы не просите пользователей заполнять какие-либо поля формы, вы в конечном итоге попадете на предупреждение, несмотря ни на что. По этой причине важно, чтобы вы начали планировать переход на SSL / TLS и HTTPS прямо сейчас.

Это означает, что даже если вы не просите пользователей заполнять какие-либо поля формы, вы в конечном итоге попадете на предупреждение, несмотря ни на что. По этой причине важно, чтобы вы начали планировать переход на SSL / TLS и HTTPS прямо сейчас.

В 2020 году Chrome начал отображать предупреждения ERR_SSL_OBSOLETE_VERSION, когда сайты используют TLS 1.0 или TLS 1.1 (устаревшие версии).

Как установить сертификат SSL на свой сайт

Многие хосты, включая Kinsta, упрощают установку бесплатного сертификата SSL / TLS с помощью службы Let’s Encrypt.Let’s Encrypt предлагает бесплатные неограниченные сертификаты SSL / TLS, а полный список хостов, поддерживающих Let’s Encrypt, можно просмотреть здесь. Если ваш хост не поддерживает Let’s Encrypt или вам нужен другой тип SSL-сертификата, вы также можете приобрести собственный сертификат у стороннего поставщика.

Вы можете прочитать это руководство, чтобы узнать, как добавить сертификат SSL на свой сайт в Kinsta. Вы можете сделать это одним щелчком мыши!

Вы можете сделать это одним щелчком мыши!

Добавьте SSL (давайте зашифровать)

Что делать после установки сертификата SSL

Да — после установки SSL-сертификата необходимо выполнить как технические, так и нетехнические действия.Во-первых, на техническом уровне важно перенаправлять весь HTTP-трафик на HTTPS. Вы также должны убедиться, что вы не загружаете какие-либо ресурсы через HTTP. Обычно это будут ваши собственные изображения или внешний контент, который вы втягиваете, например скрипты или внешние рекламные сервисы. Это поможет вам избежать предупреждения о смешанном содержимом.

Помимо этих двух технических деталей, вы, вероятно, также захотите выполнить следующие задачи, в зависимости от используемых вами инструментов:

- Добавьте HTTPS-версию своего сайта в инструменты Google для веб-мастеров

- Убедитесь, что скрипты отслеживания, такие как Google Analytics или другие, настроены для работы с HTTPS.

В общем, SSL / TLS — важный протокол для создания безопасного, защищенного Интернета . И теперь, когда вы знаете, как работает SSL, мы рекомендуем вам подумать об установке сертификата SSL / TLS и переводе вашего сайта на HTTPS, если вы еще не сделали этого.

И теперь, когда вы знаете, как работает SSL, мы рекомендуем вам подумать об установке сертификата SSL / TLS и переводе вашего сайта на HTTPS, если вы еще не сделали этого.

У нас есть очень подробное руководство по переходу с HTTP на HTTPS. Обязательно прочтите его и следуйте инструкциям!

Если вам понравилось это руководство, то вам понравится наша поддержка. Все планы хостинга Kinsta включают круглосуточную поддержку наших опытных разработчиков и инженеров WordPress. Общайтесь с той же командой, которая поддерживает наших клиентов из списка Fortune 500.Ознакомьтесь с нашими тарифами

Что это такое и почему это делает ваш веб-сайт более безопасным

Вы когда-нибудь замечали, что некоторые URL-адреса начинаются с http: //, а другие начинаются с https: //?

Возможно, вы заметили эти лишние буквы, когда просматривали веб-сайты, требующие предоставления конфиденциальной информации, например, когда вы оплачивали счета в Интернете.

Но откуда взялись эти лишние «s» и что они означают?

Проще говоря, дополнительная буква «s» означает, что ваше соединение с этим сайтом является безопасным и зашифрованным; любые вводимые вами данные безопасно передаются этому сайту. Технология, которая поддерживает эти маленькие буквы, называется SSL, что означает «уровень защищенных сокетов».

Технология, которая поддерживает эти маленькие буквы, называется SSL, что означает «уровень защищенных сокетов».

Как потребитель, вы всегда хотите видеть https: // при посещении любого сайта, которому доверяете, со своей важной информацией. Как маркетолог, вы должны убедиться, что у вас есть один или два SSL для вашей аудитории.

Давайте поговорим о том, почему SSL так важен.

Что такое сертификат SSL?

Сертификаты SSL— это небольшие файлы данных, которые криптографически устанавливают зашифрованную связь между веб-сервером и браузером.Эта ссылка гарантирует, что все данные, передаваемые между веб-сервером и браузером, остаются конфиденциальными.

Когда вы попадаете на страницу с формой для заполнения и отправки, введенная вами информация может быть перехвачена хакером на незащищенном веб-сайте.

Эта информация может быть чем угодно, от сведений о банковской транзакции до адреса электронной почты для регистрации для получения предложения. На хакерском жаргоне этот «перехват» часто называют «атакой посредника».

На хакерском жаргоне этот «перехват» часто называют «атакой посредника».

Хотите знать, как происходят атаки? Вот один из наиболее распространенных способов: хакер размещает небольшую необнаруженную программу прослушивания на сервере, на котором размещен веб-сайт.Эта программа ждет в фоновом режиме, пока посетитель не начнет вводить информацию на веб-сайте, и активируется, чтобы начать сбор информации, а затем отправить ее обратно хакеру.

Немного страшно, правда?

Но когда вы посещаете веб-сайт, зашифрованный с помощью SSL, ваш браузер устанавливает соединение с веб-сервером, просматривает сертификат SSL, а затем связывает ваш браузер и сервер. Это связующее соединение является безопасным, чтобы никто, кроме вас и веб-сайта, не мог видеть или получать доступ к тому, что вы вводите.

Это соединение происходит мгновенно, и некоторые считают, что оно быстрее, чем подключение к незащищенному веб-сайту. Вам просто нужно посетить веб-сайт с SSL, и вуаля — ваше соединение будет автоматически защищено.

SSL — это технология безопасности. Это протокол для серверов и веб-браузеров, который обеспечивает конфиденциальность данных, передаваемых между ними. Это делается с помощью зашифрованной ссылки, соединяющей сервер и браузер.

Компании, которые запрашивают у пользователя личную информацию, например адрес электронной почты или платежную информацию, должны иметь сертификаты SSL на своих веб-сайтах.Наличие одного означает, что информация, которую вы собираете, является конфиденциальной, и гарантирует клиенту, что, когда он увидит этот замок и https: //, его конфиденциальность будет в безопасности.

SSL-сертификаты классифицируются по уровню проверки и шифрования, при условии, что ИЛИ — количество доменов или поддоменов под сертификатом.

Существует три типа сертификатов, которые вы можете заработать в зависимости от полученного SSL. Поговорим о них подробнее.

Типы сертификатов

Зонтики, к которым относятся сертификаты SSL, — это шифрование и проверка, а также номер домена. Каждая из них имеет три классификации и может быть подана на веб-сайте SSL. Сертификаты обрабатываются центром сертификации (CA), который представляет собой программное обеспечение, разработанное специально для запуска и предоставления этих сертификатов.

Каждая из них имеет три классификации и может быть подана на веб-сайте SSL. Сертификаты обрабатываются центром сертификации (CA), который представляет собой программное обеспечение, разработанное специально для запуска и предоставления этих сертификатов.

Для сертификатов шифрования и проверки есть домен, организация и расширенная проверка. Для сертификатов, определяемых номером домена, типы являются однодоменными, многодоменными и подстановочными.

SSL-сертификат с расширенной проверкой (EV)

Этот сертификат показывает замок, HTTPS, название компании и страну нахождения в адресной строке, чтобы уменьшить вероятность ошибочно принять за спам-веб-сайт.

SSL с расширенной проверкой (SV) — это самые дорогие SSL-сертификаты для получения, но они полезны для демонстрации легитимности вашего домена из адресной строки. Чтобы настроить EV SSL, вы должны подтвердить, что у вас есть право владеть доменом, который вы отправляете. Это гарантирует пользователям, что вы на законных основаниях собираете данные, необходимые для выполнения определенных действий, например номер кредитной карты для онлайн-транзакции.

Сертификат EV SSL может быть получен любым бизнесом, и он должен быть приоритетом, особенно для тех, кому требуется подтверждение личности.Например, если ваш веб-сайт обрабатывает веб-платежи или собирает данные, вам нужен этот сертификат.

Сертификат, подтвержденный организацией (OV SSL)

Этот сертификат подтверждает подлинность вашей организации и домена. Сертификаты SSL с подтвержденной организацией (OV) предлагают средний уровень шифрования и получают в два этапа. Во-первых, центр сертификации проверит, кому принадлежит домен и действует ли организация на законных основаниях.

В браузере пользователи увидят небольшой зеленый замок с названием компании.Используйте этот тип сертификата, если у вас нет финансовых ресурсов для EV SSL, но вы все же хотите предложить средний уровень шифрования.

Сертификат проверки домена (DV)

Сертификат проверки домена (DV) предлагает низкий уровень шифрования, показанный в виде зеленого замка рядом с URL-адресом в адресной строке. Это самая быстрая проверка, которую вы можете получить, и для подачи заявки вам понадобится всего несколько документов компании.

Это самая быстрая проверка, которую вы можете получить, и для подачи заявки вам понадобится всего несколько документов компании.

Эта проверка происходит, когда вы добавляете DNS в CA.Для этого сертификата ЦС проверяет право заявителя владеть подаваемым доменом. (Примечание: DV не защищают субдомены, только сам домен).

В отличие от EV SSL, CA не проверяет никакие идентификационные данные, поэтому вы не будете знать, кто получает вашу зашифрованную информацию. Но если вы работаете в компании, которая не может позволить себе SSL более высокого уровня, DV сделает свою работу.

Wildcard SSL-сертификаты

SSL-сертификаты с подстановочными знаками относятся к категории «номер домена и поддомена».SSL с подстановочными знаками гарантирует, что если вы купите сертификат для одного домена, вы сможете использовать этот же сертификат для поддоменов.

Например, если вы купили подстановочный знак для example.com, его можно применить к mail.example.com и blog. example.com. Такой вариант дешевле, чем получение нескольких сертификатов SSL для номера или домена.

example.com. Такой вариант дешевле, чем получение нескольких сертификатов SSL для номера или домена.

Сертификат SSL для унифицированных коммуникаций (UCC)

Также известные как многодоменные SSL-сертификаты, сертификаты унифицированных коммуникаций (UCC) позволяют использовать несколько доменных имен в одном сертификате.UCC были созданы для связи между одним сервером и браузером, но с тех пор расширились за счет включения нескольких доменных имен одного и того же владельца.

UCC в адресной строке показывает замок для отображения подтверждения. Их также можно считать EV SSL, если они настроены для отображения зеленого текста, замка и страны проживания. Единственное отличие — это количество доменных имен, связанных с этим сертификатом.

Мультидоменные SSL-сертификаты охватывают до 100 доменных имен.Если вам нужно каким-либо образом изменить имена, вы можете сделать это с помощью параметра «Альтернативное имя субъекта» (SAN). Вот несколько примеров мультидоменных имен, которые вы можете использовать: www.domain.co.uk, www.domain.com, mail.example.com и checkout.example.com.

Однодоменный SSL-сертификат

Однодоменный SSL защищает один домен. Об этом сертификате следует помнить, что вы не можете использовать его для защиты поддоменов или совершенно другого домена.

Например, если вы покупаете этот сертификат например.com, вы не можете использовать его для blog.example.com или 2ndexample.com.

Как я могу получить сертификат SSL для своего сайта?

Первый шаг — определить, какой тип сертификата вам нужен. Например, если контент размещается на нескольких платформах (на разных доменах / поддоменах), это может означать, что вам нужны разные сертификаты SSL.

В большинстве случаев стандартный сертификат SSL будет охватывать ваш контент. Но для компаний в регулируемой отрасли, такой как финансы или страхование, возможно, стоит поговорить с вашим I.T., чтобы убедиться, что вы выполняете особые требования к сертификатам SSL, установленные в вашей отрасли.

Стоимость сертификатов SSL варьируется, но вы можете получить бесплатный сертификат или заплатить помесячно, чтобы получить индивидуальный сертификат. Что касается бесплатного — Let’s Encrypt предлагает сертификаты бесплатно, но я настоятельно рекомендую, чтобы у вас был кто-то, знающий о DNS и технической настройке вашего веб-сайта, чтобы помочь. Срок действия этих сертификатов также истекает каждые 90 дней, поэтому убедитесь, что они актуальны.

Еще одним важным фактором является срок действия сертификата. Большинство стандартных SSL-сертификатов, которые вы покупаете, по умолчанию доступны в течение одного-двух лет, но если вы ищете более долгосрочные варианты, рассмотрите более продвинутые сертификаты, которые предлагают более длительные периоды времени.

Подходит ли SSL для SEO?

Да. Хотя основной целью SSL является защита информации между посетителем и вашим веб-сайтом, для SEO также есть преимущества. Согласно Google Webmaster Trends Analysts, SSL является частью алгоритма поискового ранжирования Google.

Кроме того, предположим, что два веб-сайта похожи по предоставляемому контенту, но на одном включен SSL, а на другом нет. Этот первый веб-сайт может получить небольшое повышение рейтинга, потому что он зашифрован. В результате, включение SSL на вашем веб-сайте и на всех ваших страницах дает явное преимущество для SEO.

Как узнать, есть ли у моего сайта SSL?

Когда вы посещаете веб-сайт с SSL, есть несколько явных отличий, которые отображаются в браузере. Щелкните здесь, чтобы получить бесплатный инструмент проверки SSL.

1. В URL указано «https: //», а не «http: //».

URL-адрес должен выглядеть примерно так, как на снимке экрана ниже. Помните, что на веб-сайте с SSL-шифрованием всегда будет буква «s», что означает «безопасный». Кроме того, этот текст может отображаться зеленым цветом и следовать за зеленым замком (еще один индикатор, поясняемый ниже).

2. В строке URL-адреса вы увидите значок замка.

Замок будет отображаться слева или справа от строки URL, в зависимости от вашего браузера.Например, в Chrome и Safari он будет слева. Вы можете нажать на замок, чтобы узнать больше о веб-сайте и компании, предоставившей сертификат.

3. Сертификат действителен.

Даже если на веб-сайте есть https: // и замок, срок действия сертификата все равно может истек, а это означает, что ваше соединение будет небезопасным. В большинстве случаев сайт, который отображается как https, будет безопасным, но, если вы столкнетесь с сайтом, который запрашивает много личной информации, возможно, стоит дважды проверить, чтобы убедиться, что сертификат действителен.

Чтобы узнать, действителен ли сертификат в Chrome, перейдите в View > Developer > Developer Tools . Оттуда вам нужно будет перейти на вкладку Security , чтобы узнать, действителен ли сертификат SSL или просрочен. Если вы нажмете кнопку Просмотреть сертификат , вы сможете увидеть дополнительную информацию о сертификате SSL и конкретной дате, до которой он действителен.

В следующий раз, когда вы посетите веб-сайт, проверьте его статус шифрования.Мне нравится знать, что, щелкнув маленький замок, я могу проверить, в безопасности ли мои данные. С другой стороны, если вы являетесь частью бизнеса, у которого нет сертификатов SSL, сделайте их частью своей следующей цели, чтобы вы могли защитить данные и конфиденциальность своих клиентов.

Примечание редактора: этот пост был первоначально опубликован в июне 2020 года и был обновлен для полноты.

Что такое SSL? :: Что такое SSL? :: GlobalSign GMO Internet, Inc.

Secure Sockets Layer (SSL) был наиболее широко применяемым криптографическим протоколом для обеспечения безопасности интернет-коммуникаций до того, как в 1999 году на смену ему пришел TLS (Transport Layer Security). Несмотря на отказ от протокола SSL и принятие вместо него TLS , большинство людей до сих пор называют этот тип технологии «SSL».

SSL обеспечивает безопасный канал между двумя машинами или устройствами, работающими через Интернет или внутреннюю сеть. Одним из распространенных примеров является использование SSL для защиты связи между веб-браузером и веб-сервером.Это превращает адрес веб-сайта с HTTP в HTTPS, где буква «S» означает «безопасный».

HTTP небезопасен и подвержен атакам с перехватом, поскольку данные, передаваемые из веб-браузера на веб-сервер или между другими конечными точками, передаются в виде открытого текста. Это означает, что злоумышленники могут перехватить и просмотреть конфиденциальные данные, такие как данные кредитной карты и данные для входа в учетную запись. Когда данные отправляются или публикуются через браузер с использованием HTTPS, SSL гарантирует, что такая информация зашифрована и защищена от перехвата.

Как узнать, что веб-сайт защищен с помощью SSL?

Технически SSL — это прозрачный протокол, который требует минимального взаимодействия со стороны конечного пользователя при установлении безопасного сеанса. В случае браузера вы можете определить, использует ли сайт SSL, когда отображается замок, и вы нажимаете на замок, чтобы открыть информацию о цифровом сертификате.

Вот пример веб-сайта, защищенного с помощью SSL в Chrome 81, в сравнении с небезопасным веб-сайтом.

Использование SSL

Без SSL

Зачем мне нужен SSL?