Настройка соединения через прокси-сервер

Настройка соединения через прокси-сервер

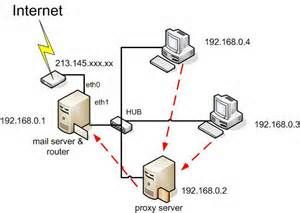

Для организации работы системы QUIK из локальной сети, имеющей ограничение доступа в Интернет, скорее всего потребуется настройка прокси-сервера администратором сети. Если существует возможность установить соединение без использования прокси-сервера, то выполнять эту настройку не следует.

- Откройте пункт меню Система / Настройки / Соединение с Интернетом….

- Установите флажок «Использовать прокси-сервер».

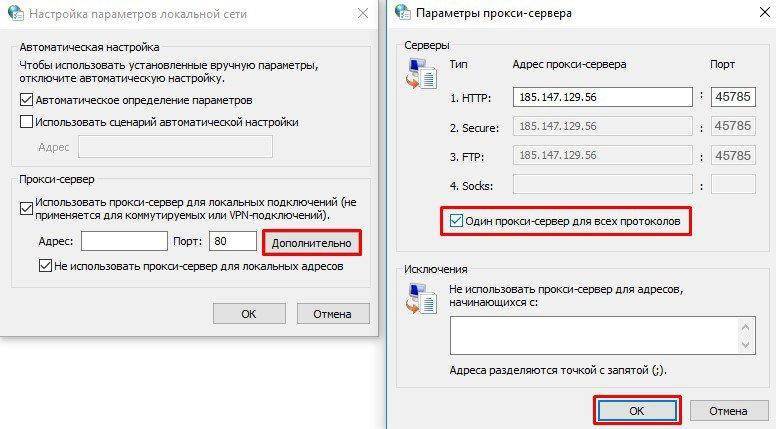

- В полях «Сетевой адрес» и «Порт» введите адрес и порт

прокси-сервера (сообщается администратором локальной сети). Его также можно

найти в настройках программы обозревателя Интернет, например для MS Internet

Explorer нужно открыть пункт меню Сервис / Свойства

браузера, вкладка «Подключения», нажать «Настройка сети» – в разделе «Прокси-сервер» указаны адрес прокси-сервера и номер порта, которые

нужно указать в настройках.

- В поле «Адрес» указывается сетевое имя или IP-адрес компьютера, на котором установлен сервер QUIK.

- Выберите используемый тип соединения:

- «SOCKS5 с идентификацией по имени и паролю» – если прокси-сервер поддерживает протокол SOCKS5, и требуется идентификация пользователя. В этом случае имя и пароль для доступа в Интернет будет запрашиваться для ввода пользователем вручную, если выбрано условие «Запрашивать имя или пароль в процессе соединения», либо они будут сохранены в файл настроек системы, если выбрано условие «Читать имя и пароль из файла настройки».

- «SOCKS5 без идентификации пользователя» – если прокси-сервер поддерживает протокол SOCKS5 и идентификация пользователя не требуется.

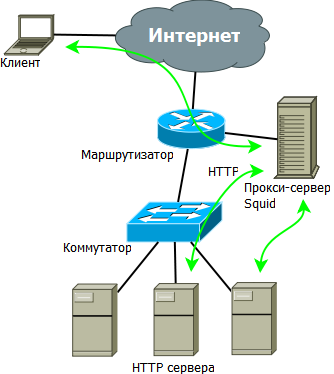

- «CONNECT через HTTP-порт прокси-сервера» – если

протокол SOCKS5 не поддерживается сервером, но возможно использование

команды протокола CONNECT. Ниже приведены примеры настройки для

прокси-серверов, протестированных на возможность работы c QUIK:

- Squid proxy (требуется дополнительная настройка),

- MS Proxy (требуется дополнительная настройка),

- WinGate (настройка не требуется).

- «CONNECT через HTTP порт с идентификацией по имени и паролю» – если протокол SOCKS5 не поддерживается сервером, но возможно использование команды протокола CONNECT, и требуется идентификация пользователя. Имя и пароль для доступа в Интернет будет запрашиваться для ввода пользователем вручную, если выбрано условие «Запрашивать имя или пароль в процессе соединения», либо они будут сохранены в файл настроек системы, если выбрано условие «Читать имя и пароль из файла настройки».

Необходимо включить порт QUIK (номер порта сообщается администратором сервера QUIK) в список портов, через которые разрешено установление SSL-соединения.

- Настройки для Squid Proxy

В файле sqiud.conf (обычно это /usr/local/squid/etc/squid.conf) должны быть следующие строки:

- Включение 200 (например) порта в список SLL-портов:

acl SSL_ports port 443 563 200

acl Safe_ports port 80 21 443 447 563 1025-65535 200- Разрешить использовать метод CONNECT при обращении на определённые выше SSL-порты:

acl CONNECT method CONNECT

http_access deny CONNECT!SSL_por - Настройки для MSProxy

Необходимо с помощью программы Regedit изменить на компьютере с установленным MSProxy один из ключей в реестре Windows:

HKEY_LOCAL_MACHINE / SYSTEM / CurrentControlSet / Services /

В список портов необходимо добавить используемый порт (например, 200).

Если включен контроль доступа для сервиса «Web Proxy», то для протокола «Secure» нужно добавить группу «Everyone». В журналах сервиса эти

соединения будут регистрироваться как от пользователя

«anonymous».

Если включен контроль доступа для сервиса «Web Proxy», то для протокола «Secure» нужно добавить группу «Everyone». В журналах сервиса эти

соединения будут регистрироваться как от пользователя

«anonymous».

Руководство пользователя QUIK © ARQA Technologies / www.arqatech.com/ru/products/quik/

Настройка подключения к прокси-серверу: Linux

Настройка подключения к прокси-серверу: LinuxНастройка подключения к прокси-серверу осуществляется там, где для доступа к сети Интернет используется какой-либо прокси-сервер. Для этого надо указать адрес прокси-сервера, имя пользователя и пароль, использующиеся для авторизации на прокси-сервере, в одном из следующих конфигурационных файлах.

- В файл глобальных системных переменных окружения /etc/environment добавьте следующие строки:

https_proxy=»http://<домен>\<имя пользователя>:<пароль>@<адрес_прокси>:<порт>/»

http_proxy=»http://<домен>\<имя

пользователя>:<пароль>@<адрес_прокси>:<порт>/»

ftp_proxy=»http://<домен>\<имя пользователя>:<пароль>@<адрес_прокси>:<порт>/»

no_proxy=»127. 0.0.1,

localhost, *.<адрес_прокси>»

0.0.1,

localhost, *.<адрес_прокси>»

- Для менеджера пакетов APT в Debian-подобных дистрибутивах в файле /etc/apt/apt.conf добавьте следующие строки:

Acquire::https::Proxy=»http://<домен>\<имя>:<пароль>@<адрес_прокси>:<порт>/»;

Acquire::http::Proxy=»http://<домен>\<имя>:<пароль>@<адрес_прокси>:<порт>/»;

Acquire::ftp::Proxy=»http://<домен>\<имя>:<пароль>@<адрес_прокси>:<порт>/»;

Acquire::::Proxy=»true»;

- Для загрузки файлов с помощью утилиты wget задайте следующие настройки в файле /etc/wgetrc:

https_proxy = http://<адрес_прокси>:<порт>/

http_proxy = http://<адрес_прокси>:<порт>/

ftp_proxy = http://<адрес_прокси>:<порт>/

use_proxy = on

Если на прокси-сервере предполагается авторизация, то добавьте следующие строки:

proxy-user = <имя пользователя>

proxy-password = <пароль>

- Настройки пользовательского сеанса в командной оболочке bash

задайте в файле ~/.

export https_proxy=»http://<имя>:<пароль>@<адрес_прокси>:<порт>/»

export http_proxy=»http://<имя>:<пароль>@<адрес_прокси>:<порт>/»

export ftp_proxy=»http://<имя>:<пароль>@<адрес_прокси>:<порт>/»

export no_proxy=»127.0.0.1, localhost, *.<адрес_прокси>»

- Настройки для менеджера пакетов YUM в RedHat-подобных дистрибутивах задайте в файле /etc/yum.conf:

proxy=http://<адрес_прокси>:<порт>

Если на прокси-сервере предполагается авторизация, то добавьте следующие строки:

proxy_user = <имя пользователя>

proxy_password = <пароль>

См. также:

Дополнительные настройки

Inside Out Security — Inside Out Security

Избранные коллекции

Призрачные сайты: кража данных из деактивированных сообществ Salesforce

Нитай Бахрах

31 мая 2023 г. активированные «призрачные» сайты Salesforce, которые легко найти , доступны и могут быть использованы злоумышленниками.

активированные «призрачные» сайты Salesforce, которые легко найти , доступны и могут быть использованы злоумышленниками.

Данные о скорости: с участием Пэта Бенуа, глобального директора по информационной безопасности Brinks, Inc.

Меган Гарза

30 мая 2023 г.

Пэт рассказал о четырех правилах лидерства, которым он следует, о том, что нужно для достижения успеха в области кибербезопасности, и почему он может быть «Самым интересным человеком в мире».

Что нового в Varonis: май 2023 г.

Yumna Moazzam

30 мая 2023 г.

Ознакомьтесь с новыми функциями, которые помогают службам безопасности автоматически применять минимальные привилегии и единообразно применять метки конфиденциальности в своих гибридных облачных и локальных средах.

Штраф Meta в размере 1,3 миллиарда долларов: что может произойти, если вы не будете контролировать свою личную информацию

Брайан Векки

22 мая 2023 г.

Непрерывное обнаружение и мониторинг данных крайне важны для выявления неуместных PII.

Speed Data: с Пэтом Бенуа, глобальным директором по информационной безопасности Brinks, Inc. он просто может быть «самым интересным человеком в мире».

Значение автоматизации для кибербезопасности и вашего бизнеса

Yaki Faitelson

3 мая 2023 г.

В этой статье объясняется, как автоматизация может помочь превратить правильную информацию в действие, помогая защищаться от кибератак, снижать риски, обеспечивать соответствие требованиям и повышать производительность.

Управление состоянием безопасности данных (DSPM): руководство по передовому опыту для директоров по информационной безопасности

Роб Соберс

19 апреля 2023 г. Научитесь выбирать правильный инструмент, поддерживать соответствие требованиям и предотвращать утечку данных.

Ваш путеводитель по конференции RSA 2023

Меган Гарза

13 апреля 2023 г.

Варонис собрал лучшие сессии RSAC, которые вы не захотите пропустить. Следуйте нашей удобной программе, чтобы воспользоваться всеми преимуществами RSAC 2023.

Следуйте нашей удобной программе, чтобы воспользоваться всеми преимуществами RSAC 2023.

Призрачные сайты: кража данных из деактивированных сообществ Salesforce

Nitay Bachrach

31 мая 2023 г.

Варонис Лаборатории угроз обнаружены неправильно деактивированными участками призраков Salesforce, которые легко найдены, доступны и эксплуатируемые атакующими.

HardBit 2.0 Программа-вымогатель

Джейсон Хилл

20 февраля 2023 г.

HardBit — это программа-вымогатель, нацеленная на организации с целью вымогательства платежей в криптовалюте для расшифровки их данных. HardBit версии 2.0, которая, казалось бы, улучшилась по сравнению с их первоначальным выпуском, была представлена в конце ноября 2022 года, а образцы можно было увидеть в конце 2022 года и в 2023 году.0002 8 февраля 2023 г.

В связи с непрерывным ростом количества графовых баз данных, особенно Neo4j, мы наблюдаем усиление дискуссий среди исследователей безопасности о проблемах, обнаруженных в этих базах данных. Однако, учитывая наш опыт работы с графовыми базами данных — от разработки сложных и масштабируемых решений с графовыми базами данных до атак на них — мы заметили разрыв между публичными обсуждениями и знаниями наших исследователей безопасности об этих системах.

Однако, учитывая наш опыт работы с графовыми базами данных — от разработки сложных и масштабируемых решений с графовыми базами данных до атак на них — мы заметили разрыв между публичными обсуждениями и знаниями наших исследователей безопасности об этих системах.

VMware ESXi в линейке Ransomware Fire

Джейсон Хилл

7 февраля 2023 г.

Серверы, на которых запущен популярный гипервизор виртуализации VMware ESXi, за последнюю неделю подверглись атаке со стороны по крайней мере одной группы программ-вымогателей, вероятно, после сканирования для идентификации хостов с протоколом Open Service Location Protocol (OpenSLP). уязвимости.

Просмотреть все исследования угрозЧто нового в Varonis: май 2023 г.

Yumna Moazzam

30 мая 2023 г.

Ознакомьтесь с новыми функциями, которые помогают службам безопасности автоматически применять минимальные привилегии и единообразно применять метки конфиденциальности в своем гибридном облаке и на других устройствах. прем среды.

прем среды.

Varonis запускает управление рисками сторонних приложений

Натан Коппингер

25 апреля 2023 г.

Varonis уменьшает поверхность атаки SaaS, обнаруживая и устраняя рискованные соединения сторонних приложений.

Varonis открывает центр обработки данных в Австралии для поддержки клиентов SaaS

Рэйчел Хант

11 апреля 2023 г.

Расширение в Австралии позволяет клиентам Varonis достигать результатов автоматизированной защиты данных, соблюдая национальные стандарты конфиденциальности данных.

Как Varonis экономит рабочее время администраторов Salesforce в течение рабочего дня

Натан Коппингер

8 марта 2023 г.

Varonis предлагает лучшие в отрасли возможности управления Salesforce и последствия разрешений, помогающие администраторам Salesforce экономить рабочее время.

Просмотреть все продукты VaronisInside Out Security — Inside Out Security

Избранные коллекции

Призрачные сайты: кража данных из деактивированных сообществ Salesforce

Нитай Бахрах

31 мая 2023 г.

Лаборатория Varonis Threat Labs обнаружила неправильно деактивированные «призрачные» сайты Salesforce, которые злоумышленники могут легко найти, получить к ним доступ и использовать.

Данные о скорости: с участием Пэта Бенуа, глобального директора по информационным технологиям Brinks, Inc.

Меган Гарза

30 мая 2023 г. стать «Самым интересным человеком в мире».

Что нового в Варонисе: май 2023 г.

Yumna Moazzam

30 мая 2023 г.

Ознакомьтесь с новыми функциями, которые помогают службам безопасности автоматически применять минимальные привилегии и единообразно применять метки конфиденциальности в своих гибридных облачных и локальных средах.

Штраф Meta в размере 1,3 миллиарда долларов: что может случиться, если вы не отслеживаете свою PII

Брайан Векчи

22 мая 2023

Непрерывное обнаружение и мониторинг данных имеют решающее значение для выявления неуместных PII.

Просмотреть все статьи Speed Data: с участием Пэта Бенуа, глобального директора по информационным технологиям Brinks, Inc.

Меган Гарза

30 мая 2023

Пэт рассказал о четырех правилах лидерства, которым он следует, о том, что нужно для достижения успеха в области кибербезопасности, и почему он может быть «Самым интересным человеком в мире».

Что означает автоматизация для кибербезопасности и вашего бизнеса

Яки Файтельсон

3 мая 2023 г.

повысить производительность.

Управление состоянием безопасности данных (DSPM): Руководство по передовому опыту для директоров по информационной безопасности

Роб Соберс

19 апреля 2023 г. Научитесь выбирать правильный инструмент, поддерживать соответствие требованиям и предотвращать утечку данных.

Путеводитель по конференции RSA 2023

Меган Гарза

13 апреля 2023 г.

Варонис собрал лучшие сессии RSAC, которые вы не захотите пропустить. Следуйте нашей удобной программе, чтобы воспользоваться всеми преимуществами RSAC 2023.

Просмотреть все Безопасность данныхПризрачные сайты: кража данных из деактивированных сообществ Salesforce

Нитай Бахрах

31 мая 2023 г.

Varonis Threat Labs обнаружила неправильно деактивированные «призрачные» сайты Salesforce, которые легко найти, получить доступ и использовать злоумышленники.

HardBit 2.0 Программа-вымогатель

Джейсон Хилл

20 февраля 2023 г.

HardBit — это программа-вымогатель, нацеленная на организации с целью вымогательства платежей в криптовалюте для расшифровки их данных. Версия HardBit 2.0, которая, казалось бы, улучшилась по сравнению с их первоначальным выпуском, была представлена в конце ноября 2022 г., а образцы можно было увидеть в конце 2022 г. и в 2023 г.

Neo4jection: секреты, данные и облачные эксплойты

Нитай Бахрах

8 февраля 2023 г.

В связи с непрерывным ростом графовых баз данных, особенно Neo4j, мы наблюдаем усиление дискуссий среди исследователей безопасности о проблемах, обнаруженных в этих базах данных. Однако, учитывая наш опыт работы с графовыми базами данных — от разработки сложных и масштабируемых решений с графовыми базами данных до атак на них — мы заметили разрыв между публичными обсуждениями и знаниями наших исследователей безопасности об этих системах.

Если включен контроль доступа для сервиса «Web Proxy», то для протокола «Secure» нужно добавить группу «Everyone». В журналах сервиса эти

соединения будут регистрироваться как от пользователя

«anonymous».

Если включен контроль доступа для сервиса «Web Proxy», то для протокола «Secure» нужно добавить группу «Everyone». В журналах сервиса эти

соединения будут регистрироваться как от пользователя

«anonymous».