Кибертерроризм

Кибертерроризм — комплекс незаконных действий в киберпространстве, создающих угрозу государственной безопасности, личности и обществу. Может привести к порче материальных объектов, искажению информации или другим проблемам. Основной целью кибертерроризма является влияние на решение социальных, экономических и политических задач.

В мире стремительно растет количество «умных» устройств интернета вещей. Все они дают почву для целенаправленных атак с целью террора или шантажа — тем более что сейчас даже многие заводы и фабрики используют такие устройства в автоматизированных системах управления технологическим процессом (АСУ ТП). Киберпреступники могут взломать их с целью террора населения: например, организовать вывод цеха из строя или даже взрыв АЭС. Конечно, на данный момент таких атак замечено не было, однако кто даст гарантию, что они не случатся в будущем?

В своих акциях преступники активно используют все возможности современных технологий, в том числе современные гаджеты и программные продукты, радиоэлектронные устройства, достижения в других областях (вплоть до микробиологии и генной инженерии). Официально кибертерроризмом признаются акты, совершенные одним человеком или независимыми группами, состоящими из нескольких участников. Если в подпадающих под это определение действиях принимают участие представители правительств или иных государственных структур, это считается проявлениями кибервойны.

Официально кибертерроризмом признаются акты, совершенные одним человеком или независимыми группами, состоящими из нескольких участников. Если в подпадающих под это определение действиях принимают участие представители правительств или иных государственных структур, это считается проявлениями кибервойны.

Влияние подобных акций на экономические и геополитические процессы зачастую преувеличивается журналистами в СМИ и сценаристами голливудских блокбастеров, что может привести к неправильной оценке сложившейся ситуации. Как на самом деле осуществляются кибератаки и что можно сделать для противостояния им?

Цели кибертерроризма

Действия кибертеррористов направлены на:

- взлом компьютерных систем и получение доступа к личной и банковской информации, военным и государственным конфиденциальным данным;

- вывод из строя оборудования и программного обеспечения, создание помех, нарушение работы сетей электропитания;

- кражу данных с помощью взлома компьютерных систем, вирусных атак, программных закладок;

- утечку секретной информации в открытый доступ;

- распространение дезинформации с помощью захваченных каналов СМИ;

- нарушение работы каналов связи;

- прочее.

Чтобы достичь желаемых целей, кибертеррористы применяют специальное программное обеспечение, используемое для взлома компьютерных систем компаний и организаций, проводят атаки на удаленные сервера компаний и организаций.

Кибертеррористы не закладывают бомб, не берут заложников. Они угрожают компьютерными средствами: выводом из строя крупной компьютерной сети какой-нибудь компании, уничтожением данных клиентов банков, нарушением работы заводов и электростанций и т.п. с целью получения выкупа. Для достижения поставленных целей могут использоваться различные методы:

- незаконное получение доступа к государственным и военным архивам с секретной информацией, реквизитам банковских счетов и платежных систем, личным данным;

- осуществление контроля над объектами инфраструктуры для оказания влияния на их работоспособность вплоть до вывода из строя отдельных компонентов и полного останова систем жизнеобеспечения;

- похищение или уничтожение информации, программных средств или технических ресурсов путем внедрения вредоносных программ различных типов;

- ложные угрозы совершения атак, которые могут повлечь за собой дестабилизацию экономической или социально-политической обстановки.

Способы проведения этих и подобных операций постоянно изменяются в связи с развитием систем информационной безопасности, которые применяются в различных компьютерных сетях. Выявлена зависимость между уровнем развития информационной инфраструктуры и количеством хакерских атак. Чем выше уровень глобализации и использования систем автоматизации различных процессов в данном регионе, тем больше вероятность проведения кибератак террористической направленности.

Объекты кибертерроризма

Подвергнуться атакам сетевых террористов в равной степени могут государства, международные организации, крупные корпорации и относительно небольшие компании, политики и другие известные личности, а также выбранные случайным образом люди. Действия кибертеррористов могут быть направлены на объекты гражданской инфраструктуры и военного назначения.

Некоторые эксперты склоняются к мнению, что более других подвержены террористическим кибератакам энергетическая и телекоммуникационная отрасли, авиационные диспетчерские, финансовые учреждения, оборонные предприятия и другие важные объекты.

Злоумышленники могут захватить управление системами обороны для последующего вывода их из строя. Последний вариант развития событий встречается в большинстве случаев, при этом зачастую нарушается функционирование отдельных служб. Обычно такие акции проводят частные лица или компании, которые разделяют взгляды террористов и являются их пособниками. Сами преступники в основном выполняют действия, направленные на разрушение коммуникаций, повреждение информационных и транспортных каналов. Если атакуемые объекты входят в состав критических систем жизнеобеспечения, стороннее вмешательство в их работу может привести к масштабным разрушениям и человеческим жертвам, как при обыкновенных террористических актах.

Поскольку кибертерроризм носит трансграничный характер, его проявления могут привести к ухудшению отношений между государствами, нарушить экономические и дипломатические связи, затруднить работу межгосударственных организаций.

Источники кибертерроризма

Террористические группировки активно используют новейшие разработки в области информационных технологий для поддержания связи, решения организационных и финансовых вопросов, планирования операций и осуществления контроля над их выполнением. Они могут финансироваться или даже контролироваться отдельными государствами.

Все крупнейшие террористические группировки имеют собственные сайты, их участников можно встретить на многочисленных форумах и в чатах. Социальные сети и другие подобные ресурсы в интернете активно используются для пропаганды и вербовки новых участников. С помощью современных технологий легко шифруются любые сообщения, размещаются нужные схемы, фотографии, документы и прочие материалы. Введя соответствующий запрос в любой поисковой сети, можно обнаружить немало страниц с описанием изготовления оружия и взрывчатых веществ из подручных средств.

Многие группировки пользуются тем, что в интернете не обязательно находиться под своим настоящим именем, поэтому хакеры известны под псевдонимами. При этом нужно отличать кибертеррористов от остальных хакеров, которые пишут и распространяют вирусы и другие вредоносные программы для личного обогащения, являются компьютерными мошенниками или хулиганами. Терроризмом их действия становятся в тех случаях, когда они несут тяжелые последствия: разрушения, гибель людей. Многие радикальные группировки стараются добиться того, чтобы их акты произвели как можно больший резонанс, и о них узнало максимальное количество людей по всему миру.

В некоторых организациях существуют целые подразделения программистов, которые создают и обновляют веб-сайты, ведут блоги и страницы в социальных сетях. Крупнейшие группы также имеют собственные телевизионные каналы и радиостанции. Руководство группировок прибегает к кибертерроризму, потому что это обеспечивает нужный результат при минимальных вложениях (что особенно важно для выходцев из небогатых стран), а также усложняет поиск непосредственных исполнителей.

В последнее время большинство хакерских атак на различные правительственные и военные организации производятся из Китая и других развивающихся государств Юго-Восточной Азии. Правительство Поднебесной рассчитывает к 2020 году создать сильнейшие в мире информационные войска, численность которых на сегодня составляет 30 тысяч военных и 150 тысяч гражданских специалистов. Есть подозрение, что в качестве «троянского коня» могут выступать китайские микросхемы, содержащие специализированное ПО для копирования данных и отправки их на «базу». Похожие прецеденты имели место в сетях Госдепартамента и других ведомств США.

Анализ риска

В связи с развитием технологий угроза кибернетического терроризма постепенно сравнивается по значимости с остальными его проявлениями. Из-за высокого уровня развития техники террорист посредством подключенного к интернету компьютера может нанести больший вред, чем различные взрывные устройства. Новые гаджеты рассматриваются преступниками как средство для достижения целей, которые зачастую противоречат общепринятым морально-этическим нормам.

Для борьбы с этим явлением требуется мобилизация усилий всего мирового сообщества. Данной проблемой вплотную занимаются ООН, Совет Европы, Интерпол и другие международные организации. Перед лицом совместной опасности объединяются даже непримиримые соперники, имеющие существенные противоречия по ряду ключевых вопросов.

Угрозы безопасности информации — Центр безопасности данных

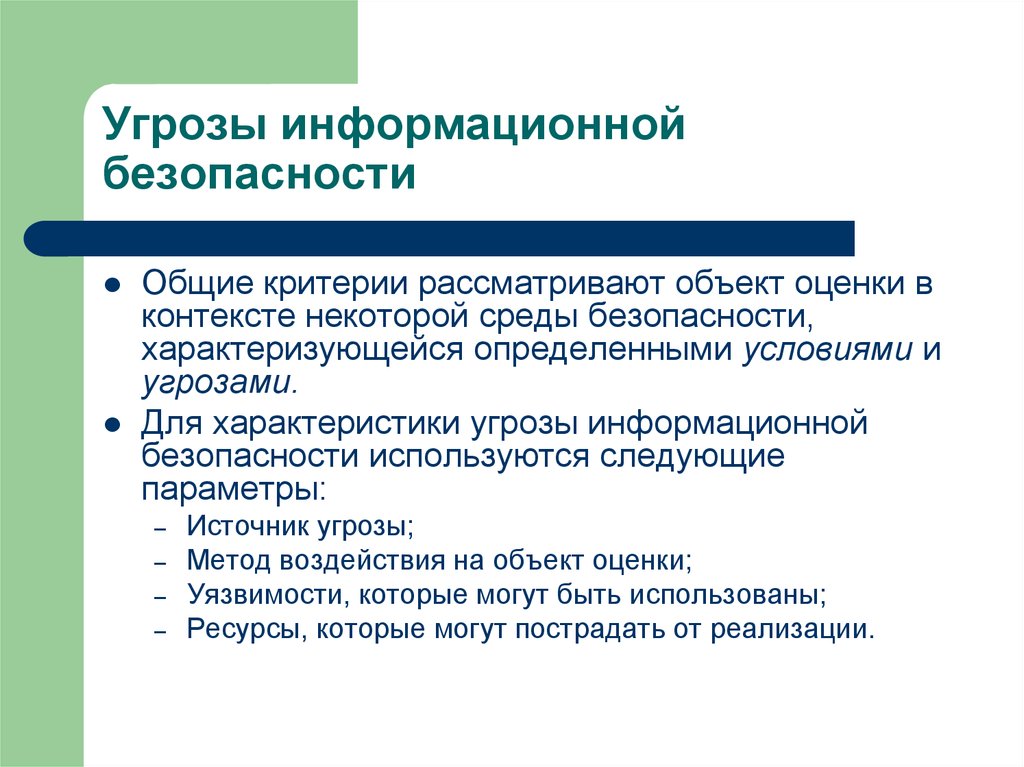

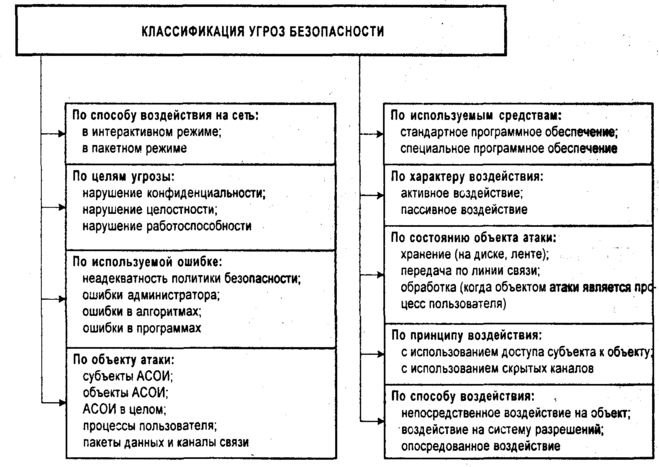

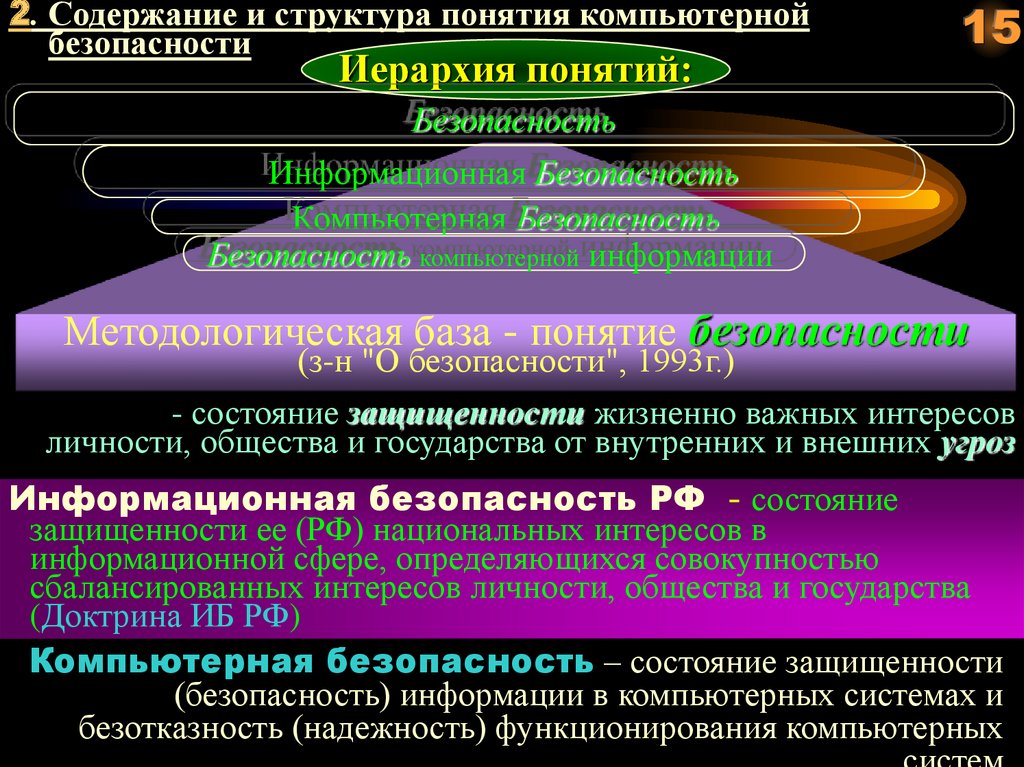

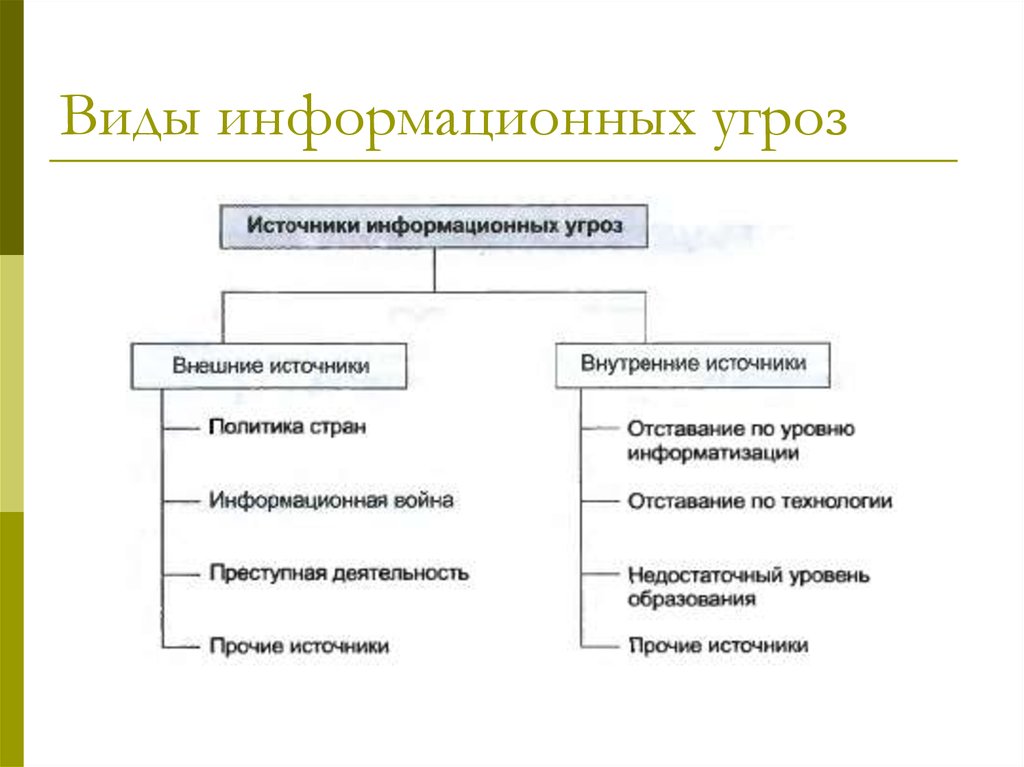

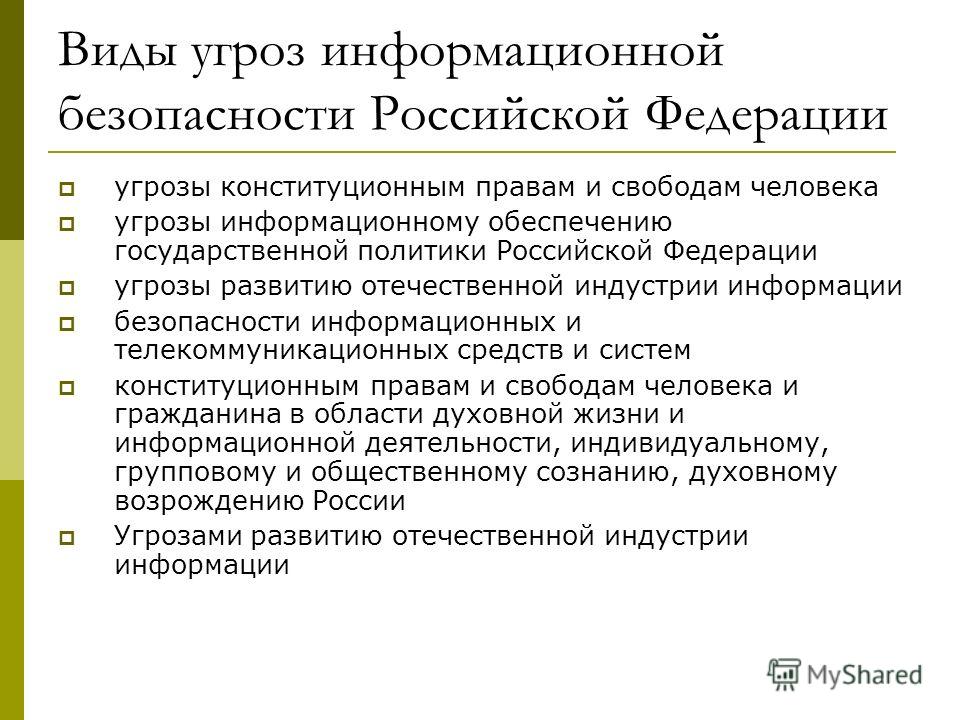

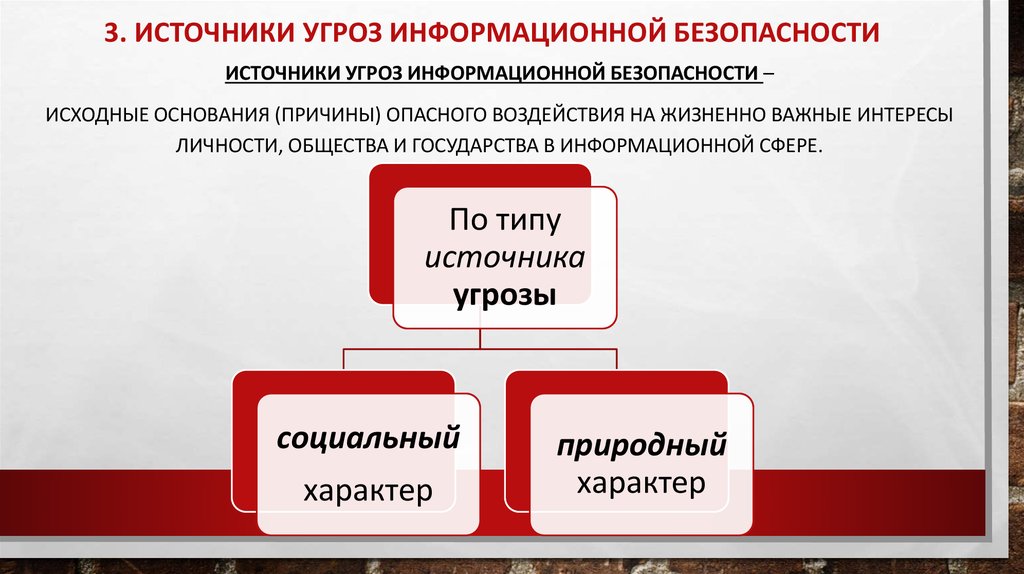

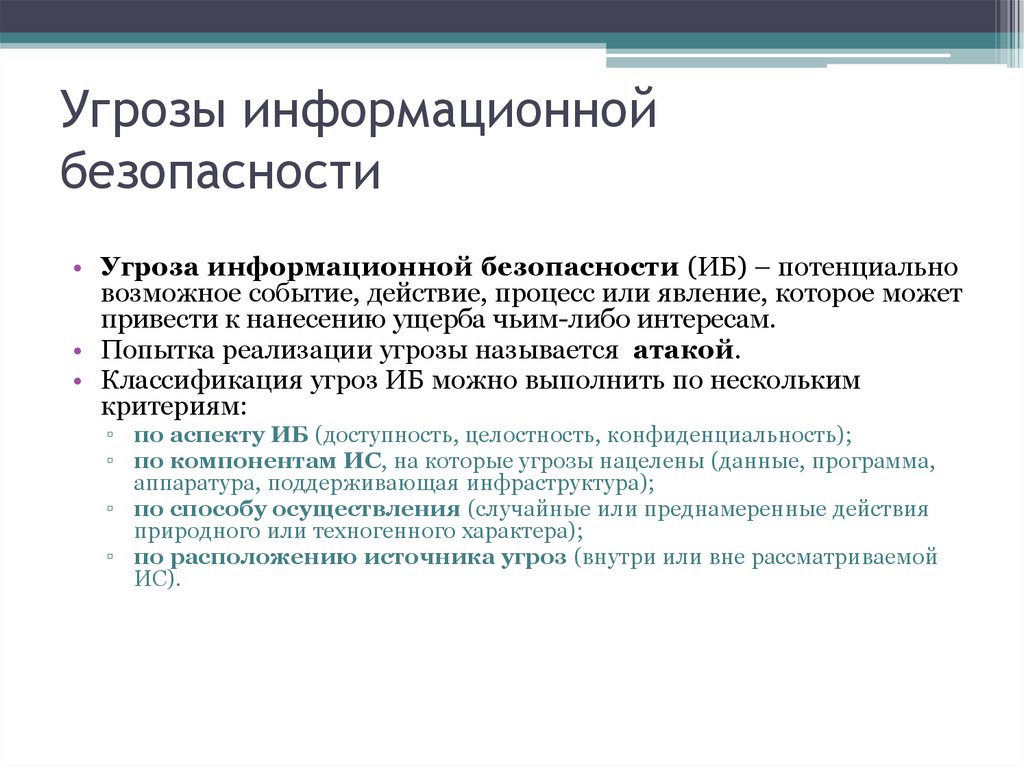

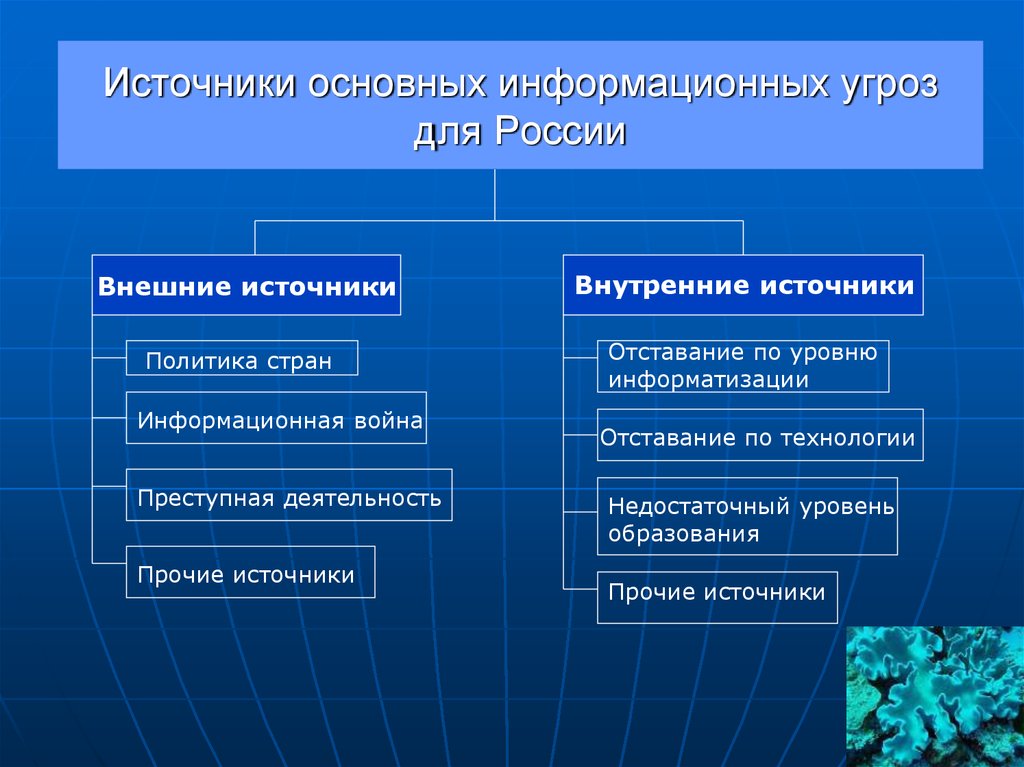

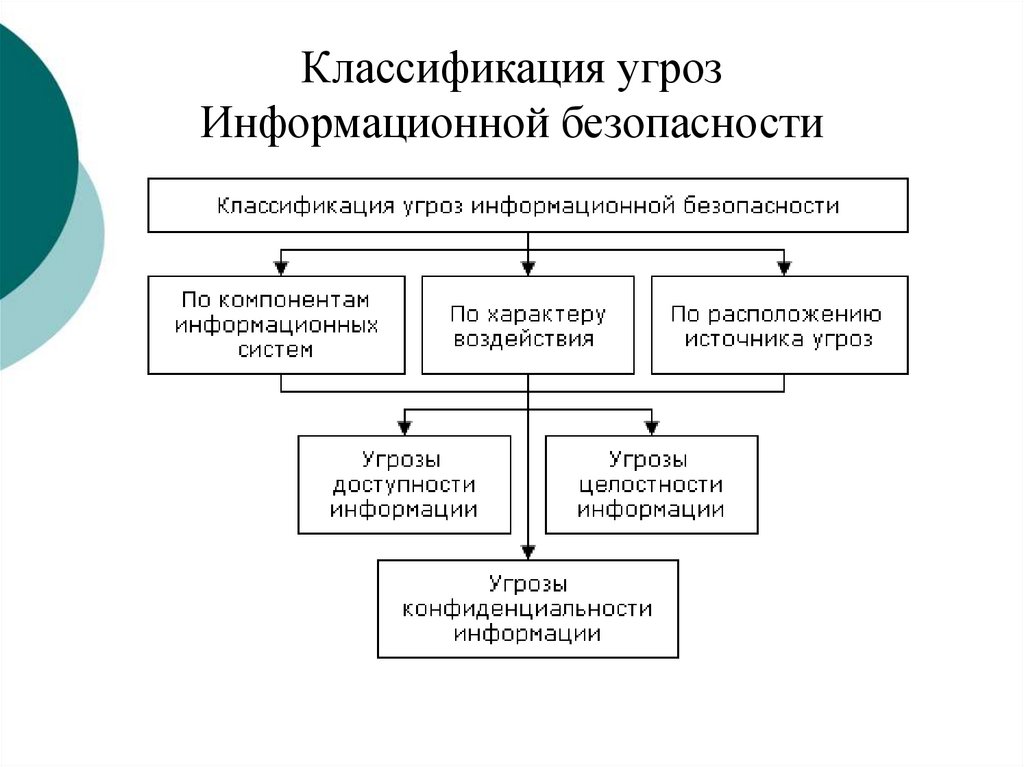

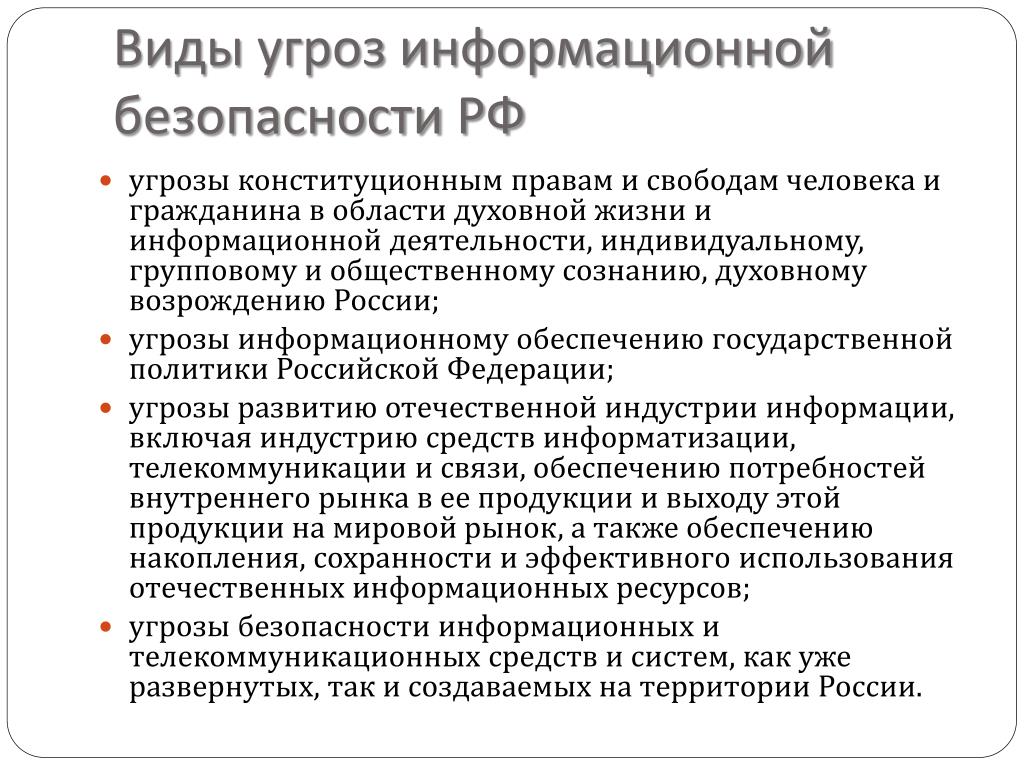

Важнейшей стороной обеспечения информационной безопасности является определение и классификация угроз. Угрозы безопасности информации — это некая совокупность факторов и условий, которые создают опасность в отношении защищаемой информации.

Для того чтобы определить угрозы, от которых необходимо обезопасить информацию, нужно определить объекты защиты. Ведь информация — это некоторые данные, носителями которых могут быть как материальные, так и нематериальные объекты. К примеру, носителями конфиденциальной информации могут быть документы, технические средства обработки и хранения информации и даже люди.

Документационными носителями информации могут быть проекты, бизнес-планы, техническая документация, контракты и договора, а также картотеки отдела кадров (персональные данные) и отдела по работе с клиентами. Отличительной их особенностью является зафиксированность данных на материальном объекте — бумаге.

Техническими средствами обработки и хранения информации являются персональные компьютеры, ноутбуки, серверы, сканеры, принтеры, а также съемные носители (переносные жесткие диски, флеш-карты, CD-диски, дискеты) и т.п. Информация в технических средствах хранится и обрабатывается в цифровом виде. Зачастую конфиденциальные данные отправляются через Интернет, например, по электронной почте. В сети они могут быть перехвачены злоумышленниками. Кроме того при работе компьютеров из-за их технических особенностей обрабатываемые данные преобразуются в электромагнитные излучения, распространяющиеся далеко за пределы помещения, которые также могут быть перехвачены и использованы в недобросовестных целях.

Зачастую конфиденциальные данные отправляются через Интернет, например, по электронной почте. В сети они могут быть перехвачены злоумышленниками. Кроме того при работе компьютеров из-за их технических особенностей обрабатываемые данные преобразуются в электромагнитные излучения, распространяющиеся далеко за пределы помещения, которые также могут быть перехвачены и использованы в недобросовестных целях.

Люди также могут быть «носителями» информации. Например, сотрудники компании, которые имеют или могут иметь доступ к конфиденциальной информации. Таких людей называют инсайдерами. Инсайдер необязательно является злоумышленником, но в любой момент может им стать. Кроме того несанкционированный доступ к конфиденциальной информации могут получить посетители, клиенты или партнеры, а также обслуживающий персонал.

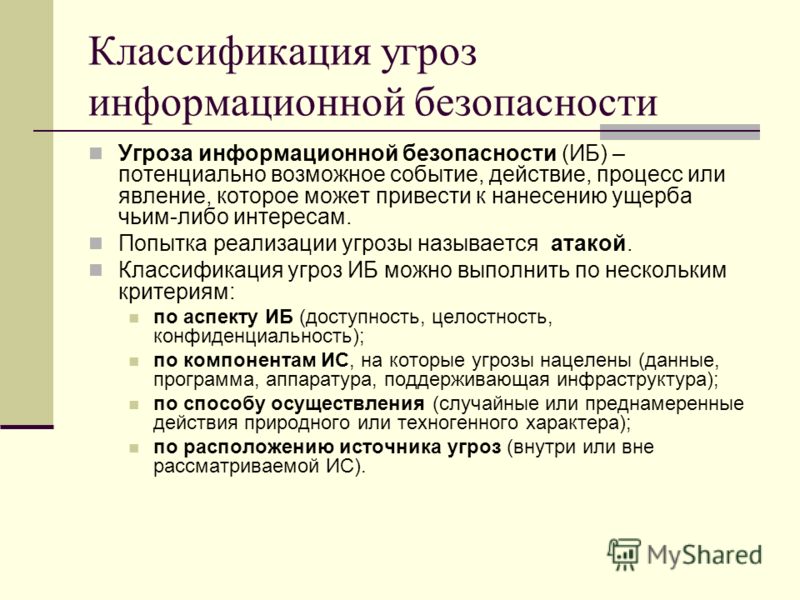

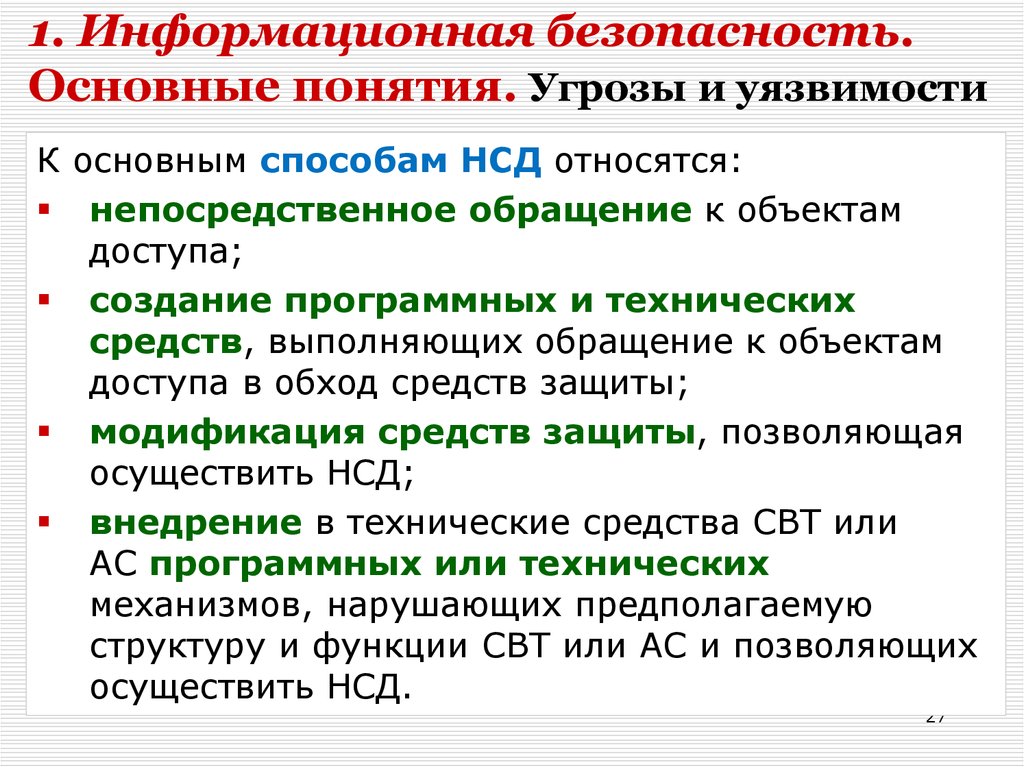

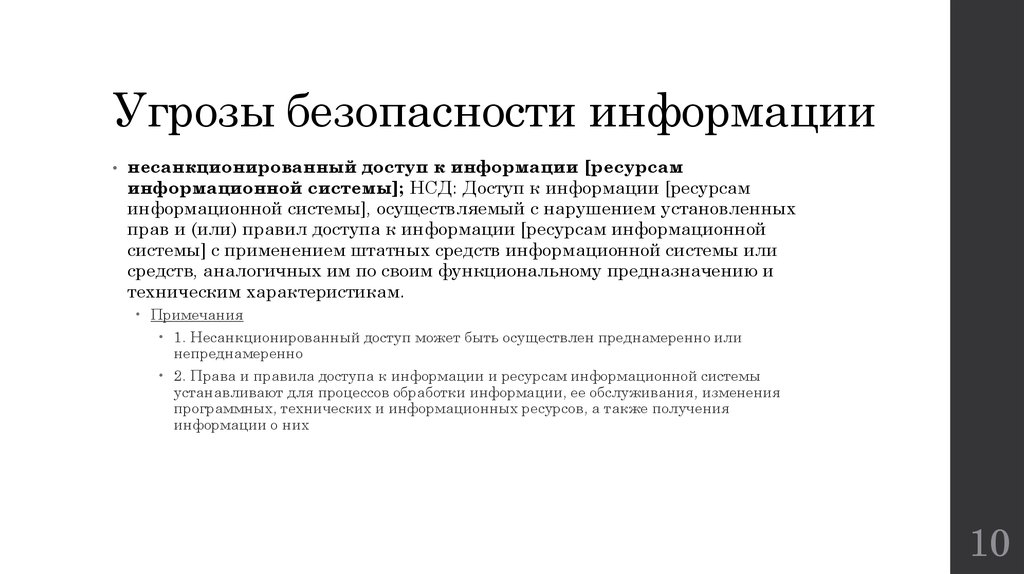

Теперь, когда мы понимаем, что нужно защищать, можно перейти непосредственно к рассмотрению угроз. Они могут заключаться как в нарушении конфиденциальности, так и в нарушении достоверности, целостности и доступности информации. Нарушением конфиденциальности является утечка данных, несанкционированный доступ или разглашение информации. Нарушение достоверности информации — это фальсификация данных или подделка документов. Искажение, ошибки при передаче информации, потери части данных являются нарушением целостности информации. А блокирование доступа к информации, выведение из строя средств связи, технических средств являются нарушением доступности.

Нарушением конфиденциальности является утечка данных, несанкционированный доступ или разглашение информации. Нарушение достоверности информации — это фальсификация данных или подделка документов. Искажение, ошибки при передаче информации, потери части данных являются нарушением целостности информации. А блокирование доступа к информации, выведение из строя средств связи, технических средств являются нарушением доступности.

По методам воздействия на информацию угрозы подразделяются на естественные и искусственные. В свою очередь искусственные угрозы состоят из преднамеренных и непреднамеренных.

Естественные угрозы:

- стихийные бедствия;

- пожары;

- наводнения;

- техногенные аварии;

- и другие явления, не зависящие от человека.

Искусственные преднамеренные угрозы:

- кража (копирование) документов;

- подслушивание переговоров;

- несанкционированный доступ к информации;

- перехват информации;

- внедрение (вербовка) инсайдеров;

- фальсификация, подделка документов;

- диверсии;

- хакерские атаки и т.

п.

п.

Искусственные непреднамеренные угрозы:

- ошибки пользователей;

- неосторожность;

- невнимательность;

- любопытство и т.п.

Естественно, наибольшую угрозу представляют преднамеренные действия злоумышленников, но и непреднамеренные и естественные угрозы нельзя сбрасывать со счетов, так как они в определенной степени также несут в себе серьезную опасность.

Что такое риск информационной безопасности? Определение и объяснение

Информационная безопасность становится все более важной частью бизнеса. Согласно исследованию Ponemon Institute, средняя стоимость утечки данных выросла до 4,24 миллиона долларов (около 3,1 миллиона фунтов стерлингов) в прошлом году, что свидетельствует о серьезности проблемы.

Чтобы уменьшить эти расходы, организации должны проводить оценку рисков, чтобы определить, как они могут стать уязвимыми. Но какие риски вы должны искать, и как вы определяете риски?

В этом блоге мы объясним все, что вам нужно знать.

Если вы посмотрите определение риска информационной безопасности, вы, как правило, получите ответ, что он охватывает все, что может угрожать конфиденциальности, целостности или доступности конфиденциальной информации.

Это может включать риски, связанные с физическими записями, цифровыми активами, системами и серверами, а также инциденты, при которых информация теряется, украдена или становится временно недоступной.

Это хорошее базовое резюме, но на самом деле нюансов больше, а нюансы важны, если вы хотите адекватно реагировать на риски информационной безопасности.

Более точное определение риска информационной безопасности состоит в том, что он охватывает негативные последствия после того, как конфиденциальность, целостность или доступность информации оказались под угрозой.

Чтобы понять, почему это так, нам нужно рассмотреть риск в тройственном аспекте, который также включает угрозы и уязвимости.

Уязвимость — это известная уязвимость, которую можно использовать для повреждения или компрометации конфиденциальной информации.

Они часто связаны с недостатками программного обеспечения и способами, которыми хакеры-преступники могут использовать их для выполнения задач, для которых они не предназначены. Они также могут включать в себя физические уязвимости, такие как врожденные человеческие слабости, такие как наша восприимчивость к фишингу или вероятность того, что мы потеряем конфиденциальный файл.

Короче говоря, уязвимости — это средства, с помощью которых информация может быть скомпрометирована.

Угроза возникает, когда субъект использует уязвимость или становится ее жертвой. Итак, если использовать приведенные выше примеры, угрозы включают в себя хакера-преступника, использующего уязвимость в программном обеспечении или обманывающего сотрудника поддельным электронным письмом.

Другими словами, угрозы — это действия, которые приводят к компрометации информации.

Наконец, вы получаете угроз информационной безопасности , которые являются последствиями угрозы, использующей уязвимость.

В случае фишинга сотрудника хакером-преступником существует риск того, что он получит доступ к рабочей учетной записи сотрудника и украдет конфиденциальную информацию. Это может привести к финансовым потерям, потере конфиденциальности, ущербу для репутации и действиям регулирующих органов.

Типы рисков информационной безопасностиМы уже коснулись некоторых примеров рисков информационной безопасности, но их также можно разбить на следующие категории:

Человеческая ошибканеправильное указание человека в поле «Копия» электронного письма или вложение не того документа в электронное письмо может привести к утечке данных.

Мы все склонны совершать ошибки — такова человеческая природа, — но сотрудники должны понимать самые важные элементы информационной безопасности. Между тем, весь персонал, технический или нет, должен ознакомиться с политикой и процедурами безопасности организации.

Между тем, весь персонал, технический или нет, должен ознакомиться с политикой и процедурами безопасности организации.

Ключевой частью методов обеспечения безопасности организации является контроль доступа. Они ограничивают информацию, доступную для сотрудников, гарантируя, что они могут получить доступ только к записям, которые имеют отношение к их работе.

В то же время следует установить строгий контроль над конфиденциальной информацией, чтобы гарантировать, что только доверенные сотрудники высшего уровня могут получить доступ к информации.

Это снижает риск умышленного раскрытия информации сотрудником, независимо от того, делает ли он это по личным или финансовым причинам.

Физическая кража Большинство дискуссий о безопасности сосредоточено на цифровых данных, но многие организации должны в равной степени заботиться о защите физических документов. Это могут быть файлы, хранящиеся на территории организации, записи, которые распечатывают сотрудники, или устройства, на которых хранится информация.

Поскольку гибридная работа становится нормой, организации должны учитывать риски, связанные с тем, что сотрудники держат ноутбуки компании дома. Аналогичным образом, утечка данных может произойти, если съемные устройства или телефоны компании будут утеряны или украдены.

ФишингЭлектронная почта является обычной частью нашей повседневной жизни, что делает ее популярным вектором атаки для киберпреступников.

Мошенники могут использовать кажущиеся законными учетные данные таких организаций, как страховые компании, банки и т. д., чтобы получить доступ к вашей личной информации, предлагая вам щелкнуть небезопасную ссылку или загрузить вредоносное вложение.

Фишинг также является одним из наиболее распространенных способов, с помощью которого киберпреступники нацеливаются на организации с целью внедрения вредоносных программ, при этом программы-вымогатели быстро становятся их любимым методом.

Атаки работают путем заражения организации вредоносными программами, которые проникают в системы организации, шифруют данные и вынуждают жертву останавливать операции, требующие этих систем.

Затем преступники требуют от организации выкуп в обмен на ключ дешифрования.

Эксперты по кибербезопасности призывают жертв не платить, потому что нет никакой гарантии, что злоумышленники сдержат свое слово, но многие все равно идут на риск — вот почему атаки программ-вымогателей остаются такими многочисленными.

Вы готовы к утечке данных?Если ваша организация должна предотвращать инциденты безопасности, вы должны уметь определять угрозы, с которыми вы сталкиваетесь, и то, как они могут возникнуть.

Это может быть трудоемкой задачей, но наш инструмент оценки рисков vsRisk сделает эту работу за вас.

Но, используя vsRisk, вы упрощаете оценку рисков, получая простые инструменты, специально разработанные для решения каждой части процесса.

Этот программный пакет:

- Простота в использовании. Процесс так же прост, как выбор некоторых параметров и нажатие нескольких кнопок.

- Возможность создания аудиторских отчетов.

Такие документы, как Заявление о применимости и план обработки рисков, можно экспортировать, редактировать и совместно использовать в бизнесе и с аудиторами.

Такие документы, как Заявление о применимости и план обработки рисков, можно экспортировать, редактировать и совместно использовать в бизнесе и с аудиторами. - Предназначен для повторяемости. Процесс оценки осуществляется последовательно из года в год (или всякий раз, когда меняются обстоятельства).

- Обтекаемый и точный. Значительно снижает вероятность человеческой ошибки.

В настоящее время мы предлагаем бесплатную 30-дневную пробную версию vsRisk. Просто добавьте необходимое количество лицензий в корзину и перейдите к оформлению заказа.

Начало работы

Что такое угроза безопасности?

Разобранный

Определение угрозы безопасности

В литературе можно найти несколько определений этого термина. Два довольно коротких и лаконичных можно найти в документах IETF и NIST.

В RFC 4949, IETF определяет угрозу как

Возможность нарушения безопасности, которая существует, когда существует объект, обстоятельство, возможность, действие или событие, которые могут причинить вред.

RFC 4949

NIST в SP800-160 определяет его как

Событие или условие, которое потенциально может привести к потере активов и нежелательным последствиям или воздействию такой потери.

NIST SP800-160

Киберугрозы иногда ошибочно путают с уязвимостями. Глядя на определения, ключевое слово «потенциал». Угроза не является проблемой безопасности, существующей в реализации или организации. Наоборот, это то, что может нарушить безопасность. Это можно сравнить с уязвимостью, которая является реальной слабостью, которую можно использовать. Угроза существует всегда, независимо от любых мер противодействия. Однако можно использовать контрмеры, чтобы свести к минимуму вероятность его реализации.

Типы угроз безопасности

Приведенное выше определение NIST гласит, что угроза может быть событием или условием. Событие в этом случае также включает стихийные бедствия, пожар и отключение электроэнергии. Это очень общее понятие. В кибербезопасности чаще говорят о таких угрозах, как вирусы, троянские кони, атаки типа «отказ в обслуживании».

Это очень общее понятие. В кибербезопасности чаще говорят о таких угрозах, как вирусы, троянские кони, атаки типа «отказ в обслуживании».

Фишинговые электронные письма — это угроза социальной инженерии, которая может привести, например, к потере паролей, номеров кредитных карт и других конфиденциальных данных. Угрозы информационным активам могут привести к потере конфиденциальности, целостности или доступности данных. Это также известно как триада ЦРУ.

Триада ЦРУ вместе с тремя другими хорошо известными концепциями безопасности является основой модели угроз STRIDE. При перечислении возможных угроз удобно использовать существующую классификацию в качестве отправной точки. STRIDE — самая известная классификация, предложенная Microsoft в 1999. Название происходит от начальных букв разных категорий, что также облегчает их запоминание.

| Угроза | Значение/Пример | Связанный свойство безопасности |

| SPOOFING IDEDITY | ||

| SPOOLING IDEDITY | ||

| SPOOLING IDEDITY | ||

| SPOOLING IDENITY | Аутентификация | |

| Фальсификация данных | Это включает, например, изменение данных. Либо данные в состоянии покоя, либо данные, отправленные по сети. | Целостность |

| Отказ | Это означает, что пользователи могут отрицать выполнение действия, например, отправку или получение данных. | Неотказуемость |

| Раскрытие информации | Сюда входит считывание пользователем данных без предоставления доступа или прослушивание канала связи. | Конфиденциальность |

| Отказ в обслуживании | Относится к доступности системы | Доступность |

| Повышение привилегий | В этих типах угроз менее привилегированный пользователь получает более высокие привилегии. Обычные пользователи, получающие привилегии суперпользователя, являются наиболее типичной и серьезной формой этого | Авторизация |

Примеры угроз безопасности

Напомним, что угроза очень общая. Он не включает , как это реализовать, или даже возможно ли это в текущей системе. Вот несколько примеров.

Он не включает , как это реализовать, или даже возможно ли это в текущей системе. Вот несколько примеров.

- Злоумышленник читает файлы других пользователей.

- Злоумышленник перенаправляет запросы к веб-серверу на свой собственный веб-сервер.

- Злоумышленник изменяет базу данных.

- Удаленный злоумышленник запускает команды на сервере.

Каждый из этих примеров можно легко сопоставить с категорией в STRIDE. Другими примерами могут быть вредоносные программы, трояны и черви.

Связанная терминология

Есть несколько других терминов, которые тесно связаны между собой, но их не следует путать с угрозой.

- Субъект угрозы или агент угрозы. Это сущность, которая осуществляет и реализует угрозу. Это часто вместо этого называют злоумышленником или противником, когда оно осуществляется человеком или группой. В этом случае это также преднамеренное действие.

- Акция угрозы.

п.

п. Такие документы, как Заявление о применимости и план обработки рисков, можно экспортировать, редактировать и совместно использовать в бизнесе и с аудиторами.

Такие документы, как Заявление о применимости и план обработки рисков, можно экспортировать, редактировать и совместно использовать в бизнесе и с аудиторами.