Преднамеренные угрозы информационной безопасности — SearchInform

Под угрозой информационной безопасности принято понимать любое действие или событие, направленное на нанесение ущерба информационной системе предприятия. Обычно угрозам подвергается конфиденциальная информация: данные о сотрудниках и финансовой деятельности, научные и военные разработки, другие важные сведения. Однако иногда объектом атак злоумышленников становится отдельный человек. В этом случае они целенаправленно похищают информацию личного характера: фотографии, видеозаписи, переписку. Поэтому так важно обеспечить полную безопасность информации и защитить ее от всех существующих угроз.

Уязвимость данных обусловлена большим числом потенциальных каналов их утечки в автоматизированных системах обработки информации. Защита таких систем и содержащейся в ней информации основана на оценке и обнаружении всех видов угроз при создании, функционировании и реформации самой IT-системы.

К основным видам угроз защите безопасности относятся:

- природные катаклизмы – наводнение, пожар, землетрясение и т.

- выход из строя аппаратуры и вспомогательной инфраструктуры IT-систем;

- последствия ошибок проектировщиков и разработчиков IT-систем;

- неопытность и ошибки сотрудников при пользовании информационными технологиями компании;

- умышленные действия инсайдеров и киберпреступников.

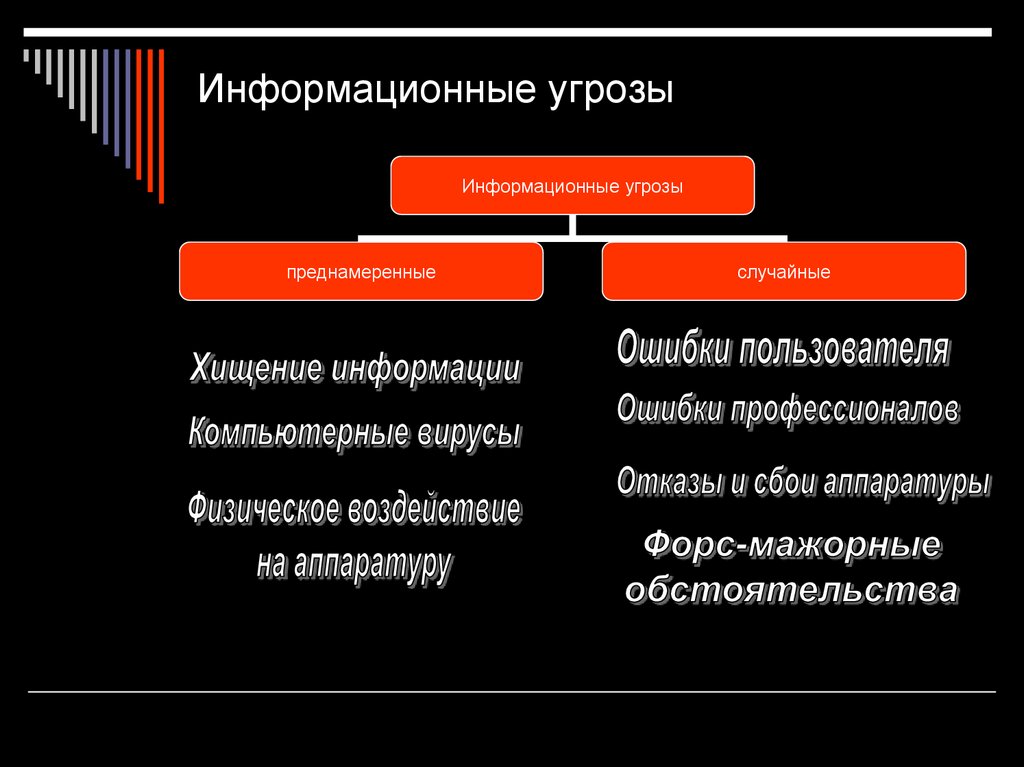

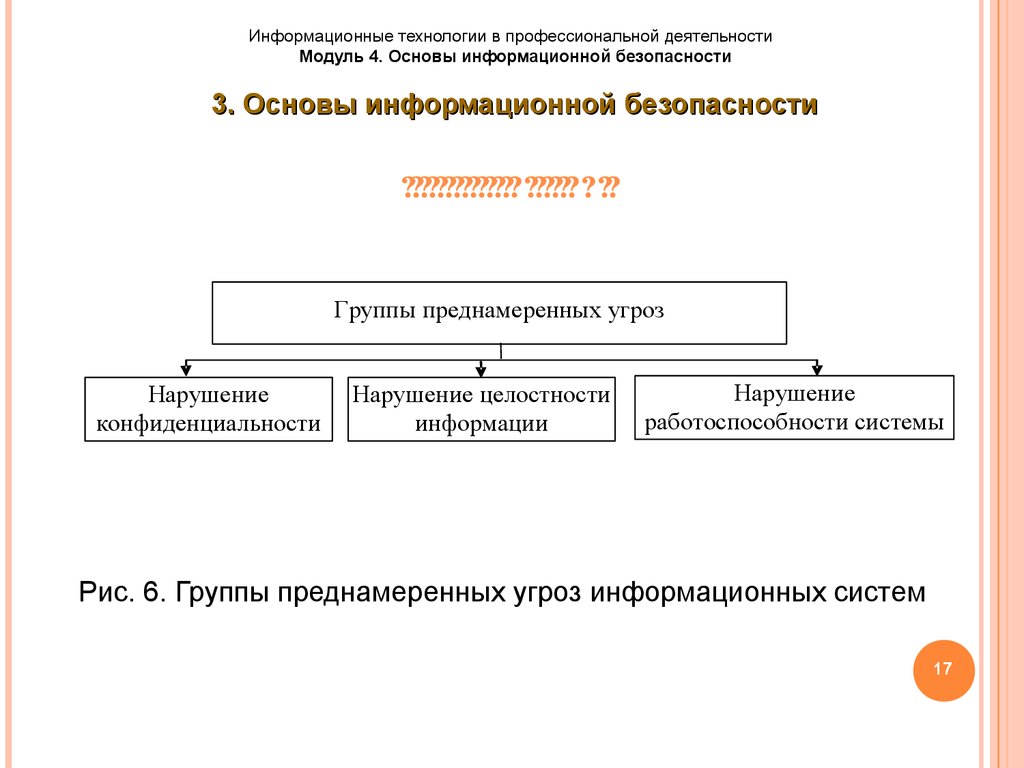

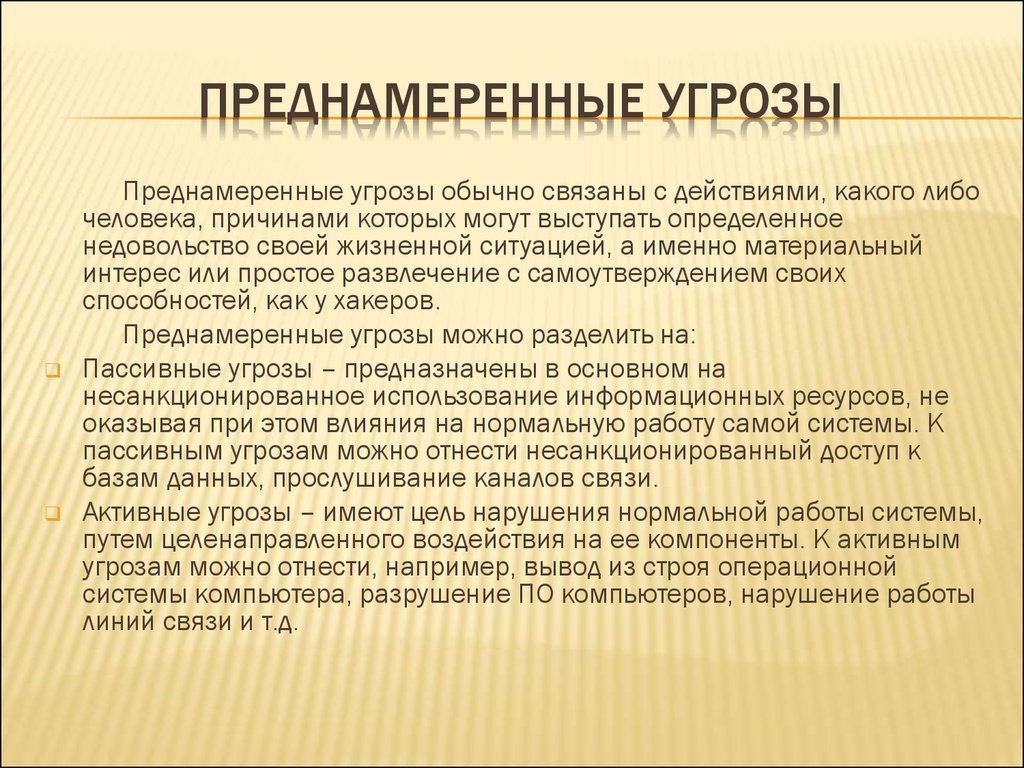

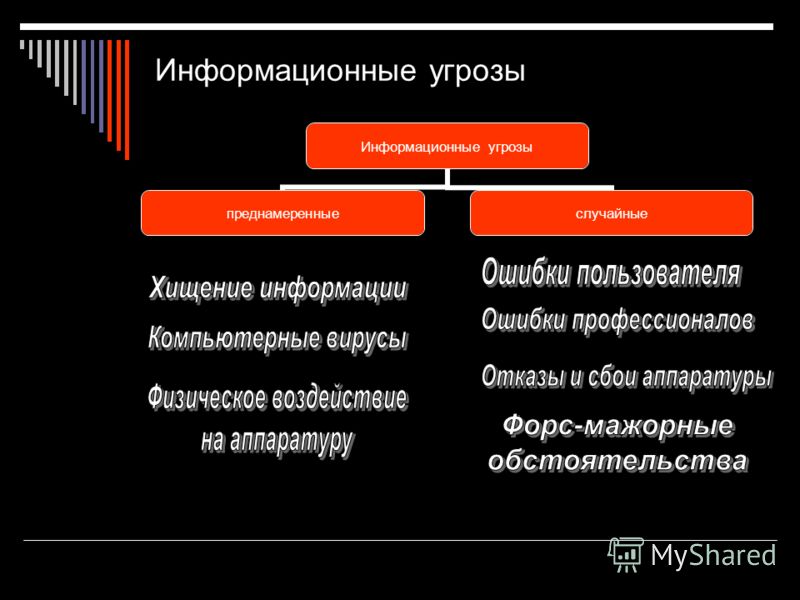

Потенциальные угрозы делятся на две группы в зависимости от причины возникновения: объективные (естественные) и субъективные (искусственные).

Объективные (природные) угрозы – это нарушение работы компонентов IT-системы вследствие вмешательства форс-мажорных обстоятельств, вызванных природными явлениями без участия человеческого фактора.

Субъективные (искусственные) угрозы спровоцированы действиями человека или группы лиц. В свою очередь их принято разделять на:

- неумышленные (непреднамеренные) угрозы, возникающие в результате ошибочных действий сотрудников, недочетов при разработке системы защиты, сбоев в работе ПО;

- умышленные угрозы, являющиеся результатом превышения полномочий сотрудников, промышленного шпионажа с целью незаконного захвата конфиденциальной информации или интеллектуальной собственности компании.

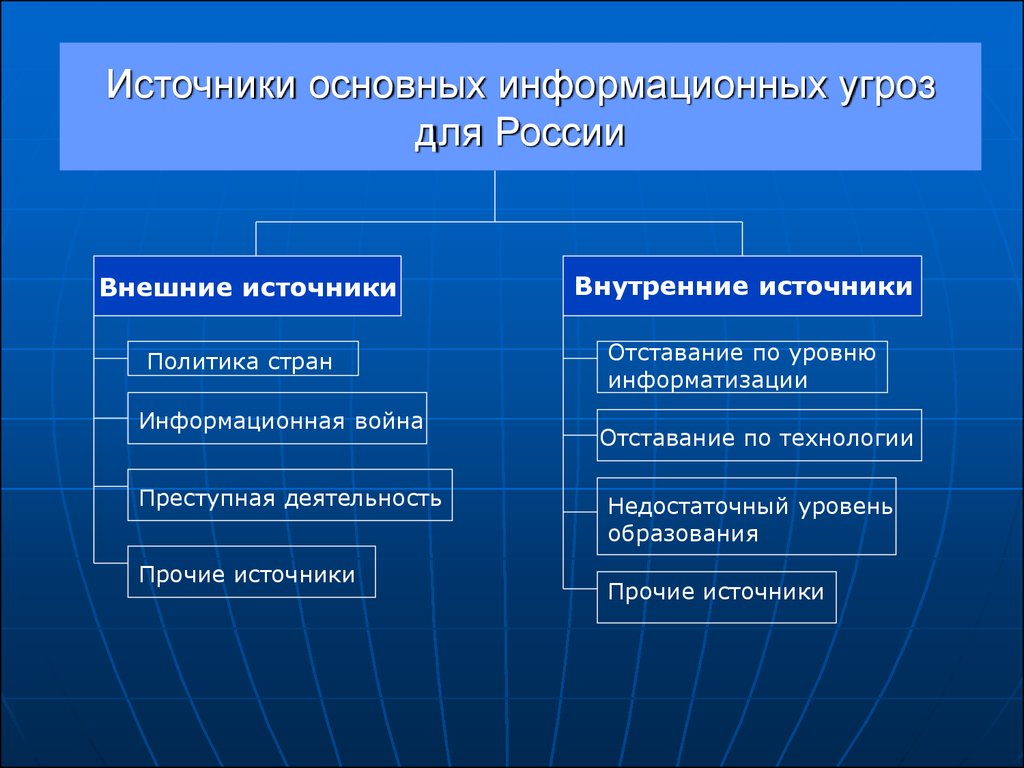

Источники угроз безопасности могут быть как внутренними (персонал, уязвимость оборудования и т.д.), так и внешними (конкуренты, хакеры и др.).

Неправомерный доступ является наиболее частой и вариативной формой киберпреступности. Цель неправомерного доступа заключается в получении злоумышленником доступа к информации с нарушением установленных правил контроля доступа, разработанных с учетом внутренней политики информационной безопасности. Неправомерный доступ выполняется с помощью нелегального ПО и специальных устройств. Ошибки в системе безопасности, некорректная установка и настройка защитных программ облегчают злоумышленникам эту задачу.

Способы реализации умышленных угроз

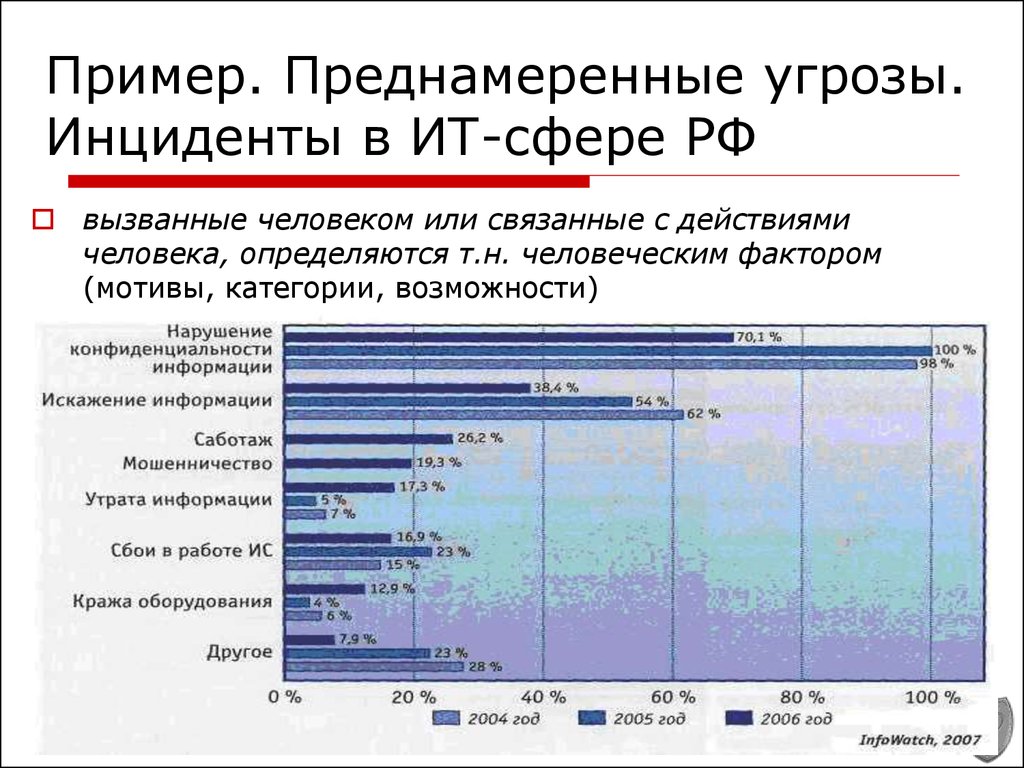

Умышленные угрозы напрямую зависят от преступных целей мошенника. Преступниками могут быть сотрудники предприятия, стратегические партнеры, наемные рабочие, конкурирующие фирмы и др. Способы реализации таких угроз правонарушителем зависят от следующих факторов: конкуренция, неудовлетворенность работника карьерным положением, финансовая подоплека (взяточничество), своеобразный способ самоутверждения и др.

Самые яркие представители компьютерных преступников – это не хакеры-юнцы, пользующиеся смартфонами и домашними ПК для взлома промышленных IT-систем. Типичные IT-мошенники – это работники компании, которые имеют привилегированный доступ к системе информационной безопасности. По определению нарушителями могут быть человек или группа лиц, умышленно совершившие незаконные действия в корыстных целях или по ошибке, в результате чего был нанесен ущерб информационным ресурсам предприятия.

Основными умышленными угрозами нарушения работы IT-системы, ведущими к выходу из строя оборудования, незаконному проникновению в систему и обеспечению неправомерного доступа к информационным активам выступают:

- Действия, направленные на нарушение работы IT-системы (пожар, взрыв) или вывод из строя самых важных ее компонентов (оборудования, вспомогательной инфраструктуры, мобильных устройств).

- Отключение источников электропитания, систем охлаждения и вентиляции, каналов связи.

- Дезорганизация работы IT-системы, то есть нарушение режима работы программного обеспечения, установка устройств, вызывающих помехи в работе электроники.

- Подключение к работе шпионов с целью предварительной разведки, в том числе и в отделе, обеспечивающем информационную безопасность.

- Подкуп и шантаж персонала, имеющего широкие полномочия.

- Использование специального оборудования для прослушивания переговоров, удаленной видео- и фотосъемки.

- Перехват информации, передающейся по связным каналам, их оценка для выявления обменных протоколов.

- Кража и незаконное копирование информации на флэш-накопителях, картах памяти, жестких дисках, микросхемах.

- Кража отработанного материала – архивной документации, списанных с производств носителей информации и т.д.

- Считывание остаточной информации на ОЗУ персональных компьютеров и внешних накопителей.

- Считывание информации из ОЗУ, которые используются в операционной системе (включая подсистему безопасности).

- Незаконный захват логинов и паролей для входа в систему с последующей имитацией работы в ней в качестве авторизированного пользователя (masquerade).

- Неправомерный доступ к пользовательским терминалам с уникальными характеристиками, такими как порядковый номер подстанции в сети, физический и системный адрес.

- Взлом кодов криптографической защиты данных.

- Применение вредоносного ПО для создания вирусов, которые провоцируют взлом IT-системы с целью записи и передачи конфиденциальной информации или приводят к сбоям в ее работе.

- Неправомерное подключение к каналам связи для действий «между строк» (например, ввода искаженных данных) под утечкой официального пользователя во время перерывов в его работе.

Такого рода угрозы являются наиболее распространенными в современном мире. Из-за них конфиденциальная информация регулярно оказывается в руках преступников. Это наносит вред экономике и подрывает репутацию как крупных компаний, так и частных лиц.

Защита информации от умышленных угроз

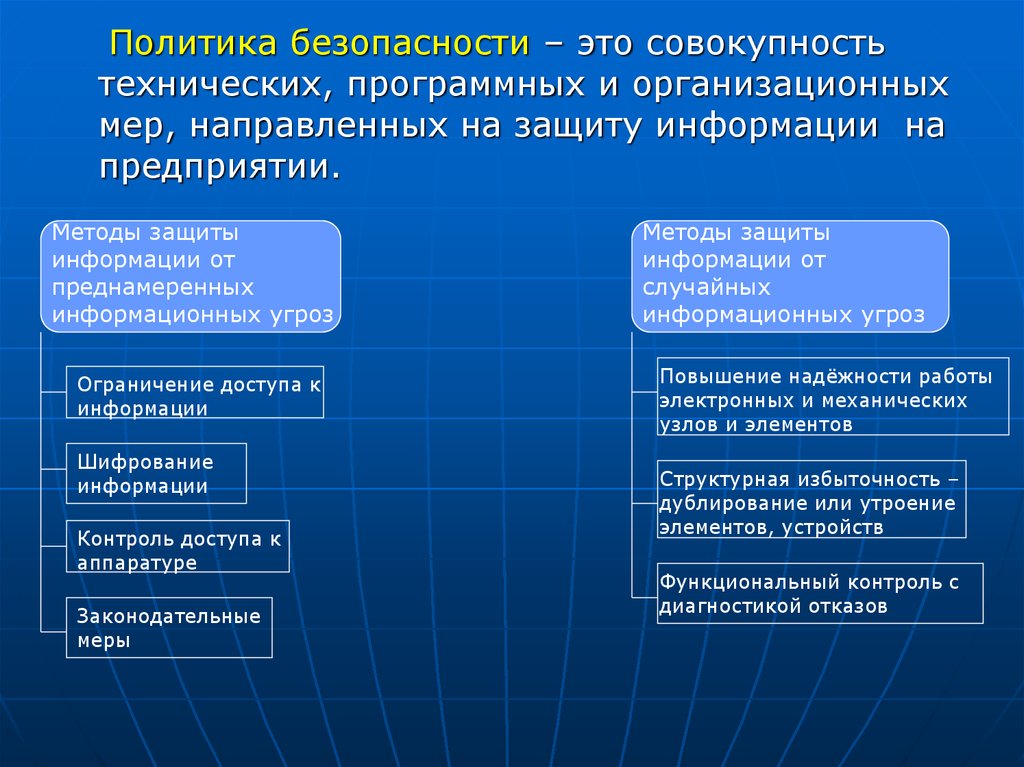

В зависимости от функциональности, средства обеспечения защиты информации можно разделить на следующие виды:

- Средства и методы предотвращения. Они направлены на создание условий, при которых вероятность возникновения и реализации умышленных угроз утечки информации будет устранена или минимизирована.

- Средства обнаружения. Они предназначаются для обнародования возникающих угроз или вероятности их возникновения, а также для сбора дополнительных сведений.

- Средства ослабления. Они предназначаются для ликвидации возникающих угроз утечки информации.

- Средства реставрации. Они нужны для возобновления функций поврежденной системы.

Проверить, все ли в порядке с защитой данных в компании, можно во время 30-дневного бесплатного теста «СёрчИнформ КИБ».

Создание системы защиты информации от непреднамеренных или умышленных угроз со стороны сотрудников и сторонних лиц – важнейший вопрос в обеспечении информационной безопасности.

Для обеспечения безопасности информации не всегда хватает усилий сотрудников и руководства компании. Чтобы защититься от всех существующих угроз, иногда нужно прибегать к помощи со стороны. Речь идет о специальных компаниях, которые предоставляют комплексные услуги по предотвращению утечек информации, хакерских атак и других угроз информационным активам предприятия. С их помощью защищать важные данные проще и надежней.

16.06.2020

Угрозы безопасности информации — Центр безопасности данных

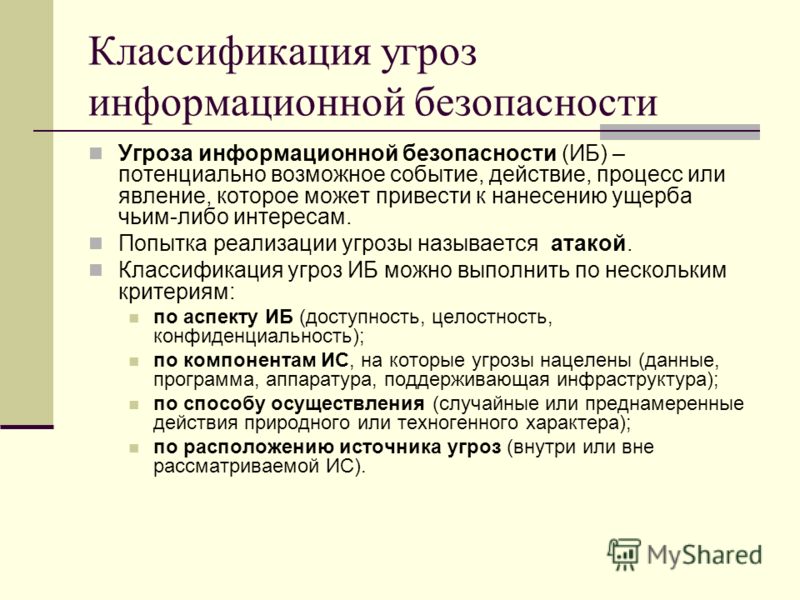

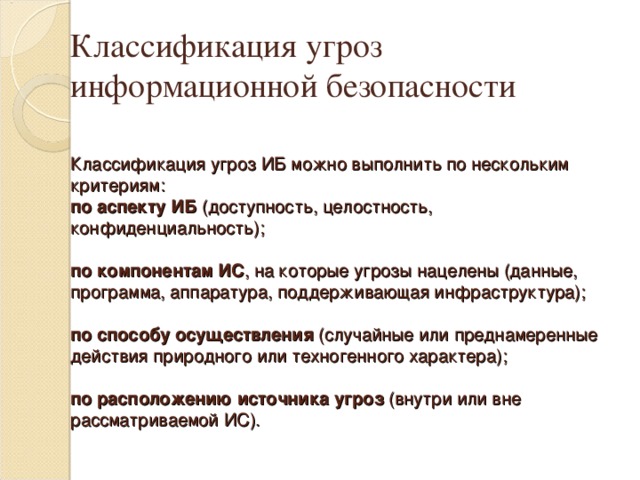

Важнейшей стороной обеспечения информационной безопасности является определение и классификация угроз. Угрозы безопасности информации — это некая совокупность факторов и условий, которые создают опасность в отношении защищаемой информации.

Угрозы безопасности информации — это некая совокупность факторов и условий, которые создают опасность в отношении защищаемой информации.

Для того чтобы определить угрозы, от которых необходимо обезопасить информацию, нужно определить объекты защиты. Ведь информация — это некоторые данные, носителями которых могут быть как материальные, так и нематериальные объекты. К примеру, носителями конфиденциальной информации могут быть документы, технические средства обработки и хранения информации и даже люди.

Документационными носителями информации могут быть проекты, бизнес-планы, техническая документация, контракты и договора, а также картотеки отдела кадров (персональные данные) и отдела по работе с клиентами. Отличительной их особенностью является зафиксированность данных на материальном объекте — бумаге.

Техническими средствами обработки и хранения информации являются персональные компьютеры, ноутбуки, серверы, сканеры, принтеры, а также съемные носители (переносные жесткие диски, флеш-карты, CD-диски, дискеты) и т. п. Информация в технических средствах хранится и обрабатывается в цифровом виде. Зачастую конфиденциальные данные отправляются через Интернет, например, по электронной почте. В сети они могут быть перехвачены злоумышленниками. Кроме того при работе компьютеров из-за их технических особенностей обрабатываемые данные преобразуются в электромагнитные излучения, распространяющиеся далеко за пределы помещения, которые также могут быть перехвачены и использованы в недобросовестных целях.

п. Информация в технических средствах хранится и обрабатывается в цифровом виде. Зачастую конфиденциальные данные отправляются через Интернет, например, по электронной почте. В сети они могут быть перехвачены злоумышленниками. Кроме того при работе компьютеров из-за их технических особенностей обрабатываемые данные преобразуются в электромагнитные излучения, распространяющиеся далеко за пределы помещения, которые также могут быть перехвачены и использованы в недобросовестных целях.

Люди также могут быть «носителями» информации. Например, сотрудники компании, которые имеют или могут иметь доступ к конфиденциальной информации. Таких людей называют инсайдерами. Инсайдер необязательно является злоумышленником, но в любой момент может им стать. Кроме того несанкционированный доступ к конфиденциальной информации могут получить посетители, клиенты или партнеры, а также обслуживающий персонал.

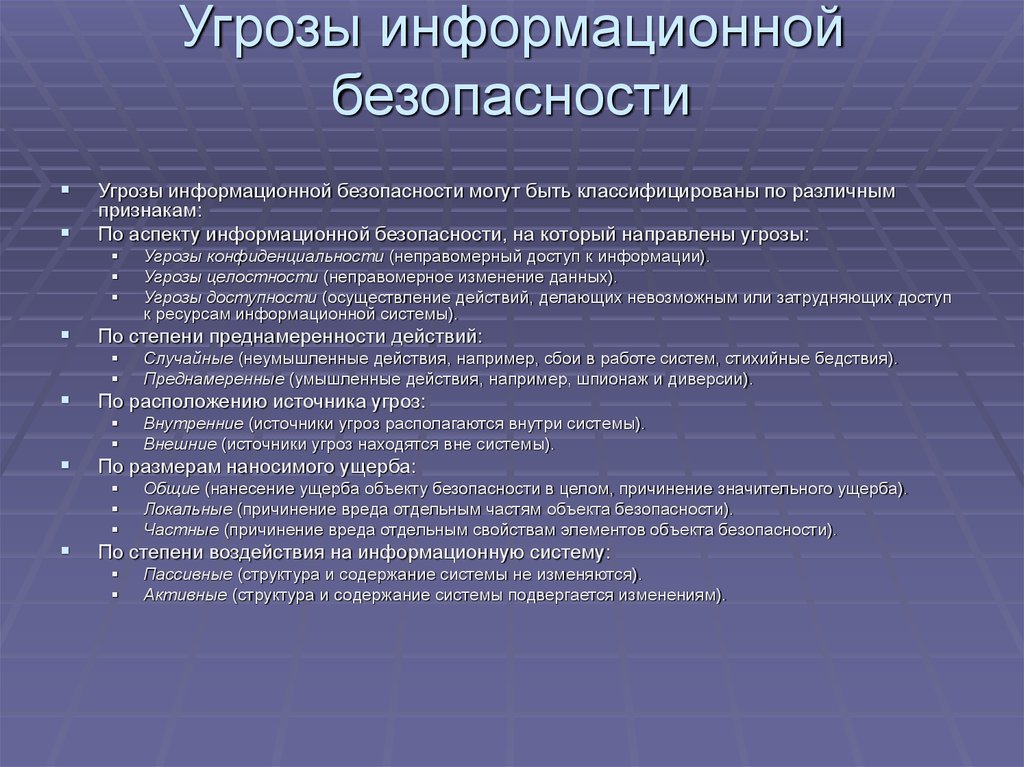

Теперь, когда мы понимаем, что нужно защищать, можно перейти непосредственно к рассмотрению угроз. Они могут заключаться как в нарушении конфиденциальности, так и в нарушении достоверности, целостности и доступности информации. Нарушением конфиденциальности является утечка данных, несанкционированный доступ или разглашение информации. Нарушение достоверности информации — это фальсификация данных или подделка документов. Искажение, ошибки при передаче информации, потери части данных являются нарушением целостности информации. А блокирование доступа к информации, выведение из строя средств связи, технических средств являются нарушением доступности.

Они могут заключаться как в нарушении конфиденциальности, так и в нарушении достоверности, целостности и доступности информации. Нарушением конфиденциальности является утечка данных, несанкционированный доступ или разглашение информации. Нарушение достоверности информации — это фальсификация данных или подделка документов. Искажение, ошибки при передаче информации, потери части данных являются нарушением целостности информации. А блокирование доступа к информации, выведение из строя средств связи, технических средств являются нарушением доступности.

По методам воздействия на информацию угрозы подразделяются на естественные и искусственные. В свою очередь искусственные угрозы состоят из преднамеренных и непреднамеренных.

Естественные угрозы:

- стихийные бедствия;

- пожары;

- наводнения;

- техногенные аварии;

- и другие явления, не зависящие от человека.

Искусственные преднамеренные угрозы:

- кража (копирование) документов;

- подслушивание переговоров;

- несанкционированный доступ к информации;

- перехват информации;

- внедрение (вербовка) инсайдеров;

- фальсификация, подделка документов;

- диверсии;

- хакерские атаки и т.п.

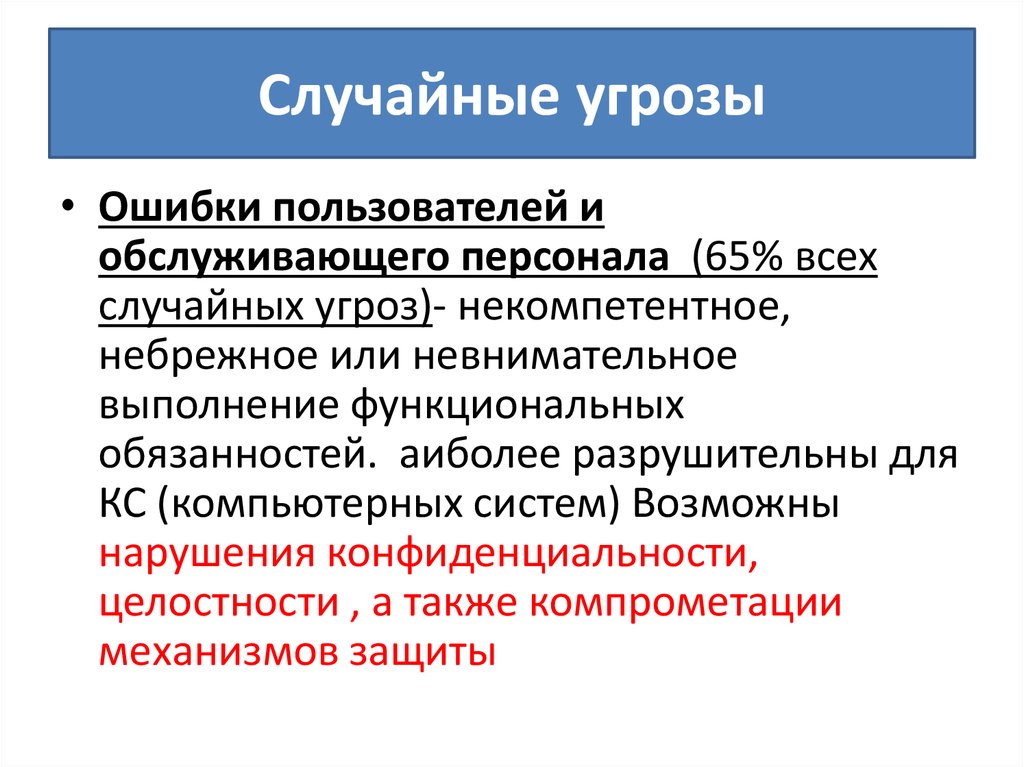

Искусственные непреднамеренные угрозы:

- ошибки пользователей;

- неосторожность;

- невнимательность;

- любопытство и т.п.

Естественно, наибольшую угрозу представляют преднамеренные действия злоумышленников, но и непреднамеренные и естественные угрозы нельзя сбрасывать со счетов, так как они в определенной степени также несут в себе серьезную опасность.

Преднамеренные угрозы информационным системам

Существует множество типов преднамеренных угроз информационным системам. Мы предоставляем список из десяти распространенных типов для вашего удобства.

Мы предоставляем список из десяти распространенных типов для вашего удобства.

- Шпионаж или незаконное проникновение

- Вымогательство информации

- Саботаж или вандализм

- Кража оборудования или информации

- Кража личных данных

- Компрометация интеллектуальной собственности

- Программные атаки

- Инопланетное программное обеспечение

- Атаки диспетчерского управления и сбора данных (SCADA)

- Кибертерроризм и кибервойна

Шпионаж или незаконное проникновение

Шпионаж или незаконное проникновение происходит, когда неуполномоченное лицо пытается получить незаконный доступ к

организационная информация. Важно различать конкурентную разведку и промышленный шпионаж. Конкурентная разведка состоит из легальных методов сбора информации, таких как изучение веб-сайта компании и пресс-релизов, посещение торговых выставок и т. д.

на. Напротив, промышленный шпионаж выходит за рамки закона.

Вымогательство информации

Вымогательство информации происходит, когда злоумышленник либо угрожает украсть, либо фактически крадет информацию у компании. Преступник требует плату за то, что не украл информацию, за возврат украденной информации или за согласие не разглашать информацию.

Саботаж или вандализм

Саботаж и вандализм — это преднамеренные действия, связанные с порчей веб-сайта организации, что может нанести ущерб имиджу организации и заставить ее клиентов потерять доверие. Одна из форм онлайн вандализм — это операция хактивистов или киберактивистов. Это случаи высокотехнологичного гражданского неповиновения в знак протеста против операций, политики или действий организации или государственного учреждения.

Кража оборудования или информации

Вычислительные устройства и устройства хранения данных становятся меньше, но мощнее благодаря значительному

увеличенное хранилище. В результате эти устройства становится легче украсть

и проще для злоумышленников использовать для кражи информации.

Одна из форм кражи, известная как ныряние в мусорные контейнеры, включает в себя обыскивание коммерческий или жилой мусор, чтобы найти информацию, которая была отброшена. Бумажные папки, письма, заметки, фотографии, удостоверения личности, пароли, кредитные карты и другие формы информации могут быть найдены в помойках. К сожалению, многие люди никогда не считают, что деликатные предметы, которые они бросают, в мусорку можно восстановить. Такая информация после восстановления может быть использована для мошеннических целей. целей.

Кража личных данных

Кража личных данных — это преднамеренное присвоение личности другого лица, обычно для получения доступа к его или ее финансовой информации или для обвинения его или ее в совершении преступления. Техника для нелегального к получению личной информации относятся:

- кража почты или погружение в мусорный бак;

- хищение личной информации в компьютерных базах данных;

- проникновение в организации, хранящие большие объемы личной информации;

- выдача себя за доверенную организацию в электронном сообщении (фишинг).

Восстановление после кражи личных данных является дорогостоящим, трудоемким и сложным делом. Пострадавшие также сообщают проблемы с получением кредита и получением или удержанием работы, а также неблагоприятное воздействие на страховые или кредитные ставки. Кроме того, потерпевшие заявляют, что часто бывает трудно удалить негатив. информацию из их записей, например, их кредитные отчеты.

Программные атаки

Программные атаки появились еще в первые годы компьютерной эры, когда злоумышленники использовали вредоносное программное обеспечение, чтобы заразить как можно больше компьютеров по всему миру, Современные веб-атаки. Современные киберпреступники используют сложное смешанное вредоносное ПО. атаки, как правило, через Интернет, чтобы заработать деньги.

В таблице ниже представлены различные программные атаки.

Эти атаки сгруппированы в три категории: удаленные атаки, требующие действий пользователя; удаленный

атаки, не требующие действий пользователя; и программные атаки программистов во время разработки

системы.

(1) Удаленные атаки, требующие действий пользователя

| Типы программных атак | Описание |

|---|---|

| Вирус | Сегмент компьютерного кода, который выполняет вредоносные действия, присоединяясь к другой компьютерной программе. |

| Червяк | Сегмент компьютерного кода, который выполняет вредоносные действия и будет воспроизводиться или распространяться сам по себе (без использования другой компьютерной программы). |

| Фишинговая атака | Фишинговые атаки используют обман для получения конфиденциальной личной информации, маскируясь под официальные электронные письма или мгновенные сообщения. |

| Целевая фишинговая атака | Фишинговые атаки нацелены на большие группы людей. При целевых фишинговых атаках злоумышленники узнают как можно больше информации о человеке, чтобы повысить свои шансы на то, что методы фишинга смогут получить конфиденциальную личную информацию. |

(2) Удаленные атаки, не требующие действий пользователя

| Типы программных атак | Описание |

|---|---|

| Атака типа «отказ в обслуживании» | Злоумышленник отправляет так много информационных запросов в целевую компьютерную систему, что цель не может их успешно обработать и, как правило, дает сбой (перестает функционировать). |

| Распределенная атака типа «отказ в обслуживании» | Злоумышленник сначала захватывает множество компьютеров, как правило, с помощью вредоносного программного обеспечения. Эти компьютеры называются зомби или ботами. Злоумышленник использует этих ботов, образующих ботнет, для доставки скоординированного потока информационных запросов на целевой компьютер, что приводит к его сбою. |

(3) Атаки программиста, разрабатывающего систему

| Типы программных атак | Описание |

|---|---|

| Троянский конь | Программы, которые прячутся в других компьютерных программах и раскрывают свое предназначенное поведение только тогда, когда они активированы. |

| Задняя дверца | Обычно это пароль, известный только злоумышленнику, который позволяет ему или ей получить доступ к компьютерной системе по своему желанию без необходимости прохождения каких-либо процедур безопасности (также называемых лазейками). |

| Логическая бомба | Сегмент компьютерного кода, который встроен в существующие компьютерные программы организации и предназначен для активации и выполнения деструктивного действия в определенное время или дату. |

Диспетчерское управление и сбор данных (SCADA) Атаки

SCADA относится к крупномасштабной распределенной системе измерения и управления. SCADA-системы используются для контроля или управления химическими, физическими и транспортными процессами, такими как используется на нефтеперерабатывающих заводах, станциях очистки воды и сточных вод, электрических генераторах и атомных электростанциях. электростанции.

По сути, системы SCADA обеспечивают связь между физическим миром и

электронный мир. Системы SCADA состоят из нескольких датчиков, главного компьютера и коммуникационной инфраструктуры. Датчики подключаются к физическому оборудованию. Они считывают данные о состоянии, такие как открытие/

закрытое состояние переключателя или клапана, а также такие измерения, как давление, расход, напряжение,

и текущий. Они управляют оборудованием, посылая ему сигналы, такие как открытие или закрытие

переключатель или клапан или установка скорости насоса.

Системы SCADA состоят из нескольких датчиков, главного компьютера и коммуникационной инфраструктуры. Датчики подключаются к физическому оборудованию. Они считывают данные о состоянии, такие как открытие/

закрытое состояние переключателя или клапана, а также такие измерения, как давление, расход, напряжение,

и текущий. Они управляют оборудованием, посылая ему сигналы, такие как открытие или закрытие

переключатель или клапан или установка скорости насоса.

Датчики подключены к сети, и каждый датчик обычно имеет адрес в Интернете. Если злоумышленники получат доступ к сети, они могут нанести серьезный ущерб, например, нарушить работу электросети на большой территории или

нарушение работы крупного химического или атомного завода. Такие действия могут привести к катастрофическим последствиям, как описано в разделе «О бизнесе ИТ-отдела» 4.3.

Кибертерроризм и кибервойна

Кибертерроризм и кибервойна относятся к злоумышленным действиям, в которых злоумышленники используют

компьютерных систем, особенно через Интернет, для причинения физического, реального вреда или серьезного

подрыв, как правило, для выполнения политической программы. Эти действия

от сбора данных до атак на критически важную инфраструктуру (например, через системы SCADA).

Эти действия

от сбора данных до атак на критически важную инфраструктуру (например, через системы SCADA).

Кибертерроризм и кибервойна

Кибертерроризм и кибервойна относятся к злоумышленным действиям, в которых злоумышленники используют компьютерных систем, особенно через Интернет, для причинения физического, реального вреда или серьезного подрыв, как правило, для выполнения политической программы. Эти действия от сбора данных до атак на критически важную инфраструктуру (например, через системы SCADA).

Мы рассматриваем эти два типа атак как синонимы, хотя кибертерроризм обычно осуществляется отдельными лицами или группами, тогда как кибервойна ведется национальными государствами. В следующем примере рассматриваются кибератаки, совершенные против Эстонии и Республики Грузия, бывшая часть Советского Союза.

ДОБАВИТЬ КОММЕНТАРИЙ РЕДАКТИРОВАТЬ

Преднамеренные угрозы информационной безопасности

Под угрозой информационной безопасности принято понимать любое действие или событие, направленное на причинение ущерба информационной системе предприятия. Обычно угрозам подвергается конфиденциальная информация: данные о сотрудниках и финансовой деятельности, научные и военные разработки, другая важная информация. Однако иногда киберпреступники становятся жертвами киберпреступников. В этом случае они целенаправленно крадут личную информацию: фото, видео, переписку. Поэтому так важно обеспечить полную безопасность информации и защитить ее от всех существующих угроз.

Обычно угрозам подвергается конфиденциальная информация: данные о сотрудниках и финансовой деятельности, научные и военные разработки, другая важная информация. Однако иногда киберпреступники становятся жертвами киберпреступников. В этом случае они целенаправленно крадут личную информацию: фото, видео, переписку. Поэтому так важно обеспечить полную безопасность информации и защитить ее от всех существующих угроз.

Уязвимость данных обусловлена большим количеством потенциальных каналов их утечки в автоматизированные системы обработки информации. Защита таких систем и содержащейся в них информации основана на оценке и обнаружении всех видов угроз при создании, эксплуатации и реформировании самой ИТ-системы.

К основным типам угроз безопасности относятся:

- стихийные бедствия – наводнения, пожары, землетрясения и др.;

- выход из строя оборудования и вспомогательной инфраструктуры ИТ-систем;

- последствия ошибок проектировщиков и разработчиков ИТ-систем;

- неопытность и ошибки сотрудников при использовании информационных технологий компании;

- преднамеренные действия инсайдеров и киберпреступников.

Потенциальные угрозы делятся на две группы в зависимости от причины их возникновения: объективные (естественные) и субъективные (искусственные).

Объективные (природные) угрозы представляют собой нарушение работы компонентов ИТ-системы вследствие вмешательства обстоятельств непреодолимой силы, вызванных природными явлениями без участия человеческого фактора.

Субъективные (искусственные) угрозы провоцируются действиями лица или группы лиц. В свою очередь их принято делить на:

- непреднамеренные (непреднамеренные) угрозы, возникшие в результате ошибочных действий сотрудников, недостатков в разработке системы защиты, сбоев программного обеспечения;

- умышленные угрозы, возникшие в результате превышения должностных полномочий работниками, промышленный шпионаж с целью незаконного завладения конфиденциальной информацией или интеллектуальной собственностью компании.

Источники угроз безопасности могут быть как внутренними (персонал, уязвимость оборудования и т. д.), так и внешними (конкуренты, хакеры и т. д.).

д.), так и внешними (конкуренты, хакеры и т. д.).

Незаконный доступ является наиболее частой и разнообразной формой киберпреступности. Целью несанкционированного доступа является получение злоумышленником доступа к информации с нарушением установленных правил разграничения доступа, разработанных с учетом внутренней политики информационной безопасности. Незаконный доступ осуществляется с использованием нелегального программного обеспечения и специальных устройств. Ошибки в системе безопасности, неправильная установка и настройка программ безопасности облегчают это злоумышленникам.

Способы реализации преднамеренных угроз

Умышленные угрозы напрямую зависят от преступных целей мошенника. Преступниками могут быть сотрудники предприятия, стратегические партнеры, наемные работники, конкурирующие фирмы и т. д. Способы реализации таких угроз преступником зависят от следующих факторов: конкуренция, неудовлетворенность работника своей карьерой, финансовое положение (взяточничество), своеобразный способ самоутверждения и др.

Самые яркие представители компьютерных преступников — это не подростки-хакеры, использующие смартфоны и домашние ПК для взлома промышленных ИТ-систем. Типичными ИТ-мошенниками являются сотрудники компаний, имеющие привилегированный доступ к системе защиты информации. По определению нарушителями могут быть лицо или группа лиц, умышленно совершившие противоправные действия в корыстных целях или по ошибке, в результате которых был нанесен ущерб информационным ресурсам предприятия.

Основными преднамеренными угрозами нарушения работы ИТ-системы, приводящими к выходу из строя оборудования, несанкционированному проникновению в систему и предоставлению несанкционированного доступа к информационным активам, являются:

- Действия, направленные на нарушение работы ИТ-системы (пожар, взрыв) или вывод из строя ее важнейших компонентов (оборудование, вспомогательная инфраструктура, мобильные устройства).

- Отключение электроснабжения, систем охлаждения и вентиляции, каналов связи.

- Дезорганизация ИТ-системы, то есть нарушение работы программного обеспечения, установка устройств, мешающих работе электроники.

- Подключение шпионов к работе с целью предварительной разведки, в том числе в отделе информационной безопасности.

- Подкуп и шантаж лиц с широкими полномочиями.

- Использование специального оборудования для прослушивания разговоров, удаленного видео и фотосъемки.

- Перехват информации, передаваемой по каналам связи, их оценка для выявления протоколов обмена.

- Кража и незаконное копирование информации на флешках, картах памяти, жестких дисках, микросхемах.

- Кража бросового материала — архивной документации, списанной с производства носителей и т.п.

- Чтение остаточной информации в оперативной памяти персональных компьютеров и внешних накопителей.

- Чтение информации из оперативной памяти, используемой в операционной системе (включая подсистему безопасности).

- Незаконный захват логинов и паролей для входа в систему с последующей имитацией работы в ней в качестве авторизованного пользователя (маскарад).

- Незаконный доступ к пользовательским терминалам с уникальными характеристиками, такими как серийный номер подстанции в сети, физический и системный адрес.

- Коды взлома для криптографической защиты данных.

- Использование вредоносных программ для создания вирусов, провоцирующих взлом ИТ-системы с целью записи и передачи конфиденциальной информации или приводящих к сбоям в ее работе.

- Ненадлежащее подключение к каналам связи для действий «между строк» (например, ввод поврежденных данных) при утечке официального пользователя во время перерывов в его работе.

Такого рода угрозы являются наиболее распространенными в современном мире. Из-за них конфиденциальная информация регулярно попадает в руки преступников. Это вредит экономике и наносит ущерб репутации как крупных компаний, так и частных лиц.

Защита информации от преднамеренных угроз

В зависимости от функциональных возможностей средства защиты информации можно разделить на следующие виды:

- Средства и методы профилактики.

Они направлены на создание условий, при которых вероятность возникновения и реализации преднамеренных угроз утечки информации будет исключена или сведена к минимуму.

Они направлены на создание условий, при которых вероятность возникновения и реализации преднамеренных угроз утечки информации будет исключена или сведена к минимуму. - Средства обнаружения. Они предназначены для обнародования возникающих угроз или вероятности их возникновения, а также для сбора дополнительной информации.

- Ослабляющие средства. Они предназначены для устранения возникающих угроз утечки информации.

- Восстановительные средства. Нужны для восстановления функций поврежденной системы.

Проверить, все ли в порядке с защитой данных в компании, можно в ходе 30-дневного бесплатного тестирования SearchInform DLP.

Создание системы защиты информации от непреднамеренных или преднамеренных угроз со стороны сотрудников и третьих лиц является важнейшим вопросом обеспечения информационной безопасности. Организационные методы в сочетании с современными технологическими решениями играют существенную роль в ее решении.

Они направлены на создание условий, при которых вероятность возникновения и реализации преднамеренных угроз утечки информации будет исключена или сведена к минимуму.

Они направлены на создание условий, при которых вероятность возникновения и реализации преднамеренных угроз утечки информации будет исключена или сведена к минимуму.