что это такое и как настроить его работу на разных устройствах и ОС

Прокси-сервер — это промежуточное звено между пользователем и сайтом. Если прокси-сервер не используется, веб-сайт может определить пользователя по IP-адресу, который способен раскрыть, например, его местоположение.

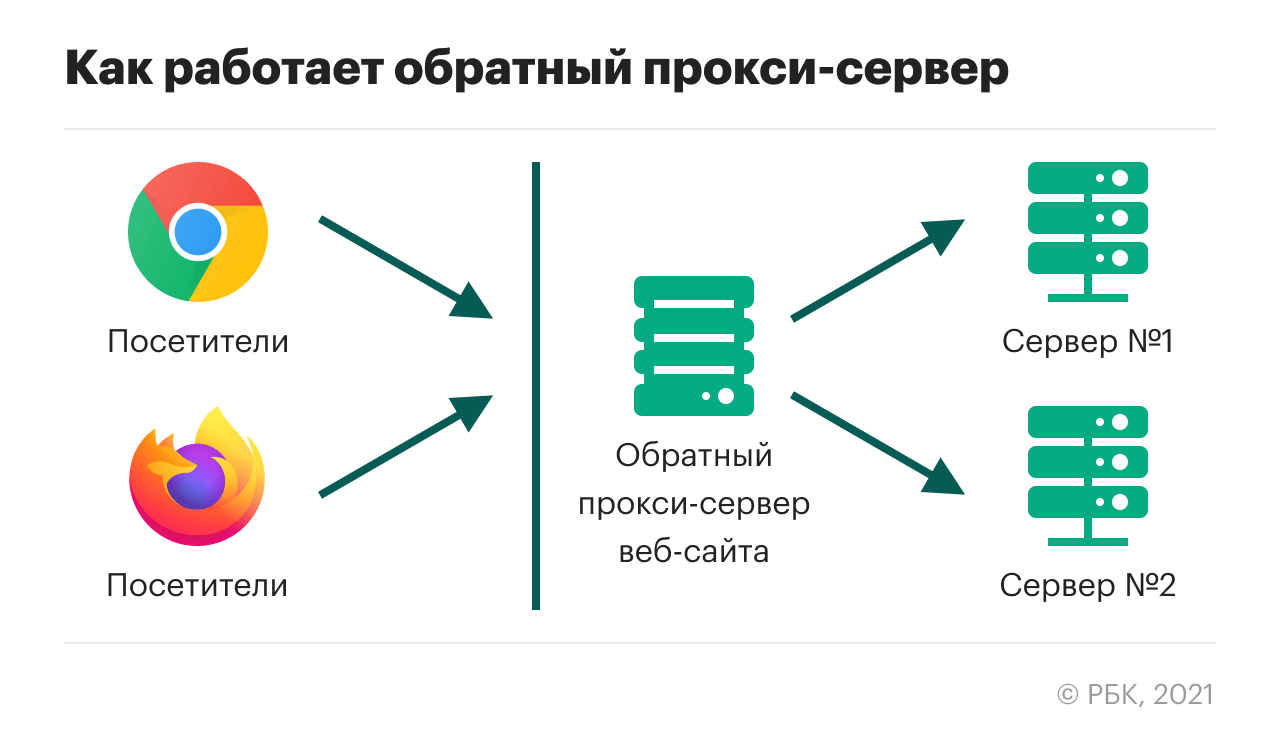

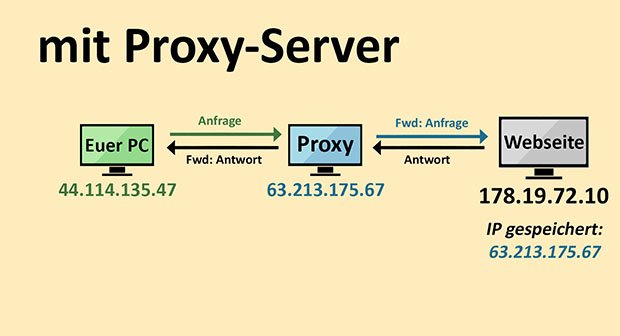

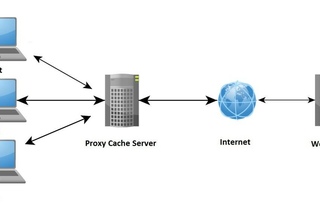

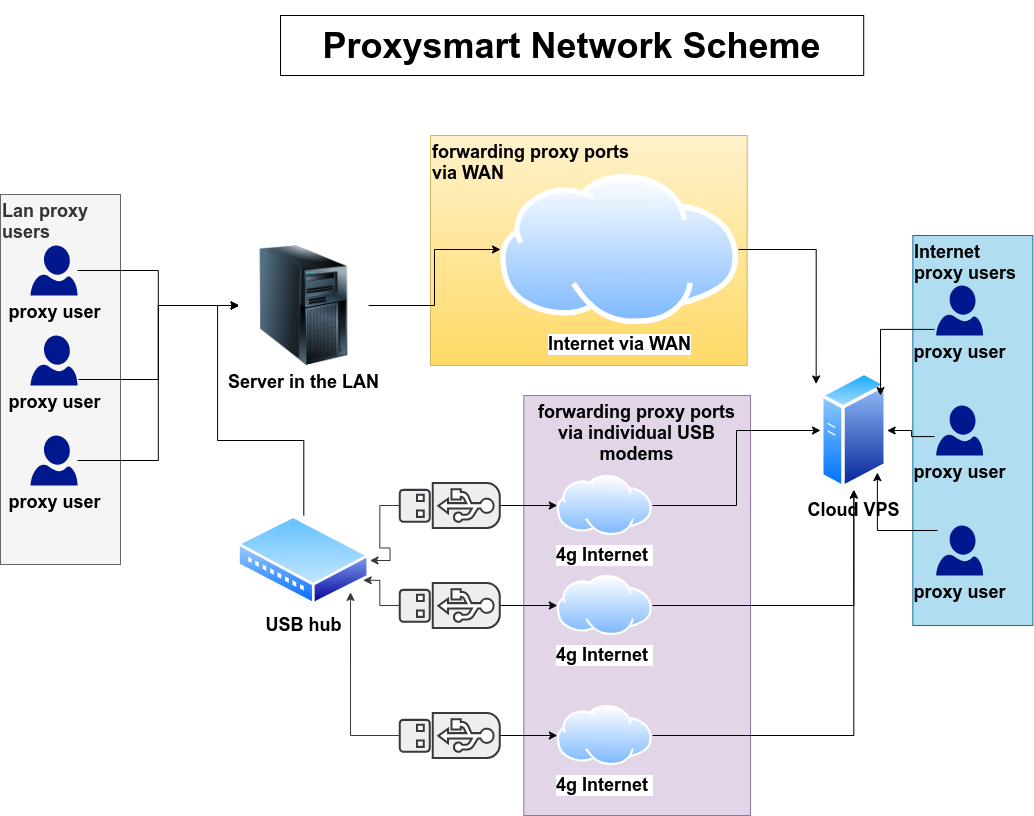

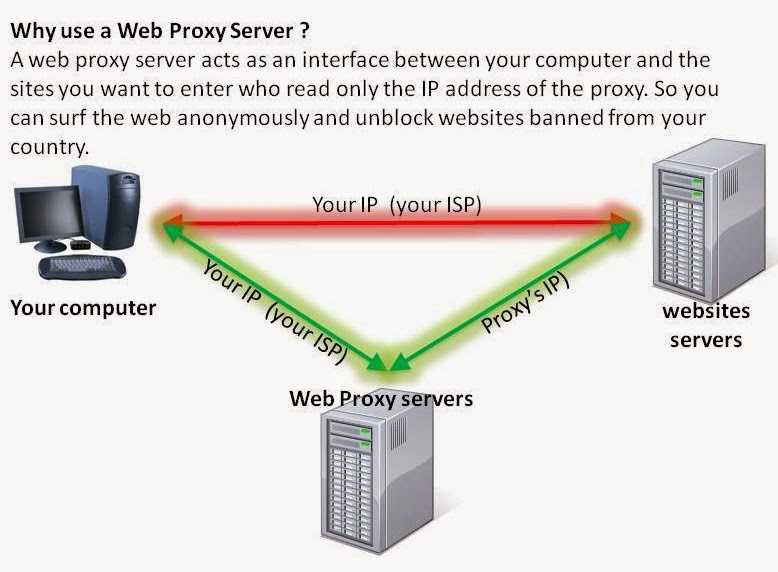

Как работает прокси-сервер

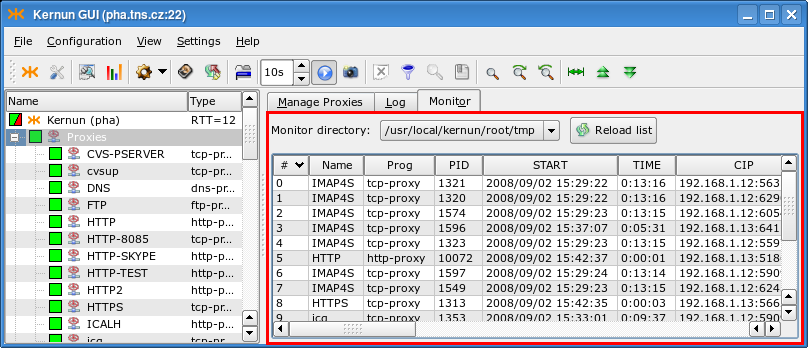

На картинке выше описан примерный порядок работы. Когда вы используете прокси-сервер, вы добавляете дополнительный уровень между вашим устройством и веб-сайтом:

- Сначала компьютер устанавливает соединение с прокси-сервером и отправляет запрос о подключении к желаемому сайту.

- Прокси-сервер принимает запрос, после чего модифицирует его, заменяя данные клиента своими.

- Далее он отправляет запрос на сайт и получает ответ, который отображает клиенту.

Термины «прокси-сервер» и «IP-адрес прокси» имеют разное значение, хотя они часто используются как взаимозаменяемые.

Прокси-сервер — это машина, которая содержит прокси IP-адреса.

IP-адрес прокси — это индивидуальный IP-адрес, который используется для сокрытия вашего реального «айпишника».

Прокси-сервер обрабатывает ваши запросы, но скрывает множество идентифицирующей информации: в ее числе исходный IP-адрес, геолокация, откуда пришел запрос, данные операционной системы (ОС) и многое другое. В общем, он помогает предотвратить легкое отслеживание вас третьими лицами, или так называемое «вычисление по IP». Работа прокси-сервера осуществляется на уровне приложений модели OSI (L7).

Типы прокси-серверов

На данный момент существует множество типов прокси-серверов. Выделим основные.

Публичный прокси

Эти типы прокси известны как открытые прокси. Это бесплатные прокси, которыми одновременно пользуются много людей. Обычно их можно найти на сайтах, публикующих обновленные списки прокси-серверов. Очевидным преимуществом открытых прокси является то, что они бесплатны. Но недостатки перевешивают: эти прокси-серверы медленные, небезопасные и ненадежные.

Приватный прокси

Такие прокси более быстры и безопасны, чем предыдущие. Компании, предоставляющие частные прокси, могут предлагать и другие функции, услуги, такие как WAF (web application firewall), VPN и прочие, а также техподдержку клиентов. Частный прокси может быть выделенным и общим.

Выделенный прокси

Такой вид предоставляется через высокопроизводительные серверы с выделенными ресурсами. Эти прокси позволяют подключаться и отправлять запросы только одному клиенту, решая проблему «шумных соседей» или черного списка. Последнее актуально для бесплатных прокси, когда один из ранее использовавших его пользователей допустил попадание IP-адреса в блок-лист сайта.

Прозрачный прокси

Вид прокси-сервера, который позволяет подключаться к нему без дополнительных настроек. Принцип его работы заключается в том, что весь трафик с порта клиента перенаправляется на порт прокси-сервера, посредством статических маршрутов на самом устройстве или на маршрутизаторе.

Есть и более специфические разновидности прокси.

HTTP-прокси

Это тип прокси-сервера, который действует как сервер-посредник между клиентом и веб-сервером. Если вы используете HTTP-прокси, то при отправке запроса на веб-сайт происходит следующее: запрос попадает не на сайт, а на прокси-сервер в виде обычного текста. После этого прокси-сервер анализирует его и посылает новый запрос на сайт, используя данные из запроса, но изменяя ваш IP-адрес (по желанию). Веб-сайт получает его и отправляет ответ на прокси-сервер, после чего сервер пересылает ответ пользователю.

Прокси с использованием SSL

При использовании SSL-прокси создается только одно TCP-соединение. Это отличает его от HTTP-прокси, который создает два соединения: одно от клиента к прокси, другое от прокси к веб-серверу.

Когда пользователь инициирует веб-запрос, он посылает запрос CONNECT на веб-сервер и создает TCP-канал, по которому проходит запрос. Одним из преимуществ SSL-прокси перед HTTP-прокси является то, что их можно использовать для доступа к ресурсам как HTTPS-, так и HTTP-серверов. Этого нельзя сделать с HTTP-прокси, который можно использовать только для доступа к ресурсам HTTP-сайтов. Если пользователь попытается получить доступ к HTTPS-сайту с помощью HTTP-прокси, соединение с сайтом не будет считаться безопасным.

Этого нельзя сделать с HTTP-прокси, который можно использовать только для доступа к ресурсам HTTP-сайтов. Если пользователь попытается получить доступ к HTTPS-сайту с помощью HTTP-прокси, соединение с сайтом не будет считаться безопасным.

CGI-прокси

Прокси Common Gateway Interface (CGI) извлекает веб-контент из интернета от имени клиента. CGI-прокси используется через веб-браузер и выглядит как обычный веб-сайт. Чтобы воспользоваться им, достаточно ввести URL-адрес назначения, и CGI отобразит результаты, как если бы он был отправителем запроса. CGI-прокси работает через зашифрованную веб-форму, встроенную в другую веб-страницу с использованием SSL. CGI-прокси используются для анонимного просмотра веб-страниц и разблокировки сайтов с региональными ограничениями.

SOCKS-прокси (SOCKets Secure)

SOCKS — это еще один интернет-протокол. Он расшифровывается как SOCKet Secure и обычно используется для задач с интенсивным трафиком, таких как потоковая передача контента или обмен P2P.

SOCKS использует соединение TCP, которое предназначено для отправки и получения пакетов данных через интернет, а также для гарантии успешной доставки ресурсов по сети. При использовании SOCKS-прокси интернет-трафик направляется через прокси-сервер по TCP-соединению от имени клиента. Как и большинство других типов прокси, SOCKS скрывают IP-адрес клиента и работают в обход географических ограничений.

Для чего нужен прокси сервер

Ответим на вопрос, зачем нужен прокси. Помимо анонимизации в интернете, с помощью прокси-серверов решаются следующие задачи:

- Фильтрация доступных ресурсов. Эта опция позволяет отсечь доступ к некоторым ресурсам — например, закрыть сотрудникам доступ к соцсетям в рабочее время. При такой работе часть запросов отбрасывается и не транслируется. Также в сочетании с SWG (Secure Web Gateway), который может включать в себя, например, антивирусы, программы для обеспечения безопасности электронной почты, прокси-сервер может обеспечить дополнительную защиту ИБ.

- Ускорение работы интернета. Загрузка сайтов может производиться при помощи кэша на прокси-сервере. Кэширование и сжатие данных — эта технологическая возможность прокси-сервера схожа с режимом «Турбо» в браузерах. При ее работе загрузка ресурсов с сайта производится не напрямую на компьютер пользователя, а сначала на сервер, где она сжимается. После в уменьшенном объеме ресурсы передаются пользователю. Функция будет полезна, если вы используете тариф с ограничением трафика или при медленном соединении.

- Безопасность. При помощи прокси-сервера есть возможность настроить блокировку запросов с потенциально вредоносных сайтов.

- SEO-мониторинг. SEO-прокси используются для обхода фильтров и ограничений, наложенных поисковыми системами.

- Доступ к запрещенному контенту. Обход блокировок на государственном уровне. Иногда сайты блокируют доступ по geoIP — такие блокировки также помогает обойти proxy-сервер.

Proxy или VPN?

Вопрос неоднозначный. Данные технологии предоставляют схожие возможности по анонимизации пользователя в сети, но имеют ряд различий.

Во-первых, они работают на разных уровнях модели OSI — это существенное различие между proxy-сервером и VPN.

Популярные протоколы VPN, такие как PPTP, L2TPv3 и IPsec, работают на уровне 3 (сетевой уровень). Конечно, VPN использует уровень 4 для установления связи. Например, PPTP использует TCP (уровень 4), а L2TP и IPsec используют TCP и UDP (уровень 4) для создания туннеля. Но, как только туннель VPN создан, его протоколы работают так же, как сетевые интерфейсы. Работа на L3 означает, что VPN принимает весь ваш трафик (DNS, HTTP, P2P, VoIP и т.д.), независимо от номера порта или приложения, и шифрует его. Прокси же работает на 5-7 уровне.

Во-вторых, в их основе лежат разные технологии, обеспечивающие безопасность соединения.

Уровень конфиденциальности в VPN зависит от криптографической мощности механизма шифрования. Существуют различные алгоритмы шифрования — 3DES, AES и RSA. Они определяют, как данные скрываются в сообщении. Эти механизмы используют набор ключей и шифров (128 или 256 бит) для сокрытия информации и находят применение в различных протоколах безопасности. Примерами протоколов шифрования VPN являются PPTP, L2TP, SSTP, IKEv2, OpenVPN, IPSec, WireGuard и другие.

Существуют различные алгоритмы шифрования — 3DES, AES и RSA. Они определяют, как данные скрываются в сообщении. Эти механизмы используют набор ключей и шифров (128 или 256 бит) для сокрытия информации и находят применение в различных протоколах безопасности. Примерами протоколов шифрования VPN являются PPTP, L2TP, SSTP, IKEv2, OpenVPN, IPSec, WireGuard и другие.

Прокси-серверы, с другой стороны, не предназначены для шифрования данных. По своей концепции прокси-серверы маскируют ваш IP-адрес своим, но не шифруют данные. Для компенсации отсутствия шифрования можно использовать прокси-серверы с SSL, но этот обходной путь требует технических знаний. У прокси-серверов нет накладных расходов на шифрование, поэтому они обычно быстрее VPN. Хотя серфинг интернета с VPN едва ли повлияет на ваш пользовательский опыт. Задержки касаются трафика с самой высокой нагрузкой, такого как потоковое видео, передача файлов P2P или игры.

Наконец, отличается стоимость реализации VPN и прокси.

Найти дешевые VPN для общих ресурсов и даже бесплатные (в некоторых случаях) можно, но цена на VPN для бизнеса может увеличиваться в долгосрочной перспективе. Поддержка VPN для крупного предприятия потребует большей инфраструктуры, поддержки, обслуживания и мониторинга. Локальный прокси-сервер, как правило, обходится более дешево для компаний, однако сложно представить компанию, которая пользуется ими в чистом виде.

Риски использования прокси

При использовании прокси-серверов существуют определенные риски. Так, важно тщательно относится к выбору поставщика услуг. При использовании, например, общедоступных прокси не вводить пароли от учетных сетей, так как это будет равносильно передаче данных «прямо в руки» злоумышленникам.

Стоит учитывать, что могут происходить «сливы» данных пользователей владельцами прокси, которые могут попасть в руки мошенников или контролирующих органов. Поэтому важно не вводить личные данные, логины пароли от сайтов при использовании сторонних, а тем более бесплатных прокси.

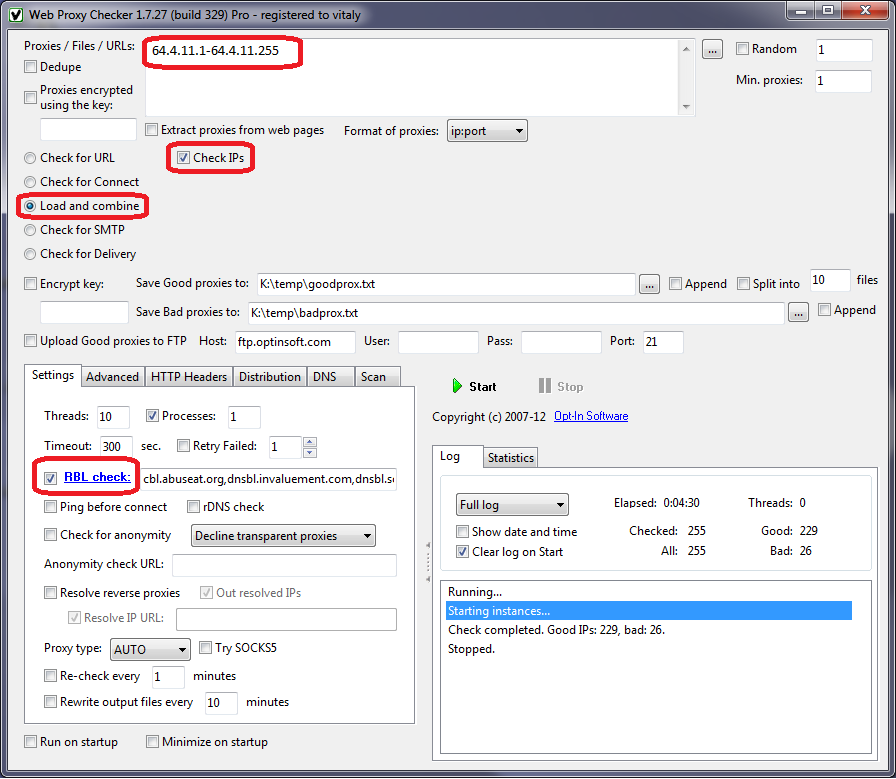

Как и где выбрать сервер

Существует множество поставщиков прокси-серверов. Единого рецепта для выбора самого безопасного и лучшего нет. Стоит следовать стандартным рекомендациям: прочесть отзывы, поискать статьи в интернете и удостовериться, что с поставщиком не связано громких скандалов, сравнить цену с рыночной (если прокси дешевле рынка, тут что-то нечисто).

Если вы хотите максимально безопасный вариант, лучше настроить прокси-сервер самостоятельно. Для этого нужно арендовать сервер, подготовить инфраструктуру и ПО, произвести установку и настройку прокси-сервера. Подробнее про то, как это сделать, читайте тут.

Десятки готовых конфигураций со скидкой

Выберите дешевый сервер для самостоятельной настройки прокси.

Арендовать

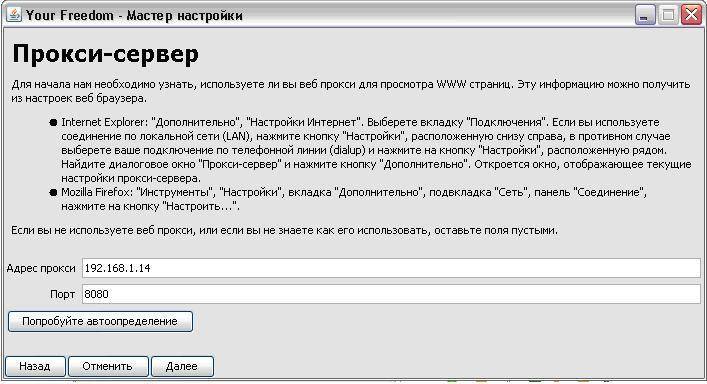

Подключение к прокси-серверу: инструкции

Настройка для операционных систем

Первым шагом мы рассмотрим настройку прокси на ОС Windows, Linux и Mac.

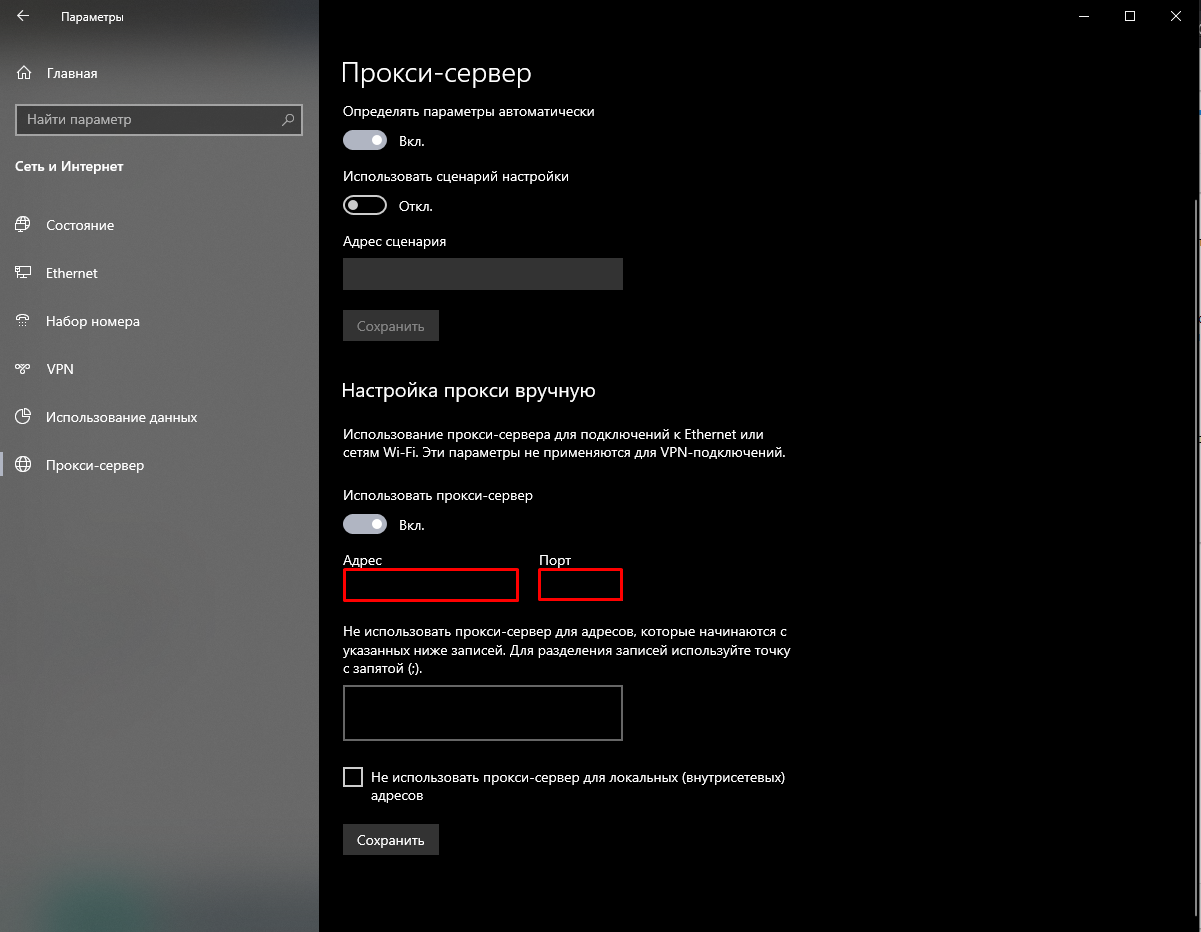

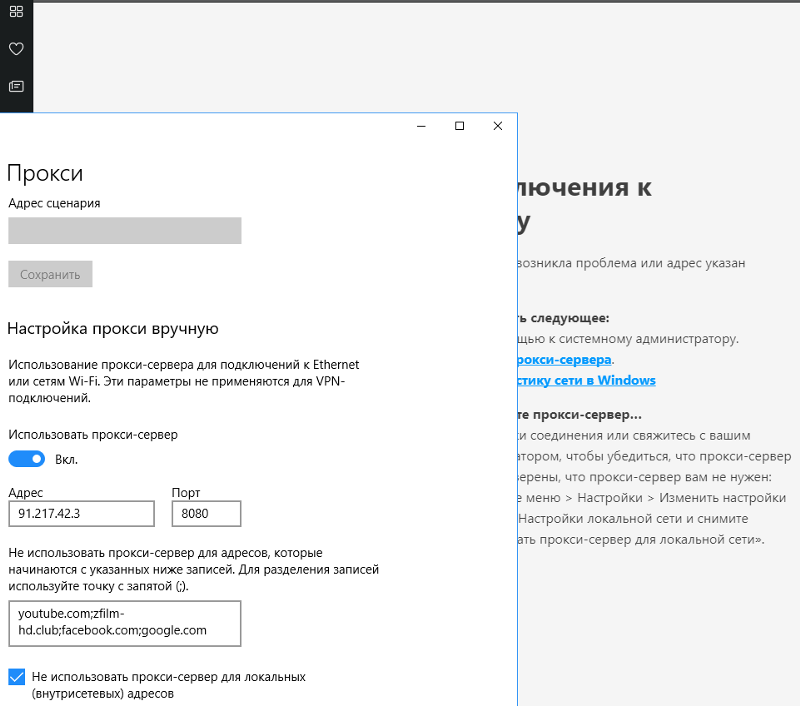

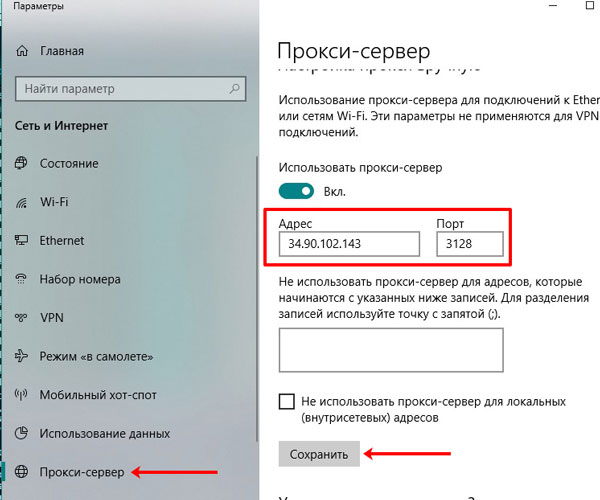

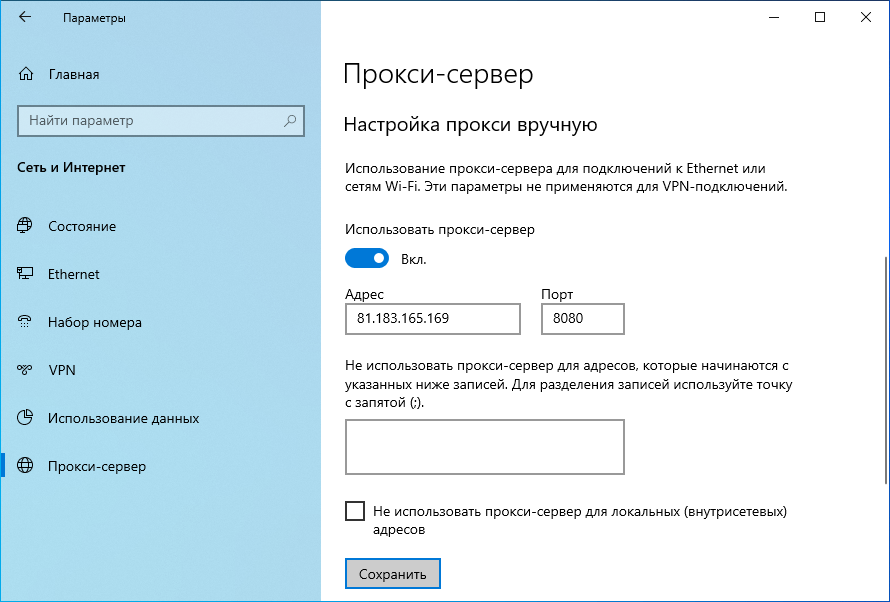

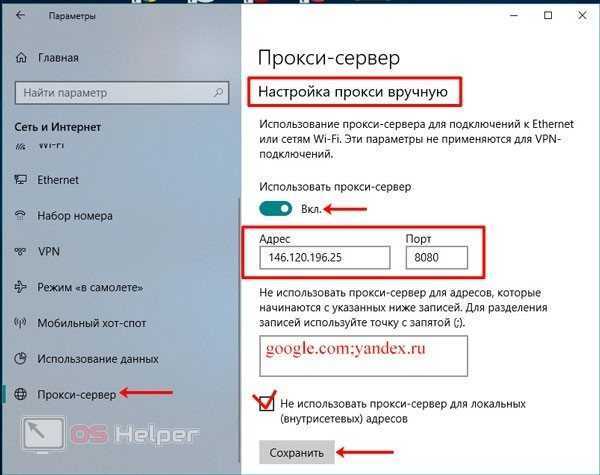

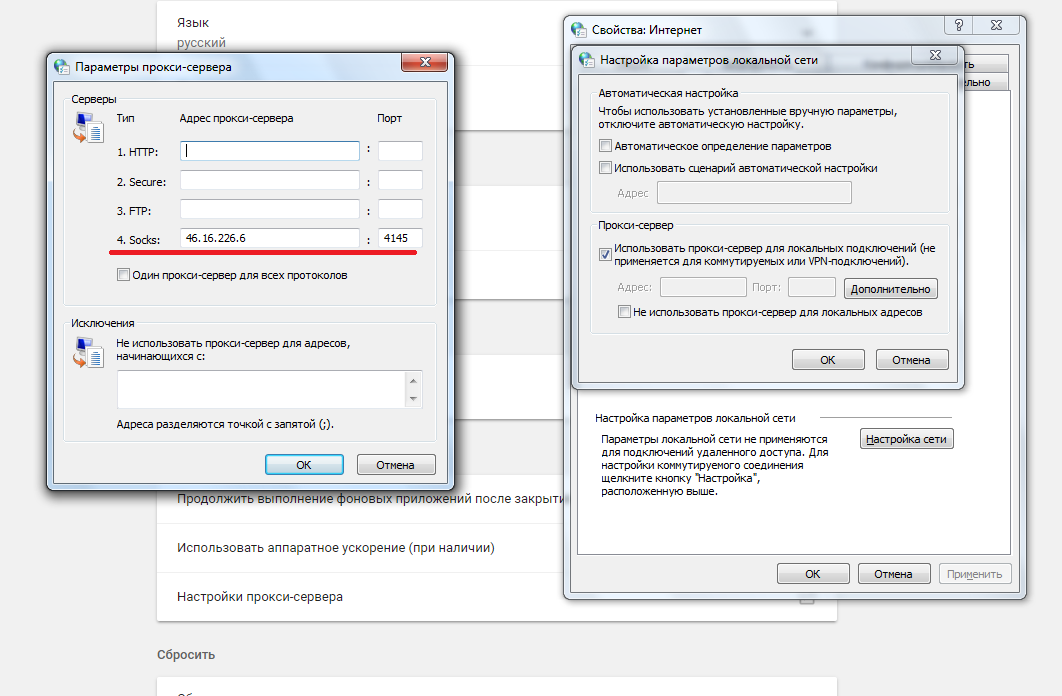

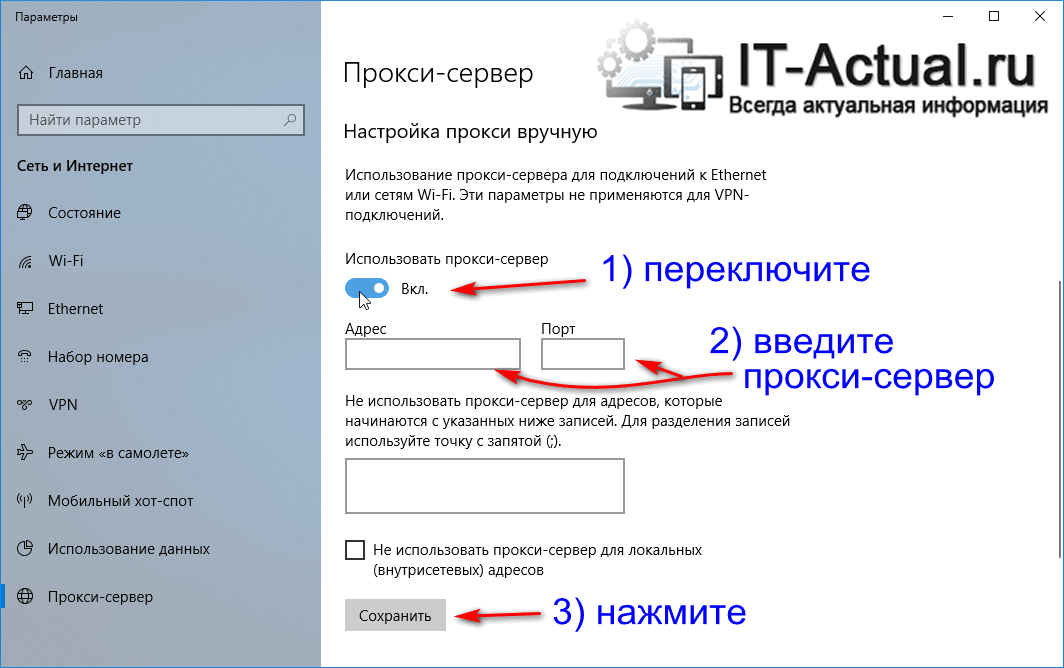

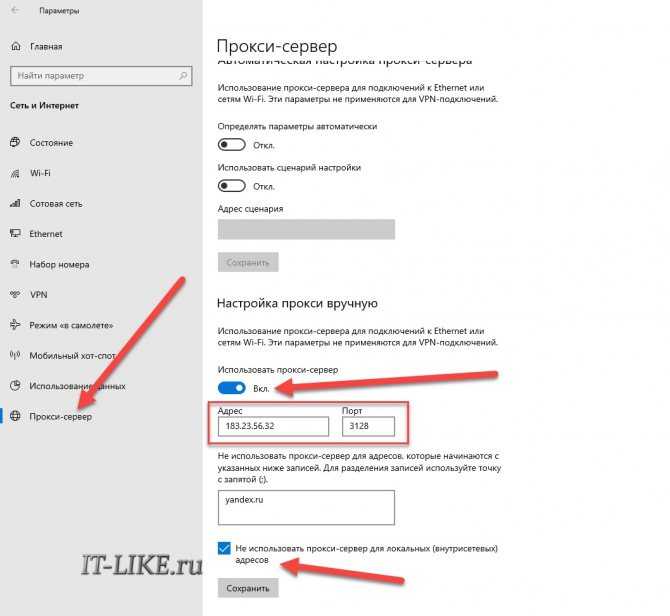

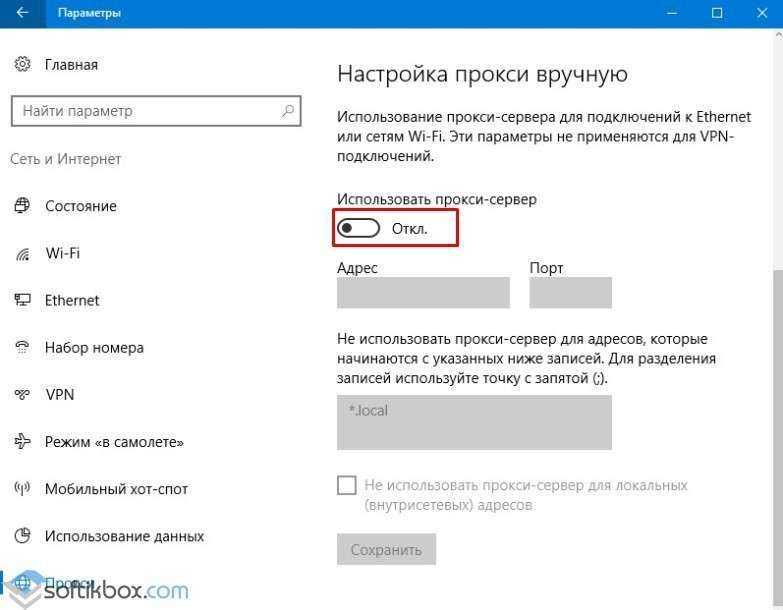

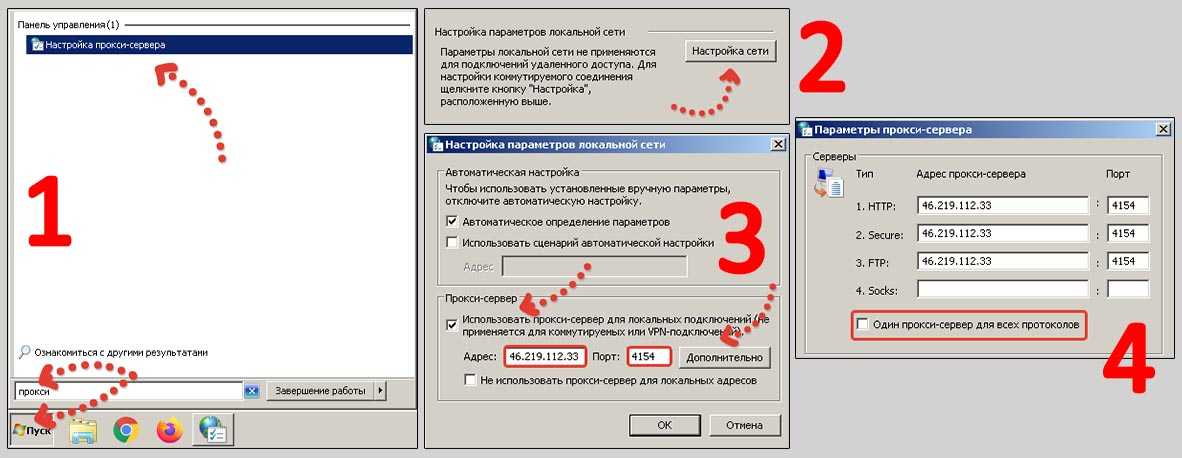

Прокси-сервер на Windows

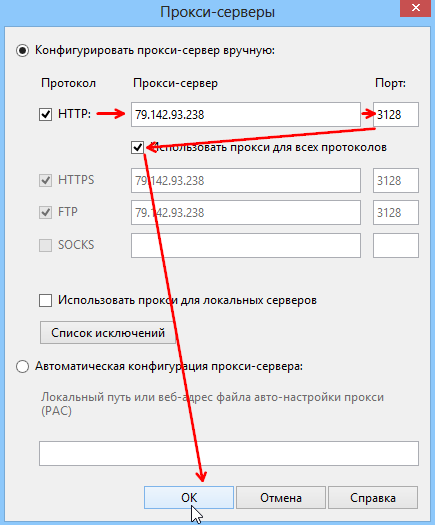

Для настройки на Windows вам потребуется зайти в поиск и написать Прокси либо перейти в Параметры → Сеть и интернет → Прокси-сервер.

Для Linux

Для настройки прокси на Linux вам понадобится зайти в Настройки, после чего нажать на шестеренку напротив пункта Сетевой прокси.

Стоит учитывать, что задать логин и пароль для подключения так просто не получится. Для этого следует выполнить следующие шаги:

- Открыть для редактирования файл /etc/environment, введя команду sudo nano /etc/environment.

- Перейти в конец файла и добавить строки типа:

Название протокола_proxy=”Название протокола://user:pass@proxy:port/”.

- Перезагрузить систему.

Для MacOS

Для настройки прокси на MacOS вам потребуется открыть Safari, после чего зайти в пункт Preferences (или Настройки).

После этого перейти в пункт Дополнения и нажать кнопку Изменить настройки.

Окно настроек браузера SafariМожно также перейти в окно настройки прокси другим способом. Нажмите на значок Wi-Fi или интернета и выберите Настройки → Wi-Fi.

Нажмите на значок Wi-Fi или интернета и выберите Настройки → Wi-Fi.

Выбрать подключенную сеть и нажать Подробнее.

Далее перейдем во вкладку Прокси. Здесь следует выбрать нужный тип прокси-сервера, указать IP и порт. При необходимости — ввести логин и пароль для доступа.

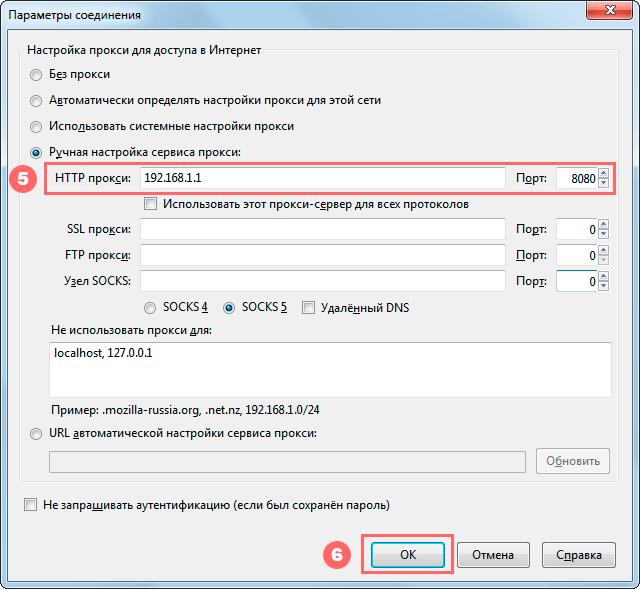

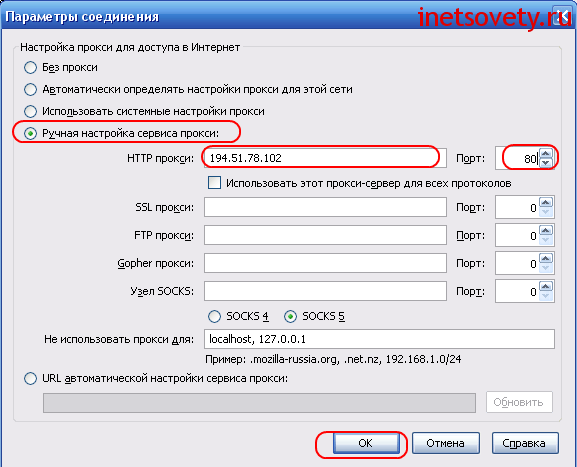

Настройка сервера прокси в браузере

Для настройки прокси в браузере механизм будет схожим. Например, для браузера Google Chrome будет достаточно зайти в настройки и написать в строке поиска Прокси, выбрать пункт открыть настройки прокси сервера для компьютера После этого браузер переадресует вас в настройки прокси-сервера Windows или другой операционной системы.

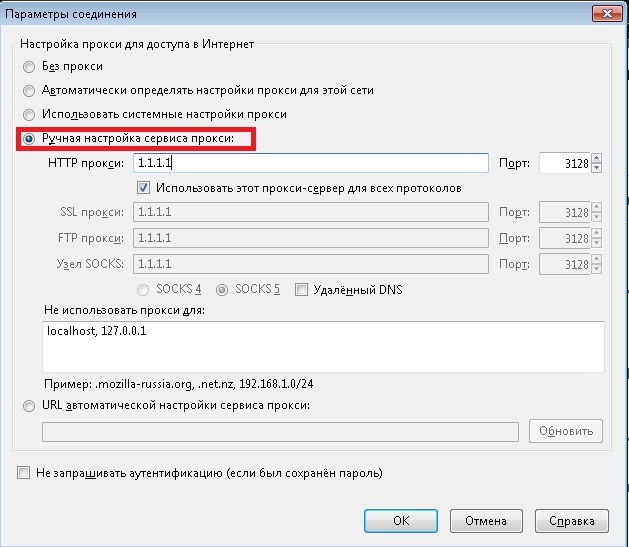

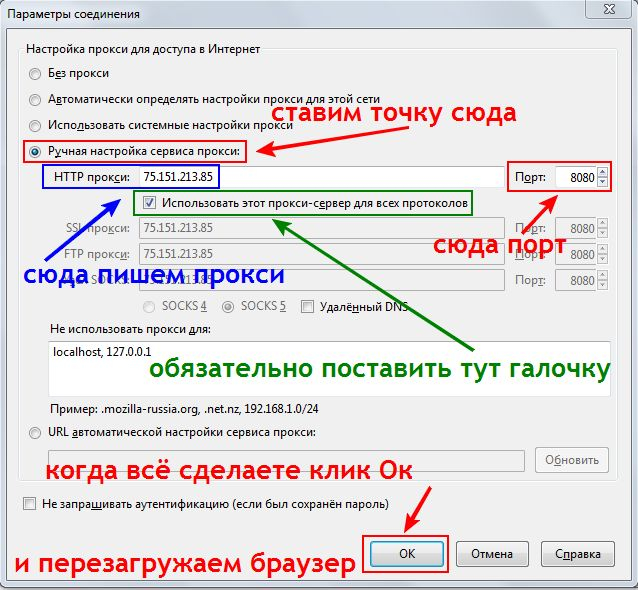

Для браузер Mozilla Firefox следует также перейти в настройки и в строке поиска написать Настройки сети. После выбора этого пункта вам станут доступны настройки соединения.

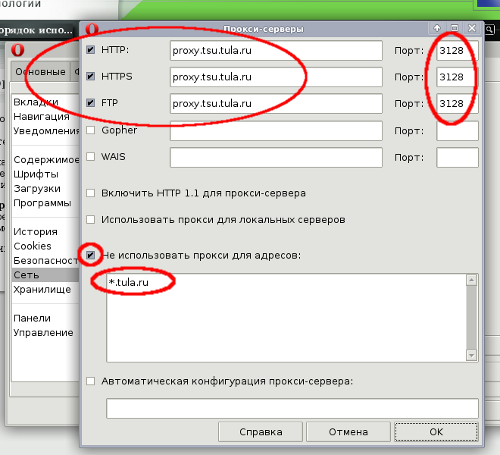

Схожая настройка происходит и в браузере Opera. Вам следует написать в поле поиска Прокси, после чего выбрать пункт Открыть настройки прокси-сервера для компьютера.

Аналогичный процесс и для браузера Microsoft Edge:

Настройка прокси-сервера для телефонов или планшетов на Android и iOS

Для настройки прокси-сервера в ОС Android и iOS перейдите в меню настроек. Далее выберите подключения: для Android раздел может называться по-разному, в зависимости от оболочки, на IOS это Wi-Fi. Затем зайдите в настройки сети и включите ручную настройку прокси.

Слева направо: 1 — Включение ручной настройки прокси на Android. 2 — Окно настройки прокси на Android. 3 — Включение ручной настройки прокси на iPhoneЧтобы отключить прокси, следует выполнить шаги в обратном порядке. То есть зайти либо в настройки браузера, либо в настройки системы. Если вы хотите настроить прокси на роутере, то однозначного решения нет. Все будет зависеть от конкретной модели устройства. Сам же алгоритм будет выглядеть аналогично настройке на других системах.

Все будет зависеть от конкретной модели устройства. Сам же алгоритм будет выглядеть аналогично настройке на других системах.

Заключение

Прокси-сервер будет полезен при желании пользователя частично анонимизировать себя или получить доступ к контенту, по каким-то причинам закрытому на территории государства. Также с его помощью компании могут блокировать доступ к социальным сетям для своих сотрудников, отфильтровывать нежелательный трафик и защищать периметр сети.

Но при использовании бесплатных или непроверенных решений стоит соблюдать правила безопасности и быть готовым к тому, что ваши запросы и всю содержащуюся в них информацию могут обнародовать.

Конфликт адресов прокси-сервера при добавлении адреса электронной почты в Exchange Online — Exchange

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

-

- Применяется к:

- Exchange Online

Симптомы

При попытке назначить прокси-адрес новому или существующему получателю почты в Exchange Online вы получите сообщение об ошибке, похожее на один из следующих примеров.

Ошибка 1

Адрес прокси-сервера SMTP:<conflicting SMTP-адрес> уже используется в файле domain.prod.outlook.com/Microsoft<> Exchange Hosted Organizations/contoso.onmicrosoft.com/<forest>. Выберите другой прокси-адрес.

Ошибка 2

Был выполнен вызов Azure Active Directory, чтобы синхронизировать объект между Azure Active Directory и Exchange Online. Однако это не удалось. Подробное сообщение об ошибке: другой объект с таким же значением для свойств proxyAddresses уже существует. ConflictingObject: PublicFolder_<GUID>.

Примерами получателя почты могут быть почтовый пользователь, почтовый ящик пользователя, общий почтовый ящик, группа рассылки, группа Microsoft 365 и общедоступная папка с поддержкой почты (MEPF).

Причина

Причина 1

Первое сообщение об ошибке возникает, если объект с поддержкой почты в Exchange Online использует адрес прокси-сервера, который требуется назначить.

Причина 2

Второе сообщение об ошибке возникает, если объект MEPF, существующий только в Azure Active Directory (Azure AD), использует адрес прокси-сервера, который требуется назначить.

Решение

Для устранения первой ошибки необходимо проверить и удалить конфликтующих прокси-адресов в Exchange Online.

Вторая ошибка разрешается для проверки и удаления всех конфликтующих адресов прокси-сервера в Exchange Online, а также для проверки и удаления всех конфликтующих адресов прокси-сервера в Azure AD.

Используйте соответствующее разрешение в зависимости от получаемой ошибки. Затем попробуйте назначить адрес прокси-сервера еще раз.

Проверьте наличие и удаление конфликтующих адресов прокси-сервера в Exchange Online

Подключение к Exchange Online PowerShell.

Чтобы получить список всех получателей почты, использующих конфликтующее SMTP-адрес, выполните следующую команду:

Get-EXORecipient -ResultSize unlimited | Where-Object {$_. EmailAddresses -match "<conflicting SMTP address>"} | fl Name, RecipientType, EmailAddresses

EmailAddresses -match "<conflicting SMTP address>"} | fl Name, RecipientType, EmailAddresses

Если вы не знаете точный SMTP-адрес, выполните следующую команду:

Get-EXORecipient -ResultSize unlimited | Where-Object {$_.EmailAddresses -match "<partial conflicting SMTP address>"} | fl Name, RecipientType, EmailAddressesАдрес прокси-сервера можно назначить только одному объекту за раз. После определения конфликтующих объектов удалите или измените адрес прокси-сервера, связанный с этим объектом.

Проверьте наличие и удаление конфликтующих адресов прокси-сервера в Azure AD

Важно!

Для этого разрешения требуется локальный сервер с установленным Azure AD Connect. Если локальная инфраструктура списна, обратитесь к служба поддержки Майкрософт.

Выполните следующие действия, чтобы проверить наличие и удаление Azure AD mePF, которые используют конфликтующее прокси-адрес. Для выполнения этих действий требуется локальный сервер, который работает Azure AD Connect версии 2.

Выполните поиск конфликтующих адресов прокси-сервера во всех локальных MEPF, выполнив следующую команду в локальной командной консоли Exchange (EMS):

Get-MailPublicFolder -ResultSize Unlimited | Where-Object {$_.EmailAddresses -match "<conflicting SMTP address>"}Для каждого локального MEPF, определенного на шаге 1, удалите конфликтующее SMTP-адрес, выполнив следующую команду в локальной EMS:

Set-MailPublicFolder -Identity <public folder name or GUID> -EmailAddresses @{remove="<conflicting SMTP address>"} -EmailAddressPolicyEnabled:$falseНа этом шаге удаляются все конфликты адресов прокси-сервера на локальной стороне, чтобы убедиться, что они не синхронизированы с Azure AD или Exchange Online.

Если на шаге 2 вы удалили конфликтующей SMTP-адрес из любого локального СЕРВЕРА MEPF, дождитесь выполнения следующей запланированной синхронизации на сервере Azure AD Connect или вручную запустите цикл синхронизации, выполнив следующую команду PowerShell:

Start-ADSyncSyncCycle -PolicyType Delta

Синхронизация должна удалить конфликтующих SMTP-адресов из Azure AD.

Если конфликтующее SMTP-адрес не обнаружено ни в какой локальной mePF или синхронизация не удалит конфликтующее SMTP-адрес из Azure AD, выполните поиск Azure AD mePF с конфликтующим SMTP-адресом. Чтобы найти MEPF в Azure AD, используйте командлет Get-ADSyncToolsAadObject PowerShell на сервере Azure AD Connect. Поиск не учитывает регистр. При указании SMTP-адреса включите префикс smtp:.

$mailEnabledPublicFolders = Get-ADSyncToolsAadObject -SyncObjectType "PublicFolder" -Credential (Get-Credential)

$conflictingSmtpAddress = "smtp:<conflicting SMTP address>"

$mailEnabledPublicFolders | Where-Object {$_.ProxyAddresses -icontains $conflictingSmtpAddress} | Select SourceAnchorРезультаты поиска предоставляют sourceAnchor для каждого MEPF, соответствующего критериям поиска.

Для каждого MEPF, определенного на шаге 4, удалите MEPF из Azure AD с помощью командлета Remove-ADSyncToolsAadObject. Укажите

SourceAnchorзначение MEPF в формате Base64.

$conflictingSourceAnchor= "SourceAnchor value"

Remove-ADSyncToolsAadObject -SourceAnchor $conflictingSourceAnchor -SyncObjectType "PublicFolder" -Credentials (Get-Credential)

Пример использования командлета см. в примере Remove-ADSyncToolsAadObject 2.

Перезапустите Azure AD поиска из шага 4. На этот раз результаты поиска не должны возвращать mePF.

Как заполняется атрибут proxyAddresses в Azure AD — Active Directory

- Статья

- 9 минут на чтение

В этой статье описывается, как заполняется атрибут proxyAddresses в Azure Active Directory (Azure AD), и обсуждаются распространенные сценарии, которые помогут вам понять, как заполняется атрибут proxyAddresses в Azure AD.

Исходная версия продукта: Azure Active Directory

Исходный номер базы знаний: 31

Атрибут proxyAddresses в Active Directory — это свойство с несколькими значениями, которое может содержать различные записи известных адресов. Например, он может содержать адреса SMTP, адреса X500, адреса SIP и т. д. Когда объект синхронизируется с Azure AD, значения, указанные в атрибуте mail или proxyAddresses в Active Directory, копируются в атрибут теневой почты или proxyAddresses в Azure AD, а затем используются для вычисления окончательных proxyAddresses объекта в Azure. AD в соответствии с внутренними правилами Azure AD. Логика, которая заполняет атрибуты mail, mailNickName и proxyAddresses в Azure AD, называется вычислением прокси и учитывает множество различных аспектов локальных данных Active Directory, таких как:

- Установите или обновите основной SMTP-адрес и дополнительные вторичные адреса на основе локальных ProxyAddresses или UserPrincipalName.

- Установите или обновите атрибут Mail на основе рассчитанного основного SMTP-адреса.

- Установите или обновите атрибут MailNickName на основе локального MailNickName или префикса основного SMTP-адреса.

- Удалять локальные адреса с зарезервированным суффиксом домена, например @*.onmicrosoft.com, @*.microsoftonline.com;

- Отменить локальные прокси-адреса с устаревшими протоколами, такими как MSMAIL, X400 и т. д.;

- Отменить неправильно сформированные локальные адреса или адреса, не соответствующие RFC 5322, т.е. отсутствует префикс протокола «SMTP:», содержащий пробел или другой недопустимый символ;

- Удалите ProxyAddresses с непроверенным суффиксом домена, если пользователю назначена лицензия Exchange Online.

Поэтому значения атрибутов Mail и ProxyAddresses для объекта в Active Directory могут не совпадать со значениями атрибута ProxyAddresses в Azure AD.

Терминология

В этой статье используется следующая терминология:

- Исходный домен: первый домен, подготовленный в клиенте.

Например,

Например, Contoso.onmicrosoft.com. - Адрес маршрутизации электронной почты Microsoft Online (MOERA): адрес, созданный из префикса userPrincipalName пользователя и начального суффикса домена, который автоматически добавляется к proxyAddresses в Azure AD. Например,

smtp:[email protected]. - UserPrincipalName (UPN): адрес входа пользователя.

- Основной SMTP-адрес: основной адрес электронной почты объекта-получателя Exchange, включая префикс протокола SMTP. Например,

SMTP:[email protected]. - Дополнительный smtp-адрес: Дополнительные адреса электронной почты объекта-получателя Exchange. Например,

smtp:[email protected]. - Атрибут почты: Содержит основной адрес электронной почты пользователя без префикса протокола SMTP. Например,

[email protected]. - Атрибут MailNickName: Содержит псевдоним объекта-получателя Exchange. Например,

john.. doe

doe

Вы создали локальный объект пользователя со следующими наборами атрибутов:

AD:mail : \<не задано>

AD:mailNickName : \<не задано>

AD:proxyAddresses : {\<не задано>}

AD: userPrincipalName : [email protected]

Затем он синхронизируется с Azure AD, и только атрибут mailNickName заполняется с использованием префикса имени участника-пользователя, поскольку это обязательный атрибут:

AAD:mailNickName : user1upn AAD:UserPrincipalName : [email protected]

Затем ему назначается лицензия Exchange Online. В этом сценарии выполняются следующие операции из-за расчета прокси:

- Задайте основной SMTP-адрес в атрибуте proxyAddresses, используя значение имени участника-пользователя.

- Заполните атрибут почты, используя основной SMTP-адрес.

- Добавьте MOERA в качестве вторичного smtp-адреса в атрибуте proxyAddresses, используя формат mailNickName@initial domain.

В Azure AD для синхронизированного объекта пользователя с лицензией Exchange Online установлены следующие атрибуты:

AAD:mail: user1upn@Contoso.com AAD: mailNickName : user1upn AAD:proxyAddresses: {smtp:[email protected]; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

Вы создали локальный объект пользователя со следующими наборами атрибутов:

AD:mail : [email protected] AD:mailNickName : \<не задано> AD:proxyAddresses : {\<не задано>} AD: userPrincipalName : [email protected]

Затем он синхронизируется с Azure AD и выполняются следующие операции за счет расчета прокси:

- Задайте основной SMTP, используя то же значение атрибута почты.

- Заполните атрибут mailNickName, используя префикс основного SMTP-адреса.

- Заполните атрибут почты, используя основной SMTP-адрес.

Следующие атрибуты задаются в Azure AD при первоначальной подготовке пользователя:

AAD:mail : [email protected] AAD: mailNickName : user2mail AAD:proxyAddresses : {SMTP:[email protected]} AAD: userPrincipalName : user2upn@Contoso.com

Затем ему назначается лицензия Exchange Online. В этом случае следующая операция выполняется в результате расчета прокси:

- Добавьте имя участника-пользователя в качестве вторичного smtp-адреса в атрибуте proxyAddresses.

- Добавьте MOERA в качестве вторичного smtp-адреса в атрибуте proxyAddresses, используя формат mailNickName@initial domain.

В Azure AD для синхронизированного объекта пользователя с лицензией Exchange Online установлены следующие атрибуты:

AAD: почта: [email protected] AAD: mailNickName : user2mail AAD:proxyAddresses: {smtp:[email protected]; smtp:[email protected]; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

Сценарий 3: вы изменили значения атрибута proxyAddresses локального пользователя

Вы создали локальный объект пользователя со следующими наборами атрибутов:

AD:mail : \AD:mailNickName : \<не задано> AD:proxyAddresses: {smtp:user3pa3@Fabrikam. microsoftonline.com, smtp:[email protected], SMTP:[email protected]} AD: userPrincipalName : [email protected]

Затем он синхронизируется с Azure AD и получает лицензию Exchange Online. В этом сценарии в результате вычисления прокси выполняется следующая операция:

- Отбрасывать адреса с зарезервированным доменным суффиксом. В этом примере пропускаются следующие адреса:

-

smtp:[email protected] -

smtp:[email protected]

-

- Задайте основной SMTP, используя тот же адрес, который указан в локальном атрибуте proxyAddresses.

- Заполните атрибут mailNickName, используя префикс основного SMTP-адреса.

- Заполните атрибут почты, используя основной SMTP-адрес.

- Добавьте MOERA в качестве вторичного smtp-адреса в атрибуте proxyAddresses, используя формат mailNickName@initial domain.

- Добавьте имя участника-пользователя в качестве вторичного smtp-адреса в атрибуте proxyAddresses.

В Azure AD для синхронизированного пользовательского объекта установлены следующие атрибуты:

AAD: почта: [email protected] AAD: mailNickName : user3pa1 AAD:proxyAddresses: {smtp:[email protected]; smtp:[email protected]; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

Затем измените значения локального атрибута proxyAddresses на следующие:

AD:mail : \AD:mailNickName : \<не задано> AD:proxyAddresses: {smtp:[email protected], smtp:[email protected], SMTP:[email protected]} AD: userPrincipalName : [email protected]

В этом сценарии в результате вычисления прокси выполняется следующая операция:

- Отбрасывать адреса с зарезервированным доменным суффиксом. Например, пропускаются следующие адреса:

-

smtp:[email protected] -

smtp:[email protected]. com

com

-

- Замените новый основной SMTP-адрес, указанный в атрибуте proxyAddresses.

- Обновите атрибут почты, используя значение нового основного SMTP-адреса, указанного в атрибуте proxyAddresses.

- Сохранить старое имя mailNickName, поскольку локальное имя mailNickName не задано и его значение не изменилось.

- Оставить старый MOERA в качестве вторичного smtp-адреса в атрибуте proxyAddresses.

- Сохранить имя участника-пользователя в качестве вторичного SMTP-адреса в атрибуте proxyAddresses.

В Azure AD для синхронизированного объекта пользователя установлены следующие атрибуты:

AAD:mail: [email protected] AAD: mailNickName : user3pa1 AAD:proxyAddresses : {SMTP:[email protected]; smtp:[email protected]; smtp:[email protected]} AAD: userPrincipalName : [email protected]

Сценарий 4. Лицензия Exchange Online удалена

Вы создали локальный объект пользователя со следующими наборами атрибутов:

AD:mail : \AD:mailNickName : \<не задано> AD:proxyAddresses : {\<не задано>} AD: userPrincipalName : user4upn@Contoso. com

Затем он синхронизируется с Azure AD и получает лицензию Exchange Online. В этом сценарии в результате расчета прокси выполняется следующая операция:

- Задайте основной SMTP-адрес в атрибуте proxyAddresses, используя значение имени участника-пользователя.

- Заполните атрибут mailNickName, используя префикс основного SMTP-адреса.

- Заполните атрибут почты, используя основной SMTP-адрес.

- Добавьте MOERA в качестве вторичного smtp-адреса в атрибуте proxyAddresses, используя формат mailNickName@initial domain.

В Azure AD для синхронизированного пользовательского объекта установлены следующие атрибуты:

AAD: почта: [email protected] AAD: mailNickName : user4upn AAD:proxyAddresses: {smtp:[email protected]; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

Затем вы удаляете лицензию Exchange Online, и в результате вычисления прокси выполняется следующая операция:

- Удаляет основной SMTP-адрес в атрибуте proxyAddresses, соответствующем значению имени участника-пользователя.

- Переместите MOERA со вторичного на первичный SMTP-адрес в атрибуте proxyAddresses.

- Обновите атрибут почты, используя основной SMTP-адрес в атрибуте proxyAddresses (MOERA).

AAD: почта: [email protected] AAD: mailNickName : user4upn AAD:proxyAddresses : {SMTP:[email protected]} AAD: userPrincipalName : [email protected]

Затем вы добавляете дополнительный smtp-адрес в локальный атрибут proxyAddresses:

AD:mail : \AD:mailNickName : \<не задано> AD:proxyAddresses : {smtp:[email protected]} AD: userPrincipalName : [email protected]

Когда объект синхронизируется с Azure AD, в результате вычисления прокси выполняется следующая операция:

- Добавьте дополнительный smtp-адрес в атрибут proxyAddresses.

- Добавьте имя участника-пользователя в качестве вторичного smtp-адреса в атрибуте proxyAddresses.

Следующие атрибуты установлены в Azure AD для синхронизированного объекта пользователя:

AAD:mail: user4upn@Contoso.onmicrosoft.com AAD: mailNickName : user4upn AAD:proxyAddresses: {smtp:[email protected]; smtp:[email protected]; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

Вы создали локальный объект пользователя со следующими наборами атрибутов:

AD:mail : \<не задано>

AD:mailNickName : \<не задано>

AD:proxyAddresses : {\<не задано>}

AD: userPrincipalName : [email protected]

Затем он синхронизируется с Azure AD и получает лицензию Exchange Online. В этом сценарии в результате вычисления прокси-сервера выполняется следующая операция:

- Задайте основной SMTP-адрес в атрибуте proxyAddresses, используя значение имени участника-пользователя.

- Заполните атрибут mailNickName, используя префикс основного SMTP-адреса.

- Заполните атрибут почты, используя основной SMTP-адрес.

- Добавьте MOERA в качестве вторичного smtp-адреса в атрибуте proxyAddresses, используя формат mailNickName@initial domain.

В Azure AD для объекта синхронизированного пользователя установлены следующие атрибуты:

AAD:mail: [email protected] AAD: mailNickName : user5upn AAD:proxyAddresses: {smtp:[email protected]; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

Затем вы измените значение локального атрибута mailNickName на следующее:

mail : \AD: mailNickName : user5new1 AD:proxyAddresses : {\<не задано>} AD: userPrincipalName : [email protected]

В этом сценарии в результате вычисления прокси-сервера выполняется следующая операция:

- Обновите атрибут mailNickName, используя то же значение, что и локальный атрибут mailNickName.

- Сохранить атрибут почты без изменений.

- Оставить атрибут proxyAddresses без изменений.

В Azure AD для объекта синхронизированного пользователя установлены следующие атрибуты:

AAD:mail: [email protected] AAD: mailNickName : user5new1 AAD:proxyAddresses: {smtp:user5upn@Contoso.onmicrosoft.com; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

Вы создали два локальных объекта пользователя с одинаковым значением mailNickName:

AD:почта : \<не задано>

AD: mailNickName : user6mnn

AD:proxyAddresses : {\<не задано>}

AD: userPrincipalName : [email protected]

AD:почта : \<не задано>

AD: mailNickName : user6mnn

AD:proxyAddresses : {\<не задано>}

AD: userPrincipalName : [email protected]

Далее они синхронизируются с Office 365 и им назначается лицензия Exchange Online. В этом сценарии в результате расчета прокси выполняется следующая операция:

- Задайте основной SMTP-адрес в атрибуте proxyAddresses, используя значение имени участника-пользователя.

- Заполните атрибут mailNickName, используя то же значение, что и локальный атрибут mailNickName.

- Заполните атрибут почты, используя основной SMTP-адрес.

- Для первого подготовленного пользователя — добавьте MOERA в качестве вторичного smtp-адреса в атрибуте proxyAddresses, используя формат mailNickName@initial domain.

- Для второго инициализированного пользователя MOERA уже используется другим объектом. Добавьте MOERA в качестве вторичного smtp-адреса, добавив 4 случайных цифры к mailNickName в качестве префикса, а также суффикс домена @initial.

В Azure AD для объекта синхронизированного пользователя установлены следующие атрибуты:

AAD:mail: [email protected] AAD: mailNickName : user6mnn AAD:proxyAddresses: {smtp:[email protected]; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

AAD: почта: [email protected] AAD: mailNickName : user6mnn AAD:proxyAddresses: {smtp:[email protected]; SMTP: [email protected]} AAD: userPrincipalName : [email protected]

Если у вас есть вопросы или вам нужна помощь, создайте запрос в службу поддержки или обратитесь в службу поддержки сообщества Azure. Вы также можете отправить отзыв о продукте в службу поддержки сообщества Azure.

Как отправить с прокси-адреса с помощью Exchange Online

Опубликовано от Tony Redmond

Оглавление

Вопросы о клиентах, адресах и поддержке

После того, как на прошлой неделе стало известно, что Exchange Online поддерживает отправку электронной почты с использованием любого прокси-адреса для почтового ящика, появилось несколько вопросов о различных способах общения людей со мной. Вот самые распространенные вопросы с лучшими ответами, которые я могу придумать.

Поддержка Outlook для отправки с прокси-адресом

OWA явно упоминается в элементе дорожной карты Microsoft 365, описывающем использование прокси-адресов для отправки электронной почты. Многие спрашивали, когда настольный компьютер Outlook будет поддерживать эту функцию. Ответ «прямо сейчас», если вы используете последнюю версию (я тестировал эту функцию с версией Outlook 2014, сборкой 13929.20216).

Корпорация Майкрософт проделала огромную работу, чтобы Exchange Online понял, как работать с прокси-адресами; еще предстоит проделать некоторую работу по обновлению OWA (в первую очередь) и Outlook, чтобы упростить пользователям выбор прокси-адресов, но факт заключается в том, что сегодня вы можете использовать любую версию Outlook. Хитрость заключается в том, чтобы открыть поле «От» для нового сообщения и заполнить поле предпочтительным адресом прокси-сервера (рис. 1).

Хитрость заключается в том, чтобы открыть поле «От» для нового сообщения и заполнить поле предпочтительным адресом прокси-сервера (рис. 1).

Отправка с использованием прокси-сервера из Outlook Mobile

В настоящее время мобильные клиенты Outlook не поддерживают отправку с прокси-адреса. Теперь, когда Exchange Online поддерживает эту функцию, есть надежда, что Microsoft позволит мобильным клиентам Outlook открывать поле From и поддерживать отправку сообщений с использованием прокси-адреса.

Отправить с использованием прокси-адреса в локальной среде Exchange?

Еще один распространенный вопрос: появится ли когда-нибудь в Exchange Server поддержка отправки электронной почты с использованием прокси-адресов? Я не знаю ответа. На первый взгляд кажется, что Microsoft проделала работу по обновлению транспортной службы Exchange, чтобы она могла отправлять сообщения с использованием прокси-адресов, и что должно быть легко передать код на Exchange Server. Но разработка программного обеспечения редко бывает такой простой, как думают люди, и я не знаю, существуют ли какие-либо зависимости, которые могли бы помешать Microsoft перенести код. Раньше Exchange Server и Exchange Online использовали общую кодовую базу, но не сейчас. Базы кода разные, и кто знает, какая работа должна быть проделана для обновления Exchange Server, включая изменение графического интерфейса на OWA.

Но разработка программного обеспечения редко бывает такой простой, как думают люди, и я не знаю, существуют ли какие-либо зависимости, которые могли бы помешать Microsoft перенести код. Раньше Exchange Server и Exchange Online использовали общую кодовую базу, но не сейчас. Базы кода разные, и кто знает, какая работа должна быть проделана для обновления Exchange Server, включая изменение графического интерфейса на OWA.

Кроме того, какая версия Exchange Server является целью? Exchange 2019, более ранняя версия или следующая версия Exchange Server, которая должна выйти во второй половине 2021 года? Ставка может выиграть, если сделать ставку на Exchange 2022 или как там называется новая версия, но у меня есть сомнения, что Microsoft перенесет код на Exchange 2019 или более раннюю версию.

Использование прокси-адресов в ответах

Другие спрашивают, используется ли прокси-адрес для ответов. Ответ положительный. Когда вы выбираете прокси-адрес для нового сообщения, Exchange помещает адрес в свойства сообщения From и Return-Path, что означает, что любой ответ на сообщение получает и использует прокси-адрес. Входящее сообщение с прокси-адресом обрабатывается Exchange так же, как и любая другая электронная почта, и проверяется по каталогу. Поскольку прокси-адрес принадлежит почтовому ящику, Exchange принимает сообщение и направляет его в почтовый ящик. Это легко проверить, отправив сообщение с использованием прокси-адреса и проверив любой полученный ответ (надстройка Outlook Message Header Analyzer позволяет легко это сделать). На рис. 2 показано, что ответ на сообщение, которое я создал на рис. 1, возвращается на указанный адрес.

Входящее сообщение с прокси-адресом обрабатывается Exchange так же, как и любая другая электронная почта, и проверяется по каталогу. Поскольку прокси-адрес принадлежит почтовому ящику, Exchange принимает сообщение и направляет его в почтовый ящик. Это легко проверить, отправив сообщение с использованием прокси-адреса и проверив любой полученный ответ (надстройка Outlook Message Header Analyzer позволяет легко это сделать). На рис. 2 показано, что ответ на сообщение, которое я создал на рис. 1, возвращается на указанный адрес.

Хотя ответ на сообщение, отправленное с использованием прокси-адреса, будет возвращен на этот прокси-адрес, использование прокси-адреса не поддерживается в последующих ответах в нить. Вероятно, это ограничение клиента, которое Microsoft будет учитывать при обновлении клиентов для полной поддержки отправки с прокси-адресов. Тем временем обходным путем является использование поля «От» для выбора соответствующего адреса при ответе на сообщение.

Можно ли использовать все прокси-адреса?

Меня спросили, можно ли использовать все прокси-адреса, доступные для почтового ящика, для отправки электронной почты. Ответ заключается в том, что это функция SMTP, поэтому можно использовать только прокси-адреса SMTP, включая плюс-адреса (еще один вопрос). На самом деле, вы могли заметить, что я использую плюс-адрес на рис. 1.

Напомним, что Microsoft добавила поддержку плюс-адресации в Exchange Online в августе 2020 года. Новые клиенты (созданные с сентября 2020 года) позволяют пользователям создавать свои собственные плюсы. адреса, в то время как более старым арендаторам необходимо включить эту функцию, запустив Командлет Set-OrganizationConfig :

Set-OrganizationConfig -AllowPlusAddressInRecipients $True

Когда AllowPlusAddressInRecipients имеет значение True, пользователи могут добавлять любую текстовую строку после знака плюс, когда они дают адрес электронной почты компаниям или другим людям. В примере на рисунке 1 я использую [email protected]. Когда приходит сообщение, Exchange обрезает знак «плюс» вместе со всем последующим и доставляет сообщение на Тони Редмонд @office365itpros.com. Администраторы также могут назначать постоянный плюс-адрес в качестве прокси-адреса через EAC или PowerShell. Например:

В примере на рисунке 1 я использую [email protected]. Когда приходит сообщение, Exchange обрезает знак «плюс» вместе со всем последующим и доставляет сообщение на Тони Редмонд @office365itpros.com. Администраторы также могут назначать постоянный плюс-адрес в качестве прокси-адреса через EAC или PowerShell. Например:

Set-Mailbox -Identity Tony.Redmond -EmailAddresses @{add="[email protected]"} Преимущество наличия постоянного плюсового адреса, который является частью набора прокси-адресов. назначенный почтовому ящику, заключается в том, что его можно использовать для отправки электронной почты.

Поиск существующих прокси-адресов для почтовых ящиков пользователей

Наконец, кто-то спросил, насколько просто узнать, какие прокси-адреса существуют для почтовых ящиков. Вы можете изучить свойства отдельных почтовых ящиков через Центр администрирования EAC или Microsoft 365, но это не так хорошо работает в масштабе. Вместо этого, вот немного PowerShell для создания быстрого и грязного отчета для всех почтовых ящиков пользователей и их прокси-адресов.

Вы можете изучить свойства отдельных почтовых ящиков через Центр администрирования EAC или Microsoft 365, но это не так хорошо работает в масштабе. Вместо этого, вот немного PowerShell для создания быстрого и грязного отчета для всех почтовых ящиков пользователей и их прокси-адресов.

$Report = [System.Collections.Generic.List[Object]]::new()

$Mbx = Get-ExoMailbox -ResultSize Unlimited -RecipientTypeDetails UserMailbox

ForEach ($M в $Mbx) {

$DefaultEmailAddress = ($M.EmailAddresses | ? {$_ -cLike "SMTP:*"}).Split(":")[1]

[массив] $OtherEmailAddresses = $M.EmailAddresses | ? {$_ -cLike "SMTP:*"}

$Addresses = [System.Collections.Generic.List[Object]]::new()

ForEach ($Address в $OtherEmailAddresses) {

$ThisAddress = $Address.Split(":")[1] + " "

$Address = [PSCustomObject][Заказанный]@{

Адрес = $ThisAddress. Trim() }

$Адреса.Добавить($Адрес)

} # Конец Foreach $Address

$Addresses = $Addresses.Address -join ", "

Если ($M.EmailAddresses - содержит "SIP") {

$SIPAddress = ($M.EmailAddresses | ? {$_ -cLike "SIP:*"}).Split(":")[1]}

Иначе {$SIPAddress = "Нет"}

$ReportLine = [PSCustomObject][Заказанный]@{

Пользователь = $M.DisplayName

Имя участника-пользователя = $M.UserPrincipalName

"Адрес электронной почты по умолчанию" = $DefaultEmailAddress

"Другие адреса электронной почты" = $Адреса

"SIP-адрес" = $SIPAddress }

$Report.Добавить($ReportLine)

} #End ForEach $M

$Отчет | Out-GridView

Trim() }

$Адреса.Добавить($Адрес)

} # Конец Foreach $Address

$Addresses = $Addresses.Address -join ", "

Если ($M.EmailAddresses - содержит "SIP") {

$SIPAddress = ($M.EmailAddresses | ? {$_ -cLike "SIP:*"}).Split(":")[1]}

Иначе {$SIPAddress = "Нет"}

$ReportLine = [PSCustomObject][Заказанный]@{

Пользователь = $M.DisplayName

Имя участника-пользователя = $M.UserPrincipalName

"Адрес электронной почты по умолчанию" = $DefaultEmailAddress

"Другие адреса электронной почты" = $Адреса

"SIP-адрес" = $SIPAddress }

$Report.Добавить($ReportLine)

} #End ForEach $M

$Отчет | Out-GridView

Сценарий сообщает о своих результатах с помощью командлета Out-Grid View. Вы можете легко изменить его, чтобы экспортировать результаты в файл CSV.

Приветственная функция

Большинство людей, с которыми я разговаривал, согласны с тем, что использование прокси-адресов для отправки электронной почты — это хорошо.

EmailAddresses -match "<conflicting SMTP address>"} | fl Name, RecipientType, EmailAddresses

EmailAddresses -match "<conflicting SMTP address>"} | fl Name, RecipientType, EmailAddresses

Например,

Например,  doe

doe  com

AAD: mailNickName : user1upn

AAD:proxyAddresses: {smtp:

com

AAD: mailNickName : user1upn

AAD:proxyAddresses: {smtp: com

com

microsoftonline.com, smtp:

microsoftonline.com, smtp:

com

com  com

com

onmicrosoft.com

AAD: mailNickName : user4upn

AAD:proxyAddresses: {smtp:

onmicrosoft.com

AAD: mailNickName : user4upn

AAD:proxyAddresses: {smtp:

onmicrosoft.com; SMTP:

onmicrosoft.com; SMTP:

Trim() }

$Адреса.Добавить($Адрес)

} # Конец Foreach $Address

$Addresses = $Addresses.Address -join ", "

Если ($M.EmailAddresses - содержит "SIP") {

$SIPAddress = ($M.EmailAddresses | ? {$_ -cLike "SIP:*"}).Split(":")[1]}

Иначе {$SIPAddress = "Нет"}

$ReportLine = [PSCustomObject][Заказанный]@{

Пользователь = $M.DisplayName

Имя участника-пользователя = $M.UserPrincipalName

"Адрес электронной почты по умолчанию" = $DefaultEmailAddress

"Другие адреса электронной почты" = $Адреса

"SIP-адрес" = $SIPAddress }

$Report.Добавить($ReportLine)

} #End ForEach $M

$Отчет | Out-GridView

Trim() }

$Адреса.Добавить($Адрес)

} # Конец Foreach $Address

$Addresses = $Addresses.Address -join ", "

Если ($M.EmailAddresses - содержит "SIP") {

$SIPAddress = ($M.EmailAddresses | ? {$_ -cLike "SIP:*"}).Split(":")[1]}

Иначе {$SIPAddress = "Нет"}

$ReportLine = [PSCustomObject][Заказанный]@{

Пользователь = $M.DisplayName

Имя участника-пользователя = $M.UserPrincipalName

"Адрес электронной почты по умолчанию" = $DefaultEmailAddress

"Другие адреса электронной почты" = $Адреса

"SIP-адрес" = $SIPAddress }

$Report.Добавить($ReportLine)

} #End ForEach $M

$Отчет | Out-GridView