Настройка параметров прокси-сервера устройства и подключения к Интернету

- Чтение занимает 7 мин

В этой статье

Область применения:Applies to:

Хотите испытать Defender для конечной точки?Want to experience Defender for Endpoint? Зарегистрився для бесплатной пробной.Sign up for a free trial.

Датчик Defender для конечной точки требует от Microsoft Windows HTTP (WinHTTP) отчета о данных датчиков и связи со службой Defender для конечной точки.The Defender for Endpoint sensor requires Microsoft Windows HTTP (WinHTTP) to report sensor data and communicate with the Defender for Endpoint service.

Встроенный датчик Defender for Endpoint работает в системном контексте с помощью учетной записи LocalSystem.The embedded Defender for Endpoint sensor runs in system context using the LocalSystem account. Датчик использует службы MICROSOFT Windows HTTP (WinHTTP), чтобы включить связь с облачной службой Defender для конечной точки.The sensor uses Microsoft Windows HTTP Services (WinHTTP) to enable communication with the Defender for Endpoint cloud service.

Параметр конфигурации WinHTTP не зависит от параметров прокси-сервера Для просмотра прокси-серверов Windows Internet (WinINet) и может открыть прокси-сервер только с помощью следующих методов обнаружения:The WinHTTP configuration setting is independent of the Windows Internet (WinINet) Internet browsing proxy settings and can only discover a proxy server by using the following discovery methods:

Методы автоматического обнаружения:Auto-discovery methods:

Прозрачный проксиTransparent proxy

Протокол автоматического обнаружения веб-прокси (WPAD)Web Proxy Auto-discovery Protocol (WPAD)

Примечание

Если вы используете прозрачный прокси или WPAD в сетевой топологии, вам не нужны специальные параметры конфигурации.

If you’re using Transparent proxy or WPAD in your network topology, you don’t need special configuration settings. Дополнительные сведения об исключениях URL-адресов Defender для конечной точки в прокси-сервере см. в ссылке Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере.For more information on Defender for Endpoint URL exclusions in the proxy, see Enable access to Defender for Endpoint service URLs in the proxy server.

If you’re using Transparent proxy or WPAD in your network topology, you don’t need special configuration settings. Дополнительные сведения об исключениях URL-адресов Defender для конечной точки в прокси-сервере см. в ссылке Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере.For more information on Defender for Endpoint URL exclusions in the proxy, see Enable access to Defender for Endpoint service URLs in the proxy server.

Конфигурация статического прокси вручную:Manual static proxy configuration:

- Конфигурация на основе реестраRegistry based configuration

- WinHTTP, настроенный с помощью команды netsh, подходит только для настольных компьютеров в стабильной топологии (например: настольный компьютер в корпоративной сети за тем же прокси-сервером)WinHTTP configured using netsh command – Suitable only for desktops in a stable topology (for example: a desktop in a corporate network behind the same proxy)

Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестраConfigure the proxy server manually using a registry-based static proxy

Настройка статического прокси-сервера на основе реестра, чтобы позволить только датчику Defender для конечных точек сообщать диагностические данные и общаться с службами Defender для конечных точек, если компьютеру не разрешено подключение к Интернету.Configure a registry-based static proxy to allow only Defender for Endpoint sensor to report diagnostic data and communicate with Defender for Endpoint services if a computer is not be permitted to connect to the Internet.

Статический прокси-сервер можно настроить с помощью групповой политики (GP).The static proxy is configurable through Group Policy (GP). Групповые политики можно найти в следующих статьях:The group policy can be found under:

- Административные шаблоны > компоненты Windows > сбор данных и сборки предварительного просмотра > Настройка использования аутентификации прокси для службы подключенных пользователей и телеметрииAdministrative Templates > Windows Components > Data Collection and Preview Builds > Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service

- Установите его для включения и выбора отключения использования прокси-сервера с проверкой подлинности: Set it to Enabled and select Disable Authenticated Proxy usage

- Установите его для включения и выбора отключения использования прокси-сервера с проверкой подлинности: Set it to Enabled and select Disable Authenticated Proxy usage

- Административные шаблоны > компоненты Windows > сбор данных и предварительные сборки > настройка подключенных пользовательских интерфейсов и телеметрии:Administrative Templates > Windows Components > Data Collection and Preview Builds > Configure connected user experiences and telemetry:

Настройка прокси-сервера:Configure the proxy:

Политика устанавливает два значения реестра:

TelemetryProxyServerкак REG_SZ иDisableEnterpriseAuthProxyкак REG_DWORD в разделе реестраHKLM\Software\Policies\Microsoft\Windows\DataCollection.

TelemetryProxyServeras REG_SZ andDisableEnterpriseAuthProxyas REG_DWORD under the registry keyHKLM\Software\Policies\Microsoft\Windows\DataCollection.Значение реестра принимает

TelemetryProxyServerследующий формат строки:The registry valueTelemetryProxyServertakes the following string format:<server name or ip>:<port>Например, 10.0.0.6:8080For example: 10.0.0.6:8080

Следует назначить значение реестра

DisableEnterpriseAuthProxy— 1.The registry valueDisableEnterpriseAuthProxyshould be set to 1.

Настройка прокси-сервера вручную с помощью команды netshConfigure the proxy server manually using netsh command

Используйте команду netsh для настройки статического прокси на уровне системы.Use netsh to configure a system-wide static proxy.

Примечание

- Это повлияет на все приложения, в том числе службы Windows, которые используют WinHTTP с прокси по умолчанию.This will affect all applications including Windows services which use WinHTTP with default proxy.

- Ноутбуки, которые меняют топологию (например, из офиса в дом), будут неисправными с сеткой.Laptops that are changing topology (for example: from office to home) will malfunction with netsh. Используйте настройку статических прокси-серверов на основе реестра.Use the registry-based static proxy configuration.

Откройте командную строку с повышенными правами:Open an elevated command-line:

а.a. В меню Пуск введите cmd.Go to Start and type cmd.

б.b. Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.Right-click Command prompt and select Run as administrator.

Введите следующую команду и нажмите клавишу ВВОД:Enter the following command and press

netsh winhttp set proxy <proxy>:<port>Например, netsh winhttp set proxy 10.0.0.6:8080For example: netsh winhttp set proxy 10.0.0.6:8080

Чтобы сбросить прокси winhttp, введите следующую команду и нажмите кнопку ВводTo reset the winhttp proxy, enter the following command and press Enter

netsh winhttp reset proxy

Дополнительные сведения см. в статье Синтаксис команд, контексты и форматирование Netsh.See Netsh Command Syntax, Contexts, and Formatting to learn more.

Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервереEnable access to Microsoft Defender for Endpoint service URLs in the proxy server

Если прокси-сервер или брандмауэр блокирует весь трафик по умолчанию и пропускает только определенные домены, добавьте домены, перечисленные в загружаемой электронной таблице, в список разрешенных доменов.If a proxy or firewall is blocking all traffic by default and allowing only specific domains through, add the domains listed in the downloadable sheet to the allowed domains list.

В следующей загружаемой таблице перечислены службы и связанные с ними URL-адреса, к которые должна подключаться ваша сеть.The following downloadable spreadsheet lists the services and their associated URLs that your network must be able to connect to. Необходимо убедиться, что нет правил фильтрации брандмауэра или сети, которые бы отказывали в доступе к этим URL-адресам, или вам может потребоваться создать правило разрешить специально для них.You should ensure that there are no firewall or network filtering rules that would deny access to these URLs, or you may need to create an

| Таблица списка доменовSpreadsheet of domains list | ОписаниеDescription |

|---|---|

Таблица определенных DNS-записей для расположения служб, географических местоположений и ОС. Spreadsheet of specific DNS records for service locations, geographic locations, and OS. Spreadsheet of specific DNS records for service locations, geographic locations, and OS.Скачайте таблицу здесь.Download the spreadsheet here. |

Если на прокси-сервере или брандмауэре включено сканирование HTTPS (проверка SSL), исключите домены, перечисленные в приведенной выше таблице, из сканирования HTTPS.If a proxy or firewall has HTTPS scanning (SSL inspection) enabled, exclude the domains listed in the above table from HTTPS scanning.

Примечание

settings-win.data.microsoft.com требуется только в том случае, если у вас есть устройства с Windows 10 с версией 1803 или более ранней версии.settings-win.data.microsoft.com is only needed if you have Windows 10 devices running version 1803 or earlier.

Примечание

URL-адреса, которые включают в них v20, необходимы только в том случае, если у вас есть устройства с Windows 10 с версией 1803 или более поздней версии.URLs that include v20 in them are only needed if you have Windows 10 devices running version 1803 or later. Например, необходимо для устройства с Windows 10 с версией 1803 или более поздней версии и с бортовой версией в регион хранения us-v20.events.data.microsoft.com данных США.For example, us-v20.events.data.microsoft.com is needed for a Windows 10 device running version 1803 or later and onboarded to US Data Storage region.

Если прокси-сервер или брандмауэр блокирует анонимный трафик, так как датчик Defender для конечной точки подключается из системного контекста, убедитесь, что анонимный трафик разрешен в указанных ранее URL-адресах.If a proxy or firewall is blocking anonymous traffic, as Defender for Endpoint sensor is connecting from system context, make sure anonymous traffic is permitted in the previously listed URLs.

Агент мониторинга Майкрософт (MMA) — требования к прокси и брандмауэру для более старых версий клиента Windows или Windows ServerMicrosoft Monitoring Agent (MMA) — proxy and firewall requirements for older versions of Windows client or Windows Server

В приведенной ниже информации приведены сведения о конфигурации прокси и брандмауэра, необходимые для связи с агентом Log Analytics (часто именуемой агентом мониторинга Майкрософт) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8. 1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2016.The information below list the proxy and firewall configuration information required to communicate with Log Analytics agent (often referred to as Microsoft Monitoring Agent) for the previous versions of Windows such as Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, and Windows Server 2016.

1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2016.The information below list the proxy and firewall configuration information required to communicate with Log Analytics agent (often referred to as Microsoft Monitoring Agent) for the previous versions of Windows such as Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, and Windows Server 2016.

| Ресурс агентаAgent Resource | ПортыPorts | DirectionDirection | Обход проверки HTTPSBypass HTTPS inspection |

|---|---|---|---|

| *.ods.opinsights.azure.com*.ods.opinsights.azure.com | Порт 443Port 443 | ИсходящиеOutbound | ДаYes |

| *.oms.opinsights.azure.com*.oms.opinsights.azure.com | Порт 443Port 443 | ИсходящиеOutbound | ДаYes |

| *.blob.core.windows.net*.blob.core.windows.net | Порт 443Port 443 | ИсходящиеOutbound | ДаYes |

| *.azure-automation.net*.azure-automation.net | Порт 443Port 443 | ИсходящиеOutbound | ДаYes |

Примечание

В качестве облачного решения диапазон IP может изменяться.As a cloud-based solution, the IP range can change. Рекомендуется перейти к параметру разрешения DNS.It’s recommended you move to DNS resolving setting.

Подтверждение требований к URL-адресу службы агента мониторинга Майкрософт (MMA)Confirm Microsoft Monitoring Agent (MMA) Service URL Requirements

См. следующие инструкции по устранению требования под диктовки (*) для конкретной среды при использовании агента мониторинга Microsoft (MMA) для предыдущих версий Windows.Please see the following guidance to eliminate the wildcard (*) requirement for your specific environment when using the Microsoft Monitoring Agent (MMA) for previous versions of Windows.

На борту предыдущей операционной системы с агентом мониторинга Microsoft (MMA) в Defender for Endpoint (дополнительные сведения см.

в предыдущих версиях Windows on Defender for Endpoint и onboard Windows servers).Onboard a previous operating system with the Microsoft Monitoring Agent (MMA) into Defender for Endpoint (for more information, see Onboard previous versions of Windows on Defender for Endpoint and Onboard Windows servers.

в предыдущих версиях Windows on Defender for Endpoint и onboard Windows servers).Onboard a previous operating system with the Microsoft Monitoring Agent (MMA) into Defender for Endpoint (for more information, see Onboard previous versions of Windows on Defender for Endpoint and Onboard Windows servers.Убедитесь, что машина успешно сообщается на портале Центра безопасности Защитника Майкрософт.Ensure the machine is successfully reporting into the Microsoft Defender Security Center portal.

Запустите TestCloudConnection.exe из «C:\Program Files\Microsoft Monitoring Agent\Agent», чтобы проверить подключение и увидеть необходимые URL-адреса для конкретного рабочего пространства.Run the TestCloudConnection.exe tool from “C:\Program Files\Microsoft Monitoring Agent\Agent” to validate the connectivity and to see the required URLs for your specific workspace.

Проверьте список URL-адресов Microsoft Defender для конечных точек для полного списка требований к вашему региону (см. в таблице URL-адресов службы).Check the Microsoft Defender for Endpoint URLs list for the complete list of requirements for your region (please refer to the Service URLs Spreadsheet).

Конечные точки URL-адресов (*), используемые в *.ods.opinsights.azure.com, *.oms.opinsights.azure.com и *.agentsvc.azure-automation.net URL-адреса, могут быть заменены вашим конкретным ИД рабочего пространства.The wildcards (*) used in *.ods.opinsights.azure.com, *.oms.opinsights.azure.com, and *.agentsvc.azure-automation.net URL endpoints can be replaced with your specific Workspace ID. ID рабочего пространства имеет особый характер для среды и рабочего пространства и может быть найден в разделе Onboarding клиента на портале Центра безопасности Защитника Майкрософт.The Workspace ID is specific to your environment and workspace and can be found in the Onboarding section of your tenant within the Microsoft Defender Security Center portal.

Конечная точка URL blob. core.windows.net *.blob.core.windows.net может быть заменена URL-адресами, показанными в разделе «Правило брандмауэра: *.blob.core.windows.net» результатов тестирования.The *.blob.core.windows.net URL endpoint can be replaced with the URLs shown in the “Firewall Rule: *.blob.core.windows.net” section of the test results.

core.windows.net *.blob.core.windows.net может быть заменена URL-адресами, показанными в разделе «Правило брандмауэра: *.blob.core.windows.net» результатов тестирования.The *.blob.core.windows.net URL endpoint can be replaced with the URLs shown in the “Firewall Rule: *.blob.core.windows.net” section of the test results.

Примечание

В случае использования в центре безопасности Azure (ASC) может использоваться несколько областей работы.In the case of onboarding via Azure Security Center (ASC), multiple workspaces maybe used. Вам потребуется выполнить процедуру TestCloudConnection.exe на бортовом компьютере из каждого рабочего пространства (чтобы определить, есть ли какие-либо изменения url-адресов *.blob.core.windows.net между рабочей областью).You will need to perform the TestCloudConnection.exe procedure above on an onboarded machine from each workspace (to determine if there are any changes to the *.blob.core.windows.net URLs between the workspaces).

Проверка подключения клиента к URL-адресам службы ATP Microsoft DefenderVerify client connectivity to Microsoft Defender ATP service URLs

Убедитесь в том, что настройка прокси-сервера выполнена успешно, служба WinHTTP может обнаружить и передать данные через прокси-сервер в вашей среде, а прокси-сервер разрешает трафик на URL-адреса службы Защитника для конечных точек.Verify the proxy configuration completed successfully, that WinHTTP can discover and communicate through the proxy server in your environment, and that the proxy server allows traffic to the Defender for Endpoint service URLs.

Скачайте средство клиентского анализатора MDATP на компьютер, на котором работает датчик Defender для конечной точки.Download the MDATP Client Analyzer tool to the PC where Defender for Endpoint sensor is running on.

Извлеките содержимое MDATPClientAnalyzer.zip на устройство.Extract the contents of MDATPClientAnalyzer.zip on the device.

Откройте командную строку с повышенными правами:Open an elevated command-line:

а.

a. В меню Пуск введите cmd.Go to Start and type cmd.

a. В меню Пуск введите cmd.Go to Start and type cmd.б.b. Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.Right-click Command prompt and select Run as administrator.

Введите следующую команду и нажмите клавишу ВВОД:Enter the following command and press Enter:

HardDrivePath\MDATPClientAnalyzer.cmdЗамените HardDrivePath на путь, по которому был загружен инструмент MDATPClientAnalyzer, напримерReplace HardDrivePath with the path where the MDATPClientAnalyzer tool was downloaded to, for example

C:\Work\tools\MDATPClientAnalyzer\MDATPClientAnalyzer.cmdИзвлечениеMDATPClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath.Extract the MDATPClientAnalyzerResult.zip file created by tool in the folder used in the HardDrivePath.

Откройте MDATPClientAnalyzerResult.txt и убедитесь в том, что вы выполнили действия по настройке прокси-сервера, чтобы включить обнаружение сервера и доступ к URL-адресам службы.Open MDATPClientAnalyzerResult.txt and verify that you have performed the proxy configuration steps to enable server discovery and access to the service URLs.

Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом.The tool checks the connectivity of Defender for Endpoint service URLs that Defender for Endpoint client is configured to interact with. Затем результаты выводятся в файл MDATPClientAnalyzerResult.txt для каждого URL-адреса, который потенциально можно использоваться для общения с Защитником для служб конечных точек.

It then prints the results into the MDATPClientAnalyzerResult.txt file for each URL that can potentially be used to communicate with the Defender for Endpoint services. Пример:For example:

It then prints the results into the MDATPClientAnalyzerResult.txt file for each URL that can potentially be used to communicate with the Defender for Endpoint services. Пример:For example:Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения.If at least one of the connectivity options returns a (200) status, then the Defender for Endpoint client can communicate with the tested URL properly using this connectivity method.

Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP).However, if the connectivity check results indicate a failure, an HTTP error is displayed (see HTTP Status Codes). Затем можно использовать URL-адреса в таблице, показанной в Таблице Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере.You can then use the URLs in the table shown in Enable access to Defender for Endpoint service URLs in the proxy server. Url-адреса, которые вы будете использовать, будут зависеть от региона, выбранного во время процедуры бортовой работы.The URLs you’ll use will depend on the region selected during the onboarding procedure.

Примечание

При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу.When the TelemetryProxyServer is set, in Registry or via Group Policy, Defender for Endpoint will fall back to direct if it can’t access the defined proxy.

Прокси-серверы для Teams или Skype для бизнеса Online — Microsoft Teams

- 789Z» data-article-date-source=»git»>25.03.2021

- Чтение занимает 2 мин

-

- Применяется к:

- Skype for Business, Microsoft Teams

В этой статье

Эта статья содержит рекомендации по использованию прокси-сервера в Teams или Skype для бизнеса.This article provides guidance about using a proxy server with Teams or Skype for Business.

Использовать прокси-сервер не рекомендуетсяNot using a proxy server is recommended

Если речь идет о трафике Teams или Skype для бизнеса через прокси-прокси, Майкрософт рекомендует обходить прокси-прокси.When it comes to Teams or Skype for Business traffic over proxies, Microsoft recommends bypassing proxies. Прокси-решения не делают Teams и Skype для бизнеса более безопасными, так как трафик уже зашифрован.Proxies don’t make Teams or Skype for Business more secure because the traffic is already encrypted.

Наличие прокси-сервера может вызвать проблемы.And having a proxy can cause issues. Проблемы, связанные с производительностью, могут быть введены в среду за счет задержки и потери пакетов.Performance-related problems can be introduced to the environment through latency and packet loss. Такие проблемы привязают к отрицательным результатам в таких сценариях Teams или Skype для бизнеса, как звук и видео, где потоки в режиме реального времени важны.Issues such as these will result in a negative experience in such Teams or Skype for Business scenarios as audio and video, where real-time streams are essential.

Если нужно использовать прокси-серверIf you need to use a proxy server

В некоторых организациях нет возможности обойти прокси-сервер для трафика Teams или Skype для бизнеса.Some organizations have no option to bypass a proxy for Teams or Skype for Business traffic. В этом случае следует обратить внимание на указанные выше проблемы. If that’s the case for you, the problems mentioned above need to be kept in mind.

If that’s the case for you, the problems mentioned above need to be kept in mind.

Майкрософт также рекомендует следующее:Microsoft also strongly recommends:

использовать внешнее разрешение DNS;Using external DNS resolution

использовать прямую маршрутизацию по UDP;Using direct UDP based routing

разрешить трафик по UDP;Allowing UDP traffic

Следуйте другим рекомендациям в наших руководствах по сети: подготовка сети организации для TeamsFollowing the other recommendations in our networking guidelines: Prepare your organization’s network for Teams

Чтобы минимизировать возможные проблемы, следуйте этим рекомендациям.Following this guidance should minimize potential problems.

Принципы сетевого подключения Microsoft 365 и Office 365Microsoft 365 and Office 365 Network Connectivity Principles

Подготовка сети организации к использованию TeamsPrepare your organization’s network for Teams

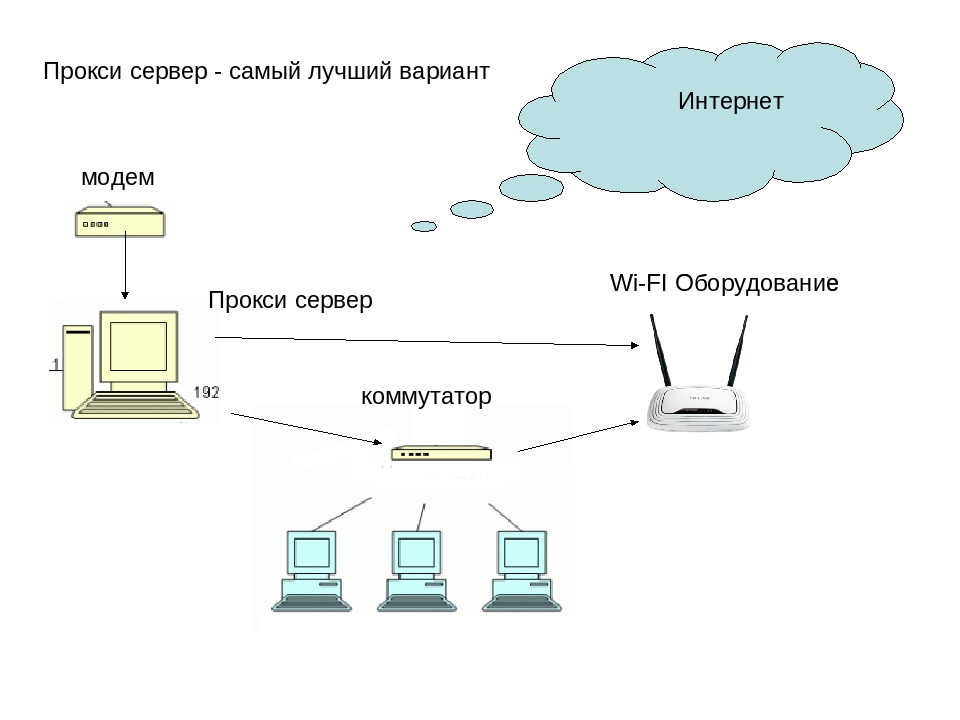

Защищённый прокси-сервер — практичная альтернатива VPN

Прокси-сервер защищает Ваших пользователей от интернет-угроз и помогает обеспечивать соблюдение политик для интернет-приложений; поддерживает несколько режимов развёртывания защиты от кибератак. Как правило, применяется один их трех видов реализации сценария, которые можно представить в виде общей схемы:

Этот вариант оптимален для небольших компаний (численностью до 500 пользователей), заинтересованных в обеспечении контроля определенного (интересующего) трафика. Остальной же трафик перенаправляется на устройства NGFW.

Этот вариант предназначен для более крупных компаний и подразумевает возможность развертывания прокси-сервера в любой точке сети, а также организацию взаимодействия с помощью PAC-файлов на конечных устройствах.

Такой вариант используется крупными компаниями в случае невозможности использования PAC-файлов. Интересующий трафик направляется на прокси-сервер от устройства NGFW, при этом используется WCCP-протокол и гибкая PBR-маршрутизация на основе заданных политик.

СОСТАВ УСЛУГИ

ДОПОЛНИТЕЛЬНЫЕ УСЛУГИ

Дополнительные типовые работы, не входящие в основной спектр предоставляемой услуги по предоставлению защищённого прокси-сервера, тарифицируются отдельно. Перечень работ постоянно пополняется и доступен к заказу по запросу.При необходимости настройки нестандартных конфигураций, выходящих за рамки рассматриваемой услуги, просим Вас в свободной форме в заявке перечислить их или связаться с нашим отделом продаж.

Развертывание на одном компьютере с использованием обратного прокси-сервера—ArcGIS Enterprise

Обратный прокси-сервер выступает в качестве посредника для запросов клиентов, ищущих ресурсы на вашем сайте ArcGIS Server, добавляя дополнительные функции безопасности для развертывания сайта.

ArcGIS Web Adaptor — это программный компонент, который можно настроить на часто используемых серверах веб-приложений. Либо вы можете выбрать использование обратных прокси веб-серверов сторонних разработчиков.

ArcGIS Web Adaptor или обратный прокси-сервер другого разработчика, как правило, настраиваются на отдельном веб-сервере, хотя их можно установить вместе с ArcGIS Server.

Для клиентских приложений нет разницы между прямым доступом к ГИС-серверам и работой через прокси. В качестве администратора ArcGIS Server, вы можете выбрать использование обратного прокси-сервера по следующим причинам:

Сайт с одним компьютером и обратным прокси-сервером стороннего разработчика на отдельном веб-сервере

Доступ к ГИС-сервисами через стандартные порты

Если обратный прокси-сервер не используется, клиенты подключаются к ArcGIS Server напрямую через https://gisserver. domain.com:6443, если вы настроили HTTPS. Вы не можете поменять порты, используемые по умолчанию в ArcGIS Server. Если вы хотите, чтобы клиентские приложения использовали стандартный порт 443, требуется настроить доступ с обратным прокси и прямых клиентов через них. К примеру, можно настроить обратный прокси на http://proxy.domain.com/arcgis или на http://proxy.domain.com/myGIS.

domain.com:6443, если вы настроили HTTPS. Вы не можете поменять порты, используемые по умолчанию в ArcGIS Server. Если вы хотите, чтобы клиентские приложения использовали стандартный порт 443, требуется настроить доступ с обратным прокси и прямых клиентов через них. К примеру, можно настроить обратный прокси на http://proxy.domain.com/arcgis или на http://proxy.domain.com/myGIS.

Вынесение ArcGIS Server за брандмауэр организации

Если вы собираетесь делать общедоступными свои сервисы и приложения в Интернете, рекомендуется использовать настройку обратного прокси-сервера для выноса ArcGIS Server за брандмауэр организации. В такой конфигурации входящие запросы из Интернета проходят через брандмауэр, который блокирует все порты, кроме 443. Обратный прокси веб-сервер получает входящий запрос, передает его к ArcGIS Server через другой брандмауэр по порту 6443 и посылает ответ обратно клиенту. На следующей диаграмме показано, как обратный прокси-сервер будет работать во внешней сети, помогая вам взаимодействовать со своей безопасной сетью.

Для изучения вопросов интеграции обратного прокси-сервера с ArcGIS Server см. раздел Использование обратного прокси-сервера с ArcGIS Server.

Блокировка административного доступа к своему сайту

Для блокировки определенных ресурсов вашего сайта вы можете воспользоваться обратным прокси-сервером. Например, можно настроить прокси на блокировку доступа к ArcGIS Server Manager и ArcGIS Server Administrator Directory. Это может быть полезным, в частности, при размещении сервисов ArcGIS Server в Интернете.

При использовании ArcGIS Web Adaptor, отключите административный доступ к своему сайту, выполнив инструкции из раздела Настройка Web Adaptor после установки. При использовании обратного прокси-сервера стороннего разработчика, обратитесь к его документации, чтобы блокировать доступ для всех запросов, которые пытаются подключиться к ArcGIS Server Manager (proxy.domain.com/arcgis/manager/) или ArcGIS Server Administrator Directory (proxy. domain.com/arcgis/admin/).

domain.com/arcgis/admin/).

В то время как административный доступ через обратный прокси будет блокирован, он будет по-прежнему работать в случае прямого подключения к ArcGIS Server через используемый по умолчанию порт 6443. Для контроля доступа к портам следует использовать брандмауэры.

Использование возможностей собственного веб-сервера

Веб-серверы поддерживают много возможностей, которые вы сможете выгодно использовать при развертывании ArcGIS Server. Публикуя свои ГИС-сервисы через ваш обратный прокси-сервер, вы можете воспользоваться ведением журнала, кэшированием и настройками безопасности своего веб-сервера.

- Аутентификация веб-уровня: По умолчанию, ArcGIS Server использует аутентификацию на основе токенов (часто называемую аутентификацией на основе токенов ArcGIS или аутентификацией ГИС-уровня). Либо вы можете настроить аутентификацию веб-уровня в ArcGIS Server. Этот способ позволит ArcGIS Server передать аутентификацию вашему веб-серверу. К примеру, можно использовать аутентификацию Integrated Windows Authentication (при работе с Microsoft Internet Information Services), простую HTTP-аутентификацию, аутентификацию сертификатами клиентов и другие стандартные методы аутентификации. Если вам требуется аутентификация веб-уровня, используйте ArcGIS Web Adaptor. Аутентификация веб-уровня недоступна при работе через обратный прокси-сервер стороннего разработчика.

- Ведение журнала: журналы ArcGIS Server содержат информацию о сервисах ArcGIS Server, например, сведения о вызванной операции, о времени выполнения запросов ArcGIS Server, а также о предупреждениях и ошибках вашего ArcGIS Server. Вы можете дополнить эту информацию данными журналов веб-сервера, содержащими детали, которые могут отсутствовать в журналах ArcGIS Server, например, IP-адрес, с которого были сделаны запросы, агент пользователя, источник ссылки и т.д.

- Другие возможности: большинство веб-серверов позволяют управлять запросами и ответами на них.

Например, вы можете активировать правила фильтрации входящих запросов, блокировать доступ с конкретных IP-адресов или доменных имен и т.д.

Например, вы можете активировать правила фильтрации входящих запросов, блокировать доступ с конкретных IP-адресов или доменных имен и т.д.

Краткая информация

ArcGIS Web Adaptor или обратный прокси-сервер стороннего разработчика – отличное дополнение к развертываниям ArcGIS Server на одном компьютере. Оба обеспечивают дополнительные возможности обеспечения безопасности. Настоятельно рекомендуем вам использовать один из указанных выше вариантов для работы с ГИС-сервисами в Интернете, а также, в ряде случаев, и для развертываний в интранете – в зависимости от требований безопасности.

Важно понять, что доступ к вашему сайту ArcGIS Server может быть настроен через один или несколько обратных прокси-серверов. Например, для поддержки открытых и закрытых сервисов на сайте с пользователями Windows Active Directory могут использоваться два веб-адаптера. Для получения более подробной информации см. раздел Одновременная поддержка открытых и закрытых сервисов.

Достоинства

Недостатки

- Использование обратного прокси-сервера может усложнить запросы к сервисам вашего ArcGIS Server. Особенно это проявляется при использовании аутентификации веб-уровня для больших и сложных корпоративных хранилищ идентификации.

- Не слишком доступны. Компьютер ArcGIS Server и обратный прокси-сервер будут источниками отказа, если хотя бы один из них перейдет в автономный режим. Для получения подробной информации см. раздел об Развертывании высокой доступности с одним компьютером (active-passive).

Отзыв по этому разделу?

Настройка портала с обратным прокси-сервером—Portal for ArcGIS

Обратный прокси-сервер – это компьютер, установленный в пределах пограничной сети (так называемой демилитаризованной зоны [DMZ] или промежуточной подсети), который обрабатывает запросы из Интернета и перенаправляет их на компьютеры внутренней сети. Перенаправление запросов от имени обратного прокси-сервера маскирует идентичность компьютеров за брандмауэром организации, что позволяет защитить внутренние компьютеры от атак из Интернета. На обратном прокси-сервере можно реализовать дополнительные функции безопасности, позволяющие еще больше защитить внутреннюю сеть от пользователей извне.

Перенаправление запросов от имени обратного прокси-сервера маскирует идентичность компьютеров за брандмауэром организации, что позволяет защитить внутренние компьютеры от атак из Интернета. На обратном прокси-сервере можно реализовать дополнительные функции безопасности, позволяющие еще больше защитить внутреннюю сеть от пользователей извне.

Если вы используете обратный прокси-сервер с функцией проверки работоспособности, рекомендуем вам использовать точку доступа проверки работоспособности Portal for ArcGIS, чтобы определить, может ли портал получать запросы. Это используется, чтобы быстро определить, нет ли на сайте аппаратного или программного сбоя. Дополнительные сведения см. в разделе Проверка работоспособности в ArcGIS REST API.

Добавление Portal for ArcGIS к обратному прокси-серверу

Перед добавлением Portal for ArcGIS к обратному прокси-серверу организации, необходимо выполнить следующие шаги:

- Настроить HTTPS (HTTP и HTTPS или только HTTPS) на обратном прокси-сервере. Для некоторых видов связи Portal for ArcGIS требуется HTTPS. Обратитесь к документации к прокси-серверу, чтобы узнать о настройке HTTPS.

- Настройте ArcGIS Web Adaptor для работы с порталом, если ваш портал будет использовать Встроенную аутентификацию Windows. Для этого Portal for ArcGIS необходимо использовать ArcGIS Web Adaptor, это позволит обратному прокси-серверу правильно работать с порталом. Подробные инструкции см. в разделе Настройка ArcGIS Web Adaptor.

Убедитесь, что прокси-сервер поддерживает сжатие gzip и настроен на поддержку заголовка

Accept-Encoding. Этот заголовок поддерживает сжатие ответов HTTP 1.1 с помощью gzip. Например, если заголовок разрешен, запрос загрузки в Map Viewer возвратит в браузер сжатый ответ, имеющий объем, равный 1,4 МБ. Если же заголовок не разрешен или игнорируется, запрос возвратит в браузер несжатый ответ, имеющий объем, равный 6,8 МБ. Если скорость вашей сети невелика, Map Viewer может долго загружаться, если ответы не сжимаются. Esri рекомендует разрешить заголовок во время настройки вашего обратного прокси-сервера.

Если скорость вашей сети невелика, Map Viewer может долго загружаться, если ответы не сжимаются. Esri рекомендует разрешить заголовок во время настройки вашего обратного прокси-сервера.

Добавьте ArcGIS Web Adaptor в директивы прокси-сервера

После настройки ArcGIS Web Adaptor с Portal for ArcGIS, ArcGIS Web Adaptor можно использовать с обратным прокси-сервером вашей организации, добавив эти компоненты непосредственно в директивы прокси. Например, если вы используете Apache в качестве обратного прокси-сервера, вам потребуется добавить ArcGIS Web Adaptor в директивы ProxyPass в файл конфигурации веб-сервера Apache httpd.conf:

ProxyPass /arcgis https://webadaptorhost.domain.com/webadaptorname

ProxyPassReverse /arcgis https://webadaptorhost.domain.com/webadaptornameДирективы ProxyPass должны соответствовать имени, назначенному для ArcGIS Web Adaptor (/webadaptorname в примере выше). Если URL-адрес сайта не заканчивается используемой по умолчанию строкой /arcgis, введите используемое имя ArcGIS Web Adaptor (например, /myorg).

Подготовка обратного прокси-сервера

Перед развертыванием обратного прокси-сервера для использования с порталом, Esri рекомендует настроить заголовки обратного прокси-сервера для обеспечения связи.

При конфигурации нагрузки для обратного прокси-сервера, задайте заголовок X-Forwarded-Host. Portal for ArcGIS ожидает этот параметр в заголовке, посланном обратным прокси-сервером, и возвращает запросы, соответствующие URL-адресу обратного прокси-сервера.

Например, запрос к конечной точке Portal for ArcGIS REST (https://reverseproxy.domain.com/arcgis/sharing/rest) будет возвращаться клиенту в виде того же URL-адреса. Если это свойство не установлено, Portal for ArcGIS возвращает URL внутреннего компьютера, на который направлен запрос (например, https://portal.domain.com/arcgis/sharing/rest вместо https://reverseproxy.domain.com/arcgis/sharing/rest). Это проблематично, т.к. клиенты не смогут получить доступ к этому URL-адресу (обычно выглядит как ошибка 404 в браузере). Также, клиент получит доступ к некоторым сведениям о внутреннем компьютере.

Также, клиент получит доступ к некоторым сведениям о внутреннем компьютере.

Вместе с заголовком X-Forwarded-Host, обратный прокси-сервер должен иметь возможность отправлять перенаправления (коды HTTP 301 или 302). Также следует обновить его заголовок Location, чтобы гарантировать, что полное доменное имя (FQDN) и контекст ответа соответствуют значению WebContextURL портала.

Задание свойства WebContextURL

Свойство портала WebContextURL помогает создать корректные адреса URL для всех ресурсов, которые отправляются конечному пользователю.

Если вы не используете ArcGIS Web Adaptor в своем развертывании, убедитесь, что имя контекста обратного прокси-сервера переходит только на один уровень URL глубже. Например, у вас может быть адрес URL обратного прокси-сервера, такой как https://proxy.domain.com/enterprise но у вас не может быть адреса URL обратного прокси-сервера типа https://proxy.domain.com/myorg/enterprise.

Чтобы изменить WebContextURL, сделайте следующее:- Откройте веб-браузер и войдите в ArcGIS Portal Directory в качестве участника с ролью администратора по умолчанию в вашей организации портала. URL-адрес имеет вид https://portal.domain.com:7443/arcgis/portaladmin.

- Щелкните Система > Свойства > Обновить свойства.

- В диалоговом окне Обновить свойства системы вставьте следующий JSON, заменив собственный URL-адрес обратного прокси или псевдоним DNS тем, который видят пользователи за пределами брандмауэра вашей организации.

{ "WebContextURL": "https://reverseproxy.domain.com/enterprise" }Portal for ArcGIS поддерживает только один DNS.

Вы не можете использовать порт, отличный от стандартного (то есть порт, не являющийся 7443) при настройке свойства WebContextURL.

- Щелкните Обновить свойства.

Повторное выполнение административных задач

Теперь, когда настройка обратного прокси сервера с вашим порталом завершена, вы будете входить на свой портал через URL-адрес обратного прокси-сервера, а не по URL-адресу ArcGIS Web Adaptor. Все, что вам будет доступно на веб-сайте портала или в ArcGIS Portal Directory, вы будете получать через URL обратного прокси-сервера.

Все, что вам будет доступно на веб-сайте портала или в ArcGIS Portal Directory, вы будете получать через URL обратного прокси-сервера.

Следующие административные задачи необходимо повторить, используя URL обратного прокси-сервера:

Если ранее вы добавили защищенные сервисы как элементы вашего портала, то исходные элементы необходимо удалить и добавить снова. Это необходимо сделать, потому что исходные элементы используют URL-адрес ArcGIS Web Adaptor, а не URL обратного прокси-сервера. Инструкции см. в разделе Подключение к защищенным сервисам.

После настройки обратного прокси-сервера на работу с порталом, может потребоваться дополнительная настройка. Например, если операции или запросы в развертывании не работают с возвратом ошибки, указывающей на превышение времени ожидания, возможно значение времени ожидания на прокси-сервере слишком мало. Для исправления этой ошибки, увеличьте время ожидания, что позволит выполняться длительным запросам, например, интегрированного сервера.

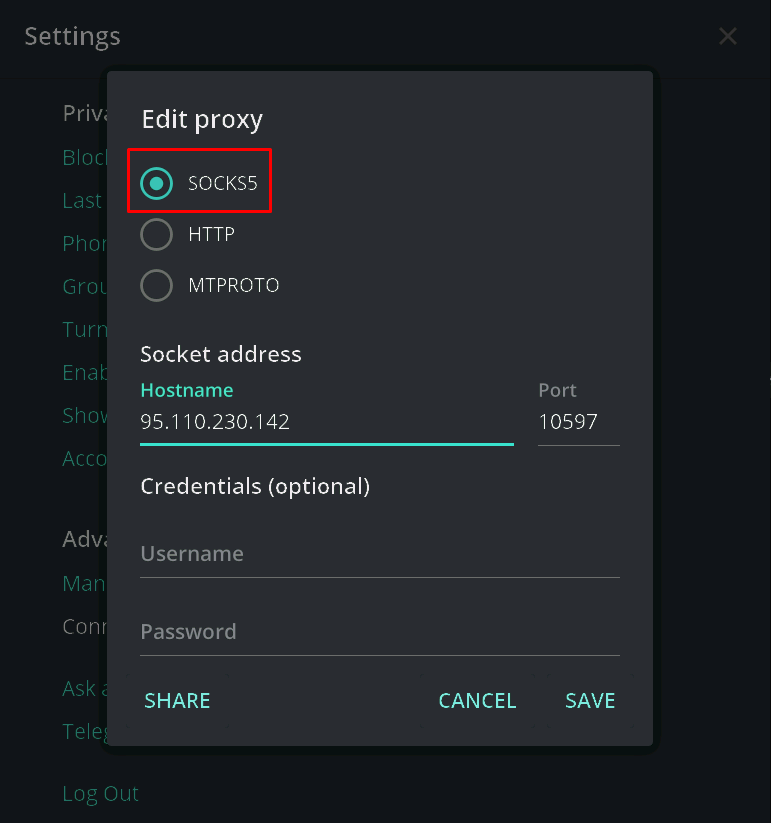

Соединения через прокси-сервер

Для организации работы системы QUIK из локальной сети, имеющей ограничение доступа в Интернет, скорее всего, потребуется настройка proxy-сервера администратором сети. Если существует возможность открыть порты 15100 для ip-адресов из Списка серверов подключений, либо установить соединение без использования прокси-сервера, то выполнять эту настройку не следует.

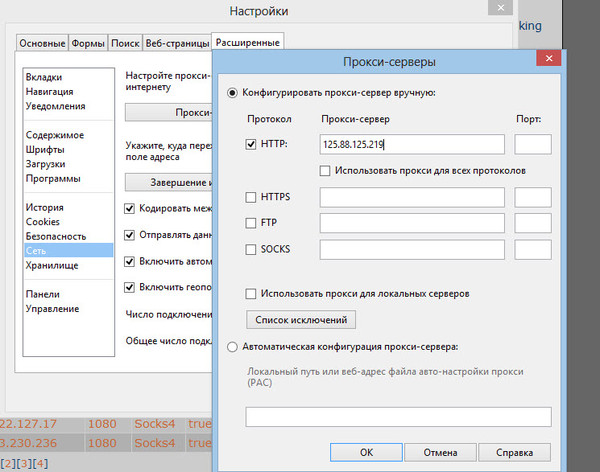

- Откройте пункт меню Система-Настройки-Соединение с Интернетом.

- Установите флажок «Выходить в интернет используя прокси-сервер».

- В полях «IP-адрес» и «Порт» введите адрес и порт прокси-сервера (сообщается администратором локальной сети). Его также можно найти в настройках программы обозревателя интернет, например, для MS Internet Explorer нужно открыть пункт меню Сервис \ Свойства обозревателя, вкладка «Подключения», нажать «Настройка LAN» – в разделе «Прокси-сервер» указаны адрес прокси-сервера и номер порта, которые нужно указать в настройках.

- Выберите используемый тип соединения:

- «SOCKS5 с идентификацией по имени и паролю» – если proxy-сервер поддерживает протокол SOCKS5, и требуется идентификация пользователя. В этом случае имя и пароль для доступа в Интернет будет запрашиваться для ввода пользователем вручную, если выбрано условие «Запрашивать имя или пароль в процессе соединения», либо они будут запомнены в файле настроек системы, если выбрано условие «Читать имя и пароль из файла настройки».

- «CONNECT через HTTP-порт прокси-сервера» – если протокол SOCKS5 не поддерживается сервером, но возможно использование команды протокола CONNECT. Ниже приведены примеры настройки для proxy-серверов, протестированных на возможность работы c QUIK:

- Squid proxy (требуется дополнительная настройка),

- MS Proxy (требуется дополнительная настройка),

- WinGate (настройка не требуется).

Более подробную информацию по настройке прокси-серверов можно посмотреть в Руководстве Пользователя, раздел «Подготовка к работе», п 1.7.

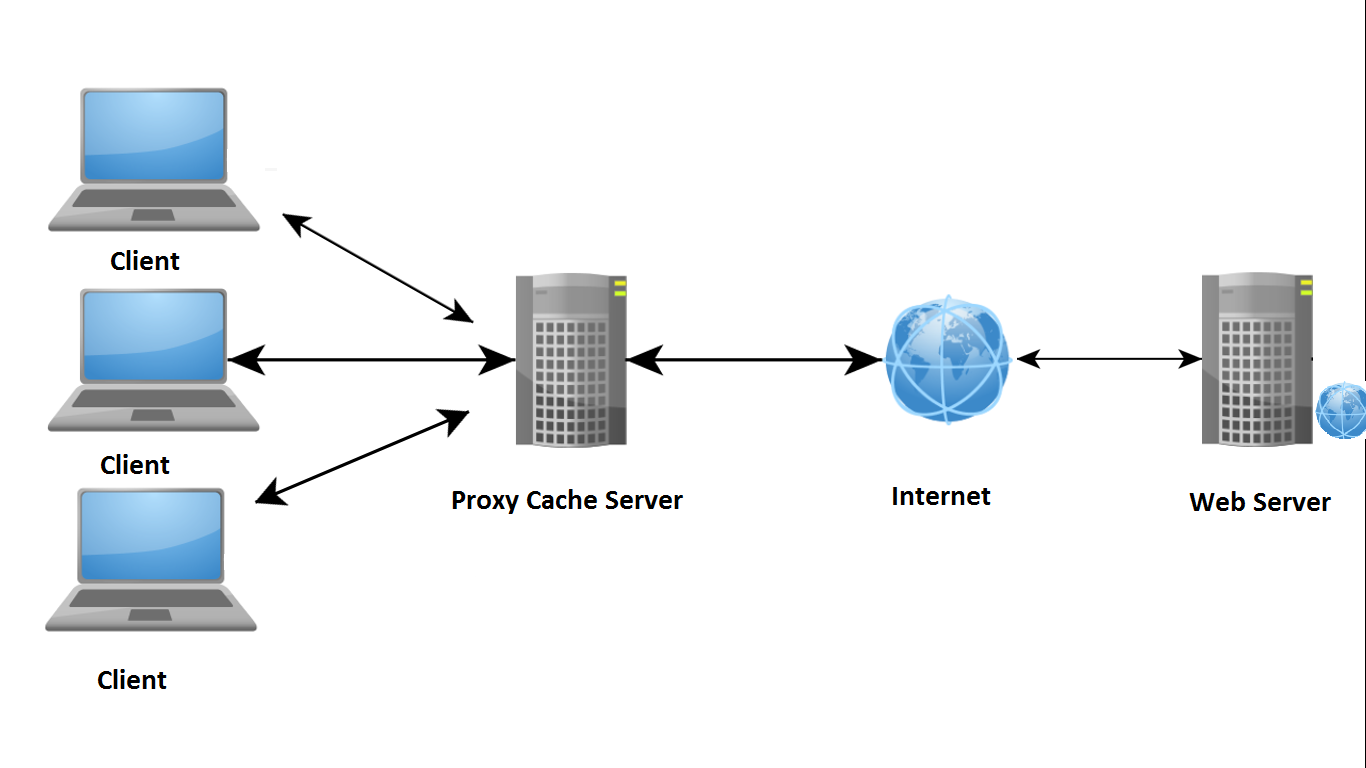

В чём заключаются преимущества прокси-сервера

Безопасность и анонимность серфинга по Интернету

Как правило, прокси сервер скрывает всех своих внутренних клиентов от внешней сети. Пока вы работаете через это устройство, ваша личность в Интернете будет анонимна. Это означает, что вы будете защищены от спама и хакерских атак. Большинство прокси-серверов не используют куки, то есть они не имеют механизм сохранения информации о пользователях в какой-либо базе данных.

Кэширование

Кроме того, что с прокси-сервером невозможно найти человека по ip, эта машина ускоряет трафик пользователя. Например, давайте предположим, что пользователь открыл определенный сайт, и для того, чтобы прогрузить первую страницу, ему нужно ждать 12 секунд. Если пользователь пытается получить доступ к этому сайту через прокси, сервер выдаст ему страницы в кэше. Это означает, что он будет ждать полной загрузки первой страницы всего 5-6 секунд, так как подключается более широкая полоса пропускания. В целом поставка веб-контента является более эффективной.

Это означает, что он будет ждать полной загрузки первой страницы всего 5-6 секунд, так как подключается более широкая полоса пропускания. В целом поставка веб-контента является более эффективной.

Администрирование

Администрирование очень полезно для больших предприятий, где несколько пользователей пытаются получить доступ в Интернет через один прокси-сервер. Администратор может легко настроить брандмауэры и блокировать сайты (социальные сети, сайты азартных игр и прочее) для всех пользователей. Фильтрация контента является одним из самых распространенных видов функций прокси-серверов.

Тестирование географического положения

Большинство веб-сайтов используют технологии, вычисляющие географическое положение, для того, чтобы пользователь получал содержание, которое имеет непосредственное отношение к его местоположению. Это делается путем определения местоположения пользователя и направления нужной команды на соответствующую страницу. Если вы хотите установить на своем ресурсе тестирование географического положения посетителей, то можете обратиться к услугам провайдеров, которые имеют прокси-серверы по всему миру. При этом стоит отметить, что безопаснее будет воспользоваться платным надежным сервисом, чем искать сомнительные бесплатные услуги.

Ещё о сайтостроении

-

Что входит в техподдержку сайта на Joomla?…

Очень часто посетители нашего сайта интересуются вопросами техподдержки. Многих интересуют вопросы: что такое техническая поддержка, что входит в техподдержку сайта на Joomla. В этом материале мы приводим список работ, которые входят в…

Выбираем цвет сайта

Наверняка у каждого завсегдатая интернет-сети есть несколько любимых сайтов.

Неважно, какова их тематика и направленность, важно то, почему человек выбирает тот или иной сайт. Ведь, согласитесь, в сети всегда есть из чего выбрать: где…

Неважно, какова их тематика и направленность, важно то, почему человек выбирает тот или иной сайт. Ведь, согласитесь, в сети всегда есть из чего выбрать: где…Создание сайтов: цели и методы

Создатели сайтов, как правило, преследуют несколько известных целей. Во-первых, видные организации, представляющие свой ресурс, стремятся подчеркнуть свой имидж и статус. На квалифицировано спроектированном веб-ресурсе, где прописан скрипт доски объявлений…

Преимущества прокси-сервера

Использование прокси-сервера не только дает анонимность вашему ИП-адресу, но также позволяет ограничивать доступ к разным ресурсам Интернета сотрудников компании. Прокси-сервер — это машина, которая функционируют в качестве посредника,…

О favicon и не только

Сейчас каждый веб-мастер знает, что favicon – это значок (иконка) сайта, веб-страницы. А в далёком 2006 году, когда создавалась первая версия сайта aitishnik.ru, о favicon знали немногие и уж тем более, немногие его использовали. Тогда…

5 серийных убийц конверсии вашего лендинга…

В материале речь пойдет о 5 ошибках, которые сдерживают развитие вашего лендинга, Наличие именно этих ошибок на целевой странице может пробудить монстра, которого боятся абсолютно все веб-маркетологи — пожирателя конверсии.

Вы читаете…

Вы читаете…

10 бесплатных прокси-серверов для анонимного просмотра веб-страниц

Прокси-серверы действуют как промежуточный уровень между вами и Интернетом. Они используются для обеспечения различных типов безопасности, функций и конфиденциальности. Можно выбрать прокси-сервер в зависимости от потребностей человека или политики компании.

Судя по названию, Прокси означает замену. Когда вы посещаете любой веб-сайт, ваш IP-адрес записывается. Чтобы избежать или скрыть IP-адрес, можно выбрать отображение замещающего IP-адреса с помощью прокси-сервера.

Прочтите также : 10 шагов для анонимного и безопасного просмотра Интернета

В Интернете есть множество доступных серверов. Прокси-сервер может использоваться по нескольким причинам. Студенты и сотрудники используют его для доступа к сайтам, которые могут быть заблокированы в их школе, колледже или на работе. Прокси-серверы также полезны во время путешествий, поскольку вы можете получить доступ к сайтам из вашей страны, которые могут быть запрещены в стране, которую вы посещаете.

РЕКЛАМА

Еще один полезный способ доступа к ограниченному или заблокированному контенту из любого места — использование надежной VPN под названием Ivacy VPN, которая является отмеченным наградами поставщиком услуг VPN на рынке.

Давайте посмотрим на различные доступные прокси-серверы, которые доступны бесплатно, и разберемся с их функциями.

Smartproxy — Жилая прокси-сеть

Smartproxy — самое простое в использовании решение для доступа к данным. Он имеет развитую ротационную сеть и высококачественные серверы во всех уголках мира. Smartproxy изменил индустрию прокси-серверов благодаря своим технически продвинутым агентам по обслуживанию клиентов в реальном времени и надежной серверной архитектуре, обеспечивая высочайшее качество результатов для своих клиентов.

Почему эта прокси-сеть занимает такое высокое место в списке каждого пользователя прокси-сервера?

- Миллионы домашних IP-адресов в любой стране и крупном городе по всему миру.

- Назовите любой скребок, который вы используете — у них есть непосредственный опыт его использования.

- В случае, если у вас возникнут проблемы, вам нужно только зайти в их GitHub, чтобы получить все, что вам нужно.

- Для профессиональных клиентов: функциональный API.

- Крупная бытовая сеть конечных точек для локального доступа к данным.

- Высокотехнологичное круглосуточное обслуживание клиентов в режиме реального времени.

- Позволяет пользователям отправлять неограниченное количество одновременных запросов на подключение.

- Бесплатная ротация IP-адресов, расширения браузера и генератор портов прокси.

Smartproxy проводит специальную акцию «Черная пятница», которая предоставит вам 33% скидку на обычные тарифные планы и действует до 30 ноября.

1. Hidester

Нет необходимости устанавливать программное обеспечение или приложения для использования этого сайта, и он доступен для доступа на нескольких платформах, включая ваш мобильный телефон.Серверы этого прокси-сервера распределены по US и Europe , и это помогает вам выбирать из множества доступных стран.

Чтобы получить доступ к Hidester , перейдите по адресу https://hidester.com/proxy/ и введите ссылку на веб-сайт, который вы хотите открыть, в показанной ниже панели с надписью « Введите URL-адрес ». Самое приятное в этом прокси-сервере то, что он не требует от вас заполнения каких-либо форм информации для входа.

Существует также программный пакет Hidester Secure VPN, который откроет для вас выход в Интернет.

Прокси-сервер Hidester

2. Proxysite.com

Если вы хотите получить доступ к веб-сайтам социальных сетей, Proxysite — лучший прокси-сервер для вас. Он также поддерживает такие сайты, как YouTube и Facebook . Вам больше не нужно ждать, чтобы выйти из офиса или находиться в определенной стране, чтобы просмотреть веб-сайт по вашему выбору.

Он также поддерживает такие сайты, как YouTube и Facebook . Вам больше не нужно ждать, чтобы выйти из офиса или находиться в определенной стране, чтобы просмотреть веб-сайт по вашему выбору.

Он обеспечивает безопасность просмотра с помощью шифрования Secure Socket Layer ( SSL ). Независимо от того, является ли целевой сайт безопасным или нет, вы подключаетесь к безопасному сайту.

Этот прокси-сервер также дает вам возможность блокировать рекламу и получать бесперебойную работу, что делает его широко популярным. Он также позволяет вам переключаться между несколькими прокси-серверами, чтобы иметь доступ к нескольким странам одновременно.

Proxysite.com — бесплатный веб-прокси

3. Hide.me

На прокси-сайте Hide.me поддерживается максимальная конфиденциальность, поскольку он не хранит никаких журналов вашей онлайн-активности. Это также позволяет предоставлять услуги без рекламы даже в бесплатном пакете.Интернет-магазин Chrome также имеет расширение для hide.me .

Hide.me — Бесплатный анонимный прокси-браузер

Кроме того, Hide.me предлагает VPN для защиты конфиденциальности, безопасности Wi-Fi и шифрования для действительно конфиденциальной работы в веб-браузере.

4. Kproxy

Kproxy server предлагает различные планы подписки, которые подходят пользователю. Некоторые из предложений включают неограниченное количество загрузок, отсутствие рекламы и доступ к премиум-серверам. Kproxy также имеет свои расширения Firefox и Chrome .

Kproxy server позволяет скрыть верхнее меню, опция, недоступная для других прокси-серверов. У Kproxy server есть недостаток — он часто требует от вас подождать 30 минут или предлагает вам купить версию Pro после использования расширения в течение определенного времени.

Хотя для пользователя это часто является перерывом в просмотре веб-страниц, мы все же рекомендуем Kporxy из-за других преимуществ, которые он предлагает.

Kproxy — бесплатный анонимный веб-прокси

5.Спрячь мою задницу

В зависимости от требований пользователей прокси-сервер Hide My Ass поддерживает как Free , так и Pro версии. Бесплатная версия рекомендуется для простого частного просмотра, а версия Pro работает на ряде устройств, а также для игр и приложений.

Он также позволяет получить доступ к сайтам с ограниченным доступом и выполнять безопасный онлайн-банкинг с хорошей скоростью соединения.

HideMyAss Бесплатный прокси

6. VPN Book

VPN Book имеет несколько серверов в Европе, США и Великобритании.Одна из его главных достопримечательностей — то, что это 100% бесплатно. Он также разблокирует веб-сайты и легко доступен, так как не требует регистрации или регистрации. Это также доходит до обхода государственной цензуры.

VPNBook — Бесплатный прокси

7. Whoer.net

Whoer.net с серверами в 16 странах — это VPN, предоставляющая широкий выбор. Вы даже можете оставить это на случайный выбор серверов, если вы не очень разборчивы в том, что хотите.Его безопасно использовать в общедоступном Wi-Fi и даже защитить историю просмотров.

Рекомендуется для покупок в Интернете, банковских транзакций и безопасного входа в систему с паролем для сайтов, которые выполняются в общедоступном Wi-Fi. Это также обеспечивает безопасность и анонимность данных, устраняя страх перед слежкой и вероятность утечки данных. Для дополнительной безопасности он также имеет 2 разных точки шифрования, прежде чем сайт достигнет вас.

Whoer.net — бесплатный веб-прокси

8. MegaProxy

Megaproxy имеет некоторые уникальные особенности, которые отличают его от других прокси-сайтов.Это позволяет вам остановить всю рекламу, а также заблокировать файлы cookie с веб-сайтов. Что также отличает его, так это положение о отключении или включении идентификации пользовательского агента ОС и браузера.

Одним из его ограничений является то, что вы можете просматривать только ограниченное количество страниц за ограниченный промежуток времени, а также его нельзя использовать для потоковой передачи мультимедийных файлов или доступа к сайтам HTTPS.

Анонимный прокси Megaproxy

9. Zend2

Zend2 — один из немногих серверов, которые позволяют просматривать YouTube и Facebook без каких-либо дополнительных сборов.При использовании этого сервера необходимо помнить, что любые изменения, касающиеся включения или отключения файлов cookie, зашифрованных URL-адресов или сценариев, должны выполняться в начале сеанса.

Zend2 — онлайн-анонимный прокси

10. Croxyproxy

Одно из преимуществ использования сервера Croxyproxy заключается в том, что его можно использовать для любых потоковых аудио- и видеопотоков. Без дополнительной загрузки программного обеспечения он позволяет анонимно использовать YouTube и все его функции, такие как комментирование или добавление лайков. Его также можно использовать в любой операционной системе, включая Android и Chrome OS .

Croxyproxy — служба веб-прокси

Существует множество доступных прокси-серверов, и мы составили для вас список 10 лучших. Ни один сервер не подходит всем, и прежде чем сделать свой выбор, знайте, что вам нужно. Преимущества прокси-сервера варьируются от возможности скрыть вашу личность до доступа к заблокированному по региону контенту.

Это дает вам свободу и выбор доступа к любой веб-странице без идентификации или отслеживания. При выборе прокси-сервера также обратите внимание на его ОС, качество обслуживания, страну происхождения и скорость его работы.

Надеюсь, этот список поможет вам просматривать веб-сайты, не раскрывая вашу личность! Сообщите нам, какие прокси-серверы вы использовали для просмотра выбранных вами веб-сайтов. Не стесняйтесь размещать названия веб-сайтов, которые вы могли бы беспрепятственно просматривать с помощью этих прокси-серверов, чтобы мы тоже могли получить выгоду!

Не стесняйтесь размещать названия веб-сайтов, которые вы могли бы беспрепятственно просматривать с помощью этих прокси-серверов, чтобы мы тоже могли получить выгоду!

Если вы считаете, что мы пропустили какой-либо прокси-сервер, который, по вашему мнению, должен был быть в списке, сообщите нам об этом, заполнив форму ниже! А пока, Удачного просмотра !

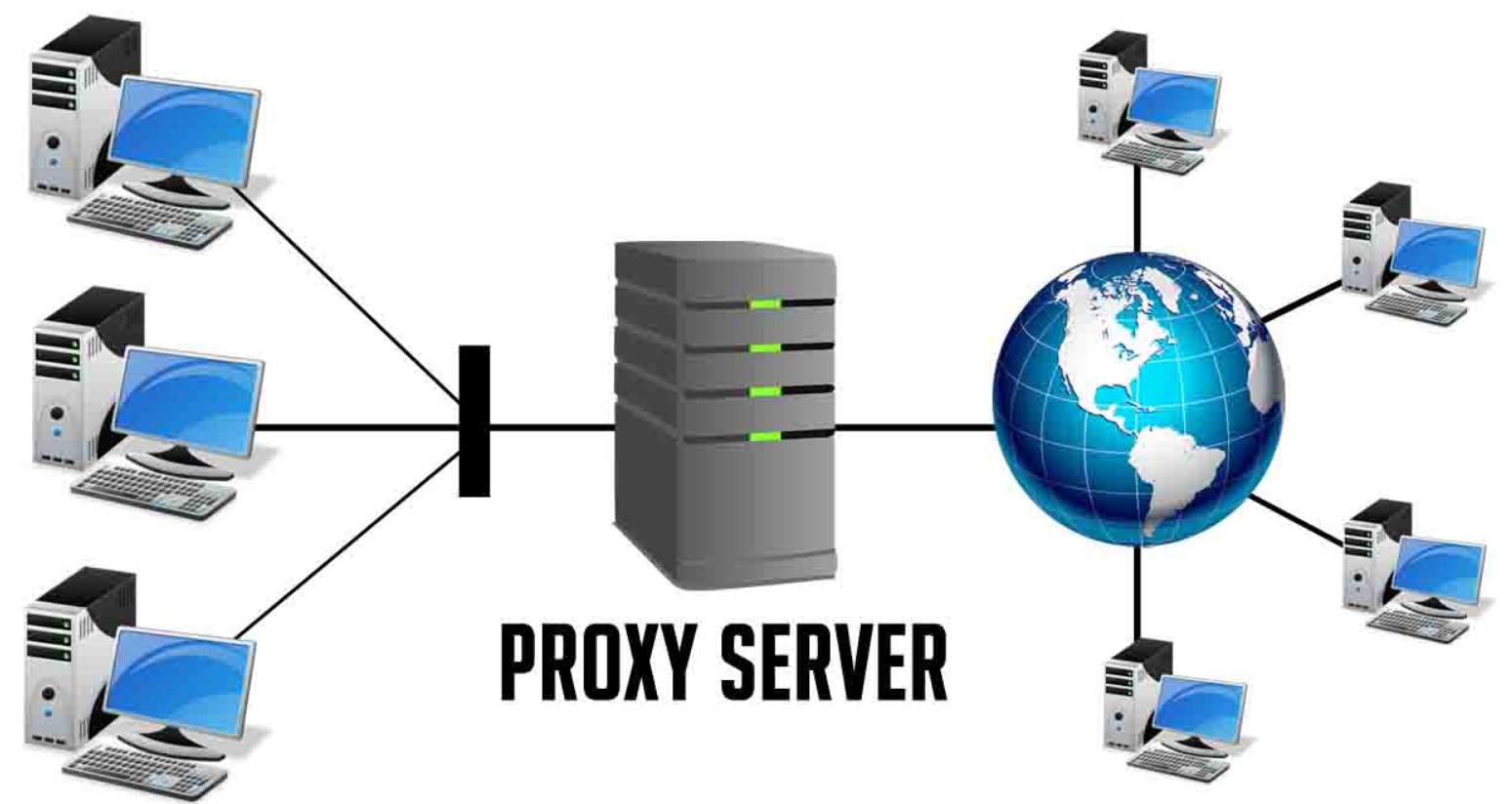

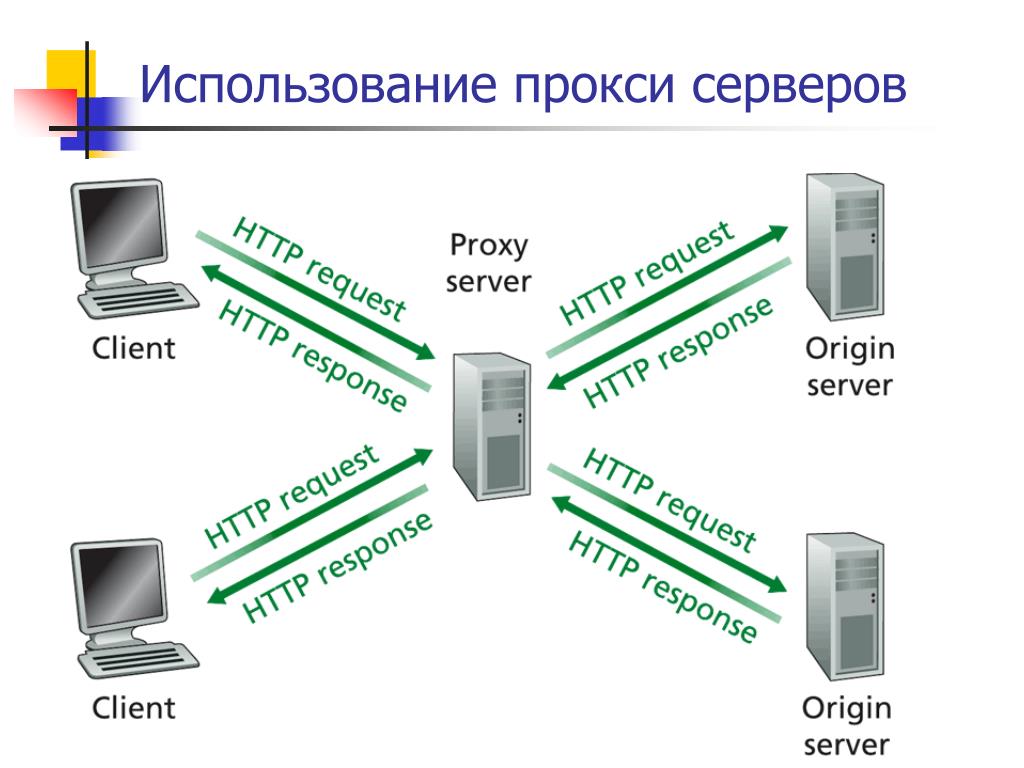

Что такое прокси-сервер

Прокси-сервер — это выделенный компьютер или программная система, которая находится между конечным «клиентом», например настольным компьютером или мобильным устройством, и желаемым местом назначения, например веб-сайтом, сервером или сетью. — или облачное приложение.Прокси:

- Получает веб-запрос от клиента

- Завершает соединение

- Устанавливает новое соединение с желаемым пунктом назначения

- Отправляет данные от имени клиента

Действуя в качестве посредника между клиентом и местом назначения, прокси-серверы могут защищать IP-адрес клиента от места назначения, обеспечивая уровень конфиденциальности. Это помогает предотвратить сбор личной информации пользователей.

Прокси-серверы и защищенные веб-шлюзы

Прокси-серверы часто реализуются как часть безопасного веб-шлюза (SWG).Это обеспечивает проверку безопасности веб-протоколов HTTP и HTTPS, а также фильтрацию URL-адресов и предотвращение вредоносных программ. Организации также могут использовать прокси вместо развертывания агентов на пользовательских устройствах. Однако, поскольку прокси-серверы могут проверять только веб-трафик, они обычно используются как часть более комплексной стратегии платформы безопасности или организациями, стремящимися постепенно перейти к более безопасному методу удаленного доступа. Альтернативные методы подключения включают туннелирование IPsec или GRE и переадресацию портов брандмауэра.

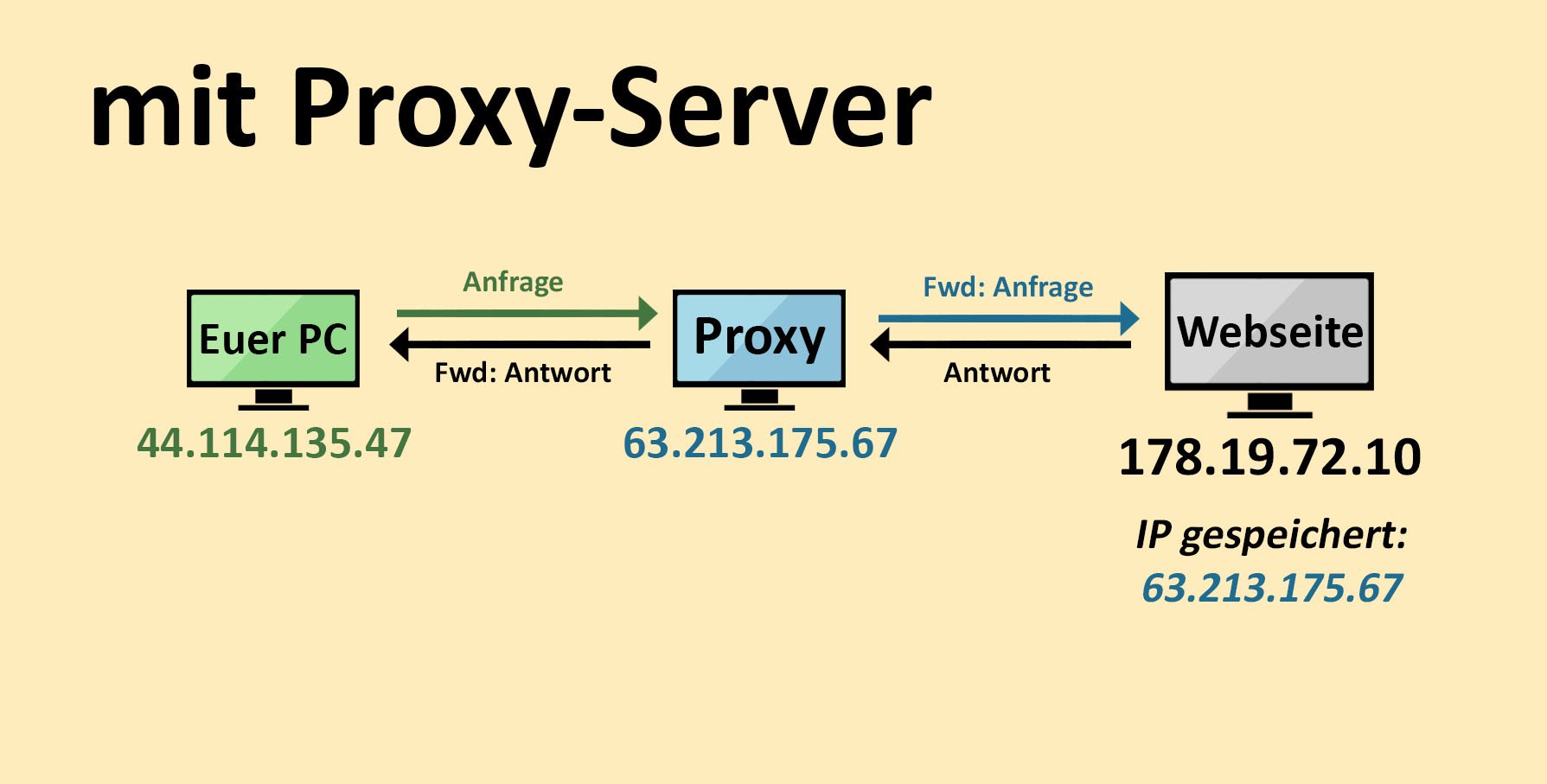

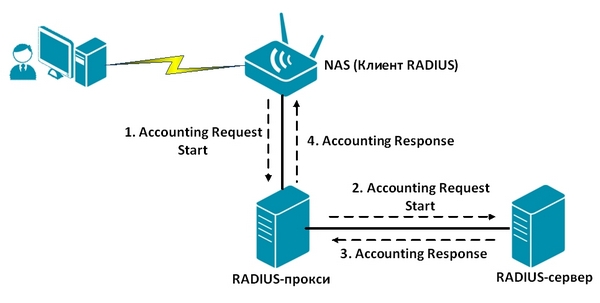

Рисунок 1: Схема прокси-сервера

Хотя проверка безопасности всего трафика устройств и протоколов идеальна, организации могут достичь баланса между архитектурной гибкостью и безопасностью, внедряя прокси-серверы как часть подхода безопасного доступа к услугам (SASE). Решение SASE предоставляет все необходимые организации сетевые возможности и возможности безопасности в единой облачной службе. Преимущества этого подхода включают:

Решение SASE предоставляет все необходимые организации сетевые возможности и возможности безопасности в единой облачной службе. Преимущества этого подхода включают:

- Защита всего трафика приложений: SASE предоставляет удаленным пользователям безопасный доступ ко всем приложениям и защищает от гораздо большего, чем просто веб-угрозы, снижая риск утечки данных.

- Объединенные возможности для полной безопасности: SASE сочетает в себе возможности безопасности SWG, межсетевой экран как услугу (FWaaS), Zero Trust Network Access (ZTNA), брокер безопасности облачного доступа (CASB) и многое другое.

- Исключительное удобство для пользователей: безопасность не обязательно должна зависеть от удобства пользователей. Ведущие решения SASE основаны на масштабируемых сетях со сверхнизкой задержкой и могут включать в себя встроенные возможности мониторинга цифрового взаимодействия (DEM).

Узнайте больше о SASE в нашей бесплатной электронной книге Secure Access Service Edge (SASE) для чайников ® .

Ресурсы

О прокси серверах

Прокси-сервер, также известный как «прокси» или «шлюз уровня приложения», — это компьютер, который действует как шлюз между локальной сетью (например, всеми компьютерами в одной компании или в одном здании) и более крупными -масштабная сеть, такая как Интернет. Прокси-серверы обеспечивают повышенную производительность и безопасность. В некоторых случаях они отслеживают использование сотрудниками внешних ресурсов.

Прокси-сервер работает путем перехвата соединений между отправителем и получателем.Все входящие данные поступают через один порт и перенаправляются в остальную сеть через другой порт. Блокируя прямой доступ между двумя сетями, прокси-серверы значительно усложняют хакерам получение внутренних адресов и сведений о частной сети.

Некоторые прокси-серверы представляют собой группу приложений или серверов, которые блокируют общие интернет-службы. Например, прокси-сервер HTTP перехватывает веб-доступ, а прокси-сервер SMTP перехватывает электронную почту. Прокси-сервер использует схему сетевой адресации для предоставления в Интернет одного IP-адреса организации.Сервер направляет все запросы пользователей в Интернет и возвращает ответы соответствующим пользователям. Помимо ограничения доступа извне, этот механизм может предотвратить доступ внутренних пользователей к определенным интернет-ресурсам (например, определенным веб-сайтам). Прокси-сервер также может быть одним из компонентов межсетевого экрана.

Например, прокси-сервер HTTP перехватывает веб-доступ, а прокси-сервер SMTP перехватывает электронную почту. Прокси-сервер использует схему сетевой адресации для предоставления в Интернет одного IP-адреса организации.Сервер направляет все запросы пользователей в Интернет и возвращает ответы соответствующим пользователям. Помимо ограничения доступа извне, этот механизм может предотвратить доступ внутренних пользователей к определенным интернет-ресурсам (например, определенным веб-сайтам). Прокси-сервер также может быть одним из компонентов межсетевого экрана.

Прокси-серверы также могут кэшировать веб-страницы. Каждый раз, когда внутренний пользователь запрашивает URL-адрес извне, временная копия сохраняется локально. В следующий раз, когда внутренний пользователь запросит тот же URL-адрес, прокси-сервер сможет обслуживать локальную копию вместо получения оригинала по сети, что повысит производительность.

Примечание:

Не путайте прокси-сервер с Устройство NAT (преобразование сетевых адресов). Прокси-сервер подключается, отвечает и получает трафик из Интернета, действуя от имени клиентского компьютера, в то время как устройство NAT прозрачно изменяет исходный адрес трафика, проходящего через него, прежде чем передать его в Интернет.

Для тех, кто понимает модель сети OSI (Open System Interconnection), техническая разница между прокси и NAT заключается в том, что прокси-сервер работает на транспортном уровне (уровень 4) или выше модели OSI, тогда как NAT работает. на сетевом уровне (уровень 3).

5 причин, по которым ваша компания должна использовать прокси-серверы

Средний человек, вероятно, имеет лишь смутное представление о назначении прокси-сервера.

Если вы похожи на большинство людей, вы, вероятно, связываете прокси-серверы с разблокировкой контента Netflix из других стран или с большей безопасностью в открытой сети Wi-Fi. Однако реальность такова, что прокси-серверы делают гораздо больше — и особенно важны для бизнеса.

Прокси-серверы — это довольно простой посреднический механизм между компьютером с частным IP-адресом и другим сервером в Интернете.

Прокси-сервер имеет собственный IP-адрес, который вместо этого становится общедоступным. Хотя это довольно незначительное изменение, IP-адрес прокси-сервера может использоваться для ряда жизненно важных бизнес-функций, связанных со всем, от безопасности до обслуживания клиентов.

Есть пять жизненно важных корпоративных причин для использования прокси, о которых должен знать каждый бизнес-лидер, даже если вы не занимаетесь технической стороной дела.

1. Повышение корпоративной и институциональной безопасности

Сегодня хакеры беспокоят каждую компанию.Нарушение данных обходится дорого как с точки зрения денежных потерь, так и с точки зрения общественного имиджа.

Прокси-сервер снижает вероятность взлома. Прокси-серверы добавляют дополнительный уровень безопасности между вашими серверами и внешним трафиком. Поскольку прокси-серверы могут выходить в Интернет и ретранслировать запросы от компьютеров за пределами сети, они действуют как буфер.

Хотя хакеры могут иметь доступ к вашему прокси, у них возникнут проблемы с подключением к серверу, на котором действительно запущено веб-программное обеспечение, на котором хранятся ваши данные.Возможно, вам не удастся полностью защититься от хакеров, используя только IP-адрес прокси, но вы будете гораздо менее уязвимы.

2. Анонимное выполнение важных задач

Прокси, вероятно, наиболее известны своей способностью анонимизировать веб-трафик. К сожалению, многие люди не осознают, насколько важна эта функция для бизнеса.

Репортеры, информаторы и сотрудники службы безопасности рассчитывают на дополнительную защиту личности, предлагаемую прокси-серверами, чтобы защитить себя, источники, свои компании, клиентов и партнеров.

Вы также можете лучше защитить любые текущие исследования, разработки и другую деятельность компании.

Любой потенциальный шпион, пытающийся отслеживать веб-трафик, чтобы выяснить, что развивает ваш бизнес, не сможет отслеживать ваших сотрудников так же легко, если ваша компания всегда использует прокси-сервер. Любые конфиденциальные задачи, выполняемые через Интернет, становятся более безопасными, если они сначала анонимизируются через прокси-сервер.

3. Балансируйте трафик, чтобы ваш сервер не зависал

Ничто так не раздражает клиента, как закрытие веб-сайта компании, когда он в этом нуждается.Прокси-серверы, облачное хранилище данных и пиринг улучшают качество обслуживания клиентов, гарантируя, что этого не произойдет.

По сути, данные и контент вашего веб-сайта хранятся на многих серверах по всему миру в облаке, а пиринг помогает вашей сети обрабатывать больший трафик. Конечно, вы не можете просить клиента попробовать несколько интернет-провайдеров для доступа к этому контенту.

Вместо этого используется прокси-сервер для создания одного веб-адреса, который будет служить точкой доступа. Прокси-сервер также будет балансировать запросы к каждому серверу, чтобы не было перегрузки.Все это работает в фоновом режиме, чтобы обеспечить бесперебойную работу с клиентами на вашем веб-сайте.

4. Контроль использования Интернета сотрудниками

Ни одна компания не хочет, чтобы сотрудники заходили на небезопасные или неприемлемые веб-сайты в корпоративных сетях. Вот почему многие внутренние сети работают на прокси-сервере.

Когда доступ к сети осуществляется через прокси, сетевые администраторы контролируют, какие устройства имеют доступ к сети и какие сайты эти устройства могут посещать. Вы можете заблокировать нежелательный контент, а также любые сайты, которые сотрудники не должны использовать в рабочее время.

Сетевые администраторы могут даже записывать, к какому контенту осуществляется доступ и когда для внутренних целей. Многие сотрудники службы безопасности используют это для отслеживания потенциальных незаконных действий или нарушений безопасности.

5. Более высокая скорость и экономия полосы пропускания

Из-за всей дополнительной работы, выполняемой прокси-серверами в фоновом режиме, большинство людей полагает, что они замедляют скорость интернета. Это не всегда так.

Прокси-серверыможно легко использовать для увеличения скорости и экономии полосы пропускания в сети за счет сжатия трафика, кеширования файлов и веб-страниц, к которым обращаются несколько пользователей, и удаления рекламы с веб-сайтов.Это освобождает драгоценную полосу пропускания в загруженных сетях, поэтому ваша команда может быстро и легко получить доступ к Интернету.

Заглавное изображение Мэтью Вибе

RJ Prego сконцентрировал свою карьеру на глобальном управлении центрами обработки данных, глобальном и региональном размещении и услугах, управляемых сетью, и имеет глубокое понимание последних событий в области центров обработки данных, телекоммуникационных компаний, ИТ-услуг, облачных вычислений и CDN.

Простые вопросы: что такое прокси-сервер и что он означает?

Если вы работали в корпоративной сети, вы, вероятно, встречали термин «прокси-сервер» и знаете, что без него вы не сможете получить доступ к веб-сайтам и службам за пределами сети компании.Однако что это за прокси-серверы? Стоит ли использовать его дома? Прочтите это руководство, чтобы узнать, зачем нужны прокси-серверы и когда вам следует использовать прокси:

ПРИМЕЧАНИЕ : Есть много типов прокси-серверов, которые делают все, что угодно. В этой статье мы говорим о наиболее распространенном типе — веб-прокси, которые облегчают доступ к контенту и услугам в Интернете.

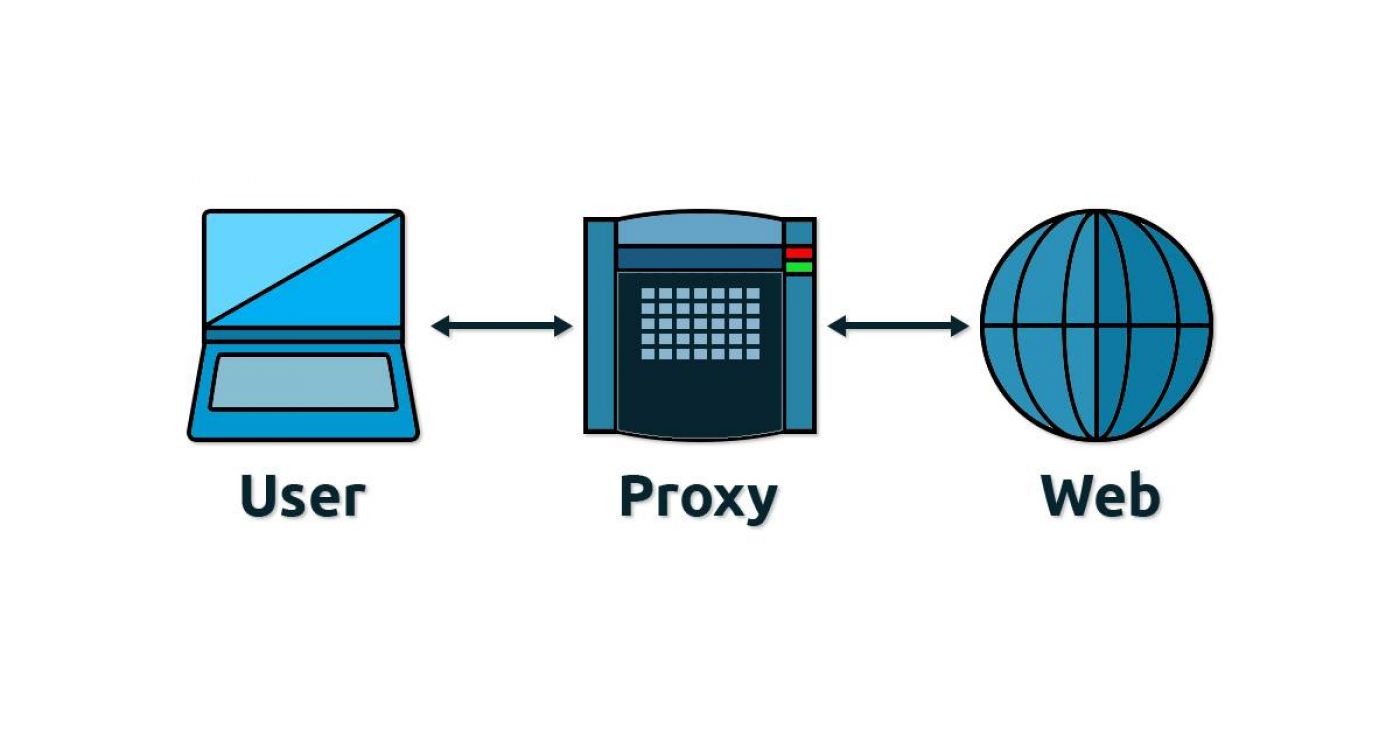

Что такое прокси? Что означает прокси-сервер?

Прокси-сервер — это посредник между вашим компьютером или устройством и Интернетом.Этот сервер отправляет вам запросы к веб-сайтам, серверам и службам в Интернете. Концепция, связанная с прокси-сервером и иногда используемая вместе с ней, — это VPN (виртуальная частная сеть). Прочтите, когда использовать прокси, а когда использовать VPN? чтобы понять разницу.

Прочтите, когда использовать прокси, а когда использовать VPN? чтобы понять разницу.

Предположим, вы на работе. Вы используете веб-браузер для посещения www.digitalcitizen.life, и ваш браузер настроен на использование прокси-сервера. После ввода www.digitalcitizen.life запрос отправляется на прокси-сервер.Затем прокси-сервер отправляет запрос на сервер, на котором размещен наш веб-сайт. Домашняя страница нашего веб-сайта возвращается на прокси-сервер, который, в свою очередь, возвращает ее вам. В результате наш веб-сайт видит прокси-сервер как настоящего посетителя, а не видит ваш компьютер. Этот обмен информацией проиллюстрирован на изображении ниже с поиском ответа на простой вопрос: какое сейчас время?

Как прокси-сервер обслуживает наш сайт для пользователяТеперь, когда вы знаете основы, давайте посмотрим, какие преимущества дает использование прокси-сервера.

Для чего используется прокси-сервер?

Концепция прокси-сервера предлагает удивительно большое количество преимуществ:

- Контроль использования интернета в корпоративных сетях

- Экономия полосы пропускания для больших сетей

- Повышенная скорость

- Конфиденциальность

- Безопасность

- Обход цензуры

Давайте рассмотрим эти преимущества по порядку и выясним, как они могут работать на вас.

Контроль использования Интернета с помощью прокси-серверов

Одна из наиболее важных причин, по которой прокси-серверы широко используются в корпоративных сетях, заключается в том, что они обеспечивают контроль над тем, что сотрудники получают доступ и используют в Интернете.Например, многие компании запрещают определенные веб-сайты, чтобы сотрудники не могли получить к ним доступ в рабочее время. Например, они могут запретить сайты для взрослых, популярные социальные сети или сайты, которые тратят время впустую, такие как 9gag.com.

Принуждение сотрудников к выходу в Интернет только через прокси-сервер вашей компании также означает, что у вас есть подробные журналы всех веб-сайтов и контента, к которому они обращались, когда и как долго. Подробные отчеты об использовании доступны по каждому сотруднику, и компания может быстро выявлять некорректных пользователей.

Подробные отчеты об использовании доступны по каждому сотруднику, и компания может быстро выявлять некорректных пользователей.

Экономия полосы пропускания и повышенная скорость при использовании прокси-сервера

Еще одна причина, по которой компании используют прокси-серверы, заключается в том, что это помогает им экономить драгоценную полосу пропускания. Прокси-серверы могут сжимать трафик, кэшировать файлы и веб-страницы из Интернета и даже удалять рекламу с веб-сайтов до того, как они попадут на ваш компьютер. Это позволяет компаниям экономить пропускную способность, особенно когда у них есть сотни или тысячи сотрудников, обращающихся в основном к одним и тем же популярным веб-сайтам (например, CNN, New York Times, Wikipedia и т. Д.).

Использование полосы пропусканияКогда осуществляется доступ к веб-странице, прокси-сервер может сохранять ее, и, когда следующий человек запрашивает ее, он сначала проверяет, изменилась ли страница. Если он не изменился, он пересылает локальную копию без повторной загрузки всей страницы. Это одновременно экономит пропускную способность для компании и ускоряет процесс загрузки для следующего человека, который запрашивает тот же ресурс.

Преимущества конфиденциальности: скрыть свой IP-адрес, местоположение и другую информацию

Когда у вас есть прямое подключение к Интернету и вы загружаете веб-сайт, сервер, на котором он размещен, может видеть ваш IP-адрес.С помощью этого адреса он может приблизительно определить ваше географическое положение. Кроме того, браузер отправляет информацию своего пользовательского агента, и веб-сайт знает, какой браузер вы используете. Кроме того, на вашем компьютере хранятся файлы cookie, которые предоставляют дополнительную личную информацию.

Частного просмотра Прокси-серверы могут скрывать ваш IP-адрес (если они настроены на это), могут отправлять другого пользовательского агента, чтобы ваш браузер не идентифицировался и мог блокировать файлы cookie или принимать их, но не передавать их на ваш компьютер или устройство. Следовательно, при использовании прокси-сервера вы можете быть более анонимным, чем при использовании прямого подключения к Интернету.

Следовательно, при использовании прокси-сервера вы можете быть более анонимным, чем при использовании прямого подключения к Интернету.

Прокси-серверы могут повысить безопасность

Прокси-серверытакже могут играть роль в повышении безопасности, особенно при использовании в бизнес-сетях. Их можно настроить на блокировку доступа к вредоносным веб-сайтам, распространяющим вредоносное ПО, а также они могут предоставлять услуги шифрования, чтобы ваши данные не могли легко перехватить третьи стороны, которые хотят получить их.

Блокировка небезопасных сайтов через прокси-серверПрокси-серверы могут предоставлять доступ к заблокированным ресурсам в Интернете

Прокси-серверы часто используются для обхода цензуры в Интернете.Например, такие страны, как Китай или Иран, подвергают цензуре доступ ко многим веб-сайтам и службам в Интернете. Пользователи в этих странах могут использовать прокси-серверы, чтобы обойти эту цензуру и получить к ним доступ.

Также есть услуги, доступные только в определенных странах. Например, Hulu работает только для пользователей из США и Японии. Люди в Европе могут использовать прокси-сервер в США для доступа к нему.

Стоит ли использовать прокси-сервер? Возможные проблемы безопасности, создаваемые прокси-серверами.

Использование прокси-серверов — это еще не все о преимуществах и хороших вещах. Они могут создавать такие проблемы, как:

- При использовании незашифрованных соединений прокси-сервер может изменять получаемые вами ответы как в положительную, так и в отрицательную сторону. Например, зараженный или вредоносный прокси-сервер может использоваться для загрузки вредоносного ПО в ваш браузер или перенаправления вас на фишинговый веб-сайт.

- Прокси-сервер может изменять запросы, которые вы делаете к веб-сайту или службе в Интернете, чтобы генерировать результаты, соответствующие чьим-то намерениям.

- Прокси-сервер отслеживает и регистрирует вашу активность.

Таким образом, он хранит много информации о вас, которая может быть использована для идентификации позже.

Таким образом, он хранит много информации о вас, которая может быть использована для идентификации позже. - В зависимости от того, как он был настроен, прокси-сервер может предоставлять незашифрованные данные, если зашифрованные данные ранее были предоставлены веб-сайтом или службой, которую вы используете. Это может сделать вас уязвимым для прослушивания сети и заставить других следить за вашими действиями в Интернете.

Как использовать прокси-сервер на ваших компьютерах и устройствах

Легко настроить использование прокси-сервера во всех основных операционных системах: Windows, Android, iOS и так далее.Если вы решите настроить прокси-сервер, обратитесь за помощью к нашим руководствам:

Почему вы ищете решение для прокси-сервера?

Как видите, прокси-серверы могут быть отличными, но они также могут быть проблемой. Все зависит от того, как они настроены, как они защищены и кем они администрируются. Прокси-сервер может предоставлять все преимущества, упомянутые выше, или не предоставлять ни одного из них. Все зависит от того, как это было настроено и почему. Перед использованием прокси-сервера важно понять, почему вы его используете, кто управляет прокси-сервером и администрируется ли он доверенным лицом.Остерегайтесь общедоступных прокси-серверов, о которых вы почти ничего не знаете. Некоторые общедоступные прокси-серверы могут использоваться в злонамеренных целях, и они могут создавать проблемы, а не приносить пользу. Если у вас есть какие-либо вопросы или опыт работы с прокси, которыми стоит поделиться, не стесняйтесь оставлять комментарии ниже.

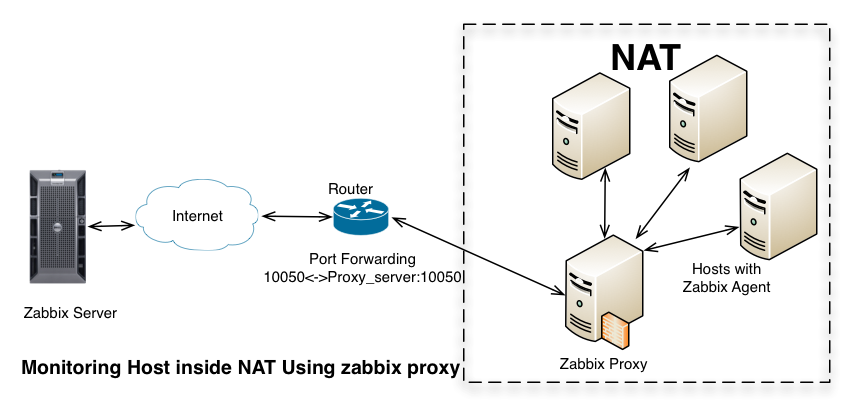

Настройка прокси для Tableau Server

На большинстве предприятий Tableau Server должен связываться с Интернетом. Tableau Server был разработан для работы внутри защищенной внутренней сети.Не настраивайте Tableau Server непосредственно в Интернете или в DMZ. Вместо этого связь между вашей сетью и Интернетом должна осуществляться через прокси-серверы. Прямые прокси-серверы передают трафик изнутри сети к целям в Интернете. Обратные прокси-серверы передают трафик из Интернета к целям внутри сети.

Прямые прокси-серверы передают трафик изнутри сети к целям в Интернете. Обратные прокси-серверы передают трафик из Интернета к целям внутри сети.

Кому следует прочитать эту статью?