Зачем мониторить трафик локальной сети? / Хабр

Локальные сети с каждым годом становятся более технологичными, появляются новые сервисы и услуги, а вместе с ними развиваются и угрозы информационной безопасности (ИБ). Если проследить тенденцию развития систем мониторинга сети, то сначала появился мониторинг локальных машин, потом начали мониторить периметр, а впоследствии стало понятно, что всех этих мероприятий уже недостаточно.

Угрозы ИБ

Компания Positive Technologies провела исследование угроз ИБ в корпоративных сетях, в ходе которого был составлен рейтинг угроз:

Нарушение регламентов ИБ найден у 100% компаний

Подозрительная сетевая активность найдена у 90% компаний

Активность вредоносного ПО найдена у 68% компаний

Попытки эксплуатации уязвимости в ПО найдены у 31% компаний

Попытки подбора пароля найдены у 26% компаний

Попытки эксплуатации веб-уязвимостей найдены у 3% компаний

Среди нарушений регламентов ИБ можно выделить: использование ПО для удаленного доступа, использование незащищенных протоколов передачи данных, использование BitTorrent, загрузку с последующей установкой потенциально опасного стороннего ПО, установку подмененного ПО (со скрытым функционалом), применение протоколов LLMNR, NetBios. К подозрительной сетевой активности можно отнести: сокрытие трафика, множественную неуспешную аутентификацию, сканирование внутренней сети, попытки подключения к внешним сетям, попытки удаленного запуска приложения, копирование и передача данных в больших объёмах. Вредоносным ПО называются специальные программы — майнеры, шифровальщики, рекламное ПО, трояны, загрузчик, шпионское ПО. Благодаря уязвимости ПО злоумышленник может использовать функционал программы в своих целях. В локальной сети распространены попытки подбора пароля при помощи методов перебора, при этом логин известен полностью или частично. Веб-уязвимости могут быть использованы для доступа к веб-серверу и выполнения вредоносного кода.

К подозрительной сетевой активности можно отнести: сокрытие трафика, множественную неуспешную аутентификацию, сканирование внутренней сети, попытки подключения к внешним сетям, попытки удаленного запуска приложения, копирование и передача данных в больших объёмах. Вредоносным ПО называются специальные программы — майнеры, шифровальщики, рекламное ПО, трояны, загрузчик, шпионское ПО. Благодаря уязвимости ПО злоумышленник может использовать функционал программы в своих целях. В локальной сети распространены попытки подбора пароля при помощи методов перебора, при этом логин известен полностью или частично. Веб-уязвимости могут быть использованы для доступа к веб-серверу и выполнения вредоносного кода.

Зачем мониторить трафик локальной сети?

Традиционная модель контроля трафика на периметре сети не справляется со всеми угрозами ИБ по одной простой причине — она предназначена для контроля периметра, а помимо основного пути, на котором стоит межсетевой экран (МЭ), существуют обходные каналы получения доступа к локальной сети (рисунок 1). Такими каналами могут быть подключенные зараженные мобильные устройства, ноутбуки, флешки и диски. Особую опасность представляют несанкционированные подключения модемов и Wi-Fi адаптеров к устройствам локальной сети. Они могут открыть каналы передачи данных, которые никаким образом не контролируются МЭ. Для устранения данных угроз можно использовать мониторинг локальных машин, но и он имеет недостатки — вредоносные программы могут обходить данные решения. Стоит также отметить, что существуют устройства, к которым нельзя применить локальный мониторинг. Причины могут быть разные: малораспространенные ОС, на которых просто нет сборок устанавливаемых агентов, невозможность установки агента по административным причинам, специализированное оборудование, промышленные контроллеры и т.п. Отметим, что не весь трафик, генерируемый сетевым и абонентским оборудованием локальной сети, будет проходить через периметр (МЭ) и локальные машины с установленными системами мониторинга. Данный трафик будет проходить через точки мониторинга, расположенные по всей сети, где и будет осуществлен его перехват для анализа.

Такими каналами могут быть подключенные зараженные мобильные устройства, ноутбуки, флешки и диски. Особую опасность представляют несанкционированные подключения модемов и Wi-Fi адаптеров к устройствам локальной сети. Они могут открыть каналы передачи данных, которые никаким образом не контролируются МЭ. Для устранения данных угроз можно использовать мониторинг локальных машин, но и он имеет недостатки — вредоносные программы могут обходить данные решения. Стоит также отметить, что существуют устройства, к которым нельзя применить локальный мониторинг. Причины могут быть разные: малораспространенные ОС, на которых просто нет сборок устанавливаемых агентов, невозможность установки агента по административным причинам, специализированное оборудование, промышленные контроллеры и т.п. Отметим, что не весь трафик, генерируемый сетевым и абонентским оборудованием локальной сети, будет проходить через периметр (МЭ) и локальные машины с установленными системами мониторинга. Данный трафик будет проходить через точки мониторинга, расположенные по всей сети, где и будет осуществлен его перехват для анализа.

Имея доступ ко всему трафику в сети, анализируя его и сопоставляя, мы можем создать поведенческий профиль узла. В данный профиль будет входить следующая информация: какие протоколы использует, с какими сегментами сети взаимодействует, сколько трафика передает/получает и т.п. В случае выявления нетипичного поведения (аномалии) подается сигнал тревоги. Появление нового узла в сети не останется незамеченным.

Благодаря распределенной системе мониторинга трафика локальной сети возможно детально провести анализ распространения угроз ИБ, определив место их возникновения. Имея мощности для хранения трафика, можно произвести его ретроспективный анализ в будущем и разобраться в прошедшем инциденте. Также можно отслеживать распределение трафика в сети между узлами. Благодаря этому легко определить узкие места, неправильную конфигурацию оборудования или его неисправность. Полученные данные можно использовать для анализа и планирования дальнейшего развития сети.

Решения по защите от угроз ИБ, работающие с трафиком локальной сети

Для предотвращения нарушения регламентов ИБ, подозрительной сетевой активности, использования вредоносного ПО и эксплуатации уязвимости в ПО используются административные и технические меры. К административным относятся разграничение прав пользователей оконечного оборудования и введение списков разрешенного ПО. К техническим мерам – отключение уязвимых протоколов, правильная настройка сети (ограничение доступа к внешним ресурсам, блокировка портов и сервисов, отказ от использования незащищенных протоколов передачи данных). Рассмотрим системы организации мониторинга и защиты от угроз ИБ, изображенные на рисунке 2.

К административным относятся разграничение прав пользователей оконечного оборудования и введение списков разрешенного ПО. К техническим мерам – отключение уязвимых протоколов, правильная настройка сети (ограничение доступа к внешним ресурсам, блокировка портов и сервисов, отказ от использования незащищенных протоколов передачи данных). Рассмотрим системы организации мониторинга и защиты от угроз ИБ, изображенные на рисунке 2.

Для анализа трафика, взятого на периметре и в самой сети, на наличие используемых запрещенных протоколов и сервисов, используется Network Traffic Analysis (NTA) и Network Behavior Analysis (NBA). С помощью сравнения сигнатур и поведенческого анализа система NTA/NBA сможет распознать работу вредоносного ПО. Благодаря функциональным возможностям по работе с шифрованным трафиком и анализом протоколов возможно выявить аномалии в трафике. Поведенческий анализ и машинное обучение системы NTA/NBA позволит выявить странную активность в работе сети и попытки подбора учетных данных, которые порождают большое количество неуспешных аутентификаций.

Выявить угрозы безопасности сети и провести анализ поведения пользователей можно с помощью системы Data Leak Prevention (DLP), которая использует сбор данных с точек мониторинга локальной сети и с DLP-агентов, установленных на сетевом и абонентском оборудовании. Однако использование DLP-агентов может вызывать затруднения, ведь существуют устройства, на которые их невозможно установить. Причины могут быть разные – отсутствие доступа к ОС, нет поддержки ОС, конфликты с установленным ПО и прочие. Существует риск несанкционированного подключения к сети, когда пользователи могут подключать к сети свои личные устройства. В сети могут присутствовать контроллеры, различные датчики, которые генерируют большое количество трафика, но установить на такие устройства DLP-агенты невозможно. Стоит отметить, что вредоносное ПО может обходить мониторинг DLP-агента. В таких случаях анализ трафика локальной сети позволит системе DLP исключить описанные ограничения, наложенные DLP-агентами.

Система Security Information and Event Management (SIEM) собирает, анализирует логи различных приложений и на их основании может делать выводы о наличии угроз ИБ: подозрительный трафик и атаки, случаи заражения вредоносным ПО, нарушение регламентов ИБ пользователями. Работа системы SIEM со встроенным модулем NetFlow/sFlow заключается в следующем: трафик с точек мониторинга сети поступает на модуль NetFlow/sFlow, модуль NetFlow/sFlow анализирует трафик, формирует события и отправляет на SIEM, где проводится анализ и делается вывод о наличии угрозы ИБ. Таким образом, модуль NetFlow/sFlow собирает сетевую статистику по полученному трафику, а применение его совместно с SIEM позволяет осуществлять независимый от других приложений мониторинг сети на предмет угроз ИБ.

Система Intrusion Detection System (IDS) предназначена для обнаружения вторжений.

Вместо заключения

Как мы видим, мониторинг трафика локальной сети необходим для эффективной защиты от рассматриваемых угроз ИБ. Комплексное использование мониторинга локальной сети, локальных машин и периметра сети даёт возможность достичь максимальной защиты от актуальных угроз ИБ и позволяет проводить анализ эффективности работы сети.

Как вести контроль и учет интернет-трафика в офисе или на предприятии

Одновременно с применением Интернет-технологий в современных организациях возникла необходимость контроля сетевого трафика. Программы по контролю трафика необходимы для наглядного представления о текущих расходах, связанных с Интернет, а также данных об эффективности работы сотрудников.

Подсчет трафика дома и в организации: есть ли разница?

В домашних условиях учет трафика в основном связан с финансовым вопросом и необходим для экономии средств.

В отличие от подсчета Интернет трафика при домашнем использовании, организациям требуется более качественный учет. Это связано в первую очередь с наличием сложных локальных сетей и большого количества сотрудников.

Эффективное использование счетчиков трафика в организациях осуществляется благодаря созданию необходимого числа учетных записей. Это особенно важно в случае использования одного компьютера несколькими сотрудниками.

Так ли важно контролировать трафик?

Использование программ по учету трафика дает возможность:

- Контроля над расходом денежных средств и установления ограничений для пользователей.

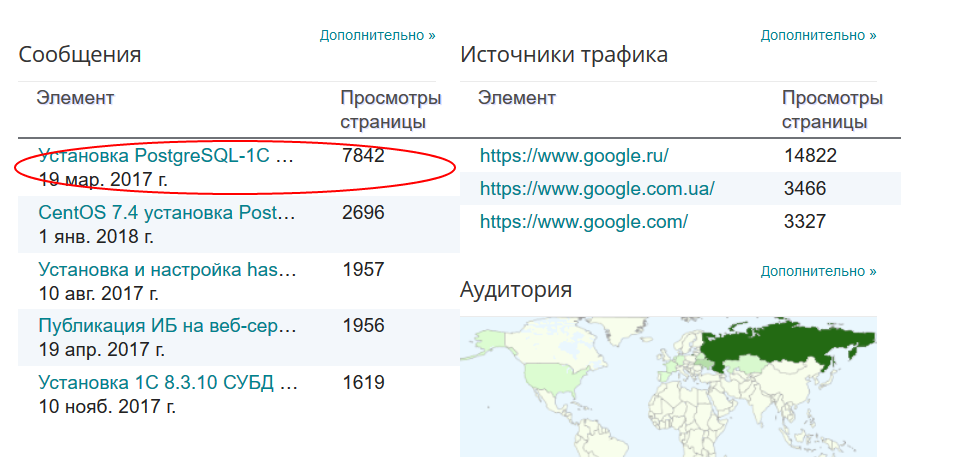

Благодаря возможности графического и табличного анализа собранной информации, руководитель может не только контролировать объемы получаемой и передаваемой информации, но и устанавливать определенные ограничения.

Благодаря возможности графического и табличного анализа собранной информации, руководитель может не только контролировать объемы получаемой и передаваемой информации, но и устанавливать определенные ограничения. - Выявления нецелевого использования Интернет-ресурсов. Частые случаи использования Интернета в личных целях приводят к снижению продуктивности выполнения прямых обязанностей. Определение наиболее посещаемых веб-ресурсов и сетевых сервисов, ограничение и запрет на их посещение становятся возможными с помощью системы учета трафика.

- Организации рационального использования сети. Вычислив и проанализировав периоды перегруженности сети, вы можете рационализировать работу организации, создавая равномерную загрузку канала, что обеспечит стабильную работу в любое время.

- Защиты внутренней сети. Большинство вирусов, попадая на компьютер, начинают «съедать» трафик. Программы для контроля трафика позволяют оперативно определять подобные вторжения.

Как это происходит?

Использование систем учета трафика в организации подразумевает их установку на сервер и дальнейший анализ всех проходящих пакетов. Данный анализ может осуществляться несколькими способами:

- Перехват пакетов, проходящих через сетевую карту сервера.

- Перехват пакетов с помощью межсетевого экрана.

- Через механизм netflow.

Решение есть!

Как мы видим, задача учета трафика является наиболее важной и сложной (как технически, так и организационно) для современных компаний. Часто для реализации таких систем требуется привлечение высококвалифицированных сотрудников и существенные денежные затраты.

В отличие от большинства подобных программ, Интернет Контроль Сервер представляет собой многофункциональный инструмент, полностью готовый к работе, установка и настройка которого не потребует особых усилий.

Интернет Контроль Сервер учитывает трафик, как на внутреннем, так и на внешнем интерфейсе, а также трафик, идущий через VPN.

ИКС устанавливается между вашей сетью и провайдером, предоставляя наиболее точные сведения и генерируя их в отчеты.

Вы можете скачать последнюю версию Интернет Контроль Сервер и протестировать ее в течение 35 дней. Если в процессе тестирования у вас возникнут вопросы — обращайтесь к нашим менеджерам и техническим специалистам. Тех. поддержка осуществляется бесплатно.

ИКС для контроля учета трафика в организациях

Карта трафика | НажмитеОнДетройт | WDIV Local 4

Карта трафика | НажмитеОнДетройт | WDIV Local 4- News

- Local 4+

- Weather

- Sports

- Features

- Live In The D

- Ann Arbor

- Newsletters

- Свяжитесь с нами

- LIVE

Трафик

11 часов назад

Родители обсуждают аварию, в которой погибла дочь по дороге домой с тренировки по фигурному катанию на озере Уоллед

Семья 13-летней девочки, погибшей в ужасной аварии, требует ответов, и во вторник прокуратура отреагировала.

4 человека госпитализированы, когда водитель, переехавший по встречному маршруту, врезался в несколько автомобилей в округе Монро, еще 4 человека в округе Ваштено

Четыре человека были госпитализированы, когда водитель, переехавший по встречному маршруту, врезался в несколько автомобилей в округе Монро, а затем еще в четыре автомобиля в Округ Ваштено.

15 часов назадНеверный водитель стал причиной аварии с участием по меньшей мере 3 автомобилей в округе Ваштено

Водитель, двигавшийся на север по южным полосам шоссе № 23 в округе Уоштено, стал причиной аварии с участием как минимум трех автомобилей.

18 часов назадПревышение скорости 20-летний парень разбился на I-96, получил ожоги 3-й степени, когда машина загорелась По словам официальных лиц, после возгорания автомобиля он получил ожоги третьей степени.

1 день назадI-96 в восточном направлении будет закрыта от Wixom Road до I-275 в округе Окленд на аварийный ремонт для аварийного ремонта дренажных сооружений, с закрытием всех пандусов к востоку от локации.

3 дня назад

3 дня назадУилл Джонс: У вас проблемы с параллельной парковкой?

Вы боретесь с параллельной парковкой? Ты не один.

Проверьте список: Автострада выходного дня, перекрытие съездов в метро Детройта

Прежде чем отправиться в путь в эти выходные, ознакомьтесь с нашим руководством по строительству выходного дня для метро Детройта.

Мосты над автомагистралью I-75 в Спрингфилде и поселках Индепенденс будут закрыты на ремонт на несколько недель

Два моста над автомагистралью I-75 в поселках Спрингфилд и Индепенденс будут закрыты на ремонт со следующей недели.

Водитель катапультировался после столкновения с прицепом в Детройте; Находящийся поблизости пьяный водитель затем врезался в джип

Водитель, двигавшийся на большой скорости, был выброшен после того, как врезался в прицеп для лодки, который тянул джип на автостраде Детройта, а находившийся поблизости пьяный водитель из Оук-Парка был затем арестован за то, что впоследствии сбил джип, который поворачивал.

2 обвиняются после того, как человек дважды выстрелил на I-96 возле Гринфилд-роуд

Два человека были обвинены в связи со стрельбой на I-96 возле Гринфилд-роуд.

Эксклюзивное видео показывает, как подростки спасаются бегством перед смертельным наездом на озере Уоллед

Эксклюзивное видео в понедельник вечером показывает бегство подростков во время полицейской погони на озере Уоллед в марте прошлого года, которая уничтожила семью, и дает новый контекст ненужному и ужасному преступлению, в результате чего один подросток погиб, а двум другим предъявлены обвинения в совершении уголовного преступления.

В Траверс-Сити начинается крупное дорожное строительство: что нужно знать

Если вы планируете посетить Траверс-Сити этим летом, вам нужно знать о крупном строительном проекте.

511GA

Недавно добавленная функция

Вид карты

Нажав значок «Сохранить» в верхней части карты, вы можете сохранить текущий вид карты. Вы можете вернуться к этому представлению в любое время, щелкнув значок «местоположение».

Вы можете вернуться к этому представлению в любое время, щелкнув значок «местоположение».

Регистрация в 511 GA

- Создание учетной записи на этом веб-сайте НЕ является обязательным; однако, если вы это сделаете, вы сможете персонализировать свой опыт и получать оповещения о пробках.

- Выберите «Зарегистрироваться» в меню в правом верхнем углу

- Введите свое имя, адрес электронной почты и создайте пароль. Нажмите «Зарегистрироваться», когда закончите.

- Вы получите электронное письмо для подтверждения своей учетной записи, щелкните ссылку, которая была отправлена на вашу электронную почту.

- Включение номера телефона позволит вам получать текстовые оповещения, вы получите SMS (текст) с кодом подтверждения. Обратите внимание, что это в дополнение к проверке электронной почты.

Вид карты — граница округа

- Нажав на слой «Граница округа», пользователь теперь может увидеть границы округа по всей Джорджии.

- После выбора слоя «Граница округа» пользователь может щелкнуть округ, и он отобразит название этого округа.

Представление карты — маркеры миль

Нажав на слой «Маркер миль», пользователь теперь может увидеть маркеры миль на межштатных автомагистралях, маршрутах США и основных маршрутах штатов Джорджии по всей Джорджии.

Когда пользователь увеличивает масштаб карты, появляется больше местоположений отметок миль.

Недавно добавленная функция

Просмотр карты

Нажав на значок «Сохранить» в верхней части карты, вы можете сохранить текущий вид карты. Вы можете вернуться к этому представлению в любое время, щелкнув значок «местоположение».

Регистрация в 511 GA

- Создание учетной записи на этом веб-сайте НЕ является обязательным; однако, если вы это сделаете, вы сможете персонализировать свой опыт и получать оповещения о пробках.

- Выберите «Зарегистрироваться» в меню в правом верхнем углу

- Введите свое имя, адрес электронной почты и создайте пароль.

Нажмите «Зарегистрироваться», когда закончите.

Нажмите «Зарегистрироваться», когда закончите. - Вы получите электронное письмо для подтверждения своей учетной записи, щелкните ссылку, которая была отправлена на вашу электронную почту.

- Включение номера телефона позволит вам получать текстовые оповещения, вы получите SMS (текст) с кодом подтверждения. Обратите внимание, что это в дополнение к проверке электронной почты.

Вид карты — граница округа

- Нажав на слой «Граница округа», пользователь теперь может увидеть границы округа по всей Джорджии.

- После выбора слоя «Граница округа» пользователь может щелкнуть округ, и он отобразит название этого округа.

Представление карты — маркеры миль

Нажав на слой «Маркер миль», пользователь теперь может увидеть маркеры миль на межштатных автомагистралях, маршрутах США и основных маршрутах штатов Джорджии по всей Джорджии.

Когда пользователь увеличивает масштаб карты, появляется больше местоположений отметок миль.

Благодаря возможности графического и табличного анализа собранной информации, руководитель может не только контролировать объемы получаемой и передаваемой информации, но и устанавливать определенные ограничения.

Благодаря возможности графического и табличного анализа собранной информации, руководитель может не только контролировать объемы получаемой и передаваемой информации, но и устанавливать определенные ограничения.

Нажмите «Зарегистрироваться», когда закончите.

Нажмите «Зарегистрироваться», когда закончите.