что это, какие бывают и в чём различия?

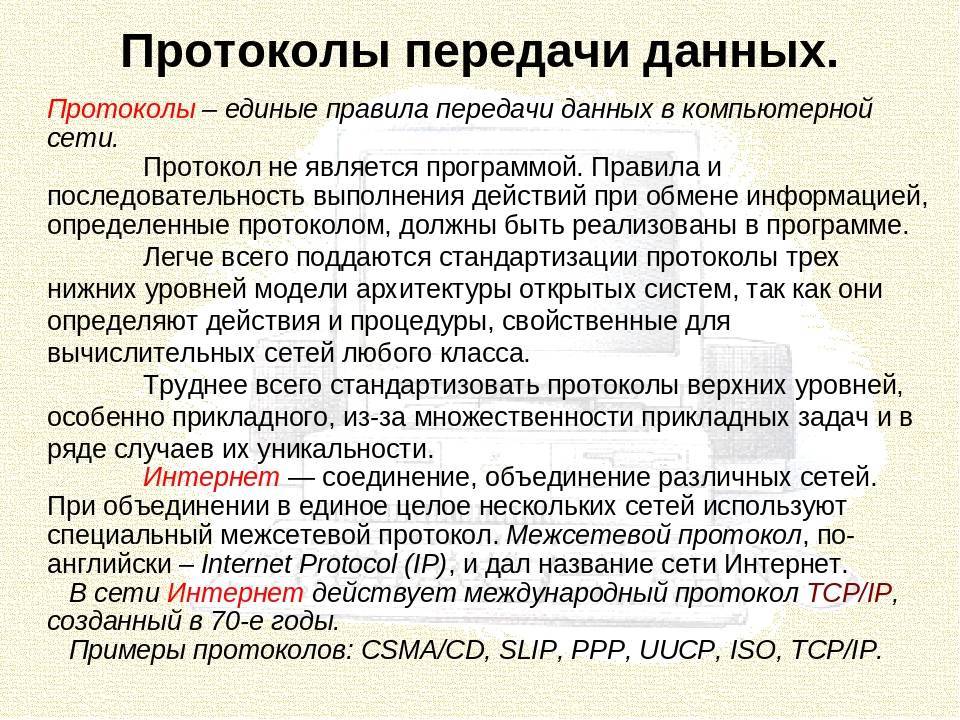

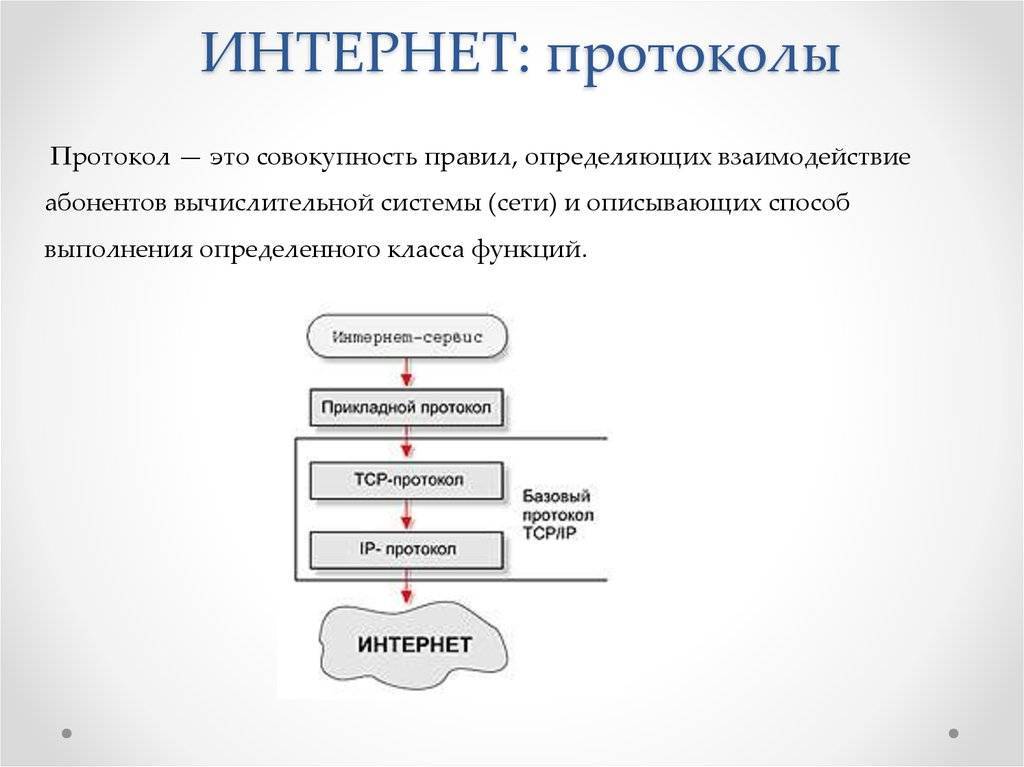

Интернет очень большой и комплексный. Но на базовом уровне это всего лишь связь между различными компьютерами (не только персональными). Эта связь представляет из себя сетевые протоколы передачи данных — набор правил, который определяет порядок и особенности передачи информации для конкретных случаев.

Протоколов большое множество. Про основные из них рассказано далее.

IP — Internet Protocol

Протокол передачи, который первым объединил отдельные компьютеры в единую сеть. Самый примитивный в этом списке. Он является ненадёжным, т. е. не подтверждает доставку пакетов получателю и не контролирует целостность данных. По протоколу IP передача данных осуществляется без установки соединения.

Основная задача этого протокола — маршрутизация датаграмм, т. е. определение пути следования данных по узлам сети.

Популярная версия на текущий момент — IPv4 с 32-битными адресами. Это значит, что в интернете могут хранится 4. 128 адресов (число с 38 знаками).

128 адресов (число с 38 знаками).

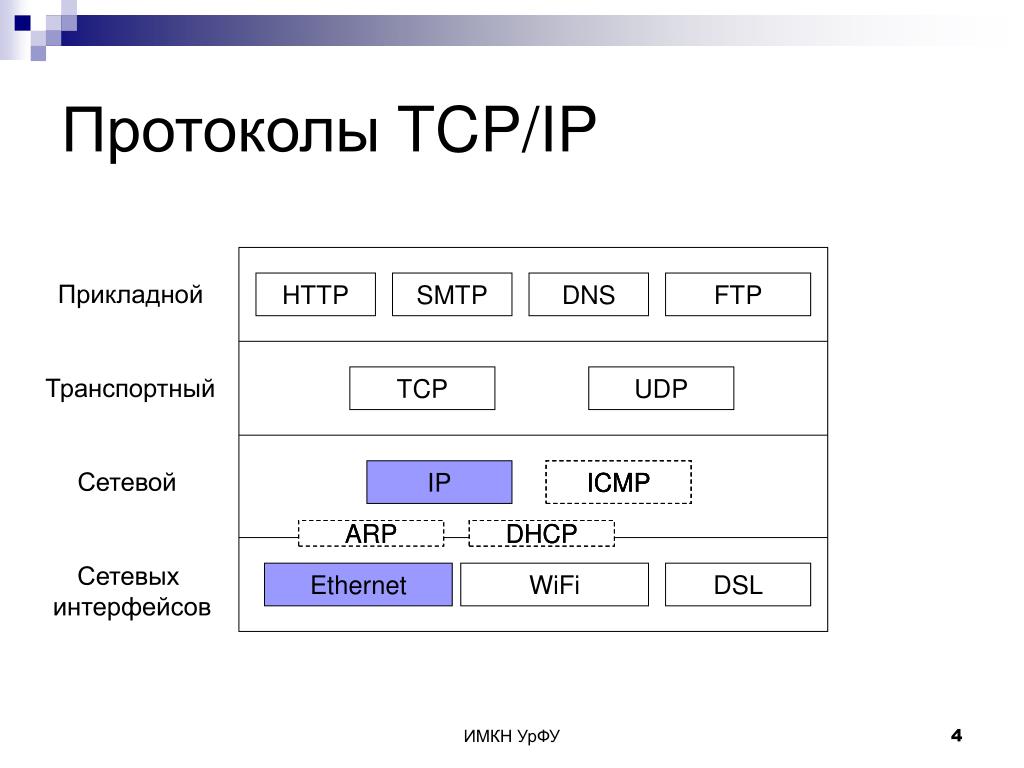

TCP/IP — Transmission Control Protocol/Internet Protocol

Это стек протоколов TCP и IP. Первый обеспечивает и контролирует надёжную передачу данных и следит за её целостностью. Второй же отвечает за маршрутизацию для отправки данных. Протокол TCP часто используется более комплексными протоколами.

UDP — User Datagram Protocol

Протокол, обеспечивающий передачу данных без предварительного создания соединения между ними. Этот протокол является ненадёжным. В нём пакеты могут не только не дойти, но и прийти не по порядку или вовсе продублироваться.

Основное преимущество UDP протокола заключается в скорости доставки данных. Именно поэтому чувствительные к сетевым задержкам приложения часто используют этот тип передачи данных.

FTP — File Transfer Protocol

Протокол передачи файлов. Его использовали ещё в 1971 году — задолго до появления протокола IP. На текущий момент этим протоколом пользуются при удалённом доступе к хостингам. FTP является надёжным протоколом, поэтому гарантирует передачу данных.

FTP является надёжным протоколом, поэтому гарантирует передачу данных.

Этот протокол работает по принципу клиент-серверной архитектуры. Пользователь проходит аутентификацию (хотя в отдельных случаях может подключаться анонимно) и получает доступ к файловой системе сервера.

DNS

Это не только система доменных имён (Domain Name System), но и протокол, без которого эта система не смогла бы работать. Он позволяет клиентским компьютерам запрашивать у DNS-сервера IP-адрес какого-либо сайта, а также помогает обмениваться базами данных между серверами DNS. В работе этого протокола также используются TCP и UDP.

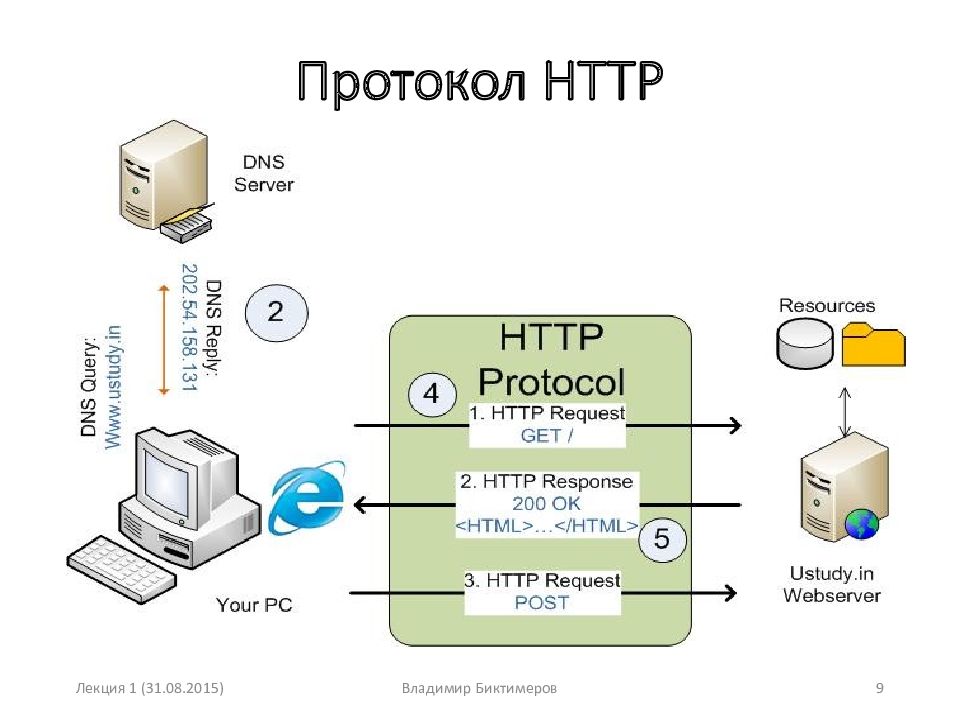

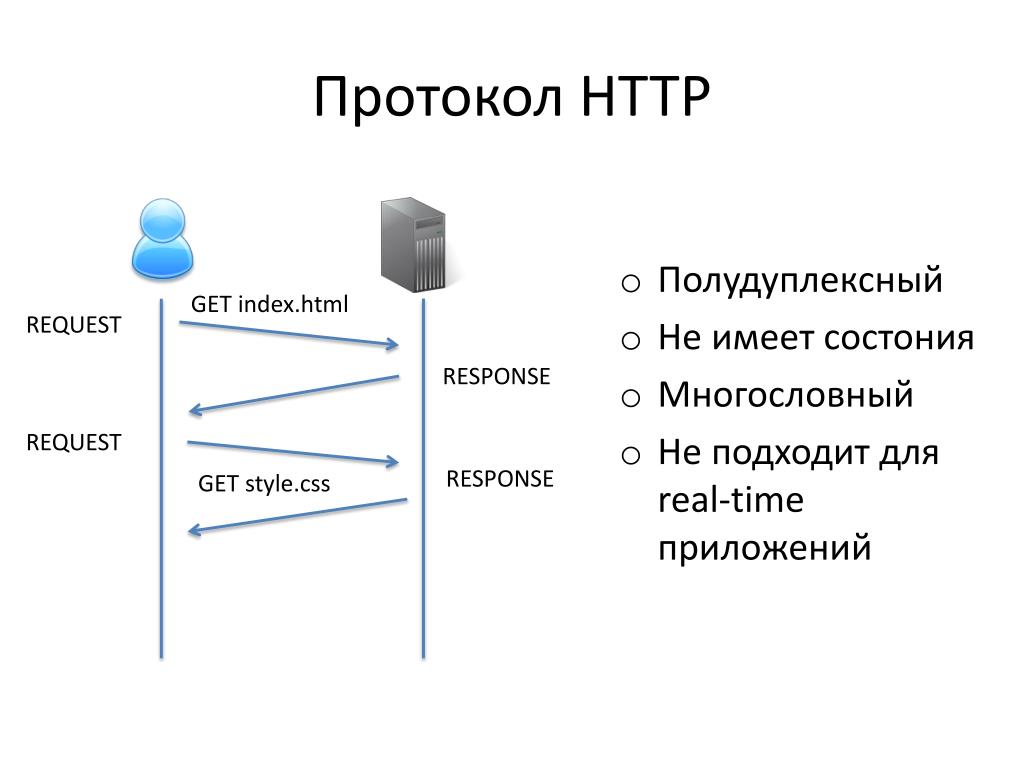

HTTP — HyperText Transfer Protocol

Изначально протокол передачи HTML-документов. Сейчас же он используется для передачи произвольных данных в интернете. Он является протоколом клиент-серверного взаимодействия без сохранения промежуточного состояния. В роли клиента чаще всего выступает веб-браузер, хотя может быть и, например, поисковый робот. Для обмена информацией протокол HTTP в большинстве случаев использует TCP/IP.

HTTP имеет расширение HTTPS, которое поддерживает шифрование. Данные в нём передаются поверх криптографического протокола TLS.

NTP — Network Time Protocol

Не все протоколы передачи нужны для обмена классического вида информацией. NTP — протокол для синхронизации локальных часов устройства со временем в сети. Он использует алгоритм Марзулло. Благодаря нему протокол выбирает более точный источник времени. NTP работает поверх UDP — поэтому ему удаётся достигать большой скорости передачи данных. Протокол достаточно устойчив к изменениям задержек в сети.

Последняя версия NTPv4 способна достигать точности 10мс в интернете и до 0,2мс в локальных сетях.

SSH — Secure SHell

Протокол для удалённого управления операционной системой с использованием TCP. В SSH шифруется весь трафик, причём с возможностью выбора алгоритма шифрования. В основном это нужно для передачи паролей и другой важной информации.

Также SSH позволяет обрабатывать любые другие протоколы передачи. Это значит, что кроме удалённого управления компьютером, через протокол можно пропускать любые файлы или даже аудио/видео поток.

Это значит, что кроме удалённого управления компьютером, через протокол можно пропускать любые файлы или даже аудио/видео поток.

SSH часто применяется при работе с хостингами, когда клиент может удалённо подключиться к серверу и работать уже оттуда.

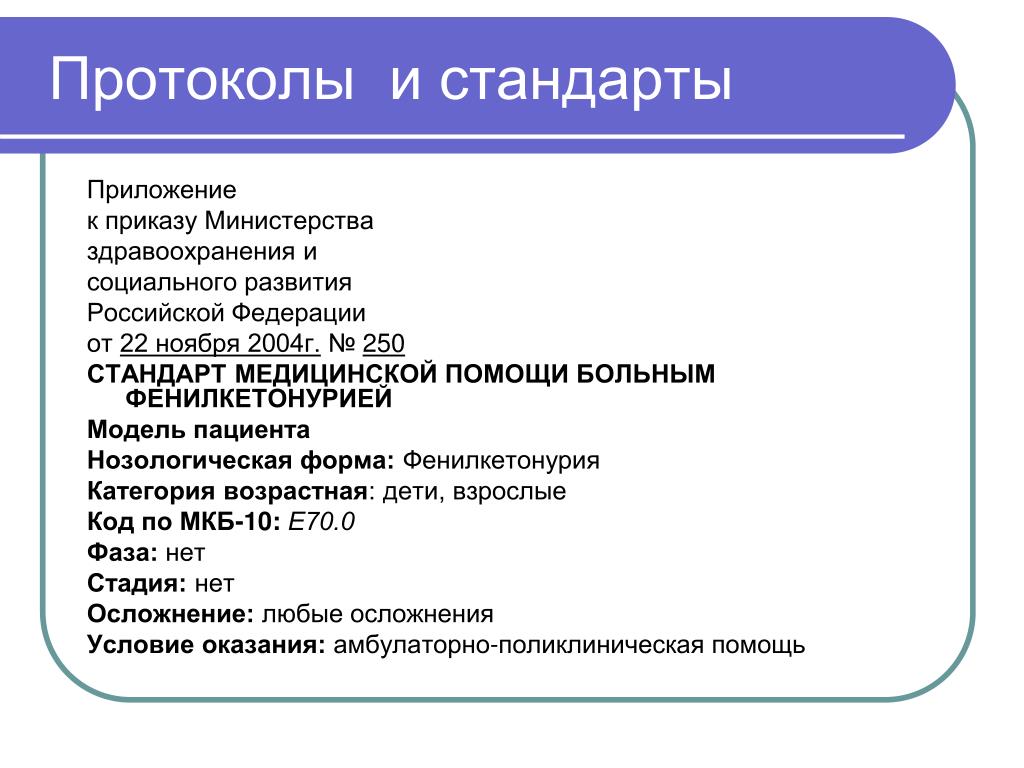

Протоколы

Протоколы и функции TCP/IP

Протоколами называются стандартизованные наборы правил передачи данных по сети. С помощью протоколов пользователи получают доступ к ресурсам, подключенным к сети.

Сервер печати, используемый в этом изделии Brother, поддерживает протокол TCP/IP (Transmission Control Protocol/Internet Protocol).

TCP/IP является самым распространенным набором протоколов связи. В частности, он открывает доступ к Интернету и электронной почте. Это протокол может применяться практически во всех операционных системах, например в Windows®, Macintosh® и Linux.

На этом устройстве Brother доступны следующие протоколы TCP/IP.

Примечание| • | Настройки протокола можно также изменять с помощью HTTP (через веб-браузер). |

| • | Описание функций защиты см. в разделе Способы защиты для уведомления по электронной почте. |

DHCP/BOOTP/RARP

С помощью протоколов DHCP, BOOTP и RARP IP-адреса назначаются автоматически.

ПримечаниеЧтобы воспользоваться протоколами DHCP, BOOTP и RARP, обратитесь к сетевому администратору. |

Наверх страницы

APIPA

Если IP-адрес не был назначен вручную (с помощью панели управления устройства или программного обеспечения BRAdmin) или автоматически (с помощью сервера DHCP, BOOTP или RARP), протокол Automatic Private IP Addressing (APIPA) автоматически назначит IP-адрес из диапазона от 169.254.1.0 до 169.254.254.255.

Наверх страницы

Клиент DNS

Сервер печати Brother поддерживает функцию клиента DNS (Domain Name System). Благодаря этой функции сервер печати связывается с другими устройствами, используя свое имя DNS.

Благодаря этой функции сервер печати связывается с другими устройствами, используя свое имя DNS.

Наверх страницы

LPR/LPD

Это весьма распространенные протоколы печати в сети TCP/IP.

Наверх страницы

Клиент SMTP

Клиент Simple Mail Transfer Protocol (SMTP) предназначен для отправки сообщений электронной почты через Интернет или интрасеть.

Наверх страницы

Port9100

Это еще один распространенный протокол печати в сети TCP/IP.

Наверх страницы

IPP

Протокол Internet Printing Protocol (IPP версии 1.0) позволяет выводить документы на печать напрямую на любой доступный принтер через Интернет.

Наверх страницы

mDNS

mDNS позволяет серверу печати Brother автоматически настраиваться для работы в системе Mac OS® X в конфигурации простой сети (Mac OS® X 10.2.4 или более поздней версии).

Наверх страницы

TELNET

Сервер печати Brother поддерживает настройку через командную строку сервера TELNET.

Наверх страницы

SNMP

Протокол Simple Network Management Protocol (SNMP) используется для управления сетевыми устройствами, в том числе компьютерами, маршрутизаторами и сетевыми устройствами Brother, в сети TCP/IP.

Наверх страницы

LLMNR

Протокол LLMNR (Link-Local Multicast Name Resolution) обеспечивает разрешение имен соседних компьютеров, если в сети отсутствует сервер DNS. Функция LLMNR Responder работает в среде IPv4 или IPv6 при использовании компьютеров, поддерживающих функцию LLMNR Sender (например, с ОС Windows Vista®).

Наверх страницы

Веб-службы

Протокол веб-служб позволяет пользователям Windows Vista® устанавливать драйвер принтера Brother, щелкнув правой кнопкой мыши значок этого устройства в окне Пуск/Сеть. (См. раздел Установка при использовании веб-служб (для Windows Vista®)). Веб-службы также позволяют проверять текущее состояние устройства с компьютера.

Наверх страницы

Веб-сервер (HTTP)

Веб-сервер, встроенный в сервер печати Brother, позволяет отслеживать состояние сервера и изменять некоторые его настройки с помощью веб-браузера.

Рекомендуется использовать Microsoft Internet Explorer 6.0® (или выше) или Firefox® 1.0 (или выше) для Windows® и Safari™ 1.0 (или выше) для Macintosh®. Проследите за тем, чтобы в используемом браузере всегда были разрешены JavaScript и Cookies. Чтобы задействовать JavaScript, рекомендуется произвести обновление Safari™ до версии 1.2 или более поздней. Любой другой веб-браузер должен быть совместим с HTTP 1.0 и HTTP 1.1. |

Наверх страницы

FTP

Протокол FTP (File Transfer Protocol) позволяет устройству Brother сканировать черно-белые или цветные документы непосредственно на сервер FTP, который расположен в локальной сети или в Интернете.

Наверх страницы

IPv6

Это устройство совместимо с протоколом IPv6, протоколом Интернета следующего поколения. Дополнительную информацию о протоколе IPv6 можно получить на веб-сайте http://solutions. brother.com.

brother.com.

Наверх страницы

Протоколы— Инициатива школьной реформы

Инструменты SRI включают протоколы, которые предлагают структурированные процессы для поддержки целенаправленных и продуктивных бесед, создания коллективного понимания и стимулирования улучшения школы. Продуманное использование этих протоколов является неотъемлемой частью построения устойчивых профессиональных обучающих сообществ.

Протоколы по тегам | Новые протоколы | Испанские протоколы | Португальский протокол | Протоколы взаимодействия с молодежью

Алфавитный список

?Por que usar Protocolos?

Изображение стоит 1000 слов

Об обучении на основе студенческой работы

Acuerdos

Acuerdos — Modificados

Acuerdos Communitarios

Affinity Groups 9 0005

Affinity Mapping

Все на борту

Благодарственное исследование: протокол для поддержки профессиональных посещений

Протокол Art Shack

Протокол ящика с артефактами

Примечания к протоколу ящика с артефактами

ATLAS — Анализ информации

Atlas Взгляд на данные

ATLAS Взгляд на данные – Аналитический подход для вовлечения молодежи

Атлас – Протокол обучения на основе работы учащихся

Атрибуты обучающегося сообщества

Барьеры или мосты: вопрос точки зрения и отношения

9 0004 Став One CommunityBest Ever: a Constructivist Protocol

Blind Count

Blind Polygon

Block Party

Blooming Questions

Broken Squares

Chalk Talk

Chalk Talk for Youth Engagement

Изменение активности

Изменение практики

Протокол Charrette

Проверка по кругу

Протокол выбора вопроса

900 04 Выбор протоколов и стратегийПодсказка о справедливости в классе

Класс Собрание

Classroom Slice Day In The Life Журнал учителя

Classroom Slice of Student Work — Check List

Coffee Talk (Equity Focus) Protocol

Collaborative Assessment Conference

Collaborative Ghost Walk

Columbus Slice

Соглашения сообщества

Точки компаса — север, юг, восток и запад для взаимодействия с молодежью

Точки компаса: север, юг, восток , и Запад — Упражнение in Понимание предпочтений в групповой работе

Conexiones

Связи

Процесс принятия решений на основе консенсуса

Соображения по гибкой фасилитации

Протокол рассмотрения доказательств

Группы обучения конструктивистов

Диада слушания конструктивистов

Протокол конструктивизма для работы с взрослыми

Протокол настройки конструктивистов

Консультация

Консультация ancy — Адаптировано для изучения студенческой работы

Протокол консультаций для взаимодействия с молодежью

Континуум-диалог

Континуум диалога для вовлечения молодежи

Континуум дискуссионных протоколов

Conversacion entre Maestros (разговор с учителем)

Смелые беседы Компас

Коровы, утки и куры

Создание плана действий обучающегося сообщества

Создание метафор

Критические инциденты

Цикл опроса

Цикл опроса для профессионального обучения Деятельность сообщества

Диалог, управляемый данными

Протокол интеллектуального анализа данных

Протокол Day In The Life

Студенческий дневник Day In The Life

Определение образовательного сообщества по характеру его работы

Описание работы учащихся – фрагмент письма

Описание работы учащихся

Описательное консультирование

Описательный обзор ребенка

Развитие понимания роли с фасилитатора, Ведущий и участник

Раунды разнообразия

El Maestro de Kindergarten — Una Historia

Elementos Importante en las Comunidades de Aprendizaje para la Educacion Temprana

Библиография по акциям

Перспективы по акциям: создание пространства для осмысления вопросов акций

Протокол по акциям ivist Protocol

Примеры вопросов для подведения итогов в конце Просмотр студенческой работы

Примеры фокусирующих вопросов для просмотра студенческой работы

Сценарии фасилитации Занятие

Форма обратной связи фасилитатора

Протокол «Страхи и надежды»

Карусель обратной связи

Кошмары обратной связи

Практика обратной связи для вовлечения молодежи

Принципы обратной связи

Обратная связь во время протоколов

Final Word

Сначала спроси, потом послушай Как получить Ваши учащиеся помогут вам учить их лучше Руководство для учителей

Посещение первого класса

Пять «почему» для изучения

Пять «почему» для изучения групповых вопросов

Протокол точек фокусировки

Упражнение на вопросы по фокусу/формированию

Формирование треугольника

Формирование основных правил (создание норм)

Разминка с печеньем с предсказанием

Текстовый протокол «Четыре А»

900 04 Протокол будущего, также известный как «Назад в будущее»Протокол анализа пробелов

Визит-призрак

Глоссарий терминов протокола

Протокол постановки целей

Уточняющие вопросы

Групповое планирование повестки дня (Группа I-MAP)

Групповое жонглирование

Руководство по представлению студенческой работы

Руководство по использованию 5 наиболее распространенных протоколов

Руководство по использованию 7 протоколов решения задач студенческой работы

Ледоколы и разминка

Ideas para los nuevos facilitadores de las Comunidades de Aprendizaje

Протокол создания изображений

Индивидуальный ежемесячный план действий IMAP

Волейбол в помещении

Круги опросов: протокол профессионального опроса

Протокол вдохновленного изображения

Протокол интересных моментов

Допрос среза

Прерывание неравенства

Интервью: совместное исследование тренеров

Протокол Иссакуа

Требуется деревня

Пазл Описание

Jumping Jack Flash

Just My Kids: Протокол наблюдения за учениками

Keep It Up

Kiva Protocol

La Conferencia de Evaluacion — Generalidades

La Conferencia de Evaluacion Recopilacion de Datos/Hoja del Analisis

La Tiza Habla

La Ultima Palabra

Обучение на основе наблюдений в наших классах 9 0005

Обучение у спикеров

Обучение у студентов Форма — контекст

Форма обучения на основе работы учащегося — Документация

Форма обучения на основе работы учащегося — обратная связь

Форма обучения на основе работы учащегося — отражение

Изучение студенческих работ: обзор

Линза как парадигма

Давайте разберемся… Групповая математика

Письмо родителям и учителям о некоторых способах смотреть на детей и размышлять над ними: Приложение к описательному обзору о ребенке

Liar’s Poker

Line Up

Longfellow Day In The Life Особая область Журнал для учителей

Longfellow Slice Сессия уровня класса

Longfellow Slice Информационный лист

Longfellow Slice School Wide Session

Просмотр наборов данных. Протокол совместного исследования и решения проблем

Протокол совместного исследования и решения проблем

Взгляд на наши классы: протокол слайд-шоу

Рассмотрение закономерностей в работе учащихся Работа: выработка привычки смотреть на справедливость

Протокол составления смысла

Протокол составления смысла: версия для повествования

Встретимся посередине

Методы обучения на основе студенческих работ

Руководство Microlab

Предложения Microlab

Microlaboratorios

Microlabs

Mine Walk

Пропущенные сигналы: рефлексивное задание 9 0005

Миссия и руководящие принципы школьной реформы

Горячий шоколад Миссисипи Swamp

Моделирование протокола консультирования с использованием интерактивного аквариума

Протокол множественных точек зрения

Вальс моего папы: сфокусированный протокол

Природа дискурса(ов) в образовании – Заметки об «Изменении дискурса в школах», также известном как Дискурс I и II «T» Диаграмма

Вложенные диалоги

Сетевой протокол

Normas del Microlaboratorio

Нормы Строительство – Процесс из Negotiation

Нормы обучения на основе студенческой работы

Norte, Sur, Este y Oeste Un ejercicio para entender las Prerencias de trabajo del grupo

Заметки о конференции по совместному оцениванию

Наблюдатель как учащийся

Технология открытого космоса

Протокол Орчард-Коув

Обзор исследований в области преднамеренных обучающихся сообществ, фасилитативного лидерства и других подходов к совместному обучению взрослых

Общение в парах: упражнение активного слушания

Para Comenzar la Conexion

Пасео или круги идентичности

Передача полезных советов

Профили страсти Активность

Чистка луковицы: определение дилеммы Протокол

Равный коучинг: наблюдатель в роли тренера

Протоколы взаимного наблюдения Jigsaw

Лицо, за которым наблюдают в качестве тренера

Протокол пинг-понга: консультации для групп

Посев семян: текстовый протокол

Карманный Руководство по наводящим вопросам

Por Que Тер Протоколос?

Опубликовать; Purge it

Руководство перед конференцией

Протокол перед конференцией

Preguntas Adicionales para el Microlaboratorio

Подготовка к просмотру работы — руководство по рефлексии

Принципы оценки работы учащихся

Проактивные вмешательства по изменению поведения

Упражнение с наводящими вопросами

Процесс достижения успеха: протокол размышлений и анализа: ATLAS Learning

Процесс развития понимания — протокол размышлений и анализа

Опрос профессиональных обучающихся сообществ

Упражнение по опросу профессиональных обучающихся сообществ

Профиль деятельности учащегося: Альтернативные учащиеся

Протокол ProMISE — использование компаса для смелых разговоров с текстом Индивидуальный ду Sucesso

Protocolo de Camara de Video

Protocolo de Consulta

Protocolo de las Cuatro Aes

Protocolo de Momentos Interesantes

Protocolo de Punto de Enfoque

Protocolo de Sintonia

Protocolo para Afinar Detalles

Провокационные подсказки о справедливости

Качества образовательного лидерства

Протокол квеста на качество

Вопросы и предположения — адаптировано для текста

Вопросы и предположения — стиль World Cafe

Quinn’s Шесть вопросов

Цитаты для закрытия

Обоснование протоколов

Сферы беспокойства и влияния

Размышления об опыте взаимодействия с молодежью

Размышления и обратная связь

Размышления об адаптации или создании протоколов

Протокол рефлексивной беседы

Размышление о сессии

Ресурсы для создания сообщества и формирования способных людей

Обратный протокол QuACK2 90 005

Right Family

Примеры наборов вопросов для Раздел «Школа или класс»

«Сохрани последнее слово для себя»

«Сохрани последнее слово для меня» для молодежного взаимодействия

«Скажи, скажи, сделай»

Протокол школьной прогулки

Перемешанные предложения

Самонаблюдение

Сессия де Логрос и Трудности

Корабль в порт

Бесшумный разбор полетов

Slic e

SMP Modified Consultancy

Упражнение на пробные вопросы SMP

Некоторые рекомендации по обучению Работа для учащихся

Южный штат Мэн. Руководство по хорошим наводящим вопросам

Руководство по хорошим наводящим вопросам

Испанский язык в свободной форме

Паутина

Стандартные этапы обучения для фасилитаторов сообщества

Стандарты обучения в классе

Стандарты на практике

Протокол семейных собраний, ориентированных на учащихся

Протокол наблюдения за учениками – судебный репортер

Профили учащихся

Протокол укомплектования штатов учащихся

Галерея студенческих работ

Успех Протокол анализа, расширенная версия

Протокол анализа успеха для административных групп

Протокол анализа успеха для творческих обучающихся сообществ

Протокол анализа успеха для отдельных лиц

Протокол анализа успеха для сообществ намеренного обучения

Протокол анализа успеха для команд лидеров

Протокол анализа успеха для взаимодействия с молодежью

Протокол анализа успеха Версия проекта

Протокол анализа успеха с вопросами для размышлений

Предложения по Постановка дилеммы

Рекомендации по привлечению студенческих работ

Предложения по привлечению студенческих работ к обсуждению вопросов справедливости

Измерение температуры персонала

Церемония разговора с палкой

Обучение сотрудничеству и размышлению для поддержки проектного обучения

Совместная работа

Опыт рендеринга текста

Опыт рендеринга текста для вовлечения молодежи

Текстовый семинар

Размышляя над Box

Тридцатиминутные протоколы

Трехуровневый текстовый протокол

Трехуровневый текстовый протокол для взаимодействия с молодежью

Советы для новых тренеров SRI Learning Community

Вместе мы можем изменить ситуацию: дизайн классной комнаты для начала тимбилдинга

Инструмент для оценки целей и особенностей протоколов

Touch My Can

Tower of Brahm

Пробка 90 005

Трес Niveles de Texto

Протокол Triad

Tunette

Настройка для протокола справедливости

Протокол настройки

Протокол настройки — рассказ

Протокол настройки — настройка плана

Протокол настройки — настройка плана для больших групп

Протокол настройки для изучения работы взрослых

Протокол настройки для планов или работы для привлечения молодежи

Руководство по протоколу настройки

Урановый рудник

Видеокамера 9000 5

Деревня на 100 человек

Колеса вагона, адаптированные для текстов

Колеса вагона Мозговой штурм

Скорость деформации

Волейбол с водяными шарами

Чем занимается руководитель группы: обучение, логистика и долголетие

Что делают фасилитаторы, докладчики и участники протокола?

Что? Ну и что? Что теперь?

Что в имени?

Почему активность

Почему протоколы?

Протокол обратной связи семинара по писательскому мастерству

Зоны комфорта, Риесго и Пелигро: Centro Como Construir Su Mapa de Zonas

Зоны комфорта, риска и опасности — создание карты зон

Зоны комфорта, риска и опасности для молодежи

Что такое сетевой протокол? Определение и типы

Сеть- Кинза Ясар, Технический писатель

- Уэсли Чай

- Алиса Ирей, Старший редактор сайта

Сетевой протокол — это набор установленных правил, которые определяют, как форматировать, отправлять и получать данные, чтобы конечные точки компьютерной сети, включая компьютеры, серверы, маршрутизаторы и виртуальные машины, могли обмениваться данными, несмотря на различия в их базовой инфраструктуре, дизайне или стандартах.

Для успешной отправки и получения информации устройства на обеих сторонах обмена данными должны принимать и следовать соглашениям протокола. В сети поддержка протоколов может быть встроена в программное обеспечение, аппаратное обеспечение или и то, и другое.

Без сетевых протоколов компьютеры и другие устройства не знали бы, как взаимодействовать друг с другом. В результате, за исключением специализированных сетей, построенных на основе определенной архитектуры, лишь немногие сети смогут функционировать, а Интернет в том виде, в каком мы его знаем, перестанет существовать. Практически все конечные пользователи сети полагаются на сетевые протоколы для подключения.

Сетевые протоколы разбивают более крупные процессы на дискретные, узко определенные функции и задачи на каждом уровне сети. В стандартной модели, известной как модель взаимодействия открытых систем (OSI), один или несколько сетевых протоколов управляют действиями на каждом уровне телекоммуникационного обмена. Нижние уровни имеют дело с передачей данных, а верхние уровни в модели OSI имеют дело с программным обеспечением и приложениями.

Нижние уровни имеют дело с передачей данных, а верхние уровни в модели OSI имеют дело с программным обеспечением и приложениями.

Чтобы понять, как функционируют сетевые протоколы, крайне важно понять работу семи уровней модели OSI:

- Физический уровень. Физический уровень — это начальный уровень, который физически соединяет две интероперабельные системы. Он управляет симплексной или дуплексной модемной передачей и передает данные в битах. Кроме того, он наблюдает за аппаратным обеспечением, которое подключает карту сетевого интерфейса (NIC) к сети, включая проводку, терминаторы кабеля, топографию и уровни напряжения.

- Канальный уровень. Канальный уровень отвечает за безошибочную доставку данных от одного узла к другому через физический уровень. Это также уровень прошивки сетевой карты. Он объединяет дейтаграммы в кадры и присваивает каждому кадру начальные и конечные флаги. Кроме того, он устраняет проблемы, вызванные сломанными, неуместными или дублирующими кадрами.

- Сетевой уровень. Сетевой уровень занимается регулированием информационных потоков, коммутацией и маршрутизацией между рабочими станциями. Кроме того, он делит дейтаграммы с транспортного уровня на безошибочные и меньшие дейтаграммы.

- Транспортный уровень. Транспортный уровень передает услуги с сетевого уровня на прикладной уровень и разбивает данные на кадры данных для проверки ошибок на уровне сегмента сети. Это также гарантирует, что быстрый хост в сети не обгонит более медленный. По сути, транспортный уровень обеспечивает доставку всего сообщения от начала до конца. Он также подтверждает успешную передачу данных и повторную передачу данных в случае обнаружения ошибки.

- Сеансовый уровень. Уровень сеанса устанавливает соединение между двумя рабочими станциями, которым необходимо обмениваться данными. Помимо обеспечения безопасности, этот уровень контролирует установление соединения, обслуживание сеанса и аутентификацию.

- Уровень представления. Уровень представления также известен как уровень перевода

- Прикладной уровень. Уровень приложений, который является верхним уровнем сети, контролирует ретрансляцию запросов пользовательских приложений на более низкие уровни. Передача файлов, электронная почта, удаленный вход в систему, ввод данных и другие распространенные приложения выполняются на этом уровне.

Каждый пакет, передаваемый и получаемый по сети, содержит двоичные данные. Большинство вычислительных протоколов добавляют заголовок в начале каждого сетевого пакета для хранения информации об отправителе и предполагаемом получателе сообщения. Некоторые протоколы могут также включать в конце нижний колонтитул с дополнительной информацией. Сетевые протоколы обрабатывают эти заголовки и нижние колонтитулы как часть данных, перемещаемых между устройствами, чтобы идентифицировать сообщения своего типа.

Некоторые протоколы могут также включать в конце нижний колонтитул с дополнительной информацией. Сетевые протоколы обрабатывают эти заголовки и нижние колонтитулы как часть данных, перемещаемых между устройствами, чтобы идентифицировать сообщения своего типа.

Сетевые протоколы часто описываются в отраслевых стандартах, которые разрабатываются, определяются и публикуются такими группами, как:

- Международный союз электросвязи или МСЭ.

- Институт инженеров по электротехнике и электронике, или IEEE.

- Инженерная рабочая группа Интернета, или IETF.

- Международная организация по стандартизации или ISO.

- Консорциум World Wide Web, или W3C.

Набор взаимодействующих сетевых протоколов называется набором протоколов . Пакет протоколов управления передачей/протоколов Интернета (TCP/IP), который обычно используется в моделях клиент-сервер, включает в себя множество протоколов на разных уровнях, таких как уровни данных, сети, транспорта и приложений, которые совместно обеспечивают подключение к Интернету.

К ним относятся:

- TCP использует набор правил для обмена сообщениями с другими интернет-точками на уровне информационных пакетов.

- Протокол пользовательских дейтаграмм , или UDP, действует как протокол связи, альтернативный TCP, и используется для установления соединений с малой задержкой и устойчивых к потерям соединений между приложениями и Интернетом.

- IP использует набор правил для отправки и получения сообщений на уровне IP-адресов.

Дополнительные сетевые протоколы, включая протокол передачи гипертекста (HTTP) и протокол передачи файлов (FTP), определяют наборы правил для обмена и отображения информации. В отличие от модели OSI, пакет TCP/IP состоит из четырех уровней, каждый со своими протоколами. Четыре уровня модели TCP/IP следующие:

- Прикладной уровень. Это самый верхний уровень модели TCP/IP, отвечающий за предоставление пользователям доступа к сетевым ресурсам.

- Транспортный уровень. Этот уровень обеспечивает правильную передачу сегментов по каналу связи. Сетевой канал между исходной и конечной системами также устанавливается на этом уровне.

- Интернет-уровень. Также известный как сетевой уровень , интернет-уровень получает и отправляет пакеты по сети. Этот уровень включает в себя IP, протокол разрешения адресов (ARP) и протокол управляющих сообщений Интернета (ICMP).

- Уровень доступа к сети. Уровень сетевого доступа TCP/IP сочетает в себе физический уровень и уровень канала передачи данных модели OSI. Он касается проблем уровня 1, таких как энергия, биты и среды, используемые для их передачи, такие как медь, оптоволокно и беспроводная связь. Кроме того, он имеет дело с трудностями уровня 2, включая преобразование битов в единицы протокола, такие как пакеты Ethernet, адреса управления доступом к среде (MAC) и сетевые карты.

Вообще говоря, в сети существует три типа протоколов: коммуникационный, такой как Ethernet; управление, такое как SMTP; и безопасность, например Secure Shell или SSH.

К этим трем широким категориям относятся тысячи сетевых протоколов, которые единообразно обрабатывают широкий спектр определенных задач, включая аутентификацию, автоматизацию, исправление, сжатие, обработку ошибок, извлечение файлов, передачу файлов, агрегирование каналов, маршрутизацию, семантику, синхронизацию и синтаксис. .

Ниже приведены три типа протоколов, используемых в сетевой связи:

- Сетевые коммуникационные протоколы. Эффективность сети определяется используемыми протоколами связи.

Эти протоколы формально описывают форматы и правила, регулирующие обмен данными между сетями. Это относится как к аппаратному, так и к программному обеспечению и является требованием для связи между вычислительными системами и телекоммуникационными системами. В дополнение к обработке синтаксиса, синхронизации и семантических требований, которым должны соответствовать как аналоговые, так и цифровые коммуникации, коммуникационные протоколы также выполняют аутентификацию и обнаружение ошибок. HTTP, UDP, TCP и Internet Relay Chat — это сетевые протоколы связи.

Эти протоколы формально описывают форматы и правила, регулирующие обмен данными между сетями. Это относится как к аппаратному, так и к программному обеспечению и является требованием для связи между вычислительными системами и телекоммуникационными системами. В дополнение к обработке синтаксиса, синхронизации и семантических требований, которым должны соответствовать как аналоговые, так и цифровые коммуникации, коммуникационные протоколы также выполняют аутентификацию и обнаружение ошибок. HTTP, UDP, TCP и Internet Relay Chat — это сетевые протоколы связи. - Протоколы управления сетью. Для обеспечения стабильной связи и оптимальной производительности в сети протоколы управления сетью помогают определить политики и процессы, необходимые для мониторинга, администрирования и обслуживания компьютерной сети. Они также помогают передавать эти требования по сети. Простой протокол управления сетью (SNMP) и ICMP — это протоколы управления сетью.

- Протоколы безопасности сети.

Основной обязанностью протоколов сетевой безопасности является обеспечение безопасности данных, передаваемых по сетевым соединениям. Эти протоколы также определяют, как сеть защищает данные от любых несанкционированных попыток их проверки или извлечения. Это гарантирует, что неавторизованные пользователи, службы или устройства не будут иметь доступа к сети. На этом уровне работают такие протоколы, как Secure Sockets Layer (SSL), Secure FTP и HTTP Secure (HTTPS).

Основной обязанностью протоколов сетевой безопасности является обеспечение безопасности данных, передаваемых по сетевым соединениям. Эти протоколы также определяют, как сеть защищает данные от любых несанкционированных попыток их проверки или извлечения. Это гарантирует, что неавторизованные пользователи, службы или устройства не будут иметь доступа к сети. На этом уровне работают такие протоколы, как Secure Sockets Layer (SSL), Secure FTP и HTTP Secure (HTTPS).

Чтобы сетевые протоколы работали, они должны быть закодированы в программном обеспечении — либо как часть операционной системы (ОС) компьютера, либо как приложение — или выполняться на оборудовании компьютера. Большинство современных операционных систем имеют встроенные программные службы, готовые для реализации некоторых сетевых протоколов. Другие приложения, такие как веб-браузеры, разработаны с программными библиотеками, которые поддерживают протоколы, необходимые для работы приложения. Кроме того, поддержка протоколов TCP/IP и маршрутизации реализована непосредственно на оборудовании для повышения производительности.

Большинство современных операционных систем имеют встроенные программные службы, готовые для реализации некоторых сетевых протоколов. Другие приложения, такие как веб-браузеры, разработаны с программными библиотеками, которые поддерживают протоколы, необходимые для работы приложения. Кроме того, поддержка протоколов TCP/IP и маршрутизации реализована непосредственно на оборудовании для повышения производительности.

Всякий раз, когда реализуется новый протокол, он добавляется в набор протоколов. Организация наборов протоколов считается монолитной, поскольку все протоколы хранятся по одному и тому же адресу и строятся друг над другом.

Каковы уязвимости сетевых протоколов? Сетевые протоколы не предназначены для обеспечения безопасности. Отсутствие защиты иногда может позволить вредоносным атакам, таким как прослушивание и отравление кэша, воздействовать на систему. Наиболее распространенной атакой на сетевые протоколы является объявление ложных маршрутов, в результате чего трафик проходит через скомпрометированные узлы вместо соответствующих.

Киберпреступники часто используют сетевые протоколы в распределенных атаках типа «отказ в обслуживании», что является еще одним типичным методом их эксплуатации. Например, при атаке с SYN-флудом злоумышленник использует способ работы TCP. Они отправляют SYN-пакеты для неоднократной инициации TCP-квитирования с сервером до тех пор, пока сервер не сможет предоставлять услуги легитимным пользователям, поскольку его ресурсы связаны всеми поддельными TCP-соединениями.

Анализаторы сетевых протоколов — это инструменты, которые защищают системы от вредоносной активности, дополняя брандмауэры, антивирусные программы и антишпионское программное обеспечение.

Примеры использования сетевого протокола Сетевые протоколы — это то, что делает современный Интернет возможным, поскольку они позволяют компьютерам обмениваться данными по сетям, при этом пользователям не нужно видеть или знать, какие фоновые операции происходят. Вот некоторые конкретные примеры сетевых протоколов и их использования:

Вот некоторые конкретные примеры сетевых протоколов и их использования:

- Почтовый протокол 3, или POP3, — это самая последняя версия стандартного протокола, используемого для получения входящих сообщений электронной почты.

- SMTP используется для отправки и распространения исходящих сообщений электронной почты.

- FTP используется для передачи файлов с одного компьютера на другой. Файлы могут быть мультимедийными файлами, программными файлами, текстовыми файлами и документами.

- Telnet — это набор правил, используемых для подключения одной системы к другой через удаленный вход в систему. Локальный компьютер отправляет запрос на подключение, а удаленный компьютер принимает подключение.

- HTTPS — это распространенный протокол, используемый для защиты связи между двумя компьютерами, один из которых использует браузер, а другой загружает данные с веб-сервера.

- Gopher — это набор правил, используемых для поиска, получения и отображения документов с удаленных сайтов.

Gopher работает по модели клиент-сервер.

Gopher работает по модели клиент-сервер.

Другие примеры сетевых протоколов включают следующее:

- АРП.

- Блокирует расширяемый протокол обмена или BEEP.

- Протокол пограничного шлюза или BGP.

- Двоичная синхронная связь или BSC.

- Canonical Text Services или CTS.

- Система доменных имен или DNS.

- Протокол динамической конфигурации хоста или DHCP.

- Enhanced Internal Gateway Routing Protocol, или EIGRP.

- Устройство интерфейса пользователя или протокол HID.

- ICMP.

- Протокол доступа к сообщениям в Интернете или IMAP.

- МАК.

- Протокол передачи сетевых новостей или NNTP.

- Сначала откройте кратчайший путь или OSPF.

- SSL.

- SNMP.

- Резьба.

- Безопасность транспортного уровня или TLS.

- Универсальное описание, обнаружение и интеграция или UDDI.

- передача голоса по IP или VoIP.

- Х10.

Сетевые протоколы являются основой Интернета, без которых он не существовал бы. Узнайте о 12 наиболее часто используемых сетевых протоколах , а также об их целях и вариантах использования.

Последнее обновление: март 2023 г.

Продолжить чтение О сетевом протоколе- Введение в инкапсуляцию и декапсуляцию в сети

- Как предотвратить сетевые атаки

- В чем разница между MAC-адресом и IP-адресом?

- BGP и OSPF: когда использовать каждый протокол

Проверить захваченный пакет с помощью Wireshark

Автор: Дэймон Гарнтранспортный уровень

Автор: Гэвин Райтсеансовый уровень

Автор: Гэвин Райтклиент-сервер

Автор: TechTarget Contributor

- 4 ключевые угрозы безопасности унифицированных коммуникаций, на которые следует обратить внимание

Для обеспечения безопасности вашей системы унифицированных коммуникаций требуются инструменты, специально предназначенные для голосовых и видеоприложений.

Узнайте, как…

Узнайте, как… - CPaaS привносит функции облачного контакт-центра в локальную среду

Организациям с локальными контакт-центрами не нужно выполнять полную миграцию в облако для модернизации своих систем. CPaaS может …

- Миграция из Slack: внутри тренда и расходов

Наличие универсальных приложений для совместной работы, таких как Microsoft Teams и Google Workspace, побуждает некоторые компании задавать вопросы …

- Как выйти из режима киоска на любой ОС

Ручной выход из режима киоска по-прежнему необходим в эпоху управления мобильными устройствами для удобства и когда пришло время …

- Начало работы в режиме киоска для предприятия

В качестве выделенной конечной точки киоск может служить нескольким целям. Понимание этих возможностей, их преимуществ и проблем …

- Как обнаружить и удалить вредоносное ПО с iPhone

Несмотря на свою репутацию надежного устройства, iPhone не застрахован от атак вредоносных программ.

ИТ и пользователи должны изучить признаки мобильной…

ИТ и пользователи должны изучить признаки мобильной…

- Понимание использования блокчейна в центрах обработки данных

Блокчейн наиболее известен своими приложениями для криптовалюты, но центры обработки данных могут использовать его для различных бизнес-приложений …

- Сделайте операции мэйнфреймов эффективными с помощью этих стратегий

Мейнфреймы влияют на итоговые показатели организации. Эксперт описывает некоторые ключевые стратегии для поддержания надежности при сохранении …

- Как использовать ChatGPT для управления приложениями мейнфреймов

ChatGPT может помочь ИТ-администраторам управлять приложениями для мэйнфреймов путем преобразования, оптимизации и улучшения кода. Также он может создавать…

- 4 ключевых способа, которыми партнеры оттачивают стратегию цифровой трансформации

Поставщики ИТ-услуг используют методологии, инструменты и платформы для реализации инициатив.

См. раздел Настройка параметров сервера печати с помощью системы управления через веб-интерфейс (веб-браузер).

См. раздел Настройка параметров сервера печати с помощью системы управления через веб-интерфейс (веб-браузер).

Эти протоколы формально описывают форматы и правила, регулирующие обмен данными между сетями. Это относится как к аппаратному, так и к программному обеспечению и является требованием для связи между вычислительными системами и телекоммуникационными системами. В дополнение к обработке синтаксиса, синхронизации и семантических требований, которым должны соответствовать как аналоговые, так и цифровые коммуникации, коммуникационные протоколы также выполняют аутентификацию и обнаружение ошибок. HTTP, UDP, TCP и Internet Relay Chat — это сетевые протоколы связи.

Эти протоколы формально описывают форматы и правила, регулирующие обмен данными между сетями. Это относится как к аппаратному, так и к программному обеспечению и является требованием для связи между вычислительными системами и телекоммуникационными системами. В дополнение к обработке синтаксиса, синхронизации и семантических требований, которым должны соответствовать как аналоговые, так и цифровые коммуникации, коммуникационные протоколы также выполняют аутентификацию и обнаружение ошибок. HTTP, UDP, TCP и Internet Relay Chat — это сетевые протоколы связи. Основной обязанностью протоколов сетевой безопасности является обеспечение безопасности данных, передаваемых по сетевым соединениям. Эти протоколы также определяют, как сеть защищает данные от любых несанкционированных попыток их проверки или извлечения. Это гарантирует, что неавторизованные пользователи, службы или устройства не будут иметь доступа к сети. На этом уровне работают такие протоколы, как Secure Sockets Layer (SSL), Secure FTP и HTTP Secure (HTTPS).

Основной обязанностью протоколов сетевой безопасности является обеспечение безопасности данных, передаваемых по сетевым соединениям. Эти протоколы также определяют, как сеть защищает данные от любых несанкционированных попыток их проверки или извлечения. Это гарантирует, что неавторизованные пользователи, службы или устройства не будут иметь доступа к сети. На этом уровне работают такие протоколы, как Secure Sockets Layer (SSL), Secure FTP и HTTP Secure (HTTPS). Gopher работает по модели клиент-сервер.

Gopher работает по модели клиент-сервер.

Узнайте, как…

Узнайте, как… ИТ и пользователи должны изучить признаки мобильной…

ИТ и пользователи должны изучить признаки мобильной…