Исключить IP-адреса из обработки прокси-сервером

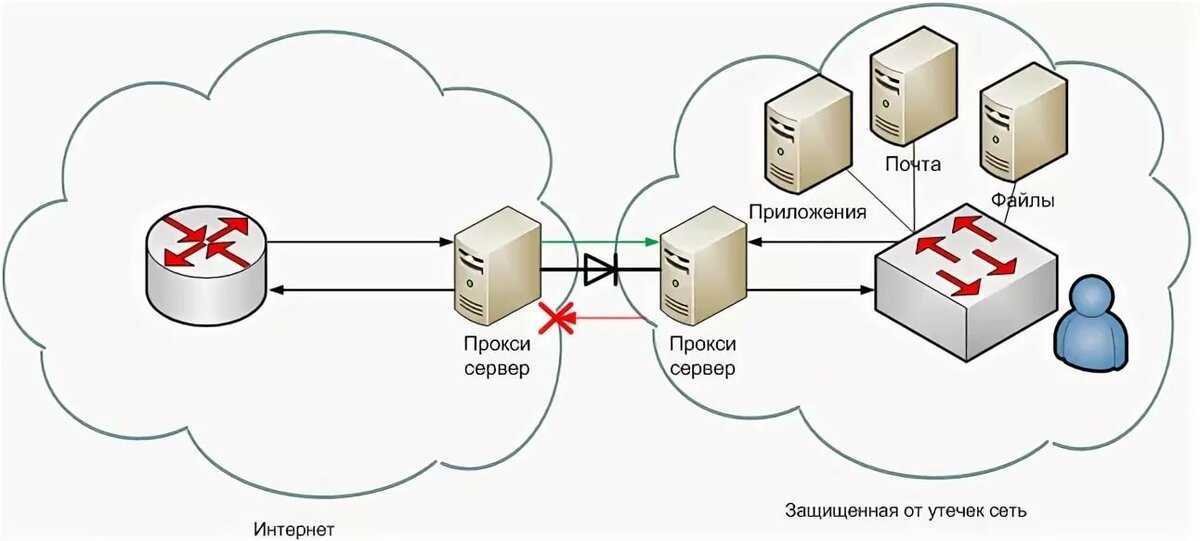

В разделе Исключения службы Прокси можно настроить исключение трафика отдельных пользователей или трафика к определенным ресурсам в Интернет из прохождения и обработки веб-прокси, имеющегося в составе UTM.

Исключения ресурсов из обработки прокси-сервером работают только для прозрачного режима прокси. При прямых подключениях к прокси-серверу исключить что-либо из обработки прокси нельзя.

Можно настроить два типа исключений:

Исключение трафика хостов локальных сетей UTM направленного вовне из обработки прокси (Сети источника).

Исключение трафика всех хостов в локальной сети, обслуживаемой UTM до определенных ресурсов во внешних сетях (

Указывать можно только IP-адреса или IP-сети.

Трафик, исключенный из обработки прокси, не будет участвовать в Отчетах, а также не может быть проверен на вирусы и обработан модулем Контент-фильтра. В то же время такой трафик будет проверен файрволом, службами предотвращения вторжений и контролем приложений.

Некоторые программы, отправляющие трафик на свои серверы по портам 80 и 443, но при этом работающие по протоколам, отличным от HTTP(S), не могут быть обработаны веб-прокси сервером на UTM с включенной фильтрацией HTTPS трафика. Трафик таких программ следует исключать из обработки прокси в поле Сети назначения.

Сети «1С Коннект»

185.; 104.248.141/32

104.248.141/32185.151.243.218/32;77.244.213.204/32;185.188.183.87/32;185.24.93.122/32;185.143.172.61/32;185. 99.140.108/32

99.140.108/32

Сети «ВЭД-Декларант»

212.49.126.110/32;46.48.116.196/32;94.213.21.144/32;194.213.21.144/32;91. 220.57.3/32

220.57.3/32

Сети Webinar.ru

185.45.80.0/22;37.130.192.0/22

Магазин DNS

185.165.123.176

185. 165.123.40

165.123.40

Сбербанк Бизнес ОнЛайн

194.54.14.137;194.186.207.182;195.8.62.178;194.54.15.90

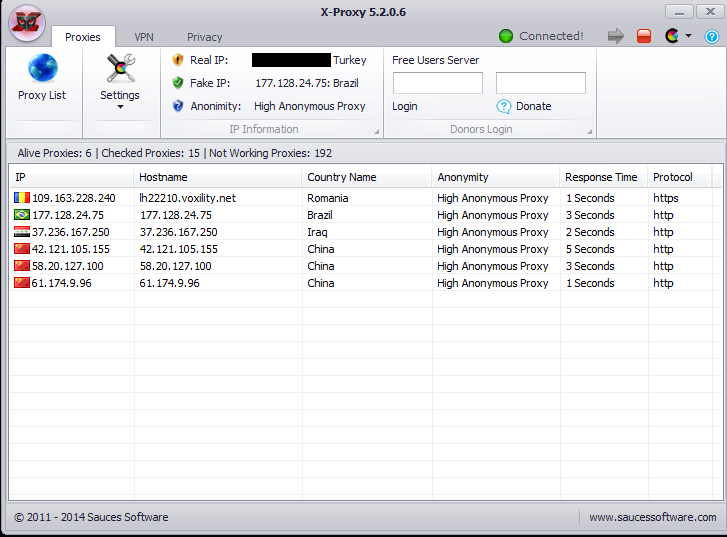

Бесплатные прокси. Список бесплатных прокси онлайн. Proxy list бесплатных прокси.

Рабочие прокси бесплатно. Free proxy 2023

Рабочие прокси бесплатно. Free proxy 2023Разместить рекламу в блоге баннеры, статьи, рассылка

Инвестиции & Заработок / Бесплатные прокси

Криптовалютная биржа Bittrex (bittrex.com) — СКАМ (Мошенники)! Выводите Ваши монеты, пока и Ваш кошелек (даже с официальной верификацией!) не заблокировали без предупреждения, без возможности обмена и вывода!

Bittrex (bittrex.com) Cryptocurrency Exchange — SCAM (Scammers)! Withdraw your coins until your wallet (even with official verification!) isn’t blocked without warning, without the possibility of exchanging and withdrawing!

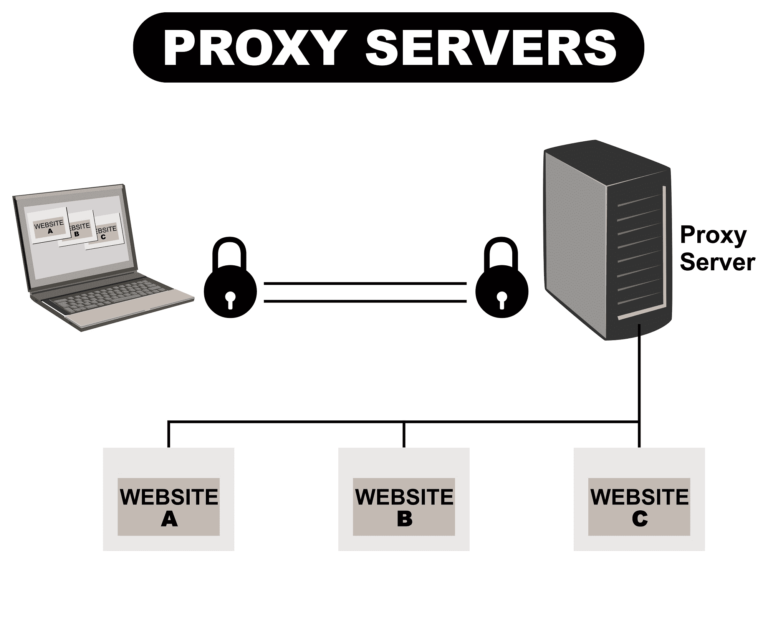

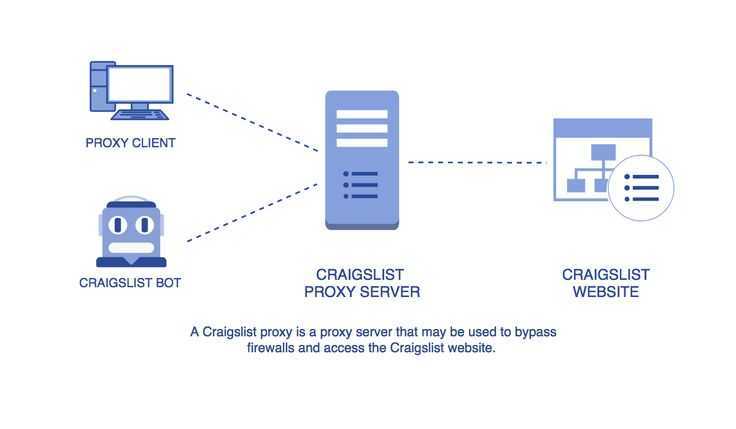

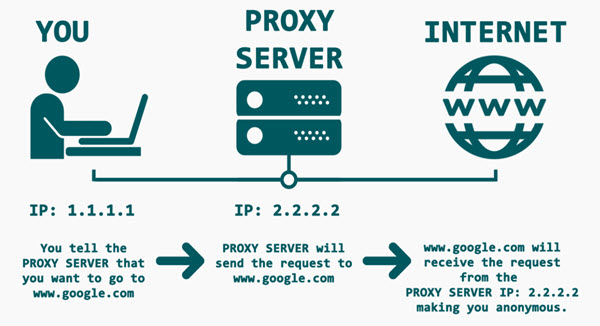

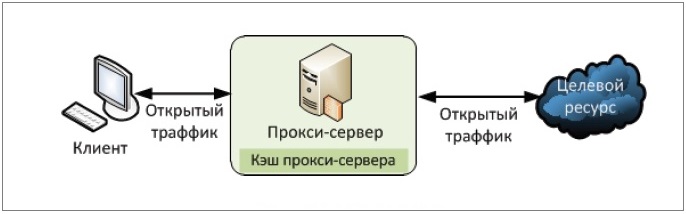

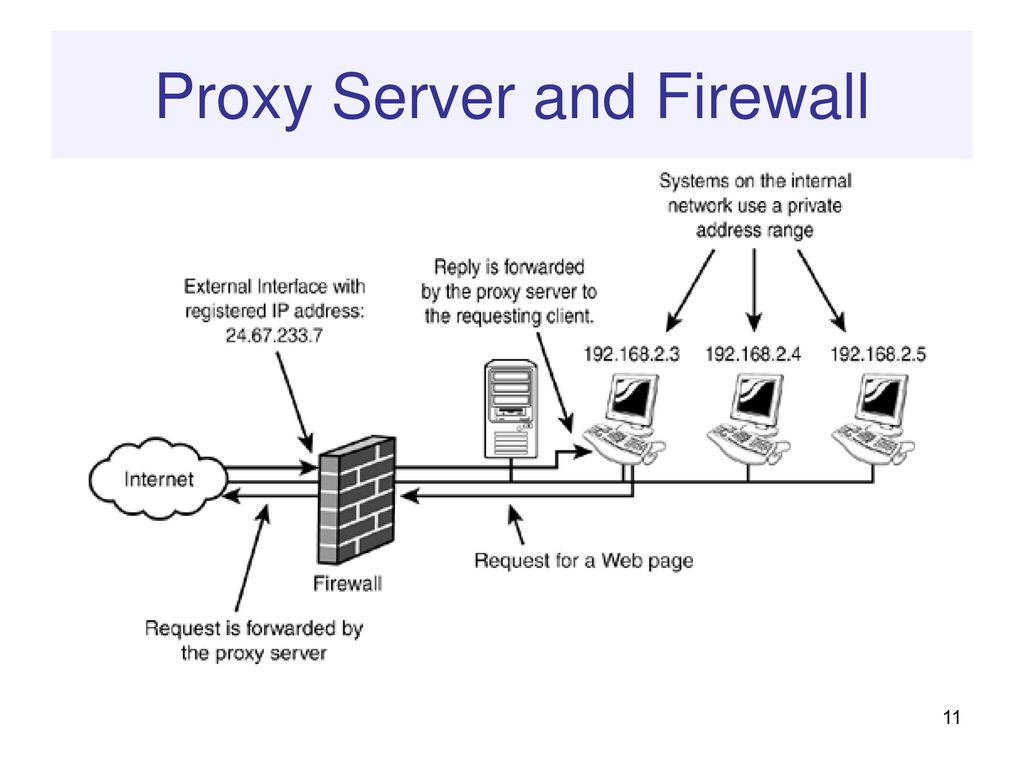

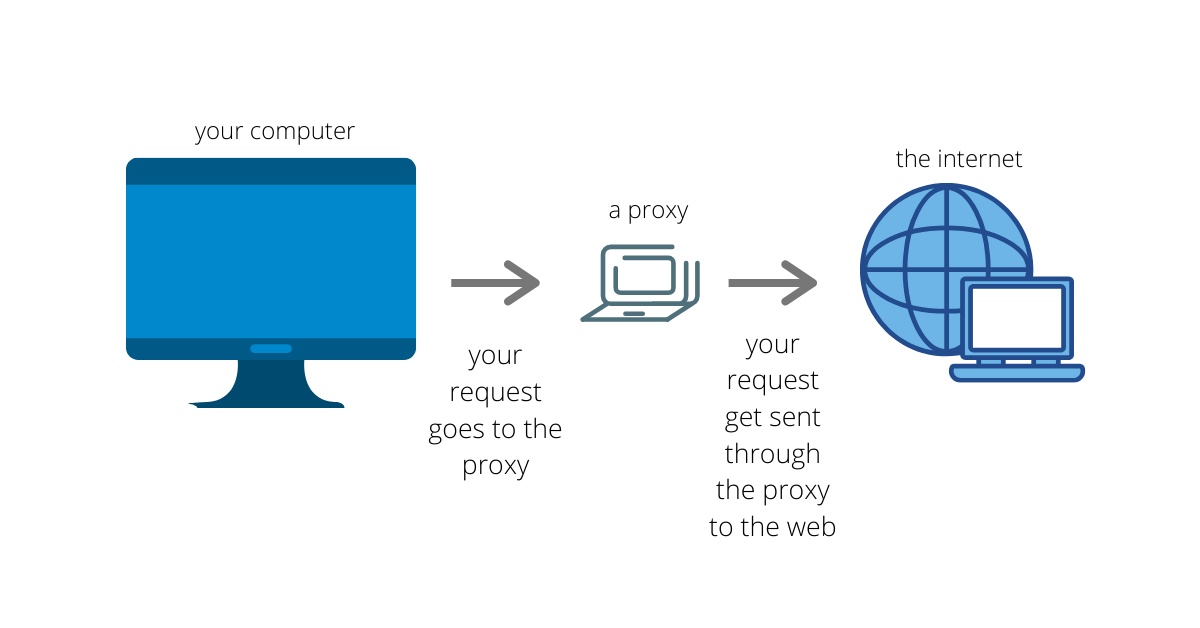

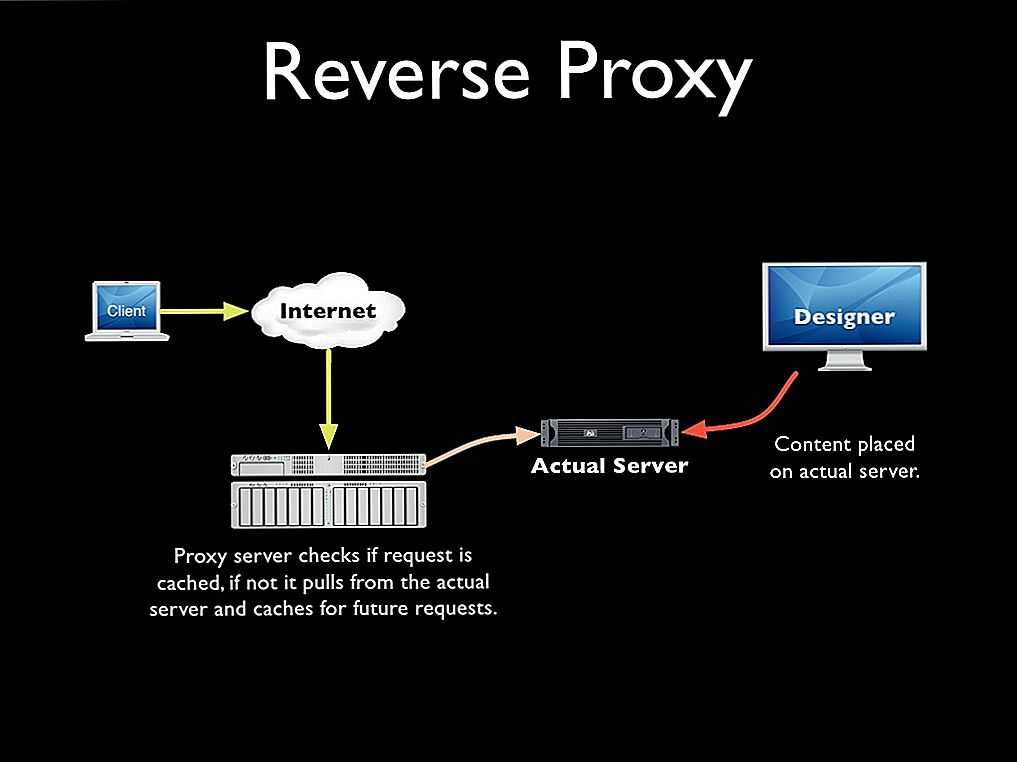

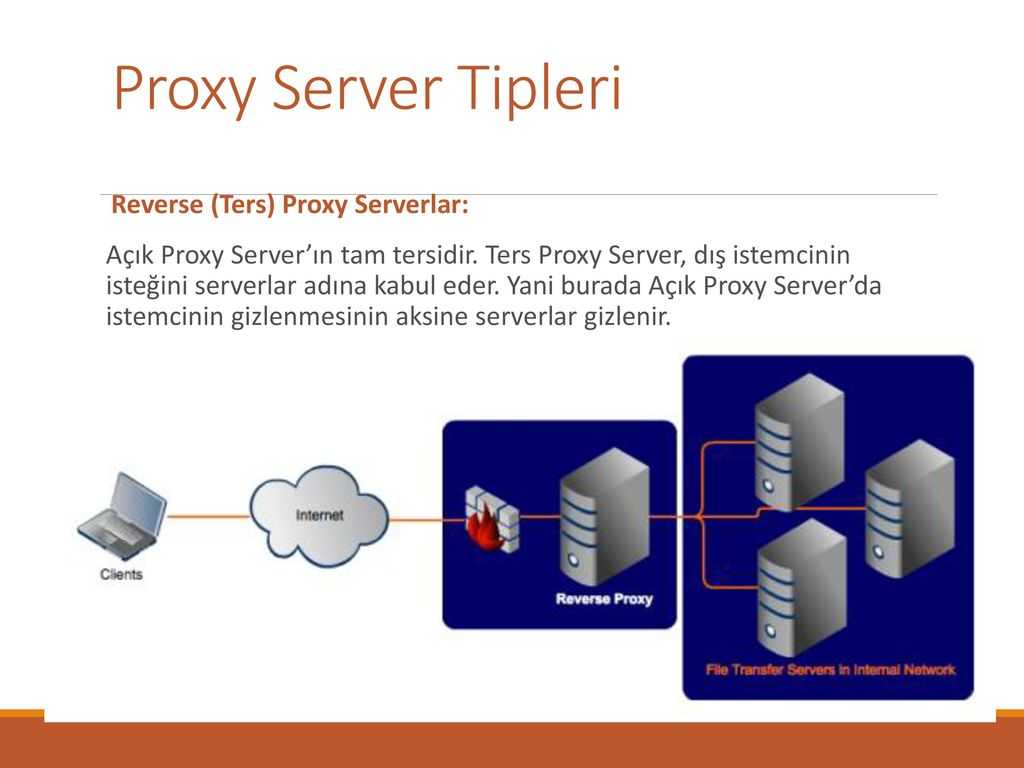

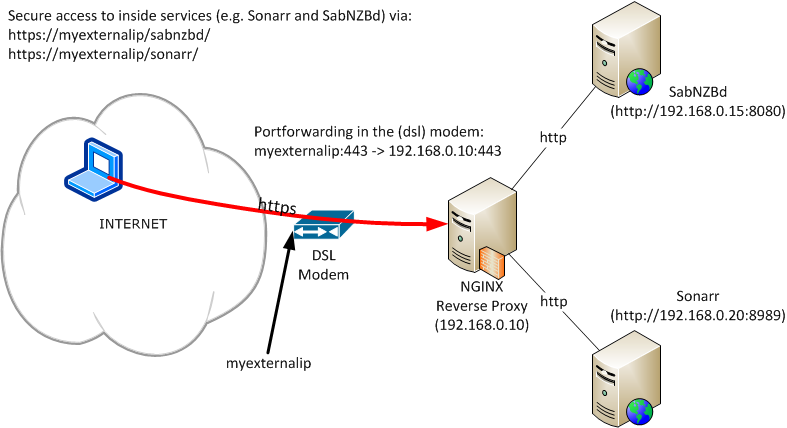

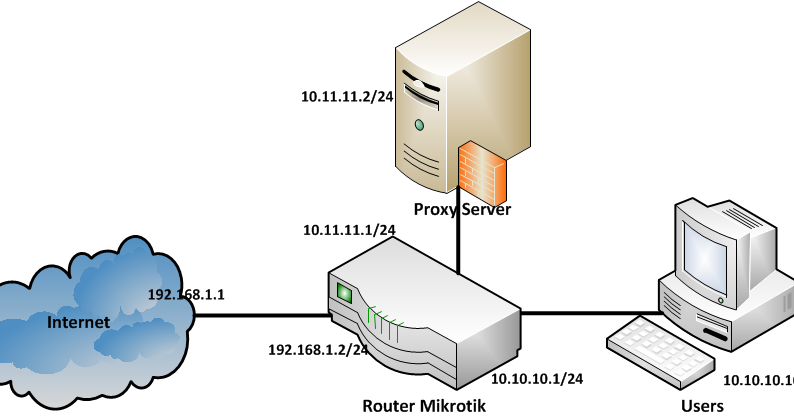

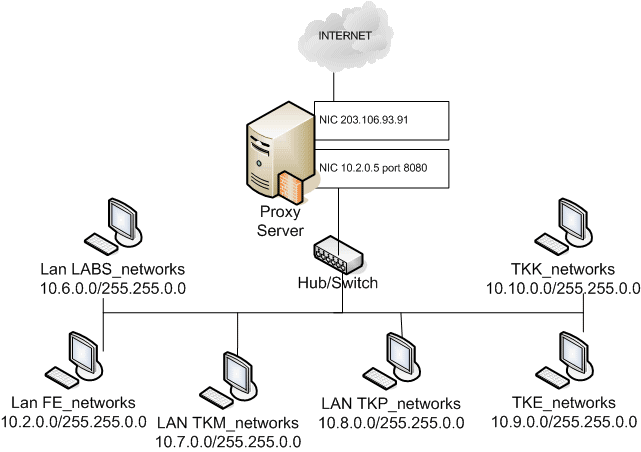

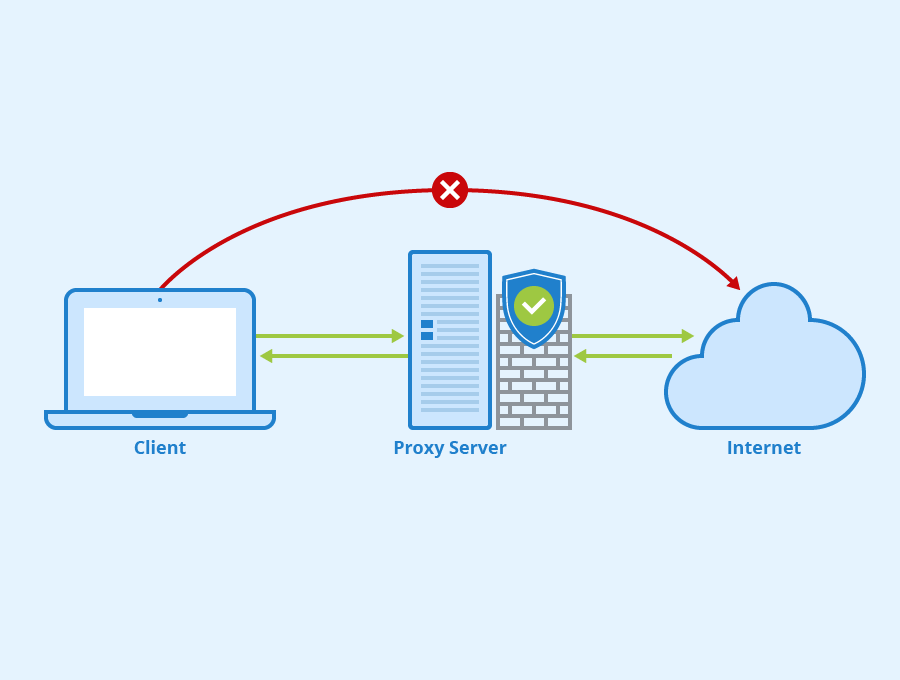

Прокси-сервер — промежуточный сервер между Вашим устройством и конечным запрашиваемым сервером. Прокси является одним из средств анонимности в сети Интернет. Чаще всего прокси севрера используют для сокрытия своего реального IP адреса, однако нередко именно прокси сервера позволяют обойти блокировки доступа к сайтам, мессенджерам и прочим интернет сервисам. Также, прокси может использоваться в корпоративной сети с целью обеспечени доступа к определенному веб ресурсу исключительно для определенной группы интернет пользователей.

Также, прокси может использоваться в корпоративной сети с целью обеспечени доступа к определенному веб ресурсу исключительно для определенной группы интернет пользователей.

На данной странице представлен список бесплатных прокси из различных стран, с различной анонимностью, типом подключения и скоростю отклика. Все прокси на данной странице являются бесплатными и ими может воспользоваться любой желающий без какой-либо оплаты. Список прокси проходит постоянную проверку, в следствии чего старые и не работающие прокси удаляются из базы, а новые рабочие бесплатные прокси сервера заносятся в нашу базу данных. На данный момент наиболее актуальные бесплатные прокси сервера из таких стран, как:

- — 4665 бесплатных прокси США (US);

- — 1794 бесплатных прокси Кипр (CY);

- — 1531 бесплатных прокси Белиз (BZ);

- — 1279 бесплатных прокси Британские Виргинские острова (VG);

- — 1253 бесплатных прокси ();

- — 1031 бесплатных прокси Армения (AM);

- — 1019 бесплатных прокси ();

- — 895 бесплатных прокси Нидерланды (NL);

- — 592 бесплатных прокси Индонезия (ID);

- — 523 бесплатных прокси Румыния (RO).

При помощи бесплатных прокси серверов возможно скрыть айпи адрес своего устройства в интернете и оставаться анонимным. Однако не все бесплатные прокси сервера являются анонимными. Анонимность прокси достаточно важный параметр. От него зависит, будет ли скрыт IP адрес и не заподозрит ли конечный сервер в использовании Вами прокси. В нашей базе бесплатных прокси существуют четыре вида анонимности прокси:

- — Высокая анонимность прокси: Конечный сервер не узнает IP адрес Вашего устройства и у него нет 100% уверенности в использовании Вами прокси. Смотреть все прокси с высокой анонимностью.

- — Средняя анонимность прокси: Конечный сервер не узнает IP адрес Вашего устройства, однако он точно будет знать, что Вы используете прокси и будет думать, что знает Ваш реальный IP. Смотреть все прокси со средней анонимностью.

- — Низкая анонимность прокси: Конечный сервер не узнает IP адрес Вашего устройства, однако он точно будет знать, что Вы используете прокси.

Смотреть все прокси с низкой анонимностью.

Смотреть все прокси с низкой анонимностью. - — Нет анонимности прокси: Конечный сервер узнает IP адрес Вашего устройства и он точно будет знать, что Вы используете прокси. Смотреть все прокси без анонимности.

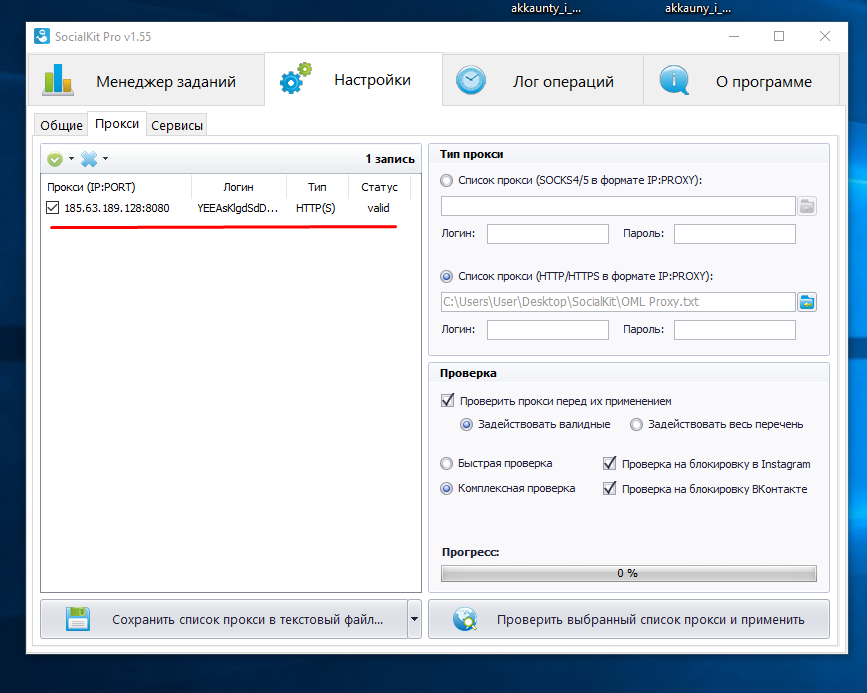

Также все прокси подразделяются на различные типы прокси, такие как HTTP, HTTPS (SSL), Socks 4 и Socks 5. В нашем списке бесплатных прокси встречаются все четыре типа прокси:

- — HTTP прокси: Обычные прокси, поддерживающие HTTP запросы. С их помощью можно просматривать веб-сайты и скачивать файлы по HTTP протоколу. Смотреть все HTTP прокси.

- — HTTPS, SSL прокси: Позволяют просматривать HTTPS сайты. С помощью специализированных программ их можно использовать для любого протокола, подобно SOCKS прокси-серверам. Смотреть все HTTPS SSL прокси.

- — Socks 4 прокси: Прокси поддерживающие Socks протокол 4 версии. С их помощью можно соединяться по TCP/IP протоколу с любым адресом и портом. Смотреть все Socks 4 прокси.

- — Socks 5 прокси: Помимо возможностей протокола Socks 4 версии, в Socks протоколе 5 версии можно использовать UDP протокол, делать DNS запросы через прокси, а также использовать метод BIND, позволяющий открыть порт для входящих соединений.

Смотреть все Socks 5 прокси.

Смотреть все Socks 5 прокси.

Бесплатных актуальных прокси серверов с высокой анонимностю в базе на данный момент 4,411, прокси севреров со средней анонимностью 194, прокси серверов с низкой анонимностью 88, а также без анонимности — 15,940. Бесплатных актуальных HTTP прокси серверов в базе 17,707, прокси серверов с типом подключения HTTPS, SSL — 332 прокси, с типом подключения Socks 4 — 2,514 прокси, с типом подключения Socks 5 — 497 прокси.

Список бесплатных прокси

| Страна, город | IP адрес | Порт | Время отклика | Тип | Анонимность |

|---|---|---|---|---|---|

Россия Moscow | 109.248.***.*** | Войти |

0 сек. | Socks 4 | Высокая |

Россия Moscow | 46.188.***.*** | Войти |

0 сек. | Socks 4 | Высокая |

Россия Moscow | 89.22.***.*** | Войти |

0 сек. | Socks 4 | Высокая |

Россия — | 194.226.***.*** | Войти |

0 сек. | Socks 4 | Высокая |

Россия — | 185.213.***.*** | Войти |

0 сек. | Socks 4 | Высокая |

Россия Moscow | 85.26.***.*** | Войти |

0 сек. | HTTP | Высокая |

Россия Moscow Oblast | 176. | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Moscow | 46.188.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Moscow | 89.249.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Moscow Oblast | 91.247.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Ryazan | 188. | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Moscow | 89.19.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Elektrostal | 109.232.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия — | 185.245.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Moscow | 91. | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия — | 188.92.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Moscow | 46.188.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Гонконг — | 45.156.***.*** | Войти |

0.02 сек. | Socks 4 Socks 5 | Высокая |

Россия — | 62. | Войти |

0.02 сек. | Socks 5 | Высокая |

Россия Ivanteyevka | 94.253.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Moscow | 185.144.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Chita | 83.234.***.*** | Войти |

0.02 сек. | Socks 4 | Высокая |

Россия Moscow | 176. | Войти |

0.04 сек. | Socks 4 | Высокая |

Россия Furmanov | 87.255.***.*** | Войти |

0.04 сек. | Socks 5 | Высокая |

Россия Ryazan | 109.94.***.*** | Войти |

0.04 сек. | Socks 4 | Высокая |

12345678910…826

Эту страницу нашли, когда искали

бесплатные прокси, список бесплатных прокси серверов, скачать актуальные прокси 2022, прокси лист 2021, списки бесплатных прокси 2020, прокси сервера 2019 года, список бесплатных прокси серверов 2019, list proxy 2019, бесплатное прокси 2019, свежие бесплатные прокси на 11 июля 2019 года, список сайтов с прокси листами 2019, бесплатные прокси 2019, бесплатные прокси сервера 2019, список прокси, бесплатные прокси сервера 2019 года для серфинга

Внимание! При использовании бесплатных прокси серверов не рекомендуем указывать на сайтах персональные и конфиденциальные данные, а также рекомендуем не производить каких-либо финансовых операций.

Рабочие прокси-ссылки Sci-Hub — 2023

Sci-Hub — это ссылка на веб-сайт с более чем 64,5 миллионами научных работ и статей, доступных для прямой загрузки. Он обходит платный доступ издателей, разрешая доступ через прокси-серверы образовательных учреждений. Чтобы скачать статьи, Sci-Hub хранит документы в своем репозитории, это хранилище называется Library Genesis (LibGen) или прокси-сервер library genesis 2023.

Премиум платный прокси бесплатно для AdSense…

Включите JavaScript Адсенс загрузки | как получить премиум прокси бесплатно

SciHub вызывает споры, его хвалят часть научного и академического сообщества и осуждают ряд издателей.

В 2015 году академическое издательство Elsevier подал судебный иск в Нью-Йорке против SciHub, утверждая, что оно нарушает авторские права, и последующий судебный процесс привел к потере исходного домена scihub.org.

Как работает научный центр?

Хотя эти домены ограничены во многих странах, они по-прежнему проксируются через различные типы доменных расширений, такие как sci-hub. tw, sci-hub.hk, sci-hub.cn, sci-hub.la, sci-hub. mn, sci-hub.name, sci-hub.tv, sci-hub.nu, sci-hub.is, sci-hub.ws, sci-hub.ga, sci-hub.gq и sci-hub.nz . Он обходит платный доступ издателей, разрешая доступ через прокси-серверы образовательных учреждений. Sci-Hub хранит документы в своем архиве, известном как Library Genesis (LibGen) или прокси-сервер библиотеки genesis 2023, чтобы их можно было загрузить.

tw, sci-hub.hk, sci-hub.cn, sci-hub.la, sci-hub. mn, sci-hub.name, sci-hub.tv, sci-hub.nu, sci-hub.is, sci-hub.ws, sci-hub.ga, sci-hub.gq и sci-hub.nz . Он обходит платный доступ издателей, разрешая доступ через прокси-серверы образовательных учреждений. Sci-Hub хранит документы в своем архиве, известном как Library Genesis (LibGen) или прокси-сервер библиотеки genesis 2023, чтобы их можно было загрузить.

Судебный процесс [Sci-Hub] не остановит, да и очевидных технических средств нет. Все должны думать о том, что это навсегда.

Питер Субер, Гарвардский университет

Рабочие прокси-ссылки Sci-Hub:

Обновленные рабочие прокси-ссылки Sci-Hub приведены ниже.

sci-hub.wf

sci-hub.ee

sci-hub.ru

sci-hub.mksa.top

Sci-Hub.shop

Scihub.

wikicn.top

Sci-hub.ren

Sci-hub.se

Белый экран после ввода ссылки в Scihub

В большинстве случаев, когда вы вводите URL-адрес или DOI в строку поиска Sci hub, вы будете перенаправлены на белый экран.

Основная причина проблемы с белым экраном заключается в том, что конкретный запрос от научного центра не авторизован для доступа к этой веб-странице в соответствии с точечным соответствием вашей страны. Поэтому вы не можете получить доступ к документу прямым методом с помощью scihub.

Решение:

- Вы можете попробовать альтернативный метод загрузки документов вместо SciHub. Пример:

- Используйте виртуальную частную сеть (VPN) для доступа к SciHub.

- Используйте Android-приложение Sci-Hub, чтобы загрузить статью.

Самые загружаемые издатели Sci-Hub до 2023Вы также можете полюбить

Почему исследователи используют SciHub, несмотря на то, что это незаконно?

Многие исследователи из разных уголков мира сталкиваются с огромными трудностями при загрузке рецензируемых журнальных статей и книг. одной из основных причин является стоимость подписки на журнал и отсутствие финансирования. когда журналы с открытым доступом не могут предоставить достаточно ресурсов, исследователи обращаются к сайтам типа Scihub, чтобы загрузить рецензируемые платные статьи.

одной из основных причин является стоимость подписки на журнал и отсутствие финансирования. когда журналы с открытым доступом не могут предоставить достаточно ресурсов, исследователи обращаются к сайтам типа Scihub, чтобы загрузить рецензируемые платные статьи.

Многие академические издательства предлагают программы, помогающие исследователям из бедных стран получать доступ к документам с помощью ссылки для обмена.

Этот метод требует, чтобы исследователи связывались с авторами индивидуально, чтобы получить ссылки на их работу, и такие ссылки становятся недействительными через 50 дней после публикации статьи.

Выбор казался очевидным: либо бросить докторскую степень. или незаконно получить копии документов. Поэтому миллионы исследователей обратились к Science Hub, крупнейшему в мире пиратскому сайту научной литературы. благодаря этому исследователи не чувствуют вины. По их мнению, дорогие журналы «могут сильно замедлять развитие науки».

- SciHub был основан Александрой Элбакян в 2011 году в Казахстане в ответ на высокую стоимость исследовательских работ за платным доступом.

- В 2015 году академическое издательство Elsevier подал судебный иск против SciHub о нарушении авторских прав, и последующий судебный процесс привел к потере исходного домена scihub.org.

- Он хранит документы в своем собственном репозитории, и, кроме того, документы, загруженные Science Hub, также хранятся в LibGen.

- В феврале 2016 года веб-сайт утверждал, что обслуживает более 200 000 запросов в день. увеличение по сравнению со средним числом 80 000 в день до того, как домен «scihub.org» был заблокирован в 2015 г.

- Веб-сайт SciHub предоставляет доступ к статьям почти всех академических издателей, включая Elsevier, Springer/Nature, Институт инженеров по электротехнике и электронике, Американское химическое общество, Wiley Blackwell и Королевское химическое общество.

- Для загрузки полной статьи не требуется подписка или оплата.

- Запросы на медицинскую литературу поступали в основном из стран со средним и низким уровнем дохода (69%), а странами с наибольшим количеством запросов в абсолютном выражении были Индия, Китай, США, Бразилия и Иран.

- В марте 2017 года в коллекции веб-сайта было 62 миллиона статей, включая 85% статей, опубликованных в научных журналах с платным доступом.

- Западным учебным заведениям, таким как Гарвард и Корнелл, пришлось сократить доступ к публикациям из-за постоянно растущей стоимости подписки, что может привести к тому, что SciHub чаще всего будет использоваться в американских городах с известными университетами.

- Согласно исследованию 2023 года, более 35,8 млн загрузок запросов через Sci-Hub указывает на то, что 23,2 миллиона из них были для журнальных статей. Также 4,7 млн (22%) из которых составили статьи из медицинских журналов.

Надеюсь, эта статья поможет вам узнать больше о Sci-Hub и его работающих обновленных ссылках.

— Реклама —

Работа с HTTP-прокси | Настройка кластеров

- Обзор

- Настройка NO_PROXY

- Настройка хостов для прокси

- Настройка хостов для прокси с помощью Ansible

- Проксирование Docker Pull

- Использование Maven за прокси-сервером

- Настройка сборок S2I для прокси-серверов

- Настройка шаблонов по умолчанию для прокси

- Установка переменных среды прокси в модулях

- Доступ к репозиторию Git

Обзор

В рабочей среде может быть запрещен прямой доступ к Интернету и вместо этого

доступен прокси-сервер HTTP или HTTPS. Настройка OpenShift Container Platform для использования этих

прокси могут быть такими же простыми, как установка стандартных переменных среды в

файлы конфигурации или JSON.

Это можно сделать во время

установка кластера или настройка после установки.

Настройка OpenShift Container Platform для использования этих

прокси могут быть такими же простыми, как установка стандартных переменных среды в

файлы конфигурации или JSON.

Это можно сделать во время

установка кластера или настройка после установки.

Конфигурация прокси должна быть одинаковой на каждом хосте в кластере. Поэтому, при настройке прокси или его модификации необходимо обновлять файлы на каждом Хост OpenShift Container Platform с теми же значениями. Затем вы должны перезапустить OpenShift Container Platform. службы на каждом хосте в кластере.

Переменные среды NO_PROXY , HTTP_PROXY и HTTPS_PROXY находятся в каждого хоста /etc/origin/master/master.env и файлы /etc/sysconfig/atomic-openshift-node .

Настройка NO_PROXY

В переменной среды NO_PROXY перечислены все платформы контейнеров OpenShift.

компоненты и все IP-адреса, которыми управляет OpenShift Container Platform.

В службе OpenShift, принимающей CIDR, NO_PROXY принимает

разделенный запятыми список хостов, IP-адресов или диапазонов IP-адресов в формате CIDR:

- Для главных хостов

- Для хостов узлов

- Для службы Docker

IP-адрес службы реестра и имя хоста

URL-адрес службы реестра

docker-registry.default.svc.cluster.localИмя узла маршрута реестра (если создано)

При использовании Docker Docker принимает список хостов, разделенных запятыми, расширения домена или IP-адреса, но не принимает диапазоны IP-адресов в CIDR формат, который принимается только службами OpenShift. Переменная no_proxy должен содержать разделенный запятыми список доменных расширений, которые прокси должен , а не . Например, если для |

NO_PROXY также включает найденные IP-адреса сети SDN и службы

в файле master-config.yaml .

/etc/origin/master/master-config.yaml

networkConfig:

кластерные сети:

- Сидр: 10.1.0.0/16

hostSubnetLength: 9serviceNetworkCIDR: 172.30.0.0/16 OpenShift Container Platform не принимает * в качестве подстановочного знака, присоединенного к суффиксу домена.

Например, будет принято следующее:

NO_PROXY=.example.com

Однако следующее не будет:

NO_PROXY=*.example.com

Единственным подстановочным знаком NO_PROXY является одиночный * символов, что соответствует

все хосты и эффективно отключает прокси.

Каждое имя в этом списке соответствует либо домену, содержащему хост

имя в качестве суффикса или само имя хоста.

При масштабировании узлов используйте доменное имя, а не список имен хостов. |

Например, example.com будет соответствовать example.com , example.com:80 и www.example.com .

Настройка хостов для прокси

Отредактируйте переменные среды прокси в управляющих файлах OpenShift Container Platform. Убедитесь, что все файлов в кластере верны.

HTTP_PROXY=http://<пользователь>:<пароль>@

:<порт>/ HTTPS_PROXY=https://<пользователь>:<пароль>@ :<порт>/ NO_PROXY=master.hostname.example.com,10.1.0.0/16,172.30.0.0/16 (1) 1 Поддерживает имена хостов и CIDR. Должен включать диапазоны IP-адресов сети SDN и службы 10.1.0.0/16,172.30.0.0/16по умолчанию.Перезапустите мастер или хост-узел:

# мастер-перезапуск API # мастер-перезапуск контроллеров # systemctl перезапустить atomic-openshift-node

Настройка хостов для прокси-серверов с помощью Ansible

Во время установки кластера NO_PROXY , HTTP_PROXY и HTTPS_PROXY переменные среды можно настроить с помощью openshift_no_proxy , параметры openshift_http_proxy и openshift_https_proxy , которые

настраивается в

файл инвентаризации.

Пример конфигурации прокси с Ansible

# Глобальная конфигурация прокси # Эти параметры настраивают среду HTTP_PROXY, HTTPS_PROXY и NOPROXY. # переменные для сервисов docker и master. openshift_http_proxy=http://<пользователь>:<пароль>@:<порт> openshift_https_proxy=https://<пользователь>:<пароль>@ :<порт> openshift_no_proxy='.hosts.example.com,some-host.com' # # В большинстве сред не требуется прокси-сервер между мастерами OpenShift, узлами и # хосты etcd. Поэтому автоматически добавляйте эти имена хостов в список openshift_no_proxy. # Если все ваши хосты имеют общий домен, вы можете отключить это и # укажите этот домен выше. # openshift_generate_no_proxy_hosts=Истина

Есть дополнительные настройки прокси это может быть настроен для сборок с использованием параметров Ansible. Для пример: |

Проксирование Docker Pull

Хосты узлов OpenShift Container Platform должны выполнять операции push и pull в Docker

реестры. Если у вас есть реестр, которому не нужен прокси-сервер для узлов

доступ, включите параметр NO_PROXY с:

имя хоста реестра,

IP-адрес службы реестра и

имя службы.

Этот реестр заносит в черный список, оставляя внешний прокси-сервер HTTP единственным вариант.

Получите IP-адрес службы реестра

docker_registy_ip, выполнив:$ oc описать svc/docker-registry -n по умолчанию Имя: докер-реестр Пространство имен: по умолчанию Метки: docker-registry=default Селектор: докер-реестр = по умолчанию Тип: Кластер IP IP: 172.30.163.183 (1) Порт: 5000-TCP 5000/TCP Конечные точки: 10.1.0.40:5000 Привязка сеанса: ClientIP Нет событий.

1 IP службы реестра.

Отредактируйте файл /etc/sysconfig/docker и добавьте переменные

NO_PROXYв формате оболочки, заменивHTTP_PROXY=http://<пользователь>:<пароль>@

:<порт>/ HTTPS_PROXY=https://<пользователь>:<пароль>@ :<порт>/ NO_PROXY=master.hostname.example.com, ,docker-registry.default.svc.cluster.local Перезапустите службу Docker:

# перезапуск докера systemctl

Использование Maven за прокси-сервером

Для использования Maven с прокси-серверами необходимо использовать переменную HTTP_PROXY_NONPROXYHOSTS .

См.

Красный

Документация Hat JBoss Enterprise Application Platform для OpenShift для

информация о настройке среды OpenShift Container Platform для Red Hat

Платформа корпоративных приложений JBoss, включая этап настройки Maven

за прокси.

Настройка сборок S2I для прокси-серверов

Сборки S2I получают зависимости из разных мест. Ты можешь используйте файл .s2i/environment чтобы указать простые переменные оболочки, и OpenShift Container Platform будет реагировать соответствующим образом, когда просмотр изображений сборки.

Ниже приведены поддерживаемые переменные среды прокси с примерами значений:

HTTP_PROXY=http://USERNAME:[email protected]:8080/ HTTPS_PROXY=https://ИМЯ ПОЛЬЗОВАТЕЛЯ:ПАРОЛЬ@10.0.0.1:8080/ NO_PROXY=master.hostname.example.com

Настройка шаблонов по умолчанию для прокси

пример

шаблоны, доступные в OpenShift Container Platform, по умолчанию не содержат настроек для

HTTP-прокси. Для существующих приложений, основанных на этих шаблонах, измените исходный раздел конфигурации сборки приложения и добавить прокси

настройки:

...

источник:

тип: Гит

мерзавец:

ури: https://github.com/openshift/ruby-hello-world

http-прокси: http://proxy. example.com

httpsProxy: https://proxy.example.com

noProxy: somedomain.com, otherdomain.com

...

example.com

httpsProxy: https://proxy.example.com

noProxy: somedomain.com, otherdomain.com

... Это похоже на процесс использования прокси для клонирования Git.

Настройка переменных среды прокси в модулях

Вы можете установить среду NO_PROXY , HTTP_PROXY и HTTPS_PROXY переменные в разделе templates.spec.containers в развертывании

конфигурация для передачи информации о прокси-соединении. То же самое можно сделать для

настройка прокси пода во время выполнения:

...

контейнеры:

- среда:

- имя: "HTTP_PROXY"

значение: "http://<пользователь>:<пароль>@:<порт>"

... Вы также можете использовать команду oc set env для обновления существующего развертывания.

конфигурация с новой переменной среды:

$ oc set env dc/frontend HTTP_PROXY=http://<пользователь>:<пароль>@:<порт>

Если у вас есть триггер ConfigChange

настроены в вашем экземпляре OpenShift Container Platform, изменения происходят автоматически.

104.248.141/32

104.248.141/32 99.140.108/32

99.140.108/32 220.57.3/32

220.57.3/32 165.123.40

165.123.40

Смотреть все прокси с низкой анонимностью.

Смотреть все прокси с низкой анонимностью. Смотреть все Socks 5 прокси.

Смотреть все Socks 5 прокси.

123.***.***

123.***.*** 64.***.***

64.***.*** 107.***.***

107.***.***

62.***.***

62.***.*** wikicn.top

wikicn.top

school.edu

school.edu