Взлом и расшифровка паролей Cisco

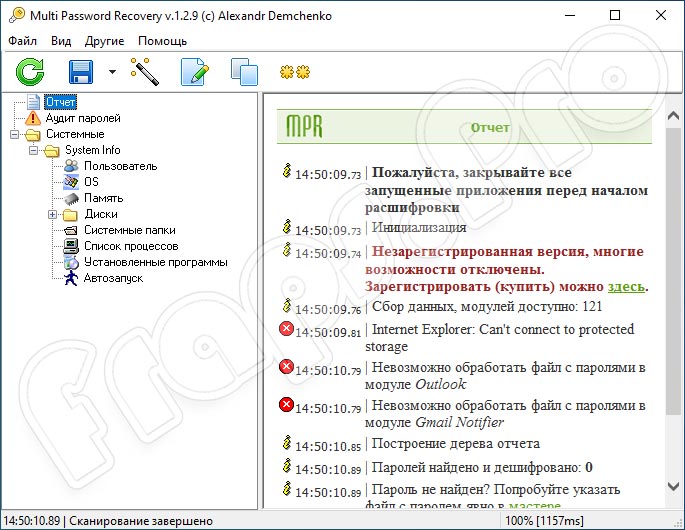

В статье поговорим о расшифровке паролей Cisco, которые можно найти в сетевых устройствах на базе Cisco IOS. Я покажу, как расшифровать различные типы паролей Cisco (0, 4, 5, 7, 8 и 9), используя популярные программы для взлома паролей, такие как John the Ripper, Hashcat и онлайн-сервисы.

Еще по теме: Все что надо знать про безопасность роутеров MikroTik

Во время тестов на проникновение можно встретить файл конфигурации сетевого устройства Cisco. Это может быть резервная копия конфигурации, найденная на каком-то компьютере в сети. Вывод журнала консоли (например, из PuTTY), содержащий фрагменты конфигурации Cisco или какое-то устройство Cisco, настроенное с учетными данными по умолчанию.

Как взломать / расшифровать пароль Cisco

Первое, что делают пентестеры после получения доступа к устройству Cisco, — извлекают текущую конфигурацию с устройства, выполнив команду

show running или

show running-config. Хакеры обычно ищут чувствительную информацию, такую как сохраненные учетные данные, строки сообщества SNMP, сведения о конфигурации сети и так далее.

Учетные данные, естественно, являются самым лакомым кусочком в поиске. За годы Cisco разработала ряд различных методов хранения паролей на своих устройствах. Отсюда и название типа пароля Cisco.

Распространенные типы паролей Cisco

В следующих главах мы рассмотрим все типы паролей в порядке от наименее безопасного (самый простой для взлома) до самого безопасного (самый сложный для взлома):

| Пароль Cisco | Возможность взломать | Скорость | John the Ripper | Hashcat |

| Type 0 | мгновенно | n/a | n/a | |

| Type 7 | отличная | очень высокая | n/a | n/a |

| Type 4 | хорошая | 26.4 миллиона в секунду | —format=Raw-SHA256 | -m 5700 |

| Type 5 | средняя | 1.2 миллиона в секунду | —format=md5crypt | -m 500 |

| Type 8 | тяжелая | 11. 6 тыс. в секунду 6 тыс. в секунду | —format=pbkdf2-hmac-sha256 | -m 9200 |

| Type 9 | очень тяжелая | 1.8 тыс. в секунду | —format=scrypt | -m 9300 |

Все примеры и измерения скорости в этой статье были произведены на стандартном современном ноутбуке, со средней видеокартой и 4-ядерным процессором.

Пароль Cisco тип 0

Тип пароля Cisco 0 — это пароль в текстовом видео. Нет ни шифрования, ни обфускации. Это самый старый и самый небезопасный метод хранения паролей в устройствах Cisco. Его использовать нельзя.

В следующем примере показан пароль типа 0, найденный в конфигурации Cisco:

username admin privilege 15 password 0 P@ssw0rd |

Как видите, взламывать или расшифровывать нечего. Мы ясно видим, что у пользователя с правами

Пароль Cisco тип 7

Этот тип пароля использует шифр Виженера, который, по сути, представляет собой простое шифрование с алфавитной подстановкой. Алгоритм обратимый, поэтому его можно мгновенно преобразовать в простой текст без необходимости взлома.

Алгоритм обратимый, поэтому его можно мгновенно преобразовать в простой текст без необходимости взлома.

В следующем примере показан пароль типа 7, найденный в конфигурации Cisco:

username admin privilege 15 password 7 0236244818115F3348 |

Расшифровать пароль Cisco типа 7

Существует ряд бесплатных инструментов для расшифровки пароля типа 7. Вот некоторые из них:

- https://www.question-defense.com/2011/08/17/perl-script-to-decode-cisco-type-7-password-hash

- https://gist.github.com/jayswan/1927995

- https://github.com/theevilbit/ciscot7

Вот, как расшифровать указанный выше пароль типа 7 с помощью скрипта Ciscot7 Python:

wget https://raw.githubusercontent.com/theevilbit/ciscot7/master/ciscot7.py python ciscot7.py -d -p 0236244818115F3348 |

Мы сразу видим, что пароль P@ssw0rd.

В сеть можно найти множество инструментов для расшифровки паролей этого типа.

Пароль Cisco тип 4

Этот тип пароля был разработан примерно в 2013 году и первоначальный план заключался в использовании алгоритма PBKDF2 (функция вывода ключей на основе пароля версии 2). Но из-за проблемы с реализацией это каким-то образом закончилось простой итерацией SHA256 без соли.

В следующем примере показан пароль типа 4, найденный в конфигурации Cisco:

username admin secret 4 ds4zcEBHQMiiscBff5JmSaUctdI8fVdmGU18HAtxOCw |

Расшифровка пароля Cisco тип 4 с помощью John the Ripper

John the Ripper распознает этот тип пароля как Raw-SHA256:

admin:ds4zcEBHQMiiscBff5JmSaUctdI8fVdmGU18HAtxOCw |

Затем можно взломать используя словарь:

john —format=Raw-SHA256 —wordlist=/usr/share/wordlists/rockyou.txt —fork 4 hashes.txt |

Обратите внимание, что, поскольку у нас 4 ядра ЦП, мы можем запустить john в 4 экземплярах, используя параметр —fork:

Средняя скорость составляет около 26,4 миллиона попыток ввода пароля в секунду.

Расшифровать пароли Cisco типа 4 с помощью Hashcat

За расшифровку данного типа в Hashcat отвечает директива 5700:

hashcat -m 5700 —username -O -a 0 hashes.txt /usr/share/wordlists/rockyou.txt |

Обратите внимание, что с помощью параметра -O (оптимизация работы ядра) мы значительно увеличим скорость, но это ограничит длину пароля до 31 символа.

Из приведенного выше скрине, что средняя скорость составляет около 1,14 миллиона попыток ввода пароля в секунду. Похоже, что взломать этот хеш с помощью John the Ripper в нашем случае намного быстрее.

Пароль Cisco тип 5

Этот тип пароля был введен примерно в 1992 году и по сути представляет собой 1000-ю итерацию хэша MD5 с солью. Соль состоит из 4 символов (32 бита). Для современных компьютеров это не так сложно, и поэтому как правило, его можно с легкостью взломать.

В следующем примере показан пароль типа 5, найденный в конфигурации Cisco:

username admin secret 5 $1$jUfy$2TVVXJ8sy. |

Расшифровать пароли Cisco type 5 с помощью John Ripper

Утилита распознает данный тип пароля как md5crypt. Для взлома необходимо конвертировать его в понятный для John Ripper формат:

admin:$1$jUfy$2TVVXJ8sy.KO8ZhAKfIHt/ |

Затем можно взломать:

Средняя скорость составляет около 155 тысяч попыток ввода пароля в секунду.

Расшифровать пароли Cisco типа 5 с помощью Hashcat

За расшифровку данного типа пароля в Hashcat отвечает директива 500:

hashcat -m 500 —username -O -a 0 hashes.txt /usr/share/wordlists/rockyou.txt |

Обратите внимание, что с помощью параметра

-O (оптимизация ядра) мы значительно увеличим скорость. Но это также ограничит длину пароля до 31 символа.

Но это также ограничит длину пароля до 31 символа.

Средняя скорость составляет около 1,2 миллиона попыток ввода пароля в секунду. В нашем случае намного лучше, чем Джон.

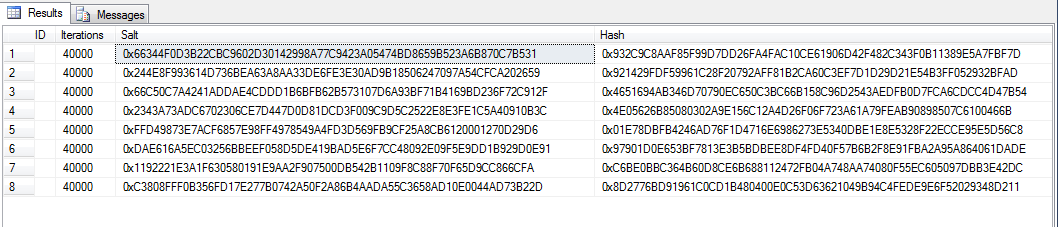

Пароль Cisco типа 8

Этот тип пароля является правильной реализацией пароля типа 4. На этот раз он действительно использует алгоритм PBKDF2 и 10-символьную соль (80 бит). По сути, это 20 000 итераций SHA256, что значительно усложняет взлом по сравнению с предыдущими типами паролей.

В следующем примере показан пароль типа 8, найденный в конфигурации Cisco:

username admin secret 8 $8$dsYGNam3K1SIJO$7nv/35M/qr6t.dVc7UY9zrJDWRVqncHub1PE9UlMQFs |

Расшифровать пароль Cisco типа 8 с помощью John the Ripper

Джон распознает этот тип пароля как

admin:$8$dsYGNam3K1SIJO$7nv/35M/qr6t. |

Затем попробовать взломать:

john —format=pbkdf2-hmac-sha256 —fork=4 —wordlist=/usr/share/wordlists/rockyou.txt hashes.txt |

Средняя скорость составляет около 1200 попыток ввода пароля в секунду. Немного.

Расшифровать пароль Cisco типа 8 с помощью Hashcat

За расшифровку данного типа пароля в Hashcat отвечает директива 9200

hashcat -m 9200 —username -a 0 hashes.txt /usr/share/wordlists/rockyou.txt |

Средняя скорость составляет около 11600 попыток ввода пароля в секунду. В нашем случае он определенно быстрее, чем John, но в целом не очень быстро.

Пароль Cisco типа 9

Данный тип пароля использует алгоритм Scrypt. Scrypt был специально разработан, чтобы затруднить взлом даже при использовании мощного железа с большим количеством видеокарт и аппаратных ASIC. Это связано с тем, что Scrypt требует большого количества памяти для выполнения своей функции.

Это связано с тем, что Scrypt требует большого количества памяти для выполнения своей функции.

В следующем примере показан пароль типа 9, найденный в конфигурации Cisco:

username admin secret 9 $9$nhEmQVczB7dqsO$X.HsgL6x1il0RxkOSSvyQYwucySCt7qFm4v7pqCxkKM |

Расшифровать пароль Cisco типа 9 с помощью John

Джон распознает этот тип пароля как scrypt. Необходимо преобразовать его в понятный для John The Ripper формат:

admin:$9$nhEmQVczB7dqsO$X.HsgL6x1il0RxkOSSvyQYwucySCt7qFm4v7pqCxkKM |

Затем можно приступить к взлому:

john —format=scrypt —fork=4 —wordlist=/usr/share/wordlists/rockyou.txt hashes.txt |

Средняя скорость около 1400 попыток ввода пароля в секунду. Немного.

Расшифровка пароля Cisco типа 9 с помощью Hashcat

В Hashcat за этот отвечает параметр 9300. Нужно преобразовать его в понятный для John The Ripper формат:

Нужно преобразовать его в понятный для John The Ripper формат:

hashcat -m 9300 —username -a 0 —force hashes.txt /usr/share/wordlists/rockyou.txt |

Используйте директиву —force, поскольку хэш-режим 9300 отмечен как нестабильный.

Средняя скорость составляет около 1800 попыток ввода пароля в секунду. Тоже немного.

На этом все. Теперь вы знаете, как расшифровать пароли Cisco. Если вам понравилась статья, подпишитесь на нас в Twitter и Facebook, чтобы получать уведомления о новых статьях.

Еще по теме: Безопасность IPSec

Protect: шифрование паролей. Справка

Злоумышленники пытаются украсть пароли, чтобы получить доступ к личным данным пользователей или их электронным кошелькам. Лучше хранить пароли в зашифрованном виде — тогда хакер не сможет воспользоваться паролями, даже если украдет их.

- Шифрование паролей в Браузере

- Мастер-пароль

- Запасной ключ шифрования

Хранилище паролей шифруется с помощью алгоритма AES-256-GCM с использованием ключа. Алгоритм AES-256 считается надежным, Агентство национальной безопасности США рекомендует его для защиты сведений, составляющих государственную тайну уровня Top Secret.

Алгоритм AES-256 считается надежным, Агентство национальной безопасности США рекомендует его для защиты сведений, составляющих государственную тайну уровня Top Secret.

Но даже самый сложный алгоритм шифрования не защитит ваши пароли, если хакер узнает ключ шифрования. Мастер-пароль позволяет вам поставить на ключ шифрования мощную защиту.

Ключ шифруется с помощью мастер-пароля. Если вы забыли мастер-пароль, вы можете его сбросить с помощью запасного ключа шифрования.

Мастер-пароль не хранится на устройствах, поэтому его нельзя украсть. Вы можете не бояться:

кражи хранилища паролей с компьютера;

потери паролей из-за изъятия или потери компьютера;

хранения синхронизированных данных на сервере Яндекса (шифрование организовано так, что даже Яндекс не сможет расшифровать ваши пароли).

Этот вариант защиты менее надежен, потому что:

Любой человек, открыв Яндекс Браузер на вашем компьютере, сможет легко просмотреть пароли в менеджере.

Ключ шифрования защищается средствами операционной системы, а не мастер-паролем. Получив доступ к компьютеру, хакеры могут украсть и расшифровать ваши пароли.

При синхронизации Яндекс может получить доступ к паролям.

Если вы не задали мастер-пароль, то для доступа к паролям Браузер будет запрашивать пароль от вашей учетной записи в операционной системе (при его наличии). Это относится к следующим действиям:

| Действие | Правильный ввод системного пароля | Неправильный ввод системного пароля |

|---|---|---|

| Копирование пароля | Пароль копируется в буфер обмена | Пароль не копируется |

| Изменение пароля | Открывается окно редактирования пароля | Пароль остается без изменений |

| Создание мастер-пароля | Открывается окно создания мастер-пароля | Мастер-пароль не создается |

Это дополнительная мера безопасности, позволяющая убедиться, что за компьютером владелец, а не посторонний. Функция работает в Браузере для Windows и macOS.

Функция работает в Браузере для Windows и macOS.

Подробнее о шифровании паролей см. документ Шифрование паролей в Яндекс Браузере.

Мастер-пароль обеспечивает дополнительную степень безопасности вашим паролям. После того как вы создадите мастер-пароль, Браузер будет запрашивать его при попытке открыть хранилище паролей или подставить ранее сохраненный пароль от сайта в форму авторизации.

Вместо огромного количества паролей от сайтов вам достаточно будет запомнить всего один мастер-пароль. При этом пароли от сайтов будут лучше защищены. Доступ к хранилищу блокируется мастер-паролем, который невозможно украсть, так как он не хранится на устройствах.

- Создать мастер-пароль

- Изменить мастер-пароль

- Удалить мастер-пароль

- Частота запроса мастер-пароля

- Если вы забыли мастер-пароль

Нажмите → Пароли и карты.

Нажмите Настройки.

В блоке Пароли и карты не зашифрованы нажмите Создать мастер-пароль.

Если вы используете пароль для вашей учетной записи на компьютере, введите его в окне запроса системного пароля.

Введите мастер-пароль длиной не менее 6 символов. Рекомендуем использовать сложные, но легко запоминаемые пароли.

Для подтверждения введите мастер-пароль повторно.

Чтобы восстановить доступ к хранилищу, если вы забудете мастер-пароль, создайте запасной ключ шифрования.

Теперь сохранить пароль для сайта в Браузере и открыть менеджер можно будет только после ввода мастер-пароля. Мастер-пароль не сохраняется ни на компьютере, ни на сервере. Сохраняется лишь зашифрованный с его помощью ключ.

Нажмите → Пароли и карты.

Введите текущий мастер-пароль.

Нажмите Настройки.

В блоке Пароли и карты зашифрованы нажмите Сменить мастер-пароль.

В открывшемся окне введите текущий мастер-пароль.

Введите новый мастер-пароль длиной не менее 6 символов.

Рекомендуем использовать сложные, но легко запоминаемые пароли.

Рекомендуем использовать сложные, но легко запоминаемые пароли.Введите мастер-пароль еще раз для подтверждения.

После этого зашифрованный с помощью мастер-пароля ключ шифруется заново и при следующей синхронизации передается на другие устройства. Мастер-пароль не сохраняется ни на компьютере, ни на сервере.

Нажмите → Пароли и карты.

Введите текущий мастер-пароль.

Нажмите Настройки.

В блоке Пароли и карты зашифрованы нажмите Удалить мастер-пароль.

В открывшемся окне введите мастер-пароль для подтверждения.

После этого Браузер перестанет запрашивать мастер-пароль для доступа к паролям. Во время синхронизации мастер-пароль удалится на других устройствах.

Браузер запрашивает мастер-пароль при сохранении новых паролей, автоматической подстановке паролей в формы авторизации, а также при попытках открыть хранилище паролей. Вы можете отрегулировать частоту запроса мастер-пароля Браузером:

Вы можете отрегулировать частоту запроса мастер-пароля Браузером:

Нажмите → Пароли и карты.

Введите текущий мастер-пароль.

Нажмите Настройки.

В поле Запрашивать мастер-пароль для доступа к паролям и картам выберите нужную частоту: после перезапуска Браузера, после блокировки компьютера, раз в час или раз в 5 минут. Чем чаще запрашивается мастер-пароль, тем надежнее защита хранилища.

В открывшемся окне введите мастер-пароль для подтверждения.

Вы также можете отключить запрос мастер-пароля. Для этого отключите опцию Запрашивать мастер-пароль для доступа к паролям и картам. Браузер перестанет запрашивать мастер-пароль для доступа к хранилищу паролей. При этом:

Мастер-пароль не удаляется, а записывается в базу данных в зашифрованном виде. Ключ шифрования сохраняется на компьютере и защищается средствами операционной системы.

Сохраненные ранее пароли остаются зашифрованными мастер-паролем.

При сохранении нового пароля или расшифровке старого Браузер использует старый мастер-пароль, не запрашивая его у пользователя.

При сохранении нового пароля или расшифровке старого Браузер использует старый мастер-пароль, не запрашивая его у пользователя.Во время синхронизации все пароли отправляются на другие устройства в зашифрованном виде. На них эти пароли будут подставляться в формы авторизации, и для их расшифровки вам потребуется ввести мастер-пароль.

Отключать запрос мастер-пароля на каждом из ваших устройств придется вручную. Это сделано для вашей безопасности — чтобы кто-то посторонний, даже если получит доступ к одному из ваших устройств, не воспользовался паролями.

Если вы забыли мастер-пароль и у вас есть запасной ключ шифрования:

В форме ввода мастер-пароля нажмите Не помню пароль.

В открывшемся окне включите опцию Сбросить мастер-пароль. Нажмите Продолжить.

Введите новый мастер-пароль длиной не менее 6 символов. Рекомендуем использовать сложные, но легко запоминаемые пароли.

Введите новый мастер-пароль еще раз для подтверждения.

Нажмите Продолжить.

Нажмите Продолжить.На странице Яндекс ID введите пароль вашей учетной записи на Яндексе.

После этого мастер-пароль обновится, а все пароли в хранилище будут перешифрованы.

Если вы забыли мастер-пароль и запасного ключа шифрования у вас нет, Браузер не сможет восстановить ваши пароли. Он перестанет их подставлять в формы авторизации, и вы не сможете посмотреть их в менеджере. Вам останется только удалить все пароли вместе с ключом шифрования. Если вы используете пароль для вашей учетной записи на компьютере, его надо будет ввести, чтобы подтвердить права на удаление паролей.

Мастер-пароль нужен для более надежной защиты паролей, но что делать, если вы его забудете? В Браузере есть удобный и надежный способ сброса мастер-пароля.

Мастер-пароль нужен только для расшифровки закрытого ключа, поэтому, если у вас будет храниться копия закрытого ключа — запасной ключ шифрования, вы сможете его извлечь и зашифровать новым мастер-паролем.

Некоторые менеджеры паролей предлагают пользователю хранить запасной ключ шифрования (иногда в виде QR-кода) в распечатанном виде. Этот способ недостаточно безопасный, ведь распечатку можно украсть или потерять. Поэтому мы храним запасной ключ шифрования на вашем устройстве и дополнительно шифруем его еще одним ключом, который храним на сервере. При этом получить доступ к ключу на сервере можно только после ввода пароля от своего Яндекс ID. И вероятность, что злоумышленник сумеет одновременно украсть запасной ключ с устройства, ключ с сервера и пароль от Яндекс ID, низка.

Если вы забыли мастер-пароль, то сможете восстановить пароли, только если у вас есть запасной ключ шифрования. Для его создания нужна синхронизация.

Чтобы сбросить мастер-пароль, помимо запасного ключа, вам потребуется специальный файл. Он автоматически создается при первом вводе мастер-пароля и хранится локально. Поэтому даже Яндекс не может расшифровать ваши пароли.

В процессе восстановления доступа вы должны будете ввести пароль от вашего Яндекс ID. Вероятность того, что злоумышленник сумеет одновременно украсть ключ с сервера, файл с устройства и пароль от Яндекс ID, низка.

Вероятность того, что злоумышленник сумеет одновременно украсть ключ с сервера, файл с устройства и пароль от Яндекс ID, низка.

Чтобы создать запасной ключ шифрования:

Нажмите → Пароли и карты.

Введите текущий мастер-пароль.

Откройте Настройки.

В блоке Пароли и карты зашифрованы нажмите Включить возможность сброса мастер-пароля.

Введите текущий мастер-пароль и нажмите Продолжить.

В открывшемся окне нажмите Включить.

Примечание. Если синхронизация в Браузере была отключена, на экране появится окно для ее включения. Введите логин и пароль вашего Яндекс ID и нажмите Включить синхронизацию.

Браузер сообщит о том, что создан запасной ключ шифрования.

Чтобы удалить его, в настройках менеджера паролей нажмите Выключить возможность сброса мастер-пароля.

Написать в службу поддержки

Была ли статья полезна?

Декодировать или кодировать текст Unicode

Поделиться

https://www. online-toolz.com/tools/text-unicode-entities-convertor.php

online-toolz.com/tools/text-unicode-entities-convertor.php

Кодировать/экранировать текст Unicode

Пример: от عربى к %u0639%u0631%u0628%u0649

Примечание : Номера объектов Unicode представлены в шестнадцатеричном формате.

| Текст Юникода |

| Объекты Юникода |

Декодировать/удалить объекты Unicode

Пример: %u0639%u0631%u0628%u0649 в عربى

Примечание : Номера объектов Unicode представлены в шестнадцатеричном формате.

| Объекты Юникода |

| Результат |

Unicode — это стандарт компьютерной индустрии для последовательного кодирования,

представление и обработка текста, выраженного в большей части письменности мира

системы. Разработан в соответствии со стандартом универсального набора символов.

и опубликован в виде книги как The Unicode Standard, последней версии

Unicode состоит из репертуара из более чем 109 000 символов, охватывающих 93

скрипты, набор таблиц кодов для визуального ознакомления, методология кодирования

и набор стандартных кодировок символов, перечисление символов

свойства, такие как верхний и нижний регистр, набор справочных данных компьютера

файлы и ряд связанных элементов, таких как свойства персонажа, правила для

нормализация, декомпозиция, сопоставление, рендеринг и двунаправленное отображение

порядке (для корректного отображения текста, содержащего как письмо справа налево,

например, арабский и иврит, а также письмо с письмом слева направо). По состоянию на 2011 год наиболее

последней крупной версией Unicode является Unicode 6.0. Консорциум Юникод,

некоммерческая организация, координирующая разработку Unicode, имеет

амбициозная цель в конечном итоге заменить существующие схемы кодирования символов

с Unicode и его стандартными схемами формата преобразования Unicode (UTF), как

многие из существующих схем ограничены по размеру и охвату и

несовместимость с многоязычной средой.

Разработан в соответствии со стандартом универсального набора символов.

и опубликован в виде книги как The Unicode Standard, последней версии

Unicode состоит из репертуара из более чем 109 000 символов, охватывающих 93

скрипты, набор таблиц кодов для визуального ознакомления, методология кодирования

и набор стандартных кодировок символов, перечисление символов

свойства, такие как верхний и нижний регистр, набор справочных данных компьютера

файлы и ряд связанных элементов, таких как свойства персонажа, правила для

нормализация, декомпозиция, сопоставление, рендеринг и двунаправленное отображение

порядке (для корректного отображения текста, содержащего как письмо справа налево,

например, арабский и иврит, а также письмо с письмом слева направо). По состоянию на 2011 год наиболее

последней крупной версией Unicode является Unicode 6.0. Консорциум Юникод,

некоммерческая организация, координирующая разработку Unicode, имеет

амбициозная цель в конечном итоге заменить существующие схемы кодирования символов

с Unicode и его стандартными схемами формата преобразования Unicode (UTF), как

многие из существующих схем ограничены по размеру и охвату и

несовместимость с многоязычной средой. Успех Unicode в объединении

наборы символов привели к его широкому и преобладающему использованию в

интернационализация и локализация компьютерного программного обеспечения. Стандарт имеет

реализован во многих современных технологиях, включая XML, Java

язык программирования, Microsoft .NET Framework и современные операционные

системы. Юникод может быть реализован различными кодировками символов. Большинство

обычно используются кодировки UTF-8 (в которых используется один байт для любого ASCII-кода).

символы, которые имеют одинаковые кодовые значения как в кодировке UTF-8, так и в кодировке ASCII,

и до четырех байтов для других символов), ныне устаревший UCS-2 (который использует

два байта для каждого символа, но не может кодировать каждый символ в текущем

стандарт Unicode) и UTF-16 (который расширяет UCS-2 для обработки кодовых точек).

выходит за рамки UCS-2).

Успех Unicode в объединении

наборы символов привели к его широкому и преобладающему использованию в

интернационализация и локализация компьютерного программного обеспечения. Стандарт имеет

реализован во многих современных технологиях, включая XML, Java

язык программирования, Microsoft .NET Framework и современные операционные

системы. Юникод может быть реализован различными кодировками символов. Большинство

обычно используются кодировки UTF-8 (в которых используется один байт для любого ASCII-кода).

символы, которые имеют одинаковые кодовые значения как в кодировке UTF-8, так и в кодировке ASCII,

и до четырех байтов для других символов), ныне устаревший UCS-2 (который использует

два байта для каждого символа, но не может кодировать каждый символ в текущем

стандарт Unicode) и UTF-16 (который расширяет UCS-2 для обработки кодовых точек).

выходит за рамки UCS-2).

АКА:

Ключевые слова: текст, HTML, объекты, конвертер, кодировка, символы, экранирование, декодирование, unescape, unicode, utf8, ascii

Шифрование и дешифрование пароля локальной базы данных

Если локальной базой данных является Oracle, JD Edwards EnterpriseOne использует зашифрованный

пароль для подключения к E1Local через SYSTEM и SYS счета.

Когда локальная база данных является SQL Server Express, JD Edwards EnterpriseOne использует зашифрованный пароль для подключения к JDESSELocal через учетную запись SA .

Некоторые сценарии административной базы данных на сервере развертывания расшифровывают этот пароль перед отправкой команд базы данных. При выходе такие программы в последствии то повторно зашифровать пароль. Если один из этих сценариев не завершится (например, убит или по какой-либо иной причине не работает), прежде чем он сможет снова зашифровать пароль, JD Edwards EnterpriseOne не сможет подключиться к базе данных. Вы можете определить, является ли это случае, пытаясь войти в локальную базу данных Oracle с помощью этой команды:

SQLPlus.exe system/admin@E1Local

где «admin» — это пароль по умолчанию, используемый сценариями.

Если вы можете войти в систему, пароль все равно должен быть расшифрован. Вы должны повторно зашифровать SYSTEM , SYS или SA пароль учетной записи, выполнив следующие действия.

для правильной работы EnterpriseOne.

Вы должны повторно зашифровать SYSTEM , SYS или SA пароль учетной записи, выполнив следующие действия.

для правильной работы EnterpriseOne.

Запустите программу

ReconfigureDB.exe, расположенную в этом каталог:\system\bin32\ReconfigureDB.exe Примечание. Щелкать правой кнопкой мыши не требуется. на

ReconfigureDB.exeи выберите Запуск от имени администратор . Это связано с тем, что эта версия программы предназначен для автоматической попытки запуска с повышенными разрешениями. Если вы не вошли в Windows с учетной записью администратора, вы будете предлагается ввести учетные данные для административного учетная запись.

Если вы не укажете никаких параметров командной строки, это программа запустится в графическом интерфейсе, и вы можете продолжить, как описано в следующие шаги в этом разделе. При желании вы можете использовать параметры командной строки для выполнить

ReconfigureDB.exe.Совет: Для получения подробной информации о синтаксисе и параметры командной строки для

ReconfigureDB.exe, см. предыдущий раздел в этом документе, озаглавленный: Общие сведения о ReconfigureDB.exe Программа.На главном экране ReconfigureDB Выберите раздел локальной базы данных перечисляет типы локальных баз данных, установленных в данный момент; варианты для типы баз данных, которые не установлены, будут неактивны.

E1Local (Oracle Enterprise Edition — OEE)

Это единственный действительный вариант для JD Edwards Applications Release 9.

1 (E910) и

больше.

1 (E910) и

больше.JDESSELocal (Microsoft SQL Server 2005 Express Edition — SEE)

Вы должны выбрать это, если локальная база данных SSE, который является допустимым параметром в выпусках приложений JD Edwards до 9.1. (Е910).

В разделе Выберите действие для пользователей базы данных E1Local первый столбец под названием Изменение пароля… указывает на старый пароль; то есть, пароль из , который вы хотите изменить. Выберите один из доступных варианты:

Простой текстовый пароль

Укажите пароль при вводе поле, если вы знаете, что оно не было сгенерировано одним из двух типов шифрование.

В целях безопасности ваши нажатия клавиш отображаются как

звездочки.

В целях безопасности ваши нажатия клавиш отображаются как

звездочки.Расширенное шифрование

Щелкните этот переключатель, если старый пароль был зашифрован с помощью расширенного шифрования, которое применимо в локальную базу данных Oracle и Tools версии 9.2.0.0 или выше. Этот опция использует усовершенствованный алгоритм шифрования (по сравнению с предыдущим релизы), обеспечивая большую безопасность для локального сервера Oracle. база данных.

Устаревшее шифрование

Щелкните этот переключатель, если старый пароль был зашифрован устаревшим шифрованием, применимым к локальные базы данных, которые могут быть:

Этот параметр использует более старый, менее безопасный алгоритм шифрования (по сравнению с более поздними версиями), обеспечивая меньшую безопасность для локального база данных.

Во втором столбце под названием К паролю указан новый пароль; то есть, на что вы хотите сменить пароль. Выберите один из доступных варианты:

Простой текстовый пароль

Используйте этот вариант, если не хотите использовать любой из двух типов шифрования. В целях безопасности ваш нажатия клавиш отображаются звездочками.

Внимание! Если вы выберете простой текстовый пароль, убедитесь, что вы повторно зашифровали пароль прежде чем пытаться запустить JD Edwards EnterpriseOne. Если пароль не зашифрован с помощью правильного типа шифрования, JD Edwards EnterpriseOne потерпит неудачу, поскольку не сможет получить доступ к локальному база данных.

Примечание. Пароль не может содержать любые пробелы. Пробелы в начале или в конце пароля будут удалить.

Улучшенное шифрование

Щелкните этот переключатель, если пароль будет зашифрован расширенным шифрованием, которое применимо к локальной базе данных Oracle и Tools Release 9.2.0.0. опция использует усовершенствованный алгоритм шифрования (по сравнению с предыдущим релизы), обеспечивая большую безопасность для локального сервера Oracle. база данных.

Устаревшее шифрование

Щелкните этот переключатель, если старый пароль будет зашифрован устаревшим шифрованием, которое применимо к локальным базам данных, которые могут быть:

Этот параметр использует более старый, менее безопасный алгоритм шифрования (по сравнению с более поздними версиями), обеспечивая меньшую безопасность для локального база данных.

KO8ZhAKfIHt/

KO8ZhAKfIHt/ dVc7UY9zrJDWRVqncHub1PE9UlMQFs

dVc7UY9zrJDWRVqncHub1PE9UlMQFs

Рекомендуем использовать сложные, но легко запоминаемые пароли.

Рекомендуем использовать сложные, но легко запоминаемые пароли. При сохранении нового пароля или расшифровке старого Браузер использует старый мастер-пароль, не запрашивая его у пользователя.

При сохранении нового пароля или расшифровке старого Браузер использует старый мастер-пароль, не запрашивая его у пользователя. Нажмите Продолжить.

Нажмите Продолжить.

1 (E910) и

больше.

1 (E910) и

больше. В целях безопасности ваши нажатия клавиш отображаются как

звездочки.

В целях безопасности ваши нажатия клавиш отображаются как

звездочки.