Расшифровка md5 | Русское сообщество AutoIt

Viktor1703

AutoIT Гуру

- #1

Подскажите пожалуйста,как расшифровать md5 ключ?

Для примера вот этот

0xDDA9B37C9DAD3F97BDB36DBABBC00A5D

SyDr

Сидра

- #2

Что значит расшифровать? Для md5 такого понятия нет.

kaster

Мой Аватар, он лучший самый

- #3

общаемся господа, общаемся

Добавлено:

Сообщение автоматически объединено:

Viktor1703 [?]

Подскажите пожалуйста,как расшифровать md5 ключ?

Нажмите, чтобы раскрыть.

..

никак. на то такие виды шифрования и придуманы, что никак.

Viktor1703

AutoIT Гуру

- #4

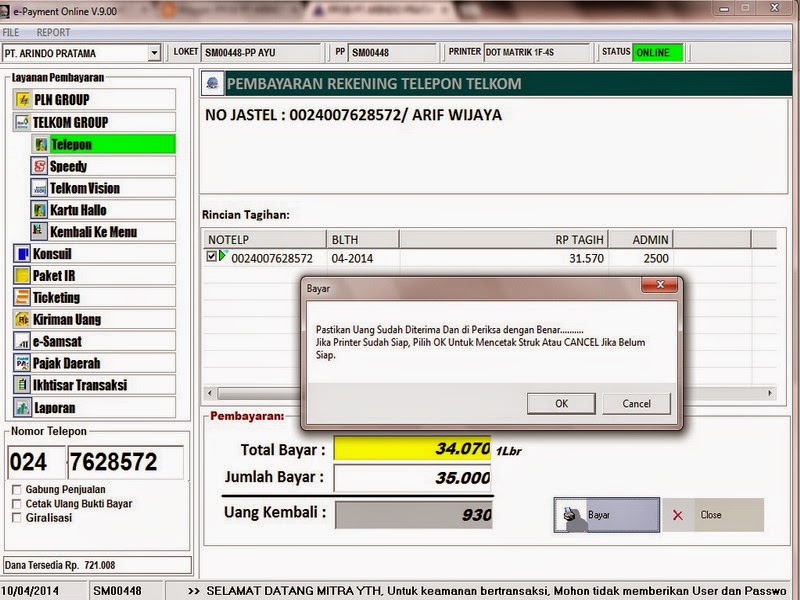

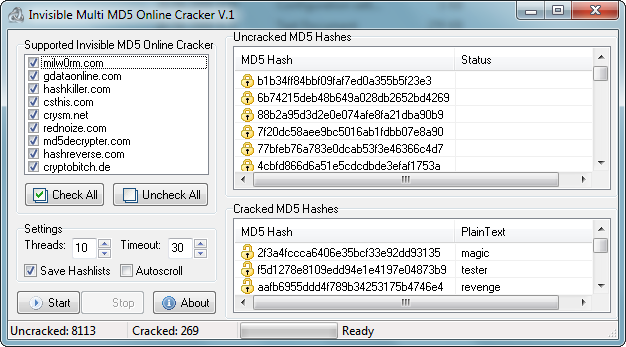

Ну как нельзя, существуют же онлайн раcшифровщики, он мне этот раcшифровал и вывел правильное значение «DDA9B37C9DAD3F97BDB36DBABBC00A5D:Пример»

kaster

Мой Аватар, он лучший самый

- #5

Viktor1703

это не расшифровка а сравнение значения в базе с тем, что ты ввел. как не сложно догадаться, мы такой базой не обладаем, за сим ответить тебе не можем.

как не сложно догадаться, мы такой базой не обладаем, за сим ответить тебе не можем.

Viktor1703

AutoIT Гуру

- #6

Ясно, спасибо

Belfigor

Модератор

- #7

У меня аж челюсть отвисла когда название темы прочитал, думал тут приподнимается занавес тайны бытия

Viktor1703

AutoIT Гуру

- #8

Мда. . а для чего тогда md5 нужен ?

. а для чего тогда md5 нужен ?

dwerf

Использует ArchLinux

- #9

Viktor1703[?]

Мда.. а для чего тогда md5 нужен ?

Нажмите, чтобы раскрыть…

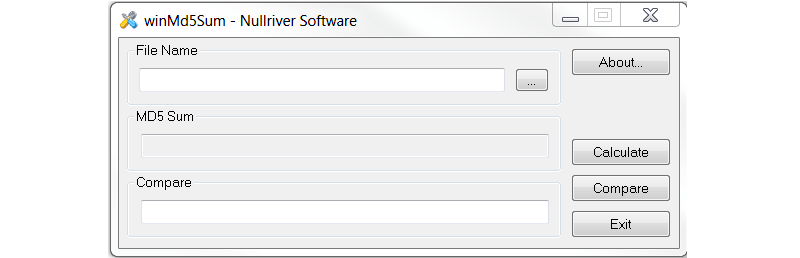

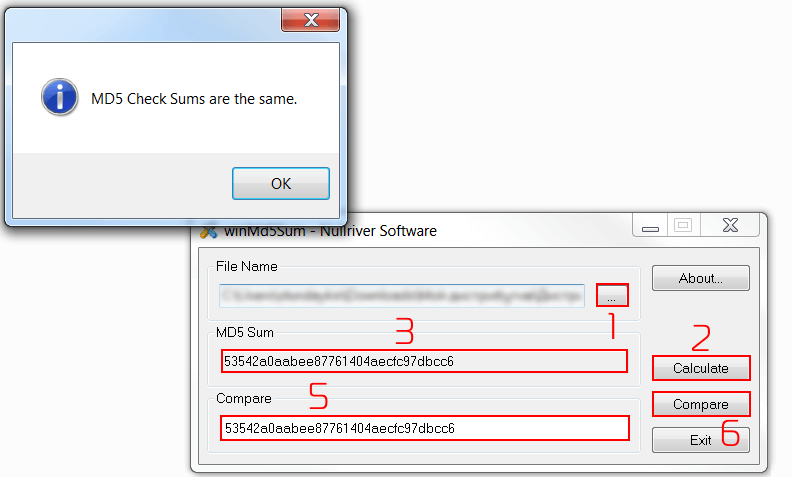

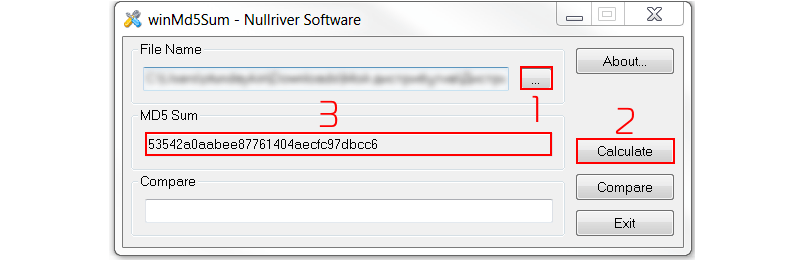

Для сравнения данных.

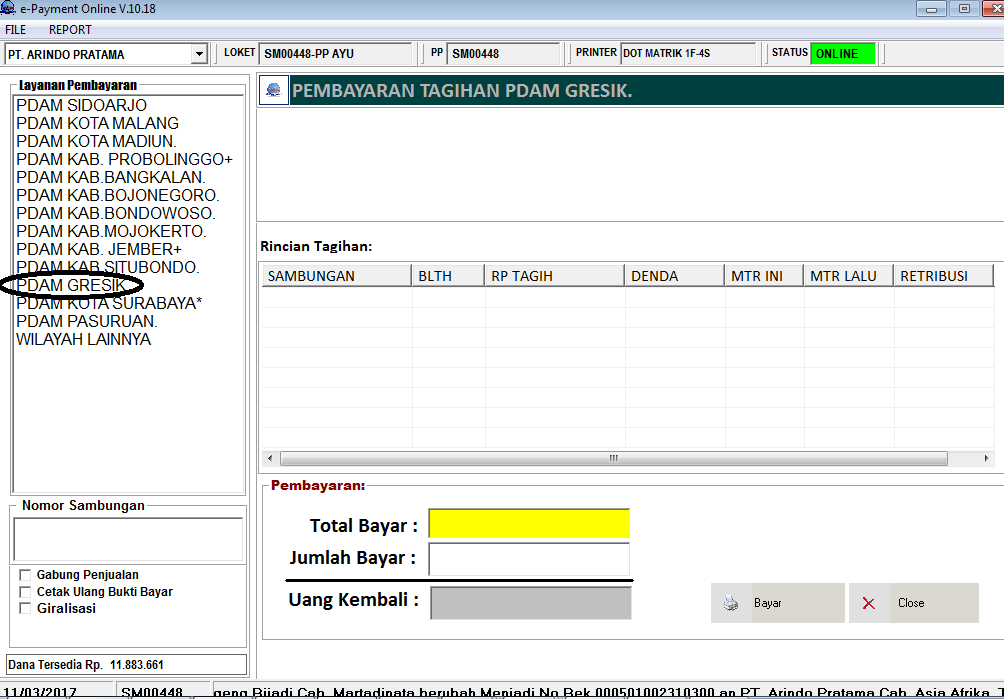

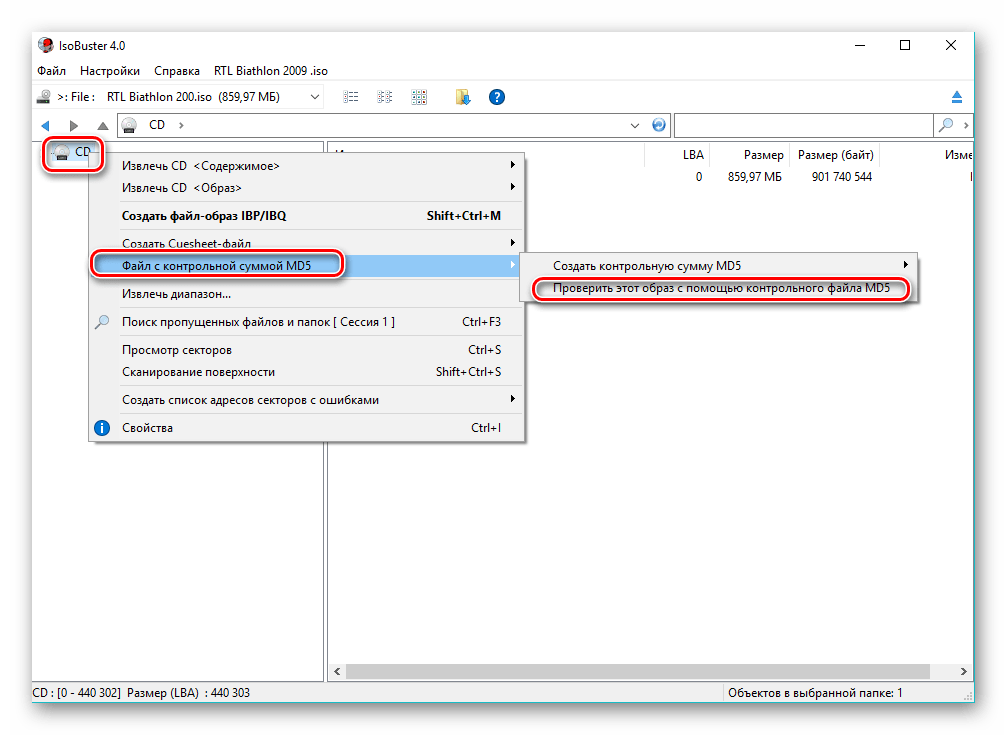

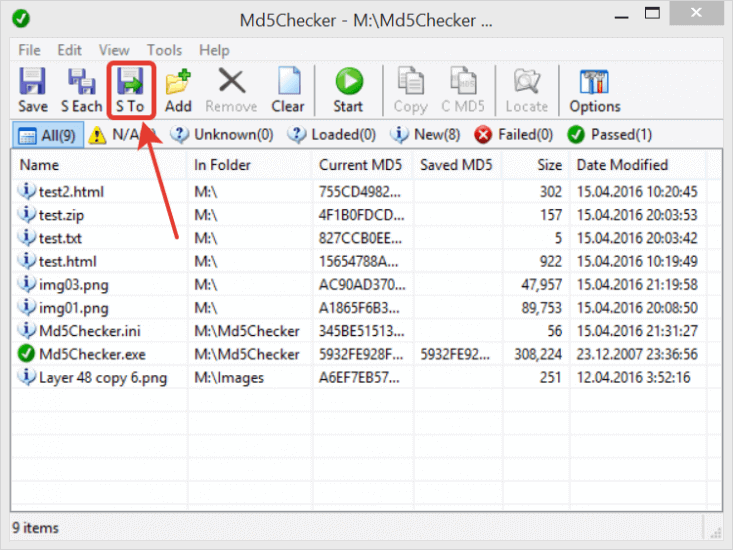

Например многие сайты, с которых можно скачивать файлы, предоставляют вместе с этими файлами ещё и md5-хэшкод. Скачал оттуда файл, вычислил его хэшкод. Если хэшкод не сошёлся с тем кодом, который написан на сайте, значит файл скачался с ошибкой.

Viktor1703

AutoIT Гуру

- #10

Тогда понятно, значит для меня это бесполезная вещь

darkwhite

Новичок

- #11

не совсем только если заранее известено то что быдешь сравнивать )

11 основных терминов шифрования, которые должен знать каждый • Оки Доки

Скорее всего, вы знакомы со словом шифрование. Вы, наверное, слышали о том, насколько это важно, а также о том, насколько это важно для обеспечения безопасности столь значительной части нашей гиперсетевой жизни.

Вы, наверное, слышали о том, насколько это важно, а также о том, насколько это важно для обеспечения безопасности столь значительной части нашей гиперсетевой жизни.

Использовать WhatsApp? Вы используете шифрование. Войти в онлайн-банкинг? Снова то же самое. Требуется спросить у бариста код Wi-Fi? Это потому, что вы подключаетесь к сети с использованием шифрования — пароль является ключом.

Но даже несмотря на то, что мы используем шифрование в повседневной жизни, большая часть терминологии шифрования остается загадочной. Вот список из 11 основных терминов шифрования, которые вам необходимо понять.

1. Открытый текст

Давайте начнем с самого основного термина шифрования, который прост, но так же важен, как и другие: открытый текст — это незашифрованное, читаемое, простое сообщение, которое может прочитать любой.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

2. Шифрованный текст

Зашифрованный текст — это результат процесса шифрования. Зашифрованный открытый текст выглядит как очевидно случайные строки символов, что делает их бесполезными. Шифр — это еще один способ обозначения алгоритма шифрования, который преобразует открытый текст, отсюда и термин зашифрованный текст.

Зашифрованный открытый текст выглядит как очевидно случайные строки символов, что делает их бесполезными. Шифр — это еще один способ обозначения алгоритма шифрования, который преобразует открытый текст, отсюда и термин зашифрованный текст.

3. Шифрование

Шифрование — это процесс применения математической функции к файлу, которая делает его содержимое нечитаемым и недоступным — если у вас нет ключа дешифрования.

Например, допустим, у вас есть документ Microsoft Word. Вы применяете пароль, используя встроенную функцию шифрования Microsoft Office. Файл теперь не читается и недоступен никому без пароля. Вы даже можете зашифровать весь жесткий диск в целях безопасности.

4. Расшифровка

Если шифрование блокирует файл, то расшифровка меняет процесс на обратный, превращая зашифрованный текст обратно в открытый текст. Для расшифровки требуются два элемента: правильный пароль и соответствующий алгоритм расшифровки.

5. Ключи

Для процесса шифрования требуется криптографический ключ, который сообщает алгоритму, как преобразовать открытый текст в зашифрованный текст. Принцип Керкхоффса утверждает, что «только секретность ключа обеспечивает безопасность», в то время как изречение Шеннона продолжает «противник знает систему».

Принцип Керкхоффса утверждает, что «только секретность ключа обеспечивает безопасность», в то время как изречение Шеннона продолжает «противник знает систему».

Эти два утверждения влияют на роль шифрования и ключей в нем.

Хранить в секрете детали всего алгоритма шифрования чрезвычайно сложно; хранить в секрете гораздо меньший ключ проще. Ключ блокирует и разблокирует алгоритм, позволяя процессу шифрования или дешифрования функционировать.

Ключ — это пароль?

Нет. По крайней мере, не совсем. Создание ключа является результатом использования алгоритма, тогда как пароль обычно выбирается пользователем. Путаница возникает из-за того, что мы редко специально взаимодействуем с криптографическим ключом, тогда как пароли являются частью повседневной жизни.

Иногда пароли являются частью процесса создания ключа. Пользователь вводит свой сверхнадежный пароль, используя всевозможные символы и символы, и алгоритм генерирует ключ, используя их ввод.

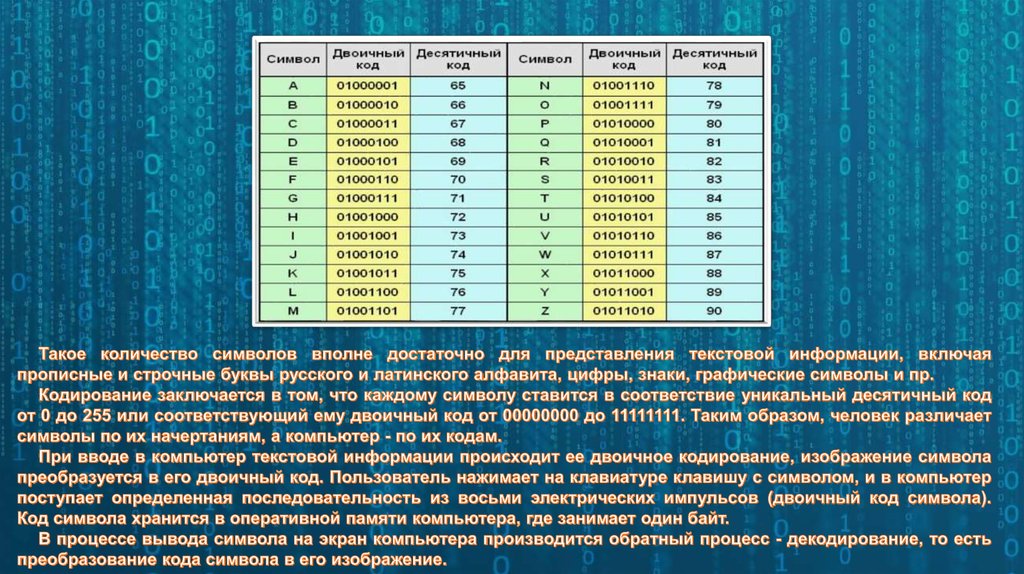

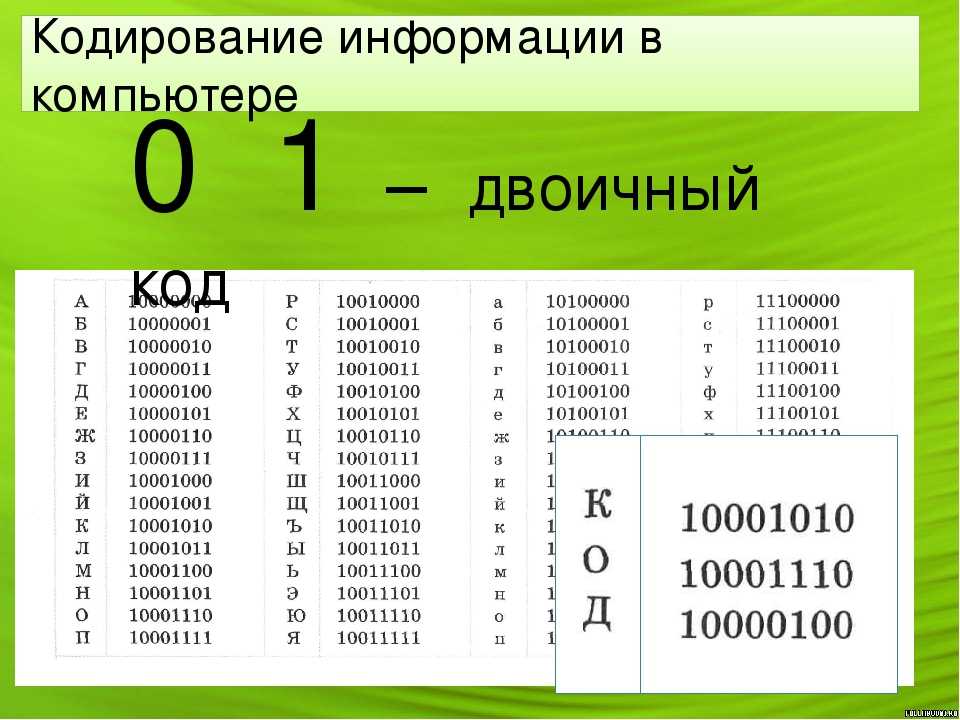

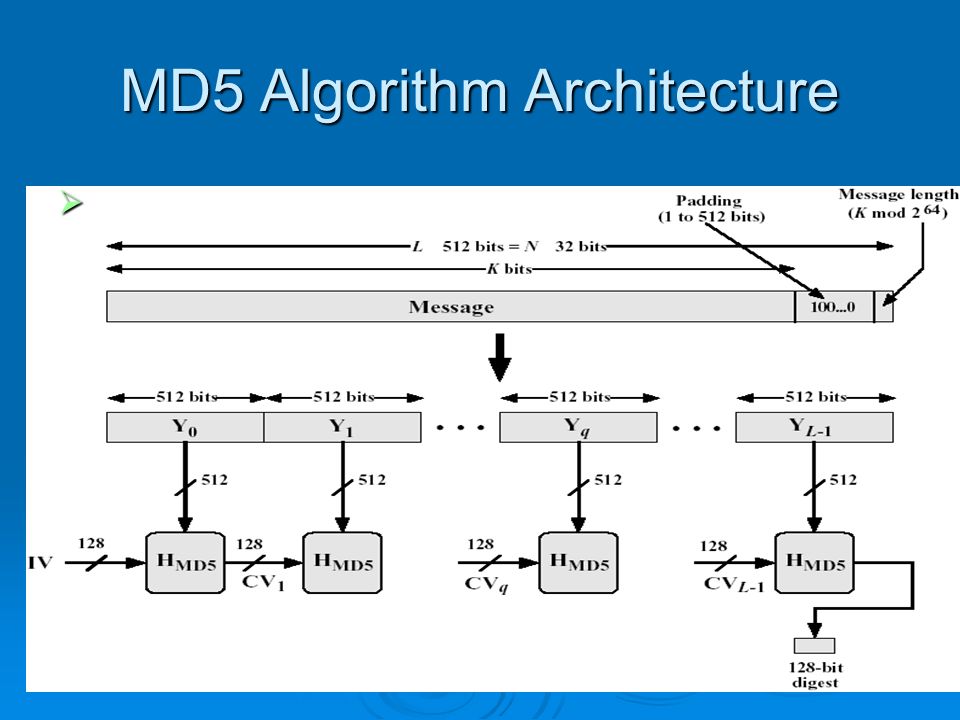

6. Хеш

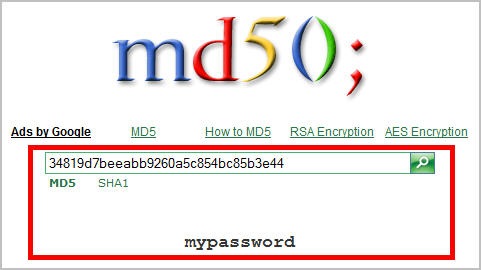

Когда веб-сайт шифрует ваш пароль, он использует алгоритм шифрования для преобразования вашего открытого текста в хэш. Хэш отличается от шифрования тем, что после хеширования данных их нельзя расшифровать. Вернее, крайне сложно.

Хэш отличается от шифрования тем, что после хеширования данных их нельзя расшифровать. Вернее, крайне сложно.

Хеширование действительно полезно, когда вам нужно проверить что-то на подлинность, но не перечитывать. В этом случае хеширование паролей предлагает некоторую защиту от атак грубой силы (когда злоумышленник пробует все возможные комбинации паролей).

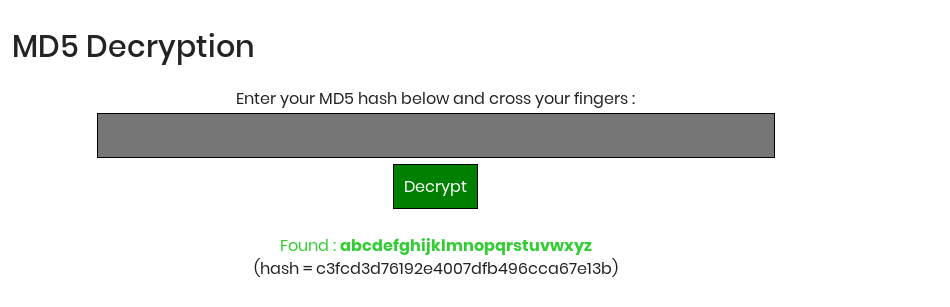

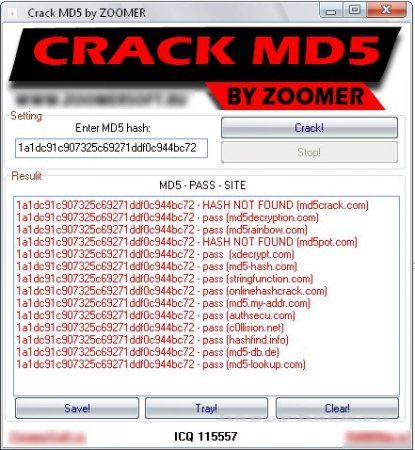

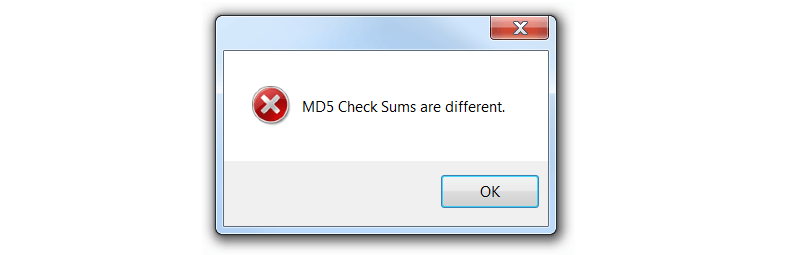

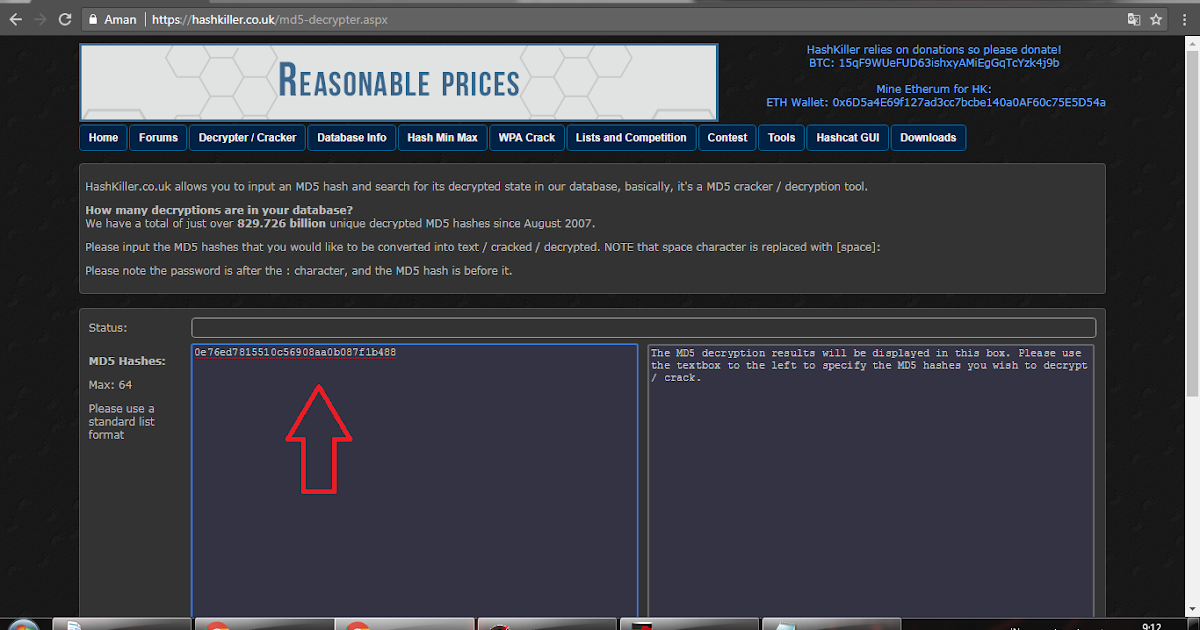

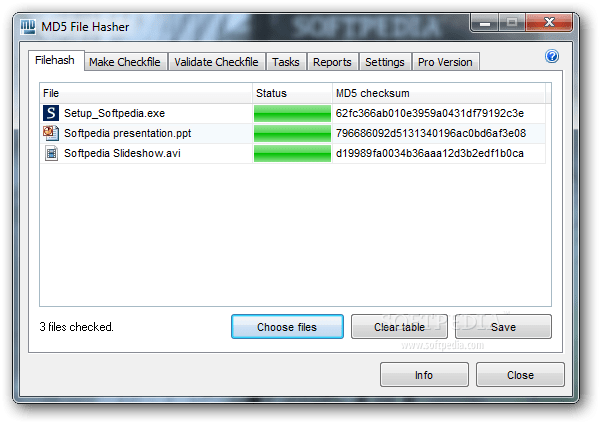

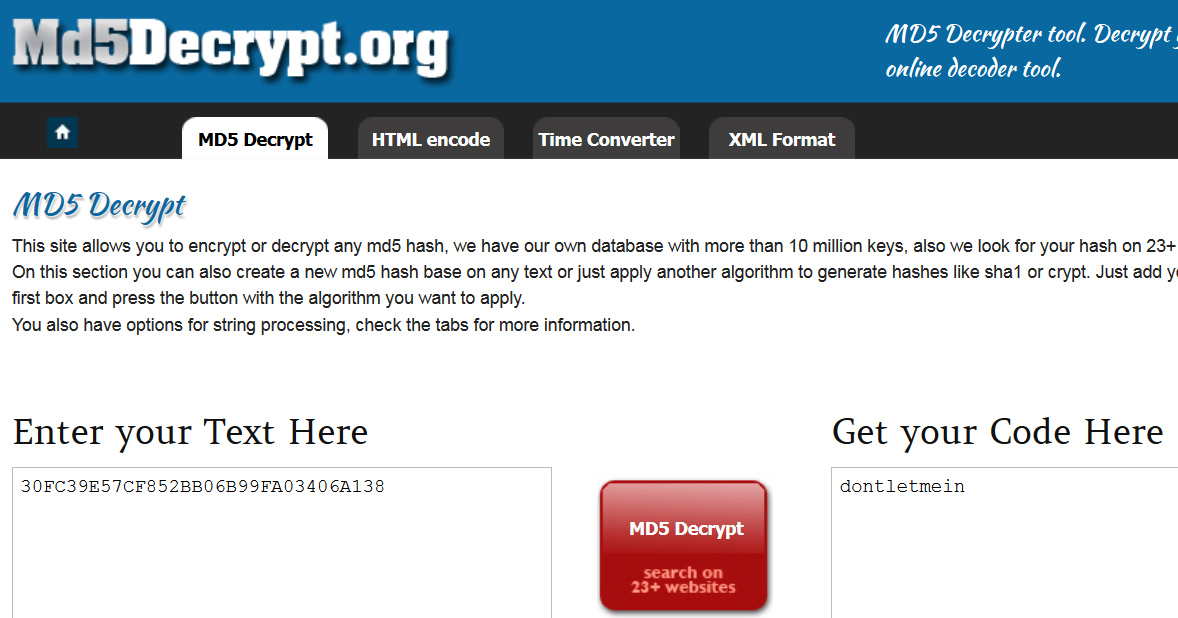

Возможно, вы даже слышали о некоторых распространенных алгоритмах хеширования, таких как MD5, SHA, SHA-1 и SHA-2. Некоторые из них сильнее других, а некоторые, например MD5, совершенно уязвимы. Например, если вы перейдете на сайт MD5 онлайн, вы заметите, что у них есть 123 255 542 234 слова в их базе хэшей MD5. Продолжай, попытайся.

- Выберите MD5 Encrypt в верхнем меню.

- Введите свой пароль, нажмите «Зашифровать» и просмотрите хэш MD5.

- Выберите хэш, нажмите Ctrl + C, чтобы скопировать хеш, и выберите «Расшифровка MD5» в верхнем меню.

- Выделите поле и нажмите Ctrl + V, чтобы вставить хеш.

- Заполните CAPTCHA и нажмите Decrypt.

Как видите, хешированный пароль автоматически не означает, что он безопасен (конечно, в зависимости от выбранного вами пароля). Но есть дополнительные функции шифрования, повышающие безопасность.

7. Соль

Когда пароли являются частью создания ключа, процесс шифрования требует дополнительных мер безопасности. Один из таких шагов — соление паролей. На базовом уровне соль добавляет случайные данные в одностороннюю хеш-функцию. Давайте разберемся, что это значит, на примере.

Есть два пользователя с одинаковым паролем: hunter2.

Запускаем hunter2 через генератор хэшей SHA256 и получаем f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7.

Кто-то взламывает базу паролей и проверяет этот хеш; каждая учетная запись с соответствующим хешем сразу становится уязвимой.

На этот раз мы используем индивидуальную соль, добавляя случайное значение данных к каждому паролю пользователя:

- Пример соли # 1: hunter2 + sausage: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Пример соли # 2: hunter2 + бекон: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Быстро сравните хеши для одних и тех же паролей с (очень простой) солью и без нее:

- Без соли: f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7

- Пример соли № 1: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Пример соли № 2: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Вы видите, что добавление соли в достаточной степени рандомизирует значение хеш-функции, так что ваш пароль остается (почти) полностью безопасным во время взлома. И что еще лучше, пароль по-прежнему связан с вашим именем пользователя, поэтому при входе на сайт или в службу не возникает путаницы с базой данных.

И что еще лучше, пароль по-прежнему связан с вашим именем пользователя, поэтому при входе на сайт или в службу не возникает путаницы с базой данных.

8. Симметричные и асимметричные алгоритмы.

В современных вычислениях существует два основных типа алгоритмов шифрования: симметричный и асимметричный. Оба они шифруют данные, но функционируют несколько иначе.

- Симметричный алгоритм: для шифрования и дешифрования используется один и тот же ключ. Обе стороны должны согласовать ключ алгоритма перед началом связи.

- Асимметричный алгоритм: использует два разных ключа: открытый ключ и закрытый ключ. Это обеспечивает безопасное шифрование при обмене данными без предварительного создания общего алгоритма. Это также известно как криптология открытого ключа (см. Следующий раздел).

Подавляющее большинство онлайн-сервисов, которые мы используем в повседневной жизни, реализуют ту или иную форму криптологии с открытым ключом.

9. Открытый и закрытый ключи

Теперь мы больше понимаем функцию ключей в процессе шифрования, мы можем взглянуть на открытые и закрытые ключи.

Асимметричный алгоритм использует два ключа: открытый ключ и закрытый ключ. Открытый ключ может быть отправлен другим людям, а закрытый ключ известен только владельцу. Какая у этого цель?

Что ж, любой, у кого есть открытый ключ предполагаемого получателя, может зашифровать личное сообщение для него, в то время как получатель может читать только содержимое этого сообщения, если у него есть доступ к парному закрытому ключу. Посмотрите на изображение ниже для большей ясности.

Открытые и закрытые ключи также играют важную роль в цифровых подписях, посредством чего отправитель может подписывать свое сообщение своим закрытым ключом шифрования. Те, у кого есть открытый ключ, могут затем проверить сообщение, зная, что исходное сообщение пришло с закрытого ключа отправителя.

Пара ключей — это математически связанный открытый и закрытый ключ, сгенерированный алгоритмом шифрования.

10. HTTPS.

HTTPS (HTTP Secure) — это широко внедренное в настоящее время обновление безопасности для протокола приложений HTTP, который является основой Интернета, как мы его знаем. При использовании HTTPS-соединения ваши данные шифруются с помощью TLS, защищая ваши данные во время передачи.

При использовании HTTPS-соединения ваши данные шифруются с помощью TLS, защищая ваши данные во время передачи.

HTTPS генерирует долгосрочные закрытые и открытые ключи, которые, в свою очередь, используются для создания краткосрочного сеансового ключа. Ключ сеанса — это симметричный ключ одноразового использования, который соединение уничтожает, когда вы покидаете сайт HTTPS (закрывая соединение и завершая его шифрование). Однако при повторном посещении сайта вы получите еще один одноразовый ключ сеанса для защиты вашего общения.

Сайт должен полностью придерживаться HTTPS, чтобы обеспечить пользователям полную безопасность. С 2018 года большинство сайтов в Интернете начали предлагать HTTPS-соединения поверх стандартного HTTP.

11. Сквозное шифрование

Одно из самых распространенных словечек о шифровании — сквозное шифрование. Сервис платформы социальных сообщений WhatsApp начал предлагать своим пользователям сквозное шифрование (E2EE) в 2016 году, обеспечивая постоянную конфиденциальность их сообщений.

В контексте службы обмена сообщениями EE2E означает, что после нажатия кнопки отправки шифрование остается в силе до тех пор, пока получатель не получит сообщения. Что здесь происходит? Что ж, это означает, что закрытый ключ, используемый для кодирования и декодирования ваших сообщений, никогда не покидает ваше устройство, что, в свою очередь, гарантирует, что никто, кроме вас, не сможет отправлять сообщения, используя ваше прозвище.

WhatsApp не первая и даже не единственная служба обмена сообщениями, предлагающая сквозное шифрование. Тем не менее, это продвинуло идею шифрования мобильных сообщений в мейнстрим, что вызвало гнев бесчисленных правительственных агентств по всему миру.

Шифрование до конца

К сожалению, многие правительства и другие организации действительно не любят шифрование. Они ненавидят его по тем же причинам, по которым мы считаем его фантастическим: он сохраняет конфиденциальность вашего общения и, в немалой степени, помогает функционированию Интернета.

Без него Интернет стал бы чрезвычайно опасным местом. Вы, конечно же, не будете завершать онлайн-банкинг, покупать новые тапочки на Amazon или рассказывать врачу, что с вами не так.

На первый взгляд терминология шифрования и шифрования кажется сложной. Я не буду лгать; математическая основа шифрования иногда бывает сложной. Но вы все равно можете оценить шифрование без цифр, и само по себе это действительно полезно.

Если вы хотите начать шифрование своего цифрового мира, попробуйте самые простые способы шифрования своей повседневной жизни с минимальными усилиями.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Руководство по взлому и расшифровке паролей Cisco

Во время тестов на проникновение нередко можно встретить конфигурационный файл сетевого устройства Cisco. Это может быть резервная копия конфигурации, найденная где-то на каком-то компьютере в сети. Это может быть вывод журнала консоли (например, из PuTTY), содержащий фрагменты конфигурации Cisco. Или мы можем просто взломать какое-нибудь устройство Cisco, настроенное с учетными данными по умолчанию.

Или мы можем просто взломать какое-нибудь устройство Cisco, настроенное с учетными данными по умолчанию.

Распространенные типы паролей Cisco

В следующих разделах мы рассмотрим все эти типы паролей в порядке от наименее безопасных (самых простых для взлома) до самых безопасных (сложных для взлома):

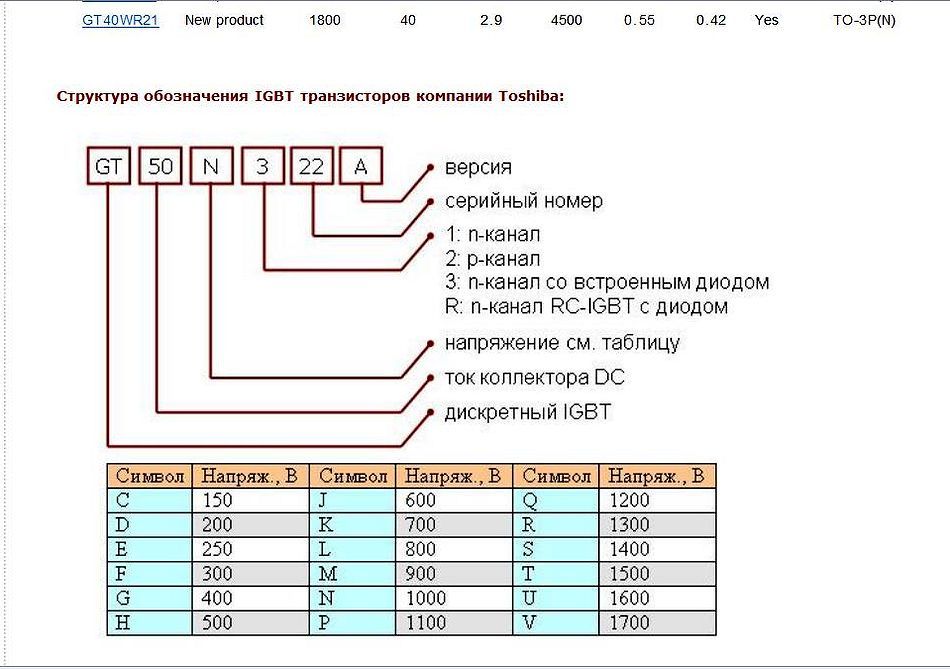

| Cisco Password | Crackability | Best speed | John the Ripper | Hashcat |

| Type 0 | instant | instant | n/a | n/a |

| Type 7 | instant | instant | n/a | n/a |

| Type 4 | easy | 26.4 million per second | --format=Raw-SHA256 | -m 5700 |

| Type 5 | medium | 1.2 million per second | --format=md5crypt | -m 500 |

| Type 8 | hard | 11. 6 thousand per second 6 thousand per second | --format=pbkdf2-hmac-sha256 | -m 9200 |

| Type 9 | very hard | 1.8 thousand per second | --format=scrypt | |

Все примеры и измерения скорости в этой статье были произведены на стандартном современном ноутбуке, оснащенном графическим процессором и 4 ядрами процессора.

Пароль Cisco типа 0

Пароль Cisco типа 0 в основном представляет собой открытый текстовый пароль. Нет ни шифрования, ни обфускации. Это самый старый и самый небезопасный метод хранения паролей на устройствах Cisco. Его никогда не следует использовать.

В следующем примере показан пароль типа 0, найденный в конфигурации Cisco:

username admin privilege 15 password 0 P@ssw0rd

Как видите, взламывать и расшифровывать действительно нечего. Мы можем ясно видеть, что пользователь admin имеет пароль P@ssw0rd.

Мы можем ясно видеть, что пользователь admin имеет пароль P@ssw0rd.

Пароль Cisco типа 7

Этот тип пароля использует шифр Виженера, который по существу представляет собой простое шифрование с заменой алфавита. Алгоритм обратим, поэтому его можно мгновенно расшифровать в простой текст без необходимости взлома.

В следующем примере показан пароль типа 7, найденный в конфигурации Cisco:

username admin privilege 15 password 7 0236244818115F3348

Расшифровка паролей Cisco типа 7

Существует ряд свободно доступных инструментов для расшифровки пароля типа 7. Вот некоторые примеры:

- https://www.question-defense.com/2011/08/17/perl-script-to-decode-cisco-type-7-password-hash

- https://gist.github.com/jayswan/1927995

- https://github.com/theevilbit/ciscot7

Например, чтобы расшифровать приведенный выше пароль типа 7 с помощью скрипта Ciscot7 Python,

wget https://raw. githubusercontent.com/theevilbit/ciscot7/master/ciscot7.py

githubusercontent.com/theevilbit/ciscot7/master/ciscot7.py

python ciscot7.py -d -p 0236244818115F3348

Понятно, что пароль P@ssw0rd.

В Интернете также есть множество расшифровщиков для этого типа пароля. Но мы настоятельно не рекомендуем их использовать, чтобы избежать раскрытия конфиденциальной информации о клиенте (учетных данных) третьим лицам.

Пароль Cisco типа 4

Этот тип пароля был разработан примерно в 2013 году, и первоначальный план состоял в том, чтобы использовать алгоритм PBKDF2 (функция получения ключа на основе пароля, версия 2). Но из-за проблемы с реализацией это каким-то образом оказалось простой итерацией SHA256.

В следующем примере показан пароль типа 4, найденный в конфигурации Cisco:

username admin secret 4 ds4zcEBHQMiiscBff5JmSaUctdI8fVdmGU18HAtxOCw

Расшифровка паролей Cisco типа 4 с помощью John

John the Ripper распознает этот тип пароля как Raw-SHA256. Чтобы взломать его, мы должны сначала преобразовать его в следующий формат, удобный для Джона, и сохранить его в файле:

Чтобы взломать его, мы должны сначала преобразовать его в следующий формат, удобный для Джона, и сохранить его в файле:

admin:ds4zcEBHQMiiscBff5JmSaUctdI8fVdmGU18HAtxOCw

Тогда мы можем взломать его вот так, используя словарь, например:

john --format=Raw-SHA256 --wordlist=/usr/share/wordlists/rockyou.txt --fork 4 hashes.txt

Обратите внимание, что поскольку у нас 4 ядра ЦП, мы можем запустить john в 4 экземплярах, используя параметр —fork:

На приведенном выше снимке экрана видно, что средняя скорость составляет около 26,4 миллиона попыток ввода пароля в секунду.

Расшифровка паролей Cisco типа 4 с помощью Hashcat

Hashcat распознает этот тип пароля как хеш-режим 5700. Чтобы взломать его, мы можем продолжать использовать тот же формат, дружественный к Джону. Затем мы можем взломать его, используя словарь, например:

Затем мы можем взломать его, используя словарь, например:

hashcat -m 5700 --username -O -a 0 hashes.txt /usr/share/wordlists/rockyou.txt

Обратите внимание, что с помощью параметра -O (оптимизированные ядра) мы значительно увеличим скорость. Но это также ограничит длину пароля до 31 символа.

На приведенном выше снимке экрана видно, что средняя скорость составляет около 1,14 миллиона попыток ввода пароля в секунду. Кажется, в нашем случае взломать этот хэш с помощью john намного быстрее.

Пароль Cisco типа 5

Этот тип пароля был введен примерно в 1992 году и, по сути, представляет собой тысячную итерацию хэша MD5. Соль имеет длину 4 символа (32 бита). Для современных компьютеров это не так уж сложно и поэтому во многих случаях его можно успешно взломать.

В следующем примере показан пароль типа 5, найденный в конфигурации Cisco:

username admin secret 5 $1$jUfy$2TVVXJ8sy. KO8ZhAKfIHt/

KO8ZhAKfIHt/

Расшифровка паролей Cisco типа 5 с John

John the Ripper распознает этот тип пароля как md5crypt. Чтобы взломать его, мы должны снова сначала преобразовать его в следующий формат, удобный для Джона, и сохранить его в файле:

admin:$1$jUfy$2TVVXJ8sy.KO8ZhAKfIHt/

Тогда мы можем взломать его вот так, используя словарь, например:

john --format=md5crypt --fork=4 --wordlist=/usr/share/wordlists/rockyou.txt hashes.txt

На приведенном выше снимке экрана видно, что средняя скорость составляет около 155 тысяч попыток ввода пароля в секунду.

Расшифровка паролей Cisco типа 5 с помощью Hashcat

Hashcat распознает этот тип пароля как хеш-режим 500. Чтобы взломать его, мы можем продолжать использовать тот же дружественный к Джону формат. Тогда мы можем взломать его вот так, используя словарь, например:

hashcat -m 500 --username -O -a 0 hashes. txt /usr/share/wordlists/rockyou.txt

txt /usr/share/wordlists/rockyou.txt

Обратите внимание, что с помощью параметра -O (оптимизированные ядра) мы значительно увеличим скорость. Но это также ограничит длину пароля до 31 символа.

На приведенном выше снимке экрана видно, что средняя скорость составляет около 1,2 миллиона попыток ввода пароля в секунду. Намного лучше, чем Джон в нашем случае.

Пароль Cisco типа 8

Этот тип пароля является правильной реализацией неудачного типа пароля 4. На этот раз он действительно использует алгоритм PBKDF2 и 10-символьную соль (80 бит). По сути, это 20 000 итераций SHA256, что значительно усложняет взлом по сравнению с предыдущими типами паролей.

В следующем примере показан пароль типа 8, найденный в конфигурации Cisco:

username admin secret 8 $8$dsYGNam3K1SIJO$7nv/35M/qr6t. dVc7UY9zrJDWRVqncHub1PE9UlMQFs

dVc7UY9zrJDWRVqncHub1PE9UlMQFs

Расшифровка паролей Cisco типа 8 с помощью Джона

Джон Потрошитель распознает этот тип пароля как pbkdf2-hmac-sha256. Чтобы взломать его, мы должны снова сначала преобразовать его в следующий формат, удобный для Джона, и сохранить его в файле:

admin:$8$dsYGNam3K1SIJO$7nv/35M/qr6t.dVc7UY9zrJDWRVqncHub1PE9UlMQFs

Тогда мы можем взломать его вот так, используя словарь, например:

john --format=pbkdf2-hmac-sha256 --fork=4 --wordlist=/usr/share/wordlists/rockyou.txt hashes.txt

На приведенном выше снимке экрана видно, что средняя скорость составляет около 1200 попыток ввода пароля в секунду. Немного.

Расшифровка паролей Cisco типа 8 с помощью Hashcat

Hashcat распознает этот тип пароля как хеш-режим 9200. Чтобы взломать его, мы можем продолжать использовать тот же дружественный к Джону формат. Тогда мы можем взломать его вот так, используя словарь, например:

Тогда мы можем взломать его вот так, используя словарь, например:

hashcat -m 9200 --username -a 0 hashes.txt /usr/share/wordlists/rockyou.txt

На приведенном выше снимке экрана видно, что средняя скорость составляет около 11 600 попыток ввода пароля в секунду. В нашем случае это определенно быстрее, чем john, но в целом не очень быстро.

Пароль Cisco типа 9

Этот тип пароля использует алгоритм Scrypt. Scrypt был специально разработан, чтобы сделать взлом очень трудным даже на крупномасштабных установках для взлома с большим количеством графических процессоров или аппаратных ASIC. Это связано с тем, что Scrypt требует большого объема памяти для выполнения своей функции.

В следующем примере показан пароль типа 9, найденный в конфигурации Cisco:

username admin secret 9 $9$nhEmQVczB7dqsO$X.HsgL6x1il0RxkOSSvyQYwucySCt7qFm4v7pqCxkKM

Расшифровка паролей Cisco типа 9 с помощью Джона

Джон Потрошитель распознает этот тип пароля как scrypt. Чтобы взломать его, мы должны снова сначала преобразовать его в следующий формат, удобный для Джона, и сохранить его в файле:

Чтобы взломать его, мы должны снова сначала преобразовать его в следующий формат, удобный для Джона, и сохранить его в файле:

admin:$9$nhEmQVczB7dqsO$X.HsgL6x1il0RxkOSSvyQYwucySCt7qFm4v7pqCxkKM

Тогда мы можем взломать его вот так, используя словарь, например:

john --format=scrypt --fork=4 --wordlist=/usr/share/wordlists/rockyou.txt hashes.txt

На приведенном выше снимке экрана видно, что средняя скорость составляет около 1400 попыток ввода пароля в секунду. Немного.

Расшифровка паролей Cisco типа 9 с помощью Hashcat

Hashcat распознает этот тип пароля как хеш-режим 9300. Чтобы взломать его, мы можем продолжать использовать тот же дружественный к Джону формат. Тогда мы можем взломать его вот так, используя словарь, например:

hashcat -m 9300 --username -a 0 --force hashes.txt /usr/share/wordlists/rockyou. txt

txt

Обратите внимание, что мы должны предоставить параметр —force, так как хэш-режим 9300 помечен как нестабильный для нашего конкретного устройства.

На приведенном выше снимке экрана видно, что средняя скорость составляет около 1800 попыток ввода пароля в секунду. Тоже немного.

Советы по взлому

Используйте собственные правила KoreLogic

John the Ripper содержит очень полезный набор правил для генерации паролей под названием KoreLogic. Этот набор правил появился на конкурсе DEFCON 2010, и это отличный способ генерировать пароли из шаблонов или когда традиционная атака по словарю терпит неудачу.

Чтобы использовать его, просто создайте словарь с такими шаблонами, например:

infosec

infosecmatter

infosec matter

Сохраните его в файл Patterns. txt. Затем просто запустите john следующим образом:

txt. Затем просто запустите john следующим образом:

john --wordlist=patterns.txt --rules=korelogic ...

Цепь Джона Потрошителя с Hashcat

Хотя были предприняты некоторые попытки преобразовать вышеупомянутые правила KoreLogic в Hashcat, результат лишь частичный. К счастью, мы можем объединить John the Ripper с Hashcat, чтобы он полностью использовал правила KoreLogic.

Просто сгенерируйте пароли с помощью John the Ripper на стандартном выходе и загрузите их в Hashcat, используя канал, подобный этому:

john --wordlist=patterns.txt --rules=korelogic --stdout | hashcat ...

Тот же метод можно использовать для любого набора правил, который мы создали в формате john.

Надеюсь, вы сможете взломать несколько хэшей Cisco с помощью этих советов.

Заключение

В этом руководстве мы рассмотрели типы паролей Cisco, которые можно найти в сетевых устройствах на базе Cisco IOS. Мы рассмотрели все распространенные типы паролей Cisco (0, 4, 5, 7, 8 и 9) и предоставили инструкции о том, как их расшифровать или взломать с помощью популярных взломщиков паролей с открытым исходным кодом, таких как John the Ripper или Hashcat.

Мы рассмотрели все распространенные типы паролей Cisco (0, 4, 5, 7, 8 и 9) и предоставили инструкции о том, как их расшифровать или взломать с помощью популярных взломщиков паролей с открытым исходным кодом, таких как John the Ripper или Hashcat.

Click to rate this post!

[Total: 1 Average: 5]

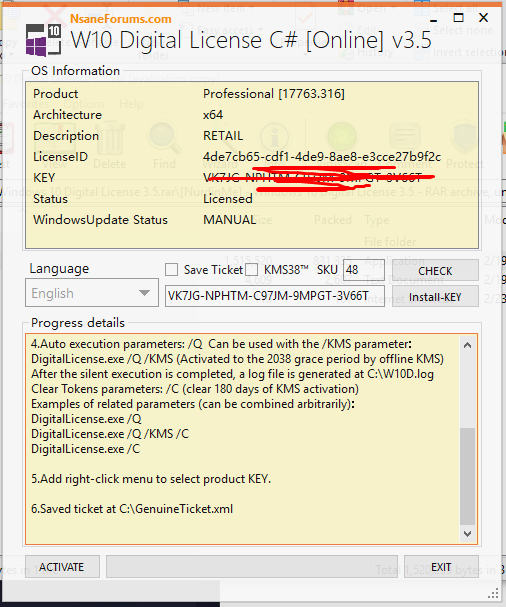

| Зашифруйте: Удалить пробелы, табуляции, новые строки в начале и в конце текста (обрезать) строки a | Результат: Расшифровать: 0cc175b9c0f1b6a831c399e269772661 | |||

| а | 0cc175b9c0f1b6a831c399e269772661 | 1212 | a01610228fe998f515a72dd730294d87 | |

| b | 92eb5ffee6ae2fec3ad71c777531578f | 1234 | 81dc9bdb52d04dc20036dbd8313ed055 | |

| c | 4a8a08f09d37b737956408b5f33 | 1313 | f09696910bdd874a99cd74c8f05b5c44 | |

| d | 8277e0910d750195b448797616e091ad | 4321 | d93591bdf7860e1e4ee2fca799 | 5 |

| e | e1671797c52e15f763380b45e841ec32 | 111111 | 96e7 65eb72c92a549dd5a330112 | |

| f | 8fa14cdd754f91cc6554c9e71929cce7 | 123123 | 4297f44b13955235245b2497399d7a93 | |

| g | b2f5ff47436671b6e533d8dc3614845d | 123456 | e10adc3949ba59abbe56e057f20f883e | |

| h | 2510c39011c5be704182423e3a695e91 | 654321 | c33367701511b4f6020ec61ded352059 | |

| i | 865c0c0b4ab0e063e5caa3387c1a8741 | 987654 | 6c44e5cd17f0019c64b042e4a745412a | |

| j | 363b122c528f54df4a0446b6bab05515 | 1234567 | fcea920f7412b5da7be0cf42b8c93759 | |

| k | 8ce4b16b22b58894aa86c421e8759df3 | 7777777 | dc0fa7df3d07904a09288bd2d2bb5f40 | |

| l | 2db95e8e1a9267b7a1188556b2013b33 | 12345678 | 25d55ad283aa400af464c76d713c07ad | |

| m | 6f8f57715090da2632453988d9a1501b | 12345678 | 25d55ad283aa400af464c76d713c07ad | |

| n | 7b8b965ad4bca0e41ab51de7b31363a1 | aaaa | 74b87337454200d4d33f80c4663dc5e5 | |

| o | d95679752134a2d9eb61dbd7b91c4bcc | aaaaaa | 0b4e7a0e5fe84ad35fb5f95b9ceeac79 | |

| р | 83878c338902e0fe0fb97a8c47a | abc123 | e99a18c428cb38d5f260853678922e03 | |

| q | 7694f4a66316e53c8cdd9d9954bd611d | admin | 21232f297a57a5a743894a0e4a801fc3 | |

| r | 4b43b0aee35624cd95b | 9b3dc231alexis | 059bf68f71c80fce55214b411dd2280c | |

| с | 03c7c0ace395d80182db07ae2c30f034 | amanda | 6209804952225ab3d14348307b5a4a27 | |

| t | e358efa489f58062f10dd7316b65649e | amateur | 356042d9747bdc14e0055408b9430b2a | |

| u | 7b774effe4a349c6dd82ad4f4f21d34c | angel | f4f068e71e0d87bf0ad51e6214ab84e9 | |

| v | 9e3669d19b675bd57058fd4664205d2a | angela | 36388794be2cf5f298978498ff3c64a2 | |

| w | f12 | a5d0b1ceab27f4e77c0c5d68 | apple | 1f3870be274f6c49b3e31a0c6728957f |

| x | 9dd4e461268c8034f5c8564e155c67a6 | ashley | adff44c5102fca279fce7559abf66fee | |

| y | 4152 | 594460e2e4854f345dbadboy | ab003765f3424bf8e2c8d1d69762d72c | |

| z | fbade9e36a3f36d3d676c1b808451dd7 | bailey | 7d0df4f46505d83bc7949dd1fb9c0db8 | |

| A | 7fc56270e7a70fa81a5935b72eacbe29 | baseball | 276f8db0b86edaa7fc805516c852c889 | |

| B | 9d5ed678fe57bcca610140957afab571 | beach | 7193529abbf96dcc058f06d45121d8b1 | |

| C | 0d61f8370cad1d412f80b84d143e1257 | bear | 893b56e3cfe153fb770a120b83bac20c | |

| D | f623e75af30e62bbd73d6df5b50bb7b5 | beaver | 3eba9a0d2274b11693fd821353a6149f | |

| E | 3a3ea00cfc35332cedf6e5e9a32e94da | black | 1ffd9e753c8054cc61456ac7fac1ac89 | |

| F | 800618943025315f869e4e1f09471012 | bond007 | cbdb7e2b1ed566ceb796af2df07205a3 | |

| G | dfcf28d0734569a6a693bc8194de62bf | booger | d615e0078551be8111ad222380b2cdbc | |

| H | c1d9f50f86825a1a2302ec2449c17196 | brazil | 6e5fa4d9c48ca921c0a2ce1e64c9ae6f | |

| I | dd7536794b63bf90eccfd37f9b147d7f | buddy | e338bc584bd1c7f87b8a5bf70a3cf80e | |

| J | ff44570aca8241 | 0afbc310cdb85butter | d74fdde2944f475adc4a85e349d4ee7b | |

| К | a5f3c6a11b03839d46af9fb43c97c188 | cameron | bb36feaac46d7aaab418138b578fd7e0 | |

| L | d20caec3b48a1eef164cb4ca81ba2587 | chelsea | 91cb315a6405bfcc30e2c4571ccfb8ce | |

| M | 69691c7bdcc3ce6d5d8a1361f22d04ac | computer | df53ca268240ca76670c8566ee54568a | |

| N | 8d9c307cb7f3c4a32822a51922d1ceaa | cool | b1f4f9a523e36fd969f4573e25af4540 | |

| O | f186217753c37b9b9f958d | 8506e | cooper | cd21b93cfd8d6824dc2bce1a19decaf7 |

| P | 44c29edb103a2872f519ad0c9a0fdaaa | cowboys | 72a97fb793d496318518aebc7e9298b2 | |

| Q | f09564c9ca56850d4cd6b3319e541aee | dakota | d3319241a1cc6afc192403fb279a8b7d | |

| R | e1e1d3d40573127e9ee0480caf1283d6 | dave | 1610838743cc90e3e4fdda748282d9b8 | |

| S | 5dbc98dcc983a70728bd082d1a47546e | diamond | 75c6f03161d020201000414cd1501f9f | |

| Т | b9ece18c950afbfa6b0fdbfa4ff731d3 | doctor | f9f16d97c90d8c6f2cab37bb6d1f1992 | |

| U | 4c614360da93c0a041b22e537de151eb | dragon | 8621ffdbc5698829397d97767ac13db3 | |

| V | 5206560a306a2e085a437fd258eb57ce | eagle1 | c2509a04559b9ed9e0217d5a0f52f843 | |

| W | 61e9c06ea9a85a5088a499df6458d276 | firebird | 696fbf17aefa357b0a62a92a87e8652e | |

| X | 02129bb861061d1a052c592e2dc6b383 | fish | 83e4a96aed96436c621b9809e258b309 | |

| Y | 57cec4137b614c87cb4e24a3d003a3e0 | flyers | c427b395ea2bab03cbd4a82d153ed778 | |

| Z | 21c2e59531c8710156d34a3c30ac81d5 | football | 37b4e2d82900d5e94b8da524fbeb33c0 | |

| 1 | c4ca4238a0b923820dcc509a6f75849b | forever | d7af994f1f1ef8b5e3beb9f7fb139f57 | |

| 2 | c81e728d9d4c2f636f067f89cc14862c | frank | 26253c50741faa9c2e2b836773c69fe6 | |

| 3 | eccbc87e4b5ce2fe28308fd9f2a7baf3 | fuckme | 79cfdd0e92b120faadd7eb253eb800d0 | |

| 4 | a87ff679a2f3e71d9181a67b7542122c | gateway | 3e21ab62fb17400301d9f0156b6c3031 | |

| 5 | e4da3b7fbbce2345d7772b0674a318d5 | gators | b89f5b98822f749b260b01a77ac23c62 | |

| 6 | 1679091c5a880faf6fb5e6087eb1b2dc | god | a4757d7419ff3b48e92e | f0e7548 |

| 7 | 8f14e45fceea167a5a36dedd4bea2543 | golf | c6cf642b8f1cac1101e23a06aa63600e | |

| 8 | c9f0f895fb98ab9159f51fd0297e236d | great | acaa16770db76c1ffb9cee51c3cabfcf | |

| 9 | 45c48cce2e2d7fbdea1afc51c7c6ad26 | guitar | 4c39e90d6a5c38a3f8a9b1f05840f240 | |

| 0 | cfcd208495d565ef66e7dff9f98764da | hannah | eb09d5e396183f4b71c3c798158f7c07 |

Md5 other examples of hash

On this page you will find

examples of md5 , sha1 , mysql, ntlm, joomla и другие разновидности хэшей.

Например, хэш md5 на количество составляет 32 символа, а хэш sha1 на 40 символов.

Эта страница может помочь вам, если вы получите этот тип ошибки: длина строки exception.source

Пароль для каждого из них: hashcat

Хеши паролей для всех примеров: hashcat

Общие типы хэшей:

| Хэш-имя | Пример | |

| MD5 | 8743b52063cd84097a65d1633f5c74f5 | |

| MD5 ($пасс. $соль) | 01dfae6e5d4d90d9892622325959afbe: 7050461 | |

| MD5 ($ соль. $ пропуск) | f0fda58630310a6dd91a7d8f0a4ceda2:4225637426 | |

| MD5 (юникод ($пароль).$соль) | б31д032кфдкф47а399990а71е43к5д2а: 144816 | |

| MD5 ($ соль. Юникод ($ пароль)) | d63d0e21fdc05f618d55ef306c54af82:13288442151473 | |

| HMAC-MD5 (ключ = $пароль) | фк741дб0а2968к39д9к2а5кк75б05370:1234 | |

| HMAC-MD5 (ключ = $соль) | бфд280436f45fa38eaacac3b00518f29:1234 | |

| ША1 | b89eaac7e61417341b710b727768294d0e6a277b | |

SHA1 ($pass. $соль) $соль) | 2fc5a684737ce1bf7b3b239df432416e0dd07357:2014 | |

| SHA1 ($ соль. $ проход) | cac35ec206d868b7d7cb0b55f31d9425b075082b: 5363620024 | |

| SHA1 (юникод ($пароль).$соль) | c57f6ac1b71f45a07dbd91a59fa47c23abcd87c2:631225 | |

| SHA1 ($ соль. Юникод ($ пароль)) | 5db61e4cd8776c7969cfd62456da639a4c87683a: 8763434884872 | |

| HMAC-SHA1 (ключ = $пароль) | c898896f3f70f61bc3fb19bef222aa860e5ea717:1234 | |

| HMAC-SHA1 (ключ = $соль) | d89c92b4400b15c39e462a8caa939ab40c3aeeea: 1234 | |

| SHA1 (LinkedIn) | b89eaac7e61417341b710b727768294d0e6a277b | |

| MySQL323 | 7196759210defdc0 | |

| MySQL 4.1/MySQL5 + | FCF7C1B8749CF99D88E5F34271D636178FB5D130 | |

| phpass MD5 (WordPress) | $P $ 984478476IagS59wHZvyQMArzfx58u. | |

| Мд5 (Джумла) | ||

| phpass MD5 (phpBB3) | $H $ 984478476IagS59wHZvyQMArzfx58u. | |

| MD5 md5crypt (Unix), FreeBSD MD5, Cisco IOS-MD5 2 | $ 28772684 $ iEwNOgGugqO9/bIz5sk8k. | |

| МД4 | афе04867ec7a3845145579a95f72eca7 | |

| НТЛМ | b4b9b02e6f09a9bd760f388b67351e2b | |

| Кэшированные учетные данные домена (DCC), кэш MS | 4dd8965d1d476fa0d026722989a6b772:3060147285011 | |

| ША256 | 127e6fbfe24a750e72930c220a8e138275656b8e5d8f48a98c3c92df2caba935 | |

| SHA256 ($проход.$соль) | c73d08de8 | |

| SHA256 ($ соль. $ проход) | eb368a2dfd38b405f014118c7d9747fcc97f4f0ee75c05963cd9da6ee65ef498:560407001617 | |

| SHA256 (юникод ($пароль).$соль) | 4cc8eb60476c33edac52b5a7548c2c50ef0f9e31ce656c6f4b213f901bc87421:8 | |

| SHA256 ($ соль. Юникод ($ пароль)) | a4bd99e1e0aba51814e81388badb23ecc560312c4324b2018ea76393ea1caca9:12345678 | |

| HMAC-SHA256 (ключ = $пароль) | abaf88d66bf2334a4a8b207cc61a96fb46c3e38e882e6f6f886742f688b8588c: 1234 | |

| HMAC-SHA256 (ключ = $соль) | 8efbef4cec28f228fa948daaf4893ac3638fbae81358ff9020be1d7a9a509fc6:1234 | |

| расшифровать, DES (Unix), традиционный DES | 48 с/R8JAv757A | |

| md5apr1, MD5(APR), Apache MD5 2 | $ 1 апреля $ 71850310 $ gh9m4xcAn3MGxogwX/ztb. | |

| sha512crypt, SHA512 (Unix) 2 | $ $52450745 $ k5ka2p8bFuSmoVT1tzOyyuaREkkKBcCNqoDKzYiJL9RaE8yMnPgh3XzzF0NDrUhgrcLwg78xs1w5pJiypEdFX/ | |

| Кэшированные учетные данные домена 2 (DCC2), Кэш MS 2 | $DCC 2 $10240 # том # e4e938d12fe5974dc42a | bd9c90f |

| Cisco PIX-MD5 | DRRVnUmUHXOTt9nk | |

| Cisco ASA-MD5 | 02dMBMYkTdC5Ziyp: 36 | |

| WPA/WPA2 1 | ||

| Двойной MD5 | а936af92b0ae20b1ff6c3347a72e5fbe | |

| ЛМ | 299bd128c1101fd6 | |

| Oracle (H): Тип (Oracle 7+), DES (Oracle) | 7A963A529D2E3229:3682427524 | |

| BCrypt, Blowfish (OpenBSD) | $ 2a $ обслуживание $ LhayLxezLhK1LhWvKxCyLOj0j1u. Kj0jZ0pEmm134uzrQlFvQJLF6 | |

| MD5 (Вс) 3 | $md 5 $ = 904 $ iPPKEBnEkp3JV8uX раундов $ 0L6m7rOFTVFn. SGqo2M9W1 SGqo2M9W1 | |

| MD5 (md5 (md5 ($pass)) | 9882d0778518b095917eb589f6998441 | |

| MD5 (md5 ($ соль). $ пройти) | 7b57255a15958ef898543ea6cc3313bc: 1234 | |

| MD5 (.MD5 $соль ($pass)) | 95248989ec91f6d0439dbde2bd0140be: 1234 | |

| MD5 (.MD5 $pass ($salt)) | 10ce488714fdbde9453670e0e4cbe99c: 1234 | |

| MD5 ($ соль. $ проход. $ соль) 9 | 2e45c4b99396c6cb2db8bda0d3df669f: 1234 | |

| MD5 (md5 ($pass). md5 ($salt)) | 250920b3a5e31318806a032a4674df7e: 1234 | |

| MD5 ($ соль. md5 ($ соль. $ пройти)) | 30d0cf4a5d7ed831084c5b8b0ba75b46:1234 | |

| MD5 ($ соль. md5 ($ проход. $ соль)) | b4cb5c551a30f6c25d648560408df68a: 1234 | |

| MD5 ($имя пользователя. 0. $пароль) | 09ea048c345ad336ebe38ae5b6c4de24:1234 | |

| MD5 (strtoupper (md5 ($pass))) | b8c385461bb9f9d733d3af832cf60b27 | |

| Хэш MD5 (sha1 ($pass)) | 288496df99b33f8f75a7ce4837d1b480 | |

| Двойной SHA1 | 3db9184f5da4e463832b086211af8d2314 | 1|

| (SHA1 sha1 (sha1 ($pass)) | dc57f246485e62d99a5110afc9264b4ccbfcf3cc | |

| SHA1 (md5 ($pass)) | 92d85978d884eb1d99a51652b1139c8279fa8663 | |

| MD5 (Chap), аутентификация iSCSI CHAP | afd09efdd6f8ca9f18ec77c5869788c3:01020304050607080 | 1213141516:01 |

SHA1 ($ соль. $ проход. $ соль) 8 $ проход. $ соль) 8 | 85087a691a55cbb41ae335d459a9121d54080b80:488387841 | |

| Ша-3 (Кекчак) | 203f88777f18bb4ee1226627b547808f38d90d3e106262b5de9ca943b57137b6 | |

| Половинка MD5 | 8743b52063cd8409 | |

| SHA256 Cisco-IOS | 2btjjy78REtmYkkW0csHUbJZOstRXoWdX1mGrmmfeHI | |

| Samsung Android Пароль/PIN | 0223b799d526b596fe4ba5628b9e65068227e68e: f6d45822728ddb2c | |

| RIPEMD160 | 012cb9b334ec1aeb71a9c8ce85586082467f7eb6 | |

| AIX {smd5} | {smd5} a5/yTL/u $ VfvgyHx1xUlXZYBocQpQY0 | |

| AIX {ssha256} | {ssha256} 06 $ aJckFGJAB30LTe10 $ ohUsB7LBPlgclclE3hJg9x042DLJvQyxVCX. nZZLEz. г2 | |

| AIX {ssha512} | {ssha512} 06 $ bJbkFGJAB30L2e23 $ bXiXjyH5YGIyoWWmEVwq67nCU5t7GLy9HkCzrodRCQCx3r9VvG98o7O3V0r9cVrX3LPPGuHqT5LLn0oGCuI1 … | |

| AIX {ssha1} | {ssha1} 06 $ bJbkFGJAB30L2e23$dCESGOsP7jaIIAJ1QAcmaGeG. kr kr | |

| Управление паролем Lastpass r 4 | a2d1f7b7a1862d0d4a52644e72d59df5:500:[email protected] | |

| ГОСТ Р 34.11-94 | df226c2c6dcb1d995c0299a33a084b201544293c31fc3d279530121d36bbcea9 | |

| Фортигейт (FortiOS) | AK1AAECAwQFBgcICRANGqgeC3is8gv2xWWRony9NJnDgeA | |

| sha256crypt, SHA256 (Unix) 2 | $ $ = $ 5000 патронов GX7BopJZJxPc/KEK $ le16UF8I2Anb. rOrn22AUPWvzUETDGefUmAV8AZkGcD | |

| SAP CODVN B (BCODE) | пользователь $ c8b48f26b87b7ea7 | |

| SAP CODVN F/G (пароль) | пользователь $ abcad719b17e7f794df7e686e563e9e2d24de1d0 | |

| Друпал7 | $S $ C33783772bRXEx1aCsvY dqgaaSu76XmVlKrW9Qu8IQlvxHlmzLf. | |

| Sybase ASE | 0xc00778168388631428230545ed2c976790af96768afa0806fe6c0da3b28f3e132137eac56f9bad027ea2 | |

| Citrix Netscaler | 1765058016a22f1b4e076dccd1c3df4e8e5c0839ccded98ea | |

| DNSSEC (NSEC3) | 7b5n74kq8r441blc2c5qbbat19baj79r:. : lvdsiqfj.net 33164473:1 : lvdsiqfj.net 33164473:1 | |

| WBB3 Плата для записи Woltlab 3, | 8084df19a6dc81e2597d051c3d8b400787e2d5a9:6755045315424852185115352765375338838643 | |

| РАЦФ | $racf$ * ПОЛЬЗОВАТЕЛЬ * FC2577C6EBE6265B | |

| Lotus Notes/Domino 5 | 3dd2e1e5ac03e230243d58b8c5ada076 | |

| Lotus Notes/Domino 6 | (GDpOtD35gGlyDksQRxEU) | |

| шифр | СКРИПТ: 1024:1:1: MDIwMzMwNTQwNDQyNQ ==: 5FW + zWivLxgCWj7qLiQbeC8zaNQ + qdO0NUinvqyFcfo = | |

| Lotus Notes/Domino 8 | (HsjFebq0Kh9kH7aAZYc7kY30mC30mC3KmC30mCluagXrvWKj1) | |

| Сиско 98 | $ $ TnGX/$ fE4KGHOVU pEhnEvxrvaynpi8j4f. ЭМХр6М. FzU8xnZnBr/tJdFWk | |

| Cisco $9$ | $ $ 2MJBozw/9R3UsU $ 2lFhcKvpghcyw8deP25GOfyZaagyUOGBymkryvOdfo6 | |

| Офис 2007 | $офис $ * 2007 * 20 * 128 * 16 * 411a51284e0d0200b131a8949aaaa5cc * 117d532441c63968bee7647d9b7df7d6 * df1d601ccf905b3755750108f48ef838f | |

| Офис 2010 | $офис $ * 2010 * 100000 * 128 * 16 * 77233201017277788267221014757262 * b2d0ca4854ba19cf95a2647d5eee906c * e30cbbb189575cafb6f142a90c2622fa9e78d293c5b0c001517b3f5b82993557 | |

| Офис 2013 | $ Office $ * 2013 * 100000 * 256 * 16 * 7DD611D7EB4C899F74816D1DEC817B3B * 948DC0B2C2C6C32F14B5995A543AD037 * 0B7E0E48E935F937192A593AD037 | |

| Мисс Офис? 2003 + oldoffice RC4, MD5 $ oldoffice $ | $oldoffice $ * 04477077758555626246182730342136 * b1b72ff351e41a7c68f6b45c4e938bd6 * 0d95331895e99f73ef8b6fbc4a78ac1a | |

| Мисс Офис? 2003 + oldoffice RC4, SHA1 $ oldoffice $ 4 | $oldoffice $ * 83328705222323020515404251156288 * 2855956a165ff6511bc7f4cd77b9e101 * 941861655e73a09c40f7b1e9dfd0c256ed285acd | |

| Радмин2 | 22527bee5c29ce95373c4e0f359f079b | |

| Джанго (PBKDF2-SHA256) | pbkdf2_sha256 $ 20,000 $ H0dPx8NeajVu $ GiC4k5kqbbR9qWBlsRgDywNqC2vd9kqfk7zdorEnNas = | |

| СипХэш | ад61д78к06037кд9:2: 4:81533218127174468417660201434054 | |

| Крам MD5 | $cram _md5 $ PG5vLXJlcGx5QGhhc2hjYXQubmV0Pg == $dXNlciA 0NGVhZmQyMmZlNzY2NzBmNmIyODc5MDgxYTdmNWY3MQ == | |

| SAP CODVN H (PWDSALTEDHASH) iSSHA-1 | {x-issha, 1024} C0624EvGSdAMCtuWnBBYBGA0chvqAflKY74oEpw/rpY = | |

PDF 1. 1-1.3 (Acrobat 4-2) 1-1.3 (Acrobat 4-2) | $pdf $ * 2 * 40 * -1 * 0 * 16 * 51726437280452826511473255744374 * 32 * 9b09be05c226214fa1178342673d86f273602b95104f2384b6c9b709b2cbc058 * 32 * 00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 | |

| PDF 1.4-1.6 (Acrobat 5-8) | $ $pdf * 3 * 128 * -1028 * 1 * 16 * da42ee15d4b3e08fe5b9ecea0e02ad0f * 32 * c9b59d72c7c670c42eeb4fca1d2ca15000000000000000000000000000000000 * 32 * c4ff3e868dc87604626c2b8c259297a14d58c6309c70b00afdfb1fbba10ee571 | |

| Уровень 3 PDF 1.7 (Acrobat 9) | $pdf $ 5 * 5 * 256 * -1028 * 1 * 16 * 20583814402184226866485332754315 * 127 * 127 * f95d927a94829db8e2fbfbc9726ebe0a391b22a084ccc2882eb107a74f7884812058381440218422686648533275431500000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 * 0000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 * 00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 * 32 * 32 * 0000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000010 | |

Уровень 8 PDF 1. 7 (Acrobat 10-11) 7 (Acrobat 10-11) | $pdf $ 5 * 6 * 256 * -4 * 1 * 16 * 381692e488413f5502fa7314a78c25db * e5bf81a2a23c88f3dccb44bc7da68bb5606b653b733bcf9adaa5eb2c8ccf53abba66539044eb1957eda68469b1d0b9b5 * 48 * 48 * b222df06deb308bf919d13447e688775fdcab972faed2c866dc023a126cb4cd4bbffab3683ecde243cf8d88967184680 | |

| SHA384 | 07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42 | |

| ПБКДФ2-ХМАС-ША256 | SHA256:1000: MTc3MTA0MTQwMjQxNzY =: P YjCU215Mi57AYPKva9j7mvF4Rc5bCnt | |

| PrestaShop | 810e3d12f0f10777a679d9ca1ad7a8d9: M2uZ122bSHJ4Mi54tXGY0lqcv1r28mUluSkyw37ou5oia4i239ujqw0l | |

| Аутентификация вызов-ответ Postgresql (MD5) | $postgres $ f0784ea5 * 2091bb7d4725d1ca85e8de6ec349baf6 * postgres | |

| Аутентификация запроса-ответа Mysql (SHA1) | $mysqlna $ 1c24ab8d0ee94d70ab1f2e814d8f0948a14d10b9 * 437e93572f18ae44d9e779160c2505271f85821d | |

Биткойн/Лайткойн кошелек. dat dat | $ $bitcoin $ d011a1b6a8d675b7a36d0cd2efaca32a9f8dc1d57d6d01a58399ea04e703e8bbb4489 | 26f7a00f171a7bbc854a54 $ $1563277210780230 $158555 $ $628835426818227243334570448571536352510740823233055715845322741625407685873076027233865346542174 $ $625882875480513751851333441623702852811440775888122046360561760525|

| Дайджест-аутентификация SIP (MD5) | $sip $ * 192.168.100.121 * имя пользователя * конечный адрес 192.168.100.100 * звездочка * РЕГИСТРАЦИЯ * sip * 192.168.100.121 * 2b01df0b * MD5 * ad0520061ca07c120d7e8ce696a60df2d 90df2d 90df2d | |

| CRC32 7 | c762de4a: 0000000000000000 | |

| 7-Zip | $ $ $ $ $ 7z соль $ 8 $ f6196259a7326e3f0000000000000000 $185065650 $ 112 $ $ f3bc2a88062c419a25acd40c0c2d75421cf23263f69c51b13f9b1aada91a8a8f9adeae45d67c60b56aad338f20c0dcc5eb811c7a61128ee0746f922cdb9c5 | 69f341c7a9cb1ac7bb7d771f546b82cf4e6f11a5ecd4b61751e4d8de66dd6e2dfb5b7d1022d2211e2d66ea1703f96|

ГОСТ Р 34. 11-2012 (Стрибог) 256-бит 11-2012 (Стрибог) 256-бит | 57e9e50caec93d72e9498c211d6dc4f4d328248b48ecf46ba7abfa874f666e36 | |

| ГОСТ Р 34.11-2012 (Стрибог) 512-бит | 5d5bdba48c8f89ee6c0a0e11023540424283e84902de08013aeeb626e819950bb32842 | 3a1d2e8f71897ff7fe72e17ac9ba8ce1d1d2f7e9c4359ea63bdc3|

| ПБКДФ2-ХМАС-МД5 | MD5:1000: MTg1MzA: = Lz84VOcrXd699Edsj34PP98 + f4f3S0rTZ4kHAIHoAjs = | |

| ПБКДФ2-ХМАК-ША1 | SHA1:1000: MzU4NTA4MzIzNzA1MDQ: = 19ofiY + ahBXhvkDsp0j2ww = = | |

| ПБКДФ2-ХМАК-ША512 | SHA512:1000: ODQyMDEwNjQyODY =: MKaHNWXUsuJB3IEwBHbm3w == | |

| шифрование | $ecryptfs $ 0 $ 1 $ 7c95c46e82f364b3 $ 60bba503f0a42d0c | |

| Oracle T: Тип (Oracle 12+) | 78281A9C0CF626BD05EFC4F41B515B61D6C4D95A250CD4A605CA0EF97168D670EBCB5673B6F5A2FB9CC4E0C0101E659C0C4E3B9B3BEDA846CD15508E88685A2334141655046766111066420254008225 | |

| BSDiCrypt, расширенный DES | _9G. . 8147mpcfKT8g0U. . 8147mpcfKT8g0U. | |

| RAR3-л.с. | RAR $ 3 * 0 * 45109af8ab5f297a * adbf6c5385d7a40373e8f77d7b89d317 | |

| + 10 ColdFusion | aee9edab5653f509c4c63e559a5e967b4c112273bc6bd84525e630a3f9028dcb: 5136256866783777334574783782810410706883233321141647265340462733 | |

| Блокчейн, Мой кошелек | $blockchain price is 288 USD/$ 5420055827231730710301348670802335e45a6f5f631113cb1148a6e96ce645ac69881625a115fd35256636d0 | 7182f89bdd53256a764e3552d3bfe68624f4f89bb6de60687ff1ebb3cbf4e253ee3bea0fe9d12d6e8325ddc48cc924666dc017024101b7dfb96f1f45cfcf642c45c83228fe656b2f88897ced2984860bf322c6a89616f6ea5800aadc4b293ddd46940b3171a40 e0cca86f66f0d4a487aa3a1beb82569740d3bc90bc1cb6b4a11bc6f0e058432cc193cb6f41e60959d03a84e90f38e54ba106fb7e2bfe58ce39e0397231f7c53a4ed4fd8d2e886de75d2475cc8fdc30bf07843ed6e3513e218e0bb75c04649f053a115267098251fd0079272ec023162505725cc681d8be12507c2d3e1c9520674c68428df1739944b8ac|

| Открытый текст | хэш-код | |

Joomla < 2. 5.18 5.18 | 19e0e8d91c722e7091ca7a6a6fb0f4fa: 54718031842521651757785603028777 | |

| PostgreSQL | а6343а68д964ка596d9752250d54bb8a: постгрес | |

| osCommerce, xt: коммерция | 374996a5e8a5e57fd97d893f7df79824:36 | |

| Juniper Netscreen/SSG (ScreenOS) | nNxKL2rOEkbBc9BFLsVGG6OtOUO/8n: пользователь | |

| Скайп | 3af0389f093b181ae26452015f4ae728: пользователь | |

| nsldap, SHA-1 (Base64), Netscape LDAP SHA | {SHA} uJ6qx + YUFzQbcQtyd2gpTQ5qJ3s = | |

| nsldaps, GSSAPI-1 (Base64), Netscape LDAP GSSAPI | {GSSAPI} AZKja92fbuuB9SpRlHqaoXxbTc43Mzc2MDM1Ng == | |

| Oracle S: Тип (Oracle 11+) | ac5f1e62d21fd0529428b84d42e8955b04966703:38445748184477378130 | |

| SMF > = v1.1 | ecf076ce9d6ed3624a9332112b1cd67b236fdd11:17782686 | |

| OS X v10.4, v10.5, v10.6 | 1430823483d07626ef8be3fda2ff056d0dfd818dbfe47683 | |

| Джанго (SHA-1) 6 | SHA1 $ fe76b $ 02d5 | |

| MSSQL (2000) | 0x0100270256050000000000000000000000000000000000000000008db43dd9b1972a636ad0c7d4b8c515cb8ce46578 | |

| MSSQL (2005) | 0x010018102152f8f28c8499d8ef263c53f8be369d799f931b2fbe | |

| Пиплсофт | uXmFVRdBvv293L9kDR3VnRmx4ZM = | |

EPiServer 6. x < v4 x < v4 | $episerver $ * 0 * bEtiVGhPNlZpcUN4a3ExTg = * utkfN0EOgljbv5FoZ6 + AcZD5iLk | |

| hMailServer | 8fe7ca27a17adc337cd892b1d959b4e487b8f0ef09e32214f44fb1b07e461c532e9ec3 | |

| EPiServer 6. x > = v4 | $episerver $ * 1 * MDEyMzQ1Njc4OWFiY2RlZg = * lRjiU46qHA7S6ZE7RfKUcYhB85ofArj1j7TrCtu3u6Y | |

| MSSQL (2012), MSSQL (2014) | . | |

| vBulletin < v3.8.5 | 16780ba78d2d5f02f3202901c1b6d975:568 | |

| PHPS | $PHPS $34323438373734 $ 5b07e065b9d78d69603e71201c6cf29f | |

| vBulletin > = v3.8.5 | bf366348c53ddcfbd16e63edfdd1eee6:181264250056774603641874043270 | |

| IPB2+, MyBB 1.2+ | 8d2129083ef35f4b365d5d87487e1207:47204 | |

| MediaWiki тип B | $B $56668501 $ 0ce106caa70af57fd525aeaf80ef2898 | |

| Webedition CMS | fa01af9f0de5f377ae8befb03865178e: 5678 | |

| Веб-приложение для управления проектами Redmine | 1fb46a8f81d8838f46879aaa29168d08aa6bf22d: 3290afd193d90e900e8021f81409d7a9 |

MD5 Online, расшифровка MD5, декодер хэшей MD5

Общая информация

Доменное имя: | cmd5. org org |

Дата регистрации:г. | 2009-06-26T02:25:02Z |

Срок действия: | 2027-06-26T02:25:02Z |

URL-адрес регистратора: | Эном, Инк. |

Регистратор Контактное лицо: | +1.4252982646 |

Размещено в: | |

Безопасность: | Безопасно |

| 9Расширение домена 1818: | .org |

IP-адрес: |

Анализ метаданных

Имя веб-сайта:

Cmd5 — MD5 Online, расшифровка MD5, декодер хеша MD5Описание веб-сайта:

Ключевые слова веб-сайта:

Расшифровка хэша md5, взломщик md5, расшифровка md5 онлайнРейтинги

Рейтинг Alexa: | 132327 |

Общая диаграмма трафика | Диаграмма трафика поисковых систем |

Охрана и безопасность

Безопасный просмотр Google: | Безопасно |

WOT Надежность: | # |

Рейтинг Siteadvisor:г. | # |

География

Город: | |

Название страны: | |

Широта: | |

Долгота: |

Анализ DNS

| Хост | Тип | Класс | ТТЛ | Цель | ||||||||||

| CMD5.ORG | A | в | 119 | |||||||||||

| CMD5.ORG | MX | в | 599110 | MX | в | 599110 | MX | в | 599110 | MX | . MX | IN | 599 | mxn.mxhichina.com |

| cmd5.org | TXT | IN | 009 59 | |||||||||||

| cmd5.org | NS | IN | 21599 | ns3.dnsv2. com com | ||||||||||

| cmd5.org | NS | IN | 21599 | ns4.dnsv2.com | ||||||||||

| cmd5.org | SOA | IN | 179 |

Анализ SEO

Статус сайта | Поздравляем! Ваш сайт жив. | |

Тег заголовка | Мета-заголовок вашей страницы имеет длину 56 символов. Большинство поисковых систем сокращают мета-заголовки до 70 символов. | |

Мета-описание | На вашей странице нет мета-описания0890 | Cmd5 — MD5 Online, расшифровка MD5, декодер хеша MD5 |

Тест наиболее распространенных ключевых слов

показатели плотности ключевых слов как важный фактор ранжирования). | ||

Ключевые слова | ||

Статус заголовков h2 | На вашей странице нет тегов h2. | |

h3 Статус заголовков | На вашей странице нет тегов h3. | |

Robots.txt Test | Ваша страница не имеет «robots.txt» Файл | |

SITEMAP TES .xml». | ||

Проверка неработающих ссылок | Поздравляем! На вашей странице нет битых ссылок. | |

Альтернативный тест изображения | На вашей странице найдено 11 изображений и 2 изображения без текста «ALT». | |

Google Analytics | Ваша страница, не представленная Google Analytics | |

Тест Favicon | . | |

Проверка скорости загрузки сайта | Время загрузки вашего сайта составляет около 1,7572569847107 секунд , а средняя скорость загрузки любого веб-сайта составляет 5 секунд . | |

Flash Test | Поздравляем! На вашем веб-сайте отсутствуют флэш-объекты (устаревшая технология, которая иногда использовалась для доставки богатого мультимедийного контента). Flash-контент плохо работает на мобильных устройствах, и его трудно интерпретировать поисковым роботам. |

Однако может быть полезно отметить, какие

ключевые слова появляются на вашей странице чаще всего и отражают ли они предполагаемую тему вашей страницы. Более

важно, чтобы ключевые слова на вашей странице отображались в естественном звучании и грамматически

правильная копия.

Однако может быть полезно отметить, какие

ключевые слова появляются на вашей странице чаще всего и отражают ли они предполагаемую тему вашей страницы. Более

важно, чтобы ключевые слова на вашей странице отображались в естественном звучании и грамматически

правильная копия.