c++ — Вернуть md5 к исходному значению на С

Подскажите какой-нибудь декриптор или что-нибудь в этом роде на Си для md5. Нужно сделать так, чтобы шифровка md5 превращалась в то, что было до шифрования. Возможно ли такое в принципе, и если нет, то почему?

1MD5 — это не «шифрование», это хэш-функция. Основное требование к криптографическим хэш-функциям — необратимость.

Если бы хэши были обратимы, то архиваторы и прочие алгоритмы сжатия стали бы не нужны. Например, я посчитал хэш от терабайтного файла. Получил 79a2520f22b9e1526ff93176029603b8. Вы считаете что можно эту строчку расшифровать обратно в тот же терабайт информации?

Максимум, что можно сделать для MD5 — найти коллизию (второй прообраз) — строчку, для которой MD5 выдаст такое же значение. Это можно сделать или по готовым словарям (если есть подозрение что строчка — это пароль вида 12345), или с использованием радужных таблиц.

Но никакой гарантии что вы получите при этом именно оригинальную строку нет.

Если поиска коллизии для вас достаточно — поищите готовую опен-сорс реализацию работы с радужными таблицами, например MD5Rainbow.

11Обратное действие в md5 не возможно. Получить оригинал можно только методом перебора, то есть брутом или по словарю. Перебирать варианты, md5 хеш каждого нужно сравнить с имеющимся хешом md5. Тот который будет равен вашему хешу, возможно будет ваш оригинал! (возможно! но не факт!). А на сайтах про которые вы говорите имеются словари с готовым оригиналом и готовым мд5, они просто проверяют есть ли в их словарях такие хеши, и смотрят к ним записанные ранее оригиналы строк. Но опять таки тоже не факт что это ваш хэш.

Зарегистрируйтесь или войдите

Регистрация через Google Регистрация через Facebook Регистрация через почтуОтправить без регистрации

ПочтаНеобходима, но никому не показывается

Отправить без регистрации

ПочтаНеобходима, но никому не показывается

By clicking “Отправить ответ”, you agree to our terms of service and acknowledge that you have read and understand our privacy policy and code of conduct.

Криптогарфия с Python (Hash) – Telegraph

Wam11Хеширование

Хеширование имеет две основные цели: во-первых, поставить отпечаток на файл, чтобы вы могли узнать, был ли он изменен, а во-вторых, чтобы скрыть пароли, чтобы вы могли распознать правильный пароль и разрешить вход в систему, но человек, который ворует хеш не может легко восстановить пароль из него.

В этой главе мы рассмотрим следующие темы:

- MD5 и SHA хэши

- Хеши паролей Windows

- Хеши паролей Linux

- Задача 1 — взломать хеши Windows

- Задача 2 — взломать многократные хэши

- Задача 3 — взломать хеш Linux

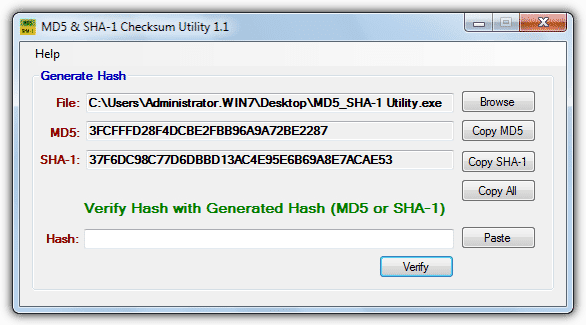

MD5 и SHA хэши

Я уже делал неплохую статью о хешах и шифровании, ее вы можете найти по # на канале.

Как я упомянул выше, одна из задач хеша — это создать уникальный идентификатор (отпечаток) для файла. Таким образом работает шифрование, например, у нас есть программа, мы берм каждый ее байт и с помощью алгоритмов шифрования генерируем с этих байтов хешь, если мы изменим хоть один элемент нашей программы, алгоритм сгенерирует новый хешь, который будет уникальным. Когда у нас есть 2 идентичные программы мы можем их зашифровать и использовать шифр как ключ. Этот ключ сможет гарантировать то, что программы идентичны и сохранять их приватность.

Таким образом работает шифрование, например, у нас есть программа, мы берм каждый ее байт и с помощью алгоритмов шифрования генерируем с этих байтов хешь, если мы изменим хоть один элемент нашей программы, алгоритм сгенерирует новый хешь, который будет уникальным. Когда у нас есть 2 идентичные программы мы можем их зашифровать и использовать шифр как ключ. Этот ключ сможет гарантировать то, что программы идентичны и сохранять их приватность.

Наверное самый распространенный хешь — это MD5. Длина — 128 байт. Например с моих статей по теме анализу мальвари мы видели, что этим алгоритмом создают хеши для маркации ВП, так же почти все пароли шифруються ним с добавление salt (соли) для зашиты от брутфорса и от повтора ( и такое бывает). Это так званые коллизии (главный недостаток MD5) — тоесть может быть так, что разные файлы шифруються одним и тем же хешем, именно для этого и существует соль.

Давайте перейдем к практике.

Здесь мы будем использовать HELLO в качестве примера, а затем вам нужно использовать шестнадцатеричный дайджест в конце, или он просто напечатает адрес в структуре данных вместо того, чтобы показывать вам фактическое значение. Мы будем использовать хеш HELLO, MD5 и шестнадцатеричный код, длина которого составляет 128 бит. Таким образом, это 128 над 4 или 32 шестнадцатеричными символами, и если вы добавите еще один символ к HELLO, например, восклицательный знак, хэш полностью изменится; нет никакого сходства между хешем одного значения и хешем следующего.

Мы будем использовать хеш HELLO, MD5 и шестнадцатеричный код, длина которого составляет 128 бит. Таким образом, это 128 над 4 или 32 шестнадцатеричными символами, и если вы добавите еще один символ к HELLO, например, восклицательный знак, хэш полностью изменится; нет никакого сходства между хешем одного значения и хешем следующего.

Secure Hash Algorithm ( SHA ) был разработан , чтобы улучшить MD5, пока исследователи из Google не выяснили, что в SHA-1 существует возможность коллизий, поэтому был разработан SHA-2. Существует еще один алгоритм, одобренный Национальным институтом стандартов, под названием SHA-3 , который почти никто не использует, потому что, как все ожидают, что SHA-2 останется безопасным в течение очень долгого времени. И SHA-2, и SHA-3 имеют различную длину, но наиболее распространенные длины составляют 256 и 512 бит.

Вы можете легко вычислить хэши SHA-1 и SHA-2 в Python, но SHA-3 обычно не используется и еще не входит в хеш-библиотеку. Итак, если вы используете SHA-1 для алгоритма, вы получите хэш SHA-1. Похоже на хеш MD5, но он длиннее. Есть SHA-256 и SHA-512, которые оба являются хэшем SHA-2. Вы можете видеть, что, хотя они более безопасны, они намного длиннее и несколько менее удобны:

Итак, если вы используете SHA-1 для алгоритма, вы получите хэш SHA-1. Похоже на хеш MD5, но он длиннее. Есть SHA-256 и SHA-512, которые оба являются хэшем SHA-2. Вы можете видеть, что, хотя они более безопасны, они намного длиннее и несколько менее удобны:

А теперь давайте посмотрим как меняется хешь, если поменять хоть один символ:

Думаю без проблем заметна разница. Такой же принцип работает и для других хешей.

Из этого и вытекает уязвимость хешей, если бы мы знали изначальное слово, мы бы смогли и знать в итоге хешь и сравнить его или расшифровать, брутфорс со словарем или радужной таблицей и все, естественно все зависит от времени.

Хеши паролей Windows

В этом разделе мы посмотрим как можно получить хешь в Windows и как его потом взломать.

Получение хешей с Каином

Cain — бесплатный хакерский инструмент, который может собирать хеши Windows от работающей операционной системы. Чтобы проверить это, мы создадим три учетные записи на Windows Server, самой последней версии операционной системы Windows. Вы можете использовать команду пользователя в командной строке, чтобы сделать это. Вы можете добавить пользователя Johnс паролем P@sw0rd, пользователя Paulс паролем и пользователя Ringoс паролем P@sw0rd999:

Вы можете использовать команду пользователя в командной строке, чтобы сделать это. Вы можете добавить пользователя Johnс паролем P@sw0rd, пользователя Paulс паролем и пользователя Ringoс паролем P@sw0rd999:

Если вы управляете Каином, он может собирать хеши. На следующем снимке экрана показаны три пользователя и их хэши:

MD4 и Unicode

Вот алгоритм, который использует Microsoft. Берет пароль и кодирует в Unicode вместо ASCII, а затем при запуске через MD4 (который является очень старым алгоритмом, даже более старым, чем MD5), он создает значение хэша NT.

Юникод используется по той причине, что Microsoft — это международная операционная система, которая позволяет вам иметь пароли на таких языках, как китайский и японский, которые кодируются не 8-битным символом, а 16-битным символом.

Взломать хеш с помощью Google

Так как хеши паролей не имеют различий и любых два пользователя с одним и тем же паролем будут иметь одинаковый хеш, все хакеры, которые взломали списки слов за последние 24 года, разместили свои результаты в Интернете, в результате чего вы можете просто использовать Google для часто используемых хэшей паролей:

Если вы просто добавите хеш в Google, вы часто обнаружите, что кто-то уже взломал его для вас и выложил в Интернете. Например, вот тот, P@sw0rd? который получил известный результат, так что вы можете взломать его. Этот простой метод работает для очень многих паролей, но этот метод не работает для пароля, который мы использовали для пользователя Ringo, то есть P@sw0rd999.

Например, вот тот, P@sw0rd? который получил известный результат, так что вы можете взломать его. Этот простой метод работает для очень многих паролей, но этот метод не работает для пароля, который мы использовали для пользователя Ringo, то есть P@sw0rd999.

Взламывание хешей с помощью списков слов

Вы просто используете ту же процедуру. Сделайте ряд предположений, хешируйте их и ищите ответ. Если ваш список догадок в конце концов достигнет верного значения, вы, конечно, найдете его здесь. Таким образом, вы можете увидеть пароль P@sw0rd999с 5c2c….

Хеши паролей Linux

В этом разделе мы сначала обсудим, как получить хэши из операционной системы, а затем посмотрите на процедуры посола и растяжения, которые делают хеши Linux намного сильнее. Затем мы обсудим конкретный алгоритм хеширования, используемый в современных версиях Linux, и, наконец, рассмотрим взлом хэшей с помощью списков слов и Python.

Вы получаете хэши из /etc/shadow файла, из которого мы распечатаем последние три записи.

Видите в начале 6$, это говорит о том, что это пароль 6 типа, что на данный момент самый надежный.

Затем идет длинная случайная строка символов, которая идет до следующего знака доллара, а затем еще более длинная случайная строка символов, которая представляет собой сам хэш пароля.

Мы будем использовать passlive библиотеку. Прежде чем использовать ее в Python, вы должны установить его с помощью sudo pip3 install passlib команды. Получив его, вы можете импортировать sha512_crypt модуль. Вот как вы используете это:

Что такое этот raunds — это как раз та соль о которой я писал, точнее это количество раз.

Выполняем и видим:

Таким образом, процедура требует сочетания salt с паролем. Вы выполняете алгоритм, который включает 5000 раундов хеширования SHA-512. В Kali этот процес содержит более 20 шагов, которые включают в себя сборку двух хешей и смешивание битов, но это немного сложнее, чем просто повторять один и тот же алгоритм хеширования снова и снова.

Задача 1 — взломать хеши Windows

После обзора хеширования Windows мы попробуем решить задачу. Вот как выглядят хеши Windows в Python:

Алгоритм использует hashlib MD4 для хэша пароля, но перед тем, как это сделать, закодируйте его в Unicode utf-16le, а затем вычислите hexdigest результаты, чтобы получить длинное число. Число начинается с 464 это хеш пароля Windows.

Таким образом, вы можете написать программу, которая будет пробовать все символы в этой строке, которая будет состоять из 10 цифр, а затем вычислять хеш для каждого из них. Вам останется простой словарь с 10 значениями:

Итак, вот проблема. Пароль состоит из двух цифр от 00 до 99, и это хеш:

Итак, вы должны сделать цикл, который пробует 100 возможных значений.

Следующим является 7-значный пароль, и это хеш:

Итак, вам придется попробовать 10 миллионов значений. Это займет всего несколько секунд, и именно поэтому хэши паролей Windows так слабы — вы можете попробовать их миллионы в секунду.

Задача 2 — взломать многократные хэши

После обзора того, как MD5 и SHA работает в Python, мы посмотрим, что такое многоугольный хеш, а затем вам предстоит решить две задачи.

MD5 и SHA легко рассчитать:

Из hashlib библиотеки вам просто нужно использовать hashlib.new метод и указать имя алгоритма в первом параметре, пароль во втором параметре, а затем добавить к нему шестнадцатеричный дайджест, чтобы увидеть фактический результат в шестнадцатеричном виде, а не просто обратиться к объекту. Чтобы сделать много раундов, вы просто повторите этот процесс.

Вот небольшой скрипт, который распечатывает первые 10раунды многошагового хеша MD5:

Этот метод называется растяжением и используется в более надежных процедурах хеширования паролей, таких как хеши паролей Linux, которые мы видели в предыдущих разделах.

Вот ваш первый вызов: 3-значный пароль хэшируется 100 раз с MD5. Найдите это из этого хеша:

Вот еще один вызов для вас. В этом у вас есть неизвестное количество раундов с SHA-1, но не более 5000. Таким образом, вам просто нужно попробовать все значения и найти 3-значный пароль результатов в этом хеше.

Таким образом, вам просто нужно попробовать все значения и найти 3-значный пароль результатов в этом хеше.

Резюме

В этой части мы рассмотрели алгоритмы хеширования MD5 и SHA-1, алгоритм хеширования паролей Windows и алгоритм хеширования паролей Linux. В ходе испытаний вы взломали хеш пароля Windows для восстановления открытого текста и еще один хеш пароля, используя неизвестное количество раундов MD5 и SHA-1. Наконец, вы взломали хеши паролей Linux для восстановления открытого текста.

В следующий раз посмотрим, Strong Encryption, мы рассмотрим два основных метода сильного шифрования, то есть, AES и RSA.

[PDF] Шифрование и дешифрование с использованием шифрования на основе пароля, MD5 и DES ceedings{Dhany2018EncryptionAD, title={Шифрование и дешифрование с использованием шифрования на основе пароля, MD5 и DES}, автор={Ханна Вилла Дхани и Фахми Ижари и Хасанул Фахми и Тулус и Сутарман}, год = {2018} }

- Опубликовано в 2018 г.

- Информатика, математика

Шифрование на основе пароля получает ключ шифрования из пароля. [] Метод ключа Шифрование на основе пароля с дайджестом сообщения (MD5) и стандартом шифрования данных (DES) — это криптографический метод, использующий алгоритмы, сочетающие хеширование и стандартные методы шифрования. MD5 был разработан Рональдом Ривестом, где MD5 принимает сообщения любой длины и генерирует 128-битный дайджест сообщения, а при использовании DES, работающего с открытым текстом, полезно возвращать зашифрованный текст того же размера. Ключевые слова — Криптография…

Просмотр через Publisher

download.atlantis-press.com

Анализ криптографических алгоритмов, реализованных в мобильном приложении Android

- Ален Салканович, С. Любич, Любиса Станкович, Дж. Лерга

- 2021

Информатика

9001 8 Инф. Технол. Контроль.

Схема безопасного хранения данных на основе блоков

- Yina Wang, Hongbin Ma, Q. Ma, Hong Chen, Dongdong Zhang, Yingli Wang

- 2019

Информатика

CSPS

Система электронного экзамена

- Танви Варадкар, Мрунали Панвалкар, Танмая Камбле, С. Агравал

- 2019

Разработка и внедрение глобального смарт-бокса для системы доставки квадрокоптеров

- Ахмед Абдулмахди Абдулкарим Алауси, Бэзил Х.

- 2005

- 2015

- 2006

- 2000

- есть радужные таблицы, так что вы можете взглянуть на sha-1. Брауни очки, если вы добавите соли в смесь.

брауни с солью. фигня

Джасим, Сафана М. Раафат

Джасим, Сафана М. РаафатКомпьютерные науки

3-я Международная конференция по интеллектуальным устойчивым системам (ICISS), 2020 г. Подзадачи LMP, такие как сохранение посылки, сохранение квадрокоптера, удвоение максимального расстояния доставки, расчет наилучших путей доставки, простота выполнения оптимальных алгоритмов управления и снижение стоимости доставки.

Проанализировано шифрование на основе пароля

- M. Abadi, B. Warinschi

Компьютерные науки, математика

ICALP

Криптография и сетевая безопасность. Принципы и практика

- Tan Si

Информатика

Криптография, Бандунг, Информатика

Криптография, теория и практика:; КПР Пресс; Второе издание

Достижения в области социальных наук, образования и гуманитарных исследований (ASSEHR),

«Сравнение алгоритмов шифрования данных»

Международный журнал компьютерных наук и коммуникаций

MD5? — PHP — Форумы SitePoint

kfir 1

Привет

Я не совсем понимаю одностороннюю расшифровку пароля md5.

Что обеспечивает уникальность хэша md5 для данной базы данных? Алгоритм хеширования (ключ) специфичен для хост-сервера или для самой базы данных?

Ведь где-то же должен быть уникальный ключ шифрования/дешифрования, не так ли? Если да, то где он находится и почему хакер, получивший доступ (скажем) к хешированному списку паролей пользователей, не может также получить доступ к ключу?

Спасибо

рпкамп 2

Алгоритма расшифровки* для md-5 нет, в этом вся суть.

Когда пользователь создает свой пароль, вы применяете к нему функцию md5. Это даст вам уникальную строку по отношению к теме (т. е. пароль), поскольку каждый раз, когда вы вызывали md5() один и тот же пароль, вы получали один и тот же хэш md5. И наоборот, результат этого md5 может (и, вероятно, действительно) отображаться на несколько разных входных строк (которые, скорее всего, далеки друг от друга/очень непохожи друг на друга)

И наоборот, результат этого md5 может (и, вероятно, действительно) отображаться на несколько разных входных строк (которые, скорее всего, далеки друг от друга/очень непохожи друг на друга)

Теперь, когда пользователь возвращается и вводит свой пароль для идентификации себя, вы можете расшифровать md5 и посмотреть, совпадает ли он, НО вы можете ввести md5 пароль, который он дал, чтобы идентифицировать себя, и посмотреть, соответствует ли он вашему md5. сохранили в базе данных. Если они одинаковы, пароль правильный (да, хорошо, технически — технически — они могли ввести другой пароль, который просто сопоставляется с тем же хэшем md5, но это крайне маловероятно).

сила 3

рпкамп:кфир:очков брауни, если вы добавите в смесь соли.

брауни с солью. фигня

Я не совсем понимаю одностороннюю расшифровку пароля md5.

Что обеспечивает уникальность хэша md5 для данной базы данных? Алгоритм хеширования (ключ) специфичен для хост-сервера или для самой базы данных?

Ведь где-то же должен быть уникальный ключ шифрования/дешифрования, не так ли? Если да, то где он находится и почему хакер, получивший доступ (скажем) к хешированному списку паролей пользователей, не может получить доступ к ключу?

Хеширование — это одностороннее шифрование. Значение — в теории — не может быть расшифровано. Его следует использовать только для сравнения. Например, когда пользователь сохраняет свой пароль, зашифруйте его с помощью хэша и сохраните хэш. Затем, когда пользователь отправляет пароль для входа в систему, зашифруйте его с помощью того же хэша и сравните с хэшем, сохраненным в базе данных. Если введенный пользователем хэш совпадает с хэшем в базе данных, разрешить пользователю вход.

Разные алгоритмы хеширования предлагают разные уровни шифрования, а это означает, что один тип хэша может быть сложнее другого, и его труднее реконструировать. MD5, к сожалению, существует так долго и менее сложен, чем более новые алгоритмы хеширования, что его можно взломать. Таким образом, веб-разработчики обычно не рекомендуют использовать MD5 в качестве алгоритма хеширования паролей. SHA-1 также имеет несколько уязвимостей, но в целом пока приемлем для большинства ситуаций. Семейство SHA-2 считается более безопасным (им пользуется правительство США).

Вот алгоритмы хеширования, которые поддерживает PHP: http://www.php.net/manual/en/function.hash.php

Я обычно использую sha256. Также имейте в виду, что чем сложнее хэш, тем больше времени на его обработку потребуется.

логика_земля 4

Возможно, было бы лучше, если бы люди перестали называть MD5 и другие функции хеширования «шифрованием», потому что они не являются «шифрованием». Перемешивание — это дайджест обедов прошлых недель, которые теперь хранятся в портативном горшке… приятный образ, я знаю. Но это то, что делает функция хэширования, превращает данные в серию, казалось бы, случайных байтов. Однако одни и те же данные возвращают одни и те же случайные байты.

Перемешивание — это дайджест обедов прошлых недель, которые теперь хранятся в портативном горшке… приятный образ, я знаю. Но это то, что делает функция хэширования, превращает данные в серию, казалось бы, случайных байтов. Однако одни и те же данные возвращают одни и те же случайные байты.

Криптографическая хэш-функция

Страницы для вышедших из системы редакторов узнать больше Криптографическая хеш-функция (CHF) — это алгоритм хеширования (отображение произвольной двоичной строки в двоичную строку фиксированного размера). н {\ Displaystyle п} биты), который имеет специальные свойства, желательные для криптографического приложения: Криптографические хеш-функции используются во многих приложениях для защиты информации, особенно в цифровых подписях, кодах аутентификации сообщений (MAC) и других формах аутентификации. Т…

кфир