Основные типы сетевых атак — виды и методы защиты от них

Блог

Smart-Soft Team

Поделиться

35804

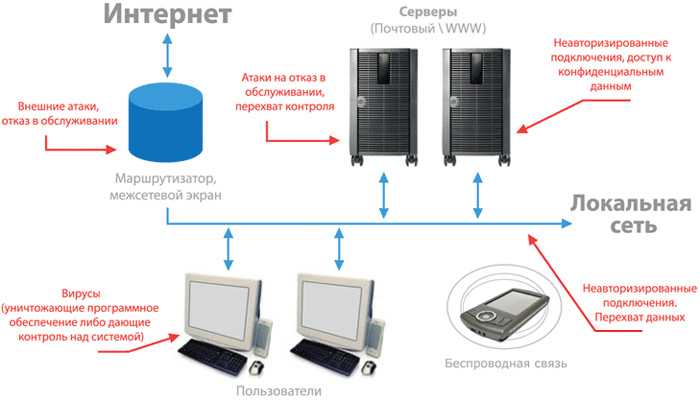

Любая компания в своей деятельности сегодня использует широкие возможности, которые дает интернет. Однако вместе с возможностями всемирная сеть приносит множество угроз информационной безопасности. Реализация этих угроз может приводить к значительному материальному и репутационному ущербу для бизнеса. Поэтому важно иметь представление об основных типах сетевых атак и способах защиты от них.

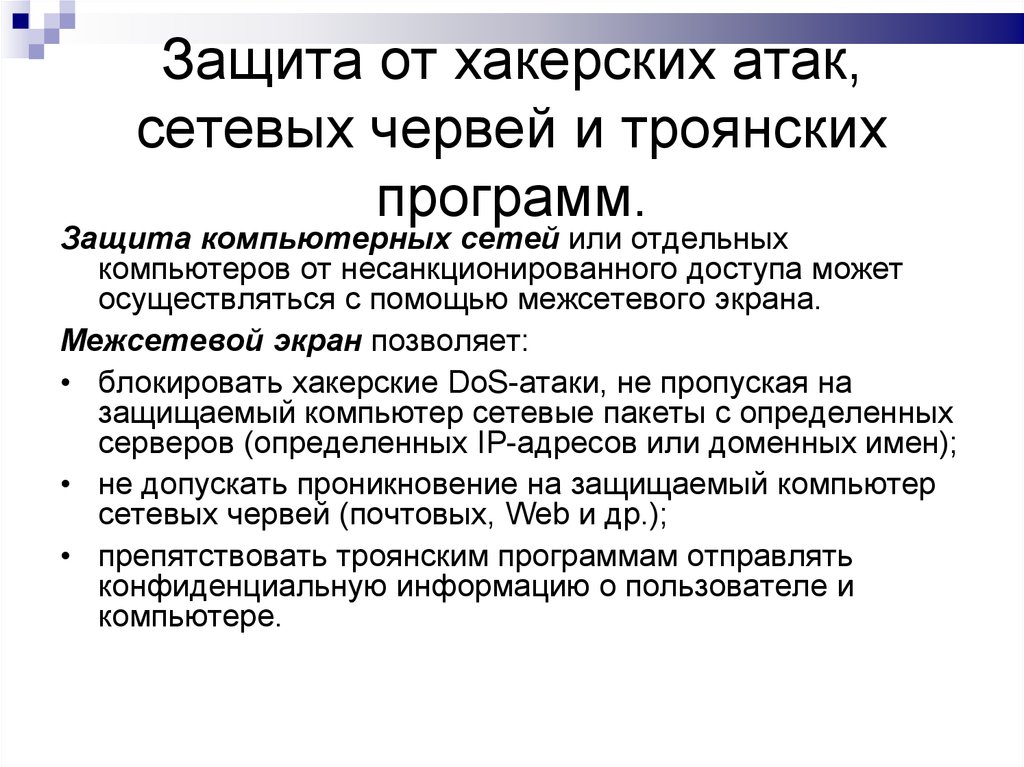

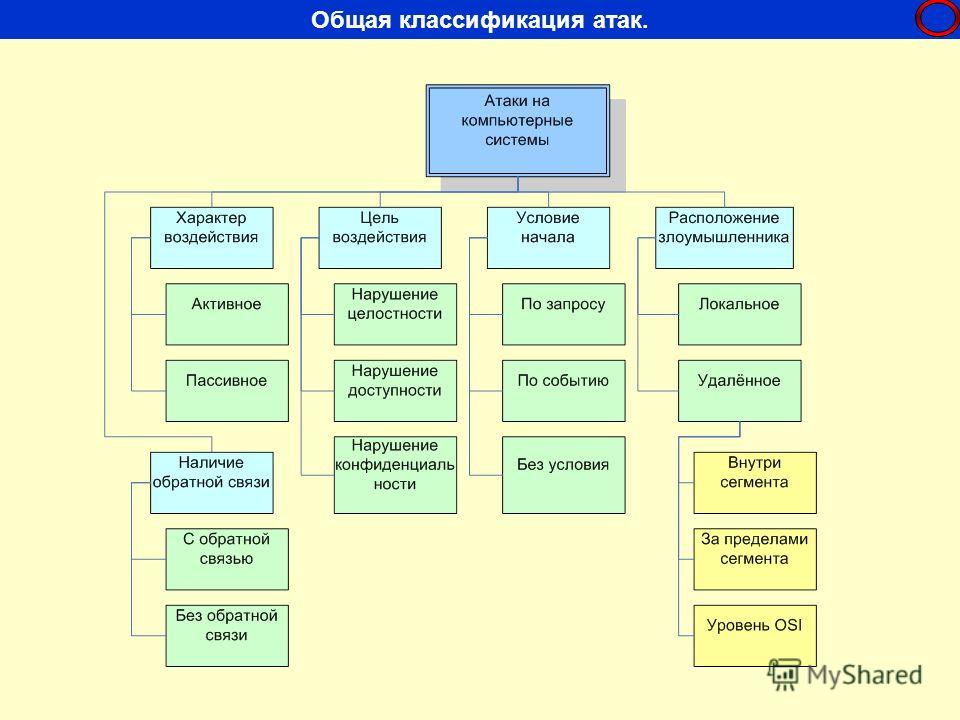

Классификация сетевых атак

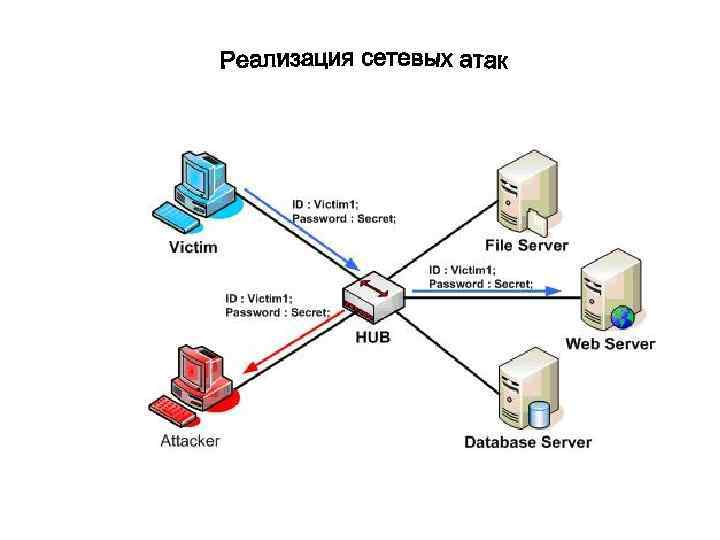

Сетевой атакой называю намеренные действия третьих лиц, направленные на установлению контроля над локальным или удаленным компьютером или вычислительной системой. В результате атак злоумышленники могут нарушать работу сети, изменять права аккаунта, получать персональные данные пользователей и реализовывать другие цели.

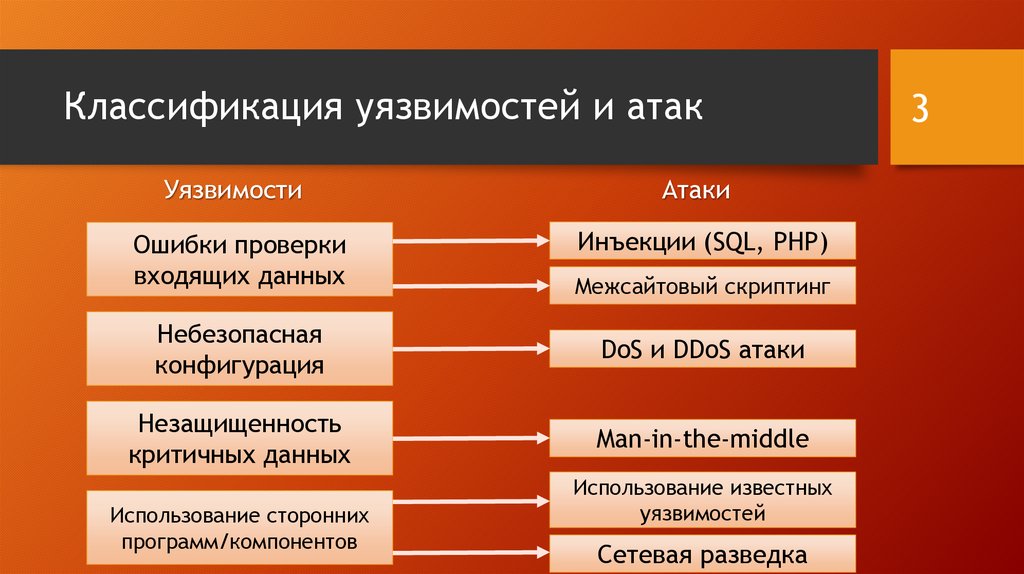

Виды сетевых атак и их последствия имеют значительные отличия друг от друга. Современная классификация угроз проводится по следующим параметрам:

- характер воздействия, оказываемого на сеть;

- цель оказываемого воздействия;

- наличие обратной связи с сетью, подвергнутой атаке;

- условие начала атаки;

- расположение субъекта по отношению к объекту атаки;

- уровень эталонной модели ISO.

Рассмотрим подробнее основные виды сетевых атак по этим категориям.

По характеру воздействия на сеть

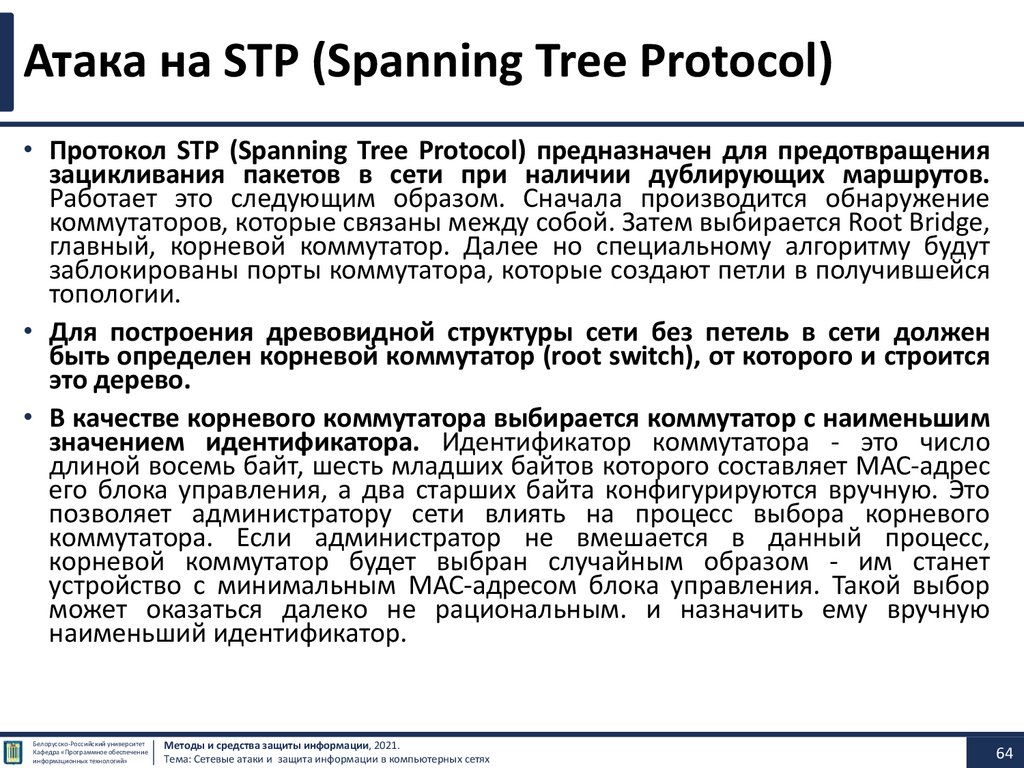

Виды сетевых атак по характеру воздействия на атакуемую сеть можно разделить на активные и пассивные.

Активная атака проводится с непосредственным воздействием на сеть, которые может предусматривать ограничение ее работоспособности, модификацию настроек. Воздействие такого рода обязательно оставляет следы, поэтому при его планировании изначально предусматривается обнаружение.

Пассивная атака проводится без непосредственного влияния на работу сети. Однако в ее результате нарушается сетевая безопасность. Обнаружить пассивную атаку намного сложнее именно из-за отсутствия прямого воздействия. Примером таких угроз можно назвать постановку наблюдения или прослушки.

Однако в ее результате нарушается сетевая безопасность. Обнаружить пассивную атаку намного сложнее именно из-за отсутствия прямого воздействия. Примером таких угроз можно назвать постановку наблюдения или прослушки.

По цели атаки

В зависимости от цели различают виды сетевых атак, направленных на нарушение:

- функционирования;

- конфиденциальности;

- целостности атакуемой сети.

Основной целью является, как правило, несанкционированный доступ к закрытой информации методом ее искажения или перехвата. В первом случае сведения могут быть изменены, во втором – доступ производится без изменения данных.

По наличию обратной связи с атакуемой сетью

Атака может проводиться с обратной связью или без нее (однонаправленная атака).

В первом случае атакующим субъектом устанавливается обмен данными с атакуемым объектом. В результате злоумышленники получают актуальные данные о состоянии сети.

Однонаправленная атака не предусматривает установления обратной связи. Ее проводят, когда для реализации целей злоумышленников не требуется оперативной реакции на изменения состояния объекта.

Ее проводят, когда для реализации целей злоумышленников не требуется оперативной реакции на изменения состояния объекта.

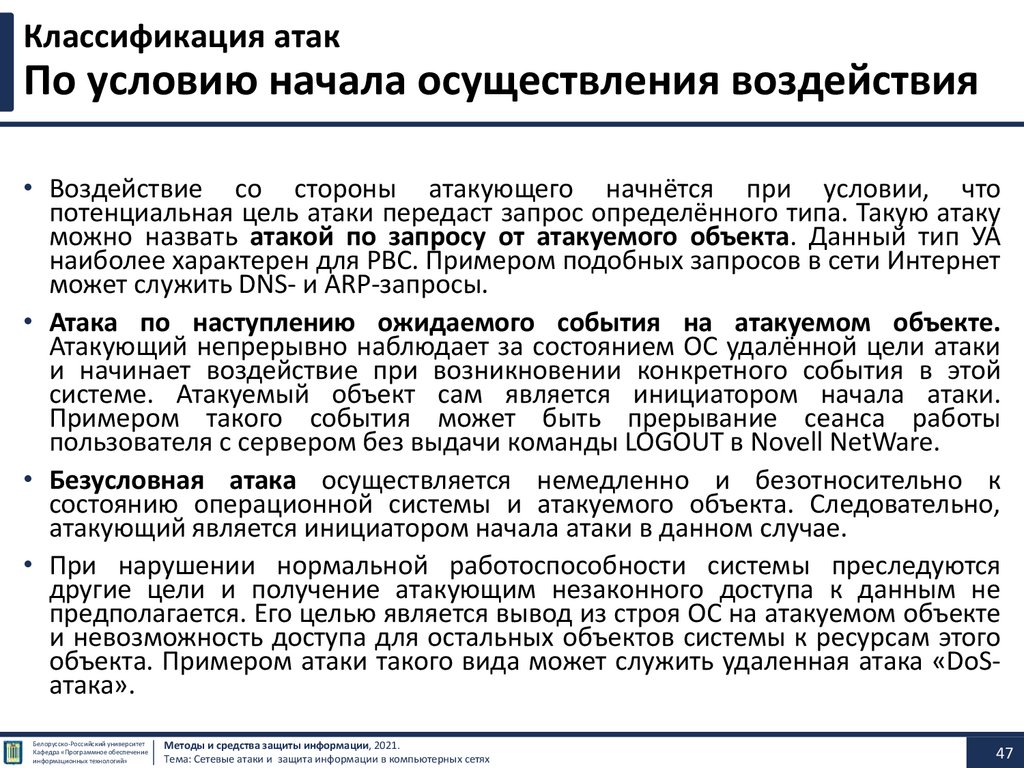

По условию начала атаки

Существуют разные условия начала воздействия. В том числе можно выделить такие типы сетевых атак по этому критерию:

- по запросу от объекта;

- по выполнению на стороне объекта определенного действия;

- безусловные атаки.

Первые два типа атак начинаются после соответствующего события, а безусловные – в любой момент.

По расположению субъекта по отношению к объекту атаки

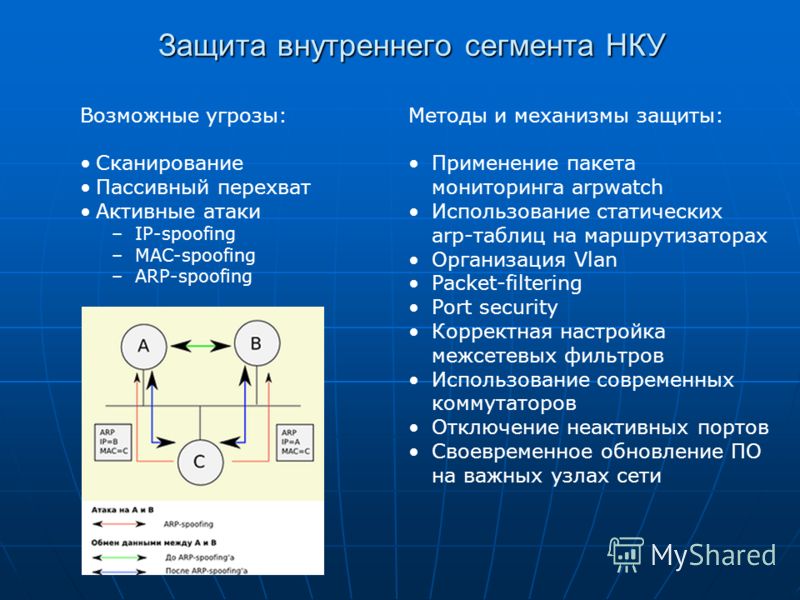

По этому критерию различают сетевые атаки межсегментного и внутрисегментного типа. Особенностью категории первого типа является расположение субъекта и объекта в разных сегментах сети. Второй тип характеризуется их расположением в одном сегменте.

Сегментом сети называю хосты (компьютеры), физически объединенные между собой.

По уровню эталонной модели ISO/OSI

Воздействие на атакуемую сеть может осуществляться на разных уровнях эталонной модели ISO/OSI.

В том числе выделяются такие уровни:

- физический;

- сетевой;

- транспортный;

- канальный;

- сеансовый;

- прикладной;

- представительный.

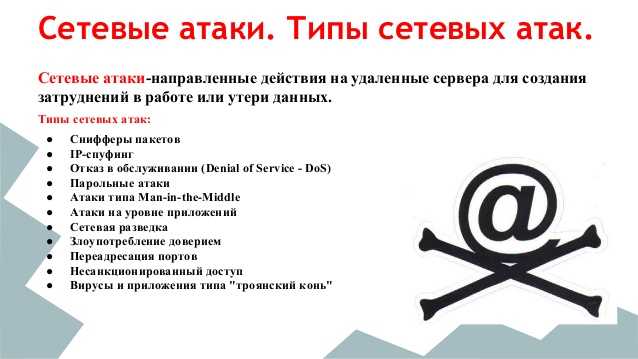

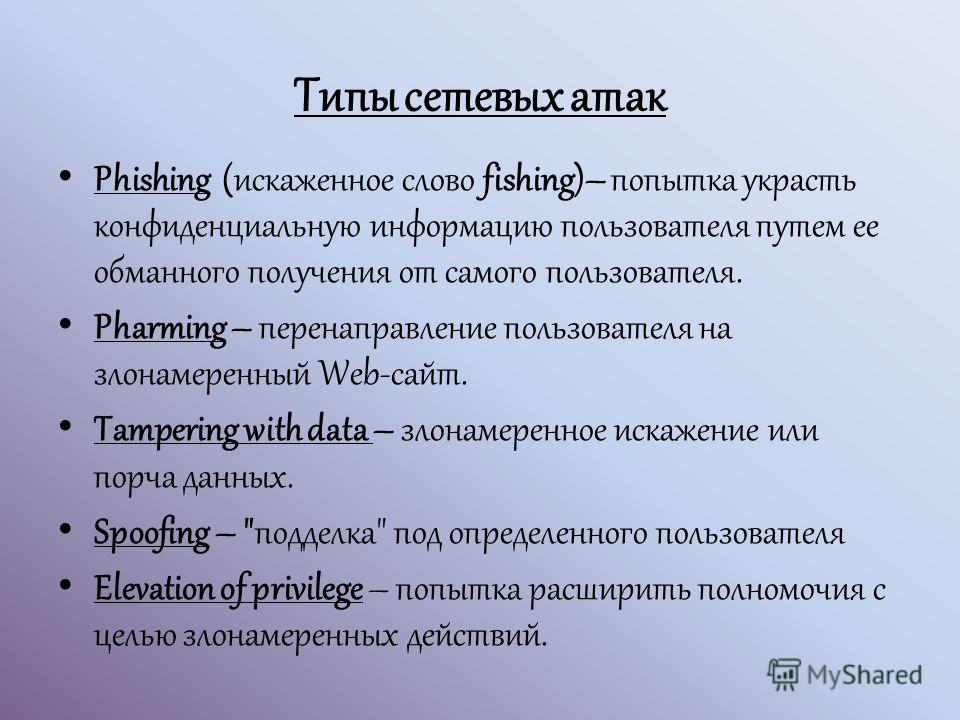

Примеры атак

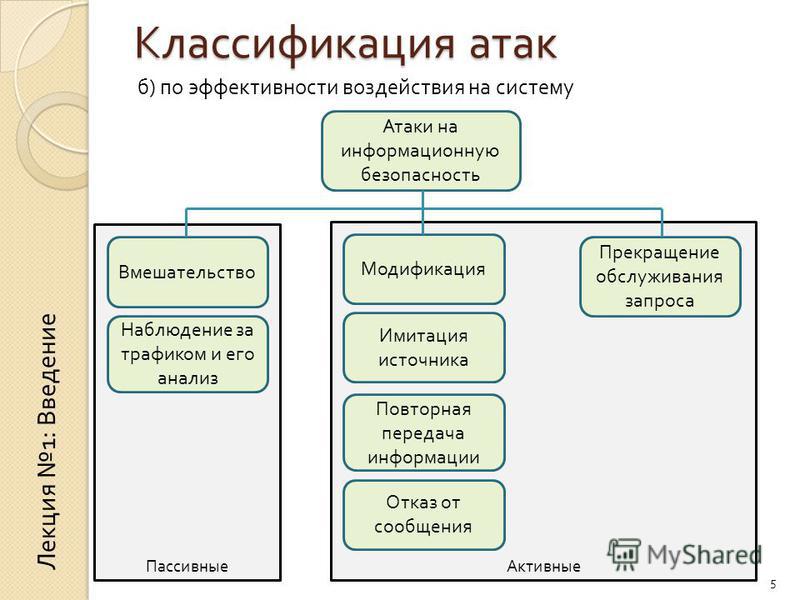

В качестве примеров наиболее распространенных сетевых атак можно привести следующие виды воздействия:

- Применение нестандартных протоколов. Тип протокола пакета данных определяется по содержащемуся в нем специальному полю. При изменении злоумышленниками значения в этом поле осуществляется передача данных, которую система не может определить.

- Ping Flooding. Такая атака может быть реализована только при условии доступа к высокоскоростному интернету. Она предусматривает применение флудинга вместо стандартной команды контроля пинга. В результате создается избыточная нагрузка на сеть, что приводит к нарушениям в ее работе.

- Фрагментация данных. При передаче по IP пакет данных делится на части, а на стороне получателя – собирается.

В случае атаки выполняется отправка значительного числа подобных фрагментов с засорением буфера обмена и нарушениям работы сети.

В случае атаки выполняется отправка значительного числа подобных фрагментов с засорением буфера обмена и нарушениям работы сети.

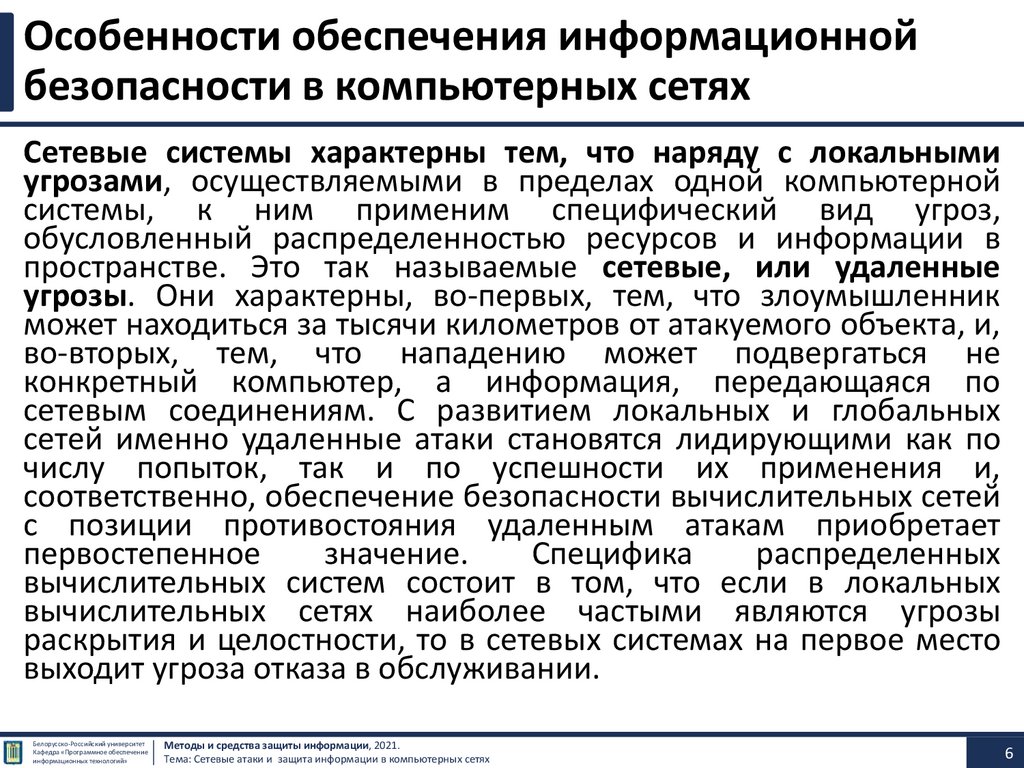

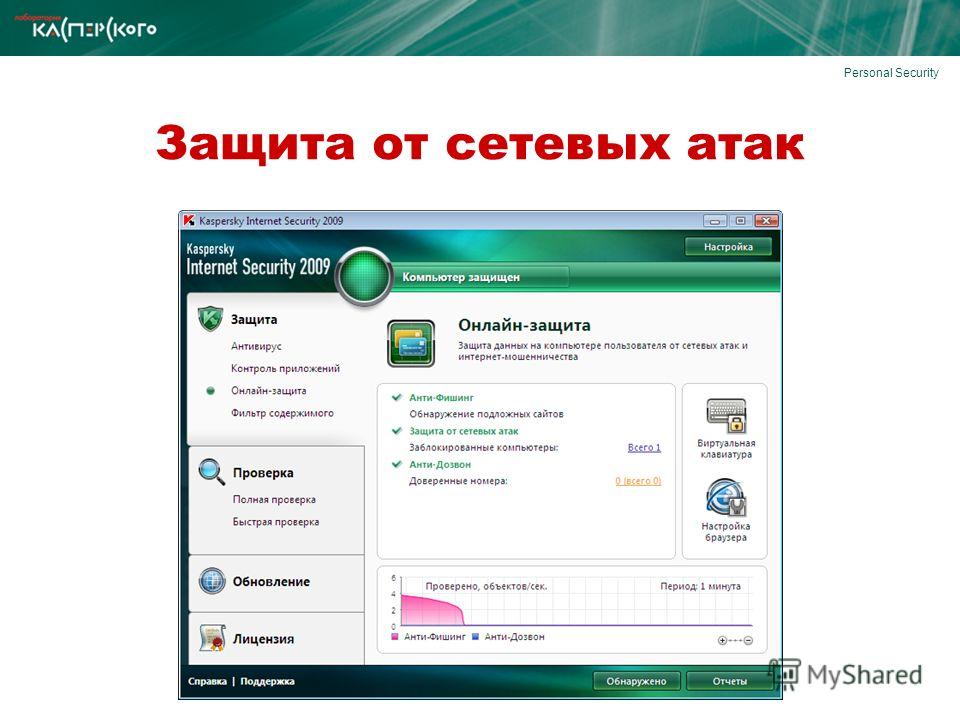

Технологии обнаружения атак и алгоритмы действий по их устранению

В связи с быстрым развитием информационных технологий и технических средств статичные механизмы защиты от сетевых угроз часто оказываются неэффективными. Обеспечить эффективную защиту информации позволяют динамические методы, способные оперативно выявлять и устранять угрозы. Работа динамических технологий строится на оценки уровня подозрительности действий в сети со стороны определенной службы или процесса.

Алгоритм действия по устранению атак направлен на идентификацию подозрительных объектов. После этого система реагирует необходимым образом на деятельность таких объектов, которая может быть нацелена на ресурсы сети или компьютерного оборудования.

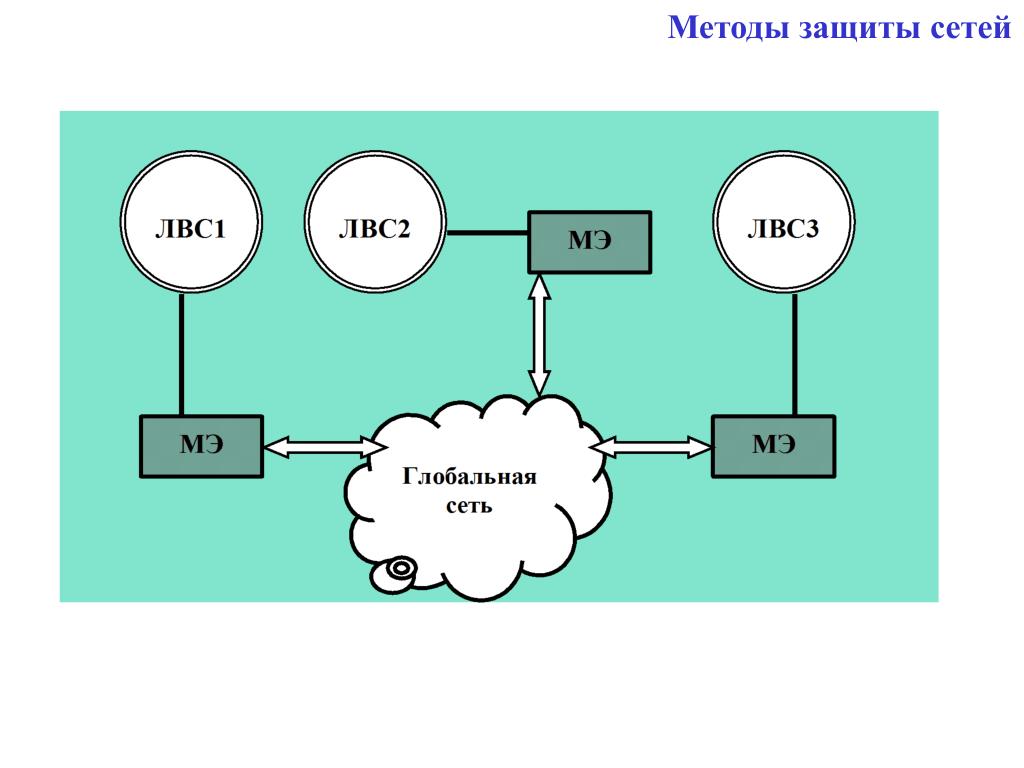

Методы защиты

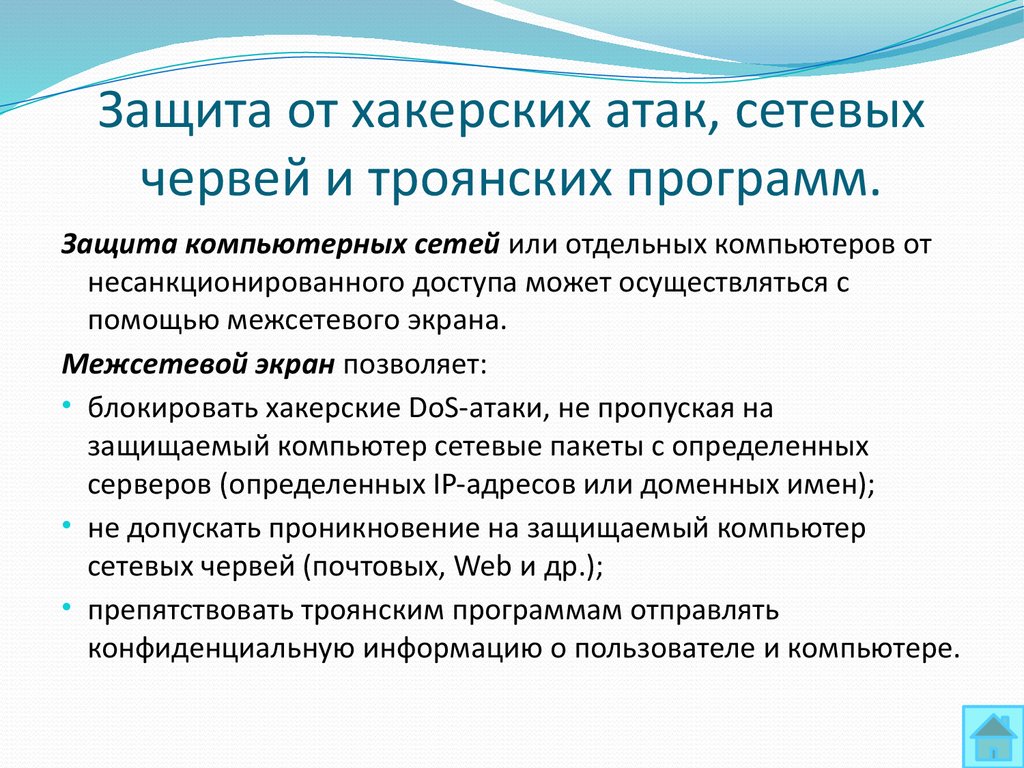

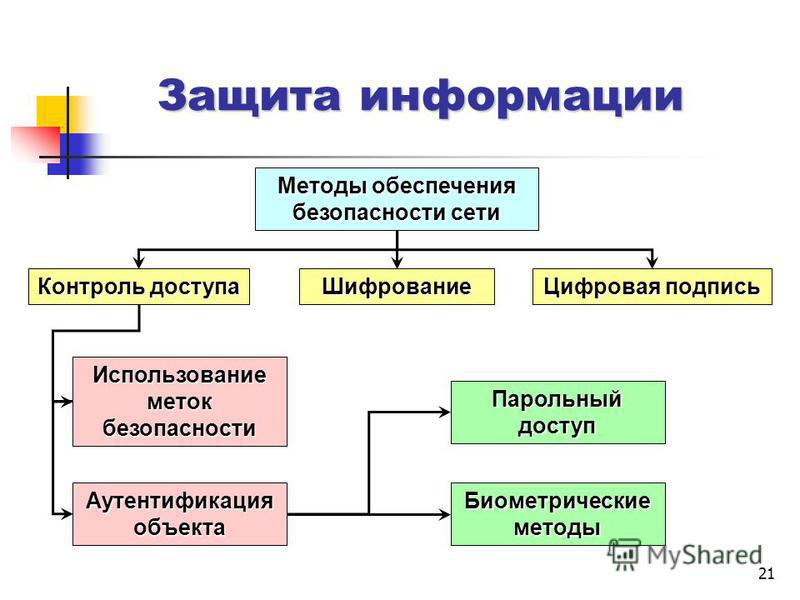

Для защиты сетей от внешних угроз могут применяться следующие основные методы и технологии:

- применение портов высокой надежности, шифрование данных;

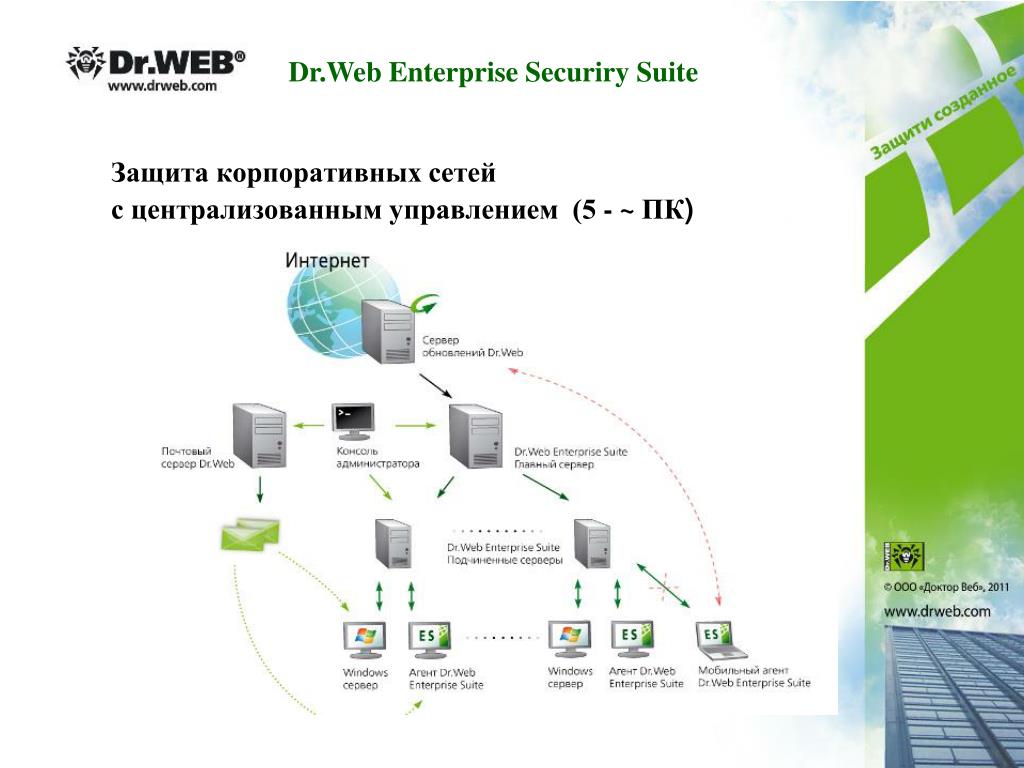

- использование эффективных антивирусов и сканеров;

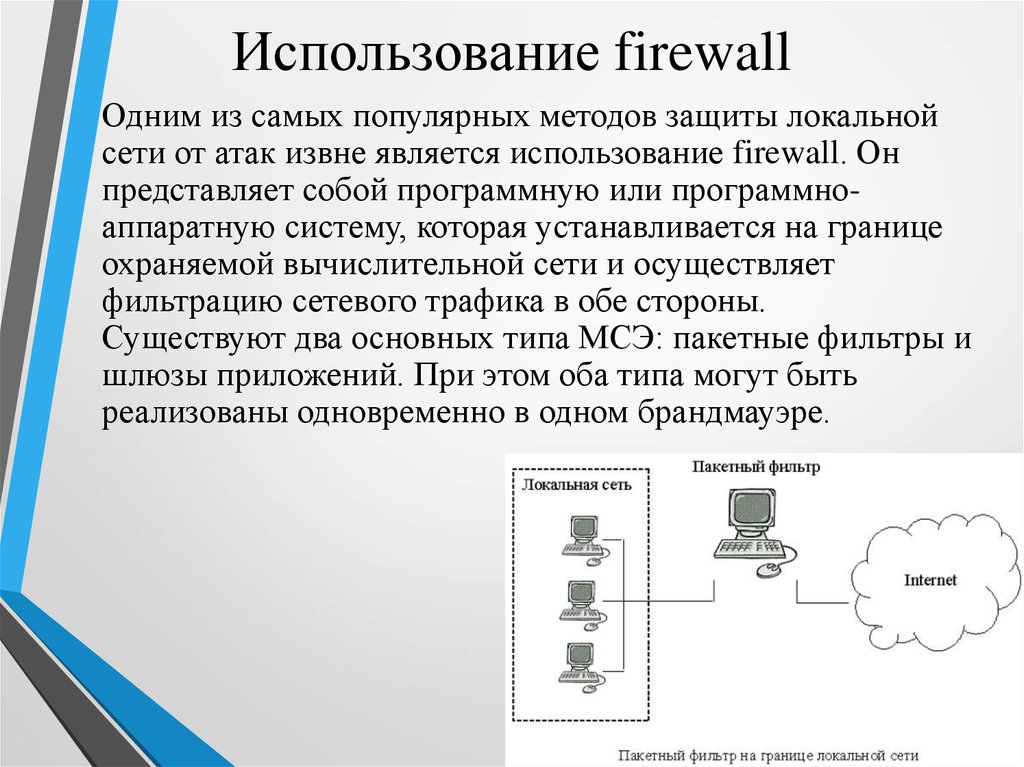

- применение программного или аппаратного сетевого экрана;

- установка блокираторов руткитов и снифферов.

Разнообразие видов сетевых атак, которым могут подвергаться корпоративные и частные сети, требует выработки эффективных мер по их защите. Такие меры должны разрабатываться и применяться заблаговременно. Эффективная защита от угроз поможет сохранить неприкосновенными конфиденциальные данные и обеспечить стабильную работу сети. Благодаря этому многократно окупаются расходы, понесенные на внедрение такой защиты.

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Предоставлено SendPulse

Подпишитесь на рассылку Смарт-Софт

Бонусы подписки: · скидка на первую покупку · white paper об информационной безопасности в бизнесе Условия акции

Теги

Кибербезопасность Сетевые атаки Информационная безопасность

Поделиться

Назад ДалееРекомендуем почитать Смотреть все

Traffic Inspector Next Generation совместим с ROSA Virtualization

Читать1285

Теги: Traffic Inspector Next Generation, Система виртуализации

Как эффективно ликвидировать последствия информационной утечки

Читать6423

Теги: Информационная безопасность бизнеса, Утечки данных, Кибербезопасность

Кибербезопасность в B2B: как бизнесу защититься от хакеров

Читать7516

Теги: кибербезопасность, защита информации, бизнес, информационная безопасность предприятия

Смотреть все

Основные виды атак на инфраструктуру и концепция защиты от них — «Онланта»

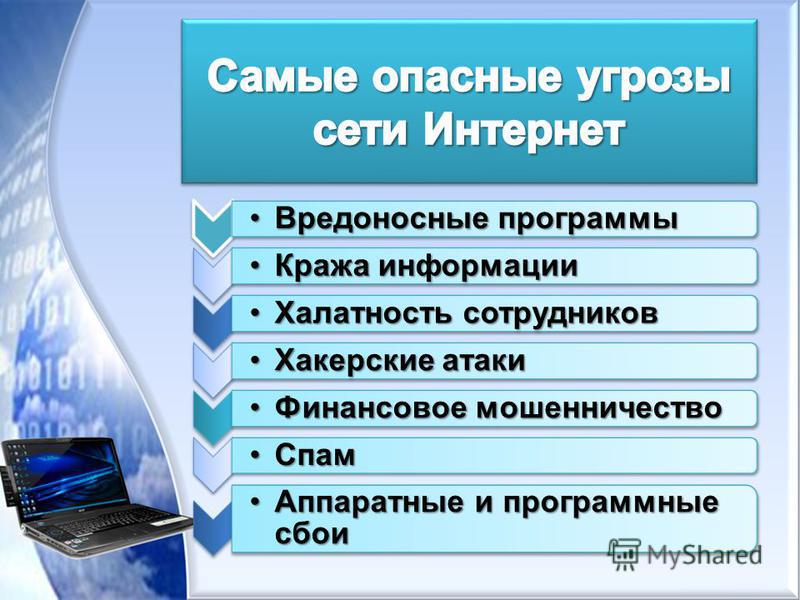

На сегодняшний день большое количество кибератак является успешным по нескольким причинам: они не зависят от местоположения киберпреступника и удаленности от него потенциальной жертвы, а также временных рамок и часовых поясов. Взломанная ИТ-среда может повлечь за собой критические для бизнеса последствия: нанести репутационный ущерб и снизить уровень доверия со стороны клиентов, ведь их данные тоже могут попасть в чужие руки.

Основные типы и виды кибератак на инфраструктуру

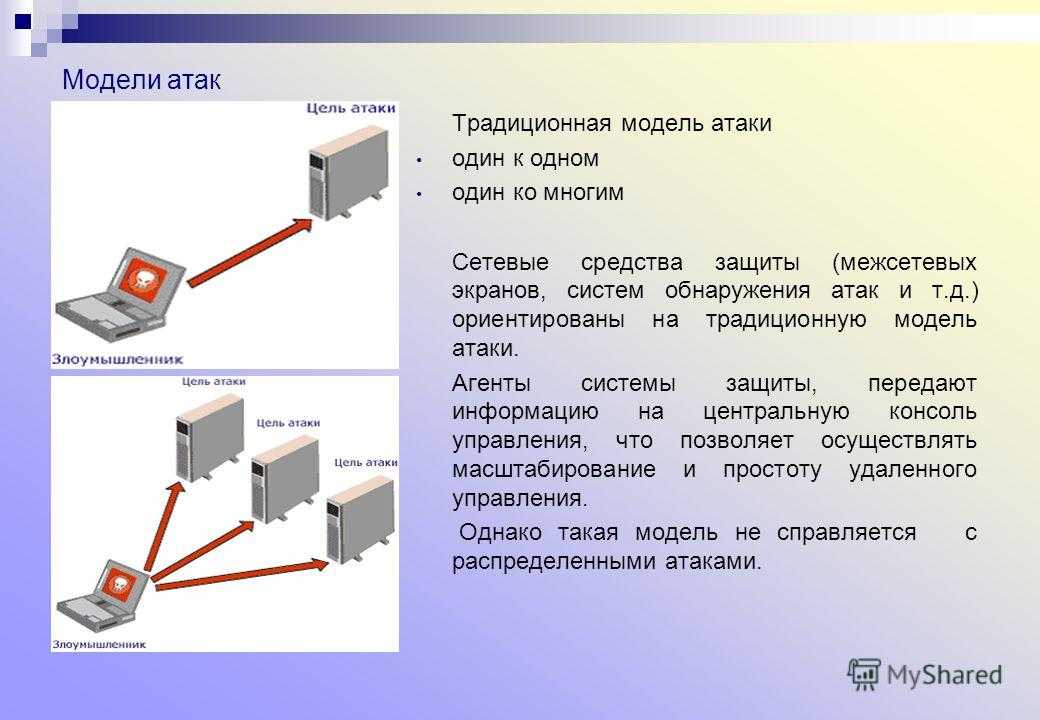

Как правило, не имеет значение, какую инфраструктуру вы используете – локальную или облачную. Если данные, которые вы передаете, имеют ценность, кто-то захочет их получить. Действия злоумышленников можно разделить на два основных вида – распределенные и целевые атаки.

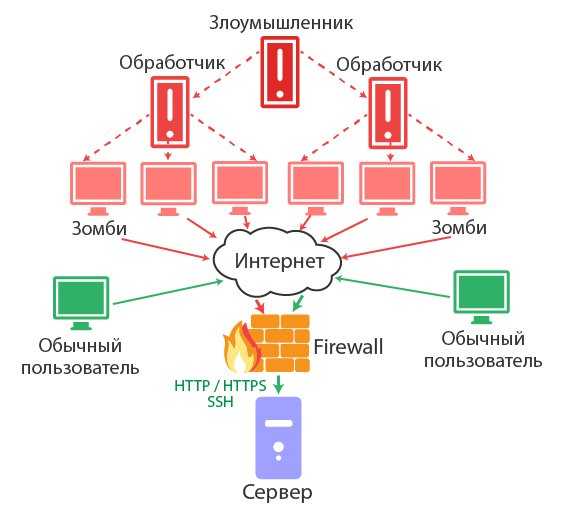

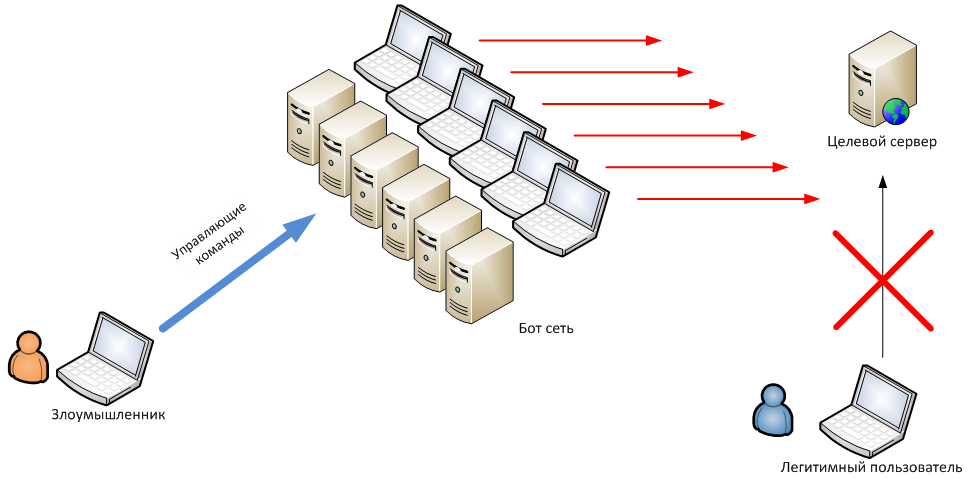

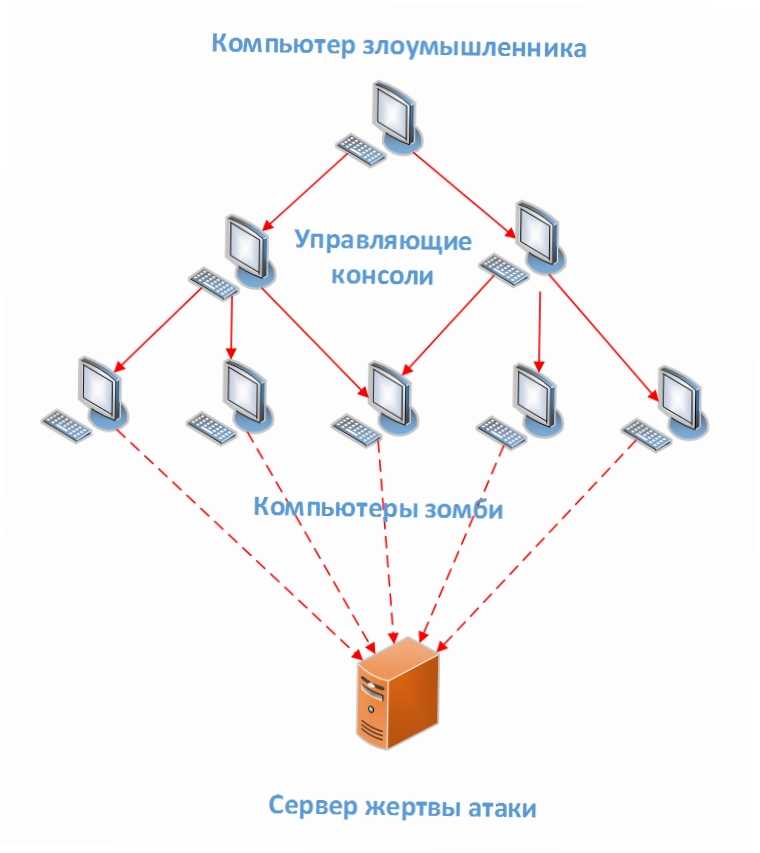

- Распределенные кибератаки представляют собой использование бот-сети и направлены одновременно на большое количество пользователей и ресурсов компаний. Как правило, в таких атаках используются утекшие базы данных организаций и пользователей.

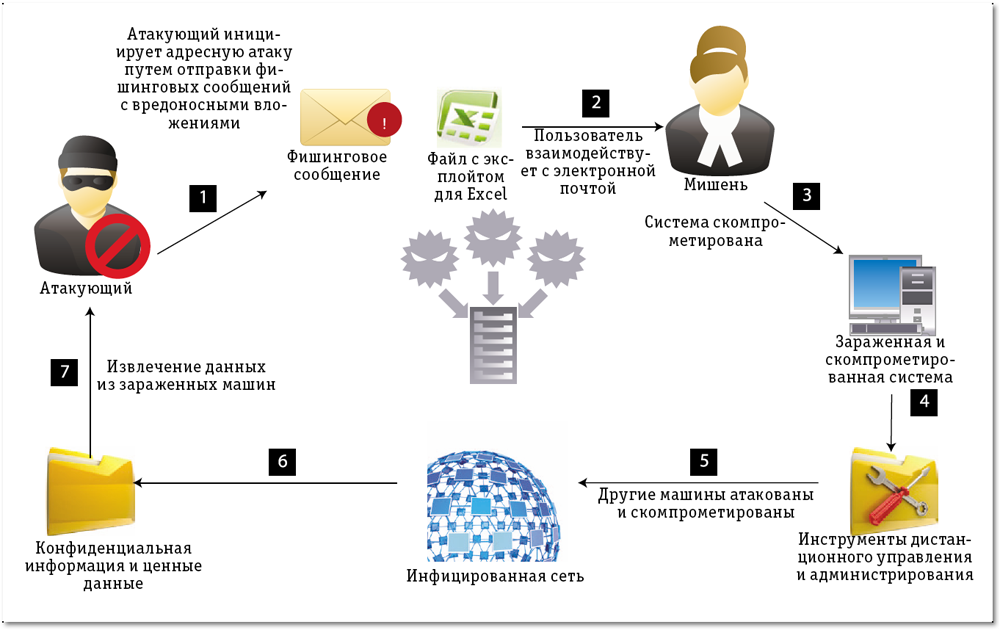

- Целевыми атаками (APT) называют заранее спланированное «нападение» на конкретную компанию или инфраструктуру. При этих инцидентах злоумышленник не только получает доступ к внутренним ресурсам, но и остается в сети компании, пока его не обнаружат, – это могут быть дни, месяцы и даже годы. Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Кибератаки представляют опасность как для обычных пользователей, так и для бизнеса. В обоих случаях последствия могут быть не просто неприятными, но и критическими. Согласно статистике за 2020 год, представленной компанией Acronis, DDoS-атаки, фишинг и атаки на видеоконференции возглавили список киберугроз. Однако и другие типы атак приносят массу проблем как бизнесу, так и обычным пользователям. Злоумышленники шантажируют пользователей мессенджеров с помощью ботов, влезают в сеть через QR-коды и используют уязвимости в настройках или шифровании легальной сети, а также прибегают к классике жанра – атакам «грубой силы». Для того, чтобы лучше понимать действия злоумышленников, необходимо знать, какие существуют типы атак на инфраструктуру и их ключевые особенности.

Согласно статистике за 2020 год, представленной компанией Acronis, DDoS-атаки, фишинг и атаки на видеоконференции возглавили список киберугроз. Однако и другие типы атак приносят массу проблем как бизнесу, так и обычным пользователям. Злоумышленники шантажируют пользователей мессенджеров с помощью ботов, влезают в сеть через QR-коды и используют уязвимости в настройках или шифровании легальной сети, а также прибегают к классике жанра – атакам «грубой силы». Для того, чтобы лучше понимать действия злоумышленников, необходимо знать, какие существуют типы атак на инфраструктуру и их ключевые особенности.

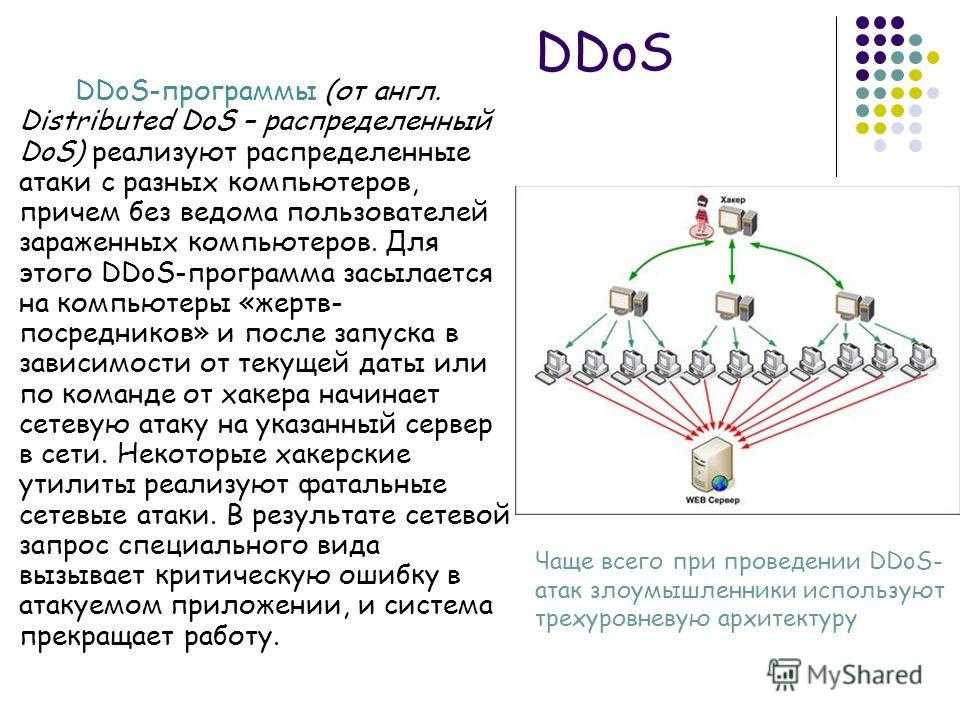

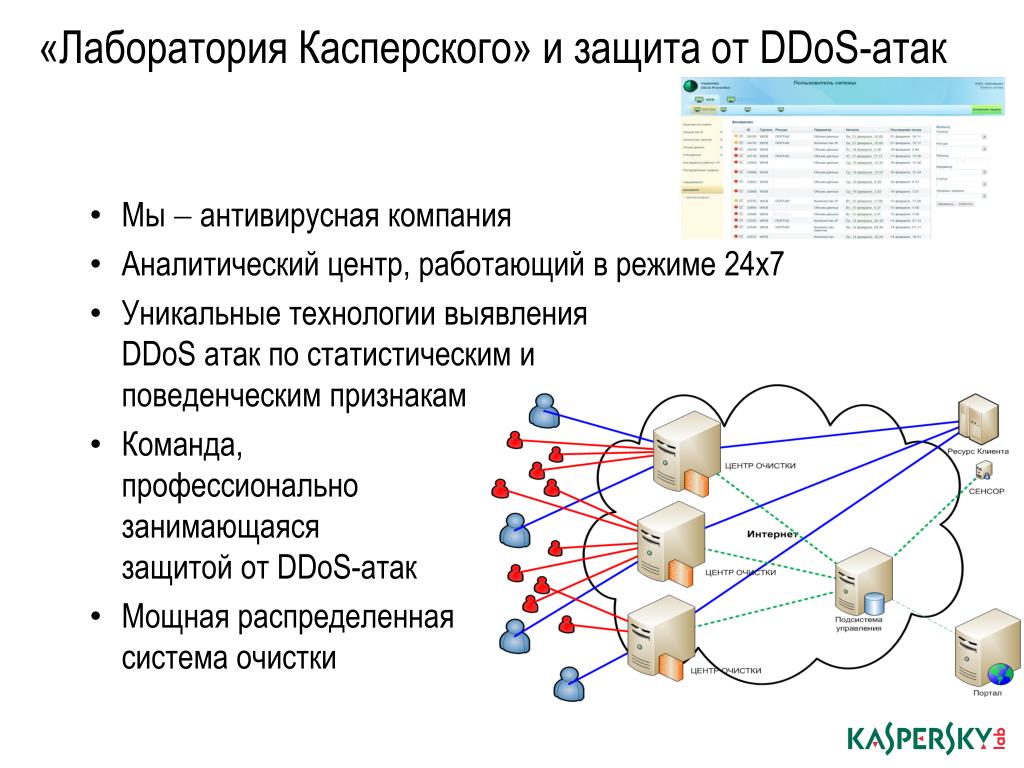

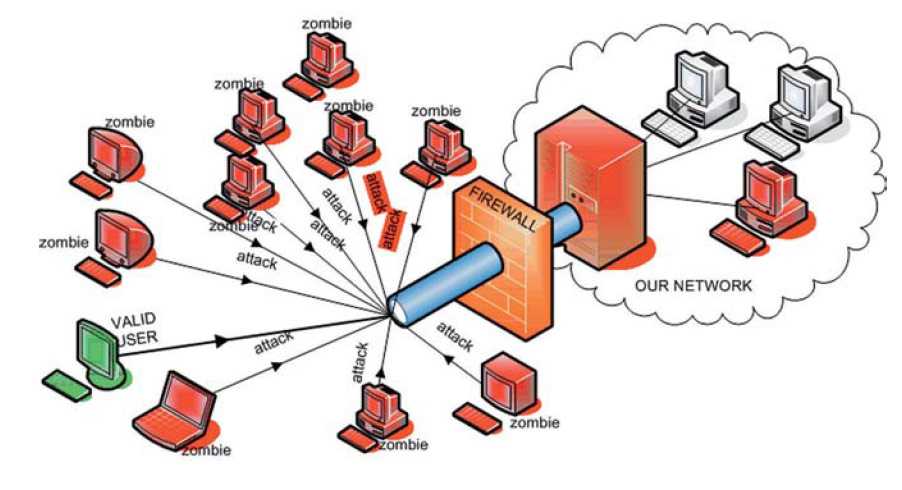

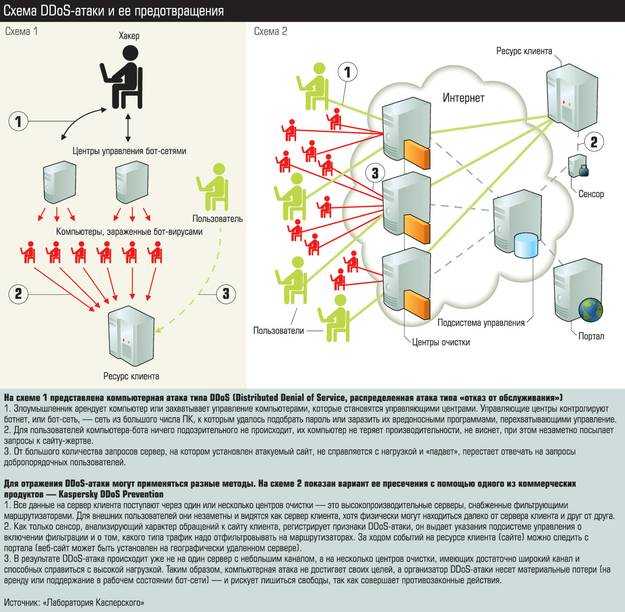

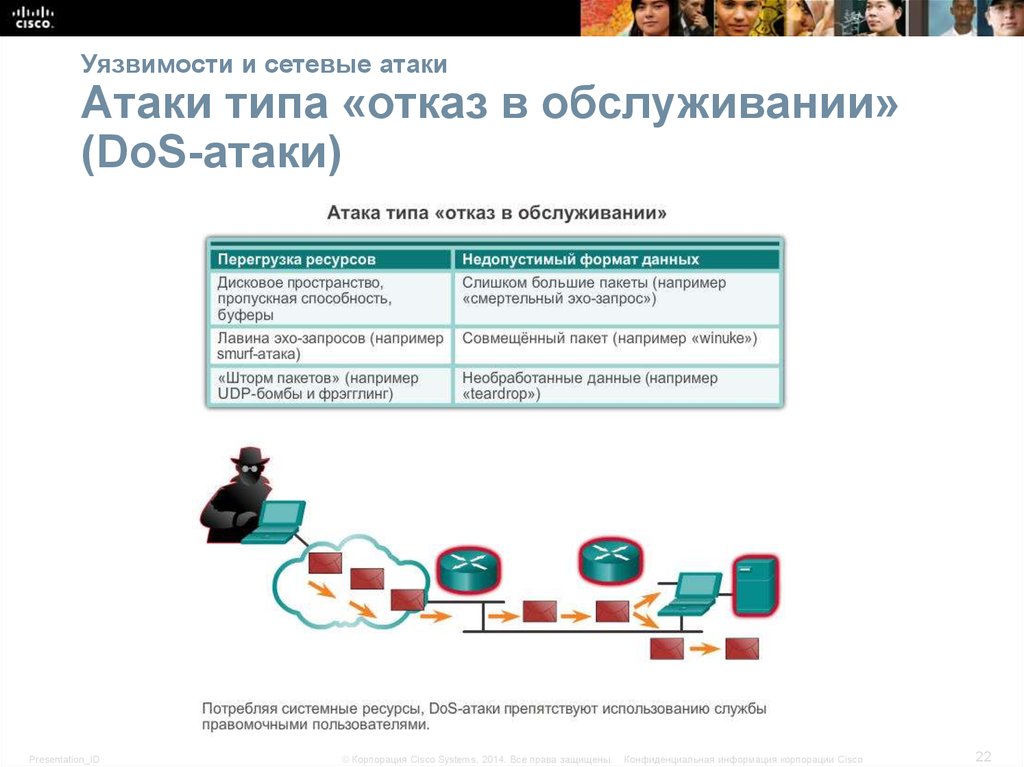

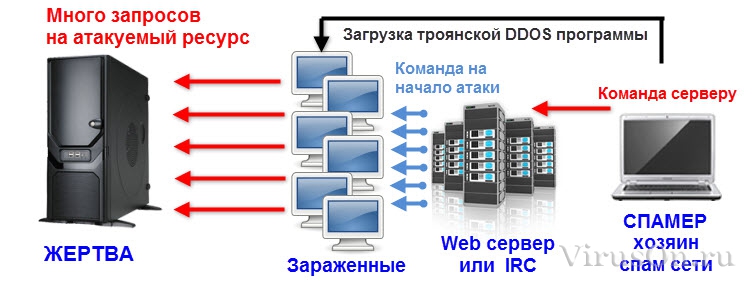

- DDoS-атаки. Распределенные атаки типа «отказ в обслуживании» реализуются за счет использования нескольких скомпрометированных компьютерных систем в качестве источников атакующего трафика. Эти атаки забивают системы большим количеством запросов, в результате чего пропускная способность снижается, и системы становятся перегруженными и недоступными. По сути, DDoS-атака похожа на неожиданную пробку, забивающую шоссе.

- Фишинг. В основе фишинговых атак лежит использование электронных писем, которые могут быть замаскированы под легитимные сообщения от различных компаний. В таком фейковом сообщении злоумышленники могут предлагать перейти по ссылке, скачать зараженный файл или просить передать конфиденциальные данные пользователя – логины, пароли и номера счетов банковских карт.

- Brute-force. Атаки «грубой силой» являются довольно простым методом проникновения в инфраструктуру и представляют собой «угадывание» учетных записей пользователя. Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей.

- Боты. Это программный робот, который имитирует или заменяет поведение человека и выполняет простые задачи со скоростью, которая превышает пользовательскую активность.

Некоторые боты бывают полезными, и их действия направлены на поддержку пользователей, однако существуют и вредоносные. К примеру, они используются для автоматического сканирования веб-сайтов и поиска уязвимостей, а также выполнения простых кибератак.

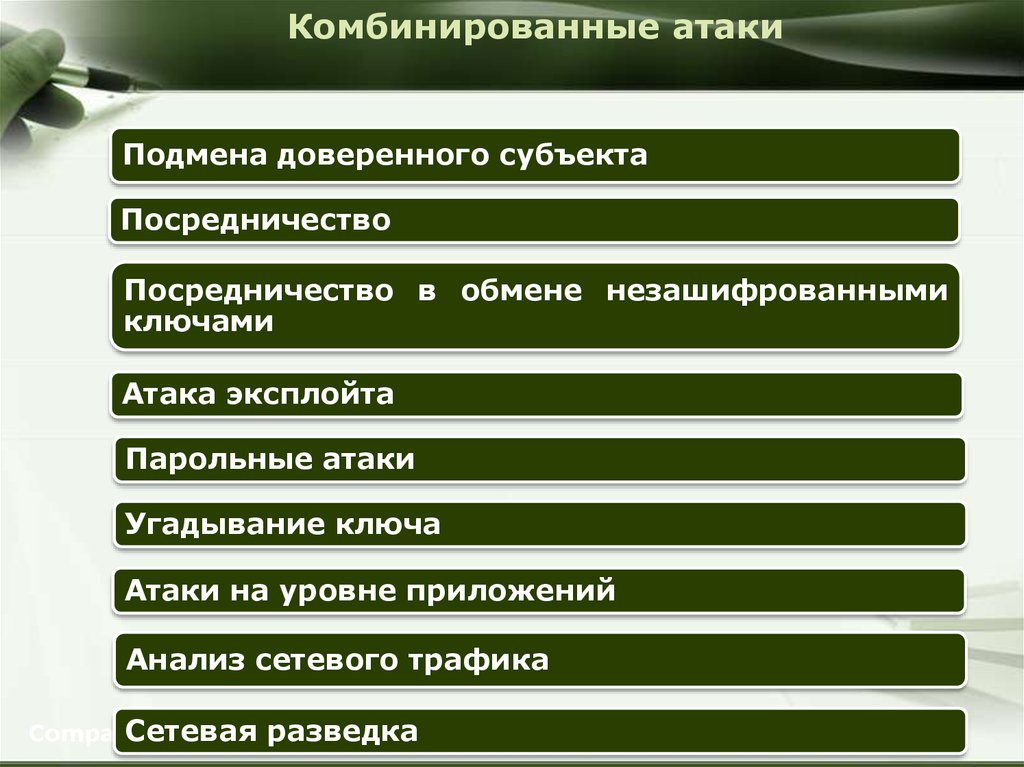

Некоторые боты бывают полезными, и их действия направлены на поддержку пользователей, однако существуют и вредоносные. К примеру, они используются для автоматического сканирования веб-сайтов и поиска уязвимостей, а также выполнения простых кибератак. - Атака через посредника (MITM). При данном типе атаки киберпреступник становится «третьим лишним» и пропускает весь веб-трафик через себя. В этот момент потенциальная жертва ни о чем не подозревает, что приводит к тому, что все учетные данные для входа в системы оказываются у злоумышленника. После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств.

Как обезопасить бизнес

Грамотный выбор инструментов обеспечения безопасности ИТ-ландшафта – залог сохранения конфиденциальности и сохранности корпоративных данных. Меры по обеспечению ИБ можно разделить на три ключевых вида: технические средства, организационные меры и профилактические проверки уровня защищенности.

Технические средства

- WAF-комплекс. Это межсетевой экран для веб-приложений, основными функциями которого являются выявление и блокировка атак. С помощью WAF-комплекса можно не только выявлять вредоносный трафик, но и также определять, какие атаки были направлены на бизнес-критичные системы. Внедрение этого инструмента позволяет бизнесу защититься от атак на бизнес-логику приложений.

- Межсетевые экраны (FW). Межсетевые экраны являются цифровым защитным барьером вокруг ИТ-инфраструктуры, который защищает сеть и предотвращает несанкционированный доступ. Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям.

- Антивирус. Антивирус – это программа, которая обнаруживает заражение и выполняет действия по его устранению: лечит или удаляет зараженные файлы.

Антивирусное ПО работает и как профилактическое средство: оно не только борется, но и предотвращает заражение компьютера в будущем. Антивирусное программное обеспечение позволяет бизнесу защититься от шпионского ПО, вредоносных программ, фишинговых атак, спам-атак и других киберугроз.

Антивирусное ПО работает и как профилактическое средство: оно не только борется, но и предотвращает заражение компьютера в будущем. Антивирусное программное обеспечение позволяет бизнесу защититься от шпионского ПО, вредоносных программ, фишинговых атак, спам-атак и других киберугроз. - DLP – это набор инструментов и процессов, которые применяюся для предотвращения потери и нелегитимного использования конфиденциальных данных. DLP-система отслеживает весь трафик в защищенной корпоративной сети и позволяет выявлять нарушение политик, несанкционированный доступ к данным со стороны неавторизованных пользователей и блокировать попытки несанкционированной передачи критически важных корпоративных данных.

- Почтовая защита. Основная линия защиты корпоративной почты – это безопасный шлюз. Он фильтрует вредоносные сообщения и отправляет их в карантин. Безопасный шлюз электронной почты может блокировать до 99,99% спама, обнаруживать и удалять письма, содержащие вредоносные ссылки или вложения.

- SIEM-системы. Такие системы собирают и объединяют данные со всей ИТ-инфраструктуры: от хост-систем и приложений до устройств безопасности. После происходит классификация и анализ инцидентов и событий. SIEM-системы на основе правил корреляции получаемых событий выявляют потенциальные инциденты ИБ и уведомляют об этом администратора безопасности.

Организационные меры

- Повышение осведомленности. Регулярные внутрикорпоративные вебинары и обучение основам ИБ жизненно необходимы для каждой компании. Это позволяет повысить осведомленность сотрудников и убедиться, что они обладают навыками, необходимыми для обнаружения и противодействия атакам.

- Разграничение прав и ролей сотрудников. Полный доступ каждого сотрудника ко всем данным компании имеет свои риски – утечка клиентских баз, инсайдерская торговля и раскрытие информации об инновационной деятельности. Компаниям необходимо четко разграничивать права доступа пользователей к корпоративным системам, файлам и оборудованию.

Регулярная проверка защищенности: PenTest + аудит

Аудит информационной безопасности ИТ-инфраструктуры – это независимая оценка уровня защищенности компании на соответствие признанным практикам в области обеспечения ИБ, а также законодательным требованиям: международному стандарту ISO/IEC 27001, ФЗ-152 «О персональных данных» и ФЗ-187 «О безопасности критической информационной инфраструктуры». В аудит входят оценка эффективности и надежности существующих методов защиты, анализ слабых мест и уязвимостей, а также оценка их критичности и разработка рекомендаций по их устранению.

Аудит ИБ – важнейшая мера при разработке концепции защиты ИТ-ландшафта. Однако по-настоящему она эффективна только в том случае, если осуществляется с определенной периодичностью, а не как разовая инициатива.

Помимо аудита, стоит обратить внимание и на тестирование на проникновение – PenTest. Это имитация реальной атаки с применением техник и методов, которые используют злоумышленники с целью выявления уязвимых точек в ИТ-инфраструктуре компании. Проведение PenTest позволяет бизнесу получить реальную оценку и полноценную картину уровня защищенности инфраструктуры и всех информационных систем, а также сформировать список действий и мероприятий, необходимых для повышения уровня безопасности.

Проведение PenTest позволяет бизнесу получить реальную оценку и полноценную картину уровня защищенности инфраструктуры и всех информационных систем, а также сформировать список действий и мероприятий, необходимых для повышения уровня безопасности.

В заключение

Обеспечение информационной безопасности является одной из ключевых задач бизнеса. Безопасность должна быть как на техническом уровне, в который входят все необходимые инструменты по защите инфраструктуры, так и на организационном – сотрудники компании всегда должны быть в курсе последних новостей в сфере ИБ и актуальных техниках киберпреступников. Только комплексный и проактивный подход к обеспечению ИБ позволит добиться высокого уровня безопасности и сохранить конфиденциальные данные внутри организации.

Была ли полезна статья?

Расскажите друзьям:

Защита информационных систем от потенциальной угрозы «пятой колонны»

Назад к списку статей

Защита информационных систем от потенциальной угрозы «пятой колонны»

В последние годы частота несанкционированных воздействий на информационные системы (ИС) постоянно увеличивается, что неминуемо приводит к огромным финансовым и материальным потерям. Подтверждением этому являются данные ежегодных исследований Института компьютерной безопасности США, которые показывают, что в 2003 году, например, количество успешных вторжений в ИС, в сравнении с предыдущим годом, возросло в несколько раз. При этом засвидетельствован весьма интересный факт, говорящий о том, что более половины всех нарушений совершают работники компаний, т.е. внутренние пользователи ИС. Всё это наводит на мысль о том, что имеет место формирование весьма опасной «пятой колонны», результаты действий которой могут привести к катастрофическим последствиям для владельцев ИС.

Подтверждением этому являются данные ежегодных исследований Института компьютерной безопасности США, которые показывают, что в 2003 году, например, количество успешных вторжений в ИС, в сравнении с предыдущим годом, возросло в несколько раз. При этом засвидетельствован весьма интересный факт, говорящий о том, что более половины всех нарушений совершают работники компаний, т.е. внутренние пользователи ИС. Всё это наводит на мысль о том, что имеет место формирование весьма опасной «пятой колонны», результаты действий которой могут привести к катастрофическим последствиям для владельцев ИС.

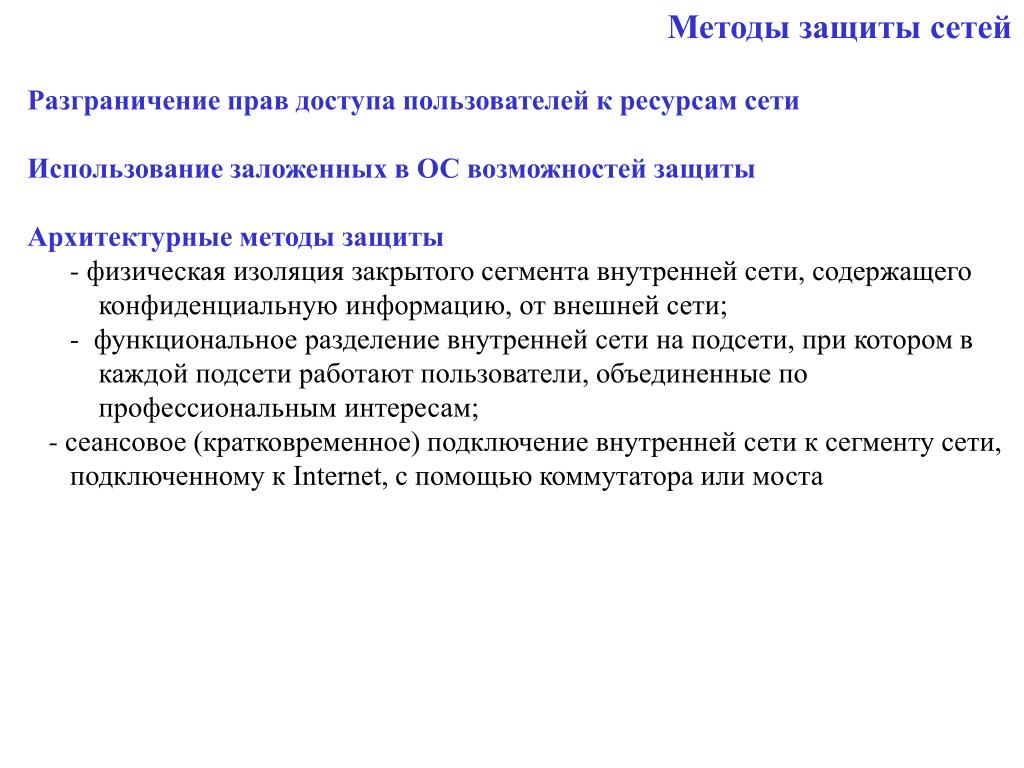

Известно, что в последние несколько лет защита ИС от внутренних нарушителей преимущественно обеспечивается специализированными средствами разграничения доступа пользователей к информационным ресурсам. При помощи этих средств каждому пользователю назначаются определённые права, в соответствии с которыми ему разрешается (или запрещается) локальный доступ к информации, хранящейся в его компьютере, или же удалённый доступ по каналам связи к информации, имеющейся на других компьютерах.

И всё же приходится констатировать, что этот подход не решает всей проблемы защиты информационных ресурсов от злоумышленников, действующих изнутри ИС. Связано это с двумя основными факторами:

-

средства разграничения локального доступа не имеют возможности обеспечить защиту от тех действий нарушителей, которые непосредственно не связаны с получением несанкционированного доступа к информационным ресурсам системы. Так, например, пользователь может преднамеренно установить и запустить на своей рабочей станции вредоносное программное обеспечение, позволяющее перехватывать и анализировать сетевой трафик, циркулирующий в ИС. Другим примером несанкционированных действий, защита от которых не может быть обеспечена средствами разграничения доступа, является запись на внешние носители или вывод на печать конфиденциальной информации, к которой пользователь легально получил доступ. Для выявления таких действий в ИС следует применять системы активного мониторинга рабочих станций.

-

средства разграничения удалённого доступа не обеспечивают защиту от сетевых атак, которые могут быть проведены внутренними пользователями системы. Такие атаки базируются на уязвимостях, которые могут присутствовать в программно-аппаратном обеспечении серверов и рабочих станций ИС. Примерами уязвимостей являются нестойкие пароли, некорректные настройки ПО, ошибки, присутствующие в прикладном ПО и т.д. Успешное проведение сетевых атак может привести к нарушению конфиденциальности, целостности или доступности информации в системе. Для своевременного обнаружения и блокирования таких атак необходимо использовать средства обнаружения, известные как IDS-системы (Intrusion Detection Systems).

Таким образом, обеспечение эффективной защиты от внутренних нарушителей информационной безопасности требует использования дополнительных средств защиты, таких как системы активного мониторинга рабочих станций, а так же системы обнаружения атак. Рассмотрим эти типы средств защиты более подробно.

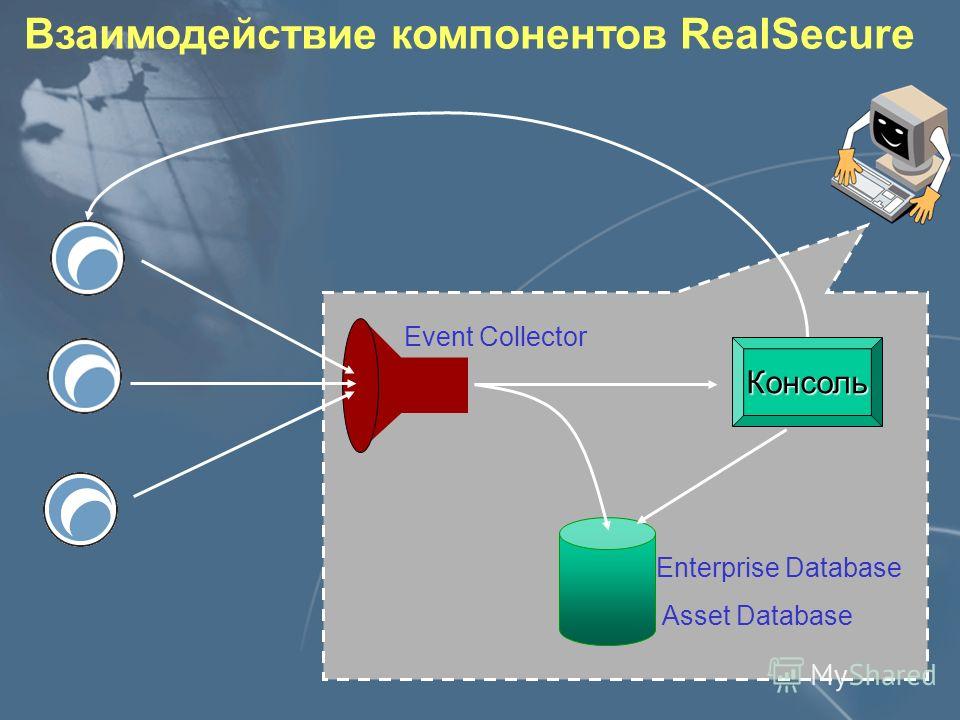

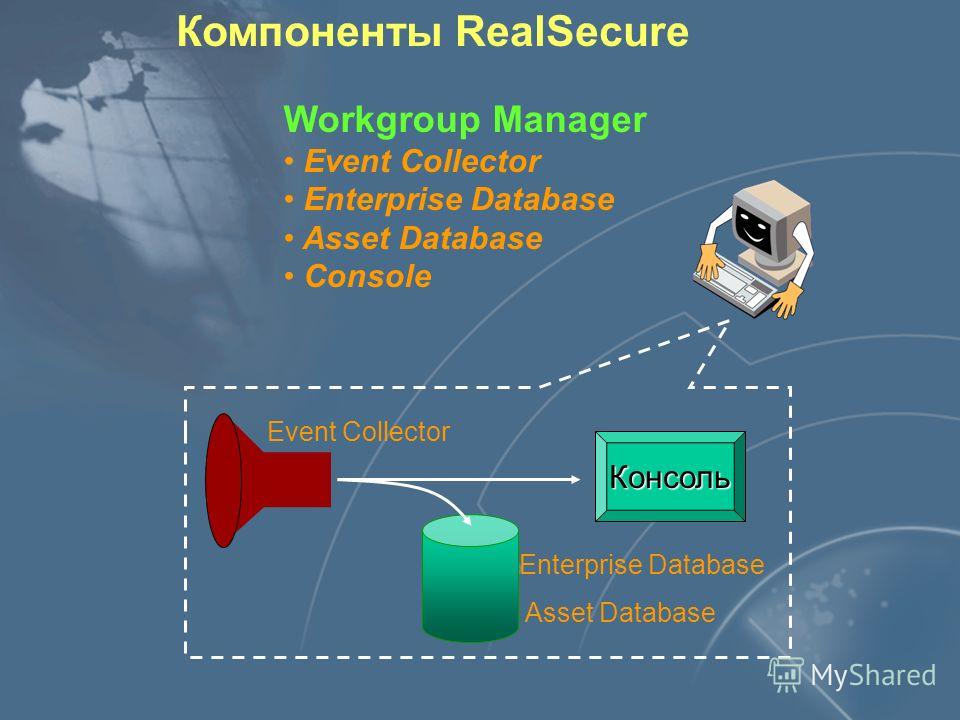

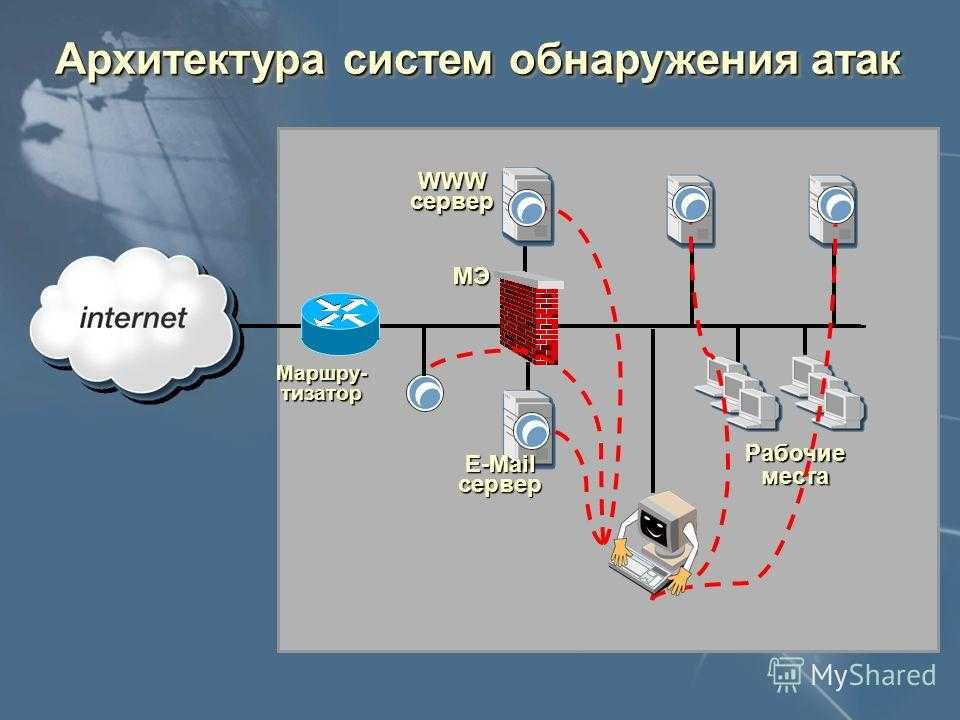

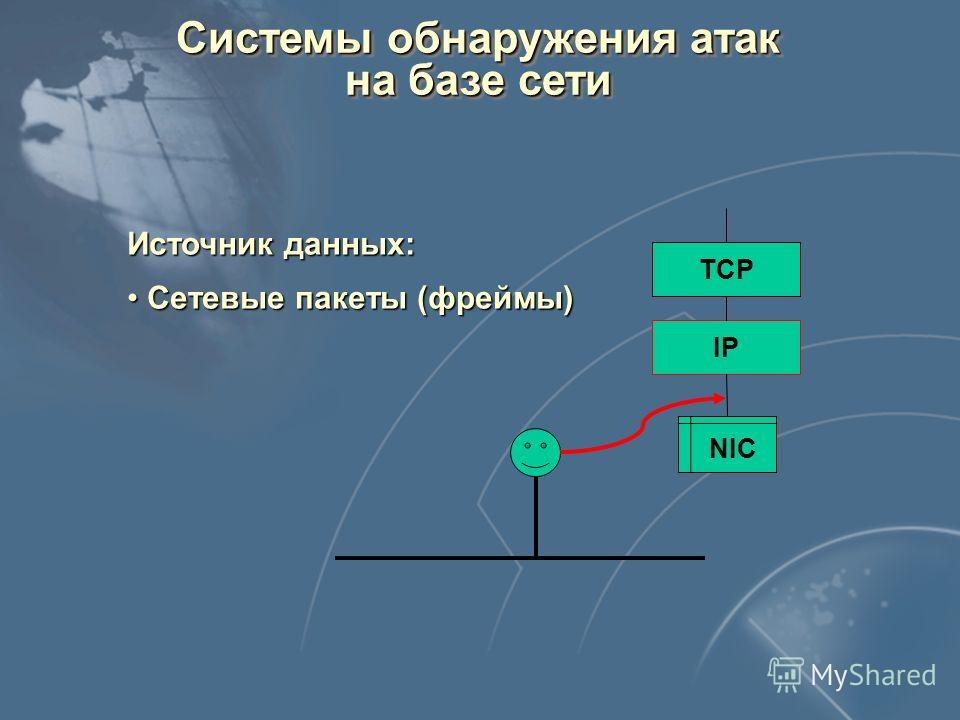

Системы обнаружения атак

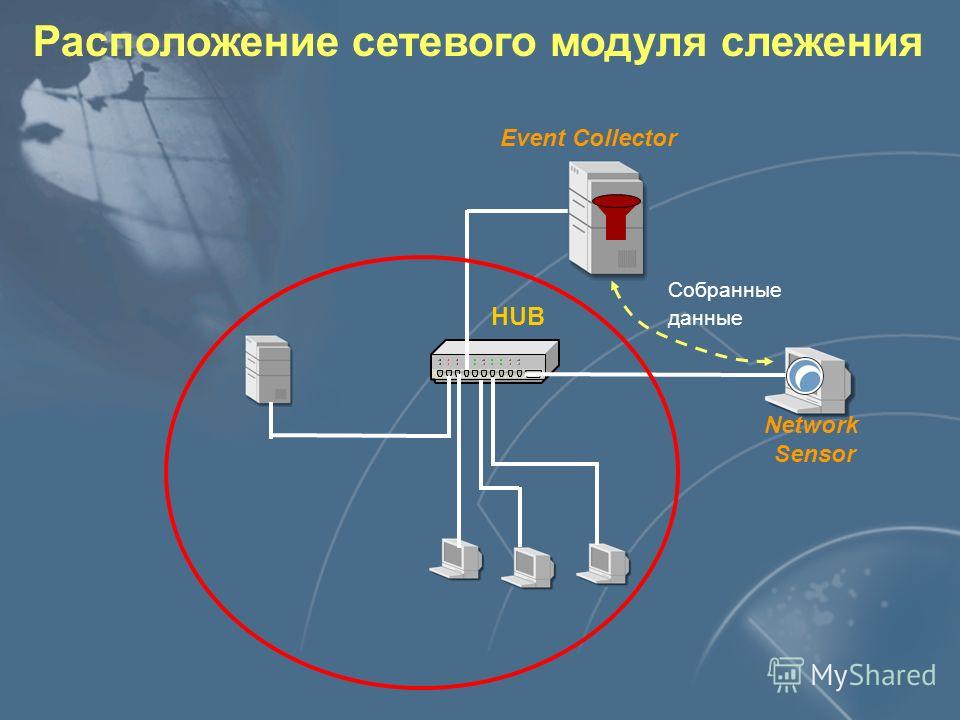

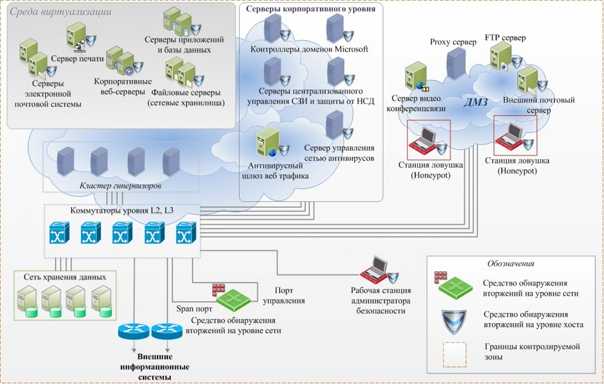

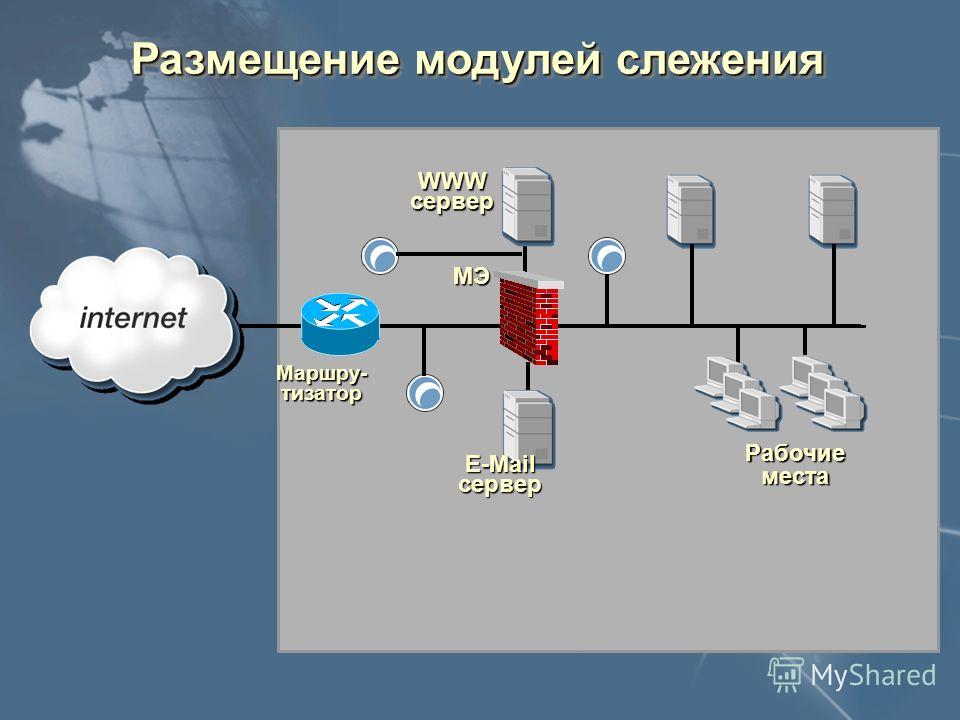

Системы обнаружения атак предназначены для выявления и противодействия сетевым атакам злоумышленников. Системы обнаружения атак представляют собой специализированное программно-аппаратное обеспечение с типовой архитектурой, включающей в себя следующие компоненты (рис. 1):

-

модули-датчики для сбора необходимой информации о сетевом трафике ИС;

-

модуль выявления атак, выполняющий обработку данных, собранных датчиками, с целью обнаружения информационных атак;

-

модуль реагирования на обнаруженные атаки;

-

модуль хранения конфигурационной информации, а также информации об обнаруженных атаках. Таким модулем, как правило, выступает стандартная СУБД, например MS SQL Server, Oracle или DB2;

-

модуль управления компонентами системы обнаружения атак.

Рис. 1. Типовая архитектура систем обнаружения атак

1. Типовая архитектура систем обнаружения атак

В составе системы обнаружения атак могут быть использованы два типа датчиков – сетевые и хостовые. Сетевые датчики предназначены для сбора информации о пакетах данных, передаваемых в том сегменте ИС, где установлен датчик. Хостовые же датчики устанавливаются на серверы ИС и предназначаются для сбора информации о пакетах данных, которые поступают на сервер с датчиком.

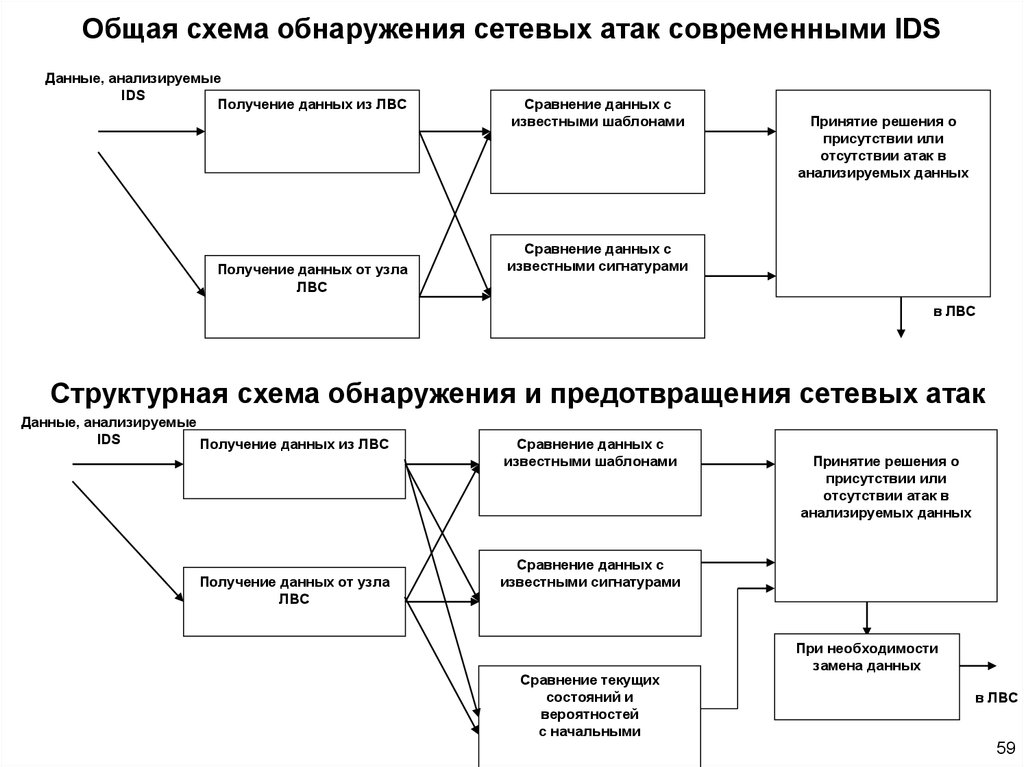

Информация, собранная сетевыми и хостовыми датчиками, анализируется системы обнаружения атак с целью выявления возможных атак нарушителей. Анализ данных может проводиться при помощи двух основных групп методов — сигнатурных и поведенческих.

Сигнатурные методы описывают каждую атаку в виде специальной модели или сигнатуры. В качестве сигнатуры атаки могут выступать: строка символов, семантическое выражение на специальном языке, формальная математическая модель др. Алгоритм работы сигнатурного метода заключается в поиске сигнатур атак в исходных данных, собранных сетевыми и хостовыми датчиками системы обнаружения атак. В случае обнаружения искомой сигнатуры, система обнаружения атак фиксирует факт информационной атаки, которая соответствует найденной сигнатуре. Преимуществом сигнатурных методов является их высокая точность работы, а очевидным недостатком – невозможность обнаружения тех атак, сигнатуры которых не определены при помощи методов.

В случае обнаружения искомой сигнатуры, система обнаружения атак фиксирует факт информационной атаки, которая соответствует найденной сигнатуре. Преимуществом сигнатурных методов является их высокая точность работы, а очевидным недостатком – невозможность обнаружения тех атак, сигнатуры которых не определены при помощи методов.

Поведенческие методы, в отличие от сигнатурных, базируются не на моделях информационных атак, а на моделях штатного процесса функционирования ИС. Принцип работы поведенческих методов заключается в обнаружении несоответствия между текущим режимом функционирования ИС и моделью штатного режима работы, заложенной в параметрах метода. Любое такое несоответствие рассматривается как информационная атака. Преимуществом методов данного типа является возможность обнаружения новых атак без необходимости постоянного изменения параметров функционирования модуля. Недостатком же этой группы методов является сложность создания точной модели штатного режима функционирования ИС.

После выявления в ИС атаки система обнаружения атак имеет возможность предпринять определённые ответные действия, направленные на её блокирование. За реализацию этих действий отвечает модуль реагирования системы обнаружения атак. Реагирование система обнаружения атак может осуществляться активным и пассивным способами. К пассивным методам реагирования относится простое оповещение администратора системы обнаружения атак о выявленных атаках. К активным же можно отнести следующие методы:

-

блокирование TCP-соединения, по которому была реализована атака. Такое закрытие реализуется путём посылки субъектам соединения специального TCP-сегмента с установленным флагом RST;

-

запуск заданной внешней программы с определёнными параметрами. Наличие такой функции модуля реагирования позволяет администратору системы обнаружения атак дополнять существующие методы реагирования своими собственными методами, реализованными в виде внешних подпрограмм;

-

реконфигурация межсетевого экрана с целью блокирования трафика, поступающего от хоста нарушителя.

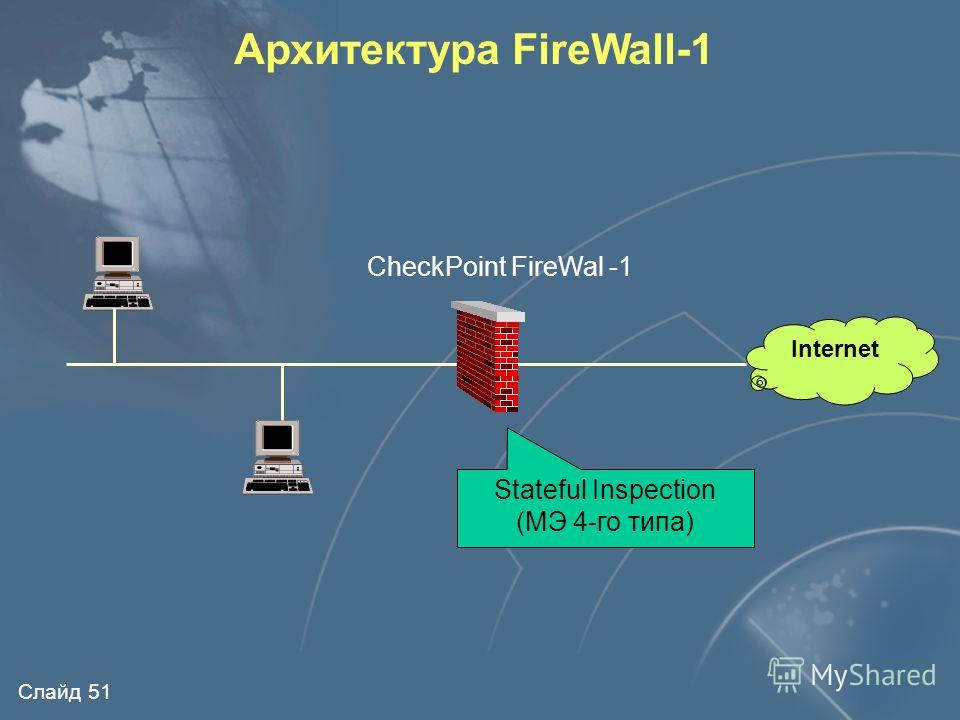

В настоящее время большая часть существующих МЭ имеет соответствующие внешние интерфейсы, обеспечивающие взаимодействие МЭ с системой обнаружения атак. Примером такого интерфейса является интерфейс OPSEC для МЭ CheckPoint FW-1.

В настоящее время большая часть существующих МЭ имеет соответствующие внешние интерфейсы, обеспечивающие взаимодействие МЭ с системой обнаружения атак. Примером такого интерфейса является интерфейс OPSEC для МЭ CheckPoint FW-1.

Учитывая тот факт, что системы обнаружения атак могут сами выступать в роли объектов атаки злоумышленников эти системы обязательно должны быть оснащены подсистемой собственной безопасности.

Однако, необходимо отметить, что одно использование системы обнаружения атак не позволяет полностью решить проблему защиты от несанкционированных действий внутренних пользователей ИС. В первую очередь это связано с тем, что системы обнаружения атак обнаруживают лишь те информационные атаки, которые можно выявить посредством анализа только пакетов данных, циркулирующих в ИС. Данный факт не позволяет системам обнаружения атак выявлять те несанкционированные действия пользователей, которые никак не связаны с сетевым трафиком ИС. Как уже отмечалось выше для выявления и блокирования таких действий необходимо использовать системы активного мониторинга, описание которых приводится ниже.

Как уже отмечалось выше для выявления и блокирования таких действий необходимо использовать системы активного мониторинга, описание которых приводится ниже.

Системы активного мониторинга рабочих станций ИС

Системы активного мониторинга рабочих станций ИС, также как и системы обнаружения атак предназначены для выявления и блокирования информационных атак, но не на уровне сети, а на уровне рабочих станций ИС. Архитектура систем активного мониторинга аналогична структуре системы обнаружения атак, отображённой на рис. 1. Датчики системы активного мониторинга устанавливаются на рабочие станции пользователей ИС и позволяют собирать информацию обо всех событиях, происходящих на них. Примером такой информации может служить:

-

информация о приложениях, запускаемых на рабочих станциях;

-

информация о пользователях, работающих на станции в текущий момент времени;

-

информация о файловом доступе приложений;

-

информация о сетевом трафике, который формируется приложениями ИС и др.

Собранная информация поступает в модуль анализа данных системы активного мониторинга, где осуществляется её обработка. Предварительно администратор безопасности должен выполнить настройку модуля анализа системы активного мониторинга, т.е. определить требования, которые разрешают или запрещают пользователям ИС выполнение определённых операций на рабочих станциях. Совокупность таких требований представляет собой политику безопасности системы активного мониторинга, которая может являться частью более общей политики безопасности организации. Так, например, в соответствии с заданной политикой безопасности некоторым пользователям может быть запрещена работа с принтерами или доступ к определённым файлам. Любое событие, зафиксированное датчиками системы активного мониторинга и нарушающее ранее заданную политику, считается информационной атакой. Политика безопасности системы активного мониторинга может включать в себя разные группы требований, которые формируются на основе двух базовых принципов:

-

«всё, что не запрещено – разрешено».

Политика безопасности системы активного мониторинга, построенная на основе этого принципа, явно определяет те действия пользователей, выполнение которых запрещено. При этом все остальные действия, выполняемые пользователями, считаются разрешёнными. Для выявления нарушений такой политики используются сигнатурные методы анализа;

Политика безопасности системы активного мониторинга, построенная на основе этого принципа, явно определяет те действия пользователей, выполнение которых запрещено. При этом все остальные действия, выполняемые пользователями, считаются разрешёнными. Для выявления нарушений такой политики используются сигнатурные методы анализа; -

«всё, что не разрешено – запрещено». Политика безопасности системы активного мониторинга, построенная на основе этого принципа, явно определяет только разрешённые действия пользователей. Все остальные действия согласно этой политике являются нарушениями, для которых используются поведенческие методы анализа.

В случае выявления нарушений политики безопасности системы активного мониторинга может реализовывать пассивные и активные методы реагирования. К пассивным методам относится оповещение администратора безопасности об обнаруженных несанкционированных действиях пользователей. Такое оповещение может осуществляться путём отображения соответствующего сообщения на консоли администратора или отправки сообщения по электронной почте. Активные методы подразумевают блокирование тех действий пользователей, которые нарушают заданную политику безопасности. Также как и системы обнаружения атак, системы активного мониторинга могут сочетать активные и пассивные методы реагирования.

Активные методы подразумевают блокирование тех действий пользователей, которые нарушают заданную политику безопасности. Также как и системы обнаружения атак, системы активного мониторинга могут сочетать активные и пассивные методы реагирования.

Cистемы активного мониторинга должны быть также оснащены подсистемой собственной безопасности, позволяющей защитить компоненты системы активного мониторинга от несанкционированных воздействий нарушителей.

Примерами коммерческих реализаций системы активного мониторинга являются системы «Урядник/Enterprise Guard», «StatWin», «NetIntelligence» и «DeviceLock». Системы активного мониторинга могут использоваться в качестве автономных и функционально-независимых средств защиты, предназначенных для выявления нарушений политики безопасности ИС. Однако, для обеспечения комплексного подхода к информационной безопасности ИС, необходимо совместное использование систем обнаружения атак и активного мониторинга рабочих станций ИС. Более подробно варианты такого использования системы активного мониторинга и системы обнаружения атак рассматриваются ниже.

Более подробно варианты такого использования системы активного мониторинга и системы обнаружения атак рассматриваются ниже.

Комплексное использование систем обнаружения и активного мониторинга ИС

Первоначально рассмотрим функциональные различия системы обнаружения атак и системы активного мониторинга на основе следующих показателей: тип используемых датчиков, тип собираемых данных, методы выявления атак и реагирования на них (см. таблицу 1).

Таблица 1

Сравнение систем обнаружения атак и систем активного мониторинга

| Тип средства защиты

Показатель сравнения |

Системы Обнаружения атак |

Системы активного мониторинга рабочих станций ИС |

| Тип используемых датчиков |

|

Хостовые датчики, устанавливаемые на рабочие станции пользователей ИС |

| Тип собираемых данных | Информация о пакетах данных, передаваемых в ИС | Информация о событиях на рабочих станциях пользователей |

| Методы выявления атак |

|

|

| Методы реагирования |

|

|

Из данных, представленных в табл. 1, можно видеть, что системы активного мониторинга являются дополнительным средством для системы обнаружения атак, обеспечивающим обнаружение тех атак, которые реализуются внутренними пользователями ИС. Самостоятельно же системы обнаружения атак не могут выявлять такие атаки вследствие отсутствия у них механизмов сбора и анализа информации на уровне рабочих станций. С другой стороны, информация, собранная датчиками системы активного мониторинга, может служить и в качестве доказательной базы при проведении расследования инцидентов, связанных с теми нарушениями информационной безопасности ИС, которые были выявлены средствами системы обнаружения атак.

1, можно видеть, что системы активного мониторинга являются дополнительным средством для системы обнаружения атак, обеспечивающим обнаружение тех атак, которые реализуются внутренними пользователями ИС. Самостоятельно же системы обнаружения атак не могут выявлять такие атаки вследствие отсутствия у них механизмов сбора и анализа информации на уровне рабочих станций. С другой стороны, информация, собранная датчиками системы активного мониторинга, может служить и в качестве доказательной базы при проведении расследования инцидентов, связанных с теми нарушениями информационной безопасности ИС, которые были выявлены средствами системы обнаружения атак.

Для демонстрации вышесказанного рассмотрим вариант совместного использования системы обнаружения атак и системы активного мониторинга на конкретном примере. Предположим, что система обнаружения атак зафиксировала факт проведения сетевой атаки на один из серверов ИС. При этом система обнаружения атак установила, что атака была проведена с IP-адреса, который принадлежит внутренней рабочей станции пользователя, на которой установлен датчик системы активного мониторинга. Знание только одного IP-адреса не даёт возможности точно доказать причастность пользователя рабочей станции к проведённой атаке, поскольку, адрес станции мог быть преднамеренно искажён нарушителем. В этом случае для подтверждения или опровержения вины пользователя в инциденте могут быть использованы данные, собранные датчиком системы активного мониторинга. Примерами данных, которые могут предоставить САМ для расследования инцидента, являются: регистрационное имя пользователя, работающего за станцией в момент проведения атаки, перечень приложений, запущенных на станции, информация о сетевом трафике, сформированном запущенными приложениями и т.д. Анализ таких данных позволит определить степень вины пользователя в инциденте. Более того, если выяснится, что пользователь, первоначально попавший под подозрение невиновен, то анализ информации с других датчиков системы активного мониторинга позволит выявить истинного нарушителя.

Знание только одного IP-адреса не даёт возможности точно доказать причастность пользователя рабочей станции к проведённой атаке, поскольку, адрес станции мог быть преднамеренно искажён нарушителем. В этом случае для подтверждения или опровержения вины пользователя в инциденте могут быть использованы данные, собранные датчиком системы активного мониторинга. Примерами данных, которые могут предоставить САМ для расследования инцидента, являются: регистрационное имя пользователя, работающего за станцией в момент проведения атаки, перечень приложений, запущенных на станции, информация о сетевом трафике, сформированном запущенными приложениями и т.д. Анализ таких данных позволит определить степень вины пользователя в инциденте. Более того, если выяснится, что пользователь, первоначально попавший под подозрение невиновен, то анализ информации с других датчиков системы активного мониторинга позволит выявить истинного нарушителя.

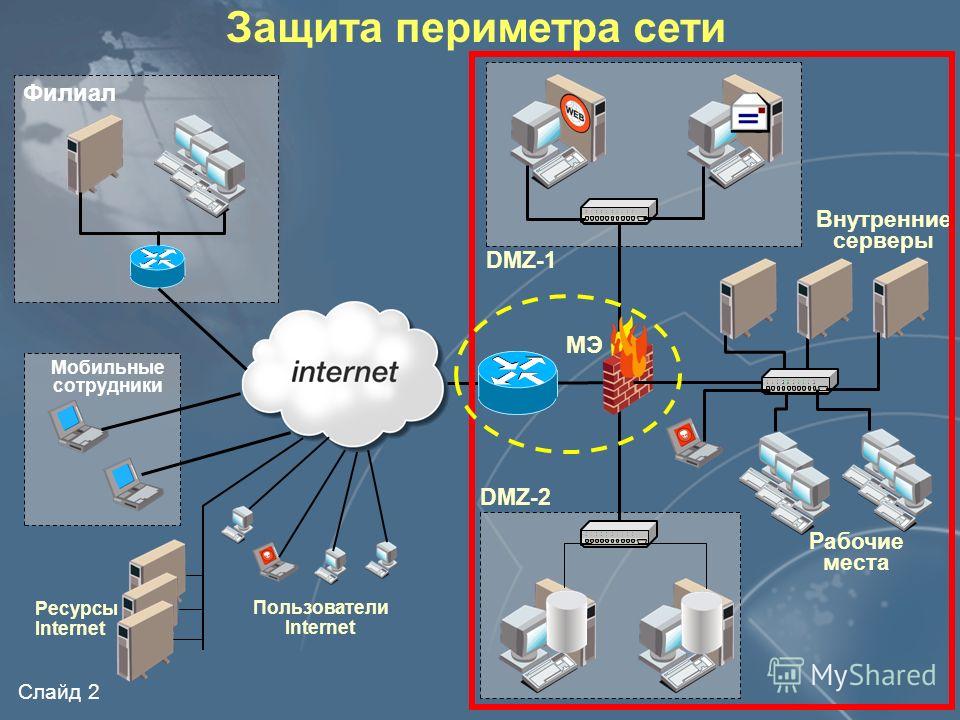

Рассмотрим схему размещения СОА и системы активного мониторинга на примере типовой ИС, состоящей из трёх сегментов (см. рис. 3):

рис. 3):

-

сегмента демилитаризованной зоны, в котором расположены информационные ресурсы, доступные любым внешним и внутренним пользователям ИС;

-

сегмента серверов, в котором расположены ресурсы, доступные только внутренним пользователям ИС;

-

сегмента рабочих станций пользователей.

Рис. 3. Схема совместного размещения компонентов СОА и САМ

Хостовые датчики СОА устанавливаются на все серверы ИС, размещённые в сегменте демилитаризованной зоны и сегменте внутренних серверов. Эти датчики обеспечивают обнаружение информационных атак на прикладном уровне тех сетевых служб, которые функционируют на серверах ИС. Сетевые датчики СОА устанавливаются в каждом из сегментов ИС для своевременного выявления атак на канальном и сетевом уровне ИС. Датчики системы активного мониторинга, в свою очередь, устанавливаются на рабочих станциях ИС для выявления несанкционированных действий, нарушающих заданную политику безопасности. Консоль управления системы обнаружения атак и системы активного мониторинга размещается на компьютере администратора безопасности ИС.

Консоль управления системы обнаружения атак и системы активного мониторинга размещается на компьютере администратора безопасности ИС.

Заключение и выводы

Зарождение «пятой колонны» нарушителей информационной безопасности, действующей изнутри ИС, заставляет подвергнуть частичному пересмотру существующую стратегию защиты информационных систем. Учитывая тот факт, что на протяжении длительного времени эта задача решалась лишь при помощи средств разграничения доступа, поэтому полностью обеспечить защиту ИС от внутренних нарушителей не представлялось возможным. Это связано с тем, что функциональные возможности этих средств не позволяют защитить ИС от внутренних сетевых атак, а также тех действий внутренних пользователей ИС, которые напрямую не связаны с нарушением правил разграничения доступа к информационным ресурсам ИС. Для защиты от внутренних угроз информационной безопасности необходимо использовать СОА и системы активного мониторинга. Датчики СОА размещаются на серверах и рабочих станция ИС и выполняют функции выявления сетевых атак на основе анализа сетевого трафика. Датчики системы активного мониторинга устанавливаются на рабочие станции пользователей ИС и позволяют выявлять и блокировать те действия пользователей, которые нарушают заданную политику. Совместное использование систем обнаружения атак и систем активного мониторинга позволит комплексно подойти к вопросу защиты от внутренних атак и значительно повысить уровень информационной безопасности ИС.

Датчики СОА размещаются на серверах и рабочих станция ИС и выполняют функции выявления сетевых атак на основе анализа сетевого трафика. Датчики системы активного мониторинга устанавливаются на рабочие станции пользователей ИС и позволяют выявлять и блокировать те действия пользователей, которые нарушают заданную политику. Совместное использование систем обнаружения атак и систем активного мониторинга позволит комплексно подойти к вопросу защиты от внутренних атак и значительно повысить уровень информационной безопасности ИС.

Что такое DDoS-атаки, и как защитить от них свой сайт?

Методы защиты и предотвращения атак с использованием сервиса защиты от атак типа «распределенный отказ в обслуживании» (DDoS), а также брандмауэра веб-доступа (WAF) и сети доставки контента (CDN)

ЧТО ТАКОЕ DDOS-АТАКИ?

Атака типа «отказ в обслуживании» (DoS) – это попытка причинить вред, сделав недоступной целевую систему, например веб-сайт или приложение, для обычных конечных пользователей. Обычно злоумышленники генерируют большое количество пакетов или запросов, которые в конечном счете перегружают работу целевой системы. Для осуществления атаки типа «распределенный отказ в обслуживании» (DDoS) злоумышленник использует множество взломанных или контролируемых источников.

Обычно злоумышленники генерируют большое количество пакетов или запросов, которые в конечном счете перегружают работу целевой системы. Для осуществления атаки типа «распределенный отказ в обслуживании» (DDoS) злоумышленник использует множество взломанных или контролируемых источников.

В общем случае DDoS-атаки можно разделить на типы в зависимости от того, на каком уровне модели взаимодействия открытых систем (OSI) происходит атака. Атаки на сетевом уровне (уровень 3), транспортном уровне (уровень 4), уровне представления (уровень 6) и уровне приложений (уровень 7) наиболее распространены.

Модель взаимодействия открытых систем (OSI)

| # | Уровень 7 | Приложение | Описание | Пример вектора |

| 7 | Приложение | Данные | Сетевой процесс в адрес приложения | флуд DNS-запросов, HTTP-флуд |

| 6 | Представление | Данные | Представление и шифрование данных | SSL-нарушение |

| 5 | Сеанс | Данные | Сеанс связи между хостами | Н/Д |

| 4 | Транспортный | Сегменты | Связь между конечными пунктами и надежность | SYN-флуд |

| 3 | Сетевой | Пакеты | Определение маршрута и логическая адресация | Атаки с отражением UDP-пакетов |

| 2 | Канальный | Кадры | Физическая адресация | Н/Д |

| 1 | Физический | Биты | Среда передачи, сигнал и двоичные данные | Н/Д |

Рассматривая методы предотвращения таких атак, полезно разделить их на две группы: атаки уровня инфраструктуры (уровни 3 и 4) и атаки уровня приложения (уровни 6 и 7).

Атаки уровня инфраструктуры

К атакам уровня инфраструктуры обычно относят атаки на уровнях 3 и 4. Это наиболее распространенный тип DDoS-атак, который включает в себя такие векторы, как SYN-флуд, и другие атаки отражения, такие как UDP-флуд. Подобные атаки обычно массовые и направлены на то, чтобы перегрузить пропускную способность сети либо серверы приложений. Тем не менее, такой тип атак имеет определенные признаки, поэтому их легче обнаружить.

Атаки уровня приложения

К атакам уровня приложений обычно относят атаки на уровнях 6 и 7. Эти атаки менее распространены, но в то же время являются более сложными. Как правило, они не столь массовые, как атаки уровня инфраструктуры, но нацелены на определенные дорогостоящие части приложения и приводят к тому, что оно становится недоступным для реальных пользователей. В качестве примера можно привести поток HTTP-запросов на страницу входа в систему, дорогой API поиска или даже потоки XML-RPC WordPress (также известные как атаки WordPress Pingback).

Уменьшение зон, доступных для атаки

Одним из первых методов нейтрализации DDoS-атак является сведение к минимуму размера зоны, которую можно атаковать. Подобный прием ограничивает возможности злоумышленников для атаки и обеспечивает возможность создания централизованной защиты. Необходимо убедиться, что доступ к приложению или ресурсам не был открыт для портов, протоколов или приложений, взаимодействие с которыми не предусмотрено. Таким образом, сведение к минимуму количества возможных точек для атаки позволяет сосредоточить усилия на их нейтрализации. В некоторых случаях этого можно добиться, разместив свои вычислительные ресурсы за сетями распространения контента (CDN) или балансировщиками нагрузки и ограничив прямой интернет-трафик к определенным частям своей инфраструктуры, таким как серверы баз данных. Также можно использовать брандмауэры или списки контроля доступа (ACL), чтобы контролировать, какой трафик поступает в приложения.

План масштабирования

Двумя основными элементами нейтрализации крупномасштабных DDoS-атак являются пропускная способность (или транзитный потенциал) и производительность сервера, достаточная для поглощения и нейтрализации атак.

Транзитный потенциал. При проектировании приложений необходимо убедиться, что поставщик услуг хостинга предоставляет избыточную пропускную способность подключения к Интернету, которая позволяет обрабатывать большие объемы трафика. Поскольку конечная цель DDoS-атак – повлиять на доступность ресурсов или приложений, необходимо размещать их рядом не только с конечными пользователями, но и с крупными узлами межсетевого обмена трафиком, которые легко обеспечат вашим пользователям доступ к приложению даже при большом объеме трафика. Работа с интернет-приложениями обеспечивает еще более широкие возможности. В этом случае можно воспользоваться сетями распространения контента (CDN) и сервисами интеллектуального преобразования адресов DNS, которые создают дополнительный уровень сетевой инфраструктуры для обслуживания контента и разрешения DNS-запросов из мест, которые зачастую расположены ближе к конечным пользователям.

Производительность сервера. Большинство DDoS-атак являются объемными и потребляют много ресурсов, поэтому важно иметь возможность быстро увеличивать или уменьшать объем своих вычислительных ресурсов. Это можно обеспечить, используя избыточный объем вычислительных ресурсов или ресурсы со специальными возможностями, такими как более производительные сетевые интерфейсы или улучшенная сетевая конфигурация, что позволяет поддерживать обработку больших объемов трафика. Кроме того, для постоянного контроля и распределения нагрузок между ресурсами и предотвращения перегрузки какого-либо одного ресурса часто используются соответствующие балансировщики.

Это можно обеспечить, используя избыточный объем вычислительных ресурсов или ресурсы со специальными возможностями, такими как более производительные сетевые интерфейсы или улучшенная сетевая конфигурация, что позволяет поддерживать обработку больших объемов трафика. Кроме того, для постоянного контроля и распределения нагрузок между ресурсами и предотвращения перегрузки какого-либо одного ресурса часто используются соответствующие балансировщики.

Сведения о типичном и нетипичном трафике

Каждый раз, когда обнаруживается повышение объема трафика, попадающего на хост, в качестве ориентира можно брать максимально возможный объем трафика, который хост может обработать без ухудшения его доступности. Такая концепция называется ограничением скорости. Более продвинутые методы защиты соответственно обладают дополнительными возможностями и могут интеллектуально принимать только трафик, который разрешен, анализируя отдельные пакеты. Для использования подобных средств необходимо определить характеристики хорошего трафика, который обычно получает целевой объект, и иметь возможность сравнивать каждый пакет с этим эталоном.

Развертывание брандмауэров для отражения сложных атак уровня приложений

Против атак, которые пытаются использовать уязвимость в приложении, например против попыток внедрения SQL-кода или подделки межсайтовых запросов, рекомендуется использовать Web Application Firewall (WAF). Кроме того, из-за уникальности этих атак вы должны быть способны самостоятельно нейтрализовать запрещенные запросы, которые могут иметь определенные характеристики, например могут определяться как отличные от хорошего трафика или исходить из подозрительных IP-адресов, из неожиданных географических регионов и т. д. Чтобы нейтрализовать происходящие атаки, иногда может быть полезно получить поддержку специалистов для изучения характеристик трафика и создания индивидуальной защиты.

Зарегистрируйте аккаунт AWS

На аккаунт будет распространяться уровень бесплатного пользования AWS, который позволяет получить практический опыт работы с платформой, продуктами и сервисами AWS бесплатно.

Учитесь с помощью предварительно сконфигурированного шаблона и пошаговых руководств

Экспериментируйте и учитесь обеспечивать защиту от DDoS-атак на AWS с помощью пошаговых руководств.

Настройте защиту от DDoS-атак на AWS

Защита AWS Shield Standard предоставляется всем клиентам бесплатно.

Поддержка AWS для Internet Explorer заканчивается 07/31/2022. Поддерживаемые браузеры: Chrome, Firefox, Edge и Safari. Подробнее »

DDoS-атаки в 2022 и методы защиты от них / Хабр

Мы в Southbridge занимаемся построением и поддержкой ИТ-инфраструктуры и в процессе работы регулярно сталкиваемся с DDoS-атаками на серверы клиентов. Поэтому мы накопили опыт в этом вопросе. Денис Чернов, DevOps-инженер Southbridge, провёл вебинар о DDoS-атаках и подготовил на его основе эту статью. Слово Денису.

Привет, Хабр! Хочу поделиться тем, что знаю о DDoS — что это за атаки, какие они бывают, как можно их предотвратить и минимизировать влияние таких атак на свой сервис.

Эта статья написана по моему вебинару. Можно посмотреть его на Youtube — там кроме теории есть практика с настройкой защиты веб-сервера и имитацией DDoS-атаки.

Что такое DDoS-атаки и зачем их устраивают

DDoS — это Distributed Denial of Service, распределённый отказ в обслуживании. По сути это хакерская атака, которая перегружает систему, чтобы конечные потребители не могли пользоваться сервисом. Атака может быть направлена на всю ИТ-инфраструктуру, конкретный сервис либо канал до этого сервиса.

Распределённая — значит, что атака выполняется одновременно с большого количества устройств, которые зачастую распределены географически. Это могут быть как специально подготовленные сервера, так и ботнеты из зараженных устройств. Ботнет — это группа устройств, на которых запущены скрипты, выполняющие нужный злоумышленнику код, в данном случае — DDoS-атаку. Зачастую ботнеты собираются из устройств, зараженных вредоносным ПО, и их владельцы даже не подозревает о «двойной жизни» своих гаджетов.

DDoS-атака может быть организована с коммерческой целью:

Получить выкуп — обрушить систему и потребовать деньги за прекращение атаки.

Подставить конкурента. Например, обрушить его сайт в преддверии крупного праздника, чтобы клиенты ничего не могли заказать и пошли в другой магазин.

Но бывают и некоммерческие причины атак:

геополитические;

просто ради развлечения;

ради «хакерской» практики;

из «обиды» на какой-либо сайт, сервис или бренд.

Вне зависимости от причины DDoS-атака влияет на вашу конечную инфраструктуру и делает ваш сервис или сайт недоступным. Причины у недоступности могут быть разные, например:

Заполнение вашего сетевого канала паразитным трафиком: пустыми запросами и пакетами.

Утилизация ресурсов: ваш веб-сервер или СУБД оказывается загружен обработкой ненужных запросов и не может выдать реальным клиентам нужную информацию.

Кроме недоступности сервиса есть и другие последствия DDoS-атак:

Если ваши серверы в облаке, а трафик платный, вы можете понести финансовые расходы.

Если сайт будет недоступен больше двух суток, поисковые боты станут ранжировать вас ниже. Позиции в поисковой выдаче придётся восстанавливать.

Даже после восстановления работоспособности сервиса клиенты станут меньше вам доверять и могут уйти к конкурентам.

Под атакой элементы ИТ-инфраструктуры могут вести себя некорректно. Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Какие DDoS-атаки бывают

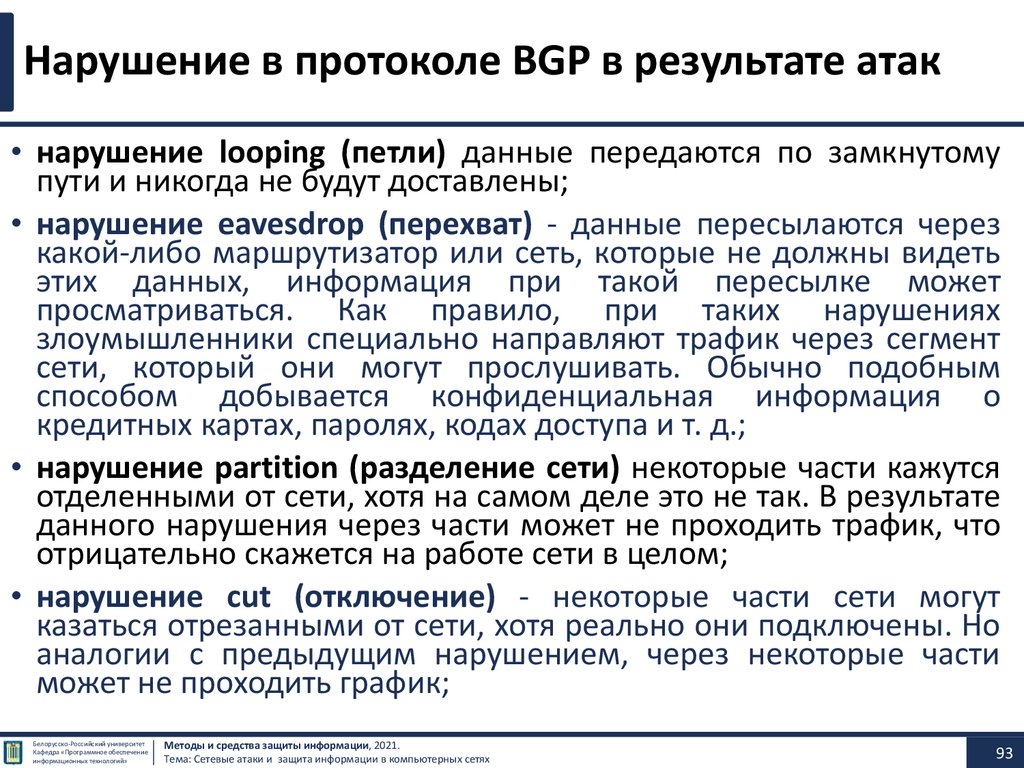

Существует несколько классификаций DDoS-атак. Здесь я хочу поговорить о классификации по уровням модели OSI.

Низкоуровневые. Они происходят на L3-L4 модели OSI, то есть в районе сетевого и транспортного протокола:

Сетевой уровень (L3): DDoS-атаки по протоколам IPv4, IPv6, ICMP, IGMP, IPsec, RIP, OSPF.

Цели таких атак — в первую очередь сетевые устройства.

Цели таких атак — в первую очередь сетевые устройства.Транспортный уровень (L4): воздействие по протоколам TCP и UDP.

Цели таких атак — конечные серверы и некоторые интернет-сервисы.

Такие атаки весьма распространены. Дело в том, что стандарты интернета в делались с расчётом на то, что все участники будут добросовестно их использовать.

Например, в протоколе UDP, который работает поверх IP, информация передаётся датаграммами, и в заголовках пакета не содержится IP ни источника, ни получателя. UDP доверяет адресацию протоколу IP, поверх которого работает, а в протоколе IP эти заголовки есть, но они никак не проверяются. Соответственно, очень многие атаки основаны на том, что меняется один из IP-адресов, как правило, это IP-адрес источника. Это называется спуфингом, т.е. атакой с подменой данных одного из узлов.

Такие атаки характерны тем, что нагружают какие-то части вашей инфраструктуры, забивают канал или заполняют служебные таблицы.

Высокоуровневые. Они затрагивают уровень приложения, L7, и воздействуют по прикладным протоколам, например, HTTP. Цели таких атак — конечные серверы и сервисы.

Они затрагивают уровень приложения, L7, и воздействуют по прикладным протоколам, например, HTTP. Цели таких атак — конечные серверы и сервисы.

Самые распространённые виды атак

Существует несколько разновидностей DDoS-атак в зависимости от того, на что и как конкретно они воздействуют. Расскажу о четырех самых популярных.

UDP Flood

UDP работает поверх протокола IP, и там нет установки соединения как такового — данные просто отсылаются безо всякого контроля целостности. Поэтому злоумышленник может, например, подменить IP-адрес источника — рассылать пакеты со своего устройства, но делать, вид, что они приходят из других мест. Проверить это нельзя, и именно в таком виде они придут на сервер.

При такой атаке злоумышленник генерирует множество пакетов максимального размера и отправляет на сервер-жертву. Опасность в том, что даже если сервер закрыт на firewall, невозможно повлиять на фильтрацию таких данных до их получения сетевым интерфейсом. «Последняя миля» от граничного маршрутизатора до сетевого интерфейса зачастую является наиболее уязвимым местом по пропускной способности. Пакеты всё равно пойдут через ваш канал и заполнят полосу пропускания.

Пакеты всё равно пойдут через ваш канал и заполнят полосу пропускания.

Что делать. Банить на сервере пакеты по IP неэффективно, потому что заголовки легко менять (вышеупомянутый спуфинг). А если вы ещё и слушаете что-то по UDP-порту, бороться с ситуацией становится особенно сложно.

Обычно сервисы, которые работают через UDP — потоковые: IPTV, голосовые серверы вроде Тимспика, игры. Есть вариант посчитать длину пакета, которую вы обычно получаете, например, для входа в игру. И настроить firewall так, чтобы в доверенные добавлялись только адреса, откуда пришли пакеты нужного размера с подходящим содержимым. Это можно сделать с помощью анализа дампа трафика, который генерирует легитимное клиентское приложение.

Также есть методы усиления (амплификации), позволяющие многократно усилить атаку. Злоумышленник рассылает совершенно нормальным серверам по всему миру запрос (например DNS запрос, который использует UDP порт 53), в котором подменяет свой адрес на адрес жертвы в заголовках. Соответственно все сервера, на которые пришел запрос, отправляют ответ не на адрес атакующего, а на адрес жертвы, который был указан в заголовках. Так как DNS-ответ намного больше запроса, то и объем данных, который приходит на сервер жертвы, зачастую весьма велик.

Соответственно все сервера, на которые пришел запрос, отправляют ответ не на адрес атакующего, а на адрес жертвы, который был указан в заголовках. Так как DNS-ответ намного больше запроса, то и объем данных, который приходит на сервер жертвы, зачастую весьма велик.

Если вы не работаете через UDP, его вообще можно закрыть — так делают многие провайдеры, размещая свои DNS-сервера внутри сети.

Кстати, сейчас активно внедряют новый протокол QUIC, который будет являться транспортным для HTTP3. Этот протокол работает как раз поверх UDP и, скорее всего, будет подвержен таким атакам. Пока не знаю, как с ними планируют бороться. Может, разработают какие-то подходящие инструменты.

Фрагментированный UDP Flood

У него кроме описанного выше есть дополнительное действие. Атакующий присылает на сервер жертвы пакет, но говорит, что это только часть. Сервер-жертва резервирует у себя ресурс, чтобы собрать пакет, но новые фрагменты не приходят.

Что делать. Отбрасывать пакеты, которые по ожиданиям будут слишком большого размера, чтобы не забивать вашу оперативную память.

TCP SYN Flood

У TCP есть механизм установки соединения. Сначала источник посылает SYN-запрос о том, что хочет установить соединение. Сервер-получатель отвечает пакетом SYN+АСК о том, что готов к соединению.

Источник отвечает ACK-пакетом, подтверждая получение SYN+ACK.

Соединение устанавливается, потому что обе стороны подтвердили готовность, и начинают передаваться данные.

Здесь уже есть проверка соответствия IP-адреса, поэтому подменить его не получится. Но атакующий может генерировать SYN-пакет, инициируя новую сессию с сервером-жертвой, а соединение не установить, не отправляя АСК. Такая атака переполняет таблицу соединений, вызывая падение производительности. На настоящие запросы просто не остаётся места.

Что делать. Блокировать через firewall по превышению и настраивать лимиты по количеству SYN-пакетов в секунду, которые вы ожидаете для вашего сервиса.

HTTP Flood

Направлена уже не на соединение, а непосредственно на ваш сервис, и обычно воздействует на прикладной уровень модели OSI.

HTTP Flood — это просто генерация запросов. Здесь не происходит какой-то подмены, нарушений стандартов или тому подобного. Это распределённые запросы с целью вызвать недоступность вашего веб-сервера. Банально — злоумышленник отправляет миллионы запросов по генерации главной страницы вашего сайта, и сервер просто не справляется. Это как реальное обрушение в Черную пятницу, только вызванное искусственно.

Борьба с такими атаками сильно разнится в зависимости от инфраструктуры и характера атаки. Дальше расскажу об этом подробнее.

Методы предотвращения и защиты от DDoS-атак

Общий анализ инфраструктуры

Составить план инфраструктуры. Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Проанализировать, какие элементы инфраструктуры должны быть доступны извне. Все, которые не должны быть — закрыть. Например, СУБД не должна быть доступна извне. Стоит в firewall ограничить доступ и сменить порт со стандартного.

Убедиться, что IP-адреса инфраструктуры не скомпрометированы. Даже если вы отбили атаку на основной сервис, другой элемент вашей инфраструктуры может стать целью атаки.

Минимизация зоны атаки

Настроить firewall сервера. В политиках ни в коем случае нельзя оставлять настройки по дефолту. Важно закрыть все, кроме доверенных адресов и сетей.

Скрыть все реальные IP-адреса инфраструктуры. Периодически их менять.

По возможности отказаться от нешифрованного трафика. Перестать использовать HTTP и перейти на HTTPS. Это важно для безопасности в целом, но и от DDoS защищает — чтобы злоумышленники не смогли подсмотреть ваши пакеты и понять, как вы их формируете, чтобы потом подделать.

Проверить бизнес-логику, чтобы понять, как и куда ваш легитимный клиент должен делать запросы. Так вы научитесь распознавать нелегитимные.

Если на физическом сервере находится не один сервис, важно тщательно разграничить их по ресурсам.

Чтобы упавший сервис не мог съесть все ресурсы и повредить другим сервисам.

Чтобы упавший сервис не мог съесть все ресурсы и повредить другим сервисам.

Настроить мониторинг

Бывает так, что DDoS-атаки неочевидны и труднообнаружимы. Например, атаковать могут микросервис по приему заказов. Тогда главная страница будет доступна, но клиенты не смогут сделать заказ — и пока вам об этом не сообщат, вы останетесь в неведении.

Поэтому важно настроить мониторинг показателей сервиса: канал, загрузка CPU, траты памяти, работоспособности отдельных микросервисов и важных для бизнеса элементов сайта.

На что еще обратить внимание

После атаки IP бэкенда может остаться известен злоумышленникам. Поэтому его важно менять — ведь раз вас хотят «положить», то после отбитой атаки могут начать атаковать снова.

Защищать нужно все сервисы, а не только часть. Иначе эффективность защиты сильно упадет.

Граничные маршрутизаторы, «последняя миля» до вашего сервера, не всегда приспособлены подавлять флуд, который забивает ваш канал.

Учитывайте это при выборе провайдера.

Учитывайте это при выборе провайдера.Определённые части кода могут быть плохо оптимизированы и уязвимы к атакам. Их нужно прорефакторить.

Мы в Southbridge достаточно часто сталкиваемся с DDoS-атаками. Последовательно выявляя характер атаки и её паттерны, не так уж сложно выработать методы противодействия и модернизировать инфраструктуру, учитывая необходимость отражения таких атак. Я сталкивался с сильной атакой только один раз, а в остальных случаях справиться всегда удавалось. Значит, и вам по силам построить инфраструктуру, устойчивую к DDoS.

Решения в области информационной безопасности — ManageEngine

Решения в области информационной безопасности — ManageEngineЕжегодно в мире регистрируются десятки тысяч инцидентов, связанных с нарушением информационной безопасности.

Массовый переход на облачные решения и удаленную работу на фоне пандемии привел

к экспоненциальному росту количества видов атак, которым подвергается большинство организаций.

Единственный способ защитить свой бизнес от подобных атак — использовать

правильные решения для обеспечения информационной безопасности.

Защитите свой бизнес с помощью решений ManageEngine в области информационной безопасности.

Управление удостоверениями и доступом

Рост популярности удаленной работы и переход на облачные решения размыл сетевой периметр, тем самым усложнив задачу обеспечения безопасности в ИТ. Использование незащищенных личных устройств и сетей для работы привело к возникновению новых угроз безопасности. В сложившей ситуации применение традиционного подхода к обеспечению безопасности по периметру, подразумевающего доверие ко всем пользователям и объектам внутри сети, ослабляет защиту.

Подход на основе модели Zero Trust («нулевое доверие») позволяет вашим ИТ-специалистам контролировать доступ к вашим сетям, приложениям и данным. В нем объединены такие методы, как проверка удостоверений, защита конечных устройств и элементы управления с наименьшими привилегиями, чтобы снизить риск кибератак и ограничить доступ нарушителей в случае нарушения безопасности данных. Чтобы реализовать модель обеспечения безопасности Zero Trust, вашим ИТ-специалистам необходимо:

Чтобы реализовать модель обеспечения безопасности Zero Trust, вашим ИТ-специалистам необходимо:

- Централизовать управление доступом и мониторинг учетных записей и почтовых ящиков в службах Active Directory, Exchange Server, Microsoft 365 и G Suite.

- Снизить вероятность атак на основе учетных данных, не усложняя процесс получения доступа для пользователей, путем введения дополнительных слоев защиты, таких как многофакторная идентификация и единый вход.

- Обеспечить рассредоточенным работникам возможность получать защищенный доступ к удаленным целевым системам по одному щелчку мыши без необходимости вводить пароль.

- Контролировать доступ к ИТ-ресурсам и приложениям на основе ролей и служебных обязанностей.

- Выполнять мониторинг всех привилегированных сеансов с помощью решений на основе ИИ и машинного обучения для обнаружения аномалий и вредоносных действий пользователей.

Управление связанными с безопасностью сведениями и событиями

Использование надежных средств обеспечения безопасности периметра, конечных устройств и контроля доступа прекрасно помогает снизить риск кибератак. Но для полноценной защиты организации необходимо отслеживать критические события в вашей сети в режиме реального времени для защиты от постоянных угроз и смягчения последствий атак.

Чтобы обнаруживать и реагировать на инциденты и уязвимости в области безопасности до того, как будет нанесен серьезный ущерб, вашим ИТ-специалистам необходимо:

- Использовать преимущества аналитики поведения пользователей и объектов на основе машинного обучения для предупреждения внутренних угроз, утечек данных и взломов учетных записей пользователей.

- Автоматизировать процесс реагирования на инциденты с помощью предварительно определенных и настраиваемых рабочих процессов для экономии критически важного времени реагирования.

- Выявлять вредоносные связи с IP-адресами, URL-адресами и доменами из черного списка с помощью подтверждающих данных от служб разведки угроз безопасности.

- Анализировать все действия в сети для обнаружения и защиты от вредоносного ПО, атак методом подбора, криптоджекинга и других угроз.

- Выполнять мониторинг активных соединений виртуальных частных сетей (VPN) и получать оповещения о необычной активности VPN.

- Обеспечивать соблюдение требований нормативных документов в области конфиденциальности и защиты данных, таких как стандарт безопасности данных индустрии платежных карт (Payment Card Industry Безопасность данных Standard, PCI DSS), Закон Сарбейнза — Оксли (Sarbanes-Oxley Act, SOX), Закон о преемственности страхования и отчетности в здравоохранении (Health Insurance Portability and Accountability Act, HIPAA) и Общий регламент по защите данных (General Data Protection Regulation, GDPR), с помощью предварительно заданных шаблонов отчетов.

Безопасность конечных устройств

Введение политики использования собственных устройств сотрудников на рабочем месте и вызванный пандемией массовый переход на удаленную работу существенно усложнили задачи мониторинга конечных устройств и управления ими для ИТ-специалистов. Пользователи ожидают, что смогут выполнить работу на любом устройстве где и когда угодно. Тем временем компании и нормативные документы требуют от ИТ-специалистов обеспечить защиту этих конечных устройств от разнообразных угроз.

Чтобы предоставить пользователям возможность работать где и когда угодно без ущерба для безопасности и соблюдения нормативных требований, вашим ИТ-специалистам необходимо:

- Управлять всеми конечными устройствами, такими как ноутбуки, смартфоны, планшеты, сетевые устройства и даже браузеры, и обеспечивать их безопасность.

- Защищать пользователей от уязвимостей программного обеспечения, вредоносных веб-сайтов и приложений, хакерских программ и др.

- Предотвращать нарушение конфиденциальности данных компании в результате утери или кражи устройств путем удаленной блокировки и удаления с них всех корпоративных данных.

- С легкостью выполнять подготовку, резервное копирование и восстановление систем, от операционной системы до приложений.

- Обеспечивать защиту от угроз утери данных и внедрения вредоносного ПО через съемные устройства.

Сетевая безопасность

Вне зависимости от отрасли сеть организации играет важнейшую роль в ее повседневной деятельности. Надежная инфраструктура сетевой безопасности помогает поддерживать защищенность и стабильность сети. Прорехи в системе сетевой безопасности могут привести не только к простоям в работе сети, но и к краже данных. Такие последствия могут серьезно сказаться на продуктивности сотрудников и деловых операциях. В стремительно меняющейся экосистеме безопасности от ИТ-администраторов требуется чрезвычайная гибкость, чтобы поддерживать эффективность средств обеспечения безопасности.

Чтобы предотвратить незапланированные простои и обеспечить защиту от угроз вашей сети, вашим ИТ-специалистам необходимо:

- Выполнять мониторинг и регулировку постоянно расширяющейся матрицы пользователей, устройств и приложений.

- Постоянно отслеживать возникновение внутренних и внешних угроз безопасности в сети.

- Настраивать устройства и выявлять ошибки в конфигурации.

- Определять версии микропрограммного обеспечения устройств и обновлять его с центральной консоли.

- Регулярно проводить резервное копирование сетевых конфигураций для обеспечения аварийного восстановления.

- Реализовать защиту от несанкционированного доступа к сети или сетевым устройствам.

- Следить за изменениями нормативных требований и обеспечивать их соблюдение.

Безопасность данных

Нарушение конфиденциальности данных вне зависимости от их типа, будь то сведения о клиенте, коммерческие тайны или другая закрытая информация, может нанести вашей организации серьезный ущерб, навредить ее репутации и повлечь за собой существенные финансовые потери. Поэтому каждый сотрудник обязан всеми возможными способами обеспечивать защищенность и конфиденциальность данных организации. Но сотрудники — живые люди, которые могут ошибаться. Кроме того, они могут стать жертвой информационно-психологических атак.

Поэтому каждый сотрудник обязан всеми возможными способами обеспечивать защищенность и конфиденциальность данных организации. Но сотрудники — живые люди, которые могут ошибаться. Кроме того, они могут стать жертвой информационно-психологических атак.

Чтобы снизить риски, связанные с информационно-психологическими атаками и другими киберугрозами данным вашей организации, вашим ИТ-специалистам необходимо:

- Защищать данные во время хранения, использования и передачи, предоставив унифицированную платформу для обзора данных и обеспечения их безопасности.

- Обнаруживать файлы, содержащие личные сведения (PII), данные платежных карт (PCI), электронную защищенную медицинскую информацию (ePHI), объекты интеллектуальной собственности (IP) и другую конфиденциальную информацию; анализировать их разрешения; и обеспечивать достаточный уровень из защиты.

- Обеспечивать целостность информации путем мониторинга всех критически важных файлов, папок и общих ресурсов в режиме реального времени и получать мгновенные оповещения о несанкционированных изменениях в конфиденциальных файлах.

- Обнаруживать атаки программ-вымогателей в режиме реального времени и выполнять автоматизированные программы реагирования для помещения зараженных компьютеров на карантин и предотвращения распространения программ-вымогателей.

- Предотвращать утечки данных через конечные устройства с помощью комбинации подсказок для пользователя, блокировки USB, предотвращения копирования файлов и др.

Распространенные виды кибератак и продукты ManageEngine,

которые помогают их предотвращать, обнаруживать и сдерживать

Тип кибератаки

Продукты ManageEngine для защиты от него

Атака методом подбора / вбивания учетных данных

AD360, Log360, PAM360, ADSelfService Plus, ADAudit Plus, M365 Manager Plus, EventLog Analyzer, Password Manager Pro, Firewall Analyzer

Программы-вымогатели

DataSecurity Plus, Log360, Endpoint Central, PAM360, ADAudit Plus, RecoveryManager Plus, BrowserSecurity Plus

Постоянная угроза повышенной

сложности (APT)

AD360, Log360, Endpoint Central, ADAudit Plus, EventLog Analyzer, Firewall Analyzer, PatchManager Plus, Vulnerability Manager Plus, DataSecurity Plus, Application Control Plus

Внутренняя атака

PAM360, AD360, Log360, Password Manager Pro, Access Manager Plus, ADManager Plus, ADAudit Plus, Безопасность данных Plus

Для получения более подробной информации об этих угрозах и способах их ослабления посетите нашу страницу о распространенных видах кибератак.

Чтобы быть в курсе последних новостей из мира информационной безопасности, посетите ресурс ManageEngine Cyber Town.

Соответствие нормативным требованиям

к конфиденциальности

С принятием нормативных актов о конфиденциальности по всему миру обеспечение безопасности и конфиденциальности личных данных клиентов становится нормативным требованием, несоблюдение которого карается большими штрафами для организации. Решения в области информационной безопасности рассчитаны на соответствие этим и другим требованиям к безопасности, что делает их незаменимыми для организаций, стремящихся соблюдать эти предписания.

Узнайте об новейших стратегиях и рекомендациях,

которым вам необходимо

следовать для защиты своей компании от кибератак.

Имя* Введите имя

Рабочий адрес электронной почты* Введите действительный адрес электронной почты

номер телефона Укажите свой номер телефона

Организация

Страна *

Нажимая «Скачать сейчас», вы принимаете условия обработки персональных данных в соответствии с Политикой конфиденциальности.

X

Thank you for your request. A representative from ManageEngine will contact you soon.

Download the guideЗадать вопрос

Пять способов защиты от угроз сетевой безопасности

Компании любого размера подвержены угрозам сетевой безопасности. Поскольку хакеры и киберпреступники всегда ищут новые способы использования уязвимостей сети, владельцы бизнеса должны принимать меры для защиты своих данных и инфраструктуры. В этой статье мы обсудим пять способов предотвращения угроз сетевой безопасности.

Важность сетевой безопасности

Прежде чем мы обсудим конкретные методы предотвращения сетевых угроз, необходимо понять важность сетевой безопасности. Безопасная сеть жизненно важна для защиты данных и предотвращения несанкционированного доступа к системам. Кроме того, обеспечение безопасности сети может быть частью соблюдения требований соответствия и защиты репутации бренда (Bailkoski, 2021). Компании, которые пренебрегают сетевой безопасностью, с большей вероятностью столкнутся с утечкой данных, что может быть дорогостоящим и разрушительным.

Компании, которые пренебрегают сетевой безопасностью, с большей вероятностью столкнутся с утечкой данных, что может быть дорогостоящим и разрушительным.

Распространенные угрозы сетевой безопасности

Предприятия могут столкнуться со многими типами угроз для своих сетей. Некоторые из основных угроз сетевой безопасности включают:

- Вредоносное ПО. Вредоносное ПО — это термин, используемый для описания широкого спектра вредоносного программного обеспечения, включая вирусы, трояны и шпионское ПО. Вредоносное ПО может быть установлено в системе без ведома пользователя, где оно может нанести ущерб или украсть данные.

- Шпионское ПО. Шпионское ПО — это программное обеспечение, собирающее информацию о пользователе без его ведома. Он может отслеживать, какие веб-сайты посещает цель, и собирать конфиденциальные данные, такие как пароли и номера кредитных карт.

- Фишинг. Фишинговые атаки включают в себя отправку мошеннических электронных или текстовых сообщений для получения конфиденциальной информации от получателей.

Может показаться, что сообщения исходят из законного источника, такого как банк или компания, выпускающая кредитные карты, но на самом деле их отправляют мошенники.

Может показаться, что сообщения исходят из законного источника, такого как банк или компания, выпускающая кредитные карты, но на самом деле их отправляют мошенники. - Программы-вымогатели. Программа-вымогатель — это вредоносное ПО, которое блокирует доступ пользователей к их компьютерам или мобильным устройствам до тех пор, пока не будет выплачен выкуп. Вирусы-вымогатели могут быть сложными для удаления и могут повредить или удалить файлы в системе пользователя.

- Распределенные атаки типа «отказ в обслуживании» (DDoS). DDoS-атака — один из самых опасных типов угроз безопасности (Mathew, 2021). Это тип кибератаки, при которой несколько систем наводняют цель трафиком, делая ее недоступной для законных пользователей. DDoS-атаки могут быть очень дорогостоящими, и от них трудно защититься.

Как предотвратить сетевые атаки

Существует множество различных способов защиты от сетевых угроз. Вот пять самых эффективных методов.

1. Установите антивирусное программное обеспечение.

Одной из первых линий защиты от вредоносных программ и других вирусов является установка антивирусного программного обеспечения на все устройства, подключенные к сети (Roach & Watts, 2021). Антивирусное программное обеспечение может обнаруживать и предотвращать установку вредоносных файлов в системе, и его следует регулярно обновлять, чтобы включать последние определения.

2. Создавайте надежные пароли.

Еще одним важным шагом в защите сети является создание надежных паролей. Пароли должны состоять не менее чем из восьми символов и включать сочетание букв, цифр и символов. Их также не должно быть легко угадать — например, имя пользователя или название компании.

3. Применение политик безопасности.

Третий способ снизить риск атак на сеть — применить политики безопасности. Политики безопасности помогают гарантировать, что все устройства в сети защищены от вирусов и вредоносных программ, а пользователи используют надежные пароли. Эти политики также могут ограничивать доступ к некоторым областям сети и ограничивать привилегии пользователей.

Эти политики также могут ограничивать доступ к некоторым областям сети и ограничивать привилегии пользователей.

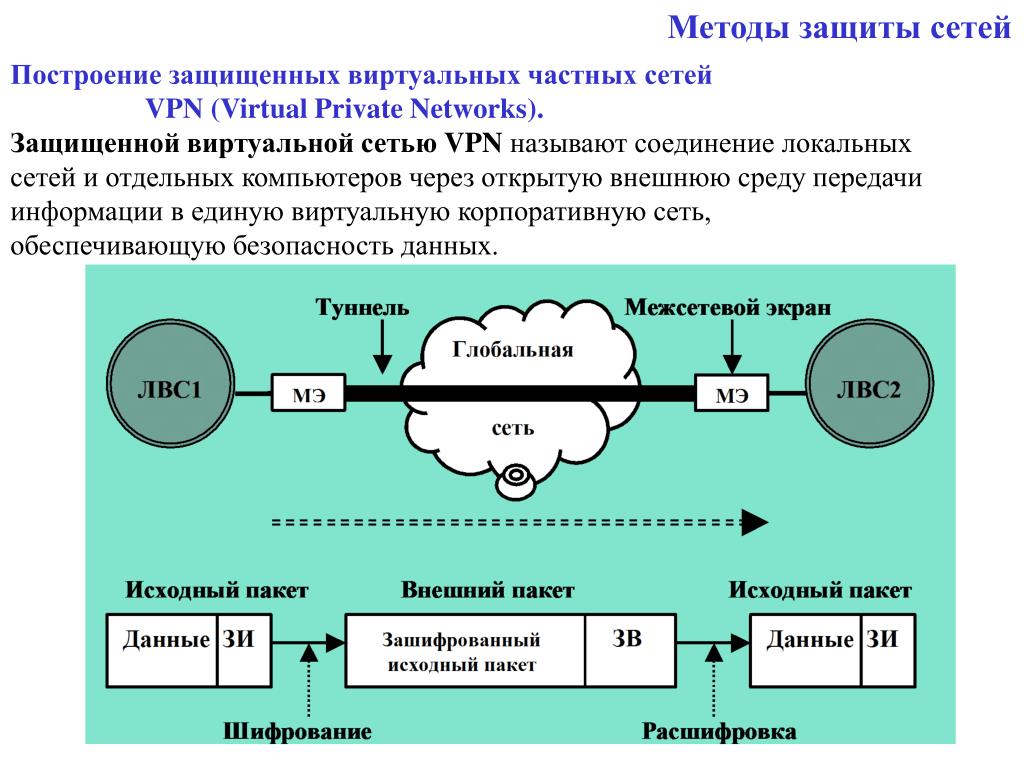

4. Используйте брандмауэры.