8 сетевых командных инструментов Windows 10, которые нужны каждому пользователю » MSReview

Windows 10 поставляется с множеством инструментов командной строки, которые помогают управлять конфигурациями сети и решать проблемы. В этой статье будут описаны восемь таких инструментов.В системе Windows 10 можно легко подключиться к сети и интернету с помощью проводного или беспроводного соединения. Однако иногда возникает необходимость управлять настройками вручную или устранять проблемы с подключением. Именно в таких случаях могут пригодиться встроенные инструменты командной строки.

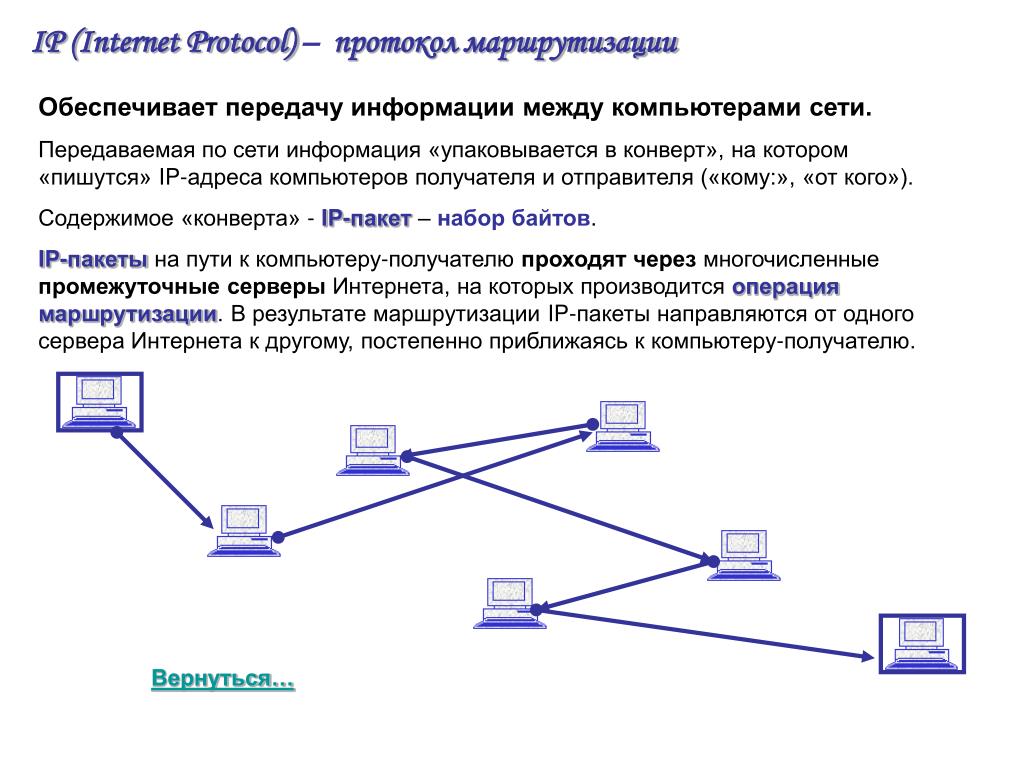

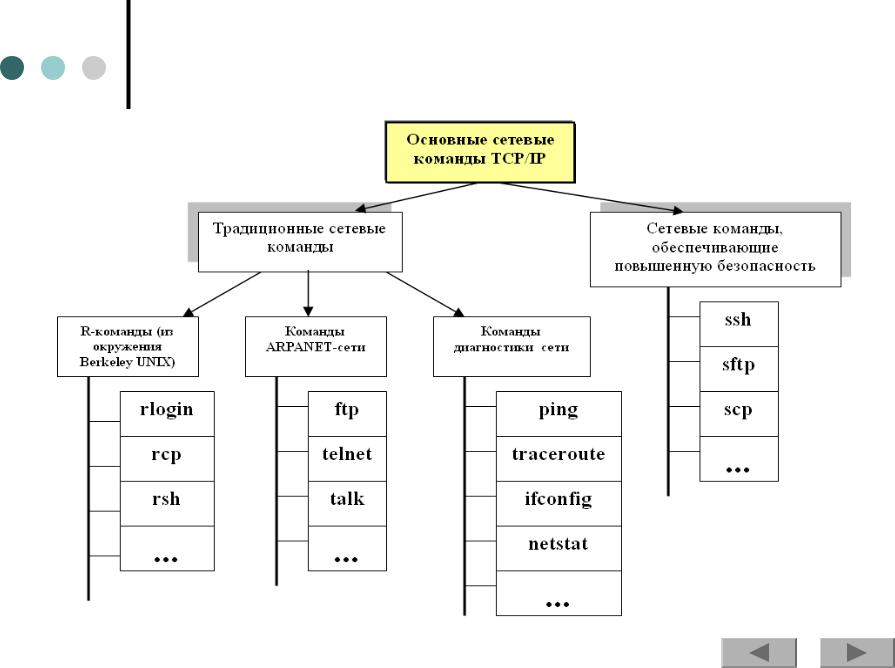

Почти для любой проблемы Windows 10 предлагает инструмент командной строки. Например, ipconfig и ping являются одними из основных инструментов для просмотра сетевых настроек и устранения проблем с подключением. Если вы имеете дело с проблемой маршрутизации, команда route может показать текущую таблицу маршрутизации для изучения и определения проблем, а с помощью инструмента nslookup можно диагностировать проблемы DNS.

Ещё есть такие инструменты, как arp для устранения проблем с переключением и определения MAC-адреса по IP-адресу. Инструмент командной строки netstat позволяет просматривать статистику всех подключений. Можно задействовать инструмент netsh для отображения и изменения многих аспектов конфигурации сети, таких как проверка текущей конфигурации, сброс настроек, управление настройками Wi-Fi и Ethernet, включение или отключение брандмауэра и многое другое.

В этом руководстве по Windows 10 будут описаны восемь инструментов командной строки, которые дадут возможность управлять и устранять сетевые проблемы на компьютере и в сети.

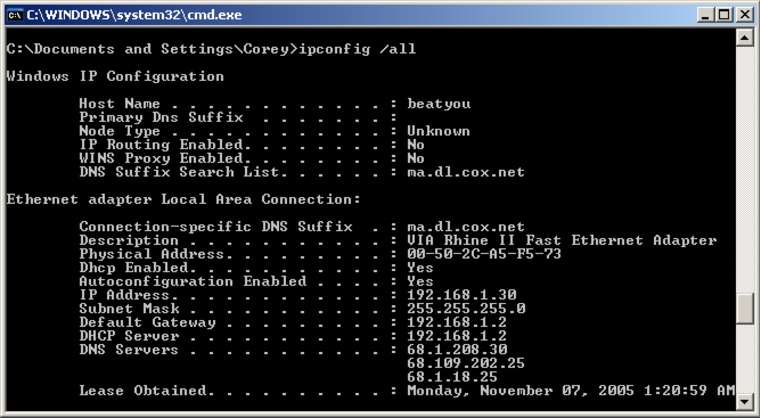

1. IPConfig

В Windows 10 ipconfig (конфигурация интернет-протокола) является одним из наиболее распространённых сетевых инструментов, позволяющим запрашивать и отображать текущую конфигурацию сети TCP/IP (протокол управления передачей/интернет-протокол). Команда также содержит параметры для выполнения различных действий, таких как обновление параметров протокола динамической конфигурации хоста (DHCP) и системы доменных имен (DNS).

Показать конфигурацию сети

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для просмотра информации о конфигурации сети TCP/IP и нажмите ввод:

ipconfig

Совет: в командной строке вы можете использовать команду cls, чтобы очистить экран после того, как вам больше не нужна информация от ipconfig. - Введите следующую команду, чтобы просмотреть всю конфигурацию сети TCP/IP, и нажмите ввод:

ipconfig /all

Обновление сетевых настроек

Чтобы сбросить и обновить конфигурацию сети с помощью командной строки, выполните следующие действия:- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для удаления текущей конфигурации сети и нажмите ввод:

ipconfig /release - Введите команду для изменения конфигурацию сети и нажмите ввод:

ipconfig /renew

Если срок действия динамически назначаемых параметров на сервере не истёк, на устройстве часто можно получить прежний IP-адрес.

Если срок действия динамически назначаемых параметров на сервере не истёк, на устройстве часто можно получить прежний IP-адрес.Обновление настроек DNS

Для очистки и восстановления текущих записей кеша DNS в Windows 10, выполните следующие действия:- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для очистки системного кеша DNS на устройстве и нажмите ввод:

ipconfig /flushdns

2. Ping

Ping является ещё одним важным сетевым инструментом. Он позволяет отправлять сообщения эхо-запроса ICMP (Internet Control Message Protocol) для проверки IP-соединения с другими устройствами, будь то другой компьютер в локальной сети или интернет-сервис.

Проверка подключения устройства

Чтобы проверить подключение к сети с помощью команды ping, выполните следующие действия:- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для отправки эхо-запроса ICMP для проверки подключения и нажмите ввод:

ping IP-OR-DOMAIN

В команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя компьютера или службы, которую хотите протестировать.Например, следующая команда проверяет связь между локальным устройством и маршрутизатором:

ping 10.1.4.1Совет: если вы используете параметр -a (например, ping -a 10.1.4.1), команда преобразует адрес в имя хоста.

- Необязательно. Введите команду для тестирования сетевого стека локального компьютера и нажмите ввод:

ping 127.0.0.1 or ping loopbackПримечание: 127.0.0.1 — это хорошо известный адрес, который называется адресом обратной связи.

Когда вы запускаете команду, если вы получаете ответ, это означает, что сетевой стек в Windows 10 запущен и работает. Это то же самое, что пинговать устройство с использованием его собственного сетевого адреса.

Когда вы запускаете команду, если вы получаете ответ, это означает, что сетевой стек в Windows 10 запущен и работает. Это то же самое, что пинговать устройство с использованием его собственного сетевого адреса.

Если вы столкнулись с проблемами подключения, начните проверять локальный компьютер, чтобы убедиться, что сетевой стек работает. Затем проверьте подключение к маршрутизатору, чтобы убедиться, что проблема не в локальной сети. Затем проверьте связь с веб-сайтом, чтобы узнать, есть ли проблема с подключением к интернету или удалённым хостом.

Если удалённое устройство или служба блокируют протокол ICMP, команда ping всегда будет отключаться по таймауту.

Диагностика активности потери пакетов

Команда ping включает себя ряд параметров, к которым можно получить доступ с помощью команды ping /?. Одна из этих опций представляет собой возможность установить время, когда инструмент будет запускаться. Это может помочь при проверке потерянных пакетов при устранении проблем с подключением.

Одна из этих опций представляет собой возможность установить время, когда инструмент будет запускаться. Это может помочь при проверке потерянных пакетов при устранении проблем с подключением.Чтобы запустить команду ping в определённое время, сделайте следующее:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для выполнения пинга до остановки и нажмите ввод:

ping IP-OR-DOMAIN -tВ команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя компьютера или службы, которую вы хотите протестировать.

Например, эта команда проверяет связь между локальным устройством и маршрутизатором в течение 60 секунд:

ping 10.1.4.1 -t - Используйте сочетание клавиш Control + C, чтобы остановить проверку связи.

В локальной сети администраторы обычно используют команду ping, чтобы узнать, когда служба перестаёт работать. Кроме того, этот инструмент можно использовать как быстрый способ проверки, когда сервер снова запущен, при удалённом перезапуске сервера.

В локальной сети администраторы обычно используют команду ping, чтобы узнать, когда служба перестаёт работать. Кроме того, этот инструмент можно использовать как быстрый способ проверки, когда сервер снова запущен, при удалённом перезапуске сервера.3. Tracert

Windows 10 также включает в себя tracert (Trace Route). Это диагностический инструмент для определения сетевого пути к месту назначения с помощью серии эхо-запросов ICMP. Однако, в отличие от команды ping, каждый запрос включает значение TTL (время жизни), которое увеличивается на единицу каждый раз, что позволяет отображать список пройденного маршрута и продолжительность.Чтобы отследить маршрут до пункта назначения с помощью командной строки, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду, чтобы понять путь к месту назначения, и нажмите ввод:

tracert IP-OR-DOMAIN

В команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя пункта назначения, для которого требуется устранить неполадки.

Например, эта команда позволяет просмотреть путь, по которому пакеты достигают Google.com:

tracert google.com - Необязательно. Введите команды для настройки количества прыжков до места назначения и нажмите ввод:

tracert -h HOP-COUNT IP-OR-DOMAIN

В команде замените IP-OR-DOMAIN на фактический IP-адрес или имя домена пункта назначения, неполадки с которым вы хотите решить, и HOP-COUNT для количества переходов, которые вы хотите отслеживать.Например, следующая команда устанавливает ограничение в пять переходов (узлов) до пункта назначения:

tracert -h 5 google.com

Подобно инструменту ping, tracert включает в себя несколько параметров, которые можно просмотреть с помощью команды tracert /? команда.

4. NSLookup

Инструмент nslookup (поиск сервера имён) может отображать ценные сведения для поиска и устранения связанных с DNS проблем. Инструмент включает в себя интерактивный и неинтерактивный режимы. Чаще всего вы будете использовать неинтерактивный режим, что означает, что вы будете вводить полную команду для получения необходимой информации.

Инструмент включает в себя интерактивный и неинтерактивный режимы. Чаще всего вы будете использовать неинтерактивный режим, что означает, что вы будете вводить полную команду для получения необходимой информации.Вы можете использовать эту команду для отображения DNS-имени и адреса локального устройства по умолчанию, определения доменного имени IP-адреса или серверов имен для конкретного узла.

Чтобы начать работу с nslookup в Windows 10, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для поиска локального DNS-имени и адреса, нажмите ввод:

nslookup

Примечание: эта команда также используется для открытия интерактивного режима nslookup. - Подтвердите текущую информацию DNS.

- Введите следующую команду для выхода из интерактивного режима и нажмите ввод:

exit - Введите команду для определения имени и адреса конкретного сервера, нажмите ввод:

nslookup IP-ADDRESS

В команде замените IP-ADDRESS на адрес удалённого устройства.

Например, эта команда ищет IP-адрес 172.217.165.142:

nslookup 172.217.165.142 - Введите команду для определения адреса конкретного сервера и нажмите ввод:

nslookup DOMAIN-NAME

В команде замените DOMAIN-NAME на адрес удалённого устройства.Например, эта команда ищет IP-адрес Google.com:

nslookup google.com

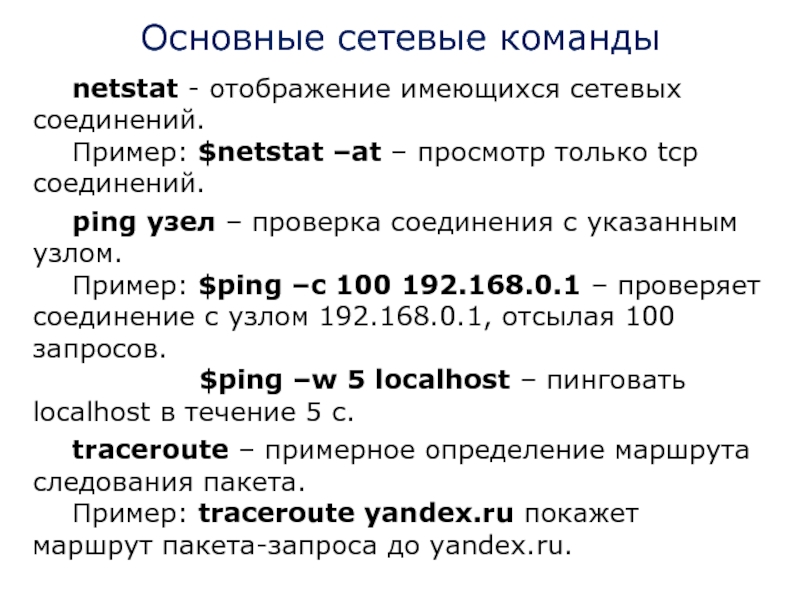

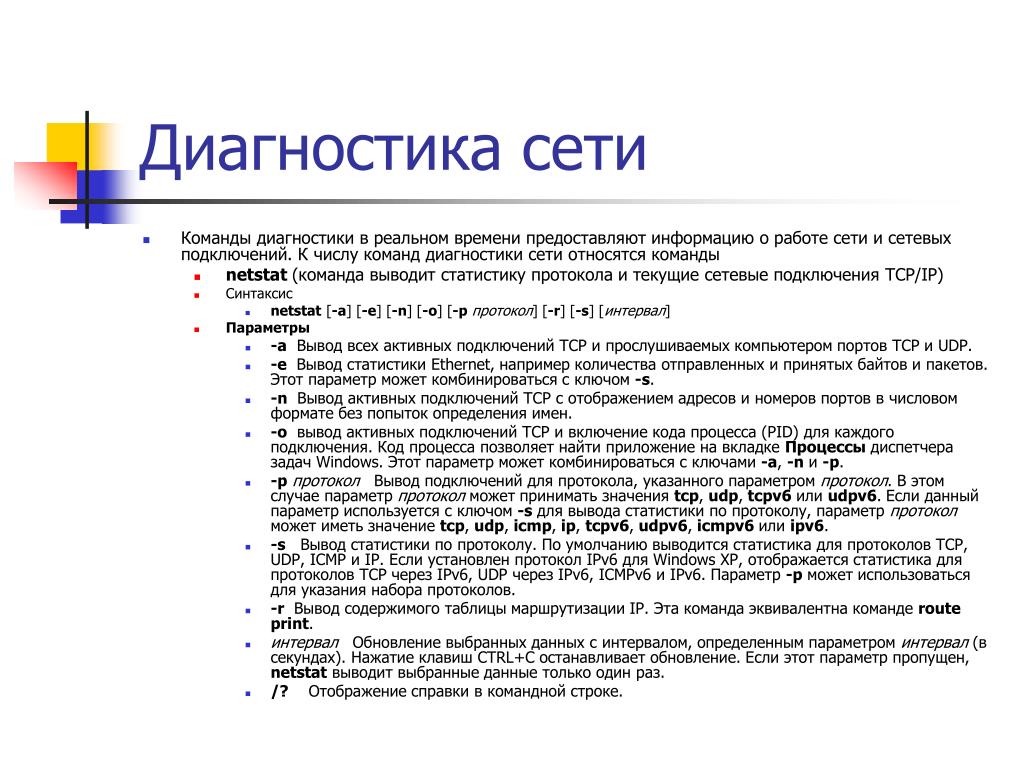

5. NetStat

Инструмент netstat (Сетевая статистика) отображает статистику всех сетевых подключений. Это позволяет видеть открытые и подключенные порты, чтобы отслеживать и устранять сетевые проблемы для Windows 10 и приложений.При использовании инструмента netstat можно получить список активных сетевых подключений и портов прослушивания. Вы можете просмотреть статистику сетевого адаптера и протоколов. Можно отобразить текущую таблицу маршрутизации и многое другое.

Чтобы начать работу с netstat:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для отображения всех активных TCP-подключений и нажмите ввод:

netstat - Необязательно. Введите команду для отображения активных подключений, показывающую числовой IP-адрес и номер порта вместо попытки определить имена, и нажмите ввод:

netstat -n - Необязательно. Введите команды для обновления информации через определённый промежуток времени и нажмите ввод:

netstat -n INTERVALВ команде не забудьте заменить INTERVAL на число секунд, через которое информация должна повторно отобразится.

В этом примере запрашиваемая команда обновляется каждые пять секунд:

netstat -n 5

Примечание: при использовании интервала можно завершить команду с помощью сочетания клавиш Ctrl + C в консоли.

• Proto: отображает протокол подключения, включая TCP или UDP.

• Локальный адрес: отображает IP-адрес устройства, за которым следует точка с запятой с номером порта подключения. Двойная точка с запятой внутри скобок указывает на локальный IPv6-адрес. Адрес «0.0.0.0» также относится к локальному адресу.

• Внешний адрес: показывает IP-адрес (или полное доменное имя) удалённого компьютера с номером порта после имени порта и точки с запятой (например, https, http, microsoft-ds, wsd).

• Состояние: показывает, активно ли соединение (установлено), был ли порт закрыт (time_wait), программа не закрыла порт (close_wait). Другие доступные статусы включают в себя include, closed, fin_wait_1, fin_wait_2, last_ack, listen, syn_received, syn_send и timed_wait.

6. ARP

Windows 10 поддерживает таблицу arp (протокол разрешения адресов), в которой хранятся записи IP в Media Access Control (MAC), разрешённые системой. Инструмент arp позволяет просматривать всю таблицу, изменять записи и использовать её для определения MAC-адреса удалённого компьютера.

Обычно о MAC-адресах не нужно беспокоиться, но есть сценарии, когда эта информация может пригодиться. Например, при устранении сетевых проблем на уровне канала передачи данных (коммутации) или при ограничении доступа или фильтрации контента через сеть для определённых устройств.

Чтобы начать работу с arp в Windows 10, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите следующую команду, чтобы просмотреть текущий кеш таблицы arp в Windows 10, и нажмите ввод:

`arp -a’

4. Введите команды для определения MAC-адреса удалённого устройства и нажмите ввод:

arp -a IP

В команде замените IP на адрес места назначения.Например, эта команда показывает физический адрес пункта назначения 10.1.4.113:

arp -a 10.1.4.108 - Подтвердите MAC-адрес (физический) удалённого устройства.

Если вы хотите узнать все доступные параметры, используйте команду arp /? , чтобы вывести список всех параметров с описаниями.

7. Route

Инструмент маршрутизации отображает таблицу маршрутизации, которая позволяет Windows 10 понимать сеть и взаимодействовать с другими устройствами и службами. Инструмент также предлагает некоторые параметры для изменения и очистки таблицы при необходимости.Как и в случае с инструментом arp, обычно не нужно беспокоиться о таблице маршрутизации. И всё же, этот инструмент командной строки пригодится при устранении проблем.

Чтобы просмотреть или очистить таблицу маршрутизации в Windows 10, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для просмотра таблицы маршрутизации в Windows 10 и нажмите ввод:

route print - Подтвердите информацию таблицы маршрутизации.

- Необязательно. Введите команду для очистки таблицы маршрутизации и нажмите ввод:

route -f

Примечание: при выполнении этой команды устройство потеряет подключение к сети, поскольку система больше не понимает её топологию.

После выполнения этих действий будет понятно, что такое таблица маршрутизации и как очистить информацию.

Вы также можете использовать route /?, чтобы просмотреть список доступных параметров, включая параметры для изменения сетевых показателей, указания шлюза, добавления нового маршрута и многого другого. Однако обычно не рекомендуется изменять эти настройки, если вы не понимаете, как работает сеть.

8. Netsh

В Windows 10 netsh (сетевая оболочка) — это устаревший инструмент командной строки, который позволяет отображать и изменять практически любую сетевую конфигурацию. Например, вы можете использовать этот инструмент для просмотра текущей конфигурации сети, управления беспроводными соединениями, сброса сетевого стека для устранения наиболее распространённых проблем, включения или отключения брандмауэра и многого другого.

Например, вы можете использовать этот инструмент для просмотра текущей конфигурации сети, управления беспроводными соединениями, сброса сетевого стека для устранения наиболее распространённых проблем, включения или отключения брандмауэра и многого другого.Чтобы начать работу с инструментом командной строки netsh, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для просмотра списка доступных команд (контекстов) и нажмите ввод:

netsh /?

Введите следующую команду, чтобы просмотреть список доступных подкоманд (подконтекстов) для конкретной опции, и нажмите ввод:

netsh CONTEXT-COMMANDВ команде измените CONTEXT-COMMAND на команду, которая содержит дополнительные параметры.

Например, эта команда показывает команды, доступные для управления брандмауэром с помощью netsh:

netsh advfirewall /?

Сброс системного сетевого стека

Чтобы сбросить сетевой стек для решения распространённых проблем с подключением, выполните следующие действия:- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите следующую команду для сброса стека winsock и нажмите ввод:

netsh winsock reset - Перезагрузите компьютер.

Экспорт и импорт конфигурации сети

Чтобы экспортировать конфигурацию сети с помощью netsh в Windows 10, выполните следующие действия:- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для импорта текущей конфигурации для всех сетевых адаптеров и нажмите ввод:

netsh -c interface dump>PATH\TO\EXPORTED. txt

txtВ команде замените PATH\TO\EXPORTED.txt на путь и имя файла для хранения конфигурации.

Например, следующая команда экспортирует настройки в файл netshconfig.txt:

netsh -c interface dump>c:\netshconfig.txt

Импорт конфигурации сети

Чтобы импортировать параметры конфигурации сети с помощью netsh, выполните следующие действия:- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для импорта конфигурации сети и нажмите ввод:

netsh -c interface dump>PATH\TO\IMPORTED.txt

В команде замените PATH\TO\EXPORTED.txt на путь и имя файла конфигурации.Например, следующая команда импортирует настройки из файла netshconfig.txt:

netsh -f c:\netshconfig.txt

Включение и отключение брандмауэра

Чтобы включить брандмауэр Windows 10 с помощью netsh, выполните следующие действия:- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду включения брандмауэра по умолчанию и нажмите ввод:

netsh advfirewall set currentprofile state on

Отключение брандмауэра

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду выключения брандмауэра по умолчанию и нажмите ввод:

netsh advfirewall set currentprofile state off

В Windows 10 есть множество инструментов, которые можно задействовать для изменения настроек и устранения сетевых проблем с помощью командной строки, PowerShell и графических приложений. В этом руководстве рассказывается только о том, как помочь работать с наиболее с распространёнными инструментами командной строки.

В этом руководстве рассказывается только о том, как помочь работать с наиболее с распространёнными инструментами командной строки.

7 сетевых Linux-команд, о которых стоит знать системным администраторам / Хабр

Существуют Linux-команды, которые всегда должны быть под рукой у системного администратора. Эта статья посвящена 7 утилитам, предназначенным для работы с сетью.Этот материал — первый в серии статей, построенных на рекомендациях, собранных от множества знатоков Linux. А именно, я спросил у наших основных разработчиков об их любимых Linux-командах, после чего меня буквально завалили ценными сведениями. А именно, речь идёт о 46 командах, некоторые из которых отличает тот факт, что о них рассказало несколько человек.

В данной серии статей будут представлены все эти команды, разбитые по категориям. Первые 7 команд, которым и посвящена эта статья, направлены на работу с сетью.

Команда ip

Командаip — это один из стандартных инструментов, который необходим любому системному администратору для решения его повседневных задач — от настройки новых компьютеров и назначения им IP-адресов, до борьбы с сетевыми проблемами существующих систем. Команда

Команда ip может выводить сведения о сетевых адресах, позволяет управлять маршрутизацией трафика и, кроме того, способна давать данные о различных сетевых устройствах, интерфейсах и туннелях.Синтаксис этой команды выглядит так:

ip <OPTIONS> <OBJECT> <COMMAND>Самое важное тут — это

<OBJECT> (подкоманда). Здесь можно использовать, помимо некоторых других, следующие ключевые слова:address— адрес протокола (IPv4 или IPv6) на устройстве.tunnel— IP-туннель.route— запись таблицы маршрутизации.rule— правило в базе данных политики маршрутизации.vrf— управление виртуальными устройствами маршрутизации и перенаправления трафика.xfrm— управление IPSec-политикой.

ip.

Вывод IP-адресов, назначенных интерфейсу на сервере:

[root@server ~]# ip address showНазначение IP-адреса интерфейсу, например —

enps03[root@server ~]# ip address add 192.168.1.254/24 dev enps03Удаление IP-адреса из интерфейса:

[root@server ~]# ip address del 192.168.1.254/24 dev enps03Изменение статуса интерфейса, в данном случае — включение

eth0:[root@server ~]# ip link set eth0 upИзменение статуса интерфейса, в данном случае — выключение

eth0:[root@server ~]# ip link set eth0 downИзменение статуса интерфейса, в данном случае — изменение MTU

eth0:[root@server ~]# ip link set eth0 mtu 9000Изменение статуса интерфейса, в данном случае — перевод

eth0 в режим приёма всех сетевых пакетов:[root@server ~]# ip link set eth0 promisc onДобавление маршрута, используемого по умолчанию (для всех адресов), через локальный шлюз 192.

168.1.254, который доступен на устройстве

168.1.254, который доступен на устройстве eth0:[root@server ~]# ip route add default via 192.168.1.254 dev eth0Добавление маршрута к 192.168.1.0/24 через шлюз на 192.168.1.254:

[root@server ~]# ip route add 192.168.1.0/24 via 192.168.1.254Добавление маршрута к 192.168.1.0/24, который доступен на устройстве

eth0[root@server ~]# ip route add 192.168.1.0/24 dev eth0Удаление маршрута для 192.168.1.0/24, для доступа к которому используется шлюз 192.168.1.254:

[root@server ~]# ip route delete 192.168.1.0/24 via 192.168.1.254Вывод маршрута к IP 10.10.1.4:

[root@server ~]# ip route get 10.10.1.4

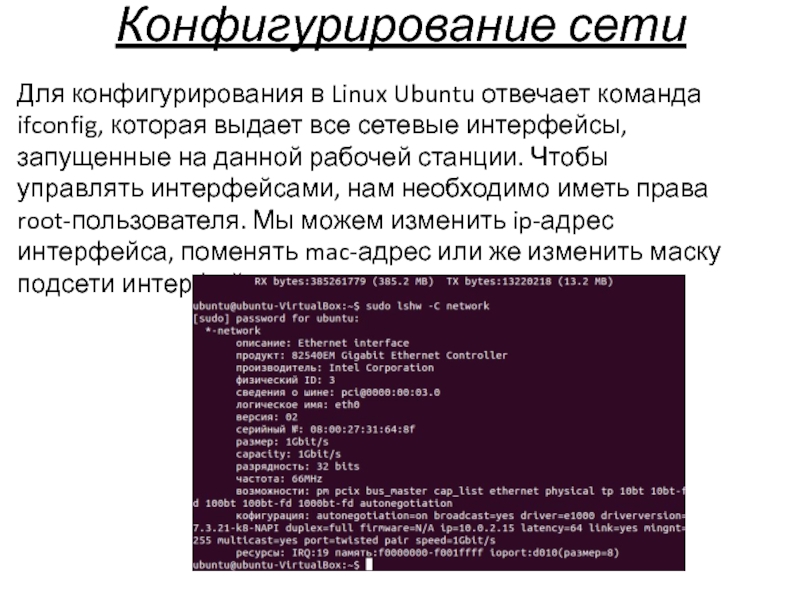

Команда ifconfig

Командаifconfig до определённого времени представляла собой один из основных инструментов, используемых многими системными администраторами для настройки сетей и решения сетевых проблем. Теперь ей на замену пришла команда ip, о которой мы только что говорили.

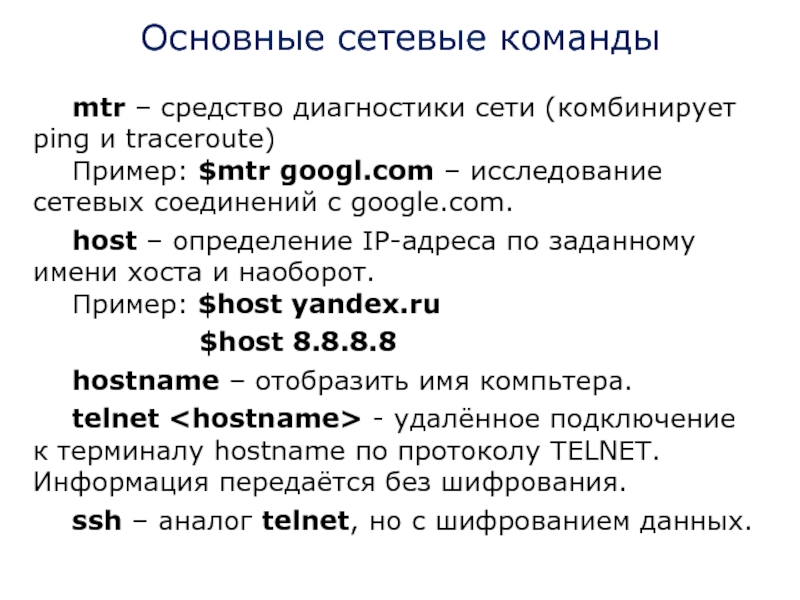

Команда mtr

MTR (Matt’s traceroute) — это программа, работающая в режиме командной строки, представляющая собой инструмент для диагностики сетей и устранения сетевых неполадок. Эта команда совмещает в себе возможности ping и traceroute. Она, как traceroute, может выводить сведения о маршруте, по которому сетевые данные идут от одного компьютера к другому. Она выводит массу полезных сведений о каждом шаге маршрутизации, например — время ответа системы. Благодаря использованию команды mtr можно получить довольно подробные сведения о маршруте, можно обнаружить устройства, которые вызывают проблемы при прохождении данных по сети. Если, например, наблюдается рост времени ответа системы, или рост числа потерянных пакетов, это позволяет с уверенностью говорить о том, что где-то между исследуемыми системами возникла проблема с сетевым соединением.

Синтаксис команды выглядит так:

mtr <options> hostname/IPРассмотрим несколько распространённых способов применения

mtr.Если вызвать эту команду, указав лишь имя или адрес хоста — она выведет сведения о каждом шаге маршрутизации. В частности — имена хостов, сведения о времени их ответа и о потерянных пакетах:

[root@server ~]# mtr google.comВот — вариант использования

mtr, когда вместо имён хостов выводятся их IP-адреса (речь идёт о ключе -g, благодаря которому вместо имён выводятся числовые IP-адреса):[root@server ~]# mtr -g google.comА следующий вариант команды позволяет выводить и имена, и IP-адреса хостов:

[root@server ~]# mtr -b google.comТак можно задать количество ping-пакетов, которые нужно отправить системе, маршрут к которой подвергается анализу:

[root@server ~]# mtr -c 10 google.comА так можно получить отчёт, содержащий результаты работы

mtr[root@server ~]# mtr -r -c 10 google.Вот — ещё один вариант получения такого отчёта:com > mtr-command-google-output

[root@server ~]# mtr -rw -c 10 google.com > mtr-command-google-outputДля того чтобы принудительно использовать TCP вместо ICMP — надо поступить так:

[root@server ~]# mtr –tcp google.comА вот так можно использовать UDP вместо ICMP:

[root@server ~]# mtr –udp google.comВот — вариант команды, где задаётся максимальное количество шагов маршрутизации:

[root@server ~]# mtr -m 35 216.58.223.78Так можно настроить размер пакета:

[root@server ~]# mtr -r -s 50 google.comДля вывода результатов работы

mtr в формате CSV используется такая команда:[root@server ~]# mtr –csv google.comВот — команда для вывода результатов работы

mtr в формате XML:[root@server ~]# mtr –xml google.com

Команда tcpdump

Утилитаtcpdump предназначена для захвата и анализа пакетов.

Установить её можно так:

[root@server ~]# dnf install -y tcpdumpПрежде чем приступить к захвату пакетов, нужно узнать о том, какой интерфейс может использовать эта команда. В данном случае нужно будет применить команду

sudo или иметь root-доступ к системе.[root@server ~]# tcpdump -D 1 eth0 2 nflog 3 nfqueue 4 usbmon1 5 any 6 lo (Loopback)Если нужно захватить трафик с интерфейса

eth0 — этот процесс можно запустить такой командой:[root@server ~]# tcpdump -i eth0Или — такой, с указанием (через ключ

-c) количества пакетов, которые нужно захватить:[root@server ~]# tcpdump -i eth0 -c 10

▍ Захват трафика, идущего к некоему хосту и от него

Можно отфильтровать трафик и захватить лишь тот, который приходит от определённого хоста. Например, чтобы захватить пакеты, идущие от системы с адресом 8.8.8.8 и уходящие к этой же системе, можно воспользоваться такой командой:[root@server ~]# tcpdump -i eth0 -c 10 host 8.Для захвата трафика, идущего с хоста 8.8.8.8, используется такая команда:8.8.8

[root@server ~]# tcpdump -i eth0 src host 8.8.8.8Для захвата трафика, уходящего на хост 8.8.8.8, применяется такая команда:

[root@server ~]# tcpdump -i eth0 dst host 8.8.8.8

▍ Захват трафика, идущего в некую сеть и из неё

Трафик можно захватывать и ориентируясь на конкретную сеть. Делается это так:[root@server ~]# tcpdump -i eth0 net 10.1.0.0 mask 255.255.255.0Ещё можно поступить так:

[root@server ~]# tcpdump -i eth0 net 10.1.0.0/24Можно, кроме того, фильтровать трафик на основе его источника или места, в которое он идёт.

Вот — пример захвата трафика, отфильтрованного по его источнику (то есть — по той сети, откуда он приходит):

[root@server ~]# tcpdump -i eth0 src net 10.1.0.0/24Вот — захват трафика с фильтрацией по сети, в которую он направляется:

[root@server ~]# tcpdump -i eth0 dst net 10.1.0.0/24

▍ Захват трафика, поступающего на некий порт и выходящего из некоего порта

Вот пример захвата трафика только для DNS-порта по умолчанию (53):[root@server ~]# tcpdump -i eth0 port 53Захват трафика для заданного порта:

[root@server ~]# tcpdump -i eth0 host 8.8.8.8 and port 53Захват только HTTPS-трафика:

[root@server ~]# tcpdump -i eth0 -c 10 host www.google.com and port 443Захват трафика для всех портов кроме 80 и 25:

[root@server ~]# tcpdump -i eth0 port not 80 and not 25

Команда netstat

Инструментnetstat используется для вывода сведений о сетевых соединениях и таблицах маршрутизации, данных о работе сетевых интерфейсов, о masquerade-соединениях, об элементах групп многоадресной рассылки. Эта утилита является, как и ifconfig, частью пакета net-tools. В новом пакете iproute2 для достижения тех же целей используется утилита ss.

Если в вашей системе netstat отсутствует, установить эту программу можно так:

[root@server ~]# dnf install net-toolsЕй, в основном, пользуются, вызывая без параметров:

[root@server ~]# netstatВ более сложных случаях её вызывают с параметрами, что может выглядеть так:

netstat <options>Можно вызывать

netstat и с несколькими параметрами, перечислив их друг за другом:netstat <option 1> <option 2> <option 3>Для вывода сведений обо всех портах и соединениях, вне зависимости от их состояния и от используемого протокола, применяется такая конструкция:

[root@server ~]# netstat -aДля вывода сведений обо всех TCP-портах применяется такой вариант команды:

[root@server ~]# netstat -atЕсли нужны данные по UDP-портам — утилиту вызывают так:

[root@server ~]# netstat -auСписок портов любых протоколов, ожидающих соединений, можно вывести так:

[root@server ~]# netstat -lСписок TCP-портов, ожидающих соединений, выводится так:

[root@server ~]# netstat -ltТак выводят список UDP-портов, ожидающих соединений:

[root@server ~]# netstat -luА так — список UNIX-портов, ожидающих соединений:

[root@server ~]# netstat -lxВот — команда для вывода статистических сведений по всем портам вне зависимости от протокола:

[root@server ~]# netstat -sТак выводятся статистические сведения по TCP-портам:

[root@server ~]# netstat -stДля просмотра списка TCP-соединений с указанием PID/имён программ используется такая команда:

[root@server ~]# netstat -tpДля того чтобы найти процесс, который использует порт с заданным номером, можно поступить так:

[root@server ~]# netstat -an | grep ‘:<port number>’

Команда nslookup

Командаnslookup используется для интерактивного «общения» с серверами доменных имён, находящимися в интернете. Она применяется для выполнения DNS-запросов и получения сведений о доменных именах или IP-адресах, а так же — для получения любых других специальных DNS-записей.

Она применяется для выполнения DNS-запросов и получения сведений о доменных именах или IP-адресах, а так же — для получения любых других специальных DNS-записей.Рассмотрим распространённые примеры использования этой команды.

Получение A-записи домена:

[root@server ~]# nslookup example.comПросмотр NS-записей домена:

[root@server ~]# nslookup -type=ns example.comВыяснение сведений о MX-записях, в которых указаны имена серверов, ответственных за работу с электронной почтой:

[root@server ~]# nslookup -query=mx example.comОбнаружение всех доступных DNS-записей домена:

[root@server ~]# nslookup -type=any example.comПроверка использования конкретного DNS-сервера (в данном случае запрос производится к серверу имён

ns1.nsexample.com):[root@server ~]# nslookup example.com ns1.nsexample.comПроверка A-записи для выяснения IP-адресов домена — это распространённая практика, но иногда нужно проверить то, имеет ли IP-адрес отношение к некоему домену.

Для этого нужно выполнить обратный просмотр DNS:

Для этого нужно выполнить обратный просмотр DNS:[root@server ~]# nslookup 10.20.30.40

Команда ping

Командаping — это инструмент, с помощью которого проверяют, на уровне IP, возможность связи одной TCP/IP-системы с другой. Делается это с использованием эхо-запросов протокола ICMP (Internet Control Message Protocol Echo Request). Программа фиксирует получение ответов на такие запросы и выводит сведения о них вместе с данными о времени их приёма-передачи. Ping — это основная команда, используемая в TCP/IP-сетях и применяемая для решения сетевых проблем, связанных с целостностью сети, с возможностью установления связи, с разрешением имён.Эта команда, при простом способе её использования, принимает лишь один параметр: имя хоста, подключение к которому надо проверить, или его IP-адрес. Вот как это может выглядеть:

[root@server ~]# ping google.com PING google.com (216.58.206.174) 56(84) bytes of data. 64 bytes from sof02s27-in-f14.В данном случае работу командыC --- google.com ping statistics --- 5 packets transmitted, 5 received, 0% packet loss, time 4005ms rtt min/avg/max/mdev = 10.219/11.844/17.381/2.773 ms

ping можно остановить, воспользовавшись сочетанием клавиш CTRL+C. В противном случае она будет выполнять запросы до тех пор, пока её не остановят. После каждой ping-сессии выводятся сводные данные, содержащие следующие сведения:Min— минимальное время, которое требуется на получение ответа от пингуемого хоста.Avg— среднее время, которое требуется на получение ответа.Max— максимальное время, которое требуется на получение ответа.

Обычно, если запустить команду ping в её простом виде, не передавая ей дополнительные параметры, Linux будет пинговать интересующий пользователя хост без ограничений по времени. Если нужно изначально ограничить количество ICMP-запросов, например — до 10, команду ping надо запустить так:

[root@server ~]# ping -c 10 google.comА для того чтобы увидеть лишь итоговый отчёт работы

ping — можно воспользоваться ключом -q:[root@server ~]# ping -c 10 -q google.comВ системах с несколькими сетевыми интерфейсами можно задавать конкретный интерфейс, которым должна пользоваться команда

ping. Например, есть компьютер, имеющий интерфейсы eth0 и eth2. Если нужно, чтобы команда ping использовала бы интерфейс eth0 — надо запустить её так:[root@server ~]# ping -I eth0 google.comИли можно указать адрес интерфейса. В данном случае речь идёт об IP-адресе 10.

233.201.45:

233.201.45:[root@server ~]# ping -I 10.233.201.45 google.comПрименяя эту команду, можно указать и то, какую версию протокола IP использовать — v4 или v6:

[root@server ~]# ping -4 google.com [root@server ~]# ping -6 google.comВ процессе работы с утилитой

ping вы столкнётесь с различными результатами. В частности, это могут быть сообщения о нештатных ситуациях. Рассмотрим три таких ситуации.▍ Destination Host Unreachable

Вероятной причиной получения такого ответа является отсутствие маршрута от локальной хост-системы к целевому хосту. Или, возможно, это удалённый маршрутизатор сообщает о том, что у него нет маршрута к целевому хосту.▍ Request timed out

Если результат работыping выглядит именно так — это значит, что локальная система не получила, в заданное время, эхо-ответов от целевой системы. По умолчанию используется время ожидания ответа в 1 секунду, но этот параметр можно настроить. Подобное может произойти по разным причинам. Чаще всего это — перегруженность сети, сбой ARP-запроса, отбрасывание пакетов фильтром или файрволом и прочее подобное.

Подобное может произойти по разным причинам. Чаще всего это — перегруженность сети, сбой ARP-запроса, отбрасывание пакетов фильтром или файрволом и прочее подобное.▍ Unknown host/Ping Request Could Not Find Host

Такой результат может указывать на то, что неправильно введено имя хоста, или хоста с таким именем в сети просто не существует.О хорошем качестве связи между исследуемыми системами говорит уровень потери пакетов в 0%, а так же — низкое значение времени получения ответа. При этом в каждом конкретном случае время получения ответа варьируется, так как оно зависит от разных параметров сети. В частности — от того, какая среда передачи данных используется в конкретной сети (витая пара, оптоволокно, радиоволны).

Итоги

Надеемся, вам пригодятся команды и примеры их использования, о которых мы сегодня рассказали. А если они вам и правда пригодились — возможно, вам будет интересно почитать продолжение этого материала.10 полезных сетевых команд Windows

В Windows есть несколько очень полезных сетевых утилит, доступ к которым осуществляется из командной строки (консоли cmd)./diverse-professional-business-team-huddling-before-meeting-531349659-5859c4953df78ce2c39f1d7a.jpg)

В Windows 10 введите cmd в поле поиска, чтобы открыть командную консоль.

Эти основные сетевые команды в основном используются для получения системной информации и устранения сетевых неполадок.

Здесь мы рассмотрим 10 команд, которые я использую чаще всего.

1. Команда Ping

Команда ping — одна из наиболее часто используемых сетевых утилит для обнаружения устройств в сети и устранения неполадок в сети.

Когда вы пингуете устройство, вы отправляете этому устройству короткое сообщение, которое затем отправляет обратно (эхо ).

Общий формат: ping hostname или ping IP-адрес .

Пример

ping www.google.com или ping 216.58.208.68

В этой статье более подробно рассматривается команда ping.

2. Команда ipconfig

Еще одна незаменимая и часто используемая утилита, используемая для поиска сетевой информации о вашей локальной машине, такой как IP-адреса, DNS-адреса и т. д.

д.

Основное использование: поиск вашего IP-адреса и шлюза по умолчанию команда ipconfig в командной строке.

Отображается следующее

Конфигурация IP имеет ряд переключателей, наиболее распространенными из которых являются :

ipconfig /all — отображает дополнительную информацию о настройке сети в ваших системах, включая MAC-адрес.

ipconfig /release — освободить текущий IP-адрес

ipconfig /renew — обновить IP-адрес

ipconfig /? — показывает справку

ipconfig/flushdns — очищает кэш DNS

3. Команда имени хоста

Очень простая команда, отображающая имя хоста вашей машины. Это намного быстрее, чем переход по маршруту панель управления > система .

4. Команда getmac

Еще одна очень простая команда, которая показывает MAC-адреса ваших сетевых интерфейсов

5.

Команда arp

Команда arpИспользуется для отображения кэша разрешения адресов . Эта команда должна использоваться с ключом командной строки arp -a , который является наиболее распространенным.

Введите arp в командной строке, чтобы просмотреть все доступные параметры.

См. использование arp в базовом сетевом курсе

6. Nslookup

Используется для проверки записей DNS. Дополнительные сведения см. в разделе Использование Nslookup.

7. Nbtstat

Диагностический инструмент для устранения неполадок netBIOS. См. эту статью technet.

8 Net Command

Используется для управления пользователями, службами, общими ресурсами и т. д. См. здесь

9. Команда Netstat

Используется для отображения информации о соединениях и портах tcp и udp. См. порты и сокеты tcp и udp и как использовать команду netstat

10. Команда TaskKill

Просмотр списка запущенных задач с помощью команды tasklist и уничтожение их по имени или идентификатору процессора с помощью команды taskKill — см. этот учебник.

этот учебник.

Ресурсы:

- Microsoft — использование инструментов командной строки для сетевой информации

Статьи по теме:

- Базовый курс по созданию сетей

- Адресация домашней сети

- Настройка статических IP-адресов в Windows 10

- Использование команды Ping для тестирования домашней сети

- Руководство по совместному использованию файлов Windows

- Настройка сети на Raspberry Pi

- 10 полезных сетевых команд Linux (Raspberry Pi)

Пожалуйста, дайте мне знать, если вы нашли это полезным

[Всего: 37 Среднее: 4,2]Сетевые команды | 9 основных сетевых команд

Операционная система состоит из различных встроенных сетевых утилит командной строки, которые используются для устранения неполадок в сети. Мы увидим различные сетевые команды, которые необходимы каждому сетевому администратору.

Top 9 Networking Command

Эти команды следующие:

1.

Ping

PingPing используется для проверки способности узла сети взаимодействовать с другим узлом. Просто введите команду Ping, а затем имя или IP-адрес целевого хоста. Утилиты ping кажутся наиболее распространенными сетевыми инструментами. Это выполняется с помощью протокола управляющих сообщений Интернета, который позволяет отправлять эхо-пакеты на узел назначения и механизм прослушивания. Если узел назначения отвечает запрашивающему узлу, это означает, что узел доступен. Эта утилита обычно дает общее представление о том, где может быть конкретная проблема с сетью,

Например: Если подключение к Интернету отсутствует, например, в офисе, утилита ping используется для определения того, существует ли проблема в офисе или в сети интернет-провайдера. На следующем рисунке показано, как инструменты ping получают статус подключения локально подключенного маршрутизатора.

Пользователь может использовать различные параметры команды Ping.

Возможны следующие варианты:

Опции | Описание |

цель | Это целевой IP-адрес или имя хоста, которое пользователь хочет пропинговать. |

-а | Этот параметр разрешает имя хоста целевого IP-адреса. |

-т | Эта опция команды ping будет пинговать цель до тех пор, пока вы не остановите ее, нажав Ctrl-C. |

-n количество | Этот параметр используется для установки количества отправляемых эхо-запросов ICMP от 1 до 4294967295. Если параметр -n не указан, команда ping по умолчанию возвращает 4. |

-l размер | Этот параметр используется для установки размера пакета эхо-запроса в байтах от 32 до 65 527. Если параметр -l не указан, команда ping отправит 32-байтовый эхо-запрос. |

-счетчик | Этот параметр используется для сообщения в формате Internet Timestamp времени получения каждого эхо-запроса и отправки эхо-ответа. Максимальное значение счетчика равно 4, т. е. только первые четыре прыжка могут иметь временную метку. е. только первые четыре прыжка могут иметь временную метку. |

-r количество | Эта команда использует параметр команды ping, чтобы указать количество переходов между исходным компьютером и целевым компьютером. Максимальное значение счета равно 9.; команду Tracert также можно использовать, если пользователь хочет просмотреть все переходы между двумя устройствами. |

-я ТТЛ | Этот параметр команды ping устанавливает значение времени жизни (TTL); максимальное значение 255. |

-ф | Используйте этот параметр команды ping, чтобы предотвратить фрагментацию эхо-запросов ICMP маршрутизаторами между источником и целью. Параметр -f часто используется для устранения проблем с максимальным блоком передачи пути (PMTU). |

-w тайм-аут | При выполнении этой команды проверки связи необходимо указать значение времени ожидания. Он регулирует количество времени в миллисекундах. Если параметр -w не указан, то устанавливается значение тайм-аута по умолчанию 4000, что составляет 4 секунды. Он регулирует количество времени в миллисекундах. Если параметр -w не указан, то устанавливается значение тайм-аута по умолчанию 4000, что составляет 4 секунды. |

-р | Для проверки связи с адресом поставщика виртуализации сети Hyper-V. |

-S srcaddr | Этот параметр используется для указания исходного адреса. |

2. NetStat

Netstat — это общепринятый метод командной строки для работы в сетях TCP-IP, присутствующий в большинстве операционных систем Windows, Linux, UNIX и других. Netstat предоставляет статистику и информацию об использовании текущей сети TCP-IP Connection о протоколе.

Пользователь может использовать различные параметры команды Netstat.

Возможны следующие варианты:

- -a: Это покажет все соединения и порты

- -b: Показывает исполняемый файл, связанный с каждым соединением или портом прослушивания

- -e: Этот протокол будет сочетаться с -sand отображать статистику Ethernet

- -n: Это отобразит адрес и номер порта в виде числа

- -o: Он будет отображать идентификатор каждого соединения для процесса владения.

- -р: Отобразится таблица маршрутизации

- -v: При использовании в сочетании с -b отображается последовательность соединения или порта прослушивания для каждого исполняемого файла.

Команда IP config отображает основные сведения о конфигурации IP-адреса устройства. Просто введите IP config в приглашении Windows и укажите IP, маску подсети и шлюз по умолчанию, которые будут представлены текущему устройству. Если вам нужно просмотреть полную информацию, введите в командной строке config-all, и тогда вы увидите полную информацию. Существуют также варианты, которые помогут вам решить проблемы с DNS и DHCP.

4. Имя хоста Для связи друг с другом компьютеру необходим уникальный адрес. Имя хоста может быть буквенным или буквенно-цифровым и содержать определенные символы, используемые специально для определения определенного узла или устройства в сети. Например, имя хоста должно иметь доменное имя (TLD) верхнего уровня и расстояние от одного до 63 символов при использовании в системе доменных имен (DNS) или в Интернете.

Например, имя хоста должно иметь доменное имя (TLD) верхнего уровня и расстояние от одного до 63 символов при использовании в системе доменных имен (DNS) или в Интернете.

Шаги для определения имени вашего компьютера

Откройте окно терминала и введите приведенную ниже команду.

имя хоста

Он предоставит имя вашего компьютера. Первая часть результата — это имя компьютера, а вторая — имя домена.

Чтобы получить только имя компьютера, выполните следующую команду:

имя хоста -s

Вывод будет локальный.

Аналогичным образом, если пользователь хочет узнать, какая доменная система работает, используйте следующую команду.

имя хоста -d

IP-адрес для имени хоста также можно получить с помощью следующей команды».

hostname -i

Пользователь может узнать все псевдонимы для компьютера с помощью приведенной ниже команды.

имя хоста -a

5.

tracert

tracertКоманда tracert — это команда командной строки, которая используется для получения отправляемого и получаемого сетевого пакета, а также количества переходов, необходимых для того, чтобы этот пакет достиг цели. Эту команду также можно назвать traceroute. Он предоставляет несколько сведений о пути, который проходит пакет от источника к указанному месту назначения.

Команда tracert доступна для командной строки во всех операционных системах Windows.

Синтаксис команды Tracert

tracert [-d] [-h MaxHops] [-w TimeOut] цель

Существуют различные параметры, которые пользователь может использовать с командой tracert.

Опции для команды tracert:

- цель: Это пункт назначения, либо IP-адрес, либо имя хоста.

- – d: Этот параметр запрещает Tracert преобразовывать IP-адреса в имена хостов для получения более быстрых результатов.

- -h MaxHops: Этот параметр Tracert указывает максимальное количество переходов при поиске цели.

Если параметр MaxHops не указан, цель не была найдена за 30 прыжков, тогда команда tracert прекратит поиск.

Если параметр MaxHops не указан, цель не была найдена за 30 прыжков, тогда команда tracert прекратит поиск. - -w тайм-аут: При выполнении этой команды ping необходимо указать значение тайм-аута. Он регулирует количество времени в миллисекундах.

6. Nslookup

Nslookup, что означает команду поиска сервера имен, представляет собой команду сетевой утилиты, используемую для получения информации об интернет-серверах. Он предоставляет информацию о сервере имен для DNS (система доменных имен), то есть имя DNS-сервера по умолчанию и IP-адрес.

Синтаксис Nslookup следующий.

Nslookup

или

Nslookup [имя_домена]

7. Маршрут

В IP-сетях таблицы маршрутизации используются для направления пакетов из одной подсети в другую. Команда Route предоставляет таблицы маршрутизации устройства. Чтобы получить этот результат, просто введите route print. Команда Route возвращает таблицу маршрутизации, и пользователь может вносить изменения с помощью таких команд, как Route Add, Route Delete и Route Change, что позволяет изменять таблицу маршрутизации по требованию.

8. ARP

ARP означает протокол разрешения адресов. Хотя сетевые коммуникации можно легко рассматривать как IP-адрес, доставка пакетов в конечном итоге зависит от управления доступом к среде (MAC). Здесь вступает в силу протокол разрешения адресов. Вы можете добавить IP-адрес удаленного хоста, который является командой arp -a, на случай, если у вас возникнут проблемы со связью с данным хостом. Команда ARP предоставляет такую информацию, как адрес, флаги, маска, IFace, тип оборудования, адрес оборудования и т. д.

9. Path Ping

Мы обсудили команды Ping и Tracert. Между этими командами есть сходство. Команда pathping, которая сочетает в себе лучшие аспекты Tracert и Ping.

Эта команда собирает статистику в течение 300 секунд, а затем возвращает отчеты о задержке и статистике потери пакетов на промежуточных переходах между источником и целью более подробные отчеты, чем отчеты, предоставляемые командами Ping или Tracert.

Синтаксис для ping пути следующий:

path ping [-n] [-h] [-g

- N: Предотвращает попытку проверки связи по пути преобразовать IP-адреса маршрутизаторов в их имена.

Когда вы запускаете команду, если вы получаете ответ, это означает, что сетевой стек в Windows 10 запущен и работает. Это то же самое, что пинговать устройство с использованием его собственного сетевого адреса.

Когда вы запускаете команду, если вы получаете ответ, это означает, что сетевой стек в Windows 10 запущен и работает. Это то же самое, что пинговать устройство с использованием его собственного сетевого адреса.

txt

txt com > mtr-command-google-output

com > mtr-command-google-output

8.8.8

8.8.8

C

--- google.com ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4005ms

rtt min/avg/max/mdev = 10.219/11.844/17.381/2.773 ms

C

--- google.com ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4005ms

rtt min/avg/max/mdev = 10.219/11.844/17.381/2.773 ms

Если параметр MaxHops не указан, цель не была найдена за 30 прыжков, тогда команда tracert прекратит поиск.

Если параметр MaxHops не указан, цель не была найдена за 30 прыжков, тогда команда tracert прекратит поиск.