НОУ ИНТУИТ | Лекция | Алгоритмы симметричного шифрования. Часть 1

< Лекция 12 || Лекция 2: 1234

Аннотация: Рассматриваются основные понятия, относящиеся к алгоритмам симметричного шифрования, ключ шифрования, plaintext, ciphertext. Дается определение стойкости алгоритма. Рассматриваются типы операций, используемые в алгоритмах симметричного шифрования. Рассматривается сеть Фейстеля, которая лежит в основе многих современных алгоритмов симметричного шифрования. Даются основные понятия криптоанализа, рассмотрены линейный и дифференциальный криптоанализ. Представлено описание алгоритмов DES и тройного DES.

Ключевые слова: криптография, определенность алгоритма, plaintext, выход алгоритма, ciphertext, дешифрование, ключ шифрования, алгоритмы шифрования, диффузия, конфузия, стойкость алгоритма, криптографический ключ, алгоритм симметричного шифрования, длина блока, симметричное шифрование, S-box, XOR, раунд, подключ, шифрование данных, хэш-функция, микроконтроллер, смарт-карта, возможный ключ, алгоритм, подстановка, сеть Фейстеля, функция, операции, whitening, криптоанализ, атака, ключ, длина ключа, бит, статистические методы, представление, файл, дифференциальный криптоанализ, линейный криптоанализ, DES, линейное уравнение, микропроцессор, исключающее ИЛИ, условный переход, пространство, data encryption standard, NIST, technological, качество стандартов, FIPS, операции сдвига, инверсия, обратная функция, подстановка результатов, вход алгоритма, permute, choice, расшифрование, функция выходов, тройной DES, IDEA, Rijndael, длина

Криптография

Основные понятия

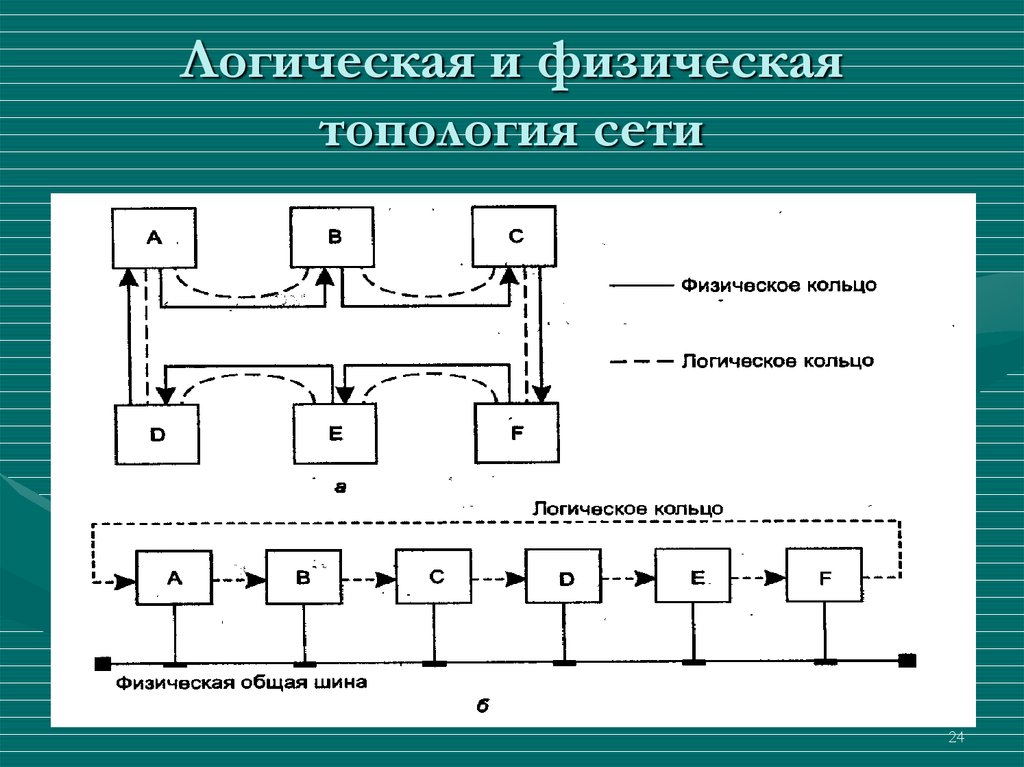

intuit.ru/2010/edi»>Рассмотрим общую схему симметричной, или традиционной, криптографии.Рис. 2.1.

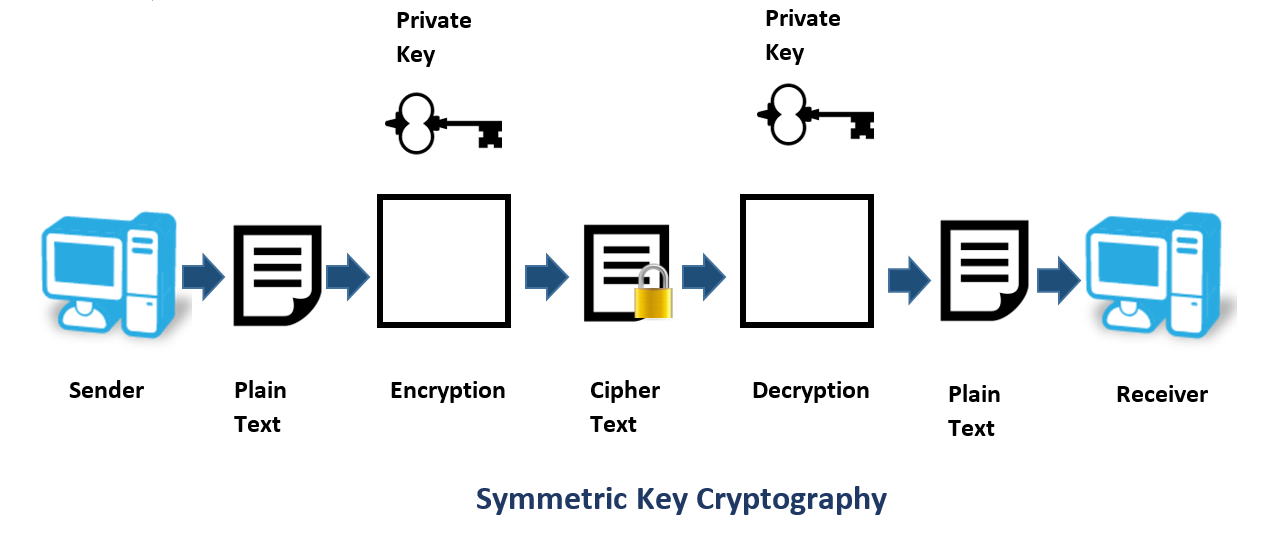

В процессе шифрования используется определенный алгоритм шифрования, на вход которому подаются исходное незашифрованное сообщение, называемое также plaintext, и ключ. Выходом алгоритма является зашифрованное сообщение, называемое также ciphertext . Ключ является значением, не зависящим от шифруемого сообщения. Изменение ключа должно приводить к изменению зашифрованного сообщения.

Зашифрованное сообщение передается получателю. Получатель преобразует зашифрованное сообщение в исходное незашифрованное сообщение с помощью алгоритма дешифрования и того же самого ключа, который использовался при шифровании, или ключа, легко получаемого из ключа шифрования.

Безопасность, обеспечиваемая традиционной криптографией, зависит от нескольких факторов.

Во-первых, криптографический алгоритм должен быть достаточно сильным, чтобы передаваемое зашифрованное сообщение невозможно было расшифровать без ключа, используя только различные статистические закономерности зашифрованного сообщения или какие-либо другие способы его анализа.

Во-вторых, безопасность передаваемого сообщения должна зависеть от

секретности ключа, но не от секретности алгоритма. Алгоритм должен

быть проанализирован специалистами, чтобы исключить наличие слабых

мест, при наличии которых плохо скрыта взаимосвязь между незашифрованным и

зашифрованным сообщениями. К тому же при выполнении этого условия

производители могут создавать дешевые аппаратные чипы и свободно

распространяемые программы, реализующие данный алгоритм шифрования.

В-третьих, алгоритм должен быть таким, чтобы нельзя было узнать ключ, даже зная достаточно много пар (зашифрованное сообщение, незашифрованное сообщение), полученных при шифровании с использованием данного ключа.

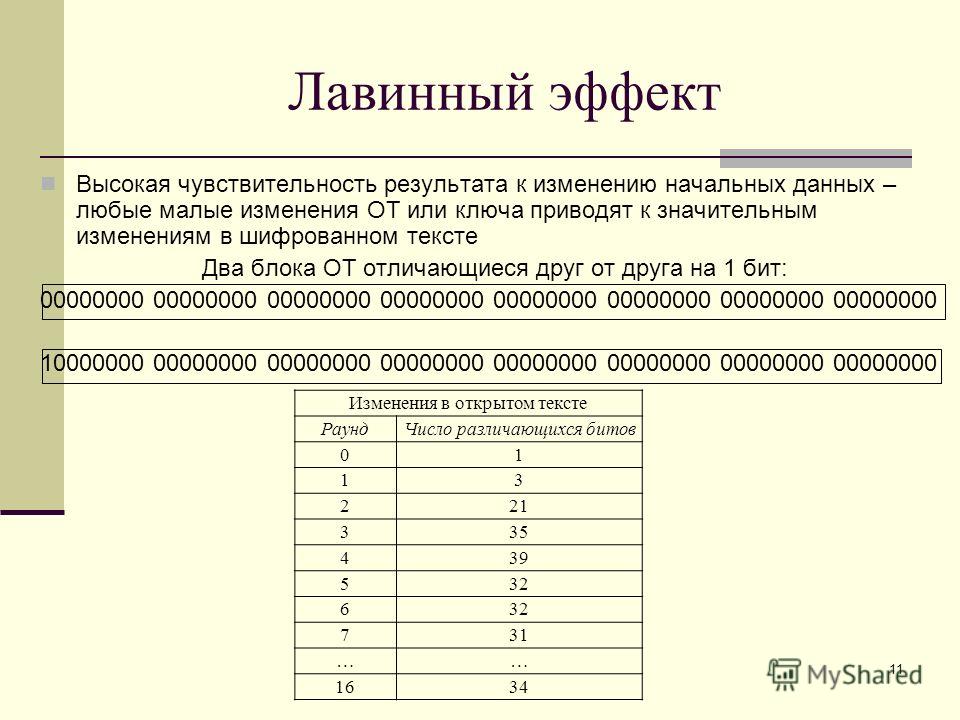

Клод Шеннон ввел понятия диффузии и конфузии для описания стойкости алгоритма шифрования.

Диффузия — это рассеяние статистических особенностей незашифрованного текста в широком диапазоне статистических особенностей зашифрованного текста. Это достигается тем, что значение каждого элемента незашифрованного текста влияет на значения многих элементов зашифрованного текста или, что то же самое, любой элемент зашифрованного текста зависит от многих элементов незашифрованного текста.

Конфузия — это уничтожение статистической взаимосвязи между зашифрованным текстом и ключом.

intuit.ru/2010/edi»>Если Х — это исходное сообщение и K — криптографический ключ, то зашифрованный передаваемый текст можно записать в видеY = EK[X].

Получатель, используя тот же ключ, расшифровывает сообщение

X = DK[Y]

Противник, не имея доступа к K и Х, должен попытаться узнать Х, K или и то, и другое.

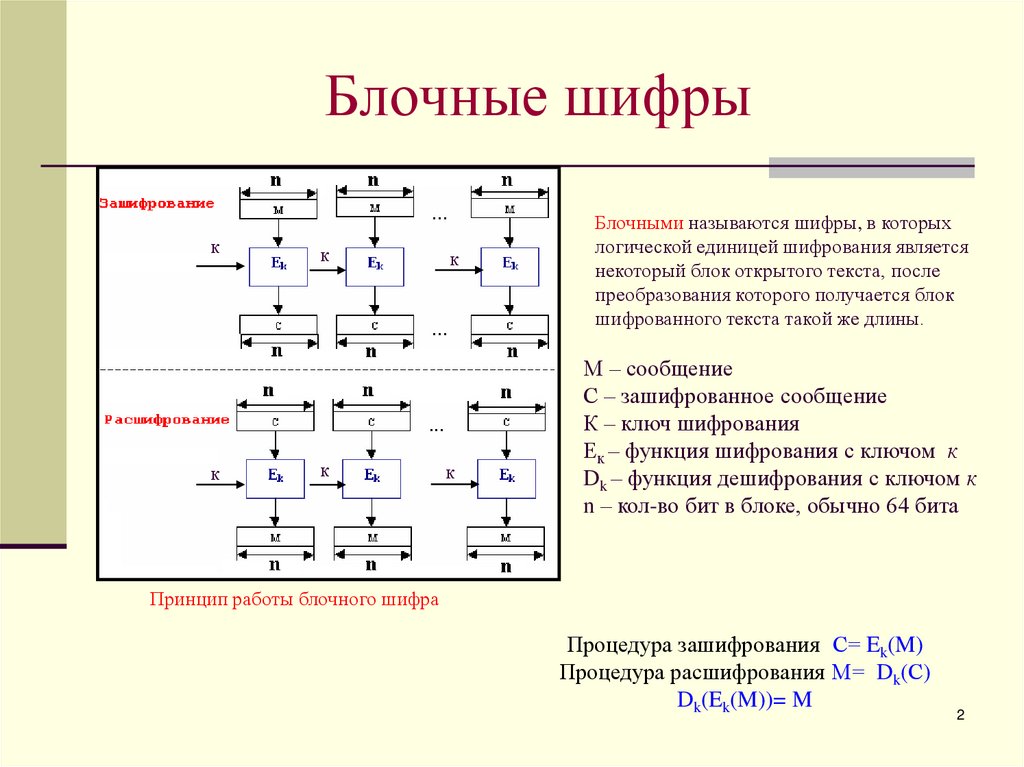

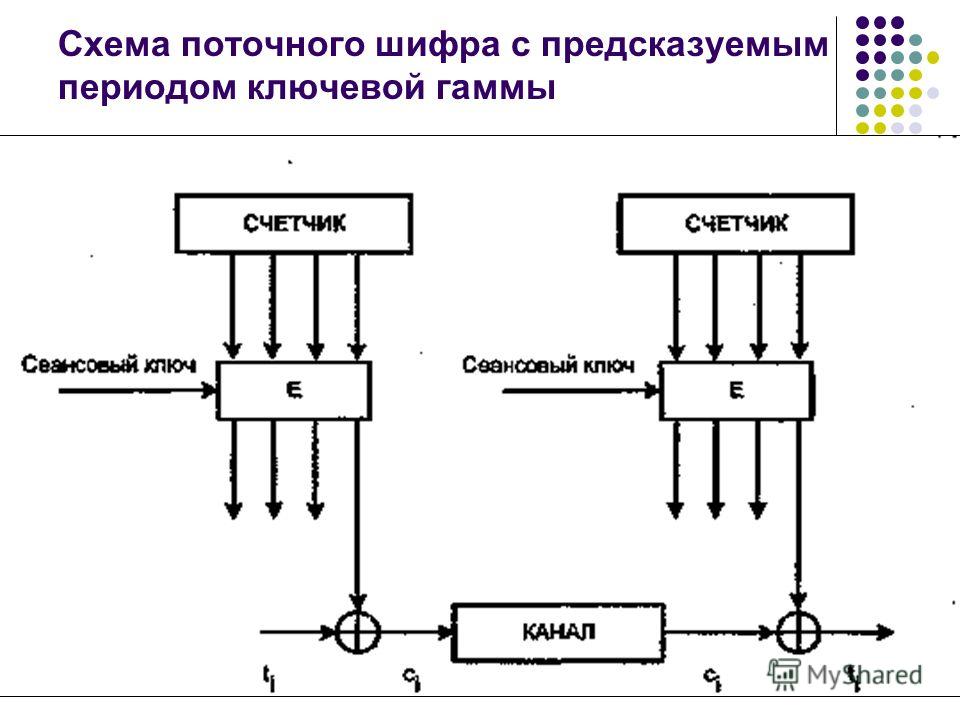

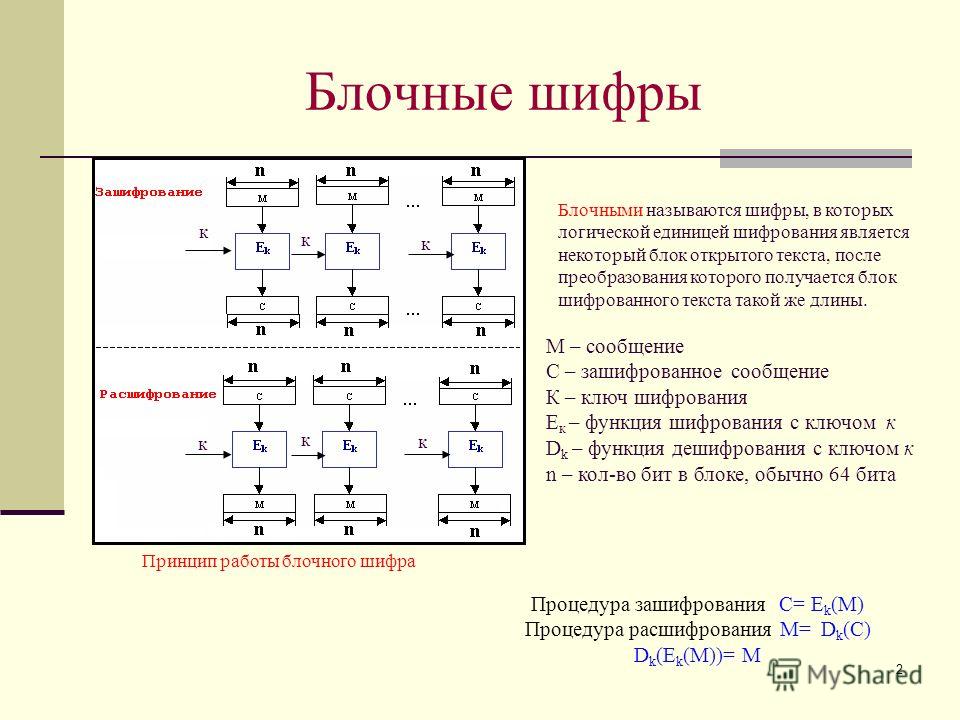

Алгоритмы симметричного шифрования различаются способом, которым обрабатывается исходный текст. Возможно шифрование блоками или шифрование потоком.

Блок текста рассматривается как неотрицательное целое число, либо как несколько независимых неотрицательных целых чисел. Длина блока всегда выбирается равной степени двойки. В большинстве блочных алгоритмов симметричного шифрования используются следующие типы операций:

- ru/2010/edi»>

Табличная подстановка, при которой группа бит отображается в

другую группу бит. Это так называемые S-box .

- Перемещение, с помощью которого биты сообщения переупорядочиваются.

- Операция сложения по модулю 2, обозначаемая XOR или

- Операция сложения по модулю 2

- Циклический сдвиг на некоторое число бит.

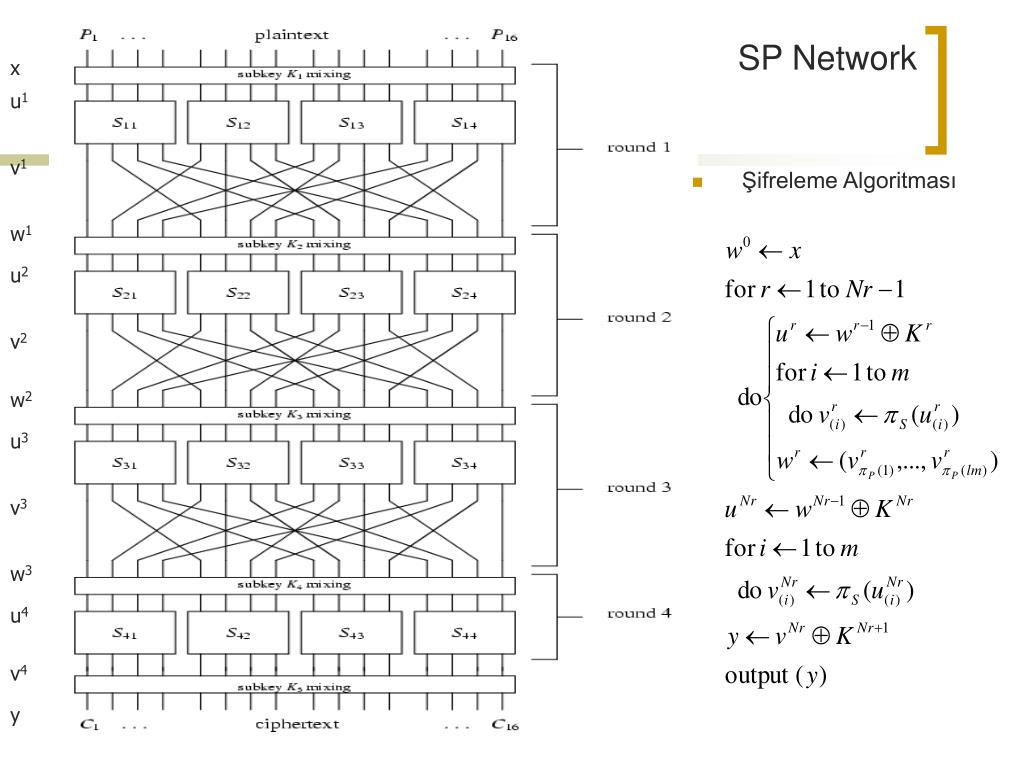

Эти операции циклически повторяются в алгоритме, образуя так называемые раунды. Входом каждого раунда является выход предыдущего раунда и ключ, который получен по определенному алгоритму из ключа шифрования K. Ключ раунда называется подключом . Каждый алгоритм шифрования может быть представлен следующим образом:

Рис.

2.

Области применения

Стандартный алгоритм шифрования должен быть применим во многих приложениях:

- Шифрование данных. Алгоритм должен быть эффективен при шифровании файлов данных или большого потока данных.

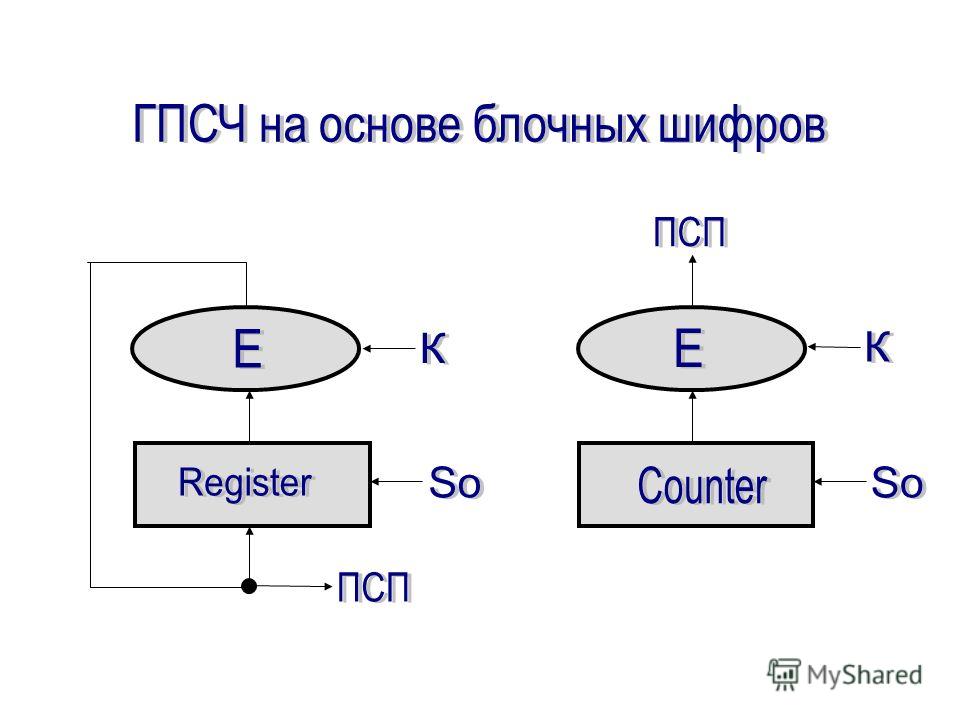

- Создание случайных чисел. Алгоритм должен быть эффективен при создании определенного количества случайных бит.

- Хэширование. Алгоритм должен эффективно преобразовываться в одностороннюю хэш-функцию.

Платформы

- Алгоритм должен эффективно реализовываться на специализированной

аппаратуре, предназначенной для выполнения шифрования/дешифрования.

- Большие процессоры. Хотя для наиболее быстрых приложений всегда используется специальная аппаратура, программные реализации применяются чаще. Алгоритм должен допускать эффективную программную реализацию на 32-битных процессорах.

- Малые процессоры. Должна существовать возможность реализации алгоритма на смарт-картах, пусть даже с учетом жестких ограничений на используемую память.

Дополнительные требования

Алгоритм шифрования должен, по возможности, удовлетворять некоторым дополнительным требованиям.

- Алгоритм должен быть простым для написания кода, чтобы минимизировать вероятность программных ошибок.

- Алгоритм должен легко модифицироваться для различных уровней безопасности и удовлетворять как минимальным, так и максимальным требованиям.

- Все операции с данными должны осуществляться над блоками, кратными байту или 32-битному слову.

Дальше >>

< Лекция 12 || Лекция 2: 1234

Сеть (конструкция) Фейстеля кратко Шифры в криптографии

Привет, Вы узнаете про сеть фейстеля, Разберем основные ее виды и особенности использования. Еще будет много подробных примеров и описаний. Для того чтобы лучше понимать что такое

сеть фейстеля, конструкция фейстеля , настоятельно рекомендую прочитать все из категории Шифры в криптографии.

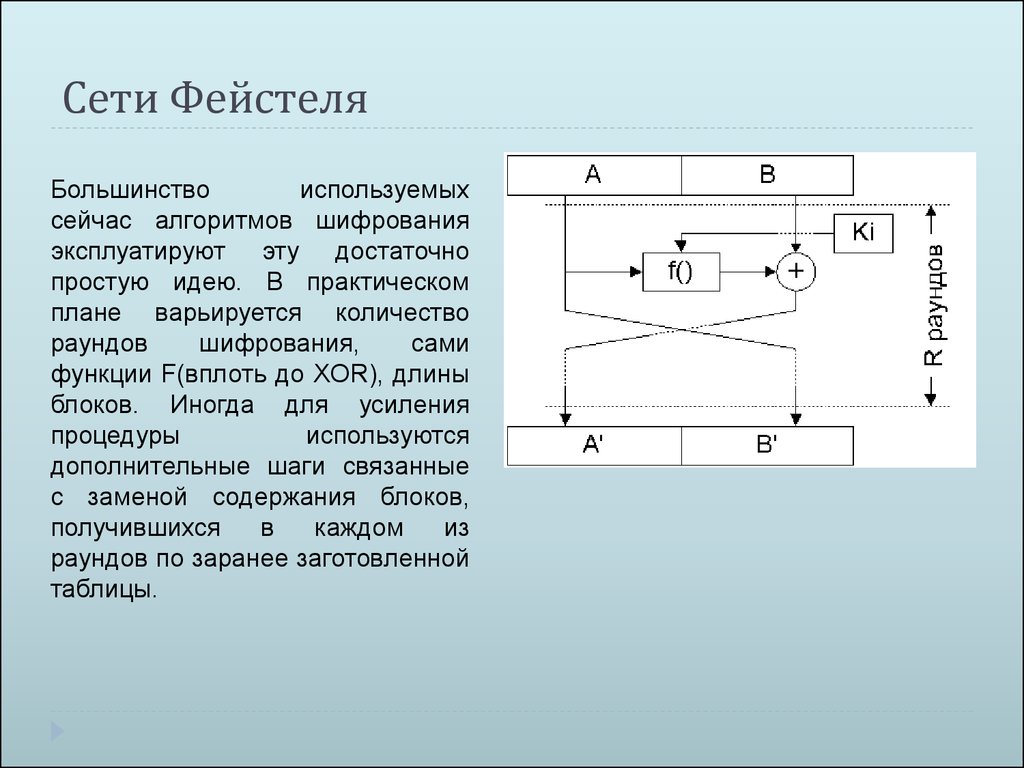

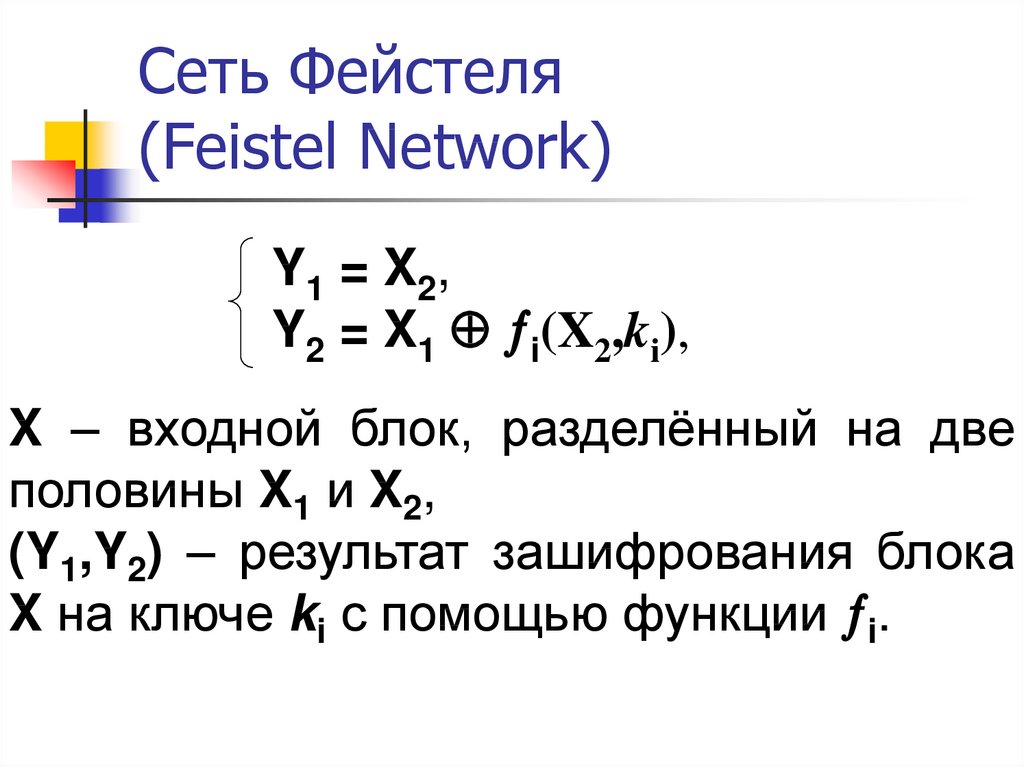

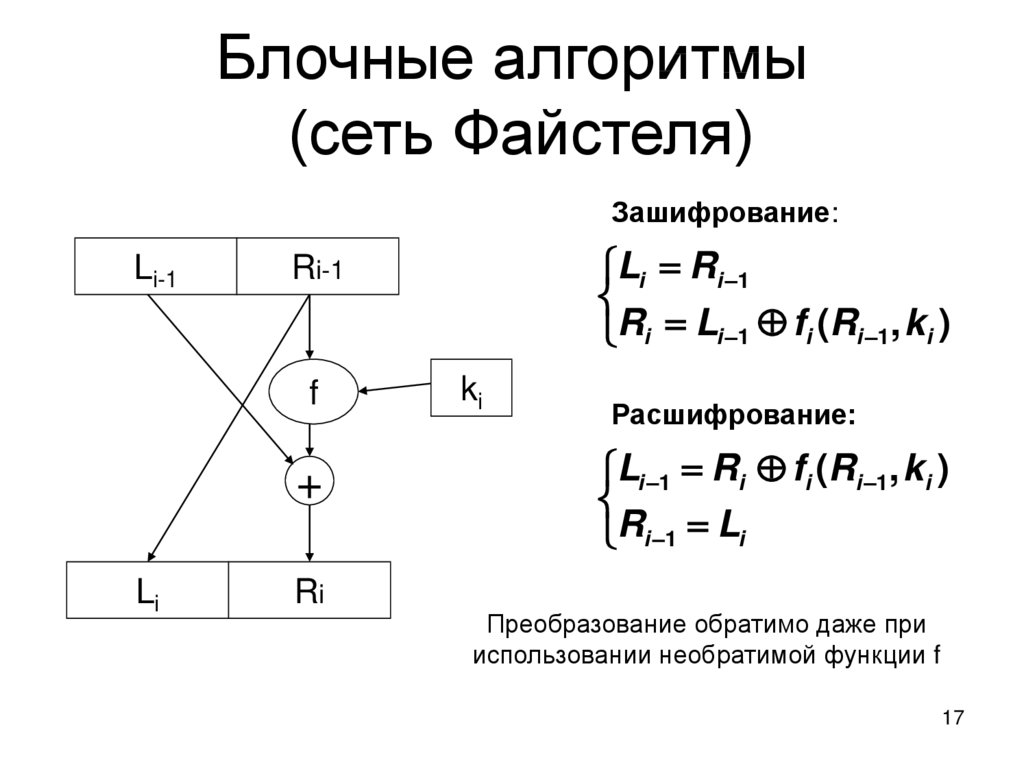

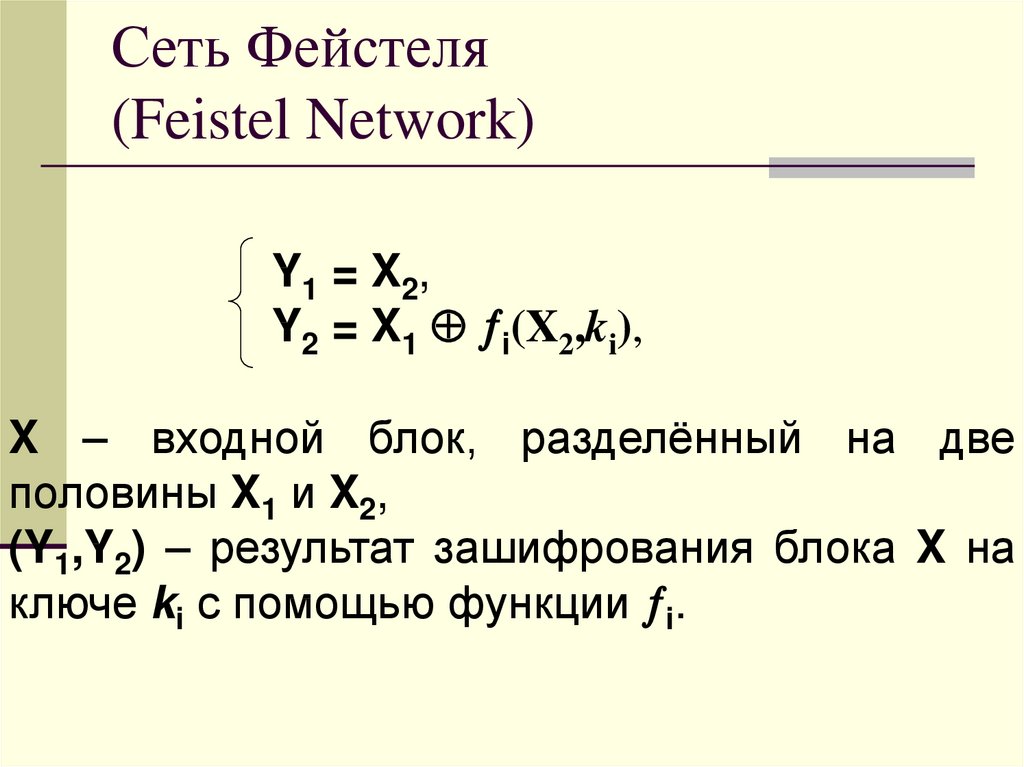

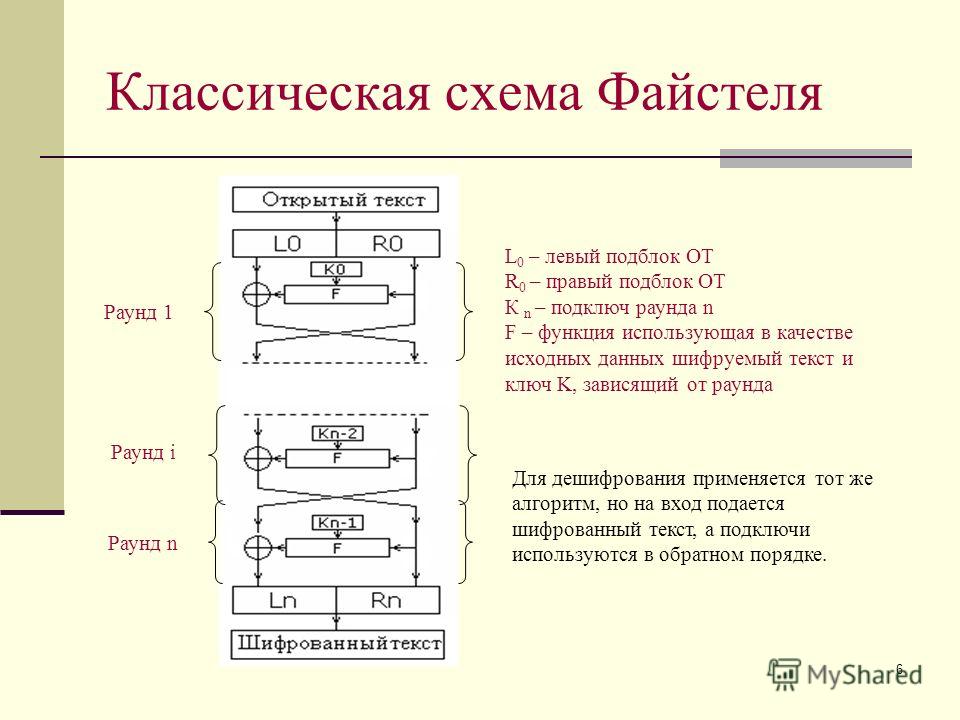

сеть фейстеля ( конструкция фейстеля ) — разновидность блочного шифра с определенной итеративной структурой. Многие современные алгоритмов используют сеть Фейстеля как основу.

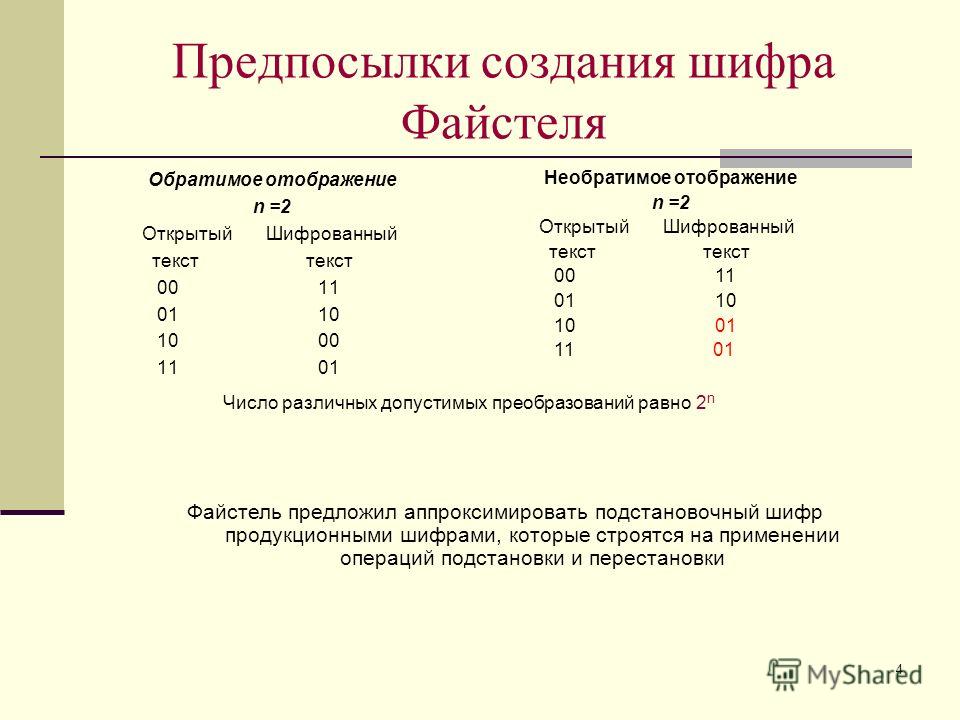

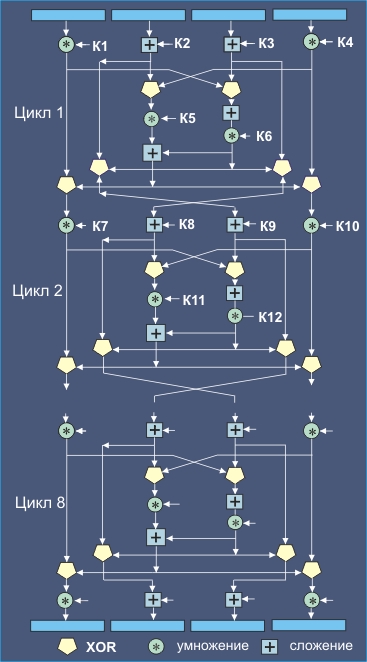

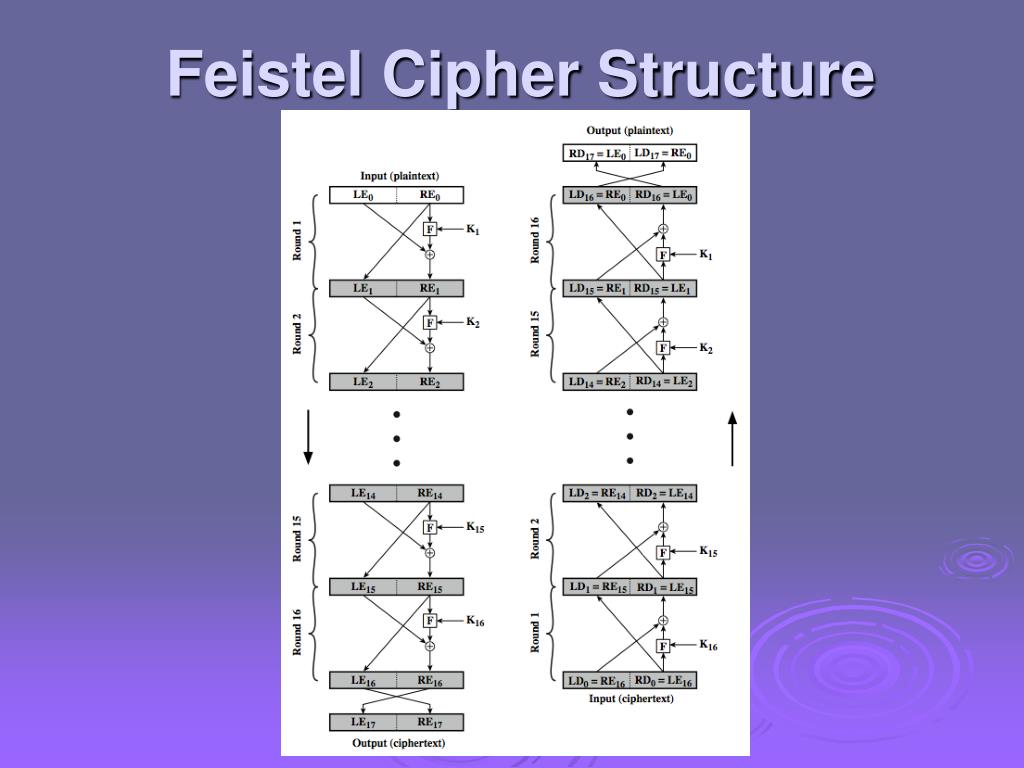

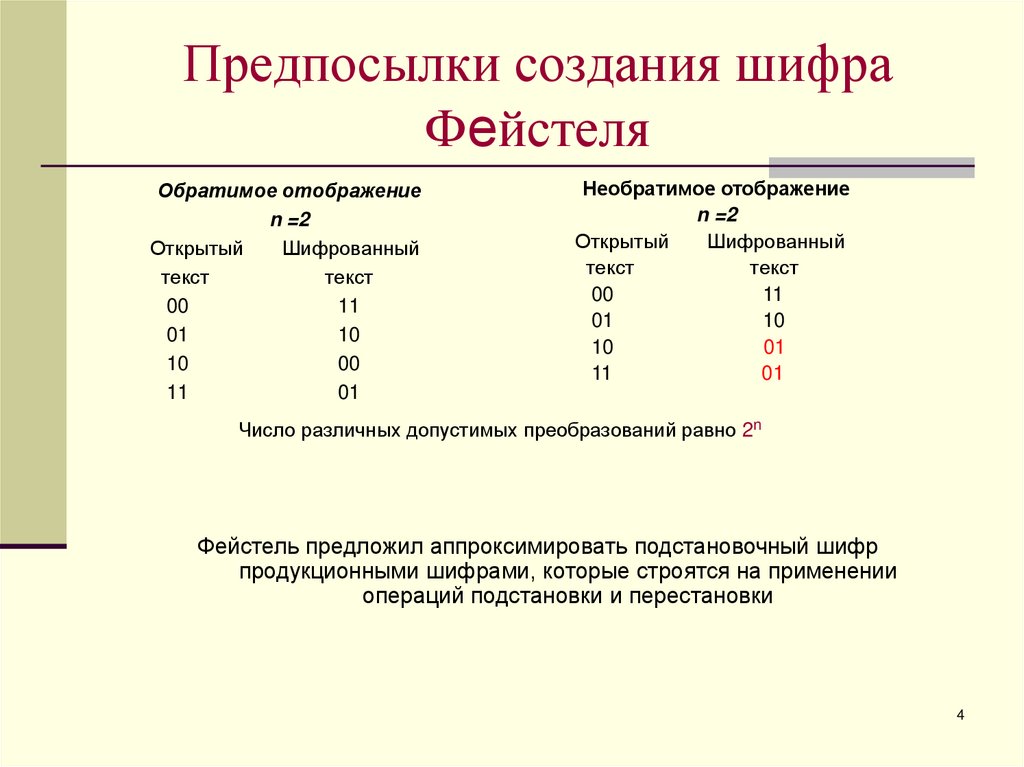

В 1973 году Хорст Фейстель ( англ. Horst Feistel ) в журнале Scientific American опубликовал статью «Криптография и компьютерная безопасность» ( «Cryptography and Computer Privacy»), в которой раскрыл некоторые важные аспекты шифрования, а также ввел конструкцию, названную позже сетью Фейстеля. Эта схема была использована в проекте Lucifer фирмы IBM , над которым работал Фейстель и Дон Коперсмит (Don Coppersmith). Этот проект был скорее экспериментальным, но стал базисом для DES . Итеративная структура алгоритма позволяла упростить его реализацию в аппаратном среде.

Конструкция

|

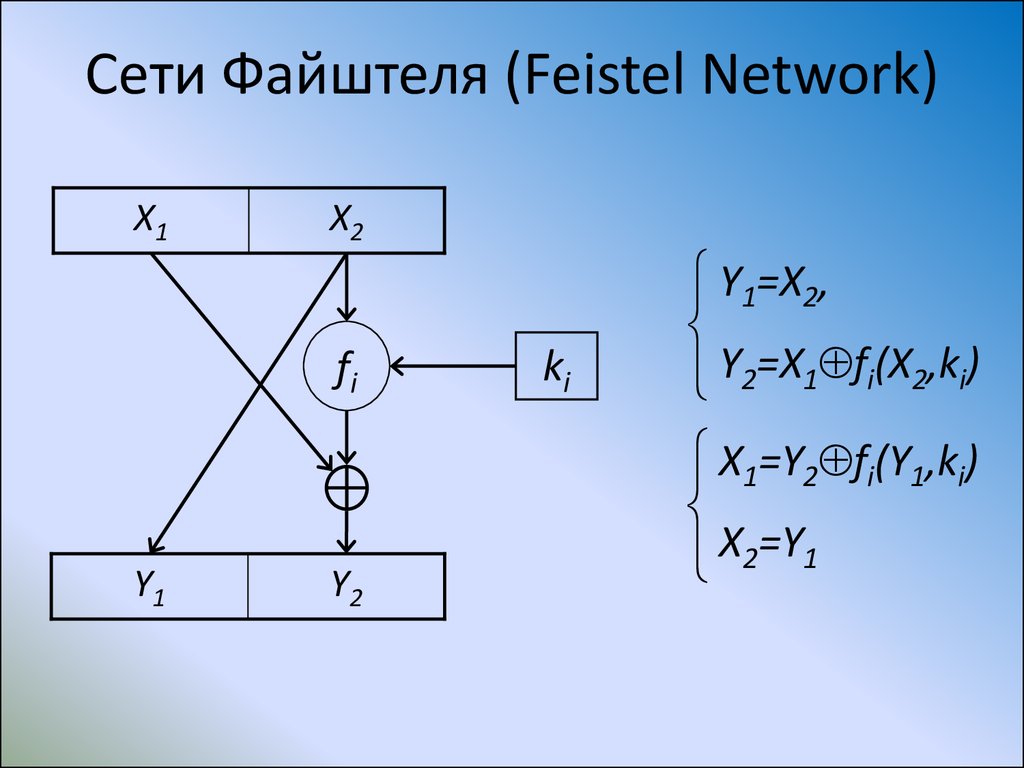

шифрование |

расшифровка |

- блок открытого текста делится на 2 равные части (

- в каждом раунде рассчитывается ( — номер раунда)

,

где — некоторая функция, а — ключ -го раунда . Об этом говорит сайт https://intellect.icu . результатом выполнения раундов является . Но обычно вм раунде перестановка и не выполняются, что позволяет использовать ту же процедуру и для расшифровки, просто инвертувавшы порядок использования раундовой ключевой информации:

Об этом говорит сайт https://intellect.icu . результатом выполнения раундов является . Но обычно вм раунде перестановка и не выполняются, что позволяет использовать ту же процедуру и для расшифровки, просто инвертувавшы порядок использования раундовой ключевой информации:

,

Небольшие изменения позволяют достичь полной идентичности процедур шифрования и расшифровки. Одной из преимуществ такой модели является применимость алгоритма независимо от функции , И она может быть любой сложности.

Шифрование

Пусть требуется зашифровать некоторую информацию, представленную в двоичном виде (в виде последовательности нулей и единиц) и находящуюся в памяти компьютера или иного устройства (например, в файле).

Алгоритм шифрования.

- Информация разбивается на блоки одинаковой (фиксированной) длины. Полученные блоки называются входными, так как поступают на вход алгоритма. В случае, если длина входного блока меньше, чем размер, который выбранный алгоритм шифрования способен зашифровать единовременно (размер блока), то блок удлиняется каким-либо способом.

Как правило длина блока является степенью двойки, например, составляет 64 бита или 128 бит.

Как правило длина блока является степенью двойки, например, составляет 64 бита или 128 бит.

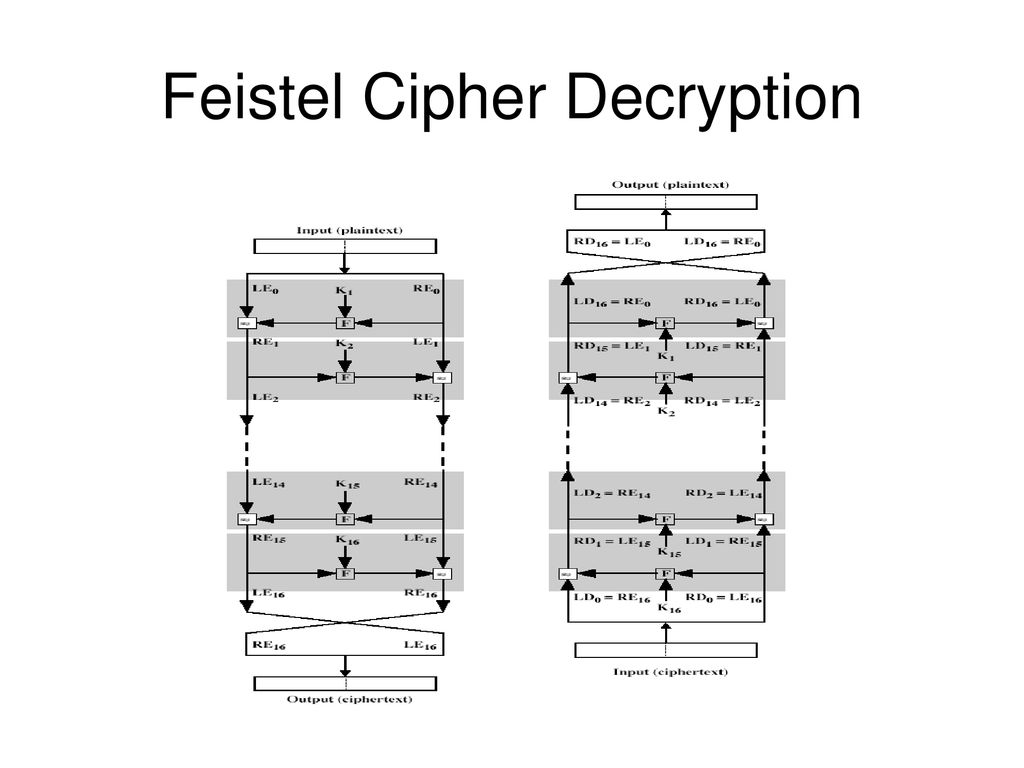

Расшифрование

Расшифровка информации происходит так же, как и шифрование, с тем лишь исключением, что ключи следуют в обратном порядке, то есть не от первого к N-му, а от N-го к первому.

Пример реализации на языке Си

Модификации сети Фейстеля

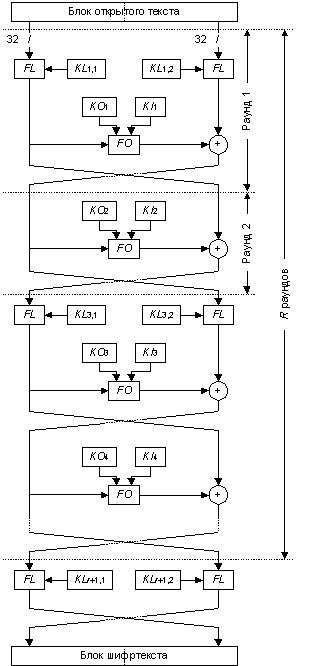

При большом размере блоков шифрования (128 бит и более) реализация такой сети Фейстеля на 32-разрядных архитектурах может вызвать сложности, поэтому используются модифицированные варианты этой конструкции. В обычных ситуациях используются сети с 4 ветвями. На рисунке показано наиболее распространенные модификации. Также существуют схемы, в которых длины половинок и не совпадают. Они называются несбалансированными .

Модификации сети Фейстеля

тип 1

тип 2

тип 3

Особенности сети Фейстеля

- в каждом проходе — по одному слою (преобразования однотипны)

- на какую-либо часть шифруемого блока обратимая (необратимая) операция накладывает значение, вычисленное от другой части

- Сеть является обратимой (для дешифрации не нужно вычислять обратную функцию)

- Для дешифрации используется тот же алгоритм, на вход подается тот же текст, ключи используются в обратном порядке

- Входной блок делится на несколько одинаковых подблоков — ветвей

Шифры на основе сети (конструкции) Фейстеля

Такие шифры используют классическую или модифицированную сеть Фейстеля в своей основе:

- Blowfish

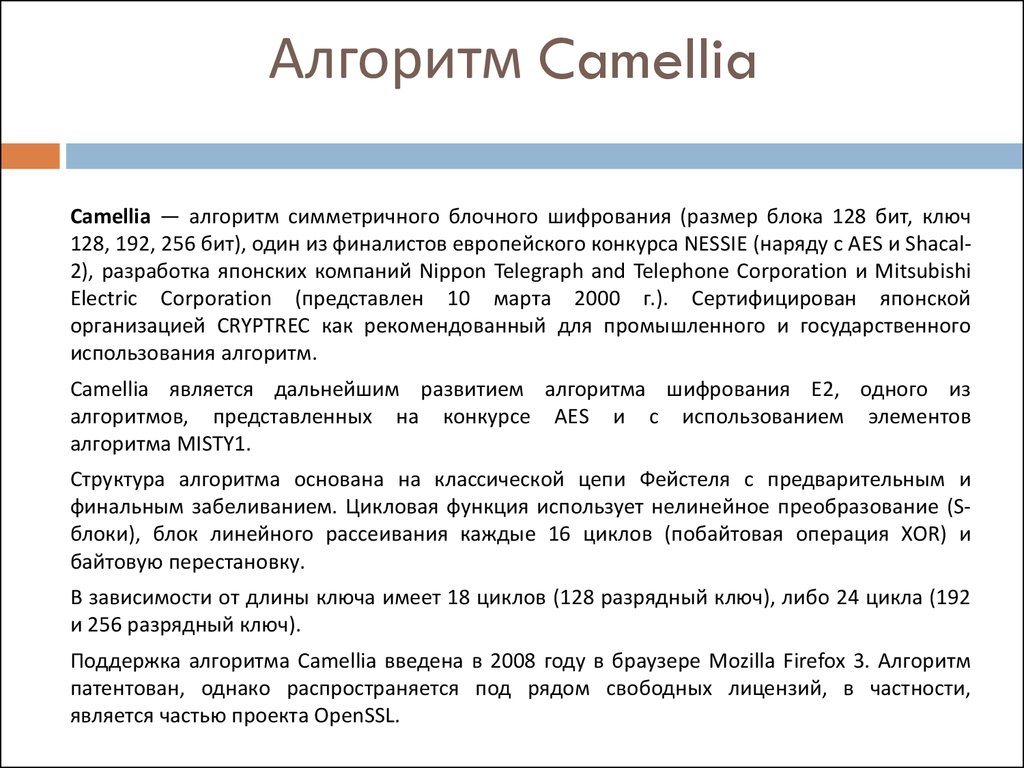

- Camellia

- CAST

- DES

- FEAL

- ГОСТ 28147-89

- KASUMI

- LOKI97

- Lucifer

- MacGuffin

- MARS

- MAGENTA

- MISTY1

- RC2

- RC5

- RC6

- Skipjack

- TEA

- Triple DES

- Twofish

- XTEA

См.

также

также- Криптография

- Потоковый шифр

- Сеть подстановки- перестановки

- Схема подъема для дискретного вейвлет -преобразования имеет примерно такую же структуру

- Шифрование с сохранением формата

- Схема Лая – Мэсси

В общем, мой друг ты одолел чтение этой статьи об сеть фейстеля. Работы в переди у тебя будет много. Смело пишикоментарии, развивайся и счастье окажется в ваших руках. Надеюсь, что теперь ты понял что такое сеть фейстеля, конструкция фейстеля и для чего все это нужно, а если не понял, или есть замечания, то нестесняся пиши или спрашивай в комментариях, с удовольствием отвечу. Для того чтобы глубже понять настоятельно рекомендую изучить всю информацию из категории Шифры в криптографии

Из статьи мы узнали кратко, но емко про сеть фейстеля

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РФ НОВОСИБИРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ Физический факультет Кафедра физико-технической информатики ПРОБЛЕМЫ БЕЗОПАСНОСТИ В ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЯХ (курс лекций) Новосибирск 2012 Представлен курс лекций «Проблемы безопасности в информационных технологиях», читаемый магистрантам физического факультета НГУ.  Лекции могут быть использованы при обучении студентов других технических факультетов. Лекции могут быть использованы при обучении студентов других технических факультетов.Цель представленного материала − попытка охватить по возможности все аспекты современных представлений об информационной безопасности, как юридически-правовые, так и чисто технические. Даются основные понятия и определения защиты информации, анализируются угрозы информационной безопасности в компьютерных системах и сетях. Представлены базовые криптографические методы и алгоритмы, проведён анализ методов защиты информации в распространённых операционных системах – как автономных, так и работающих в сложных сетевых конфигурациях, описан и обоснован комплексный подход к обеспечению безопасности. Автор ст. преподаватель кафедры «физико-технической информатики» ФФ НГУ С.В.Дубров Учебно-методическое пособие подготовлено в рамках реализации Программы развития НИУ-НГУ на 2009–2018 г. г. Новосибирский государственный университет, 2012 ВВедение 5 Глава1. Основные понятия 9 Составляющие информационной безопасности 10 Угрозы информационной безопасности 12 Классификация возможностей проникновения в систему и утечек информации 17 Аутентификация, авторизация, аудит 18 Неформальная модель нарушителя 21 Политика безопасности 22 Информационной безопасность на уровне государства 23 Глава 2. Криптографические основы безопасности 26 Терминология 26 Алгоритмы традиционного (симметричного) шифрования 28 Сеть Фейстеля 30 Алгоритм DES 33 Алгоритм ГОСТ 28147 42 Разработка Advanced Encryption Standard (AES) 44 Стандарт AES (Rijndael) 49 Криптоанализ 55 Дифференциальный и линейный криптоанализ 56 Криптография с открытым ключом 57 Алгоритм RSA 61 Алгоритм Диффи-Хелмана 64 Хеш-функции 66 Парадокс «дней рождения» 67 Хеш-функция MD5 69 Хеш-функция SHA-1 73 Хеш-функция SHA-2 77 Хеш-функция ГОСТ Р 34. Коды аутентификации сообщений – МАС 83 Инфраструктура публичных ключей 85 Основные компоненты PKI 87 Сертификаты открытых ключей X.509 89 Глава 3. Базовые средства обеспечения безопасности автономных операционных систем 96 Модели управления доступом 98 Мандатное управление доступом (MAC) 98 Модель Белла-ЛаПадула 99 Избирательное управление доступом (DAC) 100 Управление доступом на основе ролей (RBAC) 102 Защита в ОС UNIX 103 Защита в ОС семейства Windows NT 107 Защита файловой системы в ОС Novell Netware 115 Глава 4. Защита ОС в сетевом окружении 120 Безопасность при работе в доменах Windows NT 121 Работа с Active Directory 123 Группы безопасности 125 Алгоритм аутентификации Kerberos 127 Работа с Novell eDir 132 Глава 5. Безопасные сетевые протоколы, работающие на различных уровнях модели OSI 135 Протокол SSL 135 Протокол TLS 141 Протокол SSH 143 Обеспечение безопасности уровня IP – набор протоколов IPSec 149 Протокол AH 152 Протокол ESP 158 Протокол IKE 161 Протоколы канального уровня PPTP, L2TP 165 Виртуальные приватные сети (VPN) 169 Глава 6. Проблемы протокола FTP 176 Проблемы протокола ARP 178 Проблемы протокола DHCP 181 Проблемы протокола DNS 184 Глава 7. Защита систем в сети, межсетевые экраны, «периметр» сети, персональные МСЭ, IDS/IPS 188 Firewall, брандмауэр, межсетевой экран 188 Персональные МСЭ 194 IDS, IPS 196 Глава 8. Небезопасный протокол сетевого управления SNMP 199 Глава 9. Безопасность беспроводных сетей 205 Протокол WEP 207 Протоколы WPA, WPA2, 802.11i 209 Уязвимости Wi-Fi сетей 212 Глава 10. Безопасность и защита сетевых устройств, работающих на втором уровне модели OSI 214 Атака на таблицы MAC-адресов 215 Атаки на VLAN 217 Атака на протокол STP 219 Стандарт IEEE 802.1X 221 Глава 11. Безопасность в протоколах прикладного уровня, web-технологиях 226 Классификация угроз безопасности Web-приложений 228 Аутентификация (Authentication) 228 Авторизация (Authorization) 230 Атаки на клиентов (Client-side Attacks) 232 Выполнение кода (Command Execution) 234 Разглашение информации (Information Disclosure) 240 Логические атаки (Logical Attacks) 244 Глава 12. Защита от вредоносных программ (malware, malicious software) 251 Компьютерные вирусы 255 Заключение 260 Сегодня никому не нужно доказывать и обосновывать роль информационных технологий в науке, бизнесе, управлении и т.д. ИТ уже давно не являются какими-то вспомогательными и необязательными элементами, это на сегодня и есть суть, основа очень многих процессов. Электронная коммерция, онлайн услуги, корпоративные информационные системы (КИС), распределённое управление сложными электрофизическими установками, обработка огромных массивов данных – этот далеко не полный перечень и являет собой, собственно, работающие информационные технологии. А электронная почта? Ведь сегодня без этой, такой удобной и привычной формы электронного общения, просто невозможно представить жизнь практически любого человека, компании, организации. Если без youtube, наверное, ещё как-то можно прожить, то без e-mail – уже практически нереально.  Некоторые хрестоматийные примеры о роли ИТ в современном мире: все без исключения фирмы – юридические, консультативные, посреднические и т.д., – пострадавшие в результате атаки на WTC 11.09.2001 и не имевшие на момент катастрофы резервной копии данных – прекратили своё существование. Все, без исключения. Те фирмы, у которых такие данные были зарезервированы – выжили. Не все, но очень многие. Второй пример: поиск бозона Хиггса, элементарной частицы, существование которой требовалось для подтверждения правильности т.н. Стандартной Модели. Инструменты, которыми воспользовалось человечество для поиска предсказанной почти пятьдесят лет назад частицы – Большой Адронный Коллайдер (БАК, LHC) и его уникальные детекторы ATLAS, CMS, LHCb, ALICE (общая стоимость этого самого дорогого в истории человечества «микроскопа» оценивается в сумму порядка 10 миллиардов евро) – совершенно невозможно было бы даже спроектировать без тотального применения информационных технологий. Не говоря уж о собственно работе этой установки и обработке производимых ею данных, ведь только объём «сырых» данных, генерируемых LHC, оценивается в несколько петабайт (1015) в год. В средние века на всём земном шаре не было ни одного человека, пострадавшего от автомобиля в ДТП, а уже в XX-ом веке автомобиль становится одной из главных причин смертности, увы. По аналогии, становясь всё более зависимым от ИТ, человечество всё более и более подвергается естественному риску, связанному с ними. И если тридцать-сорок лет назад угрозы, связанные с информацией, были скорее экзотикой и совершенно несущественными по наносимому ущербу, то сейчас недоступность, к примеру, банка или интернет-магазина в онлайне (в виртуальном мире) – по самым разным причинам – в течении всего нескольких часов может привести к последующему исчезновению этих субъектов из мира вполне реального. Вспоминаем пример с WTC. Подделка электронной подписи, взлом электронной почты, атака на площадку опять же электронной торговли, похищение жизненно важных данных – вот далеко неполный перечень рисков, связанных с использованием информационных технологий. С развитием такого феномена, как форумы, социальные сети и т.п., последствия от компрометации учётных записей (за которыми стоят вполне реальные люди) уже превратились в очень серьёзные проблемы. Сегодня даже некоторые вполне реальные революции называют твиттерными, поскольку начинались и организовывались они именно там, на самой большой в мире виртуальной площадке для общения. Некоторые государства, ощущая угрозу своей безопасности от глобализации в виде Интернета, пытаются с переменным успехом противостоять интернет-технологиям. Здесь и практически полная изоляция от всего остального мира, с тотальным контролем очень ограниченных точек выхода в «большой мир» в КНДР. И широко известный в узких кругах т.н. «Большой Китайский Firewall», через который проходит весь трафик из/в Китая, который, к примеру, запрещает ссылки на некоторые страницы в youtube, корректирует результаты поисковой выдачи и т. Недавно принятый в России закон позволяет в досудебном порядке закрывать некоторые сайты. На сегодня не очень понятны технологии и методики, кто и как это будет делать, но есть очевидная тенденция – Интернет рассматривается уже не только, как средство доставки электронной почты, общения с друзьями, онлайн покупок, финансовых транзакций, просмотра фильмов, видеозвонков и т.д., но и как место, где могут и уже совершаются вполне реальные преступления. Соответственно, нужно быть готовым к их выявлению и предупреждению. Для очень многих компаний Интернет – неотъемлемый элемент их бизнеса. Электронная коммерция, продажа услуг онлайн, консультации – это и средство обеспечения работы предприятия и одновременно мишень для тех, кто хочет воспользоваться чужим. Когда при оплате покупки через интернет у покупателя украдут номер кредитной карты – это будет неприятность и проблема одного конкретного человека. Когда будет похищена база данных кредитных карт крупного интернет-магазина – это уже будет преступление категории «в особо крупных». Важнейшим фактором, влияющим на развитие корпоративной информационной системы предприятия (КИС), является обеспечение связей предприятий через Интернет с обеспечением безопасности этих коммуникаций. Развитие информационных технологий невозможно в отрыве от вопросов информационной безопасности. Это касается всех возможных вариантов работы ИТ – и автономной, изолированной системы, и работы во внутрикорпоративной сети, и работы в Интернете. Реализация решений безопасности должна обеспечивать адекватную защиту, конфиденциальность передаваемых данных, целостность (отсутствие несанкционированных изменений), по возможности гарантировать непрерывный доступ к данным. Использование Интернета в качестве глобальной публичной сети означает резкое увеличение внешних пользователей и разнообразных типов коммуникаций, появление новых сетевых и информационных технологий. Что означает необходимость особо надёжной и качественной защиты инфраструктуры предприятия: серверов, маршрутизаторов, каналов связи, операционных систем, баз данных, приложений. Средства хищения информации, взлома информационных систем развиваются очень быстро. Очень часто, к сожалению, по известной аллегории борьбы «брони и снаряда», «снаряды» заметно опережают «броню» и качественно и количественно. Поэтому обеспечение информационной безопасности КИС должно быть приоритетной задачей, поскольку от сохранения конфиденциальности, целостности и доступности информационных ресурсов во многом зависит работа КИС. Для обеспечения информационной безопасности КИС традиционно строится система информационной безопасности (СИБ) предприятия. Одним из не всегда очевидных критериев её создания является вопрос эффективности – условно говоря, стоимость самой защиты скорее всего не должна превышать стоимость того, что защищается. При этом ещё одним критерием качественной работы системы информационной безопасности будет её прозрачность и совместимость с существующими технологиями КИС. Система информационной безопасности должна учитывать появление новых технологий, сервисов, возможностей.

Возможность роста (масштабирование) подразумевает выбор оптимального по стоимости и надёжности решения с возможностью наращивания количественных (а, возможно, и качественных) характеристик системы защиты по мере роста масштабов КИС, без потери функционала и управляемости. Плохо спроектированная с точки зрения масштабирования система может в итоге обернутся большими потерями для предприятия: например, когда выяснится, что выбранный ранее граничный межсетевой экран (МСЭ) не справляется с возросшими потоками, но при этом он принципиально не умеет масштабироваться «вширь» (потому, что когда-то был выбран бюджетный и простой вариант) – это потребует полной смены технологии, оборудования МСЭ, займёт массу времени, средств и сил на переход. Под интегрированными решениями понимаются решения, дающие возможность интеграции различных технологий обеспечения безопасности, для обеспечения комплексной защиты. Одним из наиболее известных примеров интеграции можно назвать часто используемое объединение межсетевого экрана со шлюзом VPN, с трансляцией адресов, антивирусной проверкой «на-лету» и антиспам фильтром на периметре сети. Открытые стандарты – несомненно, очень важная и одна из главных тенденций в технологиях обеспечения информационной безопасности. Немало разработчиков, например, проходило через соблазн использования закрытых, проприетарных решений для обеспечения безопасности. Для этого даже существует специальный термин: «Security through obscurity» – попытка обеспечения безопасности, скрывая и «затуманивая» технологии, на которых это основывается. Как показала практика, закрытость далеко не всегда означает безопасность, хотя полностью отказаться от закрытых решений от одного поставщика иногда не удаётся принципиально – здесь можно вспомнить и VPN-технологии от Cisco, и не до конца открытые подробности протоколов аутентификации в микрософтовской AD. Хотя, с другой стороны, возводить в абсолют и переоценивать сам факт открытости тоже не сто́ит: полностью открытые исходные тексты (более того, прошедшие полный аудит кода с точки зрения безопасности) одной из самых защищённых на сегодня операционных систем – OpenBSD – не помешали найти и проэксплуатировать найденные в ней как минимум две серьёзных уязвимости. Долгий и давний спор, кто же безопаснее: закрытая Windows или открытый Linux, на сегодня, как это ни удивительно, не даёт однозначного ответа – если судить по регулярно публикуемым бюллетеням безопасности, эти две технологии как минимум сопоставимы по количеству выявленных уязвимостей. Открытые стандарты дают возможность обеспечить безопасную и надёжную работу, взаимодействие и коммуникации в гетерогенной среде. Как пример: сертификаты X.509 на сегодня отлично работают и понимаются всеми, без исключения, операционными системами – от открытых ОС всех видов до проприетарных Windows, закрытых iOS, «полузакрытых» Android и т. Как уже говорилось ранее, чтобы «стоять на месте, нужно бежать» – обеспечение информационной безопасности должно использовать все значимые современные и прогрессивные технологии информационной защиты. Неполный их перечень следует ниже:

Каталог: ~fat жүктеу/скачать 4.51 Mb. Достарыңызбен бөлісу: |

|

Заглавная страница

КАТЕГОРИИ: Археология ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрации Техника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ? Влияние общества на человека Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. |

Стр 1 из 2Следующая ⇒ Билет №1 Сеть Файстеля. Значение для криптографии. Вариации. Свойства. Сеть Фе́йстеля (конструкция Фейстеля) — один из методов построения блочных шифров. Сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру, называющуюся ячейкой Фейстеля. При переходе от одной ячейки к другой меняется ключ, причём выбор ключа зависит от конкретного алгоритма. Операции шифрования и расшифрования на каждом этапе очень просты, и при определённой доработке совпадают, требуя только обратного порядка используемых ключей. Шифрование при помощи данной конструкции легко реализуется как на программном уровне, так и на аппаратном, что обеспечивает широкие возможности применения. Большинство современных блочных шифров используют сеть Фейстеля в качестве основы. Альтернативой сети Фейстеля является подстановочно-перестановочная сеть. Простое описание Шифрование Рассмотрим случай, когда мы хотим зашифровать некоторую информацию, представленную в двоичном виде вкомпьютерной памяти (например, файл) или электронике, как последовательность нулей и единиц.

Расшифрование Расшифровка информации происходит так же, как и шифрование, с тем лишь исключением, что ключи идут в обратном порядке, то есть не от первого к N-ному, а от N-го к первому. Алгоритмическое описание

, где — некоторая функция, а — ключ -го раунда. Результатом выполнения раундов является . Но обычно в -ом раунде перестановка и не производится, что позволяет использовать ту же процедуру и для расшифрования, просто инвертировав порядок использования раундовой ключевой информации: , Небольшим изменением можно добиться и полной идентичности процедур шифрования и расшифрования. Одно из преимуществ такой модели — обратимость алгоритма независимо от используемой функции , и она может быть сколь угодно сложной. Математическое описание Инволюция[4] — взаимно-однозначное преобразование, которое является обратным самому себе. Рассмотрим на примере: Пусть X — входной блок, а A — некоторое инволютивное преобразование, Y — результат. При однократном применении преобразования к входному блоку получится: , при применении преобразования к результату предыдущего преобразования получится: . Пусть входной блок X=(L, R) состоит из двух подблоков (L и R) равной длины. Определим два преобразования (шифрование ключом K) и (перестановка подблоков). Введём обозначения: Докажем их инволютивность:

Рассмотрим сам процесс шифрования. Определим X как входное значение. Пусть — преобразование с ключом , а — выходное значение после i-го раунда. Тогда преобразование на i+1-м раунде можно записать в виде , кроме первого, где . Следовательно, выходное значение после m раундов шифрования будет . Можно заметить, что на последнем этапе не обязательно выполнять перестановку T. Расшифрование ведётся применением всех преобразований в обратном порядке. В силу инволютивности каждого из преобразований обратный порядок даёт исходный результат: .Достоинства и недостатки Достоинства:

Недостатки:

Описание алгоритма Предположим, существует два абонента: Алиса и Боб. (1) и пересылает его Бобу , а Боб вычисляет (2): (2) Пример Ева — криптоаналитик. Она читает пересылку Боба и Алисы, но не изменяет содержимого их сообщений[7].

Алгоритм Диффи-Хеллмана так же может быть использован при шифровании с открытым ключом. В этом случае общая схема остаётся аналогичной приведённой выше, но с небольшими отличиями. Алиса не передаёт значения p, g и A Бобу напрямую, а публикует их заранее в качестве своего открытого ключа. Боб выполняет свою часть вычислений, после чего шифрует сообщение симметричным алгоритмом, используя K в качестве ключа, и передает шифротекст Алисе вместе со значением B. На практике, алгоритм Диффи-Хеллмана не используется таким образом. В данной области доминирующим алгоритм с открытым ключом является RSA. Это больше обусловлено в силу коммерческих выгод, так как именно RSA был создан центр сертификации. К тому же алгоритм Диффи-Хеллмана не может быть использован при подписании сертификатов[6]. Билет №1 Сеть Файстеля. Значение для криптографии. Вариации. Свойства. Сеть Фе́йстеля (конструкция Фейстеля) — один из методов построения блочных шифров. Сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру, называющуюся ячейкой Фейстеля. При переходе от одной ячейки к другой меняется ключ, причём выбор ключа зависит от конкретного алгоритма. Операции шифрования и расшифрования на каждом этапе очень просты, и при определённой доработке совпадают, требуя только обратного порядка используемых ключей. Шифрование при помощи данной конструкции легко реализуется как на программном уровне, так и на аппаратном, что обеспечивает широкие возможности применения. Большинство современных блочных шифров используют сеть Фейстеля в качестве основы. Альтернативой сети Фейстеля является подстановочно-перестановочная сеть. Простое описание Шифрование Рассмотрим случай, когда мы хотим зашифровать некоторую информацию, представленную в двоичном виде вкомпьютерной памяти (например, файл) или электронике, как последовательность нулей и единиц.

Расшифрование Расшифровка информации происходит так же, как и шифрование, с тем лишь исключением, что ключи идут в обратном порядке, то есть не от первого к N-ному, а от N-го к первому. Алгоритмическое описание

, где — некоторая функция, а — ключ -го раунда. Результатом выполнения раундов является . Но обычно в -ом раунде перестановка и не производится, что позволяет использовать ту же процедуру и для расшифрования, просто инвертировав порядок использования раундовой ключевой информации: , Небольшим изменением можно добиться и полной идентичности процедур шифрования и расшифрования. Одно из преимуществ такой модели — обратимость алгоритма независимо от используемой функции , и она может быть сколь угодно сложной. Математическое описание Инволюция[4] — взаимно-однозначное преобразование, которое является обратным самому себе. Рассмотрим на примере: Пусть X — входной блок, а A — некоторое инволютивное преобразование, Y — результат. При однократном применении преобразования к входному блоку получится: , при применении преобразования к результату предыдущего преобразования получится: . Пусть входной блок X=(L, R) состоит из двух подблоков (L и R) равной длины. Определим два преобразования (шифрование ключом K) и (перестановка подблоков). Введём обозначения: Докажем их инволютивность:

Рассмотрим сам процесс шифрования. Определим X как входное значение. Расшифрование ведётся применением всех преобразований в обратном порядке. В силу инволютивности каждого из преобразований обратный порядок даёт исходный результат: .Достоинства и недостатки Достоинства:

Недостатки: 12Следующая ⇒ Читайте также: Коммуникативные барьеры и пути их преодоления Рынок недвижимости. Решение задач с использованием генеалогического метода История происхождения и развития детской игры |

|

Последнее изменение этой страницы: 2017-02-21; просмотров: 809; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь — 161.97.168.212 (0.015 с.) |

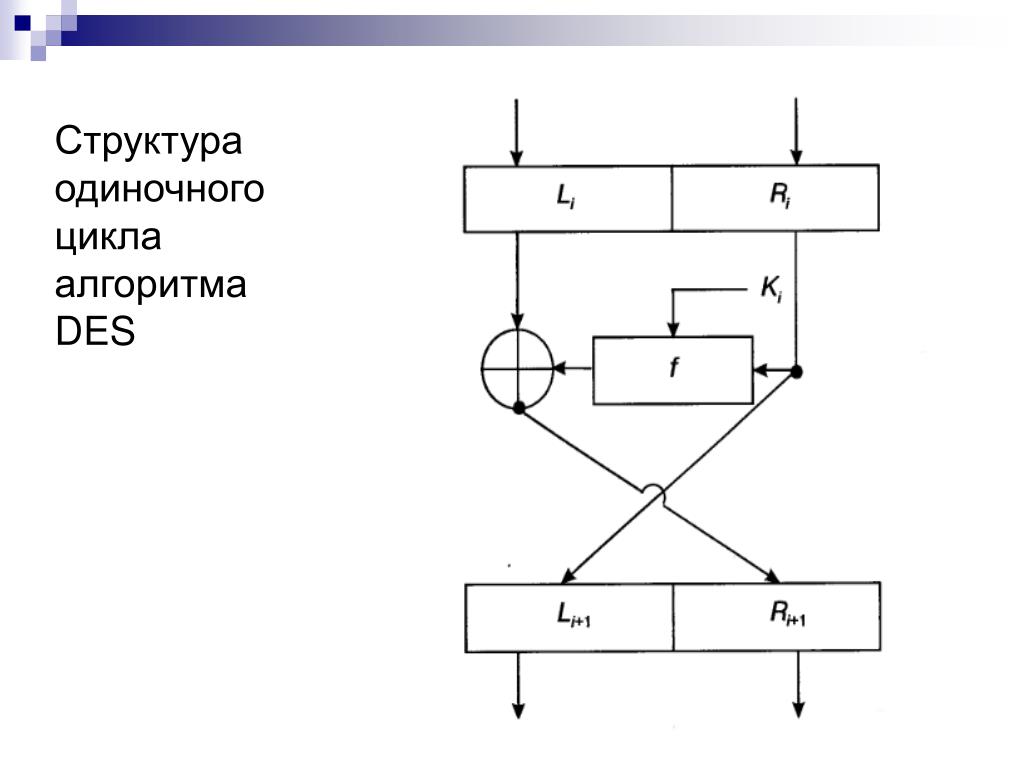

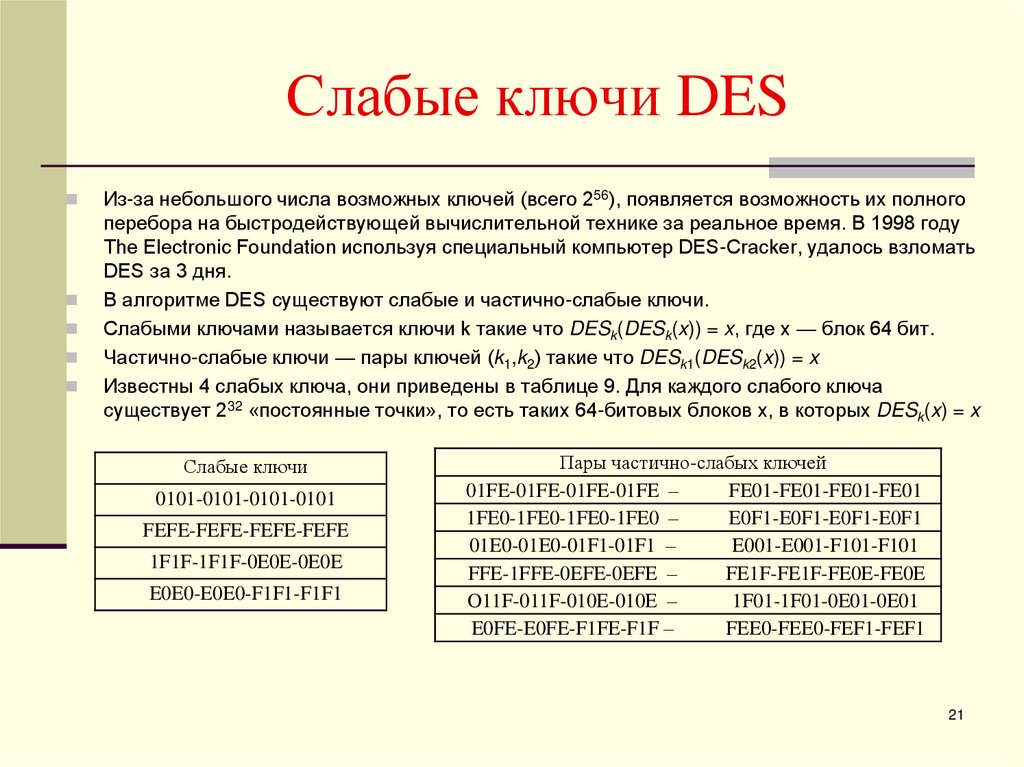

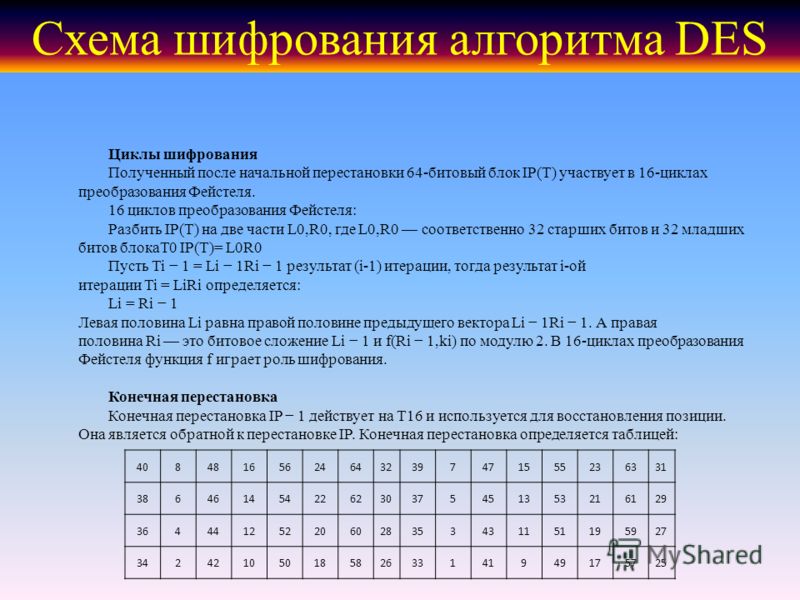

Суть шифра DES — Русские Блоги

Теги: DES

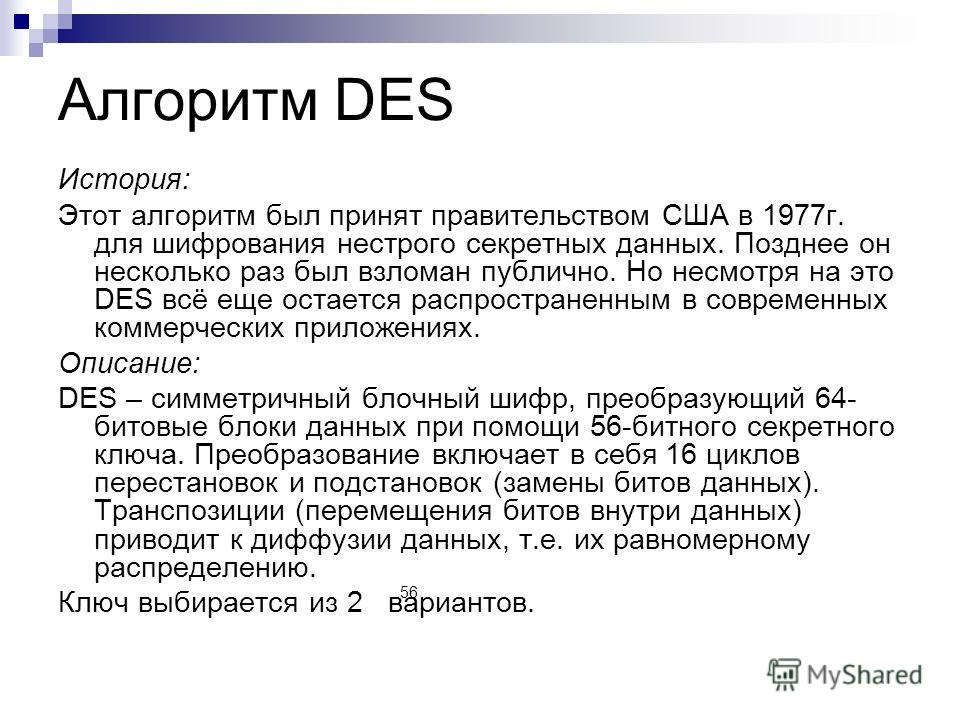

1. Что такое DES

DES (стандарт шифрования данных) — симметричный шифр, принятый в Федеральном стандарте обработки информации США в 1977 году. DES широко используется правительствами и банками в США и других странах.

Но в DES Challenge III 1999 г. на расшифровку зашифрованного шифротекста DES ушло всего 22 часа 15 минут.

Поскольку зашифрованный текст DES можно расшифровать за короткое время, в дополнение к его использованию для расшифровки предыдущего зашифрованного текста нам больше не следует использовать DES.

2. Шифрование и дешифрование DSE.

Три структуры DES

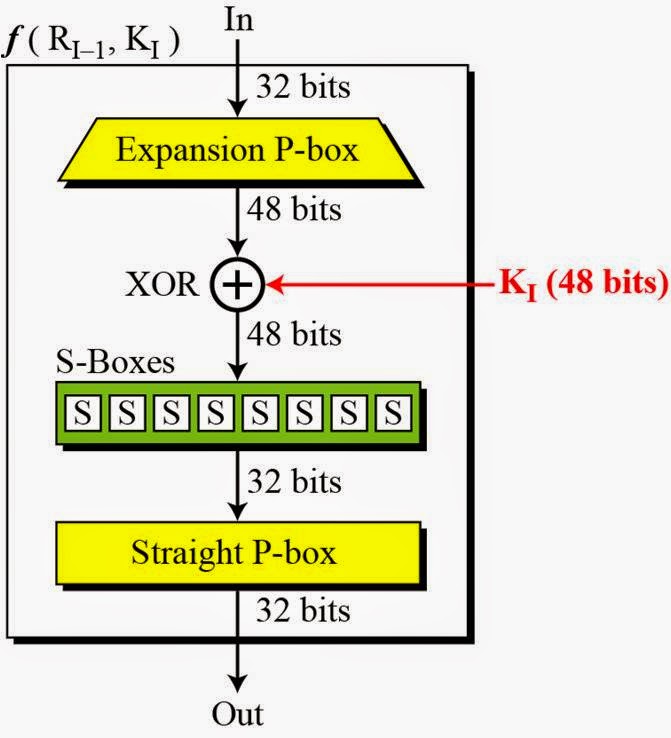

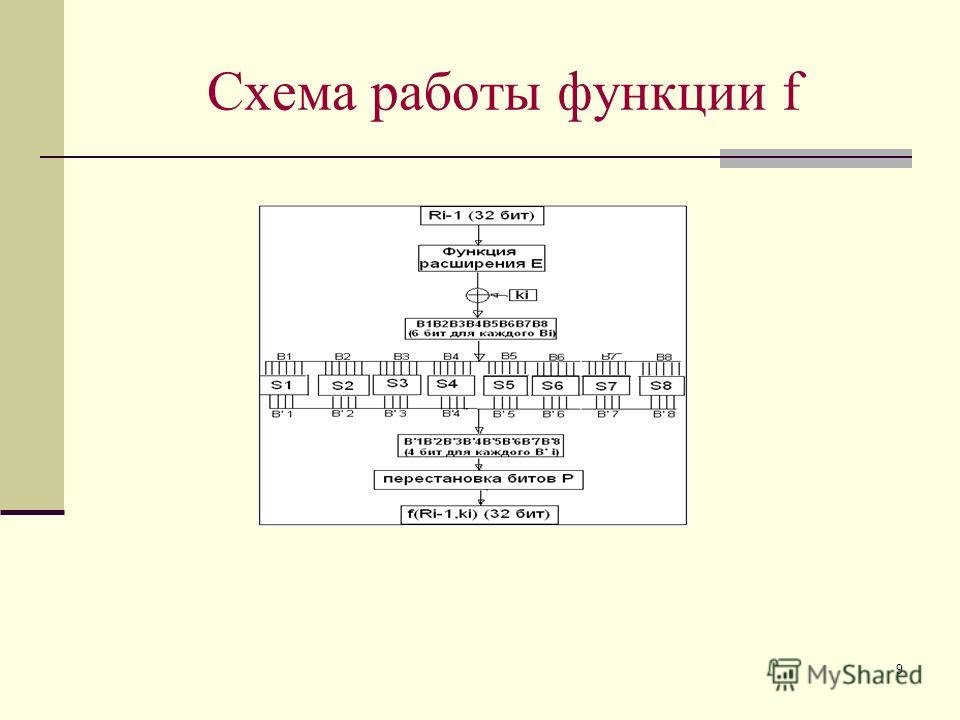

Базовая структура DES разработана Хорстом Фейстелем, поэтому ее также называют сетью Фейстеля, структурой Фейстеля или паролем Фейстеля.

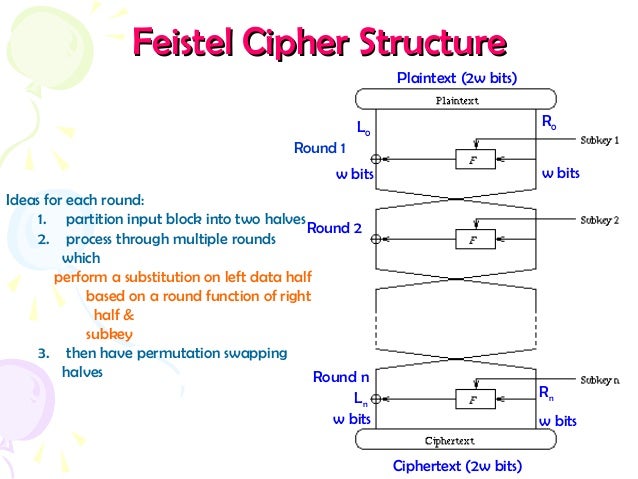

В структуре Фейстеля этапы шифрования называются раундами, а весь процесс шифрования представляет собой цикл из нескольких раундов.

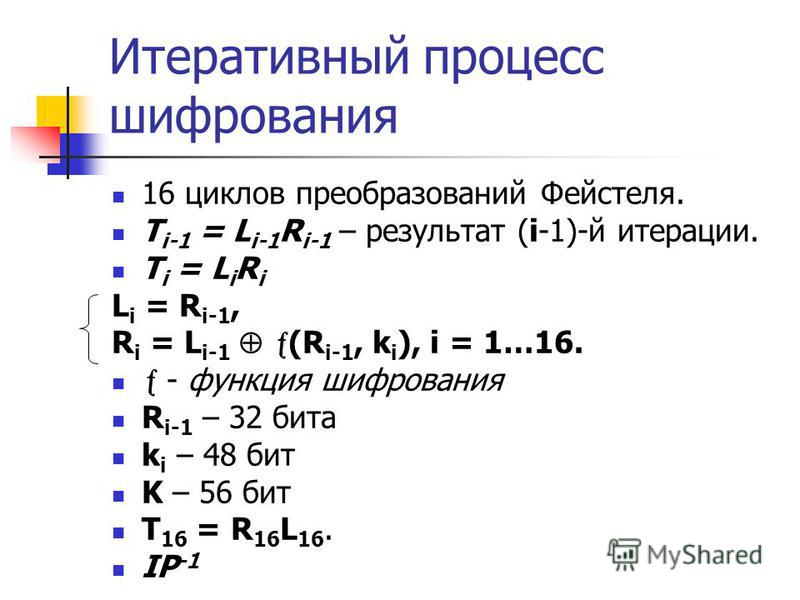

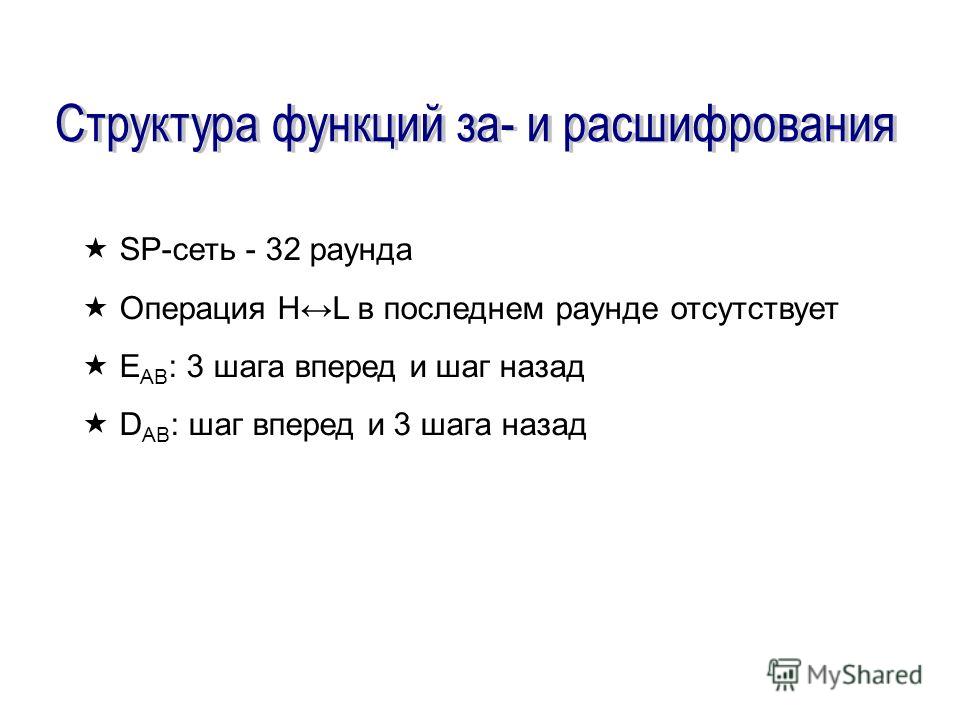

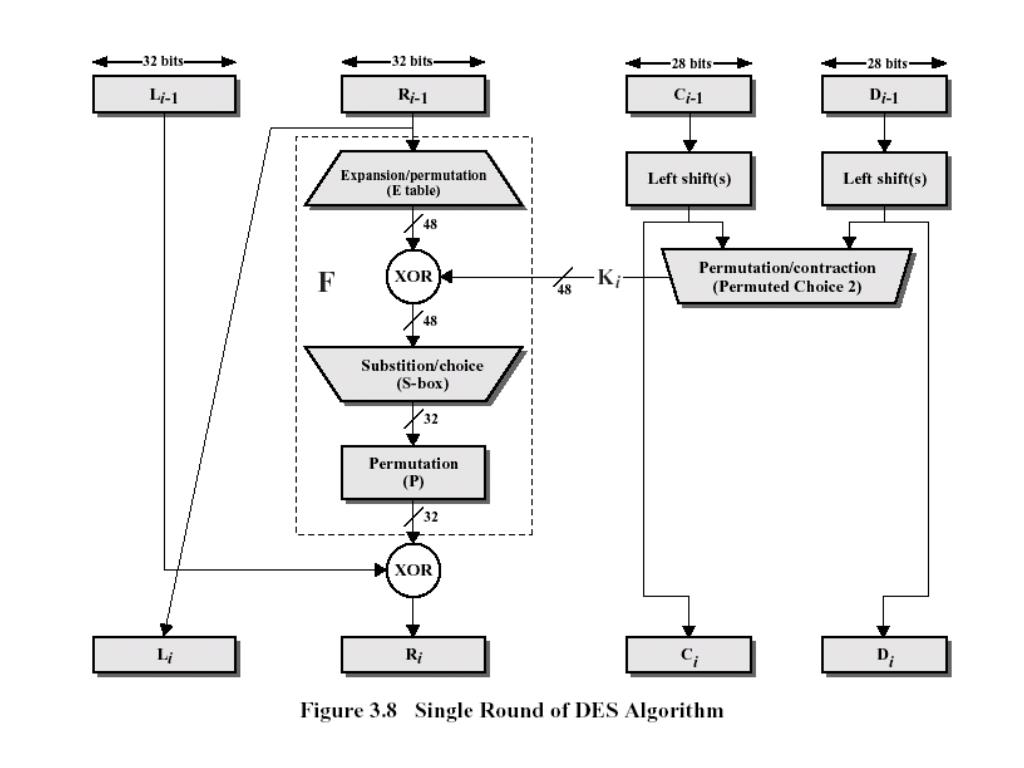

DES — это сеть Фейстеля с 16 этапами.

На рисунке ниже показан цикл расчета.

В сети Фейстеля каждый раунд должен использовать свой подключ. Поскольку подключ используется только в одном раунде, это только частичный ключ, поэтому он называется подключом.

Подводя итог, конкретный процесс расчета раунда:

1 Разделите входные данные на две части.

2 Отправьте правую часть ввода прямо на правую сторону вывода.

3 Отправьте правую часть ввода в функцию округления.

4 Функция округления вычисляет последовательность битов, которая выглядит случайной на основе данных и подключей справа.

5 Выполните операцию XOR для битовой последовательности, полученной в предыдущем раунде, и левых данных, и используйте результат как зашифрованную левую часть.

Но в этом случае «правая сторона» вообще не шифруется, поэтому нам нужно повторить обработку несколько раз с разными подключами и поменять местами данные на левой и правой сторонах между каждыми двумя раундами обработки.

3 раунда шифрования сети Фейстеля:

、

Прежде чем расшифровывать, давайте рассмотрим следующий принцип.

Выполните дважды с одним и тем же подключом, сеть Фейстеля может восстановить данные, принципиальная схема выглядит следующим образом:

Схема трехэтапного дешифрования сети Фейстеля с использованием этого принципа выглядит следующим образом:

Природа сети Фейстеля

1 Количество раундов в сети Фейстеля можно произвольно увеличивать. Независимо от того, сколько раундов шифрования выполняется, сбоя в расшифровке не будет.

Независимо от того, сколько раундов шифрования выполняется, сбоя в расшифровке не будет.

2 Его можно расшифровать независимо от того, какая функция используется в качестве циклической функции во время шифрования.

3 Сеть Фейстеля фактически извлекает «существенную часть пароля» из алгоритма шифрования и инкапсулирует ее в циклическую функцию. Пока используется сеть Фейстеля, ее расшифровка может быть гарантирована.

4 Шифрование и дешифрование могут быть реализованы с использованием одной и той же структуры.

Интеллектуальная рекомендация

Развитие iOS — один случай

Что такое один пример, цель пения? Когда класс — это только один экземпляр, вам необходимо использовать один пример, то есть этот класс имеет только один объект, который не может быть выпущен во время…

Разница между typeof, instanceof и конструктором в js

Оператор typeof возвращает строку. Например: число, логическое значение, строка, объект, неопределенное значение, функция, Но это недостаточно точно. Следующие примеры представляют собой различные рез…

Следующие примеры представляют собой различные рез…

Установка и использование Cocoapods, обработка ошибок

Использование какао-стручков Общие команды CocoaPods: $pod setup Обновите все сторонние индексные файлы Podspec в локальном каталоге ~ / .CocoaPods / repos / и обновите локальное хранилище. $pod repo …

Коллекция инструментов с неограниченной скоростью для облачного диска Baidu

Примечание: Недавно я обнаружил, что скорость загрузки файлов на Baidu Cloud Disk очень низкая. Лао-цзы не может выкупить участников. Невозможно выкупить участников в этой жизни. Если у вас нет денег,…

Шаблон проектирования — Подробное объяснение шаблона заводского метода

Предисловие В предыдущей статье «Шаблон проектирования — Подробное объяснение простого шаблона Factory», мы можем знать, что у простой фабричной модели есть некоторые недостатки: Класс фабри…

Вам также может понравиться

29 сентября, весенняя облачная суббота

Ложь, правда и ложь, как в шахматы, но кто пешка? «Тень». ..

..

Logstash Delete Field.

Проблема После того, как FileBeat приобретает информацию журнала, Logstash Prints Information. В этом процессе FileBeat передает свою собственную информацию о клиентах в логисту, если лог-журнал отфил…

Глава 2 2.1-2.16 Предварительный просмотр

2.1 Системный каталог Структура Команда: ls = список Используется для перечисления системных каталогов или файлов Корневой каталог является каталогом пользователя, сохраняет файл конфигурации или друг…

Java фактическое боевое боевое издание 103 страниц Ответ

…

Алгоритм лунного календаря, включая праздники, солнечные термины, сезонные и т. Д.

Эпоха (день 0): пятница, 22 декабря 1899 года, григорианский календарь против китайского Нового года (двадцать пять лет в Гуансу), 20 ноября, зимнее солнцестояние Цзяцзы Диапазон лунного календаря: с …

Основы алгоритмов шифрования | FAKEOFF

Если когда-то, давным-давно, достаточно было использовать алфавитный, а чуть позже цифровой шифр, и чем он был замудрённей тем и надёжней, потому что разгадывать его приходилось в ручную, то с появлением компьютеров, а соответственно серьёзных вычислительных мощностей, эти самые шифры канули в лету, ввиду их абсолютной уязвимости к анализу и перебору для выявления закономерностей, а соответственно разгадыванию секретного ключа т. е. самого шифра

е. самого шифра

Начнём, как и положено с начала. А в начале всего стоит криптография – это такая наука, причём очень древняя и очень сложная. Исторически сложилось, что основной целью криптографии можно выделить обеспечение конфиденциальности т.е. защиты информации от посторонних личностей. И эта цель не менее актуальна и сейчас, но с развитием информационных технологий, а соответственно с развитием криптографии, начали появляться новые, но не менее важные цели этой науки, например к наиболее популярным можно отнести: аутентификацию т.е. проверку неизменности ключевых свойств объект (например авторство, дата создания, история изменений и т.д.) и целостность данных т.е. невозможность незаметного или не санкционированного изменения информации. С развитием криптографии, развивались и методы, применяемые этой наукой, для достижения результата. Если когда-то, давным-давно, достаточно было использовать алфавитный, а чуть позже цифровой шифр, и чем он был замудрённей тем и надёжней, потому что разгадывать его приходилось в ручную, то с появлением компьютеров, а соответственно серьёзных вычислительных мощностей, эти самые шифры канули в лету, ввиду их абсолютной уязвимости к анализу и перебору для выявления закономерностей, а соответственно разгадыванию секретного ключа т. е. самого шифра (этот процесс, кстати, принято называть криптоанализом) . Но кому-то очень умному пришло в голову использовать вычислительные мощности не только для разгадывания ключа, но и для самого шифрования. Именно так начали появляться алгоритмы шифрования в том понимании, в котором их знают сейчас.

е. самого шифра (этот процесс, кстати, принято называть криптоанализом) . Но кому-то очень умному пришло в голову использовать вычислительные мощности не только для разгадывания ключа, но и для самого шифрования. Именно так начали появляться алгоритмы шифрования в том понимании, в котором их знают сейчас.

Алгоритмы шифрования

И тут, человеки, как им свойственно, проявили немалую изобретательности и понавыдумывали столько, что если захочешь во всём этом разобраться, то пару институтов придется закончить. Но мы не в институте, да и нам не зачем в эти глубины вникать, а потому разберем основное.

В криптографии существует довольно много видов классификаций алгоритмов шифрования, но, что бы не забивать себе голову, наиболее приемлемо выделить три основных вида:

- симметричное

- асимметричное

- хеширование

Прежде чем говорить о них по отдельности давай определимся, что самое важное в алгоритмах шифрования. И, ты наверняка подумал, что это надежность защиты данных, и это почти правильный ответ, причем многие теоретики криптографии тоже отдают надежности первой место, а вот те кто на практике сталкиваются с шифрованием, знают, что надёжность конечно важна, но гораздо важнее соотношение надёжности и возможности использования шифра. Что бы было понятней почему, поясню подробней. То что в народе называют надёжностью, в криптографии принято называть криптостойкостью шифра, другими словами это свойство шифра противостоять криптоанализу т.е. дешифрованию. А самих способов дешифррования существует ровно два – простой перебор и расшифровка на основе перехваченных данных. И если с перебором всё более-менее понятно, т.е. нужно подставлять, по очереди все возможные варианты и соответственно чем больше вариантов существует тем более надёжен этот шифр, то с расшифровкой на основе перехваченных данных всё намного сложнее. При этом оба варианта вполне можно применять к одному и тому же шифру. Но как понять степень надёжности этого шифра. Для этого, в криптографии, существует такое понятие как взаимная информация – это числовое значение определяющее при перехвате какого количества криптотекста, станет возможна расшифровка всего зашифрованного сообщения, а высчитывается оно как разница между обычной и условной информационной неопределенностью, которую в криптографии принято называть энтропией.

Что бы было понятней почему, поясню подробней. То что в народе называют надёжностью, в криптографии принято называть криптостойкостью шифра, другими словами это свойство шифра противостоять криптоанализу т.е. дешифрованию. А самих способов дешифррования существует ровно два – простой перебор и расшифровка на основе перехваченных данных. И если с перебором всё более-менее понятно, т.е. нужно подставлять, по очереди все возможные варианты и соответственно чем больше вариантов существует тем более надёжен этот шифр, то с расшифровкой на основе перехваченных данных всё намного сложнее. При этом оба варианта вполне можно применять к одному и тому же шифру. Но как понять степень надёжности этого шифра. Для этого, в криптографии, существует такое понятие как взаимная информация – это числовое значение определяющее при перехвате какого количества криптотекста, станет возможна расшифровка всего зашифрованного сообщения, а высчитывается оно как разница между обычной и условной информационной неопределенностью, которую в криптографии принято называть энтропией. Это термины которыми обозначаются вероятности появления или не появления в тексте каких-либо символов. Но мы не будем углубляться в высшую математику и выводить формулы, потому что нам это просто не нужно. А нужно понимать что значение взаимной информации всегда больше либо равно нулю. И исходя из этого получается, что если это значение равно нулю, то алгоритм можно считать абсолютно стойкими, потому что сколько частей крептотекста не попало бы к злодею – расшифровать всё равно ничего не получиться, а если значение взаимной информации больше нуля, такие системы принято называть достаточно стойкими. И возникает логичный вопрос: если существуют абсолютно стойкие системы, то почему бы их не использовать и проблема защиты информации будет решена. Но не тут-то было, потому что абсолютно стойкие системы существуют только на бумаге, в виде теорем и прочей теоретической тошниловки, а использовать их на практике невозможно, в виду нереальной сложности и огромной стоимости шифрующего оборудования, чтобы было понятней, даже государства, которые, казалось бы, обладают огромными ресурсами, не смогли до сих пор внедрить использование абсолютно стойких систем.

Это термины которыми обозначаются вероятности появления или не появления в тексте каких-либо символов. Но мы не будем углубляться в высшую математику и выводить формулы, потому что нам это просто не нужно. А нужно понимать что значение взаимной информации всегда больше либо равно нулю. И исходя из этого получается, что если это значение равно нулю, то алгоритм можно считать абсолютно стойкими, потому что сколько частей крептотекста не попало бы к злодею – расшифровать всё равно ничего не получиться, а если значение взаимной информации больше нуля, такие системы принято называть достаточно стойкими. И возникает логичный вопрос: если существуют абсолютно стойкие системы, то почему бы их не использовать и проблема защиты информации будет решена. Но не тут-то было, потому что абсолютно стойкие системы существуют только на бумаге, в виде теорем и прочей теоретической тошниловки, а использовать их на практике невозможно, в виду нереальной сложности и огромной стоимости шифрующего оборудования, чтобы было понятней, даже государства, которые, казалось бы, обладают огромными ресурсами, не смогли до сих пор внедрить использование абсолютно стойких систем. Из этого всего, вполне логичным, будет вывод, что чем надежнее шифр тем труднее и дороже его использование в практических целях, а соответственно наиболее важна не надежность шифра, а возможность его применения т.е. соотношение надежности и цены.

Из этого всего, вполне логичным, будет вывод, что чем надежнее шифр тем труднее и дороже его использование в практических целях, а соответственно наиболее важна не надежность шифра, а возможность его применения т.е. соотношение надежности и цены.

Симметричное шифрование

Теперь вернемся к тому из-за чего собрались, а именно к самим алгоритмам. Симметричное шифрование – это такой способ шифрования когда для шифрования и расшифровывания используется один и тот же ключ, соответственно у кого есть ключ тот и может расшифровывать сообщение.

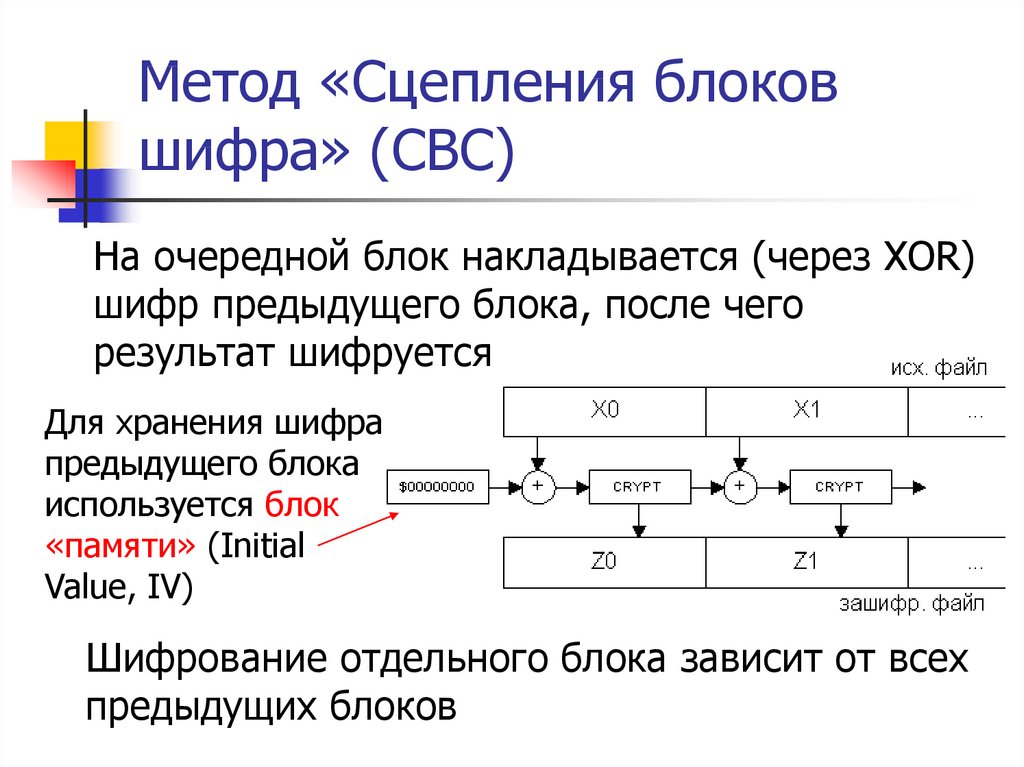

В свою очередь, само симметричное шифрование можно разделить на два подвида – это блочные и поточные шифры.

Блочный шифр – информация шифруется блоками данных фиксированного размера, как правило это степени 2 (64, 128 и т.д.), применяя к каждому блоку ключ в несколько раундов подстановки и перемешивания, достигая таким образом увеличения несоответствия битов между блоками начальных и зашифрованных данных. Именно так работают большинство современных алгоритмов шифрования, используя, для перемешивания и подстановки сеть Фейстеля или SP-сеть.

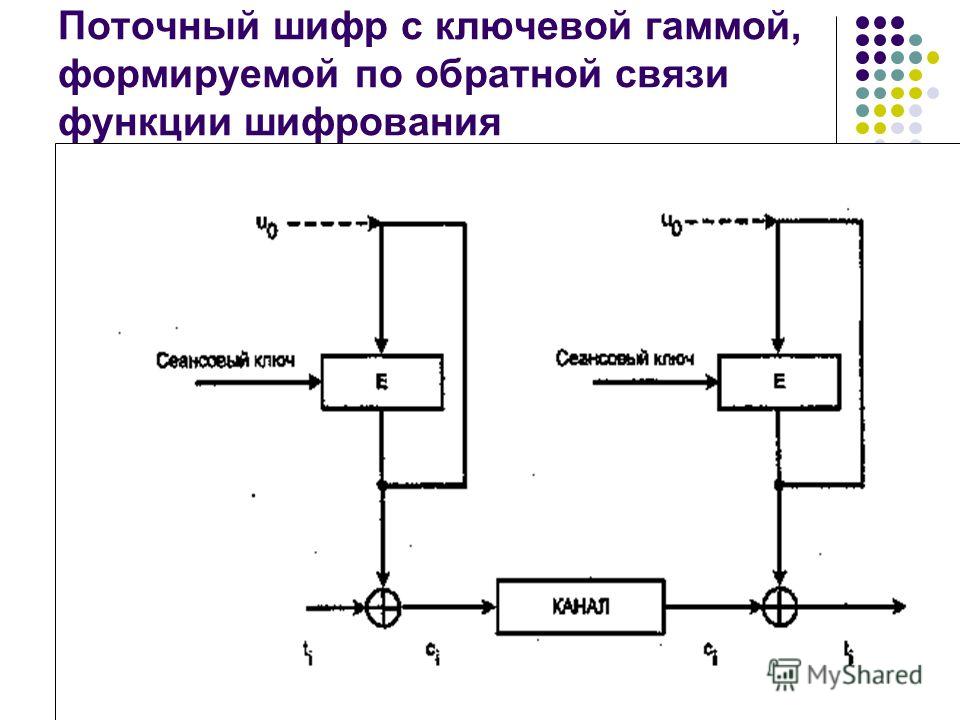

Поточный шифр – принцип работы тот же самый, что и у блочного, только на шифруемый текст предварительно накладывается последовательность случайных чисел и информация шифруется не блоками, а побитово, этот процесс, кстати, называется гаммированием, так вот если блочный шифр запустить в режиме гаммирования – получится потоковый. Правда если перегнуть с этой последовательностью случайных чисел – получишь абсолютно стойкий шифр – круто, но бесполезно.

Примеры наиболее распространённых симметричных шифров:

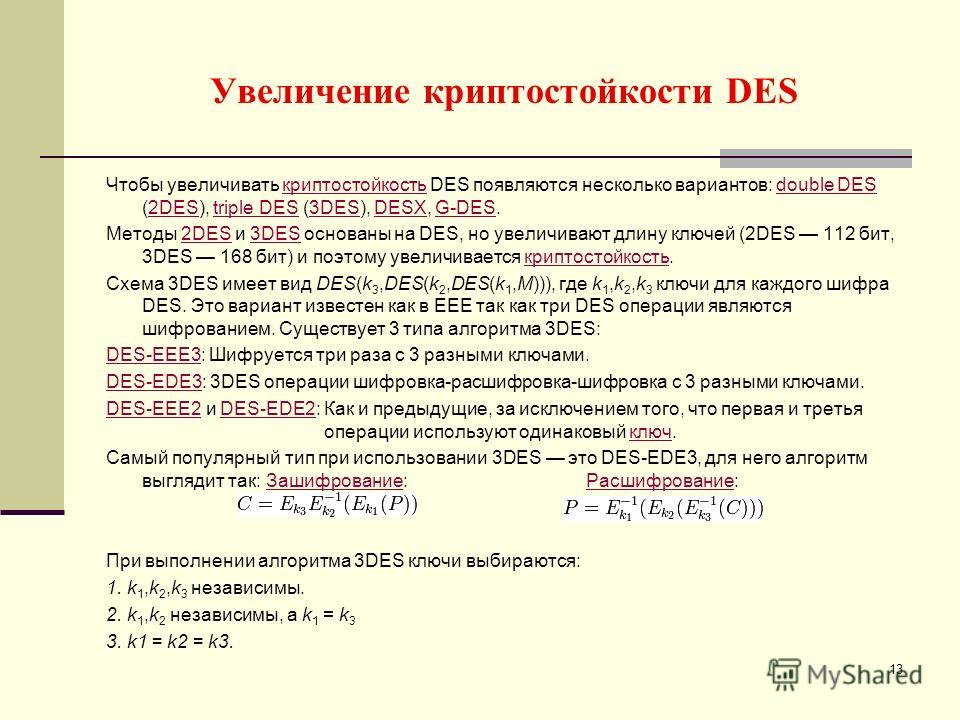

- DES — довольно старый алгоритм, разработанный IBM. Сейчас не используется в ввиду наличия неустраняемых уязвимостей.

- 3DES — более поздняя версия DES. Применяет алгоритм DES три раза, что делает его более безопасным, чем сам DES.

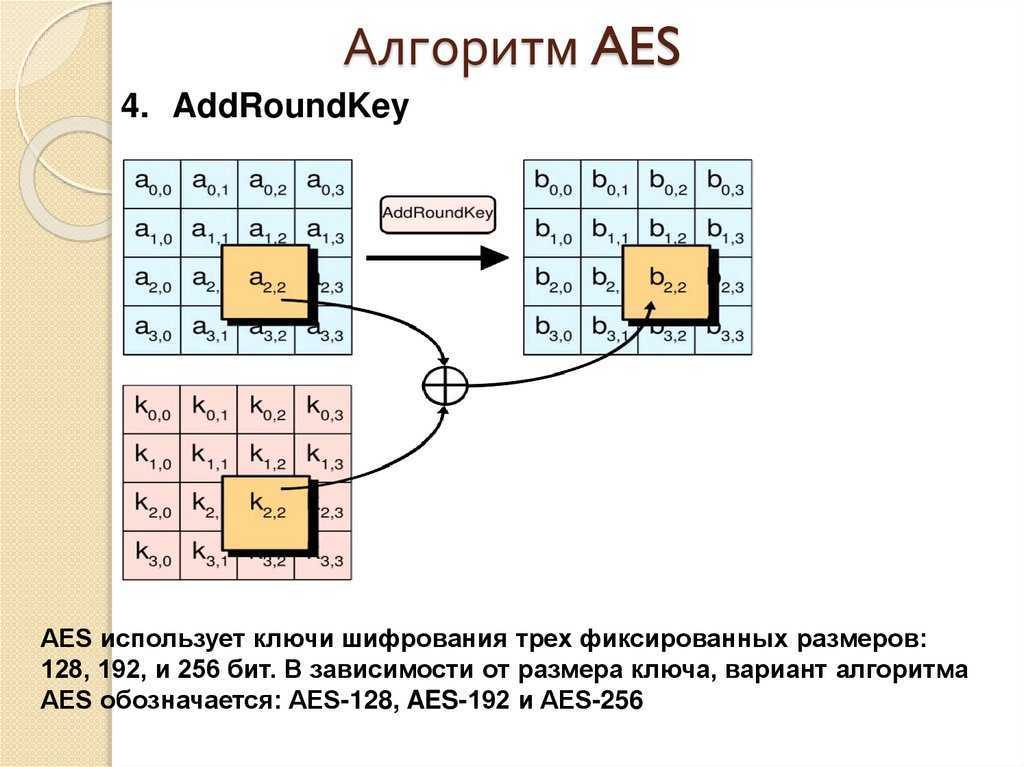

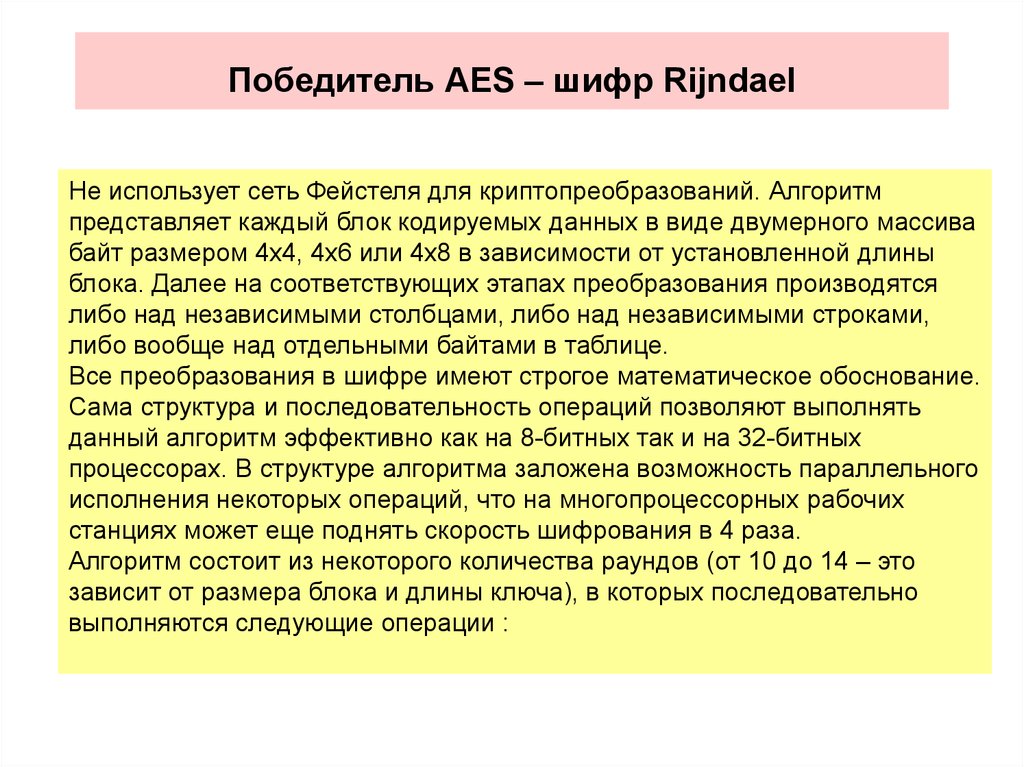

- AES — Advanced Encryption Standard. Это стандарт шифрования, принятый в США. В настоящее время он считается одним из наиболее сильных, использует 128-, 196- или 256-битный ключ и алгоритм Rijndael с 2001 года.

Используется в WPA2, SSL/TLS и многих других протоколах, где важны конфиденциальность и скорость.

Используется в WPA2, SSL/TLS и многих других протоколах, где важны конфиденциальность и скорость. - RC4 — это пример шифра потоковой передачи, который разработан Рональдом Ривестом. Используется в VoIP и WEP.

- Blowfish — первый алгоритм шифрования Брюса Шнайера. Он использует переменную длину ключа и считается одним из самых безопасных.

- Twofish — более сильная версия Blowfish с 128-битным или 256-битным ключом, основной конкурент AES. Используется в Cryptcat, OpenPGP.

- Кузнечик – разработан ФСБ РФ и в 2015 году принят в качестве стандарта в ГОСТ Р 34.12-2015. В том же году была доказана его неустойчивость к методу обратного проектирования, а чуть позже оказалось, что его алгоритм генерации S-блока перерисован с Белорусского шифра BelT разработанного в 2007 году. Ещё чуть позже его же взломали атакой “встреча посередине”.

Самыми главными плюсами симметричного шифрования является его скорость и простота реализации. За счёт этого оно хорошо подходит для хранения и обработки больших объёмов данных. На этом, собственно, плюсы – всё. Что касается минусов: самая главная его проблема – это обмен ключами, ведь у каждого участника должен быть один и тот же ключ, а его нужно как-то передать, по какому-то каналу связи, а это означает ровно одно – этот ключ можно перехватить, соответственно даже самый лучший алгоритм надёжен ровно настолько на сколько надёжен канал передачи ключей. Кстати, из-за того что ключ известен каждой стороне, использование симметричного шифрования делает невозможным подтверждение аутентичности и авторства данных т.к. невозможно сформировать цифровую подпись.

За счёт этого оно хорошо подходит для хранения и обработки больших объёмов данных. На этом, собственно, плюсы – всё. Что касается минусов: самая главная его проблема – это обмен ключами, ведь у каждого участника должен быть один и тот же ключ, а его нужно как-то передать, по какому-то каналу связи, а это означает ровно одно – этот ключ можно перехватить, соответственно даже самый лучший алгоритм надёжен ровно настолько на сколько надёжен канал передачи ключей. Кстати, из-за того что ключ известен каждой стороне, использование симметричного шифрования делает невозможным подтверждение аутентичности и авторства данных т.к. невозможно сформировать цифровую подпись.

Асимметричное шифрование

Асимметричное шифрование или шифрование с открытым ключом – в подобных системах используется два ключа – открытый и закрытый, математически связанные между собой, при этом открытый ключ не от кого не прячется, может передаваться не защищенными каналами связи и используется для шифрования данных и проверки электронной цифровой подписи. А вот для генерации цифровой подписи и расшифровки данных используется закрытый т.е. секретный ключ. Простыми словами это работает так: если мы хотим получить от кого-то некую секретную информацию, мы передаём ему открытый ключ, с использованием которого эта информация будет зашифрована. При этом мы не боимся что злодеи перехватят наш ключ, ведь с ним можно только зашифровать данные, но не расшифровать. После того как наш собеседник получает ключ, он шифрует сообщение и отправляет нам, а получив мы расшифровываем его с использованием секретного ключа, который мы тщательно хранили, никому не передавали и не показывали, и, как бонус, мы ещё и проверяем не изменил ли кто данные в процессе пересылки и пришли ли они от нужного нам адресата. Сам понимаешь, такая схема многократно надежней чем с симметричным шифрованием.

А вот для генерации цифровой подписи и расшифровки данных используется закрытый т.е. секретный ключ. Простыми словами это работает так: если мы хотим получить от кого-то некую секретную информацию, мы передаём ему открытый ключ, с использованием которого эта информация будет зашифрована. При этом мы не боимся что злодеи перехватят наш ключ, ведь с ним можно только зашифровать данные, но не расшифровать. После того как наш собеседник получает ключ, он шифрует сообщение и отправляет нам, а получив мы расшифровываем его с использованием секретного ключа, который мы тщательно хранили, никому не передавали и не показывали, и, как бонус, мы ещё и проверяем не изменил ли кто данные в процессе пересылки и пришли ли они от нужного нам адресата. Сам понимаешь, такая схема многократно надежней чем с симметричным шифрованием.

Наиболее распространённые асимметричные алгоритмы шифрования:

- RSA (Rivest, Shamir и Adleman) – первая и наиболее распространённая криптосистема которая стала пригодной и для шифрования, и для цифровой подписи, использует факторизацию очень больших простых чисел в качестве отношения между двумя ключами.

- Схема Эль-Гамаля (Elgamal) -криптосистема основанная на вычислительной сложности проблемы дискретного логарифмирования. Долгое время была стандартом в США и России.

- Алгоритм Диффи — Хеллмана – криптографический протокол, позволяющий двум и более сторонам получить общий секретный ключ, используя незащищенный от прослушивания канал связи.

- DSA (Digital Signature Algorithm) — криптографический алгоритм с использованием открытого ключа для создания электронной подписи, но не для шифрования. Подпись создается секретно, но может быть публично проверена. Это означает, что только один субъект может создать подпись сообщения, но любой может проверить её корректность. Алгоритм основан на вычислительной сложности взятия логарифмов в конечных полях. Является частью стандарта цифровой подписи США.

При всех очевидных плюсах в системах с открытым ключом есть и минусы, и самый главный – это скорость, асимметричное шифрование в несколько раз медленнее симметричного, ну и, соответственно, вычислительные мощности нужны в разы больше. В связи с этими минусами, на практике обычно применяются гибридные системы шифрования, которые аккумулируют плюсы обоих систем т.е. массив данных шифруется симметричным алгоритмом, а сеансовый ключ шифруется асимметричным и передаётся в зашифрованном виде. Таким способом экономятся вычислительные мощности и появляется возможность безопасно передать ключ симметричного алгоритма.

В связи с этими минусами, на практике обычно применяются гибридные системы шифрования, которые аккумулируют плюсы обоих систем т.е. массив данных шифруется симметричным алгоритмом, а сеансовый ключ шифруется асимметричным и передаётся в зашифрованном виде. Таким способом экономятся вычислительные мощности и появляется возможность безопасно передать ключ симметричного алгоритма.

Хеширование

И третий, интересующий нас вид шифрования, это хеширование его ещё называют хеш-функция или функция свёртки – это одностороннее шифрование, при котором, с использованием алгоритма хеширования, начальные данные, независимо от их длины, превращаются в битовую строку фиксированной длины. Именно эта битовая строка и называется хешем. Идеальным считается такой алгоритм хеширования, который делает невозможным обратное преобразование хеша в данные. Т.е. имея на руках хеш – невозможно узнать начальные данные. При этом, для применения на практике, как раз начальные данные знать и не нужно, нужно знать, что с использованием определенного алгоритма генерация хэша от какого-то текста создает тот же хэш. Соответственно, мы можем хранить, например пароль, в виде хеша и даже если его украдут – узнать пароль не смогут, а когда пользователь вводит пароль то хеш введенного пароля сверяется с сохраненным хешем, и если они совпали – значит пароль правильный. По такому же принципу может проверяться целостность файлов.

Соответственно, мы можем хранить, например пароль, в виде хеша и даже если его украдут – узнать пароль не смогут, а когда пользователь вводит пароль то хеш введенного пароля сверяется с сохраненным хешем, и если они совпали – значит пароль правильный. По такому же принципу может проверяться целостность файлов.

Самая главная проблема хеш-функций называется коллизией, суть её в том что хеши не всегда уникальны и иногда, правда очень редко, случаются ситуации, что два разных входных блока дают одинаковый хеш. Именно поэтому основной уязвимостью алгоритмов хеширования считается построение коллизий т.е. их искусственное создание. Для примера именно подобную уязвимость эксплуатировал червь Stuxnet в Windows, получая от системы абсолютно белый сертификат и таким способом становясь неуязвимым для антивирусов.

Примеры алгоритмов хеширования: MD4, MD5, SHA1, SHA2.

Ну, а на этом нашу ознакомительную экскурсию в мир криптографии можно считать оконченной. Не забывай возвращаться, нам нужно узнать ещё очень много.

Использованная литература: источник

Feistel Cipher — GeeksforGeeks

9 (1p) 9 00008

R5 = L4

|

Что такое шифр Фейстеля?

6 июля 2022 г. | шифрование | Валери Харе

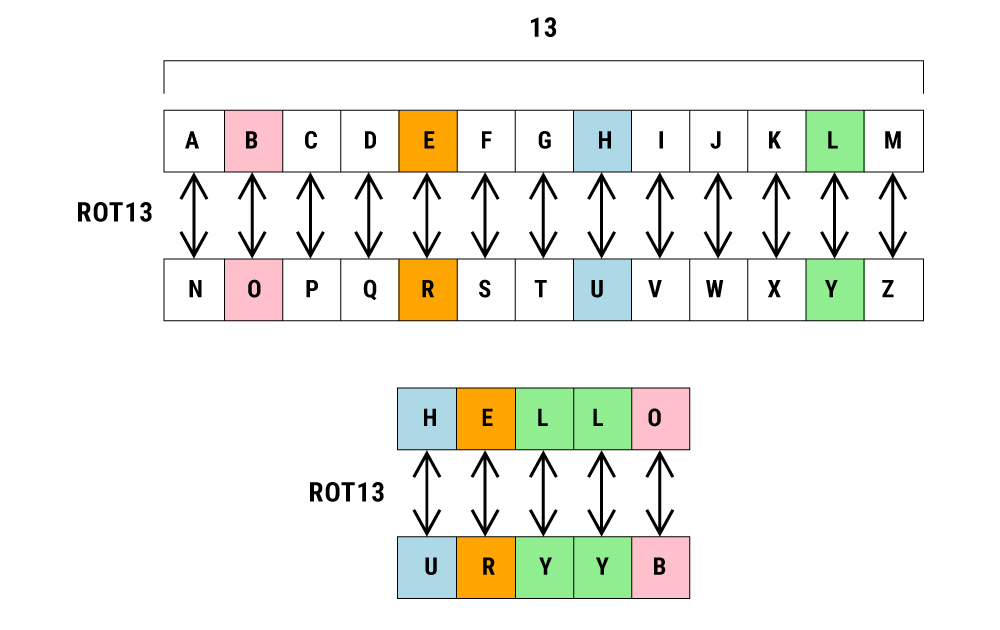

Быстрые ответы:- Шифр Фейстеля — это проектная модель, предназначенная для создания различных блочных шифров, таких как DES.

- Модель попеременно использует подстановку и перестановку.

- Эта структура шифра основана на модели Шеннона, предложенной в 1945 году.

Шифр Фейстеля — это проектная модель или структура, используемая для построения различных симметричных блочных шифров, таких как DES. Эта проектная модель может иметь обратимые, необратимые и самообратимые компоненты. Кроме того, блочный шифр Фейстеля использует те же алгоритмы шифрования и дешифрования.

Структура Фейстеля основана на структуре Шеннона, предложенной в 1945 году и демонстрирующей процессы реализации путаницы и диффузии. Путаница создает сложную связь между зашифрованным текстом и ключом шифрования, что достигается с помощью алгоритма подстановки. С другой стороны, распространение создает сложную связь между обычным текстом и зашифрованным текстом с использованием алгоритма перестановки.

Путаница создает сложную связь между зашифрованным текстом и ключом шифрования, что достигается с помощью алгоритма подстановки. С другой стороны, распространение создает сложную связь между обычным текстом и зашифрованным текстом с использованием алгоритма перестановки.

Шифр Фейстеля предложил структуру, которая попеременно реализует замену и перестановку. Подстановка заменяет элементы обычного текста зашифрованным текстом. Перестановка изменяет порядок элементов обычного текста, а не заменяет их другим элементом, как это делается при подстановке.

Пример шифрования с помощью шифра Фейстеля

Процесс шифрования с помощью шифра Фейстеля включает несколько циклов обработки обычного текста. Каждый раунд включает в себя этап замены, а затем этап перестановки. Ознакомьтесь со следующим примером, описывающим структуру шифрования, используемую для этой модели проектирования.

- Шаг 1 – На первом этапе обычный текст делится на блоки фиксированного размера, при этом одновременно обрабатывается только один блок.

Вход алгоритма шифрования состоит из простого текстового блока и ключа K.

Вход алгоритма шифрования состоит из простого текстового блока и ключа K.

- Шаг 2 – Блок обычного текста делится на две половины. Левая половина блока обычного текста будет представлена как LE0, а правая половина блока будет RE0. Обе половины блока открытого текста (LE0 и RE0) будут проходить многочисленные этапы обработки открытого текста для создания блока зашифрованного текста.

Для каждого раунда функция шифрования применяется к правой половине REi блока открытого текста плюс ключ Ki. Затем результаты функции подвергаются операции XOR с левой половиной LEj. XOR — это логический оператор, используемый в криптографии, который сравнивает два входных бита и выдает один выходной бит. Результаты функции XOR становятся новой правой половиной для следующего раунда RE i+1. Предыдущая правая половина REi становится новой левой половиной LEi+1 для следующего раунда.

XOR — это логический оператор, используемый в криптографии, который сравнивает два входных бита и выдает один выходной бит. Результаты функции XOR становятся новой правой половиной для следующего раунда RE i+1. Предыдущая правая половина REi становится новой левой половиной LEi+1 для следующего раунда.

Каждый раунд будет выполнять одну и ту же функцию, в которой функция подстановки реализована с использованием функции раунда в правой половине блока открытого текста. Результат этой функции подвергается операции XOR с использованием левой половины блока. Затем используется функция перестановки путем переключения двух половин. Результаты перестановки предоставляются для следующего раунда. Действительно, именно так модель шифра Фейстеля поочередно реализует этапы замены и перестановки, подобно упомянутой выше структуре Шеннона.

Особенности конструкции шифра Фейстеля, учитываемые при использовании блочных шифров:

- Размер блока — Блочные шифры считаются более надежными, когда размер блока больше.

Однако большие размеры блоков снижают скорость выполнения процесса шифрования и дешифрования. Обычно блочные шифры имеют размер блока 64 бита, но современные блоки, такие как AES (Advanced Encryption Standard), имеют размер блока 128 бит.

Однако большие размеры блоков снижают скорость выполнения процесса шифрования и дешифрования. Обычно блочные шифры имеют размер блока 64 бита, но современные блоки, такие как AES (Advanced Encryption Standard), имеют размер блока 128 бит. - Простой анализ – Блочные шифры должны легко анализироваться, что может помочь выявить и устранить любые криптоаналитические недостатки для создания более надежных алгоритмов.

- Размер ключа — Как и размер блока, ключ большего размера считается более безопасным за счет потенциального замедления времени, необходимого для завершения процесса шифрования и дешифрования.

Современные шифры используют 128-битный ключ, который заменил более раннюю 64-битную версию.

Современные шифры используют 128-битный ключ, который заменил более раннюю 64-битную версию. - Количество раундов — Количество раундов также может влиять на безопасность блочного шифра. Хотя большее количество раундов повышает безопасность, шифр сложнее расшифровать. Таким образом, количество раундов зависит от желаемого бизнесом уровня защиты данных.

- Функция округления – Сложная функция округления помогает повысить безопасность блочного шифра.

- Функция генерации подключа — Чем сложнее функция генерации подключа, тем труднее для опытных криптоаналитиков расшифровать шифр.

- Быстрое программное шифрование и дешифрование — Полезно использовать программное приложение, которое может повысить скорость выполнения блочных шифров.

Может показаться удивительным, что модель шифра Фейстеля использует один и тот же алгоритм для шифрования и дешифрования. В процессе дешифрования необходимо учитывать несколько ключевых правил:

- Входные данные алгоритма дешифрования представляют собой блок зашифрованного текста, созданный на основе алгоритма шифрования.

- Последовательность подразделов из процесса шифрования изменена на обратную.

Ключ K используется во время начального раунда дешифрования, Kn-1 используется для второго раунда и так далее до последнего раунда, в котором реализуется K1.

Ключ K используется во время начального раунда дешифрования, Kn-1 используется для второго раунда и так далее до последнего раунда, в котором реализуется K1.

Как показано на рисунке выше, блок зашифрованного текста состоит из двух половин: левой (LD0) и правой (RD0).

Как и алгоритм шифрования, функция раунда выполняется на правой половине блока шифра с ключом K16. Результат функции подвергается операции XOR с левой половиной блока зашифрованного текста. Выход функции XOR становится новой правой половиной (RD1), в то время как RD0 переключается с LD0 для следующего раунда. Действительно, каждый раунд использует одну и ту же функцию, и после выполнения фиксированного количества раундов получается блок простого текста.

Заключительные пункты Шифр Фейстеля — это хорошо известная модель криптографии, которую организации могут использовать для защиты своих конфиденциальных данных. Даже если хакер знает алгоритм шифрования, надежный шифр должен помешать преступнику расшифровать открытый текст шифра, не имея ключа или наборов ключей. В дополнение к этой модели шифрования компаниям следует принять многоуровневую стратегию кибербезопасности, чтобы предотвратить кражу или раскрытие конфиденциальной информации злоумышленниками. Токенизация — это эффективное решение, заменяющее исходные данные уникальными, случайно сгенерированными числами, называемыми токенами. Токенизированные данные можно хранить и управлять ими через безопасную облачную платформу. Если нарушение затронет организацию, хакеры останутся только с токенами, в которых отсутствует ценная информация. Свяжитесь с нашей командой экспертов в TokenEx сегодня, чтобы узнать, как мы можем помочь вам защитить то, что важнее всего, поддерживать критически важную бизнес-полезность и развивать ваш уникальный бизнес.

В дополнение к этой модели шифрования компаниям следует принять многоуровневую стратегию кибербезопасности, чтобы предотвратить кражу или раскрытие конфиденциальной информации злоумышленниками. Токенизация — это эффективное решение, заменяющее исходные данные уникальными, случайно сгенерированными числами, называемыми токенами. Токенизированные данные можно хранить и управлять ими через безопасную облачную платформу. Если нарушение затронет организацию, хакеры останутся только с токенами, в которых отсутствует ценная информация. Свяжитесь с нашей командой экспертов в TokenEx сегодня, чтобы узнать, как мы можем помочь вам защитить то, что важнее всего, поддерживать критически важную бизнес-полезность и развивать ваш уникальный бизнес.

Тема(ы): шифрование

Связанные записи в блоге

Что такое блочный шифр Фейстеля? Структура определения, шифрования и дешифрования

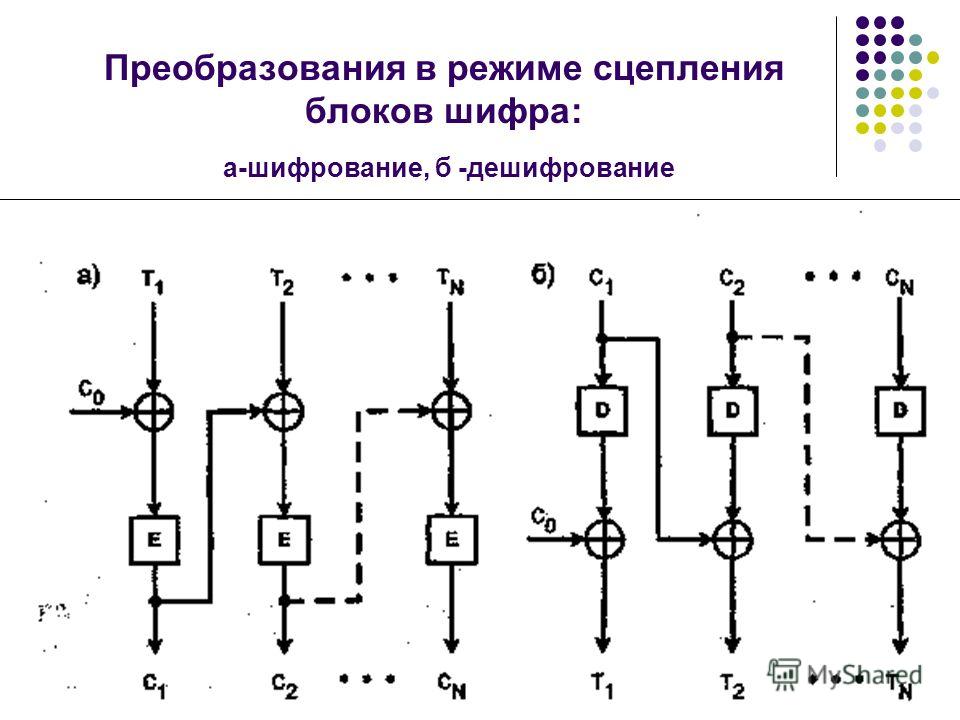

Блочный шифр Фейстеля — это структура, используемая для получения многих симметричных блочных шифров, таких как DES, которые мы обсуждали в предыдущем разделе. Шифр Фейстеля предложил структуру, которая поочередно реализует замену и перестановку для получения зашифрованного текста из болевого текста и наоборот.

Шифр Фейстеля предложил структуру, которая поочередно реализует замену и перестановку для получения зашифрованного текста из болевого текста и наоборот.

В блочном шифре Фейстеля каждый блок должен пройти много раундов, каждый из которых выполняет одну и ту же функцию. В этом контексте мы обсудим структуру, предложенную Фейстелем для разработки блочных шифров.

- Что такое блочный шифр Фейстеля?

- Структура шифра Фейстеля

- Алгоритм расшифровки Фейстеля

- Ключевые выводы

Что такое шифр Фейстеля?

Шифр Фейстеля — это структура, предложенная Хорстом Фейстелем , который учитывался при разработке многих симметричных блочных шифров. На самом деле структура, предложенная Фейстелем, основана на структуре Шеннона и структуре , предложенной в 1945 году. Структура Шеннона показывает попеременно реализацию путаницы и диффузии.

Путаница создает сложную связь между шифротекстом и ключом шифрования путем реализации сложного алгоритма подстановки . При этом диффузия создает сложную связь между открытым текстом и зашифрованным текстом путем реализации более сложного алгоритма перестановки .

При этом диффузия создает сложную связь между открытым текстом и зашифрованным текстом путем реализации более сложного алгоритма перестановки .

Структура Шеннона успешно реализовала более сложный блочный шифр, и, таким образом, путаница и распространение были приняты структурой Фейстеля.

Шифр Фейстеля предложил структуру, которая попеременно реализует подстановку и перестановку. Замена осуществляется путем замены элементов открытого текста или набора элементов открытого текста элементом шифрованного текста или набором элементов шифрованного текста.

Перестановка осуществляется путем изменения порядка элементов открытого текста. Ни один элемент здесь не заменяется каким-либо другим элементом, изменяется только порядок элементов. Теперь давайте перейдем к структуре шифра Фейстеля.

Структура шифра Фейстеля

Чтобы лучше понять шифр Фейстеля, обратите внимание на рисунок ниже: время. Итак, на вход алгоритма шифрования подается простой текстовый блок и ключ K.

Итак, на вход алгоритма шифрования подается простой текстовый блок и ключ K.

Шаг 2: Блок простого текста делится на две равные половины, которые мы обозначим как LE 0 как левую половину блока простого текста и RE 0 как правую половину блока обычный текстовый блок. Теперь обе эти половины блока открытого текста (LE 0 и RE 0 ) проходят несколько раундов для создания блока зашифрованного текста.

В каждом раунде функция шифрования применяется к правой половине РЭ и блока открытого текста вместе с ключом К и . Результатом этой функции шифрования является XORed с левой половиной LE i . Результатом функции XOR становится новая правая половина для следующего раунда RE i+1 . Принимая во внимание, что старая правая половина RE i становится новой левой половиной LE i+1 для следующего раунда, как вы можете видеть на рисунке выше.

Каждый раунд выполняет одну и ту же функцию. В каждом раунде изначально 9Функция замены 0793 реализуется путем применения функции раунда или функции шифрования к правой половине блока открытого текста. Результат этой функции округления подвергается операции XOR с левой половиной блока. После этой функции подстановки реализуется функция перестановки путем замены двух половин местами, и результат этой перестановки предоставляется для следующего раунда.

Так структура шифра Фейстеля представляет попеременное применение замены и перестановки, что похоже на структуру Шеннона.

Конструктивные особенности шифра Фейстеля, учитываемые при реализации любого блочного шифра, следующие:

- Размер блока

Блочный шифр считается более безопасным, если размер блока больше. Но больший размер блока может снизить скорость выполнения шифрования и дешифрования. Как правило, размер блока блочного шифра составляет 64 бита. Но современный блочный шифр, такой как AES, имеет размер блока 128 бит.

Но современный блочный шифр, такой как AES, имеет размер блока 128 бит. - Размер ключа

Безопасность блочного шифра повышается с увеличением размера ключа. Но большой размер ключа может снизить скорость шифрования и дешифрования. Раньше ключ 64-бит считался адекватным. Но современный шифр использует ключ размером 128 бит. - Количество раундов

Количество раундов также повышает безопасность блочного шифра. Чем больше количество раундов, тем сложнее шифр. - Функция генерации подключей

Более того, функция генерации подключей сложна, криптоаналитику сложно ее взломать. - Функция округления

Сложная функция округления повышает надежность блочного шифра. - Быстрое программное шифрование/дешифрование

Блочный шифр реализован в программном приложении для повышения скорости выполнения. - Простой анализ

Алгоритм блочного шифра должен быть легко поддающимся анализу, потому что это упростит анализ криптоаналитической слабости и усилит алгоритм.

Алгоритм дешифрования Фейстеля

Структура шифра Фейстеля не имеет другого алгоритма для дешифрования. Функции шифрования и дешифрования, предлагаемые шифром Фейстеля, аналогичны некоторым правилам, которые заключаются в следующем:

- Входными данными для алгоритма дешифрования является блок зашифрованного текста, созданный алгоритмом шифрования.

- Последовательность подключа, используемых при шифровании, изменена на противоположную. Ключ K n используется в первом раунде дешифрования, ключ K n-1 во втором раунде дешифрования и так далее, пока не произойдет последний раунд, где используется ключ K 1 .

Чтобы понять структуру расшифровки, посмотрите на рисунок ниже:

Как вы можете видеть на рисунке выше, блок шифрованного текста имеет две половины, левая половина (LD 0 ) и правой половины (RD 0 ). Где LD 0 = RE 16 и RD 0 = LE 16.

Теперь, как и в алгоритме шифрования, функция раунда выполняется на правой половине шифрблока с ключом K 16 и результат функции раунда подвергается операции XOR с левой половиной блока зашифрованного текста.

Выход функции XOR теперь считается новой правой половиной, т.е. RD 1 и RD 0 меняет местами с LD 0 и становится новой левой половиной LD 1 для следующего раунда.

Каждый раунд имеет одинаковую функцию, и после фиксированного количества раундов получается обычный текстовый блок.

Ключевые выводы

- Шифр Фейстеля был основан на структуре, предложенной Шенноном .

- Структура Шеннона имеет альтернативную реализацию распространения и путаницы для получения блока зашифрованного текста.

- Структура шифра Фейстеля имеет альтернативное применение замены и перестановки в блоке простого текста для получения блока зашифрованного текста.

- Блочный шифр Фейстеля работает с каждым блоком независимо.

- Алгоритм шифрования и дешифрования в шифре Фейстеля одинаков.

- Ключ , используемый для шифрования и дешифрования, тот же самый , но последовательность применения подключа обратная.

- Во время шифрования блок обычного текста проходит несколько циклов. Но функция, выполняемая в каждом раунде, одинакова.

- Обычно в шифре Фейстеля выполняется 16 раундов.

- Типичный размер блока шифра Фейстеля — 64 бита, но современный блочный шифр использует 128-битный блок.

- Типичный размер ключа шифра Фейстеля — 64 бита, но современный блочный шифр имеет размер ключа 128 бит.

Итак, это все о блочном шифре Фейстеля, его структуре, конструктивных особенностях.

Шифр Фейстеля | Semantic Scholar

Известный как: сеть Фейстеля, несбалансированная сеть Фейстеля, структура Фейстеля

Шифр Фейстеля в криптографии — это симметричная структура, используемая при построении блочных шифров, названная в честь физика немецкого происхождения и… .

Расширенные обобщенные сети Фейстеля, использующие матричное представление для предложения нового облегченного блочного шифра: лилипуты

- Т. Бергер, Жюльен Франк, М. Минье, Гаэль Томас

- IEEE Transactions on Computers

- 2016

- Идентификатор корпуса: 7080049

В то время как обобщенные сети Фейстеля (GFN) широко изучались в литературе как строительный блок блочного шифра, мы… \textsc{TWINE}}$ : Облегченный блочный шифр для нескольких платформ

- Т. Судзаки, Казухико Минемацу, С. Мориока, Эйта Кобаяси

- Избранные области криптографии

- 2012

- ID корпуса: 6470884

В этой статье представлен 64-битный облегченный блочный шифр \(\textnormal{\textsc{TWINE}}\), поддерживающий 80- и 128-битные ключи… Шифр Фейстеля и случайная перестановка

Никакие полиномиальные классические алгоритмы не могут отличить трехраундовый шифр Фейстеля с внутренними перестановками от случайного…0007

- T.

Suzaki, Kazuhiko Minematsu

Suzaki, Kazuhiko Minematsu - FSE

- 2010

- ID корпуса: 6936493

Обобщенная структура Фейстеля (GFS) является обобщенной формой классического шифра Фейстеля. A popular version of GFS, called…

Highly Cited

2007

Known-Key Distinguishers for Some Block Ciphers

- L. Knudsen, V. Rijmen

- ASIACRYPT

- 2007

- Corpus ID: 6115829

Мы представляем два отличительных признака блочного шифра в условиях, когда злоумышленник знает ключ. One is a distinguisher for AES reduced…

Highly Cited

2003

Impossible Differential Cryptanalysis for Block Cipher Structures

- Jongsung Kim, Seokhie Hong, Jaechul Sung, Changhoon Lee, Sangjin Lee

- INDOCRYPT

- 2003

- Corpus ID: 11383106

Невозможный дифференциальный криптоанализ (IDC) [4] использует невозможные дифференциальные характеристики для извлечения материала подключа для…

Высокопоставленные

1998

Twofish: 128-разрядный блок шифр

- B.

Schneier

Schneier - 1998

- Корпус идентификатор: 67173418

Twof Id A 128-Bits Aragife-Lenledhts. до 256 бит. Шифр представляет собой 16-этапную сеть Фейстеля…

Высоко цитируемый

1996

Несбалансированные сети Фейстеля и разработка блочного шифра

- Б. Шнайер, Дж. Келси

- FSE8 9 996

- Идентификатор корпуса: 8008490

Мы исследуем обобщение концепции сетей Фейстеля, которое мы называем несбалансированными сетями Фейстеля (UFN). Как…

высоко цитируется

1993

Описание нового ключа с переменной длиной, 64-битный блочный шифр (Mlowfish)

- B. Schneier

- FSE

- 1993

- Corpus ID: 158440323399989898989898989898989898989898989898989898989898989898989898989898989898989898989898989898989898989898989898989898

- 9898

- .

, новый блочный шифр с секретным ключом. Это сеть Фейстеля, повторяющая простую функцию шифрования 16 раз…