Способ удобного шифрования данных в облаке (собственными средствами) / Хабр

Уважаемое сообщество!

Хочу поделиться способом удобного прозрачного шифрования данных, которые мы передаем/скачиваем из облака.

Но начать следует с обзора текущей ситуации.

Существуют облака, в которых можно хранить много различной информации. Иногда совершено бесплатно. Это прельщает. Множество сервисов прямо таки борются в желании предоставить вам как можно больше гигабайтов и функций. Однако, надо понимать, что бесплатный сыр бывает только в мышеловке. Опасность заключается в том, что свои файлы вы передаете на хранение чужому дяде с неизвестными, по отношению к вам, намерениями. А опасность именно файлов, как объекта информации, в том и заключается, что с него можно сделать копию и вы об этом факте никак не узнаете. Также файлы можно проанализировать с разными целями. В общем, много чего.

Придерживающиеся точки зрения «мне нечего скрывать, пусть смотрят» — дальше могут не читать. Продолжайте наслаждаться утечками фоток из iCloud, произошедшими недавно, удалением из облака нелицензионного контента и т.п. Те же, кому кому важна конфиденциальность личной жизни и в целом неприятно подглядывание за вами в замочную скважину и запускание руки большого брата в ваши личные дела — читаем дальше.

Продолжайте наслаждаться утечками фоток из iCloud, произошедшими недавно, удалением из облака нелицензионного контента и т.п. Те же, кому кому важна конфиденциальность личной жизни и в целом неприятно подглядывание за вами в замочную скважину и запускание руки большого брата в ваши личные дела — читаем дальше.

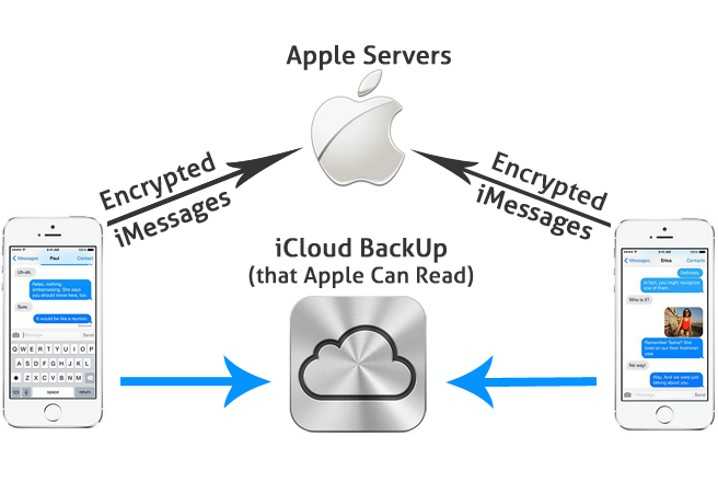

Облака использовать можно. Но нужно делать правильно. Решением здесь является шифрование данных. Однако, нужно понимать, что шифрование шифрованию рознь. Многие сервисы кричат о том, что у них самые лучшие алгоритмы шифрования. Но эти же сервисы скромно молчат о том, что сами они могут получить доступ к вашим данным в любое время. Поэтому самым правильным вариантом является вариант шифрования/дешифрования данных на ВАШЕЙ стороне. Таким образом, облако всегда имеет дело только с зашифрованным контентом. При этом, у клиента шифрования и облачного сервиса не должен быть один владелец. Идеальный случай — это открытые исходники клиента шифрования.

Итак, что мы имеем с таким подходом:

Плюсы:

1. Владелец облака никогда не имеет доступа к содержимому ваших файлов. Никак.

Владелец облака никогда не имеет доступа к содержимому ваших файлов. Никак.

2. Все узлы в цепочке следования вашего траффика не имеют доступа к вашим данным. Это, например, владелец wifi точки кафе, провайдер, владелец магистральных линий, админы сетки на вашей работе и т.п.

Это здорово.

Минусы:

1. У Вас появляются лишние заботы по обеспечению шифрования/дешифрования, лишняя нагрузка на компьютер.

Кому что важнее. Но, давайте договоримся, что:

1. Облако для вас — не корпоративный инструмент для работы. Хотя и тут могут быть варианты в виде раздачи пароля коллегам.

2. Облако для вас — хранилище личных данных.

Состояние дел на текущий момент

1. На данный момент ни один сервис не предоставляет вышеописаную модель шифрования контента. Оно и понятно, ему это невыгодно.

2. Погуглив, я с удивлением обнаружил, что данной проблемой особо никто не озабочивается. Возможно, с облаками повторяется тот же трюк, что и с социальными сетями n-надцать лет назад.

Текущие варианты решения задачи по обеспечению безопасности собственных файлов в облаке:

1. Шифрование, предоставляемое владельцем облака. Защищает только от других пользователей, но не от владельца облака.

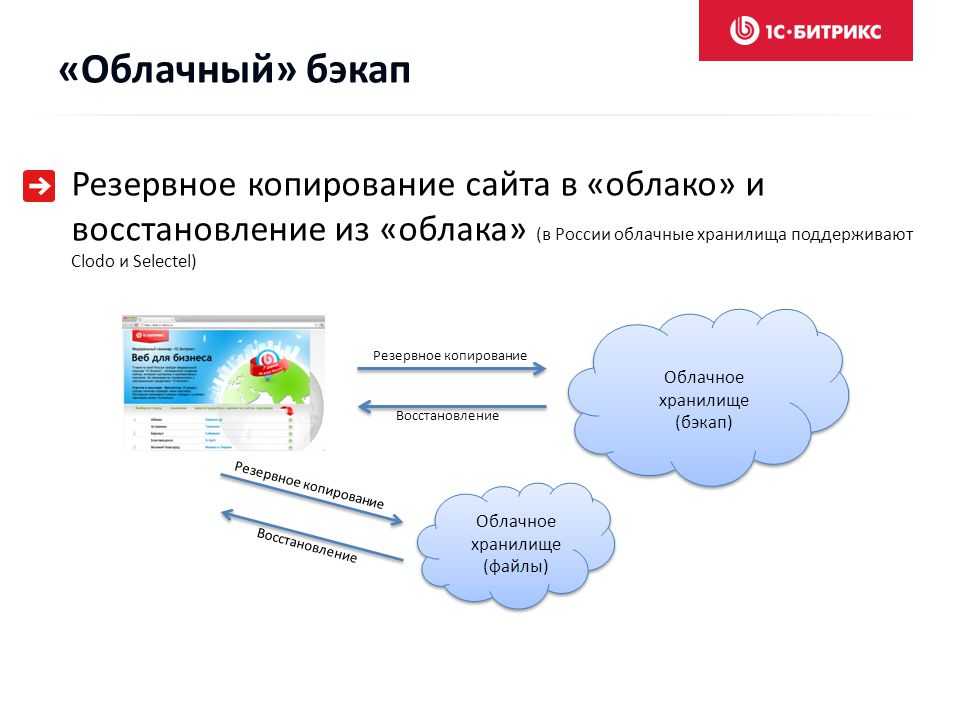

2. Складирование в облако файлов в запароленных архивах или шифрованных контейнерах (типа truecrypt). Неудобно пользоваться, так как для того, чтобы внести небольшое изменение или просто скачать файл — нужно скачивать/заливать весь контейнер целиком. Что часто бывает небыстро, если он большой.

4. Программа BoxCryptor. Она умеет шифровать файлы отправляемые/сливаемые из облака. Но её механизм работы неудобен. У вас на локальном компьютере должна быть синхронизированная копия всех данных облака. В этой копии вы работаете с данными, а программа в шифрованном виде заливает/сливает их в облако.

Синхронизирует в общем. Неудобно.

Синхронизирует в общем. Неудобно.А мы что хотим?

Мы хотим, чтобы у нас с собой была флешка, вставляем её в любой свой (или не свой) компьютер с подключением к интернету, запускаем с нее некую программу. У нас в системе появляется виртуальный диск, зайдя в который (кто эксплорером, кто Total Commander) мы попадем в наш аккаунт в облаке. Видим наши файлы, делаем с ними что нам нужно. А потом все выключаем и уходим. А вот если в наш аккаунт зайти без запуска этой волшебной проги, то мы (или злоумышленник, админ-сниффер, владелец облака и т.п.) увидим кучу мусора — как в именах файлов, так и в их содержимом.

Как вариант — поставить эту программу стационарно на все свои компьютеры и забыть о её существовании и необходимости периодического запуска. Такой метод будет работать со всеми типами облаков, которые поддерживают стандарт WebDAV и позволяют хранить просто произвольные файлы, удовлетворяющие стандартам файловых систем.

Погуглив, я нашел только 2 варианта решения вопроса шифрования почти в том виде, в каком мне нужно.

1. Плагин WebDav для Total Commander. Добавляет облачный аккаунт в Total Commander и он становится виден как диск. В который можно копировать файлы. Однако, он пока не поддерживает шифрование. Мои попытки упросить автора включить в него шифрование и стать Гислеру первым, кто решит эту проблему — не увенчались успехом.

2. Программа CarotDAV, про которую уже писали на данном сайте. Она умеет шифровать файлы и имена по-одиночке. И все бы хорошо, но она имеет интерфейс проводника, что неудобно.

И вот, собственно, свершилось то, ради чего я пишу этот длиннопост.

Я смог уговорить автора включить поддержку монтирования виртуального диска в его программу. Мне была выслана его тестовая версия, которую сейчас я тестирую.

Собственно, программа легкая, все работает как надо. Но самое главное — вот теперь вы точно можете быть уверены, что ваши файлы в облаке принадлежат только вам — при сохранении легкого и удобного способа доступа к ним.

Приглашаю всех, кому стало интересно и кому такая программа необходима, присоединиться к тестированию.

P.S. Автор на сайте заявляет, что может выслать исходники.

Ссылки на дополнительные материалы

habrahabr.ru/post/207306

habrahabr.ru/post/209500

Соответственно, буду отписываться о результатах тестирования.

UPD1: программа поддерживает не только Webdav, а почти все виды распространенных хранилищ.

UPD2: портативная версия, носимая на флешке/лежащая на компе, избавляет от необходимости прогу ставить.

UPD3: Процесс выглядит у меня так: запускаю прогу и у меня в системе появляется виртуальный диск. Работаю с ним с помощью тотала. Закрываю программу — диск исчезает. В один клик, проще некуда.

7 приложений для шифрования данных перед отправкой в облако

Утилиты для шифрования — это особая ниша для параноиков. Не каждый готов тратить время на такую защиту данных. В этом посте я расскажу о нескольких приложениях, которые автоматизируют эту задачу.

Сразу хочу сказать, что речь пойдёт именно о шифровании при работе с облачными хранилищами, вроде Google Drive и Dropbox. Поэтому в этом посте вы не найдёте VeraCrypt и подобные утилиты. Также здесь не будет облачных хранилищ, которые изначально поддерживают End-to-End шифрование.

Поэтому в этом посте вы не найдёте VeraCrypt и подобные утилиты. Также здесь не будет облачных хранилищ, которые изначально поддерживают End-to-End шифрование.

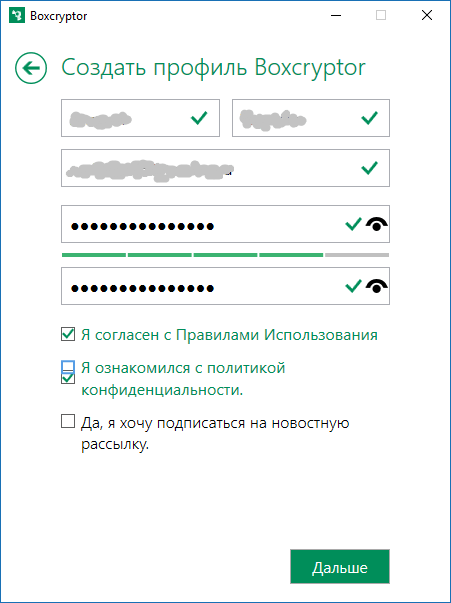

Boxcryptor (Windows, macOS, Linux, Android, iOS)

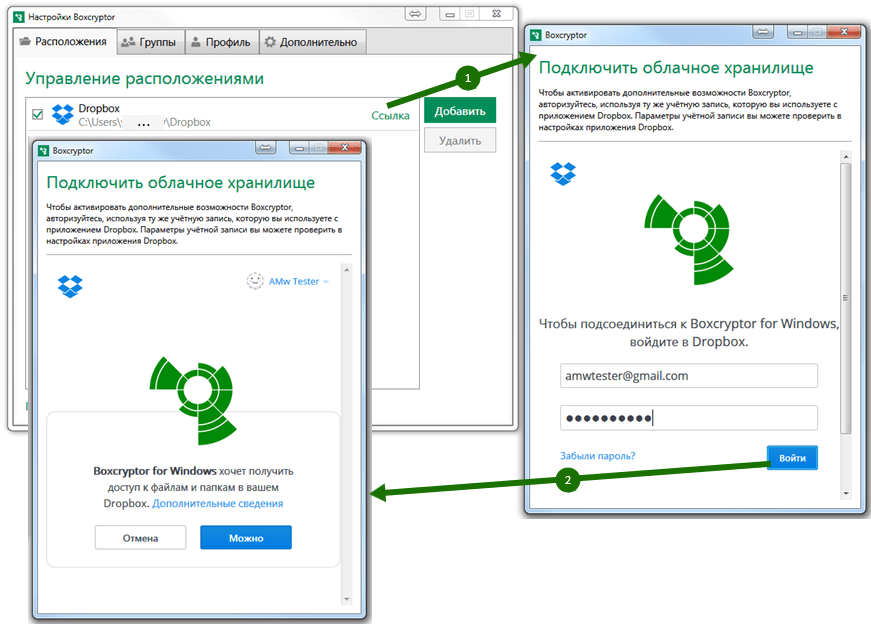

Про Boxcryptor я рассказывал в отдельном обзоре. Для шифрования данных потребуется подключить одно или несколько облачных хранилищ, а затем просто перекинуть файл в приложение.

На сайте я нигде не нашёл, как именно шифруется информация, кроме того что это End-to-End шифрование.

Обзор Boxcryptor. Как добавить End-to-End шифрование в облачные сервисы

Облачные сервисы плотно вошли в нашу жизнь. Это удобно, быстро и позволяет всегда иметь актуальную информацию под рукой. Один минус — не каждый сервис поддерживает оконечное шифрование. Но это легко исправить.

All-In-One PersonКонстантин Докучаев

Попробовать Boxcryptor

Cryptomator (Windows, macOS, Linux, Android, iOS)

Cryptomator шифрует файлы и их имена с помощью AES-шифрования в оба конца и 256-битного ключа.

В приложении создаётся папка с паролем, который участвует в шифровании. Все файлы в этой папке автоматически шифруются перед отправкой в облако. При доступе к такой папке в системе он монтируется как внешний USB-накопитель. Поддерживаются Dropbox, Google Drive, One Drive, WebDav и локальные хранилища.

Попробовать Cryptomator

odrive (Windows, macOS, Linux)

odrive в первую очередь рассчитан на доступ к популярным облачным сервисам через единый интерфейс. Однако у вас есть возможность создавать зашифрованные папки с паролем, файлы в которых будут скрыты от посторонних глаз.

Как и у аналогов, здесь End-to-End AES шифрование.

Попробовать odrive

Cloudevo (Windows, macOS, Linux, Android, iOS, веб)

Как и приложение выше, Cloudevo в первую очередь нужен для объединения популярных облачных хранилищ. Но вопрос шифрования здесь стоит на первом месте.

Все подключённые сервисы объединяются в виртуальный диск Cloudevo. Все данные на этом диске по умолчанию зашифрованы на стороне клиента.

Попробовать Cloudevo

BoxWrap (Windows, macOS)

Про BoxWrap практически нечего рассказать. О самом шифровании на сайте разработчика ничего не сказано. Как и о поддерживаемых хранилищах.

Понятно только, что при подключении облачного хранилища создаётся виртуальный диск. На нём, в свою очередь, и происходит всё шифрование.

Попробовать BoxWrap

Safebox (Windows, macOS)

Максимально простое приложение для шифрования данных в Dropbox. Исходный код открыт.

На диске создаётся папка, данные в которой предварительно шифруются. И уже эта папка отправляется в Dropbox. Можно создать несколько таких папок. При этом от вас не потребуется запоминать никаких паролей, и всё работает без какого-либо участия с вашей стороны.

Попробовать Safebox

CryptSync (Windows)

Похожим образом работает и CryptSync. Но в данном случае поддерживаются OneDrive, Google Drive и Dropbox. Можно настроить синхронизацию одной папки сразу с несколькими хранилищами.

Попробовать CryptSync

Теги: Windows macOS android iOS web Boxcryptor Cryptomator odrive Cloudevo BoxWrap Safebox CryptSyncЧто такое облачное шифрование? Преимущества зашифрованного облачного хранилища

Как работает облачное шифрование?

Таким образом, даже если злоумышленник перехватит или извлечет данные, они бесполезны для них, если они не смогут их расшифровать.

Таким образом, даже если злоумышленник перехватит или извлечет данные, они бесполезны для них, если они не смогут их расшифровать.Облачное шифрование защищает данные в двух основных состояниях:

- Данные в пути между пунктами назначения, часто за пределами защищенной сети, что делает ее более уязвимой.

- Данные в состоянии покоя в облачном хранилище, на сервере центра обработки данных или аналогичном устройстве, не используются и не перемещаются.

Сегодня стандартное шифрование веб-трафика HTTPS использует протокол Transport Layer Security (TLS, он же SSL) для защиты каждого пакета данных. Когда доверенные пользователи или объекты (установленные с помощью многофакторной аутентификации) запрашивают доступ к зашифрованным данным, они получают их в зашифрованном состоянии и должны использовать ключ дешифрования, чтобы сделать их пригодными для использования.

Два основных типа шифрования данных

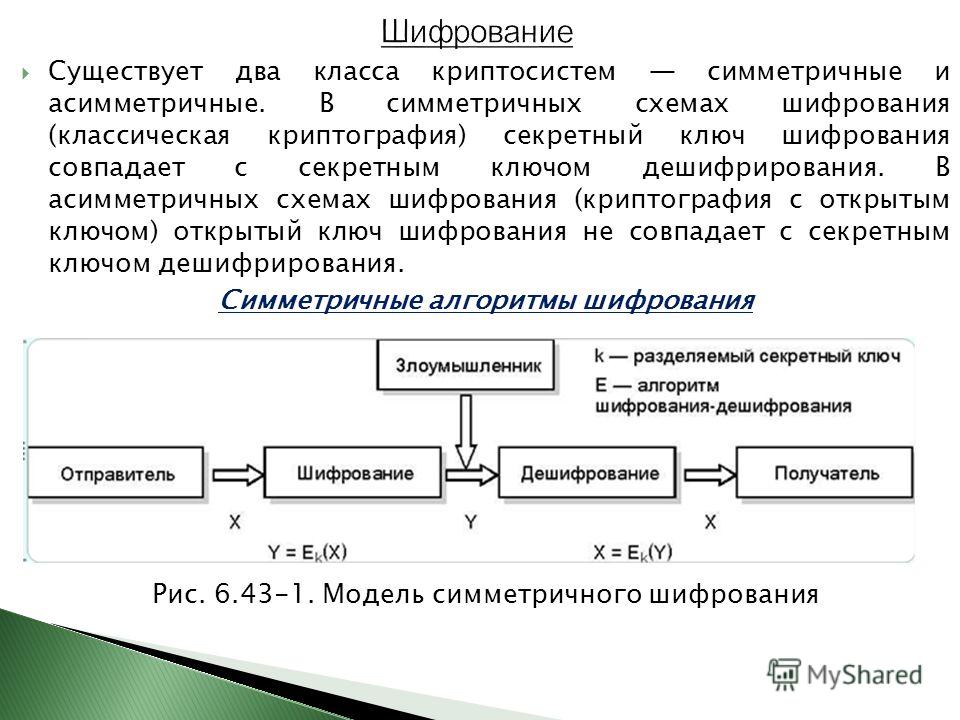

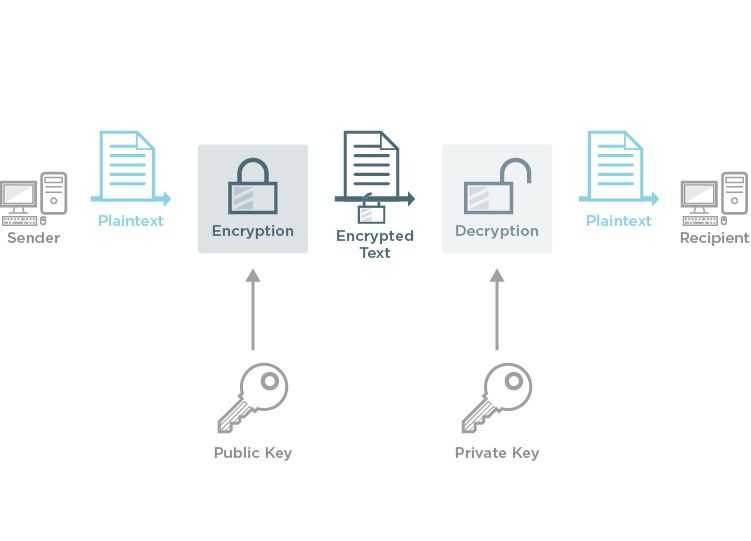

Все службы и протоколы облачного шифрования делятся на две основные категории: симметричное и асимметричное шифрование.

Симметричное шифрование

При симметричном шифровании один ключ используется для шифрования открытого текста и расшифровки зашифрованного текста. В качестве простого примера, если вы закодировали слово «кошка», переместив каждую букву на четыре символа вперед в алфавите — до «gex», — вы могли бы сделать обратное, чтобы снова декодировать ее обратно в «кошку».

Симметричные протоколы, такие как Advanced Encryption Standard (AES) и TLS (которые также могут быть асимметричными; подробнее об этом ниже), используются сегодня, потому что они:

- Достаточно сложны, чтобы быть безопасными — взлом AES методом грубой силы может занять миллиарды лет

- Достаточно просто, чтобы быть быстрым — хорошо подходит для работы с большими наборами данных и объемами трафика

Однако этот подход с одним ключом легче скомпрометировать. Например, если необходимо отправить ключ шифрования через Интернет, злоумышленник может перехватить его и раскрыть закодированные данные.

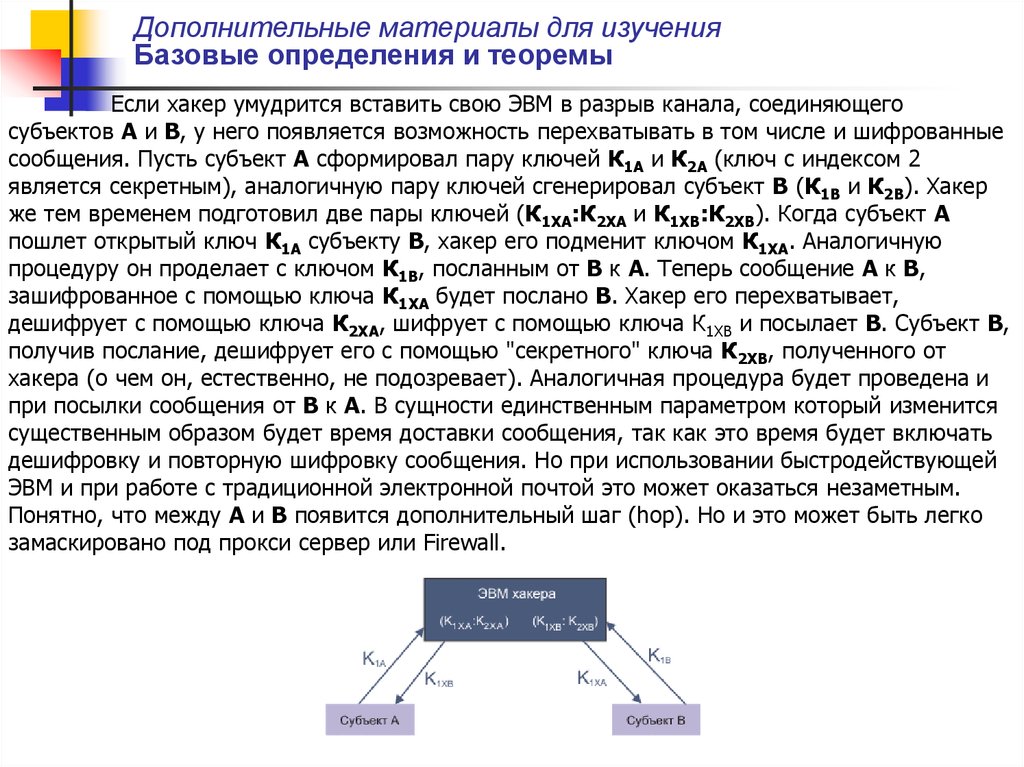

Асимметричное шифрование

При асимметричном шифровании кодирование и декодирование выполняются с помощью связанных пар открытого и закрытого ключей. Это похоже на кодовый замок: вы можете заблокировать его (используя открытый ключ), не зная кода, но только человек, который знает код (закрытый ключ), может открыть его снова.

Асимметричные подходы, такие как криптография на эллиптических кривых (ECC), алгоритм цифровой подписи (DSA) и TLS, используются сегодня, потому что они:

- Менее уязвимы для компрометации — открытые открытые ключи не могут раскрывать закрытые ключи, а закрытые ключи никогда не нужно передавать

- Другая форма аутентификации — отправитель может подписать файл закрытым ключом, чтобы доказать его происхождение получателю

По сравнению с симметричным шифрованием самым большим недостатком асимметричного шифрования является то, что, вообще говоря, оно работает медленнее.

Преимущества облачного шифрования

Какую бы форму оно ни принимало, основные преимущества любого облачного шифрования сосредоточены на:

- Улучшенная кибербезопасность: Защитите данные от компрометации, где бы они ни находились, в движении или в состоянии покоя, в облаке или у конечного пользователя.

- Более строгое соответствие: Соблюдайте требования к шифрованию нормативных стандартов, таких как HIPAA, PCI DSS и FIPS.

- Низкий риск: Некоторые утечки данных могут не раскрываться, если все данные, связанные с утечкой, были зашифрованы.

- Больше доверия и конфиденциальности: Укрепите доверие к своей организации, бренду или продукту, уделяя особое внимание конфиденциальности при обработке данных, поддерживаемой эффективным шифрованием.

Когда вам нужно облачное шифрование?

Что и когда шифровать, зависит от характера и потребностей безопасности данных. Например, Закон о переносимости и подотчетности медицинского страхования (HIPAA) и Стандарт безопасности данных индустрии платежных карт (PCI DSS) регулируют, как медицинские организации и организации, обрабатывающие кредитные/дебетовые транзакции, соответственно, должны обрабатывать шифрование данных, чтобы избежать штрафов или юридических последствий. Кроме того, во всем мире существует множество правительственных постановлений, таких как Федеральные стандарты обработки информации (FIPS) в США.

Например, Закон о переносимости и подотчетности медицинского страхования (HIPAA) и Стандарт безопасности данных индустрии платежных карт (PCI DSS) регулируют, как медицинские организации и организации, обрабатывающие кредитные/дебетовые транзакции, соответственно, должны обрабатывать шифрование данных, чтобы избежать штрафов или юридических последствий. Кроме того, во всем мире существует множество правительственных постановлений, таких как Федеральные стандарты обработки информации (FIPS) в США.

Существуют системы обеспечения соответствия для снижения риска утечки данных, но нельзя игнорировать простую истину: нарушения продолжаются. Отчасти это связано с тем, что разные облачные развертывания и облачные провайдеры подчиняются разным правилам, придерживаются разных политик и имеют разные уязвимости. Короче говоря, для обеспечения надежной облачной безопасности лучше всего шифровать как можно больше данных, когда это возможно, независимо от конкретных требований безопасности данных.

Реальный пример: Equifax Breach

Компания Equifax, занимающаяся взломом кредитной отчетности в 2018 году, раскрыла личную информацию (PII) более 148 миллионов человек. Надлежащие методы шифрования и проверки сделали бы это гораздо менее вероятным.

Нарушение оставалось незамеченным в течение 10 месяцев, поскольку сертификат сайта с истекшим сроком действия позволял проходить зашифрованному трафику без проверки, что позволяло злоумышленнику без обнаружения украсть данные клиента через зашифрованное соединение. Кроме того, если бы данные были зашифрованы до того, как они были загружены, злоумышленники могли бы раскрыть только нечитаемый зашифрованный текст.

Почему также важна проверка зашифрованного трафика

Безопасное шифрование имеет решающее значение, но без проверки оно просто создает слепые зоны.

Согласно отчету о прозрачности Google, во всем мире более 90% трафика в Google шифруется. Это обеспечивает безопасность конфиденциальных данных, но также может помочь скрыть атаки. Исследование Zscaler показало, что более 80% атак сейчас происходят по зашифрованным каналам.

Исследование Zscaler показало, что более 80% атак сейчас происходят по зашифрованным каналам.

Легче (и чаще) сказать, чем сделать

Несмотря на риск, большинство организаций не расшифровывают и не проверяют большую часть своего зашифрованного трафика, что делает их уязвимыми. «Почему» этого сводится к нескольким вещам:

- Полная проверка требует огромной вычислительной мощности. Взрывная популярность облачных вычислений означает, что в Интернете больше трафика, чем когда-либо, что еще больше усугубляет проблему. Многие организации используют устаревшее оборудование для обеспечения безопасности, которое не может одновременно обеспечивать производительность и безопасность.

- Некоторые организации не проверяют «доверенный» трафик. Поставщики услуг, такие как Google, Microsoft и AWS, поддерживают свои собственные средства защиты информации, которые многие организации считают достаточной защитой. Злоумышленники знают об этом, что делает трафик от этих провайдеров популярным способом проникнуть в целевую среду.

- Некоторые устаревшие поставщики называют целевую расшифровку лучшей практикой. В связи с вышеизложенным поставщики аппаратного обеспечения брандмауэра с ограниченной емкостью часто публикуют рекомендации по развертыванию, в которых рекомендуется расшифровывать трафик только в категориях URL-адресов с высоким уровнем риска, а остальным доверять. Взгляните на диаграмму здесь, чтобы увидеть, что это может означать.

Прочтите SSL Inspection Comes with Great Responsibility, чтобы узнать больше.

Облачное шифрование и проверка в современных условиях

Давайте посмотрим на это с уровня земли. Объем веб-трафика резко возрос за последние несколько лет, и организации, которые не обновили или не заменили свои локальные решения безопасности, сталкиваются с большим количеством атак, связанных с гораздо более низкой производительностью SaaS и общей облачной производительности, или, вероятно, с тем и другим одновременно.

В то же время произошел взрыв в зависимости от поставщиков облачных хранилищ и облачных сервисов, которых существует много разных типов с разным балансом ответственности за безопасность.

И, наконец, наряду со многими новыми облачными провайдерами и службами, старые провайдеры работают над тем, чтобы поддерживать свет, предлагая рекомендации о том, как вы можете оставаться в достаточной безопасности, продолжая использовать их решения для сценариев использования, для которых они не были созданы.

Проблема заключается в самой идее быть «достаточно безопасным». В связи с ростом числа атак «максимально безопасный» — лучший путь вперед. Чтобы действительно свести к минимуму риск и сократить расходы, ваше решение для проверки должно иметь возможность масштабирования для расшифровки, проверки и повторного шифрования всего трафика, независимо от его источника, без замедления вашей работы — в противном случае, в лучшем случае, оно просто перераспределит расходы. И в худшем случае вы совсем не «достаточно безопасны».

Zscaler и облачное шифрование

Zscaler Internet Access™ (ZIA™), часть платформы Zscaler Zero Trust Exchange™, обеспечивает полную проверку в масштабе облака, включая зашифрованный трафик, без снижения производительности. Эта полностью облачная служба использует усовершенствованную облачную прокси-архитектуру для расшифровки, проверки и повторного шифрования 100 % трафика, поступающего или исходящего от любого пункта назначения или пользователя, защищая ваших пользователей и всю вашу организацию от угроз, скрывающихся в зашифрованных каналах.

Эта полностью облачная служба использует усовершенствованную облачную прокси-архитектуру для расшифровки, проверки и повторного шифрования 100 % трафика, поступающего или исходящего от любого пункта назначения или пользователя, защищая ваших пользователей и всю вашу организацию от угроз, скрывающихся в зашифрованных каналах.

Посетите нашу страницу Zscaler Internet Access, чтобы узнать больше о самой комплексной в отрасли платформе облачных сервисов безопасности (SSE).

Если вы готовы увидеть ZIA в действии, вы можете подписаться на специальную демонстрацию.

Предлагаемые ресурсы

Состояние зашифрованных атак | 2021 Инфографика

ВзглянемЧто такое проверка SSL?

Прочитать статьюПроверка SSL требует большой ответственности

Читать блогПроверка TLS/SSL с помощью Zscaler Internet Access

Читать технический документ

Что такое облачное шифрование? Преимущества, проблемы и многое другое

Что такое облачное шифрование?

Облачное шифрование — это процесс преобразования данных из исходного простого текстового формата в нечитаемый формат, такой как зашифрованный текст, перед их передачей и сохранением в облаке.

Как и любая форма шифрования данных, облачное шифрование делает информацию неразборчивой и, следовательно, бесполезной без ключей шифрования. Это применимо, даже если данные потеряны, украдены или переданы неавторизованному пользователю.

Шифрование считается одним из наиболее эффективных компонентов стратегии кибербезопасности организации. Помимо защиты самих данных от неправомерного использования, облачное шифрование также решает другие важные проблемы безопасности, в том числе:

- Соответствие нормативным стандартам в отношении конфиденциальности и защиты данных

- Улучшенная защита от несанкционированного доступа к данным от других арендаторов публичного облака

- В отдельных случаях освобождает организацию от необходимости сообщать о нарушениях или других событиях безопасности

Как работает облачное шифрование?

Шифрование использует передовые алгоритмы для кодирования данных, что делает их бессмысленными для любого пользователя, у которого нет ключа. Авторизованные пользователи используют ключ для декодирования данных, преобразуя скрытую информацию обратно в читаемый формат. Ключи генерируются и передаются только доверенным сторонам, чья личность устанавливается и проверяется с помощью той или иной формы многофакторной аутентификации.

Авторизованные пользователи используют ключ для декодирования данных, преобразуя скрытую информацию обратно в читаемый формат. Ключи генерируются и передаются только доверенным сторонам, чья личность устанавливается и проверяется с помощью той или иной формы многофакторной аутентификации.

Отчет CrowdStrike о глобальных угрозах за 2023 год

В Отчете о глобальных угрозах за 2023 год освещаются некоторые из самых активных и передовых участников киберугроз по всему миру. К ним относятся национальные государства, электронные преступления и хактивисты. Читайте о самых продвинутых и опасных киберпреступниках.

Загрузить сейчас

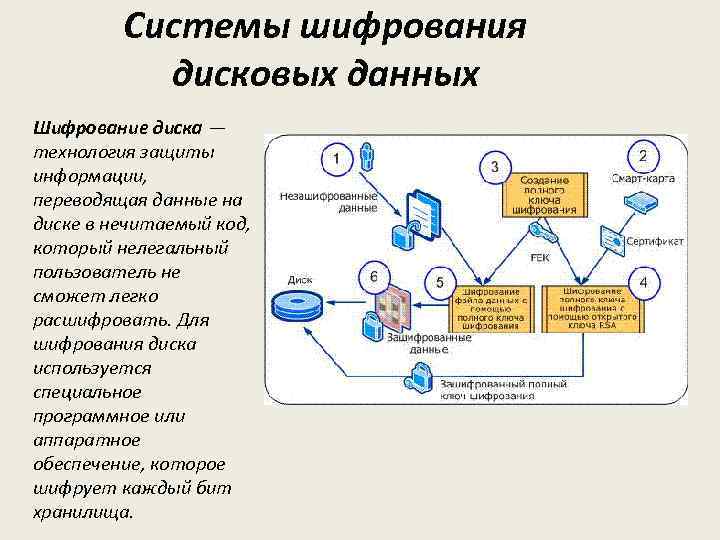

Облачное шифрование предназначено для защиты данных при их перемещении в облачные приложения и из них, а также при хранении в облачной сети. Это известно как данные в пути и данные в состоянии покоя соответственно.

Шифрование передаваемых данных

Значительная часть передаваемых данных автоматически шифруется с помощью протокола HTTPS, который добавляет уровень сокетов безопасности (SSL) к стандартному IP-протоколу. SSL кодирует все действия, гарантируя, что только авторизованные пользователи могут получить доступ к деталям сеанса. Таким образом, если неавторизованный пользователь перехватит данные, передаваемые во время сеанса, содержимое будет бессмысленным. Декодирование выполняется на уровне пользователя с помощью цифрового ключа.

SSL кодирует все действия, гарантируя, что только авторизованные пользователи могут получить доступ к деталям сеанса. Таким образом, если неавторизованный пользователь перехватит данные, передаваемые во время сеанса, содержимое будет бессмысленным. Декодирование выполняется на уровне пользователя с помощью цифрового ключа.

Шифрование данных в состоянии покоя

Шифрование данных для информации, хранящейся в облачной сети, гарантирует, что даже если данные будут потеряны, украдены или ошибочно переданы, их содержимое практически бесполезно без ключа шифрования. Опять же, ключи доступны только авторизованным пользователям. Подобно данным в пути, шифрование/дешифрование данных в состоянии покоя управляется программным приложением.

Узнать больше

Узнайте, как Falcon Cloud Security сокращает работу специалистов по безопасности, защищает от взлома облачных сред и оптимизирует развертывание в нескольких облакахЗапланированная демонстрация: CrowdStrike Falcon Cloud Security

Алгоритмы шифрования

Существует два основных алгоритма шифрования облачных данных:

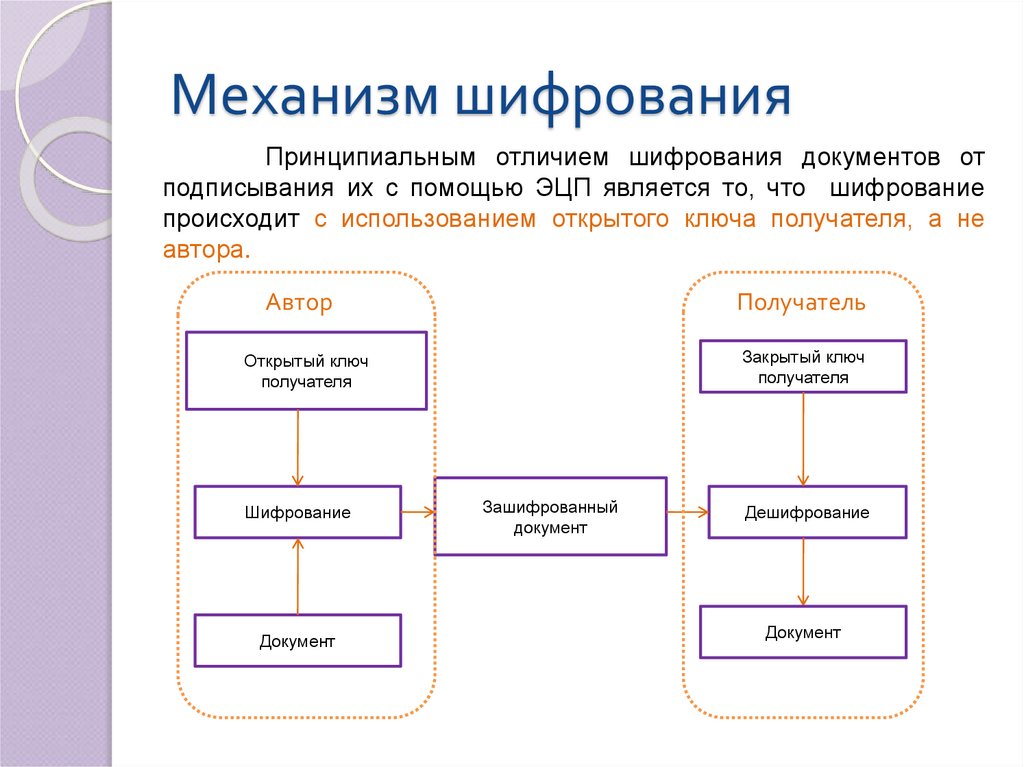

Симметричное шифрование: Ключи шифрования и дешифрования одинаковы. Этот метод чаще всего используется для шифрования больших объемов данных. Хотя реализация обычно проще и быстрее, чем асимметричный вариант, он несколько менее безопасен, поскольку любой, у кого есть доступ к ключу шифрования, может декодировать данные.

Этот метод чаще всего используется для шифрования больших объемов данных. Хотя реализация обычно проще и быстрее, чем асимметричный вариант, он несколько менее безопасен, поскольку любой, у кого есть доступ к ключу шифрования, может декодировать данные.

Асимметричное шифрование: Использует два ключа — открытый и закрытый токен аутентификации — для кодирования или декодирования данных. Хотя ключи связаны, они не одинаковы. Этот метод обеспечивает повышенную безопасность, поскольку доступ к данным невозможен, если у пользователей нет как открытого общего ключа, так и личного токена.

Какие облачные платформы зашифрованы?

Каждый авторитетный поставщик облачных услуг (CSP) — компания или организация, которая владеет облаком и управляет им — предлагает базовую безопасность, включая шифрование. Однако пользователям облачных сред следует принять дополнительные меры для обеспечения безопасности данных.

Облачная безопасность часто следует так называемой «модели общей ответственности». Это означает, что облачный провайдер должен отслеживать и реагировать на угрозы безопасности, связанные с базовой облачной инфраструктурой. Однако конечные пользователи, в том числе частные лица и компании, несут ответственность за защиту данных и других активов, которые они хранят в облачной среде.

Это означает, что облачный провайдер должен отслеживать и реагировать на угрозы безопасности, связанные с базовой облачной инфраструктурой. Однако конечные пользователи, в том числе частные лица и компании, несут ответственность за защиту данных и других активов, которые они хранят в облачной среде.

Для организаций, которые используют облачную модель или только начинают переход на облако, важно разработать и внедрить комплексную стратегию безопасности данных, специально предназначенную для защиты облачных активов. Шифрование является одним из ключевых элементов эффективной стратегии кибербезопасности. Другие компоненты включают в себя:

- Многофакторную аутентификацию: Подтверждение личности пользователя с помощью двух или более доказательств

- Микросегментация: Разделение облачной сети на небольшие зоны для обеспечения отдельного доступа к каждой части сети и минимизации ущерба в случае взлома

- Расширенные возможности мониторинга, обнаружения и реагирования в режиме реального времени: Использование данных, аналитики, искусственного интеллекта (ИИ) и машинного обучения (МО) для получения более точного представления о сетевой активности, лучшего обнаружения аномалий и более быстрого реагирования на угрозы

Преимущества облачного шифрования

Шифрование является одним из основных средств защиты, которые организации могут использовать для защиты своих данных, интеллектуальной собственности (ИС) и другой конфиденциальной информации, а также данных своих клиентов. Он также служит для соблюдения стандартов и правил конфиденциальности и защиты.

Он также служит для соблюдения стандартов и правил конфиденциальности и защиты.

К преимуществам облачного шифрования относятся:

- Безопасность: Шифрование обеспечивает сквозную защиту конфиденциальной информации, включая данные клиентов, когда они находятся в движении или в состоянии покоя на любом устройстве или между пользователями

- Соответствие: Правила и стандарты конфиденциальности и защиты данных, такие как FIPS (Федеральные стандарты обработки информации) и HIPPA (Закон о переносимости и подотчетности медицинского страхования от 1996 г.), требуют, чтобы организации шифровали все конфиденциальные данные клиентов

- Целостность: Хотя злоумышленники могут изменять или манипулировать зашифрованными данными, такую активность относительно легко обнаружить авторизованным пользователям

- Снижение риска: В некоторых случаях организации могут быть освобождены от раскрытия информации об утечке данных, если данные были зашифрованы, что значительно снижает риск как ущерба для репутации, так и судебных исков или других судебных исков, связанных с событием безопасности

Проблемы с облачным шифрованием

Облачное шифрование — относительно простой, но очень эффективный метод обеспечения безопасности. К сожалению, многие организации упускают из виду этот аспект стратегии кибербезопасности, вероятно, потому, что они не знают о модели общей ответственности, связанной с публичным облаком. Как обсуждалось выше, в то время как поставщик облачных услуг должен поддерживать безопасность в облачной инфраструктуре, частные пользователи несут ответственность за защиту данных и активов, хранящихся в облаке, и обеспечение их безопасной передачи в облако и из него.

К сожалению, многие организации упускают из виду этот аспект стратегии кибербезопасности, вероятно, потому, что они не знают о модели общей ответственности, связанной с публичным облаком. Как обсуждалось выше, в то время как поставщик облачных услуг должен поддерживать безопасность в облачной инфраструктуре, частные пользователи несут ответственность за защиту данных и активов, хранящихся в облаке, и обеспечение их безопасной передачи в облако и из него.

Дополнительные проблемы могут включать:

Время и стоимость: Шифрование является дополнительным шагом и, следовательно, дополнительными затратами для организаций. Пользователи, которые хотят зашифровать свои данные, должны не только приобрести инструмент шифрования, но и убедиться, что их существующие активы, такие как компьютеры и серверы, могут управлять дополнительной вычислительной мощностью шифрования. Шифрование может занять некоторое время, поэтому в организации может возникнуть повышенная задержка.