Как сниффить HTTPS-трафик iOS-устройства / Хабр

Привет, меня зовут Андрей Батутин, я Senior iOS Developer в DataArt, и сегодня мы будем сниффить HTTPS-трафик твоего «Айфона».

FoodSniffer и с чем его едят

Возьмем, к примеру, очень простое iOS-приложение FoodSniffer. Оно в зависимости от времени дня показывает пользователю, что можно есть.Приложение получает от сервера JSON вида:

[

{

"name" : "soup",

"consumePeriod" : "morning"

},

…

]

Сервером в данном случае выступает Dropbox, а JSON можно посмотреть здесь.Проблема №1

Пришел баг, что вместо двух элементов в списке разрешенной утром еды приложение показывает только один.Один из способов проверить, что пошло не так, — увидеть JSON, который вам возвращает сервер.

Как сниффить трафик?

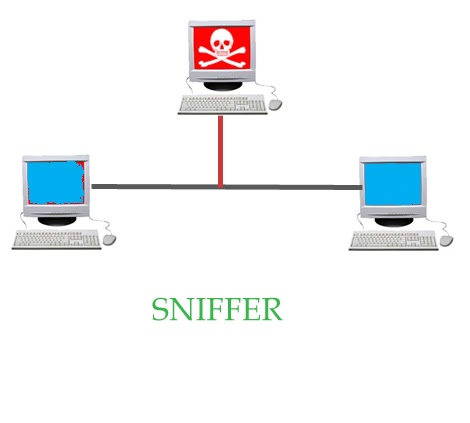

Предположим, что ваши MacOS-компьютер и iOS-устройство находятся в одной локальной сети, которая выглядит примерно так:Трафик идет от iOS-устройства через роутер к серверу независимо от трафика компьютера.

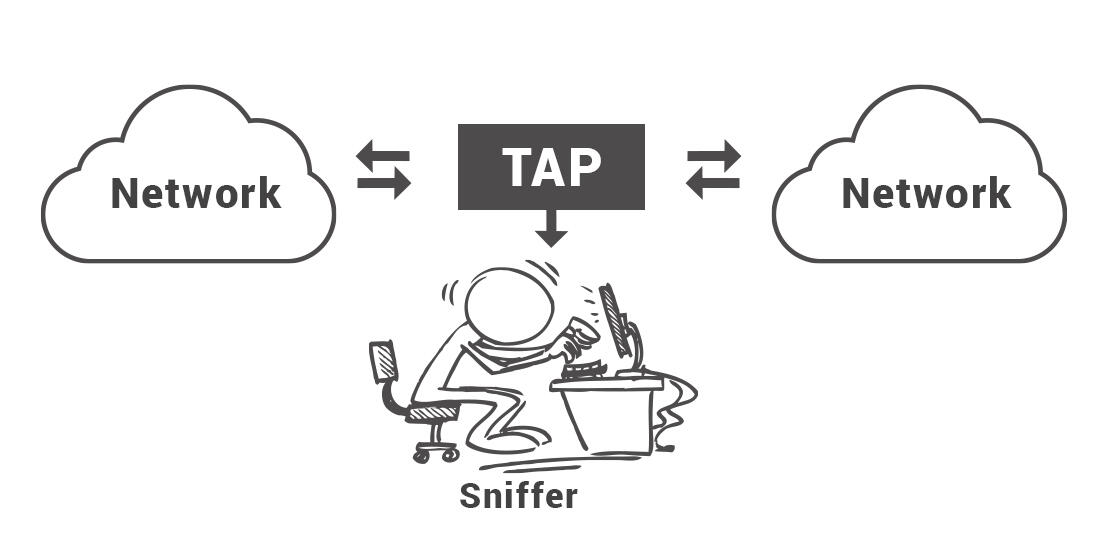

Чтобы читать трафик iOS-устройства, нам нужно сделать так, чтобы он шел через наш Мac. Примерно так:

Кроме того, нам понадобится HTTP/S-прокси-сервер, с помощью которого мы бы и смотрели/модифицировали проходящий трафик iOS-устройства.

Еще одна очень важная задача — иметь возможность сниффить HTTPS-трафик. Загвоздка в том, что HTTPS-протокол и создавался, чтобы, кроме клиента и сервера, никто не мог прочесть, что передается в HTTPS-запросах. Поэтому HTTPS-прокси должен поставлять с собой еще и SSL-сертификат, который нужен для работы с HTTPS-трафиком.

Иными словами, нам нужно реализовать Man-in-the-Middle-атаку на нашу собственную сеть.

Charles Web Debugging Proxy Application

Как видим, сниффить HTTPS-трафик — задача многоэтапная, поэтому чтобы максимально упростить себе жизнь, я использую Charles Proxy.Начнем с минусов:

- Он платный, но единственное ограничение которое есть в пробной версии — Charles работает не дольше 30 минут, потом его надо перезапускать.

- Если вам нужен подлинный хакерский инструмент для работы на удаленном сервере 24/7, да еще с нормальным CLI, Charles не для вас.

- Если вы работаете на Windows, вам лучше взять Fiddler, он еще и бесплатный.

- Если вам нужен прокси-сервер для большого количества устройств (больше двух-трех), Charles не для вас.

- Если вам нужно работать с TCP/IP-пакетами в чистом виде, возьмите Wireshark.

- User-Friendly UI. Charles не требует никаких специальных знаний ни для установки, ни для настройки, ни для использования. Обычное MacOs оконное приложение.

- HTTPS for iOS — у Charles есть набор инструментов, которые делают HTTPS-сниффинг с вашего iOS-устройства максимально простым в настройке.

- Функционал — Charles может сниффить, модифицировать проходящий через него трафик, имитировать медленный интернет, собирать статистику, импорт/экспорт трафика в различных форматах.

- Доступен для Windows и Linux.

Настройка Charles и iOS-устройства

Далее будет описана процедура первоначальной настройки iOS-устройства для работы с Charles Proxy.1. Запустить Charles на компьютере:

2. Установить Charles Root Certificate на iOS устройстве:

В меню выбираем Help -> SSL Proxing — > Install Charles Root Certificate on Mobile Device or Remote Browser.

Появится следующее окно:

3. В настройках сети iOS-устройства указываем IP и порт Charles Proxy:

4. Открываем браузер на iOS-устройстве и переходим по ссылке — http://chls.pro/ssl.

5. Устанавливаем Charles SSL-сертификат на устройство:

6. Указываем в настройках устройства, что полностью доверяем данному сертификату:

Шестой этап нужен для устройств с iOS 10 и выше.

На 5–6-м этапах мы установили на устройство Charles SSL-сертификат и указали, что мы ему доверяем. Т. е. теперь весь HTTPS-трафик, подписанный этим сертификатом, не будет блокироваться ATS.

Как смотреть трафик iOS-устройства

Откройте приложение FoodSnifferВ Charles Proxy откройте в меню Tools -> No Caching.

И полностью выключите кэширование на прокси-сервере.

В приложении реализован Pull-to-refresh, после обновления списка продуктов вы должны в Charles увидеть https://www.dropbox.com в списке с левой стороны. Нажмите правой кнопкой мыши на него и выберите Enable SSL Proxing.

После этого еще раз обновите список продуктов в приложении. Теперь вы должны увидеть примерно такую картину:

Теперь мы можем свободно читать HTTPS-трафик, который идет от приложения на Dropbox за нашим JSON.

Но это еще не все!

Dropbox не отдает JSON c хоста dropbox./what-is-a-packet-sniffer-2487312-a2b309516aa1492b88390593280f283b.png)

Найти его можно, просмотрев Raw Response следующего запроса:

В данном случае это —

uc9c29db95802af8490afc3afda9.dl.dropboxusercontent.com.

У вас, скорее всего, будет немного другой хост.

Затем включаем для него SSL Proxing: Enabled.

Обновляем FoodSniffer еще раз.

И теперь мы наконец можем увидеть реальный JSON, который и показывает приложение!

Мы видим, что у нас есть всего один тип еды на вечернее время — виски, пишем об этом нашему тимлиду и идем пить кофе, проблема не на нашей стороне.

*В проекте применяется уже исправленный JSON, с двумя типами еды на вечер: пивом и виски.

*Если вы не видите хост http://uc9c29db95802af8490afc3afda9.dl.dropboxusercontent.com или похожий на него в списке в левой части окна, попробуйте обновить список продуктов в приложении несколько раз.

Проблема № 2, или Как изменять HTTPS-трафик iOS-устройства

Бэкенд-команда исправила меню на вечер, и теперь JSON формируется правильно. Но что делать, если сейчас утро, а ждать до вечера, чтобы проверить фикс, не хочется?Один из вариантов — с помощью Charles изменять JSON, который вам приходит в ответ от Dropbox.

В данном случае нам нужно изменить consumePeriod с evening на morning.

Для этого в меню выбираем Tools -> Rewrite.

В появившемся окне Rewrite Settings добавляем новую категорию для перезаписи — dropbox.

Добавляем хост, указывая https-порт в Edit Location меню:

После этого добавляем правила перезаписи в Rewrite Rule меню следующим образом:

Т. е. теперь в каждом Body респонса от нашего сервера слово

При необходимости мы можем менять любую часть HTTP-запроса/ответа, плюс использовать regex-выражение для замены текста.

Теперь, обновив список, мы должны увидеть четыре типа продуктов:

Вывод

Charles довольно простой, условно-бесплатный, обладает богатым функционалом HTTPS-прокси. С моей точки зрения, он лучше всего проявляет себя при работе с MacOS и iOS-устройствами.Это далеко не единственный способ сниффить трафик. Для HTTP/S-трафика широко применяют и Fiddler. Если вам нужно уйти глубже в TCP/IP-стэк — есть Wireshark.

Кроме того, существует проблема certificate pinning. Если в вашем приложении он реализован, вам надо либо добавлять Charles SSL-сертификат в список разрешенных сертификатов, либо использовать такое средства, как Frida, чтобы отключить certificate pinning уже на уровне самого приложения. Об этом подробнее надеюсь рассказать в следующей статье.

Буду рад, если вы поделитесь вашим опытом в мониторинге трафика, в том числе HTTP/S, советам и лайфхаками.

Примечание. Используйте эту технику только для своих приложений, пожалуйста. Будьте белыми зайчиками хакерами!

Примечание 2.

Фишинг, снифферинг: как нас обманывают мошенники

10.12.20203661

Вы можете прослушать эту статью в аудио формате в нашем подкасте: Ваш браузер не поддерживает аудио

Мы живем в век полного порабощения Интернетом всех сфер жизнедеятельности. Практически любые покупки и услуги заказываются в режиме онлайн, что требует от нас предоставления данных банковской карты, электронных кошельков, сканов паспортов и других документов. При этом банки и интернет-магазины постоянно напоминают о том, что сохранность денежных средств зависит, прежде всего, от самого клиента. Чтобы уберечь себя от неприятностей, держателю карты следует быть проинформированным о способах интернет-мошенничества.

Как действуют интернет-воры?

Самая популярная тактика в сфере киберпреступности сегодня – мошенничество на доверии. Схема может выглядеть следующим образом:

- На номер телефона держателя банковской карты, ранее опубликовавшего объявление в Интернете или газете, поступает звонок от “покупателя”. Последний якобы очень заинтересован в покупке товара и в доказательство данного намерения предлагает наиболее удобный способ расчета — пополнение банковской карты. С этой целью злоумышленник просит предоставить ему данные карты, а именно: номер, срок действия и проверочный трехзначный код, размещенный на обороте. Этого ему недостаточно, и «покупатель» также настаивает, чтобы ему был озвучен код из SMS, поступающего от банка клиента. Имея на руках все перечисленные данные, «покупатель» получает доступ к счету держателя карты и с чистой совестью опустошает его.

- Злоумышленники могут пойти дальше, выдавая себя за сотрудников «службы безопасности банка». В большинстве случаев мошенники пытаются убедить держателя карты в том, что по его счету были выполнены «подозрительные» операции.

Клиента банка спрашивают, не совершал ли он ту или иную покупку (как правило, на довольно крупную сумму). Получив отрицательный ответ, злоумышленники пытаются получить от собеседника данные, требуемые для доступна к его карте. Результат действий «службы безопасности» всегда один: деньги с карты пропадают бесследно.

Клиента банка спрашивают, не совершал ли он ту или иную покупку (как правило, на довольно крупную сумму). Получив отрицательный ответ, злоумышленники пытаются получить от собеседника данные, требуемые для доступна к его карте. Результат действий «службы безопасности» всегда один: деньги с карты пропадают бесследно. - Также мошенники могут уведомить держателя карты о некой проблеме или сбое, произошедшей в системе. Чтобы устранить данную проблему, владельцу карты нужно загрузить сомнительное приложение, призванное защитить его счет от попыток взлома. На самом деле данные приложения представляют собой вредоносные программы, позволяющие мошенникам управлять устройством клиента удаленно. Загрузив такое приложение, пользователь устройство добровольно передает свой гаджет в пользование злоумышленнику. Получив доступ к банковским приложениям, мошенник может выполнить вход в мобильный банк.

- Самая актуальная на сегодня схема обмана связана с пандемией коронавируса. Мошенники паразитируют на глобальной проблеме и высоким уровнем обеспеченности граждан.

Представляясь работниками государственных и социальных организаций, киберпреступники обещают собеседнику всевозможные компенсации и материальную помощь, между делом выманивая у жертвы данные банковской карты, коды.

Представляясь работниками государственных и социальных организаций, киберпреступники обещают собеседнику всевозможные компенсации и материальную помощь, между делом выманивая у жертвы данные банковской карты, коды.

Популярные советы

Статистика показывает, что хищение денежных средств не всегда происходит «извне». К сожалению все чаще становится известно о случаях, когда злоумышленниками оказываются члены семьи, друзья и коллеги потерпевших. Находясь в кругу доверия, мошенники легко получают доступ к банковским картам и финансовым приложениям.

«Подглядывающие»

Стоя за банкоматом, следует быть очень бдительными: возможно, опасность подстерегает Вас сзади. Многие мошенники пытаются незаметно подсмотреть ПИН-код держателя карты, используя для этого специальные оптические приборы. После, не упуская держателя карты из вида, они предпринимают попытку незаметной кражи «пластика». Во избежание взлома счета при вводе кода следует прикрывать клавиатуру ладонью.

После, не упуская держателя карты из вида, они предпринимают попытку незаметной кражи «пластика». Во избежание взлома счета при вводе кода следует прикрывать клавиатуру ладонью.

Снифферинг

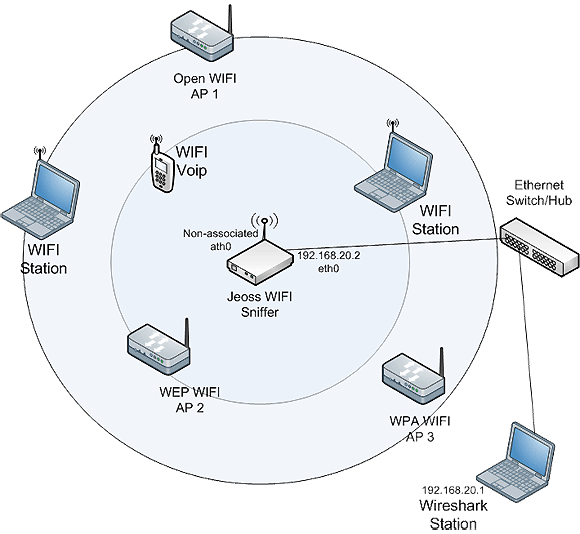

Один из новейших способов интернет-мошенничества, в рамках которого злоумышленники пользуются специальными программами для отслеживания траффика и перехвата информации с возможностью ее последующего декодинга и анализа. Наибольшей популярностью снифферинг пользуются в людных местах с общедоступными точками Wi-Fi.

На данный момент у нас всё! Мы благодарны, что вы уделили время этой статье. Уверены, что вы не потратили время зря, ещё больше полезной информации вы точно найдете в Экономических советах.

Другие советы

Теги: Кредитные карты Дебетовые карты

Определение и значение анализатора— Merriam-Webster

нюхальщик ˈsni-fər1

: тот, который нюхает: например,

а : тот, кто нюхает наркотик или другое вещество, чтобы опьянеть нюхатель кокаина/клея били реже собака-ищейка : собака, обученная распознавать запахи и следовать по ним, особенно с целью обнаружения людей или контрабанды (например, незаконных наркотиков и взрывчатых веществ)

2

неофициальный : нос Используйте свой нюхатель для обнаружения непривлекательных или вредных для здоровья запахов. —Сьюзен Дебоу

—Сьюзен ДебоуПримеры предложений

Снифферы были привлечены для досмотра сумок в аэропорту.

Недавние примеры в Интернете Солдаты уже преодолели более 1000 миль с собаками-ищейками во время своих поисков, работая по очереди в неблагоприятных условиях, включая многочасовой дождь, который может стереть любые улики. — Питер Эйткен, Fox News , 2 июня 2023 г. Те, у кого есть чувствительный сниффер , получают удовольствие от тонкой разницы между бордо 84-го года и каберне 87-го года или способности определить, есть ли в закусочной на улице специальное предложение: луковые кольца или картофель фри. — Приглашенный блоггер, Discover Magazine , 7 марта 2013 г.

Операции охватили почти 40 гектаров (0,4 квадратных километра) леса вокруг школьного кампуса, задействовав собак, дроны и тепловизионное оборудование и мобилизовали тысячи людей, прежде чем его тело было найдено представителем общественности.

— Нектар Ган, CNN , 2 февраля 2023 г.

Двухлетние собаки-ищейки — новейшее оружие в борьбе с разрушительным бирманским питоном, экзотическим удавом, пожирающим целые популяции мелких млекопитающих, совершающим набеги на гнезда болотных птиц и нарушающим естественный баланс между хищником и добычей.

— sun-sentinel.com , 11 марта 2021 г.

Сотни спасателей обыскали завалы и разбитые бетонные плиты, используя собак-ищейщиков, собак, краны и высокотехнологичные датчики.

— Приглашенный блоггер, Discover Magazine , 7 марта 2013 г.

Операции охватили почти 40 гектаров (0,4 квадратных километра) леса вокруг школьного кампуса, задействовав собак, дроны и тепловизионное оборудование и мобилизовали тысячи людей, прежде чем его тело было найдено представителем общественности.

— Нектар Ган, CNN , 2 февраля 2023 г.

Двухлетние собаки-ищейки — новейшее оружие в борьбе с разрушительным бирманским питоном, экзотическим удавом, пожирающим целые популяции мелких млекопитающих, совершающим набеги на гнезда болотных птиц и нарушающим естественный баланс между хищником и добычей.

— sun-sentinel.com , 11 марта 2021 г.

Сотни спасателей обыскали завалы и разбитые бетонные плиты, используя собак-ищейщиков, собак, краны и высокотехнологичные датчики. — Fox News , 31 августа 2020 г.

Испытайте свой сниффер в этой забавной игре, в которой представлены всевозможные праздничные ароматы, такие как перечная мята, сосна, мускатный орех и другие.

— Джессика Ли Маттерн, 9 лет.0035 Загородная жизнь , 30 ноября 2022 г.

Туманные леса и долины являются домом для ценных белых трюфелей, за которыми охотятся опытные «трифолайи» и их собак-ищейщиков .

— Ребекка Энн Хьюз, Forbes , 10 февраля 2023 г.

Чешская Республика отправляет в Турцию команду из 68 спасателей, в том числе пожарных, врачей, инженеров-строителей, а также экспертов с собаками-ищейками.

— Арканзас Онлайн , 7 февраля 2023 г.

Узнать больше

— Fox News , 31 августа 2020 г.

Испытайте свой сниффер в этой забавной игре, в которой представлены всевозможные праздничные ароматы, такие как перечная мята, сосна, мускатный орех и другие.

— Джессика Ли Маттерн, 9 лет.0035 Загородная жизнь , 30 ноября 2022 г.

Туманные леса и долины являются домом для ценных белых трюфелей, за которыми охотятся опытные «трифолайи» и их собак-ищейщиков .

— Ребекка Энн Хьюз, Forbes , 10 февраля 2023 г.

Чешская Республика отправляет в Турцию команду из 68 спасателей, в том числе пожарных, врачей, инженеров-строителей, а также экспертов с собаками-ищейками.

— Арканзас Онлайн , 7 февраля 2023 г.

Узнать больше Эти примеры программно скомпилированы из различных онлайн-источников, чтобы проиллюстрировать текущее использование слова «сниффер». Любые мнения, выраженные в примерах, не отражают точку зрения Merriam-Webster или ее редакторов. Отправьте нам отзыв об этих примерах.

Любые мнения, выраженные в примерах, не отражают точку зрения Merriam-Webster или ее редакторов. Отправьте нам отзыв об этих примерах.

История слов

Первое известное использование

1864, в значении, определенном в смысле 1

Путешественник во времени

Первое известное использование сниффера было в 1864 г.Другие слова того же года нюхать

сниффер

фыркая

Посмотреть другие записи поблизостиПроцитировать эту запись «Нюхач».

Словарь Merriam-Webster.com , Merriam-Webster, https://www.merriam-webster.com/dictionary/sniffer. По состоянию на 6 июня 2023 г. Copy CitationЕще от Merriam-Webster о анализаторе

Нглиш: перевод анализатора для говорящих на испанском языке

Последнее обновление: — Обновлены примеры предложенийПодпишитесь на крупнейший словарь Америки и получите тысячи дополнительных определений и расширенный поиск без рекламы!

Merriam-Webster без сокращенийМожете ли вы решить 4 слова сразу?

Можете ли вы решить 4 слова сразу?

резкий

См. Определения и примеры »

Получайте ежедневно по электронной почте Слово дня!

Что такое перехват пакетов? | NETSCOUT

Что такое перехват пакетов?

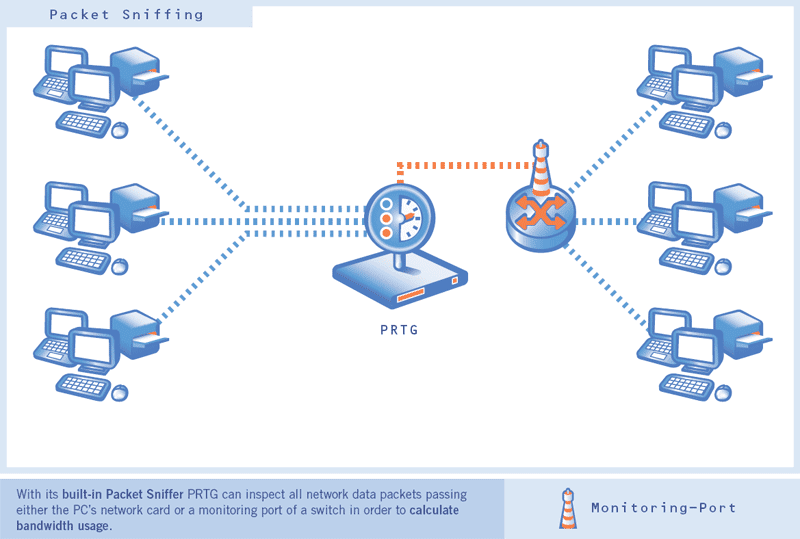

Анализ пакетов — это метод обнаружения и наблюдения пакетных данных, проходящих через сеть. Сетевые администраторы используют инструменты анализа пакетов для мониторинга и проверки сетевого трафика, в то время как хакеры могут использовать аналогичные инструменты для гнусных целей.

Решения NETSCOUT используют пакетные данные, чтобы обеспечить быстрое устранение неполадок в ИТ, обнаружение угроз, топологию сети и отчеты о диагностике работоспособности.

Что такое анализаторы пакетов?

Анализаторы пакетов — это приложения или утилиты, которые считывают пакеты данных, проходящие по сети на уровне протокола управления передачей/протокола Интернета (TCP/IP). Находясь в руках сетевых администраторов, эти инструменты «обнюхивают» интернет-трафик в режиме реального времени, отслеживая данные, которые затем можно интерпретировать для оценки и диагностики проблем с производительностью на серверах, сетях, концентраторах и приложениях.

Когда хакеры используют перехват пакетов для несанкционированного мониторинга интернет-активности, сетевые администраторы могут использовать один из нескольких методов обнаружения перехватчиков в сети. Вооружившись этим ранним предупреждением, они могут предпринять шаги для защиты данных от незаконных снифферов.

Платформа NETSCOUT Omnis Network Security использует пакетный анализ для расширенного анализа угроз и реагирования на них.

NETSCOUT использует возможности пакетов на нашей платформе

В чем разница между терминами «сниффер» и «сниффер»?

При написании со строчной буквой «s» термин «сниффер» указывает на использование инструмента для сниффинга пакетов либо в хороших, либо в плохих целях. В руках авторизованных сетевых администраторов сниффер используется для поддержания беспрепятственного потока трафика через сеть. И наоборот, в руках хакера сниффер может использоваться для несанкционированного мониторинга сети.

В руках авторизованных сетевых администраторов сниффер используется для поддержания беспрепятственного потока трафика через сеть. И наоборот, в руках хакера сниффер может использоваться для несанкционированного мониторинга сети.

При написании с заглавной буквой «S» термин «Sniffer» относится к технологии, зарегистрированной под торговой маркой NETSCOUT. Этот фирменный сниффер позволяет сетевым администраторам отслеживать пропускную способность и следить за тем, чтобы ни один пользователь не использовал слишком много доступной емкости.

Доступен ли сегодня оригинальный Sniffer?

Network General Corporation (теперь известная как Network Associates Inc.) представила Sniffer Network Analyzer в 1988 году. С тех пор Sniffer прошел через несколько рук, включая McAfee. В 2007 году NETSCOUT приобрела Network General вместе с Sniffer. Первое поколение Sniffer читало заголовки сообщений пакетов данных в сети. Этот инструмент мониторинга предоставлял администраторам централизованное глобальное представление всей сетевой активности, предлагая такие сведения, как адреса отправителей и получателей, размеры файлов и другую информацию, связанную с пакетами.

Использовать ценные пакетные данные с помощью NETSCOUT

Как хакеры используют перехват пакетов?

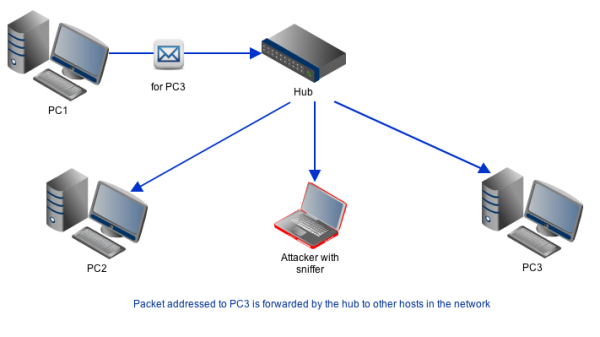

Хакеры обычно используют один из двух различных методов прослушивания для тайного мониторинга сети компании. В случае организаций с инфраструктурой, настроенной с использованием концентраторов, которые соединяют несколько устройств вместе в одной сети, хакеры могут использовать сниффер, чтобы пассивно «шпионить» за всем трафиком, проходящим внутри системы. Пассивное обнюхивание, такое как это, чрезвычайно трудно обнаружить.

Когда задействована гораздо большая сеть, использующая множество подключенных компьютеров и сетевых коммутаторов для направления трафика только на определенные устройства, пассивный мониторинг просто не обеспечит доступ ко всему сетевому трафику. В таком случае сниффинг не будет полезен ни для законных, ни для незаконных целей. Хакеры будут вынуждены обходить ограничения, создаваемые сетевыми коммутаторами. Для этого требуется активное прослушивание, которое добавляет дополнительный трафик в сеть и, в свою очередь, делает его обнаруживаемым средствами сетевой безопасности.

Как защитить сети от незаконных анализаторов

Существует несколько шагов, которые организации могут предпринять для защиты своих сетей от незаконных действий по анализу. Следующие средства защиты могут снизить риск воздействия хакеров:

- Не используйте общедоступные сети Wi-Fi: сети Wi-Fi , расположенные в общественных местах, обычно не используют протоколы безопасности для полной защиты пользователей. Хакеры могут легко пронюхать всю сеть, получив доступ к конфиденциальным данным. Избегание таких сетей является разумным выбором для обеспечения безопасности, если только пользователь не получает доступ к зашифрованной VPN.

- Надежное VPN-подключение: При удаленном доступе в Интернет всегда используйте доверенную виртуальную частную сеть, которая шифрует соединение и маскирует все данные от анализаторов. Любой сниффер, пытающийся отслеживать трафик через VPN, увидит только зашифрованные данные, что сделает их бесполезными для хакера.

Клиента банка спрашивают, не совершал ли он ту или иную покупку (как правило, на довольно крупную сумму). Получив отрицательный ответ, злоумышленники пытаются получить от собеседника данные, требуемые для доступна к его карте. Результат действий «службы безопасности» всегда один: деньги с карты пропадают бесследно.

Клиента банка спрашивают, не совершал ли он ту или иную покупку (как правило, на довольно крупную сумму). Получив отрицательный ответ, злоумышленники пытаются получить от собеседника данные, требуемые для доступна к его карте. Результат действий «службы безопасности» всегда один: деньги с карты пропадают бесследно. Представляясь работниками государственных и социальных организаций, киберпреступники обещают собеседнику всевозможные компенсации и материальную помощь, между делом выманивая у жертвы данные банковской карты, коды.

Представляясь работниками государственных и социальных организаций, киберпреступники обещают собеседнику всевозможные компенсации и материальную помощь, между делом выманивая у жертвы данные банковской карты, коды.