плюсы, минусы, отличия от других технологий / Блог компании INFATICA.io / Хабр

Изображение: Pexels

В современном интернете, где все острее встает вопрос обеспечения анонимности, многие люди начинают задумываться о том, какие инструменты для этого им использовать. Здесь часто возникает путаница, поскольку не все разбираются в аспектах существующих технологий. А их огромное количество, и даже решение одной и той же задачи сокрытия реального IP-адреса может быть реализовано по-разному.

Сегодня мы расскажем о технологии SOCKS-прокси, принципах ее работы, преимуществах и отличиях от других инструментов обеспечения анонимности в интернете.

Примечание: это разбор для тех, кто не совсем в курсе деталей работы этой технологии и ее отличий от других инструментов, в данном топике мы не претендуем на глубокий анализ.

Что это такое

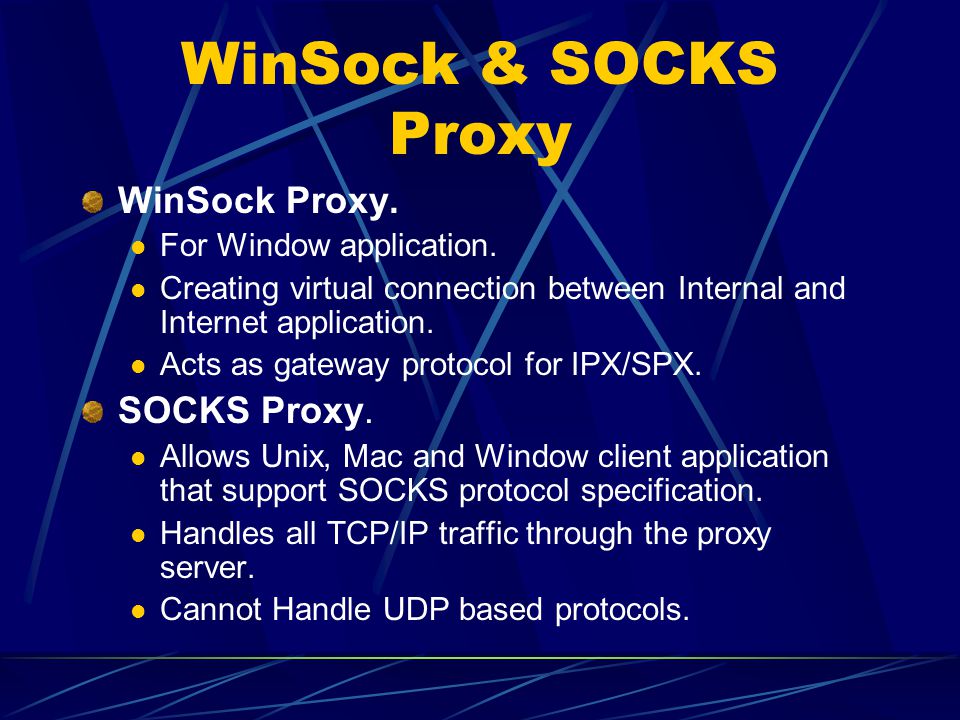

SOCKS – это интернет-протокол, который используется для передачи пакетов с данными от сервера к клиенту с помощью промежуточного прокси-сервера.

На сегодня это наиболее продвинутая массовая технология для организации прокси. При ее использовании трафик проходит через прокси-сервер, который использует собственный IP-адрес, с которого уже идет финальное подключение к нужному адресату.

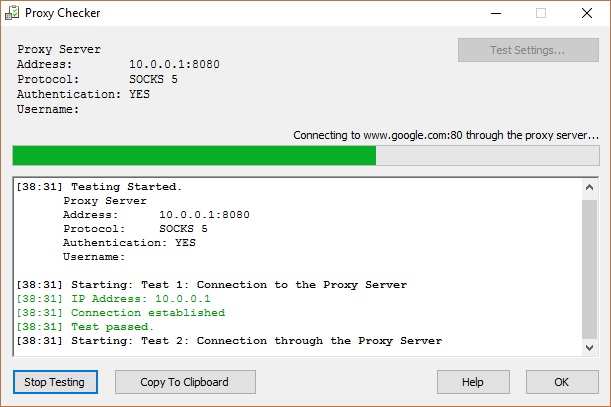

На сегодня это наиболее продвинутая массовая технология для организации прокси. При ее использовании трафик проходит через прокси-сервер, который использует собственный IP-адрес, с которого уже идет финальное подключение к нужному адресату.Наиболее свежая спецификация протокола – это SOCKS5. Она использует UDP- и TCP-соединения для пересылки трафика. Также в SOCKS5 используются несколько способов аутентификации:

- Null authentication – в этом случае для подключения к прокси проходить процедуру аутентификации не нужно;

- аутентификация по логину и паролю – соединение устанавливается после введения корректных учетных данных;

- аутентификация с помощью GSS-API – как клиент так и сервер используют методы аутентификации, работающие на уровне ОС.

Зачем используют SOCKS-прокси

Существует несколько причин применения SOCKS-прокси, вот две главных:

Обход блокировок

Самое очевидное применение прокси – сокрытие реального IP-адреса с какой-то целью, например для обхода блокировок.

Например, если определенный IP-адрес попал в черный список какого-то сайта, до для доступа к нему будет достаточно использовать прокси.

Например, если определенный IP-адрес попал в черный список какого-то сайта, до для доступа к нему будет достаточно использовать прокси.В некоторых случаях таким способом можно преодолеть и блокировки, наложенные государственными органами. Однако здесь есть свои ограничения – при использовании технологии DPI (deep packet inspection), трафик будет блокироваться на уровне интернет провайдера еще до того, как он дойдет до сайта. В этом случае просто прокси не поможет.

Важный момент. Некоторые HTTP-прокси могут работать только с веб-страницами, а SOCKS5 умеет обрабатывать любой трафик. Такие прокси работают на более низком уровне

Повышение скорости и производительности

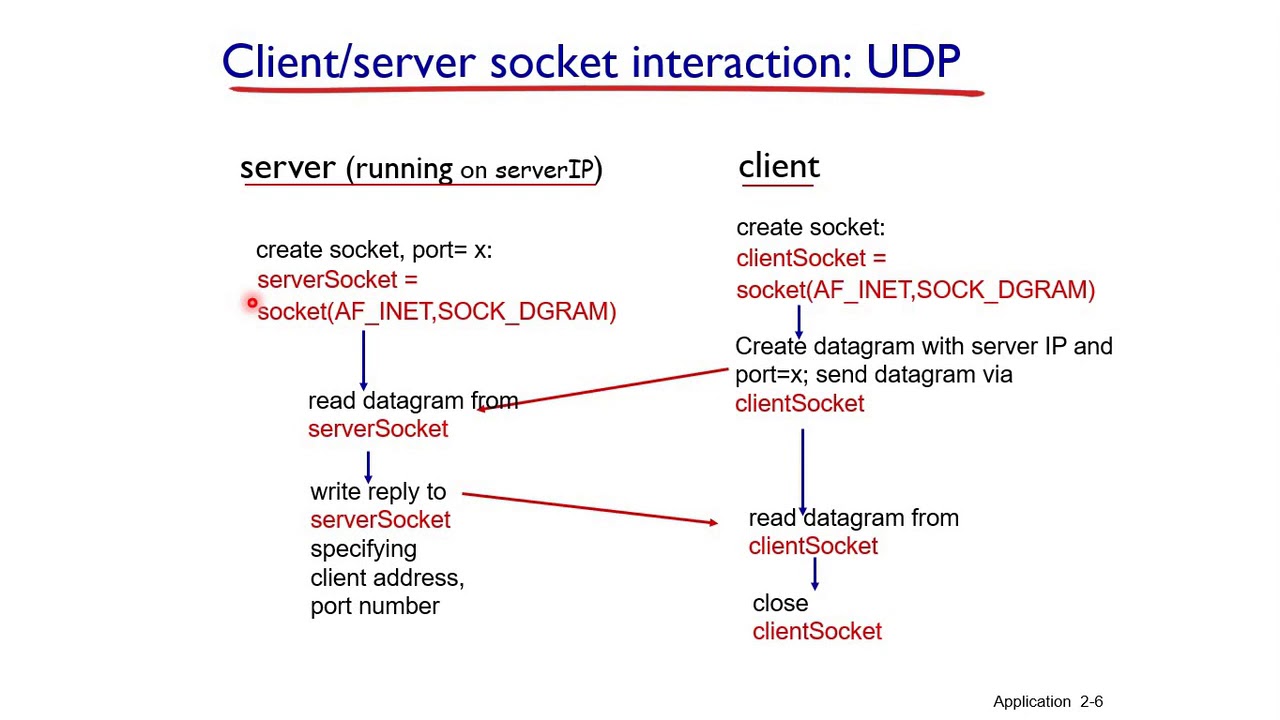

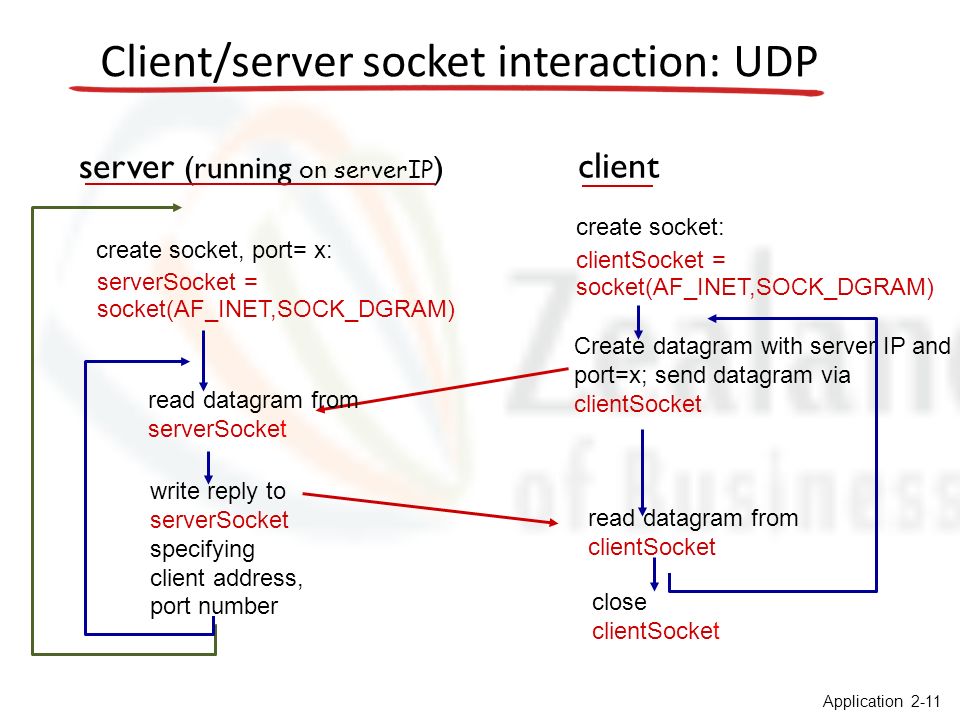

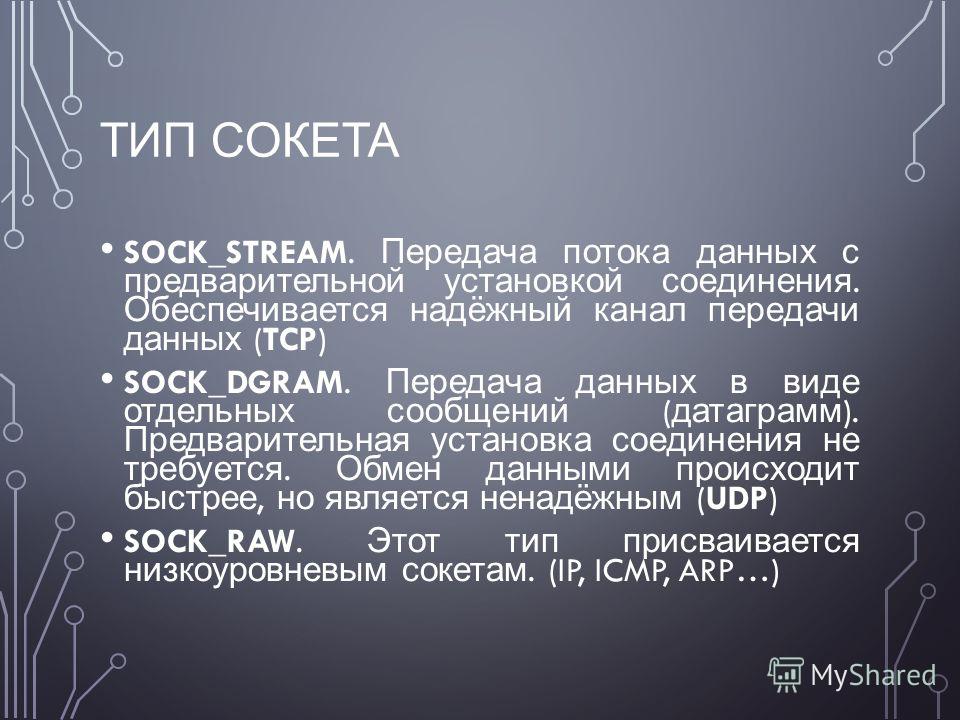

Другие разновидности технологии SOCKS работали с протоколом TCP, а новые прокси умеют обрабатывать и UDP-трафик.

TCP – это протокол с гарантированной доставкой сообщений между клиентом и сервером. TCP – это протокол с гарантированной доставкой сообщений между клиентом и сервером. Кроме того, это потоковый протокол. В UDP доставка всех пакетов не является гарантированным условием, и это пакетный протокол. Его использование позволяет пересылать трафик быстрее, поскольку не тратится время на повторную отправку недошедших пакетов, и разбор пакетов данных осуществляется быстрее, чем потоков.

В UDP доставка всех пакетов не является гарантированным условием, и это пакетный протокол. Его использование позволяет пересылать трафик быстрее, поскольку не тратится время на повторную отправку недошедших пакетов, и разбор пакетов данных осуществляется быстрее, чем потоков.

SOCKS5-прокси никогда не изменяют заголовки пакетов с данными, что случается при использовании прокси других типов. Это позволяет улучшить производительность при пересылке трафика. Впрочем, здесь есть и свои минусы – заголовки могут содержать и персональные данные пользователей, а значит их, в теории, можно будет узнать.

SOCKS и VPN: в чем разница

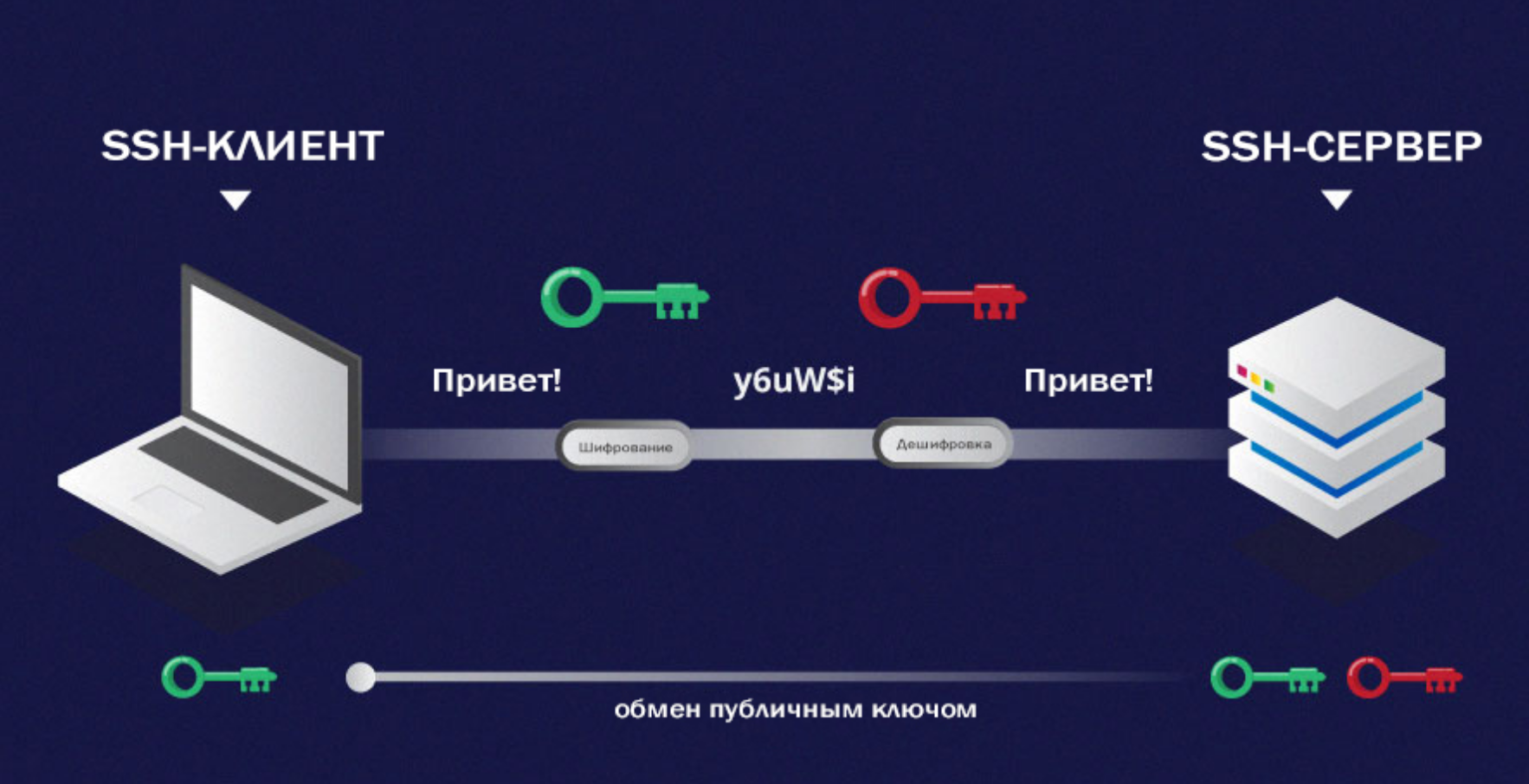

Не все прокси-провайдеры пишут об этом, но основная разница при использовании SOCKS и VPN заключается в уровне анонимности, которого можно добиться. В случае VPN все передаваемые данные шифруются, чего нет в случае SOCKS-прокси.

Пользователя прокси можно вычислить и перехватить его трафик.

Пользователя прокси можно вычислить и перехватить его трафик.Однако использование прокси в комбинации с VPN позволяет добиться хорошей скорости работы и лучше защитить чувствительную информацию.

Полезные ссылки и материалы от Infatica:

Типы прокси HTTP, HTTPS, Socks

Прокси (в переводе с английского “proxy” – доверенное лицо) – это промежуточный транзитный веб-сервер, который используется как посредник между пользователем и конечным сервером.

Основное предназначение прокси — это смена IP адреса.

Рассмотрим ситуацию, когда пользователь посещает веб-сайт Google.com через прокси. В этом случае пользователь отправляет запрос к прокси на открытие веб-сайта. Прокси от своего имени открывает веб-сайт Google.com и затем передает данные пользователю.

Виды и типы прокси

Прокси сервера бывают нескольких типов:

- FTP прокси используются для загрузки данных на FTP сервера

- CGI прокси (анонимайзеры) помогают открыть любой веб-сайт прямо в браузере.

Никаких дополнительных настроек не требуется. Чаще всего такие прокси выполнены в виде веб-сайта, где можно ввести адрес сайта, который необходимо посетить

Никаких дополнительных настроек не требуется. Чаще всего такие прокси выполнены в виде веб-сайта, где можно ввести адрес сайта, который необходимо посетить - SMTP, POP3 и IMAP прокси используются для отправки и приема электронной почты

- HTTP и HTTPS прокси предназначены для просмотра веб-страниц

- Socks прокси передает все данные на конечный сервер как клиент, поэтому считается самым анонимным протоколом

HTTP, HTTPS и Socks прокси используются чаще всего, поэтому рассмотрим их подробнее.

HTTP прокси

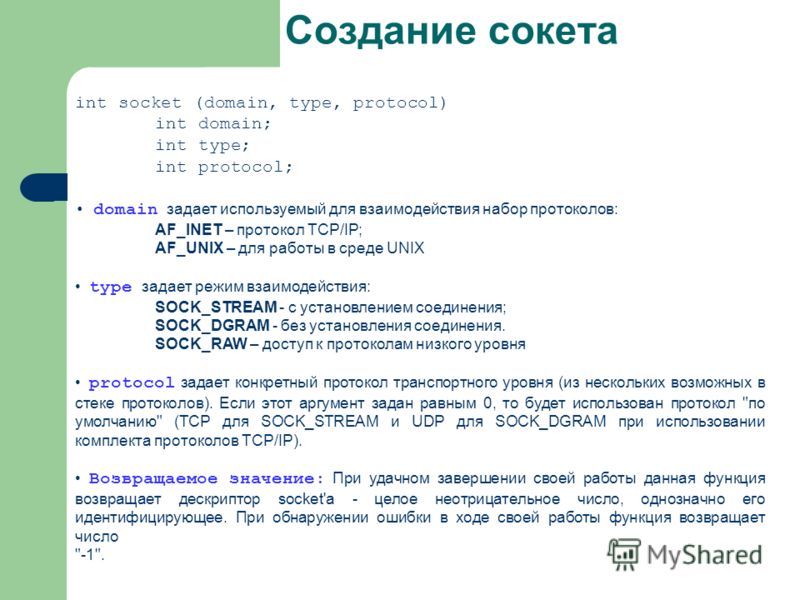

HTTP прокси — это самый распространенный вид прокси. Основное предназначение — организация работы браузеров и других программ, использующих TCP протокол. Стандартные порты 80, 8080, 3128.

Принцип работы: программа или браузер посылает запрос прокси-серверу на открытие определенного URL ресурса. Прокси-сервер получает данные с запрашиваемого ресурса и отдает эти данные вашему браузеру.

HTTP прокси позволяют:

- кешировать загруженные файлы (картинки, страницы) для увеличения скорости открытия веб-сайтов

- ограничивать доступ к определенным ресурсам (например, Youtube)

- фильтровать данные.

Например, вместо баннеров с рекламой показывать прозрачные картинки, которые не будут нарушать дизайн сайта, но будут существенно экономить время загрузки страницы и трафик

Например, вместо баннеров с рекламой показывать прозрачные картинки, которые не будут нарушать дизайн сайта, но будут существенно экономить время загрузки страницы и трафик - ограничивать скорость соединения

- вести логи, контролировать трафик по пользователям

Виды прокси по анонимности

HTTP прокси по анонимности делятся на следующие виды:

- прозрачные прокси заявляют о том, что используется прокси и передают реальный IP адрес пользователя в HTTP заголовках. Прозрачные прокси использовать опасно, так как они не обеспечивают анонимности

- анонимные прокси уведомляют, что используется прокси, но при этом не передают реальный IP адрес пользователя. Анонимные прокси не могут гарантировать настоящей анонимности, так как заявляют, что прокси используется

- элитные прокси не уведомляют, что используется прокси и не передают реальный IP адрес пользователя.

Только элитные прокси можно использовать для полной анонимности

Только элитные прокси можно использовать для полной анонимности

HTTPS прокси

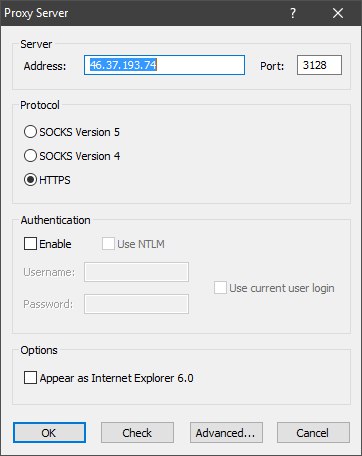

HTTPS прокси — фактически это HTTP-прокси, буква «S» в данном случае означает «secure» (защищенный) с поддержкой защищенного SSL соединения. Эти прокси применяются, когда требуется передать секретную информацию (например, логины/пароли, номера пластиковых карт). Стандартные порты 80, 8080, 3128.

При использовании обычного HTTP прокси всю информацию, передаваемую через него, можно перехватить с помощью самого прокси или на более низком уровне.

Например, все Интернет-провайдеры перехватывают и логируют абсолютно всю вашу активность в сети Интернет. Эти логи хранятся провайдером и является обоснованным доказательством ваших действий в сети Интернет. Поэтому для безопасности личных данных применяется протокол HTTPS, при этом весь передаваемый трафик шифруется устойчивым к взлому алгоритмом.

Принцип работы: прокси-сервер соединяется с ресурсом и ваш трафик шифруется. При таком методе отсутствует возможность узнать, какая именно информация передается через прокси-сервер (это ограничивает применение прокси как фильтра). Также в процессе шифрации и дешифрации прокси участия не принимает. Этим занимается клиентская программа (браузер) и целевой сервер. Таким образом, HTTPS proxy занимается пассивной передачей зашифрованной информации и не производит никакой обработки передаваемой информации. Такой метод работы позволяет использовать HTTPS proxy для передачи практически любого TCP-протокола. То есть HTTPS прокси может использоваться и как POP3, SMTP, IMAP, NNTP прокси.

При таком методе отсутствует возможность узнать, какая именно информация передается через прокси-сервер (это ограничивает применение прокси как фильтра). Также в процессе шифрации и дешифрации прокси участия не принимает. Этим занимается клиентская программа (браузер) и целевой сервер. Таким образом, HTTPS proxy занимается пассивной передачей зашифрованной информации и не производит никакой обработки передаваемой информации. Такой метод работы позволяет использовать HTTPS proxy для передачи практически любого TCP-протокола. То есть HTTPS прокси может использоваться и как POP3, SMTP, IMAP, NNTP прокси.

Socks прокси

На сегодняшний день Socks прокси — самый прогрессивный протокол передачи информации. Иногда ошибочно называют Socs, Sox, Soks. Этот протокол разработан Дейвом Кобласом (Dave Koblas).

Протокол Socks разрабатывался для программ, которые не поддерживают использование прокси напрямую. Стандартные порты 1080, 1081.

Данный протокол пережил множество изменений и на данный момент используются две версии протокола:

- Socks 4 поддерживает только TCP соединения

- Socks 5 поддерживает TCP, UDP, авторизацию по логину и паролю и возможность удаленного DNS-запроса

Socks не занимается модерацией HTTP-заголовков. Socks-сервер будет передавать информацию через себя в чистом виде. Поэтому все Socks серверы являются анонимными.

Socks-сервер будет передавать информацию через себя в чистом виде. Поэтому все Socks серверы являются анонимными.

Socks прокси не передает информацию о вашем IP адресе. Веб-сайт не сможет определить использование прокси. Соединение с веб-сайтом будет абсолютно прозрачным, также как если бы вы работали с ним напрямую. При этом веб-сайт будет видеть IP адрес прокси, а не ваш реальный IP адрес.

Socks поддерживает все протоколы, включая HTTP, HTTPS, FTP.

Мы рекомендуем использовать Socks 5 прокси

Сравнение разных типов прокси

Таблица сравнения разных видов прокси.

| HTTP | HTTPS | Socks | |

|---|---|---|---|

| Кэширование страниц, быстрая загрузка | |||

| Поддержка https (SSL) соединения | |||

| Полностью анонимный протокол |

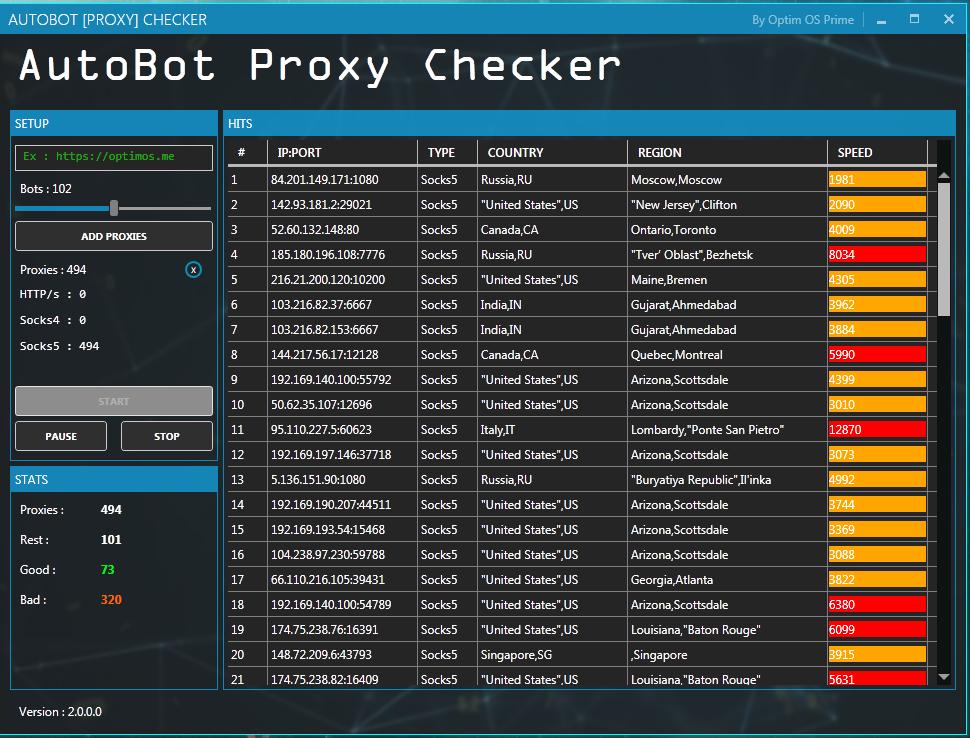

Откуда берутся прокси

Прокси – это программа, которая управляет запросами от пользователя к конечному серверу. Такая программа устанавливается на компьютере пользователя или на сервере.

Такая программа устанавливается на компьютере пользователя или на сервере.

- Прокси установлены на обычных компьютерах пользователя с помощью троянских программ или вирусов через ботнет. Ботнет – это сеть инфицированных компьютеров, управляемых главным компьютером. Прокси выполняет ваши запросы, действуя от лица инфицированного компьютера. Данный вид прокси предоставляет максимальную анонимность. Минус прокси — невозможно гарантировать постоянную работу прокси, так как установлены на удаленном компьютере.

- Прокси настроены на собственных серверах. Такие прокси являются самыми надежными, так как сервер работает все время. Постоянные прокси не нужно проверять на валидность. Минус таких прокси в том, что они не могут обеспечить идеальную анонимность, так как известно кому принадлежит сервер и его можно изъять.

Платные прокси настраиваются с целью получения материальной выгоды от продажи и чаще всего отличаются уровнем анонимности.

Бесплатные прокси

В Интернете существуют веб-сайты, где публикуются бесплатные прокси. С какой целью публикуются бесплатные прокси? Ответить на этот вопрос однозначно сложно. Бесплатные прокси можно использовать для обучения работе с прокси. Бесплатные прокси подходят вам, если анонимность не важна.

С какой целью публикуются бесплатные прокси? Ответить на этот вопрос однозначно сложно. Бесплатные прокси можно использовать для обучения работе с прокси. Бесплатные прокси подходят вам, если анонимность не важна.

Причины появления бесплатных прокси:

- неправильная настройка доступа к прокси со стороны администратора локальной сети. Администратор сети не закрыл доступ к прокси из Интернета

- университеты и учебные заведения открывают доступ через прокси к библиотеке своего университета. При этом прокси попадает в список публичных

- прокси от государственных организаций

Использование публичных прокси очень опасно. Так как мы уже знаем, что прокси может кешировать, собирать статистику по пользователям. Соответственно некоторые организации заинтересованы в размещении публичных прокси с целью слежения за пользователями.

Мы не рекомендуем использовать бесплатные публичные прокси.

Как использовать прокси

Если ваша цель – это анонимное использование сети Интернет, мы рекомендуем использовать только Socks 5 прокси.

Для целей парсинга данных, SMM, SEO и онлайн игр можно использовать HTTP/HTTPS прокси.

Прокси можно настраивать в браузере или через специальные программы.

Цепочки прокси

Прокси сервера можно выстраивать в цепочки. С точки зрения анонимности и скорости работы достаточно использовать цепочку из 2 прокси в разных странах. Данные будут последовательно проходить через 2 прокси.

Помните, что Интернет-провайдер может логировать и прослушивать ваш трафик через прокси.

Мы рекомендуем использовать VPN + 2 прокси для обеспечения вашей анонимности.

Посмотреть наши прокси

Что такое SOCKS5 и зачем он вам?

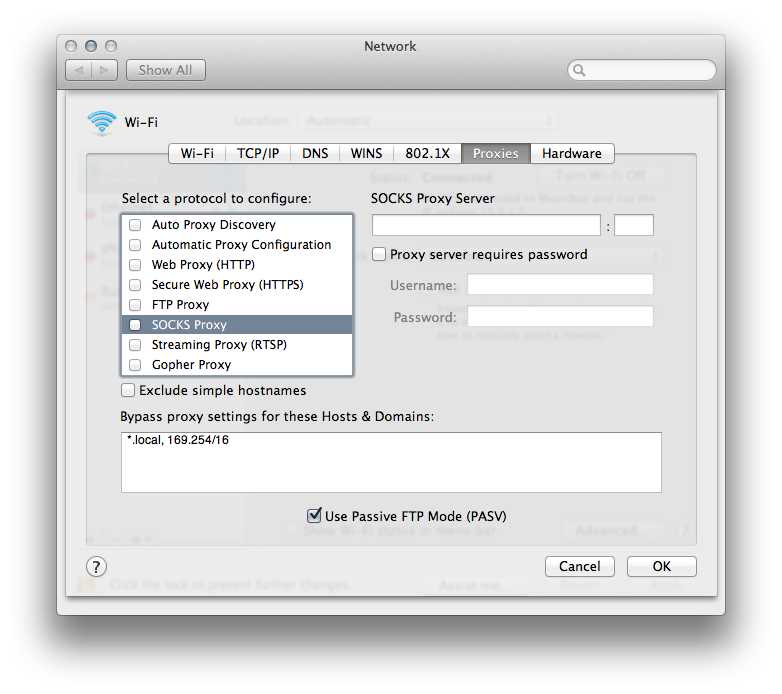

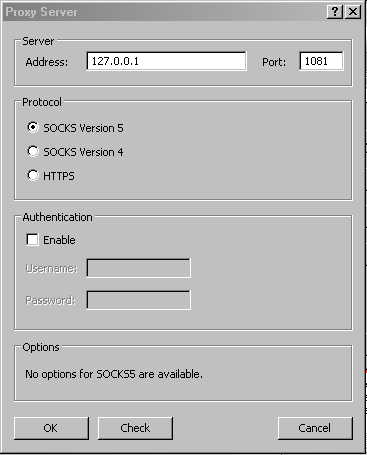

Существует большая вероятность того, что вы просматриваете «прокси-серверы SOCKS» в качестве опции по умолчанию в браузерах и определенных приложениях при просмотре настроек прокси-сервера. Имейте в виду, что по умолчанию не обязательно стоит лучший вариант, но есть некоторые причины, по которым существуют SOCKS-прокси.

SOCKS5 прокси часто используются для живых звонков или потоковых веб-сайтов. Такие веб-сайты обычно используют протокол пользовательских дейтаграмм (UDP) для отправки данных, и на данный момент SOCKS5 являются основными прокси-серверами, которые могут передавать вас через сеанс UDP.

Проще говоря, если вы думаете, что трафика HTTP (S) вам не хватит, и вам нужен прокси для протоколов, отличных от TCP, то прокси SOCKS5 – это то, что вам нужно. Обратите внимание, что почти во всех случаях трафик HTTP (S) не будет блокироваться брандмауэром, и вам может не понадобиться прокси-сервер SOCKS5.

Это краткая версия того, что такое SOCKS5 и как оно используется. Тем не менее, в этой статье мы стремимся более подробно рассказать о том, что такое прокси-серверы SOCKS и как использовать SOCKS5, и в конце концов – все это будет иметь больше смысла.

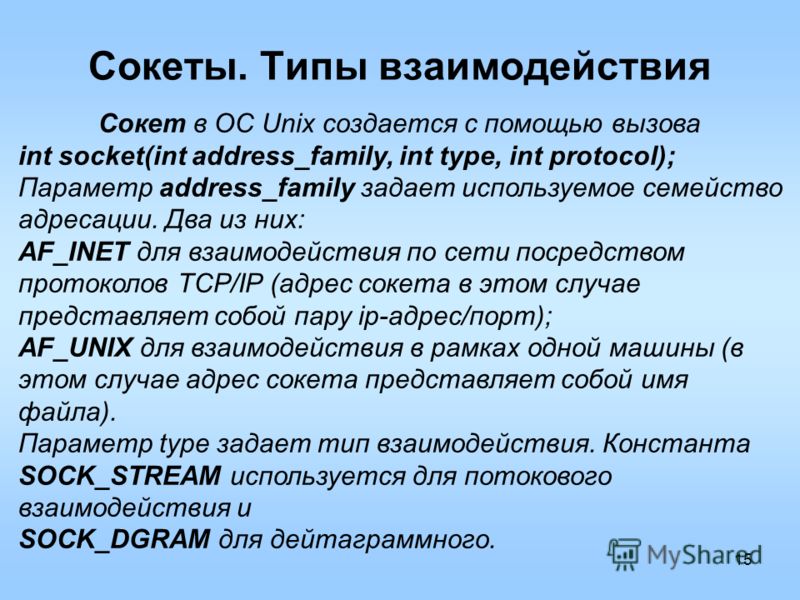

Интернет-протоколы

Начнем с самого начала. Интернет в основном построен на основе трех протоколов:

- Протокол обмена сообщениями управления Интернетом ( ICMP )

- Протокол управления передачей ( TCP )

- Протокол пользовательских дейтаграмм ( UDP )

ICMP – это протокол управления. Это означает, что он был разработан не для переноса данных приложения, а скорее для информации о состоянии самой сети. Наиболее известным примером ICMP на практике является утилита ping. Этот протокол не имеет отношения к очистке, поэтому мы не будем вдаваться в подробности в этой статье.

Это означает, что он был разработан не для переноса данных приложения, а скорее для информации о состоянии самой сети. Наиболее известным примером ICMP на практике является утилита ping. Этот протокол не имеет отношения к очистке, поэтому мы не будем вдаваться в подробности в этой статье.

Протоколы, которые важны в нашем случае – это TCP и UDP.

Как TCP, так и UDP являются транспортными протоколами, предназначенными для передачи данных. Разница между TCP и UDP заключается в том, что TCP практически гарантирует, что все отправленные данные достигнут своего назначения в правильном порядке, а также выполнит другие оптимизации и проверки ошибок.

В случае UDP это протокол без установления соединения. Данные, которые достигают пункта назначения, могут поступать без заказа или вообще не поступать. Обычно этот тип соединения используется при обмене данными в реальном времени, где скорость доставки данных предпочтительнее, чем получение правильных данных.

Итак, где же находится прокси SOCKS во всем этом? Давайте сначала ответим, что такое SOCKS:

Что такое SOCKS?

SOCKS – это интернет-протокол, который позволяет одному устройству отправлять данные другому через третье устройство. Другими словами, это третье устройство будет называться сервером SOCKS или прокси-сервером SOCKS.

Другими словами, это третье устройство будет называться сервером SOCKS или прокси-сервером SOCKS.

Так что же делает прокси-сервер SOCKS? Он создает соединение с любым другим сервером, который находится за брандмауэром, и обменивается сетевыми пакетами между клиентом и реальным сервером.

Что такое прокси SOCKS5 и как они используются?

SOCKS5 является последней версией протокола SOCKS. Разница между SOCKS5 и более старыми версиями заключается в улучшенной безопасности и возможности поддержки трафика UDP. Тем не менее, разница в безопасности едва заметна для пользователей.

SOCKS-прокси обычно нужны там, где TCP-соединение запрещено и данные могут быть доступны только через UDP. К сожалению, в некоторых случаях такое соединение обычно используется по незаконным причинам, таким как потоковая передача.

Но эту проблему можно обернуть. Компании могут использовать одни и те же прокси-серверы SOCKS5 для мониторинга любых нарушений авторских прав, совершаемых нелегальными источниками, такими как торренты, как упоминалось ранее. Таким образом, компания может гарантировать, что любое потоковое содержимое онлайн является законным.

Таким образом, компания может гарантировать, что любое потоковое содержимое онлайн является законным.

Прокси SOCKS – лучший выбор для бизнеса?

Короткий ответ: если вы считаете, что HTTP (S) -соединений недостаточно для ваших нужд, используйте прокси SOCKS5.

Тем не менее, это зависит от того, какие данные вам нужно очистить. В большинстве случаев, HTTP (S) прокси является более чем достаточно для большинства выскабливания рабочих мест, если вам нужно сделать что – то более интенсивный трафик (например , потоковое видео).

Чтобы сделать принятие решения более управляемой задачей, давайте отметим преимущества как HTTP (S) прокси, так и SOCKS прокси.

HTTP (S):

- Вы сможете управлять большим количеством запросов в секунду с помощью HTTP (S)

- Большинство операций очистки могут быть обработаны через соединение HTTP (S).

- Вам требуется более высокая безопасность и шифрование при очистке.

SOCKS:

- Когда требуется более интенсивная очистка.

- Подходит для мониторинга любых нарушений авторских прав.

Вывод

Все сводится к тому, нужно ли вам соединение UDP для более универсального или интенсивного сбора данных. Однако в большинстве случаев HTTP (S) прокси не только достаточно, но и может быть лучшим решением для вашего бизнеса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

18.10.1. Введение в SOCKS. Прокси-сервер SOCKS5. Linux: Полное руководство

Читайте также

Прокси-сервер

Прокси-сервер Это понятие немного не относится к основным, однако стремящийся стать опытным пользователь должен иметь о нем представление. Прокси-сервер – это специальная программа, являющаяся своеобразным буфером между пользователем и Интернетом. Применять ее

Прокси-сервер

Прокси-сервер

Для начала необходимо представить, каким же образом информация о ваших действиях в Интернете может стать доступной другим лицам. Как известно, каждому пользователю присваивается уникальный IP-адрес. Предположим, вы взломали сайт. Первым действием

Как известно, каждому пользователю присваивается уникальный IP-адрес. Предположим, вы взломали сайт. Первым действием

8.8. Прокси-сервер Socks5

8.8. Прокси-сервер Socks5 8.8.1.Установка и настройкасервера Сервер Socks5 — это универсальный прокси-сервер. Сервер Socks5 требует поддержки протокола socks5 со стороны программного обеспечения клиента. При этом могут применяться специальные программные пакеты, позволяющие

8.8.2. Альтернативные серверы Socks5

8.8.2. Альтернативные серверы Socks5

В качестве альтернативы серверу socks5 вы можете использовать прокси-сервер dante-socks, который доступен по адресу http://www.inet.no/dante/. Данный сервер использует файл конфигурации sockd.conf (см. листинг 8.14).Листинг 8. 14. Файл /etc/sockd.conf internal: 192.168.0.1 port = 1080 external:

14. Файл /etc/sockd.conf internal: 192.168.0.1 port = 1080 external:

15 Прокси-сервер SQUID

15 Прокси-сервер SQUID 15.1. Что такое SQUID? SQUID — это программа, которая получает HTTP/FTP-запросы клиентов и по ним обращается к ресурсам Интернет. Применение прокси-сервера (squid) дает возможность использовать фиктивные IP-адреса во внутренней сети (Masquerading — маскарадинг),

19.7.1 Прокси-сервер

19.7.1 Прокси-сервер Прокси-сервер WWW используется для доступа к внешним серверам WWW клиентов, расположенных в пределах зоны безопасности сети. В этом случае браузер клиента конфигурируется для отправки всех запросов прокси-серверу, который, в свою очередь, взаимодействует

Глава 18.

Прокси-серверы SQUID и SOCKS

Прокси-серверы SQUID и SOCKS

Глава 18. Прокси-серверы SQUID и SOCKS 18.1. Что такое прокси-сервер? Прокси-сервер (сервер-посредник) — это программа, которая выполняет HTTP/FTP-запросы от имени клиентов. Применение прокси-сервера дает возможность использовать фиктивные IP-адреса во внутренней сети (IP-маскарадинг),

18.1. Что такое прокси-сервер?

18.1. Что такое прокси-сервер? Прокси-сервер (сервер-посредник) — это программа, которая выполняет HTTP/FTP-запросы от имени клиентов. Применение прокси-сервера дает возможность использовать фиктивные IP-адреса во внутренней сети (IP-маскарадинг), увеличивает скорость обработки

18.10.2. Настройка сервера SOCKS5

18. 10.2. Настройка сервера SOCKS5

Популярный прокси-сервер, работающий по протоколу SOCKS5, поддерживает компания Permeo (www.socks.permeo.com). Я пользуюсь socks5 v1.0 release 11 и настройку рассмотрю на его примере. Этот сервер не в полной мере некоммерческий (лицензия — не GPL), поэтому вам может быть

10.2. Настройка сервера SOCKS5

Популярный прокси-сервер, работающий по протоколу SOCKS5, поддерживает компания Permeo (www.socks.permeo.com). Я пользуюсь socks5 v1.0 release 11 и настройку рассмотрю на его примере. Этот сервер не в полной мере некоммерческий (лицензия — не GPL), поэтому вам может быть

18.10.4. Dante — еще один сервер SOCKS5

18.10.4. Dante — еще один сервер SOCKS5 Этот сервер считается более простым в настройке. Он использует файл конфигурации /etc/sockd.conf (листинг 18.2).Листинг 18.2. Примерный файл /etc/sockd.confinternal: 192.168.0.1 port = 1080external: 111.111.111.111client pass { from: 192.168.0.0/16 to: 0.0.0.0/0}pass { from: 0.0.0.0/0 to: 192.168.0.0/16 command: bindreply udpreply log:

Прокси-сервер

Прокси-сервер

Прокси-сервер — это программа, которая может решать самые разные сетевые задачи. Чаще всего она используется для того, чтобы организовать выход в Интернет пользователям локальной компьютерной сети. Например, у вас на работе имеется много компьютеров, и все

Чаще всего она используется для того, чтобы организовать выход в Интернет пользователям локальной компьютерной сети. Например, у вас на работе имеется много компьютеров, и все

Хитрый прокси-сервер по прозвищу анонимайзер

Хитрый прокси-сервер по прозвищу анонимайзер Имеется еще одна очень привлекательная особенность прокси-сервера — он может подменять IP-адреса компьютеров, которые находятся под его покровительством, своим IP-адресом. Поэтому пользователи могут путешествовать по

3.1.6. Yum и прокси-сервер

3.1.6. Yum и прокси-сервер

Вы подключаетесь к Интернету через прокси-cервеp, а не напрямую? Тогда у вас могут возникнуть проблемы с yum — он откажется работать. Чтобы заставить его работать, нужно в конфигурационном файле /etc/yum. conf указать имя про-кси-cервера (или его IP-адрес), порт,

conf указать имя про-кси-cервера (или его IP-адрес), порт,

1.3.1. Прокси-сервер – что это?

1.3.1. Прокси-сервер – что это? Итак, что такое прокси-сервер? Это узел сети, служащий для кэширования информации и ограничения доступа в сеть. Прокси-серверы устанавливаются как администраторами локальной сети для нужд ее самой, так и провайдерами Интернета для нужд всех их

1.3.2. Настраиваем анонимный прокси-сервер

1.3.2. Настраиваем анонимный прокси-сервер Теперь вернемся к рассмотрению анонимных прокси-серверов. Как правило, анонимный прокси-сервер – это обычный прокси-сервер, но неправильно настроенный. Администраторы таких серверов забывают запретить доступ к своему серверу

ГЛАВА 5.

Введение в архитектуру клиент-сервер.

Введение в архитектуру клиент-сервер.

ГЛАВА 5. Введение в архитектуру клиент-сервер. Обычно система клиент-сервер является парой программных модулей, разработанных для связи друг с другом через сеть посредством согласованного протокола. Клиентский модуль отправляет запросы через сеть слушающей программе

SOCKS сервер на примере прокси сервера Dante Server [АйТи бубен]

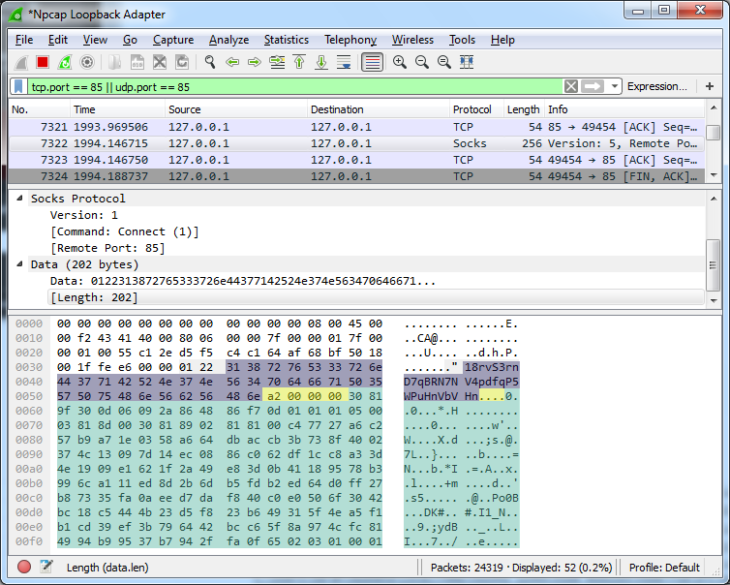

SOCKS — сетевой протокол, который позволяет клиент-серверным приложениям прозрачно использовать сервисы за межсетевыми экранами (фаерволами). SOCKS — это сокращение от «SOCKet Secure». SOCKS не зависит от конкретных протоколов уровня приложений (7-го уровня модели OSI) и базируется на стандарте TCP/IP — протоколе 4-го уровня.

Хотя этот протокол разработан достаточно давно, он является относительно новым (по сравнению с Методы и структура протокола HTTP proxy). SOCKS позволяет работать с любыми (версия Socks 4 — с TCP, Socks 5 — с Порты TCP и UDP) протоколами. SOCKS proxy просто передает данные от клиента к серверу, не вникая в содержимое самих данных (поэтому он может работать с Методы и структура протокола HTTP, Протокол FTP протокол передачи файлов, SMTP — простой протокол передачи почты, POP3, NNTP, etc.).

SOCKS позволяет работать с любыми (версия Socks 4 — с TCP, Socks 5 — с Порты TCP и UDP) протоколами. SOCKS proxy просто передает данные от клиента к серверу, не вникая в содержимое самих данных (поэтому он может работать с Методы и структура протокола HTTP, Протокол FTP протокол передачи файлов, SMTP — простой протокол передачи почты, POP3, NNTP, etc.).

Поскольку SOCKS передает все данные от клиента серверу, ничего не добавляя от себя, то с точки зрения web-сервера socks proxy является клиентом. Поэтому анонимность этого типа proxy-серверов всегда является действительно полной.

HTTP прокси, в отличии от SOCKS прокси, умеет кэшировать данные и может более тщательно фильтровать содержимое передаваемых данных.

Если сравнивать прокси HTTP и Socks5, то предпочтительней использовать Socks5. Так как они анонимней, поддерживают больше функций, а также работают с любыми сайтами и программами, поддерживающие соединение через прокси.

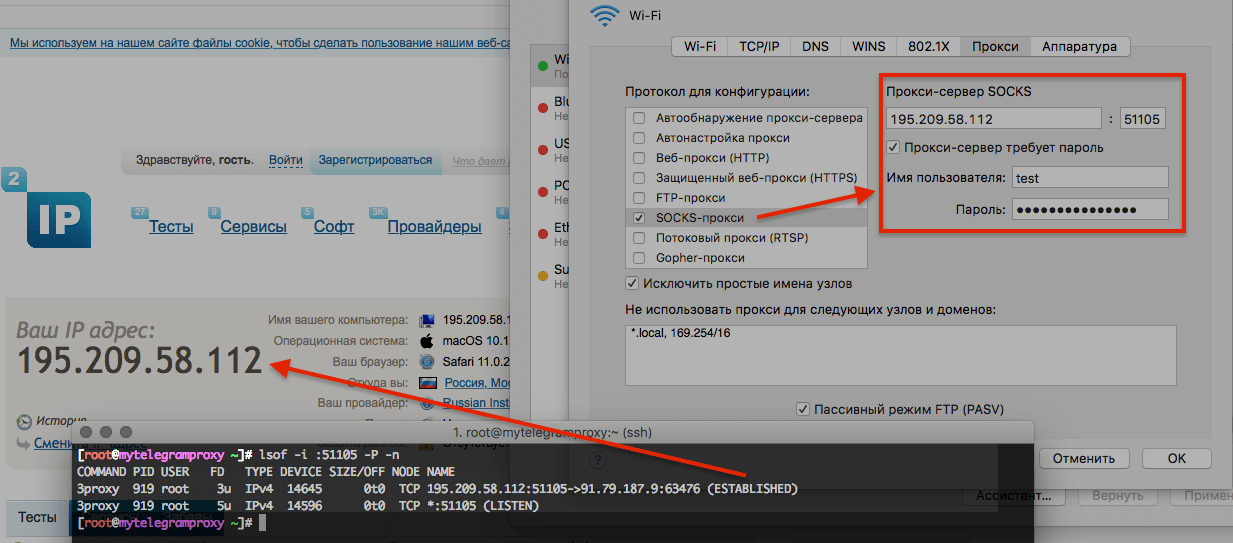

Универсальный способ обхода блокировки Telegram, сервисов Яндекс и любых блокировок в интернете — это настроить собственный socks прокси на выделенном сервере или купить VPN. Отличие VPN от прокси в том, что он работает для всего устройства в целом, а не только для Телеграма.

Отличие VPN от прокси в том, что он работает для всего устройства в целом, а не только для Телеграма.

Что можно сделать прямо сейчас? Блокировку можно обойти с помощью прокси — специального сервера, через который ваши запросы к Telegram будут идти «в обход». Это абсолютно безопасно — прокси не смогут расшифровать или прослушать ваш трафик.

В приложении для ПК также может помочь включение IPv6:

Как включить прокси? Для подключения просто нажмите на одну из кнопок ниже, а затем в приложении Telegram согласитесь на включение прокси.

Прокси от Vee

Прокси от Airpush

Прокси от TgVPN

Вы можете добавить сразу несколько прокси – Telegram сам выберет среди них самый быстрый и стабильный и подключится к нему.

Читайте также: Вы можете использовать Список провайдеров VPN услуг и не заморачиваться с настройкой каждой своей программы.

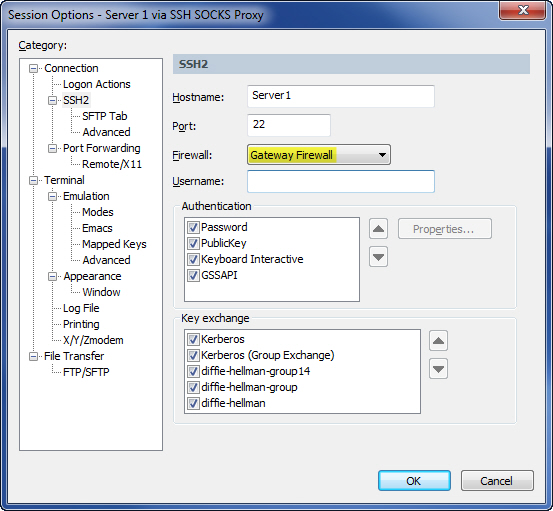

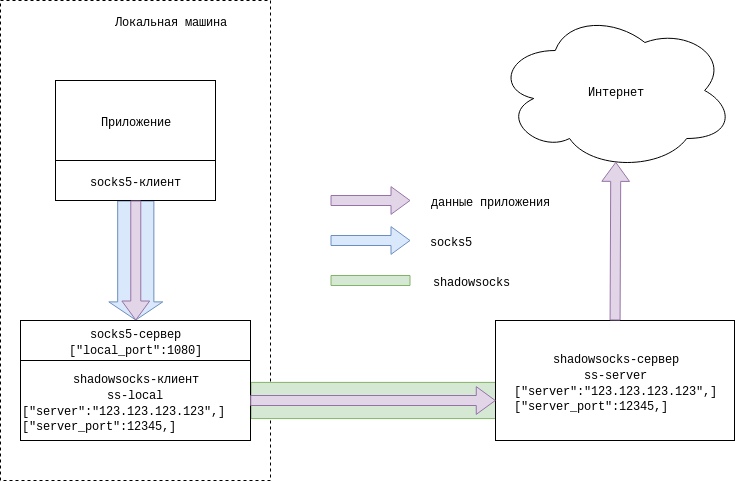

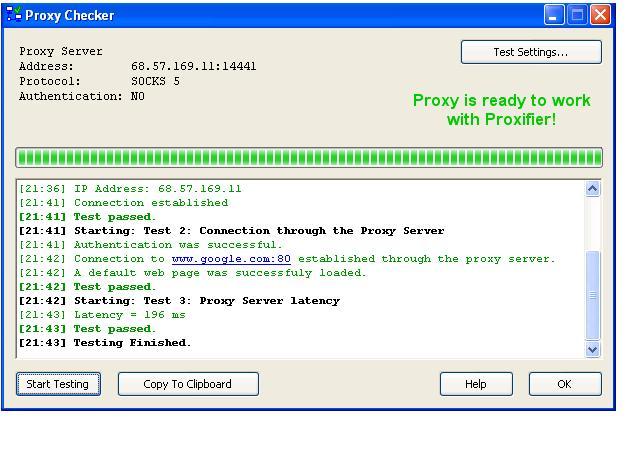

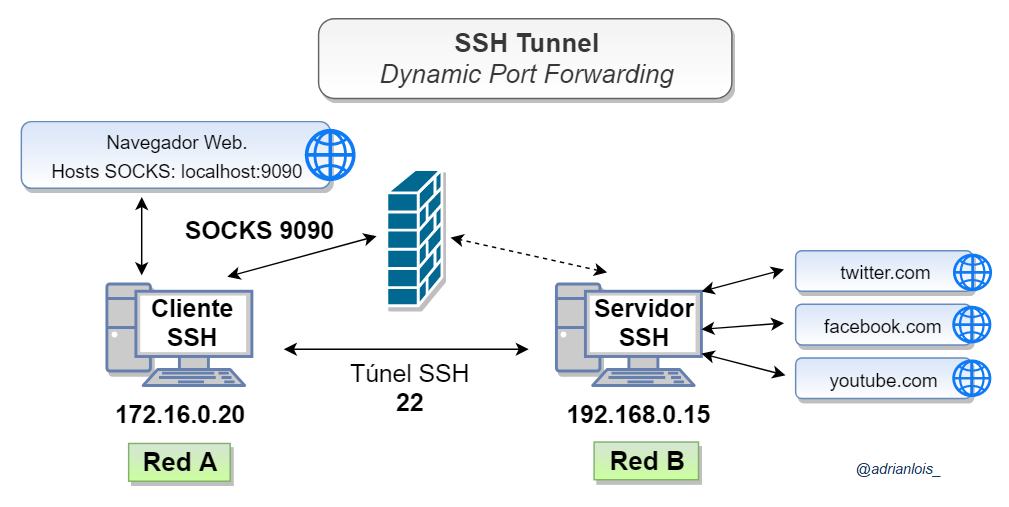

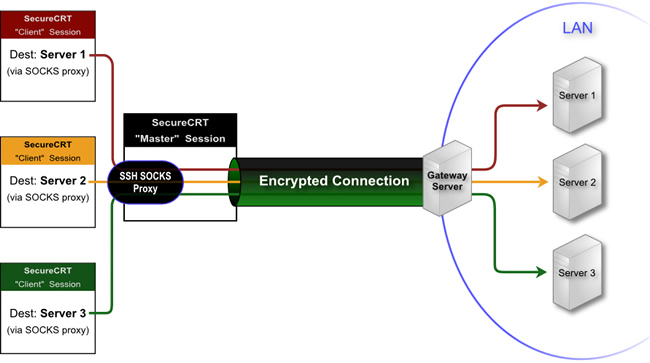

Настройка SOCKS5 через Настройка и использование SSH. Создать SOCKS5- прокси довольно просто. Достаточно выполнить команду по следующей схеме:

Создать SOCKS5- прокси довольно просто. Достаточно выполнить команду по следующей схеме:

ssh -f -C2qTnN -D [bind_address:]<порт> <удаленный_пользователь>@<удаленный_сервер>

Например:

sudo ssh -f -C2qTnN -D 1080 [email protected]

После введения пароля к удаленному серверу, SSH перейдёт в фоновый режим.

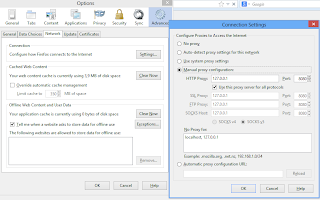

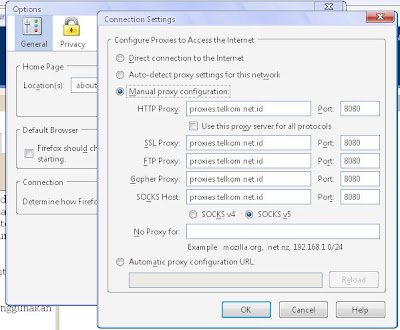

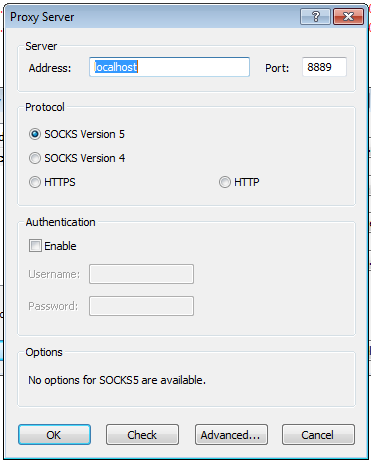

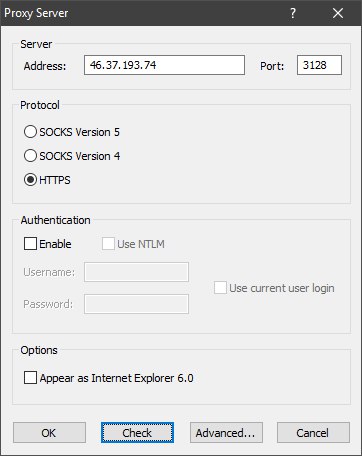

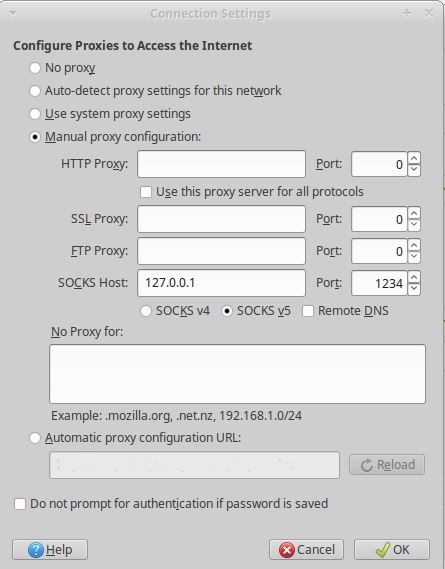

Далее вам следует открыть любой браузер, в котором прописать адрес SOCKS5 прокси в параметрах соединения.

Для браузера Mozilla Firefox FAQ:

Идём «Правка» → «Настройки» → вкладка «Дополнительно» → вкладка «Сеть» → раздел «Соединение» → кнопка «Настроить»

Устанавливаем там пункт «Ручная настройка сервиса прокси», в поле «Узел SOCKS» пишем наш IP адрес (обычно 127.0.0.1), а в поле «Порт» — указанный порт (в примере 1080).

Ставим ключ на пункт «SOCKS 5» и применяем настройки.

После чего идём на любой сайт для определение IP-адреса, например: https://dieg. info/ и видим не свой IP, а IP

удалённого сервера, к которому мы установили SSH — соединение.

info/ и видим не свой IP, а IP

удалённого сервера, к которому мы установили SSH — соединение.

В случае Ubuntu 18.04.4 LTS и Ubuntu 20.04.1 LTS Focal Dante Server ставится стандартно из репозитория. Предварительно обновим пакеты:

sudo apt update sudo apt full-upgrade

Посмотрим версию пакета Dante SOCKS сервера dante-server/bionic 1.4.2+dfsg-2build1 amd64

sudo apt search dante-server Sorting... Done Full Text Search... Done dante-server/bionic 1.4.2+dfsg-2build1 amd64 SOCKS (v4 and v5) proxy daemon (danted)

Установим:

sudo apt install dante-server

В моем случае после установки dante Отказался запускаться. Для того чтобы увидеть подробно причину ошибки нужно запустить демона вручную, командой danted. В моем случае ошибка сразу понятна — не настроен метод аутентификации

# danted Jul 20 16:13:47 (1595250827.128796) danted[31184]: warning: checkconfig(): no socks authentication methods enabled. This means all socks requests will be blocked after negotiation.Perhaps this is not intended? Jul 20 16:13:47 (1595250827.128892) danted[31184]: error: checkconfig(): no internal address given for server to listen for clients on Jul 20 16:13:47 (1595250827.128927) danted[31184]: alert: mother[1/1]: shutting down

Правим конфигурационный файл /etc/danted.conf. Прописываем параметры в явном виде. Ниже полностью рабочий конфигурационный файл Dante Servera с доступом клиента по логину и паролю.

- danted.conf

logoutput: syslog stdout /var/log/sockd.log #logoutput: stderr internal: ens3 port = 1080 external: ens3 socksmethod: username #socksmethod: username none user.privileged: root user.unprivileged: nobody user.libwrap: nobody client pass { from: 0.0.0.0/0 to: 0.0.0.0/0 log: error connect disconnect } client block { from: 0.0.0.0/0 to: 0.0.0.0/0 log: connect error } socks pass { from: 0.0.0.0/0 to: 0.0.0.0/0 log: error connect disconnect } socks block { from: 0. 0.0.0/0 to: 0.0.0.0/0

log: connect error

}

0.0.0/0 to: 0.0.0.0/0

log: connect error

}

Запуск демона

service danted start

Создадим пользователя, который будет использовать наш SOCKS сервер и добавим его в группу proxy или в ту груупу которая указана в параметре user.privileged: конфига Dante.

useradd -s /bin/false proxyuser && sudo passwd proxyuser usermod -aG proxy proxyuser

Разрешим в фаерволе, я использую UFW (Uncomplicated Firewall) настройка, порт TCP 1080 для подключения клиентов

sudo ufw allow 1080/tcp

Все. Удачи! — Dmytro Yakovenko 2021/01/04

Homepage: Dante — A free SOCKS server

Часть функционала в виде дополнительных модулей платная, например модуль Bandwidth control стоит 400 EUR (евро).

В репозиториях Ubuntu 14.04.5 LTS Trusty и Ubuntu 16.04.2 LTS установлена старая версия Dante Server 1.1.19 и к тому же она не может работать с логином и паролем (доступ к прокси можно регулировать только Правила iptables). Баг этот известен давно, но так и не был исправлен(how to set up danted (dante-server) SOCKS proxy on Ubuntu 14.04 with authentication).

Баг этот известен давно, но так и не был исправлен(how to set up danted (dante-server) SOCKS proxy on Ubuntu 14.04 with authentication).

cd /opt wget http://www.inet.no/dante/files/dante-1.4.2.tar.gz tar -xvf dante-1.4.2.tar.gz cd dante-1.4.2/

Компиляция Dante Server. Вначале установим необходимые утилиты и зависимости Dante для компиляции Ubuntu:

aptitude install gcc cc libwrap0 libwrap0-dev libpam0g-dev make

CentOS 6.6:

yum install gcc pam-devel tcp_wrappers-devel

mkdir /opt/dante ./configure --prefix=/opt/dante

К конце будет выведен статус конфигурации

Client: Enabled

Server: Enabled

Preloading: Enabled

Libwrap: Enabled

BSD Auth: Disabled, usable bsd_auth.h not found

PAM: Enabled

GSSAPI: Not found/disabled

KRB5: Not found/disabled

SASL: Not found/disabled

UPNP: Not found/disabled

Compatability: issetugid setproctitle strlcpy strvis

Modules:

redirect: Not found

bandwidth: Not found

ldap: Not foundmake make install

Проверим запускается ли собранный файл, посмотрим версию сервера:

/opt/dante/sbin/sockd -v Dante v1.4.2. Copyright (c) 1997 - 2014 Inferno Nettverk A/S, Norway

Рабочий конфигурационный файл (подставьте свой IP или название сетевого интерфейса). Скачать файл sockd.conf командой

wget -c http://wiki.dieg.info/_export/code/socks?codeblock=10 -O /etc/sockd.conf

- sockd.conf

#logoutput: /var/log/socks.log logoutput: stderr # На каком сетевом интерфейсе и порту обслуживаем socks клиентов internal: venet0:0 port = 1080 # С какого IP или интерфейса выходим во внешний мир external: venet0:0 #internal: x.x.x.x port = 1080 #external: x.x.x.x # Используемый метод авторизации клиентов. none - без авторизации. socksmethod: username #socksmethod: username none user.privileged: root user.notprivileged: nobody client pass { from: 0.0.0.0/0 to: 0.0.0.0/0 log: error connect disconnect } client block { from: 0.0.0.0/0 to: 0.0.0.0/0 log: connect error } socks pass { from: 0.0.0.0/0 to: 0.0.0.0/0 log: error connect disconnect } socks block { from: 0. 0.0.0/0 to: 0.0.0.0/0

log: connect error

}

0.0.0/0 to: 0.0.0.0/0

log: connect error

}

Запуск сервера Dante как сервиса

/opt/dante/sbin/sockd -D

Всё! Наслаждаемся работой.

- start.sh

#!/bin/bash /opt/dante/sbin/sockd -f /etc/sockd.conf -D

- stop.sh

#!/bin/bash /usr/bin/pkill sockd

Добавим пользователя, который будет пользоваться нашим SOCKS сервером

sudo useradd -s /bin/false proxyuser && sudo passwd proxyuser

Разрешим TCP порт 1080 в фаерволе UFW (Uncomplicated Firewall) настройка

sudo ufw allow proto tcp from any to any port 1080

Вывести все правила ufw можно командой

ufw status

client pass {

from: 192.168.0.2/32 to: 0.0.0.0/0

log: connect disconnect iooperation

}SOCKS против HTTP прокси

В нашем блоге мы продолжаем говорить о прокси-серверах. Сегодня мы расскажем о классификации этих серверов.

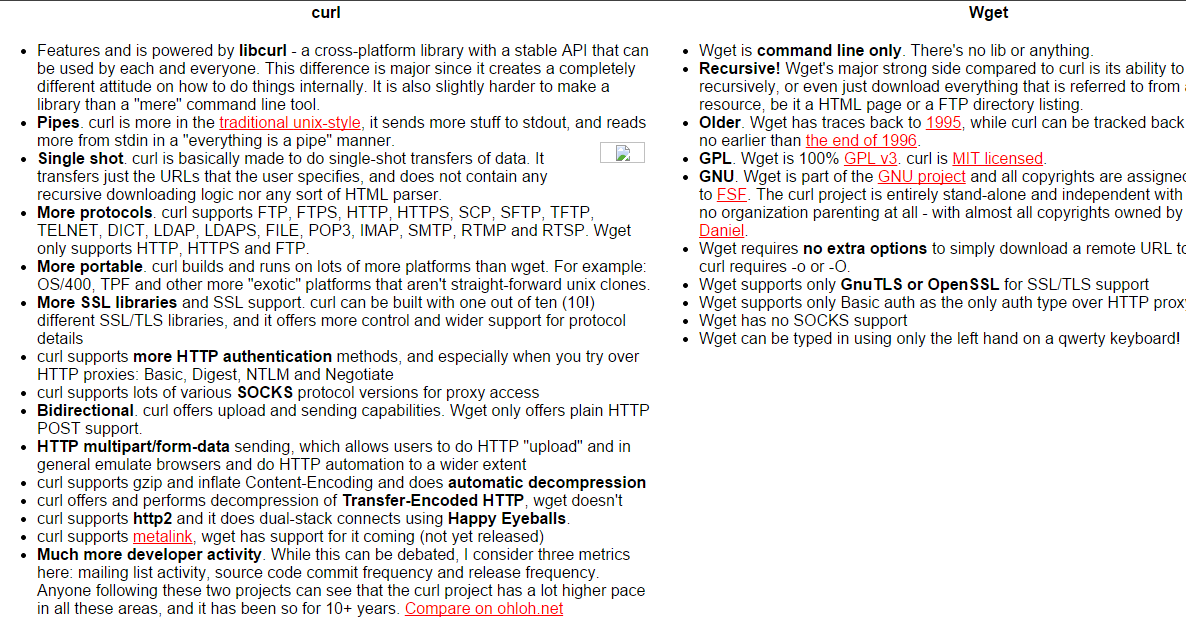

HTTP прокси/proxy

Вы уже, несомненно, знаете, что же такое соединение через прокси. Однако в прошлой статье я не рассказал о классификации прокси по типу соединения. Самыми распространенными proxy-серверами являются HTTP proxy. Такой вид прокси работает только по HTTP-протоколу (HTTP – это сокращение от HyperText Transfer Protocol – протокол, изначально передававший документы в формате HTML, а в настоящее время используемый для передачи почти любых данных в Интернете). Через HTTP-прокси можно просматривать сайты, работать в онлайн-мессенджерах (например, ICQ) и скачивать файлы с файлообменников или торрент-трекеров. Почти все бесплатные и большинство платных прокси используют именно такой тип серверов.

SOCKS прокси/proxy

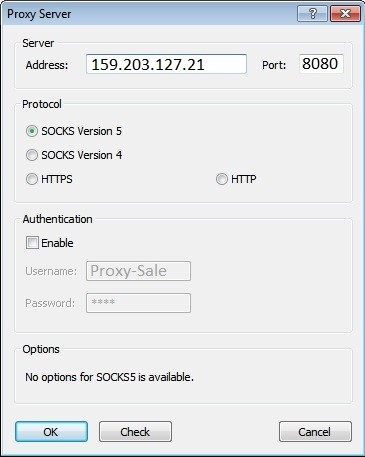

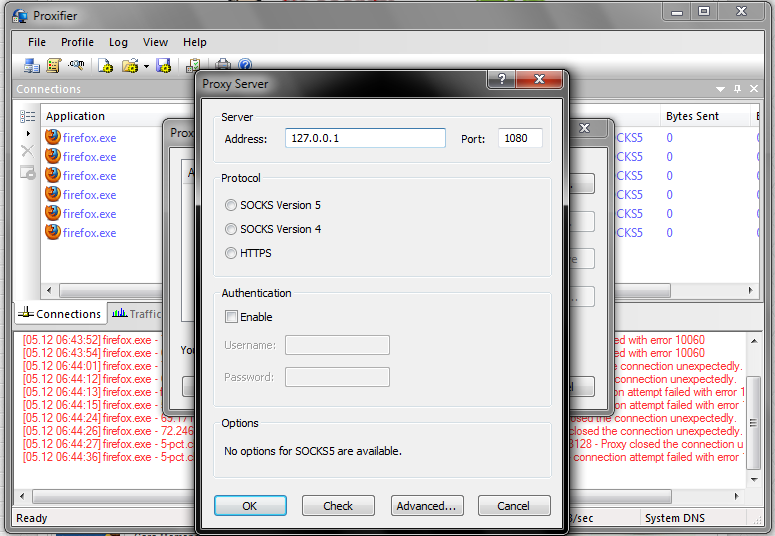

Второй тип – это SOCKS proxy. Эти прокси-сервера перенаправляют сетевой трафик не только от вашего браузера (как HTTP proxy), но и вообще от любой установленной на компьютере программы. Сервер SOCKS использует соединение по TCP протоколу – это сокращение от transmission control protocol, то есть «протокол управления передачей данных». Этот протокол осуществляет передачу данных от одной программы с любым адресом и любым портом (например, от клиента электронной почты) на вашем компьютере к другой такой же программе на прокси-сервере. Таким образом, передача трафика проходит незаметно для конечного сервера, и SOCKS позволяет обходить сервисы, скрытые за фаерволами. По сути, происходит синхронизация всего трафика между вашим устройством и сервером. Данный тип прокси работает с любыми видами протоколов, а не только с гипертекстом. SOCKS proxy постоянно совершенствуется и появляются разные его версии. Первой появилась socks 4 proxy, затем вышел протокол socks под номером 5, и в SOCKS 5 proxy была добавлена поддержка UDP-протокола и усиленная безопасность. При настройке вашего прокси-сервера важно помнить о различиях в версиях и обязательно указывать, какую именно версию Вы собираетесь использовать. Например, в браузере «Mozilla» требуется установить переключатель на версию сокс 5 прокси.

Этот протокол осуществляет передачу данных от одной программы с любым адресом и любым портом (например, от клиента электронной почты) на вашем компьютере к другой такой же программе на прокси-сервере. Таким образом, передача трафика проходит незаметно для конечного сервера, и SOCKS позволяет обходить сервисы, скрытые за фаерволами. По сути, происходит синхронизация всего трафика между вашим устройством и сервером. Данный тип прокси работает с любыми видами протоколов, а не только с гипертекстом. SOCKS proxy постоянно совершенствуется и появляются разные его версии. Первой появилась socks 4 proxy, затем вышел протокол socks под номером 5, и в SOCKS 5 proxy была добавлена поддержка UDP-протокола и усиленная безопасность. При настройке вашего прокси-сервера важно помнить о различиях в версиях и обязательно указывать, какую именно версию Вы собираетесь использовать. Например, в браузере «Mozilla» требуется установить переключатель на версию сокс 5 прокси.

Преимущества SOCKS прокси против HTTP

Еще одним важным плюсом SOCKS proxy является возможность выстраивания нескольких таких серверов в цепочку произвольной длины. Это обусловлено тем, что SOCKS передает данные между несколькими компьютерами без изменения трафика. Однако не все программы могут работать с такими цепочками, поэтому может потребоваться установка специализированных утилит.

Это обусловлено тем, что SOCKS передает данные между несколькими компьютерами без изменения трафика. Однако не все программы могут работать с такими цепочками, поэтому может потребоваться установка специализированных утилит.

О бесплатных SOCKS прокси

А в заключении, я отвечу на вопрос – где взять бесплатные socks прокси? Команда нашего блога рекомендует пользоваться вот этим сервисом: http://vpnhook.com/proxy-i-socks/ По данной ссылке (или по запросу free socks 5 vpnhook) Вы можете найти постоянно обновляющуюся базу прокси серверов socks, и на нем Вы сможете найти нужный адрес socks прокси совершенно бесплатно.

Отличие протокола HTTP от Socks5

При работе с прокси очень важно выбрать правильный тип прокси под ваши задачи, чтобы избежать возможных проблем и достигнуть поставленных целей. Чаще всего используются HTTP прокси и Socks5 прокси. Отличия между ними заключаются в степени анонимности, используемому протоколу, способу передачи данных, используемых при работе прокси, а также в некоторых дополнительных функциях. Давайте разберём каждый тип прокси отдельно.

Давайте разберём каждый тип прокси отдельно.

Особенности HTTP прокси

Начнём с HTTP прокси. При своей работе они используют HTTP протокол, который предназначен для посещения сайтов, загрузки и передачи файлов, и при работе с некоторыми программами, которые используют этот протокол для соединения через прокси. Запросы, выполняемые при работе с HTTP прокси серверами, не отправляются напрямую, а используют прокси сервер как посредника, отправляя запросы от его имени.

Также в HTTP протоколе прокси доступно кэширование, что ускоряет загрузку страниц за счёт использования сохранённых файлов, а ещё контроль и фильтрация сетевого трафика, установка ограничения скорости, блокирование нежелательных ресурсов, сбор статистики путём сохранения логов и.т.д.

Прокси этого протокола отличаются по степени анонимности. Выделяются следующие типы HTTP прокси по анонимности:

Прозрачные прокси, которые не маскируют настоящий IP адрес, а также не скрывают факт использование прокси сервера для доступа к ресурсу. Такие прокси используются редко, в основном, чтобы перенаправить пользователя на другой прокси сервер,

Такие прокси используются редко, в основном, чтобы перенаправить пользователя на другой прокси сервер,

Анонимные Прокси. Передают информацию о том, что используются прокси, однако, ваш IP адрес маскируется и подменяется другим IP адресом, предоставляя надёжный уровень безопасности.

Элитные прокси. Скрывают использование прокси, а также надёжно маскируют IP адрес, что делает их самыми безопасными среди HTTP прокси. Сервер, к которому вы попытаетесь получить доступ будет считать, что ваше подключение осуществляется напрямую, без использования прокси сервера.

Отдельно стоит выделить HTTPS прокси, которые используют протокол SSL. Они представляют собой подвид HTTP протокола, который использует защищённое соединение. Сетевой трафик, передаваемый этими прокси надёжно зашифрован, что гарантирует высочайший уровень анонимности. Как правило, такие прокси используются для обеспечения безопасности банковских сетей, в коммерческих организациях для создания безопасных корпоративных сетей и в прочих подключениях, требующих безопасности. Остальные особенности такие же, как и у HTTP протокола.

Остальные особенности такие же, как и у HTTP протокола.

Особенности Socks5 прокси

Другой протокол, который пользуются популярностью у пользователей — Socks5. Прокси сервера, работающие с этим протоколом изначально анонимны, поскольку они пропускают сетевой трафик в чистом виде, не раскрывая HTTP заголовков. Поэтому сервер, к которому вы пытаетесь получить доступ, не узнает о использовании прокси сервера, а также не получит ваш IP адрес.

Socks5 прокси, поддерживают следующие сетевые протоколы: HTTP, HTTPS, FTP и их особенности: кеширование, SSL соединение, аутентификация. Помимо этого, прокси протокола Socks5 используют UDP и TPC соединения, что расширяет сферу их применения и делает их наиболее функциональными из современных прокси серверов. Изначально Socks5 протокол предназначался для работы с программным обеспечением. По этой причине, большинство программ поддерживает этот протокол для подключения через прокси. А ещё прокси сервера Socks5 имеют приятную особенность, которая позволяет выстраивать цепочки из прокси серверов, что полезно для решения некоторых задач при работе в интернете.

Если сравнивать прокси HTTP и Socks5, то предпочтительней использовать вторые. Так как они анонимней, поддерживают больше функций, а также работают с любыми сайтами и программами, поддерживающие соединение через прокси. Купить быстрые прокси вы можете у нас на сайте, оформив заказ в личном кабинете.

RFC1928

Сетевая рабочая группа М. Лич

Запрос комментариев: 1928 Bell-Northern Research Ltd

Категория: Стандарты трассы М. Ганис

Международные Бизнес Машины

Ю. Ли

Лаборатория систем NEC

Р.Курис

Unify Corporation

Д. Коблас

Независимый консультант

Л. Джонс

Компания Hewlett-Packard

Март 1996 г.

Протокол SOCKS версии 5

Статус этого меморандума

Этот документ определяет протокол отслеживания стандартов Интернета для

Интернет-сообщество и просит обсуждения и предложения по

улучшения.См. Текущую редакцию "Интернет

Официальные стандарты протокола »(STD 1) для состояния стандартизации

и статус этого протокола. Распространение этой памятки не ограничено.

Благодарности

Этот меморандум описывает протокол, который является развитием предыдущего

версия протокола, версия 4 [1]. Этот новый протокол основан на

активные обсуждения и реализации прототипов. Ключ

авторы: Маркус Лич: Bell-Northern Research, Дэвид Коблас:

Независимый консультант, Ин-Да Ли: Лаборатория систем NEC, ЛаМонт

Джонс: Hewlett-Packard Company, Рон Курис: Unify Corporation, Мэтт

Ганис: Машины международного бизнеса.

Джонс

Компания Hewlett-Packard

Март 1996 г.

Протокол SOCKS версии 5

Статус этого меморандума

Этот документ определяет протокол отслеживания стандартов Интернета для

Интернет-сообщество и просит обсуждения и предложения по

улучшения.См. Текущую редакцию "Интернет

Официальные стандарты протокола »(STD 1) для состояния стандартизации

и статус этого протокола. Распространение этой памятки не ограничено.

Благодарности

Этот меморандум описывает протокол, который является развитием предыдущего

версия протокола, версия 4 [1]. Этот новый протокол основан на

активные обсуждения и реализации прототипов. Ключ

авторы: Маркус Лич: Bell-Northern Research, Дэвид Коблас:

Независимый консультант, Ин-Да Ли: Лаборатория систем NEC, ЛаМонт

Джонс: Hewlett-Packard Company, Рон Курис: Unify Corporation, Мэтт

Ганис: Машины международного бизнеса. 1. Введение

Использование сетевых брандмауэров, систем, которые эффективно изолируют

организация внутренней сетевой структуры из внешней сети,

такие как ИНТЕРНЕТ, становятся все более популярными. Эти

системы межсетевых экранов обычно действуют как шлюзы прикладного уровня между

сети, обычно предлагающие контролируемый доступ через TELNET, FTP и SMTP.

С появлением более сложных протоколов прикладного уровня

разработан для облегчения глобального поиска информации, существует

необходимо предоставить общую основу для этих протоколов, чтобы

прозрачно и безопасно пройти через брандмауэр.Leech, et al. Standards Track [Страница 1]

1. Введение

Использование сетевых брандмауэров, систем, которые эффективно изолируют

организация внутренней сетевой структуры из внешней сети,

такие как ИНТЕРНЕТ, становятся все более популярными. Эти

системы межсетевых экранов обычно действуют как шлюзы прикладного уровня между

сети, обычно предлагающие контролируемый доступ через TELNET, FTP и SMTP.

С появлением более сложных протоколов прикладного уровня

разработан для облегчения глобального поиска информации, существует

необходимо предоставить общую основу для этих протоколов, чтобы

прозрачно и безопасно пройти через брандмауэр.Leech, et al. Standards Track [Страница 1] RFC 1928 Протокол SOCKS, версия 5 марта 1996 г. Также существует потребность в строгой аутентификации таких прохождение настолько мелкозернистым, насколько это возможно. Этот требование проистекает из осознания того, что клиент-сервер отношения возникают между сетями различных организаций, и что такие отношения необходимо контролировать и часто строго аутентифицирован.Описанный здесь протокол призван обеспечить основу для клиент-серверные приложения в доменах TCP и UDP для удобно и безопасно пользоваться услугами сетевого межсетевого экрана. Протокол концептуально является «прокладкой» между приложениями. уровень и транспортный уровень, и поэтому не обеспечивает сетевой услуги шлюза уровня, такие как пересылка сообщений ICMP. 2. Существующая практика В настоящее время существует протокол SOCKS версии 4, который обеспечивает незащищенное прохождение межсетевого экрана для клиент-сервер на основе TCP приложения, включая TELNET, FTP и популярные информационные протоколы обнаружения, такие как HTTP, WAIS и GOPHER.Этот новый протокол расширяет модель SOCKS версии 4, включая UDP, и расширяет рамки, чтобы включить положения для обобщенных строгие схемы аутентификации и расширяет схему адресации на охватывают доменное имя и IP-адреса V6. Реализация протокола SOCKS обычно включает перекомпиляция или повторное связывание клиентских приложений на основе TCP для использования соответствующие процедуры инкапсуляции в библиотеке SOCKS.

Примечание: Если не указано иное, десятичные числа, появляющиеся в пакете: диаграммы формата представляют длину соответствующего поля в октеты.Если данный октет должен принимать определенное значение, синтаксис X'hh 'используется для обозначения значения одного октета в этом поле. Когда используется слово «переменная», это означает, что соответствующее поле имеет переменную длину, определяемую либо связанное (одно- или двухоктетное) поле длины или поле типа данных. 3. Процедура для TCP-клиентов Когда клиент на основе TCP желает установить соединение с объектом который доступен только через брандмауэр (такое определение оставлено к реализации), он должен открыть TCP-соединение с соответствующий порт SOCKS в системе сервера SOCKS.Сервис SOCKS условно расположен на TCP-порту 1080. Если соединение запрос выполнен успешно, клиент вступает в переговоры для Leech, et al. Standards Track [Страница 2]

RFC 1928 Протокол SOCKS, версия 5 марта 1996 г.метод аутентификации, который будет использоваться, аутентифицируется с выбранным метод, затем отправляет запрос на ретрансляцию. Сервер SOCKS оценивает запрос, и либо устанавливает соответствующее соединение, либо отклоняет Это.Если не указано иное, десятичные числа, появляющиеся в пакете: диаграммы формата представляют длину соответствующего поля в октеты. Если данный октет должен принимать определенное значение, синтаксис X'hh 'используется для обозначения значения одного октета в этом поле. Когда используется слово «переменная», это означает, что соответствующее поле имеет переменную длину, определяемую либо связанное (одно- или двухоктетное) поле длины или поле типа данных. Клиент подключается к серверу и отправляет версию сообщение о выборе идентификатора / метода: + ---- + ---------- + ---------- + | ВЕР | NMETHODS | МЕТОДЫ | + ---- + ---------- + ---------- + | 1 | 1 | От 1 до 255 | + ---- + ---------- + ---------- + В поле VER установлено значение X'05 'для этой версии протокола.

В Поле NMETHODS содержит количество октетов идентификатора метода, которые появятся в поле МЕТОДЫ. Сервер выбирает один из методов, указанных в МЕТОДАХ, и отправляет сообщение о выборе МЕТОДА: + ---- + -------- + | ВЕР | МЕТОД | + ---- + -------- + | 1 | 1 | + ---- + -------- + Если выбран МЕТОД X'FF ', ни один из методов, перечисленных client приемлемы, и клиент ДОЛЖЕН закрыть соединение.В настоящее время для МЕТОДА определены следующие значения: o X'00 'НЕ ТРЕБУЕТСЯ АУТЕНТИФИКАЦИЯ o X'01 'GSSAPI o X'02 'ИМЯ ПОЛЬЗОВАТЕЛЯ / ПАРОЛЬ o X'03 '- X'7F' НАЗНАЧЕН IANA o От X'80 'до X'FE' ЗАПРЕЩЕНО ДЛЯ ЧАСТНЫХ МЕТОДОВ o X'FF 'НЕ ДОПУСТИМЫЕ МЕТОДЫ Затем клиент и сервер вступают в согласование, зависящее от метода. Leech, et al. Standards Track [Страница 3]

RFC 1928 Протокол SOCKS, версия 5 марта 1996 г.Описания зависимых от метода дополнительных согласований приведены в отдельные служебные записки.Разработчикам нового метода поддержки этого протокола следует обращаться в IANA для номера МЕТОДА. Документ НАЗНАЧЕННЫЕ НОМЕРА должен быть упоминается для текущего списка номеров МЕТОДОВ и их соответствующие протоколы. Совместимые реализации ДОЛЖНЫ поддерживать GSSAPI и ДОЛЖНЫ поддерживать USERNAME / PASSWORD методы аутентификации. 4. Запросы После завершения зависимого от метода субсогласования клиент отправляет детали запроса. Если согласованный метод включает инкапсуляция в целях проверки целостности и / или конфиденциальности, эти запросы ДОЛЖНЫ быть инкапсулированы в метод - зависимая инкапсуляция.Запрос SOCKS формируется следующим образом: + ---- + ----- + ------- + ------ + ---------- + ---------- + | ВЕР | CMD | RSV | ATYP | DST.ADDR | DST.PORT | + ---- + ----- + ------- + ------ + ---------- + ---------- + | 1 | 1 | X'00 '| 1 | Переменная | 2 | + ---- + ----- + ------- + ------ + ---------- + ---------- + Где: o Версия протокола VER: X'05 ' o CMD o ПОДКЛЮЧИТЬ X'01 ' o BIND X'02 ' o UDP ASSOCIATE X'03 ' o RSV ЗАПРЕЩЕНО o Тип адреса ATYP следующего адреса o IP-адрес V4: X'01 ' o ДОМЕННОЕ ИМЯ: X'03 ' o IP-адрес V6: X'04 ' o Летнее время.

ADDR желаемый адрес назначения o DST.PORT желаемый порт назначения в сетевом октете заказывать Сервер SOCKS обычно оценивает запрос на основе источника. и адреса назначения, и вернуть одно или несколько ответных сообщений, как подходит для типа запроса. Leech, et al. Standards Track [Страница 4]

RFC 1928 Протокол SOCKS, версия 5 марта 1996 г.

5. Обращение

В адресном поле (DST.ADDR, BND.ADDR) поле ATYP указывает

тип адреса, содержащегося в поле:

o X'01 '

адрес представляет собой IP-адрес версии 4 длиной 4 октета

o X'03 '

поле адреса содержит полное доменное имя. Первое

октет поля адреса содержит количество октетов имени, которое

Далее, завершающего октета NUL нет.

o X'04 '

адрес представляет собой IP-адрес версии 6 длиной 16 октетов.

6. Ответы

Информация о запросе SOCKS отправляется клиентом, как только он

установил соединение с сервером SOCKS и завершил

согласования аутентификации. Сервер оценивает запрос и

возвращает ответ, сформированный следующим образом:

+ ---- + ----- + ------- + ------ + ---------- + ---------- +

| ВЕР | REP | RSV | ATYP | BND.ADDR | BND.PORT |

+ ---- + ----- + ------- + ------ + ---------- + ---------- +

| 1 | 1 | X'00 '| 1 | Переменная | 2 |

+ ---- + ----- + ------- + ------ + ---------- + ---------- +

Где:

o Версия протокола VER: X'05 '

o Поле ответа REP:

o X'00 'удалось

o X'01 'общий сбой сервера SOCKS

o X'02 'соединение не разрешено набором правил

o X'03 'Сеть недоступна

o X'04 'Хост недоступен

o X'05 'В соединении отказано

o X'06 'Срок действия TTL истек

o X'07 'Команда не поддерживается

o X'08 'Тип адреса не поддерживается

o от X'09 'до X'FF' не назначено

o RSV ЗАПРЕЩЕНО

o Тип адреса ATYP следующего адреса

Leech, et al.

Сервер оценивает запрос и

возвращает ответ, сформированный следующим образом:

+ ---- + ----- + ------- + ------ + ---------- + ---------- +

| ВЕР | REP | RSV | ATYP | BND.ADDR | BND.PORT |

+ ---- + ----- + ------- + ------ + ---------- + ---------- +

| 1 | 1 | X'00 '| 1 | Переменная | 2 |

+ ---- + ----- + ------- + ------ + ---------- + ---------- +

Где:

o Версия протокола VER: X'05 '

o Поле ответа REP:

o X'00 'удалось

o X'01 'общий сбой сервера SOCKS

o X'02 'соединение не разрешено набором правил

o X'03 'Сеть недоступна

o X'04 'Хост недоступен

o X'05 'В соединении отказано

o X'06 'Срок действия TTL истек

o X'07 'Команда не поддерживается

o X'08 'Тип адреса не поддерживается

o от X'09 'до X'FF' не назначено

o RSV ЗАПРЕЩЕНО

o Тип адреса ATYP следующего адреса

Leech, et al. Standards Track [Страница 5]

Standards Track [Страница 5]

RFC 1928 Протокол SOCKS, версия 5 марта 1996 г.

o IP-адрес V4: X'01 '

o ДОМЕННОЕ ИМЯ: X'03 '

o IP-адрес V6: X'04 '

o BND.Адрес привязки к серверу ADDR

o BND.PORT привязанный к серверу порт в сетевом порядке октетов

Поля с пометкой RESERVED (RSV) должны быть установлены на X'00 '.

Если выбранный метод включает инкапсуляцию для целей

аутентификации, целостности и / или конфиденциальности, ответы

инкапсулированы в зависящей от метода инкапсуляции.

СОЕДИНЯТЬ

В ответе на CONNECT BND.PORT содержит номер порта, который

сервер назначен для подключения к целевому хосту, а BND.ADDR

содержит связанный IP-адрес.Поставляемый BND.ADDR часто

отличается от IP-адреса, который клиент использует для доступа к SOCKS

server, поскольку такие серверы часто бывают многосетевыми. Это ожидаемо

что сервер SOCKS будет использовать DST.ADDR и DST.PORT, а

адрес источника и порт на стороне клиента при оценке CONNECT

запрос. СВЯЗЫВАТЬ

Запрос BIND используется в протоколах, которые требуют от клиента

принимать соединения с сервера. FTP - известный пример,

который использует первичное соединение клиент-сервер для команд и

отчеты о состоянии, но может использовать соединение сервер-клиент для

передача данных по запросу (например,грамм. LS, GET, PUT).

Ожидается, что клиентская сторона протокола приложения будет

используйте запрос BIND только для установления вторичных подключений после

основное соединение устанавливается с помощью CONNECT. Ожидается, что

сервер SOCKS будет использовать DST.ADDR и DST.PORT при оценке BIND

запрос.

Два ответа отправляются от сервера SOCKS клиенту во время

BIND операция. Первый отправляется после того, как сервер создает и связывает

новая розетка. Поле BND.PORT содержит номер порта, который

Сервер SOCKS назначен для прослушивания входящего соединения.В

Поле BND.ADDR содержит связанный IP-адрес. Клиент будет

обычно используют эту информацию для уведомления (через основной

или управляющее соединение) сервер приложений рандеву

адрес.

СВЯЗЫВАТЬ

Запрос BIND используется в протоколах, которые требуют от клиента

принимать соединения с сервера. FTP - известный пример,

который использует первичное соединение клиент-сервер для команд и

отчеты о состоянии, но может использовать соединение сервер-клиент для

передача данных по запросу (например,грамм. LS, GET, PUT).

Ожидается, что клиентская сторона протокола приложения будет

используйте запрос BIND только для установления вторичных подключений после

основное соединение устанавливается с помощью CONNECT. Ожидается, что

сервер SOCKS будет использовать DST.ADDR и DST.PORT при оценке BIND

запрос.

Два ответа отправляются от сервера SOCKS клиенту во время

BIND операция. Первый отправляется после того, как сервер создает и связывает

новая розетка. Поле BND.PORT содержит номер порта, который

Сервер SOCKS назначен для прослушивания входящего соединения.В

Поле BND.ADDR содержит связанный IP-адрес. Клиент будет

обычно используют эту информацию для уведомления (через основной

или управляющее соединение) сервер приложений рандеву

адрес. Второй ответ приходит только после ожидаемого входящего

соединение успешно или не удается.

Leech, et al. Standards Track [Страница 6]

Второй ответ приходит только после ожидаемого входящего

соединение успешно или не удается.

Leech, et al. Standards Track [Страница 6] RFC 1928 Протокол SOCKS, версия 5 марта 1996 г. Во втором ответе BND.Поля PORT и BND.ADDR содержат адрес и номер порта подключающегося хоста. UDP АССОЦИАЦИЯ Запрос UDP ASSOCIATE используется для установления связи внутри процесс ретрансляции UDP для обработки дейтаграмм UDP. DST.ADDR и Поля DST.PORT содержат адрес и порт, которые ожидает клиент. использовать для отправки дейтаграмм UDP для ассоциации. Сервер МОЖЕТ используйте эту информацию, чтобы ограничить доступ к ассоциации. Если клиент не владеет информацией во время UDP ASSOCIATE, клиент ДОЛЖЕН использовать номер порта и адрес всех нули.Связь UDP завершается, когда TCP-соединение, которое UDP Запрос ASSOCIATE, полученный, завершается. В ответ на запрос UDP ASSOCIATE BND.PORT и BND.ADDR поля указывают номер порта / адрес, куда клиент ДОЛЖЕН отправить Сообщения UDP-запроса для ретрансляции.Обработка ответа Когда ответ (значение REP, отличное от X'00 ') указывает на сбой, Сервер SOCKS ДОЛЖЕН разорвать TCP-соединение вскоре после отправки ответ. Это должно быть не более 10 секунд после обнаружения состояние, вызвавшее сбой.Если код ответа (значение REP X'00 ') указывает на успех, и запрос был либо BIND, либо CONNECT, теперь клиент может начать передача данных. Если выбранный метод аутентификации поддерживает инкапсуляция в целях целостности, аутентификации и / или конфиденциальность, данные инкапсулируются с использованием зависящего от метода инкапсуляция. Точно так же, когда данные поступают на сервер SOCKS для клиент, сервер ДОЛЖЕН инкапсулировать данные в соответствии с используемый метод аутентификации.7. Порядок действий для клиентов на базе UDP. Клиент на основе UDP ДОЛЖЕН отправлять свои дейтаграммы на сервер ретрансляции UDP по адресу порт UDP, указанный BND.PORT в ответе на UDP ASSOCIATE запрос. Если выбранный метод аутентификации обеспечивает инкапсуляция в целях аутентичности, целостности и / или конфиденциальности, дейтаграмма ДОЛЖНА быть инкапсулирована с использованием соответствующая инкапсуляция.

Каждая дейтаграмма UDP содержит запрос UDP. заголовок с ним: Leech, et al. Standards Track [Страница 7]

RFC 1928 Протокол SOCKS, версия 5 марта 1996 г.

+ ---- + ------ + ------ + ---------- + ---------- + -------- - +

| RSV | FRAG | ATYP | Летнее время.ADDR | DST.PORT | ДАННЫЕ |

+ ---- + ------ + ------ + ---------- + ---------- + -------- - +

| 2 | 1 | 1 | Переменная | 2 | Переменная |

+ ---- + ------ + ------ + ---------- + ---------- + -------- - +

Поля в заголовке UDP-запроса:

o RSV Зарезервировано X'0000 '

o FRAG Номер текущего фрагмента

o Тип адреса ATYP следующих адресов:

o IP-адрес V4: X'01 '

o ДОМЕННОЕ ИМЯ: X'03 '

o IP-адрес V6: X'04 '

o Летнее время.ADDR желаемый адрес назначения

o DST.PORT желаемый порт назначения

o Данные пользователя DATA

Когда сервер ретрансляции UDP решает ретранслировать дейтаграмму UDP, он это делает. молча, без какого-либо уведомления запрашивающего клиента.

Точно так же он будет отбрасывать дейтаграммы, которые не может или не будет ретранслировать. Когда

сервер ретрансляции UDP получает ответную дейтаграмму от удаленного хоста, он

ДОЛЖЕН инкапсулировать эту дейтаграмму, используя указанный выше заголовок запроса UDP,

и любую инкапсуляцию, зависящую от метода аутентификации.Сервер ретрансляции UDP ДОЛЖЕН получить от сервера SOCKS ожидаемую

IP-адрес клиента, который будет отправлять дейтаграммы на BND.PORT

дано в ответе UDP ASSOCIATE. Он ДОЛЖЕН отбрасывать любые дейтаграммы

поступающие с любого исходного IP-адреса, кроме записанного для

конкретная ассоциация.

Поле FRAG указывает, является ли эта дейтаграмма одной из

количество фрагментов. Если реализовано, старший бит указывает

конец фрагмента, а значение X'00 'указывает, что это

дейтаграмма является автономной.Значения от 1 до 127 указывают

положение фрагмента в последовательности фрагмента.

молча, без какого-либо уведомления запрашивающего клиента.

Точно так же он будет отбрасывать дейтаграммы, которые не может или не будет ретранслировать. Когда

сервер ретрансляции UDP получает ответную дейтаграмму от удаленного хоста, он

ДОЛЖЕН инкапсулировать эту дейтаграмму, используя указанный выше заголовок запроса UDP,

и любую инкапсуляцию, зависящую от метода аутентификации.Сервер ретрансляции UDP ДОЛЖЕН получить от сервера SOCKS ожидаемую

IP-адрес клиента, который будет отправлять дейтаграммы на BND.PORT

дано в ответе UDP ASSOCIATE. Он ДОЛЖЕН отбрасывать любые дейтаграммы

поступающие с любого исходного IP-адреса, кроме записанного для

конкретная ассоциация.

Поле FRAG указывает, является ли эта дейтаграмма одной из

количество фрагментов. Если реализовано, старший бит указывает

конец фрагмента, а значение X'00 'указывает, что это

дейтаграмма является автономной.Значения от 1 до 127 указывают

положение фрагмента в последовательности фрагмента. Каждый получатель будет

иметь ОЧЕРЕДЬ ПОВТОРНОЙ СБОРКИ и ТАЙМЕР ПОВТОРНОЙ СБОРКИ, связанные с этими

фрагменты. Очередь повторной сборки должна быть повторно инициализирована, а

связанные фрагменты теряются по истечении ТАЙМЕРА ПОВТОРНОЙ СБОРКИ,

или приходит новая дейтаграмма с полем FRAG, значение которого меньше

чем самое высокое значение FRAG, обработанное для этой последовательности фрагмента.

Таймер повторной сборки ДОЛЖЕН быть не менее 5 секунд.это

рекомендуется избегать фрагментации приложений везде, где

возможный.

Реализация фрагментации необязательна; реализация, которая

не поддерживает фрагментацию ДОЛЖЕН отбрасывать любую дейтаграмму, FRAG которой

поле отличается от X'00 '.

Leech, et al. Standards Track [Страница 8]

Каждый получатель будет

иметь ОЧЕРЕДЬ ПОВТОРНОЙ СБОРКИ и ТАЙМЕР ПОВТОРНОЙ СБОРКИ, связанные с этими

фрагменты. Очередь повторной сборки должна быть повторно инициализирована, а

связанные фрагменты теряются по истечении ТАЙМЕРА ПОВТОРНОЙ СБОРКИ,

или приходит новая дейтаграмма с полем FRAG, значение которого меньше

чем самое высокое значение FRAG, обработанное для этой последовательности фрагмента.

Таймер повторной сборки ДОЛЖЕН быть не менее 5 секунд.это

рекомендуется избегать фрагментации приложений везде, где

возможный.

Реализация фрагментации необязательна; реализация, которая

не поддерживает фрагментацию ДОЛЖЕН отбрасывать любую дейтаграмму, FRAG которой

поле отличается от X'00 '.

Leech, et al. Standards Track [Страница 8]

RFC 1928 Протокол SOCKS, версия 5 марта 1996 г.

Программный интерфейс для протокола UDP с поддержкой SOCKS ДОЛЖЕН сообщать

доступное буферное пространство для дейтаграмм UDP, которое меньше, чем

фактическое пространство, предоставляемое операционной системой:

o если ATYP равен X'01 '- на 10+ октетов, зависящих от метода, меньше

o если ATYP равен X'03 '- 262 + октеты, зависящие от метода, меньше

o если ATYP равен X'04 '- на 20 + зависимых от метода октетов меньше

8. Соображения безопасности

В этом документе описывается протокол для прикладного уровня.

обход межсетевых экранов IP-сети. Безопасность такого обхода

сильно зависит от конкретной аутентификации и инкапсуляции

методы, предоставленные в конкретной реализации и выбранные во время

согласование между клиентом SOCKS и сервером SOCKS.

Администратор должен внимательно отнестись к

выбор методов аутентификации.

9. Ссылки

[1] Коблас, Д., "SOCKS", Материалы: 1992 Usenix Security Symposium.

Адрес автора

Маркус Пиявка

Bell-Northern Research Ltd

P.O. А / я 3511, ул. C,

Оттава, ON

КАНАДА K1Y 4H7

Телефон: (613) 763-9145

Электронная почта: [email protected]

Leech, et al. Standards Track [Страница 9]

Соображения безопасности

В этом документе описывается протокол для прикладного уровня.

обход межсетевых экранов IP-сети. Безопасность такого обхода

сильно зависит от конкретной аутентификации и инкапсуляции

методы, предоставленные в конкретной реализации и выбранные во время

согласование между клиентом SOCKS и сервером SOCKS.

Администратор должен внимательно отнестись к

выбор методов аутентификации.

9. Ссылки

[1] Коблас, Д., "SOCKS", Материалы: 1992 Usenix Security Symposium.

Адрес автора

Маркус Пиявка

Bell-Northern Research Ltd

P.O. А / я 3511, ул. C,

Оттава, ON

КАНАДА K1Y 4H7

Телефон: (613) 763-9145

Электронная почта: [email protected]

Leech, et al. Standards Track [Страница 9]

SOCKS: протокол для TCP-прокси через межсетевые экраны. Инь-Да Ли

Главный технический персонал

Лаборатория систем NEC, CSTC

ylee @ syl.dl.nec.com SOCKS был первоначально разработан Дэвидом Кобласом и впоследствии модифицирован. и расширен мной до текущей версии — версии 4. Это

протокол, который передает сеансы TCP на хосте брандмауэра, чтобы разрешить приложению

прозрачный доступ пользователей через брандмауэр. Поскольку протокол

независимо от прикладных протоколов, он может (и использовался) для

множество различных сервисов, таких как telnet, ftp, finger, whois, gopher, WWW,

и т.д. Контроль доступа может применяться в начале каждого сеанса TCP;

после этого сервер просто передает данные между клиентом и

сервер приложений, требующий минимальных накладных расходов на обработку.С НОСКИ

никогда не должен ничего знать о протоколе приложения, он также должен

быть легким для размещения приложений, которые используют шифрование для защиты

их трафик от любопытных шпионов. Определены две операции: CONNECT и BIND. 1) ПОДКЛЮЧИТЬ Клиент подключается к серверу SOCKS и отправляет запрос CONNECT, когда

он хочет установить соединение с сервером приложений. Клиент

включает в пакет запроса IP-адрес и номер порта

целевой хост и идентификатор пользователя в следующем формате.

и расширен мной до текущей версии — версии 4. Это

протокол, который передает сеансы TCP на хосте брандмауэра, чтобы разрешить приложению

прозрачный доступ пользователей через брандмауэр. Поскольку протокол

независимо от прикладных протоколов, он может (и использовался) для

множество различных сервисов, таких как telnet, ftp, finger, whois, gopher, WWW,

и т.д. Контроль доступа может применяться в начале каждого сеанса TCP;

после этого сервер просто передает данные между клиентом и

сервер приложений, требующий минимальных накладных расходов на обработку.С НОСКИ

никогда не должен ничего знать о протоколе приложения, он также должен

быть легким для размещения приложений, которые используют шифрование для защиты

их трафик от любопытных шпионов. Определены две операции: CONNECT и BIND. 1) ПОДКЛЮЧИТЬ Клиент подключается к серверу SOCKS и отправляет запрос CONNECT, когда

он хочет установить соединение с сервером приложений. Клиент

включает в пакет запроса IP-адрес и номер порта

целевой хост и идентификатор пользователя в следующем формате. + —- + —- + —- + —- + —- + —- + —- + —- + —- + —- + …. + —- +

| VN | CD | ДСТПОРТ | ДСТИП | USERID | NULL |

+ —- + —- + —- + —- + —- + —- + —- + —- + —- + —- + …. + —- +

Кол-во байтов: 1 1 2 4 переменная 1 VN — это номер версии протокола SOCKS, он должен быть 4. CD — это

Код команды SOCKS и должен быть 1 для запроса CONNECT. NULL — это байт

всех нулевых битов. Сервер SOCKS проверяет, следует ли удовлетворять такой запрос.

на основе любой комбинации IP-адреса источника, IP-адреса назначения,

номер порта назначения, идентификатор пользователя и информацию, которую он может получить

консалтинг IDENT, ср.RFC 1413. Если запрос удовлетворен, SOCKS

сервер устанавливает соединение с указанным портом целевого хоста.

Ответный пакет отправляется клиенту, когда это соединение установлено,

или когда запрос отклонен или операция не выполняется. + —- + —- + —- + —- + —- + —- + —- + —- +

| VN | CD | ДСТПОРТ | ДСТИП |

+ —- + —- + —- + —- + —- + —- + —- + —- +

Количество байтов: 1 1 2 4 VN — это версия кода ответа и должна быть 0.

+ —- + —- + —- + —- + —- + —- + —- + —- + —- + —- + …. + —- +

| VN | CD | ДСТПОРТ | ДСТИП | USERID | NULL |

+ —- + —- + —- + —- + —- + —- + —- + —- + —- + —- + …. + —- +

Кол-во байтов: 1 1 2 4 переменная 1 VN — это номер версии протокола SOCKS, он должен быть 4. CD — это

Код команды SOCKS и должен быть 1 для запроса CONNECT. NULL — это байт

всех нулевых битов. Сервер SOCKS проверяет, следует ли удовлетворять такой запрос.

на основе любой комбинации IP-адреса источника, IP-адреса назначения,

номер порта назначения, идентификатор пользователя и информацию, которую он может получить

консалтинг IDENT, ср.RFC 1413. Если запрос удовлетворен, SOCKS

сервер устанавливает соединение с указанным портом целевого хоста.

Ответный пакет отправляется клиенту, когда это соединение установлено,

или когда запрос отклонен или операция не выполняется. + —- + —- + —- + —- + —- + —- + —- + —- +

| VN | CD | ДСТПОРТ | ДСТИП |

+ —- + —- + —- + —- + —- + —- + —- + —- +

Количество байтов: 1 1 2 4 VN — это версия кода ответа и должна быть 0. CD результат

код с одним из следующих значений: 90: запрос удовлетворен

91: запрос отклонен или не выполнен

92: запрос отклонен, так как сервер SOCKS не может подключиться к

Идентификатор на клиенте

93: запрос отклонен, потому что клиентская программа и идентификатор

сообщать о различных идентификаторах пользователей Остальные поля игнорируются. Сервер SOCKS закрывает свое соединение сразу после уведомления

клиент неудавшегося или отклоненного запроса. Для успешного запроса

сервер SOCKS готов к ретрансляции трафика в обоих направлениях.Этот

позволяет клиенту выполнять ввод-вывод в своем соединении, как если бы оно было напрямую

подключен к серверу приложений. 2) BIND Клиент подключается к серверу SOCKS и отправляет запрос BIND, когда

он хочет подготовиться к входящему соединению с сервера приложений.

Это должно происходить только после первичного подключения к приложению.

сервер был установлен с помощью CONNECT. Обычно это часть

последовательность действий: -bind (): получить сокет

-getsockname (): получить IP-адрес и номер порта сокета

-listen (): готов принять вызов от сервера приложений

-используйте основное соединение, чтобы сообщить серверу приложений о

IP-адрес и номер порта, к которому он должен подключиться.

CD результат

код с одним из следующих значений: 90: запрос удовлетворен

91: запрос отклонен или не выполнен

92: запрос отклонен, так как сервер SOCKS не может подключиться к

Идентификатор на клиенте

93: запрос отклонен, потому что клиентская программа и идентификатор

сообщать о различных идентификаторах пользователей Остальные поля игнорируются. Сервер SOCKS закрывает свое соединение сразу после уведомления

клиент неудавшегося или отклоненного запроса. Для успешного запроса

сервер SOCKS готов к ретрансляции трафика в обоих направлениях.Этот

позволяет клиенту выполнять ввод-вывод в своем соединении, как если бы оно было напрямую

подключен к серверу приложений. 2) BIND Клиент подключается к серверу SOCKS и отправляет запрос BIND, когда

он хочет подготовиться к входящему соединению с сервера приложений.

Это должно происходить только после первичного подключения к приложению.

сервер был установлен с помощью CONNECT. Обычно это часть

последовательность действий: -bind (): получить сокет

-getsockname (): получить IP-адрес и номер порта сокета

-listen (): готов принять вызов от сервера приложений

-используйте основное соединение, чтобы сообщить серверу приложений о

IP-адрес и номер порта, к которому он должен подключиться. -accept (): принять соединение от сервера приложений Целью операции SOCKS BIND является поддержка такой последовательности.

но используя сокет на сервере SOCKS, а не на клиенте. Клиент включает в пакет запроса IP-адрес

сервер приложений, порт назначения, используемый в основном соединении,

и идентификатор пользователя. + —- + —- + —- + —- + —- + —- + —- + —- + —- + —- + …. + —- +

| VN | CD | ДСТПОРТ | ДСТИП | USERID | NULL |

+ —- + —- + —- + —- + —- + —- + —- + —- + —- + —- +…. + —- +

Кол-во байтов: 1 1 2 4 переменная 1 VN снова равен 4 для номера версии протокола SOCKS. CD должен быть от 2 до

укажите запрос BIND. Сервер SOCKS использует информацию о клиенте, чтобы решить,

запрос должен быть удовлетворен. Ответ, который он отправляет обратно клиенту, имеет

тот же формат, что и ответ на запрос CONNECT, т. е. + —- + —- + —- + —- + —- + —- + —- + —- +

| VN | CD | ДСТПОРТ | ДСТИП |

+ —- + —- + —- + —- + —- + —- + —- + —- +

Количество байтов: 1 1 2 4 VN — это версия кода ответа и должна быть 0.

-accept (): принять соединение от сервера приложений Целью операции SOCKS BIND является поддержка такой последовательности.

но используя сокет на сервере SOCKS, а не на клиенте. Клиент включает в пакет запроса IP-адрес

сервер приложений, порт назначения, используемый в основном соединении,

и идентификатор пользователя. + —- + —- + —- + —- + —- + —- + —- + —- + —- + —- + …. + —- +

| VN | CD | ДСТПОРТ | ДСТИП | USERID | NULL |

+ —- + —- + —- + —- + —- + —- + —- + —- + —- + —- +…. + —- +

Кол-во байтов: 1 1 2 4 переменная 1 VN снова равен 4 для номера версии протокола SOCKS. CD должен быть от 2 до

укажите запрос BIND. Сервер SOCKS использует информацию о клиенте, чтобы решить,

запрос должен быть удовлетворен. Ответ, который он отправляет обратно клиенту, имеет

тот же формат, что и ответ на запрос CONNECT, т. е. + —- + —- + —- + —- + —- + —- + —- + —- +

| VN | CD | ДСТПОРТ | ДСТИП |

+ —- + —- + —- + —- + —- + —- + —- + —- +

Количество байтов: 1 1 2 4 VN — это версия кода ответа и должна быть 0. CD результат

код с одним из следующих значений: 90: запрос удовлетворен

91: запрос отклонен или не выполнен

92: запрос отклонен, так как сервер SOCKS не может подключиться к

Идентификатор на клиенте

93: запрос отклонен, потому что клиентская программа и идентификатор