Как очистить SSL в Яндекс.Браузере | REG.RU

Интернет стал неотъемлемой частью нашей жизни, а покупка в сети — обыденным делом. Чтобы защитить ваши данные сайты, используют протокол HTTPS и SSL-сертификаты. Но что делать, если вместо привычного сайта открывается ошибка безопасности SSL? В этой статье мы расскажем как очистить SSL в Яндекс. Браузере.

Зачем нужен SSL в Яндекс.Браузере?

Каждый год количество финансовых операций в сети растёт. 2018 год побил очередной рекорд: более 1,5 млрд транзакций было совершено только по пластиковым картам. Вопрос защиты персональных данных в сети сейчас актуален как никогда.

Несмотря на то что протокол HTTPS появился в 2000 году, свою популярность он обрёл в 2013: в Интернете произошёл очередной переворот. В августе 2014 года компания Google официально заявила, что сайтам с SSL-сертификатам поисковая система будет отдавать приоритет в ранжировании.

Благодаря SSL-сертификату появилась возможность шифровать передаваемые данные и проверять их подлинность. Таким образом можно исключить мошенничество и кражу персональной информации пользователей. Подробнее про SSL и принцип работы вы можете узнать в статье: Для чего нужен SSL-сертификат?

Таким образом можно исключить мошенничество и кражу персональной информации пользователей. Подробнее про SSL и принцип работы вы можете узнать в статье: Для чего нужен SSL-сертификат?

Как включить SSL в Яндекс.Браузере?

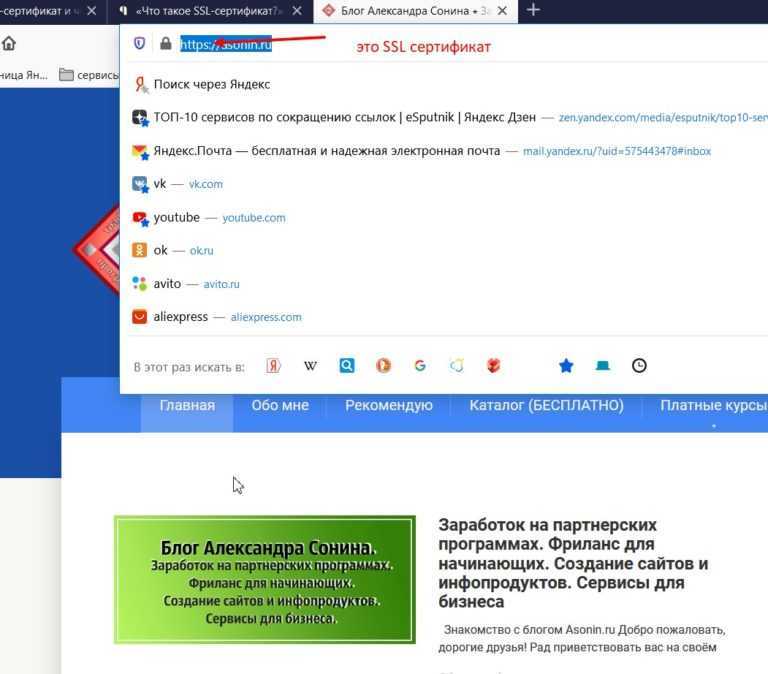

Каждый браузер по умолчанию поддерживает протокол HTTPS и SSL-сертификаты, вручную ничего включать не нужно. Если на сайте установлен SSL-сертификат, это видно в поисковой строке, возле адреса сайта:

Зелёный замок сигнализирует о том, что ваше соединение с сайтом защищено.

Как устранить проблемы с SSL в Яндекс.Браузере?

Проблемы с SSL-сертификатом могут быть вызваны несколькими причинами. Они могут быть связаны как с настройками самого сайта на сервере, так и с настройками компьютера. Cамые распространённые причины:

- компьютер заражён вирусом;

- неверная дата или время на компьютере;

- сертификат безопасности сервера аннулирован или истёк;

- сайт заблокирован антивирусом;

- устаревшая версия браузера;

- хранилище SSL в Яндекс.

Браузере переполнено.

Браузере переполнено.

Первые четыре пункта могут быть причинами для ошибки во всех браузерах. Подробнее о них в статье: Ошибка безопасности SSL, как исправить?

В этой статье мы рассмотрим последние два пункта, которые связаны с работой браузера Yandex.

Устаревшая версия браузера

Причиной ошибки может стать старая версия браузера. Убедитесь, что у вас актуальная версия, и установите обновления, если необходимо. Чтобы проверить версию браузера, в поисковой строке введите browser://help и нажмите Enter:

У вас откроется страница с информацией о версии Яндекс.Браузера:

Скачать актуальную версию браузера можно с официального сайта Яндекс.

Хранилище SSL в Яндекс.Браузере переполнено

Яндекс.Браузер запоминает и хранит информацию о сертификационных центрах и SSL-сертификатах в кэше. Сертификаты истекают и переиздаются, а сертификационные центры могут менять правила или попадать в чёрные списки. Из-за этого может возникнуть ошибка.

Как очистить SSL в Яндекс.Браузере

Сертификаты из браузера сохраняются на локальный компьютер. Их можно периодически удалять и поддерживать хранилище в актуальном состоянии.

-

1.

Перейдите в Настройки

-

2.

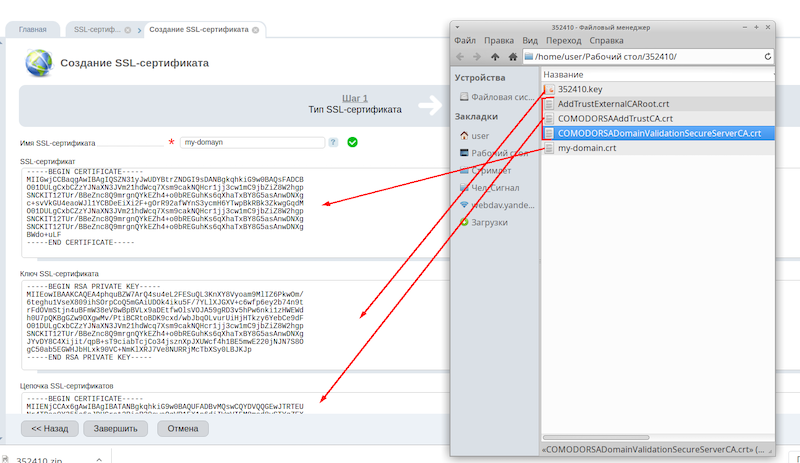

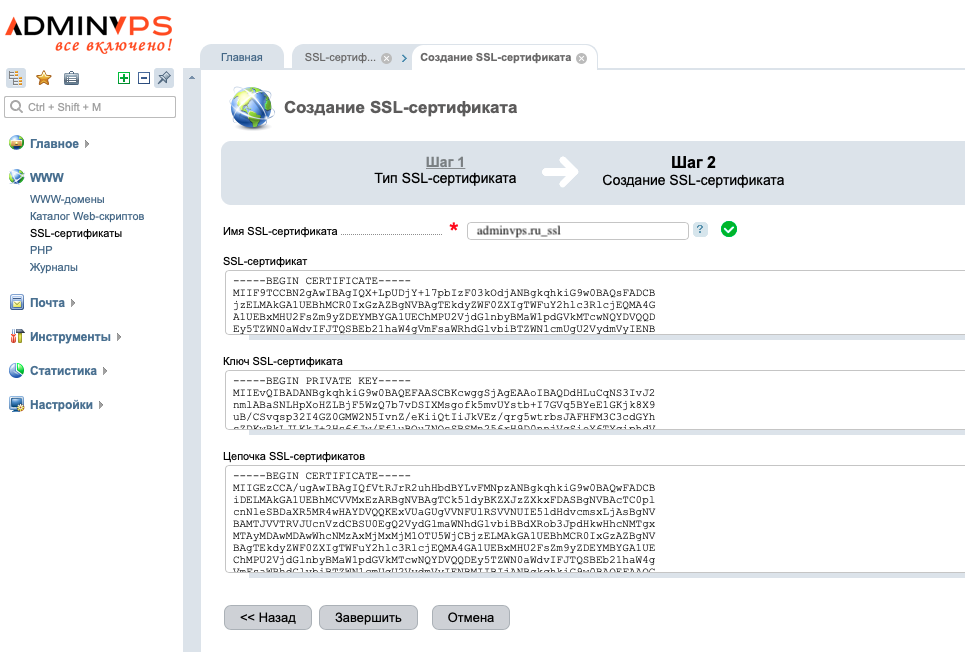

Во вкладке «Системные» выберите Управление сертификатами:

-

3.

Вы увидите список сертификатов в кэше. Чтобы очистить его:

На macOS: выделите необходимые сертификаты, кликните по ним правой кнопкой мыши и нажмите Удалить объект:

На Windows: выделите нужные сертификаты и нажмите Удалить:

Готово! Теперь SSL-кеш успешно очищен.

Совет

Перед тем как открыть неизвестный сайт, вы можете воспользоваться сервисом XSEO. С помощью этого сервиса вы можете проверить сайт на безопасность (вирусы, спам, фишинг) и ограничения по возрасту.

Примечание

С 28 января 2019 года Яндекс оповещает о проблемах с SSL-сертификатом через Яндекс.Вебмастер. Подробнее читайте в блоге Яндекса.

Помогла ли вам статья?

Да

9

раз уже

помогла

Как очистить SSL в Яндекс.Браузере

Помощь 0 Регистрация Вход

- Домены

- Хостинг

- Сайты

- VPS и серверы

- SSL-сертификаты

- Общая информация по SSL

- 2 этап: Активация SSL-сертификата

- 3 этап: Установка SSL-сертификата

- Продление SSL-сертификата

- Проблемы с SSL-сертификатом

- Проблемы с SSL в Яндекс.

Браузере

Браузере - Как очистить SSL в Яндекс.Браузере

Во времена интернет-магазинов и постоянного сбора персональных данных на сайтах очень важно, чтобы ценная информация не досталась мошенникам. К счастью, многие сайты устанавливают на свои ресурсы SSL-сертификаты. Они работают по HTTPS-протоколу и шифруют передаваемые персональные данные. Подробнее о работе SSL вы можете узнать в статье Что такое SSL-сертификат и зачем он моему сайту.

Каждый браузер поддерживает протокол HTTPS и SSL-сертификаты, поэтому пользователю не нужно ничего настраивать вручную. Если нажать на значок замка в адресной строке браузера, там будет написано, защищено соединение или нет:

Проблемы с SSL в Яндекс.Браузере

Браузер Яндекс предупреждает пользователей о незащищённом соединении. Однако бывают случаи, когда на сайте точно есть SSL-сертификат, но браузер его не видит. Причина такой ошибки может быть как на стороне пользователя, так и на стороне владельца сайта.

Проблемы на стороне владельца сайта:

- сертификат безопасности сервера истёк,

- владелец не сделал переадресацию с HTTP на HTTPS.

О том, как продлить SSL и как перевести сайт на HTTPS можно прочитать в статье.

Проблемы на стороне пользователя:

- компьютер заражён вирусом,

- неверная дата или время на компьютере,

- сайт заблокирован антивирусом,

- хранилище SSL в Яндекс.Браузере переполнено.

О первых трёх пунктах читайте подробнее в статье Как исправить ошибку безопасности SSL. В этой статье мы рассмотрим, как очистить хранилище SSL в Яндекс.

Как очистить SSL в Яндекс.Браузере

Данные о SSL-сертификатах также сохраняются в кэше на локальных компьютерах. Каждый сайт должен периодически обновлять SSL-сертификат, поэтому данные в кэше ПК могут не совпадать с реальностью. Из-за этого могут быть проблемы с защищённым соединением на сайтах. Чтобы сертификаты работали корректно, нужно периодически чистить хранилище SSL-сертификатов.

Чтобы очистить данные о сертификатах в Яндекс.Браузере:

1. Перейдите в настройки браузера. Для этого нажмите на значок гамбургера и выберите Настройки:

2. Перейдите во вкладку «Системные» и нажмите Управление сертификатами:

3. Перед вами появится список сертификатов в кэше. Чтобы очистить кэш сертификатов:

- на macOS: выделите необходимые сертификаты и кликните на них правой кнопкой мыши. Нажмите Удалить объект:

- на Windows: выделите необходимые сертификаты нажмите Удалить:

Готово, кэш хранилища SSL-сертификатов очищен.

Популярные статьи

- Как указать (изменить) DNS-серверы для домена

- Я зарегистрировал домен, что дальше

- Как добавить запись типа A, AAAA, CNAME, MX, TXT, SRV для своего домена

- Что такое редирект: виды и возможности настройки

- Как создать почту со своим доменом

Домены

- Регистрация доменов

- Освободившиеся домены

- Промоакции

- Перенос домена

- Переадресация

- Магазин доменов

Сайты

- Конструктор сайтов

- Сайты на WordPress

Хостинг сайтов

- Хостинг

- Windows хостинг

VPS и серверы

- VPS хостинг

- Windows VPS

- Аренда серверов

Дополнения

- SSL-сертификаты //=url(‘/free-mail’)?>

Сервисы

- Бесплатный хостинг

- Whois

- Связь с администратором домена

- Определить свой IP-адрес

- Проверка порта на доступность

- Узнать местоположение по IP

- Проверить доступность сайта

Поддержка

- Справка

- Стоимость услуг

- Способы оплаты

- Связаться с нами

Компания

- О компании

- Документы

- Офис

- Дата-центр

- Новости

- Блог

- Акции и скидки

© 2DOMAINS — регистрация доменов

- Домены оптом

- Географические домены

- Кириллические домены

- Административные домены

- Национальные домены

- Новые домены первого уровня

- Где купить домен дешево

- Дешевый хостинг

- CloudVPS

- Хостинг для сайта-визитки

- Хостинг с PHP и MySQL

- Надежный хостинг

- Самые дешевые домены

- Хостинг WordPress

- Хостинг для 1С-Битрикс

- Хостинг для Drupal

- Хостинг для Joomla

- Хостинг для MODX

- Хостинг для OpenCart

- Антивирус для хостинга

- Бэкап сайта

- Защита от DDoS-атак

- Хостинг с ISPmanager

- SSL бесплатно

- AlphaSSL

- AlphaSSL WildCard

- ExtendedSSL

- GlobalSign-сертификаты

- Comodo / Sectigo — сертификаты

- GeoTrust-сертификаты

- Symantec-сертификаты

- Thawte-сертификаты

- TrustWave-сертификаты

- Wildcard-сертификаты

Политика обработки

персональных данных

Тех. поддержка: [email protected]

поддержка: [email protected]

Указанные на сайте цены могут не включать стоимость применимых комиссий.

При заказе услуги стоимость может быть уточнена исполнителем.

Россия создает собственный центр сертификации TLS для обхода санкций

Россия создала собственный доверенный центр сертификации TLS (ЦС) для решения проблем с доступом к веб-сайтам, накопившихся после того, как санкции препятствуют продлению сертификатов.

Санкции, введенные западными компаниями и правительствами, не позволяют российским сайтам обновлять существующие сертификаты TLS, в результате чего браузеры блокируют доступ к сайтам с просроченными сертификатами.

Сертификаты TLS помогают веб-браузеру подтвердить, что домен принадлежит проверенному объекту и что обмен информацией между пользователем и сервером зашифрован.

Как работают TLS-сертификаты (Digicert) Подписывающие органы стран, которые ввели санкции против России, больше не могут принимать платежи за свои услуги, в результате чего многие сайты не имеют практических средств для продления сертификатов с истекающим сроком действия.

После истечения срока действия сертификата веб-браузеры, такие как Google Chrome, Safari, Microsoft Edge и Mozilla Firefox, будут отображать на всю страницу предупреждения о том, что страницы небезопасны, что может оттолкнуть многих пользователей от сайта.

Внутренний орган

Российское государство предусмотрело решение в национальном центре сертификации для независимой выдачи и обновления сертификатов TLS.

«Он заменит иностранный сертификат безопасности, если он будет отозван или срок его действия истек. Минцифры бесплатно предоставит отечественный аналог. Услуга предоставляется юридическим лицам — владельцам сайтов по запросу в течение 5 рабочих дней», — поясняет российский портал госуслуг «Госуслуги».

Объявление о наличии отечественных сертификатов (Госуслуги) Однако для того, чтобы веб-браузеры доверяли новым центрам сертификации (ЦС), их сначала нужно было проверить различными компаниями, что может занять много времени.

В настоящее время единственными веб-браузерами, которые признают новый российский ЦС заслуживающим доверия, являются российский браузер Яндекс и продукты Atom, поэтому российским пользователям рекомендуется использовать их вместо Chrome, Firefox, Edge и т. д.

Сайты, которые уже получили и в настоящее время используют эти государственные сертификаты, включая Сбербанк, ВТБ и Центральный банк России.

Уведомление отправлено владельцам соответствующих веб-сайтовРоссийские СМИ также распространили список из 198 доменов, которые, как сообщается, получили уведомление об использовании внутреннего сертификата TLS, но на данный момент его использование не стало обязательным.

Проблемное предложение

Пользователи других браузеров, таких как Chrome или Firefox, могут вручную добавить новый российский корневой сертификат, чтобы продолжить использовать российские сайты, на которых есть государственный сертификат.

Однако это вызывает опасения, что Россия может злоупотреблять своим корневым сертификатом ЦС для перехвата трафика HTTPS и атак типа «человек посередине».

Это злоупотребление в конечном итоге приведет к добавлению нового корневого сертификата в список отзыва сертификатов (CRL).

Российский сертификат Trusted Root CAИсточник: BleepingComputer

Это сделает эти внутренние сертификаты недействительными, а Chrome, Edge и Firefox заблокируют доступ к любым веб-сайтам, использующим их.

Центры сертификации должны пользоваться всеобщим доверием. Однако, поскольку Россия в настоящее время не пользуется каким-либо уровнем доверия, маловероятно, что основные поставщики браузеров добавят их в свои корневые хранилища сертификатов.

Россия приняла ряд решительных мер, чтобы уменьшить влияние западных санкций на свою экономику. Многие предположили, что пришло время оборвать связи с глобальным интернетом и подтолкнуть его пользователей сети к «Рунету».

В ответ на эти слухи Министерство цифровых технологий России категорически опровергло план отключения интернета изнутри в заявлении, переданном местным новостным агентствам.

Россия создает центр сертификации в ответ на санкции | Пуленепробиваемый информационный бюллетень TLS

Россия создает центр сертификации в ответ на санкции | Пуленепробиваемый информационный бюллетень TLS | Злющая уткаОшибка: JavaScript отключен

Этот веб-сайт не будет работать правильно без JavaScript. Приносим извинения за неудобства.

Информационный бюллетень Bulletproof TLS

31 марта 2022 г.

Информационный бюллетень Bulletproof TLS — это бесплатный периодический информационный бюллетень с комментариями и новостями. окружающие SSL/TLS и Internet PKI, предназначенные для того, чтобы держать вас в курсе последних разработки в этом пространстве. Получают ежемесячно более 50 000 подписчиков. Поддерживает Ханно Бёк.

ПРЕДОСТАВЛЕНО ВАМ НАШИМ СПОНСОРОМ

Архитектура для управления идентификацией машин. Как будет выглядеть ваша инфраструктура открытого ключа, когда быстрая разработка приложений вызовет бурный рост числа новых машинных удостоверений? Прочтите эту эталонную архитектуру, чтобы узнать о новых стратегиях организации удостоверений машин в центрах обработки данных, облачных и пограничных средах. ВЕНАФИ

ВЕНАФИ

В результате российского вторжения в Украину несколько центров сертификации, таких как DigiCert и Sectigo, отозвали сертификаты российских организаций или отказываются выдавать им новые сертификаты. В ответ российские государственные органы создали собственный центр сертификации.

Пользователям в России рекомендуется либо установить новый корневой сертификат в свой браузер, либо использовать один из российских браузеров Яндекс или Атом.

Неудивительно, что работа государственного ЦС за пределами обычной веб-системы PKI вызывает опасения. Корневой сертификат можно использовать для выполнения атак «человек посередине» против пользователей, которые его установили. Часто упоминался предыдущий случай, когда страна Казахстан попросила своих пользователей установить корневой ЦС, о котором мы уже рассказывали в этом информационном бюллетене.

Яндекс опубликовал запись в блоге с более подробной информацией (пост на русском языке, вот версия, переведенная с помощью Google Translate). Примечательно, что Яндекс утверждает, что его браузер будет принимать сертификаты, выданные новым ЦС, только в том случае, если они находятся в списке доменов, действительно одобренных для использования этим ЦС. Это может ограничить потенциальное влияние атак типа «человек посередине» на безопасность. Яндекс также упоминает, что планирует вести журнал прозрачности сертификатов для этого нового ЦС.

Примечательно, что Яндекс утверждает, что его браузер будет принимать сертификаты, выданные новым ЦС, только в том случае, если они находятся в списке доменов, действительно одобренных для использования этим ЦС. Это может ограничить потенциальное влияние атак типа «человек посередине» на безопасность. Яндекс также упоминает, что планирует вести журнал прозрачности сертификатов для этого нового ЦС.

Подпишитесь на информационный бюллетень Bulletproof TLS

Эта подписка только на информационный бюллетень; мы не будем посылать вам что-нибудь еще.

Краткие новости

- Криптографический модуль, выпущенный компанией Rambus и используемый в принтерах Canon и Fujifilm, генерирует ключи RSA, которые можно взломать с помощью алгоритма факторизации Ферма, как обнаружил автор этого информационного бюллетеня. Этот алгоритм был описан в 1643 году математиком Пьером де Ферма и широко известен в литературе. Это позволяет эффективно разлагать на множители составные числа, которые являются произведением двух простых чисел, если простые числа близки.

Такие близкие простые числа не могут быть сгенерированы правильной функцией генерации ключей RSA, которая выбирает простые числа независимо и случайным образом, но ошибочный алгоритм генерации ключей может их создать.

Такие близкие простые числа не могут быть сгенерированы правильной функцией генерации ключей RSA, которая выбирает простые числа независимо и случайным образом, но ошибочный алгоритм генерации ключей может их создать. - Стефан Айссинг написал в блоге сообщение о текущем состоянии усилий проекта Prossimo по обеспечению поддержки rustls на веб-сервере Apache.

- В списке рассылки политики безопасности Mozilla упоминается инцидент безопасности в центре сертификации NetLock.

- Исследователи опубликовали документ, в котором анализируются свойства безопасности режимов предварительного общего ключа (PSK) TLS 1.3.

- Группа исследователей в области безопасности обратилась к политикам ЕС по поводу спорного планируемого регулирования веб-сертификатов. Мы подробно рассказали о запланированных планах QWACS в последнем информационном бюллетене.

- Консорциум PKI и организация по стандартизации ETSI объявили о подписании Меморандума о взаимопонимании.

Это заслуживает внимания в контексте планируемого регулирования QWACS в ЕС. Консорциум PKI, ранее известный как CA Security Council, является организацией, лоббирующей центры сертификации, которые выиграют от QWACS, в то время как ETSI будет контролировать его. ETSI не ответил на наши вопросы о содержании этого соглашения и возможном конфликте интересов.

Это заслуживает внимания в контексте планируемого регулирования QWACS в ЕС. Консорциум PKI, ранее известный как CA Security Council, является организацией, лоббирующей центры сертификации, которые выиграют от QWACS, в то время как ETSI будет контролировать его. ETSI не ответил на наши вопросы о содержании этого соглашения и возможном конфликте интересов. - OpenSSL объявил, что его версия 3.0 будет выпуском с долгосрочной поддержкой (LTS).

- В исследовательской работе дается обзор проблем, связанных с внедрением аудита SCT для обеспечения прозрачности сертификатов.

- OpenSSL исправил возможный бесконечный цикл в функции BN_mod_sqrt. Это может привести к атаке типа «отказ в обслуживании» с использованием сертификатов с пользовательскими эллиптическими кривыми. Такие пользовательские параметры эллиптических кривых почти никогда не используются, но в прошлом они были источником уязвимостей. В ответ Адам Лэнгли написал сообщение в блоге, в котором обсуждался выбор параметров в криптографических алгоритмах.

- В марте Международная ассоциация криптографических исследований (IACR) провела конференцию по криптографии с открытым ключом (PKC). Доступны видеозаписи переговоров. Во время конференции IACR также наградил две статьи наградой PKC Test-of-Time Award: статью 2005 года об обмене ключами с проверкой подлинности на основе пароля и статью 2006 года, посвященную Curve25519.

- Безопасность . Криптография. Что бы ни. Подкаст взял интервью у Криса Пейкерта о криптографии на основе решетки.

- В исследовательской статье рассматривается качество кода программных реализаций в постквантовом конкурсе NIST.

- В сообщении блога от Hardenize обсуждается новая политика прозрачности сертификатов Chrome, которая устраняет требование иметь один журнал Google.

- Джейсон Доненфельд написал в блоге сообщение о своей недавней работе, в которой представлены некоторые важные изменения в коде генерации случайных чисел ядра Linux.

В LWN также есть подробная статья на эту тему.

В LWN также есть подробная статья на эту тему. - В блоге Trickster Dev описывается, как расшифровывать HTTPS-трафик с помощью Wireshark.

- Форум CA/Browser принял решение отказаться от использования подписей SHA-1 при подписании OCSP. Подписи SHA-1 для сертификатов уже давно объявлены устаревшими в веб-PKI, но в OCSP они все еще разрешены. Дальнейшее обсуждение этой проблемы можно найти в системе отслеживания ошибок модуля Go x509. Разработчик модуля, Филиппо Вальсорда, недавно попытался отключить подписи SHA-1, и ему пришлось повторно включить их для OCSP.

- PKI Solutions объявила о выпуске нового продукта под названием PKI Spotlight, предназначенного для мониторинга частных центров сертификации и развертываний HSM.

Интересные вакансии

Вот несколько интересных вакансий, с которыми мы столкнулись за последний месяц:

- Старший инженер библиотек безопасности Java — Oracle, через @seanjmullan

- Ведущий менеджер по продукту, Chrome Security – Google, через @nasko

- Менеджер по информационной безопасности — 360T (Германия)

Если вы знаете о похожих профессиях, которые могут заинтересовать наших читателей, например, о криптографии,

TLS или PKI, сообщите нам, и мы можем добавить их в будущие информационные бюллетени.

Браузере переполнено.

Браузере переполнено. Браузере

Браузере Такие близкие простые числа не могут быть сгенерированы правильной функцией генерации ключей RSA, которая выбирает простые числа независимо и случайным образом, но ошибочный алгоритм генерации ключей может их создать.

Такие близкие простые числа не могут быть сгенерированы правильной функцией генерации ключей RSA, которая выбирает простые числа независимо и случайным образом, но ошибочный алгоритм генерации ключей может их создать. Это заслуживает внимания в контексте планируемого регулирования QWACS в ЕС. Консорциум PKI, ранее известный как CA Security Council, является организацией, лоббирующей центры сертификации, которые выиграют от QWACS, в то время как ETSI будет контролировать его. ETSI не ответил на наши вопросы о содержании этого соглашения и возможном конфликте интересов.

Это заслуживает внимания в контексте планируемого регулирования QWACS в ЕС. Консорциум PKI, ранее известный как CA Security Council, является организацией, лоббирующей центры сертификации, которые выиграют от QWACS, в то время как ETSI будет контролировать его. ETSI не ответил на наши вопросы о содержании этого соглашения и возможном конфликте интересов.

В LWN также есть подробная статья на эту тему.

В LWN также есть подробная статья на эту тему.