Перечень угроз: от общего к частному

В рубрику «Комплексные системы безопасности» | К списку рубрик | К списку авторов | К списку публикаций

Перечень угроз: от общего к частному

Методический подход к формированию перечней угроз для охраняемых объектов

A.В. Ничиков

Директор Центра анализа уязвимости ЗАО НПП «ИСТА-Системс», профессор АВН, кандидат военных наук

При формировании вида системы охраны объекта одной из основных задач является определение перечня угроз данному объекту. Имея достаточно достоверный перечень угроз, учитывая оценки вероятности их реализации и уровень риска, можно обеспечить обоснование рационального состава системы охраны по критерию «эффективность — стоимость».

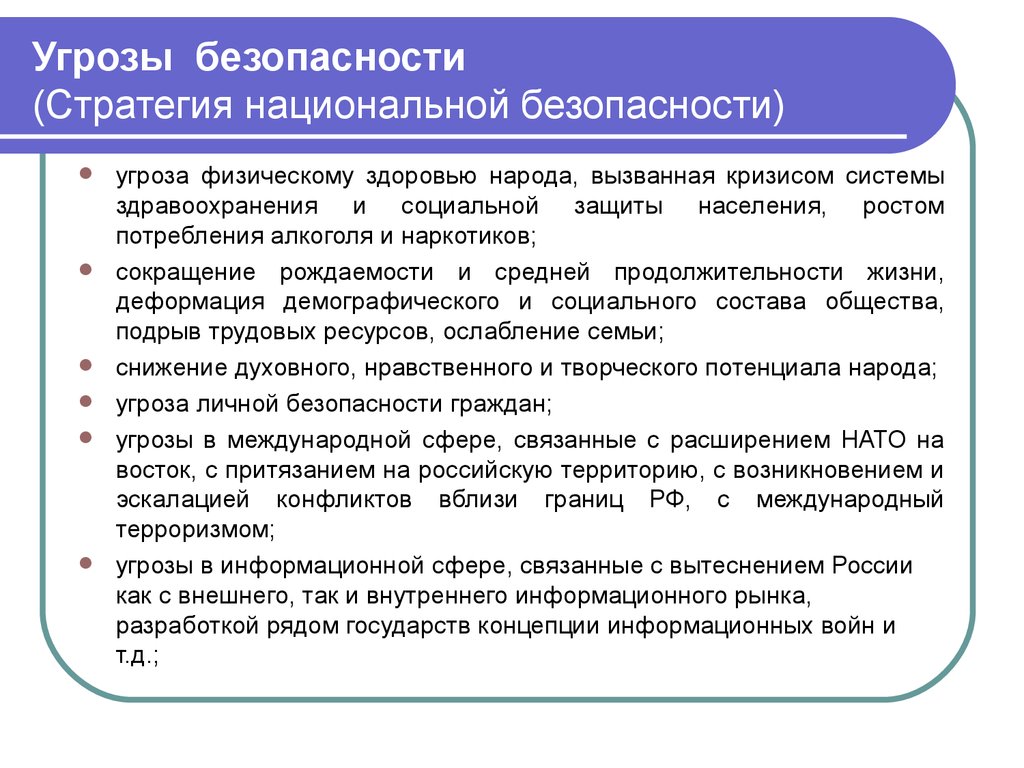

В настоящее время существует целый ряд методических и руководящих документов, определяющих перечни угроз или методики обоснования угроз объектам.

Все методики обоснований перечней угроз в своей основе имеют общий элемент — составление группой экспертов перечня угроз.

- социальную значимость объекта;

- характеристики объекта с его технологическими процессами, определяющими уязвимые места бъекта;

- криминогенную обстановку в районе объекта;

- возможные типы нарушителей, их мотивы, оснащенность, количественный состав и т.д.

Составление основного перечня угроз является неформализованной задачей, его полнота и качество зависит от степени подготовленности экспертов. Поэтому и методики определения, и сами основные перечни даже для однотипных объектов существенно отличаются друг от друга как по объему самих перечней, так и по формулированию угроз. При этом необходимо учитывать, что неполный учет угроз может привести к ошибкам при обосновании рационального состава системы охраны со всеми вытекающими последствиями.

При этом необходимо учитывать, что неполный учет угроз может привести к ошибкам при обосновании рационального состава системы охраны со всеми вытекающими последствиями.

В настоящей статье для обсуждения предлагается методический подход к формированию основного перечня угроз для объектов любого типа, суть которого заключается в использовании разработанного автором общего (универсального) перечня угроз и в расширении его по дополнительным условиям до основного. Общий перечень угроз разработан на базе строго определенной формулировки понятия «угроза».

Определение понятия «угроза»

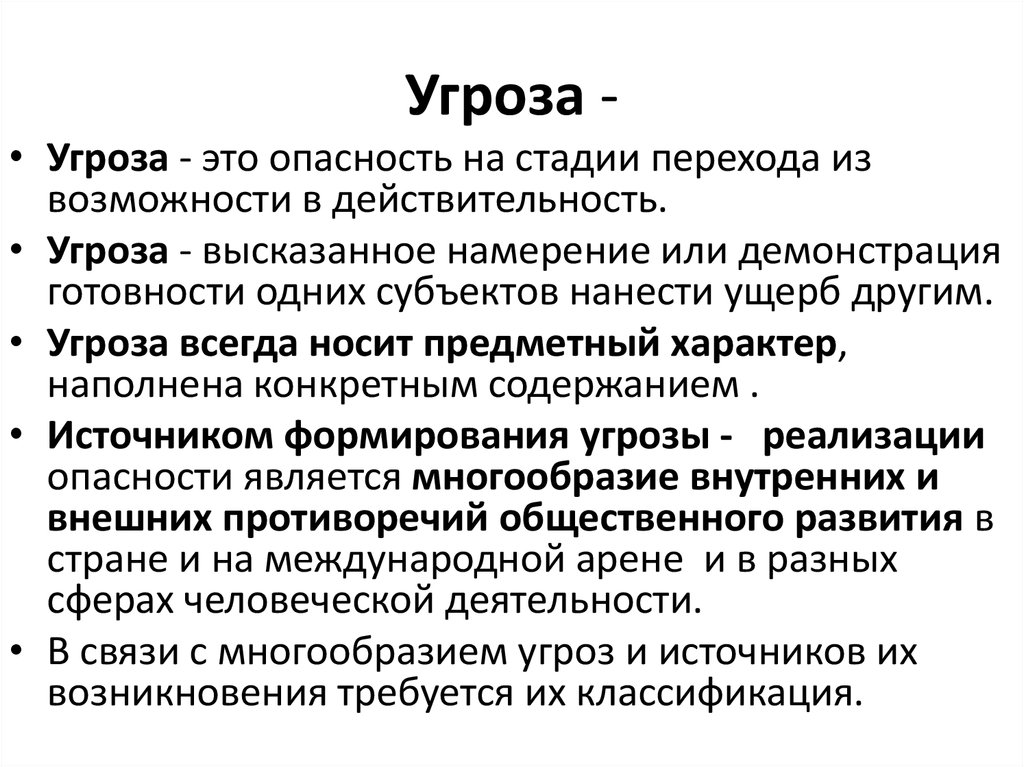

В условиях, когда существует не менее пяти так или иначе утвержденных на различных уровнях трактовоктермина «угроза», для начала целесообразно (без обсуждения точности) воспользоваться общепринятым определением Большого энциклопедического словаря [slovopedia.com, 2007]. В данном словаре под угрозой понимается «…высказанное (проявленное) в любой форме намерение нанести физический, материальный или иной вред общественным или личным интересам».

С одной стороны, угроза есть потенциальная возможность различных источников нанести вред объекту, с другой — именно конкретный объект определяет собой набор возможных для него угроз. Как говорится, «если у вас нету тети, то вам ее не потерять». Например, для большого склада как территориально распределенного объекта с однородными элементами не существует реальной угрозы полного уничтожения, так как уничтожение одиночного элемента незначительно отражается на характеристиках склада. Угрозы полного уничтожения, обусловленные природными катаклизмами (падением на объект небесного тела и т.

Поэтому объекту потенциально могут быть нанесены угрозы, выраженные формулировками следующего типа: «разрушения, повреждения какого-либо уровня, которые могут быть вызваны диверсионно-террористическими действиями, техногенными авариями, криминогенными действиями, чрезвычайными ситуациями природного происхождения». Объект также может иметь угрозы типа «утраты, потери чего-либо, которые могут быть обусловлены хищением (перемещением объекта или его элемента от одного собственника к другому)».

Для того чтобы сформулировать уровни (степени) нанесения ущерба, определим элементы объекта, которым может быть нанесен вред. В общем плане объект, решающий определенную задачу, может быть представлен как единство «сырья», «технических средств», «управления», «функции» и «продукции». При этом основным элементом является «функция», которая

определяет взаимодействие сырья , технических средств», «управления» и получение результата этого взаимодействия — «продукцию». Для удобства объединим «сырье», «технические средства», «управление» единым термином «оборудование». Продукт как результат функционирования объекта может представлять собой нефть, газ, металлопрокат, хлеб и т.д. Для конкретных объектов функция может обозначать добычу, производство, транспортировку, обработку, хранение, распределение продукта и т.д. Можно дебатировать по поводу целесообразности введения данных терминов, но примем их, понимая под ними все необходимые условия полного цикла функционирования объекта. С учетом введенных терминов угроза объекту определяется как потенциальная возможность снижения способности объекта по выполнению им основной функции по выпуску продукции вследствие воздействия нарушителей на оборудование объекта.

Для удобства объединим «сырье», «технические средства», «управление» единым термином «оборудование». Продукт как результат функционирования объекта может представлять собой нефть, газ, металлопрокат, хлеб и т.д. Для конкретных объектов функция может обозначать добычу, производство, транспортировку, обработку, хранение, распределение продукта и т.д. Можно дебатировать по поводу целесообразности введения данных терминов, но примем их, понимая под ними все необходимые условия полного цикла функционирования объекта. С учетом введенных терминов угроза объекту определяется как потенциальная возможность снижения способности объекта по выполнению им основной функции по выпуску продукции вследствие воздействия нарушителей на оборудование объекта.

Содержание общего перечня угроз

Поскольку функция объекта является основным элементом, на который оказывается влияние при реализации угроз, общий перечень угроз объекту представляет собой перечень уровней возможных изменений основной функции объекта. Предлагается сформулировать общий перечень угроз следующим образом:

Предлагается сформулировать общий перечень угроз следующим образом:

- Полное прекращение выполнения основной функции.

- Временное прекращение выполнения основной функции.

- Снижение производительности выполнения основной функции.

- Запрещение (ввод ограничений) государством выполнения объектом основной функции вследствие оказания им вреда окружающей среде.

- Навязывание объекту выполнения несвойственных ему функций в интересах нарушителей.

Кроме того, общий перечень угроз включает возможные ущербы (потери) остальных основных элементов объекта:

- Потеря продукции

- Потеря оборудования

При наличии у объекта нескольких основных функций угрозы должны формулироваться относительно их всех.

Полное прекращение выполнения основной функции наступает в результате уничтожения объекта или приведения в состояние, при котором объект не может быть отремонтирован и должен быть построен практически заново.

Временное прекращение выполнения основной функции -это выведение объекта из строя на период, необходимый для ремонта и восстановления. Например, завод временно не может производить свою продукцию, транспортное средство потеряло ход, возможность маневрирования и т.п. и, какследствие, не может перевозить грузы. Снижение эффективности выполнения основной функции, или неполное выведение из строя. Например, для добывающего комплекса это выражается в снижении уровня добываемого сырья, для транспортного средства (судна) — в снижении скорости хода при выходе из строя одного двигателя (на судне) или уменьшении количества перевозимых прицепов (для автопоезда) Запрещение (ввод ограничений) государством выполнения объектом основной функции вследствие оказания им вреда окружающей среде. Данная угроза характерна для опасных в экологическом плане объектов.

Навязывание объекту выполнения несвойственных ему функций в интересах нарушителей Суть угрозы заключается в возможном захвате объекта, при котором объект становится предметом торга или используется для удержания заложников с последующими действиями.

Потеря продукции для объекта означает уничтожение или хищение продукции. Для транспортных объектов она заключается в гибели пассажиров, утрате грузов, а для транспортных комплексов — в потере пассажиров и грузов в виде оттока их на другие виды транспорта.

Потеря оборудования для объектов заключается в уничтожении, хищении основного или вспомогательного оборудования и материальных ценностей.

Формирование перечней угроз для конкретных объектов

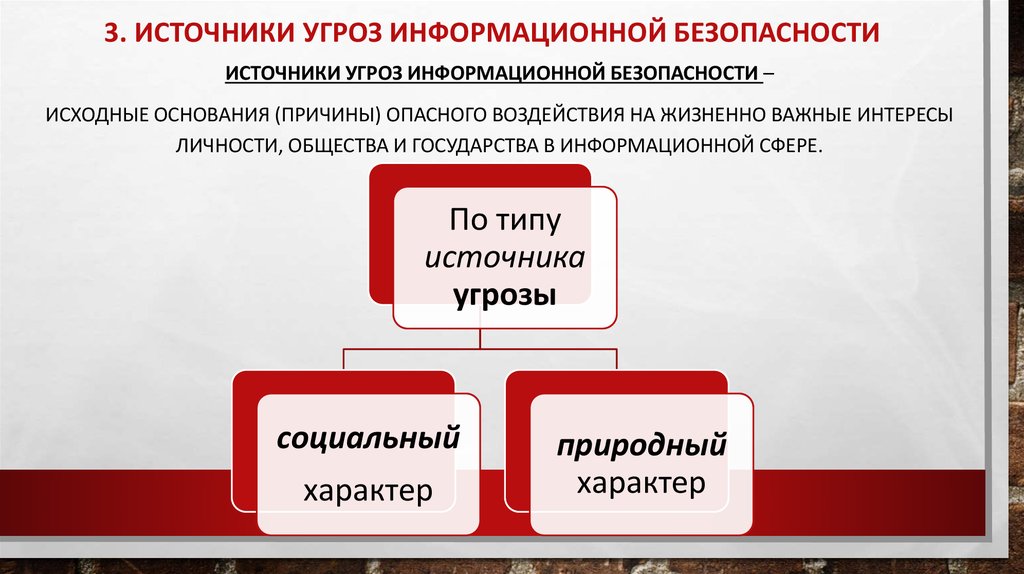

Хотя основное внимание в статье уделено формированию перечней угроз социального (в первую очередь диверсионно-террористического) происхождения, предлагаемый общий перечень угроз подходит и для определения угроз природного и техногенного происхождения. Более того, в качестве объекта охраны может рассматриваться человек, и формирование перечня угроз для него не будет иметь принципиальных отличий.

В качестве примера адаптации общего перечня угроз для конкретных объектов в табл. 1 и 2 сформулированы угрозы различного происхождения для метрополитена и автомашины. При этом в качестве продукции и функции выступают:

1 и 2 сформулированы угрозы различного происхождения для метрополитена и автомашины. При этом в качестве продукции и функции выступают:

- для метрополитена: «обслуженные пассажиры» и «перевозка»;

- для автомашины: «доставленные люди или грузы» и «перевозка».

Таблицы составлены в иллюстративном порядке, поэтому в них приведены не все возможные угрозы. Кроме того, по причине той же иллюстративности, в таблицах не произведено отсеивание угроз с учетом вероятности их реализации. Например, угроза полного прекращения функционирования метрополитена из-за разрушения всех важнейших тоннелей по причине нарушения технологии при сборке тюбингов является крайне маловероятной и вследствие этого может быть отсеяна на самых первых этапах формирования основного перечня угроз.

Практическое заполнение данных таблиц показало, что при формировании основного перечня угроз для конкретных объектов должен производиться первичный отсев угроз, которые несвойственны данному объекту.

Формирование основного перечня угроз

Формирование основного перечня означает расширение общего перечня за счет детализации угроз путем добавления признаков: по месту воздействия на объекте, форме воздействия, типу нарушителей, оснащенности нарушителей, тактике действий нарушителей и т.д. Анализ числа вариантов каждого из признаков и их взаимозависимости позволяет предложить следующий порядок детализации угроз из общего перечня.

Для большей конкретики рассмотрим методику формирования основного перечня угроз на примере морской добывающей платформы (рис. 1). Выбор данного объекта для исследования выбран в связи с некоторой его «экзотичностью», на которой рассматриваемый подход может быть выявлен наиболее ярко. При рассмотрении не уточняется, какой продукт (нефть или газ) добывает морская платформа. Кроме того, чтобы статья не могла стать пособием для нарушителей, некоторые моменты рассматриваются в самом общем виде.

На первом этапе адаптируем общий перечень угроз в первичный перечень угроз для данного объекта. Перечень формируется из семи описанных выше угроз путем проверки угрозы по принципу «присуща ли данная угроза исследуемому типу объекта», исходя из его структуры, места размещения и принципов использования. Процесс определения «присуща ли данная угроза исследуемому типу объекта» заключается в бинарной оценке «да — нет» каждой из семи угроз. Если угроза присуща данному объекту, то в табл. 3 в соответствующей строке «функции объекта» проставляется»+».

Перечень формируется из семи описанных выше угроз путем проверки угрозы по принципу «присуща ли данная угроза исследуемому типу объекта», исходя из его структуры, места размещения и принципов использования. Процесс определения «присуща ли данная угроза исследуемому типу объекта» заключается в бинарной оценке «да — нет» каждой из семи угроз. Если угроза присуща данному объекту, то в табл. 3 в соответствующей строке «функции объекта» проставляется»+».

Морской добывающей платформе присущи угрозы 1 — 5 (см. табл. 3), при этом угроза 4 наиболее характерна для нефтедобывающих платформ. Угроза 5 заключается и в том, что платформа может служить местом удержания заложников, а также местом демонстрации экологических требований активистами экстремистских экологических организаций. Угрозы 6 и 7 принимаем не присущими данному объекту, так как хищение нефти, газа и оборудования (материальных ценностей, за исключением мелких предметов) с платформы не имеет смысла в силу невозможности их передачи на другой объект (человеку с другого объекта).

На втором этапе перечень угроз, присущих данному объекту, уточняется по целям воздействия (имея в виду места или предметы воздействия нарушителей). Заполнение табл. 4 достаточно легко в случае четкого знания особенностей объекта и особенности его технологических процессов. Уязвимые элементы объекта (или узловые элементы, воздействие на которые напрямую приводит к нарушению функций) выявляются при рассмотрении строительных чертежей объекта, планировочных решений, конструкторских решений по размещению основного, вспомогательного оборудования, постов управления технологическими процессами и т.д. На морской платформе с различной степенью детализации в качестве элементов воздействия могут быть взяты: добывающая и бытовая площадки, подводные опоры платформ-комплексов, трубопроводы от скважин до насосного оборудования платформы, сепара-ционные установки, выходные трубопроводы, генерирующее электрооборудование, пост управления, переходной мостик между добычной и бытовой частями платформы и т. д.

д.

При этом необходимо понимать, что воздействие на один и тот же элемент объекта может вызвать реализацию нескольких угроз. В этом случае элемент проставляется в строках соответствующих угроз.

На третьем этапе угрозы детализируются по форме воздействия. Заполнение табл. 5 производится с учетом данных предыдущей таблицы, так как на различные элементы конструкции и технологического оборудования необходимо воздействовать различными способами.

В принципиальном плане возможна дальнейшая детализация угроз, в первую очередь по типу нарушителей (табл. 6).

При определении типов нарушителей, реализующих конкретные угрозы, четко проявляется проблема выбора типа нарушителя для угроз 2 и 3. Как правило, нарушитель действует по своему сценарию для достижения максимального ущерба объекту. Если отбросить возможность ведения скрытной экономической войны, в сферу которой могут попасть рассматриваемые объекты, то определение типов нарушителей по угрозам 1 — 3 вообще невозможно. Тем более что цели (элементы) воздействия для реализации угроз 1 — 3 могут быть разные. Для реализации угрозы 1 в отношении платформы надо взрывать силовые опорные конструкции (для танкера — днище), а для угрозы 2 — всего лишь технологическое оборудование, платформы танкера и т.п. Отсюда добавление в формулировку угрозы типа нарушителей, которые способны ее реализовать, может привести к появлению неоднозначности понимания данной угрозы.

Тем более что цели (элементы) воздействия для реализации угроз 1 — 3 могут быть разные. Для реализации угрозы 1 в отношении платформы надо взрывать силовые опорные конструкции (для танкера — днище), а для угрозы 2 — всего лишь технологическое оборудование, платформы танкера и т.п. Отсюда добавление в формулировку угрозы типа нарушителей, которые способны ее реализовать, может привести к появлению неоднозначности понимания данной угрозы.

Таким образом, основной перечень угроз морской добывающей платформе может включать следующие угрозы:

- Угроза полного уничтожения (разрушения) объекта путем подрыва всех опорных конструкций

- Угроза временного вывода объекта из строя путем разрушения группового насосного оборудования платформы.

- Угроза временного вывода объекта из строя путем разрушения пункта управления технологическим оборудованием платформы.

- Угроза снижения эффективности функционирования объекта путем вывода из строя части основных компрессоров платформы.

- Угроза снижения эффективности функционирования объекта путем вывода из строя части персонала платформы.

- Угроза вывода объекта из эксплуатации путем разрушения оборудования, вследствие которого нарушается экологическая безопасность на объекте и окружающей его территории. Данная угроза часто совмещается со второй и четвертой угрозами.

- Угроза использования внешних площадок платформы для демонстрации экстремистских требований.

- Угроза использования платформы для захвата и удержания заложников.

Безусловно, данный основной перечень угроз морской добывающей платформе, разработанный в качестве примера, не претендует на предельную полноту, так как не учитывает все элементы оборудования платформы, по которым может быть осуществлено воздействие. С учетом того, что в состав угроз унифицированного общего перечня входит семь угроз, а количество основных системообразующих элементов объекта, по которым осуществляется воздействие, и способов этого воздействия может достигать десяти и более, количество детализированных угроз в основном перечне для данного объекта может достигать нескольких десятков.

Фильтрация угроз

Отсев угроз может производиться впрямую после окончательного формирования полного основного перечня угроз так называемыми углубленными способами. Более перспективным представляется в ходе формирования основного перечня попутно производить отсев гипотетических угроз, а затем — углубленный отсев угроз из получившегося усеченного основного перечня.

Отсев угроз по потенциальным потерям осуществляется из основного перечня отсечением угроз, не соответствующих объекту в силу различных причин. Фильтрация типов нарушителей, мест и методов воздействия осуществляется способами, широко представленными в материалах различных авторов, в частности, на основании их отсева по потенциальным потерям, величине (расстоянию), вероятности реализации.

Выводы

- Предложенный универсальный общий перечень угроз по «видам и степени ущерба объекта» позволяет ввести жесткий алгоритм формирования основного перечня угроз.

- Использование предлагаемой методики обеспечивает формирование самого полного основного перечня угроз без каких-либо пропусков.

- Задача отбора наиболее значимых угроз решается традиционным путем фильтрации (отсева) угроз известными методами.

Опубликовано: Журнал «Системы безопасности» #2, 2008

Посещений: 18259

Автор

| |||

В рубрику «Комплексные системы безопасности» | К списку рубрик | К списку авторов | К списку публикаций

Защита от вирусов и угроз в Безопасности Windows

Примечания:

- org/ListItem»>

-

В ранних версиях Windows 10 Безопасность Windows называется Защитник Windows безопасности.

Если вы работаете Windows S-режиме, это упрощено для более строгой защиты, поэтому в области защиты & вирусов меньше параметров, чем описано здесь. Это происходит потому, что встроенная безопасность Windows S-режиме автоматически предотвращает запуск на вашем устройстве вирусов и других угроз.

Защита & в Безопасность Windows помогает проверять угрозы на вашем устройстве. Вы также можете выполнить различные виды сканирования, просмотреть результаты предыдущих сканов вирусов и угроз и получить последнюю защиту отMicrosoft Defender антивирусной программы.

В области Текущие угрозы вы можете:

- org/ListItem»>

-

Посматривать, когда последний раз запускалась проверка на устройстве, сколько времени это заняло и сколько файлов было проверено.

-

Начните новое быстрое сканирование или перейдите в параметры сканирования, чтобы выполнить более масштабную или пользовательскую проверку.

-

См. статью Угрозы, которые были на карантине, прежде чем они могут повлиять на вас и на все, что определено как угрозу, которую вы разрешили использовать на вашем устройстве.

См. все угрозы, которые в настоящее время обнаружены на вашем устройстве.

Примечание: Если вы используете антивирусное программное обеспечение сторонних разработчиков, здесь вы сможете воспользоваться его параметрами защиты от вирусов и угроз.

Выполнение необходимых проверок

Даже если Безопасность Windows включена и проверяет устройство автоматически, при необходимости можно выполнить дополнительную проверку.

-

Быстрая проверка. Вас беспокоит, что вы могли совершить действие, в результате которого на ваше устройство мог попасть подозрительный файл или вирус? Выберите функцию Быстрая проверка (в предыдущих версиях Windows 10 она называется Проверить сейчас), чтобы немедленно проверить ваше устройство на наличие новых угроз. Этот параметр полезен, когда вы не хотите тратить время на запуск полной проверки всех файлов и папок. Если Безопасность Windows рекомендует запуск одного из других типов сканирования, вы получите уведомление по завершению быстрой проверки.

org/ListItem»>

-

Полная проверка. Сканирует все файлы и программы на вашем устройстве.

-

Выборочная проверка. Сканируются только выбранные файлы и папки.

-

Microsoft Defender сканирования в автономном режиме. Используются последние определения для проверки устройства на наличие новейших угроз.

Это происходит после перезапуска без загрузки Windows, поэтому сохраняемой вредоносной программе сложнее скрывать или защищаться. Если вас беспокоит, что устройство могло пострадать от вредоносных программ или вирусов, или если вы хотите безопасно проверить его без подключения к Интернету, запустите эту проверку. Это перезагрузит ваше устройство, поэтому обязательно сохраните открытые файлы.

Это происходит после перезапуска без загрузки Windows, поэтому сохраняемой вредоносной программе сложнее скрывать или защищаться. Если вас беспокоит, что устройство могло пострадать от вредоносных программ или вирусов, или если вы хотите безопасно проверить его без подключения к Интернету, запустите эту проверку. Это перезагрузит ваше устройство, поэтому обязательно сохраните открытые файлы.Дополнительные сведения см. в этой автономный Microsoft Defender.

Параметры сканирования.Щелкните эту ссылку, чтобы выбрать один из следующих расширенных вариантов проверки.

Примечание: Параметры сканирования в ранних версиях Windows 10.

Управление параметрами защиты от вирусов и угроз

Используйте параметры защиты от вирусов и угроз для настройки уровня защиты, отправки в корпорацию Майкрософт образцов файлов, исключения доверенных файлов и папок из повторного сканирования или временного отключения защиты.

Управление защитой в режиме реального времени

Нужно остановить защиту в режиме реального времени на некоторое время? Вы можете временно отключить его с помощью параметра защиты в режиме реального времени. однако через некоторое время защита в режиме реального времени снова включатся автоматически, чтобы возобновить защиту устройства. Когда защита в режиме реального времени отключена, открываемые или скачиваемые файлы не проверяются на наличие угроз.

однако через некоторое время защита в режиме реального времени снова включатся автоматически, чтобы возобновить защиту устройства. Когда защита в режиме реального времени отключена, открываемые или скачиваемые файлы не проверяются на наличие угроз.

Примечание: Если используемое устройство является частью организации, системный администратор может запретить отключение защиты в режиме реального времени.

Получение доступа к облачной защите

Предоставьте вашему устройству доступ к последним определениям угроз и обнаружению опасного поведения в облаке. Этот параметр позволяет Microsoft Defender получать постоянные улучшения от Корпорации Майкрософт, когда вы подключены к Интернету. Это позволит более точно выявлять, останавливать и устранять угрозы.

Этот параметр включен по умолчанию.

Отправьте нам файлы с помощью автоматической отправки образцов

Если вы подключены к облаку с помощью облачной защиты, вы можете сделать так, чтобы Защитник автоматически отправил подозрительные файлы в корпорацию Майкрософт для проверки на предмет потенциальных угроз. Корпорация Майкрософт уведомит вас о необходимости отправки дополнительных файлов и сообщит, содержит ли запрос личные сведения, чтобы вы могли решить, хотите вы отправить этот файл или нет.

Корпорация Майкрософт уведомит вас о необходимости отправки дополнительных файлов и сообщит, содержит ли запрос личные сведения, чтобы вы могли решить, хотите вы отправить этот файл или нет.

Если вас беспокоит файл и вы хотите убедиться, что он отправлен для оценки, выберите Отправить образец вручную, чтобы отправить нам нужный файл.

Защита от подделки защищает ваши параметры безопасности

Microsoft Defender Параметры антивирусной программы иногда могут быть изменены вредоносными или неосторожными приложениями или процессами; или иногда по незнаем людям. С включенной защитой от подделки важные параметры, такие как «Защита в режиме реального времени», не могут быть легко или случайно отключены.

По умолчанию этот параметр включен для потребителей.

Дополнительные сведения о Защите от подделки.

Защита файлов от несанкционированного доступа

С помощью параметра «Управляемый доступ к папкам» можно управлять тем, в какие папки могут вносить изменения неподтверченные приложения. Вы также можете добавить дополнительные приложения в список надежных, чтобы они могли вносить изменения в эти папки. Это мощный инструмент для обеспечения безопасности файлов от программ-вымогателей.

Вы также можете добавить дополнительные приложения в список надежных, чтобы они могли вносить изменения в эти папки. Это мощный инструмент для обеспечения безопасности файлов от программ-вымогателей.

При включении контролируемого доступа к папкам многие наиболее часто используемые папки будут защищены по умолчанию. Это означает, неизвестные или ненадежные приложения не смогут получить доступ к содержимому любой из этих папок или изменить его. При добавлении дополнительных папок они также защищаются.

Подробнее об использовании контролируемого доступа к папкам

Исключение элементов из списка проверки на наличие вирусов

Возможны ситуации, когда необходимо исключить определенные файлы, папки, типы файлов или процессы из списка проверки, например доверенные элементы в случае, если вы уверены, что на их проверку не нужно тратить время. В таких редких случаях можно добавить для них исключение.

В таких редких случаях можно добавить для них исключение.

Дополнительные сведения о добавлении исключения в Безопасность Windows

Настройка уведомлений

Безопасность Windows будет отправлять уведомления о здоровье и безопасности вашего устройства. Включить и отключить уведомления можно на странице уведомлений. В разделе Защита от вирусов и угроз выберите Параметры защиты от вирусов и угроз, Управление параметрами, прокрутите вниз до параметра Уведомления и выберите Изменение параметров уведомлений.

См. Безопасность Windows уведомлений

Защита устройства с учетом последних обновлений

Механизм обнаружения угроз (иногда называемая «определения») — это файлы, содержащие сведения о новейших угрозах, которым может быть подвергнуто ваше устройство. Безопасность Windows использует механизм обнаружения угроз при каждом выполнении проверки.

Безопасность Windows использует механизм обнаружения угроз при каждом выполнении проверки.

Корпорация Майкрософт автоматически загружает новейшие механизмы на ваше устройство как часть обновления Windows, но их также можно проверить вручную. На странице «Защита от вирусов и угроз» в разделе Обновления защитыот вирусов и угроз выберите Проверить наличие обновлений , чтобы проверить наличие последних механизмов обнаружения угроз.

Подробнее

Пути заражения компьютера вредоносными программами

Справка и обучение по безопасности Майкрософт

Меры по предотвращению угроз безопасности | Руководство Пользователя

Для снижения риска утечки информации и использования ее неавторизованными лицами необходимы соответствующие меры безопасности.

Личные данные, хранящиеся в адресной книге, и строго конфиденциальные файлы, обрабатываемые аппаратом, являются важными информационными активами. Необходимо обеспечить их защиту от кражи или злоупотребления.

Необходимо обеспечить их защиту от кражи или злоупотребления.

Чтобы обеспечить безопасное использование аппарата, задайте правильные настройки аппарата в соответствии с указанными средами, уровнем пользователя, нагрузкой администратора и политикой информационной безопасности компании.

Меры безопасности и их настройки описаны ниже. Примите необходимые меры, определяемые рабочей средой аппарата.

: основные меры безопасности

: надежные меры безопасности, обеспечиваемые функциями аппарата

: более надежные меры безопасности, обеспечиваемые функциями этого аппарата или внешними функциями безопасности

Определение прав администратора аппарата

Выберите администратора, который будет выполнять обслуживание аппарата и управление им. Администратор отвечает за установку важных настроек безопасности.

Регистрация администратора перед использованием аппарата

Предотвращение несанкционированного доступа путем управления пользователями, которые могут использовать аппарат или подключенную сеть.

/ / Администратор ограничивает права пользователей, которые могут использовать аппарат, для предотвращения несанкционированного доступа неавторизованных лиц.

Проверка данных пользователей для работы с аппаратом (аутентификация пользователей)

Предупреждайте атаки методом подбора пароля или угрозы несанкционированного использования аппарата, возникающие в результате невнимательности пользователя.

Возможность входа в систему блокируется после нескольких неудачных попыток ввести пароль.

Если аппарат не используется в течение определенного периода времени после входа в систему, будет произведен принудительный выход из системы.

Настройка параметров политики входа в систему и выхода из системы

Ограничьте диапазон IP-адресов, которым разрешен доступ к аппарату, для блокировки доступа к нему с неавторизованных компьютеров. Кроме того, для снижения риска несанкционированного доступа можно задать неиспользуемые протоколы.

Контроль доступа

/ Предотвратите утечку или фальсификацию информации путем шифрования передаваемых данных.

Шифрование передаваемых по сети данных

Предотвращение утечки информации путем обработки файлов

Ограничьте возможности просмотра файлов, хранящихся в памяти аппарата или адресной книге, для предотвращения утечки информации в результате действий неуполномоченных лиц.

Предотвращение утечки информации в результате отправки данных неправильному адресату

Ограничьте возможности ручного ввода адресата для предотвращения ошибок передачи из-за небрежности.

Предотвращение утечки информации в результате отправки данных неправильному адресату

Ограничьте возможности подключения внешних носителей, чтобы избежать удаления данных.

Предотвращение утечки информации в результате использования разъема для носителей

Предотвратите утечку информации в результате кражи или утилизации аппарата путем шифрования данных.

Шифрование данных для предотвращения утечки информации в результате кражи или утилизации аппарата

Для предотвращения хищения или преднамеренного повреждения аппарата устанавливайте его в безопасном месте.

Если настройки безопасности не заданы, данные, сохраненные в памяти аппарата, могут быть подвержены угрозе атаки.

В качестве администратора аппарата выберите человека, который будет использовать аппарат ответственно и согласно инструкциям.

Перед настройкой функций безопасности этого аппарата администратор должен полностью и тщательно прочитать указания по технике безопасности. Обратите особое внимание на содержание раздела «Перед настройкой параметров функций безопасности».

Администратор обязан информировать пользователей о правилах применения функций безопасности.

Если этот аппарат подключен к сети, его среда должна быть защищена брандмауэром или аналогичным средством безопасности.

Для защиты информации во время обмена данными используйте функции коммуникационной безопасности этого аппарата и подключайте его к устройствам, которые позволяют использовать такие меры безопасности, как шифрование передаваемых данных.

Администратор должен регулярно проверять журналы устройства для контроля нестандартных и необычных зарегистрированных событий.

Проверка подлинности встроенного ПО

При запуска аппарата эта функция используется для проверки подлинности ПО.

При возникновении ошибки во время выполнения процесса проверки на панели управления отображается ошибка проверки.

Эту проверку можно также провести с помощью Web Image Monitor после запуска аппарата. При возникновении ошибки в процессе проверки Web Image Monitor Web Image Monitor нельзя использовать. В этом случае проверьте панель управления.

10 угроз для человечества помимо коронавируса / +1

Общество

В список рисков австралийских ученых вошли пандемия, ядерное оружие и искусственный интеллект

Сотрудники австралийской исследовательской организации Commission for The Human Future (CHF, изучает глобальные проблемы: изменение климата, отсутствие продовольственной безопасности, конфликты и другие) подготовили отчет Surviving and Thriving in the 21st Century («Выживание и благополучие в XXI веке»), в котором назвали десять основных угроз для выживания человечества. Все риски взаимосвязаны между собой, и управление ими должно осуществляться на основе комплексных решений. Игнорирование угроз, как предупреждают эксперты, может привести к катастрофическим последствиям, вплоть до исчезновения человечества как вида.

Все риски взаимосвязаны между собой, и управление ими должно осуществляться на основе комплексных решений. Игнорирование угроз, как предупреждают эксперты, может привести к катастрофическим последствиям, вплоть до исчезновения человечества как вида.

Люди «сами наносят себе ущерб» примерно с середины прошлого века, напоминают авторы отчета. Исследователи подчеркивают, что необходимо принимать срочные меры. На это указывают участившиеся наводнения, засухи, масштабные лесные пожары, таяние вечной мерзлоты, исчезновение растений и животных, деградация почв. Ученые призывают правительства государств скооперироваться, а каждого отдельного человека — начать менять свой образ жизни. «Это выбор, который мы все должны сделать вместе», — сказал один из авторов документа, бывший австралийский политик Джон Хьюсон.

1. Увеличение численности населения

В мире живет более 7,7 млрд человек. Этот показатель увеличивается на 1% в год и удваивается каждые 70 лет. Если прирост населения не замедлить, то к 2090 году на Земле будет насчитываться более 15 млрд людей, уверены специалисты. Экспоненциальный рост населения и, как следствие, потребления ресурсов, по их словам, может стать причиной глобального кризиса. «Добровольное снижение рождаемости, безусловно, лучше, чем массовое вымирание или убийство миллиардов людей в расцвете сил», — говорится в отчете.

Экспоненциальный рост населения и, как следствие, потребления ресурсов, по их словам, может стать причиной глобального кризиса. «Добровольное снижение рождаемости, безусловно, лучше, чем массовое вымирание или убийство миллиардов людей в расцвете сил», — говорится в отчете.

2. Сокращение запасов природных ресурсов, особенно пресной воды

По мере роста мирового населения будет расти потребность человечества в ресурсах: только за последние 120 лет она увеличилась в 40 раз. Уже сейчас скорость потребления ресурсов в 1,75 раза превышает скорость их восстановления. В течение года люди используют 3,8 трлн т пресной воды, 17 млрд т полезных ископаемых, 5 млрд т продовольствия. При этом правительства многих стран, как заявляют авторы доклада, принимают недостаточно мер для внедрения циклической экономики, которая предусматривает многократное использование природных материалов и сокращение количества отходов. Над этим работают отдельные организации (например, Конференция ООН по торговле и развитию и фонд Эллен Макартур), но пока их усилий недостаточно для того, чтобы устранить возможные риски.

3. Разрушение экосистем и утрата биоразнообразия

Чрезмерная эксплуатация природных ресурсов — это одна из основных причин утраты биоразнообразия. В 2018 году исследователи из Всемирного фонда дикой природы (WWF) опубликовали доклад «Живая планета», в котором сообщалось, что за последние несколько десятилетий популяции рыб, птиц, млекопитающих, земноводных и пресмыкающихся сократились в среднем на 60%. Еще как минимум миллион видов (из 8 млн, существующих на Земле) находится на грани исчезновения. Исследователи напоминают, что природа оказывает людям экосистемные услуги на сумму $125 трлн. Если человек не начнет относиться к ней более бережно, то сам окажется в смертельной опасности.

4. Изменение климата

С начала индустриализации на Земле постоянно растет концентрация парниковых газов — значительная их часть попадает в атмосферу в результате сжигания ископаемого топлива. Из-за этого увеличивается средняя мировая температура. Рост мировой температуры ведет в том числе к учащению экстремальных погодных явлений, включая засухи и наводнения. Серьезную угрозу человечеству представляет собой повышение температуры на 1 °C. Но если люди не начнут принимать меры по сокращению выбросов парниковых газов, то к 2035 году мировая температура вырастет на 2 °C, к 2050 году — на 3 °C, а к 2100 году — на 4 °C. Это, по словам ученых, приведет «к краху цивилизации». Они подчеркивают, что мировому сообществу необходимо принимать экстренные меры для замедления процесса изменения климата и адаптации к последствиям, которых уже нельзя избежать.

Серьезную угрозу человечеству представляет собой повышение температуры на 1 °C. Но если люди не начнут принимать меры по сокращению выбросов парниковых газов, то к 2035 году мировая температура вырастет на 2 °C, к 2050 году — на 3 °C, а к 2100 году — на 4 °C. Это, по словам ученых, приведет «к краху цивилизации». Они подчеркивают, что мировому сообществу необходимо принимать экстренные меры для замедления процесса изменения климата и адаптации к последствиям, которых уже нельзя избежать.

5. Химическое загрязнение окружающей среды

Активная производственная и сельскохозяйственная деятельность приводит к тому, что в окружающую среду ежегодно попадает 120–220 млрд т химических веществ, в том числе тяжелых металлов и пестицидов. Эти элементы могут накапливаться в тканях животных и людей. Как обращают внимание сотрудники CHF, не все имеют четкое представление о масштабе или влиянии этих выбросов на здоровье человека или экосистемы Земли. Но появляется все больше доказательств того, что некоторые из этих веществ приводят к развитию онкологических, аутоиммунных, неврологических и других заболеваний.

6. Повышение уровня продовольственной незащищенности

По оценкам Продовольственной и сельскохозяйственной организации ООН (ФАО), в 2018 году около 821 млн людей во всем мире страдали от недоедания. Еще около 2 млрд человек не могли обеспечить себя едой в достаточном количестве. При этом из 5 млрд т производимого в мире продовольствия около 2 млрд т либо превращается в пищевые отходы, либо «теряется» по пути из-за отсутствия транспорта, инфраструктуры, подходящих условий хранения. Проблему отсутствия продовольственной безопасности усугубляют деградация земель, дефицит воды и разрушение экосистем. Все это, по словам специалистов, говорит о том, что существующая продовольственная система нуждается в трансформации. «Мы не сможем прокормить 10 млрд людей на нагревающейся планете, у которой иссякают ресурсы», — резюмируют авторы доклада.

7. Распространение ядерного оружия и другого оружия массового уничтожения

В мире насчитывается более 13 тыс. единиц ядерного оружия, около 2 тыс. из которых находятся в состоянии повышенной боевой готовности, сообщается в документе. Если менее 1% этого арсенала сдетонирует, возникнет климатический эффект, сравнимый с ледниковым периодом. Резкое снижение температуры приведет к разрушению сельскохозяйственной системы, и в результате большая часть людей погибнет от голода. Ученые напоминают, что Договор ООН о запрещении ядерного оружия (международное соглашение, участники которого обязуются не разрабатывать и не использовать ядерное оружие) вступит в силу только после того, как его ратифицируют 50 государств. Сейчас в мире насчитывается 36 таких стран, при этом некоторые ядерные державы, включая Россию, не намерены присоединяться к договору.

из которых находятся в состоянии повышенной боевой готовности, сообщается в документе. Если менее 1% этого арсенала сдетонирует, возникнет климатический эффект, сравнимый с ледниковым периодом. Резкое снижение температуры приведет к разрушению сельскохозяйственной системы, и в результате большая часть людей погибнет от голода. Ученые напоминают, что Договор ООН о запрещении ядерного оружия (международное соглашение, участники которого обязуются не разрабатывать и не использовать ядерное оружие) вступит в силу только после того, как его ратифицируют 50 государств. Сейчас в мире насчитывается 36 таких стран, при этом некоторые ядерные державы, включая Россию, не намерены присоединяться к договору.

8. Вспышка новой неизлечимой инфекции

Авторы доклада отмечают, что исследователи уже несколько десятилетий предупреждают человечество о риске пандемии. Однако вспышка COVID-19 показала, что большинство стран мира и экономическая система в целом оказались не готовы к массовым заражениям. Они не смогли точно спрогнозировать скорость распространения коронавируса и то, какое воздействие на систему здравоохранения окажет резкий рост количества заболевших. С другой стороны, у людей появился опыт существования в критической ситуации, благодаря которому им будет легче пережить следующий подобный кризис.

Они не смогли точно спрогнозировать скорость распространения коронавируса и то, какое воздействие на систему здравоохранения окажет резкий рост количества заболевших. С другой стороны, у людей появился опыт существования в критической ситуации, благодаря которому им будет легче пережить следующий подобный кризис.

9. Новые технологии

Серьезную угрозу человечеству, по мнению ученых, представляют роботы, нано- и биотехнологии, технологии искусственного интеллекта и машинное обучение. В частности, искусственный интеллект и машинное обучение, по мнению некоторых исследователей, уже используются для создания манипулирования общественным мнением. Авторы доклада не отрицают, что эти технологии могут принести пользу человечеству. Однако этому мешает низкий уровень информированности общества и отсутствие адекватной законодательной базы для их применения в большинстве стран.

10. Неспособность людей осознать эти риски и принять меры для их снижения

В докладе отмечается, что на протяжении многих лет люди игнорировали возможные риски или не уделяли им должного внимания. Отчасти этому способствовала дезинформация, которая намеренно распространялась заинтересованными лицами. Сейчас, по словам исследователей, общество не доверяет представителям власти и научного сообщества, хотя именно они могут помочь устранить угрозы. «Существует необходимость в широкой политической реформе, в том числе в борьбе с корыстными интересами [третьих лиц], которые оказывают влияние на деятельность правительств», — заключают эксперты.

Отчасти этому способствовала дезинформация, которая намеренно распространялась заинтересованными лицами. Сейчас, по словам исследователей, общество не доверяет представителям власти и научного сообщества, хотя именно они могут помочь устранить угрозы. «Существует необходимость в широкой политической реформе, в том числе в борьбе с корыстными интересами [третьих лиц], которые оказывают влияние на деятельность правительств», — заключают эксперты.

Автор

Евгения Чернышёва

Фото

iStock.com

Угрозы безопасности персональных данных — источники и классификация угроз при обработке ПДн

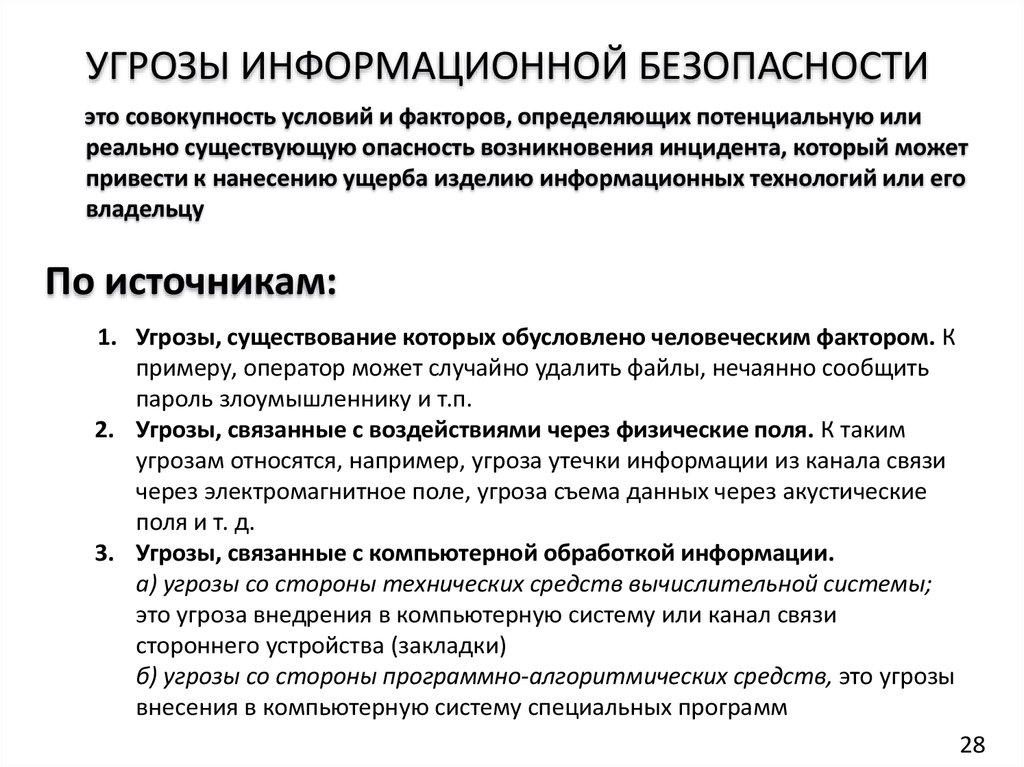

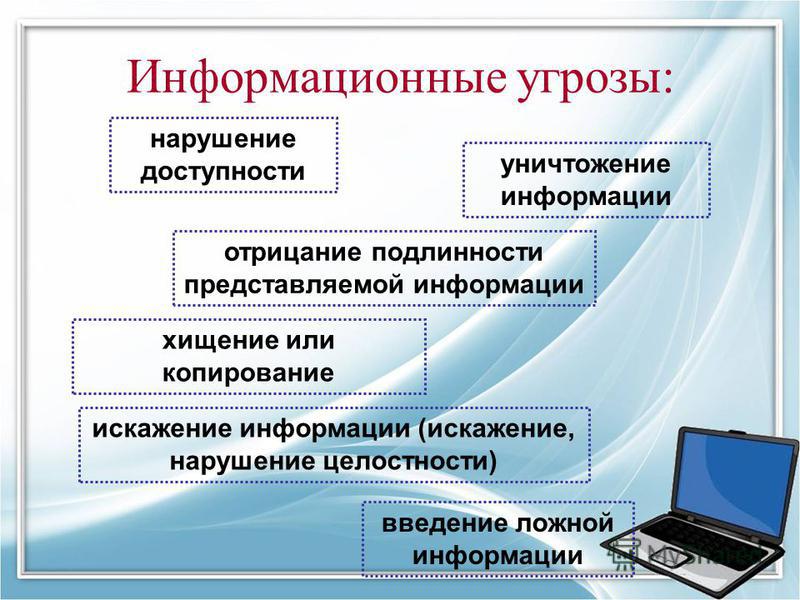

Угрозы безопасности — это некая совокупность условий или воздействующих факторов, которые создают опасность в отношении персональных данных, заключающуюся в ознакомлении посторонних лиц с защищаемыми персональными данными, несанкционированном изменении, уничтожении, распространении, а также других неправомерных действий с персональными данными.

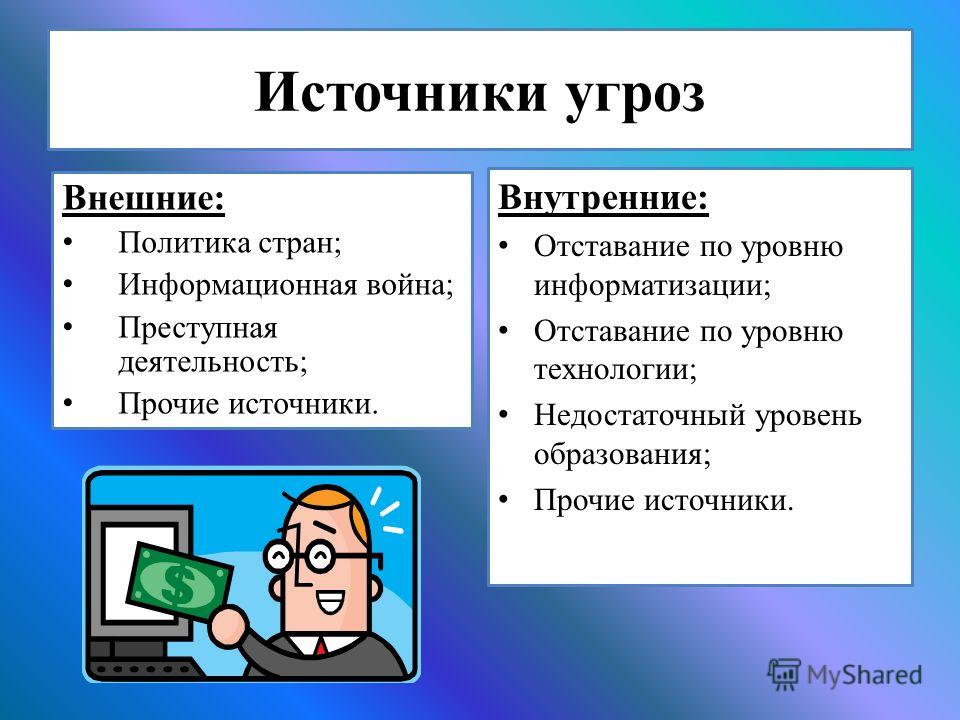

Источниками угроз безопасности персональных данных могут являться как внутренние нарушители, то есть собственные сотрудники, так и внешние нарушители, использующие в качестве реализации угрозы каналы связи, компьютерные сети и Интернет. Кроме того, угрозы безопасности могут возникать при внедрении в информационную систему вредоносных программ и вирусов.

Кроме того, угрозы безопасности могут возникать при внедрении в информационную систему вредоносных программ и вирусов.

Способами реализации угроз безопасности могут быть несанкционированный доступ к информации, утечка по техническим каналам, а также специальные воздействия на персональные данные либо информационную систему.

Угрозы несанкционированного доступа к персональным данным, обрабатываемым в информационной системе, могут осуществляться при помощи программных и аппаратно-программных средств. При этом происходит нарушение режима конфиденциальности в отношении персональных данных путем их неправомерного копирования и/или распространения. Также защищаемые персональные данные могут быть изменены или уничтожены нарушителем, что может также повлечь собой значительные последствия. В ходе реализации угрозы несанкционированного доступа могут быть созданы нештатные режимы работы операционной среды или программного обеспечения, которые возможно будут использованы нарушителем для кражи информации либо воздействия на нее извне.

При реализации угрозы безопасности злоумышленником могут использоваться различные уязвимости, в том числе недостаточный уровень защиты, несовершенство системного и прикладного программного обеспечения, а также протоколов сетевого взаимодействия информационной системы.

Другим видом угроз безопасности персональных данных являются угрозы, реализуемые при помощи технических каналов, таких как утечка речевой, видовой информации, содержащей персональные данные, утечка персональных данных, обрабатываемых в информационных системах, по каналу электромагнитных излучений и наводок (ПЭМИН). Такие угрозы как правило рассматриваются в отношении информационных систем высшего класса, в которых обрабатываются специальные категории персональных данных, касающиеся национальной и расовой принадлежности человека, его религиозных либо философских убеждений, здоровья и интимной жизни. В соответствии с требованиями законодательства для информационных систем разрабатывается специальная модель угроз, при составлении которой анализируются отдельные уязвимости и угрозы, вычисляется их актуальность, определяется достаточность существующих и необходимость дополнительных методов и средств защиты.

Базовая модель угроз безопасности персональных данных (утв. Приказом ФСТЭК от 15 февраля 2008г.)

Предоставляя свои персональные данные для хранения, использования, изменения и т.д., субъект рассчитывает на то, что они будут защищены от несанкционированного доступа, применения, распространения и уничтожения. Чтобы обеспечить безопасность, операторы ПДн обязаны спроектировать систему противодействия атакам нарушителей, а для этого, прежде всего, необходимо определить, от кого и каких действий опасаться. Мировая и российская практики показывают, что наиболее результативными являются те СЗПДн, которые созданы на основе детально проработанных угроз. Определиться с факторами, способными привести к нарушению безопасности, можно только разобравшись, какие угрозы ПДн существуют, а также какие у них могут быть источники.

Что собой представляют УБПДн?

Любая организация, ИП или физическое лицо, чья деятельность связана с обработкой частных сведений российских граждан, рискует столкнуться со злоумышленниками, которые стремятся их получить, изменить, уничтожить либо передать третьим лицам без соответствующего разрешения владельца.

В рамках функционирования ИСПДн угрозы персональным данным — это всевозможные условия и факторы, способные при определенных обстоятельствах вызвать их утечку или неправомерное использование либо воздействие. Кроме очевидных ситуаций, когда речь идет, например, о промышленном шпионаже, в данную категорию входят случаи неосознанного распространения информации либо передачи конфиденциальных сведений посторонним сотрудниками предприятия. Задача руководства, а точнее, уполномоченных лиц либо привлеченных специалистов, состоит в поиске «лазеек» в системе безопасности ПДн и в дальнейшем принятии мер по их устранению. Важно понимать, что выявление УБПДн не говорит о том, что кража или потеря сведений гарантированно произойдет. Это свидетельствует о том, что присутствует вероятность возникновения опасных ситуаций, которые следует предотвратить.

Заказать разработку документов по персональным данным, в комплект которых входят частные модели угроз

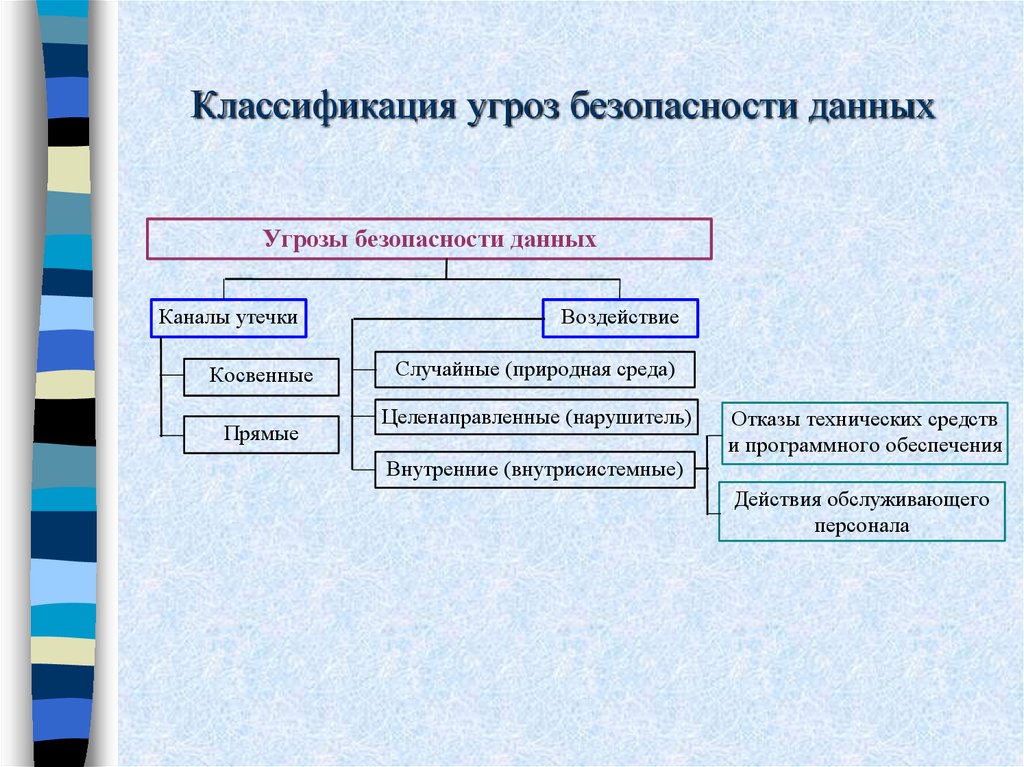

Классификация угроз безопасности персональных данных

Для каждого из существующих видов информационных систем ПДн требуется создание особой модели факторов риска. При этом количество обстоятельств и действий, способных тем или иным способом влиять на их функционирование, очень велико. Облегчить выявление опасностей позволяет их разделение по следующим признакам:

При этом количество обстоятельств и действий, способных тем или иным способом влиять на их функционирование, очень велико. Облегчить выявление опасностей позволяет их разделение по следующим признакам:

- По разновидности источников выделяют возникающие из-за свойств используемых технических средств, стихийных явлений, действий персонала либо посторонних лиц посредством международных и внутрироссийских сетей. Отдельную группу составляют угрозы ПД, спровоцированные вирусами и аппаратными закладками. Примечательно, что не существует четких инструкций по обнаружению недекларированных опций, что заставляет операторов действовать на свой страх и риск. Наиболее безопасный вариант — пользоваться лицензированными программами серийного выпуска с многочисленными положительными отзывами от экспертов (хотя 100% гарантии отсутствия неуказанных функций никто не даст).

- По используемому способу реализации. Оценить факторы риска можно через специальное воздействие, утечку по техническим каналам, в результате НСД.

- По типу ИСПДн. В данном случае принято выделять не подробные списки, а классы в зависимости от структуры, которая подвергается опасности. Различают УБ, касающиеся операций в локальных ИС, на автоматизированных рабочих местах и в распределенных системах.

- По совершаемым несанкционированным действиям. Здесь принято выделять угрозы, которые при отсутствии прямого воздействия на содержание сведений приводят к нарушению конфиденциальности ПДн.

- По уязвимости. Риски могут быть обусловлены системным прикладным программным обеспечением, протоколами сетевого обмена, недостаточно тщательно проработанными техническими каналами средствами информационной защиты.

- По тому, на какой объект осуществляется воздействие — на АРМ, сети связи, системный софт, прикладные утилиты, выделенные средства работы с информацией.

Какие выделяют источники угроз безопасности персональных данных?

Определение каналов и причин, приводящих к НСД и неправомерным действиям, имеет первоочередное значение, и с этого нужно начинать при построении модели УБПДн. Всего есть три типа источников, каждый из которых имеет свои особенности.

Всего есть три типа источников, каждый из которых имеет свои особенности.

Антропогенные

Личность (субъектов может быть несколько), которая имеет возможность совершать операции с конфиденциальной информацией. Доступ может быть как санкционированным, так и несанкционированным. В эту группу входят следующие источники угроз персональных данных:

- Внешние — поставщики услуг, работники контролирующих государственных органов и аварийных служб, а также хакеры, представители конкурирующих организаций. Их действия могут быть преднамеренными, то есть направленными на получение сведений, или неспециальными, например, если утечка происходит в результате технического сбоя или непрофессионального составления проекта информационной системы.

- Внутренние — штатные сотрудники, в частности, работники программного отдела, кадровой службы, техперсонал или представители СБ компании. В процессе своей деятельности они могут подвергать СЗПДн опасности из-за некомпетентности и ошибочных действий, применения неучтенного софта, искажения и уничтожения компонентов программ, предоставления доступа неуполномоченным лицам или игнорирования правил хранения ПДн.

Причиной утечки может стать также самовольное изменение параметров системы защиты и замалчивание фактов потери информации, находящейся в ограниченном доступе (паролей, ключей и т.д.).

Причиной утечки может стать также самовольное изменение параметров системы защиты и замалчивание фактов потери информации, находящейся в ограниченном доступе (паролей, ключей и т.д.).

Стихийные

Наиболее сложно прогнозируемые ввиду огромного разнообразия, причин возникновения и способов проявления. Преимущественно это те факторы, на которые оператор никаким образом не способен повлиять:

- наводнения;

- цунами;

- пожары;

- ураганы;

- оползни;

- радиационные катастрофы;

- военные конфликты.

Техногенные

Эти источники обусловлены применяемыми техническими средствами и бывают двух разновидностей:

- внутренние — это аппаратные закладки, вирусы и прочие вредоносные программы, системы охраны и сигнализации, низкокачественный софт и оборудование, задействованное в процессе обработки персональных данных;

- внешние — составляющие инфраструктурного назначения, например, линии телефонной и интернет-связи, системы отопления, канализации, водоснабжения, газоснабжения.

Обеспечение защиты операций с ПДн

Выявленные угрозы безопасности персональных данных — это то, что дает возможность в дальнейшем принять меры профилактики и быстрого реагирования. Без определения факторов риска невозможно привести бизнес в соответствие с требованиями Роскомнадзора, ФСБ и ФСТЭК, а за нарушение нормативов ФЗ-152 предусмотрены различные виды ответственности.

Пренебрегать выявлением потенциальных опасностей однозначно не стоит, но и поручать эту работу непрофессионалам нельзя. Тут нужны специалисты именно по обеспечению безопасности ПДн, которые разбираются в законодательных требованиях, технических и организационных аспектах. Если в штате их нет, то есть смысл привлечь наших сотрудников в формате аутсорсинга. Так вы существенно сэкономите время и ресурсы на составление моделей угроз, а также сможете быть уверенными в отсутствии возможных претензий со стороны надзорных органов.

«Устранение угроз России, исходивших из-за освоения Украины странами НАТО»

21 апреля директор второго департамента СНГ МИД России Алексей Полищук заявил, что спецоперация «идет в соответствии с намеченным планом» и завершится, когда будут устранены угрозы РФ из-за освоения Украины странами НАТО. Он также выразил уверенность в том, что «все ее цели будут достигнуты». Подробнее — в материале «Газеты.Ru».

Он также выразил уверенность в том, что «все ее цели будут достигнуты». Подробнее — в материале «Газеты.Ru».

Специальная военная операция РФ на Украине завершится, когда угрозы НАТО будут устранены. Об этом заявил в четверг, 21 апреля, директор второго департамента СНГ МИД России Алексей Полищук.

«Независимость, равноудаленность и постоянство». Ле Пен дает обещания по поводу ЕС и НАТО

Франция должна вернуться к статусу в НАТО, который у нее был до 2009 года, считает…

13 апреля 20:09

«Специальная военная операция завершится тогда, когда будут выполнены ее задачи.

В их числе защита мирного населения Донбасса, демилитаризация и денацификация Украины, а также устранение угроз России, исходивших с украинской территории из-за ее освоения странами НАТО», — пояснил он.

Полищук утверждает, что «спецоперация идет в соответствии с намеченным планом». «Все ее цели будут достигнуты», — приводит его слова ТАСС.

Угрозы НАТО

24 февраля президент России Владимир Путин объявил о начале специальной военной операции на Украине. Он утверждал, что ее целью является «демилитаризация и денацификация» страны, при этом в планы Москвы «не входит оккупация территорий». Ранее российский лидер неоднократно говорил, что видит угрозу в приближении НАТО к границам РФ.

Он утверждал, что ее целью является «демилитаризация и денацификация» страны, при этом в планы Москвы «не входит оккупация территорий». Ранее российский лидер неоднократно говорил, что видит угрозу в приближении НАТО к границам РФ.

Оружие, деньги, санкции. Лидеры G7 и ЕС решали, как помочь Украине

Президент США Джозеф Байден во вторник, 19 апреля, провел переговоры с лидерами Великобритании…

19 апреля 21:53

В свою очередь, политологи напоминают: 18 лет назад, 29 марта 2004 года к Североатлантическому альянсу присоединились сразу три бывшие советские республики — Латвия, Литва и Эстония. «Находятся ли сегодня на территории этих стран угрозы, исходящие от НАТО? Следует отметить, что на фоне спецоперации на Украине активно обсуждается вопрос о вступлении Швеции и Финляндии в альянс», — сказал «Газете.Ru» политолог Григорий Александров.

Отказ Украины от вступления в НАТО и объявление ею статуса нейтральной страны видят среди результатов спецоперации 39% россиян, опрошенных ВЦИОМ. Еще 45% респондентов указали на «суд над украинскими нацистами за совершенные преступления».

Еще 45% респондентов указали на «суд над украинскими нацистами за совершенные преступления».

«Треть опрошенных считают, что результатом должно стать признание независимости ЛНР и ДНР со стороны Украины (34%). По 32% граждан России назвали итогом спецоперации закрепление безъядерного статуса Украины и введение уголовной ответственности за пропаганду нацизма на Украине», — говорится в релизе.

Большинство россиян считают, что на Украине есть «организации, которые исповедуют идеологию нацизма» (88%). Как полагают 76% респондентов, «украинские нацистские организации представляют угрозу для России и российских граждан», 14% придерживаются противоположной позиции.

«С тем, что власти Украины скорее поддерживают нацистские организации, согласились 70% россиян. С тем, что скорее не поддерживают, — 8%. Еще 14% считают, что украинское руководство их не замечает», — отмечается в тексте.

«Санкции будут обоюдоострыми». Запад готовит ограничения для энергоресурсов из России

США и ЕС могут ввести новые санкции против России на этой неделе. Как сообщил госсекретарь при МИД…

Как сообщил госсекретарь при МИД…

19 апреля 23:42

Добавим, что 75% респондентов отметили спецоперацию на Украине среди запомнившихся им событий марта. Кроме того, опрошенные упомянули события, связанные с ростом цен, дефицитом продуктов и повышением ставки по ипотеке (13%), а также с санкциями против России (8%).

Как расширяется НАТО

НАТО — оборонительный военный союз, организация которого составляет систему коллективной защиты. Вступление новых членов в альянс регулируется статьей 10 Североатлантического договора, в которой провозглашается, что каждое европейское государство, которое способно развивать принципы договора и способствовать безопасности в Североатлантическом регионе, может быть приглашено к присоединению к НАТО.

Страны, желающие присоединиться, должны отвечать определенным требованиям и пройти многошаговый процесс, включающий в себя политический диалог и военную интеграцию.

Североатлантический альянс прошел семь этапов расширения. Первое, второе и третье расширения произошли еще до распада Советского Союза. В 1952 году в НАТО вошли Греция и Турция, в 1955 году — ФРГ и в 1982 году — Испания.

Первое, второе и третье расширения произошли еще до распада Советского Союза. В 1952 году в НАТО вошли Греция и Турция, в 1955 году — ФРГ и в 1982 году — Испания.

Военная операция на Украине. День 57-й

Российские войска вместе с бойцами ДНР «окончательно и бесповоротно» взяли под свой…

21 апреля 23:58

В 1990 году, с объединением Германии, территория альянса расширилась на земли бывшей ГДР. В ходе переговоров по объединению была достигнута договоренность о том, что иностранные (не германские) войска не будут размещаться на территории бывшей ГДР, и, предположительно, устная договоренность о нерасширении НАТО на восток. Наличие такой договоренности (и ее последующее нарушение со стороны НАТО) декларируется российским руководством, но отвергается альянсом.

В 1994 году было принято решение о принятии в НАТО ряда бывших республик СССР и государств – членов Организации Варшавского договора. Занимавший тогда пост президента США Билл Клинтон в январе 1994-го говорил, что такое решение может стать «самосбывающимся пророчеством» и приведет к «отчуждению» России.

В апреле 2008 года состоялся саммит НАТО в Бухаресте, в ходе которого рассматривались перспективы вступления Украины и Грузии в альянс, с того момента Киев и Тбилиси продолжают дискуссии с Брюсселем о введении Плана действий по членству в НАТО.

Ранее сообщалось, что летом 2022 года Швеция и Финляндия могут подать заявки на присоединение к Североатлантическому альянсу. Впрочем, в Кремле заявляли, что это не станет «экзистенциальной угрозой для России».

Отчет об угрозах устойчивости к антибиотикам за 2019 г.

CDC Угрозы устойчивости к антибиотикам в Соединенных Штатах, 2019 г. [PDF — 150 страниц] (Отчет AR об угрозах за 2019 г.) включает последние национальные оценки смертности и инфекций для 18 устойчивых к противомикробным препаратам бактерий и грибков. В этом отчете подчеркивается сохраняющаяся угроза устойчивости к противомикробным препаратам в США, действия, предпринятые для борьбы с этой угрозой, и пробелы, замедляющие прогресс.

Микробы разделены на три категории — неотложные, серьезные и опасные — в зависимости от уровня опасности для здоровья человека. В отчет также включен список наблюдения с тремя угрозами, которые не получили широкого распространения в США, но могут стать обычным явлением без продолжения агрессивных действий.

В отчет также включен список наблюдения с тремя угрозами, которые не получили широкого распространения в США, но могут стать обычным явлением без продолжения агрессивных действий.

Отчет об угрозах AR за 2019 г. предназначен для:

- Служить справочным материалом для получения информации об устойчивости к противомикробным препаратам

- Предоставить последние оценки бремени устойчивости к противомикробным препаратам для здоровья человека в США

- Выделение новых проблемных областей и необходимых дополнительных действий

В отчете за 2019 г. также подчеркивается прогресс в борьбе с устойчивостью к противомикробным препаратам. Однако специальный отчет CDC за 2022 год, в котором подчеркивается влияние COVID-19 на устойчивость к противомикробным препаратам в США, показал, что большая часть этого прогресса была потеряна, в значительной степени, из-за последствий пандемии. Пандемия подтолкнула медицинские учреждения, департаменты здравоохранения и местные сообщества в 2020 году к критической точке, что очень затруднило поддержание прогресса в борьбе с устойчивостью к противомикробным препаратам.

В 2013 году CDC опубликовал первый отчет об угрозах AR, в котором забил тревогу об опасности устойчивости к противомикробным препаратам. В отчеты за 2013 и 2019 годы не включены вирусы (например, ВИЧ, грипп) или паразиты. В отчете за 2013 год говорится, что каждый год в США не менее 2 миллионов человек заболевают устойчивой к противомикробным препаратам инфекцией, и не менее 23 000 человек умирают. Отчет об угрозах AR за 2013 год помог информировать о первом Национальном плане действий по борьбе с устойчивыми к антибиотикам бактериями . Узнайте, как CDC принимает меры для борьбы с этой угрозой.

Ежегодно в США возникает более 2,8 миллионов инфекций, устойчивых к противомикробным препаратам, в результате которых умирает более 35 000 человек. Когда к ним добавляется Clostridioides difficile — бактерия, которая обычно не устойчива, но может вызывать смертельную диарею и связана с использованием антибиотиков, — число жертв всех угроз в США, указанных в отчете, превышает 3 миллиона инфекций и 48 000 смертей.

Загрузите отчет об угрозах AR за 2019 г. [PDF, 150 страниц], чтобы узнать больше.

Бактерии и грибки, перечисленные в Отчете об угрозах AR за 2019 г.

Неотложные угрозы

- Устойчивые к карбапенемам Acinetobacter

- Candida auris

- Clostridioides difficile

- Устойчивые к карбапенемам энтеробактерии

- Лекарственно-устойчивые Neisseria gonorrhoeae

Серьезные угрозы

- Лекарственно-устойчивые Campylobacter

- Лекарственно-устойчивый Candida

- Enterobacterales, продуцирующие БЛРС

- Устойчивые к ванкомицину Энтерококки (VRE)

- С множественной лекарственной устойчивостью Pseudomonas aeruginosa

- Лекарственно-устойчивые небрюшнотифозные Salmonella

- Лекарственно-устойчивый Salmonella серотип Typhi

- Лекарственно-устойчивые Шигеллы

- Метициллин-резистентный Staphylococcus aureus (MRSA)

- Лекарственно-устойчивый Streptococcus pneumoniae

- Лекарственно-устойчивый туберкулез

В отношении угроз

- Устойчивые к эритромицину группы А Streptococcus

- Устойчивые к клиндамицину группы B Streptococcus

Список наблюдения

- Азол-устойчивый Aspergillus fumigatus

- Лекарственно-устойчивые Mycoplasma genitalium

- Лекарственно-устойчивый Bordetella pertussis

О неотложных угрозах CDC

Устойчивые к карбапенемам Acinetobacter

Бактерии Acinetobacter вызывают пневмонию и раневые инфекции, инфекции кровотока и мочевыводящих путей. Почти все инфекции возникают у пациентов, которые недавно лечились в медицинском учреждении.

Почти все инфекции возникают у пациентов, которые недавно лечились в медицинском учреждении.

8 500 предполагаемых случаев у госпитализированных пациентов в 2017 г.

700 расчетное число смертей в 2017 г.

Лекарственно-устойчивые Candida auris

C.0aungi-4-резистентные дрожжи (мультирезистентные и мультирезистентные дрожжи). Он может вызывать тяжелые инфекции и легко распространяется между госпитализированными пациентами и обитателями домов престарелых.323 клинических случаев в 2018 г.0004 или C. diff , бактерии вызывают опасную для жизни диарею и колит (воспаление толстой кишки), в основном у людей, которые недавно обращались за медицинской помощью и принимали антибиотики.

223 900 Инфекции в год

12 800 Смертность в год

CREAPENE-устойчивые коэффициенты Enterobacterales (CRE). Некоторые энтеробактерии устойчивы почти ко всем антибиотикам, что оставляет более токсичные или менее эффективные варианты лечения.

Некоторые энтеробактерии устойчивы почти ко всем антибиотикам, что оставляет более токсичные или менее эффективные варианты лечения.

1,100 Оценка смертельных случаев в 2017 году

13 100 Оценочные случаи у пациентов с госпитализированными в 2017 году

. Случайные доны. Это заболевание, передающееся половым путем, которое может привести к опасной для жизни внематочной беременности и бесплодию, а также увеличить риск заражения и заражения ВИЧ.

550 000 Расчетные лекарственные устойчивые инфекции в год

Верхняя часть стр.

О серьезных угрозах CDC

Campylobacer 9000.hlabere. лихорадка и спазмы в животе. Он может передаваться от животных к людям через зараженную пищу, особенно сырую или недоваренную курицу.

448 400 Инфекции лекарств в год в год

70 Расчетные смертельные случаи в год

Устойчивые к лекарствам Candida Виды

Dozens из Candida Виды Candida Виды Candida Виды Candida . от легкой оральной и вагинальной дрожжевой инфекции до тяжелой инвазивной инфекции. Многие из них устойчивы к противогрибковым препаратам, используемым для их лечения.

от легкой оральной и вагинальной дрожжевой инфекции до тяжелой инвазивной инфекции. Многие из них устойчивы к противогрибковым препаратам, используемым для их лечения.

34 800 оценочные случаи госпитализированных пациентов в 2017 г.

1700 смертей в 2017 г.

Энтеробактерии, продуцирующие БЛРС

Энтеробактерии, продуцирующие БЛРС, вызывают озабоченность в медицинских учреждениях и в обществе. Они могут быстро распространяться и вызывать или осложнять инфекцию у здоровых людей. БЛРС (бета-лактамазы расширенного спектра действия) — это ферменты, которые делают неэффективными обычно используемые антибиотики

197 400 расчетных случаев у госпитализированных пациентов в 2017 г.

9,100 предполагаемых смертей в 2017 г.

Ванкомицин-резистентный энтерококк (VRE)

Бактерии энтерококка могут вызывать серьезные инфекции кровотока, мочевыводящих путей, хирургических операций у пациентов в медицинских учреждениях.

54 500 расчетных случаев среди госпитализированных пациентов в 2017 г.

5 400 расчетных смертей в 2017 г.

Полирезистентные Pseudomonas aeruginosa

Бактерии P. aeruginosa обычно вызывают инфекции у людей с ослабленной иммунной системой. Это может быть особенно опасно для пациентов с хроническими заболеваниями легких.

32 600 предполагаемых случаев среди госпитализированных пациентов в 2017 г.

2 700 предполагаемых случаев смерти в 2017 г.

9005

Бактерии нетифозной сальмонеллы могут передаваться от животных к людям через пищу. Обычно это вызывает диарею, лихорадку и спазмы в животе. Некоторые инфекции распространяются через кровь и могут иметь опасные для жизни осложнения.

212 500 Расчетные лекарственные устойчивые инфекции в год

70 Расчетные смертельные случаи

SELOPLEATE SALMOOLIS0002 Salmonella Typhi (также называемая брюшным тифом) — это бактерия, вызывающая серьезное заболевание, называемое брюшным тифом, которое может быть опасным для жизни. Большинство людей в США заражаются во время поездок в страны, где это заболевание распространено.

Большинство людей в США заражаются во время поездок в страны, где это заболевание распространено.

4,100 оценка лекарственно-устойчивых инфекций в год

Менее 5 предполагаемых смертей в год

Бактерии Shigella распространяются с фекалиями при прямом контакте или через загрязненные поверхности, пищу или воду. У большинства людей с инфекцией Shigella развивается диарея, лихорадка и желудочные спазмы.

77 000 Расчетные лекарственные устойчивые инфекции в год

Менее 5 Расчетные смерти в год

Устойчивый к метициллину Staphylocccus aureus Aureus Aureus) (Mrsausa) (Mrsausa) (Mrsauseaus) 6 6 6 6 6 6 6 9000 3 .0005 S. aureus — распространенные бактерии, которые распространяются в медицинских учреждениях и в обществе. 323,700 Оценочные случаи у госпитализированных пациентов в 2017 году 10,600 Оценка смертей в 2017 году 6. 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6 6.Бактерии 0004 вызывают пневмококковое заболевание (также называемое пневмококком), которое может варьироваться от инфекций уха и носовых пазух до пневмонии и инфекций кровотока. 900 000 Расчетные инфекции в 2014 году 3600 Оценка смертей в 2014 году Устойчивый к лекарственным средствам (Tuberculosister . Это распространенное инфекционное заболевание, которое часто приводит к смерти во всем мире. К началу страницы Эритромицин-резистентная группа A Streptococcus (GAS) Бактерии GAS могут вызывать множество различных инфекций, от легких заболеваний до серьезных и смертельных заболеваний горла, включая ангину пневмония, плотоядные инфекции и сепсис. 5 400 оценка лекарственно-устойчивых инфекций в 2017 г. 450 предполагаемых смертей в 2017 г. Устойчивые к клиндамицину группы B Streptococcus (GBS) Бактерии GBS могут вызывать тяжелые заболевания у людей всех возрастов. 13,000 estimated drug-resistant infections in 2016 720 estimated deaths in 2016 Top of Page Azole-resistant Aspergillus fumigatus Aspergillus — это грибок, который может вызывать опасные для жизни инфекции у людей с ослабленной иммунной системой. Лекарственно-устойчивые Mycoplasma genitalium (M. genitalium) Бактерии M. genitalium передаются половым путем и могут вызывать уретрит у мужчин (воспаление уретры) и цервицит у женщин (воспаление шейки матки). Доступно несколько антибиотиков для лечения инфекций M. genitalium . Резистентность к азитромицину, рекомендованному для лечения, высока во всем мире. Лекарственно-устойчивый Bordetella pertussis (B. pertussis) Коклюш, респираторное заболевание, обычно известное как коклюш, является очень заразным заболеванием, вызываемым бактериями. Начало страницы Последняя проверка страницы: 23 ноября 2021 г. Источник контента: Центры по контролю и профилактике заболеваний, Национальный центр новых и зоонозных инфекционных заболеваний (NCEZID), Отдел повышения качества здравоохранения (DHQP) Чтобы получать по электронной почте обновления об этой странице, введите свой адрес электронной почты: Адрес электронной почты Грань между воображением и заблуждением тонка, как показала первая реакция Дональда Трампа на обыск ФБР в Мар-а-Лаго в августе. В первые дни после этого бывший президент увидел в обыске политический подарок, а не удар: шанс сплотить свою базу, поставить на место потенциальных соперников, таких как Рон ДеСантис, и вновь укрепить свои разрушающиеся позиции лидера Республиканская партия. Со временем стало ясно, что обнаружение ФБР стопок сверхсекретных документов в его клубе на самом деле не является благом для Трампа. Даже с учетом того, что расследование президентских документов было замедлено сочувствующим судьей, расследование потребовало как политических, так и денежных затрат, включая предоплату в размере 3 миллионов долларов адвокату, осведомленному о склонности Трампа к жестким людям, которые предоставляют услуги. Почти каждый советник Трампа, о котором вы когда-либо слышали, а также несколько, о которых вы не слышали, были вызваны в суд Министерством юстиции в связи с расследованием подрыва выборов, и комитет Палаты представителей, расследующий тот же вопрос, вернется к публичным слушаниям в конце этого месяца. . Генеральный прокурор Нью-Йорка только что отклонил предложение об урегулировании дела Трампа. Ни одна стратегия не может справиться с целым рядом проблем, с которыми сталкивается Трамп. С помощью некоторых умных поисков форума ему удалось передать расследование ФБР в руки судьи, которого он назначил в конце своего срока — она была утверждена после выборов 2020 года — и чьи постановления сбили с толку и ужаснули экспертов в области права. Это подводит нас к третьему гамбиту: угрозам. Он предупреждает, что если люди, занимающиеся этим уголовным расследованием его поведения, не отступят, кто-то — не он, заметьте — может сделать что-то опасное. В этой логике «орел-выиграл, решка-проиграл» система правосудия может либо освободить Трампа от верховенства закона, либо рискнуть тем, что кто-то уничтожит ее другими способами. Хорошая у вас демократия. Стыдно, если кто-то снова попытается сделать его великим. Во вчерашнем интервью консервативный радиоведущий Хью Хьюитт, критик Трампа, ставший льстецом, спросил, не помешает ли уголовное обвинение Трампу баллотироваться на пост президента в 2024 году. «Я не думаю, что народ Соединенных Штатов поддержит это», — сказал он. «Я думаю, что если бы это произошло, я думаю, у вас были бы проблемы в этой стране, подобных которым, возможно, мы никогда раньше не видели. Я не думаю, что народ Соединенных Штатов поддержит это». Подтекст был достаточно ясен, и Хьюитт почувствовал необходимость бросить Трампу превентивный спасательный круг: «Вы знаете, что традиционные СМИ скажут, что вы пытаетесь подстрекать к насилию этим заявлением». «Это не подстрекательство», — ответил Трамп. «Я просто говорю свое мнение. Я не думаю, что жители этой страны поддержат это». Но нет необходимости полагать, что он просто делает аналитическое суждение. Любой другой может видеть так же ясно, как Хьюитт, что делает Трамп. Как отметил главный редактор The Altantic  МРЗС может вызывать трудно поддающиеся лечению стафилококковые инфекции из-за устойчивости к некоторым антибиотикам.

МРЗС может вызывать трудно поддающиеся лечению стафилококковые инфекции из-за устойчивости к некоторым антибиотикам. Туберкулез может быть устойчив более чем к одному антибиотику, используемому для его лечения.

Туберкулез может быть устойчив более чем к одному антибиотику, используемому для его лечения. Об угрозах CDC

CDC’s Watch List

Эти инфекции лечат противогрибковыми препаратами, называемыми азолами. Азолы также все чаще используются в сельском хозяйстве для профилактики и лечения грибковых заболеваний сельскохозяйственных культур. Использование азола в медицине и сельском хозяйстве может способствовать устойчивости к противогрибковым препаратам .

Эти инфекции лечат противогрибковыми препаратами, называемыми азолами. Азолы также все чаще используются в сельском хозяйстве для профилактики и лечения грибковых заболеваний сельскохозяйственных культур. Использование азола в медицине и сельском хозяйстве может способствовать устойчивости к противогрибковым препаратам .  Это может вызвать серьезные, а иногда и смертельные осложнения, особенно у детей.

Это может вызвать серьезные, а иногда и смертельные осложнения, особенно у детей. Угрозы насилием со стороны Трампа — The Atlantic

Но это тактика затягивания, а не решение, и не всякой судейской жеребьевке так повезет. Вторая стратегия — кричать о политическом преследовании, что хорошо сплачивает меньшинство населения, которое уже поддерживает его, но вряд ли сможет победить тех, кто этого не делает, особенно потому, что заявления настолько неубедительны.

Но это тактика затягивания, а не решение, и не всякой судейской жеребьевке так повезет. Вторая стратегия — кричать о политическом преследовании, что хорошо сплачивает меньшинство населения, которое уже поддерживает его, но вряд ли сможет победить тех, кто этого не делает, особенно потому, что заявления настолько неубедительны. Трамп дал ответ в мрачном направлении.

Трамп дал ответ в мрачном направлении.

Подобно предупреждениям дона мафии, предупреждения этого дона служат своего рода запугиванием, пытаясь заставить власти, которые очень заботятся о правительстве, гражданском мире и репутации своих агентств (что явно делает генеральный прокурор Меррик Гарланд), задуматься действительно ли стоит применять закон против этого конкретного потенциального обвиняемого.