Установка SSL-сертификата на Виртуальную машину Битрикс

Обухов Константин

28.03.2014

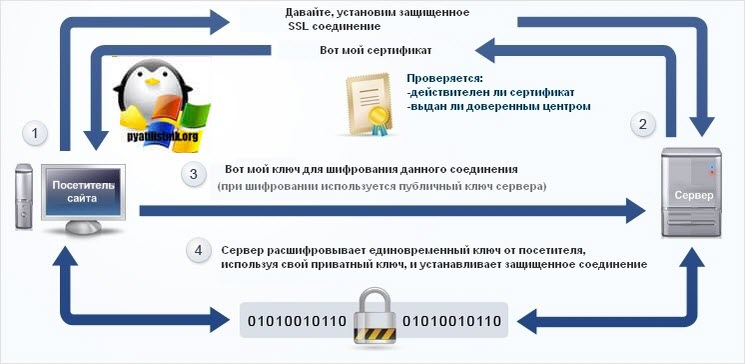

Задача: ввести шифрование данных между браузером и сервером сайта, интернет-магазина или корпоративного портала.

Как решать — читаем под катом

[UPD]: добавлено описание установки сертификата с несколькими промежуточными сертификатами.

1. Для начала Вам необходимо выбрать и купить SSL-сертификат. Можно взять простой вариант Thawte SSL123, который действует только на один домен. Обратите внимание, что домен — это infospice.ru ИЛИ www.infospice.ru.

Если Вам нужен 1 сертификат на все домены *.infospice.ru — выбирайте сертификат с Wildcard.

2. После покупки сертификата на руках у вас должны быть следующие файлы:

- файл ключа, который был создан Вами при генерации CSR-запроса для получения сертификата (в нашем примере это private.key).

- файл вашего сертификата, обычно присылается в тексте письма.

- файлы корневого и/или промежуточного сертификата, например, root.crt — предоставляется компанией, которая выпустила Ваш сертификат. Этот файл необходимо скачать с сайта компании-издателя. Обратите внимание, что для разных операционных системы эти файлы отличаются.

|

Root CA Certificate — AddTrustExternalCARoot.crt — корневой сертификт Intermediate CA Certificate — COMODORSAAddTrustCA.crt — промежуточный сертификат №1 |

Все эти файлы (private.key, vash_domen.crt и промежуточный сертификаты) копируем под root по ssh на вашу ВМ Битрикс в папку /etc/nginx/ssl/1 — папку надо предварительно создать.

После чего нам необходимо объединить ваш сертификат домена и промежуточный сертификат в один файл pem. Здесь важно соблюсти обратную последовательность: сначала должен быть сертификат для вашего домена, затем промежуточные сертификаты №2, №1 и корневой сертификат. Сделать это можно через любой текстовый редактор или через командную строку сервера.

|

cd /etc/nginx/ssl/1/ cat vash_domen.crt COMODORSADomainValidationSecureServerCA.crt COMODORSAAddTrustCA.crt AddTrustExternalCARoot.crt > cert.pem |

Полученный файл сертификата cert.pem скопировать в папку /nignx/ssl/, заменив старый файл, и прописать в конфигурационном файле nginx путь к публичному ключу — /etc/nginx/bx/conf/ssl.conf:

|

ssl_certificate /etc/nginx/ssl/cert.pem; |

Перезагружаем nginx

[root@1 conf]# service nginx restart Stopping nginx: [ OK ] Starting nginx: [ OK ] |

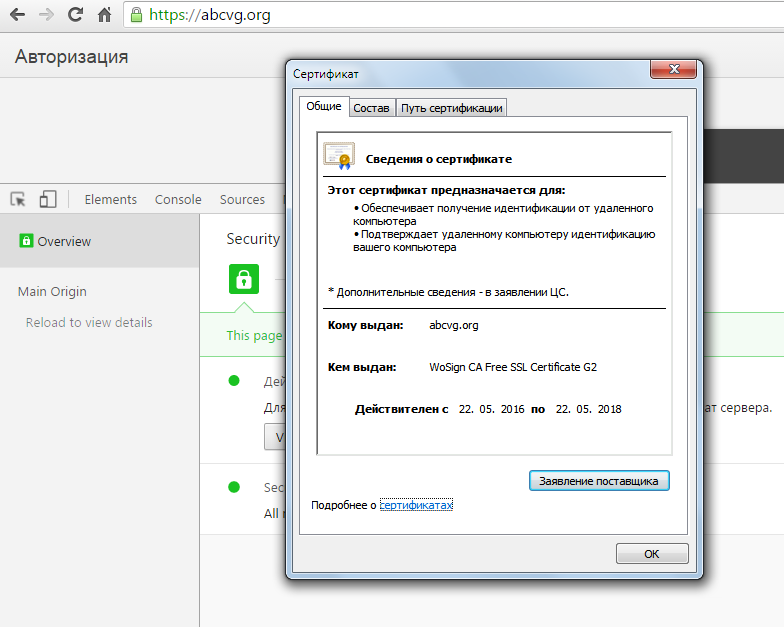

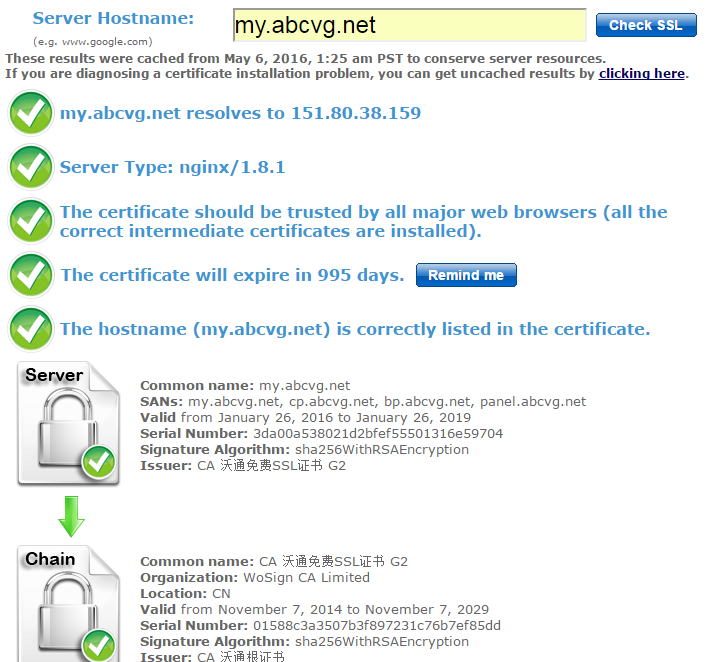

и проверяем результат, набрав ваш домен по протоколу https — https://www.

infospice.ru

infospice.ruБраузер не должен выдать никаких предупреждений безопасности. Корректность установки также можно проверить через сайт компании-издателя сертификата. В случае Thawte делается это тут. Если у вас сертификат от Comodo, провряем тут: https://sslanalyzer.comodoca.com

Просмотров: 21114

Установка платного SSL-сертификата на виртуальный сервер и хостинг Reddock

Видеоинструкция описывает весь процесс установки SSL- сертификата.

В личном кабинете на панели меню слева перейдите в Товары/Услуги (1) → SSL-сертификаты (2). Выделите домен, для которого будет установлен SSL-сертификат, и нажмите кнопку «Просмотр».

Пролистайте в самый низ и скачайте два файла — Секретный ключ (1) и Сертификат (2).

Всего должно быть три файла: один сохранится отдельно, а два других будут в общем архиве. Откройте файлы с помощью текстового редактора — например, блокнота. Содержимое файлов нам пригодится чуть позже.

Откройте файлы с помощью текстового редактора — например, блокнота. Содержимое файлов нам пригодится чуть позже.

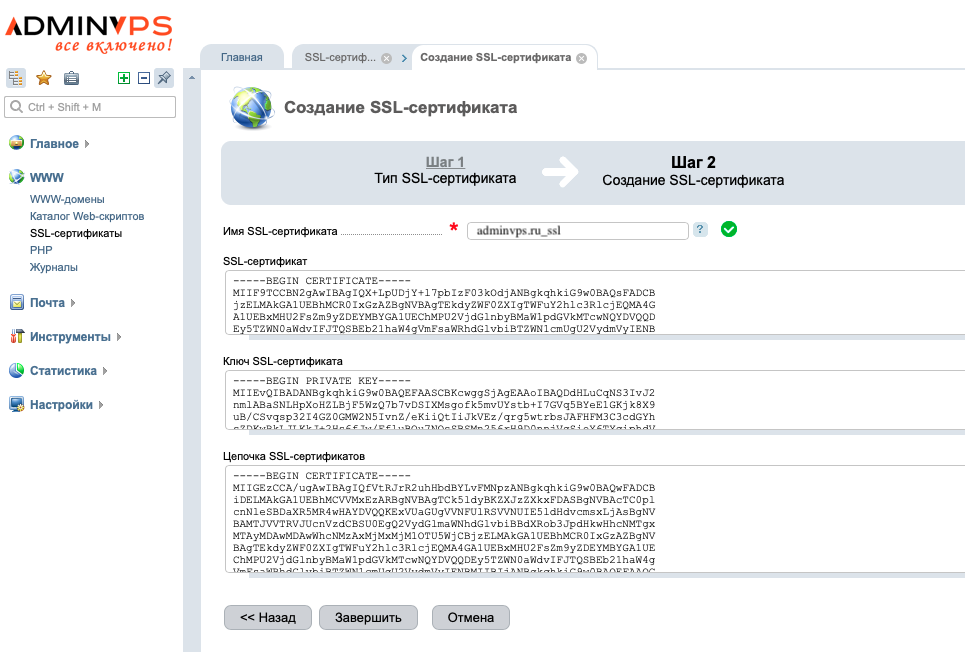

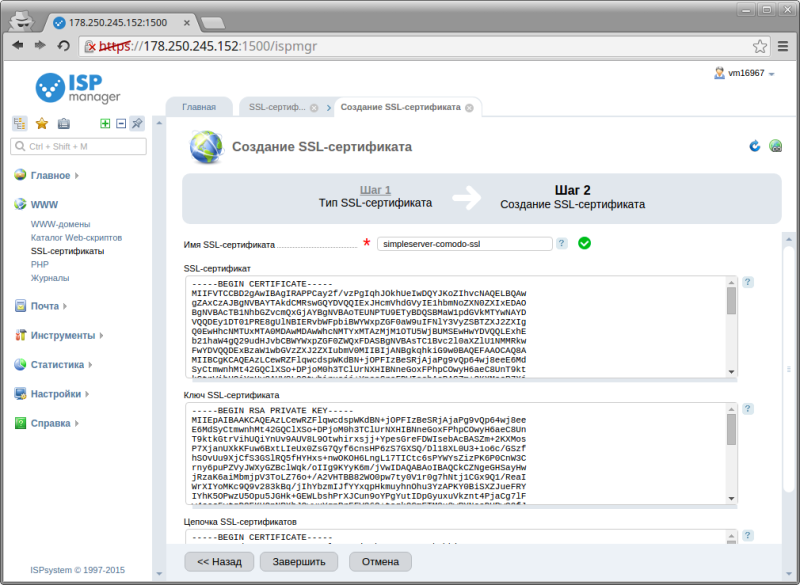

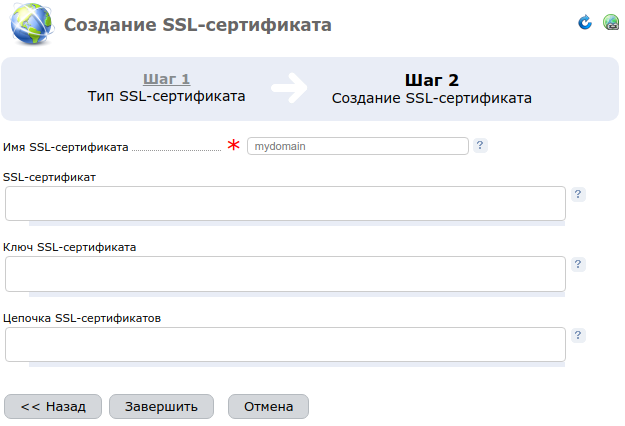

Перейдите в панель управления услугой — виртуальным хостингом (инструкция), виртуальным сервером (инструкция) или выделенным сервером (инструкция). В меню слева перейдите в WWW (1) → SSL-сертификаты (2). Нажмите кнопку «Создать».

На первом шаге выберите тип сертификата «Существующий» и перейдите к следующему шагу.

Укажите название SSL-сертификата: домен без доменной зоны (например, reddock) и год окончания через пробел

Примечание! В названии файла вместо «домен» будет ваш домен (например, «www_reddock_кey»).

В поле «Цепочка SSL-сертификатов» вставьте содержимое файла «www_домен_ru.ca-bundle» (4). Нажмите кнопку «Завершить» (5).

Нажмите кнопку «Завершить» (5).

В меню слева перейдите в WWW (1)

В строке «SSL-сертификат» выберите название сертификата, которое указали на первом шаге (домен и год окончания).

Нажмите «Ok», чтобы сохранить настройки.

Установка SSL-сертификата — Раздел помощи

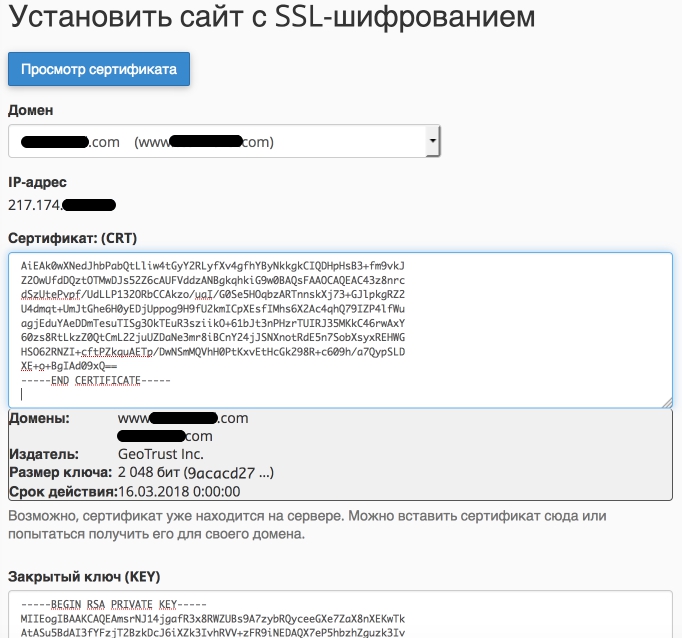

Для установки персонального SSL-сертификата необходимо выполнить следующие действия:

Заказ выделенного IP-адреса

В случае настройки SSL на сервере виртуального хостинга возможно использование выделенного IP-адреса. Заказ IP-адреса производится в панели управления аккаунтом, разделе «IP-адреса».

Для подключения выделенного IP-адреса его необходимо внести в поле «А-запись» домена (в разделе «Мои домены» панели управления, вкладка «DNS)».

Также на хостинге реализована возможность использования SSL-сертификата без заказа выделенного IP-адреса. В этом случае в панели управления при установке сертификата в разделе «SSL/Установить» необходимо выбрать из выпадающего списка вариант «Без IP».

Кроме того есть возможность установить бесплатный сертификат Let’s Encrypt. В этом случае в панели управления при установке сертификата в разделе «SSL/Установить» необходимо выбрать вкладку «Let’s Encrypt».

Также имеется возможность установить сертификат Let’s Encrypt Wildcard для домена, при этом все поддомены этого домена, которые были добавлены из панели управления аккаунтом будут защищены данным сертификатом. Также стоит заметить, что из-за технической особенности, Let’s Encrypt Wildcard выпускается дольше, чем обычный Let’s Encrypt сертификат.

Заказ сертификата

Приобрести сертификат через нашу компанию можно в панели управления. Описание процедуры покупки есть в инструкции «Заказ SSL-сертификата». Если сертификат покупается через стороннюю компанию, то ключ и запрос на получение сертификата (CSR) можно сгенерировать, используя наш онлайн генератор.

Если сертификат покупается через стороннюю компанию, то ключ и запрос на получение сертификата (CSR) можно сгенерировать, используя наш онлайн генератор.

Установка сертификата

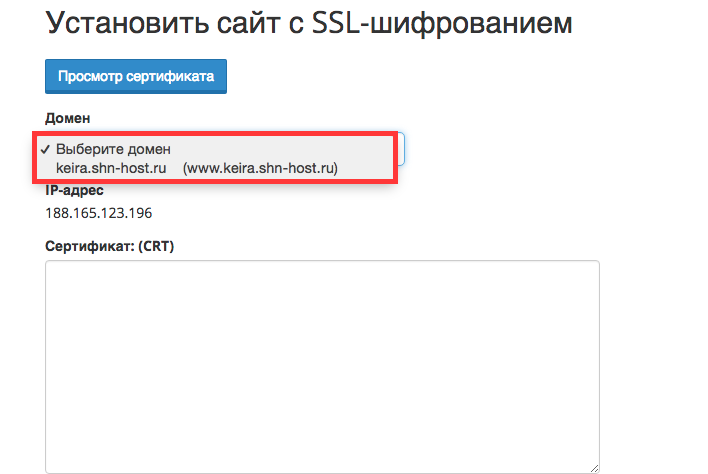

Установка сертификата доступна в разделе панели управления — «SSL/Установить». При установке сертификата в разделе «SSL/Установить» необходимо выбрать из выпадающего списка IP, на который будет установлен сертификат.

Файл сертификата (являющийся подписанным публичным ключом) загружается в первое поле, приватный ключ — во второе. Зачастую сертификат подписан не напрямую, и нужно указать файл с сертификатами промежуточных центров сертификации в последнем поле.

Сертификаты, купленные через нашу компанию, не требуется загружать таким образом. После выпуска сертификата он отобразится в разделе «SSL», и потребуется только привязать его к выделенному IP-адресу, на который направлен домен.

Отображение информации об уже добавленных сертификатах

На странице «SSL» отображаются существующие сертификаты:

Здесь можно привязать сертификат к нужному IP-адресу (или переключить сертификат на другой IP-адрес) с помощью иконки карандаша, удалить его, или скачать файлы сертификата.

Установка SSL-сертификата — документация по настройке. Инструкция с иллюстрациями. Платформа 1С-Битрикс.

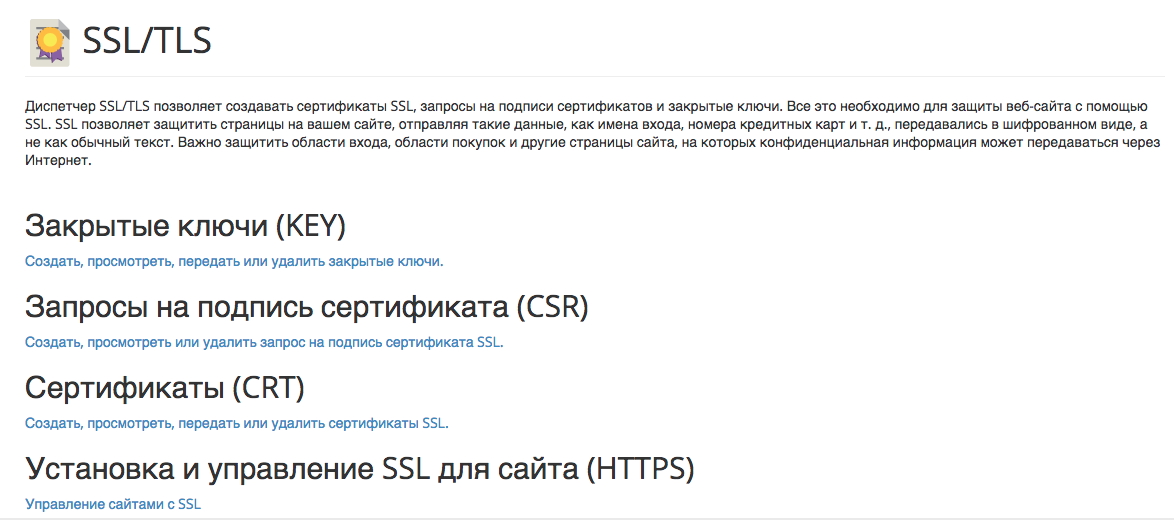

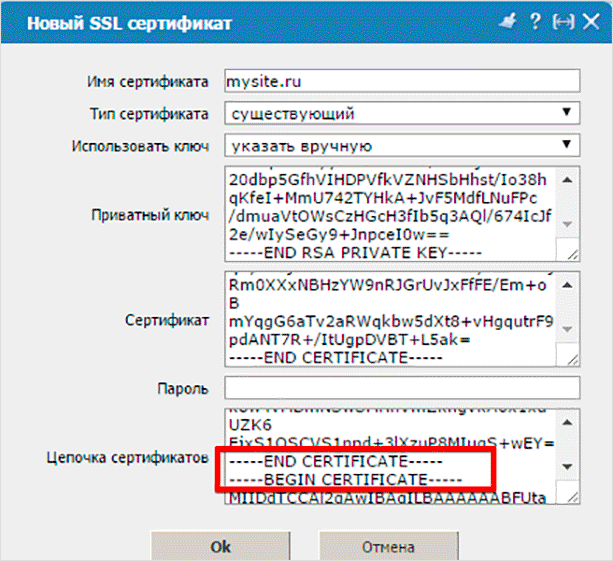

Для установки SSL-сертификата потребуются файл сертификата (.crt), промежуточный сертификат (.ca-bundle) и ключ (.key).

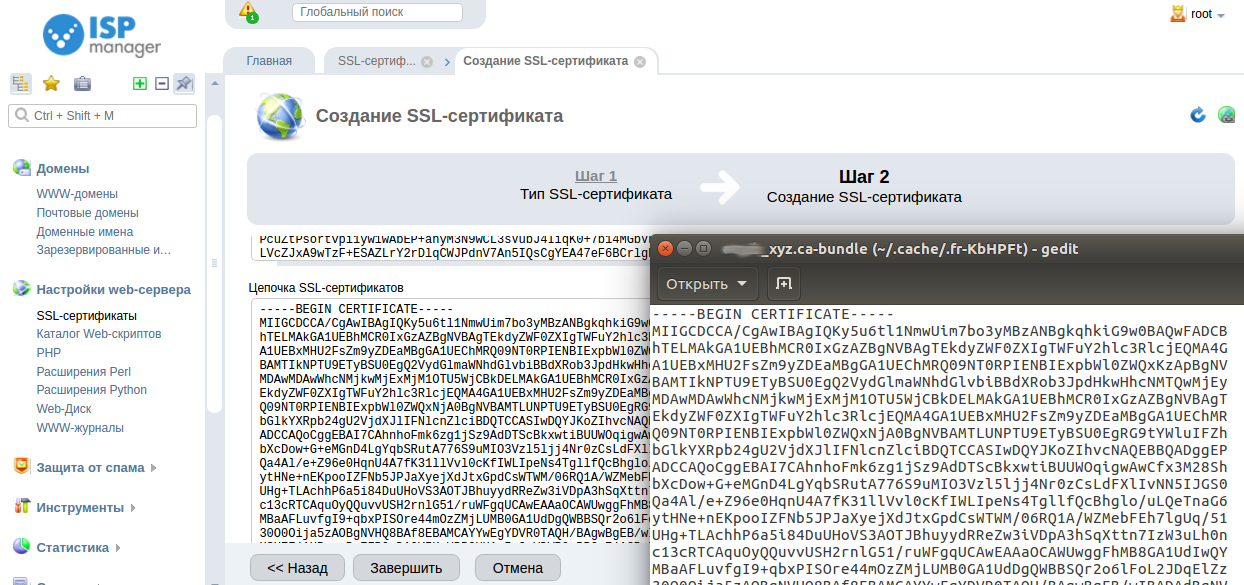

Войдите в вашу панель управления ISPmanager

В левой панели перейдите в раздел Настройки web-сервера > SSL-сертификаты в правой части экрана нажмите Создать

Выберите тип сертификата «Существующий» и нажмите «Далее«

Заполните поля на открывшейся странице:

- Имя SSL-сертификата — имя вводиться латиницей, оно будет отображаться в панели управления;

- SSL-сертификат — вставьте данные SSL-сертификата;

- Ключ SSL-сертификата — вставьте приватный ключ сертификата;

- Цепочка SSL-сертификатов — вставьте сначала промежуточный сертификат, а затем с новой строки без пробела — корневой.

Нажмите Завершить

Теперь необходимо созданный сертификат подключить к домену. Для этого:

- перейдите в Домены > WWW-домены

- выберите доменное имя сайта, для которого подключается сертификат

- нажмите «Изменить»

Поставьте галочку в чекбокс «Защищенное соединение SSL«, далее в открывшемся поле поставьте сделайте активным чекбокс «Перенаправлять HTTP-запросы в HTTPS«

Выберите имя сертификата установленного ранее в поле «SSL-сертификат«. Нажмите ОК.

SSL-сертификат установлен. Теперь в браузерах будет отображаться безопасное соединение.

Начать курс обучения

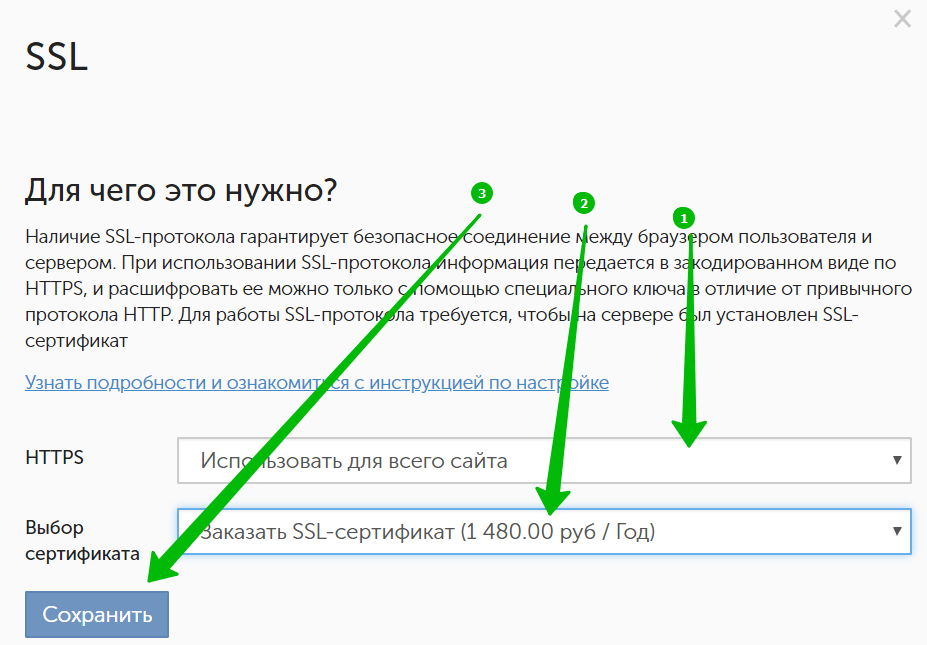

Подключение ssl-сертификата — База знаний uCoz

Подключение SSL-сертификата

SSL сертификат — позволяет обеспечить обмен данными между вашим сайтом и посетителями по безопасному, защищенному протоколу. В первую очередь он необходим для интернет-магазинов, финансовых организаций и других сайтов, которые получают через сайт данные клиента и хотят обеспечить надежную защиту этих данных при передаче их от клиента к серверу.

В первую очередь он необходим для интернет-магазинов, финансовых организаций и других сайтов, которые получают через сайт данные клиента и хотят обеспечить надежную защиту этих данных при передаче их от клиента к серверу.

Для установки SSL-сертификата на сайте нам понадобится приватный ключ (c расширением .key) и файлы сертификатов (как правило, с расширением .crt): сертификат на домен, промежуточный и корневой сертификаты (которые выданы вам издателем сертификата), далее их необходимо подключить через панель управления сайтом.

- name.csr → зашифрованный запрос на выпуск сертификата

- name.key → закрытый (приватный) ключ

- name.crt → открытый ключ или сертификат домена

- gd_bundle.crt → цепочка сертификатов

Приобрести SSL-сертификат можно у любого издателя сертификатов.

Можно начинать процесс подключения сертификата к сайту, для этого зайдите в панель управления вашего сайта в раздел “Безопасность” — “Настройка SSL”.

Активируйте опцию “Подключить HTTPS”.

Опции “Отключить автоматическое перенаправление на HTTPS” и “Запретить HTTP для подключаемых ресурсов” рекомендуем оставить неактивными.

Скопируйте содержимое файла с приватным ключом (этот ключ был сгенерирован при оформлении сертификата) и вставьте его в первое поле.

В поле “Сертификат для домена” вставьте содержимое файла “SSL-сертификат сертификат на домен”. Аналогичную процедуру проделайте с блоком “Промежуточный SSL-сертификат”.

Важно! Рекомендуем сохранить все полученные файлы, так как в будущем они могут вам понадобиться. Открыть эти файлы можно любым текстовым редактором, например, “Блокнотом”.

Важно! Копируйте весь код сертификата, включая строки:

- —— BEGIN CERTIFICATE ——

- —— END SERTIFICATE ——

и другие.

Нажмите на кнопку “Добавить поле”.

В новое поле “Дополнительные сертификаты” вставьте содержимое файла gd_bundle. crt. Он может содержать сразу два сертификата, вставьте каждый в отдельное поле

crt. Он может содержать сразу два сертификата, вставьте каждый в отдельное поле

Нажмите на кнопку “Сохранить” и подтвердите вносимые изменения ответив на секретный вопрос. Если вы все сделали правильно, сохранение пройдет успешно, и в течение нескольких минут загруженные сертификаты будут подключены к вашему сайту.

Теперь, заходя на ваш сайт по ссылке http://домен_вашего_сайта, посетители будут автоматически попадать на https://домен_вашего_сайта.

Подключение SSL-сертификата завершено!

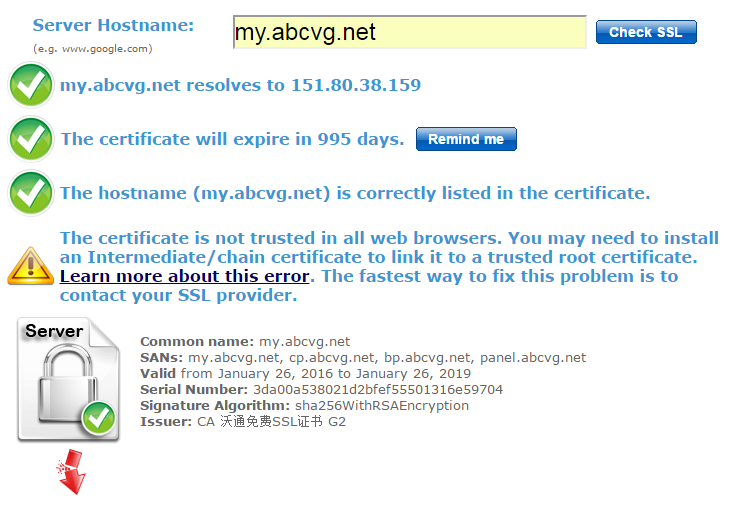

Что будет, если не установить промежуточный сертификат? При отсутствии промежуточного сертификата, шифрованное соединение между браузером клиента и сервером будет не доверенным, либо вовсе будет не работать. Если вы наблюдаете подобные проблемы после установки сертификата — рекомендуем сразу обратить внимание на наличие и корректную установку Intermediate сертификата.

Примечание! Более подробно о прикреплении сертификата и какие типы файлов могут быть от разных регистрационных центров, вы можете ознакомиться в материале.

Подключение SSL-сертификата

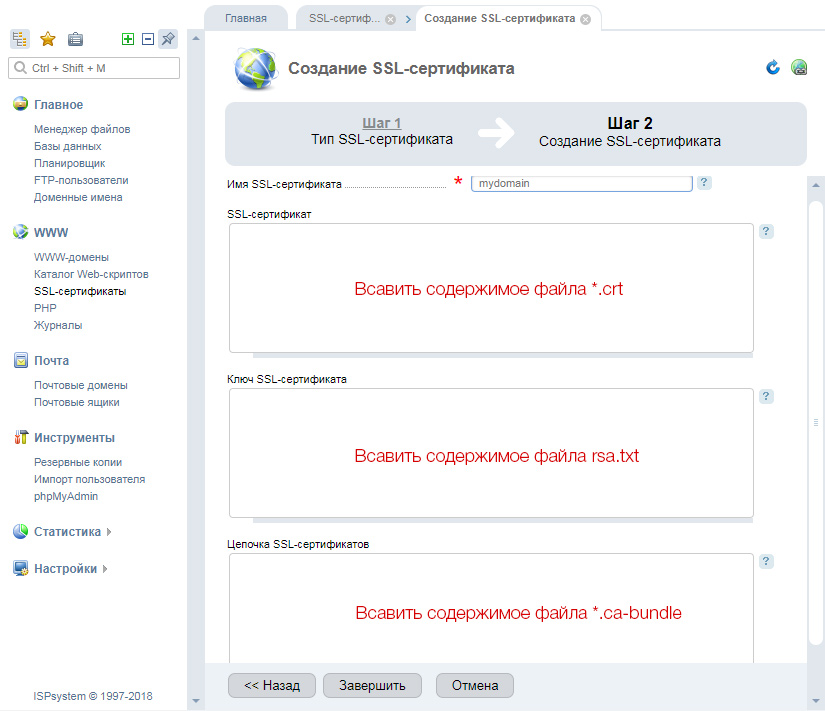

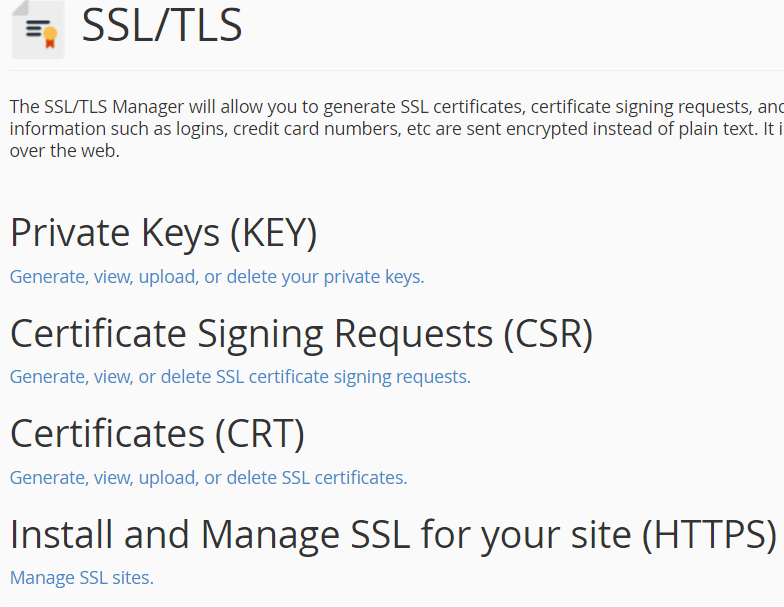

Установка SSL сертификата средствами cPanel

4747 Посещений

Сегодня мы хотим поговорить с вами о такой серьезной и важной теме, как установка SSL сертификатов в cPanel. Поэтому сначала разберем, что такое SSL сертификат и какие его главные функции.

SSL сертификат, позволяет создать защиту для веб-сайта, а точнее, зашифровать данные при передаче их по каналам связи. То есть когда вы отправляете такие данные как логины, номера кредитных карт, благодаря SSL сертификату они передаются в зашифрованном виде, а не обычным текстом. Таким образом вы можете защитить область входа, покупок и другие важные страницы вашего сайта, на которых информация передается через Интернет.

Перед тем, как перейти к ознакомлению с этой опцией, акцентируем ваше внимание на важном аспекте. Поскольку SSL сертификат может быть установлен только на аккаунт с выделенным IP адресом, перед началом работы с ним, вам нужно оплатить и активировать услугу «Выделенного IP-адреса». В противном случае, этот раздел даже не будет отображаться у вас на главной странице Cpanel.

Поскольку SSL сертификат может быть установлен только на аккаунт с выделенным IP адресом, перед началом работы с ним, вам нужно оплатить и активировать услугу «Выделенного IP-адреса». В противном случае, этот раздел даже не будет отображаться у вас на главной странице Cpanel.

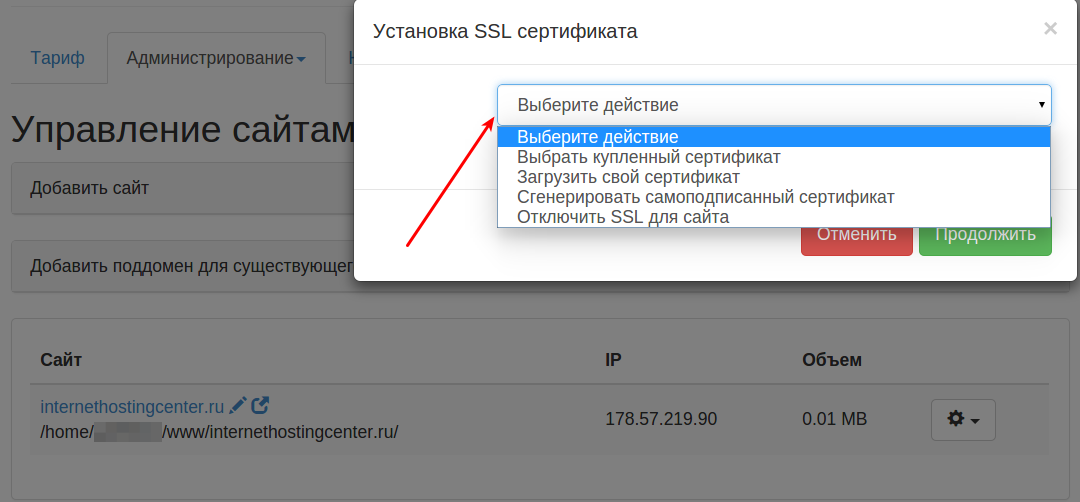

После завершения данной процедуры, зайдите в cPanel — «Безопасность» — «SSL/TLS».

В открывшемся окне вы увидите следующие разделы: закрытые ключи, запросы, сертификаты и установка. Теперь разберем что они означают.

Сперва, возвращаясь к SSL сертификату уточняем, что он состоит из 2 комплектующих: сертификата и ключа. Существуют компании которые официально занимаются этим вопросом и куда вы можете обратиться, для приобретения такого SSL сертификата. Отмечаем, что сертификат выдается на одно конкретное доменное имя.

Если вы решили приобрести такого рода сертификат, вам нужно будет оформить запрос на его подпись в одной из специализированных компаний. Для этого, вы отправляете все необходимые реальные данные.

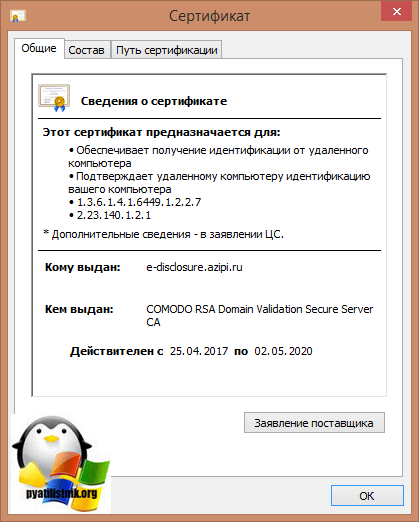

После их обработки и утверждения вы получите компоненты SSL сертификата: сертификат и ключ к нему. Таким образом будет выглядеть официальный SSL сертификат.

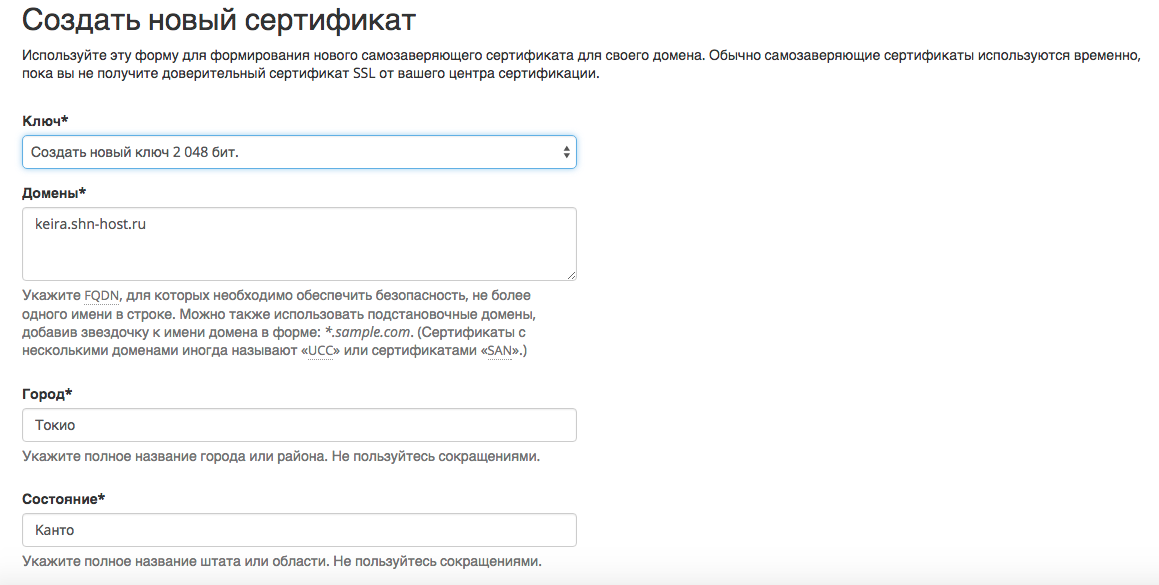

Но если вы не хотите покупать такой сертификат или у вас нет возможности, вы можете создать само подписанный сертификат. Конечно, в таком случае вам никто не даст никакой гарантии, а также, браузеры будут выдавать ошибку безопасности.

При выборе функции «Дополнительно», открывается следующее уведомление.

Но, не смотря на все уведомления у предупреждения, само подписанный сертификат может защитить ваши конфиденциальные данные.

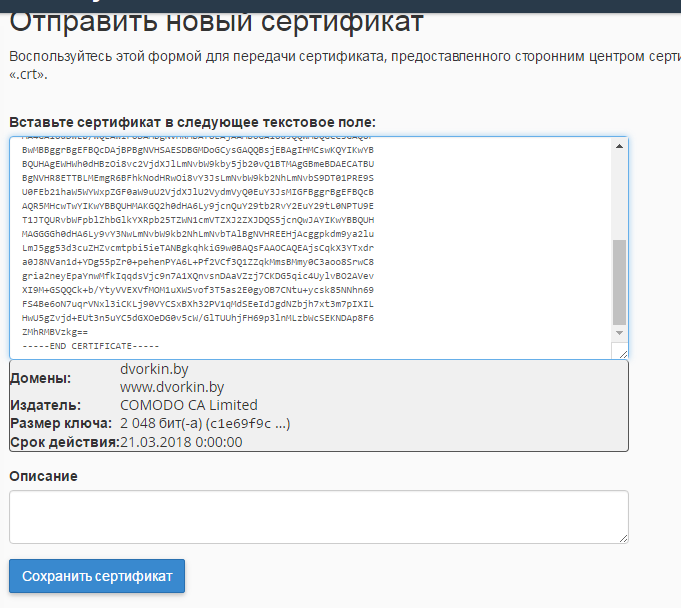

Для того, чтобы создать SSL сертификат, зайдите в раздел «Сертификаты CRT».

В открывшемся окне, прописываете готовые данные (полученные при покупке официального сертификата) в поле ниже раздела «Передать новый сертификат». Или заполняете все данные для создания само подписанного сертификата.

После создания сертификата, он отобразится в разделе «Сертификаты на сервере».

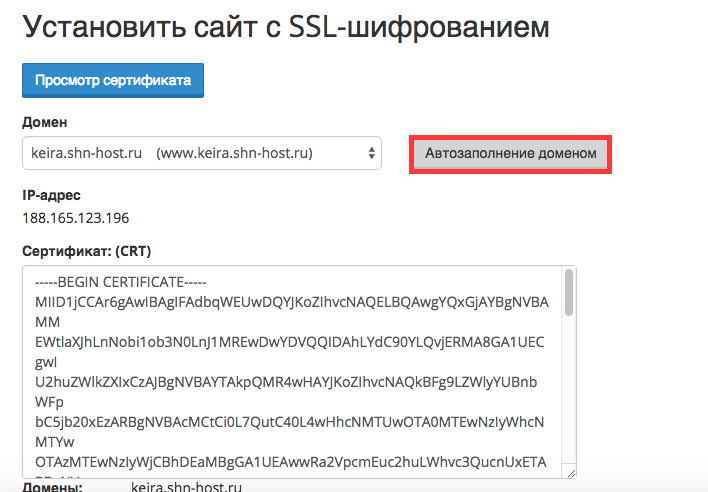

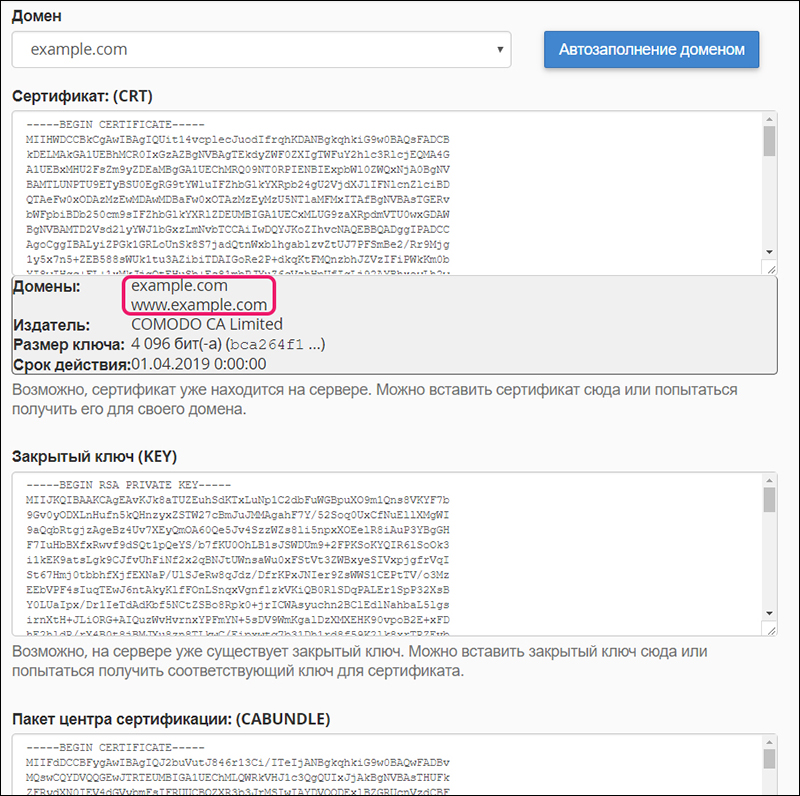

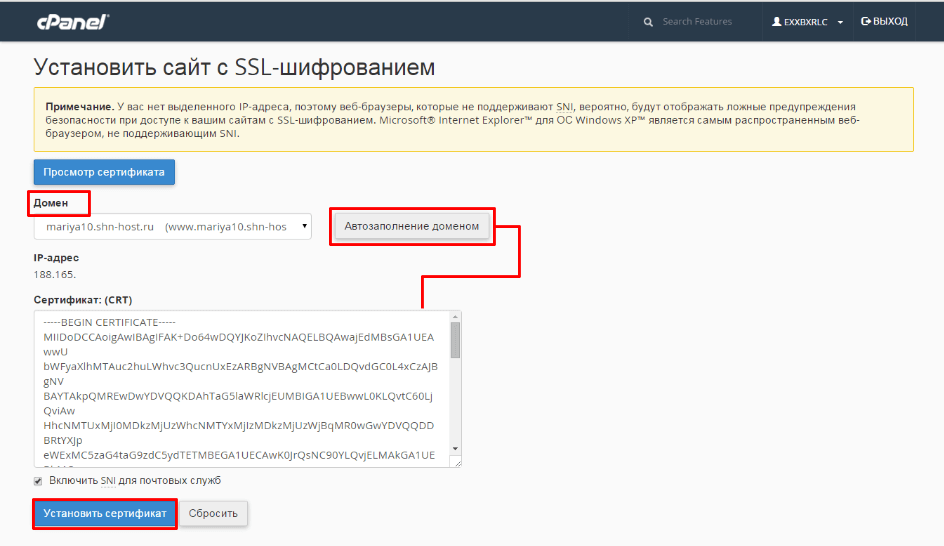

Для установки созданного сертификата переходите в раздел «Установка и управление SSL».

Выберите нужный вам домен.

После выбора появится кнопка «Автозаполнения», что позволит автоматически заполнить данные по созданному вами сертификату. И не забудьте нажать кнопку «Установить сертификат» в самом низу страницы.

И теперь ваш сайт сможет работать с безопасным соединением.

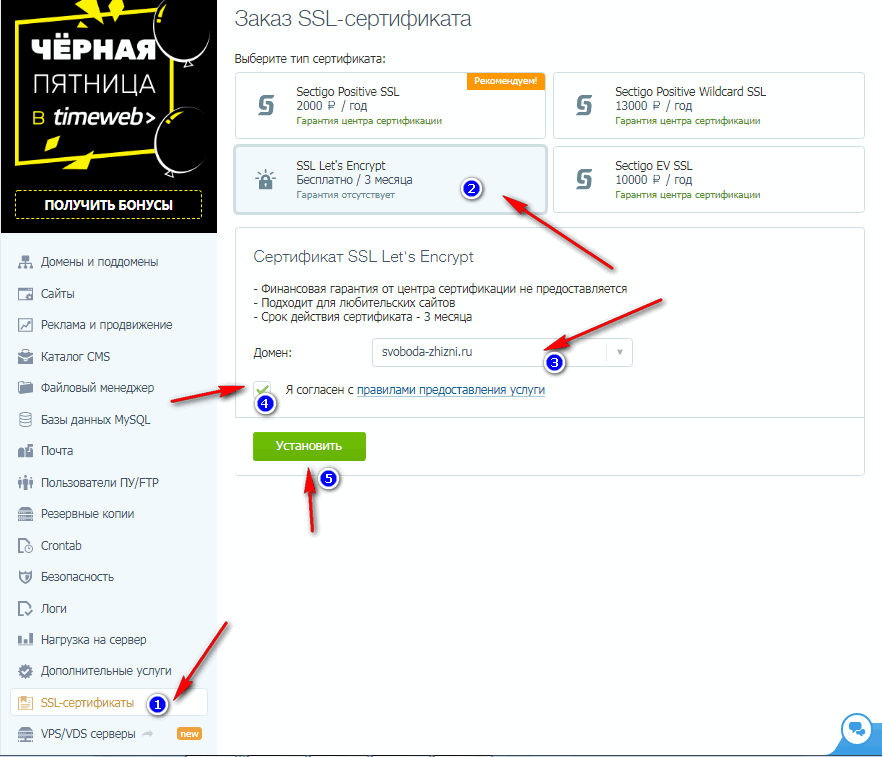

Как установить SSL-сертификат для сайта

Об установке бесплатного SSL-сертификата Let’s Encrypt читайте здесь.

Как правильно перенести сайт с HTTP на HTTPS читайте здесь.

Что нужно для установки SSL-сертификата

Заказать SSL сертификат вы можете в Личном кабинете.

Посла заказа и выпуска сертификата, вы получите сертификат или на электронную почту, или в виде нескольких файлов, которые представляют из себя следующее:

- Файл SSL-сертификата (SSLCertificateFile) с именем вашего домена и расширением .crt (your_domain_name.crt).

- Цепочку сертификатов удостоверяющего центра (один файл your_domain_name.ca-bundle или два файла USERTrust_RSA_Certification_Authority.crt и AddTrust_External_CA_Root.crt (сертификат Comodo).

Для установки сертификата всегда необходимо иметь следующие данные:

- Сам сертификат

- Цепочку сертификатов удостверяющего центра

- Секретный (приватный) ключ (.key)

Секретный ключ для сертификата генерируется автоматически в момент создания запроса на сертификат (CSR запроса) в Личном кабинете. Его необходимо скачать отдельно:

Его необходимо скачать отдельно:

Личный кабинет - SSL-сертификаты - Просмотр - Секретный ключ - Скачать файл

Как добавить SSL-сертификат в Панели управления

В Панели управления https://my.jehost.ru/ перейдите в меню SSL-сертификаты — Создать.

Шаг 1. Тип сертификата, выбирайте Существующий.

Шаг 2. Заполните необходимые поля формы:

— Имя SSL-сертификата * — впишите название вашего домена или любое другое произвольное имя.

— SSL-сертификат — впишите содержимое файла SSL-сертификата (your_domain_name.crt).

— Ключ SSL-сертификата — впишите содержимое файла ключа (.key).

— Цепочка SSL-сертификатов — впишите содержимое файла цепочки сертификатов (your_domain_name.ca-bundle или объедините в единое целое (текстовую информацию) USERTrust_RSA_Certification_Authority.crt и AddTrust_External_CA_Root. crt).

crt).

Нажмите кнопку Завершить.

Если вы получили сертификат на e-mail, то он будет состоять только из текстовой информации, которая включает в себя сам сертификат и цепочку сертификатов удостоверяющего центра.

Тестовая информация состоит из трех «разделов», условно разделим их на 1, 2 и 3:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

Таким образом, нужно добавить:

- В поле SSL-сертификат «раздел» 1

- Ключ SSL-сертификата — способ добавления не меняется

- В поле Цепочка SSL-сертификатов «раздел» 2+3 вместе

Как подключить SSL-сертификат к сайту

Зайдите в меню:

WWW-Домены - "Ваш домен" - Изменить

Проставляете галочки:

- Защищенное соединение (SSL)

- HSTS

- Перенаправлять HTTP-запросы в HTTPS

SSL-порт оставляете значение по умолчанию 443. И в поле «SSL-сертификат» выбираете созданный ранее сертификат.

И в поле «SSL-сертификат» выбираете созданный ранее сертификат.

Нажимаете «Ок». После чего сайт начнет работать по протоколу https. При этом все http запросы будут автоматически перенаправлены на протокол https.

Как установить сертификат SSL / TLS в диспетчере веб-хостинга (WHM)

Следующие инструкции проведут вас через процесс установки SSL в Web Host Manager (WHM). Если у вас более одного сервера или устройства, вам необходимо установить сертификат на каждый сервер или устройство, которое необходимо защитить. Если вы все еще не сгенерировали свой сертификат и не завершили процесс проверки, обратитесь к нашим Инструкциям по созданию CSR и не обращайте внимания на шаги, указанные ниже.

Что вам понадобится

1.Сертификат вашего сервера

Это сертификат, который вы получили от ЦС для своего домена. Возможно, вы получили это по электронной почте. Если нет, вы можете загрузить его, посетив панель управления учетной записью и нажав на свой заказ.

2. Ваши промежуточные сертификаты

Эти файлы позволяют устройствам, подключенным к вашему серверу, идентифицировать выдающий ЦС. Таких сертификатов может быть несколько. Если вы получили сертификат в ZIP-папке, он также должен содержать промежуточные сертификаты, которые иногда называют пакетом CA.Если нет, загрузите соответствующий пакет CA для своего сертификата.

3. Ваш закрытый ключ

Этот файл должен быть на вашем сервере или у вас, если вы сгенерировали CSR с помощью бесплатного инструмента-генератора. На некоторых платформах, таких как Microsoft IIS, закрытый ключ не сразу виден вам, но сервер отслеживает его.

Инструкции по установке

1. Войдите в WHM

Войдите в WHM , обычно это можно сделать, перейдя в домен https: //.ком: 2087.

Примечание: При попытке посетить страницу входа в WHM вы можете получить сообщение об ошибке «Ваше соединение не является частным» или что-то подобное. Это вызвано тем, что на вашей странице входа по умолчанию используется самозаверяющий сертификат. Не обращайте на это внимания и пропустите сообщение об ошибке.

Это вызвано тем, что на вашей странице входа по умолчанию используется самозаверяющий сертификат. Не обращайте на это внимания и пропустите сообщение об ошибке.

2. Введите имя пользователя / пароль

Введите свое имя пользователя / пароль и нажмите Войти.

3. Перейти на домашнюю страницу

Убедитесь, что вы находитесь на домашней странице WHM.

4. Щелкните SSL / TLS

.Нажмите кнопку SSL / TLS .

5. Щелкните Установить сертификат SSL в домене

На странице Менеджера SSL / TLS щелкните Установить сертификат SSL в домене.

6. Введите свое доменное имя

В поле Домен введите доменное имя, которое вы хотите защитить с помощью сертификата SSL.

7. Введите файлы сертификатов

Скопируйте и вставьте файлы сертификатов в соответствующие текстовые поля.

- Сертификат — это сертификат вашего сервера, выданный вашим доменам. Примечание 1: WHM должен автоматически получить текст сертификата (CRT), если вы ранее загрузили сертификат сервера на сервер и ввели правильное доменное имя выше. Примечание 2: Если вы получили сертификат в виде ZIP-файла, нажмите «Извлечь все», а затем перетащите сертификат сервера в текстовый редактор, например «Блокнот».Это позволит вам скопировать все необходимое текстовое содержимое, включая «—– НАЧАЛО СЕРТИФИКАТА—–» и «КОНЕЦ СЕРТИФИКАТА—–».

- Закрытый ключ — это ваш закрытый ключ, который был создан в процессе генерации. Примечание 1: WHM должен автоматически получить текст закрытого ключа, если вы ранее создали запрос на подпись сертификата (CSR) в разделе «Создание сертификата SSL и запрос на подпись» вашего диспетчера SSL / TLS и ввели правильный домен.

имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы с продолжением и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. .

имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы с продолжением и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. . - Пакет центра сертификации (необязательно) — это ваши промежуточные сертификаты, которые позволяют браузерам и устройствам понять, кто выпустил ваш доверенный сертификат. Примечание 1: WHM автоматически получает пакет CA из общедоступного репозитория.Если вы забыли сохранить эти файлы, загрузите соответствующий сертификат CA / Chain Certificate для вашего сертификата. Примечание 2 : Если у вас несколько промежуточных сертификатов, вставьте каждый из них один за другим, чтобы создать правильную цепочку / путь сертификатов.

8. Щелкните Установить

После того, как вы поместили файлы сертификатов в нужные поля, нажмите Установить.

Примечание 1: Вам не требуется «Включить SNI для почтовых служб».Индикация имени сервера (SNI) должна использоваться только в том случае, если несколько имен хостов являются серверами по HTTPS с одного и того же IP-адреса.

Примечание 2: Возможно, вам или вашему веб-хосту потребуется перезапустить сервер Apache, чтобы сертификат заработал.

Поздравляем! Вы успешно установили свой сертификат SSL! Чтобы проверить свою работу, посетите веб-сайт в своем браузере по адресу https: //yourdomain.tld и просмотрите сертификат / информацию о сайте, чтобы убедиться, что HTTPS / SSL работает правильно.Помните, что вам может потребоваться перезагрузить сервер, чтобы изменения вступили в силу.

Для более тщательной проверки конфигурации вашего сервера воспользуйтесь нашим инструментом проверки SSL или обратитесь в наш отдел обслуживания клиентов за дополнительной помощью.

Если промежуточные сертификаты не были успешно установлены и настроены соответствующим образом с помощью приведенных выше инструкций, обратитесь к приведенным ниже инструкциям о том, как вручную установить их непосредственно в Apache. Если у вас нет доступа к вашему серверу Apache, обратитесь за дополнительной помощью к своему веб-хосту или системному администратору.

1. Найдите файл виртуального хоста

Найдите файл виртуального хоста , обычно доступ к нему можно получить в файле /etc/httpd/conf/httpd.conf. Примечание: Местоположение и имя этого файла могут меняться от сервера к серверу в зависимости от вашей конфигурации. Другое популярное название файла — «SSL.conf».

2. Просмотр файла виртуального хоста

Просмотрите конфигурацию виртуального хоста с , собственное имя и IP-адрес (включая порт 443).

3. Отредактируйте виртуальный хост

Измените конфигурацию виртуального хоста, добавив выделенный жирным шрифтом файл YourIntermediateCertificate ниже:

168.255.255:443> DocumentRoot / var / www / html2 ServerName www.yourdomain.com SSLEngine включен SSLCertificateFile /path/to/ имя_вашего_домена.crt SSLCertificateKeyFile /path/to/your_private.key SSLCertificateChainFile /path/to/YourIntermediateCertificate.crt

Примечание: Убедитесь, что вы ввели правильный путь и имя файла, в котором вы планируете сохранять промежуточные сертификаты.Вы должны сохранить эти сертификаты в том же каталоге, в котором cPanel хранит сертификат сервера и закрытый ключ.

4. Сохраняем изменения

Сохранить изменения файла конфигурации.

5. Добавьте промежуточный сертификат

Добавьте промежуточный файл сертификата в тот же каталог, в котором cPanel хранит сертификат сервера и закрытый ключ.

6. Перезагрузите сервер

Перезагрузите сервер Apache.

Установка сертификата SSL— веб-серверы на базе Java

Установка сертификата Java SSL

Если вы еще не создали запрос на подпись сертификата (CSR) и не заказали сертификат, см.

Создание CSR :: SSL-сертификаты Java Keytool или попробуйте наш Мастер Java Keytool CSR Создание CSR Java Keytool.

Установка сертификата в хранилище ключей Java

Загрузите файл пакета сертификатов SSL (your_domain_name.p7b) из вашей учетной записи DigiCert в ту же папку, где находится ваше хранилище ключей (your_site_name.jks, если вы использовали наш генератор команд CSR keytool). Один файл .p7b содержит все необходимые сертификаты для вашего хранилища ключей.

*** ПРИМЕЧАНИЕ ***: Сертификат должен быть установлен в то же хранилище ключей, которое использовалось для создания вашего CSR. Вы получите сообщение об ошибке, если попытаетесь установить его в другое хранилище ключей.

Введите следующую команду, чтобы установить файл сертификата:

keytool -import -trustcacerts -alias server -file your_domain_name. p7b -keystore your_site_name.jks

p7b -keystore your_site_name.jks Если сертификат установлен правильно, вы получите сообщение «Ответ сертификата был установлен в хранилище ключей ».

Если он спрашивает, хотите ли вы доверять сертификату. Выберите y или да .

Ваш файл хранилища ключей (your_site_name.jks) теперь готов к использованию на вашем сервере. Просто настройте свой сервер для его использования.

Установка сертификатов SSL на Java Web Server

Как установить цифровой сертификат SSL.

КУПИ СЕЙЧАС

Импорт и экспорт SSL-сертификатов в IIS 5/6

Передача файлов сертификатов IIS 5/6

Фон

Хотите более простой способ экспорта? Наш инструмент управления и устранения неполадок работает на всех серверах под управлением Windows.

Серверы Windows используют файлы .pfx, чтобы содержать файлы открытого ключа (файлы сертификата SSL, предоставленные DigiCert) и связанный файл закрытого ключа (сгенерированный вашим сервером как часть CSR).

Поскольку для работы сертификата SSL необходимы как открытый, так и закрытый ключи, вам потребуется резервная копия .pfx для передачи сертификатов безопасности сервера SSL с одного сервера на другой.

На этой странице объясняется, как создать резервную копию сертификата на рабочем сервере, импортировать сертификат на другой сервер, а затем включить сертификат для использования на новом сервере.Если вы еще не установили файлы сертификатов, полученные от DigiCert, на сервер, сгенерировавший CSR, см. Нашу страницу с инструкциями по установке IIS 5/6.

Экспорт / резервное копирование в файл .pfx

- В меню «Пуск» выберите Выполнить и введите mmc .

Щелкните Файл> Добавить / удалить оснастку .

Нажмите Добавить> Сертификаты> Добавить .

- Выберите Учетная запись компьютера , а затем нажмите Далее . Выберите Локальный компьютер и затем нажмите Готово . Затем закройте окно добавления отдельной оснастки и окно добавления / удаления оснастки.

- Щелкните + , чтобы развернуть дерево консоли сертификатов (локальный компьютер) и найти личный каталог / папку. Разверните папку сертификатов.

- Щелкните правой кнопкой мыши сертификат, для которого нужно создать резервную копию, и выберите ВСЕ ЗАДАЧИ> Экспорт .

- Выберите Да, экспортировать закрытый ключ и , если возможно, включить все сертификаты в путь сертификата .

Предупреждение: не выбирайте опцию удаления закрытого ключа. - Оставьте настройки по умолчанию и при необходимости введите свой пароль.

- Выберите сохранение файла и нажмите Готово .

Вы должны получить сообщение об успешном экспорте. Файл .pfx теперь сохранен в выбранном вами месте.

Вы должны получить сообщение об успешном экспорте. Файл .pfx теперь сохранен в выбранном вами месте.

Импорт из файла .pfx

- В меню «Пуск» выберите Выполнить и введите mmc .

- Щелкните Файл> Добавить / удалить оснастку .

- Нажмите Добавить> Сертификаты> Добавить .

- Выберите Учетная запись компьютера , а затем нажмите Далее .Выберите Локальный компьютер и затем нажмите Готово . Затем закройте окно добавления отдельной оснастки и окно добавления / удаления оснастки.

- Щелкните + , чтобы развернуть дерево консоли сертификатов (локальный компьютер) и найти личный каталог / папку. Разверните папку сертификатов.

- Щелкните правой кнопкой мыши сертификат, для которого нужно создать резервную копию, и выберите ВСЕ ЗАДАЧИ> Импортировать .

- Следуйте указаниям мастера импорта сертификатов, чтобы импортировать основной сертификат из файла.

pfx файл. При появлении запроса выберите , автоматически помещать сертификаты в хранилища сертификатов в зависимости от типа сертификата .

pfx файл. При появлении запроса выберите , автоматически помещать сертификаты в хранилища сертификатов в зависимости от типа сертификата .

Включение нового сертификата на сервере

- В меню «Пуск» выберите Администрирование> Диспетчер информационных служб Интернета (IIS) .

- В диспетчере IIS щелкните правой кнопкой мыши сайт, для которого вы хотите использовать сертификат, и выберите Свойства .

- Перейдите к Безопасность каталога> Сертификат сервера . Это запустит мастер сертификата сервера.

- Если есть опция, выберите . Назначьте существующий сертификат сайту и выберите сертификат, который вы только что импортировали.

Если у вас нет такой возможности, вас спросят, что вы хотите сделать с текущим сертификатом на сайте. Выберите вариант замены текущего сертификата. - Перейдите к файлу.pfx, который вы создали ранее, а затем завершите работу мастера сертификатов. Возможно, вам придется перезапустить IIS или сервер, чтобы он распознал новый сертификат.

Как установить SSL-сертификат на ваш сайт WordPress

Если у вас есть сайт электронной коммерции, вы принимаете кредитные карты или передаете информацию, которая должна быть зашифрована, вам необходимо установить сертификат SSL на свой сайт WordPress. Наличие сертификата SSL позволит использовать HTTPS, и это гарантирует, что никакая информация не будет передана в виде обычного текста.Фактически, мы рекомендуем всем сайтам использовать HTTPS, так как он имеет множество дополнительных преимуществ помимо безопасности. Следуйте приведенным ниже инструкциям по установке SSL на свой сайт WordPress.

Как установить сертификат SSL

У вас есть три разных варианта установки сертификата SSL (TLS) на ваш сайт WordPress. Также см. Информацию о проверке, обновлении и удалении сертификата SSL.

Вариант 1. Установите бесплатный сертификат SSL с помощью Let’s Encrypt

Настроить SSL с помощью нашей интеграции Let’s Encrypt так же просто, как 123. Прежде чем продолжить, убедитесь, что ваш домен указывает на Kinsta. Если вы используете Cloudflare или Sucuri, переходите к варианту 3.

Прежде чем продолжить, убедитесь, что ваш домен указывает на Kinsta. Если вы используете Cloudflare или Sucuri, переходите к варианту 3.

Ограничения по току

- Все домены / поддомены необходимо добавить вручную на панели инструментов

- Ограничение 100 поддоменов

- Сертификаты Let’s Encrypt проверяются только для домена (на них нет гарантий)

- Ограничения для доменов со специальными символами

Шаг 1

Войдите в свою панель управления MyKinsta и щелкните сайт, которым хотите управлять, в разделе «Ваши сайты.”

Выберите сайт в MyKinsta.

Шаг 2

Нажмите «Инструменты» и в разделе «Включить HTTPS» нажмите «Создать бесплатный сертификат HTTPS».

Выберите бесплатный SSL-шифрование Let’s Encrypt.

Шаг 3

Для успешного создания сертификата у вас должен быть хотя бы один активный домен, указанный в Kinsta через A-запись. Затем у вас будет возможность выбрать домены, на которых вы хотите установить сертификат SSL. Если ваш сайт http: // domain.com и имеет перенаправление с www на не-www, вы все равно захотите выбрать оба для перенаправления HTTPS. Нажмите «Создать сертификат». (Примечание: вам нужно будет добавить все свои домены до этого с панели управления MyKinsta, включая любые поддомены, для которых требуется SSL)

Если ваш сайт http: // domain.com и имеет перенаправление с www на не-www, вы все равно захотите выбрать оба для перенаправления HTTPS. Нажмите «Создать сертификат». (Примечание: вам нужно будет добавить все свои домены до этого с панели управления MyKinsta, включая любые поддомены, для которых требуется SSL)

Kinsta в настоящее время поддерживает только записи A (IPV4). Если домен вашего сайта Kinsta имеет запись AAAA (IPV6), обязательно удалите запись AAAA перед созданием сертификата SSL. Если вы не удалите запись AAAA, процесс выдачи SSL завершится ошибкой.

Выберите домены для SSL.

И все! Установка займет несколько секунд или около того, и ваш сайт должен быть полностью защищен.

Вариант 2 — Установить собственный сертификат SSL

Шаг 1. Приобретите сертификат SSL

Приобретите сертификат SSL у любого поставщика, который вам нравится, например Comodo, DigiCert, GeoTrust, Thawte или Trustwave. Kinsta поддерживает все типы сертификатов SSL, включая сертификаты с подстановочными знаками.

Шаг 2 — Тип сервера

При покупке нового SSL-сертификата вас попросят указать тип сервера.Тип наших веб-серверов — Nginx , если эта опция недоступна, то также будут работать «Apache» или «Другой».

Шаг 3. Создание CSR и закрытого ключа

Для создания / подписи файла сертификата провайдеру SSL потребуется код CSR. Для создания кода CSR и ключа RSA заполните следующую форму: https://www.ssl.com/online-csr-and-key-generator/.

Мы рекомендуем заполнить все поля, но, как минимум, вы должны заполнить следующее, как показано в примере ниже:

- Общее имя (доменное имя)

- Адрес электронной почты

- Организация

- Город / населенный пункт

- Штат / округ / регион

- Страна

Примечание. Для поля общего имени, если вы создаете сертификат с подстановочным знаком, вам нужно будет ввести свое доменное имя, например, *.domain.com .

Создание формы CSR

Форма сгенерирует вам личный ключевой файл и CSR. Убедитесь, что сохранили оба из них, поскольку без них сертификат будет невозможно использовать.

Убедитесь, что сохранили оба из них, поскольку без них сертификат будет невозможно использовать.

CSR и закрытый ключ

Шаг 4

Загрузите CSR у своего поставщика SSL, чтобы повторно сгенерировать сертификат SSL (.cert).

Шаг 5

Войдите в панель управления, щелкните сайт, перейдите на вкладку «Инструменты» и нажмите кнопку «Добавить пользовательские учетные данные HTTPS», чтобы начать работу.

Установите сертификат SSL на WordPress.

Шаг 6

Для использования пользовательских учетных данных вам потребуется подготовить файл .key и файл .cert . Затем нажмите «Далее».

Подпишитесь на информационный бюллетень

Мы увеличили наш трафик на 1187% с помощью WordPress.

Присоединяйтесь к более чем 20 000 других людей, которые получают нашу еженедельную рассылку с инсайдерскими советами по WordPress!

Подпишись сейчас Пользовательская проверка HTTPS.

Шаг 7

После этого вы сможете добавить свой закрытый ключ и сертификат. Примечание. Некоторые клиенты также захотят добавить свой промежуточный сертификат. Большинство поставщиков SSL отправят вам по электронной почте файл .crt и файл .ca-bundle. Сначала вставьте содержимое файла .crt в раздел «Сертификат», а затем содержимое файла .ca-bundle под ним. Вы можете использовать текстовый редактор, например Блокнот или TextMate, чтобы открыть файлы сертификата и пакета. Если у вас нет промежуточного сертификата или вы знаете его, вы можете использовать бесплатный инструмент, например https: // whatsmychaincert.com / для его создания. Затем нажмите «Применить сертификат».

Применить собственный сертификат SSL.

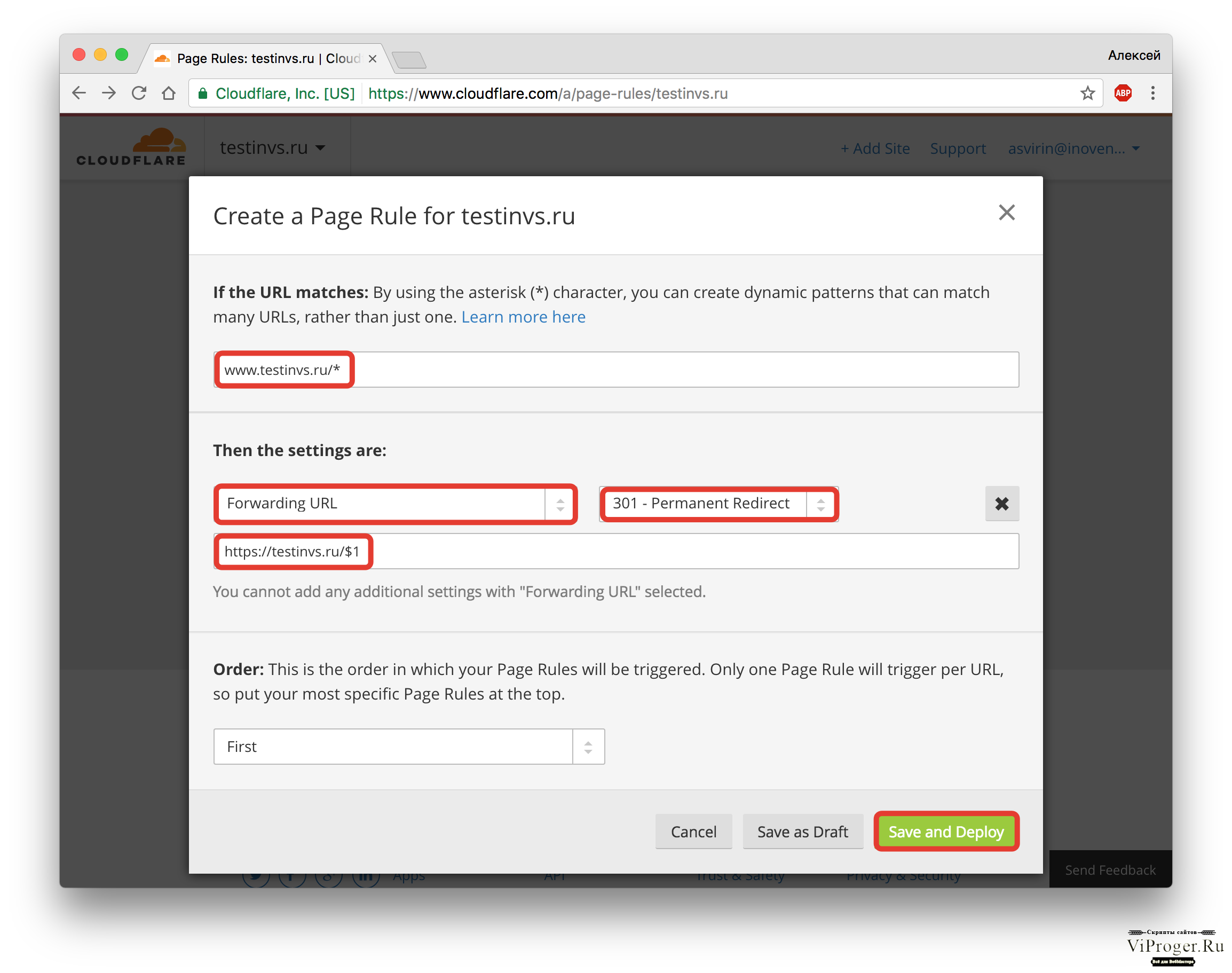

, вариант 3 — установить сертификат SSL с помощью Cloudflare или Sucuri

Cloudflare и Sucuri — это так называемые сервисы обратного прокси. Вы можете думать о них как о посредниках. Вы указываете им свой DNS, а они, в свою очередь, направляют ваши запросы на серверы Kinsta. По этой причине необходимо выполнить несколько дополнительных шагов, чтобы убедиться, что сертификаты SSL установлены правильно.

По этой причине необходимо выполнить несколько дополнительных шагов, чтобы убедиться, что сертификаты SSL установлены правильно.

для тех, кто использует Cloudflare

Cloudflare допускает два разных способа загрузки сайта по HTTPS: гибкий или полный (или полностью строгий).

- Flexible разрешает HTTP (незашифрованное) соединение между Cloudflare и серверами Kinsta и не требует сертификата SSL.

- Full требует HTTPS-соединения (зашифрованного) между Cloudflare и серверами Kinsta.

Вот шаги, которые вы должны выполнить:

Шаг 1

В Cloudflare щелкните вкладку «Crypto» и выключите SSL (также рекомендуется установить Cloudflare в режим разработки, пока SSL не будет готов на стороне Kinsta.Вы можете сделать это с помощью быстрых действий на обзорной панели.)

Отключите SSL в Cloudflare.

Шаг 2

Установите Let’s Encrypt или собственный сертификат SSL в Kinsta с помощью описанных выше методов..jpg)

Шаг 3

После успешной установки SSL-сертификата в Kinsta, установите уровень шифрования в Cloudflare на Полный или Полный (Строгий), чтобы соединение было зашифровано на всем пути от сервера Kinsta до браузера клиента.

Установите для режима SSL Cloudflare значение «Полный».

Шаг 4

Затем очистите кеш Cloudflare. И если вы переведете свой сайт в режим разработки, не забудьте снова сделать его активным.

Очистить кеш Cloudflare.

Для тех, кто использует Sucuri

Необходимо, чтобы сначала обратилась в службу поддержки и попросила их включить параметр «пересылка проверки сертификата». Это позволяет успешно завершить подготовку HTTPS. Затем вы можете установить Let’s Encrypt или собственный сертификат SSL с помощью описанных выше методов.

Проверить сертификат SSL

После установки сертификата SSL мы рекомендуем запустить проверку SSL, чтобы убедиться, что все настроено правильно..jpg) Недействительные сертификаты SSL могут привести к тому, что ваши посетители столкнутся с ошибкой «ваше соединение не защищено».

Недействительные сертификаты SSL могут привести к тому, что ваши посетители столкнутся с ошибкой «ваше соединение не защищено».

Продлить SSL-сертификат

Следите за информацией о продлении вашего SSL-сертификата.

Бесплатные SSL-сертификаты

бесплатных SSL-сертификатов (Let’s Encrypt), развернутых через панель управления MyKinsta, автоматически обновляются каждые 90 дней.Тебе ничего не нужно делать. Однако, если ваш сайт находится за обратным прокси-сервером, таким как Sucuri, вы должны связаться с их службой поддержки и попросить их включить параметр «пересылка проверки сертификата», который позволяет успешно обновлять HTTPS.

Пользовательские сертификаты SSL

Если у вас есть собственный сертификат SSL, вам необходимо обновить его у поставщика SSL или регистратора домена, у которого он был приобретен. Если он был продлен до истечения срока его действия, нет необходимости повторно загружать его на панель управления MyKinsta.

Принудительный HTTPS

После установки SSL-сертификата у вас будет возможность «принудительно использовать HTTPS» в панели управления MyKinsta. Эта функция позволяет автоматически перенаправлять все входящие запросы на HTTPS.

Эта функция позволяет автоматически перенаправлять все входящие запросы на HTTPS.

Принудительно использовать HTTPS в MyKinsta.

Наш инструмент принудительного HTTPS дает вам два варианта: «принудительно направить весь трафик в основной домен» и «использовать запрошенный домен». Для обычных сайтов WordPress мы рекомендуем использовать первый вариант, который приведет к перенаправлению 301 на HTTPS-версию вашего канонического домена.Второй вариант полезен для мультисайтов WordPress, у которых может быть несколько доменов, назначенных одному сайту Kinsta.

Принудительно использовать параметры HTTPS.

Удалить сертификат SSL

В некоторых случаях может потребоваться удалить сертификат HTTPS, будь то Let’s Encrypt или ваш собственный сертификат SSL. Возможно, вы тестировали переход на HTTPS или переносите свой сайт на сертификаты Let’s Encrypt. Чтобы удалить сертификат HTTPS, просто нажмите «Удалить сертификат HTTPS» в разделе «Включить HTTPS» в меню «Инструменты».

Удалить сертификат SSL в MyKinsta.

Если вам понравилось это руководство, то вам понравится наша поддержка. Все планы хостинга Kinsta включают круглосуточную поддержку наших опытных разработчиков и инженеров WordPress. Общайтесь с той же командой, которая поддерживает наших клиентов из списка Fortune 500. Ознакомьтесь с нашими тарифами

Как установить сертификат SSL из коммерческого центра сертификации

Введение

Из этого туториала Вы узнаете, как получить и установить сертификат SSL от доверенного коммерческого центра сертификации (ЦС).Сертификаты SSL позволяют веб-серверам шифровать свой трафик, а также предлагают механизм проверки подлинности серверов для своих посетителей. Основное преимущество использования приобретенного SSL-сертификата от доверенного центра сертификации по сравнению с самозаверяющими сертификатами заключается в том, что посетители вашего сайта не будут получать пугающее предупреждение о невозможности подтвердить личность вашего сайта.

В этом руководстве рассказывается, как получить сертификат SSL от следующих доверенных центров сертификации:

- GoDaddy

- RapidSSL (через Namecheap)

Вы также можете использовать любой другой центр сертификации по вашему выбору.

После того, как вы получите сертификат SSL, мы покажем вам, как установить его на веб-серверах Nginx и Apache HTTP.

Предварительные требования

Существует несколько предварительных условий, которые необходимо выполнить перед попыткой получить сертификат SSL от коммерческого центра сертификации. В этом разделе рассказывается о том, что вам нужно, чтобы получить сертификат SSL от большинства центров сертификации.

Деньги

Необходимо приобрести сертификатов SSL, выпущенных коммерческими центрами сертификации.Лучшая бесплатная альтернатива — это сертификаты, выданные Let’s Encrypt. Let’s Encrypt — это новый центр сертификации, который выдает бесплатные сертификаты SSL / TLS, которым доверяет большинство веб-браузеров.

Зарегистрированное доменное имя

Перед приобретением сертификата SSL вы должны владеть или контролировать зарегистрированное доменное имя, с которым вы хотите использовать сертификат. Если у вас еще нет зарегистрированного доменного имени, вы можете зарегистрировать его у одного из многих регистраторов доменных имен (например,грамм. Namecheap, GoDaddy и т. Д.).

Права на подтверждение домена

Для основного процесса проверки домена у вас должен быть доступ к одному из адресов электронной почты в записи WHOIS вашего домена или к адресу электронной почты «типа администратора» в самом домене. Центры сертификации, которые выдают сертификаты SSL, обычно проверяют контроль домена, отправляя подтверждающее электронное письмо на один из адресов в записи WHOIS домена или на общий адрес электронной почты администратора в самом домене. Некоторые центры сертификации предоставляют альтернативные методы проверки домена, такие как проверка на основе DNS или HTTP, которые выходят за рамки данного руководства.

Если вы хотите получить сертификат SSL с подтверждением организации (OV) или с расширенной проверкой (EV), вы также должны будете предоставить ЦС документы для установления юридической личности владельца веб-сайта, среди прочего.

Веб-сервер

В дополнение к вышеупомянутым пунктам вам понадобится веб-сервер для установки сертификата SSL. Это сервер, доступный по доменному имени, для которого будет выдан сертификат SSL.Обычно это будет сервер Apache HTTP, Nginx, HAProxy или Varnish. Если вам нужна помощь в настройке веб-сервера, доступного через зарегистрированное доменное имя, выполните следующие действия:

- Настройте веб-сервер по вашему выбору. Например, сервер LEMP (Nginx) или LAMP (Apache) — обязательно настройте программное обеспечение веб-сервера для использования имени вашего зарегистрированного домена

- Настройте свой домен для использования соответствующих серверов имен. Если ваш веб-сервер размещен в DigitalOcean, это руководство может помочь вам в настройке: Как указать серверы имен DigitalOcean от Common Domain Registrars

- Добавьте DNS-записи для вашего веб-сервера к вашим серверам имен.

Если вы используете серверы имен DigitalOcean, следуйте этому руководству, чтобы узнать, как добавить соответствующие записи: Как настроить имя хоста с помощью DigitalOcean

Если вы используете серверы имен DigitalOcean, следуйте этому руководству, чтобы узнать, как добавить соответствующие записи: Как настроить имя хоста с помощью DigitalOcean

Выберите центр сертификации

Если вы не уверены в том, какой центр сертификации собираетесь использовать, следует учитывать несколько важных факторов. На уровне обзора наиболее важным является то, что выбранный вами центр сертификации предоставляет нужные вам функции по приемлемой для вас цене. В этом разделе основное внимание уделяется функциям, о которых следует знать большинству покупателей сертификатов SSL, а не ценам.

Участие в программе корневых сертификатов

Наиболее важным моментом является то, что выбранный вами ЦС является участником программ корневых сертификатов наиболее часто используемых операционных систем и веб-браузеров, то есть это «доверенный» ЦС, а его корневой сертификат пользуется доверием обычных браузеров и другое программное обеспечение. Если сертификат SSL вашего веб-сайта подписан доверенным ЦС, его идентификатор считается действительным программным обеспечением, которое доверяет ЦС — в отличие от самозаверяющих сертификатов SSL, которые также предоставляют возможности шифрования, но сопровождаются предупреждениями о проверке подлинности. которые отпугивают большинство посетителей сайта.

которые отпугивают большинство посетителей сайта.

Большинство коммерческих центров сертификации, с которыми вы столкнетесь, будут членами общих программ корневых центров сертификации и сообщат, что они совместимы с 99% браузеров, но не помешает проверить перед покупкой сертификата. Например, Apple предоставляет здесь список доверенных корневых сертификатов SSL для iOS8.

Типы сертификатов

Убедитесь, что вы выбрали центр сертификации, предлагающий требуемый тип сертификата. Многие центры сертификации предлагают варианты этих типов сертификатов под разными, часто сбивающими с толку, названиями и ценами.Вот краткое описание каждого типа:

- Один домен : используется для одного домена, например

example.com. Обратите внимание, что дополнительные поддомены, такие какwww.example.com, не включаются - Подстановочный знак : используется для домена и любого из его поддоменов.

Например, подстановочный сертификат для

Например, подстановочный сертификат для * .example.comтакже можно использовать дляwww.example.comиstore.example.com - Множественный домен : Известный как сертификат SAN или UC, он может использоваться с несколькими доменами и поддоменами, которые добавляются в поле «Альтернативное имя субъекта».Например, один мультидоменный сертификат может использоваться с

example.com,www.example.comиexample.net

В дополнение к вышеупомянутым типам сертификатов, существуют различные уровни проверки, которые предлагают центры сертификации. Мы рассмотрим их здесь:

- Проверка домена (DV): сертификаты DV выдаются после того, как ЦС подтверждает, что запрашивающая сторона владеет или контролирует рассматриваемый домен

- Проверка организации (OV) : сертификаты OV могут быть выпущены только после того, как выдающий ЦС подтвердит юридическую личность отправителя запроса

- Расширенная проверка (EV) : сертификаты EV могут быть выданы только после того, как выдающий CA подтвердит юридическую идентичность, среди прочего, отправителя запроса, в соответствии со строгим набором руководящих принципов.

Цель этого типа сертификата — предоставить посетителям сайта дополнительную уверенность в законности личности вашей организации. Сертификаты EV могут быть одно- или многодоменными, но не могут быть подстановочными .

Цель этого типа сертификата — предоставить посетителям сайта дополнительную уверенность в законности личности вашей организации. Сертификаты EV могут быть одно- или многодоменными, но не могут быть подстановочными .

В этом руководстве показано, как получить SSL-сертификат с одним доменом или подстановочный знак от GoDaddy и RapidSSL, но получение других типов сертификатов очень похоже.

Дополнительные функции

Многие центры сертификации предлагают большое количество «бонусных» функций, чтобы отличаться от остальных поставщиков сертификатов SSL.Некоторые из этих функций могут в конечном итоге сэкономить вам деньги, поэтому важно, чтобы вы тщательно взвесили свои потребности с предложениями, прежде чем совершать покупку. Примеры функций, на которые следует обратить внимание, включают бесплатную повторную выдачу сертификатов или сертификат с ценой для одного домена, который работает для www. и базовое имя домена, например www.example. с SAN  com

com example.com

Создание CSR и закрытого ключа

После того, как у вас есть все необходимые условия и вы знаете тип сертификата, который хотите получить, пора сгенерировать запрос на подпись сертификата (CSR) и закрытый ключ.

Если вы планируете использовать Apache HTTP или Nginx в качестве веб-сервера, используйте openssl для генерации вашего закрытого ключа и CSR на вашем веб-сервере. В этом руководстве мы просто будем хранить все соответствующие файлы в нашем домашнем каталоге, но не стесняйтесь хранить их в любом безопасном месте на вашем сервере:

кд ~

Чтобы сгенерировать закрытый ключ с именем example.com.key и CSR с именем example.com.csr , выполните эту команду (замените пример .com с именем вашего домена):

openssl req -newkey rsa: 2048 -nodes -keyout example.com.key -out example.com.csr

На этом этапе вам будет предложено ввести несколько строк информации, которые будут включены в ваш запрос на сертификат. Самая важная часть — это поле Common Name , которое должно соответствовать имени, с которым вы хотите использовать свой сертификат, например,

Самая важная часть — это поле Common Name , которое должно соответствовать имени, с которым вы хотите использовать свой сертификат, например, example.com , www.example.com или (для запроса сертификата с подстановочным знаком) *.example.com . Если вы планируете получить сертификат OV или EV, убедитесь, что все остальные поля точно отражают данные вашей организации или бизнеса.

Например:

Название страны (двухбуквенный код) [AU]: США

Название штата или провинции (полное название) [Some-State]: Нью-Йорк

Название населенного пункта (например, город) []: Нью-Йорк.

Название организации (например, компания) [Internet Widgits Pty Ltd]: Моя компания

Название организационной единицы (например, раздел) []:

Общее имя (например, полное доменное имя сервера или ВАШЕ имя) []: пример.com

Адрес электронной почты []: [email protected]

Будет создан файл .key и .csr . Файл

Файл .key — это ваш закрытый ключ, который следует хранить в безопасности. Файл .csr — это то, что вы отправите в центр сертификации, чтобы запросить сертификат SSL.

Вам нужно будет скопировать и вставить CSR при отправке запроса на сертификат в ваш CA. Чтобы распечатать содержимое вашего CSR, используйте эту команду (замените имя файла своим собственным):

пример кота.com.csr

Теперь мы готовы купить сертификат в ЦС. Мы покажем два примера, GoDaddy и RapidSSL через Namecheap, но не стесняйтесь получить сертификат от любого другого поставщика.

Пример CA 1: RapidSSL через Namecheap

Namecheap предоставляет возможность покупать SSL-сертификаты в различных центрах сертификации. Мы рассмотрим процесс получения сертификата одного домена от RapidSSL, но вы можете отклониться, если вам нужен другой тип сертификата.

Примечание. Если вы запрашиваете у RapidSSL сертификат одного домена для поддомена www вашего домена (например,грамм.

www.example.com ), они выдадут сертификат с SAN вашего базового домена. Например, если ваш запрос сертификата предназначен для www.example.com , полученный сертификат будет работать как для www.example.com , так и для example.com .

Свидетельство о выборе и покупке

Перейдите на страницу сертификата SSL Namecheap: https://www.namecheap.com/security/ssl-certificates.aspx.

Здесь вы можете начать выбор уровня проверки, типа сертификата («Защищенные домены») или CA («Торговая марка»).

В нашем примере мы нажмем кнопку Сравнить продукты в поле «Проверка домена». Затем мы найдем «RapidSSL» и нажмем кнопку «Добавить в корзину» .

На этом этапе вы должны зарегистрироваться или войти в Namecheap. Затем завершите процесс оплаты.

Запросить сертификат

После оплаты выбранного сертификата перейдите по ссылке Управление сертификатами SSL в разделе «Hi Username».

Здесь вы увидите список всех сертификатов SSL, которые вы приобрели через Namecheap.Щелкните ссылку Активировать сейчас для сертификата, который вы хотите использовать.

Теперь выберите программное обеспечение вашего веб-сервера. Это определит формат сертификата, который вам доставит Namecheap. Обычно выбираются варианты «Apache + MOD SSL», «nginx» или «Tomcat».

Вставьте CSR в поле и нажмите кнопку Next .

Теперь вы должны быть на этапе «Выбор утверждающего» в процессе, который отправит электронное письмо с запросом проверки на адрес в записи WHOIS вашего домена или на адрес администратора типа домена, для которого вы получаете сертификат.Выберите адрес, на который вы хотите отправить письмо с подтверждением.

Укажите «административную контактную информацию». Нажмите кнопку Отправить заказ .

Проверить домен

На этом этапе электронное письмо будет отправлено на адрес «утверждающего». Откройте письмо и подтвердите запрос на сертификат.

Откройте письмо и подтвердите запрос на сертификат.

Скачать сертификаты

После утверждения сертификата он будет отправлен по электронной почте по адресу Technical Contact . Сертификат, выданный для вашего домена, и промежуточный сертификат ЦС будут внизу письма.

Скопируйте и сохраните их на своем сервере в том же месте, где вы сгенерировали свой закрытый ключ и CSR. Назовите сертификат с доменным именем и расширением .crt , например example.com.crt и назовите промежуточный сертификат intermediate.crt .

Сертификат готов к установке на ваш веб-сервер.

Пример CA 2: GoDaddy

GoDaddy — популярный центр сертификации, имеющий все основные типы сертификатов. Мы рассмотрим процесс получения сертификата для одного домена, но вы можете отклониться, если вам нужен сертификат другого типа.

Свидетельство о выборе и покупке

Перейдите на страницу сертификата SSL GoDaddy: https://www. godaddy.com/ssl/ssl-certificates.aspx.

godaddy.com/ssl/ssl-certificates.aspx.

Прокрутите вниз и нажмите кнопку Get Started .

В раскрывающемся меню выберите тип сертификата SSL: однодоменный, многодоменный (UCC) или подстановочный знак.

Затем выберите тип плана: домен, организация или расширенная проверка.

Затем выберите срок (срок действия).

Затем нажмите кнопку Добавить в корзину .

Просмотрите свой текущий заказ, затем нажмите кнопку Перейти к оформлению заказа .

Завершите процесс регистрации и оплаты.

Запросить сертификат

После того, как вы завершите свой заказ, нажмите кнопку SSL-сертификаты * (или нажмите Моя учетная запись > Управление сертификатами SSL в правом верхнем углу).

Найдите сертификат SSL, который вы только что приобрели, и нажмите кнопку Настроить .Если вы раньше не использовали GoDaddy для SSL-сертификатов, вам будет предложено настроить продукт «SSL-сертификаты» и связать последний заказ сертификата с продуктом (нажмите зеленую кнопку Настроить и подождите несколько минут перед обновлением. ваш браузер).

ваш браузер).

После добавления продукта «Сертификаты SSL» в вашу учетную запись GoDaddy вы должны увидеть «Новый сертификат» и кнопку «Запустить». Нажмите кнопку Launch рядом с новым сертификатом.

Предоставьте свой CSR, вставив его в коробку. По умолчанию будет использоваться алгоритм SHA-2.

Установите флажок Я согласен и нажмите кнопку Запросить сертификат .

Проверить домен

Теперь вам нужно будет подтвердить, что вы контролируете домен, и предоставить GoDaddy несколько документов. GoDaddy отправит электронное письмо с подтверждением права собственности на домен на адрес, указанный в записи WHOIS вашего домена. Следуйте инструкциям в отправленных вам электронных письмах и разрешите выдачу сертификата.

Скачать сертификат

После подтверждения GoDaddy, что вы управляете доменом, проверьте свою электронную почту (ту, на которую вы зарегистрировались в GoDaddy) на наличие сообщения о том, что ваш сертификат SSL был выпущен. Откройте его и перейдите по ссылке для загрузки сертификата (или нажмите кнопку Launch рядом с вашим сертификатом SSL на панели управления GoDaddy).

Откройте его и перейдите по ссылке для загрузки сертификата (или нажмите кнопку Launch рядом с вашим сертификатом SSL на панели управления GoDaddy).

Теперь нажмите кнопку Загрузить .

Выберите серверное программное обеспечение, которое вы используете, из раскрывающегося меню Server type — если вы используете Apache HTTP или Nginx, выберите «Apache» — затем нажмите кнопку Download Zip File .

Распакуйте архив ZIP. Он должен содержать два файла .crt ; ваш сертификат SSL (у которого должно быть случайное имя) и комплект промежуточных сертификатов GoDaddy ( gd_bundle-g2-1.crt ). Скопируйте оба на свой веб-сервер. Переименуйте сертификат в доменное имя с расширением .crt , например example.com.crt и переименуйте промежуточный комплект сертификатов как intermediate.crt .

Сертификат готов к установке на ваш веб-сервер.

Установить сертификат на веб-сервере

После получения сертификата в выбранном ЦС вы должны установить его на свой веб-сервер. Это включает добавление нескольких строк, связанных с SSL, в конфигурацию программного обеспечения вашего веб-сервера.

В этом разделе мы рассмотрим основные конфигурации HTTP Nginx и Apache в Ubuntu 14.04.

Предположим следующее:

- Закрытый ключ, сертификат SSL и, если применимо, промежуточные сертификаты ЦС находятся в домашнем каталоге по адресу

/ home / sammy - Частный ключ называется

пример.com.key - SSL-сертификат называется

example.com.crt - Промежуточный сертификат (-ы) CA находятся в файле с именем

intermediate.crt - Если у вас включен брандмауэр, убедитесь, что он разрешает порт 443 (HTTPS)

Примечание: В реальной среде эти файлы должны храниться где-то, к чему может получить доступ только пользователь, который запускает главный процесс веб-сервера (обычно root ). Закрытый ключ следует хранить в безопасности.

Закрытый ключ следует хранить в безопасности.

Nginx

Если вы хотите использовать свой сертификат с Nginx в Ubuntu 14.04, следуйте этому разделу.

При использовании Nginx, если ваш ЦС включал промежуточный сертификат, вы должны создать один «связанный» файл сертификата, содержащий ваш сертификат и промежуточные сертификаты ЦС.

Перейдите в каталог, содержащий ваш закрытый ключ, сертификат и промежуточные сертификаты CA (в файле intermediate.crt ). Предположим, что они находятся в вашем домашнем каталоге, например:

кд ~

Предположим, что ваш файл сертификата называется example.com.crt , используйте эту команду для создания объединенного файла с именем example.com.chained.crt (замените выделенную часть своим собственным доменом):

кошка example.com.crt intermediate.crt> example.com.chained.crt

Теперь перейдите в каталог конфигурации блока вашего сервера Nginx. Предполагая, что он находится по адресу

Предполагая, что он находится по адресу / etc / nginx / sites-enabled , используйте эту команду, чтобы изменить его:

cd / etc / nginx / sites-enabled

Предполагая, что вы хотите добавить SSL в файл блока сервера по умолчанию , откройте файл для редактирования:

sudo vi по умолчанию

Найдите и измените директиву listen и измените ее так, чтобы она выглядела так:

слушайте 443 ssl;

Затем найдите директиву server_name и убедитесь, что ее значение совпадает с общим именем вашего сертификата.Кроме того, добавьте директивы ssl_certificate и ssl_certificate_key , чтобы указать пути к файлам сертификата и закрытого ключа (замените выделенную часть фактическим путем к файлам):

имя_сервера example.com;

ssl_certificate /home/sammy/example.com.chained.crt;

ssl_certificate_key /home/sammy/example. com.key;

com.key;

Чтобы разрешить использование только самых безопасных протоколов и шифров SSL, добавьте в файл следующие строки:

ssl_protocols TLSv1 TLSv1./(.*) https://example.com/$1 постоянно;

}

Затем сохраните и выйдите.

Теперь перезапустите Nginx, чтобы загрузить новую конфигурацию и включить TLS / SSL через HTTPS!

sudo service nginx перезапуск

Проверьте это, зайдя на свой сайт через HTTPS, например https://example.com .

Apache

Если вы хотите использовать свой сертификат с Apache в Ubuntu 14.04, следуйте этому разделу.

Сделайте резервную копию файла конфигурации, скопировав его.Предполагая, что ваш сервер работает с файлом конфигурации виртуального хоста по умолчанию, /etc/apache2/sites-available/000-default.conf , используйте эти команды для создания копии:

cd / etc / apache2 / sites-available

cp 000-default. conf 000-default.conf.orig

conf 000-default.conf.orig

Затем откройте файл для редактирования:

sudo vi 000-default.conf

Найдите запись и измените ее, чтобы ваш веб-сервер прослушивал порт 443 :

Затем добавьте директиву ServerName , если она еще не существует (укажите здесь свое доменное имя):

Пример ServerName.com

Затем добавьте следующие строки, чтобы указать пути к сертификату и ключу (замените здесь свои фактические пути):

SSLE Двигатель включен

SSLCertificateFile /home/sammy/example.com.crt

SSLCertificateKeyFile /home/sammy/example.com.key

Если вы используете Apache 2.4.8 или выше , укажите промежуточный пакет CA, добавив эту строку (замените путь):

SSLCACertificateFile /home/sammy/intermediate.crt

Если вы используете более старую версию Apache, укажите промежуточный пакет CA в этой строке (замените путь):

SSLCertificateChainFile / home / sammy / intermediate. crt

crt

На этом этапе ваш сервер настроен на прослушивание только HTTPS (порт 443), поэтому запросы к HTTP (порт 80) не будут обслуживаться. Чтобы перенаправить HTTP-запросы на HTTPS, добавьте в начало файла следующее (замените имя в обоих местах):

ServerName example.com

Перенаправление постоянное / https://example.com/

Сохраните и выйдите.

Включите модуль Apache SSL, выполнив эту команду:

sudo a2enmod SSL

Теперь перезапустите Apache, чтобы загрузить новую конфигурацию и включить TLS / SSL через HTTPS!

sudo service apache2 перезапуск

Проверьте это, зайдя на свой сайт через HTTPS, например.грамм. https://example.com . Вы также можете попробовать подключиться через HTTP, например http://example.com , чтобы убедиться, что перенаправление работает правильно!

Заключение

Теперь у вас должно быть хорошее представление о том, как добавить доверенный сертификат SSL для защиты вашего веб-сервера. Обязательно найдите центр сертификации, который вам понравится!

Обязательно найдите центр сертификации, который вам понравится!

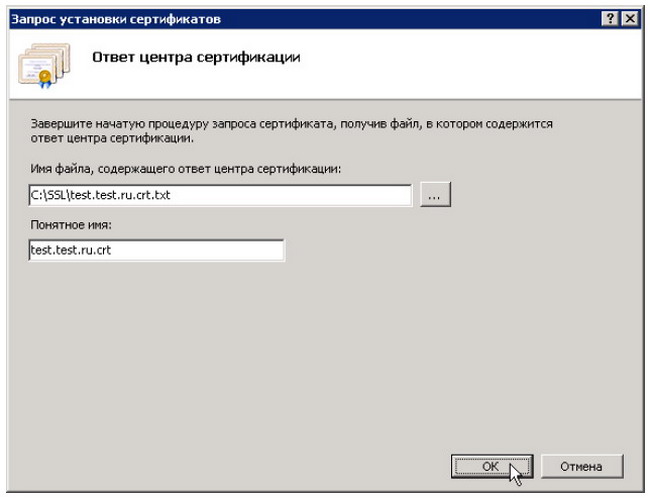

Установка SSL-сертификата на Windows Server

Шаг 1

Войдите на сервер с помощью удаленного рабочего стола.

Шаг 2

Откройте диспетчер IIS, щелкнув Пуск> Администрирование> Диспетчер информационных служб Интернета (IIS)

Шаг 3

Дважды щелкните имя компьютера в верхнем левом углу окна.

Шаг 4

С правой стороны прокрутите вниз и дважды щелкните значок Сертификаты сервера .

Шаг 5

В правом верхнем углу панели Действия щелкните ссылку Импорт .

Шаг 6

В новом окне нажмите кнопку с многоточием (…) , чтобы найти файл .pfx на сервере. Введите пароль, который вы выбрали при создании файла PFX, в текстовое поле. Также установите флажок Разрешить экспорт этого сертификата. По окончании нажмите кнопку ОК .

По окончании нажмите кнопку ОК .

Step 7

Вы увидите сертификат, добавленный в IIS с правой стороны. Затем щелкните Сайты в левой части.

Шаг 8

Дважды щелкните веб-сайт, для которого предназначен SSL.

Шаг 9

Справа щелкните ссылку Bindings .

Шаг 10

Нажмите кнопку Добавить .

Шаг 11

Выберите https из раскрывающегося списка Тип .

Шаг 12

Выберите IP-адрес из раскрывающегося списка, который будет использовать домен, если вы планируете установить более одного сертификата SSL.

Шаг 13

В раскрывающемся списке SSL-сертификат выберите сертификат, который вы только что добавили. При желании вы можете изменить номер порта для привязки, однако рекомендуется оставить значение 443.

Шаг 14

По завершении нажмите кнопку OK .

Установка сертификата SSL — действительно простой SSL

Really Simple SSL требует действующего сертификата SSL для переноса вашего веб-сайта на https.Если на вашем веб-сайте нет сертификата SSL, вам будет показано следующее предупреждающее сообщение:

Если вы видите это уведомление, сначала нажмите кнопку «Обновить через https». Если это не сработает, вероятно, на вашем сайте используется недействительный сертификат SSL. Вы можете проверить свой сертификат, указав свой домен здесь: https://ssllabs.com/ssltest. Если при сканировании сайта вы не получили рейтинг как минимум B, вероятно, у вас еще нет действующего сертификата SSL. Для работы Really Simple SSL требуется действующий сертификат SSL.

Если вы хотите получить бесплатный сертификат SSL, вам повезло благодаря Let’s Encrypt — открытому центру сертификации (CA), работающему на благо общества. Хотя у Let’s Encrypt нет подключаемого модуля WordPress, вы можете использовать подключаемый модуль SSL Zen или подключаемый модуль WP Encryption, который поможет вам сгенерировать и установить бесплатный сертификат SSL от Let’s Encrypt.

Хотя у Let’s Encrypt нет подключаемого модуля WordPress, вы можете использовать подключаемый модуль SSL Zen или подключаемый модуль WP Encryption, который поможет вам сгенерировать и установить бесплатный сертификат SSL от Let’s Encrypt.Вы можете легко добавить бесплатный сертификат SSL с помощью плагина SSL Zen или WP Encryption. Эти плагины позволяют генерировать бесплатный сертификат Let’s Encrypt.Сертификат Let’s Encrypt — это бесплатный сертификат SSL.

Требования:

- Доступ к FTP / файловому менеджеру

- WordPress

Как установить бесплатный SSL-сертификат с помощью SSL Zen

Загрузите плагин, перейдя на панель управления WordPress и нажав «Плагины»> «Добавить новый» и найдите «SSL Zen» или загрузив его напрямую, нажав здесь. УSSL Zen есть два тарифных плана — Бесплатный и Премиум. Вот быстрое сравнение планов:

Использование SSL Zen — Шаг 1

После установки перейдите к мастеру SSL Zen:

Если на вашем веб-сайте используется субдомен www, нажмите «Включить также версию с префиксом www?». Убедитесь, что введенный адрес электронной почты действителен, так как все уведомления об обновлении сертификатов SSL будут отправляться на этот адрес электронной почты.Нажмите «Я согласен с Условиями использования», а затем нажмите кнопку «Далее».

Убедитесь, что введенный адрес электронной почты действителен, так как все уведомления об обновлении сертификатов SSL будут отправляться на этот адрес электронной почты.Нажмите «Я согласен с Условиями использования», а затем нажмите кнопку «Далее».

Использование SSL Zen — Шаг 2

SSL Zen требует, чтобы вы подтвердили право собственности на домен, загрузив HTML-файл на свой веб-сайт или добавив запись TXT из панели домена. Мы рекомендуем использовать проверку DNS, поскольку этот процесс довольно прост по сравнению с проверкой HTTP.

Проверка DNS

Следуйте инструкциям на странице плагина или, если вы предпочитаете видеоурок, посмотрите это видео —

Если проверка DNS по какой-либо причине не удалась, попробуйте только метод проверки HTTP.

HTTP-проверка

Следуйте инструкциям на странице плагина или, если вы предпочитаете видеоурок, посмотрите это видео — https://youtu.be/9PT7r8TSHks

Использование SSL Zen — Шаг 3

Следуйте инструкциям на странице плагина или, если вы предпочитаете видеоурок, посмотрите это видео — https://www. youtube.com/watch?v=UOPBUcym144

youtube.com/watch?v=UOPBUcym144

После успешной установки сертификата SSL загрузите Really Simple SSL и активируйте его, чтобы перевести свой веб-сайт на https.

Как установить бесплатный сертификат SSL в среде хостинга cPanel с помощью WP Encryption

Установите WP Encryption, перейдя в раздел «Плагины» на панели управления WordPress, нажав «Добавить» и введя «WP Encryption» в поле поиска плагинов. Теперь должно появиться шифрование WP. Установите его, нажав кнопку «Установить».

После установки появится диалоговое окно с уведомлением о включении обновлений. Вы можете либо подписаться, либо пропустить это сообщение. После этого вы можете выбрать один из двух планов: базовый и профессиональный.Базовый план бесплатный, а профессиональный план можно купить за 39 долларов за весь срок службы.

После прохождения экранов согласия и плана можно запросить сертификат SSL.

Использование WP Encryption — Шаг 1

На первом этапе вам потребуется ввести свой адрес электронной почты и согласиться с условиями расширения.

имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы с продолжением и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. .

имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы с продолжением и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. .

Вы должны получить сообщение об успешном экспорте. Файл .pfx теперь сохранен в выбранном вами месте.

Вы должны получить сообщение об успешном экспорте. Файл .pfx теперь сохранен в выбранном вами месте. pfx файл. При появлении запроса выберите , автоматически помещать сертификаты в хранилища сертификатов в зависимости от типа сертификата .

pfx файл. При появлении запроса выберите , автоматически помещать сертификаты в хранилища сертификатов в зависимости от типа сертификата .

Если вы используете серверы имен DigitalOcean, следуйте этому руководству, чтобы узнать, как добавить соответствующие записи: Как настроить имя хоста с помощью DigitalOcean

Если вы используете серверы имен DigitalOcean, следуйте этому руководству, чтобы узнать, как добавить соответствующие записи: Как настроить имя хоста с помощью DigitalOcean Например, подстановочный сертификат для

Например, подстановочный сертификат для  com.key;

com.key;

conf 000-default.conf.orig

conf 000-default.conf.orig

crt

crt