Что такое WAP хостинг; вап хостинг

Справочная информация >> Статьи о хостинге >> Что такое WAP хостинг

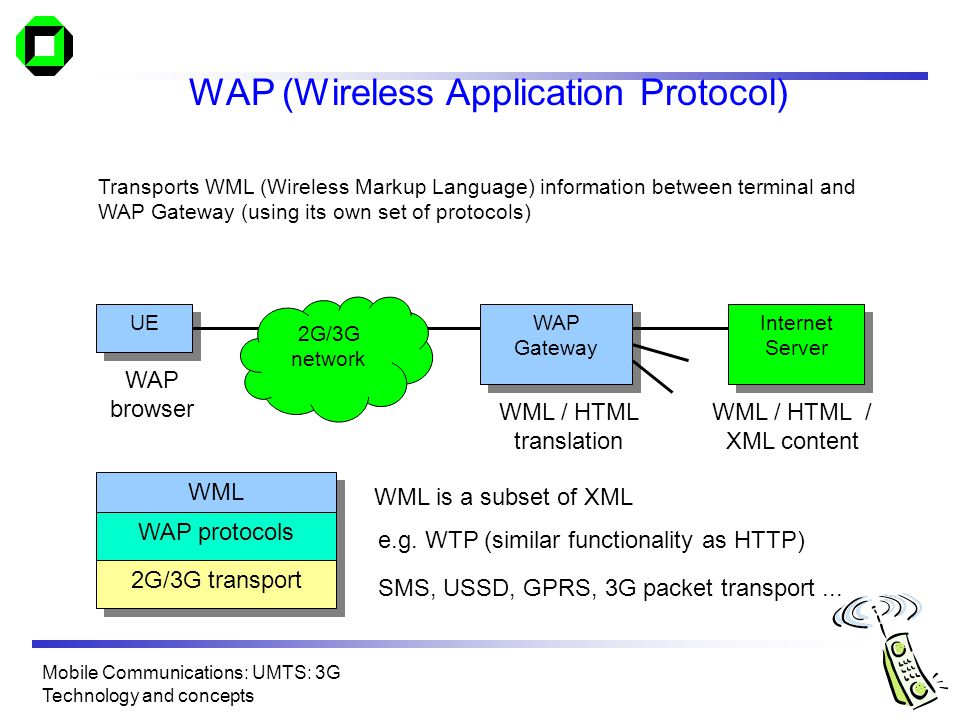

Аббревиатура WAP расшифровывается как Wireless Access Protocol, что можно перевести на русский примерно как «протокол беспроводного доступа». Но подобный перевод не отображает истинного предназначения этой технологии. WAP — это протокол, с помощью которого осуществляется доступ к ресурсам глобальной сети непосредственно с сотового телефона или карманного компьютера без использования каких либо других, дополнительных устройств. Фактически, именно Wireless Access Protocol обеспечивает столь модное в последнее время понятие, как мобильный Интернет.

С чего все начиналось

Идея предоставления услуг по передаче данных преследовала как операторов, так и разработчиков оборудования буквально сразу после утверждения сотовой связи на телекоммуникационном рынке. Правда, тогда речь шла не о доступе к Интернету, а о работе классических приложений, способных обмениваться данными с офисными компьютерами. Пионером в этой области была компания Ericsson, которая уже в 1995 году начала разработку протокола ITTP (Intelligent Terminal Transfer Protocol — он должен был значительно расширить число сервисов, предоставляемых сотовым телефоном. В 1996 собственный проект в этой области начал воплощать в жизнь другой известный производитель сотовых телефонов — компания Nokia. Ну, а в конце 1996 — начале 1997 годов фирма Unwired Planet (в настоящее время — Phone.com) разработала специальный язык Handheld Device Markup Language (HDML), основанный на общепринятом языке разметки документов (HTML).

Пионером в этой области была компания Ericsson, которая уже в 1995 году начала разработку протокола ITTP (Intelligent Terminal Transfer Protocol — он должен был значительно расширить число сервисов, предоставляемых сотовым телефоном. В 1996 собственный проект в этой области начал воплощать в жизнь другой известный производитель сотовых телефонов — компания Nokia. Ну, а в конце 1996 — начале 1997 годов фирма Unwired Planet (в настоящее время — Phone.com) разработала специальный язык Handheld Device Markup Language (HDML), основанный на общепринятом языке разметки документов (HTML).

Но к концу 1997 года эти фирмы поняли, что появление нескольких конкурирующих между собой стандартов и протоколов может полностью погубить начавший было зарождаться рынок услуг по передаче данных с помощью сотовых телефонов. Именно поэтому Ericsson, Motorola, Nokia и Unwired Planet объединили свои усилия и создали WAP Forum — специальную организацию, занимающуюся разработкой и развитием протокола WAP. Через год эта организация насчитывала уже почти 100 членов, что явно говорит о заинтересованности в протоколе многих участников рынка сотовой связи.

Зачем нужен WAP хостинг

На первый взгляд некоторым людям может показаться, что протокол WAP и не нужен. И действительно, зачем что-то придумывать, если все нужное для Интернета уже есть? К сожалению, такая точка зрения в корне ошибочна. Дело в том, что у сотовых телефонов есть ряд особенностей, из-за которых использование стандартных средств Сети практически невозможно. Во-первых, эти устройства имеют очень маленький экран. Даже у самых современных моделей он не превышает восьми строк, что, конечно же, не идет ни в какое сравнение с компьютерным дисплеем. Во-вторых, сотовые телефоны оснащаются очень медленными процессорами и очень малой по объему оперативной памятью. В принципе, для выполнения основных функций устройств этого более чем достаточно, но, опять же, если сравнивать с компьютером… В-третьих, нельзя было не учитывать очень малую пропускную способность канала, составляющую всего 9600 бит/сек (для стандарта GSM). Правда, сегодня эту проблему можно считать решенной благодаря появлению GPRS. Ну и, наконец, четвертый момент, который нужно было обязательно учесть — низкая надежность связи, то есть возможность появления больших таймаутов.

Ну и, наконец, четвертый момент, который нужно было обязательно учесть — низкая надежность связи, то есть возможность появления больших таймаутов.

Для решения всех этих проблем и предназначен WAP. Вообще, понятно, что с помощью сотовых телефонов нельзя просматривать обычные сайты. Во-первых, они слишком объемны для этого. А во-вторых, представляете, как будет выглядеть современный сайт на восьмистрочном дисплее? Именно поэтому многие веб-проекты и обзаводятся «облегченными» wap-копиями.

Что такое WAP хостинг

В принципе, мы уже выяснили, что WAP — это протокол для передачи данных. Данные в нем передаются в виде байт-кода, что позволяет экономить очень узкий канал. WAP базируется на целой группе интернет-протоколов и спецификаций: HTTP, UDP, URL, HTML и JavaScript. Это позволяет профессионалам, знакомым с Интернетом, быстро переключиться на работу с WAP.

Сетевой компонент протокола WAP реализует как транспортный, так и прикладной уровни. Транспортная модель WAP очень похожа на привычную всем модель Интернета. Единственным различием между ними является наличие специального шлюза. Он располагается между беспроводной сетью и клиентом и играет роль прокси-сервера, а также кодирует информацию из Интернета в байт-код и обратно. Стек протокола WAP состоит из пяти основных уровней: Wireless Application Environment (WAE), Wireless Session Protocol (WSP), Wireless Transaction Protocol (WTP), Wireless Transport Layer Security (WTLS) и Wireless Datagram Protocol (WDP). Кроме того, к ним обычно добавляется еще один, зависящий от стандарта сети сотовой связи. Если сравнивать модель стека WAP и WEB, то окажется, что между ними много общего. Вспомогательный уровень стека соответствует IP, WDP — TSP, WTLS — TLS-SSL, WSP и WST — HTTP, WAE — HTML.

Единственным различием между ними является наличие специального шлюза. Он располагается между беспроводной сетью и клиентом и играет роль прокси-сервера, а также кодирует информацию из Интернета в байт-код и обратно. Стек протокола WAP состоит из пяти основных уровней: Wireless Application Environment (WAE), Wireless Session Protocol (WSP), Wireless Transaction Protocol (WTP), Wireless Transport Layer Security (WTLS) и Wireless Datagram Protocol (WDP). Кроме того, к ним обычно добавляется еще один, зависящий от стандарта сети сотовой связи. Если сравнивать модель стека WAP и WEB, то окажется, что между ними много общего. Вспомогательный уровень стека соответствует IP, WDP — TSP, WTLS — TLS-SSL, WSP и WST — HTTP, WAE — HTML.

Прикладной уровень протокола WAP состоит из четырех частей — модели адресации (The Addressing Model), языка Wireless Markup Language (WML), языка WMLScript и приложения Wireless Telephony Application (WTA). Давайте остановимся на каждом из них немного подробнее.

Модель адресации протокола WAP практически полностью идентична модели обычного Интернета. И там, и там основную роль играет понятие URL. Гораздо интересней остановиться на рассмотрении WML. Этот язык основывается на XML. А поэтому профессионалам, знающим последний, не представляет никакого труда заняться созданием сайтов для сотовых телефонов. Конечно, отличия между WML и XML есть, и они немалые. Но сам принцип работы и логика программирования остались прежними. Следующая часть прикладного уровня — WMLScript. Этот язык основывается на спецификации ECMAScript, которая является стандартом для JavaScript. То есть здесь складывается ситуация, аналогичная WML. WMLScript, конечно, несколько отличается от JavaScript, и тем не менее, зная последний, довольно легко можно перейти на создание сайтов для мобильных устройств. Ну, и последняя часть прикладного уровня — WTA — позволяет создавать всевозможные сервисы на базе протокола WAP — например, записывать информацию с WAP-сайта непосредственно в адресную книгу телефона.

Что нужно для WAP

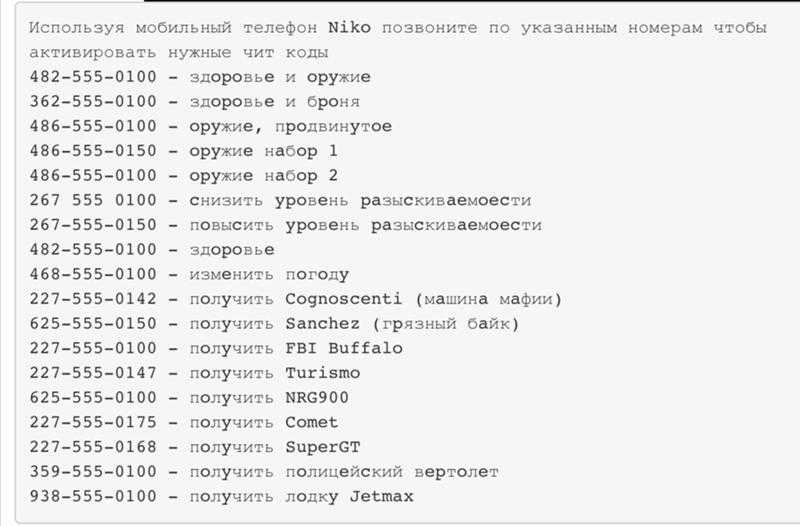

Для того чтобы пользоваться WAP, необходим сотовый телефон, в памяти которого записана специальная программа — WAP-браузер. Так же, как и интернет-браузер, она нужна для просмотра сайтов. В настоящее время существует четыре версии WAP-браузера, каждая из которой соответствует той же версии самого протокола — 1.0, 1.1, 1.2 и 2.0. Первая из них устарела, как говорится, безнадежно. В ней отсутствуют очень многие возможности, так что телефон с WAP-браузером 1.0 покупать не стоит, лучше выбирать более современные варианты.

Второй необходимой для использования WAP вещью является поддержка этого протокола оператором сотовой связи. В настоящее время эту услугу предоставляют все крупные российские компании. Правда, уважаемые читатели, обратите внимание, что в нашей стране на момент написания статьи операторы работали только с протоколом WAP версии 1.1. Именно поэтому не имеет смысла покупать телефоны с более поздними версиями браузера. Конечно, когда-нибудь и россияне смогут приобщиться ко всем «благам мобильной цивилизации», но когда это будет — неизвестно.

Перспективы WAP

Всего лишь несколько лет назад во всем мире можно было насчитать буквально пару десятков сайтов, доступных по протоколу WAP. Но с тех пор изменилось очень многое. Все большее и большее количество уже существующих веб-проектов обзаводится «мобильными» копиями. Правда, вкладывая в это свои деньги, владельцы сайтов, скорее всего, надеются только на повышение своего имиджа и дополнительные маркетинговые возможности, чем на получение реальной прибыли. Все-таки протокол WAP на сегодняшний день реально используют буквально единицы. Причем подавляющее большинство пользователей являются предпринимателями и людьми, так или иначе связанными с бизнесом. Естественно, это и определило направление развития WAP. На сегодняшний день наибольшей популярностью пользуются всевозможные справочные сайты, предоставляющие различные данные — прогнозы погоды, курсы валют, информацию о состоянии фондовых рынков и тому подобное. Кроме того, на Западе в данный момент активно создается рынок бронирования авиационных и железнодорожных билетов, номеров в гостиницах, столиков в ресторанах и так далее. Еще одним весьма перспективным направлением развития протокола WAP является предоставление услуг электронной почты для владельцев сотовых телефонов.

Еще одним весьма перспективным направлением развития протокола WAP является предоставление услуг электронной почты для владельцев сотовых телефонов.

Вообще, сегодняшнее положение WAP можно считать как бы переходным. Работа над этим протоколом ведется очень активно, в ней участвуют сотни компаний самого разного профиля. Кроме развития WAP, одновременно происходит удешевление услуг передачи данных со стороны операторов сотовой связи. Это тоже очень важный фактор. Совсем недавно протоколом WAP могли пользоваться только состоятельные люди. Сегодня «мобильный Интернет» доступен уже многим. Остается надеяться, что в будущем его цена упадет настолько, что использование WAP станет таким же привычным, как обычный разговор по сотовому телефону.

Автор: Марат Давлетханов

ВАП | это… Что такое ВАП?

ТолкованиеПеревод

- ВАП

ВАП

выливной авиационный прибор

авиа

Словари: Словарь сокращений и аббревиатур армии и спецслужб.

Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.ВАП

Волго-Ахтубинская пойма

ВАП

винтовочно-артиллерийский полигон

в Кантимировской танковой дивизии

воен.

ВАП

беспроводной протокол передачи данных

англ.: WAP, wireless application protocol

http://www.wap.com/

англ.

ВАП

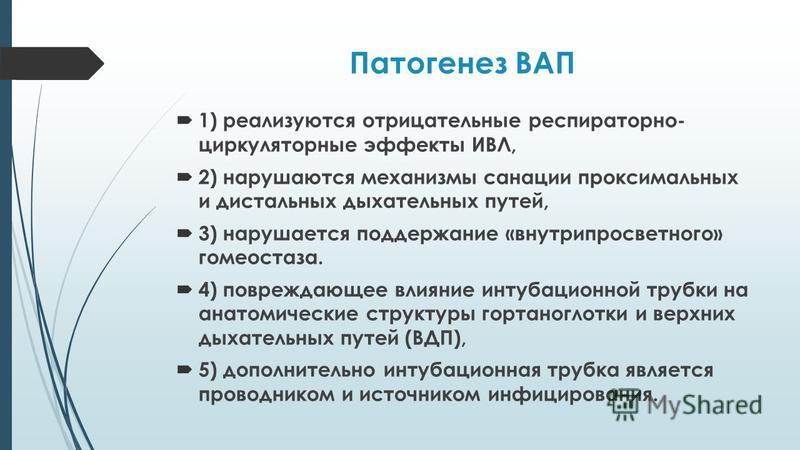

вентилятор-ассоциированная пневмония

мед.

ВАП

Всемирная ассоциация психиатров

мед.

ВАП

Вологодское авиационное предприятие

http://avia35.ru/

авиа, г. Вологда, организация

ВАП

Всеукраинская ассоциация пенсионеров

укр.: ВАП, Всеукраїнська асоціація пенсіонерів

http://www.uarp.org/

организация, укр., Украина

Источник: http://www.uarp.org/rus/index.html

ВАП

Всеукраинская ассоциация пекарей

http://www.vap.org.ua/

организация, Украина

Источник: http://www.lenta.ru/news/2005/09/27/grain/

ВАП

«Вопросы археологии Приобья»

Источник: http://www.

ural.ru/spec/ency/160.html

ural.ru/spec/ency/160.html

Словарь сокращений и аббревиатур. Академик. 2015.

Игры ⚽ Нужно решить контрольную?

Синонимы:

вапа, зов, крик, рев

- журфак

- ЛИС

Полезное

HowToDecrypt802.11

Wireshark может расшифровывать WEP и WPA/WPA2 в предварительно совместно используемом (или личном) режиме. Расшифровка корпоративного режима WPA/WPA2 работает также, начиная с Wireshark 2.0, с некоторыми ограничениями.

Вы можете добавить ключи дешифрования с помощью настроек Wireshark 802.11 или с помощью панели инструментов беспроводной связи. Поддерживается до 64 клавиш.

Добавление ключей: IEEE 802.11 Preferences

Перейдите к Edit->Preferences->Protocols->IEEE 802.11 . Вы должны увидеть окно, похожее на это:

Нажмите кнопку «Изменить…» рядом с «Ключами расшифровки», чтобы добавить ключи. Вы должны увидеть окно, которое выглядит следующим образом:

Вы должны увидеть окно, которое выглядит следующим образом:

Когда вы нажимаете кнопку +

- wep Ключ должен быть предоставлен в виде строки шестнадцатеричных чисел с двоеточиями или без них и будет проанализирован как ключ WEP.

a1:b2:c3:d4:e5

0102030405060708090a0b0c0d

- wpa-pwd Пароль и SSID используются для создания необработанного предварительно общего ключа WPA.

MyPassword:MySSID

При желании вы можете опустить двоеточие и SSID, и Wireshark попытается расшифровать пакеты, используя последний использованный SSID. Это может не сработать для захватов, сделанных в загруженных средах, поскольку последний увиденный SSID может быть неправильным.

Мой пароль

- wpa-psk Ключ анализируется как необработанный предварительно общий ключ WPA.

0102030405060708091011...6061626364

Добавление ключей: беспроводная панель инструментов

Если вы используете версию Wireshark для Windows и у вас есть адаптер AirPcap, вы можете добавить ключи дешифрования с помощью беспроводной панели инструментов. Если панель инструментов не отображается, вы можете отобразить ее, выбрав Вид->Беспроводная панель инструментов . Нажмите на кнопку Decryption Keys… на панели инструментов:

Откроется окно управления ключами расшифровки. Как показано в окне, вы можете выбрать один из трех режимов дешифрования: None , Wireshark и Driver :

Выбор None отключает дешифрование. При выборе Wireshark использует встроенные функции расшифровки Wireshark. Драйвер передаст ключи адаптеру AirPcap, чтобы трафик 802.11 расшифровывался перед его передачей в Wireshark. Режим драйвера поддерживает только ключи WEP.

Режим драйвера поддерживает только ключи WEP.

Подводные камни

Наряду с ключами расшифровки существуют и другие настройки, влияющие на расшифровку.

Парольная фраза WPA и настройки SSID позволяют вам кодировать непечатаемые или иным образом проблемные символы, используя экранирование процентов в стиле URI, например. %20 за место. В результате вам придется экранировать сами символы процента, используя %25.

WPA и WPA2 используют ключи, полученные из рукопожатия EAPOL, которое происходит, когда машина подключается к сети Wi-Fi, для шифрования трафика. Если только присутствуют все четыре пакета рукопожатия для сеанса, который вы пытаетесь расшифровать, Wireshark не сможет расшифровать трафик. Вы можете использовать дисплейный фильтр eapol , чтобы найти пакеты EAPOL в вашем захвате.

Чтобы перехватить рукопожатие для машины, вам потребуется заставить машину (повторно) присоединиться к сети во время захвата. Один из способов сделать это — перевести машину в спящий режим (для смартфонов и планшетов «выключение» машины переводит ее в спящий режим) перед началом захвата, запустить захват, а затем вывести машину из спящего режима. Вам нужно будет сделать это для всех машин, чей трафик вы хотите видеть.

Вам нужно будет сделать это для всех машин, чей трафик вы хотите видеть.

WPA и WPA2 используют отдельные ключи для каждого устройства. Старые версии Wireshark могут использовать только последний вычисленный сеансовый ключ для расшифровки всех пакетов. Таким образом, если во время трассировки к сети подключились несколько устройств, в обзоре пакетов отображаются все декодированные пакеты, а в подробном представлении пакетов правильно дешифруются только пакеты последнего устройства, активировавшего шифрование. Более новые версии Wireshark могут обрабатывать до 256 ассоциаций и должны постоянно декодировать любые пакеты. Тем не менее, декодирование все равно может завершиться ошибкой, если ассоциаций слишком много. Отфильтровывая только соответствующие пакеты (например, с «wlan.addr») и сохраняя в новый файл, расшифровка должна работать во всех случаях. Wireshark освобождает используемые ассоциации только при редактировании ключей или при его закрытии. Таким образом, вы можете попробовать это, когда декодирование не удается по неизвестным причинам. Это также позволяет вам декодировать файлы без каких-либо пакетов eapol в нем, если Wireshark действительно видел пакеты eapol для этой связи в другом захвате после последнего запуска и редактирования ключа. Если декодирование внезапно перестанет работать, убедитесь, что необходимые пакеты eapol все еще находятся в нем.

Это также позволяет вам декодировать файлы без каких-либо пакетов eapol в нем, если Wireshark действительно видел пакеты eapol для этой связи в другом захвате после последнего запуска и редактирования ключа. Если декодирование внезапно перестанет работать, убедитесь, что необходимые пакеты eapol все еще находятся в нем.

WPA/WPA2 Enterprise/Rekeys

Пока вы каким-то образом можете извлечь PMK из клиента или сервера Radius и настроить ключ (как PSK), все поддерживаемые версии Wireshark будут нормально декодировать трафик до первого eapol. новый ключ

Повторный ключ Eapol часто активируется для предприятия WPA/WPA2 и меняет используемый ключ шифрования аналогично процедуре первоначального подключения, но его также можно настроить и использовать для предварительно общего (персонального) режима. Wireshark 2.0 (v1.99.6rc0-454-g1439eb6 или новее) необходим, если вы хотите декодировать пакеты после смены ключа.

Примеры

В файле SampleCaptures/wpa-Induction. pcap трафик WPA зашифрован с использованием пароля «Induction» и SSID «Coherer».

pcap трафик WPA зашифрован с использованием пароля «Induction» и SSID «Coherer».

Файл SampleCaptures/wpa-eap-tls.pcap.gz включает рукопожатие EAP-TLS и повторные ключи. PMK, которые вы можете использовать в качестве PSK для его декодирования:4EBE00A 23A9EE58C7810546AE3E7509FDA9F97435778D689E53A54891C56D02F18CA162

Импортирован с https://wiki.wireshark.org/whowtodecry802.11 на 20-20-20-0-wiki.wireshark.org/whowtodecry802.11 на https://wiki.wireshark.org/whowtodecry802.11. mrn-cciew

В этом посте мы увидим, как расшифровывать трафик WPA2-PSK с помощью wireshark. Это полезно, когда вы изучаете (в моем случае для исследований CWSP) различные протоколы безопасности, используемые в беспроводных сетях. Вот основная топология для этого поста.

Перед началом захвата вы должны знать, на каком канале работает ваша точка доступа. Поскольку моя точка доступа управляется WLC 4400, я могу просто получить эту информацию из интерфейса командной строки. В противном случае вы можете просто использовать приложение, такое как InSSIDer, чтобы увидеть, какой канал с данным SSID работает.

(4402-3) > показать сводку конфигурации 802.11a ap Имя точки доступа SubBand RadioMAC Статус Канал PwLvl SlotId -------------------- -------------------- ------------------ ----- --- ------- ------ ------ LAP1 - 64:a0:e7:af:47:40 ENABLED 36 1 1

Вам просто нужно выполнить «захват беспроводных пакетов» на канале 36, поскольку моя точка доступа работает на этом канале. Я использовал BackTrack с USB-адаптером для захвата этого пакета (см. это видео на YouTube, чтобы узнать, как это сделать). Это простая конфигурация из 2-3 строк, необходимая для настройки USB-адаптера в качестве интерфейса монитора для wireshark.

root@bt :~# ifconfig eth0 Link encap:Ethernet HWaddr 00:21:9b:62:d0:4a ВВЕРХ МУЛЬТИКАНСКАЯ ТРАНСЛЯЦИЯ MTU:1500 Метрика: 1 Пакеты RX: 0 ошибки: 0 отброшены: 0 переполнение: 0 кадр: 0 Пакеты TX: 0 ошибки: 0 отброшены: 0 переполнения: 0 оператор: 0 коллизии: 0 txqueuelen: 1000 Байты RX: 0 (0,0 Б) Байты TX: 0 (0,0 Б) Прерывание: 21 Память: fe9e0000-fea00000 lo Link encap:Local Loopback адрес в сети: 127.0.0.1 Маска: 255.0.0.0 адрес inet6: ::1/128 Область: Хост UP LOOPBACK RUNNING MTU:16436 Метрика: 1 Пакеты RX: 66 ошибки: 0 отброшены: 0 переполнены: 0 кадр: 0 Пакеты TX: 66 ошибки: 0 отброшены: 0 переполнены: 0 перевозчик: 0 коллизии: 0 txqueuelen: 0 Байты RX: 4665 (4,6 КБ) Байты TX: 4665 (4,6 КБ) root@bt :~# ifconfig wlan2 up root@bt :~# ifconfig eth0 Link encap:Ethernet HWaddr 00:21:9b:62:d0:4a ВВЕРХ МУЛЬТИКАНСКАЯ ТРАНСЛЯЦИЯ MTU:1500 Метрика: 1 Пакеты RX: 0 ошибки: 0 отброшены: 0 переполнение: 0 кадр: 0 Пакеты TX: 0 ошибки: 0 отброшены: 0 переполнения: 0 оператор: 0 коллизии: 0 txqueuelen: 1000 Байты RX: 0 (0,0 Б) Байты TX: 0 (0,0 Б) Прерывание: 21 Память: fe9e0000-fea00000 lo Link encap:Local Loopback адрес в сети: 127.0.0.1 Маска: 255.0.0.0 адрес inet6: ::1/128 Область: Хост UP LOOPBACK RUNNING MTU:16436 Метрика: 1 Пакеты RX: 66 ошибки: 0 отброшены: 0 переполнены: 0 кадр: 0 Пакеты TX: 66 ошибки: 0 отброшены: 0 переполнены: 0 перевозчик: 0 коллизии: 0 txqueuelen: 0 Байты RX: 4665 (4,6 КБ) Байты TX: 4665 (4,6 КБ) wlan2 Link encap:Ethernet HWaddr 00:20:a6:ca:6b:b4 ВВЕРХ МУЛЬТИКАНСКАЯ ТРАНСЛЯЦИЯ MTU:1500 Метрика: 1 Пакеты RX: 0 ошибки: 0 отброшены: 0 переполнение: 0 кадр: 0 Пакеты TX: 0 ошибки: 0 отброшены: 0 переполнения: 0 оператор: 0 коллизии: 0 txqueuelen: 1000 Байты RX: 0 (0,0 Б) Байты TX: 0 (0,0 Б) root@bt :~# iwconfig wlan2 канал 36 root@bt:~# iwconfig wlan2 IEEE 802. 11abgn ESSID: выкл./любой Режим: Управляемый Частота: 5,18 ГГц Точка доступа: Не связанная Мощность передачи = 20 дБм Повторить длинный лимит:7 RTS thr:off Fragment thr:off Ключ шифрования: выключен Управление питанием: выкл. lo нет беспроводных расширений. eth0 нет беспроводных расширений.

root@bt :~# airmon-ng start wlan2 Найдено 1 процессов, которые могут вызвать проблемы. Если airodump-ng, aireplay-ng или airtun-ng перестают работать после короткий промежуток времени, вы можете убить (некоторых) из них! PID Имя 1158 dhclient3 Интерфейс Чипсет Драйвер wlan2 Atheros AR9170 carl9170 - [phy2] (режим монитора включен на mon0)

После этого вы можете открыть приложение wireshark и выбрать интерфейс с именем «mon0» для захвата беспроводных пакетов.

Вот мой захват пакета (WPA2-PSK-Final). Вы можете открыть его в wireshark, чтобы проверить это самостоятельно. Теперь, если вы проанализируете это, вы увидите сообщения «4-стороннее рукопожатие (EAPOL-сообщения 1–4)», которыми обмениваются после завершения фазы открытой аутентификации (запрос аутентификации, ответ аутентификации, запрос ассоциации, ответ ассоциации).

Затем нажмите «Изменить» раздел «Ключи дешифрования» и добавьте свой PSK, нажав «Создать». Вы должны выбрать тип ключа как «wpa-pwd», когда вводите PSK в виде открытого текста.

Затем нажмите «Изменить» раздел «Ключи дешифрования» и добавьте свой PSK, нажав «Создать». Вы должны выбрать тип ключа как «wpa-pwd», когда вводите PSK в виде открытого текста.Если вы вводите 256-битный зашифрованный ключ, вам нужно выбрать тип ключа как «wpa-psk». Если вы хотите получить 256-битный ключ (PSK) из своей парольной фразы, вы можете использовать эту страницу. Для этого преобразования используется следующая формула:

PSK=PBKDF2(PassPhrase, SSID,SSIDLength,4096,256)

Вот 256-битный PSK, полученный из приведенного выше

Я использовал простой текстовый пароль (например, тип ключа wpa-pwd) в ниже. Вы можете просто ввести только открытый текстовый пароль (без имени SSID). В этом случае wireshark попытается использовать последний увиденный SSID. Всегда рекомендуется использовать <пароль:SSID>.

Я использовал настроенный PSK «Cisco123Cisco123» и указал свой SSID как «TEST1». Обратитесь к этому документу за более подробной информацией об этих настройках.

Затем вам нужно нажать «Применить».

Как вы можете видеть ниже, теперь вы сможете увидеть трафик внутри этих фреймов данных. Вот тот же кадр (103), который вы видели ранее в зашифрованном формате, но теперь wireshark может его расшифровать. Теперь, если вы посмотрите дальше, вы увидите, что клиент получает IP через DHCP (DORA-Discover, Offer, Request, ACK) и затем зарегистрируйтесь на CME (протокол SKINNY), а затем установите детали голосового вызова (RTP). Теперь вы можете детально анализировать эти пакеты

Этот прием может быть вам полезен при устранении неполадок беспроводной сети в сетях PSK.

Ссылки

1. Анализ захвата анализатора 802.11 — WPA/WPA2 с PSK или EAP

2. Анализ захвата анализатора 802.11 — фильтрация Wireshark

3. Анализ захвата анализатора 802.11 — кадры управления и открытая аутентификация

4. Анализ захвата анализатора 802.11 — анализ захвата Уровень

5. Роуминг WLAN 802.11 и Fast-Secure Roaming на CUWN (DOC116493)

Похожие сообщения

1.

Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

ural.ru/spec/ency/160.html

ural.ru/spec/ency/160.html

11abgn ESSID: выкл./любой

Режим: Управляемый Частота: 5,18 ГГц Точка доступа: Не связанная

Мощность передачи = 20 дБм

Повторить длинный лимит:7 RTS thr:off Fragment thr:off

Ключ шифрования: выключен

Управление питанием: выкл.

lo нет беспроводных расширений.

eth0 нет беспроводных расширений.

11abgn ESSID: выкл./любой

Режим: Управляемый Частота: 5,18 ГГц Точка доступа: Не связанная

Мощность передачи = 20 дБм

Повторить длинный лимит:7 RTS thr:off Fragment thr:off

Ключ шифрования: выключен

Управление питанием: выкл.

lo нет беспроводных расширений.

eth0 нет беспроводных расширений.